ブログ - 最新エントリー

ステイホームが始まった&新学期時期に発生したClassiの不正アクセス事件から1年.みんな忘れていると思うけれど,以前のブログでは「詳細不明」と書いたけれど,1ねんちょっと経って詳細が明らかにされた模様.

この姿勢は信頼できる会社っぽいな.

より安全にご利用いただけるようになったClassiのご報告と今後の取り組みについて

https://corp.classi.jp/news/2416/?_ga=2.124249226.1844188968.1622256005-561176556.1622256005

これみてわかるのが,

引用: 日曜日にこのスピード感でやられたら,もう誰も止められないわな...

この姿勢は信頼できる会社っぽいな.

より安全にご利用いただけるようになったClassiのご報告と今後の取り組みについて

https://corp.classi.jp/news/2416/?_ga=2.124249226.1844188968.1622256005-561176556.1622256005

これみてわかるのが,

引用:

2020年4月5日(日)

13:30 フィッシング攻撃を受ける

14:06 攻撃者が侵入用サーバーを作成

14:44侵入用サーバー経由でデータベースサーバーへ侵入

最初は成田空港だけかと思ったら,もっと範囲が広かった.

富士通のプロジェクト情報共有ツール「ProjectWEB」への不正アクセスについてまとめてみた

https://piyolog.hatenadiary.jp/entry/2021/05/26/053332

どういうものなのかみたことないので調べてみた.2009年の論文なので

SEのビジネス基盤を目指すProjectWEBの新たな取組み

適当にピックアップ.

ライブラリ機能

todo list機能

プロジェクト管理支援機能(富士通の標準プロセス体系「SDEM(エスデム)」を基盤として開発)

Microsoft Project+Slack+継続的インテグレーションが一緒になったようなものだろうな(嘘)

歴史は20年以上.

引用:

これ.

引用: 利用者側がこの機能を徹底的に設定していたとすると,犯人は利用者の中にいる可能性も?!

誰も言わない?けれど,これ.

プロジェクト情報共有ツールへの不正アクセスについて

https://pr.fujitsu.com/jp/news/2021/05/25.html

引用:

富士通の対応策は正しい,と思うけれど,これで日本中の大きなシステムのプロジェクト管理が停止してしまっているという事実...止まっていても影響がないのか,多大なる影響があるのか.

おまけ

システム構築の標準プロセス体系:SDEM

https://www.fujitsu.com/downloads/JP/archive/imgjp/jmag/vol63-2/paper15.pdf

追記2022/01/07

富士通が情報流出招いたProjectWEBの廃止を発表、「名無し」の代替ツールを提供へ

https://xtech.nikkei.com/atcl/nxt/news/18/11844/

引用: 廃止するのは良いけれど.

引用: まだ調査は進めている?ようだから,続報がでてくるのだろうか.こういうコストも,対策不足による負のコスト,リスクとして計上しておく必要があるのだろうな.

プロジェクト情報共有ツールへの不正アクセスについて(第四報)

https://pr.fujitsu.com/jp/news/2021/12/9-1.html

引用:

調査は完了となっている.ログを追いかける作業は終了ということか.

引用: 結果を内閣サイバーセキュリティセンターに投げて判断待ち.

富士通の出した回答以上には答えられないと思うけれど,何か明確な攻撃被害があったと紐づけられているわけでも無いから,そのまま鎮静化かな.

これは根拠がないけれど,なんだか古臭いシステムだし混乱もなさそう?だから,旧式のシステム開発に関わる情報を掲載していただけだったんじゃなかろうか.

追記2022/03/10

まさかの進展あり.

「ProjectWEB」の被害組織数を上方修正 - 富士通

https://www.security-next.com/134678

引用:

地味に進めてるんだな...

富士通のプロジェクト情報共有ツール「ProjectWEB」への不正アクセスについてまとめてみた

https://piyolog.hatenadiary.jp/entry/2021/05/26/053332

どういうものなのかみたことないので調べてみた.2009年の論文なので

SEのビジネス基盤を目指すProjectWEBの新たな取組み

適当にピックアップ.

Microsoft Project+Slack+継続的インテグレーションが一緒になったようなものだろうな(嘘)

歴史は20年以上.

引用:

富士通は2001年以降,インターネット環境で構築されたProjectWEBをお客様・ビジネスパートナと利用する環境を提供している。そのため,ProjectWEBをセキュアに運用するための取組みは不可欠である。

これ.

引用:

IPアドレスによるアクセス制御は,アクセス拒否,あるいはアクセス許可をかける端末IPアドレスの指定を可能にする。とくに後者の活用により,指定された端末からのみProjectWEBへのアクセスを許可することが可能となる。IPアドレスによるアクセス制御を活用することにより,ProjectWEBへのアクセスを,プロジェクトが許可したセキュリティ対策済みの端末からのみ実施することが可能となる。

誰も言わない?けれど,これ.

プロジェクト情報共有ツールへの不正アクセスについて

https://pr.fujitsu.com/jp/news/2021/05/25.html

引用:

本事案の影響範囲および原因は現在調査中であり、更なる不正アクセスが発生しないよう「ProjectWEB」の運用を停止しております。

富士通の対応策は正しい,と思うけれど,これで日本中の大きなシステムのプロジェクト管理が停止してしまっているという事実...止まっていても影響がないのか,多大なる影響があるのか.

おまけ

システム構築の標準プロセス体系:SDEM

https://www.fujitsu.com/downloads/JP/archive/imgjp/jmag/vol63-2/paper15.pdf

追記2022/01/07

富士通が情報流出招いたProjectWEBの廃止を発表、「名無し」の代替ツールを提供へ

https://xtech.nikkei.com/atcl/nxt/news/18/11844/

引用:

富士通は2021年12月9日、同社が運営するプロジェクト情報共有ツール「ProjectWEB」を廃止すると発表した。同ツールを巡っては、不正アクセスを受けて複数の法人顧客の情報が流出するなどの問題が相次ぎ、運用を停止していた。

引用:

日経クロステックは過去の報道で、ProjectWEBに多要素認証を実装していなかったことや、ログの収集が不十分で不正アクセスを受けた原因や時期が特定できていない同社の問題点について報じている。富士通はProjectWEBで発覚した複数の脆弱性について「セキュリティーに関することであり、回答は差し控える」(同)とした。

プロジェクト情報共有ツールへの不正アクセスについて(第四報)

https://pr.fujitsu.com/jp/news/2021/12/9-1.html

引用:

なお、本事案の原因に関しては、脆弱性を悪用した侵入、運用管理者や一般利用者の端末のマルウェア感染等、これまであらゆる可能性を考慮して調査を実施し、当社内においてはその調査は既に完了しております。その結果、ProjectWEBに数種類の脆弱性が存在していたことが確認されており、悪用された脆弱性の特定には至りませんでしたが、第三者がそのいずれかを用いるなどして、正規のIDとパスワードを窃取し、これを使用することで正常認証および正常通信と見える形で、ProjectWEBに対して外部から不正アクセスを行ったものであると判断しております。

調査は完了となっている.ログを追いかける作業は終了ということか.

引用:

現在、本事案の原因および当社の対応について外部有識者の「検証委員会」に検証頂いております。また、これまで実施した原因調査や被害範囲の確認の妥当性等を検証すべく、客観的・技術的な観点から、内閣サイバーセキュリティセンター様等にご相談しております。当社といたしましては、検証委員会の検証結果や内閣サイバーセキュリティセンター様等のご助言も踏まえて、改めてしかるべき時期に本事案に関する総括を行うとともに、

富士通の出した回答以上には答えられないと思うけれど,何か明確な攻撃被害があったと紐づけられているわけでも無いから,そのまま鎮静化かな.

これは根拠がないけれど,なんだか古臭いシステムだし混乱もなさそう?だから,旧式のシステム開発に関わる情報を掲載していただけだったんじゃなかろうか.

追記2022/03/10

まさかの進展あり.

「ProjectWEB」の被害組織数を上方修正 - 富士通

https://www.security-next.com/134678

引用:

同社によると継続的に連携してきた外部機関の協力があり、2022年1月から調査を進めてていたところ、あらたに13件の顧客で不正アクセスを受けていたことが2月17日に判明したという。

地味に進めてるんだな...

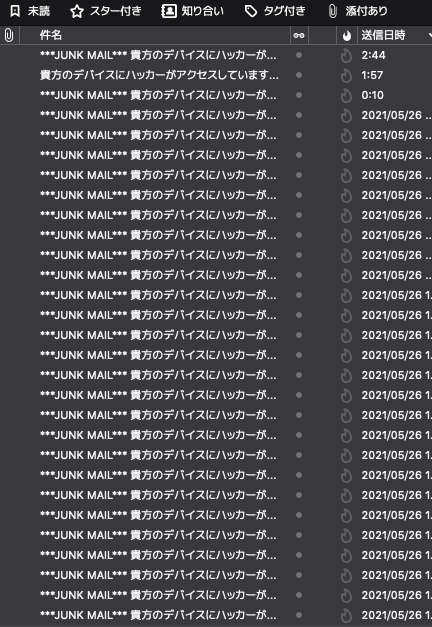

過去に漏洩したもの,あるいはなにか適当に生成したメールアドレス向けに,ばらまき型脅迫メールが定期的に届くのだけれど,一昨日,5月26日はとてもたくさんメールが来た.

何かどこかでキャンペーンなのか.

いつもはこういうコレクションは「壺」にいれておいて,分析してみているのだけれど,この手口のものは,全く面白く無いので分析対象外.

何かどこかでキャンペーンなのか.

いつもはこういうコレクションは「壺」にいれておいて,分析してみているのだけれど,この手口のものは,全く面白く無いので分析対象外.

今週は毎日出勤.仕事を終えて職場の最寄駅の,勝どき駅に向かおうとするが,親子連れが望遠鏡をもって海の方に歩いていくので,思い出して自分も行ってみた.

今日は,月食とスーパームーンが重なる日.

晴海臨海公園にある整備された海岸からの視界はひらけているけれど,見えるのは豊洲の高層マンション街.中央にある,ららぽーと豊洲は閉店時間だからか,ちょっと暗い.

南東の方向をみんな見ているけれど,結局高層マンションしか見えない...

今日は天気も良くて風も少し冷たくて気持ち良いので,日比谷まで歩いてみたけれど,高架下にある24時間居酒屋,いつものように空いているので騒いでいる人が多数.静かに飲んでいればいいのに,大騒ぎするのはこのご時世,よくないね.

今日は,月食とスーパームーンが重なる日.

晴海臨海公園にある整備された海岸からの視界はひらけているけれど,見えるのは豊洲の高層マンション街.中央にある,ららぽーと豊洲は閉店時間だからか,ちょっと暗い.

南東の方向をみんな見ているけれど,結局高層マンションしか見えない...

今日は天気も良くて風も少し冷たくて気持ち良いので,日比谷まで歩いてみたけれど,高架下にある24時間居酒屋,いつものように空いているので騒いでいる人が多数.静かに飲んでいればいいのに,大騒ぎするのはこのご時世,よくないね.

こういう事件を見ると,ログ保管期限,とかが木になるね.官民,あるいは官でも重要度によって変わってくるけれども.まぁ,予算もあるが原子力って現在は予算潤沢なのかどうか,わからんな.

原子力規制委にサイバー攻撃、パスワード250件被害

https://www.asahi.com/articles/ASP5N5JR0P5NULBJ012.html

職員のIDパスワード2540件以上が盗まれた

不正アクセス覚知は2020年10月26日

2019年8~9月の間にVPNの脆弱性から親友されさらに盗まれた情報で不正侵入の複利状態.

行政文書の流出は確認されていない

確認されてないけれど,無いとは言えない,それは確認されてないから.悪魔の証明か.

安全のため職員は個人のメールで外部に連絡できず、部署ごとの共用メールや電話、ファクスを利用している

これ今だに「脱ホスト」,とかを言っている組織の人にも根気強く言ってあげたい.いつも「COBOL資産が・・・」と言っているけれど,重要なのは総合的な運用をリビルドする意味があるのですか?ということだと思う.セキュリティって,サイバーセキュリティだけで無いから,話は脱線してそうでしてないつもりw

原子力規制委にサイバー攻撃、パスワード250件被害

https://www.asahi.com/articles/ASP5N5JR0P5NULBJ012.html

確認されてないけれど,無いとは言えない,それは確認されてないから.悪魔の証明か.

これ今だに「脱ホスト」,とかを言っている組織の人にも根気強く言ってあげたい.いつも「COBOL資産が・・・」と言っているけれど,重要なのは総合的な運用をリビルドする意味があるのですか?ということだと思う.セキュリティって,サイバーセキュリティだけで無いから,話は脱線してそうでしてないつもりw

こちらは4月20日に発表済み.

インターネット定点観測レポート(2021年 1~3月)

https://www.jpcert.or.jp/tsubame/report/report202101-03.html

やはりこちらでもNTPの123ポートがよく観測されている模様.

送信元が日本となっているPort37215が一時的に増加.HUAMEIのホームゲートウェイの脆弱性が狙われている模様.

「ユーザーに連絡を取りロジテック社製のルーターを利用していることを確認しました。」という情報も.

これ関係か.

「Mirai」国内感染ホスト、約半数がロジテック製ルータ

https://www.security-next.com/126215

インターネット定点観測レポート(2021年 1~3月)

https://www.jpcert.or.jp/tsubame/report/report202101-03.html

これ関係か.

「Mirai」国内感染ホスト、約半数がロジテック製ルータ

https://www.security-next.com/126215

定期的なやつ.

NICTER観測統計 - 2021年1月~3月

https://blog.nicter.jp/2021/05/nicter_statistics_2021_1q/

総観測パケット数同四半期と同程度

イランからの調査スキャンの増加

7001/TCP を含んだポートセットでスキャンするホスト数の増加

Sysrv-hello Botnet,仮想通貨Monero のマイニングソフトウェアであるXMRig

12月中旬から2月上旬頃にNTP リフレクション攻撃の増加傾向が観測

酷い行動は観測されてないようだ.

NICTER観測統計 - 2021年1月~3月

https://blog.nicter.jp/2021/05/nicter_statistics_2021_1q/

酷い行動は観測されてないようだ.

SNSでも「ストーリー」とか短期間で消えちゃうサービスが増えてきているね.過去の発言が発掘されて炎上する,というのもよくあるからか.魚拓業界には,スクショがあるので.

高度なメッセージ暗号化によって暗号化された電子メールを取り消す

https://docs.microsoft.com/ja-jp/microsoft-365/compliance/revoke-ome-encrypted-mail?view=o365-worldwide

電子メールが出てきた頃から,ご送信を取り消したいニーズはあるけれど,もうこれはメッセージング手法を変えるしか無いと思っているけれど.

高度なメッセージ暗号化によって暗号化された電子メールを取り消す

https://docs.microsoft.com/ja-jp/microsoft-365/compliance/revoke-ome-encrypted-mail?view=o365-worldwide

電子メールが出てきた頃から,ご送信を取り消したいニーズはあるけれど,もうこれはメッセージング手法を変えるしか無いと思っているけれど.

2009年放送のスペシャルドラマ.田村正和主演,沢口靖子共演.松本清張作品.田村正和の最後の連続ドラマ「告発〜国選弁護人」に続く作品.

岸壁から沢口靖子と資産家の夫,小林稔侍の乗る車が海に落ち,泳げない小林稔侍は溺死.直前に8億円の生命保険の入っていたことと過去の犯罪履歴から記者の室井滋の世論を巻き込む記事の力もあり,沢口靖子が逮捕されるが,弁護士の津川雅彦が病欠になるので,頼まれて国選弁護士の田村正和が着任,第一審では死刑判決を受けた沢口靖子からの手紙をみて,無罪だと確信.真相解明に乗り出す.

導入部の事件の発生部分が,偶然にも2006年上映の氷の微笑2に似ているので,この作品の中でもそのことが述べられているけれど,松本清張のこの作品は1982年に発表され,これまで五回映像化されているのでパクリでは無い.

岸壁から沢口靖子と資産家の夫,小林稔侍の乗る車が海に落ち,泳げない小林稔侍は溺死.直前に8億円の生命保険の入っていたことと過去の犯罪履歴から記者の室井滋の世論を巻き込む記事の力もあり,沢口靖子が逮捕されるが,弁護士の津川雅彦が病欠になるので,頼まれて国選弁護士の田村正和が着任,第一審では死刑判決を受けた沢口靖子からの手紙をみて,無罪だと確信.真相解明に乗り出す.

導入部の事件の発生部分が,偶然にも2006年上映の氷の微笑2に似ているので,この作品の中でもそのことが述べられているけれど,松本清張のこの作品は1982年に発表され,これまで五回映像化されているのでパクリでは無い.

2020年の映画.長澤まさみ主演,柴田恭兵,ビビアン・スー共演.

いつもの一味の東出昌大,小日向文世,小手伸也に追加して,広末涼子もきっちり復活しているのが良かった.前作から引き続いての三浦春馬や竹内結子は,途中まで,軽く友情出演程度かと思っていたら,そんなことはなかった.

今回の発見は,関水渚という女優さん,ずっと広瀬すずだと思ってた.途中からカミさんが「誰だろうこの子」と言い出したけれど,それでも広瀬すずだと思い込み,シーンによっては広瀬アリスに似ている時もあった.これも騙しの手口のうち?

見間違える人続出!『コンフィデンスマンJP』コックリ役・関水渚が広瀬すずにそっくりと話題

https://www.cinematoday.jp/news/N0117692

いつもの一味の東出昌大,小日向文世,小手伸也に追加して,広末涼子もきっちり復活しているのが良かった.前作から引き続いての三浦春馬や竹内結子は,途中まで,軽く友情出演程度かと思っていたら,そんなことはなかった.

今回の発見は,関水渚という女優さん,ずっと広瀬すずだと思ってた.途中からカミさんが「誰だろうこの子」と言い出したけれど,それでも広瀬すずだと思い込み,シーンによっては広瀬アリスに似ている時もあった.これも騙しの手口のうち?

見間違える人続出!『コンフィデンスマンJP』コックリ役・関水渚が広瀬すずにそっくりと話題

https://www.cinematoday.jp/news/N0117692

2020年の日本映画.中村倫也主演,石橋菜津美共演.

主人公の中村倫也は,解離性同一性障害という病気で朝起きるたびに人格が変わる.7つの人格に変わり,それは曜日毎に繰り返すので,日記で申し送りをして生きている.

ある日,火曜日の主人公が起きると水曜日だった事で,何かが起こっていることに気づいていく.

一度観ただけだと練り込まれた全容がわからないけれど,多分説明なしで二回観ればわかるかな.

主人公の中村倫也は,解離性同一性障害という病気で朝起きるたびに人格が変わる.7つの人格に変わり,それは曜日毎に繰り返すので,日記で申し送りをして生きている.

ある日,火曜日の主人公が起きると水曜日だった事で,何かが起こっていることに気づいていく.

一度観ただけだと練り込まれた全容がわからないけれど,多分説明なしで二回観ればわかるかな.

「政府機関等における情報システム運用継続計画ガイドライン」の改定について

https://www.nisc.go.jp/active/general/itbcp-guideline.html

政府機関等における 情報システム運用継続計画 ガイドライン ~(第 3 版)~

https://www.nisc.go.jp/active/general/pdf/itbcp1-1_3.pdf

38ページ.また今度読もう.(ブックマークして安心して読み返さない可能性が高い...)

いま,なんだろうこの・・・コロナ禍によってそれ対応の緊急システム構築とバグ露呈が非難されがちなこの世の中,どこまでどうなんだ,という話もあるよなぁ.

https://www.nisc.go.jp/active/general/itbcp-guideline.html

政府機関等における 情報システム運用継続計画 ガイドライン ~(第 3 版)~

https://www.nisc.go.jp/active/general/pdf/itbcp1-1_3.pdf

38ページ.また今度読もう.(ブックマークして安心して読み返さない可能性が高い...)

いま,なんだろうこの・・・コロナ禍によってそれ対応の緊急システム構築とバグ露呈が非難されがちなこの世の中,どこまでどうなんだ,という話もあるよなぁ.

JVNVU#93485736

IEEE802.11 規格のフレームアグリゲーションやフラグメンテーションに関する複数の問題(FragAttack)

https://jvn.jp/vu/JVNVU93485736/

専用サイト.

https://www.fragattacks.com

動画でpocによる攻撃デモもあるけれど,英語だからさっぱりだ.そんな時は,DeepLを.

引用:

「設計上の欠陥」なので,もうパッチとかで対応は難しいから,違う規格のものにするしか無いということかな?

もうちょっと引用してみる.

引用:

WPA3もか.もうWEPを使っている人なんていないだろうと・・・(物理的に壊れてそう)

引用:

各社の対応方針があった.

全Wi-Fi機器に影響する脆弱性「FragAttacks」発見される。各企業・団体が対応を発表

https://internet.watch.impress.co.jp/docs/news/1324389.html

うちのWi-FiアクセスポイントはNERGEARなので対応を確認してみる.

https://kb.netgear.com/000063666/Security-Advisory-for-Fragment-and-Forge-vulnerabilities-on-some-WiFi-capable-devices-PSV-2021-0014-PSV-2021-0080

引用:

現在インストールしているファームウェアより新しいファームは無いようだけれど,サポートが終わっている可能性も?!

IEEE802.11 規格のフレームアグリゲーションやフラグメンテーションに関する複数の問題(FragAttack)

https://jvn.jp/vu/JVNVU93485736/

専用サイト.

https://www.fragattacks.com

動画でpocによる攻撃デモもあるけれど,英語だからさっぱりだ.そんな時は,DeepLを.

引用:

本サイトでは、Wi-Fi機器に影響を与える新たなセキュリティ脆弱性を集めた「FragAttacks(フラグメント・アグリゲーション・アタック)」を紹介しています。被害者のWi-Fiネットワークの範囲内にいる敵対者は、これらの脆弱性を悪用して、ユーザー情報を盗んだり、デバイスを攻撃したりすることができます。今回発見された脆弱性のうち3つは、Wi-Fi規格の設計上の欠陥であるため、ほとんどの機器に影響を及ぼします。これに加えて、Wi-Fi製品に広く存在するプログラミングミスに起因する脆弱性も複数発見されています。実験の結果、すべてのWi-Fi製品は少なくとも1つの脆弱性の影響を受けており、ほとんどの製品は複数の脆弱性の影響を受けていることがわかりました。

「設計上の欠陥」なので,もうパッチとかで対応は難しいから,違う規格のものにするしか無いということかな?

もうちょっと引用してみる.

引用:

今回発見された脆弱性は、最新のWPA3仕様を含む、Wi-Fiのすべての最新セキュリティプロトコルに影響を与えます。また、Wi-FiのオリジナルセキュリティプロトコルであるWEPにも影響があります。つまり、今回発見された設計上の欠陥のいくつかは、1997年にリリースされたWi-Fiの一部だったということです。幸いなことに、これらの設計上の欠陥を悪用することは難しく、悪用するにはユーザーの操作が必要であったり、一般的でないネットワーク設定を使用した場合にのみ可能であったりします。そのため、実際には、Wi-Fi製品のプログラミング上のミスが最も懸念されます。

WPA3もか.もうWEPを使っている人なんていないだろうと・・・(物理的に壊れてそう)

引用:

ユーザーを保護するために、Wi-Fi AllianceとICASIが監修した9ヶ月に及ぶ協調的な情報公開の中で、セキュリティアップデートが準備されました。お使いのデバイスのアップデートがまだ利用できない場合は、ウェブサイトがHTTPSを使用していることを確認し、デバイスが利用可能な他のすべてのアップデートを受け取っていることを確認することで、いくつかの攻撃を軽減することができます(すべてではありません)。

各社の対応方針があった.

全Wi-Fi機器に影響する脆弱性「FragAttacks」発見される。各企業・団体が対応を発表

https://internet.watch.impress.co.jp/docs/news/1324389.html

うちのWi-FiアクセスポイントはNERGEARなので対応を確認してみる.

https://kb.netgear.com/000063666/Security-Advisory-for-Fragment-and-Forge-vulnerabilities-on-some-WiFi-capable-devices-PSV-2021-0014-PSV-2021-0080

引用:

NETGEAR は、業界全体で Fragment および Forge と呼ばれる一連の WiFi プロトコルのセキュリティ脆弱性を認識しています。これらのWiFiセキュリティ脆弱性を利用するには、以下の両方の条件が必要です。

誰かがお客様の WiFi パスワードを知っているか、入手していること。

誰かがお客様のWiFiパスワードを知っている、または入手していること、そして誰かがお客様のWiFiネットワークに物理的に近い場所に、お客様のルーターとWiFiネットワーク上のデバイスとの間の通信を傍受できるデバイスを持っていること。

これらの脆弱性が悪用されると、知らないうちにデータを引き出されたり、他の悪用につながったりする可能性があります。NETGEAR は、以下のカテゴリーの製品の修正プログラムをリリースしました。リンクをクリックすると、利用可能なファームウェア修正プログラムを含む製品の表にジャンプします。

現在インストールしているファームウェアより新しいファームは無いようだけれど,サポートが終わっている可能性も?!

米当局者の原因不明の症状、ホワイトハウス敷地入り口付近で発症 情報筋

https://www.cnn.co.jp/usa/35170869.html

引用: マイクロ波エネルギーの可能性が高いけれど,確証は無いそうだ.スポーツの試合中にレーザー光線みたいなのがあったけれど,あれは色がついていたからわかりやすかったし,ドラマのガリレオの「燃える!変人天才科学者」で唐沢寿明が演じたような攻撃か.

常時測定器で測っていないと特定的無いね. ロシアのスパイ?とかの謎の毒殺死とかよりわかりづらい.

「あの人最近頭痛に悩んでいた」という周りの証言が得られるようになれば自然死で処理され完全犯罪.(解剖したら脳が過熱している状態とかもあるのか)

私は狙われないだろうけれど,一番怖いのは,そういう「マイクロ波の流れ弾」にあたることか.

https://www.cnn.co.jp/usa/35170869.html

引用:

(CNN) 昨年11月に米国家安全保障会議(NSC)関係者2人が原因不明の症状に見舞われた件で、詳細が明らかでなかった1人はホワイトハウス敷地の入り口付近で発症していたことがわかった。情報筋2人がCNNに明らかにした。

常時測定器で測っていないと特定的無いね. ロシアのスパイ?とかの謎の毒殺死とかよりわかりづらい.

「あの人最近頭痛に悩んでいた」という周りの証言が得られるようになれば自然死で処理され完全犯罪.(解剖したら脳が過熱している状態とかもあるのか)

私は狙われないだろうけれど,一番怖いのは,そういう「マイクロ波の流れ弾」にあたることか.

風が吹けば桶屋が儲かる系の話.

新垣結衣結婚で要警戒?「ガッキーショック」に戦々恐々とする投資家たち

https://news.yahoo.co.jp/articles/3d2c60dd0f2303f5c40aaefd588d08904a56cb3d

堀北真希ショック -895円

福山雅治ショック -714円

優香ショック ー582円

北川景子ショック -479円

押切もえショック ー307円

木村沙織ショック -298円

釈由美子ショック -203円

石原さとみショック 終日取引不能 東証トラブルの日

さて,どうなる?!

13年間,ガッキーのことを書いていたブログが休止したという情報も

新垣結衣結婚で要警戒?「ガッキーショック」に戦々恐々とする投資家たち

https://news.yahoo.co.jp/articles/3d2c60dd0f2303f5c40aaefd588d08904a56cb3d

堀北真希ショック -895円

福山雅治ショック -714円

優香ショック ー582円

北川景子ショック -479円

押切もえショック ー307円

木村沙織ショック -298円

釈由美子ショック -203円

石原さとみショック 終日取引不能 東証トラブルの日

さて,どうなる?!

13年間,ガッキーのことを書いていたブログが休止したという情報も

フォロー数が少ないけれど,こういうのは応援するためにフォローした方が良いのだろうか.でもアカウント取るのは面倒だし.

Microsoft Phishing観察記録_202105

https://note.com/serasora/n/n7917718cf7ae

Microsoft Phishing観察記録_202105

https://note.com/serasora/n/n7917718cf7ae

タイトルは誤字ではなく.

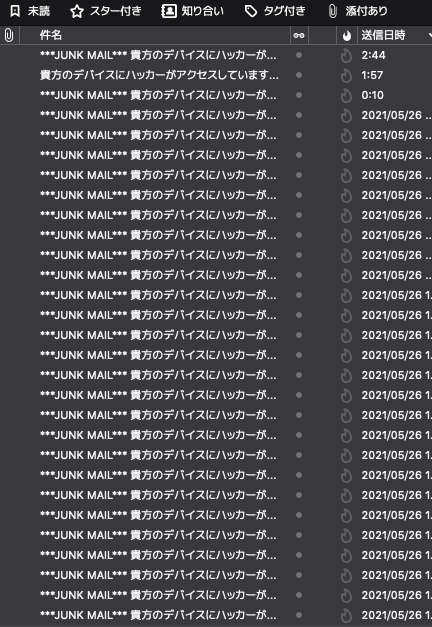

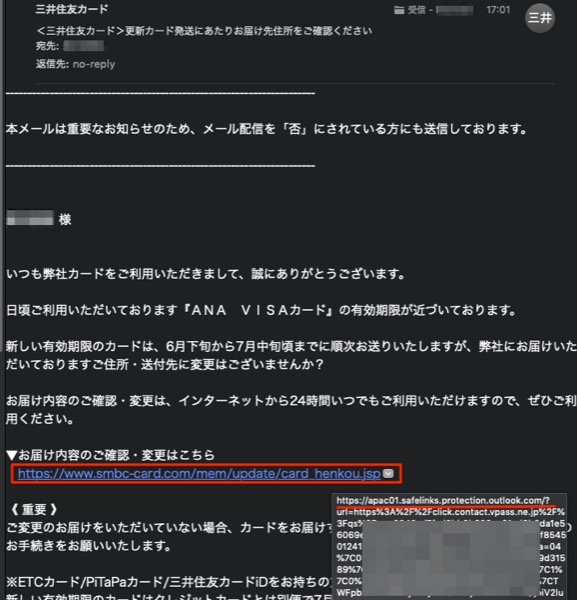

クレカが新しいものになるようで,その案内メールが来た.

本文中に記載のあるURLが,リンクになっていて別ドメインになっているので,非常に紛らわしい.

正規のメールが正規であるという証しは,Authentication-ResultsでSPF,DKIM,DMARCでの評価を見て確認済み.素人は,そんなことはしない.

なぜ,この程度のテキストだけメールなのにHTMLメールで送ってくるのか...

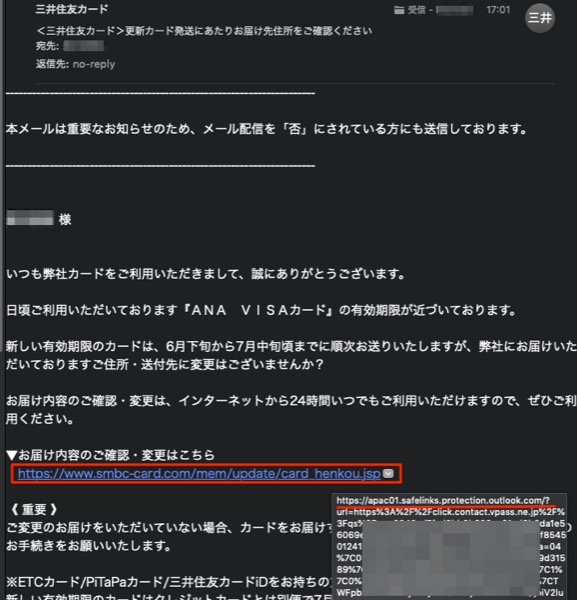

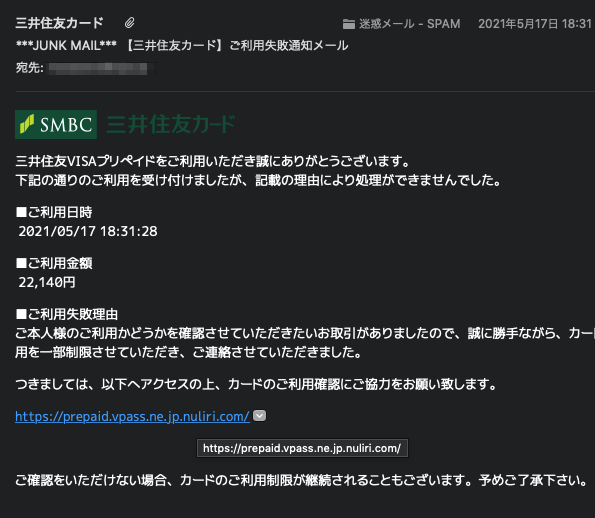

ちなみに,三井住友VISAプリペイドカードを騙るメール.

URLの偽造なし.

クレカが新しいものになるようで,その案内メールが来た.

本文中に記載のあるURLが,リンクになっていて別ドメインになっているので,非常に紛らわしい.

正規のメールが正規であるという証しは,Authentication-ResultsでSPF,DKIM,DMARCでの評価を見て確認済み.素人は,そんなことはしない.

なぜ,この程度のテキストだけメールなのにHTMLメールで送ってくるのか...

ちなみに,三井住友VISAプリペイドカードを騙るメール.

URLの偽造なし.

こんなニュースが.

YouTubeで「収益化していない動画」でも広告が出るように 6月1日からの規約変更で

https://www.excite.co.jp/news/article/Itmedia_nl_20210519115/

引用:

今日現在の登録人数を確認すると...

この調子だと7月くらいには1000人超えるかな.

YouTubeで「収益化していない動画」でも広告が出るように 6月1日からの規約変更で

https://www.excite.co.jp/news/article/Itmedia_nl_20210519115/

引用:

YouTubeが利用規約を変更すると発表しました。これにより収益化していない動画にも広告が出るようになります。日本での適用は2021年6月1日から。

〜略〜

この広告によるクリエイターへの収益分配は発生しません。

今日現在の登録人数を確認すると...

この調子だと7月くらいには1000人超えるかな.

小説のような感じで始まるので面白い.

追跡 記者のノートから ”インターネットノイズ”に潜む悪意

https://www3.nhk.or.jp/news/special/jiken_kisha/kishanote/kishanote14/

引用: データを集めて整理して偵察活動のようだ,との導き.

追跡 記者のノートから ”インターネットノイズ”に潜む悪意

https://www3.nhk.or.jp/news/special/jiken_kisha/kishanote/kishanote14/

引用:

私たちがふだん利用しているインターネットには、ノイズのような信号が含まれているのを知っていますか?

ほとんどの人が気づかず、無視されているノイズ。

しかし、大量に集めて分析してみると、ノイズの中に人間の悪意が潜んでいることがわかってきました。

“インターネットノイズ”を追いました。

4月3日に亡くなっていた事が昨日報道された.享年77歳.

やっぱり映画よりはテレビドラマの人かな.

田村正和を知ったのはドラマで篠ひろ子と共演していた覚えがあるので「男と女 ニューヨーク恋物語II」という1990年のドラマの模様.振り返ってみると,バブル時代にピーク時代があったようだ.

比較的?近くに住んでいることはなんとなく知っていたけれど,ネットで調べるとよくいくポケモンGOのジムの近くなんだな.月に4〜5回はいく公園にも顔を出していたようだし.生前,すれ違っていた可能性もある.

でも今日発表のガッキー結婚の話で全部吹き飛んだな.

やっぱり映画よりはテレビドラマの人かな.

田村正和を知ったのはドラマで篠ひろ子と共演していた覚えがあるので「男と女 ニューヨーク恋物語II」という1990年のドラマの模様.振り返ってみると,バブル時代にピーク時代があったようだ.

比較的?近くに住んでいることはなんとなく知っていたけれど,ネットで調べるとよくいくポケモンGOのジムの近くなんだな.月に4〜5回はいく公園にも顔を出していたようだし.生前,すれ違っていた可能性もある.

でも今日発表のガッキー結婚の話で全部吹き飛んだな.

「Cybersecurity for All」 〜誰も取り残さないサイバーセキュリティ〜ということで.

次期サイバーセキュリティ戦略の骨子について

https://www.nisc.go.jp/conference/cs/dai28/pdf/28shiryou01.pdf

なんかキラキラして読みづらい...後で見てみよう.

次期サイバーセキュリティ戦略の骨子について

https://www.nisc.go.jp/conference/cs/dai28/pdf/28shiryou01.pdf

なんかキラキラして読みづらい...後で見てみよう.

今週月曜日,17日から始まった自衛隊による大規模接種会場でのワクチン予約システムの不備.

不備把握もスピード優先 防衛省、システム改修へ―大規模接種

https://www.jiji.com/jc/article?k=2021051801022

引用:

予約が間違った状態でも,本質的にちゃんと予約できた人にしかワクチン接種はできないように仕組み全体ではカバーされている模様.

大規模接種予約システム改修へ 架空情報入力取材に抗議

https://www.tokyo-np.co.jp/article/104935

引用:

朝日新聞出版と毎日新聞が嘘の情報で登録したようだが,これによって正規の人が予約できない状態になっているのは問題だろう.わかっていて業務妨害,国民の不利益だ.

間違って登録してしまった→その人が受けられないので自己責任

意図して偽情報を登録した→枠が消費されたので他の人が受けられない

加藤官房長官曰く「全市区町村が管理する接種券番号含む個人情報をあらかじめ防衛省が把握し、入力情報と照合することが必要」だが「全国民の個人情報を防衛省が把握することが適切なのかという問題」という意見もあったようだ.

完璧なものなんて短期間で最初から作れないから,ワークアラウンド,対策前進で対応していくという方針は問題ないと思う.

メディアも揚げ足取りばかりしていても仕方ない.メディア利用者に注意を呼びかけるくらいの協力をすれば良いのに.

不備把握もスピード優先 防衛省、システム改修へ―大規模接種

https://www.jiji.com/jc/article?k=2021051801022

引用:

自治体から届く接種券に記載された番号や生年月日、市区町村コードを入力する。その際、実在しない情報で予約できることが分かった。ただ、会場では接種券などで本人確認するため、虚偽予約で接種はできない。

予約が間違った状態でも,本質的にちゃんと予約できた人にしかワクチン接種はできないように仕組み全体ではカバーされている模様.

大規模接種予約システム改修へ 架空情報入力取材に抗議

https://www.tokyo-np.co.jp/article/104935

引用:

取材目的で架空情報を使い予約した朝日新聞出版と毎日新聞に対して「悪質な行為であり、極めて遺憾だ。厳重に抗議する」と述べた。

朝日新聞出版と毎日新聞が嘘の情報で登録したようだが,これによって正規の人が予約できない状態になっているのは問題だろう.わかっていて業務妨害,国民の不利益だ.

加藤官房長官曰く「全市区町村が管理する接種券番号含む個人情報をあらかじめ防衛省が把握し、入力情報と照合することが必要」だが「全国民の個人情報を防衛省が把握することが適切なのかという問題」という意見もあったようだ.

完璧なものなんて短期間で最初から作れないから,ワークアラウンド,対策前進で対応していくという方針は問題ないと思う.

メディアも揚げ足取りばかりしていても仕方ない.メディア利用者に注意を呼びかけるくらいの協力をすれば良いのに.

日本ではワクチン接種の話題ばかりで,視聴率優先の一般テレビ報道ではノーマークのようだけれど.

米石油パイプライン企業へのサイバー攻撃についてまとめてみた

https://piyolog.hatenadiary.jp/entry/2021/05/12/051650

引用: ここで興味があるのは,今回ランサムウェアだったそうで身代金を支払った,,,けれども復号化が遅くてバックアップから戻したそうだ.

「予防的措置としてパイプライン全体の停止」というのも興味深い.

米国で発生した浄水システムの不正操作についてまとめてみた

https://piyolog.hatenadiary.jp/entry/2021/02/10/181319

引用: この件の水酸化ナトリウムは,苛性ソーダとも呼ばれ,日本では毒物及び劇物取締法により原体および5%を超える製剤が劇物に指定されるような危ないもの.

もう忘れてしまっているけれど,東日本大震災直後,乳児の飲料に向かない濃度の水道水から放射性ヨウ素が測定されたので,水道水の摂取を控えましょうという事件があったことを思い出した.

これらの事件を見ると,あっという間に生活が脅かされるね.

米石油パイプライン企業へのサイバー攻撃についてまとめてみた

https://piyolog.hatenadiary.jp/entry/2021/05/12/051650

引用:

2021年5月7日、米国の石油パイプライン企業Colonial Pipelineはランサムウエアによる影響をうけ業務全体を一時停止する措置を講じたことを発表しました。停止された輸送サービスは12日に再開され、15日までに供給網全体が復旧されました。

「予防的措置としてパイプライン全体の停止」というのも興味深い.

米国で発生した浄水システムの不正操作についてまとめてみた

https://piyolog.hatenadiary.jp/entry/2021/02/10/181319

引用:

2021年2月5日、米フロリダ州タンパ近郊オールズマー市の浄水システムに対し、何者かがリモートから不正に操作を行い、システムで添加制御が行われていた水酸化ナトリウムの量を危険な水準に引き上げる行為が一時行われました。

もう忘れてしまっているけれど,東日本大震災直後,乳児の飲料に向かない濃度の水道水から放射性ヨウ素が測定されたので,水道水の摂取を控えましょうという事件があったことを思い出した.

これらの事件を見ると,あっという間に生活が脅かされるね.

「現行公開版SecBoK2019は、セキュリティ関連業務に従事する人材に求められる1000 を超える知識項目の集合」から「ディクショナリー的な位置 付け」として多くの方に利用いただけることが目的であることを再確認し、「SecBoK2021」 として最新の改訂版を公開」だそうです.

セキュリティ知識分野(SecBoK)人材スキルマップ2021年版

https://www.jnsa.org/result/skillmap/

自組織で何が足りて何が足りないかを把握するのに適していると言う感じかな.

NIST SP800-181rev.1(NICE Framework)というのがあって,「織のサイバーセキュリティ業務を記述するための『共通 言語』として、業務と学習者に求められるものを定義」だそうです.

ますます,セキュリティ人材は大切ですね(若い人優先だろうけど)

セキュリティ知識分野(SecBoK)人材スキルマップ2021年版

https://www.jnsa.org/result/skillmap/

自組織で何が足りて何が足りないかを把握するのに適していると言う感じかな.

NIST SP800-181rev.1(NICE Framework)というのがあって,「織のサイバーセキュリティ業務を記述するための『共通 言語』として、業務と学習者に求められるものを定義」だそうです.

ますます,セキュリティ人材は大切ですね(若い人優先だろうけど)

もう,申し込み締め切っているけれど,応募はした.

実践的サイバー防御演習「CYDERオンライン」オープンβ版の受講者を募集

https://www.nict.go.jp/press/2021/04/22-1.html

引用: 同一組織の判定ロジックがわからないけれど,去年も教材もらって,アンケートに答えそびれたので落選かな...すまん.

実践的サイバー防御演習「CYDERオンライン」オープンβ版の受講者を募集

https://www.nict.go.jp/press/2021/04/22-1.html

引用:

5) 難易度:初級レベル

※情報システムに携わり始めたばかりの方、インシデントが発生した際の対応者、安全に情報システムを運用したい方、インシデントへの備えを学びたい方など

6) 募集人数:300人程度

※申込み多数となった場合、同一組織に偏りが出ないよう調整の上、抽選とさせていただきます。

7) 受講決定通知:応募者全員に受講の可否を、5月28日(金)までにメールでご連絡します。

mintproxyを使ってモニタリングなどをしていたのだけど,WindowsでもFiddlerを使うと良い模様.

AppGoatを利用した集合教育補助資料 -Fiddlerの使い方-

https://www.ipa.go.jp/files/000077215.pdf

そもそも,AppGoatって?で調べると,こんな.

脆弱性体験学習ツール AppGoat

https://www.ipa.go.jp/security/vuln/appgoat/

AppGoatを利用した集合教育補助資料 -Fiddlerの使い方-

https://www.ipa.go.jp/files/000077215.pdf

そもそも,AppGoatって?で調べると,こんな.

脆弱性体験学習ツール AppGoat

https://www.ipa.go.jp/security/vuln/appgoat/

クラウド依存は,従来までのメインフレームによるベンダーロックと同等.とおもうのは私だけかなぁ.

政府、約8年ぶりにIT-BCPガイドラインを改訂 - 新型コロナ踏まえた内容も

https://www.security-next.com/125833

引用:

政府機関等における情報システム運用継続計画ガイドライン」の改定について

https://www.nisc.go.jp/active/general/itbcp-guideline.html

政府、約8年ぶりにIT-BCPガイドラインを改訂 - 新型コロナ踏まえた内容も

https://www.security-next.com/125833

引用:

内閣サイバーセキュリティセンター(NISC)は、「政府機関等における情報システム運用継続計画ガイドライン」を約8年ぶりに改定した。

同ガイドラインは、政府機関の担当者が「情報システムにおける運用継続計画(IT-BCP)」の作成時における検討手順や留意点をまとめた手引書。

政府機関等における情報システム運用継続計画ガイドライン」の改定について

https://www.nisc.go.jp/active/general/itbcp-guideline.html

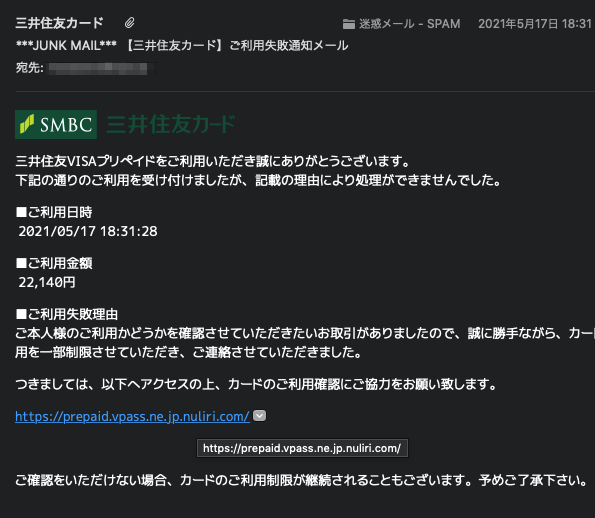

フィッシング報告数が過去最多 - 上位5ブランドで8割超

https://www.security-next.com/125892

引用: 体感としても一致しているな.

https://www.security-next.com/125892

引用:

「Amazon」を装ったケースが全体の50.7%と過半数にのぼる。これに「楽天」「三菱UFJニコス」「三井住友カード」「JCB」を含めた上位5ブランドで、全体の81.2%を占めた。

「サイバーセキュリティ体制構築・人材確保の手引き」(第1.1版)を取りまとめました

https://www.meti.go.jp/press/2021/04/20210426002/20210426002.html

引用: 字散財確保は急務.希望する側はフルスタックスペシャリスト1名に高収入を与えてすませようという姿が多いね.

https://www.meti.go.jp/press/2021/04/20210426002/20210426002.html

引用:

今般、この第1版を基に、読者の利便性の観点から内容の拡充及び見直しを行い、第1.1版を取りまとめました。また、経営層を含む幅広い方に手引きの内容を御理解いただくため、手引きの概要も新たに作成しました。

1976年の日本映画.高倉健主演,中野良子,原田芳雄共演.

ある事件を捜査していた検事の高倉健はある日,2件の強盗事件の容疑者として緊急逮捕されるも,トイレの個室の窓から逃亡.その「ある捜査」を担当していた原田芳雄刑事に追われる.

高倉健は真犯人を探すために,能登,北海道に移動.熊に襲われた大滝秀治の娘の中野良子を助け助けられて,警察の包囲網をかいくぐるために大滝秀治の所有するセスナを操縦し上京.倍賞美津子に匿われたりしながら自分を犯人呼ばわりして行方不明になっていた田中邦衛を探し出すも,精神病院に入院させられ新薬投与により廃人に.高倉健も偽装入院するが精神が破壊される新薬投与される.

「逃亡者」のプロットだな.夜の新宿で,数頭の馬を走らせるシーンで,古い新宿の街並みを見ることができるかな,と思ったけれど夜の撮影だったので暗くてあまりわからない.

151分の映画なのでとにかく長い.無駄なカットがたくさんあるが,文化大革命後に初めて公開された外国映画ということで中国では人気がある模様.

ある事件を捜査していた検事の高倉健はある日,2件の強盗事件の容疑者として緊急逮捕されるも,トイレの個室の窓から逃亡.その「ある捜査」を担当していた原田芳雄刑事に追われる.

高倉健は真犯人を探すために,能登,北海道に移動.熊に襲われた大滝秀治の娘の中野良子を助け助けられて,警察の包囲網をかいくぐるために大滝秀治の所有するセスナを操縦し上京.倍賞美津子に匿われたりしながら自分を犯人呼ばわりして行方不明になっていた田中邦衛を探し出すも,精神病院に入院させられ新薬投与により廃人に.高倉健も偽装入院するが精神が破壊される新薬投与される.

「逃亡者」のプロットだな.夜の新宿で,数頭の馬を走らせるシーンで,古い新宿の街並みを見ることができるかな,と思ったけれど夜の撮影だったので暗くてあまりわからない.

151分の映画なのでとにかく長い.無駄なカットがたくさんあるが,文化大革命後に初めて公開された外国映画ということで中国では人気がある模様.

今月はチルットというふわふわしたポケモンが大量発生.

初登場した頃は雑魚キャラとして大量発生していたし色違いもすでに持っていたけれど,その後実装した対人戦でCP1500以下のチルタリスが強いそうで,それで重宝されている模様.

今日はお出かけもせず,ずっと寝ていたのでゴープラで60匹程度捕まえただけで終了.対人戦しないけれど,いつしかするようになった時用に,進化だけしておいた.

初登場した頃は雑魚キャラとして大量発生していたし色違いもすでに持っていたけれど,その後実装した対人戦でCP1500以下のチルタリスが強いそうで,それで重宝されている模様.

今日はお出かけもせず,ずっと寝ていたのでゴープラで60匹程度捕まえただけで終了.対人戦しないけれど,いつしかするようになった時用に,進化だけしておいた.

1973年の日本映画.高倉健主演.

国際的犯罪組織のボスがイランのテヘランにいることがわかるが,秘密警察だと返り討ちにあうのでゴルゴ13に暗殺を依頼.暗殺対象者も顔がわからないし,暗殺者も正体不明なんだな.

娯楽作品としてもゴルゴ13の世界観の再現としてもよいようなきがするけれど,日本人が高倉健だけで,あの当時のイランで「東洋人を探せ」と言われたら速攻で見つかりそうな時代感もあれば,でてくるキャラクターが似たようなヘアスタイルやファッションなので,ちょっと誰が誰だかわからないことがある.全員日本語吹き替えだけれど,山田康雄,森山周一郎などの声が聞き取れて重要人物がわかりますw

ゴルゴ13のモデルは高倉健だというし,一度は,みとかなければいけない作品かな.どうかな.

国際的犯罪組織のボスがイランのテヘランにいることがわかるが,秘密警察だと返り討ちにあうのでゴルゴ13に暗殺を依頼.暗殺対象者も顔がわからないし,暗殺者も正体不明なんだな.

娯楽作品としてもゴルゴ13の世界観の再現としてもよいようなきがするけれど,日本人が高倉健だけで,あの当時のイランで「東洋人を探せ」と言われたら速攻で見つかりそうな時代感もあれば,でてくるキャラクターが似たようなヘアスタイルやファッションなので,ちょっと誰が誰だかわからないことがある.全員日本語吹き替えだけれど,山田康雄,森山周一郎などの声が聞き取れて重要人物がわかりますw

ゴルゴ13のモデルは高倉健だというし,一度は,みとかなければいけない作品かな.どうかな.

大阪の天王寺駅の左隣に新今宮という駅がある.有名な通天閣のある新世界に一番近いJRの駅だな.

以前はフェスティバルゲートなる遊園地もあったけれど,もうなくなった模様.

私が大阪,天王寺に住んでいたのは1989年から1991年の2年.ちょうど昭和から平成に,消費税が3%で始まり,バブル崩壊前夜という時代.

新今宮は西成区,あいりん地区,釜ヶ崎と呼ばれる場所があって,日雇い労働者が多数住んでいて,町中にホームレスがいて,なぜか昼間から酒を飲んで地べたに寝転がっている人が多数いるような場所だった.

新聞奨学生として天王寺駅周辺が配達地域だったので集金も含めると朝昼晩と自転車やプレスカブにのって近くを練り回っていた街.

体力のある学友は,朝,新今宮駅にいくと手配師のような人の声をかけられ,多くは関西国際空港の建設現場に行き,日当1万円とかをもらってアルバイトしていた.聞いた話によると,あの辺りに住んでいる人は日当をもらって飲んで安宿に泊まり,資金が尽きたらまた朝並ぶ,ということを繰り返していた模様.

ある日,朝刊を配り終えた頃,天王寺駅近くに立ち寄った時に道路封鎖されてていた.「第22次西成暴動」が原因.平成になって初めての暴動だそう.

表向きは,刑事が暴力団から賄賂をもらっていたことが発覚し,暴力団にピンハネされていた日雇い労働者が暴動を起こした...とされているけれど,中盤以降は,遠くから暴走族がやってきて店舗破壊して商品を盗んだりしている姿が報道されていて,きっかけとなった日雇い労働者たちにインタビューすると「知らないやつらが勝手に騒いでいる」的にコメントして困惑していたのも,覚えてる.

自分たちの怒りに注目してほしいいのに,知らないやつらの破壊・強盗が注目されているので,確かにそうなるでしょう.

あの頃,いたるところにホームレスがたくさんいた.上京しても新宿に多くのホームレスがいたけれど,かなり見なくなった.けれど,最近は新宿駅で物乞いをしている人を二人ほど見かける.一人は身なりもちゃんとしている20代〜30代くらいにみえた.どうも,終電後の新宿駅地下とかにホームレスがたくさんいる模様.

新今宮ワンダーランド

https://shin-imamiya-osaka.com

以前はフェスティバルゲートなる遊園地もあったけれど,もうなくなった模様.

私が大阪,天王寺に住んでいたのは1989年から1991年の2年.ちょうど昭和から平成に,消費税が3%で始まり,バブル崩壊前夜という時代.

新今宮は西成区,あいりん地区,釜ヶ崎と呼ばれる場所があって,日雇い労働者が多数住んでいて,町中にホームレスがいて,なぜか昼間から酒を飲んで地べたに寝転がっている人が多数いるような場所だった.

新聞奨学生として天王寺駅周辺が配達地域だったので集金も含めると朝昼晩と自転車やプレスカブにのって近くを練り回っていた街.

体力のある学友は,朝,新今宮駅にいくと手配師のような人の声をかけられ,多くは関西国際空港の建設現場に行き,日当1万円とかをもらってアルバイトしていた.聞いた話によると,あの辺りに住んでいる人は日当をもらって飲んで安宿に泊まり,資金が尽きたらまた朝並ぶ,ということを繰り返していた模様.

ある日,朝刊を配り終えた頃,天王寺駅近くに立ち寄った時に道路封鎖されてていた.「第22次西成暴動」が原因.平成になって初めての暴動だそう.

表向きは,刑事が暴力団から賄賂をもらっていたことが発覚し,暴力団にピンハネされていた日雇い労働者が暴動を起こした...とされているけれど,中盤以降は,遠くから暴走族がやってきて店舗破壊して商品を盗んだりしている姿が報道されていて,きっかけとなった日雇い労働者たちにインタビューすると「知らないやつらが勝手に騒いでいる」的にコメントして困惑していたのも,覚えてる.

自分たちの怒りに注目してほしいいのに,知らないやつらの破壊・強盗が注目されているので,確かにそうなるでしょう.

あの頃,いたるところにホームレスがたくさんいた.上京しても新宿に多くのホームレスがいたけれど,かなり見なくなった.けれど,最近は新宿駅で物乞いをしている人を二人ほど見かける.一人は身なりもちゃんとしている20代〜30代くらいにみえた.どうも,終電後の新宿駅地下とかにホームレスがたくさんいる模様.

新今宮ワンダーランド

https://shin-imamiya-osaka.com

朝からsalesforceの障害で今日から開始のワクチン接種予約システムが稼働できないと防災放送している模様やてんてこ舞いしている役所の様子がテレビに出て,昼には週刊誌のネット記事に自分の職場,部署の批判記事掲載を目にして,夜,先程news zeroで緊急事態宣言延長の件で,家から7軒隣の焼き鳥屋が店長がテレビに出てた.マンボーにならなかった地域なのにメディアに出すぎ.今日は興味深い日...

ネット記事,事実が無い想像記事に,業界有識者とされるが内部情報を知り得ない無関係の大学教授のコメントで肉付けし,内容の信憑性を上げている様に模造された情報が作られ,面白おかしく報道されているのを実感.一瞬のPageView稼ぎの為に.

でも,自分もネット記事はキャッチーな件名に釣られがちだから,騙されない様に気をつけないと.

ネット記事,事実が無い想像記事に,業界有識者とされるが内部情報を知り得ない無関係の大学教授のコメントで肉付けし,内容の信憑性を上げている様に模造された情報が作られ,面白おかしく報道されているのを実感.一瞬のPageView稼ぎの為に.

でも,自分もネット記事はキャッチーな件名に釣られがちだから,騙されない様に気をつけないと.

パスワード使いまわすなキャンペーンもあり,ここ1年,パスワードを管理するパスワードマネージャのニーズも上がっていると思うけれど,誰もが懸念する「パスワードマネージャに脆弱性があったら一連托生」と思われている中での事件発生.

Passwordstate、不正アップデートとフィッシング攻撃発生

https://news.mynavi.jp/article/20210504-1883266/

引用:

するとこんな意見も.

パスワードマネージャはまだ使うべきか?

https://news.mynavi.jp/article/20210511-1886558/

引用: メリデメ的にはメリットが多いという意見.

有名なものを使うと狙われやすい.マイナーなものは,実際のところがどうだかわからん.

LastPass

https://ja.wikipedia.org/wiki/LastPass

フリーミアムのパスワード管理サービス.ブラウザのプラグインとして利用可能だが,過去に問題があった件について情報公開されてないという不透明感がある.

KeePass

https://ja.wikipedia.org/wiki/KeePass

デフォルトでは、このファイルはクラウドストレージではなく、ローカルのファイルシステムに保存される,とあるので複数台のPC・スマホを使っている立場で言うと,使い勝手は悪いかな.でも,周りの人はこれを使っている人が多いね.

Passwordstate、不正アップデートとフィッシング攻撃発生

https://news.mynavi.jp/article/20210504-1883266/

引用:

Click Studiosの説明によると、4月20日午後8時33分(協定世界時)から2021年4月22日午前0時30分(協定世界時)の間にインプレースアップグレードを行ったユーザーは、不正な形式の「Passwordstate_upgrade.zip」ファイルをダウンロードした可能性があるという。

するとこんな意見も.

パスワードマネージャはまだ使うべきか?

https://news.mynavi.jp/article/20210511-1886558/

引用:

SANSは5月10日(米国時間)、「SANS Institute|Are Password Managers Still Safe and Secure?」において、パスワードマネージャは完璧なソリューションとは言えないものの、利用することで得られるメリットが多く、現状では使うほうが得られるメリットが多いと伝えた。

有名なものを使うと狙われやすい.マイナーなものは,実際のところがどうだかわからん.

LastPass

https://ja.wikipedia.org/wiki/LastPass

フリーミアムのパスワード管理サービス.ブラウザのプラグインとして利用可能だが,過去に問題があった件について情報公開されてないという不透明感がある.

KeePass

https://ja.wikipedia.org/wiki/KeePass

デフォルトでは、このファイルはクラウドストレージではなく、ローカルのファイルシステムに保存される,とあるので複数台のPC・スマホを使っている立場で言うと,使い勝手は悪いかな.でも,周りの人はこれを使っている人が多いね.

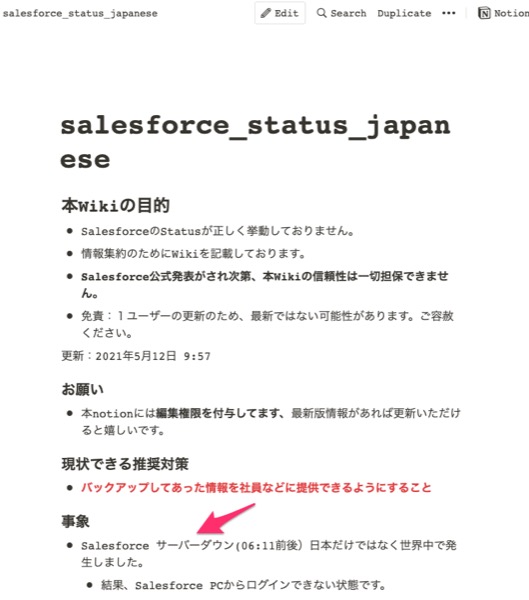

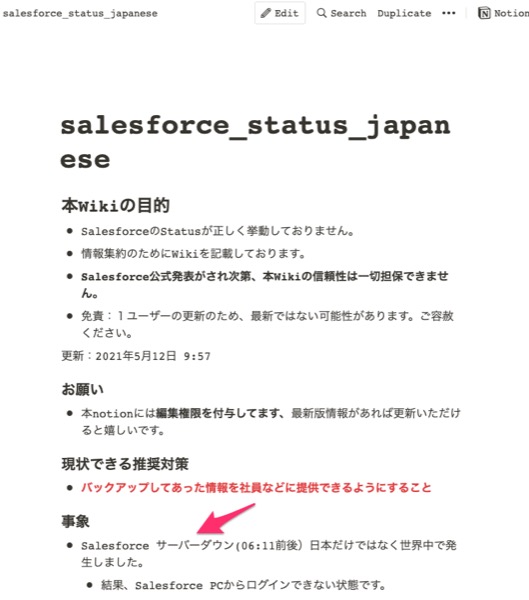

朝からセールスフォースにログインできないと話題.

salesforce_status_japanese

https://www.notion.so/salesforce_status_japanese-df2a619796f0467fa4c083f9a56972ba

スクショ.

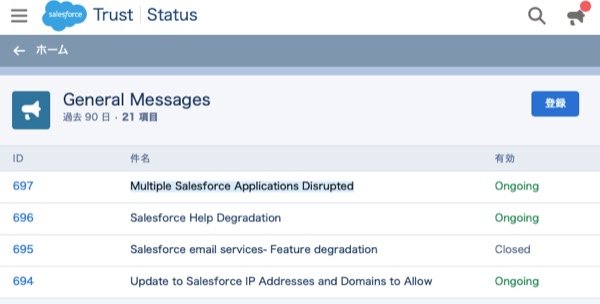

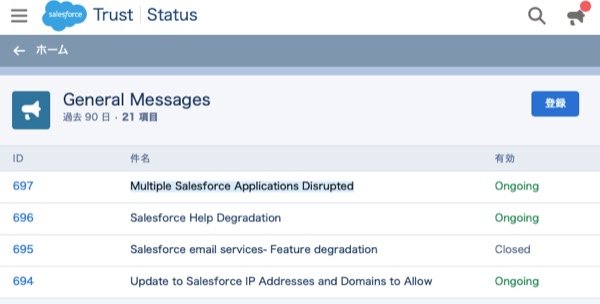

09:35現在の公式ステータス

Salesforceステータスへようこそ

https://status.salesforce.com

salesforce_status_japanese

https://www.notion.so/salesforce_status_japanese-df2a619796f0467fa4c083f9a56972ba

スクショ.

09:35現在の公式ステータス

Salesforceステータスへようこそ

https://status.salesforce.com

気になるこの事件.

女性の競技画像を大量に掲載 アダルトサイトに専用項目設け

https://news.yahoo.co.jp/articles/0e20c0d77c08711f2b0e8a6a3802427023ae43f0

引用:

無断掲載で著作権違反で逮捕はわかる.コンビニで売られている雑誌でも,そうい写真が掲載されているものもよく見かけるけれど,これは無断では無いということなのかな?

ビーチバレーのユニフォームが小さい問題とカメコ締め出し問題とかも絡めて,なんかモヤモヤする.

それよりも,広告費で10年で1億円も儲けていたのか.やっぱりそっちか.

女性の競技画像を大量に掲載 アダルトサイトに専用項目設け

https://news.yahoo.co.jp/articles/0e20c0d77c08711f2b0e8a6a3802427023ae43f0

引用:

テレビ番組に映った女性アスリートの画像がアダルトサイトに無断転載された事件で、〜逮捕

無断掲載で著作権違反で逮捕はわかる.コンビニで売られている雑誌でも,そうい写真が掲載されているものもよく見かけるけれど,これは無断では無いということなのかな?

ビーチバレーのユニフォームが小さい問題とカメコ締め出し問題とかも絡めて,なんかモヤモヤする.

それよりも,広告費で10年で1億円も儲けていたのか.やっぱりそっちか.

朝8時から夜22時まで,限定リサーチが実施. 告知の通知日に誤って始まってしまったというトラブルもあったようだけれど,無事開催.誤って始めた人は,途中までの分が取り消されたそうだけれど.

20回分の簡単なリサーチを進めると,報酬として毎回マリルリがゲット.最後まで行くと合計60匹か70匹.その中で色違いが8匹出てきました.

限定リサーチの場合,ゲットできるポケモンが高個体が多いので,お得感がありますね.面倒な作業だけれど,時間も長かったのでゆっくりできたし.

短時間だと疲弊・疲労感半端ないからなぁ.

20回分の簡単なリサーチを進めると,報酬として毎回マリルリがゲット.最後まで行くと合計60匹か70匹.その中で色違いが8匹出てきました.

限定リサーチの場合,ゲットできるポケモンが高個体が多いので,お得感がありますね.面倒な作業だけれど,時間も長かったのでゆっくりできたし.

短時間だと疲弊・疲労感半端ないからなぁ.

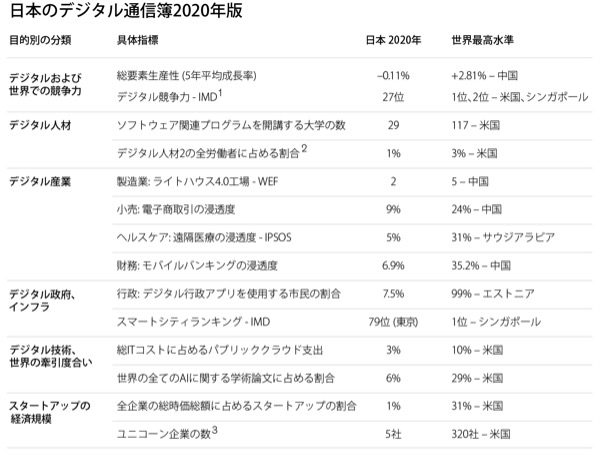

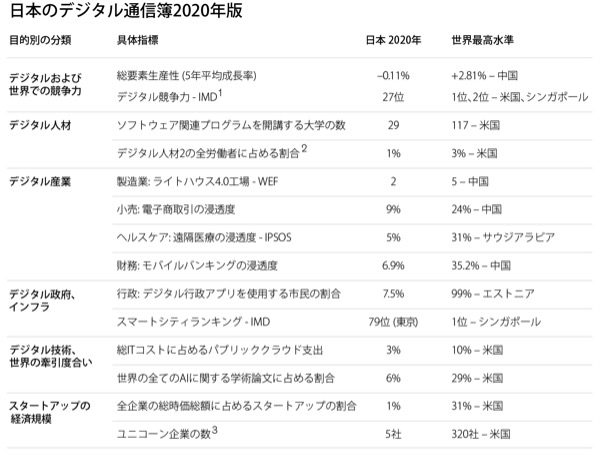

2030年には引退している・・・はず.Y2K以前に言われいてた2038年問題はギリ回避.と思っているんだけど甘いか.

2030年に向けた日本のデジタル改革

https://www.mckinsey.com/jp/our-insights/how-japan-can-become-digitally-competitive-by-2030#

やっぱり老後はトヨタシティ移住かなぁ.富士山が近い,というのが気になるけど.

2030年に向けた日本のデジタル改革

https://www.mckinsey.com/jp/our-insights/how-japan-can-become-digitally-competitive-by-2030#

やっぱり老後はトヨタシティ移住かなぁ.富士山が近い,というのが気になるけど.

1983年の映画.高倉健主演,大原麗子共演.

舞台は函館.元球児で地元のヒーローだった高倉健は,造船会社をやめて初代水戸黄門に弟子入りし妻の加藤登紀子の支えもあり居酒屋兆治を開業.店には元バッテリーの田中邦衛や小松政夫,伊丹十三や,向かいの小料理屋の,ちあきなおみが出入りし,繁盛しているが,昔,恋人だった大原麗子の影がちらほら.大原麗子はお金持ちの左とん平と所帯を持っていたが,牧場に火をつけて失踪.

強面だけれど,いいひと,で有名という設定.

造船会社を辞めた理由は,不況で人事に異動になりリストラ担当にされそうになったことへの不満.その時の上司が後にガンになったと知っての高倉健の一言.「やっぱり神様は公平だった」

最近亡くなった人も含めて,もう出演者の多くが亡くなっている.存命はちあきなおみ,石野真子と小林稔侍,平田満くらいかなぁ.

大原麗子が美人だね.小さい頃にはなんとも思わなかったけれど.この映画でのラストシーンが,現実と重なる.

作中のちあきなおみの店には,サントリーオールドっぽい瓶がたくさん置いてあって田中邦衛が喧嘩してラックを倒して台無しにするけれど,大原麗子はサントリーレッドのCMに10年,オールドのCMは2年だったんだな.レッド,飲んだことないので今度見たら買おう.

舞台は函館.元球児で地元のヒーローだった高倉健は,造船会社をやめて初代水戸黄門に弟子入りし妻の加藤登紀子の支えもあり居酒屋兆治を開業.店には元バッテリーの田中邦衛や小松政夫,伊丹十三や,向かいの小料理屋の,ちあきなおみが出入りし,繁盛しているが,昔,恋人だった大原麗子の影がちらほら.大原麗子はお金持ちの左とん平と所帯を持っていたが,牧場に火をつけて失踪.

強面だけれど,いいひと,で有名という設定.

造船会社を辞めた理由は,不況で人事に異動になりリストラ担当にされそうになったことへの不満.その時の上司が後にガンになったと知っての高倉健の一言.「やっぱり神様は公平だった」

最近亡くなった人も含めて,もう出演者の多くが亡くなっている.存命はちあきなおみ,石野真子と小林稔侍,平田満くらいかなぁ.

大原麗子が美人だね.小さい頃にはなんとも思わなかったけれど.この映画でのラストシーンが,現実と重なる.

作中のちあきなおみの店には,サントリーオールドっぽい瓶がたくさん置いてあって田中邦衛が喧嘩してラックを倒して台無しにするけれど,大原麗子はサントリーレッドのCMに10年,オールドのCMは2年だったんだな.レッド,飲んだことないので今度見たら買おう.

六本木勤めだったあの頃,朝出勤すると自分の席にカバンを置いて,あとは会議室をハシゴして夜,帰る時に席に戻る.そんな日々だった.

そして今,Web会議がベースになったのでみんな空きスケジュールにどんどん入れてくるので,日によっては一日中会議,ということも多くなった.

会議だらけになると,その日1日,何を議論し,何を決め,残課題が何かがわからなくなってくる.整理する時間が必要.なので秘書?に,1.5時間の予定を確保してもらうようにして改善.会議は1時間,遅延開始・終了のバッファ,振り返りや次の準備,トイレや会議室移動でプラス30分がちょうどいい時間だったな.

そんな,体感的に会得した部分を,マイクロソフトは脳波で計測.

Work Trend Index Pulse レポート「脳には休憩が必要なことが調査で明らかに」

https://news.microsoft.com/ja-jp/2021/04/23/210423-brain-research/

引用:

でもまぁ,伊藤忠商事が広めた?ノー残業キャンペーンから,電通のまつりさん過労死などを経て,仕事のやり方は変化してきているけれど,もっとも効率的な方法を模索するのも必要だけれど,なんてことない雑談をして脳のストレッチも大事だな,と,たまに出勤して対面で人と仕事の話をする時に思ったりします.

そして今,Web会議がベースになったのでみんな空きスケジュールにどんどん入れてくるので,日によっては一日中会議,ということも多くなった.

会議だらけになると,その日1日,何を議論し,何を決め,残課題が何かがわからなくなってくる.整理する時間が必要.なので秘書?に,1.5時間の予定を確保してもらうようにして改善.会議は1時間,遅延開始・終了のバッファ,振り返りや次の準備,トイレや会議室移動でプラス30分がちょうどいい時間だったな.

そんな,体感的に会得した部分を,マイクロソフトは脳波で計測.

Work Trend Index Pulse レポート「脳には休憩が必要なことが調査で明らかに」

https://news.microsoft.com/ja-jp/2021/04/23/210423-brain-research/

引用:

マイクロソフトが実施した最新の脳波の活動に関する調査から、多くの人が体感していることが明らかになりました。それは、次々とバーチャル会議に参加していることをストレスに感じているということです。

でもまぁ,伊藤忠商事が広めた?ノー残業キャンペーンから,電通のまつりさん過労死などを経て,仕事のやり方は変化してきているけれど,もっとも効率的な方法を模索するのも必要だけれど,なんてことない雑談をして脳のストレッチも大事だな,と,たまに出勤して対面で人と仕事の話をする時に思ったりします.

おっと.

F: ドライブにネットワーク ドライブを割り当てると Microsoft Teams クライアントがフリーズする場合がある

https://answers.microsoft.com/ja-jp/msteams/forum/all/f/d36f1f39-c755-4a42-ad33-a3f0ba54a6cf

うちの職場は,Xドライブだったので影響を受けない模様.

F: ドライブにネットワーク ドライブを割り当てると Microsoft Teams クライアントがフリーズする場合がある

https://answers.microsoft.com/ja-jp/msteams/forum/all/f/d36f1f39-c755-4a42-ad33-a3f0ba54a6cf

うちの職場は,Xドライブだったので影響を受けない模様.

シルク・ドゥ・ソレイユ,再稼働発表していたのか...

去年,破産申請の際には大きくニュースになっていたようにい思うけれど,生き残りに成功しているということかな.

シルク・ドゥ・ソレイユが破産申請 コロナで全公演停止

https://www.asahi.com/articles/ASN6Z2BZHN6ZUHBI003.html

引用:

現存する世界最古の企業,金剛組のことを思い出した.

去年,破産申請の際には大きくニュースになっていたようにい思うけれど,生き残りに成功しているということかな.

シルク・ドゥ・ソレイユが破産申請 コロナで全公演停止

https://www.asahi.com/articles/ASN6Z2BZHN6ZUHBI003.html

引用:

世界的なエンターテインメント集団「シルク・ドゥ・ソレイユ」の運営会社は29日、本拠があるカナダの裁判所に対し、破産手続きを申請したと発表した。新型コロナウイルスの影響でショーが開演できなくなり、収入が途絶えていた。今後、債務整理や資本構成の見直しに向けた協議に入る。

現存する世界最古の企業,金剛組のことを思い出した.

1981年の日本映画.高倉健主演,いしだあゆみ,倍賞千恵子共演.

警察官でメキシコオリンピックの射撃選手に選ばれている高倉健が,北海道の小さな駅を起点に,妻いしだあゆみとの別れ,指名手配犯,根津甚八の妹,烏丸せつこの監視と犯人のの逮捕,根津甚八の死刑執行の知らせから,数年ぶりに妹のところに顔を出した際に出会う倍賞千恵子とその愛人が絡む人間ドラマ.

田中邦衛もちらっと出ているけれど,既に亡くなった人の多い映画だなぁ...

冒頭,妻のいしだあゆみと幼子の息子と駅で別れる.離婚の原因は不明だが,発車した電車からの泣き顔からの笑顔の敬礼は素晴らしいね.でも,「北の国から」でもそうなんだけれど,ちらっとしか出演してないことが多いような.

主人公の胸中を表す1つの方法として,劇中のテレビニュースで「東京オリンピックマラソン競技三位の円谷幸吉の自殺」が取り上げられていました.「幸吉は、もうすっかり疲れ切ってしまって走れません」といって責任を感じて自殺だなんて.まだ,戦前教育が残っていたのかなぁ...

警察官でメキシコオリンピックの射撃選手に選ばれている高倉健が,北海道の小さな駅を起点に,妻いしだあゆみとの別れ,指名手配犯,根津甚八の妹,烏丸せつこの監視と犯人のの逮捕,根津甚八の死刑執行の知らせから,数年ぶりに妹のところに顔を出した際に出会う倍賞千恵子とその愛人が絡む人間ドラマ.

田中邦衛もちらっと出ているけれど,既に亡くなった人の多い映画だなぁ...

冒頭,妻のいしだあゆみと幼子の息子と駅で別れる.離婚の原因は不明だが,発車した電車からの泣き顔からの笑顔の敬礼は素晴らしいね.でも,「北の国から」でもそうなんだけれど,ちらっとしか出演してないことが多いような.

主人公の胸中を表す1つの方法として,劇中のテレビニュースで「東京オリンピックマラソン競技三位の円谷幸吉の自殺」が取り上げられていました.「幸吉は、もうすっかり疲れ切ってしまって走れません」といって責任を感じて自殺だなんて.まだ,戦前教育が残っていたのかなぁ...

1999年の日本映画.高倉健主演,大竹しのぶ,広末涼子,志村けん共演.

北海道の過疎地域にあるローカル線の高倉健駅長を描くファンタジー.妻の大竹しのぶや,広末涼子もいい.志村けんはちょっとしか出演してないけれど,いい演技をしている.得意な演技,とも言えるかな.

この映画,というよりは短編集の原作本を,仲人さんに結婚式当日にもらった覚えがある.結婚式のドタバタで,どこに行ったか不明なのだけど.仲人さんにはその時に一度会ったきりで,すでに鬼籍にはいっている.その短編集中には「ラブ・レター」という作品があり,西田敏行が主演でドラマを見た覚えがあって,ぜひもう一度見たい作品.

北海道の過疎地域にあるローカル線の高倉健駅長を描くファンタジー.妻の大竹しのぶや,広末涼子もいい.志村けんはちょっとしか出演してないけれど,いい演技をしている.得意な演技,とも言えるかな.

この映画,というよりは短編集の原作本を,仲人さんに結婚式当日にもらった覚えがある.結婚式のドタバタで,どこに行ったか不明なのだけど.仲人さんにはその時に一度会ったきりで,すでに鬼籍にはいっている.その短編集中には「ラブ・レター」という作品があり,西田敏行が主演でドラマを見た覚えがあって,ぜひもう一度見たい作品.

内閣官房内閣サイバーセキュリティセンターから,ゴールデンウィーク前?中に注意喚起がでていました.

ランサムウエアによるサイバー攻撃に関する注意喚起について

https://www.nisc.go.jp/active/infra/pdf/ransomware20210430.pdf

別にゴールデンウィークに関係するってことでもないね.

休み前に,VPNルータなどの脆弱性が次々と発表されたのも気をつけないと.

バッファロー製Wi-Fiルーターに複数の脆弱性

https://k-tai.watch.impress.co.jp/docs/news/1321948.html

BHR-4GRVがある! PPTPでお気軽低価格VPNルータで,うちにも1台あるけれど非稼働.

なんと,ファームウェアがリリースされていました.

BHR-4GRV ファームウェア (Windows)

https://www.buffalo.jp/support/download/detail/?dl_contents_id=60691

あれ?もしかしてBHR-4RVだったかも...ビジュアルを見るとBHR-4RVだったな.

NEC製Wi-Fiルーター「Aterm」シリーズに複数の脆弱性報告

https://k-tai.watch.impress.co.jp/docs/news/1317677.html

ランサムウエアによるサイバー攻撃に関する注意喚起について

https://www.nisc.go.jp/active/infra/pdf/ransomware20210430.pdf

別にゴールデンウィークに関係するってことでもないね.

休み前に,VPNルータなどの脆弱性が次々と発表されたのも気をつけないと.

バッファロー製Wi-Fiルーターに複数の脆弱性

https://k-tai.watch.impress.co.jp/docs/news/1321948.html

BHR-4GRVがある! PPTPでお気軽低価格VPNルータで,うちにも1台あるけれど非稼働.

なんと,ファームウェアがリリースされていました.

BHR-4GRV ファームウェア (Windows)

https://www.buffalo.jp/support/download/detail/?dl_contents_id=60691

あれ?もしかしてBHR-4RVだったかも...ビジュアルを見るとBHR-4RVだったな.

NEC製Wi-Fiルーター「Aterm」シリーズに複数の脆弱性報告

https://k-tai.watch.impress.co.jp/docs/news/1317677.html

2020年の日本映画.山田孝之主演,広末涼子共演.

突然妻を亡くして2歳弱の娘を男手一つで育てることになった男の話.小学校卒業までの10年間が描かれる.

泣けそうなポイントが多々あるけれど,よーく考えると涙誘われすぎているかなぁ.

娘役を演じている子役が三人,入れ替わるのだけれど,2番目の白鳥玉季が6〜8歳で実年齢が現在11歳,次の田中里念が9〜12歳で実年齢が13歳なので,なんでスイッチしたのかよくわからん.白鳥玉季で十分だったような気もするけれど.田中里念が悪いわけじゃないけれどね.田中里念は,藤田ニコルにそっくりすぎてもう後半の感動シーンは,にこるんにしか見えない

タイトルの「ステップ」とはステップファーザー,ステップマザーのことを示すそうで,継親(ままおや)を示す模様.結果的には,シングルファーザーと子供がいない女性でステップファミリーになるということか.

ああ,あと中川大志が三回くらい一瞬でているので注目.いい笑顔w

突然妻を亡くして2歳弱の娘を男手一つで育てることになった男の話.小学校卒業までの10年間が描かれる.

泣けそうなポイントが多々あるけれど,よーく考えると涙誘われすぎているかなぁ.

娘役を演じている子役が三人,入れ替わるのだけれど,2番目の白鳥玉季が6〜8歳で実年齢が現在11歳,次の田中里念が9〜12歳で実年齢が13歳なので,なんでスイッチしたのかよくわからん.白鳥玉季で十分だったような気もするけれど.田中里念が悪いわけじゃないけれどね.田中里念は,藤田ニコルにそっくりすぎてもう後半の感動シーンは,にこるんにしか見えない

タイトルの「ステップ」とはステップファーザー,ステップマザーのことを示すそうで,継親(ままおや)を示す模様.結果的には,シングルファーザーと子供がいない女性でステップファミリーになるということか.

ああ,あと中川大志が三回くらい一瞬でているので注目.いい笑顔w

禁止場所にも関わらずBBQして酒酔い後に多摩川で泳いだ若者が溺死.誰も哀れみを感じない. 緊急事態宣言下だったり外出自粛が言われている中で残念な行動.

県境にある川での事故の場合,その体がある岸の警察が管轄になるそうです.中央の中洲とかの場合,頭が向いている方だそうで.要らない知識が身についた.

氏名が報道されているから早速twitterやfacebookが特定.写真だけで無く珍しい名前なので出身高校なども検出されてます.恐ろしい.本人は亡くなっているけどね.

でも,この手の死亡事故は毎年恒例だったりする.川べりでキャンプ,BBQして天気が良いとつい,川に入りたくなる若者は毎年いる.たぶん酔っている事や学生時代に水泳ができていた時のイメージに体がついてこなくて,吊ったり痙攣したりして命を落とすのだろう.こういう時は体力に地震がありそうな人が多い.

2021.05.12 追記

類似の事例.人の衝動は抑えられないようだ.

「幕張の浜」の水難死亡事故、4年連続に 水難学会・斎藤会長「突堤は危険度高い」と警鐘 海濁り、深い場所も

https://www.chibanippo.co.jp/news/national/789961

千葉市美浜区のZOZOマリンスタジアム近くにある人工海浜「幕張の浜」で、水難死亡事故が4年続けて発生した。

浜から沖に伸びる長さ約250メートルの突堤から海に飛び込んで遊んでいたとみられる男性会社員(19)が行方不明となり、海中から遺体で発見された。当時の現場の天候は曇り。気温は17度。風速は西の風14メートルだった。

突堤付近では2018~20年にも、高校生が死亡する水難事故が3年続けて発生し、計4人が死亡。

突堤には立ち入り防止のフェンスが設置されていた。

事故が起きた時の共通の条件として「風が強く吹き波が立つ。そして海に飛び込みたくなるような暖かい気候がある

地元の中高生らは突堤付近の危険性を知っているが、周辺から遊びにきた若者らにまで浸透していないという。

県境にある川での事故の場合,その体がある岸の警察が管轄になるそうです.中央の中洲とかの場合,頭が向いている方だそうで.要らない知識が身についた.

氏名が報道されているから早速twitterやfacebookが特定.写真だけで無く珍しい名前なので出身高校なども検出されてます.恐ろしい.本人は亡くなっているけどね.

でも,この手の死亡事故は毎年恒例だったりする.川べりでキャンプ,BBQして天気が良いとつい,川に入りたくなる若者は毎年いる.たぶん酔っている事や学生時代に水泳ができていた時のイメージに体がついてこなくて,吊ったり痙攣したりして命を落とすのだろう.こういう時は体力に地震がありそうな人が多い.

2021.05.12 追記

類似の事例.人の衝動は抑えられないようだ.

「幕張の浜」の水難死亡事故、4年連続に 水難学会・斎藤会長「突堤は危険度高い」と警鐘 海濁り、深い場所も

https://www.chibanippo.co.jp/news/national/789961

久しぶりの新規伝説ポケモン,ゼルネアスが登場.

距離近いので威嚇動作で頭がドンとくる感じ.孔雀っぽい頭,細身,色合いから,あまり強そうではない.

距離近いので威嚇動作で頭がドンとくる感じ.孔雀っぽい頭,細身,色合いから,あまり強そうではない.

昨年末以来の視聴.実際には3〜四回目.前回,カミさんが酔っ払って寝てしまったので,

松たか子の「悔しいなぁ.あなたが結婚してくれてたら」は,物語の流れからは姉と結婚していれば死ななくて済んだという意図なのだと思ったけれど,いまだに結婚していなかった初恋の人の福山雅治と,現在の旦那の庵野秀明を見比べての想いかもしれないと気づいた.

2〜3ヶ月,同窓会のタイミングがずれるだけで違ったかもしれないし.実家の場所や豊川悦司の住まいが変わってない点からすると,福山雅治演じる男の努力不足感はあるだろうな.

どちらにしても,三回ほど登場する卒業式の謝辞に,この作品の想いが詰め込まれているのかな.

松たか子の「悔しいなぁ.あなたが結婚してくれてたら」は,物語の流れからは姉と結婚していれば死ななくて済んだという意図なのだと思ったけれど,いまだに結婚していなかった初恋の人の福山雅治と,現在の旦那の庵野秀明を見比べての想いかもしれないと気づいた.

2〜3ヶ月,同窓会のタイミングがずれるだけで違ったかもしれないし.実家の場所や豊川悦司の住まいが変わってない点からすると,福山雅治演じる男の努力不足感はあるだろうな.

どちらにしても,三回ほど登場する卒業式の謝辞に,この作品の想いが詰め込まれているのかな.