ブログ - 最新エントリー

会長人事の後も,何かとテレビで話題になっている東京オリンピック・パラリンピック.

著名人の聖火ランナー辞退.判で押したようにスケジュールが調整できないという理由.わかる.

ホストタウン問題.感染者ゼロの島根県の奥出雲町がホストタウンキャンセル.インド感染者1000万人もいるので対応できない可能性を検討した結果.わかる.

岐阜県の大津で受け入れ予定のホテルがコロナ禍で倒産.代替ホテルを確保するも練習場から遠い.わかる.

国外からの観客を受け入れるか3月中に発表.政府は受け入れない方向で調整する模様.わかる.

現在の緊急事態宣言は3月7日までの予定だが2週有漢程度延びる可能性があると菅首相が発言.わかる.

組織委員会の理事に多く女性を登用.女性率42%越え.え?

理事の入れ替え,今の時期に必要なのか? 現場の人じゃないからいいのか?

やるんだったらもっと前に女性率をあげとけばよかったのに.そもそも.ジェンダーフリーって,男と女,その2択だけでいいのかな? なんて思いました.

おっと,理事の定数が35人から45人に増やして,現在女性が7人いるから12人増加すると42%だそうだ.

東京五輪組織委「役員報酬」は誰がいくらもらっている? 直撃取材にノラリクラリの不誠実対応

https://news.yahoo.co.jp/articles/d1c0c74fa716c020f80b1f45b6c2b25d894c7258

引用:

理事の入れ替え,今の時期に必要なのか? 現場の人じゃないからいいのか?

やるんだったらもっと前に女性率をあげとけばよかったのに.そもそも.ジェンダーフリーって,男と女,その2択だけでいいのかな? なんて思いました.

おっと,理事の定数が35人から45人に増やして,現在女性が7人いるから12人増加すると42%だそうだ.

東京五輪組織委「役員報酬」は誰がいくらもらっている? 直撃取材にノラリクラリの不誠実対応

https://news.yahoo.co.jp/articles/d1c0c74fa716c020f80b1f45b6c2b25d894c7258

引用:

さらに1年延期の声も出てきて気になる役員報酬

しかし、月10万円から同200万円まで20段階ある規定のうち、誰が、どのくらいの報酬を受け取っているのかはまったく分からない。

このニュースを見て感じたのは...

AWSアカウント攻撃ツールをSalesforceがリリースするも速攻で削除される

https://gigazine.net/news/20210217-salesforce-endgame/

引用: AWS(Amazon Web Service)とかGCP(Google Cloud Platform)とかMicrosoft Azureとか,利用者の多いサービスだと,利用者は「中の人」なので「中の人」が気付きやすい盲点のようなものも共有されがちなんじゃないかな.

善意だろうが,悪意だろうが.

AWSアカウント攻撃ツールをSalesforceがリリースするも速攻で削除される

https://gigazine.net/news/20210217-salesforce-endgame/

引用:

EndgameはAWS用のペネトレーションテストツールで、SalesforceのエンジニアであるKinnaird McQuade氏が開発しました。Endgameを用いると、あるAWSアカウントのリソースを他のAWSアカウントで悪用したり、インターネット上に公開したりできるとのこと。

善意だろうが,悪意だろうが.

悪用されがちツール.

Responder And MultiRelay For Windows

https://github.com/lgandx/Responder-Windows

仕組みの理解.

LLMNRとNBTとは – DNS サーバが無いのに名前解決ができる理由

https://turningp.jp/server-client/windows/windows-llmnr-netbios

Responder And MultiRelay For Windows

https://github.com/lgandx/Responder-Windows

仕組みの理解.

LLMNRとNBTとは – DNS サーバが無いのに名前解決ができる理由

https://turningp.jp/server-client/windows/windows-llmnr-netbios

$ git clone https://github.com/lgandx/Responder-Windows🆑

Cloning into 'Responder-Windows'...

remote: Enumerating objects: 151, done.

remote: Total 151 (delta 0), reused 0 (delta 0), pack-reused 151

Receiving objects: 100% (151/151), 7.73 MiB | 9.68 MiB/s, done.

Resolving deltas: 100% (43/43), done.

[macmini2014:ujpadmin 01:31:08 ~/bin ]

$ ls -la Responder-Windows/🆑

total 4

drwxr-xr-x 6 ujpadmin staff 192 3 3 01:31 .

drwxr-xr-x 10 ujpadmin staff 320 3 3 01:31 ..

drwxr-xr-x 12 ujpadmin staff 384 3 3 01:31 .git

-rwxr-xr-x 1 ujpadmin staff 3290 3 3 01:31 README.md

drwxr-xr-x 3 ujpadmin staff 96 3 3 01:31 binaries

drwxr-xr-x 16 ujpadmin staff 512 3 3 01:31 src

[macmini2014:ujpadmin 01:31:18 ~/bin ]

$ tree Responder-Windows/🆑

Responder-Windows/

├── README.md

├── binaries

│ └── Responder

│ ├── MultiRelay.exe🈁

│ ├── Responder.conf

│ ├── Responder.exe

│ ├── logs

│ └── relay-dumps

└── src

├── LICENSE

├── Responder.conf

├── Responder.py

├── certs

│ ├── gen-self-signed-cert.sh

│ ├── responder.crt

│ └── responder.key

├── files

│ ├── AccessDenied.html

│ └── BindShell.exe

├── fingerprint.py

├── logs

├── odict.py

├── packets.py

├── poisoners

│ ├── LLMNR.py

│ ├── MDNS.py

│ ├── NBTNS.py

│ └── __init__.py

├── servers

│ ├── Browser.py

│ ├── DNS.py

│ ├── FTP.py

│ ├── HTTP.py

│ ├── HTTP_Proxy.py

│ ├── IMAP.py

│ ├── Kerberos.py

│ ├── LDAP.py

│ ├── MSSQL.py

│ ├── POP3.py

│ ├── Proxy_Auth.py

│ ├── SMB.py

│ ├── SMTP.py

│ └── __init__.py

├── settings.py

├── tools

│ ├── BrowserListener.py

│ ├── DHCP.py

│ ├── DHCP_Auto.sh

│ ├── FindSMB2UPTime.py

│ ├── FindSQLSrv.py

│ ├── Icmp-Redirect.py

│ ├── MultiRelay

│ │ ├── MultiRelay.py

│ │ ├── RelayMultiCore.py

│ │ ├── RelayMultiPackets.py

│ │ ├── SMBFinger

│ │ │ ├── Finger.py

│ │ │ ├── __init__.py

│ │ │ └── odict.py

│ │ ├── creddump

│ │ │ ├── CHANGELOG

│ │ │ ├── COPYING

│ │ │ ├── README

│ │ │ ├── __init__.py

│ │ │ ├── cachedump.py

│ │ │ ├── framework

│ │ │ │ ├── __init__.py

│ │ │ │ └── win32

│ │ │ │ ├── __init__.py

│ │ │ │ ├── addrspace.py

│ │ │ │ ├── domcachedump.py

│ │ │ │ ├── hashdump.py

│ │ │ │ ├── lsasecrets.py

│ │ │ │ ├── newobj.py

│ │ │ │ ├── object.py

│ │ │ │ ├── rawreg.py

│ │ │ │ └── types.py

│ │ │ ├── lsadump.py

│ │ │ └── pwdump.py

│ │ ├── odict.py

│ │ └── relay-dumps

│ ├── RunFinger.py

│ └── odict.py

└── utils.py

17 directories, 67 files

[macmini2014:ujpadmin 01:31:29 ~/bin ]

$

東京商工リサーチによる報告.

「上場企業の個人情報漏えい・紛失事故」調査(2020年)

https://www.tsr-net.co.jp/news/analysis/20210115_01.html

引用: 単純計算で,5人に1人は漏洩しているわけだから,逆にいうと漏洩するという前提で生きていかねばなるまい.

「上場企業の個人情報漏えい・紛失事故」調査(2020年)

https://www.tsr-net.co.jp/news/analysis/20210115_01.html

引用:

2020年に上場企業とその子会社で、個人情報の漏えい・紛失事故を公表したのは88社、事故件数は103件、漏えいした個人情報は2,515万47人分に達した。

ふと,Nekoというアプリを思い出した.

30年くらい前に,MacやSolaris,AIXに入れて遊んでいた.マウスカーソルを追いかけてくれるので,大きい画面の場合に約2つ建つ実用ソフト.

元はPC-9801あたりだと思うけれど,残念ながらHomeBrewでは配布されておらず.しかし,ソースがあったので入れてみた.当然,X Window Systemも.

懐かしすぎる!

ウインドウマネージャをシングルにして透過カラーにして背面に固定すれば,もっといいかも.

ちなみに,JavScript版というのがあって,Webブラウザだけで動いています.

It's Neko! (3.0)

https://webneko.net/?white

30年くらい前に,MacやSolaris,AIXに入れて遊んでいた.マウスカーソルを追いかけてくれるので,大きい画面の場合に約2つ建つ実用ソフト.

元はPC-9801あたりだと思うけれど,残念ながらHomeBrewでは配布されておらず.しかし,ソースがあったので入れてみた.当然,X Window Systemも.

懐かしすぎる!

ウインドウマネージャをシングルにして透過カラーにして背面に固定すれば,もっといいかも.

export LIBRARY_PATH=/opt/X11/lib

make

It's Neko! (3.0)

https://webneko.net/?white

smartmontoolsをインストールして診断してみた.

稼働時間が5465時間となっているけれどMacBook 2008 LateにHigh Sierraを入れてみたのが590日前だからか,そんなもんかな.

Media_Wearout_Indicatorが気になる.初期は100から使っていくと減ってきて0になったら終わり,らしいのだけどこの数値はさっぱりわからん.

それよりも,Total_Bad_Blocksが251となっているが,この数値を追いかけたほうがいいのかなぁ...

[venus:server 16:32:39 ~ ]

$ smartctl -a /dev/disk0s3🆑

smartctl 7.2 2020-12-30 r5155 [Darwin 17.7.0 x86_64] (local build)

Copyright (C) 2002-20, Bruce Allen, Christian Franke, www.smartmontools.org

=== START OF INFORMATION SECTION ===

Model Family: WD Blue / Red / Green SSDs

Device Model: WDC WDS500G2B0A-00SM50

Serial Number: 1920338xxxxx

LU WWN Device Id: 5 001b44 8b857a1d9

Firmware Version: 401000WD

User Capacity: 500,107,862,016 bytes [500 GB]

Sector Size: 512 bytes logical/physical

Rotation Rate: Solid State Device

Form Factor: 2.5 inches

TRIM Command: Available, deterministic, zeroed

Device is: In smartctl database [for details use: -P show]

ATA Version is: ACS-4 T13/BSR INCITS 529 revision 5

SATA Version is: SATA 3.3, 6.0 Gb/s (current: 3.0 Gb/s)

Local Time is: Tue Mar 2 16:32:52 2021 JST

SMART support is: Available - device has SMART capability.

SMART support is: Enabled

=== START OF READ SMART DATA SECTION ===

SMART overall-health self-assessment test result: PASSED

General SMART Values:

Offline data collection status: (0x00) Offline data collection activity

was never started.

Auto Offline Data Collection: Disabled.

Self-test execution status: ( 0) The previous self-test routine completed

without error or no self-test has ever

been run.

Total time to complete Offline

data collection: ( 0) seconds.

Offline data collection

capabilities: (0x11) SMART execute Offline immediate.

No Auto Offline data collection support.

Suspend Offline collection upon new

command.

No Offline surface scan supported.

Self-test supported.

No Conveyance Self-test supported.

No Selective Self-test supported.

SMART capabilities: (0x0003) Saves SMART data before entering

power-saving mode.

Supports SMART auto save timer.

Error logging capability: (0x01) Error logging supported.

General Purpose Logging supported.

Short self-test routine

recommended polling time: ( 2) minutes.

Extended self-test routine

recommended polling time: ( 10) minutes.

SMART Attributes Data Structure revision number: 4

Vendor Specific SMART Attributes with Thresholds:

ID# ATTRIBUTE_NAME FLAG VALUE WORST THRESH TYPE UPDATED WHEN_FAILED RAW_VALUE

5 Reallocated_Sector_Ct 0x0032 100 100 --- Old_age Always - 0

9 Power_On_Hours 0x0032 100 100 --- Old_age Always - 5465🈁

12 Power_Cycle_Count 0x0032 100 100 --- Old_age Always - 2434

165 Block_Erase_Count 0x0032 100 100 --- Old_age Always - 70714123

166 Minimum_PE_Cycles_TLC 0x0032 100 100 --- Old_age Always - 1

167 Max_Bad_Blocks_per_Die 0x0032 100 100 --- Old_age Always - 24

168 Maximum_PE_Cycles_TLC 0x0032 100 100 --- Old_age Always - 41

169 Total_Bad_Blocks 0x0032 100 100 --- Old_age Always - 251

170 Grown_Bad_Blocks 0x0032 100 100 --- Old_age Always - 0

171 Program_Fail_Count 0x0032 100 100 --- Old_age Always - 0

172 Erase_Fail_Count 0x0032 100 100 --- Old_age Always - 0

173 Average_PE_Cycles_TLC 0x0032 100 100 --- Old_age Always - 9

174 Unexpected_Power_Loss 0x0032 100 100 --- Old_age Always - 8

184 End-to-End_Error 0x0032 100 100 --- Old_age Always - 0

187 Reported_Uncorrect 0x0032 100 100 --- Old_age Always - 0

188 Command_Timeout 0x0032 100 100 --- Old_age Always - 0

194 Temperature_Celsius 0x0022 067 045 --- Old_age Always - 33 (Min/Max 18/45)

199 UDMA_CRC_Error_Count 0x0032 100 100 --- Old_age Always - 0

230 Media_Wearout_Indicator 0x0032 001 001 --- Old_age Always - 0x0137005a0137🈁

232 Available_Reservd_Space 0x0033 100 100 004 Pre-fail Always - 100

233 NAND_GB_Written_TLC 0x0032 100 100 --- Old_age Always - 4593

234 NAND_GB_Written_SLC 0x0032 100 100 --- Old_age Always - 9286

241 Host_Writes_GiB 0x0030 253 253 --- Old_age Offline - 8637

242 Host_Reads_GiB 0x0030 253 253 --- Old_age Offline - 4966

244 Temp_Throttle_Status 0x0032 000 100 --- Old_age Always - 0

SMART Error Log Version: 1

No Errors Logged

SMART Self-test log structure revision number 1

No self-tests have been logged. [To run self-tests, use: smartctl -t]

Selective Self-tests/Logging not supported

[venus:server 16:32:52 ~ ]

$

稼働時間が5465時間となっているけれどMacBook 2008 LateにHigh Sierraを入れてみたのが590日前だからか,そんなもんかな.

Media_Wearout_Indicatorが気になる.初期は100から使っていくと減ってきて0になったら終わり,らしいのだけどこの数値はさっぱりわからん.

それよりも,Total_Bad_Blocksが251となっているが,この数値を追いかけたほうがいいのかなぁ...

1ヶ月前のこの記事に関する話.

警視庁 サイバー犯罪対策プロジェクト

マルウェアに感染している機器の利用者に対する注意喚起の実施について

https://www.npa.go.jp/cyber/policy/mw-attention.html

引用: とあるので,各ネットワーク管理者などはISPからの連絡待ちですね.

マルウェアEmotetのテイクダウンと感染端末に対する通知

https://blogs.jpcert.or.jp/ja/2021/02/emotet-notice.html

警視庁 サイバー犯罪対策プロジェクト

マルウェアに感染している機器の利用者に対する注意喚起の実施について

https://www.npa.go.jp/cyber/policy/mw-attention.html

引用:

海外の捜査当局から警察庁に対して、国内のEmotetに感染している機器に関する情報提供がありました。

令和3年2月下旬から準備が整い次第、当該情報をISPに提供し、ISPにおいて、当該情報に記載されている機器の利用者を特定し、注意喚起を行います。

マルウェアEmotetのテイクダウンと感染端末に対する通知

https://blogs.jpcert.or.jp/ja/2021/02/emotet-notice.html

https://www.nict.go.jp/press/2021/02/16-1.html

あいかわらずTCP 23番への通信が多い.

Mirai観戦ホストの増大

複数の防犯カメラレコーダの脆弱異性を悪用された観戦活動が

家族やペット,駐車場,店舗などで安い監視カメラを使うのは考えものかもしれないな.せめてアップデータが手に入るメーカのものを選んでいないと.カメラの映像が乗っ取られるとか以前に,攻撃の踏み台になっているわけなので.

ADB(Android Debug Bridge)の使う5555/TCPを狙った攻撃が増大.裏技的についつい開発者モードをオンにしがちだけれど,これは使わないときはオフにすべきだろうね.でも戻すことは忘れがちだとおもう.

あいかわらずTCP 23番への通信が多い.

Mirai観戦ホストの増大

複数の防犯カメラレコーダの脆弱異性を悪用された観戦活動が

家族やペット,駐車場,店舗などで安い監視カメラを使うのは考えものかもしれないな.せめてアップデータが手に入るメーカのものを選んでいないと.カメラの映像が乗っ取られるとか以前に,攻撃の踏み台になっているわけなので.

ADB(Android Debug Bridge)の使う5555/TCPを狙った攻撃が増大.裏技的についつい開発者モードをオンにしがちだけれど,これは使わないときはオフにすべきだろうね.でも戻すことは忘れがちだとおもう.

【続報】一晩でマルウェアに豹変したバーコードアプリ、攻撃の手口が明らかに

https://news.mynavi.jp/article/20210215-1733044/

引用:

アプリの買収・譲渡が関係していて,表面上,変更はわからないわけだから,利用者としては気づかないだろうね. 防ぎようがない.

引用: そうなると,やっぱり責任が取れそうで買収されなさそうな大企業のリリースするアプリが良いのかな.

しかし,ゲームアプリのチートとかでは,アプリをラッピングして制御するタイプももあるから難しいな.

https://news.mynavi.jp/article/20210215-1733044/

引用:

Malwarebytesは2月5日(米国時間)、これまで数年間にわたってバーコードスキャナとして機能していたアプリが、1度のアップデートでマルウェアへ豹変したと伝えた。該当するアプリはすでにGoogle Playストアから削除されているが、1000万人以上のユーザーが使用していると見られており、依然として注意が必要だ。

〜略〜

マルウェアをアップロードしたと考えられていた提供元から、マルウェアに豹変したバージョンのアップロードは行っていないという連絡があったという。

アプリの買収・譲渡が関係していて,表面上,変更はわからないわけだから,利用者としては気づかないだろうね. 防ぎようがない.

引用:

Google Playに表示される提供元を従来の提供者にしたまま、マルウェアを混入させたアプリのアップロードを行ったとされているThe space teamのアカウントの持ち主が、この取り組みによってGoogle Playで譲渡前の提供元の名義のままでマルウェアを混入させたアプリをアップロードできることを確認したようだ

しかし,ゲームアプリのチートとかでは,アプリをラッピングして制御するタイプももあるから難しいな.

ちょっと面白そう.

NECセキュリティブログ

トレーニングコンテンツ:脆弱なAndroidアプリ「InsecureBankv2」の紹介

https://jpn.nec.com/cybersecurity/blog/210219/

NECセキュリティブログ

トレーニングコンテンツ:脆弱なAndroidアプリ「InsecureBankv2」の紹介

https://jpn.nec.com/cybersecurity/blog/210219/

1988年のアメリカ映画.エディ・マーフィー主演.

エディ・マーフィはザムンダ国の王子.親の決めた婚約者ではなく,ニューヨークに妻を探しに行く話.

あのイケ好かない頭にオイル塗りすぎ野郎を演じるエリク・ラ・サルは,その後,ER緊急救命室でピーター・ベントン役でとても落ち着いた外科医を演じていました. あと,ハンバーガーショップに強盗に入るのは,サミュエル・L・ジャクソンなんですね.国王のジェームズ・アール・ジョーンズはダース・ベイダーの声をやっていたり,レッド・オクトーバーを追え!などのあのシリーズにも出てました.

今回,アマゾンプライム版を観たのだけれど,エディ・マーフィーの吹き替えがいつもの声優と違ったので,なんかテンション低かったな.あと,エンディングロールがあっという間に終わる.

なんとなく,エディ・マーフィーと大泉洋が被ってみえる.

エディ・マーフィはザムンダ国の王子.親の決めた婚約者ではなく,ニューヨークに妻を探しに行く話.

あのイケ好かない頭にオイル塗りすぎ野郎を演じるエリク・ラ・サルは,その後,ER緊急救命室でピーター・ベントン役でとても落ち着いた外科医を演じていました. あと,ハンバーガーショップに強盗に入るのは,サミュエル・L・ジャクソンなんですね.国王のジェームズ・アール・ジョーンズはダース・ベイダーの声をやっていたり,レッド・オクトーバーを追え!などのあのシリーズにも出てました.

今回,アマゾンプライム版を観たのだけれど,エディ・マーフィーの吹き替えがいつもの声優と違ったので,なんかテンション低かったな.あと,エンディングロールがあっという間に終わる.

なんとなく,エディ・マーフィーと大泉洋が被ってみえる.

2012年の日本映画.織田裕二主演.小栗旬,香取慎吾共演.

白昼発生したオッサンの誘拐事件は殺人事件につながり,凶器で使われた銃は押収品だったので警察内部の犯行と判明したが上層部は隠蔽すると判断.軽犯罪者が生贄になったり,逆にそれがバレそうになると織田裕二や柳葉敏郎が責任を取らされそうになる. 全ては6年前の誘拐事件につながっていく.

込み入ったような雰囲気になるけれど,難しくなく終わり方も気持ちいい娯楽作品.

1付きになったのは,警察を辞めて一般人になった深津絵里がバスジャックのようなことをして大破させているけれど,あれはかなりの罪になるはず.本作が最終作品のようなので,その後は描かれないけれどね.

今更だけれど,織田裕二と深津絵里,強行犯係と盗犯係なのでちょっとだけ部署が違うんだな.

白昼発生したオッサンの誘拐事件は殺人事件につながり,凶器で使われた銃は押収品だったので警察内部の犯行と判明したが上層部は隠蔽すると判断.軽犯罪者が生贄になったり,逆にそれがバレそうになると織田裕二や柳葉敏郎が責任を取らされそうになる. 全ては6年前の誘拐事件につながっていく.

込み入ったような雰囲気になるけれど,難しくなく終わり方も気持ちいい娯楽作品.

1付きになったのは,警察を辞めて一般人になった深津絵里がバスジャックのようなことをして大破させているけれど,あれはかなりの罪になるはず.本作が最終作品のようなので,その後は描かれないけれどね.

今更だけれど,織田裕二と深津絵里,強行犯係と盗犯係なのでちょっとだけ部署が違うんだな.

2年半ほど前にもカラー印刷するとインクが出なかった我が家のブラザーの複合機MFC-935CDN.

ブラザー、インクジェット複合機「マイミーオ」新モデル7機種を投入

https://www.itmedia.co.jp/pcuser/articles/0909/03/news047.html

このニュースを見ると2009年9月発売なのでそのあたりに購入かな.カミさんがサポートに連絡したら古すぎて修理できないそうだ.

複合機なので複数の機能があるけれど,利用頻度別に機能を振り返ってみた.

無線LAN,使う.

電話機,留守電を使う.留守メッセージを変更できれば良いなぁ.

コピーは,年に1〜2回使う.免許書のコピー提出とか.

FAXは5年に1回程度使う(オカンからの受信専用).たまに間違いFAX受信.

受信したFAXを液晶画面で見る...一部しか見れないので結局印刷.

モノクロ印刷,よく使う.老人ホームの入館書の印刷のため.

カラー印刷,あまり使わなかったが最近使いたくなった.

スキャナー,ADF,使わない.そもそも遅い.

SDカードからの読み込みは1回使った

写真をカラー印刷したいカミさんは,街のコンビニやDPEショップなどの印刷サービスを使って,それはそれで楽しんでいる模様.

家電量販店に行くと,電話機一体型の複合機はもう売られてないようだ.カミさん曰く固定電話を持っている人も少ないからだと.納得.

スマホや他のサービスで代替えが効くだろうと思うので,新しく買うことを考えたら,次のような分類かな.

モノクロ印刷専用機.

留守番電話付き電話機

写真印刷専用機

ざっと7万円くらいになりそう.やっぱり複合機+電話機か.まぁ,しばらくモノクロ印刷できるから,それも壊れたら・・・と考えていた矢先,マゼンダのインク切れでブラックが印刷できない問題が・・・

なんと,ヘッドクリーニングする際にインクを使うそうで,なのでシアン色が無いとクリーニングできないから印刷できないというロジックだそうだ...

カラー印刷できないのにカラーインクを買い足すという行為が納得いかなくて,シアンのインクタンクに万年筆のインク注入用の注射器を使って水を注入すると,なんと印刷成功!

しかし,モノクロもイエローもインク切れになってしまった...

ブラザー、インクジェット複合機「マイミーオ」新モデル7機種を投入

https://www.itmedia.co.jp/pcuser/articles/0909/03/news047.html

このニュースを見ると2009年9月発売なのでそのあたりに購入かな.カミさんがサポートに連絡したら古すぎて修理できないそうだ.

複合機なので複数の機能があるけれど,利用頻度別に機能を振り返ってみた.

写真をカラー印刷したいカミさんは,街のコンビニやDPEショップなどの印刷サービスを使って,それはそれで楽しんでいる模様.

家電量販店に行くと,電話機一体型の複合機はもう売られてないようだ.カミさん曰く固定電話を持っている人も少ないからだと.納得.

スマホや他のサービスで代替えが効くだろうと思うので,新しく買うことを考えたら,次のような分類かな.

ざっと7万円くらいになりそう.やっぱり複合機+電話機か.まぁ,しばらくモノクロ印刷できるから,それも壊れたら・・・と考えていた矢先,マゼンダのインク切れでブラックが印刷できない問題が・・・

なんと,ヘッドクリーニングする際にインクを使うそうで,なのでシアン色が無いとクリーニングできないから印刷できないというロジックだそうだ...

カラー印刷できないのにカラーインクを買い足すという行為が納得いかなくて,シアンのインクタンクに万年筆のインク注入用の注射器を使って水を注入すると,なんと印刷成功!

しかし,モノクロもイエローもインク切れになってしまった...

欧州連合(EU)における一般データ保護規則(GDPR)に関連して,WHOIS情報もデータ保護されている模様.

gTLD取次サービスのWHOIS及びRDAPにおけるICANNの暫定仕様への対応について

https://jprs.jp/registrar/info/gdpr/gdpr-index.html

EU圏内のサーバからの攻撃は,攻撃者を評価しづらくなっているということか.悪いことする人には最適だな.

gTLD取次サービスのWHOIS及びRDAPにおけるICANNの暫定仕様への対応について

https://jprs.jp/registrar/info/gdpr/gdpr-index.html

EU圏内のサーバからの攻撃は,攻撃者を評価しづらくなっているということか.悪いことする人には最適だな.

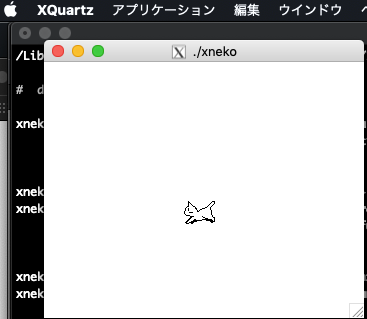

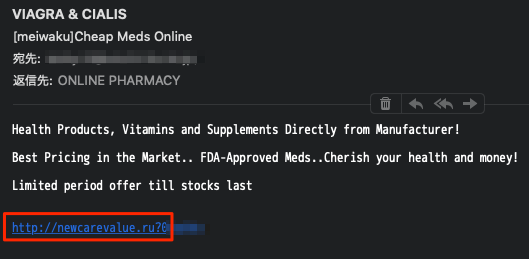

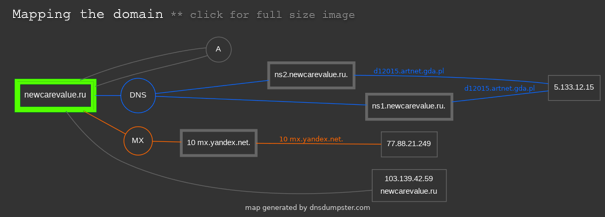

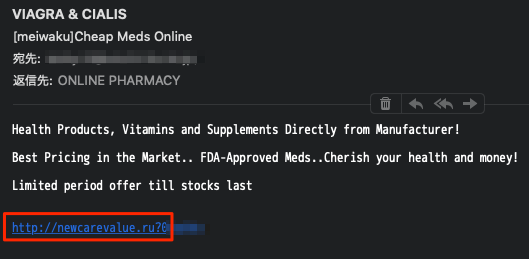

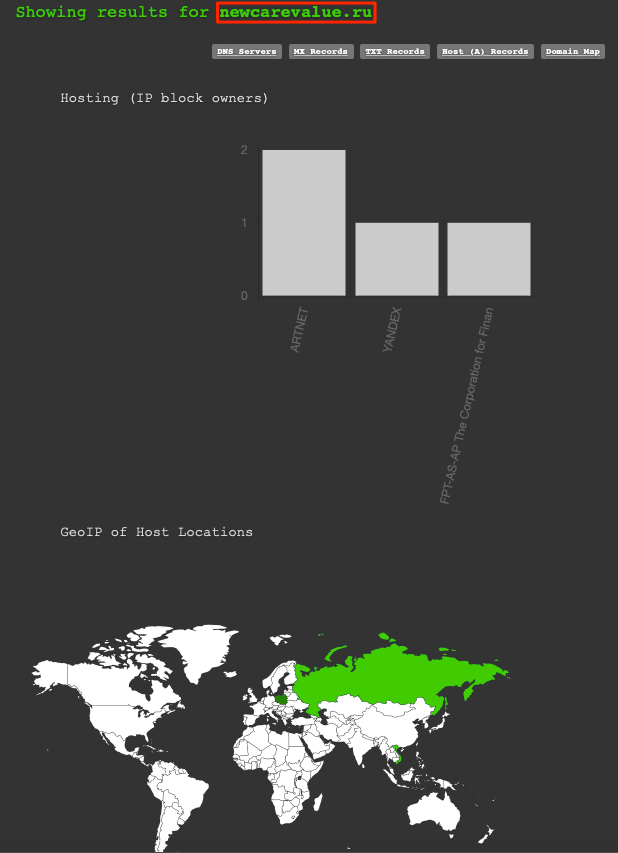

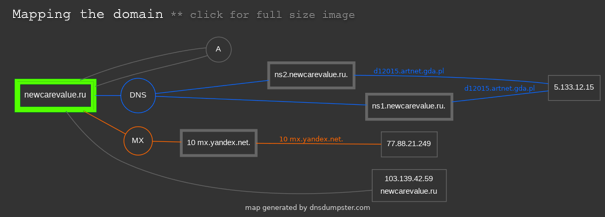

FQDNから怪しさを調査するツールは色々とあるけれど,今時のダークモードでチャートが出てくるのが新しい感じがする.

dnsdumpster

https://dnsdumpster.com

例えば,このような古臭い迷惑メール.

本文にあるFQDNを入れて調べてみる.

まぁわかりやすくロシアのトップドメインを使っているから,そうなるでしょうと.

DNSレコードの可視化がよくできている気がする.

dnsdumpster

https://dnsdumpster.com

例えば,このような古臭い迷惑メール.

本文にあるFQDNを入れて調べてみる.

まぁわかりやすくロシアのトップドメインを使っているから,そうなるでしょうと.

DNSレコードの可視化がよくできている気がする.

最近,久しぶりにビットコインが話題.

株価もそうだけれど,コロナ禍において値上がりが続いていて,現在の金持ちNo.1のイーロン・マスクがビットコインに参入したというニュースや.金持ちNo.3のビル・ゲイツの警戒感のある発言で乱高下している.

ビットコイン史上最大の1時間足下落 昨年3月と同じクジラが売却

https://jp.cointelegraph.com/news/whale-who-sold-bitcoin-before-2020-crash-cashed-out-156m-before-this-week-s-20-dip

テスラ株、ビットコイン投資後に25%下落 22兆円失う

https://forbesjapan.com/articles/detail/39977

口座も持ってない人なので乱高下しても影響がないけれど,興味深い話があった.

ビットコインの流通総額は100兆円

年初のビットコインは50兆円

銀の総額は200兆円

金の総額は1100兆円

こうして並べると,ビットコインは今は銀の2分の1でしかないけれど,ビットコインが11倍になれば金を超える.

その可能性をアリとみるか,そうならないとみるか...

株価もそうだけれど,コロナ禍において値上がりが続いていて,現在の金持ちNo.1のイーロン・マスクがビットコインに参入したというニュースや.金持ちNo.3のビル・ゲイツの警戒感のある発言で乱高下している.

ビットコイン史上最大の1時間足下落 昨年3月と同じクジラが売却

https://jp.cointelegraph.com/news/whale-who-sold-bitcoin-before-2020-crash-cashed-out-156m-before-this-week-s-20-dip

テスラ株、ビットコイン投資後に25%下落 22兆円失う

https://forbesjapan.com/articles/detail/39977

口座も持ってない人なので乱高下しても影響がないけれど,興味深い話があった.

こうして並べると,ビットコインは今は銀の2分の1でしかないけれど,ビットコインが11倍になれば金を超える.

その可能性をアリとみるか,そうならないとみるか...

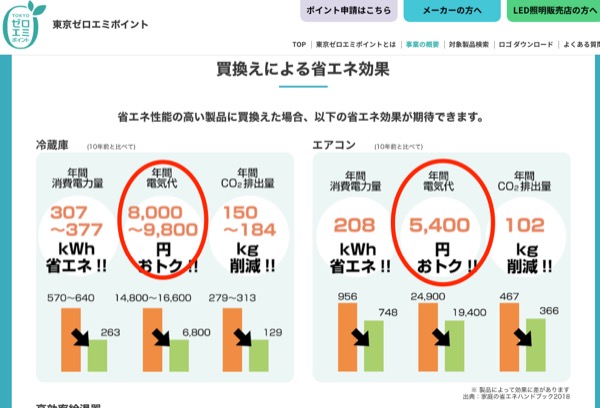

冷蔵庫を買い替えるまで知らなかったのだけれど,東京都では「東京ゼロエミポイント」という制度を2019年10月以降のエアコン,冷蔵庫,給湯器の買い換えでJCBの商品券として還元されるそうです.申請期限は3月末まで.

うちの場合は13000円分の商品券がもらえる模様.

東京ゼロエミポイント

https://www.zero-emi-points.jp

そこで気になったのがこのページ.

うちの場合,マンションの所有者の方針で10年ぶりにエアコンが更新されたけれど,冷蔵庫も20年ぶりに買い換えたので,1万5千円程度電気代が安くなる想定の模様.

うちの場合は13000円分の商品券がもらえる模様.

東京ゼロエミポイント

https://www.zero-emi-points.jp

そこで気になったのがこのページ.

うちの場合,マンションの所有者の方針で10年ぶりにエアコンが更新されたけれど,冷蔵庫も20年ぶりに買い換えたので,1万5千円程度電気代が安くなる想定の模様.

最後は1月だったけれど,風しんの結果を確認に行ったら病院が先生の緊急手術で休診だったけれど,カミさんが病院の前を通ったら急逝と書いてあるというので行ってみたらそうだった...

病院に恩義はそんなに感じてないのだけれど,知っているおじいちゃんが急に亡くなったというショックはあるね.

病院に恩義はそんなに感じてないのだけれど,知っているおじいちゃんが急に亡くなったというショックはあるね.

アメリカのコロラド州で飛行機の部品が落下したことが話題.

エンジンが燃えている映像や,飛行機の部品が落下する様が全てビデオで残っているのは,いまどきだな.

結構衝撃的なこの映像.

昔観た「トワイライトゾーン/超次元の体験」という短編映画州の中で「2万フィートの戦慄」を思い出した.

エンジンが燃えている映像や,飛行機の部品が落下する様が全てビデオで残っているのは,いまどきだな.

結構衝撃的なこの映像.

昔観た「トワイライトゾーン/超次元の体験」という短編映画州の中で「2万フィートの戦慄」を思い出した.

転職サイトのマイナビ転職で不正アクセス時間.

マイナビ転職、約21万人のWeb履歴書に不正アクセス

https://pc.watch.impress.co.jp/docs/news/1306632.html

引用:

マイナビ転職で使っていたメアドには,10年くらい前から迷惑メールが来ているけどな.

マイナビ転職、約21万人のWeb履歴書に不正アクセス

https://pc.watch.impress.co.jp/docs/news/1306632.html

引用:

2000年から現在に至るまでに「マイナビ転職」に登録したユーザーのうち、21万2,816名のWeb履歴書に対し、2021年1月17日~2月9日のあいだに不正アクセスが行なわれた。外部で不正に取得されたと思われるパスワードを使ったなりすましで、一部ユーザーのWeb履歴書へ不正ログインが行なわれた。

マイナビ転職で使っていたメアドには,10年くらい前から迷惑メールが来ているけどな.

数ヶ月前から不定期に「ゴン」という音が出だしたので,急に壊れると困るので冷蔵庫を買い換え.

転勤に際して購入したので1999年7月ごろからの22年くらいお世話になりました.

この間一度も故障しなかったのはシャープの冷蔵庫.2回引越したのでその時に停止しているから,たぶんトータルで10時間も止まってなかったと思う.素晴らしい!

両方からドアを開けられるのがシャープの特技だけれど,引っ越しに際して設置場所が柔軟になるというので選んだけれど,2回引越したけれど便利に使いました.

そして新しく購入したのが東芝の同容量タイプ.カミさんの選択のポイントは,野菜室が中段にあること.ここが冷凍庫になっているタイプが多くて,それはライフスタイルによって決まってくるだろうね.うちの妹は,働きながらの3人子供がいるから冷凍食品は欠かせないから,冷凍庫専用機を買ってたな.田舎だから家が広いというのもあるが.

今回購入金額は税込16.5万円. 延長保証で5年間使う想定だと1日あたり90円になる.冷蔵庫は10年は動いて欲しいという期待値があるから,そうなると45円だな.

ちなみに,減価償却する場合の,法定耐用年数は6年.

転勤に際して購入したので1999年7月ごろからの22年くらいお世話になりました.

この間一度も故障しなかったのはシャープの冷蔵庫.2回引越したのでその時に停止しているから,たぶんトータルで10時間も止まってなかったと思う.素晴らしい!

両方からドアを開けられるのがシャープの特技だけれど,引っ越しに際して設置場所が柔軟になるというので選んだけれど,2回引越したけれど便利に使いました.

そして新しく購入したのが東芝の同容量タイプ.カミさんの選択のポイントは,野菜室が中段にあること.ここが冷凍庫になっているタイプが多くて,それはライフスタイルによって決まってくるだろうね.うちの妹は,働きながらの3人子供がいるから冷凍食品は欠かせないから,冷凍庫専用機を買ってたな.田舎だから家が広いというのもあるが.

今回購入金額は税込16.5万円. 延長保証で5年間使う想定だと1日あたり90円になる.冷蔵庫は10年は動いて欲しいという期待値があるから,そうなると45円だな.

ちなみに,減価償却する場合の,法定耐用年数は6年.

朝起きてログインすると,祭りが始まっていた.

ちょっと値段が高いので今回のイベントは課金しなかったのだけれど,始まってしまった.

課金しないでも少しは遊べるタイプのイベントなのかな.まぁ,ポケモンの25周年を祝うイベントのようだし.

家から届くピケストに現れたGo Tour チャレンジャーという一般人?とのバトル.これを何度かやらなければいけない.弱いので簡単に倒せる.

そして,初代ポケモンは151匹いるけれど,これを全部ゲットして進化までしなければいけない作業が...

引っかかったのが,ポッポ,クラブ,ヒトデマンとかの手持ちがない.そういえば初期の頃,あれだけ嫌ほど捕獲していたのに,ポケモン数が増えてつまり雑魚が増えてから,滅多に見なくなった...レア化していたとは....

それでこれまでゲットしたけれど1匹しか持ってなくてもったいないから進化してなかった色違いをドンドン進化させました.

そしてレイドパスが無料で9枚,リモートレイドパスが無料3枚配布されたので,それらを使ってレイドをたくさんやりました.

そしてなんと今回初めて出たサイコブレイク ミュウツーが強風ブーストで100%の色違いをゲット.サイコブレイクのミュウツーは初回登場時も色違いをゲットしていたので,愛称は良いみたい.でもここから育てるのは大変だなぁ.(うれしい悲鳴)

ちょっと値段が高いので今回のイベントは課金しなかったのだけれど,始まってしまった.

課金しないでも少しは遊べるタイプのイベントなのかな.まぁ,ポケモンの25周年を祝うイベントのようだし.

家から届くピケストに現れたGo Tour チャレンジャーという一般人?とのバトル.これを何度かやらなければいけない.弱いので簡単に倒せる.

そして,初代ポケモンは151匹いるけれど,これを全部ゲットして進化までしなければいけない作業が...

引っかかったのが,ポッポ,クラブ,ヒトデマンとかの手持ちがない.そういえば初期の頃,あれだけ嫌ほど捕獲していたのに,ポケモン数が増えてつまり雑魚が増えてから,滅多に見なくなった...レア化していたとは....

それでこれまでゲットしたけれど1匹しか持ってなくてもったいないから進化してなかった色違いをドンドン進化させました.

そしてレイドパスが無料で9枚,リモートレイドパスが無料3枚配布されたので,それらを使ってレイドをたくさんやりました.

そしてなんと今回初めて出たサイコブレイク ミュウツーが強風ブーストで100%の色違いをゲット.サイコブレイクのミュウツーは初回登場時も色違いをゲットしていたので,愛称は良いみたい.でもここから育てるのは大変だなぁ.(うれしい悲鳴)

森喜朗辞任後の主な動きのメモ.

色々な会長候補の人の名前ががる.

明石家さんまが「8年も準備してはったわけやから、やっぱり森さんの一番近くにいた方がやるのが、一番この8年の段取りを知ってらっしゃる方しかアカンやろ」とコメント.納得感あるな.

会長後任人事を理事たちが非公開で開催することにメディアが批判.メディアは,メシのタネになる情報をもらえないからあおっているのか.

理事による会長選考会議が開催.参加している理事が誰なのかも非公開だが,情報が漏れて報道されている.

非公開のはずだが橋本聖子オリパラ大臣指名一本化.

橋本聖子に突撃インタビューするも「人事のことなのでノーコメント」と返す.

川淵三郎の件もあるから「ノーコメント」と返すのは正しい.全てマスゴミの責任.

橋本聖子が濃厚と報道され得ると,嫌がらせのように辞任した森会長との親密さがわかる情報がマスゴミによって繰り返し報道される.

島根県知事が,県内での聖火リレー中止を検討と報道される.

ボクシングが代表選出の大会を開催できないということで,実質アジアランキング上位で出場枠が割り当てられるので,日本人が出場できなくなるということが報道.

会長になる為には理事になる必要がある.理事は35人.外部から登用する場合誰かが辞任する必要がある.

2021/02/18 13:06 橋本聖子が会長就任を受けるTVの速報.

2021/02/18 18:01 橋本聖子が会長就任を告げるTVの速報.

2021/02/18 18:02 橋本聖子が五輪組織委会長就任会見.

なんで会見で本人の口より速報テロップの方が速いんだ!

密室密室いいながら,ちょいちょい情報を漏らして,庶民の意見を吸い上げ,選別し,確定していく.自分の人生では,全く関係ないノウハウだなぁ.

ま,それよりも職場のみんなでオンライン会議していたけれど,在宅勤務中の人はみんなテレビを観て聞いているから情報速いね. うちも隣の部屋のカミさんから速報が教えてもらえる立場だけどw

なんで会見で本人の口より速報テロップの方が速いんだ!

密室密室いいながら,ちょいちょい情報を漏らして,庶民の意見を吸い上げ,選別し,確定していく.自分の人生では,全く関係ないノウハウだなぁ.

ま,それよりも職場のみんなでオンライン会議していたけれど,在宅勤務中の人はみんなテレビを観て聞いているから情報速いね. うちも隣の部屋のカミさんから速報が教えてもらえる立場だけどw

去年の4月から,在宅勤務が始まり,家の自作パソコンデスクを使う事が多くなり,これまで,不便はして無かったけれど突然使っている椅子が壊れた最初は背もたれ取れ,修理して使っていたけれど,次にキャスターが折れた...10年以上使っていた椅子だけれど,今回は致命的な故障.

近くのニトリに代わりの椅子を買いに行くも,在宅勤務需要で納品が軒並み数ヶ月後.しかたなく,20年ほど前に買って倉庫に置いてあった数千円くらいのパソコン椅子に,テンピュール・シート・ウェッジという座布団で過ごしていたが,やっぱり背もたれが欲しくなり選んだのがこれ.

同じメーカの別の?モデルがニトリでも売られているけれど,数分程度だけれど,色々と座り比べて評価を見て,一番調整できそうな感じだったので決めてしまった.

結局すぐ配送してくれるアマゾンで注文.色々なモデルがあるけれど,モデルの中で評価を参考にしながらこのモデルを選定.

4万円程度だけれど,ポイント還元?で実質3.5万円.1日8時間,1年210日使うと仮定したら,21円/hと試算.さらに保証は2年なので,それで試算すると1時間10円強.

確定申告時期なので,税務上の法定耐用年数だと,金属の場合15年,そのほかのものは8年.それで計算するともう,椅子はタダのような感じになる.

35000÷(8年×210日×8時間)=2.6円/時間

ちなみに粗大ゴミになって捨てるようになった場合,うちの行政だと粗大ごみ手数料表をみると椅子は500円.

皮算用は良いとして,到着しました.でかい箱で.

製造日は年末か...

箱には足にはキャスターがついていて,ガスシリンダー,座面,背もたれと

大きく4つのパーツでできているので,組み立て簡単.ドライバ不要.

多分5分もあれば組み立てできるんじゃないかな.発泡スチロールなどもなくて梱包のゴミも最小限なのが良い.

まだ使用1日目だけれど,ヘッドレスト部分からのウレタンの工業製品だぞ!感のあるニオイが気になるけれど,こういうのは経年で自然と消えていくはずなのでなじむのを待つ感じだな.

あとは,座面・背もたれの素材がモールド・ウレタンだけれど,これがどれくらい持つのかだな.

追記2021/03/12

現時点で,ヘッドレスト部分からの工業製品臭が消えない.目がシバシバするほどだ.ファブリーズかリセッシュをしてみようかな...

追記2022/01/01

ヘッドレスト部分からの異臭,気がついたら消えていた.夏の暑い時は匂いがしていたので,半年程度は匂いが抜けなかったと思います.

近くのニトリに代わりの椅子を買いに行くも,在宅勤務需要で納品が軒並み数ヶ月後.しかたなく,20年ほど前に買って倉庫に置いてあった数千円くらいのパソコン椅子に,テンピュール・シート・ウェッジという座布団で過ごしていたが,やっぱり背もたれが欲しくなり選んだのがこれ.

同じメーカの別の?モデルがニトリでも売られているけれど,数分程度だけれど,色々と座り比べて評価を見て,一番調整できそうな感じだったので決めてしまった.

結局すぐ配送してくれるアマゾンで注文.色々なモデルがあるけれど,モデルの中で評価を参考にしながらこのモデルを選定.

4万円程度だけれど,ポイント還元?で実質3.5万円.1日8時間,1年210日使うと仮定したら,21円/hと試算.さらに保証は2年なので,それで試算すると1時間10円強.

確定申告時期なので,税務上の法定耐用年数だと,金属の場合15年,そのほかのものは8年.それで計算するともう,椅子はタダのような感じになる.

35000÷(8年×210日×8時間)=2.6円/時間

ちなみに粗大ゴミになって捨てるようになった場合,うちの行政だと粗大ごみ手数料表をみると椅子は500円.

皮算用は良いとして,到着しました.でかい箱で.

製造日は年末か...

箱には足にはキャスターがついていて,ガスシリンダー,座面,背もたれと

大きく4つのパーツでできているので,組み立て簡単.ドライバ不要.

多分5分もあれば組み立てできるんじゃないかな.発泡スチロールなどもなくて梱包のゴミも最小限なのが良い.

まだ使用1日目だけれど,ヘッドレスト部分からのウレタンの工業製品だぞ!感のあるニオイが気になるけれど,こういうのは経年で自然と消えていくはずなのでなじむのを待つ感じだな.

あとは,座面・背もたれの素材がモールド・ウレタンだけれど,これがどれくらい持つのかだな.

追記2021/03/12

現時点で,ヘッドレスト部分からの工業製品臭が消えない.目がシバシバするほどだ.ファブリーズかリセッシュをしてみようかな...

追記2022/01/01

ヘッドレスト部分からの異臭,気がついたら消えていた.夏の暑い時は匂いがしていたので,半年程度は匂いが抜けなかったと思います.

今年は在宅勤務も多かったし? あまり盛り上がらなかったバレンタインだけれど,ポケモンGOのイベントも,そんなに盛り上がらなかったかな.

レイドパス使いたくないなぁと思うようなものに使ったり,出現に偏りがあるからクリアが危ない感じもあったけれど,どうにか終了.

あ,でも最後の報酬をゲットするのを忘れた!

レイドパス使いたくないなぁと思うようなものに使ったり,出現に偏りがあるからクリアが危ない感じもあったけれど,どうにか終了.

あ,でも最後の報酬をゲットするのを忘れた!

Windowsに搭載されている暗号化システムのBitLockerだけれど,これを使ってファイルを暗号化する

China's APT hackers move to ransomware attacks - 全部英語

https://www.bleepingcomputer.com/news/security/chinas-apt-hackers-move-to-ransomware-attacks/

DRBControlというグループについて.

WinntiとAPT27に関連が想定されるハッカー集団DRBControlについて

https://micro-keyword.hatenablog.com/entry/2020/02/21/015535

China's APT hackers move to ransomware attacks - 全部英語

https://www.bleepingcomputer.com/news/security/chinas-apt-hackers-move-to-ransomware-attacks/

DRBControlというグループについて.

WinntiとAPT27に関連が想定されるハッカー集団DRBControlについて

https://micro-keyword.hatenablog.com/entry/2020/02/21/015535

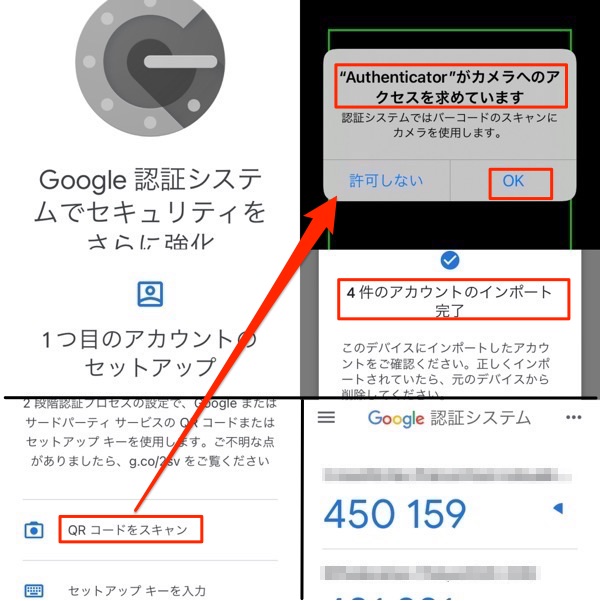

マルチファクタ認証,二要素認証の2要素目として,Google Authenticatorを使っている人も多いと思うけれど,スマホを無くした,壊した,みたいなことがあると目も当てられない...

そんな時に,別のスマホにGoogle Authenticatorをいれてセットアップしておくという方法があると教えてもらいました.

早速やってみる.今回はAndroid版のGoogle認証システムから,iPhone版に移行してみた.

Google Authenticatorを起動して,・・・メニューをタップし,「アカウントを移行」を選択.

エクスポートするIDを選択し,[次へ]ボタンを押すとQRコードが表示される.

iPhoneにGoogle Authenticatorをインストールして,QRコードを読み込ませれば完了.

簡単.

QRコードだけ保存しておけば良いのかな.

そんな時に,別のスマホにGoogle Authenticatorをいれてセットアップしておくという方法があると教えてもらいました.

早速やってみる.今回はAndroid版のGoogle認証システムから,iPhone版に移行してみた.

Google Authenticatorを起動して,・・・メニューをタップし,「アカウントを移行」を選択.

エクスポートするIDを選択し,[次へ]ボタンを押すとQRコードが表示される.

iPhoneにGoogle Authenticatorをインストールして,QRコードを読み込ませれば完了.

簡単.

QRコードだけ保存しておけば良いのかな.

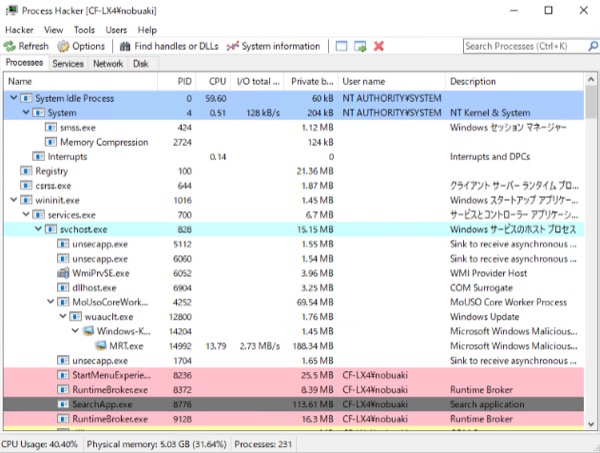

Process Hacker

https://processhacker.sourceforge.io

https://shimimin.hatenablog.com/entry/2019/03/17/200323

Windows セキュリティに除外を追加する

https://support.microsoft.com/ja-jp/office/windows-セキュリティに除外を追加する-811816c0-4dfd-af4a-47e4-c301afe13b26

https://faq.nec-lavie.jp/qasearch/1007/app/servlet/relatedqa?QID=018507

https://processhacker.sourceforge.io

https://shimimin.hatenablog.com/entry/2019/03/17/200323

Windows セキュリティに除外を追加する

https://support.microsoft.com/ja-jp/office/windows-セキュリティに除外を追加する-811816c0-4dfd-af4a-47e4-c301afe13b26

https://faq.nec-lavie.jp/qasearch/1007/app/servlet/relatedqa?QID=018507

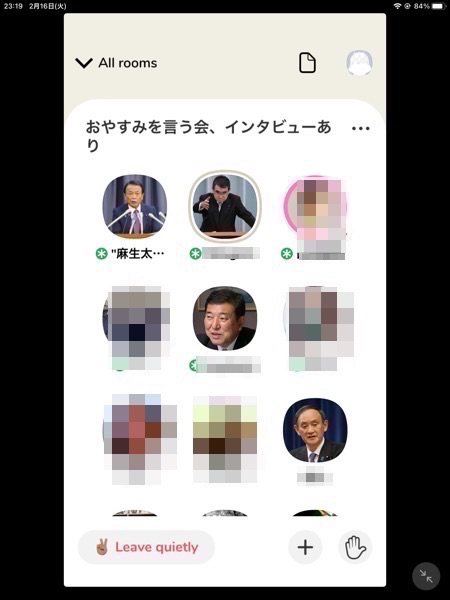

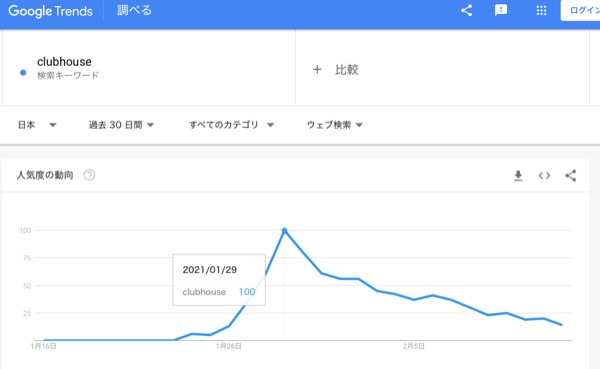

ブームは誰かが意図的に作らないと発生しないわけで,まず,SNSの場合は偽物の登場と事件発生がキーとなる.鶴太郎の偽物が居るという噂もあったが...

巧妙すぎないとシャレの範囲内か.

そしてトレンド.

TVで話題だけれど招待数が少ないから拡散できないが,いざ入会してもやることはない.アル人はアリスギルみたいだけれどね.

Clubhouseに脆弱性あり…スタンフォード大の研究者が発見、データ保護方針を見直し

https://www.businessinsider.jp/post-229651

引用: 今時,もう中国の目から逃れられない.

引用:

Clubhouseのデータは中国企業Agora社に送られている。スタンフォード大が警告

https://www.gizmodo.jp/2021/02/clubhouse-agora.html

引用:

引用: これは,もしかしてサイバーダイン社のスカイネットの一部なのでは? いつの間にかBitcoinの採掘を始めていてもおかしくないかもしれない...

巧妙すぎないとシャレの範囲内か.

そしてトレンド.

TVで話題だけれど招待数が少ないから拡散できないが,いざ入会してもやることはない.アル人はアリスギルみたいだけれどね.

Clubhouseに脆弱性あり…スタンフォード大の研究者が発見、データ保護方針を見直し

https://www.businessinsider.jp/post-229651

引用:

音声SNSのClubhouseは、スタンフォード大の研究者がセキュリティー上の問題を報告したことを受け、データポリシーを見直すと述べた。 スタンフォード・インターネット・オブザーバトリーの研究者によると、ユーザーのデータが平文で送信されていたという。 また、中国の一部のユーザーはClubhouseをダウンロードするための「回避策を見つけている」と同社は述べた。

引用:

当アプリのトラフィックの一部は、ユーザーIDを含むネットワークpingが世界中のサーバー(中国のサーバーも含む)に送信され、クライアントへの最短ルートが決定される」

Clubhouseのデータは中国企業Agora社に送られている。スタンフォード大が警告

https://www.gizmodo.jp/2021/02/clubhouse-agora.html

引用:

その前にAgora社って何?

Agoraは動画・音声・ライブインタラクティブ配信プラットフォームで、シリコンバレーのサンタクララと中国上海にオフィスを構えています

引用:

Agora IPOの翌週にはTwitter上で「Clubhouseのソーシャル音声プラットフォームはどこが開発したんだろうね?」とだれかがつぶやいて、あるエンジェル投資家が「Agoraっていう会社で、先週上場したばかり。Clubhouseはこれをベースに1週間くらいで開発されたものだよ」と答えています。

引退は流行りか...

ランサムウェア「Fonix」が活動停止 - 謝罪して復号鍵を公開

https://www.security-next.com/123201

引用:

ランサムウェア「Ziggy」も活動中止 - 復号ツールも登場

https://www.security-next.com/123253

引用:

Twitterでの投稿だと,犯人は捕まりそうだけれど,偽物もいるだろうし.

Telegramはロシア政府も認める?エンド・ツー・エンドの暗号化されたメッセージアプリ.

ランサムウェア「Fonix」が活動停止 - 謝罪して復号鍵を公開

https://www.security-next.com/123201

引用:

1月30日に、攻撃グループ「FonixCrypter Project」の管理者のひとりがTwitter上へ同グループの活動を終了すると突如アナウンスを投稿。

ランサムウェア「Ziggy」も活動中止 - 復号ツールも登場

https://www.security-next.com/123253

引用:

ランサムウェアの管理者が後悔の念とともに、すべての復号鍵を公開するとメッセンジャーツール「Telegram」上でアナウンス。

Twitterでの投稿だと,犯人は捕まりそうだけれど,偽物もいるだろうし.

Telegramはロシア政府も認める?エンド・ツー・エンドの暗号化されたメッセージアプリ.

FQDNを入力するだけで簡単にWebサイトの安全性を教えてくれるサイト.

TrebdMicro Site Safety Center

https://global.sitesafety.trendmicro.com/?cc=jp

早速,当サイトを検査.

「電子機器の販売・評価」を行うとある.販売はしてないけどなぁ...

TrebdMicro Site Safety Center

https://global.sitesafety.trendmicro.com/?cc=jp

早速,当サイトを検査.

「電子機器の販売・評価」を行うとある.販売はしてないけどなぁ...

車両の切り返しなどもわかるのか.

車両走行軌跡作図システム「APS-K」

https://www.mtc-aps.co.jp/products/trajectory/aps-k/

幹線道路を使って新幹線輸送的なやつで使うのかな? だんじり祭りでも是非使って欲しいw

車両走行軌跡作図システム「APS-K」

https://www.mtc-aps.co.jp/products/trajectory/aps-k/

幹線道路を使って新幹線輸送的なやつで使うのかな? だんじり祭りでも是非使って欲しいw

7zip形式のファイル7zを受け取ったけれど,macOS Mojaveだとツールが入ってないので入れてみた.

まずはパッケージを検索.

p7zipが該当する模様.パッケージを確認.

過去30日で19,502件ダウンロードなので,いいものだろうと思われる.

インストールする.

インストールされたディレクトリを確認する.

7zコマンドなどがあった.

ファイルパスが通っているか確認.

7zコマンドのヘルプを確認.

インストールできたので,.7zファイルを展開する.

ファイルを展開(解凍)する際には,xオプションを使う.

パスワード付き7zファイルも対応していた.

まずはパッケージを検索.

$ brew search 7zip🆑

==> Formulae

p7zip

[macmini2014:ujpadmin 14:07:07 ~ ]

$

[macmini2014:ujpadmin 14:07:11 ~ ]

$ brew info p7zip🆑

p7zip: stable 16.02 (bottled)

7-Zip (high compression file archiver) implementation

https://p7zip.sourceforge.io/

Not installed

From: https://github.com/Homebrew/homebrew-core/blob/HEAD/Formula/p7zip.rb

License: LGPL-2.1-or-later and GPL-2.0-or-later

==> Analytics

install: 24,531 (30 days), 58,693 (90 days), 167,272 (365 days)

install-on-request: 19,502 (30 days), 46,053 (90 days), 129,176 (365 days)

build-error: 0 (30 days)

[macmini2014:ujpadmin 14:07:18 ~ ]

$

インストールする.

[macmini2014:ujpadmin 14:07:46 ~ ]

$ brew install p7zip🆑

Updating Homebrew...

==> Auto-updated Homebrew!

Updated 2 taps (homebrew/core and homebrew/cask).

==> Updated Formulae

Updated 30 formulae.

==> Updated Casks

Updated 7 casks.

==> Deleted Casks

racket-cs

==> Downloading https://homebrew.bintray.com/bottles/p7zip-16.02_3.mojave.bottle.tar.gz

==> Downloading from https://d29vzk4ow07wi7.cloudfront.net/971a247c66fae4b54fdf169fdea79b79a85af6a8d6dc01a3119df014a

######################################################################## 100.0%

==> Pouring p7zip-16.02_3.mojave.bottle.tar.gz

🍺 /usr/local/Cellar/p7zip/16.02_3: 102 files, 4.4MB

[macmini2014:ujpadmin 14:08:32 ~ ]

$

$ ls -la /usr/local/Cellar/p7zip/16.02_3/🆑

total 60

drwxr-xr-x 10 ujpadmin staff 320 2 15 14:08 .

drwxr-xr-x 3 ujpadmin staff 96 2 15 14:08 ..

drwxr-xr-x 3 ujpadmin staff 96 7 14 2016 .brew

-rw-r--r-- 1 ujpadmin staff 39517 7 14 2016 ChangeLog

-rw-r--r-- 1 ujpadmin staff 821 2 15 14:08 INSTALL_RECEIPT.json

-rw-r--r-- 1 ujpadmin staff 12069 2 15 14:08 README

-rw-r--r-- 1 ujpadmin staff 704 7 14 2016 TODO

drwxr-xr-x 5 ujpadmin staff 160 2 15 14:08 bin🈁

drwxr-xr-x 3 ujpadmin staff 96 7 14 2016 lib

drwxr-xr-x 4 ujpadmin staff 128 7 14 2016 share

[macmini2014:ujpadmin 14:09:32 ~ ]

$ ls -la /usr/local/Cellar/p7zip/16.02_3/bin🆑

total 12

drwxr-xr-x 5 ujpadmin staff 160 2 15 14:08 .

drwxr-xr-x 10 ujpadmin staff 320 2 15 14:08 ..

-r-xr-xr-x 1 ujpadmin staff 63 2 15 14:08 7z🈁

-r-xr-xr-x 1 ujpadmin staff 64 2 15 14:08 7za

-r-xr-xr-x 1 ujpadmin staff 64 2 15 14:08 7zr

[macmini2014:ujpadmin 14:09:36 ~ ]

$

ファイルパスが通っているか確認.

$ which 7z🆑

/usr/local/bin/7z🈁

[macmini2014:ujpadmin 14:09:56 ~ ]

$ ls -la /usr/local/bin/7z🆑

lrwxr-xr-x 1 ujpadmin admin 30 2 15 14:08 /usr/local/bin/7z -> ../Cellar/p7zip/16.02_3/bin/7z🈁

[macmini2014:ujpadmin 14:10:05 ~ ]

$

$ 7z -h🆑

7-Zip [64] 16.02 : Copyright (c) 1999-2016 Igor Pavlov : 2016-05-21

p7zip Version 16.02 (locale=utf8,Utf16=on,HugeFiles=on,64 bits,4 CPUs x64)

Usage: 7z <command> [<switches>...] <archive_name> [<file_names>...]

[<@listfiles...>]

<Commands>

a : Add files to archive

b : Benchmark

d : Delete files from archive

e : Extract files from archive (without using directory names)

h : Calculate hash values for files

i : Show information about supported formats

l : List contents of archive

rn : Rename files in archive

t : Test integrity of archive

u : Update files to archive

x : eXtract files with full paths🈁

<Switches>

-- : Stop switches parsing

-ai[r[-|0]]{@listfile|!wildcard} : Include archives

-ax[r[-|0]]{@listfile|!wildcard} : eXclude archives

-ao{a|s|t|u} : set Overwrite mode

-an : disable archive_name field

-bb[0-3] : set output log level

-bd : disable progress indicator

-bs{o|e|p}{0|1|2} : set output stream for output/error/progress line

-bt : show execution time statistics

-i[r[-|0]]{@listfile|!wildcard} : Include filenames

-m{Parameters} : set compression Method

-mmt[N] : set number of CPU threads

-o{Directory} : set Output directory

-p{Password} : set Password

-r[-|0] : Recurse subdirectories

-sa{a|e|s} : set Archive name mode

-scc{UTF-8|WIN|DOS} : set charset for for console input/output

-scs{UTF-8|UTF-16LE|UTF-16BE|WIN|DOS|{id}} : set charset for list files

-scrc[CRC32|CRC64|SHA1|SHA256|*] : set hash function for x, e, h commands

-sdel : delete files after compression

-seml[.] : send archive by email

-sfx[{name}] : Create SFX archive

-si[{name}] : read data from stdin

-slp : set Large Pages mode

-slt : show technical information for l (List) command

-snh : store hard links as links

-snl : store symbolic links as links

-sni : store NT security information

-sns[-] : store NTFS alternate streams

-so : write data to stdout

-spd : disable wildcard matching for file names

-spe : eliminate duplication of root folder for extract command

-spf : use fully qualified file paths

-ssc[-] : set sensitive case mode

-ssw : compress shared files

-stl : set archive timestamp from the most recently modified file

-stm{HexMask} : set CPU thread affinity mask (hexadecimal number)

-stx{Type} : exclude archive type

-t{Type} : Set type of archive

-u[-][p#][q#][r#][x#][y#][z#][!newArchiveName] : Update options

-v{Size}[b|k|m|g] : Create volumes

-w[{path}] : assign Work directory. Empty path means a temporary directory

-x[r[-|0]]{@listfile|!wildcard} : eXclude filenames

-y : assume Yes on all queries

[macmini2014:ujpadmin 14:10:12 ~ ]

$

ファイルを展開(解凍)する際には,xオプションを使う.

$ 7z x virus.zip.7z🆑

7-Zip [64] 16.02 : Copyright (c) 1999-2016 Igor Pavlov : 2016-05-21

p7zip Version 16.02 (locale=utf8,Utf16=on,HugeFiles=on,64 bits,4 CPUs x64)

Scanning the drive for archives:

1 file, 53103 bytes (52 KiB)

Extracting archive: virus.zip.7z

--

Path = virus.zip.7z

Type = 7z

Physical Size = 53103

Headers Size = 127

Method = Copy 7zAES

Solid = -

Blocks = 1

Enter password (will not be echoed):🔑🔑🔑🔑🔑

Everything is Ok

Size: 52962

Compressed: 53103

[macmini2014:ujpadmin 14:28:17 ~ ]

$

NISCからも注意喚起出ているし実際に漏洩事件も起こっているし.

Salesforceの製品の設定不備による意図しない情報が外部から参照される可能性について

https://www.nisc.go.jp/active/infra/pdf/salesforce20210129.pdf

freee、個人情報約3000件が閲覧可能な状態に Salesforce製品の設定ミス

https://www.itmedia.co.jp/news/articles/2102/10/news135.html

引用:

Salesforceの製品の設定不備による意図しない情報が外部から参照される可能性について

https://www.nisc.go.jp/active/infra/pdf/salesforce20210129.pdf

freee、個人情報約3000件が閲覧可能な状態に Salesforce製品の設定ミス

https://www.itmedia.co.jp/news/articles/2102/10/news135.html

引用:

クラウド会計ソフトを提供するfreeeは2月10日、メールアドレスなど2898件の個人情報が外部から閲覧可能な状態になっていたと発表した。

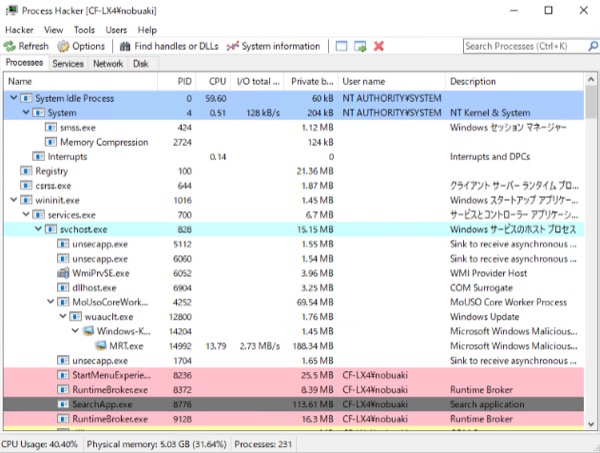

会話の内容を外部に出してはいけないというルールのClubhouseですが,にこるんのしょうもない会話の内容が週刊誌で報道されたとちょっとだけ話題.

結局,本人確認もなく入会できてしまうので,誰が漏洩していたか特定できないから垢BANもできないので泣き寝入り.

そうなると,「ここだけの話」的なもは無くなる.最初の頃によくきていた(主にテレビに出れなくなった)芸能人もあまり来なくなり,毎夜,クロちゃんとたかみなの雑談を聞く程度になってしまった...

そしてフォローをしあってランク?をあげたい無音のroomばかりが目立つ...

1つ興味深かったのは,Clubhouseは「その人を招待した人」をたどることができるのだけれど,3人遡ったら,6年前に倒産した会社の創業者に行き当たりました.スタートアップ業界? 世の中狭いね.

結局,本人確認もなく入会できてしまうので,誰が漏洩していたか特定できないから垢BANもできないので泣き寝入り.

そうなると,「ここだけの話」的なもは無くなる.最初の頃によくきていた(主にテレビに出れなくなった)芸能人もあまり来なくなり,毎夜,クロちゃんとたかみなの雑談を聞く程度になってしまった...

そしてフォローをしあってランク?をあげたい無音のroomばかりが目立つ...

1つ興味深かったのは,Clubhouseは「その人を招待した人」をたどることができるのだけれど,3人遡ったら,6年前に倒産した会社の創業者に行き当たりました.スタートアップ業界? 世の中狭いね.

ワクチン状況

先進国の中でワクチン接種が始まってないのは日本だけ.認可すらされていないことが話題.

ワクチン後進国日本が浮き彫りに.

EUが日本へ輸出承認.

アストラゼネカのワクチンがアフリカの変異株に効果がない.

1本のアンプルから6回接種分が取れる計算だったが日本に無い特殊な注射器が必要で,1回分は廃棄になり7200万人分が6000万人分に減る可能性.

ファイザーとは契約上は「回数」だということで,交渉していく模様.

2021/02/12 11時9分,ファイザーのワクチンがベルギーから成田に到着とTVで速報.

2020年2月14日 ファイザー製ワクチンが認可.

日本ではワクチンは予防接種法が関連しているが,副作用をめぐる集団訴訟などもあり「義務接種」から「努力義務」になったため,「ワクチン接種不要」と勘違いした人々によって接種率が低下.製薬会社も利益も補助も出ないので力を入れなくなった模様.

たしかに,若い子で「今まで一度もインフルエンザワクチン接種したことがない」という人を見かける.自分に置き換えると,小学生の頃は2回接種していたけどなぁ.

政治・政府

android版cocoaは2020年9月から事実上機能して無かった件.スマホアプリは日々改善を続けなければいけない,という認識が政府側になかったという整理になっている.

改正特措法では都道府県知事が事業者に営業時間短縮などを命令でき,緊急事態宣言下で命令を拒んだ事業者には30万円以下の過料を科すなどと定めている.

森喜朗の辞任の話題で持ちきりななか,さらっと「基本的対処方針」を変更.

「基本的対処方針」変更 「まん延防止等重点措置」などに対応

https://www3.nhk.or.jp/news/html/20210212/k10012862641000.html

引用:

政府 「まん延防止等重点措置」での要請や命令の流れなど通知

https://www3.nhk.or.jp/news/html/20210213/k10012863881000.html

引用: これ,最初の事案になるとお店は命取りになるなぁ...

日本ではワクチンは予防接種法が関連しているが,副作用をめぐる集団訴訟などもあり「義務接種」から「努力義務」になったため,「ワクチン接種不要」と勘違いした人々によって接種率が低下.製薬会社も利益も補助も出ないので力を入れなくなった模様.

たしかに,若い子で「今まで一度もインフルエンザワクチン接種したことがない」という人を見かける.自分に置き換えると,小学生の頃は2回接種していたけどなぁ.

政治・政府

「基本的対処方針」変更 「まん延防止等重点措置」などに対応

https://www3.nhk.or.jp/news/html/20210212/k10012862641000.html

引用:

新型コロナウイルス対策の改正特別措置法が13日に施行されるのにあわせ、政府は「基本的対処方針」を変更しました。

改正特別措置法では、緊急事態宣言が出されていなくても集中的な対策を可能にするため、新たに「まん延防止等重点措置」を設けることなどが定められました。

政府 「まん延防止等重点措置」での要請や命令の流れなど通知

https://www3.nhk.or.jp/news/html/20210213/k10012863881000.html

引用:

都道府県知事が行う営業時間の短縮などの要請に、飲食店などの事業者が応じていないことが確認された場合は、電話で是正を依頼し、現地の確認を行うことを事前に連絡するとしています。

〜略〜

命令への違反が行政秩序上、看過できないと判断した場合には、知事が裁判所に通知し、過料が科されることになります。

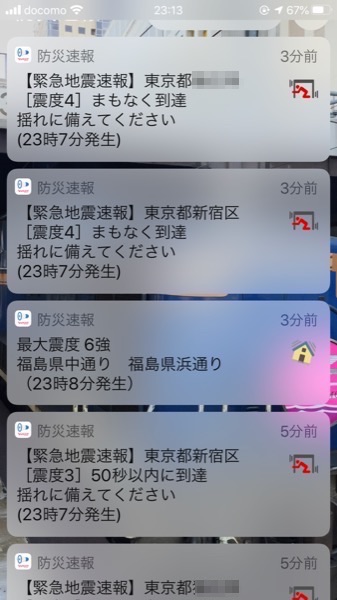

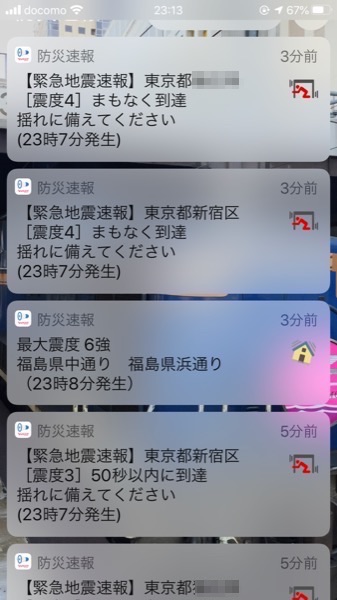

2月10日に南太平洋でM7.7の地震が発生.これは,2011年の時にニュージーランドでのM6.3 の地震を思い出すなぁ,,,と思っていたら,日本でも2月13日(土)23時07分,福島県沖を震源とするマグニチュード7.3の地震が発生.

311から10年になるけれど,

今回は休日の自宅だったので,家族と離れ離れじゃない分,安心度が上がった.

311の時は,食器棚の上に置いといたモノが落ちていたけれど,今回はそれほどでもなかった.

ガスは停止してなかったのでリセット不要だった.

水も電気もライフラインに問題なかった.

水槽の水もギリこぼれなかったけれど,仏壇の水が溢れそうだったので手に持って防いだ.

なにぶんにも,2〜3分,ずーっと揺れていたのでとても不安になった.これで震度4なのか.

テレビは繰り返し震度情報を伝え,福島などからの中継もあるけれどくらいから状況はわからず,2時間も経つと救急車は消防車が多く出動しているという話も聞こえてきたが, 丸一日経過した現在,大きな人的被害は出てない模様.

311から10年になるけれど,

水槽の水もギリこぼれなかったけれど,仏壇の水が溢れそうだったので手に持って防いだ.

なにぶんにも,2〜3分,ずーっと揺れていたのでとても不安になった.これで震度4なのか.

テレビは繰り返し震度情報を伝え,福島などからの中継もあるけれどくらいから状況はわからず,2時間も経つと救急車は消防車が多く出動しているという話も聞こえてきたが, 丸一日経過した現在,大きな人的被害は出てない模様.

2019年のアメリカ映画.マット・デイモン,クリスチャン・ベール主演.

1960年代のアメリカが舞台.

ル・マンで優勝したマット・デイモンは病気理由で引退.車販売会社の社長などをしていたが,草レースで優勝する45歳のクリスチャン・ベールに出会う.

その頃ヘンリー・フォードの孫が経営するフォード社は車の生産・販売で大きな富を手に入れているが,人気がなく第2次世界大戦後のベビー・ブーマーに訴求するためブランドイメージを刷新するためにフェラーリ社の買収を進めようとするがレースへの考え方の違いから合意できず,エンツォ・フェラーリから偉大な祖父と比べられて逆ギレし,何としてもフェラーリを打ち負かそうと考える.

そこで,マット・デイモンにお声がかかり,クリスチャン・ベールを雇いレースに臨む.

クリスチャン・ベールが演じるケン・マイルズというル・マンを制した伝説のドライバーと,そのマネージメントをしていたマット・デイモンの戦いの話なのだけれど,レーストラブルとしての面白さもあれば,フォード内からの足の引っ張り合いや横槍りなどもあって,どうなるんだろうとヒヤヒヤしながら2時間半近い長い映画だけれど面白く鑑賞できました.

クリスチャン・ベールの哀愁がある感じがよかったな.GT40は,かっこいいとはあまり思わなかったけど,当時の風洞実験の模様とか,面白い.

1960年代のアメリカが舞台.

ル・マンで優勝したマット・デイモンは病気理由で引退.車販売会社の社長などをしていたが,草レースで優勝する45歳のクリスチャン・ベールに出会う.

その頃ヘンリー・フォードの孫が経営するフォード社は車の生産・販売で大きな富を手に入れているが,人気がなく第2次世界大戦後のベビー・ブーマーに訴求するためブランドイメージを刷新するためにフェラーリ社の買収を進めようとするがレースへの考え方の違いから合意できず,エンツォ・フェラーリから偉大な祖父と比べられて逆ギレし,何としてもフェラーリを打ち負かそうと考える.

そこで,マット・デイモンにお声がかかり,クリスチャン・ベールを雇いレースに臨む.

クリスチャン・ベールが演じるケン・マイルズというル・マンを制した伝説のドライバーと,そのマネージメントをしていたマット・デイモンの戦いの話なのだけれど,レーストラブルとしての面白さもあれば,フォード内からの足の引っ張り合いや横槍りなどもあって,どうなるんだろうとヒヤヒヤしながら2時間半近い長い映画だけれど面白く鑑賞できました.

クリスチャン・ベールの哀愁がある感じがよかったな.GT40は,かっこいいとはあまり思わなかったけど,当時の風洞実験の模様とか,面白い.

森喜朗,かわいそうだった.

自分は安全なところから,揚げ足をとるような発言をしているメディア.民意を反映して手のひら返しする政治家.きっと,これまで準備してきたものを全部「無」にするために「オリンピック中止」というキーワードを望んでいるんだろうな.

森喜朗のダメだったところは,無給でやっていたことじゃなかろうか.給料を受け取っていたら「給与返上で大会終了まで頑張ります」という責任の撮り方も1つあったんじゃないのかなぁ.

忘れても思い出せるように,時系列をメモ.

自分は安全なところから,揚げ足をとるような発言をしているメディア.民意を反映して手のひら返しする政治家.きっと,これまで準備してきたものを全部「無」にするために「オリンピック中止」というキーワードを望んでいるんだろうな.

森喜朗のダメだったところは,無給でやっていたことじゃなかろうか.給料を受け取っていたら「給与返上で大会終了まで頑張ります」という責任の撮り方も1つあったんじゃないのかなぁ.

忘れても思い出せるように,時系列をメモ.

- 2月3日(水)

- 森喜朗,JOCで前振りなく求められ,40分ほどスピーチをする.

- ロンドンブーツ1号2号の田村淳が森喜朗発言の「東京オリンピックは新型コロナウイルスがどんな形でも開催するんだ」に反応し,聖火ランナーを辞退する.

- 2月4日(木)

- 森喜朗,謝罪会見し発言撤回をする.

- 謝罪会見中に,記者に対して挑発的な態度をとることでメディアを敵に回す.

- IOC「謝罪したからこの問題は終了」とコメントを出す.

- 小池百合子都知事「話が長いのは人によるんじゃないでしょうか。私自身も困惑している」と軽い反応.

- 2月5日(金)

- 森喜朗ネガティブキャンペーンが始まる

- 小池百合子都知事「そもそも発言については私自身も絶句いたしましたし、あってはならない発言だと思っております」と強いコメント.

- 菅総理「内閣総理大臣にその権限ない」と発言.国会中,野党からの森会長辞任を求められて.

- 2月8日(月)

- オリンピックのボランティアが390人辞退が話題.

- 自民党二階幹事長が「足りなくなったらまた募集」発言して批判を受ける.

- 菅義偉首相「国益にとって芳しいものではない」と発言.

- 2月9日(火)

- 「謝罪したからこの問題は終了」としていたIOCが方針変更して森喜朗批判に回る.

- 森喜朗が辞任することが濃厚になり,

- 2月10日(水)

- 東京オリンピック最高位スポンサーの1社であるトヨタ自動車が森喜朗発言に対して遺憾だとコメントを出す.

- IOCの公式ツイッターが,北京2022に変わる.

- 小池百合子都知事,IOC、組織委、都、政府による4者会談に出席しない意向表明.

- 2月11日(木)

- 放映料の50%近くを支出する米国のNBCがニュースサイトに「東京五輪の森会長が大坂なおみらから性差別で非難された。彼は去らなければならない」と掲載.

- 会長の後任探しで安部元首相などの名前が挙がるが,川淵三郎の名前があがる.本人もやる気.メディアでも川淵三郎のこれまでの功績を称賛しながら紹介.

- 川淵三郎(84)が会長になり,森喜朗(83)が相談役に退く案が浮上.

- 年上に交代することで老害発言が多発.

- 2月12日(金)

- 組織委員会No.2?の武藤事務総長が「次期会長は白紙」と発言.

- 森喜朗が辞任を表明.

- 川淵三郎が辞退を表明.

- 川淵三郎が辞任に至った経緯は,森喜朗の指名であった事,密室で進められていたこと,若い人や女性を就任させたいという政府意向があったなどが囁かれている.

IOCのホームページは北京2022

1982年のアメリカ映画.アーノルド・シュワルツェネッガー主演.

古代.シュワちゃんは鍛冶屋の息子だけれど,村が襲われ皆殺し.一人生き残ったコナンは奴隷として20年経過.重労働させられていたのでたくましい体力を得て,夜は掛け格闘技に出場させられ勝利によって慣習が喜ぶ姿を生きがいとしていた.

ある時奴隷として解放され,街でであった魔女に「〜村に行け」と言われ冒険の途中に旅しながら弓が得意な盗賊のサボタイ仲間を得て,邪教の神殿に忍び込む際に女の盗人のヴァレリアとともに財宝を盗み出すが,そこにあった紋章をみて両親殺しとの関係性に気づき,3人で盗み出した財宝で豪遊しているとい王に呼び出され,邪教に誘拐された娘を助け出してほしいと言われ,冒険ににでる.(続く)

30年くらい前にぼーっと見た覚えがあるけれど,今回鑑賞して,ロールプレイングゲームの基礎だな,と思いました.

当初,主人公は目的がわからないまま話が進む

エクスカリバー的な要素もある

町を歩くと目的を教えてもらう

職業が違う仲間を引き連れる

ポイズンのようなアイテムがある

呪文

ダンジョンにたどり着き中ボスを倒す

お姫様を助け出す

身なりやシュワちゃんがケンシロウに見える時がある.

古代.シュワちゃんは鍛冶屋の息子だけれど,村が襲われ皆殺し.一人生き残ったコナンは奴隷として20年経過.重労働させられていたのでたくましい体力を得て,夜は掛け格闘技に出場させられ勝利によって慣習が喜ぶ姿を生きがいとしていた.

ある時奴隷として解放され,街でであった魔女に「〜村に行け」と言われ冒険の途中に旅しながら弓が得意な盗賊のサボタイ仲間を得て,邪教の神殿に忍び込む際に女の盗人のヴァレリアとともに財宝を盗み出すが,そこにあった紋章をみて両親殺しとの関係性に気づき,3人で盗み出した財宝で豪遊しているとい王に呼び出され,邪教に誘拐された娘を助け出してほしいと言われ,冒険ににでる.(続く)

30年くらい前にぼーっと見た覚えがあるけれど,今回鑑賞して,ロールプレイングゲームの基礎だな,と思いました.

エラーになって進まない...

同じ悩みの人も...

https://github.com/BloodHoundAD/BloodHound-Tools/issues/22

(Cmd) generate

Starting data generation with nodes=500

Populating Standard Nodes

Traceback (most recent call last):

File "/Users/ujpadmin/bin/BloodHound-Tools/DBCreator/DBCreator.py", line 806, in <module>

MainMenu().cmdloop()

File "/Users/ujpadmin/bin/BloodHound-Tools/DBCreator/DBCreator.py", line 69, in cmdloop

cmd.Cmd.cmdloop(self)

File "/usr/local/Cellar/python@3.9/3.9.1_8/Frameworks/Python.framework/Versions/3.9/lib/python3.9/cmd.py", line 138, in cmdloop

stop = self.onecmd(line)

File "/usr/local/Cellar/python@3.9/3.9.1_8/Frameworks/Python.framework/Versions/3.9/lib/python3.9/cmd.py", line 217, in onecmd

return func(arg)

File "/Users/ujpadmin/bin/BloodHound-Tools/DBCreator/DBCreator.py", line 200, in do_generate

self.generate_data()

File "/Users/ujpadmin/bin/BloodHound-Tools/DBCreator/DBCreator.py", line 261, in generate_data

session.run(f"{base_statement},n.highvalue=true", gname=cn(

File "/usr/local/lib/python3.9/site-packages/neo4j/__init__.py", line 503, in run

self._connection.fetch()

File "/usr/local/lib/python3.9/site-packages/neobolt/direct.py", line 419, in fetch

return self._fetch()

File "/usr/local/lib/python3.9/site-packages/neobolt/direct.py", line 461, in _fetch

response.on_failure(summary_metadata or {})

File "/usr/local/lib/python3.9/site-packages/neobolt/direct.py", line 755, in on_failure

raise CypherError.hydrate(**metadata)

neobolt.exceptions.ClientError: Supplied bookmark [FB:kcwQTQsLDdTOQhS7m6W//Z2RdyGQ] does not conform to pattern neo4j:bookmark:v1:tx

https://github.com/BloodHoundAD/BloodHound-Tools/issues/22

先月末のことだけれど,久々にTwitterアプリを起動したら,このような通知が.

ここで「誕生日」という個人情報を差し出すかどうかは微妙なことだけれど,設立間もない会社のアカウントで創立記念日を設定すると,アカウントがロックされるらしい.

アカウントの復活について

13歳になる前に作成したTwitterアカウントを復活させる

https://help.twitter.com/ja/managing-your-account/account-restoration

引用: 時期が時期だけに,アカウント凍結してヒヤヒヤした組織もあったようだ

ここで「誕生日」という個人情報を差し出すかどうかは微妙なことだけれど,設立間もない会社のアカウントで創立記念日を設定すると,アカウントがロックされるらしい.

アカウントの復活について

13歳になる前に作成したTwitterアカウントを復活させる

https://help.twitter.com/ja/managing-your-account/account-restoration

引用:

Twitterのサービスをご利用いただくには、13歳以上である必要があります。現在年齢要件を満たしている方が13歳になる前に作成したアカウントについては、一部のデータを削除することで復活させることができます。

尿を提出するだけで,ガンのリスク判定をしてくれるサービス.

引用:

https://エヌノーズ.com

N-NOSE®はがんのリスクを判定する検査であり、がんの診断をするものではありません。

採尿後4時間以内、または冷凍状態を維持して検体(尿)を提出する必要があります。

ご自宅で採取した尿を、東京または福岡または大阪の所定場所に持ち込む必要があります。郵送での提出はできません。

検査キットの使用期限は検査キット到着から6ヶ月以内となります。

1検査:11,550円(検査、及び検査結果報告書作成に係る代金9,800円、検査キット、送料に係る代金700円並びに消費税を含む)

PETとかより手軽で安い.

引用:

線虫という小さな生物が持つ、“がん患者の尿に集まり、健康な方からの尿からは逃げる”という性質を利用した検査です。

https://エヌノーズ.com

PETとかより手軽で安い.

たまに聞く用語の「Z世代」.Yahoo!も「Zホールディングス」とかだし,若い人を示すことなんだろうなぁとおぼろげに認識していたが.

Z世代

https://www.spinno.com/blog/archives/4488

引用: これでいうと自分はX世代か.日本だと「新人類」の定義になる?

Y世代だと,ホリエモン周辺かな.っておもった.実際にはギリX世代だとおもうけれど.

引用: なんか分かる気がするね.私のような人からすると,価値観が違うタイプ.

日本でも311を経験した上で,所有しているモノや車などの動産も,土地・建物の不動産もあっという間に無価値になる所を見てしまったので,「所有しない」「サブスクで満たされる」世代というのが出現しているのは肌感でわかるね.

Z世代

https://www.spinno.com/blog/archives/4488

引用:

アメリカで1960年~1974年生まれを「X世代」と名付けられたことに始まり、

その後の1975~1990年代前半生まれが「Y世代」、

1990年代後半~2000年生まれが「Z世代」と呼ばれています。

Y世代だと,ホリエモン周辺かな.っておもった.実際にはギリX世代だとおもうけれど.

引用:

主に以下のような特徴があります。

● デジタルネイティブである。

● プライバシー保護の意識が高い。

● 音楽をオンラインで大量に消費する。

● ブランドではなく本質に価値基準を置く。

● オンタイムで仲間とコミュニケーションをとる。

● 企業家精神が旺盛。

● 9.11を経験しているため、社会課題への意識が高い。

日本でも311を経験した上で,所有しているモノや車などの動産も,土地・建物の不動産もあっという間に無価値になる所を見てしまったので,「所有しない」「サブスクで満たされる」世代というのが出現しているのは肌感でわかるね.

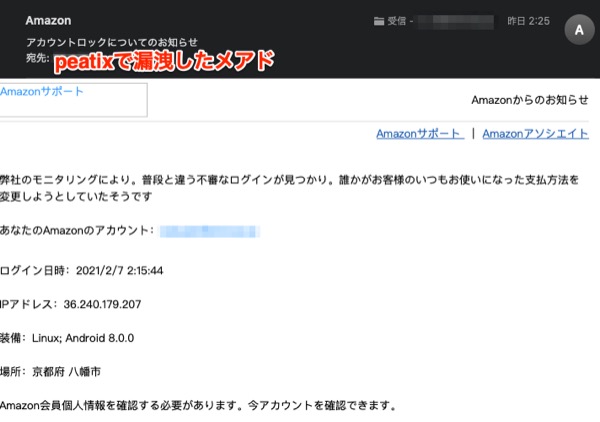

相変わらずメールが来る.

引用: メールに気づいてから随分時間が経っていたので,Microsoft Edgeでブロックされるかと思ってアクセスしたら,警告なしにアクセスできた.

結果的には,以前調査したアマゾンを騙る偽装サイトなのだけれど,土日だとマイクロソフトの中の人も休みなのかな.

引用:

弊社のモニタリングにより。普段と違う不審なログインが見つかり。誰かがお客様のいつもお使いになった支払方法を変更しようとしていたそうです

あなたのAmazοnのアカウント:peatixで漏洩したメアド

ログイン日時:2021/2/7 2:15:44

IPアドレス:36.240.179.207

装備:Linux; Android 8.0.0

場所:京都府 八幡市

Amazon会員個人情報を確認する必要があります。今アカウントを確認できます。

結果的には,以前調査したアマゾンを騙る偽装サイトなのだけれど,土日だとマイクロソフトの中の人も休みなのかな.

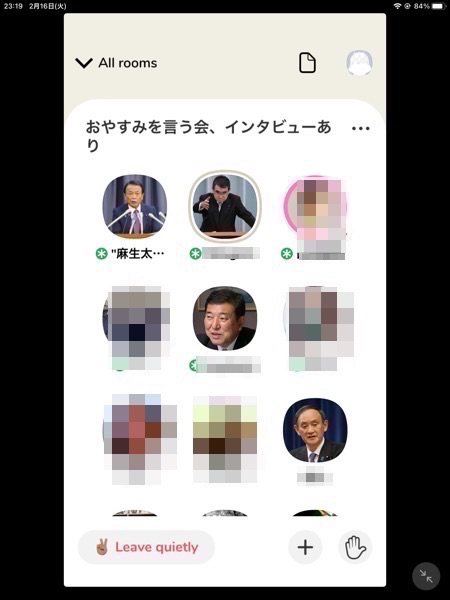

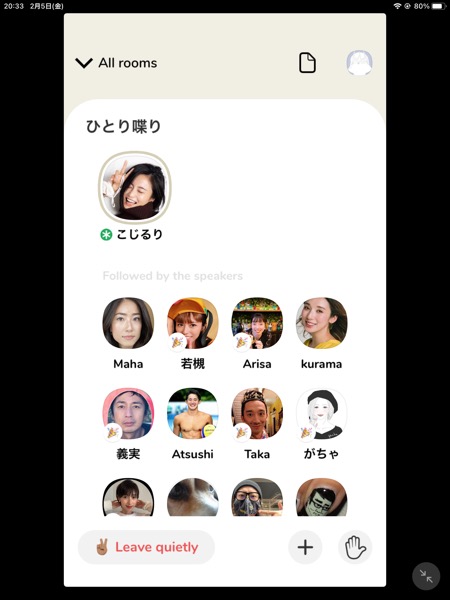

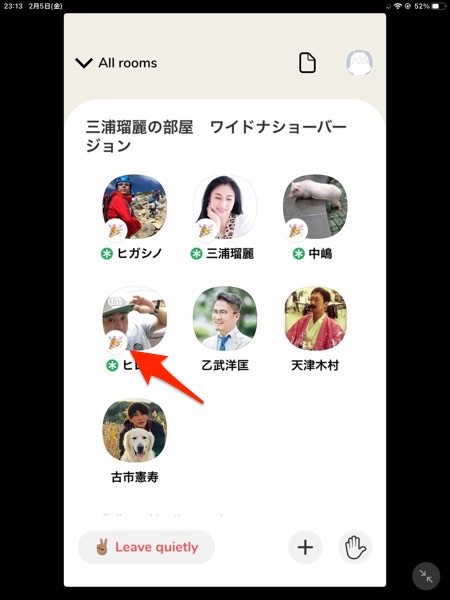

まだまだ話題の?Clubhhouse.

チャレンジングなことをしている芸能人がいたりするけれど.活用方法は模索中.

副音声的な使い方みたいなのは,チョイチョイあるっぽい.このアイコンにラッパ?クラッカーのマークがついている人は初心者. 天津木村が初心者では無いというのが...

現在,基本的には,まだ入会者数が少ないので,先行者利益を狙ってフォローあを増産するだけの無言部屋が多い.そんな所に入っていると,私もフォローが500人を超えました.

なんの意味があるのかはわからないけれど,世の中にはCEOと名乗る人とセラピストがこんなにも多いのかなって.

そろそろ終わりかな,やっぱり...突破するものが出てくるのを待つか.

チャレンジングなことをしている芸能人がいたりするけれど.活用方法は模索中.

副音声的な使い方みたいなのは,チョイチョイあるっぽい.このアイコンにラッパ?クラッカーのマークがついている人は初心者. 天津木村が初心者では無いというのが...

現在,基本的には,まだ入会者数が少ないので,先行者利益を狙ってフォローあを増産するだけの無言部屋が多い.そんな所に入っていると,私もフォローが500人を超えました.

なんの意味があるのかはわからないけれど,世の中にはCEOと名乗る人とセラピストがこんなにも多いのかなって.

そろそろ終わりかな,やっぱり...突破するものが出てくるのを待つか.

今日はて近畿も良かったのだけれど,緊急事態宣言も出ているしなんかやる気が出なくて,おこうも使わず,ポケモンGO Plusだけでコミュニティ・デイに参加.

ポケモンを捕獲するボックスの整理も必要だしね.結果,40匹くらいしかゲット出来ず,色違いもなかったので,過去に撮った良いやつを進化させてウェザーボールという技を覚えさせて終了.一番手抜きになってしまった.

ポケモンを捕獲するボックスの整理も必要だしね.結果,40匹くらいしかゲット出来ず,色違いもなかったので,過去に撮った良いやつを進化させてウェザーボールという技を覚えさせて終了.一番手抜きになってしまった.

2020年の日本映画.広瀬すず主演,吉沢亮,堤真一共演.

デスメタルバンドのボーカルの広瀬すずの父親は製薬会社で新薬開発のことしか頭のない科学者で社長の堤真一.若返りの薬の情報がライバル会社に漏れている可能性があるので,経営コンサルの小澤征悦にアドバイスされ松田翔太が開発中の2日ほど死ねる薬を飲んで仮死状態になる.

父親が死んだことで広瀬すずが就任することになるが,幽体離脱した父親との対面から仮死状態であることを知り,火葬されるまえに助け出そうとする.「

細かい描写が全て伏線で,全部回収される痛快コメディだな.上映時間も93分と短いし.

デスメタルって,基本的にコメディ映画になるなぁ.

デトロイト・メタル・シティ 2008年

TOO YOUNG TO DIE! 若くして死ぬ 2016年

あやしい彼女 2016年

デスメタルバンドのボーカルの広瀬すずの父親は製薬会社で新薬開発のことしか頭のない科学者で社長の堤真一.若返りの薬の情報がライバル会社に漏れている可能性があるので,経営コンサルの小澤征悦にアドバイスされ松田翔太が開発中の2日ほど死ねる薬を飲んで仮死状態になる.

父親が死んだことで広瀬すずが就任することになるが,幽体離脱した父親との対面から仮死状態であることを知り,火葬されるまえに助け出そうとする.「

細かい描写が全て伏線で,全部回収される痛快コメディだな.上映時間も93分と短いし.

デスメタルって,基本的にコメディ映画になるなぁ.

デトロイト・メタル・シティ 2008年

TOO YOUNG TO DIE! 若くして死ぬ 2016年

あやしい彼女 2016年