ブログ - 事故・事件カテゴリのエントリ

ちゃんと報告されてるんだなぁって思った.さすがトヨタのマインドってところかな.

段ボールの底が抜け、廃棄書類が強風で飛散 - トヨタディーラー

https://www.security-next.com/167957

引用:

段ボールの底が抜け、廃棄書類が強風で飛散 - トヨタディーラー

https://www.security-next.com/167957

引用:

トヨタカローラ名古屋は、個人情報が記載された廃棄書類が強風により飛散し、一部紛失した可能性があることを明らかにした。

会社のお金を横領する場合,専任の経理担当や大リーガーの通訳とか権限を持っている人が悪いことをすることがあるのだけど,今回も同じかな.

子会社従業員が有効期限間近のデジタルギフトを不正入手 - デジタルプラス

https://www.security-next.com/155219

引用:

ちょっと気になったので深掘りしてみた.

上場企業のようなので,Yahoo!Financeの情報を確認.

(株)デジタルプラス

https://finance.yahoo.co.jp/quote/3691.T/profile

引用: 本体が15人.グループ会社は19人.

会社概要

https://digital-plus.co.jp/company/infomation.html

引用:

株式会社デジタルフィンテック

https://digital-gift.jp/terms_of_sale/

株式会社デジタルandにて株式会社オンコーチを吸収合併。資金移動業の取得を見据え、報酬支払デジタル化の布石へ

https://prtimes.jp/main/html/rd/p/000000114.000007199.html

「株式会社デジタルand」は公式サイトが見当たらないのだけど見つかった合併の記事から「占いに関連する事業」をやっているそうなので,子会社19人中の9人程度(デジタルandとオンコーチ社の合併の人数)と想定.そうなるとデジタルフィンテック社の従業員は10人程度だと思われるので,何かの役割が誰かに依存していることもあるでしょう.

そしてここが重要.

引用: フォレンジック費用として1342万円.これを元従業員に請求するというところあたりの事案が,今後の抑止力につながるといいけどね.

ーーー

そう言えば昔やっていたIPものモバイルコンテンツ.プログラムバグで以上通信してパケット代が沢山かかる(いわゆるパケ死)可能性があり,コンテンツ利用料じゃなくて通信費なのでコンテンツプロバイダーで把握することができず,利用者からの申し出を待つことに.

IPのオーナーから,お詫び・賠償用のQUOカード的なものを数百万円分提供してくれたのだけど,実際には申し出が数件しかなくてずっとそのQUOカード的なものが余っていてどうしよう・・・と袖机の一番下の段にいっぱいになっているカードを見せてくれながら悩んでいるプロデューサが居たんだけど,結局どうしたのだろうと,たまに思い出す.

子会社従業員が有効期限間近のデジタルギフトを不正入手 - デジタルプラス

https://www.security-next.com/155219

引用:

有効期限が迫っていたデジタルギフトを不正に入手し、自分の電子マネーアカウントへ送金していたことが判明したもの。

ちょっと気になったので深掘りしてみた.

上場企業のようなので,Yahoo!Financeの情報を確認.

(株)デジタルプラス

https://finance.yahoo.co.jp/quote/3691.T/profile

引用:

従業員数(単独)15人

従業員数(連結)34人

会社概要

https://digital-plus.co.jp/company/infomation.html

引用:

・株式会社デジタルプラス

・株式会社デジタルフィンテック

・株式会社デジタルand

株式会社デジタルフィンテック

https://digital-gift.jp/terms_of_sale/

株式会社デジタルandにて株式会社オンコーチを吸収合併。資金移動業の取得を見据え、報酬支払デジタル化の布石へ

https://prtimes.jp/main/html/rd/p/000000114.000007199.html

「株式会社デジタルand」は公式サイトが見当たらないのだけど見つかった合併の記事から「占いに関連する事業」をやっているそうなので,子会社19人中の9人程度(デジタルandとオンコーチ社の合併の人数)と想定.そうなるとデジタルフィンテック社の従業員は10人程度だと思われるので,何かの役割が誰かに依存していることもあるでしょう.

そしてここが重要.

引用:

同問題を受けて同社では3月18日付けで元従業員を懲戒解雇処分とした。また同月21日に元従業員より全額を回収。さらに調査費用など含めると総額1342万円を元従業員から受領するとしている。

ーーー

そう言えば昔やっていたIPものモバイルコンテンツ.プログラムバグで以上通信してパケット代が沢山かかる(いわゆるパケ死)可能性があり,コンテンツ利用料じゃなくて通信費なのでコンテンツプロバイダーで把握することができず,利用者からの申し出を待つことに.

IPのオーナーから,お詫び・賠償用のQUOカード的なものを数百万円分提供してくれたのだけど,実際には申し出が数件しかなくてずっとそのQUOカード的なものが余っていてどうしよう・・・と袖机の一番下の段にいっぱいになっているカードを見せてくれながら悩んでいるプロデューサが居たんだけど,結局どうしたのだろうと,たまに思い出す.

興味深い.

豊川信用金庫事件

https://ja.wikipedia.org/wiki/%E8%B1%8A%E5%B7%9D%E4%BF%A1%E7%94%A8%E9%87%91%E5%BA%AB%E4%BA%8B%E4%BB%B6

引用: 50年前なので当然Twitter(現X)などのSNSもない時代でも短期間にデマが拡散していたなんて.

噂が拡散される過程も明らかにされているのが興味深い.

そして解決した後も続く陰謀説.

引用: 陰謀説を言う人たちもいたようだ.当然当時とはプレイヤーは変わっているけど,人間の発想力の限界というか最初の到達点がこの点と点がつながった所なのかな.

対応策として城南信用金庫がとった対策,これも興味深いね.「見える|見た」ことが重要という所だ.百聞は一見にしかず.

これも.

センメルヴェイス反射

https://ja.wikipedia.org/wiki/%E3%82%BB%E3%83%B3%E3%83%A1%E3%83%AB%E3%83%B4%E3%82%A7%E3%82%A4%E3%82%B9%E5%8F%8D%E5%B0%84

引用:

2024/03/07

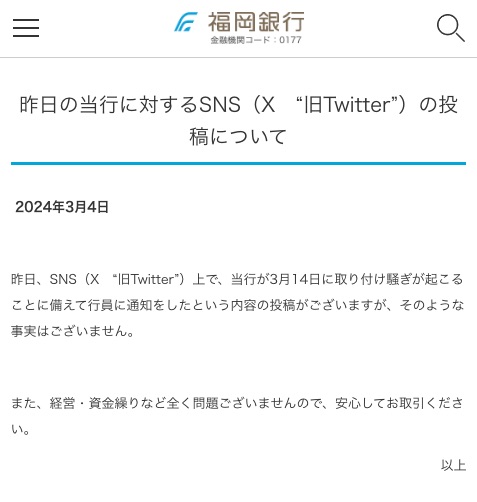

昨日の当行に対するSNS(X “旧Twitter”)の投稿について 2024年3月4日

https://www.fukuokabank.co.jp/announcement/important/y2024/20240304.html

引用:

福岡銀行、SNSで偽情報が拡散 警察に被害相談

https://www.nikkei.com/article/DGXZQOJC056DO0V00C24A3000000/

引用:

株価を見てみる.

取り付け騒ぎの投稿があったのは3月3日.3月4日(月)に150円近く下がって取引終了.3月5日にふくおかフィナンシャルグループが噂を否定.そこからは株価も回復している.

・株主で,不確かな情報に踊らされた人

・株主で,騒ぎを知らなかった人

・株主じゃ無いが,騒ぎを知って便乗した人

・株主じゃ無く,全く関係なかった人

2024/03/18

今回のデマを流した人は,前科持ちだったようだ.2022年の判決なので,執行猶予3年だと今回ので逮捕されるような事になったら懲役なのに,それでもやっちゃう精神構造は興味あるね.入って白をつけたいとか?

反ワクチン団体「神真都Q会」幹部らに有罪判決 陰謀論の代償重く

https://www.asahi.com/articles/ASQDQ3T7FQDMUHBI02W.html

引用:

豊川信用金庫事件

https://ja.wikipedia.org/wiki/%E8%B1%8A%E5%B7%9D%E4%BF%A1%E7%94%A8%E9%87%91%E5%BA%AB%E4%BA%8B%E4%BB%B6

引用:

1973年(昭和48年)12月、愛知県宝飯郡小坂井町(現・豊川市)を中心に「豊川信用金庫が倒産する」というデマが流れたことから取り付け騒ぎが発生し、短期間(二週間弱)で約14億円もの預貯金が引き出され、倒産危機を起こした事件である。

警察が信用毀損業務妨害の疑いで捜査を行った結果、女子高生3人の雑談をきっかけとした自然発生的な流言が原因であり、犯罪性がないことが判明した。デマがパニックを引き起こすまでの詳細な過程が解明された珍しい事例であるため、心理学や社会学の教材として取り上げられることがある。

噂が拡散される過程も明らかにされているのが興味深い.

そして解決した後も続く陰謀説.

引用:

新聞各紙朝刊が警察発表を報道する。しかし、その後の22日になっても「豊川信金は潰れたのではないか」「3人のうわさ話がここまで大きくなるはずはない。裏に組織的な陰謀があり、警察発表は政治的なものだ」などと主張する者もおり、デマはすぐには消滅しなかった。

対応策として城南信用金庫がとった対策,これも興味深いね.「見える|見た」ことが重要という所だ.百聞は一見にしかず.

これも.

センメルヴェイス反射

https://ja.wikipedia.org/wiki/%E3%82%BB%E3%83%B3%E3%83%A1%E3%83%AB%E3%83%B4%E3%82%A7%E3%82%A4%E3%82%B9%E5%8F%8D%E5%B0%84

引用:

センメルヴェイス反射(Semmelweis reflex)は、通説にそぐわない事実を拒絶する傾向や常識から説明できない事実を拒絶することを指す。

2024/03/07

昨日の当行に対するSNS(X “旧Twitter”)の投稿について 2024年3月4日

https://www.fukuokabank.co.jp/announcement/important/y2024/20240304.html

引用:

昨日、SNS(X “旧Twitter”)上で、当行が3月14日に取り付け騒ぎが起こることに備えて行員に通知をしたという内容の投稿がございますが、そのような事実はございません。

また、経営・資金繰りなど全く問題ございませんので、安心してお取引ください。

以上

福岡銀行、SNSで偽情報が拡散 警察に被害相談

https://www.nikkei.com/article/DGXZQOJC056DO0V00C24A3000000/

引用:

ふくおかフィナンシャルグループ(FG)傘下の福岡銀行は5日、SNS(交流サイト)に同行で「取り付け騒ぎが起きる」という虚偽情報が投稿されたことについて、警察や弁護士に相談していると明らかにした。刑事告訴などをするかは決めていない。

ー略ー

投稿者は既に投稿を削除し、「正確な事実確認が取れていない情報を発信した」と謝罪している。

株価を見てみる.

取り付け騒ぎの投稿があったのは3月3日.3月4日(月)に150円近く下がって取引終了.3月5日にふくおかフィナンシャルグループが噂を否定.そこからは株価も回復している.

・株主で,不確かな情報に踊らされた人

・株主で,騒ぎを知らなかった人

・株主じゃ無いが,騒ぎを知って便乗した人

・株主じゃ無く,全く関係なかった人

2024/03/18

今回のデマを流した人は,前科持ちだったようだ.2022年の判決なので,執行猶予3年だと今回ので逮捕されるような事になったら懲役なのに,それでもやっちゃう精神構造は興味あるね.入って白をつけたいとか?

反ワクチン団体「神真都Q会」幹部らに有罪判決 陰謀論の代償重く

https://www.asahi.com/articles/ASQDQ3T7FQDMUHBI02W.html

引用:

団体の元リーダー格で、「岡本一兵衛(いちべえ)」と名乗って活動していた倉岡宏行被告(44)は、懲役1年6カ月執行猶予3年(求刑懲役1年6カ月)となった。

興味深い事件.

名刺管理サービスに不正接続、自社営業に使用か 男逮捕

https://www.nikkei.com/article/DGXZQOUE315N50R30C24A1000000/

引用: 典型的なソーシャルエンジニアリング.

Sansanのホームページを軽く見たけどこの件に関してのリリースはなさそう.

Corporate 2024. 02. 09 本日の報道に関して

https://jp.corp-sansan.com/news/2024/0209.html

引用:

Sansan、不正ログインに注意呼びかけ ~ 無償提供の二要素認証等促進

https://scan.netsecurity.ne.jp/article/2023/09/27/49996.html

引用:

プレスリリースにある通り「当社サービスよりログイン情報は流出しておりません。」とありSansanのサーバ等からはログイン情報は流出していないので,下手に謝罪したりしてない対応が良い.

既にSansanの顧客が騙されてログイン情報が不正取得される事案が確認できたので対策として2要素認証を準備して提供している.公になる前に色々とあったんだろうなって思います.

容疑者は不正に入手した個人情報をもとに不動産販売して成約しているけど,それは悪い商品では無さそう?だから,その分の損害はないけど,まぁ気持ち良いモノではないだろうな.迷惑料とか取れちゃうかもね.

罪に問われているのは,不正アクセスと部下に指示してさせていたかという点か.

名刺管理サービスに不正接続、自社営業に使用か 男逮捕

https://www.nikkei.com/article/DGXZQOUE315N50R30C24A1000000/

引用:

他社の名刺データベースへ不正にアクセスしたとして、警視庁は東京都内の不動産会社社員を不正アクセス禁止法違反容疑で逮捕した。名刺管理サービスの利用企業をだましてID・パスワードを聞き出し、不正に得た名刺情報を営業活動に使っていたとみて調べる。

Sansanのホームページを軽く見たけどこの件に関してのリリースはなさそう.

Corporate 2024. 02. 09 本日の報道に関して

https://jp.corp-sansan.com/news/2024/0209.html

引用:

当社が提供する営業DXサービス「Sansan」をご利用中のお客様に対し、不正にIDやパスワードを入手しログインしたとして、不正アクセス禁止法違反の疑いで会社員が逮捕されたとの報道がありました。

なお、当社および当社サービスよりログイン情報は流出しておりません。

Sansan、不正ログインに注意呼びかけ ~ 無償提供の二要素認証等促進

https://scan.netsecurity.ne.jp/article/2023/09/27/49996.html

引用:

同社によると、「Sansan」を利用している顧客のログイン情報を第三者が不正に入手しログインする事象が報告されているという。

プレスリリースにある通り「当社サービスよりログイン情報は流出しておりません。」とありSansanのサーバ等からはログイン情報は流出していないので,下手に謝罪したりしてない対応が良い.

既にSansanの顧客が騙されてログイン情報が不正取得される事案が確認できたので対策として2要素認証を準備して提供している.公になる前に色々とあったんだろうなって思います.

容疑者は不正に入手した個人情報をもとに不動産販売して成約しているけど,それは悪い商品では無さそう?だから,その分の損害はないけど,まぁ気持ち良いモノではないだろうな.迷惑料とか取れちゃうかもね.

罪に問われているのは,不正アクセスと部下に指示してさせていたかという点か.

データベースの監査ログをとるようにしていれば痕跡が残るだろうということなのかな.サイドブレーキ状態だし別ライセンス?だったりするだろうからオンにしにくいやつ.

複数サイトに攻撃、DBのテーブル名を取得された痕跡 - 紀伊國屋書店

https://www.security-next.com/152222

引用:

こういう時は,漏洩したかもしれないということじゃなくて,漏洩した前提で対応するのがセオリーなんだろうけど,じゃぁ何から手をつけるか,みたいなのがあるから大変だね.

複数サイトに攻撃、DBのテーブル名を取得された痕跡 - 紀伊國屋書店

https://www.security-next.com/152222

引用:

データベースにおいてデータを格納しているテーブルそのものに対するアクセスやデータを取得された痕跡は見つかっていないものの、情報が流出した可能性もあるという。

こういう時は,漏洩したかもしれないということじゃなくて,漏洩した前提で対応するのがセオリーなんだろうけど,じゃぁ何から手をつけるか,みたいなのがあるから大変だね.

DNSサーバを持たずにDDNSで提供し外部から内部へVPNで通信させる機能を提供する事はよくある機能・サービスだと思うけど,ASUSのルータで提供されている機能で認証情報が漏洩する問題があるそうです.

「2023年12月の時点で,世界中に100万台以上のルータがこの問題の影響を受けるリスクがあると推定されています.」とあるので大ヒットルータなのかな.

ASUSルータにおける認証情報が漏洩する問題とその対策方法

https://blog.nicter.jp/2023/12/asus-ddns/

引用:

被害者かどうかは,設定を見直してくださいとある.

引用: 見直して意図して設定した・してないを判断できる人っているのだろうが.どうせGUIだし.

ファームウェアアップデートして初期化して認証情報の変更って感じかな.

「2023年12月の時点で,世界中に100万台以上のルータがこの問題の影響を受けるリスクがあると推定されています.」とあるので大ヒットルータなのかな.

ASUSルータにおける認証情報が漏洩する問題とその対策方法

https://blog.nicter.jp/2023/12/asus-ddns/

引用:

影響を受けるルータ

ベンダーから公開されたアドバイザリーには,RT-AX1800U,RT-AX3000,RT-AX3000 v2,RT-AX86U,TUF-AX3000,TUF-AX5400などのモデルが挙げられています.しかし,これらのモデルに限らず,ASUS Router App を使用して管理される ASUS 製ルータ全体がこの攻撃の影響を受ける可能性があることに注意が必要です.

影響を受けるユーザ

攻撃者はターゲットとなるルータの DDNS の登録情報(IP アドレス)を自身の IP アドレスに書き換えることで,アプリからの通信を傍受します.これにより,ルータの認証情報を不正に取得することが可能になります.

対策方法

2023年12月現在,ASUS の DDNS システムは認証プロセスを必要とせず,MAC アドレスだけを使用して IP アドレスの変更が可能です.このため,ユーザが ASUS Router App を起動した際,意図せず攻撃者の IP アドレスに接続するリスクがあります.ユーザがこの種の攻撃を完全に防ぐのは難しい

被害者かどうかは,設定を見直してくださいとある.

引用:

しかし,既に認証情報が漏洩しており,ルータが攻撃者に侵害されている可能性も存在します.警視庁からの注意喚起3にもあるように,不審な設定変更がないかを確認することが重要です.見覚えのない設定を発見した場合は,

ファームウェアアップデートして初期化して認証情報の変更って感じかな.

この派遣社員,新しいビジネスチャンスだと思ったのだろうけど,やり方を間違ったようだ.

ターゲットが少なくとも7万5千社あるのだったら,申請支援サービスをやる会社に入って猛烈営業すればよかったのに.

パソナ派遣社員、国委託業務で個人営業 7万5千社の情報持ち出しか

https://www.asahi.com/articles/ASRDT766QRDTULFA01R.html

引用:

事業再構築補助金

https://www.meti.go.jp/covid-19/jigyo_saikoutiku/index.html

引用:

追記2023/12/29

パソナの派遣社員が独立行政法人に関する情報を不正に持ち出し、削除の要請にも応じず

https://scan.netsecurity.ne.jp/article/2023/12/28/50418.html

引用: 「情報を保存・閲覧」と「何らかのファイルが持ち出された」は関連づけられるのだろうか.「何らかのファイルが持ち出された」だけで持ち出したのは自分の勤務表とかかもしれんし.犯人を追い込めるのだろうか.

外部専門家のフォレンジックが入っているので費用は数百万.数百万の被害金額が上乗せされるなぁ.

ターゲットが少なくとも7万5千社あるのだったら,申請支援サービスをやる会社に入って猛烈営業すればよかったのに.

パソナ派遣社員、国委託業務で個人営業 7万5千社の情報持ち出しか

https://www.asahi.com/articles/ASRDT766QRDTULFA01R.html

引用:

補助金の申請書類をチェックするパソナの派遣社員が10月、補助金が採択された事業者1社に、営業メールを送信。さらに、補助金の申請支援サービスを周知するホームページを立ち上げていた。

事業再構築補助金

https://www.meti.go.jp/covid-19/jigyo_saikoutiku/index.html

引用:

新市場進出、事業・業種転換、事業再編、国内回帰又はこれらの取組を通じた規模の

拡大等、思い切った事業再構築に意欲を有する、中小企業等の挑戦を支援します!

追記2023/12/29

パソナの派遣社員が独立行政法人に関する情報を不正に持ち出し、削除の要請にも応じず

https://scan.netsecurity.ne.jp/article/2023/12/28/50418.html

引用:

事務局で当該元職員に貸与していた業務用パソコンの調査を行ったところ、業務マニュアル等の通常業務に必要なファイルに加え、同補助金の採択者 約75,000件(約110,000人分の氏名等の個人情報を含む)の情報を保存・閲覧していたことが判明した。

外部の専門家による調査を行ったところ、当該パソコンから何らかのファイルが持ち出された痕跡を探知している。

外部専門家のフォレンジックが入っているので費用は数百万.数百万の被害金額が上乗せされるなぁ.

これ,どうなったんだろうね.

都パスポートセンターの従業員が書類送検 - 個人情報記載の付箋を窃取

https://www.security-next.com/151415

引用:

かなり柔らかい報道だな.気を遣っているのかな.

【速報】都パスポートセンター 受付担当の中国人元従業員を書類送検 個人情報の付箋盗んだ疑い 東京都は1920人分持ち出しと発表

https://newsdig.tbs.co.jp/articles/-/856415

引用:

公安だし漏洩したのは中国人だし...

引用:

「第三者への漏洩も確認されていない」けど「漏洩してないとは言ってない」って感じかな.

都パスポートセンターの従業員が書類送検 - 個人情報記載の付箋を窃取

https://www.security-next.com/151415

引用:

都によれば、池袋パスポートセンターにおいて旅券発給窓口の業務を委託していたエースシステムの元従業員が、業務中に知り得た個人情報を付箋に書き写すなどして不正に持ち出していたという。

持ち出された個人情報は、旅券発給申請書や戸籍謄本などに記載された氏名や住所、電話番号などであわせて1920人分にのぼる。第三者に対する漏洩は確認されていない。

かなり柔らかい報道だな.気を遣っているのかな.

【速報】都パスポートセンター 受付担当の中国人元従業員を書類送検 個人情報の付箋盗んだ疑い 東京都は1920人分持ち出しと発表

https://newsdig.tbs.co.jp/articles/-/856415

引用:

東京・池袋のパスポートセンターに勤務していた中野区の中国人の女性派遣社員(52)を警視庁公安部が窃盗の疑いで書類送検しました。

公安だし漏洩したのは中国人だし...

引用:

警視庁公安部は中国人女性の背後に国家的な組織の関与の有無を捜査しましたが、現時点では確認出来ず、「第三者への漏洩も確認されていない」としています。

「第三者への漏洩も確認されていない」けど「漏洩してないとは言ってない」って感じかな.

ホリエモンがゴルフに行ったことが拡散されてたと愚痴を言っているというツイートが引用されていたけど,それに似たことかなと思ったら当人のことでした.これはひどい.

子会社従業員が顧客の個人情報をSNSに投稿 - ダイナックHD

https://www.security-next.com/151234

昔,俳優夫婦が家を探しに不動産屋に来たことをSNSに書いている人がいて炎上していたけど,それと同じだな. こういった人たちは,数年ごとに現れるのだろう.

事件・話題の陳腐化で忘却

幼かった人の成長など新規参入で過去事例を知らない

こういうのを考えると「戦争はダメだ」と訴え続けるのは重要なんだろうな.教えなければ,戦争というものを知らなければ戦争なんてしないだろうなんて思ったこともあったけど.

子会社従業員が顧客の個人情報をSNSに投稿 - ダイナックHD

https://www.security-next.com/151234

昔,俳優夫婦が家を探しに不動産屋に来たことをSNSに書いている人がいて炎上していたけど,それと同じだな. こういった人たちは,数年ごとに現れるのだろう.

こういうのを考えると「戦争はダメだ」と訴え続けるのは重要なんだろうな.教えなければ,戦争というものを知らなければ戦争なんてしないだろうなんて思ったこともあったけど.

news zeroでもトップニュースで取り上げられてた.

NTTビジネスソリューションズに派遣された元派遣社員によるお客さま情報の不正流出について(お詫び)

https://www.nttactprocx.com/info/detail/231017.html

引用:

2013年7月ごろから発生していたそうだけど,その頃のログとか残ってないだろうね.

NTTはセキュリティ・ソリューションをやっている部署や子会社などがたくさんあって,きめ細やかなプロダクトをたくさん扱っているけど,今回のNTTグループ企業にはそれが適用されて無かったようだ.

他社に売る前にまずは自組織から,というのは優しいけれど難しいんだろうね.

今回難しいのは,自分自身が被害者か否か解らないということかな.コールセンターのアウトソーシングって事だからら.まぁ,時が有耶無耶にしてしまうだろう.

大量に持ち出して名簿屋に売っていたというので思い出すのはベネッセだけど,2014年の事だったか.

お客様本部TOP > お客様本部について > 事故の概要 - ベネッセ

https://www.benesse.co.jp/customer/bcinfo/01.html

引用:

NTTビジネスソリューションズに派遣された元派遣社員によるお客さま情報の不正流出について(お詫び)

https://www.nttactprocx.com/info/detail/231017.html

引用:

1.概要

当社が利用するコールセンタシステムを提供するNTTビジネスソリューションズの同システムの運用保守業務従事者(NTTビジネスソリューションズに派遣された元派遣社員)が、システム管理者アカウントを悪用のうえ、お客さまデータが保管されているサーバへアクセスし、お客さま情報を不正に持ち出し。

(1)不正に持ち出された件数

お客さま数:約900万件 クライアント数:59(現時点判明分)

※今後新たな情報が判明いたしましたら、随時公表してまいります。

2013年7月ごろから発生していたそうだけど,その頃のログとか残ってないだろうね.

NTTはセキュリティ・ソリューションをやっている部署や子会社などがたくさんあって,きめ細やかなプロダクトをたくさん扱っているけど,今回のNTTグループ企業にはそれが適用されて無かったようだ.

他社に売る前にまずは自組織から,というのは優しいけれど難しいんだろうね.

今回難しいのは,自分自身が被害者か否か解らないということかな.コールセンターのアウトソーシングって事だからら.まぁ,時が有耶無耶にしてしまうだろう.

大量に持ち出して名簿屋に売っていたというので思い出すのはベネッセだけど,2014年の事だったか.

お客様本部TOP > お客様本部について > 事故の概要 - ベネッセ

https://www.benesse.co.jp/customer/bcinfo/01.html

引用:

事故発覚の経緯

2014年6月27日、株式会社ベネッセコーポレーションは、お客様からの問い合わせによりお客様の個人情報が社外に漏えいしている可能性を認識し、緊急対策本部を設置するとともに、これらの問い合わせで提供された情報を手がかりとして社内調査を開始しました。

ETCを騙るフィッシングメールは頻繁にくるけど,実際にやられたってことか.でも発生から発見・対応策実施・報告までは速い気がした

ETC利用照会サービスサイトへの不正アクセス・ログインについてのお詫びとお知らせ

https://www.etc-meisai.jp/news/231004.html

引用:

まぁ,ETCマイレージサービスはシステム障害が多い件にもある通りな感じなので,ずっとログ監視してそうだね.

ETC利用照会サービスサイトへの不正アクセス・ログインについてのお詫びとお知らせ

https://www.etc-meisai.jp/news/231004.html

引用:

令和5年9月30日~10月2日にかけて、海外のIPアドレスから当サービスへ大量のアクセスがあり、その一部アクセスでIDとパスワードが一致したためログインされたものです。当サービスに記載されているお客さまのメールアドレス、登録ID、秘密の質問・答え及び利用履歴について閲覧された可能性があります。ETCクレジットカード番号、車載器管理番号の漏洩の可能性はございません。

まぁ,ETCマイレージサービスはシステム障害が多い件にもある通りな感じなので,ずっとログ監視してそうだね.

転職時に入手した名刺ってどうするのがトレンドなんだろうね.この事件では「名刺情報管理システム」にログインしたのが不正ってことだけど.

前職のシステムに不正アクセス 転職先に提供か 会社員を逮捕

https://www3.nhk.or.jp/news/html/20230915/k10014196621000.html

引用:

営業さんとか,退職後も以前もらった名刺を持って歩いてて転職先でも自分専用の営業ネタとして使っていることはよくあったけどね. 「転職します」の挨拶と「転職しました」の挨拶とくる人もいたし.

前職のシステムに不正アクセス 転職先に提供か 会社員を逮捕

https://www3.nhk.or.jp/news/html/20230915/k10014196621000.html

引用:

以前勤めていた東京の人材派遣会社の名刺情報管理システムに元同僚のIDなどを使って不正にアクセスし、取引先などの情報を転職先の同業他社に提供したとして不正アクセス禁止法違反などの疑いが持たれています。

営業さんとか,退職後も以前もらった名刺を持って歩いてて転職先でも自分専用の営業ネタとして使っていることはよくあったけどね. 「転職します」の挨拶と「転職しました」の挨拶とくる人もいたし.

CMSのアカウントが乗っ取られたってことかな.うちでもActive Mailを乗っ取られた風その1その2のものを見たことあるけど.

公式サイトに「破産した」の偽情報 改ざんの被害続々 研修施設、コンサルなどで

https://www.itmedia.co.jp/news/articles/2309/04/news118.html

引用:

ちょっと調べてみた.

公式サイトに「破産した」の偽情報 改ざんの被害続々 研修施設、コンサルなどで

https://www.itmedia.co.jp/news/articles/2309/04/news118.html

引用:

いずれも公式Webサイトが改ざんされ「2023年8月31日付で破産手続きを開始いたしました」のようにうその破産報告が掲載されたという。湘南国際村センター、新宿スタジオ、西島畜産においては迷惑メールの配信もあったとしている。

ちょっと調べてみた.

クラウドストレージ提供会社だって神じゃないから,被害者になり得るね.

ランサムウェアの被害を受けたクラウドホスティングサービスが「ほぼすべてのデータ」を失ってしまったと報告

https://gigazine.net/news/20230825-cloudnordic-lost-all-data-ransomware/

引用:

こういうのはクラウドストレージ業者を責め立てられるわけじゃなく,いわゆる責任共有モデルの責任文化移転の取り決めみたいなのもあるけど,結局のところデータを失って困るのはユーザ企業なので,対策は必要.

対策って,オフラインのバックアップデータ保管以外にないよね.

ランサムウェアの被害を受けたクラウドホスティングサービスが「ほぼすべてのデータ」を失ってしまったと報告

https://gigazine.net/news/20230825-cloudnordic-lost-all-data-ransomware/

引用:

近年は多くの企業がデータの保管やサービスの提供にクラウドホスティングサービスを利用しており、「データはクラウドで保管しているから安心」と思っている管理者も多いはず。ところが、デンマークのクラウドホスティング企業であるCloudNordicは2023年8月、「ランサムウェアによってほぼすべての顧客のデータが暗号化され、アクセスできなくなってしまった」と報告しました。

こういうのはクラウドストレージ業者を責め立てられるわけじゃなく,いわゆる責任共有モデルの責任文化移転の取り決めみたいなのもあるけど,結局のところデータを失って困るのはユーザ企業なので,対策は必要.

対策って,オフラインのバックアップデータ保管以外にないよね.

人の給料を知ったところで,幸せになることなんてないんだけどな.

「興味本位で…」庁内システムに不正ログイン、他の職員の給与明細などのぞき見る 日置市、3人懲戒処分

https://373news.com/_news/storyid/179647/

引用:

ここで気になるのは

指示したけど全員が変更したのか

パスワードは5桁以上を設定できるのか

対策を公開しすぎるのは手の内を明かすので良くないけれど,市民が安心できるくらいの情報は出すべきだろうな.

国交省システムに不正アクセス「見かけた改造車や気になる車の情報を照会」 容疑で独立行政法人の職員を書類送検 千葉県警

https://www.chibanippo.co.jp/news/national/1095686

引用:

この前行った豚カツ屋で,レジの前に客から見える場所にIDとパスワードを書いた紙が貼ってあるとカミさんが言ってたな...別にインターネットから接続できない場所にある業務システムなら,許容されるかもしれないけどApple IDだったようで

---

公務員の違法な情報参照といえば,江角マキコを最初として年金未納問題が騒がれたのは2004年の事だったか.

政治家の年金未納問題

https://ja.wikipedia.org/wiki/%E6%94%BF%E6%B2%BB%E5%AE%B6%E3%81%AE%E5%B9%B4%E9%87%91%E6%9C%AA%E7%B4%8D%E5%95%8F%E9%A1%8C

引用:

そういえば,5年くらい前にあった先輩から,昔の職場の同僚が市役所に転職.その後逮捕されて懲戒解雇されたと聞いたのでネットで調べたら,他人のIDを使ってログインして他人の給与明細を参照していたというツマラナイ問題だった. 1997年当時,仕事中にPHSで競馬サイトに繋げて馬券をやっていたような人だから,お金には執着してたんだろうけど,他人の給料を見ても自分が増えるわけでもなく.

「興味本位で…」庁内システムに不正ログイン、他の職員の給与明細などのぞき見る 日置市、3人懲戒処分

https://373news.com/_news/storyid/179647/

引用:

IDとパスワードは5桁の職員番号だったため、容易に推測できたという。市は4月21日にパスワードを変更するよう職員に指示した。

ここで気になるのは

対策を公開しすぎるのは手の内を明かすので良くないけれど,市民が安心できるくらいの情報は出すべきだろうな.

国交省システムに不正アクセス「見かけた改造車や気になる車の情報を照会」 容疑で独立行政法人の職員を書類送検 千葉県警

https://www.chibanippo.co.jp/news/national/1095686

引用:

机の上にあったIDとパスワードのメモを見てシステムにアクセスしていた。不正に気付いた同機構側から連絡を受けた同省職員が船橋東署に相談して発覚した。個人情報の悪用は確認されていない。

関東運輸局によると、習志野事務所の全職員のパスワードは変更しており、同局は「管理方法などの指導を行い再発防止に努める」としている。

この前行った豚カツ屋で,レジの前に客から見える場所にIDとパスワードを書いた紙が貼ってあるとカミさんが言ってたな...別にインターネットから接続できない場所にある業務システムなら,許容されるかもしれないけどApple IDだったようで

---

公務員の違法な情報参照といえば,江角マキコを最初として年金未納問題が騒がれたのは2004年の事だったか.

政治家の年金未納問題

https://ja.wikipedia.org/wiki/%E6%94%BF%E6%B2%BB%E5%AE%B6%E3%81%AE%E5%B9%B4%E9%87%91%E6%9C%AA%E7%B4%8D%E5%95%8F%E9%A1%8C

引用:

2004年7月30日…社会保険庁職員300人ほどが私用目的で年金未納情報を閲覧していたことが発覚し、一斉処分が行われた。一部の職員がマスコミに情報をリークしていたことも明らかになった。

そういえば,5年くらい前にあった先輩から,昔の職場の同僚が市役所に転職.その後逮捕されて懲戒解雇されたと聞いたのでネットで調べたら,他人のIDを使ってログインして他人の給与明細を参照していたというツマラナイ問題だった. 1997年当時,仕事中にPHSで競馬サイトに繋げて馬券をやっていたような人だから,お金には執着してたんだろうけど,他人の給料を見ても自分が増えるわけでもなく.

役に立たないよね.大事なことは頭に入っていると思うし.

航空会社元従業員、退職前に機密持ち出す 「転職先で役立つと思い」

https://www.itmedia.co.jp/news/articles/2308/28/news142.html

引用:

よくできたと自負するマニュアルだったのかなぁ.

航空会社元従業員、退職前に機密持ち出す 「転職先で役立つと思い」

https://www.itmedia.co.jp/news/articles/2308/28/news142.html

引用:

社用PCから社内サーバにアクセスし、業務マニュアルのデータを持ち出したとされている。警察の調べに対し「転職先で役立つと思った」と話しているという。

よくできたと自負するマニュアルだったのかなぁ.

これ,誤送信なのかな.まぁ,委託した都が誤送信だというなら,そうなのかもしれないけど.

防災備蓄食品の寄付に関する案内メールで誤送信 - 東京都

https://www.security-next.com/148508

引用:

ビーエスロジスティクスという会社を調べたら,「府中市を中心に多摩地区で倉庫管理・配送をワンストップで対応する会社です」とあります.

https://bsgroup.co.jp/bslogistics

業務用のメールアドレスをCCに設定しただけでしょう.BCCにすべきだったということなのかな.

防災備蓄食品の寄付に関する案内メールで誤送信 - 東京都

https://www.security-next.com/148508

引用:

都によれば、7月28日10時ごろ、業務委託先であるビーエスロジスティクスが都内の行政機関、法人、団体など43団体に対し、防災備蓄食品の寄付に関する案内メールを送信した際、送信先を誤って「CC」を利用するミスがあった。

団体の代表メールアドレス41件と業務用個人メールアドレス2件が、受信者間で閲覧できる状態となった。

ビーエスロジスティクスという会社を調べたら,「府中市を中心に多摩地区で倉庫管理・配送をワンストップで対応する会社です」とあります.

https://bsgroup.co.jp/bslogistics

業務用のメールアドレスをCCに設定しただけでしょう.BCCにすべきだったということなのかな.

ここ2日ほど,この漏洩事故が話題.

運営しているGMW社が詳細な情報を開示しているから,他社も先んじて対策を取ることができているという点は評価されるべきかな.

不正アクセスによるpictBLand、pictSQUAREの情報流出の可能性についてまとめてみた

https://piyolog.hatenadiary.jp/entry/2023/08/17/030141

引用:

今回初めて知ったのだけれど,pictBLand というのはBL専門のSNSで,pictSQUARE というのはオンライン即売会サービスで,同じGMWという会社が運営している.先日コミケもあったしオタク界隈に影響が大きい模様.

Webが改竄され意味不明メッセージの設置と外部サイトに転送されるよう設定され,データベースがハッキングフォーラムで販売(完売)しているそう.

システム的にいうと流出したパスワードはMD5でハッシュ化されただけなので,レインボーテーブルを使えば解読も比較的容易.

よって類似のオタク用サイトが狙われる事が想定されるので,ID(メアド)とパスワード使い回ししている人はパスワードを変更してねってことで影響力が大きいとされているようです.

パスワードをデータベースの保存するときは暗号化,ハッシュ化みたいなのがあるけどハッシュ化もMD5だと弱いので,せめてソルトをつけましょうと言うことと,じゃぁそのソルトはどこに保存ということで,徳丸さんが詳しく説明してくれています.

ソルト付きハッシュのソルトはどこに保存するのが一般的か

https://qiita.com/ockeghem/items/d7324d383fb7c104af58

漏洩事件があると,この本が売れるんだとIPUSIRONさんがつぶやいていますね.

『ハッキング・ラボで遊ぶために辞書ファイルを鍛える本』

https://hack.booth.pm/items/1933611

辞書を鍛える,というのは良いですね.確かにツールはあるのだから,総攻撃よりは辞書のほうが効率が良い.漏洩して複合化されたパスワードリストを手に入れられれば,より高速化できそう.

運営しているGMW社が詳細な情報を開示しているから,他社も先んじて対策を取ることができているという点は評価されるべきかな.

不正アクセスによるpictBLand、pictSQUAREの情報流出の可能性についてまとめてみた

https://piyolog.hatenadiary.jp/entry/2023/08/17/030141

引用:

GMWが運営するサービスが不正アクセスを受け、pictBLand のサイトが一時改ざんされた他、データベース情報が外部に流出した可能性がある。今回の不正アクセスによる影響を受けた件数は同社より2023年8月16日時点で明らかにされていないが、サービスの累計登録者数は約130万人

今回初めて知ったのだけれど,pictBLand というのはBL専門のSNSで,pictSQUARE というのはオンライン即売会サービスで,同じGMWという会社が運営している.先日コミケもあったしオタク界隈に影響が大きい模様.

Webが改竄され意味不明メッセージの設置と外部サイトに転送されるよう設定され,データベースがハッキングフォーラムで販売(完売)しているそう.

システム的にいうと流出したパスワードはMD5でハッシュ化されただけなので,レインボーテーブルを使えば解読も比較的容易.

よって類似のオタク用サイトが狙われる事が想定されるので,ID(メアド)とパスワード使い回ししている人はパスワードを変更してねってことで影響力が大きいとされているようです.

パスワードをデータベースの保存するときは暗号化,ハッシュ化みたいなのがあるけどハッシュ化もMD5だと弱いので,せめてソルトをつけましょうと言うことと,じゃぁそのソルトはどこに保存ということで,徳丸さんが詳しく説明してくれています.

ソルト付きハッシュのソルトはどこに保存するのが一般的か

https://qiita.com/ockeghem/items/d7324d383fb7c104af58

漏洩事件があると,この本が売れるんだとIPUSIRONさんがつぶやいていますね.

『ハッキング・ラボで遊ぶために辞書ファイルを鍛える本』

https://hack.booth.pm/items/1933611

辞書を鍛える,というのは良いですね.確かにツールはあるのだから,総攻撃よりは辞書のほうが効率が良い.漏洩して複合化されたパスワードリストを手に入れられれば,より高速化できそう.

動画配信サービスで一部顧客情報が流出 - WOWOW

https://www.security-next.com/147492

引用:

お客さまの個人情報漏えいに関するお知らせとお詫び(続報) (7/5)

https://www.wowow.co.jp/info/info.php?info_id=1260&which=1

引用:

オンデマンドにログインしてないから,関係ないってことか.してないというか,したことない.ということで今初めて接続してみてるw

追記2023/09/01

その後どうなったかと思って調べてみた.

【重要】お客さまの個人情報漏えいに関するWOWOWの対応について(8/29)

https://www.wowow.co.jp/info/info.php?info_id=1283&which=1&from=&genre=&prv=

「個人情報漏えい可能性がある方への対応ご案内」を何度も行って,開封確認して未開封者には何度も連絡,電話連絡も含む対応をしている模様.

引用:

顧客への連絡の困難さがわかりますね.終息はいつになるのだろう.

https://www.security-next.com/147492

引用:

6月9日13時から同月22日23時過ぎにかけてログイン処理においてユーザー認証が正しく行われない状態となっていたという。期間中にログインした顧客が対象で、最大8万879人が影響を受けた可能性がある。

お客さまの個人情報漏えいに関するお知らせとお詫び(続報) (7/5)

https://www.wowow.co.jp/info/info.php?info_id=1260&which=1

引用:

それを受けて対象期間を拡大し、対象者の精査を行なった結果、現時点で漏えいが発生、又は発生した可能性がある対象者数は最大44,144名に変更となりました。

オンデマンドにログインしてないから,関係ないってことか.してないというか,したことない.ということで今初めて接続してみてるw

追記2023/09/01

その後どうなったかと思って調べてみた.

【重要】お客さまの個人情報漏えいに関するWOWOWの対応について(8/29)

https://www.wowow.co.jp/info/info.php?info_id=1283&which=1&from=&genre=&prv=

「個人情報漏えい可能性がある方への対応ご案内」を何度も行って,開封確認して未開封者には何度も連絡,電話連絡も含む対応をしている模様.

引用:

■ご注意

・WOWOWからのメールや電話でのご連絡を詐欺やフィッシングと懸念されるお客様から、

お問い合わせをいただくこともございます。ご面倒をおかけして誠に申し訳ございません。

上記の内容、番号からのご連絡はWOWOWからのご連絡となりますのでご安心ください。

・WOWOWからのお電話で、お客さまに直接決済情報をお伺いすることはございませんが、

お客さまからWOWOWへお電話いただいた際には、ご本人の特定のため、決済情報をお伺いする場合がございます。

顧客への連絡の困難さがわかりますね.終息はいつになるのだろう.

たまにありますね.

「@gmail」を「@gmeil」と誤記 メール転送ミスで個人情報流出 大阪教育大学

https://www.itmedia.co.jp/news/spv/2307/19/news146.html

日本だけじゃなくて海外でもある模様.

米軍宛メール、ドメイン名タイポで大量にマリ共和国に誤送信 「.mil」を「.ml」で

https://www.itmedia.co.jp/news/spv/2307/18/news074.html

「@gmail」を「@gmeil」と誤記 メール転送ミスで個人情報流出 大阪教育大学

https://www.itmedia.co.jp/news/spv/2307/19/news146.html

日本だけじゃなくて海外でもある模様.

米軍宛メール、ドメイン名タイポで大量にマリ共和国に誤送信 「.mil」を「.ml」で

https://www.itmedia.co.jp/news/spv/2307/18/news074.html

ちょうど1年前,日本ユニシスの現在形であるビブロジー社の協力会社の社員が泥酔して,尼崎市民の個人情報を暗号化されたUSBメモリを持ち出して紛失.記者会見でパスワードのヒントを伝えてしまって大炎上.その後紛失した本人がGPS情報を使って見つけ出した件についての続報が.

尼崎市USBメモリ紛失事案、委託先BIPROGY社に 29,501,005 円の損害賠償を請求

https://scan.netsecurity.ne.jp/article/2023/06/19/49538.html

引用:

調査委員会の経費が2500万円近く.この金額は尼崎市からビブロジーに請求されるのだろうけれど,委託先の委託先の委託先に委託したということもあって,そこもエスカレーションされるのだろうか.

再々再委託先のような会社なんて小さいだろうから,2500万円も請求されたら吹っ飛ぶ.ビブロジーは売上高3400億円近くある会社なので飲み込むのかなぁ.

こういう事案も良くあるから,個人情報に関わる部分にはうちの社員は触らせる業務に就かせないという会社もあったけど,もしビブロジーが下請け会社に結もちさせるような会社だったら,下請けも離れるかもしれないから難しい.

そう言えば,昔,業務時間中にaws上のサーバ経由で不適切な漫画サイトにアクセスしていた業務委託の人が,不正通信検知されてフォレンジック費用の700万円を請求されている事案があった事を思い出した...

尼崎市USBメモリ紛失事案、委託先BIPROGY社に 29,501,005 円の損害賠償を請求

https://scan.netsecurity.ne.jp/article/2023/06/19/49538.html

引用:

内訳

市報あまがさき臨時号発行に伴う事務経費:2,641,188 円

尼崎市USBメモリ紛失事案調査委員会に要した経費:24,807,534 円

本件事案に伴う尼崎市職員の時間外勤務手当:2,052,283 円

調査委員会の経費が2500万円近く.この金額は尼崎市からビブロジーに請求されるのだろうけれど,委託先の委託先の委託先に委託したということもあって,そこもエスカレーションされるのだろうか.

再々再委託先のような会社なんて小さいだろうから,2500万円も請求されたら吹っ飛ぶ.ビブロジーは売上高3400億円近くある会社なので飲み込むのかなぁ.

こういう事案も良くあるから,個人情報に関わる部分にはうちの社員は触らせる業務に就かせないという会社もあったけど,もしビブロジーが下請け会社に結もちさせるような会社だったら,下請けも離れるかもしれないから難しい.

そう言えば,昔,業務時間中にaws上のサーバ経由で不適切な漫画サイトにアクセスしていた業務委託の人が,不正通信検知されてフォレンジック費用の700万円を請求されている事案があった事を思い出した...

BCCにするところをCCで送ってメアド流出という事故は年に1,2回は聞く事だけれど,それを防ぐために入れたシステムにミスがあった模様.

豊田市のBCC強制システムが停止、メアド流出 - 委託先がライセンス更新を失念

https://www.security-next.com/145197

引用:

委託先の事務作業漏れで思い出すのはクラウドサーバが更新されなかった「ふくいナビ」の事件を思い出しました.

ちょっと気になるのは,この部分.

引用: ライセンスが無いのでBCCにならなくてCCで送ってしまったという事か.

ライセンスが切れたのだったらBCCでもCCでも送らないのが正しい動きなんじゃなかろうか.

当社システムの機能停止による豊田市が送信した電子メールアドレスの流出について(完報)

https://www.himawari.co.jp/news/info/ct5002/

引用:

システムで管理していこうとしているから,再発防止策としては弱いような気がするなぁ.

豊田市のBCC強制システムが停止、メアド流出 - 委託先がライセンス更新を失念

https://www.security-next.com/145197

引用:

愛知県豊田市において、メール送信時にBCCを用いて強制的に送信するシステムが一時停止し、メールアドレスが流出したことがわかった。委託先がライセンスの更新手続きを失念していたという。

委託先の事務作業漏れで思い出すのはクラウドサーバが更新されなかった「ふくいナビ」の事件を思い出しました.

ちょっと気になるのは,この部分.

引用:

メールシステムの運営を受託しているひまわりネットワークにおいて、同システムの稼働に必要なソフトウェアライセンスについて更新手続きをし忘れたことから、一時的にシステムが停止したという。

ライセンスが切れたのだったらBCCでもCCでも送らないのが正しい動きなんじゃなかろうか.

当社システムの機能停止による豊田市が送信した電子メールアドレスの流出について(完報)

https://www.himawari.co.jp/news/info/ct5002/

引用:

今後は次の対策を講じ、再発防止を徹底してまいります。

・ライセンス管理システム導入によるライセンス有効期限の管理強化

・ライセンス有効期限が近づいたことを知らせるアラート機能の導入

・テストメール送信による強制BCC機能の稼働状態の定期確認

システムで管理していこうとしているから,再発防止策としては弱いような気がするなぁ.

乗っ取られたTwitterアカウントは,どうやって正式に取り戻すのだろうか.

「DeNA新卒採用」のTwitterアカウントが乗っ取り被害に

https://www.security-next.com/144528

引用:

DeNAの公式サイトには掲示がないけれど,Webサイトは情報発信の即時性は求められてないということかな.なんか固定電話のポジションという感じかな.

「DeNA新卒採用」のTwitterアカウントが乗っ取り被害に

https://www.security-next.com/144528

引用:

DeNAの公式Twitterによれば、同社の新卒採用向けアカウント「@DeNA_shinsotsu」が乗っ取り被害に遭ったことが3月14日に判明したもの。

DeNAの公式サイトには掲示がないけれど,Webサイトは情報発信の即時性は求められてないということかな.なんか固定電話のポジションという感じかな.

セキュリティ事故を受けての専門家登用費用が安いということが話題.

尼崎市 個人情報入りUSB紛失問題で対策強化

https://www3.nhk.or.jp/kansai-news/20230218/2000071192.html

引用:

尼崎市の人口約455,000人.一人当たり12.7円の負担増かな.

根拠ない試算をしてみよう.

例えば,外部登用だと週1回一人訪問型のコンサルで30万/月とすると360万円.残り220万円が研修費用.

人事行政の運営状況を公表します

https://www.city.amagasaki.hyogo.jp/shisei/siyakusyo/genzai/025kouhyou.html

前職員数3,227人.研修対象は税務117人,民生662人,衛生417人,教育部門485人でざっくり1600人.

WebBTで一人1000円として1600人だと160万円.

ちなみに,年収580万円として14ヶ月で割ると月額41万強.係長・主任の416,200円.最高号給の給料月額.

尼崎市 個人情報入りUSB紛失問題で対策強化

https://www3.nhk.or.jp/kansai-news/20230218/2000071192.html

引用:

去年、兵庫県尼崎市ですべての市民の個人情報が入ったUSBメモリーが一時、紛失した問題を受けて、市は来年度から情報セキュリティーについて専門的な知識を持った人材を外部から登用するなど管理体制を強化します。

-略-

また、個人情報を扱う業務に携わるすべての人に管理の意識を徹底してもらうため、委託先の事業者にも研修を行い、市の職員の研修の回数も増やすことにしています。

市は、これらに必要な経費としておよそ580万円を新年度予算案に計上します。

尼崎市の人口約455,000人.一人当たり12.7円の負担増かな.

根拠ない試算をしてみよう.

例えば,外部登用だと週1回一人訪問型のコンサルで30万/月とすると360万円.残り220万円が研修費用.

人事行政の運営状況を公表します

https://www.city.amagasaki.hyogo.jp/shisei/siyakusyo/genzai/025kouhyou.html

前職員数3,227人.研修対象は税務117人,民生662人,衛生417人,教育部門485人でざっくり1600人.

WebBTで一人1000円として1600人だと160万円.

ちなみに,年収580万円として14ヶ月で割ると月額41万強.係長・主任の416,200円.最高号給の給料月額.

もう忘れていたことだけれど,サッカーワールドカップの話題の隙間にニュースが配信されてきた.

【速報】全市民の情報入り「USBメモリー紛失」第三者委が調査結果公表「チェック機能不十分」業者に損害賠償を請求へ 市は幹部を処分 尼崎市

https://news.yahoo.co.jp/articles/87ba82908b8ad59b5d193ad344445448af5ac150

引用:

飲酒運転の同乗者が罪になるのと同じ理屈かなぁ.前例として厳しい判断となった事を事実として,今後のセキュリティ自己防止策の例となって取り上げられる事案になるってことかな.

【速報】全市民の情報入り「USBメモリー紛失」第三者委が調査結果公表「チェック機能不十分」業者に損害賠償を請求へ 市は幹部を処分 尼崎市

https://news.yahoo.co.jp/articles/87ba82908b8ad59b5d193ad344445448af5ac150

引用:

報告書では、USBメモリーや関係するパソコンなどを調査した結果、個人情報の漏えいは確認されなかったということです。

また、市が契約書等で定めていたにもかかわらず、承諾を得ることなく委託業務の再委託や再々委託が行われていたほか、メモリの運搬については「鍵付きの金属ケース」での運搬が規定されていましたが、行われていなかったと指摘。

さらに委託先の従業員がデータ移転作業後の飲み会について異議や注意喚起を行わなかったなど委託業者側の管理監督が行き届いていなかったとしています。

また、市側も外部業者の濫用を抑止し、データの管理者としてチェック機能を効かせられなかったとも指摘してます。

飲酒運転の同乗者が罪になるのと同じ理屈かなぁ.前例として厳しい判断となった事を事実として,今後のセキュリティ自己防止策の例となって取り上げられる事案になるってことかな.

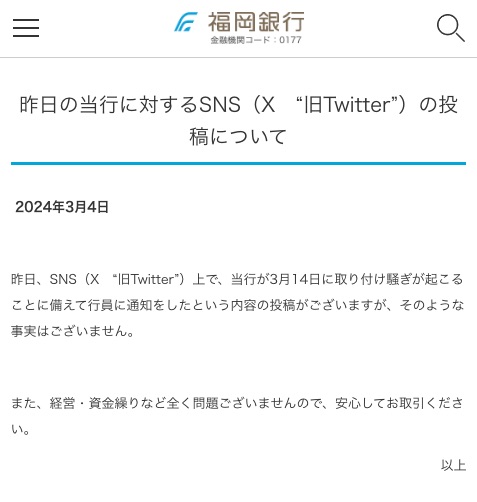

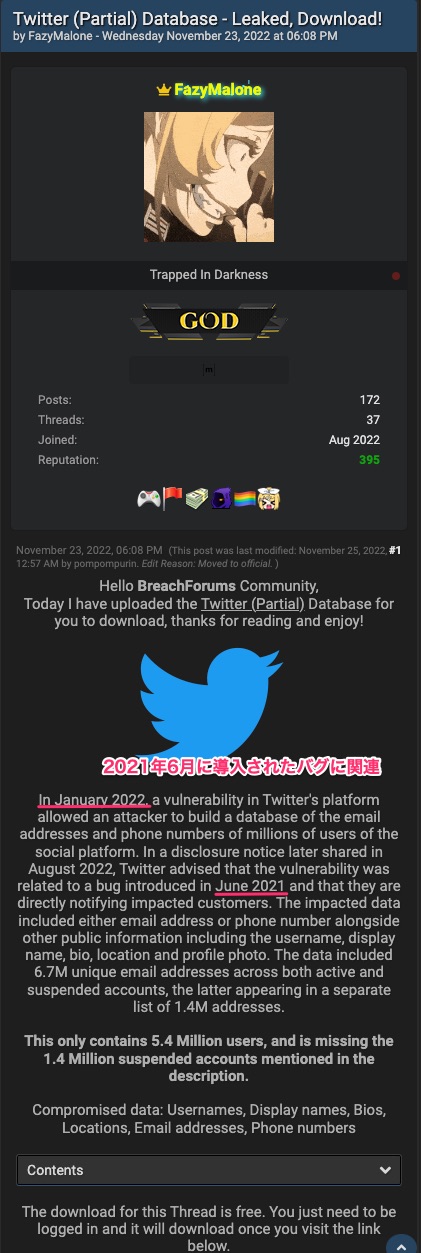

540万件のTwitter漏えいデータが公開される 1700万件以上の新たな流出の可能性も 米報道

https://www.itmedia.co.jp/news/articles/2211/29/news138.html

引用:

米Twitter社から漏えいしたTwitterアカウントデータ約540万件が、ハッカーフォーラムで公開されていると、米メディアBleeping Computerが報じている。公開されたのはアカウントのID、名前、ログイン名、電話番号、メールアドレスなど。1月に見つかったTwitterの脆弱性を突いた攻撃により盗まれたもので、8月には3万ドル(約405万円)で販売されていた。

405万円・・・

早速調べてみた.

引用:

In January 2022, a vulnerability in Twitter's platform allowed an attacker to build a database of the email addresses and phone numbers of millions of users of the social platform. In a disclosure notice later shared in August 2022, Twitter advised that the vulnerability was related to a bug introduced in June 2021 and that they are directly notifying impacted customers. The impacted data included either email address or phone number alongside other public information including the username, display name, bio, location and profile photo. The data included 6.7M unique email addresses across both active and suspended accounts, the latter appearing in a separate list of 1.4M addresses.

This only contains 5.4 Million users, and is missing the 1.4 Million suspended accounts mentioned in the description.

Compromised data: Usernames, Display names, Bios, Locations, Email addresses, Phone numbers

2022年1月、Twitterのプラットフォームの脆弱性により、攻撃者がソーシャルプラットフォームの数百万人のユーザーの電子メールアドレスと電話番号のデータベースを構築することができました。その後2022年8月に共有された開示通知で、Twitter社は、この脆弱性は2021年6月に導入されたバグに関連しており、影響を受けた顧客に直接通知していることを助言しました。影響を受けたデータには、ユーザー名、表示名、経歴、所在地、プロフィール写真などの公開情報とともに、メールアドレスや電話番号のいずれかが含まれていました。このデータには、有効なアカウントと停止中のアカウントの両方で、670万件のユニークなメールアドレスが含まれており、後者は140万件のアドレスの別リストに表示されています。

このデータには540万人のユーザーしか含まれておらず、説明にある140万人の停止中のアカウントは含まれていません。

漏洩したデータ。ユーザー名、ディスプレイ名、経歴、所在地、電子メールアドレス、電話番号

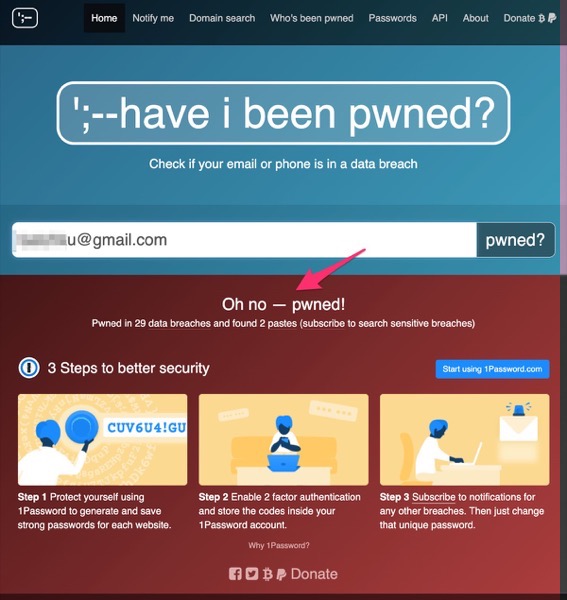

試しに,漏洩しているデータの1行目にあったメールアドレスをHave I Been Pwnedで調べてみた.

しっかり登録されていました.

と言うかそれだけでなく,このメールアドレスの人はたくさんのサイトで漏洩しているようです.

漏洩被害者のプロ...米国の学生だった人のようだけれど...

T-Connectの情報が漏洩した可能性があると発表されたそうです.

トヨタ、T-Connect契約ユーザー29万6019件の情報漏洩の可能性を報告

https://car.watch.impress.co.jp/docs/news/1445996.html

引用:

「ないと言えないのであるかもしれない」と言う判断か.これがトヨタの安全性への考え方なのかもしれないな.

T-Connectはこう言うサービスの模様.

引用:

トヨタ、T-Connect契約ユーザー29万6019件の情報漏洩の可能性を報告

https://car.watch.impress.co.jp/docs/news/1445996.html

引用:

セキュリティ専門家による調査の結果、お客さまのメールアドレスおよびお客様管理番号が保管されているデータサーバーのアクセス履歴からは、第三者によるアクセスは確認することはできないものの、同時に完全には否定できない状況という。

「ないと言えないのであるかもしれない」と言う判断か.これがトヨタの安全性への考え方なのかもしれないな.

T-Connectはこう言うサービスの模様.

引用:

「T-Connect(ティーコネクト)」とは、トヨタが展開する通信サポートサービスです。T-Connect(ティーコネクト)では、前身であるG-BOOKのサービスを継続しながら、専用アプリのダウンロードやAIによる案内、有人による対応など、様々な新サービスを追加しました。

T-Connect(ティーコネクト)対応車にはOSが装備されているので、エンジンをかけるとすぐに通信が始まります。T-Connect(ティーコネクト)の利用には「T-Connect(ティーコネクト)ナビ」の他に、モバイル回線を有しているスマホかケータイ、またはタブレットなどの機器が必要です。Wi-fi接続をする通信機器がない場合は「DCM」という専用機器を用意すればサービスを利用できます。

もうみんな忘れている?あの事件について続報,というか個人情報保護委員会からのリリースが出た.

BIPROGY 株式会社に対する個人情報の保護に関する法律に基づく行政上の対応について

(令和4年9月21日)

https://www.ppc.go.jp/news/press/2021/220921kouhou/

この文書を見るとまだ終わってないねってことで.

引用:

「BIPROGY 株式会社は、多くの行政機関・地方公共団体・民間企業からシステム開発・保守業務の委託を受ける IT サービス事業者」と言うことで厳しくやるけれど,今更業者を取り替えられないのでこれからもよろしくって事だろうな.

BIPROGY 株式会社に対する個人情報の保護に関する法律に基づく行政上の対応について

(令和4年9月21日)

https://www.ppc.go.jp/news/press/2021/220921kouhou/

この文書を見るとまだ終わってないねってことで.

引用:

同社の委託元及び再委託先等を

含めた関係者全体が個人情報の適正な取扱いを図ることが可能な状態を醸成することが、抜本的な問題解決に向けて重要である。この点に関して、今後公表予定とされる尼崎市等での調査結果を十分に踏まえて、今後も、当委員会の追加対応の要否を継続検討することとしたい

「BIPROGY 株式会社は、多くの行政機関・地方公共団体・民間企業からシステム開発・保守業務の委託を受ける IT サービス事業者」と言うことで厳しくやるけれど,今更業者を取り替えられないのでこれからもよろしくって事だろうな.

よくあるやつ.

リモートワーク中に貸与PC使い…去年3月まで勤務していた区役所のデータ削除し業務妨害か 市職員を逮捕

https://www.tokai-tv.com/tokainews/article_20220916_21813

・事件発生は2022年8月に港区役所の地域力推進室のデータが削除された

・容疑者は2021年3月まで港区役所に勤務

・逮捕時は名古屋市会計室出納課の職員

・リモートワーク中に市から貸与されたパソコンでサーバに接続

・容疑者は容疑を認めている

どうなっていれば良かったのか.

・サーバ上の個人アカウントを消してなかった?

・サーバに接続するアカウントは共有のものだった?

・リモート接続しても必要なサーバにしか接続できないようアクセスコントロールしてなかった

気になるのは動機かな.1年半前に異動した前の部署にデータを4年分消す,ということは多分自分が所属していた期間中のデータが消えているということでしょう.消したい何かがあったのかもしれない.不正な資金流用とか.地域力推進室で会計室出納課なのでね...

リモートワーク中に貸与PC使い…去年3月まで勤務していた区役所のデータ削除し業務妨害か 市職員を逮捕

https://www.tokai-tv.com/tokainews/article_20220916_21813

・事件発生は2022年8月に港区役所の地域力推進室のデータが削除された

・容疑者は2021年3月まで港区役所に勤務

・逮捕時は名古屋市会計室出納課の職員

・リモートワーク中に市から貸与されたパソコンでサーバに接続

・容疑者は容疑を認めている

どうなっていれば良かったのか.

・サーバ上の個人アカウントを消してなかった?

・サーバに接続するアカウントは共有のものだった?

・リモート接続しても必要なサーバにしか接続できないようアクセスコントロールしてなかった

気になるのは動機かな.1年半前に異動した前の部署にデータを4年分消す,ということは多分自分が所属していた期間中のデータが消えているということでしょう.消したい何かがあったのかもしれない.不正な資金流用とか.地域力推進室で会計室出納課なのでね...

たしろ薬品という会社が,USBメモリを紛失したそうだ.

個人情報が記録されたUSBメモリ紛失について ご報告とお詫び

https://www.tashiro-co.com/18408

・ルミネ横浜店のお店を閉店

・撤去作業のために顧客データをUSBメモリに退避

・顧客から問い合わせを受けたので調べたら紛失を確認

・警察や交通機関に届け出

・個人情報保護委員会へ報告

・データはバックアップから復旧

・対象となる顧客に書面で通知

この時点で,USBメモリやデータファイルが暗号化されていたかの記載はありませんね.

個人情報が記録されたUSBメモリ紛失について ご報告とお詫び

https://www.tashiro-co.com/18408

・ルミネ横浜店のお店を閉店

・撤去作業のために顧客データをUSBメモリに退避

・顧客から問い合わせを受けたので調べたら紛失を確認

・警察や交通機関に届け出

・個人情報保護委員会へ報告

・データはバックアップから復旧

・対象となる顧客に書面で通知

この時点で,USBメモリやデータファイルが暗号化されていたかの記載はありませんね.

3月31日にサービス開始した事業者向けECサイトが,少なくとも4月12日には不正なサイトへ転送されるページを挿入されていた模様.

サイトをベトナムで安く構築したようだけれど,ペンテストやセキュリティレビュー的なものもダイエットしちゃったのかなぁ.

事業者向けDIY通販サイトに不正アクセス - サービス開始から約2週間で被害

https://www.security-next.com/138595

弊社が運営するオンラインショップへの不正アクセスによる

クレジットカード情報漏えいに関するお詫びとお知らせ

https://shop.diyfactory.jp/

引用:

大都、事業者向けEコマースサイト「DIY FACTORYビジネス」を開始

https://prtimes.jp/main/html/rd/p/000000037.000016894.html

引用:

サイトをベトナムで安く構築したようだけれど,ペンテストやセキュリティレビュー的なものもダイエットしちゃったのかなぁ.

事業者向けDIY通販サイトに不正アクセス - サービス開始から約2週間で被害

https://www.security-next.com/138595

弊社が運営するオンラインショップへの不正アクセスによる

クレジットカード情報漏えいに関するお詫びとお知らせ

https://shop.diyfactory.jp/

引用:

なお、「DIY FACTORY Business」のサービスは終了しております。今後の再開につきましては、決定次第、改めてWebサイト上にてお知らせいたします。

大都、事業者向けEコマースサイト「DIY FACTORYビジネス」を開始

https://prtimes.jp/main/html/rd/p/000000037.000016894.html

引用:

また、システム開発からコンテンツ制作までをDAITO VIETNAM(システム開発をメインとした子会社)で行うことで高い生産性を実現。今後はビジネス登録された業種情報をベースに、顧客グループ~個々に最適化された検索結果・レコメンドアルゴリズムの開発、さらなる物流拠点の拡大による事業者向け商材の在庫を強化していくことで、高い利便性の実現に向けて尽力いたします。

メタップスペイメントは裏方なので,実際の影響範囲はpiyoさんの記事にまとめられていますね.

メタップスペイメントの情報流出についてまとめてみた

https://piyolog.hatenadiary.jp/entry/2022/03/04/193000

クレジットカード番号等取扱業者に対する行政処分を行いました

https://www.meti.go.jp/press/2022/06/20220630007/20220630007.html

・クレジットカード番号をデータベースに保存して保持していた.

・PCIDSS監査機関に対しての報告不足

・ペンテストして脆弱性があることがわかっていたが無かったものと改ざん

・情報セキュリティ管理担当役員が改ざん前及び改ざん後の報告書の承認をしていた

・クレジットカード決済システムのうち、少なくとも「会費ペイ」に係るシステムについては、令和4年5月までPCIDSSに準拠しておらず、「イベントペイ」に係るシステムについては、PCIDSSに準拠していない。

・クレジットカード決済システムの運用監視において、発生したアラートの全件を確認しない状況が継続していた。

PCI DSSで定められていることをやってないって事で経産省も黙っていられなかったってことか.被害を受けた人は,クレジットカード番号の変更などの実害も出てるようだし.

採用ページを見たら若い会社かと思ったら,もう創業20年以上の老舗ですな.

メタップスペイメント|採用サイト

https://www.metaps-payment.com/company/recruit/

沿革

https://www.metaps-payment.com/company/history.html

メタップスペイメントの情報流出についてまとめてみた

https://piyolog.hatenadiary.jp/entry/2022/03/04/193000

クレジットカード番号等取扱業者に対する行政処分を行いました

https://www.meti.go.jp/press/2022/06/20220630007/20220630007.html

・クレジットカード番号をデータベースに保存して保持していた.

・PCIDSS監査機関に対しての報告不足

・ペンテストして脆弱性があることがわかっていたが無かったものと改ざん

・情報セキュリティ管理担当役員が改ざん前及び改ざん後の報告書の承認をしていた

・クレジットカード決済システムのうち、少なくとも「会費ペイ」に係るシステムについては、令和4年5月までPCIDSSに準拠しておらず、「イベントペイ」に係るシステムについては、PCIDSSに準拠していない。

・クレジットカード決済システムの運用監視において、発生したアラートの全件を確認しない状況が継続していた。

PCI DSSで定められていることをやってないって事で経産省も黙っていられなかったってことか.被害を受けた人は,クレジットカード番号の変更などの実害も出てるようだし.

採用ページを見たら若い会社かと思ったら,もう創業20年以上の老舗ですな.

メタップスペイメント|採用サイト

https://www.metaps-payment.com/company/recruit/

沿革

https://www.metaps-payment.com/company/history.html

この中の事情の詳しい人の話を読むと・・・

Kさん

https://twitter.com/aki_kanemoto/status/1540115220764700672?s=20&t=qxJ-x4n7VD1VPdWpLDiJJw

引用: ツイートはもっと続くが,,,このニュース.

個人データ持ち出しにGPS付き専用ケース 尼崎USB紛失受け名取市が導入

https://kahoku.news/articles/20220629khn000029.html

引用: 他所との調整が必要で根本的解決策を待つ以前にアクションしているという点が評価できるのかな.

Kさん

https://twitter.com/aki_kanemoto/status/1540115220764700672?s=20&t=qxJ-x4n7VD1VPdWpLDiJJw

引用:

尼崎市の漏洩の件で情報セキュリティに詳しいという学識経験者がいろいろコメントしてるけど、自治体が置かれている状況を理解している学識経験者は皆無なんだなと実感

古いシステム、環境で良いなんて自治体関係者は誰も思っていない

そもそもなぜUSB等の可搬媒体を使用しているのかという問題は

各自治体が定めている個人情報保護条例に『外部とのオンライン結合を禁止』しているため、自治体から見ればどこともオンライン回線での接続は禁止されているためUSB等の可搬媒体を使用している

それでは個人情報保護条例を変えればいいという話になるが、それも簡単にはいかない

国が定めている個人情報保護法は平成14年に制定されたが、それ以前に各自治体で各自で自らの情報を守るために条例を定めている

一番早い自治体は確か神奈川県で昭和61年ぐらいに定めてたはず

国が法政化する遥か前から自治体は自ら情報漏洩の防衛を前提に条例を定めていた

個人データ持ち出しにGPS付き専用ケース 尼崎USB紛失受け名取市が導入

https://kahoku.news/articles/20220629khn000029.html

引用:

宮城県名取市は29日、個人情報データを外部に持ち出す場合の専用ケースを導入すると発表した。ダイヤルキー付きで移動中の開封を制限するほか、衛星利用測位システム(GPS)で位置情報を追跡できる。

尼崎で46万人分の個人情報入りUSBメモリが紛失した事件で,思わぬ社会問題が.

重要なデータなのに委託先の委託先の委託先に委託したらしく,なすり合いとまでは言わないけれど,北の技術者に委託していた件と同じ構造.じゃぁ社員だったらミスはしなかったのか?というとそんなことも無く.

ベネッセの事件があった後,業務委託で個人情報や機密情報を取り扱う業務はNGを出す下請け会社が続失していました.何かあったら責任取れないし責任があるほどの契約金でもないってね.

尼崎市のUSBメモリ紛失、役所への大量の苦情電話が「市民の迷惑」になりうる理由

https://gendai.ismedia.jp/articles/-/96774

重要なデータなのに委託先の委託先の委託先に委託したらしく,なすり合いとまでは言わないけれど,北の技術者に委託していた件と同じ構造.じゃぁ社員だったらミスはしなかったのか?というとそんなことも無く.

ベネッセの事件があった後,業務委託で個人情報や機密情報を取り扱う業務はNGを出す下請け会社が続失していました.何かあったら責任取れないし責任があるほどの契約金でもないってね.

尼崎市のUSBメモリ紛失、役所への大量の苦情電話が「市民の迷惑」になりうる理由

https://gendai.ismedia.jp/articles/-/96774

うちのカミさんもビックリしていたけれど古典的な情報漏洩.

路上で寝てたくらい泥酔していて持ち出したUSBメモリが無くなっていたそうだ.

兵庫県尼崎市における「個人情報を含むUSBメモリーの紛失」についてのお詫び

https://www.biprogy.com/pdf/news/info_220623-3.pdf

泥酔とか書いてないな.お詫びってなんだろう.

セキュリティ教育の一丁目一番地みたいなエピソードだけれど,意外とよくあるんだよね.身近でも2回あったし.一つは電車で荷物を忘れたのと,一つは車上荒らしだったけれど,結局カバンごと全部出てこなかったな.

その時は個人情報も顧客情報も入ってなくてパソコンもBIOSとストレージが暗号化されているから大丈夫って事で終わったけど.落とした財布が戻ってきて日本は安全だ!エピソードは良く聞くけれど,失ったIT機材入りパソコンの返却率は相当低いと思う.でも見つかるといいな.

今回話題になったのは二つ.

・ビプロジーは4月に社名変更した日本ユニシスのことだと認知された.

・記者会見でパスワードは13桁で尼崎市として意味のある単語と数字で始めだけ大文字にして年1回変更,文法的にも正しい

13桁のパスワードは10万年かかるらしい.量子コンピュータだともっと速いそうだ.一緒に紛失した持ち物の中にパスワードのメモは無いのかな?

Amagasaki2022だという予想も出ているそう・・・

その件で,この件を思い出した.

230億円超相当のビットコインが入ったUSBのパスワードを忘れた人の末路

引用:

あ! 13桁で・・・というのは自爆コードでは? あるいは本当は8桁なのに13桁で始めたら永遠に解けないというブラフ...

あるいは本当は8桁なのに13桁で始めたら永遠に解けないというブラフ...

セキュリティ部門を統括する人たちは,USBメモリとか外付けディスクとかを嫌って,ログも残るファイル転送を推奨するけれど,容量が大きい場合はちょっと大変なので選択肢が狭くなってくる.でも今回の場合32GBメモリなので最大でもその程度.伝送にすべきだったね.

追記2022/06/24 17:00現在

紛失した本人からカバンと共にUSBデバイスが見つかったと連絡があったそうだ.現時点で詳細不明.今回は良い教訓になった気がする.

追記2022/06/24 21:00現在

NHKニュースで見つかったことがトップニュースになっている.無くしたのは40歳男性.スマホの位置情報をもとに警察と共に足取りを調べ自分で見つけたのだそう.路上で寝ていた場所の近くの住宅の一角にあったそうだ.投げ入れた?

AIで小説を書いてもらった.

引用: アンダーラインを入れたところが自分で書いたところ.なんだ,AIが結果を予測しているではないか!

路上で寝てたくらい泥酔していて持ち出したUSBメモリが無くなっていたそうだ.

兵庫県尼崎市における「個人情報を含むUSBメモリーの紛失」についてのお詫び

https://www.biprogy.com/pdf/news/info_220623-3.pdf

泥酔とか書いてないな.お詫びってなんだろう.

セキュリティ教育の一丁目一番地みたいなエピソードだけれど,意外とよくあるんだよね.身近でも2回あったし.一つは電車で荷物を忘れたのと,一つは車上荒らしだったけれど,結局カバンごと全部出てこなかったな.

その時は個人情報も顧客情報も入ってなくてパソコンもBIOSとストレージが暗号化されているから大丈夫って事で終わったけど.落とした財布が戻ってきて日本は安全だ!エピソードは良く聞くけれど,失ったIT機材入りパソコンの返却率は相当低いと思う.でも見つかるといいな.

今回話題になったのは二つ.

・ビプロジーは4月に社名変更した日本ユニシスのことだと認知された.

・記者会見でパスワードは13桁で尼崎市として意味のある単語と数字で始めだけ大文字にして年1回変更,文法的にも正しい

13桁のパスワードは10万年かかるらしい.量子コンピュータだともっと速いそうだ.一緒に紛失した持ち物の中にパスワードのメモは無いのかな?

Amagasaki2022だという予想も出ているそう・・・

その件で,この件を思い出した.

230億円超相当のビットコインが入ったUSBのパスワードを忘れた人の末路

引用:

最高クラスの安全性を誇ると言われている暗号化USBデバイスの「IRONKEY(アイアンキー)」に入れ、保管することにしました。

ー略ー

その「アイアンキー」のパスワード入力失敗回数は10回まで…。最後の10回目まで間違えた場合には、この「アイアンキー」内のデータには永遠にアクセスできないようになってしまします。

あ! 13桁で・・・というのは自爆コードでは?

あるいは本当は8桁なのに13桁で始めたら永遠に解けないというブラフ...

あるいは本当は8桁なのに13桁で始めたら永遠に解けないというブラフ...セキュリティ部門を統括する人たちは,USBメモリとか外付けディスクとかを嫌って,ログも残るファイル転送を推奨するけれど,容量が大きい場合はちょっと大変なので選択肢が狭くなってくる.でも今回の場合32GBメモリなので最大でもその程度.伝送にすべきだったね.

追記2022/06/24 17:00現在

紛失した本人からカバンと共にUSBデバイスが見つかったと連絡があったそうだ.現時点で詳細不明.今回は良い教訓になった気がする.

追記2022/06/24 21:00現在

NHKニュースで見つかったことがトップニュースになっている.無くしたのは40歳男性.スマホの位置情報をもとに警察と共に足取りを調べ自分で見つけたのだそう.路上で寝ていた場所の近くの住宅の一角にあったそうだ.投げ入れた?

AIで小説を書いてもらった.

引用:

セキュリティ事故

その日は最後に住民データをUSBメモリにしまって作業終了.気の合う仲間と共にガッツリと気を失うまで飲み明かした. 気がついたのは路上,はて?いつから眠っていたのだろうか? 今は午前3時.あれ?持っていたカバンが見当たらない!お酒を飲みすぎたせいか頭が痛い.とりあえずコンビニで水を買って飲もうと思い歩き出した. しかし,歩いているうちに自分がどこを歩いていたのか分からなくなってきた. そして,気づいた時には見知らぬ場所に立っていたのだ.

「ここは一体どこだ?」

まずは一旦自分の行動を振り返ってカバンを探してみる.どうするどうする?こんな時,社員教育では……

『迷ったらその場を動くな!』

そうだ,まずは動かないことが大切だ.じっとしていれば誰かに見つけてもらえるかも.でもこの場から動いてしまった方が早く見つけられるかも?そんな事を考えながらしばらくウロウロしていると,目の前に大きな未来像が見えてきた.そう,テレビで大々的に報じられて取引先の上長が頭を下げている姿だ.

「あの時は大変だったよ」

「えっ!?何ですかいきなり!」

部下の一人が驚いている.

「あぁすまないね.ちょっと思い出しただけさ」

私は今,会社からの帰り道にある公園にいる.ベンチに座ってぼんやりと夜

第一生命保険株式会社の「年金通信メール通知サービス」について登録情報を閲覧できる可能性があったとして発表があった.

個人情報流出の可能性についてのお詫びとお知らせ

https://www.dai-ichi-life.co.jp/information/pdf/index_076.pdf

引用:

外部のバグハンター?からの注意喚起から発表までの間が短いですね.

個人情報流出の可能性についてのお詫びとお知らせ

https://www.dai-ichi-life.co.jp/information/pdf/index_076.pdf

引用:

5月 30 日、セキュリティ関連の第三者より、本サービスの登録者情報を閲覧する機能を悪用できる可能性がある旨、注意喚起がありました。

外部のバグハンター?からの注意喚起から発表までの間が短いですね.

流行りの技術会社にジョブホッパーして,過去の顧客を引き連れて行くという手法をとっていた ITの営業さんがいたけれど,そういう手法は今は通用しないのかな.

従業員が退職時に顧客情報を持ち出し、入居者へ挨拶 - 東急コミュニティー

https://www.security-next.com/136876

退職前に,新しい連絡先を通知する程度か.それが許されるかどうかは,わからないけど.

集めた名刺を持って行くというのもよくある話だと思うけれど,それも許されないのだろうな.

昔,取引した会社からプロジェクト終了後「機密情報,個人情報を破棄すること」と通知が来て,名刺もシュレッダーさせられたことがある.仲良くなった人もいなかったし,永遠の別れだったのでその時はそれで良かったけど.

従業員が退職時に顧客情報を持ち出し、入居者へ挨拶 - 東急コミュニティー

https://www.security-next.com/136876

退職前に,新しい連絡先を通知する程度か.それが許されるかどうかは,わからないけど.

集めた名刺を持って行くというのもよくある話だと思うけれど,それも許されないのだろうな.

昔,取引した会社からプロジェクト終了後「機密情報,個人情報を破棄すること」と通知が来て,名刺もシュレッダーさせられたことがある.仲良くなった人もいなかったし,永遠の別れだったのでその時はそれで良かったけど.

対応が悪くて炎上しているそうだ.

ファッション通販サイトに不正アクセス、個人情報1万6093件が漏えいか

https://www.tsuhannews.jp/shopblogs/detail/68936

machattは神戸系の雑誌モデル出身の正中雅子さんが運営するブランドとオンラインストアのようで,Instagramで今回の件でクレームした人をブロックしまくっていruそうで,そういう対応も炎上に拍車をかけている模様.可愛さ余って憎さ百倍という感じか.

それ以上に速く対処しないと事業ストップで固定費の浪費で会社に資金に負担がかかりまくるね.

ファッション通販サイトに不正アクセス、個人情報1万6093件が漏えいか

https://www.tsuhannews.jp/shopblogs/detail/68936

machattは神戸系の雑誌モデル出身の正中雅子さんが運営するブランドとオンラインストアのようで,Instagramで今回の件でクレームした人をブロックしまくっていruそうで,そういう対応も炎上に拍車をかけている模様.可愛さ余って憎さ百倍という感じか.

それ以上に速く対処しないと事業ストップで固定費の浪費で会社に資金に負担がかかりまくるね.

githubで公開しているライブラリが乗っ取られて改竄されるとか作者が暴挙に出て悪意のあるライブラリに改変されるとか削除されるとか,性善説だけでどうにも成らないことが多くなってきた.

AWS認証情報が盗まれる2つのライブラリ改ざんについてまとめてみた

https://piyolog.hatenadiary.jp/entry/2022/05/26/232906

引用: うちもドメインが廃止にならないよう頑張らなければ.

AWS認証情報が盗まれる2つのライブラリ改ざんについてまとめてみた

https://piyolog.hatenadiary.jp/entry/2022/05/26/232906

引用:

所有者のメールアドレスのドメインが無効であったことを確認し、当該ドメインを5ドル支払い取得。その後所有者と同じメールアカウントを作成しPyPIのパスワードリセットを実行して所有者のアカウントを掌握。

感染者5人の個人情報、迷惑メール発信元に誤送信 さらに履歴を削除

https://www.asahi.com/articles/ASQ5Z7QCFQ5ZPITB00J.html

引用: 手元のメールを消したらもう誤送信先情報の証拠がないという点を改善しないといけないなぁ.

漏洩とは関係ないけれど,数日前,JTBが黒字だと発表していたけれど,こういう役所の委託業務を受けて生き延びていたということか.行政側か会社側か知らないけれど,臨機応変にリソースを利用することも大事か.

JTB、今期営業黒字へ 国内旅行はコロナ前まで回復

https://www.nikkei.com/article/DGXZQOUC276ML0X20C22A5000000/

https://www.asahi.com/articles/ASQ5Z7QCFQ5ZPITB00J.html

引用:

広島県は30日、県東部の新型コロナウイルス感染者の宿泊療養施設で、患者5人の個人情報が流出したと発表した。スタッフが患者の氏名や生年月日、保険者番号などが記された健康保険証の写真を迷惑メールの発信元に誤送信したという。

漏洩とは関係ないけれど,数日前,JTBが黒字だと発表していたけれど,こういう役所の委託業務を受けて生き延びていたということか.行政側か会社側か知らないけれど,臨機応変にリソースを利用することも大事か.

JTB、今期営業黒字へ 国内旅行はコロナ前まで回復

https://www.nikkei.com/article/DGXZQOUC276ML0X20C22A5000000/

コピー機で原本を忘れる事はままある事なので,職場で使っている際には原稿カバー部分を上げた状態にする習慣があったな.最低でもそれは20年以上昔から.

ただ,その状態を商業施設(コンビニ含む)で見た事はないので,事故は起こるべくしてって感じか.

個人情報含む調査関係の名簿原本をコピー機に置き忘れ - 山口県

https://www.security-next.com/136490

引用: 気になるのは,そもそもなぜコピーしたのか.

引用:

国民生活基礎調査 - Wikipedia

引用: 現在絶賛調査中ということなのか.

ただ,その状態を商業施設(コンビニ含む)で見た事はないので,事故は起こるべくしてって感じか.

個人情報含む調査関係の名簿原本をコピー機に置き忘れ - 山口県

https://www.security-next.com/136490

引用:

5月6日に調査員が防府市内の商業施設で単位区別世帯名簿をコピーした際、名簿原本をコピー機に置き忘れたもの。

引用:

山口県は、国からの委託で実施する国民生活基礎調査の調査員が、個人情報含む世帯名簿をコピーした際、原本をコピー機に置き忘れたことを公表した。

国民生活基礎調査 - Wikipedia

引用:

世態票

単独世帯の状況、5月中の家計支出総額、世帯主との続柄、性、出生年月、配偶者の有無、医療保険の加入状況、公的年金・恩給の受給状況、公的年金の加入状況、就業状況等

富士通の「政府認定クラウド」のニフクラにて,不正アクセスが発生.

ロードバランサーへの不正アクセスについて

https://pfs.nifcloud.com/cs/catalog/cloud_news/catalog_202205161000_1.htm

ニフクラは,富士通クラウドテクノロジーズという会社が運営しているクラウドプラットフォームで,そこで使っているロードバランサの脆弱性発表が5月4日,不正アクセスが5月7日と時間が無い感じが.

使っているロードバランサはこれかなぁ...

F5 BIG-IPに緊急の脆弱性、ただちにアップデートを

https://news.livedoor.com/article/detail/22117174/

引用:

5月9日にパロアルトネットワークスがこの情報の分析結果を公表しています.

脅威に関する情報: CVE-2022-1388 BIG-IP製品のiControlRESTコンポーネントにおけるリモートコード実行の脆弱性

https://unit42.paloaltonetworks.jp/cve-2022-1388/

引用: 公開直後から大量スキャンだなんて.まさにゼロデイ.運悪く日本ではゴールデンウィークだから手薄になっていたかもしれない...

去年のProjectWEBと言い,日本の根幹なんだなって思います.

ロードバランサーへの不正アクセスについて

https://pfs.nifcloud.com/cs/catalog/cloud_news/catalog_202205161000_1.htm

ニフクラは,富士通クラウドテクノロジーズという会社が運営しているクラウドプラットフォームで,そこで使っているロードバランサの脆弱性発表が5月4日,不正アクセスが5月7日と時間が無い感じが.

使っているロードバランサはこれかなぁ...

F5 BIG-IPに緊急の脆弱性、ただちにアップデートを

https://news.livedoor.com/article/detail/22117174/

引用:

米国土安全保障省サイバーセキュリティ・インフラストラクチャセキュリティ庁(CISA: Cybersecurity and Infrastructure Security Agency)は5月4日(米国時間)、「F5 Releases Security Advisories Addressing Multiple Vulnerabilities|CISA」において、F5ネットワークスのロードバランサー「F5 BIG-IP」に脆弱性が存在すると伝えた。

5月9日にパロアルトネットワークスがこの情報の分析結果を公表しています.

脅威に関する情報: CVE-2022-1388 BIG-IP製品のiControlRESTコンポーネントにおけるリモートコード実行の脆弱性

https://unit42.paloaltonetworks.jp/cve-2022-1388/

引用:

F5は2022年5月4日、CVE番号CVE-2022-1388でトラッキングされるBIG-IP製品のiControlRESTコンポーネントにおけるリモートコード実行の脆弱性についてのセキュリティアドバイザリを公開しました。脅威アクターがこの脆弱性を悪用すると、パッチ未適用のシステムで認証を回避して任意のコードを実行可能です。この脆弱性はCVSSスコア9.8となっており緊急の対応が必要です。当該アドバイザリの公開以降、パッチ未適用のシステムを探して大量のスキャン活動が行われ、実際の悪用も始まっています。

去年のProjectWEBと言い,日本の根幹なんだなって思います.

騒がれてないけれど,こんな事件があった模様.

【独自】集合住宅のゴミ捨て場に430人分の住所、電話番号、家財リスト…「引越のサカイ」社員が家に持ち帰りポイッ

https://www.tokyo-np.co.jp/article/175665

引用: 幸いにも被害の大きな事故になってない.改正個人情報保護法に対応が遅れているというニュースもあったけれど,その象徴としての報道なのかな.

引用:

社内マニュアルに「持ち帰らない」「シュレッダーなどをする」という指導教育に意味がなかったのか理解不足だったのか,どちらにしても,個人情報への意識が無さすぎるのが問題だけれど,本質的には紙に印刷するから事故が起こるって事でオンラインとかタブレット化みたいなのが必要になるのかな.今,サカイがそういう機械を持っているのかどうかわからないけれど,それらはコストアップになる.

サカイのような引越し会社だと,実作業のノウハウが反映された社内マニュアルがたくさんあって実践的に学ぶ・覚えることが多いから,個人情報うんぬんについての重要度は高いと従業員に認識され無さそう.

引越しノウハウはそのうち体で覚えてくる事が期待されるけれど個人情報保護法について勝手に知識が増えるとか定着することはないと思うから,繰り返し繰り返し教育していく感じがいいのかな.

【独自】集合住宅のゴミ捨て場に430人分の住所、電話番号、家財リスト…「引越のサカイ」社員が家に持ち帰りポイッ

https://www.tokyo-np.co.jp/article/175665

引用:

引っ越し大手のサカイ引越センター(堺市)の利用者の住所や電話番号などの個人情報延べ約430人分が3月、川崎市宮前区の集合住宅のごみ捨て場に出されていたことが、関係者への取材で分かった。同社は事実を認め「真摯しんしに対応する」としているが、4月施行の改正個人情報保護法では、より厳しい管理が必要とされる。

引用:

同社は本紙の取材に、この事実を把握していると認めた。従業員1人が本来シュレッダー処分すべき書類を自宅へ持ち帰り、一般ごみとして捨てていたという。

「個人情報の記載書類については、社内マニュアルに基づき、シュレッダーなどをして持ち帰らないように指導教育を行っている」と説明。外部からの通報を受けて回収したといい、「詳細は調査中だが、お客さまへ真摯に対応を行ってまいります」と回答した。

社内マニュアルに「持ち帰らない」「シュレッダーなどをする」という指導教育に意味がなかったのか理解不足だったのか,どちらにしても,個人情報への意識が無さすぎるのが問題だけれど,本質的には紙に印刷するから事故が起こるって事でオンラインとかタブレット化みたいなのが必要になるのかな.今,サカイがそういう機械を持っているのかどうかわからないけれど,それらはコストアップになる.

サカイのような引越し会社だと,実作業のノウハウが反映された社内マニュアルがたくさんあって実践的に学ぶ・覚えることが多いから,個人情報うんぬんについての重要度は高いと従業員に認識され無さそう.

引越しノウハウはそのうち体で覚えてくる事が期待されるけれど個人情報保護法について勝手に知識が増えるとか定着することはないと思うから,繰り返し繰り返し教育していく感じがいいのかな.

管理者権限を持っている人の内部犯行を防ぐ仕組みか.

羽田空港の“顔パス搭乗システム”で情報持ち出し事案発生 元従業員PCから約1000人分のデータ発見

https://www.itmedia.co.jp/news/articles/2204/12/news149.html

引用: 悪用するつもりがあったなら,ベネッセの個人情報漏洩事件のような事件になるけれど,今回は「事案」と言っているから犯罪にはならないってことか.

Face Express システムの取り扱いについて

https://www.tokyo-airport-bldg.co.jp/files/news_release/000011987.pdf

「エアリンク社(本社:米国)」というのも気になった.持ち出したのは外人さんだったりして?!

ちなみにFace ExpressというのはこのNECのシステムだそうです.

NECの顔認証システムを活用した搭乗手続き「Face Express」が成田空港・羽田空港で稼働開始

~国際線のご搭乗がスムーズかつコンタクトレスに~

https://jpn.nec.com/press/202103/20210325_02.html

TOKYO2020で使った顔認証システムに近いのかな.

羽田空港の“顔パス搭乗システム”で情報持ち出し事案発生 元従業員PCから約1000人分のデータ発見

https://www.itmedia.co.jp/news/articles/2204/12/news149.html

引用:

情報を持ち出したのはFace Expressの運用を担当するエアリンク(東京都港区)の元従業員。同社によると、元従業員は職務怠慢や社内規定違反により1月末で退職勧告を受け退職したが、その後に元従業員の個人PCにFace Expressのデータが保存されていることが分かったという。

Face Express システムの取り扱いについて

https://www.tokyo-airport-bldg.co.jp/files/news_release/000011987.pdf

「エアリンク社(本社:米国)」というのも気になった.持ち出したのは外人さんだったりして?!

ちなみにFace ExpressというのはこのNECのシステムだそうです.

NECの顔認証システムを活用した搭乗手続き「Face Express」が成田空港・羽田空港で稼働開始

~国際線のご搭乗がスムーズかつコンタクトレスに~

https://jpn.nec.com/press/202103/20210325_02.html

TOKYO2020で使った顔認証システムに近いのかな.

何かのサービスを使っていてもその先の決済会社について気にしている人はあまりいないと思うけれど,メタップスというSEOやマーケティング会社の子会社の,メタップスペイメントで最大46万件のクレジットカード番号が漏洩した模様.

メタップスペイメントを使っているサービスはpiyokangoさんのpiyologに記載がありますね.

メタップスペイメントの情報流出についてまとめてみた

https://piyolog.hatenadiary.jp/entry/2022/03/04/193000

色々言われているのは,セキュリティコードが漏洩したこと.これについてのインタビューもあります.

セキュリティコードは「短期間保持していた」 メタップス不正アクセス問題の経緯を同社に聞く

https://www.itmedia.co.jp/news/articles/2203/02/news126.html

引用:

これに対して,

引用:

保管と保存と保持について,macOSに標準搭載の三省堂 スーパー大辞林で調べてみた.

保存(keep)

(1) そのままの状態でとっておくこと。「史蹟を―する」「塩に漬けて―する」

(2) 〔save〕内容を変更したファイルを補助記憶装置に書き戻すこと。

保管(storage)

金銭や品物などをあずかって,こわれたりなくなったりしないように管理すること。「金庫に―しておく」

保持(retain)

保ちつづけること。持っていること。「第一人者の地位を―する」

「持っている」って状態も難しいな.破棄と廃棄も言われるまでは意識してなかった...

今回は保管はしてないけれど,短期間保存はしていたということか.

昔,街中で流れている音楽を検索するエンジンのサービスをする時に,営業さんが悩んでいたのは,分析中のために楽曲をサーバに取り込むが,JASRAC?に曰く,それをハードディスクに保存するのは一時的でも著作権使用料がかかると言われ,計算のために主記憶メモリ(揮発メモリ)上に記録されている状態なら料金がかからない(とその時は判断した:グレー?)というのを訊いたことがある.

メタップスペイメントを使っているサービスはpiyokangoさんのpiyologに記載がありますね.

メタップスペイメントの情報流出についてまとめてみた

https://piyolog.hatenadiary.jp/entry/2022/03/04/193000

色々言われているのは,セキュリティコードが漏洩したこと.これについてのインタビューもあります.

セキュリティコードは「短期間保持していた」 メタップス不正アクセス問題の経緯を同社に聞く

https://www.itmedia.co.jp/news/articles/2203/02/news126.html

引用:

クレジットカード業界向けの情報セキュリティ基準「PCI DSS」では、セキュリティコードを含む「機密認証データ」について、カードの承認処理後は暗号化していても保存してはならないと定められている。

これに対して,

引用:

メタップスペイメントによれば、保持期間は非公開だが「長期間保存していた事実はない」としている。

保管と保存と保持について,macOSに標準搭載の三省堂 スーパー大辞林で調べてみた.

保存(keep)

(1) そのままの状態でとっておくこと。「史蹟を―する」「塩に漬けて―する」

(2) 〔save〕内容を変更したファイルを補助記憶装置に書き戻すこと。

保管(storage)

金銭や品物などをあずかって,こわれたりなくなったりしないように管理すること。「金庫に―しておく」

保持(retain)

保ちつづけること。持っていること。「第一人者の地位を―する」

「持っている」って状態も難しいな.破棄と廃棄も言われるまでは意識してなかった...

今回は保管はしてないけれど,短期間保存はしていたということか.

昔,街中で流れている音楽を検索するエンジンのサービスをする時に,営業さんが悩んでいたのは,分析中のために楽曲をサーバに取り込むが,JASRAC?に曰く,それをハードディスクに保存するのは一時的でも著作権使用料がかかると言われ,計算のために主記憶メモリ(揮発メモリ)上に記録されている状態なら料金がかからない(とその時は判断した:グレー?)というのを訊いたことがある.

事件の詳細内容は,順次発表されていく?だろうけれど,興味深いのはこれ.

トヨタのサイバー攻撃対応、慎重な企業文化を反映

https://jp.wsj.com/articles/toyota-shutdown-over-cyberattack-at-a-supplier-reflects-cautious-culture-11646190118

引用:

あらかじめ全作業員が権限を持っていると言うのが良いね.それと実際に停止できるかどうかは企業文化次第.

トヨタのサイバー攻撃対応、慎重な企業文化を反映

https://jp.wsj.com/articles/toyota-shutdown-over-cyberattack-at-a-supplier-reflects-cautious-culture-11646190118

引用:

トヨタの工場では通常、全作業員が、潜在的な問題を発見した場合にライン全体を停止させる権限を持つ。作業を止めて問題を即時に解決することで、最終的には無駄な時間を減らせるという考え方だ。

あらかじめ全作業員が権限を持っていると言うのが良いね.それと実際に停止できるかどうかは企業文化次第.

2021年末のニュースなので,まとめると.

中国軍関係者指示でソフト不正購入未遂か 元留学生に逮捕状

https://www3.nhk.or.jp/news/html/20211228/k10013406991000.html

「国に貢献せよ」と迫られた…中国人元留学生、偽名でウイルス対策ソフト購入図る

https://www.yomiuri.co.jp/national/20211227-OYT1T50295/

30代の中国人元留学生が中国軍人の妻からの指示で日本企業向けのウイルス対策ソフトを不正に購入しようとしていた疑い

事件があったのは5年前の2016年.元留学生から任意で事情を聴いたがその後出国.

宇宙航空研究開発機構( JAXAジャクサ )や航空関連企業などが2016年にサイバー攻撃を受けた事件の捜査過程.

軍人の妻の夫は中国軍のサイバー攻撃部隊「61419部隊」に所属.中国のハッカー集団Tickと思われる.

警視庁公安部は、詐欺未遂容疑で男の逮捕状.国際刑事警察機構(ICPO)を通じて国際手配の方針.

このニュースを発表した時点で終了かな? 帰国していたら手が出せないもんね.

中国軍関係者指示でソフト不正購入未遂か 元留学生に逮捕状

https://www3.nhk.or.jp/news/html/20211228/k10013406991000.html

「国に貢献せよ」と迫られた…中国人元留学生、偽名でウイルス対策ソフト購入図る

https://www.yomiuri.co.jp/national/20211227-OYT1T50295/

このニュースを発表した時点で終了かな? 帰国していたら手が出せないもんね.

この様なニュースが.

コインハイブ事件が最高裁で無罪判決「原判決を破棄しなければ著しく正義に反する」

https://scan.netsecurity.ne.jp/article/2022/01/24/46992.html

引用:

「勝手にコンピュータ資源を使って収益を得る」と言う行為を禁じると,広告表示,動画広告表示などもコンピュータリソースを使っているとも言えるので違法となる.

極端にCPUを使うプログラムを送り込んでいたわけでもないと言う点が悪意として評価されなかったのでしょう.

それでこれ.

「ノートン 360」で仮想通貨マイニング機能が自動インストールされる件に批判の声

https://gigazine.net/news/20220107-norton-cryptominer-complain/

アンチウイルスソフトはCPUをよく消費する代表格のような存在だったけれど,この機能はユーザの同意によってオンにできるそう.そんな機能を組み込む事に問題を感じているのかと思ったら,そうでも無い様で.

引用:

老舗アンチウイルスソフト「ノートン」のブランドに仮想通貨のマイニング機能が実装へ

https://gigazine.net/news/20210603-norton-mine-cryptocurrency/

個人用のマルウェア対策ソフトとしてはWindows Defenderも優秀と言う事で,別の収益減を得ることを模索していると言うことかな.

コインハイブ事件が最高裁で無罪判決「原判決を破棄しなければ著しく正義に反する」

https://scan.netsecurity.ne.jp/article/2022/01/24/46992.html

引用:

同事件は、被告人が音声合成ソフトウェアを用いて作られた楽曲の情報を共有するインターネット上のWebサイト「X」運営に際し、閲覧者の同意を得ずに使用する電子計算機のCPUに仮想通貨モネロの取引履歴の承認作業等の演算を行わせて報酬を取得しようと考え、2017年10月30日から11月8日までの期間にプログラムコードをサーバコンピュータ上のXを構成するファイル内に蔵置して保管したというもの。

「勝手にコンピュータ資源を使って収益を得る」と言う行為を禁じると,広告表示,動画広告表示などもコンピュータリソースを使っているとも言えるので違法となる.

極端にCPUを使うプログラムを送り込んでいたわけでもないと言う点が悪意として評価されなかったのでしょう.

それでこれ.

「ノートン 360」で仮想通貨マイニング機能が自動インストールされる件に批判の声

https://gigazine.net/news/20220107-norton-cryptominer-complain/

アンチウイルスソフトはCPUをよく消費する代表格のような存在だったけれど,この機能はユーザの同意によってオンにできるそう.そんな機能を組み込む事に問題を感じているのかと思ったら,そうでも無い様で.

引用:

ただし、仮想通貨のマイニングや取引にかかる手数料はノートンによって固定化されているものではなく、市況やその他の要因により変動します。そのため、ユーザーが引き出そうとする仮想通貨の額が手数料を下回る場合に引き出しがブロックされてしまい。このことがユーザーを混乱させていると、セキュリティニュースサイトのKrebs on Securityは説明しています。

老舗アンチウイルスソフト「ノートン」のブランドに仮想通貨のマイニング機能が実装へ

https://gigazine.net/news/20210603-norton-mine-cryptocurrency/

個人用のマルウェア対策ソフトとしてはWindows Defenderも優秀と言う事で,別の収益減を得ることを模索していると言うことかな.

USBメモリなんて失くすものだろうから,連絡先を記載しておくのが正しいのかな.

テプラで連絡先と管理番号を貼っておいて,拾ったら連絡くれと.その時に所有者を記載しておくかどうかは,微妙だが.

システム手帳を持ち歩いていたときは,手帳に「拾ったら連絡してください.謝礼します」と書いといたもんだが.

患者情報含むUSBメモリを紛失、拾得者の連絡で判明 - 昭和大病院

https://www.security-next.com/133083

引用:

テプラで連絡先と管理番号を貼っておいて,拾ったら連絡くれと.その時に所有者を記載しておくかどうかは,微妙だが.

システム手帳を持ち歩いていたときは,手帳に「拾ったら連絡してください.謝礼します」と書いといたもんだが.

患者情報含むUSBメモリを紛失、拾得者の連絡で判明 - 昭和大病院

https://www.security-next.com/133083

引用:

同大によれば、2021年12月6日にUSBメモリの拾得者からの連絡で紛失していたことが判明したという。本誌取材に対し、USBメモリの所有者や利用目的、セキュリティ対策の実施状況、紛失した原因についてはコメントを避けている。

運輸会社は輸送の過程で荷物の一時保管をする設備を持っていると思うけれど,その設備を利用して保管業務をやっていたのかな.

預かった保管文書が箱ごと所在不明に - 丸和運輸機関子会社

https://www.security-next.com/133262

引用:

前日に預かったものが無くなったというのは災難だけれど,どの箱に何が入っているかは厳格に預け入れた側が把握しておく必要がありますね.

そういえば富士通の優勝旗は,やっぱり出てこないのかな?

ちなみに,機密文書も手軽に処分できるサービスも拡充された模様.

機密文書の廃棄サービス、テレワーク環境にも対応 - ヤマト運輸

https://www.security-next.com/133343

引用:

ヤマト運輸の紛失率がどれくらいなのだろう? 自分自身は被害に遭ったことはないですが.

預かった保管文書が箱ごと所在不明に - 丸和運輸機関子会社

https://www.security-next.com/133262

引用:

所在不明となっているのは、前日15日に預かった文書保管箱19箱のうちの1箱で、同団体の年金関係書類である「退職届」や「組合員期間等証明書」など個人情報を含む872人分の書類が収納されていたという。

前日に預かったものが無くなったというのは災難だけれど,どの箱に何が入っているかは厳格に預け入れた側が把握しておく必要がありますね.

そういえば富士通の優勝旗は,やっぱり出てこないのかな?

ちなみに,機密文書も手軽に処分できるサービスも拡充された模様.

機密文書の廃棄サービス、テレワーク環境にも対応 - ヤマト運輸

https://www.security-next.com/133343

引用:

オフィス以外で発生した機密文書の廃棄にもあらたに対応する。

ヤマト運輸の紛失率がどれくらいなのだろう? 自分自身は被害に遭ったことはないですが.