ブログ - 文献・統計・参考資料カテゴリのエントリ

うちのカミさんも自分は大丈夫だと思っている節がある.

「自分は絶対に大丈夫!」との思い込みこそ危険 - 無料啓発教材を公開

https://www.security-next.com/168701

引用:

カスペルスキー:「自分は絶対に大丈夫!」を見直してみよう(おとな版)

https://kasperskylabs.jp/activity/think-mine/index.html

「自分は絶対に大丈夫!」との思い込みこそ危険 - 無料啓発教材を公開

https://www.security-next.com/168701

引用:

カスペルスキー、静岡大学、鹿児島大学は、一般消費者向けの情報リテラシー啓発教材「『自分は絶対に大丈夫!』を見直してみよう(おとな版)」の無償提供を開始した。

同教材は、消費活動や情報セキュリティにまつわるリスクについて解説した啓発教材。「投資編」「漏洩編」「消費編」を用意しており、シニア向けのセキュリティ啓発勉強会などにおける活用を想定している。

カスペルスキー:「自分は絶対に大丈夫!」を見直してみよう(おとな版)

https://kasperskylabs.jp/activity/think-mine/index.html

Nintendo Switch2の抽選販売.落選メールを先に送付して,当選メールをとにしたらしい.

公式発表じゃないけれど,これは詐欺メール対策だとのこと. 先に落選を伝えることで,今後出てくる当選を騙るフィッシングメールに騙されづらいようにした模様.

そしてメール本文にURLを記載せずに,マイニンテンドーストアで確認をするようにとのことだった.

カミさんが応募しているNHKのうたコン観覧募集は,当選メールが来る時間と落選メールが来る時間が決まっている.

利用者のITリテラシーは様々なので,それらに合わせた対策が常に必要なんだろう.それもわかりやすく.

そういえばもう,私は10年になる株主なので,何か優待があっても良いのだと思うけど,全くその気配は無い.

公式発表じゃないけれど,これは詐欺メール対策だとのこと. 先に落選を伝えることで,今後出てくる当選を騙るフィッシングメールに騙されづらいようにした模様.

そしてメール本文にURLを記載せずに,マイニンテンドーストアで確認をするようにとのことだった.

カミさんが応募しているNHKのうたコン観覧募集は,当選メールが来る時間と落選メールが来る時間が決まっている.

利用者のITリテラシーは様々なので,それらに合わせた対策が常に必要なんだろう.それもわかりやすく.

そういえばもう,私は10年になる株主なので,何か優待があっても良いのだと思うけど,全くその気配は無い.

mdで作ってあって少量なんだけど,今後は適宜,改修が入る感じなのかな.

生成AIを利用する上でのセキュリティ成熟度モデル

https://www.jnsa.org/result/aisec/2024/

実際の文書

https://github.com/JNSA-AISecurityWG/Generative_AI_Doc

生成AIを利用する上でのセキュリティ成熟度モデル

https://www.jnsa.org/result/aisec/2024/

実際の文書

https://github.com/JNSA-AISecurityWG/Generative_AI_Doc

(責任の取れる)巨大企業以外は,クレジットカード情報は持たないのが一番だね.持ってないはずだけどデバッグ用につい保存していました,それが漏洩しました,みたいな例はたまにあるけど.

クレジットカード・セキュリティガイドライン」が改訂されました

https://www.meti.go.jp/press/2023/03/20240315002/20240315002.html

クレジットカード・セキュリティガイドライン」が改訂されました

https://www.meti.go.jp/press/2023/03/20240315002/20240315002.html

工場システムにおけるサイバー・フィジカル・セキュリティ対策ガイドラインVer 1.0

- カテゴリ :

- セキュリティ » 文献・統計・参考資料

- ブロガー :

- ujpblog 2024/5/17 10:11

経済産業省が発表しているこの資料.

工場システムにおけるサイバー・フィジカル・セキュリティ対策ガイドライン

https://www.meti.go.jp/policy/netsecurity/wg1/factorysystems_guideline.html

引用:

工場系についてはトント疎いのだけど 「 制御システムからスマート⼯場への動きがある〜」そういうものなのか.

工場システムにおけるサイバー・フィジカル・セキュリティ対策ガイドライン

https://www.meti.go.jp/policy/netsecurity/wg1/factorysystems_guideline.html

引用:

本ガイドラインでは、業界団体や企業が自ら対策を企画・実行するに当たり、参照すべき考え方やステップを「手引き」として示し 、必要最小限と考えられる対策事項として脅威に対する技術的な対策から運用・管理面の対策までを明記しています。また、付録にて、関連する基準や工場セキュリティ対策のチェックリスト等、読者の参考になると考えられる情報を掲載しています。

工場系についてはトント疎いのだけど 「 制御システムからスマート⼯場への動きがある〜」そういうものなのか.

産業サイバーセキュリティ研究会「サイバー攻撃による被害に関する情報共有の促進に向けた検討会」の最終報告書の補完文書として「攻撃技術情報の取扱い・活用手引き」及び「秘密保持契約に盛り込むべき攻撃技術情報等の取扱いに関するモデル条文」を策定しました

https://www.meti.go.jp/press/2023/03/20240311001/20240311001.html

秘密保持契約に盛り込むべき攻撃技術情報等の取扱いに関するモデル条文

https://www.meti.go.jp/press/2023/03/20240311001/20240311001-4.pdf

https://www.meti.go.jp/press/2023/03/20240311001/20240311001.html

秘密保持契約に盛り込むべき攻撃技術情報等の取扱いに関するモデル条文

https://www.meti.go.jp/press/2023/03/20240311001/20240311001-4.pdf

IPA ChannelというYoutubeチャンネルがあるんですね.最初の部分は,社内教育などで使えそう.

セキュリティ部門でとるべき基礎的な情報も繰り返し説明されていますね.大事なことだから2度言う,みたいな.

セキュリティ部門でとるべき基礎的な情報も繰り返し説明されていますね.大事なことだから2度言う,みたいな.

その時が来たら.

「ランサムウェア攻撃に対する捜査ハンドブック」を出版

https://www.jc3.or.jp/news/2024/20240220-538.html

引用:

「ランサムウェア攻撃に対する捜査ハンドブック」を出版

https://www.jc3.or.jp/news/2024/20240220-538.html

引用:

民間企業などランサムウェア攻撃への対応に関わる方にとって法執行機関が何を求めているかを知ることができる内容です。

2月27日はちょっと用事があるんだよね・・・一応申し込みはしてみたけれど.

フィッシング対策協議会 技術・制度検討 WG 報告

https://www.antiphishing.jp/news/event/techwg_openday2023_online.html

フィッシング対策協議会 技術・制度検討 WG 報告

https://www.antiphishing.jp/news/event/techwg_openday2023_online.html

色々あると他人のせいにしたくなるし裁判費用がかさむことを考えたら,全部内製化に舵を切る会社もあるよね.そんなことを思いながら.

ベンダが提供していない決済モジュールの不具合による情報漏洩事故 東京地判令2.10.13(平28ワ10775)

https://itlaw.hatenablog.com/entry/2023/11/02/211456

ベンダが提供していない決済モジュールの不具合による情報漏洩事故 東京地判令2.10.13(平28ワ10775)

https://itlaw.hatenablog.com/entry/2023/11/02/211456

記事はADに特化しているけどね.いつかその時が来たら.

ペネトレーションテスト実施検討中の企業担当者が実施前に読む記事

https://zenn.dev/fire_fire_2/articles/01cf59b23b9007

「マシン内にパスワードが記載されたスクリプトやバッチファイルが存在しないか?」というのは,意外と一丁目一番地的なやつ.

※このおっさん的なフレーズ使ってみたかった

2年前の自分に教えたい!HTB(ペネトレーションテスト)で生き抜くためのツールやサイトまとめ

https://qiita.com/Perplex/items/30f949fe261f56af7476

普段の調査で利用するOSINTまとめ

https://qiita.com/00001B1A/items/4d8ceb53993d3217307e

頻繁に更新されています素敵.

DomainPasswordSpray

https://github.com/dafthack/DomainPasswordSpray/blob/master/README.md

引用:

ペネトレーションテスト実施検討中の企業担当者が実施前に読む記事

https://zenn.dev/fire_fire_2/articles/01cf59b23b9007

「マシン内にパスワードが記載されたスクリプトやバッチファイルが存在しないか?」というのは,意外と一丁目一番地的なやつ.

※このおっさん的なフレーズ使ってみたかった

2年前の自分に教えたい!HTB(ペネトレーションテスト)で生き抜くためのツールやサイトまとめ

https://qiita.com/Perplex/items/30f949fe261f56af7476

普段の調査で利用するOSINTまとめ

https://qiita.com/00001B1A/items/4d8ceb53993d3217307e

頻繁に更新されています素敵.

DomainPasswordSpray

https://github.com/dafthack/DomainPasswordSpray/blob/master/README.md

引用:

DomainPasswordSprayはPowerShellで書かれたツールで、ドメインのユーザーに対してパスワードスプレー攻撃を行う。デフォルトでは、ドメインからユーザーリストを自動的に生成する。アカウントをロックアウトしないように十分注意すること!

ハクティビスト新時代 2023年 ハクティビストの活動のまとめ

NTTセキュリティ・ジャパン OSINTモニタリングチーム

https://jp.security.ntt/resources/cyber_security_report/adhoc_CSR_20240130.pdf

ハクティビストとは政治的な主張などの目的でハッキングを行う個人や集団のことだそうです.有名なところではWikileaksがあるそう.

2023年は福島原発処理水の海洋放出に関しての話題があったそうだけど,もうみんな忘れている気もする.

NTTセキュリティ・ジャパン OSINTモニタリングチーム

https://jp.security.ntt/resources/cyber_security_report/adhoc_CSR_20240130.pdf

ハクティビストとは政治的な主張などの目的でハッキングを行う個人や集団のことだそうです.有名なところではWikileaksがあるそう.

2023年は福島原発処理水の海洋放出に関しての話題があったそうだけど,もうみんな忘れている気もする.

デジタル庁が出したガイドライン.一部セキュリティについて書き出されたドキュメントがあるので,後で読むメモ.

デジタル社会推進標準ガイドライン

https://www.digital.go.jp/resources/standard_guidelines

引用:

DS-200 政府情報システムにおけるセキュリティ・バイ・デザインガイドライン

DS-201 政府情報システムにおけるセキュリティリスク分析ガイドライン ~ベースラインと事業被害の組み合わせアプローチ~

DS-210 ゼロトラストアーキテクチャ適用方針

DS-211 常時リスク診断・対処(CRSA)のエンタープライズアーキテクチャ(EA)

DS-212 ゼロトラストアーキテクチャ適用方針における属性ベースアクセス制御に関する技術レポート

DS-220 政府情報システムにおけるサイバーセキュリティフレームワーク導入に関する技術レポート

DS-221 政府情報システムにおける脆弱性診断導入ガイドライン

DS-231 セキュリティ統制のカタログ化に関する技術レポート

デジタル社会推進標準ガイドライン

https://www.digital.go.jp/resources/standard_guidelines

引用:

各ドキュメントの位置づけには、次の2種類が存在します。

標準ガイドライン(Normative):政府情報システムの整備及び管理に関するルールとして順守する内容を定めたドキュメント

実践ガイドブック(Informative):参考とするドキュメント

毎年のやつ.去年の紹介はこちらです.

情報セキュリティ10大脅威 2024

https://www.ipa.go.jp/security/10threats/10threats2024.html

今現在はまだプレ発表.今後,3月くらいにかけて順次まとめた資料が提出されるそうです.

追記2024/02/05

解説記事があったのでリンク.

情報セキュリティ10大脅威に起きた“大きな変化”と“小さな変化” その狙いを考察

https://www.itmedia.co.jp/enterprise/articles/2401/30/news036.html

引用:

小学校の運動会で,全員一位!みたいなことだね

情報セキュリティ10大脅威 2024

https://www.ipa.go.jp/security/10threats/10threats2024.html

今現在はまだプレ発表.今後,3月くらいにかけて順次まとめた資料が提出されるそうです.

追記2024/02/05

解説記事があったのでリンク.

情報セキュリティ10大脅威に起きた“大きな変化”と“小さな変化” その狙いを考察

https://www.itmedia.co.jp/enterprise/articles/2401/30/news036.html

引用:

このリストを見るとすぐに気が付くのは、ランキングがなくなったという大きな変化とは対照的に、個人編・組織編ともに2024年になって新たに出現した脅威はない、ということです。つまり、これまでに実行してきた/やるべき対策を、2024年も引き続き注力する必要があるということです。

小学校の運動会で,全員一位!みたいなことだね

NISTはCSF 2.0の最終版を2024年初頭に発表する予定.

NISTのサイバーセキュリティフレームワークが大幅改訂 何が追加されるのか?

https://www.itmedia.co.jp/enterprise/articles/2309/16/news024.html

引用:

NISTのサイバーセキュリティフレームワークが大幅改訂 何が追加されるのか?

https://www.itmedia.co.jp/enterprise/articles/2309/16/news024.html

引用:

NISTはサイバーセキュリティフレームワーク2.0のドラフト版を発表した。改訂は2014年以来で、現状に即したセキュリティ実装に向けて大規模な項目の追加が予想される。

米国国立標準技術研究所(以下、NIST)は2023年8月8日(現地時間、以下同)、待望の「サイバーセキュリティフレームワーク」(以下、CSF)2.0のドラフト版を発表した(注1)。これは同機関のリスクガイダンスに関する2014年以来の大規模な改訂である。

47ページの大作.

令和5年上半期におけるサイバー空間をめぐる脅威の情勢等について

https://www.npa.go.jp/publications/statistics/cybersecurity/data/R05_kami_cyber_jousei.pdf

「フィッシング等に伴う被害の情勢等」ということで,

引用: やっぱり増えているのか.テレビでもよくやってるし.

サイバー空間におけるぜい弱性探索行為等の観測状況

引用:

G7広島サミット等におけるサイバー攻撃対策

引用: 何もなかったら誉められるような報道がされないのもセキュリティ担当者のモチベーションを下げる原因かもね.

「ノーウェアランサム」による被害

引用:

個人情報の漏洩を伴わない場合,総務省への届出が不要(必要とされてない)ので水面下で発生しているこういう事案は沢山あると言われてますね.

逆にいうと,個人情報に手をつけなければ公的機関の介在が無いことも期待できるってことかなぁ.

復旧等に要した期間・費用

引用: レジリエンスかな.

バックアップの取得・活用状況

引用:

検挙事例

引用: 興味深い.

令和5年上半期におけるサイバー空間をめぐる脅威の情勢等について

https://www.npa.go.jp/publications/statistics/cybersecurity/data/R05_kami_cyber_jousei.pdf

「フィッシング等に伴う被害の情勢等」ということで,

引用:

インターネットバンキングに係る不正送金事犯による被害の急増

令和5年上半期におけるインターネットバンキングに係る不正送金事 犯による被害は、発生件数が2,322件(令和4年の年間発生件数と比較し て104.4%増加)であり、年間の被害件数と比較しても過去最多となり、 被害総額も約29億9,600万円(令和4年の年間被害総額と比較して97.2% 増加)であり、年間の被害額と比較しても過去最多に迫る状況にある。

サイバー空間におけるぜい弱性探索行為等の観測状況

引用:

警察庁が検知したサイバー空間におけるぜい弱性探索行為等とみられる アクセス件数は、1日・1IPアドレス当たり8,219.0件(前年同期比で 5.4%増加)と、増加の一途をたどっており、海外を送信元とするアクセス が大部分を占めている。

G7広島サミット等におけるサイバー攻撃対策

引用:

取組の結果、G7広島サミット期間中、広島市ウェブサイトに おいてDDoS攻撃によるものとみられる閲覧障害が発生するなど、G7広島 サミット等開催の機会を狙ったサイバー攻撃事案が発生したが、G7広島 サミット等の進行に影響を及ぼすようなサイバー攻撃の発生はなかった。

「ノーウェアランサム」による被害

引用:

データを暗号化する(ランサムウェアを用 いる)ことなくデータを窃取した上で、企業・団体等に対価を要求す る手口(「ノーウェアランサム」)による被害が、新たに6件確認され た。

個人情報の漏洩を伴わない場合,総務省への届出が不要(必要とされてない)ので水面下で発生しているこういう事案は沢山あると言われてますね.

逆にいうと,個人情報に手をつけなければ公的機関の介在が無いことも期待できるってことかなぁ.

復旧等に要した期間・費用

引用:

復旧に要した期間について質問したところ、60件の有効な回答があり、 このうち、復旧までに1か月以上を要したものが10件あった。

また、ランサムウェア被害に関連して要した調査・復旧費用の総額に ついて質問したところ、53件の有効な回答があり、このうち、1,000万円 以上の費用を要したものが16件で30%を占めた。

バックアップの取得・活用状況

引用:

バックアップから被害直前の水準まで復旧でき なかったものは45件で79%であった。

検挙事例

引用:

建設作業員の男(37)は、令和4年6月、氏名不詳者と共謀のうえ、 他人のインターネットバンキング口座から不正に送金する目的で、電 話工事業者を装って口座名義人方に上がり込み、固定電話を使用して、 送金を可能とするためのワンタイムパスワード有効化手続等をするこ とで、約500万円を他人名義の口座に送金した。令和5年4月、男を住 居侵入罪、電子計算機使用詐欺罪で検挙した。

Webサイトのセキュリティリスクをサイト運営者に連絡して賞金を稼ぐ仕事があるけれど,その手法を記載したものがありちょっと話題になっていました.

バグバウンティ入門(始め方)

https://scgajge12.hatenablog.com/entry/bugbounty_beginner

そういえば,某ポイントサイトを運営していたとき,一般窓口から70万円払うと脆弱性を教えてくれるとバグバウンティの人から連絡があって定期会議で話題になりましたね.そのスジでは有名な人だったらしく,対応も良かったので支払って不具合を教えてもらって修正対応した,ということがありました.

ふと,そういうのってやり方を間違えたらランサムウェアと似ているなって思ったり.

バグバウンティ入門(始め方)

https://scgajge12.hatenablog.com/entry/bugbounty_beginner

そういえば,某ポイントサイトを運営していたとき,一般窓口から70万円払うと脆弱性を教えてくれるとバグバウンティの人から連絡があって定期会議で話題になりましたね.そのスジでは有名な人だったらしく,対応も良かったので支払って不具合を教えてもらって修正対応した,ということがありました.

ふと,そういうのってやり方を間違えたらランサムウェアと似ているなって思ったり.

毎年のやつ.

情報セキュリティ10大脅威 2023

https://www.ipa.go.jp/security/10threats/10threats2023.html

引用:

内容に異論はないのだけど,個人編のスライドで84ページもあるのって,結構大変だな.

情報セキュリティ10大脅威 2023

https://www.ipa.go.jp/security/10threats/10threats2023.html

引用:

「情報セキュリティ10大脅威 2023」は、2022年に発生した社会的に影響が大きかったと考えられる情報セキュリティにおける事案から、IPAが脅威候補を選出し、情報セキュリティ分野の研究者、企業の実務担当者など約200名のメンバーからなる「10大脅威選考会」が脅威候補に対して審議・投票を行い、決定したものです。

内容に異論はないのだけど,個人編のスライドで84ページもあるのって,結構大変だな.

セミナーで,川口設計の川口洋代表が力作なので是非参考にしてくれと言っていたので,リンクを.

政策研究大学院大学の情報システムに対する不正アクセスの調査報告書

https://www.grips.ac.jp/jp/news/20230822-0365/

引用:

政策研究大学院大学の情報システムに対する不正アクセスの調査報告書

https://www.grips.ac.jp/jp/news/20230822-0365/

引用:

本報告書は政策研究大学院大学(以下、GRIPS)において 2022 年 8 月 29 日に判明した公 開ウェブサーバに対する不正アクセスに関する経緯および原因と対策についてまとめたも のである。

ハッカー協会の杉浦氏のインタビュー.

セキュリティ対策として「閉域網を使っているので安全」は間違い

ハッカーが教える、制限されたネットワークの「穴」

ハッカーが教える、妥協しない高コスパなセキュリティ対策

中小企業のセキュリティ年間予算は「100万円以下」

https://logmi.jp/business/articles/329229

引用:

セキュリティ対策として「閉域網を使っているので安全」は間違い

ハッカーが教える、制限されたネットワークの「穴」

ハッカーが教える、妥協しない高コスパなセキュリティ対策

中小企業のセキュリティ年間予算は「100万円以下」

https://logmi.jp/business/articles/329229

引用:

これを使うとパソコンはもちろん、スマートフォンなんかも制御することができて、かなりお得……お得といってもけっこう高いんですよ。安いほうでも毎月ユーザーごとに4,500円かかったりするので、中小企業にはかなり手痛い感じですが、大企業並みのセキュリティでゼロトラストをやりたいというのであれば、けっこうおすすめではあります。

2021年09月17日の情報なので2年前.あの頃,記憶を失っていたのでこのニュースに覚えがなかったな...

ランサムウェア攻撃で7億円超の特別損失、建設コンサル大手のオリエンタルコンサルタンツが発表

https://www.itmedia.co.jp/news/articles/2109/17/news149.html

引用:

ランサムウェア攻撃で7億円超の特別損失、建設コンサル大手のオリエンタルコンサルタンツが発表

https://www.itmedia.co.jp/news/articles/2109/17/news149.html

引用:

同社は外部のサイバーセキュリティ専門家による指導の下、サーバをシャットダウンしてアクセスを遮断。すでに業務を再開しており、外部機関と協力の上、データの復旧作業を進めている。「復旧に向けた調査および対応に伴う関連費用」として約7億5000万円の特別損失を計上する。

メモメモ.

「サイバーセキュリティ経営ガイドライン」を改訂しました - 経済産業省

https://www.meti.go.jp/press/2022/03/20230324002/20230324002.html

メモメモとメモしたものは「いつか読みたい」と言うやつ.

「サイバーセキュリティ経営ガイドライン」を改訂しました - 経済産業省

https://www.meti.go.jp/press/2022/03/20230324002/20230324002.html

メモメモとメモしたものは「いつか読みたい」と言うやつ.

そういえばそんな事件があったなー.

大量不正アクセスで被害額「約3,860万円」…セブン&アイ「7pay」がわずか3ヵ月でサービス終了となった本当の原因

https://gentosha-go.com/articles/-/53376

引用: サービスを作る体制を作るのが大事ってことか.

大量不正アクセスで被害額「約3,860万円」…セブン&アイ「7pay」がわずか3ヵ月でサービス終了となった本当の原因

https://gentosha-go.com/articles/-/53376

引用:

本事案発生の原因

犯行を防ぐことができなかった理由として3つの要因と対応策が挙げられた。

(1)7payに関わるシステム上の認証レベル

(2)7payの開発体制

(3)7payにおけるシステムリスク管理体制

巡回対象かな.そういうの多くて破綻しそうだけど.

サイバーセキュリティレポート

https://jp.security.ntt/insights_resources/cyber_security_report

サイバーセキュリティレポート

https://jp.security.ntt/insights_resources/cyber_security_report

サイバーセキュリティ 2023 (2022 年度年次報告・2023 年度年次計画) - NISC

- カテゴリ :

- セキュリティ » 文献・統計・参考資料

- ブロガー :

- ujpblog 2023/8/5 1:28

ITU-Tに承認された国際標準X.1060があって,日本版がJT-X1060とのこと.

JT-X1060 - サイバーディフェンスセンターを構築・運用するためのフレームワーク

https://www.ttc.or.jp/document_db/information/view_express_entity/1423

https://www.ttc.or.jp/application/files/2916/4974/4954/JT-X1060v1.1.pdf

引用:

セキュリティ対応組織の教科書 第3.0版 (2023年2月)

https://isog-j.org/output/2023/Textbook_soc-csirt_v3.html

https://isog-j.org/output/2023/Textbook_soc-csirt_v3.0.pdf

引用:

9カテゴリーに分類されていて,それぞれのチームなりタスクを割り当てるってことかな.

5分でわかるX.1060 CDC / Cyber Defence Centre in 5 minutes

追記2023/10/23

セキュリティ対応組織の教科書 第3.1版 (2023年10月)

https://isog-j.org/output/2023/Textbook_soc-csirt_v3.html

引用:

JT-X1060 - サイバーディフェンスセンターを構築・運用するためのフレームワーク

https://www.ttc.or.jp/document_db/information/view_express_entity/1423

https://www.ttc.or.jp/application/files/2916/4974/4954/JT-X1060v1.1.pdf

引用:

組織がサイバーディフェンスセンター(CDC)を構築,マネジメントするとともに,その有効性を評価するためのフレームワークを提供するものである

セキュリティ対応組織の教科書 第3.0版 (2023年2月)

https://isog-j.org/output/2023/Textbook_soc-csirt_v3.html

https://isog-j.org/output/2023/Textbook_soc-csirt_v3.0.pdf

引用:

【WG6】 セキュリティオペレーション連携WGにおいて、「セキュリティ対応組織の教科書 第2.1版」の改版に向けて議論を続けてきました。2021年10月に公開されたITU-T勧告X.1060、X.1060の日本語版の標準となるTTC標準JT-X1060に合わせた形での全面的な改版となります。

9カテゴリーに分類されていて,それぞれのチームなりタスクを割り当てるってことかな.

5分でわかるX.1060 CDC / Cyber Defence Centre in 5 minutes

追記2023/10/23

セキュリティ対応組織の教科書 第3.1版 (2023年10月)

https://isog-j.org/output/2023/Textbook_soc-csirt_v3.html

引用:

2023年10月に、「セキュリティ対応組織の教科書 第3.1版」を公開しました。付録となる「サービスポートフォリオシート」も公開しました。ぜひご活用ください。

セキュア開発が学べる無料オンラインコンテンツ - Linux Foundation

https://www.security-next.com/141977

引用:

14から18時間ほどのボリュームなのだそうです.

セキュア ソフトウェア開発 (LFD121-JP)

https://training.linuxfoundation.org/ja/training/developing-secure-software-lfd121-jp/

引用:

https://www.security-next.com/141977

引用:

Linux Foundationは、オープンソースソフトウェアを安全に開発、使用する方法について学習できる無料オンラインコンテンツ「セキュアソフトウェア開発」の提供を開始した。

同コンテンツは、ソフトウェアやウェブアプリケーションの開発者など、セキュアなソフトウェアの開発方法を学習することができるオンライン講座。従来、英語で提供してきたが、日本語による受講にも対応した。

14から18時間ほどのボリュームなのだそうです.

セキュア ソフトウェア開発 (LFD121-JP)

https://training.linuxfoundation.org/ja/training/developing-secure-software-lfd121-jp/

引用:

1. はじめに

2. パート1:要件、設計、および再利用 - 概要

3. セキュリティの基本

4. 安全な設計原則

5. 外部ソフトウェアの再利用

6. パート2:実装 - 概要

7. 入力の検証

8. データを安全に処理する

9. 他のプログラムを呼び出す

10. 出力の送信

11. パート3:検証およびより専門的なトピック

12. 検証

13. 脅威モデリング

14. 暗号化

15. その他のトピック

16. 最終試験

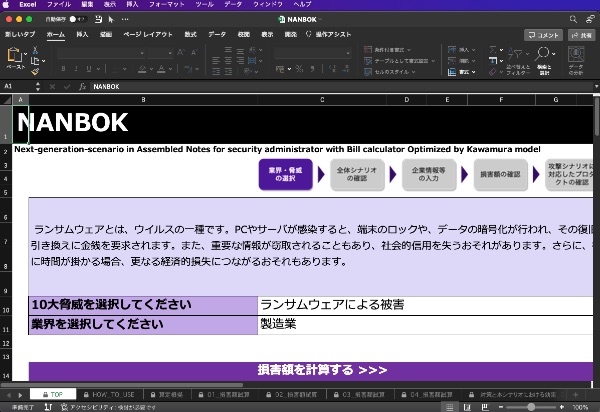

経営者にとってサイバーセキュリティ対策は経営課題ではあるけれど,自分が得意な分野ではないことも多いから,権威のある組織が作っているテンプレートに合わせて試算した結果だという事で説明しやすくなるかもね.

セキュリティ関連費用の可視化

https://www.ipa.go.jp/icscoe/program/core_human_resource/final_project/visualization-costs.html

引用:

お助けツールはExcelのワークシート関数だけで作られているようです.

セキュリティ関連費用の可視化

https://www.ipa.go.jp/icscoe/program/core_human_resource/final_project/visualization-costs.html

引用:

私たちは企業のセキュリティ担当者がセキュリティ対策を遂行するために経営陣に対して予算取りを行う際に利用してもらうべく、お助けツール「NANBOK」を開発しました。

お助けツールはExcelのワークシート関数だけで作られているようです.

発注側と受注側で,思うところは異なるだろうね.あんまりにもゆるゆるだと誰の責任?ってなるし詳しく書きすぎると手間がかかって大変なのはお互い様という感じかな.

セキュリティーチェックシートという闇への防衛術

https://qiita.com/nfujita55a/items/5899156268951c10787f

セキュリティーチェックシートという闇への防衛術

https://qiita.com/nfujita55a/items/5899156268951c10787f

軽く読んでみた

2022年7月から9月を振り返って

https://www.jpcert.or.jp/newsflash/2022102001.html

引き続きランサムウェアを用いた攻撃が多く,侵入経路はSSL-VPNやリモートデスクトップが多い模様.

フィッシング詐欺も相変わらず多いが,Google飜譯の正規URLからリンクなどの手口が新しいそう.うちの迷惑メールの飛び込んでくる壺でも観測隅ですね.

深刻な脆弱性としては,MovableTypeとTrendMicro Apex Oneだそうです.ミイラ取りがミイラになる的な.

JPCERT/CC 活動四半期レポート

https://www.jpcert.or.jp/pr/2022/PR_Report2022Q2.pdf

JPCERT/CC インシデント報告対応レポート

https://www.jpcert.or.jp/pr/2022/IR_Report2022Q2.pdf

TSUBAMEレポート Overflow(2022年7~9月)

https://blogs.jpcert.or.jp/ja/2022/10/tsubame_overflow_2022-07-09.html

引用:

TELNETの23番とNoSQLデータベース「Redis」の6379番が多いそうです.Redis時代か.

必要にならないことを祈るけれど必要になった時の為に...

侵入型ランサムウェア攻撃を受けたら読む FAQ

https://www.jpcert.or.jp/magazine/security/ransom-faq.html

2022年7月から9月を振り返って

https://www.jpcert.or.jp/newsflash/2022102001.html

引き続きランサムウェアを用いた攻撃が多く,侵入経路はSSL-VPNやリモートデスクトップが多い模様.

フィッシング詐欺も相変わらず多いが,Google飜譯の正規URLからリンクなどの手口が新しいそう.うちの迷惑メールの飛び込んでくる壺でも観測隅ですね.

深刻な脆弱性としては,MovableTypeとTrendMicro Apex Oneだそうです.ミイラ取りがミイラになる的な.

JPCERT/CC 活動四半期レポート

https://www.jpcert.or.jp/pr/2022/PR_Report2022Q2.pdf

JPCERT/CC インシデント報告対応レポート

https://www.jpcert.or.jp/pr/2022/IR_Report2022Q2.pdf

TSUBAMEレポート Overflow(2022年7~9月)

https://blogs.jpcert.or.jp/ja/2022/10/tsubame_overflow_2022-07-09.html

引用:

23/TCPが多くのセンサーでトップとなり、6379/TCPも多くのセンサーでTOP10に入っています。こ

TELNETの23番とNoSQLデータベース「Redis」の6379番が多いそうです.Redis時代か.

必要にならないことを祈るけれど必要になった時の為に...

侵入型ランサムウェア攻撃を受けたら読む FAQ

https://www.jpcert.or.jp/magazine/security/ransom-faq.html

先月のことだけれど,去年に引き続き去年に引き続き参加.オンラインでの参加なので1日目の日中のみ.

サイバー防衛シンポジウム熱海2022

https://www.5th-battlefield.com/purport.html

陸海空に宇宙,そしてサイバーは第5の戦場と言われていますが,主に防衛省のOBの話で最近のきな臭い出来事やウクライナ情勢に関するものばかりで,サイバーっぽい情報はほとんど無かった.

ナンシー・ペロシ米下院議長が台湾訪問したときに,台湾を囲むように6箇所艦隊を配置して軍事作戦していたけれど,それによって民間の船も台湾を避けるようになったという話が興味深かった.いわばたった6箇所の区域を押さえるだけで経済制裁状態を作れるということ.

中国は台湾侵攻の計画は完了しており,タイミングを図っているという見方.中国では習近平の選挙,バイデンも秋に中間選挙があるので何かしら急に動いてもおかしく無いそう.

ウクライナ侵攻を見ているとハイブリッド戦が失敗すれば高烈度戦争になるとのこと.調べると高烈度とは全世界規模での国家・勢力が本格的に戦争する事のよう.

最近のハイブリッド戦の傾向は,国民の認識を標的にしているそうです.偽情報を拡散することかな.賢い人が考えた高度なウソは見抜くのが難しいのだろうね.

「戦場の霧」というナポレオン戦争時代のプロイセン王国のクラウゼヴィッツという軍人によって定義された言葉があって,「指揮官から見た不確定要素」のことらしい.つまりウソの情報を効果的に流せば「戦場の霧」として相手の弱体化を図ることができるということか.真実と虚偽の境界線を曖昧にする.これは普段の生活の中情報から得られるものについても同じだな.

サイバー戦の話で言えば,やはり法整備.ウクライナではテレグラムでIT ARMYというものを組織して,30万人を集めてDDoS攻撃をしていたけれど,民間,他国の人がそういう「攻撃」に参加したらそれは戦争への参加,軍人と同等として扱うのか,という点.

ウクライナ侵攻が始まった時に,ウクライナでは民間人が火炎瓶を作ったり支給された銃火器を持って戦うことを求めていたけれど,戦い始めた途端にそれは軍人として扱われるので軽はずみに火炎瓶作って投げたりできないなんて話もあったけど,日本だと?火炎瓶と聞くと大学闘争を思い出すから?!古い時代の熱い人たちの戯れって感じがする.(私だけかな)

あとはデジタル迷彩というのも面白かった.赤外線を拡散する技術らしい.天下一品のロゴマークを車載AIで「止まれ」標識と間違うという話もあるけれど,戦車とか自動運転技術(つまりドローンだな)で攻撃してきたら,行先を誤魔化すというのが良いのだろうな.

サイバー防衛シンポジウム熱海2022

https://www.5th-battlefield.com/purport.html

陸海空に宇宙,そしてサイバーは第5の戦場と言われていますが,主に防衛省のOBの話で最近のきな臭い出来事やウクライナ情勢に関するものばかりで,サイバーっぽい情報はほとんど無かった.

ナンシー・ペロシ米下院議長が台湾訪問したときに,台湾を囲むように6箇所艦隊を配置して軍事作戦していたけれど,それによって民間の船も台湾を避けるようになったという話が興味深かった.いわばたった6箇所の区域を押さえるだけで経済制裁状態を作れるということ.

中国は台湾侵攻の計画は完了しており,タイミングを図っているという見方.中国では習近平の選挙,バイデンも秋に中間選挙があるので何かしら急に動いてもおかしく無いそう.

ウクライナ侵攻を見ているとハイブリッド戦が失敗すれば高烈度戦争になるとのこと.調べると高烈度とは全世界規模での国家・勢力が本格的に戦争する事のよう.

最近のハイブリッド戦の傾向は,国民の認識を標的にしているそうです.偽情報を拡散することかな.賢い人が考えた高度なウソは見抜くのが難しいのだろうね.

「戦場の霧」というナポレオン戦争時代のプロイセン王国のクラウゼヴィッツという軍人によって定義された言葉があって,「指揮官から見た不確定要素」のことらしい.つまりウソの情報を効果的に流せば「戦場の霧」として相手の弱体化を図ることができるということか.真実と虚偽の境界線を曖昧にする.これは普段の生活の中情報から得られるものについても同じだな.

サイバー戦の話で言えば,やはり法整備.ウクライナではテレグラムでIT ARMYというものを組織して,30万人を集めてDDoS攻撃をしていたけれど,民間,他国の人がそういう「攻撃」に参加したらそれは戦争への参加,軍人と同等として扱うのか,という点.

ウクライナ侵攻が始まった時に,ウクライナでは民間人が火炎瓶を作ったり支給された銃火器を持って戦うことを求めていたけれど,戦い始めた途端にそれは軍人として扱われるので軽はずみに火炎瓶作って投げたりできないなんて話もあったけど,日本だと?火炎瓶と聞くと大学闘争を思い出すから?!古い時代の熱い人たちの戯れって感じがする.(私だけかな)

あとはデジタル迷彩というのも面白かった.赤外線を拡散する技術らしい.天下一品のロゴマークを車載AIで「止まれ」標識と間違うという話もあるけれど,戦車とか自動運転技術(つまりドローンだな)で攻撃してきたら,行先を誤魔化すというのが良いのだろうな.

知り合いが論文書いたというのでメモ.買わなきゃいけないのね.それもちょっとお高い・・・

Vol.105 No.8 (2022/08)

https://www.journal.ieice.org/archive.php?vol=105&num=8&year=2022&lang=J

Vol.105 No.8 (2022/08)

https://www.journal.ieice.org/archive.php?vol=105&num=8&year=2022&lang=J

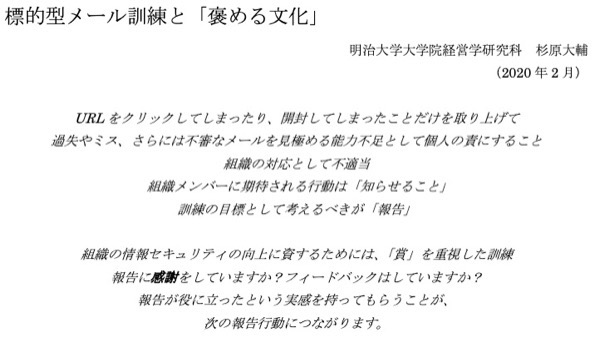

Microsoft Exchangeには,不審メールの訓練機能があると聴いたことがあるけれど,日本シーサート協議会からメール訓練の手順書が公開されました.

メール訓練手法検討サブ WG の活動概要

https://www.nca.gr.jp/activity/nca-mail-exercise-swg.html

72ページ.

目的の明確化や評価要素について記載があって,あと訓練時に引っかかりそうなプロキシやビーコンについての注意ポイントなどがありますが,実際の具体的なコマンドやツールなどの手順は含まれていません.大企業だと外部ベンダを使うなり戦用チームを作るなりした方が良いのだろうね.

この言葉が気に入ったのでスクショで.(テキストのコピペができなかった・・・)

クリックしない!とかじゃなくて「報告させることが重要」ということ.

メール訓練手法検討サブ WG の活動概要

https://www.nca.gr.jp/activity/nca-mail-exercise-swg.html

72ページ.

目的の明確化や評価要素について記載があって,あと訓練時に引っかかりそうなプロキシやビーコンについての注意ポイントなどがありますが,実際の具体的なコマンドやツールなどの手順は含まれていません.大企業だと外部ベンダを使うなり戦用チームを作るなりした方が良いのだろうね.

この言葉が気に入ったのでスクショで.(テキストのコピペができなかった・・・)

クリックしない!とかじゃなくて「報告させることが重要」ということ.

日本シーサート協議会なる組織から,FIRSTの製品セキュリティコミュニティによってまとめられた「製品セキュリティインシデント対応チーム(PSIRT)成熟度ドキュメント 運用能力と成熟度レベル」の日本語訳がリリースされていました.

PSIRT Maturity Document 日本語版

https://www.nca.gr.jp/ttc/first_psirt_maturity_document.html

28ページ程度の読み物です.

追記2022/11/24

JPCERT/CC WEEKLY REPORT 2022-11-24で紹介されました.

引用:

PSIRT Services Framework と PSIRT Maturity Document

https://www.jpcert.or.jp/research/psirtSF.html

PSIRT Services Framework Version 1.1は,110ページの大作.

PSIRT Maturity Document 日本語版

https://www.nca.gr.jp/ttc/first_psirt_maturity_document.html

28ページ程度の読み物です.

追記2022/11/24

JPCERT/CC WEEKLY REPORT 2022-11-24で紹介されました.

引用:

FIRSTは、製品やサービスを開発し提供する組織によるPSIRTの設置・継続的運

用・能力の向上を支援するためのガイドとして「PSIRT Services Framework」

を作成し公開しています。本フレームワークは、PSIRTの組織モデル、機能、

サービス、成果などを含むPSIRTのコンセプトと全体像を示し、さらに、PSIRT

が果たすべき責任と、PSIRTがその活動に必要な能力を備え、組織内外との連

携によって価値を提供するために必要となる事項について説明しています。

今回、PSIRT Services Framework 1.1 日本語版と PSIRT Maturity Document

1.1 日本語版は、Software ISACと一般社団法人JPCERT コーディネーションセン

ターによって翻訳された後、KONICA MINOLTA PSIRT、Mitsubishi Electric PSIRT、

Panasonic PSIRT によってレビューされ、公開されたものになります。

PSIRT Services Framework と PSIRT Maturity Document

https://www.jpcert.or.jp/research/psirtSF.html

PSIRT Services Framework Version 1.1は,110ページの大作.

1年経つのが1年以下に感じる今日この頃.

情報セキュリティ白書2022

https://www.ipa.go.jp/security/publications/hakusyo/2022.html

買えば2200円(税込)ですがIPAにユーザ登録してダウンロードすれば無料.とはいえ250ページくらいあるのでダウンロードも大変.紙で保管するのはもっと大変だろうなぁ.

情報セキュリティ白書2022

https://www.ipa.go.jp/security/publications/hakusyo/2022.html

買えば2200円(税込)ですがIPAにユーザ登録してダウンロードすれば無料.とはいえ250ページくらいあるのでダウンロードも大変.紙で保管するのはもっと大変だろうなぁ.

デジタル庁からガイドラインが出ていました.

政府情報システムにおける脆弱性診断導入ガイドライン 2022(令和 4)年 6 月 30 日 デジタル庁

引用: 有名大企業に限るってことですかね.当然そうなるか.

政府情報システムにおける脆弱性診断導入ガイドライン 2022(令和 4)年 6 月 30 日 デジタル庁

引用:

1)脆弱性診断サービスの選定

高度化するサイバー攻撃の脅威を未然に防ぐためには、十分な経験と能力を有したセキュリティベンダーの選定を要することから、選定に際しては経済産業省の定義する「情報セキュリティサービスに関する審査登録機関基準7」を満たすことの確認に加えて、脆弱性を検出する能力を測るため、ペネトレーションテストの国際資格の保有状況や CTF(Capture The Flag)等のセキュリティコン

テストにおける上位入賞実績、CVE(Common Vulnerabilities and Exposures)の付与された脆弱性の発見数等を問い合わせること等が有効である。また、診断サービスの調達においては、上記の基準に沿った有識者や有資格者が、診断の実施の中で、どのような役割として、何名、どの期間に関わる予定であるかを確認することが望ましい。

フィッシング対策協議会 技術・制度検討 WG 報告会 (オンライン)の報告書を読んで

- カテゴリ :

- セキュリティ » 文献・統計・参考資料

- ブロガー :

- ujpblog 2022/6/16 18:51

2022 年 3 月 3 日 (木)に開催されたイベントについて,発表資料が掲示されていました.

フィッシング対策協議会 技術・制度検討 WG 報告会 (オンライン)

https://www.antiphishing.jp/news/event/techwg_openday2021_online.html

ガイドライン 2022年版 重要 5 項目として次の項目.

・利用者に送信するメールには「なりすましメール対 策」を施すこと

・複数要素認証を要求すること

・ドメインは自己ブランドと認識して管理し、利用者に周知すること

・すべてのページにサーバ証明書を導入すること

・フィッシング詐欺対応に必要な組織編制とすること フィッシング詐欺について利用者に注意喚起すること

フィッシングの動向

・2021年は対前年2.3倍の526,504件に増加 この2年間で9倍に増加する深刻な状況(届出件数)

SMSフィッシングを受け取る人が多くなっていて,主に宅配業者とECサイトとのこと.そして10代,20代の若い男性が引っかかりやすいのだそう.

そしてCAPY(ログイン時の絵あわせのやつ)の人の発表.

FIDOとは?

引用:

FIDO2 FIDOの新規格

→専用のソフトウェアに依存せずFIDO認証完結させる

FIDO2でどう変わるか?

→WebAuthn(ウェブオースン) API

FIDO2をWebブラウザで実装するAPIとして設計されている

Webブラウザ + FIDO対応の認証器を使用することでFIDO認証が可能

従来 スマートフォンアプリケーションの開発が必要

→ FIDO2 WebブラウザのAPIをJavaScriptなどから操作する

パスワードの代替として今後標準になってくる実装ということか.各種ブラウザでも対応しているしYahoo! JapanもFIDO2に準じた指紋認証,顔認証利用のログインに対応してくるそう.

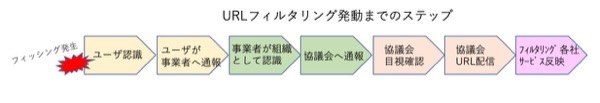

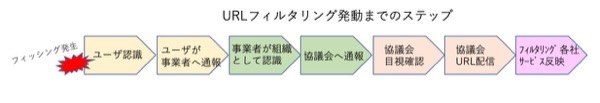

URL配信の課題

このの報告の中に,こんな結果がありました.

引用: そうか.まだテイクダウンされてないサイトを通報した後アクセス不能になっていると思っていたけれど,実はフィッシングサイト側が短時間設置で逃げるパターンで運用しているということなのね.

なので同じ文面で誘導先URLが違うフィッシングメールが沢山送られてくるのか.

技術的以外の対策

フィッシングメールに対する技術的なものだけじゃなくて,利用者に対する補償対策.

フィッシング詐欺にあうことを前提とした事後対策として補償条件はあるにしても騙された利用者が不利益にならないようにしているが,フロントにある企業が積極的対策をしている企業とそうでもない企業では補償に差が出るような仕組みもあったほうがいいねってことか.企業側で推進する動機になるだろうね.

フィッシング対策協議会 技術・制度検討 WG 報告会 (オンライン)

https://www.antiphishing.jp/news/event/techwg_openday2021_online.html

ガイドライン 2022年版 重要 5 項目として次の項目.

・利用者に送信するメールには「なりすましメール対 策」を施すこと

・複数要素認証を要求すること

・ドメインは自己ブランドと認識して管理し、利用者に周知すること

・すべてのページにサーバ証明書を導入すること

・フィッシング詐欺対応に必要な組織編制とすること フィッシング詐欺について利用者に注意喚起すること

フィッシングの動向

・2021年は対前年2.3倍の526,504件に増加 この2年間で9倍に増加する深刻な状況(届出件数)

SMSフィッシングを受け取る人が多くなっていて,主に宅配業者とECサイトとのこと.そして10代,20代の若い男性が引っかかりやすいのだそう.

そしてCAPY(ログイン時の絵あわせのやつ)の人の発表.

FIDOとは?

引用:

安全性が高く、処理が高速であるオンライン認証技術です。

FIDO Alliance という業界団体により仕様の策定が行われており、 生体認証を安全に使用できるという点で近年注目を浴びています。

U2F

FIDO を用いて二要素認証を実現する仕組みです。 ID、パスワードで認証を行い、それとは別にユーザが保有す る認証器を用いて認証を行います。

UAF

FIDOの認証自体で認証を行う仕組みです。 パスワードの代替として注目を浴びています。

FIDO2 FIDOの新規格

→専用のソフトウェアに依存せずFIDO認証完結させる

FIDO2でどう変わるか?

→WebAuthn(ウェブオースン) API

FIDO2をWebブラウザで実装するAPIとして設計されている

Webブラウザ + FIDO対応の認証器を使用することでFIDO認証が可能

従来 スマートフォンアプリケーションの開発が必要

→ FIDO2 WebブラウザのAPIをJavaScriptなどから操作する

パスワードの代替として今後標準になってくる実装ということか.各種ブラウザでも対応しているしYahoo! JapanもFIDO2に準じた指紋認証,顔認証利用のログインに対応してくるそう.

URL配信の課題

このの報告の中に,こんな結果がありました.

引用:

大半の場合、オンライン上でアクティブな時間は わずか4~8時間程度しかありませんでした。 1時間ごとにリストを更新したとしても、 情報を入手してリストとして提供されるまでに 一般的に3~5日経過しているため、 発表される頃には既に問題のサイトはユーザーから 情報をだまし取った上で消滅している可能性があります。

なので同じ文面で誘導先URLが違うフィッシングメールが沢山送られてくるのか.

技術的以外の対策

フィッシングメールに対する技術的なものだけじゃなくて,利用者に対する補償対策.

フィッシング詐欺にあうことを前提とした事後対策として補償条件はあるにしても騙された利用者が不利益にならないようにしているが,フロントにある企業が積極的対策をしている企業とそうでもない企業では補償に差が出るような仕組みもあったほうがいいねってことか.企業側で推進する動機になるだろうね.

米国CISA長官の言うセキュリティバイデザインですが,日本ではその1つがこれかな.

オープンソースソフトウェアの利活用及びそのセキュリティ確保に向けた管理手法に関する事例集を拡充しました - 経済産業省

https://www.meti.go.jp/press/2022/05/20220510001/20220510001.html

最近変なCMで話題?のSCSKの作っているOSS Radar Scopeというのも参考になるかも.

OSS Radar Scope

https://radar.oss.scsk.info/

オープンソースソフトウェアの利活用及びそのセキュリティ確保に向けた管理手法に関する事例集を拡充しました - 経済産業省

https://www.meti.go.jp/press/2022/05/20220510001/20220510001.html

最近変なCMで話題?のSCSKの作っているOSS Radar Scopeというのも参考になるかも.

OSS Radar Scope

https://radar.oss.scsk.info/

JPCERT/CC 活動四半期レポート

2022 年 1 月 1 日 ~ 2022 年 3 月 31

https://www.jpcert.or.jp/pr/2022/PR_Report2021Q4.pdf

redis(6379/TCP)に関するパケット宛の通信を多く観測したそうです.DockerとRedis向け.REST(REdis Serialization Protocol)に応答するハニポでどの様なコマンドを実行しているかも興味深い.Config,Set,Save,infoなど情報取得,設定して保存させるなどの流れってことか.

Apache Log4jについては興味深い.

引用: 大きい問題だたけれど,対策もドタバタしたけれど攻撃しても旨みがないことがわかったってことか?

脆弱性のあるアプリの開発者が不明,,,となっている一覧が整備されているというのがありました.

連絡不能開発者一覧

https://jvn.jp/reply/index.html

行旅死亡人みたいな感じか.眺めていると「iFunBox」というのがあった.「iExplorerとiFunBoxでiPhoneからファイルを取り出す」で紹介したやつかなぁ.

V.J.Catkickという人も何かで覚えがある...このサイトのトップ画面で長らく使っていたトガキュー?の関係者の様な気も.

行旅死亡人みたいでなんかちょっと怖いね.幸せに暮らしていればいいけど.

2022 年 1 月 1 日 ~ 2022 年 3 月 31

https://www.jpcert.or.jp/pr/2022/PR_Report2021Q4.pdf

redis(6379/TCP)に関するパケット宛の通信を多く観測したそうです.DockerとRedis向け.REST(REdis Serialization Protocol)に応答するハニポでどの様なコマンドを実行しているかも興味深い.Config,Set,Save,infoなど情報取得,設定して保存させるなどの流れってことか.

Apache Log4jについては興味深い.

引用:

2021 年 12 月 10 日に公表された Apache Log4j の脆弱性(CVE-2021-44228)を悪用する通信を観測しました。同日に概念実証コードがインターネット上に公開され、およそ 2 週間、攻撃パケットの観測件数が急に増えた状態が続いていましたが、その後は急速に減少し 1 月末にはほとんど観測されなくなり

ました。

脆弱性のあるアプリの開発者が不明,,,となっている一覧が整備されているというのがありました.

連絡不能開発者一覧

https://jvn.jp/reply/index.html

行旅死亡人みたいな感じか.眺めていると「iFunBox」というのがあった.「iExplorerとiFunBoxでiPhoneからファイルを取り出す」で紹介したやつかなぁ.

V.J.Catkickという人も何かで覚えがある...このサイトのトップ画面で長らく使っていたトガキュー?の関係者の様な気も.

行旅死亡人みたいでなんかちょっと怖いね.幸せに暮らしていればいいけど.

フィッシングURLやブランド悪用が過去最多 - 報告は8万件超に

https://www.security-next.com/135498

引用: フィッシングメール大量受信者としては,実感のある数値かな.件数としては多いけれど,誤ってクリックしてしまうような内容のものは減っているかな.そもそも,同じ様なフィッシングメールが何通も来るので,パケットの無駄くらいに感じている人も多かろう.というか電子メールは若い子はスマホで使ってなさそう.

https://www.security-next.com/135498

引用:

3月に同協議会へ寄せられたフィッシングの報告は、前月比1.7倍となる8万2380件。前月の4万8611件から3万3769件増加した。これまで最多だった2021年12月の6万3159件を大きく上回る。

1日あたりに換算すると約2657.4件。前月の約1736.1件はもちろん、これまでもっとも多かった12月の約2037.4件の約1.3倍にあたる。

「2021年度 中小企業における情報セキュリティ対策に関する実態調査」報告書について

https://www.ipa.go.jp/security/fy2021/reports/sme/index.html

引用:

中傷は,未来より今日思考というのもあると思うしね.サプライチェーンで大手が支援すれば良いのだろうけれど,そう簡単でもないか.

https://www.ipa.go.jp/security/fy2021/reports/sme/index.html

引用:

過去3期における「IT投資」の状況について、「投資を行っていない」と回答した企業は30%でした。また、過去3期の「情報セキュリティ対策投資」についても「投資を行っていない」と回答した企業は33.1%でした。「IT投資」については前回調査(47.7%)と比較すると17.7%の改善と考えることができ、ITの導入・活用が中小企業においても一定程度、進んでいる様子がうかがえます。

中傷は,未来より今日思考というのもあると思うしね.サプライチェーンで大手が支援すれば良いのだろうけれど,そう簡単でもないか.

組織における内部不正防止ガイドライン

https://www.ipa.go.jp/security/fy24/reports/insider/

引用:

そういえば事例19「19 大手モバイルキャリア企業に勤務していた男性が、在籍期間中に5Gなどの技術情報を持ち出し、転職先の他のモバイルキャリア企業に漏えいした事例」はどうなったのだろう・・・

事例9の「大手インターネット証券会社において、システム開発や運用を委託するSCSKの従業員が顧客情報を不正に取得し、約2億円の顧客資産を売却して現金を引き出していた事例」で,ここだけ具体的な会社名が出ているのは何故だろう.

https://www.ipa.go.jp/security/fy24/reports/insider/

引用:

本ガイドラインは、内部不正防止の重要性や対策の体制、関連する法律などの概要を平易な文体で説明しており、「基本方針」「資産管理」「技術的管理」「職場環境」「事後対策」等の10の観点のもと、合計33項目からなる具体的な対策を示しています。

各対策項目では、「対策の指針」を冒頭に記し、対策しない場合のリスクと、具体的な対策のポイントを整理する構成としています。さらに、内部不正の事例のほか、自組織の内部不正対策の状況を把握するための33項目のチェックシート、対策のヒントとなるQ&A集などを付録として用意しています。

そういえば事例19「19 大手モバイルキャリア企業に勤務していた男性が、在籍期間中に5Gなどの技術情報を持ち出し、転職先の他のモバイルキャリア企業に漏えいした事例」はどうなったのだろう・・・

事例9の「大手インターネット証券会社において、システム開発や運用を委託するSCSKの従業員が顧客情報を不正に取得し、約2億円の顧客資産を売却して現金を引き出していた事例」で,ここだけ具体的な会社名が出ているのは何故だろう.

これもメモ.

「金融分野におけるサイバーセキュリティ強化に向けた取組方針」のアップデートについて(Ver. 3.0)

https://www.fsa.go.jp/news/r3/cyber/torikumi2022.html

サイバーセキュリティ演習(Delta Wall)が気になるな.

「金融分野におけるサイバーセキュリティ強化に向けた取組方針」のアップデートについて(Ver. 3.0)

https://www.fsa.go.jp/news/r3/cyber/torikumi2022.html

サイバーセキュリティ演習(Delta Wall)が気になるな.

取り急ぎ,メモ.

「DX時代における企業のプライバシーガバナンスガイドブックver1.2」を策定しました

~トヨタ自動車・ヤフー・セーフィー・NEC・資生堂・JCBなど、プライバシーガバナンス実践企業の具体例を追加!~

https://www.meti.go.jp/press/2021/02/20220218001/20220218001.html

「DX時代における企業のプライバシーガバナンスガイドブックver1.2」を策定しました

~トヨタ自動車・ヤフー・セーフィー・NEC・資生堂・JCBなど、プライバシーガバナンス実践企業の具体例を追加!~

https://www.meti.go.jp/press/2021/02/20220218001/20220218001.html

「29SEC~肉節句~ 情報セキュリティの火を絶やさないイベント」というオンラインイベントに参加(聴講)したのですが,これが気になりました.

データ適正消去 第三者証明サービス

https://adec-cert.jp

神奈川県のリース切れHDDがオークションで転売されていた件です.最近でも類似の事件がありました.

私物ハードディスク売却後に起きた社内情報の流出についてまとめてみた

https://piyolog.hatenadiary.jp/entry/2022/01/17/003257

神奈川県の分はヤフオク,今回は若い人だからメルカリなのかな...中古のHDDを買う,ということをしたいとは思わないのですが,Time Machineでバックアップ利用していたことが明白なら,より使いたくないかなぁ...酷使されてそうだし.

そこでデータ消去技術に関するガイドブック(PDF)を入手できます.無料で登録不要.

データ消去技術ガイドブック【別冊】 暗号化消去技術編をリリース

https://adec-cert.jp/news/detail.php?no=1640225559

データ消去技術 ガイドブック

https://adec-cert.jp/guidebook/index.html

物理的にこわす,ことで穴を開けるといのがありますが,磁気なので復活させることは可能だそうです.

推奨は,データは暗号化して置いて,廃棄する場合にはキーを捨てるという行為だそうです.WindowsのBitLockerやmacOSのFileVaultが破られたと言う話は無いしね.

データ適正消去 第三者証明サービス

https://adec-cert.jp

神奈川県のリース切れHDDがオークションで転売されていた件です.最近でも類似の事件がありました.

私物ハードディスク売却後に起きた社内情報の流出についてまとめてみた

https://piyolog.hatenadiary.jp/entry/2022/01/17/003257

神奈川県の分はヤフオク,今回は若い人だからメルカリなのかな...中古のHDDを買う,ということをしたいとは思わないのですが,Time Machineでバックアップ利用していたことが明白なら,より使いたくないかなぁ...酷使されてそうだし.

そこでデータ消去技術に関するガイドブック(PDF)を入手できます.無料で登録不要.

データ消去技術ガイドブック【別冊】 暗号化消去技術編をリリース

https://adec-cert.jp/news/detail.php?no=1640225559

データ消去技術 ガイドブック

https://adec-cert.jp/guidebook/index.html

物理的にこわす,ことで穴を開けるといのがありますが,磁気なので復活させることは可能だそうです.

推奨は,データは暗号化して置いて,廃棄する場合にはキーを捨てるという行為だそうです.WindowsのBitLockerやmacOSのFileVaultが破られたと言う話は無いしね.

NISC(内閣サイバーセキュリティセンター)が総括を出していました.

東京大会におけるサイバーセキュリティ対策と今後の取組方針

https://www.nisc.go.jp/active/2020/pdf/Tokyo2020houkoku.pdf

見える人たちと,見えない人たちとたくさんの組織の連携の結果.何もなければ報道もされないので存在すら怪しい.それが縁の下の力持ち.

なので,こう言う場合は「4億5千回の攻撃」とかいうキャッチーな数値を出せる様にしておくのが良いのだろうなぁ.そんなことを思った.(数字は裏切らない)

それにしても情報共有プラットフォーム(JISP)についてヨイショされているけれど,専用SNSとはいえそんなに活発だったのだろうか? こういうのはほとんどはROM(Read Only Member)だからね.

今後,大阪のEXPOとか,札幌のオリンピック?とかでこのスキームが使われていくんだろうなぁ.

東京大会におけるサイバーセキュリティ対策と今後の取組方針

https://www.nisc.go.jp/active/2020/pdf/Tokyo2020houkoku.pdf

見える人たちと,見えない人たちとたくさんの組織の連携の結果.何もなければ報道もされないので存在すら怪しい.それが縁の下の力持ち.

なので,こう言う場合は「4億5千回の攻撃」とかいうキャッチーな数値を出せる様にしておくのが良いのだろうなぁ.そんなことを思った.(数字は裏切らない)

それにしても情報共有プラットフォーム(JISP)についてヨイショされているけれど,専用SNSとはいえそんなに活発だったのだろうか? こういうのはほとんどはROM(Read Only Member)だからね.

今後,大阪のEXPOとか,札幌のオリンピック?とかでこのスキームが使われていくんだろうなぁ.

Podcastを聴いていたら紹介があったので入手しました.

DBIR 2021年データ漏洩/侵害調査報告書

https://www.verizon.com/business/ja-jp/resources/reports/dbir/

DBIR 2021年データ漏洩/侵害調査報告書

https://www.verizon.com/business/ja-jp/resources/reports/dbir/