ブログ - ツールカテゴリのエントリ

Microsoft Copilotを使って,迷惑メールの件名を集計するプログラムを作ってみた.

今年になってからの迷惑メールを対象として集計した結果が以下のような感じ.

件名の集計結果 (10件以上)

キーワードランキング (トップ50, 3文字以上)

件名の後ろのランダムIDをつけているものがあるので,サブジェクトは左から25文字を取得しているので文書が途切れているものがあるけど,まぁまぁの結果かな.

「【重要なお知らせ】お客様のお支払い方法が承認されま」と言うのは,Amazonを語るフィッシングメール.最近は「icloudストレージ」が多い印象だけど,やはりECの王者?のAmazonを騙るのが多いってことかな.

今年になってからの迷惑メールを対象として集計した結果が以下のような感じ.

件名の集計結果 (10件以上)

----------------------------------------------

RANK | 件数 | 件名

----------------------------------------------

1 | 446 | 【重要なお知らせ】お客様のお支払い方法が承認されま

2 | 352 | 【重要】支払い方法の承認が必要です - お早めに手

3 | 218 | 【重要】お荷物の配達について重要なお知らせ

4 | 148 | e-Tax税務署からの【未払い税金のお知らせ】

5 | 104 | ETC利用照会サービスの重要なお知らせ

6 | 104 | えきねっとアカウントの自動退会処理について。メール

7 | 98 | 【重要なお知らせ】未払いの電気料金についてご連絡さ

8 | 73 | 【重要】Amazonアカウント情報の更新確認 -

9 | 71 | マスター カード認証通知

10 | 62 | お荷物お届けのお知らせ【受け取りの日時や場所をご指

11 | 58 | 2月お支払金額のお知らせ

12 | 49 | 【重要】Amazonプライム会員情報の更新が必要で

13 | 38 | Visaの特典メール認証のお知らせ

14 | 37 | 重要:NHK受信料の支払い情報更新のお願い

15 | 35 | Appleサポートセンターより、重要なお知らせです

16 | 35 | 不正アクセスにより、あなたの個人情報が流出していま

17 | 34 | iCloudストレージの使用容量がもう少しで上限に

18 | 29 | 【eオリコ】銀行振込支払い内容確認のご案内

19 | 29 | 【VISAカード 】現在カードのご利用が一時停止さ

20 | 27 | ご注意:ご利用確認にご協力をお願い致します。

21 | 27 | ご利用明細更新のお知らせ

22 | 25 | iCloudストレージがまもなく上限に達します –

23 | 25 | カード連携で「えきねっと」利用時のポイント2倍!お

24 | 24 | お荷物の配達について重要なお知らせ

25 | 24 | アカウント情報の更新をお願いします

26 | 22 | 【eオリコ】カードご利用のお知らせ(確定)

27 | 22 | 【NHK】アップグレード通知

28 | 21 | 今月のお知らせ

29 | 19 | Re:代金引換 ブランドスーパーコピー 実物写真

30 | 19 | アカウント情報の更新をお願いします【イベント番号:

31 | 19 | お支払い方法に問題が発生しました。お手続きのご案内

32 | 17 | <JACCS>2025年2月度お支払い金額確定のご

33 | 16 | 【イオンカード】お客様のカードご利用明細の内容をお

34 | 16 | Amazonアカウント情報の更新のお願い

35 | 15 | お荷物の再配達手続きが必要です

36 | 15 | 【重要なお知らせ】[楽天市場]情報の有効期限が切れ

37 | 15 | Re:最低価格 スーパーコピー ブランド N級品

38 | 15 | ご注意:American Expressカードご利

39 | 14 | 【Mastercard】マスター カード認証通知

40 | 13 | 【重要なお知らせ】UCカードご利用確認のお願い

41 | 13 | 【ヤマト運輸】配達情報の更新が必要です。

42 | 12 | 【未払い税金のお知らせ】

43 | 12 | 【MasterCardカード】:会費に関する緊急の

44 | 12 | 【重要】セキュリティ認証に関する重要なお知らせ

45 | 12 | 【MasterCardカード】:ご利用状況確認のお

46 | 12 | お支払い方法の問題

47 | 12 | 【MasterCard会員様限定】10,800MI

48 | 12 | アマゾン アカウントの確認が必要です

49 | 11 | 【重要なお知らせ】三井住友カードご利用確認のお願い

50 | 11 | お支払い情報のご確認と更新のお願い【えきねっと】

51 | 11 | 分割・リボ変更締切せまる!受付は2/18(火)12

52 | 11 | 【重要】NHKプラスアップグレードサービスお知らせ

53 | 11 | 「NHKプラスで新しいサービスを始めましょう」

54 | 11 | Amazon情報の更新が必要です

55 | 10 | 【ヤマト運輸】お荷物の再配達手続きが必要です

56 | 10 | Appleお客様のアカウント認証に関する重要なお知

57 | 10 | 2月ご請求額のお知らせ

58 | 10 | <JACCS>個人情報確認のお知らせ

----------------------------------------------

RANK | 件数 | キーワード

----------------------------------------------

1 | 631 | 重要なお知らせ

2 | 446 | お客様のお支払い方法が承認されま

3 | 352 | 支払い方法の承認が必要です

4 | 352 | お早めに手

5 | 243 | お荷物の配達について重要なお知らせ

6 | 160 | 未払い税金のお知らせ

7 | 148 | tax税務署からの

8 | 104 | etc利用照会サービスの重要なお知らせ

9 | 104 | えきねっとアカウントの自動退会処理について

10 | 104 | メール

11 | 98 | 未払いの電気料金についてご連絡さ

12 | 85 | マスター

13 | 85 | カード認証通知

14 | 73 | amazonアカウント情報の更新確認

15 | 62 | お荷物お届けのお知らせ

16 | 62 | 受け取りの日時や場所をご指

17 | 58 | 2月お支払金額のお知らせ

18 | 58 | eオリコ

19 | 49 | amazonプライム会員情報の更新が必要で

20 | 46 | ご注意

21 | 44 | amazon

22 | 43 | アカウント情報の更新をお願いします

23 | 38 | nhk受信料の支払い情報更新のお願い

24 | 38 | visaの特典メール認証のお知らせ

25 | 37 | visaカード

26 | 36 | えきねっと

27 | 35 | appleサポートセンターより

28 | 35 | 重要なお知らせです

29 | 35 | 不正アクセスにより

30 | 35 | あなたの個人情報が流出していま

31 | 34 | icloudストレージの使用容量がもう少しで上限に

32 | 30 | ご利用確認にご協力をお願い致します

33 | 29 | 銀行振込支払い内容確認のご案内

34 | 29 | 現在カードのご利用が一時停止さ

35 | 28 | jaccs

36 | 28 | nhk

37 | 27 | ご利用明細更新のお知らせ

38 | 25 | ヤマト運輸

39 | 25 | お荷物の再配達手続きが必要です

40 | 25 | icloudストレージがまもなく上限に達します

41 | 25 | カード連携で

42 | 25 | 利用時のポイント2倍

43 | 24 | mastercardカード

44 | 24 | ブランドスーパーコピー

45 | 23 | 代金引換

46 | 23 | ブランドスーパ

47 | 22 | カードご利用のお知らせ

48 | 22 | アップグレード通知

49 | 21 | スーパーコピー

50 | 21 | 今月のお知らせ

「【重要なお知らせ】お客様のお支払い方法が承認されま」と言うのは,Amazonを語るフィッシングメール.最近は「icloudストレージ」が多い印象だけど,やはりECの王者?のAmazonを騙るのが多いってことかな.

昨年も年末に同じように通知が来たけど前回はUCEPROTECT-Level2で,今回はUCEPROTECT-Level3.Level3の方がIPアドレスの範囲が広い.

UCEPROTECT-Level3の説明を翻訳したものがこちら.(去年のUCEPROTECT-Level2を翻訳したものはこちら)

UCEPROTECT-Level3の説明を翻訳したものがこちら.(去年のUCEPROTECT-Level2を翻訳したものはこちら)

メモリダンプが与えられて解析をする問題.

CTFのフォレンジックにおけるメモリフォレンジックまとめ [Volatility 3, Volatility 2]

https://blog.hamayanhamayan.com/entry/2022/12/14/231806

CTFのフォレンジックにおけるメモリフォレンジックまとめ [Volatility 3, Volatility 2]

https://blog.hamayanhamayan.com/entry/2022/12/14/231806

ウェブサイトに侵入してくる相手にZIP爆弾を送りつけて撃退する方法

https://gigazine.net/news/20240120-how-to-defend-your-website-with-zip-bombs/

引用:

ファイルは簡単に作成できる.

設置する場所を検討.まずはWordPress関係かな.

圧倒的にwp-login.phpが多い.ブルートフォースの試行でしょう.

そして別の静的サイトではこのような順序.

そして実装してみる.

https://gigazine.net/news/20240120-how-to-defend-your-website-with-zip-bombs/

引用:

セキュリティの不十分なサーバーを見つけるためにウェブサイトには日々多数の不審なアクセスが行われています。そうしたアクセスをしてくる相手に対して解凍すると容量が膨れ上がる「ZIP爆弾」を送りつけて撃退する方法がブログにまとめられています。

ファイルは簡単に作成できる.

$ dd if=/dev/zero bs=1M count=10240|gzip > 10G.gzip

10240+0 records in

10240+0 records out

10737418240 bytes (11 GB, 10 GiB) copied, 52.7252 s, 204 MB/s

$設置する場所を検討.まずはWordPress関係かな.

$ grep wp- access.log*|awk '{print $7}'|sort|uniq -c|sort -r|more🆑

652 /wp-login.php🈁

55 /wp-content/uploads/

55 /modules/wp-login.php

52 /wp-head.php

49 /wp-includes/

49 /wp-content/

48 /wp-admin/

45 /wp-content/plugins/

44 /wp-content/themes/

42 /wp-admin/network/cloud.php

39 /wp-admin/user/cloud.php

39 /wp-admin/images/cloud.php

38 /wp-admin/css/colors/coffee/cloud.php

38 /wp-admin/css/colors/blue/cloud.php

37 /wp-admin/cloud.php

36 /wp-content/themes/seotheme/db.php?u

36 /wp-admin/js/widgets/cloud.php

36 /wp-admin/includes/cloud.php

35 /wp-includes/ID3/

35 /wp-admin/css/colors/cloud.php

32 /wp-includes/rest-api/

32 /wp-includes/Text/

32 /wp-includes/SimplePie/

そして別の静的サイトではこのような順序.

sh-3.2# grep .php ipaccess.log.1* |awk '{print $7}'|sort|uniq -c|sort -r|head -n 20

743 /xmlrpc.php?rsd

701 /modules/d3blog/index.php?cid=99

374 /wp-login.php

346 /info.php

339 /systembc/password.php

303 /1.php

290 /?XDEBUG_SESSION_START=phpstorm

282 /upl.php

268 /password.php

211 /vendor/phpunit/phpunit/src/Util/PHP/eval-stdin.php

138 /_profiler/phpinfo

135 /admin.php

114 /dropdown.php

103 /repeater.php

102 /alfanew.php7

102 /alfanew.php

101 /wp-includes/ID3/about.php

101 /phpinfo.php

100 /.well-known/pki-validation/about.php

98 /wp-content/themes/about.php

sh-3.2#

ちょっと古い記事だけど.

【2024年最新】ペネトレーションテストの代表的なツール|有料ツールとの違いや注意点も解説

https://cybersecurity-jp.com/contents/data-security/1367/

以下のようなツールの概要の紹介.

Burp Suite

nmap

Metasploit

THC Hydra

sqlmap

【2024年最新】ペネトレーションテストの代表的なツール|有料ツールとの違いや注意点も解説

https://cybersecurity-jp.com/contents/data-security/1367/

以下のようなツールの概要の紹介.

Burp Suite

nmap

Metasploit

THC Hydra

sqlmap

開発用デバッガーとして使っている人も多いプロキシ.

Burp Suite日本語ドキュメント

https://burp-resources-ja.webappsec.jp

なぜ、ハッカーはBurp Suiteを利用するのですか?(2) Reflective XSSの脆弱性を発見する方法の操作

https://whitemarkn.com/burp-suite/reflective-xss/#google_vignette

Burp Suite日本語ドキュメント

https://burp-resources-ja.webappsec.jp

なぜ、ハッカーはBurp Suiteを利用するのですか?(2) Reflective XSSの脆弱性を発見する方法の操作

https://whitemarkn.com/burp-suite/reflective-xss/#google_vignette

かなり前の記事になるけど,インストールしてみているけど不具合なし.

トラフィック監視ツール「GlassWire」がアカウント不要に、上位機能の多くが無料開放

https://forest.watch.impress.co.jp/docs/news/1475172.html

トラフィック監視ツール「GlassWire」がアカウント不要に、上位機能の多くが無料開放

https://forest.watch.impress.co.jp/docs/news/1475172.html

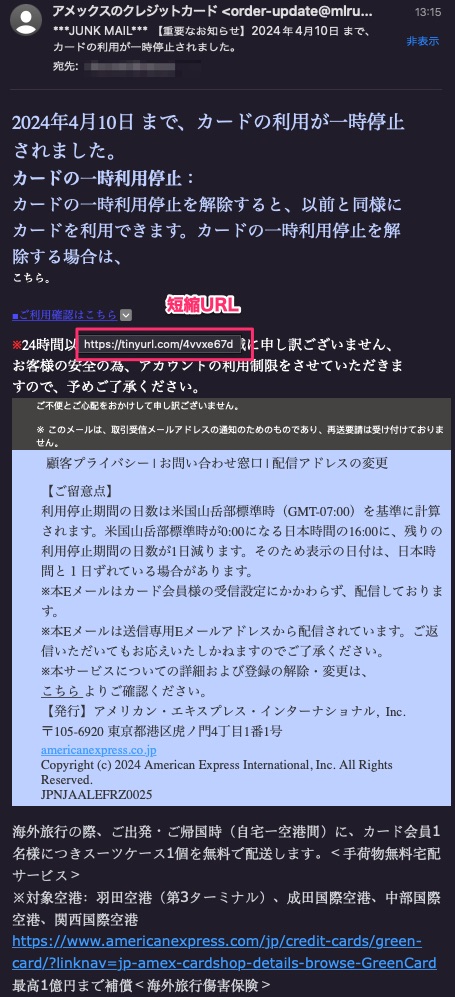

【重要なお知らせ】2024年4月10日 まで、カードの利用が一時停止されました。 というAMEXを騙るフィッシングメール

- ブロガー :

- ujpblog 2024/4/10 17:34

このAMEXを騙るフィッシングメール.ヘッダや本文にある日付を毎日変えたものを送ってくる.

メールヘッダを見ると003_Dragonなのでツールがちょっと進化したのかな?なんて思ってる.

誘導先は既にテイクダウンされているので,遅延配送されているのかな.

引用: メールヘッダを確認.

メールヘッダを見ると003_Dragonなのでツールがちょっと進化したのかな?なんて思ってる.

誘導先は既にテイクダウンされているので,遅延配送されているのかな.

引用:

2024年4月10日 まで、カードの利用が一時停止されました。

カードの一時利用停止:

カードの一時利用停止を解除すると、以前と同様にカードを利用できます。カードの一時利用停止を解除する場合は、

こちら。

■ご利用確認はこちら

※24時間以内にご確認がない場合、誠に申し訳ございません、お客様の安全の為、アカウントの利用制限をさせていただきますので、予めご了承ください。

ご不便とご心配をおかけして申し訳ございません。

※ このメールは、取引受信メールアドレスの通知のためのものであり、再送要請は受け付けておりません。

顧客プライバシー | お問い合わせ窓口 | 配信アドレスの変更

【ご留意点】

利用停止期間の日数は米国山岳部標準時(GMT-07:00)を基準に計算されます。米国山岳部標準時が0:00になる日本時間の16:00に、残りの利用停止期間の日数が1日減ります。そのため表示の日付は、日本時間と1日ずれている場合があります。

※本Eメールはカード会員様の受信設定にかかわらず、配信しております。

※本Eメールは送信専用Eメールアドレスから配信されています。ご返信いただいてもお応えいたしかねますのでご了承ください。

※本サービスについての詳細および登録の解除・変更は、

こちら よりご確認ください。

【発行】アメリカン・エキスプレス・インターナショナル, Inc.

〒105-6920 東京都港区虎ノ門4丁目1番1号

americanexpress.co.jp

Copyright (c) 2024 American Express International, Inc. All Rights Reserved.

JPNJAALEFRZ0025

JPCERT/CCが把握しているフィッシングサイトのURLリストがgithubに公開されているというので入手してみた.

昨日公開されたのが2023年10月から12月のデータ.

どういう利用方法が良いのだろうと考えたのだけど,社内のWeb ProxyのNGリストにロードしておけば,古いフィッシングメールをみて誤って誘導先URLをリンクした時にブロックできるという意味があるかな,という感じか.

2023年のcsvデータから,どのサービスを騙っているフィッシングサイトが多いのかトップ30を集計してみた.

うちではポケットカードを騙ったメールは目立つほど来てないかな.何かメアドリストに偏りがあるのだろう.

もう1つ,トップレベルドメインを調べてみた.

phpがあるけどこれは抽出コマンドが悪いので無視.ドメインcom,cnは良いけど,cfd(Clothing Fashin Design)というのはみない感じだ.うちでは.cnと.topが多いかな.

興味深いのはa3IwMDY1P3というパラメータみたいなのが多くあるところかな.

追記2024/02/22

加工パラメータを工夫してFQDNを抽出して集計してみた.

$ git clone https://github.com/JPCERTCC/phishurl-list/🆑

Cloning into 'phishurl-list'...

remote: Enumerating objects: 197, done.

remote: Counting objects: 100% (197/197), done.

remote: Compressing objects: 100% (148/148), done.

remote: Total 197 (delta 82), reused 144 (delta 43), pack-reused 0

Receiving objects: 100% (197/197), 2.16 MiB | 8.29 MiB/s, done.

Resolving deltas: 100% (82/82), done.

$ cd phishurl-list/🆑

$ ls -la

total 60

drwxr-xr-x 14 ujpadmin staff 448 2 22 12:11 .

drwxr-xr-x 51 ujpadmin staff 1632 2 22 12:11 ..

drwxr-xr-x 12 ujpadmin staff 384 2 22 12:11 .git

drwxr-xr-x 3 ujpadmin staff 96 2 22 12:11 .github

-rw-r--r-- 1 ujpadmin staff 105 2 22 12:11 .gitignore

drwxr-xr-x 14 ujpadmin staff 448 2 22 12:11 2019

drwxr-xr-x 14 ujpadmin staff 448 2 22 12:11 2020

drwxr-xr-x 14 ujpadmin staff 448 2 22 12:11 2021

drwxr-xr-x 14 ujpadmin staff 448 2 22 12:11 2022

drwxr-xr-x 14 ujpadmin staff 448 2 22 12:11 2023🈁

-rw-r--r-- 1 ujpadmin staff 239 2 22 12:11 README.md

-rw-r--r-- 1 ujpadmin staff 23484 2 22 12:11 index.html

-rw-r--r-- 1 ujpadmin staff 2561 2 22 12:11 statistic.py

-rw-r--r-- 1 ujpadmin staff 21456 2 22 12:11 template.html

$ cd 2023🆑

$ ls -la🆑

total 4124

drwxr-xr-x 14 ujpadmin staff 448 2 22 12:11 .

drwxr-xr-x 14 ujpadmin staff 448 2 22 12:11 ..

-rw-r--r-- 1 ujpadmin staff 136327 2 22 12:11 202301.csv

-rw-r--r-- 1 ujpadmin staff 157753 2 22 12:11 202302.csv

-rw-r--r-- 1 ujpadmin staff 296911 2 22 12:11 202303.csv

-rw-r--r-- 1 ujpadmin staff 302824 2 22 12:11 202304.csv

-rw-r--r-- 1 ujpadmin staff 515049 2 22 12:11 202305.csv

-rw-r--r-- 1 ujpadmin staff 694739 2 22 12:11 202306.csv

-rw-r--r-- 1 ujpadmin staff 373045 2 22 12:11 202307.csv

-rw-r--r-- 1 ujpadmin staff 411706 2 22 12:11 202308.csv

-rw-r--r-- 1 ujpadmin staff 316962 2 22 12:11 202309.csv

-rw-r--r-- 1 ujpadmin staff 282193 2 22 12:11 202310.csv

-rw-r--r-- 1 ujpadmin staff 297317 2 22 12:11 202311.csv

-rw-r--r-- 1 ujpadmin staff 416192 2 22 12:11 202312.csv🈁

$ head 202312.csv🆑

date,URL,description

2023/12/01 10:32:00,https://beet-u5s1-1h6y.p6ndza0z.workers.dev/,三井住友カード

2023/12/01 10:32:00,https://strawberry-qo68-yl4y.oah2c2h4.workers.dev/,三井住友カード

2023/12/01 10:47:00,https://smcodenpass.jtlf4rg.cn/,三井住友カード

2023/12/01 10:47:00,https://smcodenpass.udknela.cn/,三井住友カード

2023/12/01 11:56:00,https://asasion.63928.cn/,SAISON CARD

2023/12/01 11:56:00,https://emv1.virfxjg.cn/,SAISON CARD

2023/12/01 11:56:00,https://emv1.ynmghkw.cn/,SAISON CARD

2023/12/01 11:56:00,https://mta-sts.virfxjg.cn/,SAISON CARD

2023/12/01 11:56:00,https://mta-sts.ynmghkw.cn/,SAISON CARD

$どういう利用方法が良いのだろうと考えたのだけど,社内のWeb ProxyのNGリストにロードしておけば,古いフィッシングメールをみて誤って誘導先URLをリンクした時にブロックできるという意味があるかな,という感じか.

2023年のcsvデータから,どのサービスを騙っているフィッシングサイトが多いのかトップ30を集計してみた.

$ cat *|cut -d "," -f 3|sort|uniq -c|sort -r|head -n 30🆑

8753 Amazon

6560 SAISON CARD

5071 えきねっと

4441 Apple ID

4033 エポスカード

3932 ETC利用照会サービス

3791 イオン銀行

3378 三井住友カード

2428 softbank

2349 ヤマト運輸

2188 総務省

1649 イオンカード

993 au

779 三井住友信託銀行

748 BIGLOBE

675 NHK

596 MICARD

503 メルカリ

494 American Express

487 楽天

412 PayPay

405 ポケットカード

397 楽天カード

339 Viewcard

331 Microsoft

321 Orico

281 TEPCO

271 横浜銀行

242 TS CUBIC CARD_MY TS3

231 国税庁

$もう1つ,トップレベルドメインを調べてみた.

$ cat *|cut -d "," -f 2|sed 's/\./,/g'|sed 's/\///g'|rev|cut -d ',' -f 1|rev|sort|uniq -c|sort -r|head -n 30🆑

15725 com

9213 cn

7061 org

3253 dev

2788 cfd

2383 top

1728 php

1427 xyz

1161 coma3IwMDY1P3🈁

1153 php?id=*

1000 php?id=

952 icu

767 php?sinvu7yfte=*

586 html?id=*

551 orgjamain

505 html

322 jp

321 cncaonige

299 shop

296 net

296 comjp

252 one

235 cnjp

216 shopa3IwMDY1P3🈁

200 php?info=*

190 ink

180 cyou

173 onea3IwMDY1P3🈁

149 cc

136 buzz

$

興味深いのはa3IwMDY1P3というパラメータみたいなのが多くあるところかな.

追記2024/02/22

加工パラメータを工夫してFQDNを抽出して集計してみた.

$ cat *|cut -d "," -f 2|sed 's/\//,/g'|cut -d "," -f 3|rev|cut -d "." -f 1|rev|sort|uniq -c|sort -r|head -n 30

20754 com

11016 cn

7761 org

4423 cfd

3496 dev

3001 top

1592 xyz

1187 icu

659 shop

635 asia

580 cc

496 cyou

473 one

456 net

430 ly

220 jp

203 ink

200 monster

174 buzz

144 life

142 co

138 vip

134 info

129 sbs

123 club

105 fit

104 gd

102 art

97 us

79 tokyo

$

ハードディスクを買ったらレジの人が「PC部品買った方にお配りしてまーす」とパソコンゲームのパンフレットと一緒に渡されたので黙ってもらって帰ったんだけど,普通にノートンセキュリティのライセンスだった.

無料で配って更新費用で収益化するビジネスモデルなのかな.

無料で配って更新費用で収益化するビジネスモデルなのかな.

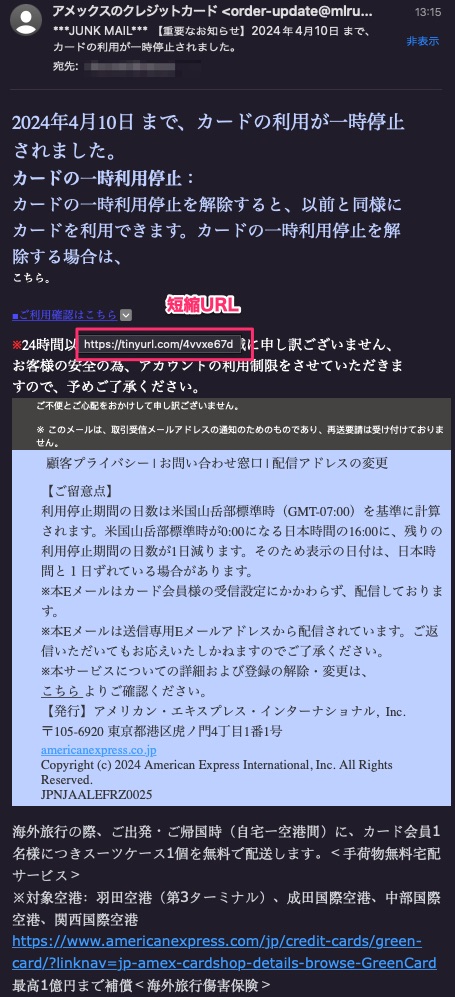

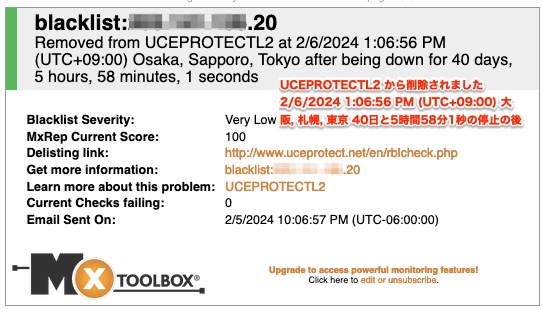

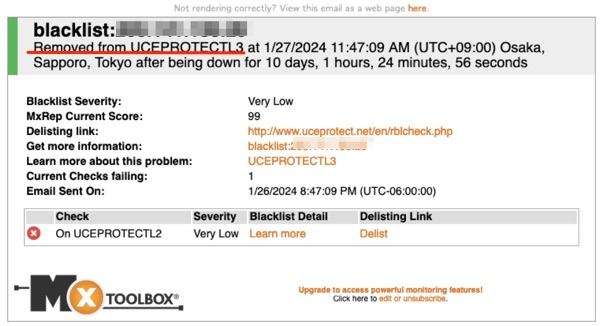

2023年12月末にMxToolboxでブラックリスト登録を監視してもらってたら通知が来た件の続報.

無償で登録しているのでレポートは1週間に1回だけど,Removed from UCEPROTECTL2というメールがきました.

引用:

UCEPROTECTLのレベルは次の通り.

UCEPROTECTL1 : 単一の特定の IP アドレスのリスト。

UCEPROTECTL2 : ISP / ホスト / ドメインプロバイダーの複数の IP アドレスのリスト。

UCEPROTECTL3 : ISP / ホスト / ドメイン プロバイダーの IP アドレスの全範囲のリスト。

UCEPROTECTL3は出たり入ったりを繰り返していたけど,UCEPROTECTL2を抜けるのは40日ぶりの模様.ちなみに同じプロバイダが管理するIPアドレスたいからは,まだUCEPROTECTL Level1のIPアドレスは1つ存在しているようだけど.

プロバイダ側が何かやったかどうかは,声明が無いので不明です.

無償で登録しているのでレポートは1週間に1回だけど,Removed from UCEPROTECTL2というメールがきました.

引用:

Removed from UCEPROTECTL2 at 2/6/2024 1:06:56 PM (UTC+09:00) Osaka, Sapporo, Tokyo after being down for 40 days, 5 hours, 58 minutes, 1 seconds

UCEPROTECTL2 から削除されました 2/6/2024 1:06:56 PM (UTC+09:00) 大阪, 札幌, 東京 40日と5時間58分1秒の停止の後

UCEPROTECTLのレベルは次の通り.

UCEPROTECTL1 : 単一の特定の IP アドレスのリスト。

UCEPROTECTL2 : ISP / ホスト / ドメインプロバイダーの複数の IP アドレスのリスト。

UCEPROTECTL3 : ISP / ホスト / ドメイン プロバイダーの IP アドレスの全範囲のリスト。

UCEPROTECTL3は出たり入ったりを繰り返していたけど,UCEPROTECTL2を抜けるのは40日ぶりの模様.ちなみに同じプロバイダが管理するIPアドレスたいからは,まだUCEPROTECTL Level1のIPアドレスは1つ存在しているようだけど.

プロバイダ側が何かやったかどうかは,声明が無いので不明です.

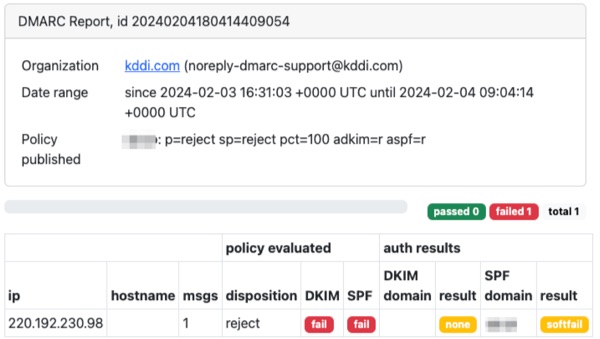

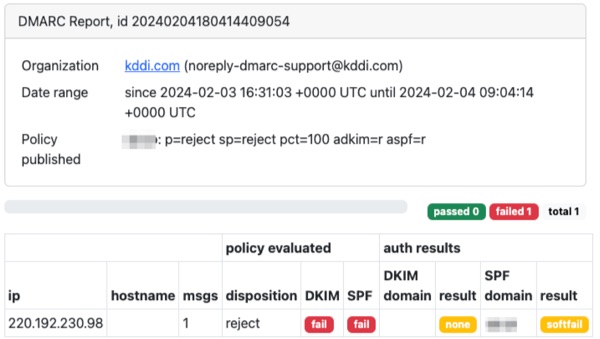

最近DMARCレポートがたくさん送られてくるので,XMLファイルを読むのも面倒だと思っていたけど,ちゃんと視認性を良くするツールが用意されていました.

Converter dmarc reports from xml to human-readable formats

https://github.com/tierpod/dmarc-report-converter

インストールして早速使ってみたのですが,macOSだとビルドが必要でした.

作成されたレポートはこんな感じ.

DMARCの設定ではrejectとしているので,ちゃんとした企業のメールドメインを騙っていたらリジェクトされているだろうと思うけど,うちにもたくさん,なりすまししたメールが届くからまだまだ一般化してないのでしょう.

この流れもあるし.

新潮流になるか?GoogleとYahooが発表した「今後は受信しないメール」の条件

https://ent.iij.ad.jp/articles/6076/

Converter dmarc reports from xml to human-readable formats

https://github.com/tierpod/dmarc-report-converter

インストールして早速使ってみたのですが,macOSだとビルドが必要でした.

作成されたレポートはこんな感じ.

DMARCの設定ではrejectとしているので,ちゃんとした企業のメールドメインを騙っていたらリジェクトされているだろうと思うけど,うちにもたくさん,なりすまししたメールが届くからまだまだ一般化してないのでしょう.

この流れもあるし.

新潮流になるか?GoogleとYahooが発表した「今後は受信しないメール」の条件

https://ent.iij.ad.jp/articles/6076/

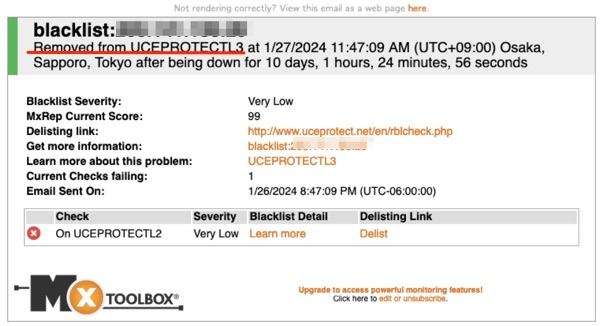

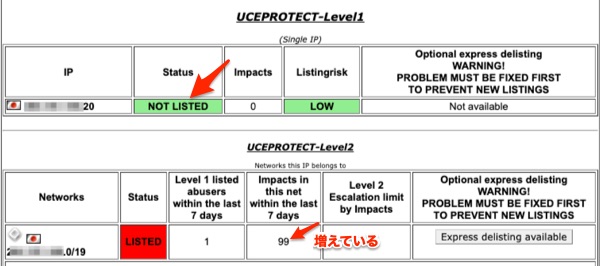

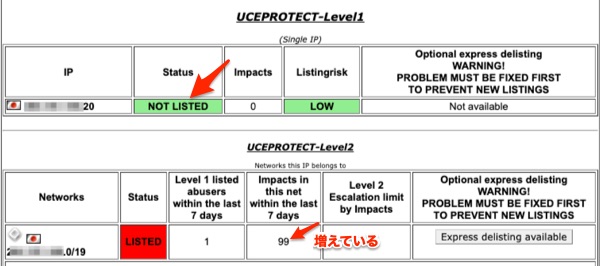

MxToolboxでブラックリスト登録を監視してもらってたら通知が来たのが2023年末だったけど,その後も通知がされているけど,UCEPROTECTL3に3入ったり出たりしている.

メールの件名はこんな感じ.

blacklist: - Added to UCEPROTECTL3

blacklist: - Removed from UCEPROTECTL3

メール本文はこんな感じ.

最初に通知が来た時はUCEPROTECTL2だったけど,UCEPROTECTLには3つのレベルがあり,次のように分類されている.

UCEPROTECTL1 : 単一の特定の IP アドレスのリスト。

UCEPROTECTL2 : ISP / ホスト / ドメインプロバイダーの複数の IP アドレスのリスト。

UCEPROTECTL3 : ISP / ホスト / ドメイン プロバイダーの IP アドレスの全範囲のリスト。

つまりより広範囲のUCEPROTECTL3に範囲が広げられたが,また絞られたという感じ.UCEPROTECTL3に入ったり出たりしているけど,UCEPROTECTL2には入ったままの状態.

詳細を見ると,一応自分の管理するIPアドレスは入ってないことがわかります...

メールの件名はこんな感じ.

blacklist: - Added to UCEPROTECTL3

blacklist: - Removed from UCEPROTECTL3

メール本文はこんな感じ.

最初に通知が来た時はUCEPROTECTL2だったけど,UCEPROTECTLには3つのレベルがあり,次のように分類されている.

UCEPROTECTL1 : 単一の特定の IP アドレスのリスト。

UCEPROTECTL2 : ISP / ホスト / ドメインプロバイダーの複数の IP アドレスのリスト。

UCEPROTECTL3 : ISP / ホスト / ドメイン プロバイダーの IP アドレスの全範囲のリスト。

つまりより広範囲のUCEPROTECTL3に範囲が広げられたが,また絞られたという感じ.UCEPROTECTL3に入ったり出たりしているけど,UCEPROTECTL2には入ったままの状態.

詳細を見ると,一応自分の管理するIPアドレスは入ってないことがわかります...

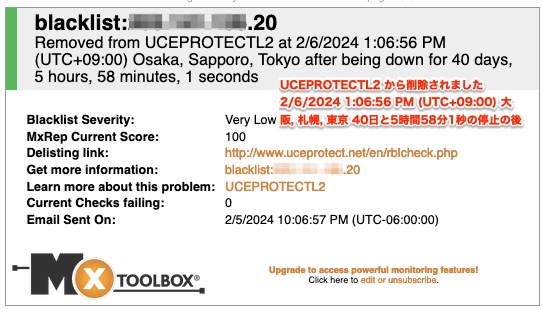

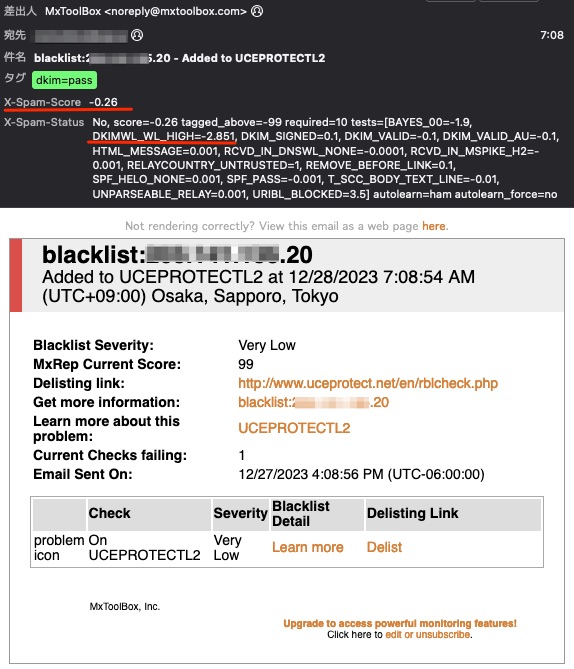

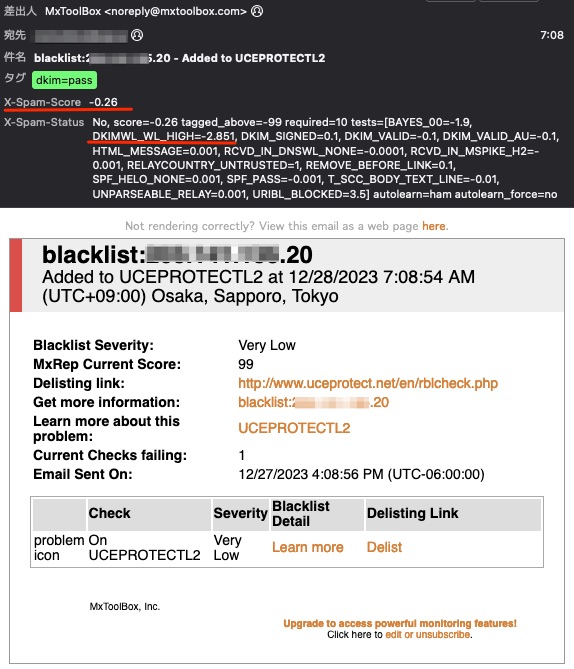

2023年8月からMxToolboxでブラックリスト登録を監視してもらうということで登録していたのだけど,ブラックリストに登録されていると連絡メールが来た.

UCEPROTECTL2というサイトに登録されいてるそう.Very Lowとの評価.ちなみに該当IPアドレスはWebサーバだが管理用のメールを特定メアドに送っているのみの利用だけど毎日大量の攻撃があるので毎日集計ログをチェックしているので何か不正な通信をしていたらわかるしログイン監査もしているしプロセスも監視している...

MxToolboxからのメールにあるリンク先のページでUCEPROTECTL2について説明があったので把握してみる.

blacklist:XXX.XX.XXX.20

Added to UCEPROTECTL2 at 12/28/2023 7:08:54 AM (UTC+09:00) Osaka, Sapporo, Tokyo

Blacklist Severity: Very Low 🈁

MxRep Current Score: 99

Delisting link: http://www.uceprotect.net/en/rblcheck.php

Get more information: blacklist:XXX.XX.XXX.20

Learn more about this problem: UCEPROTECTL2 🈁

Current Checks failing: 1

Email Sent On: 12/27/2023 4:08:56 PM (UTC-06:00:00)

Check Severity Blacklist Detail Delisting Link

problem icon On UCEPROTECTL2 Very Low Learn more Delist

MxToolBox, Inc. Upgrade to access powerful monitoring features!

Click here to edit or unsubscribe.

MxToolboxからのメールにあるリンク先のページでUCEPROTECTL2について説明があったので把握してみる.

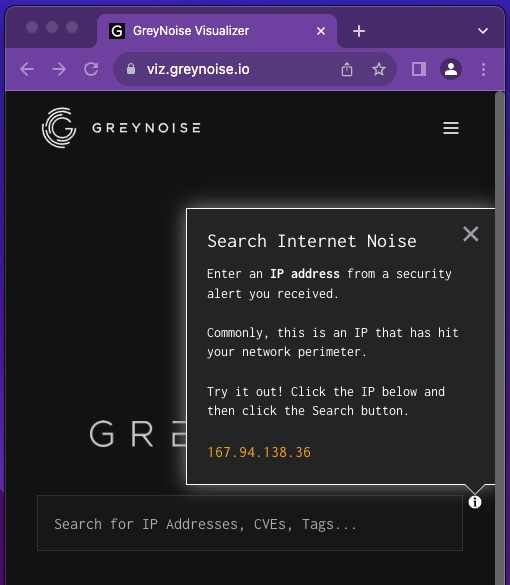

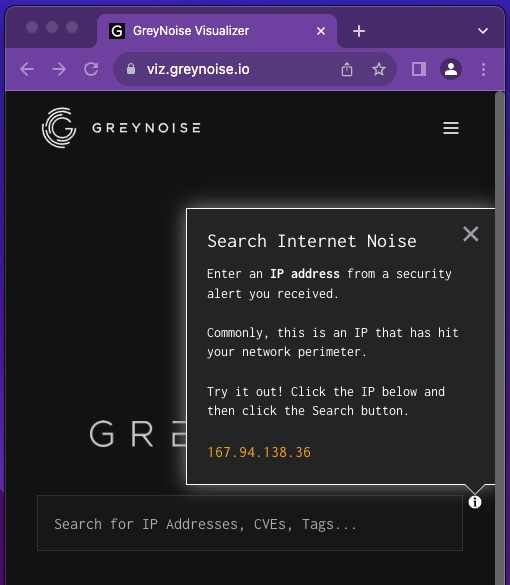

今回は,GREYNOISEというWebツールを使ってみた.

まず,どういうWebツールなのかは,サイトの説明から引用.

引用: ということで早速うちのサーバをポートスキャンしてログインしてこようとしているIPアドレスを1つ使って調査してみました.

https://viz.greynoise.io/

まず,どういうWebツールなのかは,サイトの説明から引用.

引用:

Solving internet noise.

We collect, analyze, and label data on IPs that scan the internet and saturate security tools with noise. This unique perspective helps analysts spend less time on irrelevant or harmless activity, and more time on targeted and emerging threats.

インターネット・ノイズの解決

インターネットをスキャンし、セキュリティツールをノイズで飽和させるIPのデータを収集、分析、ラベル付けします。このユニークな視点は、アナリストが無関係または無害なアクティビティに費やす時間を減らし、標的を絞った新たな脅威により多くの時間を費やすのに役立ちます。

https://viz.greynoise.io/

ソフトウェアに脆弱性があると「対策された修正アップデートを適用」「入れ替える」「利用を止める」などの対策があるけど,ソフトウェア本体ならまだしも,ライブラリとかどこで何が使われているか分からな場合,それを管理するのがSBOM.

マイクロソフトが公開している,Windows,Linux,macOSに対応しているツール.

SBOM Tool

https://github.com/microsoft/sbom-tool

引用:

引用:

マイクロソフトが公開している,Windows,Linux,macOSに対応しているツール.

SBOM Tool

https://github.com/microsoft/sbom-tool

引用:

The SBOM tool is a highly scalable and enterprise ready tool to create SPDX 2.2 compatible SBOMs for any variety of artifacts. The tool uses the Component Detection libraries to detect components and the ClearlyDefined API to populate license information for these components.

SBOMツールは、様々なアーティファクトに対してSPDX 2.2互換のSBOMを作成する、拡張性の高いエンタープライズ対応ツールです。このツールは、コンポーネント検出ライブラリを使用してコンポーネントを検出し、ClearlyDefined APIを使用してこれらのコンポーネントのライセンス情報を入力します(Safariで翻訳)

SBOMツールは、さまざまなアーティファクト用のSPDX 2.2互換SBOMを作成するための、高度にスケーラブルでエンタープライズ対応のツールです。このツールは、コンポーネント検出ライブラリを使用してコンポーネントを検出し、ClearlyDefined APIを使用してこれらのコンポーネントのライセンス情報を入力します。(DeepLで翻訳)

引用:

SBOMとは 「SBOM」とは、「Software Bill Of Materials」の略で、「ソフトウェア部品表」という意味があります。 SBOMはアプリケーションなどの製品に含まれるすべてのソフトウェアコンポーネントや、ライセンスなどをリスト化したもので、食品の成分表のようなものです

こういう情報を使って,自分が管理しているドメインから何を知ることができるのか,を調べるておくというのも重要ですね.

ドメインやサブドメインを調査する話(前編)

https://www.mbsd.jp/research/20230822/domain-enumeration/

ドメインやサブドメインを調査する話(前編)

https://www.mbsd.jp/research/20230822/domain-enumeration/

ブラウザに調査ツールをつける拡張機能.

自分は専用のブラウザにブックマークして即時呼び出しているけど,今のところその方が楽かな.

AbuseIPDBとVirusTotalを同時に検査してくれるのは良いような気もするけど.

SOC Multi-tool

https://chrome.google.com/webstore/detail/soc-multi-tool/diagjgnagmnjdfnfcciocmjcllacgkab/

引用:

自分は専用のブラウザにブックマークして即時呼び出しているけど,今のところその方が楽かな.

AbuseIPDBとVirusTotalを同時に検査してくれるのは良いような気もするけど.

SOC Multi-tool

https://chrome.google.com/webstore/detail/soc-multi-tool/diagjgnagmnjdfnfcciocmjcllacgkab/

引用:

SOC Multi-toolは、セキュリティ専門家のための調査を合理化する強力でユーザーフレンドリーなブラウザ拡張機能です。

SOC Multi-toolは、セキュリティ専門家のための調査を合理化する強力でユーザーフレンドリーなツールです。さまざまな機能と性能を備えたこのオープンソースツールを使用すると、さまざまなリソースを使用して、ハイライトしたテキストをすばやく簡単に調査できます。

SOC Multi-toolの主な機能には、次のようなものがあります:

- VirusTotalとAbuseIPDBを使用したIPレピュテーション検索

- TorリレーチェッカーとWHOISを使用したIP情報検索

- VirusTotalを使用したハッシュレピュテーション検索

- VirusTotalとAbuseIPDBを使用したドメインレピュテーション検索

- Alienvaultを使用したドメイン情報検索

- LOLBasプロジェクトを使用したLiving off the landバイナリ検索

- CyberChefを使用したBase64とHEXのデコード

- fileinfo.comとFile.netを使用したファイル拡張子とファイル名の検索

- maclookup.comを使用したMACアドレスメーカールックアップ

- user-agents.netを使用したUserAgentの解析

- MicrosoftのDBを使用したMicrosoftエラーコードの検索

- イベントID検索(Windows、Sharepoint、SQL Server、Exchange、Sysmon)

www.DeepL.com/Translator(無料版)で翻訳しました。

メモ.

Log Parser 2.2 日本語版

https://www.microsoft.com/ja-jp/download/details.aspx?id=24659

引用:

引用: え?

Log Parser 2.2 日本語版

https://www.microsoft.com/ja-jp/download/details.aspx?id=24659

引用:

Log Parser はログファイル、XML ファイル、CSV ファイルといったテキストデータだけではなく、イベントログ、レジストリ、ファイルシステム、Active Directory® といった Windows® オペレーティングシステム上のデータソースに対し一般的なクエリアクセスを提供する強力で多目的に利用できるツールです。

引用:

インストール方法

1.上部右隅にあるダウンロードをクリックし、ダウンロードを開始します。

2.以下のいずれかを実行します。:

1.実行をクリックし、インストールを開始します。

2.保存をクリックし、コンピュータにインストール ファイルを保存します。

3.キャンセルをクリックしインストールを中断します。

調査対象のURLを設定すると,自動で画面遷移のスクショを撮ってくれるサービス.

Visual Sitemaps

https://visualsitemaps.com/

ペネトレーションテストとかでテスト範囲を調べるのに良いかも.大規模なサイトだと特にね.

Visual Sitemaps

https://visualsitemaps.com/

ペネトレーションテストとかでテスト範囲を調べるのに良いかも.大規模なサイトだと特にね.

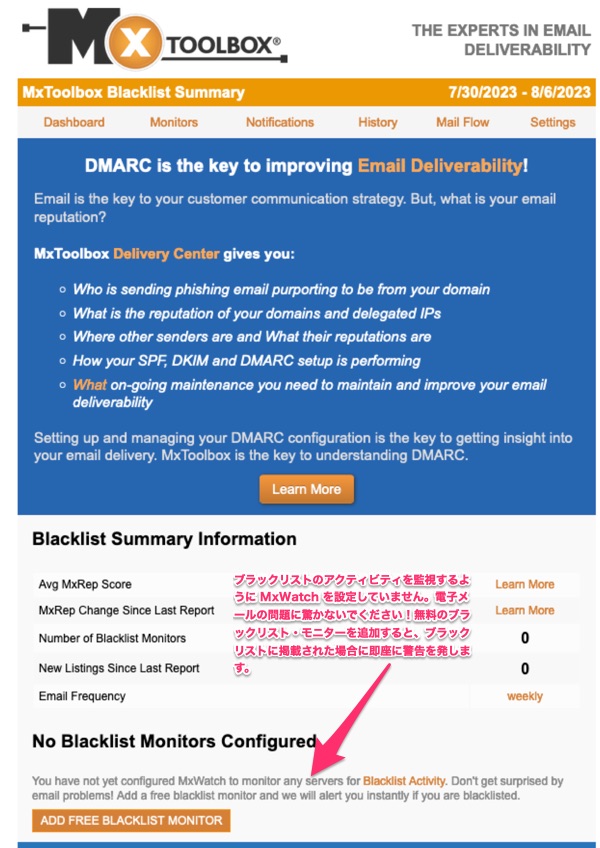

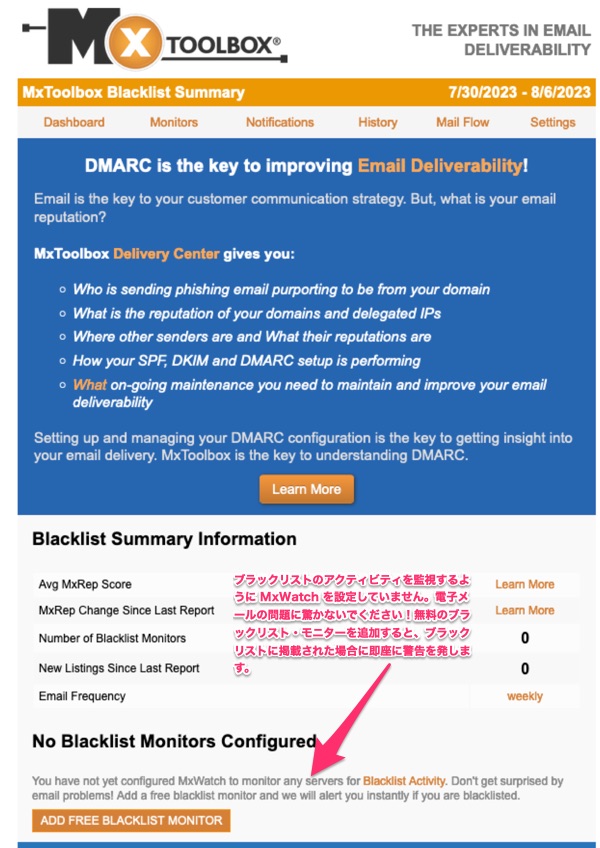

きっかけは忘れたけれど,メールヘッダの分析に便利だったから無料アカウントを作ってサインインしていたと思う.そして毎週のようにメールが届くのだけれど,よくみると・・・

ブラックリスト登録のモニタを設定してないことに気づいた.ずっと毎週0になっている所だけ目視確認して読んで無かった!

ということで登録してみることに.

誘導先のリンクを訪れるとこんな感じに.(当然ログインが必要)

ブラックリスト登録のモニタを設定してないことに気づいた.ずっと毎週0になっている所だけ目視確認して読んで無かった!

ということで登録してみることに.

誘導先のリンクを訪れるとこんな感じに.(当然ログインが必要)

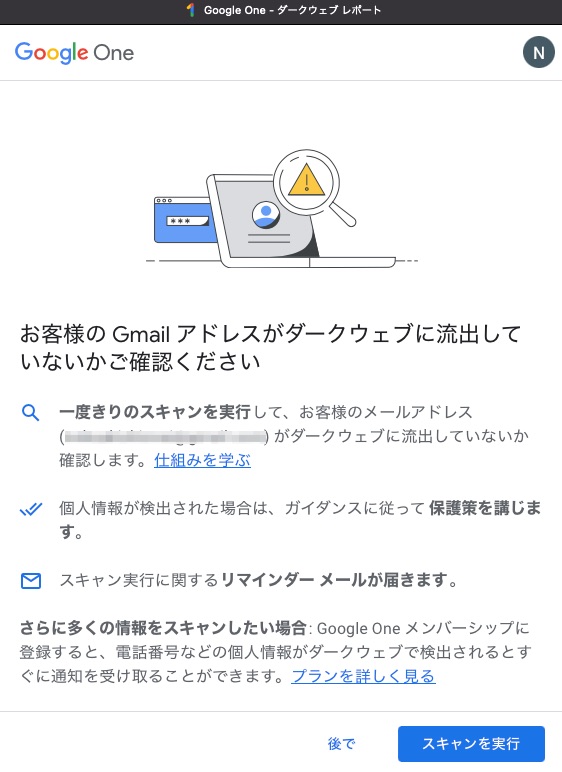

Google の「ダークウェブ レポート」が日本でも利用可能になったというので試してみた.

一部機能はGoogle Oneという有料サービスの契約が必要だそうだけど,普通のGoogleアカウントでも試せた.

次のような手順.

ログインして右上の自分のアイコンから

[Google アカウントの管理画面]

→[セキュリティ]

→ [メールアドレスがダークウェブ上にないかどうかを確認]

→[Google Oneでスキャンを実行する]

そうするとこんな感じの画面になる.

電話番号などの漏洩は,Google Oneに契約が必要とのこと.

そして結果を見ると,こんな感じ.

一部機能はGoogle Oneという有料サービスの契約が必要だそうだけど,普通のGoogleアカウントでも試せた.

次のような手順.

ログインして右上の自分のアイコンから

[Google アカウントの管理画面]

→[セキュリティ]

→ [メールアドレスがダークウェブ上にないかどうかを確認]

→[Google Oneでスキャンを実行する]

そうするとこんな感じの画面になる.

電話番号などの漏洩は,Google Oneに契約が必要とのこと.

そして結果を見ると,こんな感じ.

情報漏洩したメアドやパスワードは,have i been pwned?を使って確認できるけれど,それに似たような新しいツールがあったのでご紹介.

ツールのサイトは次のとおり.

https://search.0t.rocks/

アクセスすると,シンプルな検索画面が表示される.

ツールのサイトは次のとおり.

https://search.0t.rocks/

アクセスすると,シンプルな検索画面が表示される.

某Twitterから.

知っているものやそうでないものも色々あるなぁ.無選別って感じ.

テキストでメモ.

Top 35 Cybersecurity Tools

1.Nmap

2.Metaspoilt

3.Cain and Abel

4.Wireshark

5.Kali Linux

6.John the Ripper

7.Nikto

8.Forcepoint

9.Burp Suite

10.Tor

11.Tcpdump

12.Aircrack-ng

13.Splunk

14.Netstumbler

15.Acunetix

16.OSSEC

17.VIPRE

18.Avira

19.Naggios

20.Snort

21.Argus

22.Keypass

23.KisMAC

24.Truecrypt

25.Nessus

26.Webroo

27.Lifelock

28.Mimecast

29.Malwarebytes

30.POf

31.Paros Proxy

32.OpenVAS

33.BluVector

34.OSSIM

35.ClamA

知っているものやそうでないものも色々あるなぁ.無選別って感じ.

テキストでメモ.

Top 35 Cybersecurity Tools

1.Nmap

2.Metaspoilt

3.Cain and Abel

4.Wireshark

5.Kali Linux

6.John the Ripper

7.Nikto

8.Forcepoint

9.Burp Suite

10.Tor

11.Tcpdump

12.Aircrack-ng

13.Splunk

14.Netstumbler

15.Acunetix

16.OSSEC

17.VIPRE

18.Avira

19.Naggios

20.Snort

21.Argus

22.Keypass

23.KisMAC

24.Truecrypt

25.Nessus

26.Webroo

27.Lifelock

28.Mimecast

29.Malwarebytes

30.POf

31.Paros Proxy

32.OpenVAS

33.BluVector

34.OSSIM

35.ClamA

メモ.

米政府、「AzureAD」や「MS365」環境向けのインシデント調査ツールを公開

https://www.security-next.com/144770

https://github.com/cisagov/untitledgoosetool

米政府、「AzureAD」や「MS365」環境向けのインシデント調査ツールを公開

https://www.security-next.com/144770

https://github.com/cisagov/untitledgoosetool

Maltego,SHODANなどがあるけれど,興味深いのだけピックアップ.

CyberSecurity Tools: 21 Research Tools For Threat Intelligence

https://informationsecuritybuzz.com/cybersecurity-tools-research-tools-threat-intelligence/

引用:

フィッシングサイトを検知できるのかもしれないな.

CyberSecurity Tools: 21 Research Tools For Threat Intelligence

https://informationsecuritybuzz.com/cybersecurity-tools-research-tools-threat-intelligence/

引用:

逆画像検索のためのTinEye:

TinEyeは、画像の原点と使用履歴を見つけるためのソリューションを提供する逆画像検索エンジンです。このツールを使用すると、ユーザーは画像を検索して、それが使用された場所、画像の異なるバージョン、およびそれをホストするウェブサイトを見つけることができます。

フィッシングサイトを検知できるのかもしれないな.

メモ.

セキュリティに関する様々なツールを収集、カテゴライズしている・「offsec.tools」

http://kachibito.net/useful-resource/offsec-tools

引用:

offsec.tools

A vast collection of security tools for bug bounty, pentest and red teaming

https://offsec.tools/

セキュリティに関する様々なツールを収集、カテゴライズしている・「offsec.tools」

http://kachibito.net/useful-resource/offsec-tools

引用:

offsec.toolsはセキュリティに関する様々なツールをコレクション、カテゴライズしているWebサイトです。

脆弱性、スキャン、バープスイート、クラウド、パスワード、ファジング、DNSや通信などのタグ付けや、サービス、CMS、情報、技術などのカテゴリに分けられていて、用途や目的に合わせて探せるようになっており、現在まで630ほどのセキュリティ関係のツールが纏められています。

offsec.tools

A vast collection of security tools for bug bounty, pentest and red teaming

https://offsec.tools/

Twitterを見ていたら流れてきたので試してみた.

HOW TO LAUNCH COMMAND PROMPT AND POWERSHELL FROM MS PAINT

https://tzusec.com/how-to-launch-command-prompt-and-powershell-from-ms-paint/

引用:

・MSペイントで6ドット分のキャンバスを作ってドット編集

・1ドットづつ指定のRGB番号の色をつける

・24itのBMPとしてファイルを保存してファイル名をbatにする

・コマンドプロンプトで作成したbatファイルを実行.

実行してみたらこのような感じ.

HOW TO LAUNCH COMMAND PROMPT AND POWERSHELL FROM MS PAINT

https://tzusec.com/how-to-launch-command-prompt-and-powershell-from-ms-paint/

引用:

This guide will show you how you can launch cmd and Powershell with help from Microsoft Paint. Sometimes organisations environments are being locked down and are preventing users from right clicking and opening tools such as cmd.exe or powershell.exe. When I face that during a penetration test I usually try this simple mspaint hack to check if I can get around the organisations defensive measures.

このガイドでは、Microsoft Paintの助けを借りてcmdやPowershellを起動する方法を紹介します。組織の環境がロックされ、ユーザーが右クリックしてcmd.exeやpowershell.exeなどのツールを開くことができない場合があります、侵入テストでこのような状況に直面した場合、私は通常、このシンプルなmspaintハックを試して、組織の防御策を回避できるかどうかを確認します。

・MSペイントで6ドット分のキャンバスを作ってドット編集

・1ドットづつ指定のRGB番号の色をつける

・24itのBMPとしてファイルを保存してファイル名をbatにする

・コマンドプロンプトで作成したbatファイルを実行.

実行してみたらこのような感じ.

積ん読的な.

JPCERT/CC、ログ解析の訓練コンテンツを公開 - 痕跡発見のコツも

https://www.security-next.com/117000

Log Analysis Training

https://jpcertcc.github.io/log-analysis-training/

引用:

JPCERT/CC、ログ解析の訓練コンテンツを公開 - 痕跡発見のコツも

https://www.security-next.com/117000

Log Analysis Training

https://jpcertcc.github.io/log-analysis-training/

引用:

このコンテンツはセキュリティインシデントを調査する際に、Windowsイベントログ (セキュリティログおよびSysmonログ) やプロキシログを活用する方法をトレーニング形式で学ぶことができるコンテンツです。

メモ.

米CISA、レッドチーム演習の可視化ツールを公開 - 意思決定など支援

https://www.security-next.com/140603

引用:

米CISA、レッドチーム演習の可視化ツールを公開 - 意思決定など支援

https://www.security-next.com/140603

引用:

レッドチームの活動によって侵害がどのように発生するか、複雑なデータをわかりやすく可視化するもので、評価や意思決定などを支援する。

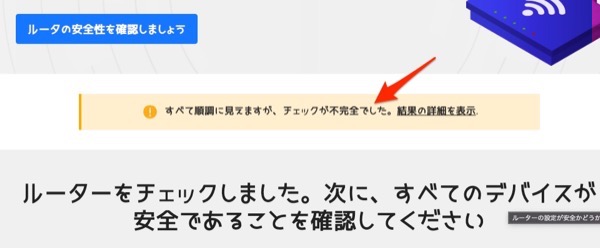

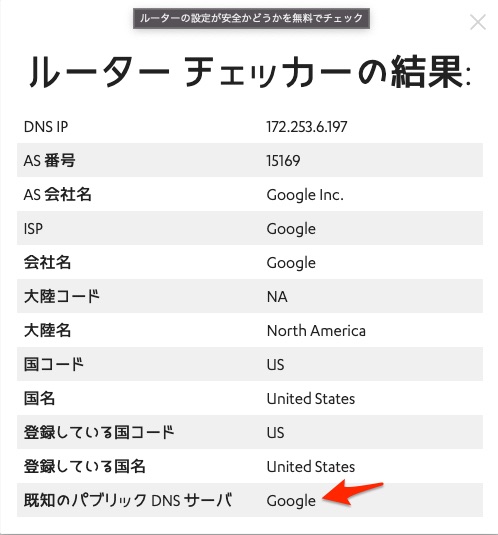

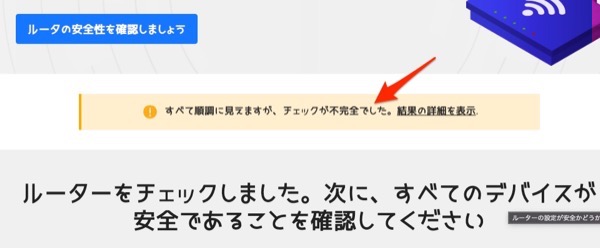

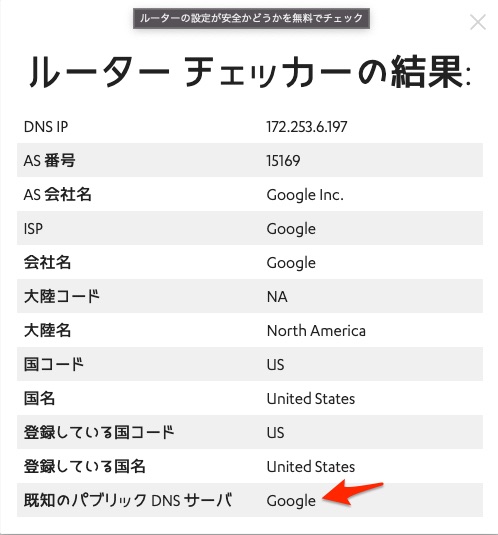

こんなサービスがあったので使ってみた.

ルーターの設定が安全かどうかを無料でチェック

https://www.f-secure.com/jp-ja/home/free-tools/router-checker

使い方は,このボタンを押すだけ.

「すべて順調に見えますが、チェックが不完全でした。結果の詳細を表示.」とのこと.

「無料のDNSハイジャックテストで、ルーターの設定が安全かどうかをチェックします」ということで,ルータの外部DNSにGoogleのDNSサーバを指定しているから,微妙なものになった模様.

どこかのフリーWi-Fiを使うときにこのサイトでチェックしてみても良いのかもしれないな.

ルーターの設定が安全かどうかを無料でチェック

https://www.f-secure.com/jp-ja/home/free-tools/router-checker

使い方は,このボタンを押すだけ.

「すべて順調に見えますが、チェックが不完全でした。結果の詳細を表示.」とのこと.

「無料のDNSハイジャックテストで、ルーターの設定が安全かどうかをチェックします」ということで,ルータの外部DNSにGoogleのDNSサーバを指定しているから,微妙なものになった模様.

どこかのフリーWi-Fiを使うときにこのサイトでチェックしてみても良いのかもしれないな.

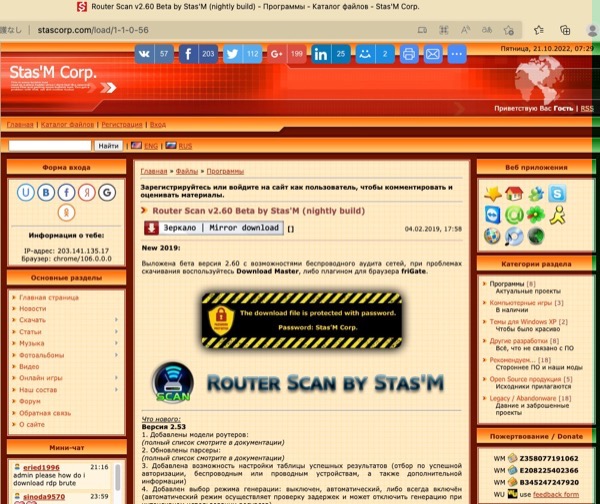

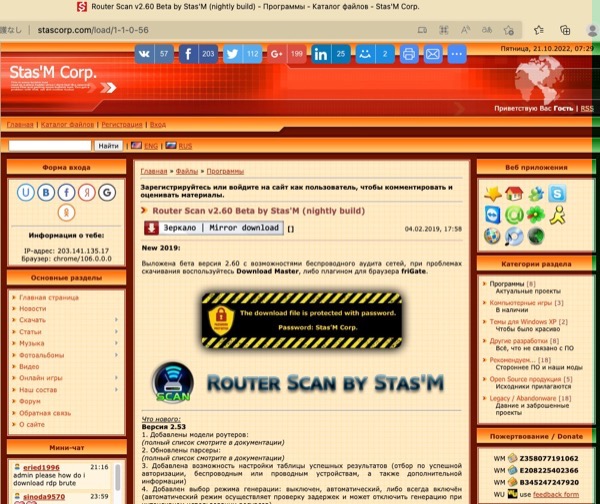

ここで紹介した記事にあったRouterScanを使ってみようと思ったんですが,ちょっと怖い状態なので尻込み中.

まず,公式サイトの情報はこれ.

引用:

そう.ロシア語.

そして公式サイトやミラーからソフトウェアをダウンロードするとこの有様.

まず,公式サイトの情報はこれ.

引用:

Router Scan умеет находить и определять различные устройства из большого числа известных роутеров/маршрутизаторов и, что самое главное, - вытаскивать из них полезную информацию, в частности характеристики беспроводной сети: способ защиты точки доступа (шифрование), имя точки доступа (SSID) и ключ точки доступа (парольная фраза). Также получает информацию о WAN соединении (удобно при сканировании локальной сети) и выводит марку и модель роутера. Получение информации происходит по двум возможным путям: программа попытается подобрать пару логин/пароль к маршрутизатору из списка стандартных паролей, в результате чего получит доступ. Либо будут использованы неразрушающие уязвимости (или баги) для конкретной модели маршрутизатора, позволяющие получить необходимую информацию и/или обойти процесс авторизации.

ルータースキャンは、多数の既知のルーター/ルーターから様々なデバイスを発見・識別し、特に無線ネットワークの特徴であるアクセスポイントのセキュリティ方式(暗号化)、アクセスポイント名(SSID)、アクセスポイント・キー(パスフレーズ)などの有用な情報を引き出すことができます。また、WAN接続情報を取得し(LANスキャンに有効)、ルーターのメーカーや機種を表示します。この情報を取得する方法は2つあります。ソフトウェアは、デフォルトパスワードのリストからルーターのログイン/パスワードのペアを推測しようとし、その結果アクセスを取得します。あるいは、特定のルーターモデルの非破壊的な脆弱性(またはバグ)を悪用して、必要な情報の取得や認証プロセスの迂回を可能にする。

そう.ロシア語.

そして公式サイトやミラーからソフトウェアをダウンロードするとこの有様.

諸刃の剣かなって思うよ.

米政府、「中国政府のハッカー」が利用するツールや脆弱性を警告

https://forbesjapan.com/articles/detail/48084

引用:

Router Scan

引用:

RouterSploit

引用:

routersploitをインストール on macOS BigSur

米政府、「中国政府のハッカー」が利用するツールや脆弱性を警告

https://forbesjapan.com/articles/detail/48084

引用:

米国のNSA(国家安全保障局)やFBI(連邦捜査局)らは、6月7日の共同声明の中で、ハッカーがRouterSploitやRouterScanなどのオープンソースのツールを使用して、既知の脆弱性を持つデバイスを特定していると報告した。

Router Scan

引用:

Router Scanは、多数の既知のルーターから様々なデバイスを見つけて識別することができ、最も重要なことは、それらから有用な情報、特に無線ネットワークの特性:アクセスポイントの保護方法(暗号化)、アクセスポイント名(SSID)、アクセスポイント・キー(パスフレーズ)を取得することである。

また、WAN接続に関する情報(ローカルネットワークのスキャン時に有効)や、ルーターのモデルも表示されます。

情報の取得は、2つの方法で行われます。

プログラムは、標準的なパスワードのリストから、ルータへのユーザー名/パスワードのペアを推測しようとし、それによってアクセスを取得します。

または、ルーターのモデルに対して脆弱性(バグ)が使用され、必要な情報を取得したり、認証プロセスを迂回することが可能になります。

802.11a/b/g/n 規格を含むバージョン 2.60 から無線ネットワークの検出と監査が追加されましたが、これらの機能を使用するには、統合または外部 WiFi インターフェースが必要です。

3WiFiサービス機能は、最高の無線監査結果、WPA/WPA2ネットワークキーのブルートフォースとWPS PIN監査、およびPixie Dust攻撃を達成するために追加されました。

RouterSploit

引用:

侵入テストの運用を支援する様々なモジュールで構成されています。

exploits - 識別された脆弱性を利用するモジュール。

creds - ネットワークサービスに対するクレデンシャルをテストするために設計されたモジュール

スキャナ - ターゲットが脆弱であるかどうかをチェックするモジュール。

payloads - 様々なアーキテクチャとインジェクションポイントのためのペイロードの生成を担当するモジュール

generic - 一般的な攻撃を行うモジュール

routersploitをインストール on macOS BigSur

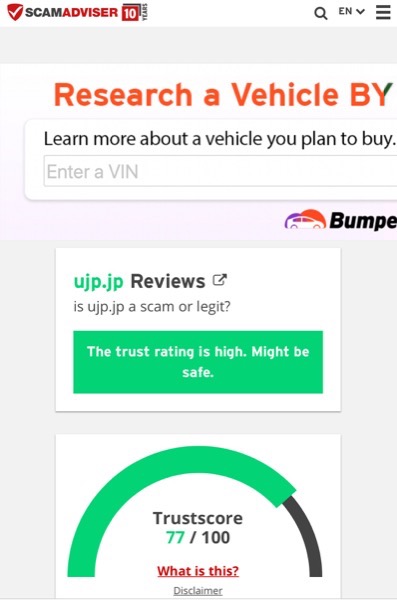

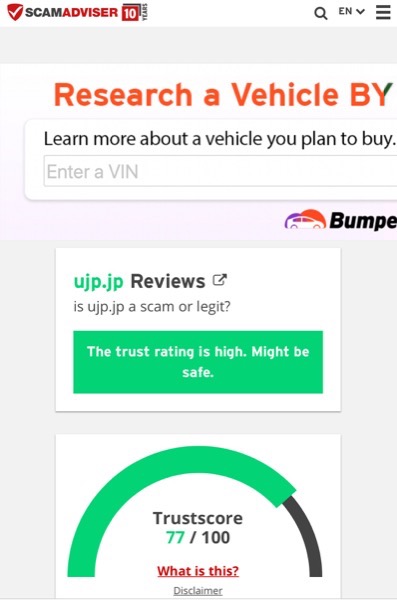

ScamAdviserというオランダの会社の提供するサイトを使ってみました.「消費者のオンラインショッピングの意思決定を支援する」という事で,Amazonや楽天などのメジャーなショッピングサイト以外で買い物をするときに役に立つかもしれません.

ScamAdviser.com 偽サイト・詐欺サイト確認

https://www.scamadviser.com/jp/check-website

引用:

切実ですね.

まずは,当サイトを評価してみます.

スコア77です.ショッピングサイトでは無いけれど,信頼度スコアは100には成ら無いのね.

ちなみに日本のAmazonを調査.

ScamAdviser.com 偽サイト・詐欺サイト確認

https://www.scamadviser.com/jp/check-website

引用:

このウェブサイトは、2012年にMarcによって設立されました。Marcはオンラインでゴルフクラブを購入しましたが、すぐにそれが偽物であることに気づきました。彼はお金を取り戻そうとしましたが、無駄でした。その悔しさから、彼はオンラインショッピングをする人がオンラインで購入する前に、より多くの情報を得た上で決断できるようにとScamAdviserを立ち上げました。

切実ですね.

まずは,当サイトを評価してみます.

スコア77です.ショッピングサイトでは無いけれど,信頼度スコアは100には成ら無いのね.

ちなみに日本のAmazonを調査.

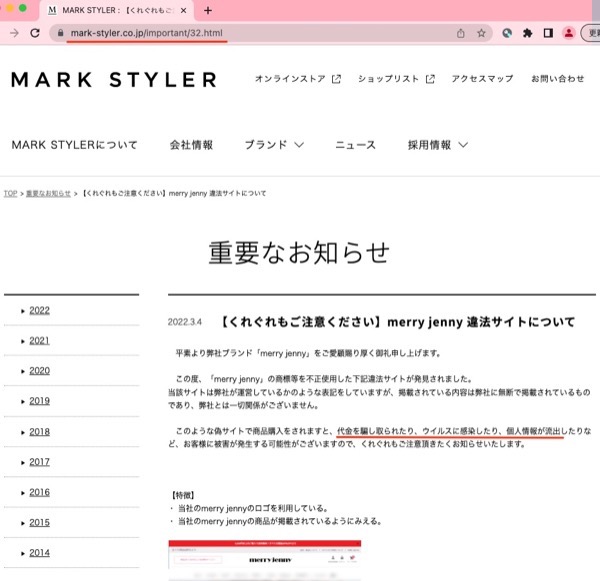

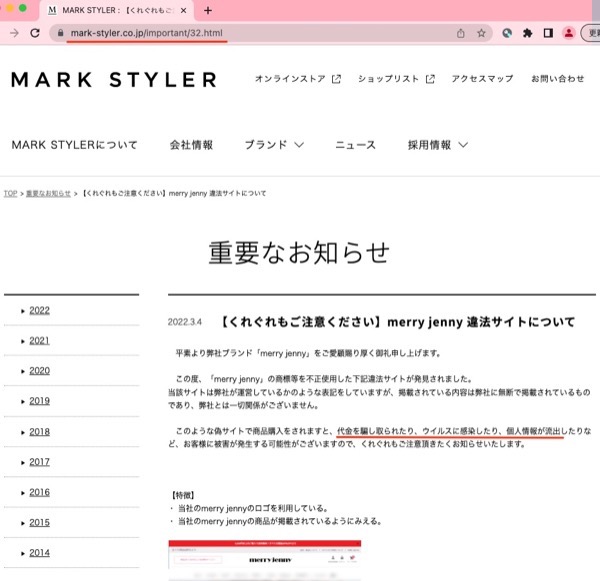

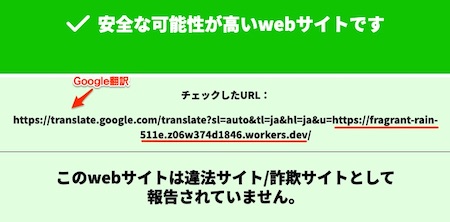

詐欺サイトのURLを見つけたので,詐欺サイトチェッカーを使ってみました.

サンプルとして用意したのは,このサイト.

【くれぐれもご注意ください】merry jenny 違法サイトについて

https://www.mark-styler.co.jp/important/32.html

サンプルとして用意したのは,このサイト.

【くれぐれもご注意ください】merry jenny 違法サイトについて

https://www.mark-styler.co.jp/important/32.html

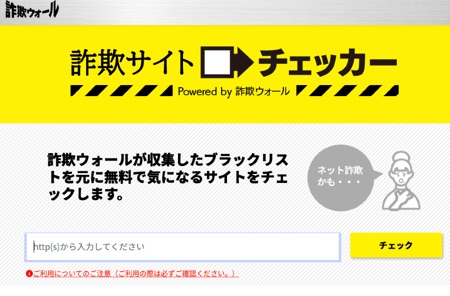

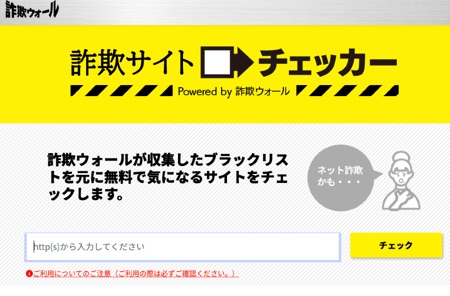

ソフトバンク系の,BBソフトサービス株式会社が無料で詐欺サイト判別サービスを提供を始めたそうです.

詐欺サイトチェッカー パワード by 詐欺ウォール

https://checker.sagiwall.jp/

引用:

早速試してみました.

使い方は,URLを入力するだけです.

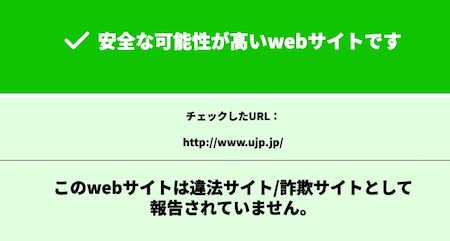

うちのサイトは詐欺サイトでは無いということになりました.

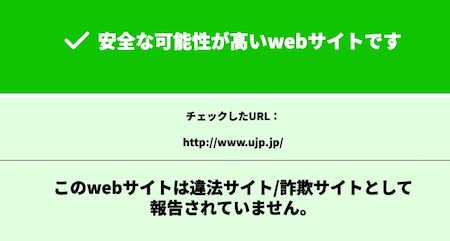

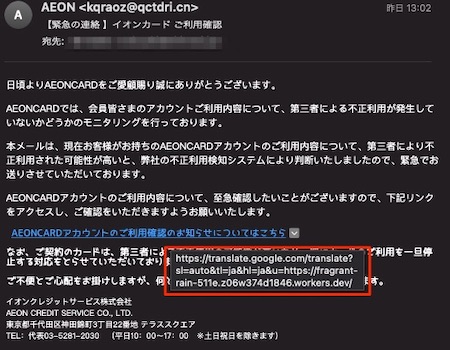

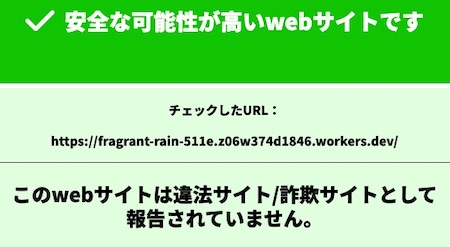

という事で,フィッシングメールの誘導先URLを入れてみます.

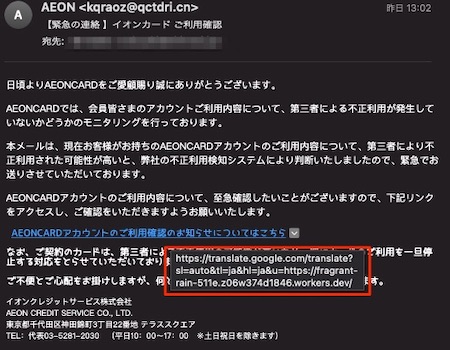

こんなメール.

URLがGoogle翻訳経由で偽装しているタイプ.

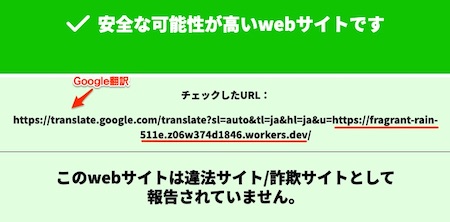

安全な可能性が高いとなりました.

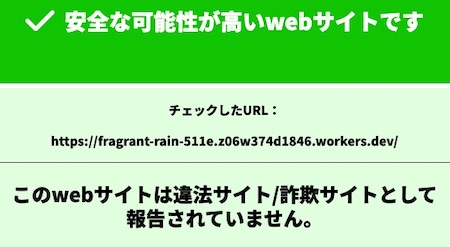

Google翻訳部分を除去して再度検証.

こちらも安全なサイトになりました.

これは,フィッシングサイトであって詐欺サイトでは無いという事ですかね.

詐欺サイトチェッカー パワード by 詐欺ウォール

https://checker.sagiwall.jp/

引用:

詐欺ウォールが収集したブラックリストを元に無料で気になるサイトをチェックします。

・怪しいwebサイトのURLが、ネット詐欺サイトとして報告されているかをチェック

・判定は詐欺ウォールおよび各公的団体から入手・分析したデータと照合

・既知のネット詐欺サイトを簡易にチェックできる無料コンテンツサービス

早速試してみました.

使い方は,URLを入力するだけです.

うちのサイトは詐欺サイトでは無いということになりました.

という事で,フィッシングメールの誘導先URLを入れてみます.

こんなメール.

URLがGoogle翻訳経由で偽装しているタイプ.

安全な可能性が高いとなりました.

Google翻訳部分を除去して再度検証.

こちらも安全なサイトになりました.

これは,フィッシングサイトであって詐欺サイトでは無いという事ですかね.

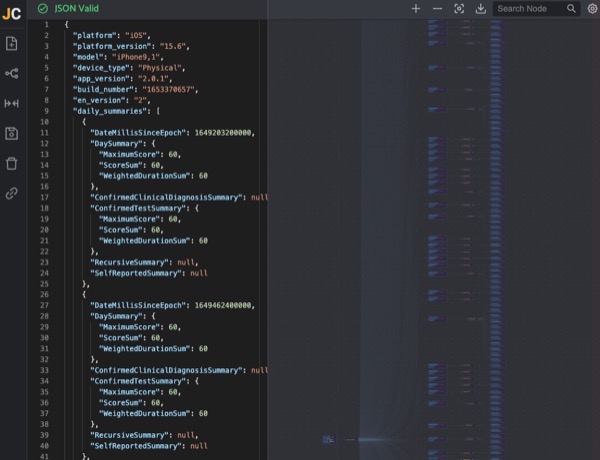

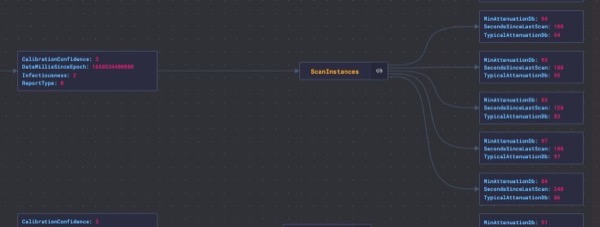

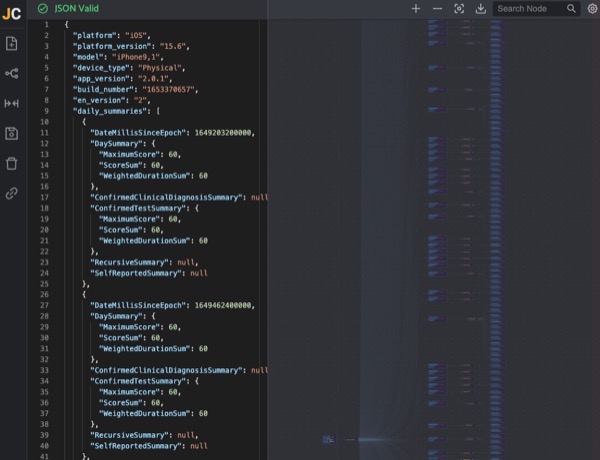

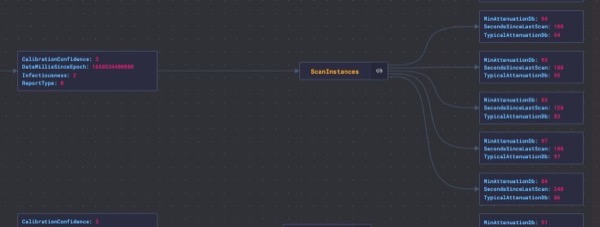

JSONファイルを視覚的によく見えるように整形してくれるWebサービス.

JSON -Crack Seamlessly visualize your JSON data instantly into graphs.-

https://jsoncrack.com/

「JSONデータを瞬時にグラフ化し、シームレスに可視化します。」という事で,身近にあるJSONデータとしては,新型コロナウイルス接触確認アプリのCOCOAから取り出せるJSONデータを可視化してみた.

iPhoneからmacにデータをAirDrop.JSONファイルがダウンロードフォルダに保存されるので,テキストエディタで開いてJSON Crackのサイト上にコピペするとこのグラフが表示される.

デフォルトでは全体図が見えるようになっているけれど,拡大・縮小に対応していますね.

拡大すると項目名も値も十分見えるので,こういう視覚的にJSONファイルを見られれば,アプリ開発にも便利でしょう.

ちなみに,JSONファイルの編集機能がある事が大事.

JSON -Crack Seamlessly visualize your JSON data instantly into graphs.-

https://jsoncrack.com/

「JSONデータを瞬時にグラフ化し、シームレスに可視化します。」という事で,身近にあるJSONデータとしては,新型コロナウイルス接触確認アプリのCOCOAから取り出せるJSONデータを可視化してみた.

iPhoneからmacにデータをAirDrop.JSONファイルがダウンロードフォルダに保存されるので,テキストエディタで開いてJSON Crackのサイト上にコピペするとこのグラフが表示される.

デフォルトでは全体図が見えるようになっているけれど,拡大・縮小に対応していますね.

拡大すると項目名も値も十分見えるので,こういう視覚的にJSONファイルを見られれば,アプリ開発にも便利でしょう.

ちなみに,JSONファイルの編集機能がある事が大事.

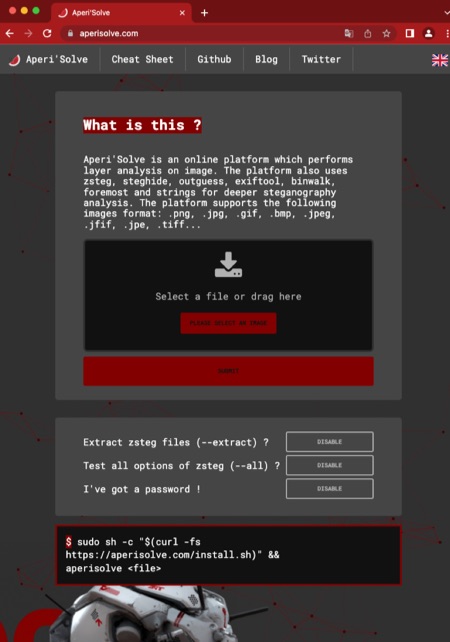

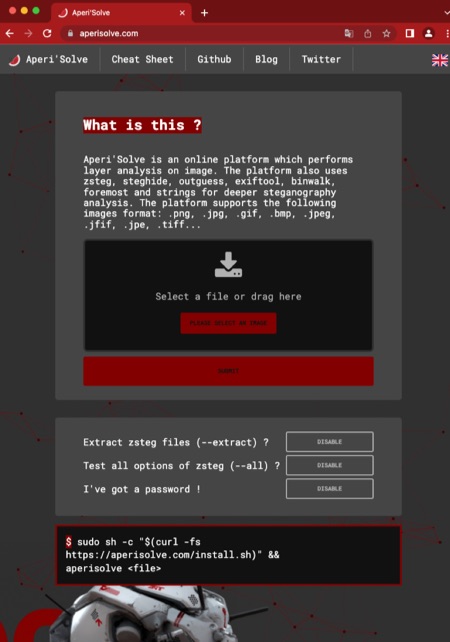

謎の絵を入手したので,ステガノグラフィー解析なるものをやってみようと.

とりあえずあまり何も考えずに,そう言うサイトを検索.

このAperi'Solveというのが出来が良さそうな雰囲気.

https://www.aperisolve.com/

引用:

まずは調査対象の画像をアップロードしてみた.

とりあえずあまり何も考えずに,そう言うサイトを検索.

このAperi'Solveというのが出来が良さそうな雰囲気.

https://www.aperisolve.com/

引用:

Aperi'Solve is an online platform which performs layer analysis on image. The platform also uses zsteg, steghide, outguess, exiftool, binwalk, foremost and strings for deeper steganography analysis. The platform supports the following images format: .png, .jpg, .gif, .bmp, .jpeg, .jfif, .jpe, .tiff...

Aperi'Solveは、画像のレイヤー解析を行うオンラインプラットフォームです。また、zsteg, steghide, outguess, exiftool, binwalk, foremost, stringsを使用して、より深いステガノグラフィーの解析を行うことができます。このプラットフォームは、次の画像フォーマットをサポートしています: .png, .jpg, .gif, .bmp, .jpeg, .jfif, .jpe, .tiff...

まずは調査対象の画像をアップロードしてみた.

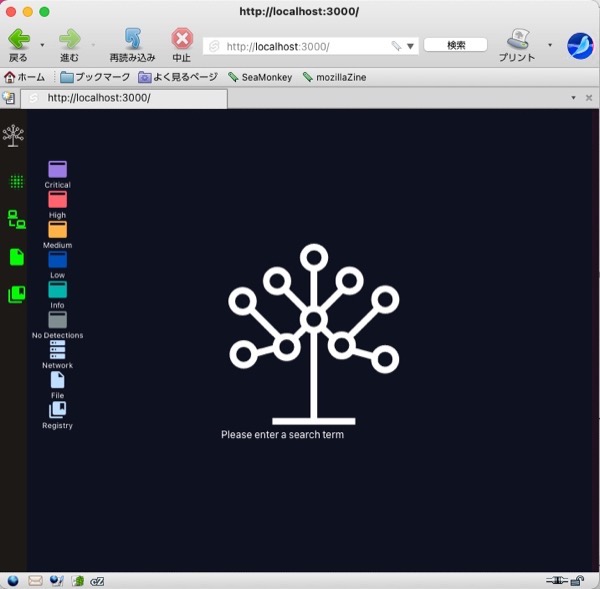

WithSecure(旧F-Secure)がGitHubで可視化ツールを公開したというので,ちょっとみてみようかと.

インシデント関連データの可視化ツールをGitHubで公開 - WithSecure

https://www.security-next.com/138434

引用:

GitHub - WithSeureLabs/detectree:Data visualization for blue teams

https://github.com/WithSecureLabs/detectree

インストール方法は書いてないんだけれど,JavaScriptフレームワークの「Svelte」の環境を整えれば,何かしらが動くところまで実行できました.

あとはデータを入れるだけかな・・・

バックエンドアダプタを定義することによって,データを取り出せるってことかなぁ.今ひとつ説明がないので判らないな.

最初から入っているバックエンドアダプタを見ると,Elastic Searchのものが設定されています...

インシデント関連データの可視化ツールをGitHubで公開 - WithSecure

https://www.security-next.com/138434

引用:

同ツールは、ログデータを構造化し、疑わしいアクティビティや関連するプロセス、宛先となるネットワーク、ファイル、レジストリーキーなどの関係性について可視化を図るツール。

GitHub - WithSeureLabs/detectree:Data visualization for blue teams

https://github.com/WithSecureLabs/detectree

インストール方法は書いてないんだけれど,JavaScriptフレームワークの「Svelte」の環境を整えれば,何かしらが動くところまで実行できました.

あとはデータを入れるだけかな・・・

バックエンドアダプタを定義することによって,データを取り出せるってことかなぁ.今ひとつ説明がないので判らないな.

最初から入っているバックエンドアダプタを見ると,Elastic Searchのものが設定されています...

$ cat /Users/ujpadmin/bin/detectree/src/backend_adapters/elastic.ts🆑

import { Client } from '@elastic/elasticsearch';

export async function query(config: any, id: string, start: string, end: string): Promise<any> {

const result = await getData(config.backend, id, start, end, config.mappings);

return result;

}

// extract the value specified in str using dot notation from the object in obj

function getValue(str, obj) {

return str.split('.').reduce((o, d) => o[d], obj);

}

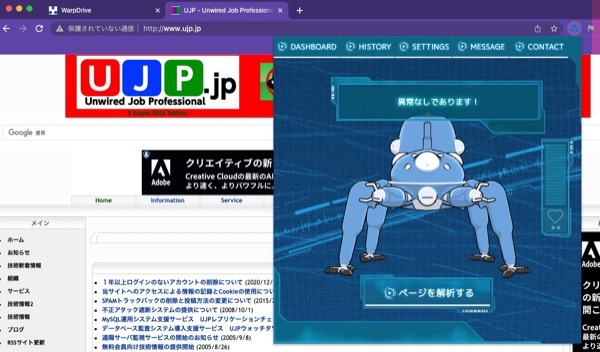

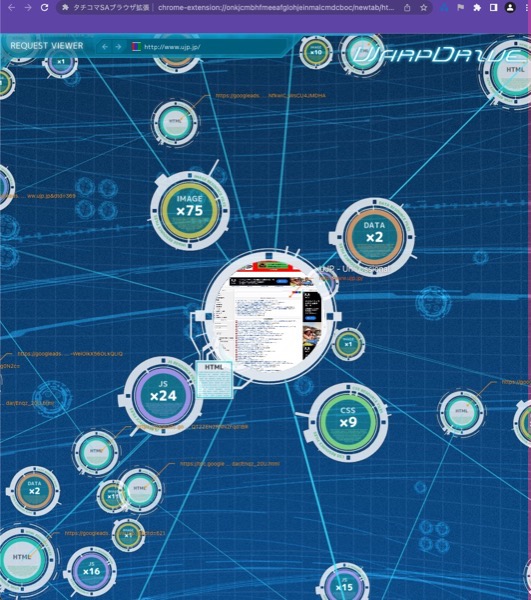

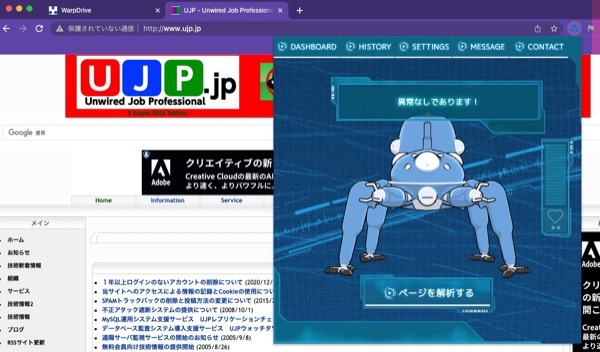

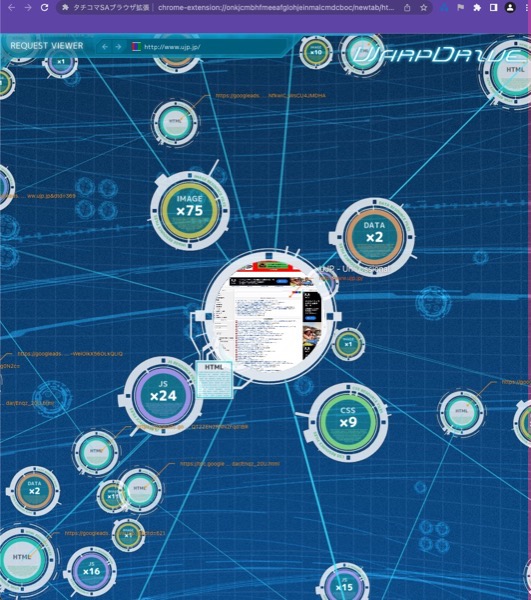

NICTの実証実験だと言うことで,Chrome拡張機能をインストールしてみた.

「WarpDrive」が再始動 - 「タチコマSA」がChrome拡張機能に

https://www.security-next.com/136943

引用: 常識に反して?普段,ChromeはWebミーティングでしか使ってないのだけれど,これしか対応してないと言うのだから仕方ない.

まずはプロジェクトのサイトにアクセス.

WARPDRIVE

https://www.warpdrive-project.jp/index.html

使用許諾に同意して拡張機能をインストールしたら,普通に分析対象のWebサイトにアクセス.

拡張機能のボタンを押すと,オーバレイで画面が出てきてタチコマというキャラが分析結果を表示してくれます.うちのサイトは「異常なしであります!」だそう.

「ページを解析する」ボタンを押すと,次のような画面に.

ページとそれを取り巻く構成要素などがビジュアライズされて表示されます.掴んでぐるぐると回したりして全体を俯瞰して見ることができます.

「WarpDrive」が再始動 - 「タチコマSA」がChrome拡張機能に

https://www.security-next.com/136943

引用:

「WarpDrive」は、「Web-based Attack Response with Practical and Deployable Research InitiatiVE」より名付けられたプロジェクト。特定のウェブサイトを閲覧すると攻撃が行われるウェブ媒介型攻撃の実態把握と対策技術向上を目指している。

まずはプロジェクトのサイトにアクセス.

WARPDRIVE

https://www.warpdrive-project.jp/index.html

使用許諾に同意して拡張機能をインストールしたら,普通に分析対象のWebサイトにアクセス.

拡張機能のボタンを押すと,オーバレイで画面が出てきてタチコマというキャラが分析結果を表示してくれます.うちのサイトは「異常なしであります!」だそう.

「ページを解析する」ボタンを押すと,次のような画面に.

ページとそれを取り巻く構成要素などがビジュアライズされて表示されます.掴んでぐるぐると回したりして全体を俯瞰して見ることができます.

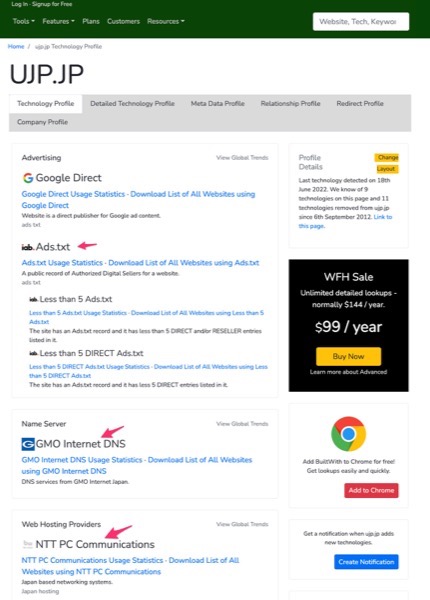

手っ取り早く調査対象のサイトがどんなツールを使っているか外形からわかる部分をリストしてくれるサイト.

BuiltWith Technology Lookup

https://builtwith.com/

利用は無料.

調査するにはURLを入れるだけ.

Usage Statisticsで利用している技術のトレンドもわかりますね.ま,うちの場合スタンダードなやつです.

BuiltWith Technology Lookup

https://builtwith.com/

利用は無料.

調査するにはURLを入れるだけ.

Usage Statisticsで利用している技術のトレンドもわかりますね.ま,うちの場合スタンダードなやつです.

Gitはデータの不正持ち出し先として車内からアクセス出来ないよう制限している会社はいくつかみた.

利便性から使っているところもあるようだけれど,使っているなら意図せずアップするものを検出できるようにする,という対策ツールが提供されているそうです.

Gitリポジトリにパスワードをコミットするのを防ぐ9つのツール

https://news.mynavi.jp/techplus/article/20220325-2300218/

利便性から使っているところもあるようだけれど,使っているなら意図せずアップするものを検出できるようにする,という対策ツールが提供されているそうです.

Gitリポジトリにパスワードをコミットするのを防ぐ9つのツール

https://news.mynavi.jp/techplus/article/20220325-2300218/

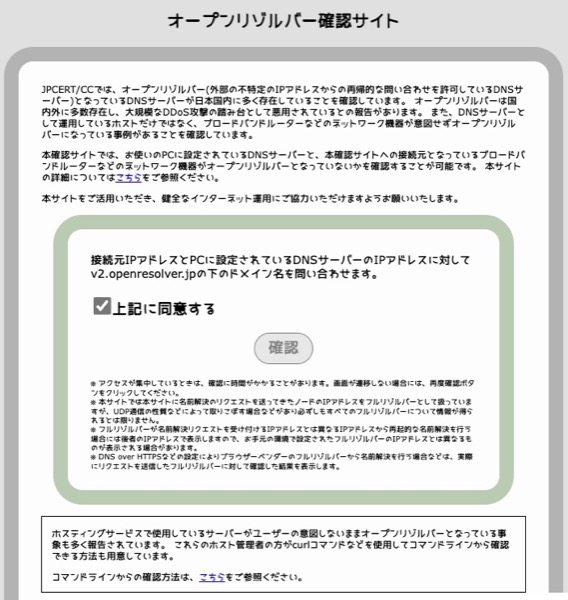

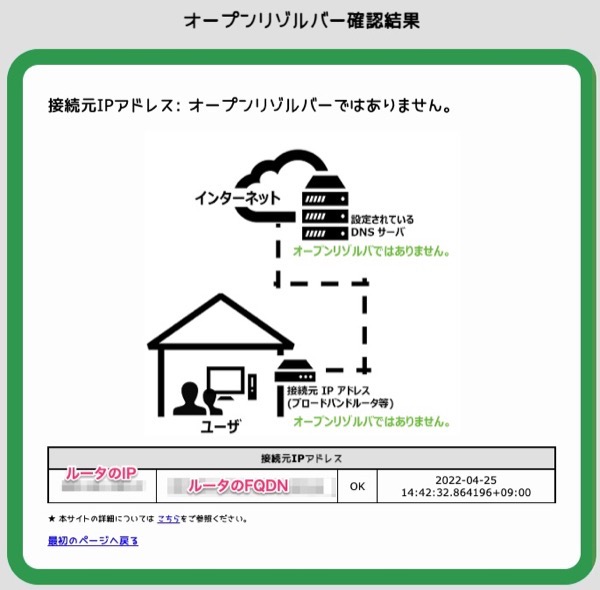

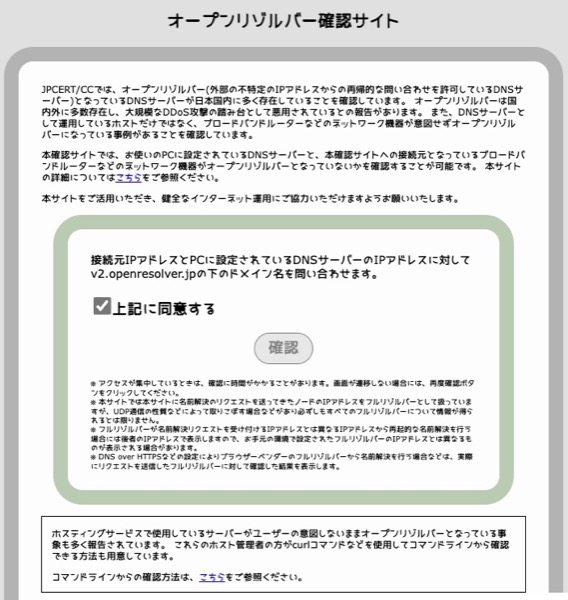

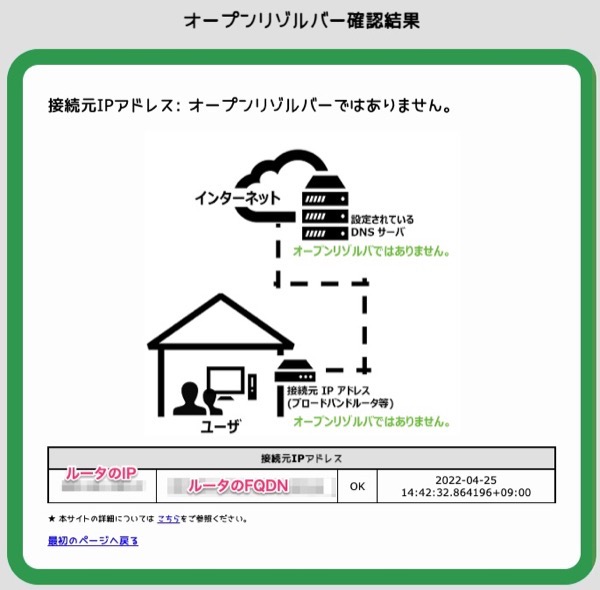

自分の使っているルータがDDoS攻撃の踏み台になっている可能性をチェックすることができるというので,試してみました.

オープンリゾルバー確認サイト

https://www.v2.openresolver.jp/

引用:

同意ボタンを押すだけ. しばらくすると結果サイトが表示されます.

一番手前にあるルータと,その先にあるDNSサーバもチェックされる様ですね.

オープンリゾルバー確認サイト

https://www.v2.openresolver.jp/

引用:

DNSサーバー)となっているDNSサーバーが日本国内に多く存在していることを確認しています。 オープンリゾルバーは国内外に多数存在し、大規模なDDoS攻撃の踏み台として悪用されているとの報告があります。 また、DNSサーバーとして運用しているホストだけではなく、ブロードバンドルーターなどのネットワーク機器が意図せずオープンリゾルバーになっている事例があることを確認しています。

本確認サイトでは、お使いのPCに設定されているDNSサーバーと、本確認サイトへの接続元となっているブロードバンドルーターなどのネットワーク機器がオープンリゾルバーとなっていないかを確認することが可能です。 本サイトの詳細についてはこちらをご参照ください。

同意ボタンを押すだけ. しばらくすると結果サイトが表示されます.

一番手前にあるルータと,その先にあるDNSサーバもチェックされる様ですね.

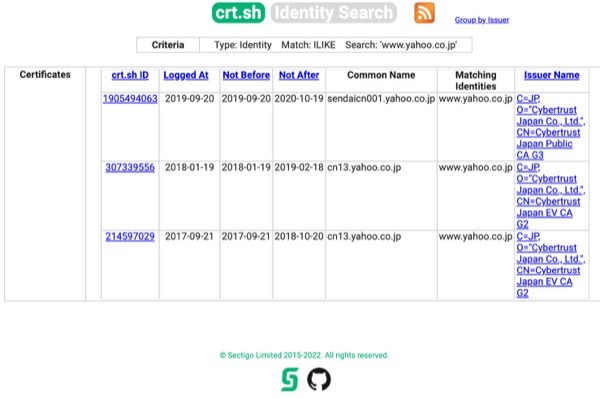

SSL証明書の透明性を調査するサイト.

ウェブ上での HTTPS 暗号化

https://transparencyreport.google.com/https/certificates

残念ながら,「この証明書検索ページは、2022 年 5 月 15 日にサービスを終了します。」と記載がある...

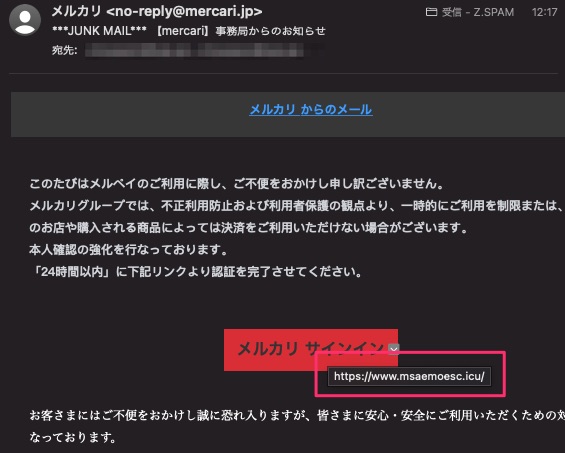

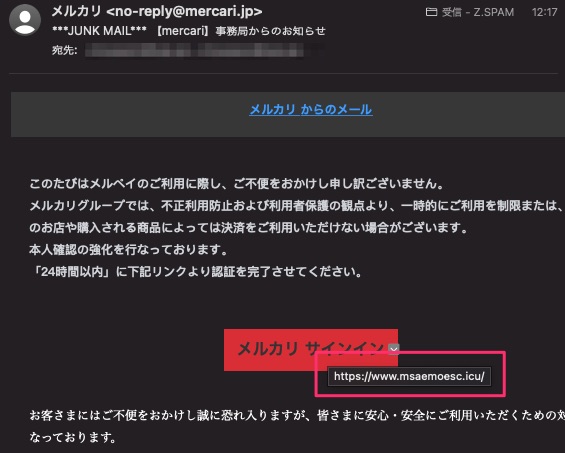

以下のフィッシングメールを例に,どんな感じか使ってみた.

ウェブ上での HTTPS 暗号化

https://transparencyreport.google.com/https/certificates

残念ながら,「この証明書検索ページは、2022 年 5 月 15 日にサービスを終了します。」と記載がある...

以下のフィッシングメールを例に,どんな感じか使ってみた.

以前紹介したRealtime Blackhole ListやPostfixでSubmissionポートを有効にするで使ったツールがサービス終了しているので類似の別のサイトを探してみた.

open relay checker

http://check.jippg.org/

ANTISPAM-UFRJ

http://www.antispam-ufrj.pads.ufrj.br/

Anonymous Testを使ってテスト.

open relay checker

http://check.jippg.org/

ANTISPAM-UFRJ

http://www.antispam-ufrj.pads.ufrj.br/

Anonymous Testを使ってテスト.

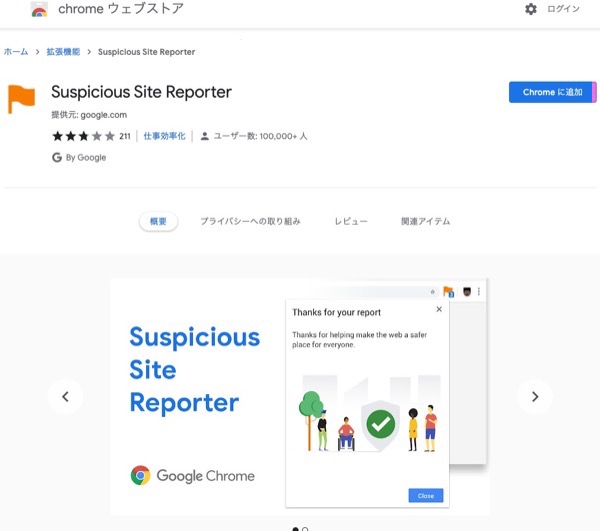

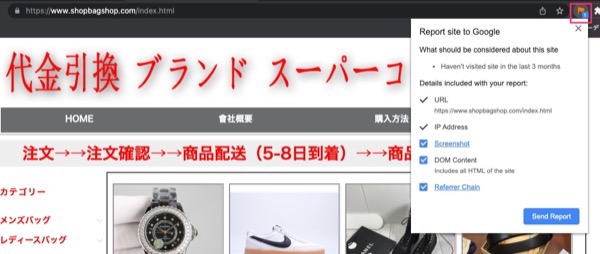

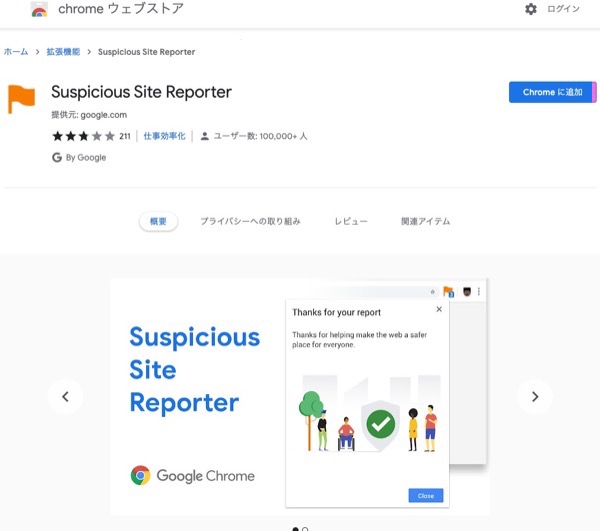

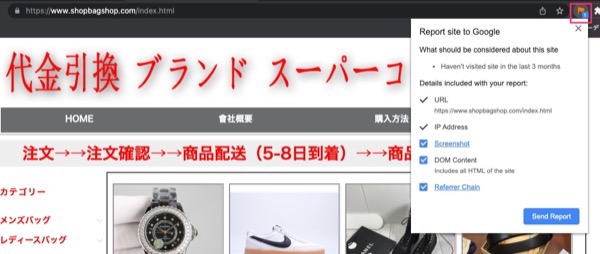

Chrome ウェブストアにGoogle Safa Browsingに通報するための拡張機能があるというのでインストール.

ブラウザのアドレスばーの横に旗マークが出るので,該当のサイトを閲覧中にこの旗アイコンをクリックする.

自動的にスクリーンショットやリファラーを取得しているので,Send Reportボタンを選択.

これで終了.評判的には,これでどうなるものでもない模様...

ブラウザのアドレスばーの横に旗マークが出るので,該当のサイトを閲覧中にこの旗アイコンをクリックする.

自動的にスクリーンショットやリファラーを取得しているので,Send Reportボタンを選択.

これで終了.評判的には,これでどうなるものでもない模様...

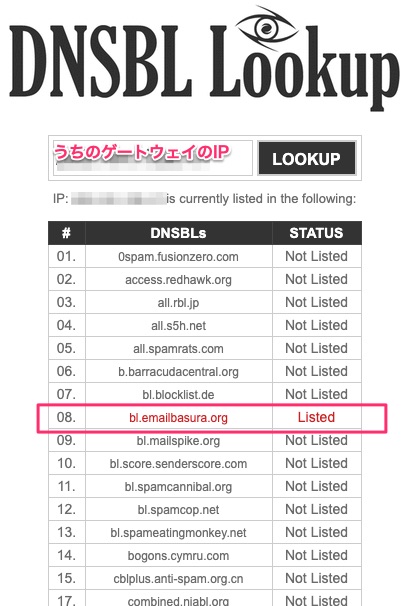

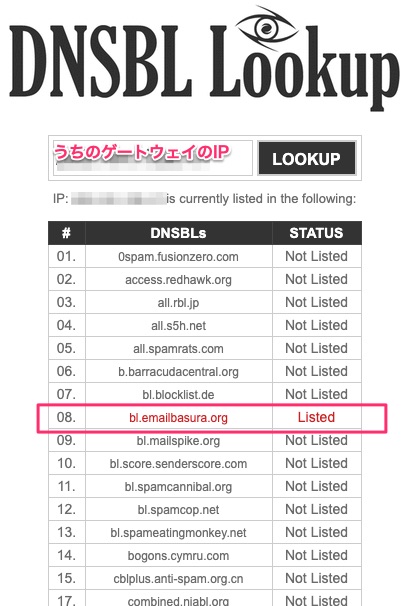

2012年にチェックしたDNSBLというDNSのブラックリストですが,現在状態を確認してみました.

するとなんということでしょう...1つのブラックリストに登録されていました.

ブラックリストを運用しているサイトは,削除申請する受付窓口があると思うのでサイトにアクセスしてみる.

するとなんということでしょう...1つのブラックリストに登録されていました.

ブラックリストを運用しているサイトは,削除申請する受付窓口があると思うのでサイトにアクセスしてみる.

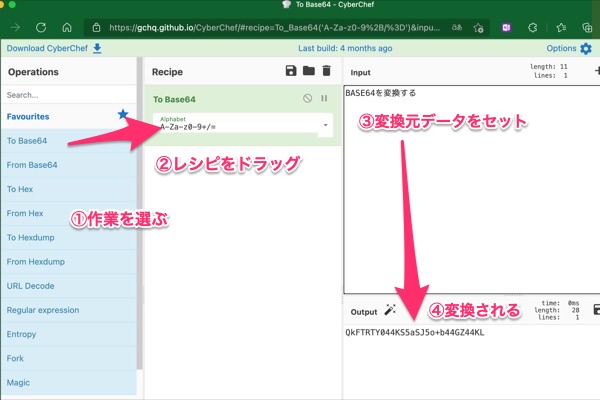

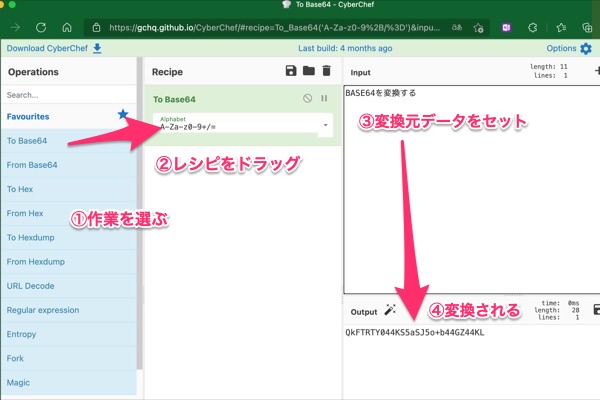

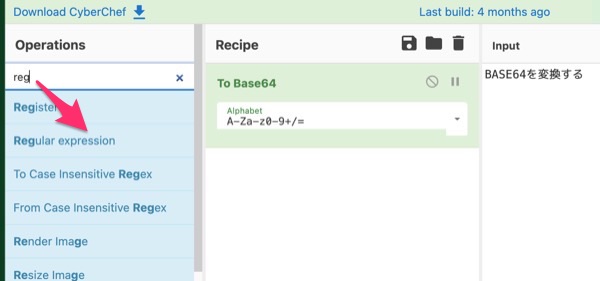

簡単にエンコード,デコードできるサイトが,github上で提供されているのを教えてもらいました.

CyberChef

https://gchq.github.io/CyberChef/

使い方は簡単.変換方法をOperationからDrag&Dropするだけ.複数の変換もできます.

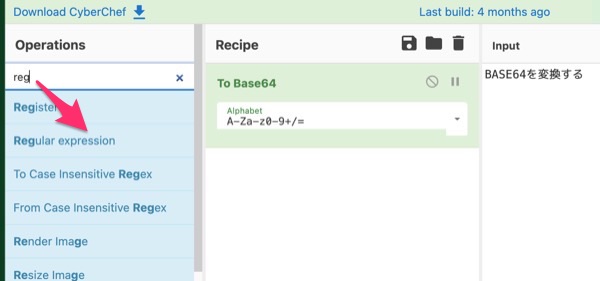

ちなみに,正規表現も.

CyberChef

https://gchq.github.io/CyberChef/

使い方は簡単.変換方法をOperationからDrag&Dropするだけ.複数の変換もできます.

ちなみに,正規表現も.

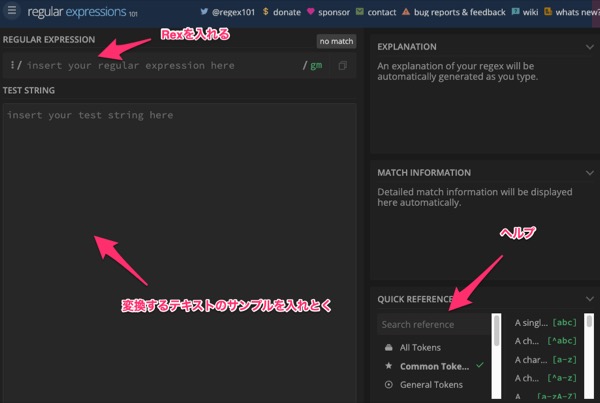

タイトルの通り,このサイト.

regular expressions 101

https://regex101.com/

便利便利.サンプルデータをペーストする際には,重要なデータは置かないようにしなければいけないが.

regular expressions 101

https://regex101.com/

便利便利.サンプルデータをペーストする際には,重要なデータは置かないようにしなければいけないが.