ブログ - 脆弱性情報/注意喚起カテゴリのエントリ

Delivery status notification. という件めのセクストーションメール

- カテゴリ :

- セキュリティ » 脆弱性情報/注意喚起

- ブロガー :

- ujpblog 2024/7/26 17:29

今日はこのメールのキャンペーンの模様.

引用:

うちに来ているのは次の2件.

https://www.blockchain.com/explorer/addresses/btc/1B673aGC1ZMJjm5TSVbpLY1aPu57Xw88YA

https://www.blockchain.com/explorer/addresses/btc/1JkFv4n1HbG5Hy1Unh61MqBX1x6BGdrQiN

今現在は,0トランザクション.

引用:

こんにちは!

最初に言わせてください。あなたは唯一無二です!

プロのハッカーという職業柄、色々な物や人を今まで観てきましたが、それでも私はあなたに感心しています。

単刀直入に言いますね。私の言うことをじっくり読んでください。

数カ月前、あなたのオペレーションシステムをハッキングし、お持ちのすべてのデバイスと、メッセンジャーやSNSのプロフィール等、アカウントへのアクセス権を獲得しました。

私のメッセージの意図をご理解いただけたでしょうか。言うまでもなく、キーロガーにあなたが書いたことやネット上の活動、ウェブカメラのストリーミングからアクセス権を獲得しました。

これも全て、悪意のあるマルウェアに感染したアダルトサイトにあなたが頻繁に訪問したことにより、実現しました。つまり数日間、あなたは私の監視下にあったということです。

まるで、顕微鏡で観察されている虫のように。虫とあなたの唯一違う点は、あなたとは違って世界中のどこを探しても、変態趣味のエロビデオを見る虫はいないということでしょう。

そうです。あなたは正しく理解していますね。

あなたのスクリーン上全ての物を私は見ることができ、ビデオを録画したり、カメラやマイクから拾われた音声を聞いたりできています。

録画したものは全て、私のストレージに安全に保存し、バックアップも用意しました。

さらに、メールやチャットメッセージに含まれる重要な機密情報にも私はアクセス可能です。

なぜウイルス対策ソフトやスパイウェアの検知ソフトがなぜ反応しなかったのか気になっているでしょう。

恐縮ですが、そんなのは稚拙な質問です。どのウイルス対策ソフトも、結構前から無駄なアプローチに成り下がっています。

業界でより進んだ最新技術ができたという昨年のニュースを知っていますか?そうです。

最近は開発者はもう、ユーザーの安全性なんて気にしていません。だから私のようなハッカーはその隙間に付け入るんですよ。

この情報を新しく知ったとしても、礼はいりません。この新しい知識があれば、今後はもっと真剣にインターネットの安全性について考え、もう甘い考えは持たないかもしれませんね。

それはさておき、本題に入りましょう。録画した映像を使って、私は総集編ビデオを作成しました。

画面の左側には、あなたが喜んで自慰行為のネタに使った際どいエロ映像、右側にはその動画をみているあなたの様子が表示されます…(*‘ω‘ *)

このメールを受け取ってから48時間の猶予を与えます。そのあとは、あなたのメールやメッセンジャーの連絡先全員にビデオを送信します。

しかも、それだけではありません。何だと思います?それは、メールやチャットの履歴を全て公開できちゃうってことです。

かなり強烈なアダルトコンテンツの沼に入られているようですが、別に頭がおかしいわけじゃないでしょう。

だから、こんなことは自分の身に起きてほしくないはずですよね。友人、恋人、家族や同僚がこんなことを一瞬にして知るような状況を喜ぶのは、世界で一番アホなヤツだけでしょうから。

要するに、もう後戻りはできません。どうしようもないんです。

でも、お互いに利益を得られる方法が1つだけあります。私は合理的な人間なので、別にあなたの人生を壊したいとは思っていません。それよりも何か欲しいだけです。

これがあなたの救われる道です ― 1390 USD相当のビットコインを私のビットコインアカウントに送金してください。(方法を知らない場合は、Googleで検索してください)

私のビットコインアドレスは: 1B673aGC1ZMJjm5TSVbpLY1aPu57Xw88YA

送金が確認できれば、全てのビデオを削除し、あなたの人生に二度と現れません。

先ほどお伝えした通り、このメールを開封してから送金完了まで48時間しかありません。

私は常に用意周到ですので、私を騙そうとはしないでください。

このメッセージを誰か別の人と共有したことが分かれば、あなたのビデオをすぐに全員に送信し、ネット上に晒します。

P.S. お互いの関係はあなた次第です。

うちに来ているのは次の2件.

https://www.blockchain.com/explorer/addresses/btc/1B673aGC1ZMJjm5TSVbpLY1aPu57Xw88YA

https://www.blockchain.com/explorer/addresses/btc/1JkFv4n1HbG5Hy1Unh61MqBX1x6BGdrQiN

今現在は,0トランザクション.

よく食品などで「製造過程で何月から何月までに製造された一部のロットに問題があるので回収」みたいなのがあるけど,最近は様々な最適化が進んで消費期限設定などもキツめになっているから,生産から小売,口に入るまでの時間が短い.つまり回収騒ぎになった頃には既に消費しているだろうな,って事が多いと思う.

今回も2月以降にリリースしたライブラリに想定外のものが入っていたけど,高頻度にソフトウェアアップデートをしていると入り込まれる可能性が高まると言う点で面倒だ.さらに経緯不明.まさに小林製薬と同じ状況か.

ライブラリ「XZ Utils」の一部バージョンに悪意あるコード

https://www.security-next.com/155438

引用:

今回も2月以降にリリースしたライブラリに想定外のものが入っていたけど,高頻度にソフトウェアアップデートをしていると入り込まれる可能性が高まると言う点で面倒だ.さらに経緯不明.まさに小林製薬と同じ状況か.

ライブラリ「XZ Utils」の一部バージョンに悪意あるコード

https://www.security-next.com/155438

引用:

ライブラリ「XZ Utils」の一部バージョンに悪意あるコード

XZ形式データの圧縮や解凍を行うライブラリ「XZ Utils」の一部に悪意あるコードが埋め込まれたことがわかった。同ライブラリはLinuxディストリビューションで広く利用されており、新機能を試すテスト板やベータ版などに侵害されたパッケージが混入していた。

2024年2月以降にリリースされた「同5.6.0」「同5.6.1」の「tarball」に悪意あるコードを埋め込まれていることが判明したもの。パッケージ内の不正なコードが埋め込まれた「liblzma」によってsshのログイン速度が低下し、特定環境ではsshd経由でリモートから侵入することが可能となるおそれがある。悪意あるコードが混入した詳しい経緯はわかっていない。

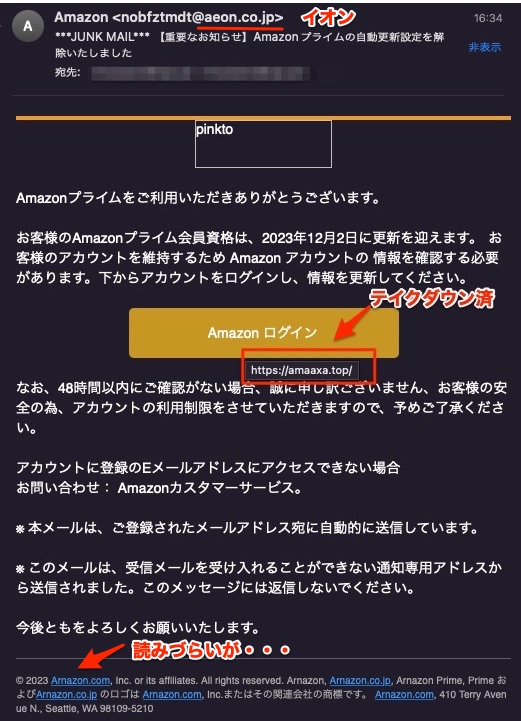

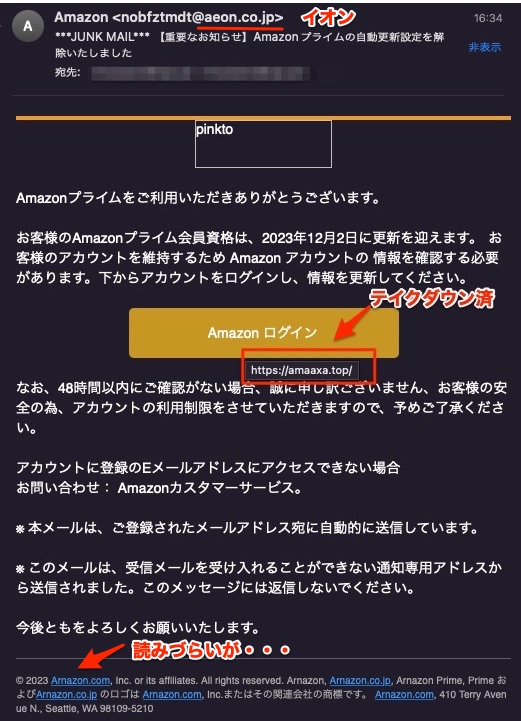

【重要なお知らせ】Amazonプライムの自動更新設定を解除いたしました というアマゾン サンリオ イオンを騙るフィッシングメール

- カテゴリ :

- セキュリティ » 脆弱性情報/注意喚起

- ブロガー :

- ujpblog 2023/12/2 21:22

誘導先は既にテイクダウンされているけど,

・サンリオキャラクターのGIFアニメのイラスト画像を使った、海外無料グリーティングカード

・感性は日々磨かれ、変化するもの。

・Arnazon

とか気になるキーワードがたくさん入っているフィッシングメールのキャンペーンが発生していますね.ただ,これらってちょうど1年前に流行っていたものと特徴が一緒.

メーラによっては見えるのだけど,このようにサンリオが見えない場合もある.

・サンリオキャラクターのGIFアニメのイラスト画像を使った、海外無料グリーティングカード

・感性は日々磨かれ、変化するもの。

・Arnazon

とか気になるキーワードがたくさん入っているフィッシングメールのキャンペーンが発生していますね.ただ,これらってちょうど1年前に流行っていたものと特徴が一緒.

メーラによっては見えるのだけど,このようにサンリオが見えない場合もある.

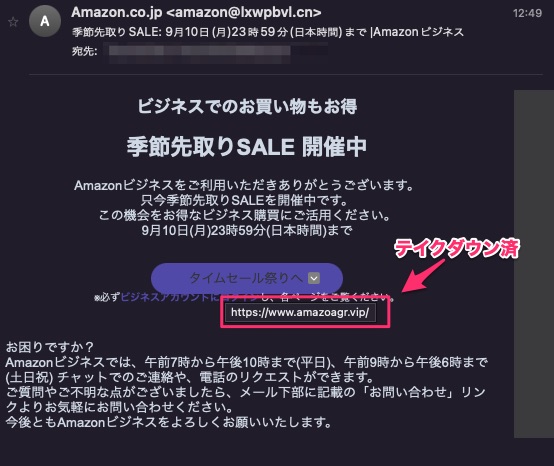

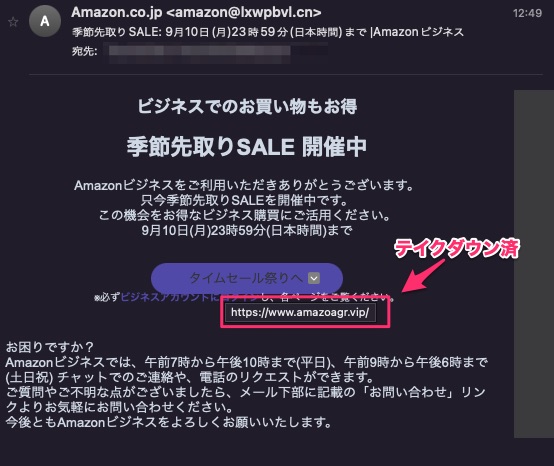

季節先取りSALE: 9月10日(月)23時59分(日本時間)まで |Amazonビジネス というフッシングメール

- カテゴリ :

- セキュリティ » 脆弱性情報/注意喚起

- ブロガー :

- ujpblog 2023/9/10 17:17

あまり気にしてないのだけれど,年中セールをやっている印象のあるアマゾン.

半期が締まるし?大きなセールがある模様だけど,それに先駆けてセールをやっている事に対するフィッシングメールの模様.

今回は,カラーミーショップで漏洩したメアドに対してのみ1通きてました.

引用:

セールの最終日だということで,ログインを急がせている感じですかね.

誘導先のURLは既にテイクダウンされていました.

メールヘッダを確認.

半期が締まるし?大きなセールがある模様だけど,それに先駆けてセールをやっている事に対するフィッシングメールの模様.

今回は,カラーミーショップで漏洩したメアドに対してのみ1通きてました.

引用:

ビジネスでのお買い物もお得

季節先取りSALE 開催中

Amazonビジネスをご利用いただきありがとうございます。

只今季節先取りSALEを開催中です。

この機会をお得なビジネス購買にご活用ください。

9月10日(月)23時59分(日本時間)まで

タイムセール祭りへ

※必ずビジネスアカウントにログインし、各ページをご覧ください。

お困りですか?

Amazonビジネスでは、午前7時から午後10時まで(平日)、午前9時から午後6時まで(土日祝) チャットでのご連絡や、電話のリクエストができます。

ご質問やご不明な点がございましたら、メール下部に記載の「お問い合わせ」リンクよりお気軽にお問い合わせください。

今後ともAmazonビジネスをよろしくお願いいたします。

セールの最終日だということで,ログインを急がせている感じですかね.

誘導先のURLは既にテイクダウンされていました.

メールヘッダを確認.

楽天モバイルの製品に脆弱性が出て,サポート終了でアップデータ提供が無い,というニュースを見てびっくり.

JVN#55217369 Rakuten WiFi Pocket における認証不備の脆弱性

https://jvn.jp/jp/JVN55217369/

引用:

楽天モバイルってまだ最近サービスを始めた事業者だから,そこの製品だって5年とか7年とか経過してないだろうと思って調べると,Wikipediaがあった.

Rakuten WiFi Pocket

https://ja.wikipedia.org/wiki/Rakuten_WiFi_Pocket

引用:

発売からサポート完了までが2年4ヶ月弱.これ,短すぎる.EUだったら,めっちゃ怒られる奴.

でも評判を調べると,繋がらないし,繋がっても遅いそうで,こだわってこの機種を使い続けたい人たちは居ないっぽいな.サポートを最低限にすることで,運営費用も削減でサービスを安価に提供ってことなのか.

追記2023/08/30

おー.時期を伺っていたとも言える事件.楽天モバイルも同じようなことにならなきゃいいけど.

「全人類に対する罪 核下水排出」 日本のルーターが画面改ざん被害

https://www.asahi.com/articles/ASR8Y61XZR8YULZU00C.html

引用:

【再掲】SkyBridge MB-A100/110/200・MB-A130シリーズ・SkySpider MB-R210の脆弱性と対応について

https://www.seiko-sol.co.jp/archives/78347/

引用:

ファームウェア更新機能が搭載しているだけでは安心できない!IoT機器のセキュリティを考える

https://www.lac.co.jp/lacwatch/service/20230829_003481.html

引用:

更新しないことによるローコスト提供の前では不要なことだろうなぁ.

JVN#55217369 Rakuten WiFi Pocket における認証不備の脆弱性

https://jvn.jp/jp/JVN55217369/

引用:

当該製品にアクセス可能な攻撃者によって、管理画面に不正にログインされる可能性があります。その結果、機微な情報を閲覧されたり、端末の設定を変更される可能性があります。

楽天モバイルってまだ最近サービスを始めた事業者だから,そこの製品だって5年とか7年とか経過してないだろうと思って調べると,Wikipediaがあった.

Rakuten WiFi Pocket

https://ja.wikipedia.org/wiki/Rakuten_WiFi_Pocket

引用:

楽天モバイルは2020年12月8日、楽天オリジナル初のモバイルルーターとしてRakuten WiFi Pocketを発表した。

-略-

2023年8月22日時点で、外部から本製品の設定を変更できてしまう脆弱性が存在することが発覚した。 本製品のサポートは2023年3月31日をもって終了しているため、OSアップデートで対策される事はなく、本製品の使用中止が推奨されている。

発売からサポート完了までが2年4ヶ月弱.これ,短すぎる.EUだったら,めっちゃ怒られる奴.

でも評判を調べると,繋がらないし,繋がっても遅いそうで,こだわってこの機種を使い続けたい人たちは居ないっぽいな.サポートを最低限にすることで,運営費用も削減でサービスを安価に提供ってことなのか.

追記2023/08/30

おー.時期を伺っていたとも言える事件.楽天モバイルも同じようなことにならなきゃいいけど.

「全人類に対する罪 核下水排出」 日本のルーターが画面改ざん被害

https://www.asahi.com/articles/ASR8Y61XZR8YULZU00C.html

引用:

この機器は、セイコーソリューションズ(千葉市)が発売する「SkyBridge」と「SkySpider」。

この2種のルーターについて、同社はプログラムに欠陥があったとして今年2月、修正プログラムを配布していた。今回被害にあったのは修正プログラムを入れていない機器とみられ、同社は速やかに適用するようサイト上で呼びかけている。

【再掲】SkyBridge MB-A100/110/200・MB-A130シリーズ・SkySpider MB-R210の脆弱性と対応について

https://www.seiko-sol.co.jp/archives/78347/

引用:

**本内容は、2023年2月28日に発表した内容の再掲となります。**

ファームウェア更新機能が搭載しているだけでは安心できない!IoT機器のセキュリティを考える

https://www.lac.co.jp/lacwatch/service/20230829_003481.html

引用:

今回はIoT機器のファームウェア更新機能が「搭載されている」ことではなく、「問題のない設計・実装により搭載されている」ことが重要というお話をしたいと思います。

更新しないことによるローコスト提供の前では不要なことだろうなぁ.

JVNVU#99392903

複数のTP-Link製品における複数の脆弱性

https://jvn.jp/vu/JVNVU99392903/index.html

以前もあったけど,妹ちゃん2号の家に導入したのがTP-Linkの無線APだったので,ちょっと次回帰省した時にでも確認してみようと.

複数のTP-Link製品における複数の脆弱性

https://jvn.jp/vu/JVNVU99392903/index.html

以前もあったけど,妹ちゃん2号の家に導入したのがTP-Linkの無線APだったので,ちょっと次回帰省した時にでも確認してみようと.

JVNDB-2022-010814

vim/vim における境界外読み取りに関する脆弱性

https://jvndb.jvn.jp/ja/contents/2022/JVNDB-2022-010814.html

macOSも関係しているのね.でもMonterey使いなので無関係かな?!

About the security content of macOS Ventura 13

https://support.apple.com/en-us/HT213488

そう言えば先日こんなニュースもありました.

Vim Boss が亡くなりました。

https://vim-jp.org/blog/2023/08/05/Vim-boss-passed-away.html

引用:

vim/vim における境界外読み取りに関する脆弱性

https://jvndb.jvn.jp/ja/contents/2022/JVNDB-2022-010814.html

macOSも関係しているのね.でもMonterey使いなので無関係かな?!

About the security content of macOS Ventura 13

https://support.apple.com/en-us/HT213488

そう言えば先日こんなニュースもありました.

Vim Boss が亡くなりました。

https://vim-jp.org/blog/2023/08/05/Vim-boss-passed-away.html

引用:

愛なる皆様へ

Bram Moolenaar が 2023年8月3日に逝去したことを、謹んでお知らせいたします。 Bram はここ数週間で急速に進行した病状に苦しんでいました。

Bram は人生の大部分を Vim に捧げ、皆様が一員である Vim コミュニティを大変誇りに思っておりました。

プリンタに脆弱性があるかも,ということで自分の使っているモデルのMFC-J4940DNは対象ではありませんでした.

ただ,この情報を見ると色々知ることができて興味深い.

ブラザー製debutウェブサーバーを実装している複数のプリンタ機器や複合機(MFP)におけるNULLポインタ参照の脆弱性

https://jvn.jp/vu/JVNVU93767756/

引用:

ただ,この情報を見ると色々知ることができて興味深い.

ブラザー製debutウェブサーバーを実装している複数のプリンタ機器や複合機(MFP)におけるNULLポインタ参照の脆弱性

https://jvn.jp/vu/JVNVU93767756/

引用:

影響を受ける製品、モデル番号、バージョンなどの詳細については、各製品開発者が提供する情報をご確認ください。

ブラザー工業株式会社

富士フイルムビジネスイノベーション株式会社

東芝テック株式会社

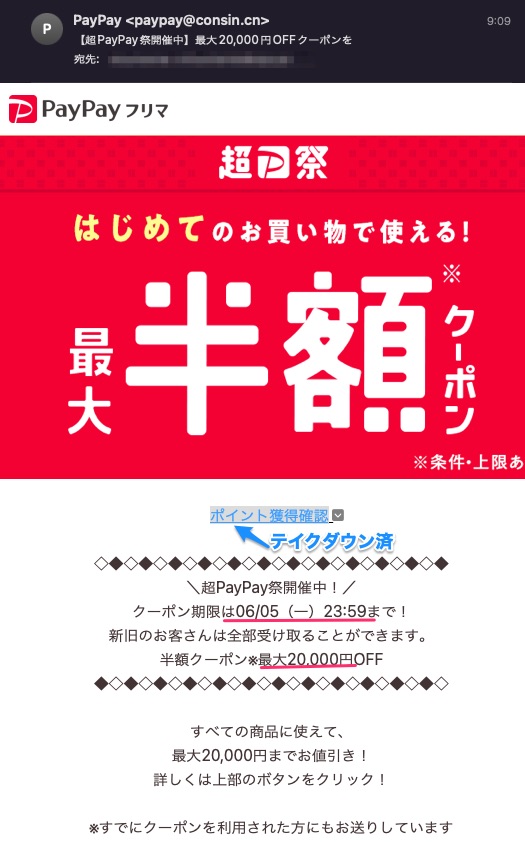

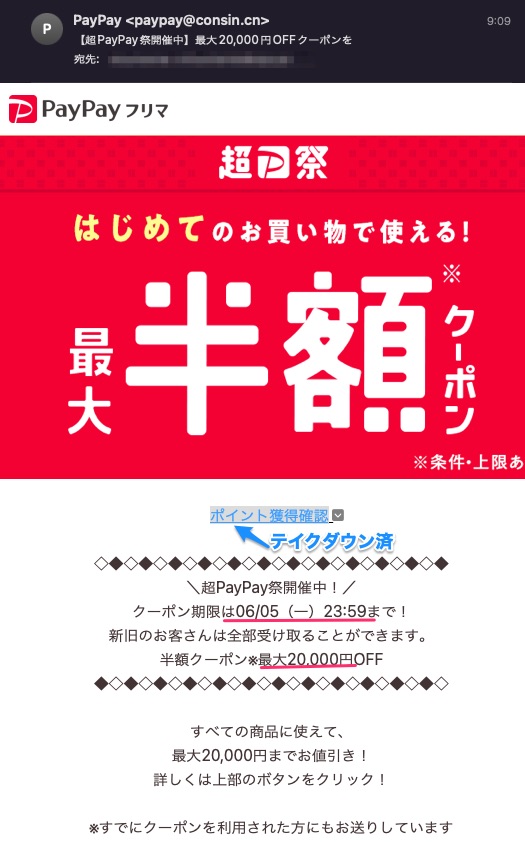

【超PayPay祭開催中】最大20,000円OFFクーポンを というフィッシングメール

- カテゴリ :

- セキュリティ » 脆弱性情報/注意喚起

- ブロガー :

- ujpblog 2023/6/5 12:21

PayPayの波に乗り遅れたのでやってないんだよね...

1つ言えるのは,今現在,テレビCMでPayPayを見ないから,大きな販促キャンペーンやってないと思うんだよね.

引用: さっき到着したばかりだけれど,Copyrightが2021年だったり発行日が5月31日だったりします.

最近やっぱり目立つのは,2万円という金額の一致だな.背景が同じなのだろうか.

メールヘッダを確認.

1つ言えるのは,今現在,テレビCMでPayPayを見ないから,大きな販促キャンペーンやってないと思うんだよね.

引用:

ポイント獲得確認

◇◆◇◆◇◆◇◆◇◆◇◆◇◆◇◆◇◆◇◆◇◆◇◆

\超PayPay祭開催中!/

クーポン期限は06/05(一)23:59まで!

新旧のお客さんは全部受け取ることができます。

半額クーポン※最大20,000円OFF

◆◇◆◇◆◇◆◇◆◇◆◇◆◇◆◇◆◇◆◇◆◇◆◇

すべての商品に使えて、

最大20,000円までお値引き!

詳しくは上部のボタンをクリック!

※すでにクーポンを利用された方にもお送りしています

アプリのダウンロードはこちらから

App Storeからダウンロード

Google Play で手に入れよう

Apple、Appleのロゴ、App Store、iPodのロゴ、iTunesは、米国および他国のApple Inc.の登録商標です。

iPhone、iPod touch、iPadはApple Inc.の商標です。

iPhone商標は、アイホン株式会社のライセンスに基づき使用されています。

Copyright (C) 2021 Apple Inc. All rights reserved.

Android、Androidロゴ、Google Play 、および Google Play ロゴは、Google LLC の商標です。

発行:ヤフー株式会社

住所:東京都千代田区紀尾井町1番3号

編集:PayPayフリマ

発行日:2023年 05月 31日

お問い合わせ | 配信の登録・解除 | プライバシー | 利用規約

PayPayフリマおすすめ情報メールは、Yahoo! JAPAN IDにご登録いただいているメールアドレスに配信しています。今後このメールの配信を希望されない方は、お手数ですが「配信の登録・解除」から、Yahoo! JAPAN IDでログインして手続きをお願いいたします。

※キャンペーン・施策や出品内容は、予告なく変更または終了となる場合があります。

PayPayフリマ

Copyright (C) 2021 Yahoo Japan Corporation. All Rights Reserved.

最近やっぱり目立つのは,2万円という金額の一致だな.背景が同じなのだろうか.

メールヘッダを確認.

普段は月末までに当ててるんだけれど,今回は急いだ方が良いのかな.

「Windows Updateを至急適用して」 IPAなど呼び掛け ゼロデイ脆弱性3件を修正

https://www.itmedia.co.jp/news/articles/2302/15/news171.html

CVE-2023-21715

Microsoft Publisher のセキュリティ機能のバイパスの脆弱性

https://msrc.microsoft.com/update-guide/ja-JP/vulnerability/CVE-2023-21715

CVE-2023-21823

Windows グラフィックス コンポーネントのリモートでコードが実行される脆弱性

https://msrc.microsoft.com/update-guide/ja-JP/vulnerability/CVE-2023-21823

CVE-2023-23376

Windows 共通ログ ファイル システム ドライバーの特権の昇格の脆弱性

https://msrc.microsoft.com/update-guide/ja-JP/vulnerability/CVE-2023-23376

こういうやつも関係あるのかな.

スクショの悪用でユーザー情報を盗むハッカー、米国とドイツの組織狙う

https://news.mynavi.jp/techplus/article/20230215-2591673/

引用:

「Windows Updateを至急適用して」 IPAなど呼び掛け ゼロデイ脆弱性3件を修正

https://www.itmedia.co.jp/news/articles/2302/15/news171.html

CVE-2023-21715

Microsoft Publisher のセキュリティ機能のバイパスの脆弱性

https://msrc.microsoft.com/update-guide/ja-JP/vulnerability/CVE-2023-21715

CVE-2023-21823

Windows グラフィックス コンポーネントのリモートでコードが実行される脆弱性

https://msrc.microsoft.com/update-guide/ja-JP/vulnerability/CVE-2023-21823

CVE-2023-23376

Windows 共通ログ ファイル システム ドライバーの特権の昇格の脆弱性

https://msrc.microsoft.com/update-guide/ja-JP/vulnerability/CVE-2023-23376

こういうやつも関係あるのかな.

スクショの悪用でユーザー情報を盗むハッカー、米国とドイツの組織狙う

https://news.mynavi.jp/techplus/article/20230215-2591673/

引用:

添付ファイルにはマクロが組み込まれたMicrosoft Publisherファイルまたはそのリンク、JavaScriptファイルへのリンクまたはJavaScriptファイルへのリンクを含んだPDFなどさまざまな形式が使われており、

JPCERT/CCの注意喚起の中で,Nettalkというのがあった.

Japan Vulnerability Notes JVNVU#99505355

Netatalkに複数の脆弱性

https://jvn.jp/vu/JVNVU99505355/

https://kb.cert.org/vuls/id/709991

引用:

Nettalkってなんだろう?と思ったけれど,AFP(Apple Filing Protocol)のオープンソース実装で,実用的いはTime Machineとして利用できるファイルサーバで使う程度の模様.

Time Machineはよくできたバックアップシステムだけれど,現在のように大容量や大量ファイルがある場合,ファイルサーバはリストアの際に何時間(何日も!)もかかって非効率なのでローカルの外付けUSBハードディスクが一般的じゃなかろうか.

データファイルだけなら,Nettalkを入れたファイルサーバでも十分なのかな.

Japan Vulnerability Notes JVNVU#99505355

Netatalkに複数の脆弱性

https://jvn.jp/vu/JVNVU99505355/

https://kb.cert.org/vuls/id/709991

引用:

There are six new vulnerabilities in the latest release of Netatalk (3.1.12) that could allow for Remote Code Execution as well as Out-of-bounds Read.

Netatalk の最新リリース (3.1.12) には、リモートでコードを実行されたり、境界外から読み取られる可能性のある、6 つの新しい脆弱性があります。

Nettalkってなんだろう?と思ったけれど,AFP(Apple Filing Protocol)のオープンソース実装で,実用的いはTime Machineとして利用できるファイルサーバで使う程度の模様.

Time Machineはよくできたバックアップシステムだけれど,現在のように大容量や大量ファイルがある場合,ファイルサーバはリストアの際に何時間(何日も!)もかかって非効率なのでローカルの外付けUSBハードディスクが一般的じゃなかろうか.

データファイルだけなら,Nettalkを入れたファイルサーバでも十分なのかな.

不理解による設定考慮漏れのようなことは多々あるし,バージョンアップしたら機能が増えて設定増えてたなんてこともあるから,道具の種類は最小限がいいかな.でも反対されるんだよね.老害なんて言われて.老害だけれどw

誤設定のKubernetesインスタンスが90万超存在、保護対策の実施を

https://news.mynavi.jp/techplus/article/20220701-2384300/

引用:

誤設定のKubernetesインスタンスが90万超存在、保護対策の実施を

https://news.mynavi.jp/techplus/article/20220701-2384300/

引用:

非ルートユーザーのみを許可

コンテナに対して定期的に脆弱性スキャンを実行

構成ファイルでハードコードされたクレデンシャルの代わりにKubernetes Secretsを使用

匿名ログインの無効

認証の強化

すべてのセキュリティパッチを更新して適用

「使われていない」または「使われなくなった」コンポーネントの削除

ゼロデイの脆弱性でJPCERT/CCから注意喚起が.

Confluence ServerおよびData Centerの脆弱性(CVE-2022-26134)に関する注意喚起

https://www.jpcert.or.jp/at/2022/at220015.html

ご参考:

2022年4月に発生したアトラシアンのサービス停止に関するインシデント事後レビュー

https://www.atlassian.com/ja/blog/post-incident-review-april-2022-outage

追記2022/06/13

「Atlassian Confluence」のアップデートが公開 - すでに悪用済み、要対応

https://www.security-next.com/137068

Confluence Server および Data Center - CVE-2022-26134 -未認証のリモート コード実行についての重大な深刻度の脆弱性

https://ja.confluence.atlassian.com/doc/confluence-security-advisory-2022-06-02-1130377146.html

AtlassianのConfluence,最初に使ったのは2017年くらいだったと思うけれど,こうしてみると現在は一般企業にも浸透しているんだなぁと.影響の大きさから浸透度を実感します...

Confluence ServerおよびData Centerの脆弱性(CVE-2022-26134)に関する注意喚起

https://www.jpcert.or.jp/at/2022/at220015.html

ご参考:

2022年4月に発生したアトラシアンのサービス停止に関するインシデント事後レビュー

https://www.atlassian.com/ja/blog/post-incident-review-april-2022-outage

追記2022/06/13

「Atlassian Confluence」のアップデートが公開 - すでに悪用済み、要対応

https://www.security-next.com/137068

Confluence Server および Data Center - CVE-2022-26134 -未認証のリモート コード実行についての重大な深刻度の脆弱性

https://ja.confluence.atlassian.com/doc/confluence-security-advisory-2022-06-02-1130377146.html

AtlassianのConfluence,最初に使ったのは2017年くらいだったと思うけれど,こうしてみると現在は一般企業にも浸透しているんだなぁと.影響の大きさから浸透度を実感します...

IPAから発表されている資料.

情報セキュリティ10大脅威 2022

https://www.ipa.go.jp/security/vuln/10threats2022.html

個人編

https://www.ipa.go.jp/files/000096258.pdf

1位:フィッシングによる個人情報等の詐取

2位:ネット上の誹謗・中傷・デマ

3位:メールやSMSなどを使った脅迫・詐欺の手口による金銭要求

4位:クレジットカード情報の不正利用

5位:スマホ決済の不正利用

6位:偽警告によるインターネット詐欺

7位:不正アプリによるスマートフォン利用者への被害

8位:インターネット上のサービスからの個人情報の窃取

9位:インターネットバンキングの不正利用

10位:インターネット上のサービスへの不正ログイン

高度で無いフィッシングも大量におくされているのでみんなウンザリしているとおもうけど,新たにフィッシングメールが来る人もいるのだろうなぁ.

去年からの,FakeAVが増えているというのがあるな.

「サポート詐欺」の平均被害額が1.8倍に - 支払方法に変化も 国民生活センター

https://www.security-next.com/134435

「ウイルス見つかったからMicrosoftに電話しろ」と言われて表示された電話番号に電話をかけさせるとういうやつ.

情報セキュリティ10大脅威 2022

https://www.ipa.go.jp/security/vuln/10threats2022.html

個人編

https://www.ipa.go.jp/files/000096258.pdf

1位:フィッシングによる個人情報等の詐取

2位:ネット上の誹謗・中傷・デマ

3位:メールやSMSなどを使った脅迫・詐欺の手口による金銭要求

4位:クレジットカード情報の不正利用

5位:スマホ決済の不正利用

6位:偽警告によるインターネット詐欺

7位:不正アプリによるスマートフォン利用者への被害

8位:インターネット上のサービスからの個人情報の窃取

9位:インターネットバンキングの不正利用

10位:インターネット上のサービスへの不正ログイン

高度で無いフィッシングも大量におくされているのでみんなウンザリしているとおもうけど,新たにフィッシングメールが来る人もいるのだろうなぁ.

去年からの,FakeAVが増えているというのがあるな.

「サポート詐欺」の平均被害額が1.8倍に - 支払方法に変化も 国民生活センター

https://www.security-next.com/134435

「ウイルス見つかったからMicrosoftに電話しろ」と言われて表示された電話番号に電話をかけさせるとういうやつ.

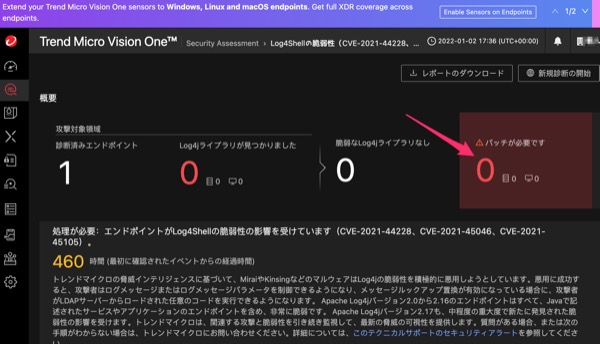

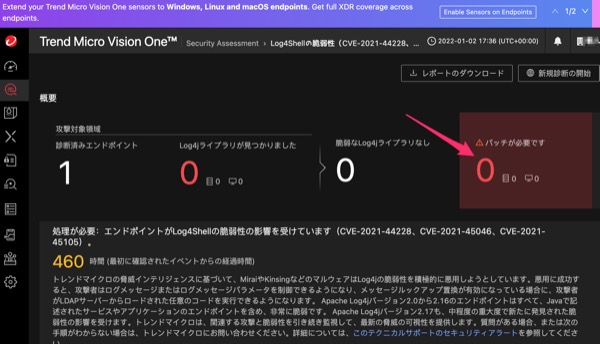

Log4Shellと呼ばれているApache Log4jの脆弱性スキャンを行うツールを,トレンドマイクロが無償で提供しているので試してみた.

リンクはこちら(登録が必要)

実際には,このツールはTrend Micro Vision OneとうEDRツールの模様で,クラウド側への疎通確認という感じかな.

動作させるにはプロキシ越えをどうするかみたいなところのチェックとしても使えるかな.

Trend Micro Vision One(TM) See More. Respond Faster.

https://www.trendmicro.com/ja_jp/business/products/detection-response.html

リンクはこちら(登録が必要)

実際には,このツールはTrend Micro Vision OneとうEDRツールの模様で,クラウド側への疎通確認という感じかな.

動作させるにはプロキシ越えをどうするかみたいなところのチェックとしても使えるかな.

Trend Micro Vision One(TM) See More. Respond Faster.

https://www.trendmicro.com/ja_jp/business/products/detection-response.html

次から次へと問題・課題が出てくるので,早くアップグレードするのが吉なんだろうけれども,現場はどうなのだろう?

この夏までの仕事場の元ボスは,(脆弱性がよく見つかるので)Javaが嫌いだったから,関係してないと思うけどな.

AWSアカウントを「Log4Shell」で乗っ取る方法が報告される

https://gigazine.net/news/20211223-aws-account-takeover-via-log4shell/

引用: ちょっと複合的な感じか.

「Apache Log4j」の脆弱性を中国政府に最初に報告しなかったとしてAlibaba Cloudにペナルティ

https://gigazine.net/news/20211223-apache-log4j-alibaba-cloud/

引用: 中国の法律的には,ベンダじゃなくて政府に報告するのね...

JavaのLog4jライブラリで発見された脆弱性「Log4Shell(CVE-2021-44228)」はなぜ世界中に大きな影響を与えるのか?

https://gigazine.net/news/20211213-cve-2021-44228-jndi-lookup/

引用: 先に中国政府に報告したら,Apacheに連絡したかどうか・・・?

「Log4j」脆弱性の攻撃数、警察庁がリアルタイム公開

https://www.itmedia.co.jp/news/articles/2112/15/news103.html

引用:

この夏までの仕事場の元ボスは,(脆弱性がよく見つかるので)Javaが嫌いだったから,関係してないと思うけどな.

AWSアカウントを「Log4Shell」で乗っ取る方法が報告される

https://gigazine.net/news/20211223-aws-account-takeover-via-log4shell/

引用:

セキュリティ企業のGigasheetが「Log4ShellでAWSアカウントを乗っ取る方法」を公開しました。Gigasheetによると、この方法はあくまでAWSのセキュリティ設定がずさんな場合にのみ起こりえる現象であり、AWSがLog4Shellに関する固有の問題を抱えているということを意味しているわけではないとのこと。

「Apache Log4j」の脆弱性を中国政府に最初に報告しなかったとしてAlibaba Cloudにペナルティ

https://gigazine.net/news/20211223-apache-log4j-alibaba-cloud/

引用:

世界最大級の小売&電子商取引企業であるアリババグループが所有する日刊紙・South China Morning Postなどの報道によると、中国政府は「Apache Log4j」に関する重大な脆弱性を政府に最初に報告しなかったとして、アリババグループのクラウドコンピューティング部門・Alibaba Cloudと工業情報化部の取引を6カ月間停止する措置を取ったとのこと。

JavaのLog4jライブラリで発見された脆弱性「Log4Shell(CVE-2021-44228)」はなぜ世界中に大きな影響を与えるのか?

https://gigazine.net/news/20211213-cve-2021-44228-jndi-lookup/

引用:

2021年11月24日に、Alibaba Cloudのセキュリティチームが、Apache Log4jのバージョン2.0-beta9からバージョン2.14.1までにリモートコード実行の脆弱性を発見したと、Apacheに報告しました。

「Log4j」脆弱性の攻撃数、警察庁がリアルタイム公開

https://www.itmedia.co.jp/news/articles/2112/15/news103.html

引用:

警察施設のインターネット接続点に設置したセンサーで、脆弱性をついた攻撃のアクセスを観測。1センサー当たりの平均の推移をグラフに示した。1時間ごとに更新している。

年末の忙しい時に大変だろうな...

「Apache Log4j」の脆弱性、3万5000超のJavaパッケージに影響の恐れ--グーグル調査

https://japan.zdnet.com/article/35181091/

Apache Log4jにまた脆弱性、バージョン2.17.0公開

https://japan.zdnet.com/article/35181084/

引用:

連鎖というか,たぶんみんな興味深く見つめているから,見つかるのだろうな.

引用:

「Apache Log4j」の脆弱性、3万5000超のJavaパッケージに影響の恐れ--グーグル調査

https://japan.zdnet.com/article/35181091/

Apache Log4jにまた脆弱性、バージョン2.17.0公開

https://japan.zdnet.com/article/35181084/

引用:

バージョン2.0-alpha1から2.14.16までにサービス妨害(DoS)状態を発生させる恐れのある脆弱性が存在し、最新版で修正された。

連鎖というか,たぶんみんな興味深く見つめているから,見つかるのだろうな.

引用:

ASFよると、バージョン2.0-alpha1~2.14.16では、自己参照Lookupでの制御されない再起が保護されていない。このためロギング構成のコンテキストルックアップで「$$ {ctx:loginId}」などデフォルト以外のパターンレイアウトを使用している場合、攻撃者がスレッドコンテキストマップ(MDC)で再帰ルックアップを含む悪意ある入力データを作成するなどして、スタックオーバーエラーが発生し、システムが停止してしまうとしている。

Javaでアプリを作成していると,トランザクションやセッションを追跡するためにログを吐き出す仕組みとしてlog4jライブラリを組み込んでいるのは普通のことだけれど,そのLog4jライブラリの脆弱性がでています.

Apache Log4jの任意のコード実行の脆弱性(CVE-2021-44228)に関する注意喚起

https://www.jpcert.or.jp/at/2021/at210050.html

引用: ログを書き出すライブラリがに実装された謎機能?が問題の模様で,思わず影響を受けるものが多いそうで.

昨年のSolarWindsよりも酷い状態じゃないかな.

既にLookup機能を無効化するように修正されたバージョンがリリースされていまますが,新たにJava8用のLog4jがリリースされたそうです.

引用:

RiskIQの詳細記事(英語だけど)

CVE-2021-44228 - Apache Log4j Remote Code Execution Vulnerability

https://community.riskiq.com/article/505098fc

GreyNoiseは、この脆弱性を悪用するためにインターネットをスキャンしていることが確認されたIPのリストを公開しています.

https://gist.github.com/gnremy/c546c7911d5f876f263309d7161a7217

引用:

ワークアラウンド.

引用:

追記2021/12/17

「Log4j」脆弱性の攻撃数、警察庁がリアルタイム公開

https://www.itmedia.co.jp/news/articles/2112/15/news103.html

引用: 基本的に8080ポートを使った攻撃観測が多いのか.8080なのでProxy回避の直アクセスやや管理画面などを想定しているのかなぁ.

Javaライブラリ「Apache Log4j」の脆弱性(CVE-2021-44228)を標的とした攻撃の観測について - 警視庁

https://www.npa.go.jp/cyberpolice/important/2021/202112141.html

Apache Log4jの任意のコード実行の脆弱性(CVE-2021-44228)に関する注意喚起

https://www.jpcert.or.jp/at/2021/at210050.html

引用:

Apache Log4jにはLookupと呼ばれる機能があり、ログとして記録された文字列

から、一部の文字列を変数として置換します。その内、JNDI Lookup機能が悪用

されると、遠隔の第三者が細工した文字列を送信し、Log4jがログとして記録す

ることで、Log4jはLookupにより指定された通信先もしくは内部パスからjava

classファイルを読み込み実行し、結果として任意のコードが実行される可能性

があります。

昨年のSolarWindsよりも酷い状態じゃないかな.

既にLookup機能を無効化するように修正されたバージョンがリリースされていまますが,新たにJava8用のLog4jがリリースされたそうです.

引用:

** 更新: 2021年12月15日追記 ******************************************

The Apache Software Foundationは、Apache Log4jのバージョン2.16.0

(Java 8以降のユーザー向け)および2.12.2(Java 7のユーザー向け)を公開

しました。

RiskIQの詳細記事(英語だけど)

CVE-2021-44228 - Apache Log4j Remote Code Execution Vulnerability

https://community.riskiq.com/article/505098fc

GreyNoiseは、この脆弱性を悪用するためにインターネットをスキャンしていることが確認されたIPのリストを公開しています.

https://gist.github.com/gnremy/c546c7911d5f876f263309d7161a7217

引用:

主にLDAPのJNDIリソースを利用した攻撃が確認されていますが、RMIやDNSなど他のJNDIリソースに拡大する可能性があります。これらの文字列は、潜在的にログに記録されるあらゆる値に注入される可能性があります。可能性のあるフィールドは、ユーザーエージェント、ウェブフォーム、ウェブページ名、またはユーザーデータが送信される他の任意の場所です。これらの値は、もしログに記録されるために送られると、Log4j を使ってアプリケーションによって解析され、実行され ることができます。以下は、悪用されようとしていることを検知できる文字列です。${jndi:ldap ${jndi:dns ${jndi:rmi ${jndi:nis ${jndi:nds ${jndi:corba ${jndi:iiop

ワークアラウンド.

引用:

アップグレードされた Log4j ライブラリを使用する前にこの問題を軽減したい組織で、2.10 から 2.14.1 の間の Log4J バージョンを使用している場合、JVM 起動パラメーターに次のプロパティを適用し、Java プロセスを再起動することが可能です。-DLog4j2.formatMsgNoLookups=true

追記2021/12/17

「Log4j」脆弱性の攻撃数、警察庁がリアルタイム公開

https://www.itmedia.co.jp/news/articles/2112/15/news103.html

引用:

警察施設のインターネット接続点に設置したセンサーで、脆弱性をついた攻撃のアクセスを観測。1センサー当たりの平均の推移をグラフに示した。1時間ごとに更新している。

Javaライブラリ「Apache Log4j」の脆弱性(CVE-2021-44228)を標的とした攻撃の観測について - 警視庁

https://www.npa.go.jp/cyberpolice/important/2021/202112141.html

こんな注意喚起が.

JVN#88993473 複数のエレコム製 LAN ルーターにおける複数の脆弱性

https://jvn.jp/jp/JVN88993473/

お値段安い目の家庭用ルータとして使われているから導入数は多そう.

「管理画面にログイン可能な隣接するネットワーク上」とあるから,まずその隣接するネットワークに第三者がいる必要があるが...

JVN#88993473 複数のエレコム製 LAN ルーターにおける複数の脆弱性

https://jvn.jp/jp/JVN88993473/

お値段安い目の家庭用ルータとして使われているから導入数は多そう.

「管理画面にログイン可能な隣接するネットワーク上」とあるから,まずその隣接するネットワークに第三者がいる必要があるが...

息の根を止められたはずのEmotetが復活しているようです.ザオリク.

【注意喚起】マルウェアEmotetが10カ月ぶりに活動再開、日本も攻撃対象に

https://www.lac.co.jp/lacwatch/alert/20211119_002801.html

うちにはEmotetは来ないからなー.以前所属していた組織だとたくさん来ていたけれど,アンチウイルスソフトが反応していたし.その意味ではパターンファイルは最新化しておかないとね.

【注意喚起】マルウェアEmotetが10カ月ぶりに活動再開、日本も攻撃対象に

https://www.lac.co.jp/lacwatch/alert/20211119_002801.html

うちにはEmotetは来ないからなー.以前所属していた組織だとたくさん来ていたけれど,アンチウイルスソフトが反応していたし.その意味ではパターンファイルは最新化しておかないとね.

うちのRTX1200には関係ないのか.

JVNVU#91161784 ヤマハ製のルーターにおける複数の脆弱性

https://jvn.jp/vu/JVNVU91161784/index.html

引用: GUIでの設定もリッチになってきたから利用者は多いかと.

JVNVU#91161784 ヤマハ製のルーターにおける複数の脆弱性

https://jvn.jp/vu/JVNVU91161784/index.html

引用:

想定される影響は各脆弱性により異なりますが、当該製品のWeb GUIにログインした状態のユーザーが、攻撃者の作成した罠ページにアクセスすることで、次のような影響を受ける可能性があります。

10月に入ってすぐに大騒ぎ?になったApache HTTP Serverのディレクトリ・トラバーサルについて検証結果が出ていました.

【検証】Apacheのパストラバーサルの脆弱性 (CVE-2021-41773、CVE-2021-42013)を悪用する攻撃通信

https://www.nri-secure.co.jp/blog/apache-http-server-vulnerability

Apache 2.4.49とApache 2.4.50に影響があって,Apache 2.4.48とApache 2.4.51は問題ないんですね.まぁApache 2.4.48以前は別の脆弱性があるんでしょうけど.

PoCも公開されています.

CVE-2021-41773

https://github.com/lorddemon/CVE-2021-41773-PoC

取り急ぎ問題ありませんでしたw

引用:

【検証】Apacheのパストラバーサルの脆弱性 (CVE-2021-41773、CVE-2021-42013)を悪用する攻撃通信

https://www.nri-secure.co.jp/blog/apache-http-server-vulnerability

Apache 2.4.49とApache 2.4.50に影響があって,Apache 2.4.48とApache 2.4.51は問題ないんですね.まぁApache 2.4.48以前は別の脆弱性があるんでしょうけど.

PoCも公開されています.

CVE-2021-41773

https://github.com/lorddemon/CVE-2021-41773-PoC

取り急ぎ問題ありませんでしたw

引用:

$ python3 PoC.py www.ujp.jp

Server www.ujp.jp IS NOT VULNERABLE

[MacPro2013:server 16:51:46 ~/bin/CVE-2021-41773 ]

$

現役の人たちは,この件で右往左往しているそうで.

JVN#51106450

Apache HTTP Server におけるディレクトリトラバーサルの脆弱性

https://jvn.jp/jp/JVN51106450/

世の中的な顛末は,ピヨさんのブログで.

Apache HTTP Server の深刻な脆弱性CVE-2021-41773とCVE-2021-42013についてまとめてみた

https://piyolog.hatenadiary.jp/entry/2021/10/10/031834

引用: この夏の,PrintNightmareの時も,そういうのがあったな.

JVN#51106450

Apache HTTP Server におけるディレクトリトラバーサルの脆弱性

https://jvn.jp/jp/JVN51106450/

世の中的な顛末は,ピヨさんのブログで.

Apache HTTP Server の深刻な脆弱性CVE-2021-41773とCVE-2021-42013についてまとめてみた

https://piyolog.hatenadiary.jp/entry/2021/10/10/031834

引用:

脆弱性の詳細について知りたい

今回パストラバーサル、RCEの脆弱性は10月4日以降に修正された3件の内、CVE-2021-41773、CVE-2021-42013の2つ。CVE-2021-42013はCVE-2021-41773の修正が不十分であったことに起因する脆弱性で、脆弱性の種類、影響は同様。

TCP/IPの組み込み機器用プロトコルスタックに脆弱性.

数百万の制御システムに影響も、組み込みTCP/IPスタック「NicheStack」に脆弱性

https://monoist.atmarkit.co.jp/mn/articles/2108/05/news047.html

組み込み系なので意図しない機器が使っている可能性もあるけどそれそ探す手段はある模様.

https://github.com/Forescout/project-memoria-detector

興味深いツール.ネットワーク通信で,名乗らなくても相手の振る舞いから実装が分かると聞いたことがある.それを見ていると想像.ソースも説明も見てない.

数百万の制御システムに影響も、組み込みTCP/IPスタック「NicheStack」に脆弱性

https://monoist.atmarkit.co.jp/mn/articles/2108/05/news047.html

組み込み系なので意図しない機器が使っている可能性もあるけどそれそ探す手段はある模様.

https://github.com/Forescout/project-memoria-detector

興味深いツール.ネットワーク通信で,名乗らなくても相手の振る舞いから実装が分かると聞いたことがある.それを見ていると想像.ソースも説明も見てない.

NTLMリレー攻撃の対応策.

マイクロソフト、NTMLリレー攻撃「PetitPotam」の対応策を公開

https://www.prsol.cc/?p=1488

NT LAN Managerなので下位互換の認証方法か.

ドメインコントローラ上でIISを動かしている時に緩和策が対応可能.

マイクロソフト、NTMLリレー攻撃「PetitPotam」の対応策を公開

https://www.prsol.cc/?p=1488

NT LAN Managerなので下位互換の認証方法か.

ドメインコントローラ上でIISを動かしている時に緩和策が対応可能.

24年前からのPrint Spoolerの脆弱性が修正 その4 PrintNightmare

- カテゴリ :

- セキュリティ » 脆弱性情報/注意喚起

- ブロガー :

- ujpblog 2021/7/11 23:00

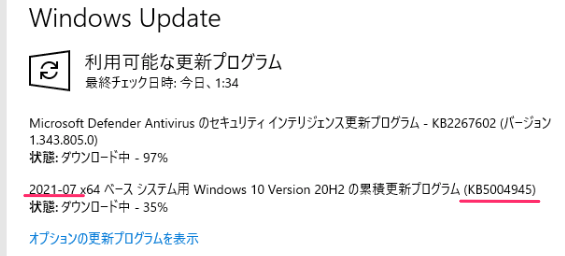

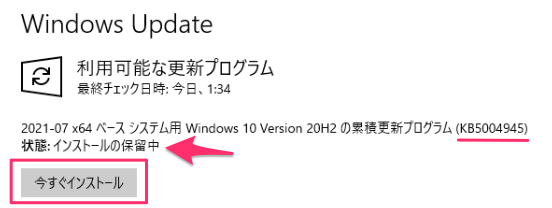

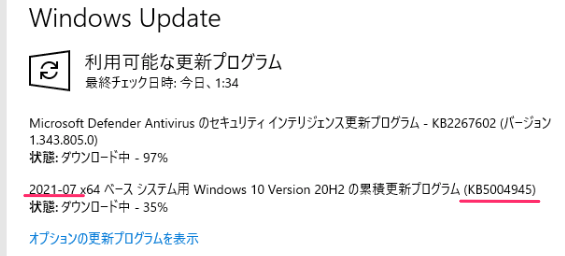

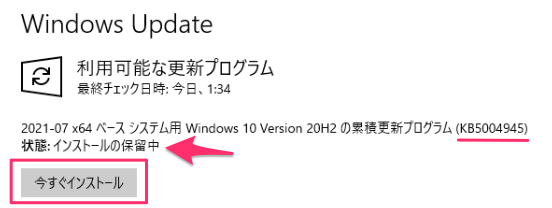

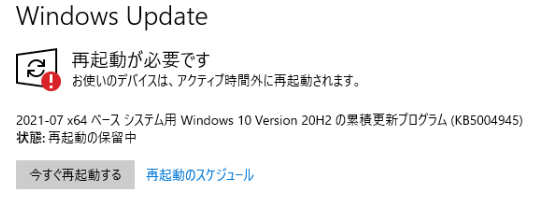

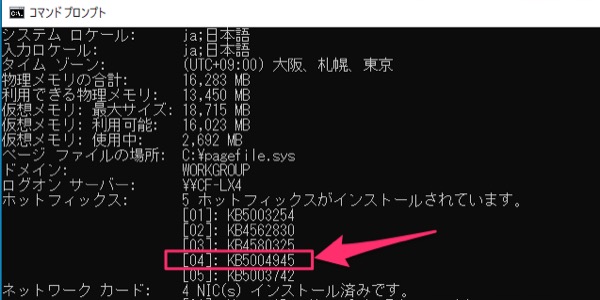

緊急リリースされたPrintNightmareに対応するためのKB5004945を適用してみた.

ダウンロードに時間がかかる.混雑しているってことか?

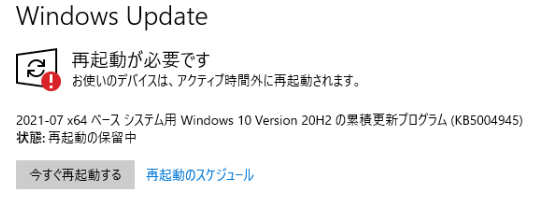

適用にはOS再起動をともなう.

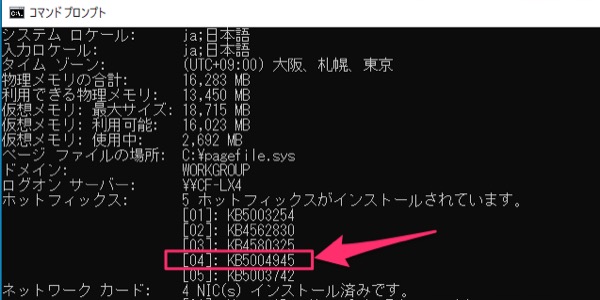

コマンドプロンプトから,systeminfoコマンドを使うと,適用されたパッチの番号が出ています.

印刷しないPCだけど,まぁ一安心かな.

ダウンロードに時間がかかる.混雑しているってことか?

適用にはOS再起動をともなう.

コマンドプロンプトから,systeminfoコマンドを使うと,適用されたパッチの番号が出ています.

印刷しないPCだけど,まぁ一安心かな.

24年前からのPrint Spoolerの脆弱性が修正 その3 PrintNightmare

- カテゴリ :

- セキュリティ » 脆弱性情報/注意喚起

- ブロガー :

- ujpblog 2021/7/9 0:17

ゼロデイだった脆弱性ですが,定期外のアップデータのリリースで対策がされた模様.

Windows 印刷スプーラーのリモートでコードが実行される脆弱性

https://msrc.microsoft.com/update-guide/vulnerability/CVE-2021-34527

単純に対策するにはPrint Spoolerを「無効化」することだけれど,何かの拍子(プリンタドライバインストール等)で有効になることもあるので,アップデートを適用した方が良いね.

今回は修正前に誤って実証コードが公開されてしまったという特異なものではあるけれど.

Windows 印刷スプーラーのリモートでコードが実行される脆弱性

https://msrc.microsoft.com/update-guide/vulnerability/CVE-2021-34527

単純に対策するにはPrint Spoolerを「無効化」することだけれど,何かの拍子(プリンタドライバインストール等)で有効になることもあるので,アップデートを適用した方が良いね.

今回は修正前に誤って実証コードが公開されてしまったという特異なものではあるけれど.

24年前からのPrint Spoolerの脆弱性が修正 その2 PrintNightmare

- カテゴリ :

- セキュリティ » 脆弱性情報/注意喚起

- ブロガー :

- ujpblog 2021/7/5 3:19

1年ほど前にも脆弱性が見つかっていたけれど,今回はゼロデイ

[回避策あり][PrintNightmare]Windowsの印刷スプーラーにゼロデイ脆弱性CVE-2021-34527

https://a-zs.net/cve-2021-1675/

影響を受けるのはドメインコントローラで動作するPrint Spoolerだが,影響がわからないので不要なら「無効化する」のが良い模様.

また,印刷スプーラーがクライアント接続を受け入れるのを許可する」を無効にすることでも回避可能.一応,テストしないとね.

[回避策あり][PrintNightmare]Windowsの印刷スプーラーにゼロデイ脆弱性CVE-2021-34527

https://a-zs.net/cve-2021-1675/

影響を受けるのはドメインコントローラで動作するPrint Spoolerだが,影響がわからないので不要なら「無効化する」のが良い模様.

また,印刷スプーラーがクライアント接続を受け入れるのを許可する」を無効にすることでも回避可能.一応,テストしないとね.

この手のものが流行りなのだと思う.

アップデート機能を悪用した攻撃を受けPasswordstateが約3万の顧客に「パスワードをリセットするよう」警告

https://jp.techcrunch.com/2021/04/24/2021-04-23-passwordstate-click-studios-password-manager-breach/

パスワードマネージャに脆弱性がある

アップデート機能の脆弱性を悪用して侵入する.

アップデート機能を悪用した攻撃を受けPasswordstateが約3万の顧客に「パスワードをリセットするよう」警告

https://jp.techcrunch.com/2021/04/24/2021-04-23-passwordstate-click-studios-password-manager-breach/

JVNVU#93485736

IEEE802.11 規格のフレームアグリゲーションやフラグメンテーションに関する複数の問題(FragAttack)

https://jvn.jp/vu/JVNVU93485736/

専用サイト.

https://www.fragattacks.com

動画でpocによる攻撃デモもあるけれど,英語だからさっぱりだ.そんな時は,DeepLを.

引用:

「設計上の欠陥」なので,もうパッチとかで対応は難しいから,違う規格のものにするしか無いということかな?

もうちょっと引用してみる.

引用:

WPA3もか.もうWEPを使っている人なんていないだろうと・・・(物理的に壊れてそう)

引用:

各社の対応方針があった.

全Wi-Fi機器に影響する脆弱性「FragAttacks」発見される。各企業・団体が対応を発表

https://internet.watch.impress.co.jp/docs/news/1324389.html

うちのWi-FiアクセスポイントはNERGEARなので対応を確認してみる.

https://kb.netgear.com/000063666/Security-Advisory-for-Fragment-and-Forge-vulnerabilities-on-some-WiFi-capable-devices-PSV-2021-0014-PSV-2021-0080

引用:

現在インストールしているファームウェアより新しいファームは無いようだけれど,サポートが終わっている可能性も?!

IEEE802.11 規格のフレームアグリゲーションやフラグメンテーションに関する複数の問題(FragAttack)

https://jvn.jp/vu/JVNVU93485736/

専用サイト.

https://www.fragattacks.com

動画でpocによる攻撃デモもあるけれど,英語だからさっぱりだ.そんな時は,DeepLを.

引用:

本サイトでは、Wi-Fi機器に影響を与える新たなセキュリティ脆弱性を集めた「FragAttacks(フラグメント・アグリゲーション・アタック)」を紹介しています。被害者のWi-Fiネットワークの範囲内にいる敵対者は、これらの脆弱性を悪用して、ユーザー情報を盗んだり、デバイスを攻撃したりすることができます。今回発見された脆弱性のうち3つは、Wi-Fi規格の設計上の欠陥であるため、ほとんどの機器に影響を及ぼします。これに加えて、Wi-Fi製品に広く存在するプログラミングミスに起因する脆弱性も複数発見されています。実験の結果、すべてのWi-Fi製品は少なくとも1つの脆弱性の影響を受けており、ほとんどの製品は複数の脆弱性の影響を受けていることがわかりました。

「設計上の欠陥」なので,もうパッチとかで対応は難しいから,違う規格のものにするしか無いということかな?

もうちょっと引用してみる.

引用:

今回発見された脆弱性は、最新のWPA3仕様を含む、Wi-Fiのすべての最新セキュリティプロトコルに影響を与えます。また、Wi-FiのオリジナルセキュリティプロトコルであるWEPにも影響があります。つまり、今回発見された設計上の欠陥のいくつかは、1997年にリリースされたWi-Fiの一部だったということです。幸いなことに、これらの設計上の欠陥を悪用することは難しく、悪用するにはユーザーの操作が必要であったり、一般的でないネットワーク設定を使用した場合にのみ可能であったりします。そのため、実際には、Wi-Fi製品のプログラミング上のミスが最も懸念されます。

WPA3もか.もうWEPを使っている人なんていないだろうと・・・(物理的に壊れてそう)

引用:

ユーザーを保護するために、Wi-Fi AllianceとICASIが監修した9ヶ月に及ぶ協調的な情報公開の中で、セキュリティアップデートが準備されました。お使いのデバイスのアップデートがまだ利用できない場合は、ウェブサイトがHTTPSを使用していることを確認し、デバイスが利用可能な他のすべてのアップデートを受け取っていることを確認することで、いくつかの攻撃を軽減することができます(すべてではありません)。

各社の対応方針があった.

全Wi-Fi機器に影響する脆弱性「FragAttacks」発見される。各企業・団体が対応を発表

https://internet.watch.impress.co.jp/docs/news/1324389.html

うちのWi-FiアクセスポイントはNERGEARなので対応を確認してみる.

https://kb.netgear.com/000063666/Security-Advisory-for-Fragment-and-Forge-vulnerabilities-on-some-WiFi-capable-devices-PSV-2021-0014-PSV-2021-0080

引用:

NETGEAR は、業界全体で Fragment および Forge と呼ばれる一連の WiFi プロトコルのセキュリティ脆弱性を認識しています。これらのWiFiセキュリティ脆弱性を利用するには、以下の両方の条件が必要です。

誰かがお客様の WiFi パスワードを知っているか、入手していること。

誰かがお客様のWiFiパスワードを知っている、または入手していること、そして誰かがお客様のWiFiネットワークに物理的に近い場所に、お客様のルーターとWiFiネットワーク上のデバイスとの間の通信を傍受できるデバイスを持っていること。

これらの脆弱性が悪用されると、知らないうちにデータを引き出されたり、他の悪用につながったりする可能性があります。NETGEAR は、以下のカテゴリーの製品の修正プログラムをリリースしました。リンクをクリックすると、利用可能なファームウェア修正プログラムを含む製品の表にジャンプします。

現在インストールしているファームウェアより新しいファームは無いようだけれど,サポートが終わっている可能性も?!

内閣官房内閣サイバーセキュリティセンターから,ゴールデンウィーク前?中に注意喚起がでていました.

ランサムウエアによるサイバー攻撃に関する注意喚起について

https://www.nisc.go.jp/active/infra/pdf/ransomware20210430.pdf

別にゴールデンウィークに関係するってことでもないね.

休み前に,VPNルータなどの脆弱性が次々と発表されたのも気をつけないと.

バッファロー製Wi-Fiルーターに複数の脆弱性

https://k-tai.watch.impress.co.jp/docs/news/1321948.html

BHR-4GRVがある! PPTPでお気軽低価格VPNルータで,うちにも1台あるけれど非稼働.

なんと,ファームウェアがリリースされていました.

BHR-4GRV ファームウェア (Windows)

https://www.buffalo.jp/support/download/detail/?dl_contents_id=60691

あれ?もしかしてBHR-4RVだったかも...ビジュアルを見るとBHR-4RVだったな.

NEC製Wi-Fiルーター「Aterm」シリーズに複数の脆弱性報告

https://k-tai.watch.impress.co.jp/docs/news/1317677.html

ランサムウエアによるサイバー攻撃に関する注意喚起について

https://www.nisc.go.jp/active/infra/pdf/ransomware20210430.pdf

別にゴールデンウィークに関係するってことでもないね.

休み前に,VPNルータなどの脆弱性が次々と発表されたのも気をつけないと.

バッファロー製Wi-Fiルーターに複数の脆弱性

https://k-tai.watch.impress.co.jp/docs/news/1321948.html

BHR-4GRVがある! PPTPでお気軽低価格VPNルータで,うちにも1台あるけれど非稼働.

なんと,ファームウェアがリリースされていました.

BHR-4GRV ファームウェア (Windows)

https://www.buffalo.jp/support/download/detail/?dl_contents_id=60691

あれ?もしかしてBHR-4RVだったかも...ビジュアルを見るとBHR-4RVだったな.

NEC製Wi-Fiルーター「Aterm」シリーズに複数の脆弱性報告

https://k-tai.watch.impress.co.jp/docs/news/1317677.html

マイクロソフトの月次アップデートの前に情報が出ている模様.

Microsoft Exchange Serverの複数の脆弱性に関する注意喚起

https://www.jpcert.or.jp/at/2021/at210012.html

引用:

githubにあるpowercat.ps1を使っている模様.netcatのPowerShell版..

追記2021/03/08

Microsoft Exchange Onlineは影響を受けない

Exchange Server の脆弱性の緩和策

https://msrc-blog.microsoft.com/2021/03/07/20210306_exchangeoob_mitigations/

引用:

解説:英語

HAFNIUM targeting Exchange Servers with 0-day exploits

https://www.microsoft.com/security/blog/2021/03/02/hafnium-targeting-exchange-servers/

追記2021/05/12

FBIがハッキングされたMicrosoft Exchangeサーバーのバックドアを塞ぐ作戦を実行

https://jp.techcrunch.com/2021/04/14/2021-04-13-fbi-launches-operation-to-remotely-remove-microsoft-exchange-server-backdoors/

引用:

Microsoft Exchange Serverの複数の脆弱性に関する注意喚起

https://www.jpcert.or.jp/at/2021/at210012.html

引用:

マイクロソフトから脆弱性を修正するためのアップデートが公開されています。マイクロソフトは、まず外部ネットワークに接続しているExchange Serverにて優先的に対策を実施することを推奨しています。早期の対策実施を検討してください。

- Microsoft Exchange Server 2019

- Microsoft Exchange Server 2016

- Microsoft Exchange Server 2013

githubにあるpowercat.ps1を使っている模様.netcatのPowerShell版..

追記2021/03/08

Exchange Server の脆弱性の緩和策

https://msrc-blog.microsoft.com/2021/03/07/20210306_exchangeoob_mitigations/

引用:

これらの緩和策は、もしお客様の Exchange Server が既に侵害されている場合の復旧策にはなりません。また攻撃に対しての完全な保護策でもありません

Exchange Server 2013/2016/2019 にセキュリティ更新プログラムを適用できない場合の暫定的な緩和策

IIS Re-Write ルールを導入することや、ユニファイド メッセージング (UM) や Exchange Control Panel (ECP) VDir、オフラインアドレス帳 (OAB) VDir サービスを無効にすることです。

解説:英語

HAFNIUM targeting Exchange Servers with 0-day exploits

https://www.microsoft.com/security/blog/2021/03/02/hafnium-targeting-exchange-servers/

追記2021/05/12

FBIがハッキングされたMicrosoft Exchangeサーバーのバックドアを塞ぐ作戦を実行

https://jp.techcrunch.com/2021/04/14/2021-04-13-fbi-launches-operation-to-remotely-remove-microsoft-exchange-server-backdoors/

引用:

ヒューストンの裁判所は、米国内にある数百のMicrosoft Exchange(マイクロソフト・エクスチェンジ)メールサーバーのバックドアの「コピーと削除」を行うというFBIの作戦に許可を与えた。数カ月前、そのサーバーの4つの未発見の脆弱性を突いたハッカー集団が、数千ものネットワークに攻撃を加えている。

米国時間4月13日、米司法省はこの作戦を公表し「成功した」と伝えた。

2021年3月、Microsoftは、新たな中国の国家支援型ハッカー集団Hafnium(ハフニウム)が、企業ネットワークが運用するExchangeメールサーバーを狙っていることを発見した。4つの脆弱性を連結すると、脆弱なExchangeサーバーへの侵入が可能となり、コンテンツが盗み出せるようになる。

〜略〜

FBIがサイバー攻撃を受けた民間のネットワークを実際にクリーンアップしたのは、これが最初だと思われる。

NISCからも注意喚起出ているし実際に漏洩事件も起こっているし.

Salesforceの製品の設定不備による意図しない情報が外部から参照される可能性について

https://www.nisc.go.jp/active/infra/pdf/salesforce20210129.pdf

freee、個人情報約3000件が閲覧可能な状態に Salesforce製品の設定ミス

https://www.itmedia.co.jp/news/articles/2102/10/news135.html

引用:

Salesforceの製品の設定不備による意図しない情報が外部から参照される可能性について

https://www.nisc.go.jp/active/infra/pdf/salesforce20210129.pdf

freee、個人情報約3000件が閲覧可能な状態に Salesforce製品の設定ミス

https://www.itmedia.co.jp/news/articles/2102/10/news135.html

引用:

クラウド会計ソフトを提供するfreeeは2月10日、メールアドレスなど2898件の個人情報が外部から閲覧可能な状態になっていたと発表した。

サポート終了している古いWi-Fiルータについての情報を出してくるのは好感が持てるね.

エレコムのルーターなどで脆弱性。サポート終了のため使用中止を勧告

https://pc.watch.impress.co.jp/docs/news/1302714.html

引用:

複数のNEC製のWi-Fiルーターに脆弱性、生産終了した「Aterm WF800HP」など

「Aterm WG2600HP」「Aterm WG2600HP2」も対象

https://internet.watch.impress.co.jp/docs/news/1302016.html

引用:

JVNVU#92444096 TP-Link 製 TL-WR841N V13 (JP) におけるOSコマンドインジェクションの脆弱性

https://jvn.jp/vu/JVNVU92444096/

TP-LinkのWi-Fiルータは対性能比でコストパフォーマンスが良かったので妹ちゃん2号の自宅に導入したけれど,今回は対象外のようだ.

https://pc.watch.impress.co.jp/docs/news/1302714.html

引用:

エレコム株式会社とロジテック株式会社のネットワーク関連製品に、それぞれ複数の脆弱性が報告されている。

エレコムの対象製品は、無線ルーター「WRC-1467GHBK-A」、「WRC-300FEBK」、「WRC-300FEBK-A」、「WRC-300FEBK-S」、「WRC-F300NF」、ネットワークカメラ「NCC-EWF100RMWH2」、プリントサーバー「LD-PS/U1」、Androidアプリ「ELECOM File Manager」。

ロジテックの対象製品は、無線ルーター「LAN-WH450N/GR」、「LAN-W300N/PR5B」、「LAN-W300N/PGRB」、「LAN-W300N/RS」。

「Aterm WG2600HP」「Aterm WG2600HP2」も対象

https://internet.watch.impress.co.jp/docs/news/1302016.html

引用:

NECプラットフォームズ株式会社が提供するAtermシリーズの複数の無線LANルーターに脆弱性が存在するとして、同社および脆弱性対策情報ポータルサイト「JVN(Japan Vulnerability Notes)」が情報を公開した。

脆弱性の影響を受けるのは、生産を終了した以下3製品になる。

・「Aterm WF800HP」ファームウェア バージョン1.0.19以前

・「Aterm WG2600HP」ファームウェア バージョン1.0.2以前

・「Aterm WG2600HP2」ファームウェア バージョン1.0.2以前

https://jvn.jp/vu/JVNVU92444096/

TP-LinkのWi-Fiルータは対性能比でコストパフォーマンスが良かったので妹ちゃん2号の自宅に導入したけれど,今回は対象外のようだ.

こんなニュース.

ルータなどで広く利用されるDNSに脆弱性「DNSpooq」が判明

https://www.security-next.com/122653

海外製のルータかな?と思って確認.

JVNVU#90340376 Dnsmasq における複数の脆弱性 (DNSpooq)

https://jvn.jp/vu/JVNVU90340376/index.html

ヤマハは,「脆弱性情報提供済み」となってますね.どういう意味かというと.「調整機関から脆弱性情報の提供をしている」なのだそうです.

つまりまだ,調査中なのかな.

脆弱性レポートの読み方

https://jvn.jp/nav/jvnhelp.html

経過観察かな

ルータなどで広く利用されるDNSに脆弱性「DNSpooq」が判明

https://www.security-next.com/122653

海外製のルータかな?と思って確認.

JVNVU#90340376 Dnsmasq における複数の脆弱性 (DNSpooq)

https://jvn.jp/vu/JVNVU90340376/index.html

ヤマハは,「脆弱性情報提供済み」となってますね.どういう意味かというと.「調整機関から脆弱性情報の提供をしている」なのだそうです.

つまりまだ,調査中なのかな.

脆弱性レポートの読み方

https://jvn.jp/nav/jvnhelp.html

経過観察かな

Multiple Vulnerabilities in Cisco Products Could Lead to Arbitrary Code Execution

- カテゴリ :

- セキュリティ » 脆弱性情報/注意喚起

- ブロガー :

- ujpblog 2021/1/22 10:11

引用:

最近だとこういうのもある.

シスコの古いRVルータはセキュリティアップデートの提供なし、確認を

https://news.mynavi.jp/article/20210118-1657049/

対象機種はこれ.

RV110W Wireless-N VPN Firewall

RV130 VPN Router

RV130W Wireless-N Multifunction VPN Router

RV215W Wireless-N VPN Router

引用: まぁ,サポート終了しているの,脆弱性があることを伝えているだけで十分だと思うけどね.

Cisco Small Business RV110W, RV130, RV130W, and RV215W Routers Remote Command Execution and Denial of Service Vulnerabilities

https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-rv-overflow-WUnUgv4U

CiscoのSD-WAN、DNA Center、Smart Software Manager Satellite製品に複数の脆弱性が発見されており、そのうち最も深刻なものは、システム権限で任意のコードを実行できる可能性があります。

SD-WANは、クラウドベースのネットワークアーキテクチャに使用されている

DNA Centerは、Digital Network Architecture製品の管理プラットフォームです。

スマートソフトウェアマネージャーは、エンタープライズ製品のアクティベーションキー/ライセンスマネージャーです。

これらの脆弱性のうち最も深刻な脆弱性を悪用することに成功すると、攻撃者はシステム権限で任意のコードを実行することができ、攻撃者はデータの閲覧、変更、削除を行うことができます。

影響を受けるシステム

Cisco IOS XE SD-WAN バージョン 16.12.4 より前のバージョン

Cisco IOS XEユニバーサル17.2、17.3、17.4

Cisco SD-WAN 18.Xバージョン18.4.5以前のバージョン

Cisco SD-WAN 19.2.Xバージョン19.2.2以前のバージョン

Cisco SD-WAN 19.3.0 より前のバージョン

Cisco SD-WAN 20.1、20.3、20.4 より前のバージョン

Cisco SD-WAN vBond Orchestrator

Cisco SD-WAN vEdge クラウド ルーター

Cisco SD-WAN vEdge ルーター

Cisco SD-WAN vManage ソフトウェア

Cisco SD-WAN vSmart コントローラ

1.3.1以前のDNA Centerソフトウェアのバージョン

Cisco Smart Software Manager Satellite 6.3.0以前のバージョン

以下の対応をお勧めします。

適切なテストを行った後、直ちにCiscoが提供するアップデートをインストールしてください。

外部からのサービスが必要な場合を除き、ネットワーク境界で外部アクセスをブロックする。グローバルアクセスが必要ない場合は、ネットワーク境界で脆弱なホストへのアクセスをフィルタリングする。

すべてのシステムとサービスに最小特権の原則を適用し、すべてのソフトウェアを最小のアクセス権を持つ非特権ユーザとして実行する。

最近だとこういうのもある.

シスコの古いRVルータはセキュリティアップデートの提供なし、確認を

https://news.mynavi.jp/article/20210118-1657049/

対象機種はこれ.

RV110W Wireless-N VPN Firewall

RV130 VPN Router

RV130W Wireless-N Multifunction VPN Router

RV215W Wireless-N VPN Router

引用:

シスコはこれら脆弱性を修正したファームウェアをリリースしないと説明しているほか、問題を回避する方法も公開していない。

なぜなら、上記の製品はすでにサポート終了を迎えているためだ。サポートが終了した製品の情報は次のページにまとまっている。

Cisco Small Business RV110W, RV130, RV130W, and RV215W Routers Remote Command Execution and Denial of Service Vulnerabilities

https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-rv-overflow-WUnUgv4U

内閣サイバーセキュリティセンター(NISC)からの注意喚起.

2020年春以降,これまで何度か出たテレワーク関連の注意喚起へのリンク集になってますね.

緊急事態宣言(2021 年 1 月 7 日)を踏まえたテレワーク実施にかかる注意喚起

https://www.nisc.go.jp/press/pdf/20210108_caution_press.pdf

2020年春以降,これまで何度か出たテレワーク関連の注意喚起へのリンク集になってますね.

緊急事態宣言(2021 年 1 月 7 日)を踏まえたテレワーク実施にかかる注意喚起

https://www.nisc.go.jp/press/pdf/20210108_caution_press.pdf

米国の政府系組織で導入されているSolarWinds Orionにロシア系ハッカーがマルウェアを仕込んだ問題.

マイクロソフトのソースコードをSolarWinds悪用のハッカーが閲覧した形跡

https://japan.cnet.com/article/35164530/

引用: Microsoftが保有するソースコードなんて,中の人がたくさん読んでいるし持って帰ったりしているだろうから,それほど驚くことじゃないけれどね.

マイクロソフトのソースコードをSolarWinds悪用のハッカーが閲覧した形跡

https://japan.cnet.com/article/35164530/

引用:

SolarWindsのサプライチェーンに対するサイバー攻撃に関与したハッカーが、Microsoftの少数の社内アカウントにアクセスした可能性があり、このうちの1つを利用して同社のソースコードリポジトリーにアクセスし、コードを閲覧したという。Microsoftが米国時間12月31日に明らかにした。

1週間ほど前に報じられた,mSolarWinds Orionという運用管理ツールに関わるサイバー攻撃.

SolarWindsのサプライチェーン攻撃についてまとめてみた

https://piyolog.hatenadiary.jp/entry/2020/12/20/045153

こんな本気な奴,すごく短期間で解析できているなぁ...いつもながらに関心.

この部分が興味深いね.

引用:

SolarWinds ソリューションの脆弱性に関する注意喚起 - 株式会社アクシス

https://www.t-axis.co.jp/wp/wp-content/uploads/2020/12/aa6e84cbacf59748ad171850b7ef2788.pdf

知り合いの会社が取り扱ってたのか...

SolarWindsのサプライチェーン攻撃についてまとめてみた

https://piyolog.hatenadiary.jp/entry/2020/12/20/045153

こんな本気な奴,すごく短期間で解析できているなぁ...いつもながらに関心.

この部分が興味深いね.

引用:

SUNBURSTが接続するドメインavsvmcloud[.]comをMicrosoftが2020年12月13日頃に押収し、シンクホール化している。

SolarWinds ソリューションの脆弱性に関する注意喚起 - 株式会社アクシス

https://www.t-axis.co.jp/wp/wp-content/uploads/2020/12/aa6e84cbacf59748ad171850b7ef2788.pdf

知り合いの会社が取り扱ってたのか...

恒例の.

年末年始における情報セキュリティに関する注意喚起

https://www.ipa.go.jp/security/topics/alert20201217.html

引用: そうだそうだ.

事務所を留守にする場合も・・・

長期休暇における情報セキュリティ対策

https://www.ipa.go.jp/security/measures/vacation.html

年末年始における情報セキュリティに関する注意喚起

https://www.ipa.go.jp/security/topics/alert20201217.html

引用:

最近では外出自粛等の影響により、逆に家でパソコンなどを利用する時間が長くなり、ウイルス感染やネット詐欺被害のリスクが高まることも考えられます。

事務所を留守にする場合も・・・

長期休暇における情報セキュリティ対策

https://www.ipa.go.jp/security/measures/vacation.html

Atermと聞いたので.

Aterm SA3500Gにおける複数の脆弱性 NECプラットフォームズ株式会社

https://www.necplatforms.co.jp/product/security_ap/info_20201211.html

家庭用かと思ったら,中小企業ようなのね.

Aterm SA3500Gの特長

https://www.necplatforms.co.jp/product/security_ap/feature.html

引用: サプライチェーン攻撃で使われそうだな.でも日本ローカル製品だと海外のサイバー攻撃者からは狙われにくい?

保守契約込みの製品だから,保守会社が対応するのだろうけれど...

Aterm SA3500Gにおける複数の脆弱性 NECプラットフォームズ株式会社

https://www.necplatforms.co.jp/product/security_ap/info_20201211.html

家庭用かと思ったら,中小企業ようなのね.

Aterm SA3500Gの特長

https://www.necplatforms.co.jp/product/security_ap/feature.html

引用:

Aterm SA3500Gの特長

日本に合った安全対策を提供

株式会社ラック※とパートナー契約を締結し同社が提供するシグネチャ(ウイルス等定義ファイル)を採用しています。同社は、グローバルにウイルス、不正プログラム、フィッシングサイトなどの情報を収集するだけでなく、日本の最新情報を加えて解析を行うことで、より日本のネットワーク環境に合ったシグネチャを提供しており、安全にネットワークを利用できます。SA3500Gは、この最新のシグネチャをライセンス期間(5年間/6年間/7年間)に合わせて提供します。

保守契約込みの製品だから,保守会社が対応するのだろうけれど...

今,非常にホットな脆弱性の模様.

MS-ISAC CYBERSECURITY ADVISORYからの通知.

引用:

米政府などへの大規模サイバー攻撃、SolarWindsのソフトウェア更新を悪用

https://japan.cnet.com/article/35163843/

温度感の高い理由.

引用: そもそも,Orionは何をするの?

引用: 対策.

引用:

MS-ISAC CYBERSECURITY ADVISORYからの通知.

引用:

2020-166

DATE(S) ISSUED:

12/14/2020

SUBJECT:

Multiple Vulnerabilities in SolarWinds Orion Could Allow for Arbitrary Code Execution

OVERVIEW:

Multiple Vulnerabilities have been discovered in SolarWinds Orion, the most severe of which could allow for arbitrary code execution. SolarWinds Orion is an IT performance monitoring platform that manages and optimizes IT infrastructure. Successful exploitation of the most severe of these vulnerabilities could allow for arbitrary code execution. Depending on the privileges associated with the user an attacker could then install programs; view, change, or delete data; or create new accounts with full user rights. Users whose accounts are configured to have fewer user rights on the system could be less impacted than those who operate with administrative user rights.

THREAT INTELLIGENCE:

The Cybersecurity and Infrastructure Security Agency (CISA) released an alert detailing active exploitation of the SolarWinds Orion Platform software versions 2019.4 HF 5 through 2020.2.1 HF 1.

2020-166

発行日

12/14/2020

件名:SolarWinds Orion の複数の脆弱性は、任意のコード実行を許している。

SolarWinds Orionにおける複数の脆弱性により、任意のコード実行が可能になる可能性がある。

概要。

SolarWinds Orionには複数の脆弱性が発見されており、その中でも最も深刻なものは任意のコード実行を許してしまう可能性があります。SolarWinds Orionは、ITインフラストラクチャを管理・最適化するITパフォーマンス監視プラットフォームです。これらの最も深刻な脆弱性を悪用すると、任意のコードが実行される可能性があります。攻撃者は、ユーザーに関連付けられた権限に応じて、プログラムのインストール、データの表示、変更、削除、完全なユーザー権限を持つ新しいアカウントの作成などを行うことができます。システム上でのユーザー権限が少ないアカウントに設定されているユーザーは、管理ユーザー権限で操作するユーザーよりも影響が少ない可能性があります。

脅威のインテリジェンス。

Cybersecurity and Infrastructure Security Agency (CISA)は、SolarWinds Orion Platformソフトウェアバージョン2019.4 HF 5から2020.2.1 HF 1までのアクティブな悪用を詳細に説明するアラートをリリースしました。

米政府などへの大規模サイバー攻撃、SolarWindsのソフトウェア更新を悪用

https://japan.cnet.com/article/35163843/

温度感の高い理由.

引用:

米財務省と米商務省の国家通信情報管理局(NTIA)が不正侵入の被害を受けたと報じて

引用:

Orionは、集中監視および管理を提供するソフトウェアプラットフォームで、通常は大規模なネットワークに導入され、サーバーやワークステーション、モバイル端末、IoTデバイスなど、ITリソース全般の追跡に使われる。

引用:

推奨事項。

以下の措置をとることをお勧めします。

適切なテストを行った後、直ちにSolarWindsが提供する適切なアップデートを脆弱性のあるシステムに適用する。

すべてのソフトウェアを非特権ユーザー(管理者権限のないユーザー)で実行し、攻撃が成功した場合の影響を軽減する。

信頼されていないウェブサイトにアクセスしたり、不明な情報源や信頼されていない情報源から提供されたリンクをたどったりしないようにユーザーに注意を促します。

電子メールや添付ファイルに含まれるハイパーテキストリンク、特に信頼されていないソースからのリンクがもたらす脅威について、ユーザーに情報を提供し、教育する。

最小特権の原則をすべてのシステムおよびサービスに適用する。

既視感があるなとおもったら8月のことだったか.

Fortinet 社製 FortiOS の SSL VPN 機能の脆弱性 (CVE-2018-13379) の影響を受けるホストに関する情報の公開について

https://www.jpcert.or.jp/newsflash/2020112701.html

引用:

警察庁に不正アクセス。Fortinet製SSL-VPNの脆弱性CVE-2018-13379を悪用か?

https://news.yahoo.co.jp/byline/ohmototakashi/20201128-00210012/

Fortinet製SSL-VPNの脆弱性にパッチ未適用のリスト約5万件が公開される。日本企業も含む。

https://news.yahoo.co.jp/byline/ohmototakashi/20201124-00209286/

パッチ適用されてないIPアドレス5万件が公開されたということは,「もう用済み」なのか「全員第三者からの忠告」なのか.怖いね.

Fortinet 社製 FortiOS の SSL VPN 機能の脆弱性 (CVE-2018-13379) の影響を受けるホストに関する情報の公開について

https://www.jpcert.or.jp/newsflash/2020112701.html

引用:

JPCERT/CC は、2020年11月19日以降、Fortinet 社製 FortiOS の SSL VPN 機能の脆弱性の影響を受けるホストに関する情報が、フォーラムなどで公開されている状況を確認しています。当該情報は、FortiOS の既知の脆弱性 (CVE-2018-13379) の影響を受けるとみられるホストの一覧です。

警察庁に不正アクセス。Fortinet製SSL-VPNの脆弱性CVE-2018-13379を悪用か?

https://news.yahoo.co.jp/byline/ohmototakashi/20201128-00210012/

Fortinet製SSL-VPNの脆弱性にパッチ未適用のリスト約5万件が公開される。日本企業も含む。

https://news.yahoo.co.jp/byline/ohmototakashi/20201124-00209286/

パッチ適用されてないIPアドレス5万件が公開されたということは,「もう用済み」なのか「全員第三者からの忠告」なのか.怖いね.

ランサムウエアによるサイバー攻撃について【注意喚起】 - 内閣サイバーセキュリティセンター

https://www.nisc.go.jp/active/infra/pdf/ransomware20201126.pdf

バックアップと,リストアを確認・・・大きな追加投資なしで,これはできるハズ

不正アクセスの迅速な検知体制・・・大企業じゃないと難しいかな.

迅速にインシデント対応を行うための対応策・・・これはBCP

https://www.nisc.go.jp/active/infra/pdf/ransomware20201126.pdf

この2つのニュース.

中国のハッキング大会“天府杯 2020”で11製品が攻略、「Firefox」は即座に脆弱性を修正

https://forest.watch.impress.co.jp/docs/news/1288055.html

引用:

米政府、中国関与のサイバー攻撃で利用された脆弱性25件を公表

https://www.security-next.com/119815

引用:

ハッキング大会中に見つけるわけじゃなくて,あらかじめ見つけておき,見つからないように大会に参加して披露するタイプなのだとおもう.

そして,発表したものは既にある程度用無しとなったもの,賞味期限切れが出て来るのだろうな.そう思うよ.

Googleがいまだに悪用されているWindowsのゼロデイバグを公表

https://jp.techcrunch.com/2020/10/31/2020-10-30-google-microsoft-windows-bug-attack

中国のハッキング大会“天府杯 2020”で11製品が攻略、「Firefox」は即座に脆弱性を修正

https://forest.watch.impress.co.jp/docs/news/1288055.html

引用:

8日に終了した“天府杯 2020”では、ターゲットにされた16の製品のうち「Firefox」を含む以下の11の製品が攻略され、23の攻撃がデモンストレーションされた。

米政府、中国関与のサイバー攻撃で利用された脆弱性25件を公表

https://www.security-next.com/119815

引用:

米国家安全保障局(NSA)が、連邦政府機関の情報システムや防衛産業基盤、国防総省などを標的とするサイバー攻撃に中国が関与したと名指しし、実際に悪用されたり、探索行為の対象となった脆弱性のリストを公表した。

ハッキング大会中に見つけるわけじゃなくて,あらかじめ見つけておき,見つからないように大会に参加して披露するタイプなのだとおもう.

そして,発表したものは既にある程度用無しとなったもの,賞味期限切れが出て来るのだろうな.そう思うよ.

Googleがいまだに悪用されているWindowsのゼロデイバグを公表

https://jp.techcrunch.com/2020/10/31/2020-10-30-google-microsoft-windows-bug-attack

Netlogon の特権の昇格の脆弱性への対応(CVE-2020-1472) 5時間で

- カテゴリ :

- セキュリティ » 脆弱性情報/注意喚起

- ブロガー :

- ujpblog 2020/11/2 14:06

フィッシングメールを経由して入り込んでCVE-2020-1472の脆弱性を使われて5時間程度で攻撃完了された事例の分析例.

Ryuk in 5 Hours

https://thedfirreport.com/2020/10/18/ryuk-in-5-hours/

引用:

忠告としてはこれ.

引用: んんんん.これはもう諦めるしかないね.現行の汚れ確認分は切り捨てて,早期復旧のためのリストアプラン発動の方が良いでしょう.

2020.11.09 追記

ランサムウェアが見せつけたWindowsの脆弱性「Zerologon」の威力

https://www.itmedia.co.jp/news/articles/2010/26/news057.html

Ryuk in 5 Hours

https://thedfirreport.com/2020/10/18/ryuk-in-5-hours/

引用:

yukの脅威行為者は、5時間でフィッシングメールからドメインワイドなランサムウェアへと変化しました。最初のフィッシングから2時間も経たないうちに、Zerologon (CVE-2020-1472) を使用して権限をエスカレートさせました。Cobalt Strike、AdFind、WMI、PowerShellなどのツールを使用して目的を達成しました。

忠告としてはこれ.

引用:

1時間以内に行動できるように準備をしておかなければ、効果的に脅威のアクターを混乱させることはできません。

2020.11.09 追記

ランサムウェアが見せつけたWindowsの脆弱性「Zerologon」の威力

https://www.itmedia.co.jp/news/articles/2010/26/news057.html

Netlogon の特権の昇格の脆弱性への対応(CVE-2020-1472) QNAP

- カテゴリ :

- セキュリティ » 脆弱性情報/注意喚起

- ブロガー :

- ujpblog 2020/11/2 12:23

中小企業向けのNASで有名なQNAPから,Zerologonに関する警戒情報が.

Zerologon

https://www.qnap.com/ja-jp/security-advisory/qsa-20-07

引用: 非Windows端末でAD認証する機器の1つだね.macOSはどうなんかなぁ...

Zerologon

https://www.qnap.com/ja-jp/security-advisory/qsa-20-07

引用:

Zerologon の脆弱性は、いくつかのバージョンの QTS に影響を及ぼすことが報告されています。

悪用されると、この特権昇格脆弱性により、リモート攻撃者がネットワーク上の侵害された QTS デバイスを介してセキュリティ対策を迂回することが可能になります。ユーザーがコントロールパネル > ネットワークとファイルサービス > Win/Mac/NFS > Microsoft Networking でデバイスをドメインコントローラとして設定している場合、NAS がこの脆弱性にさらされる可能性があります。

QNAPは、以下のソフトウェアバージョンでこの問題を修正しました。

QTS 4.5.1.1456 ビルド 20201015 以降

QTS 4.4.4.3.1439 ビルド 20200925 以降

QTS 4.3.6.1446 ビルド 20200929 以降

QTS 4.3.4.4.1463 ビルド 20201006 以降

QTS 4.3.3.3.1432 ビルド 20201006 以降

QTS 2.xおよびQESはこの脆弱性の影響を受けません。

んー.

Safariで「ファイルを勝手に共有してしまう」脆弱性が発覚。被害を防ぐには?

https://www.lifehacker.jp/2020/09/219573how-this-safari-bug-can-expose-files-on-your-mac-or-iph.html

ファイルサーバへのURLとしてfileを使っているものも多いよね.Windows 10だとInternet Explorerだと開けるけれど,Google Chromeだと機能拡張を入れ流必要があると聞いたことがある.

この件によらず,最近デフォルトブラウザは,ちょっと安全なマイナーなものにしたほうがいいのかなと思ったりしている.

Safariで「ファイルを勝手に共有してしまう」脆弱性が発覚。被害を防ぐには?

https://www.lifehacker.jp/2020/09/219573how-this-safari-bug-can-expose-files-on-your-mac-or-iph.html

ファイルサーバへのURLとしてfileを使っているものも多いよね.Windows 10だとInternet Explorerだと開けるけれど,Google Chromeだと機能拡張を入れ流必要があると聞いたことがある.

この件によらず,最近デフォルトブラウザは,ちょっと安全なマイナーなものにしたほうがいいのかなと思ったりしている.

2020年8月の月例ロールアップについて.

CVE-2020-1472 | Netlogon の特権の昇格の脆弱性

https://portal.msrc.microsoft.com/ja-jp/security-guidance/advisory/CVE-2020-1472

引用:

追加情報.

[AD 管理者向け] CVE-2020-1472 Netlogon の対応ガイダンスの概要

https://msrc-blog.microsoft.com/2020/09/14/20200915_netlogon/

引用: これが大変だ.

引用: VPNとかでAD連携しているネットワーク機器もあるよね.複数箇所での同時ログオンを許さない機能とかの実装でも利用しているでしょう.(あれなんていうの・・・)

引用: 年末年始は避けられているし,半年時間があるから・・・と思っていたらあっという間に.

引用:

追記

Zerologon攻撃、未認証でDC管理者権限を取得されるリスク。CVSSスコア10の深刻な脆弱性

https://news.yahoo.co.jp/byline/ohmototakashi/20200915-00198345/

ADに脆弱性の有無を確認するPythonスクリプトも公開中.

ZeroLogon testing script

https://github.com/SecuraBV/CVE-2020-1472

さらに追記

こっちの記事の方が文書が柔らかいかな.

MS、Netlogonプロトコル実装の特権昇格脆弱性に対するガイダンスを管理者向けに公開

https://forest.watch.impress.co.jp/docs/news/1277116.html

さらに追記20201005

2020年8月のパッチを適用していたら,イベントログに以下の番号のログが出てないか定期的に確認する.

引用: このイベントが発生していたら,2021年1月の強制モード時に接続できない問題が出る.

5827 非SecureRPC接続の試行(接続拒否・マシン)

5828 非SecureRPC接続の試行(接続拒否・信頼)

5829 非SecureRPC接続が許可されている場合

CVE-2020-1472 | Netlogon の特権の昇格の脆弱性

https://portal.msrc.microsoft.com/ja-jp/security-guidance/advisory/CVE-2020-1472

引用:

攻撃者が Netlogon Remote Protocol (MS-NRPC) を使用してドメイン コントローラーに対して脆弱な Netlogon セキュア チャネル接続を確立する場合に、特権の昇格の脆弱性が存在します。攻撃者がこの脆弱性を悪用した場合、特別に細工されたアプリケーションをネットワーク上のデバイスで実行する可能性があります。

追加情報.

[AD 管理者向け] CVE-2020-1472 Netlogon の対応ガイダンスの概要

https://msrc-blog.microsoft.com/2020/09/14/20200915_netlogon/

引用:

本脆弱性が修正している Netlogon プロトコルは、Windows デバイスだけではなく、非 Windows のデバイスにおいても実装されています。このため非 Windows デバイスの Netlogon 実装への互換性を考慮し、本脆弱性への対処を 2 段階に分けて実施する予定です。

引用:

非 Windows OS の場合は、Netlogon 実装が Secure RPC に対応するよう更新する必要があります。詳細は、提供元にご確認ください。

引用:

2020 年 8 月 11 日の更新プログラムにて、強制モードを早期に有効にするために次のレジストリ設定が利用可能になります。この設定は 2021 年 2 月 9 日からの強制フェーズに関係なく有効になります。

引用:

早めの適用を!

この脆弱性はセキュリティ更新プログラムが公開されるよりも前に脆弱性の詳細や攻撃コードが公開される、いわゆる“ゼロデイ” の脆弱性ではありません。

追記

Zerologon攻撃、未認証でDC管理者権限を取得されるリスク。CVSSスコア10の深刻な脆弱性

https://news.yahoo.co.jp/byline/ohmototakashi/20200915-00198345/

ADに脆弱性の有無を確認するPythonスクリプトも公開中.

ZeroLogon testing script

https://github.com/SecuraBV/CVE-2020-1472

さらに追記

こっちの記事の方が文書が柔らかいかな.

MS、Netlogonプロトコル実装の特権昇格脆弱性に対するガイダンスを管理者向けに公開

https://forest.watch.impress.co.jp/docs/news/1277116.html

さらに追記20201005

2020年8月のパッチを適用していたら,イベントログに以下の番号のログが出てないか定期的に確認する.

引用:

定期的に、イベント 5827、5828、および5829 を監視して、脆弱なセキュア チャネル接続を使用しているアカウントを特定します。

Pulse SecureのVPN認証コードが漏洩していた問題が騒がれていたけれど,そのほかのSSL VPN装置も問題があるので,該当する人は注意だな.

CVE-2018-13379 Fortinet

CVE-2019-1579 Palo Alto Networks

CVE-2019-11510 Pulse Secure

うちのヤマハRTX1200は・・・

/global-protect/portal/css/login.css

remote/fgt_lang?lang=/../../../../../../../etc/password/dana/html5acc/guacamole

CVE-2018-13379 Fortinet

CVE-2019-1579 Palo Alto Networks

CVE-2019-11510 Pulse Secure

うちのヤマハRTX1200は・・・

/global-protect/portal/css/login.css

remote/fgt_lang?lang=/../../../../../../../etc/password/dana/html5acc/guacamole