ブログ - FWX120カテゴリのエントリ

ヤマハのファイアウォールルータには,「外部データベース参照型URLフィルター」という機能があって,トレンドマイクロとかの外部の会社が提供するURLリストとレピテーション情報をリスト化して参照する仕組みがあるのだけど,それを使わないでただのファイアウォールとして使う場合のURLフィルタを使ってみることにした.

つまり,今回の場合「内部データベース参照型URLフィルター」を使うということになる.

GUIじゃなくてコマンドラインで入れたいタイプなので,試行錯誤したけど,想定通りうまくいかなかった.それは次の3つの視点について理解が足りてなかった.

URLフィルタは,HTTP向けが先で,HTTPS用は後から追加された

HTTP向けのフィルタはルータへの入り口で効き,HTTPSはルータに入った後で効く

世の中のWebサイトはHTTPとHTTPS両方用意されているわけでは無い

特に3つ目の部分でハマった.

まずは最小限のHTTPのみのURLフィルタを設定した例.

この例では,url filterの10600でtoyotaという文字がURLに含まれているとブロックされ,それ以外は10727によって通過できる.

つまり,今回の場合「内部データベース参照型URLフィルター」を使うということになる.

GUIじゃなくてコマンドラインで入れたいタイプなので,試行錯誤したけど,想定通りうまくいかなかった.それは次の3つの視点について理解が足りてなかった.

特に3つ目の部分でハマった.

まずは最小限のHTTPのみのURLフィルタを設定した例.

ip route default gateway 192.168.20.1

ip lan1 address 192.168.100.1/24

ip lan2 address 192.168.20.50/24

ip lan2 nat descriptor 200

url lan2 filter out 10600 10727 🈁

nat descriptor type 200 masquerade

nat descriptor address outer 200 primary

url filter 10600 reject toyota * 🈁

url filter 10727 pass * * 🈁

dhcp service server

dhcp server rfc2131 compliant except remain-silent

dhcp scope 1 192.168.100.2-192.168.100.191/24

dns server 1.1.1.1

dns private address spoof on

随分前に買ったヤマハのファイアウォールルータ,FWX1200をどうにか活用しようとしている計画のうちの検証の1つ.

ポートフォワード機能を使って,特定のIPアドレスの特定のポートにきたデータを,別のネットワークにあるサーバに転送しようというもの.

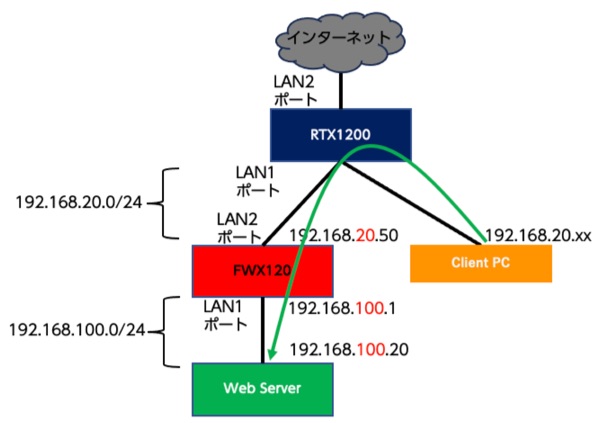

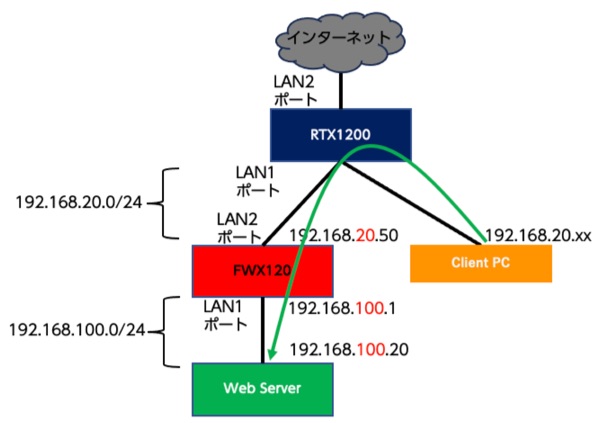

今回実現した設定の構成図はこちら.

RTX1200のLAN1ポート配下にある,FWX120(192.168.20.50)へ,同じネットワークにあるClientPCから80番ポートにアクセスすると,FWX120のLAN1ポートにあるWebサーバ(192.168.100.20)にポート転送するというもの.

分解しながら,明日の自分のためようの解説を.

ポートフォワード機能を使って,特定のIPアドレスの特定のポートにきたデータを,別のネットワークにあるサーバに転送しようというもの.

今回実現した設定の構成図はこちら.

RTX1200のLAN1ポート配下にある,FWX120(192.168.20.50)へ,同じネットワークにあるClientPCから80番ポートにアクセスすると,FWX120のLAN1ポートにあるWebサーバ(192.168.100.20)にポート転送するというもの.

ip route default gateway 192.168.20.1

ip keepalive 1 icmp-echo 10 5 192.168.20.1

ip lan1 address 192.168.100.1/24

ip lan2 address 192.168.20.50/24

ip lan2 inbound filter list 201 202 203 204 205 206 207 299

ip lan2 nat descriptor 200

ip filter 500000 restrict * * * * *

ip inbound filter 201 reject-nolog * * tcp,udp * 135

ip inbound filter 202 reject-nolog * * tcp,udp 135 *

ip inbound filter 203 reject-nolog * * tcp,udp * netbios_ns-netbios_ssn

ip inbound filter 204 reject-nolog * * tcp,udp netbios_ns-netbios_ssn *

ip inbound filter 205 reject-nolog * * tcp,udp * 445

ip inbound filter 206 reject-nolog * * tcp,udp 445 *

ip inbound filter 207 reject-nolog 192.168.100.0/24 * * * *

ip inbound filter 299 pass-nolog * * * * *

ip policy interface group 101 name=Private local lan1

ip policy address group 101 name=Private 192.168.100.0/24

ip policy address group 102 name=Any *

ip policy service 1000 @tcp/80 tcp * 80

ip policy service 1001 @tcp/22 tcp * 22

ip policy service group 101 name="Open Services"

ip policy service group 102 name=General dns

ip policy service group 103 name=Mail pop3 smtp submission

ip policy service group 1100 name=Masq1100 @tcp/80 @tcp/22

ip policy filter 1100 reject-nolog lan1 * * * *

ip policy filter 1110 pass-nolog * * * * 102

ip policy filter 1122 static-pass-nolog * lan1 * * *

ip policy filter 1123 static-pass-nolog * local * * *

ip policy filter 1124 static-pass-log * * 192.168.100.0/24 * http

ip policy filter 1460 pass-nolog * lan2 * * *

ip policy filter 1700 pass-nolog local * * * *

ip policy filter 1710 static-pass-nolog * lan1 * * *

ip policy filter 1900 reject-nolog lan2 * * * *

ip policy filter 1920 pass-log * lan1 * * 101

ip policy filter 3000 reject-nolog * * * * *

ip policy filter 4100 pass-nolog * * * 192.168.100.20 1100

ip policy filter set 101 name="Internet Access" 1100 [1110 1123 [1124] 1122 1460] 1900 [4100 1920] 1700 [1710] 3000

ip policy filter set enable 101

nat descriptor type 200 masquerade

nat descriptor address outer 200 primary

nat descriptor masquerade static 200 1 192.168.100.20 tcp www

dhcp service server

dhcp server rfc2131 compliant except remain-silent

dhcp scope 1 192.168.100.2-192.168.100.191/24

dns server 192.168.20.1

dns private address spoof on