ブログ - ニュース・徒然カテゴリのエントリ

3年前の米国FTC(FEDERAL TRADE COMMISION)のこの記事.

Scammers use AI to enhance their family emergency schemes

https://consumer.ftc.gov/consumer-alerts/2023/03/scammers-use-ai-enhance-their-family-emergency-schemes

引用: AIを使った音声複製だけど,この記事だと「オンラインに投稿されたコンテンツから入手できる家族の声の短い音声クリップ」となっていたが,最新の詐欺では,無言電話がかかってきて一言二言喋ると,そのデータで音声合成できるらしい.

ワンギリに近い電話がかかってきて,とってもすぐ切断される電話がたまにあるけど,「もしもし」とか一言でも喋ったらダメなのかもしれない.

Scammers use AI to enhance their family emergency schemes

https://consumer.ftc.gov/consumer-alerts/2023/03/scammers-use-ai-enhance-their-family-emergency-schemes

引用:

You get a call. There's a panicked voice on the line. It's your grandson. He says he's in deep trouble — he wrecked the car and landed in jail. But you can help by sending money. You take a deep breath and think. You've heard about grandparent scams. But darn, it sounds just like him. How could it be a scam? Voice cloning, that's how.

電話がかかってくる。受話器の向こうには慌てた声が。孫だ。大変なトラブルに巻き込まれたと言う――車をぶつけて刑務所に入れられた。でも金を送れば助けてくれる。あなたは深呼吸して考える。祖父母詐欺の話を聞いたことがある。でも、まったく彼らしい話だ。詐欺だなんてありえるのか? 声の複製技術、それが答えだ。

Artificial intelligence is no longer a far-fetched idea out of a sci-fi movie. We're living with it, here and now. A scammer could use AI to clone the voice of your loved one. All he needs is a short audio clip of your family member's voice — which he could get from content posted online — and a voice-cloning program. When the scammer calls you, he’ll sound just like your loved one.

人工知能はもはやSF映画のような非現実的な概念ではない。私たちは今この瞬間、人工知能と共に生きている。詐欺師はAIを使ってあなたの大切な人の声を複製できる。必要なのは、オンラインに投稿されたコンテンツから入手できる家族の声の短い音声クリップと、音声複製プログラムだけだ。詐欺師が電話をかけてきた時、その声はあなたの大切な人とそっくりになるだろう。

ワンギリに近い電話がかかってきて,とってもすぐ切断される電話がたまにあるけど,「もしもし」とか一言でも喋ったらダメなのかもしれない.

メモメモ.

サイバー攻撃に備えた工場向けBCP支援ツール - JNSAが無償公開

https://www.security-next.com/170232

引用:

サイバー攻撃に備えた工場向けBCP支援ツール - JNSAが無償公開

https://www.security-next.com/170232

引用:

「サイバー対応IT-BCP編」では、サイバー攻撃の検知から被害発生時におけるシステムの復旧までを中心に、工場のIT面における事業継続計画を策定するためのノウハウを取りまとめている。

証券口座に不正ログインされ,勝手に株が売買されている事件が多発.

証券口座乗っ取り、不正売買954億円に 金融庁が警鐘

https://www.nikkei.com/article/DGXZQOUB182VL0Y5A410C2000000/

温度感が上がったのは,テレビ出演でも著名な300万円を100億円に増やしたカリスマトレーダーのテスタさんが,楽天証券の口座を乗っ取られた.

投資家テスタさん、口座乗っ取り「個人も証券会社も防犯意識向上を」

https://www.nikkei.com/prime/veritas/article/DGXZQOUB0722G0X00C25A5000000

乗っ取られて不正売買された損失は,当初は保証されないとされていたけど,国の指導もあって「一定の補償がされる」方針だとのことで.

証券口座乗っ取り、被害相次ぎ補償方針表明 証券10社

https://jp.reuters.com/markets/global-markets/YX3T64JO7VKK5FC53DLY6SCPBM-2025-05-02/

引用:

自分のSBI証券の講座で考えると,「ユーザネーム」と「パスワード」の入力が必要.ログインIDは,講座開設した時は口座番号っぽい数字の羅列だけど,その後自分で変更した覚えが.

今回,SBI証券のデータが漏洩してないと仮定した場合,何が設定されているかわからないニックネームのようなユーザネームを使ってログインするというのは難しいと思うんだけど.

推定するに,フィッシングメールからフィッシングサイトに誘導されてユーザネームとパスワードを流出させてしまった経験がある人が被害に遭っているのだろう.

引用:

ChatGPTに読みやすくしてもらった.

引用:

ChatGPTにギャル風にしてもらった.

引用:

2年前に入会した私の場合,デフォルトでFIDOの認証は必須だったと思うけど,古い人はそれが存在しなかったとかで設定してないかもね.

もう1つ話題になっていたのが「バックアップサイト」という抜け穴.

本サイトが不安定な時などに使うバックアップサイトというのがあったようで,そこはマルチファクタ認証が不要な模様.どうも,株式トレードする自作ツール?とかはこのバックアップサイトを使って構築しているものが多いそう.

乗っ取りが話題になって閉鎖を決めたけど1ヶ月後!で大ブーイングで閉鎖を翌日に早めた対応なんだけど,その認識は良く無いと評価された模様.

証券口座乗っ取り、不正売買954億円に 金融庁が警鐘

https://www.nikkei.com/article/DGXZQOUB182VL0Y5A410C2000000/

温度感が上がったのは,テレビ出演でも著名な300万円を100億円に増やしたカリスマトレーダーのテスタさんが,楽天証券の口座を乗っ取られた.

投資家テスタさん、口座乗っ取り「個人も証券会社も防犯意識向上を」

https://www.nikkei.com/prime/veritas/article/DGXZQOUB0722G0X00C25A5000000

乗っ取られて不正売買された損失は,当初は保証されないとされていたけど,国の指導もあって「一定の補償がされる」方針だとのことで.

証券口座乗っ取り、被害相次ぎ補償方針表明 証券10社

https://jp.reuters.com/markets/global-markets/YX3T64JO7VKK5FC53DLY6SCPBM-2025-05-02/

引用:

日本証券業協会は2日、証券口座の乗っ取り被害に関して、証券10社が一定の補償を行う方針で申し合わせたと発表した。SBI証券、楽天証券、野村証券、大和証券など大手・ネット証券が対象で「各社の約款にかかわらず、一定の被害補償を行う」としている。

自分のSBI証券の講座で考えると,「ユーザネーム」と「パスワード」の入力が必要.ログインIDは,講座開設した時は口座番号っぽい数字の羅列だけど,その後自分で変更した覚えが.

今回,SBI証券のデータが漏洩してないと仮定した場合,何が設定されているかわからないニックネームのようなユーザネームを使ってログインするというのは難しいと思うんだけど.

推定するに,フィッシングメールからフィッシングサイトに誘導されてユーザネームとパスワードを流出させてしまった経験がある人が被害に遭っているのだろう.

引用:

プロトレーダーのテスタさんが「ウイルスソフトを二重に入れて対策」していたのに!とのことで衝撃を受けた人も多かったようだったけど,株式についてはプロでもITに関してプロじゃ無いでしょう.そもそもウイルス対策ソフトならまだしもウイルスソフトを2つも入れてたら漏洩するだろう!という揚げ足は置いといて,ウイルス対策ソフトを2つ入れる意味は無い.どうもExcelも使えない程度のITには詳しく無い人のようだから.

ChatGPTに読みやすくしてもらった.

引用:

プロトレーダーのテスタさんが「ウイルス対策ソフトを2つ入れて対策していた」と発言し、驚いた人も多かったようです。ただ、株式投資のプロであっても、必ずしもITの専門家というわけではありません。

そもそも、「ウイルスソフトを2つ入れていたら逆に情報が漏れる」というツッコミはさておき、ウイルス対策ソフトを複数インストールすることには意味がなく、かえって不具合やセキュリティリスクの原因になります。

どうやら、Excelも使いこなせない程度にITに詳しくない方のようなので、今回の件はその延長線上の話と考えるべきかもしれません。

ChatGPTにギャル風にしてもらった.

引用:

え、テスタさんってウイルスソフト2個入れてたんだって!やばくない?

てかそれって逆に危ないって聞いたことあるしw

まぁ投資ガチ勢でも、パソコンとかセキュリティ詳しいとは限らないよね~。

なんかExcelも苦手っぽいし、たぶんITはそんな得意じゃないんだろうなって思った。

今回のことも「そゆことか~」って感じ。ちゃんと対策してたつもりだったんだろうけど、方向ちょっとズレてたのかな💦

2年前に入会した私の場合,デフォルトでFIDOの認証は必須だったと思うけど,古い人はそれが存在しなかったとかで設定してないかもね.

もう1つ話題になっていたのが「バックアップサイト」という抜け穴.

本サイトが不安定な時などに使うバックアップサイトというのがあったようで,そこはマルチファクタ認証が不要な模様.どうも,株式トレードする自作ツール?とかはこのバックアップサイトを使って構築しているものが多いそう.

乗っ取りが話題になって閉鎖を決めたけど1ヶ月後!で大ブーイングで閉鎖を翌日に早めた対応なんだけど,その認識は良く無いと評価された模様.

防衛省サイバーコンテスト その9 防衛省サイバーコンテスト 2025 WINTER GAME その2

- ブロガー :

- ujpblog 2025/2/2 23:00

2024年9月に募集されていたサイバーコンテストに参加しました.

今回も,やる気だけはあってCTFやハッキングテクニック本とかを買い揃えたけど,目も手も動かないので残念状態.

そして寝坊したのに昼休みは充分とったので合計10時間の奮闘の結果がこちら.

最初の頃は1問解くのに45分くらいかかっていたけど,段々長くなって1時間半とか.そして後半は全く解けない感じに・・・

スコアボードを見ると1問以上正答した人が480人なので上位53.1%です.

前回までと今回で圧倒的に違うのは

今回も,やる気だけはあってCTFやハッキングテクニック本とかを買い揃えたけど,目も手も動かないので残念状態.

そして寝坊したのに昼休みは充分とったので合計10時間の奮闘の結果がこちら.

最初の頃は1問解くのに45分くらいかかっていたけど,段々長くなって1時間半とか.そして後半は全く解けない感じに・・・

スコアボードを見ると1問以上正答した人が480人なので上位53.1%です.

前回までと今回で圧倒的に違うのは

防衛省サイバーコンテスト その8 防衛省サイバーコンテスト 2025 WINTER GAME

- ブロガー :

- ujpblog 2024/9/23 1:06

そろそろそんな季節かな?と思って検索したら出てきました.

防衛省サイバーコンテストの開催について

https://www.mod.go.jp/j/approach/defense/cyber/c_contest/

引用: 壁紙ゲットだぜ!

今回は人数制限はなさそうだな...

防衛省サイバーコンテストの開催について

https://www.mod.go.jp/j/approach/defense/cyber/c_contest/

引用:

今年は参加者全員にオリジナル壁紙をプレゼント!上位10名には防衛省特製ノベルティもプレゼントします。さらに、上位5位以内に入賞した場合、令和7年度に防衛省・自衛隊が実施する、お好きなイベントにご招待いたします。是非、ご参加ください!

今回は人数制限はなさそうだな...

パスワードの定期変更は不要という見解.

「安全なパスワードの設定・管理」というページにおいて、「利用するサービスによっては、パスワードを定期的に変更することを求められることもありますが、実際にパスワードを破られアカウントが乗っ取られる等のサービス側から流出した事実がない場合は、パスワードを変更する必要はありません」と明言。」

安心してインターネットを使うために

国民のためのサイバーセキュリティサイト

https://www.soumu.go.jp/main_sosiki/cybersecurity/kokumin/index.html

「安全なパスワードの設定・管理」というページにおいて、「利用するサービスによっては、パスワードを定期的に変更することを求められることもありますが、実際にパスワードを破られアカウントが乗っ取られる等のサービス側から流出した事実がない場合は、パスワードを変更する必要はありません」と明言。」

安心してインターネットを使うために

国民のためのサイバーセキュリティサイト

https://www.soumu.go.jp/main_sosiki/cybersecurity/kokumin/index.html

フィッシングメールの送信先を調べるとWeb上はドメインパーキングでドメイン販売中の広告サイトになっていることって,よくある事象.ドメインパーキングの表示自体がトロイの木馬ってことだね.

社内で検知された悪性通信を調査したらドメインパーキングだった話

https://engineers.ntt.com/entry/2024/05/15/083115

社内で検知された悪性通信を調査したらドメインパーキングだった話

https://engineers.ntt.com/entry/2024/05/15/083115

日本じゃあまりニュースになってないけど,韓国の一部のメディア(新聞)があおったおかげで,反日運動につながっているらしい. 「韓国が産み育てたLINEというサービスを日本が奪い取ろうとしている」というストーリーで.

LINEヤフー、韓国ネイバーとの委託関係を終了へ PayPayとLINEのアカウント連携も延期に

https://www.itmedia.co.jp/news/articles/2405/08/news192.html

実際にはNAVERとしてはセキュリティ対策はできてなくて,日本政府が求めるセキュリティ基準に準拠するのもコスト面で?メリットもないから早く手放したいけど,反日騒ぎになって売却を進められなくて困っているとか.

韓国政府もNAVERも,日本の背後に米国がいる事をわかっているのに穏便にすすめたい意図があるので,その一部メディアも最近は火消しに躍起になっているとか.

LINEヤフー、韓国ネイバーとの委託関係を終了へ PayPayとLINEのアカウント連携も延期に

https://www.itmedia.co.jp/news/articles/2405/08/news192.html

実際にはNAVERとしてはセキュリティ対策はできてなくて,日本政府が求めるセキュリティ基準に準拠するのもコスト面で?メリットもないから早く手放したいけど,反日騒ぎになって売却を進められなくて困っているとか.

韓国政府もNAVERも,日本の背後に米国がいる事をわかっているのに穏便にすすめたい意図があるので,その一部メディアも最近は火消しに躍起になっているとか.

2つの記事.

名古屋港が約3日でランサムウェア被害から復旧できた理由 国土交通省が語る教訓

https://atmarkit.itmedia.co.jp/ait/articles/2405/14/news005.html

引用:

引用: 遠隔地へのオフライン保管はメインフレーム時代でもやっていた頃だから,旧来のシステム運用が下地になっていて目新しいことは無い.ただ,最近のネットサービス会社でクラウド完結型で構築されている場合,その概念を持ち合わせている人が少ないのかもしれない.

サイバー攻撃によるダウンからの復旧時間 「2日以上」約 62 % ~ デル調査

https://scan.netsecurity.ne.jp/article/2024/02/07/50560.html

引用: バックアップメディアからのリカバリでもデータ不整合がないか確認テストを含めたら2日程度は十分早いでしょうね.(認めてないけど)ホンダがサイバー攻撃を受けた時も3日くらいだったし.

興味深いのは名古屋港の場合,システム障害にかかわらず台風影響などで業務停止や遅延が発生することを見込んだ業務フローが確立されている点かな.多くの業務ではそんな余裕シロは無いでしょう.

追記2024/05/28

サイバー攻撃ではないけれど,これも関連か.

Google Cloudが誤設定で50万人以上の年金口座データを削除、他地域のバックアップも消えて別サービスのバックアップから復旧

https://gigazine.net/news/20240513-unisuper-google-cloud/

引用:

追記2024/05/29

身代金を払わない結果 日本のランサムウェア感染率減少? 感染率と身代金支払率 15 ヶ国調査 2024

https://scan.netsecurity.ne.jp/article/2024/05/08/50965.html

引用: 災害大国なので復旧手段が充実しているというのと,身代金取れないから感染率減少という効果も面白い.

名古屋港が約3日でランサムウェア被害から復旧できた理由 国土交通省が語る教訓

https://atmarkit.itmedia.co.jp/ait/articles/2405/14/news005.html

引用:

「サイバーセキュリティに携わっている人なら『3日で復旧というのは早過ぎる。身代金を払ったんだろう』と思うかもしれませんが、身代金は支払っていません。『3日で復旧できるなら、大した被害ではなかったんだろう』とも思うかもしれませんが、そうではありません」

引用:

暗号化されたシステムの復旧を試みる上で幸運だったのは、しっかりバックアップを取っていたことだ。「本番サーバのバックアップを1日に1回の頻度で取得し、3日分保存していました。さらに、バックアップの複製を別の場所に隔地保管していました」

サイバー攻撃によるダウンからの復旧時間 「2日以上」約 62 % ~ デル調査

https://scan.netsecurity.ne.jp/article/2024/02/07/50560.html

引用:

サイバー攻撃などによるダウンタイムが発生した場合の復旧時間は、約62%の企業が「2日以上」、約17%は「6日以上」と回答しており、多くの企業・組織で迅速な復旧ができていない実情が明らかになった。

興味深いのは名古屋港の場合,システム障害にかかわらず台風影響などで業務停止や遅延が発生することを見込んだ業務フローが確立されている点かな.多くの業務ではそんな余裕シロは無いでしょう.

追記2024/05/28

サイバー攻撃ではないけれど,これも関連か.

Google Cloudが誤設定で50万人以上の年金口座データを削除、他地域のバックアップも消えて別サービスのバックアップから復旧

https://gigazine.net/news/20240513-unisuper-google-cloud/

引用:

Google Cloudのある地域のサーバーがダウンしても通常通り運用を続けられるように別地域のサーバーとの間で二重化を行っていました。しかし今回はサブスクリプションの削除に伴い、両地域で内容の削除が行われてしまったそうです。

ーーー

別のサービスプロバイダにもバックアップを取っており、このバックアップのおかげでデータ損失は最小限に抑えられたとのことです。

追記2024/05/29

身代金を払わない結果 日本のランサムウェア感染率減少? 感染率と身代金支払率 15 ヶ国調査 2024

https://scan.netsecurity.ne.jp/article/2024/05/08/50965.html

引用:

1. 災害大国であるため、バックアップの導入が普及しており、修復することができる

2. 反社会的勢力に対する利益供与を避ける社会的概念が浸透している

3. 日本のサイバー保険の補償範囲に身代金支払いが含まれていない(最近は、海外でも保険による身代金支払の補償は受けられなくなってきています)

先月末にこういった資料が公表された.

クラウドの設定ミス対策ガイドブックの公表 - 総務省

https://www.soumu.go.jp/menu_news/s-news/01cyber01_02000001_00209.html

「クラウドの設定ミス」というのは,不用意なデフォルト設定や緩くなったことが原因で情報漏洩事件が続いたからですね.

Salesforce の設定不備の問題はなぜ起きたのか? ~ SHIFT SECURITY が 3 つの無償サービスを続ける理由

https://scan.netsecurity.ne.jp/article/2021/04/13/45517.html

クラウドの設定ミス対策ガイドブックの公表 - 総務省

https://www.soumu.go.jp/menu_news/s-news/01cyber01_02000001_00209.html

「クラウドの設定ミス」というのは,不用意なデフォルト設定や緩くなったことが原因で情報漏洩事件が続いたからですね.

Salesforce の設定不備の問題はなぜ起きたのか? ~ SHIFT SECURITY が 3 つの無償サービスを続ける理由

https://scan.netsecurity.ne.jp/article/2021/04/13/45517.html

セキュリティ人材は引く手数多なのかな?

投資家たちがセキュリティ人材を“喉から手が出るほどほしい”ワケ

https://www.itmedia.co.jp/enterprise/articles/2404/23/news048.html

引用:

忘れてたけど,そんなのがあった.

引用: サプライチェーン云々もあるから親会社・取引先からの圧力はあるだろうけど,投資家側にもセキュリティ人材が必要になっているそう.

引用: 投資家の方がお金持ってそうだから転職するならどっちだっていうことだろうなぁ.

投資家たちがセキュリティ人材を“喉から手が出るほどほしい”ワケ

https://www.itmedia.co.jp/enterprise/articles/2404/23/news048.html

引用:

米国証券取引委員会(SEC)が2023年12月に施行したサイバーセキュリティ開示規則は上場企業に対して8-K報告書(重要性があると判断されてから4日以内に提出が求められるサイバーセキュリティインシデント報告書)を提出するよう求めており、この対応に多くの企業が頭を悩ませています。今回の調査はこれに関連した非常にタイムリーなものだといえるでしょう。調査は米国と日本の状況の比較や企業動向がはっきりと分かる内容になっているのでぜひチェックをお願いします。

忘れてたけど,そんなのがあった.

引用:

海外からの投資を受けるためには、適切な情報開示やセキュリティ対策がしっかりと講じられていることをアピールする必要があります。これまでであれば「セキュリティ人材がいない」という理由から後回しにできていた問題に企業はいよいよ直面しているわけです。

引用:

投資家にも専門知識が必要になっています。米国では投資家チームの9割にセキュリティ有識者が存在し、日本の投資家チームでも4割が採用強化に動いている、と調査から判明しています。

ハードディスクドライブやSSDなどストレージ機器のデータ消去方法としては以前データ消去技術ガイドブック【別冊】にならっていれば良いと思ったけど,民間でやるにはどういったものが合理的か.

そもそもストレージ上,データの読み書きをしている際にエラーはいつも発生して,メーカにより設定されているエラー回数などが閾値を超えたら代替えセクターにデータを移して動作を継続するようになっている.つまり,販売時のスペックで示されたストレージ容量より多い容量が搭載されている.

SSDで使われているNANOフラッシュだと10%程度が余裕シロになっている模様. つまりデータ削除ツールでゼロ埋めを行ってデータ消去を行うけど,通常ではアクセスできないエリアとはいえ10%程度はデータが残存している可能性がある. よって,データ消去ツールだとゼロ埋めを何回も実行するオプションがあって,それによって表面上にないストレージエリアに残存しているデータの削除を試みることになる.

「セキュア」な消去でSSDの性能を回復、フォーマットと異なる初期化処理

https://xtech.nikkei.com/atcl/nxt/column/18/02427/041100012/

引用: ただし,セキュアイレースはストレージが正しく動作している状態で実行できるので,何かしらの故障で動かなくなった場合には消去できない.動かないから消さなくても良いのでは?と考える人もいるけど,HDDだとプラッター(データが記録されてる円盤)が生きていればデータも生存している可能性が高いので駆動装置を交換することで故障の原因となるアクチュエーターや磁気ヘッドなどを修理すればデータを読み出せてしまう.

ハードディスクを物理的に破壊する方法

https://www.pc819.com/individual/haiki/hakai.html

本当は怖い、HDDの正しい捨て方 「普通に捨てると盗まれます」──アキバの専門業者が明かす“狙われる情報”

https://www.itmedia.co.jp/news/articles/2303/25/news049_2.html

1台100円で壊してくれるならそれが一番良いのだろうね.政治家も物理破壊しているけど,復活できたという情報は無いし.

“ドリル事件”小渕優子(49) 父・恵三元首相の政治団体から1億5千万円を“特権相続”していた《同名の団体を立ち上げ、複数の政治団体に迂回させ…》

https://bunshun.jp/articles/-/65874

今度は「ドライバー池田」爆誕…証拠隠滅の裏金議員に「ドリル優子の教えが脈々と」破壊工作は自民党のお家芸

https://news.yahoo.co.jp/articles/5c8e96d551ee1bbb98db3a864dd55501b7918598

そもそもストレージ上,データの読み書きをしている際にエラーはいつも発生して,メーカにより設定されているエラー回数などが閾値を超えたら代替えセクターにデータを移して動作を継続するようになっている.つまり,販売時のスペックで示されたストレージ容量より多い容量が搭載されている.

SSDで使われているNANOフラッシュだと10%程度が余裕シロになっている模様. つまりデータ削除ツールでゼロ埋めを行ってデータ消去を行うけど,通常ではアクセスできないエリアとはいえ10%程度はデータが残存している可能性がある. よって,データ消去ツールだとゼロ埋めを何回も実行するオプションがあって,それによって表面上にないストレージエリアに残存しているデータの削除を試みることになる.

「セキュア」な消去でSSDの性能を回復、フォーマットと異なる初期化処理

https://xtech.nikkei.com/atcl/nxt/column/18/02427/041100012/

引用:

SSDをフォーマットすると、パーティション情報以外は存在しない状態となるが、使用不可ブロックにはデータの残骸が残っており、マッピングテーブルも健在。トリムが実行される前なら、そこからデータを復元できてしまう。セキュアイレースを実行すると、マッピングテーブルまで消去されるので、データ復元は不可能となる。

ハードディスクを物理的に破壊する方法

https://www.pc819.com/individual/haiki/hakai.html

本当は怖い、HDDの正しい捨て方 「普通に捨てると盗まれます」──アキバの専門業者が明かす“狙われる情報”

https://www.itmedia.co.jp/news/articles/2303/25/news049_2.html

1台100円で壊してくれるならそれが一番良いのだろうね.政治家も物理破壊しているけど,復活できたという情報は無いし.

“ドリル事件”小渕優子(49) 父・恵三元首相の政治団体から1億5千万円を“特権相続”していた《同名の団体を立ち上げ、複数の政治団体に迂回させ…》

https://bunshun.jp/articles/-/65874

今度は「ドライバー池田」爆誕…証拠隠滅の裏金議員に「ドリル優子の教えが脈々と」破壊工作は自民党のお家芸

https://news.yahoo.co.jp/articles/5c8e96d551ee1bbb98db3a864dd55501b7918598

なんか懐かしいな.

2020年にサイバー攻撃受けたNTTコムに聞く“当時の教訓” 反省を踏まえ、どう変わったか

https://www.itmedia.co.jp/news/articles/2402/26/news035.html

引用: ちょうど,世の中が在宅勤務に移行しつつあった中での出来事.私は4月第2週あたりから在宅になっていたけど,NTTコミュニケーションズのプライベートクラウドサービスを使っていたので,ここに出てくる小山さんがTeamsのミーティングの中で随分吠えていた覚えがある 会ったこと無いけど,だいぶ口が悪かったので印象がある.

会ったこと無いけど,だいぶ口が悪かったので印象がある.

引用: 私の居たプロジェクトが稼働していた期間中には,期限切れで結局把握できなかっただけど,この事案の教訓で,EDR・NDR・UEBAの整備をしたとある.あの頃,私の居たプロジェクトはNTTコミュニケーションズの費用持ち出しで各ツールの実験場になっていた感じがある.

世界中から狙われる可能性のあったシステムなので良いサンプリングになったのだろう.大量に導入されたツールの中から,有効なもの(何かしら説明ができるもの)が選ばれて残っているのだと思う.

2020年にサイバー攻撃受けたNTTコムに聞く“当時の教訓” 反省を踏まえ、どう変わったか

https://www.itmedia.co.jp/news/articles/2402/26/news035.html

引用:

NTTコミュニケーションズがサイバー攻撃の被害を発表したのは2020年5月のこと。初報では、法人向けサービスに関する工事情報の管理サーバなどに不正アクセスがあったと発表。その後の調査で900社近くの顧客企業の情報が外部に流出した可能性があると明らかにした。

会ったこと無いけど,だいぶ口が悪かったので印象がある.

会ったこと無いけど,だいぶ口が悪かったので印象がある.引用:

ビッグデータ解析の専門チームの力を借りて、46億行のファイルアクセスログや26億行のADサーバの認証ログを含む46種類のデータをビッグデータ解析にかけ、最終的に攻撃者が閲覧したデータを特定した」

これにより、事態の説明に欠かせない「被害実態の把握」ができたという。さらに、攻撃者の行動パターンもある程度可視化できた。

世界中から狙われる可能性のあったシステムなので良いサンプリングになったのだろう.大量に導入されたツールの中から,有効なもの(何かしら説明ができるもの)が選ばれて残っているのだと思う.

HYAS THREAT INTEL REPORT APRIL 1 2024 さくらインターネット

- ブロガー :

- ujpblog 2024/4/4 1:56

HYASという脅威インテリジェンスを提供する会社のレポートで,さくらインターネットのASがリストされているというので見てみた.

HYAS THREAT INTEL REPORT APRIL 1 2024

https://www.hyas.com/blog/hyas-threat-intel-report-april-1-2024

引用: うちに来るフィッシングメールの踏み台に使われていることも確認しているし.ガバメントクラウドになろうかというけど,元々は安いサービスの代表だから,悪意のある業者からも契約されちゃうんだろうな.

HYAS THREAT INTEL REPORT APRIL 1 2024

https://www.hyas.com/blog/hyas-threat-intel-report-april-1-2024

引用:

Each week, we are sharing what we are seeing in our HYAS Insight threat intelligence and investigation platform, specifically a summary of the top autonomous system numbers (ASNs) and malware origins, as well as the most prominent malware families. We identified certain information that raises several concerning points that warrant thorough analysis and consideration.

毎週、HYAS Insightの脅威インテリジェンスと調査プラットフォームで確認できること、特に上位の自律システム番号(ASN)とマルウェアの発信元、および最も著名なマルウェアファミリーの概要を共有しています。私たちは、徹底的な分析と検討を必要とするいくつかの懸念事項を提起する特定の情報を特定しました。

AS7684 - Sakura Internet Inc. (Japan)

AS7684, managed by Sakura Internet Inc., is a prominent web hosting and data services provider based in Japan. Despite its reputable services, there's significant malware activity linked to this ASN. This raises concerns about compromised user systems or exploitation of services by malicious entities. A thorough cybersecurity investigation is necessary to mitigate these risks effectively.

AS7684 - さくらインターネット株式会社(日本)

AS7684は、Sakura Internet Inc.によって管理されており、日本に拠点を置く著名なWebホスティングおよびデータサービスプロバイダーです。評判の良いサービスにもかかわらず、このASNには重大なマルウェアアクティビティがリンクされています。これにより、ユーザーシステムの侵害や悪意のあるエンティティによるサービスの悪用に関する懸念が生じます。これらのリスクを効果的に軽減するには、徹底的なサイバーセキュリティ調査が必要です。

こんな組織と仕組みがあったのね.

「違法情報」の通報が約28.2%増 - 「犯罪実行者募集」は4000件超

https://www.security-next.com/155065

引用:

「88.7%にあたる34万9631件は同ガイドラインの対象外」ということで,110番と同じで,ウソ情報の通報も多いようだけど.

インターネット・ホットラインセンター(IHC)

https://www.internethotline.jp/

引用: 委託元は警視庁だそうです.

「違法情報」の通報が約28.2%増 - 「犯罪実行者募集」は4000件超

https://www.security-next.com/155065

引用:

同センターではインターネット上に書き込まれた違法情報や重要犯罪と密接に関連する情報、自殺の誘引を図る情報などの通報を受理し、警察に対する通報やプロバイダやサイト管理者に削除依頼を行っている。

「88.7%にあたる34万9631件は同ガイドラインの対象外」ということで,110番と同じで,ウソ情報の通報も多いようだけど.

インターネット・ホットラインセンター(IHC)

https://www.internethotline.jp/

引用:

$ whois internethotline.jp

[ JPRS database provides information on network administration. Its use is ]

[ restricted to network administration purposes. For further information, ]

[ use 'whois -h whois.jprs.jp help'. To suppress Japanese output, add'/e' ]

[ at the end of command, e.g. 'whois -h whois.jprs.jp xxx/e'. ]

Domain Information: [ドメイン情報]

[Domain Name] INTERNETHOTLINE.JP

[登録者名] ポールトゥウィン株式会社

[Registrant] Pole To Win, Inc.

[Name Server] 03.dnsv.jp

[Name Server] 02.dnsv.jp

[Name Server] 01.dnsv.jp

[Name Server] 04.dnsv.jp

[Signing Key]

[登録年月日] 2006/05/24

[有効期限] 2024/05/31

[状態] Active

[最終更新] 2024/03/30 09:01:54 (JST)

Contact Information: [公開連絡窓口]

[名前] ポールトゥウィン株式会社

[Name] Pole To Win, Inc.

[Email] sh_yamaguchi@ptw.inc

[Web Page]

[郵便番号]

[住所]

[Postal Address]

[電話番号] 093-541-2711

[FAX番号]

$

くだらない裏金問題に時間が取られているから,こういう法案が見送りされてしまう.自民党は罪深い.

それにしてもキャスターの松原耕二さんはもうちょっと勉強した方がいいね.フジテレビの反町理の方が理解度が高い.それん比べてパックンがとても良い.やっぱアメリカ人的な方向からの見方なのか.

それにしてもこれ.

NHK日曜討論 小池書記局長の発言 - しんぶん赤旗

https://www.jcp.or.jp/akahata/aik23/2024-03-25/2024032504_02_0.html

小池晃書記局長は「セキュリティクリアランスの導入は阻止する」と発言していたけど,この議事録?には載ってないね.

セキュリティクリアランス制度は大事だと思うけど共産党は反対・阻止しようとしている.借金があるやつとかギャンブル好きとか美人局にハマってる奴も洗い出せるわけで.自分が暴かれると良く無いからじゃ無いかな.

それにしてもキャスターの松原耕二さんはもうちょっと勉強した方がいいね.フジテレビの反町理の方が理解度が高い.それん比べてパックンがとても良い.やっぱアメリカ人的な方向からの見方なのか.

それにしてもこれ.

NHK日曜討論 小池書記局長の発言 - しんぶん赤旗

https://www.jcp.or.jp/akahata/aik23/2024-03-25/2024032504_02_0.html

小池晃書記局長は「セキュリティクリアランスの導入は阻止する」と発言していたけど,この議事録?には載ってないね.

セキュリティクリアランス制度は大事だと思うけど共産党は反対・阻止しようとしている.借金があるやつとかギャンブル好きとか美人局にハマってる奴も洗い出せるわけで.自分が暴かれると良く無いからじゃ無いかな.

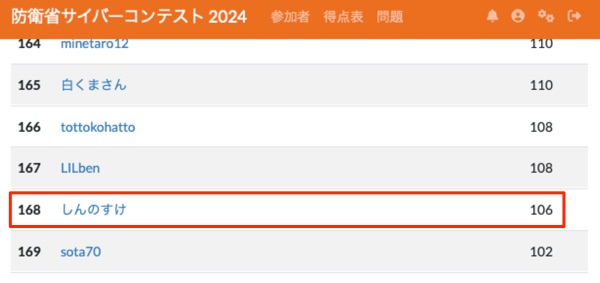

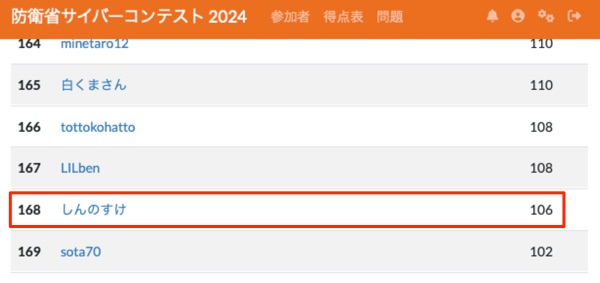

防衛省サイバーコンテスト その7 防衛省サイバーコンテスト 2024 WINTER GAME 参加した

- ブロガー :

- ujpblog 2024/2/26 1:27

2021年の第1回,2022年の2回目,2023年の第3回は開催に気づかず不参加でしたが,第4回となる2024年2月に参加してみました.

成績はこちら.

今回はJeopardy形式の個人戦12時間勝負.

私は106点で168位.第1回,第2回と違い(第3回は不参加なので知らない),ヒントを得ることができて1ポイントないしは2ポイント獲得したポイントから引かれる.最後,10点の問題がわかりそうだったので第1ヒント,第2ヒントで合計3点マイナスになったけど答えが出なかったので7ポイント得ることが出来ずマイナス分,ランキングも2つ下げてしまった.

運営会社の社長?のTwitter(現X)だと400人オーバーの参加表明で実際には314人参加.0点の人も一人だけ居たけどトップの人は559点でした.ランカーの人たちはCTF界隈でよく見かける人の模様.

今回「入門セキュリティコンテストーーCTFを解きながら学ぶ実戦技術」という中島明日香さんの本を買った勉強しよう!と思ったのだけど,本をさらっと読んで1週間程度ながら勉強しただけだと無理でした.

でも本を軽く目を通したおかげで,全く何言ってるかわからんなーというような問題はありませんでした.

今回,一応禁止されてなかったので,AIを使って解答を得ました.小学校の算数で挫折している私には「ロジスティック写像」の質問はさっぱりわからなかったのだけど, ChatGPT,Google Gemini,Microsoft Copolotで違いが出ました.

設問と解答状況.(Write Upじゃないよ)

成績はこちら.

今回はJeopardy形式の個人戦12時間勝負.

私は106点で168位.第1回,第2回と違い(第3回は不参加なので知らない),ヒントを得ることができて1ポイントないしは2ポイント獲得したポイントから引かれる.最後,10点の問題がわかりそうだったので第1ヒント,第2ヒントで合計3点マイナスになったけど答えが出なかったので7ポイント得ることが出来ずマイナス分,ランキングも2つ下げてしまった.

運営会社の社長?のTwitter(現X)だと400人オーバーの参加表明で実際には314人参加.0点の人も一人だけ居たけどトップの人は559点でした.ランカーの人たちはCTF界隈でよく見かける人の模様.

今回「入門セキュリティコンテストーーCTFを解きながら学ぶ実戦技術」という中島明日香さんの本を買った勉強しよう!と思ったのだけど,本をさらっと読んで1週間程度ながら勉強しただけだと無理でした.

でも本を軽く目を通したおかげで,全く何言ってるかわからんなーというような問題はありませんでした.

今回,一応禁止されてなかったので,AIを使って解答を得ました.小学校の算数で挫折している私には「ロジスティック写像」の質問はさっぱりわからなかったのだけど, ChatGPT,Google Gemini,Microsoft Copolotで違いが出ました.

設問と解答状況.(Write Upじゃないよ)

通報してくれる人がいたら,有難いってことだろうなぁ.

個人情報を流出した法人・団体、サイバー攻撃の被害に1年以上気付いていない

https://news.mynavi.jp/techplus/article/20240221-2888809/

引用:

引用:

自分が使っているパソコンのセキュリティパッチだって大変だしな.把握することが難しい.SBOMだろうけど.

個人情報を流出した法人・団体、サイバー攻撃の被害に1年以上気付いていない

https://news.mynavi.jp/techplus/article/20240221-2888809/

引用:

攻撃発覚から公表までの期間については多少短期化しているものの、攻撃発生から攻撃発覚までは1年近く気付いていない状況にあることが明らかになった。

引用:

Webアプリケーションの新機能やアップデートが頻繁に行われ、更新および監視に割くリソースやコストなどの問題から、脆弱性が長期間にわたって放置されるケースもあるという。

自分が使っているパソコンのセキュリティパッチだって大変だしな.把握することが難しい.SBOMだろうけど.

将来的には誰かの逮捕案件にまで発展するだろうか.

モニタリング強化で発覚、LINEヤフーの委託先のアカウントに不正アクセス

https://scan.netsecurity.ne.jp/article/2024/02/21/50620.html

引用:

モニタリング強化で発覚、LINEヤフーの委託先のアカウントに不正アクセス

https://scan.netsecurity.ne.jp/article/2024/02/21/50620.html

引用:

2023年8月7日に、委託先Aのアカウントが不正に利用され、同社社内システムに不正アクセスが開始されており、10月29日には不正アクセス事案を踏まえ監視体制を強化しモニタリングを開始したところ、11月1日に不正アクセスに利用された当該アカウントを確認し利用を停止、委託先Aへ付与している社内システム用アカウントを無効化、翌11月2日には攻撃者が利用したIPアドレスを遮断している。11月16日には委託先Bへ付与していたアカウントを利用して、不正アクセスが行われたことを把握し、同日中に攻撃者が利用したIPアドレスを遮断し、攻撃者が利用したVPN接続に必要になるアカウントを無効化している。

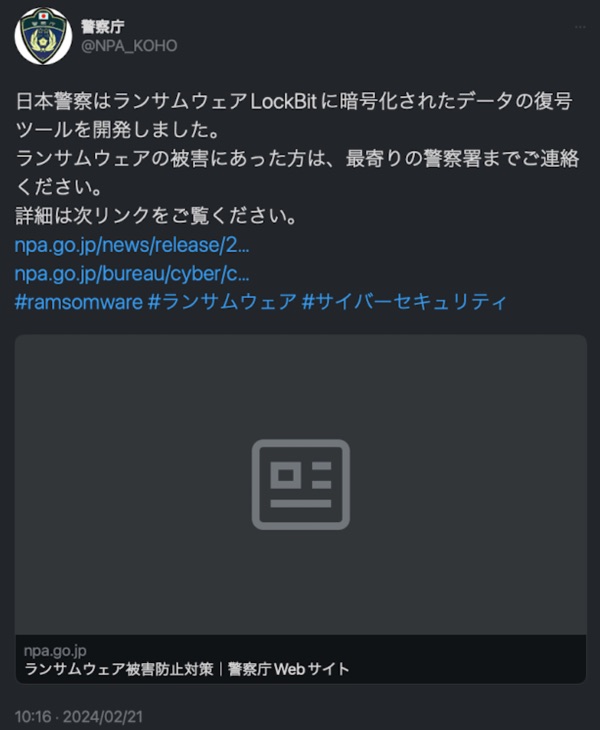

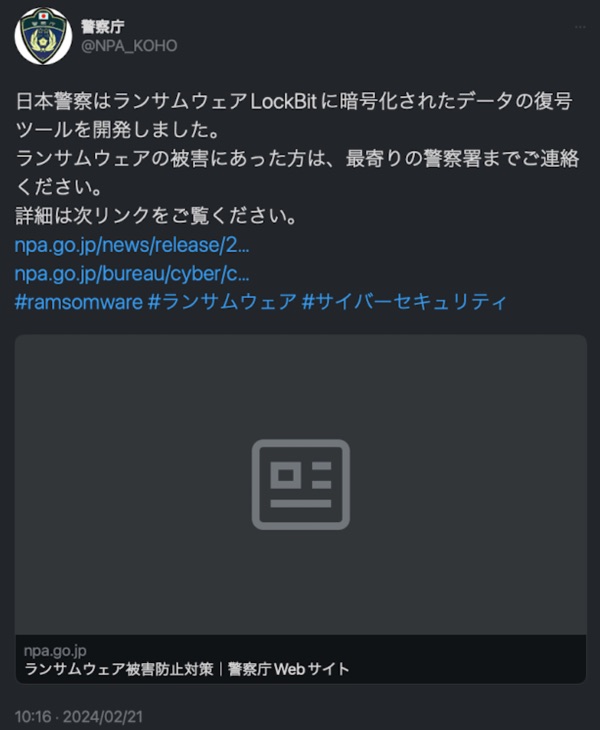

フォローしている警視庁のTwitter(現X)から譲歩が流れてきた.

ランサムウェアによる暗号化被害データに関する復号ツールの開発について

https://www.npa.go.jp/news/release/2024/20240214002.html

ランサム修復ツールを開発 ロックビット用、世界初公表か―警察庁

https://www.jiji.com/jc/article?k=2024022001027

引用:

そしてこのニュース.

名古屋港ハッキングの首謀者とみられる「LockBit」のサイトをアメリカ・イギリス・日本などの国際法執行部隊が押さえる

https://gigazine.net/news/20240220-lockbit-disrupted-global-police-operation/

イギリス警察がLockBitをテイクダウン! 日本の警察庁も協力

https://dflabo.co.jp/column/20240221/

引用: Seizure banner(シージャーバナー;差押封印のようなもの)で心意気のようなものが出ているんですね.なんだかかっこいいな.

テイクダウンの糸口は,PHPの脆弱性を突かれたものだそうで.

セキュリティアップデートとなる「PHP 8.2.9」がリリース

https://www.security-next.com/148725

引用: 医者の無養生的なことか.

ランサムウェアによる暗号化被害データに関する復号ツールの開発について

https://www.npa.go.jp/news/release/2024/20240214002.html

ランサム修復ツールを開発 ロックビット用、世界初公表か―警察庁

https://www.jiji.com/jc/article?k=2024022001027

引用:

昨年12月、欧州警察機関(ユーロポール)にツールを提供したところ、有用性が実証された。暗号化されたデータの9割以上の回復に成功した例もあるという。

そしてこのニュース.

名古屋港ハッキングの首謀者とみられる「LockBit」のサイトをアメリカ・イギリス・日本などの国際法執行部隊が押さえる

https://gigazine.net/news/20240220-lockbit-disrupted-global-police-operation/

イギリス警察がLockBitをテイクダウン! 日本の警察庁も協力

https://dflabo.co.jp/column/20240221/

引用:

2024年2月20日、イギリス警察が最大のランサムウェアグループであるLockBitのWebサイトをテイクダウンしました。

テイクダウンされたWebサイトは、タイトルが「THE SITE IS NOW UNDER CONTROL OF LAW ENFORCEMENT」と変えられ、このテイクダウンに協力した国の国旗と警察組織のエンブレムが誇らしげに掲げられています。

テイクダウンの糸口は,PHPの脆弱性を突かれたものだそうで.

セキュリティアップデートとなる「PHP 8.2.9」がリリース

https://www.security-next.com/148725

引用:

「Phar(PHP Archive)」ではバッファ処理に問題が判明。バッファオーバーフローやバッファオーバーリードが生じる「CVE-2023-3824」を修正した。

漏洩したかもしれな人の立場では,分かった時点ですぐ公表して欲しいけれど,漏洩事故を起こした側は止血,対象範囲の把握,対応策の実施計画と状況,広報方法などを整理していたらそれなりに時間がかかるって事もあるけど,タイミングについては色々と思うところもある.

・何ヶ月も前のことを今更報告されても実際に被害起きてない場合は話題にならない

・発表日時を他の事件事故に当てる事で報道が小さい

・被害対象者だけに直接通知している方が話題になりにくい

サイバー攻撃後の対応、「好感度に影響」8割 民間調査

https://www.nikkei.com/article/DGXZQOUC1363R0T10C24A2000000/

引用:

「Yahoo! BB顧客情報漏洩事件」では450万人以上の個人情報漏洩があったけど,漏洩対象者に500円分の金券を配ったのは悪手だったと言われてるね.その後も金銭補償を受けられる可能性を考えちゃうし.でも500円配ったら苦情も沈静化したという事実もある.

・何ヶ月も前のことを今更報告されても実際に被害起きてない場合は話題にならない

・発表日時を他の事件事故に当てる事で報道が小さい

・被害対象者だけに直接通知している方が話題になりにくい

サイバー攻撃後の対応、「好感度に影響」8割 民間調査

https://www.nikkei.com/article/DGXZQOUC1363R0T10C24A2000000/

引用:

企業がサイバー攻撃を受けたり情報漏洩したりした場合の情報発信などの事後対応が、その後の企業への好感度や製品・サービスの利用意向に影響すると答えた人が88%に上った。細かな情報公開や消費者への素早い通知を求める声が目立った。

「Yahoo! BB顧客情報漏洩事件」では450万人以上の個人情報漏洩があったけど,漏洩対象者に500円分の金券を配ったのは悪手だったと言われてるね.その後も金銭補償を受けられる可能性を考えちゃうし.でも500円配ったら苦情も沈静化したという事実もある.

ラズパイPicoを使ってBitLockerが破られたそうだ.

BitLocker encryption broken in 43 seconds with sub-$10 Raspberry Pi Pico — key can be sniffed when using an external TPM

10ドル以下のRaspberry Pi PicoでBitLockerの暗号化が43秒で破られる - 外部TPMを使用するとキーが盗聴可能

https://www.tomshardware.com/pc-components/cpus/youtuber-breaks-bitlocker-encryption-in-less-than-43-seconds-with-sub-dollar10-raspberry-pi-pico

引用: これをみるとまぁ,ドリル優子事件とかドライバー池田事件は有効な隠蔽手段なのだろう.いや,隠蔽じゃなくてストレージの捨て方だな.データ消去技術ガイドブック【別冊】とかもあるけど,物理破壊に勝るものは無いのだろう.

BitLocker encryption broken in 43 seconds with sub-$10 Raspberry Pi Pico — key can be sniffed when using an external TPM

10ドル以下のRaspberry Pi PicoでBitLockerの暗号化が43秒で破られる - 外部TPMを使用するとキーが盗聴可能

https://www.tomshardware.com/pc-components/cpus/youtuber-breaks-bitlocker-encryption-in-less-than-43-seconds-with-sub-dollar10-raspberry-pi-pico

引用:

For external TPMs, the TPM key communications across an LPC bus with the CPU to send it the encryption keys required for decrypting the data on the drive.

Stacksmashing found that the communication lanes (LPC bus) between the CPU and external TPM are completely unencrypted on boot-up, enabling an attacker to sniff critical data as it moves between the two units, thus stealing the encryption keys.

TPMキーはLPCバスを介してCPUと通信し、ドライブ上のデータを復号化するために必要な暗号化キーをCPUに送信します

Stacksmashing氏は、CPUと外部TPM間の通信レーン(LPCバス)が起動時に完全に暗号化されていないため、攻撃者が2つのユニット間を移動する際に重要なデータを盗聴し、暗号鍵を盗むことが可能であることを発見した。

ミイラ取りがミイラになる,ような気がしていて,このサービスにニーズがあるものなのだろうか.

個人情報販売サイトから自分のデータを削除させる「Mozilla Monitor Plus」をMozillaが発表

https://gigazine.net/news/20240207-mozilla-monitor-plus/

引用:

ミイラ取りがミイラの個人的代表的事案.

KeePassに重大な脆弱性、マスターパスワードが盗まれる恐れ

https://news.mynavi.jp/techplus/article/20230521-2683133/

個人情報販売サイトから自分のデータを削除させる「Mozilla Monitor Plus」をMozillaが発表

https://gigazine.net/news/20240207-mozilla-monitor-plus/

引用:

Mozilla Monitorの登録者は自分の個人情報がデータ侵害に巻き込まれた時に通知を受け取ることが可能ですが、今回新たに、個人情報がどのサイトで営利目的で販売されているかをスキャンしてもらうことができる機能が追加されました。

スキャン自体は1回まで無料で利用可能。さらに進んで「定期的なスキャン」と「情報の自動削除」を行いたい場合は、月額8.99ドル(約1300円)、年額107.88ドル(約1万6000円)の有料サブスクリプションである「Mozilla Monitor Plus」に加入する必要があります。

スキャンを利用するには、氏名・住所・生年月日・メールアドレスなどをMozillaへ伝える必要があります。この情報は暗号化され、「常に人々を第一に考える」というMozillaプライバシーポリシーに従い「最も正確な検索結果を得るために必要な最小限の情報」として取り扱われるとのこと。

ミイラ取りがミイラの個人的代表的事案.

KeePassに重大な脆弱性、マスターパスワードが盗まれる恐れ

https://news.mynavi.jp/techplus/article/20230521-2683133/

防衛省サイバーコンテスト その6 防衛省サイバーコンテスト 2024 WINTER GAME

- ブロガー :

- ujpblog 2024/2/9 11:32

ふと思い出して検索したら,参加者募集していた.

去年は開催に気づかなかったから早速応募.

防衛省サイバーコンテスト 2024 WINTER GAME

https://www.mod.go.jp/j/approach/defense/cyber/c_contest/

応募期限ギリギリだ.

気づいたのは,WINTER GAMEとなっているので,季節ごとに開催するってことなのかな.そういえば毎年夏に開催されていた気がするけど.

今回は株式会社バルクという会社が委託運営するようです.応募資格に日本国籍を持っている必要がありますが,第1回,第2回はパスポートの写真を提出したけど,今回は応募時には,そういうのはありませんでした.

去年は開催に気づかなかったから早速応募.

防衛省サイバーコンテスト 2024 WINTER GAME

https://www.mod.go.jp/j/approach/defense/cyber/c_contest/

応募期限ギリギリだ.

気づいたのは,WINTER GAMEとなっているので,季節ごとに開催するってことなのかな.そういえば毎年夏に開催されていた気がするけど.

今回は株式会社バルクという会社が委託運営するようです.応募資格に日本国籍を持っている必要がありますが,第1回,第2回はパスポートの写真を提出したけど,今回は応募時には,そういうのはありませんでした.

GoogleやBaidoなどの検索エンジンが世の中のWebサイトをクローリングしているように,shodanやShadow Serverがインターネット上にあるデバイスの存在や種類を調査してまとめているのと同じように,情報通信研究機構(NICT)が脆弱性のある機器の情報を集めるようになるそうだ.

改正NICT法で国のIoT機器調査が強化、ランサムウエア攻撃にも効く潜在力に期待

https://xtech.nikkei.com/atcl/nxt/column/18/00138/011101442/

引用:

有名な所だと世界中の防犯カメラをデフォルトアカウントで接続して配信しているサイトがあったりしますね.普通にライブ配信を目的にしているものもあれば,不用心に設定してあるものもあって線引きが難しいけど.

Insecam - Live cameras directory

http://www.insecam.org/en/

改正NICT法で国のIoT機器調査が強化、ランサムウエア攻撃にも効く潜在力に期待

https://xtech.nikkei.com/atcl/nxt/column/18/00138/011101442/

引用:

NICTが2019年から展開してきた「NOTICE(National Operation Towards IoT Clean Environment)」と呼ぶ調査を発展させた施策である。NOTICEでは企業や組織のIoT機器に対し、よく使われるIDとパスワードの組み合わせでログインを試行。成功したときは乗っ取られるリスクの高いIoT機器として検出し、インターネット接続事業者(ISP)を介して利用者に注意喚起している。

有名な所だと世界中の防犯カメラをデフォルトアカウントで接続して配信しているサイトがあったりしますね.普通にライブ配信を目的にしているものもあれば,不用心に設定してあるものもあって線引きが難しいけど.

Insecam - Live cameras directory

http://www.insecam.org/en/

どうせ基準を回避するような書き込みをするんだろうけどね.そういう悪知恵ははたらく人も多いし.

ネット上の誹謗中傷は迅速削除、SNS大手に義務付けへ…法改正で削除基準の透明化も

https://www.yomiuri.co.jp/national/20240111-OYT1T50187/

引用:

ネット上の誹謗中傷は迅速削除、SNS大手に義務付けへ…法改正で削除基準の透明化も

https://www.yomiuri.co.jp/national/20240111-OYT1T50187/

引用:

インターネット上の 誹謗ひぼう 中傷への対策を強化するため、政府はプロバイダー責任制限法を改正する方針を固めた。SNSを運営する大手企業に対し、不適切な投稿の削除の申請があった場合に迅速な対応や削除基準の公表などを義務付ける。

名和さんのセミナーを聞いていて思った,若手の開発エンジニアブロガーでよくあるブログが退職エントリー.

自分がどういう技術を持って何をやっていてどこの会社で働いていたが,こんな考えで転職します,みたいな事を書いているのだけど,退職よりは転職できた嬉しさからか,ハイテンションにリズミカルに文書を書いているのも多いかな.

特に大企業からベンチャーへ転職とか,有名ベンチャー企業が舞台になるとSNSでもバズりやすくなるけれど,興味深く読むこともあるのだけど,書く人はよくよく考えなければいけないことも多いでしょう.

採用技術の暴露

機密情報漏洩

会社批判

「xxxな技術を使ってSREでテックリードをやっていました」というような記述は良く見かけるけれど,その人が所属会社を明らかにしている際に,攻撃者からは狙いやすい情報を暴露しているといえるね.なるほどね.

こういうのは,一種のシャドウIT的なことなんだろうなぁ.悪意がないのでまた面倒だな.

会社側の防衛策としては,「ブログにそういう情報を描くな,書いていたら消せ」的な記述を組み込むくらいですかね.

そもそも,そういうの書いちゃう人は職務経歴書にも関係したプロジェクトの詳細や採用技術を実名で書いて転職エージェントや転職サイトに登録していると思うし.

自分がどういう技術を持って何をやっていてどこの会社で働いていたが,こんな考えで転職します,みたいな事を書いているのだけど,退職よりは転職できた嬉しさからか,ハイテンションにリズミカルに文書を書いているのも多いかな.

特に大企業からベンチャーへ転職とか,有名ベンチャー企業が舞台になるとSNSでもバズりやすくなるけれど,興味深く読むこともあるのだけど,書く人はよくよく考えなければいけないことも多いでしょう.

採用技術の暴露

機密情報漏洩

会社批判

「xxxな技術を使ってSREでテックリードをやっていました」というような記述は良く見かけるけれど,その人が所属会社を明らかにしている際に,攻撃者からは狙いやすい情報を暴露しているといえるね.なるほどね.

こういうのは,一種のシャドウIT的なことなんだろうなぁ.悪意がないのでまた面倒だな.

会社側の防衛策としては,「ブログにそういう情報を描くな,書いていたら消せ」的な記述を組み込むくらいですかね.

そもそも,そういうの書いちゃう人は職務経歴書にも関係したプロジェクトの詳細や採用技術を実名で書いて転職エージェントや転職サイトに登録していると思うし.

自分に影響があるのかないのかわからんな.

県立高で卒業生約1万人分の指導要録が所在不明 - 広島県

https://www.security-next.com/150204

引用:

これからの人生で,高校時代の「単位修得証明書」なる書類が必要になることなんてないだろうし.

●参考

指導要録(参考様式) - 文部科学省

https://www.mext.go.jp/b_menu/hakusho/nc/attach/1415204.htm

県立高で卒業生約1万人分の指導要録が所在不明 - 広島県

https://www.security-next.com/150204

引用:

県立高校において1984年度から2011年度までに卒業した全日制普通科9049人と家政科835人、1989年度から2002年度に卒業した定時制普通科130人に関する指導要録の所在がわからなくなっているもの。

これからの人生で,高校時代の「単位修得証明書」なる書類が必要になることなんてないだろうし.

●参考

指導要録(参考様式) - 文部科学省

https://www.mext.go.jp/b_menu/hakusho/nc/attach/1415204.htm

よく見られるセキュリティ構成ミスは? - 米当局がランキング

https://www.security-next.com/149985

引用:

デフォルト設定,キツすぎるとうまく動かず,緩和しすぎていると脆弱性になる.本来は,ちゃんと作用について理解した上で設定するのだろうけど,GUI世代だと「なんか触ってたら動くようになった」みたいなことも多い.キツいと訳もわからず緩和しちゃうというのもよくある話.

最近は知らないけど,昔のSQL Serverは,デフォルトの表領域ががシステムデータベースになっているから,訳もわからず使い始めるとすぐdisk fullになって止まるようになってた.そこで表領域の概念とか,拡張作業とかとかエクステント設定・設計を仕方なくしなければいけないことに気づく絶妙な設定だったと思う.

Oracleのchange_on_installというパスワードは,そのまま運用されているのをみたことがある.

https://www.security-next.com/149985

引用:

1位:デフォルト構成でソフトウェアやアプリケーションを利用する

2位:ユーザー権限と管理者権限の不適切な分離

3位:不十分な内部ネットワークの監視

4位:ネットワークセグメンテーションの欠如

5位:粗末なパッチ管理

6位:システムアクセス制御のバイパス

7位:脆弱あるいは構成ミスによる多要素認証(MFA)の利用

8位:ネットワーク共有、サービスに対する不十分なアクセス制御リスト

9位:貧弱な認証情報の衛生管理

10位:無制限のコード実行

デフォルト設定,キツすぎるとうまく動かず,緩和しすぎていると脆弱性になる.本来は,ちゃんと作用について理解した上で設定するのだろうけど,GUI世代だと「なんか触ってたら動くようになった」みたいなことも多い.キツいと訳もわからず緩和しちゃうというのもよくある話.

最近は知らないけど,昔のSQL Serverは,デフォルトの表領域ががシステムデータベースになっているから,訳もわからず使い始めるとすぐdisk fullになって止まるようになってた.そこで表領域の概念とか,拡張作業とかとかエクステント設定・設計を仕方なくしなければいけないことに気づく絶妙な設定だったと思う.

Oracleのchange_on_installというパスワードは,そのまま運用されているのをみたことがある.

私も独自ドメインを運用しているので,気になる問題.

Reasons to not use your own domain for email

https://www.bautista.dev/reasons-to-not-use-your-own-domain-for-email

引用:

メールアドレスが知られている場合,という前提条件がつくなぁ.

登録したサイトから定期・不定期にメールが送れてくる場合があるので,時間が経て新たな所有者がメアドを収集することができるか.

追記2023/09/25

「ドコモ口座」のドメインが第三者から購入可能な状態に 「本当にヤバい」「悪用される」と話題に

https://www.itmedia.co.jp/news/articles/2309/25/news118.html

引用: サービスが終わることを前提として始めて無いから不用意に終わったしまった後の後始末までは考えてないってことだよね.既に担当部署も無くなってるだろうし.

追記2023/09/26

無事解決だそうだ.

「ドコモ口座」のドメイン、ドコモが取り戻す 出品の経緯をGMO含め聞いた

https://www.itmedia.co.jp/news/articles/2309/26/news117.html

引用:

GMOは基本的に期限切れドメインを評価してないそうだ.そりゃそうだ.気にしてられないしね.

追記2023/10/23

岡山県「過去に使ったドメインを第三者に再取得された」 管理者にリンク削除を要請

https://www.itmedia.co.jp/news/articles/2310/18/news156.html

引用: ドコモと違って,ドメインは買い戻さない方針.後始末について予算は取られてないだろうからね.

Reasons to not use your own domain for email

https://www.bautista.dev/reasons-to-not-use-your-own-domain-for-email

引用:

私が懸念していることのひとつは、もし私がドメインを更新できなくなった場合(死亡した場合など)、他の誰かがそのドメインを登録し、私のメールを受信し始める可能性があるということです。ほとんどのウェブサイトがパスワードをリセットする方法として使っているため、メールアカウントはパスワードと同じようなものだからだ。将来、誰かがgmail.comを手に入れたらと想像できますか?

メールアドレスが知られている場合,という前提条件がつくなぁ.

登録したサイトから定期・不定期にメールが送れてくる場合があるので,時間が経て新たな所有者がメアドを収集することができるか.

追記2023/09/25

「ドコモ口座」のドメインが第三者から購入可能な状態に 「本当にヤバい」「悪用される」と話題に

https://www.itmedia.co.jp/news/articles/2309/25/news118.html

引用:

過去に不正送金で問題となり、2021年にサービスを終了したNTTドコモのウォレットサービス「ドコモ口座」のドメイン「docomokouza.jp」が売りに出されていると、X(旧Twitter)で話題だ。すでに終了したとはいえ、金融機関などで今もリンクが掲載されたままのところも多く、第三者の手に渡るリスクを危惧する声が相次いでいる。

追記2023/09/26

無事解決だそうだ.

「ドコモ口座」のドメイン、ドコモが取り戻す 出品の経緯をGMO含め聞いた

https://www.itmedia.co.jp/news/articles/2309/26/news117.html

引用:

ドコモは原因を「社内管理の不手際」と説明した。加えて、出品されていたドメインはドコモが取り戻しており、現在同社の管理下にあることも明かした。

GMOは基本的に期限切れドメインを評価してないそうだ.そりゃそうだ.気にしてられないしね.

追記2023/10/23

岡山県「過去に使ったドメインを第三者に再取得された」 管理者にリンク削除を要請

https://www.itmedia.co.jp/news/articles/2310/18/news156.html

引用:

各ドメインにリンクを張っている管理者に対して、Webサイトへのリンクの削除を依頼しているという。また、庁内へドメイン管理の注意点を周知徹底したとしている。

私はミニマリストの逆でマキシマリストなので,徹底的に決めてないと削除はしないだろうな.「意図せず消えちゃった」とか「どこにあるかわからん」も管理できてない証拠なんだけど

ISMS改訂で追加された「情報削除」の要点とは 削除タイミングを失って情報漏えいする大手企業も

情報は持っているだけでリスク?

https://enterprisezine.jp/article/detail/18277?utm_source=enterprisezine_ranking_20230909

引用:

ISMS改訂で追加された「情報削除」の要点とは 削除タイミングを失って情報漏えいする大手企業も

情報は持っているだけでリスク?

https://enterprisezine.jp/article/detail/18277?utm_source=enterprisezine_ranking_20230909

引用:

不採用者および採用辞退者の応募書類などは破棄する旨を明記していたものの、約12万5000件の採用応募者情報が流出対象に含まれていたことから、適切に破棄されていなかったのではないかと問題になりました。

中小企業サイバーセキュリティ向上支援事業

https://security-kojo.metro.tokyo.lg.jp/

引用:

このUTMはどこの何だろう?

https://security-kojo.metro.tokyo.lg.jp/

引用:

中小企業サイバーセキュリティ向上支援事業では、ウィルス対策ソフトやファイアウォールなどでは対応しきれない不正アクセス・侵入に対する防御に有効なセキュリティ機器(UTM)の導入に向けて、その機能を無償で3ヵ月間体験できる機会を提供するとともに、SECURITY ACTION二つ星宣言を目指し、サイバーセキュリティに関する基本方針や社内規定の策定等のサポートを実施します。

このUTMはどこの何だろう?

NISCや気象庁のサイバー攻撃被害と時を同じくして報道されていたから,それ関係かと思ったら,どうも違うんだね.

「ありえない」「スパイ事案としか...」関係者が異口同音に唸る「防衛省ハッキング事件」の謎

https://gendai.media/articles/-/115617

引用:

漏洩しない理由として挙げられている部分をピックアップ.

機密情報は外部の回線から独立したイントラネットで扱うので一般のインターネット回線に情報が漏れない

イントラネットを扱えるのは、機密情報に接触できる資格(セキュリティー・クリアランス)を持つ者だけ.

パソコンの起動は指紋認証などが必要.

USBをイントラネットのパソコンに差し込めば、自衛隊のシステム通信関連部隊に通報が行く

パソコンは微弱だが電磁波を出しており,その画面を再現することができるが電磁波を遮断する「電磁シールド」を張っている

ネットワーク的なこととか電波傍受が無理なら,スパイによる持ち出しってことか.小型カメラで撮影とか,紙を持ち出すとか.007で見たようなやつくらいしか思いつかないな.

「ありえない」「スパイ事案としか...」関係者が異口同音に唸る「防衛省ハッキング事件」の謎

https://gendai.media/articles/-/115617

引用:

2020年秋、米国家安全保障局が中国軍のハッカーによる侵入を発見し、トランプ政権(当時)のポッティンジャー大統領副補佐官らが当時の防衛相らに事実を伝えたという。浜田靖一防衛相は8日、記者団に「防衛省が保有する秘密情報が漏洩したとの事実は確認していない」と語った。

漏洩しない理由として挙げられている部分をピックアップ.

ネットワーク的なこととか電波傍受が無理なら,スパイによる持ち出しってことか.小型カメラで撮影とか,紙を持ち出すとか.007で見たようなやつくらいしか思いつかないな.

ランサムウェアによって暗号化されたデータを復元するツールを提供しているサイト.

NO MORE RANSOM

https://www.nomoreransom.org/ja/index.html

引用: こういうのがあるのは知らなかったなぁ.

ランサムウェアで暗号化されたファイルは復元できません

https://dflabo.co.jp/column/20220716/

引用:

破られたら大問題だね.

引用:

こういうのも.

ラック、ランサムウェア被害に備える「身代金交渉に関する提言書」を公開

~サイバー救急による救済から見えた、犯罪者交渉の現実解決とは

https://www.lac.co.jp/news/2023/08/31_press_01.html

引用:

NO MORE RANSOM

https://www.nomoreransom.org/ja/index.html

引用:

ウェブサイト「No More Ransom」は、オランダ警察の全国ハイテク犯罪ユニット、ユーロポールの欧州サイバー犯罪センター、Kaspersky、McAfeeが主導しています。 ランサムウェアの被害者が犯罪者に不当な支払いをすることなく、暗号化されたデータを取り戻すための支援を目的としています。

ランサムウェアで暗号化されたファイルは復元できません

https://dflabo.co.jp/column/20220716/

引用:

ランサムウェアの暗号化は、主にAWS……ではなくAESという共通鍵暗号方式を使います。

AESは、アメリカ政府が政府内の標準として策定した暗号化規格で、現在、実用化されている方式の中では、極めて強いものといわれています。これはヨーロッパの暗号規格である「NESSIE」や、日本の暗号技術評価プロジェクト「CRYPTREC」の「電子政府推奨暗号リスト」にも採用されています。また、無線LANにおける通信内容を暗号化する方式としても採用されているものです。

さて、このように世界中で広く使われている暗号が一企業の独自技術により破られて復号化できてしまったらどうなるでしょうか? おそらく世界中が大騒ぎになることでしょう。あらゆるところで使われている暗号アルゴリズムが使えなくなってしまうわけですから。

でも現実にそのような騒ぎは起きていません。

つまり、AESは破られていないのです。

破られたら大問題だね.

引用:

ごく希に脆弱性のあるアルゴリズムを使っているランサムウェアがみつかり、ベンダーなどから復号化ツールが提供されることもあります。

これを行なっている団体(プロジェクト)があります。

「NO MORE RANSOM」がそれです。

このプロジェクトは、EUROPOLなどが中心となって運用している半ば公的な活動で、Webから暗号化されたファイルを2個アップロードすると、暗号化解除の可能性があるのかないのかが分かるようになっています。

このプロジェクトで暗号化が解除できなければ、市井のファイル復元業者が独自技術で復元することはほぼ不可能です。

こういうのも.

ラック、ランサムウェア被害に備える「身代金交渉に関する提言書」を公開

~サイバー救急による救済から見えた、犯罪者交渉の現実解決とは

https://www.lac.co.jp/news/2023/08/31_press_01.html

引用:

被害が発生した際にインシデントレスポンス(適切な事故対応)を速やかに行うことが事業継続の観点で重要です。

さらには、金銭を要求する犯罪集団とは一切の接触や交渉を拒むことが推奨されますが、仮に「身代金を支払う」という選択肢を検討しなければならない場合には、どのようなことを考慮しておく必要があるのでしょうか。

思い切った考え方.

ダークウェブ調査は高すぎる! - 高額なダークウェブ調査を無料に 国家機関レベルの品質そのままでデジタルフォレンジックに追加 調査のワンストップ化も実現 - 合同会社デジタル鑑識研究所

https://dflabo.co.jp/release20230728/

引用:

以前聞いたデジタルフォレンジックでも700万円の実費がかかったと言ってたしな.(突き止めたら仕事をサボって自分の契約したクラウドサーバ経由で漫画サイトににアクセスしてた)

ダークウェブ調査は高すぎる! - 高額なダークウェブ調査を無料に 国家機関レベルの品質そのままでデジタルフォレンジックに追加 調査のワンストップ化も実現 - 合同会社デジタル鑑識研究所

https://dflabo.co.jp/release20230728/

引用:

事案発生後のダークウェブ調査は無駄の極み

平時のダークウェブ監視ではない事案発生に伴う情報漏洩を調査しても

“一度ダークウェブに流出した情報は消せない”

“それなのに費用は高額”

といったジレンマがつきまといます。

結果を知ったところで何もできないのが事案発生に伴うダークウェブ調査の特徴です。つまり無駄の極みといえます。

以前聞いたデジタルフォレンジックでも700万円の実費がかかったと言ってたしな.(突き止めたら仕事をサボって自分の契約したクラウドサーバ経由で漫画サイトににアクセスしてた)

Wordファイルのように見えて,実態はPDFになっていて,mhtファイルのマクロで外部通信しちゃうってことらしい.

MalDoc in PDF - 検知回避を狙って悪性なWordファイルをPDFファイルへ埋め込む手法 -

https://blogs.jpcert.or.jp/ja/2023/08/maldocinpdf.html

引用:

厄介だけど,oletools on macOS Mojaveで紹介したolevbaで分析できるようです.

MalDoc in PDF - 検知回避を狙って悪性なWordファイルをPDFファイルへ埋め込む手法 -

https://blogs.jpcert.or.jp/ja/2023/08/maldocinpdf.html

引用:

pdfid[1]などのPDF分析ツールでは悪性部分を発見できない可能性が高く、また、PDFビューアーなどで開いても悪性な挙動を確認できませんが、Wordで開くと意図しない挙動を行うため、注意が必要です。

厄介だけど,oletools on macOS Mojaveで紹介したolevbaで分析できるようです.

テレビCMでよく見る「トヨタイムズ」ですが,みた事なかったけどCyber Security Weekのセミナーの中で一言紹介されていたので,みてみた.

小島プレス、サイバー被害から1年 苦難乗り越え深めた絆

https://toyotatimes.jp/newscast/008.html

引用:

追記2023/09/06

トヨタ、生産指示システムの不具合はディスク容量不足 サイバー攻撃を否定

https://car.watch.impress.co.jp/docs/news/1529169.html

引用:

空き容量管理は重要だよね.不足気味になったら,容量不足で対処作業もできないというのは良くあるね.

トラブル発生時に,短時間に大量のログが出てディスクフルになるという現象もあるよ.なので70%空きで検討・設計して,50%を超えたらアラートにしておけば良いです.今はストレージは安いしね.

引用: 切り離して作業だろうな.

小島プレス、サイバー被害から1年 苦難乗り越え深めた絆

https://toyotatimes.jp/newscast/008.html

引用:

022年2月26日、トヨタ自動車の仕入先で、自動車の内外装部品の生産を行う小島プレスが、不正アクセスによるサイバー攻撃を受けた。クルマは部品がひとつでも揃わないと組み立てることができない。そのため、トヨタ自動車も国内の全14工場を停止せざるを得ない事態に

追記2023/09/06

トヨタ、生産指示システムの不具合はディスク容量不足 サイバー攻撃を否定

https://car.watch.impress.co.jp/docs/news/1529169.html

引用:

定期の保守作業を実施したところ、この保守作業ではデータベースにたまったデータの削除と整理を行なっていたが、作業用のディスク容量が不足していたためエラーが発生し、それによってシステムが停止した。

空き容量管理は重要だよね.不足気味になったら,容量不足で対処作業もできないというのは良くあるね.

トラブル発生時に,短時間に大量のログが出てディスクフルになるという現象もあるよ.なので70%空きで検討・設計して,50%を超えたらアラートにしておけば良いです.今はストレージは安いしね.

引用:

また、これらのサーバーは同一のシステムで作動していたため、バックアップ機でも同様の障害が発生し切り替えができず、工場の稼働停止に至ったとしている。

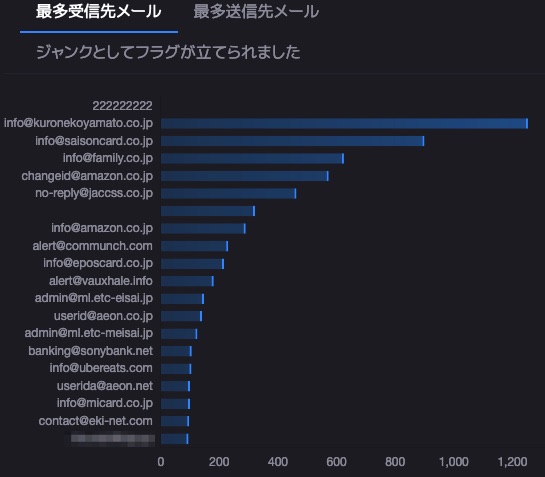

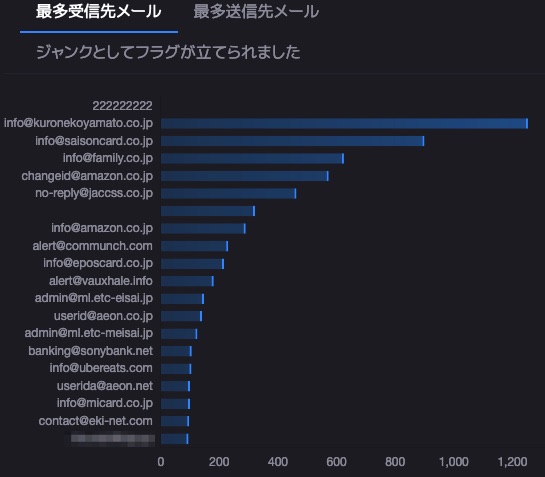

うちでは,マイクロソフトを騙るフィッシングメールは数通程度だと思うな.

フィッシングでなりすまされたブランド、世界1位はMicrosoft 日本含むアジアは?

https://www.itmedia.co.jp/news/articles/2308/17/news100.html

引用:

スパムメール保存用の壺?で,今年の年初からの件数を調べてみた.

・クロネコヤマト

・セゾンカード

・ファミマ,ファミペイ

・アマゾン

・エポスカード

・イオンカード

・ソニーバンク

・駅ネット

ソニーバンクとかは一時期多かったけど最近見かけないけどね.

フィッシングでなりすまされたブランド、世界1位はMicrosoft 日本含むアジアは?

https://www.itmedia.co.jp/news/articles/2308/17/news100.html

引用:

CDN大手の米Cloudflareが8月15日(米国時間)に発表した、「フィッシング脅威レポート2023」によると、フィッシング詐欺でなりすまされたブランドの世界1位はMicrosoft、日本を含むアジア太平洋(APAC)地域1位は「LINE」だった。

スパムメール保存用の壺?で,今年の年初からの件数を調べてみた.

・クロネコヤマト

・セゾンカード

・ファミマ,ファミペイ

・アマゾン

・エポスカード

・イオンカード

・ソニーバンク

・駅ネット

ソニーバンクとかは一時期多かったけど最近見かけないけどね.

ちょっと前のこのニュース.

日本のサイバー防御、人材確保が課題「次官級待遇でも集まらない」…中国軍ハッカー侵入

https://www.yomiuri.co.jp/national/20230808-OYT1T50215/

引用:

次官というと「事務次官」しか知らないけど,Wikipediaによるとこういう定義らしい.

引用:

省庁の大臣がいて事務方のトップという認識であってた.

次官級の給与ってどんなもんだろうと思って調べてみた.

国家公務員給与の実態~ 令和5年国家公務員給与等実態調査 令和5年8月 人 事 院

https://www.jinji.go.jp/kyuuyo/index_pdf/koumu_jittai.pdf

この2ページに「事務次官、本府省局長、審議官」として「次官」というのがあるから,俸給表から「指定職俸給表」となる模様.

3ページにある「適用俸給表別平均俸給額及び平均給与月額」で指定職俸給表を調べると,858,493円から1,029,685円とある.86万円から100万円か.

次官級の人が86万円/月だと,時間給は86万円÷20日×8時間=5,375円.

次官級の時間給は5,375円

コレガイイタカッタ・・・

ノーマルのシステムエンジニアの一人月程度か.プロマネできる実績のある人だと100万円もあるからその程度か.でもまぁ,退職金もあるし天下りもあればその後の待遇とかも期待できるけれど,何万人もいる省庁でたった一人しか成れない次官なのにそんなに安いのか.それじゃぁ人は集まらないだろうな.トップ人材だと200万,300万でも安いと思うし. 20年くらい前だけどIBMのプロマネできる上級システムエンジニアは500万/月だって言われたことがあるよ.

サイバー人材確保「『給与の壁』を政治主導でぶち破れ」

https://www.fnn.jp/articles/-/571102

引用:

セキュリティで1億貰っている人いるんかな...バグバウンティの人が1件で数百万円の報償を得ているというのは聞いたことあるけど.

追記2023/09/14

↑の情報に誤りがあったようで.

防衛省が高度サイバー人材募集方向、最高年収2,300万円も

https://cybersecurity-jp.com/news/88055

引用:

2300万円÷16ヶ月で143.75万円/月

147.75万円÷180時間/月=8208.3円

次官級の時間給は8,208.3円

日本のサイバー防御、人材確保が課題「次官級待遇でも集まらない」…中国軍ハッカー侵入

https://www.yomiuri.co.jp/national/20230808-OYT1T50215/

引用:

政府は現在、重大なサイバー攻撃を未然に防ぐ「能動的サイバー防御」の導入に向けた法整備の検討を進めている。自衛隊は、サイバー専門部隊(2022年度末時点で約890人)を27年度末までに約4000人に拡充する見通しだ。

ただ、サイバー対策強化には、高度な能力を持つ人材が欠かせない。民間からの登用が必要になるが、政府高官は「次官級の待遇でもトップ人材は集まらない」と指摘する。

次官というと「事務次官」しか知らないけど,Wikipediaによるとこういう定義らしい.

引用:

事務次官(じむじかん、英: Vice-Minister、Administrative Vice-Minister)は、日本の行政機関における官職のひとつで、各府省および復興庁に置かれる。

各府省において、大臣、副大臣、大臣政務官ら特別職の官職(政務三役)の下で職業公務員(官僚)の就く一般職の官職の最高位であり、事務方の長といわれる。

省庁の大臣がいて事務方のトップという認識であってた.

次官級の給与ってどんなもんだろうと思って調べてみた.

国家公務員給与の実態~ 令和5年国家公務員給与等実態調査 令和5年8月 人 事 院

https://www.jinji.go.jp/kyuuyo/index_pdf/koumu_jittai.pdf

この2ページに「事務次官、本府省局長、審議官」として「次官」というのがあるから,俸給表から「指定職俸給表」となる模様.

3ページにある「適用俸給表別平均俸給額及び平均給与月額」で指定職俸給表を調べると,858,493円から1,029,685円とある.86万円から100万円か.

次官級の人が86万円/月だと,時間給は86万円÷20日×8時間=5,375円.

コレガイイタカッタ・・・

ノーマルのシステムエンジニアの一人月程度か.プロマネできる実績のある人だと100万円もあるからその程度か.でもまぁ,退職金もあるし天下りもあればその後の待遇とかも期待できるけれど,何万人もいる省庁でたった一人しか成れない次官なのにそんなに安いのか.それじゃぁ人は集まらないだろうな.トップ人材だと200万,300万でも安いと思うし. 20年くらい前だけどIBMのプロマネできる上級システムエンジニアは500万/月だって言われたことがあるよ.

サイバー人材確保「『給与の壁』を政治主導でぶち破れ」

https://www.fnn.jp/articles/-/571102

引用:

一方、ホワイトハッカーをはじめとするサイバー人材の確保について、佐藤氏は、「自民党は高い報酬を提示しないと集まらないと言っているが、事務次官が防衛省で最高年収という状況を超えた給与体系は非常に難しい」とした上で、「『事務次官の給与の壁』で、日本の安全保障が担保できないのは本末転倒だ。政治主導で壁をぶち破らないといけない」と強調した。

また、中谷氏は、「3千万円の給料を出しても、1億円もらっている人からすれば給料が下がることになる。給料が3分の1、あるいは2分の1になったとしても国防にモチベーションを持って来てくれる人たちはいるかもしれない。その人たちをどうマネジメントする組織をつくるか」と問題提起した。

セキュリティで1億貰っている人いるんかな...バグバウンティの人が1件で数百万円の報償を得ているというのは聞いたことあるけど.

追記2023/09/14

↑の情報に誤りがあったようで.

防衛省が高度サイバー人材募集方向、最高年収2,300万円も

https://cybersecurity-jp.com/news/88055

引用:

国家公務員で最上位の棒給である事務次官級相当2300万円ほどを設定とのこと。

2300万円÷16ヶ月で143.75万円/月

147.75万円÷180時間/月=8208.3円

性能劣化が激しいので,緩和策のオン・オフ機能が付いたマイクロコードがリリースされるそうだ.

Intel CPUの脆弱性『Downfall』の緩和策の影響を検証。マイクロコード適用で大幅な性能低下を確認

https://www.nichepcgamer.com/archives/downfall-mitigation-microcode-significantly-reduces-cpu-performance.html

引用:

Intel CPUの脆弱性『Downfall』の緩和策の影響を検証。マイクロコード適用で大幅な性能低下を確認

https://www.nichepcgamer.com/archives/downfall-mitigation-microcode-significantly-reduces-cpu-performance.html

引用:

Linuxではすでにこの脆弱性を緩和するマイクロコードがリリースされているのですが、Intelは緩和策を有効にすると最大50%のパフォーマンスの低下が発生する可能性があると述べていました。

エレコムの無線LANルータの脆弱性についての対応が少し話題になっていた.

無線LANルーターなど一部のネットワーク製品における

代替製品への切り替えのお願い

https://www.elecom.co.jp/news/security/20230810-01/

引用:

修正パッチはリリースせずに買い替えろ!というスタンスだけれど,一番新しい製品でも発売が2017年2月なので,Wi-Fi の規格的にもそろそろ買い換えどきという意見で沈静化した感じ.

しかしよく見ると家庭用だけじゃなくて業務用を想定したモデルも含まれていますね.エレコムの製品だとWAB-S600-PSとかWAB-S300.例えばWAB-S300これは2016年6月発売なので,発売日からだと7年と2ヶ月. 業務用だから発売開始ですぐ設置というのは考えにくいから,実際の利用は7年以下でしょうね.

ちょっと調べたらまだ現役で売っているサイトもありました.

在庫があるかどうかはわかりませんけどね.

でもメーカのサイトには5年保証だと明記されています.

販売期間にもよるけれど,設置から5年くらいしか経過してないものもギリありそうですね.買い換え需要としては良い切っ掛けですかね.

無線LANルーターなど一部のネットワーク製品における

代替製品への切り替えのお願い

https://www.elecom.co.jp/news/security/20230810-01/

引用:

対象製品のアップデートサービスはすでに終了しているため、続けて使用されますとお客様が気づかないうちに悪用されてしまう可能性があります。誠に恐縮ではございますが、下記へ記載の対処方法もしくは、代替製品への切り替えをご検討いただきますようお願い申し上げます。

修正パッチはリリースせずに買い替えろ!というスタンスだけれど,一番新しい製品でも発売が2017年2月なので,Wi-Fi の規格的にもそろそろ買い換えどきという意見で沈静化した感じ.

しかしよく見ると家庭用だけじゃなくて業務用を想定したモデルも含まれていますね.エレコムの製品だとWAB-S600-PSとかWAB-S300.例えばWAB-S300これは2016年6月発売なので,発売日からだと7年と2ヶ月. 業務用だから発売開始ですぐ設置というのは考えにくいから,実際の利用は7年以下でしょうね.

ちょっと調べたらまだ現役で売っているサイトもありました.

在庫があるかどうかはわかりませんけどね.

でもメーカのサイトには5年保証だと明記されています.

販売期間にもよるけれど,設置から5年くらいしか経過してないものもギリありそうですね.買い換え需要としては良い切っ掛けですかね.

テレビでも報道されていた件だけど,業界?ではNISCに対応をJPCERT/CCが批判していて内輪喧嘩!と話題になったので,状態を確認してみた.

2023/08/04 NISC

内閣サイバーセキュリティセンターの電子メール関連システムからのメールデータの漏えいの可能性について -

https://www.nisc.go.jp/news/20230804.html

引用:

2023/08/05 NHK

不正アクセス受けたシステム 同種の攻撃受けた米企業のもの - NHK

https://www3.nhk.or.jp/news/html/20230805/k10014153901000.html

引用:

NISCからの連絡が無いということで,同じ政府系ということで親戚と思われているJPCERT/CCから苦言が発表されたことが話題.

2023/08/07 JPCERT/CC

電子メール関連システムからのメールデータ漏えい被害が公表されている件について

https://www.jpcert.or.jp/press/2023/PR20230807_notice1.html

引用:

2023/08/07 JPCERT/CC

なぜ被害公表時に原因を明示するのか/しないのか~個別被害公表と事案全体のコーディネーションの観点から~

https://blogs.jpcert.or.jp/ja/2023/08/incident-disclosure-and-coordination.html

引用:

公表の是非についてはさまざまな考え方,意見があると思うけど,JPCERT/CCの考え方には賛同.関係の有無を判断して上長に報告したいしね.

「秘匿され続ける可能性が低い」というのは正しいかな.NISCの人とやり取りしたら,メールヘッダとかでわかるかもしれないね. 実際,Barracuda ESGを使っていたということで事は整理されている模様.

2023/05/23 MANDIANT

中国との関連が疑われる攻撃的、かつ高度なスキルを持つ攻撃者が Barracuda ESGのゼロデイ脆弱性(CVE-2023-2868)を悪用

https://www.mandiant.jp/resources/blog/barracuda-esg-exploited-globally

2023/06/12 Security NEXT

Barracuda、「ESGアプライアンス」の交換を呼びかけ

https://www.security-next.com/146896

引用:

NISCが電子メール関連システムにおいて不正通信の痕跡を確認したのが6月13日.停止して交換したのが6月14日.

追記2023/08/17

こういうニュースもあった.

米国証券取引委員会、上場企業のサイバーセキュリティインシデント開示を義務化へ

https://atmarkit.itmedia.co.jp/ait/articles/2308/16/news070.html

引用:

追記2023/08/19

時期的に一致している?けど日本政府は否定しているのが現状.関連があるかわからないけど,このブログにメモとして貼り付けとく.

中国のハッカー集団が日本の防衛機密ネットワークに侵入していたとの報道

https://gigazine.net/news/20230808-china-japan-hack/

引用:

追記2023/08/29

現時点では関連は確認されてないけど,一応これ.

「Barracuda ESG」へのゼロデイ攻撃 - フォレンジック調査に対抗、活動を隠蔽

https://www.security-next.com/148905

引用:

感染したら交換.

追記2023/09/01

こういうのもあった.

「ずさんなセキュリティ」「無責任」──不正アクセス巡り、米Microsoftへの批判噴出

https://www.itmedia.co.jp/news/articles/2308/15/news065.html

引用:

Barracudaのようなアプライアンスを入れてても,Exchange Onlineのようなクラウドのサービスを使っていても,対策をしっかりしてなければリスクは同じという例.

2023/08/04 NISC

内閣サイバーセキュリティセンターの電子メール関連システムからのメールデータの漏えいの可能性について -

https://www.nisc.go.jp/news/20230804.html

引用:

今般、内閣サイバーセキュリティセンター(NISC)の電子メール関連システムに対し、不正通信があり、個人情報を含むメールデータの一部が外部に漏えいした可能性があることが判明しました。

これは、メーカーにおいて確認できていなかった電子メール関連システムに係る機器の脆弱性を原因とするものであると考えられ、同様の事案は国外においても確認されています。

2023/08/05 NHK

不正アクセス受けたシステム 同種の攻撃受けた米企業のもの - NHK

https://www3.nhk.or.jp/news/html/20230805/k10014153901000.html

引用:

内閣サイバーセキュリティセンターのメールのシステムが不正アクセスを受けた問題で、このシステムは中国を支援するハッカー集団にサイバー攻撃を受けたとされるアメリカの企業のものであることが関係者への取材でわかりました。

NISCからの連絡が無いということで,同じ政府系ということで親戚と思われているJPCERT/CCから苦言が発表されたことが話題.

2023/08/07 JPCERT/CC

電子メール関連システムからのメールデータ漏えい被害が公表されている件について

https://www.jpcert.or.jp/press/2023/PR20230807_notice1.html

引用:

他方で、どのようなメールの情報が漏えいしたのか、技術的な報告を受領していないため、その他の二次被害等の影響を判断できていない状況です。

また、被害公表に「外部専門機関等による調査」とありますが、JPCERT/CCは本件調査に関与していません。

なお、悪用された脆弱性等について言及がなされていない点について指摘する声がありますが、JPCERT/CCとしては、どのような分野の被害組織であれ、被害公表だけでなく、情報共有や専門機関との連携含め、「サイバー攻撃被害に係る情報の共有・公表ガイダンス」で示されている対応がなされることで、被害組織のインシデント対応に適切な評価が得られるようになるだけでなく、他の被害組織を含め、あらゆる関係者にとって必要な情報の非対称性が解消され、国全体として攻撃活動への対処がなされるものと考えています。

2023/08/07 JPCERT/CC

なぜ被害公表時に原因を明示するのか/しないのか~個別被害公表と事案全体のコーディネーションの観点から~

https://blogs.jpcert.or.jp/ja/2023/08/incident-disclosure-and-coordination.html

引用:

サイバー攻撃に係るさまざまな情報の特性から、非公表とした情報が完全に秘匿され続ける可能性は低く、侵害原因について「セキュリティの問題上答えられない」という回答は現実的ではありません。

公表の是非についてはさまざまな考え方,意見があると思うけど,JPCERT/CCの考え方には賛同.関係の有無を判断して上長に報告したいしね.

「秘匿され続ける可能性が低い」というのは正しいかな.NISCの人とやり取りしたら,メールヘッダとかでわかるかもしれないね. 実際,Barracuda ESGを使っていたということで事は整理されている模様.

2023/05/23 MANDIANT

中国との関連が疑われる攻撃的、かつ高度なスキルを持つ攻撃者が Barracuda ESGのゼロデイ脆弱性(CVE-2023-2868)を悪用

https://www.mandiant.jp/resources/blog/barracuda-esg-exploited-globally

2023/06/12 Security NEXT

Barracuda、「ESGアプライアンス」の交換を呼びかけ

https://www.security-next.com/146896

引用:

Barracuda Networksが提供する「Email Security Gatewayアプライアンス(ESG)」に脆弱性「CVE-2023-2868」が明らかとなった問題で、影響を受けたアプライアンスはすぐに交換が必要であるとして同社は利用者に注意を呼びかけた。

「CVE-2023-2868」は、リモートコマンドインジェクションの脆弱性。現地時間5月20日にリリースした「BNSF-36456」をはじめ、顧客向けに複数のパッチを展開。アドバイザリなどを通じて注意を呼びかけてきた。同脆弱性に関しては、少なくとも2022年10月には悪用されたことが判明している。

NISCが電子メール関連システムにおいて不正通信の痕跡を確認したのが6月13日.停止して交換したのが6月14日.

追記2023/08/17

こういうニュースもあった.

米国証券取引委員会、上場企業のサイバーセキュリティインシデント開示を義務化へ

https://atmarkit.itmedia.co.jp/ait/articles/2308/16/news070.html

引用:

新しい規則により、上場企業は、重大であると判断したセキュリティインシデントを「Form 8-K Item 1.05」を通じて開示し、インシデントの性質や時期、範囲および登録企業に対する重要な影響または合理的に起こり得る影響の側面を説明することが義務付けられる。

上場企業において重大なサイバーセキュリティインシデントが発生した場合、4営業日以内に開示する必要がある。ただし、米国司法長官が、即時開示が国家安全保障または公共の安全に対する重大なリスクをもたらすと判断し、そのような判断を書面でSECに通知した場合は、開示が延期されることもある。

追記2023/08/19

時期的に一致している?けど日本政府は否定しているのが現状.関連があるかわからないけど,このブログにメモとして貼り付けとく.

中国のハッカー集団が日本の防衛機密ネットワークに侵入していたとの報道

https://gigazine.net/news/20230808-china-japan-hack/

引用:

中国の軍事ハッカーが2020年に日本の防衛機密ネットワークに侵入していたと、アメリカの日刊紙・The Washington Postが匿名の元アメリカ政府高官による証言をもとに報じました。このサイバー攻撃はアメリカの国家安全保障局(NSA)によって検知され、「日本の近代史において最も有害なハッキングのひとつ」と日本の政府関係者に伝えられたそうです。

追記2023/08/29

現時点では関連は確認されてないけど,一応これ.

「Barracuda ESG」へのゼロデイ攻撃 - フォレンジック調査に対抗、活動を隠蔽

https://www.security-next.com/148905

引用:

Barracudaより脆弱性を修正するパッチもリリースされているが、脆弱性を悪用されたあとではパッチを適用しても効果はなく、引き続き中国に関連するサイバー攻撃グループによってネットワークを侵入され続けるおそれがあると注意を喚起した。

感染したら交換.

追記2023/09/01

こういうのもあった.

「ずさんなセキュリティ」「無責任」──不正アクセス巡り、米Microsoftへの批判噴出

https://www.itmedia.co.jp/news/articles/2308/15/news065.html

引用:

Microsoftのクラウドサービスを利用していた米国務省や商務省の電子メールアカウントが、不正アクセスの被害に遭っていたことが分かった。ハッカー集団はクラウドサービスにアクセスするための暗号鍵を入手し、Microsoftのシステムの脆弱性を悪用していたとされ、Microsoftに対して「セキュリティ慣行がずさん」「無責任」などと非難する声が上がっている。

米政府機関など約25の組織の電子メールに対する不正アクセスについて、Microsoftが明らかにしたのは7月11日だった。電子メールサービス「Exchange Online」のデータに対する不審なアクセスについて6月16日に顧客から連絡があり、調べた結果、中国のスパイ活動を目的とする組織「Storm-0558」が5月15日から不正アクセスを続けていたことが分かったと発表した。

Barracudaのようなアプライアンスを入れてても,Exchange Onlineのようなクラウドのサービスを使っていても,対策をしっかりしてなければリスクは同じという例.

facebookで誕生日を登録していると,「誕生日おめでとう」投稿とか来たり(コナカッタリ)するのを見ていて,いつも情報リテラシー的に残念だなって思う. 当然自分は非公開.

インスタの公開情報からパスワード推測 不正アクセス容疑、男性逮捕

https://mainichi.jp/articles/20230808/k00/00m/040/315000c

引用:

公開しててもコナカッタリすると寂しいからなんだけどね.

インスタの公開情報からパスワード推測 不正アクセス容疑、男性逮捕

https://mainichi.jp/articles/20230808/k00/00m/040/315000c

引用:

同課によると、橋本容疑者はインスタグラムで10代女性の公開情報からパスワードを推測し、不正アクセスを繰り返した疑いがある。約30人が被害に遭ったとみられ、同課は「パスワードに誕生日など推測しやすい数字を使うのは控えてほしい」と呼びかける。

公開しててもコナカッタリすると寂しいからなんだけどね.

初の国際サイバー捜査、インドネシア人逮捕 世界的詐欺ツールを使用

https://www.asahi.com/articles/ASR884RWLR87UTIL040.html

引用:

16Shop(フィッシングサイト作成キット)によるフィッシング事例 – 改ざんされたwebサイトを調査する –

https://webrepair.jp/laboratory/775/

引用: インドネシアのハッキンググループが作ったツールをインドネシア人が日本で使って日本で逮捕ってことかな.

そして興味深いものが.

引用: 偽札には巧妙に偽物とわかる印が入っていると言いますね.偽札製造業者が偽物をつかまされないように.この画像の意図は不明ですが,「元締め」に情報が抜かれているというのは興味深い.

フィッシングキット「16Shop」がAmazonユーザーをターゲットに

https://ascii.jp/elem/000/001/898/1898098/

引用:

2012年からある古典的なツールのようなので,多分最新化のための改造が行われているでしょう.つまり悪い人の手を何度も通過しているから何かしら混入されていても不思議では無い.さらに拡大して考えると,正義まんが追跡しやすいようにするバックドアを仕込んであるかもしれないね.

追記2023/08/10

43カ国の7万人に販売 「フィッシング」ツール―国際捜査で使用者逮捕・警察庁

https://www.jiji.com/sp/article?k=2023080900620

引用: ゴールドラッシュで儲けたのはスコップ売り・・・販売サイトの管理者を逮捕しているけど,販売者・作成者じゃ無いのかな.

そして換金方法も古典的.これは逆にやたらと新品を換金にくる人の情報を捜査機関が得られれば摘発しやすいのかもしれないけど,善意の第三者の買取業者からすると売上も減るからなぁ.

追記2023/08/16

サイバーディフェンス研究所の担当者の記事.

16Shop関係者逮捕の舞台裏

https://io.cyberdefense.jp/entry/16Shop/

引用: 両手ブラリ状態だな.

ここの事実とあっちの事象を結びつける,というのは困難だろうな.執念かな.

https://www.asahi.com/articles/ASR884RWLR87UTIL040.html

引用:

大阪府警は2022年8月、神奈川県在住のインドネシア人の男(39)を私電磁的記録不正作出・同供用などの容疑で逮捕した。19年10月に他人のクレジットカード情報を使ってネットショップでパソコン1台(約19万円相当)を購入したなどとされ、執行猶予付きの有罪判決を受けた。男は転売役だった

-略-

デア容疑者はフィッシングに「16SHOP」と呼ばれるツールを購入し、使っていた。16SHOPによる被害は世界中に及び、ICPOが主導した国際共同捜査が展開されてきた。今回の日本とインドネシアの捜査もその一環という。

16Shop(フィッシングサイト作成キット)によるフィッシング事例 – 改ざんされたwebサイトを調査する –

https://webrepair.jp/laboratory/775/

引用:

16Shopとはフィッシングサイトの作成ツールで、サイバー攻撃者の間で販売されているツールです。

インドネシアのハッキンググループ「Indonesian Cyber Army」が関与していると考えられています。

そして興味深いものが.

引用:

ここで、134行目のamex_kecil.pngを読んでいますが、この画像にはバックドアが含まれています。

つまり、16shopの購入者は、取得した情報をおおもとの攻撃者にも盗まれていることになります。

フィッシングキット「16Shop」がAmazonユーザーをターゲットに

https://ascii.jp/elem/000/001/898/1898098/

引用:

16Shopの作者

このキットの作者は、DevilScreaMです。この人物に関する多くの情報を収集したところ、この個人はインドネシアのハッキンググループ「Indonesian Cyber Army」に関与していたことがわかりました。2012年には、いくつかのサイトが、このグループによって改ざんされ、DevilScreaMによってタグ付けされました。

2012年からある古典的なツールのようなので,多分最新化のための改造が行われているでしょう.つまり悪い人の手を何度も通過しているから何かしら混入されていても不思議では無い.さらに拡大して考えると,正義まんが追跡しやすいようにするバックドアを仕込んであるかもしれないね.

追記2023/08/10

43カ国の7万人に販売 「フィッシング」ツール―国際捜査で使用者逮捕・警察庁

https://www.jiji.com/sp/article?k=2023080900620

引用:

国際刑事警察機構(ICPO)によると、43カ国の7万人以上に販売されたという。 ICPOは数年前から16SHOPを使用したフィッシング事件を捜査。「キングフィッシャー作戦」として国際共同捜査を展開し、これまでインドネシア国家警察がツールを販売するサイトの管理者を逮捕していた。

-略-

今年7月9日、インドネシア国家警察がデア容疑者を逮捕。デア容疑者が不正に購入した商品は、府警が逮捕した男に配送されていたことが判明した。男は商品を転売し、利益をデア容疑者に送金する仕組みだった。

そして換金方法も古典的.これは逆にやたらと新品を換金にくる人の情報を捜査機関が得られれば摘発しやすいのかもしれないけど,善意の第三者の買取業者からすると売上も減るからなぁ.

追記2023/08/16

サイバーディフェンス研究所の担当者の記事.

16Shop関係者逮捕の舞台裏

https://io.cyberdefense.jp/entry/16Shop/

引用:

作者は自分の身元を隠そうとせずに、メールアドレスに限らず、ご丁寧に実名のフェイスブックアカウントまで残しており、自分のしていることが犯罪だという認識がないかのようでした。私の調査でも追加のフィッシングキット、ナンバープレート、複数のドメイン、ドメイン登録者情報に残されている氏名、電話番号等が判明し、彼が犯人だという強い証拠があると報告したメールがこちらです。

ここの事実とあっちの事象を結びつける,というのは困難だろうな.執念かな.

このニュース.

神奈川県警察でサイバー犯罪捜査官を募集、申込受付 8月14日まで

https://scan.netsecurity.ne.jp/article/2023/08/03/49765.html

引用:

昭和38(1963)年ということは60歳以下.せっかくの人材がいても定年アリってことか.

引用: 身体検査って本当の身体検査のことだろうか.犯歴とかは人物考査だろうし.それより....

体格検査ってなんだ?

チビでハゲだと不採用とか,そういうやつ?

神奈川県警察でサイバー犯罪捜査官を募集、申込受付 8月14日まで

https://scan.netsecurity.ne.jp/article/2023/08/03/49765.html

引用:

受験資格は、昭和38(1963)年4月2日から平成12(2000)年4月1日までに生まれた人で、平成30(2018)年4月1日以降において、民間企業等で情報通信技術関連の職務に従事していた経験を4年以上有する人(令和6(2024)年3月までに4年になる人を含む)。

昭和38(1963)年ということは60歳以下.せっかくの人材がいても定年アリってことか.

引用:

第2次選考では、口述考査、人物考査、適性検査、体格検査、身体検査が行われる。

体格検査ってなんだ?

チビでハゲだと不採用とか,そういうやつ?

何かのオンラインセミナーでフィッシング協議会の人が「フィッシングメールは報告しなくていい.既に沢山情報を得ている.すぐ捨てて.」と言っていたので,それからは滅多に報告しないようにしているのだけれど,世の中的には報告件数は増えている模様.

多数の人が報告してくれる事で,使い回しサイトがテイクダウンされて安全が保たれている感じはあるなぁと実感してる.

過去最多のフィッシング詐欺報告件数! たった1ヵ月で11万件超

https://ascii.jp/elem/000/004/141/4141424/

引用:

多数の人が報告してくれる事で,使い回しサイトがテイクダウンされて安全が保たれている感じはあるなぁと実感してる.

過去最多のフィッシング詐欺報告件数! たった1ヵ月で11万件超

https://ascii.jp/elem/000/004/141/4141424/

引用:

フィッシング対策協議会が発表した2023年5月のフィッシング報告件数は前月比約22.4%増の11万3789件。昨年7月の10万7948件を超えて過去最多の報告件数となりました。

一方、誘導先にあたるフィッシングサイト(偽のWebサイト)のURL件数は減少して1万8991件に。昨年夏の急増期と比べると半数以下に留まっています。フィッシング対策協議会は減少した理由について、同一URLの使いまわしが増えたためと分析しています。

なお、フィッシング詐欺に悪用されたブランド件数は110で、こちらも(おそらく)過去最多の件数です。

もっぱらダイソーのデータ通信不可の充電専用ケーブルを使っている私は,リスク無し.

旅行者を狙った新たなサイバー攻撃「ジュースジャッキング」の対処法

https://dime.jp/genre/1587253/

引用:

旅行者を狙った新たなサイバー攻撃「ジュースジャッキング」の対処法

https://dime.jp/genre/1587253/

引用:

ジュースジャッキング攻撃とは、公共のUSB充電ポートを使ってデータを盗んだり、端末にマルウェアをインストールしたりする、サイバー攻撃のこと。

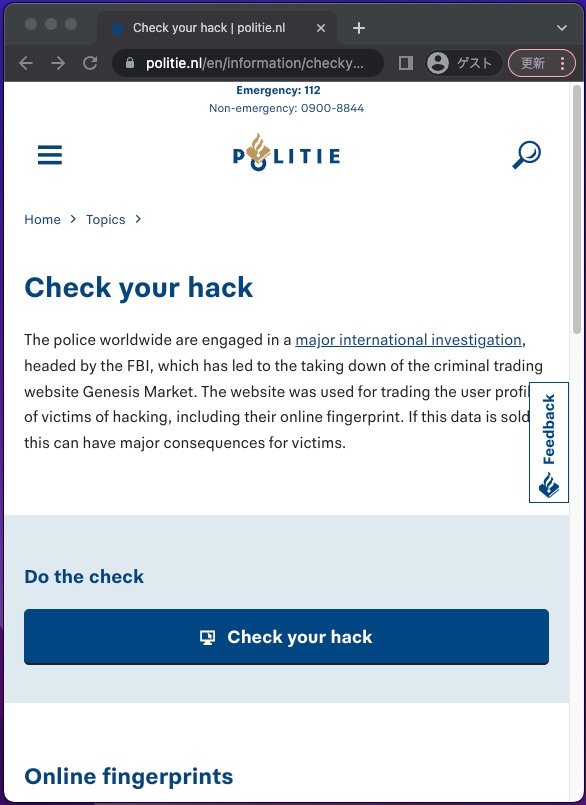

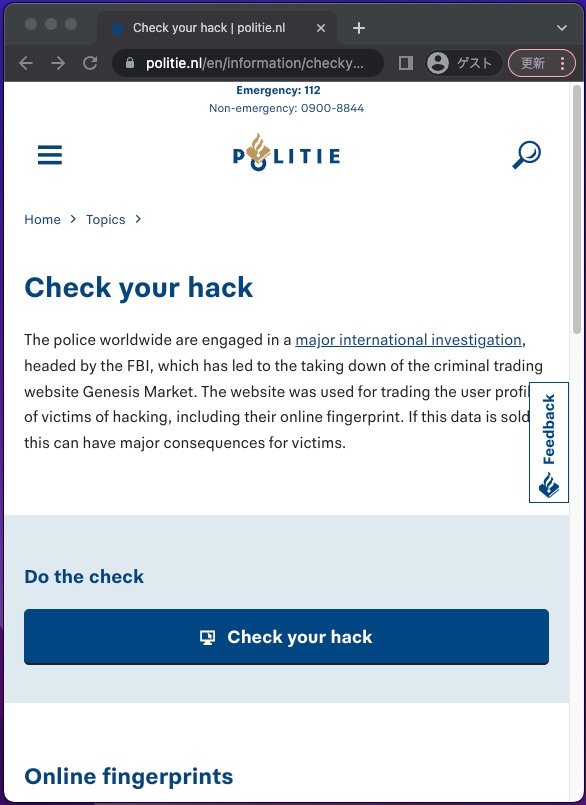

こんなニュース.

Notorious criminal marketplace selling victim identities taken down in international operation - 被害者のIDを販売する悪名高い犯罪マーケットプレイス、国際的な作戦で取り押さえられる

https://www.nationalcrimeagency.gov.uk/news/notorious-criminal-marketplace-selling-victim-identities-taken-down-in-international-operation

引用:

そしてオランダ警察によって,こんなサイトが用意されています.

Check your hack

https://www.politie.nl/en/information/checkyourhack.html

引用: 迷惑メールがたくさん来るメアドを複数持っているので,いくつか入れてみました.

2023/04/09追記

その後,メールの通知はこないので,私の情報はGenesis Marketでは販売されてなかったようです.

Notorious criminal marketplace selling victim identities taken down in international operation - 被害者のIDを販売する悪名高い犯罪マーケットプレイス、国際的な作戦で取り押さえられる

https://www.nationalcrimeagency.gov.uk/news/notorious-criminal-marketplace-selling-victim-identities-taken-down-in-international-operation

引用:

Rob Jones, NCA Director General NECC and Threat Leadership, said: “Behind every cyber criminal or fraudster is the technical infrastructure that provides them with the tools to execute their attacks and the means to benefit financially from their offending.

“Genesis Market was a prime example of such a service and was one of the most significant platforms on the criminal market. Its removal will be a huge blow to criminals across the globe.

NCA局長NECC and Threat LeadershipのRob Jonesは、次のように述べています: 「サイバー犯罪者や詐欺師の背後には、攻撃を実行するためのツールや、犯罪から金銭的な利益を得るための手段を提供する技術基盤があります。

「Genesis Marketは、そのようなサービスの代表例であり、犯罪市場において最も重要なプラットフォームの一つでした。その削除は、世界中の犯罪者にとって大きな打撃となるでしょう。

そしてオランダ警察によって,こんなサイトが用意されています.

Check your hack

https://www.politie.nl/en/information/checkyourhack.html

引用:

On this site, you can check whether your data was for sale on Genesis Market. If your email address was on the list on the website, within minutes the police will notify you at that email address. Check both your inbox and your spambox for an email from the police. If you do not receive an email from the police, your email address was not on Genesis Market.

このサイトでは、自分のデータがジェネシスマーケットで売りに出されていたかどうかを確認することができます。あなたのメールアドレスがサイトのリストに載っていた場合、数分以内に警察からそのメールアドレスに通知が届きます。警察からのメールが届いていないか、受信箱と迷惑メールボックスの両方を確認してください。警察からのメールが届かない場合、あなたのメールアドレスはジェネシスマーケットに掲載されていません。

2023/04/09追記

その後,メールの通知はこないので,私の情報はGenesis Marketでは販売されてなかったようです.

2つのニュース.

家庭用ルーターの不正利用に関する注意喚起

https://www.keishicho.metro.tokyo.lg.jp/kurashi/cyber/notes/router.html

引用:

バッファロー調べ、中小企業の約7割で「家庭用Wi-Fiルータ」使用 「Zoomの離脱が多い」など生産性低下の悩み多数

https://www.bcnretail.com/market/detail/20230327_321621.html

引用:

中小企業で家庭用ルータ,家庭用Wi-Fiルータを使っている事なんてザラだと思いますね.2005年当時のことだけど,従業員10人のネットベンチャーで,バッファローのBBR-4HGを使っていました.当時は10人=10台のPCだったのだけど,みんなが使うと熱暴走するし深夜対応で駆けつけが必要になるので自動再起動タイマーやCGI叩いて再起動するような対策前進してたな...

BBR-4HGも妹の嫁ぎ先で見かけたのも10年前だし,流石に使っている人も少ないだろうと思うけれど,「スマホ買ったらブロードバンド回線を進められて言われるがままに家電量販店が設置してくれてそのまま放置」というのは良くあるシーンだと思うね.

と思っていたら,まだ現役で売られていました...

BBR-4HG : 有線ルーター : Broad Station | バッファロー

https://www.buffalo.jp/product/detail/bbr-4hg.html

有線ルーター BBR-4HG、BBR-4MG に関する複数の脆弱性 2017/12/01

https://www.buffalo.jp/news/detail/20171201-01.html

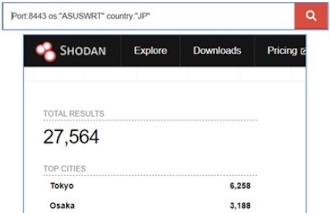

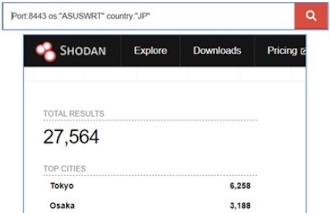

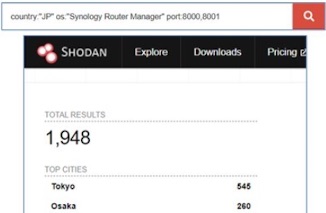

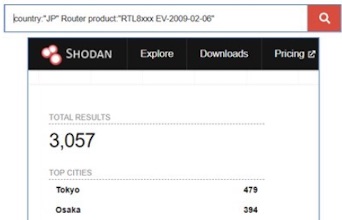

NICTOR解析チームでも注意喚起.

.php?page=view&file=10975&SHODAN20230329_3.jpg[/siteimg]

家庭用ルーターの不正利用に関する注意喚起

https://www.keishicho.metro.tokyo.lg.jp/kurashi/cyber/notes/router.html

引用:

サイバー攻撃事案の捜査の過程で、家庭用ルーター(以下「ルーター」といいます。)が、サイバー攻撃に悪用され、従来の対策のみでは対応できないことが判明しました。警察では、複数の関係メーカーと協力し、官民一体となって注意喚起いたします。

バッファロー調べ、中小企業の約7割で「家庭用Wi-Fiルータ」使用 「Zoomの離脱が多い」など生産性低下の悩み多数

https://www.bcnretail.com/market/detail/20230327_321621.html

引用:

バッファローは3月23日、自社に無線LANを導入している従業員数50人未満の企業の経営者・役員を対象に実施した「中小企業のWi-Fiに関する悩み調査」の結果を発表した。同調査は、3月3日に行われ、106人から有効回答を得ている。

中小企業で家庭用ルータ,家庭用Wi-Fiルータを使っている事なんてザラだと思いますね.2005年当時のことだけど,従業員10人のネットベンチャーで,バッファローのBBR-4HGを使っていました.当時は10人=10台のPCだったのだけど,みんなが使うと熱暴走するし深夜対応で駆けつけが必要になるので自動再起動タイマーやCGI叩いて再起動するような対策前進してたな...

BBR-4HGも妹の嫁ぎ先で見かけたのも10年前だし,流石に使っている人も少ないだろうと思うけれど,「スマホ買ったらブロードバンド回線を進められて言われるがままに家電量販店が設置してくれてそのまま放置」というのは良くあるシーンだと思うね.

と思っていたら,まだ現役で売られていました...

BBR-4HG : 有線ルーター : Broad Station | バッファロー

https://www.buffalo.jp/product/detail/bbr-4hg.html

有線ルーター BBR-4HG、BBR-4MG に関する複数の脆弱性 2017/12/01

https://www.buffalo.jp/news/detail/20171201-01.html

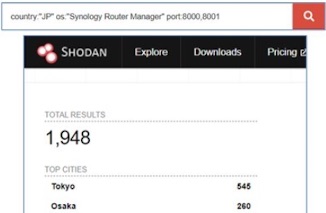

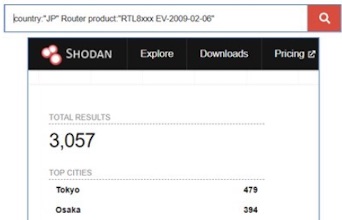

NICTOR解析チームでも注意喚起.

Country:JP Port:8443 os:ASUSWRT

Country:JP os:"Synology Router Manager" port:8000,8001

.php?page=view&file=10975&SHODAN20230329_3.jpg[/siteimg]

Country:JP Router Produc:"RTL8xxx EV-2009-02-06'" port:8000,8001