ブログ - 事故被害者記録カテゴリのエントリ

ポイント交換などのサービスをやっているギフティーから次のようなメールがきた.

どうもこれはpeatixから漏洩した私のメアドを使って,giftee for Businessに,なりすましでアカウントを作成しようとしている模様.

上場会社もLet's Encryptを使ってるんだなぁ.

引用:

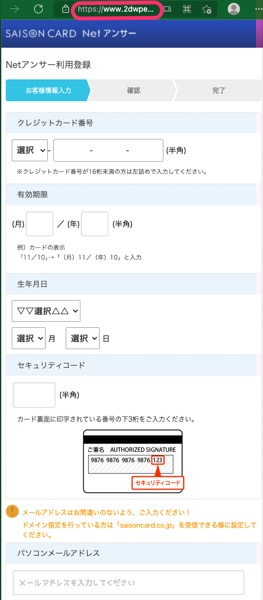

誘導先のサイトにアクセスしてみる.

どうもこれはpeatixから漏洩した私のメアドを使って,giftee for Businessに,なりすましでアカウントを作成しようとしている模様.

上場会社もLet's Encryptを使ってるんだなぁ.

引用:

━━━━━━━━━━━━━━━━━━━━━━━━━

※ このメールはgiftee for Businessからの自動送信メールです。

━━━━━━━━━━━━━━━━━━━━━━━━━

giftee for Business をご利用いただき誠にありがとうございます。

以下の認証コードを入力し、認証を完了してください。

認証コード: 1234

※この認証コードは24時間有効です。

※認証コードの有効期限が切れた場合や、認証コード入力画面のURLがご不明な場合は、

以下のURLより、再度メールアドレス認証を行ってください。

https://my-page.g4b.giftee.biz/account/authentication_requests/new

本メールにお心あたりがない場合は、このメールを破棄してくださいますようお願いいたします。

◆申込みサイトの使い方

https://giftee.zendesk.com/hc/ja/sections/4405849231513

◆よくあるご質問

https://giftee.zendesk.com/hc/ja

◆お問い合わせフォーム

https://giftee.zendesk.com/hc/ja/requests/new

◆本メールは、送信専用のアドレスより送信しております。

-------------------------------------------------------------

株式会社ギフティ

https://giftee.biz/

-------------------------------------------------------------

誘導先のサイトにアクセスしてみる.

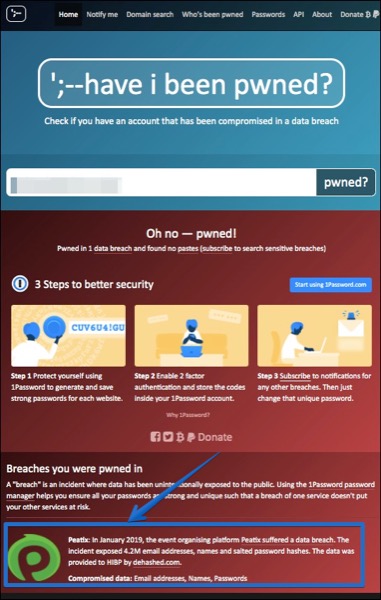

メールアドレスが漏洩しているかチェックできるサイトHave I Been Pwned(HIBP)に漏洩を発見したら通知するように登録していたのだけど,通知が来ました.

Have I Been Pwned

https://haveibeenpwned.com/

カリフォルニアにあるセキュリティ会社のSynthientが漏洩した情報を集めて登録した模様.その中に,ピーティックスの不正アクセス事件で漏洩したメアドが再度含まれていた模様.

通知内容と漏洩情報を確認してみる.まずは通知のメール.

引用:

Have I Been Pwned

https://haveibeenpwned.com/

カリフォルニアにあるセキュリティ会社のSynthientが漏洩した情報を集めて登録した模様.その中に,ピーティックスの不正アクセス事件で漏洩したメアドが再度含まれていた模様.

通知内容と漏洩情報を確認してみる.まずは通知のメール.

引用:

An email on メアド漏洩ドメイン has been pwned in the Synthient Credential Stuffing Threat Data data breach

You signed up for notifications when emails on メアド漏洩ドメイン were pwned in a data breach and unfortunately, it's happened. Here's what's known about the breach:

メアド漏洩ドメイン のメールアドレスが、Synthient Credential Stuffing 脅威によるデータ侵害で盗まれました。

メアド漏洩ドメイン のメールアドレスがデータ侵害で盗まれた際に通知を受け取るようご登録いただいておりましたが、残念ながらそのデータ侵害が発生しました。この侵害について、現在わかっている情報は以下のとおりです。

Breach: Synthient Credential Stuffing Threat Data

Date of Breach: April 2025

Breached Accounts: 1.96 billion

Your Accounts: 1

Compromised Data: Email addresses, Passwords

Description: During 2025, the threat-intelligence firm Synthient aggregated 2 billion unique email addresses disclosed in credential-stuffing lists found across multiple malicious internet sources. Comprised of email addresses and passwords from previous data breaches, these lists are used by attackers to compromise other, unrelated accounts of victims who have reused their passwords. The data also included 1.3 billion unique passwords, which are now searchable in Pwned Passwords.

脅威インテリジェンス企業Synthientは、2025年中に、複数の悪意あるインターネットソースから発見されたクレデンシャルスタッフィングリストで公開された20億件の固有のメールアドレスを集約しました。これらのリストは、過去のデータ侵害で使用されたメールアドレスとパスワードで構成されており、攻撃者はこれらのリストを使用して、パスワードを使い回している被害者の無関係なアカウントに侵入します。このデータには13億件の固有のパスワードも含まれており、現在Pwned Passwordsで検索可能です。

うちに来る迷惑メールに新顔が増えてきたのでメモ.

今日,新たに来たのを確認したのが2つ.グリーとはてな.

どちらも随分古い漏洩事件の模様.

不正ログイン発生のご報告とアカウントの一時停止について(第2報) 2013/08/12

https://hd.gree.net/jp/ja/customer-support/information/00014/

「はてな」に不正ログインの疑い、ユーザー情報が改ざん 2014年02月24日

https://www.itmedia.co.jp/enterprise/articles/1402/24/news099.html

そして関係あるかどうかわからないけど,日本のディズニーランドのホテルを予約していた時につkっていたメアドにも迷惑メールが来ている.これまで数通だけどね.

攻撃者がディズニーから1.1TBのデータ窃取と主張、内部協力者が関与の可能性

https://news.mynavi.jp/techplus/article/20240717-2987418/

漏洩時期が古いからか,メアドを調べても漏洩リストに出てないんだけどね.

';--have i been pwned?

https://haveibeenpwned.com/

私に到達する迷惑メールは,主には次のもの.

・マイスペース

・エン転職への不正ログイン

・お名前.com

・ピーティックス

・ドワンゴ

ちなみに,このサイトでも調べてみた.

個人情報流出チェックページ | ノートン

https://japan.norton.com/dwm/c/

自分の管理するメアドとしては,ピーティックスとドワンゴしかリストに出なかったけど,迷惑メールが多すぎてメールボックスがパンクしたカミさんのメアドで調べたらとんでもないことに.

繰り返し過ぎて辛いね.

今日,新たに来たのを確認したのが2つ.グリーとはてな.

どちらも随分古い漏洩事件の模様.

不正ログイン発生のご報告とアカウントの一時停止について(第2報) 2013/08/12

https://hd.gree.net/jp/ja/customer-support/information/00014/

「はてな」に不正ログインの疑い、ユーザー情報が改ざん 2014年02月24日

https://www.itmedia.co.jp/enterprise/articles/1402/24/news099.html

そして関係あるかどうかわからないけど,日本のディズニーランドのホテルを予約していた時につkっていたメアドにも迷惑メールが来ている.これまで数通だけどね.

攻撃者がディズニーから1.1TBのデータ窃取と主張、内部協力者が関与の可能性

https://news.mynavi.jp/techplus/article/20240717-2987418/

漏洩時期が古いからか,メアドを調べても漏洩リストに出てないんだけどね.

';--have i been pwned?

https://haveibeenpwned.com/

私に到達する迷惑メールは,主には次のもの.

・マイスペース

・エン転職への不正ログイン

・お名前.com

・ピーティックス

・ドワンゴ

ちなみに,このサイトでも調べてみた.

個人情報流出チェックページ | ノートン

https://japan.norton.com/dwm/c/

自分の管理するメアドとしては,ピーティックスとドワンゴしかリストに出なかったけど,迷惑メールが多すぎてメールボックスがパンクしたカミさんのメアドで調べたらとんでもないことに.

繰り返し過ぎて辛いね.

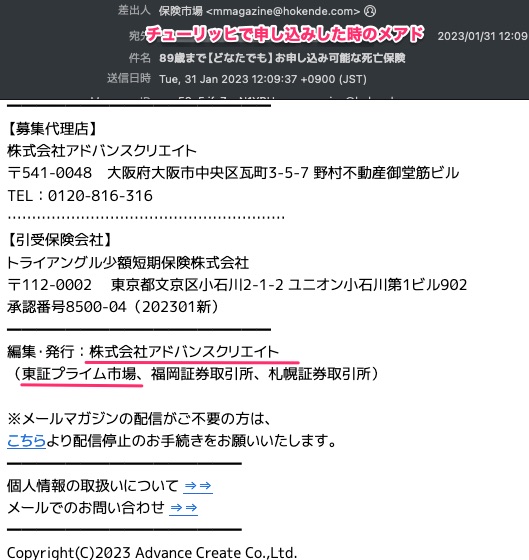

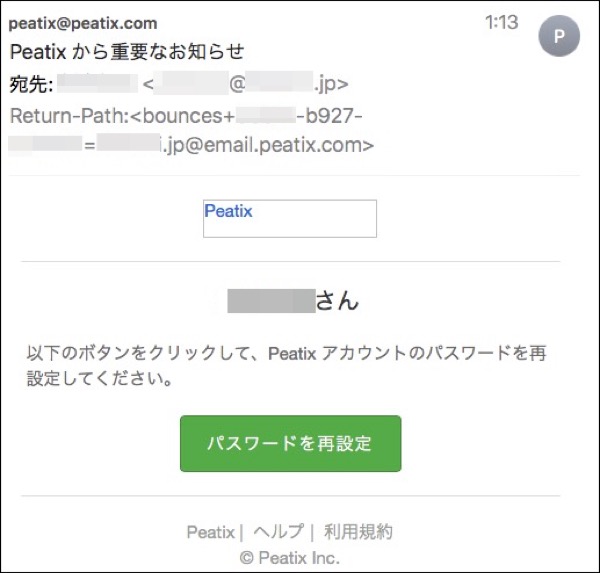

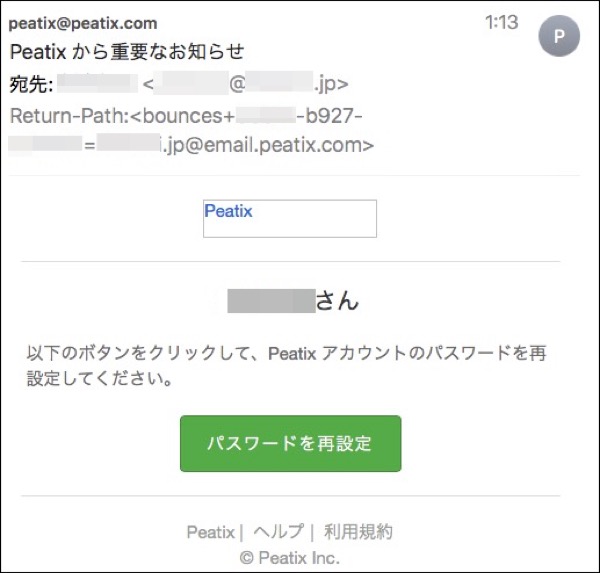

Peatixで漏洩したメアドに,お詫びメール以来4年ぶりにメールが来た.

このようなメールを受信するという同意をしたことはないし,急に毎日送られてきて急に停止している?感じ.

内容はこのようなもの.

ピーティックスを騙るフィッシングメールの疑いがあるので,メールヘッダを確認.

このようなメールを受信するという同意をしたことはないし,急に毎日送られてきて急に停止している?感じ.

内容はこのようなもの.

ピーティックスを騙るフィッシングメールの疑いがあるので,メールヘッダを確認.

インストールした覚えのないHP SmartというソフトウェアがWindows 10のPCに勝手に現れる現象.

2台のPCで再現したけど,これなんだろうと調べたら・・・

WindowsにHPプリンタ用ソフトが勝手にインストールされる問題が発生か

https://news.mynavi.jp/techplus/article/20231201-2830563/

引用:

意図せず悪意のあるマルウェアをインストールできちゃう現象の実証検証かな.かなり怖いと思うけど.

追記2023/12/26

実害は無いので気にしてなかったけど,対策パッチが出ていたようです.

Microsoft Printer Metadata Troubleshooter Tool December 2023

https://www.microsoft.com/en-us/download/details.aspx?id=105763

引用:

2台のPCで再現したけど,これなんだろうと調べたら・・・

WindowsにHPプリンタ用ソフトが勝手にインストールされる問題が発生か

https://news.mynavi.jp/techplus/article/20231201-2830563/

引用:

Windows Latestは11月30日(現地時間)、「HP Smart is auto installing on Windows 11 and Windows 10 on non HP-machines」において、HP製プリンタ用のソフトウェアである「HP Smart」が、ユーザーの意図しないうちにWindows 11または10にインストールされる事態が発生していると伝えた。

意図せず悪意のあるマルウェアをインストールできちゃう現象の実証検証かな.かなり怖いと思うけど.

追記2023/12/26

実害は無いので気にしてなかったけど,対策パッチが出ていたようです.

Microsoft Printer Metadata Troubleshooter Tool December 2023

https://www.microsoft.com/en-us/download/details.aspx?id=105763

引用:

This tool is intended to help users and administrators address the known issue: Printer names and icons might be changed and HP Smart app automatically installs(See Related Links for more information on this issue)

This tool will review your printer information. It will restore any previously downloaded model information and icons and will remove “HP LaserJet M101-M106” model information, icons, and application associations from printers that do not match this name and model.

This tool will uninstall the HP Smart application if incorrect metadata was found, there are no HP printers or HP printer drivers installed, and the application was installed after Nov 25th, 2023.

このツールは、ユーザーおよび管理者が既知の問題に対処するためのものです: プリンター名とアイコンが変更され、HP Smartアプリが自動的にインストールされることがあります(この問題の詳細については、関連リンクを参照してください)。

このツールは、プリンタ情報を確認します。このツールは、以前にダウンロードしたモデル情報とアイコンを復元し、この名前とモデルに一致しないプリンタから「HP LaserJet M101-M106」モデル情報、アイコン、およびアプリケーションの関連付けを削除します。

このツールは、不正なメタデータが見つかった場合、HPプリンタまたはHPプリンタドライバがインストールされていない場合、およびアプリケーションが2023年11月25日以降にインストールされた場合、HP Smartアプリケーションをアンインストールします。

大量のメアドなどを漏洩しちゃったピーティックスからは,詫びメールが来て以降なんの音沙汰もなく通常運転中.

弁護士ドットコムニュースの記事を見つけたので一部引用.

Peatix「最大677万件」の情報流出…賠償はどうなる?

https://news.line.me/detail/oa-bengo4com/jpgkf4xr7vte

引用:

いまだに何も支払われていませんね.沈黙.メアドとパスワードを使い回していたサイトで変更手続きの作業が必要だった手間賃とか,日々,迷惑メールが来たりするパケット料の増加も,被害者は無償で受け入れるしかないってこと.

引用:

どこの国の法人なのかってことで面倒だってことか.フィッシングメールで各国経由してややこしくしているのと同じだなぁ.

弁護士ドットコムニュースの記事を見つけたので一部引用.

Peatix「最大677万件」の情報流出…賠償はどうなる?

https://news.line.me/detail/oa-bengo4com/jpgkf4xr7vte

引用:

——個人情報の漏えい事件では、お詫び金が支払われる場合があります。

お詫び金は前述の慰謝料に基づく損害賠償そのものではなく、500円程度の金券等をまさにお詫びとして支払うというものです。

支払い形態は金券であったり、当該サービスのポイントであったりさまざまであり、支払われない場合もあります。支払った場合には損害賠償請求の中で考慮されることがあります。

今回のケースでは、現時点でお詫び金についての言及はなく、支払われるかは不明です。

いまだに何も支払われていませんね.沈黙.メアドとパスワードを使い回していたサイトで変更手続きの作業が必要だった手間賃とか,日々,迷惑メールが来たりするパケット料の増加も,被害者は無償で受け入れるしかないってこと.

引用:

Peatixのサービスを運営しているのは、米国ニューヨーク州法人の「Peatix Inc.」のようですが、日本法人であるPeatix Japan株式会社という会社も存在し、その関係が不明です。

Peatixのアカウントを作成する際の利用規約は米国法人が相手方となっているので、アカウントを作成した個人と契約を締結しているのは米国法人のようですが、外形的にはそれしか分かりません。

問い合わせ窓口が日本法人になっていますが、その趣旨も不明です。私個人もPeatixのアカウントを保有していますが、明確な説明がありません。

——個人情報保護法上の義務を負うのが米国法人なのか日本法人なのか、または双方なのか、はっきりしないということですね。

また、Peatixは、個人との関係で氏名、メールアドレス等の情報を独自に保有していますが、氏名などはPeatixでイベントを主催する事業者から委託を受けて保有しているという側面もあります(個人情報保護法23条5項1号)。

どこの国の法人なのかってことで面倒だってことか.フィッシングメールで各国経由してややこしくしているのと同じだなぁ.

一般ニュースで報道されていたから,漏洩事件があったことは知っていたけれど,自分もアカウントを持っていた事は完全に忘れてました.

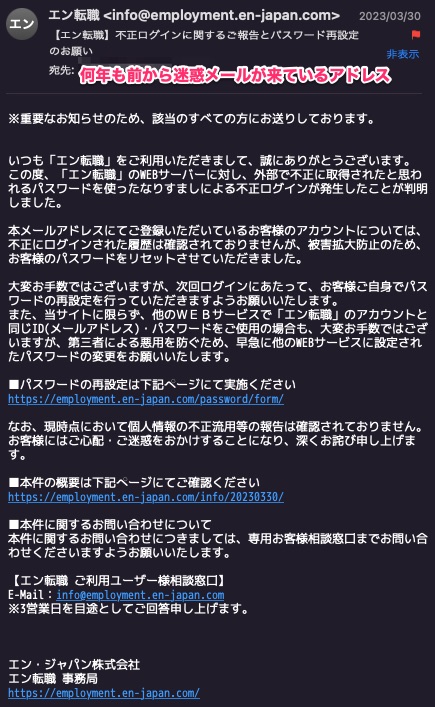

2005年ごろに転職時に使っていた専用のアドレスに,いつも迷惑メールが来ていたのだけれど,その中にエン転職からのメールが混ざっていて知りました...

2005年ごろに転職時に使っていた専用のアドレスに,いつも迷惑メールが来ていたのだけれど,その中にエン転職からのメールが混ざっていて知りました...

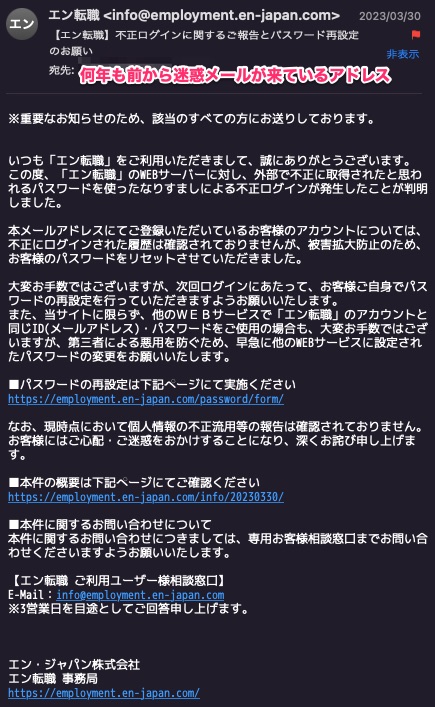

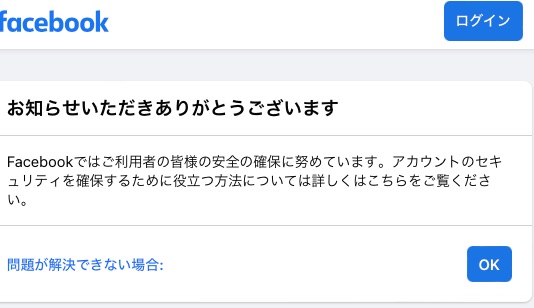

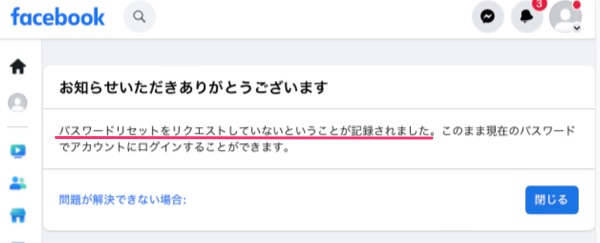

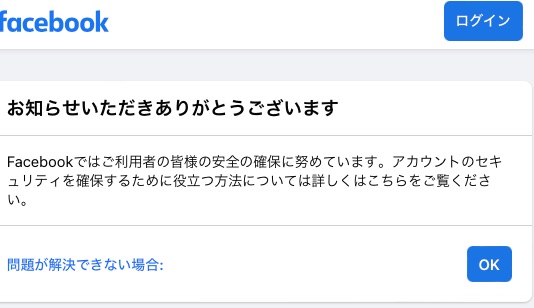

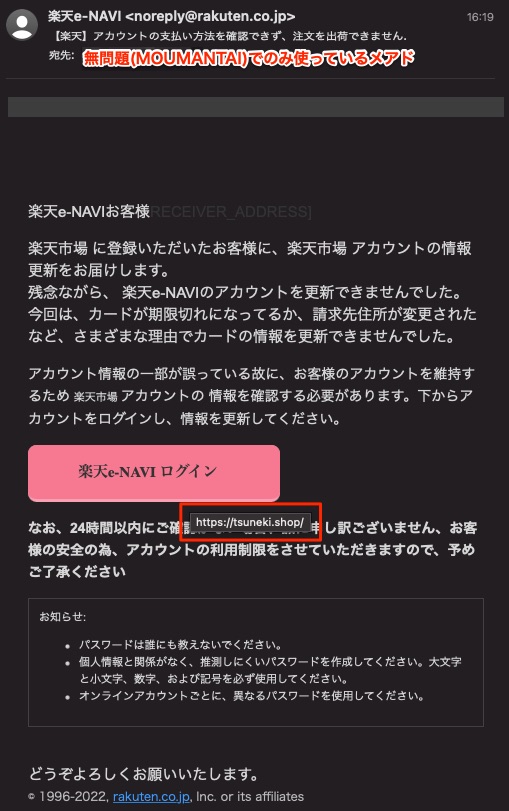

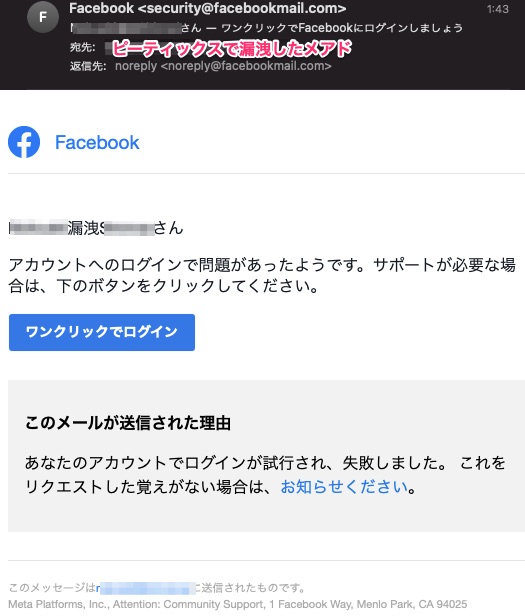

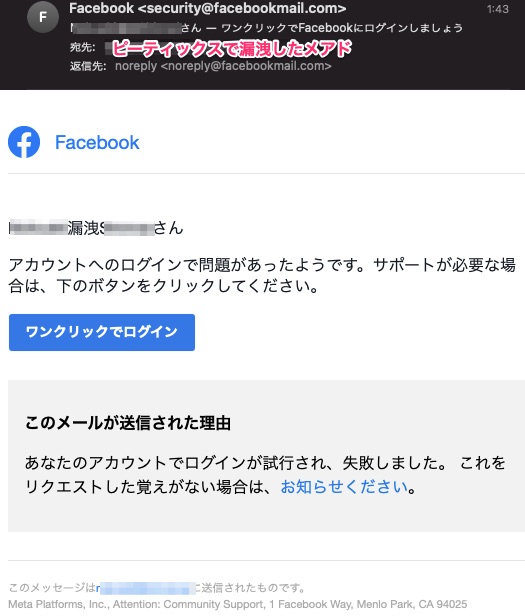

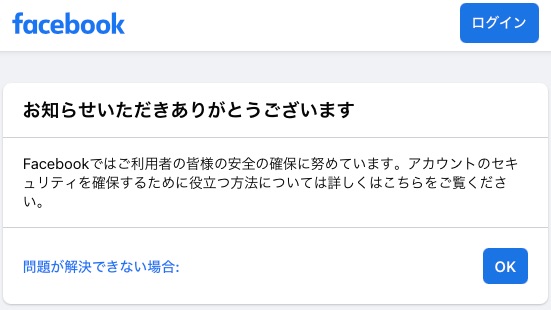

つい最近同じメールが来たから,漏洩したかカウントを使ったリスト攻撃による不正ログインの試みがされているのだろうと思いますね.残念ながら,facebookで漏洩のあったアカウントは1つしか持ってないので,多数あるのか否かはわからないのですが.

引用:

一応,報告しておきました.

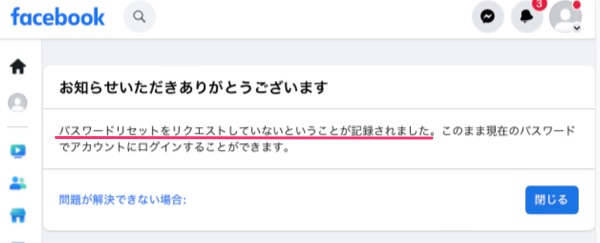

その後ログインするとこんな感じに.

引用:

引用:

アカウントへのログインで問題があったようです。サポートが必要な場合は、下のボタンをクリックしてください。

ワンクリックでログイン

このメールが送信された理由

あなたのアカウントでログインが試行され、失敗しました。 これをリクエストした覚えがない場合は、お知らせください。

一応,報告しておきました.

その後ログインするとこんな感じに.

引用:

お知らせいただきありがとうございます

パスワードリセットをリクエストしていないということが記録されました。このまま現在のパスワードでアカウントにログインすることができます。

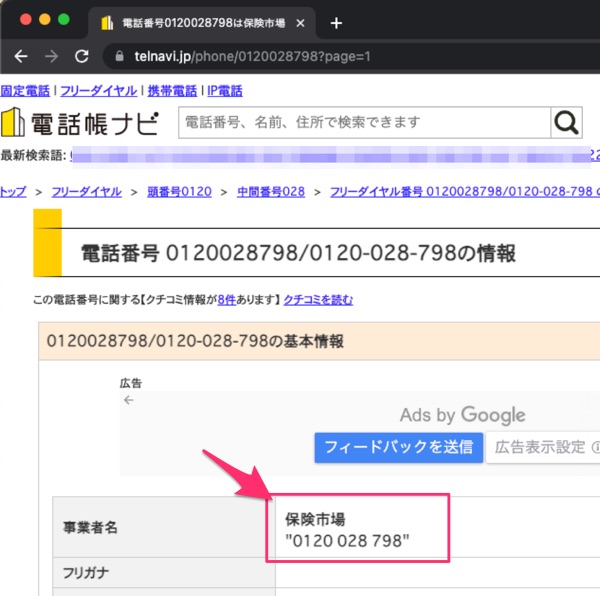

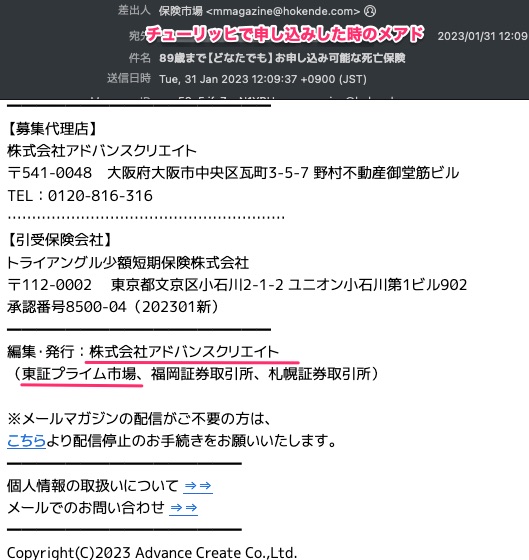

ネット経由でバイク保険に入ったのだけれど,その時に記事が参考になったので,御礼として「保険市場」というサイトを経由してチューリッヒで契約しました.

契約自体は無事終了.

その後,見知らぬ0120の番号からからワンギリ電話がありました.

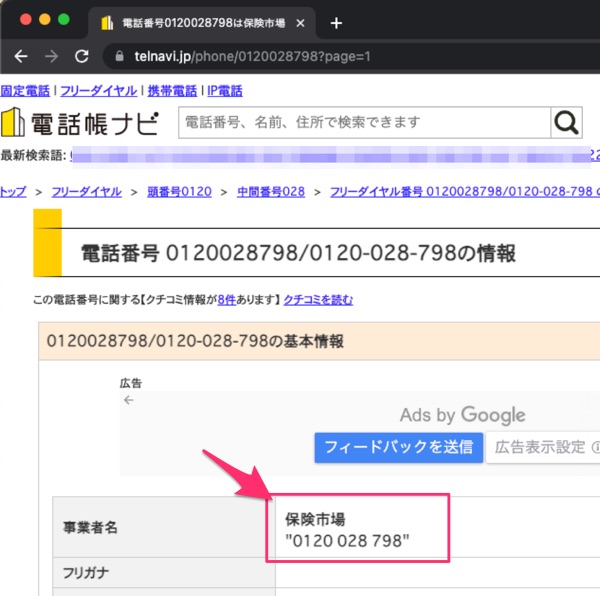

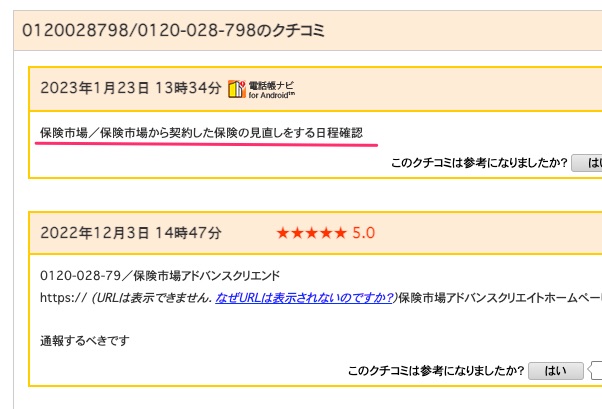

電話がなったので出ようとしたらワンギリですぐ切れたので,電話番号の0120-028-798をネットで検索するとこれ.

あれ? 保険市場に個人情報を登録した覚えが無いのでびっくり.

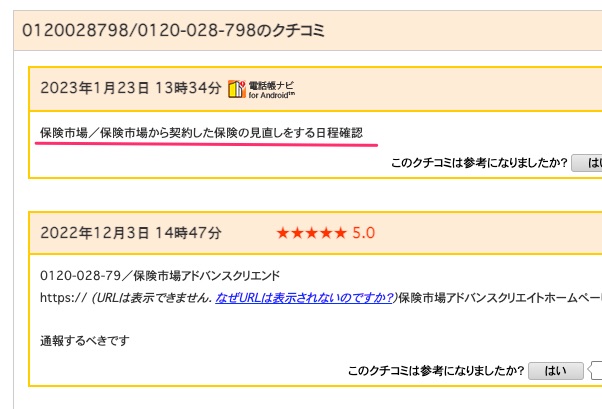

電話帳ナビで口コミを見ると,なんだか評判が悪そう.

と思っていたら,メルマガが来ました.

先に述べたように,契約の際に,保険市場のサイトを経由したけれど,個人情報はチューリッヒにしか登録してない.どこかで連携することが明示されていたなら,もっと明確にわかるはず.

追記2023/02/02

チューリッヒに問い合わせフォームから連絡してみたら,折り返し電話連絡がありました.

・お客さまは今回の情報漏洩の対象では無い(漏洩後に契約したのでそりゃそうだ)

・保険市場経由でチューリッヒに登録したと記録されている

実際,先に書いた通り保険市場経由で契約したのだけれど,個人情報を入れる際に保険市場と共有するというような記載を一切見なかった.見落としだろうか? 不信感は残る.

契約自体は無事終了.

その後,見知らぬ0120の番号からからワンギリ電話がありました.

電話がなったので出ようとしたらワンギリですぐ切れたので,電話番号の0120-028-798をネットで検索するとこれ.

あれ? 保険市場に個人情報を登録した覚えが無いのでびっくり.

電話帳ナビで口コミを見ると,なんだか評判が悪そう.

と思っていたら,メルマガが来ました.

先に述べたように,契約の際に,保険市場のサイトを経由したけれど,個人情報はチューリッヒにしか登録してない.どこかで連携することが明示されていたなら,もっと明確にわかるはず.

追記2023/02/02

チューリッヒに問い合わせフォームから連絡してみたら,折り返し電話連絡がありました.

・お客さまは今回の情報漏洩の対象では無い(漏洩後に契約したのでそりゃそうだ)

・保険市場経由でチューリッヒに登録したと記録されている

実際,先に書いた通り保険市場経由で契約したのだけれど,個人情報を入れる際に保険市場と共有するというような記載を一切見なかった.見落としだろうか? 不信感は残る.

ピーティックスの不正アクセス事件 不審なfacebookログイン失敗の通知がきた 久しぶり 2023年1月18日

- ブロガー :

- ujpblog 2023/1/18 12:44

以前ピーティックスで漏洩したメアドを使ったfacebookへのログイン試行がありました.

2022年4月以来で,一番最初はpeatixの漏洩公表直前の2020年11月でした.

まぁ,facebookなのでその後も漏洩しているかもしれないので,念の為,パスワードを変更.

2022年4月以来で,一番最初はpeatixの漏洩公表直前の2020年11月でした.

まぁ,facebookなのでその後も漏洩しているかもしれないので,念の為,パスワードを変更.

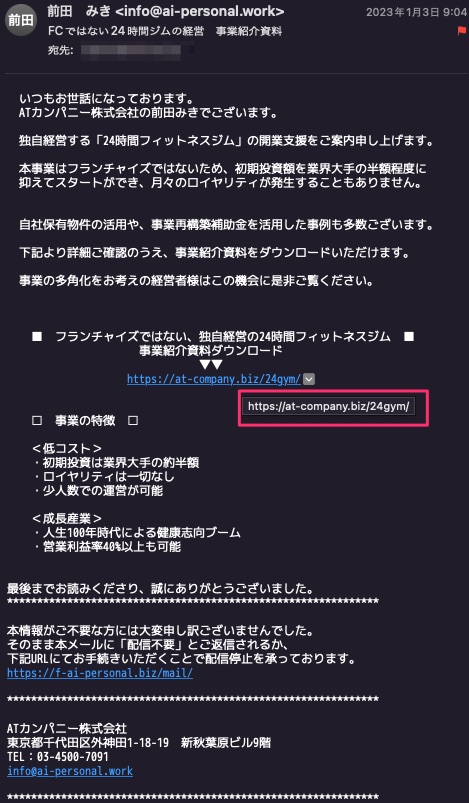

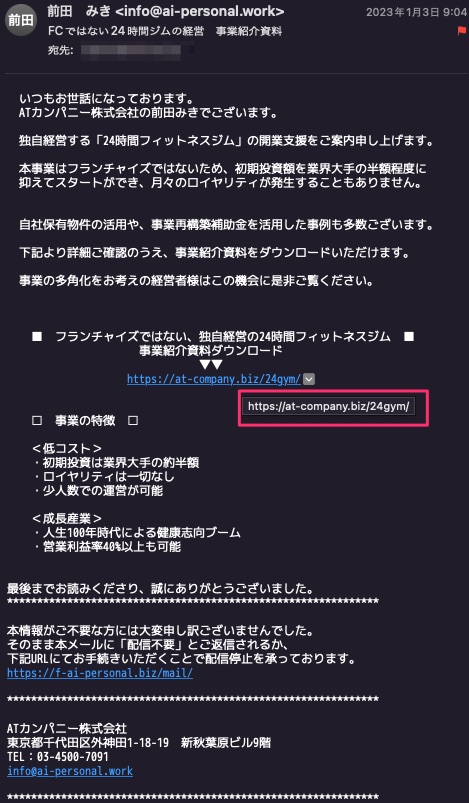

私の15年以上管理するドメインで,10年ほど前から迷惑メールしか来ない,これまで存在したことがないがエラーログから見つけたメールアカウントがあって,面白い?のでメアドを活性化して転送して受信だけしているのだけれど,そのメアドに次のような販促メールが来た.

引用:

「いつもお世話に」となっているけれど初めてですよ...先に言ったようにこのメアドは存在したことが無いアドレスだし,迷惑メールしか来ないアドレスに来る反則メールなので,素性はよろしく無いでしょう.

ということで,いつもように調べてみましたが,メールの誘導先サイトはフィッシング,詐欺としての疑いが非常に高いように評価されています.

ATカンパニー株式会社と名乗る会社が,正しいことをしている会社だったとしても今回のメアドの入手先は非常に良く無いものだろうなと思います.

引用:

いつもお世話になっております。

ATカンパニー株式会社の前田みきでございます。

独自経営する「24時間フィットネスジム」の開業支援をご案内申し上げます。

本事業はフランチャイズではないため、初期投資額を業界大手の半額程度に

抑えてスタートができ、月々のロイヤリティが発生することもありません。

自社保有物件の活用や、事業再構築補助金を活用した事例も多数ございます。

下記より詳細ご確認のうえ、事業紹介資料をダウンロードいただけます。

事業の多角化をお考えの経営者様はこの機会に是非ご覧ください。

■ フランチャイズではない、独自経営の24時間フィットネスジム ■

事業紹介資料ダウンロード

「いつもお世話に」となっているけれど初めてですよ...先に言ったようにこのメアドは存在したことが無いアドレスだし,迷惑メールしか来ないアドレスに来る反則メールなので,素性はよろしく無いでしょう.

ということで,いつもように調べてみましたが,メールの誘導先サイトはフィッシング,詐欺としての疑いが非常に高いように評価されています.

ATカンパニー株式会社と名乗る会社が,正しいことをしている会社だったとしても今回のメアドの入手先は非常に良く無いものだろうなと思います.

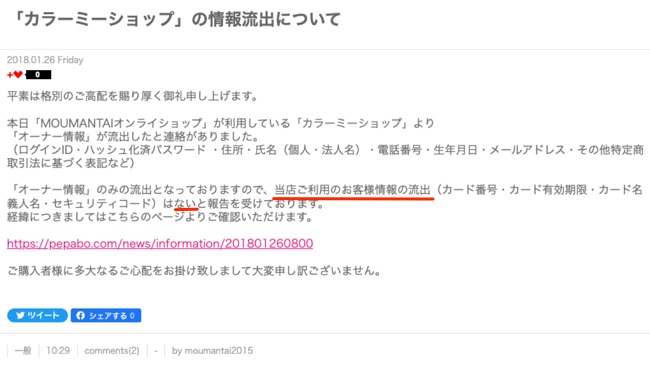

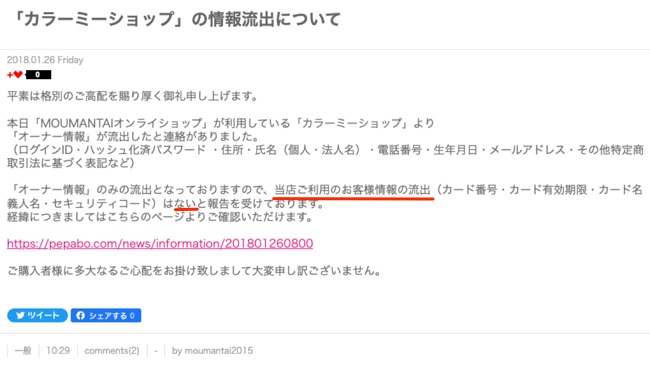

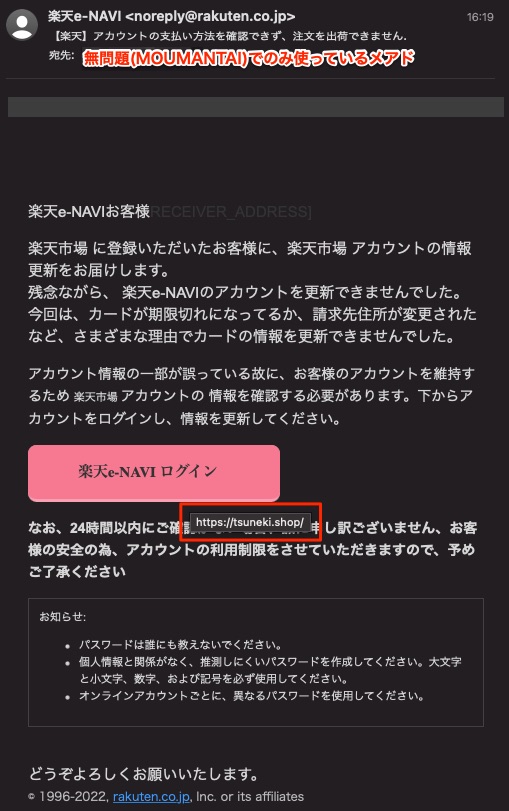

GMOペパボのカラーミーショップでのみ使っていたメールアドレスにフィッシングメールが来た件で,その後,緩く調査していたら店子の「MOUMANTAIオンライショップ」の運用ブログに記載がありました.

「カラーミーショップ」の情報流出について

http://mmt-blog.jugem.jp/?eid=1864

引用:

ここでもメールアドレスについては情報漏洩があるとも無いとも書かれていませんね.もっと言うと氏名,住所も.

(少なくとも現在の)カラーミーショップでは配送に関わる情報を持っているようなので,購入時の配送先として私の名前や住所,電話番号は登録されていて不思議は無いですが,2010年ごろに購入したiPhoneは香港から送られてきたので,別の業者に連絡先を委託していたとしても,これも違和感がない.

とりあえず,カラーミーショップにネットショップを利用した購入者のメアドの流出の有無を問い合わせてみた.

「カラーミーショップ」の情報流出について

http://mmt-blog.jugem.jp/?eid=1864

引用:

当店ご利用のお客様情報の流出(カード番号・カード有効期限・カード名義人名・セキュリティコード)はないと報告を受けております。

ここでもメールアドレスについては情報漏洩があるとも無いとも書かれていませんね.もっと言うと氏名,住所も.

(少なくとも現在の)カラーミーショップでは配送に関わる情報を持っているようなので,購入時の配送先として私の名前や住所,電話番号は登録されていて不思議は無いですが,2010年ごろに購入したiPhoneは香港から送られてきたので,別の業者に連絡先を委託していたとしても,これも違和感がない.

とりあえず,カラーミーショップにネットショップを利用した購入者のメアドの流出の有無を問い合わせてみた.

iPhone 3GSを買った時やPhone 4が初期不良だった件でiPhone 4を買った香港の無問題(moumantai)というショップでのみ利用していたメアドに,今回初めてフィッシングメールが来ました.

メールの本文は,よくあるフィッシングメールで,誘導先のURLは既にテイクダウンされていました.

メールヘッダを確認してみます.

メールの本文は,よくあるフィッシングメールで,誘導先のURLは既にテイクダウンされていました.

メールヘッダを確認してみます.

ゴールデンウィーク明けに報告のあったブラザーオンラインの不正ログインの件について追加のメールが来ました.

「ブラザーオンライン」における不正ログインの調査結果および対策 サービス再開時期についてのお知らせ

https://www.brother.co.jp/notice/220516-bol/index.aspx

引用:

リスト型攻撃ということだけれど,「ブラザーの管理システムから漏洩してない」と言い切れることがすごいね.ちゃんと裏付けがあるのだろう.

しかし利用者は金銭的な被害にあっている.

引用:

ブラザーの管理するシステムからの漏洩では無く,パスワード使い回ししている利用者の管理責任とも言えるけれど,ブラザーの対応はこうしたようだ.

引用:

「ポイントを再発行」というのは利用された分を補填したということだろうけど,ブラザーは悪くないのに補填しているのが腑に落ちない.被害額が40万円程度だからかなぁ.

調査や対策,これからの不正ログイン検知などの総コストで考えると40万円相当は少ないとは思うけれど,被害にあってない私のパスワードもリセットされているからパスワード変更処理が面倒だな.

で,パスワードを再設定しようとして気づいた点が2つ.

「ブラザーオンライン」における不正ログインの調査結果および対策 サービス再開時期についてのお知らせ

https://www.brother.co.jp/notice/220516-bol/index.aspx

引用:

原因

外部の専門機関の協力を得て調査を行った結果、第三者がブラザー以外から不正に入手したID(メールアドレス)とパスワードの組み合わせリストを利用した、不正プログラムによる「リスト型攻撃(リスト型アカウントハッキング)」と判断しました。

調査結果について

1.第三者に対し、ブラザーの管理システム(サーバー)からお客様のログイン情報(メールアドレスおよびパスワード)は漏えいしていないことが確認されました。

2.第三者に対し、ブラザーの管理システム(サーバー)からお客様の登録情報(お名前、ご住所、お電話番号など)は漏えいしていないことが確認されました。

3.不正と判断されるアクセスが集中した時間に不正プログラムが使用されたことが確認されました。なお、不正プログラムによるお客様の登録情報は漏えいしていないことが確認されました。

リスト型攻撃ということだけれど,「ブラザーの管理システムから漏洩してない」と言い切れることがすごいね.ちゃんと裏付けがあるのだろう.

しかし利用者は金銭的な被害にあっている.

引用:

1.不正ポイント交換が行われたと推測されるアカウント数:最大683件

2.換算金額:最大404,900円相当

3.不正ログインが行われたと推測されるアカウント数:最大126,676件

ブラザーの管理するシステムからの漏洩では無く,パスワード使い回ししている利用者の管理責任とも言えるけれど,ブラザーの対応はこうしたようだ.

引用:

ブラザーホームページに状況を掲載したうえで、ブラザーオンラインの全会員に対し経緯のご説明とお詫びをするとともに、ブラザーの対応についてご報告しました。 本件に関する専用お問い合わせ窓口を用意し、お問い合わせに対して個別に対応しました。

不正ログインが行われたと推測されるアカウントおよびトク刷るポイントを保有する全アカウントのパスワードを初期化しました。パスワードの再設定方法につきましては、5月18日のブラザーオンラインのサービス再開時にメールでご連絡いたします。不正に利用された可能性のある「トク刷るポイント」(683件、404,900ポイント)を再発行しました。なお、「トク刷るポイント」から換金性の高い他社ポイントへの交換サービスにつきましては、追加のセキュリティ対策を検討しています。ポイント交換時におけるより強固なセキュリティ対策が完了するまで、他社ポイントへの交換受付を全面停止させていただいております。ご迷惑をおかけしますが、何とぞご了承下さいますようお願い致します。

「ポイントを再発行」というのは利用された分を補填したということだろうけど,ブラザーは悪くないのに補填しているのが腑に落ちない.被害額が40万円程度だからかなぁ.

調査や対策,これからの不正ログイン検知などの総コストで考えると40万円相当は少ないとは思うけれど,被害にあってない私のパスワードもリセットされているからパスワード変更処理が面倒だな.

で,パスワードを再設定しようとして気づいた点が2つ.

ブラザーオンライン不正アクセスの可能性についての続報.

「ブラザーオンライン」に不正ログイン 最大12万件の個人情報・40万円相当のポイント流出した可能性

https://www.itmedia.co.jp/news/articles/2205/11/news172.html

引用: なるほど.印刷してインクを買うとポイントが貯まってそれを別のポイントに交換できたのね.こういうのって,中小企業の情シスの人しか貯められないような気がするけれど...

ま,ソレは置いといて私にも案内メールが来ました.

引用: 対象外ということで一安心かな.オンラインサービスが再開したら,住所とか登録したか確認しておかねば・・・

会員向けサービスサイト「ブラザーオンライン」における不正ログインの発生について

https://www.brother.co.jp/news/2022/incident0510/index.aspx

「ブラザーオンライン」に不正ログイン 最大12万件の個人情報・40万円相当のポイント流出した可能性

https://www.itmedia.co.jp/news/articles/2205/11/news172.html

引用:

最大683件で、独自のポイント「トク刷るポイント」最大40万4900円相当が、換金性の高い別のポイントに交換され、取得された可能性があるという。

ま,ソレは置いといて私にも案内メールが来ました.

引用:

=======================================

当メールはお客さまにご登録いただいている「ブラザーオンライン」への不正ログイン発生に関する重要なお知らせのため、

弊社からのメール受信をご承諾いただけていない方にもお送りしております。

何卒ご容赦くださいますようお願い申し上げます。

当メールは現時点の外部の専門機関を交えた弊社調査・解析において不正ログインの痕跡が発見されず、

不正ログインの対象外と判断されるアカウントをお持ちのお客さまへのご案内となります。

会員向けサービスサイト「ブラザーオンライン」における不正ログインの発生について

https://www.brother.co.jp/news/2022/incident0510/index.aspx

piyokangoさんのTwitterで以下の事件を知りました・・・

ブラザーオンライン不正アクセスの可能性に関するお知らせとブラザーオンラインサービス停止のご案内

https://www.brother.co.jp/notice/2205-bol/index.aspx

引用:

頻繁に送ってくるブラザーからのメールも止まっていますね.通知もなしにまずは停止が先ってことか.実質,ブラザーのサイトへのログインは製品ユーザ登録すると保証期間が伸びると言うのと,交換用インクを買うと?ポイントが増える的なサービスがある程度.(それ以上のメリットの詳細はわかってないのだが・・・)

これかな.

ブラザーオンライン不正アクセスの可能性に関するお知らせとブラザーオンラインサービス停止のご案内

https://www.brother.co.jp/notice/2205-bol/index.aspx

引用:

平素はブラザー製品をご愛用頂きまして誠にありがとうございます。

現在弊社にて状況確認を行っておりますが、誠に遺憾ながら一部のお客さまのアカウントへ不正なアクセスの可能性が高いことが確認されました。調査と合わせて被害の拡大を防ぐため、ブラザーオンラインのログインを含む一部サービスを5月6日21時より停止させていただきました。

現在、不正アクセスに対する暫定策としてブラザーオンラインのサービスを停止しておりますので、会員サイトへのログインはできない状態となっております。サービス再開は、さらなる調査を進めた上で決定してまいります。対策を決定次第すみやかにHPでご案内させていただきますので、大変恐縮ですがいましばらくお時間をいただければ幸いです。

お客様におかれましては、多大なるご不便とご迷惑、ご不安をおかけしますこと、あらためまして深くお詫び申し上げます。今回の事態を厳粛に受け止め、情報セキュリティ対策及び監視体制のさらなる強化を行い、再発防止に全力を尽くしてまいります。

頻繁に送ってくるブラザーからのメールも止まっていますね.通知もなしにまずは停止が先ってことか.実質,ブラザーのサイトへのログインは製品ユーザ登録すると保証期間が伸びると言うのと,交換用インクを買うと?ポイントが増える的なサービスがある程度.(それ以上のメリットの詳細はわかってないのだが・・・)

これかな.

ピーティックスの不正アクセス事件 不審なfacebookログイン失敗の通知がきた 久しぶり

- ブロガー :

- ujpblog 2022/4/15 22:47

ピーティックスの個人情報漏洩事件で流出したメアドでfacebookのログインの試みがある件で,そのまま同じメアドのまま罠?活動観察のために放置していたのだけれど,久しぶりに不正ログインの検知通知がありました.

「お知らせください」と記載があるのでURLをクリックしたら次の様に表示.

facebookを運営するメタ社は情報を出さないから,さっぱり不明.

「お知らせください」と記載があるのでURLをクリックしたら次の様に表示.

facebookを運営するメタ社は情報を出さないから,さっぱり不明.

私の管理する某ドメインが,以前医療機関で使われていたのでインフォメーション用のメアド不定期にヒーリング音楽CDの販売促進メールが来ていました.

しばらく(数年)放置していましたが,やっぱり要らないので2021年1月,案内不要とメールを出したのです.(停止方法がそれしか無い)

すると,1年後,次の様なメールが来ました.(時間をおいて2通ほど)

私が連絡したメールを引用してヒーリング音楽業者と違うドメインで英文メール.なにかZIPファイルをダウンロードさせようとしている.

残念ながら,このファイルはアクセスした時にはもう存在してなかったのですが,何らかの問題でメアドが漏洩していることは間違い無いので,ヒーリング音楽業者のWebフォームで問い合わせをしてみましたが,2週間ほど経ちますが,いまだ返信はありません...

株式会社コンフォート

https://marth.healinglabel.com/

しばらく(数年)放置していましたが,やっぱり要らないので2021年1月,案内不要とメールを出したのです.(停止方法がそれしか無い)

すると,1年後,次の様なメールが来ました.(時間をおいて2通ほど)

私が連絡したメールを引用してヒーリング音楽業者と違うドメインで英文メール.なにかZIPファイルをダウンロードさせようとしている.

残念ながら,このファイルはアクセスした時にはもう存在してなかったのですが,何らかの問題でメアドが漏洩していることは間違い無いので,ヒーリング音楽業者のWebフォームで問い合わせをしてみましたが,2週間ほど経ちますが,いまだ返信はありません...

株式会社コンフォート

https://marth.healinglabel.com/

トレンドマイクロを名乗る者から不審な英文メールが来た.

引用: DeepLで翻訳してみたのだけれど,トレンドマイクロの製品を買ったことは無い. と思っていたら,お詫びメールも来ていました.

引用: 無料で使えるなら使ってみたいなと妄想してみたのだけれど.以前試したLog4Jの脆弱性検査用のEDRツールの登録が影響していた様です.

引用:

Dear Customer,

Greetings from TrendMicro!

We have noticed that you have a valid Trend Micro Email Security (TMEMS) license but have not activated it or have not been able to use the product yet. We strongly suggest that you begin using our product and take advantage of what our services can offer. No need to purchase an additional license!

お客様が有効なTrend Micro Email Security (TMEMS)のライセンスをお持ちで、アクティベーションを行っていない、またはまだ製品をご利用になられていないことに、e-learningは気づきました。是非、弊社製品のご利用を開始し、弊社サービスをご活用ください。追加ライセンスの購入は不要です

引用:

お客さま

平素は格別のご高配を賜り、厚く御礼申し上げます。

2022年3月13日に、弊社よりお客さまへお送りした下記件名の英文メールにつきまして、

本来は配信対象ではないお客さまにも誤って配信していたことが判明いたしました。

お客さまにはご迷惑とご心配をお掛けし、心よりお詫び申し上げます。

前回はアヤシイなぁと思っていたけれど,今回はその可能性があるのでちょっと.

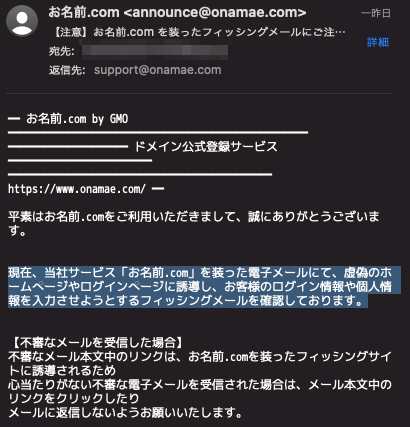

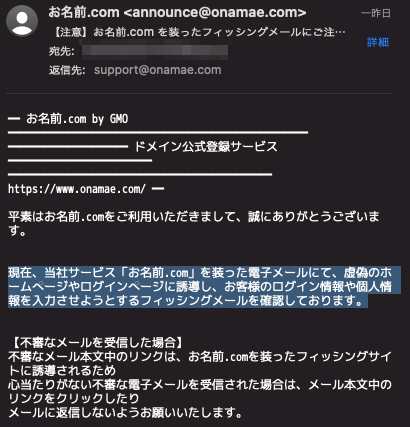

某レジストラである,お名前.comから,こういうメールが来た.

2021.11.21 お知らせ 【注意】お名前.com を装ったフィッシングメールにご注意ください

https://www.onamae.com/news/domain/20211121_1/

前回も言っている通り,お名前.comでしか使ってないメアドに来ているので,これは漏洩したのだろうと思われる.

まだ未公表(未確認)なのか,2014年の漏洩事故の時にこのメアドが漏洩していたのか...?

「お名前.com」メルマガでユーザー情報流出、誤送信メールは16万4,650件

https://internetcom.jp/busnews/20141205/onamae-com-leakages-users-information.html

メアド流出チェックをしても未登録の模様.

';--have i been pwned?

https://haveibeenpwned.com/

Norton - メールアドレス流出チェック

https://jp.norton.com/breach-detection

まだ,お名前.comでしか使ってないメールアドレスへの迷惑メールは2件しか来てないので,被害は少ないけれど.

ピーティックスで漏洩したメールアドレスへの迷惑メールは週3回以上来るけどね.MySpaceで漏洩したメアドへは毎日数通くるけど.

某レジストラである,お名前.comから,こういうメールが来た.

2021.11.21 お知らせ 【注意】お名前.com を装ったフィッシングメールにご注意ください

https://www.onamae.com/news/domain/20211121_1/

前回も言っている通り,お名前.comでしか使ってないメアドに来ているので,これは漏洩したのだろうと思われる.

まだ未公表(未確認)なのか,2014年の漏洩事故の時にこのメアドが漏洩していたのか...?

「お名前.com」メルマガでユーザー情報流出、誤送信メールは16万4,650件

https://internetcom.jp/busnews/20141205/onamae-com-leakages-users-information.html

メアド流出チェックをしても未登録の模様.

';--have i been pwned?

https://haveibeenpwned.com/

Norton - メールアドレス流出チェック

https://jp.norton.com/breach-detection

まだ,お名前.comでしか使ってないメールアドレスへの迷惑メールは2件しか来てないので,被害は少ないけれど.

ピーティックスで漏洩したメールアドレスへの迷惑メールは週3回以上来るけどね.MySpaceで漏洩したメアドへは毎日数通くるけど.

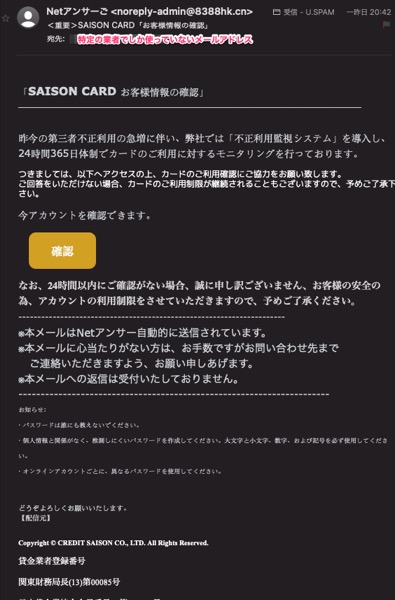

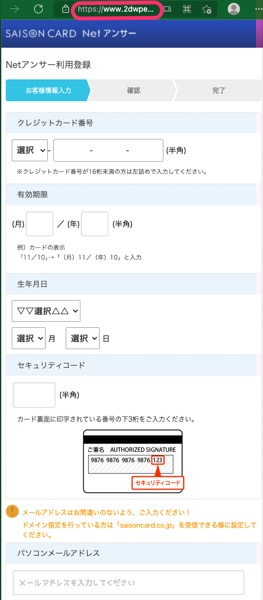

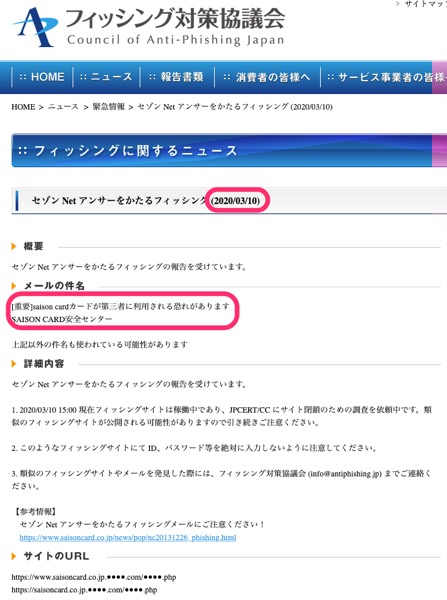

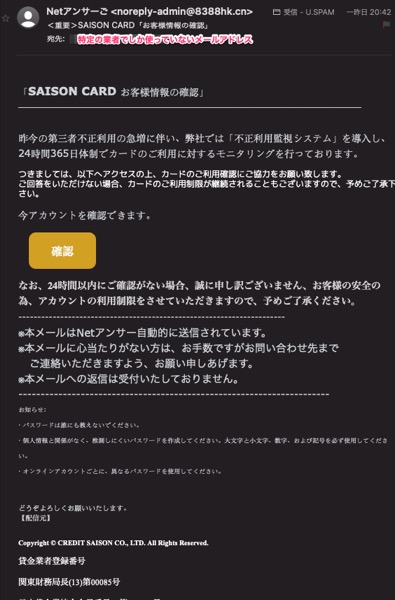

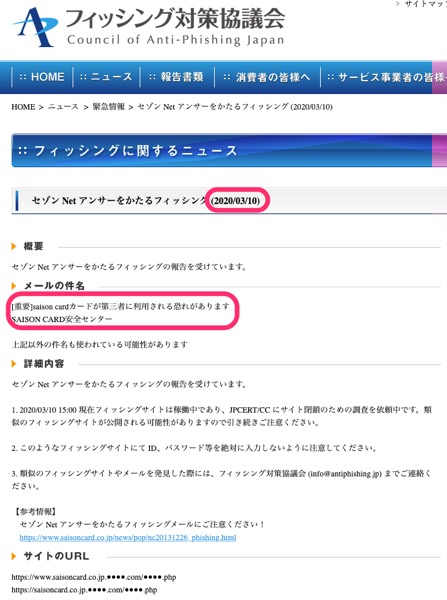

某レジストラでしか使ってないメアドに,迷惑メールが来た.

そのレジストラは,これまでは漏洩事件は報道されてないようだけれど...

そしてそのフィッシングで示していたサイトは,未だブロックされてない模様.

そのレジストラは,これまでは漏洩事件は報道されてないようだけれど...

そしてそのフィッシングで示していたサイトは,未だブロックされてない模様.

$ dig www.2dwpe87[.cn @1.1.1.1

; <<>> DiG 9.10.6 <<>> www.2dwpe87[.cn @1.1.1.1

;; global options: +cmd

;; Got answer:

;; ->>HEADER<<- opcode: QUERY, status: NOERROR, id: 48658

;; flags: qr rd ra; QUERY: 1, ANSWER: 1, AUTHORITY: 0, ADDITIONAL: 1

;; OPT PSEUDOSECTION:

; EDNS: version: 0, flags:; udp: 1232

;; QUESTION SECTION:

;www.2dwpe87.cn. IN A

;; ANSWER SECTION:

www.2dwpe87.cn. 600 IN A 155.94.182.75

;; Query time: 281 msec

;; SERVER: 1.1.1.1#53(1.1.1.1)

;; WHEN: Sun Oct 31 18:03:35 JST 2021

;; MSG SIZE rcvd: 59

$

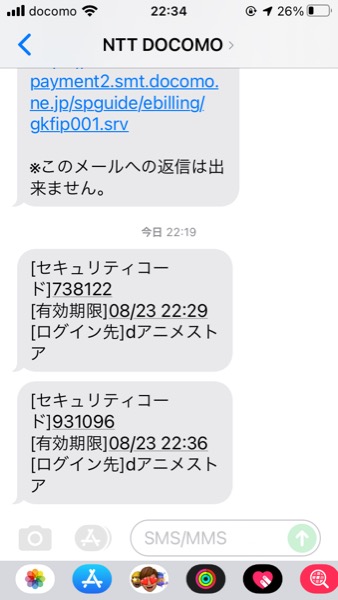

スマホにSMS通知が来るからなんだろうと持ってみたら.

dアニメにログインしようとして二段階認証用のセキュリティコードが届いた模様.

My docomoのアカウントはMFAにしているのだけれど,ログインの際にまずIDを入力,その際にセキュリティコードが届くので,いたずら?している相手がパスワードをしっているかどうかは不明.

身に覚えのないdアカウントのセキュリティコード通知が届く事象について

https://www.nttdocomo.co.jp/info/notice/page/190719_00.html

ブルートフォースでIDは突破できると思うから,今後も何度も通知がくるようだったらIDを変えた方が良いのだとおもう.

dアニメにログインしようとして二段階認証用のセキュリティコードが届いた模様.

My docomoのアカウントはMFAにしているのだけれど,ログインの際にまずIDを入力,その際にセキュリティコードが届くので,いたずら?している相手がパスワードをしっているかどうかは不明.

身に覚えのないdアカウントのセキュリティコード通知が届く事象について

https://www.nttdocomo.co.jp/info/notice/page/190719_00.html

ブルートフォースでIDは突破できると思うから,今後も何度も通知がくるようだったらIDを変えた方が良いのだとおもう.

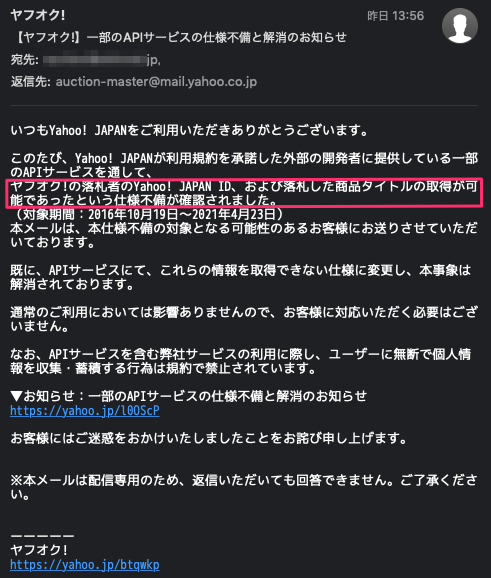

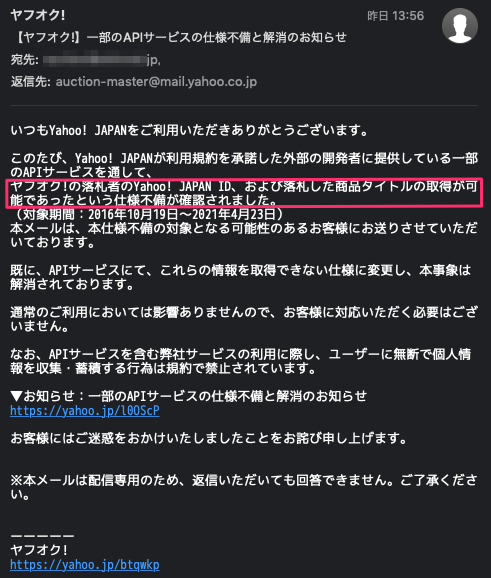

変なメールが到着.

引用: APIで漏洩していたってことか.ブラウザで見ているとマスクされている気がするけれど,20年以上前から実名で登録している自分には,分が悪い.

オークションWeb API提供終了(2018年2月22日)のお知らせ

https://developer.yahoo.co.jp/webapi/auctions/

引用:

【再掲】【重要】オークションWeb API提供終了(2020年1月)のお知らせ

https://developer.yahoo.co.jp/changelog/2019-10-10-auction161.html

引用: ドタバタか.担当していたエンジニアが,辞めちゃったのでわけわからん,そんなところか.

元のメールで,

引用: これは,APIを提供しておきながら,そのAPIを使って情報を「収集するな」という矛盾.大丈夫じゃないな.

引用:

ビスを通して、ヤフオク!の落札者のYahoo! JAPAN ID、および落札した商品タイトルの取得が可能であったという仕様不備が確認されました。(対象期間:2016年10月19日~2021年4月23日)

オークションWeb API提供終了(2018年2月22日)のお知らせ

https://developer.yahoo.co.jp/webapi/auctions/

引用:

この度誠に勝手ながら、2018年2月22日をもちまして、オークションWeb APIの提供を終了いたします。

〜略〜

■終了予定日

2018年02月22日(木)

※「2018年1月22日」とお伝えしておりましたが、「2018年2月22日」に変更致しました。

〜略〜

※2019年10月10日更新

一部APIがご利用頂けておりましたが、

評価APIが2020年1月をもちまして

提供終了となります。

【再掲】【重要】オークションWeb API提供終了(2020年1月)のお知らせ

https://developer.yahoo.co.jp/changelog/2019-10-10-auction161.html

引用:

■提供終了日2020年1月予定

2020年1月29日(水)

2020年1月24日(金)

予定より早まりました、何卒ご了承願います。

※上記日程以降、対象のオークションWeb APIの動作は保証致しかねます。

元のメールで,

引用:

なお、APIサービスを含む弊社サービスの利用に際し、ユーザーに無断で個人情報を収集・蓄積する行為は規約で禁止されています。

転職サイトのマイナビ転職で不正アクセス時間.

マイナビ転職、約21万人のWeb履歴書に不正アクセス

https://pc.watch.impress.co.jp/docs/news/1306632.html

引用:

マイナビ転職で使っていたメアドには,10年くらい前から迷惑メールが来ているけどな.

マイナビ転職、約21万人のWeb履歴書に不正アクセス

https://pc.watch.impress.co.jp/docs/news/1306632.html

引用:

2000年から現在に至るまでに「マイナビ転職」に登録したユーザーのうち、21万2,816名のWeb履歴書に対し、2021年1月17日~2月9日のあいだに不正アクセスが行なわれた。外部で不正に取得されたと思われるパスワードを使ったなりすましで、一部ユーザーのWeb履歴書へ不正ログインが行なわれた。

マイナビ転職で使っていたメアドには,10年くらい前から迷惑メールが来ているけどな.

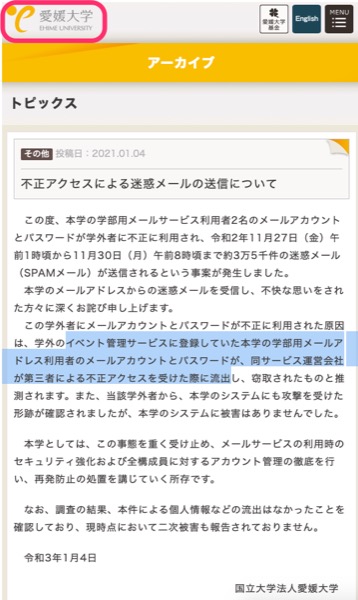

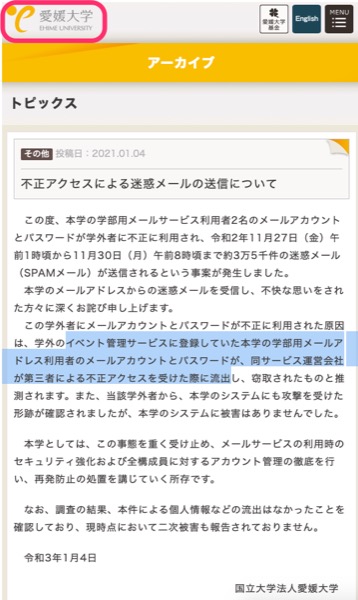

少しだけ報道されたこの案件.

引用:

迷惑がかかるから明言されてないけれど「イベント管理サービス」で情報流出したのはピーティックスだろうね.そのIDが使われてログインされた模様.

不正アクセスによる迷惑メールの送信について - 愛媛大学

https://www.ehime-u.ac.jp/post-143243/

私のところにもその11月27日にメールが来ていてピーティックスの不正アクセス事件 その7 さっそくフィッシングメール到着に分析結果を載せてみたけれど,その時は愛媛大学ではなかったな.別の3万5千通にメールが飛んで行ったのだろう.

愛媛大に不正ログイン 迷惑メール3万5000件送信

https://www.itmedia.co.jp/news/articles/2101/05/news057.html

引用:

学外のイベント管理サービスに登録していた本学の学部用メールアドレス利用者のメールアカウントとパスワードが、同サービス運営会社が第三者による不正アクセスを受けた際に流出

迷惑がかかるから明言されてないけれど「イベント管理サービス」で情報流出したのはピーティックスだろうね.そのIDが使われてログインされた模様.

不正アクセスによる迷惑メールの送信について - 愛媛大学

https://www.ehime-u.ac.jp/post-143243/

私のところにもその11月27日にメールが来ていてピーティックスの不正アクセス事件 その7 さっそくフィッシングメール到着に分析結果を載せてみたけれど,その時は愛媛大学ではなかったな.別の3万5千通にメールが飛んで行ったのだろう.

愛媛大に不正ログイン 迷惑メール3万5000件送信

https://www.itmedia.co.jp/news/articles/2101/05/news057.html

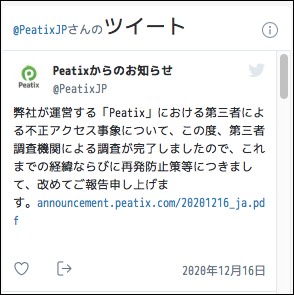

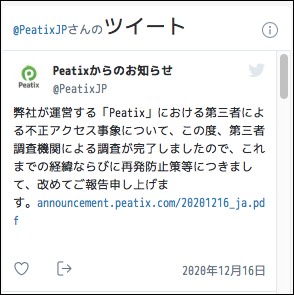

自分のメアドと本名がセットで漏洩してしまい,その直後からフィッシングメールやFacebookへの不正ログイン試行が増えたピーティックスの不正アクセス事件.

その後,どういう対応を取るのかと,不定期にチェックしていたのですが,しれっとトップページから情報が消えていました.

公式ツイッターに,アナウンスがでていました.気付かないよ...

PDFでレポートが出てたので確認してみる.

弊社が運営する「Peatix( https://peatix.com/ )」への不正アクセス事象に関する 第三者調査機関による調査結果のご報告と今後の対応について

https://announcement.peatix.com/20201216_ja.pdf

以下,時系列文をピックアップ.

2020年11月9日に情報流出を確認

2020年11月12日に2020年10月16日から10月17日にかけて不正アクセスが判明

2020年11月15日パスワードリセット

2020年11月17日〜23日にかけて電子メールで利用者に連絡.

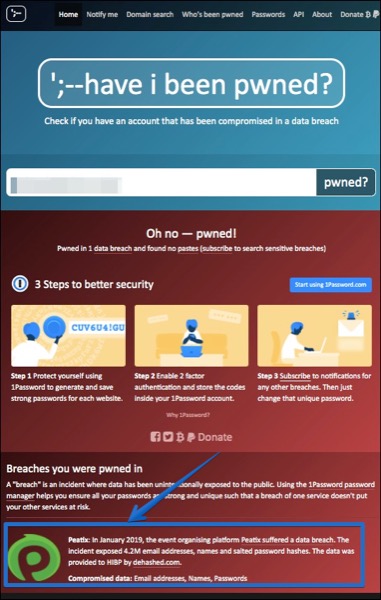

おかしいなぁ.Pwnedで私のメアドを調べると,2019年1月の漏洩となっている.

引用:

2020年10月16日から10月17日にかけても不正アクセスがあったのだろうけれど,それ以外にもアクセスがあったのだろう.そしてログがないから調べられない的なことかな.

攻撃者の属性及び不正アクセスの具体的方法の詳細については、技術的に特定できない

こうあるし.

お客様に対しては,お詫び文と,パスワードリセットのお願いしかないね.この程度だと金銭的保障などは無いのか.

その後,どういう対応を取るのかと,不定期にチェックしていたのですが,しれっとトップページから情報が消えていました.

公式ツイッターに,アナウンスがでていました.気付かないよ...

PDFでレポートが出てたので確認してみる.

弊社が運営する「Peatix( https://peatix.com/ )」への不正アクセス事象に関する 第三者調査機関による調査結果のご報告と今後の対応について

https://announcement.peatix.com/20201216_ja.pdf

以下,時系列文をピックアップ.

おかしいなぁ.Pwnedで私のメアドを調べると,2019年1月の漏洩となっている.

引用:

Peatix: In January 2019, the event organising platform Peatix suffered a data breach. The incident exposed 4.2M email addresses, names and salted password hashes. The data was provided to HIBP by dehashed.com.

Compromised data: Email addresses, Names, Passwords

Peatixです。2019年1月、イベント開催プラットフォームPeatixがデータ漏洩に見舞われました。このインシデントでは、4.2Mのメールアドレス、名前、塩漬けのパスワードハッシュが公開されました。データはdehashed.comによってHIBPに提供されました。

侵害されたデータ メールアドレス、名前、パスワード

2020年10月16日から10月17日にかけても不正アクセスがあったのだろうけれど,それ以外にもアクセスがあったのだろう.そしてログがないから調べられない的なことかな.

こうあるし.

お客様に対しては,お詫び文と,パスワードリセットのお願いしかないね.この程度だと金銭的保障などは無いのか.

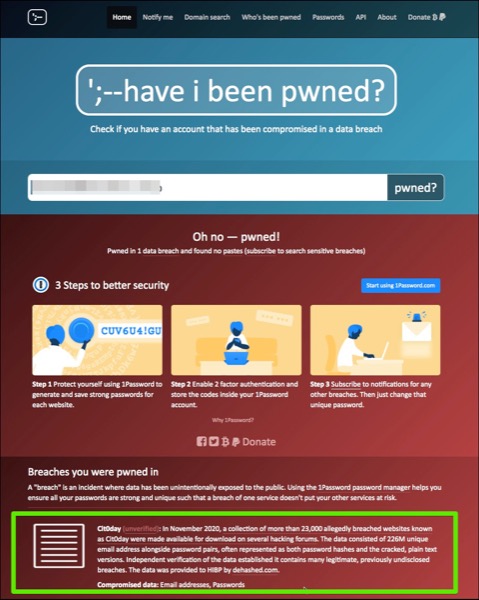

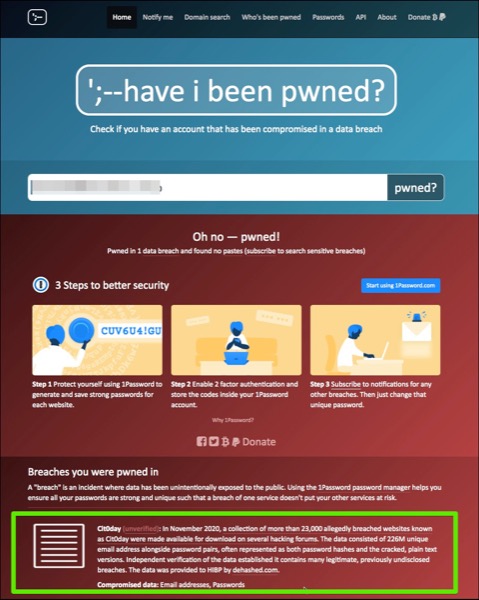

20年以上使っているカミさんのメアドに,最近迷惑メールが来るようになって気持ち悪いというので,pwnedで調べてみた.

残念ながらOh no — pwned!となっている! 詳細はこれ.

引用:

Cit0dayというサイトは既に止められている模様.

23,600 hacked databases have leaked from a defunct 'data breach index' site

https://www.zdnet.com/article/23600-hacked-databases-have-leaked-from-a-defunct-data-breach-index-site/

引用: まぁ,攻める方も守る方も表裏一体.せっかく集めた情報もバラまかれてしまったら販売価値が無くなるわけだからなぁ.

残念ながらOh no — pwned!となっている! 詳細はこれ.

引用:

Cit0day (unverified): In November 2020, a collection of more than 23,000 allegedly breached websites known as Cit0day were made available for download on several hacking forums. The data consisted of 226M unique email address alongside password pairs, often represented as both password hashes and the cracked, plain text versions. Independent verification of the data established it contains many legitimate, previously undisclosed breaches. The data was provided to HIBP by dehashed.com.

Compromised data: Email addresses, Passwords

Cit0day(未検証)。2020年11月、Cit0dayとして知られている23,000以上の侵害されたとされるウェブサイトのコレクションが、いくつかのハッキングフォーラムでダウンロードできるようになりました。データは、パスワードのペアと並んで226Mのユニークなメールアドレスで構成されており、多くの場合、パスワードハッシュとクラックされたプレーンテキスト版の両方で表現されています。データの独立した検証により、これまで公表されていなかった合法的な侵害が多数含まれていることが確認されました。データはdehashed.comによってHIBPに提供されました。

侵害されたデータ メールアドレス、パスワード

Cit0dayというサイトは既に止められている模様.

23,600 hacked databases have leaked from a defunct 'data breach index' site

https://www.zdnet.com/article/23600-hacked-databases-have-leaked-from-a-defunct-data-breach-index-site/

引用:

脅威のインテルのアナリストがこの種の最大のリークと呼んでいるものの中で、23,000以上のハッキングされたデータベースが、いくつかのハッキングフォーラムやTelegramチャンネルでダウンロード可能な状態になっています。

データベースの収集は、ハッキングフォーラムで他のサイバー犯罪者に向けて宣伝しているプライベートサービス「Cit0Day.in」から発信されたものと言われています。

Cit0dayは、ハッキングされたデータベースを収集し、ユーザー名、電子メール、アドレス、さらにはクリアテキストパスワードへのアクセスを他のハッカーに日割りまたは月額料金で提供することで運営されていました。

サイバー犯罪者はこのサイトを利用してターゲットとなるユーザーのパスワードを特定し、他のより知名度の高いサイトでアカウントを侵害しようとしていました。

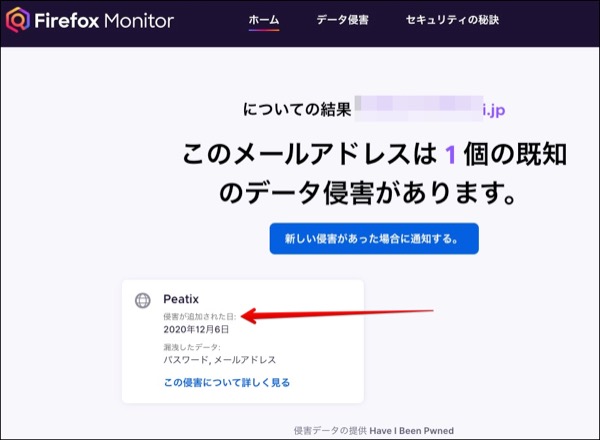

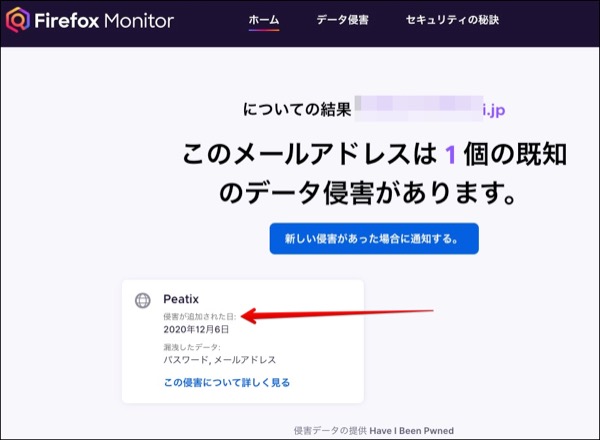

メアドの流出を確認する時に使えるサイトその2.

Firefox Monitor

https://monitor.firefox.com

ピーティックスで漏洩したメールを確認.

普通に引っかかっている.

ちなみに,Firefox Monitorに登録されている漏洩事故の案件一覧がこれ.

https://monitor.firefox.com/breaches

侵害データの提供はpwnedだというから,どっちで調べても同じか.

Firefox Monitor

https://monitor.firefox.com

ピーティックスで漏洩したメールを確認.

普通に引っかかっている.

ちなみに,Firefox Monitorに登録されている漏洩事故の案件一覧がこれ.

https://monitor.firefox.com/breaches

侵害データの提供はpwnedだというから,どっちで調べても同じか.

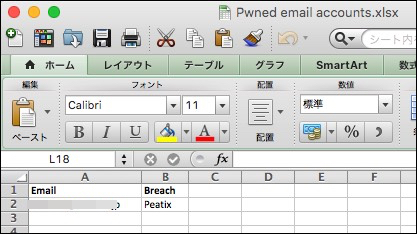

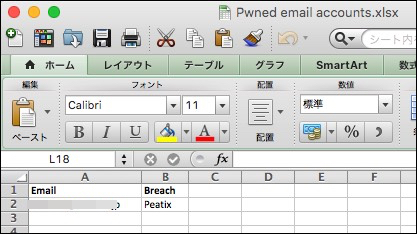

ピーティックスでメアドと暗号化されたパスワードが漏洩されてしまった事件.pwnedのサイトに登録されているのを確認.

2週間前に見た時には未登録だったので,pwnedのサイトで掲載されるタイムラグはそんなもんなのかなと確認.

そしてpwnedのドメインサーチでPwned email accounts.xlsxもダウンロードしてみたけれど,peatixのドメインだけでした.

その後,定期的にpeatixのサイトを見ているのだけれど,不正アクセスに対応する内容は更新されてないな. パスワード変えさせて終了で逃げ切る感じだろうな.

2週間前に見た時には未登録だったので,pwnedのサイトで掲載されるタイムラグはそんなもんなのかなと確認.

そしてpwnedのドメインサーチでPwned email accounts.xlsxもダウンロードしてみたけれど,peatixのドメインだけでした.

その後,定期的にpeatixのサイトを見ているのだけれど,不正アクセスに対応する内容は更新されてないな. パスワード変えさせて終了で逃げ切る感じだろうな.

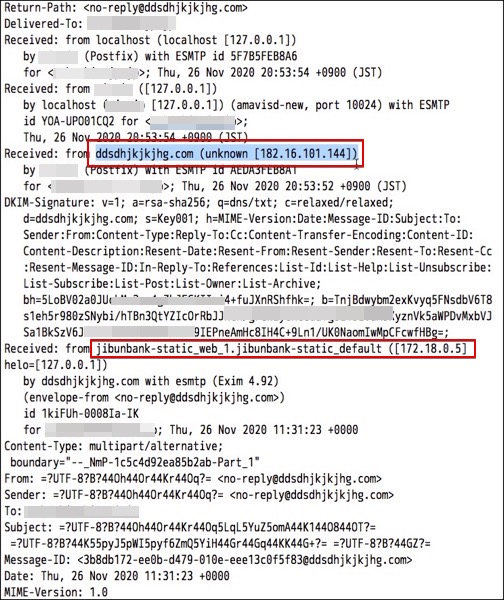

ピーティックスで漏洩したメアドに早速迷惑メールが到着.

「メルカリ事務所サービス有效期限切になります」とか,

日本語がおかしい...marcari事務所? マルカリ? まるまる借りたのか...バーソナルショツバーって.「バーソナルショツバー」だなんて,手打ちの目コピーなんだろうな.

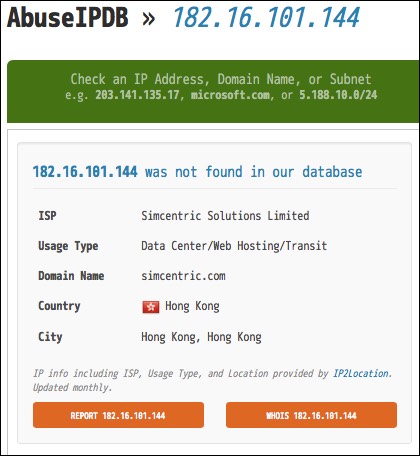

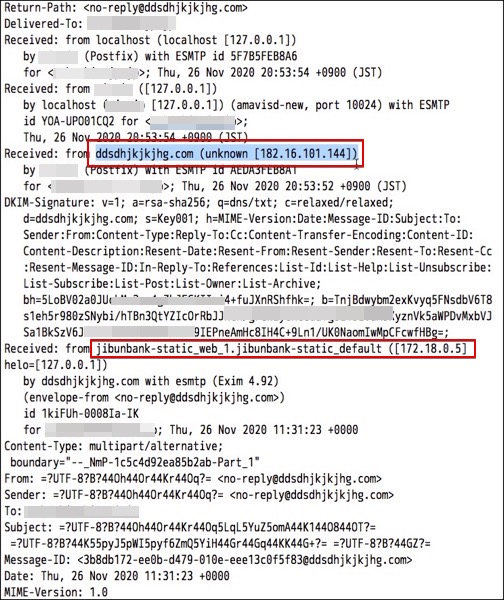

メールヘッダを確認.

ddsdhjkjkjhgで.comなんていうのはPCだと丸見えなので,スマホ向けだとわかる.

ヘッダの中でも異様なのはコレ.

jibunbankって,そのままだと「じぶん銀行」のWebサーバ1号機辺りが送信元ってこと?

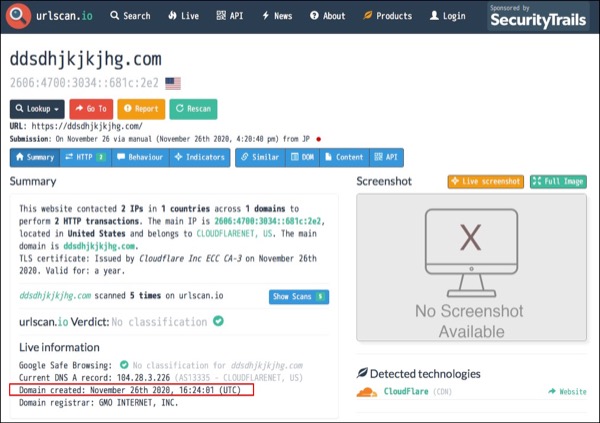

ドメインを確認.

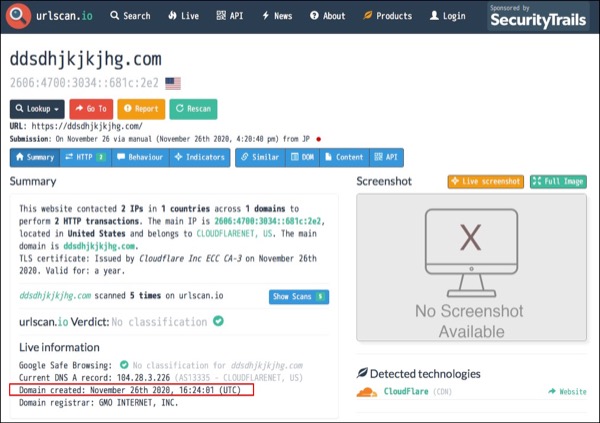

GMOで取得している模様.

次に,誘導先のサイトがどうなっているのかurlscanを使って確認.

もうテイクダウンされているのか.IPアドレスはつけ変わってサイト自体は何もない模様.

ドメイン取得は11月26日の模様.

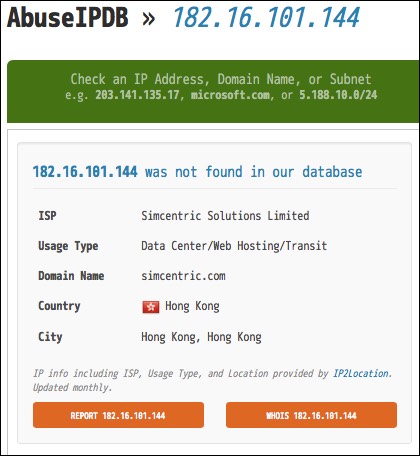

続いて,送信元のIPアドレスを調査.

香港のホスティング会社.今現在は汚れた情報は記録がない.

ちなみに,メールのこの文書で検索すると,定期的にばらまかれている模様.

引用:

まとめるとこんな感じか.

ピーティックスで漏洩した漢字名とメアドがセットで使われている.(最大の特徴)

2バイト文字を扱える言語圏の人だが解像度が良いディスプレイを使っているので濁音と半濁音の区別がつかないので,東スポの記事で「ノーバンとノーパン」で騙されがちな人.

jibunbankのWebサーバから,香港のホスティング会社のサーバを経由してメール送信されているようになっているがそれも偽装の可能性もある.

ピーティックスを使ったのは8年前のKDDIのイベントに参加したことだったけれど,auじぶん銀行は関連がなくもない.

月末になると,この文書のフィッシングメールが放出されている模様なので,ピーティックスの件とは偶然の一致の可能性もあるが,情報セットがこれまでにない.

「メルカリ事務所サービス有效期限切になります」とか,

日本語がおかしい...marcari事務所? マルカリ? まるまる借りたのか...バーソナルショツバーって.「バーソナルショツバー」だなんて,手打ちの目コピーなんだろうな.

メールヘッダを確認.

ddsdhjkjkjhgで.comなんていうのはPCだと丸見えなので,スマホ向けだとわかる.

ヘッダの中でも異様なのはコレ.

jibunbank-static_web_1.jibunbank-static_default ([172.18.0.5])

ドメインを確認.

GMOで取得している模様.

次に,誘導先のサイトがどうなっているのかurlscanを使って確認.

もうテイクダウンされているのか.IPアドレスはつけ変わってサイト自体は何もない模様.

ドメイン取得は11月26日の模様.

続いて,送信元のIPアドレスを調査.

香港のホスティング会社.今現在は汚れた情報は記録がない.

ちなみに,メールのこの文書で検索すると,定期的にばらまかれている模様.

引用:

メルカリをご利用いただきありがとうございます。

これはあなたのサービスが現在中断されたという通知です。

このサスペンションの詳細は次の通リです。

下記サービスの有効期限(2020年11月28日)が近づいているためお知らせします。

有効期限が過ぎる前に、ぜひごアカウントをご更新ください。

停止理由:アカウントに確認が必要 今すぐ確認する:https[://www.mercari.com/jp/

アカウントを確認されない場所、以下の機能が制限されることとなりますが、ご了承いただけますようお願いいたします。

·購入の制限

·新規出品の取リ下げ(バーソナルショツバーのみ)

·出品商品の取リ下げ(バーソナルショツバーのみ)

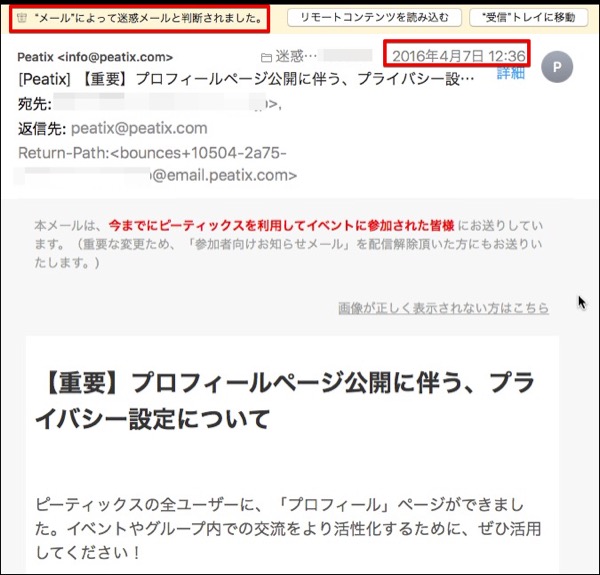

*このメールは返信しても届きません。お問い合わせはアプリを起動して[お問い合 わせ]からお願いいたします。

まとめるとこんな感じか.

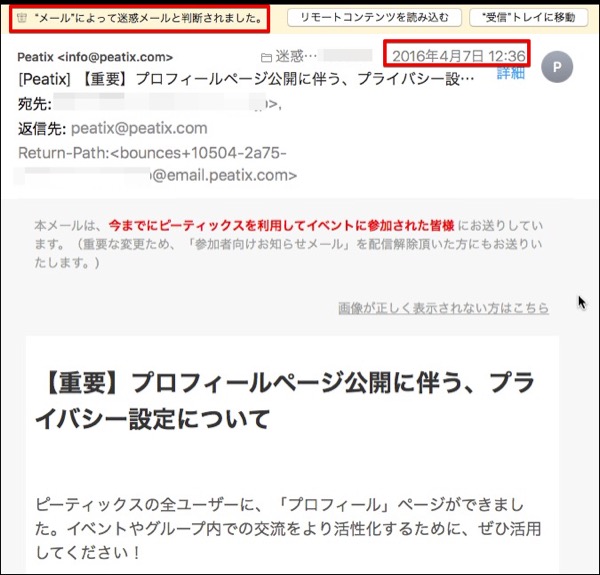

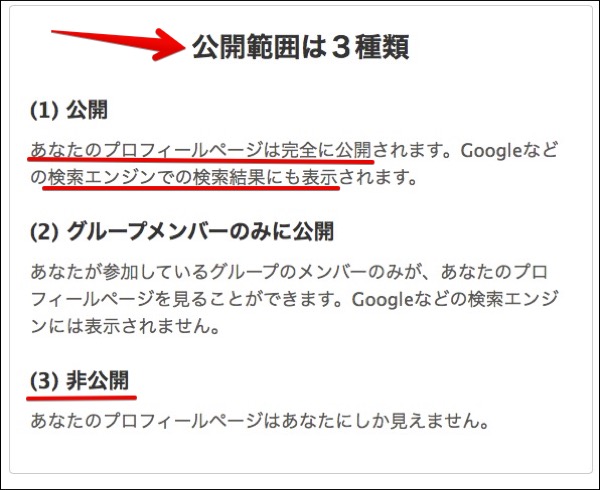

トレーニングのために何か迷惑メールきてないかな?と思って超久しぶりに迷惑メールフォルダをひらいたのだけれど,ネタ的な迷惑メールが.

情報漏洩事件を起こしたピーティックスから「【重要】プロフィールページ公開に伴う、プライバシー設定について」というメール.

まず,迷惑メールに振り分けられているから,4年も気づかなかった...

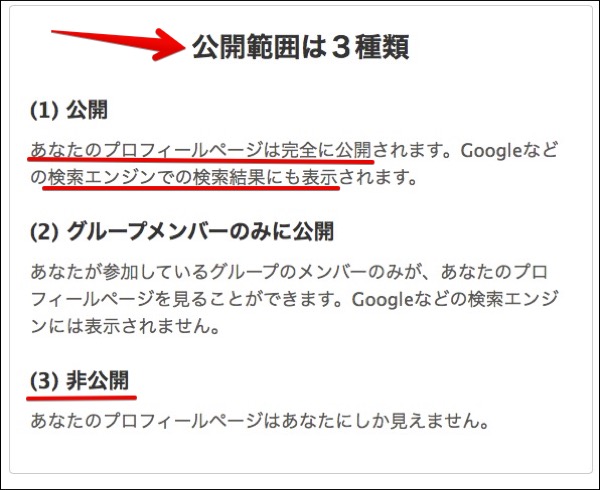

こうなるとSNSプラットフォームを目指していることがわかる.

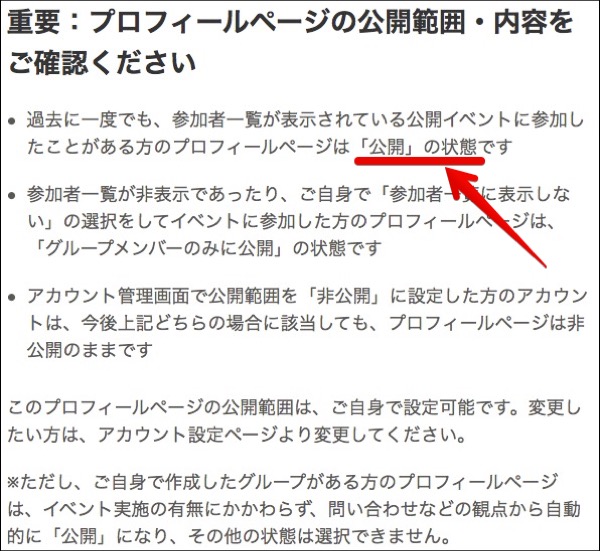

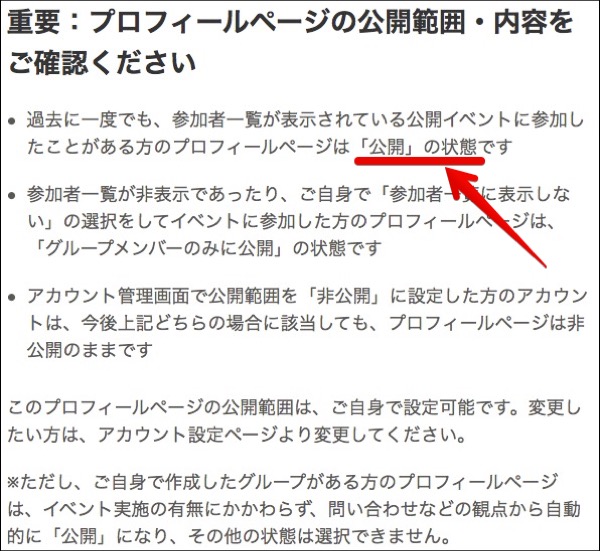

KDDI の有料イベントに参加するために必須だったのでユーザ登録したのだけれど,入場時に見せる画面にも表示されるので恥ずかしいニックネーム?じゃなくて普通に本名で登録.その情報が勝手に公開されるという情報.

なんとデフォルトが無断で公開状態.ひどい.

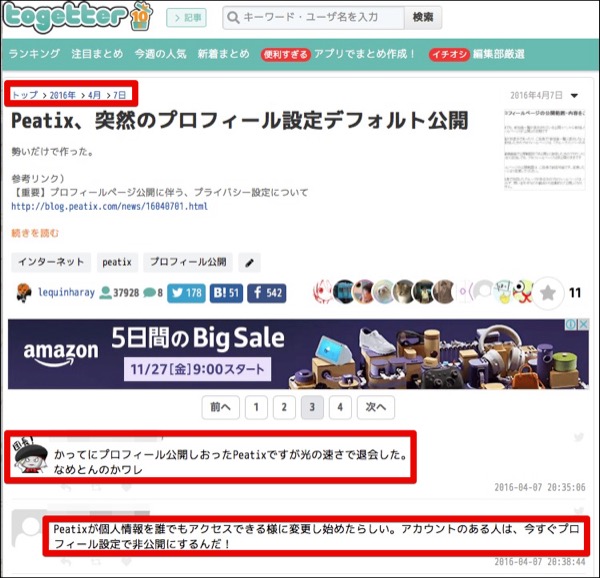

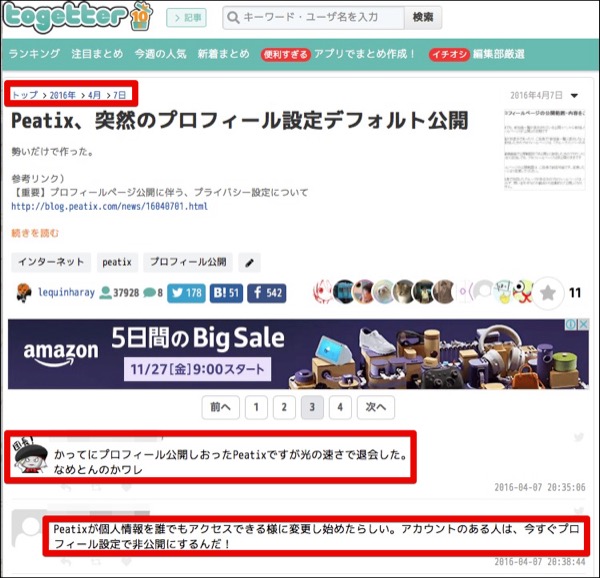

そして評判を調査.

2016年当時も話題になっていた模様.そして,彼らの一部は安全のために退会したようだけれど,退会しても削除フラグが設定されるだけだった模様.

迷惑メールにはいっているので気づかなかった.実際迷惑な話だから,正しく振り分けられているんじゃないか.

今回,不正アクセスで情報漏洩しているけれど,もともと4年前に公式に情報公開しているじゃないかというオチか.

情報漏洩事件を起こしたピーティックスから「【重要】プロフィールページ公開に伴う、プライバシー設定について」というメール.

まず,迷惑メールに振り分けられているから,4年も気づかなかった...

こうなるとSNSプラットフォームを目指していることがわかる.

KDDI の有料イベントに参加するために必須だったのでユーザ登録したのだけれど,入場時に見せる画面にも表示されるので恥ずかしいニックネーム?じゃなくて普通に本名で登録.その情報が勝手に公開されるという情報.

なんとデフォルトが無断で公開状態.ひどい.

そして評判を調査.

2016年当時も話題になっていた模様.そして,彼らの一部は安全のために退会したようだけれど,退会しても削除フラグが設定されるだけだった模様.

迷惑メールにはいっているので気づかなかった.実際迷惑な話だから,正しく振り分けられているんじゃないか.

今回,不正アクセスで情報漏洩しているけれど,もともと4年前に公式に情報公開しているじゃないかというオチか.

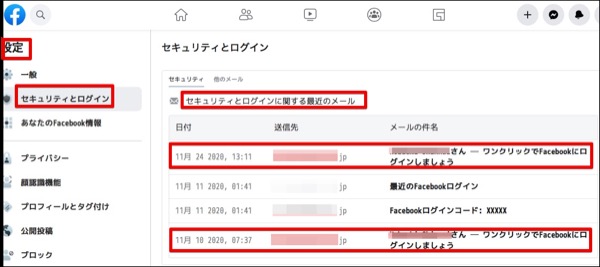

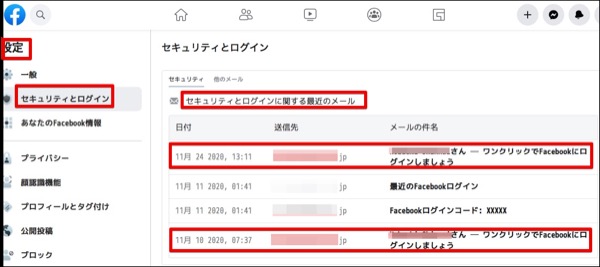

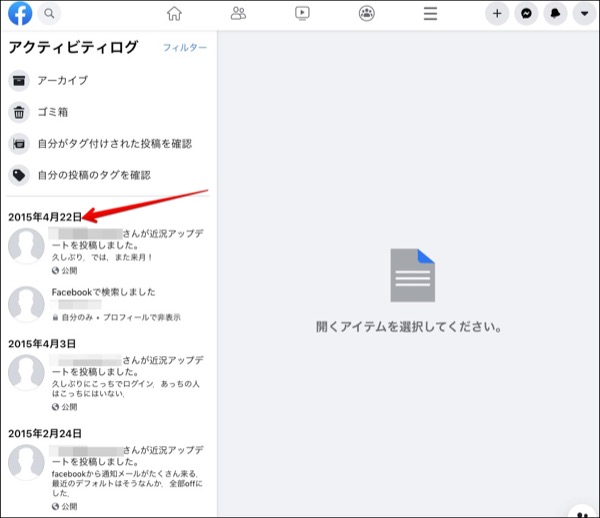

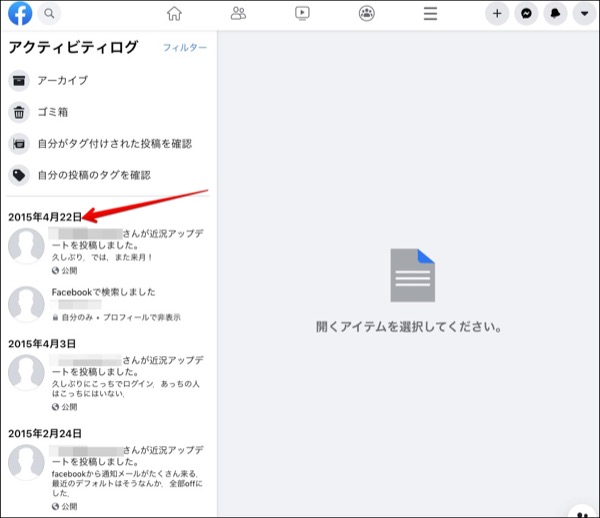

facebookからログイン失敗通知が来た.

こ,これは,先日調べた本物のfacebookからのメールだ.

ログイン失敗の履歴は,[設定][セキュリティとログイン][セキュリティとログインに関する最近のメール]で確認.

前回メールが来たのが11月10日だった.

それ以前は5年ほどログインしてないし,セキュリティ通知も来てない

Peatixのサーバが不正アクセスを受けたのは10月16日〜17日にかけてだ.

Peatixの漏洩したメアドと,このフェイスブックのメアドは同じ.

あとは,わかるな...orz

こ,これは,先日調べた本物のfacebookからのメールだ.

ログイン失敗の履歴は,[設定][セキュリティとログイン][セキュリティとログインに関する最近のメール]で確認.

あとは,わかるな...orz

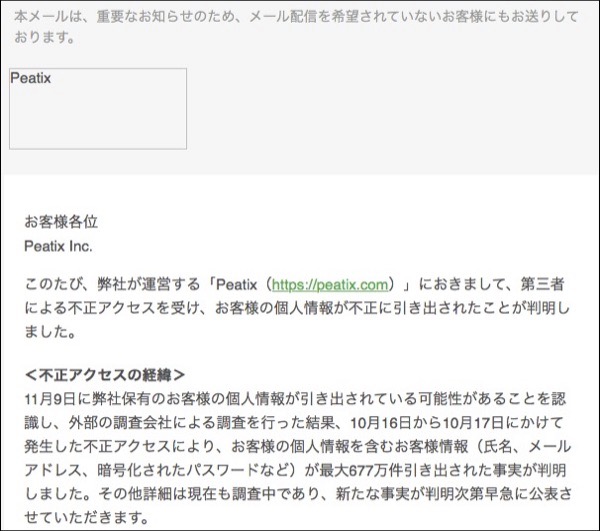

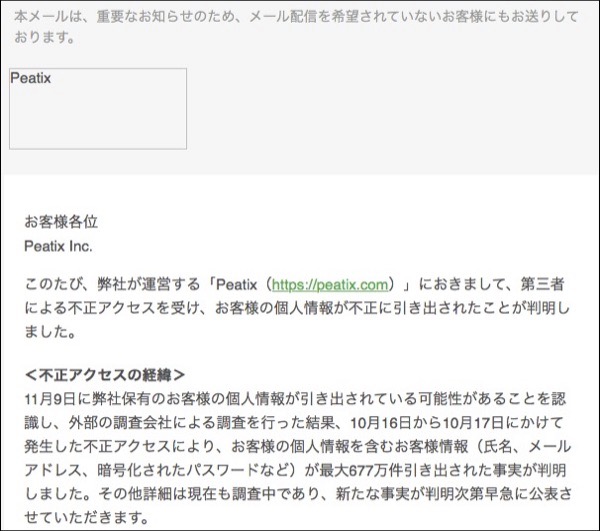

ピーティックスの不正アクセス事件.8年前に一度利用した事がありアカウントも有効だったけれど,公式には案内が来てなかったがやっとメールで連絡がきた.

メール本文の一部を引用すると,次の通り.

引用: 「引き出された事実は確認されておりません」と表現されているけれど「引き出されておりません.」とは違うので,出ちゃっている可能性もあるということか.盗み出した者が暴露してないと,漏洩しているとは言えないしね.ログがないので絶対大丈夫とかまでは言えないのかな.例のハッキングフォーラムに出ているデータは421万件だそうで,他のデータの存在は不明とある. No DetectはNo leakedでは無い.

引用: 暗号化されたパスワードは漏洩してなくても,メアドは出ているからなぁ.不審なログインとかもありえるのだろうな.

今回の実質的被害は,まだ確認されてないけれど.GoTo に関連するような地方自治体のキャンペーン応募で数多く利用されていたようなので,漏洩したであろうユーザのリテラシー的には様々.

不正アクセスによるPeatixの情報流出についてまとめてみた

https://piyolog.hatenadiary.jp/entry/2020/11/20/132324

メール本文の一部を引用すると,次の通り.

引用:

<不正に引き出されたお客様情報>

Peatixに登録されているお客様の以下の情報が不正に引き出されたことを確認しております。

氏名

アカウント登録メールアドレス

暗号化されたパスワード

アカウント表示名

言語設定

アカウントが作成された国

タイムゾーン

なお、クレジットカード情報および金融機関口座情報などの決済関連情報ならびにイベント参加履歴、参加者向けのアンケートフォーム機能で取得したデータ、住所、電話番号などの情報が引き出された事実は確認されておりません。

引用:

また、Peatixの会員登録の際に、ソーシャルメディアとのログイン連携にてご登録されたお客様の個人情報に関しては、暗号化されたパスワードは保持しておりません。そのため、ソーシャルメディアとのログイン連携にてご登録されたお客様に関しては、本件において暗号化されたパスワードが引き出された事実は確認されておりません。

今回の実質的被害は,まだ確認されてないけれど.GoTo に関連するような地方自治体のキャンペーン応募で数多く利用されていたようなので,漏洩したであろうユーザのリテラシー的には様々.

不正アクセスによるPeatixの情報流出についてまとめてみた

https://piyolog.hatenadiary.jp/entry/2020/11/20/132324

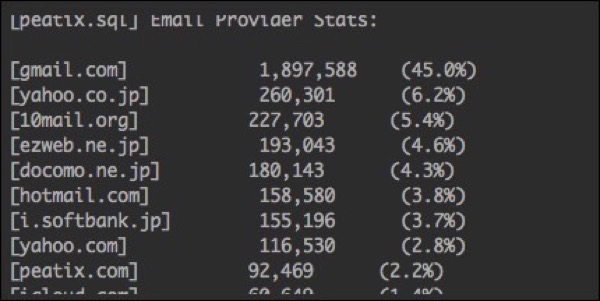

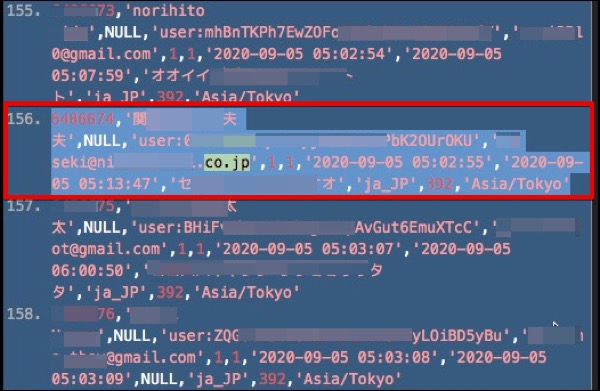

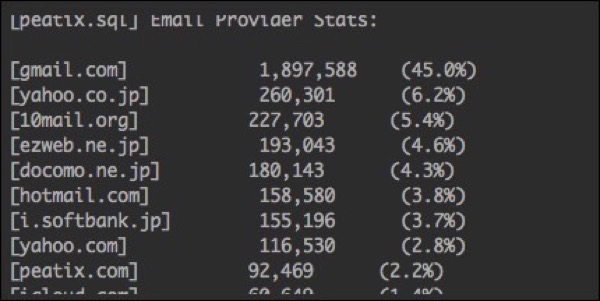

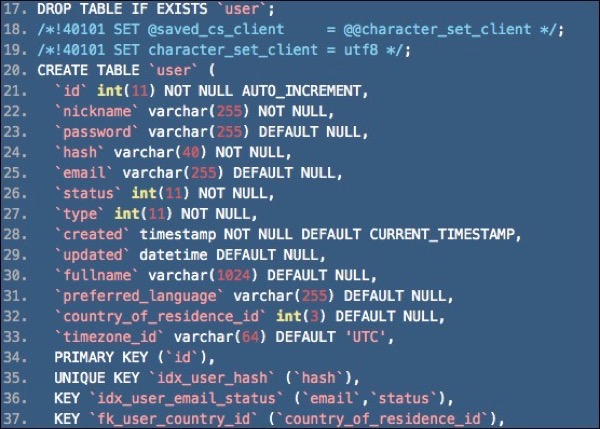

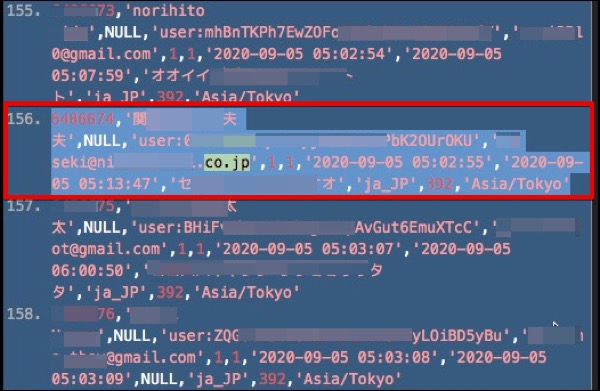

667万件のデータが漏洩したピーティックスのデータベースのダンプデータは裏サイトに転がっていました.

サンプルとして公開されているものを見ると漏洩しているメルアドのドメインが集計されてました.

そりゃぁデータベースなので集計は簡単だなぁ.

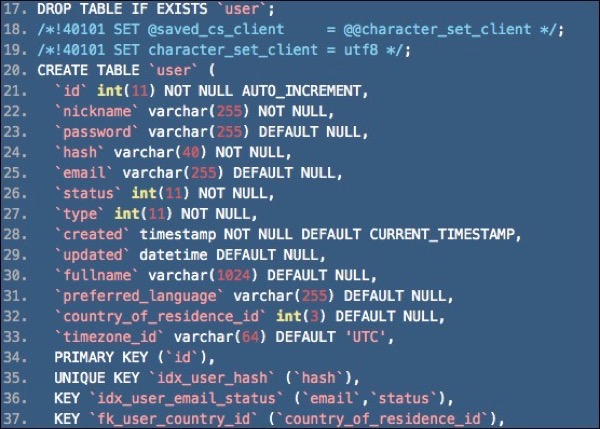

漏洩したのはSQLダンプ.テーブル定義も確認できました.

これだと住所・クレカ番号は収録されてない模様.ただしニックネーム.本名などが...

実データ的なところでは,パスワードはNULLになっているけれど,パスワード?ハッシュは漏洩した模様.

今回,本名で登録していたから,本名とメールアドレスのセットが漏洩か.標的型攻撃とかで使われそうだなぁ.

サンプルとして公開されているものを見ると漏洩しているメルアドのドメインが集計されてました.

そりゃぁデータベースなので集計は簡単だなぁ.

漏洩したのはSQLダンプ.テーブル定義も確認できました.

これだと住所・クレカ番号は収録されてない模様.ただしニックネーム.本名などが...

実データ的なところでは,パスワードはNULLになっているけれど,パスワード?ハッシュは漏洩した模様.

今回,本名で登録していたから,本名とメールアドレスのセットが漏洩か.標的型攻撃とかで使われそうだなぁ.

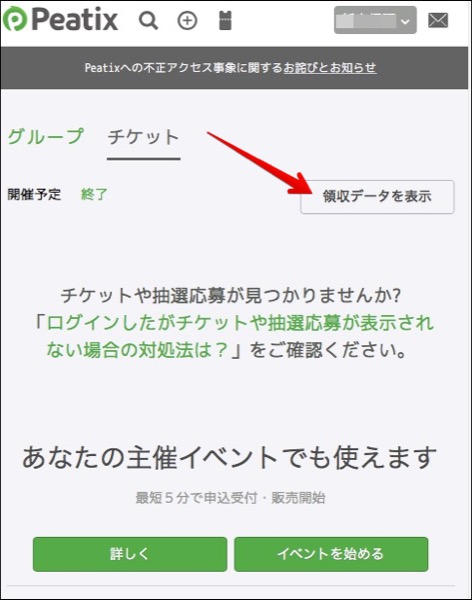

前回までにログインできたので,ピーティックスのアカウントが残っていることは確認できた.そして,表向き,どのような情報が保持されているかを確認.

領収書データ!がある...

そうだよなぁ.KDDI ∞ Laboだ.オープンしたての,渋谷のヒカリエに行ったのだった.もう8年も前なのか.

どういう決済手段で支払ったか覚えがないのだけれど,クレカかなぁ...その情報は,ログインしても参照できないから,持ってないように見える.(それは油断すぎる)

そして今現在,ピーティックスを使ってKDDI ∞ Laboのイベント管理+集金をしていたKDDIのプレスリリースを見ても,特に何も記載がない.

KDDI Open Innovation Program

https://www.kddi.com/open-innovation-program/

KDDI ∞ Labo

https://www.kddi.com/open-innovation-program/mugenlabo/

2020年:ニュースリリース - KDDI

https://www.kddi.com/corporate/newsrelease/2020/

KDDI

https://www.kddi.com

Peatix プライバシーポリシー

https://about.peatix.com/ja/privacy.html

一部引用.

引用:

ピーティックスのプラポリだとイベント主催者に対して提供することがあるわけだが必ず利用する訳でもないから,KDDIはイベント参加者の情報を持ってない事案の可能性.

あるいは8年もまえのイベントなので受け取ったデータは廃棄している.

当時の担当者は離任して詳細不明

気づいてない

どれだろう.8年前に利用したサービスの,その後の行方を管理するのは実際は無理.「桜を見る会」の名簿みたいに,即消しが理想

領収書データ!がある...

そうだよなぁ.KDDI ∞ Laboだ.オープンしたての,渋谷のヒカリエに行ったのだった.もう8年も前なのか.

どういう決済手段で支払ったか覚えがないのだけれど,クレカかなぁ...その情報は,ログインしても参照できないから,持ってないように見える.(それは油断すぎる)

そして今現在,ピーティックスを使ってKDDI ∞ Laboのイベント管理+集金をしていたKDDIのプレスリリースを見ても,特に何も記載がない.

KDDI Open Innovation Program

https://www.kddi.com/open-innovation-program/

KDDI ∞ Labo

https://www.kddi.com/open-innovation-program/mugenlabo/

2020年:ニュースリリース - KDDI

https://www.kddi.com/corporate/newsrelease/2020/

KDDI

https://www.kddi.com

Peatix プライバシーポリシー

https://about.peatix.com/ja/privacy.html

一部引用.

引用:

当社は、イベント主催者に対し、以下のいずれかの目的で、当社で保有する会員情報及びイベント主催者が必要とする参加者情報を含むお客様の個人情報を、当該イベント主催者又は当社との間で共同開発契約、事業提携契約その他当社のサービスに関して協業することを内容とする契約を締結した第三者(以下「協業先となる第三者」といいます。)*に提供し、これをイベント主催者又は協業先となる第三者と共同して利用することがあります。なお、この共同利用に際してイベント主催者又は協業先となる第三者に対し提供される個人情報の管理については、当社及び当該イベント主催者又は当該協業先となる第三者になります。

イベント主催者において、その開催するイベントにおける参加者を管理すること。

イベント主催者において、その開催するイベントに参加する予定の又は参加した会員に対し、連絡をとること。

当社と協業先となる第三者の協業により、当社のサービスを安全かつ確実に提供すること。

当社と協業先となる第三者の協業により、会員向けサービスをより充実したものにすること。

当社と協業先となる第三者の協業により、特別なサービスや新しいサービスを提供すること。

どれだろう.8年前に利用したサービスの,その後の行方を管理するのは実際は無理.「桜を見る会」の名簿みたいに,即消しが理想

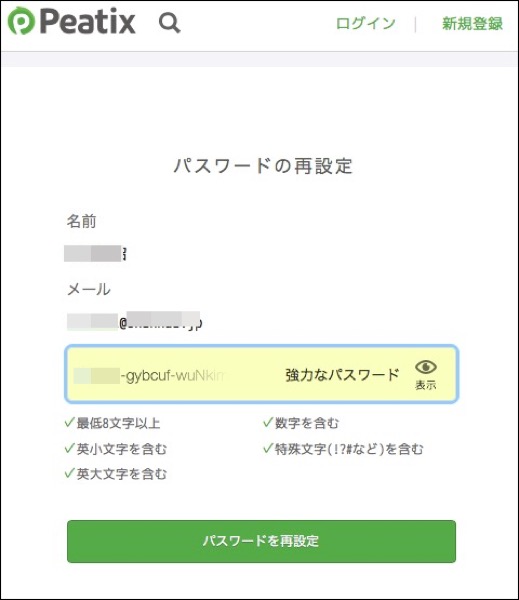

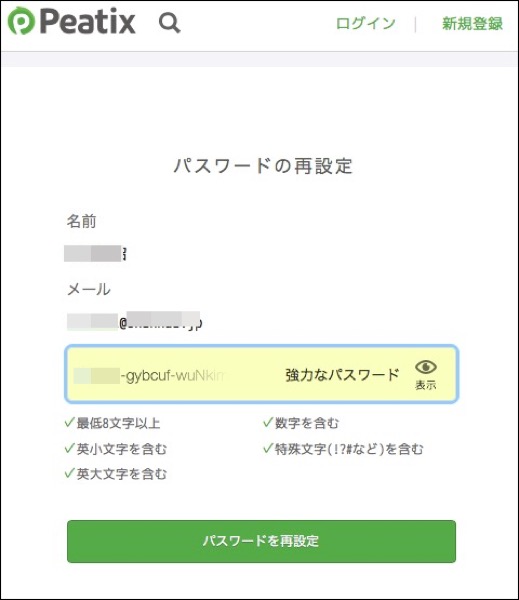

3日前にブログに書いたピーティックスの漏洩事故だけれど,ピーティックスからは漏洩した対象者にメールとかで案内が来ない.ネットの記事を読むと,先ずはパスワードを変えろというのだけれど,メールも2017年から来てないようだし,消えてるんじゃ無いかと思ってみた.

メリットないからSNSと連動なんてしてないのは正解.メールアドレスを入力.

残念.パスワード変更しろって.つまり,漏洩したデータの中に含まれているということだ.

確認メールが届いた.

難しいパスワードを設定.一部公開...w

メリットないからSNSと連動なんてしてないのは正解.メールアドレスを入力.

残念.パスワード変更しろって.つまり,漏洩したデータの中に含まれているということだ.

確認メールが届いた.

難しいパスワードを設定.一部公開...w

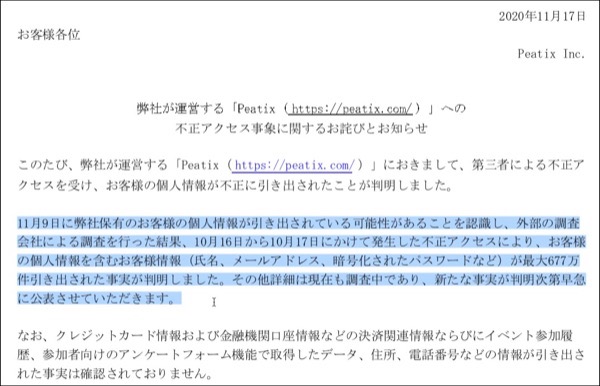

イベント管理で有名?な,ピーティックスで不正アクセスと情報漏洩の可能性がある模様.

弊社が運営する「Peatix」への不正アクセス事象に関するお詫びとお知らせ

https://announcement.peatix.com/20201117_ja.pdf

PDFでテキストが引用できないので,画像で魚拓.

677万件のデータが引き出された可能性があるそうだ.Peatixは有料イベントに参加したことがあるけれど,2017年からはメールも来てないんだが.

漏洩しているかどうか,注目かな.

弊社が運営する「Peatix」への不正アクセス事象に関するお詫びとお知らせ

https://announcement.peatix.com/20201117_ja.pdf

PDFでテキストが引用できないので,画像で魚拓.

677万件のデータが引き出された可能性があるそうだ.Peatixは有料イベントに参加したことがあるけれど,2017年からはメールも来てないんだが.

漏洩しているかどうか,注目かな.

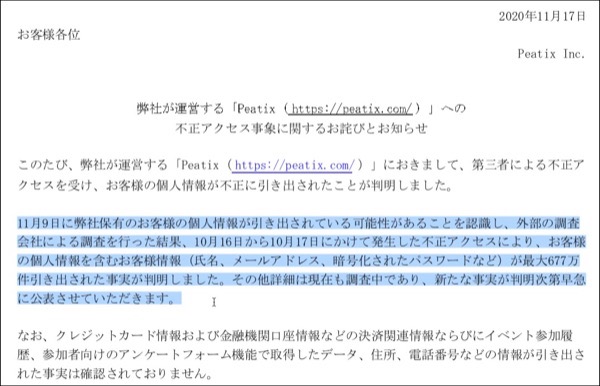

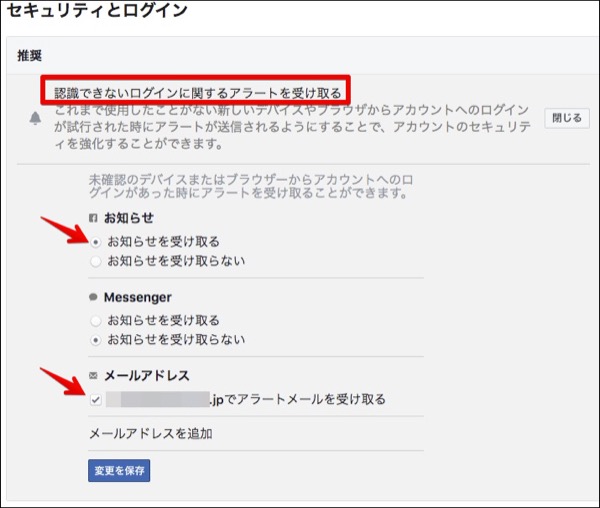

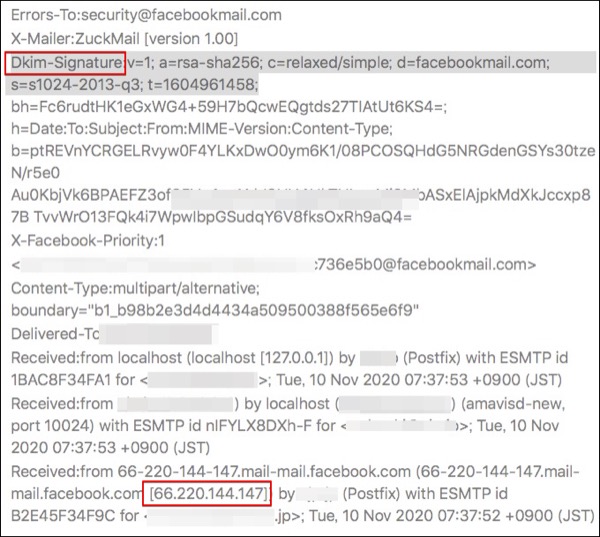

facebookのメール通知は全てオフにしているのだけれど,facebookmail.comからメールが来た.

あたかもフィッシングメールのような感じ.

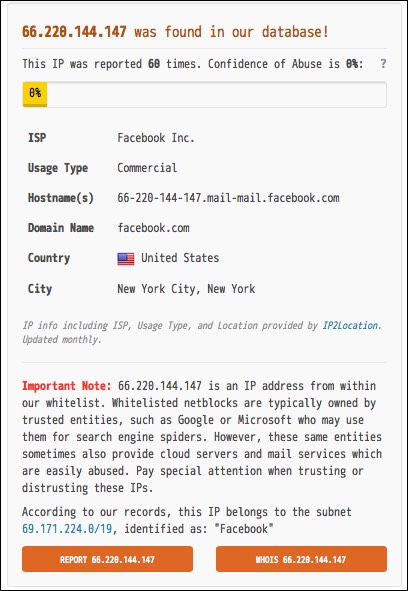

メールヘッダをみるとDKIMはあるけれど,SPFもDMARCもない.X-MailerのZuckMailというのはザッカーバーグのことらしい.

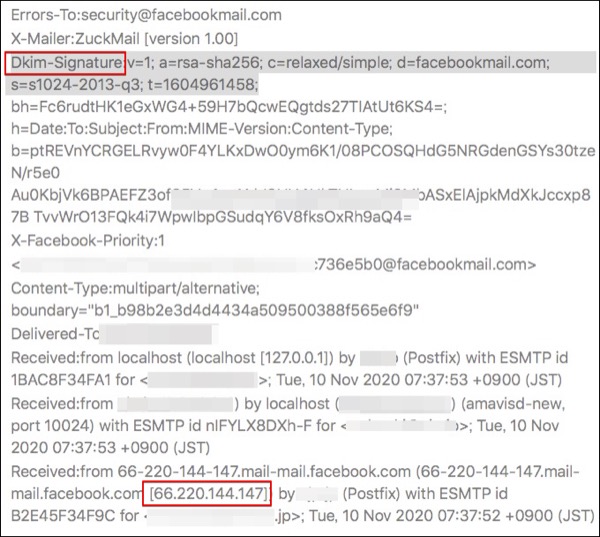

IPアドレスを見るとfacebookのようだ.(通報がたくさんあるようだがorz)

ということでログインして見た.

前回のログインは,5年半前か.

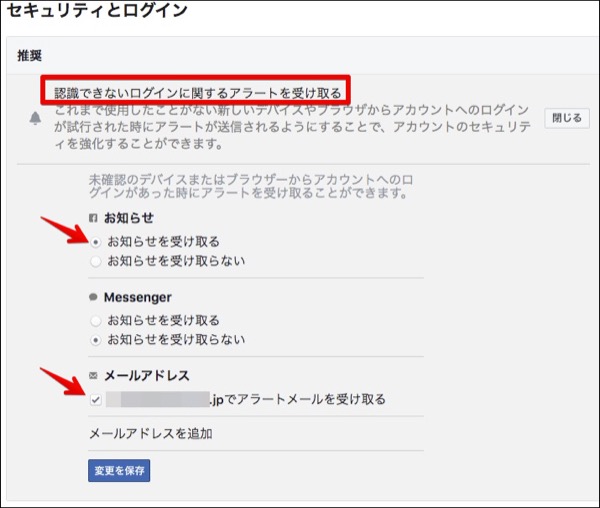

とりあえず,セキュリティとログインで,ログイン通知が来るように設定し,パスワードも変更した.

そして一度ログアウトしてログイン.

2要素用のメールが来た.2要素の認証を選んだつもりはないのだけれど,まぁ安心かな.

ログイン時間ははUTC+9と補助表記されているのでわかりやすいかな.街の名前が渋谷になっているけれど,いつも思うけれど,ざっくり「東京」という以外だいぶ遠いな.

facebookは良く情報漏洩しているから信頼してないのだけれど,別所から自分のメアドが流出していることも確認※しているから,そのアカウントを使ってログインが試みられたのだと思われる.

最近知り合いもfacebookのアカウントが乗っ取られて,広告誘導メールが送信されまくっていたのでね.

印象として,乗っ取られたアカウントから「乗っ取られたから迷惑メッセージを送信したようで削除願います」と言われても,そのメッセージ自体が乗っ取り犯の何かの誘導かもしれないし.疑心暗鬼.

※迷惑メールの送信元として使われた形跡があった.エラーメールが飛んで来て発覚.

あたかもフィッシングメールのような感じ.

メールヘッダをみるとDKIMはあるけれど,SPFもDMARCもない.X-MailerのZuckMailというのはザッカーバーグのことらしい.

IPアドレスを見るとfacebookのようだ.(通報がたくさんあるようだがorz)

ということでログインして見た.

前回のログインは,5年半前か.

とりあえず,セキュリティとログインで,ログイン通知が来るように設定し,パスワードも変更した.

そして一度ログアウトしてログイン.

2要素用のメールが来た.2要素の認証を選んだつもりはないのだけれど,まぁ安心かな.

ログイン時間ははUTC+9と補助表記されているのでわかりやすいかな.街の名前が渋谷になっているけれど,いつも思うけれど,ざっくり「東京」という以外だいぶ遠いな.

facebookは良く情報漏洩しているから信頼してないのだけれど,別所から自分のメアドが流出していることも確認※しているから,そのアカウントを使ってログインが試みられたのだと思われる.

最近知り合いもfacebookのアカウントが乗っ取られて,広告誘導メールが送信されまくっていたのでね.

印象として,乗っ取られたアカウントから「乗っ取られたから迷惑メッセージを送信したようで削除願います」と言われても,そのメッセージ自体が乗っ取り犯の何かの誘導かもしれないし.疑心暗鬼.

※迷惑メールの送信元として使われた形跡があった.エラーメールが飛んで来て発覚.

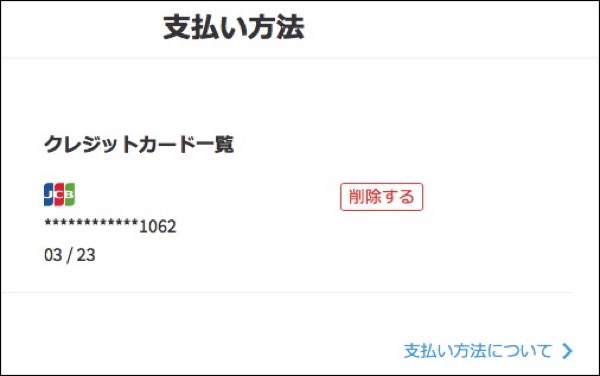

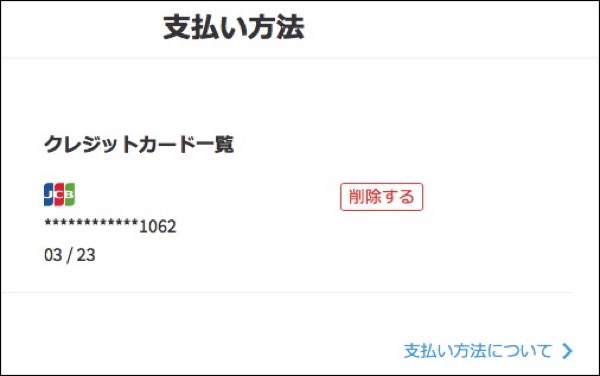

メルカリにて,勝手にメールアドレスを使われていた件について,問い合わせていた件,やっと返事がきた.

メルカリじゃなくて株式会社メルペイなのね...

それで,もう返答はないと思うので,送信した文を公開.

こちらの希望の(2)について,全く記載もありませんでしたが,無回答ということで問題ないと承諾されたと解釈します.

時間かかりすぎだなぁ.最初に「受け付けました」くらいは,自動応答でも良いので反応が欲しかったが.

【重要】事務局からのお知らせ

情報をご提示いただきありがとうございます。

この度お客さまがログインされたアカウントは、お客さまのメールアドレスを

誤ってご登録されていた方のご登録であることが予想されます。

現在は、ログインができないようお手配をさせていただきました。

万一、再度メルカリからメールが届いた場合には、改めて事務局までご連絡ください。

何とぞよろしくお願いいたします。

ーーーーーーーーーー

株式会社メルペイ

ーーーーーーーーーー

※株式会社メルペイはメルカリの決済サービスを運営しています

それで,もう返答はないと思うので,送信した文を公開.

私はメルカリを利用していませんが,ことの発端は,普段使わないメールアドレス

@icloud.comに5/11付でメルカリの登録が行われた旨の通知メールが来ておりました.

パスワードリセットしてログインしたところ,プロフィールには長崎の人の住所氏名と

電話番号認証済みで,クレジットカード情報の登録が確認できました.

また,少額の取引を終えたようでした.

状況を踏まえて推察するに,登録してある内容から,スマホで新たにアカウントを

登録したが,メールアドレスの疎通確認までは行われておらず,電話番号認証が

完了したことでメルカリのサービスを利用できていると考えています.

@icloud.comは,2ファクタク認証を2017年に行なっていますしicloud.comからの

メールアドレスの流出では無いと考えています.

対処の希望としては,次の通りとなります.

(1)長崎の人に正しいメールアドレスを利用させるようにすること.

(私のメールアドレス以外でも可能)

(2)私がパスワードリマインドで他人の個人情報を見てしまったことが

不可抗力であり罪に問われないことを確約すること.

回答は2019年5月末日までにお願いします.

(電話にはでませんので,メールで連絡をお願いします)

以上です.

時間かかりすぎだなぁ.最初に「受け付けました」くらいは,自動応答でも良いので反応が欲しかったが.

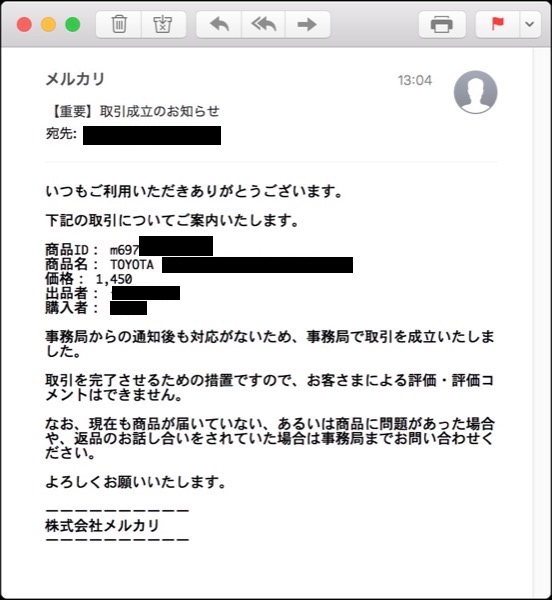

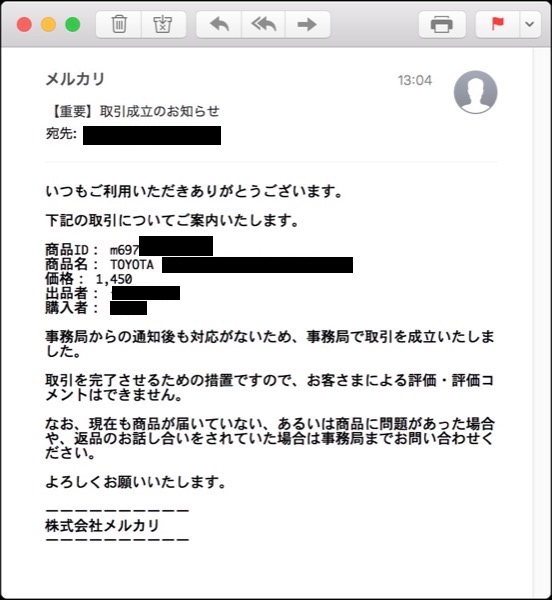

不正に?メアドが使われている件でメルカリに問い合わせている件.メルカリからメールが来たので確認したけれど,次のようなものでした.

「なお、現在も商品が届いていない、あるいは商品に問題があった場合や、返品のお話し合いをされていた場合は事務局までお問い合わせください。」と書いてあるけれど,問い合わせ先は書いてない.

商品とかはうちには届かないと思うけれど,取引が無事終わったのかどうかは,わからない.

「なお、現在も商品が届いていない、あるいは商品に問題があった場合や、返品のお話し合いをされていた場合は事務局までお問い合わせください。」と書いてあるけれど,問い合わせ先は書いてない.

商品とかはうちには届かないと思うけれど,取引が無事終わったのかどうかは,わからない.

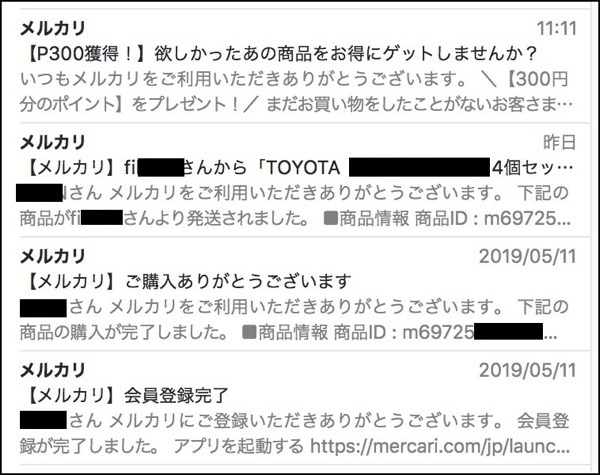

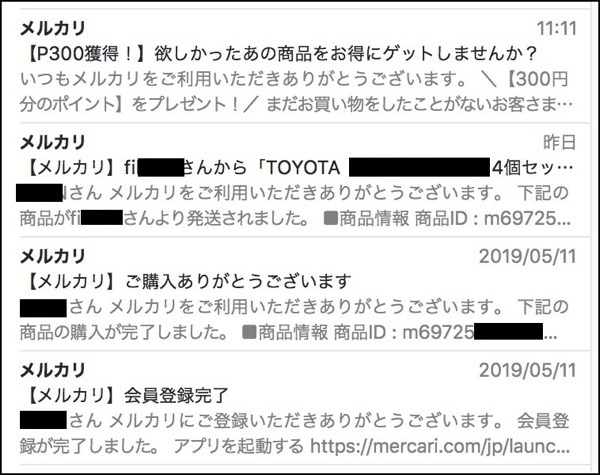

利用してないメルカリから,私のメアドを使って会員登録されてモノが購入されている件.

メルカリのシステム上,会員登録時に登録するメールアドレスの疎通確認がされてないのが原因と想定され,問い合わせフォームから連絡をしたが,その後連絡なし.

ただし,間にメールが2通来たけれど,これはメルカリのシステムに関するものでした.

私のメルアドを使って登録したユーザが,取引について評価を行ってないので,その催促のメールのみ.メルカリでは評価がされないと支払われないとかあるのだろうか?そのあたりはわからん.

メルカリのシステム上,会員登録時に登録するメールアドレスの疎通確認がされてないのが原因と想定され,問い合わせフォームから連絡をしたが,その後連絡なし.

ただし,間にメールが2通来たけれど,これはメルカリのシステムに関するものでした.

XXXX さん

いつもメルカリをご利用いただきありがとうございます。

購入した商品が届いたら、商品に問題がないことを確認後、受取評価を行なってください。

・TOYOTA XXXX4個セット (id: m697XXX)

商品が届かない、商品説明と実物が異なる場合などは、

評価をせず出品者に取引メッセージを送ってみてください。

【取引メッセージについて】

アプリ右上にある「やることリスト」から取引画面を表示し、

画面の下の方から送ることができます。

メルカリ事務局

※このメッセージは自動で送信されています。入れ違いや状況により、

すでに対応不要な場合は申し訳ございません。

問い合わせフォームを見つけて,丁寧に30分かけて作文して送信してみた.

確認フォームもなければ,メールでカーボンコピーも来ない.一応,5月末までに,対応方針を説明せよという説明を書いているけれど,どうなるだろうね.

確認フォームもなければ,メールでカーボンコピーも来ない.一応,5月末までに,対応方針を説明せよという説明を書いているけれど,どうなるだろうね.

「リユースの再発明」のメルカリを使ったことがないのだけれど,スマホ世代をターゲットにしているので「メールアドレスの疎通確認」をしてないのじゃないかな.電話番号でSMSがつながれば本人認証完了.

メルカリに私のメールアドレスでユーザ登録したターさんは,悪気がある人ではなさそうだが,フルネームで検索すると別のメルカリアカウントを持って本名で?取引していたようだったりするが,このままだと他人のアカウントになりしまししてログインしたのが私となってしまうので,仕方ないので問い合わせしてみるか.

メルカリに私のメールアドレスでユーザ登録したターさんは,悪気がある人ではなさそうだが,フルネームで検索すると別のメルカリアカウントを持って本名で?取引していたようだったりするが,このままだと他人のアカウントになりしまししてログインしたのが私となってしまうので,仕方ないので問い合わせしてみるか.

普段使わないicloudのメールアカウントにメールが来ていたのを気づいたので,確認.

3日ほど前にメルカリの会員登録が完了していたようだ.そしてTOYOTAの車の部品を購入している模様.

メルカリのサービスを使ったことがないので,メールにあるURLじゃなくて,メルカリの公式サイトをGoogleで検索してトップページからパスワードリセットしたら,リセットのメールが来た.そしてログインして見た.

画像の上の方にあるように,「事務局からのメッセージ」ということで,私がログインした結果が表示されている.

取引をみてみたら,1450円の商品を落札している模様.

プロフィールを確認したら,名前も住所もケータイの電話番号も確認できた.誰だ?

クレジットカードも登録してある.ちなみに,私はJCBのカードを持ってない.

電話番号認証も済ませてある模様.

3日ほど前にメルカリの会員登録が完了していたようだ.そしてTOYOTAの車の部品を購入している模様.

メルカリのサービスを使ったことがないので,メールにあるURLじゃなくて,メルカリの公式サイトをGoogleで検索してトップページからパスワードリセットしたら,リセットのメールが来た.そしてログインして見た.

画像の上の方にあるように,「事務局からのメッセージ」ということで,私がログインした結果が表示されている.

取引をみてみたら,1450円の商品を落札している模様.

プロフィールを確認したら,名前も住所もケータイの電話番号も確認できた.誰だ?

クレジットカードも登録してある.ちなみに,私はJCBのカードを持ってない.

電話番号認証も済ませてある模様.

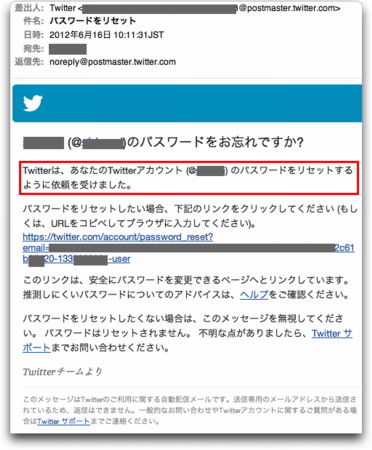

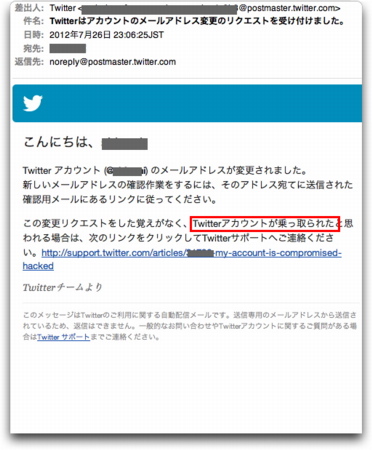

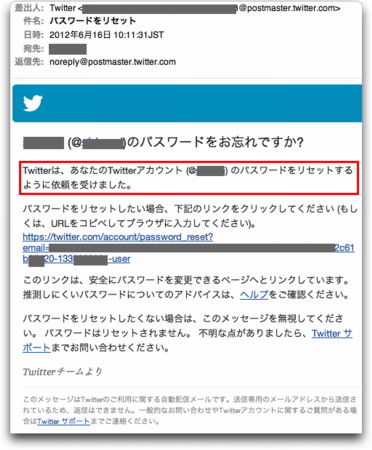

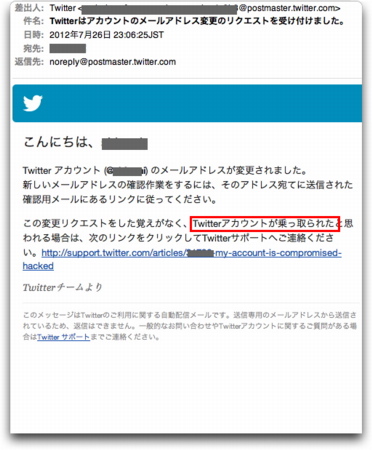

なんか6月頃に来ていた...

憶えが無いので怖いんですけど. Twitterの場合,登録の際のメアドだけじゃなくて,Twitterのユーザ名でもパスワードクエリを送信する事ができるので...

そして,この案内文...

頻繁に有るのかなぁ.

憶えが無いので怖いんですけど. Twitterの場合,登録の際のメアドだけじゃなくて,Twitterのユーザ名でもパスワードクエリを送信する事ができるので...

そして,この案内文...

頻繁に有るのかなぁ.

gooから「事務局にて必要な対処をいたしました」というメールが来ました.削除してくれたのかな?

対応履歴を追ってみると,こんな感じ.

2011年9月3日(土) 15:19:17JST 問い合わせ自動受付

2011年9月4日(日) 10:44:27JST 一次対応連絡

2011年9月5日(月) 20:30:52JST 対応完了連絡

一次対応までの時間が長かった様に思うのですが,スムースに対応していただけたのではないでしょうか.

対応履歴を追ってみると,こんな感じ.

2011年9月3日(土) 15:19:17JST 問い合わせ自動受付

2011年9月4日(日) 10:44:27JST 一次対応連絡

2011年9月5日(月) 20:30:52JST 対応完了連絡

一次対応までの時間が長かった様に思うのですが,スムースに対応していただけたのではないでしょうか.

SPAMメール判定されたメールの中に,存在しないアドレスへのメルマガがあった.メルマガの送信元はNTTレゾナントが運営するgoo.

何者か(たぶんロボット)が,gooでアカウントを発行して,その時に存在しないアドレスを使用して,そのドメインが私が管理している1つを使っています.

よくみると,こんなメールが来ていました.

このgooIDはrbxipzcetですが,メールアドレスはloaeyだったりしています. まずは,そういうアドレスがいくつあるかとカウントしたら9個.

これをgooの問い合わせフォームから削除依頼をだしてみた.

何者か(たぶんロボット)が,gooでアカウントを発行して,その時に存在しないアドレスを使用して,そのドメインが私が管理している1つを使っています.

よくみると,こんなメールが来ていました.

<pre>※このメールはgooIDに登録いただいた方にお送りしています。

rbxipzcet 様

gooIDへのご登録ありがとうございます。

お客様のご登録が完了致しましたのでお知らせいたします。

-----------------------------------------------

◆gooID:rbxipzcet

-----------------------------------------------

ご登録いただきましたgooIDとログインパスワードで、gooメール、

gooホーム、教えて!goo、gooブログなどの多彩なサービスを

ご利用いただくことができます。

gooIDについての詳細はこちらから

http://login.mail.goo.ne.jp/id/Top</pre>

elyyo@

hjcyd@

kkxez@

kmvqn@

ncryf@

okawe@

omjox@

riluq@

xnzmt@

某所で,Virutというウイルスに感染しているのを発見しました.

Windowsマシンで,ファイアウォールソフトが外部へ接続しようとする不明なアプリケーションとして発見され,ウイルススキャンをするとVirutというものでした.

IPAやトレンドマイクロによると,最近流行っている様です.

ウイルス「W32/Virut」亜種の感染拡大に注意、IPAが呼びかけ

http://internet.watch.impress.co.jp/cda/news/2009/03/03/22650.html

ウイルスの集大成「PE_VIRUX.A」が感染拡大、国内で7900台(トレンドマイクロ)

http://internet.watch.impress.co.jp/cda/news/2009/02/13/22437.html

ちょっと怖いのは,次の様なアンケートです.

W32.Virut スパイウェアについて

http://www.shareedge.com/spywareguide/product_show.php?id=3515

「不明-知らない間に」感染したのが100%です. いつの間にか常駐しているかもしれません.

Windowsマシンで,ファイアウォールソフトが外部へ接続しようとする不明なアプリケーションとして発見され,ウイルススキャンをするとVirutというものでした.

IPAやトレンドマイクロによると,最近流行っている様です.

ウイルス「W32/Virut」亜種の感染拡大に注意、IPAが呼びかけ

http://internet.watch.impress.co.jp/cda/news/2009/03/03/22650.html

ウイルスの集大成「PE_VIRUX.A」が感染拡大、国内で7900台(トレンドマイクロ)

http://internet.watch.impress.co.jp/cda/news/2009/02/13/22437.html

ちょっと怖いのは,次の様なアンケートです.

W32.Virut スパイウェアについて

http://www.shareedge.com/spywareguide/product_show.php?id=3515

「不明-知らない間に」感染したのが100%です. いつの間にか常駐しているかもしれません.