ブログ - セキュリティカテゴリのエントリ

著名人の名を騙ったフィッシングメールは減ったかな.逆に,年末だから期限切れ更新を催促するものが多くなった.

iCloudの更新を催促する迷惑メールは手を替え品を替え安定的に到着するなぁ. 全体で,12月は3890件.2025年は4月の5298件が一番多かった.

件名の集計結果 (10件以上)

キーワードランキング (トップ50, 3文字以上)

iCloudの更新を催促する迷惑メールは手を替え品を替え安定的に到着するなぁ. 全体で,12月は3890件.2025年は4月の5298件が一番多かった.

件名の集計結果 (10件以上)

----------------------------------------------

RANK | 件数 | 件名

----------------------------------------------

1 | 154 | JCBカード2025年12月10日分お振替内容確定

2 | 147 | アカウントで異常なアクティビティが検出されたか、ま

3 | 132 | 12月ご請求額のお知らせ

4 | 121 | お支払い情報の更新が必要です

5 | 89 | お支払い方法の更新をお願いします

6 | 83 | 【重要】「信頼端末認証」機能導入に関する重要なお知

7 | 70 | 【重要】Vポイント有効期限が迫っています|お早めに

8 | 69 | 【重要なお知らせ】Apple IDアカウント情報お

9 | 50 | 【重要】JCBポイント有効期限が迫っています|お早

10 | 47 | ヨドバシドットコム:「お客様情報」変更依頼受付のご

11 | 43 | 【重要】お客様情報の更新に関するお願い

12 | 39 | 【期間限定セール】LOUIS VUITTON 人気

13 | 32 | 【重要】自動継続購入の停止とお手続き方法のご案内(

14 | 27 | 【ペイディ】に感謝を込めて10,000ペイディポイ

15 | 25 | 重要:本人確認完了でPayPayポイントが当たる!

16 | 25 | 【Pairs】本人確認完了でPayPayポイントが

17 | 23 | 【アクションが必要です】継続課金の解除について

18 | 23 | 【重要】アカウント情報確認のお願い【[アカウント]

19 | 23 | 【利用停止通知】ペイディのサービスが停止されていま

20 | 21 | 高級バッグ&腕時計フェア|送料無料+保証付き【ri

21 | 19 | 【見逃し厳禁】必要な手続きが未完了です

22 | 18 | *【えきねっと】*お支払い情報のご確認と更新のお願

23 | 18 | 【重要】Apple Music サブスクリプション

24 | 18 | 【三井住友カード】本人確認手続きのご案内【[アカウント]

25 | 17 | 【重要】アカウント情報確認のお願い【[アカウント]

26 | 17 | 【重要】えきねっとアカウント問題の自動退会即時解除

27 | 17 | ポケットカード利用制限:認証手続きのお願い

28 | 16 | 【至急】ご利用を継続いただくためのお願い

29 | 16 | Visaの特典メール認証のお知らせ

30 | 16 | お荷物再配達のご案内 / Shipment Re-

31 | 15 | DHLの発送状況です: アクションが必要

32 | 15 | アカウント保護強化のためのMastercard本人

33 | 15 | お客様情報のご確認に関するお願い【[アカウント]】

34 | 15 | Apple IDセキュリティ通知

35 | 15 | 大切なお知らせ:visacardのご利用確認をお願

36 | 15 | 今回の振替内容確定のご案内

37 | 15 | 10,000円分のJCBギフトカードが当たるチャン

38 | 15 | <JACCS>2025年12月度お支払い金額確定の

39 | 15 | 【重要】期間限定ポイントまもなく失効|ご利用方法は

40 | 15 | 【重要】ファミリーマートポイント有効期限が迫ってい

41 | 14 | Re:代金引換 ブランドスーパーコピー 実物写真

42 | 14 | 重要なお知らせ: 未加算マイルについて

43 | 14 | お客様情報のご確認に関するお願い【[アカウント]】

44 | 13 | 【メルカリ】登録されたカード情報に関して

45 | 13 | 【重要】 アカウント情報確認のお願い

46 | 13 | 【重要】カードのご利用には認証完了が必要です

47 | 13 | DHL:最後のリマインダー: アクションが必要です

48 | 13 | 緊急 DHLの出荷が承認待ち

49 | 13 | お支払い情報のご確認と更新のお願い【えきねっと】

50 | 13 | 重要なお知らせ:配達の試みが不成功である場合、出荷

51 | 13 | *分割払い設定のお知らせ*

52 | 13 | 【三井住友カード】本人確認手続きのご案内【[アカウント]

53 | 13 | 【JALマイレージバンク】先着100名ビジネスクラ

54 | 12 | 【メルカリ】本人確認の再実施に関する重要なお知らせ

55 | 12 | 【佐川急便】再配達のご案内

56 | 12 | 【重要】ご登録カード情報の確認について【えきねっと

57 | 12 | =?gbk?B?ob7Lyb6u1F7Ir6G/p

58 | 12 | 【認証記録に関する照会依頼】確認が完了していない項

59 | 12 | アカウント登録内容をご確認ください

60 | 12 | お客様情報のご確認に関するお願い【[アカウント]

61 | 12 | ご利用中のサービス継続に必要な情報をご確認ください

62 | 12 | 高級バッグ&腕時計フェア|送料無料+保証付き【[アカウント]

63 | 12 | 代金引換!今だけの特別オファーをご覧ください【[アカウント]

64 | 12 | 【ペイディ】利用状況により停止されています

65 | 12 | =?gbk?B?ob7W2NKqob9Wpd2lp

66 | 12 | ETC【重要】 ご利用継続のお願い

67 | 12 | 緊急のお願い:visacardの利用確認にご対応く

68 | 12 | 最新のお客様情報のご登録をお願いします

69 | 12 | 支払い失敗のお知らせ

70 | 12 | 【重要】お支払い方法のご確認【[アカウント]】

71 | 12 | 【緊急】セキュリティ強化:信頼端末の登録をお願いし

72 | 12 | 「信頼端末認証」機能導入に関する重要なお知らせ

73 | 11 | 【本人確認依頼】ご利用のカードに関する大切なお知ら

74 | 11 | ANAマイレージクラブ:マイル加算サポートのご案内

75 | 11 | 会員専用ネットサービスからのお知らせ

76 | 11 | 代金引換!今だけの特別オファーをご覧ください【ka

77 | 11 | JCBカード2026年1月10日分お振替内容確定の

78 | 11 | JCBカード2025年12月25日分お振替内容確定

79 | 11 | 【重要】Apple Music 会員特典のご案内N

80 | 10 | 【重要】Mastercard 認証手続き未完了のお

81 | 10 | ETCサービス:料金確認のお願い

82 | 10 | カード連携で「えきねっと」利用時のポイント2倍!お

83 | 10 | 【MasterCardカード】:ご利用状況確認のお

84 | 10 | 【みずほ証券】顧客情報更新のお願い(法令に基づく義

85 | 10 | 【株式会社NTTドコモ】ご請求金額確定のご案内

86 | 10 | 12月分 お支払い金額確定のお知らせ

87 | 10 | 重要:visacardの使用確認手続きを速やかにお

88 | 10 | ポイント交換のご案内

89 | 10 | 【警告】ポイント失効まであとわずか|ご利用はお急ぎ

----------------------------------------------

RANK | 件数 | キーワード

----------------------------------------------

1 | 154 | jcbカード2025年12月10日分お振替内容確定

2 | 147 | 重要なお知らせ

3 | 147 | アカウントで異常なアクティビティが検出されたか

4 | 132 | 12月ご請求額のお知らせ

5 | 128 | apple

6 | 123 | お支払い情報の更新が必要です

7 | 95 | 信頼端末認証

8 | 89 | お支払い方法の更新をお願いします

9 | 83 | 機能導入に関する重要なお知

10 | 70 | vポイント有効期限が迫っています

11 | 70 | お早めに

12 | 69 | idアカウント情報お

13 | 64 | [アカウント]

14 | 64 | えきねっと

15 | 64 | 代金引換

16 | 59 | 配当金入金のお知らせno

17 | 56 | アカウント情報確認のお願い

18 | 52 | お客様情報のご確認に関するお願い

19 | 50 | anaマイレージクラブ

20 | 50 | jcbポイント有効期限が迫っています

21 | 48 | お客様情報

22 | 47 | ヨドバシドットコム

23 | 47 | 変更依頼受付のご

24 | 45 | 三井住友カード

25 | 45 | gbk

26 | 44 | 今だけの特別オファーをご覧ください

27 | 43 | amazon

28 | 43 | お客様情報の更新に関するお願い

29 | 41 | 自動継続購入の停止とお手続き方法のご案内

30 | 39 | 期間限定セール

31 | 39 | louis

32 | 39 | vuitton

33 | 39 | ペイディ

34 | 36 | アクションが必要です

35 | 36 | 本人確認手続きのご案内

36 | 35 | 高級バッグ

37 | 35 | 腕時計フェア

38 | 35 | 送料無料

39 | 35 | 保証付き

40 | 34 | [アカウント]

41 | 34 | music

42 | 31 | pairs

43 | 29 | 配当金自動入金が失敗いたしましたno

44 | 28 | お支払い方法のご確認

45 | 27 | に感謝を込めて10

46 | 27 | 000ペイディポイ

47 | 27 | 人気ブランド限定販売

48 | 27 | 安心の代金引換

49 | 27 | 本人確認完了でpaypayポイントが当たる

50 | 25 | メルカリ

[さくらインターネット]《再々請求》ドメイン廃止のお知らせ というフィッシングメール

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2025/12/26 15:22

ドメイン管理者をターゲットにしているフィッシングメールで,info@宛に来ているから管理者を狙っているね.あるいは事務担当.

引用: 誘導先にアクセス.

引用:

――――――――――――――――――――――――――――――――

◆◇◆ ドメインの更新に関する重要なお知らせです ◆◇◆

――――――――――――――――――――――――――――――――

平素はさくらインターネットをご利用いただき誠にありがとうございます。

先日、ご契約いただいておりますドメインの更新費用の再請求案内をメールにて

お送りいたしましたが、2025年9月28日現在、お支払いの確認が取れておりません。

対象のドメインの更新をご希望の場合は、必ず 2025年12月24日 までに

お支払いくださいますようお願いいたします。

※本メールに記載のお支払期限までに下記ご請求金額全額のお支払いが確認

できません場合、対象のドメインは失効しご利用いただけなくなります。

※本メールと行き違いにてお支払いいただいた場合、または廃止申請済みの

場合は何卒ご容赦下さい。

━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━

◇◆◇ ご請求書(再々請求) ◇◆◇

━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━

お支払期限 2025年12月26日

────────────────────────────────────

ご請求番号 34588284

ご請求金額 5,000円(消費税含)

《 対象のドメイン 》

サービスコード 113401859202

サービス種別 さくらのドメイン(.com)

ドメイン有効期限日 2025/12/26

-----------------------------------------------------------------------

?ご請求金額の内訳は、以下会員メニューよりご確認ください。

▼会員メニュー 請求明細情報

https[:]//sakura.bukebolan.com/

ログインには、会員IDと会員メニューパスワードが必要です。

※ 上記URLへアクセス後、手続き欄の「請求書の印刷」ボタンより請求書の

印刷が可能です。

■「会員メニューからのクレジット決済」にてお支払いの場合

上記会員メニューの手続き欄「クレジットで即時決済」ボタンよりお支払い

ください。

■「銀行振込」にてお支払いの場合

?振込先口座情報はセキュリティ上の理由により、本メールではご案内しておりません。

お手数をおかけいたしますが、会員メニューの「請求書の確認」よりご確認ください。

?特別な場合を除き、振込先口座情報は会員IDが変わらない限り同一のものとなります。

金融機関の機能で「過去に振り込みした口座に振り込む」などの操作ができる場合はご利用ください。

?会員IDを複数お持ちの場合は、会員IDごとに振込先口座情報が異なります。

▼会員メニュー(「請求書の確認」 → 「請求明細のご確認」)

https://secure.sakura.ad.jp/menu/bill/?mode=B1010

※振込手数料はお客さまのご負担となります。

※ご契約者名にてお振込みください。ご契約名義以外でのお振込みの場合は、会員IDを追記ください。

※その他、銀行振込時の注意事項については以下URLをご参照ください。

▼銀行振込時の注意事項

https://help.sakura.ad.jp/purpose_beginner/2517/

※入金確認に要する時間について以下をご参照ください。

▼入金確認に要する時間

https://help.sakura.ad.jp/purpose_beginner/2531/

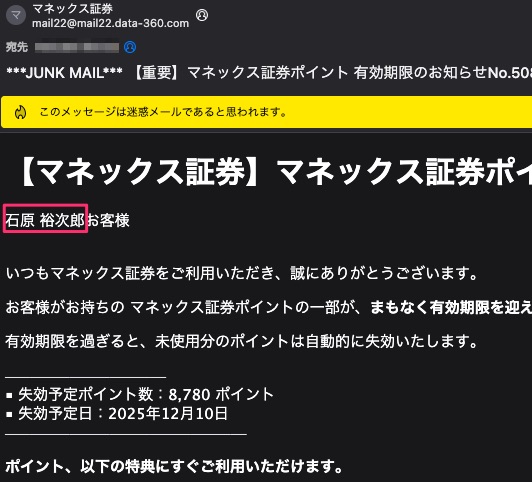

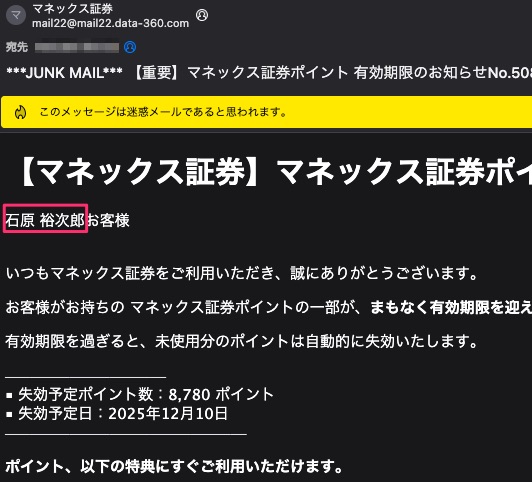

複数の証券会社を騙ったフィッシングメールのキャンペーンの模様. うちで確認できたのは4社.

松井証券株式会社

瑞穂証券株式会社

マネックス証券株式会社

GMOクリック証券株式会社

大和証券株式会社

SMBC日興証券株式会社

三菱UFJ証券株式会社

「瑞穂」の間違いのままなので,以前の星曜会員と同じ業者かな.

引用:

松井証券株式会社

瑞穂証券株式会社

マネックス証券株式会社

GMOクリック証券株式会社

大和証券株式会社

SMBC日興証券株式会社

三菱UFJ証券株式会社

「瑞穂」の間違いのままなので,以前の星曜会員と同じ業者かな.

引用:

「信頼端末認証」機能導入に関する重要なお知らせ

お客様各位

平素より、マネックス証券株式会社のサービスをご利用いただき、誠にありがとうございます。

【重要なお知らせ】

お客様の資産保護および不正アクセス防止を目的として、オンライン取引サービスに「信頼端末認証」機能を導入いたします。

対応期限:2025年12月26日 17時まで

1.信頼端末認証について

信頼端末認証とは、お客様が日常的にご利用されている端末をあらかじめ登録することで、第三者による不正ログインを防止する追加のセキュリティ機能です。

普段ご利用の端末を信頼端末として登録可能

未登録端末からのログイン時には追加認証を実施

登録状況はマイページより確認・変更可能

2.お手続きのお願い

対応期限までに、下記公式サイトへアクセスのうえ、ログイン後にお手続きいただきますようお願い申し上げます。

見ず知らずの人からのLINE誘導って,ほぼ詐欺でしょ?

電話番号の「63」はフィリピン (Philippines) の国番号(国際電話番号)

引用:

電話番号の「63」はフィリピン (Philippines) の国番号(国際電話番号)

引用:

こんにちは。

こちらはGitLabの日本向け募集チャンネルです。

現在、話題性が高く、注目を集めているオンラインの副業案件をご紹介させていただきます。

23歳以上で、在宅の副業にご興味のあるパートナーを募集しています。

📌 募集内容は以下のとおりです。

・1日の作業時間は約60〜90分、日給は約2万〜3万円

・試用期間終了後は正式契約となり、月給80万円+成果に応じたボーナスあり

・現在、内部推薦枠を開放中(定員あり)

ご興味がありましたら、公式LINEにご参加いただくか、LINEで el569 まで直接メッセージをお送りください。

詳しい内容をご案内します。

ご連絡をお待ちしております。

どうぞよろしくお願いいたします。

瑞穗証券という表記も違和感があるけど,「星曜会員」がさっぱりわからない.

引用:

引用:

【瑞穗証券】星曜会員・10日間特別体験のご案内

植田 梓お客様

平素瑞穗証券をご利用いただき、誠にありがとうございます。

この度、特別なご招待として、すべての利用者様に「星曜会員」全特典を10日間無料体験いただける機会をご用意しました。

資産規模や取引頻度に関わらず、最高レベルのサービスを限定期間でお試しいただけます。

体験期間中は、業界をリードする金融リソースとプレミアムサービスを追加費用なくご利用いただけます。

──────────────────────────────

【10日間特別体験 特典内容】

下記の全特典が10日間ご利用可能です。体験開始日:2025年12月12日

────────────────────

特典1:トップレベルの投資研究

■ 対象:全体験参加者様

■ 内容:当社グローバルリサーチチームの詳細レポート、市場分析、AIカスタム投資インサイトの無料配信

【体験星曜会員登録情報】

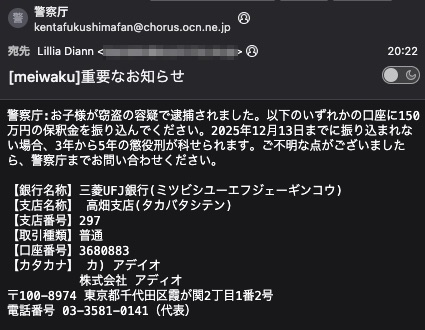

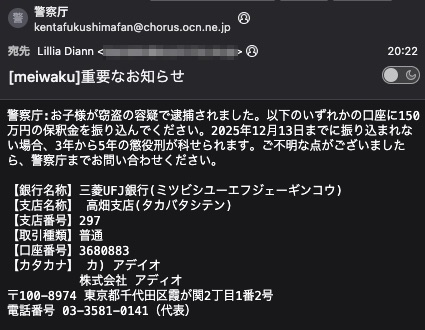

最近のこの手の実在しているっぽい会社名義の口座に振り込めという件,調べると被保険者数で従業員数1名だったりするんだよね.

失礼ながら,立ち行かなくなった会社で裏社会に銀行口座が流れたんじゃなかろうか.そんな事を妄想してしまう.

引用:

失礼ながら,立ち行かなくなった会社で裏社会に銀行口座が流れたんじゃなかろうか.そんな事を妄想してしまう.

引用:

警察庁:お子様が窃盗の容疑で逮捕されました。以下のいずれかの口座に150万円の保釈金を振り込んでください。2025年12月13日までに振り込まれない場合、3年から5年の懲役刑が科せられます。ご不明な点がございましたら、警察庁までお問い合わせください。

【銀行名称】三菱UFJ銀行(ミツビシユーエフジェーギンコウ)

【支店名称】 高畑支店(タカバタシテン)

【支店番号】297

【取引種類】普通

【口座番号】3680883

【カタカナ】 カ) アデイオ

株式会社 アディオ

〒100-8974 東京都千代田区霞が関2丁目1番2号

電話番号 03-3581-0141(代表)

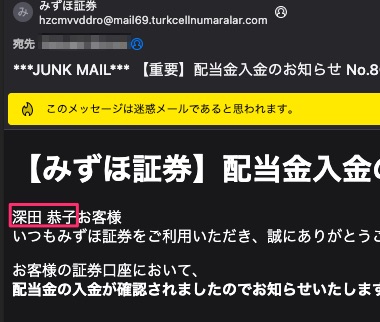

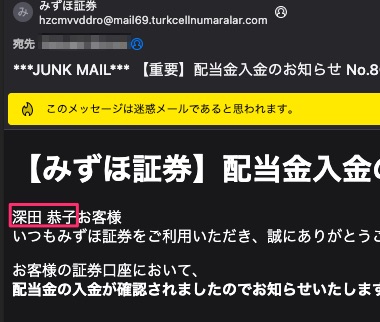

ここ数日,うちに到着している金融系を騙るフィッシングメール.本文にある宛名の中に有名・著名人の名前が差し込みで入っている.

石原裕次郎,深田恭子は知っているから良いけど,声優さんやお笑いの人とか,知らない人もいるから.何人分か検索しちゃった.

それにしてもこれはないだろう...

石原裕次郎,深田恭子は知っているから良いけど,声優さんやお笑いの人とか,知らない人もいるから.何人分か検索しちゃった.

それにしてもこれはないだろう...

宛先が石原裕次郎になってるけど,ポイントのある世界観の中で生きて無いよね.

急に思い出したけど,六本木 芋洗坂だったと思うけど,ランチで和食の店に入ったらメニューに「裕次郎の愛したカレー」というのがあった.あとで思ったんだけど,どこの裕次郎なのだかわからないね.石原だと言ってないし,石原裕次郎と言ってしまうとライセンス問題になりそうだし.

引用:

急に思い出したけど,六本木 芋洗坂だったと思うけど,ランチで和食の店に入ったらメニューに「裕次郎の愛したカレー」というのがあった.あとで思ったんだけど,どこの裕次郎なのだかわからないね.石原だと言ってないし,石原裕次郎と言ってしまうとライセンス問題になりそうだし.

引用:

【マネックス証券】マネックス証券ポイント 有効期限のお知らせ

石原 裕次郎お客様

いつもマネックス証券をご利用いただき、誠にありがとうございます。

お客様がお持ちの マネックス証券ポイント の一部が、まもなく有効期限を迎えます。

有効期限を過ぎると、未使用分のポイントは自動的に失効いたします。

────────────────────

■ 失効予定ポイント数:8,780 ポイント

■ 失効予定日:2025年12月10日

──────────────────────────────

ポイント、以下の特典にすぐご利用いただけます。

投資信託の購入(買付)代金の全額または一部に利用

株式売買手数料に充当(1ポイント=1円)【即時交換】

他社ポイントサービスへ交換(waonポイント、dポイント、Amazonポイント、三井住友Vポイント等)

ANAマイル・JALマイルへの交換

寄付への利用

──────────────────────────────

👉 今すぐポイントを確認・利用する

https[:]//www.monex.co.jp/

──────────────────────────────

【ご注意】

1. 有効期限を過ぎたポイントは再発行できません。

2. ポイント交換には、交換完了までにお時間がかかる場合があります。

3. 詳細はログイン後、ポイント画面よりご確認ください。

──────────────────────────────

引き続き、マネックス証券をどうぞよろしくお願い申し上げます。

マネックス証券株式会社

今月の迷惑メール受信数は3700件程度.今年は4月がピークの5000件越えで,10月は2800件で大幅に減っていたけど,また増えた感じ.

今月は配当月だから,証券会社からの配当が入ったというメールが多かったけど,北尾吉孝さんのセミナーが目立ったかな. いつもの通りApple IDやiCloudの容量不足も多い.

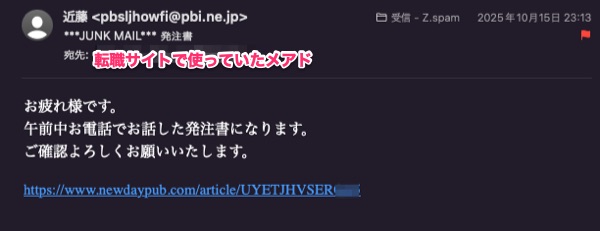

それと,件数は20件程度だけど,BEC(ビジネス詐欺メール)のようなフィッシングメールが送られてきています.「お世話になっております。注文書を送ります。」とか「社長からの指示で発注書を送付いたします。ご確認よろしくお願いいたします。」のような簡単で素っ気ないメール本文.

業務連絡ってそんか感じだろうっていう所が信憑性が高くなる.

件名の集計結果 (10件以上)

キーワードランキング (トップ50, 3文字以上)

今月は配当月だから,証券会社からの配当が入ったというメールが多かったけど,北尾吉孝さんのセミナーが目立ったかな. いつもの通りApple IDやiCloudの容量不足も多い.

それと,件数は20件程度だけど,BEC(ビジネス詐欺メール)のようなフィッシングメールが送られてきています.「お世話になっております。注文書を送ります。」とか「社長からの指示で発注書を送付いたします。ご確認よろしくお願いいたします。」のような簡単で素っ気ないメール本文.

業務連絡ってそんか感じだろうっていう所が信憑性が高くなる.

件名の集計結果 (10件以上)

----------------------------------------------

RANK | 件数 | 件名

----------------------------------------------

1 | 190 | 【重要なお知らせ】Apple IDアカウント情報お

2 | 155 | 【最終7枠】北尾吉孝監修「資産3倍株」— 楽天証券

3 | 77 | 【重要なお知らせ】UCカードご利用確認のお願い

4 | 71 | =?gbk?B?ob7W2NKqob9BbWF6b

5 | 68 | 11月ご請求額のお知らせ

6 | 60 | お客様のアカウントに異常なログインが確認されました

7 | 56 | ヨドバシドットコム:「お客様情報」変更依頼受付のご

8 | 52 | 【期間限定セール】LOUIS VUITTON 人気

9 | 48 | 【アクションが必要です】継続課金の解除について

10 | 48 | 【重要】Amazonプライム会員資格の一時停止とお

11 | 45 | JCBカード2025年11月20日分お振替内容確定

12 | 43 | =?gbk?B?pKrWp5JCpKSz0NVKp

13 | 36 | 【重要】自動継続購入の停止とお手続き方法のご案内(

14 | 29 | 【SBI証券公式】北尾吉孝より緊急連絡|11月8日

15 | 29 | =?gbk?B?ob7W2NKqob/F5LWxv

16 | 29 | 大切なお知らせ:visacardのご利用確認をお願

17 | 26 | JCBカード2025年12月10日分お振替内容確定

18 | 23 | =?gbk?B?TkhLytzQxcHPpM62q

19 | 23 | 会員専用ネットサービスからのお知らせ

20 | 23 | 新作登場!今だけの特別オファーをご覧ください【my

21 | 22 | 【重要】お客様情報の更新に関するお願い

22 | 21 | 【重要】A m a z o nお支払いの処理に問題

23 | 21 | お支払い情報のご確認と更新のお願い【えきねっと】

24 | 21 | 口座からのお支払い

25 | 20 | 高級バッグ&腕時計フェア|送料無料+保証付き【my

26 | 18 | 【至急】ご利用を継続いただくためのお願い

27 | 18 | 高級バッグ&腕時計フェア|送料無料+保証付き【ri

28 | 17 | Re:代金引換 ブランドスーパーコピー 実物写真

29 | 17 | 11月お支払金額のお知らせ

30 | 17 | 【myTOKYOGAS】ご請求料金確定のお知らせ

31 | 17 | 【重要】ペイディが利用停止のお知らせ

32 | 16 | 【お手続きのご案内】定期購入サービスの自動継続終了

33 | 16 | 【重要】ご登録カード情報の確認について【えきねっと

34 | 16 | Visaの特典メール認証のお知らせ

35 | 16 | 重要なお知らせ:配達の試みが不成功である場合、出荷

36 | 16 | 新作登場!今だけの特別オファーをご覧ください【ka

37 | 15 | お客様の会員資格は一時的に停止されています

38 | 15 | Apple Musicサブスクリプション更新通知

39 | 15 | お荷物問い合わせサービス, 不在通知がない場合の再

40 | 15 | カード犯罪を未然に防ぐため、お取引がご本人さまのご

41 | 15 | 緊急 DHLの出荷が承認待ち

42 | 14 | 【株式会社ジャックスからのお知らせ】

43 | 14 | DHLの発送状況です: アクションが必要

44 | 14 | ETC【重要】 ご利用継続のお願い

45 | 14 | お荷物再配達のご案内 / Shipment Re-

46 | 14 | ご不在連絡票に記載されている!Web再配達受付サー

47 | 14 | 最新のお客様情報のご登録をお願いします

48 | 13 | 【楽天証券×ホリエモン】日経5万円割れ緊急!俺が今

49 | 13 | 11月分 お支払い金額確定のお知らせ

50 | 13 | =?gbk?B?pKq/zZiUpM6loqWrp

51 | 13 | お届け予定のお荷物情報

52 | 13 | 【ANA】1マイル=1円相当のレートで日本円に交換

53 | 13 | JCBカード2025年11月25日分お振替内容確定

54 | 12 | 【佐川急便】再配達のご案内

55 | 12 | 【重要】えきねっとアカウント問題の自動退会即時解除

56 | 12 | 重要なお知らせ: 未加算マイルについて

57 | 12 | 分割・リボ変更締切せまる!受付は11/14日12時

58 | 12 | 高級バッグ&腕時計フェア|送料無料+保証付き【no

59 | 12 | 【重要なお知らせ】UCカード:お客様情報更新のお願

60 | 12 | **お客様のApple アカウントはApp S

61 | 12 | 重要なお知らせ:ANAマイレージクラブ、マイル加算

62 | 11 | =?gbk?B?ob6YU8zspaupYKXJo

63 | 11 | 【重要】カードのご利用には認証完了が必要です

64 | 11 | 【重要】ETCカード契約更新のお知らせ

65 | 11 | <JACCS>2025年11月度お支払い金額確定の

66 | 11 | DHL:最後のリマインダー: アクションが必要です

67 | 11 | 緊急のお願い:visacardの利用確認にご対応く

68 | 11 | 【myTOKYOGAS】ご請求料金確定のお知らせ

69 | 11 | [AMERICAN EXPRESS]ご請求金額確定

70 | 11 | 【重要なお知らせ】dアカウント認証情報更新のお知ら

71 | 11 | 【重要なお知らせ】お客様のMyJCB IDでのアク

72 | 11 | 【日本郵便】ゆうパック 配達状況についてのお知らせ

73 | 11 | 次回のお支払い金額のお知らせです。

74 | 10 | 【本人確認依頼】ご利用のカードに関する大切なお知ら

75 | 10 | Appleサービスアンケート|100%当たるキャン

76 | 10 | 次回のお支払い金額のお知らせです。

77 | 10 | 【MasterCardカード】:ご利用状況確認のお

78 | 10 | 【ETC】決済方法の確認が必要です

79 | 10 | =?gbk?B?ob5BbWF6b26hv7Gj0

80 | 10 | 【JALマイレージパンク】期間限定1マイル=1円で

81 | 10 | 11月のご請求額が確定いたしました。

82 | 10 | 高級バッグ&腕時計フェア|送料無料+保証付き【ka

----------------------------------------------

RANK | 件数 | キーワード

----------------------------------------------

1 | 396 | 重要なお知らせ

2 | 255 | gbk

3 | 243 | apple

4 | 190 | idアカウント情報お

5 | 168 | 楽天証券

6 | 155 | 最終7枠

7 | 155 | 北尾吉孝監修

8 | 155 | 資産3倍株

9 | 86 | ucカードご利用確認のお願い

10 | 71 | ob7w2nkqob9bbwf6b

11 | 68 | 11月ご請求額のお知らせ

12 | 61 | 送料無料

13 | 60 | アクションが必要です

14 | 60 | お客様のアカウントに異常なログインが確認されました

15 | 60 | 高級バッグ

16 | 60 | 腕時計フェア

17 | 60 | 保証付き

18 | 56 | えきねっと

19 | 56 | ヨドバシドットコム

20 | 56 | お客様情報

21 | 56 | 変更依頼受付のご

22 | 55 | 新作登場

23 | 55 | 今だけの特別オファーをご覧ください

24 | 52 | 期間限定セール

25 | 52 | louis

26 | 52 | vuitton

27 | 49 | ime

28 | 48 | 継続課金の解除について

29 | 48 | amazonプライム会員資格の一時停止とお

30 | 45 | jcbカード2025年11月20日分お振替内容確定

31 | 43 | pkrwp5jcpksz0nvkp

32 | 42 | 自動継続購入の停止とお手続き方法のご案内

33 | 42 | mytokyogas

34 | 40 | ob7w2nkqob

35 | 36 | ご請求料金確定のお知らせ

36 | 35 | 配当金入金のお知らせno

37 | 32 | アカウント情報確認のお願い

38 | 32 | anaマイレージクラブ

39 | 32 | etc

40 | 32 | 大切なお知らせ

41 | 30 | 代金引換

42 | 29 | sbi証券公式

43 | 29 | 北尾吉孝より緊急連絡

44 | 29 | 11月8日

45 | 29 | f5lwxv

46 | 29 | visacardのご利用確認をお願

47 | 28 | 配当金入金のお知らせ

48 | 27 | 野村證券

49 | 27 | amazon

50 | 26 | jcbカード2025年12月10日分お振替内容確定

Security Vulnerability Notification という件名でバグバウンティからの警告メールが詐欺だった

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2025/11/27 12:49

Bountyとは報奨金.BugBountyとは脆弱性を見つけてその持ち主に有償でその情報を提供する,賞金稼ぎだね.そこからメールが来た.

調べた結果,メールに怪しいところがあり,誘導先のサイトも閉鎖されていたので詐欺確定というところだ.

引用: 報告を見るために誘導先のURLにアクセスしてみた.

調べた結果,メールに怪しいところがあり,誘導先のサイトも閉鎖されていたので詐欺確定というところだ.

引用:

OpenBugBounty

Make the web a safer place

A FLAW FOUND ON YOUR WEBSITE!

Website Security Vulnerability Notification.

Hello, a security researcher reported a security vulnerability affecting site 【ドメイン】 website via Open Bug Bounty coordinated and responsible disclosure program:

https[:]//www.openbugbounty.org/researchers/Ali_victor/

Following ISO/IEC 29147 standard guidelines, we verified the Svulnerability's existence prior to notifying you. Please contact the security researcher directly for technical details of the vulnerability. The researcher may also help remediate the vulnerability if you need any assistance. If you received this notification by error, please accept our apologies and forward it to your IT security team or a person in charge of your website security.

For more details about the vulnerability, contact the security researcher.

Profile of security researcher : https[:]//www.openbugbounty.org/researchers/Ali_victor/

Contact the researcher directly here : alihunter.victor[@]gmail.com

Might you need any help, please, refer to: https[:]//www.openbugbounty.org/open-bug-bounty

Stay secure,

Open Bug Bounty

Making Web Safer

DISCLAIMER: The non-profit Open Bug Bounty project has no direct or indirect relations with security researchers. Our sole mission is to verify the submissions and notify website owners as soon as possible to keep their websites safe.

オープンバグバウンティ

ウェブをより安全な場所にする

あなたのウェブサイトに欠陥が見つかりました!

Web サイトのセキュリティ脆弱性に関する通知。

こんにちは、セキュリティ研究者が、Open Bug Bounty の調整された責任ある開示プログラムを通じて、サイト 【ドメイン】 の Web サイトに影響を与えるセキュリティの脆弱性を報告しました。

https[:]//www.openbugbounty.org/researchers/Ali_victor/

ISO/IEC 29147 標準ガイドラインに従って、通知する前に脆弱性の存在を確認しました。脆弱性の技術的な詳細については、セキュリティ研究者に直接お問い合わせください。サポートが必要な場合は、研究者が脆弱性の修復を支援することもあります。この通知を誤って受け取った場合は、お詫びを受け入れ、貴社の IT セキュリティ チームまたは Web サイトのセキュリティ担当者にこの通知を転送してください。

脆弱性の詳細については、セキュリティ研究者にお問い合わせください。

セキュリティ研究者のプロフィール : https[:]//www.openbugbounty.org/researchers/Ali_victor/

ここから研究者に直接連絡してください: alihunter.victor[@]gmail.com

サポートが必要な場合は、https[:]//www.openbugbounty.org/open-bug-bounty を参照してください。

安全を確保し、

オープンバグ報奨金

ウェブをより安全にする

免責事項: 非営利の Open Bug Bounty プロジェクトは、セキュリティ研究者と直接的または間接的な関係はありません。私たちの唯一の使命は、提出物を検証し、ウェブサイトの安全を保つためにできるだけ早くウェブサイト所有者に通知することです。

またキャンペーン中だね.

引用:

https://www.blockchain.com/explorer/addresses/btc/bc1qq3rzq3zkqq04dj9vek67cfskd4yml8yhwl8eut

https://www.blockchain.com/explorer/addresses/btc/bc1q48tmajaye3k39weu977798n8tawsuwq6hckgyj

大体2セットだな.

そして同じ迷惑メールは2024/12/5以来なので約1年ぶり.

去年の送金先のこのアドレスは,$9,813.60くらいの動きがあったようだ.

https://www.blockchain.com/explorer/addresses/btc/bc1q8q5x2g9p8p7pnvc5xa7tk8w7tjpl2xswpe2tcn

引用:

初めまして!

残念なお知らせをするために、ご連絡を差し上げております。

僕は、約2〜3ヶ月前にネット閲覧用に貴方が利用しているデバイスにアクセスし、その後ずっとネット行動を追跡していました。

アクセスするまでの経緯は、

少し前にハッカーからメールアカウントへのアクセスを購入したからです(最近では、そういったものをネット上で購入するのは、かなり単純です)。

https://www.blockchain.com/explorer/addresses/btc/bc1qq3rzq3zkqq04dj9vek67cfskd4yml8yhwl8eut

https://www.blockchain.com/explorer/addresses/btc/bc1q48tmajaye3k39weu977798n8tawsuwq6hckgyj

大体2セットだな.

そして同じ迷惑メールは2024/12/5以来なので約1年ぶり.

去年の送金先のこのアドレスは,$9,813.60くらいの動きがあったようだ.

https://www.blockchain.com/explorer/addresses/btc/bc1q8q5x2g9p8p7pnvc5xa7tk8w7tjpl2xswpe2tcn

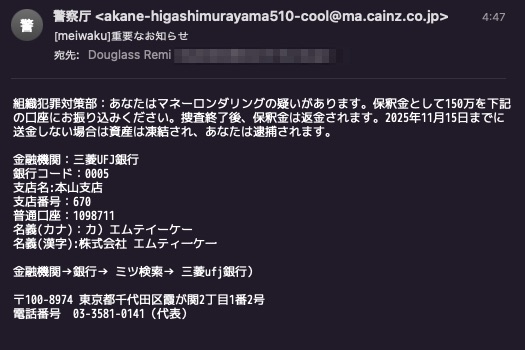

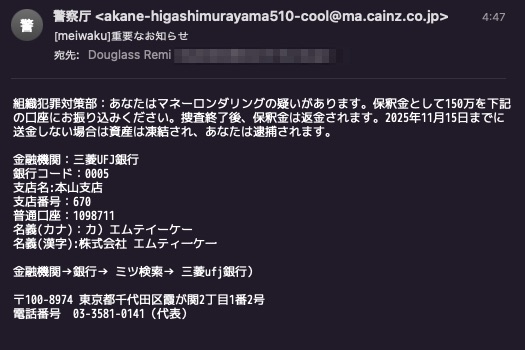

警視庁を名乗る「組織犯罪対策部:あなたはマネーロンダリングの疑いがあります」 という詐欺メール

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2025/11/14 5:03

今時こんなのある? 手抜きすぎる.

件名は「重要なお知らせ」で,口座情報は複数ある模様.

引用:

引用: 捕まってもないのに保釈金?

件名は「重要なお知らせ」で,口座情報は複数ある模様.

引用:

組織犯罪対策部:あなたはマネーロンダリングの疑いがあります。保釈金として150万を下記の口座にお振り込みください。捜査終了後、保釈金は返金されます。2025年11月15日までに送金しない場合は資産は凍結され、あなたは逮捕されます。

金融機関:三菱UFJ銀行

銀行コード:0005

支店名:本山支店

支店番号:670

普通口座:1098711

名義(カナ):カ)エムテイーケー

名義(漢字):株式会社 エムティ一ケ一

金融機関→銀行→ ミツ検索→ 三菱ufj銀行)

〒100-8974 東京都千代田区霞が関2丁目1番2号

電話番号 03-3581-0141(代表)

引用:

組織犯罪対策部:あなたはマネーロンダリングの疑いがあります。保釈金として150万を下記の口座にお振り込みください。捜査終了後、保釈金は返金されます。2025年11月15日までに送金しない場合は資産は凍結され、あなたは逮捕されます。

金融機関:三菱UFJ銀行

支店名:静岡支店

支店番号:363

口座番号:0429366

名義(カナ):ワンダーランド(カ

名義(漢字):ワンダーランド株式会社

〒100-8974 東京都千代田区霞が関2丁目1番2号

電話番号 03-3581-0141(代表)

ポイント交換などのサービスをやっているギフティーから次のようなメールがきた.

どうもこれはpeatixから漏洩した私のメアドを使って,giftee for Businessに,なりすましでアカウントを作成しようとしている模様.

上場会社もLet's Encryptを使ってるんだなぁ.

引用:

誘導先のサイトにアクセスしてみる.

どうもこれはpeatixから漏洩した私のメアドを使って,giftee for Businessに,なりすましでアカウントを作成しようとしている模様.

上場会社もLet's Encryptを使ってるんだなぁ.

引用:

━━━━━━━━━━━━━━━━━━━━━━━━━

※ このメールはgiftee for Businessからの自動送信メールです。

━━━━━━━━━━━━━━━━━━━━━━━━━

giftee for Business をご利用いただき誠にありがとうございます。

以下の認証コードを入力し、認証を完了してください。

認証コード: 1234

※この認証コードは24時間有効です。

※認証コードの有効期限が切れた場合や、認証コード入力画面のURLがご不明な場合は、

以下のURLより、再度メールアドレス認証を行ってください。

https://my-page.g4b.giftee.biz/account/authentication_requests/new

本メールにお心あたりがない場合は、このメールを破棄してくださいますようお願いいたします。

◆申込みサイトの使い方

https://giftee.zendesk.com/hc/ja/sections/4405849231513

◆よくあるご質問

https://giftee.zendesk.com/hc/ja

◆お問い合わせフォーム

https://giftee.zendesk.com/hc/ja/requests/new

◆本メールは、送信専用のアドレスより送信しております。

-------------------------------------------------------------

株式会社ギフティ

https://giftee.biz/

-------------------------------------------------------------

誘導先のサイトにアクセスしてみる.

<重要>ごっつあん祭2025キャンペーン 2等当選のご案内 というフィッシングメール

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2025/11/11 4:06

ごっつあん祭ってなんだろう?歳食べたら,三井住友カードがやっているキャンペーンなのね.

引用: 誘導先にURLにアクセスしてみた.

引用:

ごっつあん祭2025

当選通知

ごっつあん祭2025キャンペーン当選のお知らせ

当選等級

2等

キャッシュバック金額

10,000円

この度は、<Visa限定>ごっつあん祭2025キャンペーンにご参加いただき、誠にありがとうございます。

厳正なる抽選の結果、お客様が2等(10,000円キャッシュバック)に当選されましたことをお知らせいたします。

キャンペーン概要

期間 2025年10月1日(水)~2026年3月31日(火)

対象 個人・ビジネスカードをお持ちの会員の方(Visaカード会員)

特典 総額1億円還元(1等10万円/100名、2等1万円/5,000名、3等500円/80,000名)

受付期限にご注意ください

受付期限:本メール受信後、3日以内

期限を過ぎますと、キャッシュバックの権利は無効となりますので、お早めにお手続きください。

下の【手続きを開始する】をクリックし、キャッシュバックのお手続きを行ってください。

手続きを開始する

※キャッシュバック受取手続きには本人確認が必要です。

【最終7枠】北尾吉孝監修「資産3倍株」— 楽天証券×SBI証券共同公開 というフィッシングメール

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2025/11/11 3:51

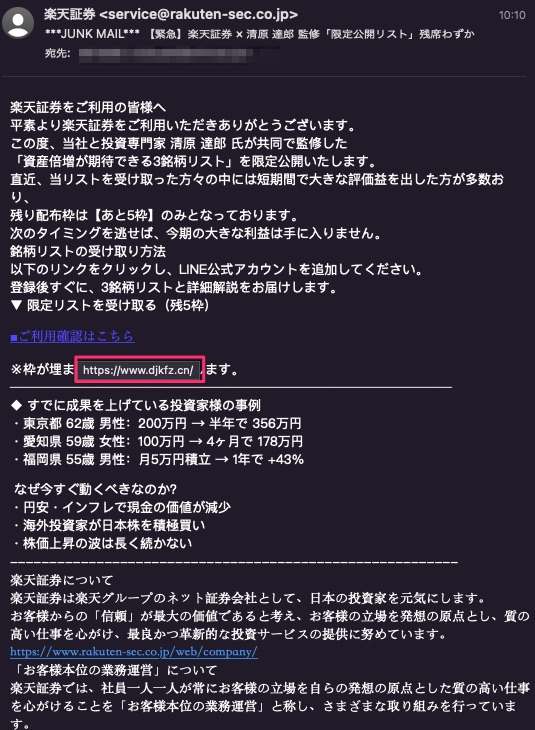

北尾吉孝氏が誰だかわかってないね.楽天証券が送信した体裁になっている.

引用:

引用:

平素より楽天証券・SBI証券をご利用いただき誠にありがとうございます。

この度、両社と日本金融界の第一人者「北尾 吉孝」氏が 共同で監修した『資産3倍候補銘柄リスト』を、

先着50名様限定で特別公開いたします。

─────────────────────────────

🔒 銘柄リストの受け取り方法

以下のリンクをクリックし、LINE公式アカウントを追加してください。

登録後すぐに、3銘柄リストと詳細解説をお届けします。

▼ 残り7枠を今すぐ確保する

■ご利用確認はこちら

─────────────────────────────

📈 すでに成果を上げている投資家様の事例

・東京都 62歳 男性:200万円 → 半年で 356万円

・愛知県 59歳 女性:100万円 → 4ヶ月で 178万円

・福岡県 55歳 男性:月5万円積立 → 1年で +43%

これらはすべて、北尾氏が監修し、楽天証券・SBI証券が共同分析した「低リスク・高成長3銘柄」です。

─────────────────────────────

⏳ なぜ今すぐ動くべきなのか?

・円安・インフレで現金の価値が減少

・海外投資家が日本株を積極買い

・株価上昇の波は長く続かない

次のタイミングを逃せば、今期の大きな利益は手に入りません。

─────────────────────────────

※枠が埋まり次第、配信は終了します。

※本案内は楽天証券・SBI証券・北尾吉孝氏の共同監修によるものです。

─────────────────────────────

楽天証券について

楽天証券は楽天グループのネット証券会社として、日本の投資家を元気にします。

お客様からの「信頼」が最大の価値であると考え、お客様の立場を発想の原点とし、質の高い仕事を心がけ、最良かつ革新的な投資サービスの提供に努めています。

https://www.rakuten-sec.co.jp/web/company/

「お客様本位の業務運営」について

楽天証券では、社員一人一人が常にお客様の立場を自らの発想の原点とした質の高い仕事を心がけることを「お客様本位の業務運営」と称し、さまざまな取り組みを行っています。

https://www.rakuten-sec.co.jp/web/company/privacy_policy.html

ネット証券の楽天証券についてのご紹介

FXや投資信託など、豊富なオンライントレードで初心者にも経験者にも選ばれるネット証券の楽天証券。商品ラインアップと格安手数料が魅力。国内株式、信用取引、投資信託のほか、外貨建てMMFやFX、海外ETFなどグローバル投資商品も充実。日経平均やNYダウの株価も素早くチェックできます。

https://www.rakuten-sec.co.jp/web/company/best_execution_policy.html

加入協会 日本証券業協会、一般社団法人金融先物取引業協会、日本商品先物取引協会、一般社団法人第二種金融商品取引業協会、一般社団法人日本投資顧問業協会

商号等 楽天証券株式会社/金融商品取引業者 関東財務局長(金商)第195号、商品先物取引業者

企業情報 個人情報保護方針 採用情報

© Rakuten Securities, Inc.

---------------------------------------------------------

【先行案内】クリスマスジャンボ宝くじ24枚を無料でプレゼント! というフィッシングメール

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2025/11/11 3:47

日本の宝くじを知っていたら,「連番12枚+バラ12枚」ということには成らないよね.

引用:

誘導先サイトにアクセスしてみた.

引用:

🎄 先行案内 / まもなく開始

クリスマスジャンボ宝くじ

特別キャンペーンのご案内

❄️❄️ 24枚を無料でプレゼント ❄️❄️

いつも宝くじ公式サイトをご利用いただき、誠にありがとうございます。

本年も皆さまへの感謝を込めて、「クリスマスジャンボ宝くじ特別キャンペーン」を実施いたします。キャンペーンの正式開始は 11月下旬を予定しておりますが、本メールをご覧の方には 先行して無料受け取りのご案内をお届けします。

先行特典:クリスマスジャンボ宝くじ24枚 (連番12枚+バラ12枚/通常価格6,600円相当)を無料でプレゼント!

【受け取り方法】

会員の方:ログイン後、すぐにお受け取りいただけます。

未会員の方:会員登録完了後、すぐにお受け取りいただけます。

先行案内ページを確認する

このメールは自動配信専用です。ご返信いただいても対応できませんのでご了承ください。

■ 宝くじ公式サイトのお問い合わせ:https://www.takarakuji-official.jp/contact/

■ 宝くじ公式サイト:https://www.takarakuji-official.jp/

■ プライバシーポリシー:https://www.takarakuji-official.jp/privacypolicy.html

Copyright (C) 全国都道府県及び全指定都市. All Rights Reserved. / 本メールの無断転載を禁じます。

誘導先サイトにアクセスしてみた.

メールアドレスが漏洩しているかチェックできるサイトHave I Been Pwned(HIBP)に漏洩を発見したら通知するように登録していたのだけど,通知が来ました.

Have I Been Pwned

https://haveibeenpwned.com/

カリフォルニアにあるセキュリティ会社のSynthientが漏洩した情報を集めて登録した模様.その中に,ピーティックスの不正アクセス事件で漏洩したメアドが再度含まれていた模様.

通知内容と漏洩情報を確認してみる.まずは通知のメール.

引用:

Have I Been Pwned

https://haveibeenpwned.com/

カリフォルニアにあるセキュリティ会社のSynthientが漏洩した情報を集めて登録した模様.その中に,ピーティックスの不正アクセス事件で漏洩したメアドが再度含まれていた模様.

通知内容と漏洩情報を確認してみる.まずは通知のメール.

引用:

An email on メアド漏洩ドメイン has been pwned in the Synthient Credential Stuffing Threat Data data breach

You signed up for notifications when emails on メアド漏洩ドメイン were pwned in a data breach and unfortunately, it's happened. Here's what's known about the breach:

メアド漏洩ドメイン のメールアドレスが、Synthient Credential Stuffing 脅威によるデータ侵害で盗まれました。

メアド漏洩ドメイン のメールアドレスがデータ侵害で盗まれた際に通知を受け取るようご登録いただいておりましたが、残念ながらそのデータ侵害が発生しました。この侵害について、現在わかっている情報は以下のとおりです。

Breach: Synthient Credential Stuffing Threat Data

Date of Breach: April 2025

Breached Accounts: 1.96 billion

Your Accounts: 1

Compromised Data: Email addresses, Passwords

Description: During 2025, the threat-intelligence firm Synthient aggregated 2 billion unique email addresses disclosed in credential-stuffing lists found across multiple malicious internet sources. Comprised of email addresses and passwords from previous data breaches, these lists are used by attackers to compromise other, unrelated accounts of victims who have reused their passwords. The data also included 1.3 billion unique passwords, which are now searchable in Pwned Passwords.

脅威インテリジェンス企業Synthientは、2025年中に、複数の悪意あるインターネットソースから発見されたクレデンシャルスタッフィングリストで公開された20億件の固有のメールアドレスを集約しました。これらのリストは、過去のデータ侵害で使用されたメールアドレスとパスワードで構成されており、攻撃者はこれらのリストを使用して、パスワードを使い回している被害者の無関係なアカウントに侵入します。このデータには13億件の固有のパスワードも含まれており、現在Pwned Passwordsで検索可能です。

BEC(Business Email Compromise:ビジネス詐欺)メールっぽいけど,いわゆるブルーカラー業界を狙っているのかな.最近はAIが発達する&人材不足でブルーカラーの方が給料が高いと言われているから,狙いとしては凄く筋が良さそう.

ワキト組を調べたら,東京にある鉄骨工事の会社.

引用:

誘導先のURLにアクセスしてみた.

ワキト組を調べたら,東京にある鉄骨工事の会社.

引用:

お疲れ様です。

10月分の人数の集計表と日報です。

https://www.exporoses.com/article/qBHRfAOz0tXXXXXX

WWWWWWWWWWWWWWWWW

株式会社 ワキト組

脇戸 一芳

〒132-0025

東京都江戸川区松江4-19-5

携帯:090-5782-8111

誘導先のURLにアクセスしてみた.

今月だから多いものというような傾向はないのだけど,やっぱり証券会社を騙るフィッシングメールが多いな.セミナーだったり配当金だったり.

件名の集計結果 (10件以上)

キーワードランキング (トップ50, 3文字以上)

件名の集計結果 (10件以上)

----------------------------------------------

RANK | 件数 | 件名

----------------------------------------------

1 | 94 | 【重要なお知らせ】Apple IDアカウント情報お

2 | 60 | 【緊急】楽天証券 × 清原 達郎 監修「限定公開リ

3 | 58 | 【重要なお知らせ】[楽天市場]情報の有効期限が切れ

4 | 49 | JCBカード2025年10月10日分お振替内容確定

5 | 43 | 10月ご請求額のお知らせ

6 | 42 | ヨドバシドットコム:「お客様情報」変更依頼受付のご

7 | 42 | 【重要】Vポイントがまもなく失効します|今すぐご利

8 | 39 | 【重要なお知らせ】PayPay銀行本人確認情報更新

9 | 32 | アカウントからのお支払い。未払いがあります

10 | 25 | 【重要】税金未納に関する重要なお知らせ

11 | 24 | 【Amazon】プライム 会員資格は一時的に停止さ

12 | 23 | 【重要】Pontaポイント96,510が近

13 | 22 | 【重要なお知らせ】JCBカード2025年10月10

14 | 22 | 【株式会社ジャックスからのお知らせ】

15 | 21 | iCloud+ご利用継続のためお支払い方法を更新し

16 | 21 | 【重要】Pontaポイント96,510が間

17 | 20 | 【ご対応ください】お支払い方法を確認・更新してくだ

18 | 20 | 【年に一度】SBIポイントで豪華賞品を交換 — 在

19 | 18 | 【楽天カード】カードご利用制限のお知らせ

20 | 18 | 【重要なお知らせ】JACCS 個人情報確認のお知ら

21 | 17 | Apple IDのお支払い情報が無効になっています

22 | 17 | 【重要】配当金入金のご案内(SMBC日興証券)No

23 | 16 | 【重要】Amazonプライム会員資格の一時停止とお

24 | 16 | [AMERICAN EXPRESS]ご請求金額確定

25 | 15 | 【重要】Apple ID に登録されたお支払い方法

26 | 15 | <JACCS>2025年10月度お支払い金額確定の

27 | 15 | 【重要】自動継続購入の停止とお手続き方法のご案内(

28 | 14 | 【EX予約】 セキュリティ通知第三者が不正に利用を

29 | 14 | 【myTOKYOGAS】ご請求料金確定のお知らせ

30 | 14 | Appleサービス継続のためお支払い情報をご確認く

31 | 14 | Re:代金引換 ブランドスーパーコピー 実物写真

32 | 14 | 【重要】 荷物のお届け情報確認のお願い

33 | 14 | お荷物再配達のご案内 / Shipment Re-

34 | 13 | お届け予定のお荷物情報

35 | 13 | アカウント保護強化のためのMastercard本人

36 | 12 | 税務署からのお知らせ【還付金の処理状況に関するお知

37 | 12 | 重要なお知らせ:配達の試みが不成功である場合、出荷

38 | 12 | 重要なお知らせ: 未加算マイルについて

39 | 12 | 【myTOKYOGAS】ご請求料金確定のお知らせ(

40 | 12 | 分割・リボ変更締切せまる!受付は10/23日12時

41 | 11 | 【EX予約】 メールアドレスの確認

42 | 11 | 【期間限定セール】LOUIS VUITTON 人気

43 | 11 | DHL:最後のリマインダー: アクションが必要です

44 | 11 | DHLの発送状況です: アクションが必要

45 | 11 | カード連携で「えきねっと」利用時のポイント2倍!お

46 | 11 | 会員専用ネットサービスからのお知らせ

47 | 11 | 会員特典変更のお知らせ

48 | 10 | 【重要】ANAマイルの期限が切れます!

49 | 10 | 【見逃し厳禁】必要な手続きが未完了です

50 | 10 | ポケットカード利用制限:認証手続きのお願い

51 | 10 | ご不在連絡票に記載されている!Web再配達受付サー

52 | 10 | お支払い情報のご確認と更新のお願い【えきねっと】

53 | 10 | 緊急 DHLの出荷が承認待ち

54 | 10 | 最新のお客様情報のご登録をお願いします

55 | 10 | 【MasterCardカード】:ご利用状況確認のお

56 | 10 | 緊急のお願い:visacardの利用確認にご対応く

57 | 10 | 【アクションが必要です】継続課金の解除について

----------------------------------------------

RANK | 件数 | キーワード

----------------------------------------------

1 | 295 | 重要なお知らせ

2 | 146 | apple

3 | 94 | idアカウント情報お

4 | 80 | sbi証券

5 | 80 | 楽天証券

6 | 77 | 配当金入金のご案内

7 | 62 | 楽天市場

8 | 60 | 限定公開リ

9 | 58 | 情報の有効期限が切れ

10 | 54 | 重要通知

11 | 53 | マイナポ

12 | 49 | jcbカード2025年10月10日分お振替内容確定

13 | 47 | aポイ

14 | 47 | ント96

15 | 43 | 10月ご請求額のお知らせ

16 | 42 | ヨドバシドットコム

17 | 42 | お客様情報

18 | 42 | 変更依頼受付のご

19 | 42 | vポイントがまもなく失効します

20 | 42 | 今すぐご利

21 | 39 | mytokyogas

22 | 39 | paypay銀行本人確認情報更新

23 | 35 | jaccs

24 | 33 | お引き落とし日のお知らせ

25 | 32 | プライム

26 | 32 | アカウントからのお支払い

27 | 32 | 未払いがあります

28 | 31 | ご請求料金確定のお知らせ

29 | 31 | icloud

30 | 31 | ご注文確認のお知らせ

31 | 30 | えきねっと

32 | 30 | amazon

33 | 28 | ex予約

34 | 26 | 楽天カード

35 | 26 | 野村證券

36 | 25 | 税金未納に関する重要なお知らせ

37 | 25 | 配当金入金のお知らせ

38 | 24 | 代金引換

39 | 24 | 510が近

40 | 24 | american

41 | 24 | express

42 | 24 | 会員資格は一時的に停止さ

43 | 23 | 510が間

44 | 22 | jcbカード2025年10月10

45 | 22 | 株式会社ジャックスからのお知らせ

46 | 22 | [アカウント1]

47 | 22 | [アカウント2]

48 | 21 | マネックス証券

49 | 21 | アクションが必要です

50 | 21 | ご利用継続のためお支払い方法を更新し

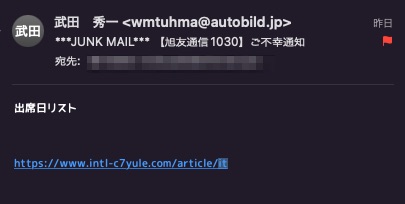

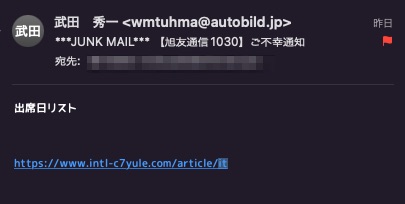

謎の不幸のメール?

旭友通信が旭友会というAGC(旧旭硝子)の退職者のOB会を狙っているなら,齢層高そうなので「ご不幸」というのもわからんではないけど,普通は「訃報」だろうな.

ちなみにAGCの従業員数.

引用: 大企業とはいえ,フィッシングメールを送る騙すターゲットとしてはピンポイントすぎる.

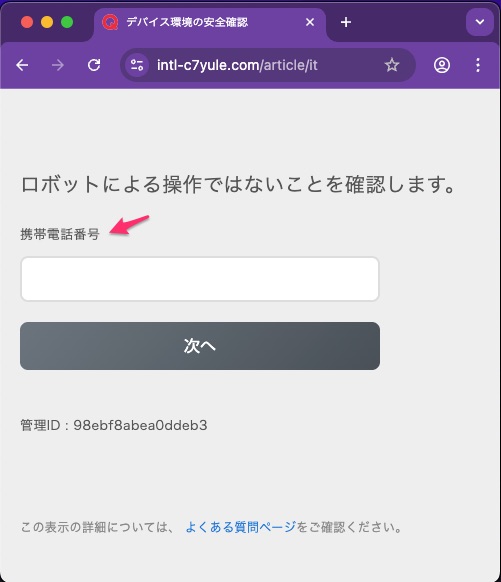

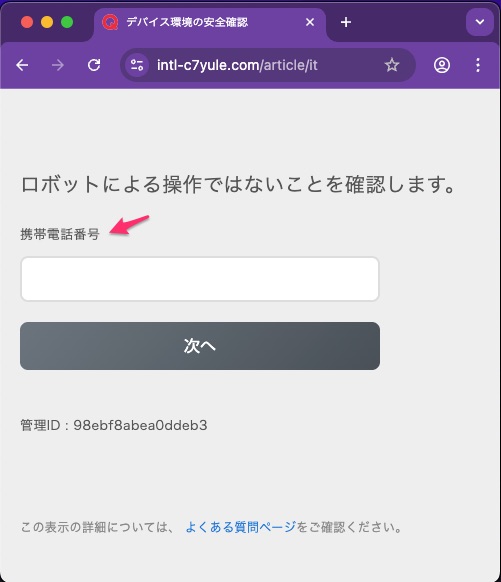

そして誘導先サイトに行くと,携帯電話番号を入力させ,SMS認証を通すようになっているけど,STORES.JPにある店子のbeyond_i STOREで,わけわからん写真撮影を購入させるっぽい. イオンやJCBの残骸も散見される.

引用:

携帯電話の最初の3桁をチェックしてる.

旭友通信が旭友会というAGC(旧旭硝子)の退職者のOB会を狙っているなら,齢層高そうなので「ご不幸」というのもわからんではないけど,普通は「訃報」だろうな.

ちなみにAGCの従業員数.

引用:

AI による概要

AGCの従業員数は、単独で約8,014名、連結で約53,700名です(2024年12月末時点)。

そして誘導先サイトに行くと,携帯電話番号を入力させ,SMS認証を通すようになっているけど,STORES.JPにある店子のbeyond_i STOREで,わけわからん写真撮影を購入させるっぽい. イオンやJCBの残骸も散見される.

引用:

出席日リスト

https[:]//www.intl-c7yule[.]com/article/it

携帯電話の最初の3桁をチェックしてる.

【緊急】楽天証券 × 清原 達郎 監修「限定公開リスト」残席わずか というLINE誘導する詐欺と思われる迷惑メール

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2025/10/31 11:34

ここ数日,この迷惑メールが多い.

投資関係の正式なものでもLINEに誘導する事が多いのだけど,詐欺師がターゲットとの距離を縮めやすいらしい.安易に追加するような無防備な人だからより騙すのは簡単なのだろう.そして多分そのまま送金もできるんじゃないかな.知らんけど.

引用: 誘導先のURLにアクセスすると,他の詐欺の使い回しが判明.

投資関係の正式なものでもLINEに誘導する事が多いのだけど,詐欺師がターゲットとの距離を縮めやすいらしい.安易に追加するような無防備な人だからより騙すのは簡単なのだろう.そして多分そのまま送金もできるんじゃないかな.知らんけど.

引用:

楽天証券をご利用の皆様へ

平素より楽天証券をご利用いただきありがとうございます。

この度、当社と投資専門家 清原 達郎 氏が共同で監修した

「資産倍増が期待できる3銘柄リスト」を限定公開いたします。

直近、当リストを受け取った方々の中には短期間で大きな評価益を出した方が多数おり、

残り配布枠は【あと5枠】のみとなっております。

次のタイミングを逃せば、今期の大きな利益は手に入りません。

銘柄リストの受け取り方法

以下のリンクをクリックし、LINE公式アカウントを追加してください。

登録後すぐに、3銘柄リストと詳細解説をお届けします。

▼ 限定リストを受け取る(残5枠)

■ご利用確認はこちら

※枠が埋まり次第、配信は終了します。

──────────────────────────────────

◆ すでに成果を上げている投資家様の事例

・東京都 62歳 男性:200万円 → 半年で 356万円

・愛知県 59歳 女性:100万円 → 4ヶ月で 178万円

・福岡県 55歳 男性:月5万円積立 → 1年で +43%

なぜ今すぐ動くべきなのか?

・円安・インフレで現金の価値が減少

・海外投資家が日本株を積極買い

・株価上昇の波は長く続かない

---------------------------------------------------------

楽天証券について

楽天証券は楽天グループのネット証券会社として、日本の投資家を元気にします。

お客様からの「信頼」が最大の価値であると考え、お客様の立場を発想の原点とし、質の高い仕事を心がけ、最良かつ革新的な投資サービスの提供に努めています。

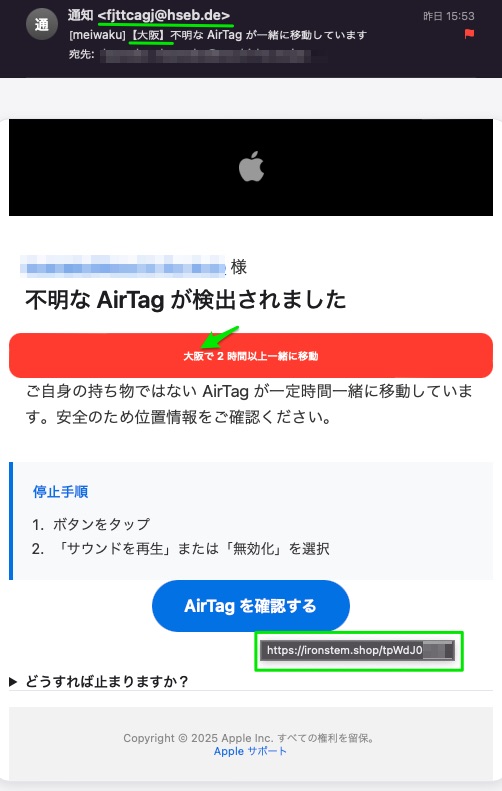

ダイソーでも互換機を売っているから,AirTagも一般化してきたかな.

それにしてもなぜ大阪なのか.

引用:

それにしてもなぜ大阪なのか.

引用:

不明な AirTag が検出されました

大阪で 2 時間以上一緒に移動

ご自身の持ち物ではない AirTag が一定時間一緒に移動しています。安全のため位置情報をご確認ください。

停止手順

ボタンをタップ

「サウンドを再生」または「無効化」を選択

AirTag を確認する

どうすれば止まりますか?

Copyright © 2025 Apple Inc. すべての権利を留保。

Apple サポート

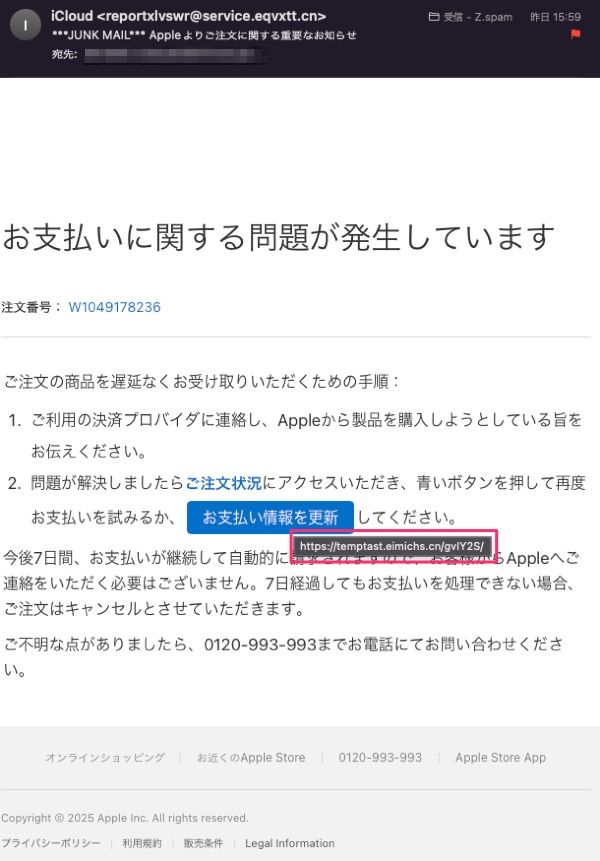

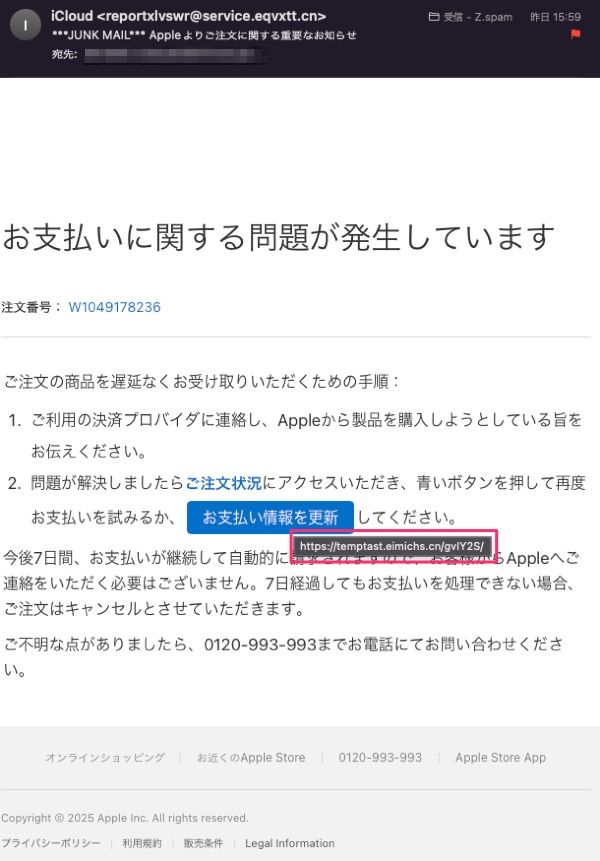

記憶にないけど何かApple製品を買おうとしてしまったのかと思いました.高いから支払いできないので無視w

引用: 誘導先サイトにアクセス.

元のメールを送信してきたメアドでログインしたら成功した.この時点で不正アクセス?

一応,中国の国家元首の名前で決済を試みたのだけど,ずっと戻ってこない.

引用:

お支払いに関する問題が発生しています

注文番号: W1049178236

ご注文の商品を遅延なくお受け取りいただくための手順:

ご利用の決済プロバイダに連絡し、Appleから製品を購入しようとしている旨をお伝えください。

問題が解決しましたらご注文状況にアクセスいただき、青いボタンを押して再度お支払いを試みるか、してください。

今後7日間、お支払いが継続して自動的に請求されますので、お客様からAppleへご連絡をいただく必要はございません。7日経過してもお支払いを処理できない場合、ご注文はキャンセルとさせていただきます。

ご不明な点がありましたら、0120-993-993までお電話にてお問い合わせください。

オンラインショッピング | お近くのApple Store | 0120-993-993 | Apple Store App

Copyright © 2025 Apple Inc. All rights reserved.

プライバシーポリシー | 利用規約 | 販売条件 | Legal Information

元のメールを送信してきたメアドでログインしたら成功した.この時点で不正アクセス?

一応,中国の国家元首の名前で決済を試みたのだけど,ずっと戻ってこない.

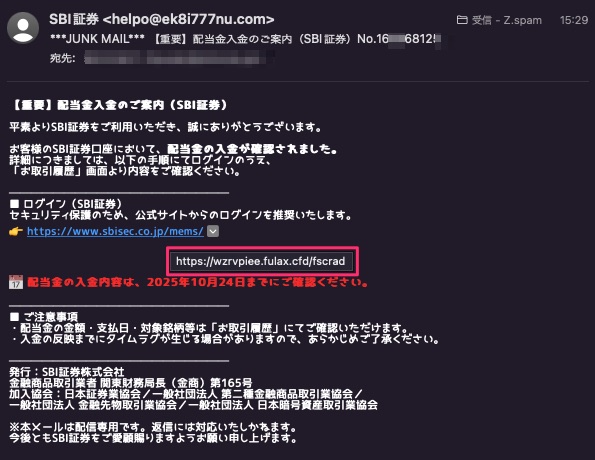

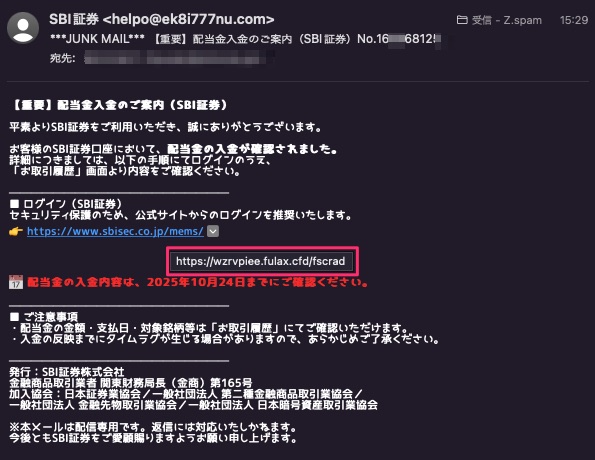

昨日今日は,このフィッシングメールが大量にきてる.

これまでのフィッシングサイトは,ログイン画面で出鱈目なアカウントでログインを試みて,その先で口座番号をゲットする仕組みにしている事が多かったけど,最近は裏側で本物のサイトにアクセスしているっぽくて,ログイン失敗したらそれを摸造したエラーを返す模様.

正常にログインできたら,SMSやメールで送られてきている二要素認証の認証コードを入れさせるのだろう. 巧妙になってきている.

引用: 誘導先のURLにアクセスしてみた.

これまでのフィッシングサイトは,ログイン画面で出鱈目なアカウントでログインを試みて,その先で口座番号をゲットする仕組みにしている事が多かったけど,最近は裏側で本物のサイトにアクセスしているっぽくて,ログイン失敗したらそれを摸造したエラーを返す模様.

正常にログインできたら,SMSやメールで送られてきている二要素認証の認証コードを入れさせるのだろう. 巧妙になってきている.

引用:

【重要】配当金入金のご案内(SBI証券)

平素よりSBI証券をご利用いただき、誠にありがとうございます。

お客様のSBI証券口座において、配当金の入金が確認されました。

詳細につきましては、以下の手順にてログインのうえ、

「お取引履歴」画面より内容をご確認ください。

────────────────────

■ ログイン(SBI証券)

セキュリティ保護のため、公式サイトからのログインを推奨いたします。

👉 https://www.sbisec.co.jp/mems/

📅 配当金の入金内容は、2025年10月24日までにご確認ください。

────────────────────

■ ご注意事項

・配当金の金額・支払日・対象銘柄等は「お取引履歴」にてご確認いただけます。

・入金の反映までにタイムラグが生じる場合がありますので、あらかじめご了承ください。

────────────────────

発行:SBI証券株式会社

金融商品取引業者 関東財務局長(金商)第165号

加入協会:日本証券業協会/一般社団法人 第二種金融商品取引業協会/

一般社団法人 金融先物取引業協会/一般社団法人 日本暗号資産取引業協会

※本メールは配信専用です。返信には対応いたしかねます。

今後ともSBI証券をご愛顧賜りますようお願い申し上げます。

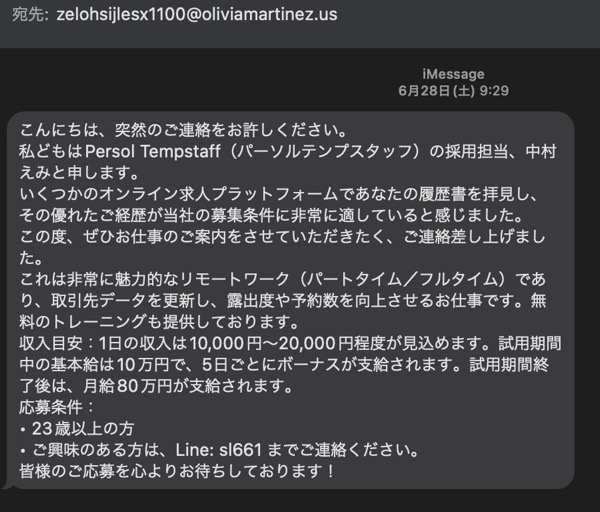

ersol Tempstaff(パーソルテンプスタッフ) を騙る迷惑iMessage

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2025/10/23 13:03

未読のiMessageがあることに気づいて確認したらこれ.

引用: パーソルってテンプスタッフの現在形なのか.学びがあったw

パーソルを騙る不審なメールやWebサイト、SNSアカウントに関するご注意

https://www.persol-group.co.jp/news/20250414_01/

引用:

URLを見ると2025年4月14日発報のようだけど,今現在は「更新日:2025年10月09日」となっているので,常に何かあるのだろう.

引用:

zelohsijlesx1100[@]oliviamartinez.us

こんにちは、突然のご連絡をお許しください。

私どもはPersol Tempstaff(パーソルテンプスタッフ)の採用担当、中村 えみと申します。

いくつかのオンライン求人プラットフォームであなたの履歴書を拝見し、その優れたご経歴が当社の募集条件に非常に適していると感じました。

この度、ぜひお仕事のご案内をさせていただきたく、ご連絡差し上げました。

これは非常に魅力的なリモートワーク(パートタイム/フルタイム)であり、取引先データを更新し、露出度や予約数を向上させるお仕事です。無料のトレーニングも提供しております。

収入目安:1日の収入は10,000円~20,000円程度が見込めます。試用期間中の基本給は10万円で、5日ごとにボーナスが支給されます。試用期間終了後は、月給80万円が支給されます。

応募条件:

• 23歳以上の方

• ご興味のある方は、Line: sl661 までご連絡ください。

皆様のご応募を心よりお待ちしております!

パーソルを騙る不審なメールやWebサイト、SNSアカウントに関するご注意

https://www.persol-group.co.jp/news/20250414_01/

引用:

・弊社名を騙るSNSアカウント

例:SNSで弊社名を騙り、お仕事紹介などの名目でLINEへ誘導するアカウントを確認しております。

URLを見ると2025年4月14日発報のようだけど,今現在は「更新日:2025年10月09日」となっているので,常に何かあるのだろう.

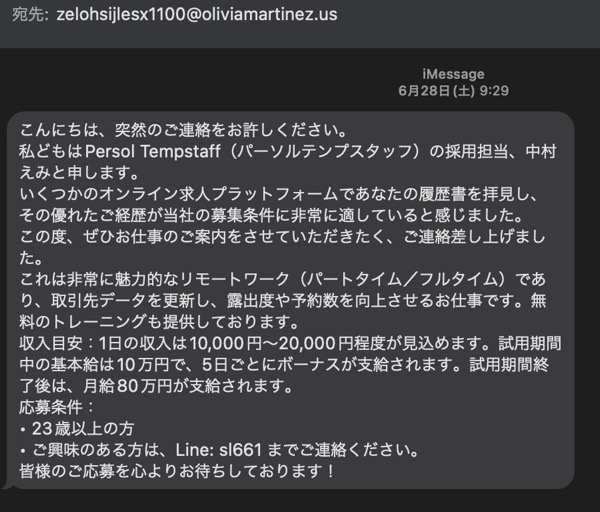

Completed: Action Required: Amendment to contract と言うDocuSignを騙るフィッシングメール

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2025/10/21 12:13

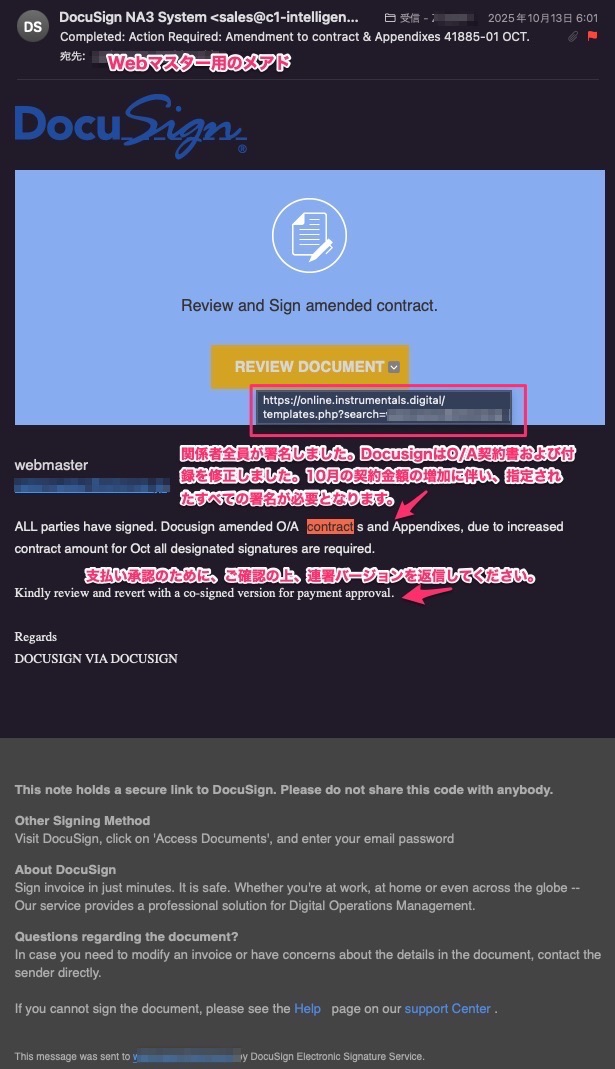

DocuSignを騙るフィッシングメール.電子決裁を装っている模様.BECの1つか.

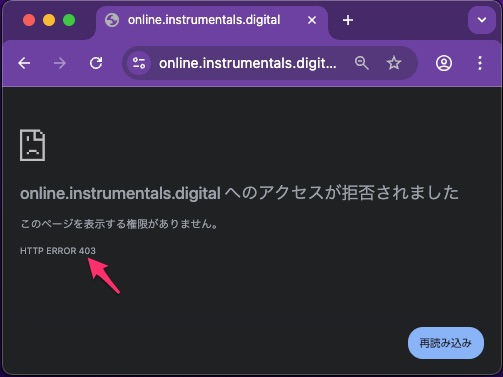

引用:

テイクダウン済み.

DocuSignから書類が届いたら(受信者の基本操作)

https://teachme.jp/90980/manuals/15650873

引用:

ALL parties have signed. Docusign amended O/A contract s and Appendixes, due to increased contract amount for Oct all designated signatures are required.

Kindly review and revert with a co-signed version for payment approval.

Regards

DOCUSIGN VIA DOCUSIGN

テイクダウン済み.

DocuSignから書類が届いたら(受信者の基本操作)

https://teachme.jp/90980/manuals/15650873

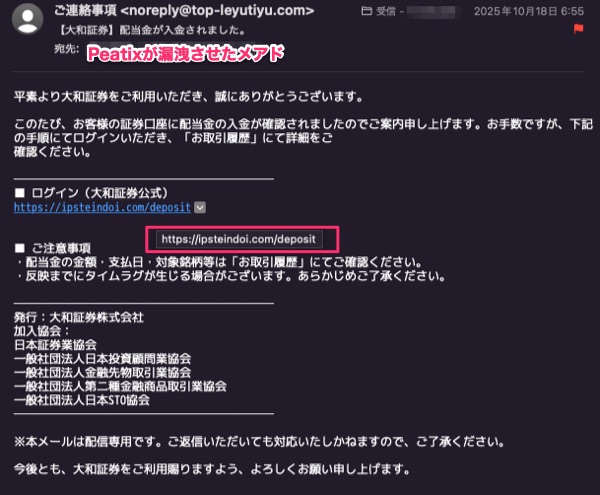

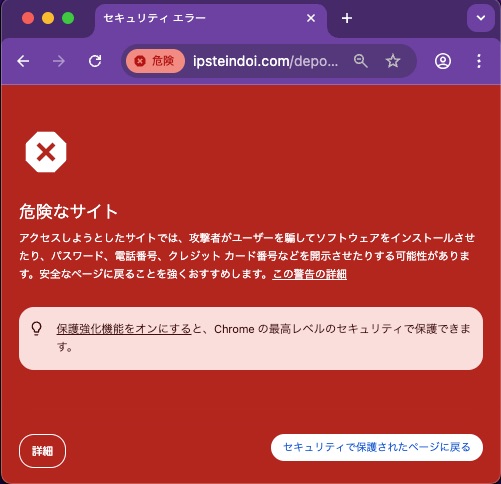

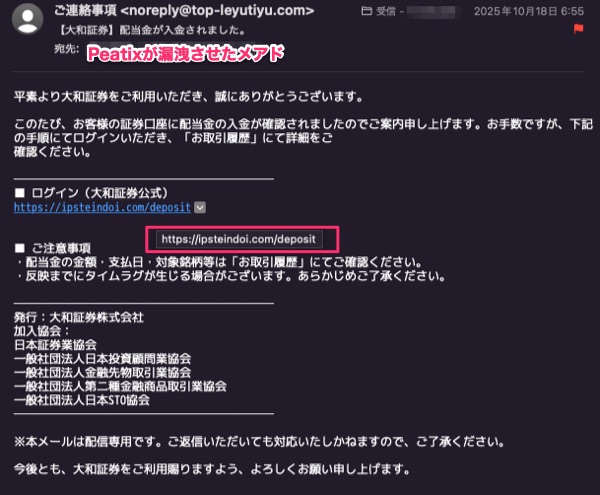

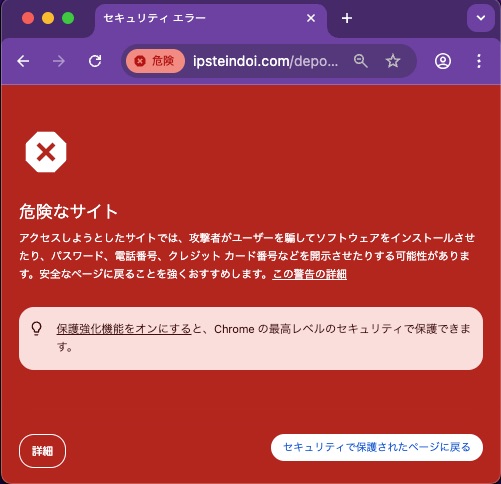

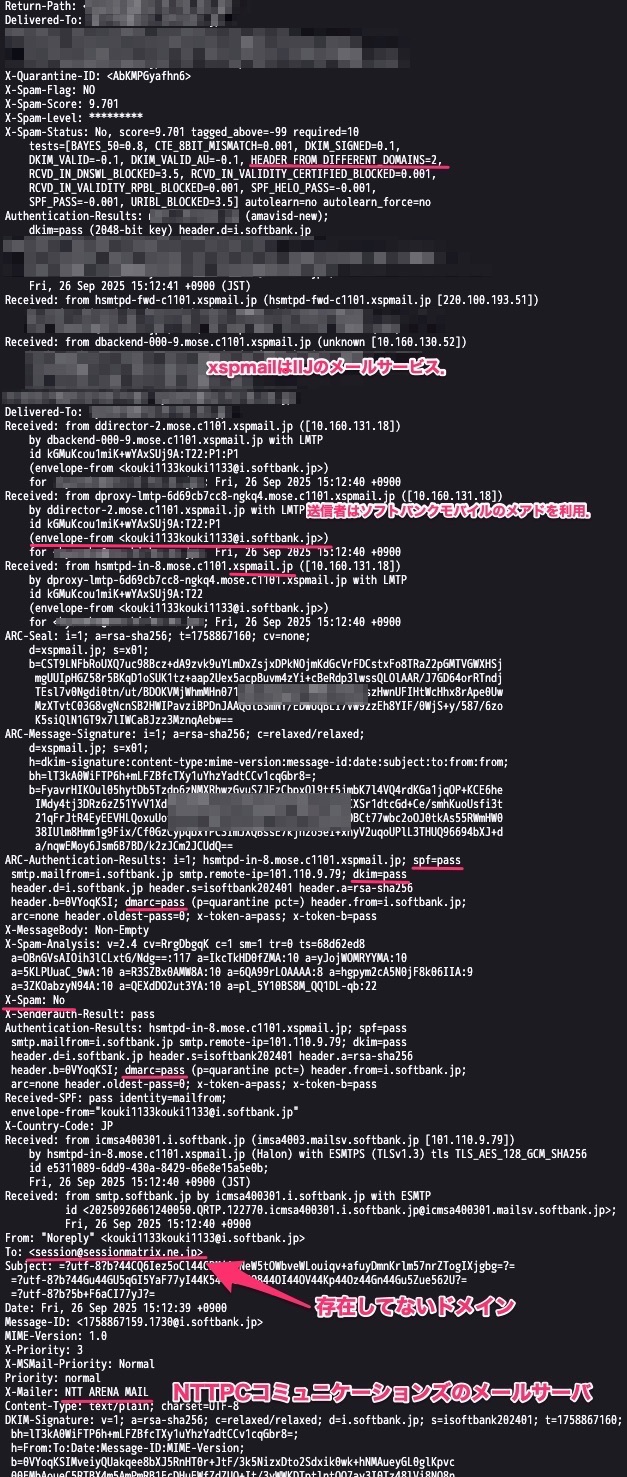

多くの企業で決算が近づいているから,配当金は入りがちだと思う.

今回のこのメールは,SpamAssasinでスパム判定されなかったので詳細確認.

引用: 誘導先URLにアクセスすると既にテイクダウンされていました.

そしてメールヘッダを確認.

今回のこのメールは,SpamAssasinでスパム判定されなかったので詳細確認.

引用:

平素より大和証券をご利用いただき、誠にありがとうございます。

このたび、お客様の証券口座に配当金の入金が確認されましたのでご案内申し上げます。お手数ですが、下記の手順にてログインいただき、「お取引履歴」にて詳細をご

確認ください。

──────────────────────

■ ログイン(大和証券公式)

https[:]//ipsteindoi.com/deposit

■ ご注意事項

・配当金の金額・支払日・対象銘柄等は「お取引履歴」にてご確認ください。

・反映までにタイムラグが生じる場合がございます。あらかじめご了承ください。

──────────────────────

発行:大和証券株式会社

加入協会:

日本証券業協会

一般社団法人日本投資顧問業協会

一般社団法人金融先物取引業協会

一般社団法人第二種金融商品取引業協会

一般社団法人日本STO協会

──────────────────────

※本メールは配信専用です。ご返信いただいても対応いたしかねますので、ご了承ください。

今後とも、大和証券をご利用賜りますよう、よろしくお願い申し上げます。

そしてメールヘッダを確認.

残念.ちょっと出遅れたのでもうテイクダウンされてた.

引用:

引用:

お疲れ様です。

午前中お電話でお話した発注書になります。

ご確認よろしくお願いいたします。

https[:]//www.newdaypub.com/article/UYETJHVSERXXX

【必見】マイナポイント20,000円分GET!申請期限に注意しよう! というフィッシングメール

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2025/10/20 9:41

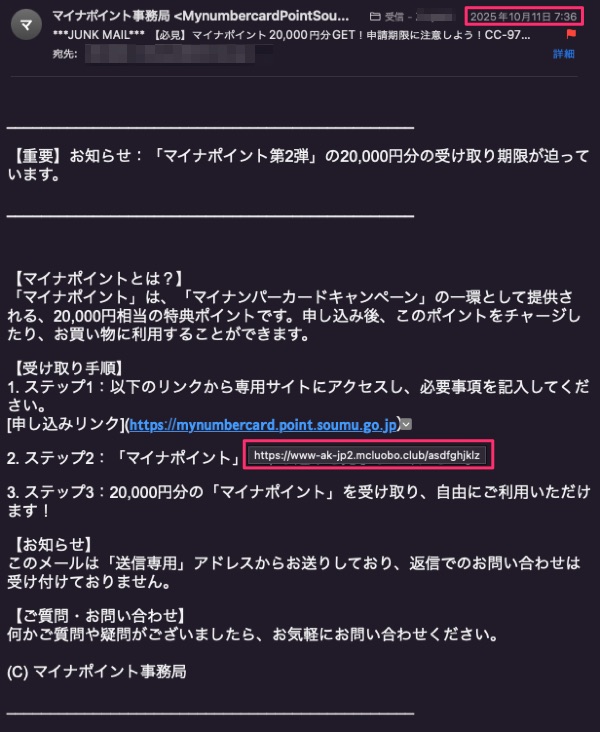

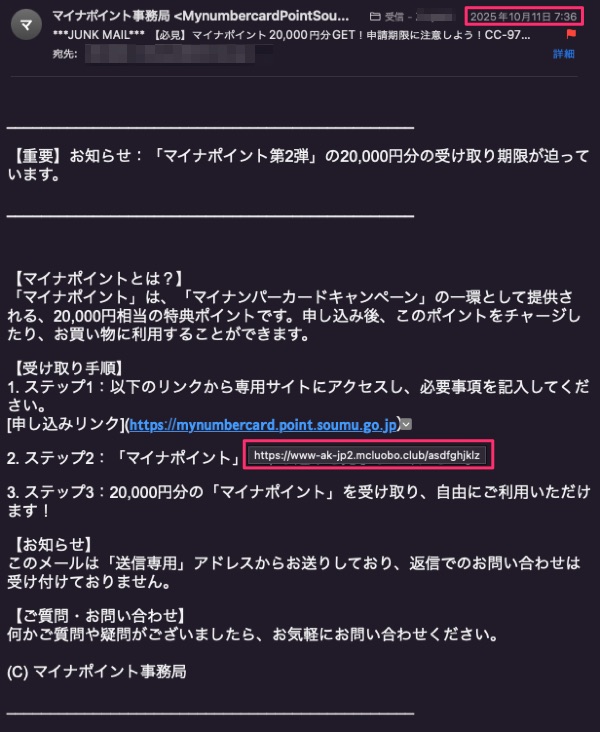

今更のフィッシングメール.

マイナポイント事業,もう終わってから何ヶ月?と思って調べたら2023年9月30日で終わってた.2年前か.

引用:

マイナポイント事業,もう終わってから何ヶ月?と思って調べたら2023年9月30日で終わってた.2年前か.

引用:

【重要】お知らせ:「マイナポイント第2弾」の20,000円分の受け取り期限が迫っています。

_______________________________________________

【マイナポイントとは?】

「マイナポイント」は、「マイナンパーカードキャンペーン」の一環として提供される、20,000円相当の特典ポイントです。申し込み後、このポイントをチャージしたり、お買い物に利用することができます。

【受け取り手順】

1. ステップ1:以下のリンクから専用サイトにアクセスし、必要事項を記入してください。

[申し込みリンク](𝗵𝘁𝘁𝗽𝘀[:]//𝗺𝘆𝗻𝘂𝗺𝗯𝗲𝗿𝗰𝗮𝗿𝗱.𝗽𝗼𝗶𝗻𝘁.𝘀𝗼𝘂𝗺𝘂.𝗴𝗼[.]𝗷𝗽)

2. ステップ2:「マイナポイント」の申し込みを完了してください。

3. ステップ3:20,000円分の「マイナポイント」を受け取り、自由にご利用いただけます!

【お知らせ】

このメールは「送信専用」アドレスからお送りしており、返信でのお問い合わせは受け付けておりません。

【ご質問・お問い合わせ】

何かご質問や疑問がございましたら、お気軽にお問い合わせください。

(C) マイナポイント事務局

_______________________________________________

Your private information has been stolen because of suspicious events. (不審な出来事によりあなたの個人情報が盗まれました。)というセクストーションメール

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2025/10/16 15:34

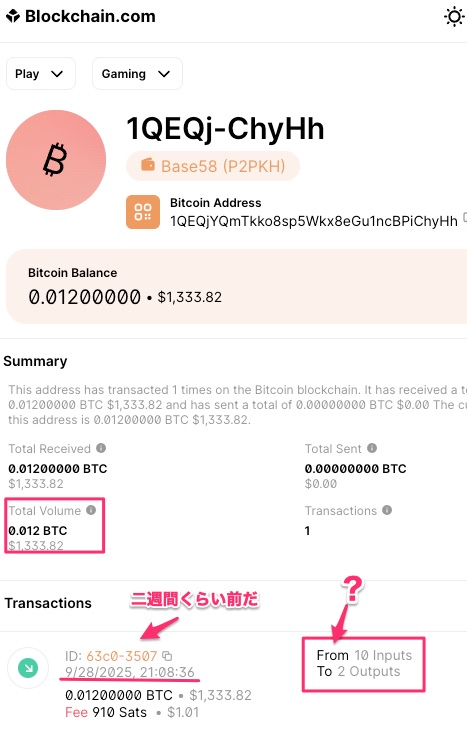

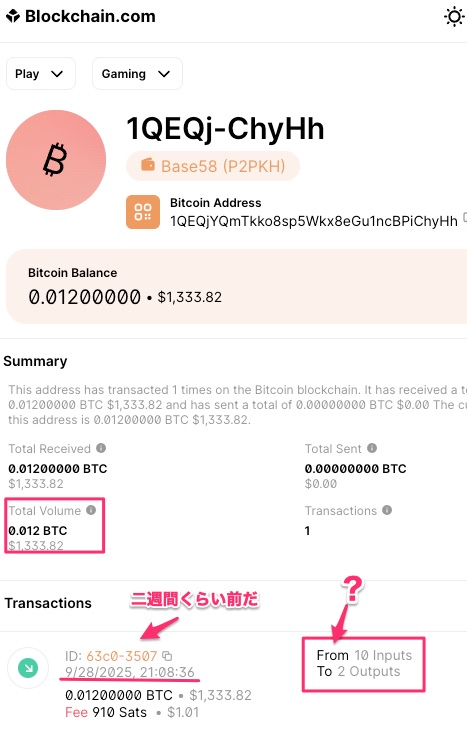

英語版も来てた.この3セットか.ポルトガル語とかも来てたら完璧なのだが.

引用:

1QEQjYQmTkko8sp5Wkx8eGu1ncBPiChyHh

こちらもビットコインの動きがあるようだ.

見方がわからないのだけど,FromとToで出てるがこれは送金件数とかとは違うのか.

引用:

Greetings!

Would like to introduce myself - I am a specialized hacker, and have succeeded in hacking your operating system.

At this moment, I have obtained a complete access to account of yours (this is pass from 漏洩メアド: ).

On top of that, I was also unnoticeably observing all your activities and spying on you for few past months.

It was possible because your computer was infected with malicious spyware, which infiltrated your computer while you were visiting a website containing adult videos.

Give me a few minutes to clarify how that affects you. Because of Trojan viruses, I am now able to have an unrestricted access to your computer as well as any other devices owned by you.

In other words, I can see without any restrictions everything in your screen and even activate the camera together with microphone anytime I want, and you won't even know about that.

Moreover, I have complete access to confidential data of yours including emails, chat history etc.

1QEQjYQmTkko8sp5Wkx8eGu1ncBPiChyHh

こちらもビットコインの動きがあるようだ.

見方がわからないのだけど,FromとToで出てるがこれは送金件数とかとは違うのか.

我强烈建议您查看此邮件内容 (このメールの内容を確認することを強くお勧めします)というセクストーションメール

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2025/10/16 15:22

とうとう?中国語でもセクストーションメールが来た.

引用:

ビットコインアドレスはこちら.

1GnzvhU5FXSRNjrudsgqx5sZEr2PAnkqK5

今現在は,コインの動きはない模様.

引用:

您好!

很抱歉,但我必须先说坏消息。

几个月前,我获得了您关联了操作系统的账号的访问权限,因此,我也获得了您用于浏览互联网的所有设备的访问权限。

然后,我就轻松地在您所有的设备上安装了能够追踪您每次按键和鼠标移动的特殊软件。之后,访问您的个人电子邮件(漏洩メアド)就不再是问题了。

我不是天才,也不是出色的黑客。造成这一情况的罪魁祸首是您对互联网安全的不屑一顾。

您似乎完全不了解什么是无痕模式、VPN、TOR,而且您还会毫不犹疑地点击电子邮件中的可疑链接。

我这封邮件的重点来了——我不仅获得了访问您浏览器历史记录和文件的权限,而且您的网络摄像头也在我的控制之下。

我不仅录制了您一边观看极具争议的内容,一边自慰的视频,而且还获得了您所有的网络聊天记录。为了避免您认为这些视频是假的,我还特意从您的好几个设备中复制了一些镜头。

您所珍视的一切——您的朋友、同事,以及家人对您的看法——现在都受到了威胁。

您花了很长时间才建立起一个体面和负责任的人设。不管是你还是我,都不想通过点一下鼠标就把这一切都毁掉。

只需点击一下,您所认识的,喜爱的和尊重的所有人都会收到一部关于您的可疑视频,以及您浏览器中那“非凡”的浏览记录。

こんにちは!

申し訳ありませんが、まず悪い知らせからお伝えしなければなりません。

数ヶ月前、私はあなたのOSに関連付けられたアカウントへのアクセス権を取得しました。これにより、あなたがインターネット閲覧に使用する全てのデバイスへのアクセス権も得たのです。

その後、私はあなたの全デバイスに、キー入力やマウスの動きを逐一追跡する特殊なソフトウェアを容易にインストールしました。それ以来、あなたの個人メール(漏洩メアド)へのアクセスは問題ありませんでした。

私は天才でもなければ、優れたハッカーでもありません。この状況を引き起こした真の犯人は、あなたのインターネットセキュリティに対する軽視です。

あなたはシークレットモード、VPN、TORといった概念を全く理解しておらず、メール内の怪しいリンクを躊躇なくクリックするようです。

本題に入ります——私はあなたのブラウザ履歴やファイルへのアクセス権を得ただけでなく、あなたのウェブカメラも完全に制御下に置いています。

DeepL.com(無料版)で翻訳しました。

ビットコインアドレスはこちら.

1GnzvhU5FXSRNjrudsgqx5sZEr2PAnkqK5

今現在は,コインの動きはない模様.

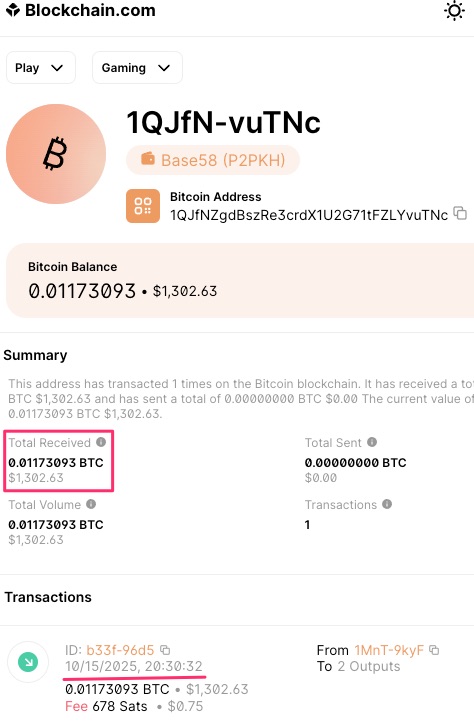

最近はキャンペーンと呼べるほど大量のアカウントで受信してないのだけど,ビットコインを送信している人もいるなぁ.

今気づいたけど,いつの間にか「ビットコイン」と入力すると「₿」と出てくる.なんだこれ.

引用:

ビットコインの送信先アドレスは,今のところこの2つ.

1QJfNZgdBszRe3crdX1U2G71tFZLYvuTNc

1JqRC8Mdi4XCfwsyUnbZnHnPJ7KQKnUj3d

1Jqの方には,1つ着金履歴がある.

今気づいたけど,いつの間にか「ビットコイン」と入力すると「₿」と出てくる.なんだこれ.

引用:

こんにちは!

残念ながら凶報がございます。

数ヶ月前、あなたがインターネット閲覧に利用しているデバイスへのアクセス権を取得しました。

さらに、あなたのインターネット活動の追跡も行いました。

下記は、それまでに至る経緯です。

以前、ハッカーから複数のメールアドレスへのアクセス権を購入しました(最近では、オンライン上で簡単に購入することが可能です)。

よって苦労することなく、あなたのメールアカウント(迷惑メール受信専用メアド)にログインしています。

あなたのデバイスにアクセスしてから1週間以内に、メールに利用されているデバイスのオペレーティングシステム全てにトロイの木馬ウイルスをインストールしました。

実際、この操作はかなり単純です(なぜなら、あなたが受信メールをクリックしたからです)。

スマートな物事は何でもかなり単純なのでしょう。

私のソフトウェアで、あなたのデバイス全てのコントローラーにアクセスすることができ、それはビデオカメラ、マイク、キーボードを含みます。

あなたの個人情報全てをダウンロードし、あなたのWeb閲覧履歴や写真も私のサーバーに保存してあります。あなたのメッセージ類全てだけでなく、Eメール、SNS、連絡先、チャットの履歴さえも私はアクセスできます。

私のウイルスは(ドライバーベースで)絶えずシグネチャを更新するため、ウイルス対策ソフトでは検知できません。

今まであなたが私の存在に気がつかなかった理由はご理解いただけたかと思います・・・

ビットコインの送信先アドレスは,今のところこの2つ.

1QJfNZgdBszRe3crdX1U2G71tFZLYvuTNc

1JqRC8Mdi4XCfwsyUnbZnHnPJ7KQKnUj3d

1Jqの方には,1つ着金履歴がある.

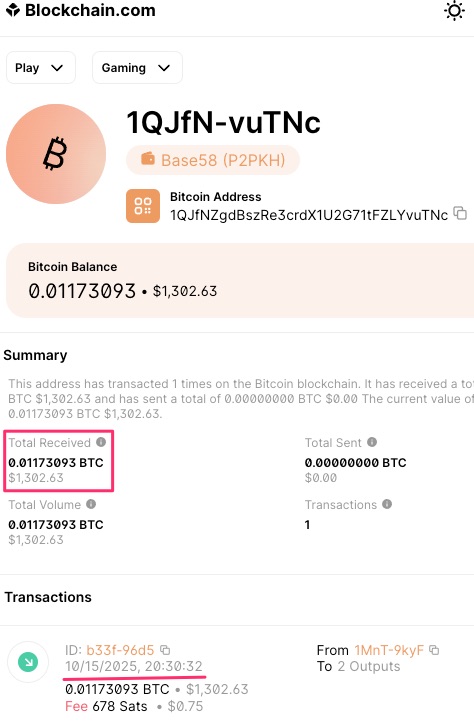

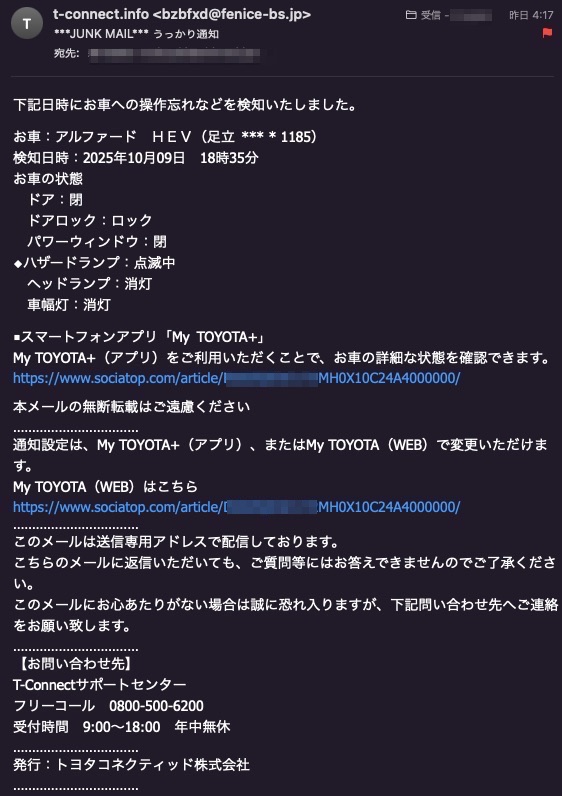

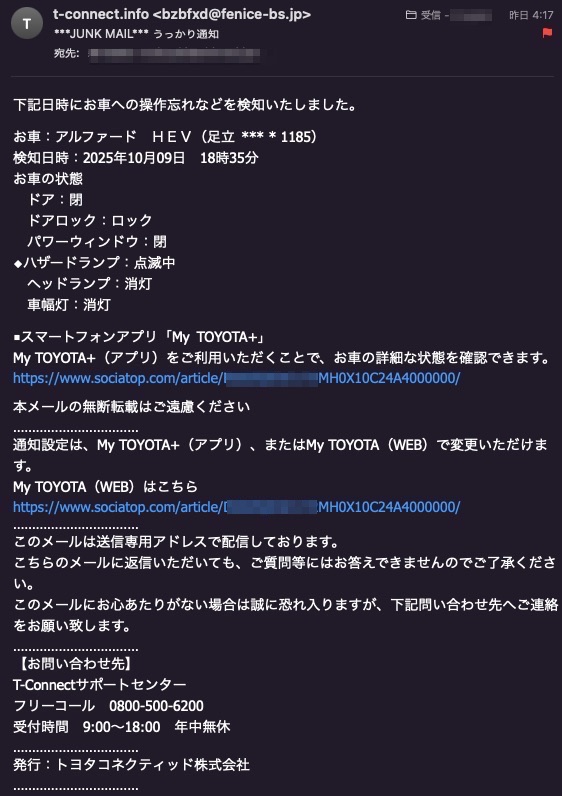

うっかり通知 というトヨタコネクティッドを騙るフィッシングメール 車を盗もうとしてる?

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2025/10/11 3:38

アルファードのオーナーを狙っているフィッシングメールの模様.アルファードは,よくヤードに連れていかれるやつだと思うけど,クルマを盗んじゃおうというフィッシングメールの模様.

メールの送信はさくらインターネットで,個人経営の美容室みたいなのが乗っ取られているっぽい.

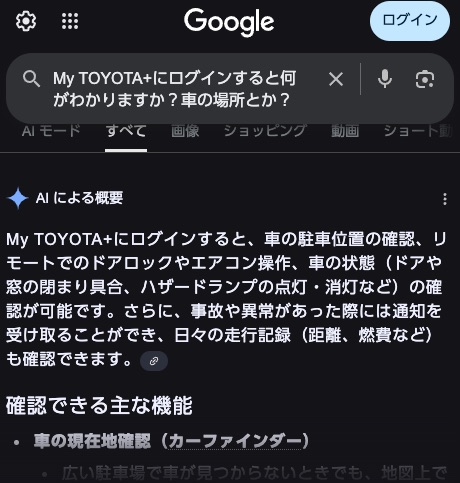

引用: My TOYOTA+がなんなのか.

引用: 普通に「うっかり通知」で調べたら出てきた.

「うっかり通知」はどのようなサービスですか?

https://tconnect.jp/faq/safetyservice/notice/1124.html

メールヘッダなどを確認.

メールの送信はさくらインターネットで,個人経営の美容室みたいなのが乗っ取られているっぽい.

引用:

下記日時にお車への操作忘れなどを検知いたしました。

お車:アルファード HEV(足立 *** * 1185)

検知日時:2025年10月09日 18時35分

お車の状態

ドア:閉

ドアロック:ロック

パワーウィンドウ:閉

◆ハザードランプ:点滅中

ヘッドランプ:消灯

車幅灯:消灯

■スマートフォンアプリ「My TOYOTA+」

My TOYOTA+(アプリ)をご利用いただくことで、お車の詳細な状態を確認できます。

https://www.sociatop.com/article/XXXXXXXXXXXXXXXXMH0X10C24A4000000/

本メールの無断転載はご遠慮ください

……………………………

通知設定は、My TOYOTA+(アプリ)、またはMy TOYOTA(WEB)で変更いただけます。

My TOYOTA(WEB)はこちら

https://www.sociatop.com/article/XXXXXXXXXXXXXXXXMH0X10C24A4000000/

……………………………

このメールは送信専用アドレスで配信しております。

こちらのメールに返信いただいても、ご質問等にはお答えできませんのでご了承ください。

このメールにお心あたりがない場合は誠に恐れ入りますが、下記問い合わせ先へご連絡をお願い致します。

……………………………

【お問い合わせ先】

T-Connectサポートセンター

フリーコール 0800-500-6200

受付時間 9:00~18:00 年中無休

……………………………

発行:トヨタコネクティッド株式会社

……………………………

引用:

My TOYOTA+にログインすると何がわかりますか?車の場所とか?

My TOYOTA+にログインすると、車の駐車位置の確認、リモートでのドアロックやエアコン操作、車の状態(ドアや窓の閉まり具合、ハザードランプの点灯・消灯など)の確認が可能です。さらに、事故や異常があった際には通知を受け取ることができ、日々の走行記録(距離、燃費など)も確認できます。

「うっかり通知」はどのようなサービスですか?

https://tconnect.jp/faq/safetyservice/notice/1124.html

メールヘッダなどを確認.

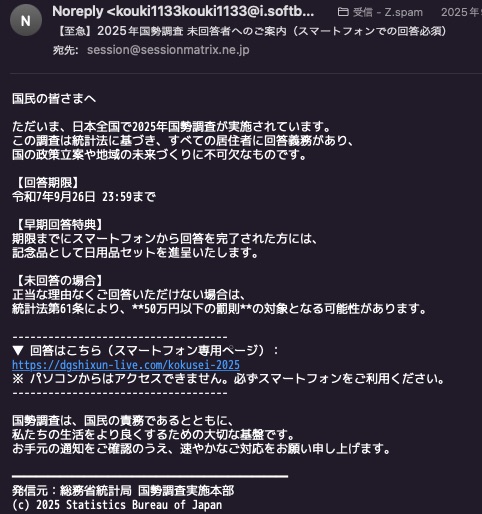

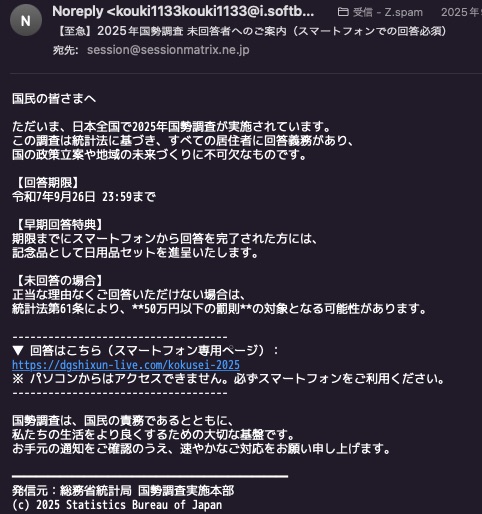

「スマートフォンでの回答必須」となってる意味がわからん.紙で回答されると困るからだろう.

引用:

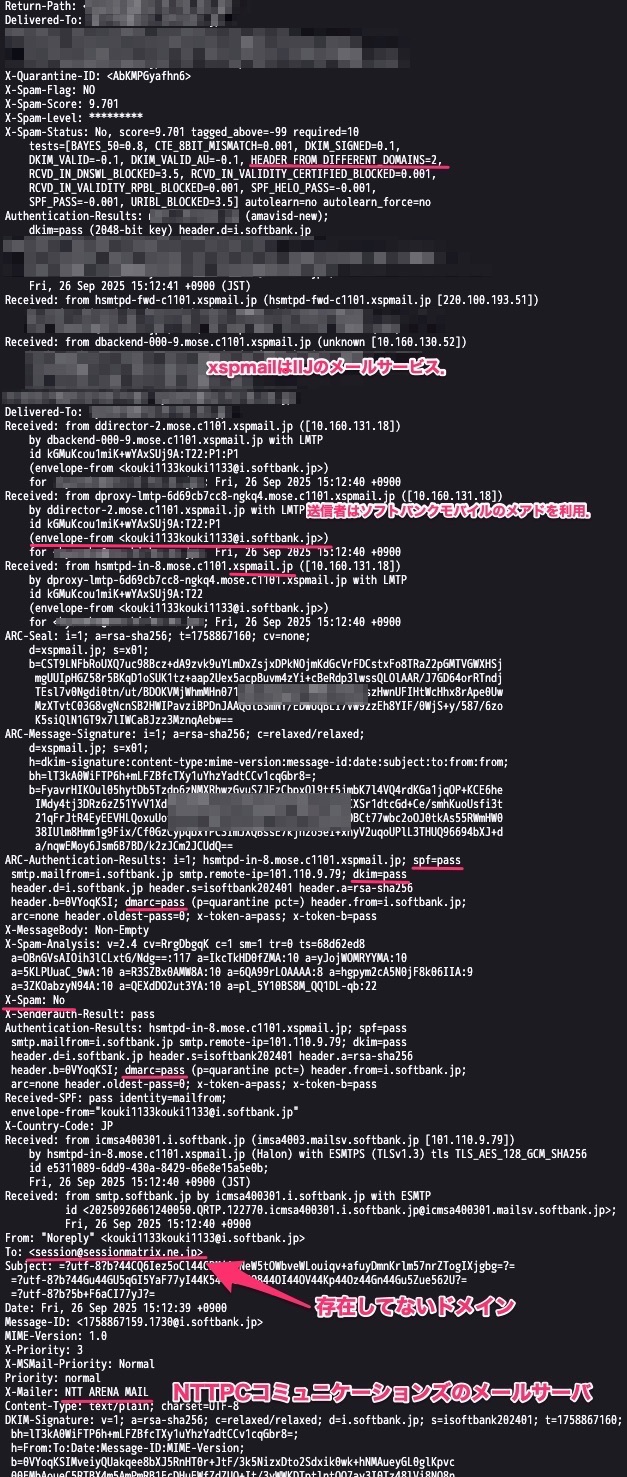

メールヘッダを調べてみた.

今回はSpamAssasinとカスペルスキーは通過している.ソフトバンクだからかなぁ.

ちなみに送信者のメアドのドメインを調べたら,存在してないものでした.

過去履歴も調べたけど存在してなかったっぽい.

引用:

国民の皆さまへ

ただいま、日本全国で2025年国勢調査が実施されています。

この調査は統計法に基づき、すべての居住者に回答義務があり、

国の政策立案や地域の未来づくりに不可欠なものです。

【回答期限】

令和7年9月26日 23:59まで

【早期回答特典】

期限までにスマートフォンから回答を完了された方には、

記念品として日用品セットを進呈いたします。

【未回答の場合】

正当な理由なくご回答いただけない場合は、

統計法第61条により、**50万円以下の罰則**の対象となる可能性があります。

------------------------------------

▼ 回答はこちら(スマートフォン専用ページ):

https[:]//dgshixun-live.com/kokusei-2025

※ パソコンからはアクセスできません。必ずスマートフォンをご利用ください。

------------------------------------

国勢調査は、国民の責務であるとともに、

私たちの生活をより良くするための大切な基盤です。

お手元の通知をご確認のうえ、速やかなご対応をお願い申し上げます。

━━━━━━━━━━━━━━━━━━━━━━━

発信元:総務省統計局 国勢調査実施本部

(c) 2025 Statistics Bureau of Japan

メールヘッダを調べてみた.

今回はSpamAssasinとカスペルスキーは通過している.ソフトバンクだからかなぁ.

ちなみに送信者のメアドのドメインを調べたら,存在してないものでした.

$ whois sesshonmatrix.ne.jp🆑

[ JPRS database provides information on network administration. Its use is ]

[ restricted to network administration purposes. For further information, ]

[ use 'whois -h whois.jprs.jp help'. To suppress Japanese output, add'/e' ]

[ at the end of command, e.g. 'whois -h whois.jprs.jp xxx/e'. ]

No match!!🈁

$

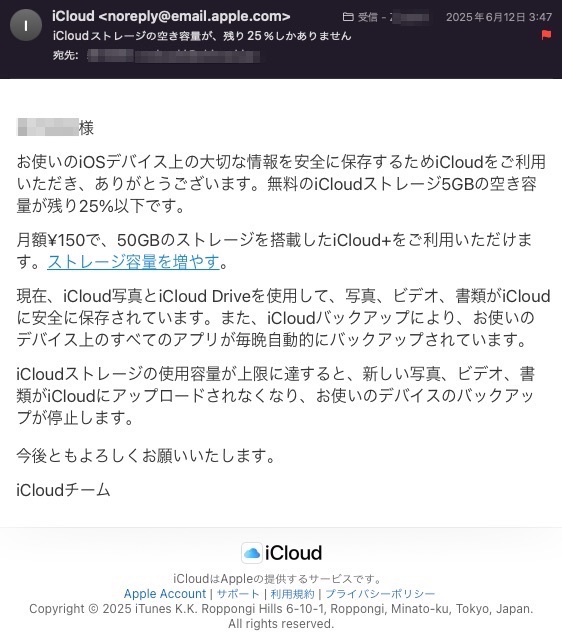

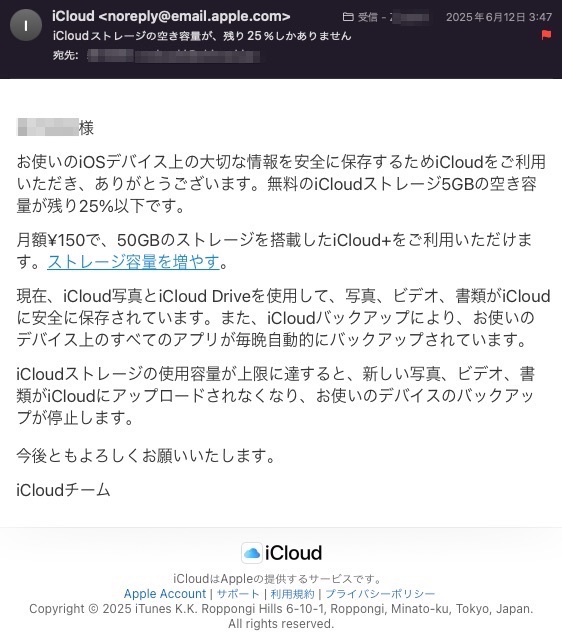

カミさんのお下がりのiPad Proをセットアップした際に,誤ってiCloudに写真が転送されてしまった.

その影響で,iCloudのストレージが足りないという通知メールが来ていたので,スパムと切り分ける参考にするために調べてみた.

まずこんな感じ.

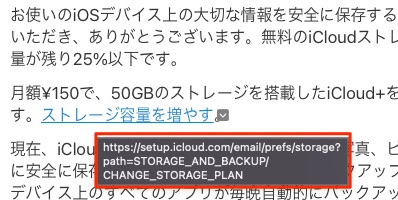

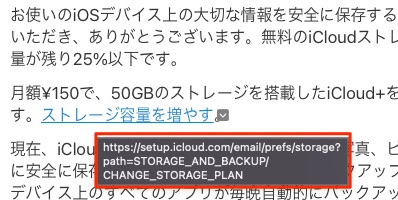

本文内のリンクを確認.

でもこれって,スマホで受け取ったメールだと読めないよね...

そしてメールヘッダ.

その影響で,iCloudのストレージが足りないという通知メールが来ていたので,スパムと切り分ける参考にするために調べてみた.

まずこんな感じ.

本文内のリンクを確認.

でもこれって,スマホで受け取ったメールだと読めないよね...

そしてメールヘッダ.

AppleのiCloudの更新を装う通知が多いかな.

ストレージが少ないiPhoneを買って,写真データはクラウドに保存し,キャリアのプランで短期間で新しいiPhoneに安く乗り換えるのがデータ移行の手間が簡単だろうね.そういう若者層を狙っている感じか.

件名の集計結果 (10件以上)

キーワードランキング (トップ50, 3文字以上)

ストレージが少ないiPhoneを買って,写真データはクラウドに保存し,キャリアのプランで短期間で新しいiPhoneに安く乗り換えるのがデータ移行の手間が簡単だろうね.そういう若者層を狙っている感じか.

件名の集計結果 (10件以上)

----------------------------------------------

RANK | 件数 | 件名

----------------------------------------------

1 | 144 | Apple公式通知メール—お支払い方法の確認が必要

2 | 104 | 次回お引落日は9月24日(水)です。

3 | 94 | 9月お支払金額のお知らせ

4 | 88 | 次回のお支払い金額のお知らせです。

5 | 74 | 【重要なお知らせ】Apple IDアカウント情報お

6 | 60 | ヨドバシドットコム:「お客様情報」変更依頼受付のご

7 | 55 | 【重要なお知らせ】JCBカード2025年10月10

8 | 52 | 〔Amazon payments〕お支

9 | 47 | 【重要なお知らせ】Apple IDの確認とお支払い

10 | 42 | 【重要】三菱UFJポイントの有効期限が近づいていま

11 | 38 | 【Amażon】お支払い方法の更新が必要です

12 | 35 | 【重要なお知らせ】お客様のお支払い方法が承認されま

13 | 32 | 【ご対応ください】お支払い方法を確認・更新してくだ

14 | 31 | 【重要なお知らせ】JCBカード/ショッピングご利用

15 | 30 | JCBカード2025年9月10日分お振替内容確定の

16 | 30 | Apple IDのお支払い情報が無効になっています

17 | 29 | ポケットカード利用制限:認証手続きのお願い

18 | 29 | 【重要】Apple ID に登録されたお支払い方法

19 | 29 | iCloud+ご利用継続のためお支払い方法を更新し

20 | 28 | [AMERICAN EXPRESS]ご請求金額確定

21 | 27 | 【EX予約】 セキュリティ通知第三者が不正に利用を

22 | 26 | 会員情報の更新に関する重要なお知らせ【ビューカード

23 | 26 | 会員特典変更のお知らせ

24 | 24 | 重要なお知らせ: 未加算マイルについて

25 | 24 | 【Amazon.co.jp】ご注文詳細をご確認くだ

26 | 24 | <JACCS>2025年9月度お支払い金額確定のご

27 | 23 | 【EX予約】 メールアドレスの確認

28 | 22 | 9月ご請求額のお知らせ

29 | 22 | 「松井証券:アカウントのセキュリティリスクに関する

30 | 22 | 【期間限定セール】LOUIS VUITTON 人気

31 | 22 | お客様の プライム 会員資格は一時的に停止されてい

32 | 20 | 【ETC利用照会サービス】ご利用料金返金手続きのご

33 | 19 | 【至急】地方支援特別企画/特典ポイント進呈済み(3

34 | 19 | iCloud+のストレージが停止される前に、お支払

35 | 19 | 【重要なお知らせ】お荷物お届けのお知らせ【受け取り

36 | 18 | DHL:最後のリマインダー: アクションが必要です

37 | 18 | iCloud+の継続にはお支払い情報の更新が必要で

38 | 18 | iCloud+のお支払いに失敗しました – すぐに

39 | 18 | Appleサービス継続のためお支払い情報をご確認く

40 | 17 | ご不在連絡票に記載されている!Web再配達受付サー

41 | 17 | 【NHKプラス】放送受信料のお支払いについて「受信

42 | 17 | 【セゾンカード】ご利用制限のお知らせ

43 | 16 | 重要なお知らせ:配達の試みが不成功である場合、出荷

44 | 16 | 会員専用ネットサービスからのお知らせ

45 | 16 | ご利用明細更新のお知らせ

46 | 16 | 【重要】一時的にカードをご利用いただけない場合がご

47 | 16 | 【重要なお知らせ】dアカウント認証情報更新のお知ら

48 | 16 | 【株式会社ジャックスからのお知らせ】

49 | 15 | お支払い情報のご確認と更新のお願い【えきねっと】

50 | 15 | お荷物問い合わせサービス, 不在通知がない場合の再

51 | 15 | Apple IDでのお支払いが承認されませんでした

52 | 15 | 【重要】iCloud+ のお支払い情報を更新してく

53 | 15 | 【重要】税金未納に関する重要なお知らせ

54 | 15 | NHK受信料定期支払い更新のお願い

55 | 15 | NHK受信料定期支払い情報の更新について

56 | 14 | カード連携で「えきねっと」利用時のポイント2倍!お

57 | 14 | Re:代金引換 ブランドスーパーコピー 実物写真

58 | 14 | アカウント保護強化のためのMastercard本人

59 | 13 | 日本郵政株式会社:確認が必要

60 | 13 | 【重要】セキュリティ認証に関する重要なお知らせ

61 | 12 | 【eオリコ】カードご利用のお知らせ(確定)

62 | 12 | 【見逃し厳禁】必要な手続きが未完了です

63 | 12 | 【イオンカード】ご利用制限のお知らせ

64 | 11 | 緊急 DHLの出荷が承認待ち

65 | 11 | ETCマイレージサービス仮登録完了

66 | 11 | 【ご案内】秋季キャンペーン実施中|三大特典をまだ

67 | 11 | 【eオリコ】銀行振込支払い内容確認のご案内

68 | 11 | 秋冬シーズンに最適!人気ブランドの最新アイテム【r

69 | 11 | エポスカードからのお知らせ:お支払額のご案内

70 | 10 | nobuaki : you have won a

71 | 10 | 分割・リボ変更締切せまる!受付は9/10日12時ま

72 | 10 | 大切なお知らせ:visacardのご利用確認をお願

73 | 10 | 緊急のお願い:visacardの利用確認にご対応く

74 | 10 | 【MasterCardカード】:会費に関する緊急の

75 | 10 | お客様のアカウントに対する不審なログ

76 | 10 | 【重要】 荷物のお届け情報確認のお願い

77 | 10 | NHK受信料定期支払い情報更新のお願い

----------------------------------------------

RANK | 件数 | キーワード

----------------------------------------------

1 | 383 | 重要なお知らせ

2 | 230 | apple

3 | 144 | apple公式通知メール

4 | 144 | お支払い方法の確認が必要

5 | 111 | icloud

6 | 104 | 次回お引落日は9月24日

7 | 94 | 9月お支払金額のお知らせ

8 | 88 | 次回のお支払い金額のお知らせです

9 | 74 | idアカウント情報お

10 | 60 | ヨドバシドットコム

11 | 60 | お客様情報

12 | 60 | 変更依頼受付のご

13 | 55 | jcbカード2025年10月10

14 | 52 | yme

15 | 52 | nts

16 | 50 | ex予約

17 | 47 | idの確認とお支払い

18 | 42 | お支払い方法の更新が必要です

19 | 42 | 三菱ufjポイントの有効期限が近づいていま

20 | 42 | ご利用制限のお知らせ

21 | 39 | amażon

22 | 38 | ご対応ください

23 | 36 | 私の名前

24 | 35 | お客様のお支払い方法が承認されま

25 | 34 | えきねっと

26 | 33 | amazon

27 | 32 | jaccs

28 | 32 | jcbカード

29 | 32 | お支払い方法を確認

30 | 32 | 更新してくだ

31 | 31 | ショッピングご利用

32 | 30 | ビューカード

33 | 30 | jcbカード2025年9月10日分お振替内容確定の

34 | 30 | idのお支払い情報が無効になっています

35 | 29 | american

36 | 29 | express

37 | 29 | イオンカード

38 | 29 | ポケットカード利用制限

39 | 29 | 認証手続きのお願い

40 | 29 | エポスカードからのお知らせ

41 | 29 | に登録されたお支払い方法

42 | 29 | ご利用継続のためお支払い方法を更新し

43 | 28 | ご請求金額確定

44 | 27 | セキュリティ通知第三者が不正に利用を

45 | 27 | 三井住友カード

46 | 27 | お客様の

47 | 27 | プライム

48 | 26 | 会員情報の更新に関する重要なお知らせ

49 | 26 | 会員特典変更のお知らせ

50 | 26 | ご案内

気づいたら,不在着信があった.Apple Watchに通知が来てないので,ワンギリだっただろう.

iPhoneの機能で中国本土からの電話ということで,知人の中国人は私の電話番号を知らないので,関係ない電話だとわかるけど,迷惑電話情報サービスを3分くらい調べても中国の電話番号は登録されて無かった.

携帯電話番号を使っていることまではわかったので,代わりに別の調査サービスを使ってみた.

手机全能查

http://so.qqdna.com/

携帯電話番号のチェックサイト.Mobile All-in-One Check.

yiyang Mobile Global Passカードとあるけど,yiyangは益陽.湖南省益陽市のエリアで使われている携帯電話番号の模様.他の調査結果の文章はさっぱり意味不明.

湖南省益陽市の場所はこんな感じ.

新型コロナウイルスの武漢に近いのか.生きてきた中で,中国の地理はあまり気にしたことないけど.

益陽市の産業を確認.

水田を使ってない時はザリガニを養殖しているそうで従事者は13万人.タケノコとザリガニが主産業の都市からだとすると,今回のワンギリ電話はIT系のサイバー攻撃じゃなさそうな気もするけども...

iPhoneの機能で中国本土からの電話ということで,知人の中国人は私の電話番号を知らないので,関係ない電話だとわかるけど,迷惑電話情報サービスを3分くらい調べても中国の電話番号は登録されて無かった.

携帯電話番号を使っていることまではわかったので,代わりに別の調査サービスを使ってみた.

手机全能查

http://so.qqdna.com/

携帯電話番号のチェックサイト.Mobile All-in-One Check.

yiyang Mobile Global Passカードとあるけど,yiyangは益陽.湖南省益陽市のエリアで使われている携帯電話番号の模様.他の調査結果の文章はさっぱり意味不明.

湖南省益陽市の場所はこんな感じ.

新型コロナウイルスの武漢に近いのか.生きてきた中で,中国の地理はあまり気にしたことないけど.

益陽市の産業を確認.

水田を使ってない時はザリガニを養殖しているそうで従事者は13万人.タケノコとザリガニが主産業の都市からだとすると,今回のワンギリ電話はIT系のサイバー攻撃じゃなさそうな気もするけども...

久々に再発.

2021年に停止依頼したけど2022年に再発したのだけど,その後,しつこく送ってきたりもしてない.

引用:

日本年金機構の「厚生年金保険・健康保険 適用事業所検索システム」で検索してみた結果.

年金払っている人が0人ということは,従業員がいないということ.誰かの副業? というか何かの調査団体かなぁ.2chの山崎渉とかpingコマンドとかみたいな感じか?

2021年に停止依頼したけど2022年に再発したのだけど,その後,しつこく送ってきたりもしてない.

引用:

AI/ITエンジニア スキル条件を頂ければ即提案します。紹介手数料(年収の30%)は不要です。

いつもお世話になっております。

株式会社ワークタンクの関戸と申します。

mailto:info@wtage.net

TEL : 03-5324-2815

○電話 平日月~金8:30~18:00まで

それ以外の時間は、お手数ですがメールでご連絡下さい。

案件情報がありましたら、メールしてください。

すぐに候補者を返信いたします。

案件情報を頂く際は、

★(1)責任者様の携帯番号

(2)会社の代表番号

(3)スキル見合いではなく、必ず案件の単金額のご記入お願いします。

(4)外国籍は不可かどうか

(5)必須言語の経験年数

(1)-(5)をご提示頂きますようお願い致します。

申し訳ございませませんが、

初回のお打ち合わせはZOOMやWeb会議では対応しておりません。

****************************************

(1)SESの場合

エンジニアの所属会社を直接ご紹介します。

単金に上乗せはいたしません。

(2)エンジニアを採用する場合

年収30%の紹介手数料は不要です。

****************************************

【今週の登録者】

☆34才 JAVA開発経験

☆37才 COBOL開発経験

☆35才 サーバー設計・構築経験

他にもAI JAVA .net C++ Linux Oracle サーバー構築 ネットワーク等のエンジニア

が登録しておりますので、何なりとお申し付けください。

日本年金機構の「厚生年金保険・健康保険 適用事業所検索システム」で検索してみた結果.

年金払っている人が0人ということは,従業員がいないということ.誰かの副業? というか何かの調査団体かなぁ.2chの山崎渉とかpingコマンドとかみたいな感じか?

こんなメールが来た.うちのスパムフィルタは鍛えているので,Junkフラグが立たないことは減ってきたけど,それでもちょっと抜けてくる.

今回はそれがカミさんにこの様なメールが.

引用:

口座乗っ取り問題があって,入出金があったら通知が来る様に設定していたそうで,身に覚えのない時間に出勤があったというのでビックリ.乗っ取られてか?と思い,普段ブックマークしているブラウザでログイン.

よくみると,「みずほ証券」だったり「みずほ銀行」だったりしているし,金融機関のメアドはこの過去に漏洩したメアドから変更しているのだから,そこに届くはずはないのだけど,スパム判定がついてないので騙されそうになった模様.

まず,メールのヘッダを確認して,スパム判定されなかった理由を考えてみる.

今回はそれがカミさんにこの様なメールが.

引用:

> ***************

> このメールアドレスは送信専用です。

> 返信によるお問い合わせはお受けしておりません。

> ***************

>

> お客さまの口座で、以下の日時にWeb出金手続きがありました。

>

> ■出金日時

> 2025-09-10 10:59:25

>

> 詳細につきましては、みずほ証券ネット倶楽部にログインしてご確認ください。

>

> このメールおよび、ご出金手続きにお心当たりのない方は、下記確認専用URLよりご確認してください。

> ◆みずほ証券ネット倶楽部へのログイン

> https://www.mizuho-sc.com.whatsryw.cyou/njNEE7

> ===============================

> みずほ証券コールセンター

> TEL:0120-324-390

> 営業時間(平日8:00〜19:00、土曜日9:00〜17:00、日祝休業)

口座乗っ取り問題があって,入出金があったら通知が来る様に設定していたそうで,身に覚えのない時間に出勤があったというのでビックリ.乗っ取られてか?と思い,普段ブックマークしているブラウザでログイン.

よくみると,「みずほ証券」だったり「みずほ銀行」だったりしているし,金融機関のメアドはこの過去に漏洩したメアドから変更しているのだから,そこに届くはずはないのだけど,スパム判定がついてないので騙されそうになった模様.

まず,メールのヘッダを確認して,スパム判定されなかった理由を考えてみる.

証券口座を狙ったフィッシング行為が多いね.相手も証券口座を操作しているときのいろいろなフェーズで発信されるメールを偽装したり,日本語も違和感がないものが増えてる.

今年2回目,カミさんが騙されそうになったりもしたので,迷惑メールフィルタを通過して問題ないとされたメールでも,URLの正しさを調べるというのは大事だろう.

件名の集計結果 (10件以上)

キーワードランキング (トップ50, 3文字以上)

今年2回目,カミさんが騙されそうになったりもしたので,迷惑メールフィルタを通過して問題ないとされたメールでも,URLの正しさを調べるというのは大事だろう.

件名の集計結果 (10件以上)

----------------------------------------------

RANK | 件数 | 件名

----------------------------------------------

1 | 95 | 【重要】電話番号での認証義務化と本人確認のお願い

2 | 88 | 【急告】電話番号認証の義務化と本人確認のご協力のお

3 | 83 | 【緊急】アカウント確認をお願いいたします|速やかな

4 | 74 | [AMERICAN EXPRESS]ご請求金額確定

5 | 61 | ヨドバシドットコム:「お客様情報」変更依頼受付のご

6 | 60 | ご利用明細更新のお知らせ

7 | 59 | Apple支払い方法の更新が必要です

8 | 58 | 【重要】お客様アカウントの確認手続き|速やかに対応

9 | 54 | 協力オファー

10 | 50 | 【重要なお知らせ】お荷物お届けのお知らせ【受け取り

11 | 46 | お荷物問い合わせサービス, 不在通知がない場合の再

12 | 46 | 【えきねっと】サービス利用再開のための手続き

13 | 44 | 【重要なお知らせ】セゾンカード ご利用確認のお願い

14 | 39 | 【SBI証券公式】元手5万円→たった3ヶ月で312

15 | 36 | ご不在連絡票に記載されている!Web再配達受付サー

16 | 36 | 【重要】本人確認情報の更新について(ご対応のお願い

17 | 34 | 【野村證券】【重要】ご本人確認情報ご提出のお願い

18 | 28 | 務署からのお知らせ【宛名の登録確認及び秘密の質問等

19 | 26 | 【重要】7月26日より多要素認証が必須となります(

20 | 25 | 【SBI証券】アカウントセキュリティ強化のご対応に

21 | 24 | 【重要】税金未納に関する重要なお知らせ

22 | 22 | 【重要なお知らせ】アカウントのお支払い方法更新に関

23 | 20 | 【重要】ETCカード契約更新のお知らせ

24 | 19 | DHL:最後のリマインダー: アクションが必要です

25 | 19 | お支払い情報のご確認と更新のお願い【えきねっと】

26 | 19 | 緊急 DHLの出荷が承認待ち

27 | 18 | カード連携で「えきねっと」利用時のポイント2倍!お

28 | 18 | 【myTOKYOGAS】ご請求料金確定のお知らせ

29 | 18 | 【重要】えきねっと アカウントに関するお知らせ

30 | 18 | 【重要なお知らせ】お客様のお支払い方法が承認されま

31 | 18 | iCloud+のストレージが停止される前に、お支払

32 | 18 | 【重要】SBI証券|口座セキュリティ全面アップグレ

33 | 17 | 7月ご請求額のお知らせ

34 | 17 | 【認証記録に関する照会依頼】ご本人様は、未完了の業

35 | 17 | 【重要】資金凍結および本人確認のお願い

36 | 16 | 【eオリコ】銀行振込支払い内容確認のご案内

37 | 16 | Re:代金引換 ブランドスーパーコピー 実物写真

38 | 16 | 【Mastercard】マスター カード認証通知

39 | 16 | 【至急】Mastercardセキュリティ認証手続き

40 | 16 | 【重要なお知らせ】UCカードご利用確認のお願い(2

41 | 16 | 【SBI証券】電話番号認証のお願い(重要)

42 | 15 | 【VISAカード】重要なお知らせ

43 | 15 | 税務署からのお知らせ【還付金の処理状況に関するお知

44 | 15 | 【日本郵便】宅配便に関する重要なお知らせ

45 | 15 | ログインの安全確保にご協力

46 | 15 | 【連続エラー通知】決済処理が複数回失敗しています|

47 | 15 | 【重要なお知らせ】[限定案内]資本投資コンテスト|

48 | 15 | 【確認必須】ご登録情報に不備があります

49 | 15 | 会員特典変更のお知らせ

50 | 15 | 【重要なお知らせ】JACCS 個人情報確認のお知ら

51 | 14 | DHLの発送状況です: アクションが必要

52 | 14 | 緊急のお願い:visacardの利用確認にご対応く

53 | 14 | 【MasterCardカード】:ご利用状況確認のお

54 | 14 | <JACCS>2025年7月度お支払い金額確定のご

55 | 14 | 【SBI証券】ご登録情報のご確認のお願い

56 | 14 | 【EX予約】 セキュリティ通知第三者が不正に利用を

57 | 14 | 【重要】ご本人確認のお願い

58 | 14 | 【SBI証券公式】月5万円→480万円?2025年

59 | 13 | 【見逃し厳禁】必要な手続きが未完了です

60 | 13 | ご利用中のサービス継続に必要な情報をご確認ください

61 | 13 | 大切なお知らせ:visacardのご利用確認をお願

62 | 12 | アカウント認証の更新が必要です

63 | 12 | 【eオリコ】カードご利用のお知らせ(確定)

64 | 12 | 重要なお知らせ:配達の試みが不成功である場合、出荷

65 | 12 | 【重要】ETCサービス本人確認手続

66 | 12 | 【ETC】重要なお知らせ

67 | 12 | 【myTOKYOGAS】ご請求料金確定のお知らせ(

68 | 12 | 【緊急通知】電話番号認証の必須適用と本人確認の依頼

69 | 12 | サービス中断のおそれに関するご連絡

70 | 12 | Vpass情報を更新してください.

71 | 12 | 【重要なお知らせ】楽天証券 特別講演のご案内|村上

72 | 11 | 日本郵政株式会社:確認が必要

73 | 11 | ETCマイレージポイントの有効期限が切れます。

74 | 11 | お荷物のお届けが完了しました

75 | 11 | ご注文の変更確認

76 | 11 | イオンカードご利用状況確認のお願い

77 | 11 | テストメールの送信 / Test Email Se

78 | 11 | 【重要】セキュリティ認証に関する重要なお知らせ

79 | 11 | 【MasterCardカード】:会費に関する緊急の

80 | 11 | 口座取引制限のご案内:Vpass情報を更新してくだ

81 | 11 | 会員専用ネットサービスからのお知らせ

82 | 11 | 【三菱UFJ証券株式会社】お取引一時停止のお知らせ

83 | 11 | 【SBI証券】不正アクセスによる資産凍結の解除をお

84 | 11 | 【EX予約】 メールアドレスの確認

85 | 10 | 【VISAカード 】現在カードのご利用が一時停止さ

86 | 10 | 【日本郵便】宅配便に関する重要なお知らせ!!!

87 | 10 | 会員情報更新と退会手続きのご案内

88 | 10 | 【Monex証券】アカウント保護のための重要なご案

89 | 10 | 【重要】JCBカード:未承認利用の可能性と補償につ

90 | 10 | 松井証券:アカウント再認証のご案内

91 | 10 | 【重要】お客様の楽天証券口座に関するお知らせ

----------------------------------------------

RANK | 件数 | キーワード

----------------------------------------------

1 | 276 | 重要なお知らせ

2 | 152 | sbi証券

3 | 103 | えきねっと

4 | 95 | 電話番号での認証義務化と本人確認のお願い

5 | 88 | 電話番号認証の義務化と本人確認のご協力のお

6 | 83 | アカウント確認をお願いいたします

7 | 83 | 速やかな

8 | 79 | american

9 | 79 | express

10 | 74 | ご請求金額確定

11 | 61 | ヨドバシドットコム

12 | 61 | お客様情報

13 | 61 | 変更依頼受付のご

14 | 60 | ご利用明細更新のお知らせ

15 | 59 | apple支払い方法の更新が必要です

16 | 58 | お客様アカウントの確認手続き

17 | 58 | 速やかに対応

18 | 54 | 協力オファー

19 | 53 | sbi証券公式

20 | 50 | お荷物お届けのお知らせ

21 | 50 | 受け取り

22 | 50 | 松井証券

23 | 46 | お荷物問い合わせサービス

24 | 46 | 不在通知がない場合の再

25 | 46 | サービス利用再開のための手続き

26 | 45 | 代金引換

27 | 45 | セゾンカード

28 | 44 | ご利用確認のお願い

29 | 42 | mytokyogas

30 | 39 | 本人確認情報の更新について

31 | 39 | 元手5万円

32 | 39 | たった3ヶ月で312

33 | 38 | icloud

34 | 37 | 野村證券

35 | 36 | ご不在連絡票に記載されている

36 | 36 | web再配達受付サー

37 | 36 | ご対応のお願い

38 | 34 | ご請求料金確定のお知らせ

39 | 34 | ご本人確認情報ご提出のお願い

40 | 29 | jaccs

41 | 28 | eオリコ

42 | 28 | 務署からのお知らせ

43 | 28 | 宛名の登録確認及び秘密の質問等

44 | 28 | 7月26日より多要素認証が必須となります

45 | 25 | visaカード

46 | 25 | 日本郵便

47 | 25 | 宅配便に関する重要なお知らせ

48 | 25 | mastercardカード

49 | 25 | 口座取引制限のご案内

50 | 25 | アカウントセキュリティ強化のご対応に

米国にて収入がある外国人には,W-8BENフォームの提出が必要.

その案内を偽装した迷惑メールが来た.

うちでは2019年にこれと2021年にこれで案内が来たのでしてた.残念ながら,納税できるほどの広告収入がないw

引用:

文中に出てくるIBKRとは,「インタラクティブ・ブローカーズ証券株式会社」び略称の模様.これも一種の証券口座乗っ取り詐欺に繋がるようなものだったのかも?

ちょっと出遅れたけど,現在は誘導先のFQDNはテイクダウンされていました.

その案内を偽装した迷惑メールが来た.

うちでは2019年にこれと2021年にこれで案内が来たのでしてた.残念ながら,納税できるほどの広告収入がないw

引用:

【IBKR】W-8BENフォームの有効期限について

お客様がIBKRにてご提出されたW-8BENフォームの有効期限が近づいております。

米国国税庁(IRS)の規定により、W-8BENフォームは1年ごとに再認証が必要です。これに伴い、外国人としての税務ステータスを継続して確認するため、W-8BENフォームの再署名をお願い申し上げます。

以下のボタンから、再認証手続きをお進めください。

W-8BENを再認証する

※このメールは自動配信されています。ご返信には対応いたしかねますのでご了承ください。

ご不明な点がございましたら、カスタマーサポートまでお問い合わせください。

インタラクティブ・ブローカーズ証券株式会社

© 2025 Interactive Brokers. All rights reserved.

文中に出てくるIBKRとは,「インタラクティブ・ブローカーズ証券株式会社」び略称の模様.これも一種の証券口座乗っ取り詐欺に繋がるようなものだったのかも?

ちょっと出遅れたけど,現在は誘導先のFQDNはテイクダウンされていました.

証券会社のログイン厳格化に関する注意喚起とか案内を偽装しているフィッシングメールが多いです.このトレンドはいつまで続くのだろう.

件名の集計結果 (10件以上)

キーワードランキング (トップ50, 3文字以上)

件名の集計結果 (10件以上)

----------------------------------------------

RANK | 件数 | 件名

----------------------------------------------

1 | 91 | 【重要】電話番号での認証義務化と本人確認のお願い

2 | 83 | 【急告】電話番号認証の義務化と本人確認のご協力のお

3 | 74 | [AMERICAN EXPRESS]ご請求金額確定

4 | 61 | ヨドバシドットコム:「お客様情報」変更依頼受付のご

5 | 60 | ご利用明細更新のお知らせ

6 | 58 | Apple支払い方法の更新が必要です

7 | 54 | 協力オファー

8 | 50 | 【重要なお知らせ】お荷物お届けのお知らせ【受け取り

9 | 49 | 【緊急】アカウント確認をお願いいたします|速やかな

10 | 46 | お荷物問い合わせサービス, 不在通知がない場合の再

11 | 45 | 【えきねっと】サービス利用再開のための手続き

12 | 44 | 【重要なお知らせ】セゾンカード ご利用確認のお願い

13 | 39 | 【SBI証券公式】元手5万円→たった3ヶ月で312

14 | 36 | ご不在連絡票に記載されている!Web再配達受付サー

15 | 36 | 【重要】本人確認情報の更新について(ご対応のお願い

16 | 34 | 【重要】お客様アカウントの確認手続き|速やかに対応

17 | 32 | 【野村證券】【重要】ご本人確認情報ご提出のお願い

18 | 28 | 務署からのお知らせ【宛名の登録確認及び秘密の質問等

19 | 26 | 【重要】7月26日より多要素認証が必須となります(

20 | 25 | 【SBI証券】アカウントセキュリティ強化のご対応に

21 | 24 | 【重要】税金未納に関する重要なお知らせ

22 | 22 | 【重要なお知らせ】アカウントのお支払い方法更新に関

23 | 20 | 【重要】ETCカード契約更新のお知らせ

24 | 19 | DHL:最後のリマインダー: アクションが必要です

25 | 19 | お支払い情報のご確認と更新のお願い【えきねっと】

26 | 19 | 緊急 DHLの出荷が承認待ち

27 | 18 | カード連携で「えきねっと」利用時のポイント2倍!お

28 | 18 | 【myTOKYOGAS】ご請求料金確定のお知らせ

29 | 18 | 【重要】えきねっと アカウントに関するお知らせ

30 | 18 | 【重要なお知らせ】お客様のお支払い方法が承認されま

31 | 18 | iCloud+のストレージが停止される前に、お支払

32 | 18 | 【重要】SBI証券|口座セキュリティ全面アップグレ

33 | 17 | 7月ご請求額のお知らせ

34 | 17 | 【認証記録に関する照会依頼】ご本人様は、未完了の業

35 | 17 | 【重要】資金凍結および本人確認のお願い

36 | 16 | 【eオリコ】銀行振込支払い内容確認のご案内

37 | 16 | Re:代金引換 ブランドスーパーコピー 実物写真

38 | 16 | 【Mastercard】マスター カード認証通知

39 | 16 | 【至急】Mastercardセキュリティ認証手続き

40 | 16 | 【重要なお知らせ】UCカードご利用確認のお願い(2

41 | 16 | 【SBI証券】電話番号認証のお願い(重要)

42 | 15 | 【VISAカード】重要なお知らせ

43 | 15 | 税務署からのお知らせ【還付金の処理状況に関するお知

44 | 15 | 【日本郵便】宅配便に関する重要なお知らせ

45 | 15 | ログインの安全確保にご協力

46 | 15 | 【連続エラー通知】決済処理が複数回失敗しています|

47 | 15 | 【重要なお知らせ】[限定案内]資本投資コンテスト|

48 | 15 | 【確認必須】ご登録情報に不備があります

49 | 15 | 会員特典変更のお知らせ

50 | 15 | 【重要なお知らせ】JACCS 個人情報確認のお知ら

51 | 14 | DHLの発送状況です: アクションが必要

52 | 14 | 緊急のお願い:visacardの利用確認にご対応く

53 | 14 | 【MasterCardカード】:ご利用状況確認のお

54 | 14 | <JACCS>2025年7月度お支払い金額確定のご

55 | 14 | 【SBI証券】ご登録情報のご確認のお願い

56 | 14 | 【EX予約】 セキュリティ通知第三者が不正に利用を

57 | 14 | 【重要】ご本人確認のお願い

58 | 14 | 【SBI証券公式】月5万円→480万円?2025年

59 | 13 | 【見逃し厳禁】必要な手続きが未完了です

60 | 13 | ご利用中のサービス継続に必要な情報をご確認ください

61 | 13 | 大切なお知らせ:visacardのご利用確認をお願

62 | 12 | アカウント認証の更新が必要です

63 | 12 | 【eオリコ】カードご利用のお知らせ(確定)

64 | 12 | 重要なお知らせ:配達の試みが不成功である場合、出荷

65 | 12 | 【重要】ETCサービス本人確認手続

66 | 12 | 【ETC】重要なお知らせ

67 | 12 | 【myTOKYOGAS】ご請求料金確定のお知らせ(

68 | 12 | 【緊急通知】電話番号認証の必須適用と本人確認の依頼

69 | 12 | サービス中断のおそれに関するご連絡

70 | 12 | Vpass情報を更新してください.

71 | 12 | 【重要なお知らせ】楽天証券 特別講演のご案内|村上

72 | 11 | 日本郵政株式会社:確認が必要

73 | 11 | ETCマイレージポイントの有効期限が切れます。

74 | 11 | お荷物のお届けが完了しました

75 | 11 | ご注文の変更確認

76 | 11 | イオンカードご利用状況確認のお願い

77 | 11 | テストメールの送信 / Test Email Se

78 | 11 | 【重要】セキュリティ認証に関する重要なお知らせ

79 | 11 | 【MasterCardカード】:会費に関する緊急の

80 | 11 | 口座取引制限のご案内:Vpass情報を更新してくだ

81 | 11 | 会員専用ネットサービスからのお知らせ

82 | 11 | 【三菱UFJ証券株式会社】お取引一時停止のお知らせ

83 | 11 | 【EX予約】 メールアドレスの確認

84 | 10 | 【VISAカード 】現在カードのご利用が一時停止さ

85 | 10 | 【日本郵便】宅配便に関する重要なお知らせ!!!

86 | 10 | 会員情報更新と退会手続きのご案内

87 | 10 | 【Monex証券】アカウント保護のための重要なご案

88 | 10 | 【重要】JCBカード:未承認利用の可能性と補償につ

89 | 10 | 松井証券:アカウント再認証のご案内

90 | 10 | 【SBI証券】不正アクセスによる資産凍結の解除をお

91 | 10 | 【重要】お客様の楽天証券口座に関するお知らせ

----------------------------------------------

RANK | 件数 | キーワード

----------------------------------------------

1 | 276 | 重要なお知らせ

2 | 151 | sbi証券

3 | 102 | えきねっと

4 | 91 | 電話番号での認証義務化と本人確認のお願い

5 | 83 | 電話番号認証の義務化と本人確認のご協力のお

6 | 79 | american

7 | 79 | express

8 | 74 | ご請求金額確定

9 | 61 | ヨドバシドットコム

10 | 61 | お客様情報

11 | 61 | 変更依頼受付のご

12 | 60 | ご利用明細更新のお知らせ

13 | 58 | apple支払い方法の更新が必要です

14 | 54 | 協力オファー

15 | 53 | sbi証券公式

16 | 50 | お荷物お届けのお知らせ

17 | 50 | 受け取り

18 | 50 | 松井証券

19 | 49 | アカウント確認をお願いいたします

20 | 49 | 速やかな

21 | 46 | お荷物問い合わせサービス

22 | 46 | 不在通知がない場合の再

23 | 45 | 代金引換

24 | 45 | セゾンカード

25 | 45 | サービス利用再開のための手続き

26 | 44 | ご利用確認のお願い

27 | 42 | mytokyogas

28 | 39 | 本人確認情報の更新について

29 | 39 | 元手5万円

30 | 39 | たった3ヶ月で312

31 | 38 | icloud

32 | 36 | ご不在連絡票に記載されている

33 | 36 | web再配達受付サー

34 | 36 | ご対応のお願い

35 | 35 | 野村證券

36 | 34 | ご請求料金確定のお知らせ

37 | 34 | お客様アカウントの確認手続き

38 | 34 | 速やかに対応

39 | 32 | ご本人確認情報ご提出のお願い

40 | 29 | jaccs

41 | 28 | eオリコ

42 | 28 | 務署からのお知らせ

43 | 28 | 宛名の登録確認及び秘密の質問等

44 | 28 | 7月26日より多要素認証が必須となります

45 | 25 | visaカード

46 | 25 | 日本郵便

47 | 25 | 宅配便に関する重要なお知らせ

48 | 25 | mastercardカード

49 | 25 | 口座取引制限のご案内

50 | 25 | アカウントセキュリティ強化のご対応に

携帯キャリアのメールで頻繁に来ていたタイプの迷惑メールだけど,活動の場を変えたのかな?

よくできた日本語文書なので,これは生成AIの作品ではなさそう.しかしChina MobileのFixed Line(固定回線)からの送信なので,拉致された日本人がやっている? とか考えてしまう.

よくできた日本語文書なので,これは生成AIの作品ではなさそう.しかしChina MobileのFixed Line(固定回線)からの送信なので,拉致された日本人がやっている? とか考えてしまう.

ヤフオクで使っているメアドに「【緊急のお知らせ】お客様の資産保護のための本人確認のお願い」というフッシングメール

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2025/8/6 12:47

ヤフオクでしか使ってないメアドに,初めてフィッシングメールが来た.最近は取引はメールでのやり取りなんてしないので,利用したショップが収集したメアドが流出したとか,漏洩したとかそういう感じだろうか.

久々にフィッシングサイトにアクセスしてみたけど,リキャプチャっぽいものを挟んでいたり,デフォルトのトップページは404だったりと,悪意のあるサイトの判定がされないようにしているかな.

引用:

メールヘッダを確認してみたけどXSERVER常に構築されている模様.

久々にフィッシングサイトにアクセスしてみたけど,リキャプチャっぽいものを挟んでいたり,デフォルトのトップページは404だったりと,悪意のあるサイトの判定がされないようにしているかな.

引用:

【重要】ご本人確認のお願い

平素より、JAネットバンクをご利用いただき、誠にありがとうございます。

近年、口座の不正利用や詐欺的開設といった金融犯罪が全国的に増加しており、特にSNSや不審なWebサイトを通じた悪用事例が多数報告されております。

JAネットバンクでは、すべてのお客さまに対し、継続的なご本人様確認をお願いしております。これは万が一の不正利用を未然に防ぎ、お客さまの大切な資産を保護するための重要な対策です。

お客さまにはご不便をおかけいたしますが、何卒ご理解とご協力を賜りますようお願い申し上げます。

※確認の時期はお客さまごとに異なります。

※2025年8月06日(水)までに、以下のリンクよりご本人確認をお願いいたします。

▼ ご本人確認リンク:

ご本人確認はこちら

ご回答完了後は、通常通りログイン・お取引いただけます。

※1日以内に確認が完了しない場合、アカウントのご利用に制限がかかる可能性がございます。

【ご注意】

すでに口座取引に制限がかかっている場合、本手続きを完了しても制限が解除されない場合がございます。

その他の重要なお手続きのご案内が表示される場合がございます。必ず画面のご案内をご確認ください。

【お問い合わせ窓口】

JAネットバンク カスタマーサポート

フリーダイヤル:0120-058-098

(受付時間:平日 9:00〜17:00)

今後とも、JAネットバンクをよろしくお願い申し上げます。

本メールはシステムにより自動配信されています。ご返信いただいてもお答えできかねますので、ご了承ください。

© 2025 JAネットバンク. すべての権利を保有.

プライバシーポリシー | 利用規約 | セキュリティ

メールヘッダを確認してみたけどXSERVER常に構築されている模様.

めちゃくちゃだ.久しぶりに.

引用:

引用:

お客様

Amazonをご利用いただきありがとうございます。

まのこ。たしまれさ認確が備不に報情、ていつに法方い払支おの録登ごの様客お、度のこ。すまいざごが性能可る出が響影に入購ごのでpj.oc.nozamAの後今、はでま

支おりよLRUの下以、がすまり入れ恐。すましたいい願おを認承再の法方い払

https://www.amazon.co.jp/payment

ご協力に感謝いたします。

ハッカズーク(Hackazoo)を名乗るLINEに誘導するiMessage(SMS)の迷惑メール

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2025/7/25 18:47

iMessageによる副業のお誘い.

引用:

知らないアドレスから来ている点で不審なのだけど,LINEに誘導するのも怪しさ満点.

そしてどうも,本当に存在している人間を語っている模様.

あ,でもよくみると,本物はHACKAZOUKで,この迷惑メールはHackazooになっているのでスペル違いだな.

引用:

はじめまして、この度ご連絡差し上げますことを大変嬉しく思っております。

私はハッカズーク(Hackazoo)でプロモーションおよび採用関連のマーケティング業務を担当しておりますマネージャーの石川 佳奈です。

本日ご連絡いたしましたのは、現在国内で多くの方に注目されているオンライン副業・パートタイムプロジェクトについてご案内させていただきたかったためです。

本業務は非常に柔軟性が高く、ご自身のご都合に合わせて自由に勤務時間を設定していただけます。

収入面につきましては、1日あたり1万円〜2万円が見込まれ、試用期間中の基本給は10万円、5日ごとにボーナスを支給いたします。

試用期間終了後は、月給80万円となります。

応募条件:

• 23歳以上の方

• ご興味のある方は、Line: xys174 までご連絡ください。

皆様からのご応募を心よりお待ちしております。

知らないアドレスから来ている点で不審なのだけど,LINEに誘導するのも怪しさ満点.

そしてどうも,本当に存在している人間を語っている模様.

あ,でもよくみると,本物はHACKAZOUKで,この迷惑メールはHackazooになっているのでスペル違いだな.

メモメモ.

サイバー攻撃に備えた工場向けBCP支援ツール - JNSAが無償公開

https://www.security-next.com/170232

引用:

サイバー攻撃に備えた工場向けBCP支援ツール - JNSAが無償公開

https://www.security-next.com/170232

引用:

「サイバー対応IT-BCP編」では、サイバー攻撃の検知から被害発生時におけるシステムの復旧までを中心に、工場のIT面における事業継続計画を策定するためのノウハウを取りまとめている。

ドコモでデータ使用量が上限を超えた警告を偽装したフィッシングメール.通信速度を1Mbpsだとうちの利用方法で考えれば十分なんだけどね.

引用: サイバーエージェントを騙っていた名残りがあるので,何か別のフィッシングメールをコピーしたのかな.ドコモなのに緑色のボタンだし違和感がある.

誘導先URLにアクセスしたら,既にテイクダウン済みでYahoo.co.jpに転送されました.

引用:

いつもdocomoをご利用いただき、誠にありがとうございます。

◆ 当月データ通信速度制限の適用について ◆

お客様の回線において、2025年7月のデータ通信量が10GBに達したため、通信速度を1Mbpsに制限させていただきました。

これは、docomoの「Fair Usage Policy(公平利用ポリシー)」に基づく措置です。

■ 速度制限の詳細

制限速度:最大1Mbps(通常速度の約1/10)

制限期間:今月末(2025年7月31日)まで

次回リセット日:2025年8月1日 00:00

現在のデータ使用量:10GB/10GB(100%)

■ 速度制限中の利用可能サービス例

メールの送受信

SNS(テキストメイン)

地図アプリ(ナビゲーション機能)

Webサイト閲覧(テキスト中心)

データ使用量を確認する

※ 速度制限中でも、基本的な通信は可能ですが、動画視聴や大容量ファイルのダウンロードには不向きです。

※ 8月1日 00:00に自動的にデータ使用量がリセットされ、通常速度に戻ります。

※ 追加データパックの購入で速度制限を解除できます。

お問い合わせ

利用規約

プライバシーポリシー

配信停止

企業情報

Copyright © CyberAgent, Inc. All Rights Reserved.

誘導先URLにアクセスしたら,既にテイクダウン済みでYahoo.co.jpに転送されました.

メールを送りつけてくるだけなので,メアドリストのクレンジングかな.003_DragonでFoxmailなのでアイツらなんだけど.

引用: メールヘッダはこちら.

引用:

こんにちは、囮メアド

2025/7/11 18:01:16

これはテスト用のメールです。内容に特別な意味はありません。受信できたかどうかをご確認ください。

Hello,

This is a test email. There is no special meaning to the content. Please confirm whether you have received it.

よろしくお願いいたします。

Best regards,

[あなたの名前 / Your Name] 日本メールセキュリティ協会

25年 7月7日基準 【自動けいぞく投資 収益分配金のご案内】 というフィッシングメール

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2025/7/11 19:02

多分これは野村證券に口座を持っている人ならこの文面でメールを受け取るのだろうなと思った.

ネット証券やスマホ証券じゃないあたりが,高齢者狙いという気がするね.

引用:

ネット証券やスマホ証券じゃないあたりが,高齢者狙いという気がするね.

引用:

カラーミーショップで漏洩したメアド 様

平素は野村證券をご愛顧いただき、誠にありがとうございます。【自動けいぞく投資 収益分配金のご案内】をWeb交付しました。

オンラインサービスにログイン後、「資産状況/履歴」→「取引報告書等Web交付」画面よりご確認ください。

(書面の閲覧には取引パスワードが必要です。)

<ログイン>

https://hometrade-nomura.ce2dxq.top/?rakutns=vOnGSVqDFi0LjGVuVWXw

ご不明な点がございましたら、誠におそれ入りますが弊社お取引店の総務課長へご連絡ください。

なお、お取引店の連絡先がご不明な場合は、野村證券ホームページにてご確認いただけます。

_________________________

・本メールは、野村證券オンラインサービスにメールアドレスを

ご登録いただいているお客様に送信しております。

送信を中止することはできませんので、

あらかじめご了承ください。

・メールアドレスの変更をご希望のお客様は、

ログインのうえ、「口座情報/手続き>メールアドレス登録/変更」より

お手続きください。

・本メールの送信アドレスは発信専用です。

返信メールでのお問い合わせ等は承りかねますので、

あらかじめご了承願います。

―――――――――――――――――――――――――――――――――――

野村證券株式会社 金融商品取引業者 関東財務局長(金商) 第142号

加入協会/日本証券業協会、一般社団法人日本投資顧問業協会、

一般社団法人金融先物取引業協会、一般社団法人第二種金融商品取引業協会

―――――――――――――――――――――――――――――――――――

COPYRIGHT(C) NOMURA SECURITIES CO., LTD. ALL RIGHTS RESERVED.