ブログ - スパム・フィッシングカテゴリのエントリ

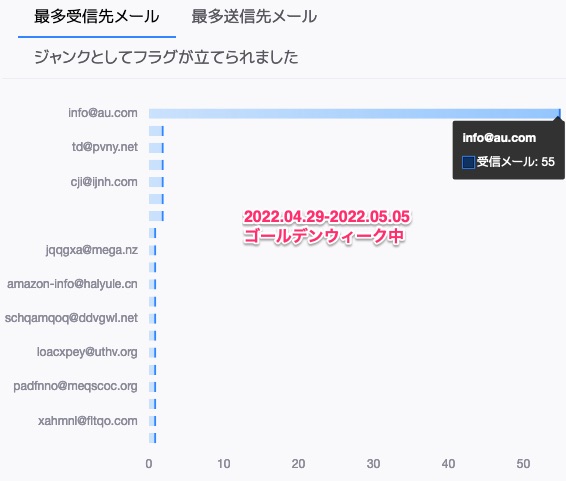

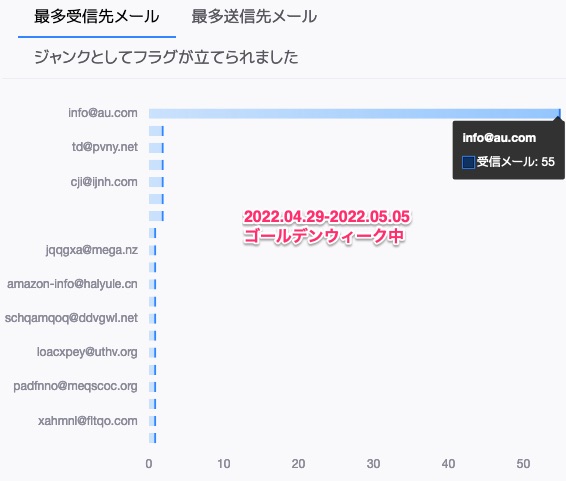

カミさんが「ゴールデンウィークになってフィッシングメールが減っている気がする」というので調べてみた.

スパムの壺にしているメールボックスをThunderbirdのThirdStats 1.8.0で集計.

4月29日から5月5日の今現在で218通到着.1日あたり約31通.

スパムの壺にしているメールボックスをThunderbirdのThirdStats 1.8.0で集計.

4月29日から5月5日の今現在で218通到着.1日あたり約31通.

facebookの公式の広告でコーヒーマシンが出ていました.

デロンギと関係なさそうなアカウントやドメインで,トップドメインも.SHOPだったりと怪しさ満点.コーヒーメーカの値段を知らないので,この7,896円が適正価格なのかは判断つかないのだけれど調べてみました.

なんと17万円越えで売られているモデルなんですね.それが4%の値段になる訳が無い...

デロンギと関係なさそうなアカウントやドメインで,トップドメインも.SHOPだったりと怪しさ満点.コーヒーメーカの値段を知らないので,この7,896円が適正価格なのかは判断つかないのだけれど調べてみました.

なんと17万円越えで売られているモデルなんですね.それが4%の値段になる訳が無い...

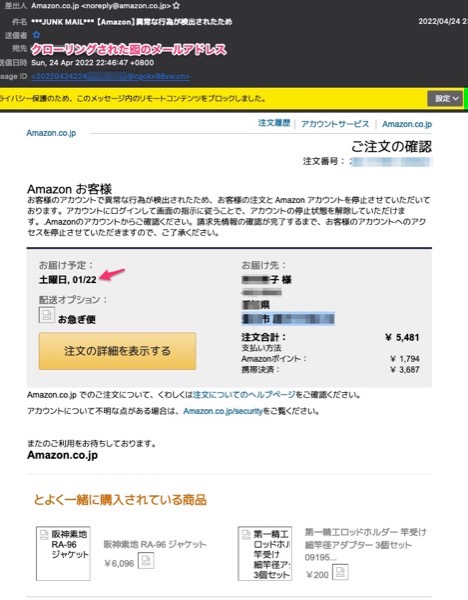

【Amazon】異常な行為が検出されたため というフィッシングメール 名前や住所が記載されている

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2022/4/25 14:32

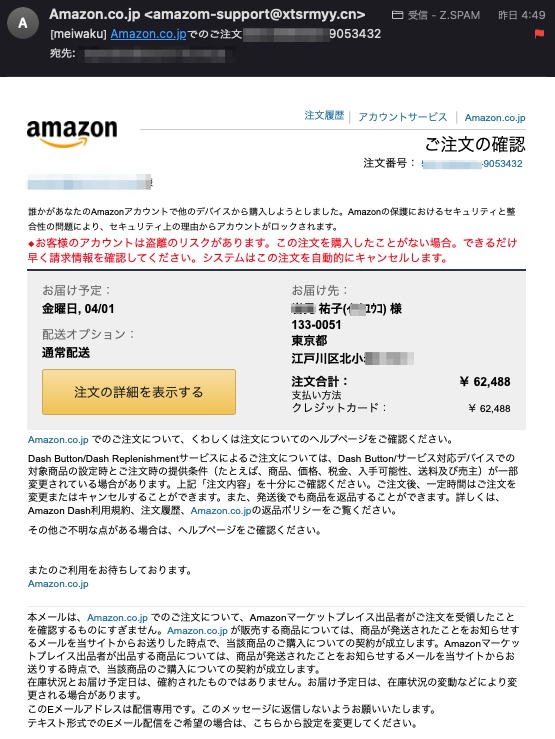

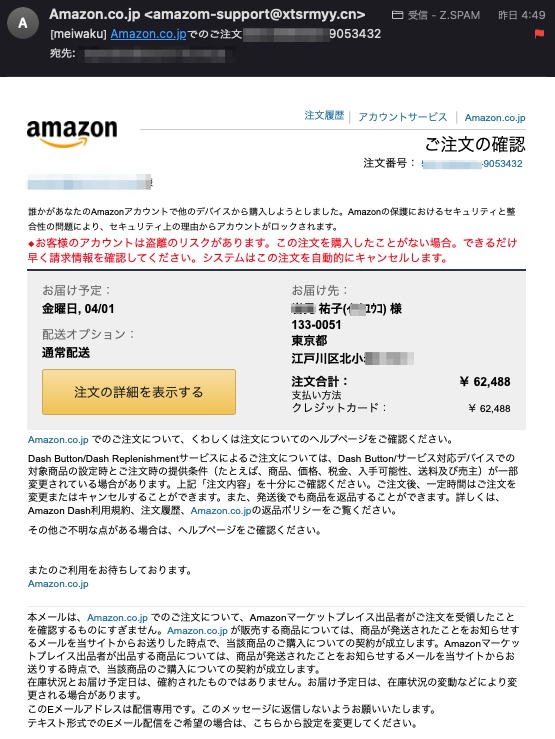

このタイプのアマゾンの明細書?みたいなフィッシングメールが稀にきます.うちの場合,累計4通くらいで今回は3パターン目.

記載されている住所は,以前のものは集合住宅だったけれど今回は一軒家でした.ストリートビューで覗いてみると・・・

記載されている住所は,以前のものは集合住宅だったけれど今回は一軒家でした.ストリートビューで覗いてみると・・・

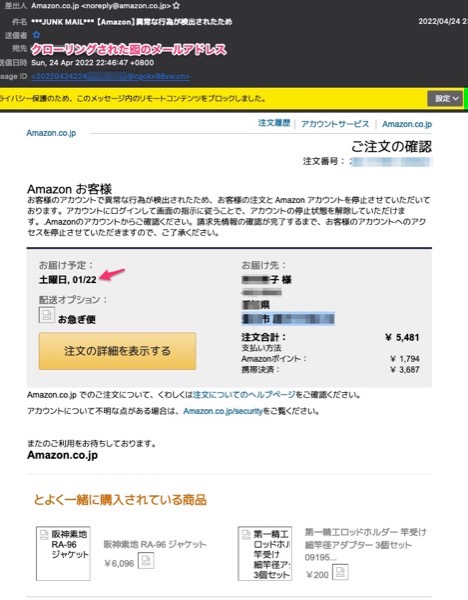

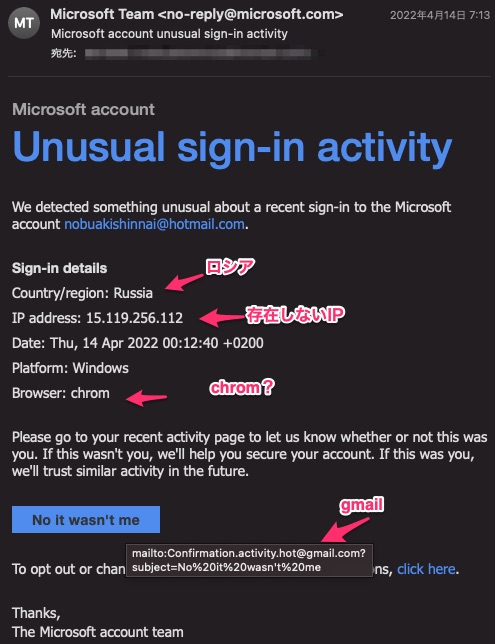

Microsoft account unusual sign-in activityというマイクロソフトを騙るフィッシングメール

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2022/4/24 19:38

気付くのが遅れたけれど,こんなメールが2通ほどきていました.

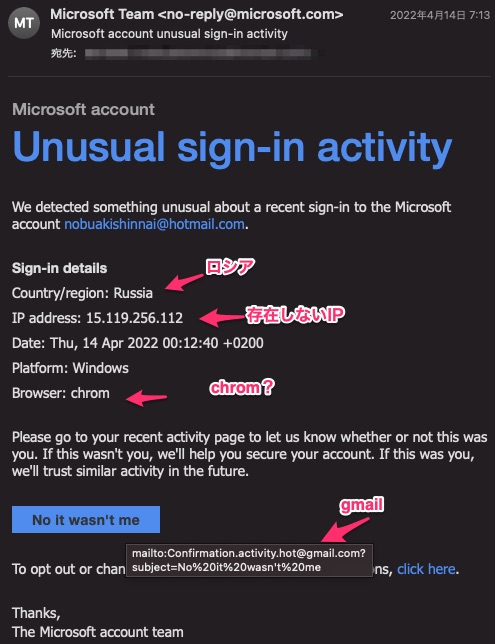

ロシア!というので警戒しそうだけれど,IPアドレスはデタラメです.

引用: 不正なサインイン検知の警告だけれど,クリックするとgmailへメールを出す方式なっています.

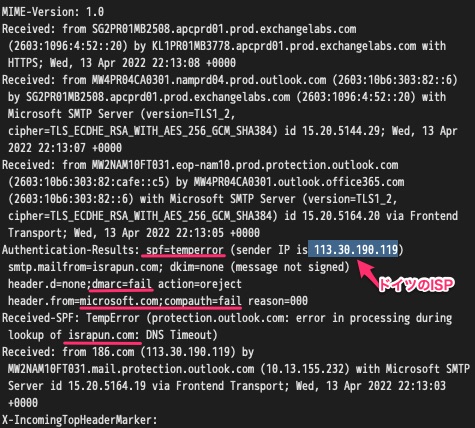

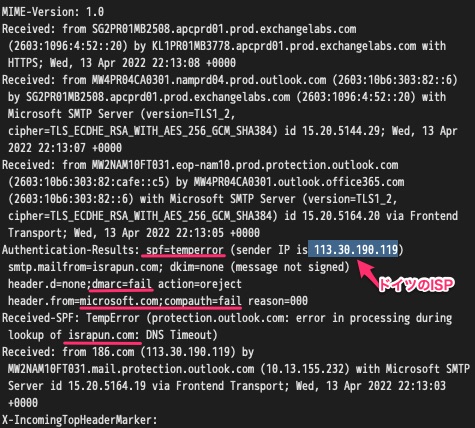

Authentication-Resultsもerrorやfailばかり.

調べると,昔からよくある手口の様です.

ロシア!というので警戒しそうだけれど,IPアドレスはデタラメです.

引用:

Please go to your recent activity page to let us know whether or not this was you. If this wasn't you, we'll help you secure your account. If this was you, we'll trust similar activity in the future.

最近のアクティビティページで、これがあなたであったかどうかをお知らせください。ご本人でない場合は、アカウントの安全を確保するお手伝いをします。もしご本人であれば、今後同様の行為がないか確認させていただきます。

Authentication-Resultsもerrorやfailばかり.

調べると,昔からよくある手口の様です.

今日はこのキャンペーンが大量に発信されていますね.今のところうちには37通到着しています.

引用: ¥200000というのは,この手の脅迫メールでは,最近はこの相場なのかな.

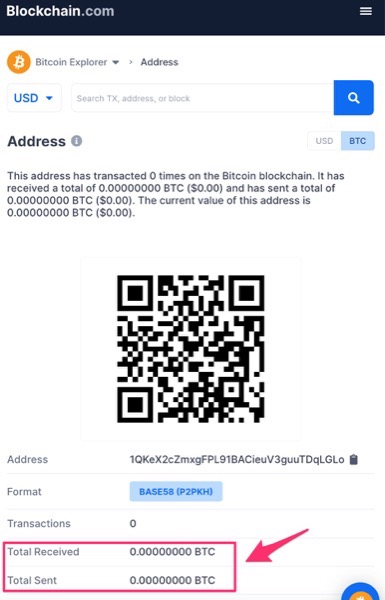

そして37通のメールをよく見るとビットコインのアドレスは2つありました.

https://www.blockchain.com/btc/address/1BPg8v7GRxWHNPQvrtxbJPGLhLK1mKwbYe

https://www.blockchain.com/btc/address/14su8eLbjd5n4K4KSW86quMKZzpVHEc1tG

まだ誰も支払ってない模様.

引用:

残念ながら凶報がございます。

数ヶ月前、あなたがインターネット閲覧に利用しているデバイスへのアクセス権を取得しました。

さらに、あなたのインターネット活動の追跡も行いました。

下記は、それまでに至る経緯です。

以前、ハッカーから複数のメールアドレスへのアクセス権を購入しました(最近では、オンライン上で簡単に購入することが可能です)。

-略-

この件は下記のように解決させましょう。

あなたがすべきことは、ただ ¥200000 を私のアカウントに送金するだけです(送金時の為替レートに基づくビットコイン相当)。

-略-

下記が私のビットコインウォレットです: 1BPg8v7GRxWHNPQvrtxbJPGLhLK1mKwbYe

そして37通のメールをよく見るとビットコインのアドレスは2つありました.

https://www.blockchain.com/btc/address/1BPg8v7GRxWHNPQvrtxbJPGLhLK1mKwbYe

https://www.blockchain.com/btc/address/14su8eLbjd5n4K4KSW86quMKZzpVHEc1tG

まだ誰も支払ってない模様.

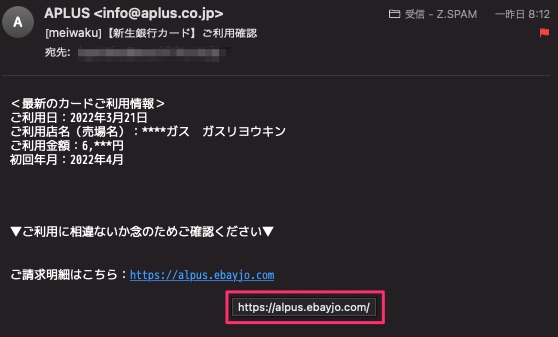

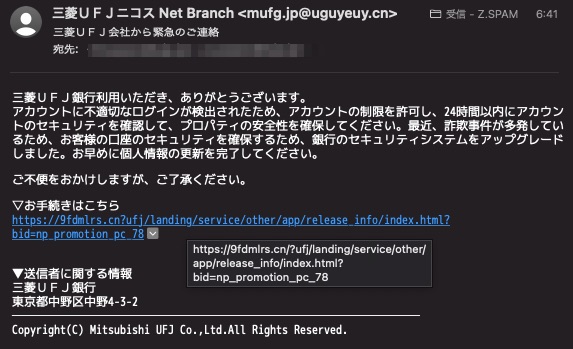

大量にくるフィッシングメールの中で,何かめぼしいものはないかと思っているのだけれど,今回見つけたのはこんなメール.

ログインした際のIPアドレスが記載されている体裁の本文もよくあるけれど,そのIPアドレスが外国ばかりだったのだが,今回は日本のIPアドレスだった.

ログインした際のIPアドレスが記載されている体裁の本文もよくあるけれど,そのIPアドレスが外国ばかりだったのだが,今回は日本のIPアドレスだった.

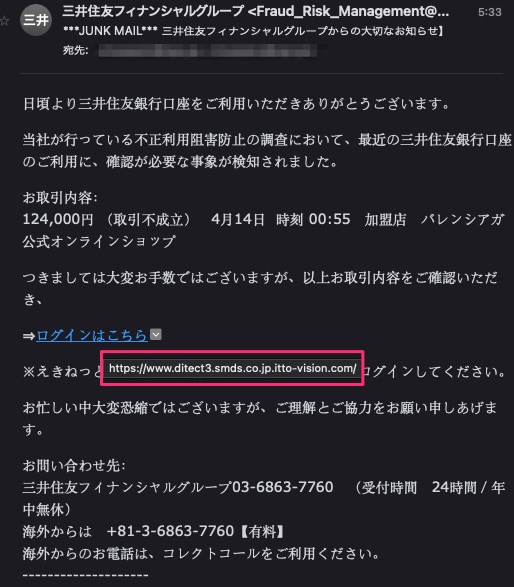

三井住友フィナンシャルグループからの大切なお知らせ】 とSMBCを騙るフィッシングメール

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2022/4/14 16:42

最近は面白いフィッシングメールも少なくなってきた.大量にくるのだけれど同じ内容ばかりというか.

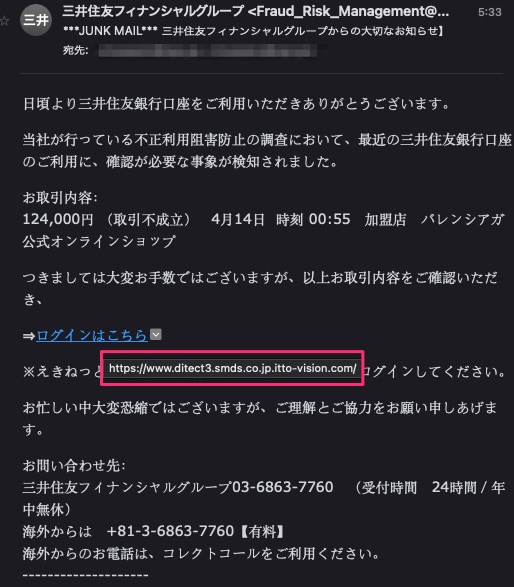

今回は件名は「三井住友フィナンシャルグループ」となっているんだけれど,イオンカードのフィッシングと思われる下敷が透けて出てくるフィッシングメール.

電話番号の記載があるけれど,03-6863-7760はダイナースクラブ・オーソリセンターなので会社が違いますね.

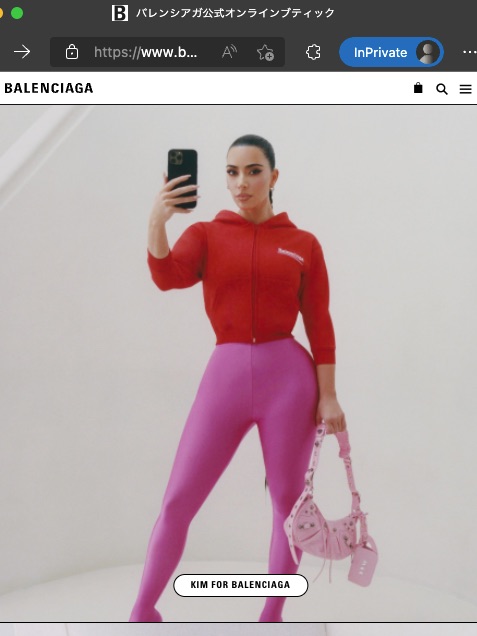

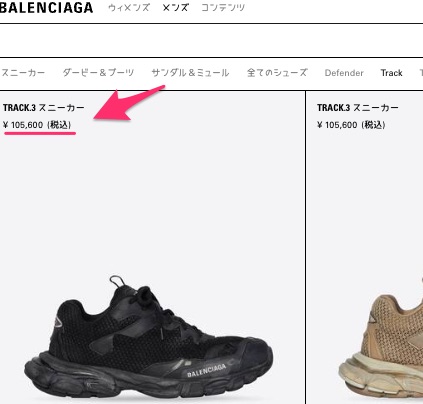

本文で,「バレンシアガ公式オンラインショップで12万円の決済が失敗した」となっているけれど,バレンシアガってなんだろうって調べたら・・・

スペイン発のブランドで1900年初頭に創立されたブランドだそうです.なかなかのハイブランドの様な感じ.着る人を選ぶというか.

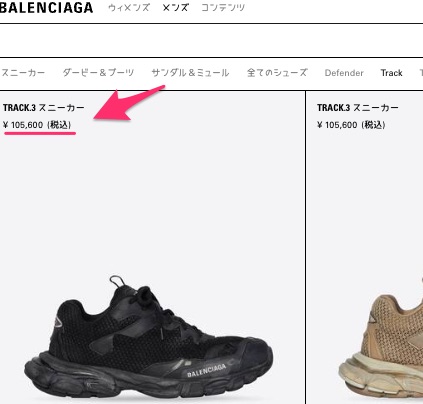

12万円の決済を軸に調べてみたら,何となくこの商品群かなっていうのがありました.

スニーカーが10万円から14万円くらいの間で売られているようで,世間では人気だというし.

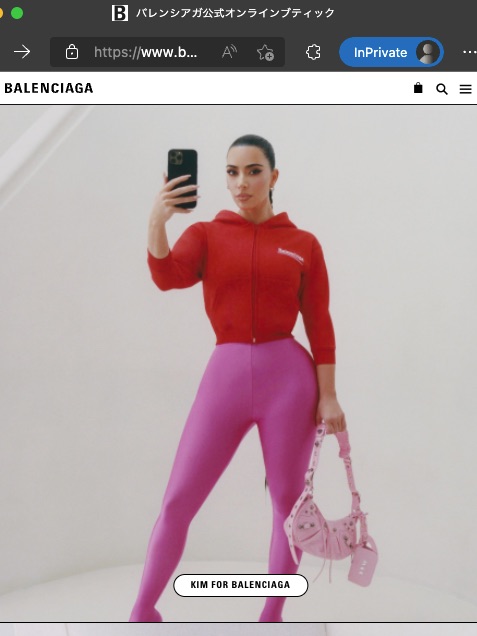

誘導先のURLにアクセスしてみました.

今回は件名は「三井住友フィナンシャルグループ」となっているんだけれど,イオンカードのフィッシングと思われる下敷が透けて出てくるフィッシングメール.

電話番号の記載があるけれど,03-6863-7760はダイナースクラブ・オーソリセンターなので会社が違いますね.

本文で,「バレンシアガ公式オンラインショップで12万円の決済が失敗した」となっているけれど,バレンシアガってなんだろうって調べたら・・・

スペイン発のブランドで1900年初頭に創立されたブランドだそうです.なかなかのハイブランドの様な感じ.着る人を選ぶというか.

12万円の決済を軸に調べてみたら,何となくこの商品群かなっていうのがありました.

スニーカーが10万円から14万円くらいの間で売られているようで,世間では人気だというし.

誘導先のURLにアクセスしてみました.

このタイプは,うちでは初めてかな?

引用: DKIMやSPFをパスしているという特徴がある.DMARCはpermerrorです.ヘッダを詳しくチェックしてみました.

引用:

auのお客様

いつもauをご利用いただき誠にありがとうございます。お客様の契約した今月のデータ通信量が20GBを超えましたため、プランによってデータ通信制限が設定されています

そのまま使い続けた場合、高額料金は発生しますので、アカウントを更新して解除手続きの程よろしくお願い致します。予めご了承ください。

大量にこのメールが出ていることを観測.

引用: 新型コロナウイルスで体調を崩したことが動機のようです...

引用:

どうしてそのようなことが起きたのでしょうか?あなたがハックされたウェブサイトを閲覧したことにより、そこに仕掛けられた私の個人的なマルウェアにあなたのデバイスが感染したのです。

これはとても複雑なソフトウェアであり、トロイの木馬のような働きをます。また、個人的なマルウェアなため、アンチウィルスソフトが検知することが出来ないのです。

キーボードの操作を監視・記録するキーロガーが仕掛けられており、これにより私は、あなたのデバイスにおけるカメラやマイクの操作、ファイルの転送、あなたのローカルネットワークへのアクセスを行うことができます。

デバイスの情報にアクセスするのに少し時間がかかりましたが、現在、私はあなたの連絡先やテキストの全情報を入手しています。

正直なところ、最初は悪いことはしたくないと思っていたので、遊びでやっていました。 でも、COVIDで体調を崩してしまい、仕事を失ってしまいました。

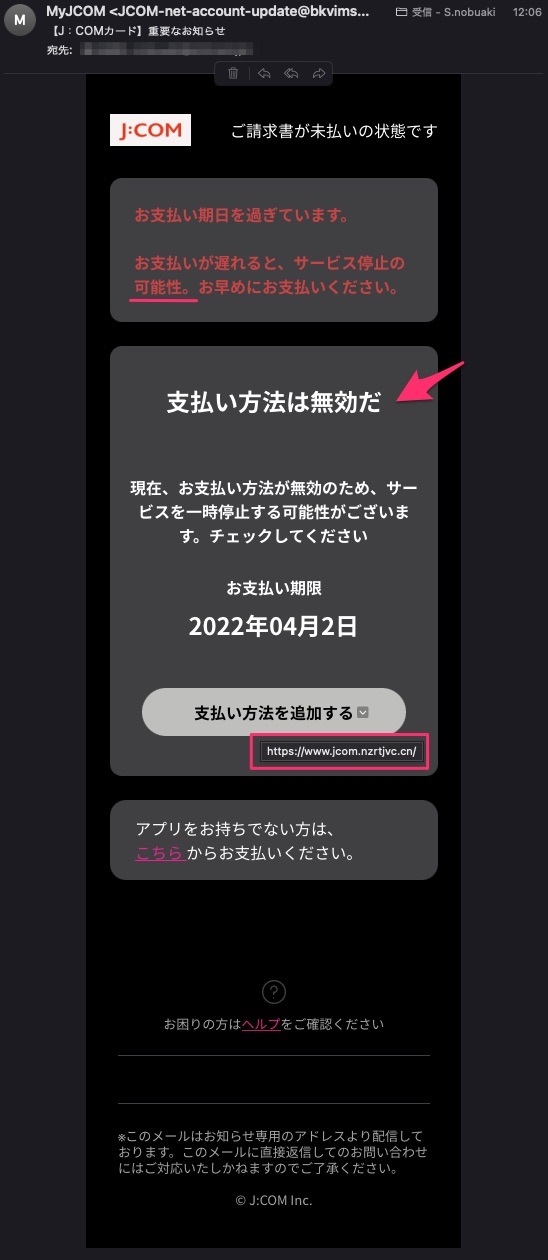

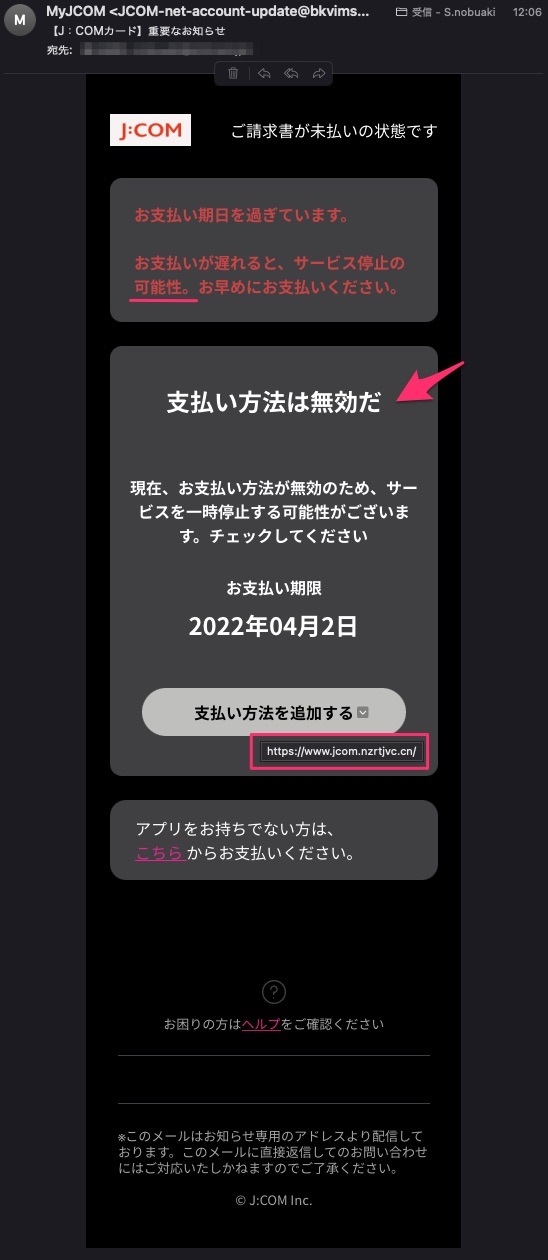

ちょっとこれまでと違うフィッシングメールが.

「支払い方法は無効だ」という力強さを感じる...「請求書が未払い」という日本語もオカシイけれど.

誘導されているURLにアクセスしてみた.

「支払い方法は無効だ」という力強さを感じる...「請求書が未払い」という日本語もオカシイけれど.

誘導されているURLにアクセスしてみた.

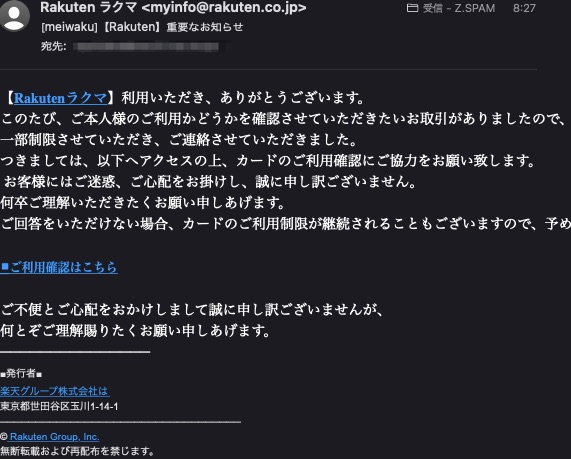

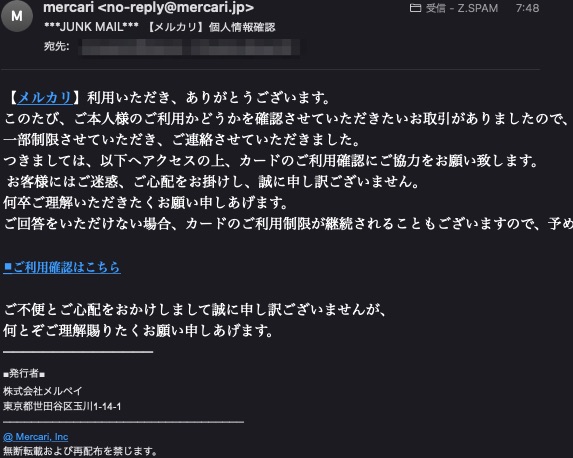

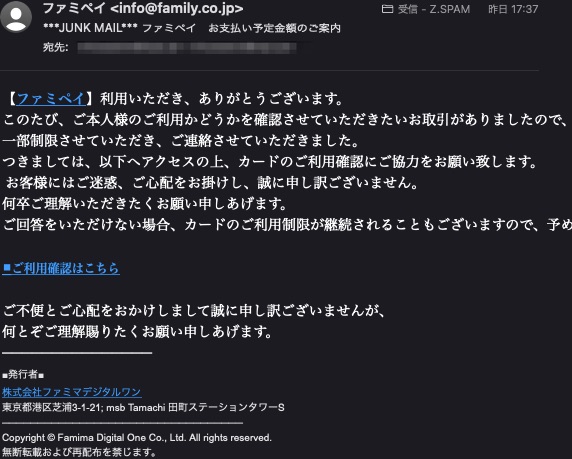

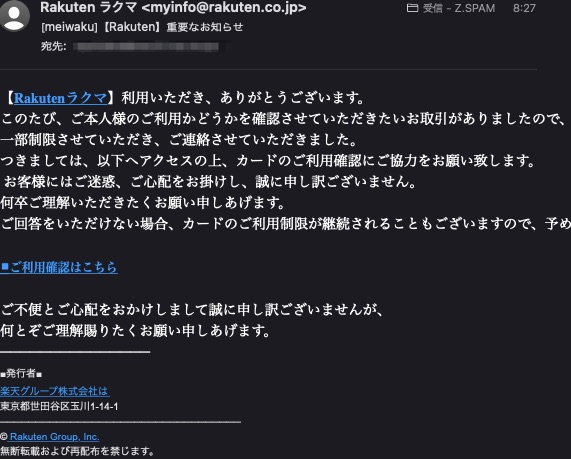

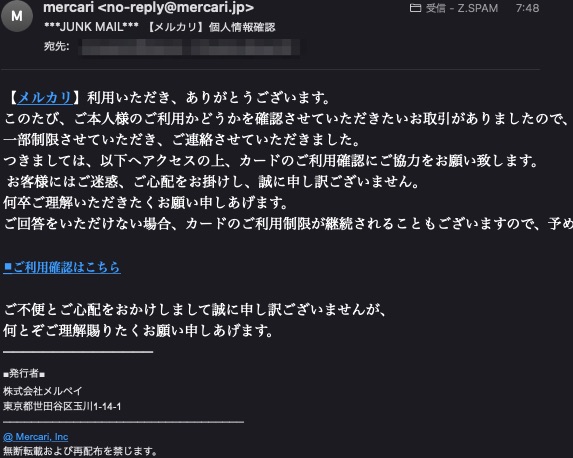

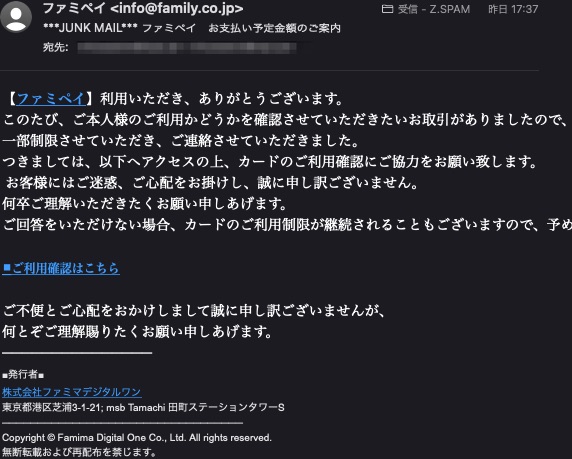

1日のうちに,ラクマ,メルカリ,ファミペイを騙るフィッシングメールがくるのだけれど,文面が皆同じ.もうこれはDDoSのカテゴリかもしれないね.

久々に新種のフィッシングメールが.カミさんに届いたのはこんな感じ.

以前のウーバーイーツを騙るフィッシングメールと同様に,注文履歴の模様.

届け先が他人になっている.この人が存在するのかどうかはわからないけれど,記載されている住所はGoogle Mapで存在しているようでした.

既に誘導先のサイトはテイクダウンされていましたが,ついクリックしてしまった模様・・・

以前のウーバーイーツを騙るフィッシングメールと同様に,注文履歴の模様.

届け先が他人になっている.この人が存在するのかどうかはわからないけれど,記載されている住所はGoogle Mapで存在しているようでした.

既に誘導先のサイトはテイクダウンされていましたが,ついクリックしてしまった模様・・・

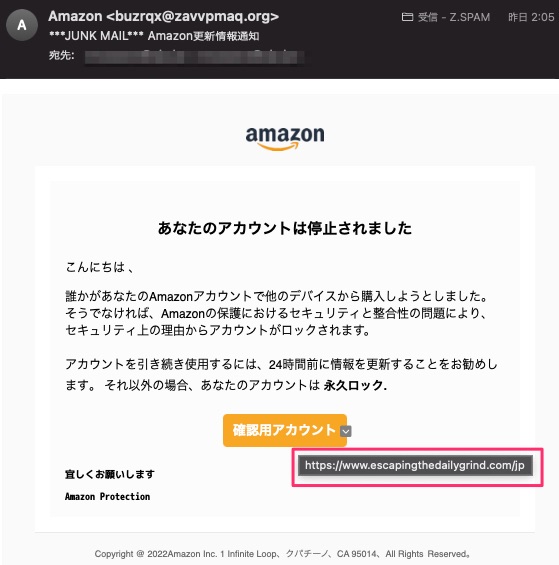

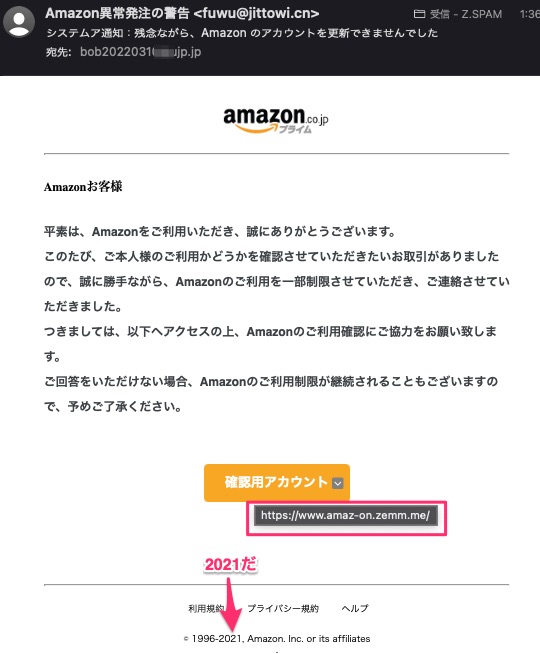

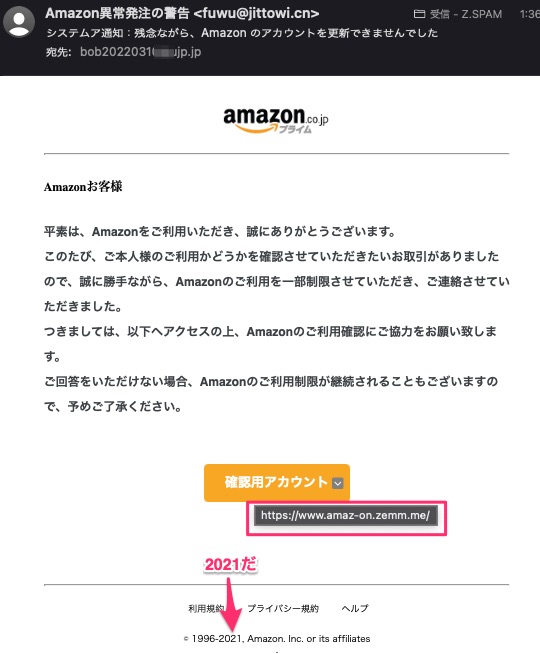

クローリングからの試験 その3 システムア通知:残念ながら、Аmazon のアカウントを更新できませんでした

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2022/3/29 3:14

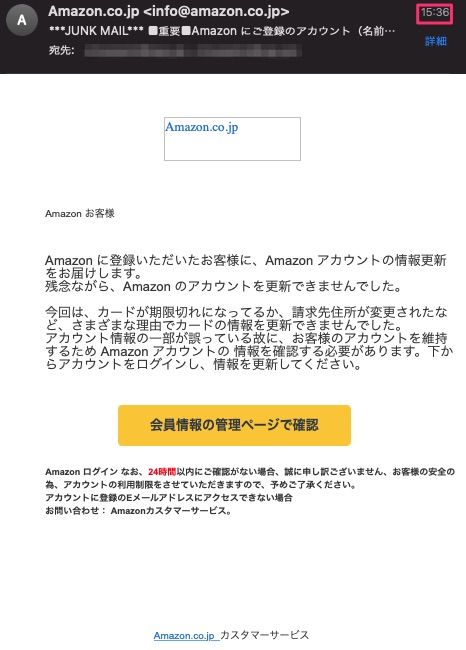

ブログにメアドを書いたら,どれくらいで迷惑メールが来るかの件,もう早速,組み込まれた様で早速アマゾンを騙るフィッシングメールが来ました.

「システムア通知」ってなんだろうって.興味深かったのでアクセスしてみたのですが・・・

「システムア通知」ってなんだろうって.興味深かったのでアクセスしてみたのですが・・・

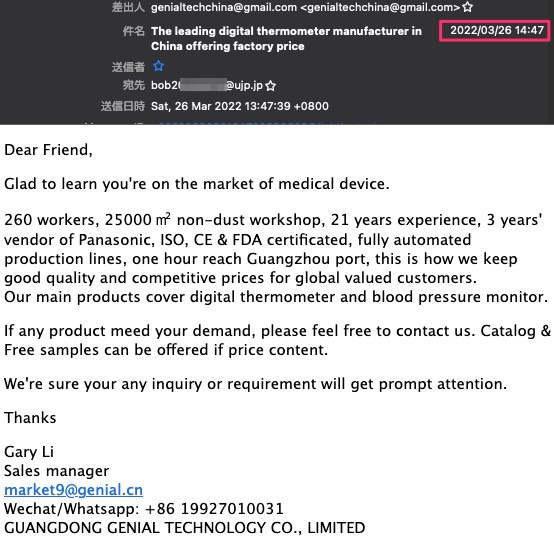

Webサイトにメアドを晒したら,どれくらいで迷惑メールが来るのかのチェックのためにクローリングからの試験という記事を書いてみた.

早速到着.

16日間か.

で,どういう内容なのかを確認してみると.

引用:

2001年の設立された中国の体温系,血圧計などを製造している会社の様.営業メールだな.

早速到着.

16日間か.

で,どういう内容なのかを確認してみると.

引用:

Dear Friend,

Glad to learn you're on the market of medical device.

260 workers, 25000 m^2 non-dust workshop, 21 years experience, 3 years' vendor of Panasonic, ISO, CE & FDA certificated, fully automated production lines, one hour reach Guangzhou port, this is how we keep good quality and competitive prices for global valued customers.

Our main products cover digital thermometer and blood pressure monitor.

If any product meed your demand, please feel free to contact us. Catalog & Free samples can be offered if price content.

DeepL翻訳

親愛なる友人へ

あなたが医療機器の市場にいることを学べてうれしいです。

260 人の労働者、25000 m^2の非塵の研修会、21 年の経験、3 年間の松下電器産業の売り手、証明される ISO のセリウム及び FDA は十分に自動化された生産ライン、1 時間の範囲広州港、これです私達が全体的な評価された顧客のための良質そして競争価格をいかに保つかです。

私達の主要なプロダクトはデジタル体温計および血圧のモニターをカバーします。

どのプロダクトでもあなたの要求を meed、私達に連絡すること自由に感じて下さい。カタログ及び試供品は価格の内容なら提供することができます。

Google翻訳

親愛なる友人、

あなたが医療機器の市場に出ていることを知ってうれしいです。

260人の労働者、25000m^2の非ダストワークショップ、21年の経験、パナソニックの3年のベンダー、ISO、CE、FDA認定、完全自動化された生産ライン、広州港まで1時間、これが私たちが高品質と競争力のある価格を維持する方法です 世界的に大切なお客様。

当社の主な製品は、デジタル体温計と血圧計をカバーしています。

ご要望に応じた商品がございましたら、お気軽にお問い合わせください。 価格内容があれば、カタログと無料サンプルを提供できます。

2001年の設立された中国の体温系,血圧計などを製造している会社の様.営業メールだな.

お客様のカードは一時的にブロックされています。 というVISAを騙るフィッシングメール

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2022/3/28 12:26

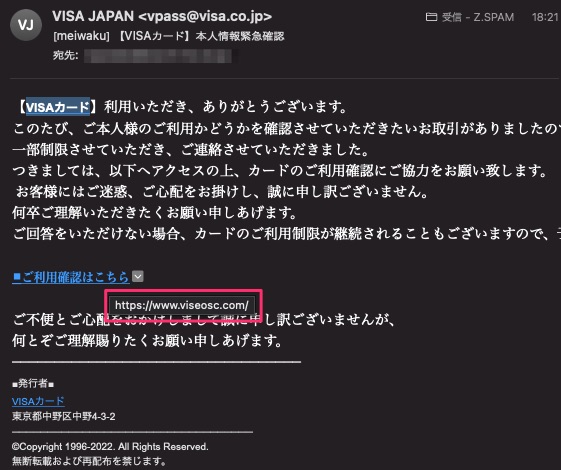

今朝きたVISAを騙るフィッシングメール.

本日期限ということで,焦らせる手口.リンク先がWordPressの様になっているけれど,アクセスすると別のサイトに転送されます.

「りそなVISAカード」のフォントがちょっと違和感がある.

本日期限ということで,焦らせる手口.リンク先がWordPressの様になっているけれど,アクセスすると別のサイトに転送されます.

「りそなVISAカード」のフォントがちょっと違和感がある.

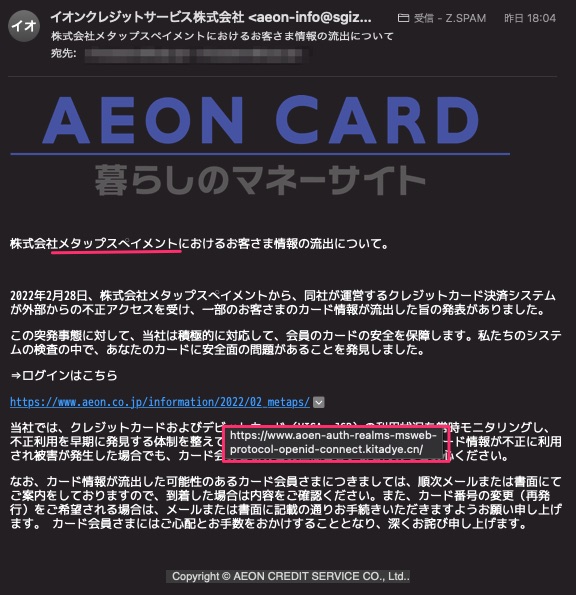

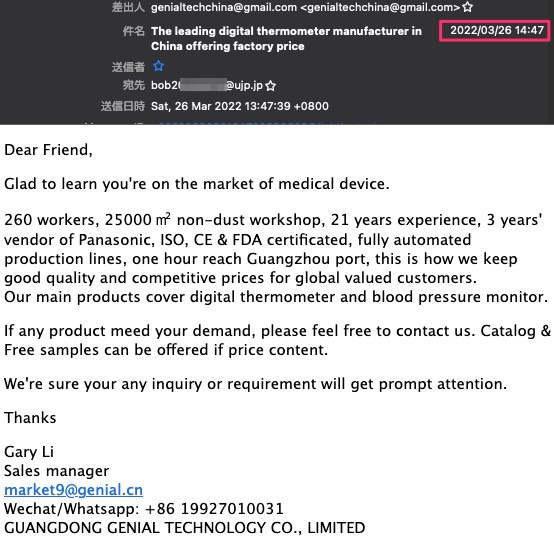

株式会社メタップスペイメントにおけるお客さま情報の流出について というフィッシングメール

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2022/3/23 11:09

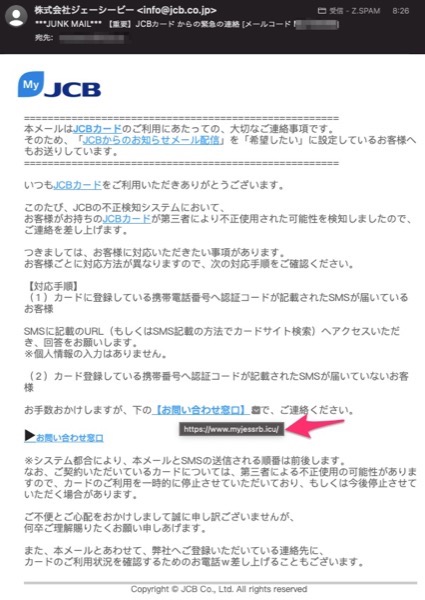

もうなにをやっているか,やっている人たちもわかってないんだろうな.

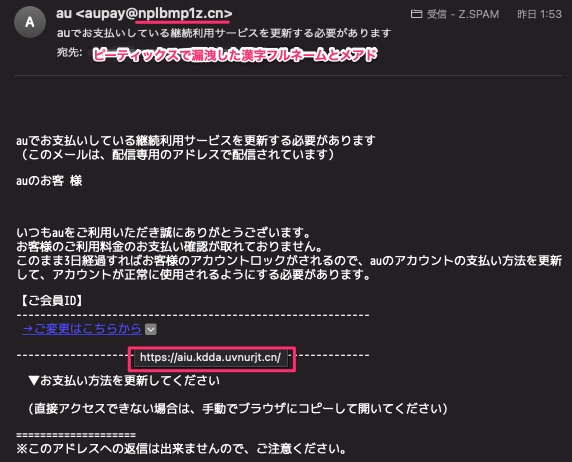

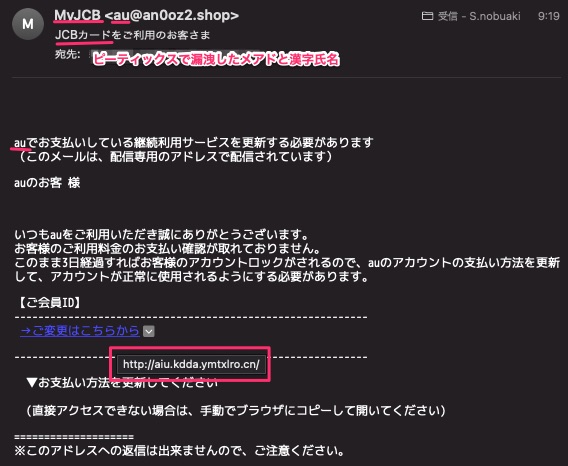

MyJCBといいつつ中身はauを騙っている.

本文は昨日のauのものと一致しますね.

昨日のフィッシングメール

通報だけしておきました.

MyJCBといいつつ中身はauを騙っている.

本文は昨日のauのものと一致しますね.

昨日のフィッシングメール

通報だけしておきました.

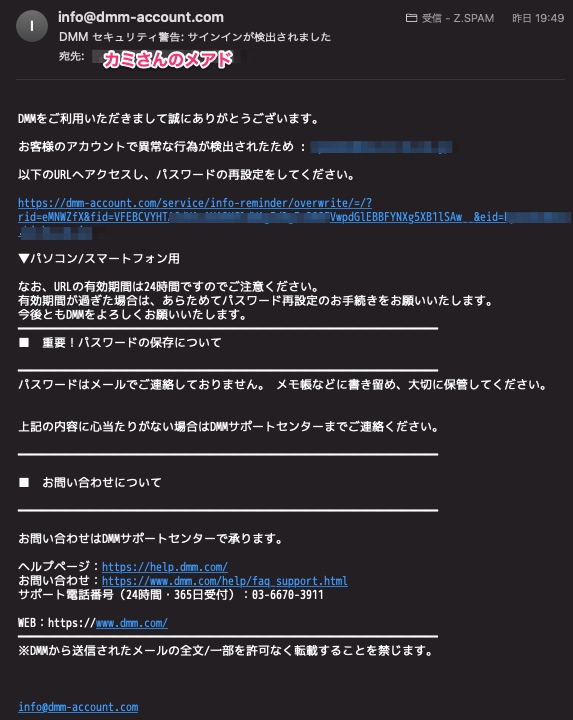

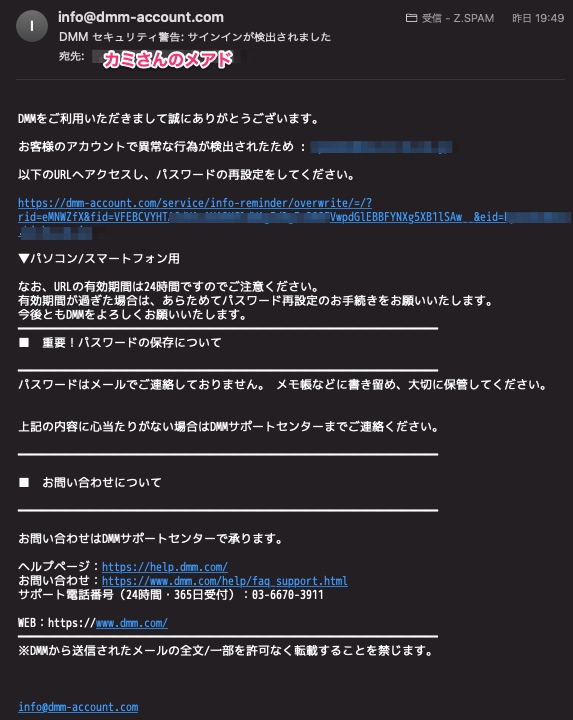

DMMを騙るフィッシングメール 「DMM セキュリティ警告: サインインが検出されました」

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2022/3/15 15:28

カミさんが見慣れないフィッシングメールが来たというので確認してみた.

SpamAssassinもスコアをつけてないしカスペルスキーもX-KLMS-AntiSpam-Rate: 0をつけてる.SPFとDKIM,DMARCをpassしているしrDNSでも名前が引ける点なども巧妙な感じ.

最近多いアマゾンやえきねっと,メルカリとは違う特徴のあるフィッシングメールでした.うちとしては新規参入業者という感じ.偽装URLのチェックもしてあるし.

メールはテキストだけれどutf8で,リンク先はdmm-acount[.]comとなって長いランダム数とメールアドレスがパラーメータになっている.

パラメータの中身をちょっと変えてメアドを変えてアクセスしてみた.

SpamAssassinもスコアをつけてないしカスペルスキーもX-KLMS-AntiSpam-Rate: 0をつけてる.SPFとDKIM,DMARCをpassしているしrDNSでも名前が引ける点なども巧妙な感じ.

最近多いアマゾンやえきねっと,メルカリとは違う特徴のあるフィッシングメールでした.うちとしては新規参入業者という感じ.偽装URLのチェックもしてあるし.

メールはテキストだけれどutf8で,リンク先はdmm-acount[.]comとなって長いランダム数とメールアドレスがパラーメータになっている.

パラメータの中身をちょっと変えてメアドを変えてアクセスしてみた.

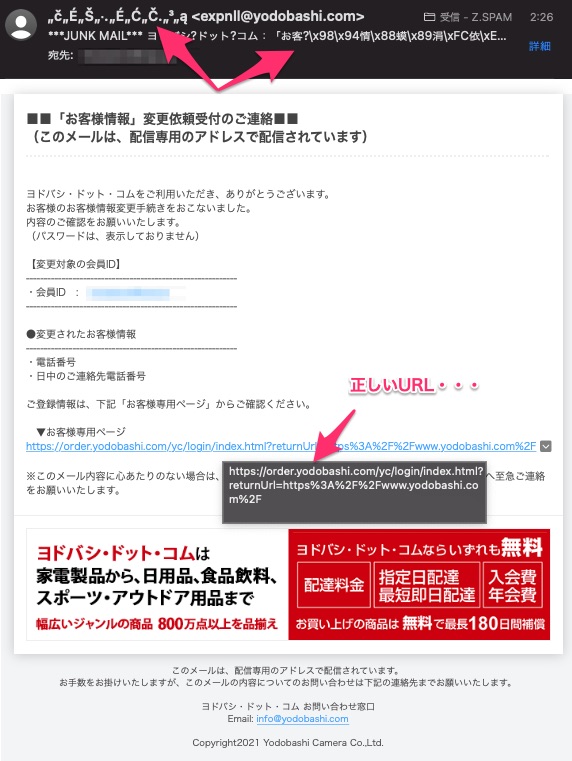

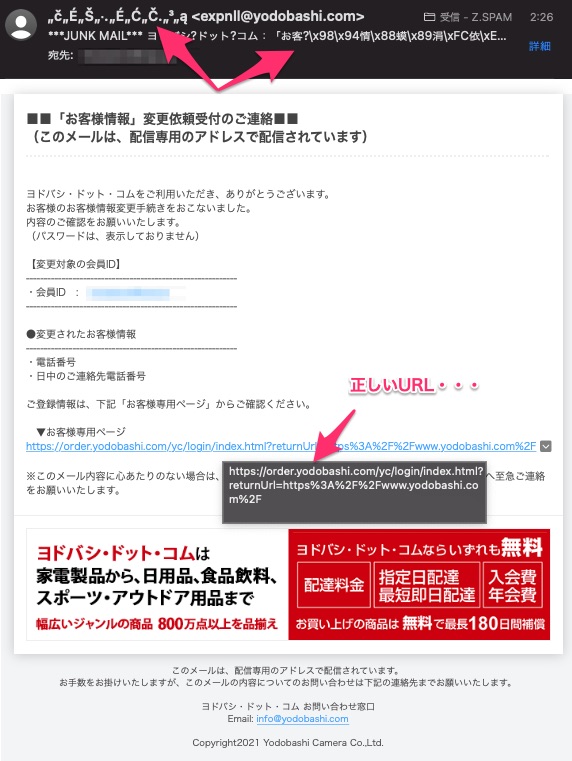

ヨドバシ?ドット?コム:「お客?\x98\x94情\x88蟆\x89涓\xFC依\xEEm受付のご\xDFB\xBDj

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2022/3/15 14:44

なんか変なメールが来たけれども,リンク先が正しいというマレな?フィッシングメール. ちなみにメールの受信者はマイスペースでの漏洩アカウントでヨドバシカメラの非会員.

URLリンクも偽装されてないし,リンク先もセイシキナヨドバシカメラのサイトだというのはSSL証明書を参照して確認できた.

このメール,よくみるとフッターの部分,2021年になっているね.

SpamAssassinのスコアがあったので評価してみる.

URLリンクも偽装されてないし,リンク先もセイシキナヨドバシカメラのサイトだというのはSSL証明書を参照して確認できた.

このメール,よくみるとフッターの部分,2021年になっているね.

SpamAssassinのスコアがあったので評価してみる.

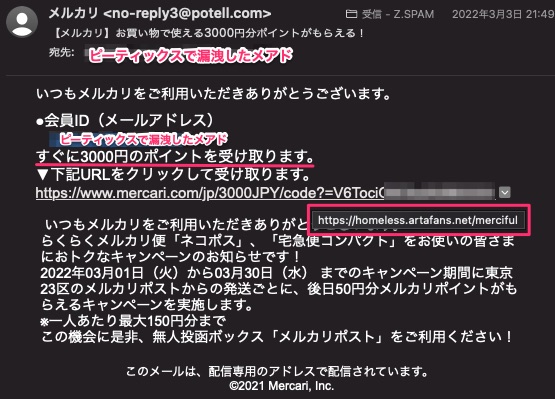

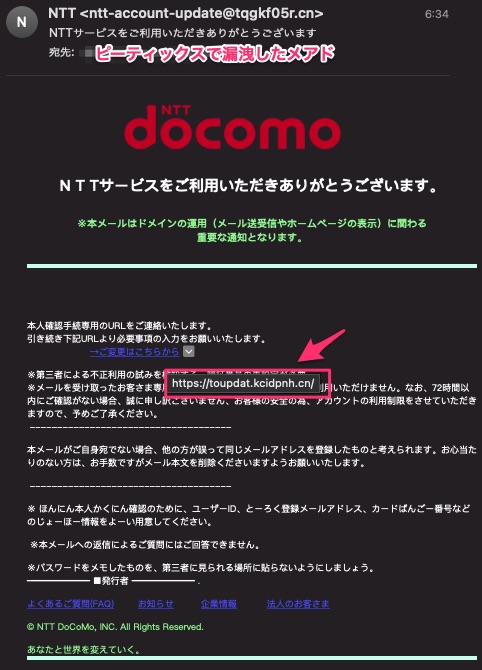

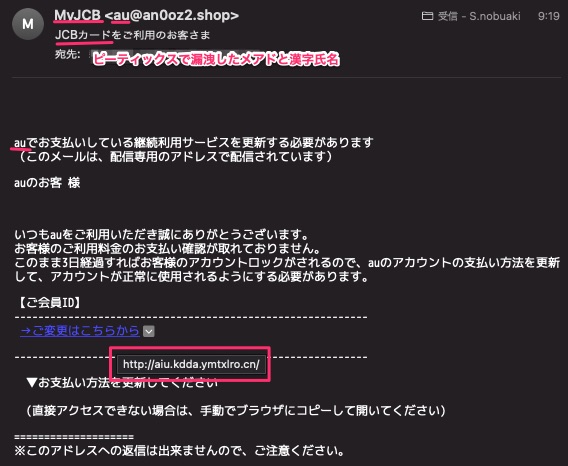

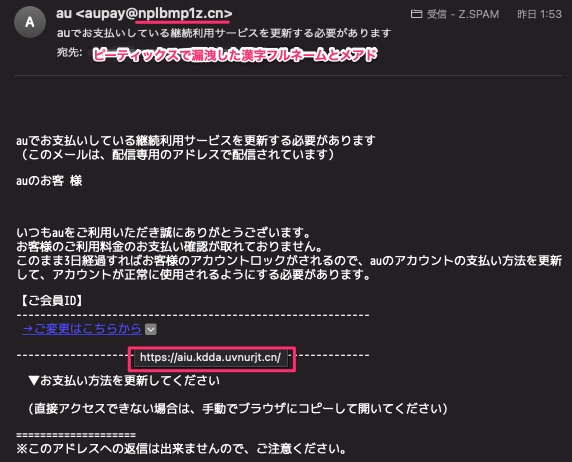

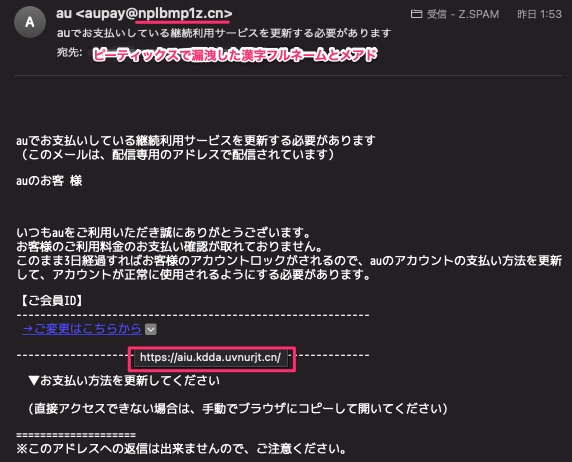

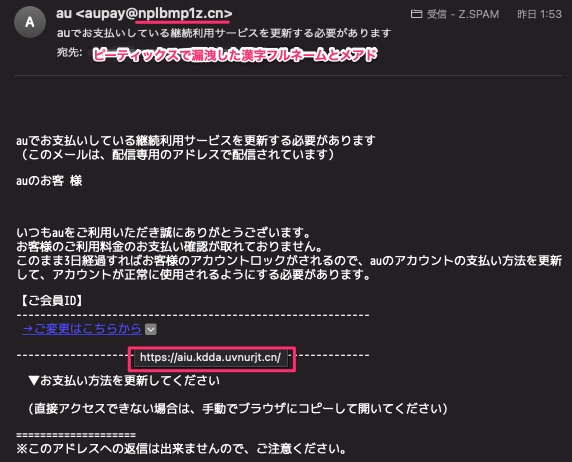

ピーティックスで漏洩したメールアドレスと日本語氏名を使って,フッシングメールが来ました.

定番の"X-mailer: Foxmail 6"が含まれているのでもう..w

今回はauを騙るわけですが,ログインフォームとソースコードに面白い特徴がありました.文書を書くのが面倒なので画像で説明していきます.

定番の"X-mailer: Foxmail 6"が含まれているのでもう..w

今回はauを騙るわけですが,ログインフォームとソースコードに面白い特徴がありました.文書を書くのが面倒なので画像で説明していきます.

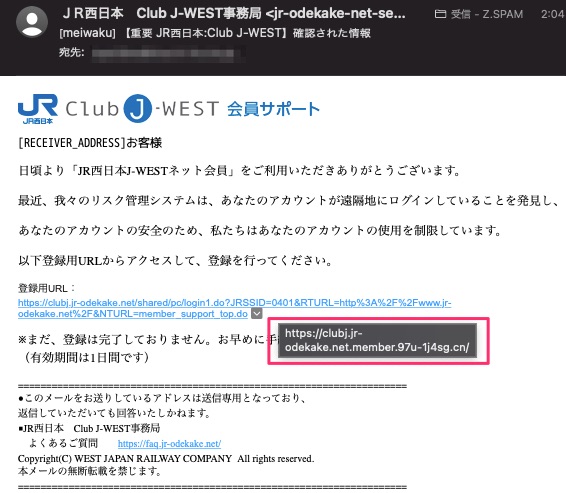

【重要 JR西日本:Club J-WEST】確認された情報 というフィッシングメールを分析してみた

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2022/3/11 18:08

1月17日ごろ以来,昨日から大量に迷惑メールが配信されている模様.今のところウチでは11通.

マイスペースの漏洩,ピーティックスの漏洩とデフォルト設置アカウントの3種類ともに満遍なく来ていますね.そうとうのばらまきだろうかと.

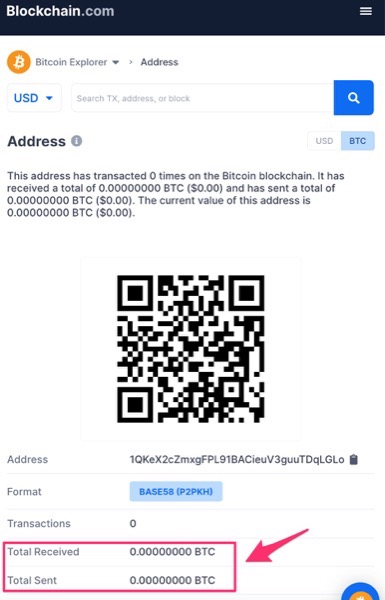

しかしビットコインで支払いは確認できていません.

https://www.blockchain.com/btc/address/1QKeX2cZmxgFPL91BACieuV3guuTDqLGLo

こんなに頻繁にメール送ってくるとネ.

ただ今回気になるのは,うちのSpamAssassionはスコアを付けませんでした.すり抜けている.

どこから送られているのか,IPアドレスを調べたらベトナム,中国,シンガポール,韓国,ブラジル,インド,ガボン,ペルー,イスラエルという感じでした.家庭用と思われる固定回線とモバイル回線がありますね.サーバからでは無いっぽい.

モバイル回線と言っても国によっては固定回線の代わりの様に使っているところもありそう.

送信IPアドレスが何かしらのブラックリストに入ってない&回線種類がプロバイダ系だと過検知にならないとかなのかも?

マイスペースの漏洩,ピーティックスの漏洩とデフォルト設置アカウントの3種類ともに満遍なく来ていますね.そうとうのばらまきだろうかと.

しかしビットコインで支払いは確認できていません.

https://www.blockchain.com/btc/address/1QKeX2cZmxgFPL91BACieuV3guuTDqLGLo

こんなに頻繁にメール送ってくるとネ.

ただ今回気になるのは,うちのSpamAssassionはスコアを付けませんでした.すり抜けている.

どこから送られているのか,IPアドレスを調べたらベトナム,中国,シンガポール,韓国,ブラジル,インド,ガボン,ペルー,イスラエルという感じでした.家庭用と思われる固定回線とモバイル回線がありますね.サーバからでは無いっぽい.

モバイル回線と言っても国によっては固定回線の代わりの様に使っているところもありそう.

送信IPアドレスが何かしらのブラックリストに入ってない&回線種類がプロバイダ系だと過検知にならないとかなのかも?

最近誰かがあなたのAppleアカウントにログインしました。 Mailchimpから返信

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2022/3/10 13:07

Apple IDを搾取しようとするフィッシングメールに,Please report abuseというヘッダがあったので,そこに記載のあるmailchimpというメール送信業者にレポートしてみたら回答がありました.

引用:

内容の真偽は不明だけれど,早い段階で返信が来たのはとても好感度が高い.

でもメールヘッダまで偽装したとなると,メール配信には詳しいスパム業者ってことかな.X-Spam-Status: No, score=3.01で,一番スコアが高いのはINVALID_MSGID=1.167,その次はFUZZY_APPLE=1でした.Obfuscated "apple"(難読化されたApple)だって.

引用:

Hello,

Our delivery team has confirmed these emails did not originate from Mailchimp's servers.

Unfortunately the people who sent the email faked Mailchimp's header information and unsubscribe links in order to make it appear like it originated with Mailchimp.

If you have any other questions, please let us know.

こんにちは。

弊社の配信チームが、これらのメールがMailchimpのサーバーから発信されたものではないことを確認しました。

残念ながら、このメールを送信した人は、Mailchimpのヘッダー情報と購読解除のリンクを偽造し、Mailchimpから送信されたように見せかけました。

その他、ご不明な点がございましたら、ご連絡ください。

内容の真偽は不明だけれど,早い段階で返信が来たのはとても好感度が高い.

でもメールヘッダまで偽装したとなると,メール配信には詳しいスパム業者ってことかな.X-Spam-Status: No, score=3.01で,一番スコアが高いのはINVALID_MSGID=1.167,その次はFUZZY_APPLE=1でした.Obfuscated "apple"(難読化されたApple)だって.

【重要】メルカリ本人確認のお知らせ 【最終警告】メルカリ からの緊急の連絡 【mercari】個人情報確認

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2022/3/10 12:46

メルカリを騙るフィッシングメールの勢いが止まらない.メールの時点でSpamAssassinのスコアも高いし,文面もほぼ同じだしメルカリ使ってないので詐欺だとわかるけれど,ずっとさまざまなブラウザでもロックダウンされないなと思っていたのだけれど,リンク先のURLを見て理由がわかりました.

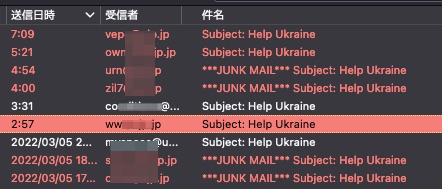

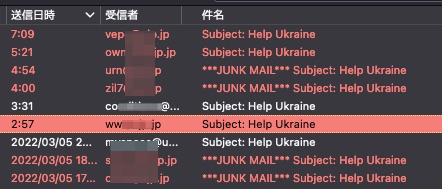

大量にウクライナへの寄付をつのるSubject: Help Ukraineが来てから3日ほど経過したけれど,またポツポツ来る様になってきた.

本文は全く同じものなので,今回はSpamAssassinのメールヘッダについて確認してみる.

スコアが22.5なんてのは初めてみた.

BITCOIN_XPRIOはBitcoin + priorityのことでビットコインのアドレスが載っているからかなぁ.

DOS_OE_TO_MX=は,X-MailerがMicrosoft Outlook Express 6を示している事.

HDR_ORDER_FTSDMCXX_NORDNSはスパムと同様のヘッダ順という特徴にrDNS設定が無いので怪しい.

MIMEOLE_DIRECT_TO_MXは,Microsoftのメール製品が直接メールサーバに接続している

RATWARE_NO_RDNSはMessage-IDが怪しい.

RCVD_IN_BL_SPAMCOP_NETは,spamcop.netのブラックリストに登録されている.

RCVD_IN_PSBLは,Passive Spam Block Listに登録されている.

RCVD_IN_VALIDITY_RPBLは,senderscore.orgで登録されている.

XPRIOというのはメールヘッダのX-Priorityの事の様で,今回は3が設定されていました.暗黙値として3は「普通」なので,フィッシングメールの手口にありそうな「急がせるメールでは無い」と言えるでしょうが,X-Priorityをつけている時点で,昨今のメール事情,マナー的にはアヤシイと言えるってことかな.

本文は全く同じものなので,今回はSpamAssassinのメールヘッダについて確認してみる.

X-Spam-Status: Yes, score=22.522 ✅

tagged_above=2

required=6

tests=[

BITCOIN_XPRIO=1.677, 🈁

DATE_IN_FUTURE_06_12=0.001,

DOS_OE_TO_MX=3.086,

HDR_ORDER_FTSDMCXX_DIRECT=1,

HDR_ORDER_FTSDMCXX_NORDNS=3.013, 🈁

HTML_MESSAGE=0.001,

MIMEOLE_DIRECT_TO_MX=1.825, 🈁

NO_FM_NAME_IP_HOSTN=0.001,

PDS_BTC_ID=0.498,

PDS_BTC_MSGID=0.001,

RATWARE_NO_RDNS=2.996,🈁

RCVD_IN_BL_SPAMCOP_NET=1.246, 🈁

RCVD_IN_PSBL=2.7,🈁

RCVD_IN_VALIDITY_RPBL=1.284,🈁

RDNS_NONE=1.274,

SPF_NONE=0.001,

T_SCC_BODY_TEXT_LINE=-0.01,

XPRIO=1.928

XPRIOというのはメールヘッダのX-Priorityの事の様で,今回は3が設定されていました.暗黙値として3は「普通」なので,フィッシングメールの手口にありそうな「急がせるメールでは無い」と言えるでしょうが,X-Priorityをつけている時点で,昨今のメール事情,マナー的にはアヤシイと言えるってことかな.

【メルカリ】お買い物で使える3000円分ポイントがもらえる! というフィッシングメール

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2022/3/9 17:42

cPanel is delaying (4) incoming messages というフィッシングメール

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2022/3/9 16:43

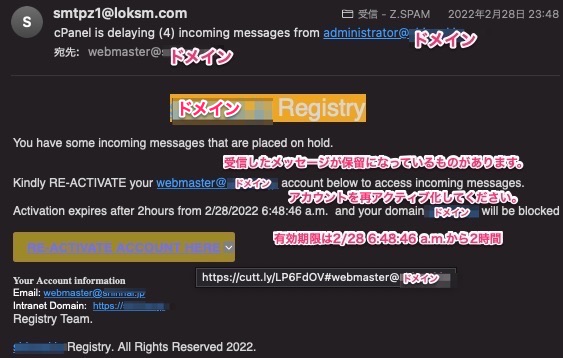

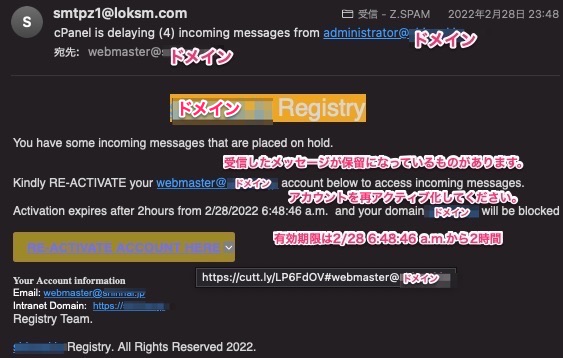

cPanelというWebベースのサーバ管理ツールからのメールを偽装して,サイトの管理者向けに発信しているフィッシングメールがきました.ちなみにcPanelは使っていないサイト向けです.

この件はGoogleのFirebaseを使ってセキュリティゲートウェイ製品をすり抜け,サイトの管理者をターゲットにしているということです.

引用: 今回宛先となったメアドは漏洩したものではなく,サイト運営者なら設置すべきかなと言われているwebmasterというメアド.postmasterとかmailer-daemonと同じ.ちなみに時間差でinfo宛にも同じ内容のフィッシングメールが来ていました.

急がされているけれど,後回しにしていたのでメールが来てから10日くらい経っている・・・

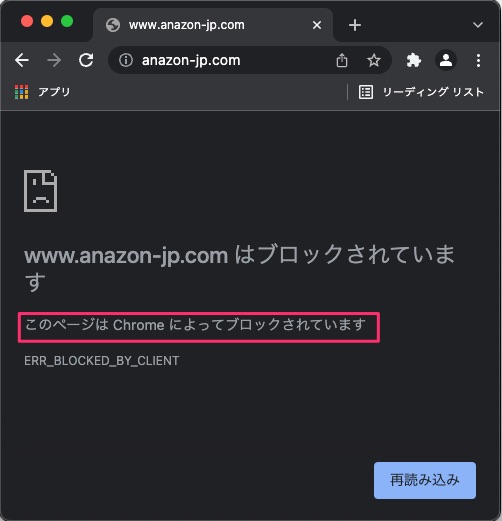

指定されたURLにアクセスすると次の様な警告が.

この件はGoogleのFirebaseを使ってセキュリティゲートウェイ製品をすり抜け,サイトの管理者をターゲットにしているということです.

引用:

You have some incoming messages that are placed on hold.

Kindly RE-ACTIVATE your webmaster@ドメイン account below to access incoming messages.

Activation expires after 2hours from 2/28/2022 6:48:46 a.m. and your domain ドメイン will be blocked

受信したメッセージが保留になっているものがあります。

受信メッセージにアクセスするには、以下の webmaster@ドメイン アカウントを再アクティブ化してください。

有効期限は2/28 6:48:46 a.m.から2時間で、ドメインのドメインはブロックされます。

急がされているけれど,後回しにしていたのでメールが来てから10日くらい経っている・・・

指定されたURLにアクセスすると次の様な警告が.

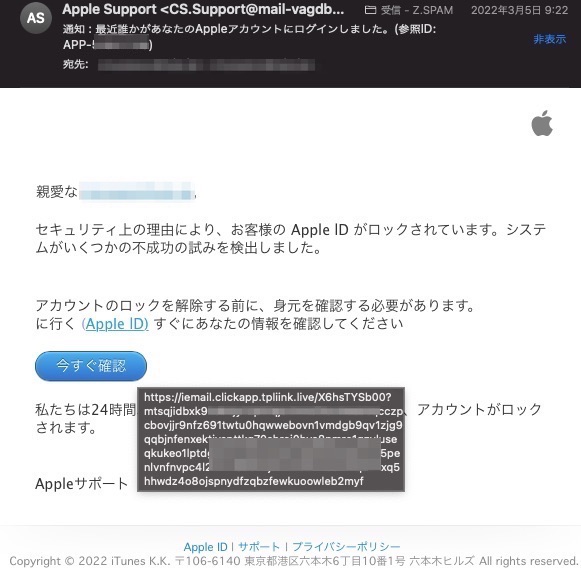

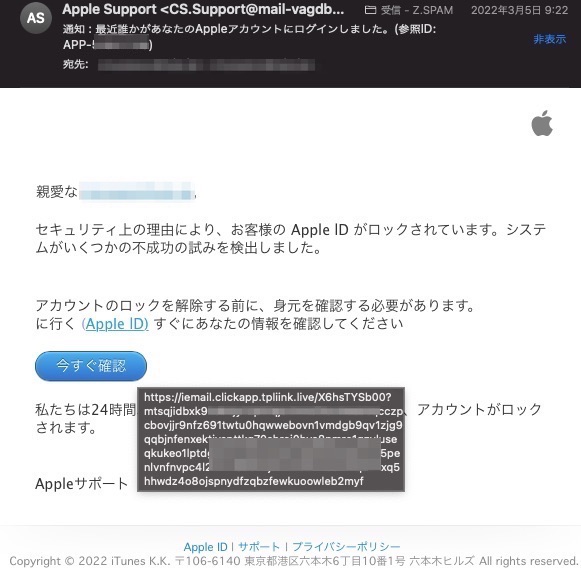

Apple IDがロックされているというフィッシングメールが来た.

]

]

24時間以内にアクセスしろと記載されているけれど,もう48時間以上経過したが,アクセスしてみた.

「今すぐ確認」のボタンの色合いが,Appleが使っているテーマカラー,デザインでちょっと古いんだよね.その部分に違和感がある.送信者は古いmacOSを使っているのかな? いやMac OS X時代か.

誘導先のURLにアクセスしてみるとこんな感じ.

]

]24時間以内にアクセスしろと記載されているけれど,もう48時間以上経過したが,アクセスしてみた.

「今すぐ確認」のボタンの色合いが,Appleが使っているテーマカラー,デザインでちょっと古いんだよね.その部分に違和感がある.送信者は古いmacOSを使っているのかな? いやMac OS X時代か.

誘導先のURLにアクセスしてみるとこんな感じ.

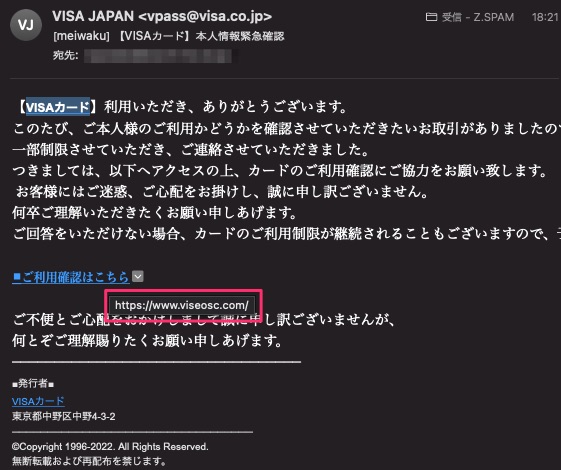

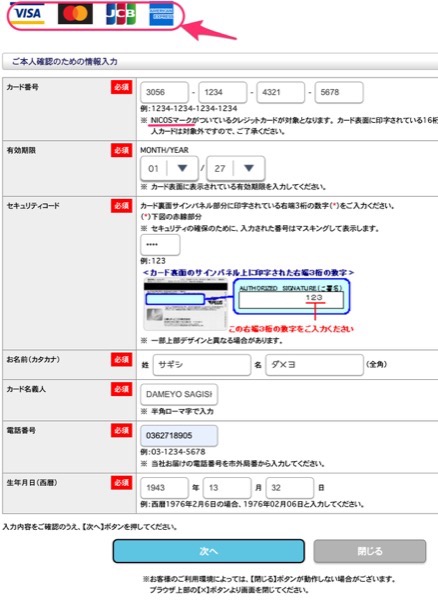

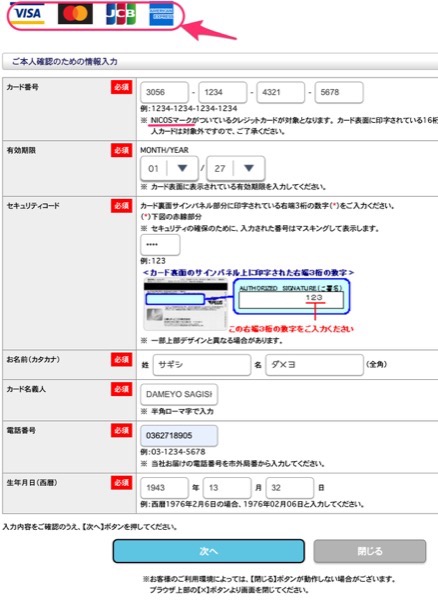

VISAカードを騙るフィッシングメールが来て,まだサイトが稼働していたので確認してみた.

メールアドレスは三井住友カードのVPassを名乗っているのに,三菱UFJのニコスのみと記載がしてあったり,クカードブランドは4種類あったり,カード番号はダイナースの番号でもOKだったりしました.

生年月日も13月32日が通用するくらいのザルサイト.

メールアドレスは三井住友カードのVPassを名乗っているのに,三菱UFJのニコスのみと記載がしてあったり,クカードブランドは4種類あったり,カード番号はダイナースの番号でもOKだったりしました.

生年月日も13月32日が通用するくらいのザルサイト.

うちのメールサーバには,存在したことがないメールアドレスにメールが来ることがあるのだけれど,user unknownのエラーメールを捕獲して転送して興味深く観察している.それらのアドレスに来るものは基本的にスパムメール.

最近は,マイスペースやピーティックスで漏洩したメアドには,アマゾンやメルカリを騙るフィッシングメールが大量に来ているけれど,そのuser unknownになっているメアドにはあまりメール来ないなぁと思っていたら,今日,急に来始め,それがHelp Ukraine.

ちなみにuser knownは10アカウントくらい持っているのでスパムキャンペーンが始まったという傾向がわかるという奇特な状態...

本文はこんな感じ.

最近は,マイスペースやピーティックスで漏洩したメアドには,アマゾンやメルカリを騙るフィッシングメールが大量に来ているけれど,そのuser unknownになっているメアドにはあまりメール来ないなぁと思っていたら,今日,急に来始め,それがHelp Ukraine.

ちなみにuser knownは10アカウントくらい持っているのでスパムキャンペーンが始まったという傾向がわかるという奇特な状態...

本文はこんな感じ.

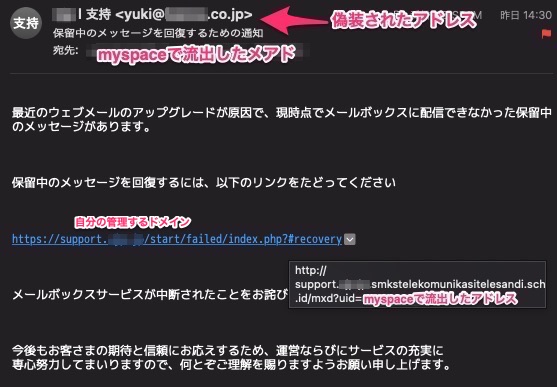

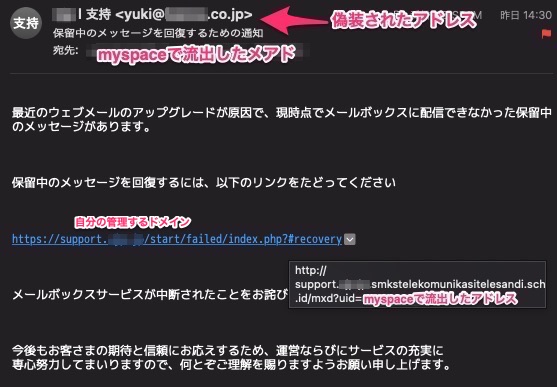

微妙に巧妙なフィッシングメール.

「保留中のメッセージを回復するための通知」という件名と意味から,プロバイダが注意を出していることが多い模様.

myspaceで流出したメールアドレスの,ドメイン部分を使って,supportのFQDNを生成していますが,実際には別のサイトへのリンク.uidの後ろには流出したメールアドレスが使われているので,このままアクセスするとそのメールが到達したことがアクセス先のログに残る事になる.

よって,FQDN生成ルールに従って,あるのかどうか不明な警視庁のFQDNとメアドを作ってアクセスしてみた.

「保留中のメッセージを回復するための通知」という件名と意味から,プロバイダが注意を出していることが多い模様.

myspaceで流出したメールアドレスの,ドメイン部分を使って,supportのFQDNを生成していますが,実際には別のサイトへのリンク.uidの後ろには流出したメールアドレスが使われているので,このままアクセスするとそのメールが到達したことがアクセス先のログに残る事になる.

よって,FQDN生成ルールに従って,あるのかどうか不明な警視庁のFQDNとメアドを作ってアクセスしてみた.

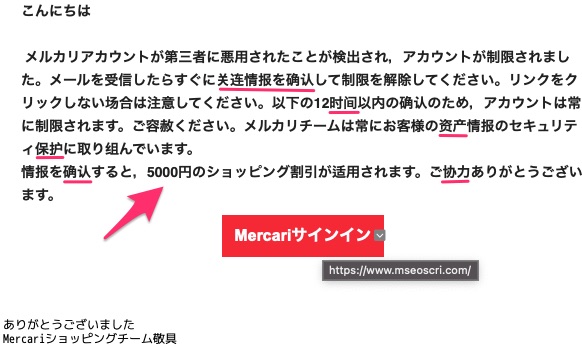

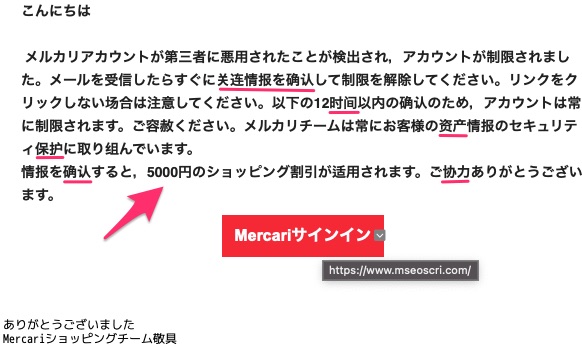

不自然すぎる漢字が使われている.

「メールを受信したらすぐに关连情报を确认して制限を解除してください。」とあるけど「関連情報を確認」だそうです.

情報確認するだけで「5000円の割引き」というのは,金額が多い.カードローンを組んでもらえるのは500円のクオカードなのに!

50円とか50ポイントくらいなら信憑性が高くなると思うけど,日本人が5000円をどれくらいの価値観で捉えているのか解ってない人の犯行.

mercari.jpで送信しているので,spf=hardfailでdmarc=failですね.あ,でもこれもクワラルンプールでドメインを取っているので手口が皆同じ.

「メールを受信したらすぐに关连情报を确认して制限を解除してください。」とあるけど「関連情報を確認」だそうです.

情報確認するだけで「5000円の割引き」というのは,金額が多い.カードローンを組んでもらえるのは500円のクオカードなのに!

50円とか50ポイントくらいなら信憑性が高くなると思うけど,日本人が5000円をどれくらいの価値観で捉えているのか解ってない人の犯行.

mercari.jpで送信しているので,spf=hardfailでdmarc=failですね.あ,でもこれもクワラルンプールでドメインを取っているので手口が皆同じ.

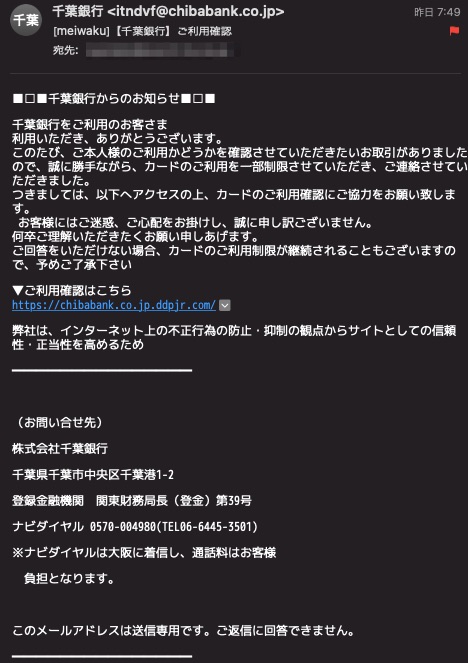

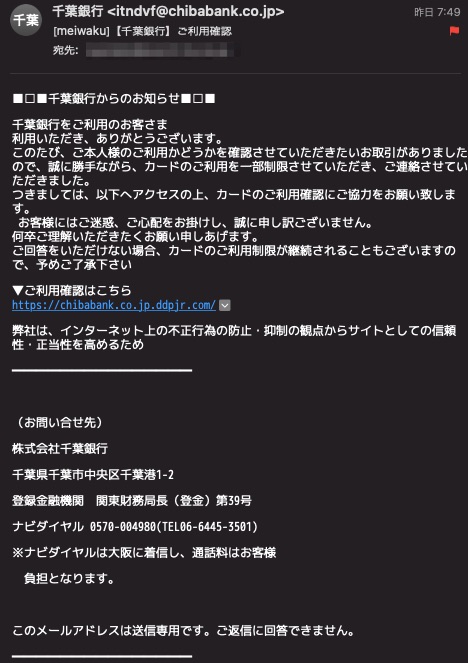

千葉銀行を騙るフィッシングメール.

なんか文書が途中で切れてるなぁ.

誘導先のサイトは既に404でした.そして千葉銀行の公式サイトに3月4日付で注意情報がでていますね.即日対応していると言うことは,優秀なSOCチームがあるということかな.

それだけじゃ面白くないのだが,本文にあるナビダイヤルの06で始まる電話番号,「三井住友カード株式会社大阪本社/会員向け総合インフォメーション」の番号の模様.

あとは,メールはspf=softfailと評価されていたこと.

ちばカードローンに申し込むと,乃木坂46オリジナルQUOカードもらえるのか・・・利用開始後,即日解約しても貰えないみたいだ.

引用:

ちばぎんカードローン乃木坂46のオリジナルQUOカードプレゼントキャンペーン

https://www.chibabank.co.jp/campaign/cardloan/

なんか文書が途中で切れてるなぁ.

誘導先のサイトは既に404でした.そして千葉銀行の公式サイトに3月4日付で注意情報がでていますね.即日対応していると言うことは,優秀なSOCチームがあるということかな.

それだけじゃ面白くないのだが,本文にあるナビダイヤルの06で始まる電話番号,「三井住友カード株式会社大阪本社/会員向け総合インフォメーション」の番号の模様.

あとは,メールはspf=softfailと評価されていたこと.

ちばカードローンに申し込むと,乃木坂46オリジナルQUOカードもらえるのか・・・利用開始後,即日解約しても貰えないみたいだ.

引用:

対象となるお客さま

2022年6月30日(木)時点で「ちばぎんアプリ」をご利用中の方で、(1)(2)いずれかの条件を満たした個人のお客さまが対象となります。

キャンペーン期間中に対象商品を新規にご契約し、契約日の属する月の翌月末にお借入残高のある方。

キャンペーン期間中に対象商品をお申込みいただき、2022年6月30日(木)までに新規にご契約し、契約日の属する月の翌月末にお借入残高のある方。

ちばぎんカードローン乃木坂46のオリジナルQUOカードプレゼントキャンペーン

https://www.chibabank.co.jp/campaign/cardloan/

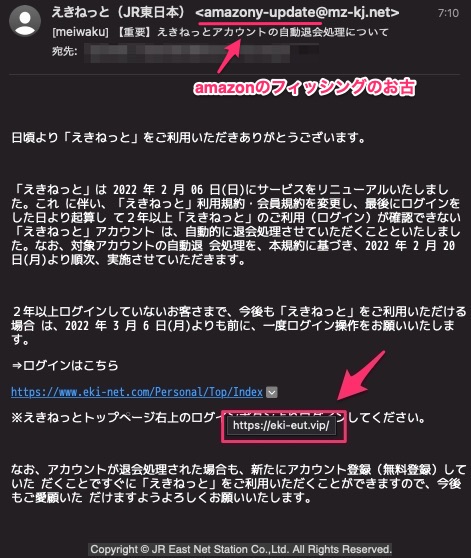

えきねっとを騙るフィッシングメール えきねっとアカウントの自動退会処理について その2

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2022/3/4 16:44

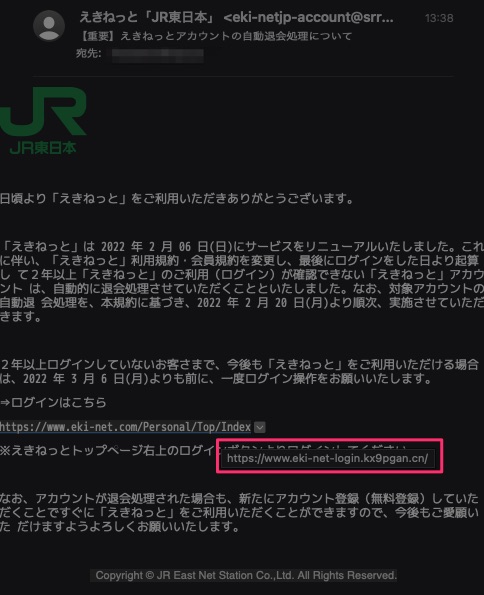

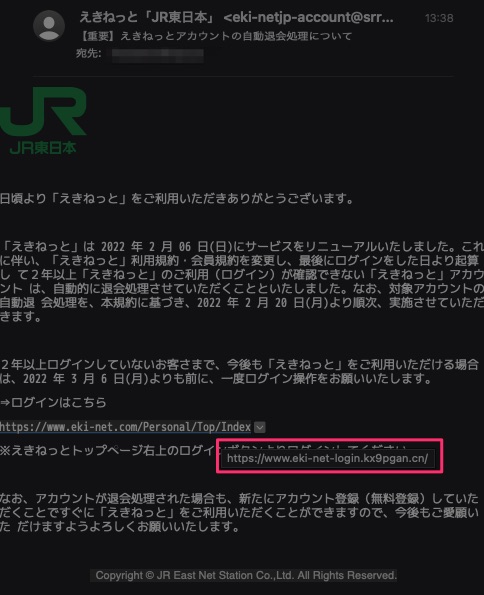

ここ数日,えきねっとを騙るフィッシングメールがよく来ます.昨日,アクセスできたフィッシングサイトは,フィッシング協議会とGoogle Safe Browsingには報告したことが効いたのか夜には閉鎖されていました.

今日はこのメール.

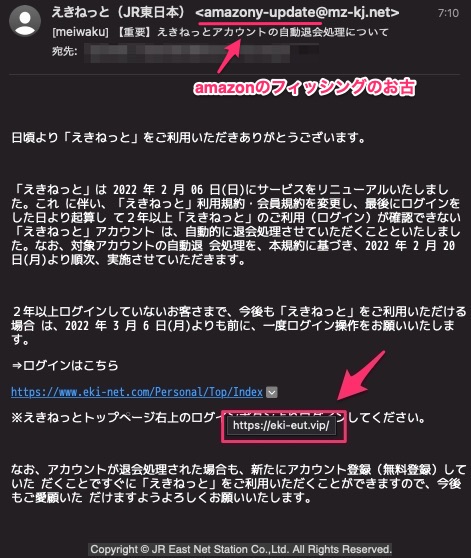

アマゾンのフィッシングメールを転用したのがよくわかる点.騙しリンクにアクセスしてみると次の様なページが.

今日はこのメール.

アマゾンのフィッシングメールを転用したのがよくわかる点.騙しリンクにアクセスしてみると次の様なページが.

ちょっとわけあってスクショが暗いのだけれど.到着してホヤホヤで,まだフィッシングサイトが稼働していたので調査してみた.

VirusTotalでは評価がまだなくて,なんとOWASP ZAPの分析を回避していますね.

取り急ぎ,フィッシング協議会とGoogle Safe Browsingには報告しておいたけれど...

VirusTotalでは評価がまだなくて,なんとOWASP ZAPの分析を回避していますね.

取り急ぎ,フィッシング協議会とGoogle Safe Browsingには報告しておいたけれど...

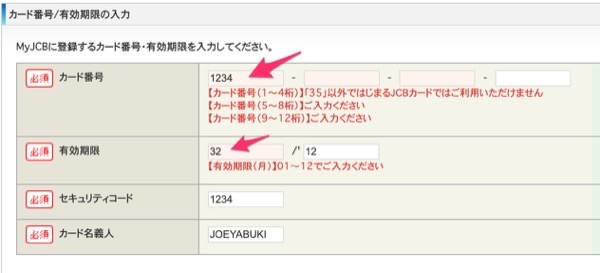

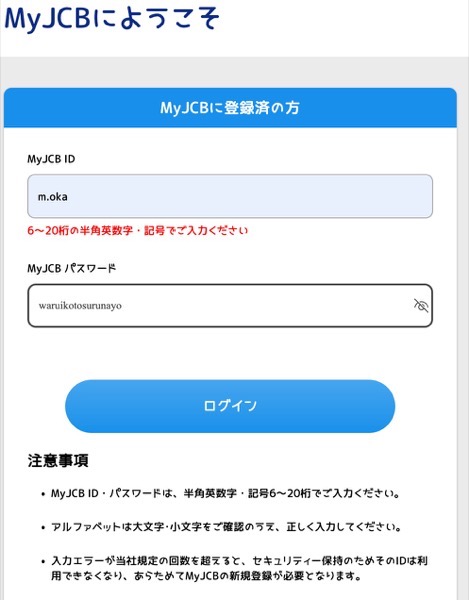

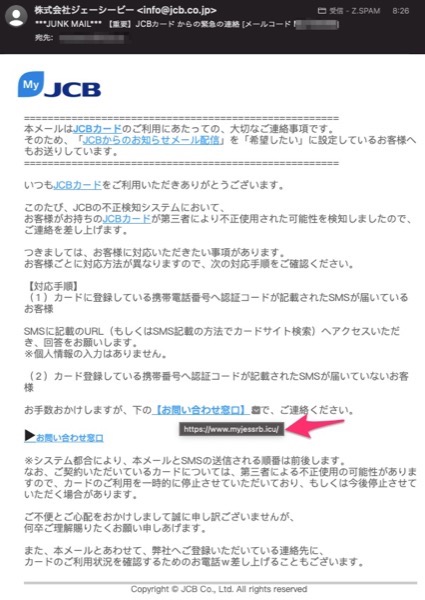

今朝一番で来ていたMyJCBのフィッシングメール.

早速誘導先サイトにアクセスすると,まだロックアウトされてない状態.

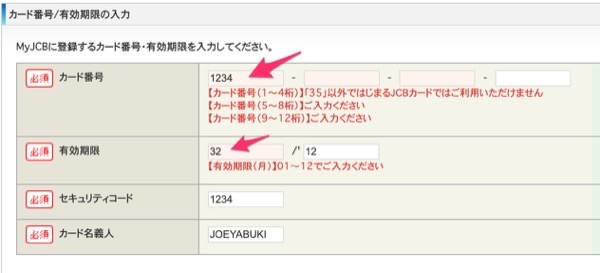

とりあえず適当にクレジットカード番号の様なものを入力しようとすると,ちゃんと画面上はエラーがでた.

エラー警告は表示されるけれど,次の画面に遷移位できました.作りとしては幼稚.

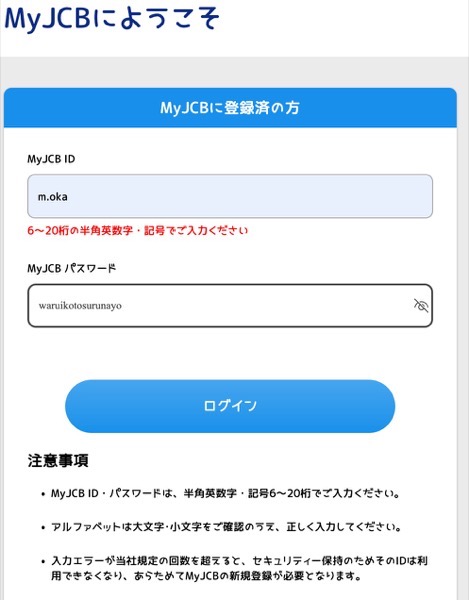

誘導された先のページもチェックは行われていて,こちらはログインIDの桁数があって,何か入力すると本物のサイトに誘導されました.

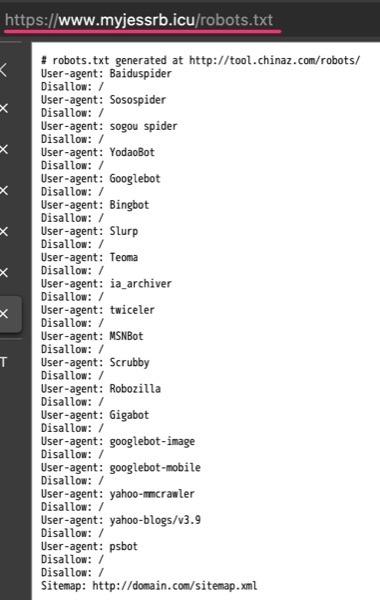

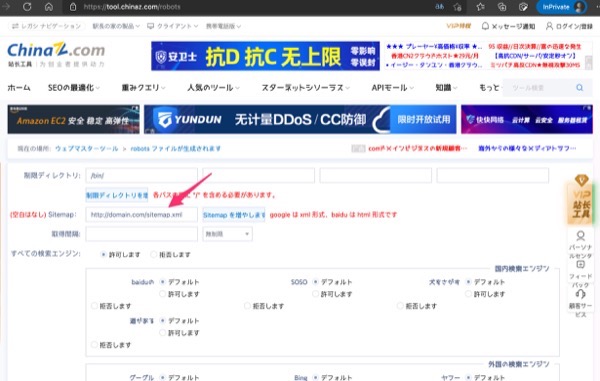

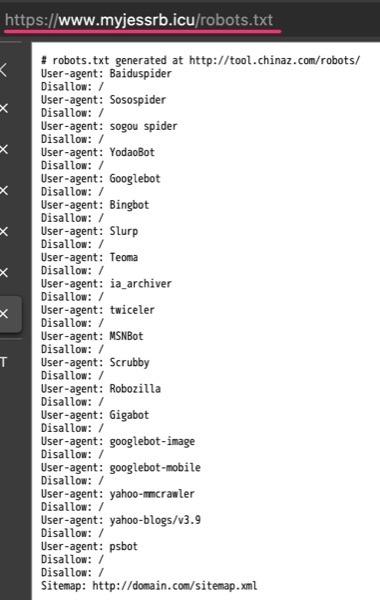

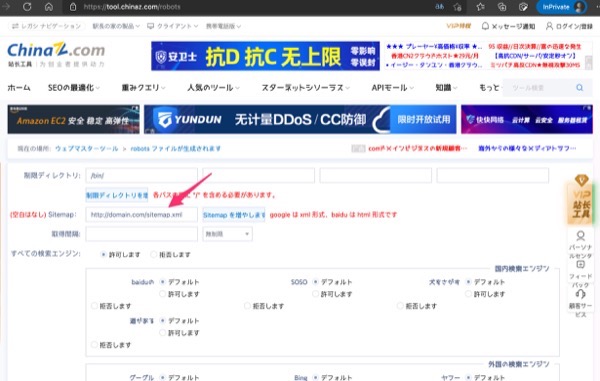

ちょっとフィッシングサイトの検査をしていて,robots.txtが置いてあることに気づいたので,中身を見てみた.

tool.chinaz[.]comというサイトを使って生成された様だけれど,なんのサイトなのかアクセスしてみると.

アモイ・バイ・ユニオン・テクノロジーズ・リミテッド?(厦门总公司)という会社で,2005年創業のSEOや中国のニュースを伝えるネット企業の模様.robots.txt生成ツールを提供している様だが,正規のものでしょう.あやしい感じは無い.

robots.txtのSitemap部分はデフォルトのままの様なので,よくわかってない技術力の高く無い人が設置したのだろうな.

早速誘導先サイトにアクセスすると,まだロックアウトされてない状態.

とりあえず適当にクレジットカード番号の様なものを入力しようとすると,ちゃんと画面上はエラーがでた.

エラー警告は表示されるけれど,次の画面に遷移位できました.作りとしては幼稚.

誘導された先のページもチェックは行われていて,こちらはログインIDの桁数があって,何か入力すると本物のサイトに誘導されました.

ちょっとフィッシングサイトの検査をしていて,robots.txtが置いてあることに気づいたので,中身を見てみた.

tool.chinaz[.]comというサイトを使って生成された様だけれど,なんのサイトなのかアクセスしてみると.

アモイ・バイ・ユニオン・テクノロジーズ・リミテッド?(厦门总公司)という会社で,2005年創業のSEOや中国のニュースを伝えるネット企業の模様.robots.txt生成ツールを提供している様だが,正規のものでしょう.あやしい感じは無い.

robots.txtのSitemap部分はデフォルトのままの様なので,よくわかってない技術力の高く無い人が設置したのだろうな.

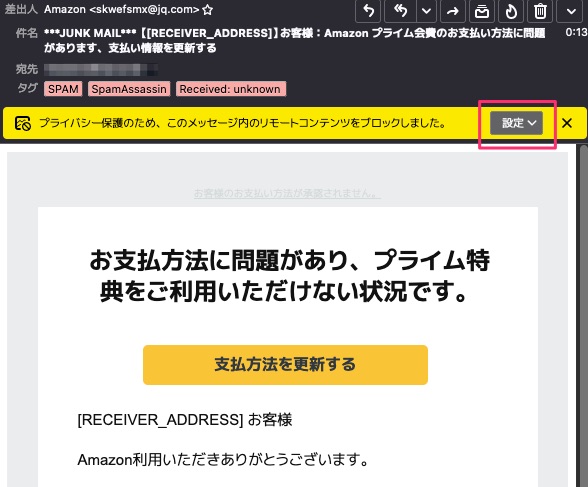

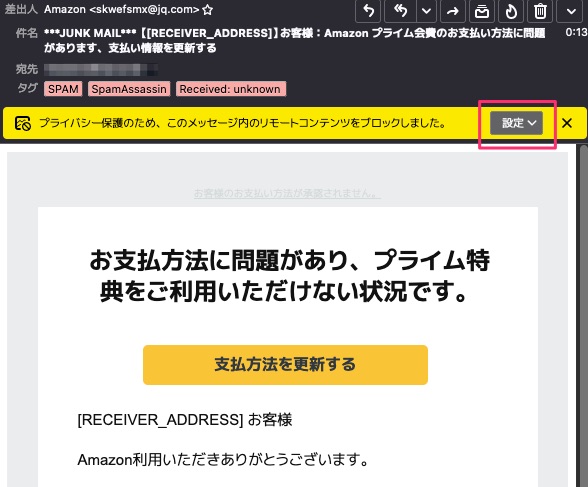

お客様:Amazon プライム会費のお支払い方法に問題があります、支払い情報を更新する

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2022/2/26 1:41

宛先の差し込みができてないフィッシングメールが増えていると思うけれど.

今回の場合,SpamAssasinのスコアに注目.

このHOSTED_IMG_DIRECTというのは,大規模なCDNやeコマースサイトの画像ファイルへの直接リンクがあるという評価.

該当のメールを,Thunderbirdで確認するとこの様に.

今回の場合,SpamAssasinのスコアに注目.

X-Spam-Status: Yes,

score=7.874 tagged_above=2 required=6

tests=[HOSTED_IMG_DIRECT_MX=2.395, 🈁

HTML_MESSAGE=0.001,

HTML_TEXT_INVISIBLE_STYLE=2.917,

RCVD_IN_VALIDITY_RPBL=1.284,

RDNS_NONE=1.274,

SPF_HELO_NONE=0.001,

SPF_NONE=0.001,

T_REMOTE_IMAGE=0.01,

T_SCC_BODY_TEXT_LINE=-0.01,

URIBL_BLOCKED=0.001]

このHOSTED_IMG_DIRECTというのは,大規模なCDNやeコマースサイトの画像ファイルへの直接リンクがあるという評価.

該当のメールを,Thunderbirdで確認するとこの様に.

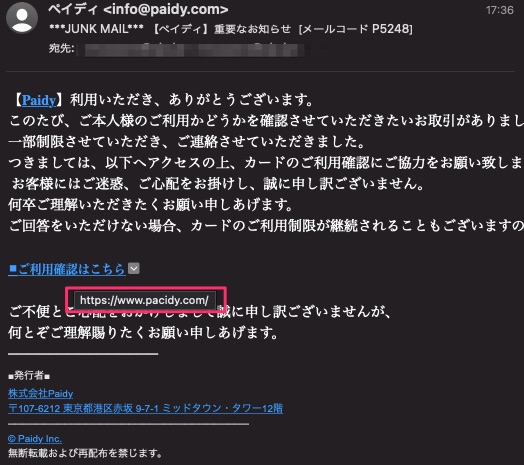

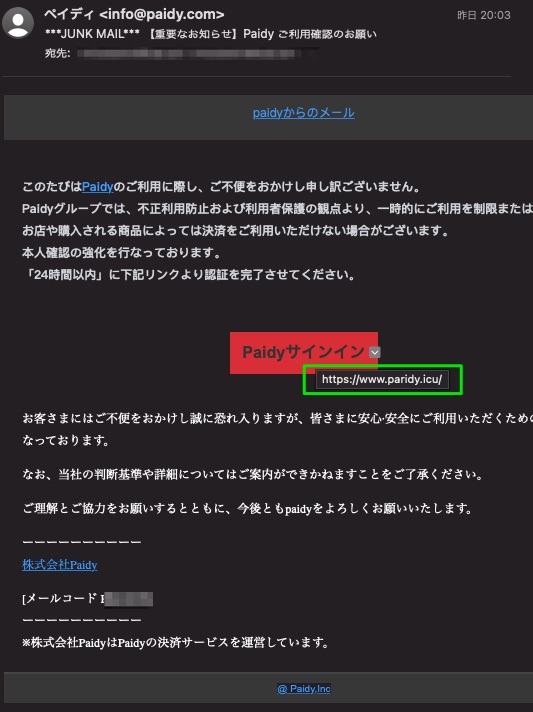

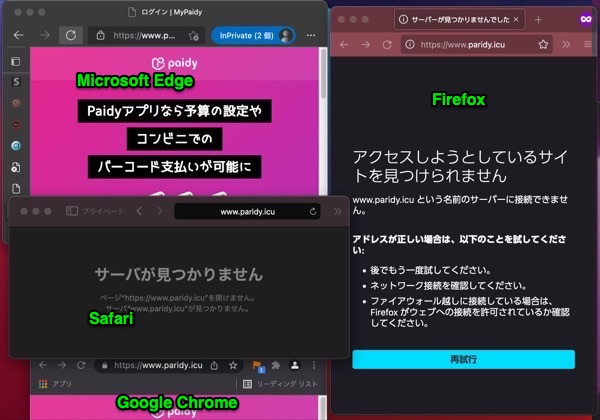

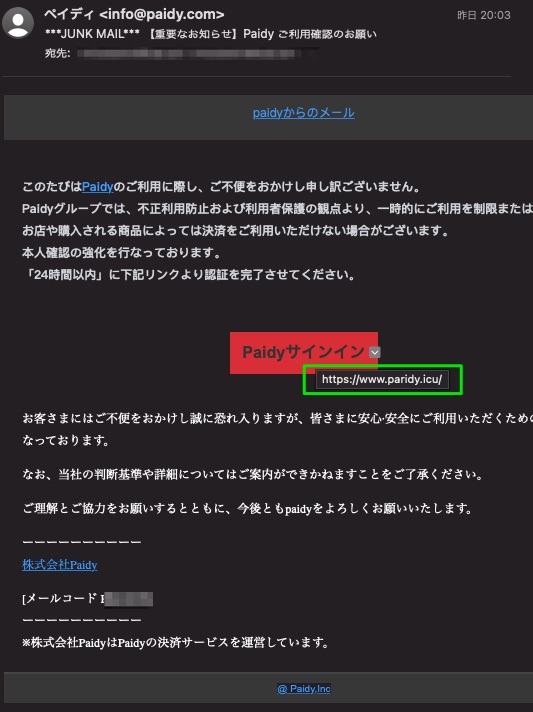

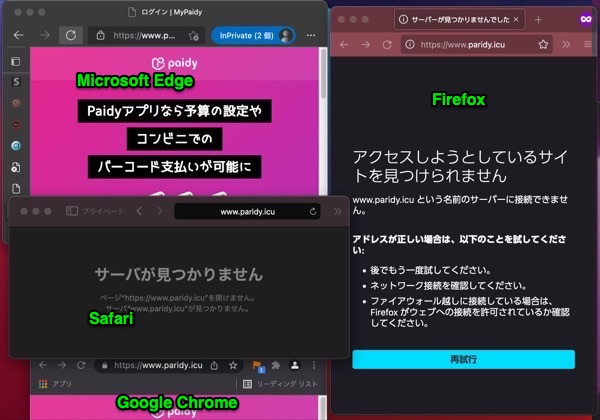

アマゾン,メルカリなどのサイトとJCB,三井住友のVISAあたりがフィッシングメールの四天王?だけれど,最近ペイデイが増えてきたね.

誘導されるがまま,アクセスしてみているのだけれど,メール到着から時間が経っているというのもあり,ブラウザによっては到達できません.

以外にも,これまでテイクダウンのスピードが速かったと思っていたMicrosoft Edgeより,SafariやFirefoxの方が対応が速かった.でもFirefoxはGoogle Safe Browsingを使っていると思うんだけど,まぁ違いがあるってことか.

誘導されるがまま,アクセスしてみているのだけれど,メール到着から時間が経っているというのもあり,ブラウザによっては到達できません.

以外にも,これまでテイクダウンのスピードが速かったと思っていたMicrosoft Edgeより,SafariやFirefoxの方が対応が速かった.でもFirefoxはGoogle Safe Browsingを使っていると思うんだけど,まぁ違いがあるってことか.

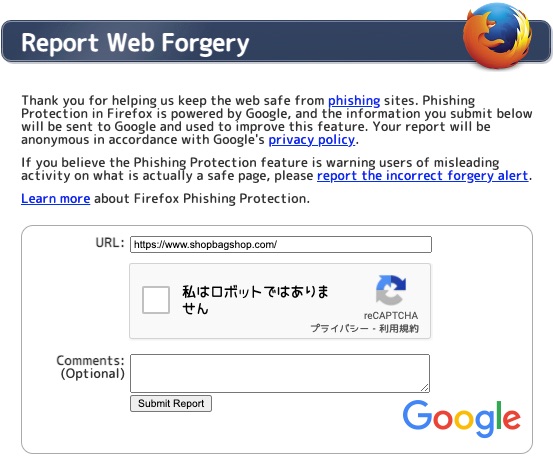

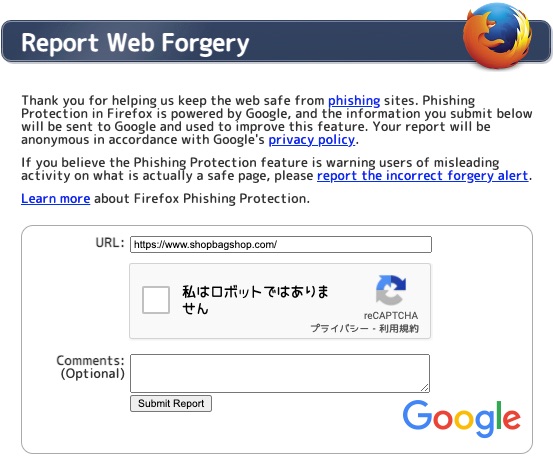

迷惑メールを受けとって電磁的被害(無駄なコンピュータリソース(電気代)の消費)という被害にあったので,偽ブランドサイトを閉鎖させたいために,Google Safa Browsingに通報してみた.

通報の報告はThunderbirdで右クリック.

引用:

ちょとだけコメントを入れて送信.

引用:

今日一日の善行...ちょうど12:00pmごろに通報したから,数時間後にどうなっているか確認かな.

通報の報告はThunderbirdで右クリック.

引用:

Thank you for helping us keep the web safe from phishing sites. Phishing Protection in Firefox is powered by Google, and the information you submit below will be sent to Google and used to improve this feature. Your report will be anonymous in accordance with Google's privacy policy.

If you believe the Phishing Protection feature is warning users of misleading activity on what is actually a safe page, please report the incorrect forgery alert.

Learn more about Firefox Phishing Protection.

フィッシングサイトからウェブを守るためにご協力いただき、ありがとうございます。Firefox のフィッシング対策は Google によって提供されており、以下に送信された情報は Google に送信され、この機能を改善するために使用されます。また、Google のプライバシーポリシーに基づき、匿名での報告となります。

フィッシング対策機能が、実際には安全なページで誤解を招くような行為を警告していると思われる場合は、不正確な偽造警告を報告するようお願いします。

Firefox のフィッシング対策について詳しくは、こちらをご覧ください。

ちょとだけコメントを入れて送信.

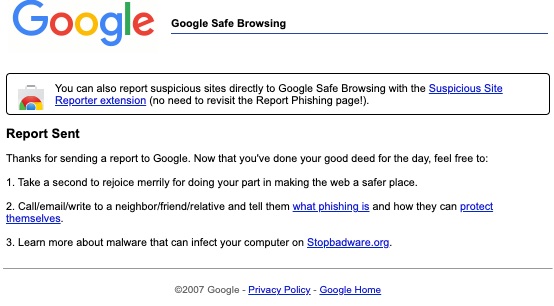

引用:

Chrome Web StoreYou can also report suspicious sites directly to Google Safe Browsing with the Suspicious Site Reporter extension (no need to revisit the Report Phishing page!).

Report Sent

Thanks for sending a report to Google. Now that you've done your good deed for the day, feel free to:

1. Take a second to rejoice merrily for doing your part in making the web a safer place.

2. Call/email/write to a neighbor/friend/relative and tell them what phishing is and how they can protect themselves.

3. Learn more about malware that can infect your computer on Stopbadware.org.

Chrome ウェブストアSuspicious Site Reporter 拡張機能を使って、疑わしいサイトを Google セーフ ブラウジングに直接報告することもできます(フィッシング報告ページを再度表示する必要はありません!)。

送信されたレポート

Googleにレポートを送信していただき、ありがとうございます。今日一日の善行を積んだら、次は何をしましょうか?

1. 1. Web をより安全な場所にするために自分の役割を果たせたことを喜んでください。

2. 2. 近所の人や友人、親戚に電話やメール、手紙を出して、フィッシングとは何か、どうすれば身を守れるかを教えてあげる。

3. 3. Stopbadware.orgで、あなたのコンピュータを感染させるマルウェアについて詳しく知る。

今日一日の善行...ちょうど12:00pmごろに通報したから,数時間後にどうなっているか確認かな.

「ブランド品 偽物 通報」で検索したら,国民生活センターがでてきた.

模倣品や海賊版などを見つけたら

https://www.kokusen.go.jp/t_box/data/t_box-faq_qa2020_14.html

引用: 国民生活センターではショッピングモールの運営会社や利権者に連絡するとあって,自分たちでは受けない模様.

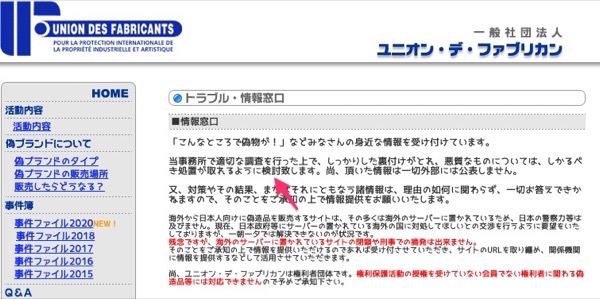

連絡先として記載されていたユニオン・デ・ファブリカンを見てみる.

ユニオン・デ・ファブリカン

https://www.udf-jp.org/

引用: あまり活動してない模様だし,通報しても検討されるだけで終わりそう.今回通報しようと思っているショップは海外にあるし.

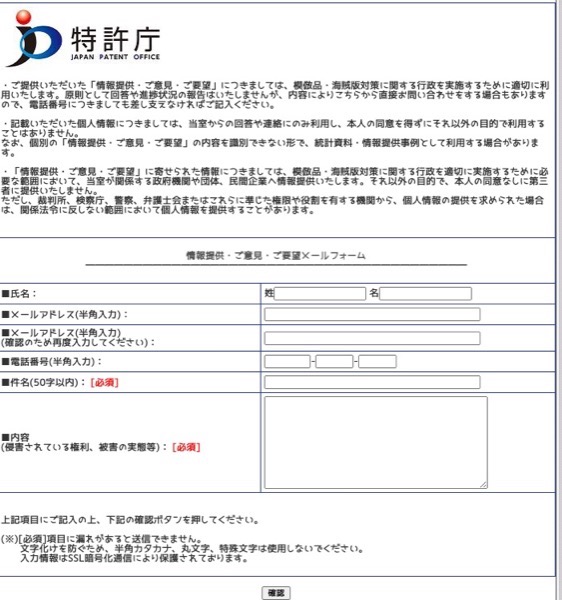

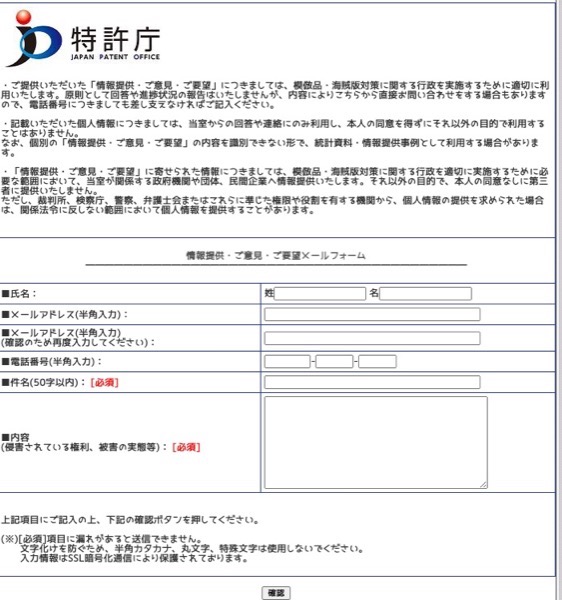

リンク先に特許庁があったので,ここの通報窓口を確認.

政府模倣品・海賊版対策総合窓口(特許庁国際協力課 模倣品対策室)

<情報提供・ご意見・ご要望フォーム>

https://mm-enquete-cnt.jpo.go.jp/form/pub/jpo06/ipr_2

入力項目がガッツリなので,ちょっとしんどいな.私は被害者じゃないし.

模倣品や海賊版などを見つけたら

https://www.kokusen.go.jp/t_box/data/t_box-faq_qa2020_14.html

引用:

模倣品等を見つけたら

模倣品等と思われる商品を見つけた場合、申告フォーム等を利用してオンライン・ショッピング・モールやフリーマーケット等の運営事業者に通報したり、商品の権利者や関係機関(権利者団体や管理団体等)に情報提供しましょう。

連絡先として記載されていたユニオン・デ・ファブリカンを見てみる.

ユニオン・デ・ファブリカン

https://www.udf-jp.org/

引用:

当事務所で適切な調査を行った上で、しっかりした裏付けがとれ、悪質なものについては、しかるべき処置が取れるように検討致します。尚、頂いた情報は一切外部には公表しません。

リンク先に特許庁があったので,ここの通報窓口を確認.

政府模倣品・海賊版対策総合窓口(特許庁国際協力課 模倣品対策室)

<情報提供・ご意見・ご要望フォーム>

https://mm-enquete-cnt.jpo.go.jp/form/pub/jpo06/ipr_2

入力項目がガッツリなので,ちょっとしんどいな.私は被害者じゃないし.

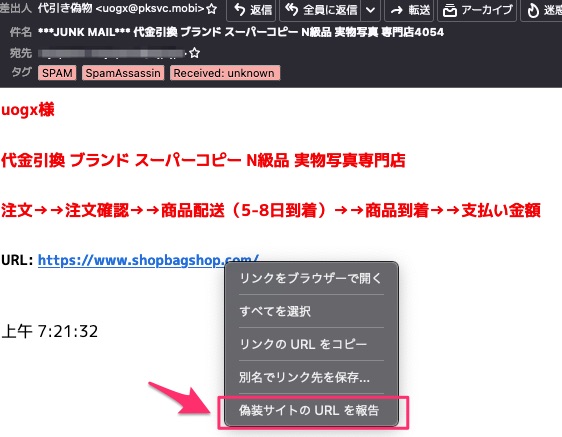

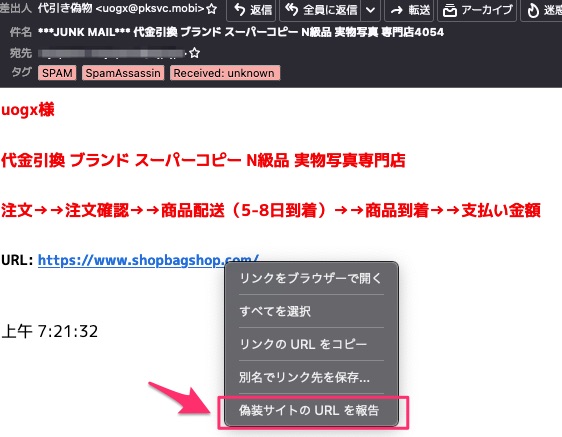

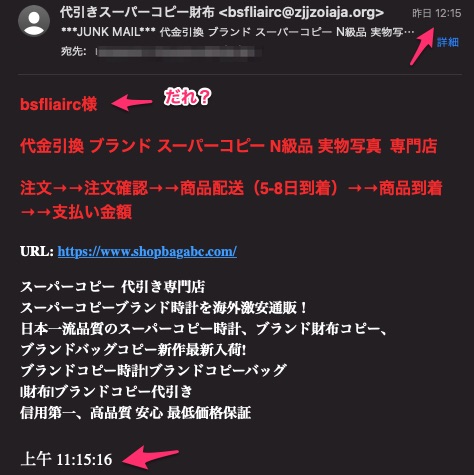

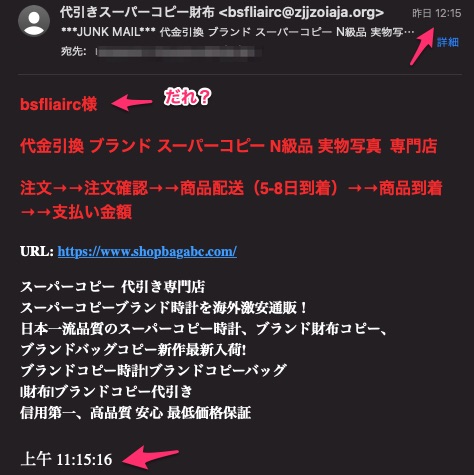

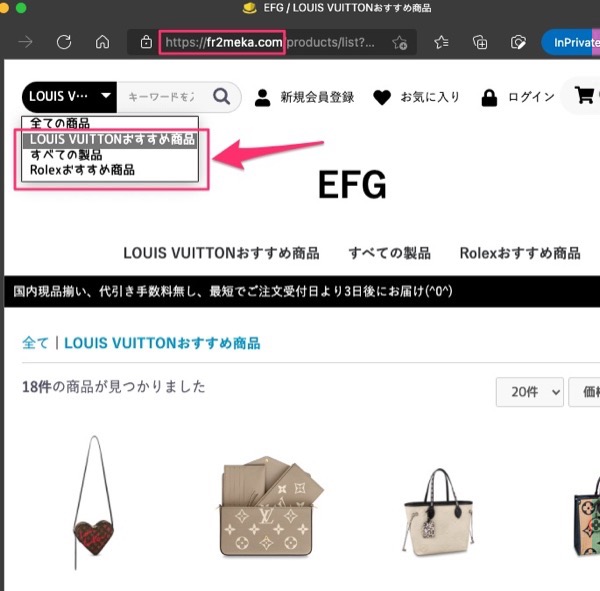

ずいぶん前から定期的にメールが来るけれど,ブランド品に興味もないのでガン無視していたが,ちょっと興味深く確認してみることにした.

来たのはこんなメール.

「スーパーコピー」というのは偽物業界の,偽物具合が良いものだそうで,デザインや素材が本物と見分けることが難しいほどの偽物を示すそうです.

「N級品」とはそのスーパーコピーの中でも出来の良いもので本物と見分けることが難しい最高品質の偽物だそうです.等級でいえば,「S級品」や「A級品」がありますが,A級品は素人でも偽物だとわかる品質だとか.

そしてメールの本文に送信時間が書かれているのだけれど,見ての通り,時差が1時間.中国からだと北京オリンピックの時差を知っている今なら分かりますね...

早速,メールにあるサイトにアクセスしてみます.

来たのはこんなメール.

「スーパーコピー」というのは偽物業界の,偽物具合が良いものだそうで,デザインや素材が本物と見分けることが難しいほどの偽物を示すそうです.

「N級品」とはそのスーパーコピーの中でも出来の良いもので本物と見分けることが難しい最高品質の偽物だそうです.等級でいえば,「S級品」や「A級品」がありますが,A級品は素人でも偽物だとわかる品質だとか.

そしてメールの本文に送信時間が書かれているのだけれど,見ての通り,時差が1時間.中国からだと北京オリンピックの時差を知っている今なら分かりますね...

早速,メールにあるサイトにアクセスしてみます.

「■重要■Аmazon にご登録のアカウント(名前、パスワード、その他個人情報)の確認」というフィッシングメールが来たのですぐアクセスしてみた

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2022/2/23 15:52

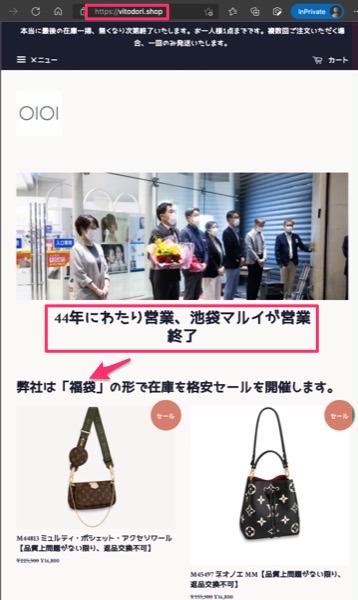

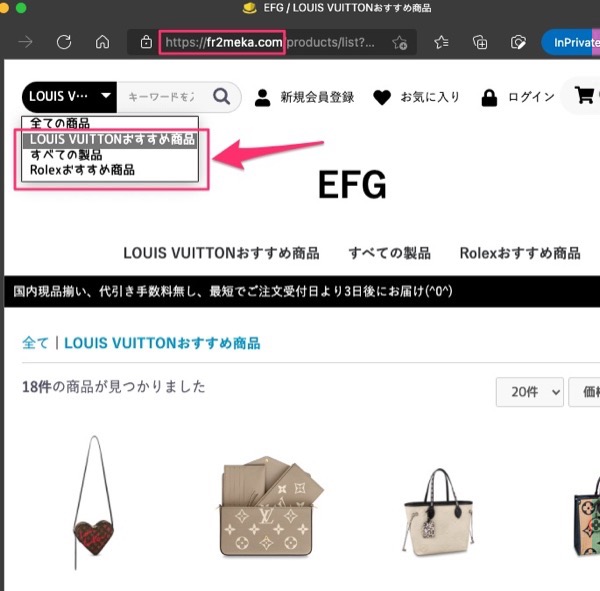

百貨店の閉店をネタにした詐欺サイトが使っているカスタマサポート用のメールアドレスが使い回されていたので,逆にメールアドレスを起点として調べてみた.

いくつか見つかったので,上から順番にみていくと,早速別の詐欺サイトに繋がった.

ここで注目するのは,取扱商品がロレックスとルイヴィトン.松坂屋 豊田店を騙る詐欺サイトの場合はロレックスだったけれど,時間が経つとそのままルイヴィトンの詐欺サイトに転用されていたけれど,根っこは同じってことか.

いくつか見つかったので,上から順番にみていくと,早速別の詐欺サイトに繋がった.

ここで注目するのは,取扱商品がロレックスとルイヴィトン.松坂屋 豊田店を騙る詐欺サイトの場合はロレックスだったけれど,時間が経つとそのままルイヴィトンの詐欺サイトに転用されていたけれど,根っこは同じってことか.

松坂屋 豊田店を騙る詐欺広告サイト その4 vitodori.shopは丸井池袋 閉店サイトに変わっていた

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2022/2/22 15:19