ブログ - ツールカテゴリのエントリ

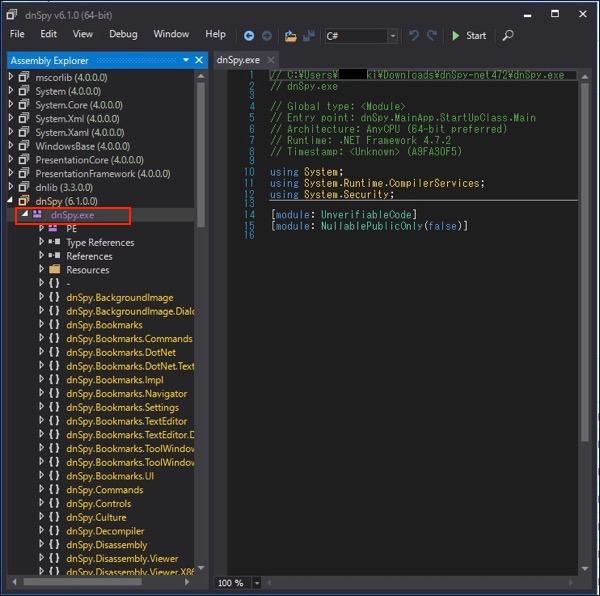

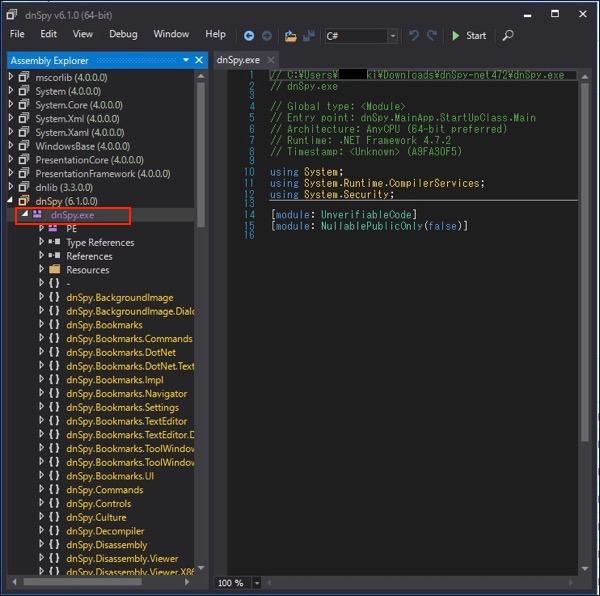

マルウェア解析をする際に,.NETアプリだとデコーダー(バイナリからソースコードを生成する)ものがあって,その中でdnSpyがとても良いらしい,,,というので使って見た.

dnSpy6.1を使ってみた

今回はdnSpy本体を解析して見たけれど,C#のコードにデコードされてますね.とても高速です.あとは,C#を読む人が高速であれば・・・

dnSpy6.1を使ってみた

今回はdnSpy本体を解析して見たけれど,C#のコードにデコードされてますね.とても高速です.あとは,C#を読む人が高速であれば・・・

JPCERT/CCの活動はかなり古いと思う.メルマガサービスが始まった時に申し込んで以来,ずっとメールが来ている.最近はあまり見なくなったけれど...

代わりに?というわけじゃないけれど,ブログがありました.

JPCERT/CC Eyes

JPCERTコーディネーションセンター公式ブログ

https://blogs.jpcert.or.jp/ja/

頻繁に更新されては無いけれど,巡回コースの1つかな.

代わりに?というわけじゃないけれど,ブログがありました.

JPCERT/CC Eyes

JPCERTコーディネーションセンター公式ブログ

https://blogs.jpcert.or.jp/ja/

頻繁に更新されては無いけれど,巡回コースの1つかな.

昨日に引き続きネットワークスキャナのmasscanを使って見た.

今回はポートを制限してウェルノウンポートだけで試して見た.

それでも45分ほどかかりました.色々と見つかるなぁ.

今回はポートを制限してウェルノウンポートだけで試して見た.

$ date;sudo /usr/local/bin/masscan -p0-1024 192.168.20.1/24;date🆑

月 11 25 23:31:02 JST 2019

Password:

Starting masscan 1.0.4 (http://bit.ly/14GZzcT) at 2019-11-25 14:31:06 GMT

-- forced options: -sS -Pn -n --randomize-hosts -v --send-eth

Initiating SYN Stealth Scan

Scanning 256 hosts [1025 ports/host]

Discovered open port 80/tcp on 192.168.20.208

Discovered open port 23/tcp on 192.168.20.208

Discovered open port 548/tcp on 192.168.20.200

Discovered open port 21/tcp on 192.168.20.210

Discovered open port 445/tcp on 192.168.20.30

Discovered open port 445/tcp on 192.168.20.200

Discovered open port 88/tcp on 192.168.20.30

Discovered open port 22/tcp on 192.168.20.30

Discovered open port 22/tcp on 192.168.20.231

Discovered open port 80/tcp on 192.168.20.1

Discovered open port 445/tcp on 192.168.20.231

Discovered open port 139/tcp on 192.168.20.200

Discovered open port 21/tcp on 192.168.20.208

Discovered open port 22/tcp on 192.168.20.26

Discovered open port 515/tcp on 192.168.20.208

Discovered open port 23/tcp on 192.168.20.1

Discovered open port 80/tcp on 192.168.20.210

Discovered open port 88/tcp on 192.168.20.231

火 11 26 00:16:37 JST 2019

$

指定されたネットワークのポートスキャンを高速で行うというmasscanを使って見た.

今回はLAN上の24bit分なので256hosts分です.

1時間程度で終わるという表示だったので夕ご飯食べながら放置していたけれど,全く終わっていませんでした.思ったよりも遅すぎたので途中で停止.

よく考えたら無線LANにしていたことが原因かな?と思ったので,1Gbpsの有線LANに切り替えて再実行です.

まぁ,ちょっと上の表示はポート番号が広いので仕方ないかなぁ.ちなみに80番ポートだけを指定して実行したらこんな感じでした.

うちのネットワークだと,Webサーバが3台稼働しているようだ.調べたらルータとプリンタとブルーレイレコーダだった.

今回はLAN上の24bit分なので256hosts分です.

$ date;sudo /usr/local/bin/masscan -p0-65535 192.168.20.1/24;date🆑

日 11 24 20:27:07 JST 2019🈁

Starting masscan 1.0.4 (http://bit.ly/14GZzcT) at 2019-11-24 11:27:08 GMT

-- forced options: -sS -Pn -n --randomize-hosts -v --send-eth

Initiating SYN Stealth Scan

Scanning 256 hosts [65536 ports/host]

Discovered open port 62078/tcp on 192.168.20.126

Discovered open port 62078/tcp on 192.168.20.103

Discovered open port 62078/tcp on 192.168.20.108

^Cwaiting several seconds to exit...

saving resume file to: paused.conf

月 11 25 01:13:45 JST 2019🈁

$

よく考えたら無線LANにしていたことが原因かな?と思ったので,1Gbpsの有線LANに切り替えて再実行です.

まぁ,ちょっと上の表示はポート番号が広いので仕方ないかなぁ.ちなみに80番ポートだけを指定して実行したらこんな感じでした.

$ date;sudo /usr/local/bin/masscan -p80 192.168.20.1/24;date🆑

月 11 25 01:26:35 JST 2019

Password:

Starting masscan 1.0.4 (http://bit.ly/14GZzcT) at 2019-11-24 16:26:40 GMT

-- forced options: -sS -Pn -n --randomize-hosts -v --send-eth

Initiating SYN Stealth Scan

Scanning 256 hosts [1 port/host]

Discovered open port 80/tcp on 192.168.20.208

Discovered open port 80/tcp on 192.168.20.1

Discovered open port 80/tcp on 192.168.20.210

月 11 25 01:26:54 JST 2019

$

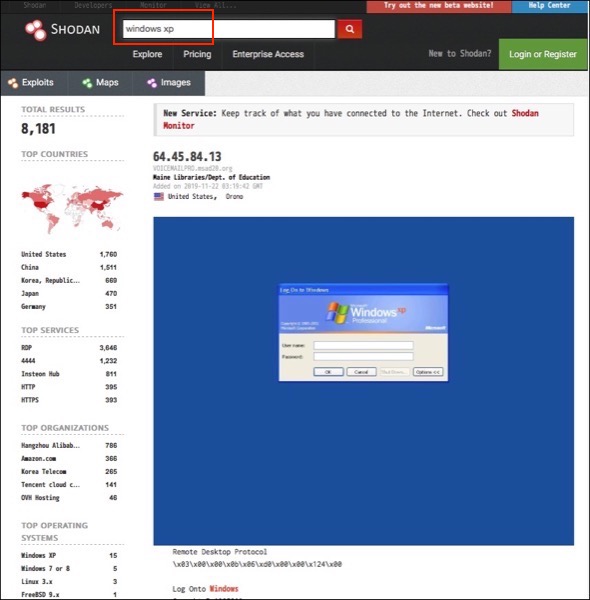

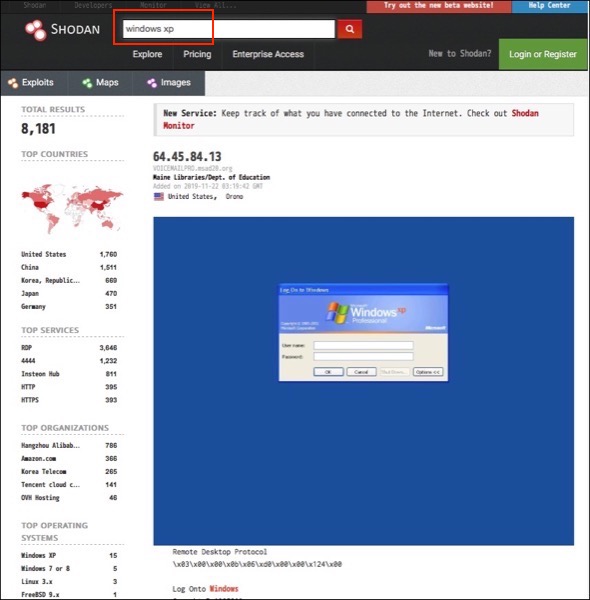

urlscan.ioを調べていたら,SHODANという興味深い検索サイトが.

インターネット上にある何か,つまりIoT機器を検索できるって.例えば,インターネット上にあるWindows XPマシンについて調べて見ると..

なに?ログイン画面がログオン待ちの状態の模様.IPアドレス的にはアメリカにあるマシンのようだけれど,これはどうみてもハニーポットなんじゃなかろうか?

どんな形ですらWindows XPのマシンがインターネットに接続していたら,色々な悪さをする人たちの格好の餌食.つまり生き続けられるわけがない.あるいは両手ぶらり戦法.古すぎるOSは,逆に機能が少ないし32bitマシンだと64bit用に作られたマルウェアを送り込んでも実行できない,的な.

ちなみに,SHODANというのは,System Shockというロールプレイングゲームに登場する人工知能の名前だそうだ.ゲームの内容は,名も無きハッカーを操作して人工知能の野望を打ち砕く,という内容だそうで.シャレが効いてるね.

インターネット上にある何か,つまりIoT機器を検索できるって.例えば,インターネット上にあるWindows XPマシンについて調べて見ると..

なに?ログイン画面がログオン待ちの状態の模様.IPアドレス的にはアメリカにあるマシンのようだけれど,これはどうみてもハニーポットなんじゃなかろうか?

どんな形ですらWindows XPのマシンがインターネットに接続していたら,色々な悪さをする人たちの格好の餌食.つまり生き続けられるわけがない.あるいは両手ぶらり戦法.古すぎるOSは,逆に機能が少ないし32bitマシンだと64bit用に作られたマルウェアを送り込んでも実行できない,的な.

ちなみに,SHODANというのは,System Shockというロールプレイングゲームに登場する人工知能の名前だそうだ.ゲームの内容は,名も無きハッカーを操作して人工知能の野望を打ち砕く,という内容だそうで.シャレが効いてるね.

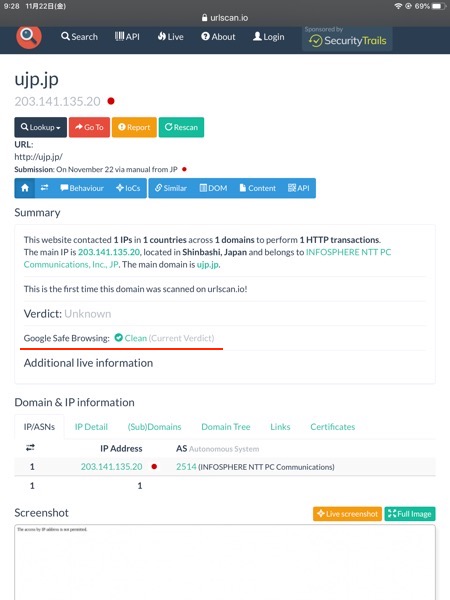

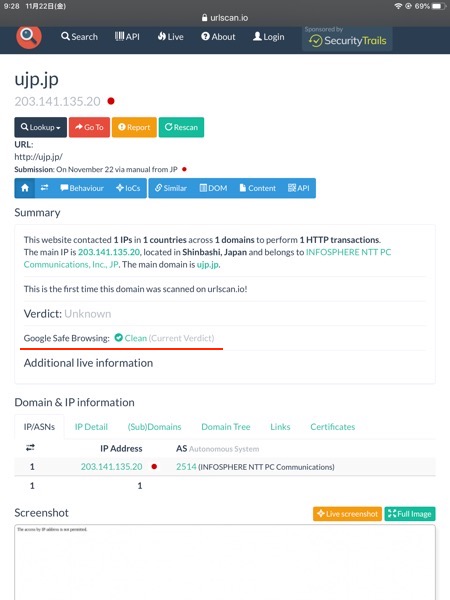

怪しいサイトかどうかを判定するためのツールとして,urlscan.ioというのがあると教えてもらった.

https://urlscan.io

早速使って見る.

URLを入力してpublic Scanというボタンを押すだけ. 取り急ぎどうなのか調べるにはいいのかな.

何も問題ない模様.悪性のサイトではないからなぁ...

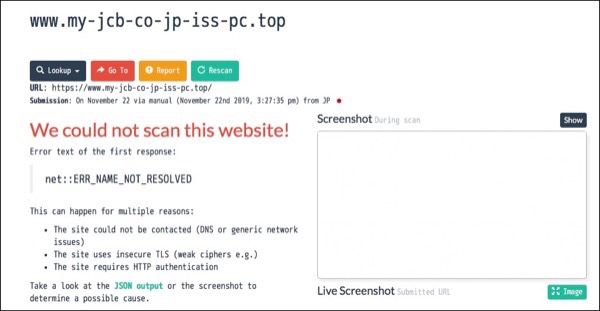

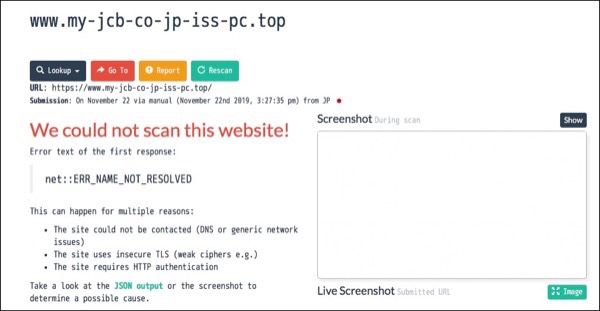

スパムメールについていたURLをスキャンして見た.

すでにサイトが停止しているので評価できずの模様.

https://urlscan.io

早速使って見る.

URLを入力してpublic Scanというボタンを押すだけ. 取り急ぎどうなのか調べるにはいいのかな.

何も問題ない模様.悪性のサイトではないからなぁ...

スパムメールについていたURLをスキャンして見た.

すでにサイトが停止しているので評価できずの模様.

ゾーホージャパン株式会社という会社が,「サイバーセキュリティ評価チェックシート」なるものを提供.

無償だけれど,こちらの個人情報は提供しないといけない.

サイバーセキュリティ経営ガイドラインの対応状況を可視化!

「サイバーセキュリティ評価チェックシート」を無償提供開始

セキュリティ対策で遅れを取っている日本。各企業はただちに対応を

https://www.manageengine.jp/news/news_20190904.html

手に入れて見たけれど,読み応えがあるので,これはコンサルティングサービスを頼まなければいけないね

無償だけれど,こちらの個人情報は提供しないといけない.

サイバーセキュリティ経営ガイドラインの対応状況を可視化!

「サイバーセキュリティ評価チェックシート」を無償提供開始

セキュリティ対策で遅れを取っている日本。各企業はただちに対応を

https://www.manageengine.jp/news/news_20190904.html

手に入れて見たけれど,読み応えがあるので,これはコンサルティングサービスを頼まなければいけないね

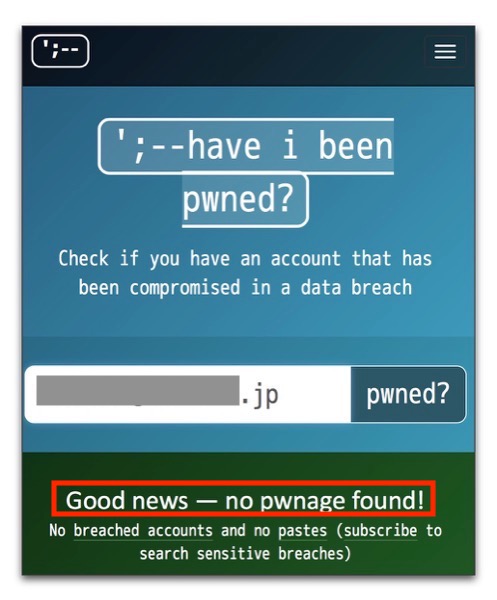

今更ですが以下のサイトの存在を知ったので調べてみた.

自分のメールアドレスやID名で検索するとハッキングされて過去の流出リストに入っていたかどうかがわかる「Have I been pwned?」

http://gigazine.net/news/20160428-have-i-been-pwned/

自分のメアドを入力してチェックしたところ,名だたる海外の漏洩事件には巻き込まれてない模様.

それでも迷惑メールはいくつか,来るけどね.

https://haveibeenpwned.com/

このサイトはMicrosoftのMVP社員が運営しているそうだけれど,それは本当かどうかは不明.きになる場合は,メアドを入れないことが良いでしょう.

自分のメールアドレスやID名で検索するとハッキングされて過去の流出リストに入っていたかどうかがわかる「Have I been pwned?」

http://gigazine.net/news/20160428-have-i-been-pwned/

自分のメアドを入力してチェックしたところ,名だたる海外の漏洩事件には巻き込まれてない模様.

それでも迷惑メールはいくつか,来るけどね.

https://haveibeenpwned.com/

このサイトはMicrosoftのMVP社員が運営しているそうだけれど,それは本当かどうかは不明.きになる場合は,メアドを入れないことが良いでしょう.

先日,シマンテック(ベリサイン)のSSL証明書の問題を書いたのだけれど,SSL証明書のテストをしてくれるサイトがある.

Qualys SSL Labs

https://www.ssllabs.com

SSL Server Test

https://www.ssllabs.com/ssltest/

URLを入力するだけなのだけれど,結構有名な会社のサイトでも評価Fになっているようなので,気をつけないとね.

Qualys SSL Labs

https://www.ssllabs.com

SSL Server Test

https://www.ssllabs.com/ssltest/

URLを入力するだけなのだけれど,結構有名な会社のサイトでも評価Fになっているようなので,気をつけないとね.

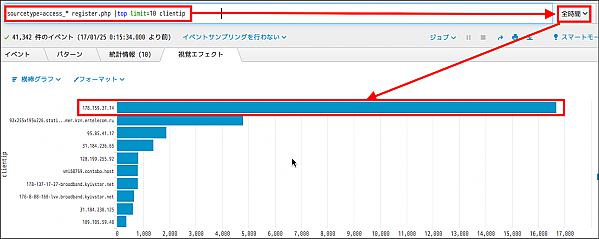

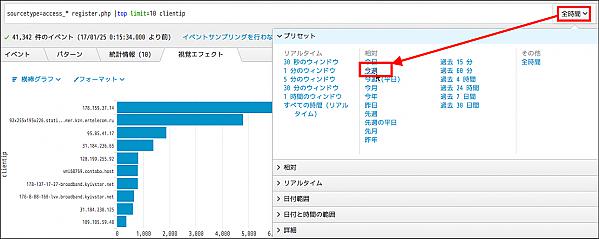

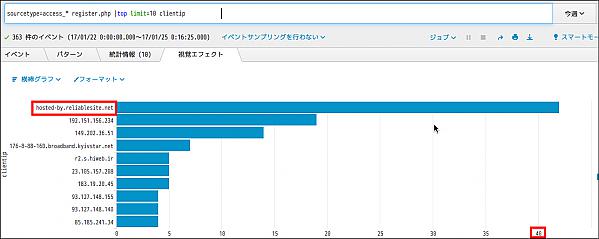

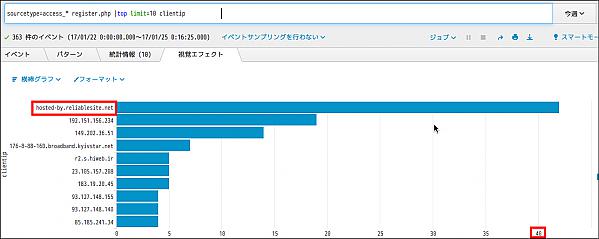

1週間前にSplunkを使ってアクセスログを集計して不誠実なアクセスをブロックしたのだけれど,その後の結果を調べてみた.(画像はクリックすると大きくなる)

まずはおさらいの全期間.3ヶ月ほど.

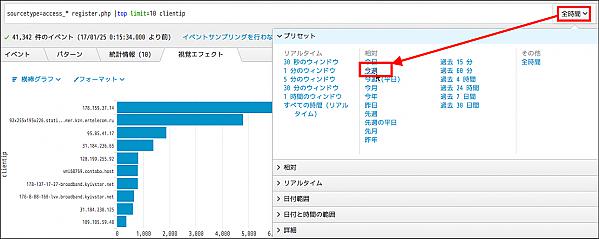

期間を今週にしてみる.

当然ながら,FWでブロックしているのでアクセスは防御できている.ただしちょっとだけアクセスしてきている人がいるので,これはまた別途閉じる方法を考えないと.

まずはおさらいの全期間.3ヶ月ほど.

期間を今週にしてみる.

当然ながら,FWでブロックしているのでアクセスは防御できている.ただしちょっとだけアクセスしてきている人がいるので,これはまた別途閉じる方法を考えないと.

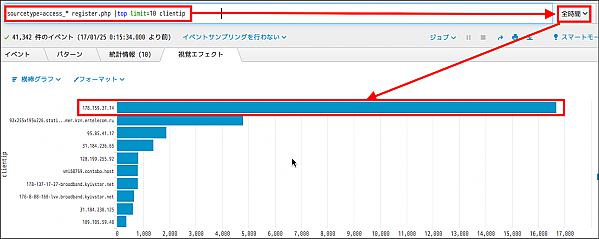

Splunkを使って,XOOPSの登録用URIである/register.phpへのアクセスをカウントしてみました.

すると,178.159.37.14からのアクセスが1600回超えで,全体の42.9%をしめています.このIPアドレスを調べると,ウクライナからのもの.

検索SPLはこれ.

whoisで調べてみたら,こんな感じ.

178.159.37.14 ウクライナ 42.9%

92.255.195.226 ロシア 13%

95.85.41.17 オランダ 4.4%

31.184.236.65 ラトビア 3.7%

128.199.255.9 シンガポール 2.2%%

トップ5だけで全体の66.2%でした.これらを封鎖するだけでかなりのアクセスを防げそう.ウクライナからのアクセスは,今年に入ってからもずっと続いています...

備忘のために,FWでブロックした日時を記録.

すると,178.159.37.14からのアクセスが1600回超えで,全体の42.9%をしめています.このIPアドレスを調べると,ウクライナからのもの.

検索SPLはこれ.

sourcetype=access_* register.php |top limit=5 clientip

whoisで調べてみたら,こんな感じ.

178.159.37.14 ウクライナ 42.9%

92.255.195.226 ロシア 13%

95.85.41.17 オランダ 4.4%

31.184.236.65 ラトビア 3.7%

128.199.255.9 シンガポール 2.2%%

トップ5だけで全体の66.2%でした.これらを封鎖するだけでかなりのアクセスを防げそう.ウクライナからのアクセスは,今年に入ってからもずっと続いています...

備忘のために,FWでブロックした日時を記録.

ujp:ipfw root# date

Thu Jan 19 02:00:47 JST 2017

ujp:ipfw root#

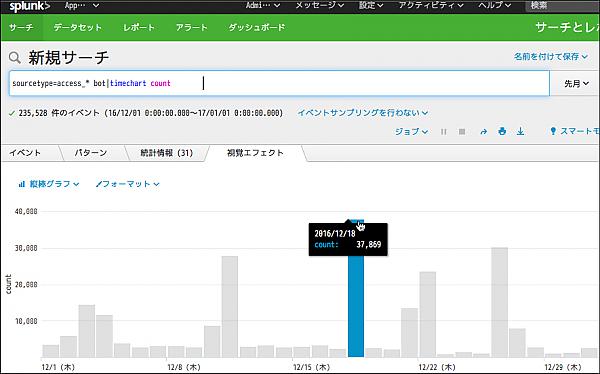

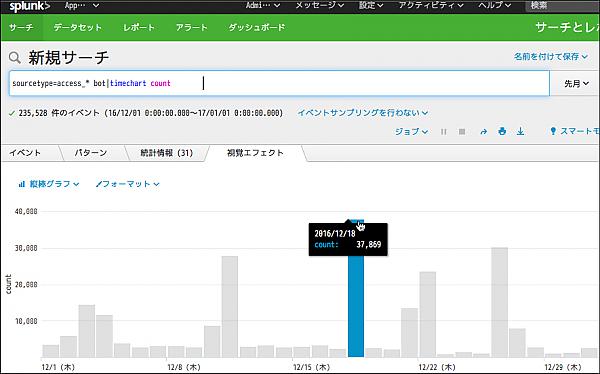

アクセスログからUSER-AGENTからbotを単純検索してみた.実行したコードは次の通り.期間は2016年12月の1ヶ月だけ.

全てのbot

12月18日が最大アクセス数になっている.何があったか不明.有名どころのbotごとに抽出してみる.

ちなみに画像は全てクリックすると拡大します.

sourcetype=access_* bot|timechart count

sourcetype=access_* Googlebot|timechart count

sourcetype=access_* bingbot|timechart count

sourcetype=access_* yahoo|timechart count

sourcetype=access_* Semrush|timechart count

sourcetype=access_* Baidu|timechart count

全てのbot

12月18日が最大アクセス数になっている.何があったか不明.有名どころのbotごとに抽出してみる.

ちなみに画像は全てクリックすると拡大します.

情報漏洩事件があったとする.いつからいつまで,どこからどこへデータが漏れていたのか調べようと考える.幸い,監査システムはたくさん入っているので,たくさんの種類で大容量のログがあるが,どうやって調べるのか...

例えば,サーバへのTELNET/SSHなどの接続ログ,Webサーバのアクセスログ,DBサーバのSQLログ.それぞれを紐づけられてこそ,先の疑問,調査目的に近づけることができる.そんなことを実現しようとして,5年ほど前,チームのメンバーにビッグデータを使ったプロダクトの検証をしてもらったことがある.その時に選ばれたのが,このsplunkだった.(担当営業が知人だという事で若干の経営幹部からのバイアスも効いていたが・・・)

当時はマーケティングログの分析とセキュリティログの分析を主軸に売り出していたけれど,その点は今も変わらないけれど,非定型フォーマットが多数あるという意味でセキュリティログの方が向いているんだろうね.

Macでも動くというのでアカウント登録してダウンロード&インストールして使って見た.使って見たのは,このサイトのアクセスログ.

インストールは簡単.ZIP圧縮されているデータを適当なフォルダに入れておいて,ブラウザベースのGUIからその場所を選択するだけでデータの登録が完了.あとは自動でインデックスを作ってくれて,それが終わった頃,サーバの負荷が落ち着いた頃にsplunkの検索ボックスからGoogleの様にキーワードを入れるだけで即座に検索できる.

5年前(2011年製)のMacBook Airで1GBのデータをインデックス作成して見たけれど,なんのストレスもない.

「動くまで」のコストがとても安いので,本質的には,目的のものを引き出すためのクエリをどう作るかというソフトウェア利用技術の習得が難しいかな.

フリー版は1日500MBまでのデータロードが許されている様だけれど,利用期限は無いのかな?ちょっとよくわからないので調べて見たのだけれど,トライアル版Splunkはエンタープライズ版Splunkの全機能を60日間使用可能で,その後一部機能制限のついたフリー版Splunkへと移行されるそうだ.

うちのサーバ程度の量だったら問題なく使い続けられるみたいだ.

例えば,サーバへのTELNET/SSHなどの接続ログ,Webサーバのアクセスログ,DBサーバのSQLログ.それぞれを紐づけられてこそ,先の疑問,調査目的に近づけることができる.そんなことを実現しようとして,5年ほど前,チームのメンバーにビッグデータを使ったプロダクトの検証をしてもらったことがある.その時に選ばれたのが,このsplunkだった.(担当営業が知人だという事で若干の経営幹部からのバイアスも効いていたが・・・)

当時はマーケティングログの分析とセキュリティログの分析を主軸に売り出していたけれど,その点は今も変わらないけれど,非定型フォーマットが多数あるという意味でセキュリティログの方が向いているんだろうね.

Macでも動くというのでアカウント登録してダウンロード&インストールして使って見た.使って見たのは,このサイトのアクセスログ.

インストールは簡単.ZIP圧縮されているデータを適当なフォルダに入れておいて,ブラウザベースのGUIからその場所を選択するだけでデータの登録が完了.あとは自動でインデックスを作ってくれて,それが終わった頃,サーバの負荷が落ち着いた頃にsplunkの検索ボックスからGoogleの様にキーワードを入れるだけで即座に検索できる.

5年前(2011年製)のMacBook Airで1GBのデータをインデックス作成して見たけれど,なんのストレスもない.

「動くまで」のコストがとても安いので,本質的には,目的のものを引き出すためのクエリをどう作るかというソフトウェア利用技術の習得が難しいかな.

フリー版は1日500MBまでのデータロードが許されている様だけれど,利用期限は無いのかな?ちょっとよくわからないので調べて見たのだけれど,トライアル版Splunkはエンタープライズ版Splunkの全機能を60日間使用可能で,その後一部機能制限のついたフリー版Splunkへと移行されるそうだ.

うちのサーバ程度の量だったら問題なく使い続けられるみたいだ.

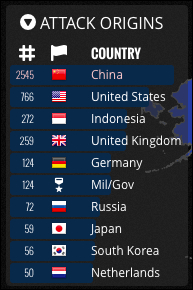

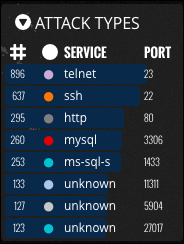

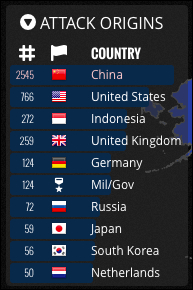

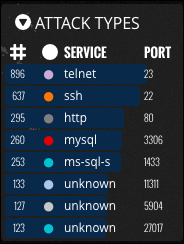

Norse社がReal-time mapというサービスを提供していて,その応用がこのセキュリティアタックの地図.

http://map.ipviking.com

スクリーンショットとっただけだと面白くないけど,これが動いているのです.これ観ていると,中国からアメリカへの攻撃は半端無いね.

少し前に,国のトップを馬鹿にした映画が公開される事を危惧した北朝鮮が映画配給会社のソニーピクチャーズをサイバー攻撃し,その仕返しか北朝鮮自体がインターネットに繋がりづらいというようなニュースがあったけれど,その後,北朝鮮からのアクセスは復活したのでしょうか.

狙われている国.アメリカは妥当かなぁと思うけど,台湾が上位に入っている.これは結局攻撃元を考えると歴史的にわかり安い.

攻撃している側には,日本が入ってる.どこかに乗っ取られた踏み台サーバが多いと思われ.

プロトコルでみるとTELNETとSSHか.

カスペルスキーが同じようなものを提供しています.

http://cybermap.kaspersky.com

これはWebGLを使っているのでブラウザ(Safari)で表示すると重たい〜.

http://map.ipviking.com

スクリーンショットとっただけだと面白くないけど,これが動いているのです.これ観ていると,中国からアメリカへの攻撃は半端無いね.

少し前に,国のトップを馬鹿にした映画が公開される事を危惧した北朝鮮が映画配給会社のソニーピクチャーズをサイバー攻撃し,その仕返しか北朝鮮自体がインターネットに繋がりづらいというようなニュースがあったけれど,その後,北朝鮮からのアクセスは復活したのでしょうか.

狙われている国.アメリカは妥当かなぁと思うけど,台湾が上位に入っている.これは結局攻撃元を考えると歴史的にわかり安い.

攻撃している側には,日本が入ってる.どこかに乗っ取られた踏み台サーバが多いと思われ.

プロトコルでみるとTELNETとSSHか.

カスペルスキーが同じようなものを提供しています.

http://cybermap.kaspersky.com

これはWebGLを使っているのでブラウザ(Safari)で表示すると重たい〜.

マイクロソフトが,Windows Azure用のアイコン集を出したそうだ.

Windows Azure Symbol/Icon Set

http://www.microsoft.com/en-us/download/details.aspx?id=41937

そういえばネットワーク図はシスコのルータやスイッチのアイコンを見るのはスタンダードだし,アマゾンも似たようなものを提供している.

シスコ ネットワーク トポロジー アイコン

http://www.cisco.com/web/JP/product/topology_icons.html

AWS シンプルアイコン

http://aws.amazon.com/jp/architecture/icons/

IBMは製品写真を公開しています.

IBM Systems フォト・ライブラリー

http://www-06.ibm.com/systems/jp/photo/

アップルも製品アイコンとフォトの中間みたいな素材を提供しています.新しい製品しか無いのが残念.

Apple製品の画像と情報

https://www.apple.com/jp/pr/products/

アップルは役員の写真のダウンロードも可能です.スティーブジョブス

Apple の役員について

https://www.apple.com/jp/pr/bios/

昔はスティーブの写真もあったんだが・・・

Windows Azure Symbol/Icon Set

http://www.microsoft.com/en-us/download/details.aspx?id=41937

そういえばネットワーク図はシスコのルータやスイッチのアイコンを見るのはスタンダードだし,アマゾンも似たようなものを提供している.

シスコ ネットワーク トポロジー アイコン

http://www.cisco.com/web/JP/product/topology_icons.html

AWS シンプルアイコン

http://aws.amazon.com/jp/architecture/icons/

IBMは製品写真を公開しています.

IBM Systems フォト・ライブラリー

http://www-06.ibm.com/systems/jp/photo/

アップルも製品アイコンとフォトの中間みたいな素材を提供しています.新しい製品しか無いのが残念.

Apple製品の画像と情報

https://www.apple.com/jp/pr/products/

アップルは役員の写真のダウンロードも可能です.スティーブジョブス

Apple の役員について

https://www.apple.com/jp/pr/bios/

昔はスティーブの写真もあったんだが・・・

メールサーバの連携テストの立ち会いをしていた.テスタからメールが届かないって報告が合ったので,確認してみた.通信相手はアプライアンス.そもそも接続できるのか確認しようとSMTPコマンド打ってみようとしたら,telnetコマンドが入ってない...自分はRed Hatだ.他人の所有しているサーバだ.インストールは許可無く出来ない.書類とスタンプラリーが必要だ.

解決策は無かった...アウェーは困るなぁ...

解決策は無かった...アウェーは困るなぁ...

DNSBLとは,DNSのブラックリスト.しばらくメンテしてなかったけれど,今の所下記を使う事で設定していて,そう大きく漏れは無いようだ.

niku.2ch.net

list.dsbl.org

bl.spamcop.net

sbl-xbl.spamhaus.org

all.rbl.jp

opm.blitzed.org

bsb.empty.us

bsb.spamlookup.net

ちょっとセルフチェックもしてみた.

http://dnsbllookup.com

大丈夫なようだ.当たり前だ.

niku.2ch.net

list.dsbl.org

bl.spamcop.net

sbl-xbl.spamhaus.org

all.rbl.jp

opm.blitzed.org

bsb.empty.us

bsb.spamlookup.net

ちょっとセルフチェックもしてみた.

http://dnsbllookup.com

大丈夫なようだ.当たり前だ.

パスワードが破られないために,tVpTt9qbdp等というような複雑なパスワードをつけたりしますが,普段使いの自分のパスワードがどうなのか,マイクロソフトのサイトで判断してもらえます.

パスワードのチェック — パスワードは強力か?

https://www.microsoft.com/ja-jp/security/pc-security/password-checker.aspx?wt.mc_id=site_link

まぁ、目安ですが.ためしてみるとおもしろい.

ビジュアル的には、こちらのサイトのほうが、パスワードが破られるまでの予測時間がでるのでより面白いでしょう。

How Secure Is My Password?

http://howsecureismypassword.net/

パスワードが3日で破られるとなると、こまっちゃうなぁ。

パスワードのチェック — パスワードは強力か?

https://www.microsoft.com/ja-jp/security/pc-security/password-checker.aspx?wt.mc_id=site_link

まぁ、目安ですが.ためしてみるとおもしろい.

ビジュアル的には、こちらのサイトのほうが、パスワードが破られるまでの予測時間がでるのでより面白いでしょう。

How Secure Is My Password?

http://howsecureismypassword.net/

パスワードが3日で破られるとなると、こまっちゃうなぁ。

リンク先のURLを調べる為のツールが提供されています.

http://www.aguse.jp/

このページでURLを入れると,カスペルスキーによるマルウェア検出やブラックリスト判定等を行ってくれます.

http://www.aguse.jp/

このページでURLを入れると,カスペルスキーによるマルウェア検出やブラックリスト判定等を行ってくれます.

インターネットってなんですか?と答えると,DNSだと,いつも答えています.

そのDNSですが良く使われているサーバソフトのbindにも良くセキュリティホールもでるし,脆弱性が多いので困ったチャンな昨今ですが,それを解決しようとしています.

DNSSECというのは,そのセキュリティ拡張の方式で,DNSの応答に公開鍵方式の署名を付加する事で成り済ましへのアクセスを防ぐという仕組みです.

で,.jpに関しては,2011年1月16日からDNSSECの導入をするというアナウンスがこれ.

JPドメイン名サービスへのDNSSECの導入予定について

http://jprs.jp/info/notice/20090709-dnssec.html

じゃぁDNSSECの導入は判ったけれども,一般ユーザは何をすれば良いのか?となるのですが,署名が付属するのでこれまでのDNSパケットよりデータ量が多くなるので,場合によっては家庭用ルータがそれを受け取れない問題が出るかもしれません.

ルータのDENSEC対応状況がでているサイトを見つけました.

DNSSEC HARDWARE TESTER

http://www.dnssectester.cz/

日本の代表的なルータをいくつかピックアップしてみるとこんな感じ.

●YAMAHA

http://www.dnssectester.cz/manufacturer/63/

RTX1000,RT58i

●BUFFALO

http://www.dnssectester.cz/manufacturer/35/

BBR-4HG,BHR-4RV,WHR-HP-0AMPG,WZR-AGL300NH,WZR-HP-G301NH,WZR2-G300N

NTT

http://www.dnssectester.cz/manufacturer/29/

PR-S300SE,PR0200NE,RT0200KI,RV-230NE

まだまだ曇ってるなぁ..

そのDNSですが良く使われているサーバソフトのbindにも良くセキュリティホールもでるし,脆弱性が多いので困ったチャンな昨今ですが,それを解決しようとしています.

DNSSECというのは,そのセキュリティ拡張の方式で,DNSの応答に公開鍵方式の署名を付加する事で成り済ましへのアクセスを防ぐという仕組みです.

で,.jpに関しては,2011年1月16日からDNSSECの導入をするというアナウンスがこれ.

JPドメイン名サービスへのDNSSECの導入予定について

http://jprs.jp/info/notice/20090709-dnssec.html

じゃぁDNSSECの導入は判ったけれども,一般ユーザは何をすれば良いのか?となるのですが,署名が付属するのでこれまでのDNSパケットよりデータ量が多くなるので,場合によっては家庭用ルータがそれを受け取れない問題が出るかもしれません.

ルータのDENSEC対応状況がでているサイトを見つけました.

DNSSEC HARDWARE TESTER

http://www.dnssectester.cz/

日本の代表的なルータをいくつかピックアップしてみるとこんな感じ.

●YAMAHA

http://www.dnssectester.cz/manufacturer/63/

RTX1000,RT58i

●BUFFALO

http://www.dnssectester.cz/manufacturer/35/

BBR-4HG,BHR-4RV,WHR-HP-0AMPG,WZR-AGL300NH,WZR-HP-G301NH,WZR2-G300N

NTT

http://www.dnssectester.cz/manufacturer/29/

PR-S300SE,PR0200NE,RT0200KI,RV-230NE

まだまだ曇ってるなぁ..

昨年末に,JVNから新バージョンがリリースされているセキュリティ対策ソフトウェアです. 先週,不具合修正のアップデートが行われました.

脆弱性情報共有フレームワーク - MyJVN

http://jvndb.jvn.jp/apis/myjvn/

この無料のソフトウェアを利用すると,PC上にインストールされたソフトウェアのバージョンをチェックできます. 網羅的にバージョンをチェックする事で脆弱性を含んだソフトウェアが無いか確認できるという事になります.

対応環境はWindows XPとVistaで,7に対応しているとは書いていません.また,JREが必要になります. ちょっと試そうかと思ったのですが,うちではJREが入ってないし入れるつもりも無いので,今回は断念.

それにしても,今朝のNHKニュースでもガンブラーをやってました.亜種もありセキュリティ対策ソフトでも発見できない相当深刻ですね.

感染の下地ができている環境と,挙動についてはWikiを参照の事.

Gumblar

http://ja.wikipedia.org/wiki/Gumblar

脆弱性情報共有フレームワーク - MyJVN

http://jvndb.jvn.jp/apis/myjvn/

この無料のソフトウェアを利用すると,PC上にインストールされたソフトウェアのバージョンをチェックできます. 網羅的にバージョンをチェックする事で脆弱性を含んだソフトウェアが無いか確認できるという事になります.

対応環境はWindows XPとVistaで,7に対応しているとは書いていません.また,JREが必要になります. ちょっと試そうかと思ったのですが,うちではJREが入ってないし入れるつもりも無いので,今回は断念.

それにしても,今朝のNHKニュースでもガンブラーをやってました.亜種もありセキュリティ対策ソフトでも発見できない相当深刻ですね.

感染の下地ができている環境と,挙動についてはWikiを参照の事.

Gumblar

http://ja.wikipedia.org/wiki/Gumblar

β版がリリースされてから3ヶ月程立ちましたが,正式版がリリースされたので早速インストールしてみました.

ウイルススパイウェアマルウェア対策| Microsoft Security Essentials

http://www.microsoft.com/security_essentials/default.aspx?mkt=ja-jp

システム要件は次の通り.

Windows XP (Service Pack 2, Service Pack 3)

Windows Vista (Gold, Service Pack 1, Service Pack 2)

Windows 7

VistaのGoldってなんだ? それはおいといて,無料とはいえその性能が気になる所ですが,前評判は高いものでした. 実際の評価はこれからとなるとおもいますが,OSベンダが無料で提供した事によって,セキュリティソフトメーカはそれ以上の処理能力向上を強いられることになりますね.

ウイルススパイウェアマルウェア対策| Microsoft Security Essentials

http://www.microsoft.com/security_essentials/default.aspx?mkt=ja-jp

システム要件は次の通り.

Windows XP (Service Pack 2, Service Pack 3)

Windows Vista (Gold, Service Pack 1, Service Pack 2)

Windows 7

VistaのGoldってなんだ? それはおいといて,無料とはいえその性能が気になる所ですが,前評判は高いものでした. 実際の評価はこれからとなるとおもいますが,OSベンダが無料で提供した事によって,セキュリティソフトメーカはそれ以上の処理能力向上を強いられることになりますね.

AdobeのAcrobat Reader等の脆弱性を狙った攻撃が増えている様なのですが,Adobe Flashについては以下の日本語サイトにアクセスするだけで,バージョンを調べる事ができます.

Adobe Flash Playerのバージョンテスト

確認して,古かったら新しいものにアップデートの検討が必要です.

最近は,社内用のビジネスアプリケーションでもFlashベースで作られているものをみるので,そういう会社の社内システム部門は大変ですね.

Adobe Flash Playerのバージョンテスト

確認して,古かったら新しいものにアップデートの検討が必要です.

最近は,社内用のビジネスアプリケーションでもFlashベースで作られているものをみるので,そういう会社の社内システム部門は大変ですね.

以前のエントリーでJavaのバージョンアップが必要か確認するという記事も紹介しましたが,JavaVMのバージョンを調べるページがあります.

How do I test whether Java is working on my computer?

http://java.com/en/download/help/testvm.xml

私の使っている環境では,1.5.0_16とでました.

そういえば,4〜5年程前は,JavaのVMといえば,以下の様な物がありました.

・Sun Java Runtime Engine

・BEA WebLogic JRockit

・Oracle JVM

・IBM JVM

大きなトレードショー等では,SunのJVMとの互換性や高速性をアピールしていて,色々な所でベンチマークされていたような憶えが有ります.

・少しプログラムの修正が必要だが,BEAのJRockitが速い

・IBM JVMは互換性が高くてGCが賢い

という評判を聞いた事があって,既存システムをIBM VMに入れ替えたりしていました. 私の居た業界ではBEAは認知度が低かったので誰も試しませんでしたね...

その後,BEAはOracleに買収され,Oracle JRockitとして残っているので,製品性能としてかブランドとしてはBEAの方が上だったのでしょう.

そして今回OracleがSunを買収した訳ですが,そうするとリファレンスとして存在しているSun JVMとOracle JRockitが統合されるのだろうと考えられますが,どちらが採用されるのか興味が有りますね.

How do I test whether Java is working on my computer?

http://java.com/en/download/help/testvm.xml

私の使っている環境では,1.5.0_16とでました.

そういえば,4〜5年程前は,JavaのVMといえば,以下の様な物がありました.

・Sun Java Runtime Engine

・BEA WebLogic JRockit

・Oracle JVM

・IBM JVM

大きなトレードショー等では,SunのJVMとの互換性や高速性をアピールしていて,色々な所でベンチマークされていたような憶えが有ります.

・少しプログラムの修正が必要だが,BEAのJRockitが速い

・IBM JVMは互換性が高くてGCが賢い

という評判を聞いた事があって,既存システムをIBM VMに入れ替えたりしていました. 私の居た業界ではBEAは認知度が低かったので誰も試しませんでしたね...

その後,BEAはOracleに買収され,Oracle JRockitとして残っているので,製品性能としてかブランドとしてはBEAの方が上だったのでしょう.

そして今回OracleがSunを買収した訳ですが,そうするとリファレンスとして存在しているSun JVMとOracle JRockitが統合されるのだろうと考えられますが,どちらが採用されるのか興味が有りますね.

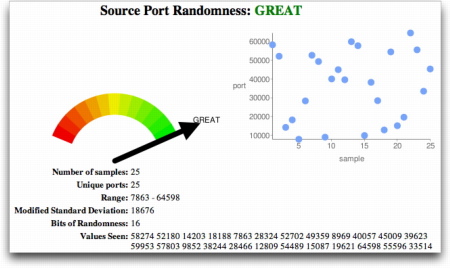

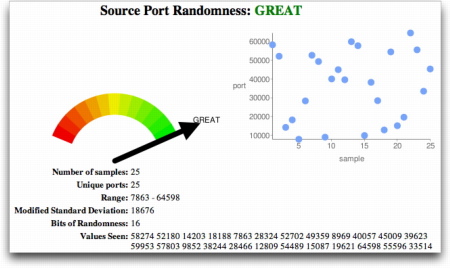

DNSキャッシュポイズニングの脆弱性について検査するツールとして,以前は自分が使っているDNSを検査するツールのDNS-OARCを紹介しましたが,今回は任意のドメインを検査するツールの紹介です.

Cross-Pollination Check

http://recursive.iana.org/

このサイトでは,検査したいドメインを入力するだけで,検査結果がでてきます.

検査結果は,次の3つ.

1.Highly Vulnerable

2.Vulnerable

3.Safe

Vulnerableというのは「傷つきやすい」という意味だそうです.

テストの内容は,以下の2点です.

1.再起問い合わせの可否

2.送信元ポート番号のランダム性の有無

結果がSafe以外の場合は再起問い合わせに返答したという事になります.

再起問い合わせとは,DNSが持っている機能で,有効にしている場合,DNSサーバーは他のドメインから受け取ったDNSの応答内容をキャッシュとして内部に保存して外部DNSへの検索を軽減させる効果があるのですが,不正な応答を送り込まれた場合にキャッシュアウトされるまでその情報が残ってしまうので,好ましくないという問題があります.

よって,再起問い合わせが有効であればValnerable(傷つきやすい状態)といえ,さらにDNS応答のポート番号がランダム化されてない場合は,Highly Vulnerableとなります.

Cross-Pollination Check

http://recursive.iana.org/

このサイトでは,検査したいドメインを入力するだけで,検査結果がでてきます.

検査結果は,次の3つ.

1.Highly Vulnerable

2.Vulnerable

3.Safe

Vulnerableというのは「傷つきやすい」という意味だそうです.

テストの内容は,以下の2点です.

1.再起問い合わせの可否

2.送信元ポート番号のランダム性の有無

結果がSafe以外の場合は再起問い合わせに返答したという事になります.

再起問い合わせとは,DNSが持っている機能で,有効にしている場合,DNSサーバーは他のドメインから受け取ったDNSの応答内容をキャッシュとして内部に保存して外部DNSへの検索を軽減させる効果があるのですが,不正な応答を送り込まれた場合にキャッシュアウトされるまでその情報が残ってしまうので,好ましくないという問題があります.

よって,再起問い合わせが有効であればValnerable(傷つきやすい状態)といえ,さらにDNS応答のポート番号がランダム化されてない場合は,Highly Vulnerableとなります.

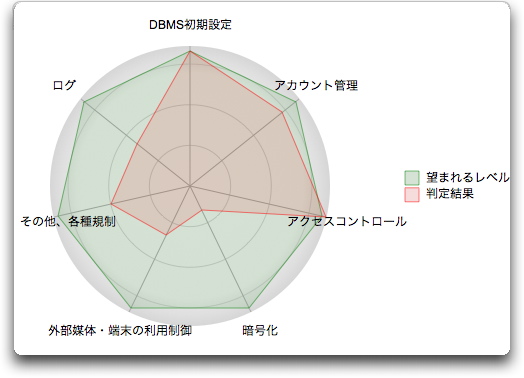

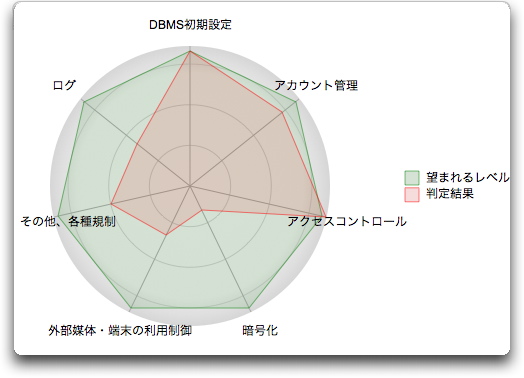

データベースセキュリティコンソーシアム(DBSC)という団体が提供しているセルフチェックサービスがあります.

データベースセキュリティ安全度セルフチェック

http://www.db-security.org/selfck/

上場を控えた某社のシステムをターゲットとして診断してみましたが,なかなか厳しい結果になっていました.

ただし,これは結局日本語の解釈というか,「〜を実施しているか」という問いに対して「はい」「いいえ」だけじゃなくて,「その必要がない」という基準もありますよね. そういう視点を入れて実施すれば,結構良い点になったりします.

システム監査的にはそれでOKなんですが,先端エンジニア的に言うと「穴だらけだし」みたいな判断になりますね.

ただ,セキュリティ対策は貯蓄と同じで,どこまでやっても満足できないので,ある指標を元に対策を行ったという事で,決着をつけるのが落としどころになるですよね.

データベースセキュリティ安全度セルフチェック

http://www.db-security.org/selfck/

上場を控えた某社のシステムをターゲットとして診断してみましたが,なかなか厳しい結果になっていました.

ただし,これは結局日本語の解釈というか,「〜を実施しているか」という問いに対して「はい」「いいえ」だけじゃなくて,「その必要がない」という基準もありますよね. そういう視点を入れて実施すれば,結構良い点になったりします.

システム監査的にはそれでOKなんですが,先端エンジニア的に言うと「穴だらけだし」みたいな判断になりますね.

ただ,セキュリティ対策は貯蓄と同じで,どこまでやっても満足できないので,ある指標を元に対策を行ったという事で,決着をつけるのが落としどころになるですよね.

以下のサイトにアクセスすると,利用しているJavaの環境でバージョンアップが必要か否かが分かる様です.

Verify Java Version

http://java.com/en/download/installed.jsp

Macでアクセスすると,次の様に表示されます..

Mac Users: Use the Software Update feature (available on the Apple menu) to check that you have the most up-to-date version of Java for your Mac.

Macの場合はOSのアップデート機能に内包されているのでSoftware Updateしていれば問題ないですね.

一昨年だったか,仕事でWindows Vistaが動作しているThinkPadを用意したのですが,毎月1回起動させてアップデートを実行させていました.

Windows UpdateとJava UpdateとThinkpadのソフトのアップデートの3つが必要で,Core2duo 2GHzマシンでしたが,メモリ1GBマシンだったので,ただそれだけをしているだけで1日かかりました.

まぁ,UAC(User Account Control:ユーザーアカウント制御)でインストール毎にパスワードを入力しなければならず,そのダイアログで入力待ち時間というのも含まれていますけど.

Verify Java Version

http://java.com/en/download/installed.jsp

Macでアクセスすると,次の様に表示されます..

Mac Users: Use the Software Update feature (available on the Apple menu) to check that you have the most up-to-date version of Java for your Mac.

Macの場合はOSのアップデート機能に内包されているのでSoftware Updateしていれば問題ないですね.

一昨年だったか,仕事でWindows Vistaが動作しているThinkPadを用意したのですが,毎月1回起動させてアップデートを実行させていました.

Windows UpdateとJava UpdateとThinkpadのソフトのアップデートの3つが必要で,Core2duo 2GHzマシンでしたが,メモリ1GBマシンだったので,ただそれだけをしているだけで1日かかりました.

まぁ,UAC(User Account Control:ユーザーアカウント制御)でインストール毎にパスワードを入力しなければならず,そのダイアログで入力待ち時間というのも含まれていますけど.

色々なプロバイダにてDNSキャッシュ・ポイズニングに対応が行われていますが,自分が利用しているDNSサーバが,その脆弱性に対応しているかを検証するサイトがありました.

DNS-OARC

https://www.dns-oarc.net/oarc/services/dnsentropy

このサイトにアクセスして,画面にある"Test My DNS"をクリックするだけです.

しばらくすると,次のような画面が表示されます.

UJPで利用しているDNSは,問題ないものになりました.

DNSキャッシュ・ポイズニングとは,ドメイン情報を不正に書き換えてしまう攻撃方法で,この脆弱性を使うと特定のドメインを無効にしたり,別のIPアドレスに紐付けたりする事ができる様になります.

関係ないドメインの情報を送ってくるDNSサーバがいても受け取ってしまうという性善説で昔のDNSの仕様が作られていましたが,これを悪用する攻撃です.

古いDNSの仕様で動いている場合は,この仕様が残っているので注意が必要となります.

この脆弱性に対応しているプロダクトやベンダの対応状況は,以下のURLにあるデータで参照可能となります.

複数のDNSソフトウェアにおけるキャッシュポイズニングの脆弱性について

http://jprs.jp/tech/security/multiple-dns-vuln-cache-poisoning.html

JVNVU#800113 複数の DNS 実装にキャッシュポイズニングの脆弱性(緊急)

http://jvn.jp/cert/JVNVU800113/

DNS-OARC

https://www.dns-oarc.net/oarc/services/dnsentropy

このサイトにアクセスして,画面にある"Test My DNS"をクリックするだけです.

しばらくすると,次のような画面が表示されます.

UJPで利用しているDNSは,問題ないものになりました.

DNSキャッシュ・ポイズニングとは,ドメイン情報を不正に書き換えてしまう攻撃方法で,この脆弱性を使うと特定のドメインを無効にしたり,別のIPアドレスに紐付けたりする事ができる様になります.

関係ないドメインの情報を送ってくるDNSサーバがいても受け取ってしまうという性善説で昔のDNSの仕様が作られていましたが,これを悪用する攻撃です.

古いDNSの仕様で動いている場合は,この仕様が残っているので注意が必要となります.

この脆弱性に対応しているプロダクトやベンダの対応状況は,以下のURLにあるデータで参照可能となります.

複数のDNSソフトウェアにおけるキャッシュポイズニングの脆弱性について

http://jprs.jp/tech/security/multiple-dns-vuln-cache-poisoning.html

JVNVU#800113 複数の DNS 実装にキャッシュポイズニングの脆弱性(緊急)

http://jvn.jp/cert/JVNVU800113/

先日OpenOffice3.0の正式リリースも行われ,プロレタリアの見方として色々な定番ソフトウェアが無料で手に入る世の中になっていますが,アンチウイルスの世界も同じ様です.

日本では,早くからこの業界に着目していたという事で,シマンテックとトレンドマイクロが企業向けユースでは定番のようになっているのですが,無料とされているソフトウェアも幾つかあるので,調べてみました.

・Avast! 4 home edition

・AVG Anti-Virus Free Edition

・AVIRA AntiVir Personal Edition

・BitDefender

・KINGSOFT Internet Security U

・Comodo AntiVirus

・Moon Secure AV

これらのソフトウェアは「無料」とされているのですが,よくよく利用条件を確認するとほとんどの場合は個人利用以外での使用は不可となっています. 色々な表現があるのですが,面白い表現だったのは次の通り.

日本では,早くからこの業界に着目していたという事で,シマンテックとトレンドマイクロが企業向けユースでは定番のようになっているのですが,無料とされているソフトウェアも幾つかあるので,調べてみました.

・Avast! 4 home edition

・AVG Anti-Virus Free Edition

・AVIRA AntiVir Personal Edition

・BitDefender

・KINGSOFT Internet Security U

・Comodo AntiVirus

・Moon Secure AV

これらのソフトウェアは「無料」とされているのですが,よくよく利用条件を確認するとほとんどの場合は個人利用以外での使用は不可となっています. 色々な表現があるのですが,面白い表現だったのは次の通り.

無料のアンチウイルスソフトが公開されました.

iAntiVirus

http://www.iantivirus.com/

早速使ってみたのですが,同じフリーのClamAVよりも快適にスキャンしてくれるようです.

しかし,Macの中に置いてある,ウイルス感染ファイルを検知した所でエラーがでて止まってしまって,そのまま起動しなくなってしまいました...

iAntiVirus

http://www.iantivirus.com/

早速使ってみたのですが,同じフリーのClamAVよりも快適にスキャンしてくれるようです.

しかし,Macの中に置いてある,ウイルス感染ファイルを検知した所でエラーがでて止まってしまって,そのまま起動しなくなってしまいました...