ブログ - Web-based DNS Randomness Test

色々なプロバイダにてDNSキャッシュ・ポイズニングに対応が行われていますが,自分が利用しているDNSサーバが,その脆弱性に対応しているかを検証するサイトがありました.

DNS-OARC

https://www.dns-oarc.net/oarc/services/dnsentropy

このサイトにアクセスして,画面にある"Test My DNS"をクリックするだけです.

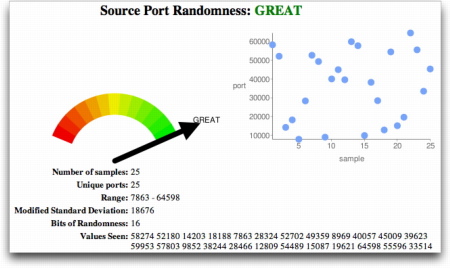

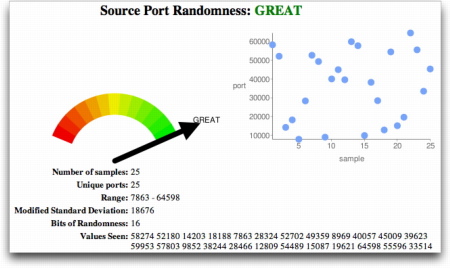

しばらくすると,次のような画面が表示されます.

UJPで利用しているDNSは,問題ないものになりました.

DNSキャッシュ・ポイズニングとは,ドメイン情報を不正に書き換えてしまう攻撃方法で,この脆弱性を使うと特定のドメインを無効にしたり,別のIPアドレスに紐付けたりする事ができる様になります.

関係ないドメインの情報を送ってくるDNSサーバがいても受け取ってしまうという性善説で昔のDNSの仕様が作られていましたが,これを悪用する攻撃です.

古いDNSの仕様で動いている場合は,この仕様が残っているので注意が必要となります.

この脆弱性に対応しているプロダクトやベンダの対応状況は,以下のURLにあるデータで参照可能となります.

複数のDNSソフトウェアにおけるキャッシュポイズニングの脆弱性について

http://jprs.jp/tech/security/multiple-dns-vuln-cache-poisoning.html

JVNVU#800113 複数の DNS 実装にキャッシュポイズニングの脆弱性(緊急)

http://jvn.jp/cert/JVNVU800113/

DNS-OARC

https://www.dns-oarc.net/oarc/services/dnsentropy

このサイトにアクセスして,画面にある"Test My DNS"をクリックするだけです.

しばらくすると,次のような画面が表示されます.

UJPで利用しているDNSは,問題ないものになりました.

DNSキャッシュ・ポイズニングとは,ドメイン情報を不正に書き換えてしまう攻撃方法で,この脆弱性を使うと特定のドメインを無効にしたり,別のIPアドレスに紐付けたりする事ができる様になります.

関係ないドメインの情報を送ってくるDNSサーバがいても受け取ってしまうという性善説で昔のDNSの仕様が作られていましたが,これを悪用する攻撃です.

古いDNSの仕様で動いている場合は,この仕様が残っているので注意が必要となります.

この脆弱性に対応しているプロダクトやベンダの対応状況は,以下のURLにあるデータで参照可能となります.

複数のDNSソフトウェアにおけるキャッシュポイズニングの脆弱性について

http://jprs.jp/tech/security/multiple-dns-vuln-cache-poisoning.html

JVNVU#800113 複数の DNS 実装にキャッシュポイズニングの脆弱性(緊急)

http://jvn.jp/cert/JVNVU800113/