ブログ - セキュリティカテゴリのエントリ

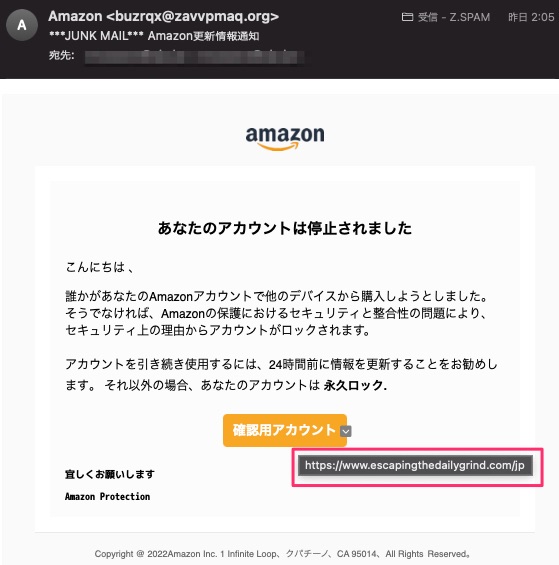

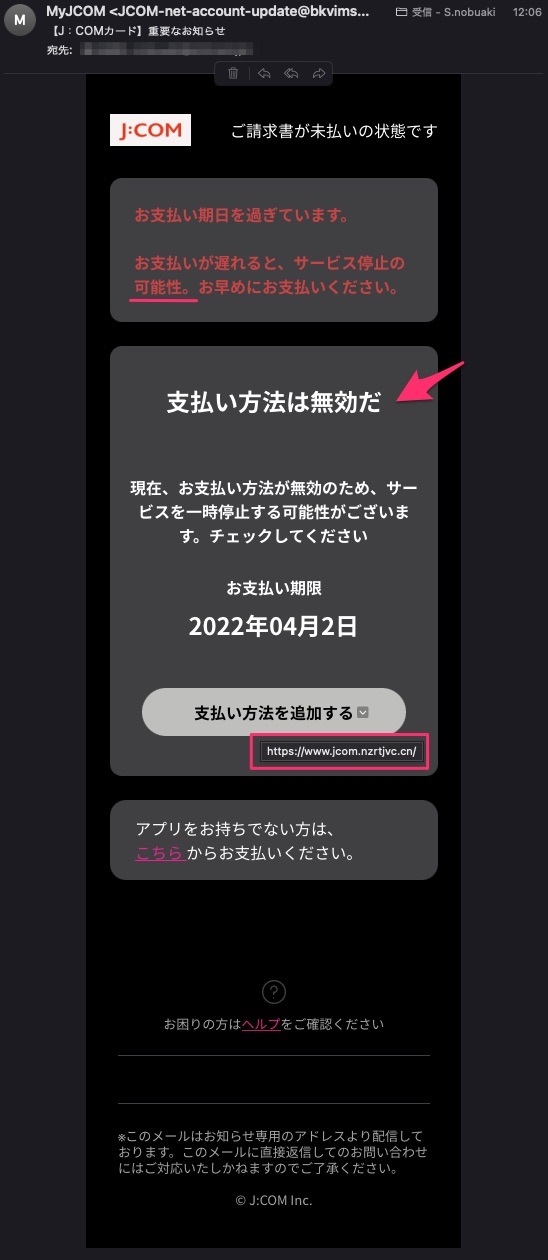

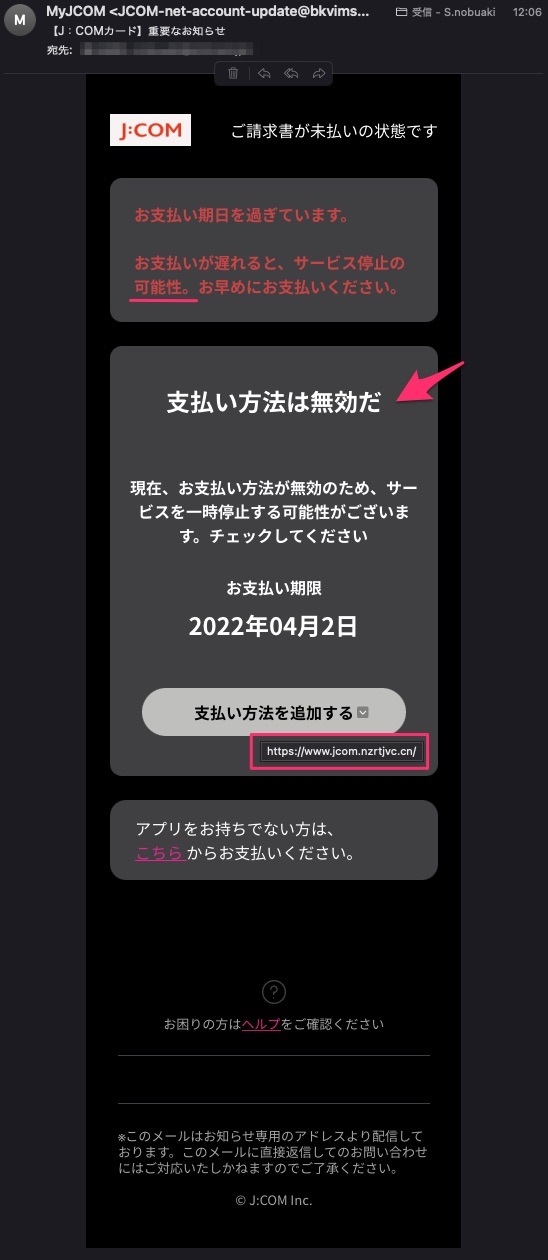

ちょっとこれまでと違うフィッシングメールが.

「支払い方法は無効だ」という力強さを感じる...「請求書が未払い」という日本語もオカシイけれど.

誘導されているURLにアクセスしてみた.

「支払い方法は無効だ」という力強さを感じる...「請求書が未払い」という日本語もオカシイけれど.

誘導されているURLにアクセスしてみた.

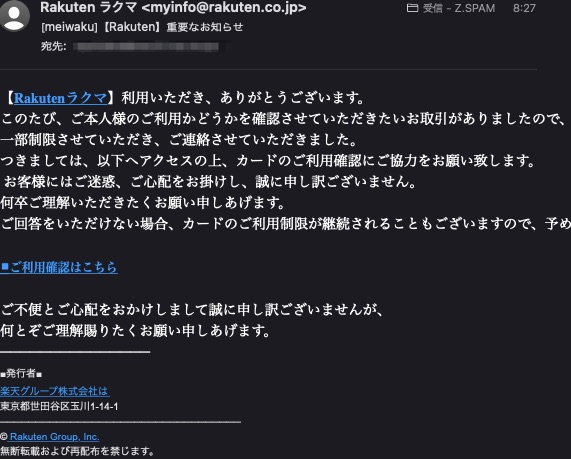

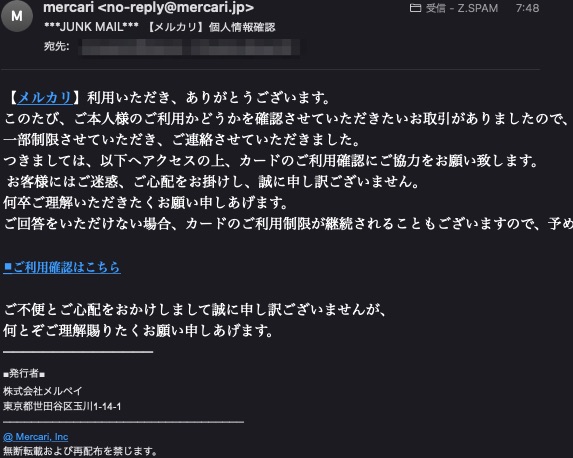

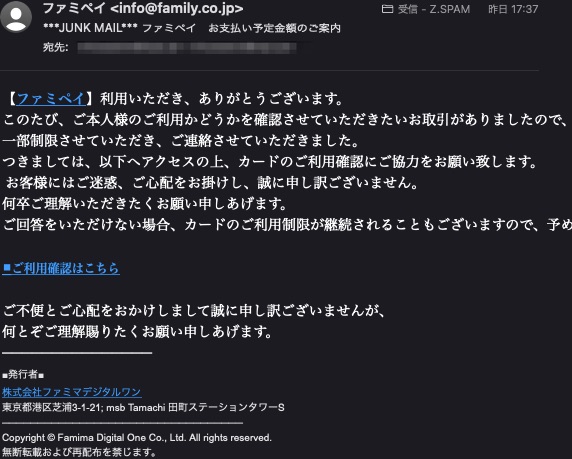

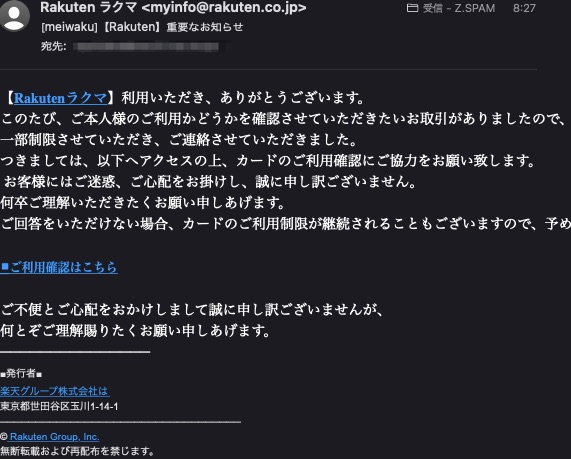

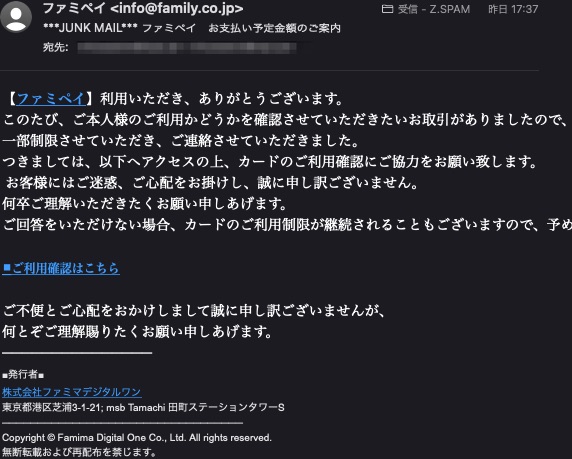

1日のうちに,ラクマ,メルカリ,ファミペイを騙るフィッシングメールがくるのだけれど,文面が皆同じ.もうこれはDDoSのカテゴリかもしれないね.

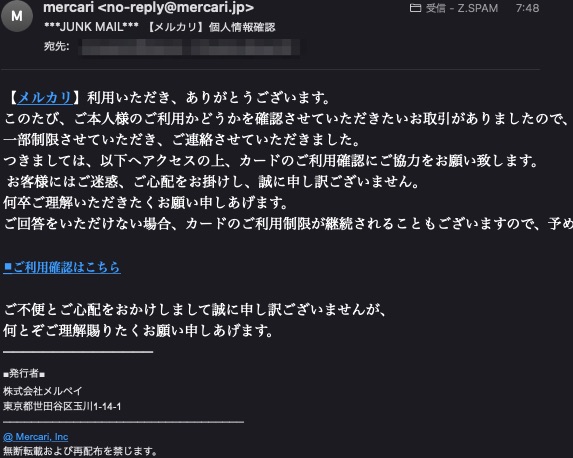

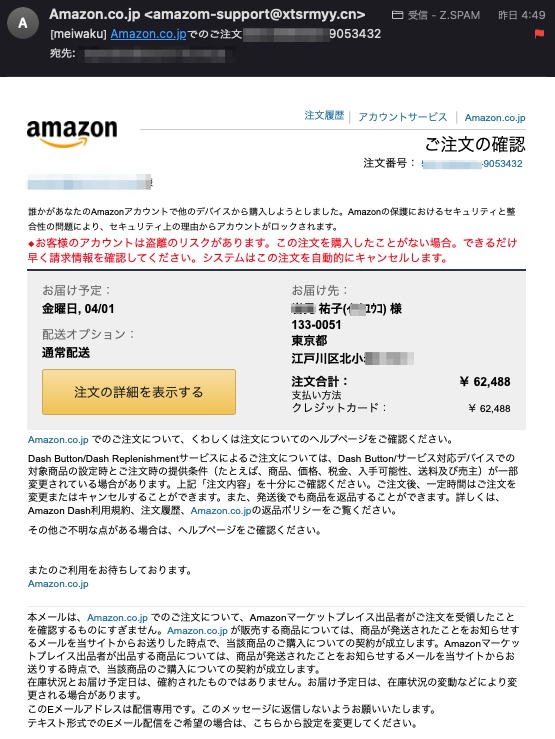

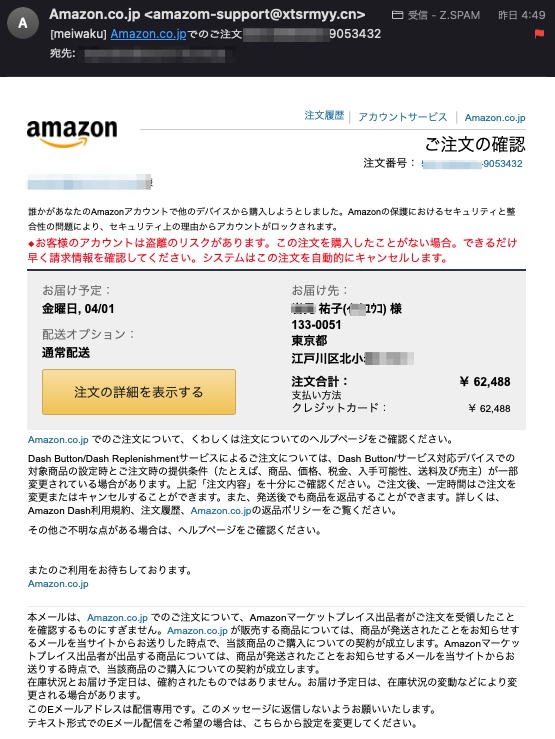

久々に新種のフィッシングメールが.カミさんに届いたのはこんな感じ.

以前のウーバーイーツを騙るフィッシングメールと同様に,注文履歴の模様.

届け先が他人になっている.この人が存在するのかどうかはわからないけれど,記載されている住所はGoogle Mapで存在しているようでした.

既に誘導先のサイトはテイクダウンされていましたが,ついクリックしてしまった模様・・・

以前のウーバーイーツを騙るフィッシングメールと同様に,注文履歴の模様.

届け先が他人になっている.この人が存在するのかどうかはわからないけれど,記載されている住所はGoogle Mapで存在しているようでした.

既に誘導先のサイトはテイクダウンされていましたが,ついクリックしてしまった模様・・・

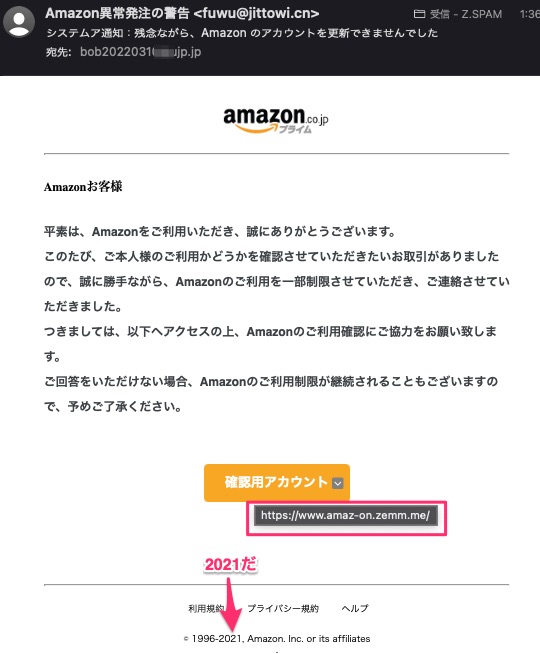

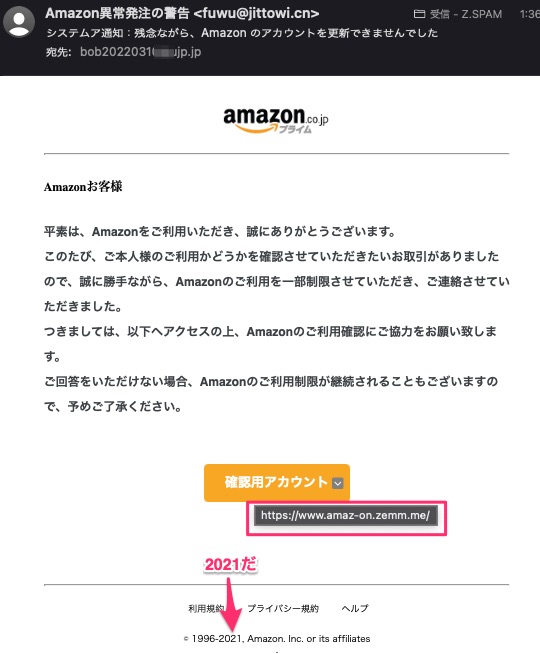

クローリングからの試験 その3 システムア通知:残念ながら、Аmazon のアカウントを更新できませんでした

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2022/3/29 3:14

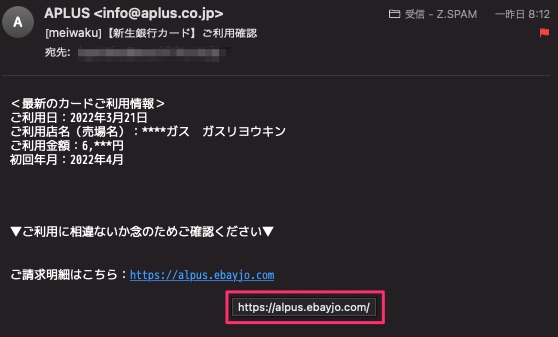

ブログにメアドを書いたら,どれくらいで迷惑メールが来るかの件,もう早速,組み込まれた様で早速アマゾンを騙るフィッシングメールが来ました.

「システムア通知」ってなんだろうって.興味深かったのでアクセスしてみたのですが・・・

「システムア通知」ってなんだろうって.興味深かったのでアクセスしてみたのですが・・・

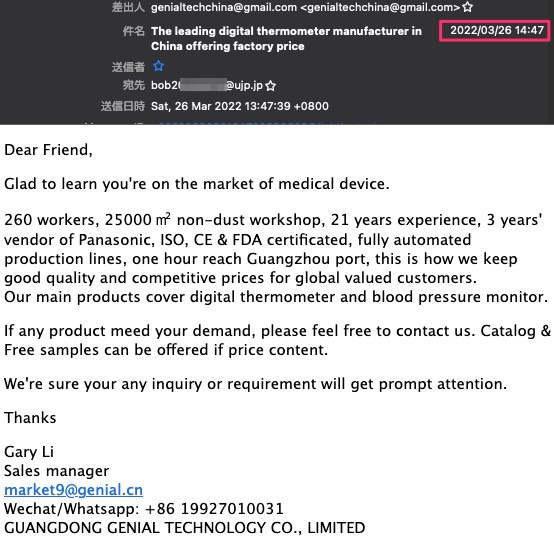

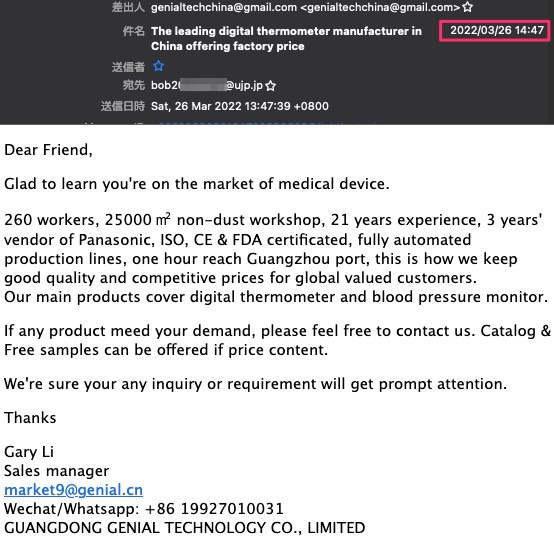

Webサイトにメアドを晒したら,どれくらいで迷惑メールが来るのかのチェックのためにクローリングからの試験という記事を書いてみた.

早速到着.

16日間か.

で,どういう内容なのかを確認してみると.

引用:

2001年の設立された中国の体温系,血圧計などを製造している会社の様.営業メールだな.

早速到着.

16日間か.

で,どういう内容なのかを確認してみると.

引用:

Dear Friend,

Glad to learn you're on the market of medical device.

260 workers, 25000 m^2 non-dust workshop, 21 years experience, 3 years' vendor of Panasonic, ISO, CE & FDA certificated, fully automated production lines, one hour reach Guangzhou port, this is how we keep good quality and competitive prices for global valued customers.

Our main products cover digital thermometer and blood pressure monitor.

If any product meed your demand, please feel free to contact us. Catalog & Free samples can be offered if price content.

DeepL翻訳

親愛なる友人へ

あなたが医療機器の市場にいることを学べてうれしいです。

260 人の労働者、25000 m^2の非塵の研修会、21 年の経験、3 年間の松下電器産業の売り手、証明される ISO のセリウム及び FDA は十分に自動化された生産ライン、1 時間の範囲広州港、これです私達が全体的な評価された顧客のための良質そして競争価格をいかに保つかです。

私達の主要なプロダクトはデジタル体温計および血圧のモニターをカバーします。

どのプロダクトでもあなたの要求を meed、私達に連絡すること自由に感じて下さい。カタログ及び試供品は価格の内容なら提供することができます。

Google翻訳

親愛なる友人、

あなたが医療機器の市場に出ていることを知ってうれしいです。

260人の労働者、25000m^2の非ダストワークショップ、21年の経験、パナソニックの3年のベンダー、ISO、CE、FDA認定、完全自動化された生産ライン、広州港まで1時間、これが私たちが高品質と競争力のある価格を維持する方法です 世界的に大切なお客様。

当社の主な製品は、デジタル体温計と血圧計をカバーしています。

ご要望に応じた商品がございましたら、お気軽にお問い合わせください。 価格内容があれば、カタログと無料サンプルを提供できます。

2001年の設立された中国の体温系,血圧計などを製造している会社の様.営業メールだな.

お客様のカードは一時的にブロックされています。 というVISAを騙るフィッシングメール

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2022/3/28 12:26

今朝きたVISAを騙るフィッシングメール.

本日期限ということで,焦らせる手口.リンク先がWordPressの様になっているけれど,アクセスすると別のサイトに転送されます.

「りそなVISAカード」のフォントがちょっと違和感がある.

本日期限ということで,焦らせる手口.リンク先がWordPressの様になっているけれど,アクセスすると別のサイトに転送されます.

「りそなVISAカード」のフォントがちょっと違和感がある.

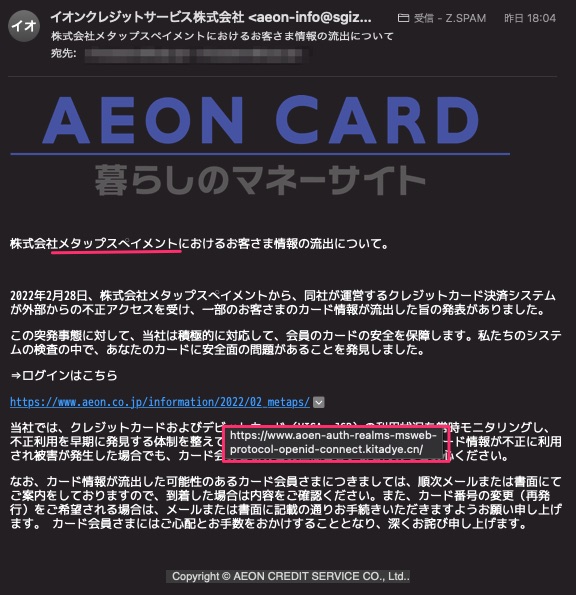

株式会社メタップスペイメントにおけるお客さま情報の流出について というフィッシングメール

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2022/3/23 11:09

昔からあるよこう言うの.

「ロシアのアンチウイルスソフト・カスペルスキーをインストールしないように」とドイツのサイバーセキュリティ機関が警告

https://gigazine.net/news/20220316-germany-bsi-warning-kaspersky/

引用: カスペルスキーはロシア製だから槍玉に挙げられる. 対外的公式にはこのようなコメントになる.

ロシアのウクライナ侵攻に対して中立的な姿勢を示す声明をロシアのセキュリティ企業「カスペルスキー」CEOが発表

https://gigazine.net/news/20220302-kaspersky-ukraine-war-neutrality/

本質的には経営者がどう言っていようが,国家の圧力によってコントロールされるようになる場合は否定できないというのがリスク.たとえばアンチウイルスソフトの多くはプログラム実行時のハッシュ値で安全なプログラムか否かを確認していたりするが,正式なOSの中のプログラムのハッシュ値を安全で無いものと登録してパターンファイルを配信してしまえば,全世界のWindowsを停止することもできる.

アンチウイルスソフト,どう言うのがあるか調べてみた.

Kasperskyはロシア

2017年,ロシア政府がKasperskyを使って米国にサイバー攻撃している可能性が報道され,米国は政府内の各機関で撤去を指示.英国も同様の措置.

ESETはスロバキア

日本国内で販売していたキヤノンITソリューションズが合弁で日本法人を設立.

ZEROスーパーセキュリティのBit Defenderがルーマニア

2010年に自分自身のファイルをトロイとして検出する問題でOSが起動できなくなる発生させた.

Avast Antivirusがチェコ(ノートンが買収)

2020年にアクティビティデータを子会社のマーケティング会社を経由して販売していたことが判明.

ZEROウイルスセキュリティがインド

ウイルスバスターが日本系

NTTや富士通が企業向けとして扱っている.脆弱性やシステム障害をよく起こしている印象.

Norton AntiVirusは米国

ツールとしては老舗.Symantec時代から,ほぼ情報を出さない塩対応企業.(実体験) サーバ製品はBroadcomになったりアクセンチュアになったりでもうよくわからない.ノートン360で暗号通貨のマイニング機能がオンになっていたことが話題.

マカフィーが米国

老舗.一時的にインテルの子会社.創業者が脱税で逮捕されて収監中に自殺らしい.

Avira Antivirusがドイツ

2019年ごろからインストールするとOpera(中国企業のブラウザ)がインストールされるらしい.

Sophosが英国

2012年にハンガリーのVirusBuster社の事業を買収.

こうみると,旧東欧圏が多い.キヤノンがソースコードを握っているなら,ESETが一番安心かなぁ.

しかし,エピソードを調べてみるとクライアントPC用だとWindows Defenderが一番良さそうw

追記2022/03/30

ロシアの老舗セキュリティ企業・カスペルスキーを「国家安全保障上の受け入れがたい脅威」に連邦通信委員会が認定

https://gigazine.net/news/20220328-us-fcc-regard-kaspersky-as-risk/

ビジネスとしてはダメージが多いね.しかし反ロシアはアジアでは少ないという事実もある.

追記2022/04/14

NTT、カスペルスキー使用中止へ

https://nordot.app/884947155109511168

引用: NTTグループってこう範囲だけれど,NTTデータがカスペルスキーを使っているそうだ.

カスペルスキー、NTTデータとセキュリティインテリジェンスサービスパートナー契約を締結

https://www.kaspersky.co.jp/about/press-releases/2017_bus22082017

国家機関をはじめとする行政,銀行など広範囲で使われてそうだなぁ.別のものに変更するのが決まった後でも,入れ替えは年単位だろうな.

追記2022/04/14

ハンガリー、対ロ制裁違反せずにガス代金ルーブル払いへ=外相

https://www.asahi.com/international/reuters/CRWKCN2M401T.html

引用: ハンガリーが親ロシア派なのかは不明だけれど,ウクライナには軍事支援しないと表明しているから,英国SophosのVirusBusterの方はリスクがあるかもしれないな.

「ロシアのアンチウイルスソフト・カスペルスキーをインストールしないように」とドイツのサイバーセキュリティ機関が警告

https://gigazine.net/news/20220316-germany-bsi-warning-kaspersky/

引用:

BSIは「リアルタイムクラウドサービスを含めてアンチウイルスソフトは広範囲に及ぶシステム権限を持ち、アップデートなどシステム関連の理由から、暗号化されて監査できない通信をメーカーのサーバーに行う必要があります。

ロシアのウクライナ侵攻に対して中立的な姿勢を示す声明をロシアのセキュリティ企業「カスペルスキー」CEOが発表

https://gigazine.net/news/20220302-kaspersky-ukraine-war-neutrality/

本質的には経営者がどう言っていようが,国家の圧力によってコントロールされるようになる場合は否定できないというのがリスク.たとえばアンチウイルスソフトの多くはプログラム実行時のハッシュ値で安全なプログラムか否かを確認していたりするが,正式なOSの中のプログラムのハッシュ値を安全で無いものと登録してパターンファイルを配信してしまえば,全世界のWindowsを停止することもできる.

アンチウイルスソフト,どう言うのがあるか調べてみた.

Kasperskyはロシア

2017年,ロシア政府がKasperskyを使って米国にサイバー攻撃している可能性が報道され,米国は政府内の各機関で撤去を指示.英国も同様の措置.

ESETはスロバキア

日本国内で販売していたキヤノンITソリューションズが合弁で日本法人を設立.

ZEROスーパーセキュリティのBit Defenderがルーマニア

2010年に自分自身のファイルをトロイとして検出する問題でOSが起動できなくなる発生させた.

Avast Antivirusがチェコ(ノートンが買収)

2020年にアクティビティデータを子会社のマーケティング会社を経由して販売していたことが判明.

ZEROウイルスセキュリティがインド

ウイルスバスターが日本系

NTTや富士通が企業向けとして扱っている.脆弱性やシステム障害をよく起こしている印象.

Norton AntiVirusは米国

ツールとしては老舗.Symantec時代から,ほぼ情報を出さない塩対応企業.(実体験) サーバ製品はBroadcomになったりアクセンチュアになったりでもうよくわからない.ノートン360で暗号通貨のマイニング機能がオンになっていたことが話題.

マカフィーが米国

老舗.一時的にインテルの子会社.創業者が脱税で逮捕されて収監中に自殺らしい.

Avira Antivirusがドイツ

2019年ごろからインストールするとOpera(中国企業のブラウザ)がインストールされるらしい.

Sophosが英国

2012年にハンガリーのVirusBuster社の事業を買収.

こうみると,旧東欧圏が多い.キヤノンがソースコードを握っているなら,ESETが一番安心かなぁ.

しかし,エピソードを調べてみるとクライアントPC用だとWindows Defenderが一番良さそうw

追記2022/03/30

ロシアの老舗セキュリティ企業・カスペルスキーを「国家安全保障上の受け入れがたい脅威」に連邦通信委員会が認定

https://gigazine.net/news/20220328-us-fcc-regard-kaspersky-as-risk/

ビジネスとしてはダメージが多いね.しかし反ロシアはアジアでは少ないという事実もある.

追記2022/04/14

NTT、カスペルスキー使用中止へ

https://nordot.app/884947155109511168

引用:

NTTグループが、ロシアの情報セキュリティー大手「カスペルスキー研究所」のウイルス対策ソフトについて、使用を中止する方向で検討していることが8日、分かった。

カスペルスキー、NTTデータとセキュリティインテリジェンスサービスパートナー契約を締結

https://www.kaspersky.co.jp/about/press-releases/2017_bus22082017

国家機関をはじめとする行政,銀行など広範囲で使われてそうだなぁ.別のものに変更するのが決まった後でも,入れ替えは年単位だろうな.

追記2022/04/14

ハンガリー、対ロ制裁違反せずにガス代金ルーブル払いへ=外相

https://www.asahi.com/international/reuters/CRWKCN2M401T.html

引用:

[ブダペスト 11日 ロイター] - ハンガリーのシーヤールトー外相は11日、ロシア産天然ガスの代金支払いについて、ロシア国営ガスプロムを介してユーロで支払うことで、ガスプロムがルーブルに換えてルーブル払いの要求を満たせるとの見解を示した。対ロシア制裁違反にはならないとした。

自分の中では「ウクライナ」という国はサイバー攻撃してくることが多い国という認識.

たぶんSplunkを使ってアクセスの多いIPアドレスを集計してみたと書いたのが2017年だけれど,

追跡 記者のノートから

“最恐ウイルス”に立ち向かった 8人の日本人ハッカー

https://www3.nhk.or.jp/news/special/jiken_kisha/kishanote/kishanote22-2/

引用:

たぶんSplunkを使ってアクセスの多いIPアドレスを集計してみたと書いたのが2017年だけれど,

追跡 記者のノートから

“最恐ウイルス”に立ち向かった 8人の日本人ハッカー

https://www3.nhk.or.jp/news/special/jiken_kisha/kishanote/kishanote22-2/

引用:

ウクライナ東部の町ハリコフ。

集合住宅の狭い路地を武装した捜査員らが駆け入っていく。

1つの部屋のドアをバールでこじあけ、蹴破って突入する。

捜査員が目にしたのは、数十台はあると思われるコンピューターやハードディスク。

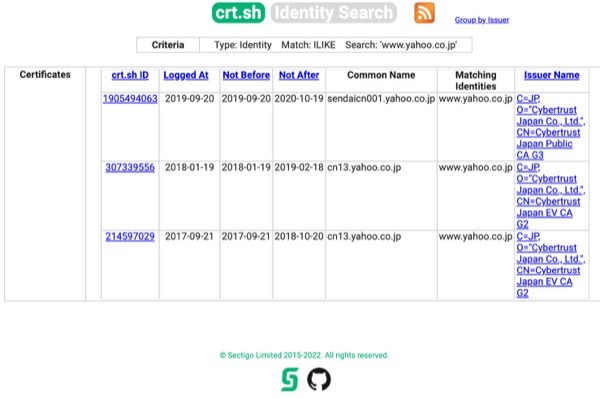

SSL証明書の透明性を調査するサイト.

ウェブ上での HTTPS 暗号化

https://transparencyreport.google.com/https/certificates

残念ながら,「この証明書検索ページは、2022 年 5 月 15 日にサービスを終了します。」と記載がある...

以下のフィッシングメールを例に,どんな感じか使ってみた.

ウェブ上での HTTPS 暗号化

https://transparencyreport.google.com/https/certificates

残念ながら,「この証明書検索ページは、2022 年 5 月 15 日にサービスを終了します。」と記載がある...

以下のフィッシングメールを例に,どんな感じか使ってみた.

Security Days 2022という3月9日〜11日のイベントに参加...しようとしたのですが,マンボウだし外出を最小限にしているので,現地(KITTE)にいくこともできず,オンライン聴講できるセミナーも限られている&時間が重複していたので,2つしか聴講できませんでした.

しかし,一部のものは配信されていると案内がきたので,いくつかみてみようと思います.

Security Days 2022 タイムテーブル

https://f2ff.jp/secd/2022-spr/tokyo/session

しかし,一部のものは配信されていると案内がきたので,いくつかみてみようと思います.

Security Days 2022 タイムテーブル

https://f2ff.jp/secd/2022-spr/tokyo/session

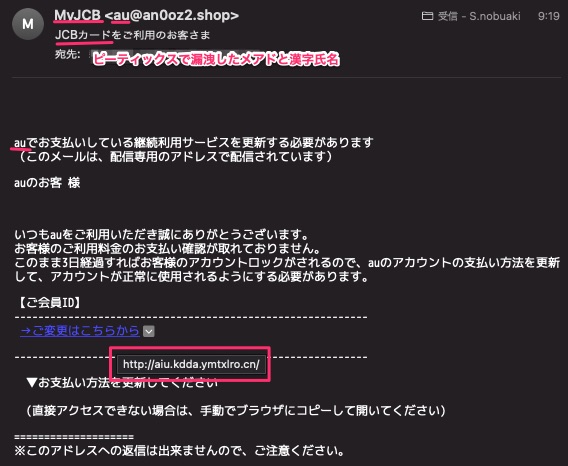

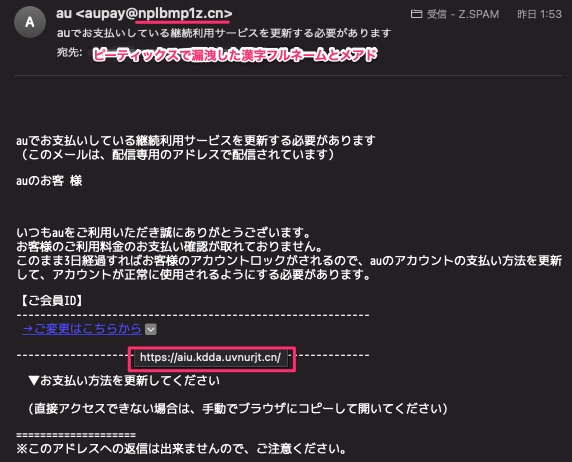

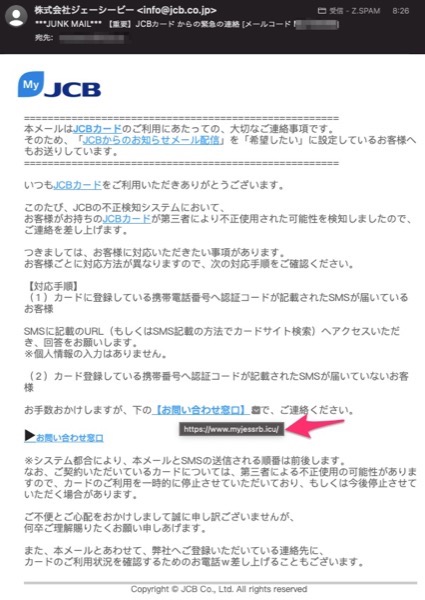

もうなにをやっているか,やっている人たちもわかってないんだろうな.

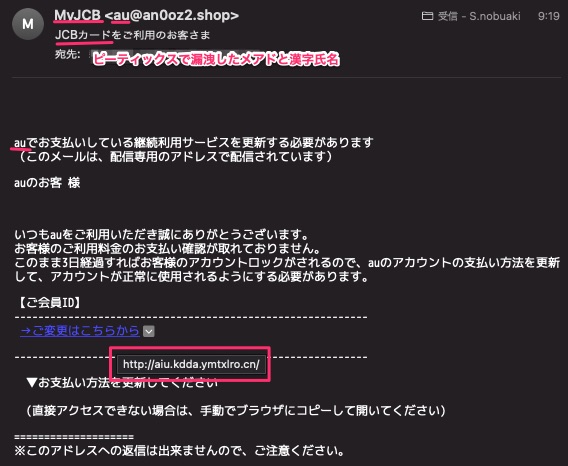

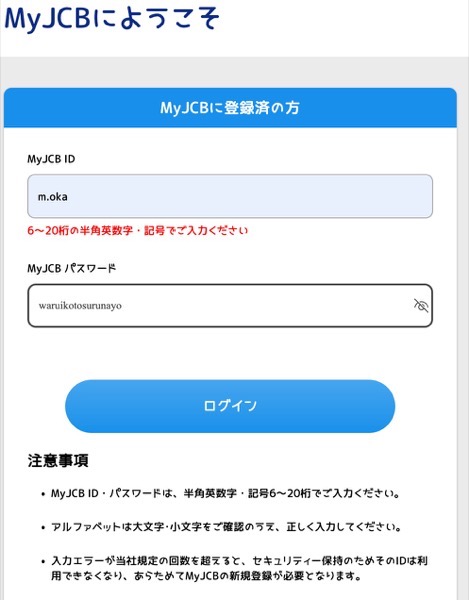

MyJCBといいつつ中身はauを騙っている.

本文は昨日のauのものと一致しますね.

昨日のフィッシングメール

通報だけしておきました.

MyJCBといいつつ中身はauを騙っている.

本文は昨日のauのものと一致しますね.

昨日のフィッシングメール

通報だけしておきました.

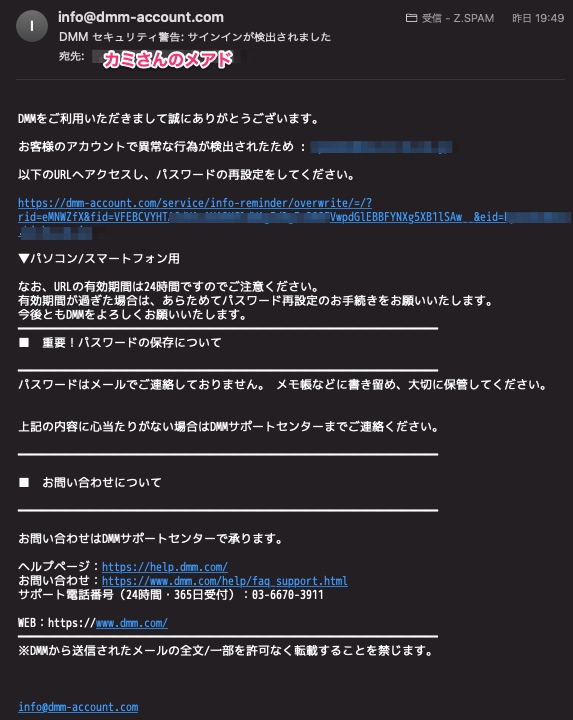

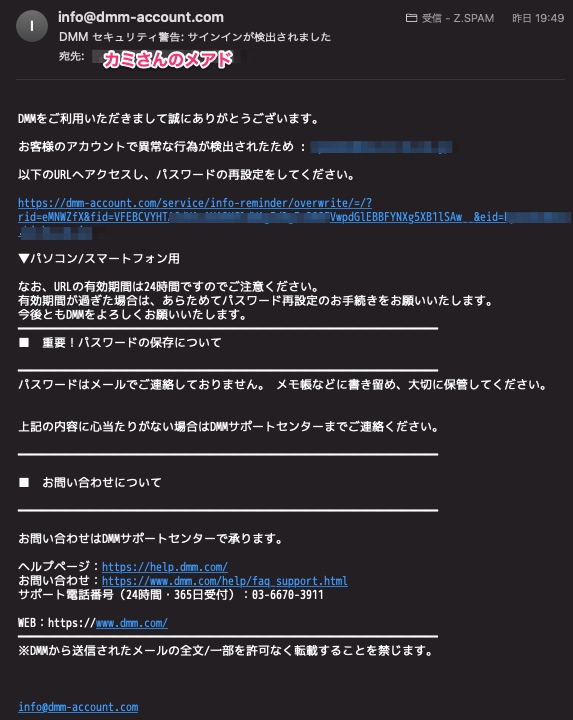

DMMを騙るフィッシングメール 「DMM セキュリティ警告: サインインが検出されました」

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2022/3/15 15:28

カミさんが見慣れないフィッシングメールが来たというので確認してみた.

SpamAssassinもスコアをつけてないしカスペルスキーもX-KLMS-AntiSpam-Rate: 0をつけてる.SPFとDKIM,DMARCをpassしているしrDNSでも名前が引ける点なども巧妙な感じ.

最近多いアマゾンやえきねっと,メルカリとは違う特徴のあるフィッシングメールでした.うちとしては新規参入業者という感じ.偽装URLのチェックもしてあるし.

メールはテキストだけれどutf8で,リンク先はdmm-acount[.]comとなって長いランダム数とメールアドレスがパラーメータになっている.

パラメータの中身をちょっと変えてメアドを変えてアクセスしてみた.

SpamAssassinもスコアをつけてないしカスペルスキーもX-KLMS-AntiSpam-Rate: 0をつけてる.SPFとDKIM,DMARCをpassしているしrDNSでも名前が引ける点なども巧妙な感じ.

最近多いアマゾンやえきねっと,メルカリとは違う特徴のあるフィッシングメールでした.うちとしては新規参入業者という感じ.偽装URLのチェックもしてあるし.

メールはテキストだけれどutf8で,リンク先はdmm-acount[.]comとなって長いランダム数とメールアドレスがパラーメータになっている.

パラメータの中身をちょっと変えてメアドを変えてアクセスしてみた.

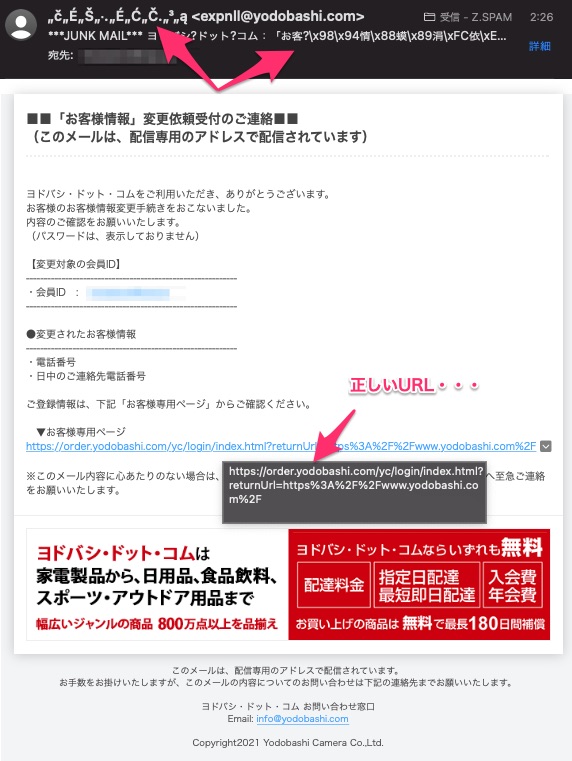

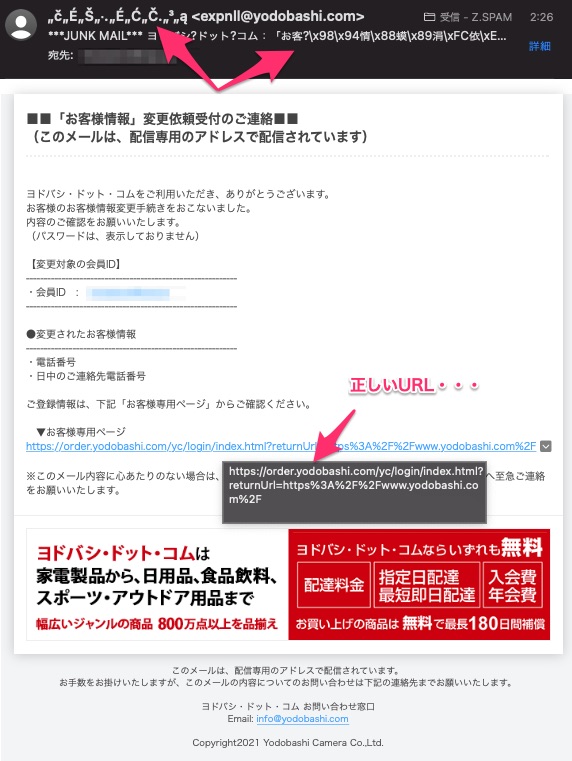

ヨドバシ?ドット?コム:「お客?\x98\x94情\x88蟆\x89涓\xFC依\xEEm受付のご\xDFB\xBDj

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2022/3/15 14:44

なんか変なメールが来たけれども,リンク先が正しいというマレな?フィッシングメール. ちなみにメールの受信者はマイスペースでの漏洩アカウントでヨドバシカメラの非会員.

URLリンクも偽装されてないし,リンク先もセイシキナヨドバシカメラのサイトだというのはSSL証明書を参照して確認できた.

このメール,よくみるとフッターの部分,2021年になっているね.

SpamAssassinのスコアがあったので評価してみる.

URLリンクも偽装されてないし,リンク先もセイシキナヨドバシカメラのサイトだというのはSSL証明書を参照して確認できた.

このメール,よくみるとフッターの部分,2021年になっているね.

SpamAssassinのスコアがあったので評価してみる.

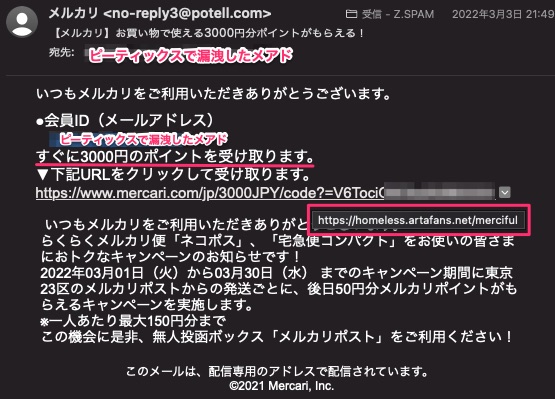

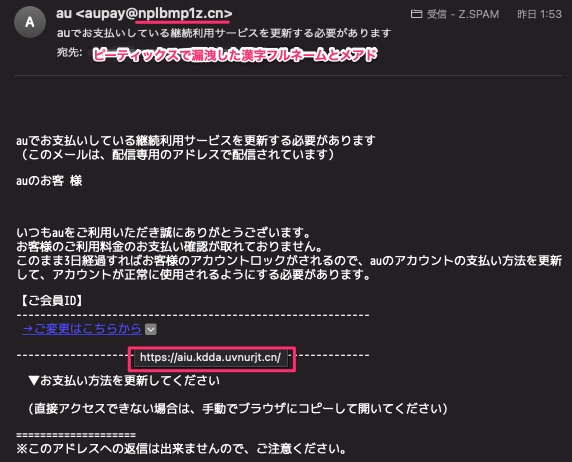

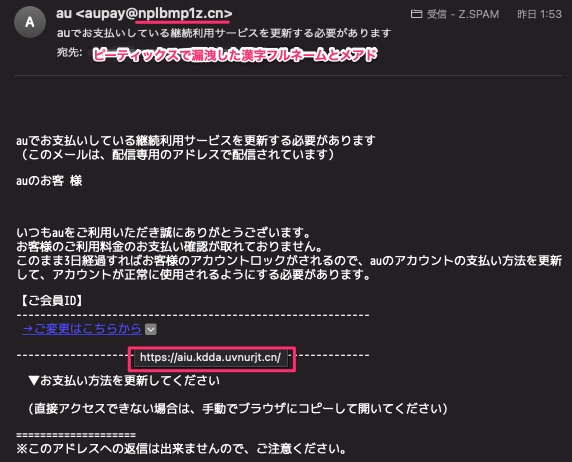

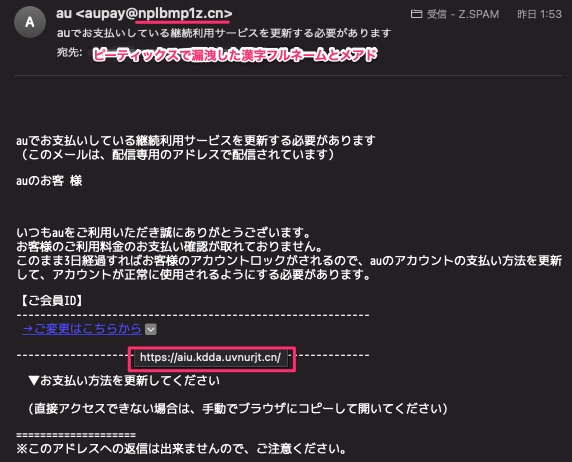

ピーティックスで漏洩したメールアドレスと日本語氏名を使って,フッシングメールが来ました.

定番の"X-mailer: Foxmail 6"が含まれているのでもう..w

今回はauを騙るわけですが,ログインフォームとソースコードに面白い特徴がありました.文書を書くのが面倒なので画像で説明していきます.

定番の"X-mailer: Foxmail 6"が含まれているのでもう..w

今回はauを騙るわけですが,ログインフォームとソースコードに面白い特徴がありました.文書を書くのが面倒なので画像で説明していきます.

トレンドマイクロを名乗る者から不審な英文メールが来た.

引用: DeepLで翻訳してみたのだけれど,トレンドマイクロの製品を買ったことは無い. と思っていたら,お詫びメールも来ていました.

引用: 無料で使えるなら使ってみたいなと妄想してみたのだけれど.以前試したLog4Jの脆弱性検査用のEDRツールの登録が影響していた様です.

引用:

Dear Customer,

Greetings from TrendMicro!

We have noticed that you have a valid Trend Micro Email Security (TMEMS) license but have not activated it or have not been able to use the product yet. We strongly suggest that you begin using our product and take advantage of what our services can offer. No need to purchase an additional license!

お客様が有効なTrend Micro Email Security (TMEMS)のライセンスをお持ちで、アクティベーションを行っていない、またはまだ製品をご利用になられていないことに、e-learningは気づきました。是非、弊社製品のご利用を開始し、弊社サービスをご活用ください。追加ライセンスの購入は不要です

引用:

お客さま

平素は格別のご高配を賜り、厚く御礼申し上げます。

2022年3月13日に、弊社よりお客さまへお送りした下記件名の英文メールにつきまして、

本来は配信対象ではないお客さまにも誤って配信していたことが判明いたしました。

お客さまにはご迷惑とご心配をお掛けし、心よりお詫び申し上げます。

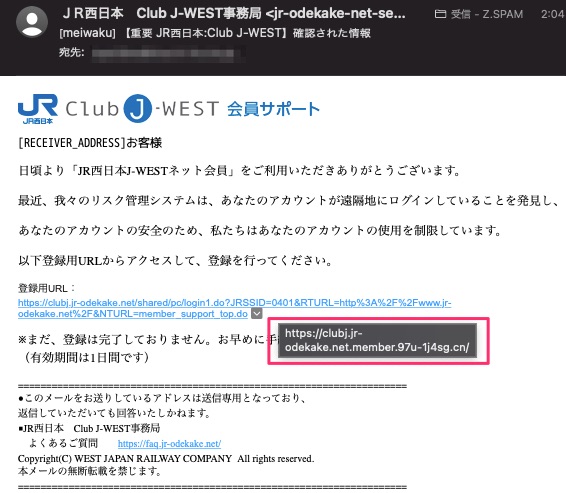

【重要 JR西日本:Club J-WEST】確認された情報 というフィッシングメールを分析してみた

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2022/3/11 18:08

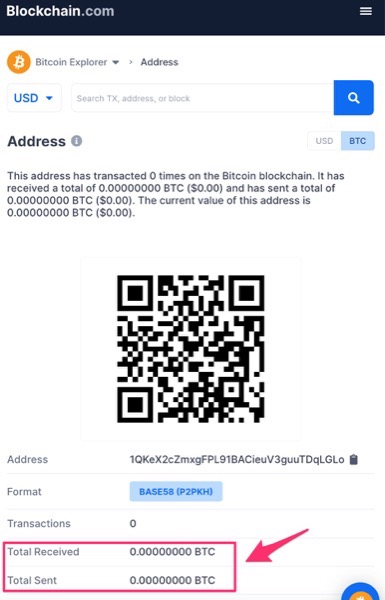

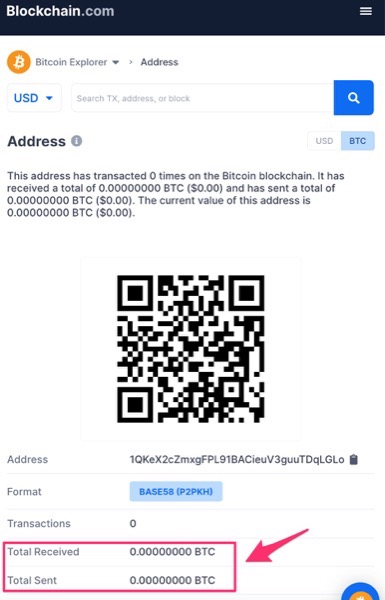

1月17日ごろ以来,昨日から大量に迷惑メールが配信されている模様.今のところウチでは11通.

マイスペースの漏洩,ピーティックスの漏洩とデフォルト設置アカウントの3種類ともに満遍なく来ていますね.そうとうのばらまきだろうかと.

しかしビットコインで支払いは確認できていません.

https://www.blockchain.com/btc/address/1QKeX2cZmxgFPL91BACieuV3guuTDqLGLo

こんなに頻繁にメール送ってくるとネ.

ただ今回気になるのは,うちのSpamAssassionはスコアを付けませんでした.すり抜けている.

どこから送られているのか,IPアドレスを調べたらベトナム,中国,シンガポール,韓国,ブラジル,インド,ガボン,ペルー,イスラエルという感じでした.家庭用と思われる固定回線とモバイル回線がありますね.サーバからでは無いっぽい.

モバイル回線と言っても国によっては固定回線の代わりの様に使っているところもありそう.

送信IPアドレスが何かしらのブラックリストに入ってない&回線種類がプロバイダ系だと過検知にならないとかなのかも?

マイスペースの漏洩,ピーティックスの漏洩とデフォルト設置アカウントの3種類ともに満遍なく来ていますね.そうとうのばらまきだろうかと.

しかしビットコインで支払いは確認できていません.

https://www.blockchain.com/btc/address/1QKeX2cZmxgFPL91BACieuV3guuTDqLGLo

こんなに頻繁にメール送ってくるとネ.

ただ今回気になるのは,うちのSpamAssassionはスコアを付けませんでした.すり抜けている.

どこから送られているのか,IPアドレスを調べたらベトナム,中国,シンガポール,韓国,ブラジル,インド,ガボン,ペルー,イスラエルという感じでした.家庭用と思われる固定回線とモバイル回線がありますね.サーバからでは無いっぽい.

モバイル回線と言っても国によっては固定回線の代わりの様に使っているところもありそう.

送信IPアドレスが何かしらのブラックリストに入ってない&回線種類がプロバイダ系だと過検知にならないとかなのかも?

Microsoftのこの記事.

Destructive malware targeting Ukrainian organizations

https://www.microsoft.com/security/blog/2022/01/15/destructive-malware-targeting-ukrainian-organizations/

引用: ランサムウェアのように見えて,身代金要求がなくPCを動作不能にするだけだった模様.

そしてSentinelLABのこの記事.

HermeticWiper | New Destructive Malware Used In Cyber Attacks on Ukraine

https://www.sentinelone.com/labs/hermetic-wiper-ukraine-under-attack/

引用: ウクライナ国内の数百台のPCに展開されたHermeticWiperマルウェアがPCを稼働させない様にした.

この「偽の身代金メッセージ」と「破壊的」の手口は,2017年のウクライナを攻撃したNotPetyaに似ているそう.NotPetyaはロシア連邦軍参謀本部情報総局(GRU)が起こしたと分析されている.

サンドワーム

https://ja.wikipedia.org/wiki/%E3%82%B5%E3%83%B3%E3%83%89%E3%83%AF%E3%83%BC%E3%83%A0

ウクライナ侵攻の2月24日の前日に時限で動き,ウクライナ政府機関を狙っているという点で,状況証拠的にもロシアの国家的サイバー攻撃と整理されているそうです.平昌オリンピックの開会式直前で動いたOlympic Destroyerも時限だったし.

Destructive malware targeting Ukrainian organizations

https://www.microsoft.com/security/blog/2022/01/15/destructive-malware-targeting-ukrainian-organizations/

引用:

1 月 13 日、マイクロソフトは、マスター ブート レコード (MBR) ワイパーアクティビティの可能性があると思われるウクライナからの侵入活動を特定しました。調査の中で、ウクライナの複数の被害者組織に対する侵入攻撃に使用されているユニークなマルウェア機能が見つかりました。

そしてSentinelLABのこの記事.

HermeticWiper | New Destructive Malware Used In Cyber Attacks on Ukraine

https://www.sentinelone.com/labs/hermetic-wiper-ukraine-under-attack/

引用:

エグゼクティブサマリー2月23日、脅威インテリジェンスコミュニティは、ウクライナの組織で流通している新しいワイパーマルウェアサンプルを観察し始めました。 この分析では、署名されたドライバーが Windows デバイスを対象とするワイパーを展開するために使用され、MBR を操作して、その後のブート失敗が発生していることを示しています。

この「偽の身代金メッセージ」と「破壊的」の手口は,2017年のウクライナを攻撃したNotPetyaに似ているそう.NotPetyaはロシア連邦軍参謀本部情報総局(GRU)が起こしたと分析されている.

サンドワーム

https://ja.wikipedia.org/wiki/%E3%82%B5%E3%83%B3%E3%83%89%E3%83%AF%E3%83%BC%E3%83%A0

ウクライナ侵攻の2月24日の前日に時限で動き,ウクライナ政府機関を狙っているという点で,状況証拠的にもロシアの国家的サイバー攻撃と整理されているそうです.平昌オリンピックの開会式直前で動いたOlympic Destroyerも時限だったし.

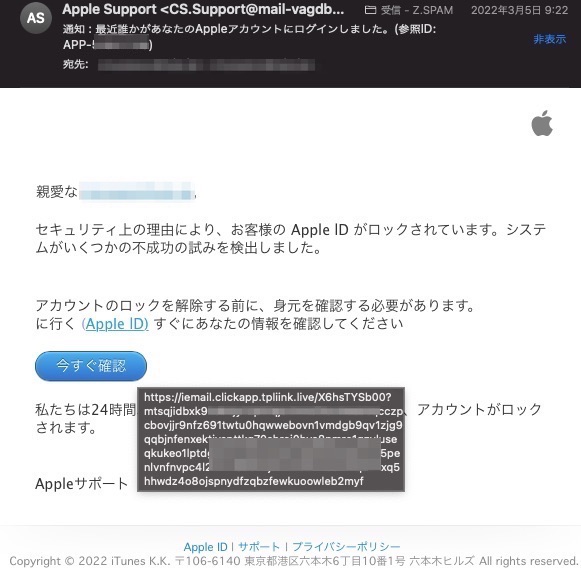

最近誰かがあなたのAppleアカウントにログインしました。 Mailchimpから返信

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2022/3/10 13:07

Apple IDを搾取しようとするフィッシングメールに,Please report abuseというヘッダがあったので,そこに記載のあるmailchimpというメール送信業者にレポートしてみたら回答がありました.

引用:

内容の真偽は不明だけれど,早い段階で返信が来たのはとても好感度が高い.

でもメールヘッダまで偽装したとなると,メール配信には詳しいスパム業者ってことかな.X-Spam-Status: No, score=3.01で,一番スコアが高いのはINVALID_MSGID=1.167,その次はFUZZY_APPLE=1でした.Obfuscated "apple"(難読化されたApple)だって.

引用:

Hello,

Our delivery team has confirmed these emails did not originate from Mailchimp's servers.

Unfortunately the people who sent the email faked Mailchimp's header information and unsubscribe links in order to make it appear like it originated with Mailchimp.

If you have any other questions, please let us know.

こんにちは。

弊社の配信チームが、これらのメールがMailchimpのサーバーから発信されたものではないことを確認しました。

残念ながら、このメールを送信した人は、Mailchimpのヘッダー情報と購読解除のリンクを偽造し、Mailchimpから送信されたように見せかけました。

その他、ご不明な点がございましたら、ご連絡ください。

内容の真偽は不明だけれど,早い段階で返信が来たのはとても好感度が高い.

でもメールヘッダまで偽装したとなると,メール配信には詳しいスパム業者ってことかな.X-Spam-Status: No, score=3.01で,一番スコアが高いのはINVALID_MSGID=1.167,その次はFUZZY_APPLE=1でした.Obfuscated "apple"(難読化されたApple)だって.

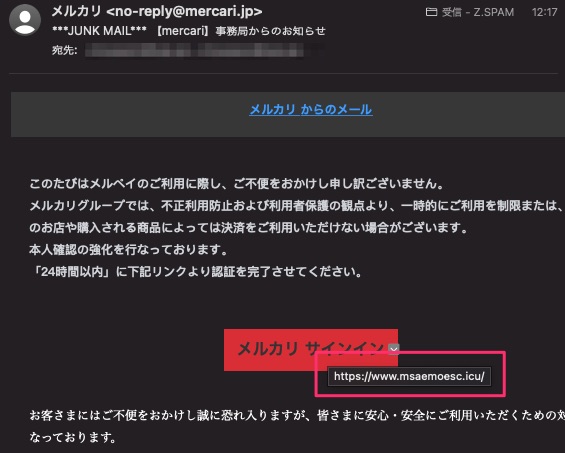

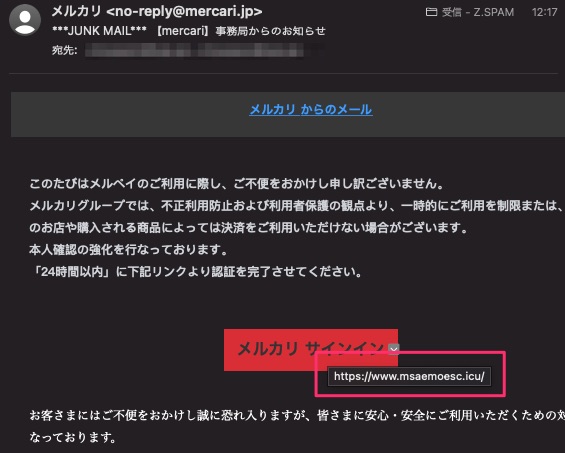

【重要】メルカリ本人確認のお知らせ 【最終警告】メルカリ からの緊急の連絡 【mercari】個人情報確認

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2022/3/10 12:46

メルカリを騙るフィッシングメールの勢いが止まらない.メールの時点でSpamAssassinのスコアも高いし,文面もほぼ同じだしメルカリ使ってないので詐欺だとわかるけれど,ずっとさまざまなブラウザでもロックダウンされないなと思っていたのだけれど,リンク先のURLを見て理由がわかりました.

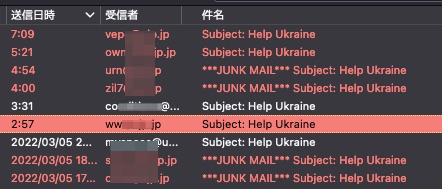

大量にウクライナへの寄付をつのるSubject: Help Ukraineが来てから3日ほど経過したけれど,またポツポツ来る様になってきた.

本文は全く同じものなので,今回はSpamAssassinのメールヘッダについて確認してみる.

スコアが22.5なんてのは初めてみた.

BITCOIN_XPRIOはBitcoin + priorityのことでビットコインのアドレスが載っているからかなぁ.

DOS_OE_TO_MX=は,X-MailerがMicrosoft Outlook Express 6を示している事.

HDR_ORDER_FTSDMCXX_NORDNSはスパムと同様のヘッダ順という特徴にrDNS設定が無いので怪しい.

MIMEOLE_DIRECT_TO_MXは,Microsoftのメール製品が直接メールサーバに接続している

RATWARE_NO_RDNSはMessage-IDが怪しい.

RCVD_IN_BL_SPAMCOP_NETは,spamcop.netのブラックリストに登録されている.

RCVD_IN_PSBLは,Passive Spam Block Listに登録されている.

RCVD_IN_VALIDITY_RPBLは,senderscore.orgで登録されている.

XPRIOというのはメールヘッダのX-Priorityの事の様で,今回は3が設定されていました.暗黙値として3は「普通」なので,フィッシングメールの手口にありそうな「急がせるメールでは無い」と言えるでしょうが,X-Priorityをつけている時点で,昨今のメール事情,マナー的にはアヤシイと言えるってことかな.

本文は全く同じものなので,今回はSpamAssassinのメールヘッダについて確認してみる.

X-Spam-Status: Yes, score=22.522 ✅

tagged_above=2

required=6

tests=[

BITCOIN_XPRIO=1.677, 🈁

DATE_IN_FUTURE_06_12=0.001,

DOS_OE_TO_MX=3.086,

HDR_ORDER_FTSDMCXX_DIRECT=1,

HDR_ORDER_FTSDMCXX_NORDNS=3.013, 🈁

HTML_MESSAGE=0.001,

MIMEOLE_DIRECT_TO_MX=1.825, 🈁

NO_FM_NAME_IP_HOSTN=0.001,

PDS_BTC_ID=0.498,

PDS_BTC_MSGID=0.001,

RATWARE_NO_RDNS=2.996,🈁

RCVD_IN_BL_SPAMCOP_NET=1.246, 🈁

RCVD_IN_PSBL=2.7,🈁

RCVD_IN_VALIDITY_RPBL=1.284,🈁

RDNS_NONE=1.274,

SPF_NONE=0.001,

T_SCC_BODY_TEXT_LINE=-0.01,

XPRIO=1.928

XPRIOというのはメールヘッダのX-Priorityの事の様で,今回は3が設定されていました.暗黙値として3は「普通」なので,フィッシングメールの手口にありそうな「急がせるメールでは無い」と言えるでしょうが,X-Priorityをつけている時点で,昨今のメール事情,マナー的にはアヤシイと言えるってことかな.

【メルカリ】お買い物で使える3000円分ポイントがもらえる! というフィッシングメール

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2022/3/9 17:42

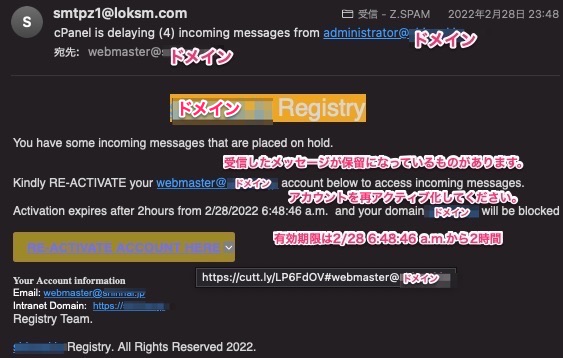

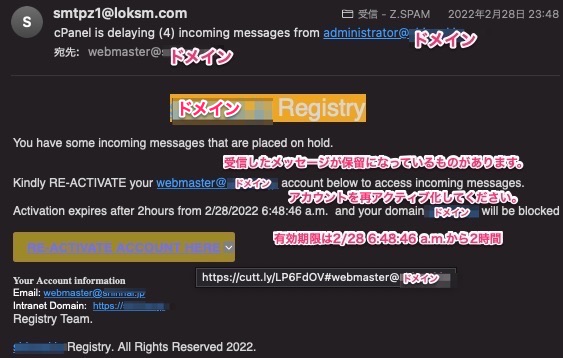

cPanel is delaying (4) incoming messages というフィッシングメール

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2022/3/9 16:43

cPanelというWebベースのサーバ管理ツールからのメールを偽装して,サイトの管理者向けに発信しているフィッシングメールがきました.ちなみにcPanelは使っていないサイト向けです.

この件はGoogleのFirebaseを使ってセキュリティゲートウェイ製品をすり抜け,サイトの管理者をターゲットにしているということです.

引用: 今回宛先となったメアドは漏洩したものではなく,サイト運営者なら設置すべきかなと言われているwebmasterというメアド.postmasterとかmailer-daemonと同じ.ちなみに時間差でinfo宛にも同じ内容のフィッシングメールが来ていました.

急がされているけれど,後回しにしていたのでメールが来てから10日くらい経っている・・・

指定されたURLにアクセスすると次の様な警告が.

この件はGoogleのFirebaseを使ってセキュリティゲートウェイ製品をすり抜け,サイトの管理者をターゲットにしているということです.

引用:

You have some incoming messages that are placed on hold.

Kindly RE-ACTIVATE your webmaster@ドメイン account below to access incoming messages.

Activation expires after 2hours from 2/28/2022 6:48:46 a.m. and your domain ドメイン will be blocked

受信したメッセージが保留になっているものがあります。

受信メッセージにアクセスするには、以下の webmaster@ドメイン アカウントを再アクティブ化してください。

有効期限は2/28 6:48:46 a.m.から2時間で、ドメインのドメインはブロックされます。

急がされているけれど,後回しにしていたのでメールが来てから10日くらい経っている・・・

指定されたURLにアクセスすると次の様な警告が.

苫米地博士は「情報戦ではなくて認知戦」と言い切ったけれど,謝った情報は謝った判断をするので,その情報が正しいかをチェックする団体がありました.

FIJ ファクトチェック・イニシアチブ

https://fij.info/

そしてそのFIJのアウトプットとしてFactCheck NaviというWebアプリ.

https://navi.fij.info/

苫米地博士曰く「最初に見たものを信じる」「一度信じたものを変更することは困難」だそうです.なので最初から疑って情報をチェックするというのが生存競争で重要ってことかな.

FIJ ファクトチェック・イニシアチブ

https://fij.info/

そしてそのFIJのアウトプットとしてFactCheck NaviというWebアプリ.

https://navi.fij.info/

苫米地博士曰く「最初に見たものを信じる」「一度信じたものを変更することは困難」だそうです.なので最初から疑って情報をチェックするというのが生存競争で重要ってことかな.

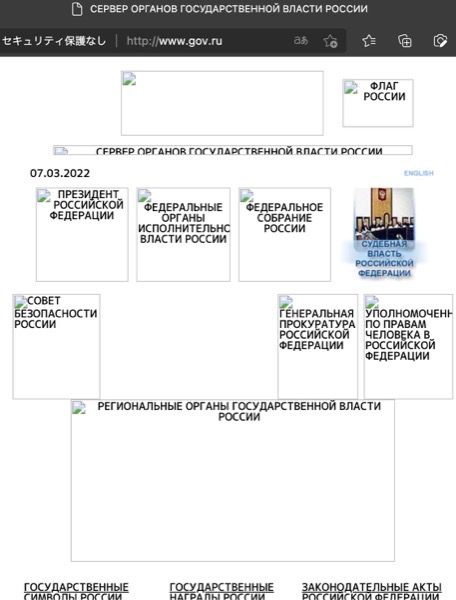

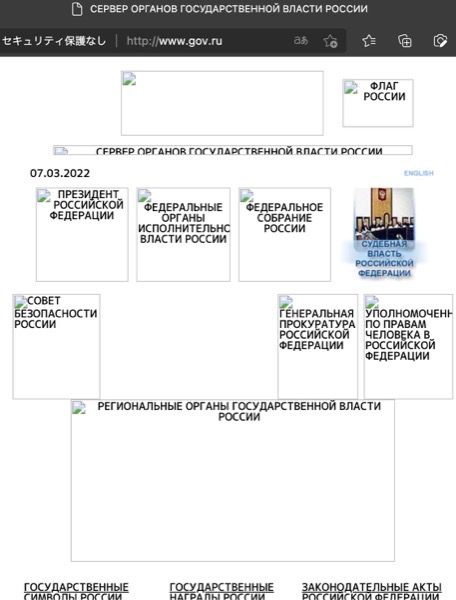

今日もロシア政府のサイトにアクセスしてみたのだけれど,珍しいHTTP 408エラーが出てます.

サーバ側のエラーになる503(Service Temporarily Unavailable)はよく見る?けれど,クライアント側からのリクエスト送信が遅いってこと.

他のネットワーク接続が遅いわけでも無いから,経路中のどこかがシェイピングされている感じかなぁ.相手のサーバはちゃんと動いているっぽい.

人道的なところからロシアとのインターネットは遮断しないという意見が多いようだけれど,統一方針は無いので企業ごとに対応は違っていて,一部プロバイダが遮断していることもある模様.

そうなると経路迂回をするので遅くなったりするかも.

ショッピングやサービス系は次々と停止していて,昨日今日はTikTokがロシア国内からの通信を遮断した様だけれど,ロシアからの声もロシアへの声も聞こえないってことか.

やっぱラジオかな.

サーバ側のエラーになる503(Service Temporarily Unavailable)はよく見る?けれど,クライアント側からのリクエスト送信が遅いってこと.

他のネットワーク接続が遅いわけでも無いから,経路中のどこかがシェイピングされている感じかなぁ.相手のサーバはちゃんと動いているっぽい.

人道的なところからロシアとのインターネットは遮断しないという意見が多いようだけれど,統一方針は無いので企業ごとに対応は違っていて,一部プロバイダが遮断していることもある模様.

そうなると経路迂回をするので遅くなったりするかも.

ショッピングやサービス系は次々と停止していて,昨日今日はTikTokがロシア国内からの通信を遮断した様だけれど,ロシアからの声もロシアへの声も聞こえないってことか.

やっぱラジオかな.

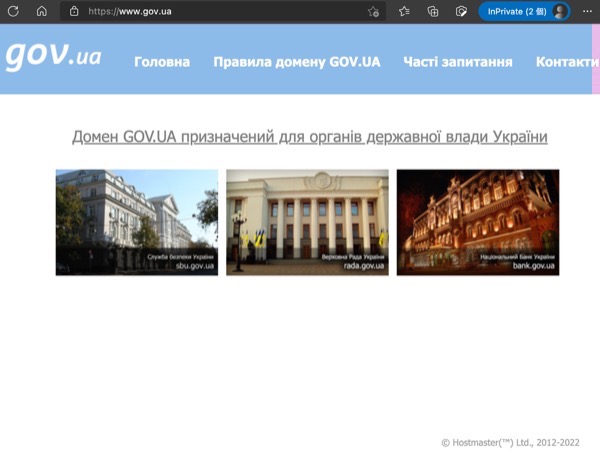

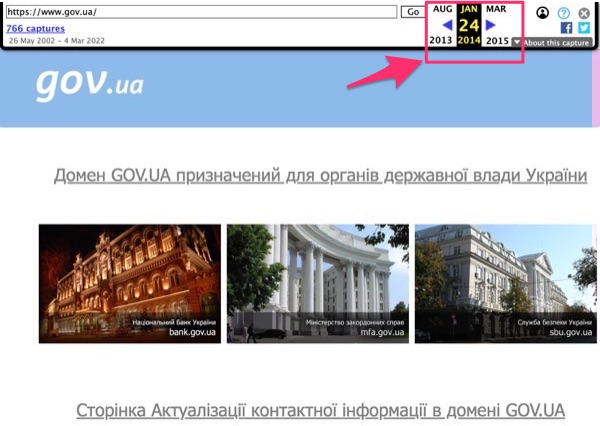

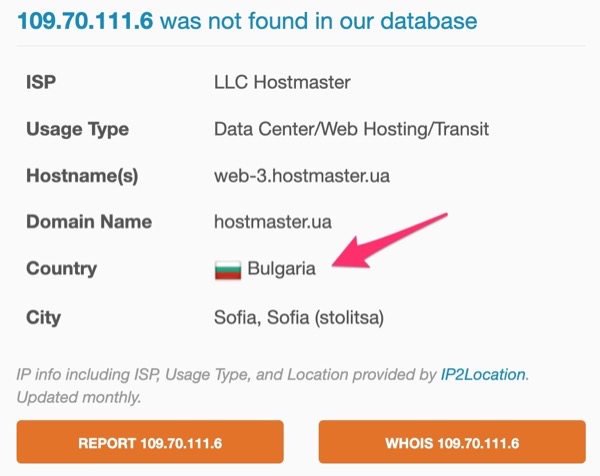

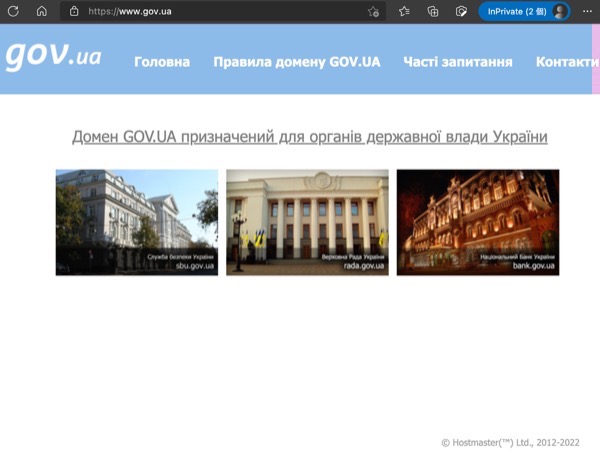

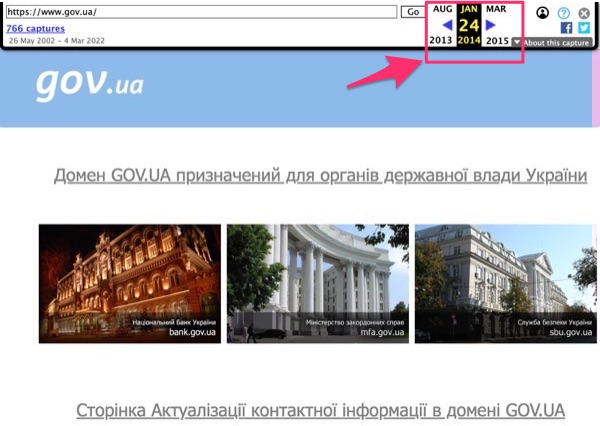

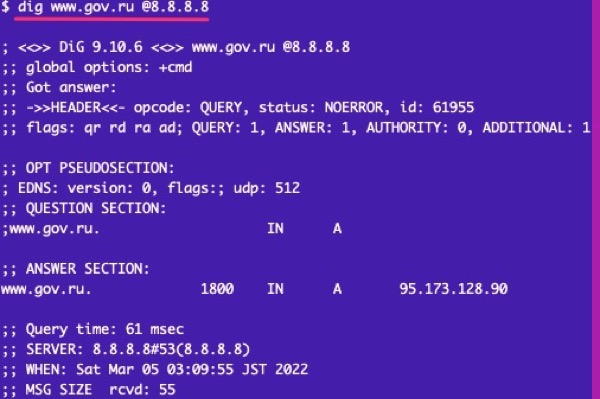

サイバー攻撃を受けているというロシア政府のWebサイトにアクセスしてみたら半死状態でしたが,では現時点でのウクライナ政府のサイトはどうなのか.

すごくシンプルな内容.トップページは問題なくアクセスできるしレスポンスタイムも悪く無いが,3つの画像のリンク先はアクセスできない.

暫定的にこの様なシンプルページになっているのか?と思い,Web Archveで過去のサイトを確認.

2014年現在でも同じ様な作りでした.

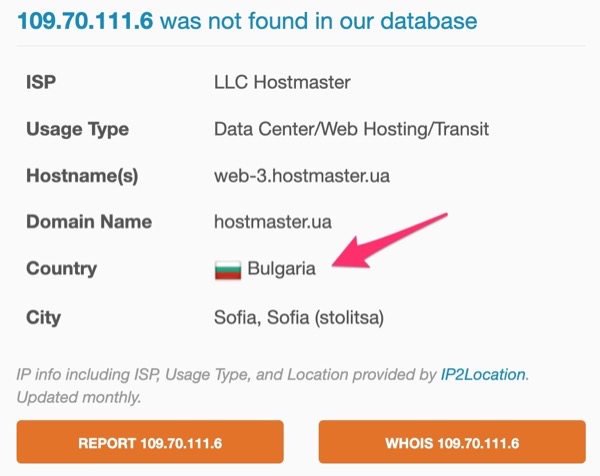

ちなみに,Webサーバの設置してあるIPアドレスを調べてみました.

ブルガリアってなっています.ブルガリアもソ連の侵攻を受けて衛星国家だったが,今回のロシアの行動を容認できないといっていた国防大臣がSNSでの反発を受けて首相に罷免されたそうだ.どのポジションなんだろう.

すごくシンプルな内容.トップページは問題なくアクセスできるしレスポンスタイムも悪く無いが,3つの画像のリンク先はアクセスできない.

暫定的にこの様なシンプルページになっているのか?と思い,Web Archveで過去のサイトを確認.

2014年現在でも同じ様な作りでした.

ちなみに,Webサーバの設置してあるIPアドレスを調べてみました.

ブルガリアってなっています.ブルガリアもソ連の侵攻を受けて衛星国家だったが,今回のロシアの行動を容認できないといっていた国防大臣がSNSでの反発を受けて首相に罷免されたそうだ.どのポジションなんだろう.

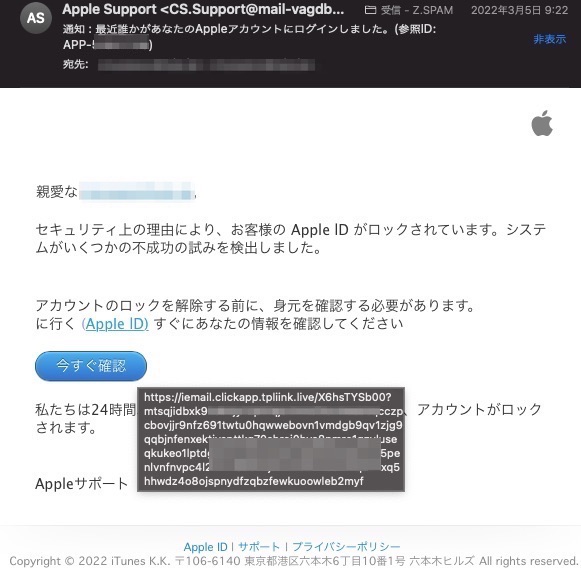

Apple IDがロックされているというフィッシングメールが来た.

]

]

24時間以内にアクセスしろと記載されているけれど,もう48時間以上経過したが,アクセスしてみた.

「今すぐ確認」のボタンの色合いが,Appleが使っているテーマカラー,デザインでちょっと古いんだよね.その部分に違和感がある.送信者は古いmacOSを使っているのかな? いやMac OS X時代か.

誘導先のURLにアクセスしてみるとこんな感じ.

]

]24時間以内にアクセスしろと記載されているけれど,もう48時間以上経過したが,アクセスしてみた.

「今すぐ確認」のボタンの色合いが,Appleが使っているテーマカラー,デザインでちょっと古いんだよね.その部分に違和感がある.送信者は古いmacOSを使っているのかな? いやMac OS X時代か.

誘導先のURLにアクセスしてみるとこんな感じ.

名和さんの講演を聞いていたら,2021年4月頃から政府機関からロシアの利益に関連するデータを摂取するノベリウムという脅威グループの活動があった様で,2021年10月頃からアクチウムという脅威グループがウクライナの組織に関するアカウントを侵害していた様です.

あと,Palo Altoからは次のレポートがでてますね.

ウクライナの組織を狙うスピアフィッシング攻撃、ペイロードにドキュメントスティーラのOutSteelやダウンローダのSaintBot

https://unit42.paloaltonetworks.jp/ukraine-targeted-outsteel-saintbot/

引用:

あと,Palo Altoからは次のレポートがでてますね.

ウクライナの組織を狙うスピアフィッシング攻撃、ペイロードにドキュメントスティーラのOutSteelやダウンローダのSaintBot

https://unit42.paloaltonetworks.jp/ukraine-targeted-outsteel-saintbot/

引用:

2022年2月1日、Unit 42はウクライナのあるエネルギー関連組織を標的とした攻撃を観測しました。CERT-UAは、この攻撃がUAC-0056として追跡されている脅威グループによるものであると公式にアトリビュート(帰属化)しています。この標的型攻撃は、同エネルギー関連組織の従業員に送られたスピアフィッシングメールで、当該従業員が犯罪を犯したことを示唆するソーシャルエンジニアリングをテーマにしたものでした。このメールには、SaintBot(ダウンローダ)およびOutSteel(ドキュメントスティーラ)として知られるペイロードをダウンロード・インストールする悪質なJavaScriptファイルを含むWord文書が添付されていました。Unit 42は、この攻撃が、遅くとも2021年3月の時点には遡る大規模なキャンペーンの一例に過ぎないことを確認しており、このときの同脅威グループはウクライナ内の西側政府機関や複数のウクライナ政府組織を標的にしていたことを確認しています。

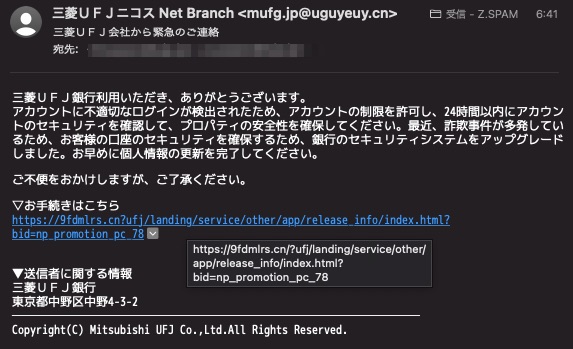

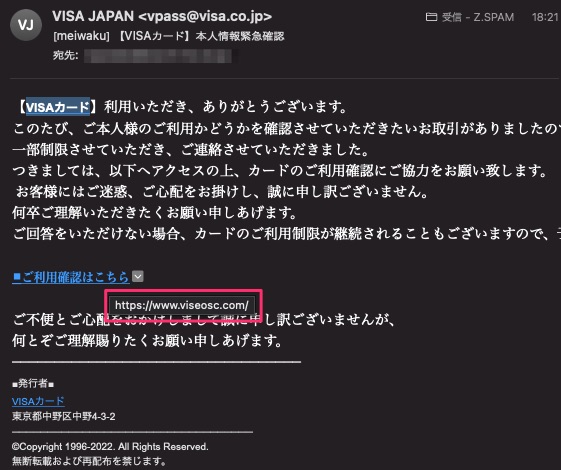

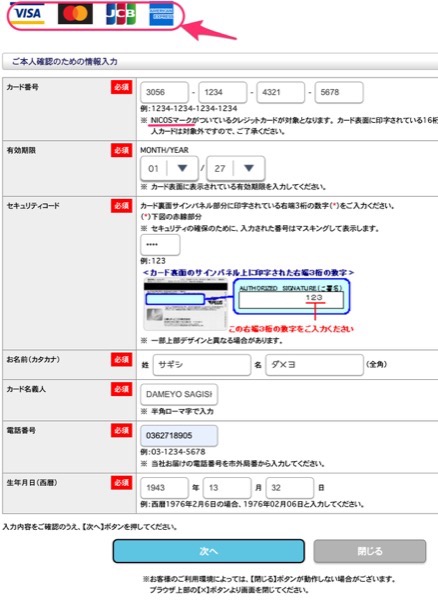

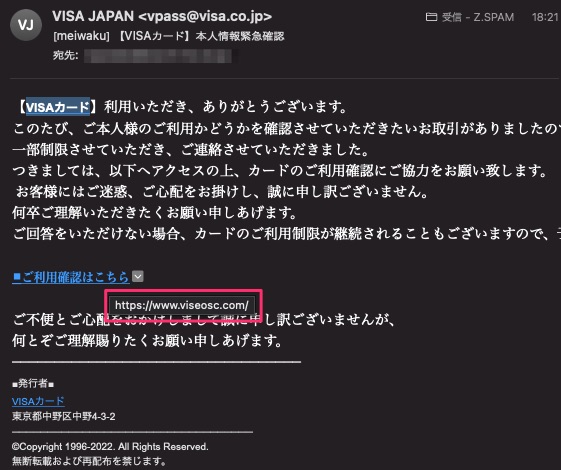

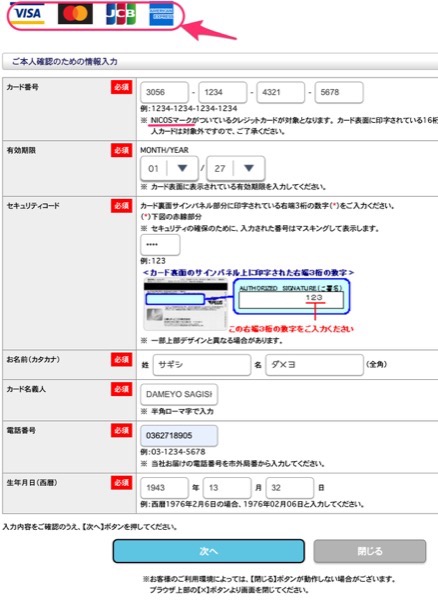

VISAカードを騙るフィッシングメールが来て,まだサイトが稼働していたので確認してみた.

メールアドレスは三井住友カードのVPassを名乗っているのに,三菱UFJのニコスのみと記載がしてあったり,クカードブランドは4種類あったり,カード番号はダイナースの番号でもOKだったりしました.

生年月日も13月32日が通用するくらいのザルサイト.

メールアドレスは三井住友カードのVPassを名乗っているのに,三菱UFJのニコスのみと記載がしてあったり,クカードブランドは4種類あったり,カード番号はダイナースの番号でもOKだったりしました.

生年月日も13月32日が通用するくらいのザルサイト.

IPAから発表されている資料.

情報セキュリティ10大脅威 2022

https://www.ipa.go.jp/security/vuln/10threats2022.html

個人編

https://www.ipa.go.jp/files/000096258.pdf

1位:フィッシングによる個人情報等の詐取

2位:ネット上の誹謗・中傷・デマ

3位:メールやSMSなどを使った脅迫・詐欺の手口による金銭要求

4位:クレジットカード情報の不正利用

5位:スマホ決済の不正利用

6位:偽警告によるインターネット詐欺

7位:不正アプリによるスマートフォン利用者への被害

8位:インターネット上のサービスからの個人情報の窃取

9位:インターネットバンキングの不正利用

10位:インターネット上のサービスへの不正ログイン

高度で無いフィッシングも大量におくされているのでみんなウンザリしているとおもうけど,新たにフィッシングメールが来る人もいるのだろうなぁ.

去年からの,FakeAVが増えているというのがあるな.

「サポート詐欺」の平均被害額が1.8倍に - 支払方法に変化も 国民生活センター

https://www.security-next.com/134435

「ウイルス見つかったからMicrosoftに電話しろ」と言われて表示された電話番号に電話をかけさせるとういうやつ.

情報セキュリティ10大脅威 2022

https://www.ipa.go.jp/security/vuln/10threats2022.html

個人編

https://www.ipa.go.jp/files/000096258.pdf

1位:フィッシングによる個人情報等の詐取

2位:ネット上の誹謗・中傷・デマ

3位:メールやSMSなどを使った脅迫・詐欺の手口による金銭要求

4位:クレジットカード情報の不正利用

5位:スマホ決済の不正利用

6位:偽警告によるインターネット詐欺

7位:不正アプリによるスマートフォン利用者への被害

8位:インターネット上のサービスからの個人情報の窃取

9位:インターネットバンキングの不正利用

10位:インターネット上のサービスへの不正ログイン

高度で無いフィッシングも大量におくされているのでみんなウンザリしているとおもうけど,新たにフィッシングメールが来る人もいるのだろうなぁ.

去年からの,FakeAVが増えているというのがあるな.

「サポート詐欺」の平均被害額が1.8倍に - 支払方法に変化も 国民生活センター

https://www.security-next.com/134435

「ウイルス見つかったからMicrosoftに電話しろ」と言われて表示された電話番号に電話をかけさせるとういうやつ.

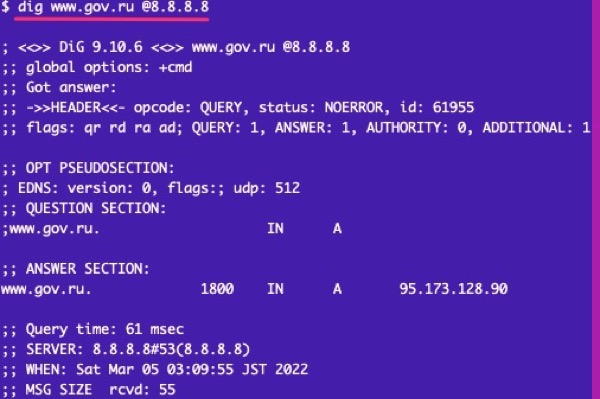

ロシアへのアクセスが遮断されているのでは?ということで,

ロシア政府のサイトへアクセスしてみたら,半死状態でした.

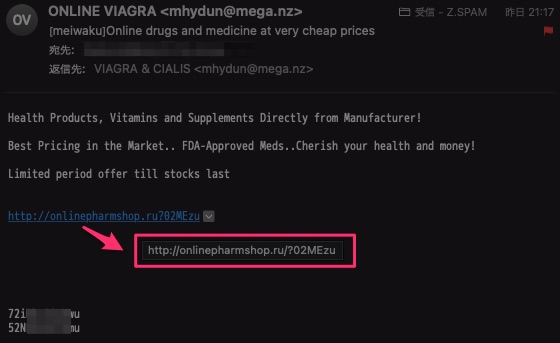

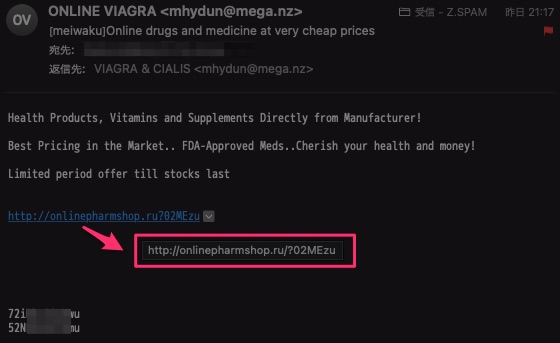

ちょうど,ロシアのドーピング?違法っぽいドラッグサイトからの迷惑メールが届いたので確認してみました.

まずはメール.

よくあるバイアグラ.本文にはビタミンとサプリメントと書いてあるけれどメアドにズバリバイアグラ.

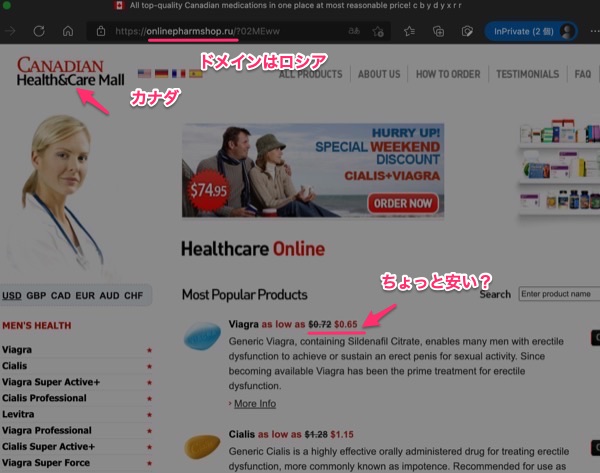

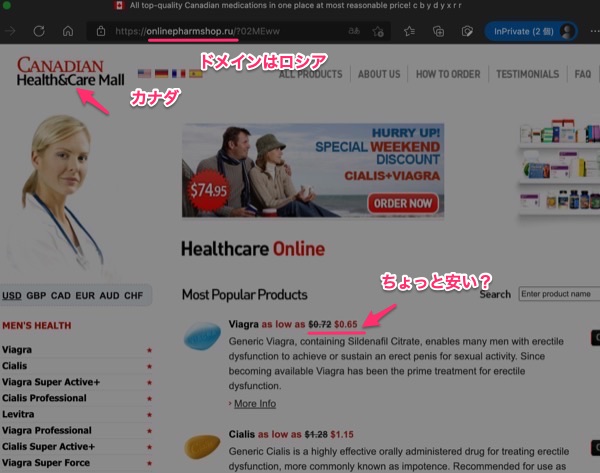

URLがロシアなのでアクセスしてみると.

問題なくアクセスできますね.ロシアにあるカナダファーマシー?

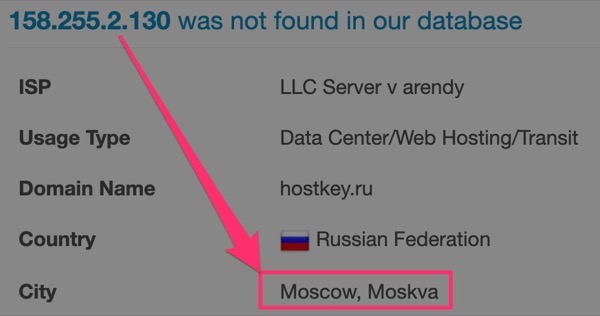

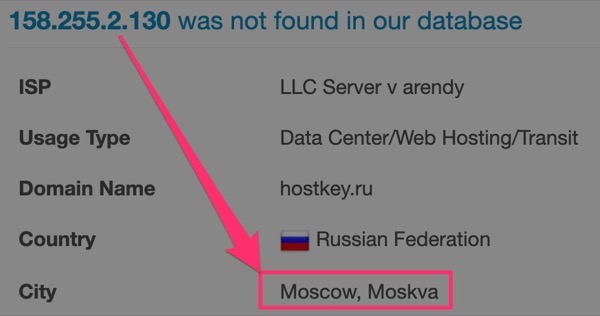

このドメインのIPアドレスを調べるとモスクワとなっています.

ロシア的にはバイアグラの販売サイトは違法なのか知らないけれど,民間?のフィッシングサイトなので問題なく現在もアクセスできる様ですね.

ロシア政府のサイトへアクセスしてみたら,半死状態でした.

ちょうど,ロシアのドーピング?違法っぽいドラッグサイトからの迷惑メールが届いたので確認してみました.

まずはメール.

よくあるバイアグラ.本文にはビタミンとサプリメントと書いてあるけれどメアドにズバリバイアグラ.

URLがロシアなのでアクセスしてみると.

問題なくアクセスできますね.ロシアにあるカナダファーマシー?

このドメインのIPアドレスを調べるとモスクワとなっています.

ロシア的にはバイアグラの販売サイトは違法なのか知らないけれど,民間?のフィッシングサイトなので問題なく現在もアクセスできる様ですね.

日経の記事.

ロシア、自国ネットを「防衛遮断」か ハッカーと攻防 2022年3月4日 18:00 (2022年3月5日 5:50更新)

https://www.nikkei.com/article/DGXZQOUC273W50X20C22A2000000/

引用:

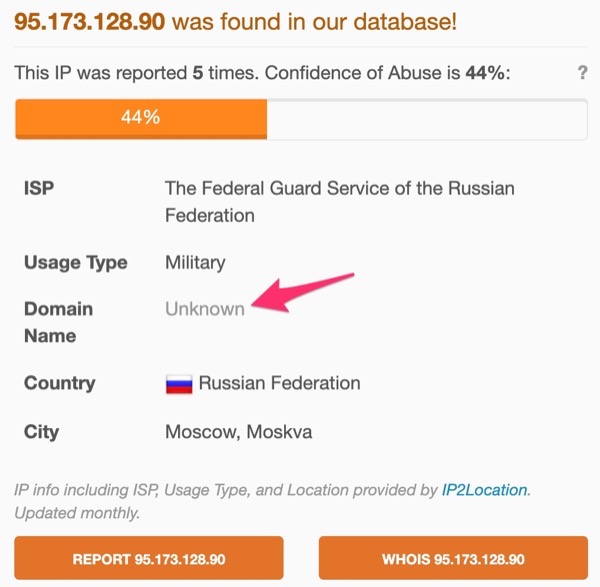

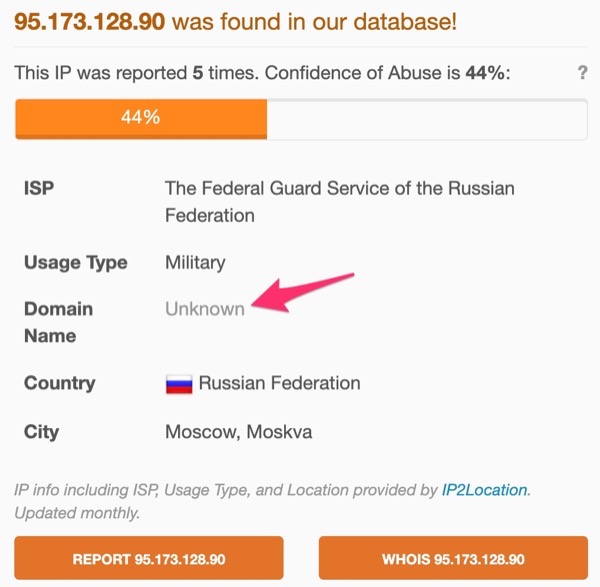

3月5日にロシア政府のサイトにアクセスしたら,ERR_CONNECTION_RESETとなった.

IPアドレスはこんな感じ.

IPアドレスの評価は・・・

ひどいもんだ.アノニマスに乗っ取られて悪いことされ放題状態に陥っていたのかな?

今,アクセスするとこんな感じ.

これじゃぁロシア政府が声明を出そうとしても,インターネッツは役に立ちませんね.

ロシア、自国ネットを「防衛遮断」か ハッカーと攻防 2022年3月4日 18:00 (2022年3月5日 5:50更新)

https://www.nikkei.com/article/DGXZQOUC273W50X20C22A2000000/

引用:

ロシアが自国のサイバー防衛のため、一部サイトの海外からのネット接続を遮断している可能性が出てきた。日本経済新聞の調べでは同国国防省や金融機関などのサイトがロシア国内や親ロ国からのアクセスのみを許可する状態となっていた。ハッカー集団「アノニマス」対策との見方がある。当事国以外も巻き込みサイバー攻防は入り組んだ展開となっている。

3月5日にロシア政府のサイトにアクセスしたら,ERR_CONNECTION_RESETとなった.

IPアドレスはこんな感じ.

IPアドレスの評価は・・・

ひどいもんだ.アノニマスに乗っ取られて悪いことされ放題状態に陥っていたのかな?

今,アクセスするとこんな感じ.

これじゃぁロシア政府が声明を出そうとしても,インターネッツは役に立ちませんね.

何かのサービスを使っていてもその先の決済会社について気にしている人はあまりいないと思うけれど,メタップスというSEOやマーケティング会社の子会社の,メタップスペイメントで最大46万件のクレジットカード番号が漏洩した模様.

メタップスペイメントを使っているサービスはpiyokangoさんのpiyologに記載がありますね.

メタップスペイメントの情報流出についてまとめてみた

https://piyolog.hatenadiary.jp/entry/2022/03/04/193000

色々言われているのは,セキュリティコードが漏洩したこと.これについてのインタビューもあります.

セキュリティコードは「短期間保持していた」 メタップス不正アクセス問題の経緯を同社に聞く

https://www.itmedia.co.jp/news/articles/2203/02/news126.html

引用:

これに対して,

引用:

保管と保存と保持について,macOSに標準搭載の三省堂 スーパー大辞林で調べてみた.

保存(keep)

(1) そのままの状態でとっておくこと。「史蹟を―する」「塩に漬けて―する」

(2) 〔save〕内容を変更したファイルを補助記憶装置に書き戻すこと。

保管(storage)

金銭や品物などをあずかって,こわれたりなくなったりしないように管理すること。「金庫に―しておく」

保持(retain)

保ちつづけること。持っていること。「第一人者の地位を―する」

「持っている」って状態も難しいな.破棄と廃棄も言われるまでは意識してなかった...

今回は保管はしてないけれど,短期間保存はしていたということか.

昔,街中で流れている音楽を検索するエンジンのサービスをする時に,営業さんが悩んでいたのは,分析中のために楽曲をサーバに取り込むが,JASRAC?に曰く,それをハードディスクに保存するのは一時的でも著作権使用料がかかると言われ,計算のために主記憶メモリ(揮発メモリ)上に記録されている状態なら料金がかからない(とその時は判断した:グレー?)というのを訊いたことがある.

メタップスペイメントを使っているサービスはpiyokangoさんのpiyologに記載がありますね.

メタップスペイメントの情報流出についてまとめてみた

https://piyolog.hatenadiary.jp/entry/2022/03/04/193000

色々言われているのは,セキュリティコードが漏洩したこと.これについてのインタビューもあります.

セキュリティコードは「短期間保持していた」 メタップス不正アクセス問題の経緯を同社に聞く

https://www.itmedia.co.jp/news/articles/2203/02/news126.html

引用:

クレジットカード業界向けの情報セキュリティ基準「PCI DSS」では、セキュリティコードを含む「機密認証データ」について、カードの承認処理後は暗号化していても保存してはならないと定められている。

これに対して,

引用:

メタップスペイメントによれば、保持期間は非公開だが「長期間保存していた事実はない」としている。

保管と保存と保持について,macOSに標準搭載の三省堂 スーパー大辞林で調べてみた.

保存(keep)

(1) そのままの状態でとっておくこと。「史蹟を―する」「塩に漬けて―する」

(2) 〔save〕内容を変更したファイルを補助記憶装置に書き戻すこと。

保管(storage)

金銭や品物などをあずかって,こわれたりなくなったりしないように管理すること。「金庫に―しておく」

保持(retain)

保ちつづけること。持っていること。「第一人者の地位を―する」

「持っている」って状態も難しいな.破棄と廃棄も言われるまでは意識してなかった...

今回は保管はしてないけれど,短期間保存はしていたということか.

昔,街中で流れている音楽を検索するエンジンのサービスをする時に,営業さんが悩んでいたのは,分析中のために楽曲をサーバに取り込むが,JASRAC?に曰く,それをハードディスクに保存するのは一時的でも著作権使用料がかかると言われ,計算のために主記憶メモリ(揮発メモリ)上に記録されている状態なら料金がかからない(とその時は判断した:グレー?)というのを訊いたことがある.

うちのメールサーバには,存在したことがないメールアドレスにメールが来ることがあるのだけれど,user unknownのエラーメールを捕獲して転送して興味深く観察している.それらのアドレスに来るものは基本的にスパムメール.

最近は,マイスペースやピーティックスで漏洩したメアドには,アマゾンやメルカリを騙るフィッシングメールが大量に来ているけれど,そのuser unknownになっているメアドにはあまりメール来ないなぁと思っていたら,今日,急に来始め,それがHelp Ukraine.

ちなみにuser knownは10アカウントくらい持っているのでスパムキャンペーンが始まったという傾向がわかるという奇特な状態...

本文はこんな感じ.

最近は,マイスペースやピーティックスで漏洩したメアドには,アマゾンやメルカリを騙るフィッシングメールが大量に来ているけれど,そのuser unknownになっているメアドにはあまりメール来ないなぁと思っていたら,今日,急に来始め,それがHelp Ukraine.

ちなみにuser knownは10アカウントくらい持っているのでスパムキャンペーンが始まったという傾向がわかるという奇特な状態...

本文はこんな感じ.

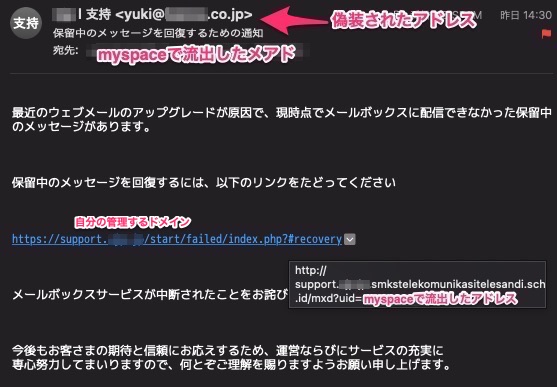

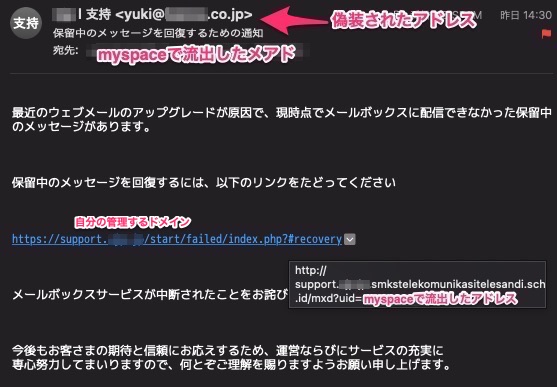

微妙に巧妙なフィッシングメール.

「保留中のメッセージを回復するための通知」という件名と意味から,プロバイダが注意を出していることが多い模様.

myspaceで流出したメールアドレスの,ドメイン部分を使って,supportのFQDNを生成していますが,実際には別のサイトへのリンク.uidの後ろには流出したメールアドレスが使われているので,このままアクセスするとそのメールが到達したことがアクセス先のログに残る事になる.

よって,FQDN生成ルールに従って,あるのかどうか不明な警視庁のFQDNとメアドを作ってアクセスしてみた.

「保留中のメッセージを回復するための通知」という件名と意味から,プロバイダが注意を出していることが多い模様.

myspaceで流出したメールアドレスの,ドメイン部分を使って,supportのFQDNを生成していますが,実際には別のサイトへのリンク.uidの後ろには流出したメールアドレスが使われているので,このままアクセスするとそのメールが到達したことがアクセス先のログに残る事になる.

よって,FQDN生成ルールに従って,あるのかどうか不明な警視庁のFQDNとメアドを作ってアクセスしてみた.

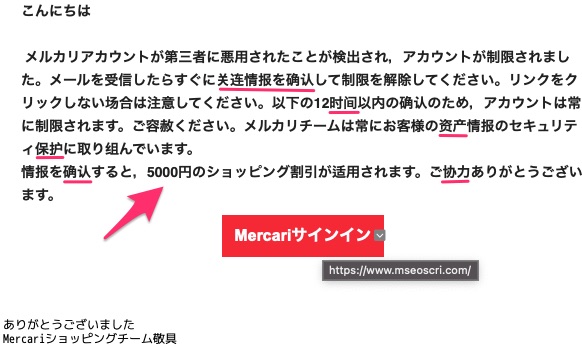

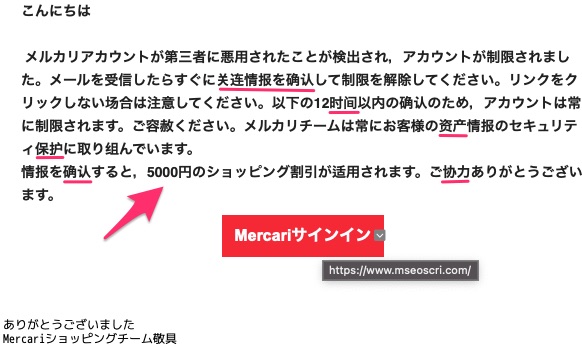

不自然すぎる漢字が使われている.

「メールを受信したらすぐに关连情报を确认して制限を解除してください。」とあるけど「関連情報を確認」だそうです.

情報確認するだけで「5000円の割引き」というのは,金額が多い.カードローンを組んでもらえるのは500円のクオカードなのに!

50円とか50ポイントくらいなら信憑性が高くなると思うけど,日本人が5000円をどれくらいの価値観で捉えているのか解ってない人の犯行.

mercari.jpで送信しているので,spf=hardfailでdmarc=failですね.あ,でもこれもクワラルンプールでドメインを取っているので手口が皆同じ.

「メールを受信したらすぐに关连情报を确认して制限を解除してください。」とあるけど「関連情報を確認」だそうです.

情報確認するだけで「5000円の割引き」というのは,金額が多い.カードローンを組んでもらえるのは500円のクオカードなのに!

50円とか50ポイントくらいなら信憑性が高くなると思うけど,日本人が5000円をどれくらいの価値観で捉えているのか解ってない人の犯行.

mercari.jpで送信しているので,spf=hardfailでdmarc=failですね.あ,でもこれもクワラルンプールでドメインを取っているので手口が皆同じ.

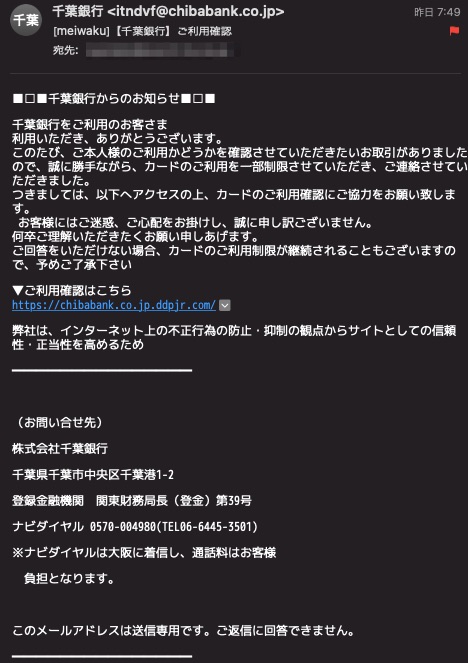

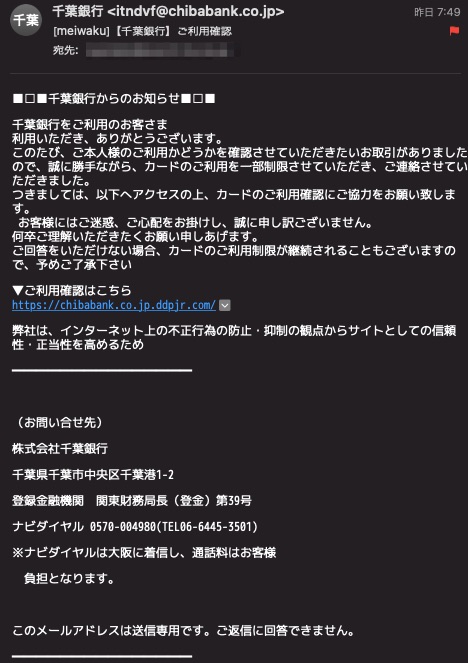

千葉銀行を騙るフィッシングメール.

なんか文書が途中で切れてるなぁ.

誘導先のサイトは既に404でした.そして千葉銀行の公式サイトに3月4日付で注意情報がでていますね.即日対応していると言うことは,優秀なSOCチームがあるということかな.

それだけじゃ面白くないのだが,本文にあるナビダイヤルの06で始まる電話番号,「三井住友カード株式会社大阪本社/会員向け総合インフォメーション」の番号の模様.

あとは,メールはspf=softfailと評価されていたこと.

ちばカードローンに申し込むと,乃木坂46オリジナルQUOカードもらえるのか・・・利用開始後,即日解約しても貰えないみたいだ.

引用:

ちばぎんカードローン乃木坂46のオリジナルQUOカードプレゼントキャンペーン

https://www.chibabank.co.jp/campaign/cardloan/

なんか文書が途中で切れてるなぁ.

誘導先のサイトは既に404でした.そして千葉銀行の公式サイトに3月4日付で注意情報がでていますね.即日対応していると言うことは,優秀なSOCチームがあるということかな.

それだけじゃ面白くないのだが,本文にあるナビダイヤルの06で始まる電話番号,「三井住友カード株式会社大阪本社/会員向け総合インフォメーション」の番号の模様.

あとは,メールはspf=softfailと評価されていたこと.

ちばカードローンに申し込むと,乃木坂46オリジナルQUOカードもらえるのか・・・利用開始後,即日解約しても貰えないみたいだ.

引用:

対象となるお客さま

2022年6月30日(木)時点で「ちばぎんアプリ」をご利用中の方で、(1)(2)いずれかの条件を満たした個人のお客さまが対象となります。

キャンペーン期間中に対象商品を新規にご契約し、契約日の属する月の翌月末にお借入残高のある方。

キャンペーン期間中に対象商品をお申込みいただき、2022年6月30日(木)までに新規にご契約し、契約日の属する月の翌月末にお借入残高のある方。

ちばぎんカードローン乃木坂46のオリジナルQUOカードプレゼントキャンペーン

https://www.chibabank.co.jp/campaign/cardloan/

事件の詳細内容は,順次発表されていく?だろうけれど,興味深いのはこれ.

トヨタのサイバー攻撃対応、慎重な企業文化を反映

https://jp.wsj.com/articles/toyota-shutdown-over-cyberattack-at-a-supplier-reflects-cautious-culture-11646190118

引用:

あらかじめ全作業員が権限を持っていると言うのが良いね.それと実際に停止できるかどうかは企業文化次第.

トヨタのサイバー攻撃対応、慎重な企業文化を反映

https://jp.wsj.com/articles/toyota-shutdown-over-cyberattack-at-a-supplier-reflects-cautious-culture-11646190118

引用:

トヨタの工場では通常、全作業員が、潜在的な問題を発見した場合にライン全体を停止させる権限を持つ。作業を止めて問題を即時に解決することで、最終的には無駄な時間を減らせるという考え方だ。

あらかじめ全作業員が権限を持っていると言うのが良いね.それと実際に停止できるかどうかは企業文化次第.

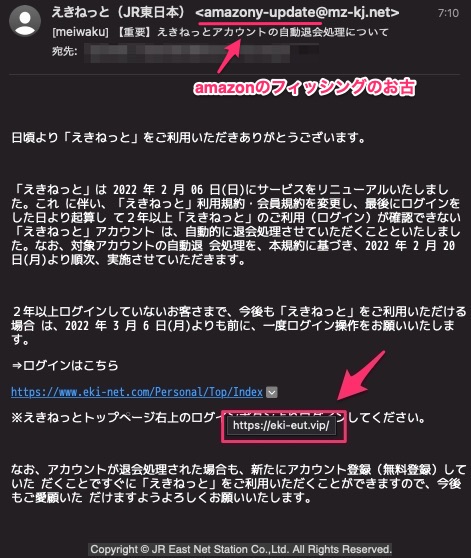

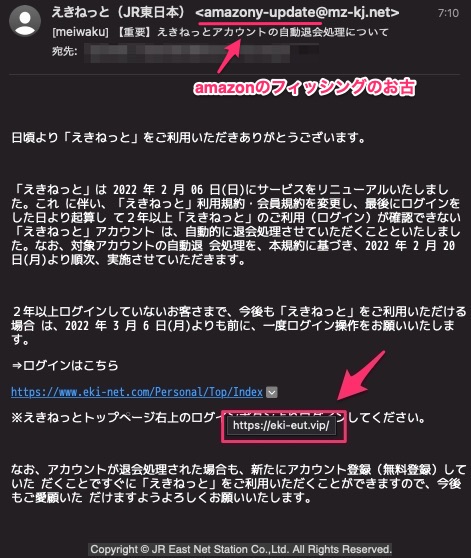

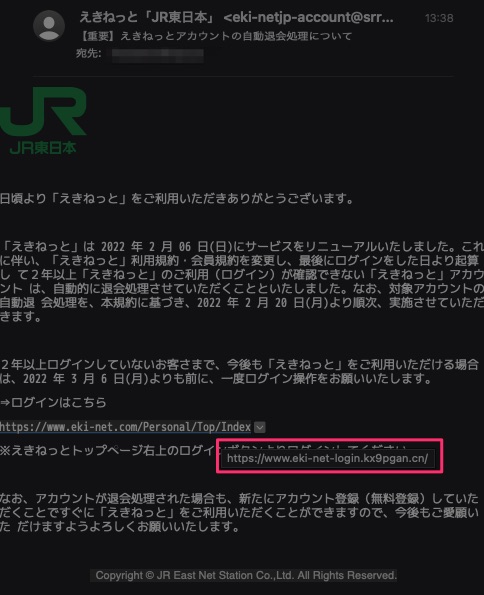

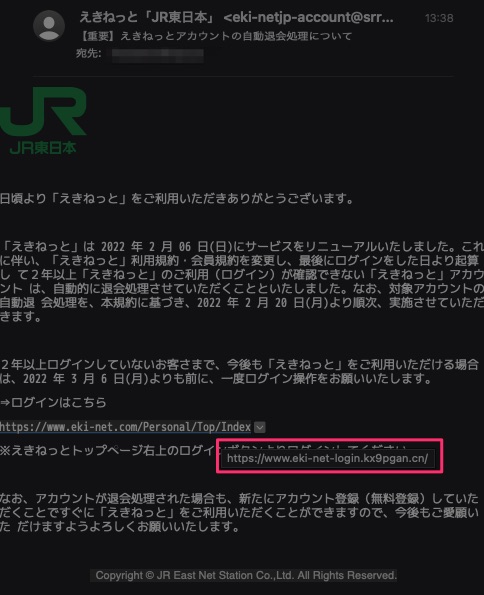

えきねっとを騙るフィッシングメール えきねっとアカウントの自動退会処理について その2

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2022/3/4 16:44

ここ数日,えきねっとを騙るフィッシングメールがよく来ます.昨日,アクセスできたフィッシングサイトは,フィッシング協議会とGoogle Safe Browsingには報告したことが効いたのか夜には閉鎖されていました.

今日はこのメール.

アマゾンのフィッシングメールを転用したのがよくわかる点.騙しリンクにアクセスしてみると次の様なページが.

今日はこのメール.

アマゾンのフィッシングメールを転用したのがよくわかる点.騙しリンクにアクセスしてみると次の様なページが.

ちょっとわけあってスクショが暗いのだけれど.到着してホヤホヤで,まだフィッシングサイトが稼働していたので調査してみた.

VirusTotalでは評価がまだなくて,なんとOWASP ZAPの分析を回避していますね.

取り急ぎ,フィッシング協議会とGoogle Safe Browsingには報告しておいたけれど...

VirusTotalでは評価がまだなくて,なんとOWASP ZAPの分析を回避していますね.

取り急ぎ,フィッシング協議会とGoogle Safe Browsingには報告しておいたけれど...

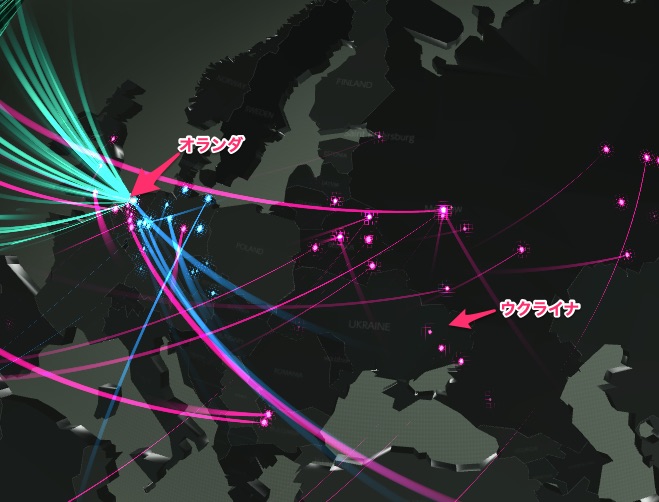

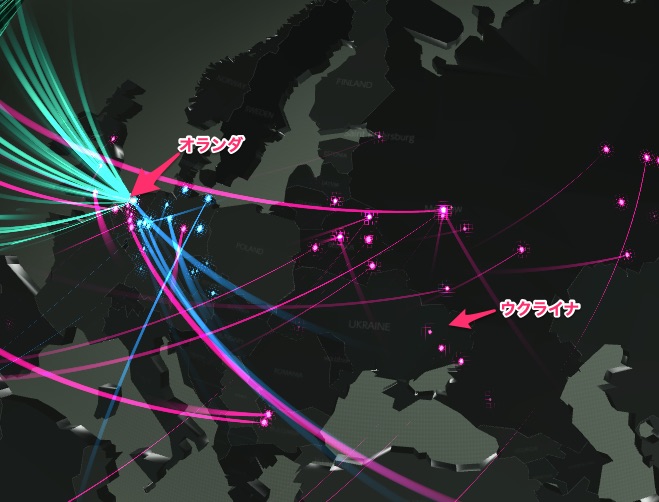

ロシア,ウクライナ関係で,DDoSによるサイバー攻撃が発生していると言うのがニュースになっているけれど,リアルタイム攻撃マップを確認してみた.

まずはカスペルスキー.

明るいグレー部分が海ですよ.ヨーロッパ,ユーラシア大陸を映しています.ホットな部分をみてみます.

なぜかオランダ...ウクライナやモスクワに向かっての攻撃は,確認した時間には見当たりませんでした.

そしてもう1つの Digital Attack Mapも確認してみます.

ブラジル!

つまり,ウクライナ,ロシアに注目されている時でも,別のターゲットもいるのかもしれないから油断できませんな.

まずはカスペルスキー.

明るいグレー部分が海ですよ.ヨーロッパ,ユーラシア大陸を映しています.ホットな部分をみてみます.

なぜかオランダ...ウクライナやモスクワに向かっての攻撃は,確認した時間には見当たりませんでした.

そしてもう1つの Digital Attack Mapも確認してみます.

ブラジル!

つまり,ウクライナ,ロシアに注目されている時でも,別のターゲットもいるのかもしれないから油断できませんな.

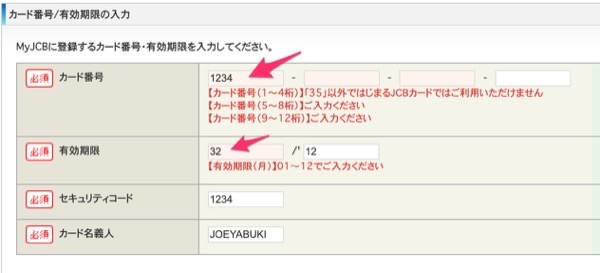

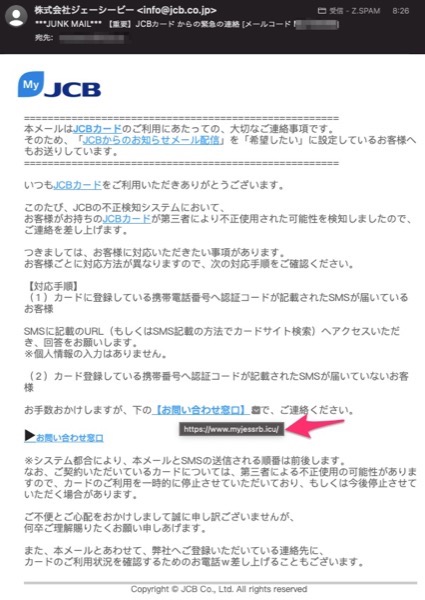

今朝一番で来ていたMyJCBのフィッシングメール.

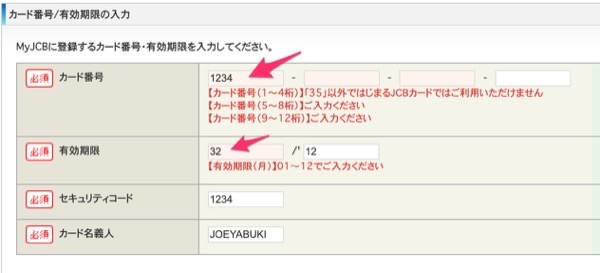

早速誘導先サイトにアクセスすると,まだロックアウトされてない状態.

とりあえず適当にクレジットカード番号の様なものを入力しようとすると,ちゃんと画面上はエラーがでた.

エラー警告は表示されるけれど,次の画面に遷移位できました.作りとしては幼稚.

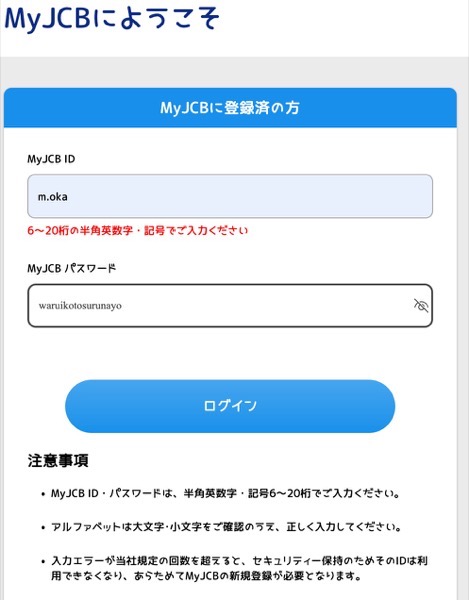

誘導された先のページもチェックは行われていて,こちらはログインIDの桁数があって,何か入力すると本物のサイトに誘導されました.

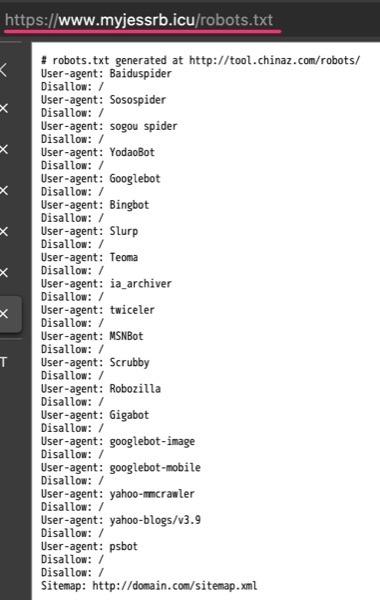

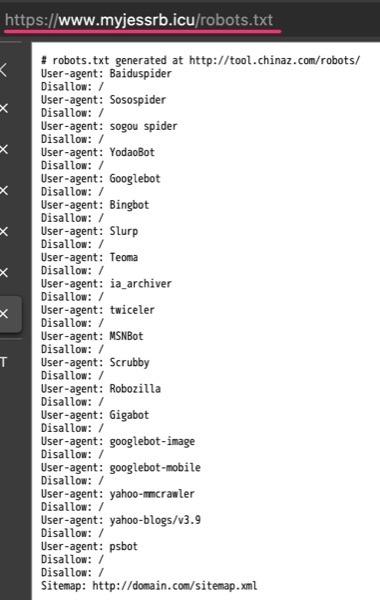

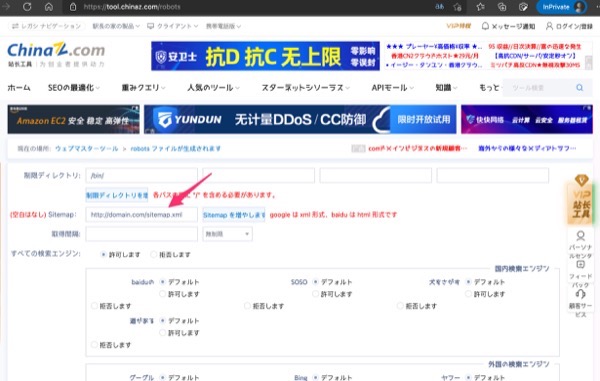

ちょっとフィッシングサイトの検査をしていて,robots.txtが置いてあることに気づいたので,中身を見てみた.

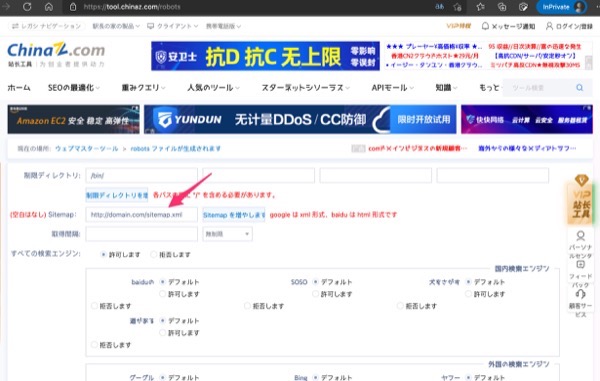

tool.chinaz[.]comというサイトを使って生成された様だけれど,なんのサイトなのかアクセスしてみると.

アモイ・バイ・ユニオン・テクノロジーズ・リミテッド?(厦门总公司)という会社で,2005年創業のSEOや中国のニュースを伝えるネット企業の模様.robots.txt生成ツールを提供している様だが,正規のものでしょう.あやしい感じは無い.

robots.txtのSitemap部分はデフォルトのままの様なので,よくわかってない技術力の高く無い人が設置したのだろうな.

早速誘導先サイトにアクセスすると,まだロックアウトされてない状態.

とりあえず適当にクレジットカード番号の様なものを入力しようとすると,ちゃんと画面上はエラーがでた.

エラー警告は表示されるけれど,次の画面に遷移位できました.作りとしては幼稚.

誘導された先のページもチェックは行われていて,こちらはログインIDの桁数があって,何か入力すると本物のサイトに誘導されました.

ちょっとフィッシングサイトの検査をしていて,robots.txtが置いてあることに気づいたので,中身を見てみた.

tool.chinaz[.]comというサイトを使って生成された様だけれど,なんのサイトなのかアクセスしてみると.

アモイ・バイ・ユニオン・テクノロジーズ・リミテッド?(厦门总公司)という会社で,2005年創業のSEOや中国のニュースを伝えるネット企業の模様.robots.txt生成ツールを提供している様だが,正規のものでしょう.あやしい感じは無い.

robots.txtのSitemap部分はデフォルトのままの様なので,よくわかってない技術力の高く無い人が設置したのだろうな.

これもメモ.

「金融分野におけるサイバーセキュリティ強化に向けた取組方針」のアップデートについて(Ver. 3.0)

https://www.fsa.go.jp/news/r3/cyber/torikumi2022.html

サイバーセキュリティ演習(Delta Wall)が気になるな.

「金融分野におけるサイバーセキュリティ強化に向けた取組方針」のアップデートについて(Ver. 3.0)

https://www.fsa.go.jp/news/r3/cyber/torikumi2022.html

サイバーセキュリティ演習(Delta Wall)が気になるな.

取り急ぎ,メモ.

「DX時代における企業のプライバシーガバナンスガイドブックver1.2」を策定しました

~トヨタ自動車・ヤフー・セーフィー・NEC・資生堂・JCBなど、プライバシーガバナンス実践企業の具体例を追加!~

https://www.meti.go.jp/press/2021/02/20220218001/20220218001.html

「DX時代における企業のプライバシーガバナンスガイドブックver1.2」を策定しました

~トヨタ自動車・ヤフー・セーフィー・NEC・資生堂・JCBなど、プライバシーガバナンス実践企業の具体例を追加!~

https://www.meti.go.jp/press/2021/02/20220218001/20220218001.html