ブログ - スパム・フィッシングカテゴリのエントリ

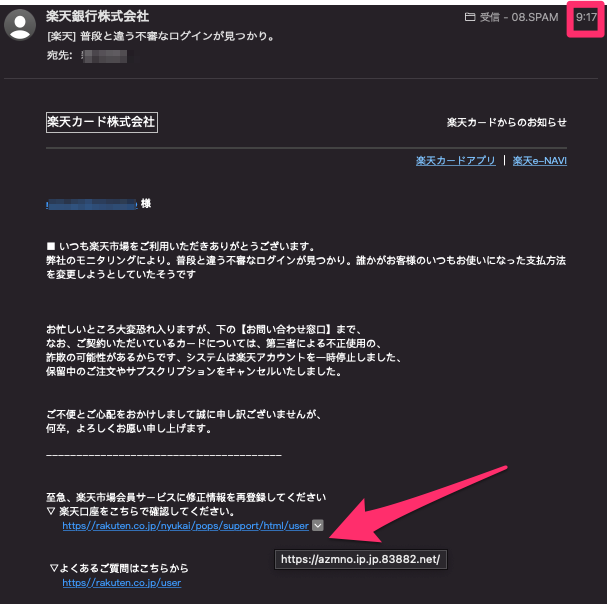

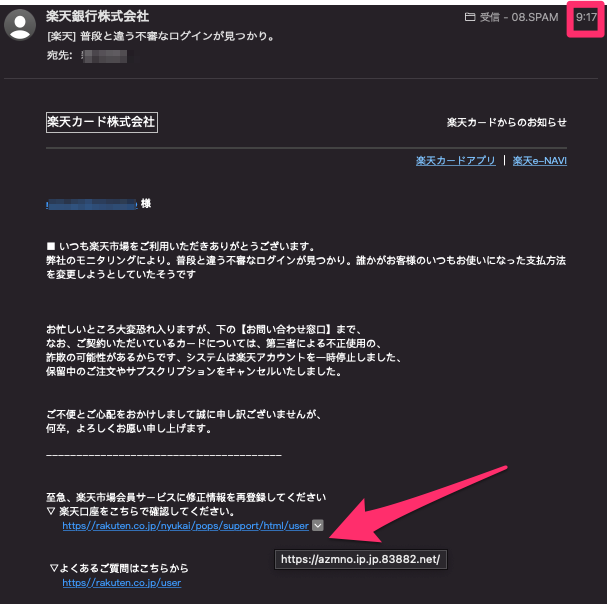

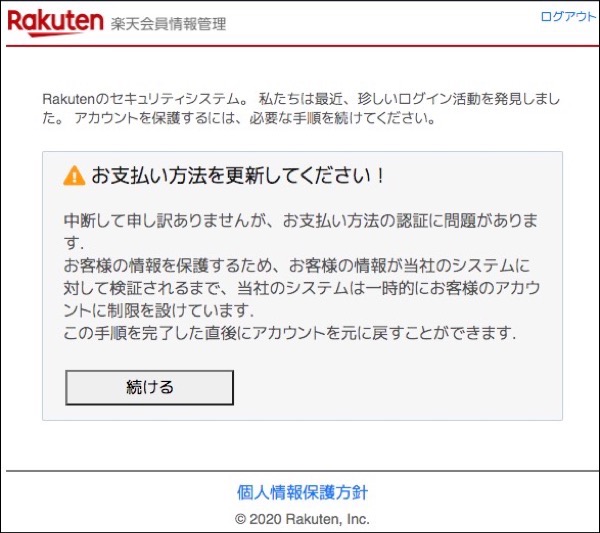

午前中に来た楽天を騙るフィッシングサイト.

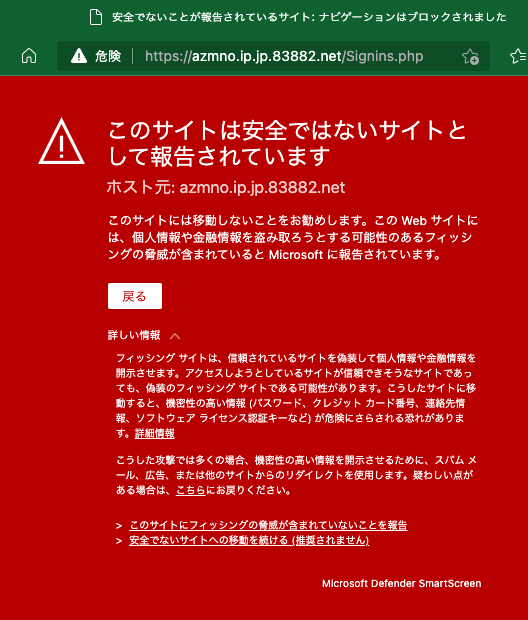

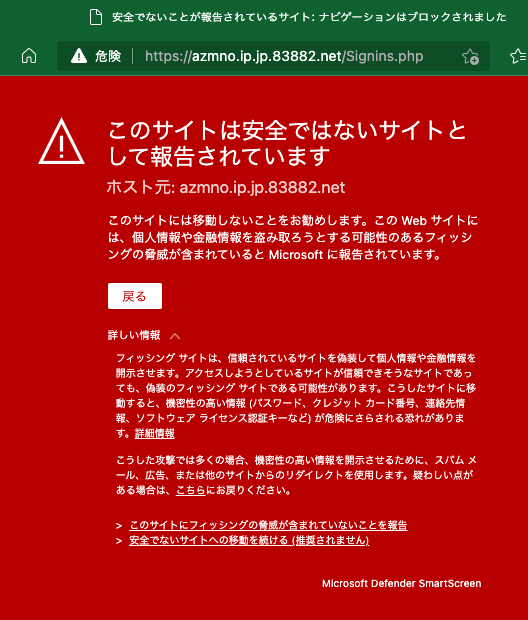

5時間後にMicrosoft EdgeでアクセスするとMicrosoft Defender Smart Screenによってブロックされている.

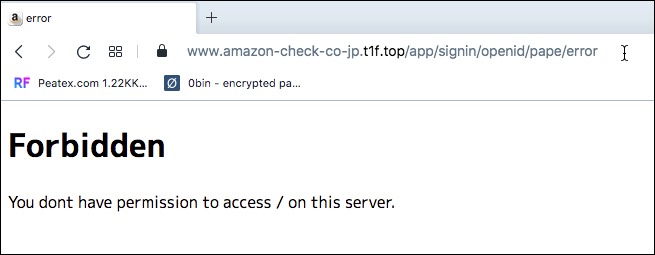

アマゾン用に使っているドメインの使い回しかw

5時間後にMicrosoft EdgeでアクセスするとMicrosoft Defender Smart Screenによってブロックされている.

アマゾン用に使っているドメインの使い回しかw

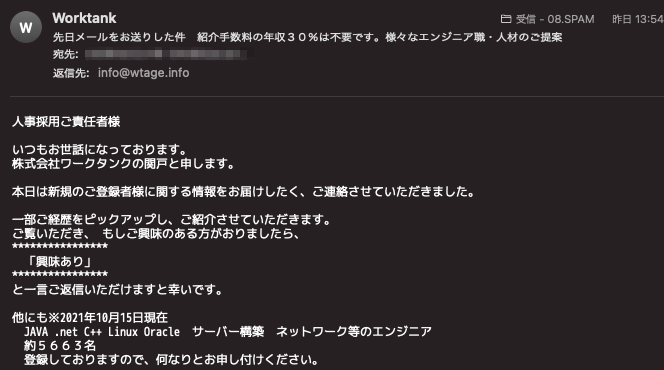

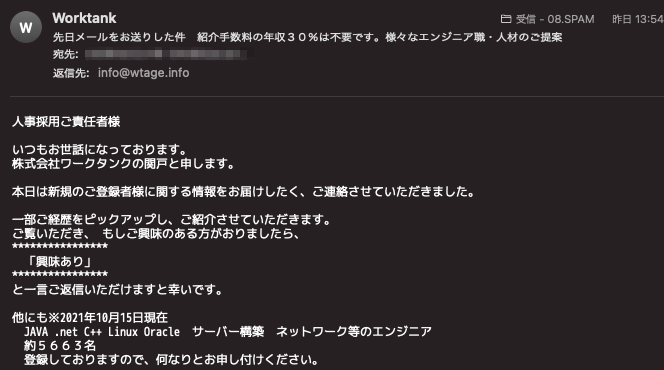

ドメイン宛のいくつかのメールアドレス宛に,エンジニア派遣の情報が来る.

ずっと放置していたけれど,関係なさすぎなので解除してみることに.

インフォ,人事,リクルート,採用あたりのメールアドレスに対して送ってきているが,配信停止依頼してちゃんと止まるのだろうか?

この株式会社ワークタンクの関戸さんは,ネットの情報によると概念のようなものらしくで,代替わりしているそう...

むかし,外国人店員が珍しい頃,新宿のカレー屋の店頭に「鈴木道子」という名札をつけた店員が複数人いたな.一人は韓国人風だけれど,一人はインド系なので明らかに違う.今だから思うけれど,就労問題なんだろうな.

ずっと放置していたけれど,関係なさすぎなので解除してみることに.

インフォ,人事,リクルート,採用あたりのメールアドレスに対して送ってきているが,配信停止依頼してちゃんと止まるのだろうか?

この株式会社ワークタンクの関戸さんは,ネットの情報によると概念のようなものらしくで,代替わりしているそう...

むかし,外国人店員が珍しい頃,新宿のカレー屋の店頭に「鈴木道子」という名札をつけた店員が複数人いたな.一人は韓国人風だけれど,一人はインド系なので明らかに違う.今だから思うけれど,就労問題なんだろうな.

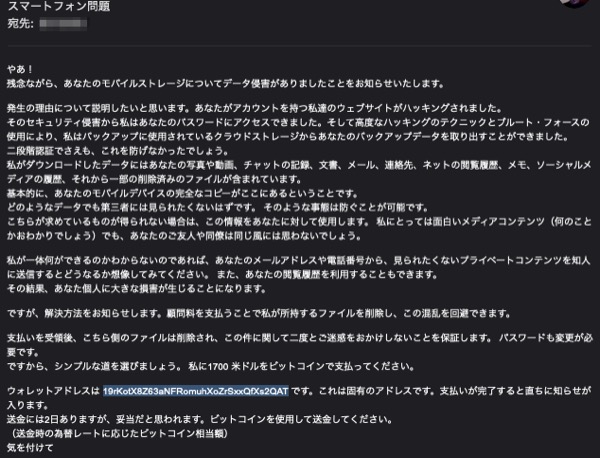

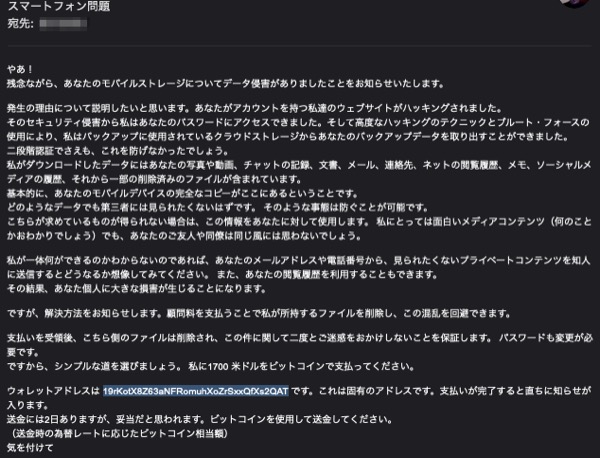

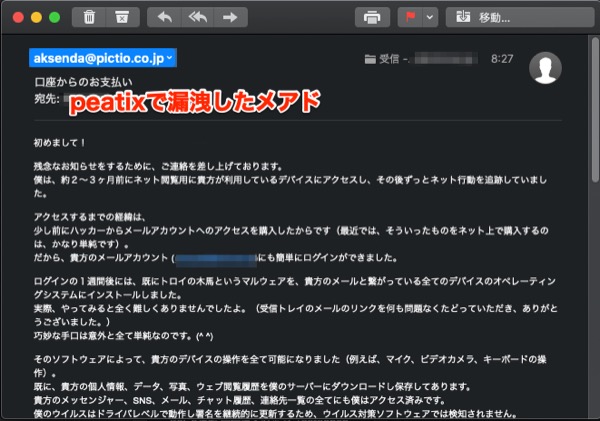

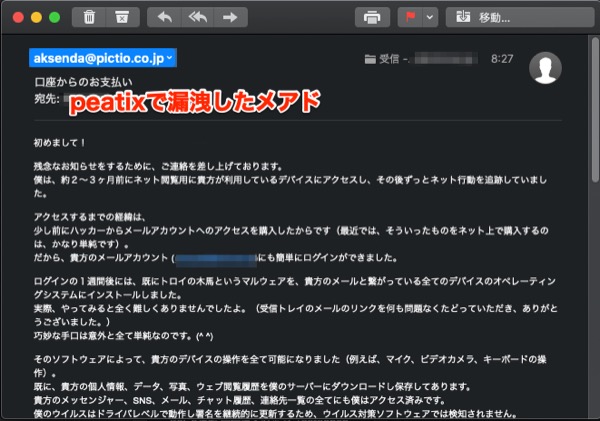

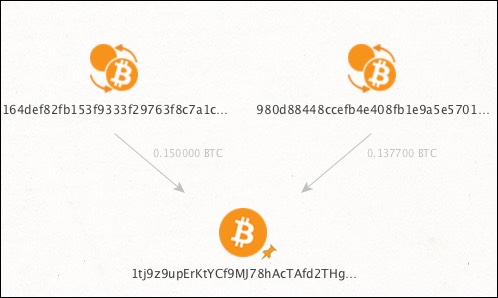

セクストーション詐欺:スマートフォン問題,重要なニュース,お支払い待ち 遺憾ながら、残念なお知らせがあります。

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2021/9/21 23:00

ほんと,よくくる.費用対効果があるんかな?長いメールは読んでくれないよ?!

ハッカーから「AV鑑賞の様子を録画した」と脅迫メッセージが!どうすれば?

https://diamond.jp/articles/-/281799

ハッカーから「AV鑑賞の様子を録画した」と脅迫メッセージが!どうすれば?

https://diamond.jp/articles/-/281799

職場にも到着していたようだけれど,うちにも何通か.

Peatixで漏洩したメアドに来ている.いい迷惑.ほんと,この迷惑への対価保証してほしい.

Peatixで漏洩したメアドに来ている.いい迷惑.ほんと,この迷惑への対価保証してほしい.

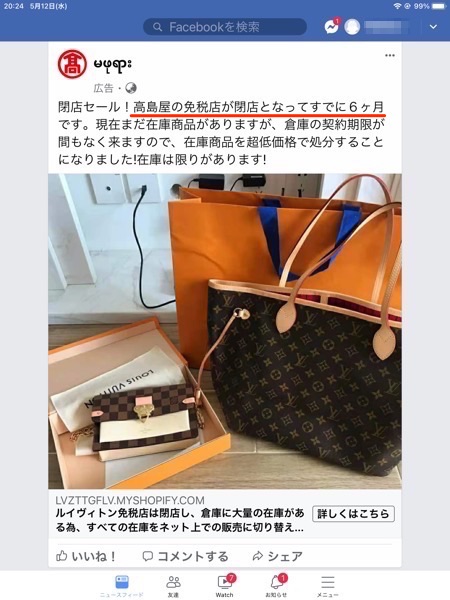

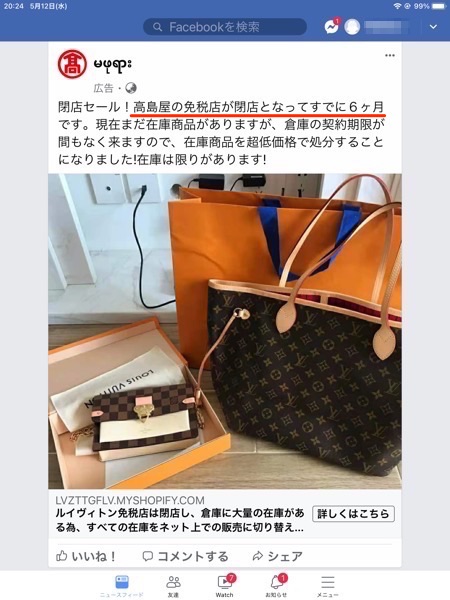

facebookにへんな広告が.

広告が入っていることは確かにあったようで,2020年10月末で高島屋にあった免税店が閉店している模様.そこから確かに半年くらい経っている.

高島屋新宿店の大型免税店が10月末閉店 インバウンド激減で

https://www.wwdjapan.com/articles/1135261

でもまぁ,高島屋のロゴの横にある店名は何語か分からず読めないし,リンク先のFQDNもLVZTTGFLVとかいう如何にも詐欺サイトです感のあるものだけれど,この広告が表示される理由を確認すると,微妙.

50歳以上の日本人にリーチ.facebook利用者は高齢化とも言われるから,ほぼ全員がターゲットかな?w

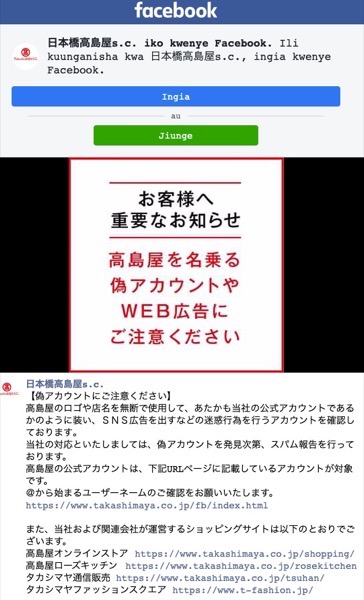

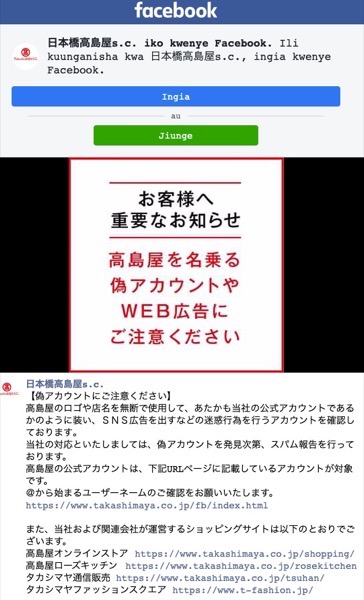

高島屋も偽広告を認知していて,注意喚起もでているが.

その注意喚起内で,実際に購入手続きしたような投稿もいくつか見受けられます.

こういう場合で被害が出た場合,facebookは何か保証するものなのだろうか? たとえばGoogleで検索した後誘導された詐欺サイトで騙されて何か購入した場合,そんなのは保障されないから,facebook としては何も責任がないということになるかな.

凶器となった包丁を売っていた店とか,家電が爆発して火事になった場合の購入店の責任とかに近いのか.

広告が入っていることは確かにあったようで,2020年10月末で高島屋にあった免税店が閉店している模様.そこから確かに半年くらい経っている.

高島屋新宿店の大型免税店が10月末閉店 インバウンド激減で

https://www.wwdjapan.com/articles/1135261

でもまぁ,高島屋のロゴの横にある店名は何語か分からず読めないし,リンク先のFQDNもLVZTTGFLVとかいう如何にも詐欺サイトです感のあるものだけれど,この広告が表示される理由を確認すると,微妙.

50歳以上の日本人にリーチ.facebook利用者は高齢化とも言われるから,ほぼ全員がターゲットかな?w

高島屋も偽広告を認知していて,注意喚起もでているが.

その注意喚起内で,実際に購入手続きしたような投稿もいくつか見受けられます.

こういう場合で被害が出た場合,facebookは何か保証するものなのだろうか? たとえばGoogleで検索した後誘導された詐欺サイトで騙されて何か購入した場合,そんなのは保障されないから,facebook としては何も責任がないということになるかな.

凶器となった包丁を売っていた店とか,家電が爆発して火事になった場合の購入店の責任とかに近いのか.

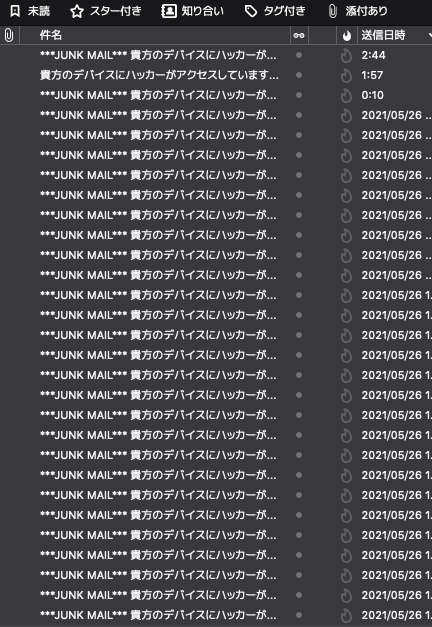

過去に漏洩したもの,あるいはなにか適当に生成したメールアドレス向けに,ばらまき型脅迫メールが定期的に届くのだけれど,一昨日,5月26日はとてもたくさんメールが来た.

何かどこかでキャンペーンなのか.

いつもはこういうコレクションは「壺」にいれておいて,分析してみているのだけれど,この手口のものは,全く面白く無いので分析対象外.

何かどこかでキャンペーンなのか.

いつもはこういうコレクションは「壺」にいれておいて,分析してみているのだけれど,この手口のものは,全く面白く無いので分析対象外.

フォロー数が少ないけれど,こういうのは応援するためにフォローした方が良いのだろうか.でもアカウント取るのは面倒だし.

Microsoft Phishing観察記録_202105

https://note.com/serasora/n/n7917718cf7ae

Microsoft Phishing観察記録_202105

https://note.com/serasora/n/n7917718cf7ae

タイトルは誤字ではなく.

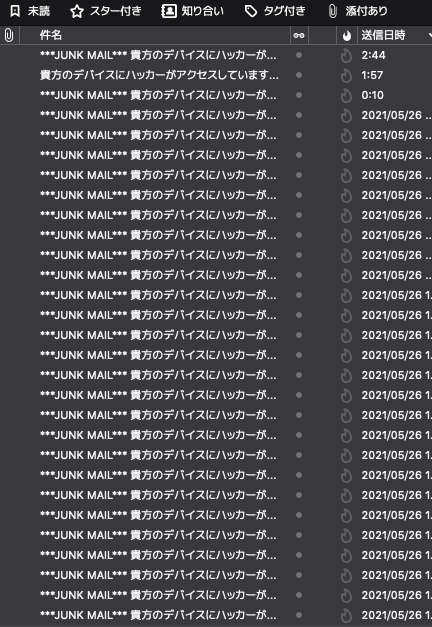

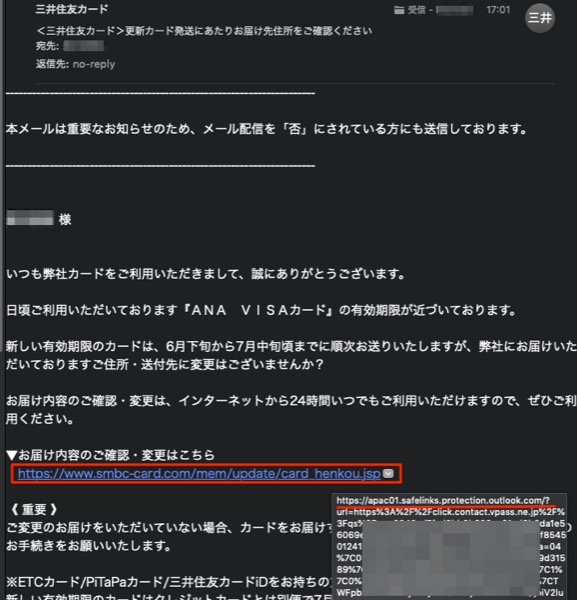

クレカが新しいものになるようで,その案内メールが来た.

本文中に記載のあるURLが,リンクになっていて別ドメインになっているので,非常に紛らわしい.

正規のメールが正規であるという証しは,Authentication-ResultsでSPF,DKIM,DMARCでの評価を見て確認済み.素人は,そんなことはしない.

なぜ,この程度のテキストだけメールなのにHTMLメールで送ってくるのか...

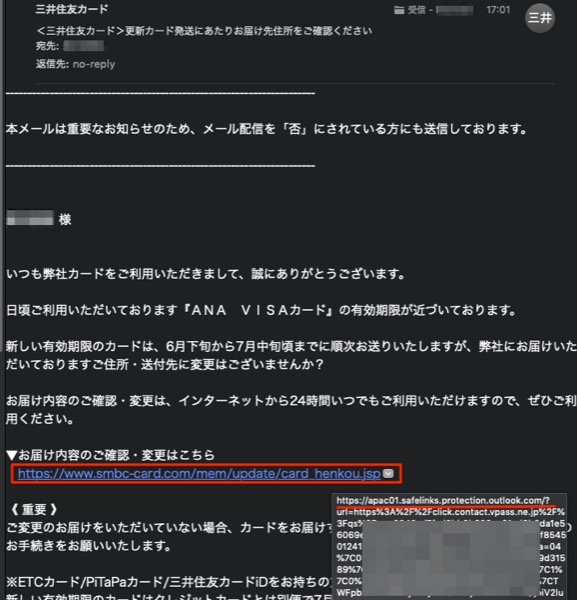

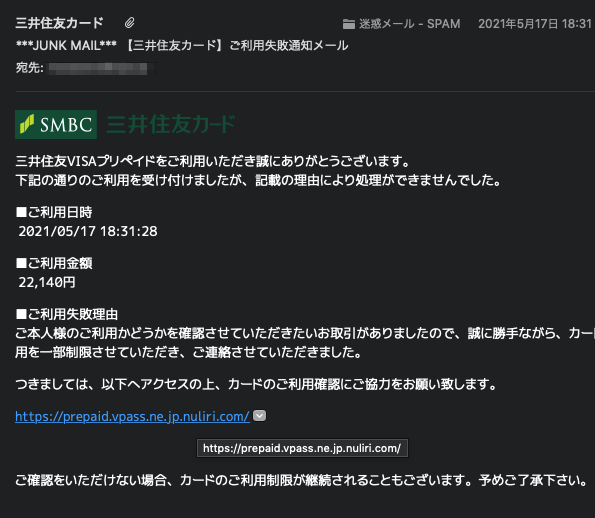

ちなみに,三井住友VISAプリペイドカードを騙るメール.

URLの偽造なし.

クレカが新しいものになるようで,その案内メールが来た.

本文中に記載のあるURLが,リンクになっていて別ドメインになっているので,非常に紛らわしい.

正規のメールが正規であるという証しは,Authentication-ResultsでSPF,DKIM,DMARCでの評価を見て確認済み.素人は,そんなことはしない.

なぜ,この程度のテキストだけメールなのにHTMLメールで送ってくるのか...

ちなみに,三井住友VISAプリペイドカードを騙るメール.

URLの偽造なし.

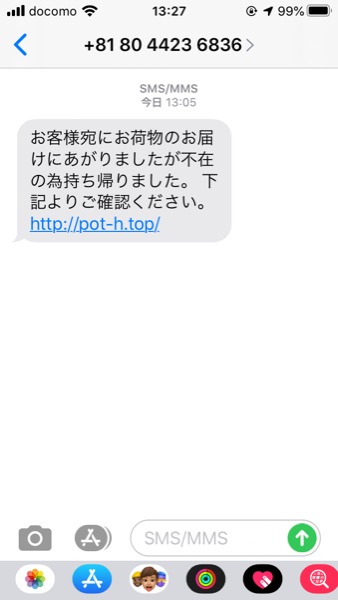

フィッシング報告数が過去最多 - 上位5ブランドで8割超

https://www.security-next.com/125892

引用: 体感としても一致しているな.

https://www.security-next.com/125892

引用:

「Amazon」を装ったケースが全体の50.7%と過半数にのぼる。これに「楽天」「三菱UFJニコス」「三井住友カード」「JCB」を含めた上位5ブランドで、全体の81.2%を占めた。

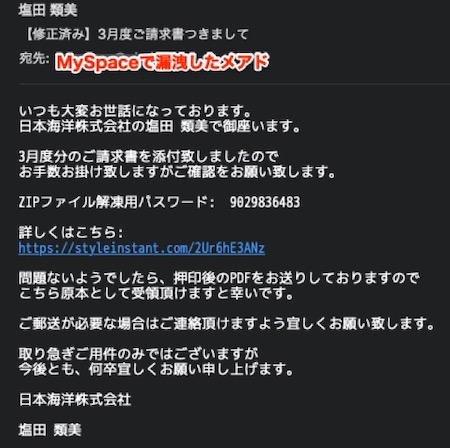

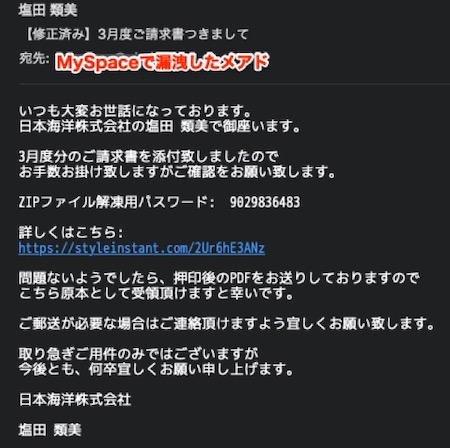

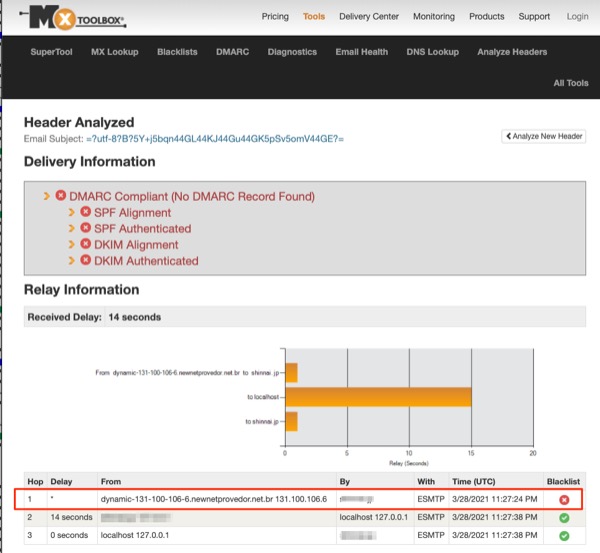

ちょっと前に流行ったEmotetのような風のフィッシングメールが.

ZIPファイルが付いていたらいいんだけど,何も無い.

日本海洋株式会社は存在する.そもそも海洋開発の会社から,個人が請求書を送ってもらえるわけがないw

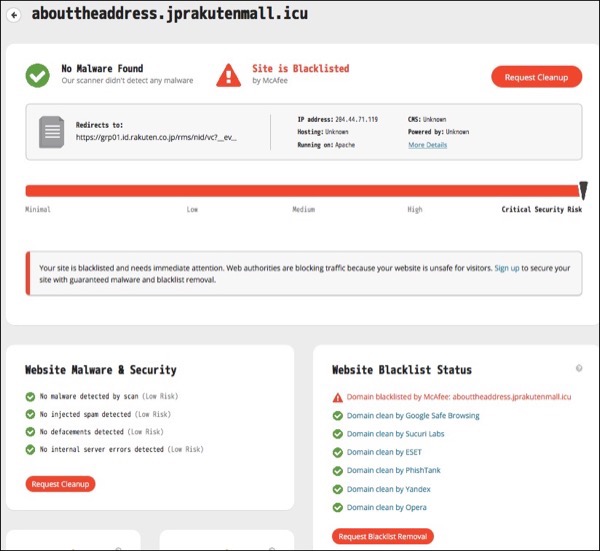

URLにアクセスすると,すぐ別のサイトに転送される.

パラメータが無いFQDNだけにすると,転送されてない.

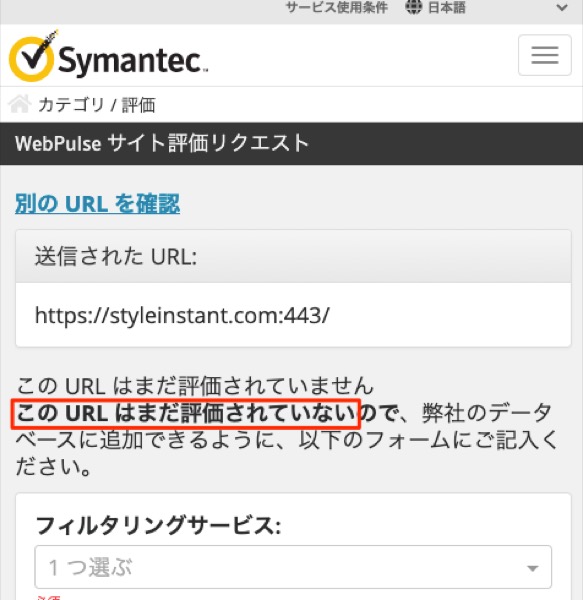

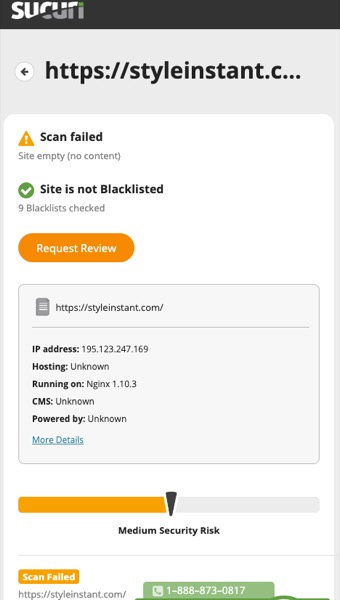

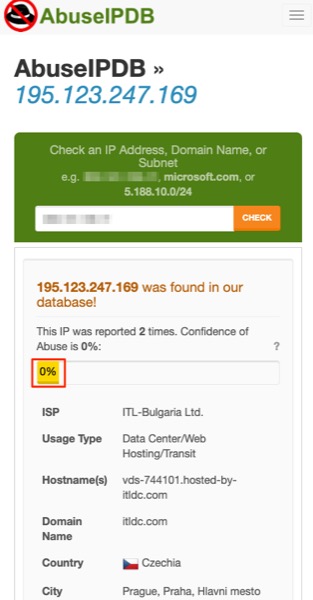

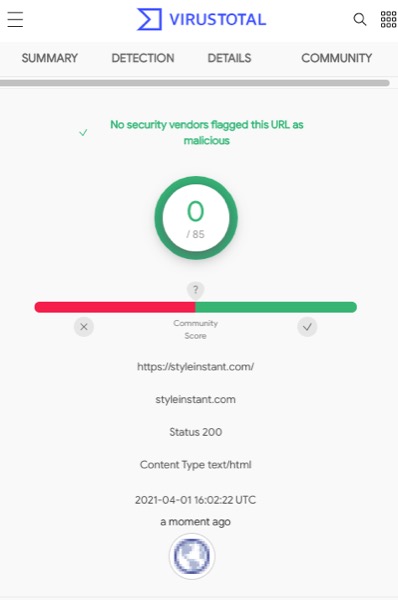

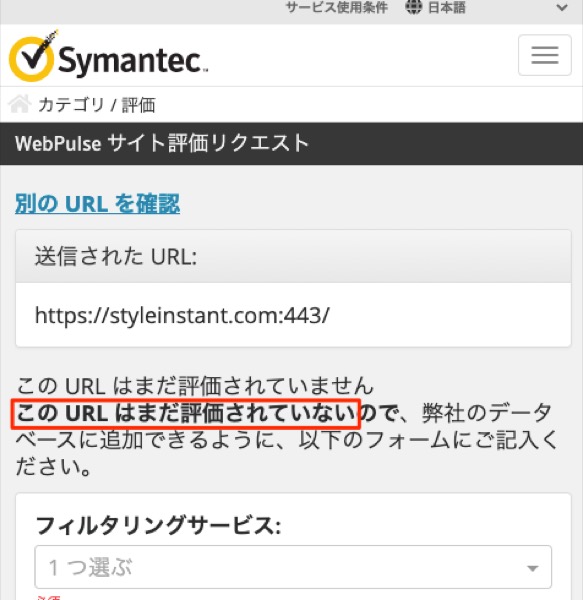

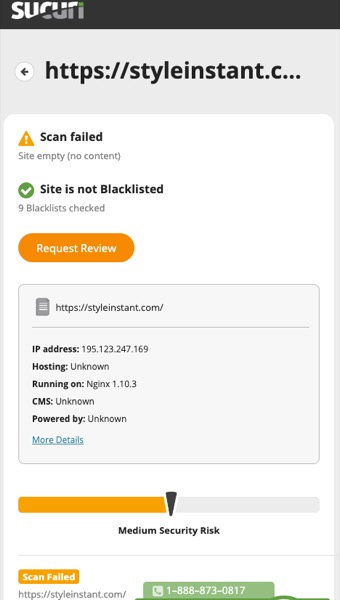

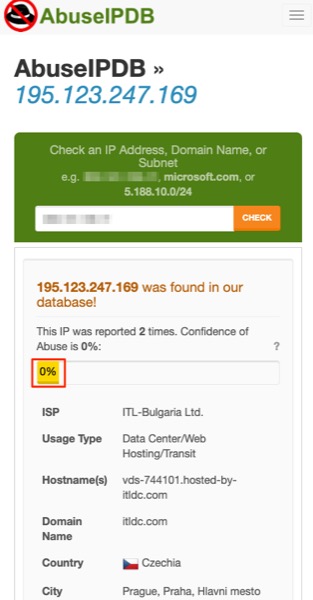

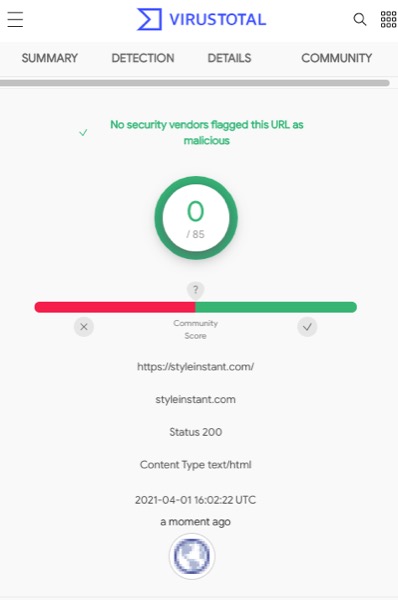

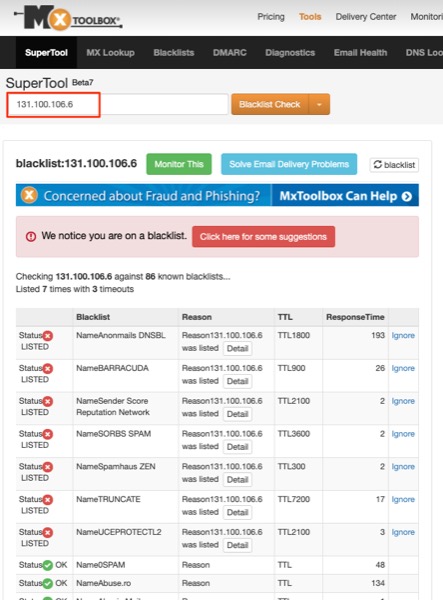

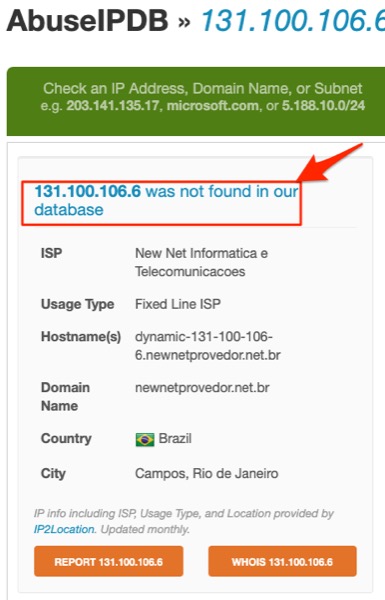

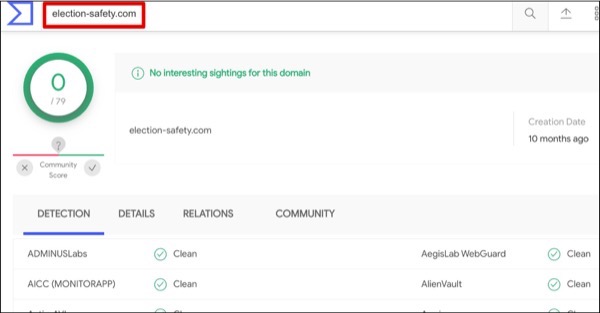

色々な検証サイトで,評価してもらう.

基本的には,すぐ転送されてしまうので,評価されてない.つまり,URLパラメータ付きだけ評価されている模様.メールアドレスが人間に届いたという確証を得たと思われる.orz

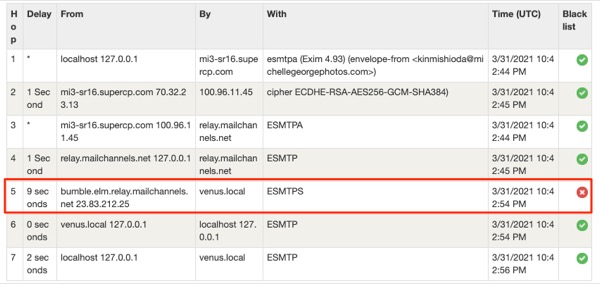

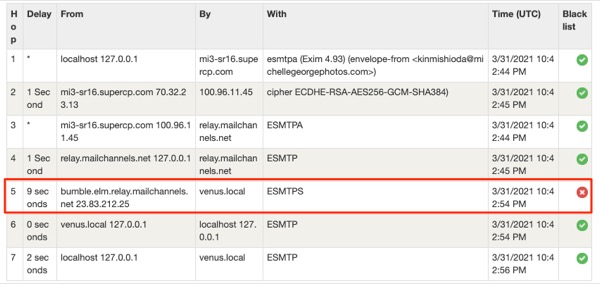

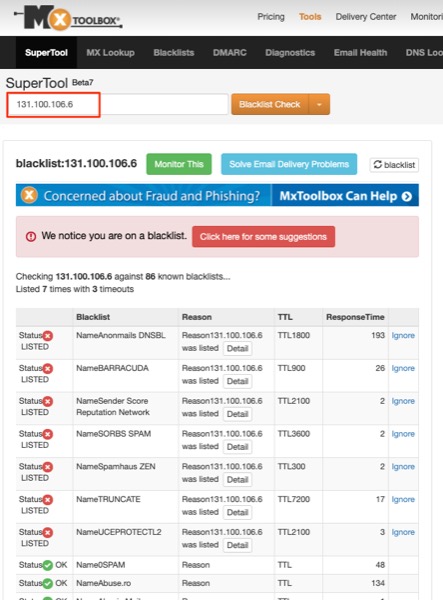

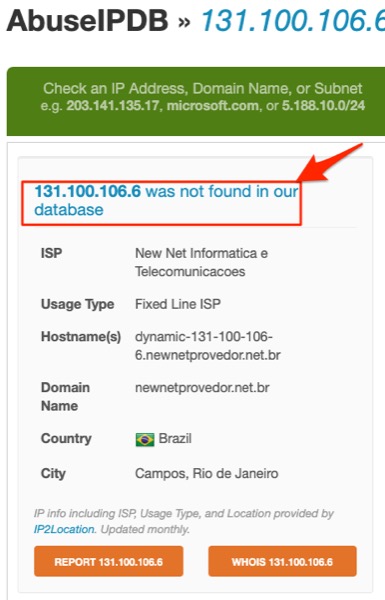

ちなみに,メールヘッダをMXTOOLSで評価すると,直前のメールサーバが悪性評価されている.

SymantecのSite Reviewに詳細な情報を記載して申告してみた.ただし,前回申告した内容にもまだ返事はない...

ZIPファイルが付いていたらいいんだけど,何も無い.

日本海洋株式会社は存在する.そもそも海洋開発の会社から,個人が請求書を送ってもらえるわけがないw

URLにアクセスすると,すぐ別のサイトに転送される.

パラメータが無いFQDNだけにすると,転送されてない.

色々な検証サイトで,評価してもらう.

基本的には,すぐ転送されてしまうので,評価されてない.つまり,URLパラメータ付きだけ評価されている模様.メールアドレスが人間に届いたという確証を得たと思われる.orz

ちなみに,メールヘッダをMXTOOLSで評価すると,直前のメールサーバが悪性評価されている.

SymantecのSite Reviewに詳細な情報を記載して申告してみた.ただし,前回申告した内容にもまだ返事はない...

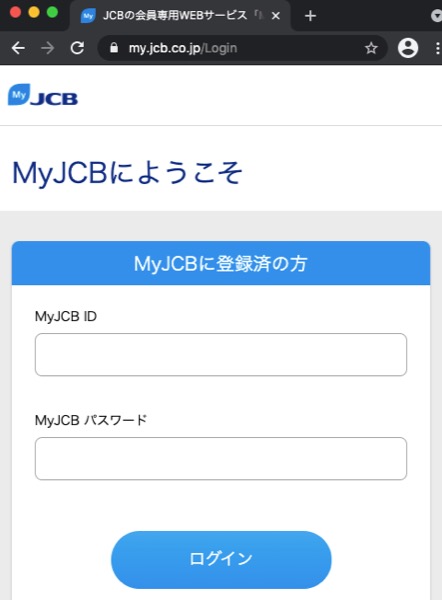

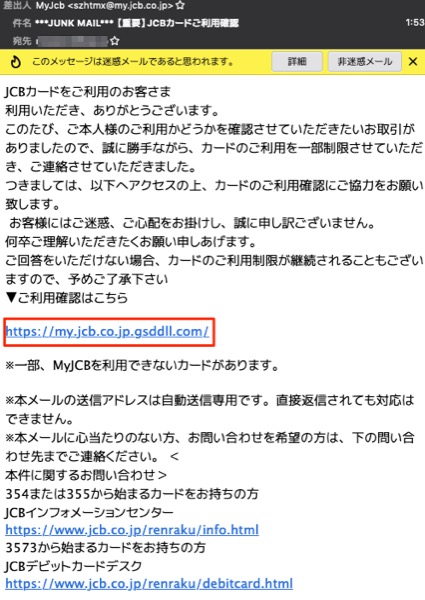

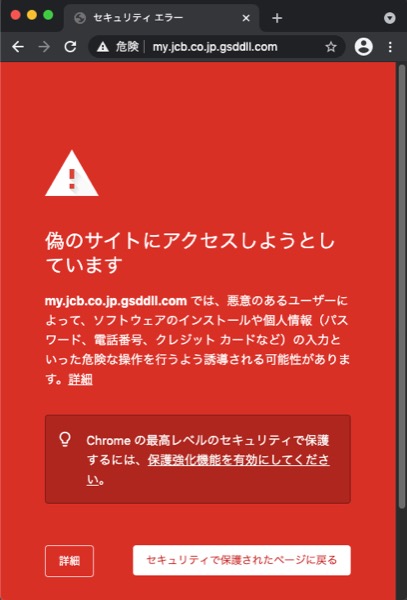

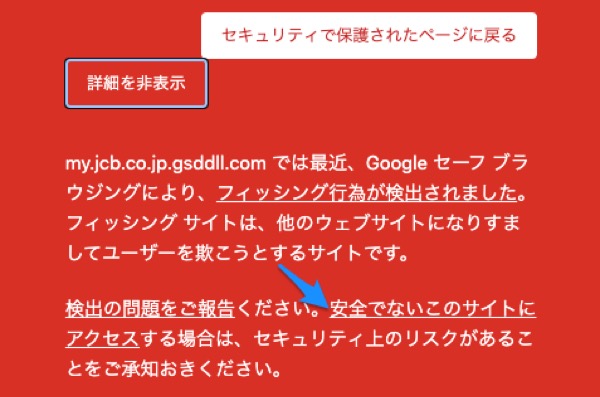

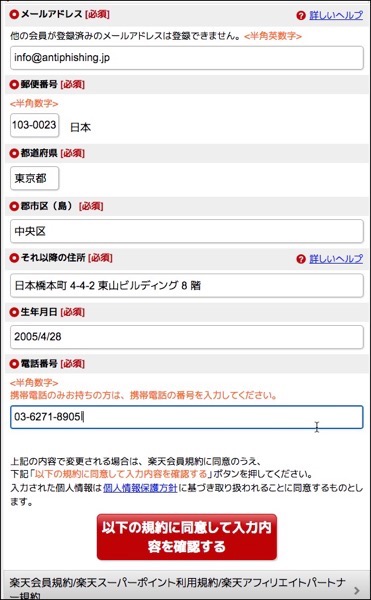

面白みのないフィッシングサイト.

最初のページに戻る.

最初のページに戻る.

残念なお知らせメールも,使いされた手口だけれど,調べると少し悲しい事実も出てくる.

メール送信者を騙られたサイトは,近年熱心に更新されてないようだ.

メール送信者を騙られたサイトは,近年熱心に更新されてないようだ.

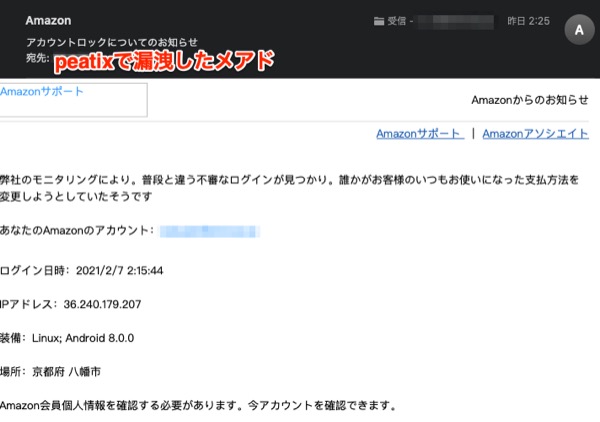

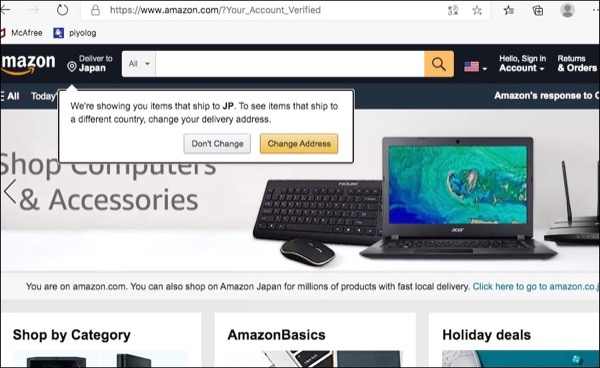

相変わらずメールが来る.

引用: メールに気づいてから随分時間が経っていたので,Microsoft Edgeでブロックされるかと思ってアクセスしたら,警告なしにアクセスできた.

結果的には,以前調査したアマゾンを騙る偽装サイトなのだけれど,土日だとマイクロソフトの中の人も休みなのかな.

引用:

弊社のモニタリングにより。普段と違う不審なログインが見つかり。誰かがお客様のいつもお使いになった支払方法を変更しようとしていたそうです

あなたのAmazοnのアカウント:peatixで漏洩したメアド

ログイン日時:2021/2/7 2:15:44

IPアドレス:36.240.179.207

装備:Linux; Android 8.0.0

場所:京都府 八幡市

Amazon会員個人情報を確認する必要があります。今アカウントを確認できます。

結果的には,以前調査したアマゾンを騙る偽装サイトなのだけれど,土日だとマイクロソフトの中の人も休みなのかな.

数週間前,仮想通貨が高騰しているという話題もあったけれど,その関連かな.

スパムアサシンでもApple Mailでも迷惑メールとして判定されています.

メールの内容は古典的な模様.

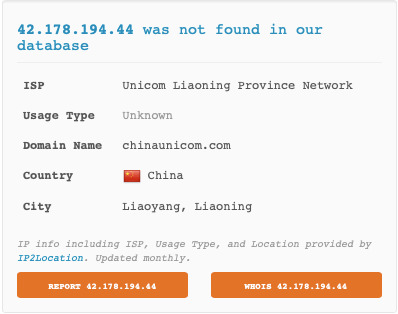

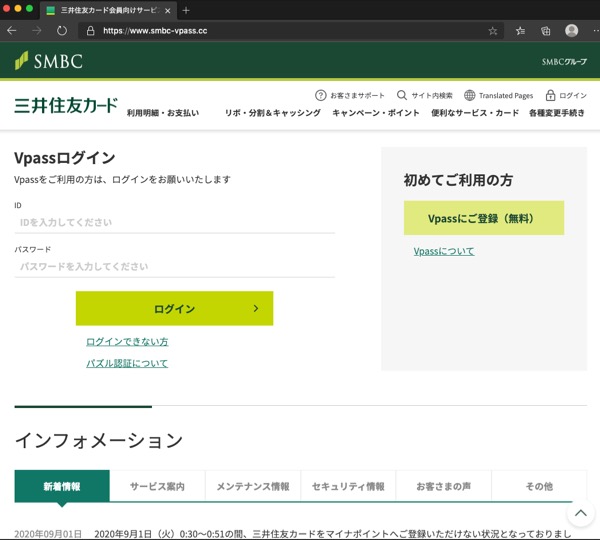

引用: 送信先のIPアドレスは中国.

現在は汚れたレポートはない模様.

スパムアサシンでもApple Mailでも迷惑メールとして判定されています.

メールの内容は古典的な模様.

引用:

MyEtherWalletをご利用いた だきありがとうございますが、アカウント管理チームは 最近MyEtherWalletアカウントの異常な操作を 検出しました。

アカウントを安全に保ち、盗難な どのリスクを防ぐため、アカウント管理チームによってアカウントが停止されています。次のアドレスでアカウントのブロックを解除することができます。

現在は汚れたレポートはない模様.

このドメイン,フィッシングサイトとか悪意のあるサイトに使われているのでテイクダウンさせたいなぁ〜と思った時にどうするか.

UDRPで言いつけるみたい.当然,素人が言いつけたところで,すぐには動かないだろうけれど.

UDRP(Uniform Domain Name Dispute Resolution Policy:統一ドメイン名紛争処理方針

https://www.nic.ad.jp/ja/drp/udrp.html

10年くらい前に関わったアパレルだと,新ブランドを作る際に「周辺ドメインは全部ゲット」をしていたな.その時は商標侵害が目的だったけれど,これも同じ.

となると,騙られたサイトが申し入れをするのか,セキュリティ会社が申し入れをするのか,その両方か.あるいはサーバの運営会社の判断でテイクダウンするかとかかな.

UDRPで言いつけるみたい.当然,素人が言いつけたところで,すぐには動かないだろうけれど.

UDRP(Uniform Domain Name Dispute Resolution Policy:統一ドメイン名紛争処理方針

https://www.nic.ad.jp/ja/drp/udrp.html

10年くらい前に関わったアパレルだと,新ブランドを作る際に「周辺ドメインは全部ゲット」をしていたな.その時は商標侵害が目的だったけれど,これも同じ.

となると,騙られたサイトが申し入れをするのか,セキュリティ会社が申し入れをするのか,その両方か.あるいはサーバの運営会社の判断でテイクダウンするかとかかな.

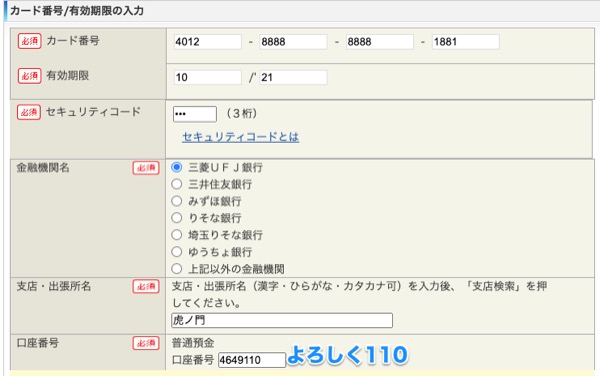

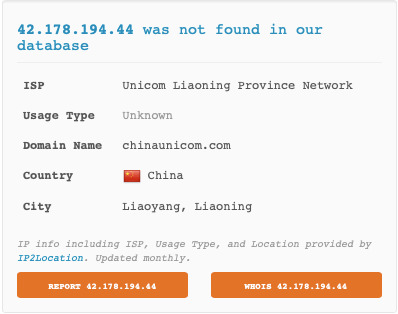

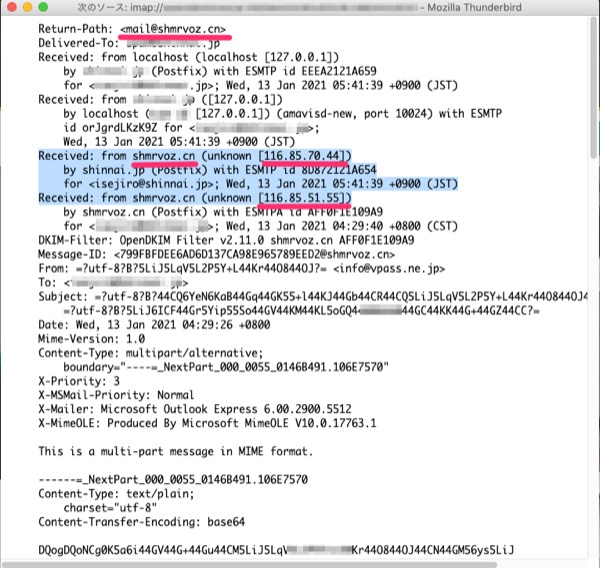

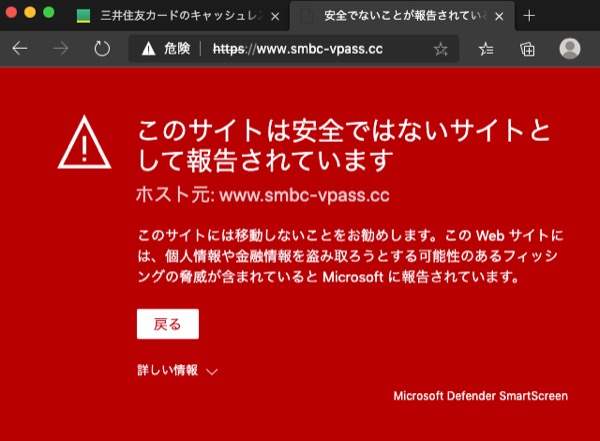

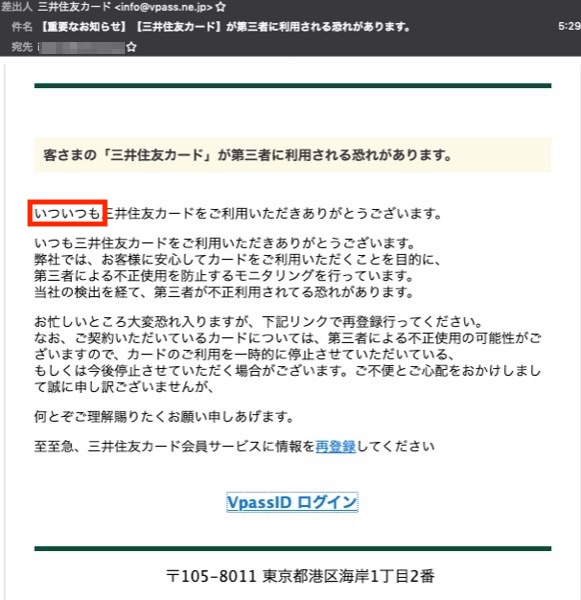

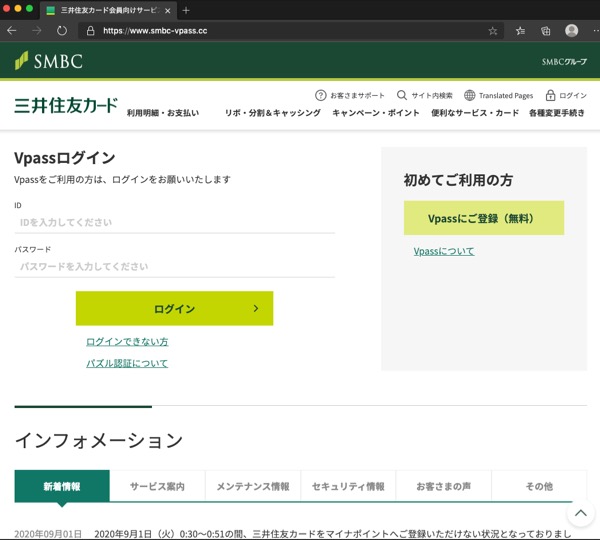

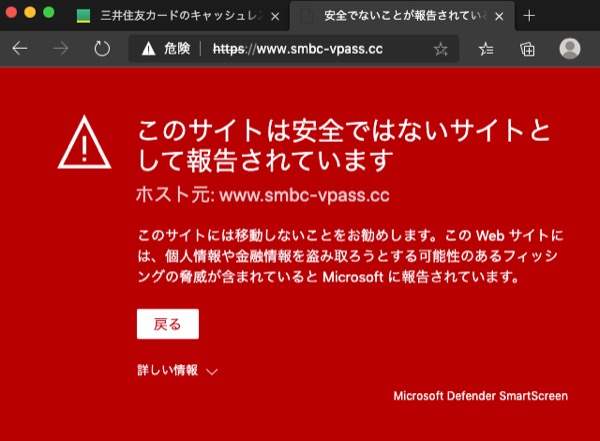

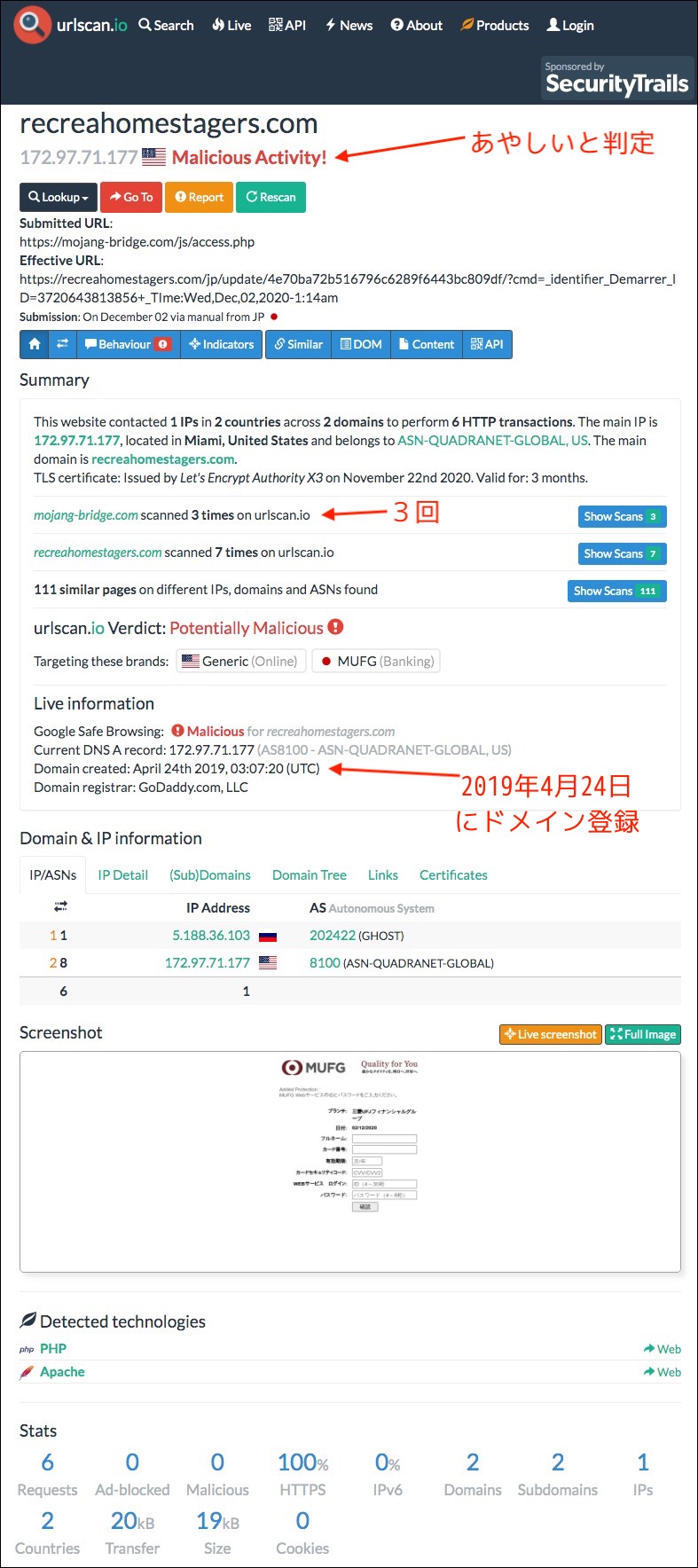

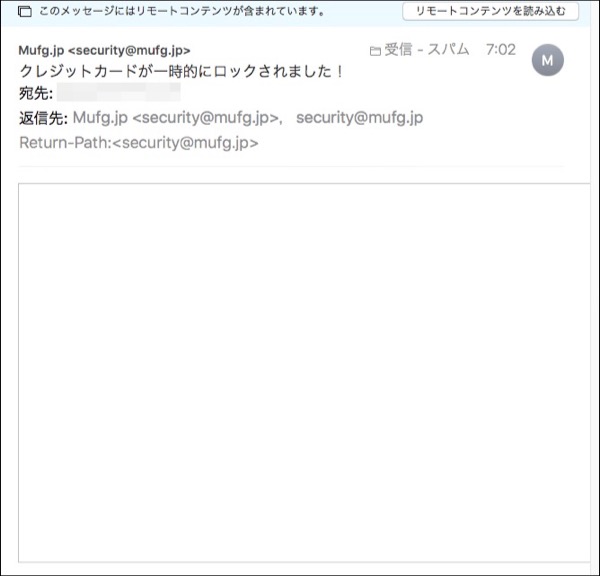

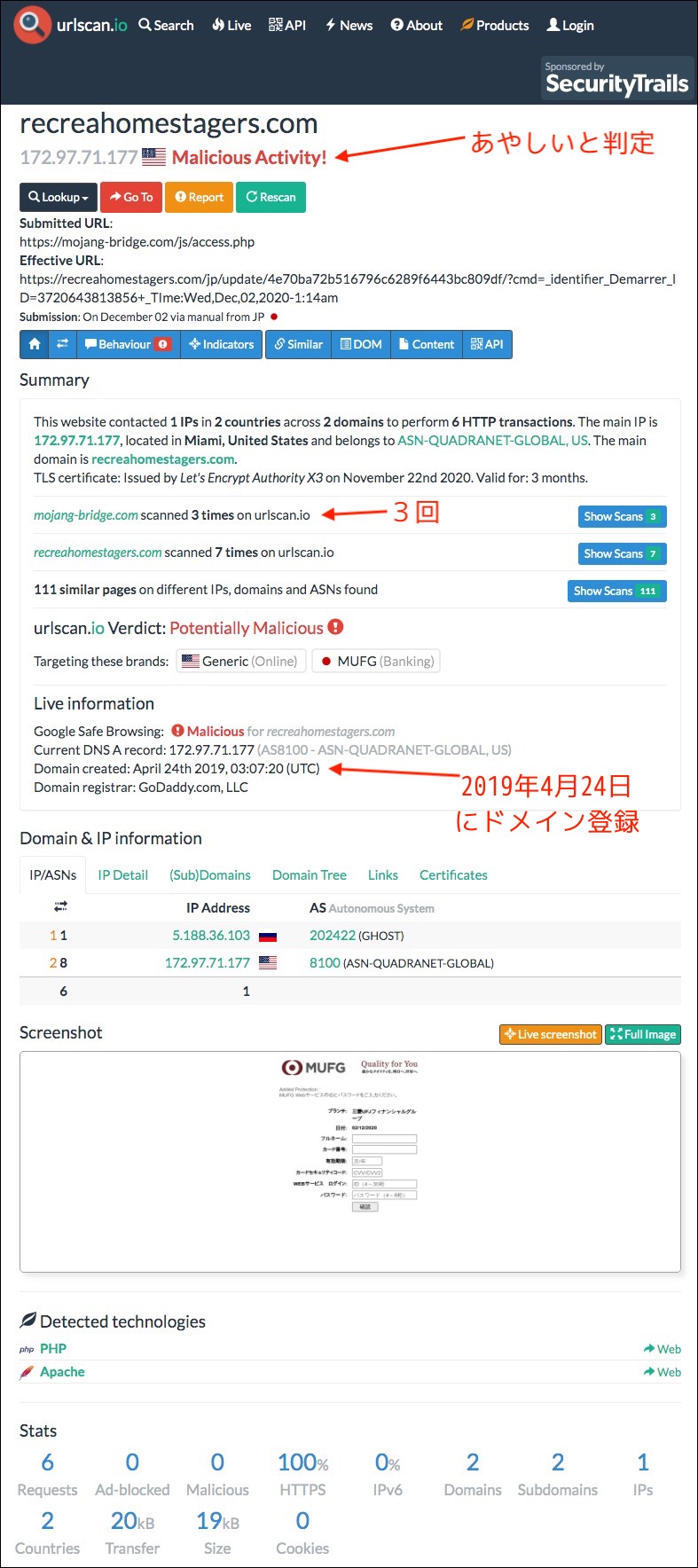

三井住友カードを騙るフィッシングメールを語る.

朝一番に気づいたので,分析してみた.

引用: いつもいつも!

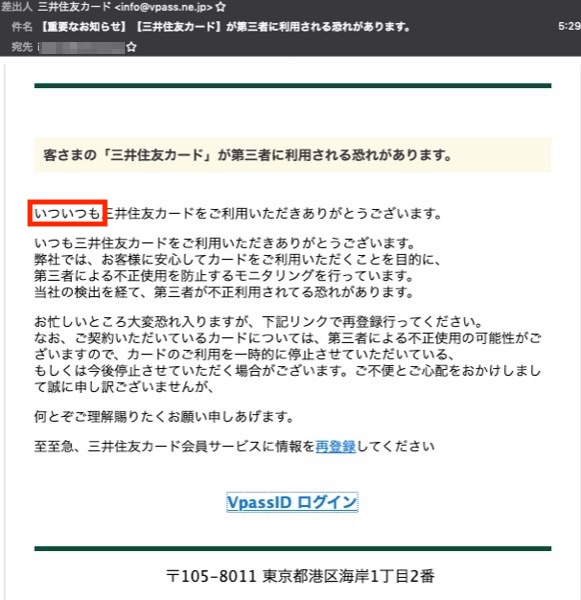

至至急! というのでサイトにアクセス.

ブラウザでブロックされてない模様.

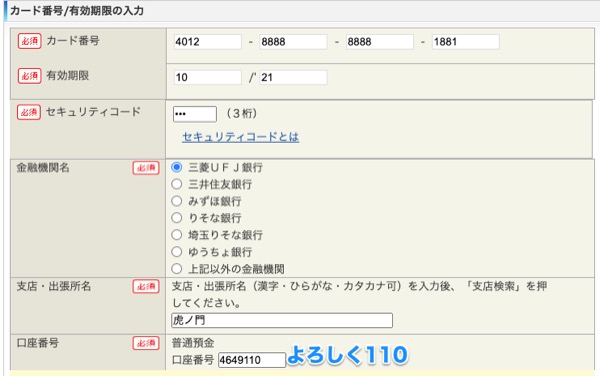

不適切なIDと雑多なパスワードでログインしてみる.

ログインできたのでテスト用のカード番号に似た数字や期限切れの有効期限,存在しない2月31日の誕生日などを正確に入力.

さらっと本物のページにリダイレクトされた.クレカの番号もチェックされなかったから,バリデーションも甘い.手抜き.

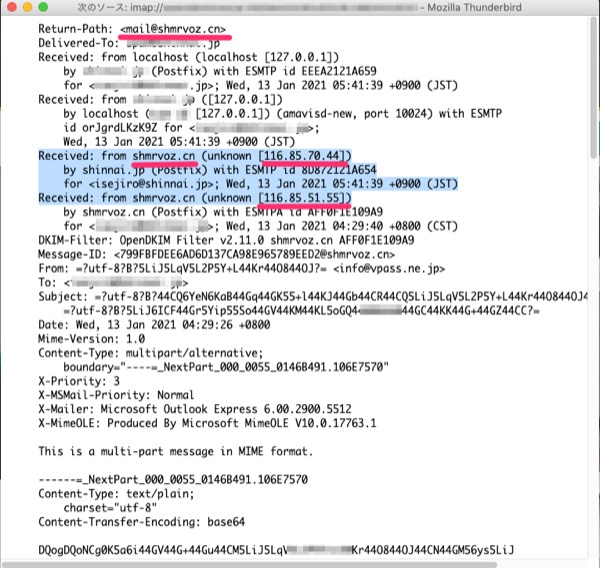

メールヘッダを見ると,誘導先とは違うFQDNから送られている..cnなので中国ドメイン..cnドメインは今は中国でしか取得できないはず.

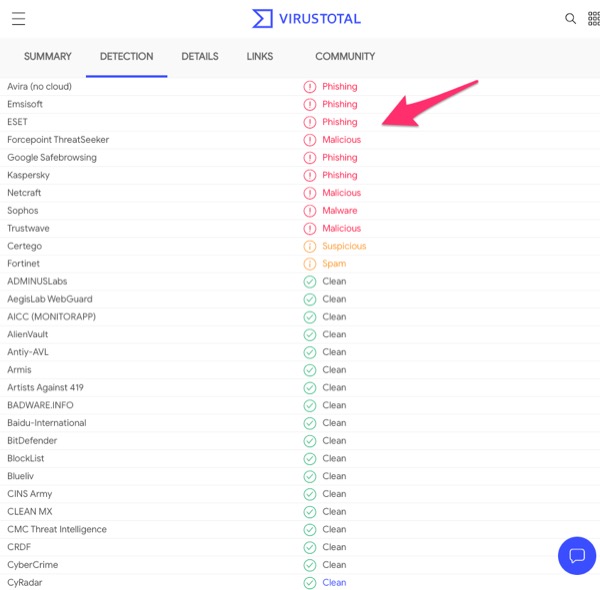

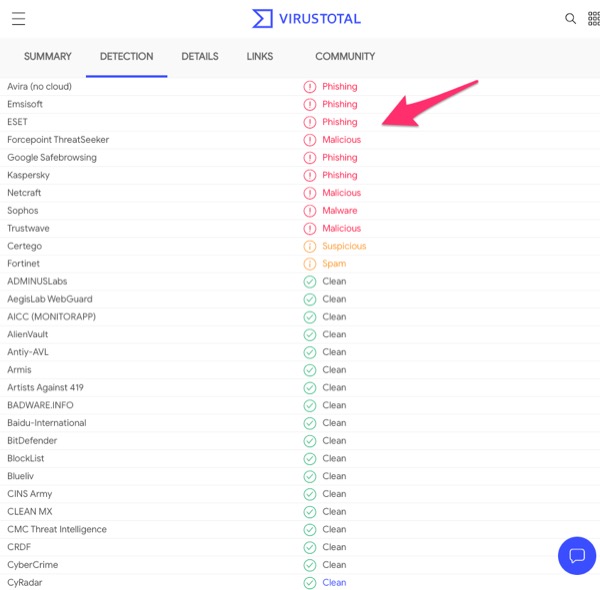

VirusTotalでの評価はすでにフィッシングサイトと認識.

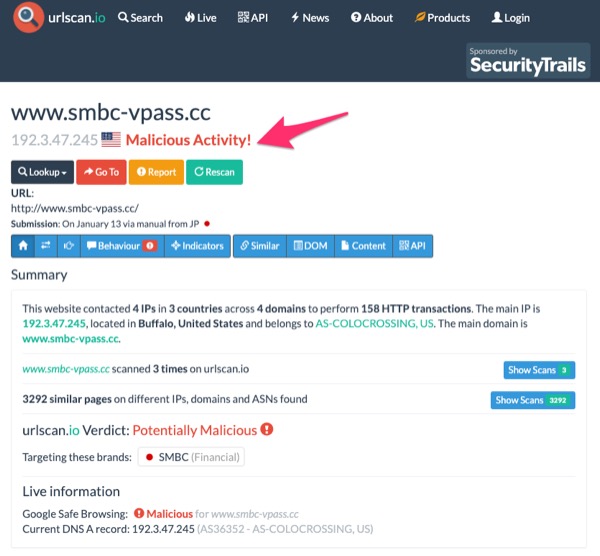

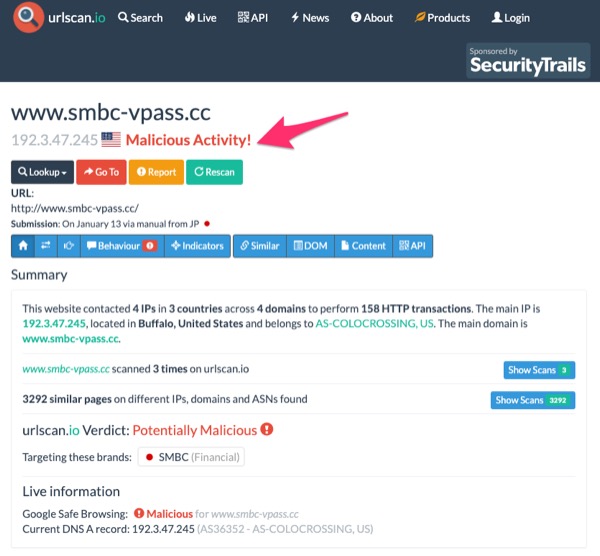

urlscan.ioでもマリシャス評価.

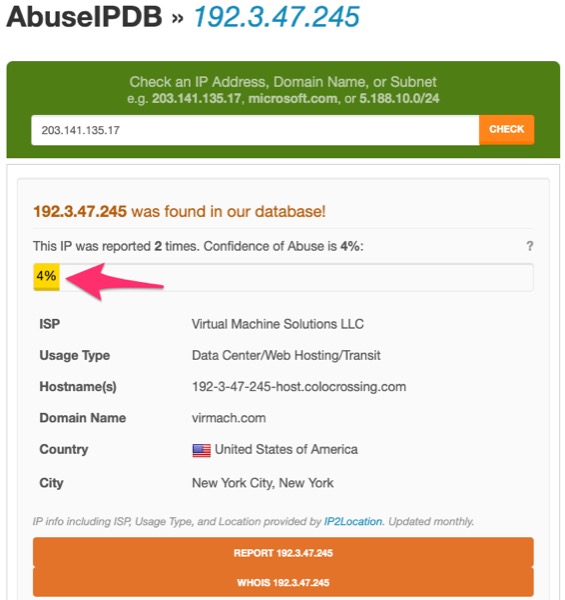

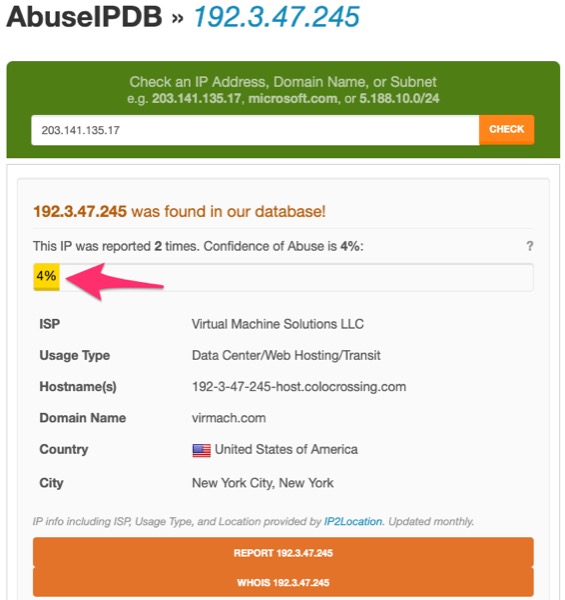

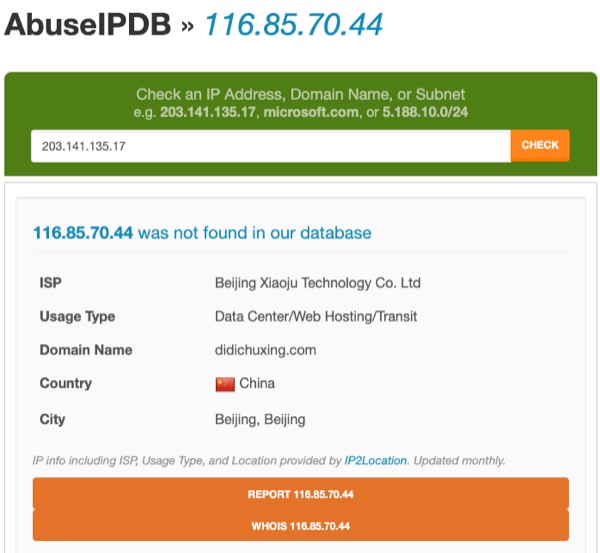

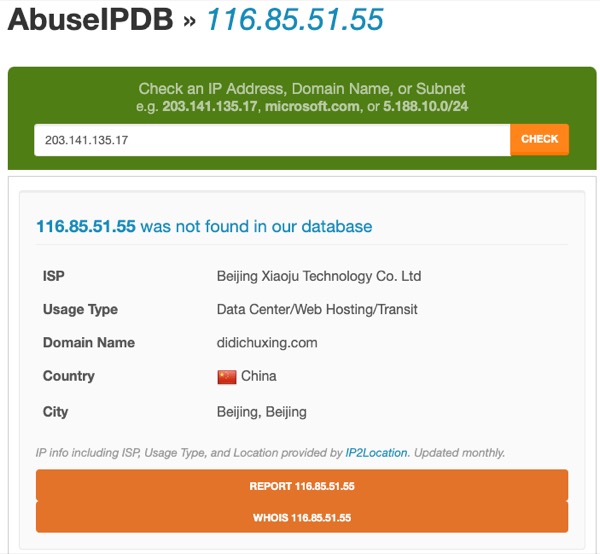

マリシャスなフィッシングサイトのIPアドレスは,アメリカにある.

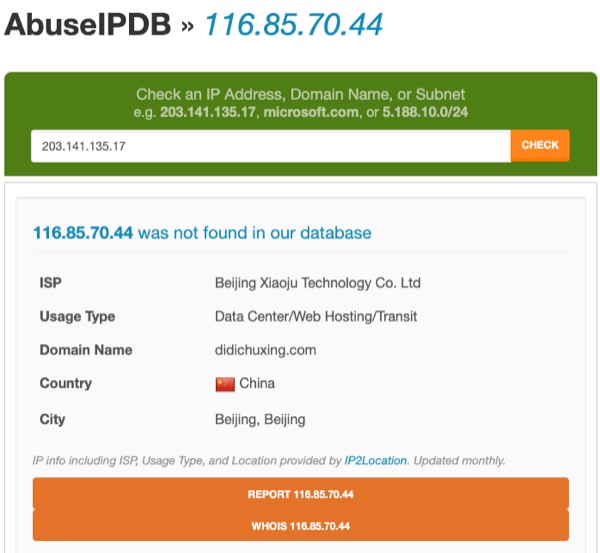

メールの送信元その1のIPアドレスは,中国.

メールの送信元その2のIPアドレスも,中国.

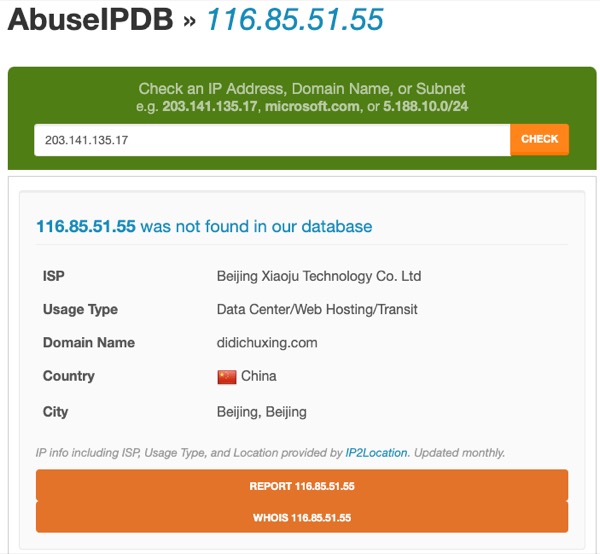

そして先ほどMicrosoft Edgeでアクセスすると,Microsoft Defender SmartScreenが警告してくれました.

警告を無視すると,まだサイトにアクセスできるので,テイクダウンまでは進められてない模様.

やっぱりこのタイムラグかなぁ.雨後の筍のように増殖するフィッシングサイトを見つけ続けるのは難しいから,「しらばく放置」だね.

朝一番に気づいたので,分析してみた.

引用:

いついつも三井住友カードをご利用いただきありがとうございます。

いつも三井住友カードをご利用いただきありがとうございます。

弊社では、お客様に安心してカードをご利用いただくことを目的に、

第三者による不正使用を防止するモニタリングを行っています。

当社の検出を経て、第三者が不正利用されてる恐れがあります。

至至急! というのでサイトにアクセス.

ブラウザでブロックされてない模様.

不適切なIDと雑多なパスワードでログインしてみる.

ログインできたのでテスト用のカード番号に似た数字や期限切れの有効期限,存在しない2月31日の誕生日などを正確に入力.

さらっと本物のページにリダイレクトされた.クレカの番号もチェックされなかったから,バリデーションも甘い.手抜き.

メールヘッダを見ると,誘導先とは違うFQDNから送られている..cnなので中国ドメイン..cnドメインは今は中国でしか取得できないはず.

VirusTotalでの評価はすでにフィッシングサイトと認識.

urlscan.ioでもマリシャス評価.

マリシャスなフィッシングサイトのIPアドレスは,アメリカにある.

メールの送信元その1のIPアドレスは,中国.

メールの送信元その2のIPアドレスも,中国.

そして先ほどMicrosoft Edgeでアクセスすると,Microsoft Defender SmartScreenが警告してくれました.

警告を無視すると,まだサイトにアクセスできるので,テイクダウンまでは進められてない模様.

やっぱりこのタイムラグかなぁ.雨後の筍のように増殖するフィッシングサイトを見つけ続けるのは難しいから,「しらばく放置」だね.

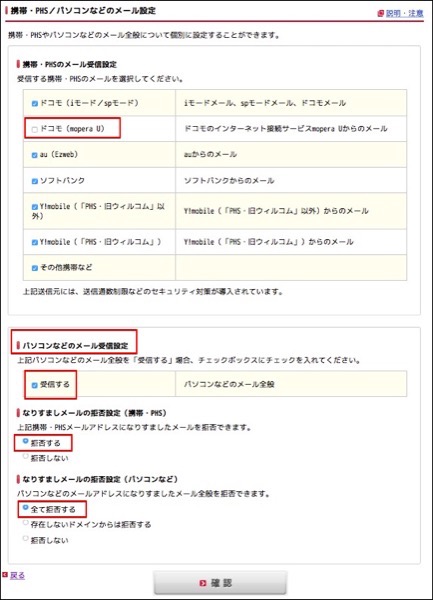

キッズオススメ設定にしてもメールが来る.

そしてなぜかMyドコモのページで,指定受信設定の画面が出てこなくなった.

仕方ないので,PCのメーラでホワイトリスト運用することにした.

そしてなぜかMyドコモのページで,指定受信設定の画面が出てこなくなった.

仕方ないので,PCのメーラでホワイトリスト運用することにした.

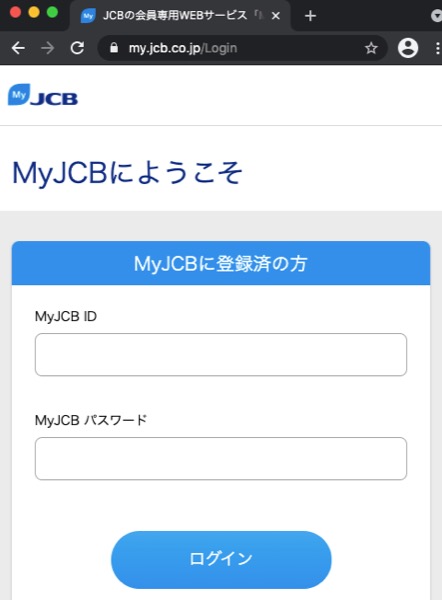

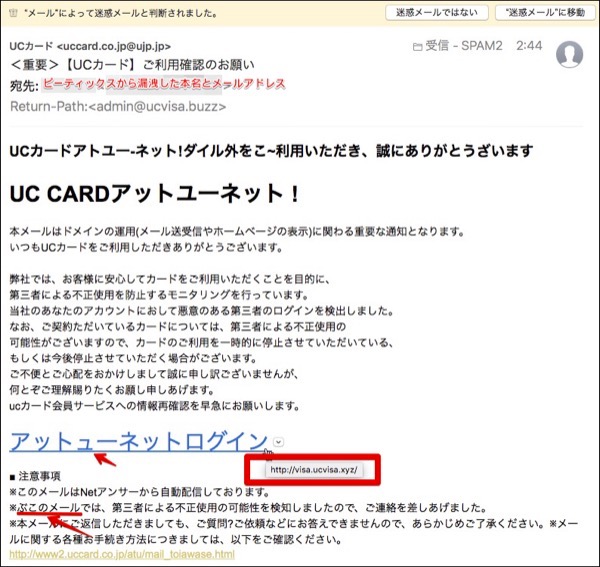

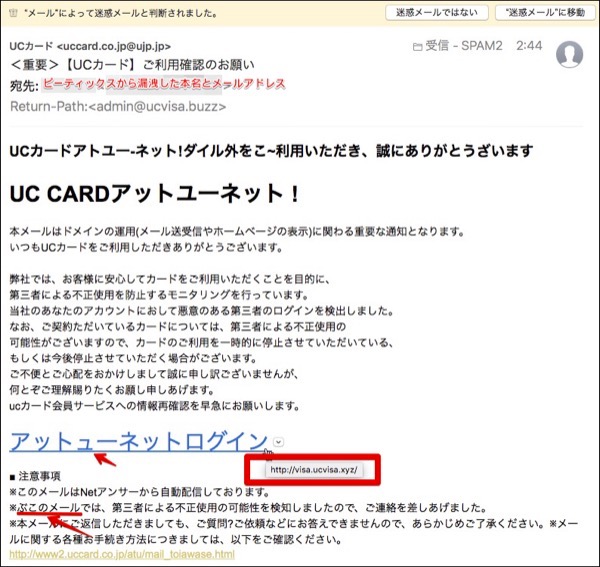

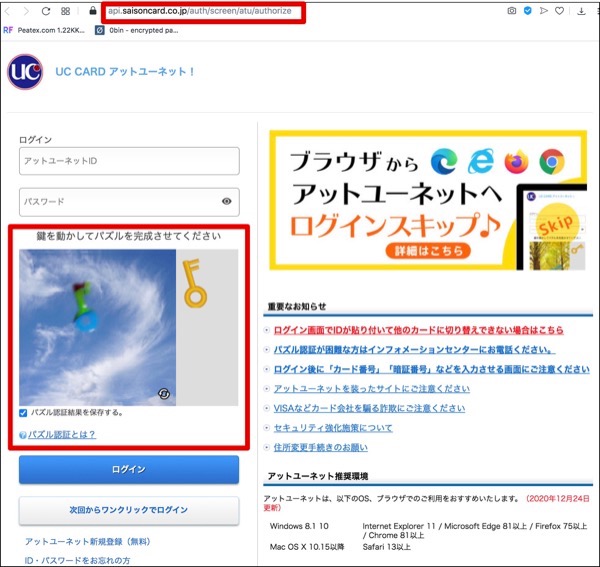

ピーティックスで漏洩したメールにフィッシングメールがくるシリーズ.

引用: 「ダイル外」とは? 他にも「※ぶこのメ一ルでは、」ってある.「ぶこのメール」とは?

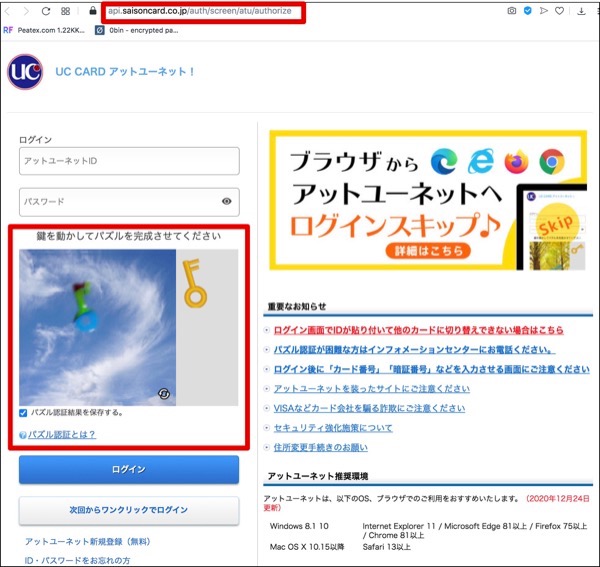

URLを叩いて確認してみる.

ロボット排除のためのパズル認証がある風だが,表示されてない.

本物のサイトにアクセス.

本物のURLにアクセスしたことがある人は,パズル認証がないことに気づいているかどうか.

でもパズル認証の運用方法も注意.パズル認証を出すとログインエラー率が高くなり問い合わせも増えるので,出すタイミングや出す場所とかは調整することが多い.偽物のサイトを作るなら,作りやすいものにすれば良いのに.

このサイトは左側のログイン画面だけを悪意のあるサイトに作り変えて,右側の案内部分は本物のサイトを使っているという特徴がある.

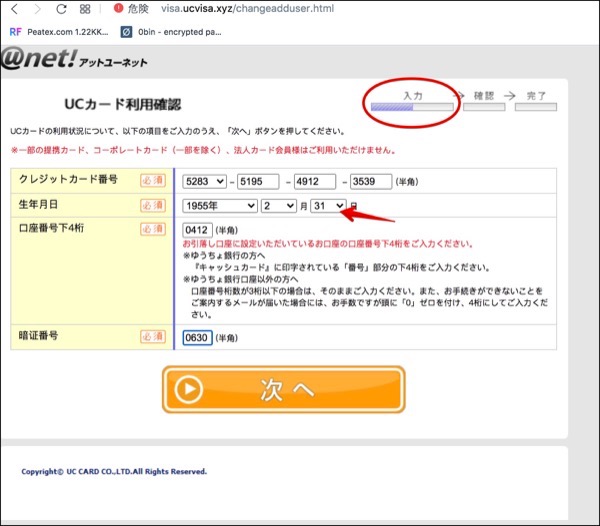

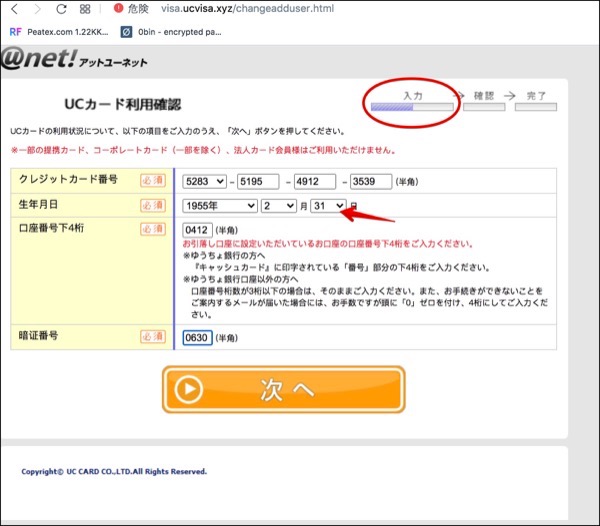

仕方ないので適当なクレジットカード番号を入力してログインすると,クレジット番号を入力する画面が表示.

思いついた数値を入力.有効期限は2月31日を設定.暗証番号は,誰かの結婚記念日を.

そして「次へ」ボタンを押すと・・・

公式サイトに飛ばされました.確認ページとかもないので,非常に作りが悪い.

引用:

UCカ一ドアトユ一-ネット!ダイル外をこ~利用いただき、誠にありがとうざいます

URLを叩いて確認してみる.

ロボット排除のためのパズル認証がある風だが,表示されてない.

本物のサイトにアクセス.

本物のURLにアクセスしたことがある人は,パズル認証がないことに気づいているかどうか.

でもパズル認証の運用方法も注意.パズル認証を出すとログインエラー率が高くなり問い合わせも増えるので,出すタイミングや出す場所とかは調整することが多い.偽物のサイトを作るなら,作りやすいものにすれば良いのに.

このサイトは左側のログイン画面だけを悪意のあるサイトに作り変えて,右側の案内部分は本物のサイトを使っているという特徴がある.

仕方ないので適当なクレジットカード番号を入力してログインすると,クレジット番号を入力する画面が表示.

思いついた数値を入力.有効期限は2月31日を設定.暗証番号は,誰かの結婚記念日を.

そして「次へ」ボタンを押すと・・・

公式サイトに飛ばされました.確認ページとかもないので,非常に作りが悪い.

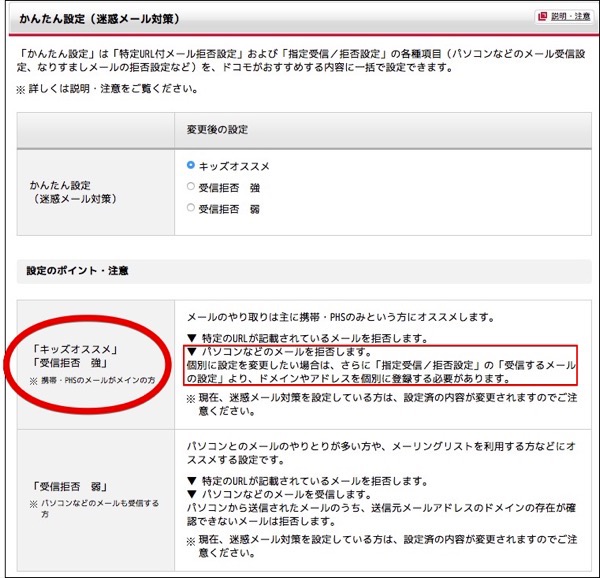

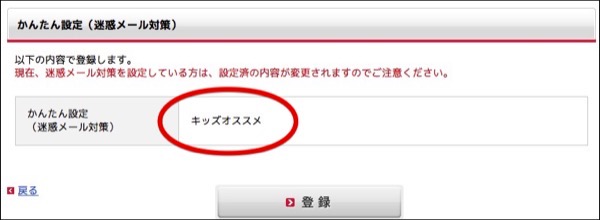

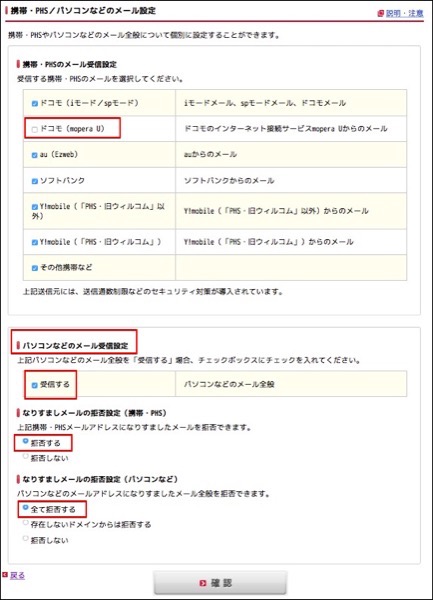

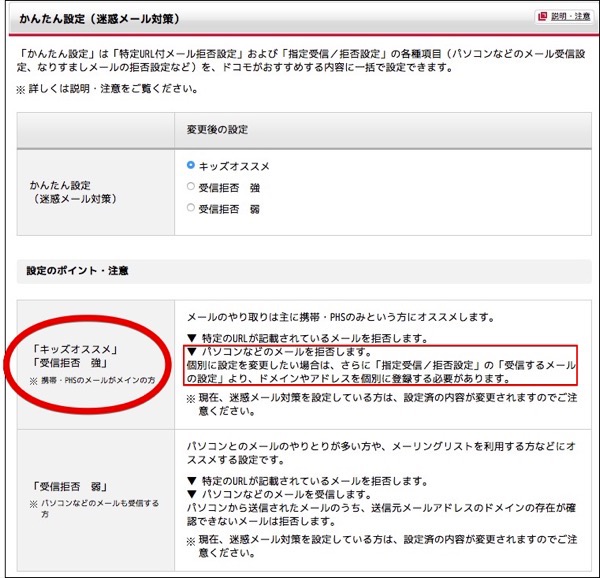

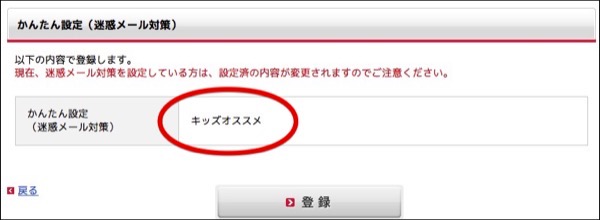

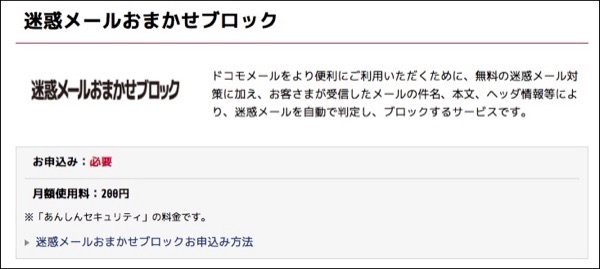

年末年始も迷惑メールがくるオカンのドコモメール.役所からの年末年始の休日診療の連絡を受ける邪魔になるのでどうにか虐待したいが,指定受信を設定してもなぜかメールが来てしまう.

届くべきメールが届かないようになるのを防ぐためにまず「受信拒否 弱」にしていたけれど,それで効果が出たものもあるだろうけれど,完全では無かった.

卑猥なキーワードとかが入って誘導先URLが記載されているようなものを届かないようにしてくれることを期待.

ということえ,今度は,「キッズオススメ」にしてみた.

「携帯・PHS/パソコンなどのメール設定」で,mopera Uからのメールは拒否するようにしてみた.オカンの交友関係のなかでmopera Uを使っているとも思えず.

これで減ってくれればいいけどなぁ.

届くべきメールが届かないようになるのを防ぐためにまず「受信拒否 弱」にしていたけれど,それで効果が出たものもあるだろうけれど,完全では無かった.

卑猥なキーワードとかが入って誘導先URLが記載されているようなものを届かないようにしてくれることを期待.

ということえ,今度は,「キッズオススメ」にしてみた.

「携帯・PHS/パソコンなどのメール設定」で,mopera Uからのメールは拒否するようにしてみた.オカンの交友関係のなかでmopera Uを使っているとも思えず.

これで減ってくれればいいけどなぁ.

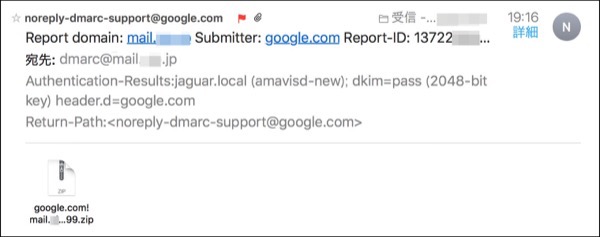

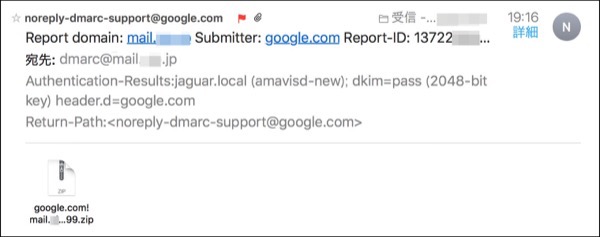

新しくメールサーバを立て,諸設定を終えたところ,Googleから本文が無いメールが送られて来た.

まさにフィッシングメールによくあるやつ

本文はなくて添付ファイルにZIPファイル.怖すぎる.

そこで開いてみたら,XMLファイルがついていました.

XMLにあるURLを確認するとこれ.

DMARC を使用してなりすましとフィッシングを防止する

https://support.google.com/a/answer/2466580

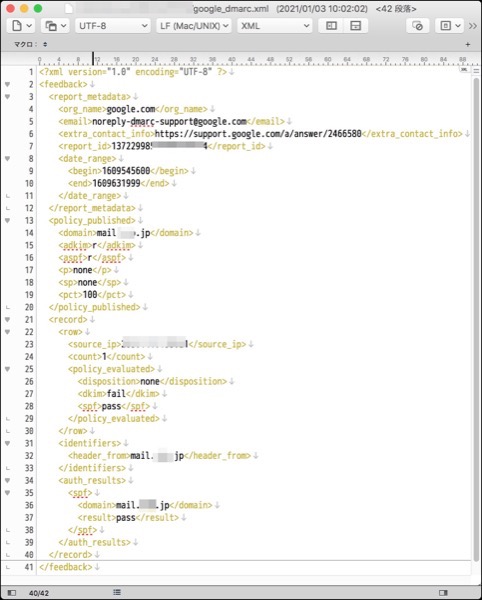

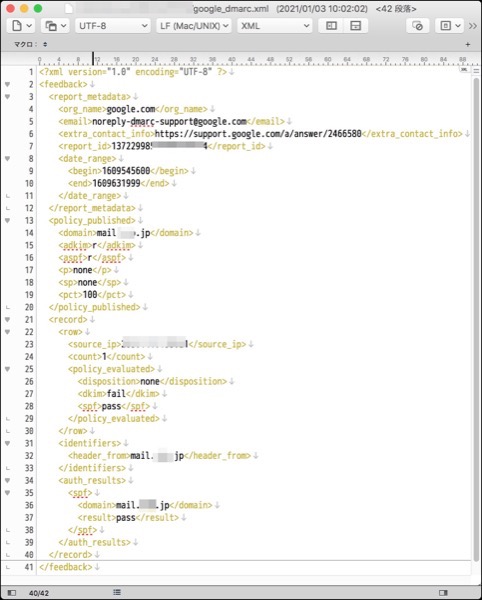

「DMARC レポート大解剖」ということで,参考にしたのはこれ.

どれくらい自社ドメインがなりすまされているか、ご存知ですか?

https://eng-blog.iij.ad.jp/archives/3273

report_metadataやpolicy_publishedで設定を確認できて,record/rowをじっくり見る,ということらしい.

参考:DMARC レコードの追加

https://support.google.com/a/answer/2466563?hl=ja

まさにフィッシングメールによくあるやつ

本文はなくて添付ファイルにZIPファイル.怖すぎる.

そこで開いてみたら,XMLファイルがついていました.

XMLにあるURLを確認するとこれ.

DMARC を使用してなりすましとフィッシングを防止する

https://support.google.com/a/answer/2466580

「DMARC レポート大解剖」ということで,参考にしたのはこれ.

どれくらい自社ドメインがなりすまされているか、ご存知ですか?

https://eng-blog.iij.ad.jp/archives/3273

report_metadataやpolicy_publishedで設定を確認できて,record/rowをじっくり見る,ということらしい.

参考:DMARC レコードの追加

https://support.google.com/a/answer/2466563?hl=ja

オカンのドコモメールへの迷惑メールが止まらない件.

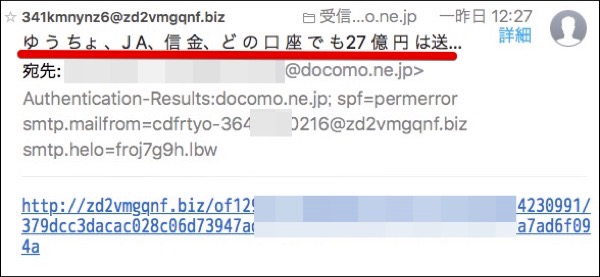

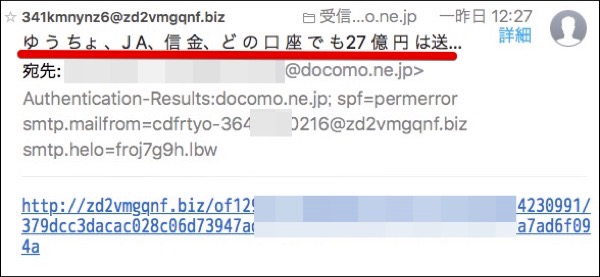

老人向けに,ゆうちょ,JA,信金などを使っている模様.姑息にもスペースを入れてキーワードマッチしないように.

誘導されたURLニアクアセスしてみる.

Operaだとフィッシング渓谷でなかったな.すでに404になっている.

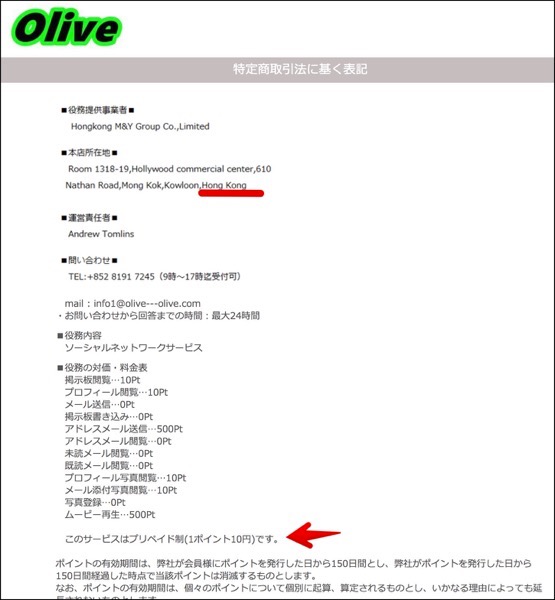

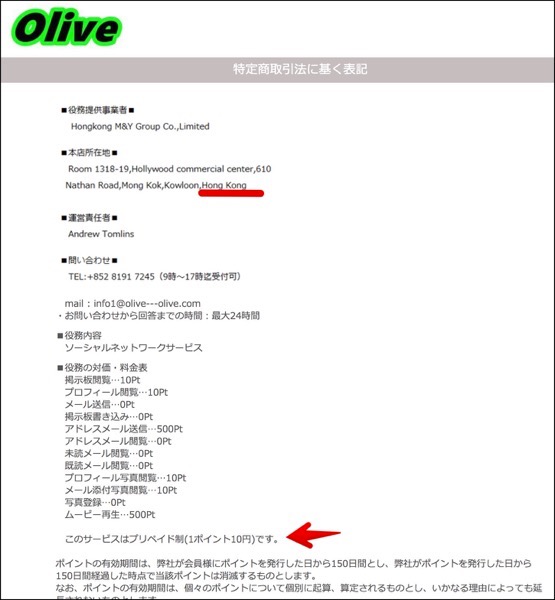

URLを削ると,Oliveというサイトのページが出てきた.

香港を拠点とする小規模なWebサービス業者の模様.現地の日本人向けサービスなのかな.プリペイドのポイント制なので,安くサイトを作るのに悪用されている模様.

老人向けに,ゆうちょ,JA,信金などを使っている模様.姑息にもスペースを入れてキーワードマッチしないように.

誘導されたURLニアクアセスしてみる.

Operaだとフィッシング渓谷でなかったな.すでに404になっている.

URLを削ると,Oliveというサイトのページが出てきた.

香港を拠点とする小規模なWebサービス業者の模様.現地の日本人向けサービスなのかな.プリペイドのポイント制なので,安くサイトを作るのに悪用されている模様.

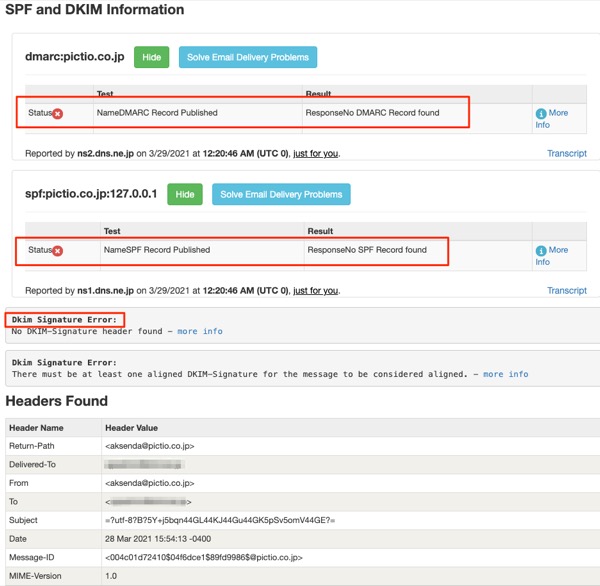

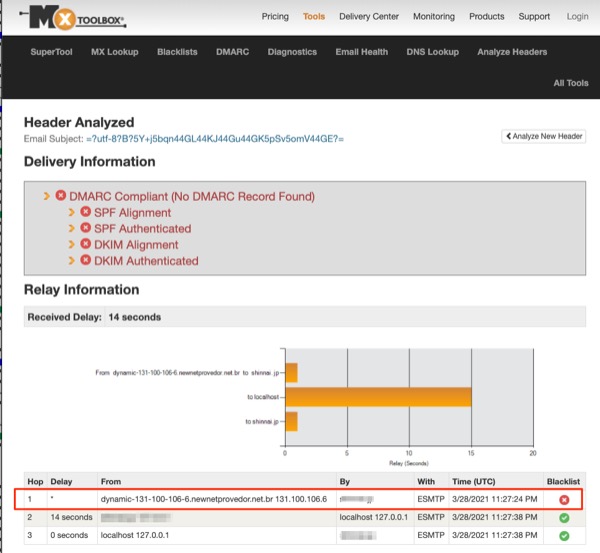

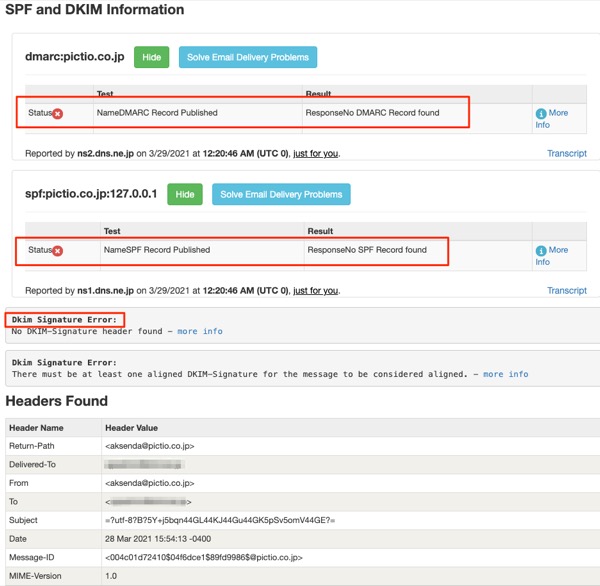

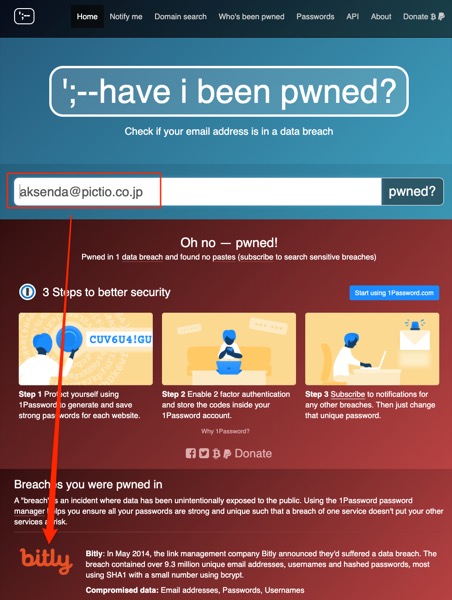

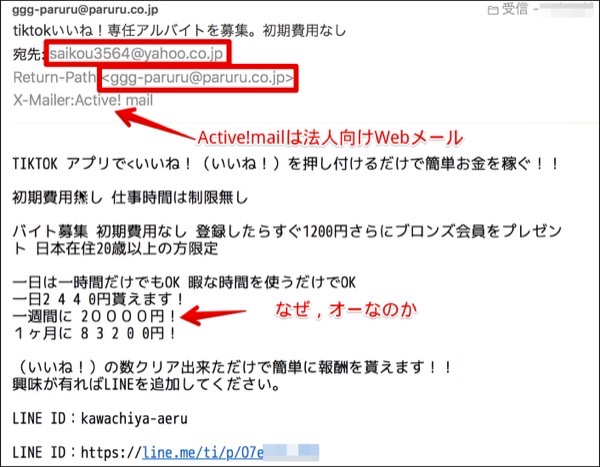

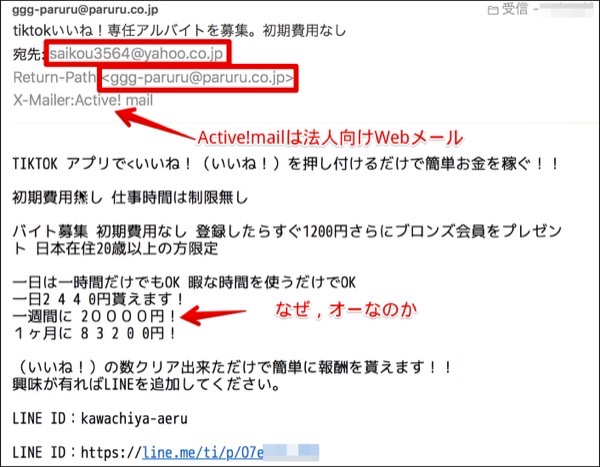

ピーティックスで漏洩したメアドに来るようになった迷惑メールを分析するシリーズ.

TIKTOKの「いいね!」を押すアルバイトだそうだ.「いいね!」とかフォローワーを水増しするアルバイトも存在すると聞いているが,そういうのは「人力ではない」ので,情報弱者を狙ったフィッシングだと思われる.

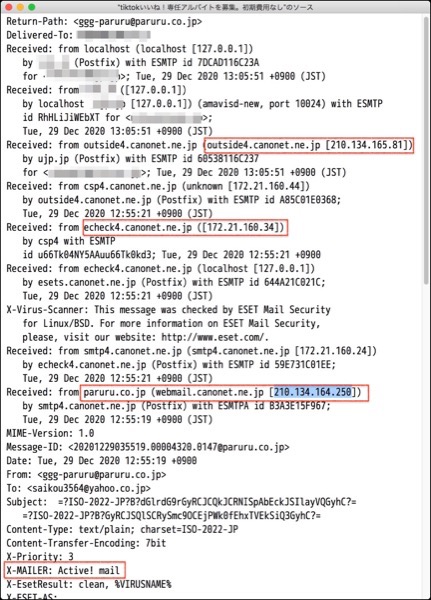

この迷惑メールはco.jpドメインから送信されたようになっている点.

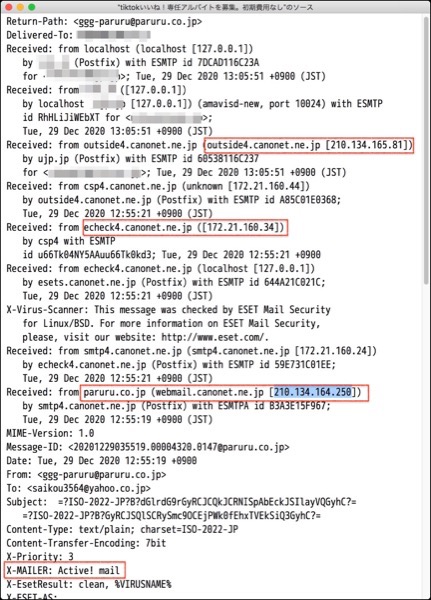

早速メールヘッダを確認.

キヤノンマーケティングのCannonetホスティングサービスを利用している模様.内部的には,WebメーラとしてActive!Mailと,ウイルスチェックとしてESETを利用しているのか.

そして,それらは問題なく通過.

送信元ととしてco.jpを使われた企業は,「株式会社ぱるる」という福島県の事務用品販売会社の模様.

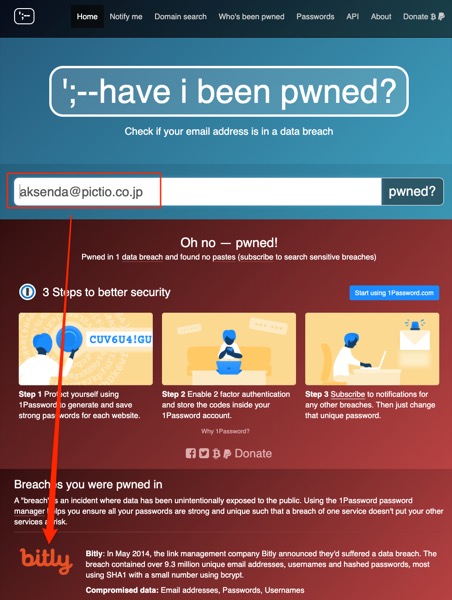

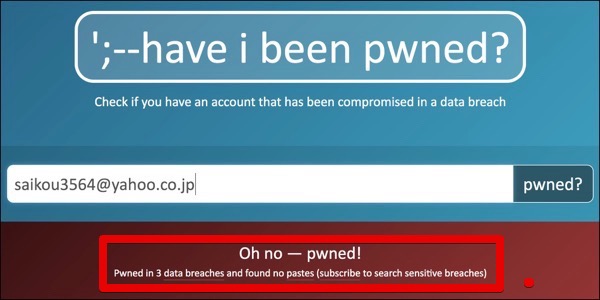

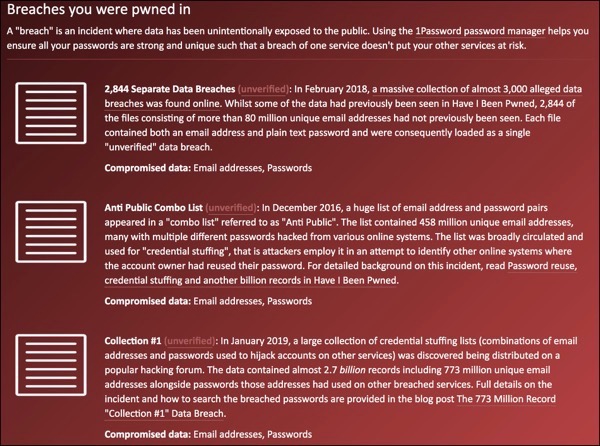

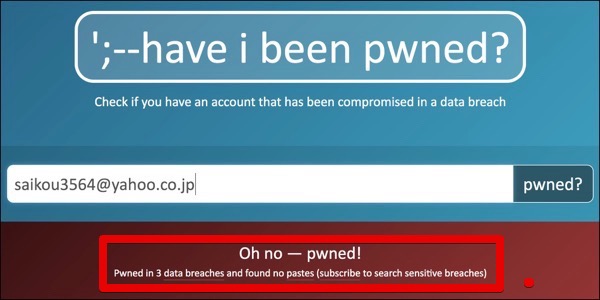

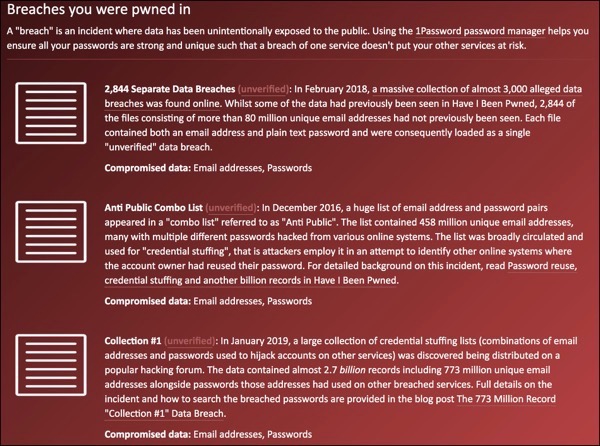

宛先として使われているYahoo!メールのメアドをpwnedで調べる.

漏洩しているアカウントだと判明.このメアドは乗っ取られているのだろうと推測される.

なんどもあちらこちらから漏洩しているようだ.

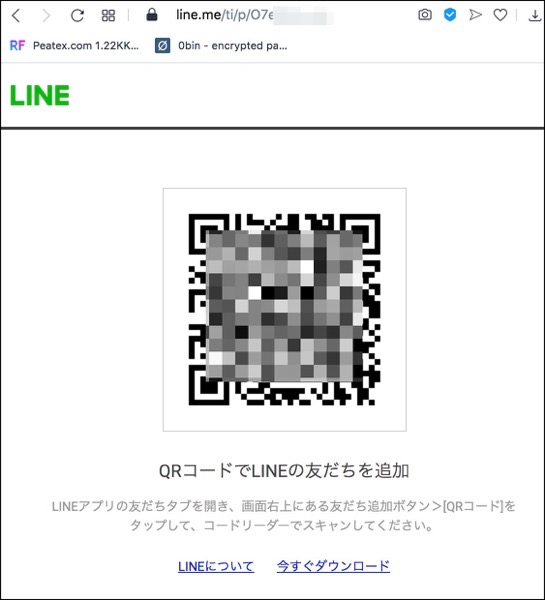

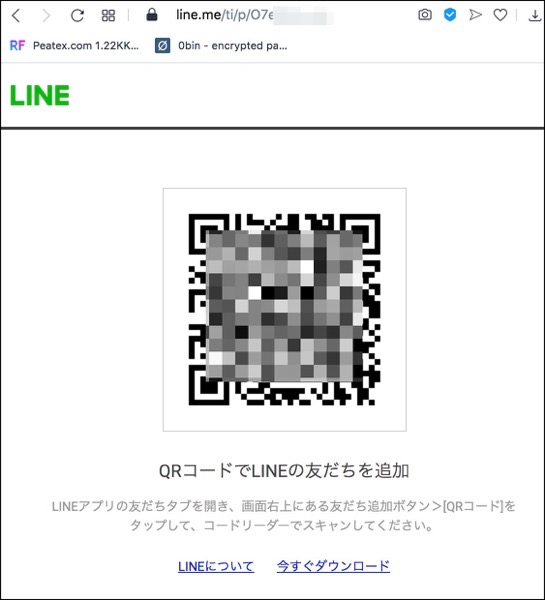

リンクにアクセスすると,LINEの友達追加用のQRコードが表示された.

以下,推察のまとめ.

株式会社ぱるるが利用しているキヤノンマーケティングが提供しているWebメールサービスを利用して,今回のフィッシングメールが送信された.

フィッシングメールの内容から,株式会社ぱるるの中の人が送信してとは思いづらいが,経緯は不明.

フィッシングメールの返信先は,なんどもパスワードが漏洩しているYahoo!メールのメールアドレス.

TIKTOKの「いいね!」を押すアルバイトだそうだ.「いいね!」とかフォローワーを水増しするアルバイトも存在すると聞いているが,そういうのは「人力ではない」ので,情報弱者を狙ったフィッシングだと思われる.

この迷惑メールはco.jpドメインから送信されたようになっている点.

早速メールヘッダを確認.

キヤノンマーケティングのCannonetホスティングサービスを利用している模様.内部的には,WebメーラとしてActive!Mailと,ウイルスチェックとしてESETを利用しているのか.

そして,それらは問題なく通過.

送信元ととしてco.jpを使われた企業は,「株式会社ぱるる」という福島県の事務用品販売会社の模様.

宛先として使われているYahoo!メールのメアドをpwnedで調べる.

漏洩しているアカウントだと判明.このメアドは乗っ取られているのだろうと推測される.

なんどもあちらこちらから漏洩しているようだ.

リンクにアクセスすると,LINEの友達追加用のQRコードが表示された.

以下,推察のまとめ.

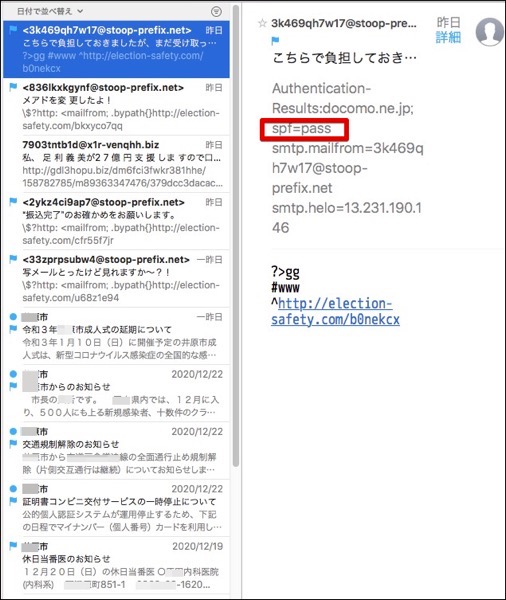

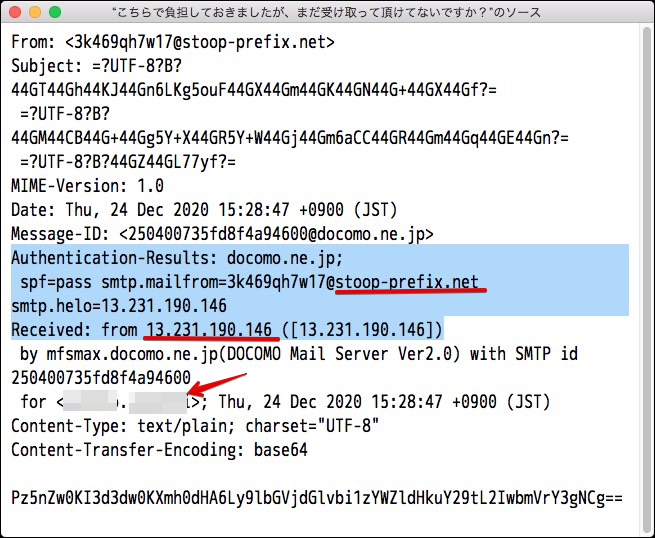

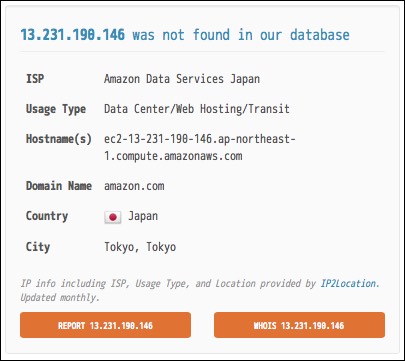

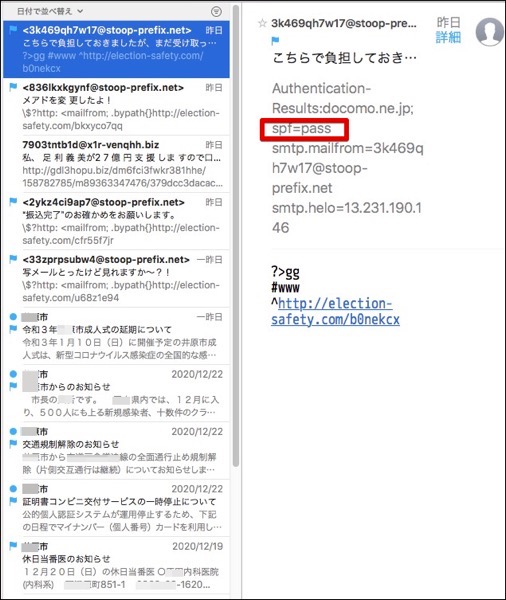

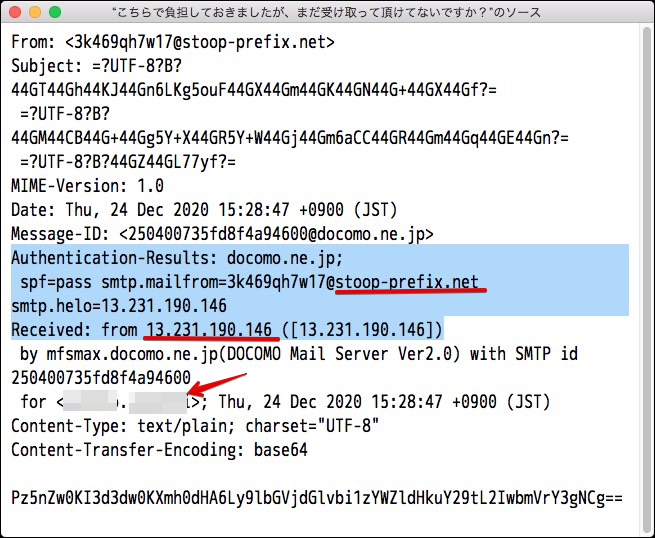

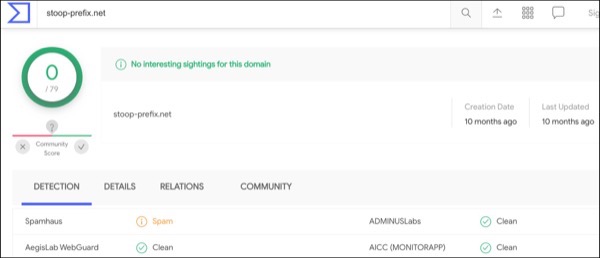

オカンのドコモメールに迷惑メールしかこない件.SPモード設定で「受信するメールの登録」をしたのだけれど,構わず送られてくる.

SPFはpassとなっているので調べてみた.

送信宛先にドコモメールのドメイン名がついてない.

まずは基本のIPアドレス.

普通にAWS.そしてドメイン.

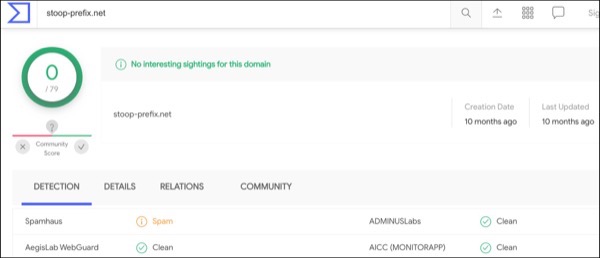

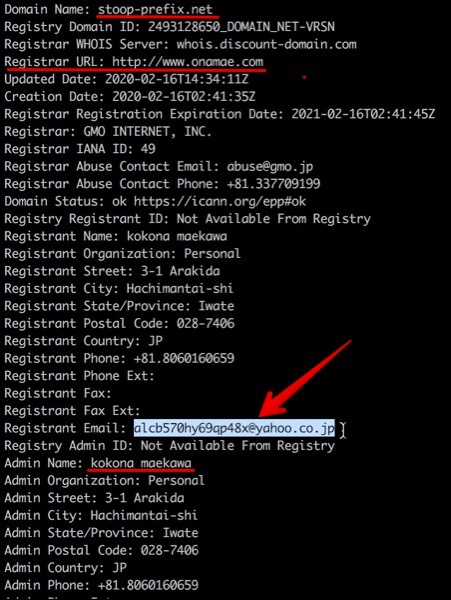

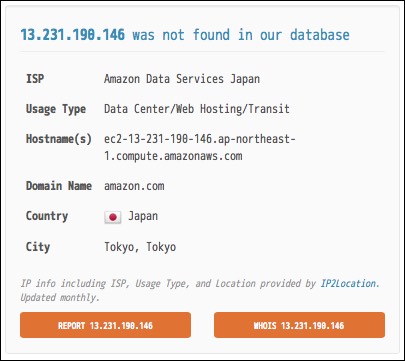

10ヶ月前にちょっとSpam登録されているようだ.

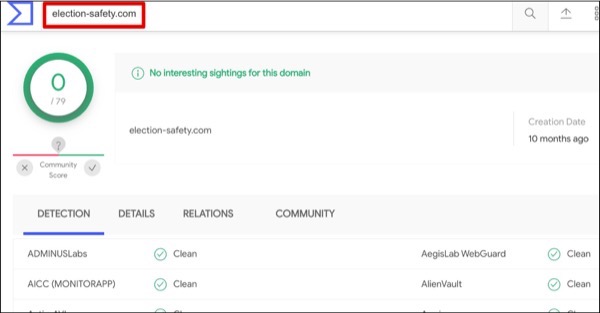

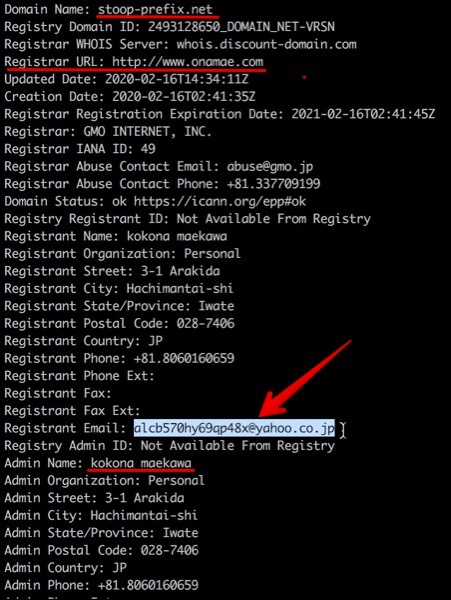

日本だったので,whoisしてみた.

Yahoo!のめちゃくちゃなメアドを使って,お名前.comで10ヶ月前にドメイン取得.

.netって140円なのか.

VirusTotalでも悪性評価されてないけれど,すでにテイクダウンされていました.

SPFはpassとなっているので調べてみた.

送信宛先にドコモメールのドメイン名がついてない.

まずは基本のIPアドレス.

普通にAWS.そしてドメイン.

10ヶ月前にちょっとSpam登録されているようだ.

日本だったので,whoisしてみた.

Yahoo!のめちゃくちゃなメアドを使って,お名前.comで10ヶ月前にドメイン取得.

.netって140円なのか.

VirusTotalでも悪性評価されてないけれど,すでにテイクダウンされていました.

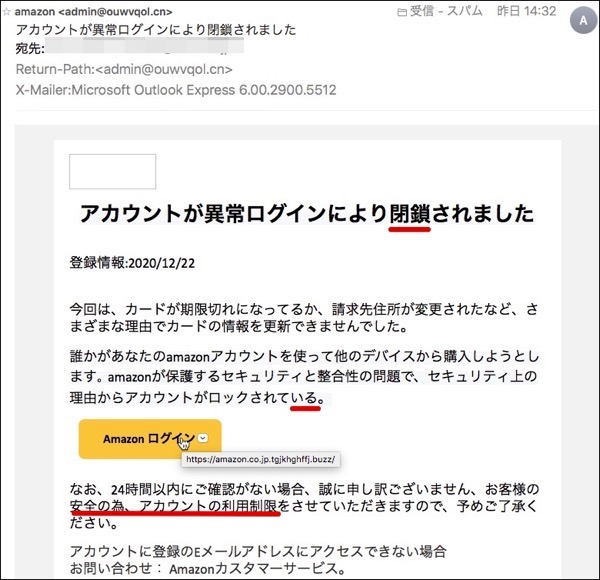

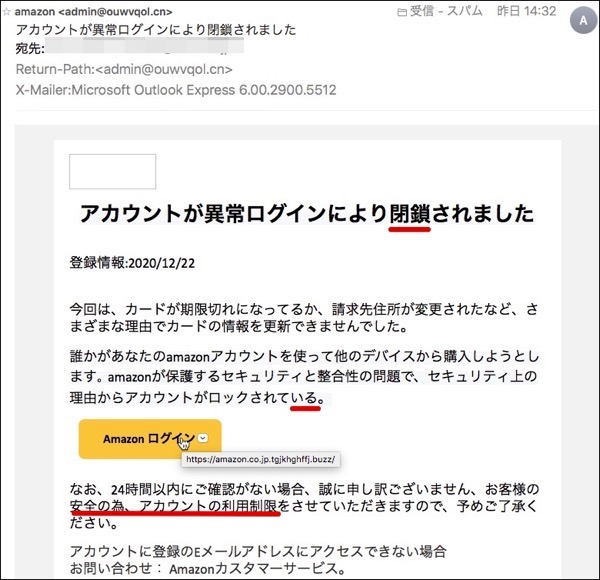

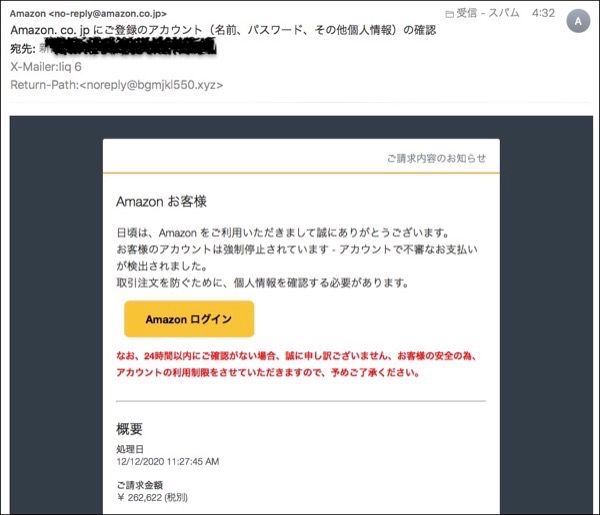

アマゾンのアカウントを持ってないのに,ログインできなくなったとメールが.

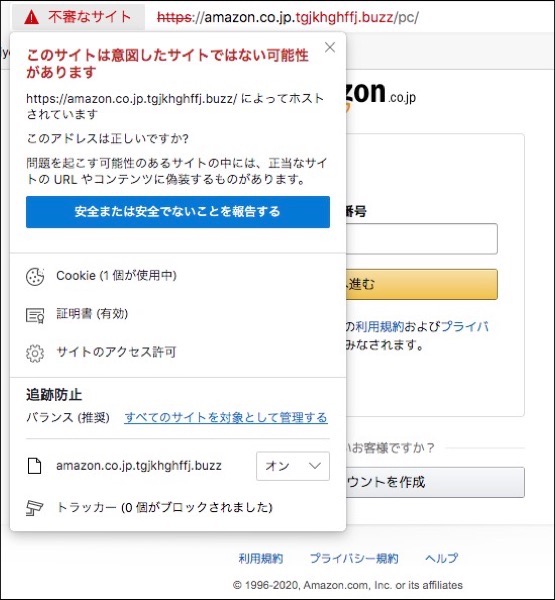

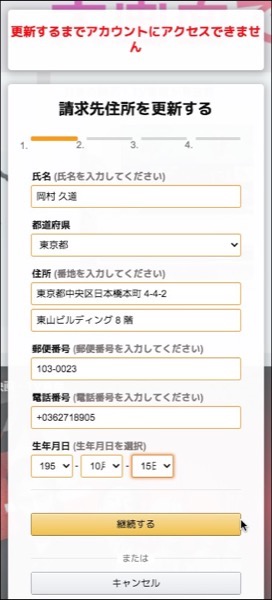

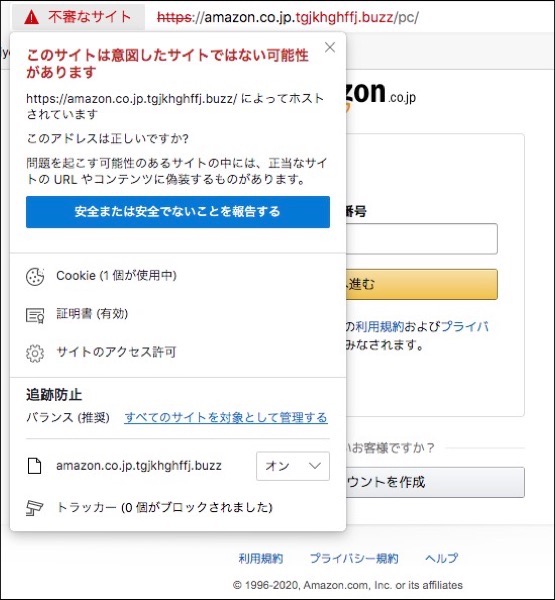

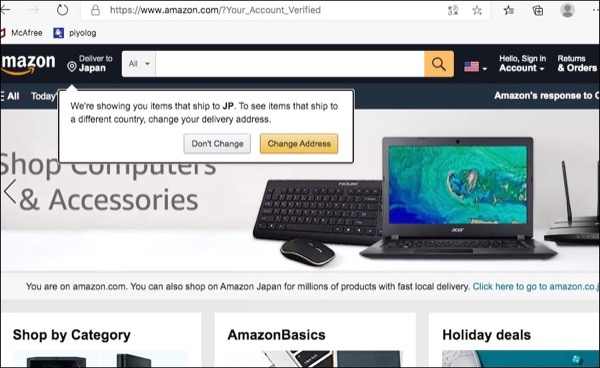

アカウントが閉鎖されているのにログインしろとなっている.若干の違和感を感じつつ,Amazonログインボタンを押してみる.

今回はMicrosoft Edgeを使ってみているけれど,不審なサイトだと警告が出る.

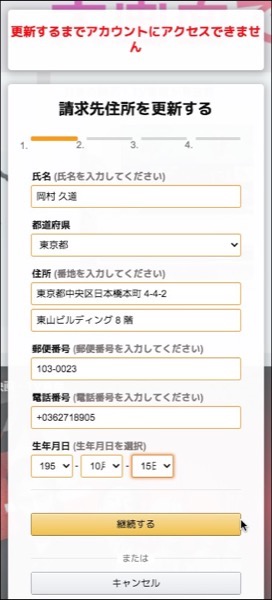

アクセスを続けようとしても安全ではないとMicrosoft Defender SmartScreenが警告をだしてくるけれど,もてないアマゾンのアカウントが閉鎖されているので仕方なくアクセスしてみる.

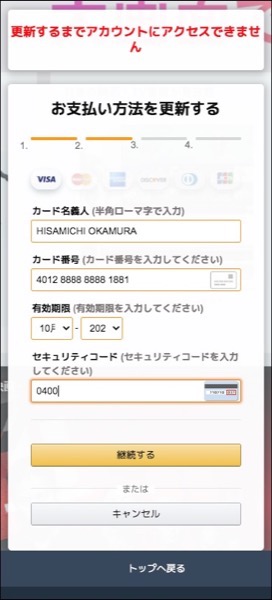

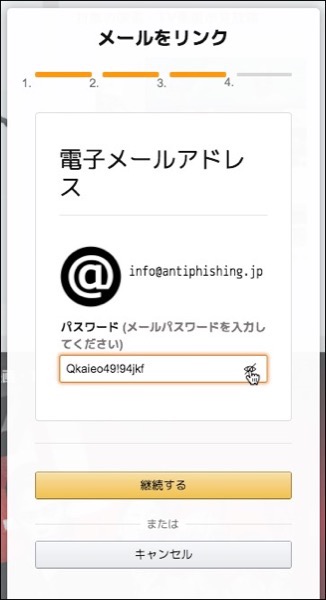

ちゃんとフィッシング協議会のメアドで登録.

とりあえず,フィッシング協議会の連絡先を設定.電話番号を入力すると国際電話番号に自動的に変換された.親切だね.

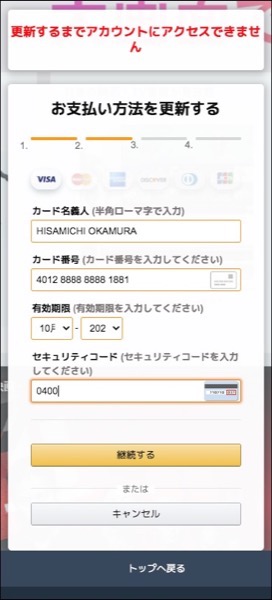

クレジットカード番号を入力してみた.ちゃんとコードがチェックされいていい加減な数値を入れるとエラーが出たので,ちゃんとテスト用のクレジットカード番号を入力しました.

パスワードは覚えがないのだけれど,110番に連絡するように設定.

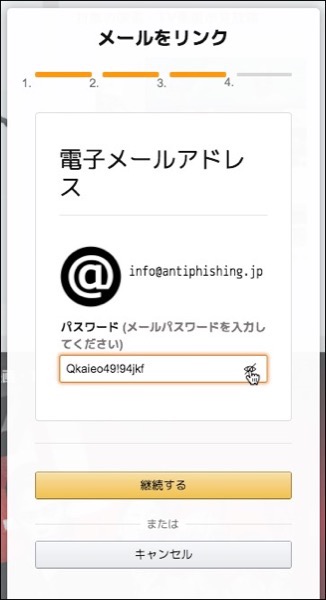

メアドのパスワードは知らないので,これもランダムに.目のアイコンを押すとマスクされているパスワードが見えるようになりました.親切だね.

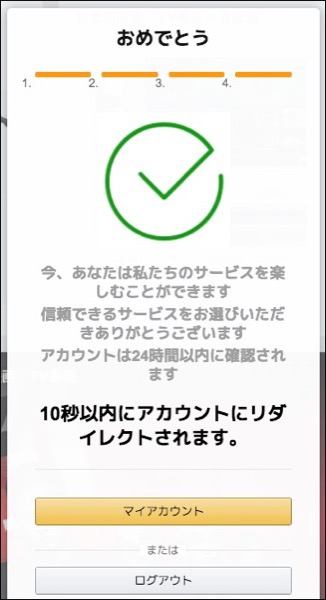

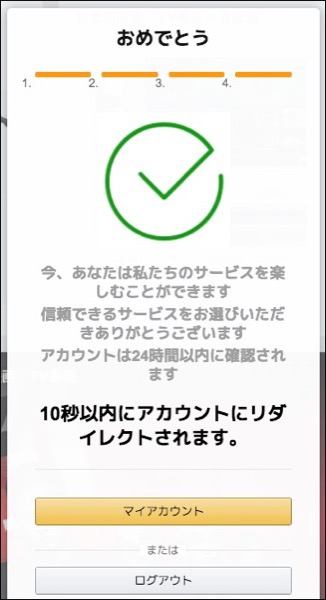

どうにか成功した模様.これでアマゾンにちゃんと転送されるみたい.

アメリカのアマゾンに転送されたよ.アメリカのアマゾンのアカウントも持ってないけどなぁ.

アカウントが閉鎖されているのにログインしろとなっている.若干の違和感を感じつつ,Amazonログインボタンを押してみる.

今回はMicrosoft Edgeを使ってみているけれど,不審なサイトだと警告が出る.

アクセスを続けようとしても安全ではないとMicrosoft Defender SmartScreenが警告をだしてくるけれど,もてないアマゾンのアカウントが閉鎖されているので仕方なくアクセスしてみる.

ちゃんとフィッシング協議会のメアドで登録.

とりあえず,フィッシング協議会の連絡先を設定.電話番号を入力すると国際電話番号に自動的に変換された.親切だね.

クレジットカード番号を入力してみた.ちゃんとコードがチェックされいていい加減な数値を入れるとエラーが出たので,ちゃんとテスト用のクレジットカード番号を入力しました.

パスワードは覚えがないのだけれど,110番に連絡するように設定.

メアドのパスワードは知らないので,これもランダムに.目のアイコンを押すとマスクされているパスワードが見えるようになりました.親切だね.

どうにか成功した模様.これでアマゾンにちゃんと転送されるみたい.

アメリカのアマゾンに転送されたよ.アメリカのアマゾンのアカウントも持ってないけどなぁ.

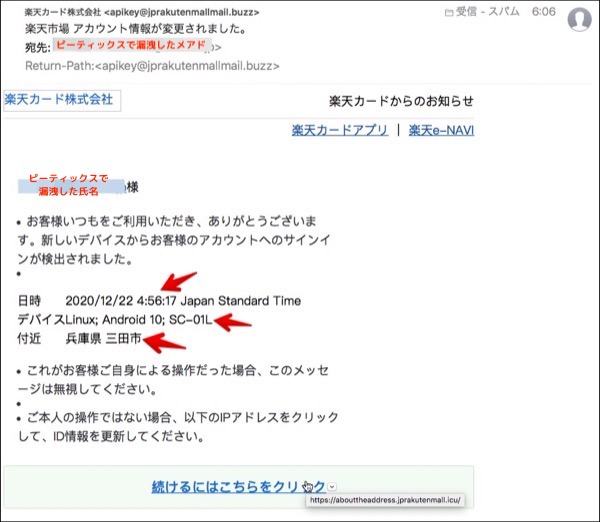

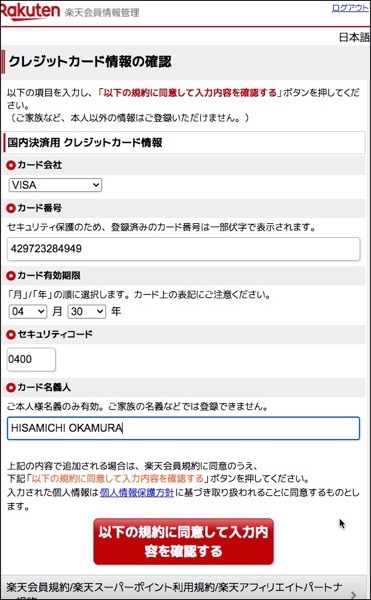

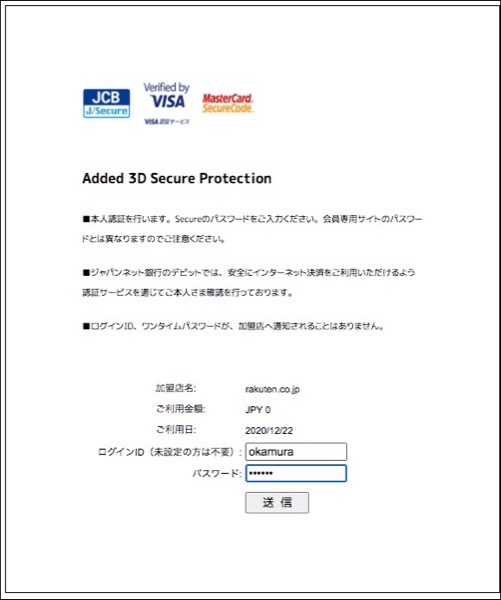

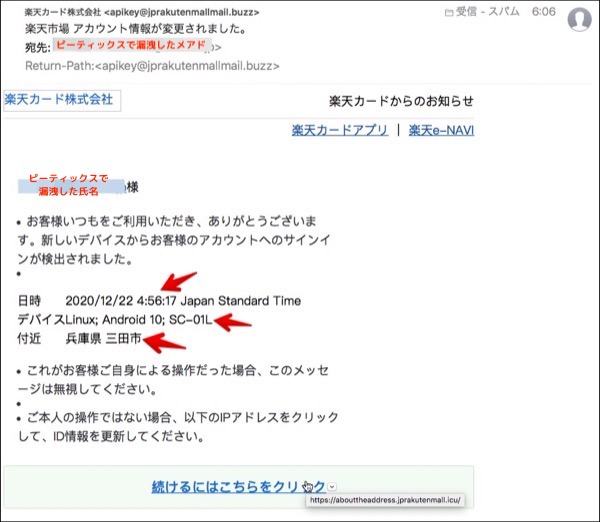

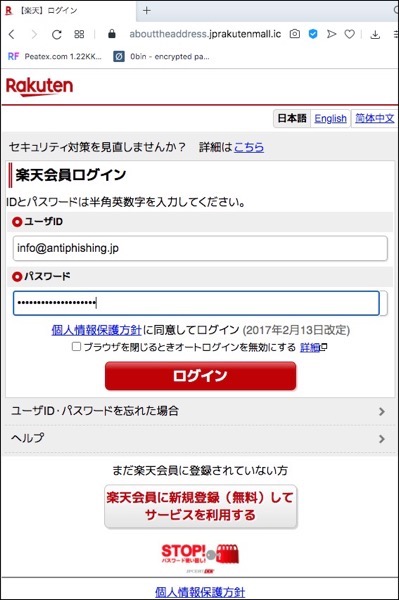

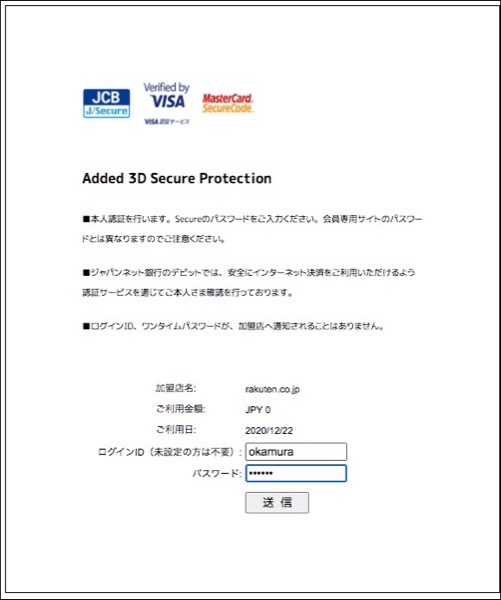

ピーティックスで漏洩したメアドに,入ってもない楽天のアカウントについてメールが.

早朝に兵庫の三田でログインしたそうだ.そんなところにいた覚えは無いなぁ.

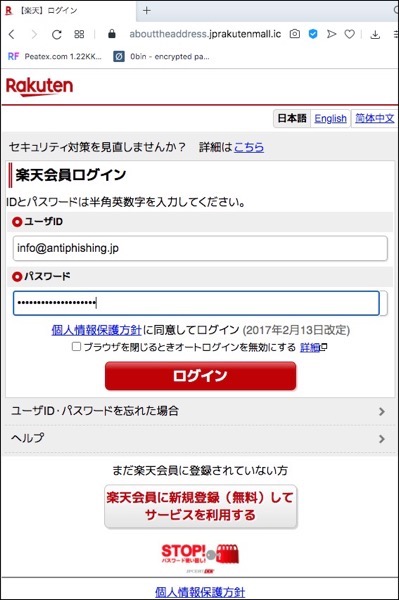

びっくりしたので,フィッシング協議会にメールしようとメアドを設定.パスワードはちょっとわからないので適当に入力.

ログイン成功.

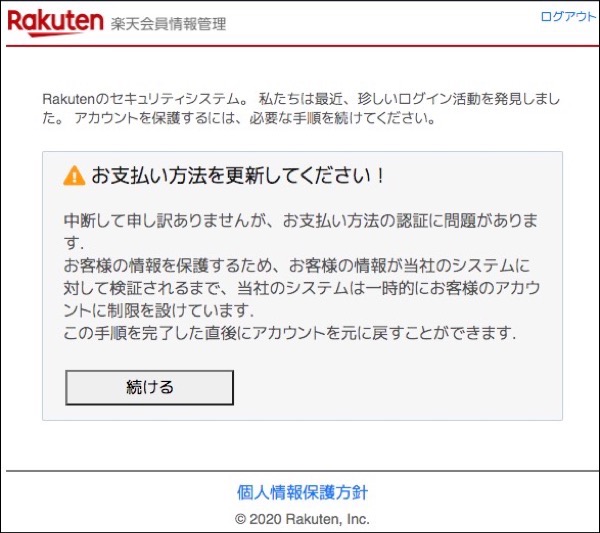

やばい!支払い情報が更新されているようだ.これは続ける.

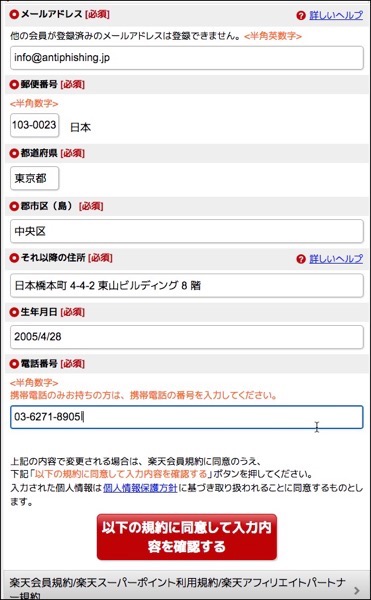

連絡先を入力しなければいけない.ちょっとよくわからないので,フィッシング協議会の連絡先を設定してみた.

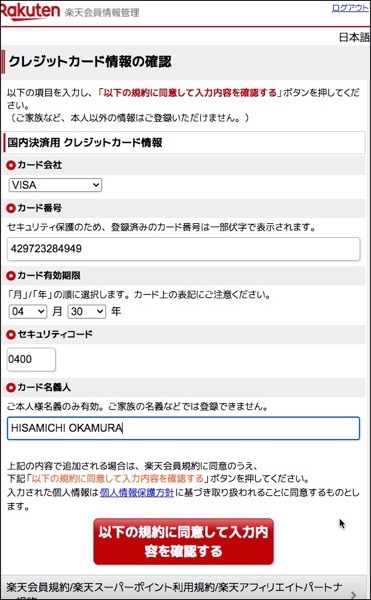

クレジット番号の入力! 覚えがないので,システムテストでよく使われるクレジットカード番号を入力してセキュリティコードは思いついた番号を設定.名義人はフィッシング協議会の代表者名に.

ちゃんと3Dセキュアにも対応している! フィッシング協議会に連絡したいので,代表者の名前を登録.パスワードはキーボードを適当に押した.

おめでとう! ちゃんとフィッシング協議会の連絡先が登録できてよかった.

完了ボタンを押したら,楽天のサイトに転送してくれた.

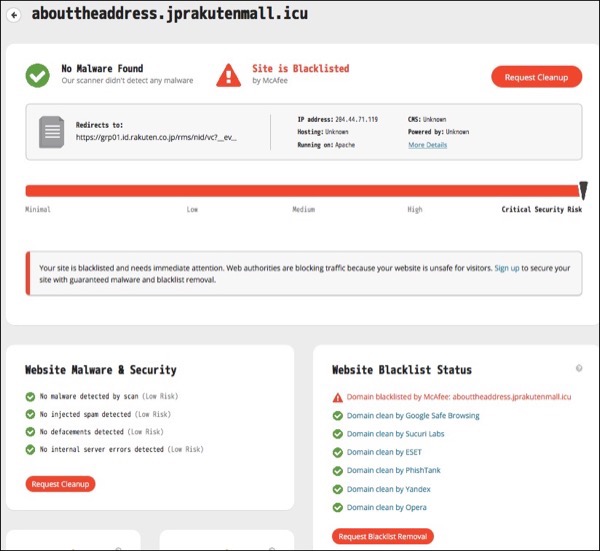

ちょっと怖くなった?ので,URLをチェック.

真っ赤だね.

早朝に兵庫の三田でログインしたそうだ.そんなところにいた覚えは無いなぁ.

びっくりしたので,フィッシング協議会にメールしようとメアドを設定.パスワードはちょっとわからないので適当に入力.

ログイン成功.

やばい!支払い情報が更新されているようだ.これは続ける.

連絡先を入力しなければいけない.ちょっとよくわからないので,フィッシング協議会の連絡先を設定してみた.

クレジット番号の入力! 覚えがないので,システムテストでよく使われるクレジットカード番号を入力してセキュリティコードは思いついた番号を設定.名義人はフィッシング協議会の代表者名に.

ちゃんと3Dセキュアにも対応している! フィッシング協議会に連絡したいので,代表者の名前を登録.パスワードはキーボードを適当に押した.

おめでとう! ちゃんとフィッシング協議会の連絡先が登録できてよかった.

完了ボタンを押したら,楽天のサイトに転送してくれた.

ちょっと怖くなった?ので,URLをチェック.

真っ赤だね.

うちにはまだ着弾してないけれど,活動し始めた模様.

マルウェアEmotetの活動再開(2020/12/21-)と変更点

https://bomccss.hatenablog.jp/entry/emotet-3

メリークリスマス

賞与

とかか.メリークリスマスと言われてもふ〜んって感じだと思うけれど,ボーナス時期を外した?賞与についての通達だと,ちょっと気になるかもしれないね.

引用: EDRで検出するヒントになりそう.

マルウェアEmotetの活動再開(2020/12/21-)と変更点

https://bomccss.hatenablog.jp/entry/emotet-3

メリークリスマス

賞与

とかか.メリークリスマスと言われてもふ〜んって感じだと思うけれど,ボーナス時期を外した?賞与についての通達だと,ちょっと気になるかもしれないね.

引用:

現時点の最新のEmotetの感染有無の確認は、プロセス一覧の中にrundll32.exeが動いており、その引数のファイルの拡張子がdllでない、実行のエクスポート関数がRunDLLである、ということ、それがレジストリRunキーに設定されている、という点を確認する必要があると思われます。

ただ、これはすぐに変更可能な点ですので、確認ポイントとして今後しばらく使えるか、という点は不明です。

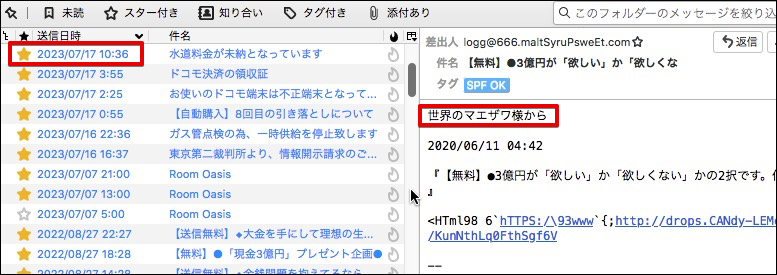

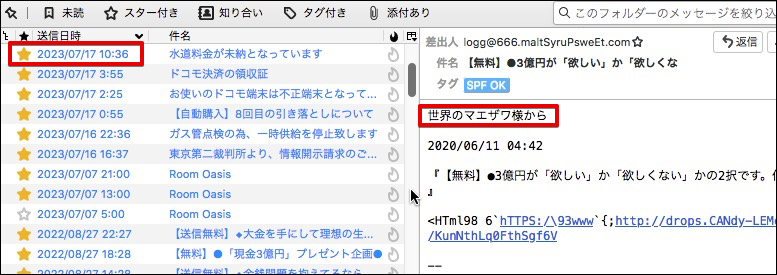

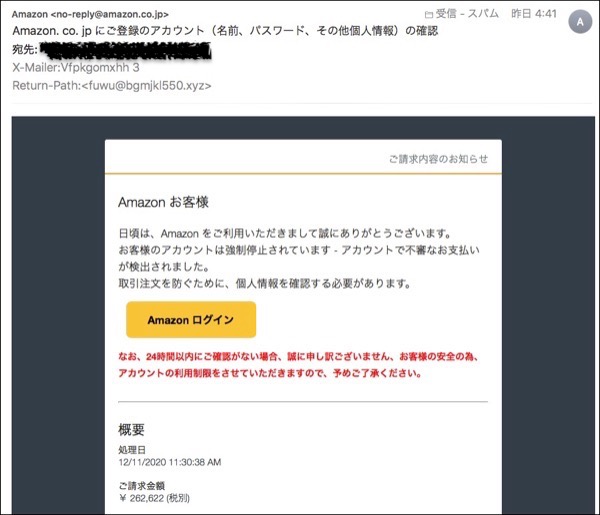

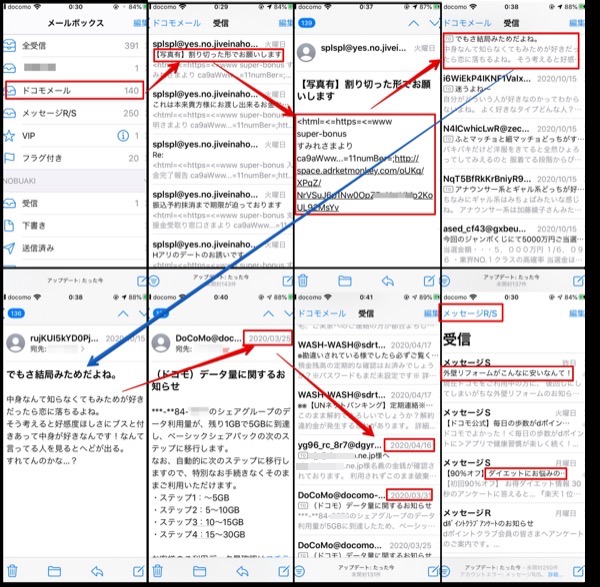

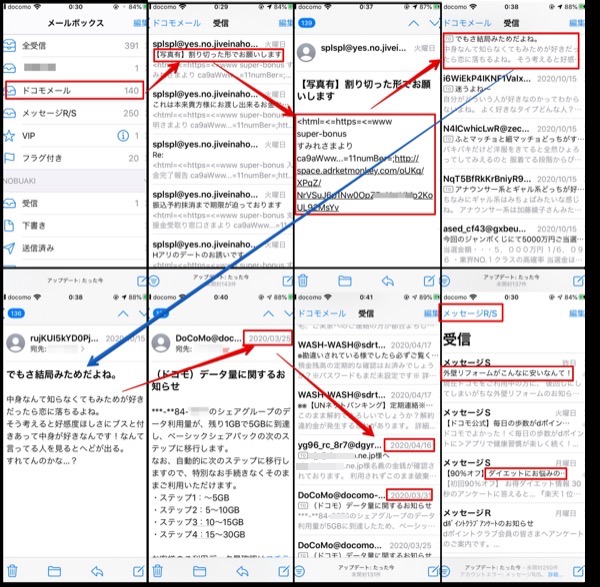

iモード時代は平和で迷惑メールが全く来なかったオカンのメアド.スマホ(iPhone)に変えて約1年半,迷惑メールしか来なくなり使わなくなったそうだ.

SPモードメールからドコモメールに切り替わって,IMAPなのでPCで取り込んでみた.

800件近いメールの767件が迷惑メール.巧に送信日時を2023年などの未来時間に設定してメールボックスの一番上に来るようになっているなぁ.

そして多くのメールは,SPFヘッダはpassになっている.

ドコモでは迷惑メール判定サービスは有料になったけれど,受信リスト設定でホワイトリスト運用できるというので,設定してみた.

まともにやりとりしているメアドアカウントを整理したら,6件だった.そんなもんか.

これで迷惑メール来ないかな.

SPモードメールからドコモメールに切り替わって,IMAPなのでPCで取り込んでみた.

800件近いメールの767件が迷惑メール.巧に送信日時を2023年などの未来時間に設定してメールボックスの一番上に来るようになっているなぁ.

そして多くのメールは,SPFヘッダはpassになっている.

ドコモでは迷惑メール判定サービスは有料になったけれど,受信リスト設定でホワイトリスト運用できるというので,設定してみた.

まともにやりとりしているメアドアカウントを整理したら,6件だった.そんなもんか.

これで迷惑メール来ないかな.

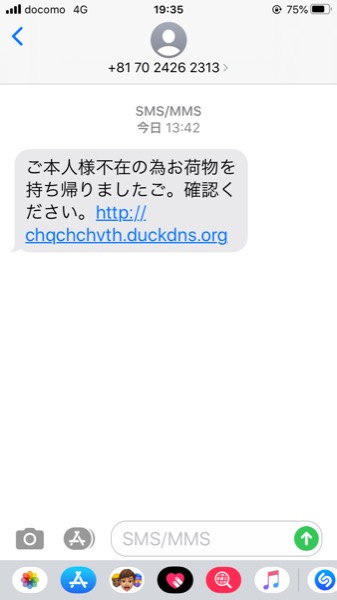

カミさんから,変なSMSが届いたと.

在宅中なのに.

興味深くURLを叩いてみたけれど,今現在アクセス不能.調べると,ゆうちょ銀行を模したフィッシングサイトだった模様.

2020年12月04日

フィッシングメール・SMSによる詐欺にご注意ください

(偽メール文:「ご本人様不在の為お荷物を持ち帰りました」)

https://www.jp-bank.japanpost.jp/news/2020/news_id001592.html

他にも楽天版とかのバリエーションもある模様.

怪しすぎるURLなのだけれど,ネットで調べるとクリックしてしまう人は多い模様.受け取った側の電話番号の疎通確認の可能性もある.

受け取った側の対処は,無視すること以外にないね.

在宅中なのに.

興味深くURLを叩いてみたけれど,今現在アクセス不能.調べると,ゆうちょ銀行を模したフィッシングサイトだった模様.

2020年12月04日

フィッシングメール・SMSによる詐欺にご注意ください

(偽メール文:「ご本人様不在の為お荷物を持ち帰りました」)

https://www.jp-bank.japanpost.jp/news/2020/news_id001592.html

他にも楽天版とかのバリエーションもある模様.

怪しすぎるURLなのだけれど,ネットで調べるとクリックしてしまう人は多い模様.受け取った側の電話番号の疎通確認の可能性もある.

受け取った側の対処は,無視すること以外にないね.

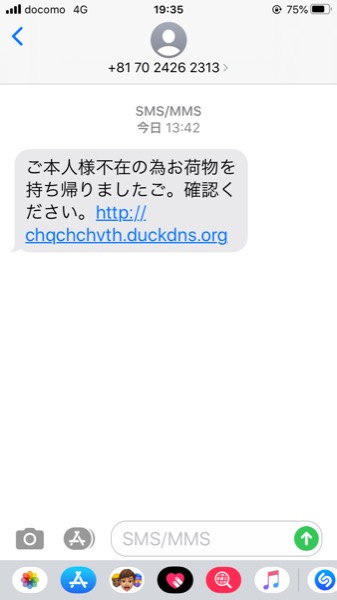

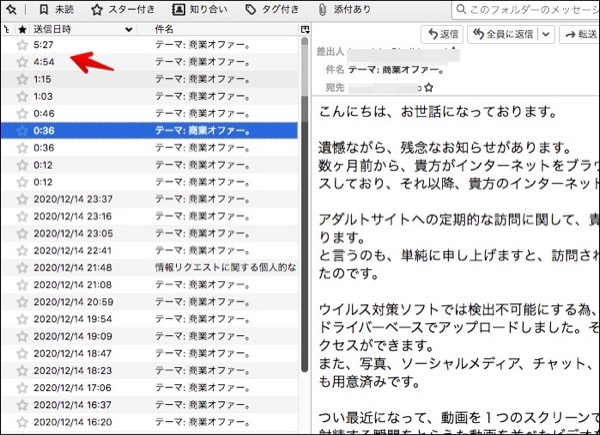

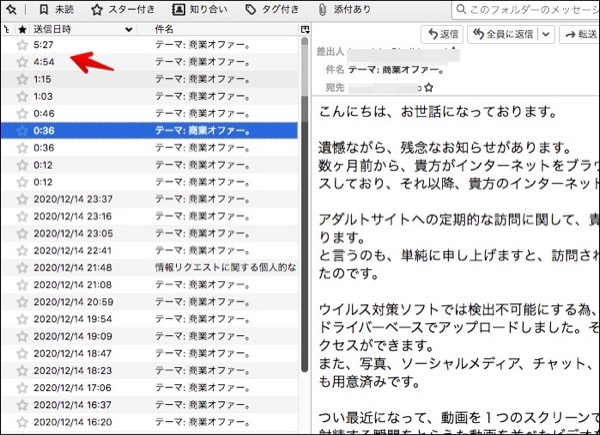

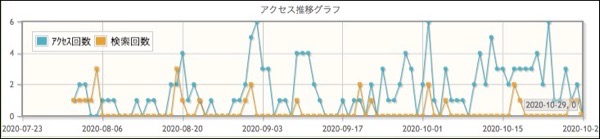

2020年9月に多く観測したけれど,今日はとんでもない数の商業オファーメールが.

どうやらメアドが漏洩して迷惑メールがたくさん来るようになったカミさんのところにも届いたようで,本文が気持ち悪かったそうだ.

色々なメアドに飛んできている.過去にメールログみてたらuser unknownが多発でエラーメールが多いから,あえてアカウント作って受け取るようにしてみたアドレスにも到着している.バラマキ型の典型か.

集金先のビットコインアドレスはこれ.

139WQyraw8jvkEJQ9N6LGW5tJdFt4zvXXX

今現在,入金は無いようだけれど.後日調べようと思っていた,2020年9月にの商業オファーのビットコイン支払い実績がでてました.

150USD前後の金額がもう1つ送り込まれていますな.約3万円の稼ぎだったようだが...

どうやらメアドが漏洩して迷惑メールがたくさん来るようになったカミさんのところにも届いたようで,本文が気持ち悪かったそうだ.

色々なメアドに飛んできている.過去にメールログみてたらuser unknownが多発でエラーメールが多いから,あえてアカウント作って受け取るようにしてみたアドレスにも到着している.バラマキ型の典型か.

集金先のビットコインアドレスはこれ.

139WQyraw8jvkEJQ9N6LGW5tJdFt4zvXXX

今現在,入金は無いようだけれど.後日調べようと思っていた,2020年9月にの商業オファーのビットコイン支払い実績がでてました.

150USD前後の金額がもう1つ送り込まれていますな.約3万円の稼ぎだったようだが...

11月に流行ったIcedIDと呼ばれる標的型攻撃のメール.NRIセキュアの分析結果が発表されていました.

【検証】マルウェア「IcedID」の検知傾向と感染に至るプロセスを徹底解説

https://www.nri-secure.co.jp/blog/explaining-the-tendency-of-malware-icedid

mshta.exeをリネームしているのか.mshta.exeはMicrosoft HTML Application Hostといわれる古典的なWebエンジンだけれど,これを悪用するのか.

WindowsとInternet Explorerが一体化したころwから存在していると思うけれど,実質役目を終えているが互換性のために残っているのだと思う(想像) そして悪用されちゃう.

滅多に起動されないので,LOLBAS としてプログラム起動は検知するようにしているけれど,ハッシュ値でも登録しといたほうがいいな.

あと,感染してしまっている場合,revopilte3[.]club、aweragiprooslk[.]cyou へのビーコン通信があるそうだから,プロキシログみチェックだね.

【検証】マルウェア「IcedID」の検知傾向と感染に至るプロセスを徹底解説

https://www.nri-secure.co.jp/blog/explaining-the-tendency-of-malware-icedid

mshta.exeをリネームしているのか.mshta.exeはMicrosoft HTML Application Hostといわれる古典的なWebエンジンだけれど,これを悪用するのか.

WindowsとInternet Explorerが一体化したころwから存在していると思うけれど,実質役目を終えているが互換性のために残っているのだと思う(想像) そして悪用されちゃう.

滅多に起動されないので,LOLBAS としてプログラム起動は検知するようにしているけれど,ハッシュ値でも登録しといたほうがいいな.

あと,感染してしまっている場合,revopilte3[.]club、aweragiprooslk[.]cyou へのビーコン通信があるそうだから,プロキシログみチェックだね.

ピーティックスで漏洩したメール,楽天を堅田メールも来ていた.

これらのフィッシングで誘導されるサイトはアクセス不能ではなくてGoogle検索窓に転送されるようになっていました.

これらのフィッシングで誘導されるサイトはアクセス不能ではなくてGoogle検索窓に転送されるようになっていました.

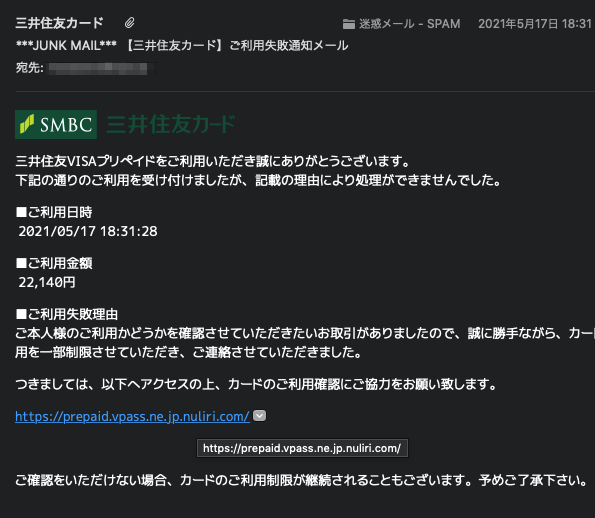

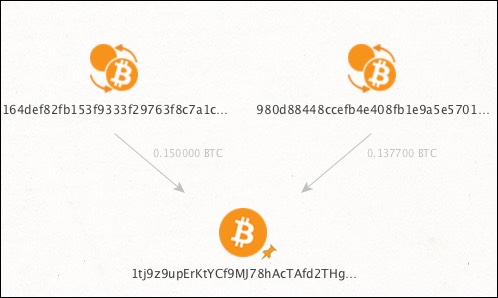

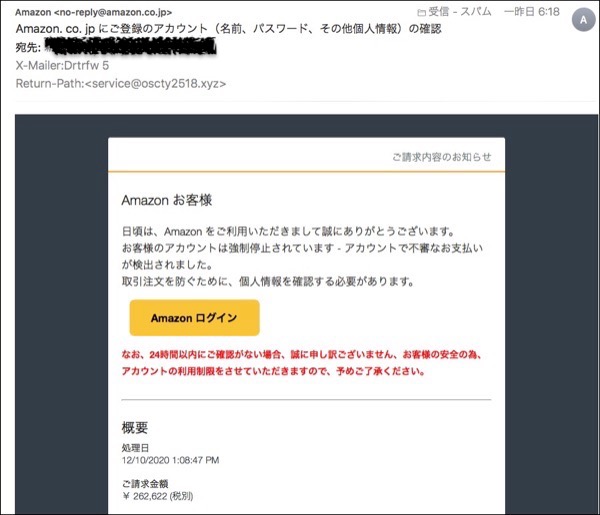

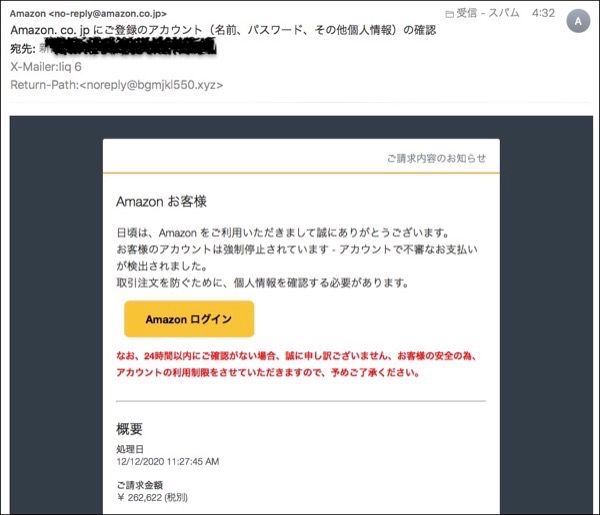

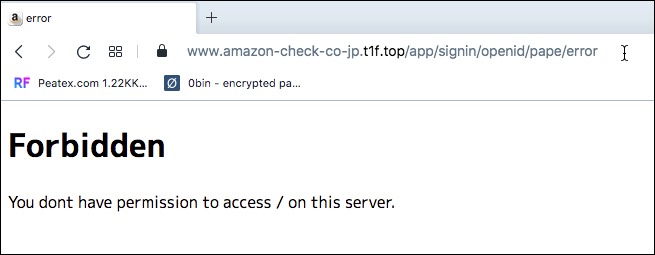

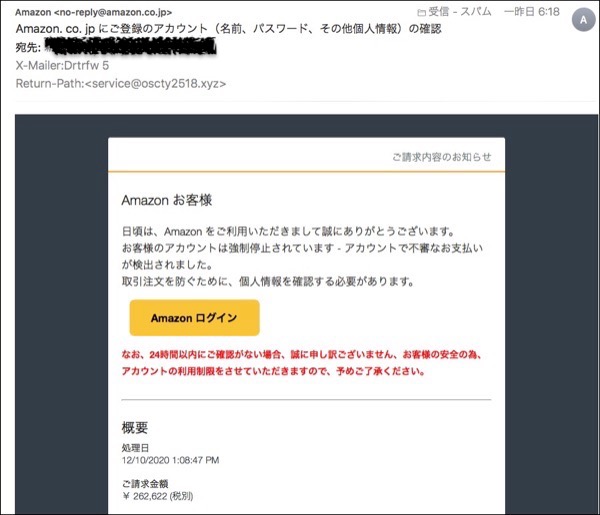

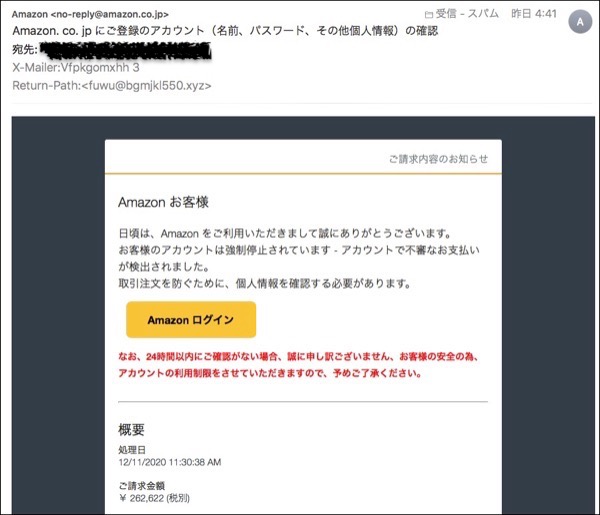

ピーティックスで漏洩したメルアドに,毎日同じ文面の迷惑メールが来ている.

持ってないAmazonのアカウントで22万円の買い物.

持ってないAmazonのアカウントで22万円の買い物.

持ってないAmazonのアカウントで22万円の買い物.

そんなに毎日22万円のものを買うものか.

しょうがないから,今朝4時に来たメールのURLにアクセスしてみる.

すでにテイクダウンされている模様.

これからどんどん,迷惑メールが来るのかと思うと面倒だな.ちなみにピーティックスからはパスワード変えろというメールが来て以降,途中経過報告も何もない.

一般的には,この迷惑メールがピーティックスの漏洩事件と関係あるかどうか紐付けできないけれど,これまで迷惑メールが来てなかったメアドに,この時期から来るようになったのだから,状況証拠的に疑わしい.facebookへのログインも同じ.

持ってないAmazonのアカウントで22万円の買い物.

持ってないAmazonのアカウントで22万円の買い物.

持ってないAmazonのアカウントで22万円の買い物.

そんなに毎日22万円のものを買うものか.

しょうがないから,今朝4時に来たメールのURLにアクセスしてみる.

すでにテイクダウンされている模様.

これからどんどん,迷惑メールが来るのかと思うと面倒だな.ちなみにピーティックスからはパスワード変えろというメールが来て以降,途中経過報告も何もない.

一般的には,この迷惑メールがピーティックスの漏洩事件と関係あるかどうか紐付けできないけれど,これまで迷惑メールが来てなかったメアドに,この時期から来るようになったのだから,状況証拠的に疑わしい.facebookへのログインも同じ.

物理的なコインか.

フィッシング対策協議会よりコミュニティにて活躍する有識者に対しチャレンジコイン贈呈を開始 (2020/12/08)

https://www.antiphishing.jp/news/info/20201208.html

100名ということはレアですな.

刻印はこれ.

53544f502e205448494e4b2e20434f4e4e454354

STOP. THINK. CONNECT

フィッシング対策協議会よりコミュニティにて活躍する有識者に対しチャレンジコイン贈呈を開始 (2020/12/08)

https://www.antiphishing.jp/news/info/20201208.html

100名ということはレアですな.

刻印はこれ.

53544f502e205448494e4b2e20434f4e4e454354

STOP. THINK. CONNECT

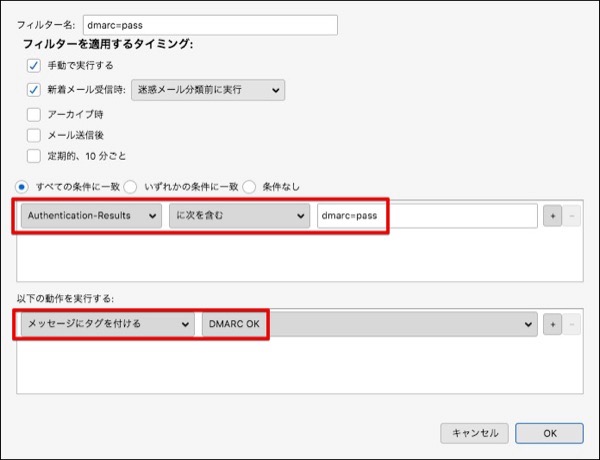

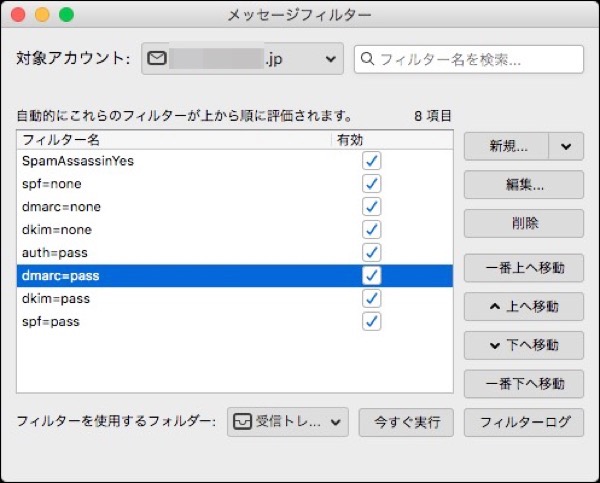

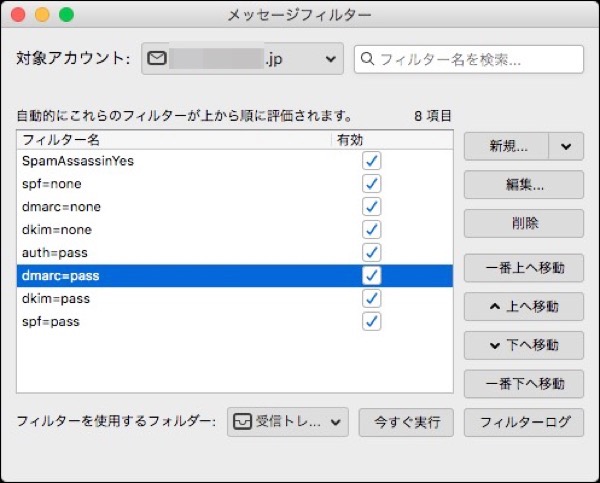

Thunderbirdを使ってヘッダのSPF,DKIM,DMARCヘッダをタグに設定してみた

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2020/12/4 1:06

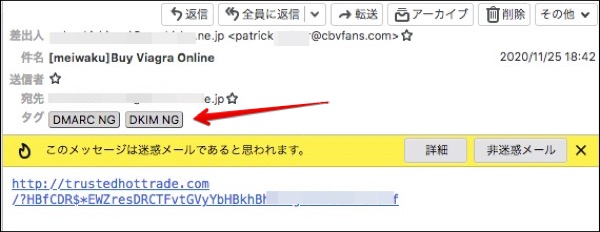

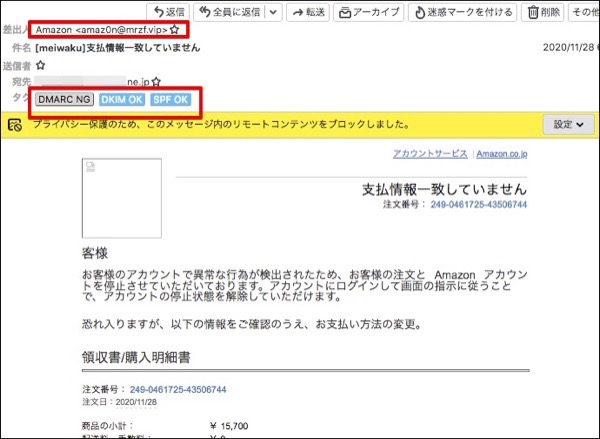

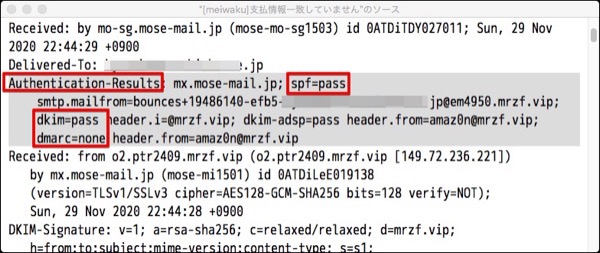

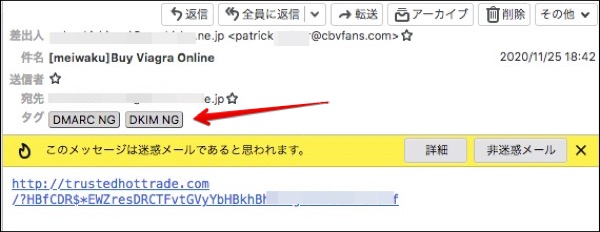

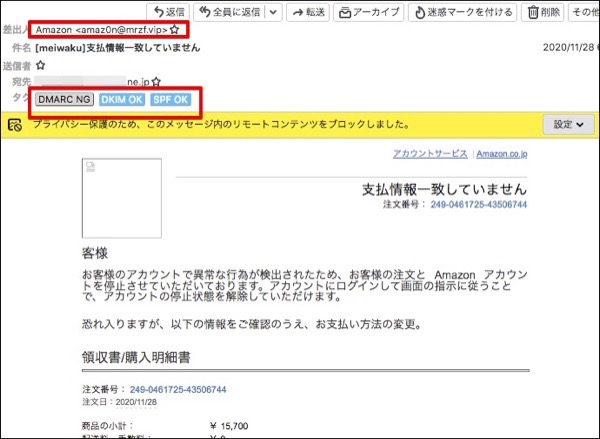

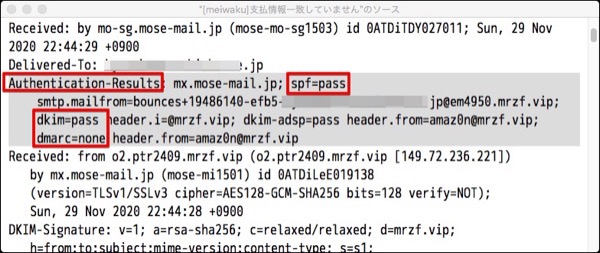

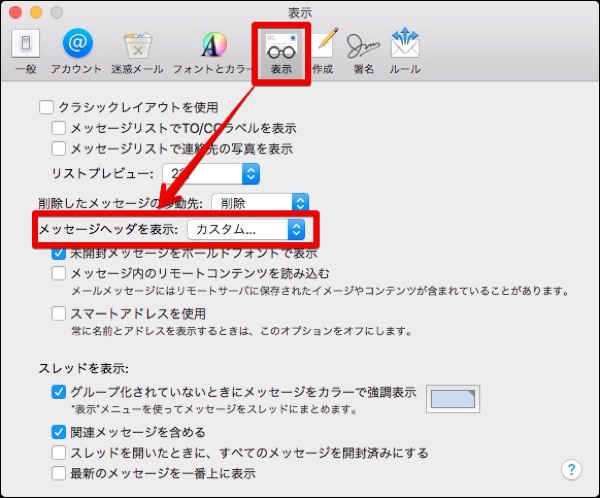

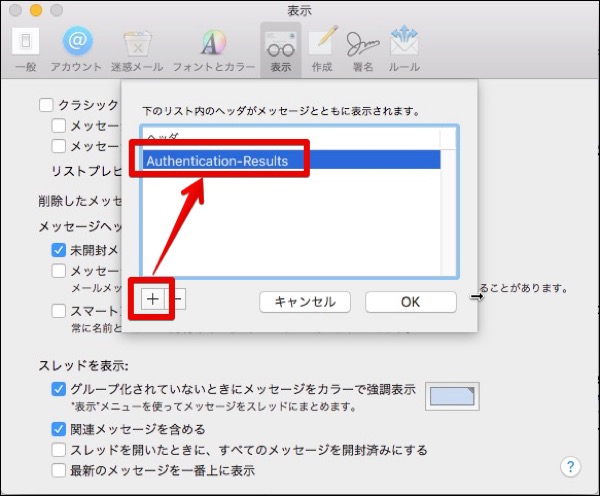

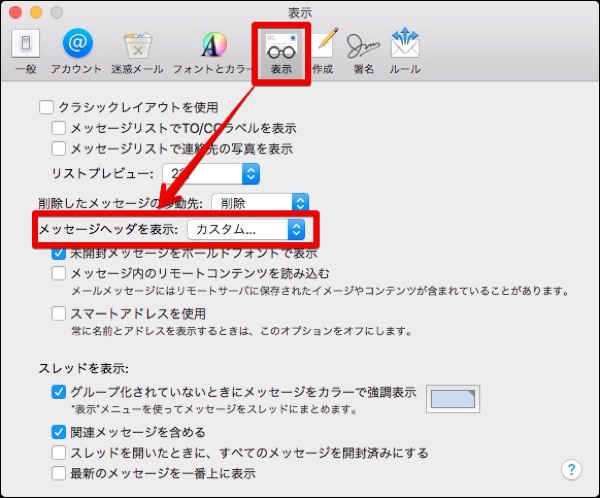

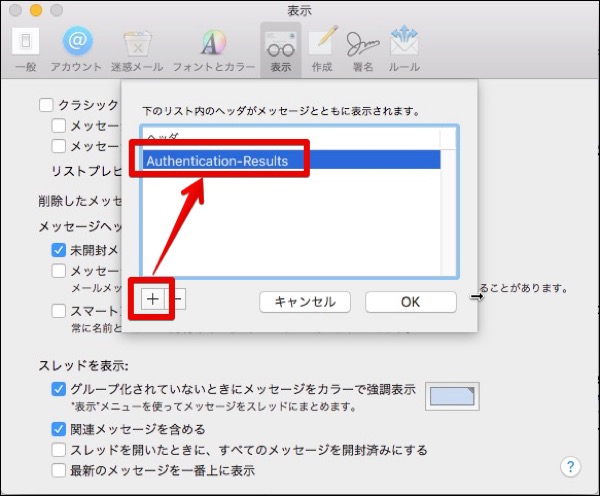

迷惑メールを判定する1つの指標としてAuthentication-Resultsヘッダが使えるけれど,Apple Mailでヘッダを表示させて読むのは辛いので,Thunderbirdでタグを使ってみることにした.Apple Mailでは,今現在タグ機能がない.

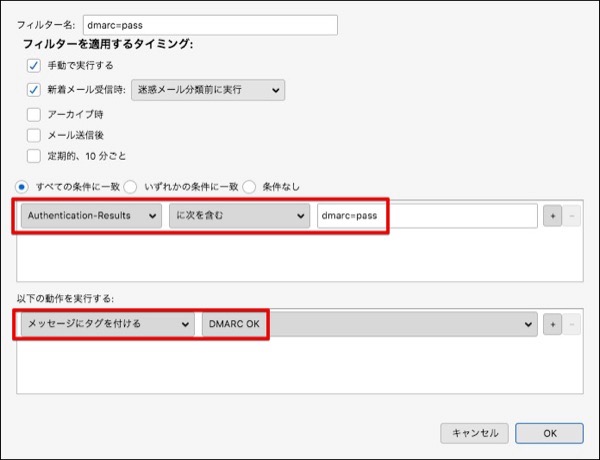

設定は,カスタムヘッダでAuthentication-Resultsの条件を登録する.

SPF,DKIM,DMARCとAUTHがpassのものとnoneのものを設定することにした.

普段メールフィルタを設定しない人なので,このAuthentication-Resultsの設定しかない.

そして今まで受け取った迷惑メールをフィルタ適用してみた.

想定通りの,見やすい感じになっている!

そして他のメールも順次見ていくと...

DKIMもSPFもpassしている迷惑メールの存在.

ヘッダを確認.

sendgrid.netを使って送信されているのか..

設定は,カスタムヘッダでAuthentication-Resultsの条件を登録する.

SPF,DKIM,DMARCとAUTHがpassのものとnoneのものを設定することにした.

普段メールフィルタを設定しない人なので,このAuthentication-Resultsの設定しかない.

そして今まで受け取った迷惑メールをフィルタ適用してみた.

想定通りの,見やすい感じになっている!

そして他のメールも順次見ていくと...

DKIMもSPFもpassしている迷惑メールの存在.

ヘッダを確認.

sendgrid.netを使って送信されているのか..

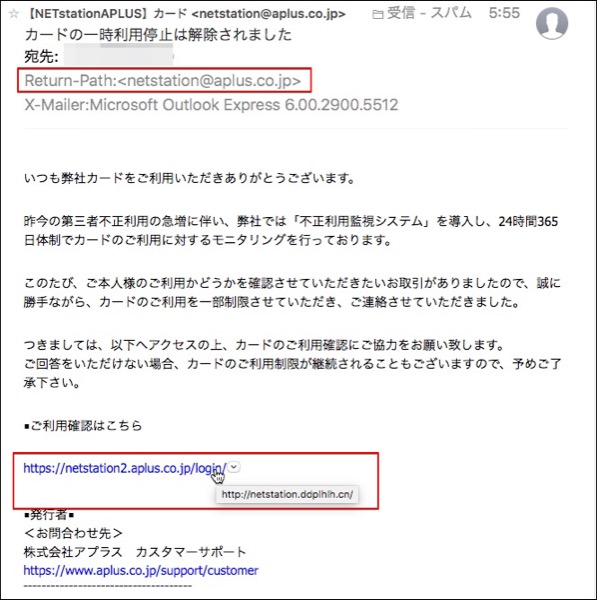

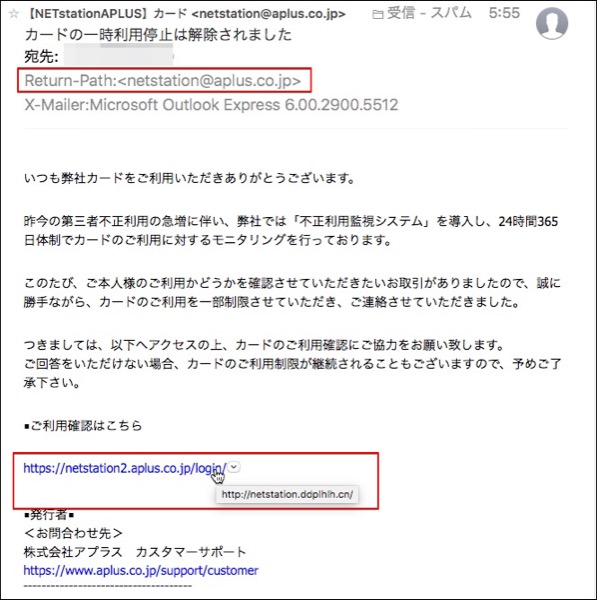

株式会社アプラス,という会社を知らなかったけれど,新生銀行系列の中堅クレジットカード・信販会社だそうだ.

存在を知らなかったけれど,カードを停止すると連絡があった.

日本語がちゃんとしている.テキストメールにみえてHTMLメールでリンクを隠している.

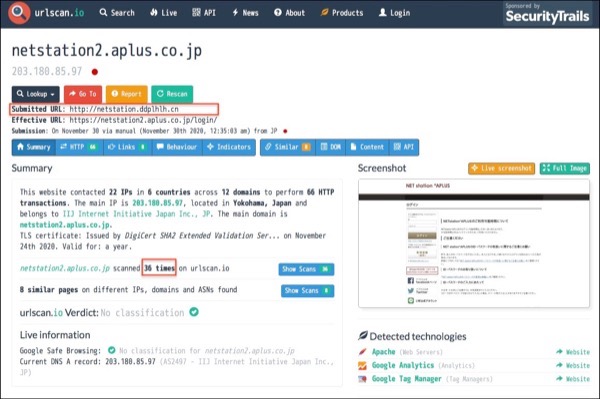

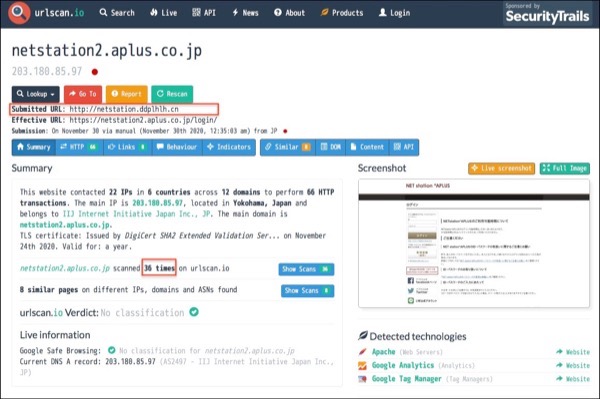

今回不思議だったのは,その誘導先のURLが,正しいURLに置き換えられていることを発見.

今現在は,フィッシングサイトはテイクダウンされているようだけれど.

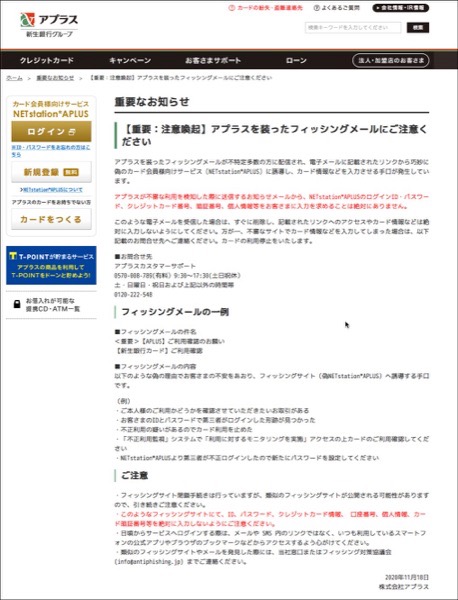

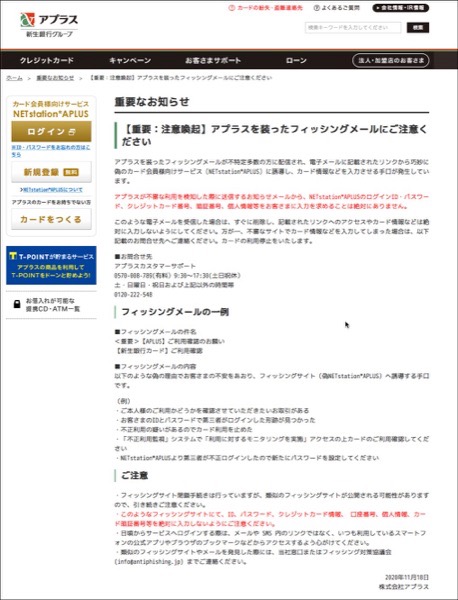

アプラスはフィッシング対策協議会にも案内が出ているようで,多くのバリエーションが出ている模様.

アプラスをかたるフィッシング (2020/11/16)

https://www.antiphishing.jp/news/alert/aplus_20201116.html

公式サイトの魚拓.

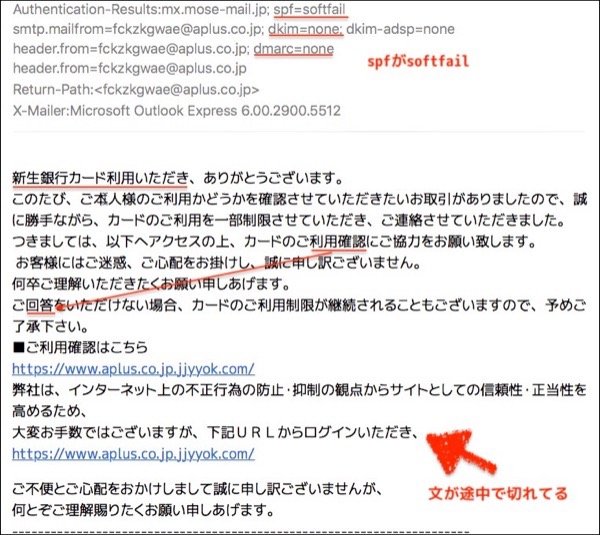

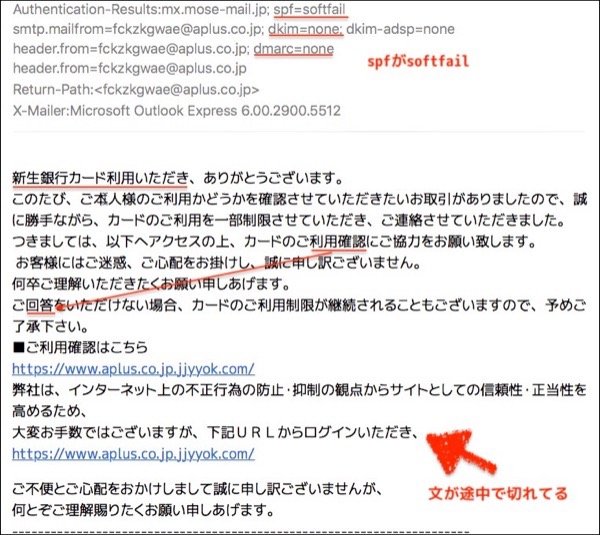

カミさんの方に来ているアプラスを騙るフィッシングメールは,日本語が不自然.

SPFヘッダがsoftfailというのは初めてみた.「認証情報を公開しているが、正当なメールであっても認証失敗する可能性もある」ということだそうです.

存在を知らなかったけれど,カードを停止すると連絡があった.

日本語がちゃんとしている.テキストメールにみえてHTMLメールでリンクを隠している.

今回不思議だったのは,その誘導先のURLが,正しいURLに置き換えられていることを発見.

今現在は,フィッシングサイトはテイクダウンされているようだけれど.

アプラスはフィッシング対策協議会にも案内が出ているようで,多くのバリエーションが出ている模様.

アプラスをかたるフィッシング (2020/11/16)

https://www.antiphishing.jp/news/alert/aplus_20201116.html

公式サイトの魚拓.

カミさんの方に来ているアプラスを騙るフィッシングメールは,日本語が不自然.

SPFヘッダがsoftfailというのは初めてみた.「認証情報を公開しているが、正当なメールであっても認証失敗する可能性もある」ということだそうです.

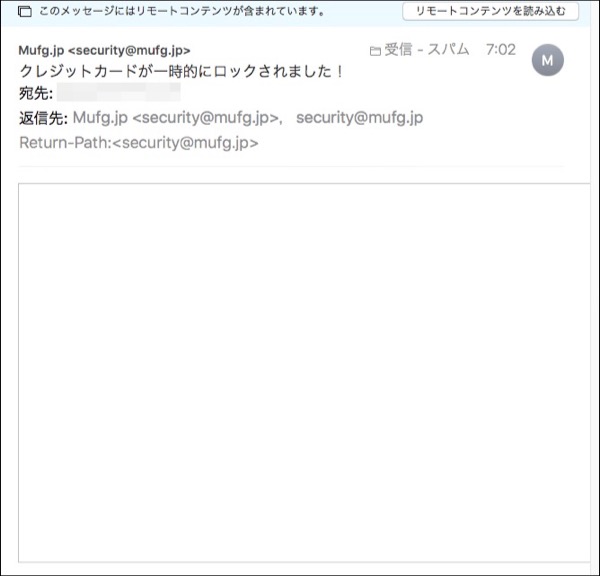

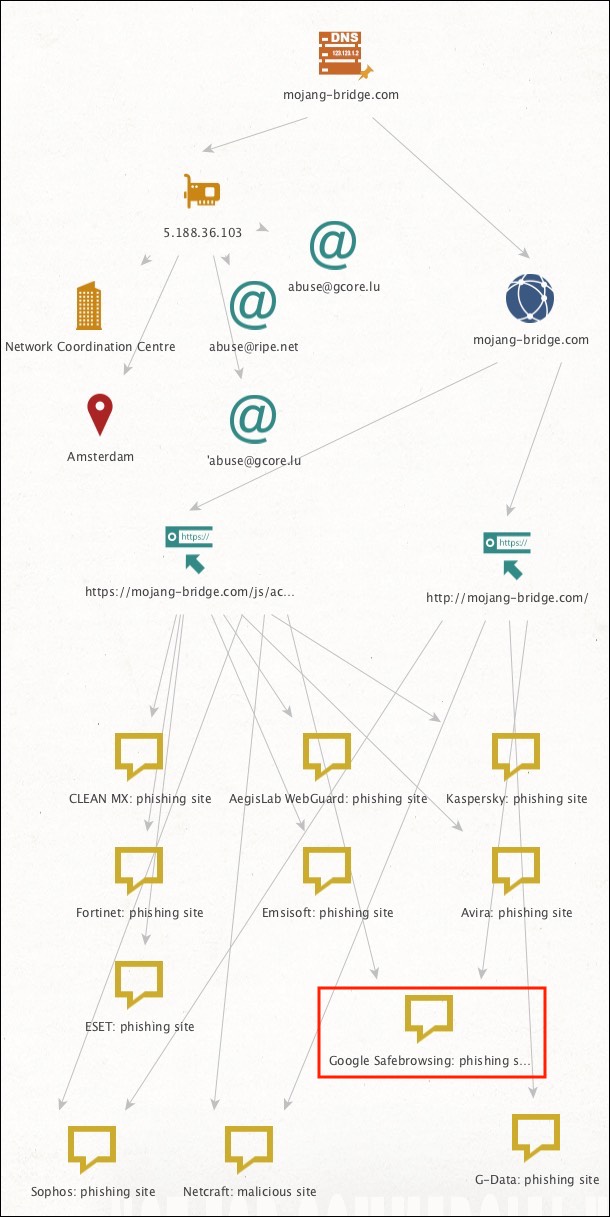

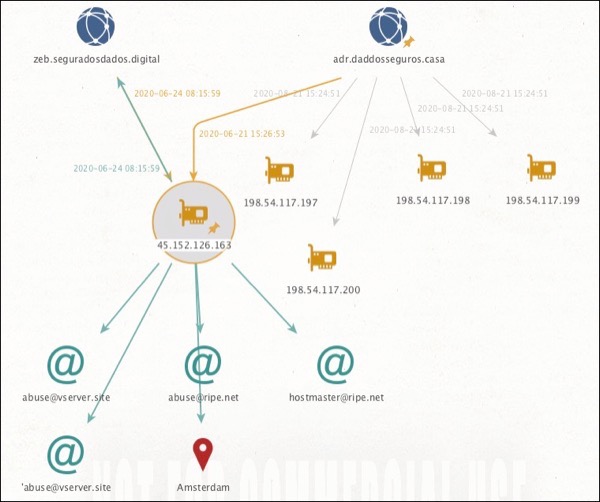

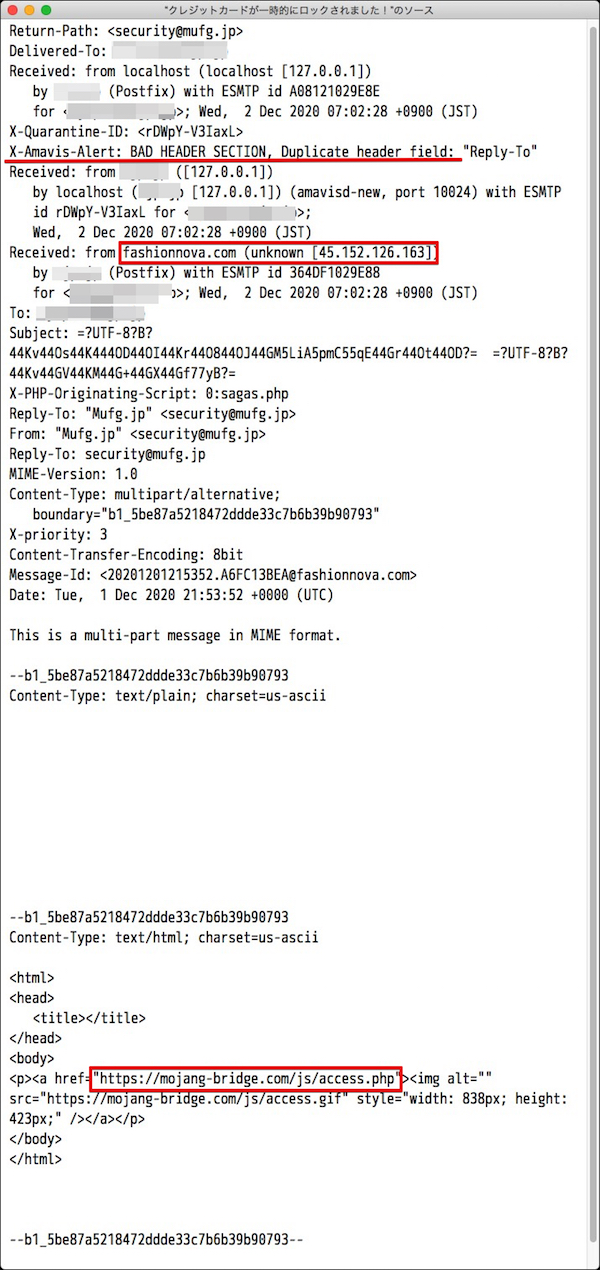

朝から迷惑メール.

本文が画像だから何も見えず.

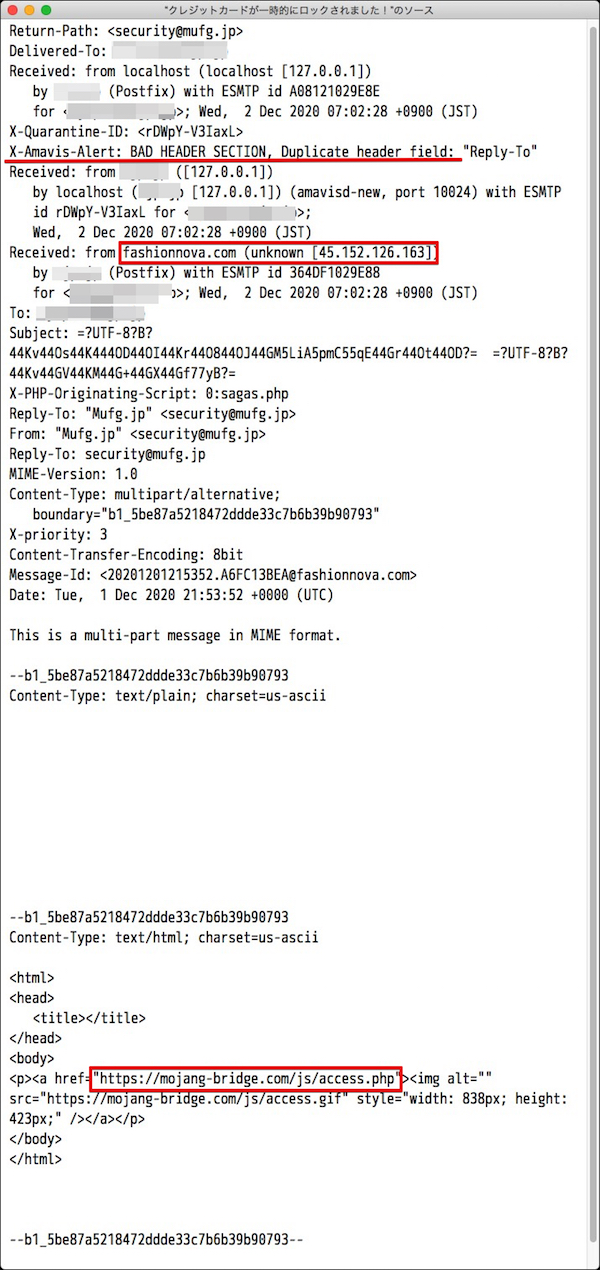

メッセージのソースを確認.

fasshonnovaというサイトからメールが送られてきている模様.

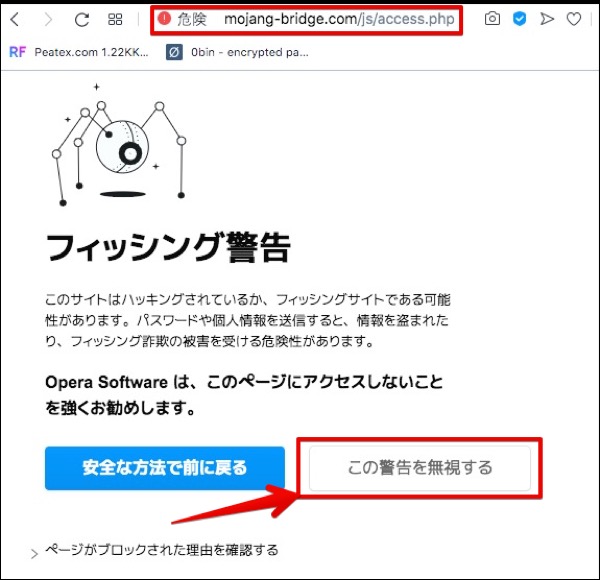

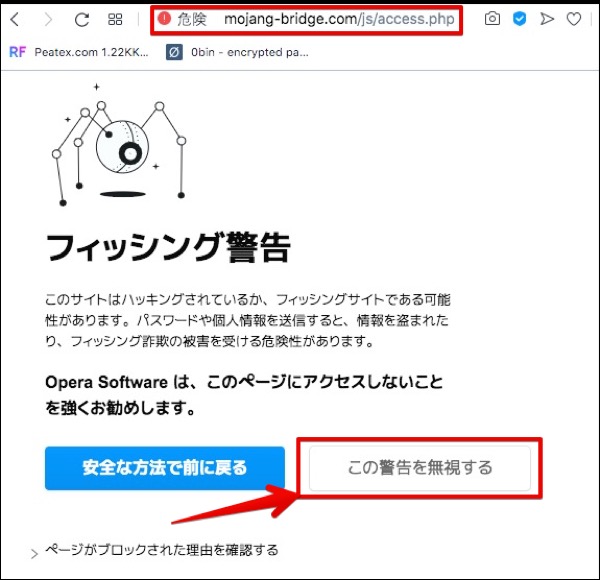

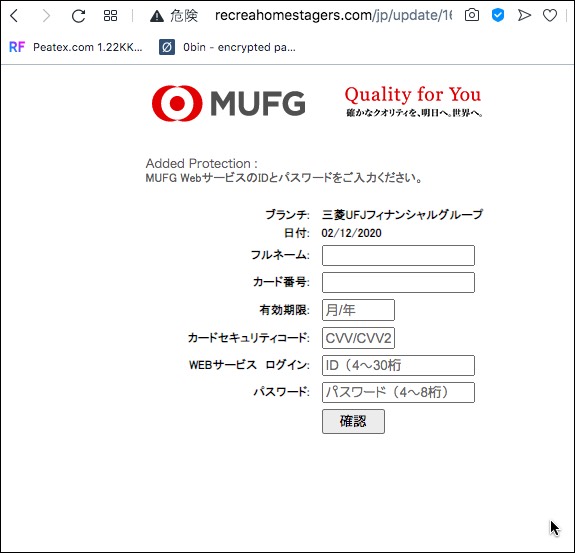

サイトにアクセスしてみる.

すでにフィッシングサイト扱いになっている.

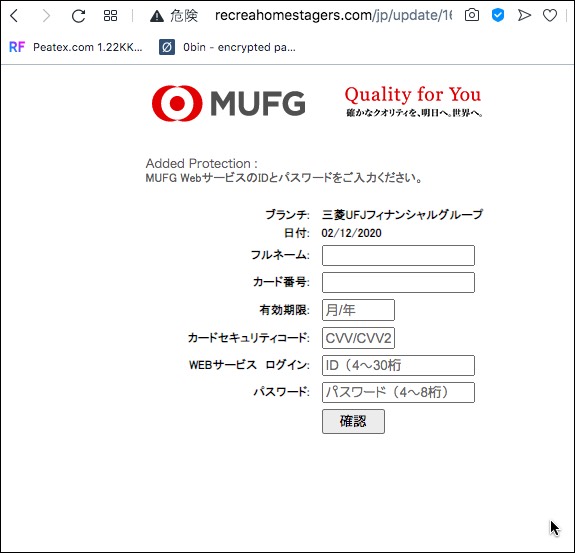

警告を無視してアクセスしてみる.

まだテイクダウンされてない模様.

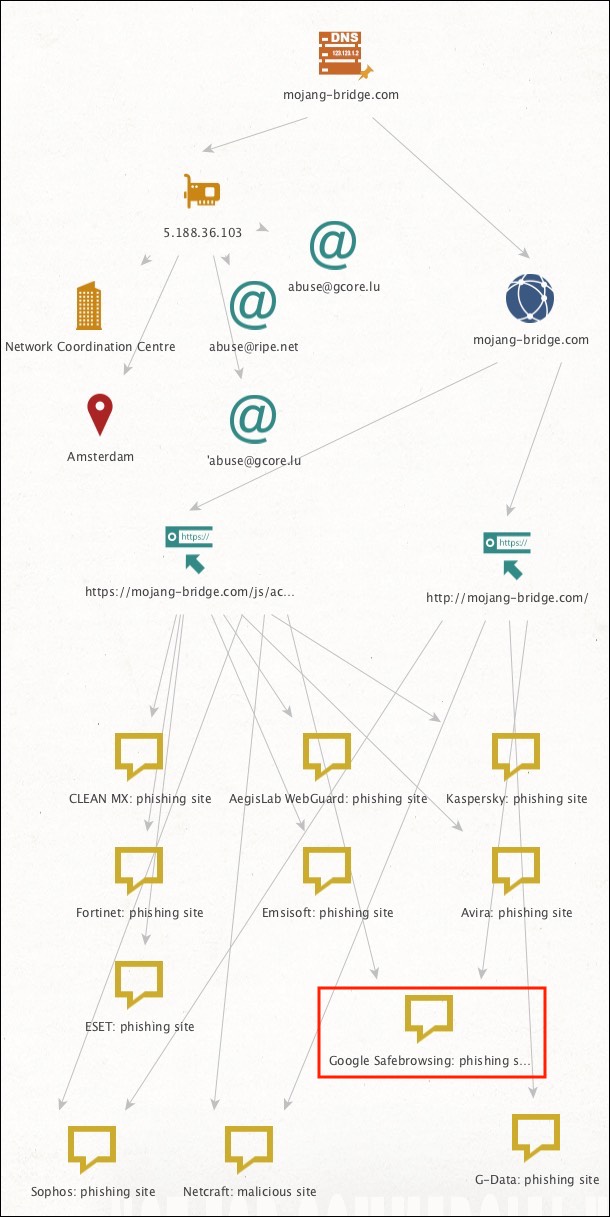

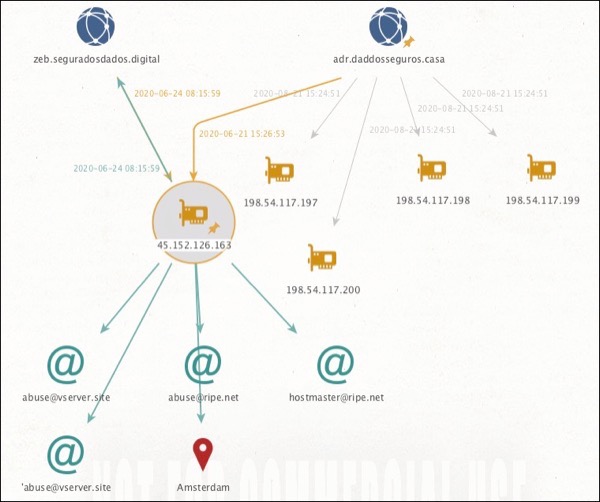

可視化してみる.

すでに色々なセキュリティサイトでフィッシングとされている模様.Google Safebrowsingでもフィッシングとしているし.

メール送信のIPアドレスも可視化.

アムステルダムか.

最後にurlscan.ioでの分析結果.

長生きしているということは,テイクダウンできない理由があるのかなぁ.

本文が画像だから何も見えず.

メッセージのソースを確認.

fasshonnovaというサイトからメールが送られてきている模様.

サイトにアクセスしてみる.

すでにフィッシングサイト扱いになっている.

警告を無視してアクセスしてみる.

まだテイクダウンされてない模様.

可視化してみる.

すでに色々なセキュリティサイトでフィッシングとされている模様.Google Safebrowsingでもフィッシングとしているし.

メール送信のIPアドレスも可視化.

アムステルダムか.

最後にurlscan.ioでの分析結果.

長生きしているということは,テイクダウンできない理由があるのかなぁ.

多くのIcedIDを分析した結果が掲載されています.

IcedIDの感染につながる日本向けキャンペーンの分析

https://mal-eats.net/2020/11/12/analysis_of_the-_icedid_campaign_for_japan/

この分析記事しかないけれど,IoCも後悔していますね.

ばらまきメール回収の会の人の解説記事.

返信型メールで感染する2つのマルウェア Emotet / IcedIDの区別

https://bomccss.hatenablog.jp/entry/2020/11/30/130150

IcedIDの感染につながる日本向けキャンペーンの分析

https://mal-eats.net/2020/11/12/analysis_of_the-_icedid_campaign_for_japan/

この分析記事しかないけれど,IoCも後悔していますね.

ばらまきメール回収の会の人の解説記事.

返信型メールで感染する2つのマルウェア Emotet / IcedIDの区別

https://bomccss.hatenablog.jp/entry/2020/11/30/130150

これま,今後発展していくのかな.

ライティングスタイル分析の機能について

https://success.trendmicro.com/jp/solution/1122083

引用: 日本語の分かち書きはもう15年くらい前にはオープンソースで実現できていたわけで,その人のクセも学習できるでしょう.

普段よりちょっと改まって頼みごとをしたいときに,文体を変えたりするとスコアがあがるのかな.

ライティングスタイル分析の機能について

https://success.trendmicro.com/jp/solution/1122083

引用:

ビジネスメール詐欺 (BEC) では会社役員などの高プロファイルユーザが標的となります。Cloud App Security では、偽装される可能性のある高プロファイルユーザのライティングスタイルモデルを学習し、ユーザ本人が作成したメールメッセージであるかを機械学習の結果に基づき判定します。

普段よりちょっと改まって頼みごとをしたいときに,文体を変えたりするとスコアがあがるのかな.

EmotetとかIcedIDとか,マクロを使ったマルウェアは,アンチウイルスソフトなどが結構検知してくれるけれど,ニーズによってコントロールするのが良いのか.ま,利便性・業務効率とのトレードオフか.

マルウェア感染対策を目的としたVBAマクロ実行の無効化

https://wizsafe.iij.ad.jp/2020/09/1044/

インターネットからダウンロードした素性のわからないVBAは,一旦実行できないようにしておくのが良いね.

マルウェア感染対策を目的としたVBAマクロ実行の無効化

https://wizsafe.iij.ad.jp/2020/09/1044/

インターネットからダウンロードした素性のわからないVBAは,一旦実行できないようにしておくのが良いね.

今月初旬に引き続きこれらの話題.進化もしている模様.

緊急セキュリティ速報:マルウェア「IcedID」に注意

https://www.trendmicro.com/ja_jp/about/announce/announces-20201110-01.html

分析レポート:Emotetの裏で動くバンキングマルウェア「Zloader」に注意

https://www.lac.co.jp/lacwatch/people/20201106_002321.html

こういうのもあって,中身の見えないパスワード付きZIPが敬遠されるという世の中にしていこうとされている感じかなぁ.

ランサムウェアについてはこんな記事も.

ランサムウェアでブラジルの最高裁判所が閉鎖、Windowsの主要なランサムウェアがLinuxに乗り換えた事例としては初

https://gigazine.net/news/20201109-ransomexx-trojan-linux-brazil-top-court/

緊急セキュリティ速報:マルウェア「IcedID」に注意

https://www.trendmicro.com/ja_jp/about/announce/announces-20201110-01.html

分析レポート:Emotetの裏で動くバンキングマルウェア「Zloader」に注意

https://www.lac.co.jp/lacwatch/people/20201106_002321.html

こういうのもあって,中身の見えないパスワード付きZIPが敬遠されるという世の中にしていこうとされている感じかなぁ.

ランサムウェアについてはこんな記事も.

ランサムウェアでブラジルの最高裁判所が閉鎖、Windowsの主要なランサムウェアがLinuxに乗り換えた事例としては初

https://gigazine.net/news/20201109-ransomexx-trojan-linux-brazil-top-court/

ずっとドコモのケータイを使っているけれど,4〜5年,iモードもSPモードも使わずに電話番号だけの契約にしていたので,ドコモメールを使う文化がない.

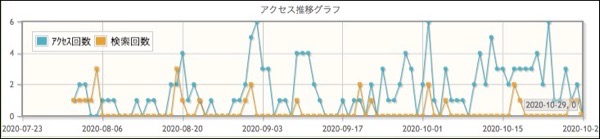

2019年の5月に,ガラケーからスマホに(契約上)乗り換えた時にdocomo.ne.jpのメールアドレスを取得できたので取ったけれど,誰にも教えずに,,,というか自分でも忘れいたら,なんと15ヶ月で140通もメールが溜まっていた.

必要?まともだったのは,ドコモからの「データ量に関するお知らせ」で,これは在宅勤務開始の4月分以降,データ量が5GBを越えることがなくなったので通知がこなくなっていた.

代わりに,迷惑メールが来ている.これは実はマッチポンプなんじゃないか?(データ量を消費するための・・・)

メールによっては,フィッシング用のURLすら無いものがある.返信するんだろうけれど,そもそも標的型メールのように返信したくなるような内容でも無い.

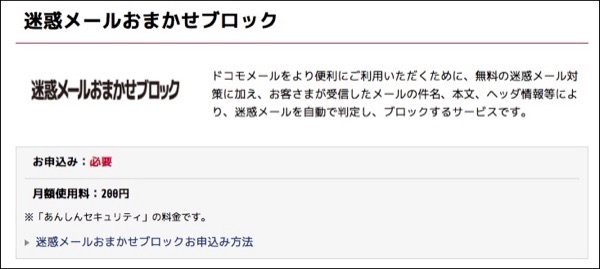

iモードメールの時は,迷惑メール対策が無料だったけれど,残念ながら現在は有料とのこと.

せっかく迷惑メールが来る専用のメアドをゲットできたので,それはそれで観察のために保持しておくかな.

2019年の5月に,ガラケーからスマホに(契約上)乗り換えた時にdocomo.ne.jpのメールアドレスを取得できたので取ったけれど,誰にも教えずに,,,というか自分でも忘れいたら,なんと15ヶ月で140通もメールが溜まっていた.

必要?まともだったのは,ドコモからの「データ量に関するお知らせ」で,これは在宅勤務開始の4月分以降,データ量が5GBを越えることがなくなったので通知がこなくなっていた.

代わりに,迷惑メールが来ている.これは実はマッチポンプなんじゃないか?(データ量を消費するための・・・)

メールによっては,フィッシング用のURLすら無いものがある.返信するんだろうけれど,そもそも標的型メールのように返信したくなるような内容でも無い.

iモードメールの時は,迷惑メール対策が無料だったけれど,残念ながら現在は有料とのこと.

せっかく迷惑メールが来る専用のメアドをゲットできたので,それはそれで観察のために保持しておくかな.

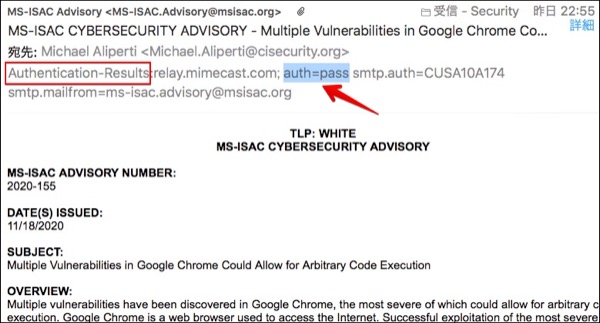

送信ドメイン認証(SPF)が設定されたメールサーバだと,応答内容がメールヘッダのAuthentication-Resultsに現れるというので,表示するようにしてみた.

設定したのは,Apple Mail.

設定は簡単だけれど,ヘッダが表示されている適当なメールが,意外と少ない.

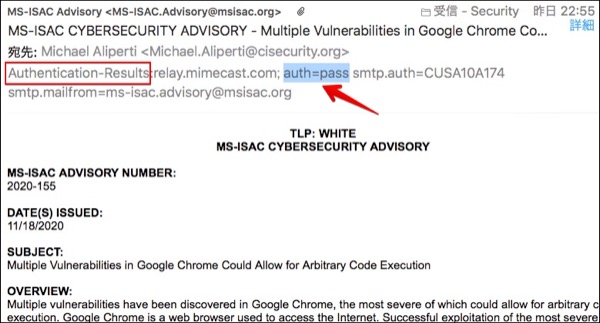

最初に見つけたのが,MS-ISACからのメール.

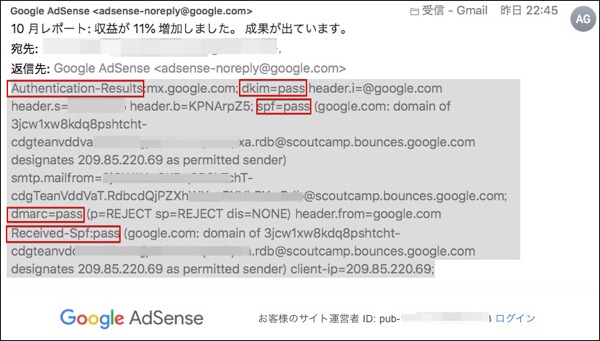

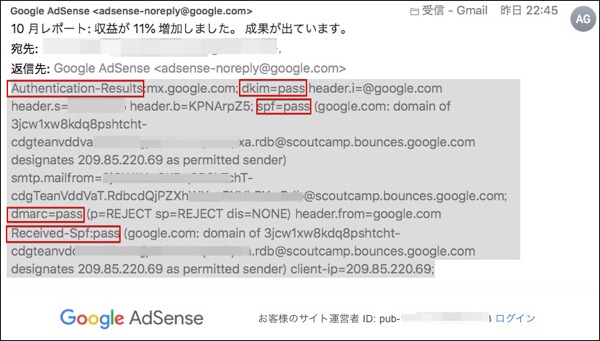

その次に見つけたのが,Google AdSenseからのメール.

なるほどね.DMARCの設定が,自分の方針とはまるで違う.まぁ偽装メール送られまくっているだろうから,REJECTが正しいのかな.

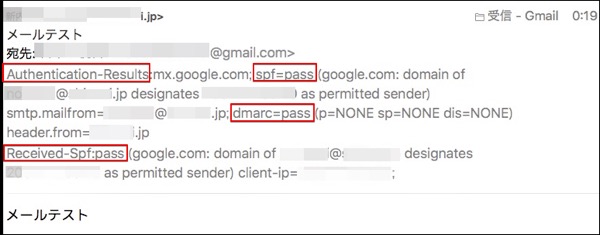

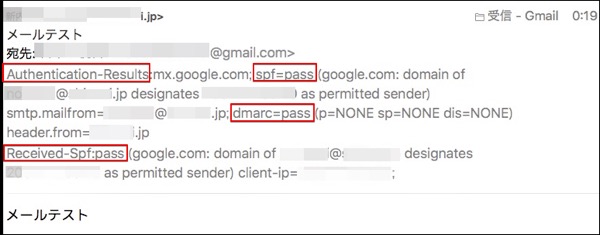

逆に自分のメールサーバからgmailにメールを送った時,どのようにヘッダが表示されているかを確認.

いいじゃなーい DMARCもpassになっているので,信頼性は高い方じゃないかな.後は証明書とかかなぁ.

DMARCもpassになっているので,信頼性は高い方じゃないかな.後は証明書とかかなぁ.

信頼性を求められる,お金払えとか購入したとかのメールは,Authentication-Resultsを確認すると騙されにくいかもしれない.

設定したのは,Apple Mail.

設定は簡単だけれど,ヘッダが表示されている適当なメールが,意外と少ない.

最初に見つけたのが,MS-ISACからのメール.

その次に見つけたのが,Google AdSenseからのメール.

なるほどね.DMARCの設定が,自分の方針とはまるで違う.まぁ偽装メール送られまくっているだろうから,REJECTが正しいのかな.

逆に自分のメールサーバからgmailにメールを送った時,どのようにヘッダが表示されているかを確認.

いいじゃなーい

DMARCもpassになっているので,信頼性は高い方じゃないかな.後は証明書とかかなぁ.

DMARCもpassになっているので,信頼性は高い方じゃないかな.後は証明書とかかなぁ.信頼性を求められる,お金払えとか購入したとかのメールは,Authentication-Resultsを確認すると騙されにくいかもしれない.

国内でマルウェア「IcedID」が拡散か--Emotetに類似

https://japan.zdnet.com/article/35162074/

引用:

進化を続けるマルウェア「Emotet」 怪しく見えないメールも警戒を

https://www.itmedia.co.jp/news/articles/2010/15/news058.html

引用:

通常のビジネスマンでも,そういう流行りを知っている必要がある時代なのかな.メールの相手が正しいのかどうかを確認する必要性.

「EMOTET」に続き「IcedID」の攻撃が本格化の兆し、パスワード付き圧縮ファイルに注意

https://blog.trendmicro.co.jp/archives/26656

https://japan.zdnet.com/article/35162074/

引用:

JPCERT コーディネーションセンター(JPCERT/CC)は11月6日、マルウェア「IcedID」の感染を狙う不正なメールが複数報告されているとして注意を呼びかけた。近年流行するマルウェア「Emotet」の感染を狙った攻撃方法に似ているという。

進化を続けるマルウェア「Emotet」 怪しく見えないメールも警戒を

https://www.itmedia.co.jp/news/articles/2010/15/news058.html

引用:

例えば不正な添付ファイルがウイルス対策ソフトに検出されるようになると、パスワードで保護された「.zip」などのアーカイブファイルを添付する手口に切り替えて、検出を免れるようになった。

通常のビジネスマンでも,そういう流行りを知っている必要がある時代なのかな.メールの相手が正しいのかどうかを確認する必要性.

「EMOTET」に続き「IcedID」の攻撃が本格化の兆し、パスワード付き圧縮ファイルに注意

https://blog.trendmicro.co.jp/archives/26656

プライバシーマークの団体として有名な,JIPDECの発表.

防災メールのなりすまし対策の強化が急務

-JIPDECとTwoFiveが自治体防災メールなりすまし対策状況調査結果公表-

https://www.jipdec.or.jp/topics/news/20201020.html

引用: つまり,SPFやDMARCが設定されてない場合,メールを受け取らないようにサーバで処理できるけれど,防災メールの多くがそれらが設定されてないからメールサーバ側での対処は難しい感じかな.

ちゃんとしたシステム運営されてないとこういうことになると.

引用:

防災メールのなりすまし対策の強化が急務

-JIPDECとTwoFiveが自治体防災メールなりすまし対策状況調査結果公表-

https://www.jipdec.or.jp/topics/news/20201020.html

引用:

1.防災メール発信を行っている自治体は全体の62.8%

2.なりすまし対策のSPFとDMARCは両方設定していないとなりすましメールと判断されることがあるが、SPF の設定は全体の90%なのに対しDMARCの設定ができている自治体は14.2%

3.都道府県別の設定割合ではSPFもDMARCも両方設定できている自治体は、どの都道府県も50%未満

ちゃんとしたシステム運営されてないとこういうことになると.

引用:

実際に2018年7月にも、岡山県の大雨特別警報を知らせるメールが迷惑メールと判断され、3千人に対し配信できなくなり、延べ192万通の配信が最大2時間遅延したという事件が発生しています。このため、総務省が公表している「地方公共団体における情報セキュリティポリシーに関するガイドライン」(平成30年9月版)にも、なりすまし対策として送信ドメイン認証技術を採用しなければならないと記載されています。

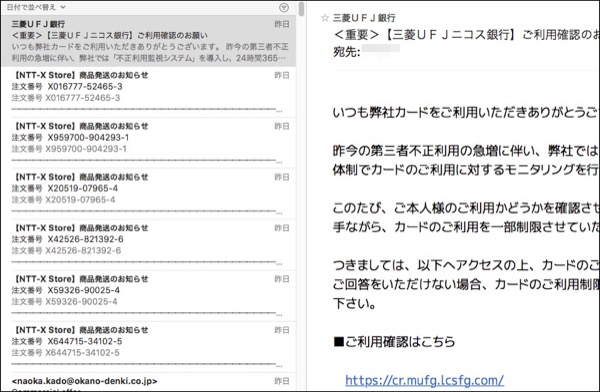

なんかめちゃくちゃたくさんくる.

引用: 覚えたての猿みたいな感じ? ちなみに,送信してくるメールアドレスと誘導先のURLは毎回違っています...

NTT-X Storeは数年に一度,木になる商品がある時がある.ネットのニュースで誘導されるだけだが...アカウントを作ろうというモチベーションはないなぁ...

引用:

注文番号 X301918-51042-5

━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━

◎本メールは発送時に、自動送信されております。

━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━

毎度ありがとうございます。「NTT-X Store」です。

ご注文頂いております商品を発送させていただきましたのでご報告申し上げます。

NTT-X Storeは数年に一度,木になる商品がある時がある.ネットのニュースで誘導されるだけだが...アカウントを作ろうというモチベーションはないなぁ...

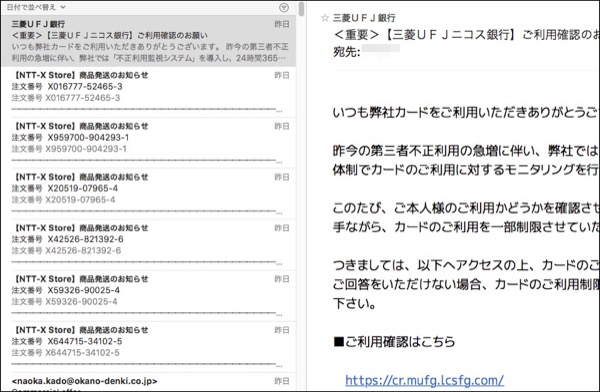

お客様宛にお荷物のお届けにあがりましたが不在の為持ち帰りました。下記よりご確認ください。

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2020/10/29 1:32

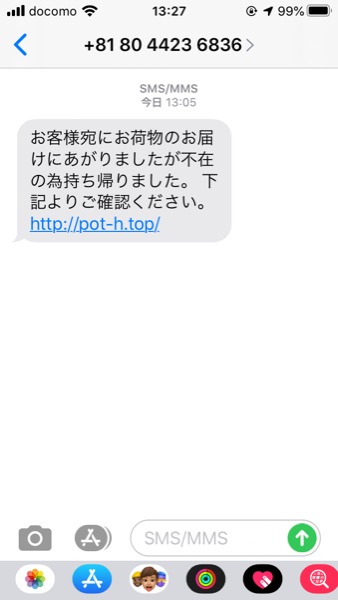

見知らぬSMSが届いていた.

何も買ってないので荷物は届かん.だれも何も無料で送ってくれないだろうし.

数日,放置しても音沙汰ないwので,電話番号を調べて見た.

ドメイン名も記載があるので調べると,どうも日本郵便を騙ってApple IDをいれさせるサイトのようだ.

「即レス」を今すぐやめたほうがいい理由

https://the-owner.jp/archives/3291

何も買ってないので荷物は届かん.だれも何も無料で送ってくれないだろうし.

数日,放置しても音沙汰ないwので,電話番号を調べて見た.

ドメイン名も記載があるので調べると,どうも日本郵便を騙ってApple IDをいれさせるサイトのようだ.

「即レス」を今すぐやめたほうがいい理由

https://the-owner.jp/archives/3291

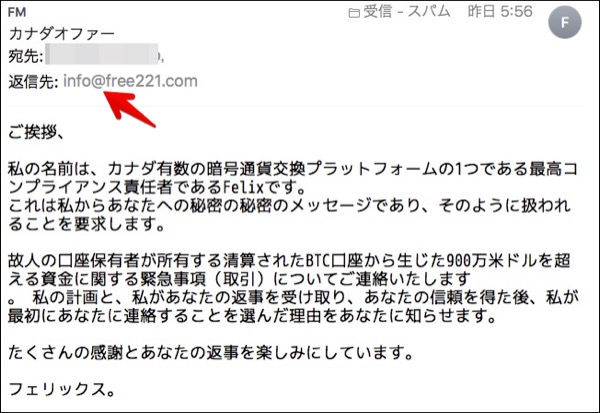

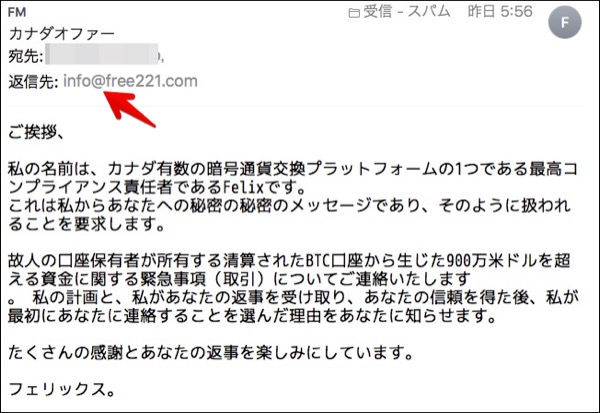

巧妙なフィッシングメールが増えている中で,こんな呑気な迷惑メールが...

引用: 連絡手段が,メールの返信だけの模様.

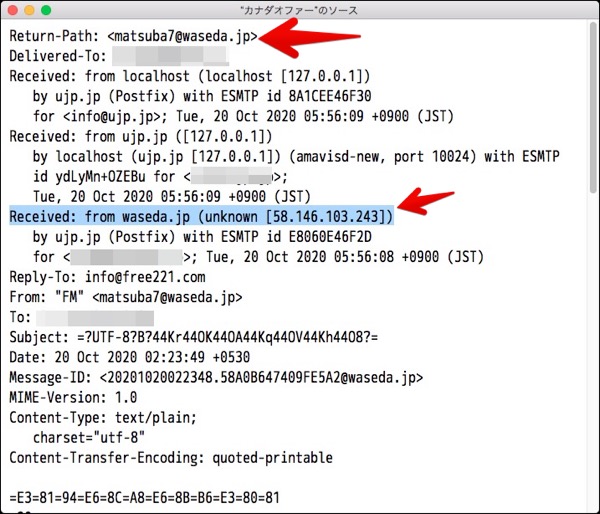

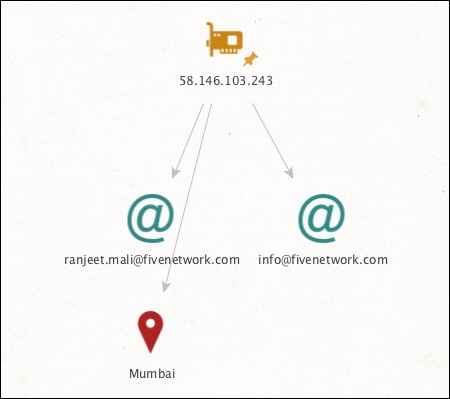

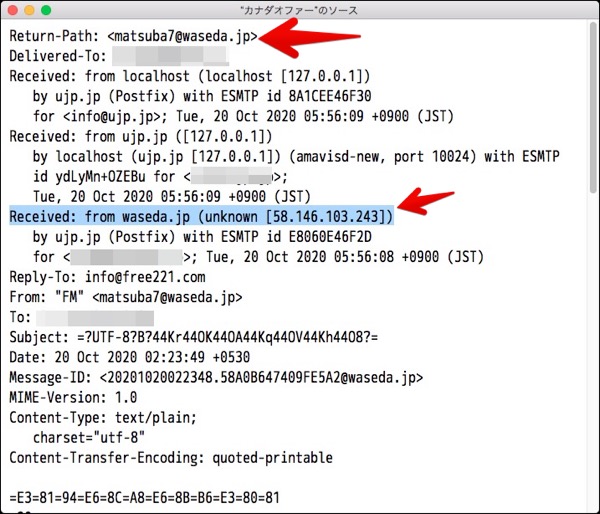

そして,メールヘッダを読んでびっくり.

早稲田大学だと?

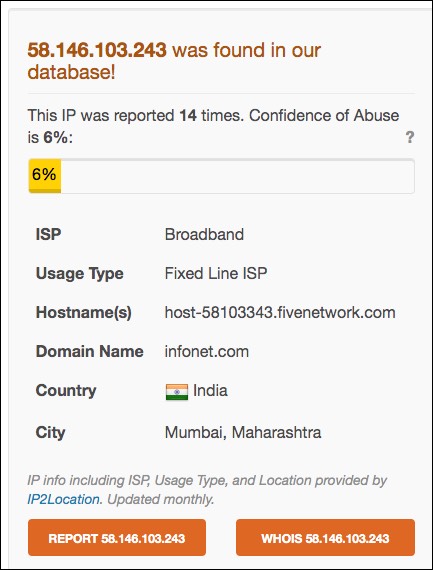

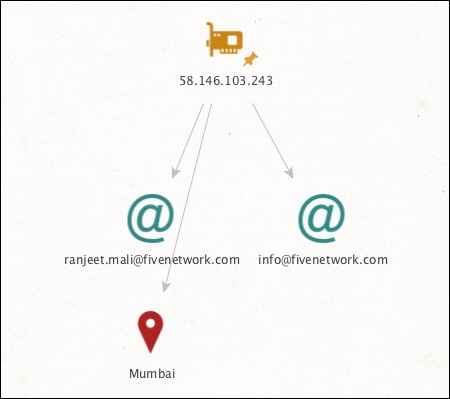

IPアドレスをみると,ムンバイ.

AbuseIPDBでみると,固定IPってでているなぁ.SFPとかもないので,偽装か.

引用:

ご挨拶、

私の名前は、カナダ有数の暗号通貨交換プラットフォームの1つである最高コンプライアンス責任者であるFelixです。

これは私からあなたへの秘密の秘密のメッセージであり、そのように扱われることを要求します。

故人の口座保有者が所有する清算されたBTC口座から生じた900万米ドルを超える資金に関する緊急事項(取引)についてご連絡いたします

。 私の計画と、私があなたの返事を受け取り、あなたの信頼を得た後、私が最初にあなたに連絡することを選んだ理由をあなたに知らせます。

たくさんの感謝とあなたの返事を楽しみにしています。

フェリックス。

そして,メールヘッダを読んでびっくり.

早稲田大学だと?

IPアドレスをみると,ムンバイ.

AbuseIPDBでみると,固定IPってでているなぁ.SFPとかもないので,偽装か.

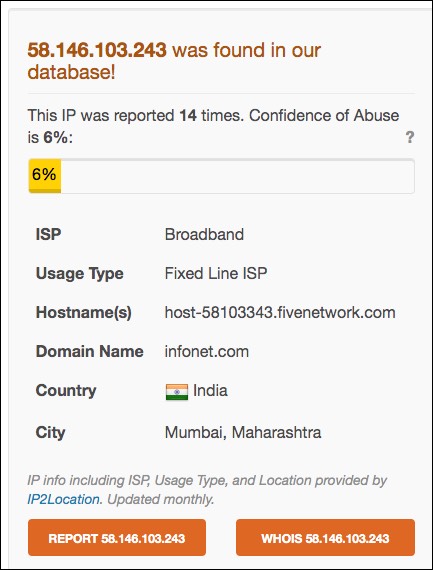

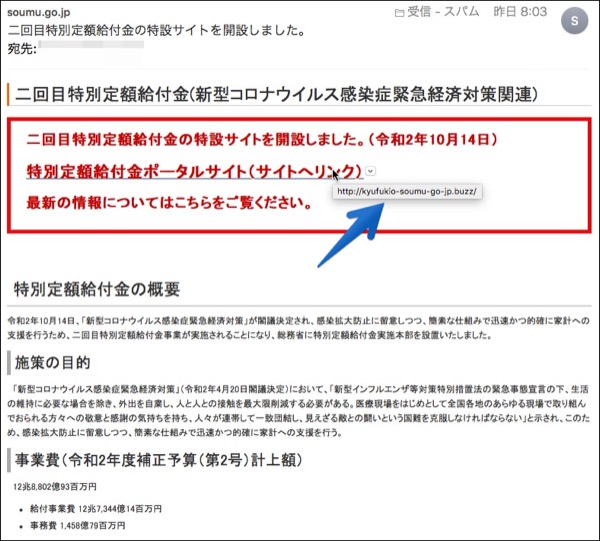

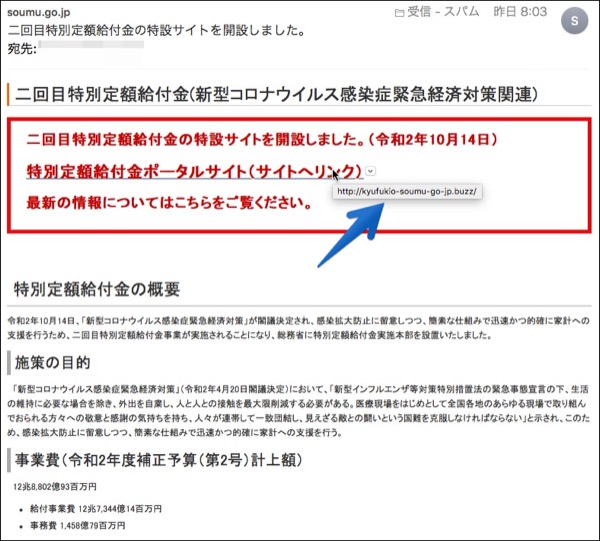

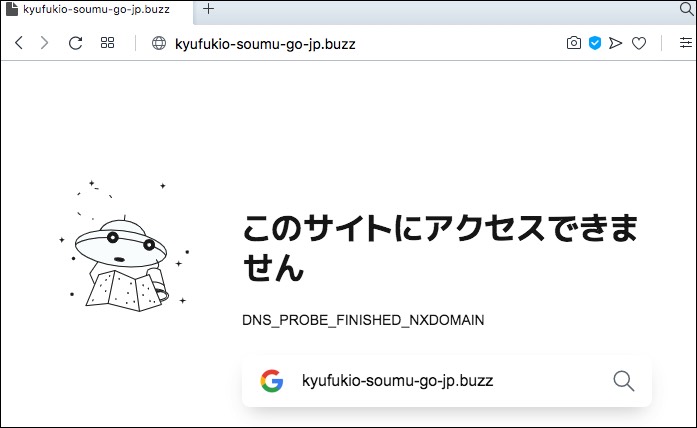

月曜日の朝から届いていたのだけれど.

引用:

さっきメールに気づいてアクセスすると,すでに停止されていました.

数日前から発信されているフィッシングメールのようです.

給付金2回目支給? 総務省をかたる偽通知メールに注意

https://internet.watch.impress.co.jp/docs/news/1283099.html

[更新] 特別定額給付金に関する通知を装うフィッシング (2020/10/19)

https://www.antiphishing.jp/news/alert/kyufukin_20201019.html

2020/10/19 11:00現在ではサイトは稼働していたようだ.

日本語も巧妙というか日本人に間違いないわけだから,タチが悪い.

引用:

令和2年10月14日、「新型コロナウイルス感染症緊急経済対策」が閣議決定され、感染拡大防止に留意しつつ、簡素な仕組みで迅速かつ的確に家計への支援を行うため、二回目特別定額給付金事業が実施されることになり、総務省に特別定額給付金実施本部を設置いたしました。

さっきメールに気づいてアクセスすると,すでに停止されていました.

数日前から発信されているフィッシングメールのようです.

給付金2回目支給? 総務省をかたる偽通知メールに注意

https://internet.watch.impress.co.jp/docs/news/1283099.html

[更新] 特別定額給付金に関する通知を装うフィッシング (2020/10/19)

https://www.antiphishing.jp/news/alert/kyufukin_20201019.html

2020/10/19 11:00現在ではサイトは稼働していたようだ.

日本語も巧妙というか日本人に間違いないわけだから,タチが悪い.

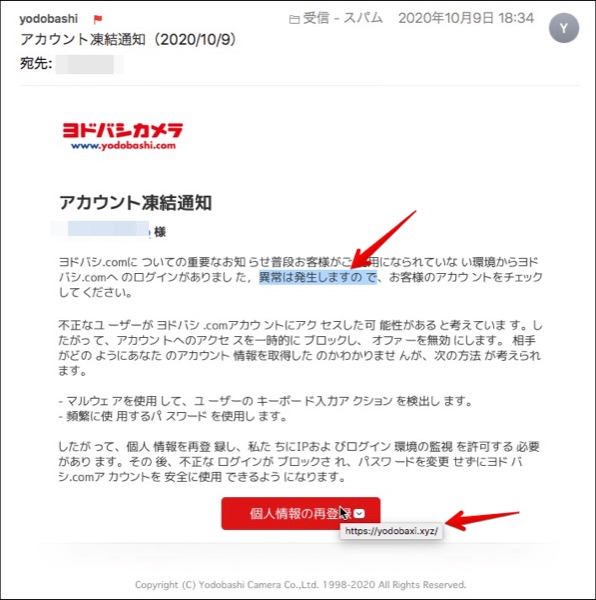

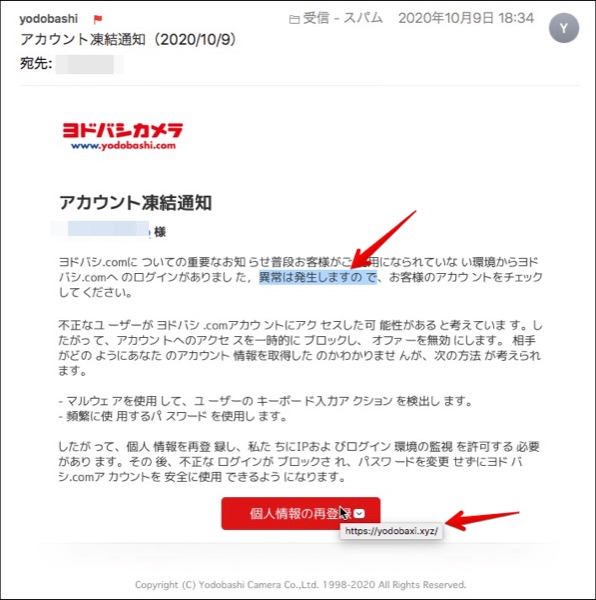

西新宿の新宿区立淀橋第六小学校近くに住んでいた身からすると,ヨドバシという言葉が国際的にも認知されたのかなぁと思ったら感無量.

「異常は発生しますので」と言い切るあたり,あの国のカタコト発音が脳内再生されてしまうなぁ.

引用: 変なところに空白が入るという特徴がありますな.

「異常は発生しますので」と言い切るあたり,あの国のカタコト発音が脳内再生されてしまうなぁ.

引用:

ヨドバシ.comに ついての重要なお知 らせ普段お客様がご 利用になられていな い環境からヨドバシ.comへ のログインがありまし た,異常は発生しますの で、お客様のアカウ ントをチェックして ください。

不正なユ ーザーが ヨドバシ .comアカウ ントにアク セスした可 能性がある と考えていま す。したがっ て、アカウン トへのアクセ スを一時的に ブロックし、 オファ ーを無効 にします。 相手がどの ようにあなた のアカウント 情報を取得した のかわかりませ んが、次の方法 が考えられます。

- マルウェ アを使用 して、ユ ーザーの キーボー ド入力ア クション を検出し ます。

- 頻繁に使 用するパ スワード を使用し ます。

したが って、個人 情報を再登 録し、私た ちにIPおよ びログイン 環境の監視 を許可する 必要があり ます。その 後、不正な ログインが ブロックさ れ、パスワ ードを変更 せずにヨド バシ.comア カウントを 安全に使用 できるよう になります。

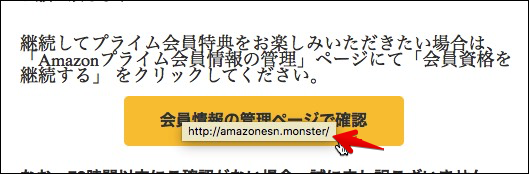

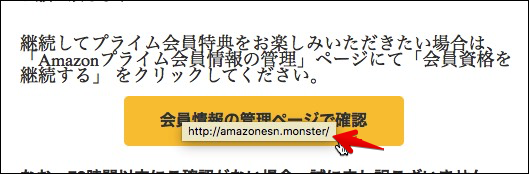

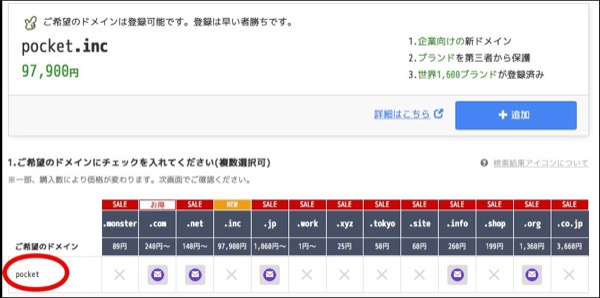

最近アマゾンを語る迷惑メールのキャンペーン中のようで色々なフィッシングドメインへの誘導がされるのだけれど,xyzとtopが多かったけれど,monsterというのを見かけたのでチェックして見た.

まずはこんな感じで,リンク先がmonsterになっている.

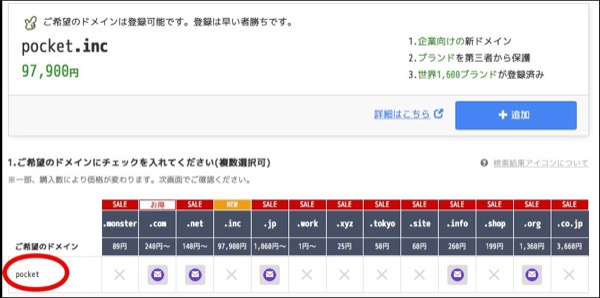

monsterドメインは,お名前.comでも取得できる模様.

検索して見た.

98円か...

そしてモンスターといえば・・・

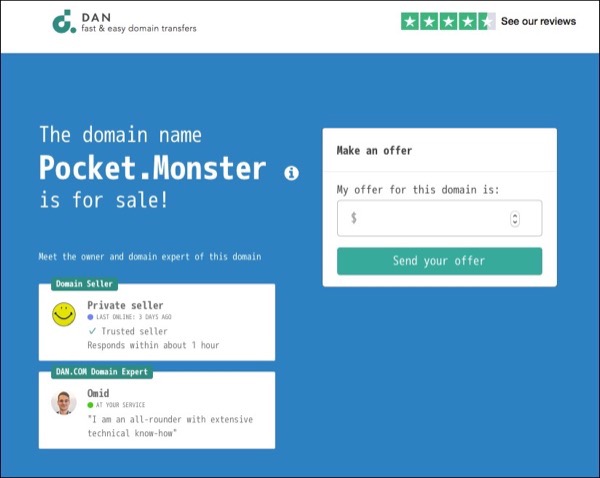

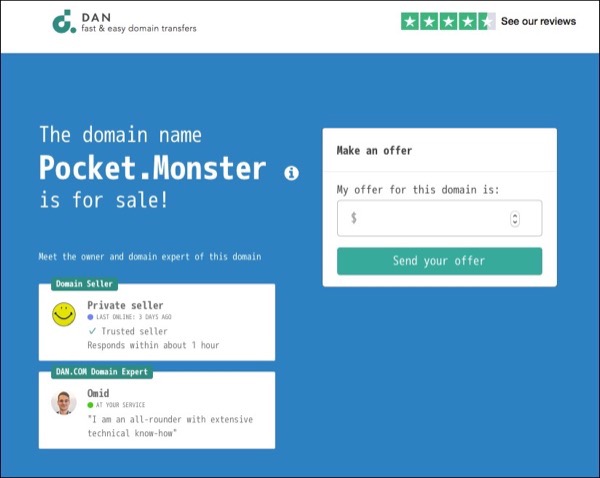

流石にpocket.monsterは取得されている模様.

ちなみに...

売られてた!

まずはこんな感じで,リンク先がmonsterになっている.

monsterドメインは,お名前.comでも取得できる模様.

検索して見た.

98円か...

そしてモンスターといえば・・・

流石にpocket.monsterは取得されている模様.

ちなみに...

売られてた!