ブログ - スパム・フィッシングカテゴリのエントリ

あなたのアカウントは停止されました、情報を更新してください のフィッシングメールが流行り

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2022/2/22 12:27

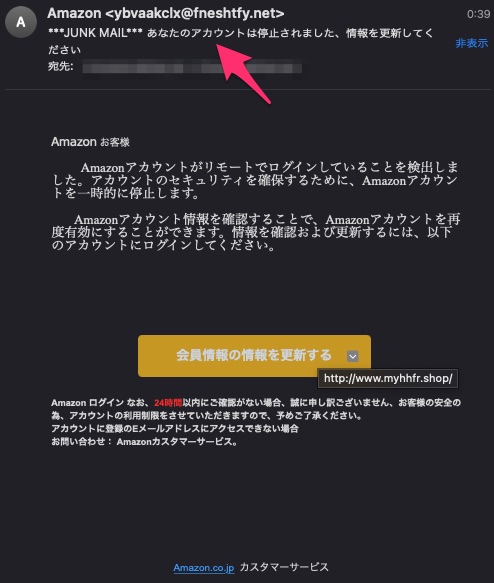

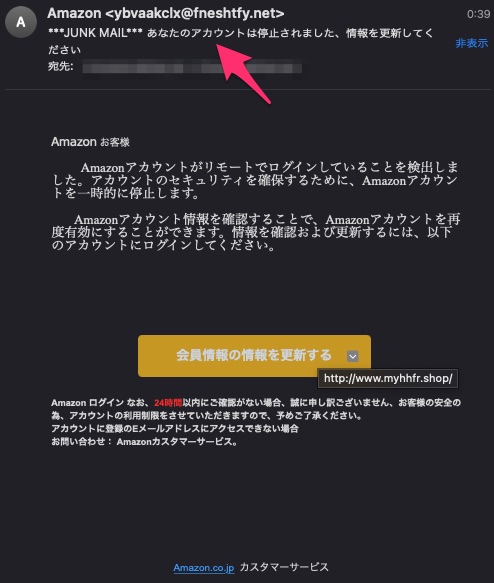

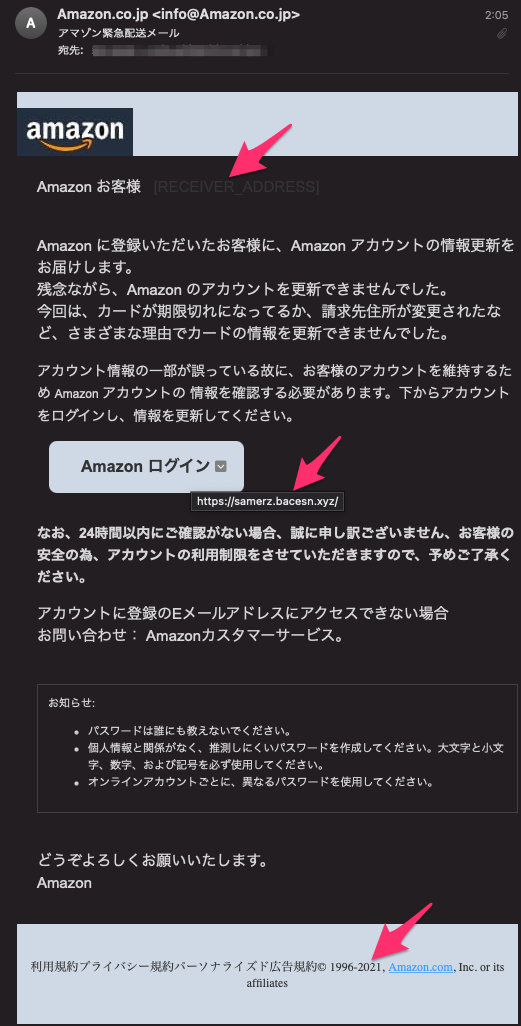

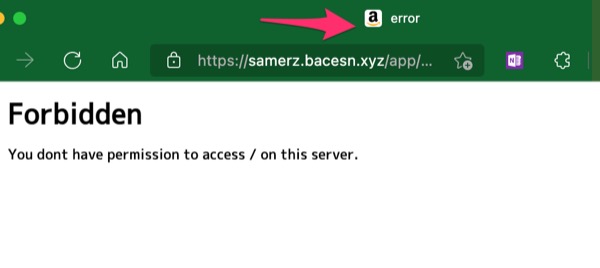

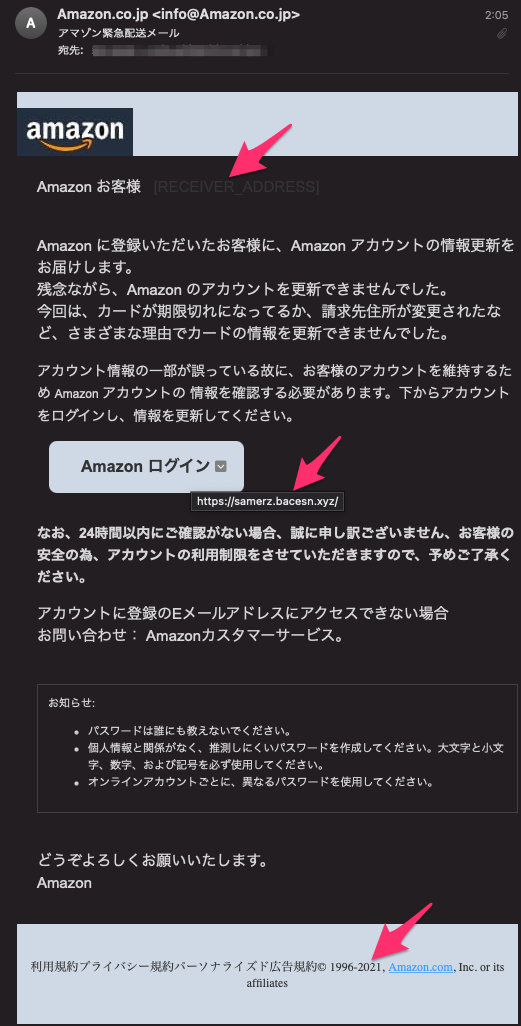

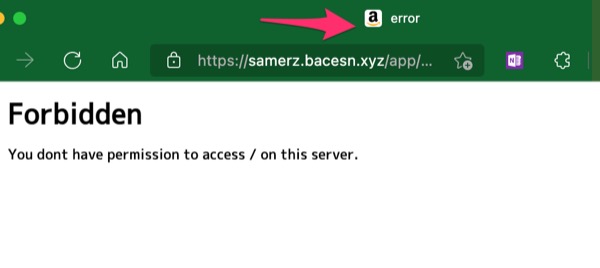

ここ数日で35通も到着している「あなたのアカウントは停止されました、情報を更新してください 」というアマゾンを騙るフィッシングメール.

次々とサイトは閉鎖されていますが,SpamAssassinでもスコアが6以上になるので古典的すぎる感じ.

どういった評価があるかを確認.

スコアが高いところにマークしてみた.

今回気になったのはFROM_DOMAIN_NOVOWELとは,「From: ドメインに非母音文字が連続する。」と言うことです.メールアドレスがランダム生成されているということを示すってことですかね.

次々とサイトは閉鎖されていますが,SpamAssassinでもスコアが6以上になるので古典的すぎる感じ.

どういった評価があるかを確認.

X-Spam-Score: 6.529

X-Spam-Level: ******

X-Spam-Status: Yes,

score=6.529 tagged_above=2 required=6

tests=[

DKIM_ADSP_NXDOMAIN=0.8,

FROM_DOMAIN_NOVOWEL=0.5,🈁

FUZZY_AMAZON=2.297, 🈁

HTML_MESSAGE=0.001,

NO_DNS_FOR_FROM=0.379,

RCVD_IN_DNSWL_BLOCKED=0.001,

RCVD_IN_VALIDITY_RPBL=1.284,🈁

RDNS_NONE=1.274, 🈁

SPF_HELO_NONE=0.001,

SPF_NONE=0.001,

T_SCC_BODY_TEXT_LINE=-0.01,

URIBL_BLOCKED=0.001

今回気になったのはFROM_DOMAIN_NOVOWELとは,「From: ドメインに非母音文字が連続する。」と言うことです.メールアドレスがランダム生成されているということを示すってことですかね.

ThunderbirdにThirdStatsというアドオンがあったのでインストールしてみた.統計を取ってみたのはスパムメールを保存しているアカウント.

迷惑メールは5,554通あり,東京オリンピックあたりと,年末に向けてのメールが多い.平時の1.5倍くらいかな.

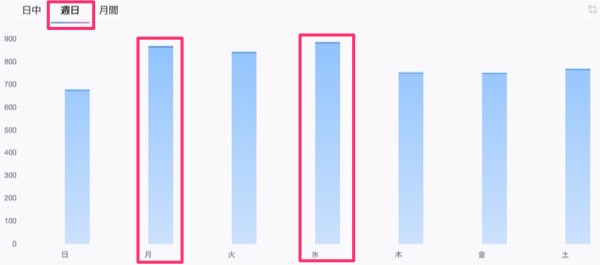

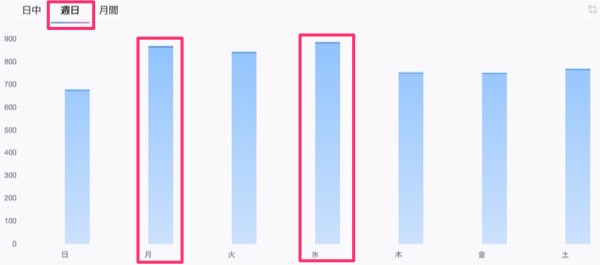

曜日別をみると,月曜日と水曜日が多い.月曜日に多いのは,週明けに急いで読ませようという魂胆かと推測.

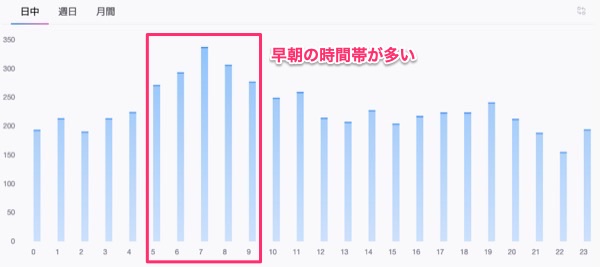

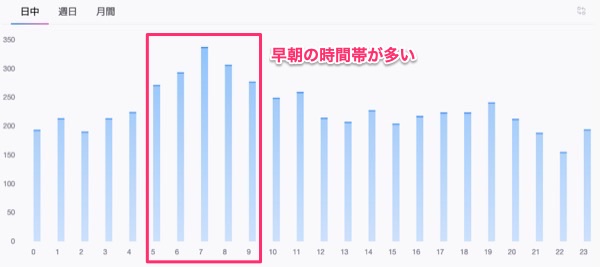

そして時間別にみても,早朝が多い.

つまり,月曜日朝一で急がせる様なメールは,ロクなものがないので,メールは読まずに仕事をして,昼からメールを処理する.すると,フィッシングメールの場合はアクセス先のサイトが停止されていることも多いので安全率が高いw

迷惑メールは5,554通あり,東京オリンピックあたりと,年末に向けてのメールが多い.平時の1.5倍くらいかな.

曜日別をみると,月曜日と水曜日が多い.月曜日に多いのは,週明けに急いで読ませようという魂胆かと推測.

そして時間別にみても,早朝が多い.

つまり,月曜日朝一で急がせる様なメールは,ロクなものがないので,メールは読まずに仕事をして,昼からメールを処理する.すると,フィッシングメールの場合はアクセス先のサイトが停止されていることも多いので安全率が高いw

今日は「あなたのアカウントは停止されました、情報を更新してください」が多いみたい.

大量に出しているけれど,次々とロックアウトされていますね.

大量に出しているけれど,次々とロックアウトされていますね.

Twitterから,あなたをプライベートな会話に招待しました。。というメッセージが来た件

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2022/2/14 1:41

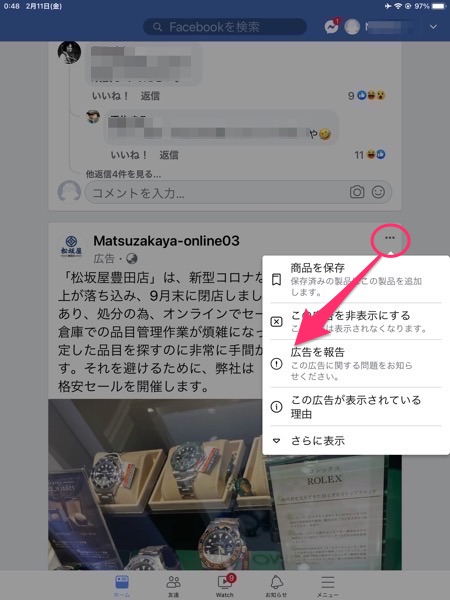

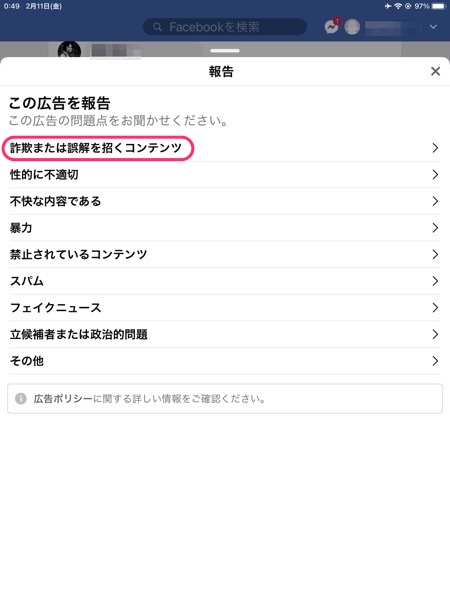

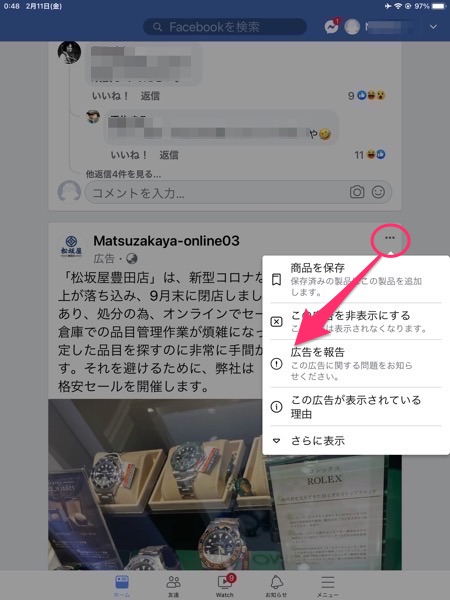

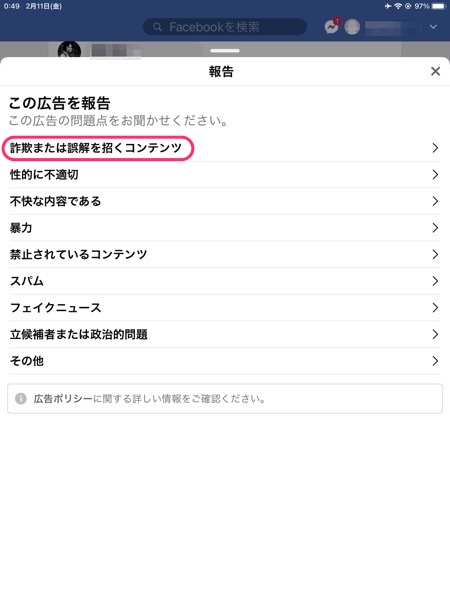

昔,掲示板の2chで,気に入らない発言があるときの脅し文句として「通報しますた」と言うのがあったけれど,今回,facebookの不適切と思われる広告を通報してみました.

通報自体は簡単.つまり,通報内容の真偽はfacebook側が行うと言うことでしょう.そして最も興味深いのがこれ.

「報告の審査が完了次第,結果をお知らせします」とあります.審査が完了次第なので,結果として正当なサイトだったとしても?報告される模様.

結果が来たら,ここでも報告します.

通報自体は簡単.つまり,通報内容の真偽はfacebook側が行うと言うことでしょう.そして最も興味深いのがこれ.

「報告の審査が完了次第,結果をお知らせします」とあります.審査が完了次第なので,結果として正当なサイトだったとしても?報告される模様.

結果が来たら,ここでも報告します.

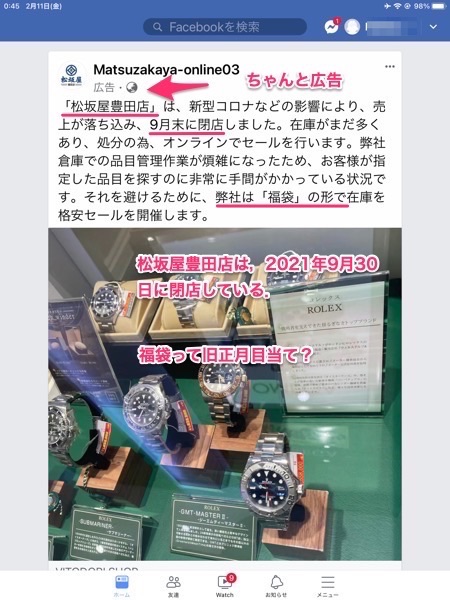

またまたfacebookで松坂屋 豊田店の閉店セールの広告が.興味深くみてしまうから,リコメンドされてしまうのかもしれません...

前回は「Matsuzakaya Online3」というアカウントだったけれど,今回は「Matsuzakaya Online」だったのでこっちが本筋?

やっぱり2017年から活動してない外人の友人がたくさんいる乗っ取られたっぽいアカウントでいきなり書き込みをしている.

前回は「Matsuzakaya Online3」というアカウントだったけれど,今回は「Matsuzakaya Online」だったのでこっちが本筋?

やっぱり2017年から活動してない外人の友人がたくさんいる乗っ取られたっぽいアカウントでいきなり書き込みをしている.

【Uber】ご注文内容の\xB4_\xD5J [メ\xA9`ルコ\xA9`ド UE934] ウーバーイーツを語るフィッシングメール

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2022/2/11 18:58

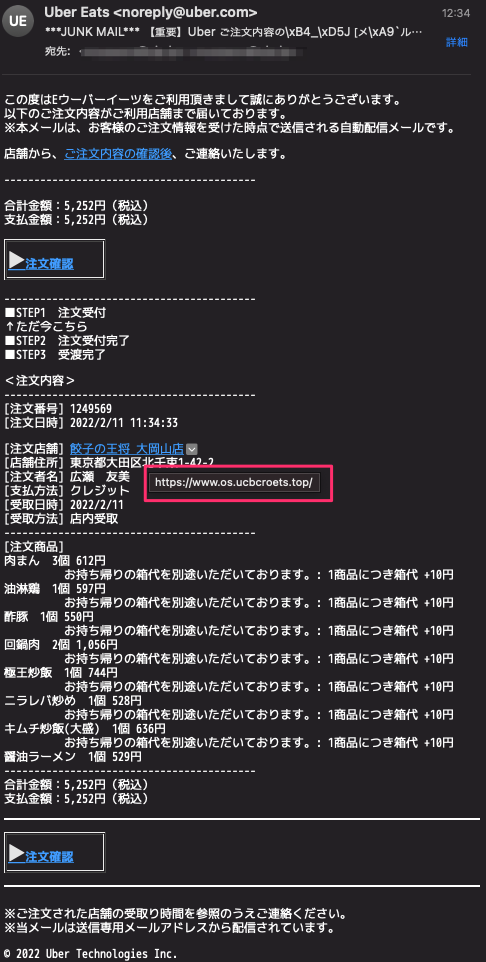

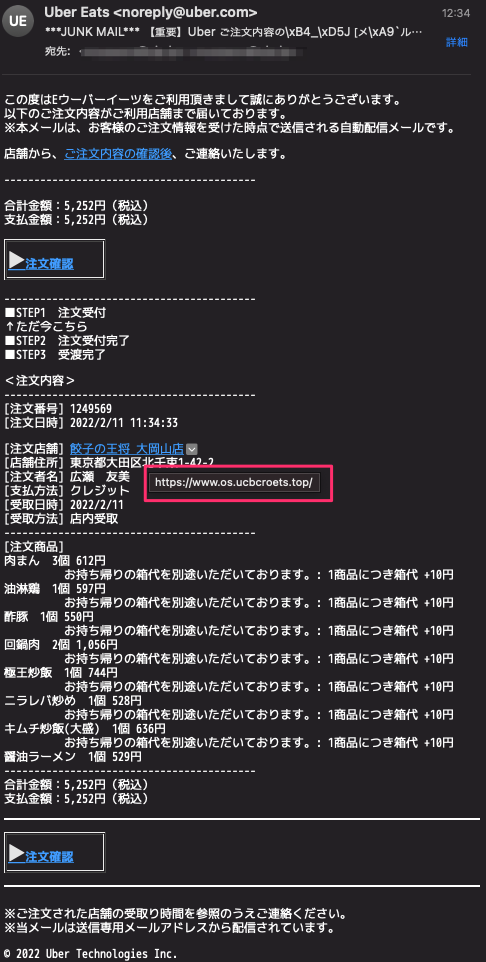

3日ほど前にカミさんに届いていたけれど,私のもっている漏洩メアドにも来はじめました!w

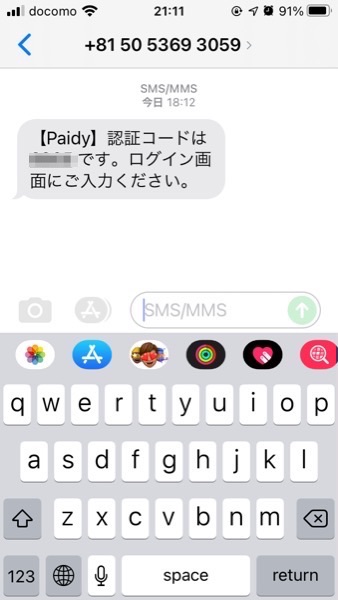

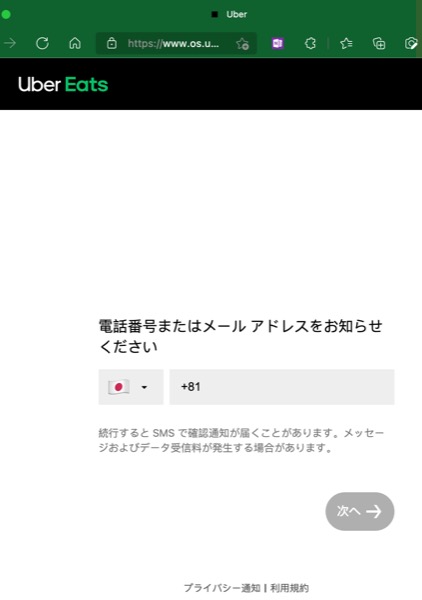

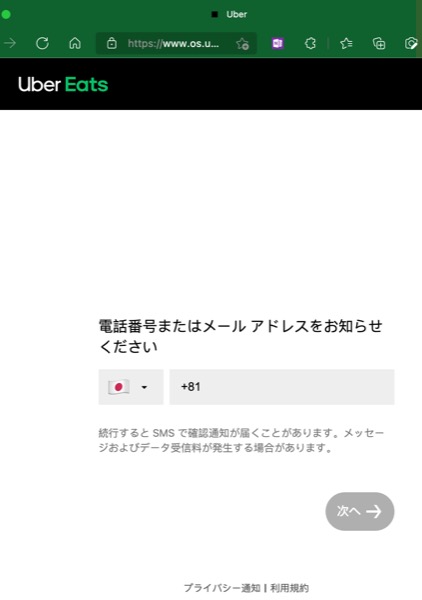

ご指定のURLにアクセスしてみると電話番号を入力させる画面に.到着して半日経つけどまだテイクダウンされてない模様.

固定電話の電話番号を入力してみました.

ご指定のURLにアクセスしてみると電話番号を入力させる画面に.到着して半日経つけどまだテイクダウンされてない模様.

固定電話の電話番号を入力してみました.

facebookにログインしたら,松坂屋豊田店の福袋の広告が.

Matsuzakaya-online03ってアカウント...しかしfacebookのちゃんとした?広告の模様.

これまでの様に詐欺サイトだと思うけれど,今回は私がまだ発見して時間が経ってなかったので,もうちょっと深掘りしてみた.

Matsuzakaya-online03ってアカウント...しかしfacebookのちゃんとした?広告の模様.

これまでの様に詐欺サイトだと思うけれど,今回は私がまだ発見して時間が経ってなかったので,もうちょっと深掘りしてみた.

今回はフィッシングでは無いのだけれど,こんなメールが来た.

.cnドメインからだけれど,代表メールアドレス宛なので,ばらまきメールかな.

引用:

良い機会なので,色々な翻訳ツールを使って比べてみた.

.cnドメインからだけれど,代表メールアドレス宛なので,ばらまきメールかな.

引用:

Good day!

We are a printing manufacturer in China, focusing on Printing for more than 20 years. 90% of our customers come from China's foreign trade enterprises and personal Soho.

They don't have factory equipment. When they receive orders, they outsource them to us for production.

if you gave They $7, but They gave us less than $1.

Because we don't know English, and we don't know how to market, most of the profits belong to the professionals in foreign trade.

Because of the impact of this year's epidemic, our boss wants to find global high-quality enterprise customers by himself.

Whether you are small batch production or wholesale customization, we can support unconditionally. We can provide you with better service at favorable price.

please reply to us email.

best regards

TOM

良い機会なので,色々な翻訳ツールを使って比べてみた.

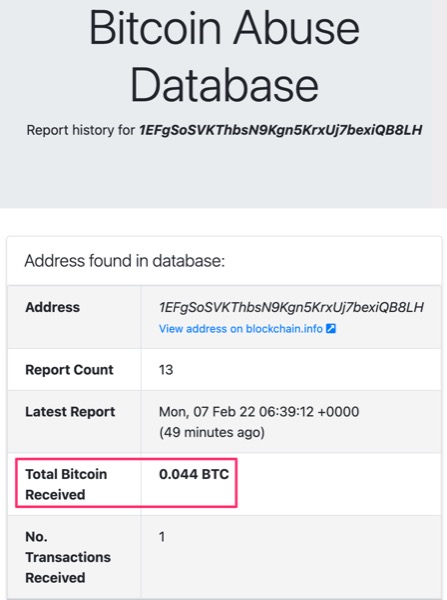

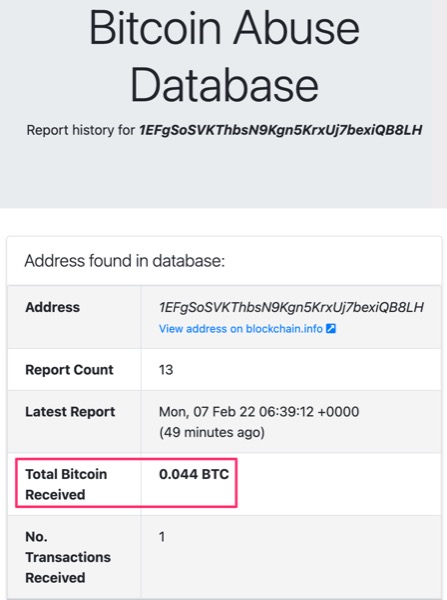

昨日(2022/02/07)からばら撒かれているセクストーションのビットコイン要求メールですが,先ほど現在,うちには13通来ていました.

ビットコインウォレットは2種類ありますね.

件名が Don't forget to pay the tax within 2 days! となっているメールも数通ある.

ビットコインウォレットは2種類ありますね.

1XYpKNCFesvBDtAKPdCksyTFNso3dDaaF

1XYpKNCFesvBDtAKPdCksyTFNso3dDaaF

1XYpKNCFesvBDtAKPdCksyTFNso3dDaaF

1XYpKNCFesvBDtAKPdCksyTFNso3dDaaF

1XYpKNCFesvBDtAKPdCksyTFNso3dDaaF

1XYpKNCFesvBDtAKPdCksyTFNso3dDaaF

1XYpKNCFesvBDtAKPdCksyTFNso3dDaaF

1XYpKNCFesvBDtAKPdCksyTFNso3dDaaF

1EFgSoSVKThbsN9Kgn5KrxUj7bexiQB8LH

1EFgSoSVKThbsN9Kgn5KrxUj7bexiQB8LH

1EFgSoSVKThbsN9Kgn5KrxUj7bexiQB8LH

1EFgSoSVKThbsN9Kgn5KrxUj7bexiQB8LH

1EFgSoSVKThbsN9Kgn5KrxUj7bexiQB8LH

件名が Don't forget to pay the tax within 2 days! となっているメールも数通ある.

1KD14nfrgjNCd5RYyb7wGKWsHxYG1cn3zK

ピーティックスで漏洩したメアドにセクストーションメールが来た.

ちょいちょい文面が変わっているけれど,今回は金額がアップ!

引用:

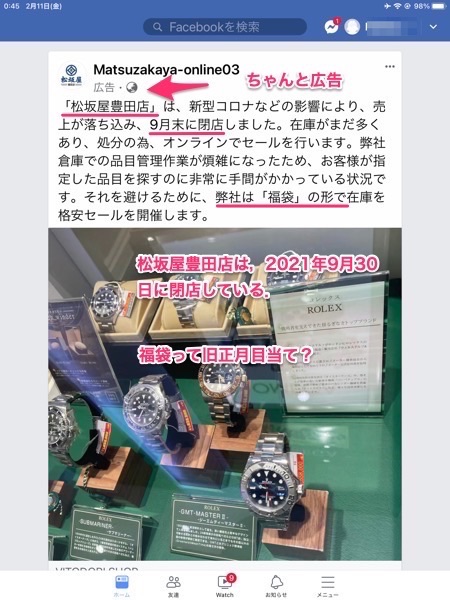

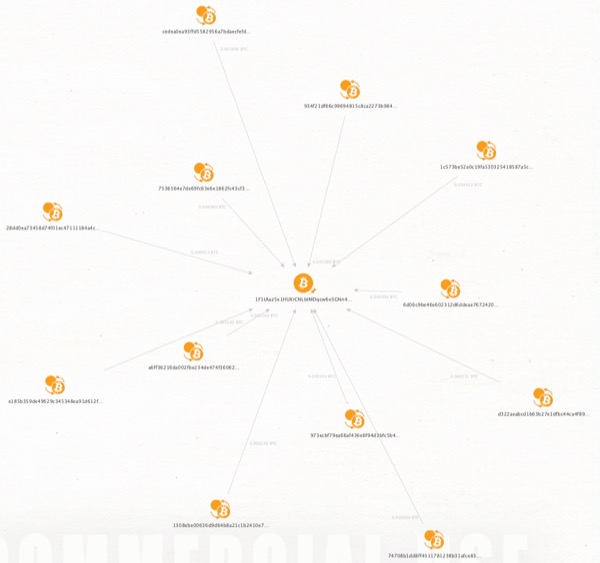

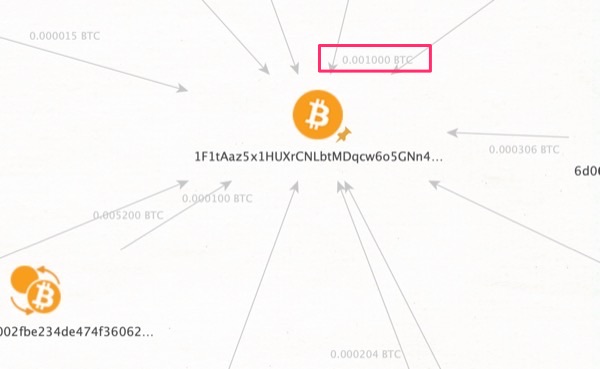

久しぶりにMaltegoをインストールして,ビットコインの動きを確認してみた.

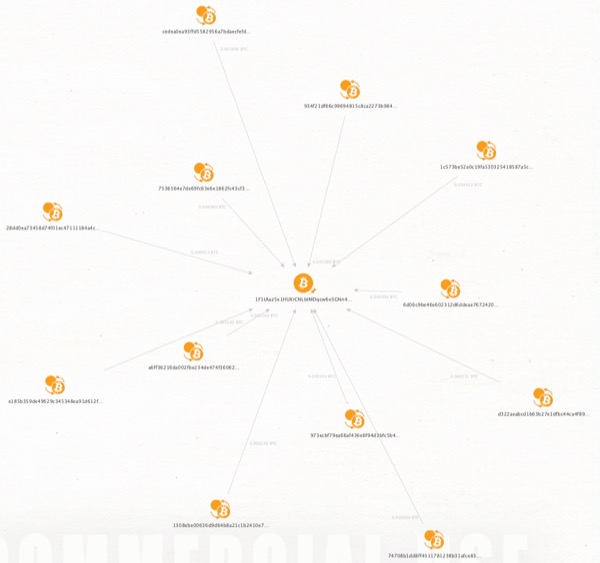

結構な動きの入金がある模様.拡大してみると・・・

一番大きい数値で0.001BTCが入金されている模様.現在の価格は.

日本円で5000円弱...送金したタイミングをざっくりと調べてみると,2021年11月ごろから12件の入金があって,トータルで約22万円くらいになっているかな.

これまで低額だったのに今回20万円相当を要求しているのは相手が日本人だと分かっているからだろうか.

ちょいちょい文面が変わっているけれど,今回は金額がアップ!

引用:

こんにちは、お元気ですか?

悪い話で会話を始めるのは快いものではないですが、仕方ないことです。

数ヶ月前、貴方がインターネット閲覧に利用しているデバイスへのアクセス権を取得しました。

それからずっと、全てのインターネット上の活動を追跡しています。

貴方がすべきことは、私のアカウントに¥205000(送金時点での為替レートによっては同額のビットコイン)を1度送金していただくだけです。

私のビットコインウォレットは以下の通りです: 1EFgSoSVKThbsN9Kgn5KrxUj7bexiQB8LH

以上の送金は、このメールを開封してから48時間(2日)以内に完了してください。

久しぶりにMaltegoをインストールして,ビットコインの動きを確認してみた.

結構な動きの入金がある模様.拡大してみると・・・

一番大きい数値で0.001BTCが入金されている模様.現在の価格は.

日本円で5000円弱...送金したタイミングをざっくりと調べてみると,2021年11月ごろから12件の入金があって,トータルで約22万円くらいになっているかな.

これまで低額だったのに今回20万円相当を要求しているのは相手が日本人だと分かっているからだろうか.

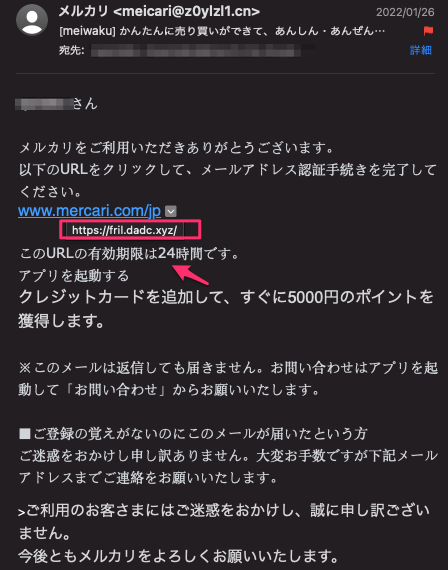

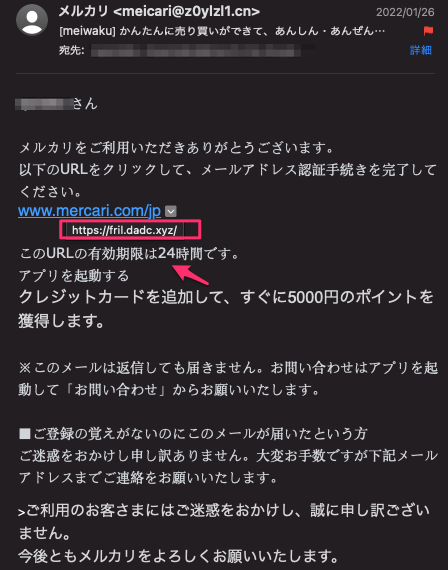

フィッシングなどの迷惑メールが多くて業務逼迫しているように見えるメルカリですが,うちのサンプルに新手のフィッシングメールが来ていました.

これまは「メルカリ本人確認のお知らせ」的な文面でのログイン誘導だったけれど,今回は24時間以内にクリックするとポイントがもらえると言う実益がありそうで,5000ポイントというありそうな金額だというのがミソかな.

先日観たNHKの特集がまさにコレで騙された人.

ニッポンが“釣られる” 追跡!サイバー闇市場 NHK

https://www3.nhk.or.jp/news/special/sci_cul/2022/01/special/phishing20220120/

これまは「メルカリ本人確認のお知らせ」的な文面でのログイン誘導だったけれど,今回は24時間以内にクリックするとポイントがもらえると言う実益がありそうで,5000ポイントというありそうな金額だというのがミソかな.

先日観たNHKの特集がまさにコレで騙された人.

ニッポンが“釣られる” 追跡!サイバー闇市場 NHK

https://www3.nhk.or.jp/news/special/sci_cul/2022/01/special/phishing20220120/

セクストーションの詐欺メール.

今回は1450$(米ドル)相当のビットコインを送信しろと.

引用:

$1450は今日現在167,076.25円なので,15万円くらいという相場感は変わってないかな.

今回は1450$(米ドル)相当のビットコインを送信しろと.

引用:

All you have to do to prevent this from happening is - transfer bitcoins worth $1450 (USD) to my Bitcoin address (if you have no idea how to do this, you can open your browser and simply search: "Buy Bitcoin").

My bitcoin address (BTC Wallet) is: 1KD14nfrgjNCd5RYyb7wGKWsHxYG1cn3zK

$1450は今日現在167,076.25円なので,15万円くらいという相場感は変わってないかな.

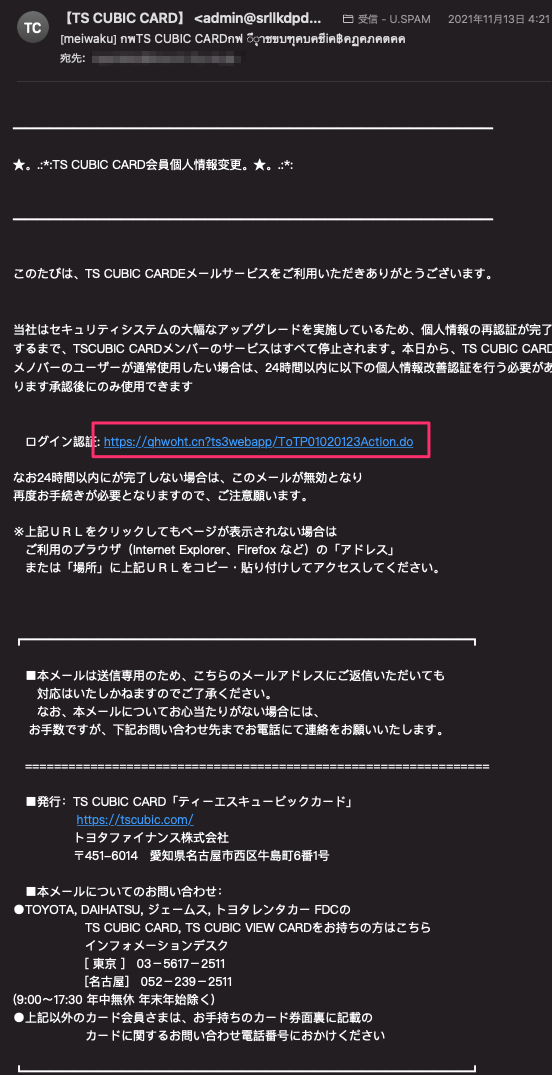

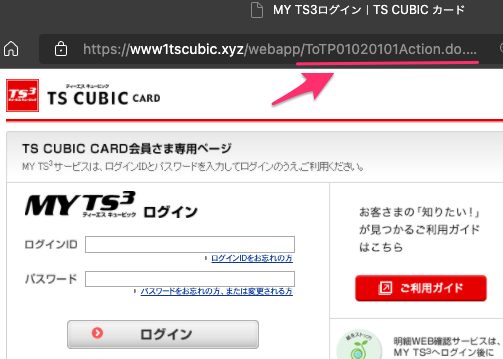

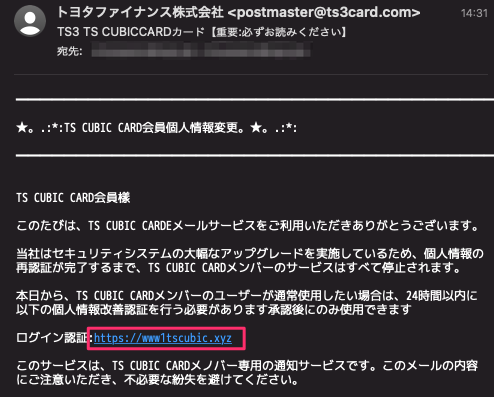

昨日の昨日のTS CUBIC CARDを騙るフィッシングメールがまた来た.

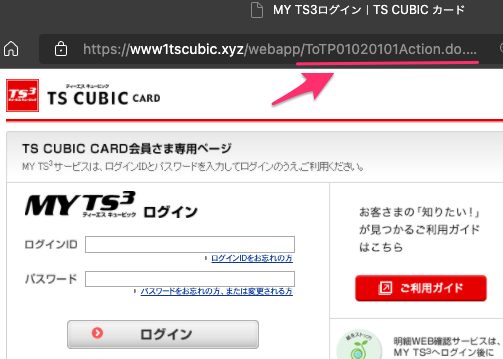

URLにアクセスしてみると・・・

まだブロックもテイクダウンもされてなかったので,フィッシング協議会に通報.そしてURLをみると,昨日と同じなので使い回しの模様.

ドメインは昨日登録されている.

IPアドレスを調べると2つ登録されている!

AbuseIPDBをみると両方ともまだ綺麗なままだったので,通報.

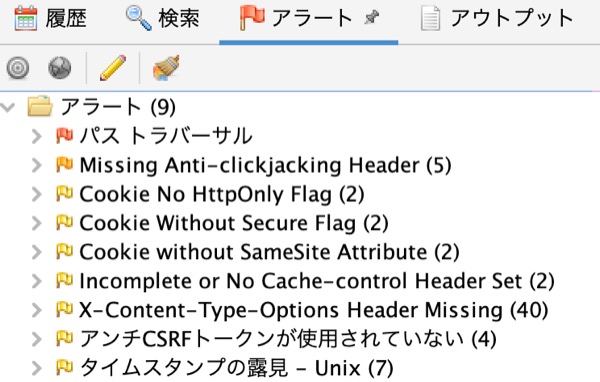

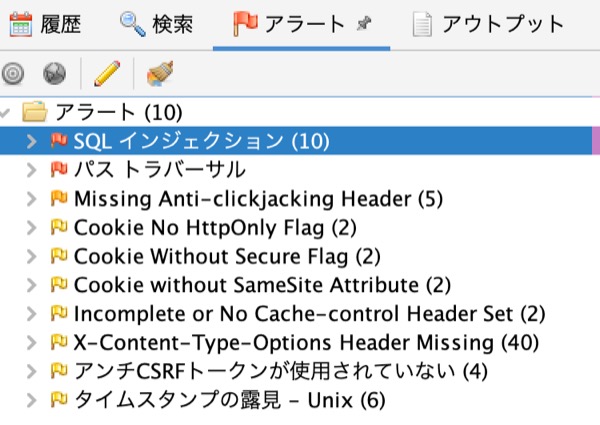

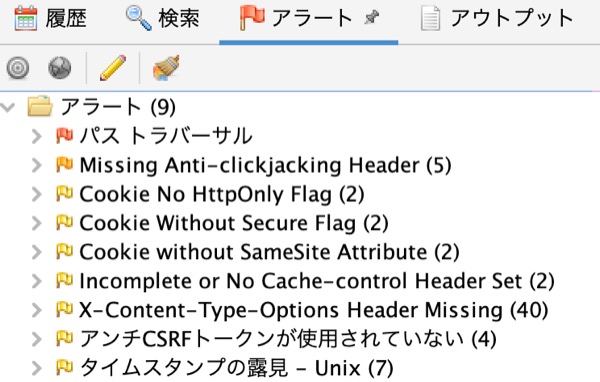

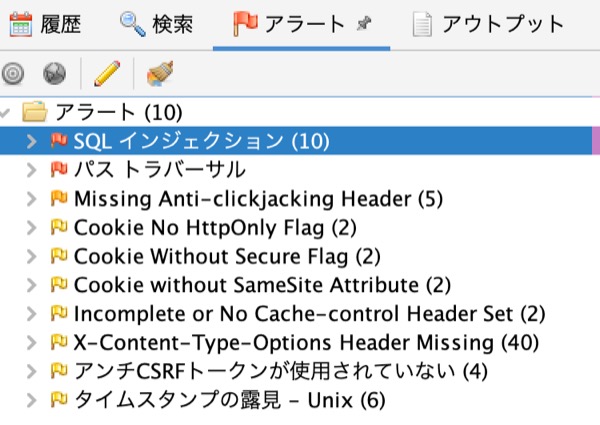

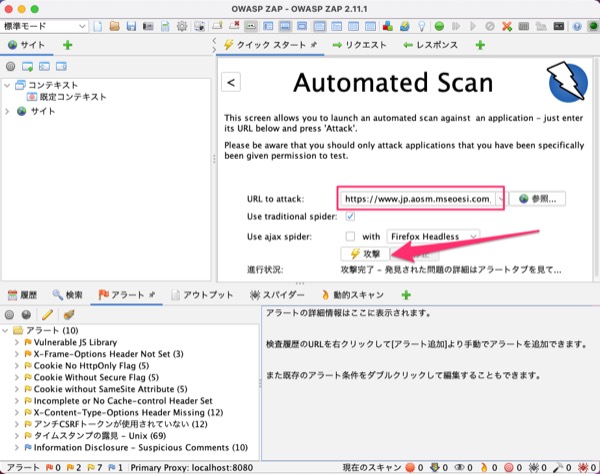

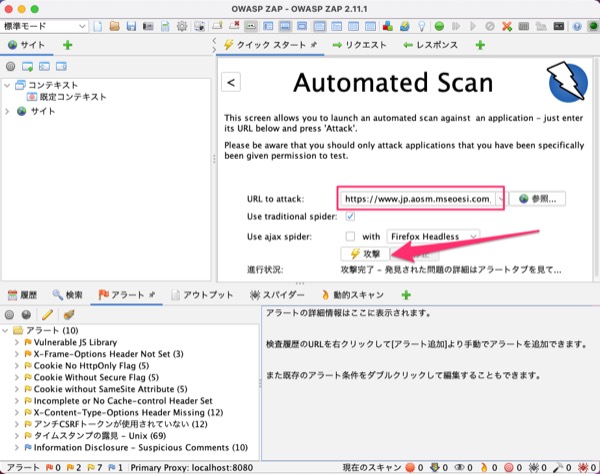

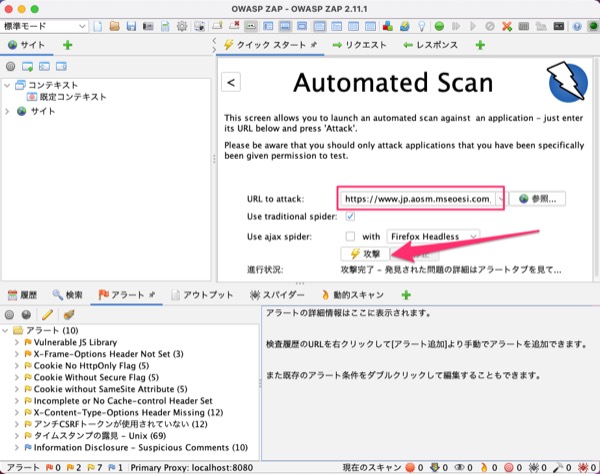

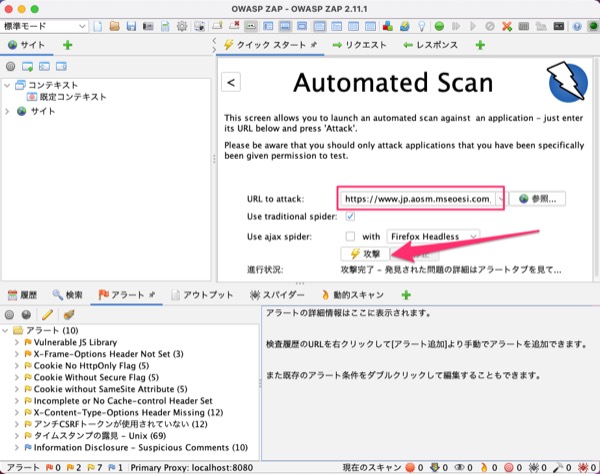

昨日と同じOWASP ZAPを使って脆弱性診断をしてみた.

今日(2022.02.03)の検査結果<

なんと! SQLインジェクションの脆弱性が封鎖されている模様.

昨日(2022.02.02)の検査結果

やるな.

追記2022/02/03 19:58

通報が効いたのかどうかわかりませんが,ページが403エラーになりました.

URLにアクセスしてみると・・・

まだブロックもテイクダウンもされてなかったので,フィッシング協議会に通報.そしてURLをみると,昨日と同じなので使い回しの模様.

ドメインは昨日登録されている.

Domain Name: www1tscubic.xyz

Registrar WHOIS Server: whois.namesilo.com

Registrar URL: https://www.namesilo.com/

Updated Date: 2022-02-02T07:00:00Z

Creation Date: 2022-02-02T07:00:00Z

Registrar Registration Expiration Date: 2023-02-02T07:00:00Z

Registrar: NameSilo, LLC

$ dig www1tscubic.xyz @8.8.8.8🈁

; <<>> DiG 9.10.6 <<>> www1tscubic.xyz @8.8.8.8

;; global options: +cmd

;; Got answer:

;; ->>HEADER<<- opcode: QUERY, status: NOERROR, id: 34162

;; flags: qr rd ra; QUERY: 1, ANSWER: 2, AUTHORITY: 0, ADDITIONAL: 1

;; OPT PSEUDOSECTION:

; EDNS: version: 0, flags:; udp: 512

;; QUESTION SECTION:

;www1tscubic.xyz. IN A

;; ANSWER SECTION:

www1tscubic.xyz. 300 IN A 172.67.148.128 🈁

www1tscubic.xyz. 300 IN A 104.21.39.210 🈁

;; Query time: 17 msec

;; SERVER: 8.8.8.8#53(8.8.8.8)

;; WHEN: Thu Feb 03 14:40:18 JST 2022

;; MSG SIZE rcvd: 76

$

昨日と同じOWASP ZAPを使って脆弱性診断をしてみた.

今日(2022.02.03)の検査結果<

なんと! SQLインジェクションの脆弱性が封鎖されている模様.

昨日(2022.02.02)の検査結果

やるな.

追記2022/02/03 19:58

通報が効いたのかどうかわかりませんが,ページが403エラーになりました.

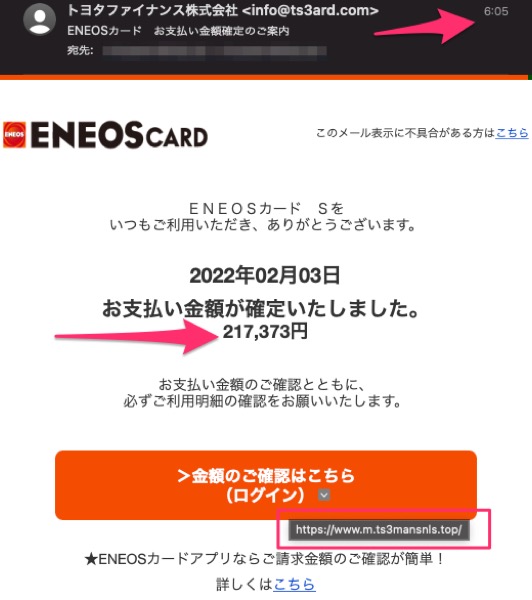

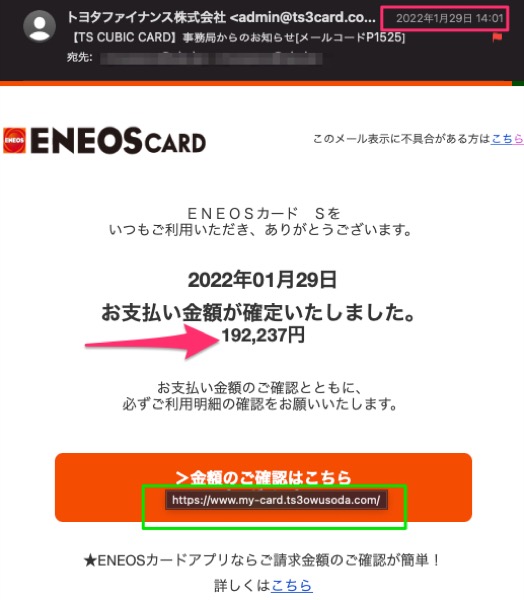

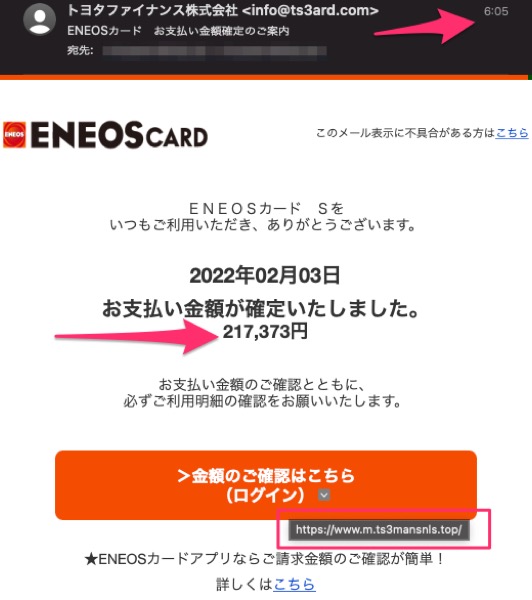

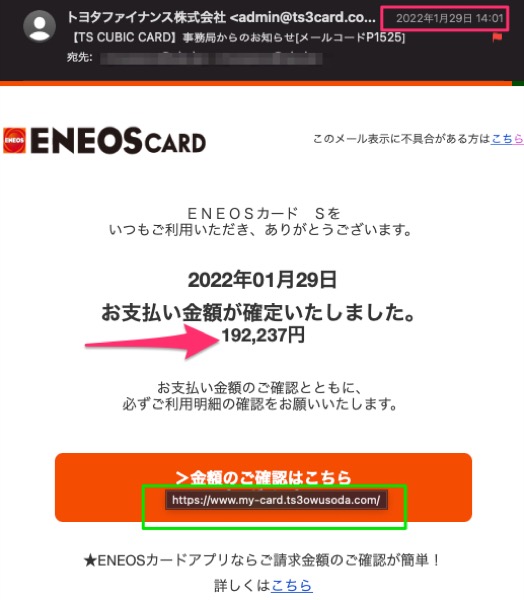

エネオスカードを騙るフィッシングメール.

今朝メールが到着したけれど,指定されたURLにアクセスすると,Microsoft Edgeでは赤い画面がでて来たのでブロックされていることが判明.その後アクセスを続けると機能分析したTS CUBIC CARDを騙るメールと同じようなデザインのサイトが表示されました.

それでいつもの様にOWASP ZAPで検査しようと思ったら404に.そしてさっきまで見えていたページも見れなくなりました.(スクショ取り忘れ)

私からの攻撃を検知したからダウンさせたのかな?!

whoisで確認すると,昨日登録されたドメインの模様.

そういえば年末に同じ様なメールを受け取っていたなと思って確認すると.

金額が変わっていますね.上がってる!

今朝メールが到着したけれど,指定されたURLにアクセスすると,Microsoft Edgeでは赤い画面がでて来たのでブロックされていることが判明.その後アクセスを続けると機能分析したTS CUBIC CARDを騙るメールと同じようなデザインのサイトが表示されました.

それでいつもの様にOWASP ZAPで検査しようと思ったら404に.そしてさっきまで見えていたページも見れなくなりました.(スクショ取り忘れ)

私からの攻撃を検知したからダウンさせたのかな?!

whoisで確認すると,昨日登録されたドメインの模様.

Domain Name: ts3mansnls.top

Registry Domain ID: D20220203G10001G_75851922-top

Registrar WHOIS Server: whois.aliyun.com

Registrar URL: http://www.alibabacloud.com

Updated Date:

Creation Date: 2022-02-02T18:07:30Z

Registry Expiry Date: 2023-02-02T18:07:30Z 🈁

Registrar: Alibaba.com Singapore E-Commerce Private Limited

金額が変わっていますね.上がってる!

DMARCレポートがGoogleから送られて来た その4 SPFレコードの設定をしなかったメールサーバからgmailへのメール 550-5.7.26 Unauthenticated email

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2022/2/2 18:29

新しくメールサーバを立てていて,Gmailにメールが送れない.

こんなメッセージが返ってくる.

DMARCとあるのでDNSレコードのDMARC設定を確認したけれど問題ない.とおもっていたら,SPFレコードの設定を忘れていた...

こんなメッセージが返ってくる.

This is the mail system at host mars.local.

I'm sorry to have to inform you that your message could not

be delivered to one or more recipients. It's attached below.

For further assistance, please send mail to postmaster.

If you do so, please include this problem report. You can

delete your own text from the attached returned message.

The mail system

<おれのGmail <おれのメアド@ gmail.com>: host gmail-smtp-in.l.google.com[142.251.8.27]

said: 550-5.7.26 Unauthenticated email from SPF設定忘れたメールサーバの is not accepted

due to 550-5.7.26 domain's DMARC policy. Please contact the administrator

of 550-5.7.26 SPF設定忘れたメールサーバの domain if this was a legitimate mail. Please

visit 550-5.7.26 https://support.google.com/mail/answer/2451690 to learn

about the 550 5.7.26 DMARC initiative. h186sXXXXX65pgc.30 - gsmtp (in

reply to end of DATA command)

Reporting-MTA: dns; mars.local

X-Postfix-Queue-ID: C87D7XXXXE4

X-Postfix-Sender: rfc822; SPF設定忘れたメールサーバのメアド

Arrival-Date: Tue, 1 Feb 2022 01:33:12 +0900 (JST)

Final-Recipient: rfc822; おれのGmail <おれのメアド@ gmail.com>

Original-Recipient: rfc822;おれのGmail <おれのメアド@ gmail.com>

Action: failed

Status: 5.7.26

Remote-MTA: dns; gmail-smtp-in.l.google.com

Diagnostic-Code: smtp; 550-5.7.26 Unauthenticated email from SPF設定忘れたメールサーバ is

not accepted due to 550-5.7.26 domain's DMARC policy. Please contact the

administrator of 550-5.7.26 SPF設定忘れたメールサーバ domain if this was a legitimate

mail. Please visit 550-5.7.26

https://support.google.com/mail/answer/2451690 to learn about the 550

5.7.26 DMARC initiative. h186sXXXXX65pgc.30 - gsmtp

差出人: SPF設定忘れたメールサーバのメアド

件名: Re: te

日付: 2022年2月1日 1:33:04 JST

宛先: おれのGmail <おれのメアド@ gmail.com>

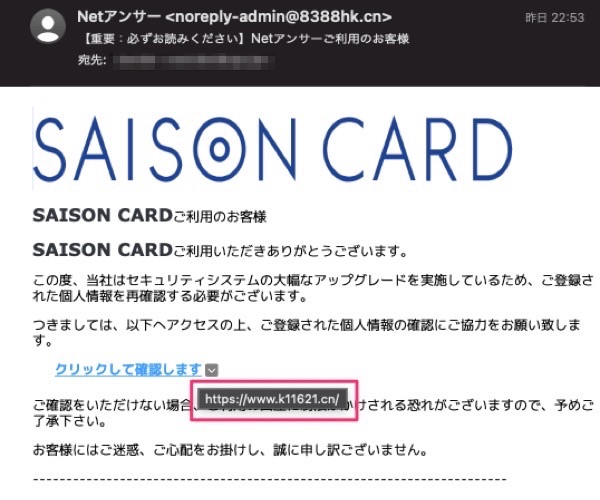

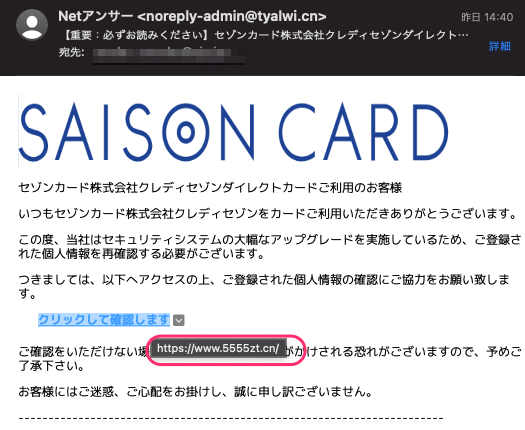

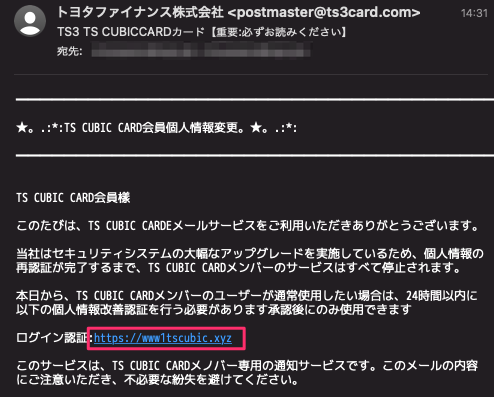

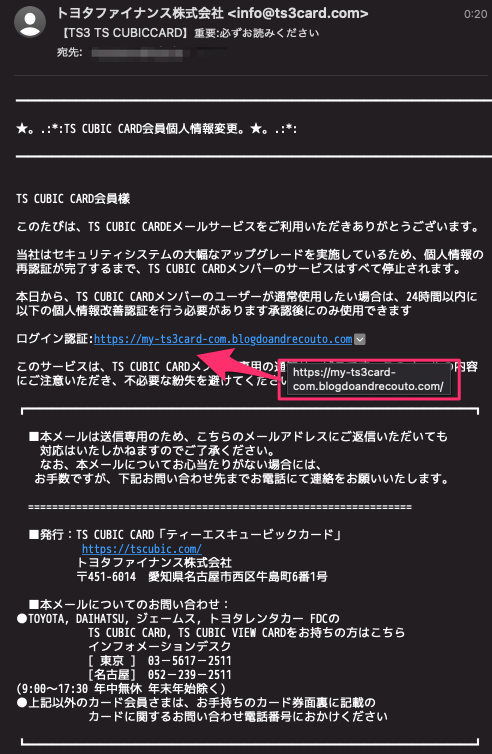

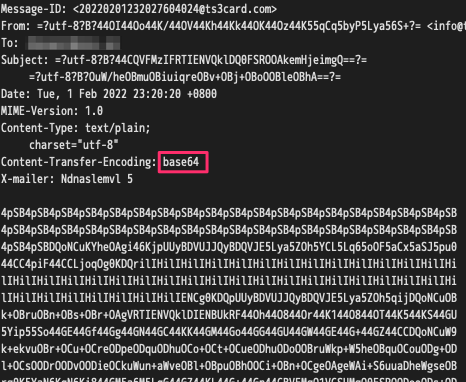

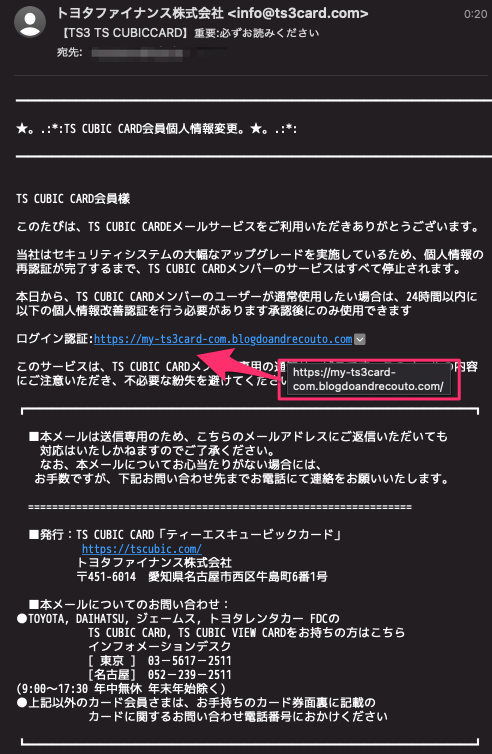

タイトルに「必ずお読みください」と書いてあるので,興味深く読んでみた.

メールの中にURLが記載されていてバレバレ.リンク先も同じなので偽装ドメインでもない.

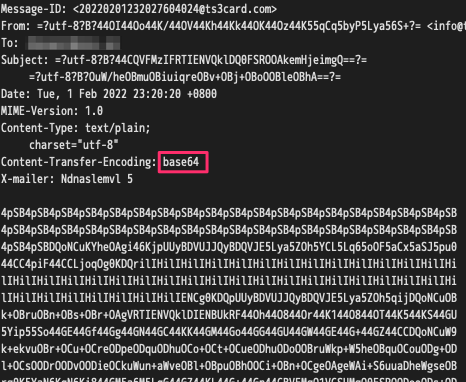

しかし,メールのソースを見ると,ちゃんと?HTMLメールになっている.

メールの中にURLが記載されていてバレバレ.リンク先も同じなので偽装ドメインでもない.

しかし,メールのソースを見ると,ちゃんと?HTMLメールになっている.

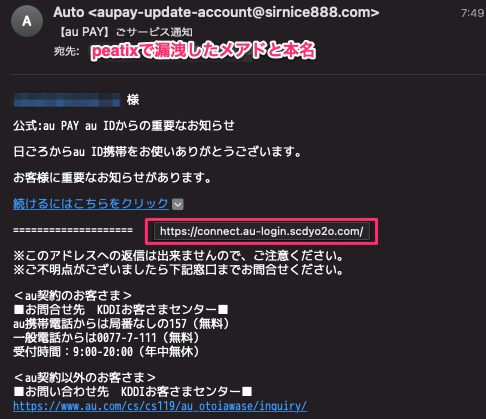

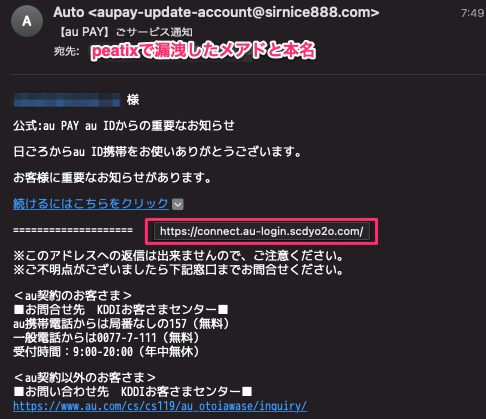

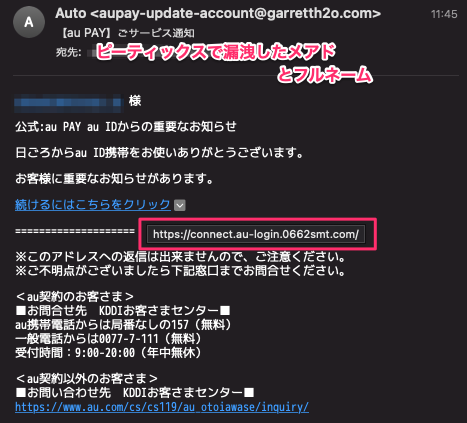

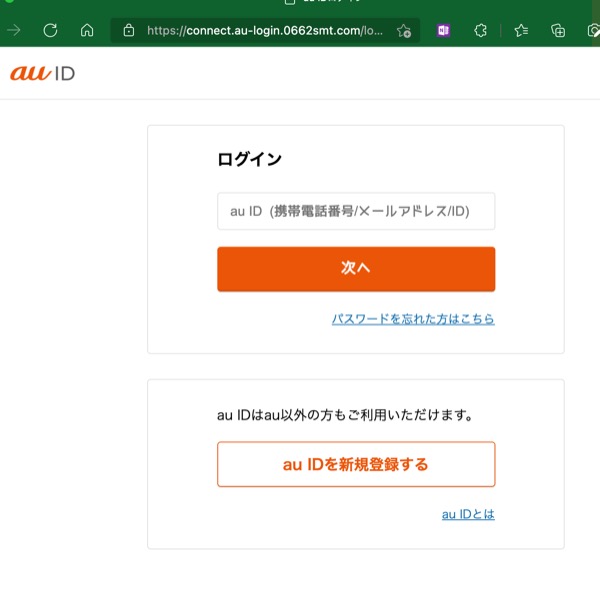

半月ほど前にフォレンジックした「【au PAY】ごサービス通知」ですが,また同じ内容のものがリンク先が別のFQDNで送られてきた.

今朝の7時49分だが,今現在Microsoft Edge,google Chrome,Safariではアクセスできる.

Symantec系にはSuspiciousになっている.VTでも同様だが,スコアは4/93と低調.

whoisでみると,ドメインは2021年に取得だが,今年の1月にアップデートされている.

OWASP ZAPで見てみると,脆弱性も前回とほぼ同じなので前回と同じ仕組みのコピー?増殖?輪廻転生?サイトの模様.

URLを削ってアクセスすると,中国語のページが.

テキストをDeepLで翻訳するとこれ.

引用: 取り急ぎ,フィッシング協議会に通報.

今朝の7時49分だが,今現在Microsoft Edge,google Chrome,Safariではアクセスできる.

Symantec系にはSuspiciousになっている.VTでも同様だが,スコアは4/93と低調.

whoisでみると,ドメインは2021年に取得だが,今年の1月にアップデートされている.

Domain Name: SCDYO2O.COM

Registry Domain ID: 2598005525_DOMAIN_COM-VRSN

Registrar WHOIS Server: whois.publicdomainregistry.com

Registrar URL: www.publicdomainregistry.com

Updated Date: 2022-01-24T10:13:00Z 🈁

Creation Date: 2021-03-15T08:54:00Z 🈁

OWASP ZAPで見てみると,脆弱性も前回とほぼ同じなので前回と同じ仕組みのコピー?増殖?輪廻転生?サイトの模様.

URLを削ってアクセスすると,中国語のページが.

テキストをDeepLで翻訳するとこれ.

引用:

没有找到站点

您的请求在Web服务器中没有找到对应的站点!

可能原因:

您没有将此域名或IP绑定到对应站点!

配置文件未生效!

如何解决:

检查是否已经绑定到对应站点,若确认已绑定,请尝试重载Web服务;

检查端口是否正确;

若您使用了CDN产品,请尝试清除CDN缓存;

普通网站访客,请联系网站管理员;

サイトが見つかりません

あなたのリクエストは、ウェブサーバー内で該当するサイトを見つけられませんでした!

考えられる原因

このドメイン名またはIPを対応するサイトにバインドしていない!

コンフィギュレーションファイルが有効ではありません

解決方法

対応するサイトがバインドされているか確認し、確認できたらWebサービスを再読み込みしてみてください。

ポートが正しいかどうか確認してください。

CDN製品をご利用の場合は、CDNキャッシュのクリアをお試しください。

一般的なサイト訪問者は、サイト管理者にお問い合わせください。

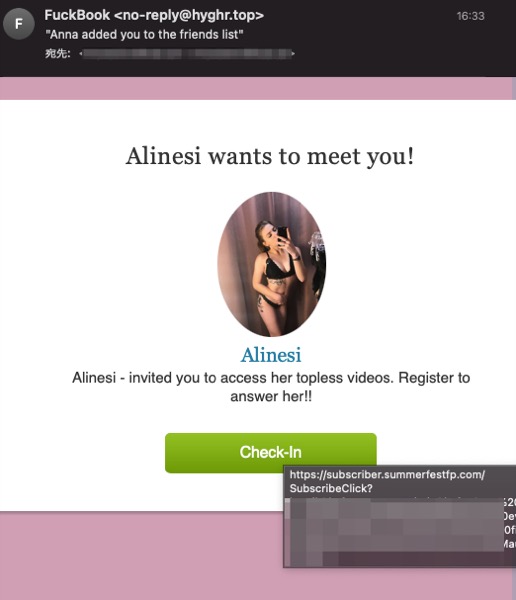

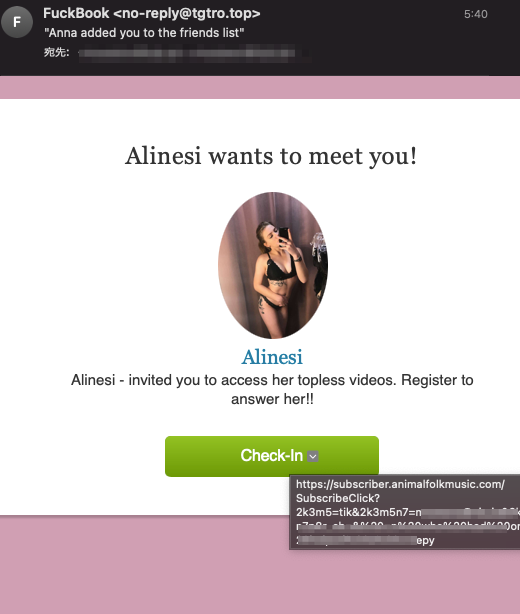

件名にはAnnaと書いてあるけれど本文にはAlinesiと書いてあるフィッシングメールが.

アクセスするとトップレスビデオが見られると言っているけれど,Check-Inのリンク先はアニマルフォークミュージックとある.

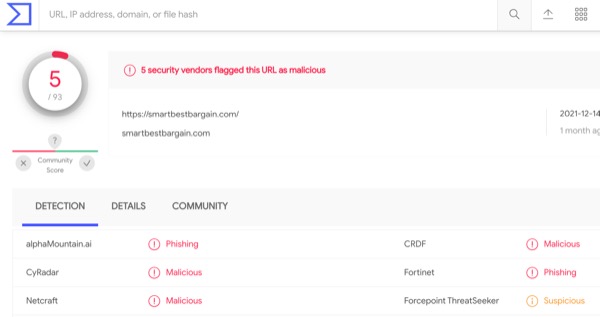

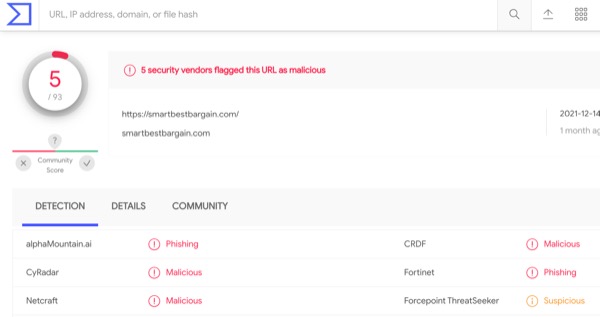

その音楽サイトっぽいものをVTしてみた.

アクセスするとトップレスビデオが見られると言っているけれど,Check-Inのリンク先はアニマルフォークミュージックとある.

その音楽サイトっぽいものをVTしてみた.

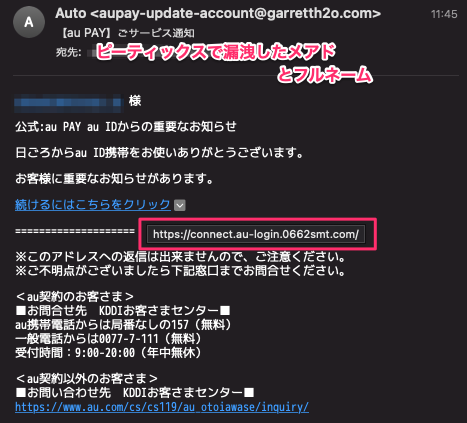

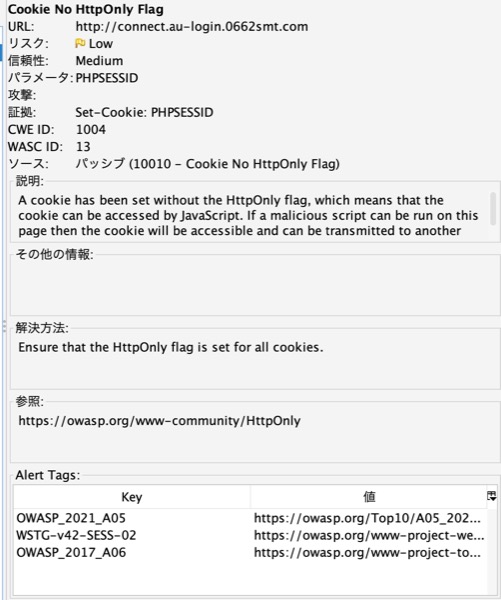

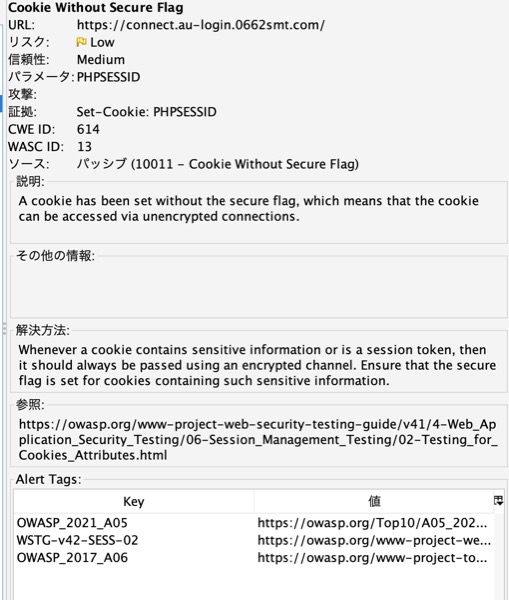

メアドと日本語フルネームを使っているので,ピーティックスで漏洩した情報が悪用されているのだけれど,研究課題としては面白いのかもしれない...

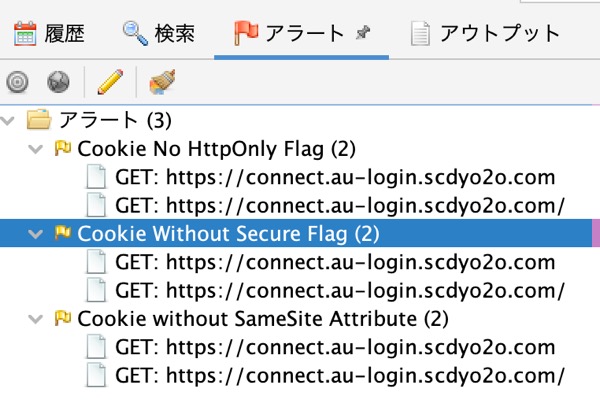

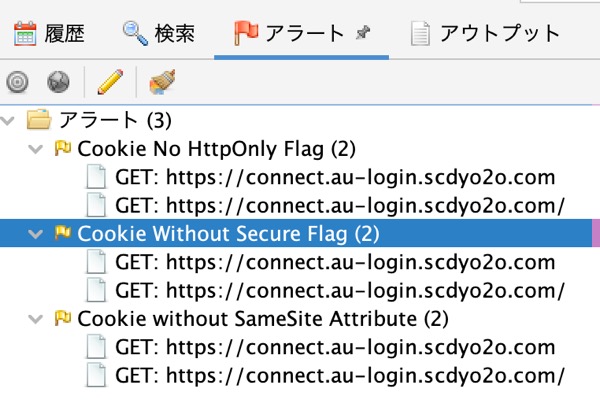

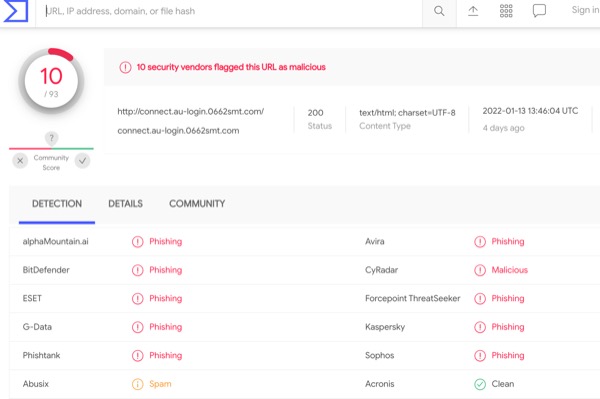

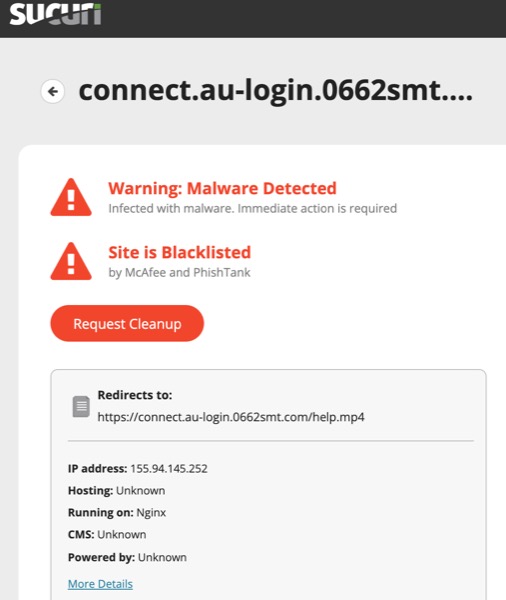

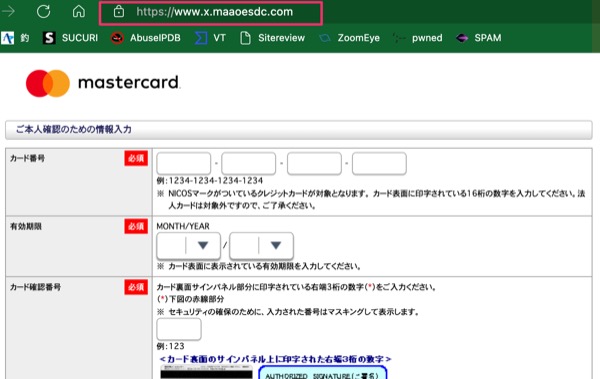

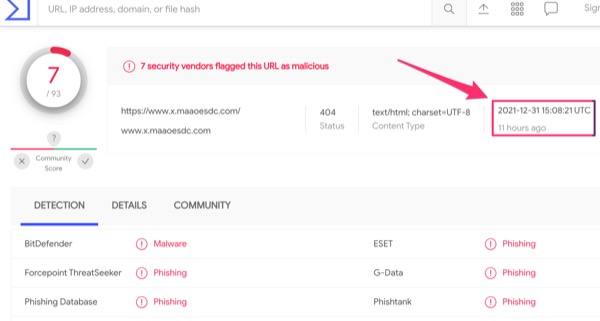

今回は評価サイトを使った検証と,OWASP ZAPを使った評価結果を確認してみた.

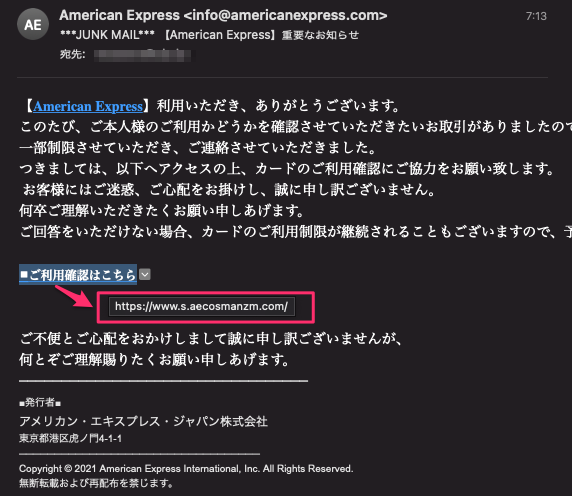

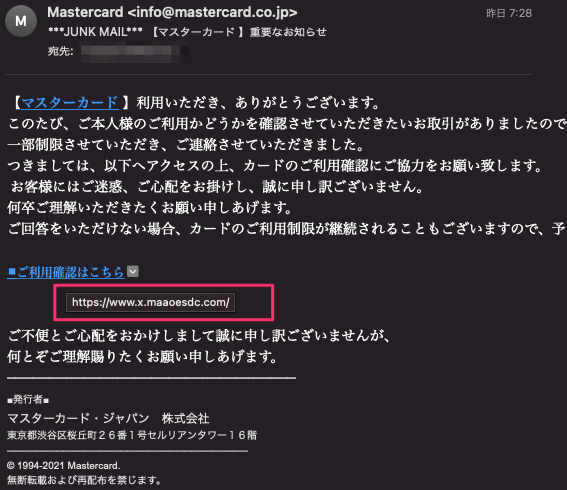

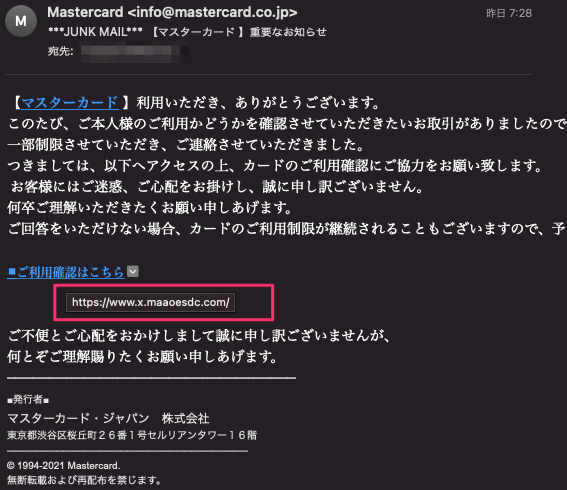

今回のメールはこの様な感じ.

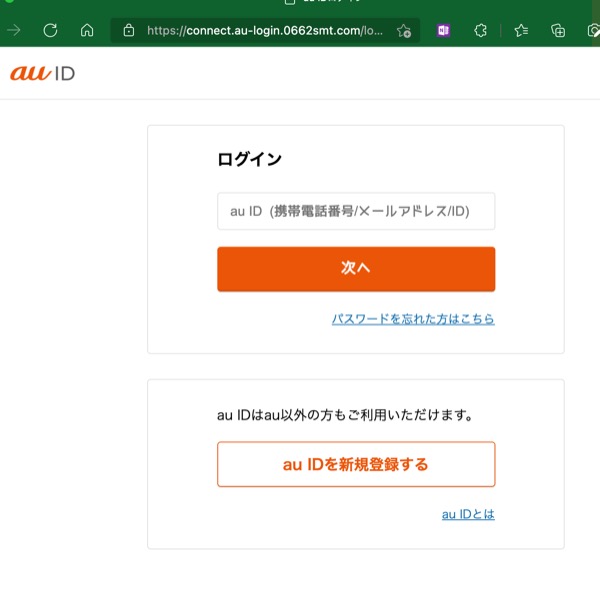

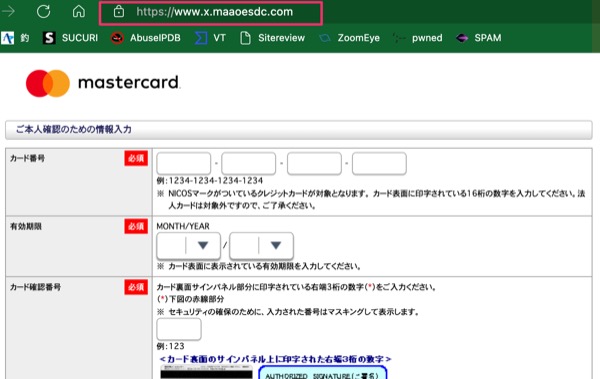

Microsoft Edgeで該当フィッシングサイトにアクセスしてみる.

何もブロックされずにアクセスできたので,まずはフィッシング協議会に通報.

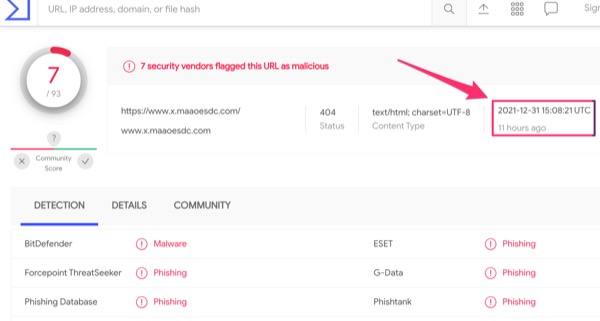

そして評価サイトでチェック.

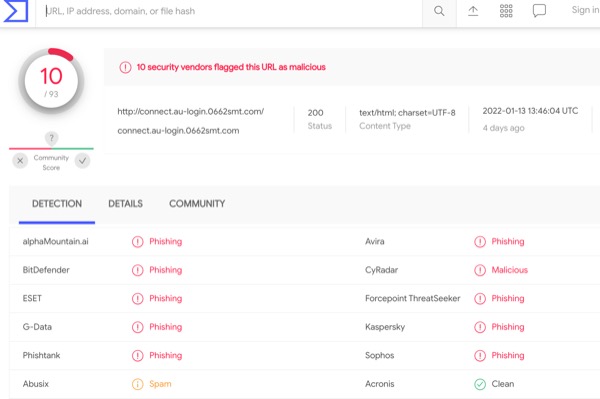

VTでは1月13日に登録済み.

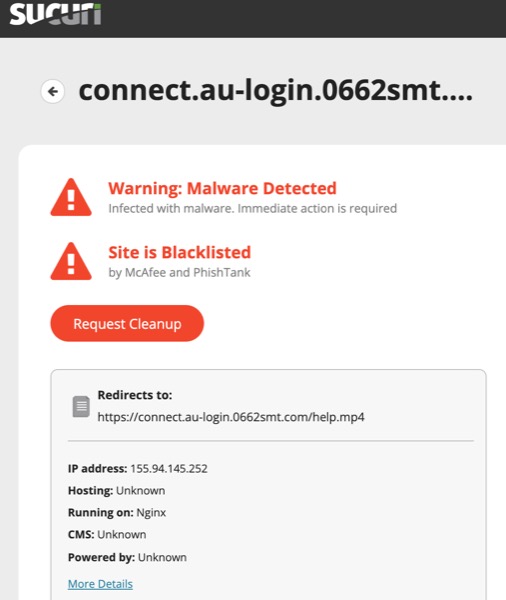

Sucuriでもブラックリストに入っている.

WebPluseでもフィッシング. なんでこれでMicrosoft EdgeのSmartScreenでブロックされてないのだろう・・・

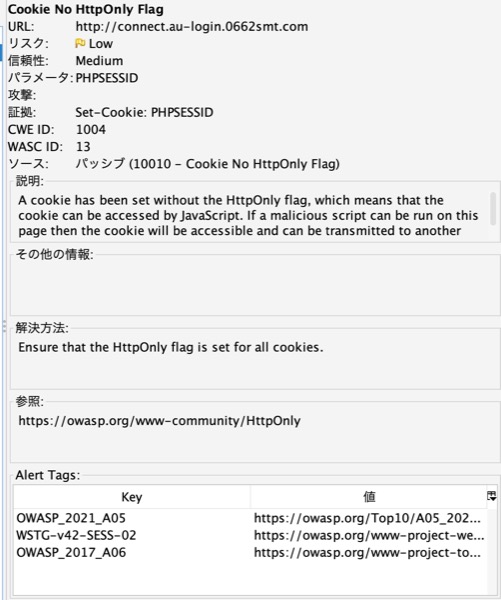

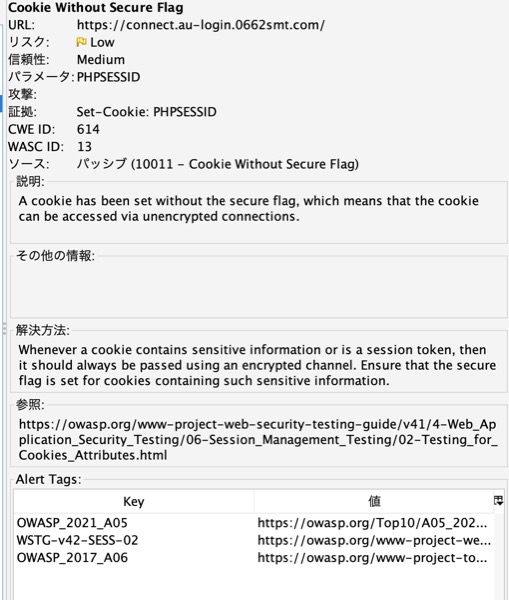

ZAPを使って信頼性をチェック.

引用:

引用:

引用: 脆弱性があるということは,これを使ってロックダウンできるってことかな?そこまでのことはしないか.

今回は評価サイトを使った検証と,OWASP ZAPを使った評価結果を確認してみた.

今回のメールはこの様な感じ.

Microsoft Edgeで該当フィッシングサイトにアクセスしてみる.

何もブロックされずにアクセスできたので,まずはフィッシング協議会に通報.

そして評価サイトでチェック.

VTでは1月13日に登録済み.

Sucuriでもブラックリストに入っている.

WebPluseでもフィッシング. なんでこれでMicrosoft EdgeのSmartScreenでブロックされてないのだろう・・・

ZAPを使って信頼性をチェック.

引用:

A cookie has been set without the HttpOnly flag, which means that the cookie can be accessed by JavaScript. If a malicious script can be run on this page then the cookie will be accessible and can be transmitted to another site. If this is a session cookie then session hijacking may be possible.

HttpOnlyフラグが設定されていないCookieは、JavaScriptでアクセスできることを意味します。このページで悪意のあるスクリプトが実行された場合、クッキーにアクセスでき、他のサイトに転送することができます。これがセッション・クッキーである場合、セッション・ハイジャックの可能性があります。

引用:

Whenever a cookie contains sensitive information or is a session token, then it should always be passed using an encrypted channel. Ensure that the secure flag is set for cookies containing such sensitive information.

クッキーに機密情報が含まれている場合、またはセッション・トークンが含まれている場合は、常に暗号化されたチャネルを使用して渡される必要があります。このような機密情報を含むクッキーには、必ずセキュアフラグが設定されていることを確認してください。

引用:

A cookie has been set without the SameSite attribute, which means that the cookie can be sent as a result of a 'cross-site' request.

The SameSite attribute is an effective counter measure to cross-site request forgery, cross-site script inclusion, and timing attacks.

クッキーはSameSite属性なしで設定されており、「クロスサイト」リクエストの結果としてクッキーを送信できることを意味します。

SameSite属性は、クロスサイト・リクエスト・フォージェリ、クロスサイト・スクリプト・インクルージョン、およびタイミング攻撃への有効な対策となります。

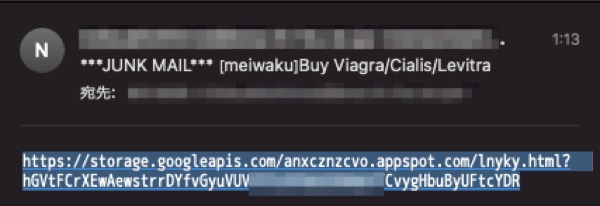

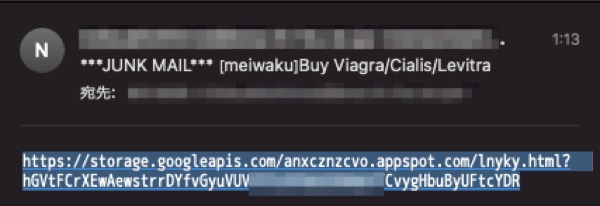

本文にはURLだけで,タイトルにバイアグラが記載されている,迷惑メールとしては古典的な違法?薬物販売サイトへの誘導の迷惑メール.

興味深くURLにアクセスすると販売サイトにアクセス.今回も転送系.

ある意味,ちゃんとした?感じのショッピングサイトの様に見えるけれど,サイバーセキュリティ的にサイトを評価すると・・・

フィッシングサイト!

バイアグラ自体は違法薬物というわけでもないが,日本では医師の診断と処方箋が必要だけれど,そういうものをアメリカの会社のSymantecの指標ではカテゴライズできない模様.薬物としては,ずばりマリファナだけが指定がありますね.

それで今回知ったのだけれど,バイアグラってファイザーの商品名で,薬としてはシルデナフィルというそうで,ファイザーは製薬会社は売上で世界2位なんですね...

興味深くURLにアクセスすると販売サイトにアクセス.今回も転送系.

ある意味,ちゃんとした?感じのショッピングサイトの様に見えるけれど,サイバーセキュリティ的にサイトを評価すると・・・

フィッシングサイト!

バイアグラ自体は違法薬物というわけでもないが,日本では医師の診断と処方箋が必要だけれど,そういうものをアメリカの会社のSymantecの指標ではカテゴライズできない模様.薬物としては,ずばりマリファナだけが指定がありますね.

それで今回知ったのだけれど,バイアグラってファイザーの商品名で,薬としてはシルデナフィルというそうで,ファイザーは製薬会社は売上で世界2位なんですね...

今日はこのメールがたくさん来る.たくさん来るというより,たくさんのメアドに対してばら撒かされている.

引用: 文書の始まりが違和感があるけれど,これそのままDeepLで翻訳するとこんな感じ.

引用:

このBTCへの流れは興味あるけれど,未だに送金しているの人がいるのだろうか?

154NAJRNKKg7s8fSQ95VeJUSw5WYv2Y2SM

引用:

それが起こったのです。ゼロクリックの脆弱性と特別なコードを使用して、Webサイトを介してあなたのデバイスをハッキングしました。

私の正確なスキルを必要とする複雑なソフトウェア。

このエクスプロイトは、特別に作成された一意のコードを使用してチェーンで機能し、このようなタイプの攻撃は検出されません。

Webサイトにアクセスしただけで感染してしまいましたが、残念なことに、私にとっては非常に容易いことです。

引用:

That's what happened. Using a zero-click vulnerability and special code, I hacked your device through a website.

Complex software that requires my exact skills.

This exploit works in a chain using a specially created unique code and this type of attack is undetectable.

I got infected just by accessing the web site, unfortunately, it is very easy for me.

Translated with www.DeepL.com/Translator (free version)

このBTCへの流れは興味あるけれど,未だに送金しているの人がいるのだろうか?

154NAJRNKKg7s8fSQ95VeJUSw5WYv2Y2SM

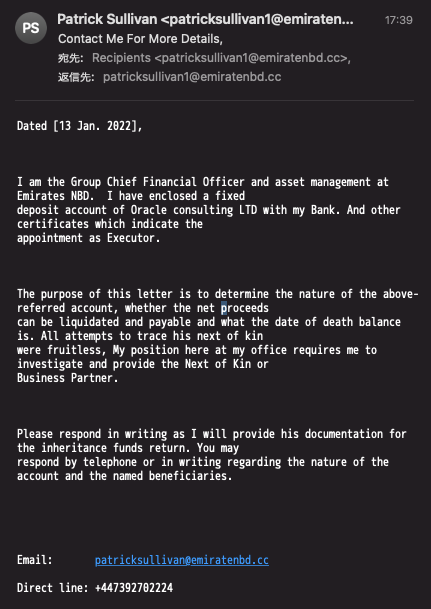

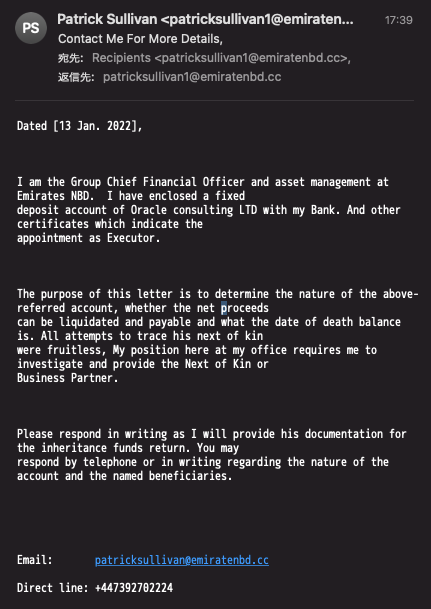

こんなメールが.

引用: DeepLを使って翻訳してみた.

引用: Emirates NBDとはドバイ政府保有の銀行.

オラクルコンサルティングの人が死んだので遺産相続の話らしい.ちなみに添付ファイルはついてなかった.

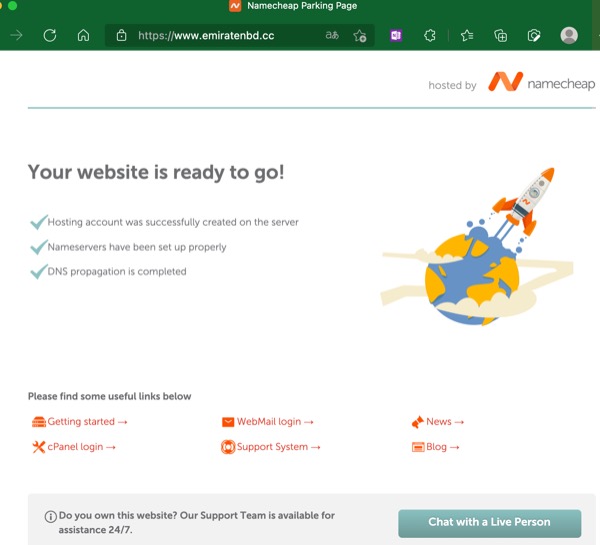

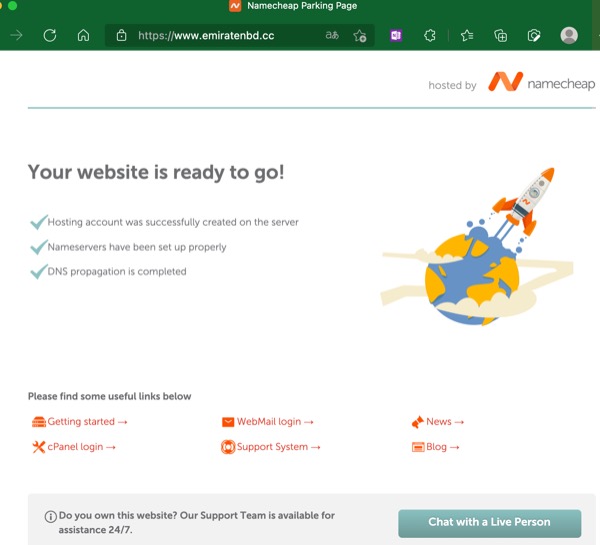

emiratenbd[.]cc というドメインについて調べてみるとこんな感じ.

namecheapという業者のWebサイトをオープンしたばかりの模様.

whoisでも確認.

取得後,間もない.

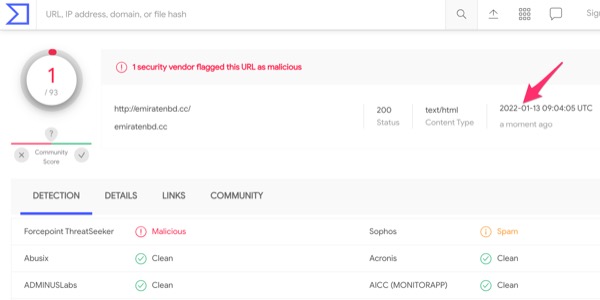

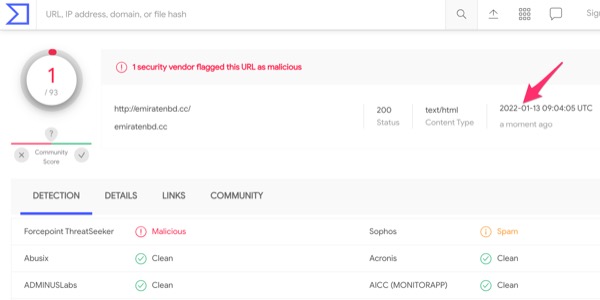

WebPulseで確認.

カテゴリがPlaceholdersとなっている.Placeholderとは,「とりあえず準備した場所」という意味.

VTでも確認.

1つだけSPAMとして判定されている模様.

今後,評価が増えてくるのかなぁ.

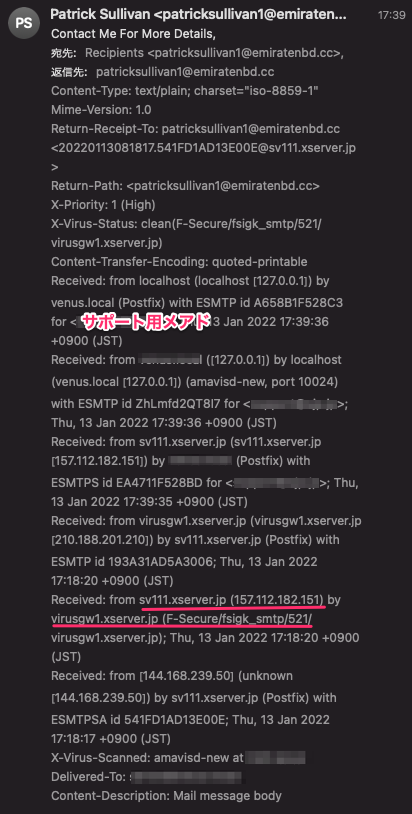

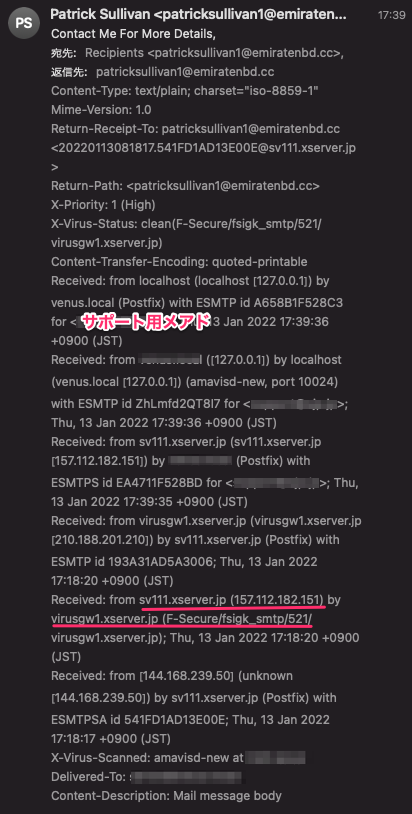

そして久しぶりのメールヘッダの分析.

この迷惑メールの着弾はサポート用に暗黙的に用意しているメアドなので,流出メアドでは無いことが確認.あとは,送信元はエックスサーバー株式会社のメールサーバの模様.このIPアドレスなどは評価サイトではクリーン.ホスティング会社で用意しているサーバのアカウントでも乗っ取られて送信されたのかなぁ.

追記2022/01/14

8時間ほど経過した後確認してみたら,WebPulseはSpam判定されてました.VTは変化なく.

引用:

Dated [13 Jan. 2022],

I am the Group Chief Financial Officer and asset management at Emirates NBD. I have enclosed a fixed deposit account of Oracle consulting LTD with my Bank. And other certificates which indicate the

appointment as Executor.

The purpose of this letter is to determine the nature of the above-referred account, whether the net proceeds can be liquidated and payable and what the date of death balance is. All attempts to trace his next of kin were fruitless, My position here at my office requires me to investigate and provide the Next of Kin or

Business Partner.

Please respond in writing as I will provide his documentation for the inheritance funds return. You may respond by telephone or in writing regarding the nature of the account and the named beneficiaries.

Email: patricksullivan[@]emiratenbd[.]cc

Direct line: +[447392702224]

引用:

私はEmirates NBDのグループ最高財務責任者兼アセットマネジメントです。 私の銀行にあるOracle consulting LTDの定期預金口座を同封しました。また、遺言執行者に就任したことを示すその他の証明書も同封します。

この手紙の目的は、上記の口座の性質、純益を清算して支払うことができるかどうか、死亡日の残高がどうなっているかを確認することです。

近親者を探したが見つからなかったので、私の事務所で調査し、近親者またはビジネスパートナーを提供する必要がある。

相続財産申告のための書類を提出しますので、書面でご回答ください。ご返答は 口座の内容および受取人の指定については、電話または書面にてご回答ください。

オラクルコンサルティングの人が死んだので遺産相続の話らしい.ちなみに添付ファイルはついてなかった.

emiratenbd[.]cc というドメインについて調べてみるとこんな感じ.

namecheapという業者のWebサイトをオープンしたばかりの模様.

whoisでも確認.

# ccwhois.verisign-grs.com

Domain Name: EMIRATENBD.CC

Registry Domain ID: 169330816_DOMAIN_CC-VRSN

Registrar WHOIS Server: whois.namecheap.com

Registrar URL: http://www.namecheap.com

Updated Date: 2022-01-09T09:32:56Z

Creation Date: 2022-01-09T09:32:43Z🈁

Registry Expiry Date: 2023-01-09T09:32:43Z

Registrar: NameCheap, Inc.

Registrar IANA ID: 1068

Registrar Abuse Contact Email: abuse@namecheap.com

Registrar Abuse Contact Phone: +1.6613102107

Domain Status: clientTransferProhibited https://icann.org/epp#clientTransferProhibited

Name Server: DNS1.NAMECHEAPHOSTING.COM

Name Server: DNS2.NAMECHEAPHOSTING.COM

DNSSEC: unsigned

URL of the ICANN Whois Inaccuracy Complaint Form: https://www.icann.org/wicf/

>>> Last update of WHOIS database: 2022-01-12T23:09:34Z <<<WebPulseで確認.

カテゴリがPlaceholdersとなっている.Placeholderとは,「とりあえず準備した場所」という意味.

VTでも確認.

1つだけSPAMとして判定されている模様.

今後,評価が増えてくるのかなぁ.

そして久しぶりのメールヘッダの分析.

この迷惑メールの着弾はサポート用に暗黙的に用意しているメアドなので,流出メアドでは無いことが確認.あとは,送信元はエックスサーバー株式会社のメールサーバの模様.このIPアドレスなどは評価サイトではクリーン.ホスティング会社で用意しているサーバのアカウントでも乗っ取られて送信されたのかなぁ.

追記2022/01/14

8時間ほど経過した後確認してみたら,WebPulseはSpam判定されてました.VTは変化なく.

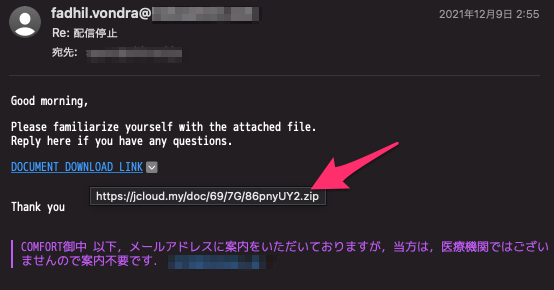

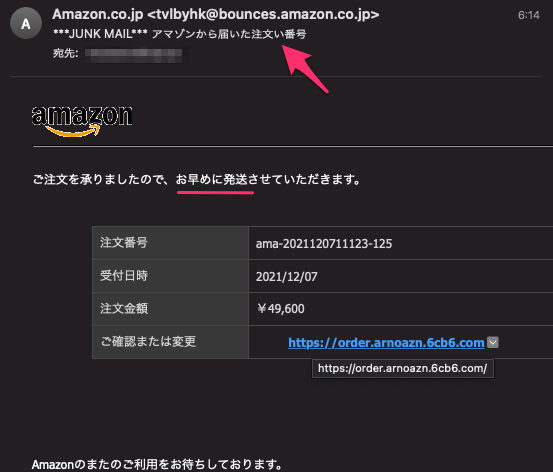

アマゾンを騙るフィッシングメールとしては古典的?のようだけれど,ピーティックスで漏洩したアカウント宛に次のようなメールが.

宛名の差し込みに失敗しているし,2021年表記だし.

アクセスしてみると既にロックアウトされていますが,ファビコンだけ残っています・・・

フィッシングカテゴリ済み.メール送信がされた頃には落とされているということは,私がピーティックスで漏洩したメアドは,配信リストの下の方に入っているのかなw

宛名の差し込みに失敗しているし,2021年表記だし.

アクセスしてみると既にロックアウトされていますが,ファビコンだけ残っています・・・

フィッシングカテゴリ済み.メール送信がされた頃には落とされているということは,私がピーティックスで漏洩したメアドは,配信リストの下の方に入っているのかなw

こんな記事が.

メルカリの売上金13万円を何の説明もなく没収されかけた件

https://japanese.engadget.com/mercari-merpay-083556554.html?guccounter=1

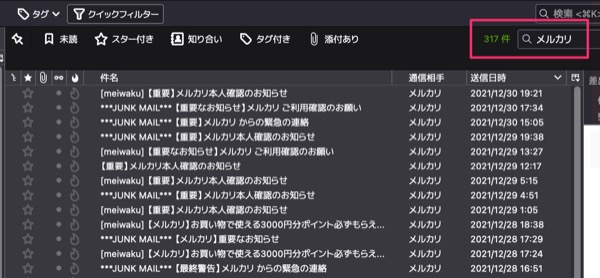

背景としてはフィッシング詐欺や不正利用が急増してアカウントロックなどのようだけれど,確かにメルカリを騙るフィッシングメールはうちにも多く届く.

ちょっと2021年に届いたメルカリを騙る迷惑メールを数えてみた.

317件! ちなみにうちに届いている迷惑メールは2021年で5409件なので6%くらいの模様.

100件越えのメールを数えてみる.

アマゾンは想定内?だけれど,三井住友はVISAカードということでグローバルなクレジットカードを想定するものが多いかな.

各サービスの利用者像と,ユーザ数とばらまき具合を考えたら,ユーザサポートの業務負荷も大変だろうと.

そのほかで件数が多かったものを.

うちの場合,アメックスが少ないな.

メルカリの売上金13万円を何の説明もなく没収されかけた件

https://japanese.engadget.com/mercari-merpay-083556554.html?guccounter=1

背景としてはフィッシング詐欺や不正利用が急増してアカウントロックなどのようだけれど,確かにメルカリを騙るフィッシングメールはうちにも多く届く.

ちょっと2021年に届いたメルカリを騙る迷惑メールを数えてみた.

317件! ちなみにうちに届いている迷惑メールは2021年で5409件なので6%くらいの模様.

100件越えのメールを数えてみる.

908件 Amazon

360件 三井住友

317件 メルカリ

315件 楽天市場・楽天カード

167件 イオンカード

167件 MasterCard

146件 JCB

125件 エポスカード

各サービスの利用者像と,ユーザ数とばらまき具合を考えたら,ユーザサポートの業務負荷も大変だろうと.

そのほかで件数が多かったものを.

65件 エムアイカード

50件 TS CUBIC

49件 VISA

35件 ヨドバシカメラ

28件 PayPay

19件 ETCサービス

15件 ユーシーカード

4件 セゾンカード

3件 AMEX

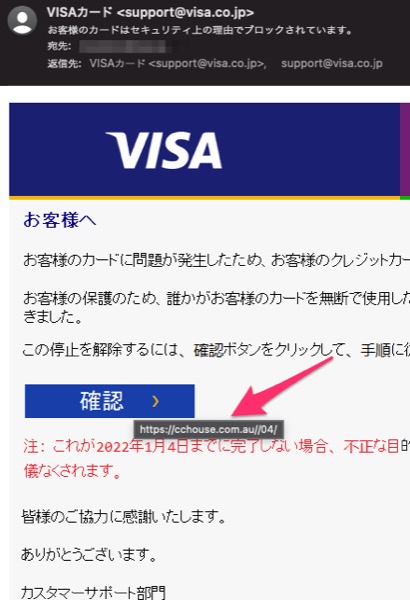

同じ内容のフィッシングメールが3通来たので,中身を見てみた.

まずこれが本文が画像なのでスパム判定しづらい.

スパムアサシンのスコアはこの程度.

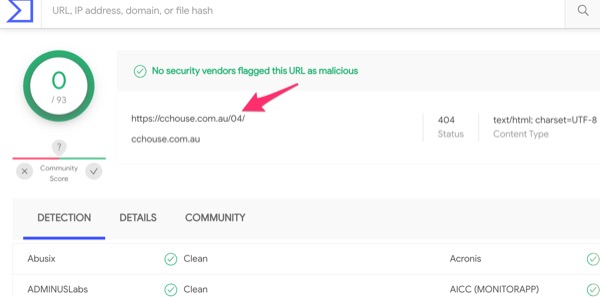

リンク先のURLはまだMicrosoft Edgeでロックアウトされてなかった.

転送されている.

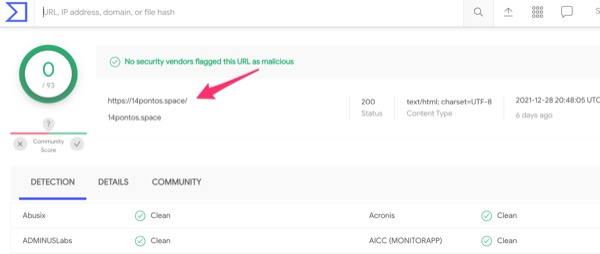

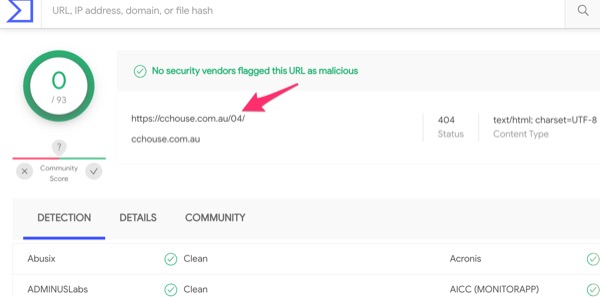

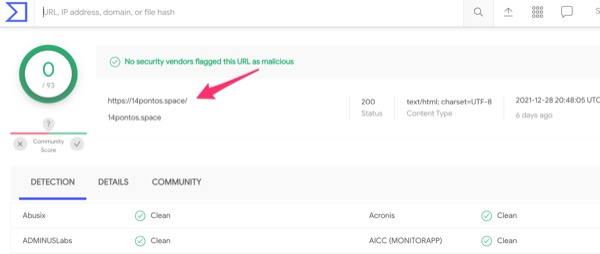

VirusTotalで転送元,転送先両方評価してもまだ?悪性診断結果はない模様.

去年の年末より,この転送系で評価サイトを逃れるパターンが多い模様.

まずこれが本文が画像なのでスパム判定しづらい.

スパムアサシンのスコアはこの程度.

X-Spam-Status: No,

score=4.216 tagged_above=2 required=6

tests=[BODY_URI_ONLY=0.099,

HTML_IMAGE_ONLY_04=0.342,

HTML_MESSAGE=0.001,

HTML_SHORT_LINK_IMG_1=0.139,

KHOP_HELO_FCRDNS=0.399,

MPART_ALT_DIFF=0.724,

PHP_ORIG_SCRIPT=2.499,

SPF_HELO_FAIL=0.001,

SPF_NONE=0.001,

T_REMOTE_IMAGE=0.01,

URIBL_BLOCKED=0.001]リンク先のURLはまだMicrosoft Edgeでロックアウトされてなかった.

転送されている.

VirusTotalで転送元,転送先両方評価してもまだ?悪性診断結果はない模様.

去年の年末より,この転送系で評価サイトを逃れるパターンが多い模様.

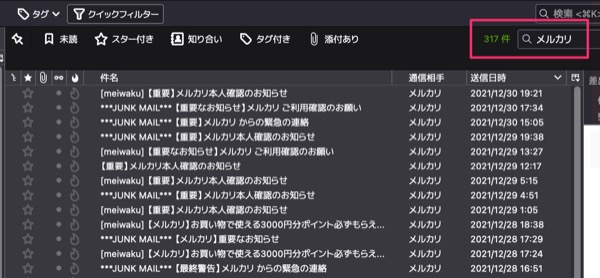

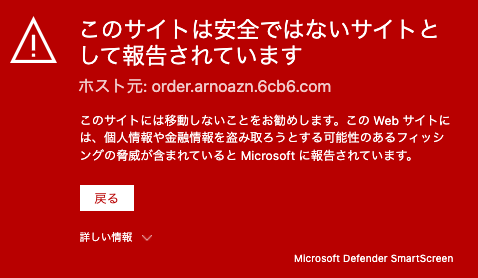

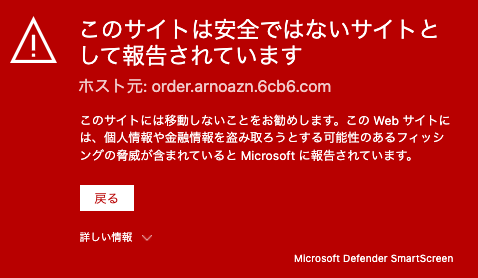

フィッシングメールが来ても,メール到着後の数時間後ならMicrosoft Edgeを使っていればMicrosoft Defender SmartScreen機能でブロックされる.

・・・ことが多いのだけれど,年末年始だからか,対応が遅いっぽい.

フィッシングサイトの通報が遅い場合(第三者機関の情報入手)

ブラックリストへの登録が遅い場合(Microsoftがお休み)

認知していない.

どれだかは不明.

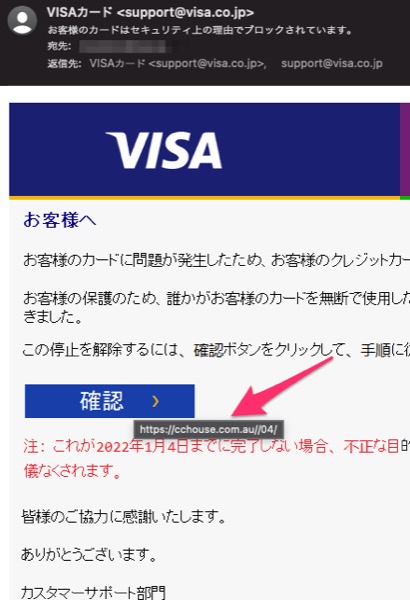

まずはこんなメール.

よくあるやつ.

Microsoft Edgeでアクセスしてみる.

赤い画面もでずすんなり.

ちなみにVirusTotalでチェック.

それなりに赤評価.

ちょうど良いので,2022/01/01 12:03am(JST)に通報してみた.

報告 - フィッシング対策協議会

https://www.antiphishing.jp/registration.html

追記2022/01/02 20:10(JST)

先ほど確認したら,赤い画面になっていました.

・・・ことが多いのだけれど,年末年始だからか,対応が遅いっぽい.

どれだかは不明.

まずはこんなメール.

よくあるやつ.

Microsoft Edgeでアクセスしてみる.

赤い画面もでずすんなり.

ちなみにVirusTotalでチェック.

それなりに赤評価.

ちょうど良いので,2022/01/01 12:03am(JST)に通報してみた.

報告 - フィッシング対策協議会

https://www.antiphishing.jp/registration.html

追記2022/01/02 20:10(JST)

先ほど確認したら,赤い画面になっていました.

メルカリを騙るフィッシングメールが来た.

せっかくなので,フィッシングサイトは安全なのか?という視点でOWASP ZAPを使って脆弱性検査をしてみた.

するとやはり,脆弱性発見.今回はこの2件.

OWASP_2017_A09

https://owasp.org/www-project-top-ten/2017/A9_2017-Using_Components_with_Known_Vulnerabilities.html

OWASP_2021_A06

https://owasp.org/Top10/A06_2021-Vulnerable_and_Outdated_Components/

ずいぶん古い脆弱性と新しいものを内包している模様.

せっかくなので,フィッシングサイトは安全なのか?という視点でOWASP ZAPを使って脆弱性検査をしてみた.

するとやはり,脆弱性発見.今回はこの2件.

https://owasp.org/www-project-top-ten/2017/A9_2017-Using_Components_with_Known_Vulnerabilities.html

https://owasp.org/Top10/A06_2021-Vulnerable_and_Outdated_Components/

ずいぶん古い脆弱性と新しいものを内包している模様.

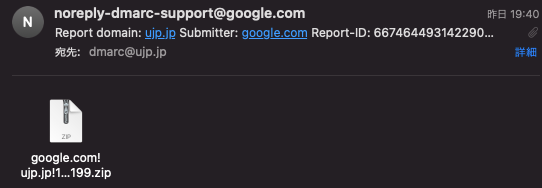

大量に「最も魅力的で美人なあなたに。」のセクストーション系の迷惑メールが来ているのだけれど,どこかしらで漏れた実在っぽいメールアドレスがFromに使われているので,DMARCレポートがくるのでは?と想像していたけれど,やっぱり来ました.

pの値はrejectにしたのに,まだnoneの模様.DNS反映に時間がかかるから2,3日は仕方ないかな.

記録されているIPアドレスは,KDDIのもので,graduallyfraught[.com<というドメインが割り当てられているIPアドレスはsonic-rampage.co[.jpというネットワーク上にあり,株式会社SORAという企業研修の会社の模様.八反という人の名前も出てくるが,Webサーバは止まっているが何かが動いているのか.乗っ取られているのか?

<?xml version="1.0" encoding="UTF-8" ?>

<feedback>

<report_metadata>

<org_name>google.com</org_name>

<email>noreply-dmarc-support@google[.]com</email>

<extra_contact_info>https://support.google.com/a/answer/2466580</extra_contact_info>

<report_id>14599853096528100980</report_id>

<date_range>

<begin>1640563200</begin>

<end>1640649599</end>

</date_range>

</report_metadata>

<policy_published>

<domain>ujp.jp</domain>

<adkim>r</adkim>

<aspf>r</aspf>

<p>none</p>🈁

<sp>none</sp>

<pct>100</pct>

</policy_published>

<record>

<row>

<source_ip>27.89.248[.241</source_ip>

<count>1</count>

<policy_evaluated>

<disposition>none</disposition>

<dkim>fail</dkim>

<spf>fail</spf>

</policy_evaluated>

</row>

<identifiers>

<header_from>ujp.jp</header_from>

</identifiers>

<auth_results>

<dkim>

<domain>graduallyfraught[.com</domain>

<result>fail</result>

<selector>selector</selector>

</dkim>

<spf>

<domain>graduallyfraught[.com</domain>

<result>softfail</result>

</spf>

</auth_results>

</record>

</feedback>

記録されているIPアドレスは,KDDIのもので,graduallyfraught[.com<というドメインが割り当てられているIPアドレスはsonic-rampage.co[.jpというネットワーク上にあり,株式会社SORAという企業研修の会社の模様.八反という人の名前も出てくるが,Webサーバは止まっているが何かが動いているのか.乗っ取られているのか?

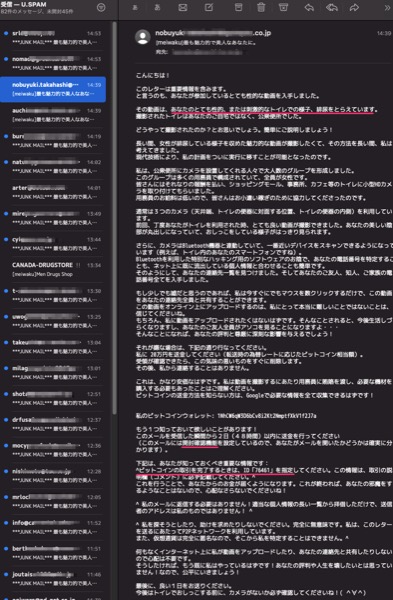

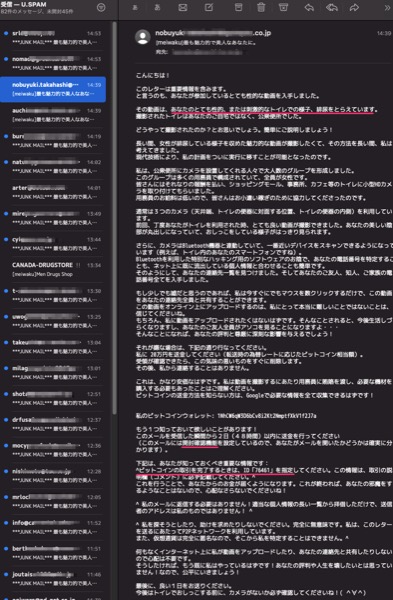

47件届いていたスパムメールを開封してみた.

まず,ビットコインの振込先が2つある.

19iaNyTBn6mFUx5V6px8CRptnxzoeyyotH

1NhCW6qW3D6bCv8i2Kt2NmptfXkV1f2J7a

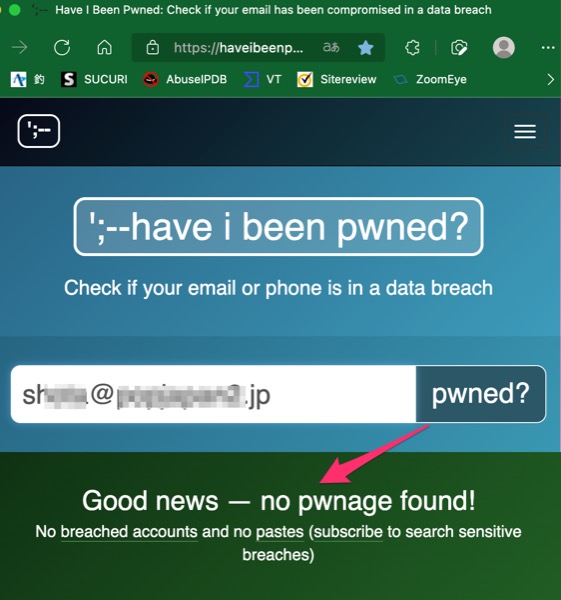

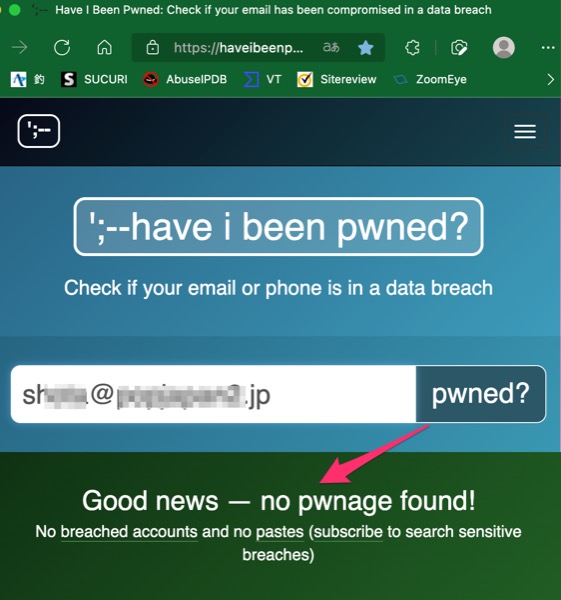

そして送信時に使われているメアドは,';--have i been pwned?でピックアップで何件か確認すると漏洩が登録されているものではない.

何通かトヨタ自動車のメアドがあったので,DMARCを確認してみた.

まず,ビットコインの振込先が2つある.

19iaNyTBn6mFUx5V6px8CRptnxzoeyyotH

1NhCW6qW3D6bCv8i2Kt2NmptfXkV1f2J7a

そして送信時に使われているメアドは,';--have i been pwned?でピックアップで何件か確認すると漏洩が登録されているものではない.

何通かトヨタ自動車のメアドがあったので,DMARCを確認してみた.

本年を締め括る?大量のセクストーションスパム.うちには現在74件ほど届いています.

しかしちょっとこれまでと違う内容.

引用: これまでは基本的にパソコンをハッキングしてカメラ機能で勝手に録画したシナリオだったけれど今回は公衆便所での姿をビデオに収めたようです.そしてじゃ,どうやって私と紐づけるのか?

引用: トイレに設置したカメラについているBluetooth機能とハッキングツールが,私が持っているスマホをハックして電話番号を盗んだ想定.

技術的にそれを実装しようとすると,トイレにラズパイでも仕込んで攻撃をするとかが考えられるけれど,機器の電源問題と,トイレなんて所要時間3分程度のことだし,短時間でそれを成し遂げるのは困難か.

そして暴露されたくなければ20万円分をビットコインで支払えとあるのだけれど,その時に今回始めての特徴が.

引用: 当然たくさんきたメール全てのきのIDは同じIDでした.

そしてここが問題.

引用: 送信者のFromメールアドレスは実在していそうなメアドが使われています.これはなりすましされているアカウントで,フィッシングメール自体はbccで送信したのでしょう.

ちょうど,機能,送信ドメイン認証を設定したのだけれど,うちからピーティックスで漏洩したメールアドレスが使われてなければいいけど...

しかしちょっとこれまでと違う内容.

引用:

こんにちは!

このレターは重要情報を含みます。

と言うのも、あなたが参加しているとても性的な動画を入手しました。

その動画は、あなたのとても性的、または刺激的なトイレでの様子、排尿をとらえています。

撮影されたトイレはあなたのご自宅ではなく、公衆便所でした。

引用:

さらに、カメラはBluetooth機器と連動していて、一番近いデバイスをスキャンできるようになっています(例えば、トイレ内のあなたのスマートフォンですね)。

Bluetoothを利用した特別なハッキング用のソフトウェアのお陰で、あなたの電話番号を特定することも、ネット上に既に流出している個人情報と合わせることも簡単です。

そのようにして、あなたの連絡先一覧を見つけました。そしてあなたのご友人、知人、ご家族の電話番号全てを入手しました。

技術的にそれを実装しようとすると,トイレにラズパイでも仕込んで攻撃をするとかが考えられるけれど,機器の電源問題と,トイレなんて所要時間3分程度のことだし,短時間でそれを成し遂げるのは困難か.

そして暴露されたくなければ20万円分をビットコインで支払えとあるのだけれど,その時に今回始めての特徴が.

引用:

ビットコインの取引を完了するときは、ID「76461」を指定してください。この情報は、取引の説明欄(コメント)に必ず記載してください。^

そしてここが問題.

引用:

私のメールに返信する必要はありません!適当な個人情報の長い一覧から拝借しただけで、送信者のアドレスは私のものではありません!

ちょうど,機能,送信ドメイン認証を設定したのだけれど,うちからピーティックスで漏洩したメールアドレスが使われてなければいいけど...

ほぼ1年ぶりにDMARCレポートが送られてきたので,すっかり忘れているので,レポートの中身を解読してみる.

まず,送られてきたXML形式のレポートはこれ.

ブロックごとに解読.

まず,送られてきたXML形式のレポートはこれ.

<?xml version="1.0" encoding="UTF-8" ?>

<feedback>

<report_metadata>

<org_name>google.com</org_name>

<email>noreply-dmarc-support@google[.com</email>

<extra_contact_info>https://support.google[.com/a/answer/2466580</extra_contact_info>

<report_id>6674644931422901562</report_id>

<date_range>

<begin>1640476800</begin>

<end>1640563199</end>

</date_range>

</report_metadata>

<policy_published>

<domain>ujp.jp</domain>

<adkim>r</adkim>

<aspf>r</aspf>

<p>none</p>

<sp>none</sp>

<pct>100</pct>

</policy_published>

<record>

<row>

<source_ip>27.89.248[.243</source_ip>

<count>1</count>

<policy_evaluated>

<disposition>none</disposition>

<dkim>fail</dkim>

<spf>fail</spf>

</policy_evaluated>

</row>

<identifiers>

<header_from>ujp「.jp</header_from>

</identifiers>

<auth_results>

<dkim>

<domain>keyboardcoronation[.com</domain>

<result>fail</result>

<selector>selector</selector>

</dkim>

<spf>

<domain>keyboardcoronation[.com</domain>

<result>softfail</result>

</spf>

</auth_results>

</record>

</feedback>

キヤノンオンラインショップからのメルマガがspamassassinでスパム判定される

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2021/12/27 17:04

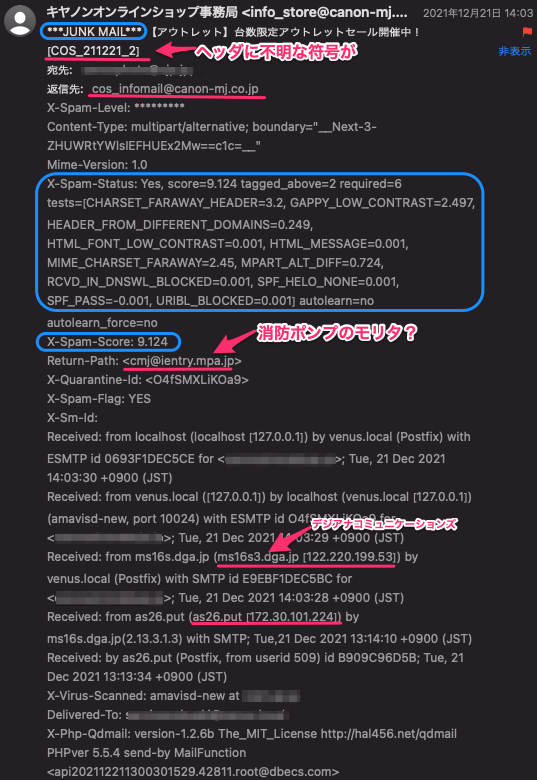

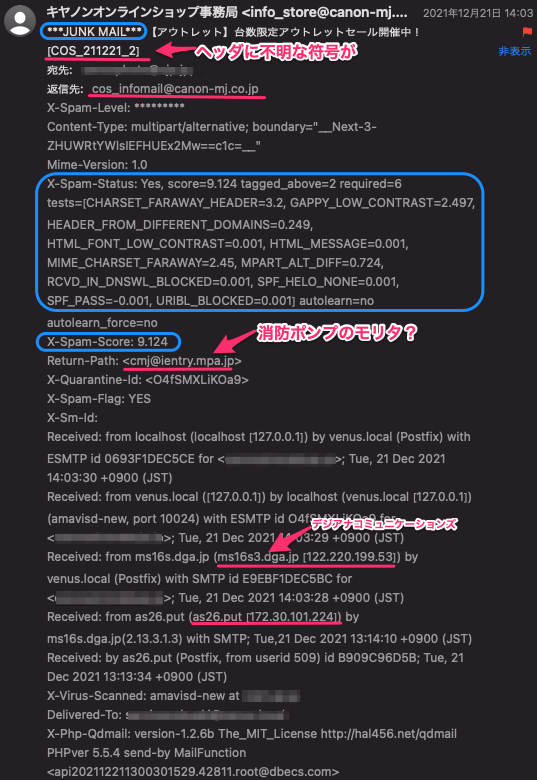

スパム対応にSpamAssassinを導入しているけれど,キヤノンからのメールが初めてスパム判定された.

よってヘッダを確認.

SpamAssassinが件名にJUNK MAILと付与している.X-Spam-Score: 9.124になっているのでスパム判定された模様.

消化器のモリタの関係のドメインが使われているようになっているが,過去にデジアナコミュニケーションズという会社が持っていたドメインからメール配信されている模様.

ヘッダの中にあるスコアを確認.

GAPPY_LOW_CONTRASTというのは,Gappy subject + hidden text:ギャップのある被写体+隠し文字ということで,隙間のある件名と,隠し文字が含まれているという点.

件名を見ると,確かに半角スペースが多いのと,何らかのコードが流行っている.

引用:

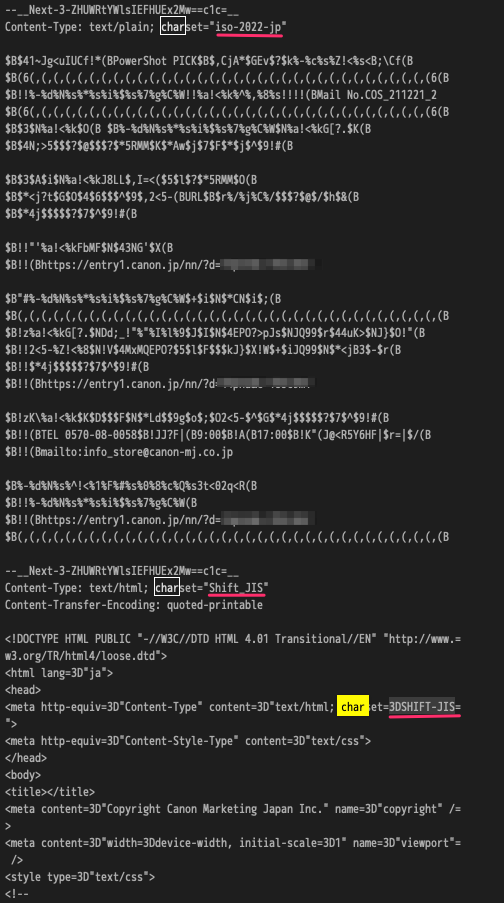

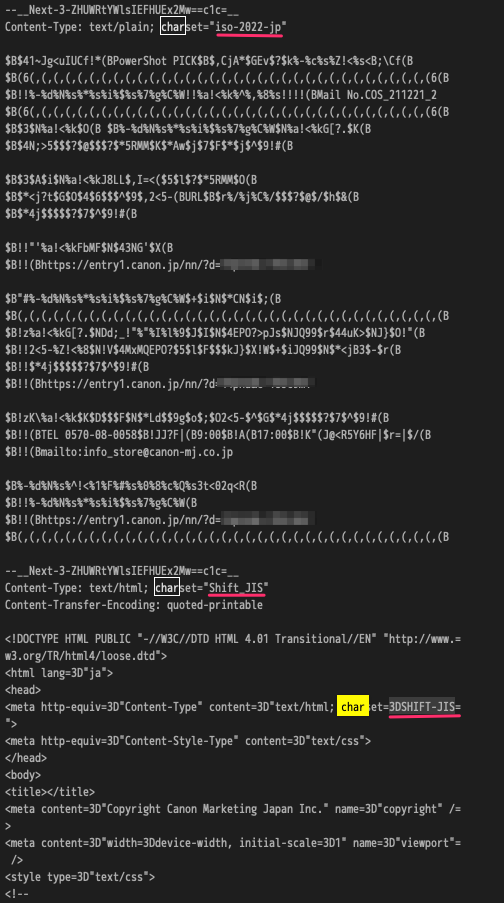

そして合計で6点近いスコアを出しているのが,CHARSET_FARAWAY_HEADERとMIME_CHARSET_FARAWAYというキャラクターセットに関するもの.

CHARSET_FARAWAY_HEADER

A foreign language charset used in headers

MIME_CHARSET_FARAWAY

MIME character set indicates foreign language

ヘッダや本文に外国語の文字セットが使われているとのこと.

本文を見てみる.

iso-2020-jpとShift_JISは解るが,3DSHIFT-JISというのが含まれている.これがスコアを上げてしまったのかと思われる.

よってヘッダを確認.

SpamAssassinが件名にJUNK MAILと付与している.X-Spam-Score: 9.124になっているのでスパム判定された模様.

消化器のモリタの関係のドメインが使われているようになっているが,過去にデジアナコミュニケーションズという会社が持っていたドメインからメール配信されている模様.

ヘッダの中にあるスコアを確認.

X-Spam-Status: Yes, score=9.124

tagged_above=2

required=6

tests=[CHARSET_FARAWAY_HEADER=3.2, 🈁

GAPPY_LOW_CONTRAST=2.497,🈁

HEADER_FROM_DIFFERENT_DOMAINS=0.249,

HTML_FONT_LOW_CONTRAST=0.001,

HTML_MESSAGE=0.001,

MIME_CHARSET_FARAWAY=2.45,🈁

MPART_ALT_DIFF=0.724,

RCVD_IN_DNSWL_BLOCKED=0.001,

SPF_HELO_NONE=0.001,

SPF_PASS=-0.001,

URIBL_BLOCKED=0.001]

autolearn=no

件名を見ると,確かに半角スペースが多いのと,何らかのコードが流行っている.

引用:

***JUNK MAIL*** 【アウトレット】台数限定アウトレットセール開催中! [COS_211221_2]

そして合計で6点近いスコアを出しているのが,CHARSET_FARAWAY_HEADERとMIME_CHARSET_FARAWAYというキャラクターセットに関するもの.

CHARSET_FARAWAY_HEADER

A foreign language charset used in headers

MIME_CHARSET_FARAWAY

MIME character set indicates foreign language

ヘッダや本文に外国語の文字セットが使われているとのこと.

本文を見てみる.

iso-2020-jpとShift_JISは解るが,3DSHIFT-JISというのが含まれている.これがスコアを上げてしまったのかと思われる.

シャープマスク抽選販売事務局 X-Ms-Exchange-Organization-Scl

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2021/12/27 16:09

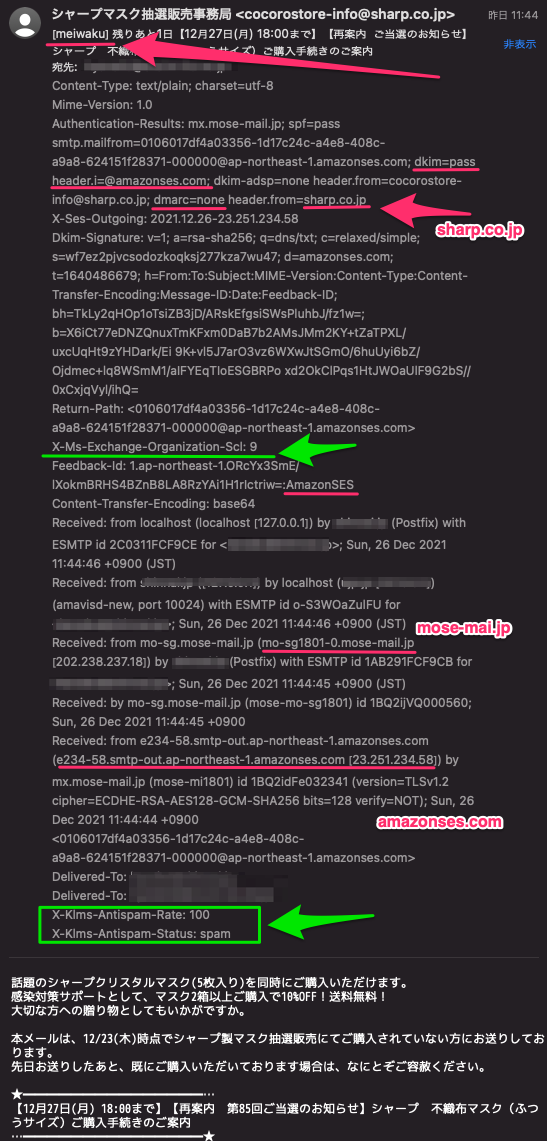

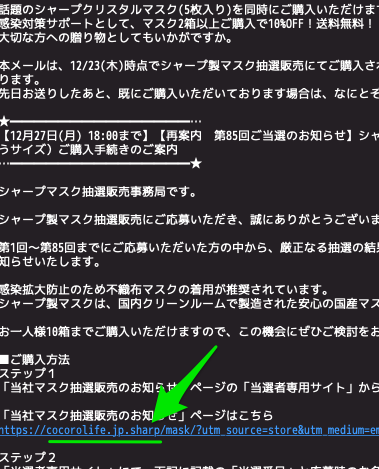

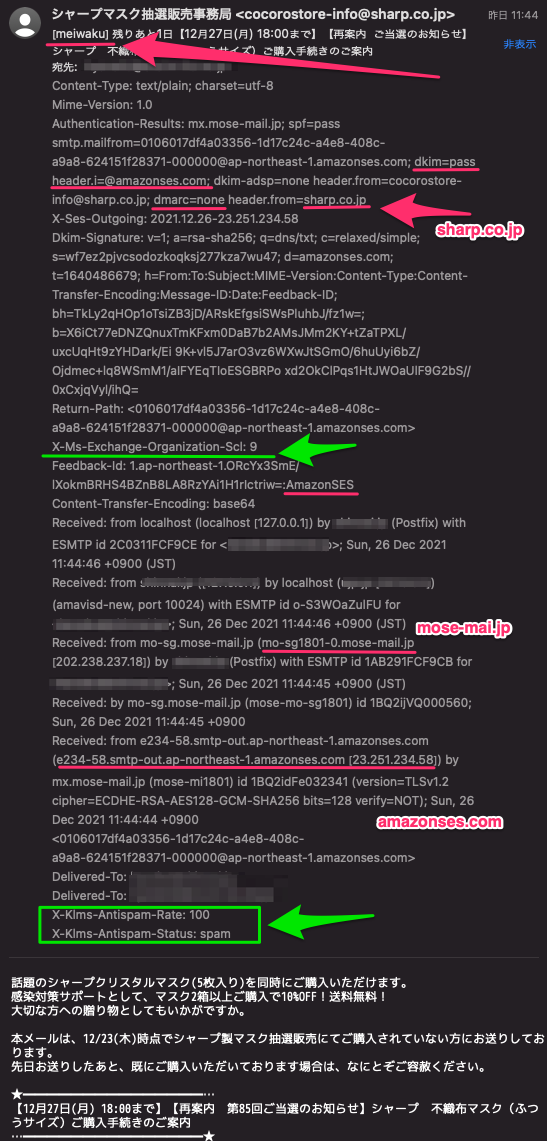

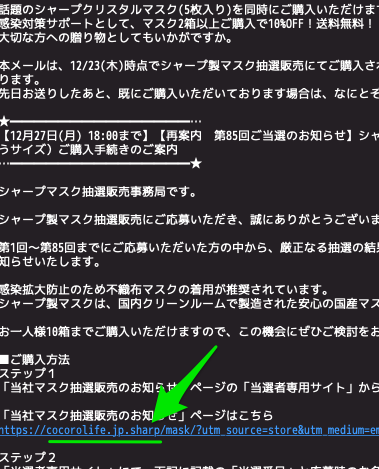

シャープマスク抽選販売事務局からのメールがスパム判定されているので,調べてみた.

まずはスパム判定されたメールのヘッダを確認.

このメールはHi-Ho経由で受信しているメールで,件名に[meiwaku]がついている.ヘッダの一番下にあるX-Klms-Antispam-RateとX-Klms-Antispam-Statusによって,スパム判定をしているのはカスペルスキーのエンジンの模様.

このヘッダに登場するメールサーバを検証サイトで調べても,不審なものは発見されなかった.

それでもっとよくヘッダをみると,見慣れないX-Ms-Exchange-Organization-Sclというヘッダが.

調べるとこんな感じ.

スパム対策スタンプ

https://docs.microsoft.com/ja-jp/exchange/antispam-and-antimalware/antispam-protection/antispam-stamps?view=exchserver-2019

引用:

コンテンツの中身が「メッセージがスパムである可能性が非常に高い」とMicrosoftのゲートウェイが判断している模様.

ということでコンテンツ=本文を見てみると,HTMLじゃなくて普通のテキストメールなのだけれど...

この見慣れないFQDNくらいかな.

こんなのが6年前からあったのね.

新ドメイン「jp.sharp」の運用開始について - 2019年3月25日

https://corporate.jp.sharp/info/notices/190325-1.html

これくらいかなぁ.

まずはスパム判定されたメールのヘッダを確認.

このメールはHi-Ho経由で受信しているメールで,件名に[meiwaku]がついている.ヘッダの一番下にあるX-Klms-Antispam-RateとX-Klms-Antispam-Statusによって,スパム判定をしているのはカスペルスキーのエンジンの模様.

このヘッダに登場するメールサーバを検証サイトで調べても,不審なものは発見されなかった.

それでもっとよくヘッダをみると,見慣れないX-Ms-Exchange-Organization-Sclというヘッダが.

調べるとこんな感じ.

スパム対策スタンプ

https://docs.microsoft.com/ja-jp/exchange/antispam-and-antimalware/antispam-protection/antispam-stamps?view=exchserver-2019

引用:

SCL (Spam Confidence Level) スタンプ

SCL スタンプには、内容に基づいたメッセージの評価レベルが示されます。コンテンツ フィルター エージェントは、Microsoft SmartScreen テクノロジを使用してメッセージのコンテンツを評価し、各メッセージに SCL レベルを割り当てます。次の表に SCL 値の説明を示します。

0 から 9

0 は、メッセージがスパムである可能性が非常に低いことを示します。

9 は、メッセージがスパムである可能性が非常に高いことを示します。

-1 メッセージはスパム対策スキャンをバイパスしました (メッセージが内部の送信者からだった場合など)。

コンテンツの中身が「メッセージがスパムである可能性が非常に高い」とMicrosoftのゲートウェイが判断している模様.

ということでコンテンツ=本文を見てみると,HTMLじゃなくて普通のテキストメールなのだけれど...

この見慣れないFQDNくらいかな.

こんなのが6年前からあったのね.

新ドメイン「jp.sharp」の運用開始について - 2019年3月25日

https://corporate.jp.sharp/info/notices/190325-1.html

これくらいかなぁ.

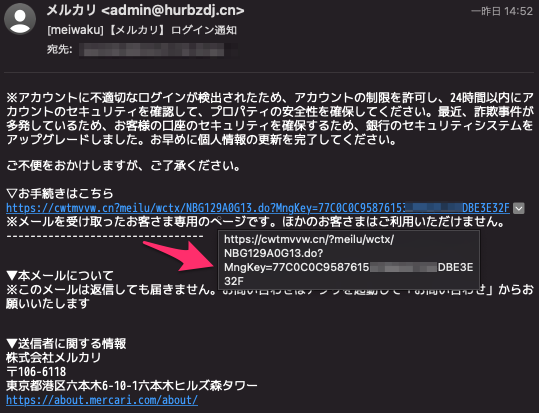

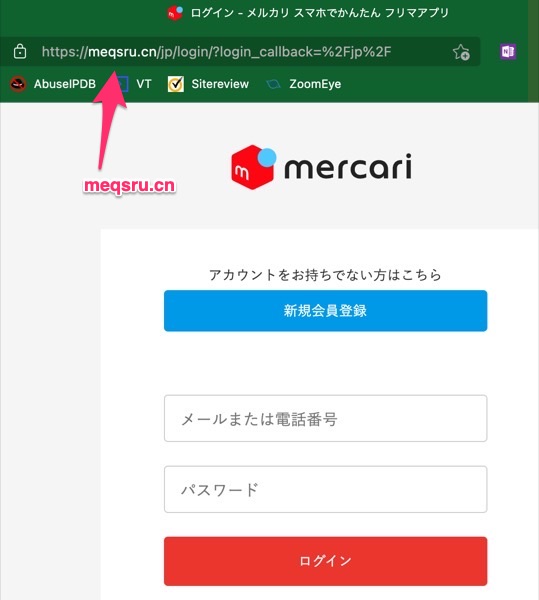

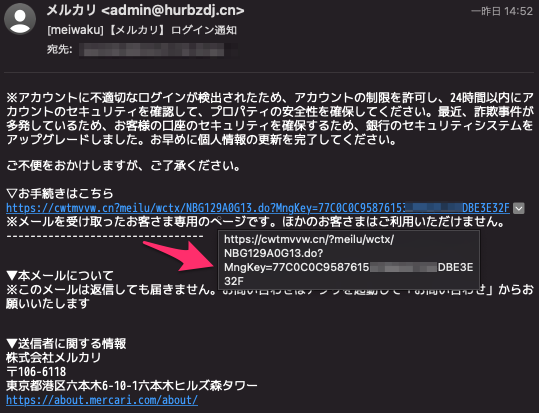

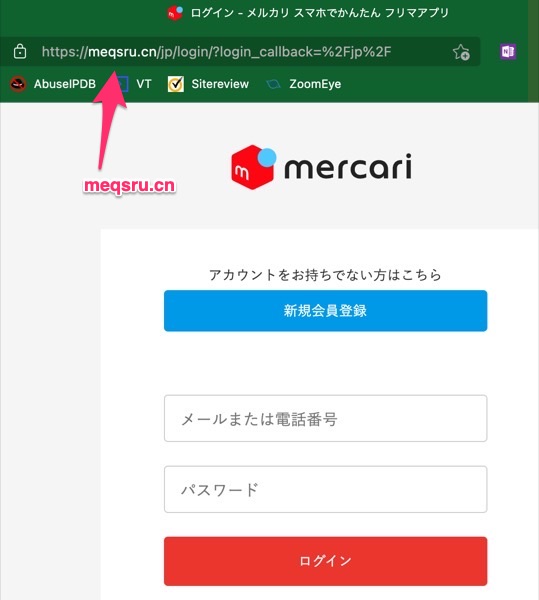

メルカリを使っていないカミさんに来たフィッシングメール.

古典的な感じだけれど,このフィッシング先にアクセスしてみる.アクセスする際に,念のためユニークキーは適当な文字列に置き換え.

もう2日経過しているのにMicrosoft Edgeでブロックされていません.Google ChromeもSafariも同じ.これはフィッシングサイト登録業務が,年末年始の長期休暇に入っている可能性が・・・

それよりも最近はフィッシングサイトも転送系が多いね.今回もcwtmvvw.cnからmeqsru.cnに転送されています.

古典的な感じだけれど,このフィッシング先にアクセスしてみる.アクセスする際に,念のためユニークキーは適当な文字列に置き換え.

もう2日経過しているのにMicrosoft Edgeでブロックされていません.Google ChromeもSafariも同じ.これはフィッシングサイト登録業務が,年末年始の長期休暇に入っている可能性が・・・

それよりも最近はフィッシングサイトも転送系が多いね.今回もcwtmvvw.cnからmeqsru.cnに転送されています.

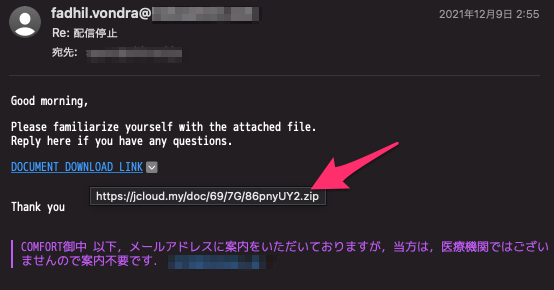

当方を医療機関と間違って,癒しの音楽CD紹介・販売メルマガを送ってくる業者があって,ずっと無視していたのだけれどいつまで経っても(数年単位)停止されないので,本文に案内があった通り件名を「配信停止」としてメールで連絡しました.

その後,メルマガは来なくなったのだけれど,代わりに次のようなメールが.

その本文を引用したメールなので,その業者がメルマガ(たぶんメーラを使ったbcc送信)のPCがマルウェアに感染して,受信したメールが漏洩したと想定.

返信メールは英語だしリンク先がZIPなので,これは面白いサンプルが取れる!とおもって急いでアクセスしたのですが...

その後,メルマガは来なくなったのだけれど,代わりに次のようなメールが.

その本文を引用したメールなので,その業者がメルマガ(たぶんメーラを使ったbcc送信)のPCがマルウェアに感染して,受信したメールが漏洩したと想定.

返信メールは英語だしリンク先がZIPなので,これは面白いサンプルが取れる!とおもって急いでアクセスしたのですが...

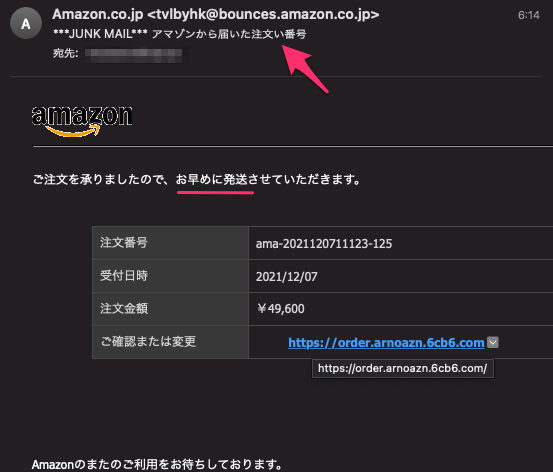

タイトル通りなのだけれど.

アカウントがロックされた的な案内が多い中,商品配送からのフィッシングはあまりみたことない気がする.そしてやっぱり日本語がおかしい.

Microsoft Edgeだと既にフィッシングサイトとして認知されているようです.が,無理矢理アクセスしてみます.

アカウントがロックされた的な案内が多い中,商品配送からのフィッシングはあまりみたことない気がする.そしてやっぱり日本語がおかしい.

Microsoft Edgeだと既にフィッシングサイトとして認知されているようです.が,無理矢理アクセスしてみます.

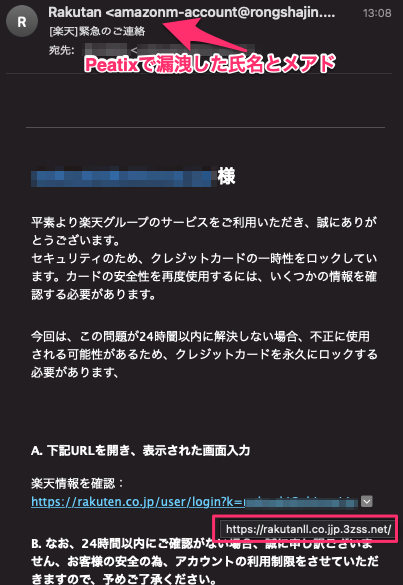

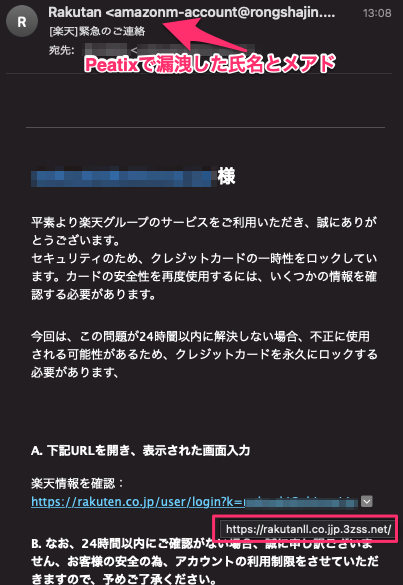

1週間ほど前になるけれど,ピーティックスで漏洩したメールアドレスに来たフィッシングメール.

出来立てほやほやだったり転送していると検証サイトでも判断が鈍るようです.

楽天を騙りながらアマゾンの偽メアドを使っているあたり精度が悪いw

出来立てほやほやだったり転送していると検証サイトでも判断が鈍るようです.

楽天を騙りながらアマゾンの偽メアドを使っているあたり精度が悪いw

今日たくさん来ているセクストーション・スパム.

こんな文書で始まります.

引用: 「チェーンで機能」とか「エクスプロイト」とか素で意味が解る人がいるのだろうか...

被害は,このビットコインアドレスへの入金を追えば良いのかな.

17QoiF3Vvb6VPnUJtSCdtXteUH9LvbXTBW

こんな文書で始まります.

引用:

それが起こったのです。ゼロクリックの脆弱性と特別なコードを使用して、Webサイトを介してあなたのデバイスをハッキングしました。

私の正確なスキルを必要とする複雑なソフトウェア。

このエクスプロイトは、特別に作成された一意のコードを使用してチェーンで機能し、このようなタイプの攻撃は検出されません。

被害は,このビットコインアドレスへの入金を追えば良いのかな.

17QoiF3Vvb6VPnUJtSCdtXteUH9LvbXTBW

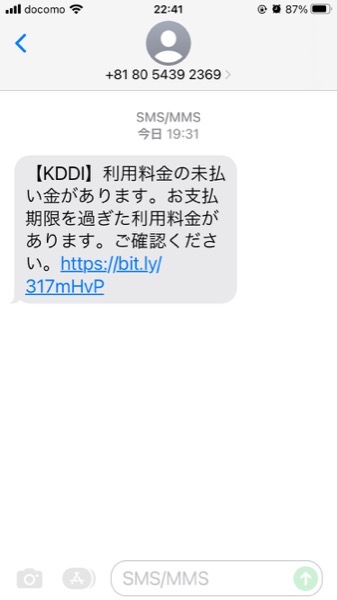

カミさんのドコモ回線にKDDIからSMSが届いたというので調べてみた.

duck.orgというダイナミックDNSサービスを使って,スイス・ブラジルに置いてあるサーバに転送されるようだけれど,何もない模様.既にテイクダウンされている?

duck.orgというダイナミックDNSサービスを使って,スイス・ブラジルに置いてあるサーバに転送されるようだけれど,何もない模様.既にテイクダウンされている?

facebookにログインしていたら,そごう・西武の閉店セールという広告が出た.

今は消えているけれど,「本物ですか?」「本物です!」「安いから買いました」「これ詐欺じゃないの?」などのコメントがあったけれど,もうそれも消えていました.

アカウントはまだ残っていて,最近ロゴマークを変更して仕込んだ模様w

それにしても,2020年7月に西武百貨店から警告もでているのに,facebookもこういう広告を許してしまう模様.そうなると全ての広告が怪しい...

ルイ・ヴィトン西武池袋店の名前を不正に利用した悪質なデジタル広告について 2020年7月8日(水) 西武池袋本店

https://www.sogo-seibu.jp/ikebukuro/topics/page/lv-information.html

今は消えているけれど,「本物ですか?」「本物です!」「安いから買いました」「これ詐欺じゃないの?」などのコメントがあったけれど,もうそれも消えていました.

アカウントはまだ残っていて,最近ロゴマークを変更して仕込んだ模様w

それにしても,2020年7月に西武百貨店から警告もでているのに,facebookもこういう広告を許してしまう模様.そうなると全ての広告が怪しい...

ルイ・ヴィトン西武池袋店の名前を不正に利用した悪質なデジタル広告について 2020年7月8日(水) 西武池袋本店

https://www.sogo-seibu.jp/ikebukuro/topics/page/lv-information.html

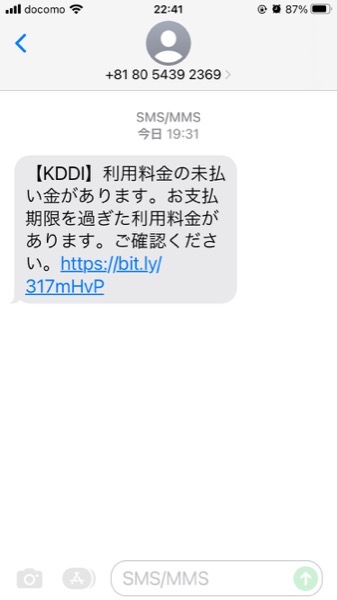

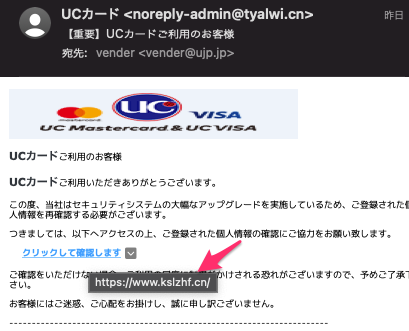

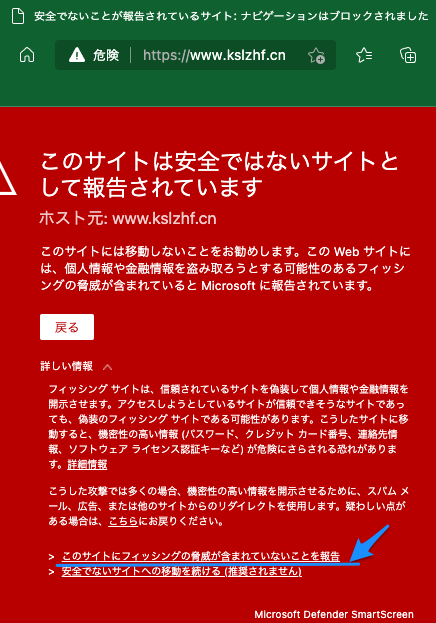

UC CARD アットユーネットを騙るフィッシングメール Microsoft Defender SmartScreen Web報告

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2021/11/24 1:23

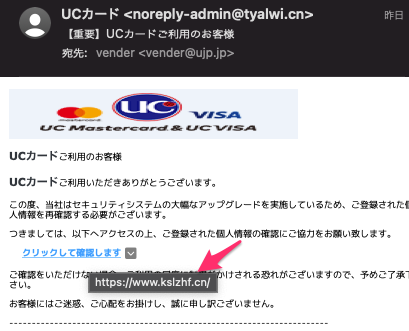

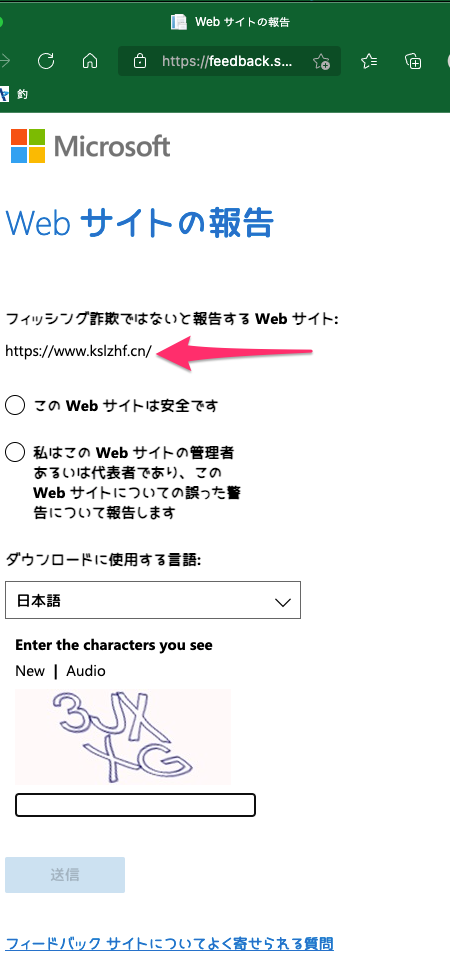

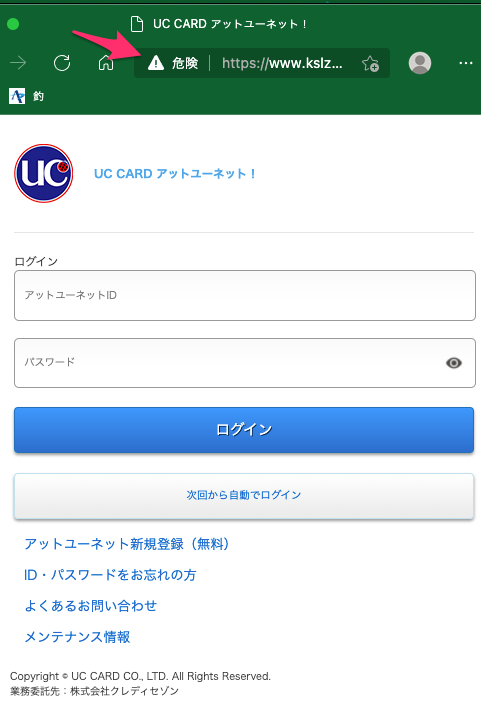

UC CARDを騙るフィッシングメールが来た.珍しい物ではないけれど.

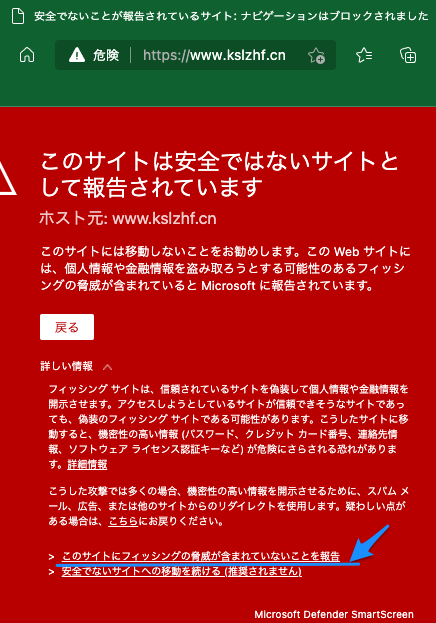

いつもようにMicrosoft Edgeでアクセスしてみた.

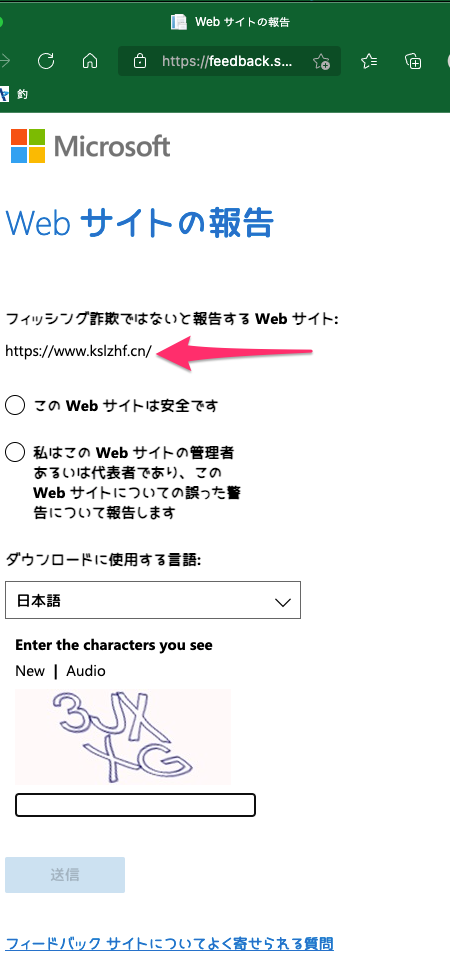

「このサイトにフィッシングの脅威が含まれていないことを報告」をクリックしてみた.

無記名で連絡できるみたいだなぁ...

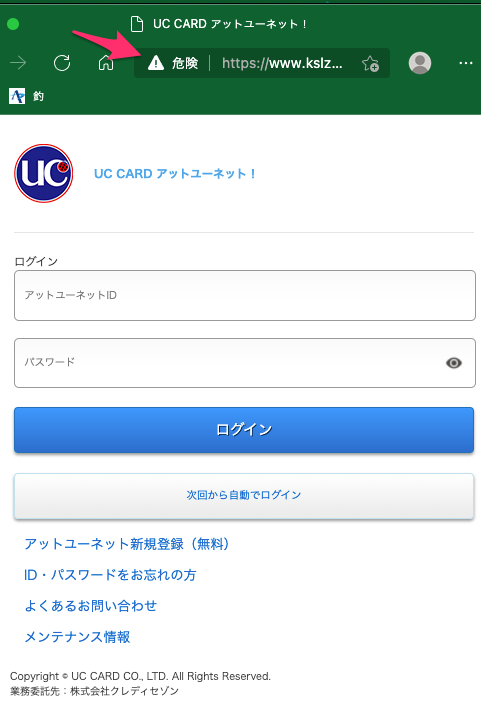

そして安全でないサイトへの移動を続けるにしてみた.

面白みはない模様.

いつもようにMicrosoft Edgeでアクセスしてみた.

「このサイトにフィッシングの脅威が含まれていないことを報告」をクリックしてみた.

無記名で連絡できるみたいだなぁ...

そして安全でないサイトへの移動を続けるにしてみた.

面白みはない模様.

SAISON CARD お客様情報の確認というフィッシングメールが その3 サイトが後で稼働する件

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2021/11/18 0:11

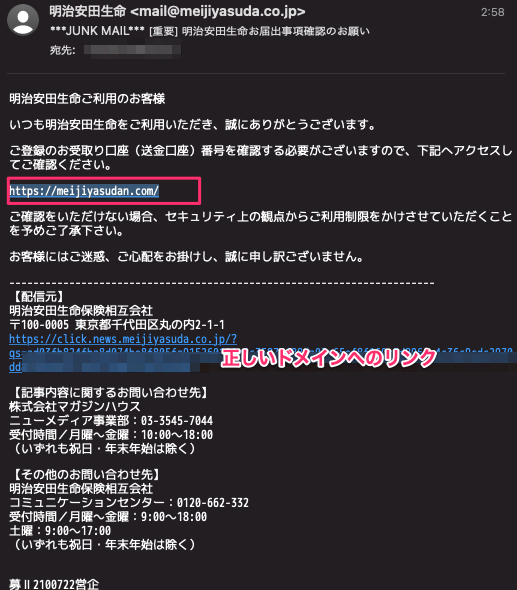

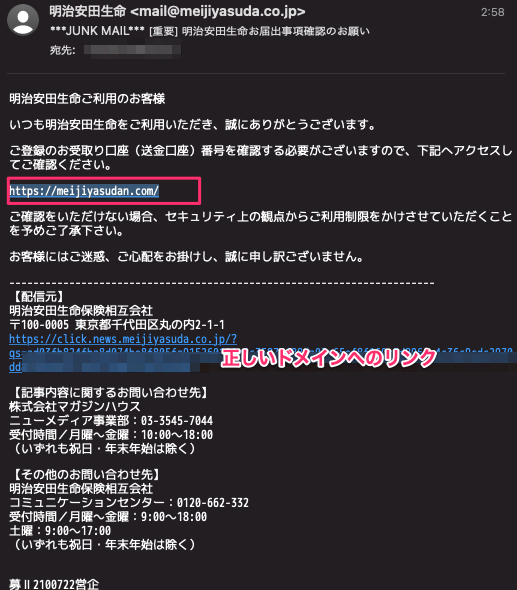

明治安田生命を騙るフィッシングメールが着ました.

ドメインが「めいじやすだん」になっている.その前に記事の内容については「マガジンハウス」という出版社になっている.

試しに「めいじやすだん」にアクセスするとコレ.

ドメインが「めいじやすだん」になっている.その前に記事の内容については「マガジンハウス」という出版社になっている.

試しに「めいじやすだん」にアクセスするとコレ.

ここ2日くらいのセクストーション・スパムは「残念ながら凶報がございます。」の書き出しだ.

どのような翻訳ソフトを使ったのかな.なんか,トレンドがあるよね.業者?が変わったなっていう.

どのような翻訳ソフトを使ったのかな.なんか,トレンドがあるよね.業者?が変わったなっていう.