ブログ - スパム・フィッシングカテゴリのエントリ

久々のセクストーションメール.全く同じ内容のものがうちに来たのは3月11日なのでちょうどいい5ヶ月?

引用:

今回のビットコインアドレスはこちら.

12GUQuJTABbSpy46gk2aB3DubdLqqtJUpu

https://www.blockchain.com/btc/address/12GUQuJTABbSpy46gk2aB3DubdLqqtJUpu

今回気づいたのは,X-Mailerにバリエーションがあったこと.

送信メールサーバは台湾とかブラジルとかの固定回線が使われているので,乗っ取られたPCで送信されているのでは?と考えています.

引用:

それが起こったのです。ゼロクリックの脆弱性と特別なコードを使用して、Webサイトを介してあなたのデバイスをハッキングしました。

私の正確なスキルを必要とする複雑なソフトウェア。

今回のビットコインアドレスはこちら.

12GUQuJTABbSpy46gk2aB3DubdLqqtJUpu

https://www.blockchain.com/btc/address/12GUQuJTABbSpy46gk2aB3DubdLqqtJUpu

今回気づいたのは,X-Mailerにバリエーションがあったこと.

Microsoft Office Outlook 12.0

Microsoft Outlook 14.0

Microsoft Outlook 15.0

Microsoft Outlook Express 6.00.2800.1106

Microsoft Windows Live Mail 16.4.3505.912

Microsoft Windows Live Mail 15.4.3508.1109

Hytbqaa yresp

Xtwelwlf srhafa 7.2

Mozilla/5.0 (Windows; U; Windows NT 6.1; en-US; rv:1.9.2.20) Gecko/20110805 Thunderbird/3.1.12

Pegasus Mail for Windows (4.61)

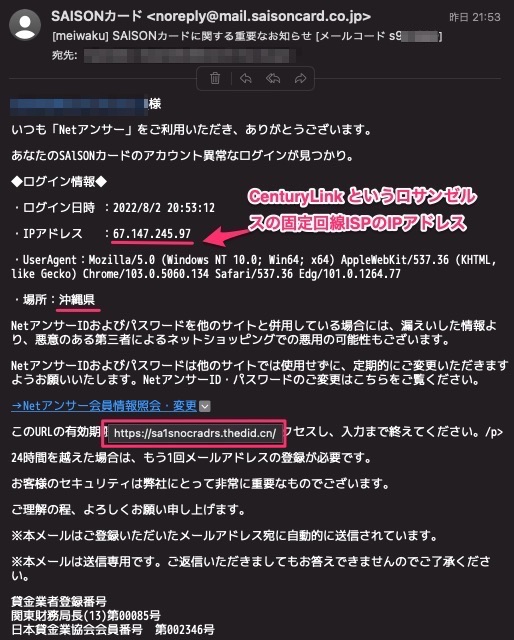

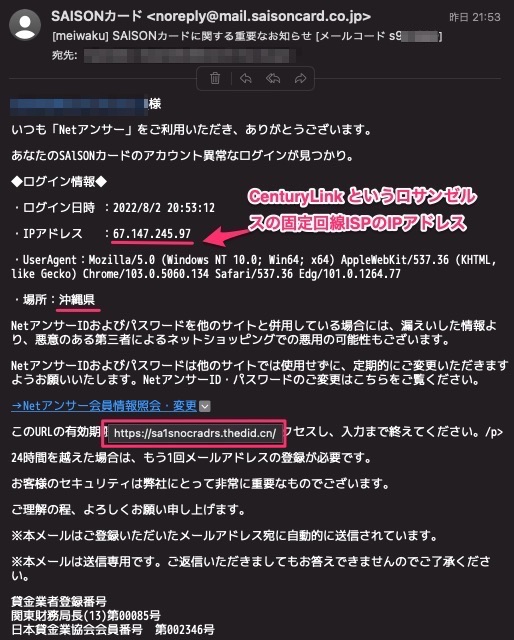

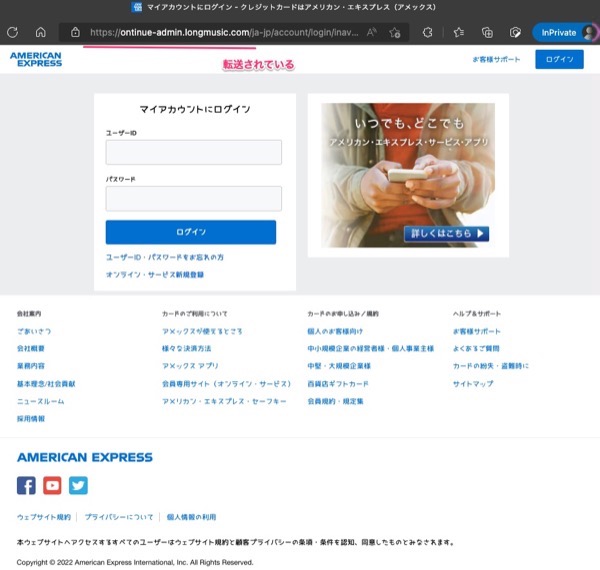

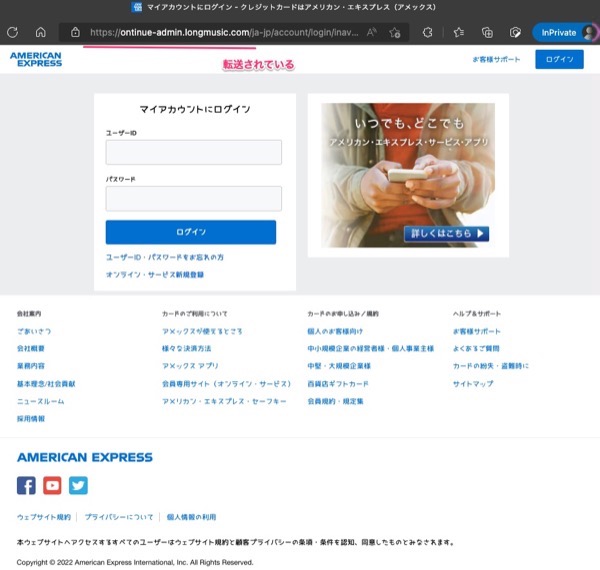

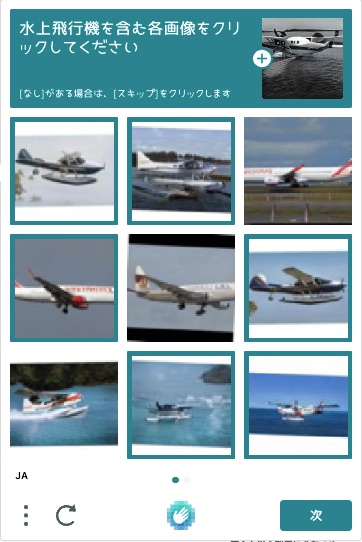

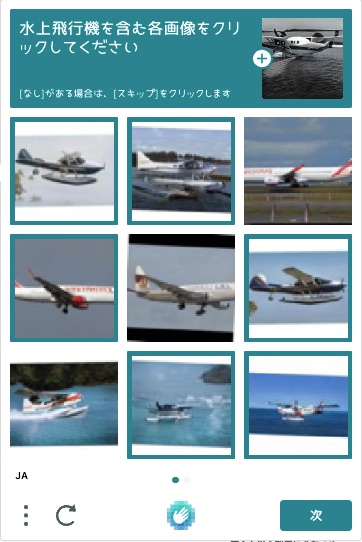

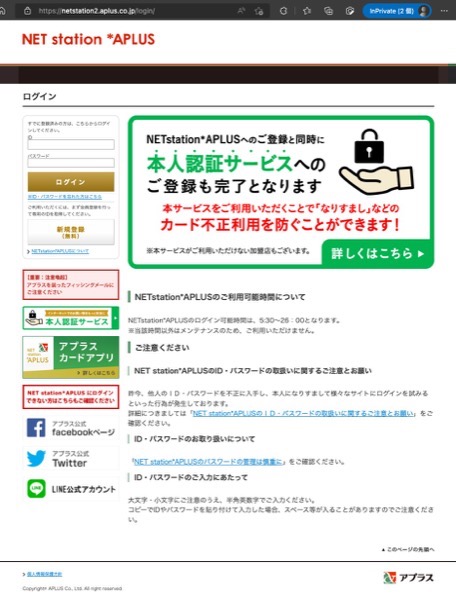

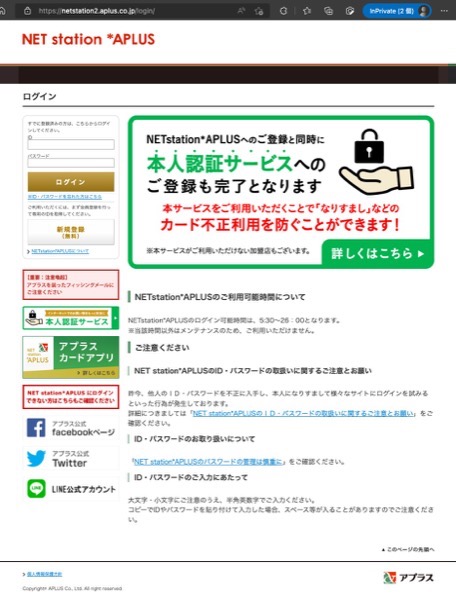

よくあるタイプなんだけれど,誘導先のFQDNがまだ活性化されていたのと,ログインの際に絵あわせ(CAPY)が用意されていた点が特徴的かな.

米国の固定回線なのにロケーションが沖縄と言い張る.もしかして沖縄の米軍基地の中とか?

ログイン画面がこれ.

米国の固定回線なのにロケーションが沖縄と言い張る.もしかして沖縄の米軍基地の中とか?

ログイン画面がこれ.

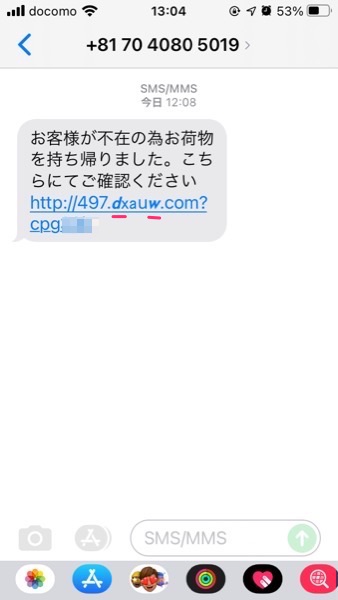

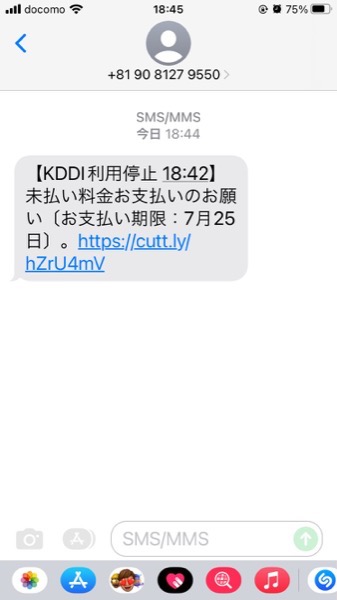

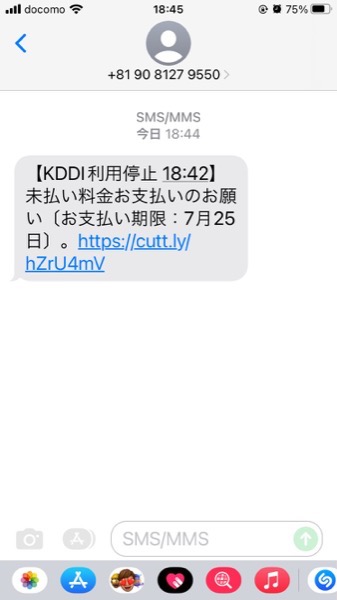

こんんあSMSメッセージが.

興味深いのは,このメッセージが着信した電話番号は,auからMNPした回線のものなので,KDDIからメッセージが来ていても違和感がないのかもしれない.

ちなみにリンク先のCuttlyのサイトでは404エラーになっていました.

興味深いのは,このメッセージが着信した電話番号は,auからMNPした回線のものなので,KDDIからメッセージが来ていても違和感がないのかもしれない.

ちなみにリンク先のCuttlyのサイトでは404エラーになっていました.

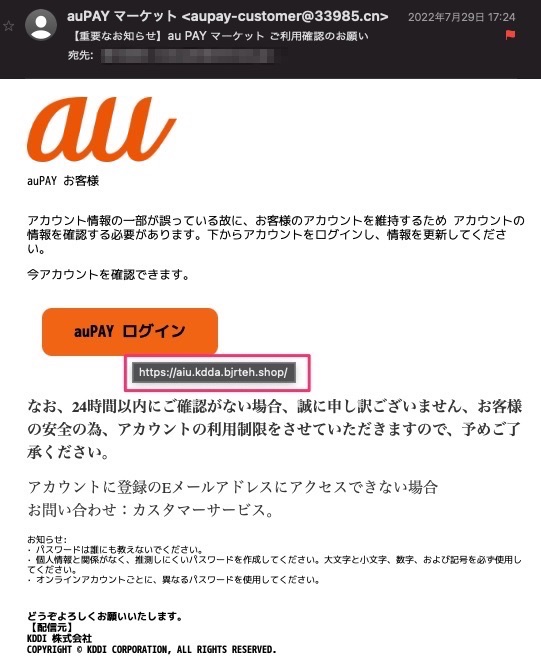

【重要なお知らせ】au PAY マーケット ご利用確認のお願い というフィッシングメール

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2022/8/3 11:10

au PAY マーケットなるサービスを騙るフィッシングメールが到着.メールが来てから4日も経過していたけれど,まだフィッシングサイトはテイクダウンされていませんでした.

まだMicrosoft EdgeとGoogle Chromeでアクセスできたので,フィッシング審議協議会にも通報しておきましたが...

まだMicrosoft EdgeとGoogle Chromeでアクセスできたので,フィッシング審議協議会にも通報しておきましたが...

メールの見た目は6月に来たフィッシングメールに近いけれど今回はサイトがテイクダウンされていなかったので興味深く確認してみました.

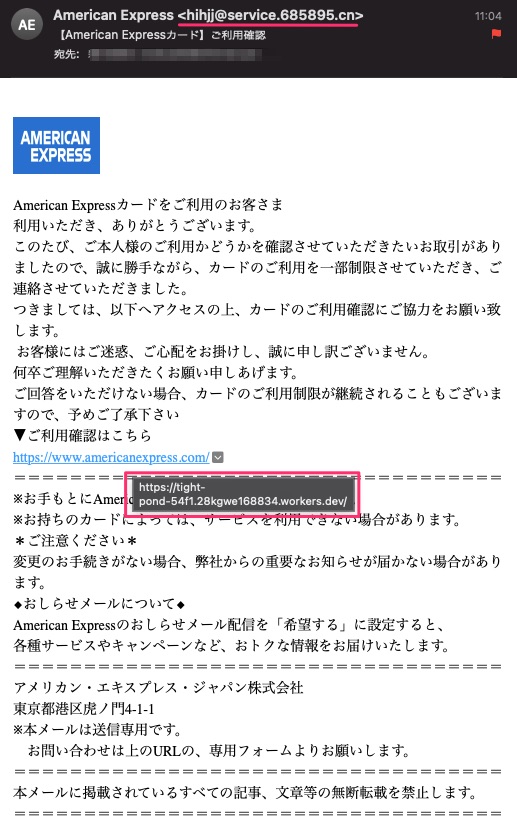

まず,フィッシングメール.

リンク先のURLが既に怪しいのだけれど,アクセスしてみる.

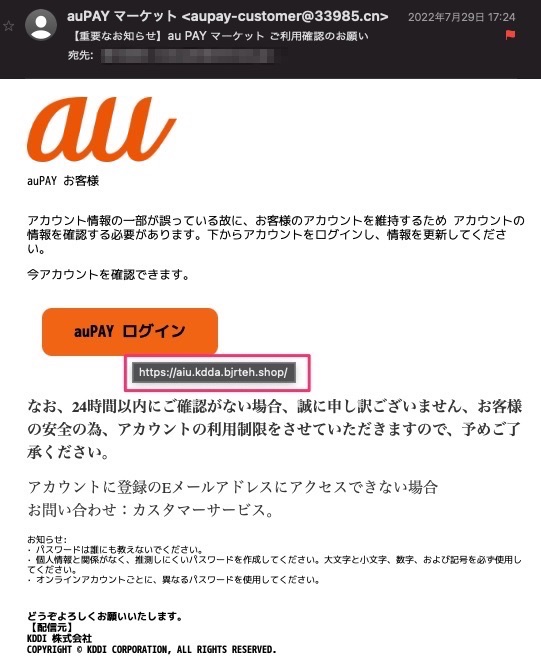

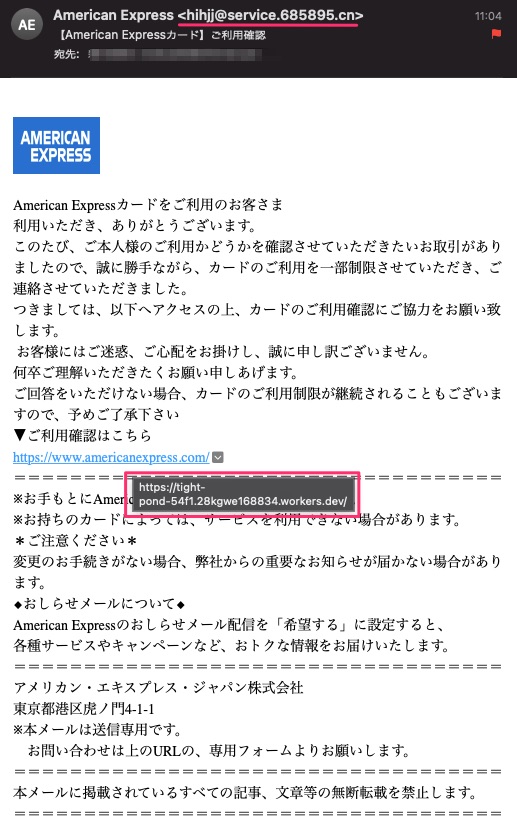

誘導先のURLから本物のフィッシングサイトに転送されています.

転送前のFQDNはtight-pond-54f1.28kgwe168834.workers.devでCloudFlareでホスティングされています.

まず,フィッシングメール.

リンク先のURLが既に怪しいのだけれど,アクセスしてみる.

誘導先のURLから本物のフィッシングサイトに転送されています.

転送前のFQDNはtight-pond-54f1.28kgwe168834.workers.devでCloudFlareでホスティングされています.

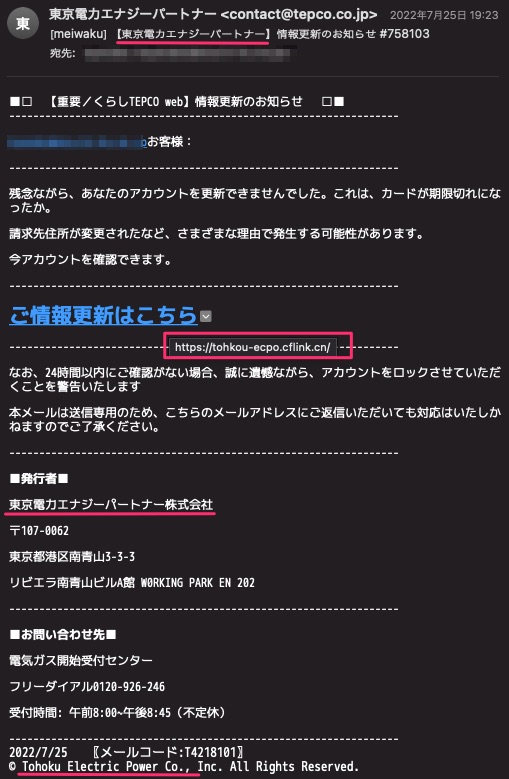

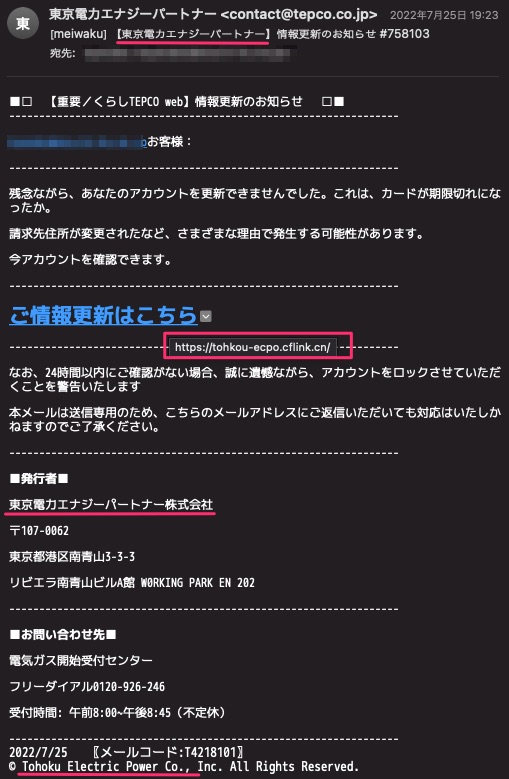

【東京電カエナジーパートナー】情報更新のお知らせ #758103 というフッシングメール

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2022/7/28 1:17

フィッシングメール上だと「東京電カエナジーパートナー」だと言っているけれど,誘導先のサイトは「東北電力フロンティア」だったりする.

件名にも本文にも東京電力だと記載があるのに,メールフッタやリンク先が東北電力.

件名にも本文にも東京電力だと記載があるのに,メールフッタやリンク先が東北電力.

告知: 重要な機会のガイダンス というGMO インターネットのWEBメールを騙るフィッシングメール

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2022/7/27 17:14

あまり見ないタイプのフィッシングメールが来た.

モザイクで伏せてある部分は,とあるドメインになるもので,件名,本文,メアド,誘導先のリンクにたくさん埋め込まれています.

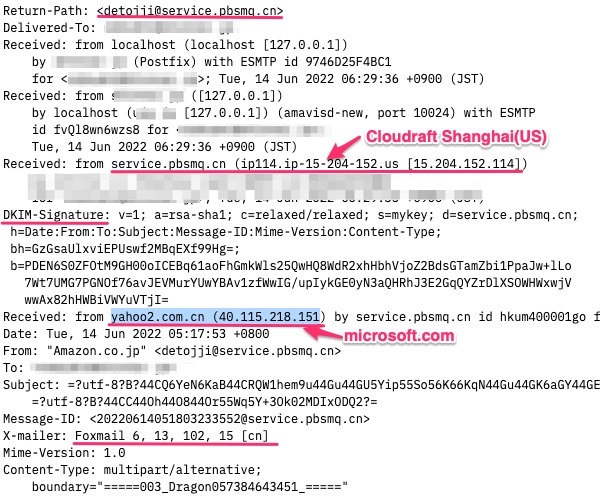

どこから送ってきたのか調べる為にメールヘッダを確認してみました.

モザイクで伏せてある部分は,とあるドメインになるもので,件名,本文,メアド,誘導先のリンクにたくさん埋め込まれています.

どこから送ってきたのか調べる為にメールヘッダを確認してみました.

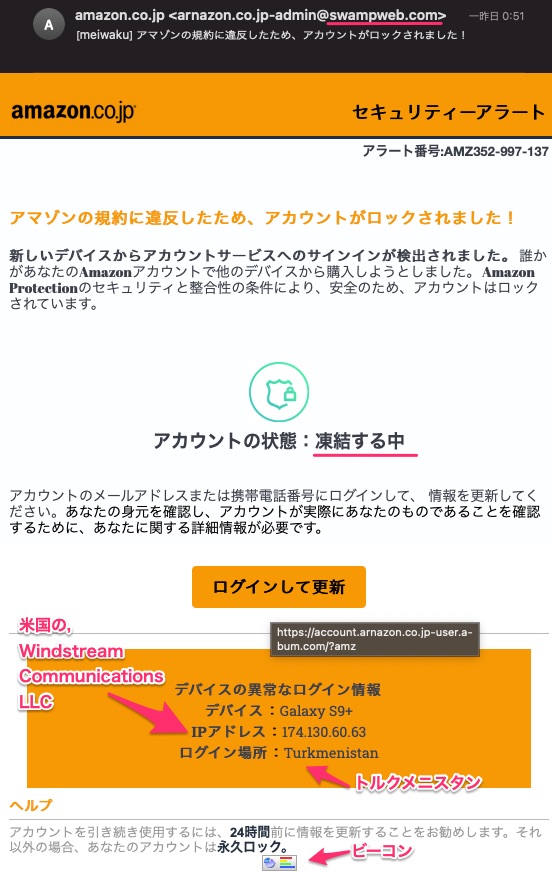

アマゾンの規約に違反したため、アカウントがロックされました! というフィッシングメール

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2022/7/22 2:28

お客様が不在の為お荷物を持ち帰りました。こちらにてご確認ください というSMSのURLがUnicodeだった件

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2022/7/14 17:07

貴方の名前で未払いがあります。出来るだけすぐに借金を清算してください。 というセクストーションメール

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2022/7/12 1:49

ちょっと今日は出かけていたのだけれど,帰ってこたらこんなメールが73通も同内容のセクストーションメールが来ていました.そういうキャンペーンの模様.月曜日だし?

今回は日本語版と英語版の入手ができたので,ちょっとみてみました.

引用: 今回は,過去にメールアドレスが漏洩したもの,サイト用にデフォルトで用意されるべきメールアドレス(infoとか),何だか不明な存在したことがないメールアドレス(エラーメールをサルベージしてる),ブログにあえて記載したクローリングされるであろうメールアドレス,それら全てに送信してきているようです.

また,docomo.ne.jp で作っている短い文字数のメアドにも来ていました.ドコモの迷惑メール対策を突破しているということですね.

引用:

今日現在の22万円相当のビットコイン価格を調べてみた.

今回は日本語版と英語版の入手ができたので,ちょっとみてみました.

引用:

こんにちは!

悲しいことに、今から残念な話をお伝えします。

ネット閲覧に利用されている全デバイスへの完全なアクセス権を数ヶ月前に、私は獲得しました。

そのすぐ後に、貴方がとった全てのネット上の活動記録をつけ始めています。

また,docomo.ne.jp で作っている短い文字数のメアドにも来ていました.ドコモの迷惑メール対策を突破しているということですね.

引用:

私のウォレットに ¥220000 (送金時の為替レートで、¥220000 相当のビットコイン)を送金してくれれば、お金の受け取りが終わるとすぐに、貴方が登場する全てのイヤラシイ動画は削除します。

今日現在の22万円相当のビットコイン価格を調べてみた.

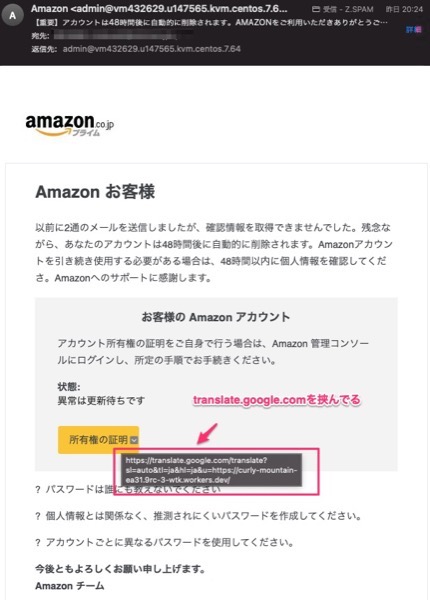

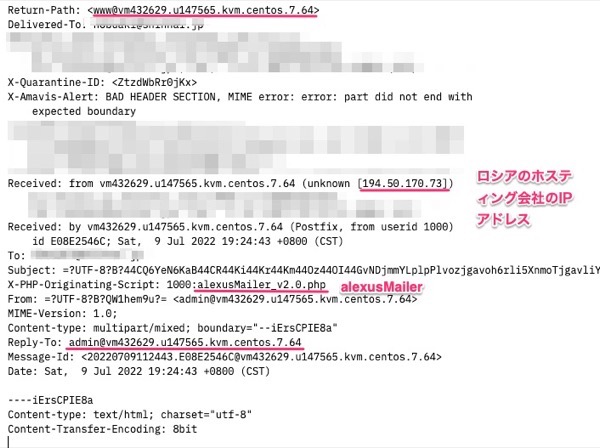

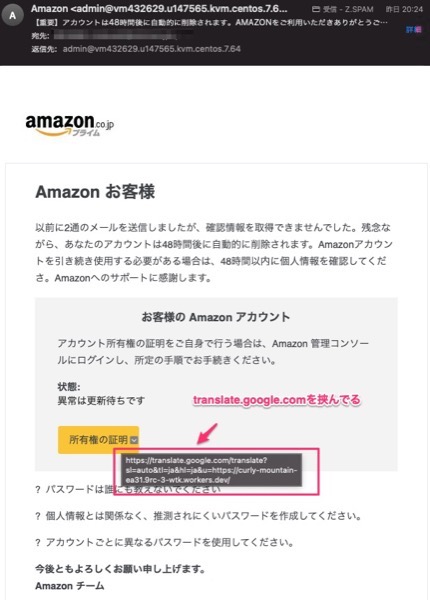

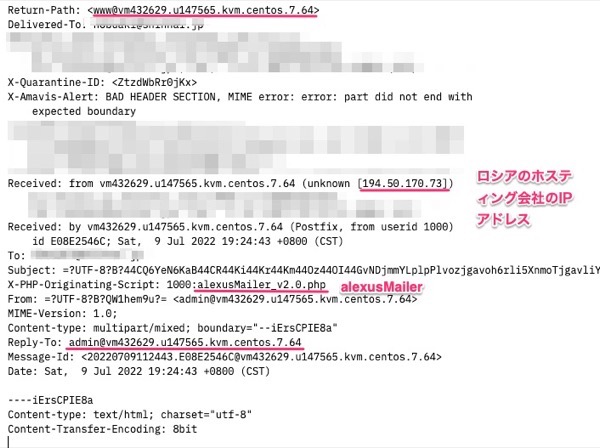

【重要】アカウントは48時間後に自動的に削除されます。AMAZONをご利用いただきありがとうございます。メール番号:84488581 というフィッシングメールはGoogle翻訳を

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2022/7/10 1:51

最近ちょっと流行りの傾向.

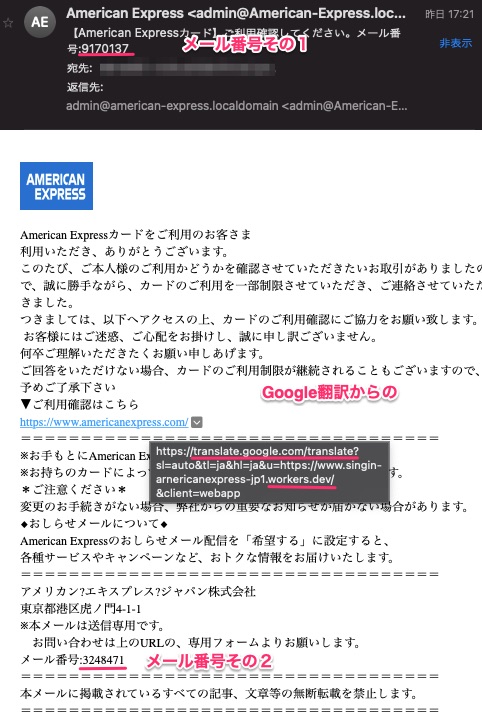

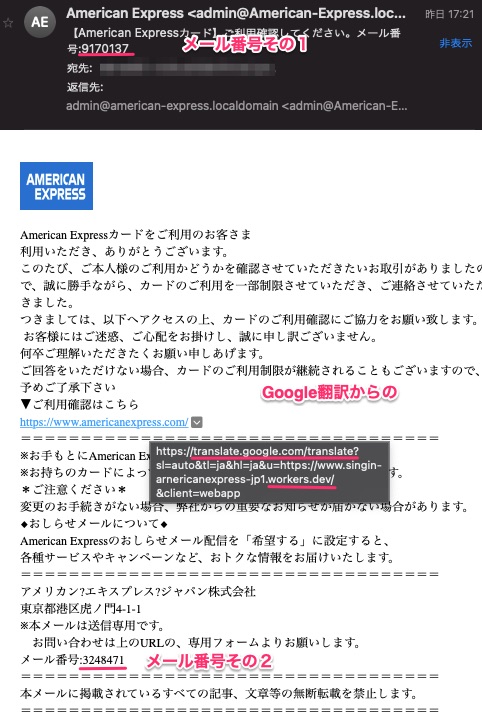

フィッシングサイトへの誘導のURLに,Google翻訳を付けている.これはセキュリティゲートウェイ対策だと思われる.

メールヘッダを見てみる.

alexusMailerを使っているのと,Google翻訳を使っているのを考えると,以前調べたAMEXを騙る手口と同じもののよう.前回のAMEXのものとヘッダを見比べると,残っている情報の類似点が多い.

フィッシングサイトへの誘導のURLに,Google翻訳を付けている.これはセキュリティゲートウェイ対策だと思われる.

メールヘッダを見てみる.

alexusMailerを使っているのと,Google翻訳を使っているのを考えると,以前調べたAMEXを騙る手口と同じもののよう.前回のAMEXのものとヘッダを見比べると,残っている情報の類似点が多い.

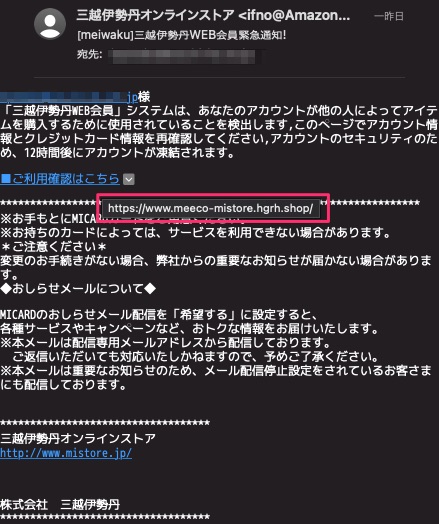

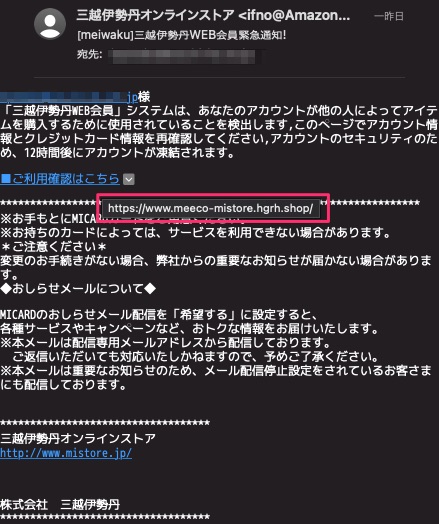

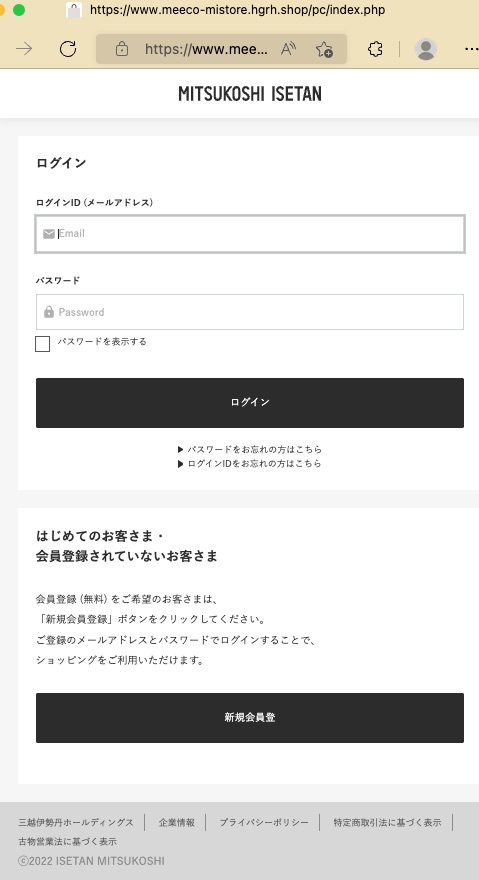

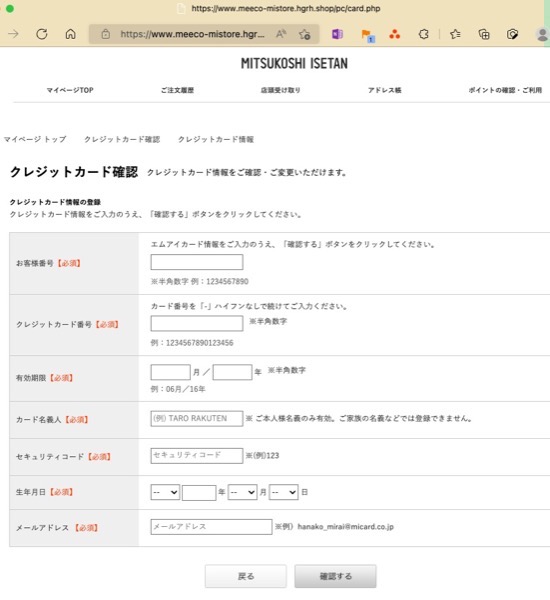

三越伊勢丹WEBを騙るフィッシングメール.まだサイトがテイクダウンされてなかったので,アクセスしてみた.

メールはこんな感じ.

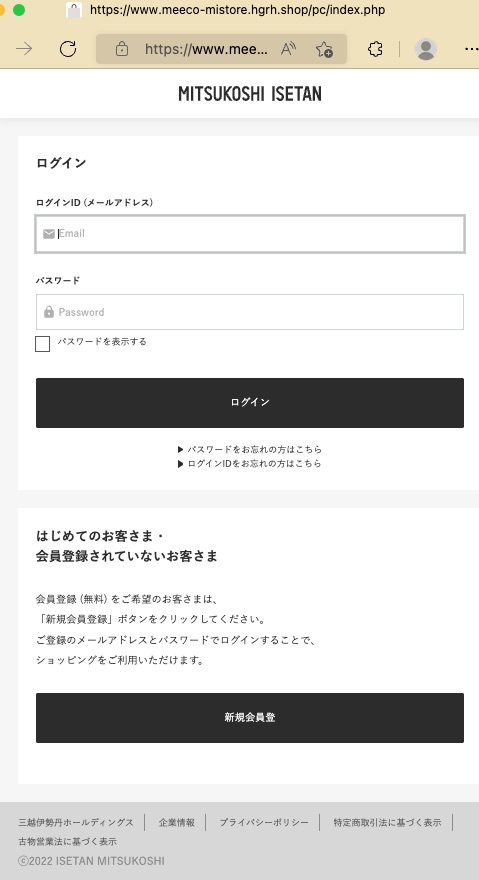

アクセスすると新規会員にもなれるっぽい?

ランダムなメールアドレスとパスワードでログインしてみる.

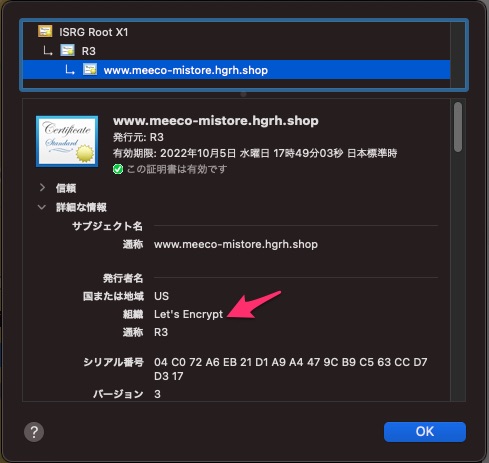

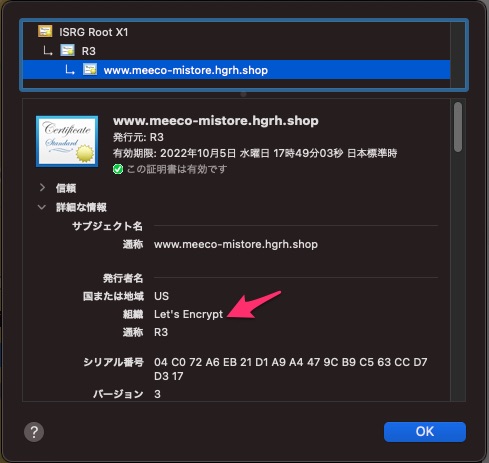

SSL証明書は,Let's Encryptだった.

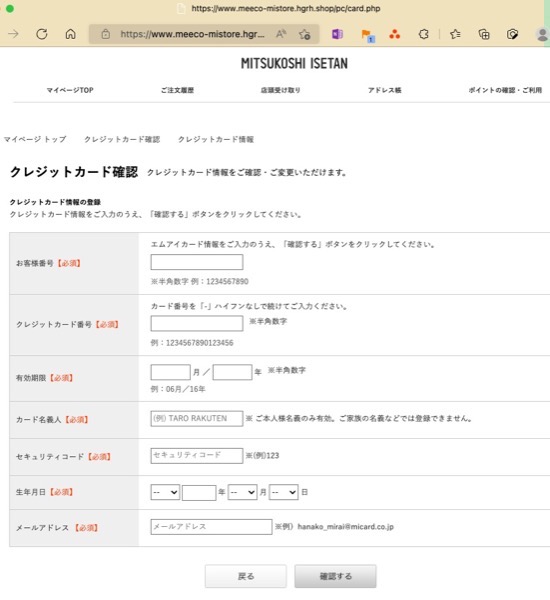

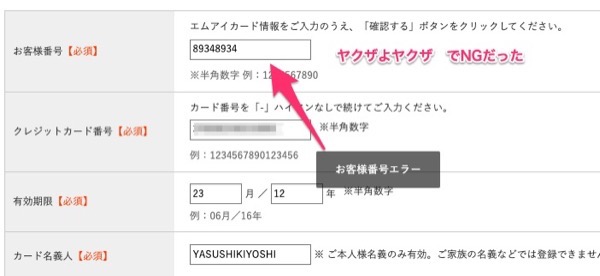

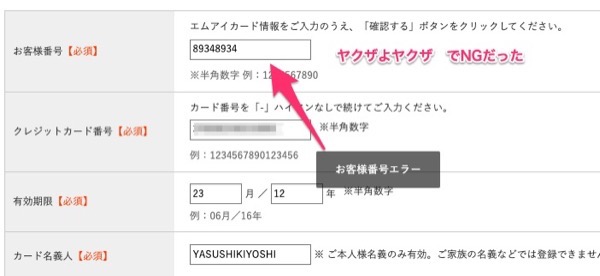

クレジットカード番号などを適当に入れてみるも・・・

お客様番号エラーとしてこれ以上先にいけなかった.お客様番号のチェックをしている風だが桁数チェックだけ.

入力が終わると,正しいストアに転送されて終了.

メールヘッダを確認すると...

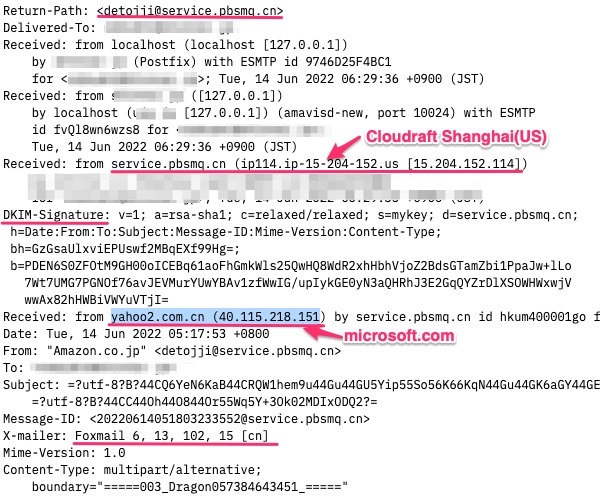

そもそも,差出人がアマゾンを語っているし,いつものChina Unicomだし.Foxmailだし.

メールはこんな感じ.

アクセスすると新規会員にもなれるっぽい?

ランダムなメールアドレスとパスワードでログインしてみる.

SSL証明書は,Let's Encryptだった.

クレジットカード番号などを適当に入れてみるも・・・

お客様番号エラーとしてこれ以上先にいけなかった.お客様番号のチェックをしている風だが桁数チェックだけ.

入力が終わると,正しいストアに転送されて終了.

メールヘッダを確認すると...

そもそも,差出人がアマゾンを語っているし,いつものChina Unicomだし.Foxmailだし.

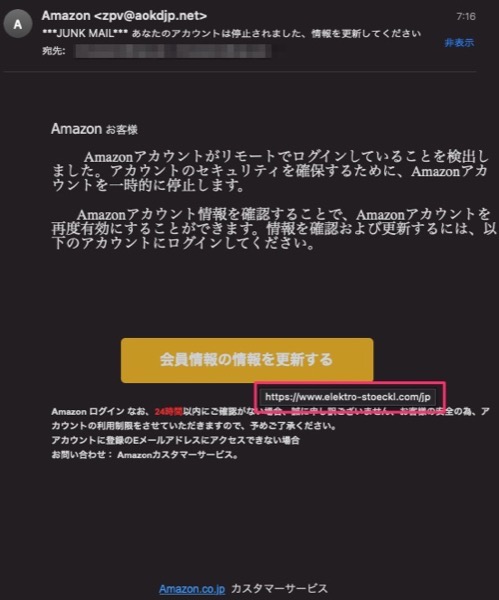

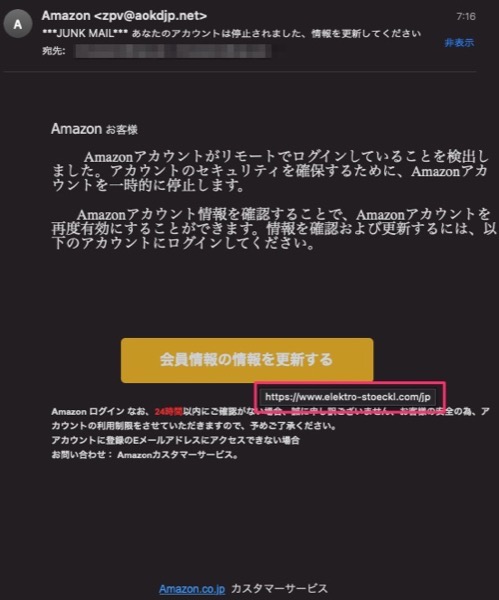

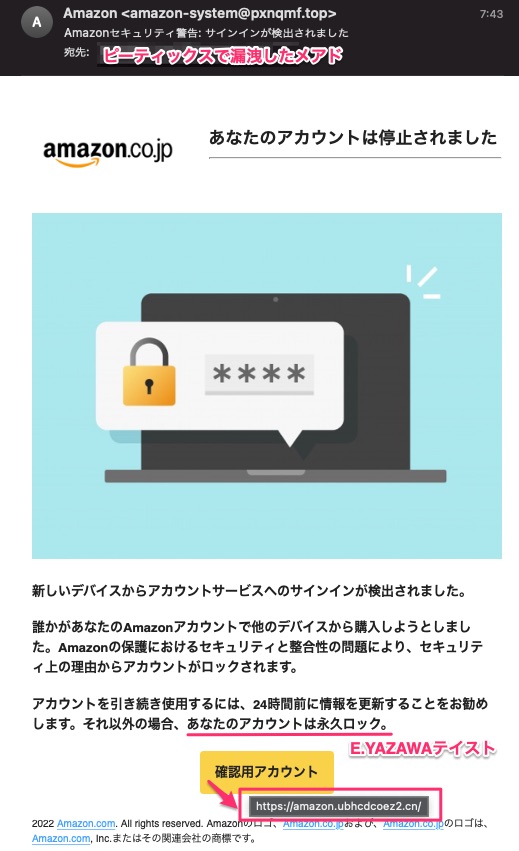

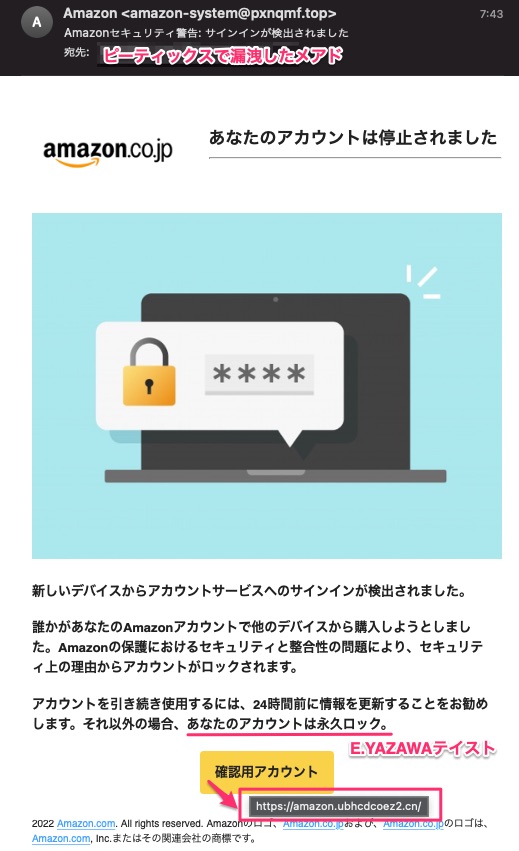

あなたのアカウントは停止されました、情報を更新してください のフィッシングメールが流行り その2

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2022/7/7 15:26

今年の2月に大量に来ていたアマゾンを騙るフィッシングメールですが,また大量に来ています.

テレビCMをよくやっているけれど,年に一度のアマゾンプライムデーが7月12日から開催されるから,それに合わせてということだろうか.というかAmazonのセールってなんか毎月何らかのものをやっているような?

取り急ぎ手元にある11通をみてみたら,誘導先のURLは次の3つでした.

https[:]//www.elektro-stoeckl.com/

https[:]//www.kvp-consulting.com/

https[:]//www.0bmexico.com/

3つともすでにテイクダウンされているのでサイトは確認できませんでした.

IPアドレスは1つだけ汚れているのがありましたけれど,一旦全部報告しておきました.

https[:]//www.abuseipdb.com/check/116.138.210.116

https[:]//www.abuseipdb.com/check/175.148.74.54

https[:]//www.abuseipdb.com/check/175.148.74.136

https[:]//www.abuseipdb.com/check/175.173.181.225

https[:]//www.abuseipdb.com/check/175.165.128.140

https[:]//www.abuseipdb.com/check/175.173.182.253

https[:]//www.abuseipdb.com/check/59.58.104.129

https[:]//www.abuseipdb.com/check/42.55.252.135

https[:]//www.abuseipdb.com/check/42.59.84.18

https[:]//www.abuseipdb.com/check/123.188.37.222

基本的にはChina Unicomというプロバイダ.

使い回し感はあるし,そもそも同じメアドに何通もくるので,何度か収集したメアドリストを使って,それを名寄せ(uniq)してないのだろうなと推測.

テレビCMをよくやっているけれど,年に一度のアマゾンプライムデーが7月12日から開催されるから,それに合わせてということだろうか.というかAmazonのセールってなんか毎月何らかのものをやっているような?

取り急ぎ手元にある11通をみてみたら,誘導先のURLは次の3つでした.

https[:]//www.elektro-stoeckl.com/

https[:]//www.kvp-consulting.com/

https[:]//www.0bmexico.com/

3つともすでにテイクダウンされているのでサイトは確認できませんでした.

IPアドレスは1つだけ汚れているのがありましたけれど,一旦全部報告しておきました.

https[:]//www.abuseipdb.com/check/116.138.210.116

https[:]//www.abuseipdb.com/check/175.148.74.54

https[:]//www.abuseipdb.com/check/175.148.74.136

https[:]//www.abuseipdb.com/check/175.173.181.225

https[:]//www.abuseipdb.com/check/175.165.128.140

https[:]//www.abuseipdb.com/check/175.173.182.253

https[:]//www.abuseipdb.com/check/59.58.104.129

https[:]//www.abuseipdb.com/check/42.55.252.135

https[:]//www.abuseipdb.com/check/42.59.84.18

https[:]//www.abuseipdb.com/check/123.188.37.222

基本的にはChina Unicomというプロバイダ.

使い回し感はあるし,そもそも同じメアドに何通もくるので,何度か収集したメアドリストを使って,それを名寄せ(uniq)してないのだろうなと推測.

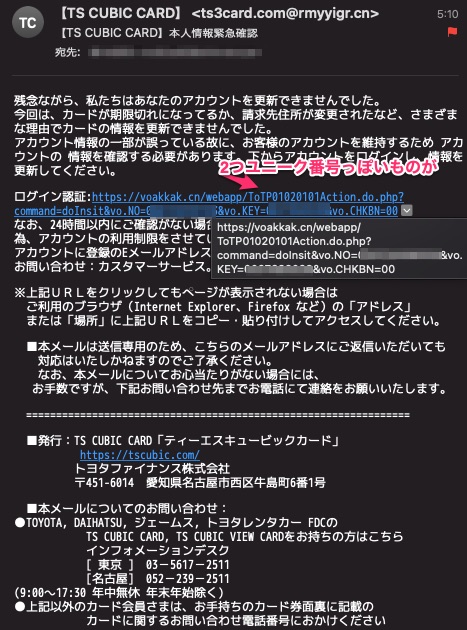

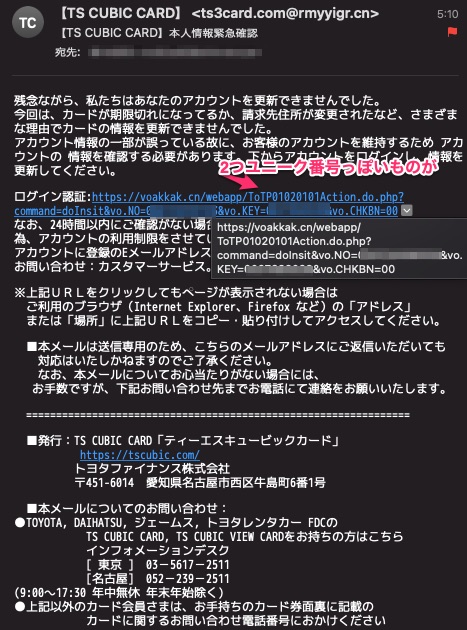

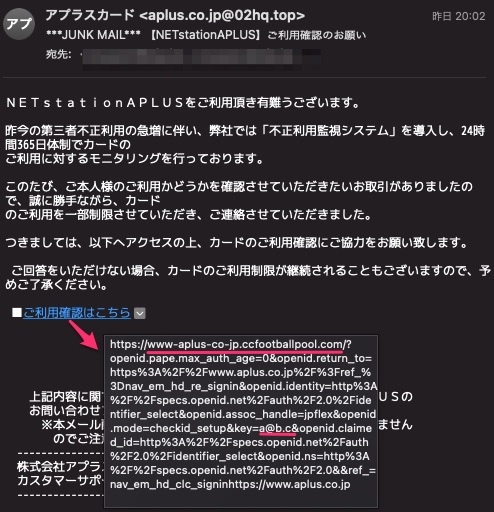

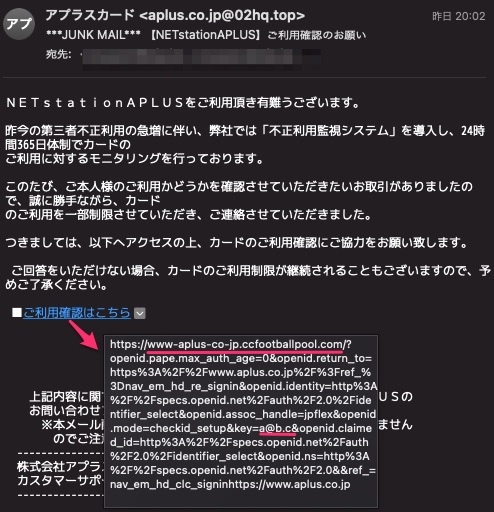

これも珍しくないタイプのフィッシングメール.

クレジットカード番号を入力させて,最後は本物のサイトに飛んで終わり.ただ,各入力項目のチェック精度が悪いので品質の低いサイト.

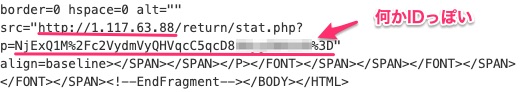

こんなメール.ユニークIDっぽいのが2つついているので,私が特定されないように削ってアクセス.

クレジットカード番号を入力させて,最後は本物のサイトに飛んで終わり.ただ,各入力項目のチェック精度が悪いので品質の低いサイト.

こんなメール.ユニークIDっぽいのが2つついているので,私が特定されないように削ってアクセス.

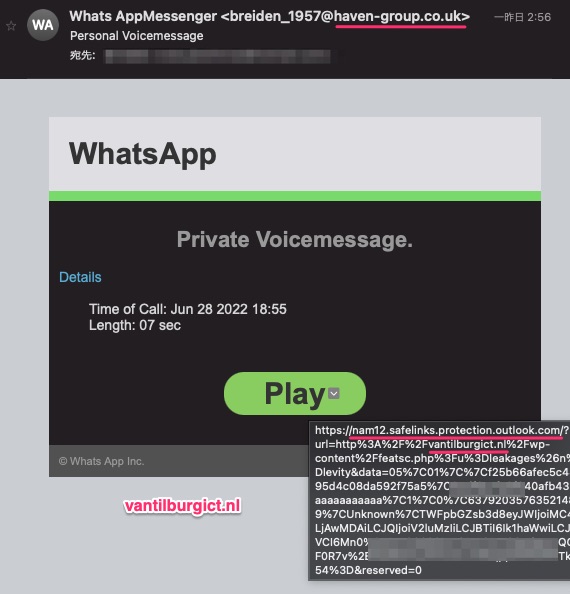

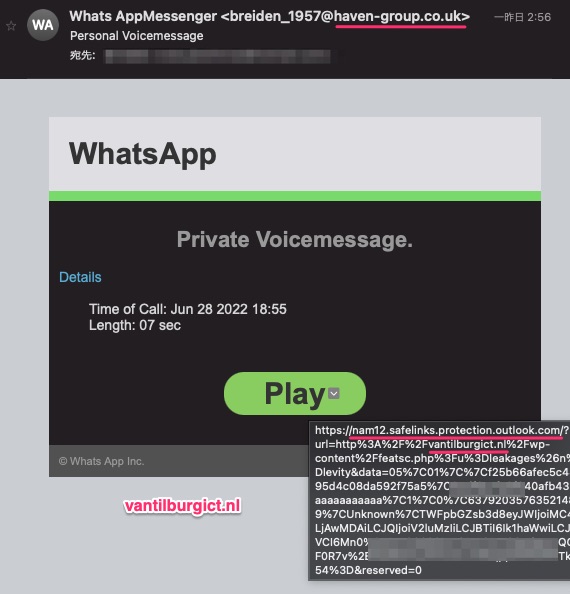

Personal Voicemessage というWhatsAppを騙るフィッシングメール

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2022/7/1 17:26

20年以上使っているhotmailのメールアドレスに来たフィッシングメール.

フェイスブックが買収して,現在利用者は20億人を超えたメッセージングサービス.御多分に洩れず私は使ってない・・・

メッセージはhotmailに届いているけれど,メーラーとしてはApple Mailで受け取っています.受け取っている時点で,Playと書いてあるメッセージのリンクが,safelinks,protection.outlook.com経由になっていますね.

実際にはvantiburgict.nlにリンクが飛ぶようです.

強気にこれをクリックしてみます.

フェイスブックが買収して,現在利用者は20億人を超えたメッセージングサービス.御多分に洩れず私は使ってない・・・

メッセージはhotmailに届いているけれど,メーラーとしてはApple Mailで受け取っています.受け取っている時点で,Playと書いてあるメッセージのリンクが,safelinks,protection.outlook.com経由になっていますね.

実際にはvantiburgict.nlにリンクが飛ぶようです.

強気にこれをクリックしてみます.

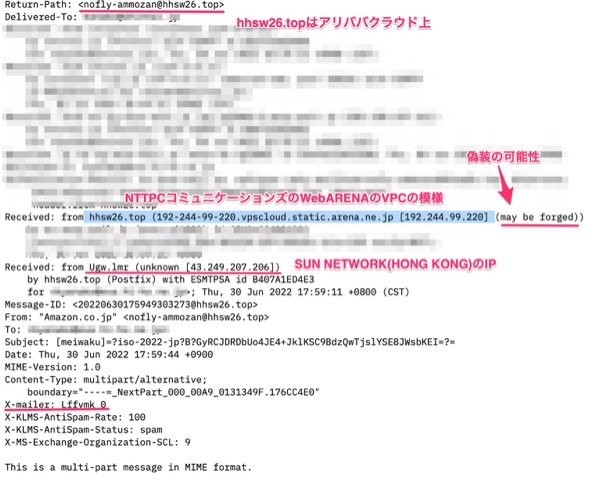

これまでウチでは見かけないタイプのAmazonを騙るフィッシングメール.

誘導先はすでにテイクダウンされていたので解析はできませんでした.

仕方ないのでメールヘッダを確認.

香港のサーバからNTTPCコミュニケーションズのWebARENAが用意しているVPSを経由しているように見えるけれど,偽装かもしれないとのこと.

X-MailerもLffvmk 0というものなので,そういうパターンとしては他のフィッシングメールでよく見るものと同等かな.

誘導先はすでにテイクダウンされていたので解析はできませんでした.

仕方ないのでメールヘッダを確認.

香港のサーバからNTTPCコミュニケーションズのWebARENAが用意しているVPSを経由しているように見えるけれど,偽装かもしれないとのこと.

X-MailerもLffvmk 0というものなので,そういうパターンとしては他のフィッシングメールでよく見るものと同等かな.

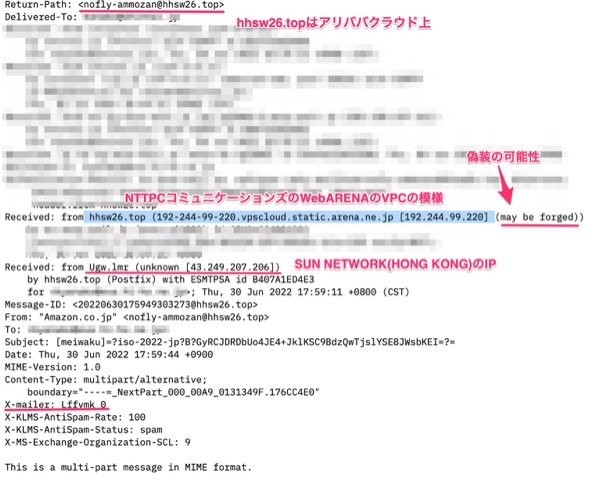

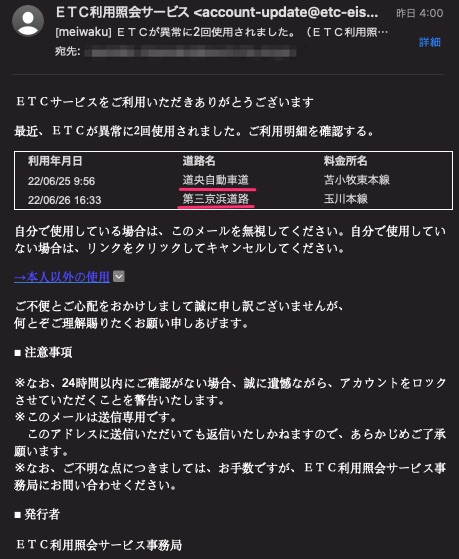

ETCが異常に2回使用されました。(ETC利用照会サービス) というフィッシングメール

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2022/6/30 8:31

最近は文面にちょっと手の込んだ感じになっているものが増えてきた気がする.

これなんか,北海道の道央自動車道を使った翌日に,第三京浜を通過しているので,インポッシブルトラベルとまでは言えないが,ちょっと遠い.(あるいは重労働)

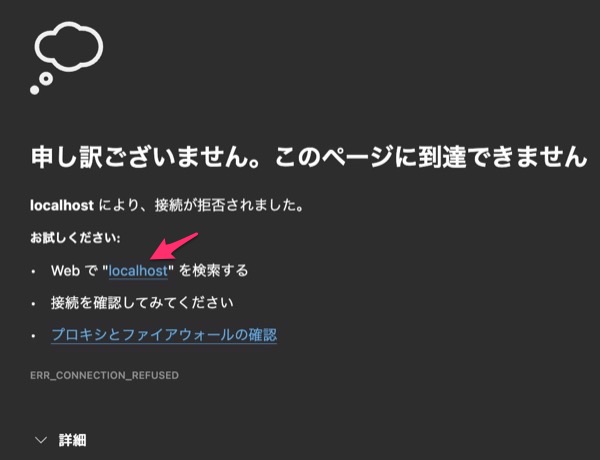

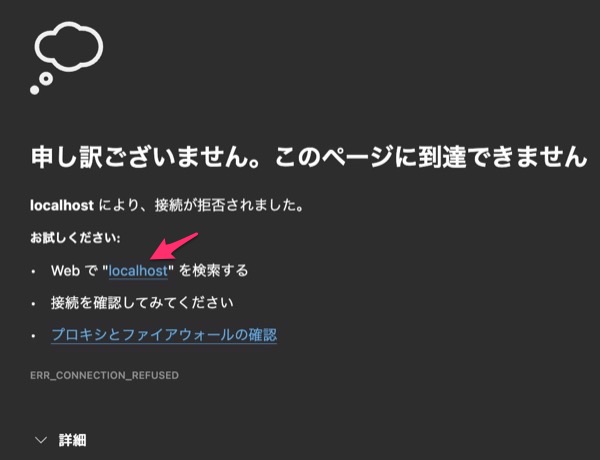

誘導先のURLにアクセスすると既にテイクダウンされていました.

最近このlocalhost向けに変更されていることが多いのだけれど,これはDNS制御なのかな?

これなんか,北海道の道央自動車道を使った翌日に,第三京浜を通過しているので,インポッシブルトラベルとまでは言えないが,ちょっと遠い.(あるいは重労働)

誘導先のURLにアクセスすると既にテイクダウンされていました.

最近このlocalhost向けに変更されていることが多いのだけれど,これはDNS制御なのかな?

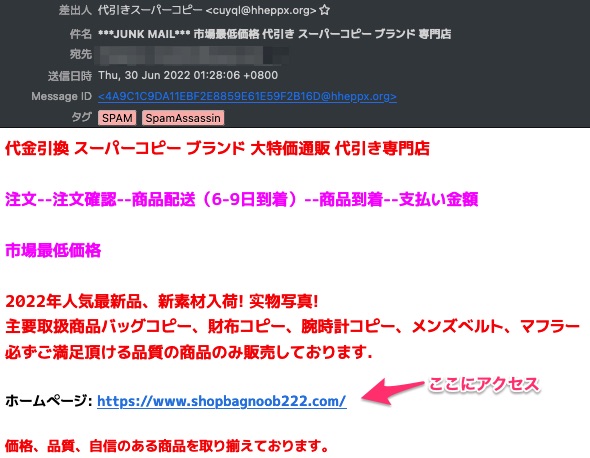

市場最低価格 代引き スーパーコピー ブランド 専門店 という詐欺メールのURLをWarpDriveをつこてみた

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2022/6/30 8:14

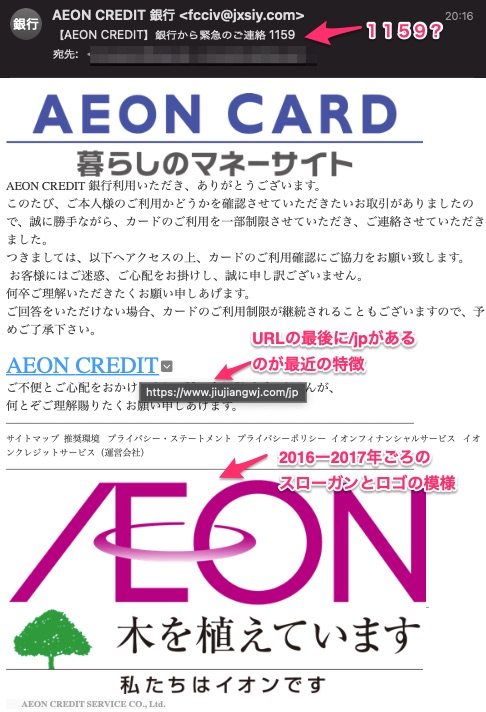

これも既にテイクダウンされているのだけれど,しつこくフィッシングメールがきますね.

うちに到着した実績からすると,ばらまきの範囲としては広範囲の模様.

メールの本文とのバランスでは違和感がとてもあるイオンのロゴ.調べ方が悪いかもしれないけれど,ちょっと古いキャンペーンのようですが,ソースコードを見ると一応イオンの公式サイトから素材を持ってきていました.

そしてソースを見ていると何か不思議な隠し文字があることを発見.

うちに到着した実績からすると,ばらまきの範囲としては広範囲の模様.

メールの本文とのバランスでは違和感がとてもあるイオンのロゴ.調べ方が悪いかもしれないけれど,ちょっと古いキャンペーンのようですが,ソースコードを見ると一応イオンの公式サイトから素材を持ってきていました.

そしてソースを見ていると何か不思議な隠し文字があることを発見.

【最終警告】:Amazonお客様のプライム 会員資格がキャンセルされます というフィッシングメール

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2022/6/22 1:08

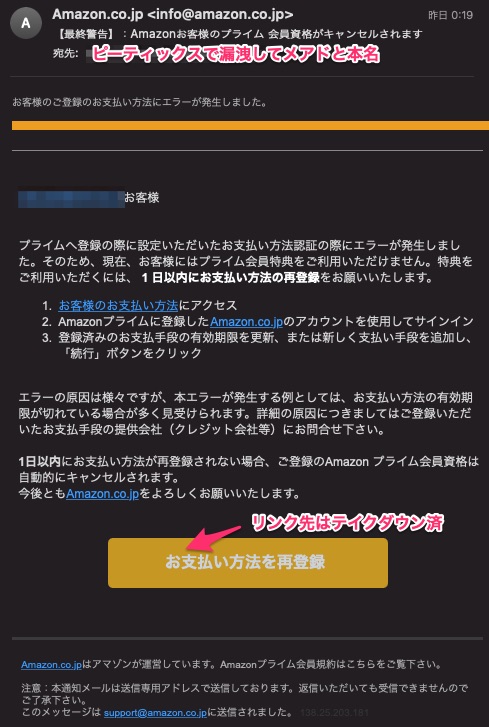

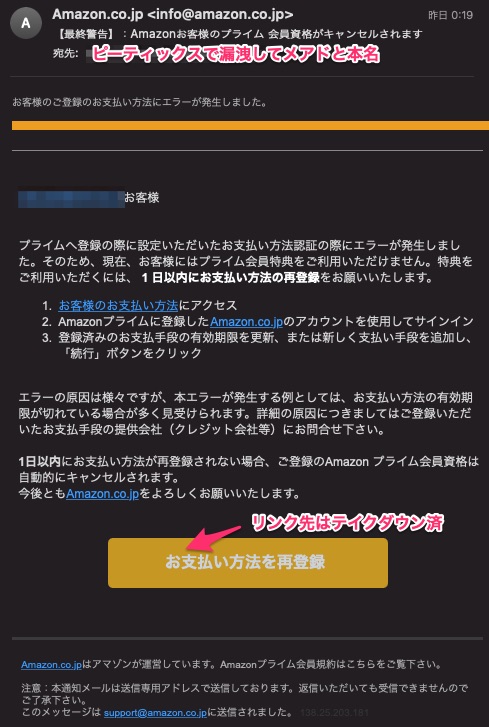

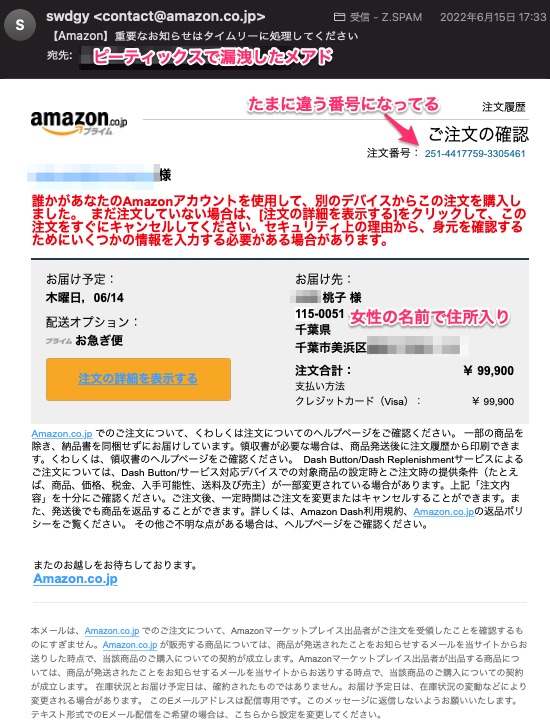

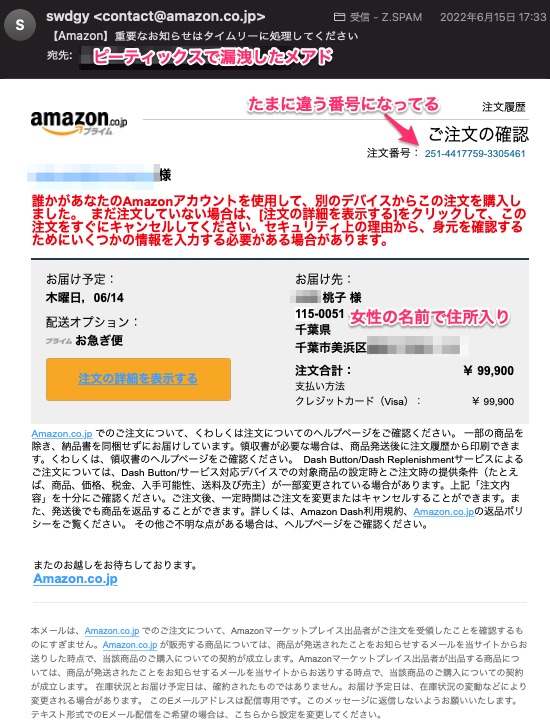

ピーティックスで漏洩してメアドにアマゾンを騙るフィッシングメールが来たのだけれど,こいつがどうもおかしい.

どうおかしいかというとSpamAssasinで判定されてないのです.なぜだろう.

メール本文を見ると不自然なものが無い.

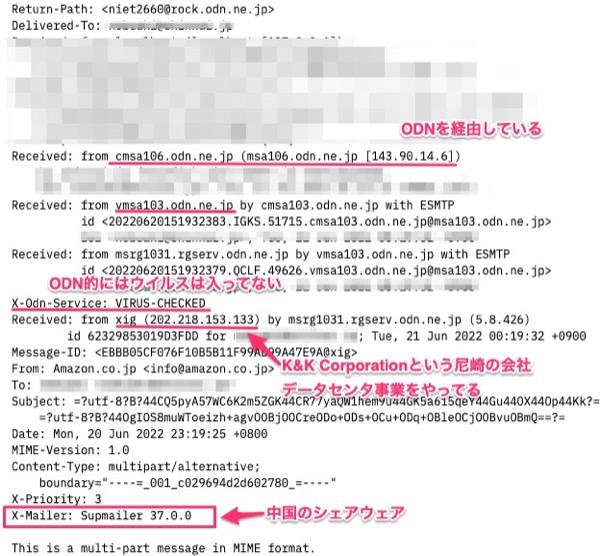

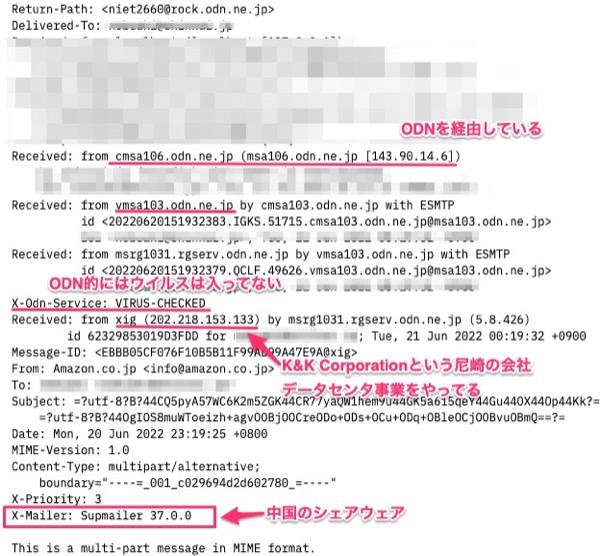

メールヘッダを見ると色々とわかってくる.

メールはK&Kコーポレーションという尼崎にあるプロバイダが発行元になっているけれど,ODNのゲートウェイを二つ通過して送信されている模様.その間に入っているウイルス検知ゲートウェイでは怪しいと判定されてない.

ちなみにODNのIPアドレスの汚れ具合を見ると,結構悪い感じだった.

どうおかしいかというとSpamAssasinで判定されてないのです.なぜだろう.

メール本文を見ると不自然なものが無い.

メールヘッダを見ると色々とわかってくる.

メールはK&Kコーポレーションという尼崎にあるプロバイダが発行元になっているけれど,ODNのゲートウェイを二つ通過して送信されている模様.その間に入っているウイルス検知ゲートウェイでは怪しいと判定されてない.

ちなみにODNのIPアドレスの汚れ具合を見ると,結構悪い感じだった.

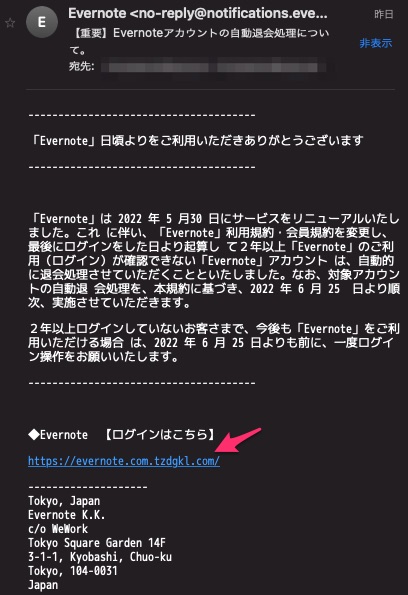

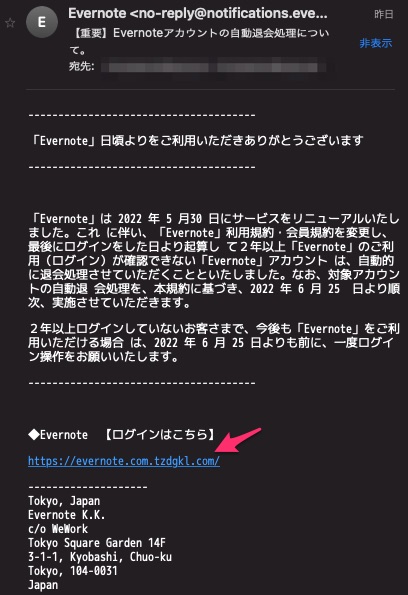

Evernoteを騙るフィッシングメールなのだけれど.

誘導先URLにアクセスすると既に本物に転送されるようになっていました.最近,この手法で対応されているものが多い. DNS世界の神の仕業というか.

誘導先URLにアクセスすると既に本物に転送されるようになっていました.最近,この手法で対応されているものが多い. DNS世界の神の仕業というか.

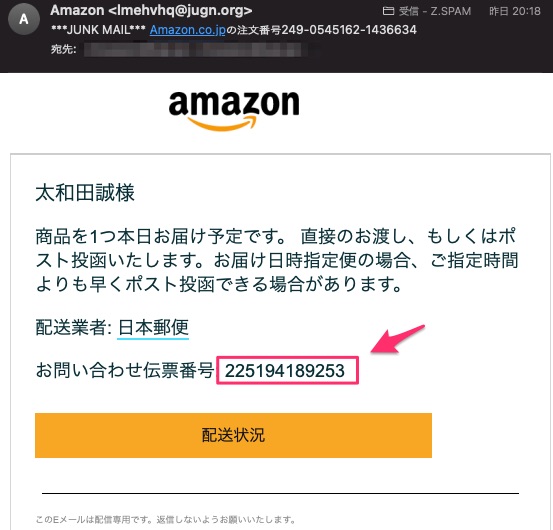

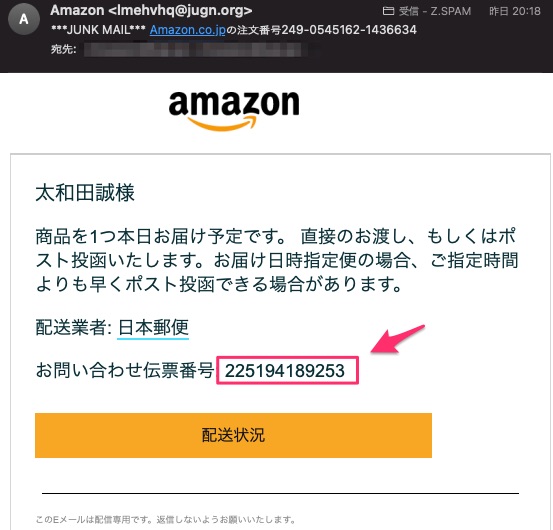

Amazon.co.jpの注文番号249-0545162-1436634 という太和田誠宛のフィッシングメール

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2022/6/21 1:38

この誰だかわからない受取人が設定されているパターンって,最近流行りなんですかね.

他人宛の荷物を受け取っちゃおうという心理的な弱点を狙っているとかなのかな.ちなみに誘導先のURLはいつも閉鎖済み.

日本郵便の伝票番号を検索してみると・・・

他人宛の荷物を受け取っちゃおうという心理的な弱点を狙っているとかなのかな.ちなみに誘導先のURLはいつも閉鎖済み.

日本郵便の伝票番号を検索してみると・・・

【Amazon】重要なお知らせはタイムリーに処理してください というフィッシングメール

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2022/6/18 16:52

「タイムリーに処理してください」だなんて上から目線.犯人が使う言葉を翻訳ソフトにかけたらそういう命令口調になるのでしょう.そうなるとどこの国なのか・・・

既に誘導先FQDNは閉鎖済みでした.

記載のある住所をストリートビューで見てみるとこんな感じ.

集合住宅か.部屋番号までは記載がなかったので本当の住所かどうかは不明.

メールヘッダを確認してみる.

既に誘導先FQDNは閉鎖済みでした.

記載のある住所をストリートビューで見てみるとこんな感じ.

集合住宅か.部屋番号までは記載がなかったので本当の住所かどうかは不明.

メールヘッダを確認してみる.

【American Expressカード】ご利用確認してください。メール番号: というフィッシングメール

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2022/6/15 20:06

アメックスを騙るフィッシングメール.

メール番号というのが件名と本文内にあるのだけれど,一致しない.ちなみにカミさんにも届いていて,そちらの番号とも違う.

誘導先のURLがGoogle翻訳経由のようになっている.これは何かセキュリティフィルタを越えるための工夫なのか?

誘導先のFQDNにアクセスしてみる.

メール番号というのが件名と本文内にあるのだけれど,一致しない.ちなみにカミさんにも届いていて,そちらの番号とも違う.

誘導先のURLがGoogle翻訳経由のようになっている.これは何かセキュリティフィルタを越えるための工夫なのか?

誘導先のFQDNにアクセスしてみる.

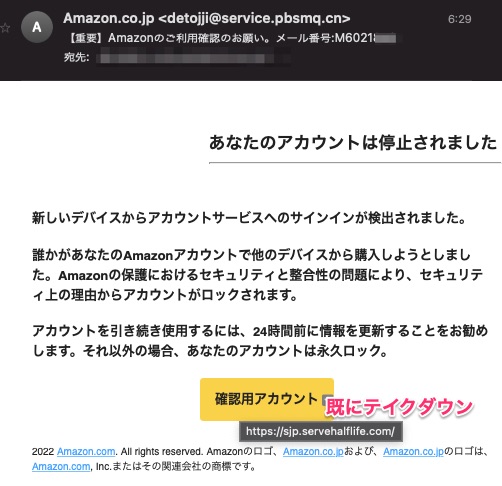

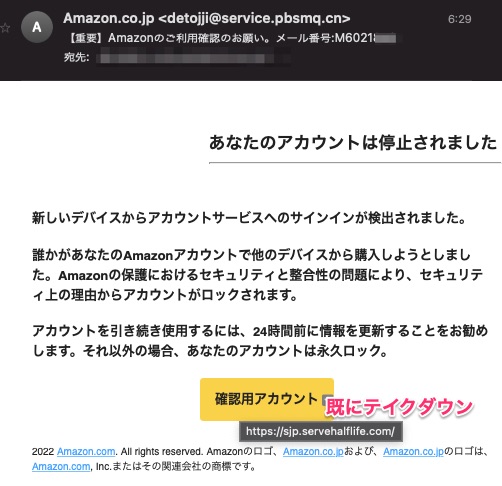

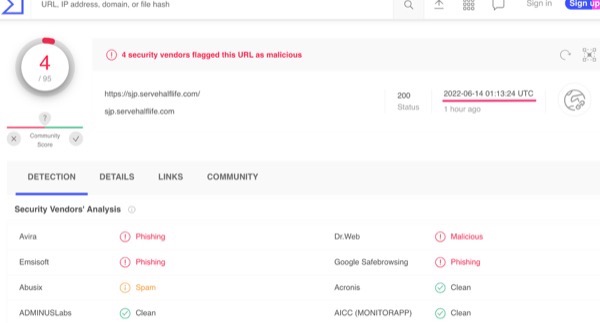

新しいデバイスからアマゾンにログインしたと連絡が来た.

アマゾンのアカウント持ってないけどな,というのは置いといてアクセスしてみたら既に対策されていて本物のサイトに転送されるようになっていた.

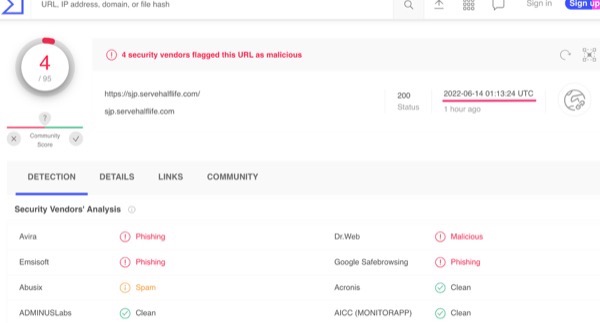

VTで確認すると,そんなに酷いスコアではないが,Google Safebrowsingがフィッシングと判断しているから,精度は高いと判断されたのでしょう.

今回気になったのは迷惑メールフラグがつかなかったこと.

ちゃんとしてクラウドサービスを使っているので,問題なかった模様.スパムアサシンのスコアも付かなかった.

しかし,X-MailerにFoxmailが入っているので,この辺りのスコアを見る必要があるのかな.

アマゾンのアカウント持ってないけどな,というのは置いといてアクセスしてみたら既に対策されていて本物のサイトに転送されるようになっていた.

VTで確認すると,そんなに酷いスコアではないが,Google Safebrowsingがフィッシングと判断しているから,精度は高いと判断されたのでしょう.

今回気になったのは迷惑メールフラグがつかなかったこと.

ちゃんとしてクラウドサービスを使っているので,問題なかった模様.スパムアサシンのスコアも付かなかった.

しかし,X-MailerにFoxmailが入っているので,この辺りのスコアを見る必要があるのかな.

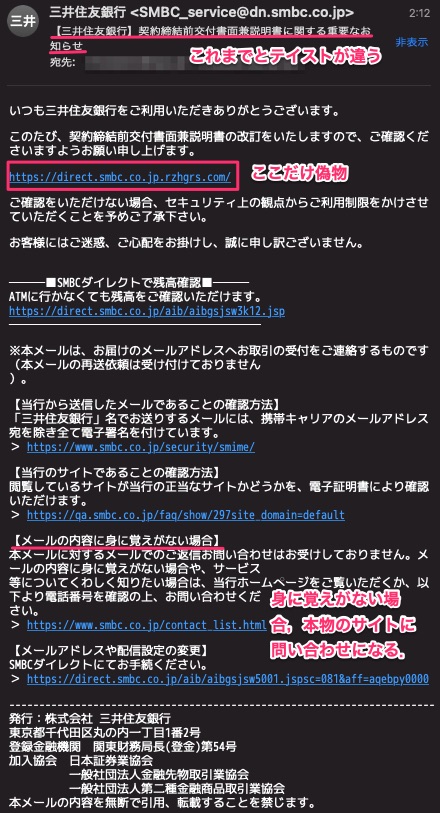

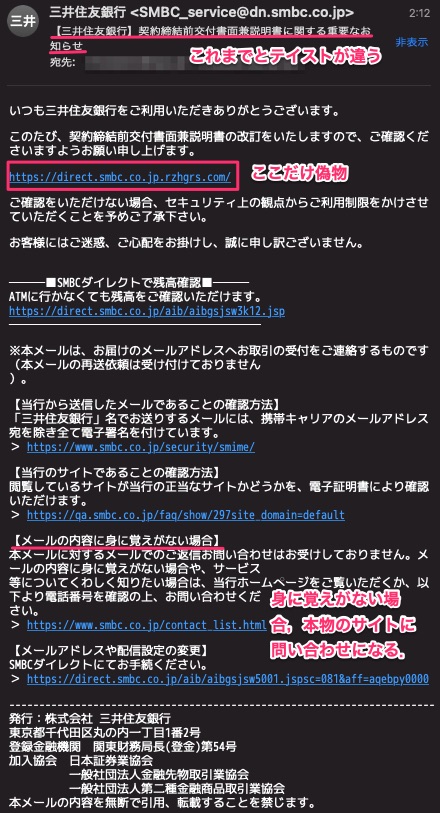

【三井住友銀行】契約締結前交付書面兼説明書に関する重要なお知らせ というフィッシングメール

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2022/6/13 13:36

メールの件名がこれまでと違う特徴のあるものが到着.

「契約締結前交付書面兼説明書の改訂」という内容から誘導先でどうやってクレジットカード番号とかアカウントを搾取するのだろうと興味深く誘導先のFQDNを覗いてみたけれど既にテイクダウンされて本物のサイトにリダイレクトされるようになっていました.

「契約締結前交付書面兼説明書の改訂」という内容から誘導先でどうやってクレジットカード番号とかアカウントを搾取するのだろうと興味深く誘導先のFQDNを覗いてみたけれど既にテイクダウンされて本物のサイトにリダイレクトされるようになっていました.

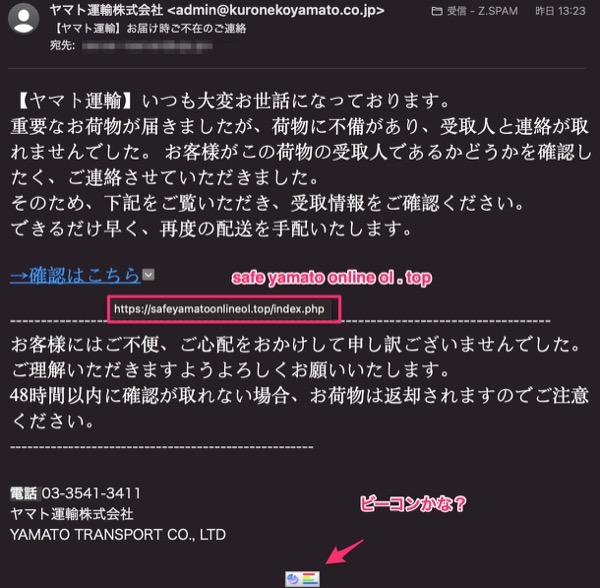

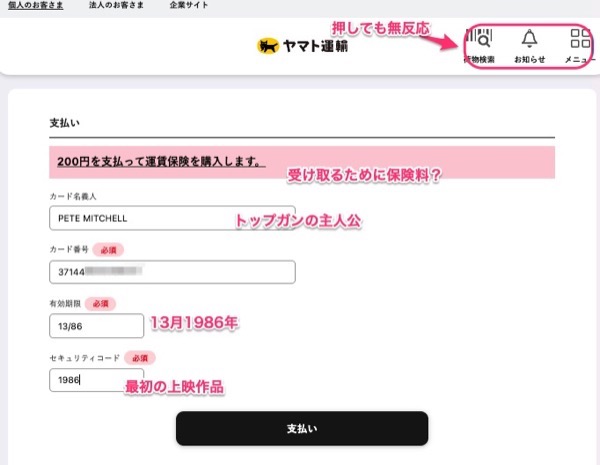

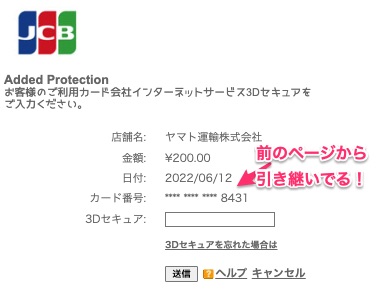

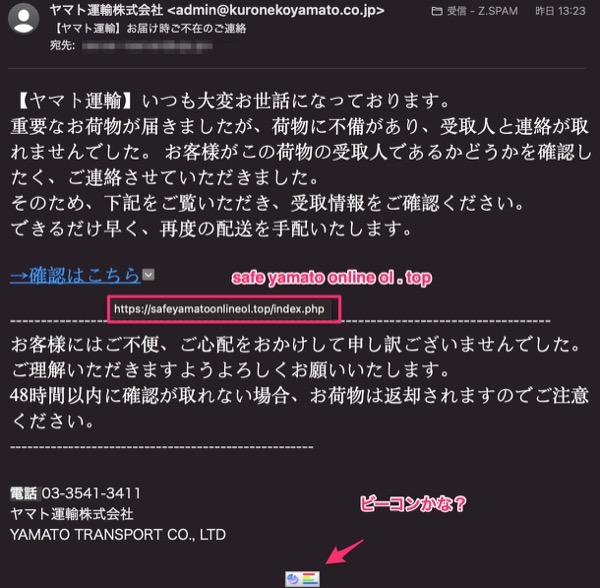

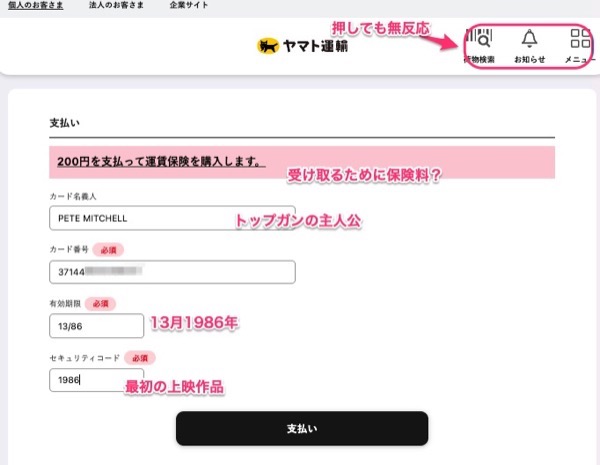

うちには初めてきた気がするタイプのフィッシングメール.

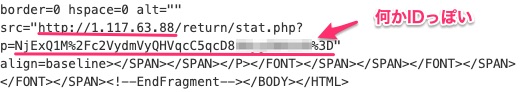

メール本文に画像ビーコンが埋め込まれていたので,ちょっとうかつだった.

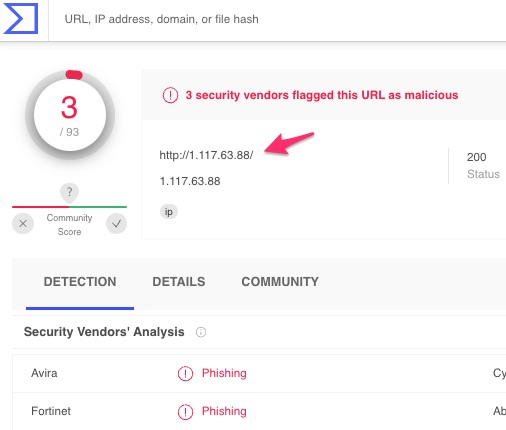

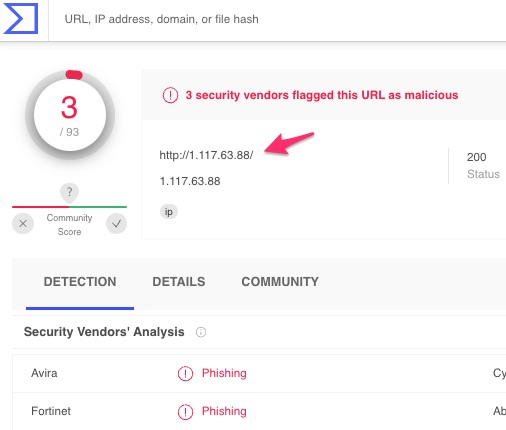

AbuseIPDB では未登録だが VirusTotal では少なからずマリシャスと登録されています.

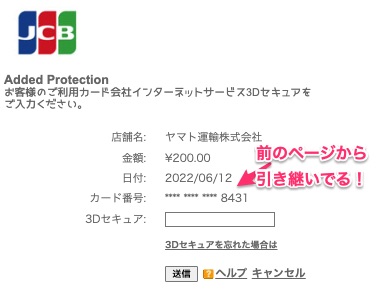

ロボット判定のキャプチャが実装されていたり,クレジットカード番号からブランドを判別して画面を出すなど巧妙.しかし有効期限などのチェックはされていません.

メールのソースコードをBASE64からでコードすると,埋め込まれたビーコンが出てきました.

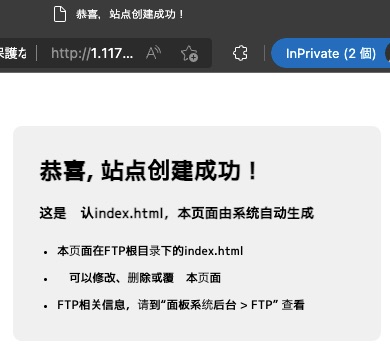

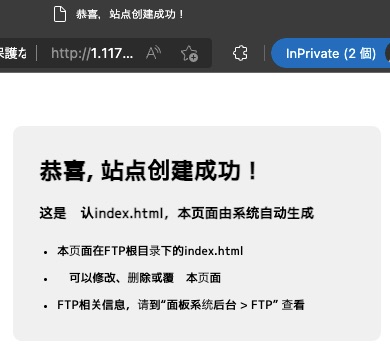

プレイスフォルダとは,作成中のサイトという意味.実際にアクセスすると次の通り.

引用:

次に誘導先のURLにアクセスしてみた.

失敗した後に,本物のサイトに転送されます.

メール本文に画像ビーコンが埋め込まれていたので,ちょっとうかつだった.

AbuseIPDB では未登録だが VirusTotal では少なからずマリシャスと登録されています.

ロボット判定のキャプチャが実装されていたり,クレジットカード番号からブランドを判別して画面を出すなど巧妙.しかし有効期限などのチェックはされていません.

メールのソースコードをBASE64からでコードすると,埋め込まれたビーコンが出てきました.

プレイスフォルダとは,作成中のサイトという意味.実際にアクセスすると次の通り.

引用:

恭喜, 站点创建成功!

这是默认index.html,本页面由系统自动生成

本页面在FTP根目录下的index.html

您可以修改、删除或覆盖本页面

FTP相关信息,请到“面板系统后台 > FTP” 查看

おめでとうございます!サイトは正常に作成されました。

これはデフォルトのindex.htmlで、このページはシステムによって自動的に生成されます。

このページは、FTPのルートディレクトリにあるindex.html

このページを修正、削除、上書きすることができます。

FTP関連は「パネルシステム・バックエンド>FTP」でご確認ください。

次に誘導先のURLにアクセスしてみた.

失敗した後に,本物のサイトに転送されます.

ETCに関係するフィッシングメールも,それなりの頻度でくるのだけれど今回は特別.

メールの件名は日本語だけれど,本文が全て中国語のようです.これはどういう事でしょう?

ちなみに「使用记录确认」とは翻訳すると「使用実績の確認」なのだそうです.

引用:

これは翻訳前の原文を送付してしまった関係かな?あるいは日本にいる中国語を話す人をターゲットに?

メールの件名は日本語だけれど,本文が全て中国語のようです.これはどういう事でしょう?

ちなみに「使用记录确认」とは翻訳すると「使用実績の確認」なのだそうです.

引用:

感谢您使用 ETC 服务。

我们计划在不久的将来升级系统。在您的 ETC 账户中检测到账户提醒风险。请再次确认ETC支付方式。

如果您想继续这项服务,请点击以下链接了解更多信息。

ETCサービスをご利用いただき、ありがとうございます。

近い将来、システムのアップグレードを予定しています。 お客様のETCアカウントでアカウントアラートリスクが検出されました。 ETCのお支払い方法を再度ご確認ください。

継続を希望される方は、下記のリンクより詳細をご確認ください。

これは翻訳前の原文を送付してしまった関係かな?あるいは日本にいる中国語を話す人をターゲットに?

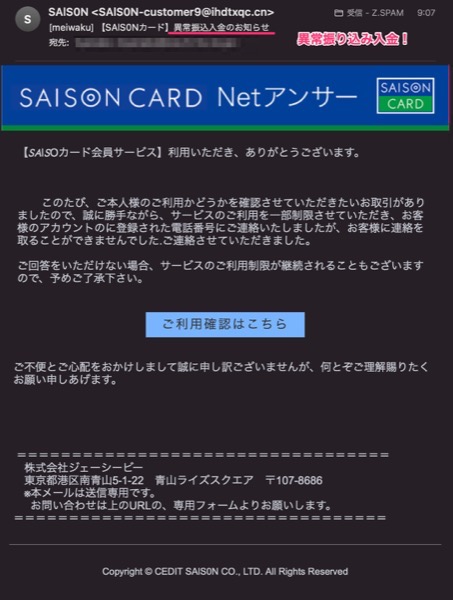

時事ネタにも敏感に反応し対応しているようだ.

山口県だけでなく,葛飾区でも御振り込みが発覚して話題.そういうニュースに便乗した件名になっているフィッシングメールが来たので感心した.

しかし誘導先のサーバは既に停止されていたので様子を見ることはできませんでした.

山口県だけでなく,葛飾区でも御振り込みが発覚して話題.そういうニュースに便乗した件名になっているフィッシングメールが来たので感心した.

しかし誘導先のサーバは既に停止されていたので様子を見ることはできませんでした.

新しい文面の詐欺メール.

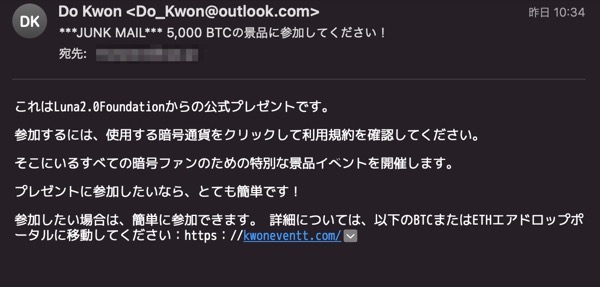

Do kwon(ドー・クォン)というのは韓国人でステーブルコインのterraUSDとかTerra(LUNA)を運営していた暗号通貨開発者.

その人がビットコインとかETH(イーサリアム)で5000 BTC(20,291,664,070円≒200億円)をプレゼントするイベントを開催する模様.

仮想通貨に詳しくないけれど,韓国発の仮想通貨が大暴落したというニュースは軽く知っているので,そういう感度が高い人は,このお誘いに乗るのかもしれない.

新LUNAトークンが最高値から90%近く下落、下げ基調継続

https://vc.morningstar.co.jp/010851.html

引用:

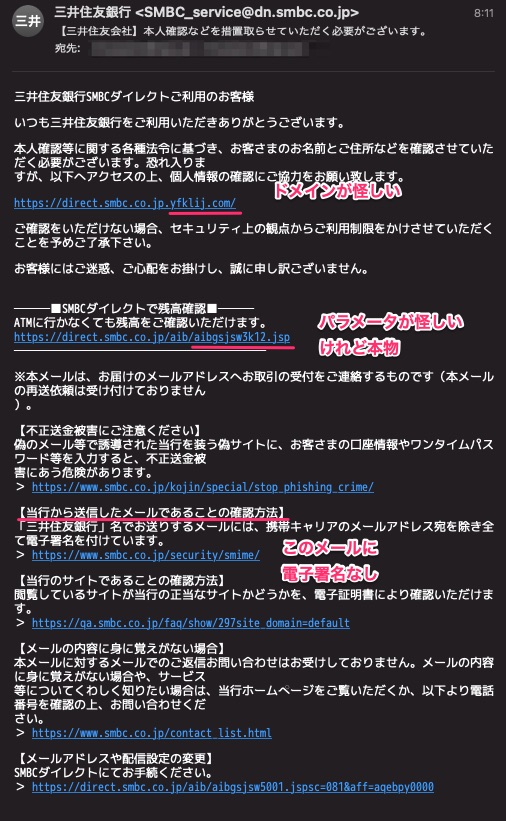

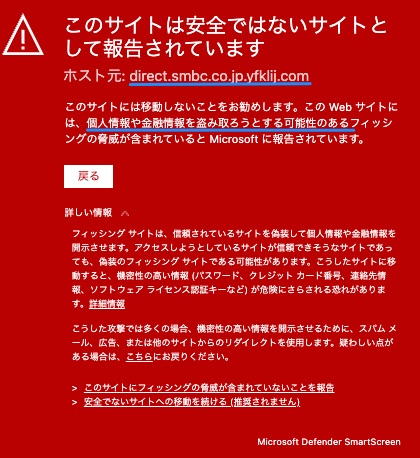

アクセスしてみると,Microsoft Defender SmartScreenでは安全でないサイトとして報告されていると警告が出ますね.

これはLuna2.0Foundationからの公式プレゼントです。

参加するには、使用する暗号通貨をクリックして利用規約を確認してください。

そこにいるすべての暗号ファンのための特別な景品イベントを開催します。

プレゼントに参加したいなら、とても簡単です!

参加したい場合は、簡単に参加できます。

詳細については、以下のBTCまたはETHエアドロップポータルに移動してください:

https://kwoneventt.com/その人がビットコインとかETH(イーサリアム)で5000 BTC(20,291,664,070円≒200億円)をプレゼントするイベントを開催する模様.

仮想通貨に詳しくないけれど,韓国発の仮想通貨が大暴落したというニュースは軽く知っているので,そういう感度が高い人は,このお誘いに乗るのかもしれない.

新LUNAトークンが最高値から90%近く下落、下げ基調継続

https://vc.morningstar.co.jp/010851.html

引用:

新たなテラ・ブロックチェーンのネイティブトークンであるテラ(LUNA)は、取引初日に急騰した後、一貫して下落している。業界観測筋は、このテラを復活させる試みがうまくいくのか疑問視し続けている。

アクセスしてみると,Microsoft Defender SmartScreenでは安全でないサイトとして報告されていると警告が出ますね.

facebookにこんな広告が・・・

小田急百貨店新宿本店は閉店する.2022年9月末に.

営業不審ではない.営業不信があったとしても,それをこんな風に言い切ることは無いのでは

リンク先のmousepadjh.clubにアクセスしてみた.

小田急百貨店新宿本店は閉店する.2022年9月末に.

営業不審ではない.営業不信があったとしても,それをこんな風に言い切ることは無いのでは

リンク先のmousepadjh.clubにアクセスしてみた.

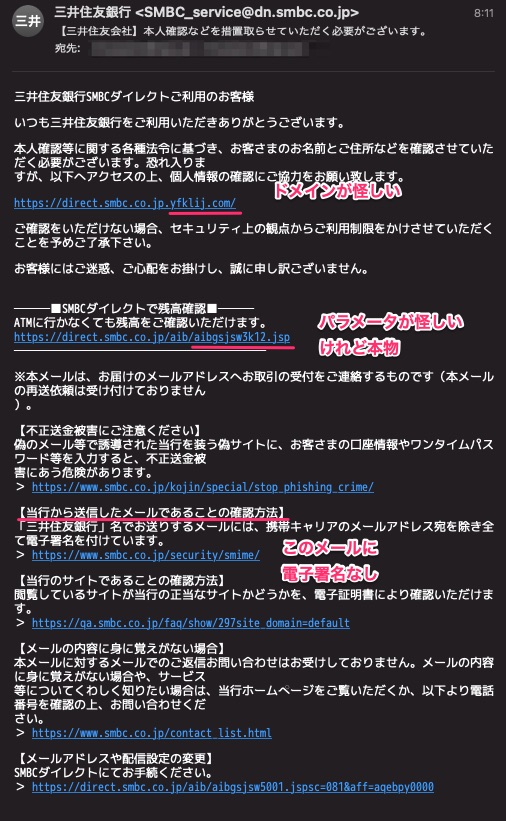

【三井住友会社】本人確認などを措置取らせていただく必要がございます。 というフィッシングメール

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2022/6/3 11:41

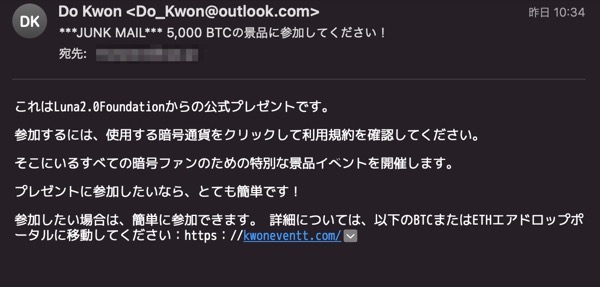

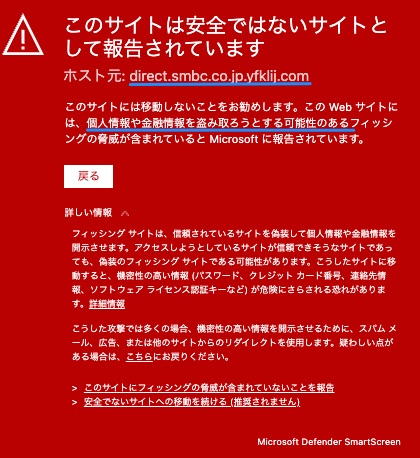

「三井住友会社」ってなんだ?ってことだな.「本人確認などを措置取らせていただく」というのも文章が崩壊しているし.

後半にあるリンクは全て本物のサイトへの誘導になっている点が,新しい?感じ.でも精度が悪い.

今朝の8時amに到着したけれど,既にテイクダウンされていました.

安全でないサイトへの移動を続けても,本物のサイトに転送されます.

後半にあるリンクは全て本物のサイトへの誘導になっている点が,新しい?感じ.でも精度が悪い.

今朝の8時amに到着したけれど,既にテイクダウンされていました.

安全でないサイトへの移動を続けても,本物のサイトに転送されます.

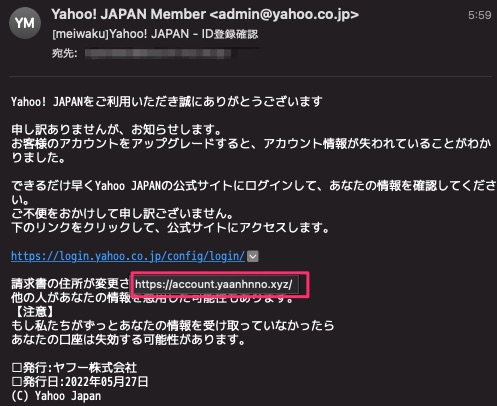

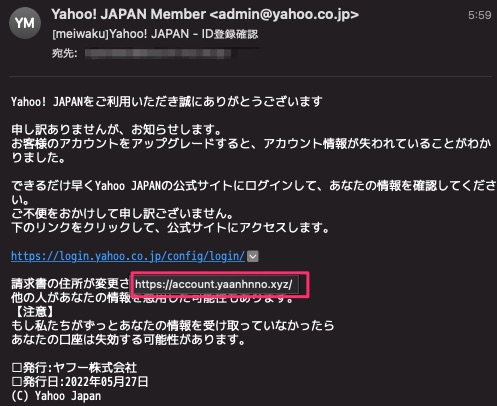

また「アップグレード」がきた.更新てことかなぁ.

URLが掲示されているものとリンク先が違う古典的なもの.でもスマホだとこれで引っかかる.

こういうページで「テーマ」のボタンを押しても,無反応w

そして淡々と進めていくと,衝撃の事実が...

URLが掲示されているものとリンク先が違う古典的なもの.でもスマホだとこれで引っかかる.

こういうページで「テーマ」のボタンを押しても,無反応w

そして淡々と進めていくと,衝撃の事実が...

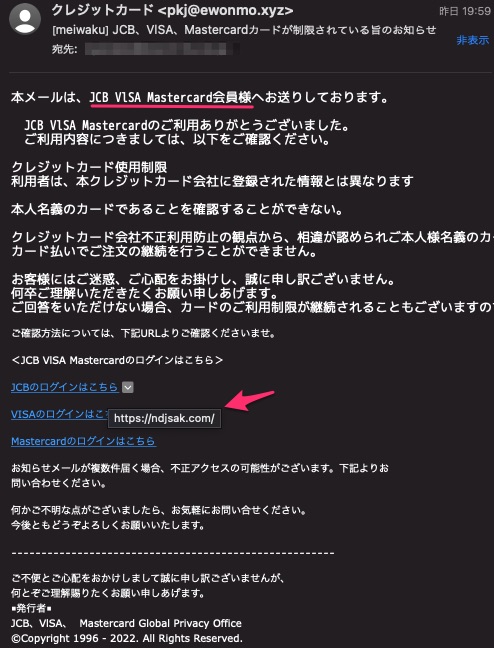

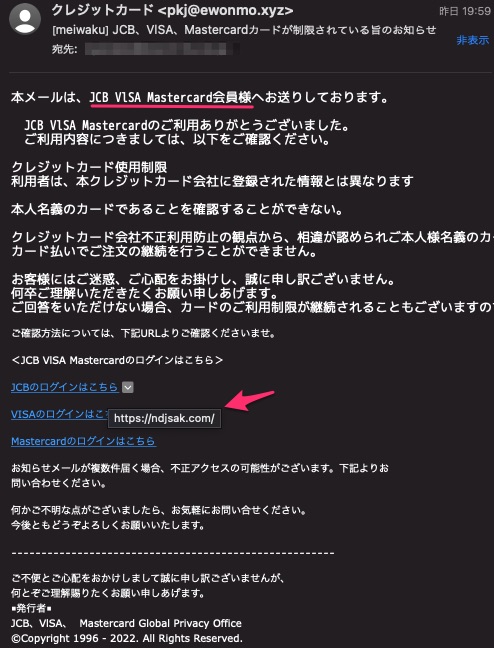

JCB、VlSA、Mastercardカードが制限されている旨のお知らせ という手抜きフィッシングメール

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2022/5/27 16:12

JCB,VISA,Mastercardと国際ブランドをまとめて釣ろうという心意気が気に食わない.手抜きすぎる.「マスターカードカード」になってるし.「なんとかバンク銀行」くらいの違和感はある.

で,よくみるとVISAじゃなくてVLSAなんだよね.Lは小文字で.なんという.

そして「ログインはこちら」でリンクが3種類用意してあるけれど,行き先は全て同じ.そして既にテイクダウンされていました.

で,よくみるとVISAじゃなくてVLSAなんだよね.Lは小文字で.なんという.

そして「ログインはこちら」でリンクが3種類用意してあるけれど,行き先は全て同じ.そして既にテイクダウンされていました.

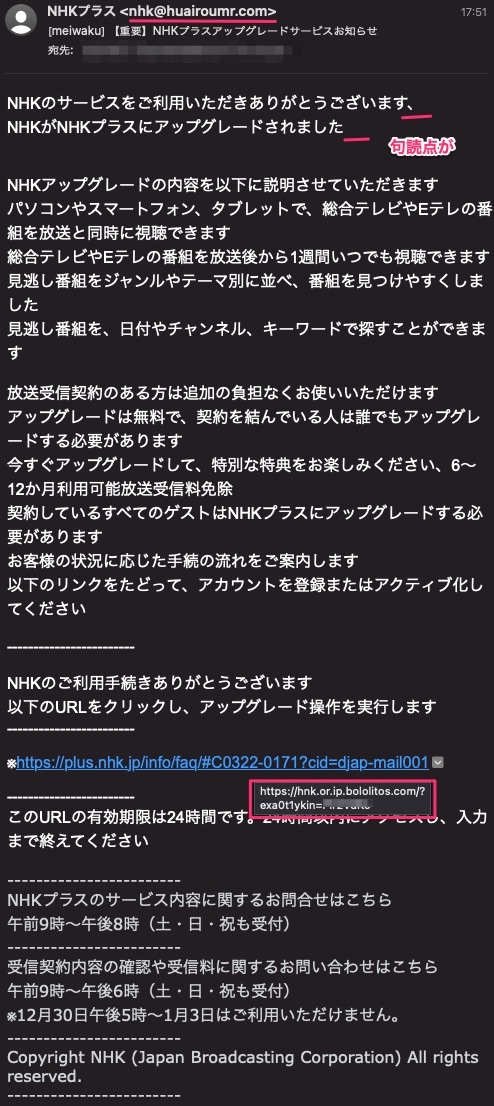

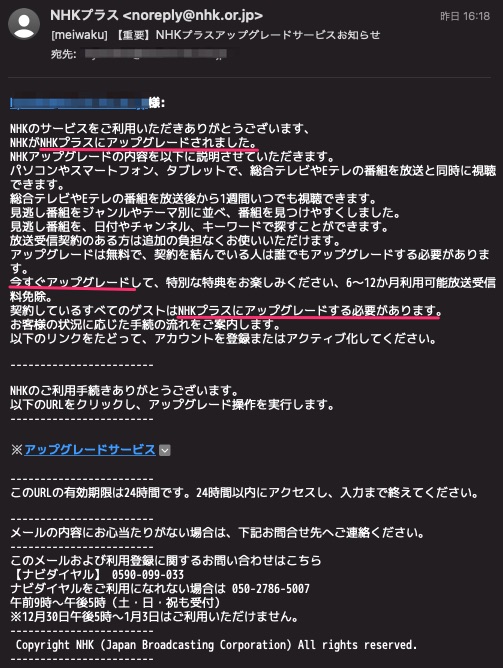

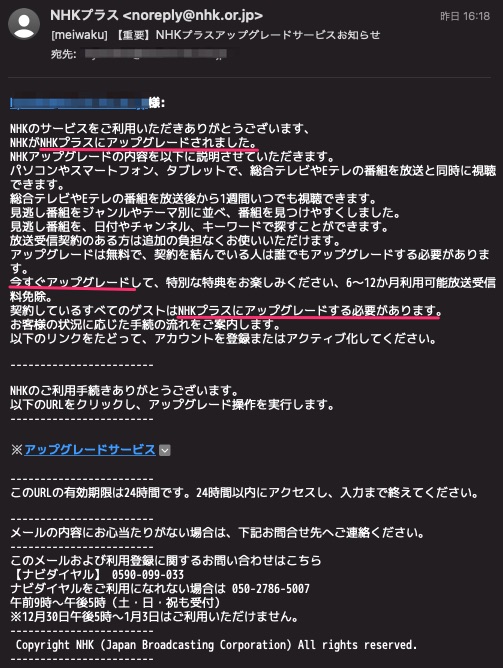

NHKを騙るフィッシングメール.

仮にNHKのIDを盗んでもなんの得になるのかちょっとわからないなぁ.

「アップグレードされました」なのに「今すぐアップグレード」「NHKプラスにアップグレードする必要があります。」などと論理矛盾.

誘導先の.cnのFQDNはテイクダウンされていました.

仮にNHKのIDを盗んでもなんの得になるのかちょっとわからないなぁ.

「アップグレードされました」なのに「今すぐアップグレード」「NHKプラスにアップグレードする必要があります。」などと論理矛盾.

誘導先の.cnのFQDNはテイクダウンされていました.

新生銀行グループのアプラスカードを騙るフィッシングメール.

それ自体は良く配信されているので珍しくないのだけれど,今回誘導先のURLに特徴が.

openidとか見えるのでシングルサインオンを狙ったものなのかなぁ.

アクセスすると本物のサイトに転送されました.

レイヤで入力フォームを監視している的なやつかなぁ...

それ自体は良く配信されているので珍しくないのだけれど,今回誘導先のURLに特徴が.

openidとか見えるのでシングルサインオンを狙ったものなのかなぁ.

アクセスすると本物のサイトに転送されました.

レイヤで入力フォームを監視している的なやつかなぁ...

この挨拶もおなじみになっている気もするけれど.

引用: 今日はこのタイプのフィッシングメールが多く配信されています.

引用: まだ入金は無い模様.

引用:

どうも、こんにちは。

まずは自己紹介をさせていただきますね。

引用:

朗報は、まだ抑止することができることです。ただ 22万円 相当のビットコインを私のBTCウォレットに送金いただくだけで止められます(方法がわからない方は、オンライン検索すれば、段階ごとに方法を説明した記事が沢山見つけられるはずです)。

私のビットコインウォレット(BTC Wallet): 1K5wW172WmGxeMH7P1BQJ1RTgGG33CTGsW

大量に配信されていますね.今のところ,私が管理するメールサーバには30アカウント分このメールが到着しています.

ただ件名は1つだけれど内容は2つある模様です.件名と内容は全く関係ないという・・・

他の特徴としては,Fromのメアドが.jpが使われていることが多いです.

引用:

2つ目.

引用:

今のところ送金は無い模様.こういうのは数週間後に再確認すると,いくらか送金されていることが多いのだな.

ただ件名は1つだけれど内容は2つある模様です.件名と内容は全く関係ないという・・・

他の特徴としては,Fromのメアドが.jpが使われていることが多いです.

引用:

どうも、こんにちは。

まずは自己紹介をさせていただきますね。私はプロのプログラマーで、自由時間ではハッキングを専門にしております。

今回残念なことに、貴方は私の次の被害者となり、貴方のオペレーティングシステムとデバイスに私はハッキングいたしました。

-略-

ただ 19万円 相当のビットコインを私のBTCウォレットに送金いただくだけで止められます(方法がわからない方は、オンライン検索すれば、段階ごとに方法を説明した記事が沢山見つけられるはずです)。

私のビットコインウォレット(BTC Wallet): 3ETJs1oKaaUeREDnnpEKkDLnTwT88hMtss

2つ目.

引用:

こんにちは!

残念ながら、不快なお知らせがございます。

数ヶ月前、ネット閲覧に利用されている全ての端末に私は完全なアクセスを獲得しました。

その後、貴方のネット上の活動全てを監視し続けています。

-略-

私に20万円 送金時の為替レートに基づくビットコイン相当)を送金してください。送金を受け取り次第、すぐに躊躇することなく多淫な動画全てを削除します。

私のビットコインウォレットはこちらです: 1P4S3GyB925R51WpCkJ4QNdGoM6Yw8jRTj

48時間(詳しくは2日間)以内に実行してください。カウントダウンは、このメールを開封された時点で開始します

今のところ送金は無い模様.こういうのは数週間後に再確認すると,いくらか送金されていることが多いのだな.

タイトルと書き出し部分がいつも気になるセクストーしょん詐欺.

引用:

振込先の仮想通貨はビットコインが主流に戻ってきている感じかな.イーサリアム時代は短かったか.

引用:

19万円か.

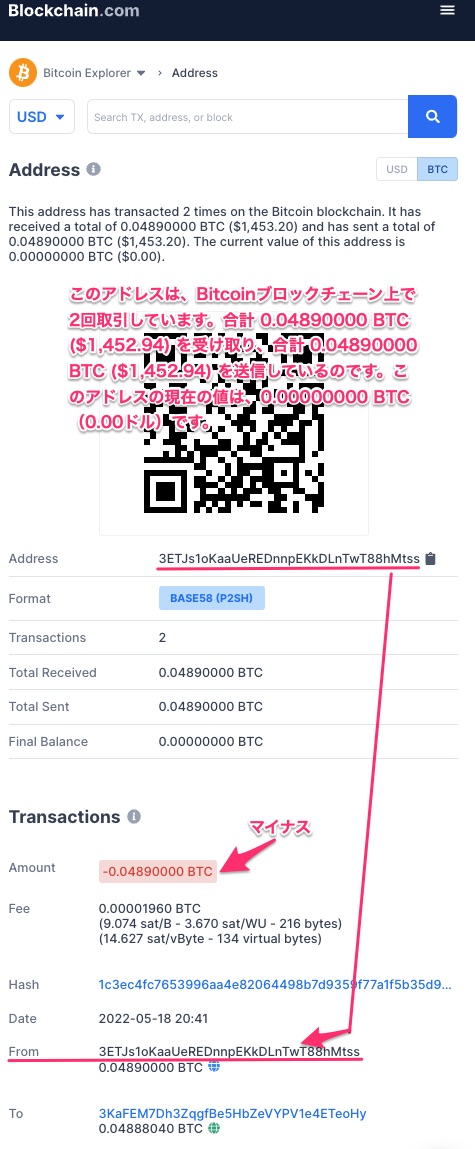

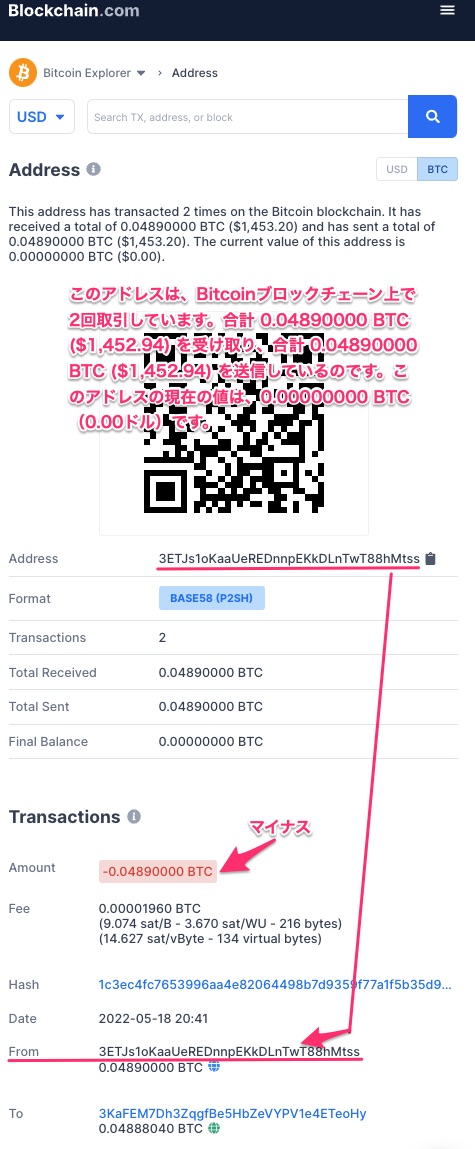

ビットコインへの送金情報を確認.

https://www.blockchain.com/btc/address/3ETJs1oKaaUeREDnnpEKkDLnTwT88hMtss

0.04890000 BTCは162,252.327JPYだそうで,19万円くらい振り込んだのにビットコインの下落で目減りしたか.

気になるのは,もうすでに2トランザクションの動きがある.1つは入金で1つは出金.

引用:

どうも、こんにちは。

まずは自己紹介をさせていただきますね。私はプロのプログラマーで、自由時間ではハッキングを専門にしております。

今回残念なことに、貴方は私の次の被害者となり、貴方のオペレーティングシステムとデバイスに私はハッキングいたしました。

振込先の仮想通貨はビットコインが主流に戻ってきている感じかな.イーサリアム時代は短かったか.

引用:

朗報は、まだ抑止することができることです。

ただ 19万円 相当のビットコインを私のBTCウォレットに送金いただくだけで止められます(方法がわからない方は、オンライン検索すれば、段階ごとに方法を説明した記事が沢山見つけられるはずです)。

私のビットコインウォレット(BTC Wallet): 3ETJs1oKaaUeREDnnpEKkDLnTwT88hMtss

19万円か.

ビットコインへの送金情報を確認.

https://www.blockchain.com/btc/address/3ETJs1oKaaUeREDnnpEKkDLnTwT88hMtss

0.04890000 BTCは162,252.327JPYだそうで,19万円くらい振り込んだのにビットコインの下落で目減りしたか.

気になるのは,もうすでに2トランザクションの動きがある.1つは入金で1つは出金.

アマゾンのアカウントを持ってないのだけれど,警告だけは毎日たくさんくる.

ここ1週間くらいで考えると,メルカリを騙るフィッシングメールが少なくなったかもしれないな.

ログインアカウントを持ってないのでFromできたメアドでログインしてみる.

ここ1週間くらいで考えると,メルカリを騙るフィッシングメールが少なくなったかもしれないな.

ログインアカウントを持ってないのでFromできたメアドでログインしてみる.

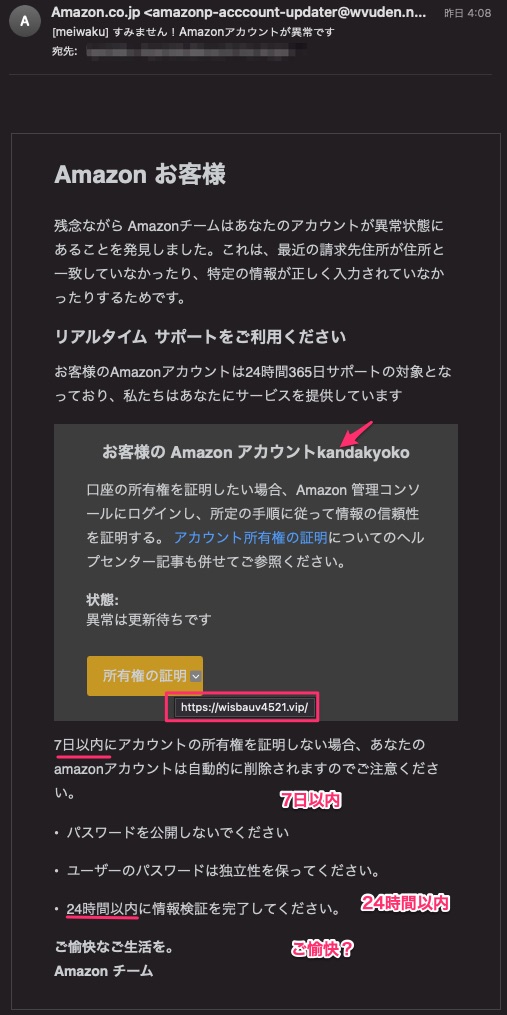

件名にも引があるけれど,本文に日本人と思われる名前が.

でも最近よく見る漢字名と住所の記載があるタイプよりは手抜き.

アカウントの確認が7日だったり24時間だったりと何かから転用したのだろう.

誘導先のURLとメールの送信IPアドレスを確認.

でも最近よく見る漢字名と住所の記載があるタイプよりは手抜き.

アカウントの確認が7日だったり24時間だったりと何かから転用したのだろう.

誘導先のURLとメールの送信IPアドレスを確認.

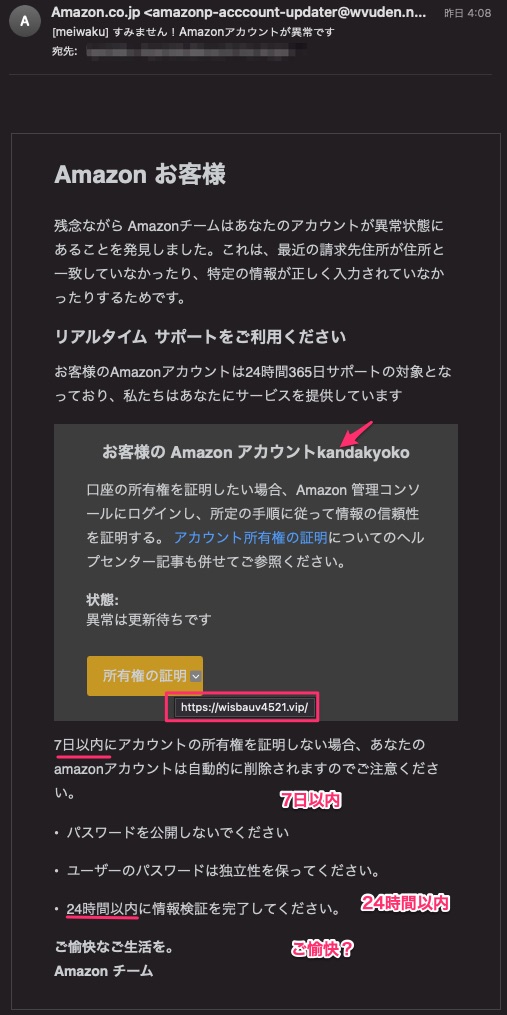

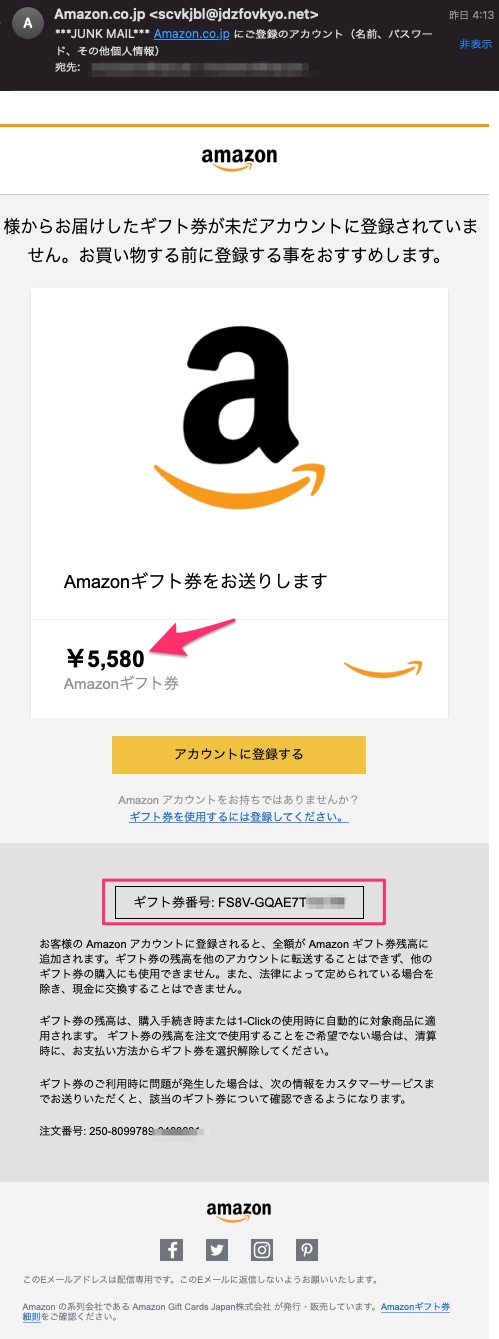

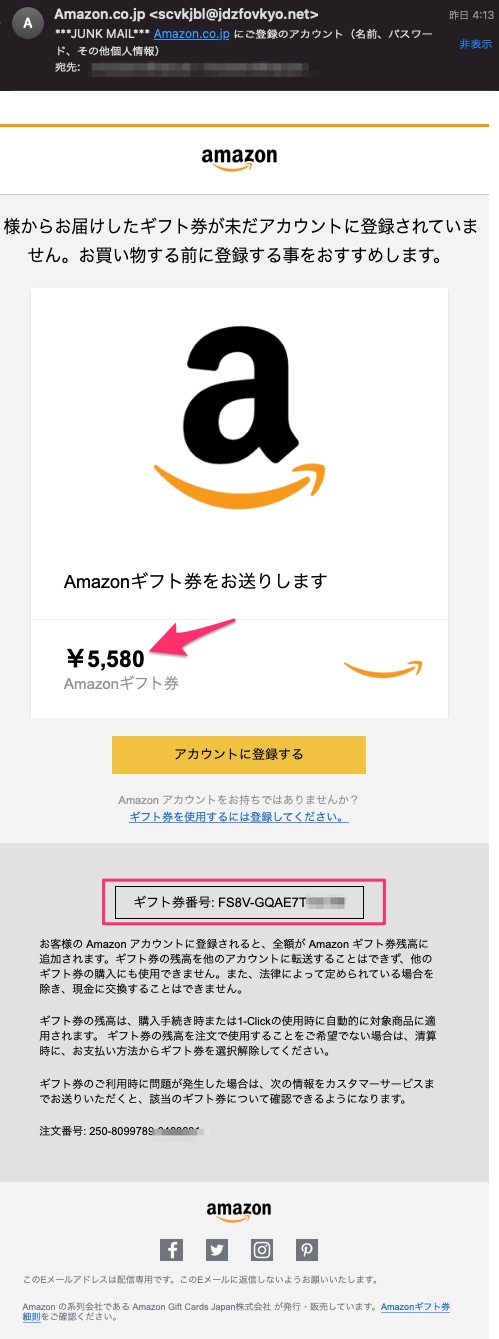

アマゾンを騙るフィッシングメールで,Amazonギフト券がもらえる感じのメールが何通かきていました.

何かの謝礼でもらえるAmazonギフトは500円相当が普通なので,5,580円というのは違和感がある.そもそもなぜその値段? どこかの国の通過レートでちょうど良い感じなのかなぁ...

何かの謝礼でもらえるAmazonギフトは500円相当が普通なので,5,580円というのは違和感がある.そもそもなぜその値段? どこかの国の通過レートでちょうど良い感じなのかなぁ...

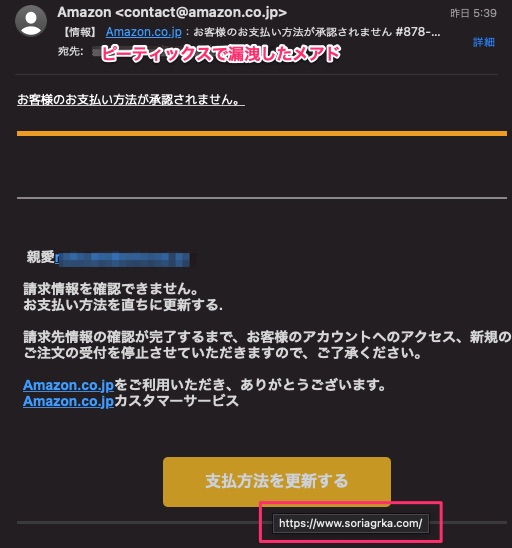

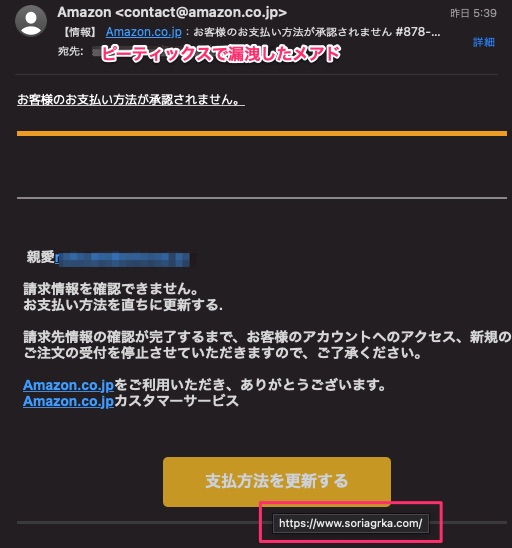

【情報】 Amazon.co.jp:お客様のお支払い方法が承認されません というフィッシングメール

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2022/5/13 19:57

ちょっと見慣れないタイプの文面のアマゾンを騙るフィッシングメールが来た.

調べてみると雑すぎる内容だったので,わざわざ記載.でも時間軸がちょっとずれている.

文書もおかしいので一目瞭然なのだけれど,リンク先のURLを確認.

調べてみると雑すぎる内容だったので,わざわざ記載.でも時間軸がちょっとずれている.

文書もおかしいので一目瞭然なのだけれど,リンク先のURLを確認.

どこかで漏れた誰かのパスワードなのだろう.

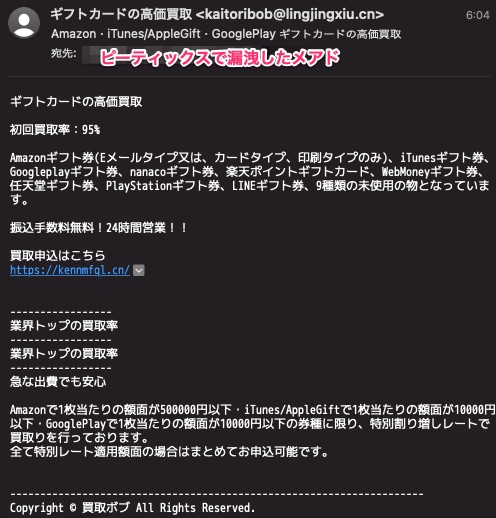

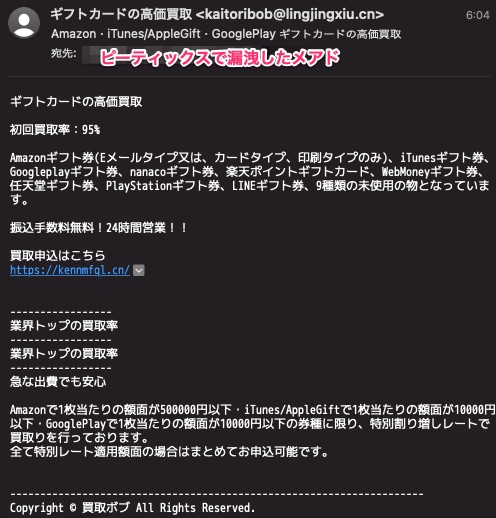

Amazon・iTunes/AppleGift・GooglePlay ギフトカードの高価買取 として「買取ボブ」を騙るフィッシングメール

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2022/5/10 19:33

ピーティックスで漏洩したメアドにこんなメールが来た.

「買取ボブ」なる業者でギフト券を買い取りますというもの.ギフト券を持っていないし買取ボブも知らないけれど,URLもヘンテコだがアクセスしてみた.

振り込みまで15分とあるので,ギフト券のカード番号か何かを入力すれば即入金ということだろう.この場合偽サイトなので入力したギフト券を搾取されて終わりとなるでしょう.

「買取ボブ」なる業者でギフト券を買い取りますというもの.ギフト券を持っていないし買取ボブも知らないけれど,URLもヘンテコだがアクセスしてみた.

振り込みまで15分とあるので,ギフト券のカード番号か何かを入力すれば即入金ということだろう.この場合偽サイトなので入力したギフト券を搾取されて終わりとなるでしょう.

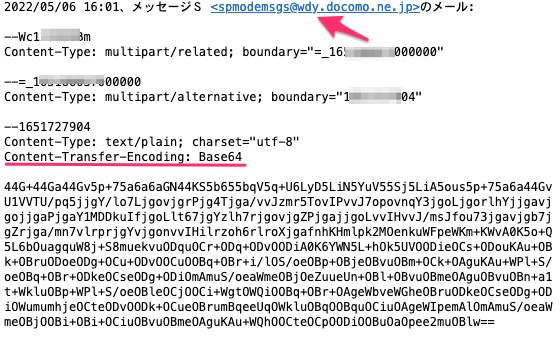

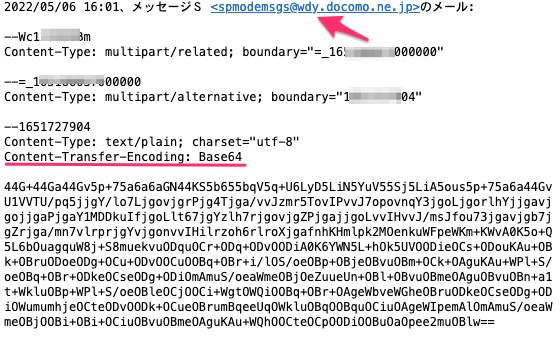

カミさんのドコモメールにメッセージSで文字化けメールが届いた.なんか16進数の並びがとても怖かったようなので,ちょっと解析してみた.

届いたメッセージはBASE64エンコードされたことがわかる.

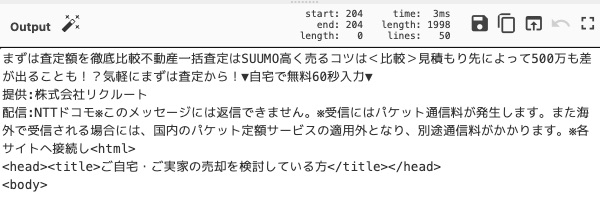

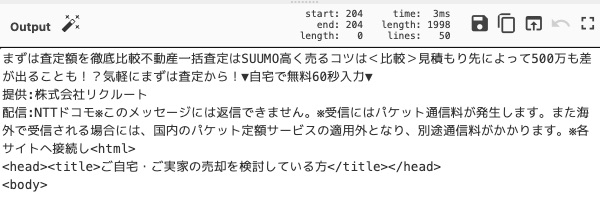

サイバーシェフのサイトで,From Base64でデコードしてみる.

普通にリクルートから送付された広告メールでした.

そもそも,メッセージSを知らない人も多いような.ガラケー時代からあるけれど.

「メッセージS」とは

https://www.docomo.ne.jp/biz/service/message_s/

引用:

届いたメッセージはBASE64エンコードされたことがわかる.

サイバーシェフのサイトで,From Base64でデコードしてみる.

普通にリクルートから送付された広告メールでした.

そもそも,メッセージSを知らない人も多いような.ガラケー時代からあるけれど.

「メッセージS」とは

https://www.docomo.ne.jp/biz/service/message_s/

引用:

メッセージSは、日時、地域、属性、興味・関心などのユーザー属性に基づくターゲティングが可能なスマートフォン向けメール型広告サービスです。

約3,400万人の登録者(※1)に対し、キャンペーンやイベント情報の配信など効果的なプロモーションとして活用可能です。

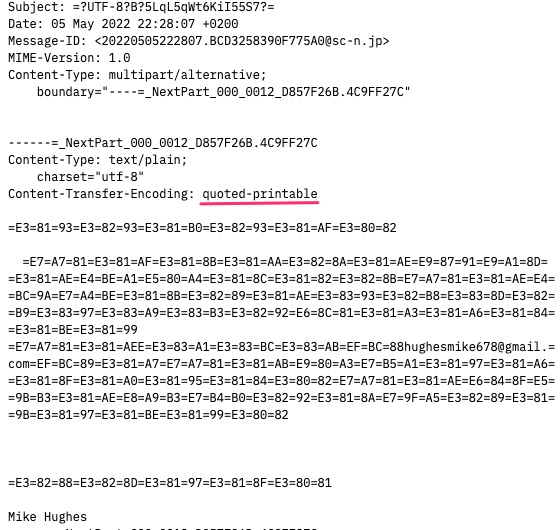

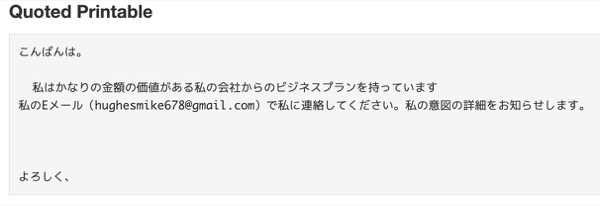

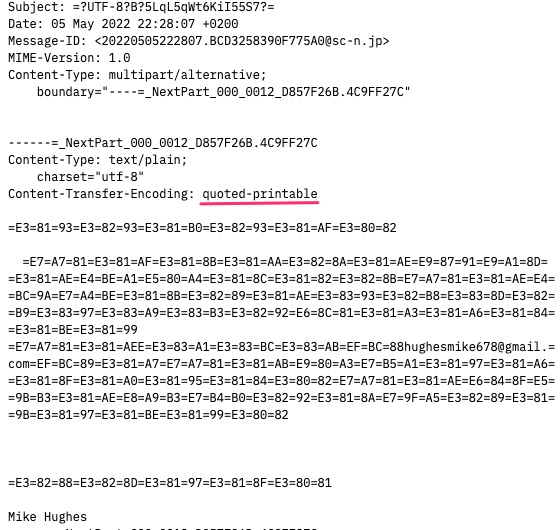

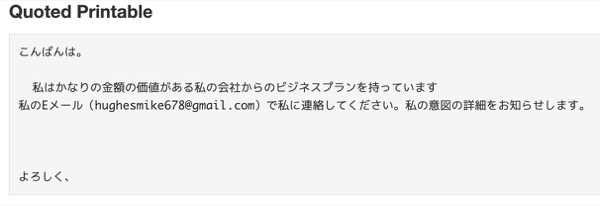

珍しいタイプの迷惑メールが来た.

タイトルに「事業計画」と書いてあるけれど,本文に何もない.

何もないと思って見過ごすのじゃなくて,ソースコードを確認すると,quoted-printableでエンコードされた謎の文書が.

エンコードマニアクスを使ってデコードしてみると文書が出ました.

該当のメールアドレスをGoogle検索しても何も出てこないけれど,まぁ素性はよろしくないでしょう.

タイトルに「事業計画」と書いてあるけれど,本文に何もない.

何もないと思って見過ごすのじゃなくて,ソースコードを確認すると,quoted-printableでエンコードされた謎の文書が.

エンコードマニアクスを使ってデコードしてみると文書が出ました.

該当のメールアドレスをGoogle検索しても何も出てこないけれど,まぁ素性はよろしくないでしょう.

You have an outstanding payment. Debt settlement required.

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2022/5/6 12:33

セクストーションメールがちらほらと.

某SNSで漏洩したメアドと,Webクローリングで収集されたメアドに対してのフィッシングメールの送信です.

引用: 1590$か.今現在の価格で207526.80円.

このタイプは5月3日くらいから観測されているようです.

SpamAssassin的にはスコアが11を超えています.OUTLOOK EXPRESS 6を使っていたりと古典的なツールを使っていることがわかります.

某SNSで漏洩したメアドと,Webクローリングで収集されたメアドに対してのフィッシングメールの送信です.

引用:

Hello!

Unfortunately, I have some unpleasant news for you.

Roughly several months ago I have managed to get a complete access to all devices that you use to browse internet.

Afterwards, I have proceeded with monitoring all internet activities of yours.

You can check out the sequence of events summarize below:

Previously I have bought from hackers a special access to various email accounts (currently, it is rather a straightforward thing that can be done online).

Clearly, I could effortlessly log in to your email account as well (メールアドレス).

ー略ー

We can still resolve it in the following manner:

You perform a transfer of $1590 USD to me (a bitcoin equivalent based on the exchange rate during the funds transfer), so after I receive the transfer, I will straight away remove all those lecherous videos without hesitation.

Then we can pretend like it has never happened before. In addition, I assure that all the harmful software will be deactivated and removed from all devices of yours. Don't worry, I am a man of my word.

It is really a good deal with a considerably low the price, bearing in mind that I was monitoring your profile as well as traffic over an extended period.

If you still unaware about the purchase and transfer process of bitcoins - all you can do is find the necessary information online.

My bitcoin wallet is as follows: 1MW4maqRuqi62YiRNMaBiHT65WJJMEAvQw

You are left with 48 hours and the countdown starts right after you open this email (2 days to be specific).

こんにちは。

残念なお知らせがあります。

数ヶ月前、私はあなたがインターネットを閲覧するために使用しているすべてのデバイスに完全にアクセスすることに成功しました。

その後、私はあなたのインターネット活動をすべて監視しています。

その経緯は以下の通りです。

以前、私はハッカーから様々な電子メールアカウントへの特別なアクセス権を購入しました(現在、それはオンラインで行うことができる、むしろ簡単なことです)。

明らかに、私はあなたの電子メールアカウントにも簡単にログインすることができました(メールアドレス)。

ー略ー

それでも以下の方法で解決することができます。

あなたは私に1590ドル(送金時の為替レートに基づくビットコイン相当額)の送金を行い、私は送金を受け取った後、迷わずそれらの淫らなビデオをすべて直ぐに削除します。

そうすれば、今までのことはなかったことにできる。さらに、あなたのすべてのデバイスから、すべての有害なソフトウェアを無効化し、削除することを保証します。心配しないでください、私は約束を守る男です。

私があなたのプロフィールとトラフィックを長期間にわたって監視していたことを考えると、かなり低価格で本当に良い取引だと思います。

あなたはまだビットコインの購入と転送プロセスについて知らない場合 - あなたができるすべては、必要な情報をオンラインで見つけることです。

私のビットコイン財布は次のとおりです。1MW4maqRuqi62YiRNMaBiHT65WJMEAvQw

あなたには48時間が残されており、このメールを開いた直後からカウントダウンが始まります(具体的には2日後)。

このタイプは5月3日くらいから観測されているようです.

X-Spam-Status: Yes, score=11.876 tagged_above=2 required=6

tests=[BITCOIN_ONAN=1, BITCOIN_XPRIO=0.001, DOS_OE_TO_MX=3.086,

HDR_ORDER_FTSDMCXX_DIRECT=0.001, MIMEOLE_DIRECT_TO_MX=1.982,

PDS_BTC_ID=0.498, PDS_BTC_MSGID=0.001, RCVD_IN_PSBL=2.7,

RCVD_IN_VALIDITY_RPBL=1.284, SPF_HELO_NONE=0.001, SPF_NONE=0.001,

T_SCC_BODY_TEXT_LINE=-0.01, URIBL_BLOCKED=0.001, XPRIO=1.33]