ブログ - セキュリティカテゴリのエントリ

以前紹介したRealtime Blackhole ListやPostfixでSubmissionポートを有効にするで使ったツールがサービス終了しているので類似の別のサイトを探してみた.

open relay checker

http://check.jippg.org/

ANTISPAM-UFRJ

http://www.antispam-ufrj.pads.ufrj.br/

Anonymous Testを使ってテスト.

open relay checker

http://check.jippg.org/

ANTISPAM-UFRJ

http://www.antispam-ufrj.pads.ufrj.br/

Anonymous Testを使ってテスト.

Microsoft Edgeを開くとデフォルトでニュースとか広告が出るページが表示されますが,その中で「東京都60代求人:信じがたい警備員の平均月収」というのがあったのでクリックしてみた.

アクセスしてみると警備員の平均月収の情報なんかなくて,よくあるパーキングドメインのようなサイトが.

アクセスしてみると警備員の平均月収の情報なんかなくて,よくあるパーキングドメインのようなサイトが.

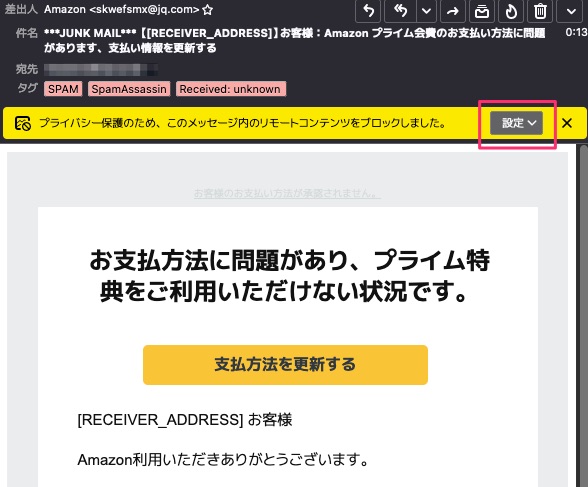

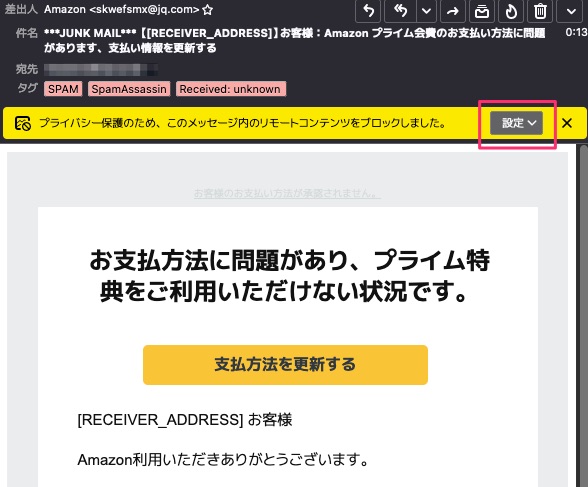

お客様:Amazon プライム会費のお支払い方法に問題があります、支払い情報を更新する

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2022/2/26 1:41

宛先の差し込みができてないフィッシングメールが増えていると思うけれど.

今回の場合,SpamAssasinのスコアに注目.

このHOSTED_IMG_DIRECTというのは,大規模なCDNやeコマースサイトの画像ファイルへの直接リンクがあるという評価.

該当のメールを,Thunderbirdで確認するとこの様に.

今回の場合,SpamAssasinのスコアに注目.

X-Spam-Status: Yes,

score=7.874 tagged_above=2 required=6

tests=[HOSTED_IMG_DIRECT_MX=2.395, 🈁

HTML_MESSAGE=0.001,

HTML_TEXT_INVISIBLE_STYLE=2.917,

RCVD_IN_VALIDITY_RPBL=1.284,

RDNS_NONE=1.274,

SPF_HELO_NONE=0.001,

SPF_NONE=0.001,

T_REMOTE_IMAGE=0.01,

T_SCC_BODY_TEXT_LINE=-0.01,

URIBL_BLOCKED=0.001]

このHOSTED_IMG_DIRECTというのは,大規模なCDNやeコマースサイトの画像ファイルへの直接リンクがあるという評価.

該当のメールを,Thunderbirdで確認するとこの様に.

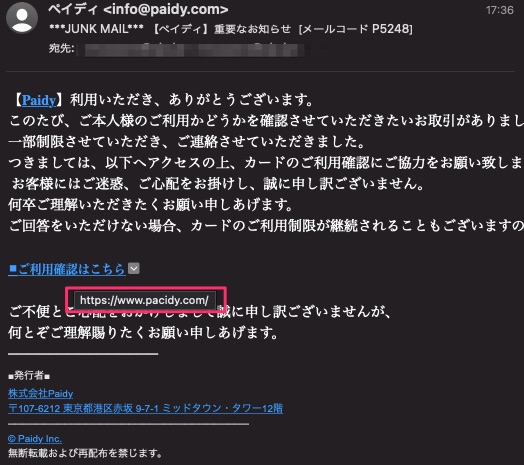

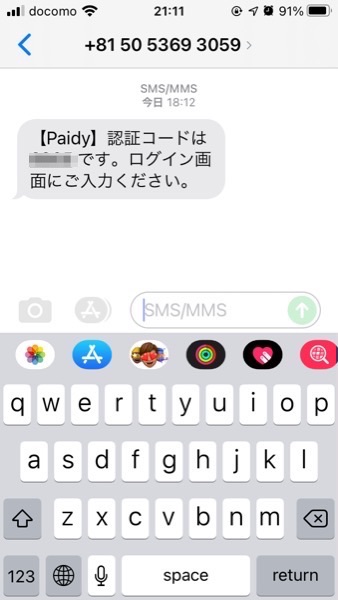

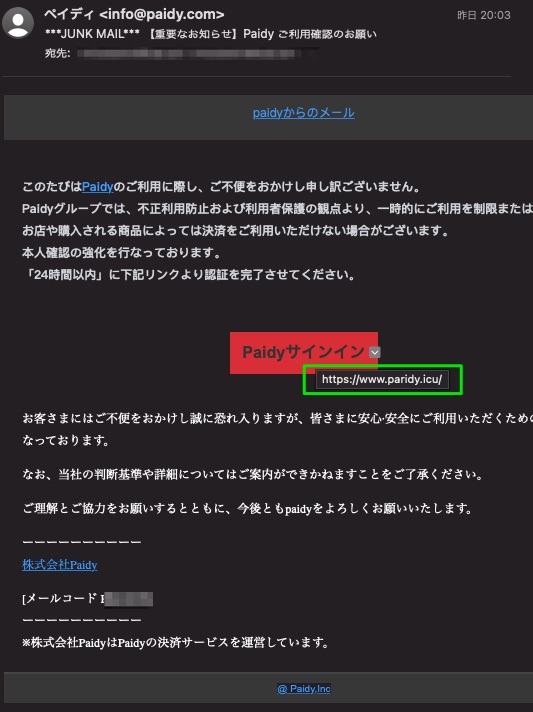

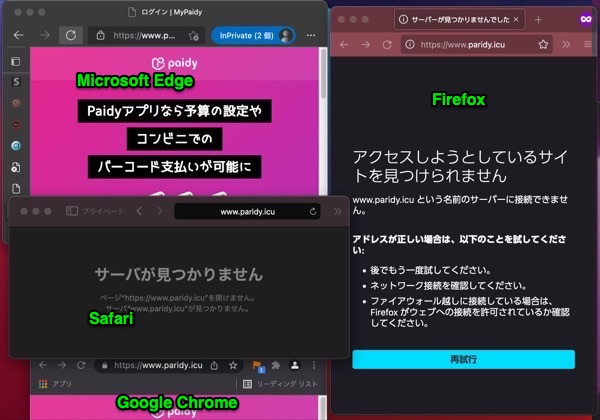

アマゾン,メルカリなどのサイトとJCB,三井住友のVISAあたりがフィッシングメールの四天王?だけれど,最近ペイデイが増えてきたね.

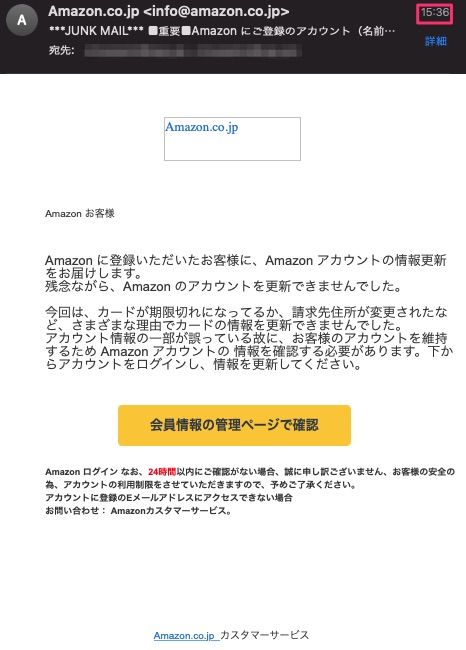

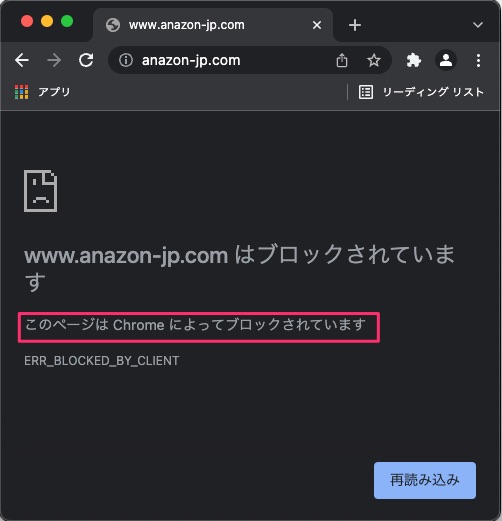

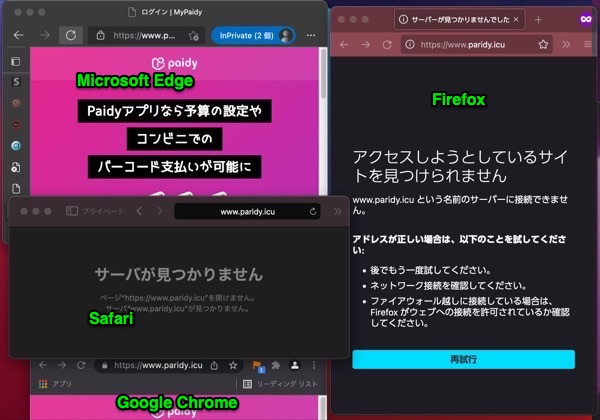

誘導されるがまま,アクセスしてみているのだけれど,メール到着から時間が経っているというのもあり,ブラウザによっては到達できません.

以外にも,これまでテイクダウンのスピードが速かったと思っていたMicrosoft Edgeより,SafariやFirefoxの方が対応が速かった.でもFirefoxはGoogle Safe Browsingを使っていると思うんだけど,まぁ違いがあるってことか.

誘導されるがまま,アクセスしてみているのだけれど,メール到着から時間が経っているというのもあり,ブラウザによっては到達できません.

以外にも,これまでテイクダウンのスピードが速かったと思っていたMicrosoft Edgeより,SafariやFirefoxの方が対応が速かった.でもFirefoxはGoogle Safe Browsingを使っていると思うんだけど,まぁ違いがあるってことか.

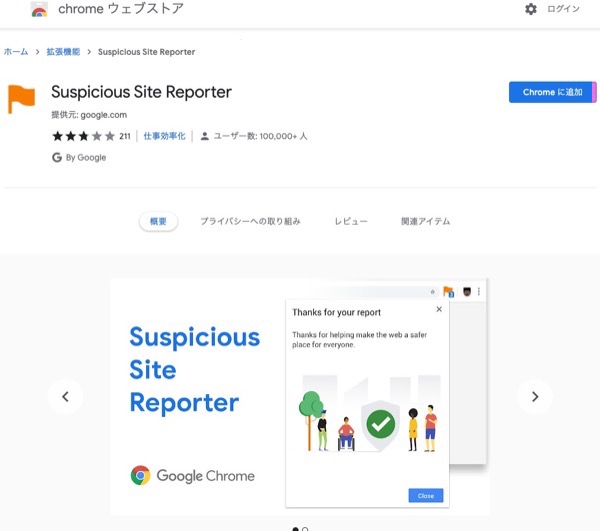

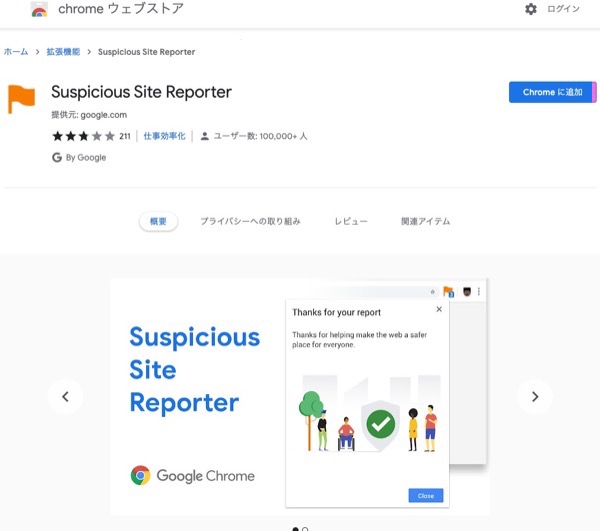

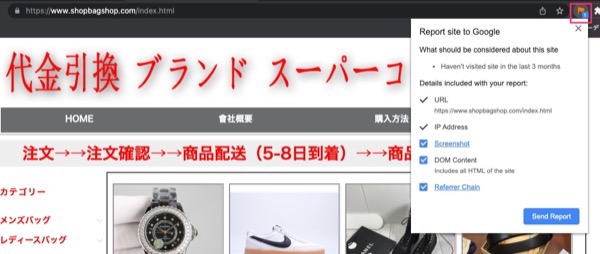

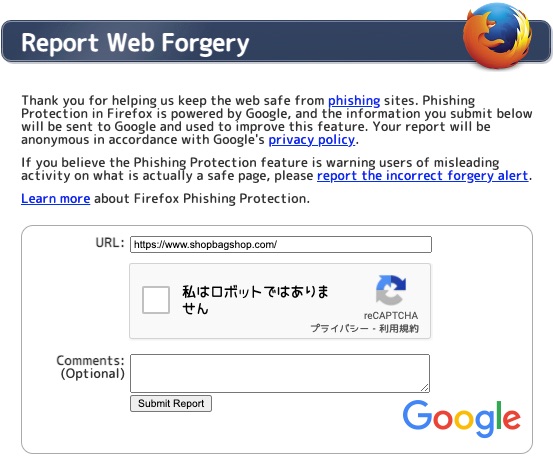

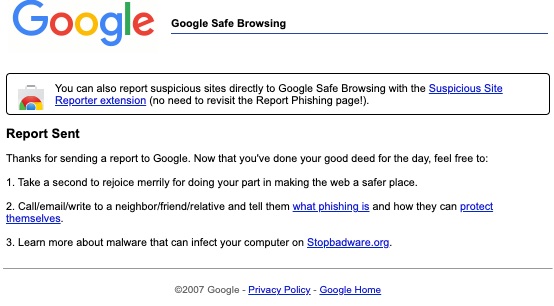

Chrome ウェブストアにGoogle Safa Browsingに通報するための拡張機能があるというのでインストール.

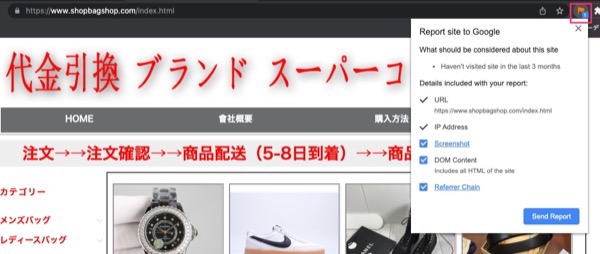

ブラウザのアドレスばーの横に旗マークが出るので,該当のサイトを閲覧中にこの旗アイコンをクリックする.

自動的にスクリーンショットやリファラーを取得しているので,Send Reportボタンを選択.

これで終了.評判的には,これでどうなるものでもない模様...

ブラウザのアドレスばーの横に旗マークが出るので,該当のサイトを閲覧中にこの旗アイコンをクリックする.

自動的にスクリーンショットやリファラーを取得しているので,Send Reportボタンを選択.

これで終了.評判的には,これでどうなるものでもない模様...

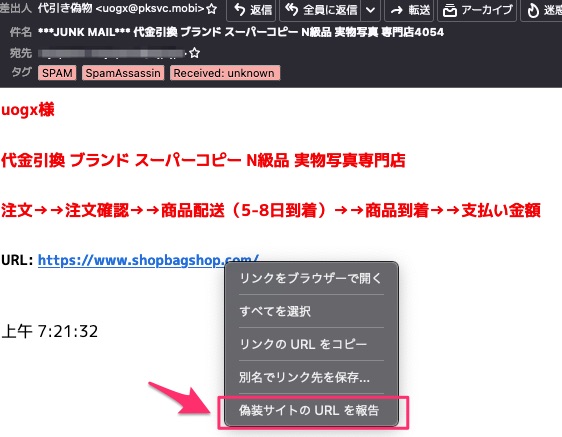

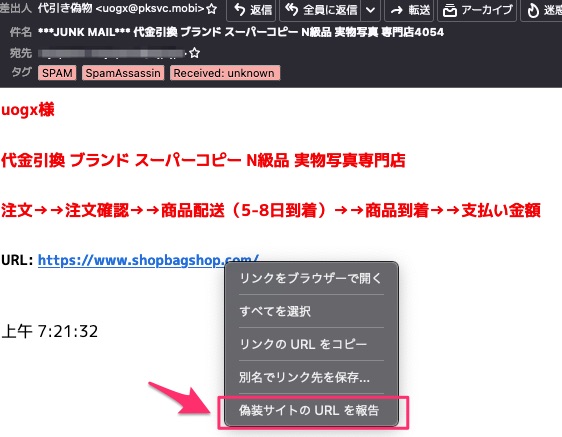

迷惑メールを受けとって電磁的被害(無駄なコンピュータリソース(電気代)の消費)という被害にあったので,偽ブランドサイトを閉鎖させたいために,Google Safa Browsingに通報してみた.

通報の報告はThunderbirdで右クリック.

引用:

ちょとだけコメントを入れて送信.

引用:

今日一日の善行...ちょうど12:00pmごろに通報したから,数時間後にどうなっているか確認かな.

通報の報告はThunderbirdで右クリック.

引用:

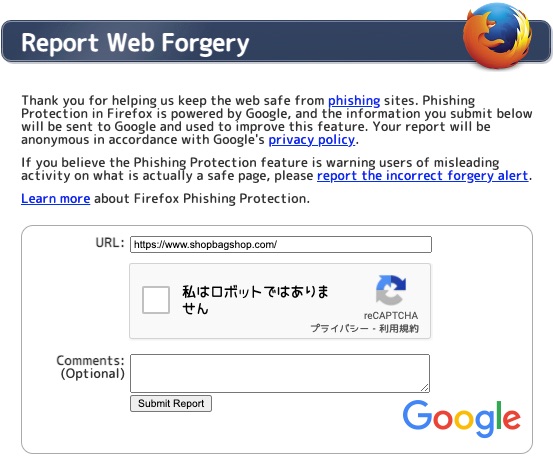

Thank you for helping us keep the web safe from phishing sites. Phishing Protection in Firefox is powered by Google, and the information you submit below will be sent to Google and used to improve this feature. Your report will be anonymous in accordance with Google's privacy policy.

If you believe the Phishing Protection feature is warning users of misleading activity on what is actually a safe page, please report the incorrect forgery alert.

Learn more about Firefox Phishing Protection.

フィッシングサイトからウェブを守るためにご協力いただき、ありがとうございます。Firefox のフィッシング対策は Google によって提供されており、以下に送信された情報は Google に送信され、この機能を改善するために使用されます。また、Google のプライバシーポリシーに基づき、匿名での報告となります。

フィッシング対策機能が、実際には安全なページで誤解を招くような行為を警告していると思われる場合は、不正確な偽造警告を報告するようお願いします。

Firefox のフィッシング対策について詳しくは、こちらをご覧ください。

ちょとだけコメントを入れて送信.

引用:

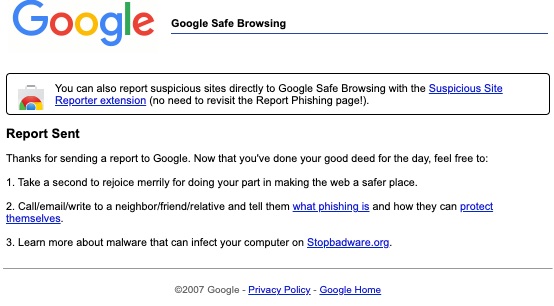

Chrome Web StoreYou can also report suspicious sites directly to Google Safe Browsing with the Suspicious Site Reporter extension (no need to revisit the Report Phishing page!).

Report Sent

Thanks for sending a report to Google. Now that you've done your good deed for the day, feel free to:

1. Take a second to rejoice merrily for doing your part in making the web a safer place.

2. Call/email/write to a neighbor/friend/relative and tell them what phishing is and how they can protect themselves.

3. Learn more about malware that can infect your computer on Stopbadware.org.

Chrome ウェブストアSuspicious Site Reporter 拡張機能を使って、疑わしいサイトを Google セーフ ブラウジングに直接報告することもできます(フィッシング報告ページを再度表示する必要はありません!)。

送信されたレポート

Googleにレポートを送信していただき、ありがとうございます。今日一日の善行を積んだら、次は何をしましょうか?

1. 1. Web をより安全な場所にするために自分の役割を果たせたことを喜んでください。

2. 2. 近所の人や友人、親戚に電話やメール、手紙を出して、フィッシングとは何か、どうすれば身を守れるかを教えてあげる。

3. 3. Stopbadware.orgで、あなたのコンピュータを感染させるマルウェアについて詳しく知る。

今日一日の善行...ちょうど12:00pmごろに通報したから,数時間後にどうなっているか確認かな.

「ブランド品 偽物 通報」で検索したら,国民生活センターがでてきた.

模倣品や海賊版などを見つけたら

https://www.kokusen.go.jp/t_box/data/t_box-faq_qa2020_14.html

引用: 国民生活センターではショッピングモールの運営会社や利権者に連絡するとあって,自分たちでは受けない模様.

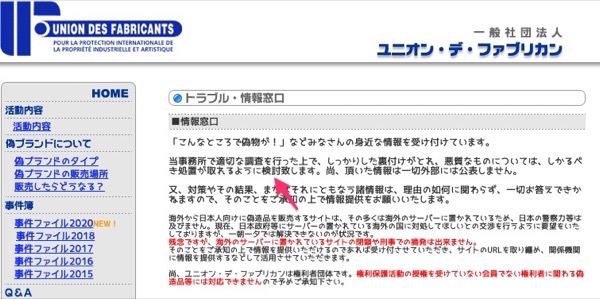

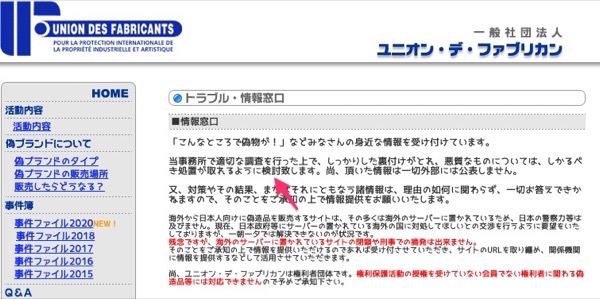

連絡先として記載されていたユニオン・デ・ファブリカンを見てみる.

ユニオン・デ・ファブリカン

https://www.udf-jp.org/

引用: あまり活動してない模様だし,通報しても検討されるだけで終わりそう.今回通報しようと思っているショップは海外にあるし.

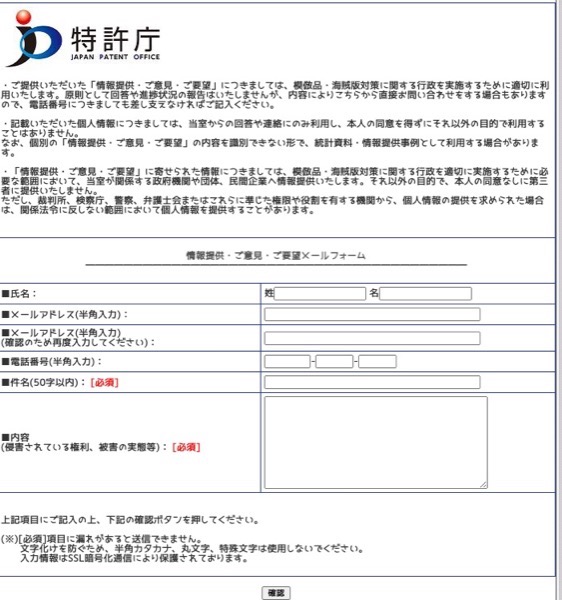

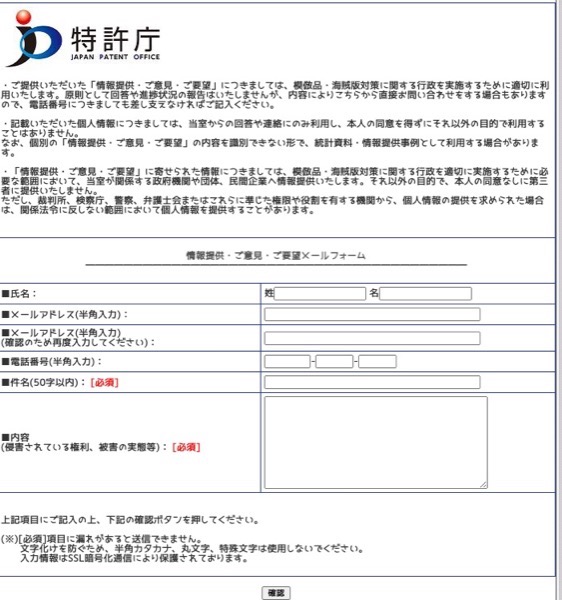

リンク先に特許庁があったので,ここの通報窓口を確認.

政府模倣品・海賊版対策総合窓口(特許庁国際協力課 模倣品対策室)

<情報提供・ご意見・ご要望フォーム>

https://mm-enquete-cnt.jpo.go.jp/form/pub/jpo06/ipr_2

入力項目がガッツリなので,ちょっとしんどいな.私は被害者じゃないし.

模倣品や海賊版などを見つけたら

https://www.kokusen.go.jp/t_box/data/t_box-faq_qa2020_14.html

引用:

模倣品等を見つけたら

模倣品等と思われる商品を見つけた場合、申告フォーム等を利用してオンライン・ショッピング・モールやフリーマーケット等の運営事業者に通報したり、商品の権利者や関係機関(権利者団体や管理団体等)に情報提供しましょう。

連絡先として記載されていたユニオン・デ・ファブリカンを見てみる.

ユニオン・デ・ファブリカン

https://www.udf-jp.org/

引用:

当事務所で適切な調査を行った上で、しっかりした裏付けがとれ、悪質なものについては、しかるべき処置が取れるように検討致します。尚、頂いた情報は一切外部には公表しません。

リンク先に特許庁があったので,ここの通報窓口を確認.

政府模倣品・海賊版対策総合窓口(特許庁国際協力課 模倣品対策室)

<情報提供・ご意見・ご要望フォーム>

https://mm-enquete-cnt.jpo.go.jp/form/pub/jpo06/ipr_2

入力項目がガッツリなので,ちょっとしんどいな.私は被害者じゃないし.

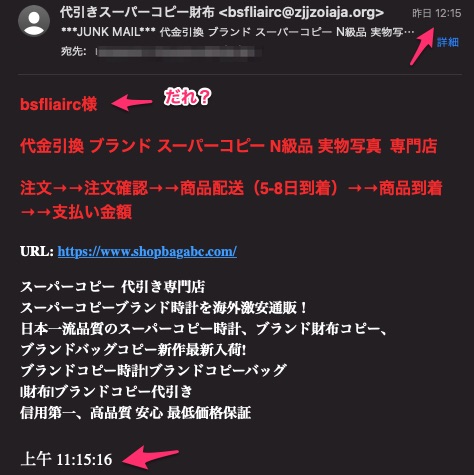

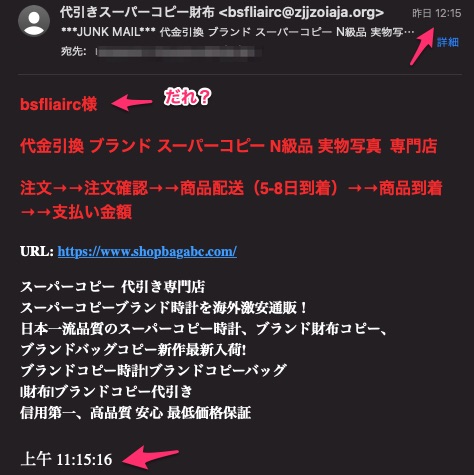

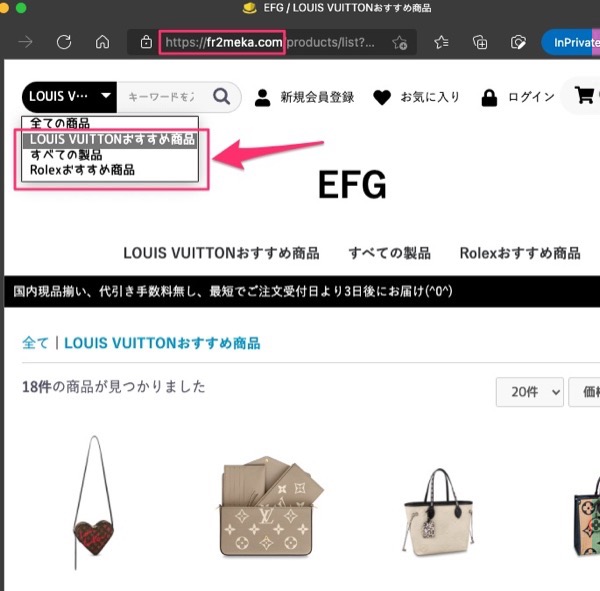

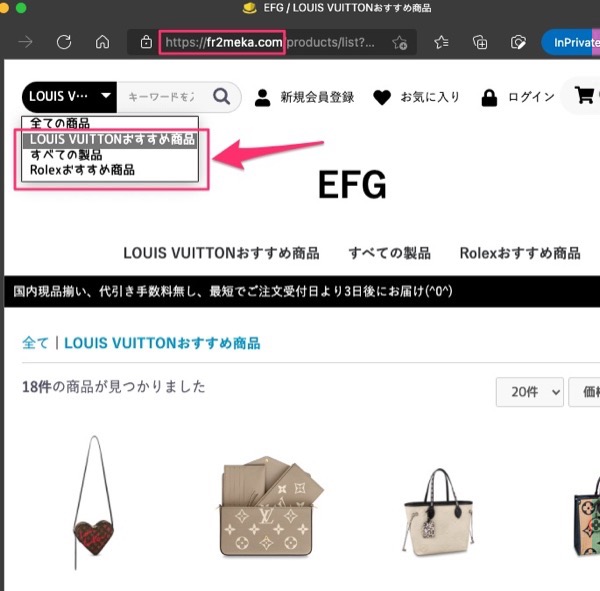

ずいぶん前から定期的にメールが来るけれど,ブランド品に興味もないのでガン無視していたが,ちょっと興味深く確認してみることにした.

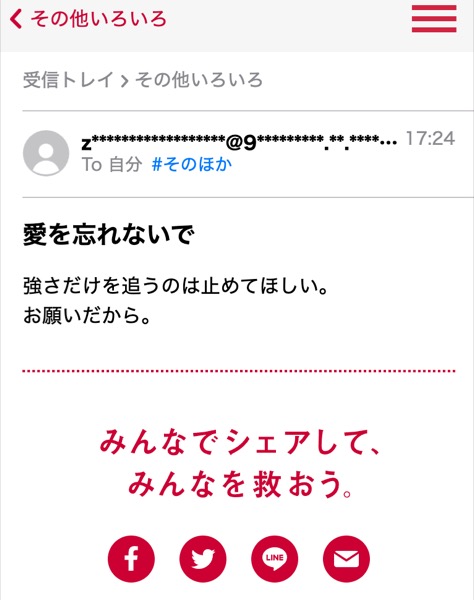

来たのはこんなメール.

「スーパーコピー」というのは偽物業界の,偽物具合が良いものだそうで,デザインや素材が本物と見分けることが難しいほどの偽物を示すそうです.

「N級品」とはそのスーパーコピーの中でも出来の良いもので本物と見分けることが難しい最高品質の偽物だそうです.等級でいえば,「S級品」や「A級品」がありますが,A級品は素人でも偽物だとわかる品質だとか.

そしてメールの本文に送信時間が書かれているのだけれど,見ての通り,時差が1時間.中国からだと北京オリンピックの時差を知っている今なら分かりますね...

早速,メールにあるサイトにアクセスしてみます.

来たのはこんなメール.

「スーパーコピー」というのは偽物業界の,偽物具合が良いものだそうで,デザインや素材が本物と見分けることが難しいほどの偽物を示すそうです.

「N級品」とはそのスーパーコピーの中でも出来の良いもので本物と見分けることが難しい最高品質の偽物だそうです.等級でいえば,「S級品」や「A級品」がありますが,A級品は素人でも偽物だとわかる品質だとか.

そしてメールの本文に送信時間が書かれているのだけれど,見ての通り,時差が1時間.中国からだと北京オリンピックの時差を知っている今なら分かりますね...

早速,メールにあるサイトにアクセスしてみます.

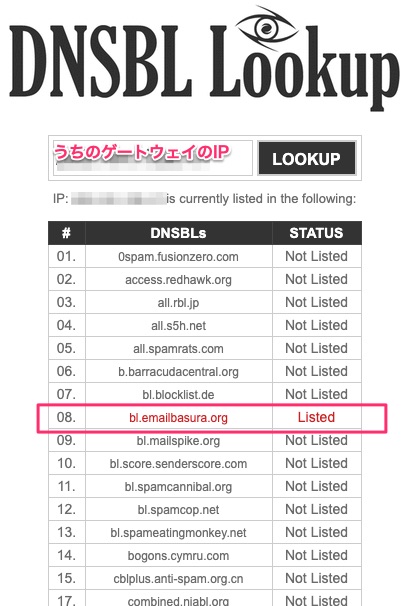

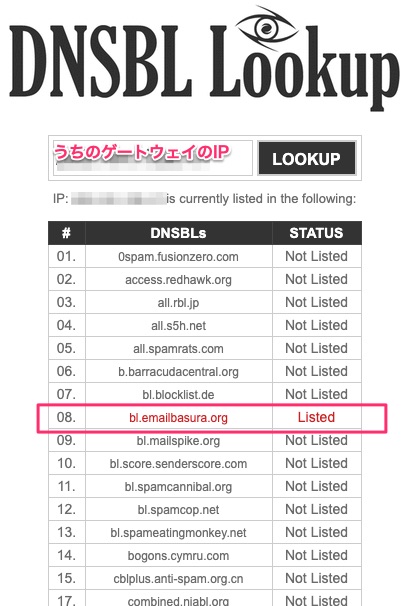

2012年にチェックしたDNSBLというDNSのブラックリストですが,現在状態を確認してみました.

するとなんということでしょう...1つのブラックリストに登録されていました.

ブラックリストを運用しているサイトは,削除申請する受付窓口があると思うのでサイトにアクセスしてみる.

するとなんということでしょう...1つのブラックリストに登録されていました.

ブラックリストを運用しているサイトは,削除申請する受付窓口があると思うのでサイトにアクセスしてみる.

「■重要■Аmazon にご登録のアカウント(名前、パスワード、その他個人情報)の確認」というフィッシングメールが来たのですぐアクセスしてみた

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2022/2/23 15:52

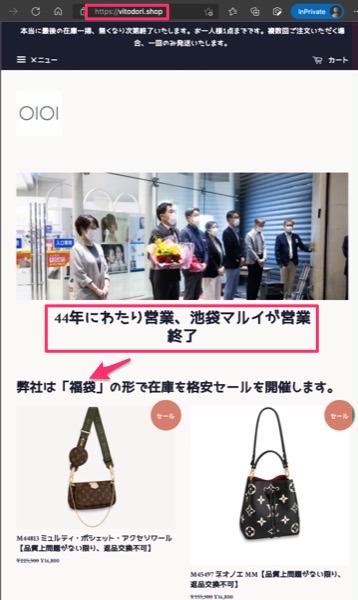

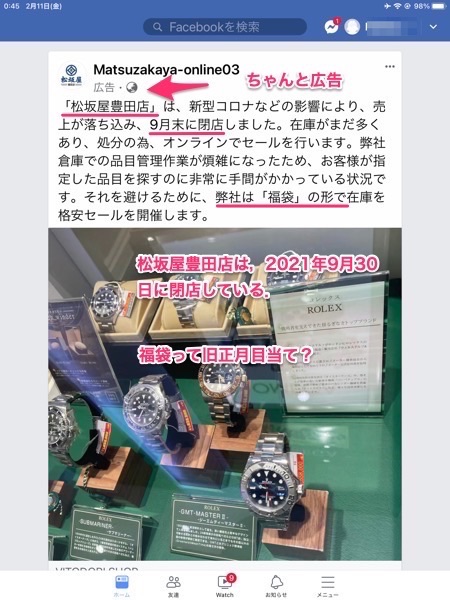

百貨店の閉店をネタにした詐欺サイトが使っているカスタマサポート用のメールアドレスが使い回されていたので,逆にメールアドレスを起点として調べてみた.

いくつか見つかったので,上から順番にみていくと,早速別の詐欺サイトに繋がった.

ここで注目するのは,取扱商品がロレックスとルイヴィトン.松坂屋 豊田店を騙る詐欺サイトの場合はロレックスだったけれど,時間が経つとそのままルイヴィトンの詐欺サイトに転用されていたけれど,根っこは同じってことか.

いくつか見つかったので,上から順番にみていくと,早速別の詐欺サイトに繋がった.

ここで注目するのは,取扱商品がロレックスとルイヴィトン.松坂屋 豊田店を騙る詐欺サイトの場合はロレックスだったけれど,時間が経つとそのままルイヴィトンの詐欺サイトに転用されていたけれど,根っこは同じってことか.

松坂屋 豊田店を騙る詐欺広告サイト その4 vitodori.shopは丸井池袋 閉店サイトに変わっていた

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2022/2/22 15:19

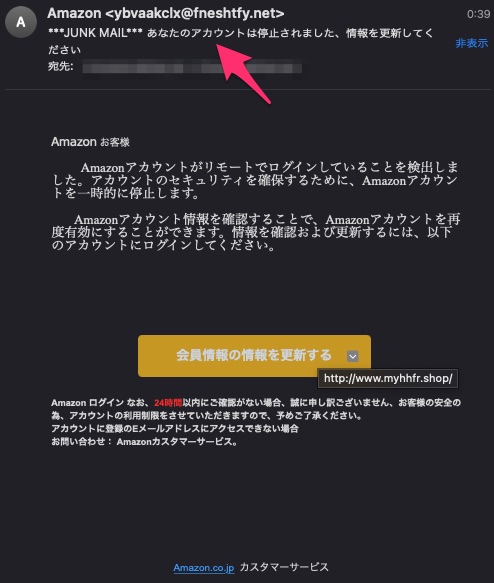

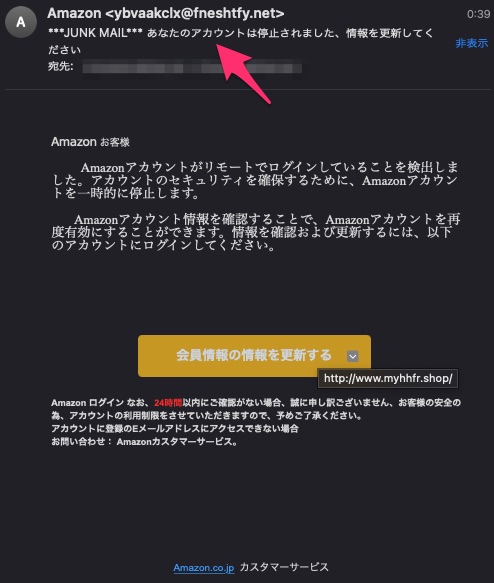

あなたのアカウントは停止されました、情報を更新してください のフィッシングメールが流行り

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2022/2/22 12:27

ここ数日で35通も到着している「あなたのアカウントは停止されました、情報を更新してください 」というアマゾンを騙るフィッシングメール.

次々とサイトは閉鎖されていますが,SpamAssassinでもスコアが6以上になるので古典的すぎる感じ.

どういった評価があるかを確認.

スコアが高いところにマークしてみた.

今回気になったのはFROM_DOMAIN_NOVOWELとは,「From: ドメインに非母音文字が連続する。」と言うことです.メールアドレスがランダム生成されているということを示すってことですかね.

次々とサイトは閉鎖されていますが,SpamAssassinでもスコアが6以上になるので古典的すぎる感じ.

どういった評価があるかを確認.

X-Spam-Score: 6.529

X-Spam-Level: ******

X-Spam-Status: Yes,

score=6.529 tagged_above=2 required=6

tests=[

DKIM_ADSP_NXDOMAIN=0.8,

FROM_DOMAIN_NOVOWEL=0.5,🈁

FUZZY_AMAZON=2.297, 🈁

HTML_MESSAGE=0.001,

NO_DNS_FOR_FROM=0.379,

RCVD_IN_DNSWL_BLOCKED=0.001,

RCVD_IN_VALIDITY_RPBL=1.284,🈁

RDNS_NONE=1.274, 🈁

SPF_HELO_NONE=0.001,

SPF_NONE=0.001,

T_SCC_BODY_TEXT_LINE=-0.01,

URIBL_BLOCKED=0.001

今回気になったのはFROM_DOMAIN_NOVOWELとは,「From: ドメインに非母音文字が連続する。」と言うことです.メールアドレスがランダム生成されているということを示すってことですかね.

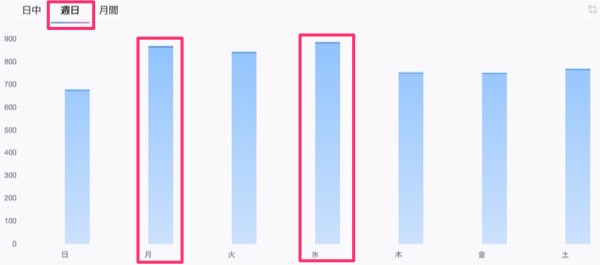

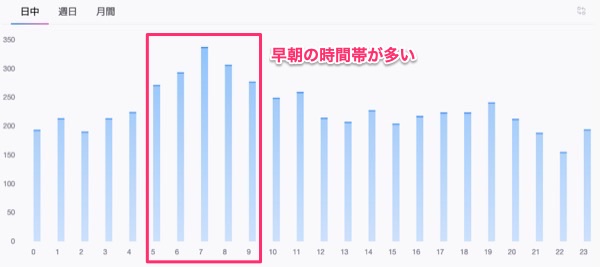

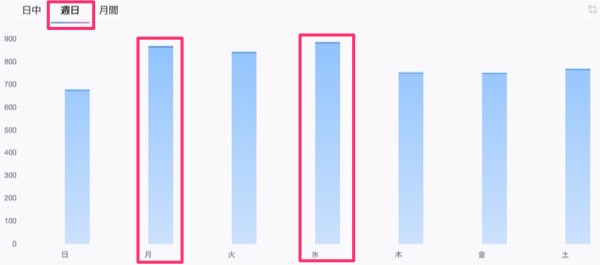

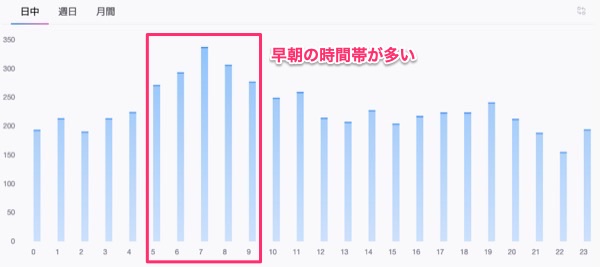

ThunderbirdにThirdStatsというアドオンがあったのでインストールしてみた.統計を取ってみたのはスパムメールを保存しているアカウント.

迷惑メールは5,554通あり,東京オリンピックあたりと,年末に向けてのメールが多い.平時の1.5倍くらいかな.

曜日別をみると,月曜日と水曜日が多い.月曜日に多いのは,週明けに急いで読ませようという魂胆かと推測.

そして時間別にみても,早朝が多い.

つまり,月曜日朝一で急がせる様なメールは,ロクなものがないので,メールは読まずに仕事をして,昼からメールを処理する.すると,フィッシングメールの場合はアクセス先のサイトが停止されていることも多いので安全率が高いw

迷惑メールは5,554通あり,東京オリンピックあたりと,年末に向けてのメールが多い.平時の1.5倍くらいかな.

曜日別をみると,月曜日と水曜日が多い.月曜日に多いのは,週明けに急いで読ませようという魂胆かと推測.

そして時間別にみても,早朝が多い.

つまり,月曜日朝一で急がせる様なメールは,ロクなものがないので,メールは読まずに仕事をして,昼からメールを処理する.すると,フィッシングメールの場合はアクセス先のサイトが停止されていることも多いので安全率が高いw

facebookにパソコンからログインして気づいたのだけれど,チェックインしたスポットが行ったことのない場所になっている.

埼玉県は寝台列車で通過したのとスーパーアリーナに行った程度だけれどここ数年は通り掛かってもない.気持ち悪い.さらにそこが自宅だなんて.

その他のチェックインした場所は,そうかもなって場所.

チェックインなんてわざわざしないのだけれど,他にどんなところにチェックインしたかな?と思ってみたら懐かしい場所が.

2011年5月に先輩たちと尾道でポンポン岩に行った時にチェックインした情報が.ちなみのこのウェイポイントは自分が作りました.

その後,10年で115人がチェックインした様です.その場でfacebookを開いてチェックインという行為をするわけだから,そんなもんだろうね.お店があるわけでもないし.

埼玉県は寝台列車で通過したのとスーパーアリーナに行った程度だけれどここ数年は通り掛かってもない.気持ち悪い.さらにそこが自宅だなんて.

その他のチェックインした場所は,そうかもなって場所.

チェックインなんてわざわざしないのだけれど,他にどんなところにチェックインしたかな?と思ってみたら懐かしい場所が.

2011年5月に先輩たちと尾道でポンポン岩に行った時にチェックインした情報が.ちなみのこのウェイポイントは自分が作りました.

その後,10年で115人がチェックインした様です.その場でfacebookを開いてチェックインという行為をするわけだから,そんなもんだろうね.お店があるわけでもないし.

NTTドコモが,迷惑メール展なる催しを開催.

#迷惑メール展

https://www.nttdocomo.co.jp/special_contents/meiwakumailten

サイバーセキュリティ月間に伴うもの.

うちのオカンのドコモメールには,,どこでメアドが漏れたか知らないが,迷惑メールがたくさんきていたのだけれど,老人のオカン的には文面を楽しんでいました. 以外と,読ませる内容なので感心するって.

最近はこの手のものも減ってきた様ですがキャリアの努力によるところかな.

#迷惑メール展

https://www.nttdocomo.co.jp/special_contents/meiwakumailten

サイバーセキュリティ月間に伴うもの.

うちのオカンのドコモメールには,,どこでメアドが漏れたか知らないが,迷惑メールがたくさんきていたのだけれど,老人のオカン的には文面を楽しんでいました. 以外と,読ませる内容なので感心するって.

最近はこの手のものも減ってきた様ですがキャリアの努力によるところかな.

昨年末のニュースだけれど.

DNSの設定ミスで大規模障害、会合のオンライン化など2021年の「ドメイン名ニュース」

https://ascii.jp/elem/000/004/079/4079206/

この中にあるこの記載.

引用:

サンプル数として少ないけれど,フィッシングメールとかで送られてくる際に.shopとか.topドメインが多いいのだけれど,ドメイン取得が低価格ってのがあるのかなと思っていたが,.comの方が安かったりするようだ.

DNSの設定ミスで大規模障害、会合のオンライン化など2021年の「ドメイン名ニュース」

https://ascii.jp/elem/000/004/079/4079206/

この中にあるこの記載.

引用:

3位は、.comのレジストリであるVerisignが.comのレジストラ向け料金を値上げした話題であるが、ここで注目するべき部分は「ICANN[*5]とのレジストリ契約の変更により、従来の契約にあった年間の値上げ上限が撤廃された」という点であろう。

サンプル数として少ないけれど,フィッシングメールとかで送られてくる際に.shopとか.topドメインが多いいのだけれど,ドメイン取得が低価格ってのがあるのかなと思っていたが,.comの方が安かったりするようだ.

今日は「あなたのアカウントは停止されました、情報を更新してください」が多いみたい.

大量に出しているけれど,次々とロックアウトされていますね.

大量に出しているけれど,次々とロックアウトされていますね.

人間ドックで出かけた新宿で,大きな看板がありました.

今年は,マクロスとのコラボ. なぜマクロスか?というのは,今年が40周年なのと,総務省担当者曰く,入札でいい感じの値段だったそうですw

その関係でこんな資料も配布されています.

小学生にも分かる!サイバーセキュリティの仕事を紹介するハンドブックを作りました

https://www.lac.co.jp/lacwatch/announce/20220207_002862.html

今年は,マクロスとのコラボ. なぜマクロスか?というのは,今年が40周年なのと,総務省担当者曰く,入札でいい感じの値段だったそうですw

その関係でこんな資料も配布されています.

小学生にも分かる!サイバーセキュリティの仕事を紹介するハンドブックを作りました

https://www.lac.co.jp/lacwatch/announce/20220207_002862.html

Emotetが活動再開とされていて.2月に入ってから特に多くなっている模様.

[図1: Emotetに感染しメール送信に悪用される可能性のある.jpメールアドレス数の新規観測の推移 (外部からの提供観測情報)]

https://www.jpcert.or.jp/at/2022/at220006_fig1.png

マルウェアEmotetの感染再拡大に関する注意喚起

https://www.jpcert.or.jp/at/2022/at220006.html

トレンドマイクロのサイトに詳細が出ています.

16進表記 / 8進表記のIPアドレスを用いて検出回避を試みるEmotetの攻撃手口を解説

https://blog.trendmicro.co.jp/archives/30083

引用:

これは去年言われていたやつだな.

うちにはEmotedの様な添付ファイル付きメールは来ないので,分析できない.標的にされてないのは当たり前だけれどw

[図1: Emotetに感染しメール送信に悪用される可能性のある.jpメールアドレス数の新規観測の推移 (外部からの提供観測情報)]

https://www.jpcert.or.jp/at/2022/at220006_fig1.png

マルウェアEmotetの感染再拡大に関する注意喚起

https://www.jpcert.or.jp/at/2022/at220006.html

トレンドマイクロのサイトに詳細が出ています.

16進表記 / 8進表記のIPアドレスを用いて検出回避を試みるEmotetの攻撃手口を解説

https://blog.trendmicro.co.jp/archives/30083

引用:

今回の事例における悪用手口は、auto_openマクロを使ってExcelファイルを開くことでマルウェアを実行させるというものです。

これは去年言われていたやつだな.

うちにはEmotedの様な添付ファイル付きメールは来ないので,分析できない.標的にされてないのは当たり前だけれどw

新型コロナウイルス対策で大会参加者に使用が義務付けられている公式アプリ「My2022」は,中国の監視の目になるという懸念から,利用に際して注意喚起が行われている.

“使い捨てスマートフォン”が欠かせない北京冬季五輪、そのセキュリティリスクの深刻度

https://wired.jp/article/winter-olympics-2022-phones-security/

五輪アプリ、帰国後に削除徹底へ日本選手団、団長が明らかに

https://nordot.app/865543189955493888

北京五輪組織委の健康管理アプリ、帰国後に選手の端末検査へ…情報抜き取りなどないか確認

https://www.yomiuri.co.jp/olympic/2022/20220209-OYT1T50274/

引用:

北京冬季大会におけるアプリ「MY2022」のサイバーセキュリティ対策について - スポーツ庁

https://www.mext.go.jp/sports/b_menu/houdou/jsa_00099.html

北京五輪のアプリに、個人情報漏洩、検閲キーワードなど、深刻な問題が見つかった

https://www.newsweekjapan.jp/ichida/2022/01/my2022.php

引用:

選手というよりか,報道関係者の徹底削除対応を推進する事が重要だと思うんですよね.政治経済ジャーナリストがこの時期だけスポーツに顔を出していることも多いし.

----

一方,TOKYO2020で用いられた似た様な機能?の「五輪アプリ」はどうなったのだろう?

開発費73億円で話題の“五輪アプリ”、機能は? 発注元の内閣IT室に聞く

https://www.itmedia.co.jp/news/articles/2102/25/news079.html

引用: 活用されているのなら,レガシーになって良いのだろうけれど,OCHAを濁す感じの回答かな.

五輪・健康アプリ「OCHA」開発費半減も「もはや必要ない」の大合唱!

https://www.excite.co.jp/news/article/Asageibiz_29498/

引用:

“使い捨てスマートフォン”が欠かせない北京冬季五輪、そのセキュリティリスクの深刻度

https://wired.jp/article/winter-olympics-2022-phones-security/

五輪アプリ、帰国後に削除徹底へ日本選手団、団長が明らかに

https://nordot.app/865543189955493888

北京五輪組織委の健康管理アプリ、帰国後に選手の端末検査へ…情報抜き取りなどないか確認

https://www.yomiuri.co.jp/olympic/2022/20220209-OYT1T50274/

引用:

松野官房長官は9日の記者会見で、北京冬季五輪の組織委員会が選手らに利用を求めているスマートフォン用健康管理アプリ「MY2022」について、帰国後の選手を対象に専門家による携帯情報端末の検査を行うと明らかにした。

北京冬季大会におけるアプリ「MY2022」のサイバーセキュリティ対策について - スポーツ庁

https://www.mext.go.jp/sports/b_menu/houdou/jsa_00099.html

北京五輪のアプリに、個人情報漏洩、検閲キーワードなど、深刻な問題が見つかった

https://www.newsweekjapan.jp/ichida/2022/01/my2022.php

引用:

MY2022は今回の北京オリンピックの観客、報道関係者、選手などが必ずインストールしなければならないアプリとなっており、オリンピック期間である2月4日から20日までだけでなく、中国に出発する14日前までにインストールしておかねばならない。

選手というよりか,報道関係者の徹底削除対応を推進する事が重要だと思うんですよね.政治経済ジャーナリストがこの時期だけスポーツに顔を出していることも多いし.

----

一方,TOKYO2020で用いられた似た様な機能?の「五輪アプリ」はどうなったのだろう?

開発費73億円で話題の“五輪アプリ”、機能は? 発注元の内閣IT室に聞く

https://www.itmedia.co.jp/news/articles/2102/25/news079.html

引用:

大会終了後は入国者の健康管理アプリとしての活用を検討している。

五輪・健康アプリ「OCHA」開発費半減も「もはや必要ない」の大合唱!

https://www.excite.co.jp/news/article/Asageibiz_29498/

引用:

平井卓也デジタル改革相は、6月1日の閣議後の記者会見で、東京オリンピック・パラリンピック向けアプリ「OCHA(オチャ)」の開発費用を当初の73億円からほぼ半分となる38億5000万円に削減することを明らかにしたが、ネット上では「もはや必要ないのでは?」といった声が相次いでいる。

Twitterから,あなたをプライベートな会話に招待しました。。というメッセージが来た件

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2022/2/14 1:41

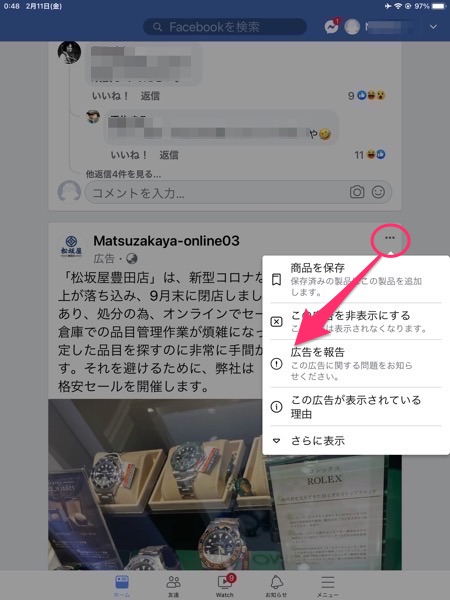

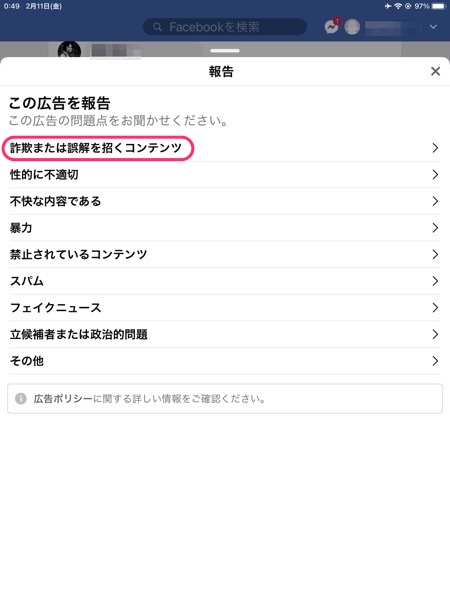

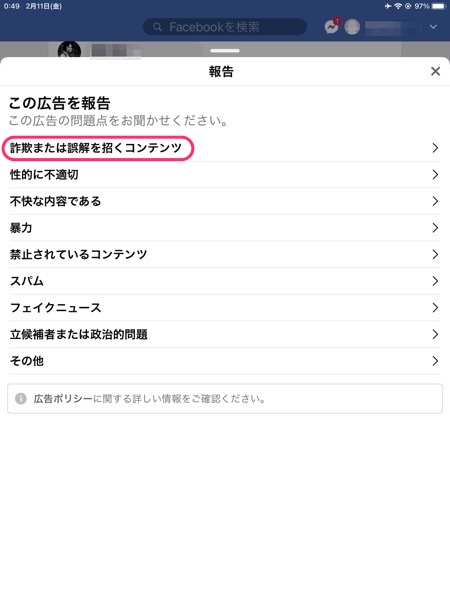

昔,掲示板の2chで,気に入らない発言があるときの脅し文句として「通報しますた」と言うのがあったけれど,今回,facebookの不適切と思われる広告を通報してみました.

通報自体は簡単.つまり,通報内容の真偽はfacebook側が行うと言うことでしょう.そして最も興味深いのがこれ.

「報告の審査が完了次第,結果をお知らせします」とあります.審査が完了次第なので,結果として正当なサイトだったとしても?報告される模様.

結果が来たら,ここでも報告します.

通報自体は簡単.つまり,通報内容の真偽はfacebook側が行うと言うことでしょう.そして最も興味深いのがこれ.

「報告の審査が完了次第,結果をお知らせします」とあります.審査が完了次第なので,結果として正当なサイトだったとしても?報告される模様.

結果が来たら,ここでも報告します.

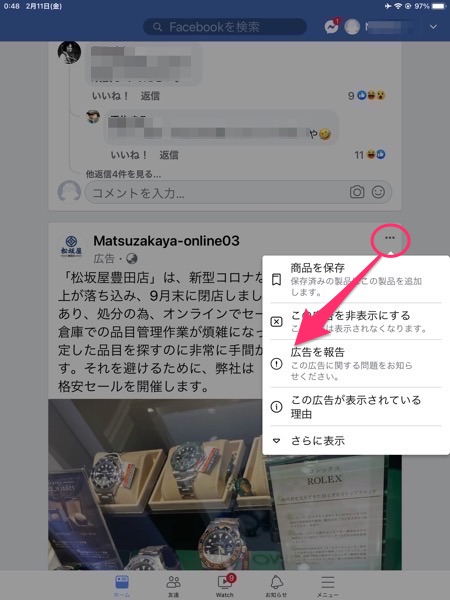

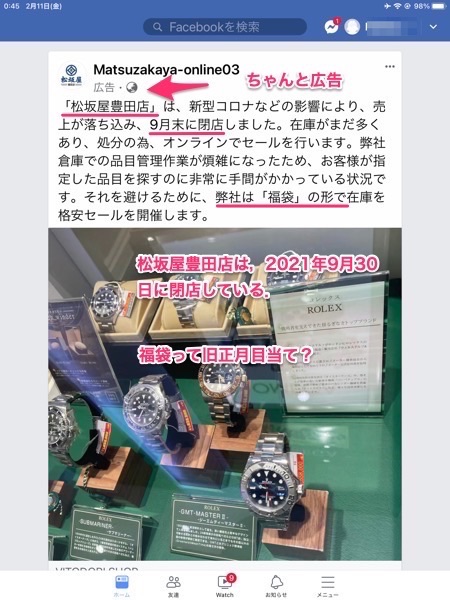

またまたfacebookで松坂屋 豊田店の閉店セールの広告が.興味深くみてしまうから,リコメンドされてしまうのかもしれません...

前回は「Matsuzakaya Online3」というアカウントだったけれど,今回は「Matsuzakaya Online」だったのでこっちが本筋?

やっぱり2017年から活動してない外人の友人がたくさんいる乗っ取られたっぽいアカウントでいきなり書き込みをしている.

前回は「Matsuzakaya Online3」というアカウントだったけれど,今回は「Matsuzakaya Online」だったのでこっちが本筋?

やっぱり2017年から活動してない外人の友人がたくさんいる乗っ取られたっぽいアカウントでいきなり書き込みをしている.

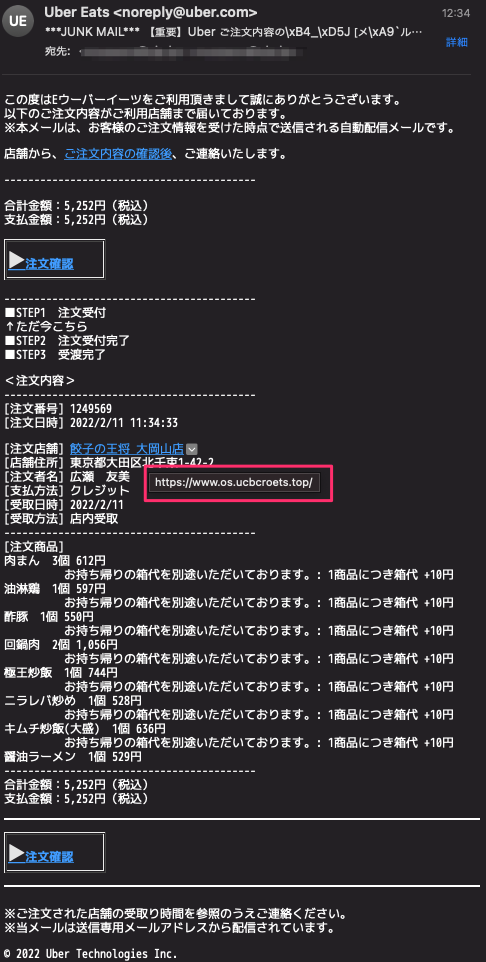

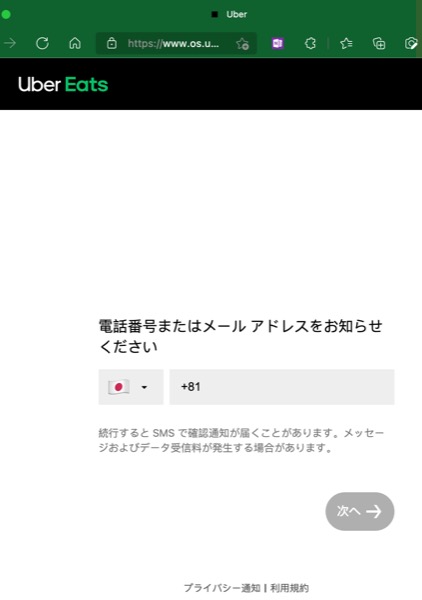

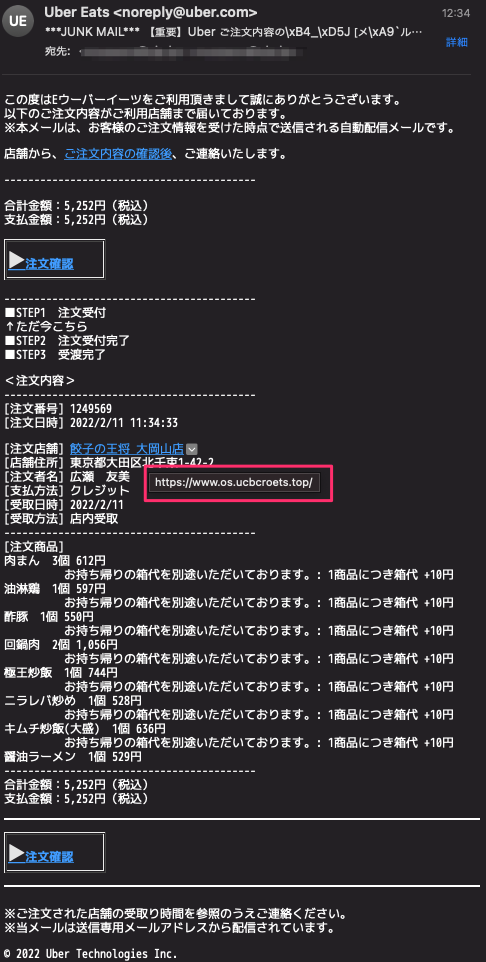

【Uber】ご注文内容の\xB4_\xD5J [メ\xA9`ルコ\xA9`ド UE934] ウーバーイーツを語るフィッシングメール

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2022/2/11 18:58

3日ほど前にカミさんに届いていたけれど,私のもっている漏洩メアドにも来はじめました!w

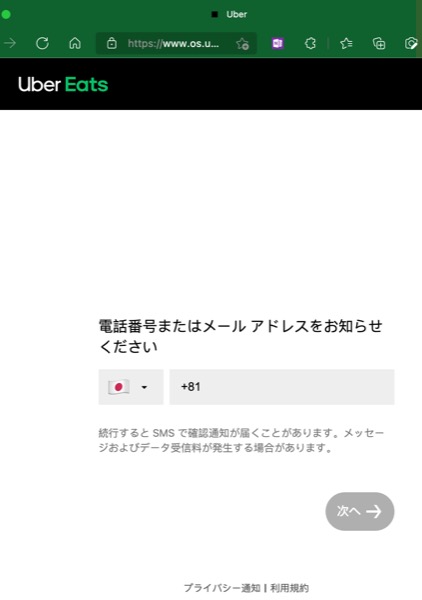

ご指定のURLにアクセスしてみると電話番号を入力させる画面に.到着して半日経つけどまだテイクダウンされてない模様.

固定電話の電話番号を入力してみました.

ご指定のURLにアクセスしてみると電話番号を入力させる画面に.到着して半日経つけどまだテイクダウンされてない模様.

固定電話の電話番号を入力してみました.

facebookにログインしたら,松坂屋豊田店の福袋の広告が.

Matsuzakaya-online03ってアカウント...しかしfacebookのちゃんとした?広告の模様.

これまでの様に詐欺サイトだと思うけれど,今回は私がまだ発見して時間が経ってなかったので,もうちょっと深掘りしてみた.

Matsuzakaya-online03ってアカウント...しかしfacebookのちゃんとした?広告の模様.

これまでの様に詐欺サイトだと思うけれど,今回は私がまだ発見して時間が経ってなかったので,もうちょっと深掘りしてみた.

今回はフィッシングでは無いのだけれど,こんなメールが来た.

.cnドメインからだけれど,代表メールアドレス宛なので,ばらまきメールかな.

引用:

良い機会なので,色々な翻訳ツールを使って比べてみた.

.cnドメインからだけれど,代表メールアドレス宛なので,ばらまきメールかな.

引用:

Good day!

We are a printing manufacturer in China, focusing on Printing for more than 20 years. 90% of our customers come from China's foreign trade enterprises and personal Soho.

They don't have factory equipment. When they receive orders, they outsource them to us for production.

if you gave They $7, but They gave us less than $1.

Because we don't know English, and we don't know how to market, most of the profits belong to the professionals in foreign trade.

Because of the impact of this year's epidemic, our boss wants to find global high-quality enterprise customers by himself.

Whether you are small batch production or wholesale customization, we can support unconditionally. We can provide you with better service at favorable price.

please reply to us email.

best regards

TOM

良い機会なので,色々な翻訳ツールを使って比べてみた.

「29SEC~肉節句~ 情報セキュリティの火を絶やさないイベント」というオンラインイベントに参加(聴講)したのですが,これが気になりました.

データ適正消去 第三者証明サービス

https://adec-cert.jp

神奈川県のリース切れHDDがオークションで転売されていた件です.最近でも類似の事件がありました.

私物ハードディスク売却後に起きた社内情報の流出についてまとめてみた

https://piyolog.hatenadiary.jp/entry/2022/01/17/003257

神奈川県の分はヤフオク,今回は若い人だからメルカリなのかな...中古のHDDを買う,ということをしたいとは思わないのですが,Time Machineでバックアップ利用していたことが明白なら,より使いたくないかなぁ...酷使されてそうだし.

そこでデータ消去技術に関するガイドブック(PDF)を入手できます.無料で登録不要.

データ消去技術ガイドブック【別冊】 暗号化消去技術編をリリース

https://adec-cert.jp/news/detail.php?no=1640225559

データ消去技術 ガイドブック

https://adec-cert.jp/guidebook/index.html

物理的にこわす,ことで穴を開けるといのがありますが,磁気なので復活させることは可能だそうです.

推奨は,データは暗号化して置いて,廃棄する場合にはキーを捨てるという行為だそうです.WindowsのBitLockerやmacOSのFileVaultが破られたと言う話は無いしね.

データ適正消去 第三者証明サービス

https://adec-cert.jp

神奈川県のリース切れHDDがオークションで転売されていた件です.最近でも類似の事件がありました.

私物ハードディスク売却後に起きた社内情報の流出についてまとめてみた

https://piyolog.hatenadiary.jp/entry/2022/01/17/003257

神奈川県の分はヤフオク,今回は若い人だからメルカリなのかな...中古のHDDを買う,ということをしたいとは思わないのですが,Time Machineでバックアップ利用していたことが明白なら,より使いたくないかなぁ...酷使されてそうだし.

そこでデータ消去技術に関するガイドブック(PDF)を入手できます.無料で登録不要.

データ消去技術ガイドブック【別冊】 暗号化消去技術編をリリース

https://adec-cert.jp/news/detail.php?no=1640225559

データ消去技術 ガイドブック

https://adec-cert.jp/guidebook/index.html

物理的にこわす,ことで穴を開けるといのがありますが,磁気なので復活させることは可能だそうです.

推奨は,データは暗号化して置いて,廃棄する場合にはキーを捨てるという行為だそうです.WindowsのBitLockerやmacOSのFileVaultが破られたと言う話は無いしね.

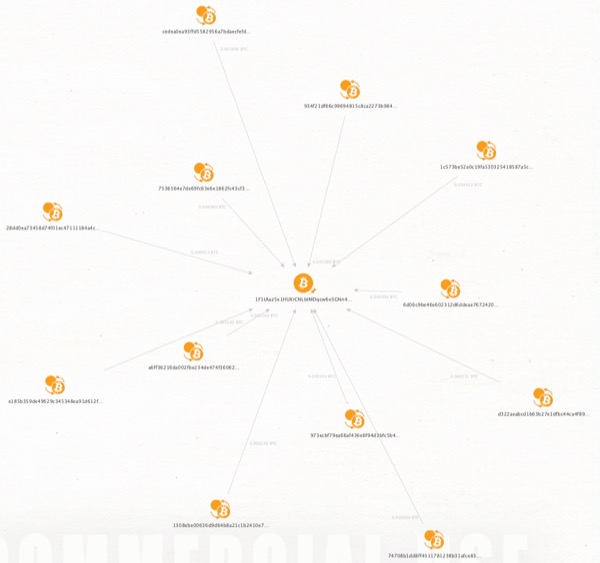

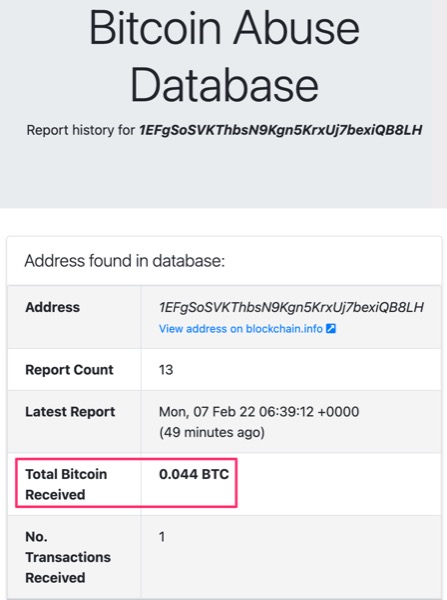

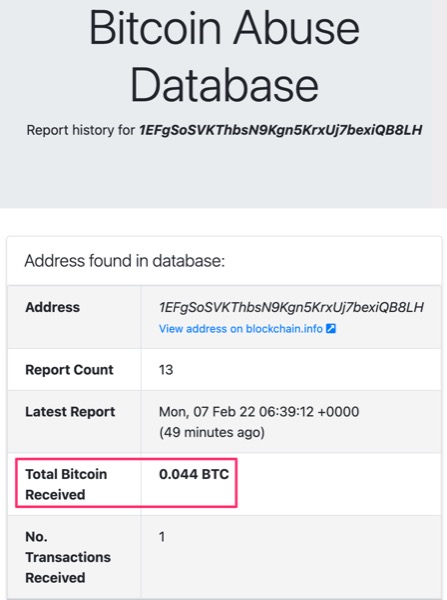

昨日(2022/02/07)からばら撒かれているセクストーションのビットコイン要求メールですが,先ほど現在,うちには13通来ていました.

ビットコインウォレットは2種類ありますね.

件名が Don't forget to pay the tax within 2 days! となっているメールも数通ある.

ビットコインウォレットは2種類ありますね.

1XYpKNCFesvBDtAKPdCksyTFNso3dDaaF

1XYpKNCFesvBDtAKPdCksyTFNso3dDaaF

1XYpKNCFesvBDtAKPdCksyTFNso3dDaaF

1XYpKNCFesvBDtAKPdCksyTFNso3dDaaF

1XYpKNCFesvBDtAKPdCksyTFNso3dDaaF

1XYpKNCFesvBDtAKPdCksyTFNso3dDaaF

1XYpKNCFesvBDtAKPdCksyTFNso3dDaaF

1XYpKNCFesvBDtAKPdCksyTFNso3dDaaF

1EFgSoSVKThbsN9Kgn5KrxUj7bexiQB8LH

1EFgSoSVKThbsN9Kgn5KrxUj7bexiQB8LH

1EFgSoSVKThbsN9Kgn5KrxUj7bexiQB8LH

1EFgSoSVKThbsN9Kgn5KrxUj7bexiQB8LH

1EFgSoSVKThbsN9Kgn5KrxUj7bexiQB8LH

件名が Don't forget to pay the tax within 2 days! となっているメールも数通ある.

1KD14nfrgjNCd5RYyb7wGKWsHxYG1cn3zK

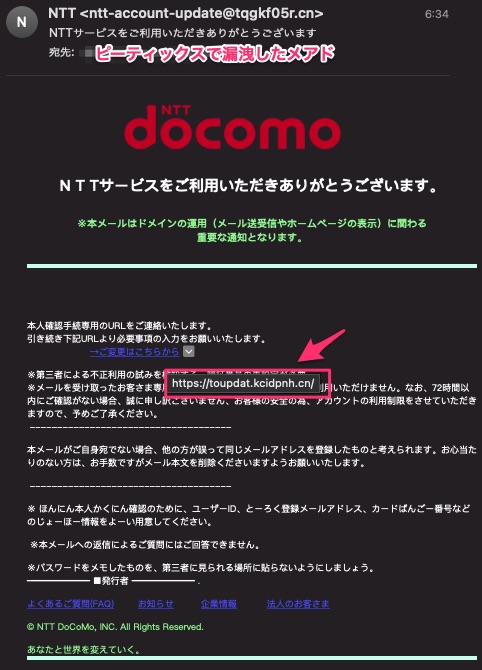

ピーティックスで漏洩したメアドにセクストーションメールが来た.

ちょいちょい文面が変わっているけれど,今回は金額がアップ!

引用:

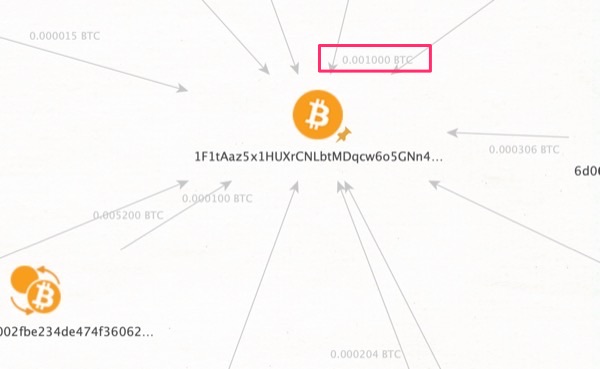

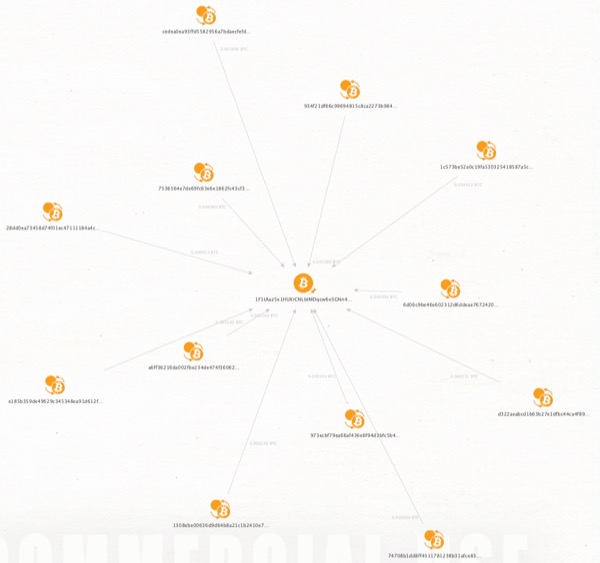

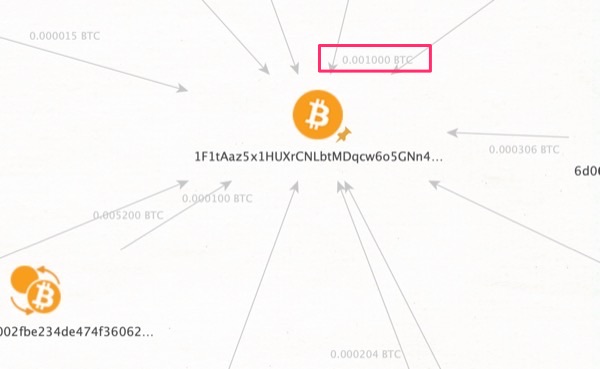

久しぶりにMaltegoをインストールして,ビットコインの動きを確認してみた.

結構な動きの入金がある模様.拡大してみると・・・

一番大きい数値で0.001BTCが入金されている模様.現在の価格は.

日本円で5000円弱...送金したタイミングをざっくりと調べてみると,2021年11月ごろから12件の入金があって,トータルで約22万円くらいになっているかな.

これまで低額だったのに今回20万円相当を要求しているのは相手が日本人だと分かっているからだろうか.

ちょいちょい文面が変わっているけれど,今回は金額がアップ!

引用:

こんにちは、お元気ですか?

悪い話で会話を始めるのは快いものではないですが、仕方ないことです。

数ヶ月前、貴方がインターネット閲覧に利用しているデバイスへのアクセス権を取得しました。

それからずっと、全てのインターネット上の活動を追跡しています。

貴方がすべきことは、私のアカウントに¥205000(送金時点での為替レートによっては同額のビットコイン)を1度送金していただくだけです。

私のビットコインウォレットは以下の通りです: 1EFgSoSVKThbsN9Kgn5KrxUj7bexiQB8LH

以上の送金は、このメールを開封してから48時間(2日)以内に完了してください。

久しぶりにMaltegoをインストールして,ビットコインの動きを確認してみた.

結構な動きの入金がある模様.拡大してみると・・・

一番大きい数値で0.001BTCが入金されている模様.現在の価格は.

日本円で5000円弱...送金したタイミングをざっくりと調べてみると,2021年11月ごろから12件の入金があって,トータルで約22万円くらいになっているかな.

これまで低額だったのに今回20万円相当を要求しているのは相手が日本人だと分かっているからだろうか.

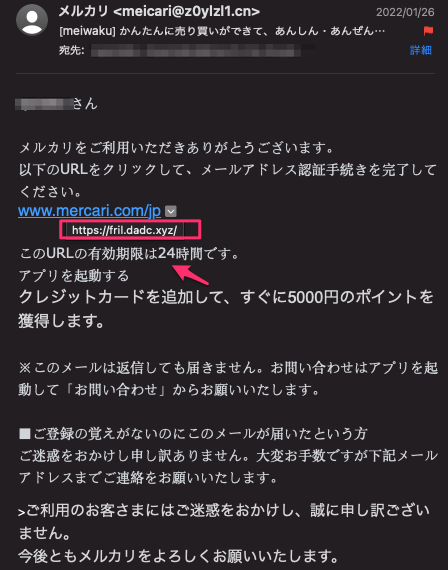

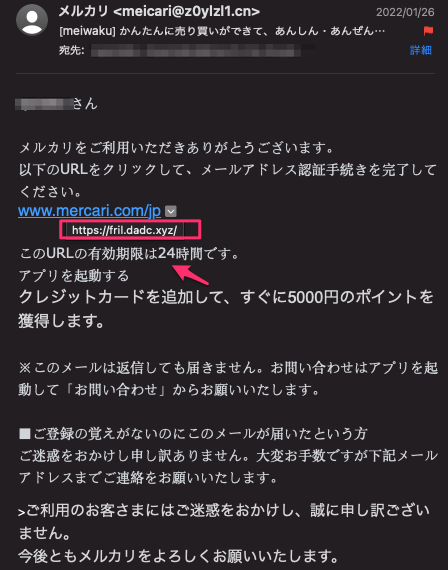

フィッシングなどの迷惑メールが多くて業務逼迫しているように見えるメルカリですが,うちのサンプルに新手のフィッシングメールが来ていました.

これまは「メルカリ本人確認のお知らせ」的な文面でのログイン誘導だったけれど,今回は24時間以内にクリックするとポイントがもらえると言う実益がありそうで,5000ポイントというありそうな金額だというのがミソかな.

先日観たNHKの特集がまさにコレで騙された人.

ニッポンが“釣られる” 追跡!サイバー闇市場 NHK

https://www3.nhk.or.jp/news/special/sci_cul/2022/01/special/phishing20220120/

これまは「メルカリ本人確認のお知らせ」的な文面でのログイン誘導だったけれど,今回は24時間以内にクリックするとポイントがもらえると言う実益がありそうで,5000ポイントというありそうな金額だというのがミソかな.

先日観たNHKの特集がまさにコレで騙された人.

ニッポンが“釣られる” 追跡!サイバー闇市場 NHK

https://www3.nhk.or.jp/news/special/sci_cul/2022/01/special/phishing20220120/

セクストーションの詐欺メール.

今回は1450$(米ドル)相当のビットコインを送信しろと.

引用:

$1450は今日現在167,076.25円なので,15万円くらいという相場感は変わってないかな.

今回は1450$(米ドル)相当のビットコインを送信しろと.

引用:

All you have to do to prevent this from happening is - transfer bitcoins worth $1450 (USD) to my Bitcoin address (if you have no idea how to do this, you can open your browser and simply search: "Buy Bitcoin").

My bitcoin address (BTC Wallet) is: 1KD14nfrgjNCd5RYyb7wGKWsHxYG1cn3zK

$1450は今日現在167,076.25円なので,15万円くらいという相場感は変わってないかな.

NISC(内閣サイバーセキュリティセンター)が総括を出していました.

東京大会におけるサイバーセキュリティ対策と今後の取組方針

https://www.nisc.go.jp/active/2020/pdf/Tokyo2020houkoku.pdf

見える人たちと,見えない人たちとたくさんの組織の連携の結果.何もなければ報道もされないので存在すら怪しい.それが縁の下の力持ち.

なので,こう言う場合は「4億5千回の攻撃」とかいうキャッチーな数値を出せる様にしておくのが良いのだろうなぁ.そんなことを思った.(数字は裏切らない)

それにしても情報共有プラットフォーム(JISP)についてヨイショされているけれど,専用SNSとはいえそんなに活発だったのだろうか? こういうのはほとんどはROM(Read Only Member)だからね.

今後,大阪のEXPOとか,札幌のオリンピック?とかでこのスキームが使われていくんだろうなぁ.

東京大会におけるサイバーセキュリティ対策と今後の取組方針

https://www.nisc.go.jp/active/2020/pdf/Tokyo2020houkoku.pdf

見える人たちと,見えない人たちとたくさんの組織の連携の結果.何もなければ報道もされないので存在すら怪しい.それが縁の下の力持ち.

なので,こう言う場合は「4億5千回の攻撃」とかいうキャッチーな数値を出せる様にしておくのが良いのだろうなぁ.そんなことを思った.(数字は裏切らない)

それにしても情報共有プラットフォーム(JISP)についてヨイショされているけれど,専用SNSとはいえそんなに活発だったのだろうか? こういうのはほとんどはROM(Read Only Member)だからね.

今後,大阪のEXPOとか,札幌のオリンピック?とかでこのスキームが使われていくんだろうなぁ.

2021年末のニュースなので,まとめると.

中国軍関係者指示でソフト不正購入未遂か 元留学生に逮捕状

https://www3.nhk.or.jp/news/html/20211228/k10013406991000.html

「国に貢献せよ」と迫られた…中国人元留学生、偽名でウイルス対策ソフト購入図る

https://www.yomiuri.co.jp/national/20211227-OYT1T50295/

30代の中国人元留学生が中国軍人の妻からの指示で日本企業向けのウイルス対策ソフトを不正に購入しようとしていた疑い

事件があったのは5年前の2016年.元留学生から任意で事情を聴いたがその後出国.

宇宙航空研究開発機構( JAXAジャクサ )や航空関連企業などが2016年にサイバー攻撃を受けた事件の捜査過程.

軍人の妻の夫は中国軍のサイバー攻撃部隊「61419部隊」に所属.中国のハッカー集団Tickと思われる.

警視庁公安部は、詐欺未遂容疑で男の逮捕状.国際刑事警察機構(ICPO)を通じて国際手配の方針.

このニュースを発表した時点で終了かな? 帰国していたら手が出せないもんね.

中国軍関係者指示でソフト不正購入未遂か 元留学生に逮捕状

https://www3.nhk.or.jp/news/html/20211228/k10013406991000.html

「国に貢献せよ」と迫られた…中国人元留学生、偽名でウイルス対策ソフト購入図る

https://www.yomiuri.co.jp/national/20211227-OYT1T50295/

このニュースを発表した時点で終了かな? 帰国していたら手が出せないもんね.

この様なニュースが.

コインハイブ事件が最高裁で無罪判決「原判決を破棄しなければ著しく正義に反する」

https://scan.netsecurity.ne.jp/article/2022/01/24/46992.html

引用:

「勝手にコンピュータ資源を使って収益を得る」と言う行為を禁じると,広告表示,動画広告表示などもコンピュータリソースを使っているとも言えるので違法となる.

極端にCPUを使うプログラムを送り込んでいたわけでもないと言う点が悪意として評価されなかったのでしょう.

それでこれ.

「ノートン 360」で仮想通貨マイニング機能が自動インストールされる件に批判の声

https://gigazine.net/news/20220107-norton-cryptominer-complain/

アンチウイルスソフトはCPUをよく消費する代表格のような存在だったけれど,この機能はユーザの同意によってオンにできるそう.そんな機能を組み込む事に問題を感じているのかと思ったら,そうでも無い様で.

引用:

老舗アンチウイルスソフト「ノートン」のブランドに仮想通貨のマイニング機能が実装へ

https://gigazine.net/news/20210603-norton-mine-cryptocurrency/

個人用のマルウェア対策ソフトとしてはWindows Defenderも優秀と言う事で,別の収益減を得ることを模索していると言うことかな.

コインハイブ事件が最高裁で無罪判決「原判決を破棄しなければ著しく正義に反する」

https://scan.netsecurity.ne.jp/article/2022/01/24/46992.html

引用:

同事件は、被告人が音声合成ソフトウェアを用いて作られた楽曲の情報を共有するインターネット上のWebサイト「X」運営に際し、閲覧者の同意を得ずに使用する電子計算機のCPUに仮想通貨モネロの取引履歴の承認作業等の演算を行わせて報酬を取得しようと考え、2017年10月30日から11月8日までの期間にプログラムコードをサーバコンピュータ上のXを構成するファイル内に蔵置して保管したというもの。

「勝手にコンピュータ資源を使って収益を得る」と言う行為を禁じると,広告表示,動画広告表示などもコンピュータリソースを使っているとも言えるので違法となる.

極端にCPUを使うプログラムを送り込んでいたわけでもないと言う点が悪意として評価されなかったのでしょう.

それでこれ.

「ノートン 360」で仮想通貨マイニング機能が自動インストールされる件に批判の声

https://gigazine.net/news/20220107-norton-cryptominer-complain/

アンチウイルスソフトはCPUをよく消費する代表格のような存在だったけれど,この機能はユーザの同意によってオンにできるそう.そんな機能を組み込む事に問題を感じているのかと思ったら,そうでも無い様で.

引用:

ただし、仮想通貨のマイニングや取引にかかる手数料はノートンによって固定化されているものではなく、市況やその他の要因により変動します。そのため、ユーザーが引き出そうとする仮想通貨の額が手数料を下回る場合に引き出しがブロックされてしまい。このことがユーザーを混乱させていると、セキュリティニュースサイトのKrebs on Securityは説明しています。

老舗アンチウイルスソフト「ノートン」のブランドに仮想通貨のマイニング機能が実装へ

https://gigazine.net/news/20210603-norton-mine-cryptocurrency/

個人用のマルウェア対策ソフトとしてはWindows Defenderも優秀と言う事で,別の収益減を得ることを模索していると言うことかな.

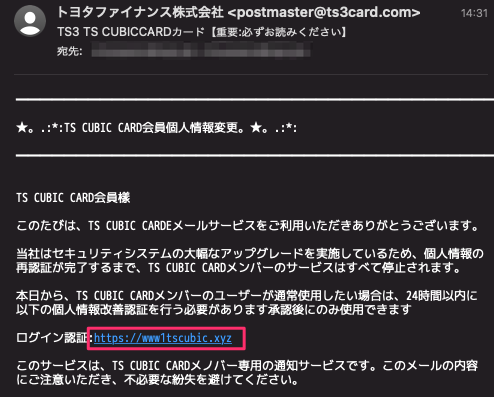

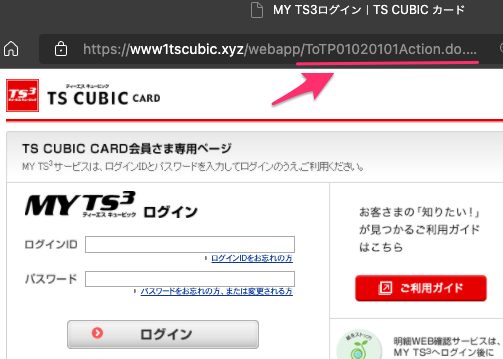

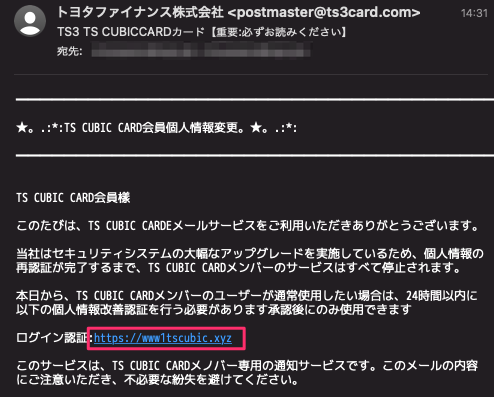

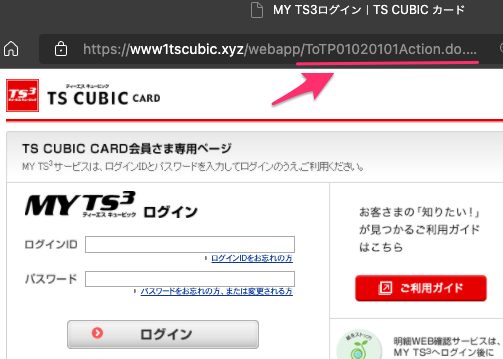

昨日の昨日のTS CUBIC CARDを騙るフィッシングメールがまた来た.

URLにアクセスしてみると・・・

まだブロックもテイクダウンもされてなかったので,フィッシング協議会に通報.そしてURLをみると,昨日と同じなので使い回しの模様.

ドメインは昨日登録されている.

IPアドレスを調べると2つ登録されている!

AbuseIPDBをみると両方ともまだ綺麗なままだったので,通報.

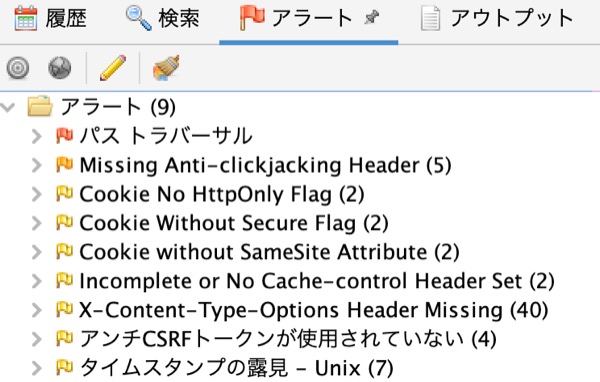

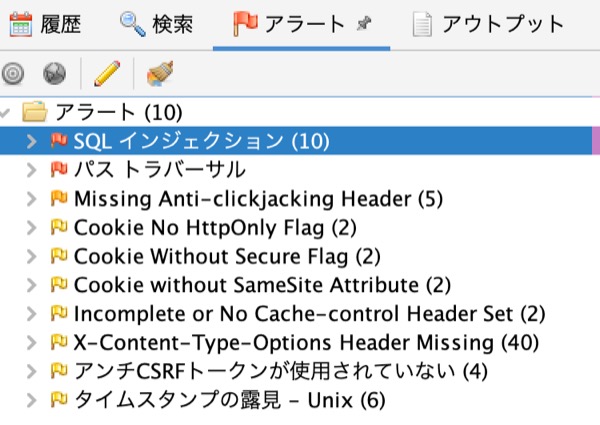

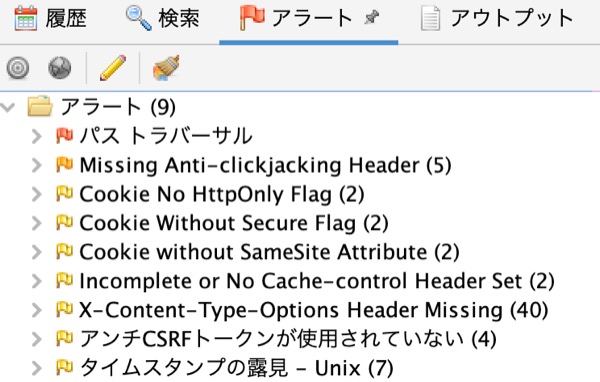

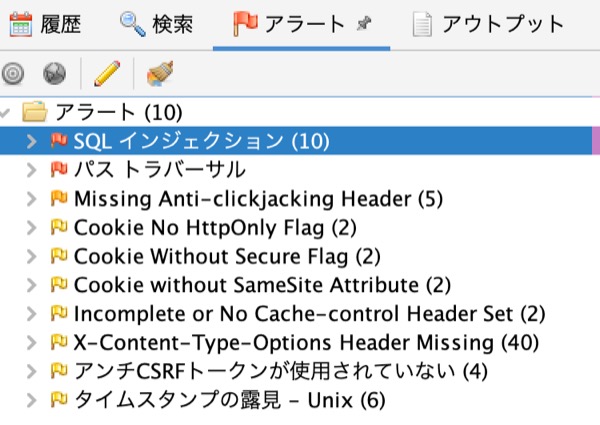

昨日と同じOWASP ZAPを使って脆弱性診断をしてみた.

今日(2022.02.03)の検査結果<

なんと! SQLインジェクションの脆弱性が封鎖されている模様.

昨日(2022.02.02)の検査結果

やるな.

追記2022/02/03 19:58

通報が効いたのかどうかわかりませんが,ページが403エラーになりました.

URLにアクセスしてみると・・・

まだブロックもテイクダウンもされてなかったので,フィッシング協議会に通報.そしてURLをみると,昨日と同じなので使い回しの模様.

ドメインは昨日登録されている.

Domain Name: www1tscubic.xyz

Registrar WHOIS Server: whois.namesilo.com

Registrar URL: https://www.namesilo.com/

Updated Date: 2022-02-02T07:00:00Z

Creation Date: 2022-02-02T07:00:00Z

Registrar Registration Expiration Date: 2023-02-02T07:00:00Z

Registrar: NameSilo, LLC

$ dig www1tscubic.xyz @8.8.8.8🈁

; <<>> DiG 9.10.6 <<>> www1tscubic.xyz @8.8.8.8

;; global options: +cmd

;; Got answer:

;; ->>HEADER<<- opcode: QUERY, status: NOERROR, id: 34162

;; flags: qr rd ra; QUERY: 1, ANSWER: 2, AUTHORITY: 0, ADDITIONAL: 1

;; OPT PSEUDOSECTION:

; EDNS: version: 0, flags:; udp: 512

;; QUESTION SECTION:

;www1tscubic.xyz. IN A

;; ANSWER SECTION:

www1tscubic.xyz. 300 IN A 172.67.148.128 🈁

www1tscubic.xyz. 300 IN A 104.21.39.210 🈁

;; Query time: 17 msec

;; SERVER: 8.8.8.8#53(8.8.8.8)

;; WHEN: Thu Feb 03 14:40:18 JST 2022

;; MSG SIZE rcvd: 76

$

昨日と同じOWASP ZAPを使って脆弱性診断をしてみた.

今日(2022.02.03)の検査結果<

なんと! SQLインジェクションの脆弱性が封鎖されている模様.

昨日(2022.02.02)の検査結果

やるな.

追記2022/02/03 19:58

通報が効いたのかどうかわかりませんが,ページが403エラーになりました.

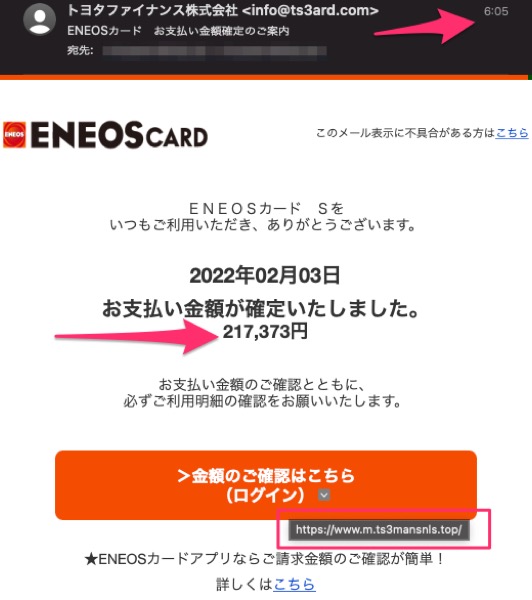

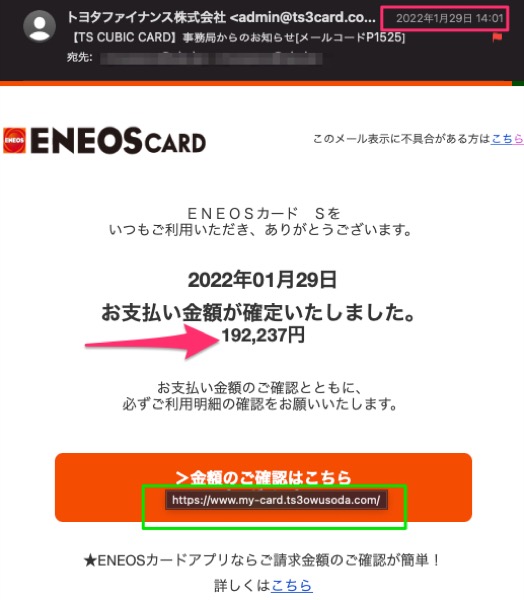

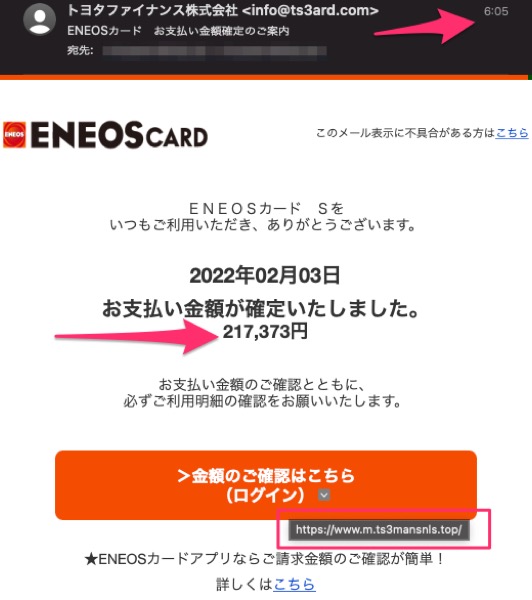

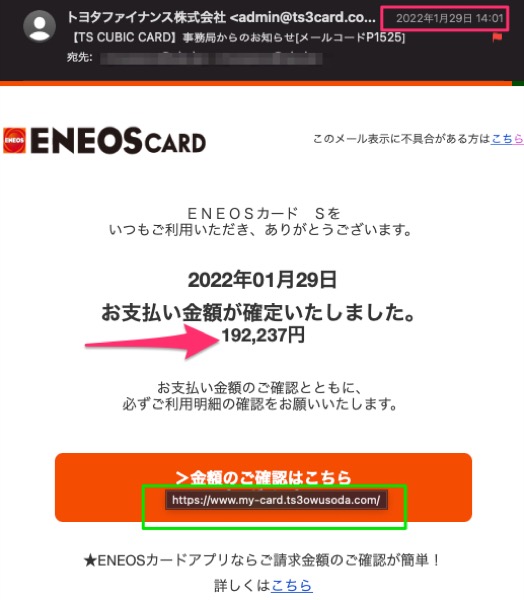

エネオスカードを騙るフィッシングメール.

今朝メールが到着したけれど,指定されたURLにアクセスすると,Microsoft Edgeでは赤い画面がでて来たのでブロックされていることが判明.その後アクセスを続けると機能分析したTS CUBIC CARDを騙るメールと同じようなデザインのサイトが表示されました.

それでいつもの様にOWASP ZAPで検査しようと思ったら404に.そしてさっきまで見えていたページも見れなくなりました.(スクショ取り忘れ)

私からの攻撃を検知したからダウンさせたのかな?!

whoisで確認すると,昨日登録されたドメインの模様.

そういえば年末に同じ様なメールを受け取っていたなと思って確認すると.

金額が変わっていますね.上がってる!

今朝メールが到着したけれど,指定されたURLにアクセスすると,Microsoft Edgeでは赤い画面がでて来たのでブロックされていることが判明.その後アクセスを続けると機能分析したTS CUBIC CARDを騙るメールと同じようなデザインのサイトが表示されました.

それでいつもの様にOWASP ZAPで検査しようと思ったら404に.そしてさっきまで見えていたページも見れなくなりました.(スクショ取り忘れ)

私からの攻撃を検知したからダウンさせたのかな?!

whoisで確認すると,昨日登録されたドメインの模様.

Domain Name: ts3mansnls.top

Registry Domain ID: D20220203G10001G_75851922-top

Registrar WHOIS Server: whois.aliyun.com

Registrar URL: http://www.alibabacloud.com

Updated Date:

Creation Date: 2022-02-02T18:07:30Z

Registry Expiry Date: 2023-02-02T18:07:30Z 🈁

Registrar: Alibaba.com Singapore E-Commerce Private Limited

金額が変わっていますね.上がってる!

DMARCレポートがGoogleから送られて来た その4 SPFレコードの設定をしなかったメールサーバからgmailへのメール 550-5.7.26 Unauthenticated email

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2022/2/2 18:29

新しくメールサーバを立てていて,Gmailにメールが送れない.

こんなメッセージが返ってくる.

DMARCとあるのでDNSレコードのDMARC設定を確認したけれど問題ない.とおもっていたら,SPFレコードの設定を忘れていた...

こんなメッセージが返ってくる.

This is the mail system at host mars.local.

I'm sorry to have to inform you that your message could not

be delivered to one or more recipients. It's attached below.

For further assistance, please send mail to postmaster.

If you do so, please include this problem report. You can

delete your own text from the attached returned message.

The mail system

<おれのGmail <おれのメアド@ gmail.com>: host gmail-smtp-in.l.google.com[142.251.8.27]

said: 550-5.7.26 Unauthenticated email from SPF設定忘れたメールサーバの is not accepted

due to 550-5.7.26 domain's DMARC policy. Please contact the administrator

of 550-5.7.26 SPF設定忘れたメールサーバの domain if this was a legitimate mail. Please

visit 550-5.7.26 https://support.google.com/mail/answer/2451690 to learn

about the 550 5.7.26 DMARC initiative. h186sXXXXX65pgc.30 - gsmtp (in

reply to end of DATA command)

Reporting-MTA: dns; mars.local

X-Postfix-Queue-ID: C87D7XXXXE4

X-Postfix-Sender: rfc822; SPF設定忘れたメールサーバのメアド

Arrival-Date: Tue, 1 Feb 2022 01:33:12 +0900 (JST)

Final-Recipient: rfc822; おれのGmail <おれのメアド@ gmail.com>

Original-Recipient: rfc822;おれのGmail <おれのメアド@ gmail.com>

Action: failed

Status: 5.7.26

Remote-MTA: dns; gmail-smtp-in.l.google.com

Diagnostic-Code: smtp; 550-5.7.26 Unauthenticated email from SPF設定忘れたメールサーバ is

not accepted due to 550-5.7.26 domain's DMARC policy. Please contact the

administrator of 550-5.7.26 SPF設定忘れたメールサーバ domain if this was a legitimate

mail. Please visit 550-5.7.26

https://support.google.com/mail/answer/2451690 to learn about the 550

5.7.26 DMARC initiative. h186sXXXXX65pgc.30 - gsmtp

差出人: SPF設定忘れたメールサーバのメアド

件名: Re: te

日付: 2022年2月1日 1:33:04 JST

宛先: おれのGmail <おれのメアド@ gmail.com>

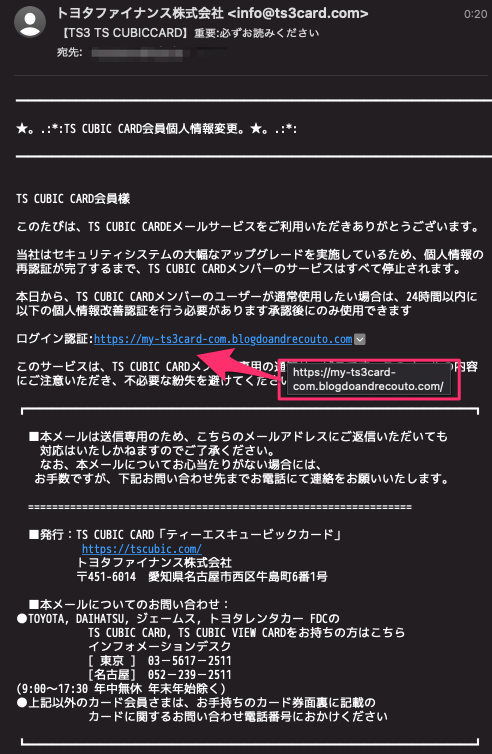

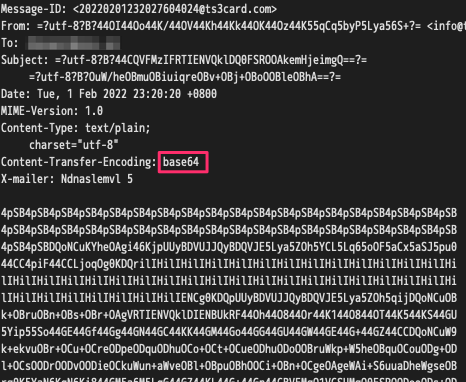

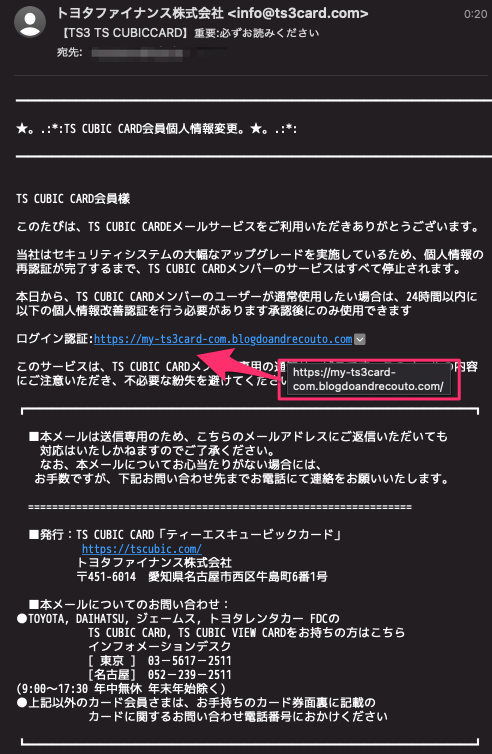

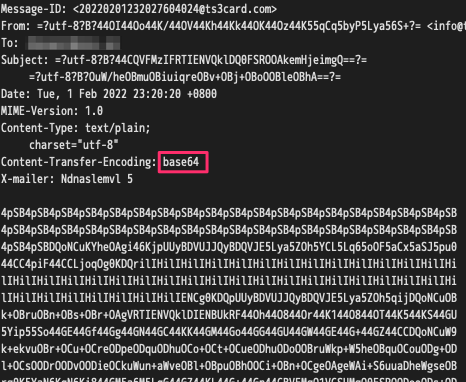

タイトルに「必ずお読みください」と書いてあるので,興味深く読んでみた.

メールの中にURLが記載されていてバレバレ.リンク先も同じなので偽装ドメインでもない.

しかし,メールのソースを見ると,ちゃんと?HTMLメールになっている.

メールの中にURLが記載されていてバレバレ.リンク先も同じなので偽装ドメインでもない.

しかし,メールのソースを見ると,ちゃんと?HTMLメールになっている.

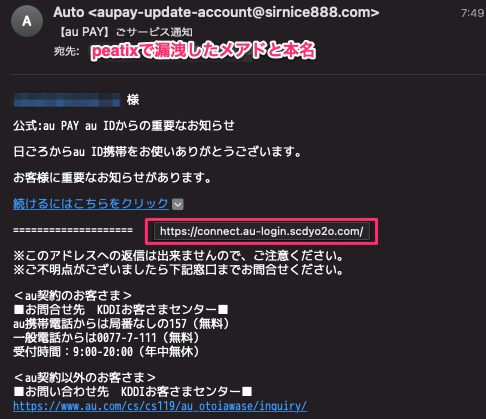

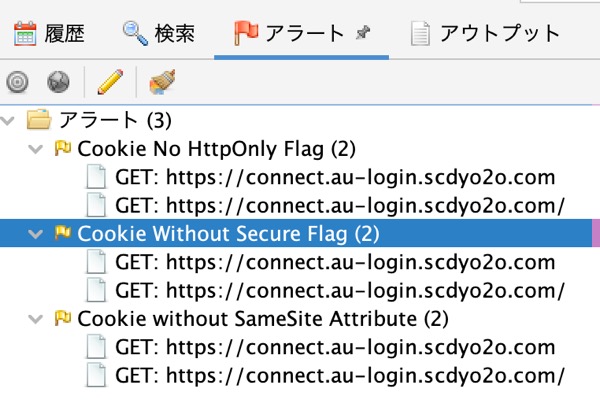

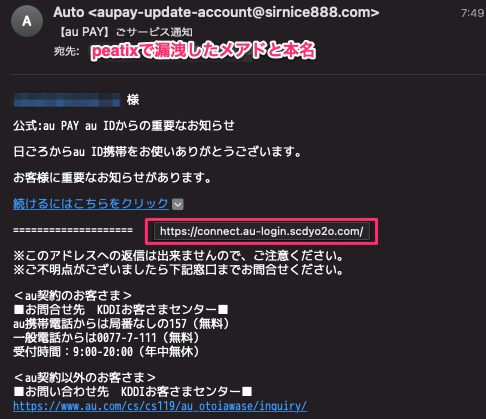

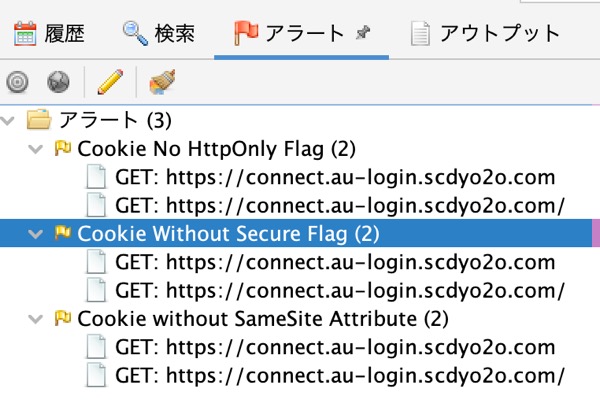

半月ほど前にフォレンジックした「【au PAY】ごサービス通知」ですが,また同じ内容のものがリンク先が別のFQDNで送られてきた.

今朝の7時49分だが,今現在Microsoft Edge,google Chrome,Safariではアクセスできる.

Symantec系にはSuspiciousになっている.VTでも同様だが,スコアは4/93と低調.

whoisでみると,ドメインは2021年に取得だが,今年の1月にアップデートされている.

OWASP ZAPで見てみると,脆弱性も前回とほぼ同じなので前回と同じ仕組みのコピー?増殖?輪廻転生?サイトの模様.

URLを削ってアクセスすると,中国語のページが.

テキストをDeepLで翻訳するとこれ.

引用: 取り急ぎ,フィッシング協議会に通報.

今朝の7時49分だが,今現在Microsoft Edge,google Chrome,Safariではアクセスできる.

Symantec系にはSuspiciousになっている.VTでも同様だが,スコアは4/93と低調.

whoisでみると,ドメインは2021年に取得だが,今年の1月にアップデートされている.

Domain Name: SCDYO2O.COM

Registry Domain ID: 2598005525_DOMAIN_COM-VRSN

Registrar WHOIS Server: whois.publicdomainregistry.com

Registrar URL: www.publicdomainregistry.com

Updated Date: 2022-01-24T10:13:00Z 🈁

Creation Date: 2021-03-15T08:54:00Z 🈁

OWASP ZAPで見てみると,脆弱性も前回とほぼ同じなので前回と同じ仕組みのコピー?増殖?輪廻転生?サイトの模様.

URLを削ってアクセスすると,中国語のページが.

テキストをDeepLで翻訳するとこれ.

引用:

没有找到站点

您的请求在Web服务器中没有找到对应的站点!

可能原因:

您没有将此域名或IP绑定到对应站点!

配置文件未生效!

如何解决:

检查是否已经绑定到对应站点,若确认已绑定,请尝试重载Web服务;

检查端口是否正确;

若您使用了CDN产品,请尝试清除CDN缓存;

普通网站访客,请联系网站管理员;

サイトが見つかりません

あなたのリクエストは、ウェブサーバー内で該当するサイトを見つけられませんでした!

考えられる原因

このドメイン名またはIPを対応するサイトにバインドしていない!

コンフィギュレーションファイルが有効ではありません

解決方法

対応するサイトがバインドされているか確認し、確認できたらWebサービスを再読み込みしてみてください。

ポートが正しいかどうか確認してください。

CDN製品をご利用の場合は、CDNキャッシュのクリアをお試しください。

一般的なサイト訪問者は、サイト管理者にお問い合わせください。

Podcastを聴いていたら紹介があったので入手しました.

DBIR 2021年データ漏洩/侵害調査報告書

https://www.verizon.com/business/ja-jp/resources/reports/dbir/

DBIR 2021年データ漏洩/侵害調査報告書

https://www.verizon.com/business/ja-jp/resources/reports/dbir/

USBメモリなんて失くすものだろうから,連絡先を記載しておくのが正しいのかな.

テプラで連絡先と管理番号を貼っておいて,拾ったら連絡くれと.その時に所有者を記載しておくかどうかは,微妙だが.

システム手帳を持ち歩いていたときは,手帳に「拾ったら連絡してください.謝礼します」と書いといたもんだが.

患者情報含むUSBメモリを紛失、拾得者の連絡で判明 - 昭和大病院

https://www.security-next.com/133083

引用:

テプラで連絡先と管理番号を貼っておいて,拾ったら連絡くれと.その時に所有者を記載しておくかどうかは,微妙だが.

システム手帳を持ち歩いていたときは,手帳に「拾ったら連絡してください.謝礼します」と書いといたもんだが.

患者情報含むUSBメモリを紛失、拾得者の連絡で判明 - 昭和大病院

https://www.security-next.com/133083

引用:

同大によれば、2021年12月6日にUSBメモリの拾得者からの連絡で紛失していたことが判明したという。本誌取材に対し、USBメモリの所有者や利用目的、セキュリティ対策の実施状況、紛失した原因についてはコメントを避けている。

運輸会社は輸送の過程で荷物の一時保管をする設備を持っていると思うけれど,その設備を利用して保管業務をやっていたのかな.

預かった保管文書が箱ごと所在不明に - 丸和運輸機関子会社

https://www.security-next.com/133262

引用:

前日に預かったものが無くなったというのは災難だけれど,どの箱に何が入っているかは厳格に預け入れた側が把握しておく必要がありますね.

そういえば富士通の優勝旗は,やっぱり出てこないのかな?

ちなみに,機密文書も手軽に処分できるサービスも拡充された模様.

機密文書の廃棄サービス、テレワーク環境にも対応 - ヤマト運輸

https://www.security-next.com/133343

引用:

ヤマト運輸の紛失率がどれくらいなのだろう? 自分自身は被害に遭ったことはないですが.

預かった保管文書が箱ごと所在不明に - 丸和運輸機関子会社

https://www.security-next.com/133262

引用:

所在不明となっているのは、前日15日に預かった文書保管箱19箱のうちの1箱で、同団体の年金関係書類である「退職届」や「組合員期間等証明書」など個人情報を含む872人分の書類が収納されていたという。

前日に預かったものが無くなったというのは災難だけれど,どの箱に何が入っているかは厳格に預け入れた側が把握しておく必要がありますね.

そういえば富士通の優勝旗は,やっぱり出てこないのかな?

ちなみに,機密文書も手軽に処分できるサービスも拡充された模様.

機密文書の廃棄サービス、テレワーク環境にも対応 - ヤマト運輸

https://www.security-next.com/133343

引用:

オフィス以外で発生した機密文書の廃棄にもあらたに対応する。

ヤマト運輸の紛失率がどれくらいなのだろう? 自分自身は被害に遭ったことはないですが.

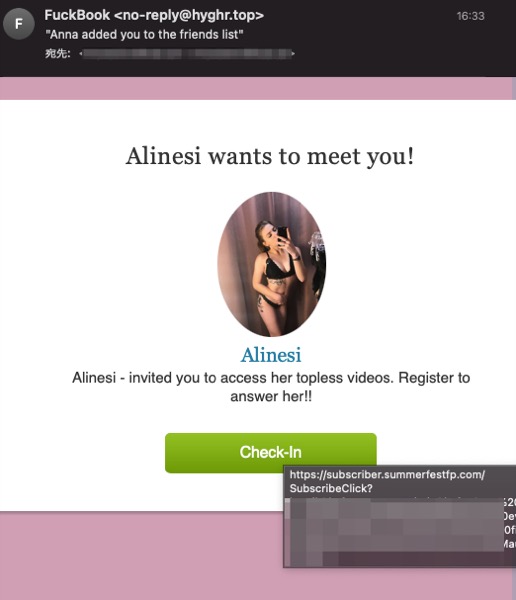

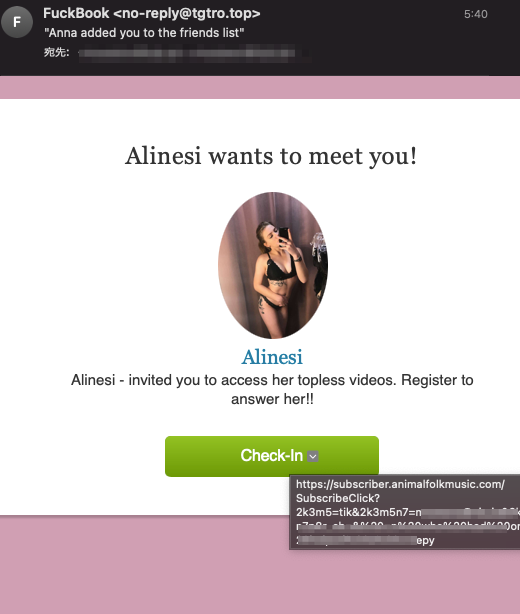

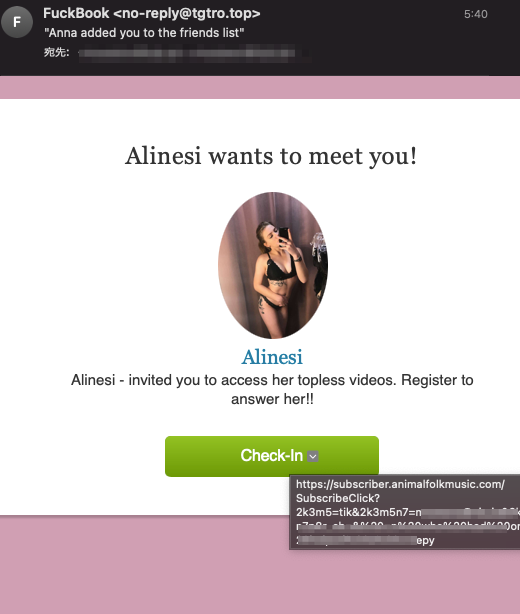

件名にはAnnaと書いてあるけれど本文にはAlinesiと書いてあるフィッシングメールが.

アクセスするとトップレスビデオが見られると言っているけれど,Check-Inのリンク先はアニマルフォークミュージックとある.

その音楽サイトっぽいものをVTしてみた.

アクセスするとトップレスビデオが見られると言っているけれど,Check-Inのリンク先はアニマルフォークミュージックとある.

その音楽サイトっぽいものをVTしてみた.

興味深い.

HDD紛失を公表、顧客情報が含まれる可能性 - 北海道ガス

https://www.security-next.com/133199

引用:

前の現場のボスは,USBメモリとか外付けHDDとか,可搬性のある記憶媒体を圧倒的に嫌っていたなぁ.

この事件の教訓は,USBメモリとか外付けHDDを会社で買うとそのライフログを全部取得する必要がある場合があるので,見た目以上にコストがかかることを認識するということかな.

クラウドストレージを使えば「ログが残るハズだから」という.

HDD紛失を公表、顧客情報が含まれる可能性 - 北海道ガス

https://www.security-next.com/133199

引用:

社内関係者に対するヒアリングでは、ハードディスクの内部にデータは存在しなかったとする証言もあるが、消去した記録が残っておらず確認できないことから事態を公表した。

前の現場のボスは,USBメモリとか外付けHDDとか,可搬性のある記憶媒体を圧倒的に嫌っていたなぁ.

この事件の教訓は,USBメモリとか外付けHDDを会社で買うとそのライフログを全部取得する必要がある場合があるので,見た目以上にコストがかかることを認識するということかな.

クラウドストレージを使えば「ログが残るハズだから」という.