ブログ - セキュリティカテゴリのエントリ

この挨拶もおなじみになっている気もするけれど.

引用: 今日はこのタイプのフィッシングメールが多く配信されています.

引用: まだ入金は無い模様.

引用:

どうも、こんにちは。

まずは自己紹介をさせていただきますね。

引用:

朗報は、まだ抑止することができることです。ただ 22万円 相当のビットコインを私のBTCウォレットに送金いただくだけで止められます(方法がわからない方は、オンライン検索すれば、段階ごとに方法を説明した記事が沢山見つけられるはずです)。

私のビットコインウォレット(BTC Wallet): 1K5wW172WmGxeMH7P1BQJ1RTgGG33CTGsW

コピー機で原本を忘れる事はままある事なので,職場で使っている際には原稿カバー部分を上げた状態にする習慣があったな.最低でもそれは20年以上昔から.

ただ,その状態を商業施設(コンビニ含む)で見た事はないので,事故は起こるべくしてって感じか.

個人情報含む調査関係の名簿原本をコピー機に置き忘れ - 山口県

https://www.security-next.com/136490

引用: 気になるのは,そもそもなぜコピーしたのか.

引用:

国民生活基礎調査 - Wikipedia

引用: 現在絶賛調査中ということなのか.

ただ,その状態を商業施設(コンビニ含む)で見た事はないので,事故は起こるべくしてって感じか.

個人情報含む調査関係の名簿原本をコピー機に置き忘れ - 山口県

https://www.security-next.com/136490

引用:

5月6日に調査員が防府市内の商業施設で単位区別世帯名簿をコピーした際、名簿原本をコピー機に置き忘れたもの。

引用:

山口県は、国からの委託で実施する国民生活基礎調査の調査員が、個人情報含む世帯名簿をコピーした際、原本をコピー機に置き忘れたことを公表した。

国民生活基礎調査 - Wikipedia

引用:

世態票

単独世帯の状況、5月中の家計支出総額、世帯主との続柄、性、出生年月、配偶者の有無、医療保険の加入状況、公的年金・恩給の受給状況、公的年金の加入状況、就業状況等

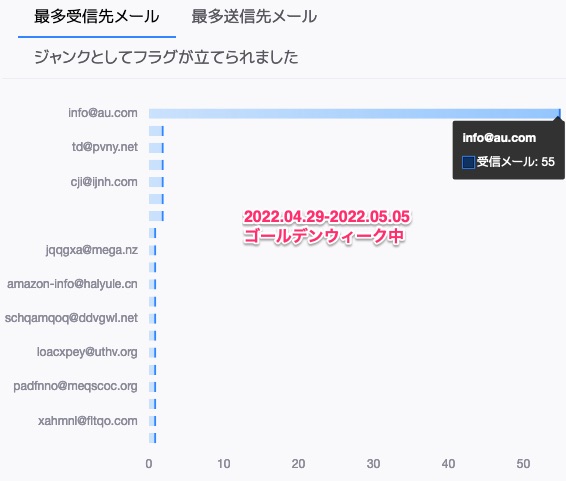

大量に配信されていますね.今のところ,私が管理するメールサーバには30アカウント分このメールが到着しています.

ただ件名は1つだけれど内容は2つある模様です.件名と内容は全く関係ないという・・・

他の特徴としては,Fromのメアドが.jpが使われていることが多いです.

引用:

2つ目.

引用:

今のところ送金は無い模様.こういうのは数週間後に再確認すると,いくらか送金されていることが多いのだな.

ただ件名は1つだけれど内容は2つある模様です.件名と内容は全く関係ないという・・・

他の特徴としては,Fromのメアドが.jpが使われていることが多いです.

引用:

どうも、こんにちは。

まずは自己紹介をさせていただきますね。私はプロのプログラマーで、自由時間ではハッキングを専門にしております。

今回残念なことに、貴方は私の次の被害者となり、貴方のオペレーティングシステムとデバイスに私はハッキングいたしました。

-略-

ただ 19万円 相当のビットコインを私のBTCウォレットに送金いただくだけで止められます(方法がわからない方は、オンライン検索すれば、段階ごとに方法を説明した記事が沢山見つけられるはずです)。

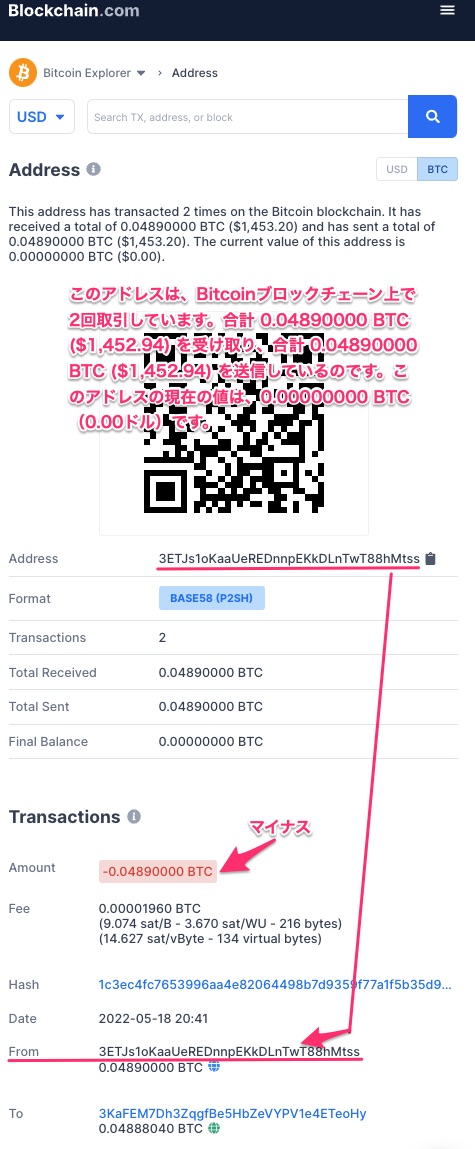

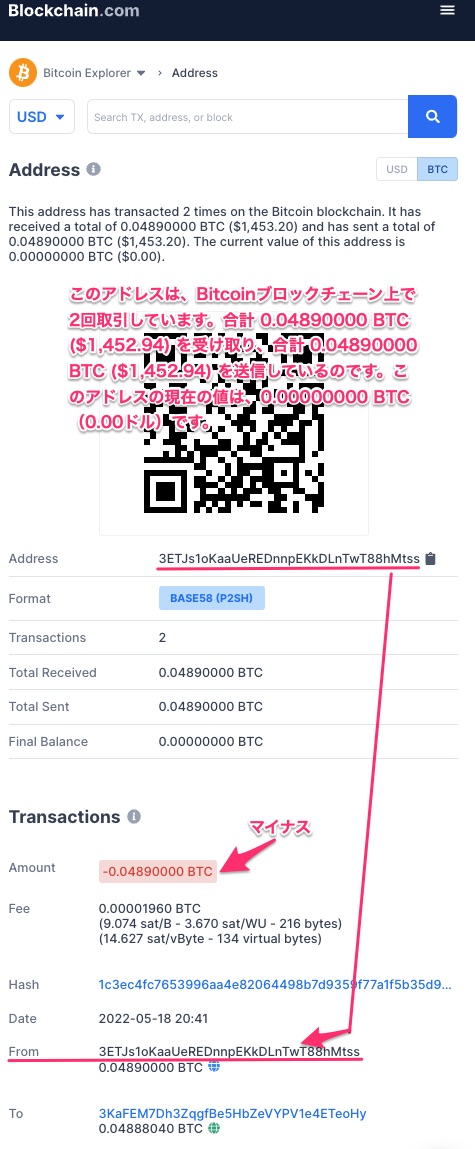

私のビットコインウォレット(BTC Wallet): 3ETJs1oKaaUeREDnnpEKkDLnTwT88hMtss

2つ目.

引用:

こんにちは!

残念ながら、不快なお知らせがございます。

数ヶ月前、ネット閲覧に利用されている全ての端末に私は完全なアクセスを獲得しました。

その後、貴方のネット上の活動全てを監視し続けています。

-略-

私に20万円 送金時の為替レートに基づくビットコイン相当)を送金してください。送金を受け取り次第、すぐに躊躇することなく多淫な動画全てを削除します。

私のビットコインウォレットはこちらです: 1P4S3GyB925R51WpCkJ4QNdGoM6Yw8jRTj

48時間(詳しくは2日間)以内に実行してください。カウントダウンは、このメールを開封された時点で開始します

今のところ送金は無い模様.こういうのは数週間後に再確認すると,いくらか送金されていることが多いのだな.

表面的には報酬が北の資金源になっている可能性だけれど,本質的には国の脆弱性ということですね.

【独自】北の技術者、県防災アプリを修正…26万人利用・ミサイル速報「Jアラート」も配信

https://www.yomiuri.co.jp/national/20220518-OYT1T50420/

引用:

発覚経緯は不正送金という別件でお金の流れを追いかけるとこういうことだったということか.

偽名を使ってオフショアとかだったりしたら,いわゆる身体検査もしづらいだろうし.

かつて富士通の子会社・関連会社でオウム真理教が関わる会社が政府機関のシステム開発に関わっていましたが,その時と構造は同じ.

オウム真理教ソフト開発業務受注問題 - Wikipedia

失われた30年みたいなのも,こういうところに反映されていると思うんだよね.開発者育成をもっとやっていれば良かったのだろう.

追記2022/05/27

自治体アプリ改修に関わっていた北朝鮮籍IT技術者への不正送金事案についてまとめてみた

https://piyolog.hatenadiary.jp/entry/2022/05/25/125620

追記2022/06/21

中国の北朝鮮IT技術者に不正送金 不起訴に

https://www3.nhk.or.jp/news/html/20220617/k10013677041000.html

引用: 不起訴の理由については不明だそうです.この件については,不正送金というのは表向きの話で,国家の根幹になる部分に簡単に北の国が侵入できている事の警告の意図が多いのかな.

【独自】北の技術者、県防災アプリを修正…26万人利用・ミサイル速報「Jアラート」も配信

https://www.yomiuri.co.jp/national/20220518-OYT1T50420/

引用:

中国在住の北朝鮮のIT技術者が、知人の男名義で日本のスマートフォンアプリの開発を請け負い、報酬を不正送金させていたとされる事件で、この技術者が兵庫県の防災アプリの修正業務を請け負っていたことが、捜査関係者などへの取材でわかった。同アプリでは、北朝鮮からのミサイル発射などを速報する「Jアラート」も配信している。

発覚経緯は不正送金という別件でお金の流れを追いかけるとこういうことだったということか.

偽名を使ってオフショアとかだったりしたら,いわゆる身体検査もしづらいだろうし.

かつて富士通の子会社・関連会社でオウム真理教が関わる会社が政府機関のシステム開発に関わっていましたが,その時と構造は同じ.

オウム真理教ソフト開発業務受注問題 - Wikipedia

失われた30年みたいなのも,こういうところに反映されていると思うんだよね.開発者育成をもっとやっていれば良かったのだろう.

追記2022/05/27

自治体アプリ改修に関わっていた北朝鮮籍IT技術者への不正送金事案についてまとめてみた

https://piyolog.hatenadiary.jp/entry/2022/05/25/125620

追記2022/06/21

中国の北朝鮮IT技術者に不正送金 不起訴に

https://www3.nhk.or.jp/news/html/20220617/k10013677041000.html

引用:

中国に住む北朝鮮のIT技術者が、他人の名義で日本のスマートフォンアプリの開発などに関わり、その報酬を不正に送金していたとして、横浜市に住む韓国籍の会社員ら2人が書類送検された事件で、横浜地方検察庁は2人を不起訴にしました。

スマホでロシアにサイバー攻撃、日本でも 「祭り感覚」に潜むリスク

https://www.asahi.com/articles/ASQ5F3RRWQ4NULEI001.html

引用:

当初,30万人という報道だったけれど,3万人減ったのかな,というのが気になった.

IT ARMY of UkraineはDDoSツールを提供して一般人がVPNでロシアの色々なサイトをDDoS攻撃する団体.ある時から攻撃対象は中央管理になりました.5chでもそれが実践されているのだろうか.

https://www.asahi.com/articles/ASQ5F3RRWQ4NULEI001.html

引用:

ロシアの軍事侵攻が始まってから2日後の2月26日、ウクライナ政府は、サイバー攻撃で反撃する「IT軍」への参加を世界に向けて呼びかけた。SNSの「テレグラム」に設けられた専用チャンネルには27万人を超える人が登録する。

当初,30万人という報道だったけれど,3万人減ったのかな,というのが気になった.

IT ARMY of UkraineはDDoSツールを提供して一般人がVPNでロシアの色々なサイトをDDoS攻撃する団体.ある時から攻撃対象は中央管理になりました.5chでもそれが実践されているのだろうか.

価値がある内に関わらず開設して時間の経過したドメインは信頼度にバリューがあるという事実.

昨日まで安全だったサイトが安全でなくなることもあるし.

提供終了したアクセス解析ツールのドメインが他者の手に 不審なスクリプトが設置されている可能性も

https://www.itmedia.co.jp/news/articles/2205/18/news189.html

【注意喚起】セキュリティリスク回避のため、

旧Visionalist をご利用いただいていた法人のお客さまにおける

“tracer.jp”タグ削除のお願い - NTTコム オンライン・マーケティング・ソリューション株式会社

https://www.nttcoms.com/news/2022051801/

うちのサイトもGoogle AdSenceの広告タグを入れているので,google.comが廃止になれば同じことが起きる.

追記2022/06/13

サービス終了した「Visionalist」のタグ、約800サイトに残存 - 一時水飲み場攻撃と同じスクリプトも配信

https://www.security-next.com/137144

興味深いのでtracer.jpをwhoisしてみた.

公開連絡窓口となっているMARCARIA.COMは米国のレジストラのよう.そして"XT Yaz?l?m Hizmetleri Ltd. ?ti."だけれど,Hizmetleriはトルコ語で「サービス」の意味らしい.その筋からトルコ語で"Yaz"を調べると「夏」だとのこと.

昨日まで安全だったサイトが安全でなくなることもあるし.

提供終了したアクセス解析ツールのドメインが他者の手に 不審なスクリプトが設置されている可能性も

https://www.itmedia.co.jp/news/articles/2205/18/news189.html

【注意喚起】セキュリティリスク回避のため、

旧Visionalist をご利用いただいていた法人のお客さまにおける

“tracer.jp”タグ削除のお願い - NTTコム オンライン・マーケティング・ソリューション株式会社

https://www.nttcoms.com/news/2022051801/

うちのサイトもGoogle AdSenceの広告タグを入れているので,google.comが廃止になれば同じことが起きる.

追記2022/06/13

サービス終了した「Visionalist」のタグ、約800サイトに残存 - 一時水飲み場攻撃と同じスクリプトも配信

https://www.security-next.com/137144

興味深いのでtracer.jpをwhoisしてみた.

$ whois tracer.jp🆑

-略-

# whois.jprs.jp

[ JPRS database provides information on network administration. Its use is ]

[ restricted to network administration purposes. For further information, ]

[ use 'whois -h whois.jprs.jp help'. To suppress Japanese output, add'/e' ]

[ at the end of command, e.g. 'whois -h whois.jprs.jp xxx/e'. ]

Domain Information: [ドメイン情報]

[Domain Name] TRACER.JP

[登録者名] XT Yaz?l?m Hizmetleri Ltd. ?ti.

[Registrant] XT Yaz?l?m Hizmetleri Ltd. ?ti.

[Name Server] ns01.trademarkarea.com

[Name Server] ns02.trademarkarea.com

[Name Server] ns03.trademarkarea.com

[Signing Key]

[登録年月日] 2022/05/05

[有効期限] 2023/05/31

[状態] Active

[最終更新] 2022/05/17 06:29:55 (JST)

Contact Information: [公開連絡窓口]

[名前] MARCARIA.COM

[Name] MARCARIA.COM

[Email] domains@marcaria.com

[Web Page]

[郵便番号] FL 33166

[住所] 8345 NW 66 ST #B1673,Miami

Florida

United States

[Postal Address] 8345 NW 66 ST #B1673,Miami

Florida

United States

[電話番号] ++1.3057227658

[FAX番号]

$

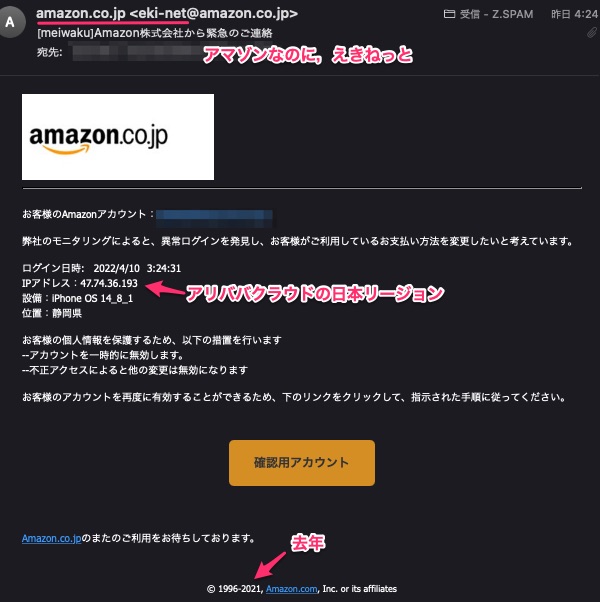

タイトルと書き出し部分がいつも気になるセクストーしょん詐欺.

引用:

振込先の仮想通貨はビットコインが主流に戻ってきている感じかな.イーサリアム時代は短かったか.

引用:

19万円か.

ビットコインへの送金情報を確認.

https://www.blockchain.com/btc/address/3ETJs1oKaaUeREDnnpEKkDLnTwT88hMtss

0.04890000 BTCは162,252.327JPYだそうで,19万円くらい振り込んだのにビットコインの下落で目減りしたか.

気になるのは,もうすでに2トランザクションの動きがある.1つは入金で1つは出金.

引用:

どうも、こんにちは。

まずは自己紹介をさせていただきますね。私はプロのプログラマーで、自由時間ではハッキングを専門にしております。

今回残念なことに、貴方は私の次の被害者となり、貴方のオペレーティングシステムとデバイスに私はハッキングいたしました。

振込先の仮想通貨はビットコインが主流に戻ってきている感じかな.イーサリアム時代は短かったか.

引用:

朗報は、まだ抑止することができることです。

ただ 19万円 相当のビットコインを私のBTCウォレットに送金いただくだけで止められます(方法がわからない方は、オンライン検索すれば、段階ごとに方法を説明した記事が沢山見つけられるはずです)。

私のビットコインウォレット(BTC Wallet): 3ETJs1oKaaUeREDnnpEKkDLnTwT88hMtss

19万円か.

ビットコインへの送金情報を確認.

https://www.blockchain.com/btc/address/3ETJs1oKaaUeREDnnpEKkDLnTwT88hMtss

0.04890000 BTCは162,252.327JPYだそうで,19万円くらい振り込んだのにビットコインの下落で目減りしたか.

気になるのは,もうすでに2トランザクションの動きがある.1つは入金で1つは出金.

富士通の「政府認定クラウド」のニフクラにて,不正アクセスが発生.

ロードバランサーへの不正アクセスについて

https://pfs.nifcloud.com/cs/catalog/cloud_news/catalog_202205161000_1.htm

ニフクラは,富士通クラウドテクノロジーズという会社が運営しているクラウドプラットフォームで,そこで使っているロードバランサの脆弱性発表が5月4日,不正アクセスが5月7日と時間が無い感じが.

使っているロードバランサはこれかなぁ...

F5 BIG-IPに緊急の脆弱性、ただちにアップデートを

https://news.livedoor.com/article/detail/22117174/

引用:

5月9日にパロアルトネットワークスがこの情報の分析結果を公表しています.

脅威に関する情報: CVE-2022-1388 BIG-IP製品のiControlRESTコンポーネントにおけるリモートコード実行の脆弱性

https://unit42.paloaltonetworks.jp/cve-2022-1388/

引用: 公開直後から大量スキャンだなんて.まさにゼロデイ.運悪く日本ではゴールデンウィークだから手薄になっていたかもしれない...

去年のProjectWEBと言い,日本の根幹なんだなって思います.

ロードバランサーへの不正アクセスについて

https://pfs.nifcloud.com/cs/catalog/cloud_news/catalog_202205161000_1.htm

ニフクラは,富士通クラウドテクノロジーズという会社が運営しているクラウドプラットフォームで,そこで使っているロードバランサの脆弱性発表が5月4日,不正アクセスが5月7日と時間が無い感じが.

使っているロードバランサはこれかなぁ...

F5 BIG-IPに緊急の脆弱性、ただちにアップデートを

https://news.livedoor.com/article/detail/22117174/

引用:

米国土安全保障省サイバーセキュリティ・インフラストラクチャセキュリティ庁(CISA: Cybersecurity and Infrastructure Security Agency)は5月4日(米国時間)、「F5 Releases Security Advisories Addressing Multiple Vulnerabilities|CISA」において、F5ネットワークスのロードバランサー「F5 BIG-IP」に脆弱性が存在すると伝えた。

5月9日にパロアルトネットワークスがこの情報の分析結果を公表しています.

脅威に関する情報: CVE-2022-1388 BIG-IP製品のiControlRESTコンポーネントにおけるリモートコード実行の脆弱性

https://unit42.paloaltonetworks.jp/cve-2022-1388/

引用:

F5は2022年5月4日、CVE番号CVE-2022-1388でトラッキングされるBIG-IP製品のiControlRESTコンポーネントにおけるリモートコード実行の脆弱性についてのセキュリティアドバイザリを公開しました。脅威アクターがこの脆弱性を悪用すると、パッチ未適用のシステムで認証を回避して任意のコードを実行可能です。この脆弱性はCVSSスコア9.8となっており緊急の対応が必要です。当該アドバイザリの公開以降、パッチ未適用のシステムを探して大量のスキャン活動が行われ、実際の悪用も始まっています。

去年のProjectWEBと言い,日本の根幹なんだなって思います.

ゴールデンウィーク明けに報告のあったブラザーオンラインの不正ログインの件について追加のメールが来ました.

「ブラザーオンライン」における不正ログインの調査結果および対策 サービス再開時期についてのお知らせ

https://www.brother.co.jp/notice/220516-bol/index.aspx

引用:

リスト型攻撃ということだけれど,「ブラザーの管理システムから漏洩してない」と言い切れることがすごいね.ちゃんと裏付けがあるのだろう.

しかし利用者は金銭的な被害にあっている.

引用:

ブラザーの管理するシステムからの漏洩では無く,パスワード使い回ししている利用者の管理責任とも言えるけれど,ブラザーの対応はこうしたようだ.

引用:

「ポイントを再発行」というのは利用された分を補填したということだろうけど,ブラザーは悪くないのに補填しているのが腑に落ちない.被害額が40万円程度だからかなぁ.

調査や対策,これからの不正ログイン検知などの総コストで考えると40万円相当は少ないとは思うけれど,被害にあってない私のパスワードもリセットされているからパスワード変更処理が面倒だな.

で,パスワードを再設定しようとして気づいた点が2つ.

「ブラザーオンライン」における不正ログインの調査結果および対策 サービス再開時期についてのお知らせ

https://www.brother.co.jp/notice/220516-bol/index.aspx

引用:

原因

外部の専門機関の協力を得て調査を行った結果、第三者がブラザー以外から不正に入手したID(メールアドレス)とパスワードの組み合わせリストを利用した、不正プログラムによる「リスト型攻撃(リスト型アカウントハッキング)」と判断しました。

調査結果について

1.第三者に対し、ブラザーの管理システム(サーバー)からお客様のログイン情報(メールアドレスおよびパスワード)は漏えいしていないことが確認されました。

2.第三者に対し、ブラザーの管理システム(サーバー)からお客様の登録情報(お名前、ご住所、お電話番号など)は漏えいしていないことが確認されました。

3.不正と判断されるアクセスが集中した時間に不正プログラムが使用されたことが確認されました。なお、不正プログラムによるお客様の登録情報は漏えいしていないことが確認されました。

リスト型攻撃ということだけれど,「ブラザーの管理システムから漏洩してない」と言い切れることがすごいね.ちゃんと裏付けがあるのだろう.

しかし利用者は金銭的な被害にあっている.

引用:

1.不正ポイント交換が行われたと推測されるアカウント数:最大683件

2.換算金額:最大404,900円相当

3.不正ログインが行われたと推測されるアカウント数:最大126,676件

ブラザーの管理するシステムからの漏洩では無く,パスワード使い回ししている利用者の管理責任とも言えるけれど,ブラザーの対応はこうしたようだ.

引用:

ブラザーホームページに状況を掲載したうえで、ブラザーオンラインの全会員に対し経緯のご説明とお詫びをするとともに、ブラザーの対応についてご報告しました。 本件に関する専用お問い合わせ窓口を用意し、お問い合わせに対して個別に対応しました。

不正ログインが行われたと推測されるアカウントおよびトク刷るポイントを保有する全アカウントのパスワードを初期化しました。パスワードの再設定方法につきましては、5月18日のブラザーオンラインのサービス再開時にメールでご連絡いたします。不正に利用された可能性のある「トク刷るポイント」(683件、404,900ポイント)を再発行しました。なお、「トク刷るポイント」から換金性の高い他社ポイントへの交換サービスにつきましては、追加のセキュリティ対策を検討しています。ポイント交換時におけるより強固なセキュリティ対策が完了するまで、他社ポイントへの交換受付を全面停止させていただいております。ご迷惑をおかけしますが、何とぞご了承下さいますようお願い致します。

「ポイントを再発行」というのは利用された分を補填したということだろうけど,ブラザーは悪くないのに補填しているのが腑に落ちない.被害額が40万円程度だからかなぁ.

調査や対策,これからの不正ログイン検知などの総コストで考えると40万円相当は少ないとは思うけれど,被害にあってない私のパスワードもリセットされているからパスワード変更処理が面倒だな.

で,パスワードを再設定しようとして気づいた点が2つ.

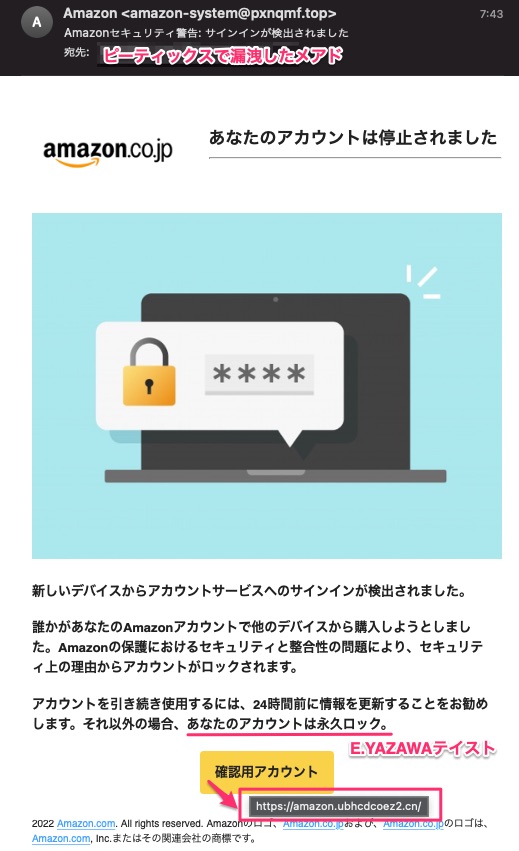

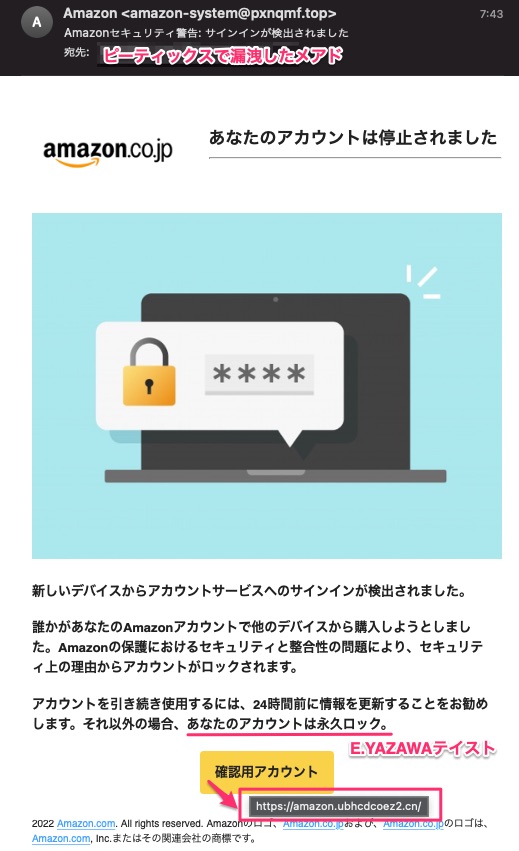

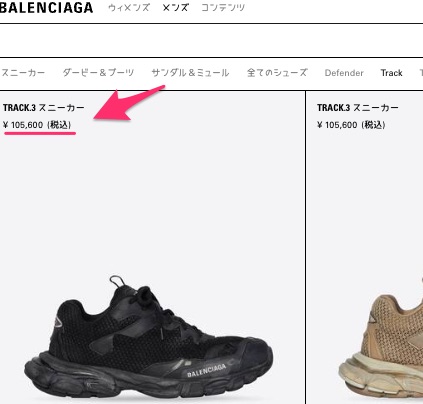

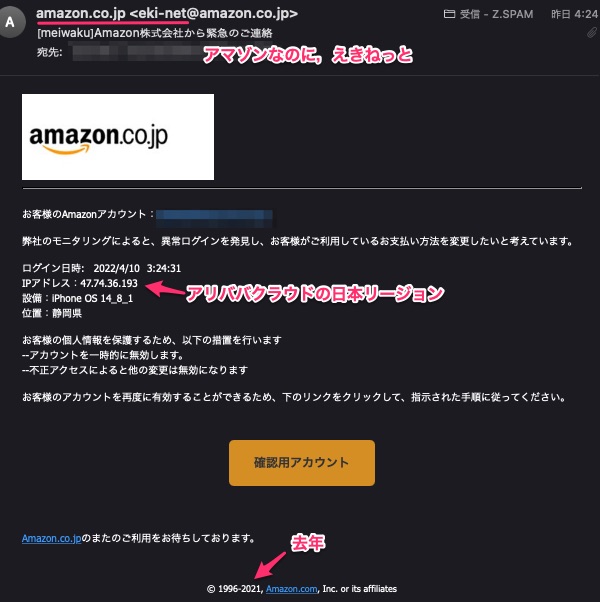

アマゾンのアカウントを持ってないのだけれど,警告だけは毎日たくさんくる.

ここ1週間くらいで考えると,メルカリを騙るフィッシングメールが少なくなったかもしれないな.

ログインアカウントを持ってないのでFromできたメアドでログインしてみる.

ここ1週間くらいで考えると,メルカリを騙るフィッシングメールが少なくなったかもしれないな.

ログインアカウントを持ってないのでFromできたメアドでログインしてみる.

騒がれてないけれど,こんな事件があった模様.

【独自】集合住宅のゴミ捨て場に430人分の住所、電話番号、家財リスト…「引越のサカイ」社員が家に持ち帰りポイッ

https://www.tokyo-np.co.jp/article/175665

引用: 幸いにも被害の大きな事故になってない.改正個人情報保護法に対応が遅れているというニュースもあったけれど,その象徴としての報道なのかな.

引用:

社内マニュアルに「持ち帰らない」「シュレッダーなどをする」という指導教育に意味がなかったのか理解不足だったのか,どちらにしても,個人情報への意識が無さすぎるのが問題だけれど,本質的には紙に印刷するから事故が起こるって事でオンラインとかタブレット化みたいなのが必要になるのかな.今,サカイがそういう機械を持っているのかどうかわからないけれど,それらはコストアップになる.

サカイのような引越し会社だと,実作業のノウハウが反映された社内マニュアルがたくさんあって実践的に学ぶ・覚えることが多いから,個人情報うんぬんについての重要度は高いと従業員に認識され無さそう.

引越しノウハウはそのうち体で覚えてくる事が期待されるけれど個人情報保護法について勝手に知識が増えるとか定着することはないと思うから,繰り返し繰り返し教育していく感じがいいのかな.

【独自】集合住宅のゴミ捨て場に430人分の住所、電話番号、家財リスト…「引越のサカイ」社員が家に持ち帰りポイッ

https://www.tokyo-np.co.jp/article/175665

引用:

引っ越し大手のサカイ引越センター(堺市)の利用者の住所や電話番号などの個人情報延べ約430人分が3月、川崎市宮前区の集合住宅のごみ捨て場に出されていたことが、関係者への取材で分かった。同社は事実を認め「真摯しんしに対応する」としているが、4月施行の改正個人情報保護法では、より厳しい管理が必要とされる。

引用:

同社は本紙の取材に、この事実を把握していると認めた。従業員1人が本来シュレッダー処分すべき書類を自宅へ持ち帰り、一般ごみとして捨てていたという。

「個人情報の記載書類については、社内マニュアルに基づき、シュレッダーなどをして持ち帰らないように指導教育を行っている」と説明。外部からの通報を受けて回収したといい、「詳細は調査中だが、お客さまへ真摯に対応を行ってまいります」と回答した。

社内マニュアルに「持ち帰らない」「シュレッダーなどをする」という指導教育に意味がなかったのか理解不足だったのか,どちらにしても,個人情報への意識が無さすぎるのが問題だけれど,本質的には紙に印刷するから事故が起こるって事でオンラインとかタブレット化みたいなのが必要になるのかな.今,サカイがそういう機械を持っているのかどうかわからないけれど,それらはコストアップになる.

サカイのような引越し会社だと,実作業のノウハウが反映された社内マニュアルがたくさんあって実践的に学ぶ・覚えることが多いから,個人情報うんぬんについての重要度は高いと従業員に認識され無さそう.

引越しノウハウはそのうち体で覚えてくる事が期待されるけれど個人情報保護法について勝手に知識が増えるとか定着することはないと思うから,繰り返し繰り返し教育していく感じがいいのかな.

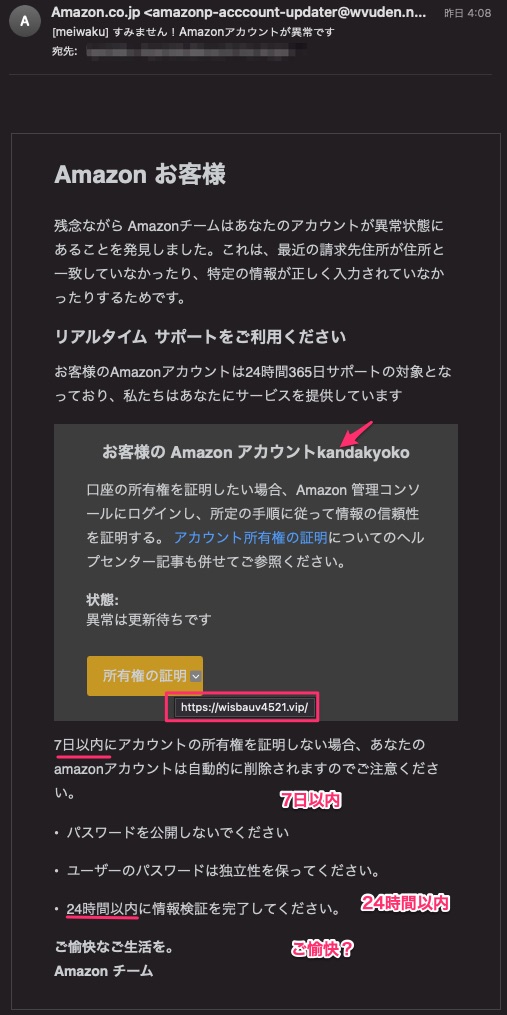

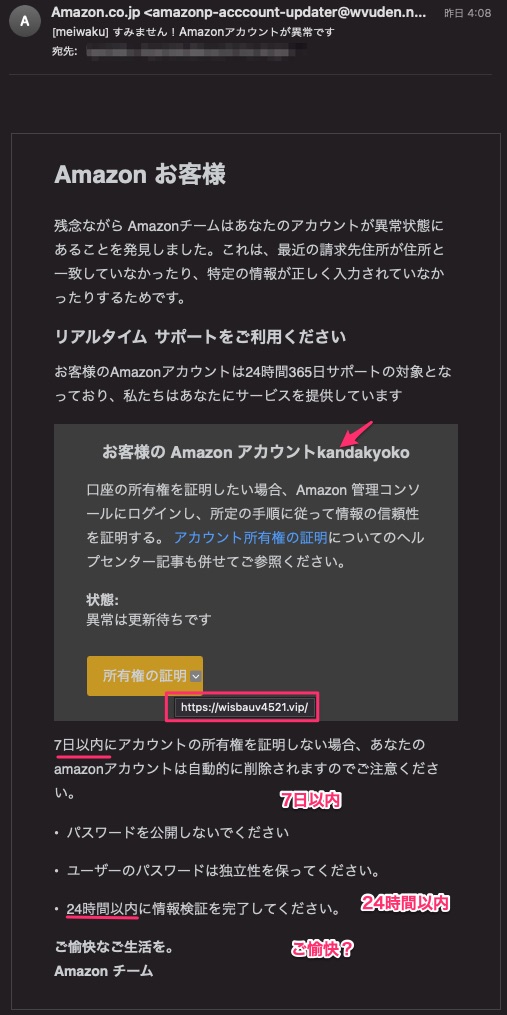

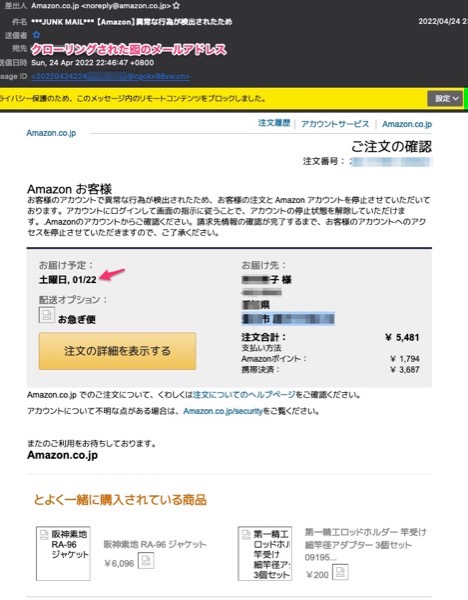

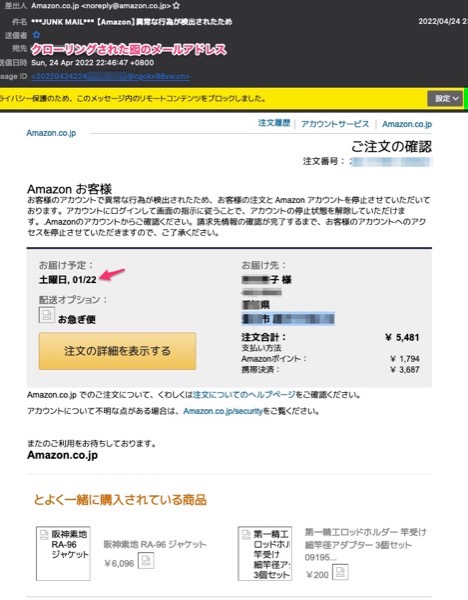

件名にも引があるけれど,本文に日本人と思われる名前が.

でも最近よく見る漢字名と住所の記載があるタイプよりは手抜き.

アカウントの確認が7日だったり24時間だったりと何かから転用したのだろう.

誘導先のURLとメールの送信IPアドレスを確認.

でも最近よく見る漢字名と住所の記載があるタイプよりは手抜き.

アカウントの確認が7日だったり24時間だったりと何かから転用したのだろう.

誘導先のURLとメールの送信IPアドレスを確認.

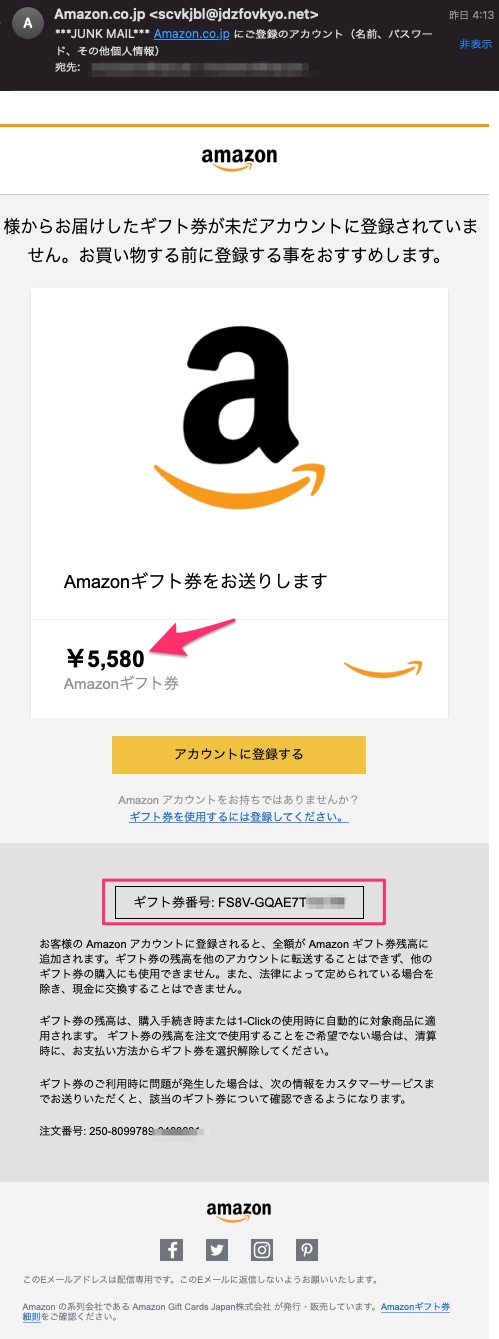

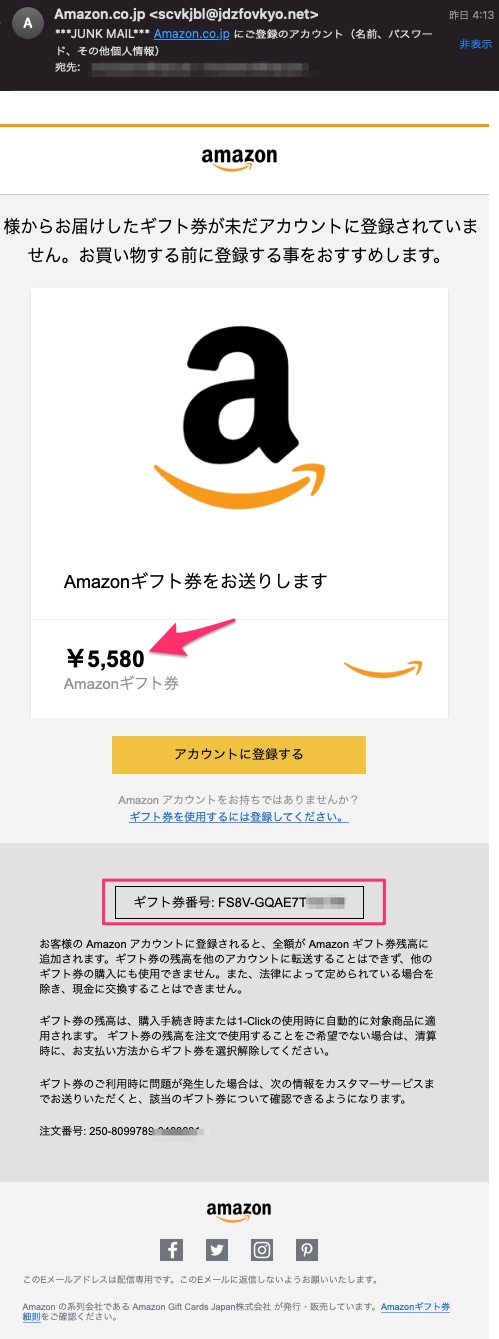

アマゾンを騙るフィッシングメールで,Amazonギフト券がもらえる感じのメールが何通かきていました.

何かの謝礼でもらえるAmazonギフトは500円相当が普通なので,5,580円というのは違和感がある.そもそもなぜその値段? どこかの国の通過レートでちょうど良い感じなのかなぁ...

何かの謝礼でもらえるAmazonギフトは500円相当が普通なので,5,580円というのは違和感がある.そもそもなぜその値段? どこかの国の通過レートでちょうど良い感じなのかなぁ...

【情報】 Amazon.co.jp:お客様のお支払い方法が承認されません というフィッシングメール

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2022/5/13 19:57

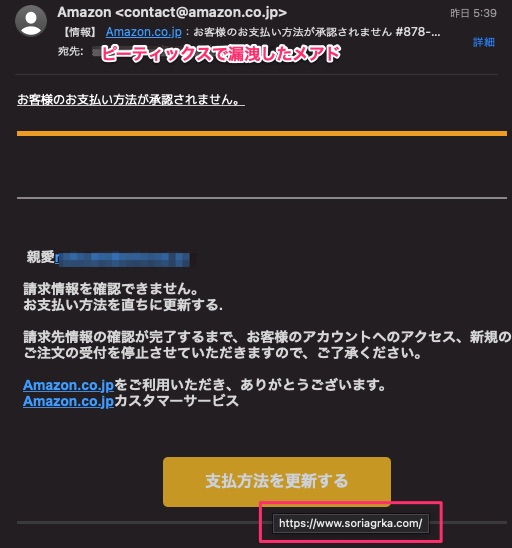

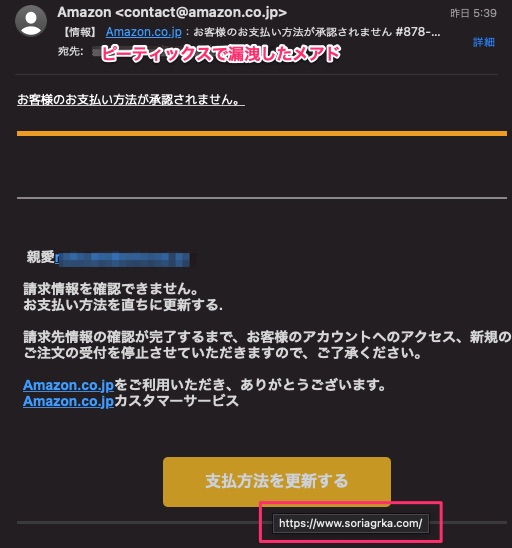

ちょっと見慣れないタイプの文面のアマゾンを騙るフィッシングメールが来た.

調べてみると雑すぎる内容だったので,わざわざ記載.でも時間軸がちょっとずれている.

文書もおかしいので一目瞭然なのだけれど,リンク先のURLを確認.

調べてみると雑すぎる内容だったので,わざわざ記載.でも時間軸がちょっとずれている.

文書もおかしいので一目瞭然なのだけれど,リンク先のURLを確認.

どこかで漏れた誰かのパスワードなのだろう.

ブラザーオンライン不正アクセスの可能性についての続報.

「ブラザーオンライン」に不正ログイン 最大12万件の個人情報・40万円相当のポイント流出した可能性

https://www.itmedia.co.jp/news/articles/2205/11/news172.html

引用: なるほど.印刷してインクを買うとポイントが貯まってそれを別のポイントに交換できたのね.こういうのって,中小企業の情シスの人しか貯められないような気がするけれど...

ま,ソレは置いといて私にも案内メールが来ました.

引用: 対象外ということで一安心かな.オンラインサービスが再開したら,住所とか登録したか確認しておかねば・・・

会員向けサービスサイト「ブラザーオンライン」における不正ログインの発生について

https://www.brother.co.jp/news/2022/incident0510/index.aspx

「ブラザーオンライン」に不正ログイン 最大12万件の個人情報・40万円相当のポイント流出した可能性

https://www.itmedia.co.jp/news/articles/2205/11/news172.html

引用:

最大683件で、独自のポイント「トク刷るポイント」最大40万4900円相当が、換金性の高い別のポイントに交換され、取得された可能性があるという。

ま,ソレは置いといて私にも案内メールが来ました.

引用:

=======================================

当メールはお客さまにご登録いただいている「ブラザーオンライン」への不正ログイン発生に関する重要なお知らせのため、

弊社からのメール受信をご承諾いただけていない方にもお送りしております。

何卒ご容赦くださいますようお願い申し上げます。

当メールは現時点の外部の専門機関を交えた弊社調査・解析において不正ログインの痕跡が発見されず、

不正ログインの対象外と判断されるアカウントをお持ちのお客さまへのご案内となります。

会員向けサービスサイト「ブラザーオンライン」における不正ログインの発生について

https://www.brother.co.jp/news/2022/incident0510/index.aspx

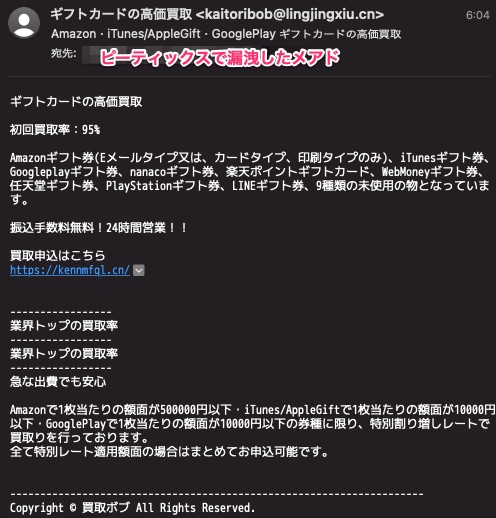

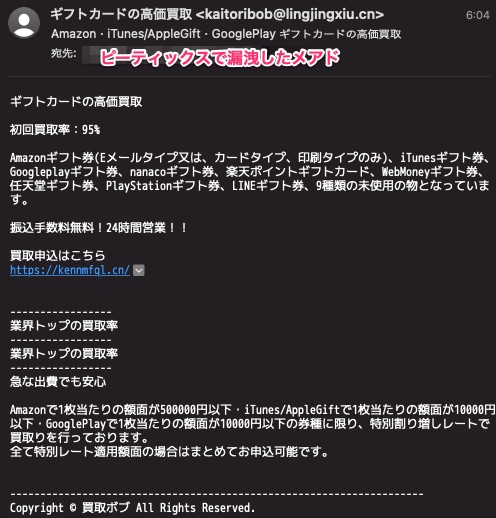

Amazon・iTunes/AppleGift・GooglePlay ギフトカードの高価買取 として「買取ボブ」を騙るフィッシングメール

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2022/5/10 19:33

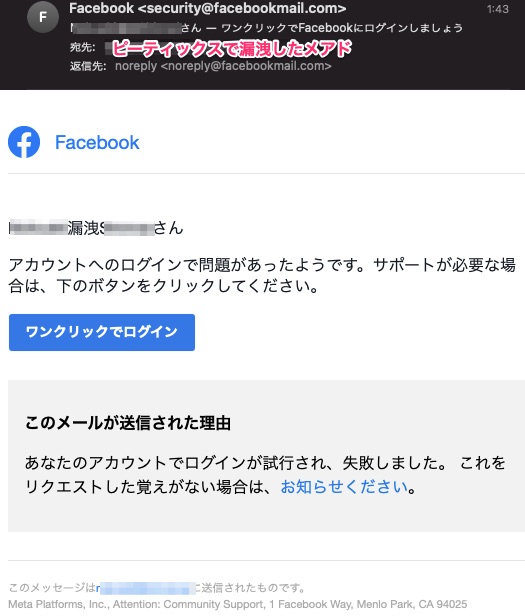

ピーティックスで漏洩したメアドにこんなメールが来た.

「買取ボブ」なる業者でギフト券を買い取りますというもの.ギフト券を持っていないし買取ボブも知らないけれど,URLもヘンテコだがアクセスしてみた.

振り込みまで15分とあるので,ギフト券のカード番号か何かを入力すれば即入金ということだろう.この場合偽サイトなので入力したギフト券を搾取されて終わりとなるでしょう.

「買取ボブ」なる業者でギフト券を買い取りますというもの.ギフト券を持っていないし買取ボブも知らないけれど,URLもヘンテコだがアクセスしてみた.

振り込みまで15分とあるので,ギフト券のカード番号か何かを入力すれば即入金ということだろう.この場合偽サイトなので入力したギフト券を搾取されて終わりとなるでしょう.

piyokangoさんのTwitterで以下の事件を知りました・・・

ブラザーオンライン不正アクセスの可能性に関するお知らせとブラザーオンラインサービス停止のご案内

https://www.brother.co.jp/notice/2205-bol/index.aspx

引用:

頻繁に送ってくるブラザーからのメールも止まっていますね.通知もなしにまずは停止が先ってことか.実質,ブラザーのサイトへのログインは製品ユーザ登録すると保証期間が伸びると言うのと,交換用インクを買うと?ポイントが増える的なサービスがある程度.(それ以上のメリットの詳細はわかってないのだが・・・)

これかな.

ブラザーオンライン不正アクセスの可能性に関するお知らせとブラザーオンラインサービス停止のご案内

https://www.brother.co.jp/notice/2205-bol/index.aspx

引用:

平素はブラザー製品をご愛用頂きまして誠にありがとうございます。

現在弊社にて状況確認を行っておりますが、誠に遺憾ながら一部のお客さまのアカウントへ不正なアクセスの可能性が高いことが確認されました。調査と合わせて被害の拡大を防ぐため、ブラザーオンラインのログインを含む一部サービスを5月6日21時より停止させていただきました。

現在、不正アクセスに対する暫定策としてブラザーオンラインのサービスを停止しておりますので、会員サイトへのログインはできない状態となっております。サービス再開は、さらなる調査を進めた上で決定してまいります。対策を決定次第すみやかにHPでご案内させていただきますので、大変恐縮ですがいましばらくお時間をいただければ幸いです。

お客様におかれましては、多大なるご不便とご迷惑、ご不安をおかけしますこと、あらためまして深くお詫び申し上げます。今回の事態を厳粛に受け止め、情報セキュリティ対策及び監視体制のさらなる強化を行い、再発防止に全力を尽くしてまいります。

頻繁に送ってくるブラザーからのメールも止まっていますね.通知もなしにまずは停止が先ってことか.実質,ブラザーのサイトへのログインは製品ユーザ登録すると保証期間が伸びると言うのと,交換用インクを買うと?ポイントが増える的なサービスがある程度.(それ以上のメリットの詳細はわかってないのだが・・・)

これかな.

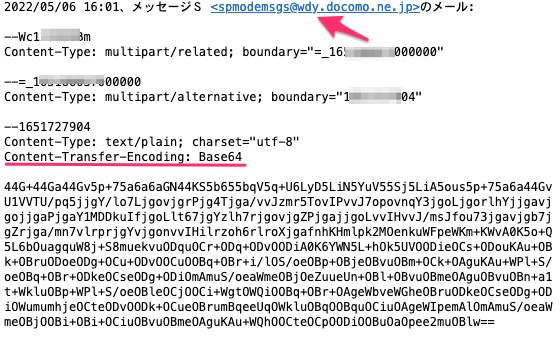

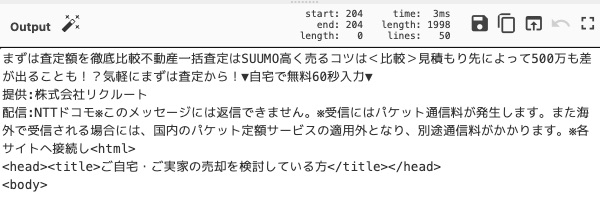

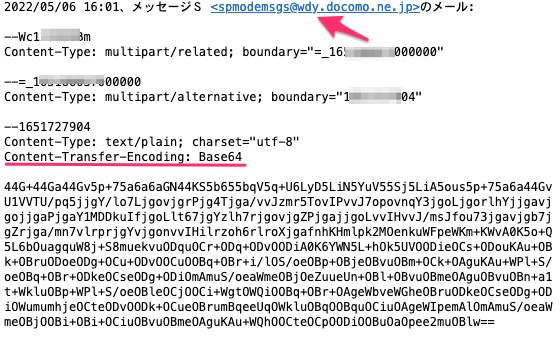

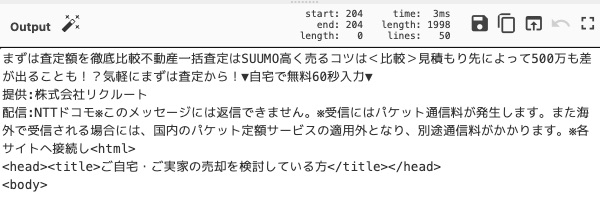

カミさんのドコモメールにメッセージSで文字化けメールが届いた.なんか16進数の並びがとても怖かったようなので,ちょっと解析してみた.

届いたメッセージはBASE64エンコードされたことがわかる.

サイバーシェフのサイトで,From Base64でデコードしてみる.

普通にリクルートから送付された広告メールでした.

そもそも,メッセージSを知らない人も多いような.ガラケー時代からあるけれど.

「メッセージS」とは

https://www.docomo.ne.jp/biz/service/message_s/

引用:

届いたメッセージはBASE64エンコードされたことがわかる.

サイバーシェフのサイトで,From Base64でデコードしてみる.

普通にリクルートから送付された広告メールでした.

そもそも,メッセージSを知らない人も多いような.ガラケー時代からあるけれど.

「メッセージS」とは

https://www.docomo.ne.jp/biz/service/message_s/

引用:

メッセージSは、日時、地域、属性、興味・関心などのユーザー属性に基づくターゲティングが可能なスマートフォン向けメール型広告サービスです。

約3,400万人の登録者(※1)に対し、キャンペーンやイベント情報の配信など効果的なプロモーションとして活用可能です。

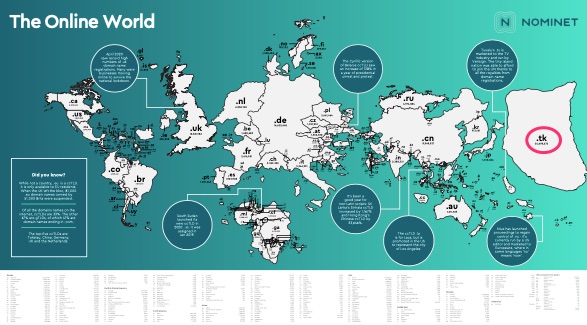

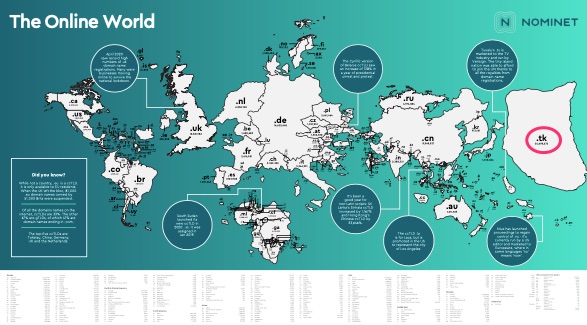

インターネットドメインのトップドメイン発行数を反映した世界地図.

Delving into the digital world map

https://www.nominet.uk/delving-into-the-digital-world-map/

2021年の発表なので丸一年前だけれど.

アメリカの地図がぐっと小さいけれど,.usドメインだからだな..comは国別になってないから.

気になるのは.tkドメイン.ニュージーランドの領土であるトケラウに割り当てられているそうです.

.tk

https://ja.wikipedia.org/wiki/.tk

引用: なんで人気かというと「トケラウは、興味を持つ個人には誰でも.tkドメインを無償で提供しており、このため大量のドメインが生まれることとなった。」なのだそうです.

無料なところに集まるのは,よく無い人たちってことだなぁ.

.tk .ml .ga .cf .gq ドメインで運用される企業のコピーサイトが多発中。裏に潜む”freenom(フリーノム)”とは?また、その対処法は?

https://brandtoday.media/2020/05/16/freenom/

Delving into the digital world map

https://www.nominet.uk/delving-into-the-digital-world-map/

2021年の発表なので丸一年前だけれど.

アメリカの地図がぐっと小さいけれど,.usドメインだからだな..comは国別になってないから.

気になるのは.tkドメイン.ニュージーランドの領土であるトケラウに割り当てられているそうです.

.tk

https://ja.wikipedia.org/wiki/.tk

引用:

.tkは国別コードトップレベルドメイン(ccTLD)の一つで、オーストララシアにあるニュージーランドの領土であるトケラウに割り当てられている。2016年の調査では3100万、2018年には2120万ものドメインが存在しており、いずれも国・地域別ドメイン数の中でも最多となっている。

無料なところに集まるのは,よく無い人たちってことだなぁ.

.tk .ml .ga .cf .gq ドメインで運用される企業のコピーサイトが多発中。裏に潜む”freenom(フリーノム)”とは?また、その対処法は?

https://brandtoday.media/2020/05/16/freenom/

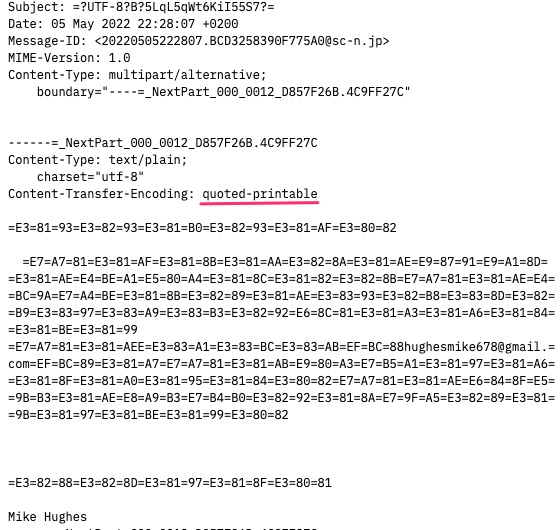

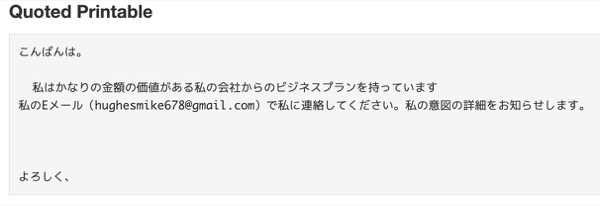

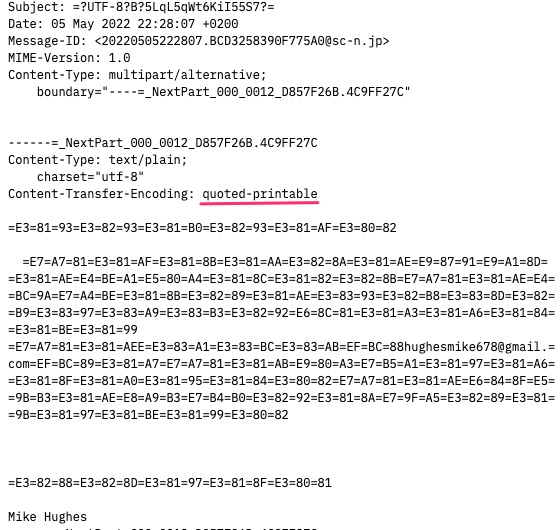

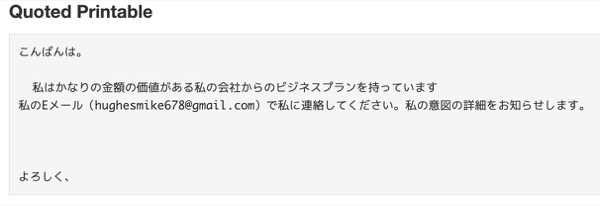

珍しいタイプの迷惑メールが来た.

タイトルに「事業計画」と書いてあるけれど,本文に何もない.

何もないと思って見過ごすのじゃなくて,ソースコードを確認すると,quoted-printableでエンコードされた謎の文書が.

エンコードマニアクスを使ってデコードしてみると文書が出ました.

該当のメールアドレスをGoogle検索しても何も出てこないけれど,まぁ素性はよろしくないでしょう.

タイトルに「事業計画」と書いてあるけれど,本文に何もない.

何もないと思って見過ごすのじゃなくて,ソースコードを確認すると,quoted-printableでエンコードされた謎の文書が.

エンコードマニアクスを使ってデコードしてみると文書が出ました.

該当のメールアドレスをGoogle検索しても何も出てこないけれど,まぁ素性はよろしくないでしょう.

You have an outstanding payment. Debt settlement required.

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2022/5/6 12:33

セクストーションメールがちらほらと.

某SNSで漏洩したメアドと,Webクローリングで収集されたメアドに対してのフィッシングメールの送信です.

引用: 1590$か.今現在の価格で207526.80円.

このタイプは5月3日くらいから観測されているようです.

SpamAssassin的にはスコアが11を超えています.OUTLOOK EXPRESS 6を使っていたりと古典的なツールを使っていることがわかります.

某SNSで漏洩したメアドと,Webクローリングで収集されたメアドに対してのフィッシングメールの送信です.

引用:

Hello!

Unfortunately, I have some unpleasant news for you.

Roughly several months ago I have managed to get a complete access to all devices that you use to browse internet.

Afterwards, I have proceeded with monitoring all internet activities of yours.

You can check out the sequence of events summarize below:

Previously I have bought from hackers a special access to various email accounts (currently, it is rather a straightforward thing that can be done online).

Clearly, I could effortlessly log in to your email account as well (メールアドレス).

ー略ー

We can still resolve it in the following manner:

You perform a transfer of $1590 USD to me (a bitcoin equivalent based on the exchange rate during the funds transfer), so after I receive the transfer, I will straight away remove all those lecherous videos without hesitation.

Then we can pretend like it has never happened before. In addition, I assure that all the harmful software will be deactivated and removed from all devices of yours. Don't worry, I am a man of my word.

It is really a good deal with a considerably low the price, bearing in mind that I was monitoring your profile as well as traffic over an extended period.

If you still unaware about the purchase and transfer process of bitcoins - all you can do is find the necessary information online.

My bitcoin wallet is as follows: 1MW4maqRuqi62YiRNMaBiHT65WJJMEAvQw

You are left with 48 hours and the countdown starts right after you open this email (2 days to be specific).

こんにちは。

残念なお知らせがあります。

数ヶ月前、私はあなたがインターネットを閲覧するために使用しているすべてのデバイスに完全にアクセスすることに成功しました。

その後、私はあなたのインターネット活動をすべて監視しています。

その経緯は以下の通りです。

以前、私はハッカーから様々な電子メールアカウントへの特別なアクセス権を購入しました(現在、それはオンラインで行うことができる、むしろ簡単なことです)。

明らかに、私はあなたの電子メールアカウントにも簡単にログインすることができました(メールアドレス)。

ー略ー

それでも以下の方法で解決することができます。

あなたは私に1590ドル(送金時の為替レートに基づくビットコイン相当額)の送金を行い、私は送金を受け取った後、迷わずそれらの淫らなビデオをすべて直ぐに削除します。

そうすれば、今までのことはなかったことにできる。さらに、あなたのすべてのデバイスから、すべての有害なソフトウェアを無効化し、削除することを保証します。心配しないでください、私は約束を守る男です。

私があなたのプロフィールとトラフィックを長期間にわたって監視していたことを考えると、かなり低価格で本当に良い取引だと思います。

あなたはまだビットコインの購入と転送プロセスについて知らない場合 - あなたができるすべては、必要な情報をオンラインで見つけることです。

私のビットコイン財布は次のとおりです。1MW4maqRuqi62YiRNMaBiHT65WJMEAvQw

あなたには48時間が残されており、このメールを開いた直後からカウントダウンが始まります(具体的には2日後)。

このタイプは5月3日くらいから観測されているようです.

X-Spam-Status: Yes, score=11.876 tagged_above=2 required=6

tests=[BITCOIN_ONAN=1, BITCOIN_XPRIO=0.001, DOS_OE_TO_MX=3.086,

HDR_ORDER_FTSDMCXX_DIRECT=0.001, MIMEOLE_DIRECT_TO_MX=1.982,

PDS_BTC_ID=0.498, PDS_BTC_MSGID=0.001, RCVD_IN_PSBL=2.7,

RCVD_IN_VALIDITY_RPBL=1.284, SPF_HELO_NONE=0.001, SPF_NONE=0.001,

T_SCC_BODY_TEXT_LINE=-0.01, URIBL_BLOCKED=0.001, XPRIO=1.33]

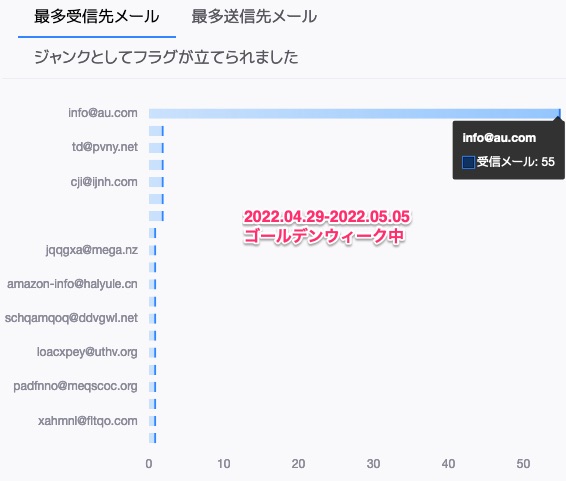

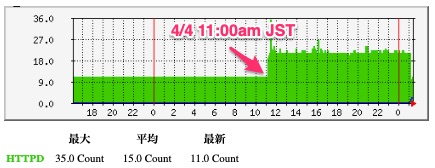

カミさんが「ゴールデンウィークになってフィッシングメールが減っている気がする」というので調べてみた.

スパムの壺にしているメールボックスをThunderbirdのThirdStats 1.8.0で集計.

4月29日から5月5日の今現在で218通到着.1日あたり約31通.

スパムの壺にしているメールボックスをThunderbirdのThirdStats 1.8.0で集計.

4月29日から5月5日の今現在で218通到着.1日あたり約31通.

facebookの公式の広告でコーヒーマシンが出ていました.

デロンギと関係なさそうなアカウントやドメインで,トップドメインも.SHOPだったりと怪しさ満点.コーヒーメーカの値段を知らないので,この7,896円が適正価格なのかは判断つかないのだけれど調べてみました.

なんと17万円越えで売られているモデルなんですね.それが4%の値段になる訳が無い...

デロンギと関係なさそうなアカウントやドメインで,トップドメインも.SHOPだったりと怪しさ満点.コーヒーメーカの値段を知らないので,この7,896円が適正価格なのかは判断つかないのだけれど調べてみました.

なんと17万円越えで売られているモデルなんですね.それが4%の値段になる訳が無い...

JPCERT/CC 活動四半期レポート

2022 年 1 月 1 日 ~ 2022 年 3 月 31

https://www.jpcert.or.jp/pr/2022/PR_Report2021Q4.pdf

redis(6379/TCP)に関するパケット宛の通信を多く観測したそうです.DockerとRedis向け.REST(REdis Serialization Protocol)に応答するハニポでどの様なコマンドを実行しているかも興味深い.Config,Set,Save,infoなど情報取得,設定して保存させるなどの流れってことか.

Apache Log4jについては興味深い.

引用: 大きい問題だたけれど,対策もドタバタしたけれど攻撃しても旨みがないことがわかったってことか?

脆弱性のあるアプリの開発者が不明,,,となっている一覧が整備されているというのがありました.

連絡不能開発者一覧

https://jvn.jp/reply/index.html

行旅死亡人みたいな感じか.眺めていると「iFunBox」というのがあった.「iExplorerとiFunBoxでiPhoneからファイルを取り出す」で紹介したやつかなぁ.

V.J.Catkickという人も何かで覚えがある...このサイトのトップ画面で長らく使っていたトガキュー?の関係者の様な気も.

行旅死亡人みたいでなんかちょっと怖いね.幸せに暮らしていればいいけど.

2022 年 1 月 1 日 ~ 2022 年 3 月 31

https://www.jpcert.or.jp/pr/2022/PR_Report2021Q4.pdf

redis(6379/TCP)に関するパケット宛の通信を多く観測したそうです.DockerとRedis向け.REST(REdis Serialization Protocol)に応答するハニポでどの様なコマンドを実行しているかも興味深い.Config,Set,Save,infoなど情報取得,設定して保存させるなどの流れってことか.

Apache Log4jについては興味深い.

引用:

2021 年 12 月 10 日に公表された Apache Log4j の脆弱性(CVE-2021-44228)を悪用する通信を観測しました。同日に概念実証コードがインターネット上に公開され、およそ 2 週間、攻撃パケットの観測件数が急に増えた状態が続いていましたが、その後は急速に減少し 1 月末にはほとんど観測されなくなり

ました。

脆弱性のあるアプリの開発者が不明,,,となっている一覧が整備されているというのがありました.

連絡不能開発者一覧

https://jvn.jp/reply/index.html

行旅死亡人みたいな感じか.眺めていると「iFunBox」というのがあった.「iExplorerとiFunBoxでiPhoneからファイルを取り出す」で紹介したやつかなぁ.

V.J.Catkickという人も何かで覚えがある...このサイトのトップ画面で長らく使っていたトガキュー?の関係者の様な気も.

行旅死亡人みたいでなんかちょっと怖いね.幸せに暮らしていればいいけど.

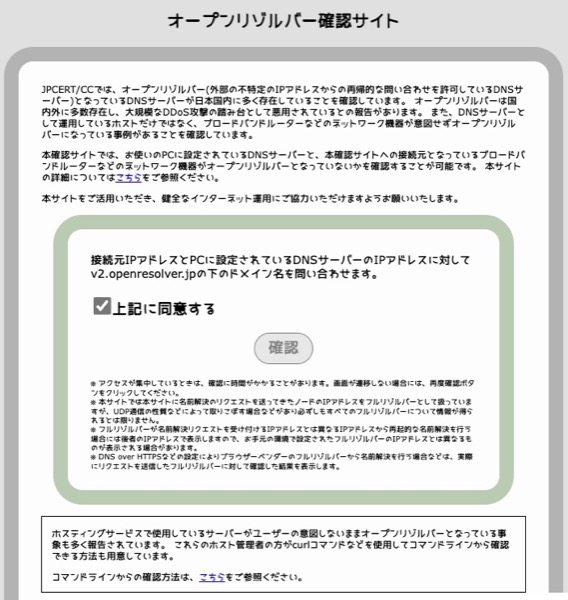

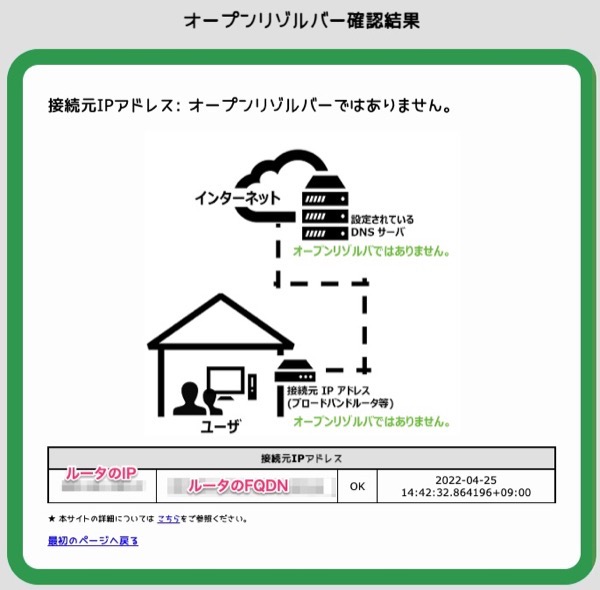

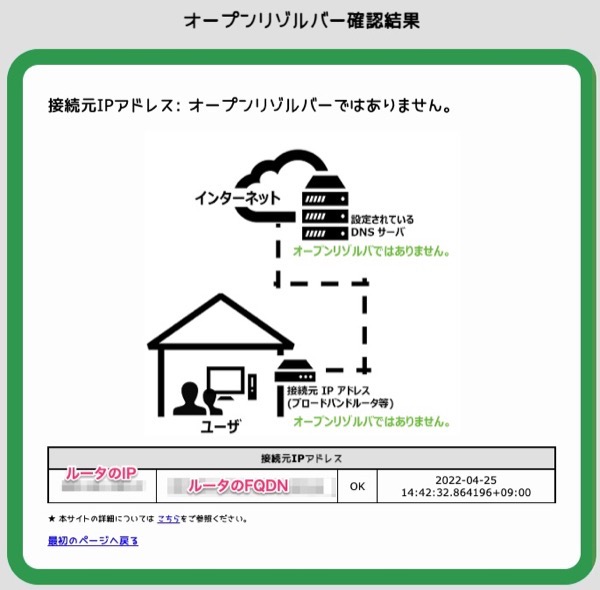

自分の使っているルータがDDoS攻撃の踏み台になっている可能性をチェックすることができるというので,試してみました.

オープンリゾルバー確認サイト

https://www.v2.openresolver.jp/

引用:

同意ボタンを押すだけ. しばらくすると結果サイトが表示されます.

一番手前にあるルータと,その先にあるDNSサーバもチェックされる様ですね.

オープンリゾルバー確認サイト

https://www.v2.openresolver.jp/

引用:

DNSサーバー)となっているDNSサーバーが日本国内に多く存在していることを確認しています。 オープンリゾルバーは国内外に多数存在し、大規模なDDoS攻撃の踏み台として悪用されているとの報告があります。 また、DNSサーバーとして運用しているホストだけではなく、ブロードバンドルーターなどのネットワーク機器が意図せずオープンリゾルバーになっている事例があることを確認しています。

本確認サイトでは、お使いのPCに設定されているDNSサーバーと、本確認サイトへの接続元となっているブロードバンドルーターなどのネットワーク機器がオープンリゾルバーとなっていないかを確認することが可能です。 本サイトの詳細についてはこちらをご参照ください。

同意ボタンを押すだけ. しばらくすると結果サイトが表示されます.

一番手前にあるルータと,その先にあるDNSサーバもチェックされる様ですね.

【Amazon】異常な行為が検出されたため というフィッシングメール 名前や住所が記載されている

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2022/4/25 14:32

このタイプのアマゾンの明細書?みたいなフィッシングメールが稀にきます.うちの場合,累計4通くらいで今回は3パターン目.

記載されている住所は,以前のものは集合住宅だったけれど今回は一軒家でした.ストリートビューで覗いてみると・・・

記載されている住所は,以前のものは集合住宅だったけれど今回は一軒家でした.ストリートビューで覗いてみると・・・

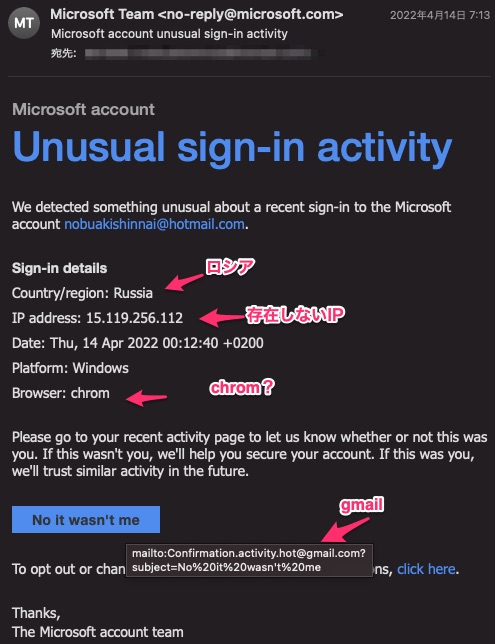

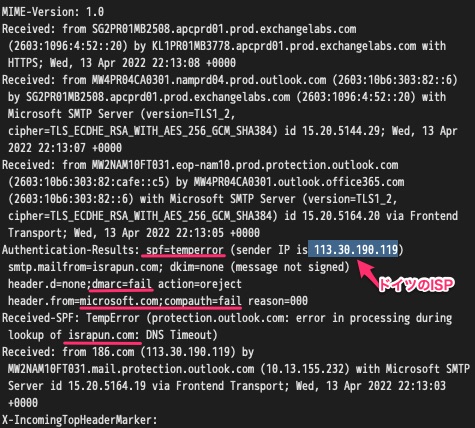

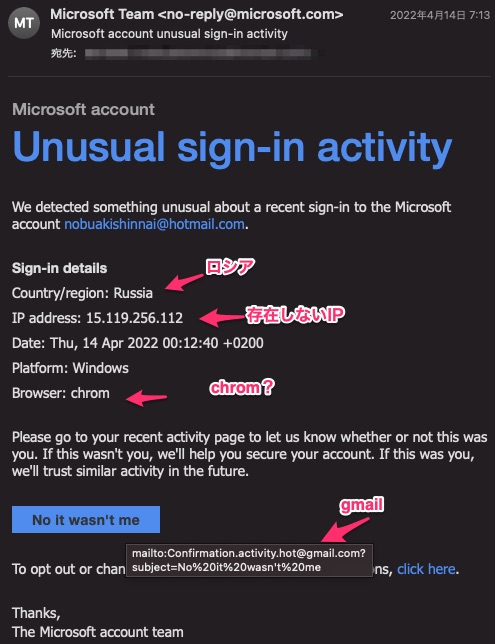

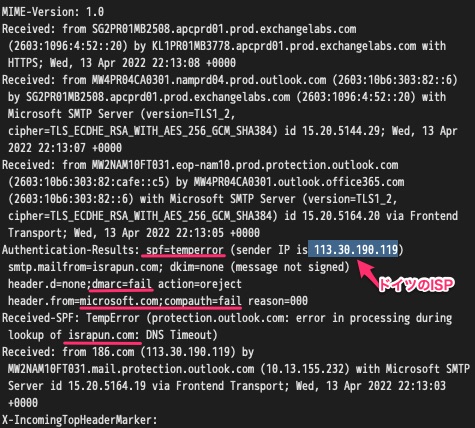

Microsoft account unusual sign-in activityというマイクロソフトを騙るフィッシングメール

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2022/4/24 19:38

気付くのが遅れたけれど,こんなメールが2通ほどきていました.

ロシア!というので警戒しそうだけれど,IPアドレスはデタラメです.

引用: 不正なサインイン検知の警告だけれど,クリックするとgmailへメールを出す方式なっています.

Authentication-Resultsもerrorやfailばかり.

調べると,昔からよくある手口の様です.

ロシア!というので警戒しそうだけれど,IPアドレスはデタラメです.

引用:

Please go to your recent activity page to let us know whether or not this was you. If this wasn't you, we'll help you secure your account. If this was you, we'll trust similar activity in the future.

最近のアクティビティページで、これがあなたであったかどうかをお知らせください。ご本人でない場合は、アカウントの安全を確保するお手伝いをします。もしご本人であれば、今後同様の行為がないか確認させていただきます。

Authentication-Resultsもerrorやfailばかり.

調べると,昔からよくある手口の様です.

コロナ禍ではあるものの,今年はガッツリと休む人も多そうな感じ.

まもなくゴールデンウィーク、セキュリティ体制の確認を

https://www.security-next.com/135958

引用: 使ってないサーバの電源を落としておく,というのはやらない率が高そうだけれど,やっておけば被害が広がらない対策になりますね.ええ,稼働監視などとの兼ね合いで,いちいち面倒なんですけどね.(休み明けに監視システムの戻し忘れとか,ありそうだし)

まもなくゴールデンウィーク、セキュリティ体制の確認を

https://www.security-next.com/135958

引用:

例年同様、OSやアプリケーションのアップデート、利用しない機器を停止するなど、基本的な対策は欠かせない。

今日はこのキャンペーンが大量に発信されていますね.今のところうちには37通到着しています.

引用: ¥200000というのは,この手の脅迫メールでは,最近はこの相場なのかな.

そして37通のメールをよく見るとビットコインのアドレスは2つありました.

https://www.blockchain.com/btc/address/1BPg8v7GRxWHNPQvrtxbJPGLhLK1mKwbYe

https://www.blockchain.com/btc/address/14su8eLbjd5n4K4KSW86quMKZzpVHEc1tG

まだ誰も支払ってない模様.

引用:

残念ながら凶報がございます。

数ヶ月前、あなたがインターネット閲覧に利用しているデバイスへのアクセス権を取得しました。

さらに、あなたのインターネット活動の追跡も行いました。

下記は、それまでに至る経緯です。

以前、ハッカーから複数のメールアドレスへのアクセス権を購入しました(最近では、オンライン上で簡単に購入することが可能です)。

-略-

この件は下記のように解決させましょう。

あなたがすべきことは、ただ ¥200000 を私のアカウントに送金するだけです(送金時の為替レートに基づくビットコイン相当)。

-略-

下記が私のビットコインウォレットです: 1BPg8v7GRxWHNPQvrtxbJPGLhLK1mKwbYe

そして37通のメールをよく見るとビットコインのアドレスは2つありました.

https://www.blockchain.com/btc/address/1BPg8v7GRxWHNPQvrtxbJPGLhLK1mKwbYe

https://www.blockchain.com/btc/address/14su8eLbjd5n4K4KSW86quMKZzpVHEc1tG

まだ誰も支払ってない模様.

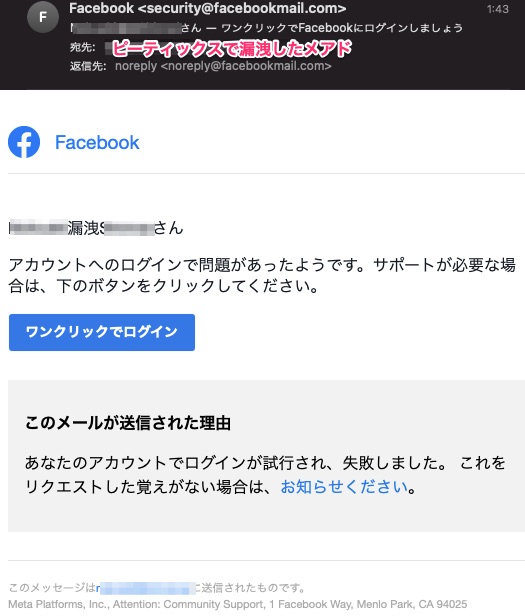

ピーティックスの不正アクセス事件 不審なfacebookログイン失敗の通知がきた 久しぶり

- ブロガー :

- ujpblog 2022/4/15 22:47

ピーティックスの個人情報漏洩事件で流出したメアドでfacebookのログインの試みがある件で,そのまま同じメアドのまま罠?活動観察のために放置していたのだけれど,久しぶりに不正ログインの検知通知がありました.

「お知らせください」と記載があるのでURLをクリックしたら次の様に表示.

facebookを運営するメタ社は情報を出さないから,さっぱり不明.

「お知らせください」と記載があるのでURLをクリックしたら次の様に表示.

facebookを運営するメタ社は情報を出さないから,さっぱり不明.

管理者権限を持っている人の内部犯行を防ぐ仕組みか.

羽田空港の“顔パス搭乗システム”で情報持ち出し事案発生 元従業員PCから約1000人分のデータ発見

https://www.itmedia.co.jp/news/articles/2204/12/news149.html

引用: 悪用するつもりがあったなら,ベネッセの個人情報漏洩事件のような事件になるけれど,今回は「事案」と言っているから犯罪にはならないってことか.

Face Express システムの取り扱いについて

https://www.tokyo-airport-bldg.co.jp/files/news_release/000011987.pdf

「エアリンク社(本社:米国)」というのも気になった.持ち出したのは外人さんだったりして?!

ちなみにFace ExpressというのはこのNECのシステムだそうです.

NECの顔認証システムを活用した搭乗手続き「Face Express」が成田空港・羽田空港で稼働開始

~国際線のご搭乗がスムーズかつコンタクトレスに~

https://jpn.nec.com/press/202103/20210325_02.html

TOKYO2020で使った顔認証システムに近いのかな.

羽田空港の“顔パス搭乗システム”で情報持ち出し事案発生 元従業員PCから約1000人分のデータ発見

https://www.itmedia.co.jp/news/articles/2204/12/news149.html

引用:

情報を持ち出したのはFace Expressの運用を担当するエアリンク(東京都港区)の元従業員。同社によると、元従業員は職務怠慢や社内規定違反により1月末で退職勧告を受け退職したが、その後に元従業員の個人PCにFace Expressのデータが保存されていることが分かったという。

Face Express システムの取り扱いについて

https://www.tokyo-airport-bldg.co.jp/files/news_release/000011987.pdf

「エアリンク社(本社:米国)」というのも気になった.持ち出したのは外人さんだったりして?!

ちなみにFace ExpressというのはこのNECのシステムだそうです.

NECの顔認証システムを活用した搭乗手続き「Face Express」が成田空港・羽田空港で稼働開始

~国際線のご搭乗がスムーズかつコンタクトレスに~

https://jpn.nec.com/press/202103/20210325_02.html

TOKYO2020で使った顔認証システムに近いのかな.

大量にくるフィッシングメールの中で,何かめぼしいものはないかと思っているのだけれど,今回見つけたのはこんなメール.

ログインした際のIPアドレスが記載されている体裁の本文もよくあるけれど,そのIPアドレスが外国ばかりだったのだが,今回は日本のIPアドレスだった.

ログインした際のIPアドレスが記載されている体裁の本文もよくあるけれど,そのIPアドレスが外国ばかりだったのだが,今回は日本のIPアドレスだった.

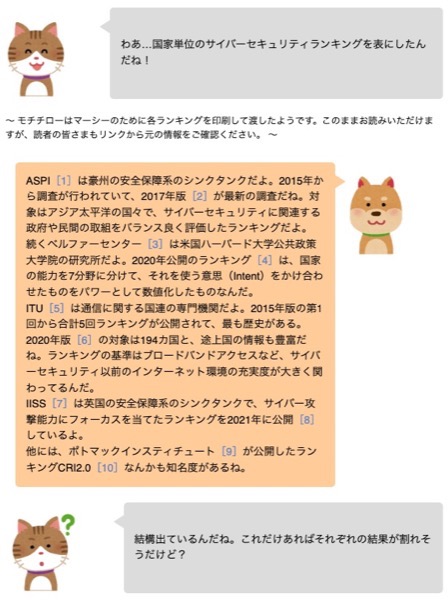

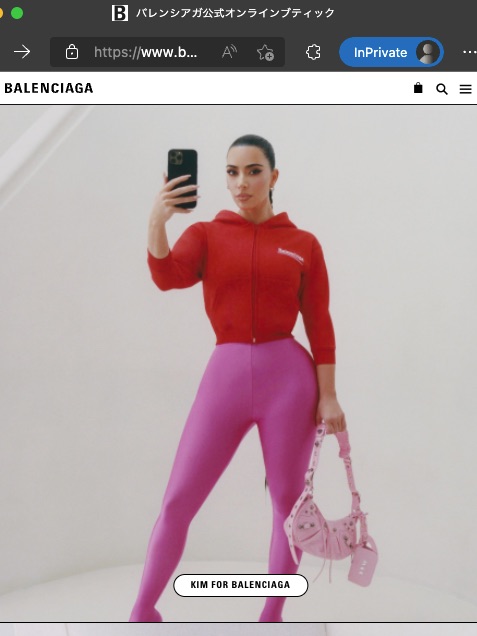

こういうのがあるそうで.

サイバー政策動向を知ろう Watch! Cyber World vol.2|ランキング

https://blogs.jpcert.or.jp/ja/2022/03/cyberworld2.html

こういうキャラクターが会話している風の解説本とかあるけれど,個人的にはちょっと苦手.でもイマドキの若い人はLINEなどのチャットで慣れているから,自然なんだろうね.

文字数が多いチャットは若い人からは不人気らしいが?!

文字数が多いと読みにくいなぁ.あ?私もちょっと若者気取り?

サイバー政策動向を知ろう Watch! Cyber World vol.2|ランキング

https://blogs.jpcert.or.jp/ja/2022/03/cyberworld2.html

こういうキャラクターが会話している風の解説本とかあるけれど,個人的にはちょっと苦手.でもイマドキの若い人はLINEなどのチャットで慣れているから,自然なんだろうね.

文字数が多いチャットは若い人からは不人気らしいが?!

文字数が多いと読みにくいなぁ.あ?私もちょっと若者気取り?

名刺交換したから定期的にメールが来ていたのだけれど,この通知は来てないから対象外かな.

弊社を装った不審メールに関するお詫びとご報告

https://www.ashisuto.co.jp/news/information/isec20220329.pdf

引用:

セキュリティツールも多く扱っている会社ですら,感染しちゃうのでツールでブロックするのは無理があるということか.

私のOracleの師匠はアシストの神戸支社の営業サポートエンジニアだったんだよね.25年くらい前のことだけど...

当時,ビル・トッテンが会社に来たりしていました.未だお元気のようで.

耕助のブログ - 賀茂川耕助のブログです

https://kamogawakosuke.info/

弊社を装った不審メールに関するお詫びとご報告

https://www.ashisuto.co.jp/news/information/isec20220329.pdf

引用:

4. 弊社の情報セキュリティ対策について

弊社においては、下記4段階の防御を行っております。

1. スパムフィルターによる検疫

2. エンドポイント保護プラットフォーム(EPP)による検疫

3. FireWallによる制御

4. セキュアWebゲートウェイ(SWG)による制御

※今回弊社の所有端末が感染したマルウェアEmotetは、残念ながら上記全ての防御

壁をすり抜けておりました。ただし、感染同日にはEPPツールで

セキュリティツールも多く扱っている会社ですら,感染しちゃうのでツールでブロックするのは無理があるということか.

私のOracleの師匠はアシストの神戸支社の営業サポートエンジニアだったんだよね.25年くらい前のことだけど...

当時,ビル・トッテンが会社に来たりしていました.未だお元気のようで.

耕助のブログ - 賀茂川耕助のブログです

https://kamogawakosuke.info/

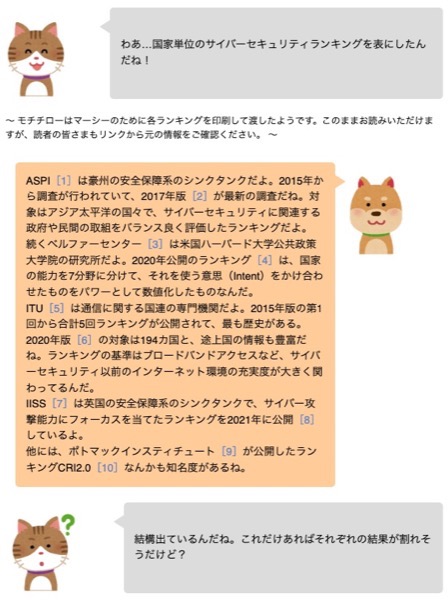

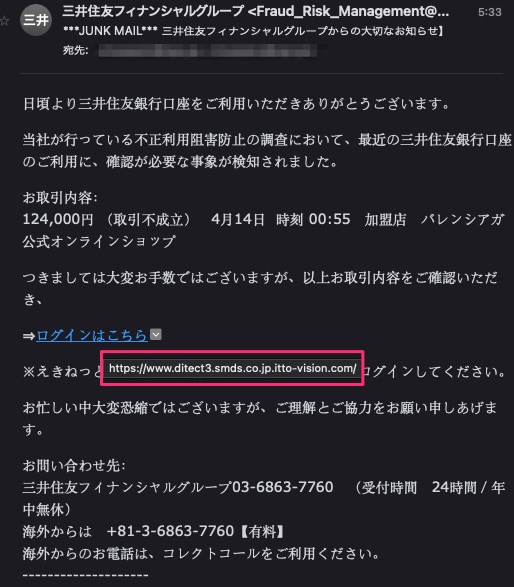

三井住友フィナンシャルグループからの大切なお知らせ】 とSMBCを騙るフィッシングメール

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2022/4/14 16:42

最近は面白いフィッシングメールも少なくなってきた.大量にくるのだけれど同じ内容ばかりというか.

今回は件名は「三井住友フィナンシャルグループ」となっているんだけれど,イオンカードのフィッシングと思われる下敷が透けて出てくるフィッシングメール.

電話番号の記載があるけれど,03-6863-7760はダイナースクラブ・オーソリセンターなので会社が違いますね.

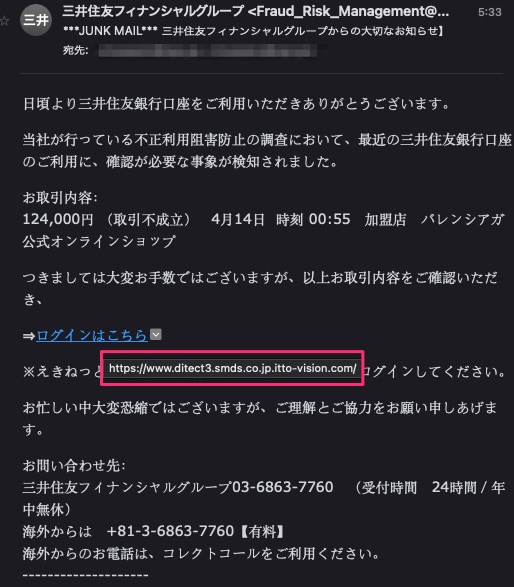

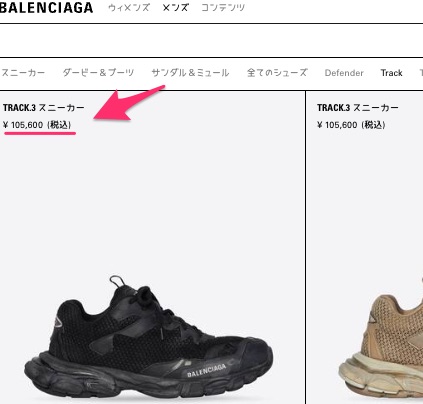

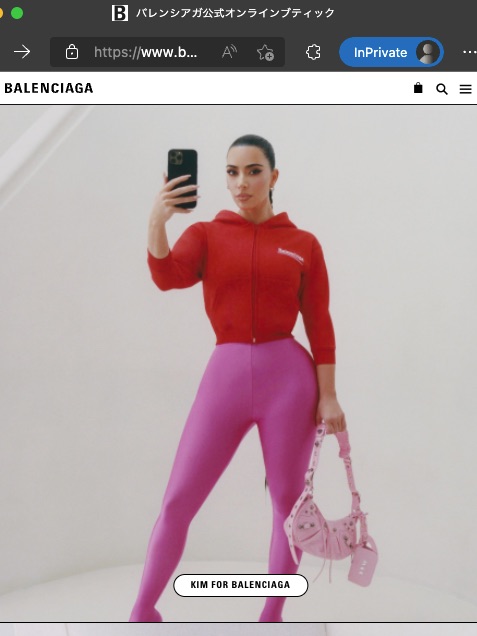

本文で,「バレンシアガ公式オンラインショップで12万円の決済が失敗した」となっているけれど,バレンシアガってなんだろうって調べたら・・・

スペイン発のブランドで1900年初頭に創立されたブランドだそうです.なかなかのハイブランドの様な感じ.着る人を選ぶというか.

12万円の決済を軸に調べてみたら,何となくこの商品群かなっていうのがありました.

スニーカーが10万円から14万円くらいの間で売られているようで,世間では人気だというし.

誘導先のURLにアクセスしてみました.

今回は件名は「三井住友フィナンシャルグループ」となっているんだけれど,イオンカードのフィッシングと思われる下敷が透けて出てくるフィッシングメール.

電話番号の記載があるけれど,03-6863-7760はダイナースクラブ・オーソリセンターなので会社が違いますね.

本文で,「バレンシアガ公式オンラインショップで12万円の決済が失敗した」となっているけれど,バレンシアガってなんだろうって調べたら・・・

スペイン発のブランドで1900年初頭に創立されたブランドだそうです.なかなかのハイブランドの様な感じ.着る人を選ぶというか.

12万円の決済を軸に調べてみたら,何となくこの商品群かなっていうのがありました.

スニーカーが10万円から14万円くらいの間で売られているようで,世間では人気だというし.

誘導先のURLにアクセスしてみました.

私の管理する某ドメインが,以前医療機関で使われていたのでインフォメーション用のメアド不定期にヒーリング音楽CDの販売促進メールが来ていました.

しばらく(数年)放置していましたが,やっぱり要らないので2021年1月,案内不要とメールを出したのです.(停止方法がそれしか無い)

すると,1年後,次の様なメールが来ました.(時間をおいて2通ほど)

私が連絡したメールを引用してヒーリング音楽業者と違うドメインで英文メール.なにかZIPファイルをダウンロードさせようとしている.

残念ながら,このファイルはアクセスした時にはもう存在してなかったのですが,何らかの問題でメアドが漏洩していることは間違い無いので,ヒーリング音楽業者のWebフォームで問い合わせをしてみましたが,2週間ほど経ちますが,いまだ返信はありません...

株式会社コンフォート

https://marth.healinglabel.com/

しばらく(数年)放置していましたが,やっぱり要らないので2021年1月,案内不要とメールを出したのです.(停止方法がそれしか無い)

すると,1年後,次の様なメールが来ました.(時間をおいて2通ほど)

私が連絡したメールを引用してヒーリング音楽業者と違うドメインで英文メール.なにかZIPファイルをダウンロードさせようとしている.

残念ながら,このファイルはアクセスした時にはもう存在してなかったのですが,何らかの問題でメアドが漏洩していることは間違い無いので,ヒーリング音楽業者のWebフォームで問い合わせをしてみましたが,2週間ほど経ちますが,いまだ返信はありません...

株式会社コンフォート

https://marth.healinglabel.com/

フィッシングURLやブランド悪用が過去最多 - 報告は8万件超に

https://www.security-next.com/135498

引用: フィッシングメール大量受信者としては,実感のある数値かな.件数としては多いけれど,誤ってクリックしてしまうような内容のものは減っているかな.そもそも,同じ様なフィッシングメールが何通も来るので,パケットの無駄くらいに感じている人も多かろう.というか電子メールは若い子はスマホで使ってなさそう.

https://www.security-next.com/135498

引用:

3月に同協議会へ寄せられたフィッシングの報告は、前月比1.7倍となる8万2380件。前月の4万8611件から3万3769件増加した。これまで最多だった2021年12月の6万3159件を大きく上回る。

1日あたりに換算すると約2657.4件。前月の約1736.1件はもちろん、これまでもっとも多かった12月の約2037.4件の約1.3倍にあたる。

「2021年度 中小企業における情報セキュリティ対策に関する実態調査」報告書について

https://www.ipa.go.jp/security/fy2021/reports/sme/index.html

引用:

中傷は,未来より今日思考というのもあると思うしね.サプライチェーンで大手が支援すれば良いのだろうけれど,そう簡単でもないか.

https://www.ipa.go.jp/security/fy2021/reports/sme/index.html

引用:

過去3期における「IT投資」の状況について、「投資を行っていない」と回答した企業は30%でした。また、過去3期の「情報セキュリティ対策投資」についても「投資を行っていない」と回答した企業は33.1%でした。「IT投資」については前回調査(47.7%)と比較すると17.7%の改善と考えることができ、ITの導入・活用が中小企業においても一定程度、進んでいる様子がうかがえます。

中傷は,未来より今日思考というのもあると思うしね.サプライチェーンで大手が支援すれば良いのだろうけれど,そう簡単でもないか.

組織における内部不正防止ガイドライン

https://www.ipa.go.jp/security/fy24/reports/insider/

引用:

そういえば事例19「19 大手モバイルキャリア企業に勤務していた男性が、在籍期間中に5Gなどの技術情報を持ち出し、転職先の他のモバイルキャリア企業に漏えいした事例」はどうなったのだろう・・・

事例9の「大手インターネット証券会社において、システム開発や運用を委託するSCSKの従業員が顧客情報を不正に取得し、約2億円の顧客資産を売却して現金を引き出していた事例」で,ここだけ具体的な会社名が出ているのは何故だろう.

https://www.ipa.go.jp/security/fy24/reports/insider/

引用:

本ガイドラインは、内部不正防止の重要性や対策の体制、関連する法律などの概要を平易な文体で説明しており、「基本方針」「資産管理」「技術的管理」「職場環境」「事後対策」等の10の観点のもと、合計33項目からなる具体的な対策を示しています。

各対策項目では、「対策の指針」を冒頭に記し、対策しない場合のリスクと、具体的な対策のポイントを整理する構成としています。さらに、内部不正の事例のほか、自組織の内部不正対策の状況を把握するための33項目のチェックシート、対策のヒントとなるQ&A集などを付録として用意しています。

そういえば事例19「19 大手モバイルキャリア企業に勤務していた男性が、在籍期間中に5Gなどの技術情報を持ち出し、転職先の他のモバイルキャリア企業に漏えいした事例」はどうなったのだろう・・・

事例9の「大手インターネット証券会社において、システム開発や運用を委託するSCSKの従業員が顧客情報を不正に取得し、約2億円の顧客資産を売却して現金を引き出していた事例」で,ここだけ具体的な会社名が出ているのは何故だろう.

AcidRain,酸性雨か.どうも流れ弾にあったったってこと? まぁ,ミサイルじゃなくても誤爆なんてあるわけで.

つまり,中小企業だしインフラと関係ないから狙われないだろうーと思っていても,持っているIPアドレスの並び,隣がインフラ系だったらレンジ攻撃を受ける可能性もあるということかな.

AcidRain | A Modem Wiper Rains Down on Europe

https://www.sentinelone.com/labs/acidrain-a-modem-wiper-rains-down-on-europe/

引用:

ドイツで5,800基のエネルコン風力発電機の停止が報告された.

Viasat KA-SATはユーテルサット社が保有する通信衛星.

衛星通信の問題で「風力発電機の遠隔監視・制御」ができなくなった.

通星通信を阻害してウクライナ軍の指揮統制能力を奪おうとしたことが、ドイツの重要インフラに波及したのではないかとの疑い

Viasatが「ウクライナ国内にある複数のSurfBeam2およびSurfBeam2+モデムがDDoS攻撃を受け一時的にオフラインになった.

Viasat の報告によると、攻撃者は誤った設定の VPN アプライアンスを悪用して KA-SAT ネットワークの信頼管理セグメントにアクセスし、横方向に移動した後、そのアクセスを使用して「多数の住宅用モデムに同時に正当で標的型の管理コマンドを実行」したとのことです。Viasatはさらに、「これらの破壊的なコマンドは、モデムのフラッシュメモリ内の主要データを上書きし、モデムはネットワークにアクセスできなくなったが、永久に使用できなくなったわけではない」と付け加えています。

つまり,中小企業だしインフラと関係ないから狙われないだろうーと思っていても,持っているIPアドレスの並び,隣がインフラ系だったらレンジ攻撃を受ける可能性もあるということかな.

AcidRain | A Modem Wiper Rains Down on Europe

https://www.sentinelone.com/labs/acidrain-a-modem-wiper-rains-down-on-europe/

引用:

2022年2月24日(木)、ウクライナでサイバー攻撃によりViasat KA-SATモデムが使用不能になる事件が発生しました。この攻撃の波及により、ドイツのエネルコン社製風力発電機5,800台が遠隔監視・制御のための通信不能に陥りました。2022年3月30日(水)のヴィアサットの声明では、この攻撃について、多少もっともらしいが、不完全な説明がなされています。SentinelLabsの研究者は、私たちが「AcidRain」と名付けた新しいマルウェアを発見しました。AcidRainは、モデムやルータをワイプするために設計されたELF MIPSマルウェアです。彼らは、AcidRainとVPNFilterステージ3の破壊的なプラグインとの間に開発上の類似性があることを中確信で評価しています。2018年、FBIと司法省はVPNFilterのキャンペーンをロシア政府に起因するものとしています。AcidRainは、ロシアのウクライナ侵攻に関連する7番目のワイパーマルウェアです。

今年に入ってからは特にフィッシングメールが多いのだけれど,素性が似ているものが多い.

今日も,えきねっととアマゾンのハイブリッド型?のフィッシングメールががきた.

これのネタもとは,こういうものかもしれない.

詐欺の技術、SNSで売買 中国から日本を標的か

https://www.nikkei.com/article/DGXZQOUE051KV0V01C21A2000000/

引用:

特徴が見られるのはこんな感じかなぁ.

メールアドレスリスト

文面

短縮URL(転送サイト)利用

脆弱性込みのテンプレート

送信メールツール

国

Let's Encrypt利用

今日も,えきねっととアマゾンのハイブリッド型?のフィッシングメールががきた.

これのネタもとは,こういうものかもしれない.

詐欺の技術、SNSで売買 中国から日本を標的か

https://www.nikkei.com/article/DGXZQOUE051KV0V01C21A2000000/

引用:

偽サイトなどで個人情報を盗む「フィッシング詐欺」の深刻化が止まらない。2021年は確認件数が52万件と最多になり、標的となるクレジットカードの不正利用被害も過去最悪を更新した。背景に、日本人の個人情報から詐欺の技術までを手軽な金額で売買している中国語のSNS(交流サイト)がある。

特徴が見られるのはこんな感じかなぁ.

長時間SQLインジェクション攻撃を受けた - Havijが使われた件- その3 インドから

- カテゴリ :

- セキュリティ » 攻撃/ブルートフォース

- ブロガー :

- ujpblog 2022/4/11 1:17

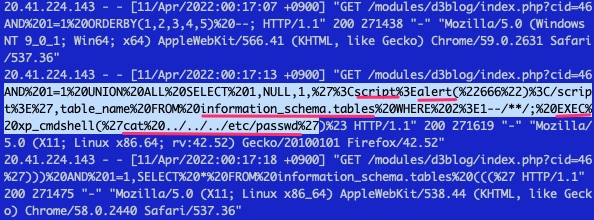

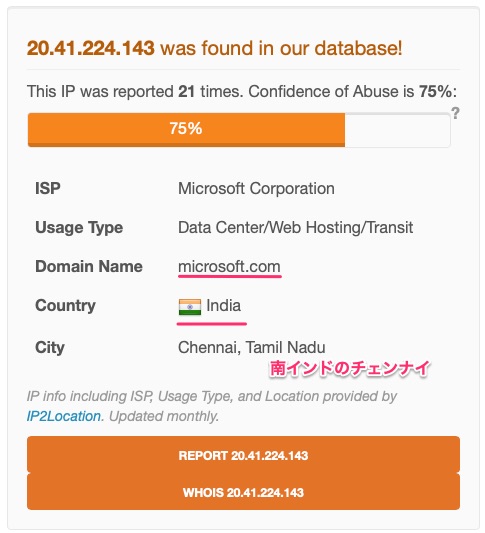

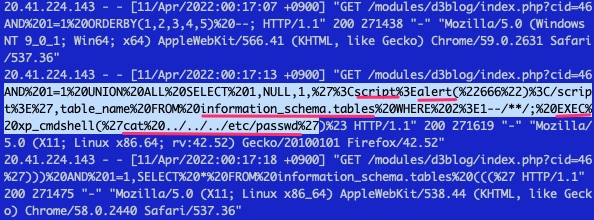

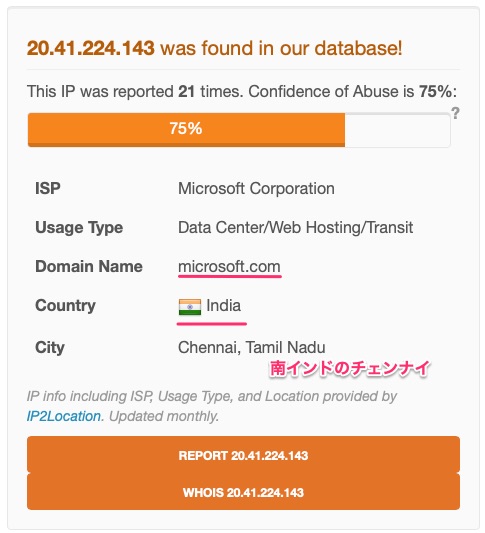

先週長時間SQLインジェクション攻撃を受けたのだけれど,また攻撃を受けた.

手口は前回と同じHavijを使ったもの.

execでcmd_shellでcatを実行してpasswdファイルを読み取ろうとしている.いわゆるパストラバーサル.

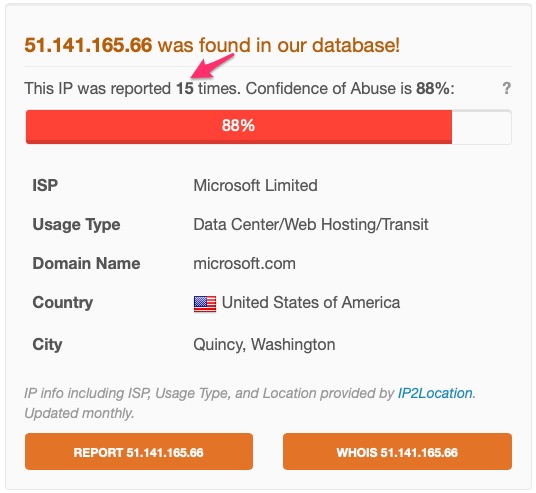

AbuseIPDBで調べるとまた同時に共通点が1つ見つかりました.

Microsoft Cloudを使っているようだが,今度はインドになっている.こういうのは通報窓口はあるのだろうか.

手口は前回と同じHavijを使ったもの.

execでcmd_shellでcatを実行してpasswdファイルを読み取ろうとしている.いわゆるパストラバーサル.

AbuseIPDBで調べるとまた同時に共通点が1つ見つかりました.

Microsoft Cloudを使っているようだが,今度はインドになっている.こういうのは通報窓口はあるのだろうか.

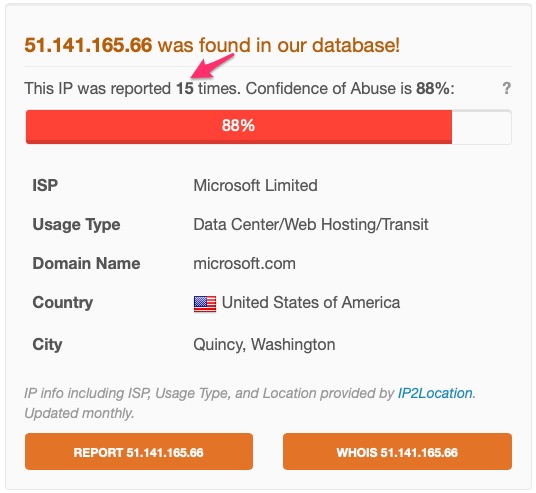

長時間SQLインジェクション攻撃を受けた件の続報.

まず,攻撃をしてきていたMicrosoft Cloudが管理しているIPアドレスは,その後もSQLインジェクション報告が各国から相次いでいる模様.

それでも100%ブラックには成らないのだなぁ.

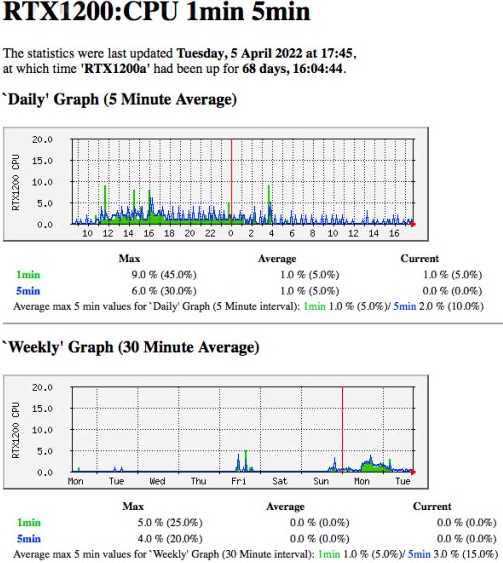

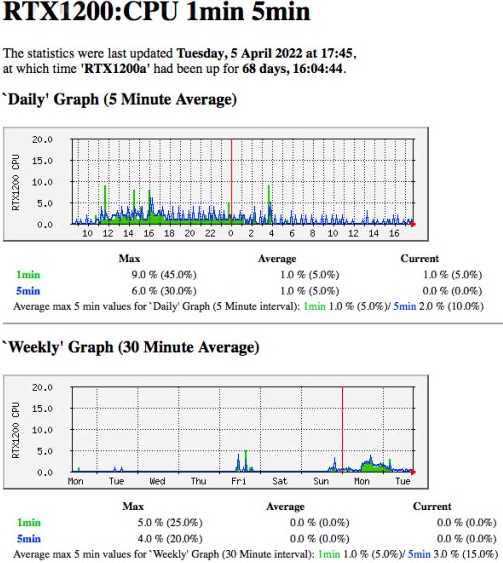

そしてトップルータのCPU使用率について考察.

通常時よりは負荷がかかっていた様だけれど,単一セッションだったためかルータのDDoSになるほどでは無かった模様.

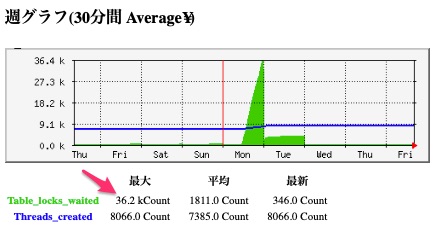

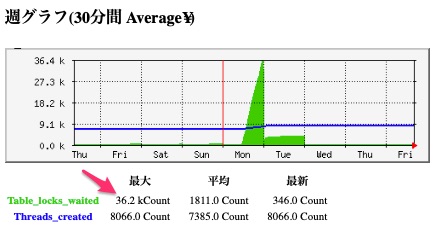

逆にDBサーバの状態は深刻.

接続によるスレッドの作成状況は少し増えた程度で変わりがないがテーブルロックが多発している.この辺りを鑑みて,アラートをあげるお手製の仕組みがあれば良いのかな.

まず,攻撃をしてきていたMicrosoft Cloudが管理しているIPアドレスは,その後もSQLインジェクション報告が各国から相次いでいる模様.

それでも100%ブラックには成らないのだなぁ.

そしてトップルータのCPU使用率について考察.

通常時よりは負荷がかかっていた様だけれど,単一セッションだったためかルータのDDoSになるほどでは無かった模様.

逆にDBサーバの状態は深刻.

接続によるスレッドの作成状況は少し増えた程度で変わりがないがテーブルロックが多発している.この辺りを鑑みて,アラートをあげるお手製の仕組みがあれば良いのかな.

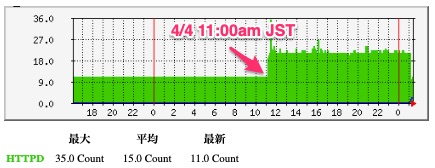

寝ようかと思っていたら,サーバのファンが高音でウナっているので状況を確認.

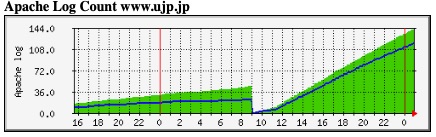

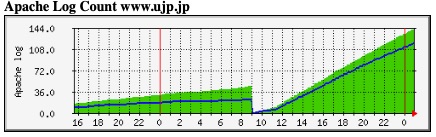

HTTPD数が最大アクセスになっていた.Webアクセスログ数を確認するとこんな感じ.

13時間もアクセスを続けているのは異常.

HTTPD数が最大アクセスになっていた.Webアクセスログ数を確認するとこんな感じ.

13時間もアクセスを続けているのは異常.

木村太郎さんのこの記事.

「007」きどりも…ロシアの諜報機関が「丸裸」に スパイ620人の個人情報暴露 失点続きのFSBの存在揺るがすことにも

https://news.yahoo.co.jp/articles/6726c0ebd6e34fcf25772be366c6af3f0cf7b667

引用: これが本物だとして,リストに出ている人,出てない人,それぞれ,恐怖だろうね.色々想像してしまう.

それにしても,Twitterって日本人の利用が多いのだと思うけれど,どこまで後方能力があるのかな.

「007」きどりも…ロシアの諜報機関が「丸裸」に スパイ620人の個人情報暴露 失点続きのFSBの存在揺るがすことにも

https://news.yahoo.co.jp/articles/6726c0ebd6e34fcf25772be366c6af3f0cf7b667

引用:

ロシアの諜報機関の工作員620人の人物情報がウクライナ当局に暴露され、組織が「丸裸」同然になった。

ウクライナ軍情報部は3月28日「欧州の侵略国の犯罪活動に関与したFSB(ロシア連邦保安庁)の雇員」のリストを公表したとツイッターで発表した。

〜略〜

FSBの巨大な本部ビルの写真と620人の氏名が列挙され、それぞれ生年月日や出生地、FSBでの経歴、住所や電話番号、Eメールアドレス、さらには旅券番号や所有車のナンバーなどが記載されている。

それにしても,Twitterって日本人の利用が多いのだと思うけれど,どこまで後方能力があるのかな.

このタイプは,うちでは初めてかな?

引用: DKIMやSPFをパスしているという特徴がある.DMARCはpermerrorです.ヘッダを詳しくチェックしてみました.

引用:

auのお客様

いつもauをご利用いただき誠にありがとうございます。お客様の契約した今月のデータ通信量が20GBを超えましたため、プランによってデータ通信制限が設定されています

そのまま使い続けた場合、高額料金は発生しますので、アカウントを更新して解除手続きの程よろしくお願い致します。予めご了承ください。

大量にこのメールが出ていることを観測.

引用: 新型コロナウイルスで体調を崩したことが動機のようです...

引用:

どうしてそのようなことが起きたのでしょうか?あなたがハックされたウェブサイトを閲覧したことにより、そこに仕掛けられた私の個人的なマルウェアにあなたのデバイスが感染したのです。

これはとても複雑なソフトウェアであり、トロイの木馬のような働きをます。また、個人的なマルウェアなため、アンチウィルスソフトが検知することが出来ないのです。

キーボードの操作を監視・記録するキーロガーが仕掛けられており、これにより私は、あなたのデバイスにおけるカメラやマイクの操作、ファイルの転送、あなたのローカルネットワークへのアクセスを行うことができます。

デバイスの情報にアクセスするのに少し時間がかかりましたが、現在、私はあなたの連絡先やテキストの全情報を入手しています。

正直なところ、最初は悪いことはしたくないと思っていたので、遊びでやっていました。 でも、COVIDで体調を崩してしまい、仕事を失ってしまいました。