ブログ - セキュリティカテゴリのエントリ

NETGEARに関連しているというので興味深くみてみたのですが.具体的な機種名とかパッチ情報とかは今のところありませんね.

小規模オフィスや個人向けルーターを狙うトロイの木馬「ZuoRAT」が報告される、攻撃者の背景に中国政府か

https://gigazine.net/news/20220630-zuorat-soho-campaign/

ZuoRAT Hijacks SOHO Routers To Silently Stalk Networks

https://blog.lumen.com/zuorat-hijacks-soho-routers-to-silently-stalk-networks/

引用:

小規模オフィスや個人向けルーターを狙うトロイの木馬「ZuoRAT」が報告される、攻撃者の背景に中国政府か

https://gigazine.net/news/20220630-zuorat-soho-campaign/

ZuoRAT Hijacks SOHO Routers To Silently Stalk Networks

https://blog.lumen.com/zuorat-hijacks-soho-routers-to-silently-stalk-networks/

引用:

ZuoRATアクティビティの調査中に、ASUS、Cisco、DrayTek、NETGEARを含む多数のSOHOルータメーカーからの感染を示すテレメトリが観察されました。ただし、この記事の執筆時点では、JCG-Q20 モデル ルーターのエクスプロイト スクリプトしか入手できませんでした。この場合、アクターは、ruckus151021.py と呼ばれる概念実証を参照する Python でコンパイルされた Windows ポータブル実行可能 (PE) ファイルを使用して、既知の CVE (CVE-2020-26878 および CVE-2020-26879) を悪用しました。このスクリプトの目的は、資格情報を取得して ZuoRAT をロードすることでした。

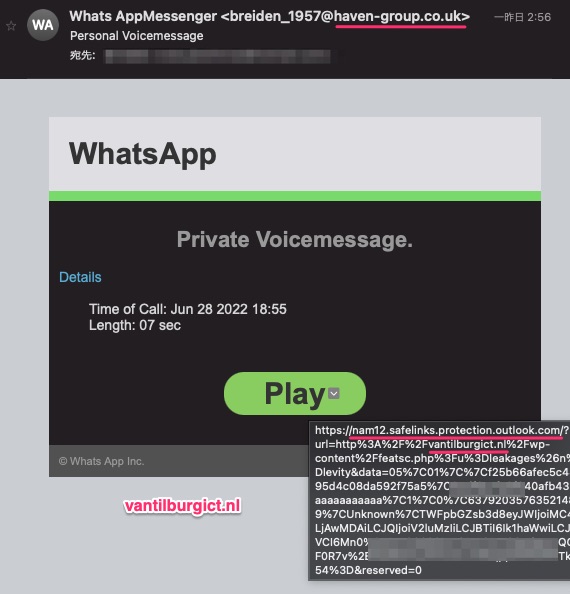

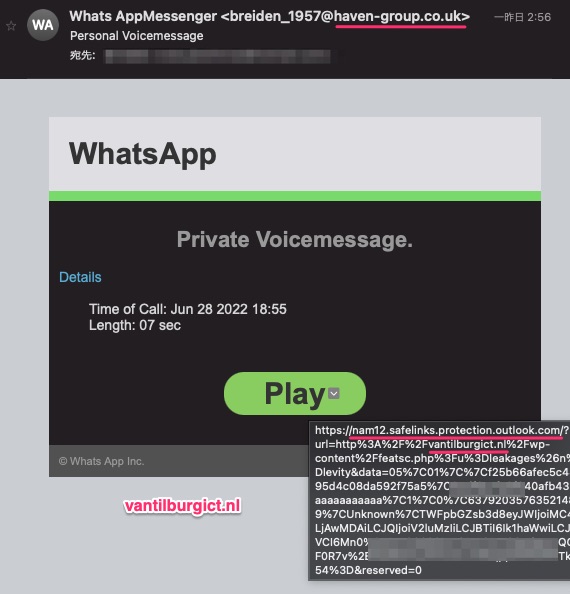

Personal Voicemessage というWhatsAppを騙るフィッシングメール

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2022/7/1 17:26

20年以上使っているhotmailのメールアドレスに来たフィッシングメール.

フェイスブックが買収して,現在利用者は20億人を超えたメッセージングサービス.御多分に洩れず私は使ってない・・・

メッセージはhotmailに届いているけれど,メーラーとしてはApple Mailで受け取っています.受け取っている時点で,Playと書いてあるメッセージのリンクが,safelinks,protection.outlook.com経由になっていますね.

実際にはvantiburgict.nlにリンクが飛ぶようです.

強気にこれをクリックしてみます.

フェイスブックが買収して,現在利用者は20億人を超えたメッセージングサービス.御多分に洩れず私は使ってない・・・

メッセージはhotmailに届いているけれど,メーラーとしてはApple Mailで受け取っています.受け取っている時点で,Playと書いてあるメッセージのリンクが,safelinks,protection.outlook.com経由になっていますね.

実際にはvantiburgict.nlにリンクが飛ぶようです.

強気にこれをクリックしてみます.

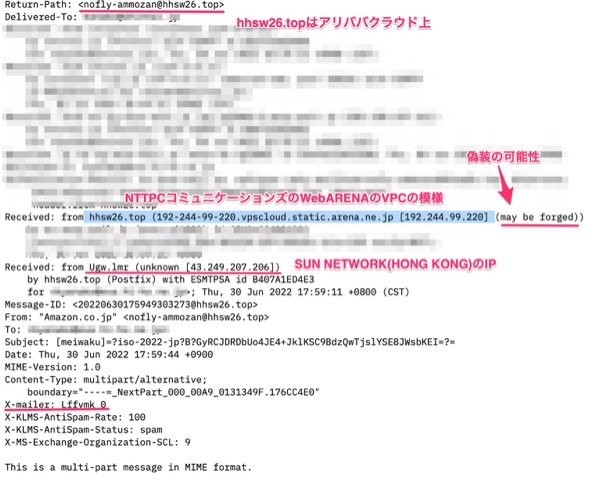

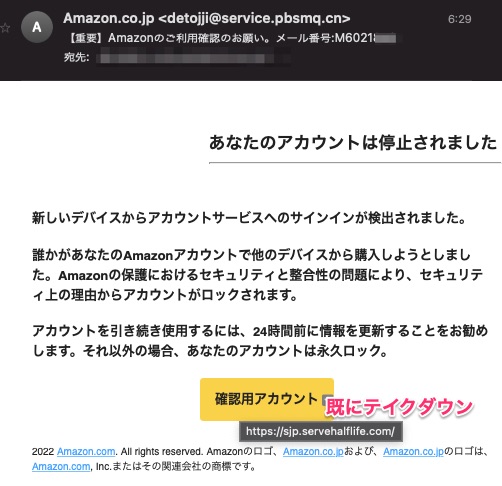

これまでウチでは見かけないタイプのAmazonを騙るフィッシングメール.

誘導先はすでにテイクダウンされていたので解析はできませんでした.

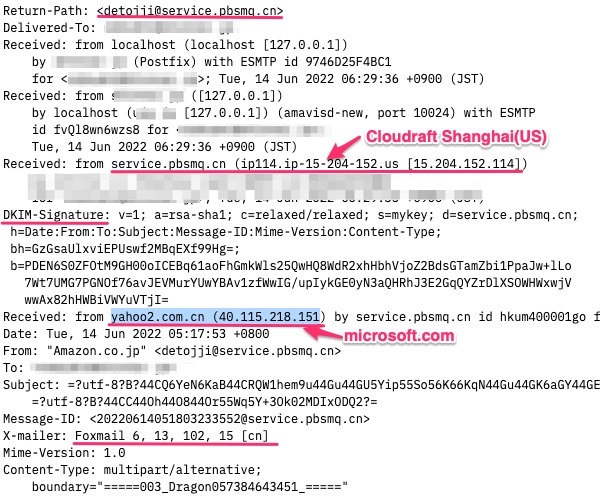

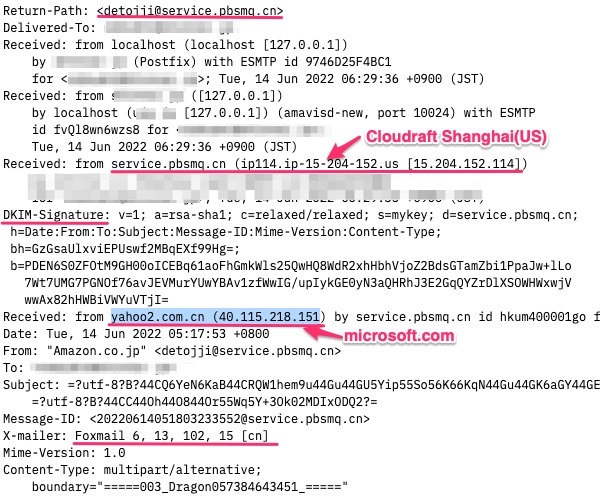

仕方ないのでメールヘッダを確認.

香港のサーバからNTTPCコミュニケーションズのWebARENAが用意しているVPSを経由しているように見えるけれど,偽装かもしれないとのこと.

X-MailerもLffvmk 0というものなので,そういうパターンとしては他のフィッシングメールでよく見るものと同等かな.

誘導先はすでにテイクダウンされていたので解析はできませんでした.

仕方ないのでメールヘッダを確認.

香港のサーバからNTTPCコミュニケーションズのWebARENAが用意しているVPSを経由しているように見えるけれど,偽装かもしれないとのこと.

X-MailerもLffvmk 0というものなので,そういうパターンとしては他のフィッシングメールでよく見るものと同等かな.

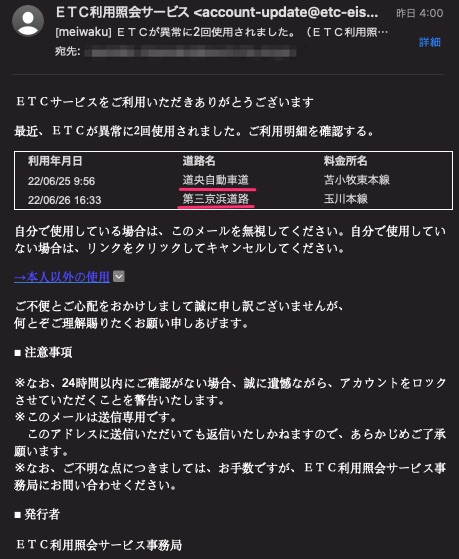

ETCが異常に2回使用されました。(ETC利用照会サービス) というフィッシングメール

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2022/6/30 8:31

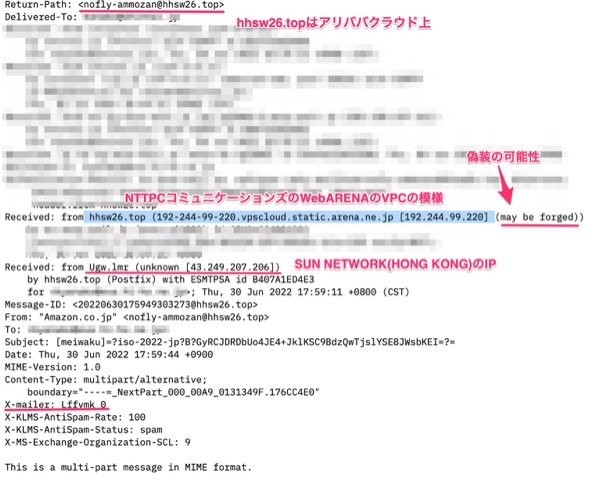

最近は文面にちょっと手の込んだ感じになっているものが増えてきた気がする.

これなんか,北海道の道央自動車道を使った翌日に,第三京浜を通過しているので,インポッシブルトラベルとまでは言えないが,ちょっと遠い.(あるいは重労働)

誘導先のURLにアクセスすると既にテイクダウンされていました.

最近このlocalhost向けに変更されていることが多いのだけれど,これはDNS制御なのかな?

これなんか,北海道の道央自動車道を使った翌日に,第三京浜を通過しているので,インポッシブルトラベルとまでは言えないが,ちょっと遠い.(あるいは重労働)

誘導先のURLにアクセスすると既にテイクダウンされていました.

最近このlocalhost向けに変更されていることが多いのだけれど,これはDNS制御なのかな?

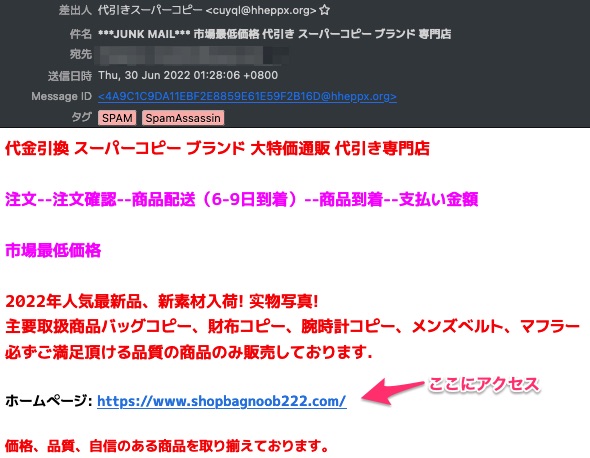

市場最低価格 代引き スーパーコピー ブランド 専門店 という詐欺メールのURLをWarpDriveをつこてみた

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2022/6/30 8:14

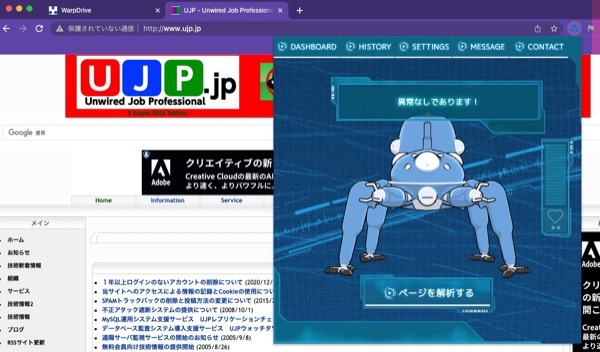

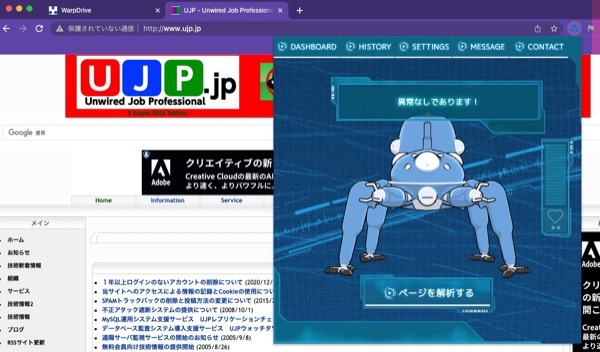

NICTの実証実験だと言うことで,Chrome拡張機能をインストールしてみた.

「WarpDrive」が再始動 - 「タチコマSA」がChrome拡張機能に

https://www.security-next.com/136943

引用: 常識に反して?普段,ChromeはWebミーティングでしか使ってないのだけれど,これしか対応してないと言うのだから仕方ない.

まずはプロジェクトのサイトにアクセス.

WARPDRIVE

https://www.warpdrive-project.jp/index.html

使用許諾に同意して拡張機能をインストールしたら,普通に分析対象のWebサイトにアクセス.

拡張機能のボタンを押すと,オーバレイで画面が出てきてタチコマというキャラが分析結果を表示してくれます.うちのサイトは「異常なしであります!」だそう.

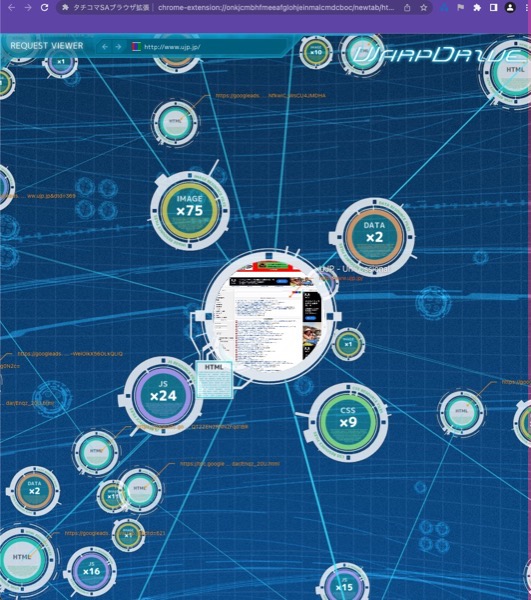

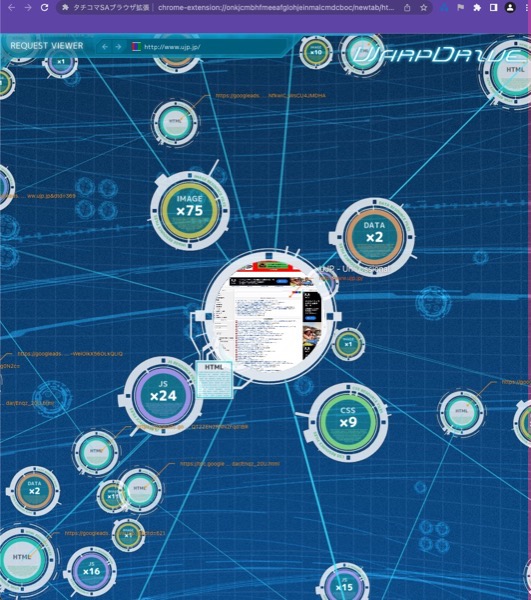

「ページを解析する」ボタンを押すと,次のような画面に.

ページとそれを取り巻く構成要素などがビジュアライズされて表示されます.掴んでぐるぐると回したりして全体を俯瞰して見ることができます.

「WarpDrive」が再始動 - 「タチコマSA」がChrome拡張機能に

https://www.security-next.com/136943

引用:

「WarpDrive」は、「Web-based Attack Response with Practical and Deployable Research InitiatiVE」より名付けられたプロジェクト。特定のウェブサイトを閲覧すると攻撃が行われるウェブ媒介型攻撃の実態把握と対策技術向上を目指している。

まずはプロジェクトのサイトにアクセス.

WARPDRIVE

https://www.warpdrive-project.jp/index.html

使用許諾に同意して拡張機能をインストールしたら,普通に分析対象のWebサイトにアクセス.

拡張機能のボタンを押すと,オーバレイで画面が出てきてタチコマというキャラが分析結果を表示してくれます.うちのサイトは「異常なしであります!」だそう.

「ページを解析する」ボタンを押すと,次のような画面に.

ページとそれを取り巻く構成要素などがビジュアライズされて表示されます.掴んでぐるぐると回したりして全体を俯瞰して見ることができます.

詐欺の被害に遭うと名簿が出回る的なことじゃなくて,攻撃者にしてみればバックドアを開けて置いたりと別の侵入経路を用意しているってことだろうね.

ランサム攻撃、身代金支払企業の8割が再被害 米社調査

https://www.nikkei.com/article/DGXZQOUC105OG0Q2A610C2000000/

引用:

ランサム攻撃、身代金支払企業の8割が再被害 米社調査

https://www.nikkei.com/article/DGXZQOUC105OG0Q2A610C2000000/

引用:

身代金を支払った企業のうち、80%はその後も1回以上のランサム攻撃を受けた。そのうち48%は2回目も同じ攻撃者からの被害だったという。また68%は2回目の攻撃が1回目から1カ月以内に発生し、より高額の身代金を要求された。1回目に身代金を支払った企業のうち、44%が2回目、9%が3回目も支払うことになった。

尼崎で46万人分の個人情報入りUSBメモリが紛失した事件で,思わぬ社会問題が.

重要なデータなのに委託先の委託先の委託先に委託したらしく,なすり合いとまでは言わないけれど,北の技術者に委託していた件と同じ構造.じゃぁ社員だったらミスはしなかったのか?というとそんなことも無く.

ベネッセの事件があった後,業務委託で個人情報や機密情報を取り扱う業務はNGを出す下請け会社が続失していました.何かあったら責任取れないし責任があるほどの契約金でもないってね.

尼崎市のUSBメモリ紛失、役所への大量の苦情電話が「市民の迷惑」になりうる理由

https://gendai.ismedia.jp/articles/-/96774

重要なデータなのに委託先の委託先の委託先に委託したらしく,なすり合いとまでは言わないけれど,北の技術者に委託していた件と同じ構造.じゃぁ社員だったらミスはしなかったのか?というとそんなことも無く.

ベネッセの事件があった後,業務委託で個人情報や機密情報を取り扱う業務はNGを出す下請け会社が続失していました.何かあったら責任取れないし責任があるほどの契約金でもないってね.

尼崎市のUSBメモリ紛失、役所への大量の苦情電話が「市民の迷惑」になりうる理由

https://gendai.ismedia.jp/articles/-/96774

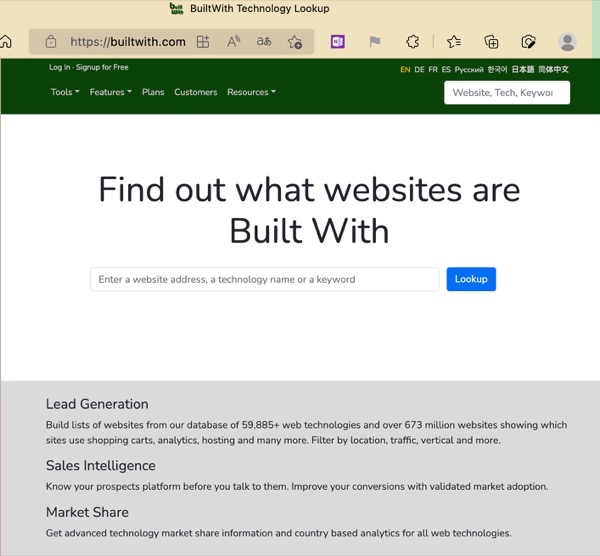

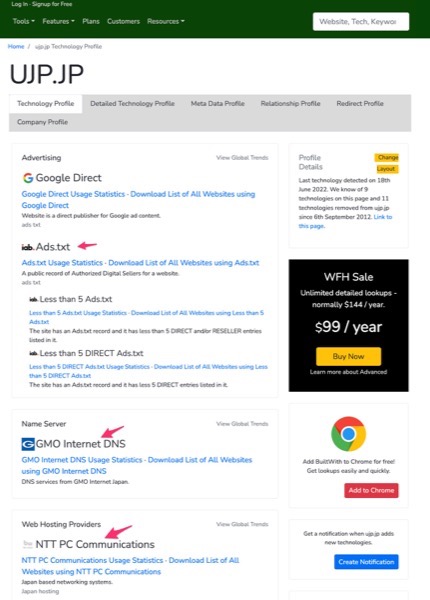

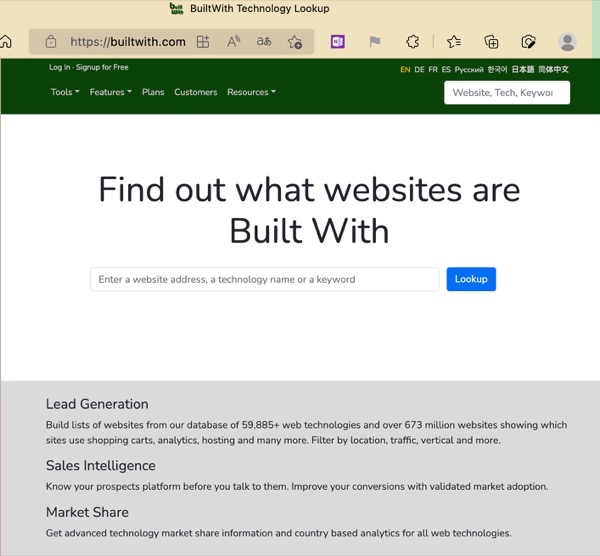

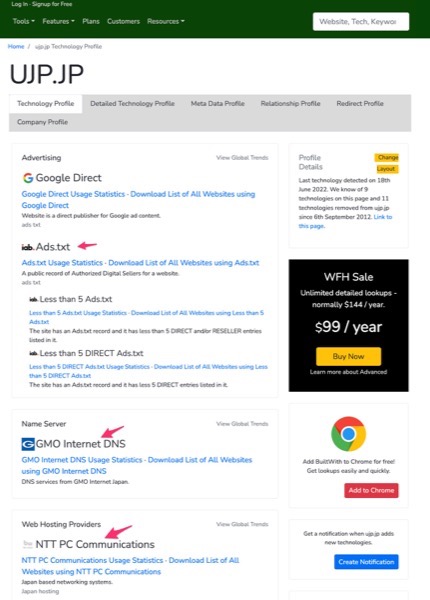

手っ取り早く調査対象のサイトがどんなツールを使っているか外形からわかる部分をリストしてくれるサイト.

BuiltWith Technology Lookup

https://builtwith.com/

利用は無料.

調査するにはURLを入れるだけ.

Usage Statisticsで利用している技術のトレンドもわかりますね.ま,うちの場合スタンダードなやつです.

BuiltWith Technology Lookup

https://builtwith.com/

利用は無料.

調査するにはURLを入れるだけ.

Usage Statisticsで利用している技術のトレンドもわかりますね.ま,うちの場合スタンダードなやつです.

うちのカミさんもビックリしていたけれど古典的な情報漏洩.

路上で寝てたくらい泥酔していて持ち出したUSBメモリが無くなっていたそうだ.

兵庫県尼崎市における「個人情報を含むUSBメモリーの紛失」についてのお詫び

https://www.biprogy.com/pdf/news/info_220623-3.pdf

泥酔とか書いてないな.お詫びってなんだろう.

セキュリティ教育の一丁目一番地みたいなエピソードだけれど,意外とよくあるんだよね.身近でも2回あったし.一つは電車で荷物を忘れたのと,一つは車上荒らしだったけれど,結局カバンごと全部出てこなかったな.

その時は個人情報も顧客情報も入ってなくてパソコンもBIOSとストレージが暗号化されているから大丈夫って事で終わったけど.落とした財布が戻ってきて日本は安全だ!エピソードは良く聞くけれど,失ったIT機材入りパソコンの返却率は相当低いと思う.でも見つかるといいな.

今回話題になったのは二つ.

・ビプロジーは4月に社名変更した日本ユニシスのことだと認知された.

・記者会見でパスワードは13桁で尼崎市として意味のある単語と数字で始めだけ大文字にして年1回変更,文法的にも正しい

13桁のパスワードは10万年かかるらしい.量子コンピュータだともっと速いそうだ.一緒に紛失した持ち物の中にパスワードのメモは無いのかな?

Amagasaki2022だという予想も出ているそう・・・

その件で,この件を思い出した.

230億円超相当のビットコインが入ったUSBのパスワードを忘れた人の末路

引用:

あ! 13桁で・・・というのは自爆コードでは? あるいは本当は8桁なのに13桁で始めたら永遠に解けないというブラフ...

あるいは本当は8桁なのに13桁で始めたら永遠に解けないというブラフ...

セキュリティ部門を統括する人たちは,USBメモリとか外付けディスクとかを嫌って,ログも残るファイル転送を推奨するけれど,容量が大きい場合はちょっと大変なので選択肢が狭くなってくる.でも今回の場合32GBメモリなので最大でもその程度.伝送にすべきだったね.

追記2022/06/24 17:00現在

紛失した本人からカバンと共にUSBデバイスが見つかったと連絡があったそうだ.現時点で詳細不明.今回は良い教訓になった気がする.

追記2022/06/24 21:00現在

NHKニュースで見つかったことがトップニュースになっている.無くしたのは40歳男性.スマホの位置情報をもとに警察と共に足取りを調べ自分で見つけたのだそう.路上で寝ていた場所の近くの住宅の一角にあったそうだ.投げ入れた?

AIで小説を書いてもらった.

引用: アンダーラインを入れたところが自分で書いたところ.なんだ,AIが結果を予測しているではないか!

路上で寝てたくらい泥酔していて持ち出したUSBメモリが無くなっていたそうだ.

兵庫県尼崎市における「個人情報を含むUSBメモリーの紛失」についてのお詫び

https://www.biprogy.com/pdf/news/info_220623-3.pdf

泥酔とか書いてないな.お詫びってなんだろう.

セキュリティ教育の一丁目一番地みたいなエピソードだけれど,意外とよくあるんだよね.身近でも2回あったし.一つは電車で荷物を忘れたのと,一つは車上荒らしだったけれど,結局カバンごと全部出てこなかったな.

その時は個人情報も顧客情報も入ってなくてパソコンもBIOSとストレージが暗号化されているから大丈夫って事で終わったけど.落とした財布が戻ってきて日本は安全だ!エピソードは良く聞くけれど,失ったIT機材入りパソコンの返却率は相当低いと思う.でも見つかるといいな.

今回話題になったのは二つ.

・ビプロジーは4月に社名変更した日本ユニシスのことだと認知された.

・記者会見でパスワードは13桁で尼崎市として意味のある単語と数字で始めだけ大文字にして年1回変更,文法的にも正しい

13桁のパスワードは10万年かかるらしい.量子コンピュータだともっと速いそうだ.一緒に紛失した持ち物の中にパスワードのメモは無いのかな?

Amagasaki2022だという予想も出ているそう・・・

その件で,この件を思い出した.

230億円超相当のビットコインが入ったUSBのパスワードを忘れた人の末路

引用:

最高クラスの安全性を誇ると言われている暗号化USBデバイスの「IRONKEY(アイアンキー)」に入れ、保管することにしました。

ー略ー

その「アイアンキー」のパスワード入力失敗回数は10回まで…。最後の10回目まで間違えた場合には、この「アイアンキー」内のデータには永遠にアクセスできないようになってしまします。

あ! 13桁で・・・というのは自爆コードでは?

あるいは本当は8桁なのに13桁で始めたら永遠に解けないというブラフ...

あるいは本当は8桁なのに13桁で始めたら永遠に解けないというブラフ...セキュリティ部門を統括する人たちは,USBメモリとか外付けディスクとかを嫌って,ログも残るファイル転送を推奨するけれど,容量が大きい場合はちょっと大変なので選択肢が狭くなってくる.でも今回の場合32GBメモリなので最大でもその程度.伝送にすべきだったね.

追記2022/06/24 17:00現在

紛失した本人からカバンと共にUSBデバイスが見つかったと連絡があったそうだ.現時点で詳細不明.今回は良い教訓になった気がする.

追記2022/06/24 21:00現在

NHKニュースで見つかったことがトップニュースになっている.無くしたのは40歳男性.スマホの位置情報をもとに警察と共に足取りを調べ自分で見つけたのだそう.路上で寝ていた場所の近くの住宅の一角にあったそうだ.投げ入れた?

AIで小説を書いてもらった.

引用:

セキュリティ事故

その日は最後に住民データをUSBメモリにしまって作業終了.気の合う仲間と共にガッツリと気を失うまで飲み明かした. 気がついたのは路上,はて?いつから眠っていたのだろうか? 今は午前3時.あれ?持っていたカバンが見当たらない!お酒を飲みすぎたせいか頭が痛い.とりあえずコンビニで水を買って飲もうと思い歩き出した. しかし,歩いているうちに自分がどこを歩いていたのか分からなくなってきた. そして,気づいた時には見知らぬ場所に立っていたのだ.

「ここは一体どこだ?」

まずは一旦自分の行動を振り返ってカバンを探してみる.どうするどうする?こんな時,社員教育では……

『迷ったらその場を動くな!』

そうだ,まずは動かないことが大切だ.じっとしていれば誰かに見つけてもらえるかも.でもこの場から動いてしまった方が早く見つけられるかも?そんな事を考えながらしばらくウロウロしていると,目の前に大きな未来像が見えてきた.そう,テレビで大々的に報じられて取引先の上長が頭を下げている姿だ.

「あの時は大変だったよ」

「えっ!?何ですかいきなり!」

部下の一人が驚いている.

「あぁすまないね.ちょっと思い出しただけさ」

私は今,会社からの帰り道にある公園にいる.ベンチに座ってぼんやりと夜

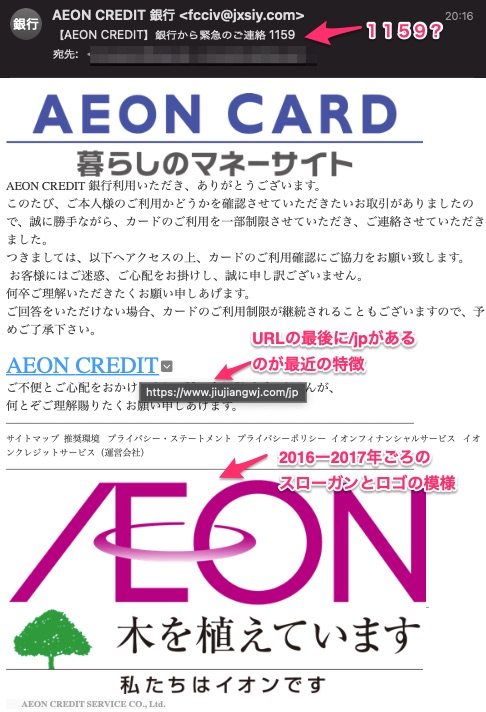

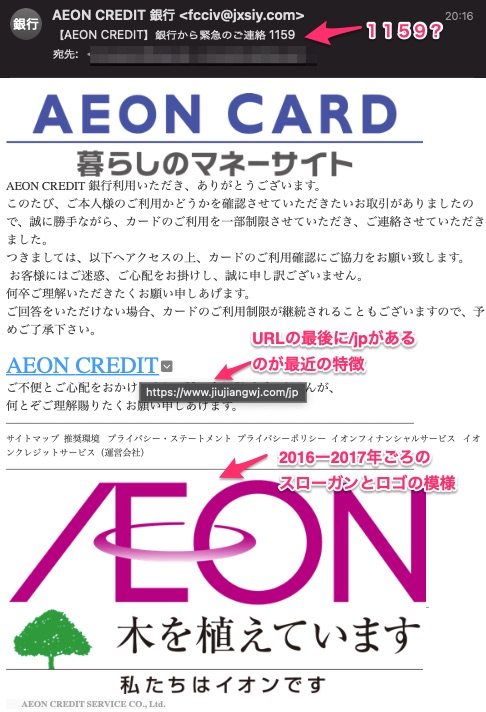

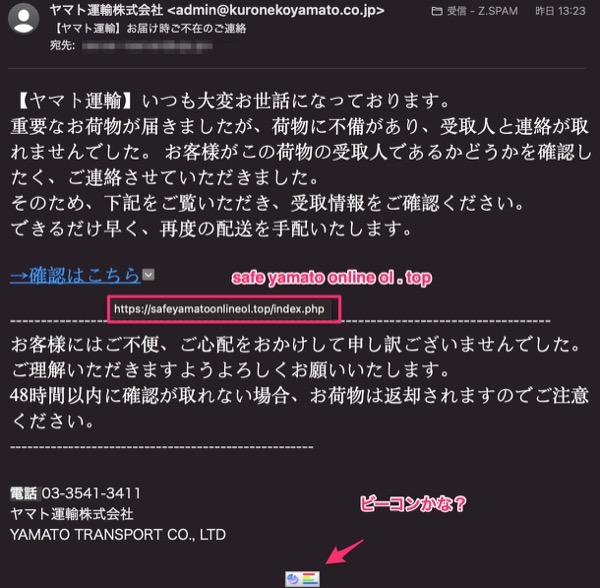

これも既にテイクダウンされているのだけれど,しつこくフィッシングメールがきますね.

うちに到着した実績からすると,ばらまきの範囲としては広範囲の模様.

メールの本文とのバランスでは違和感がとてもあるイオンのロゴ.調べ方が悪いかもしれないけれど,ちょっと古いキャンペーンのようですが,ソースコードを見ると一応イオンの公式サイトから素材を持ってきていました.

そしてソースを見ていると何か不思議な隠し文字があることを発見.

うちに到着した実績からすると,ばらまきの範囲としては広範囲の模様.

メールの本文とのバランスでは違和感がとてもあるイオンのロゴ.調べ方が悪いかもしれないけれど,ちょっと古いキャンペーンのようですが,ソースコードを見ると一応イオンの公式サイトから素材を持ってきていました.

そしてソースを見ていると何か不思議な隠し文字があることを発見.

ネット上で情報漏洩事件はよくあるけれど,よくありすぎて情報が埋もれてしまう.

漏洩事故を起こした会社のプレスリリースをメディアが取り上げるか否か,みたいな店もあるし企業側も取り下げをする場合もあるからいつまで出ているかわからない.

クレジットカード会社視点で漏洩情報を載せているページがあったのでリンクを.

重要なお知らせ|クレジットカードはUCカード

https://www2.uccard.co.jp/important/

UCカードって,みずほ銀行系なのね.MastercardとVISAがあるようだから,世の中の多くのカード情報漏洩事件が含まれていると考えられます.

「漏洩の可能性がある」場合に「モニタリング強化している」という発表がある点も有益かな.

漏洩事故を起こした会社のプレスリリースをメディアが取り上げるか否か,みたいな店もあるし企業側も取り下げをする場合もあるからいつまで出ているかわからない.

クレジットカード会社視点で漏洩情報を載せているページがあったのでリンクを.

重要なお知らせ|クレジットカードはUCカード

https://www2.uccard.co.jp/important/

UCカードって,みずほ銀行系なのね.MastercardとVISAがあるようだから,世の中の多くのカード情報漏洩事件が含まれていると考えられます.

「漏洩の可能性がある」場合に「モニタリング強化している」という発表がある点も有益かな.

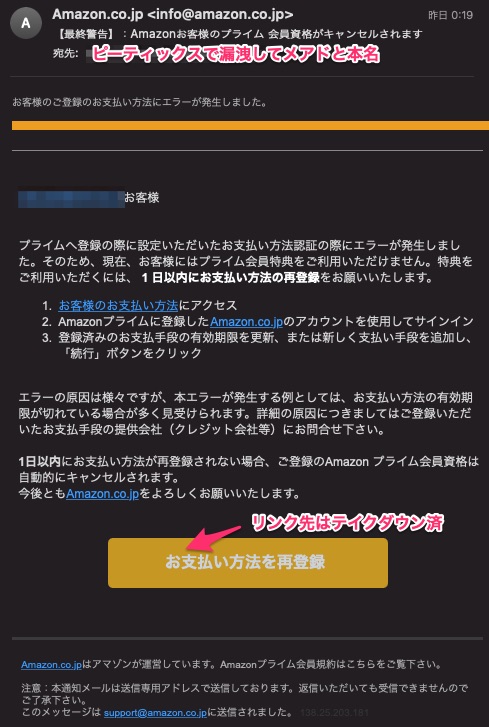

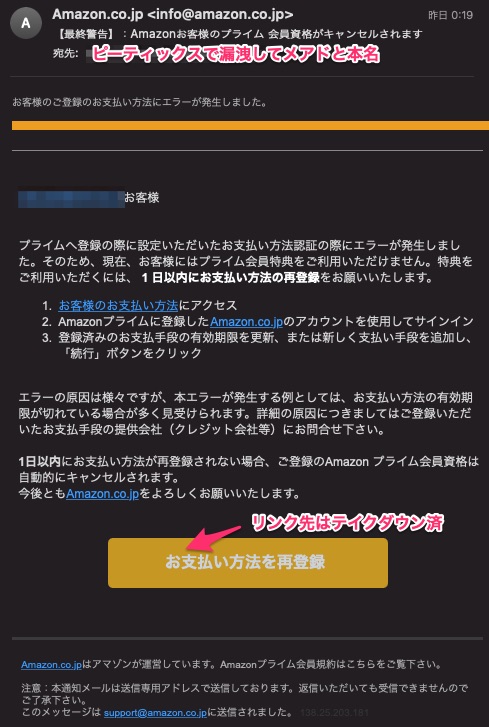

【最終警告】:Amazonお客様のプライム 会員資格がキャンセルされます というフィッシングメール

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2022/6/22 1:08

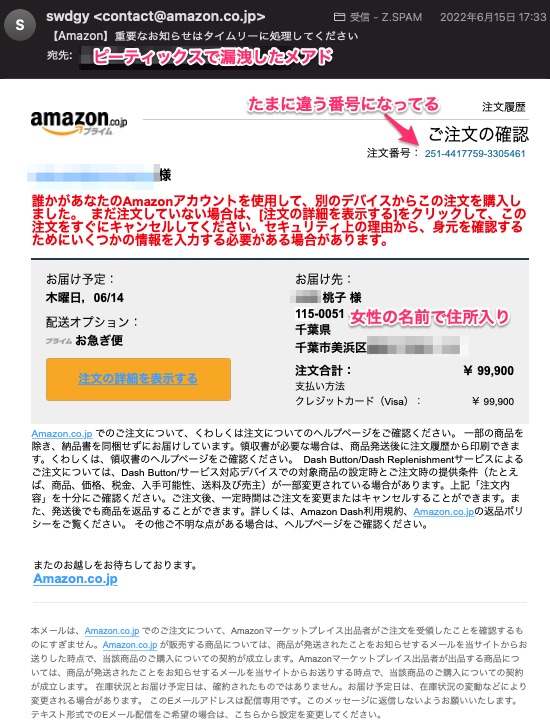

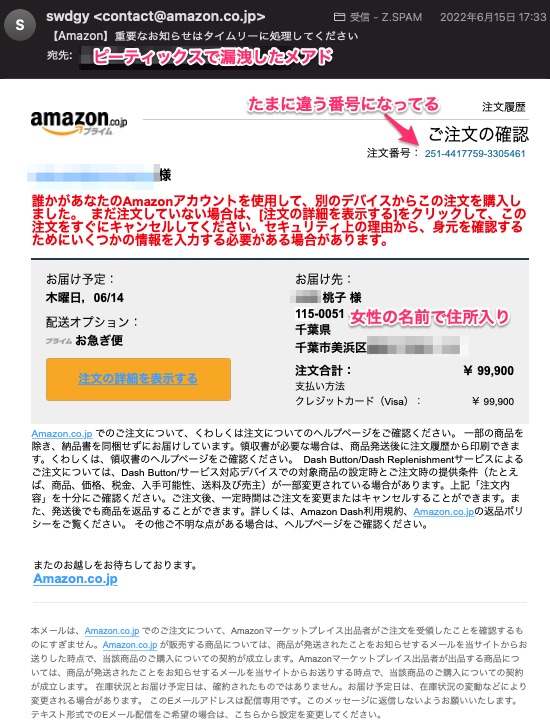

ピーティックスで漏洩してメアドにアマゾンを騙るフィッシングメールが来たのだけれど,こいつがどうもおかしい.

どうおかしいかというとSpamAssasinで判定されてないのです.なぜだろう.

メール本文を見ると不自然なものが無い.

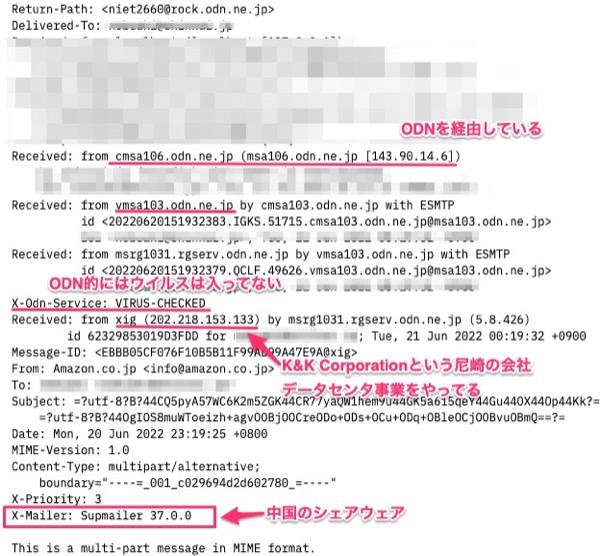

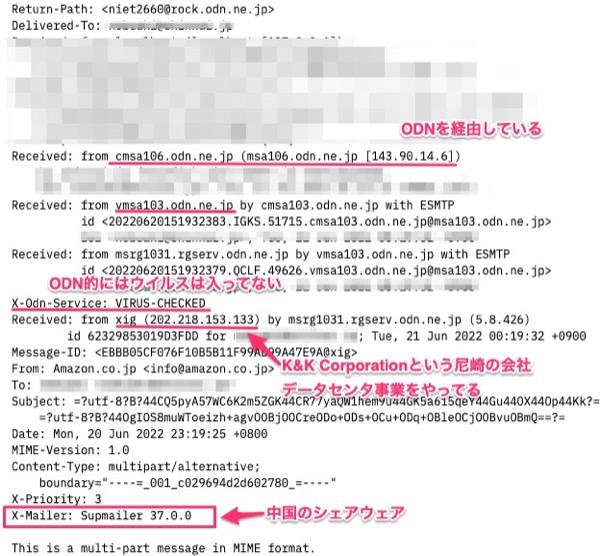

メールヘッダを見ると色々とわかってくる.

メールはK&Kコーポレーションという尼崎にあるプロバイダが発行元になっているけれど,ODNのゲートウェイを二つ通過して送信されている模様.その間に入っているウイルス検知ゲートウェイでは怪しいと判定されてない.

ちなみにODNのIPアドレスの汚れ具合を見ると,結構悪い感じだった.

どうおかしいかというとSpamAssasinで判定されてないのです.なぜだろう.

メール本文を見ると不自然なものが無い.

メールヘッダを見ると色々とわかってくる.

メールはK&Kコーポレーションという尼崎にあるプロバイダが発行元になっているけれど,ODNのゲートウェイを二つ通過して送信されている模様.その間に入っているウイルス検知ゲートウェイでは怪しいと判定されてない.

ちなみにODNのIPアドレスの汚れ具合を見ると,結構悪い感じだった.

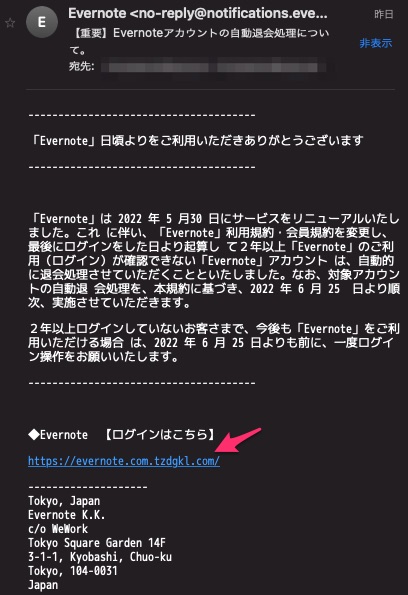

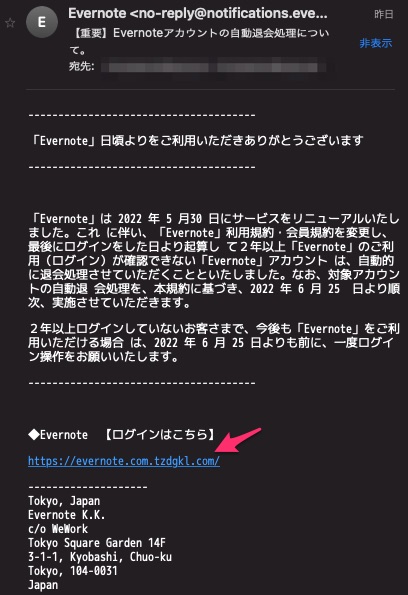

Evernoteを騙るフィッシングメールなのだけれど.

誘導先URLにアクセスすると既に本物に転送されるようになっていました.最近,この手法で対応されているものが多い. DNS世界の神の仕業というか.

誘導先URLにアクセスすると既に本物に転送されるようになっていました.最近,この手法で対応されているものが多い. DNS世界の神の仕業というか.

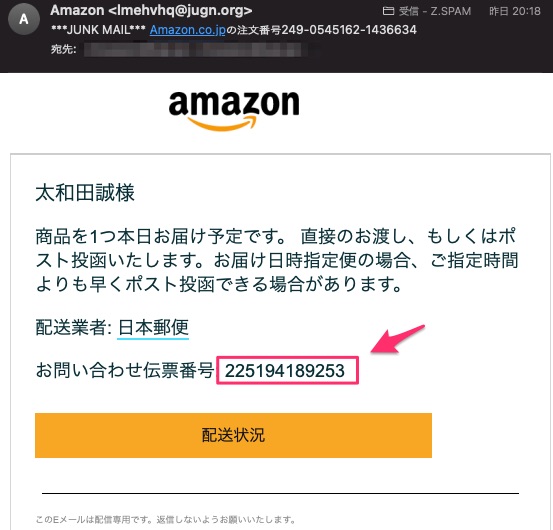

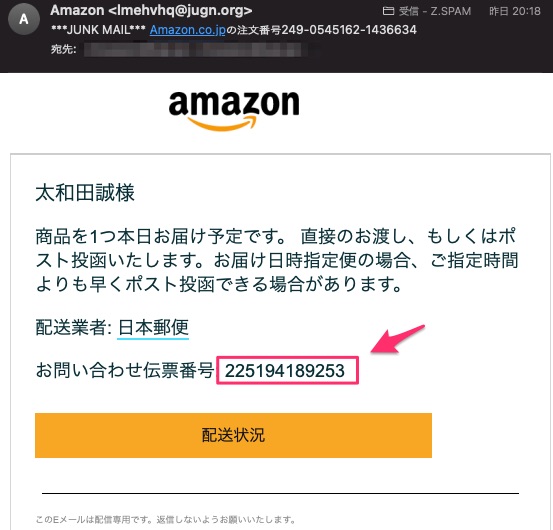

Amazon.co.jpの注文番号249-0545162-1436634 という太和田誠宛のフィッシングメール

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2022/6/21 1:38

この誰だかわからない受取人が設定されているパターンって,最近流行りなんですかね.

他人宛の荷物を受け取っちゃおうという心理的な弱点を狙っているとかなのかな.ちなみに誘導先のURLはいつも閉鎖済み.

日本郵便の伝票番号を検索してみると・・・

他人宛の荷物を受け取っちゃおうという心理的な弱点を狙っているとかなのかな.ちなみに誘導先のURLはいつも閉鎖済み.

日本郵便の伝票番号を検索してみると・・・

【Amazon】重要なお知らせはタイムリーに処理してください というフィッシングメール

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2022/6/18 16:52

「タイムリーに処理してください」だなんて上から目線.犯人が使う言葉を翻訳ソフトにかけたらそういう命令口調になるのでしょう.そうなるとどこの国なのか・・・

既に誘導先FQDNは閉鎖済みでした.

記載のある住所をストリートビューで見てみるとこんな感じ.

集合住宅か.部屋番号までは記載がなかったので本当の住所かどうかは不明.

メールヘッダを確認してみる.

既に誘導先FQDNは閉鎖済みでした.

記載のある住所をストリートビューで見てみるとこんな感じ.

集合住宅か.部屋番号までは記載がなかったので本当の住所かどうかは不明.

メールヘッダを確認してみる.

フィッシング対策協議会 技術・制度検討 WG 報告会 (オンライン)の報告書を読んで

- カテゴリ :

- セキュリティ » 文献・統計・参考資料

- ブロガー :

- ujpblog 2022/6/16 18:51

2022 年 3 月 3 日 (木)に開催されたイベントについて,発表資料が掲示されていました.

フィッシング対策協議会 技術・制度検討 WG 報告会 (オンライン)

https://www.antiphishing.jp/news/event/techwg_openday2021_online.html

ガイドライン 2022年版 重要 5 項目として次の項目.

・利用者に送信するメールには「なりすましメール対 策」を施すこと

・複数要素認証を要求すること

・ドメインは自己ブランドと認識して管理し、利用者に周知すること

・すべてのページにサーバ証明書を導入すること

・フィッシング詐欺対応に必要な組織編制とすること フィッシング詐欺について利用者に注意喚起すること

フィッシングの動向

・2021年は対前年2.3倍の526,504件に増加 この2年間で9倍に増加する深刻な状況(届出件数)

SMSフィッシングを受け取る人が多くなっていて,主に宅配業者とECサイトとのこと.そして10代,20代の若い男性が引っかかりやすいのだそう.

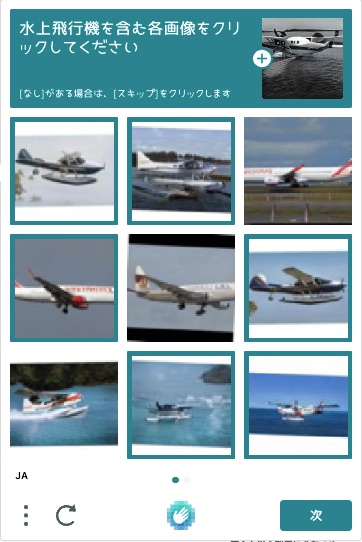

そしてCAPY(ログイン時の絵あわせのやつ)の人の発表.

FIDOとは?

引用:

FIDO2 FIDOの新規格

→専用のソフトウェアに依存せずFIDO認証完結させる

FIDO2でどう変わるか?

→WebAuthn(ウェブオースン) API

FIDO2をWebブラウザで実装するAPIとして設計されている

Webブラウザ + FIDO対応の認証器を使用することでFIDO認証が可能

従来 スマートフォンアプリケーションの開発が必要

→ FIDO2 WebブラウザのAPIをJavaScriptなどから操作する

パスワードの代替として今後標準になってくる実装ということか.各種ブラウザでも対応しているしYahoo! JapanもFIDO2に準じた指紋認証,顔認証利用のログインに対応してくるそう.

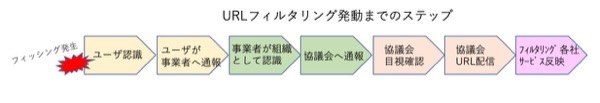

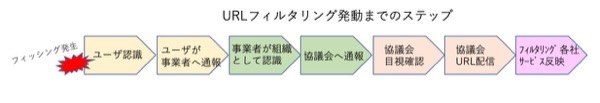

URL配信の課題

このの報告の中に,こんな結果がありました.

引用: そうか.まだテイクダウンされてないサイトを通報した後アクセス不能になっていると思っていたけれど,実はフィッシングサイト側が短時間設置で逃げるパターンで運用しているということなのね.

なので同じ文面で誘導先URLが違うフィッシングメールが沢山送られてくるのか.

技術的以外の対策

フィッシングメールに対する技術的なものだけじゃなくて,利用者に対する補償対策.

フィッシング詐欺にあうことを前提とした事後対策として補償条件はあるにしても騙された利用者が不利益にならないようにしているが,フロントにある企業が積極的対策をしている企業とそうでもない企業では補償に差が出るような仕組みもあったほうがいいねってことか.企業側で推進する動機になるだろうね.

フィッシング対策協議会 技術・制度検討 WG 報告会 (オンライン)

https://www.antiphishing.jp/news/event/techwg_openday2021_online.html

ガイドライン 2022年版 重要 5 項目として次の項目.

・利用者に送信するメールには「なりすましメール対 策」を施すこと

・複数要素認証を要求すること

・ドメインは自己ブランドと認識して管理し、利用者に周知すること

・すべてのページにサーバ証明書を導入すること

・フィッシング詐欺対応に必要な組織編制とすること フィッシング詐欺について利用者に注意喚起すること

フィッシングの動向

・2021年は対前年2.3倍の526,504件に増加 この2年間で9倍に増加する深刻な状況(届出件数)

SMSフィッシングを受け取る人が多くなっていて,主に宅配業者とECサイトとのこと.そして10代,20代の若い男性が引っかかりやすいのだそう.

そしてCAPY(ログイン時の絵あわせのやつ)の人の発表.

FIDOとは?

引用:

安全性が高く、処理が高速であるオンライン認証技術です。

FIDO Alliance という業界団体により仕様の策定が行われており、 生体認証を安全に使用できるという点で近年注目を浴びています。

U2F

FIDO を用いて二要素認証を実現する仕組みです。 ID、パスワードで認証を行い、それとは別にユーザが保有す る認証器を用いて認証を行います。

UAF

FIDOの認証自体で認証を行う仕組みです。 パスワードの代替として注目を浴びています。

FIDO2 FIDOの新規格

→専用のソフトウェアに依存せずFIDO認証完結させる

FIDO2でどう変わるか?

→WebAuthn(ウェブオースン) API

FIDO2をWebブラウザで実装するAPIとして設計されている

Webブラウザ + FIDO対応の認証器を使用することでFIDO認証が可能

従来 スマートフォンアプリケーションの開発が必要

→ FIDO2 WebブラウザのAPIをJavaScriptなどから操作する

パスワードの代替として今後標準になってくる実装ということか.各種ブラウザでも対応しているしYahoo! JapanもFIDO2に準じた指紋認証,顔認証利用のログインに対応してくるそう.

URL配信の課題

このの報告の中に,こんな結果がありました.

引用:

大半の場合、オンライン上でアクティブな時間は わずか4~8時間程度しかありませんでした。 1時間ごとにリストを更新したとしても、 情報を入手してリストとして提供されるまでに 一般的に3~5日経過しているため、 発表される頃には既に問題のサイトはユーザーから 情報をだまし取った上で消滅している可能性があります。

なので同じ文面で誘導先URLが違うフィッシングメールが沢山送られてくるのか.

技術的以外の対策

フィッシングメールに対する技術的なものだけじゃなくて,利用者に対する補償対策.

フィッシング詐欺にあうことを前提とした事後対策として補償条件はあるにしても騙された利用者が不利益にならないようにしているが,フロントにある企業が積極的対策をしている企業とそうでもない企業では補償に差が出るような仕組みもあったほうがいいねってことか.企業側で推進する動機になるだろうね.

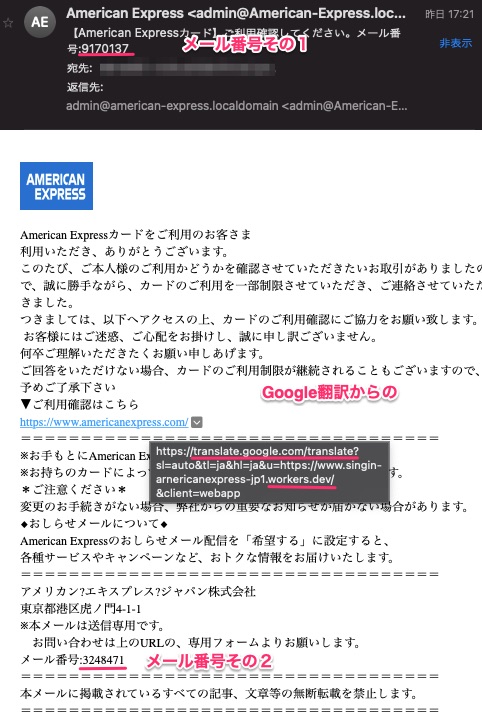

【American Expressカード】ご利用確認してください。メール番号: というフィッシングメール

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2022/6/15 20:06

アメックスを騙るフィッシングメール.

メール番号というのが件名と本文内にあるのだけれど,一致しない.ちなみにカミさんにも届いていて,そちらの番号とも違う.

誘導先のURLがGoogle翻訳経由のようになっている.これは何かセキュリティフィルタを越えるための工夫なのか?

誘導先のFQDNにアクセスしてみる.

メール番号というのが件名と本文内にあるのだけれど,一致しない.ちなみにカミさんにも届いていて,そちらの番号とも違う.

誘導先のURLがGoogle翻訳経由のようになっている.これは何かセキュリティフィルタを越えるための工夫なのか?

誘導先のFQDNにアクセスしてみる.

企業でセキュリティソフトを入れると,関係ない問題までセキュリティソフトのせいとされて批判がよく上がるので,現在導入しているものを変えたくないという意見は多い.

でも最近はPCの性能もアップしてきてセキュリティソフトの動作も気にならないことも多いと思っていたけれど,そうでもない現実もある.

サイバー攻撃でウイルス感染の病院、パソコン古くセキュリティーソフト稼働させず

https://www.yomiuri.co.jp/national/20220607-OYT1T50257/

引用:

サードウェーブとマカフィーのセキュリティソフト裁判が終結

https://game.watch.impress.co.jp/docs/news/1413698.html

引用:

でも最近はPCの性能もアップしてきてセキュリティソフトの動作も気にならないことも多いと思っていたけれど,そうでもない現実もある.

サイバー攻撃でウイルス感染の病院、パソコン古くセキュリティーソフト稼働させず

https://www.yomiuri.co.jp/national/20220607-OYT1T50257/

引用:

調査報告書によると、電子カルテシステムにアクセスするパソコンの端末が古く、新しいセキュリティー対策ソフトを入れると、システムの動作が遅くなる恐れがあったという。電子カルテの販売事業者の指示で、ソフトの稼働が止められていた。

サードウェーブとマカフィーのセキュリティソフト裁判が終結

https://game.watch.impress.co.jp/docs/news/1413698.html

引用:

マカフィーのセキュリティソフトをプリインストールする契約を、両社の間で交わした際、契約の前提となるユーザーライセンスの更新率について、40%という現実と大きく隔たりのある虚偽の実績値が示され、その結果、サードウェーブに多額の経済的損害を与えたというもの。

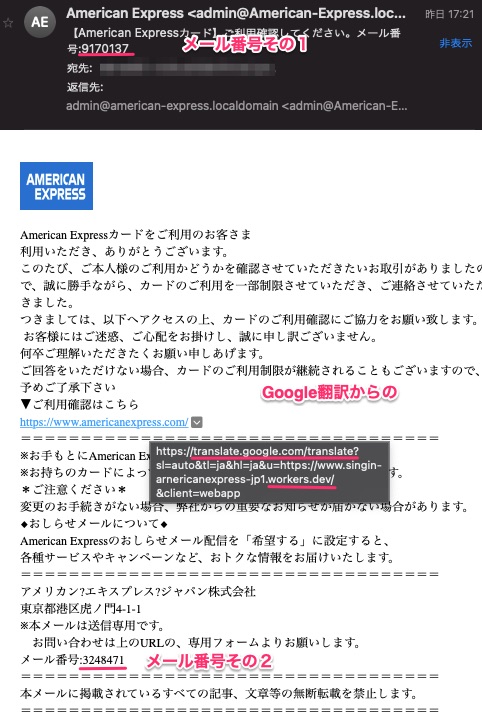

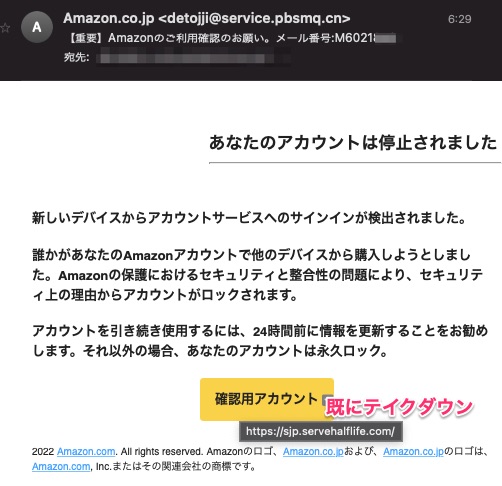

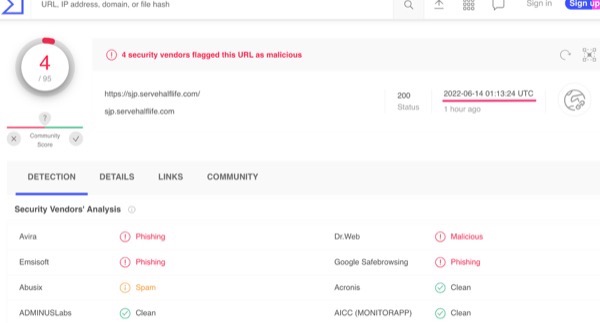

新しいデバイスからアマゾンにログインしたと連絡が来た.

アマゾンのアカウント持ってないけどな,というのは置いといてアクセスしてみたら既に対策されていて本物のサイトに転送されるようになっていた.

VTで確認すると,そんなに酷いスコアではないが,Google Safebrowsingがフィッシングと判断しているから,精度は高いと判断されたのでしょう.

今回気になったのは迷惑メールフラグがつかなかったこと.

ちゃんとしてクラウドサービスを使っているので,問題なかった模様.スパムアサシンのスコアも付かなかった.

しかし,X-MailerにFoxmailが入っているので,この辺りのスコアを見る必要があるのかな.

アマゾンのアカウント持ってないけどな,というのは置いといてアクセスしてみたら既に対策されていて本物のサイトに転送されるようになっていた.

VTで確認すると,そんなに酷いスコアではないが,Google Safebrowsingがフィッシングと判断しているから,精度は高いと判断されたのでしょう.

今回気になったのは迷惑メールフラグがつかなかったこと.

ちゃんとしてクラウドサービスを使っているので,問題なかった模様.スパムアサシンのスコアも付かなかった.

しかし,X-MailerにFoxmailが入っているので,この辺りのスコアを見る必要があるのかな.

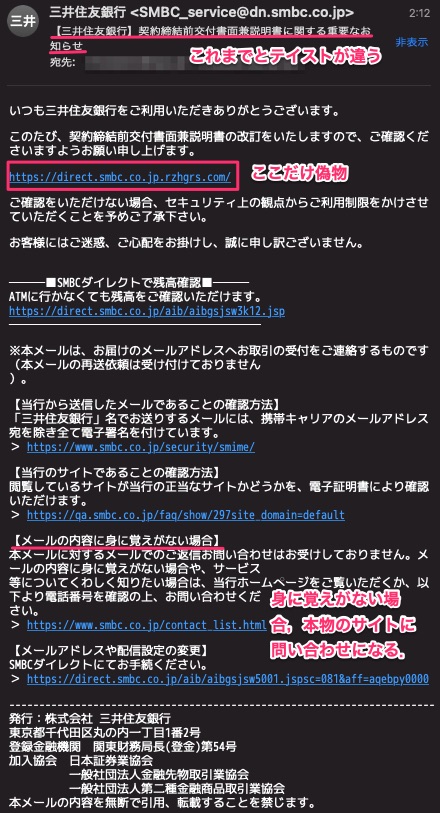

【三井住友銀行】契約締結前交付書面兼説明書に関する重要なお知らせ というフィッシングメール

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2022/6/13 13:36

メールの件名がこれまでと違う特徴のあるものが到着.

「契約締結前交付書面兼説明書の改訂」という内容から誘導先でどうやってクレジットカード番号とかアカウントを搾取するのだろうと興味深く誘導先のFQDNを覗いてみたけれど既にテイクダウンされて本物のサイトにリダイレクトされるようになっていました.

「契約締結前交付書面兼説明書の改訂」という内容から誘導先でどうやってクレジットカード番号とかアカウントを搾取するのだろうと興味深く誘導先のFQDNを覗いてみたけれど既にテイクダウンされて本物のサイトにリダイレクトされるようになっていました.

歳をとる(経験を重ねる)と,早く上司に相談・報告すべきだとわかるけれど,若いと誤魔化そうとしたりバレなけえればやり過ごせると考えることも多いのかもね.

メール誤送信後の対応、「上司に報告」2割強

https://www.security-next.com/137112

引用:

逆説的に考えるとメール送信のような業務はベテランにやってもらうべき?

メール誤送信後の対応、「上司に報告」2割強

https://www.security-next.com/137112

引用:

誤送信後に「上司に報告する」と回答した人を年代別に見ると、20代は8.3%、30代が33.3%、40代が21.7%、50代が24.2%だった。

逆説的に考えるとメール送信のような業務はベテランにやってもらうべき?

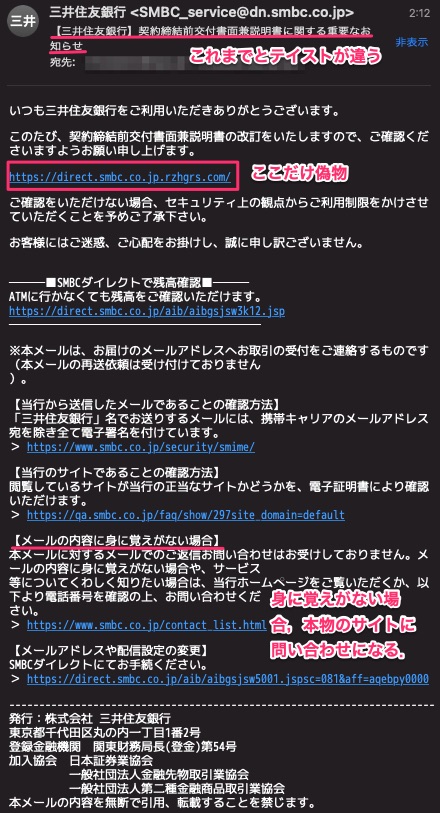

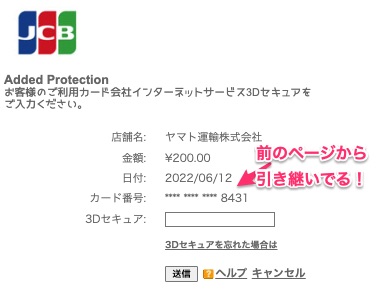

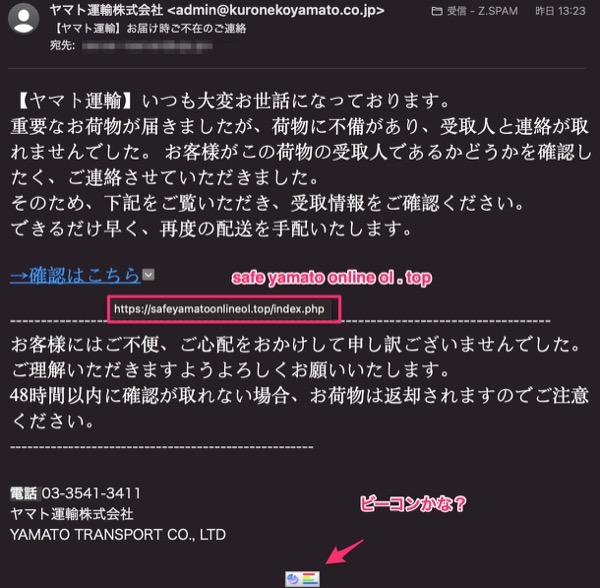

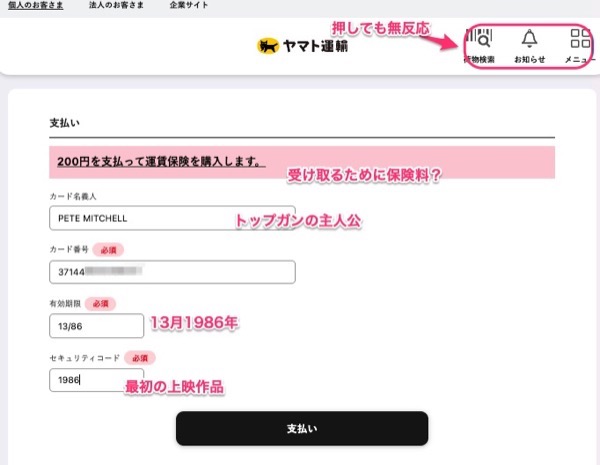

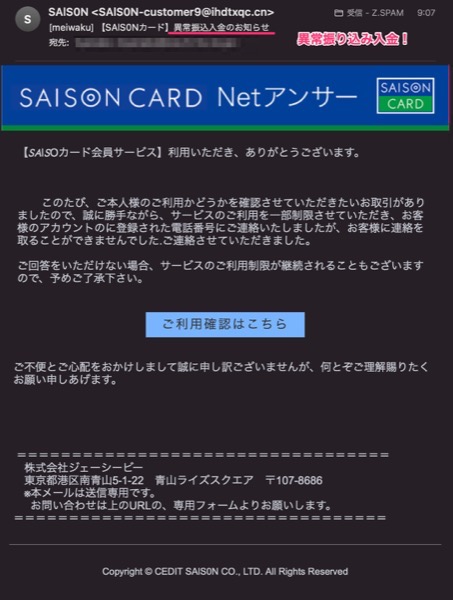

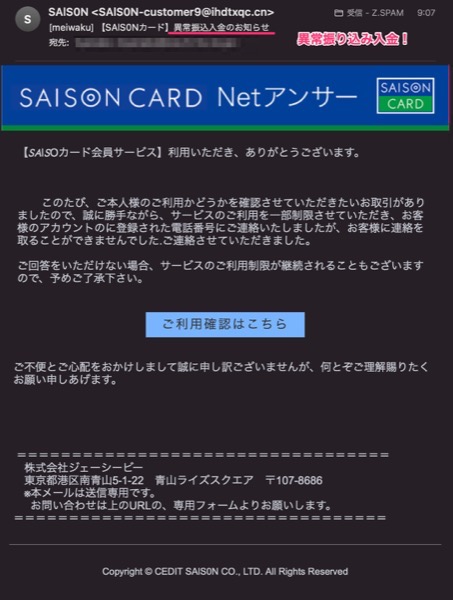

うちには初めてきた気がするタイプのフィッシングメール.

メール本文に画像ビーコンが埋め込まれていたので,ちょっとうかつだった.

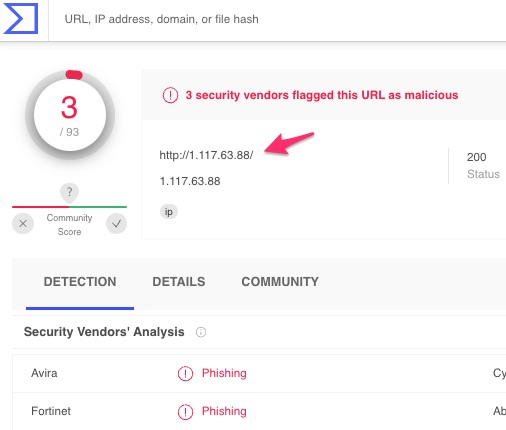

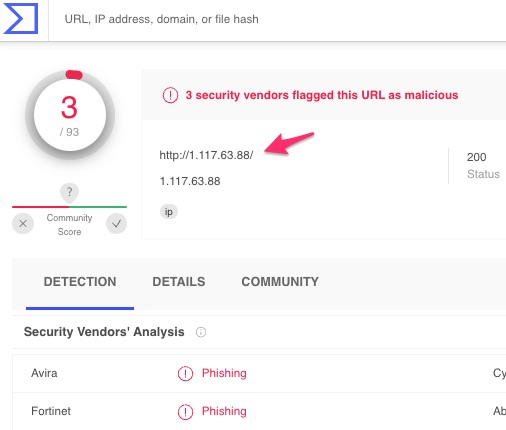

AbuseIPDB では未登録だが VirusTotal では少なからずマリシャスと登録されています.

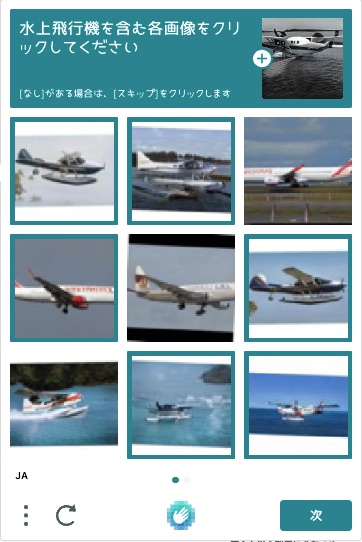

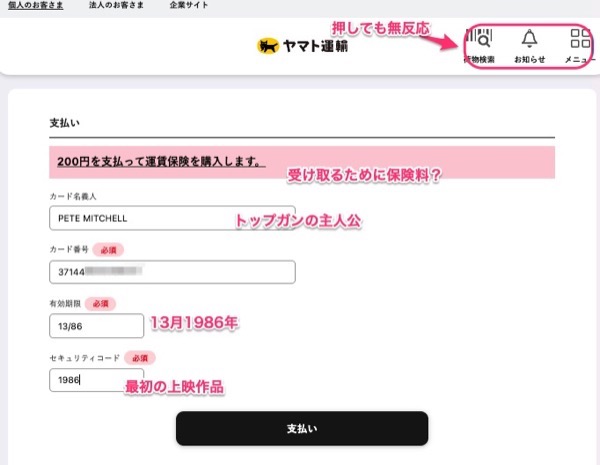

ロボット判定のキャプチャが実装されていたり,クレジットカード番号からブランドを判別して画面を出すなど巧妙.しかし有効期限などのチェックはされていません.

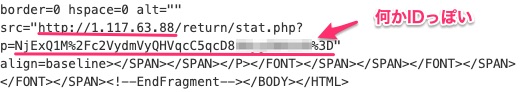

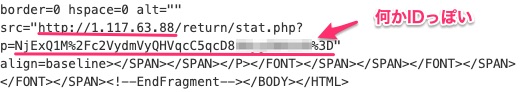

メールのソースコードをBASE64からでコードすると,埋め込まれたビーコンが出てきました.

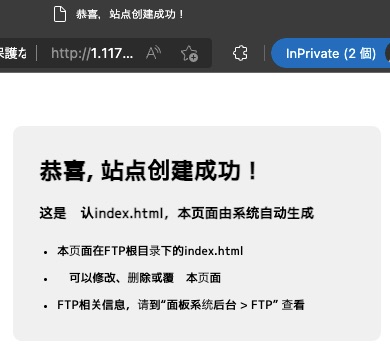

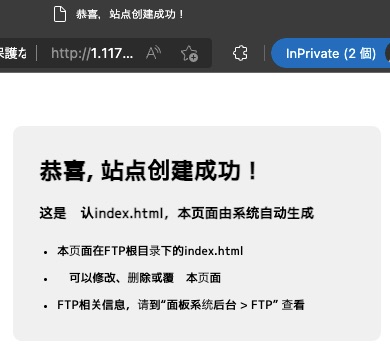

プレイスフォルダとは,作成中のサイトという意味.実際にアクセスすると次の通り.

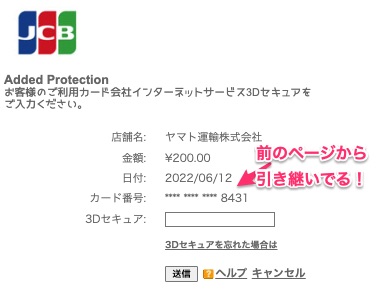

引用:

次に誘導先のURLにアクセスしてみた.

失敗した後に,本物のサイトに転送されます.

メール本文に画像ビーコンが埋め込まれていたので,ちょっとうかつだった.

AbuseIPDB では未登録だが VirusTotal では少なからずマリシャスと登録されています.

ロボット判定のキャプチャが実装されていたり,クレジットカード番号からブランドを判別して画面を出すなど巧妙.しかし有効期限などのチェックはされていません.

メールのソースコードをBASE64からでコードすると,埋め込まれたビーコンが出てきました.

プレイスフォルダとは,作成中のサイトという意味.実際にアクセスすると次の通り.

引用:

恭喜, 站点创建成功!

这是默认index.html,本页面由系统自动生成

本页面在FTP根目录下的index.html

您可以修改、删除或覆盖本页面

FTP相关信息,请到“面板系统后台 > FTP” 查看

おめでとうございます!サイトは正常に作成されました。

これはデフォルトのindex.htmlで、このページはシステムによって自動的に生成されます。

このページは、FTPのルートディレクトリにあるindex.html

このページを修正、削除、上書きすることができます。

FTP関連は「パネルシステム・バックエンド>FTP」でご確認ください。

次に誘導先のURLにアクセスしてみた.

失敗した後に,本物のサイトに転送されます.

ETCに関係するフィッシングメールも,それなりの頻度でくるのだけれど今回は特別.

メールの件名は日本語だけれど,本文が全て中国語のようです.これはどういう事でしょう?

ちなみに「使用记录确认」とは翻訳すると「使用実績の確認」なのだそうです.

引用:

これは翻訳前の原文を送付してしまった関係かな?あるいは日本にいる中国語を話す人をターゲットに?

メールの件名は日本語だけれど,本文が全て中国語のようです.これはどういう事でしょう?

ちなみに「使用记录确认」とは翻訳すると「使用実績の確認」なのだそうです.

引用:

感谢您使用 ETC 服务。

我们计划在不久的将来升级系统。在您的 ETC 账户中检测到账户提醒风险。请再次确认ETC支付方式。

如果您想继续这项服务,请点击以下链接了解更多信息。

ETCサービスをご利用いただき、ありがとうございます。

近い将来、システムのアップグレードを予定しています。 お客様のETCアカウントでアカウントアラートリスクが検出されました。 ETCのお支払い方法を再度ご確認ください。

継続を希望される方は、下記のリンクより詳細をご確認ください。

これは翻訳前の原文を送付してしまった関係かな?あるいは日本にいる中国語を話す人をターゲットに?

時事ネタにも敏感に反応し対応しているようだ.

山口県だけでなく,葛飾区でも御振り込みが発覚して話題.そういうニュースに便乗した件名になっているフィッシングメールが来たので感心した.

しかし誘導先のサーバは既に停止されていたので様子を見ることはできませんでした.

山口県だけでなく,葛飾区でも御振り込みが発覚して話題.そういうニュースに便乗した件名になっているフィッシングメールが来たので感心した.

しかし誘導先のサーバは既に停止されていたので様子を見ることはできませんでした.

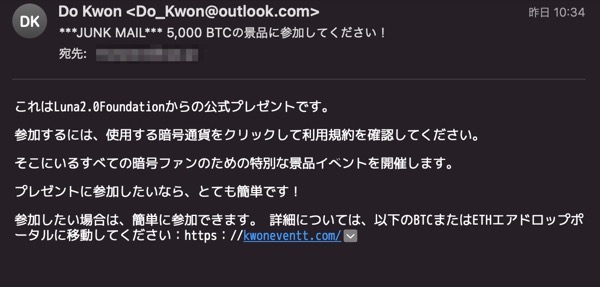

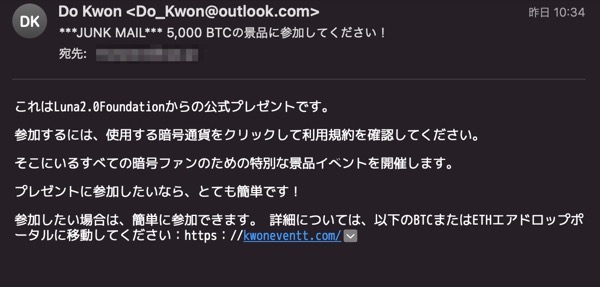

新しい文面の詐欺メール.

Do kwon(ドー・クォン)というのは韓国人でステーブルコインのterraUSDとかTerra(LUNA)を運営していた暗号通貨開発者.

その人がビットコインとかETH(イーサリアム)で5000 BTC(20,291,664,070円≒200億円)をプレゼントするイベントを開催する模様.

仮想通貨に詳しくないけれど,韓国発の仮想通貨が大暴落したというニュースは軽く知っているので,そういう感度が高い人は,このお誘いに乗るのかもしれない.

新LUNAトークンが最高値から90%近く下落、下げ基調継続

https://vc.morningstar.co.jp/010851.html

引用:

アクセスしてみると,Microsoft Defender SmartScreenでは安全でないサイトとして報告されていると警告が出ますね.

これはLuna2.0Foundationからの公式プレゼントです。

参加するには、使用する暗号通貨をクリックして利用規約を確認してください。

そこにいるすべての暗号ファンのための特別な景品イベントを開催します。

プレゼントに参加したいなら、とても簡単です!

参加したい場合は、簡単に参加できます。

詳細については、以下のBTCまたはETHエアドロップポータルに移動してください:

https://kwoneventt.com/その人がビットコインとかETH(イーサリアム)で5000 BTC(20,291,664,070円≒200億円)をプレゼントするイベントを開催する模様.

仮想通貨に詳しくないけれど,韓国発の仮想通貨が大暴落したというニュースは軽く知っているので,そういう感度が高い人は,このお誘いに乗るのかもしれない.

新LUNAトークンが最高値から90%近く下落、下げ基調継続

https://vc.morningstar.co.jp/010851.html

引用:

新たなテラ・ブロックチェーンのネイティブトークンであるテラ(LUNA)は、取引初日に急騰した後、一貫して下落している。業界観測筋は、このテラを復活させる試みがうまくいくのか疑問視し続けている。

アクセスしてみると,Microsoft Defender SmartScreenでは安全でないサイトとして報告されていると警告が出ますね.

第一生命保険株式会社の「年金通信メール通知サービス」について登録情報を閲覧できる可能性があったとして発表があった.

個人情報流出の可能性についてのお詫びとお知らせ

https://www.dai-ichi-life.co.jp/information/pdf/index_076.pdf

引用:

外部のバグハンター?からの注意喚起から発表までの間が短いですね.

個人情報流出の可能性についてのお詫びとお知らせ

https://www.dai-ichi-life.co.jp/information/pdf/index_076.pdf

引用:

5月 30 日、セキュリティ関連の第三者より、本サービスの登録者情報を閲覧する機能を悪用できる可能性がある旨、注意喚起がありました。

外部のバグハンター?からの注意喚起から発表までの間が短いですね.

流行りの技術会社にジョブホッパーして,過去の顧客を引き連れて行くという手法をとっていた ITの営業さんがいたけれど,そういう手法は今は通用しないのかな.

従業員が退職時に顧客情報を持ち出し、入居者へ挨拶 - 東急コミュニティー

https://www.security-next.com/136876

退職前に,新しい連絡先を通知する程度か.それが許されるかどうかは,わからないけど.

集めた名刺を持って行くというのもよくある話だと思うけれど,それも許されないのだろうな.

昔,取引した会社からプロジェクト終了後「機密情報,個人情報を破棄すること」と通知が来て,名刺もシュレッダーさせられたことがある.仲良くなった人もいなかったし,永遠の別れだったのでその時はそれで良かったけど.

従業員が退職時に顧客情報を持ち出し、入居者へ挨拶 - 東急コミュニティー

https://www.security-next.com/136876

退職前に,新しい連絡先を通知する程度か.それが許されるかどうかは,わからないけど.

集めた名刺を持って行くというのもよくある話だと思うけれど,それも許されないのだろうな.

昔,取引した会社からプロジェクト終了後「機密情報,個人情報を破棄すること」と通知が来て,名刺もシュレッダーさせられたことがある.仲良くなった人もいなかったし,永遠の別れだったのでその時はそれで良かったけど.

facebookにこんな広告が・・・

小田急百貨店新宿本店は閉店する.2022年9月末に.

営業不審ではない.営業不信があったとしても,それをこんな風に言い切ることは無いのでは

リンク先のmousepadjh.clubにアクセスしてみた.

小田急百貨店新宿本店は閉店する.2022年9月末に.

営業不審ではない.営業不信があったとしても,それをこんな風に言い切ることは無いのでは

リンク先のmousepadjh.clubにアクセスしてみた.

ユーザ企業とセキュリティ会社での役割の違いみたいなのはあるだろうなぁ.

EDRを使った分析の課題とSOCでの取り組みについて

https://insight-jp.nttsecurity.com/post/102h5av/edrsoc

EDRを使った分析の課題とSOCでの取り組みについて

https://insight-jp.nttsecurity.com/post/102h5av/edrsoc

Gitはデータの不正持ち出し先として車内からアクセス出来ないよう制限している会社はいくつかみた.

利便性から使っているところもあるようだけれど,使っているなら意図せずアップするものを検出できるようにする,という対策ツールが提供されているそうです.

Gitリポジトリにパスワードをコミットするのを防ぐ9つのツール

https://news.mynavi.jp/techplus/article/20220325-2300218/

利便性から使っているところもあるようだけれど,使っているなら意図せずアップするものを検出できるようにする,という対策ツールが提供されているそうです.

Gitリポジトリにパスワードをコミットするのを防ぐ9つのツール

https://news.mynavi.jp/techplus/article/20220325-2300218/

野良のソフトをダウンロードしてインストールする時代じゃなくなって久しいけれど,ストアに出すにもコストがかかるのでフリーソフトは野良のままのものも多い.

ターミナルソフト.日本ではTeraTermを使うことが多いけれど,SSHに対応してない時代から重宝されていたのがPuTTY.最初に知ったのは2003年ごろかなぁ.

「PuTTY」が「Microsoft Store」に登場 ~ストアに蔓延する偽物対策か

https://forest.watch.impress.co.jp/docs/news/1410672.html

引用: この感じを見ると,Microsoft StoreはGoogleのストアっぽい感じなのかな.利用者側の自己責任.まぁAppleのApp Storeも保証されているわけでもないが審査は厳しいらしい.

ターミナルソフト.日本ではTeraTermを使うことが多いけれど,SSHに対応してない時代から重宝されていたのがPuTTY.最初に知ったのは2003年ごろかなぁ.

「PuTTY」が「Microsoft Store」に登場 ~ストアに蔓延する偽物対策か

https://forest.watch.impress.co.jp/docs/news/1410672.html

引用:

「Microsoft Store」では最近、開発チームと無関係な第三者が有名アプリの名前を冠して非公式なバイナリを公開する事例がいくつか報告されている。なかには勝手に有料で販売する悪質なケースもあるようで、どれをインストールすべきか迷うことも少なくない。

1週間となると短いなぁ.この情報過多の世の中で,耳に入ってこない.

個人情報を考える週間

https://www.ppc.go.jp/news/privacy_awareness_week/

引用:

個人情報かんたん確認シート (PDF : 622KB)

個人情報を考える週間

https://www.ppc.go.jp/news/privacy_awareness_week/

引用:

個人情報保護委員会は、令和4(2022)年5月30日(月)から6月5日(日)までを「個人情報を考える週間」として、個人情報の重要性に関する情報発信を強化してまいります。

個人情報かんたん確認シート (PDF : 622KB)

対応が悪くて炎上しているそうだ.

ファッション通販サイトに不正アクセス、個人情報1万6093件が漏えいか

https://www.tsuhannews.jp/shopblogs/detail/68936

machattは神戸系の雑誌モデル出身の正中雅子さんが運営するブランドとオンラインストアのようで,Instagramで今回の件でクレームした人をブロックしまくっていruそうで,そういう対応も炎上に拍車をかけている模様.可愛さ余って憎さ百倍という感じか.

それ以上に速く対処しないと事業ストップで固定費の浪費で会社に資金に負担がかかりまくるね.

ファッション通販サイトに不正アクセス、個人情報1万6093件が漏えいか

https://www.tsuhannews.jp/shopblogs/detail/68936

machattは神戸系の雑誌モデル出身の正中雅子さんが運営するブランドとオンラインストアのようで,Instagramで今回の件でクレームした人をブロックしまくっていruそうで,そういう対応も炎上に拍車をかけている模様.可愛さ余って憎さ百倍という感じか.

それ以上に速く対処しないと事業ストップで固定費の浪費で会社に資金に負担がかかりまくるね.

ゼロデイの脆弱性でJPCERT/CCから注意喚起が.

Confluence ServerおよびData Centerの脆弱性(CVE-2022-26134)に関する注意喚起

https://www.jpcert.or.jp/at/2022/at220015.html

ご参考:

2022年4月に発生したアトラシアンのサービス停止に関するインシデント事後レビュー

https://www.atlassian.com/ja/blog/post-incident-review-april-2022-outage

追記2022/06/13

「Atlassian Confluence」のアップデートが公開 - すでに悪用済み、要対応

https://www.security-next.com/137068

Confluence Server および Data Center - CVE-2022-26134 -未認証のリモート コード実行についての重大な深刻度の脆弱性

https://ja.confluence.atlassian.com/doc/confluence-security-advisory-2022-06-02-1130377146.html

AtlassianのConfluence,最初に使ったのは2017年くらいだったと思うけれど,こうしてみると現在は一般企業にも浸透しているんだなぁと.影響の大きさから浸透度を実感します...

Confluence ServerおよびData Centerの脆弱性(CVE-2022-26134)に関する注意喚起

https://www.jpcert.or.jp/at/2022/at220015.html

ご参考:

2022年4月に発生したアトラシアンのサービス停止に関するインシデント事後レビュー

https://www.atlassian.com/ja/blog/post-incident-review-april-2022-outage

追記2022/06/13

「Atlassian Confluence」のアップデートが公開 - すでに悪用済み、要対応

https://www.security-next.com/137068

Confluence Server および Data Center - CVE-2022-26134 -未認証のリモート コード実行についての重大な深刻度の脆弱性

https://ja.confluence.atlassian.com/doc/confluence-security-advisory-2022-06-02-1130377146.html

AtlassianのConfluence,最初に使ったのは2017年くらいだったと思うけれど,こうしてみると現在は一般企業にも浸透しているんだなぁと.影響の大きさから浸透度を実感します...

githubで公開しているライブラリが乗っ取られて改竄されるとか作者が暴挙に出て悪意のあるライブラリに改変されるとか削除されるとか,性善説だけでどうにも成らないことが多くなってきた.

AWS認証情報が盗まれる2つのライブラリ改ざんについてまとめてみた

https://piyolog.hatenadiary.jp/entry/2022/05/26/232906

引用: うちもドメインが廃止にならないよう頑張らなければ.

AWS認証情報が盗まれる2つのライブラリ改ざんについてまとめてみた

https://piyolog.hatenadiary.jp/entry/2022/05/26/232906

引用:

所有者のメールアドレスのドメインが無効であったことを確認し、当該ドメインを5ドル支払い取得。その後所有者と同じメールアカウントを作成しPyPIのパスワードリセットを実行して所有者のアカウントを掌握。

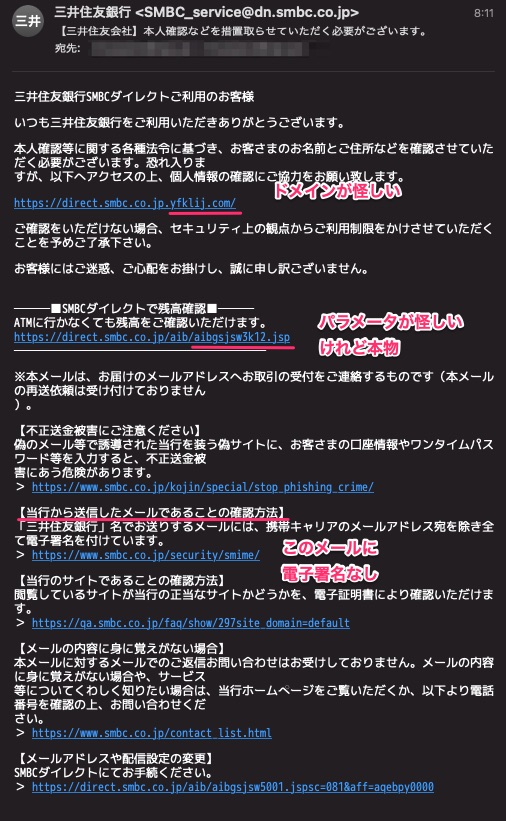

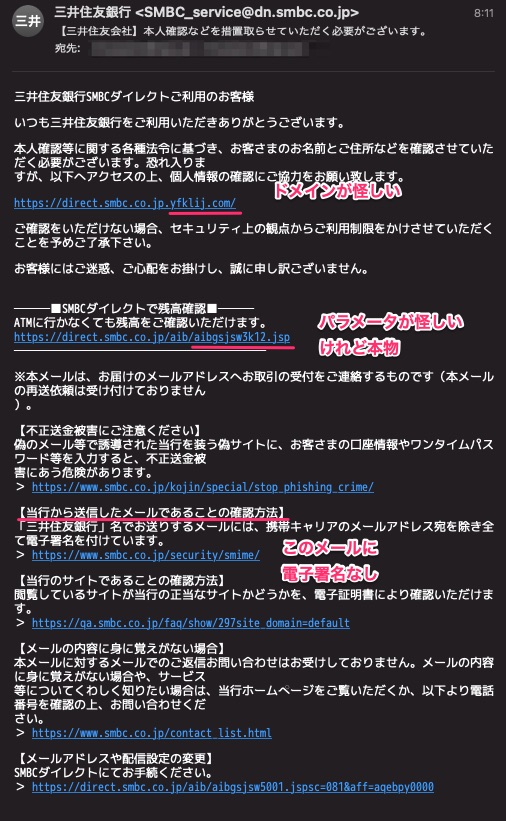

【三井住友会社】本人確認などを措置取らせていただく必要がございます。 というフィッシングメール

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2022/6/3 11:41

「三井住友会社」ってなんだ?ってことだな.「本人確認などを措置取らせていただく」というのも文章が崩壊しているし.

後半にあるリンクは全て本物のサイトへの誘導になっている点が,新しい?感じ.でも精度が悪い.

今朝の8時amに到着したけれど,既にテイクダウンされていました.

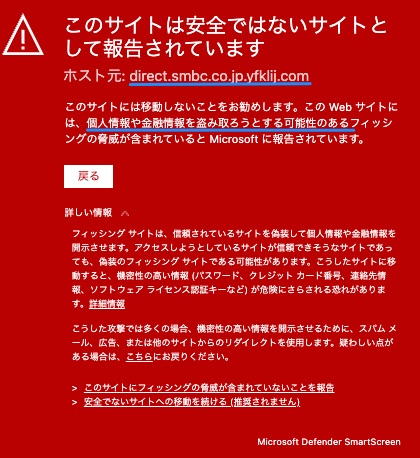

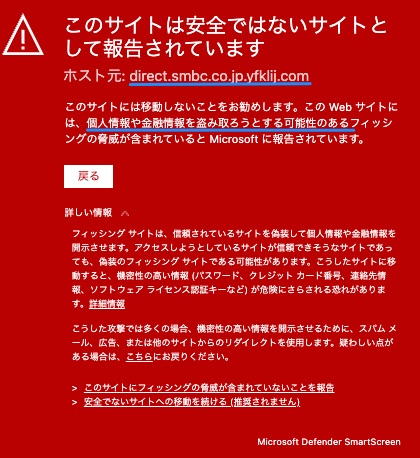

安全でないサイトへの移動を続けても,本物のサイトに転送されます.

後半にあるリンクは全て本物のサイトへの誘導になっている点が,新しい?感じ.でも精度が悪い.

今朝の8時amに到着したけれど,既にテイクダウンされていました.

安全でないサイトへの移動を続けても,本物のサイトに転送されます.

感染者5人の個人情報、迷惑メール発信元に誤送信 さらに履歴を削除

https://www.asahi.com/articles/ASQ5Z7QCFQ5ZPITB00J.html

引用: 手元のメールを消したらもう誤送信先情報の証拠がないという点を改善しないといけないなぁ.

漏洩とは関係ないけれど,数日前,JTBが黒字だと発表していたけれど,こういう役所の委託業務を受けて生き延びていたということか.行政側か会社側か知らないけれど,臨機応変にリソースを利用することも大事か.

JTB、今期営業黒字へ 国内旅行はコロナ前まで回復

https://www.nikkei.com/article/DGXZQOUC276ML0X20C22A5000000/

https://www.asahi.com/articles/ASQ5Z7QCFQ5ZPITB00J.html

引用:

広島県は30日、県東部の新型コロナウイルス感染者の宿泊療養施設で、患者5人の個人情報が流出したと発表した。スタッフが患者の氏名や生年月日、保険者番号などが記された健康保険証の写真を迷惑メールの発信元に誤送信したという。

漏洩とは関係ないけれど,数日前,JTBが黒字だと発表していたけれど,こういう役所の委託業務を受けて生き延びていたということか.行政側か会社側か知らないけれど,臨機応変にリソースを利用することも大事か.

JTB、今期営業黒字へ 国内旅行はコロナ前まで回復

https://www.nikkei.com/article/DGXZQOUC276ML0X20C22A5000000/

オープンソースで提供してくれたりは,しないのかな? 有料記事見たら何か書いてあるかも?!

NTT、サーバーパンク要因を自動修正 サイバー攻撃防ぐ

https://www.nikkei.com/article/DGXZQOUC18DFE0Y2A510C2000000/

引用:

後で読もう

ReDoSから学ぶ,正規表現の脆弱性について

https://qiita.com/flat-field/items/f5b0c803ba0b7030d97a

NTT、サーバーパンク要因を自動修正 サイバー攻撃防ぐ

https://www.nikkei.com/article/DGXZQOUC18DFE0Y2A510C2000000/

引用:

NTTと早稲田大学は特殊な文字列を送信してサーバーの処理能力をパンクさせる「ReDoS」と呼ばれるサイバー攻撃を防ぐ技術を開発した。ReDoS攻撃はメールアドレスやURLなど、法則性のある文字列をサーバーが自動チェックする機能を悪用する。開発した技術はチェック機能に含まれる脆弱性を自動で修正する。理論上考えられる、あらゆるReDoS攻撃への脆弱性に対応できる可能性があるという。

後で読もう

ReDoSから学ぶ,正規表現の脆弱性について

https://qiita.com/flat-field/items/f5b0c803ba0b7030d97a

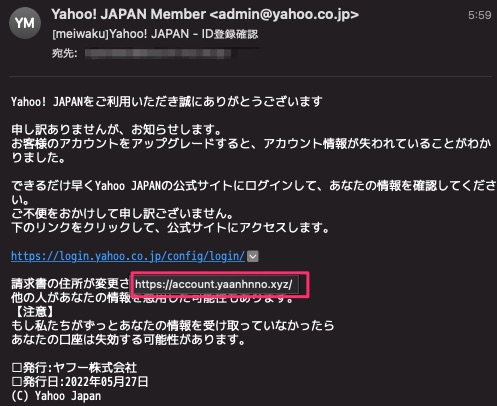

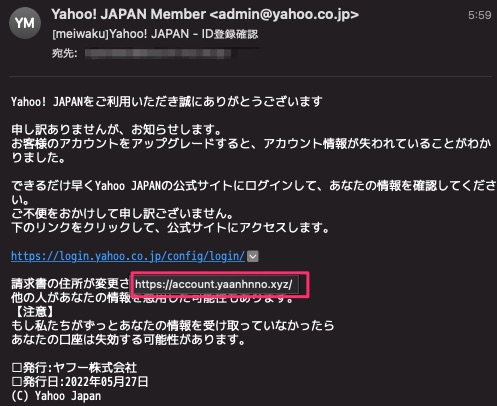

また「アップグレード」がきた.更新てことかなぁ.

URLが掲示されているものとリンク先が違う古典的なもの.でもスマホだとこれで引っかかる.

こういうページで「テーマ」のボタンを押しても,無反応w

そして淡々と進めていくと,衝撃の事実が...

URLが掲示されているものとリンク先が違う古典的なもの.でもスマホだとこれで引っかかる.

こういうページで「テーマ」のボタンを押しても,無反応w

そして淡々と進めていくと,衝撃の事実が...

米国CISA長官の言うセキュリティバイデザインですが,日本ではその1つがこれかな.

オープンソースソフトウェアの利活用及びそのセキュリティ確保に向けた管理手法に関する事例集を拡充しました - 経済産業省

https://www.meti.go.jp/press/2022/05/20220510001/20220510001.html

最近変なCMで話題?のSCSKの作っているOSS Radar Scopeというのも参考になるかも.

OSS Radar Scope

https://radar.oss.scsk.info/

オープンソースソフトウェアの利活用及びそのセキュリティ確保に向けた管理手法に関する事例集を拡充しました - 経済産業省

https://www.meti.go.jp/press/2022/05/20220510001/20220510001.html

最近変なCMで話題?のSCSKの作っているOSS Radar Scopeというのも参考になるかも.

OSS Radar Scope

https://radar.oss.scsk.info/

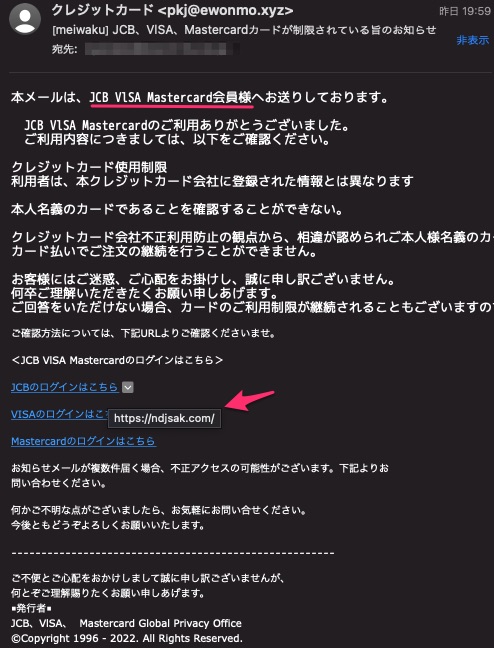

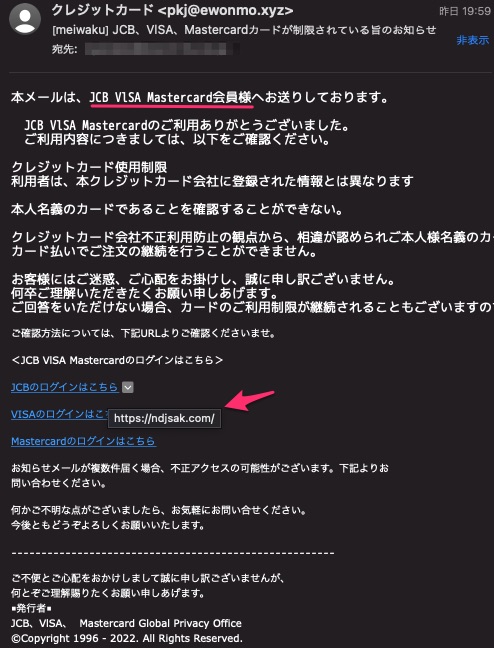

JCB、VlSA、Mastercardカードが制限されている旨のお知らせ という手抜きフィッシングメール

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2022/5/27 16:12

JCB,VISA,Mastercardと国際ブランドをまとめて釣ろうという心意気が気に食わない.手抜きすぎる.「マスターカードカード」になってるし.「なんとかバンク銀行」くらいの違和感はある.

で,よくみるとVISAじゃなくてVLSAなんだよね.Lは小文字で.なんという.

そして「ログインはこちら」でリンクが3種類用意してあるけれど,行き先は全て同じ.そして既にテイクダウンされていました.

で,よくみるとVISAじゃなくてVLSAなんだよね.Lは小文字で.なんという.

そして「ログインはこちら」でリンクが3種類用意してあるけれど,行き先は全て同じ.そして既にテイクダウンされていました.

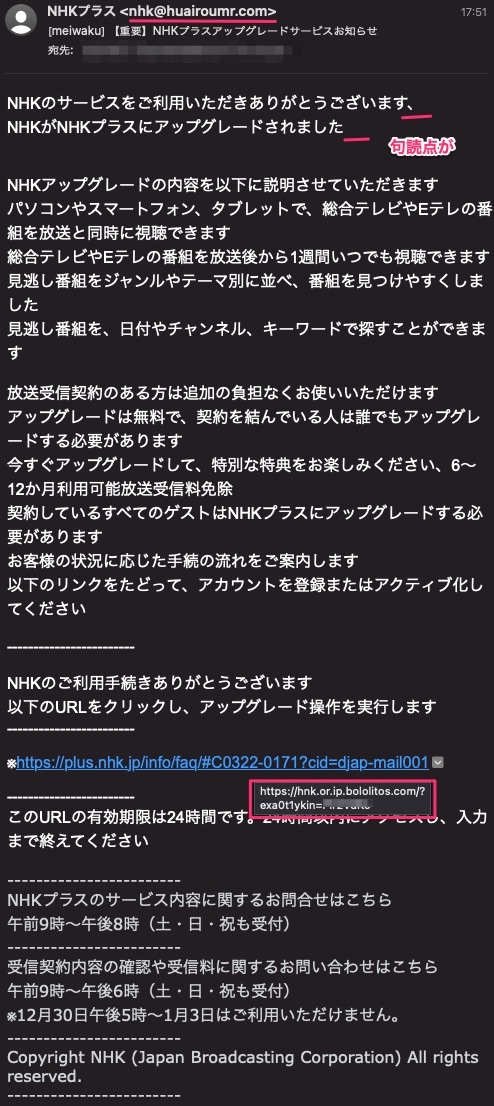

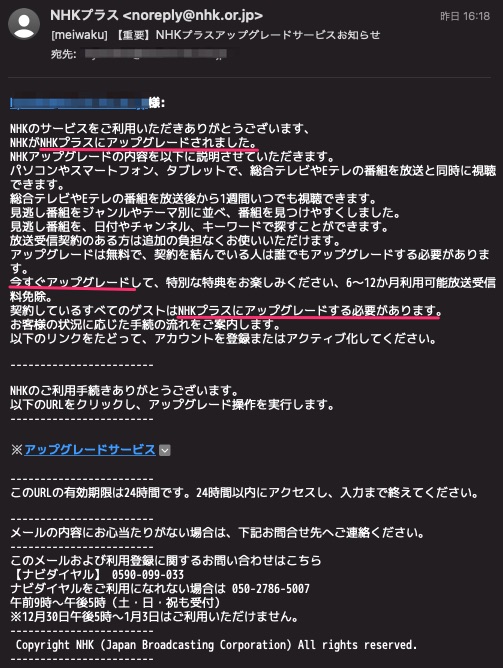

NHKを騙るフィッシングメール.

仮にNHKのIDを盗んでもなんの得になるのかちょっとわからないなぁ.

「アップグレードされました」なのに「今すぐアップグレード」「NHKプラスにアップグレードする必要があります。」などと論理矛盾.

誘導先の.cnのFQDNはテイクダウンされていました.

仮にNHKのIDを盗んでもなんの得になるのかちょっとわからないなぁ.

「アップグレードされました」なのに「今すぐアップグレード」「NHKプラスにアップグレードする必要があります。」などと論理矛盾.

誘導先の.cnのFQDNはテイクダウンされていました.

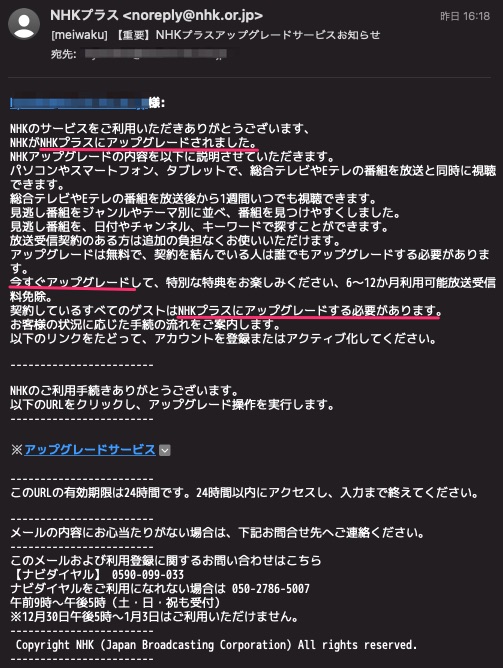

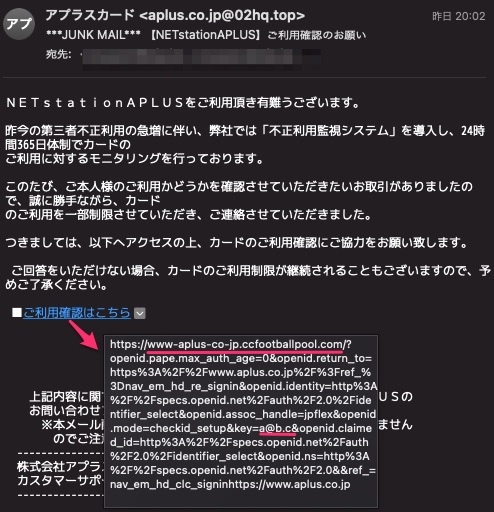

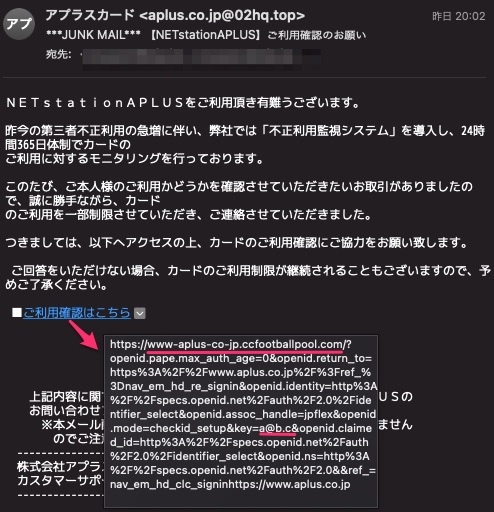

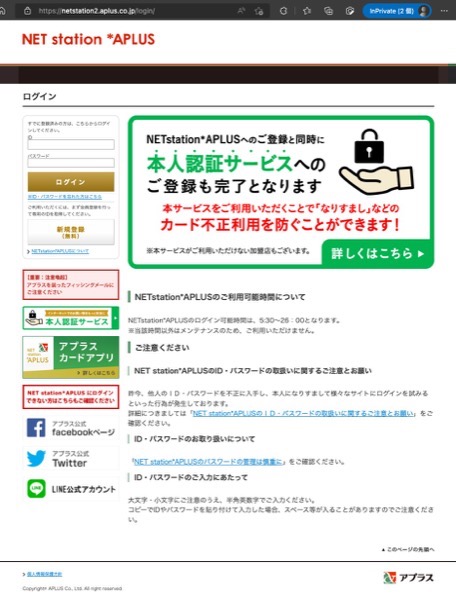

新生銀行グループのアプラスカードを騙るフィッシングメール.

それ自体は良く配信されているので珍しくないのだけれど,今回誘導先のURLに特徴が.

openidとか見えるのでシングルサインオンを狙ったものなのかなぁ.

アクセスすると本物のサイトに転送されました.

レイヤで入力フォームを監視している的なやつかなぁ...

それ自体は良く配信されているので珍しくないのだけれど,今回誘導先のURLに特徴が.

openidとか見えるのでシングルサインオンを狙ったものなのかなぁ.

アクセスすると本物のサイトに転送されました.

レイヤで入力フォームを監視している的なやつかなぁ...

サービスリニューアルとかないとデザイン(アーキテクチャ)からやり直しってしんどいけれど,これから作るものはコストなんかよりもセキュリティを主軸に置くってことかな.

CISA長官が語る「セキュリティバイデザイン」の重要性、未来の世界を左右する課題

https://japan.zdnet.com/article/35187607/

引用: テンプレートのようなものがそのうち整備されてくるのだろうか.

CISA長官が語る「セキュリティバイデザイン」の重要性、未来の世界を左右する課題

https://japan.zdnet.com/article/35187607/

引用:

米国のサイバーセキュリティ・インフラセキュリティ庁(CISA)長官は、テクノロジーが日常生活に占める重要性が増していることから、ソフトウェア開発に「セキュリティバイデザイン」を浸透させる必要があり、サイバー攻撃から社会を守るための革新的な考え方が求められるようになっていると警告を発した。

-略-

アプリケーションやソフトウェアが、最初からサイバーセキュリティを念頭に開発するプロセスであるセキュリティバイデザインの手法で実装されていれば、今よりもサイバー攻撃に対して安全な技術になり得る。

アンケートサイトとかで入力途中で面倒になって途中止めしたものとか,途中まででもデータ取ってるんだろうなぁと思ってたけど,取ってるでしょうね.

入力中の個人情報が“送信ボタンを押す前に”収集されている問題 約10万のWebサイトを調査

https://www.itmedia.co.jp/news/articles/2205/20/news044.html

引用:

LeakInspectorというFirefoxアドオンが提供されているらしいけれど,Firefoxはあちこちのサイトで除外されるようだしなぁ...

入力中の個人情報が“送信ボタンを押す前に”収集されている問題 約10万のWebサイトを調査

https://www.itmedia.co.jp/news/articles/2205/20/news044.html

引用:

ベルギーのKU Leuven、オランダのRadboud University、スイスのUniversity of Lausanneによる研究チームが発表した「Leaky Forms: A Study of Email and Password Exfiltration Before Form Submission」は、まだ送信していないのにもかかわらず、オンラインフォームで入力した個人情報(今回は電子メールアドレスとパスワード)が打ち込んだだけで収集されている問題を調査した論文だ。

LeakInspectorというFirefoxアドオンが提供されているらしいけれど,Firefoxはあちこちのサイトで除外されるようだしなぁ...