ブログ - セキュリティカテゴリのエントリ

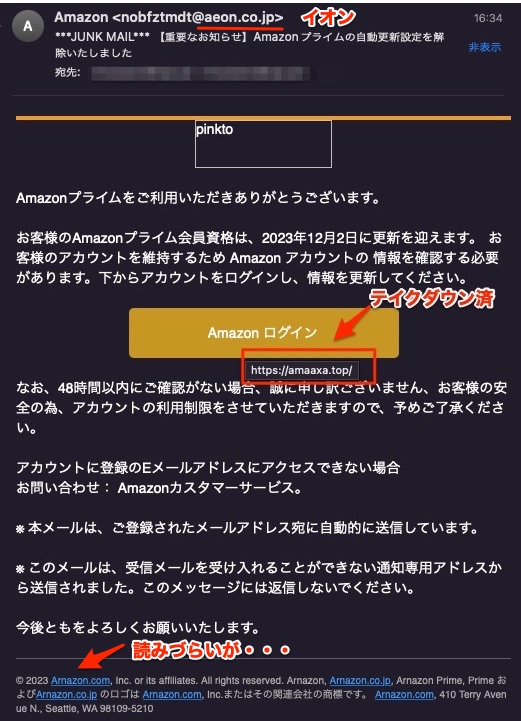

【重要なお知らせ】Amazonプライムの自動更新設定を解除いたしました というアマゾン サンリオ イオンを騙るフィッシングメール

- カテゴリ :

- セキュリティ » 脆弱性情報/注意喚起

- ブロガー :

- ujpblog 2023/12/2 21:22

誘導先は既にテイクダウンされているけど,

・サンリオキャラクターのGIFアニメのイラスト画像を使った、海外無料グリーティングカード

・感性は日々磨かれ、変化するもの。

・Arnazon

とか気になるキーワードがたくさん入っているフィッシングメールのキャンペーンが発生していますね.ただ,これらってちょうど1年前に流行っていたものと特徴が一緒.

メーラによっては見えるのだけど,このようにサンリオが見えない場合もある.

・サンリオキャラクターのGIFアニメのイラスト画像を使った、海外無料グリーティングカード

・感性は日々磨かれ、変化するもの。

・Arnazon

とか気になるキーワードがたくさん入っているフィッシングメールのキャンペーンが発生していますね.ただ,これらってちょうど1年前に流行っていたものと特徴が一緒.

メーラによっては見えるのだけど,このようにサンリオが見えない場合もある.

名和さんのセミナーを聞いていて思った,若手の開発エンジニアブロガーでよくあるブログが退職エントリー.

自分がどういう技術を持って何をやっていてどこの会社で働いていたが,こんな考えで転職します,みたいな事を書いているのだけど,退職よりは転職できた嬉しさからか,ハイテンションにリズミカルに文書を書いているのも多いかな.

特に大企業からベンチャーへ転職とか,有名ベンチャー企業が舞台になるとSNSでもバズりやすくなるけれど,興味深く読むこともあるのだけど,書く人はよくよく考えなければいけないことも多いでしょう.

採用技術の暴露

機密情報漏洩

会社批判

「xxxな技術を使ってSREでテックリードをやっていました」というような記述は良く見かけるけれど,その人が所属会社を明らかにしている際に,攻撃者からは狙いやすい情報を暴露しているといえるね.なるほどね.

こういうのは,一種のシャドウIT的なことなんだろうなぁ.悪意がないのでまた面倒だな.

会社側の防衛策としては,「ブログにそういう情報を描くな,書いていたら消せ」的な記述を組み込むくらいですかね.

そもそも,そういうの書いちゃう人は職務経歴書にも関係したプロジェクトの詳細や採用技術を実名で書いて転職エージェントや転職サイトに登録していると思うし.

自分がどういう技術を持って何をやっていてどこの会社で働いていたが,こんな考えで転職します,みたいな事を書いているのだけど,退職よりは転職できた嬉しさからか,ハイテンションにリズミカルに文書を書いているのも多いかな.

特に大企業からベンチャーへ転職とか,有名ベンチャー企業が舞台になるとSNSでもバズりやすくなるけれど,興味深く読むこともあるのだけど,書く人はよくよく考えなければいけないことも多いでしょう.

採用技術の暴露

機密情報漏洩

会社批判

「xxxな技術を使ってSREでテックリードをやっていました」というような記述は良く見かけるけれど,その人が所属会社を明らかにしている際に,攻撃者からは狙いやすい情報を暴露しているといえるね.なるほどね.

こういうのは,一種のシャドウIT的なことなんだろうなぁ.悪意がないのでまた面倒だな.

会社側の防衛策としては,「ブログにそういう情報を描くな,書いていたら消せ」的な記述を組み込むくらいですかね.

そもそも,そういうの書いちゃう人は職務経歴書にも関係したプロジェクトの詳細や採用技術を実名で書いて転職エージェントや転職サイトに登録していると思うし.

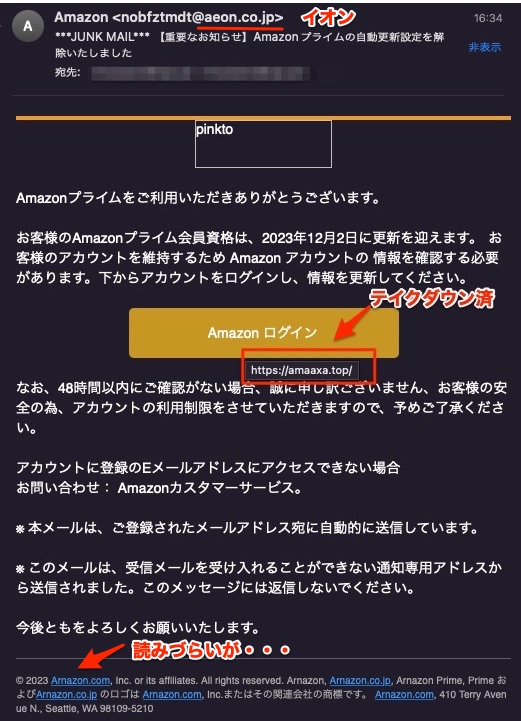

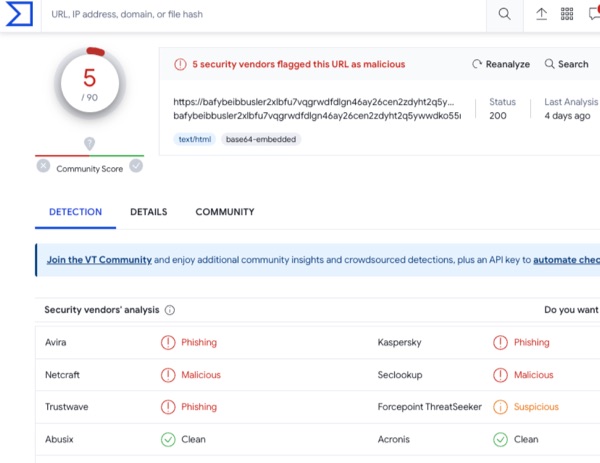

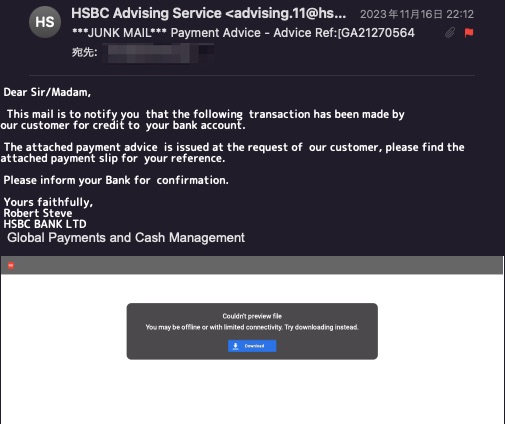

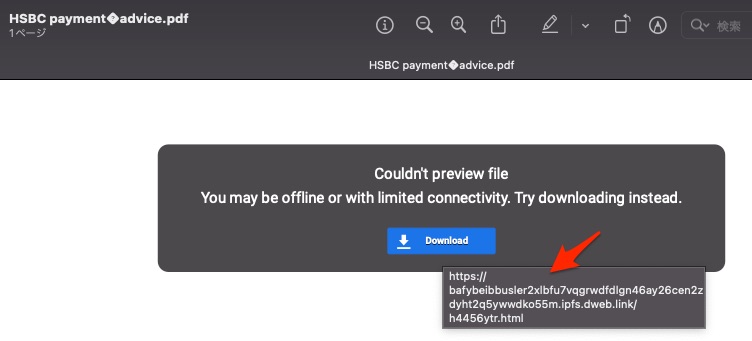

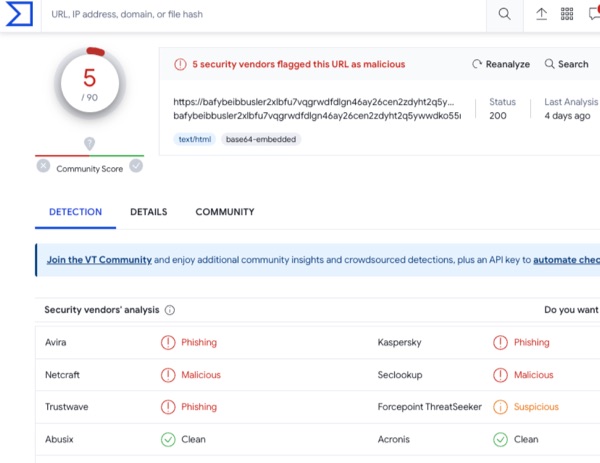

Payment Advice - Advice Ref:[GA21270564 という不審なPDFが付いたフィッシングメール

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2023/11/24 22:41

HSBC銀行を騙る者からこのようなメールが.

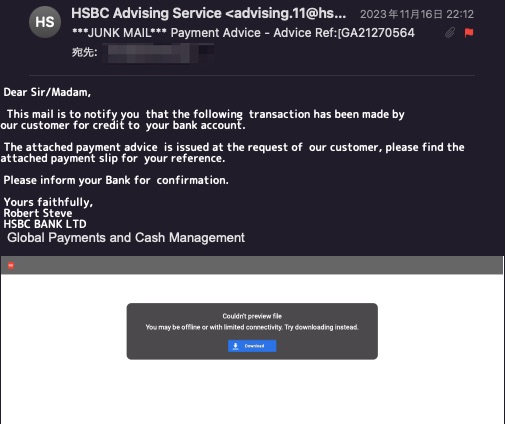

引用: PDFの添付ファイルが付いてきていてメーラによってはインライン表示されてしまってるけど,再度PDFファイルを確認.

PDFファイルはダウンロードボタンだけのあるもので,誘導先のURLをVirusTotalで調べてみた.

まぁみるからに怪しい.

引用:

Dear Sir/Madam,

This mail is to notify you that the following transaction has been made by our customer for credit to your bank account.

The attached payment advice is issued at the request of our customer, please find the attached payment slip for your reference.

Please inform your Bank for confirmation.

Yours faithfully,

Robert Steve

HSBC BANK LTD

Global Payments and Cash Management

拝啓

このメールは、弊社顧客より貴社銀行口座に下記の取引が行われたことをお知らせするものです。

添付の支払通知書は、お客様のご希望により発行されたものです。

ご確認のため、貴行までお知らせください。

敬具

ロバート・スティーブ

HSBC銀行

グローバル・ペイメント&キャッシュ・マネージメント

PDFファイルはダウンロードボタンだけのあるもので,誘導先のURLをVirusTotalで調べてみた.

まぁみるからに怪しい.

珍しく?今日は2つのキャンペーンを受信中.でももう1つのキャンペーンとは宛先リストが異なっている模様.

こっちは1700ドルか.

引用:

今のところ送金はない模様.

https://www.blockchain.com/explorer/addresses/btc/1JhnACfjoMiCXXQ3xWJXLaHK9LKEzv1wuu

こっちは1700ドルか.

引用:

モノ好きなあなたへ

こんにちは。さっそく本題に入ります。

私があなたを知ってから、実はしばらくの月日が経っています。

私のことは、ビッグブラザーや、全能の目とでも呼んでください。

私はハッカーです。数カ月前、ブラウザ履歴やウェブカメラなど、あなたが持つデバイスに対するアクセス権を入手しました。

そこで、かなり物議を醸しそうな「アダルト」ビデオでマスかくあなたの動画を録画しました。

ご家族や同僚、あなたのメールの連絡先([メアド])に、気持ち良さに浸っているあなたの動画を見られたくはないでしょう。しかも、あなたのお気に入りの「ジャンル」が、あんなにもエッチなものなら、特に嫌なはず。

この自作動画を私がAVサイトに投稿して一般の目に触れてしまえば、デジタルタトゥーは一生残ることになるでしょう。

どうやってこれらを行ったのか?

ネットの安全性をあなたが軽視したため、私はあなたのデバイスのハードディスクにトロイの木馬を楽にインストールできました。

そのお陰で、デバイス上のすべてのデータにアクセスでき、しかも遠隔操作までできます。

1つのデバイスに感染させたことで、私はお持ちの全てのデバイスにもアクセスできます。

私のスパイウェアはドライバベースなため、数時間毎に署名を書き換えます。だから、ウイルス対策ソフトやファイアウォールは、絶対に異変を検知することはできません。

私と取引をしましょう。今後一生不安抱えて生きる人生と引き換えに、少額を私に支払ってください。

$1700を私のビットコインウォレットに送金してください。: 1JhnACfjoMiCXXQ3xWJXLaHK9LKEzv1wuu

送金が確認できたらすぐに、あなたに害を与えるすべての動画を削除し、お持ちの全てのデバイスからウイルスを消去します。それっきり、私からあなたに連絡をすることは一切ありません。

メッセンジャーのメッセージを見た限り、あなたはまともな人間だと思われているようですが、周りの評判を落とさない代償として、これはかなり少額です。私は、既に持っているもので満足できるようにする、ライフコーチだとでも思ってください。

48時間の猶予を与えます。このメールを開封した瞬間、私には通知が送られ、カウントダウンは開封時から始まります。

今まで仮想通貨を使ったことがなくても簡単です。検索エンジンで「仮想通貨取引」と書けば、全て調べられます。

下記は、してはいけないことです。

このメールに返信しないでください。一時的なアカウントから送信しています。

警察を呼ばないでください。あなたが所有する全てのデバイスへのアクセス権があるので、警察を呼ぼうとしたことが分かるとすぐに、自動的に全ての動画を公開します。

システムをインストールし直したり、デバイスのリセットをしたりしないでください。まず、既に私は例の動画を持っています。次に、さっきもお伝えした通り、全デバイスを遠隔操作できるので、何か不自然なことを少しでもすれば、どうなるかはお分かりでしょう。

仮想通貨のアドレスは匿名性です。だから、私のウォレットを追跡することもできません。

とにかく、お互いが得するように、この状況を解決しましょう。相手が罠を仕掛けようとしない限り、いつでも私は約束を守ります。

最後に、今後のために助言させてください。もっとオンライン上の安全性に気を付けた方が良いですよ。どのアカウントでも、パスワードを頻繁に変更したり、多要素認証を設定したりしてください。

よろしくお願いします。

今のところ送金はない模様.

https://www.blockchain.com/explorer/addresses/btc/1JhnACfjoMiCXXQ3xWJXLaHK9LKEzv1wuu

複数のアドレスに来ていますね.普段こないケータイキャリアのメアドにも来てる.

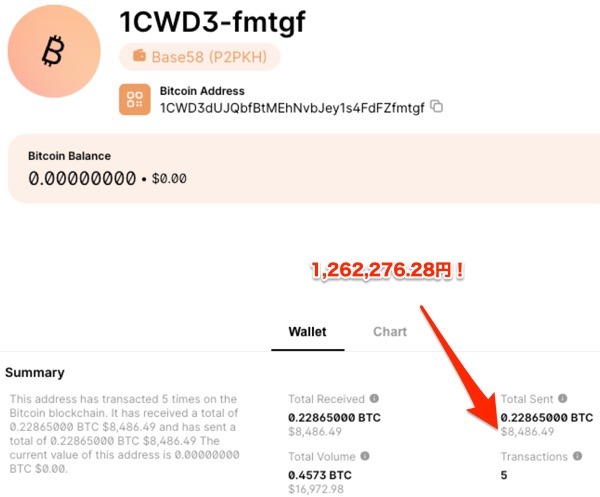

引用:

https://www.blockchain.com/explorer/addresses/btc/1CWD3dUJQbfBtMEhNvbJey1s4FdFZfmtgf

5トランザクションで120万円越えの送金がなされてますね.

引用:

こんにちは、お世話になっております。

貴方のアカウントに最近メールをお送りしましたが、お気づきになられたでしょうか?

そうです。私は貴方のデバイスに完全にアクセスできるのです。

数ヶ月前から拝見しております。

どうすればそんなことが可能なのか疑問に思っておられますか?それは、訪問されたアダルトサイトに付いていたマルウェアに感染されていらっしゃるからです。あまりご存知ないかもしれないので、ご説明いたします。

トロイの木馬ウイルスにより、私は貴方のパソコンや他のデバイスに完全にアクセスが可能です。

これは、貴方のスクリーンに搭載されたカメラやマイクをオンにするだけで、貴方が気づくことなく、私が好きな時に貴方を見ることが可能となることを意味します。その上、貴方の連絡先や全ての会話へのアクセスも行なっておりました。

「自分のパソコンにはウイルス対策ソフトを入れているのに、なぜそれが可能なのか?なぜ何の通知も今まで受信しなかったのか?」とお考えかもしれませんね。その答えは単純です。

私のマルウェアはドライバーを使用し4時間毎に署名を更新するため、ウイルス対策ソフトでは検出不可能なので通知が送られないのです。

左側のスクリーンで貴方がマスタベーションを行い、右側のスクリーンでは貴方が自分を弄っている間に閲覧していた動画が再生されるビデオを私は所有しています。

これからどんな悪いことが起きるのか心配ですか?私がマウスを1度クリックするだけで、この動画は貴方のソーシャルネットワークやメールの連絡先全てへと送信されます。

また、ご利用のメールの返信やメッセンジャーにもアクセスして動画を共有することだって可能です。

この状況を回避するために出来ることは 、$1650相当のBitcoinを私のBitcoinアドレスへと送金するだけです(方法が不明な場合は、ブラウザを開け「Bitcoinを購入」と検索するだけで分かります)。

私のbitcoinアドレス(BTCウォレット) は下記の通りです。: 1CWD3dUJQbfBtMEhNvbJey1s4FdFZfmtgf

お支払いの確認が取れ次第動画をすぐに削除し、もう2度と私から連絡を取ることはありません。

この取引が完了するまでに2日(48時間)の猶予がございます。

このメールが開封されると同時に私は通知を受信し、タイマーが始動します。

このメールと私のBitcoinのIDは追跡不可能なため、苦情を申し立てようとしても何も起こりません。

非常に長い間この件に取り組んできたため、 どんな隙も与えませんよ。

このメッセージについて誰かに話したことを私が感知すると、先ほども申し上げた通り、ビデオはすぐに共有されます。

https://www.blockchain.com/explorer/addresses/btc/1CWD3dUJQbfBtMEhNvbJey1s4FdFZfmtgf

5トランザクションで120万円越えの送金がなされてますね.

某サイトのWebマスター宛にきていたメール.

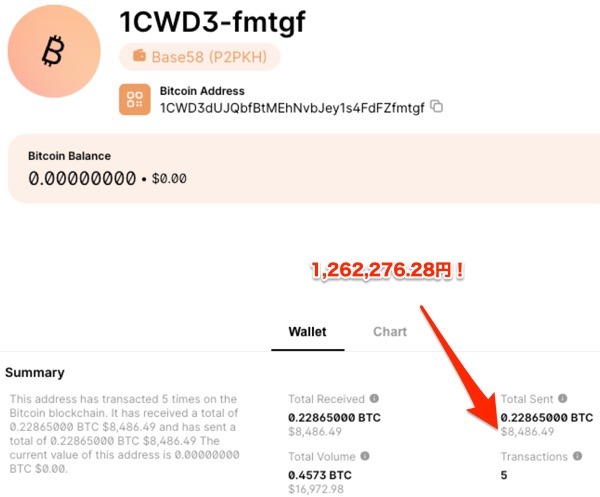

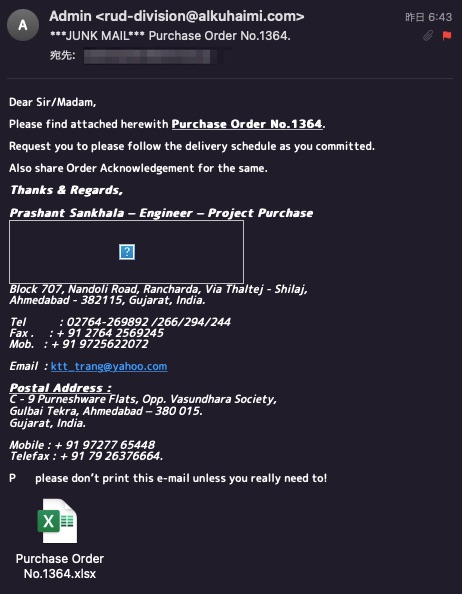

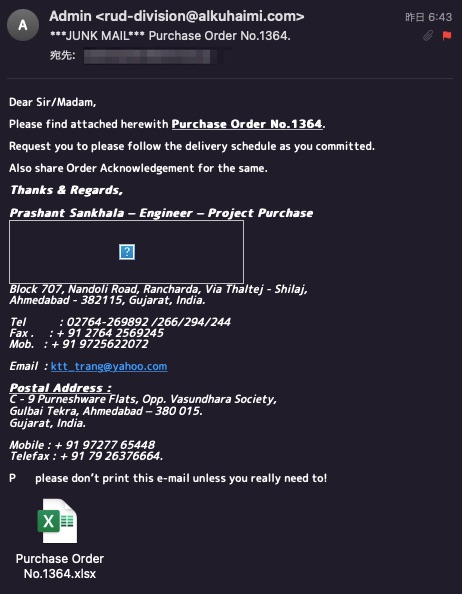

インド人のエンジニアを装って,発注書が送られてきて,注文確認書を送ってくれという内容でExcelの添付ファイルが付いていました.

調べると,既に出回っているマルウェアでキーロガーなども含んだスパイウェアの模様.

新しいものではないだろうから,メール用セキュリティゲートウェイが導入されている組織の場合,利用者に到着することなく排除されるやつでしょう.Webマスター宛にきているので,そういうのを総務部が窓口になっているような会社は気をつけたほうがいいかもね.

引用: フィッシングなどの悪意のあるメールによくある「急ぎ」をあおるメール.

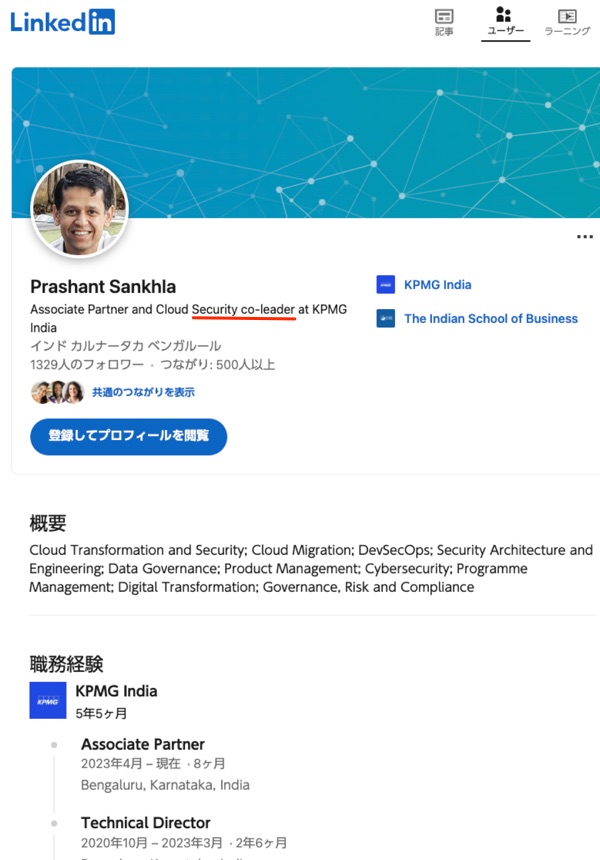

インド人に知り合いは居ないのだ.住所や名前を調べてみた.

まずはPrashant Sankhalaという人.

なんとKPMGのセキュリティエンジニアらしい.住所はこんなところ.

んー.土地勘も何もないからなんとも言えない...

そして本題.添付ファイルはExcelだったので,VirusTotalで調べてみた.

インド人のエンジニアを装って,発注書が送られてきて,注文確認書を送ってくれという内容でExcelの添付ファイルが付いていました.

調べると,既に出回っているマルウェアでキーロガーなども含んだスパイウェアの模様.

新しいものではないだろうから,メール用セキュリティゲートウェイが導入されている組織の場合,利用者に到着することなく排除されるやつでしょう.Webマスター宛にきているので,そういうのを総務部が窓口になっているような会社は気をつけたほうがいいかもね.

引用:

Dear Sir/Madam,

Please find attached herewith Purchase Order No.1364.

Request you to please follow the delivery schedule as you committed.

Also share Order Acknowledgement for the same.

Thanks & Regards,

Prashant Sankhala – Engineer – Project Purchase

Description: Description: Description: Description: Description: cid:image001.png@01D3ABE6.05DEC670

Block 707, Nandoli Road, Rancharda, Via Thaltej - Shilaj,

Ahmedabad - 382115, Gujarat, India.

Tel : 02764-269892 /266/294/244

Fax . : + 91 2764 2569245

Mob. : + 91 9725622072

Email : ktt_trang[@]yahoo.com

Postal Address :

C - 9 Purneshware Flats, Opp. Vasundhara Society,

Gulbai Tekra, Ahmedabad – 380 015.

Gujarat, India.

Mobile : + 91 97277 65448

Telefax : + 91 79 26376664.

P please don’t print this e-mail unless you really need to!

拝啓

発注書 No.1364 を添付いたします。

納期を厳守してください。

また、注文確認書も併せてお送りください。

ありがとうございました、

プラシャント・サンカラ - エンジニア - プロジェクト購入

説明 説明 説明 説明 説明:cid:image001.png@01D3ABE6.05DEC670

ブロック707、ナンドリロード、ランチャルダ、タルテジ経由-シラジ、

アーメダバード - 382115、グジャラート州、インド。

電話 : 02764-269892 /266/294/244

ファックス : + 91 2764 2569245

携帯電話:+ 91 9725622072

電子メール : ktt_trang[@]yahoo.com

郵送先住所:

C - 9 Purneshwareフラット、Opp。Vasundhara社会、

Gulbai Tekra, Ahmedabad - 380 015.

グジャラート州、インド。

携帯電話:+ 91 97277 65448

テレファックス: + 91 79 26376664.

本当に必要でない限り、このメールを印刷しないでください!

www.DeepL.com/Translator(無料版)で翻訳しました。

インド人に知り合いは居ないのだ.住所や名前を調べてみた.

まずはPrashant Sankhalaという人.

なんとKPMGのセキュリティエンジニアらしい.住所はこんなところ.

んー.土地勘も何もないからなんとも言えない...

そして本題.添付ファイルはExcelだったので,VirusTotalで調べてみた.

YOUR DEVICE AND EMAIL HAS BEEN COMPROMISED CHECK THIS MESSAGE NOW! というセクストーションメール

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2023/11/16 2:09

件名が違うだけで2023年10月のキャンペーンと同じだな.

ただ,1400ドルから1800ドルも値段が上がっている.211,505円から271,935円の値上げだ.その値段だと警察通報案件だよね.

引用:

送金咲きのビットコインアドレスを見ると,既に動きがある模様.

こういうの本物なのかなぁ.

https://www.blockchain.com/explorer/addresses/btc/15PjLxvFvVuUASkWLTReBDf1SAnGboiE3Q

追記2023/12/17

2日ほど前からまた増えてきました.

ビットコインアドレスに変更があるようだけどチェックするとびっくり.

https://www.blockchain.com/explorer/addresses/btc/1EV3qSyz4XKoZAWvB1eVSYqHyqCNRdv9i7

今日現在で,Total Receivedが0.16818603 BTCで$7,029.37分だそうです.998,978.92円.

ただ,1400ドルから1800ドルも値段が上がっている.211,505円から271,935円の値上げだ.その値段だと警察通報案件だよね.

引用:

Hello there!

Unfortunately, there are some bad news for you.

Some time ago your device was infected with my private trojan, R.A.T (Remote Administration Tool), if you want to find out more about it simply use Google.

My trojan allowed me to access your files, accounts and your camera.

Check the sender of this email, I have sent it from your email account.

To make sure you read this email, you will receive it multiple times.

You truly enjoy checking out porn websites and watching dirty videos, while having a lot of kinky fun.

I RECORDED YOU (through your camera) SATISFYING YOURSELF!

After that I removed my malware to not leave any traces.

If you still doubt my serious intentions, it only takes couple mouse clicks to share the video of you with your friends, relatives, all email contacts, on social networks, the darknet and to publish all your files.

All you need is $1800 USD in Bitcoin (BTC) transfer to my account.

After the transaction is successful, I will proceed to delete everything.

Be sure, I keep my promises.

You can easily buy Bitcoin (BTC) here:

こんにちは!

残念なお知らせがあります。

少し前、あなたのデバイスが私の私用トロイの木馬、R.A.T (Remote Administration Tool)に感染しました。

私のトロイの木馬によって、あなたのファイル、アカウント、カメラにアクセスすることができました。

このメールの送信者を確認してください。あなたのメールアカウントから送信しました。

このメールを確実に読んでもらうために、何度も受信してもらいます。

送金咲きのビットコインアドレスを見ると,既に動きがある模様.

こういうの本物なのかなぁ.

https://www.blockchain.com/explorer/addresses/btc/15PjLxvFvVuUASkWLTReBDf1SAnGboiE3Q

追記2023/12/17

2日ほど前からまた増えてきました.

ビットコインアドレスに変更があるようだけどチェックするとびっくり.

https://www.blockchain.com/explorer/addresses/btc/1EV3qSyz4XKoZAWvB1eVSYqHyqCNRdv9i7

今日現在で,Total Receivedが0.16818603 BTCで$7,029.37分だそうです.998,978.92円.

DMARCレポートがGoogle Microsoft Docomoから送られてきた

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2023/11/11 23:28

うちの場合,DMARCレポートは毎日送られてこないのだけど,立て続けに送られてくる事態に.そしてそれらのドメインに対してメールを送った覚えがないので,これはスパムメールで送信ドメインを騙るように使われたのだろうなって思った.

まず最初は,GoogleからのDMARCレポートメール.

まず最初は,GoogleからのDMARCレポートメール.

2008年から使っている某Webサーバのファンが唸りをあげているので調べたら,データベースのCPUが高負荷.

Webアクセスログを調べると,SQLインジェクションを受けていました.

フィンランドのヘルシンキ,パナマ,カナダ,Oracleが関係するFull-stack Software engineerと名乗るRobert de Vriesが設置したサイトが管理しているようになっている.勉強にしては手が混んでいるし素人クローラーでもなさそう.

単純にSELECT文を発行したアクセスをログから抽出してみるとこんな感じ.

AbuseIPDBで調べると,素性はよろしくない.

アクセスの多いIPアドレスからのリクエストパラメータを抽出.

最初の1つをURLデコードするとこうなる.

CHR()という関数があるけど,ASCIIコード表から可視化してみた.

Webアクセスログを調べると,SQLインジェクションを受けていました.

フィンランドのヘルシンキ,パナマ,カナダ,Oracleが関係するFull-stack Software engineerと名乗るRobert de Vriesが設置したサイトが管理しているようになっている.勉強にしては手が混んでいるし素人クローラーでもなさそう.

単純にSELECT文を発行したアクセスをログから抽出してみるとこんな感じ.

$ grep "SELECT" acc.log |awk '{print $1'}|sort|uniq -c|sort -r🆑

1616 193.56.113.14

986 193.56.113.69

941 193.56.113.62

765 193.56.113.7

709 193.56.113.47

679 193.56.113.52

618 193.56.113.24

592 193.56.113.34

589 193.56.113.43

546 193.56.113.29

431 193.56.113.17

422 193.56.113.39

$

アクセスの多いIPアドレスからのリクエストパラメータを抽出.

$ grep "193.56.113.14" acc.log.1699488000 |head -n 5|awk '{print $7}'

index.php?page=%2D1756%20%27%29%20ORDER%20BY%2021%2D%2D

index.php?page=%2D2047%20%27%20UNION%20ALL%20SELECT%20NULL%20FROM%20DUAL%2D%2D

index.php?page=%2D8371%20%27%29%20UNION%20ALL%20SELECT%20NULL%20FROM%20DUAL%2D%2D

index.php?page=%2D9856%20%27%20UNION%20ALL%20SELECT%20CHR%2866%29%7C%7CCHR%2879%29

%7C%7CCHR%2871%29%7C%7CCHR%28100%29%7C%7CCHR%28114%29%7C%7CCHR%28117%29%7C%7CCHR

%2874%29%7C%7CCHR%28100%29%7C%7CCHR%2899%29%7C%7CCHR%2872%29%20FROM%20DUAL%2D%2D

index.php?page=%2D9456%20%27%29%20ORDER%20BY%201%2D%2D

$%2D1756%20%27%29%20ORDER%20BY%2021%2D%2D

↓

-1756 ') ORDER BY 21--

page=%2D9856%20%27%20UNION%20ALL%20SELECT%20CHR%2866%29%7C%7CCHR%2879%29%7C%7CCHR%2871%29%

↓

page=-9856 ' UNION ALL SELECT CHR(66)||CHR(79)||CHR(71)%

CHR()という関数があるけど,ASCIIコード表から可視化してみた.

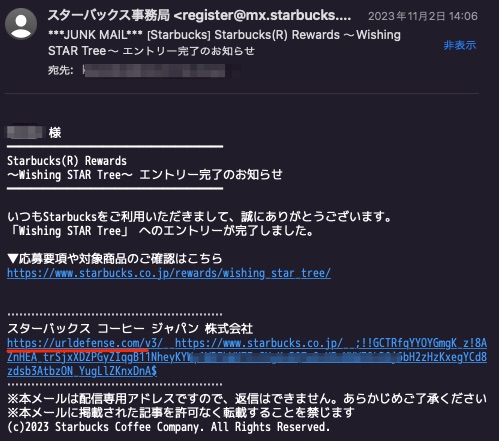

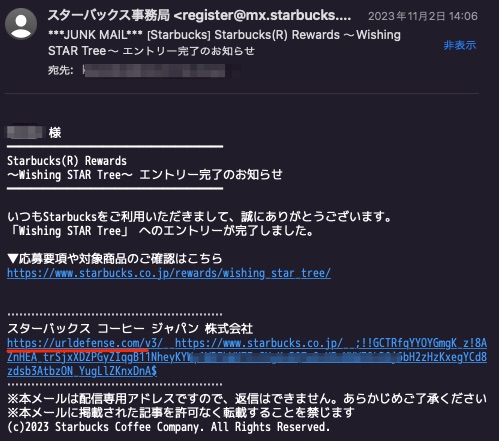

[Starbucks] Starbucks(R) Rewards 〜Wishing STAR Tree〜 エントリー完了のお知らせ がスパム判定される件

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2023/11/5 18:46

カミさんが応募したスタバのキャンペーンメールがスパム判定された.

メールの内容はこのような感じ.

引用:

誘導先のurldefenseってなんだろうとトップページにアクセス.

Proofpoint社のProofpoint Targeted Attack Protection(TAP)というサービスを使っていると,このドメイン名がついたURLが送付されるそうだ.

引用: ちなみにメールにあったURLにアクセスすると,スタバの公式サイトにリダイレクトされた.意図はわかるけど訳のわからんURLはクリックするなと言われているから,普通はアクセスしないような.(つまり儲かるサービスなのかなぁと疑問)

メールヘッダを確認.

メールの内容はこのような感じ.

引用:

xxxx 様

━━━━━━━━━━━━━━━━━━

Starbucks(R) Rewards

〜Wishing STAR Tree〜 エントリー完了のお知らせ

━━━━━━━━━━━━━━━━━━

いつもStarbucksをご利用いただきまして、誠にありがとうございます。

「Wishing STAR Tree」 へのエントリーが完了しました。

▼応募要項や対象商品のご確認はこちら

https://www.starbucks.co.jp/rewards/wishing_star_tree/

………………………………………………

スターバックス コーヒー ジャパン 株式会社

https://urldefense.com/v3/__https://www.starbucks.co.jp/__xxxxxx

………………………………………………

※本メールは配信専用アドレスですので、返信はできません。あらかじめご了承ください

※本メールに掲載された記事を許可なく転載することを禁じます

(c)2023 Starbucks Coffee Company. All Rights Reserved.

誘導先のurldefenseってなんだろうとトップページにアクセス.

Proofpoint社のProofpoint Targeted Attack Protection(TAP)というサービスを使っていると,このドメイン名がついたURLが送付されるそうだ.

引用:

本ドメインは標的型フィッシングメールや脅威から企業を守るシステムの一部です。企業、または転送されたメールの送信元の組織が、高度なセキュリティー要件を満たすため、Proofpoint Targeted Attack Protection(TAP)をご利用の場合、本ドメインを含む URL が付いた電子メールが送られることがあります。

「urldefense.proofpoint.com」で始まるすべてのリンクは、実際には電子メールの本文にある元の URL を書き換えたものです。書き換えることでブラウザが元の URL がマルウェアを含まず、閲覧しても安全であると Proofpoint で確認できます。その後、ブラウザは元の URL が指定している宛先サイトにリダイレクトされます。

Proofpoint, Inc.に関する詳細は、www.proofpoint.com を参照して下さい。

Proofpoint に関心をお寄せ頂きましてありがとうございます。

- Proofpoint チーム

メールヘッダを確認.

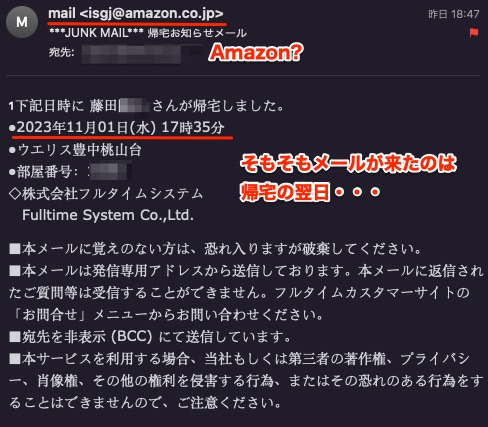

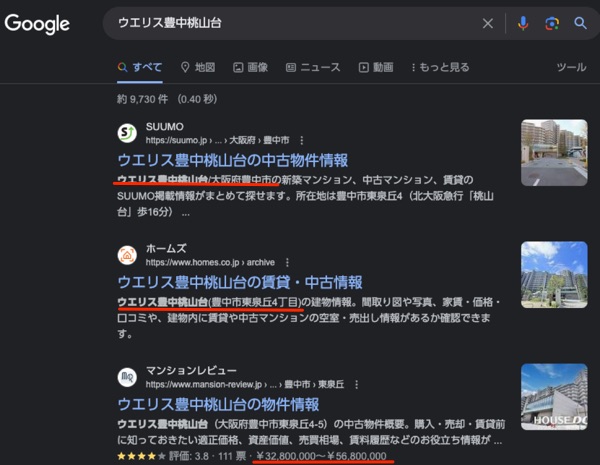

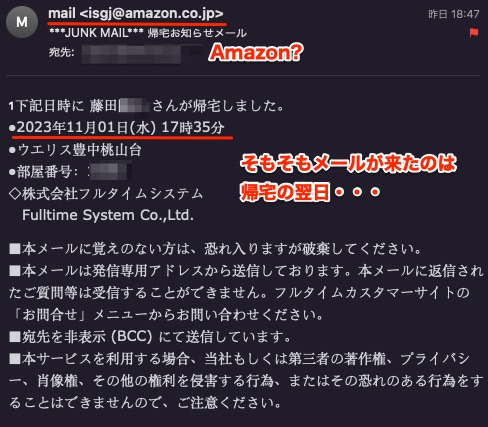

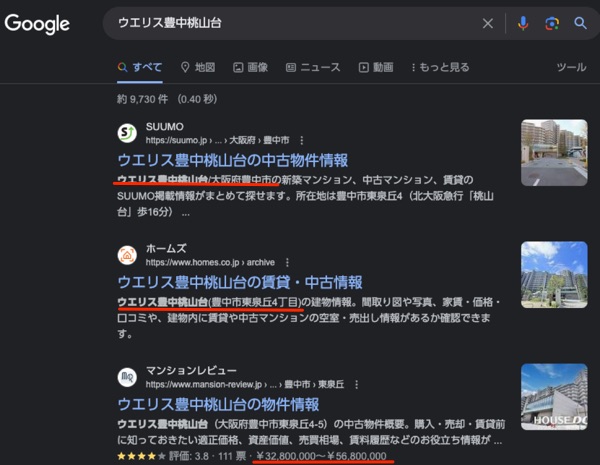

迷惑メールしか来ないメアドにきた不思議なメール.

引用:

調べてみると,比較的新しいマンションのようだし,警備システムからメール通知が来るような設備が入っていてもおかしくはないね.

メールヘッダを確認すると,いつもの奴らの仕業なのだけど.

引用:

1下記日時に 藤田xx さんが帰宅しました。

●2023年11月01日(水) 17時35分

●ウxxxx中桃山台

●部屋番号:xxxx

◇株式会社フルタイムシステム

Fulltime System Co.,Ltd.

■本メールに覚えのない方は、恐れ入りますが破棄してください。

■本メールは発信専用アドレスから送信しております。本メールに返信されたご質問等は受信することができません。フルタイムカスタマーサイトの「お問合せ」メニューからお問い合わせください。

■宛先を非表示 (BCC) にて送信しています。

■本サービスを利用する場合、当社もしくは第三者の著作権、プライバシー、肖像権、その他の権利を侵害する行為、またはその恐れのある行為をすることはできませんので、ご注意ください。

調べてみると,比較的新しいマンションのようだし,警備システムからメール通知が来るような設備が入っていてもおかしくはないね.

メールヘッダを確認すると,いつもの奴らの仕業なのだけど.

早朝,スリランカからのほぼワンギリ電話がありました.3年ぶり2回目ですかね.これは国際電話詐欺が高いけど,2022年に経済破綻したスリランカなので治安は良くないでしょう.特に今日はスリランカからのものが増えているそう.Twitter(現X)で検索してもたくさん出てきました...

去年だけどこんなニュースが.

「+94」スリランカからの着信に要注意!ワン切り詐欺の可能性も

https://iphone-mania.jp/news-486621

引用:

いや,知らない人と20分離さないだろう...

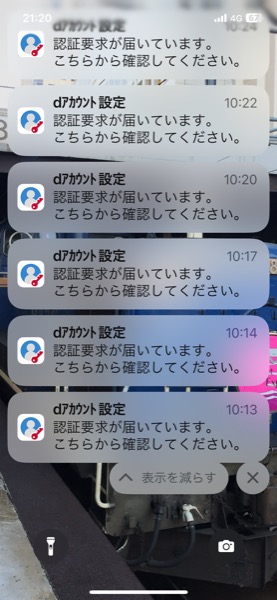

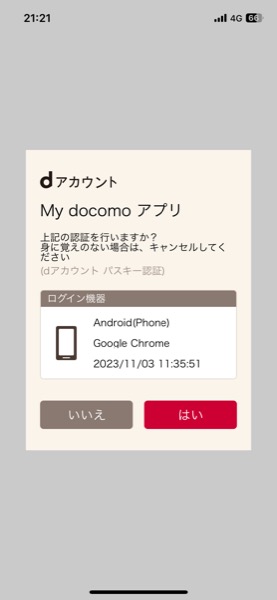

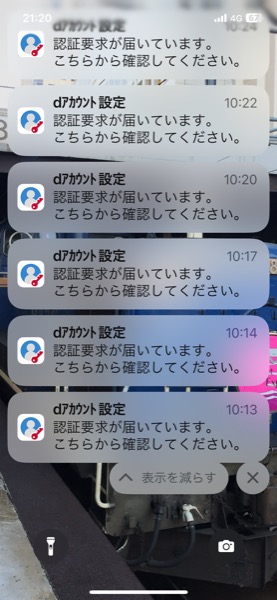

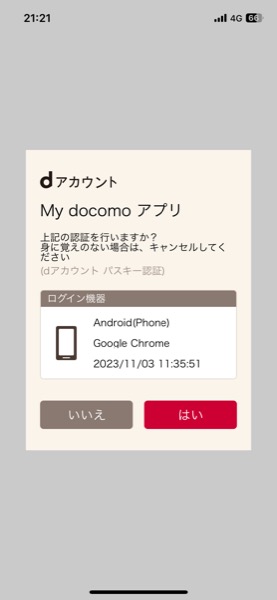

そしてうちの場合,その数時間後に,MyDocomoのアカウントへのログイン試行がたくさんありました.

20回くらいあったようだけど,ちょっとした事情で全く気づかなくて,1時間半くらいで20回くらいログイン試行がありました.

10時間くらい経ってから気がついたけど,承認要求をしてみました.

ログイン機器がAndroid(iPhone)となっているのは何だろう...そんな機器を持ってないので「いいえ」を選択.

ちなみに「ちょっとした事情」というのは,ATOM Cam 2をセットアップしていて,窓を開けていると風が吹いてカーテンが揺れると検知して通知がたくさんきてるんですよ.それで通知が来ても放置してました

去年だけどこんなニュースが.

「+94」スリランカからの着信に要注意!ワン切り詐欺の可能性も

https://iphone-mania.jp/news-486621

引用:

なお、NTTドコモの携帯電話からのスリランカへの国際電話料金(平日昼間)は30秒当たり148円で、20分間通話した場合は5,920円が課金されます。

いや,知らない人と20分離さないだろう...

そしてうちの場合,その数時間後に,MyDocomoのアカウントへのログイン試行がたくさんありました.

20回くらいあったようだけど,ちょっとした事情で全く気づかなくて,1時間半くらいで20回くらいログイン試行がありました.

10時間くらい経ってから気がついたけど,承認要求をしてみました.

ログイン機器がAndroid(iPhone)となっているのは何だろう...そんな機器を持ってないので「いいえ」を選択.

ちなみに「ちょっとした事情」というのは,ATOM Cam 2をセットアップしていて,窓を開けていると風が吹いてカーテンが揺れると検知して通知がたくさんきてるんですよ.それで通知が来ても放置してました

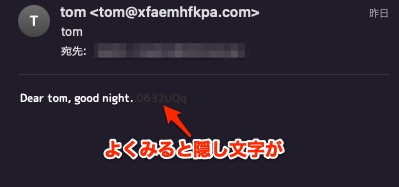

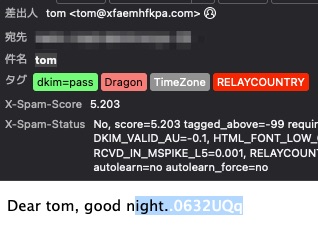

中身が無いメール.そしてSpamAssasinのスコアも低い.

これは,メアドのクレンジングじゃ無いかな.つまり,無難なメッセージを送信して,到達確認してメアドの存在確認をしているという意味.

ダークモードのメーラだと,よくわかるのだけど,何か本文の後ろに符号が隠されている.

Thunderbirdで白背景にしていると,目立たない.

引用:

これは返信すると面倒なタイプだろう.

メールヘッダを確認.

これは,メアドのクレンジングじゃ無いかな.つまり,無難なメッセージを送信して,到達確認してメアドの存在確認をしているという意味.

ダークモードのメーラだと,よくわかるのだけど,何か本文の後ろに符号が隠されている.

Thunderbirdで白背景にしていると,目立たない.

引用:

Dear tom, good night..0632UQq

これは返信すると面倒なタイプだろう.

メールヘッダを確認.

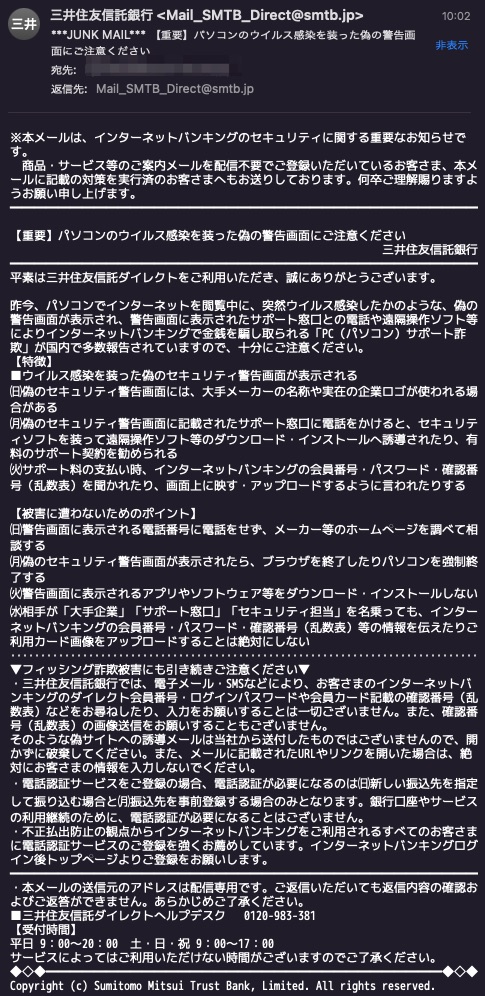

【重要】パソコンのウイルス感染を装った偽の警告画面にご注意ください というSMBCのメールがスパム判定される

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2023/10/26 15:51

引用:

※本メールは、インターネットバンキングのセキュリティに関する重要なお知らせです。

商品・サービス等のご案内メールを配信不要でご登録いただいているお客さま、本メールに記載の対策を実行済のお客さまへもお送りしております。何卒ご理解賜りますようお願い申し上げます。

━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━

【重要】パソコンのウイルス感染を装った偽の警告画面にご注意ください

三井住友信託銀行

━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━

平素は三井住友信託ダイレクトをご利用いただき、誠にありがとうございます。

昨今、パソコンでインターネットを閲覧中に、突然ウイルス感染したかのような、偽の警告画面が表示され、警告画面に表示されたサポート窓口との電話や遠隔操作ソフト等によりインターネットバンキングで金銭を騙し取られる「PC(パソコン)サポート詐欺」が国内で多数報告されていますので、十分にご注意ください。

【特徴】

■ウイルス感染を装った偽のセキュリティ警告画面が表示される

(1)偽のセキュリティ警告画面には、大手メーカーの名称や実在の企業ロゴが使われる場合がある

(2)偽のセキュリティ警告画面に記載されたサポート窓口に電話をかけると、セキュリティソフトを装って遠隔操作ソフト等のダウンロード・インストールへ誘導されたり、有料のサポート契約を勧められる

(3)サポート料の支払い時、インターネットバンキングの会員番号・パスワード・確認番号(乱数表)を聞かれたり、画面上に映す・アップロードするように言われたりする

【被害に遭わないためのポイント】

(1)警告画面に表示される電話番号に電話をせず、メーカー等のホームページを調べて相談する

(2)偽のセキュリティ警告画面が表示されたら、ブラウザを終了したりパソコンを強制終了する

(3)警告画面に表示されるアプリやソフトウェア等をダウンロード・インストールしない

(4)相手が「大手企業」「サポート窓口」「セキュリティ担当」を名乗っても、インターネットバンキングの会員番号・パスワード・確認番号(乱数表)等の情報を伝えたりご利用カード画像をアップロードすることは絶対にしない

‥‥‥‥‥‥‥‥‥‥‥‥‥‥‥‥‥‥‥‥‥‥‥‥‥‥‥‥‥‥‥‥‥‥‥‥‥‥‥

▼フィッシング詐欺被害にも引き続きご注意ください▼

・三井住友信託銀行では、電子メール・SMSなどにより、お客さまのインターネットバンキングのダイレクト会員番号・ログインパスワードや会員カード記載の確認番号(乱数表)などをお尋ねしたり、入力をお願いすることは一切ございません。また、確認番号(乱数表)の画像送信をお願いすることもございません。

そのような偽サイトへの誘導メールは当社から送付したものではございませんので、開かずに破棄してください。また、メールに記載されたURLやリンクを開いた場合は、絶対にお客さまの情報を入力しないでください。

・電話認証サービスをご登録の場合、電話認証が必要になるのは(1)新しい振込先を指定して振り込む場合と(2)振込先を事前登録する場合のみとなります。銀行口座やサービスの利用継続のために、電話認証が必要になることはございません。

・不正払出防止の観点からインターネットバンキングをご利用されるすべてのお客さまに電話認証サービスのご登録を強くお薦めしています。インターネットバンキングログイン後トップページよりご登録をお願いします。

━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━

・本メールの送信元のアドレスは配信専用です。ご返信いただいても返信内容の確認およびご返答ができません。あらかじめご了承ください。

■三井住友信託ダイレクトヘルプデスク 0120-983-381

【受付時間】

平日 9:00~20:00 土・日・祝 9:00~17:00

サービスによってはご利用いただけない時間がございますのでご了承ください。

◆◇◆━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━◆◇◆

Copyright (c) Sumitomo Mitsui Trust Bank, Limited. All rights reserved.

メールヘッダを確認.

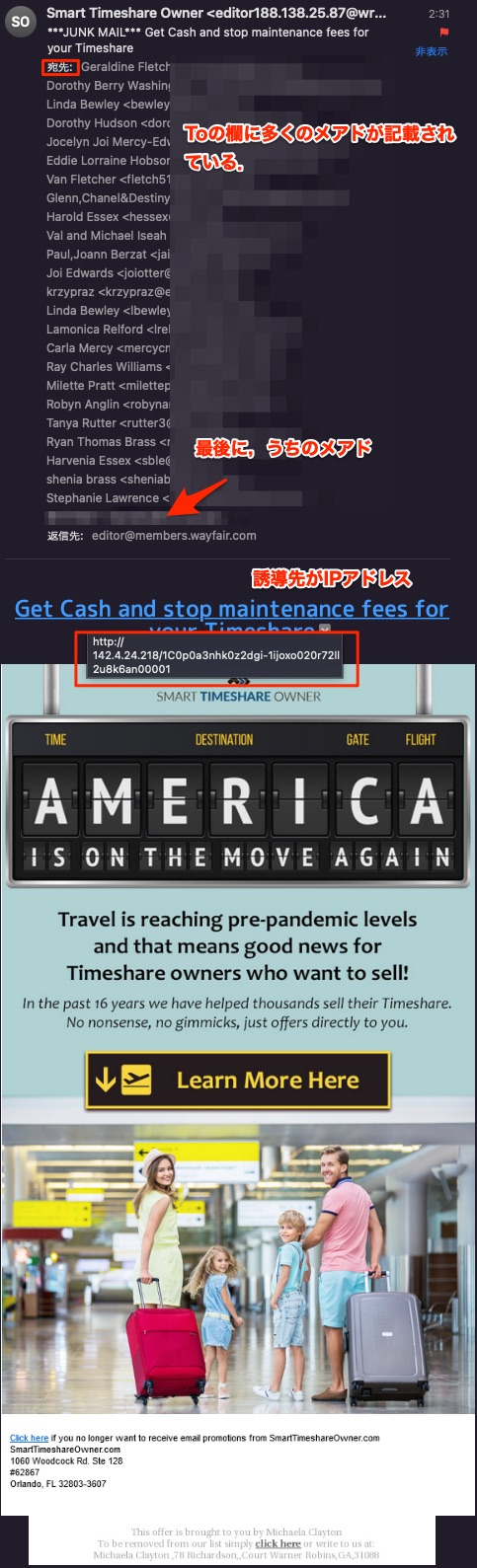

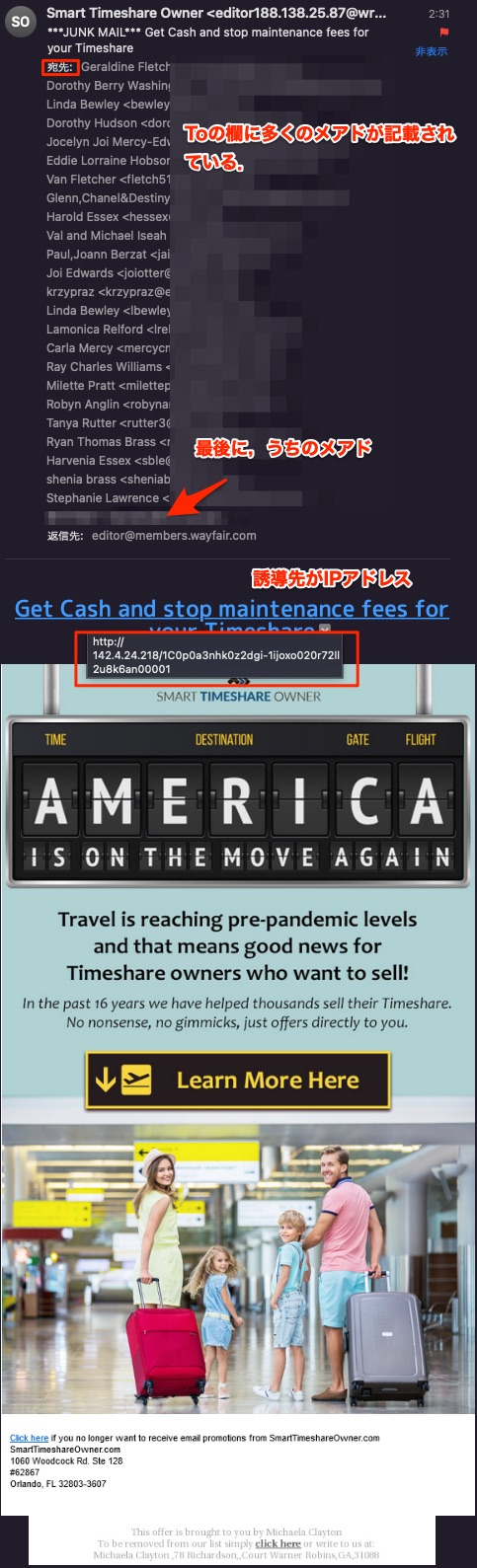

Get Cash and stop maintenance fees for your Timeshare という迷惑メール

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2023/10/26 9:29

宛先に複数の知らない人のメアドが含まれたフィッシングメールがきた.このタイプって,同報メールでメアドが流出したとして漏洩報告して謝罪するタイプくらいのやつ.

件名の「Get Cash and stop maintenance fees for your Timeshare」をDeepLすると「タイムシェアの維持費を止め、現金を手に入れる」となる. 意味がわからないが本文を.

件名の「Get Cash and stop maintenance fees for your Timeshare」をDeepLすると「タイムシェアの維持費を止め、現金を手に入れる」となる. 意味がわからないが本文を.

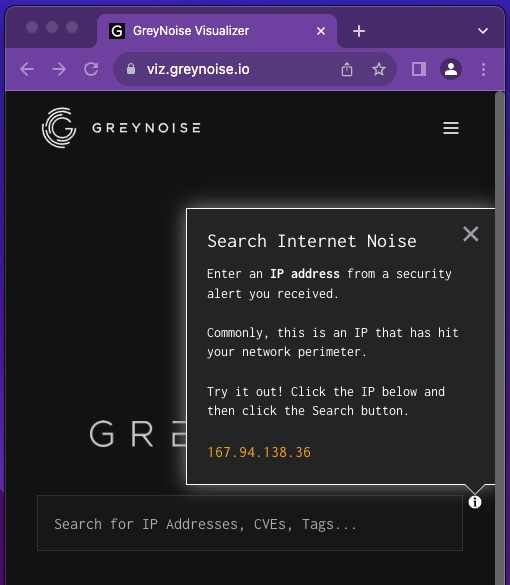

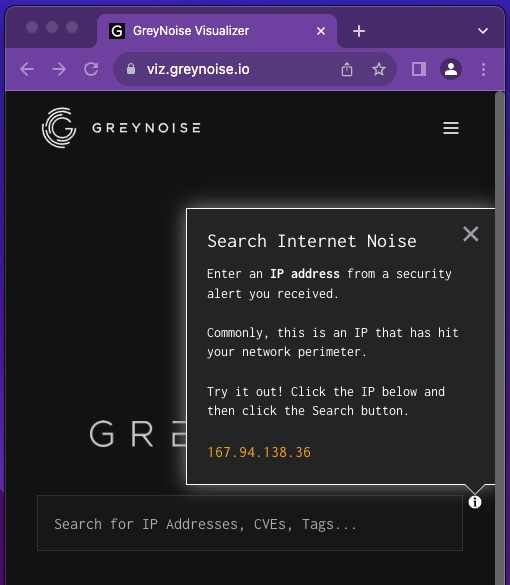

今回は,GREYNOISEというWebツールを使ってみた.

まず,どういうWebツールなのかは,サイトの説明から引用.

引用: ということで早速うちのサーバをポートスキャンしてログインしてこようとしているIPアドレスを1つ使って調査してみました.

https://viz.greynoise.io/

まず,どういうWebツールなのかは,サイトの説明から引用.

引用:

Solving internet noise.

We collect, analyze, and label data on IPs that scan the internet and saturate security tools with noise. This unique perspective helps analysts spend less time on irrelevant or harmless activity, and more time on targeted and emerging threats.

インターネット・ノイズの解決

インターネットをスキャンし、セキュリティツールをノイズで飽和させるIPのデータを収集、分析、ラベル付けします。このユニークな視点は、アナリストが無関係または無害なアクティビティに費やす時間を減らし、標的を絞った新たな脅威により多くの時間を費やすのに役立ちます。

https://viz.greynoise.io/

NISTはCSF 2.0の最終版を2024年初頭に発表する予定.

NISTのサイバーセキュリティフレームワークが大幅改訂 何が追加されるのか?

https://www.itmedia.co.jp/enterprise/articles/2309/16/news024.html

引用:

NISTのサイバーセキュリティフレームワークが大幅改訂 何が追加されるのか?

https://www.itmedia.co.jp/enterprise/articles/2309/16/news024.html

引用:

NISTはサイバーセキュリティフレームワーク2.0のドラフト版を発表した。改訂は2014年以来で、現状に即したセキュリティ実装に向けて大規模な項目の追加が予想される。

米国国立標準技術研究所(以下、NIST)は2023年8月8日(現地時間、以下同)、待望の「サイバーセキュリティフレームワーク」(以下、CSF)2.0のドラフト版を発表した(注1)。これは同機関のリスクガイダンスに関する2014年以来の大規模な改訂である。

自分に影響があるのかないのかわからんな.

県立高で卒業生約1万人分の指導要録が所在不明 - 広島県

https://www.security-next.com/150204

引用:

これからの人生で,高校時代の「単位修得証明書」なる書類が必要になることなんてないだろうし.

●参考

指導要録(参考様式) - 文部科学省

https://www.mext.go.jp/b_menu/hakusho/nc/attach/1415204.htm

県立高で卒業生約1万人分の指導要録が所在不明 - 広島県

https://www.security-next.com/150204

引用:

県立高校において1984年度から2011年度までに卒業した全日制普通科9049人と家政科835人、1989年度から2002年度に卒業した定時制普通科130人に関する指導要録の所在がわからなくなっているもの。

これからの人生で,高校時代の「単位修得証明書」なる書類が必要になることなんてないだろうし.

●参考

指導要録(参考様式) - 文部科学省

https://www.mext.go.jp/b_menu/hakusho/nc/attach/1415204.htm

少しづつうちに到着してきている.

ちょっと文体が新しいかな.

送信者のメアドを確認しろとあるけど,これは簡単に偽装可能.そして「その後、痕跡を残さないようにマルウェアを削除した。」とあるので,安心だね.

引用:

今現在は,このビットコインアドレスに送信されてない模様.

https://www.blockchain.com/explorer/addresses/btc/1CK41adce6KuM3UM2eySnzUyR9SAJnf4wu

ちょっと文体が新しいかな.

送信者のメアドを確認しろとあるけど,これは簡単に偽装可能.そして「その後、痕跡を残さないようにマルウェアを削除した。」とあるので,安心だね.

引用:

Hello there!

Unfortunately, there are some bad news for you.

Some time ago your device was infected with my private trojan, R.A.T (Remote Administration Tool), if you want to find out more about it simply use Google.

My trojan allowed me to access your files, accounts and your camera.

Check the sender of this email, I have sent it from your email account.

You truly enjoy checking out porn websites and watching dirty videos, while having a lot of kinky fun.

I RECORDED YOU (through your camera) SATISFYING YOURSELF!

After that I removed my malware to not leave any traces.

If you still doubt my serious intentions, it only takes couple mouse clicks to share the video of you with your friends, relatives, all email contacts, on social networks, the darknet and to publish all your files.

All you need is $1400 USD in Bitcoin (BTC) transfer to my account (Bitcoin equivalent based on exchange rate during your transfer).

After the transaction is successful, I will proceed to delete everything without delay.

Be sure, I keep my promises.

You can easily buy Bitcoin (BTC) here: www.paxful.com , www.coingate.com , www.coinbase.com , or check for Bitcoin (BTC) ATM near you, or Google for other exchanger.

You can send the Bitcoin (BTC) directly to my wallet, or install the free software: Atomicwallet, or: Exodus wallet, then receive and send to mine.

My Bitcoin (BTC) address is: 1CK41adce6KuM3UM2eySnzUyR9SAJnf4wu

Yes, that's how the address looks like, copy and paste my address, it's (cAsE-sEnSEtiVE).

You are given not more than 2 days after you have opened this email.

As I got access to this email account, I will know if this email has already been read.

Everything will be carried out based on fairness.

An advice from me, regularly change all your passwords to your accounts and update your device with newest security patches.

こんにちは!

残念なお知らせがあります。

少し前、あなたのデバイスが私の私用トロイの木馬、R.A.T (Remote Administration Tool)に感染しました。

私のトロイの木馬によって、あなたのファイル、アカウント、カメラにアクセスすることができました。

このメールの差出人を調べてみて。あなたのメールアカウントから送信している。

あなたはポルノサイトをチェックしたり、スケベなビデオを見たりして、変態的な楽しみを満喫している。

私はあなたが(あなたのカメラを通して)満足するのを録画した!

その後、痕跡を残さないようにマルウェアを削除した。

もしまだ私の真剣な意図を疑っているのなら、マウスを数回クリックするだけで、あなたのビデオを友人、親戚、すべてのEメール連絡先、ソーシャルネットワーク、ダークネットで共有し、すべてのファイルを公開することができます。

必要なのは、ビットコイン(BTC)で1400米ドルを私の口座に送金することだけです(送金時の為替レートに基づくビットコイン相当額)。

取引が成功した後、私は遅滞なくすべてを削除します。

私は約束を守ります。

ビットコイン(BTC)はこちらで簡単に購入できます: www.paxful.com , www.coingate.com , www.coinbase.com , またはお近くのビットコイン(BTC)ATMをチェックするか、他の交換業者をグーグルで検索してください。

ビットコイン(BTC)を私のウォレットに直接送ることもできますし、フリーソフトをインストールすることもできます: Atomicwallet、または: Exodusウォレットをインストールし、受信し、鉱山に送信します。

私のビットコイン(BTC)アドレスは以下の通りです: 1CK41adce6KuM3UM2eySnzUyR9SAJnf4wu

私のアドレスをコピー&ペーストしてください、

www.DeepL.com/Translator(無料版)で翻訳しました。

今現在は,このビットコインアドレスに送信されてない模様.

https://www.blockchain.com/explorer/addresses/btc/1CK41adce6KuM3UM2eySnzUyR9SAJnf4wu

よく見られるセキュリティ構成ミスは? - 米当局がランキング

https://www.security-next.com/149985

引用:

デフォルト設定,キツすぎるとうまく動かず,緩和しすぎていると脆弱性になる.本来は,ちゃんと作用について理解した上で設定するのだろうけど,GUI世代だと「なんか触ってたら動くようになった」みたいなことも多い.キツいと訳もわからず緩和しちゃうというのもよくある話.

最近は知らないけど,昔のSQL Serverは,デフォルトの表領域ががシステムデータベースになっているから,訳もわからず使い始めるとすぐdisk fullになって止まるようになってた.そこで表領域の概念とか,拡張作業とかとかエクステント設定・設計を仕方なくしなければいけないことに気づく絶妙な設定だったと思う.

Oracleのchange_on_installというパスワードは,そのまま運用されているのをみたことがある.

https://www.security-next.com/149985

引用:

1位:デフォルト構成でソフトウェアやアプリケーションを利用する

2位:ユーザー権限と管理者権限の不適切な分離

3位:不十分な内部ネットワークの監視

4位:ネットワークセグメンテーションの欠如

5位:粗末なパッチ管理

6位:システムアクセス制御のバイパス

7位:脆弱あるいは構成ミスによる多要素認証(MFA)の利用

8位:ネットワーク共有、サービスに対する不十分なアクセス制御リスト

9位:貧弱な認証情報の衛生管理

10位:無制限のコード実行

デフォルト設定,キツすぎるとうまく動かず,緩和しすぎていると脆弱性になる.本来は,ちゃんと作用について理解した上で設定するのだろうけど,GUI世代だと「なんか触ってたら動くようになった」みたいなことも多い.キツいと訳もわからず緩和しちゃうというのもよくある話.

最近は知らないけど,昔のSQL Serverは,デフォルトの表領域ががシステムデータベースになっているから,訳もわからず使い始めるとすぐdisk fullになって止まるようになってた.そこで表領域の概念とか,拡張作業とかとかエクステント設定・設計を仕方なくしなければいけないことに気づく絶妙な設定だったと思う.

Oracleのchange_on_installというパスワードは,そのまま運用されているのをみたことがある.

news zeroでもトップニュースで取り上げられてた.

NTTビジネスソリューションズに派遣された元派遣社員によるお客さま情報の不正流出について(お詫び)

https://www.nttactprocx.com/info/detail/231017.html

引用:

2013年7月ごろから発生していたそうだけど,その頃のログとか残ってないだろうね.

NTTはセキュリティ・ソリューションをやっている部署や子会社などがたくさんあって,きめ細やかなプロダクトをたくさん扱っているけど,今回のNTTグループ企業にはそれが適用されて無かったようだ.

他社に売る前にまずは自組織から,というのは優しいけれど難しいんだろうね.

今回難しいのは,自分自身が被害者か否か解らないということかな.コールセンターのアウトソーシングって事だからら.まぁ,時が有耶無耶にしてしまうだろう.

大量に持ち出して名簿屋に売っていたというので思い出すのはベネッセだけど,2014年の事だったか.

お客様本部TOP > お客様本部について > 事故の概要 - ベネッセ

https://www.benesse.co.jp/customer/bcinfo/01.html

引用:

NTTビジネスソリューションズに派遣された元派遣社員によるお客さま情報の不正流出について(お詫び)

https://www.nttactprocx.com/info/detail/231017.html

引用:

1.概要

当社が利用するコールセンタシステムを提供するNTTビジネスソリューションズの同システムの運用保守業務従事者(NTTビジネスソリューションズに派遣された元派遣社員)が、システム管理者アカウントを悪用のうえ、お客さまデータが保管されているサーバへアクセスし、お客さま情報を不正に持ち出し。

(1)不正に持ち出された件数

お客さま数:約900万件 クライアント数:59(現時点判明分)

※今後新たな情報が判明いたしましたら、随時公表してまいります。

2013年7月ごろから発生していたそうだけど,その頃のログとか残ってないだろうね.

NTTはセキュリティ・ソリューションをやっている部署や子会社などがたくさんあって,きめ細やかなプロダクトをたくさん扱っているけど,今回のNTTグループ企業にはそれが適用されて無かったようだ.

他社に売る前にまずは自組織から,というのは優しいけれど難しいんだろうね.

今回難しいのは,自分自身が被害者か否か解らないということかな.コールセンターのアウトソーシングって事だからら.まぁ,時が有耶無耶にしてしまうだろう.

大量に持ち出して名簿屋に売っていたというので思い出すのはベネッセだけど,2014年の事だったか.

お客様本部TOP > お客様本部について > 事故の概要 - ベネッセ

https://www.benesse.co.jp/customer/bcinfo/01.html

引用:

事故発覚の経緯

2014年6月27日、株式会社ベネッセコーポレーションは、お客様からの問い合わせによりお客様の個人情報が社外に漏えいしている可能性を認識し、緊急対策本部を設置するとともに、これらの問い合わせで提供された情報を手がかりとして社内調査を開始しました。

There is an overdue payment under your name. Please, settle your debts ASAP. というビットコイン詐欺

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2023/10/16 17:14

There is an overdue payment under your name. Please, settle your debts ASAP.(あなたの名前で延滞金が発生しています。早急に解決してください。)という件名.

大量に出回っているわけではなさそうだけど,うちには2通到着.

引用:

大量に出回っているわけではなさそうだけど,うちには2通到着.

引用:

Hi!

Sadly, there are some bad news that you are about to hear.

About few months ago I have gained a full access to all devices used by you for internet browsing.

Shortly after, I started recording all internet activities done by you.

Below is the sequence of events of how that happened:

Earlier I purchased from hackers a unique access to diversified email accounts (at the moment, it is really easy to do using internet).

As you can see, I managed to log in to your email account without breaking a sweat: (mailaddress).

Within one week afterwards, I installed a Trojan virus in your Operating Systems available on all devices that you utilize for logging in your email.

To be frank, it was somewhat a very easy task (since you were kind enough to open some of links provided in your inbox emails).

I know, you may be thinking now that I'm a genius.....^^)

With help of that useful software, I am now able to gain access to all the controllers located in your devices

(e.g., video camera, keyboard, microphone and others).

As result, managed to download all your photos, personal data, history of web browsing and other info to my servers without any problems.

Moreover, I now have access to all accounts in your messengers, social networks, emails, contacts list, chat history - you name it.

My Trojan virus continues refreshing its signatures in a non-stop manner (because it is operated by driver),

hence it remains undetected by any antivirus software installed in your PC or device.

So, I guess now you finally understand the reason why I could never be caught until this very letter...

こんにちは!

悲しいお知らせがあります。

数ヶ月前、私はあなたがインターネットを閲覧するために使用しているすべてのデバイスに完全にアクセスできるようになりました。

その直後、私はあなたのインターネット上での行動をすべて記録し始めました。

以下は、その経緯です:

先に、私はハッカーから多様な電子メール・アカウントへのユニークなアクセス権を購入した(現在、インターネットを使えば、それは実に簡単にできる)。

ご覧のように、私は汗をかくことなくあなたのメールアカウントにログインすることに成功しました:(mailaddress)。

その後1週間以内に、私はあなたが電子メールにログインするために利用するすべてのデバイスで利用可能なオペレーティング・システムにトロイの木馬ウイルスをインストールしました。

率直に言って、それは非常に簡単な作業だった(受信トレイのメールに記載されたリンクのいくつかを開いてくれたのだから)。

私は天才なんだ・・・とお思いでしょうが・・・^^)

その便利なソフトウェアの助けを借りて、私は今、あなたのデバイスにあるすべてのコントローラにアクセスすることができます。

(例えば、ビデオカメラ、キーボード、マイクなど)。

その結果、あなたの写真、個人データ、ウェブ閲覧の履歴、その他の情報を問題なく私のサーバーにダウンロードすることができました。

さらに、メッセンジャー、ソーシャルネットワーク、電子メール、連絡先リスト、チャット履歴など、あらゆるアカウントにアクセスできるようになった。

私のトロイの木馬ウイルスは、ノンストップでシグネチャを更新し続ける(ドライバによって動作しているため)、

そのため、あなたのPCやデバイスにインストールされているアンチウイルスソフトウェアでは検出されないままです。

www.DeepL.com/Translator(無料版)で翻訳しました。

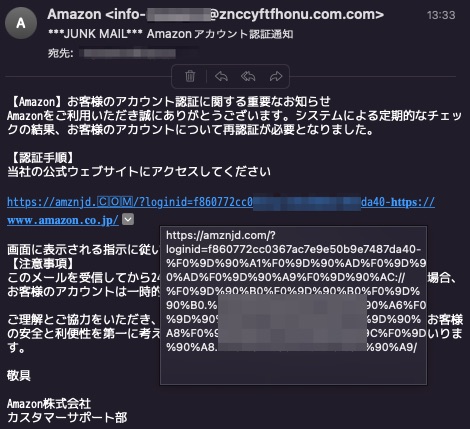

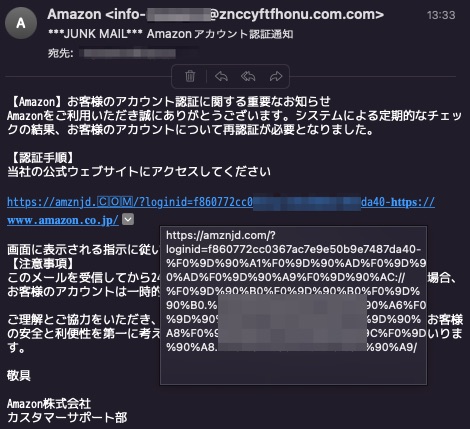

アマゾンで「プライム感謝祭」なるセールをやっていた関係か,ここ1週間ほど「Amazonアカウント認証通知」という件名のフィッシングメールのキャンペーンが実施されている.

引用:

SpamAssasinで引っ掛けづらい状態があったけど,SPF_FAILのスコアをあげる事で体感95%以上補足できるようになった.

誘導先のサイトは,ほとんどテイクダウンされているようだけど,メールだけは遅延してたくさん送られてくる感じ.

引用:

【Amazon】お客様のアカウント認証に関する重要なお知らせ

Amazonをご利用いただき誠にありがとうございます。システムによる定期的なチェックの結果、お客様のアカウントについて再認証が必要となりました。

【認証手順】

当社の公式ウェブサイトにアクセスしてください

https://amznjd.🄲🄾🄼/?loginid=XXXXXXXXXXXXXXXXXX-𝐡𝐭𝐭𝐩𝐬://𝐰𝐰𝐰.𝐚𝐦𝐚𝐳𝐨𝐧.𝐜𝐨.𝐣𝐩/

画面に表示される指示に従い、必要な手続きを完了してください。

【注意事項】

このメールを受信してから24時間以内に認証を完了してください。そうしない場合、お客様のアカウントは一時的に凍結される可能性があります。

ご理解とご協力をいただき、誠にありがとうございます。今後とも、Amazonはお客様の安全と利便性を第一に考え、より良いサービスを提供するために努力してまいります。

敬具

Amazon株式会社

カスタマーサポート部

SpamAssasinで引っ掛けづらい状態があったけど,SPF_FAILのスコアをあげる事で体感95%以上補足できるようになった.

X-Spam-Status: Yes, score=17.156 tagged_above=-99 required=9

tests=[BAYES_20=-0.001, CTE_8BIT_MISMATCH=0.001,

FROM_LOCAL_NOVOWEL=0.5, FUZZY_AMAZON=3, PHP_ORIG_SCRIPT=0.705,

RCVD_IN_BL_SPAMCOP_NET=3.5, RDNS_NONE=0.793, SPF_FAIL=3.5,

SPF_HELO_NONE=0.001, SUSP_UTF8_WORD_COMBO=3,

TVD_SPACE_RATIO_MINFP=2.157] autolearn=no autolearn_force=no誘導先のサイトは,ほとんどテイクダウンされているようだけど,メールだけは遅延してたくさん送られてくる感じ.

ソフトウェアに脆弱性があると「対策された修正アップデートを適用」「入れ替える」「利用を止める」などの対策があるけど,ソフトウェア本体ならまだしも,ライブラリとかどこで何が使われているか分からな場合,それを管理するのがSBOM.

マイクロソフトが公開している,Windows,Linux,macOSに対応しているツール.

SBOM Tool

https://github.com/microsoft/sbom-tool

引用:

引用:

マイクロソフトが公開している,Windows,Linux,macOSに対応しているツール.

SBOM Tool

https://github.com/microsoft/sbom-tool

引用:

The SBOM tool is a highly scalable and enterprise ready tool to create SPDX 2.2 compatible SBOMs for any variety of artifacts. The tool uses the Component Detection libraries to detect components and the ClearlyDefined API to populate license information for these components.

SBOMツールは、様々なアーティファクトに対してSPDX 2.2互換のSBOMを作成する、拡張性の高いエンタープライズ対応ツールです。このツールは、コンポーネント検出ライブラリを使用してコンポーネントを検出し、ClearlyDefined APIを使用してこれらのコンポーネントのライセンス情報を入力します(Safariで翻訳)

SBOMツールは、さまざまなアーティファクト用のSPDX 2.2互換SBOMを作成するための、高度にスケーラブルでエンタープライズ対応のツールです。このツールは、コンポーネント検出ライブラリを使用してコンポーネントを検出し、ClearlyDefined APIを使用してこれらのコンポーネントのライセンス情報を入力します。(DeepLで翻訳)

引用:

SBOMとは 「SBOM」とは、「Software Bill Of Materials」の略で、「ソフトウェア部品表」という意味があります。 SBOMはアプリケーションなどの製品に含まれるすべてのソフトウェアコンポーネントや、ライセンスなどをリスト化したもので、食品の成分表のようなものです

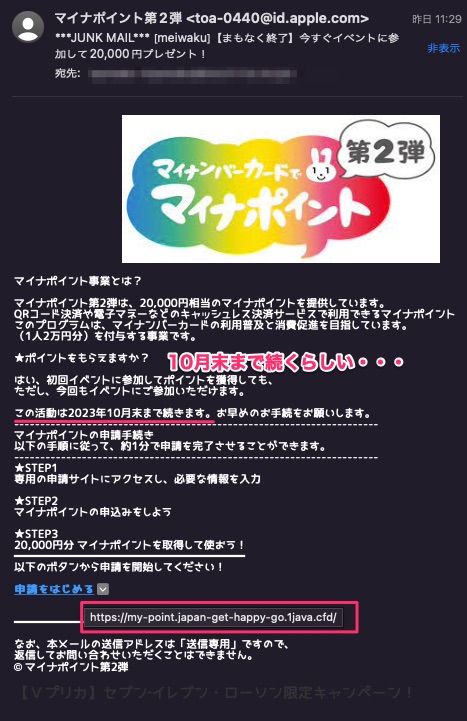

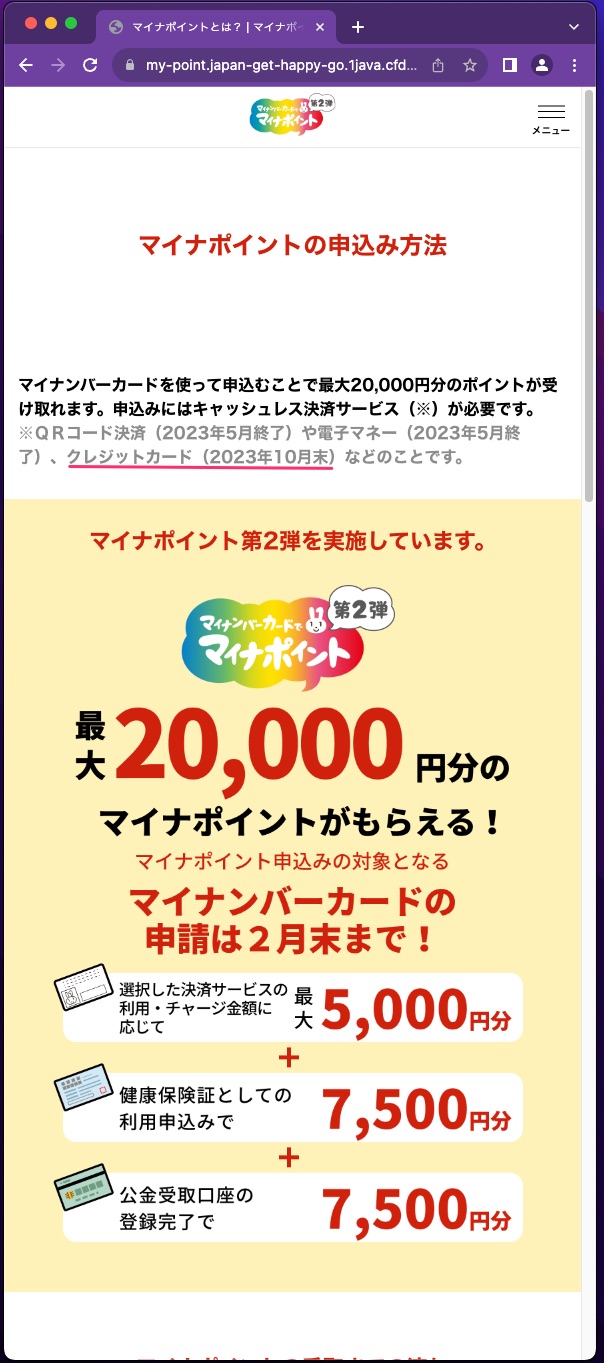

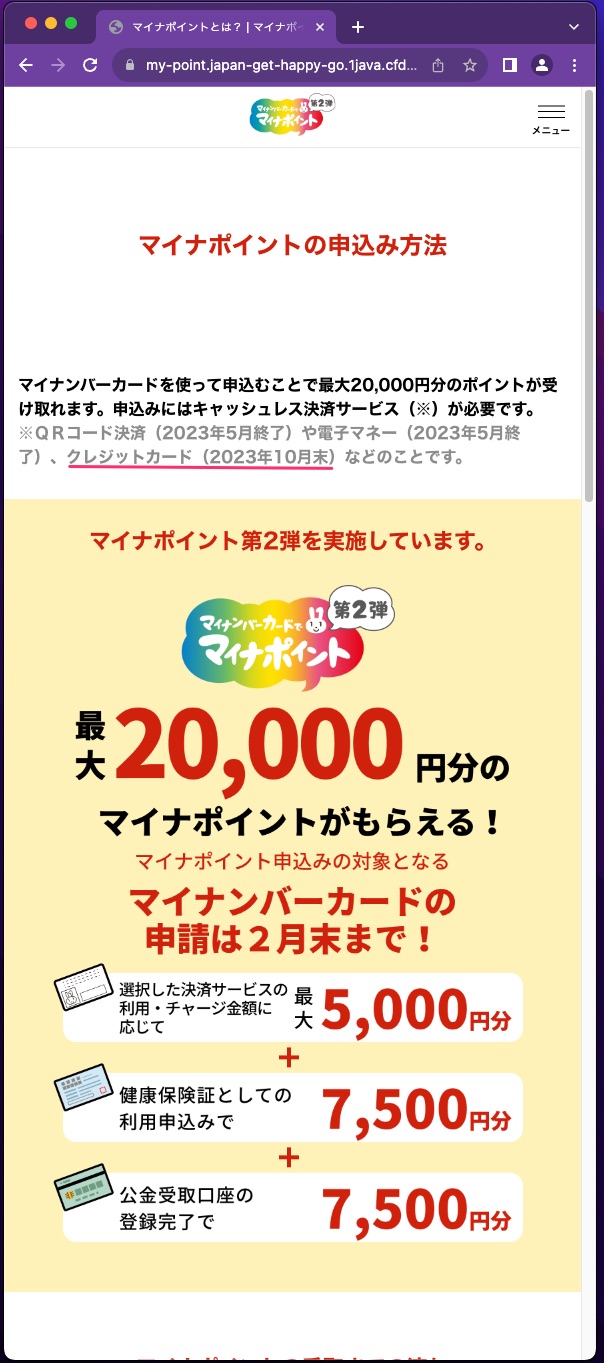

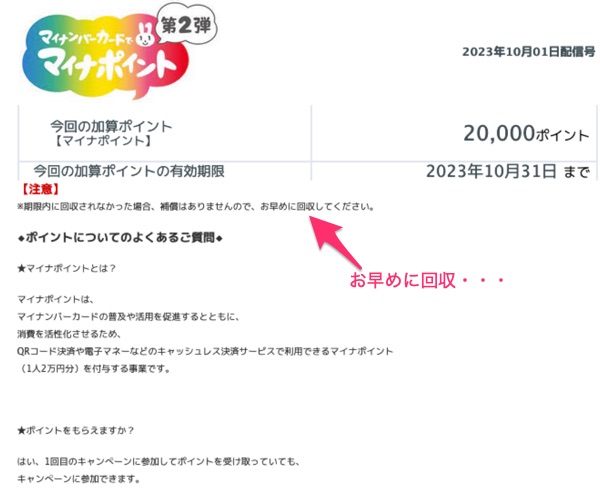

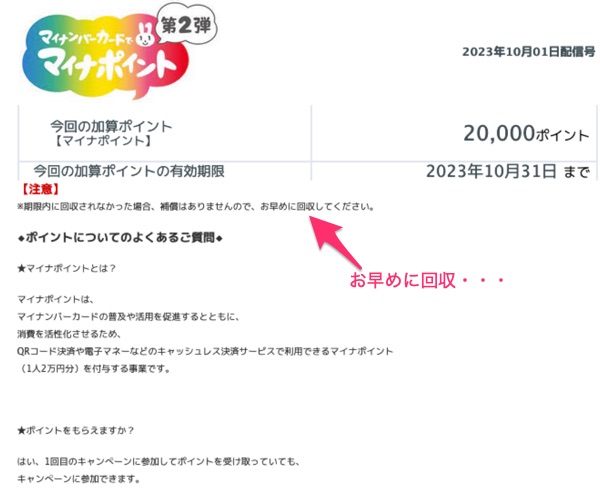

マイナポイントは9月末で終了したけど,フィッシングサイトは勝手に10月末に延長.さらに今回は「この活動は2023年10月末まで続きます。」とまで言ってますね.

引用: 誘導先URLにアクセスしてみると,まだブロックされていませんでした.

引用:

マイナポイント事業とは?

マイナポイント第2弾は、20,000円相当のマイナポイントを提供しています。

QRコード決済や電子マネーなどのキャッシュレス決済サービスで利用できるマイナポイント

このプログラムは、マイナンバーカードの利用普及と消費促進を目指しています。

(1人2万円分)を付与する事業です。

★ポイントをもらえますか?

はい、初回イベントに参加してポイントを獲得しても、

ただし、今回もイベントにご参加いただけます。

この活動は2023年10月末まで続きます。お早めのお手続をお願いします。

----------------------------------------------------------------------

マイナポイントの申請手続き

以下の手順に従って、約1分で申請を完了させることができます。

----------------------------------------------------------------------

★STEP1

専用の申請サイトにアクセスし、必要な情報を入力

★STEP2

マイナポイントの申込みをしよう

★STEP3

20,000円分 マイナポイントを取得して使おう!

━━━━━━━━━━━━━━━━━━━━━

以下のボタンから申請を開始してください!

申請をはじめる

━━━━━━━━━━━━━━━━━━━━━

なお、本メールの送信アドレスは「送信専用」ですので、

返信してお問い合わせいただくことはできません。

© マイナポイント第2弾

ETCを騙るフィッシングメールは頻繁にくるけど,実際にやられたってことか.でも発生から発見・対応策実施・報告までは速い気がした

ETC利用照会サービスサイトへの不正アクセス・ログインについてのお詫びとお知らせ

https://www.etc-meisai.jp/news/231004.html

引用:

まぁ,ETCマイレージサービスはシステム障害が多い件にもある通りな感じなので,ずっとログ監視してそうだね.

ETC利用照会サービスサイトへの不正アクセス・ログインについてのお詫びとお知らせ

https://www.etc-meisai.jp/news/231004.html

引用:

令和5年9月30日~10月2日にかけて、海外のIPアドレスから当サービスへ大量のアクセスがあり、その一部アクセスでIDとパスワードが一致したためログインされたものです。当サービスに記載されているお客さまのメールアドレス、登録ID、秘密の質問・答え及び利用履歴について閲覧された可能性があります。ETCクレジットカード番号、車載器管理番号の漏洩の可能性はございません。

まぁ,ETCマイレージサービスはシステム障害が多い件にもある通りな感じなので,ずっとログ監視してそうだね.

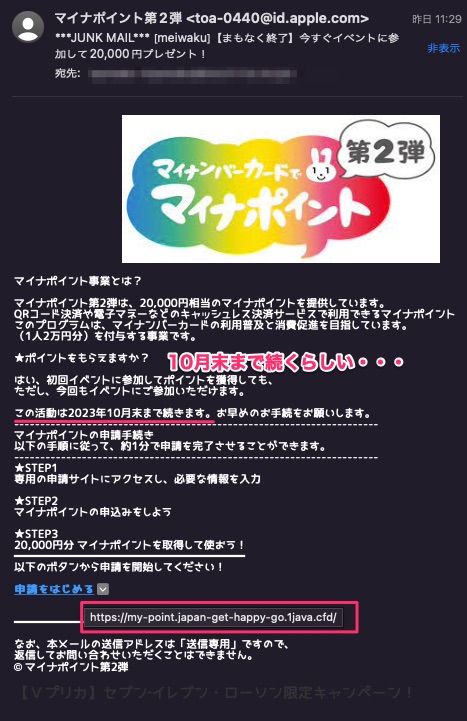

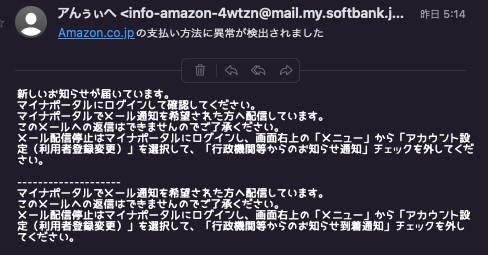

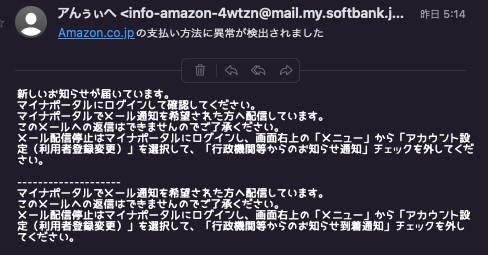

Amazon.co.jpの支払い方法に異常が検出されました というソフトバンクを騙るマイナポータルを装った迷惑メール

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2023/10/4 13:53

不思議だけど,スパムフィルターを通過してしまった.

・送信者はソフトバンク風

・件名はAmazonのフィッシングメール

・メール本文はマイナポータル

・誘導先URLとか無し

引用:

メールヘッダを確認.

・送信者はソフトバンク風

・件名はAmazonのフィッシングメール

・メール本文はマイナポータル

・誘導先URLとか無し

引用:

新しいお知らせが届いています。

マイナポータルにログインして確認してください。

マイナポータルでメール通知を希望された方へ配信しています。

このメールへの返信はできませんのでご了承ください。

メール配信停止はマイナポータルにログインし、画面右上の「メニュー」から「アカウント設定(利用者登録変更)」を選択して、「行政機関等からのお知らせ通知」チェックを外してください。

--------------------

マイナポータルでメール通知を希望された方へ配信しています。

このメールへの返信はできませんのでご了承ください。

メール配信停止はマイナポータルにログインし、画面右上の「メニュー」から「アカウント設定(利用者登録変更)」を選択して、「行政機関等からのお知らせ到着通知」チェックを外してください。

メールヘッダを確認.

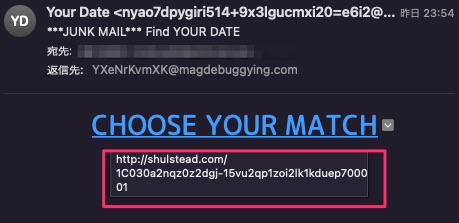

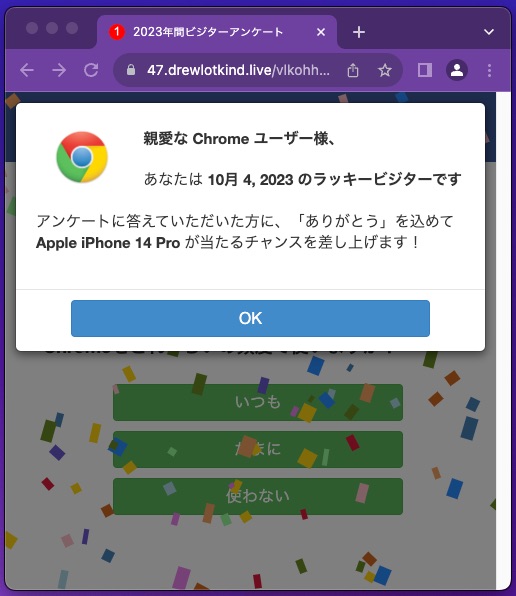

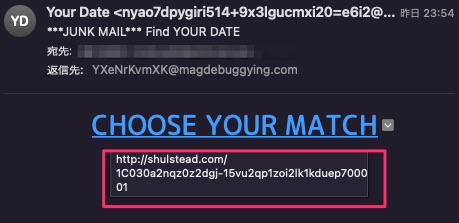

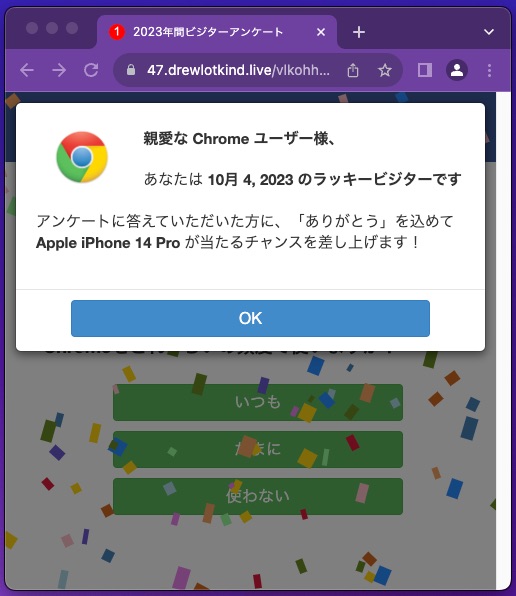

ラッキービジターだけど,メールの中に3つもURLが入ってる.

引用:

そのうちの1つがラッキービジター.

引用:

.

CHOOSE YOUR MATCH

Glgac41GM56yUzJai7A8P4kGwuoWGpvdBBdDw59906xLw7LE4b

zJc1MFoIFnyBK9XHKsCLWcHAiZzE34ftDhkgMyOhMcJmcxUNPm

YPd9VQxAY9DxmFU6jAjx2ykUWWbOrmKf2OeOvCekCIHOesLnTV

http[:]//shulstead.com/4C030a2nqz0z2dgj-15vu2qp1zoi2lk1kduep700001

http[:]//shulstead.com/1C030a2nqz0z2dgj-15vu2qp1zoi2lk1kduep700001

http[:]//shulstead.com/1C030a2nr10z2dgj-15vu2qp1zoi2lk1kduep700001

そのうちの1つがラッキービジター.

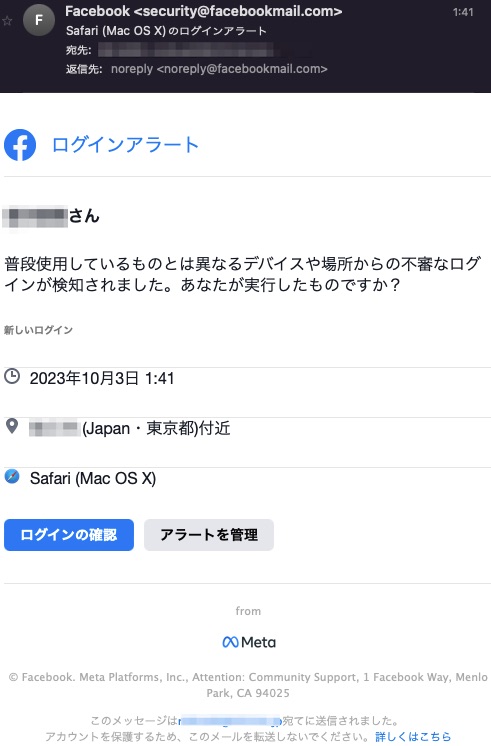

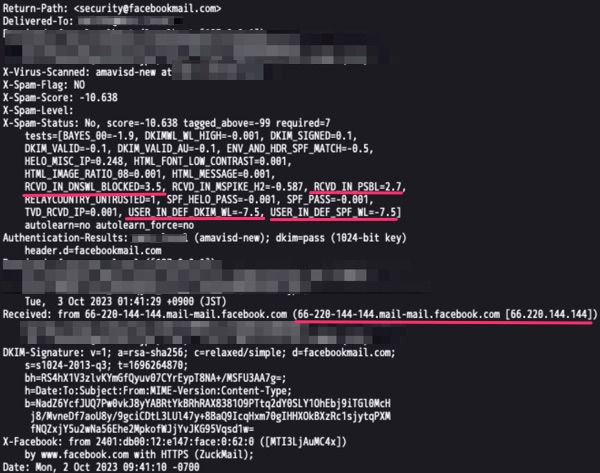

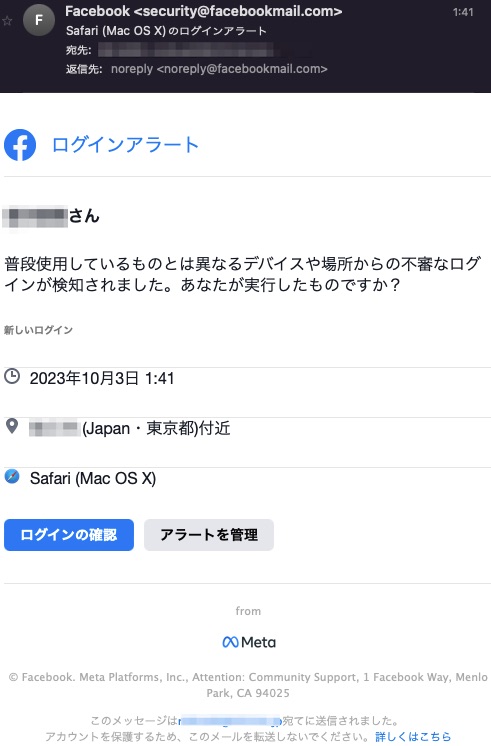

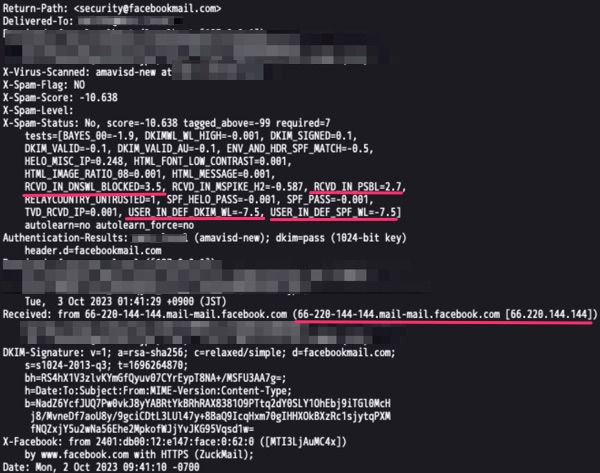

久々にfacebookにログインしたら,ログイン通知が来た.

メールアドレスが

それ自体は想定通りなのだけれど,SpamAssasinの評価で興味深いものを見つけた.

RELAYCOUNTRY_UNTRUSTEDで海外からのメールだと分かりますが,RCVD_IN_PSBLやRCVD_IN_DNSWL_BLOCKEDのスコアを見るとブラックリストに登録されているにもかかわらず,最終的なスコアは-10.638となっています.これはUSER_IN_DEF_DKIM_WL=-7.5とUSER_IN_DEF_SPF_WL=-7.5の結果が効いているから.

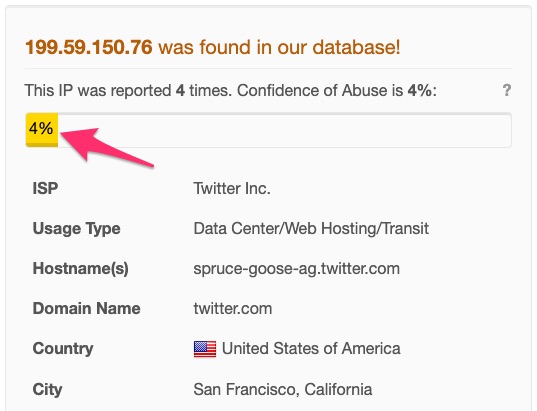

AbuseIPDBで調べると,該当メールサーバは悪性報告されているけれど,コメント付きになっている.

メールアドレスが

それ自体は想定通りなのだけれど,SpamAssasinの評価で興味深いものを見つけた.

X-Spam-Status: No, score=-10.638 tagged_above=-99 required=7

tests=[BAYES_00=-1.9, DKIMWL_WL_HIGH=-0.001, DKIM_SIGNED=0.1,

DKIM_VALID=-0.1, DKIM_VALID_AU=-0.1, ENV_AND_HDR_SPF_MATCH=-0.5,

HELO_MISC_IP=0.248, HTML_FONT_LOW_CONTRAST=0.001,

HTML_IMAGE_RATIO_08=0.001, HTML_MESSAGE=0.001,

RCVD_IN_DNSWL_BLOCKED=3.5, RCVD_IN_MSPIKE_H2=-0.587, RCVD_IN_PSBL=2.7,

RELAYCOUNTRY_UNTRUSTED=1, SPF_HELO_PASS=-0.001, SPF_PASS=-0.001,

TVD_RCVD_IP=0.001, USER_IN_DEF_DKIM_WL=-7.5, USER_IN_DEF_SPF_WL=-7.5]

autolearn=no autolearn_force=noRELAYCOUNTRY_UNTRUSTEDで海外からのメールだと分かりますが,RCVD_IN_PSBLやRCVD_IN_DNSWL_BLOCKEDのスコアを見るとブラックリストに登録されているにもかかわらず,最終的なスコアは-10.638となっています.これはUSER_IN_DEF_DKIM_WL=-7.5とUSER_IN_DEF_SPF_WL=-7.5の結果が効いているから.

AbuseIPDBで調べると,該当メールサーバは悪性報告されているけれど,コメント付きになっている.

【マイナポイント第2弾】20,000円分のポイントプレゼント! というフィッシングメール その2

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

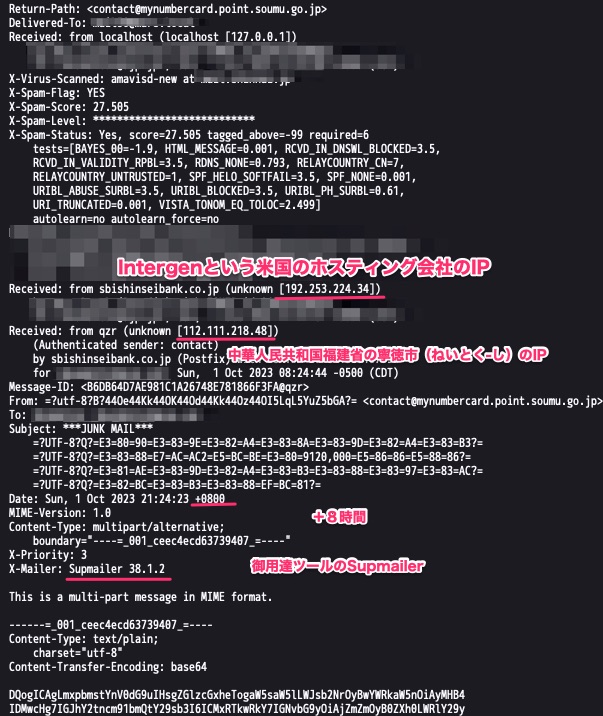

- ujpblog 2023/10/1 22:52

第2弾マイナポイントの申し込みは9月末日に終了したけれど,そんなの関係ないと言わんばかりのフィッシングメールが来ました.

「お早めに回収」って書いてあるけど,ポイントを貰うのを「回収」っていう言葉で表現するのは,やっぱりその業界の人って感じがするんだけど,どうなんですかね?

メールヘッダを確認してみます.

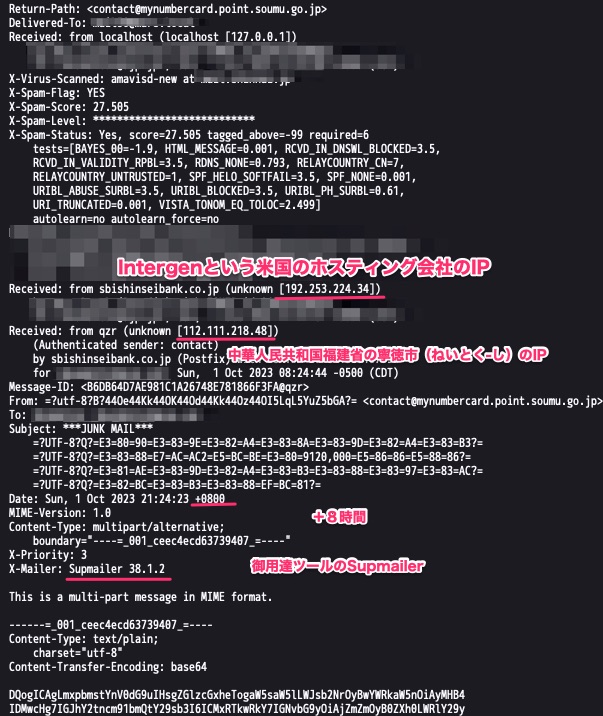

SBI新生銀行を名乗るメールサーバを経由しているっぽく偽装しているけれど,うちのメールサーバの調整だと,X-Spam-Scoreは27.505です.Supmailerも出てるし.

ちなみに誘導先のサーバはダウンしているようだったので,割愛.

「お早めに回収」って書いてあるけど,ポイントを貰うのを「回収」っていう言葉で表現するのは,やっぱりその業界の人って感じがするんだけど,どうなんですかね?

メールヘッダを確認してみます.

SBI新生銀行を名乗るメールサーバを経由しているっぽく偽装しているけれど,うちのメールサーバの調整だと,X-Spam-Scoreは27.505です.Supmailerも出てるし.

ちなみに誘導先のサーバはダウンしているようだったので,割愛.

※くらしTEPCO web※よりご利用料金のご請求です【9月30日重要なお知らせ】(自動配信メール) というフィッシングメール

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2023/10/1 17:52

うちは電気代はTEPCOに払ってねンだわ.東京電力について何か意見があるわけじゃなく,電力自由化で東京ガスに変更すると安くなるって言われたから変えただけだ.そういえば,昔,東京ガスのガス管作っていた会社の子会社に勤めてたという縁もあるし.(こじつけ)

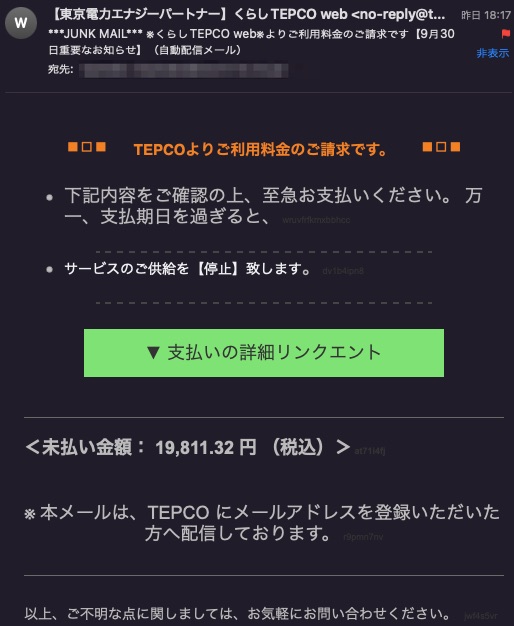

そして来たメールはこんな感じ.

引用:

テキストにすると何か変なものが隠れてる.

そして来たメールはこんな感じ.

引用:

■□■ TEPCOよりご利用料金のご請求です。 ■□■

下記内容をご確認の上、至急お支払いください。 万一、支払期日を過ぎると、 wruvfrfkmxbbhcc

サービスのご供給を【停止】致します。 dv1b4ipn8

▼ 支払いの詳細リンクエント

<未払い金額: 19,811.32 円 (税込)> at71i4fj

※ 本メールは、TEPCO にメールアドレスを登録いただいた方へ配信しております。 r9pmn7nv

以上、ご不明な点に関しましては、お気軽にお問い合わせください。 jwf4s5vr

テキストにすると何か変なものが隠れてる.

今年2023年4月以来のキャンペーンという感じかな.

引用:

Bitcoinのアドレスが,16tApRkQNxtJhfN2Ym26biDJq2skNQjP8Yとなっているけれど,それに該当するものがないんだよね.なんだろう.

引用:

こんにちは!

残念ながら、とても悲しいお知らせがあり、ご連絡を差し上げております。

数カ月前に、普段からネット閲覧にご利用のデバイス全てへの、完全なアクセス権を私は手に入れました。

その後、ネット上でのあなたの全ての活動を監視、追跡を始めました。

どのようにして起きたのか、経緯をご説明します。

少し前に、複数のメールアカウントへのアクセス権をハッカーから購入しました。(最近では、オンラインで結構簡単に購入可能です。)

Bitcoinのアドレスが,16tApRkQNxtJhfN2Ym26biDJq2skNQjP8Yとなっているけれど,それに該当するものがないんだよね.なんだろう.

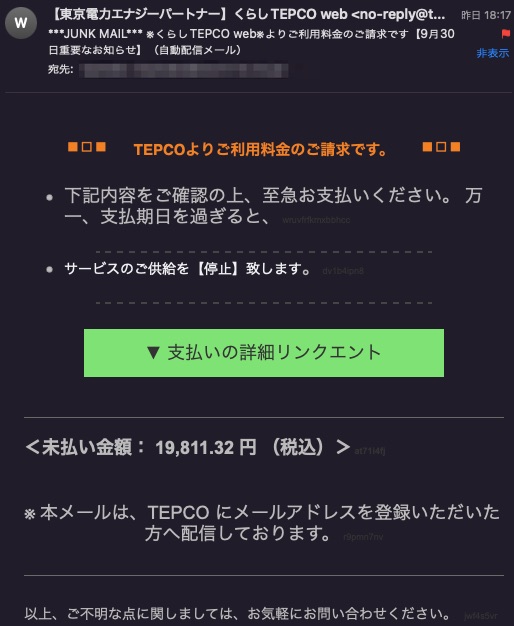

SpamAssasinのスコアを調整して精度アップしようとしているのだけれど,逆にスパム扱いされてないメールはどうなのか?気になって調べてみた.

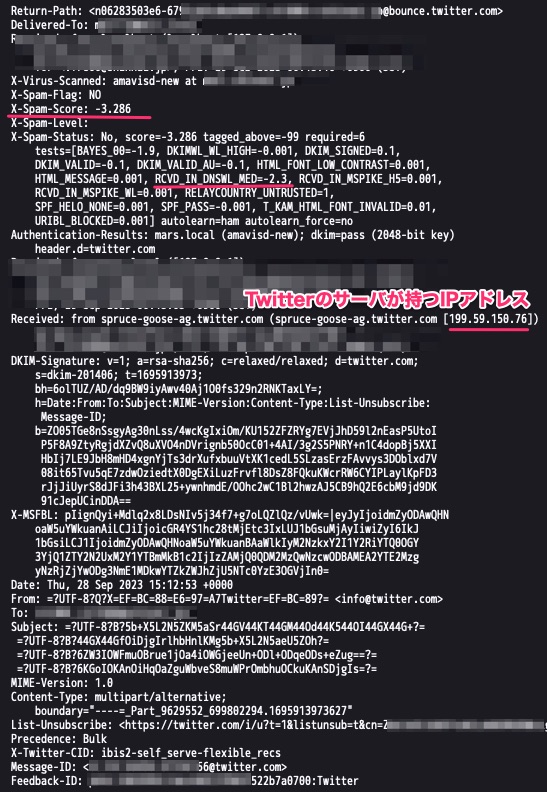

まずはTwitter(現X)からきたメールヘッダを確認してみた.

注目しているのは,SpamAssasinの付けるスコア.

ここではSPAMスコアが-3.286となっているのでスパムの確率がとても低いという評価になっている.評価の中で,RCVD_IN_DNSWL_MED=-2.3が大きな作用となっているのは間違いない.

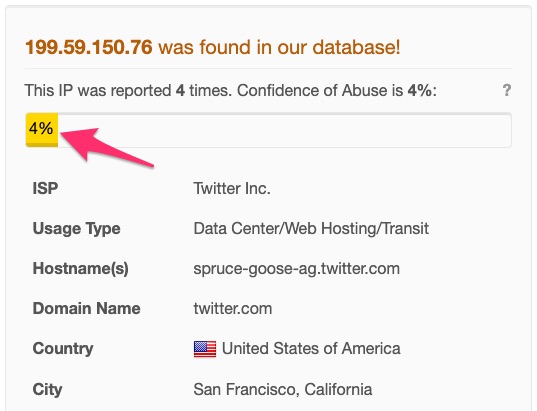

メールサーバのIPアドレスをAbuseIPDBで調べるとこんな感じ.

ロボット的なものによる評価がされているけれど件数としては少ない.

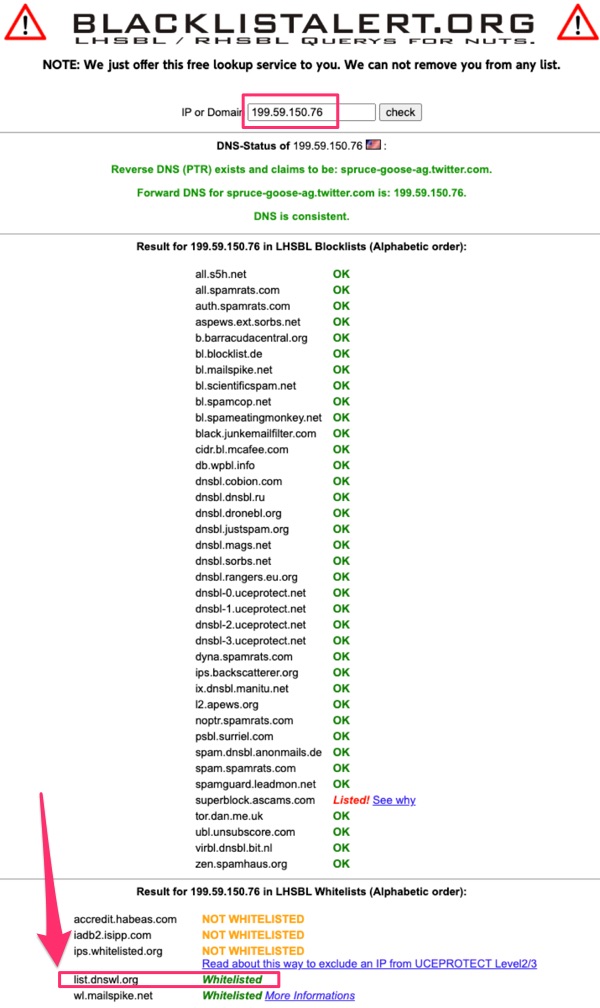

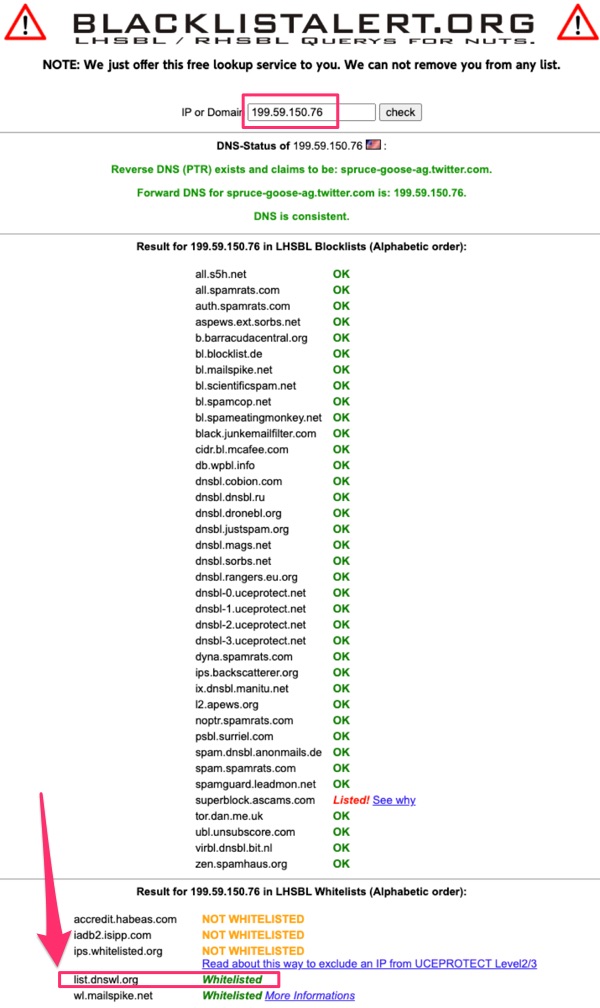

次にブラックリストを確認.

superblock.ascams[.]comというサイトでブロックされているようだけれど,逆にlist.dnswl.orgでホワイトリストに入っている.

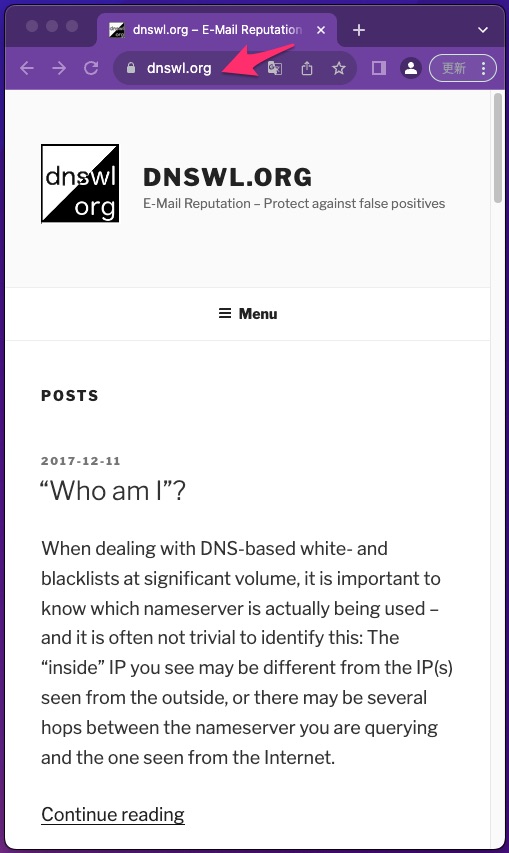

RCVD_IN_DNSWL_MEDというのは,DNSWL.ORGでMEDiumとして評価されたという結果の模様.

引用:

まずはTwitter(現X)からきたメールヘッダを確認してみた.

注目しているのは,SpamAssasinの付けるスコア.

X-Spam-Status: No, score=-3.286 tagged_above=-99 required=6

tests=[BAYES_00=-1.9, DKIMWL_WL_HIGH=-0.001, DKIM_SIGNED=0.1,

DKIM_VALID=-0.1, DKIM_VALID_AU=-0.1, HTML_FONT_LOW_CONTRAST=0.001,

HTML_MESSAGE=0.001, RCVD_IN_DNSWL_MED=-2.3, RCVD_IN_MSPIKE_H5=0.001,

RCVD_IN_MSPIKE_WL=0.001, RELAYCOUNTRY_UNTRUSTED=1,

SPF_HELO_NONE=0.001, SPF_PASS=-0.001, T_KAM_HTML_FONT_INVALID=0.01,

URIBL_BLOCKED=0.001] autolearn=ham autolearn_force=noメールサーバのIPアドレスをAbuseIPDBで調べるとこんな感じ.

ロボット的なものによる評価がされているけれど件数としては少ない.

次にブラックリストを確認.

superblock.ascams[.]comというサイトでブロックされているようだけれど,逆にlist.dnswl.orgでホワイトリストに入っている.

RCVD_IN_DNSWL_MEDというのは,DNSWL.ORGでMEDiumとして評価されたという結果の模様.

引用:

“Who am I”?

When dealing with DNS-based white- and blacklists at significant volume, it is important to know which nameserver is actually being used – and it is often not trivial to identify this: The “inside” IP you see may be different from the IP(s) seen from the outside, or there may be several hops between the nameserver you are querying and the one seen from the Internet.

私は誰?

DNSベースのホワイトリストとブラックリストを大量に扱う場合、どのネームサーバーが実際に使用されているかを知ることが重要です: あなたが見ている "内部 "IPは、外部から見えるIP(複数可)とは異なるかもしれませんし、あなたがクエリしているネームサーバーとインターネットから見えるネームサーバーの間にはいくつかのホップがあるかもしれません。

47ページの大作.

令和5年上半期におけるサイバー空間をめぐる脅威の情勢等について

https://www.npa.go.jp/publications/statistics/cybersecurity/data/R05_kami_cyber_jousei.pdf

「フィッシング等に伴う被害の情勢等」ということで,

引用: やっぱり増えているのか.テレビでもよくやってるし.

サイバー空間におけるぜい弱性探索行為等の観測状況

引用:

G7広島サミット等におけるサイバー攻撃対策

引用: 何もなかったら誉められるような報道がされないのもセキュリティ担当者のモチベーションを下げる原因かもね.

「ノーウェアランサム」による被害

引用:

個人情報の漏洩を伴わない場合,総務省への届出が不要(必要とされてない)ので水面下で発生しているこういう事案は沢山あると言われてますね.

逆にいうと,個人情報に手をつけなければ公的機関の介在が無いことも期待できるってことかなぁ.

復旧等に要した期間・費用

引用: レジリエンスかな.

バックアップの取得・活用状況

引用:

検挙事例

引用: 興味深い.

令和5年上半期におけるサイバー空間をめぐる脅威の情勢等について

https://www.npa.go.jp/publications/statistics/cybersecurity/data/R05_kami_cyber_jousei.pdf

「フィッシング等に伴う被害の情勢等」ということで,

引用:

インターネットバンキングに係る不正送金事犯による被害の急増

令和5年上半期におけるインターネットバンキングに係る不正送金事 犯による被害は、発生件数が2,322件(令和4年の年間発生件数と比較し て104.4%増加)であり、年間の被害件数と比較しても過去最多となり、 被害総額も約29億9,600万円(令和4年の年間被害総額と比較して97.2% 増加)であり、年間の被害額と比較しても過去最多に迫る状況にある。

サイバー空間におけるぜい弱性探索行為等の観測状況

引用:

警察庁が検知したサイバー空間におけるぜい弱性探索行為等とみられる アクセス件数は、1日・1IPアドレス当たり8,219.0件(前年同期比で 5.4%増加)と、増加の一途をたどっており、海外を送信元とするアクセス が大部分を占めている。

G7広島サミット等におけるサイバー攻撃対策

引用:

取組の結果、G7広島サミット期間中、広島市ウェブサイトに おいてDDoS攻撃によるものとみられる閲覧障害が発生するなど、G7広島 サミット等開催の機会を狙ったサイバー攻撃事案が発生したが、G7広島 サミット等の進行に影響を及ぼすようなサイバー攻撃の発生はなかった。

「ノーウェアランサム」による被害

引用:

データを暗号化する(ランサムウェアを用 いる)ことなくデータを窃取した上で、企業・団体等に対価を要求す る手口(「ノーウェアランサム」)による被害が、新たに6件確認され た。

個人情報の漏洩を伴わない場合,総務省への届出が不要(必要とされてない)ので水面下で発生しているこういう事案は沢山あると言われてますね.

逆にいうと,個人情報に手をつけなければ公的機関の介在が無いことも期待できるってことかなぁ.

復旧等に要した期間・費用

引用:

復旧に要した期間について質問したところ、60件の有効な回答があり、 このうち、復旧までに1か月以上を要したものが10件あった。

また、ランサムウェア被害に関連して要した調査・復旧費用の総額に ついて質問したところ、53件の有効な回答があり、このうち、1,000万円 以上の費用を要したものが16件で30%を占めた。

バックアップの取得・活用状況

引用:

バックアップから被害直前の水準まで復旧でき なかったものは45件で79%であった。

検挙事例

引用:

建設作業員の男(37)は、令和4年6月、氏名不詳者と共謀のうえ、 他人のインターネットバンキング口座から不正に送金する目的で、電 話工事業者を装って口座名義人方に上がり込み、固定電話を使用して、 送金を可能とするためのワンタイムパスワード有効化手続等をするこ とで、約500万円を他人名義の口座に送金した。令和5年4月、男を住 居侵入罪、電子計算機使用詐欺罪で検挙した。

Webサイトのセキュリティリスクをサイト運営者に連絡して賞金を稼ぐ仕事があるけれど,その手法を記載したものがありちょっと話題になっていました.

バグバウンティ入門(始め方)

https://scgajge12.hatenablog.com/entry/bugbounty_beginner

そういえば,某ポイントサイトを運営していたとき,一般窓口から70万円払うと脆弱性を教えてくれるとバグバウンティの人から連絡があって定期会議で話題になりましたね.そのスジでは有名な人だったらしく,対応も良かったので支払って不具合を教えてもらって修正対応した,ということがありました.

ふと,そういうのってやり方を間違えたらランサムウェアと似ているなって思ったり.

バグバウンティ入門(始め方)

https://scgajge12.hatenablog.com/entry/bugbounty_beginner

そういえば,某ポイントサイトを運営していたとき,一般窓口から70万円払うと脆弱性を教えてくれるとバグバウンティの人から連絡があって定期会議で話題になりましたね.そのスジでは有名な人だったらしく,対応も良かったので支払って不具合を教えてもらって修正対応した,ということがありました.

ふと,そういうのってやり方を間違えたらランサムウェアと似ているなって思ったり.

こういう情報を使って,自分が管理しているドメインから何を知ることができるのか,を調べるておくというのも重要ですね.

ドメインやサブドメインを調査する話(前編)

https://www.mbsd.jp/research/20230822/domain-enumeration/

ドメインやサブドメインを調査する話(前編)

https://www.mbsd.jp/research/20230822/domain-enumeration/

安全安心なわけがない.

ひどいメール.

引用:

ちなみに,売り渡すと犯罪になって逮捕されますよ.

口座の売買・譲渡し(譲受け)は犯罪です。 -大阪府警

https://www.police.pref.osaka.lg.jp/seikatsu/hanzaisyueki/13559.html

引用:

メールヘッダを確認.

ひどいメール.

引用:

★安全安心の銀行口座買取 即日入金 正規店★

貴方の御不用になられました銀行口座高値買取中!!

使わずに余っている銀行口座をお金に換えてみませんか?

★安全安心★

※買取させていただいた口座は責任を持って使わせていただきます。詐欺など犯罪への流用は一切ありませんので、ご安心ください。

※当社はネットオークション、楽天などで数多い通販販売ショップを経営しております。

※個人情報を第三者へ漏れ出すことは絶対にありません。秘密厳守!

※同名義口座複数売却大歓迎、名義貸しパートナー大募集!

御口座買取注文、お問い合わせ、スタッフ一同、心よりお待ちしております

問い合わせ(Line ID):xxxxxxx

★口座買い取りの流れについて★

(1)ネットバンキング付きは、

それぞれ支店名(支店番号)・口座番号・カードの暗証番号、

ログインに必要なお客様番号・ログインパス・乱数表等をご準備して下さい。

口座情報が確認できましたらカードを送って頂きます。

動作確認を行い問題なければその時点で買い取り額のご送金となります。

後ほど、担当からお電話致します。

宜しくお願いします。

★買取口座一覧★

ネットバンキング付きは

会社銀行:200000円

ゆうちょ銀行:50000円

三井住友銀行:50000円

JA農協:40000円

北海道銀行:40000円

イオン銀行:30000円

横浜銀行:30000円

大垣共立銀行:30000円

栃木銀行:30000円

徳島大正銀行:30000円

PayPay銀行:30000円

香川銀行:30000円

他の銀行:20000円

★注意事項★

レンタル対象者については身分証を提示して頂き全て管理している為、

第三者機関からの問い合わせもこちらで全て対応致しますのでトラブルになる事は一切御座いません。

※これから新規で口座開設される場合は一日の振込み限度額を200万円以上に設定してください。

★超スピード対応!★

※こちらで口座情報確認後ご指定の銀行口座に振込みまで最短30分!迅速に現金化いたします!

※銀行口座買取代金は即日入金保証!

※年中無休24時間営業しております!深夜まで対応可能です!

※ネットバンキングのご契約がない銀行口座は買取できません!

※法人様名義銀行口座はさらにUPします!

※銀行口座買取相場は変動するため、上記価額はあくまでも参考価額です。

★口座買取の流れ★

1.口座情報をlineでお送りいただくだけ。キャッシュカードまたは通帳などの郵送は一切必要ありません。

2.こちらで確認後、即日ご指定の口座へ入金! 迅速対応!

問い合わせ(lineID):xxxxxxx

口座買取 即日入金 正規店、不要口座買取、口座買取業者、口座買取 大黒屋、口座買取とは

ちなみに,売り渡すと犯罪になって逮捕されますよ.

口座の売買・譲渡し(譲受け)は犯罪です。 -大阪府警

https://www.police.pref.osaka.lg.jp/seikatsu/hanzaisyueki/13559.html

引用:

正当な理由なく、通帳・キャッシュカードや、インターネットバンキングのログインID・パスワードなどを譲り渡したり・譲り受ける行為は、有償・無償を問わず犯罪となります。

口座の売買・譲渡し(譲受け)は犯罪です。

犯罪収益移転防止法違反

一年以下の懲役

100万円以下の罰金

メールヘッダを確認.

とにかくたくさんくるけれど,うちでもSpamAssasinレベルでジャンク判定されて整理されますね.

件名の例.

引用:

本文はバリエーションが沢山ある模様.

引用:

件名の例.

引用:

NHKサポートセンター】NHKより重要なお知らせ 通知書番号:90931672

アプリを視聴するにはNHKプラスにアップグレードする必要があります #014036760

【重要】お支払い情報の更新をお願いします。 通知書番号:2551

【NHK】アップグレード通知 #3554561405

本文はバリエーションが沢山ある模様.

引用:

いつもNHKプラスをご利用いただきありがとうございます。

平素はNHKの放送事業にご理解とご協力を賜り、厚くお礼申し上げます。

与信失敗により、お客様の放送受信料につきましては、ご利用料金のお支払いの確認が取れておりませんので。

失効を防ぐため、以下URLより現在のお支払い情報をご確認のうえ、

更新をお願いします。

▶お支払い情報の確認/設定はこちら◀

※このURLの有効期限は48時間です。48時間以内にアクセスし、入力まで終えてください。

━━━━━━━━━━━━━━━━━━━━━━━━━━━

【お問い合わせ先】

日本放送協会 放送局営業推進部

ナビダイヤル 050-3465-1668

(午前9時~午後8時 土・日・祝日も受付)

※12月30日午後5時~1月3日はご利用いただけません。

━━━━━━━━━━━━━━━━━━━━━━━━━━━

このメールは「NHKプラス」より自動配信されています。

返信いただきましても対応致しかねますので、あらかじめご了承ください。

【通知書】番号:1070435

━━━━━━━━━━━━━━━━━━━━━━━━━━━

Copyright NHK (Japan Broadcasting Corporation) .All rights reserved.

許可なく転載することを禁じます。

誰やねんって感じだけど.

フランク・P・ローウィー卿というのは,オーストラリアで10番目に裕福な人らしい.

引用: これどういうストーリーだろう.寄付を受け取って,それをワタシにでもくれるということなのか? 気になったらメールで返信すれば良いみたいだけど.

フランク・P・ローウィー卿というのは,オーストラリアで10番目に裕福な人らしい.

引用:

Hello,

I hope this email finds you in good health and high spirits. I am writing to inform you that you have been selected as a recipient of a generous donation of $1.5 Million USD from Sir Frank P Lowy, a renowned philanthropist and businessman. Sir Frank P Lowy firmly believes in supporting individuals and organizations that are making a positive impact in their communities. Kindly reply for more information.

Thank you for your attention.

こんにちは、

このメールをご覧の皆様が、お元気でお過ごしのことと存じます。この度、著名な慈善家であり実業家であるフランク・P・ローウィー卿より、150万米ドルの寛大なご寄付を受けることになりましたので、お知らせいたします。フランク・P・ローウィー卿は、地域社会に良い影響を与えている個人や団体を支援することを固く信じています。詳細につきましては、ご返信ください。

ご清聴ありがとうございました。

私も独自ドメインを運用しているので,気になる問題.

Reasons to not use your own domain for email

https://www.bautista.dev/reasons-to-not-use-your-own-domain-for-email

引用:

メールアドレスが知られている場合,という前提条件がつくなぁ.

登録したサイトから定期・不定期にメールが送れてくる場合があるので,時間が経て新たな所有者がメアドを収集することができるか.

追記2023/09/25

「ドコモ口座」のドメインが第三者から購入可能な状態に 「本当にヤバい」「悪用される」と話題に

https://www.itmedia.co.jp/news/articles/2309/25/news118.html

引用: サービスが終わることを前提として始めて無いから不用意に終わったしまった後の後始末までは考えてないってことだよね.既に担当部署も無くなってるだろうし.

追記2023/09/26

無事解決だそうだ.

「ドコモ口座」のドメイン、ドコモが取り戻す 出品の経緯をGMO含め聞いた

https://www.itmedia.co.jp/news/articles/2309/26/news117.html

引用:

GMOは基本的に期限切れドメインを評価してないそうだ.そりゃそうだ.気にしてられないしね.

追記2023/10/23

岡山県「過去に使ったドメインを第三者に再取得された」 管理者にリンク削除を要請

https://www.itmedia.co.jp/news/articles/2310/18/news156.html

引用: ドコモと違って,ドメインは買い戻さない方針.後始末について予算は取られてないだろうからね.

Reasons to not use your own domain for email

https://www.bautista.dev/reasons-to-not-use-your-own-domain-for-email

引用:

私が懸念していることのひとつは、もし私がドメインを更新できなくなった場合(死亡した場合など)、他の誰かがそのドメインを登録し、私のメールを受信し始める可能性があるということです。ほとんどのウェブサイトがパスワードをリセットする方法として使っているため、メールアカウントはパスワードと同じようなものだからだ。将来、誰かがgmail.comを手に入れたらと想像できますか?

メールアドレスが知られている場合,という前提条件がつくなぁ.

登録したサイトから定期・不定期にメールが送れてくる場合があるので,時間が経て新たな所有者がメアドを収集することができるか.

追記2023/09/25

「ドコモ口座」のドメインが第三者から購入可能な状態に 「本当にヤバい」「悪用される」と話題に

https://www.itmedia.co.jp/news/articles/2309/25/news118.html

引用:

過去に不正送金で問題となり、2021年にサービスを終了したNTTドコモのウォレットサービス「ドコモ口座」のドメイン「docomokouza.jp」が売りに出されていると、X(旧Twitter)で話題だ。すでに終了したとはいえ、金融機関などで今もリンクが掲載されたままのところも多く、第三者の手に渡るリスクを危惧する声が相次いでいる。

追記2023/09/26

無事解決だそうだ.

「ドコモ口座」のドメイン、ドコモが取り戻す 出品の経緯をGMO含め聞いた

https://www.itmedia.co.jp/news/articles/2309/26/news117.html

引用:

ドコモは原因を「社内管理の不手際」と説明した。加えて、出品されていたドメインはドコモが取り戻しており、現在同社の管理下にあることも明かした。

GMOは基本的に期限切れドメインを評価してないそうだ.そりゃそうだ.気にしてられないしね.

追記2023/10/23

岡山県「過去に使ったドメインを第三者に再取得された」 管理者にリンク削除を要請

https://www.itmedia.co.jp/news/articles/2310/18/news156.html

引用:

各ドメインにリンクを張っている管理者に対して、Webサイトへのリンクの削除を依頼しているという。また、庁内へドメイン管理の注意点を周知徹底したとしている。

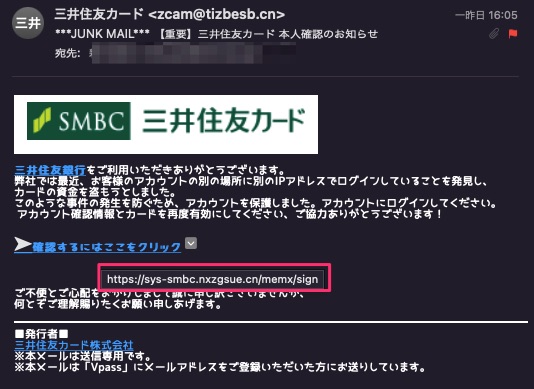

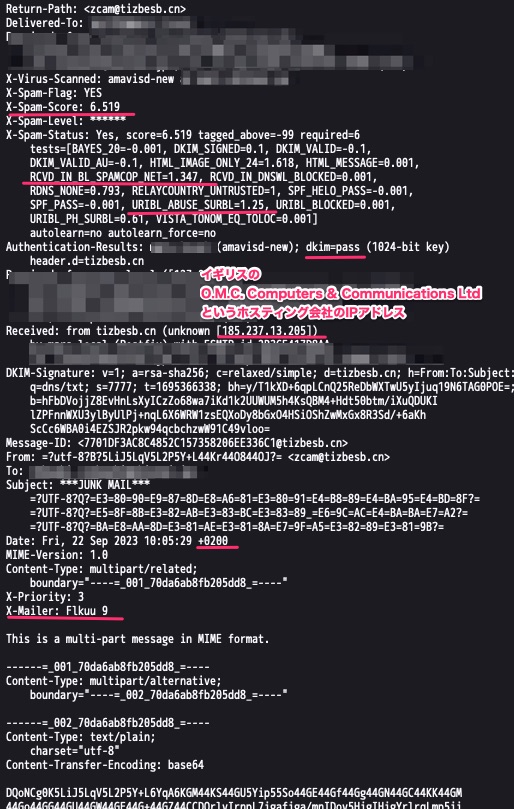

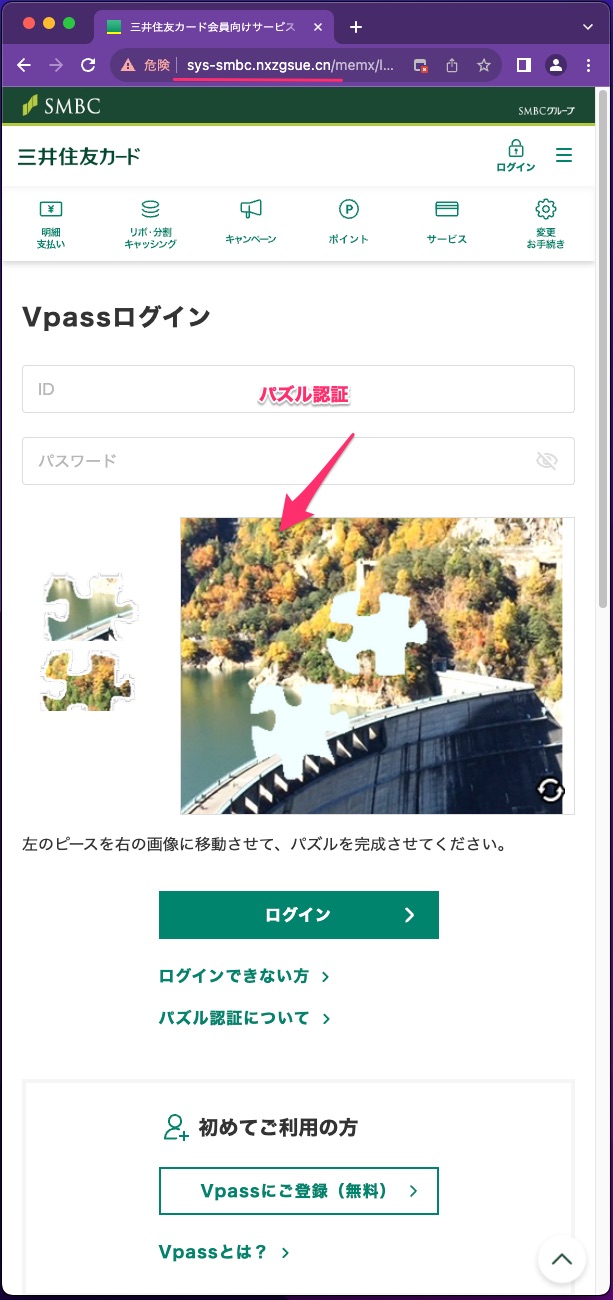

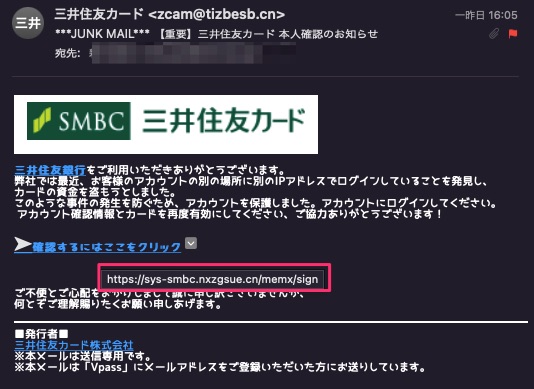

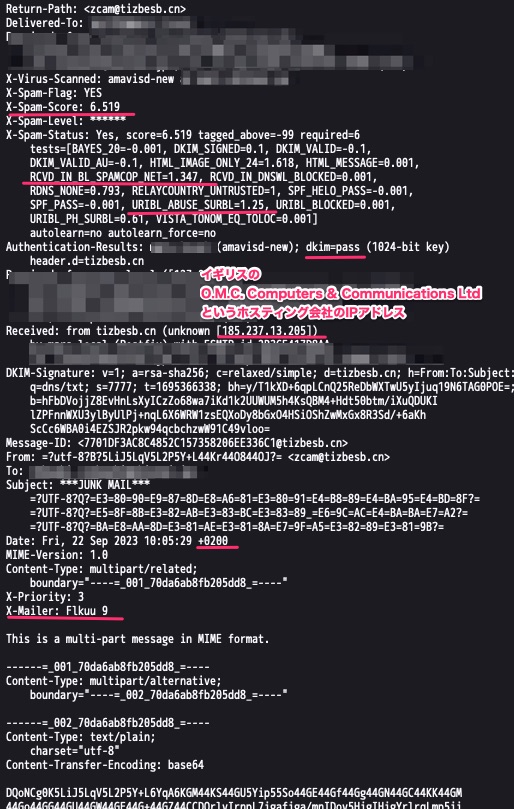

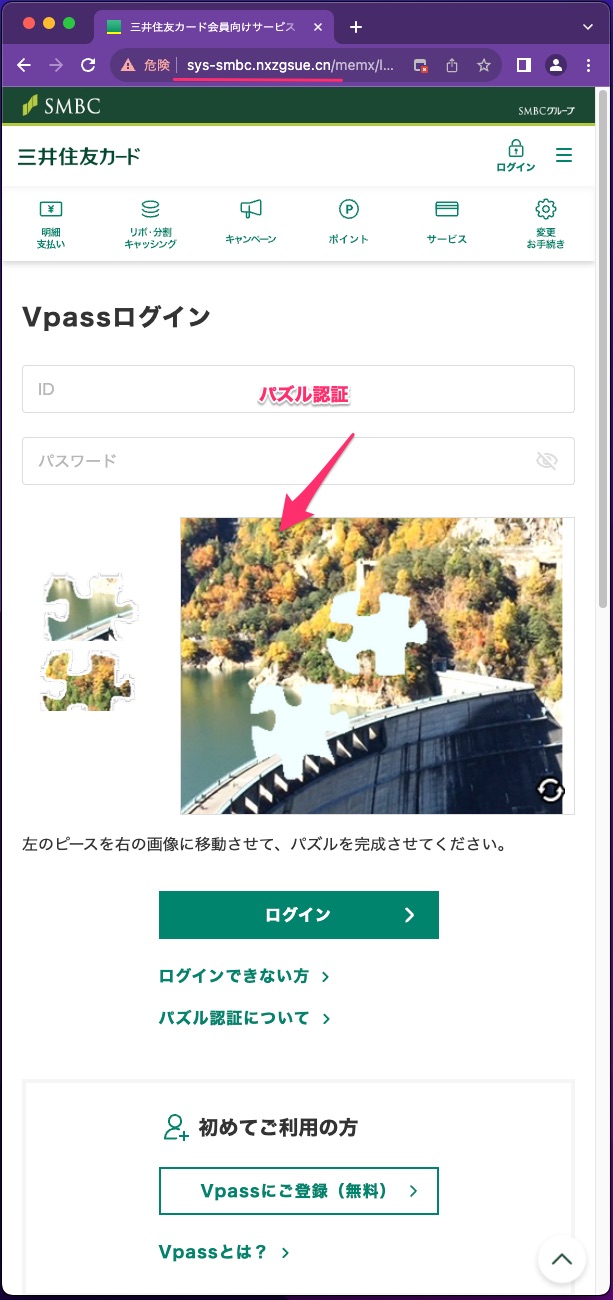

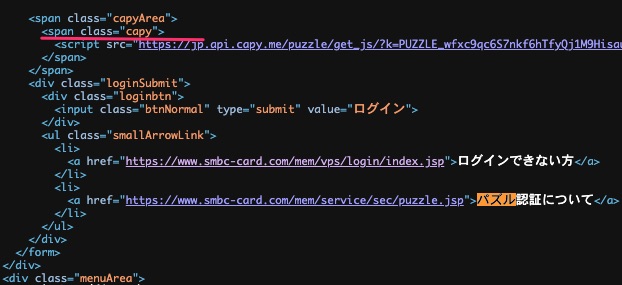

三井住友銀行って,ネットバンクとして優秀なのかな? やっぱり狙う側の立場からすると利用者が多い銀行をターゲットにすると思うけど.

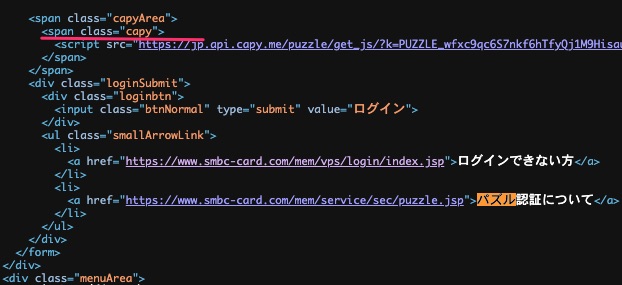

今回はパズル認証へのリンクもありました.以前のセゾンカードを騙るフィッシングメールと同じで,CAPYへのリンクはあるけど絵合わせしなくてもログインできてしまう感じです.CAPY側では自分達で契約してないサイトがCAPYを使おうとしている際には不正利用表示がされるようにすればいいのに.できないのかな...

引用:

今回はパズル認証へのリンクもありました.以前のセゾンカードを騙るフィッシングメールと同じで,CAPYへのリンクはあるけど絵合わせしなくてもログインできてしまう感じです.CAPY側では自分達で契約してないサイトがCAPYを使おうとしている際には不正利用表示がされるようにすればいいのに.できないのかな...

引用:

三井住友銀行をご利用いただきありがとうございます。

弊社では最近、お客様のアカウントの別の場所に別のIPアドレスでログインしていることを発見し、

カードの資金を盗もうとしました。

このような事件の発生を防ぐため、アカウントを保護しました。アカウントにログインしてください。

アカウント確認情報とカードを再度有効にしてください、ご協力ありがとうございます!

➤確認するにはここをクリック

ご不便とご心配をおかけしまして誠に申し訳ございませんが、

何とぞご理解賜りたくお願い申しあげます。

■発行者■

三井住友カード株式会社

※本メールは送信専用です。

※本メールは「Vpass」にメールアドレスをご登録いただいた方にお送りしています。

キャンペーン中だろうね.大量に複数のメアドにこのメールがきます.

既にGoogle Safe Browsingでは誘導先,短縮URLの示す転送先もブロックされていますが,何度も転送をくぐり抜けるとフィッシングサイトに到達しますね.

引用:

既にGoogle Safe Browsingでは誘導先,短縮URLの示す転送先もブロックされていますが,何度も転送をくぐり抜けるとフィッシングサイトに到達しますね.

引用:

Have a good Cashless. SMBC 三井住友カード

※本メールは次回お支払いがあるお客さまに配信しています。

平素は三井住友カードをご利用いただき、誠にありがとうございます。次回のお支払い日についてご案内いたします

「お支払いについてのご案内」

お支払い日

9月20日(月)

ご利用明細のご確認はこちら

※Vpassへのログインが必要です

よくあるご質問

q

支払い日当日は、何時までに入金すれば間に合いますか?

a お客さまのご指定の金融機関により異なります。

三井住友銀行・みずほ銀行は18時、ゆうちょ銀行は21時までのご入金が当日のお引き落としとなります。

その他の金融機関については、お客さまより金融機関へお問い合わせください。

q

どうすれば引き落としされたか分かりますか?

a お支払い日の翌日以降に、お客さまご自身で通帳記帳していただくか、インターネットバンキングの残高照会などでご確認いただけます。

お支払い日当日にお支払いが確認できなかった場合、回収事務手数料をご請求する場合がございます。詳細はこちら

■発行者

三井住友カード株式会社

〒135-0061 東京都江東区豊洲2丁目2番31号 smbc豊洲ビル

お問い合わせはこちら

※送信元「mail@contact.vpass.ne.jp」は送信専用です。

※本メールは重要なお知らせのため、メール配信を「否」にされている方にも送信しております。

本メールに関する一切の記事の無断転載および再配布を禁じます。

Copyright (C) Sumitomo Mitsui Card Co., Ltd.

転職時に入手した名刺ってどうするのがトレンドなんだろうね.この事件では「名刺情報管理システム」にログインしたのが不正ってことだけど.

前職のシステムに不正アクセス 転職先に提供か 会社員を逮捕

https://www3.nhk.or.jp/news/html/20230915/k10014196621000.html

引用:

営業さんとか,退職後も以前もらった名刺を持って歩いてて転職先でも自分専用の営業ネタとして使っていることはよくあったけどね. 「転職します」の挨拶と「転職しました」の挨拶とくる人もいたし.

前職のシステムに不正アクセス 転職先に提供か 会社員を逮捕

https://www3.nhk.or.jp/news/html/20230915/k10014196621000.html

引用:

以前勤めていた東京の人材派遣会社の名刺情報管理システムに元同僚のIDなどを使って不正にアクセスし、取引先などの情報を転職先の同業他社に提供したとして不正アクセス禁止法違反などの疑いが持たれています。

営業さんとか,退職後も以前もらった名刺を持って歩いてて転職先でも自分専用の営業ネタとして使っていることはよくあったけどね. 「転職します」の挨拶と「転職しました」の挨拶とくる人もいたし.

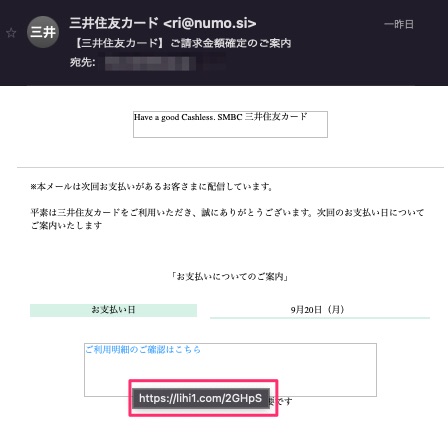

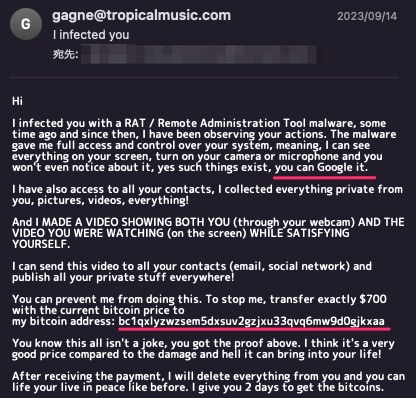

hotmailのメアドに来ていたけど,迷惑メールに振り分けられていたので気づかなかったな.

引用: DeepLは"you can Google it"を「ググってみてください。」って訳すのね.

引用:

Hi

I infected you with a RAT / Remote Administration Tool malware, some time ago and since then, I have been observing your actions. The malware gave me full access and control over your system, meaning, I can see everything on your screen, turn on your camera or microphone and you won't even notice about it, yes such things exist, you can Google it.

I have also access to all your contacts, I collected everything private from you, pictures, videos, everything!

And I MADE A VIDEO SHOWING BOTH YOU (through your webcam) AND THE VIDEO YOU WERE WATCHING (on the screen) WHILE SATISFYING YOURSELF.

I can send this video to all your contacts (email, social network) and publish all your private stuff everywhere!

You can prevent me from doing this. To stop me, transfer exactly $700 with the current bitcoin price to

my bitcoin address: bc1qxlyzwzsem5dxsuv2gzjxu33qvq6mw9d0gjkxaa

You know this all isn't a joke, you got the proof above. I think it's a very good price compared to the damage and hell it can bring into your life!

After receiving the payment, I will delete everything from you and you can life your live in peace like before. I give you 2 days to get the bitcoins.

こんにちは

私は少し前にあなたをRAT/リモート管理ツールマルウェアに感染させ、それ以来、あなたの行動を観察しています。

つまり、あなたの画面のすべてを見ることができ、カメラやマイクをオンにすることもできる、 ググってみてください。

あなたのすべての連絡先にもアクセスできたし、あなたからプライベートなもの、写真、ビデオ、すべてを集めた!

そして、あなた(ウェブカメラを通して)と、あなたが満足しながら見ているビデオ(スクリーン上)の両方を映したビデオを作りました。

私はこのビデオをあなたのすべての連絡先(電子メール、ソーシャルネットワーク)に送ることができ、すべての場所であなたのプライベートなものを公開することができます!

あなたは私がこれをするのを阻止することができます。私を止めるには、現在のビットコイン価格で700ドル送金してください。

私のビットコインアドレス:bc1qxlyzwzsem5dxsuv2gzjxu33qvq6mw9d0gjkxaa

これが冗談でないことはお分かりだろう。あなたの人生にもたらす被害や地獄に比べたら、とてもいい値段だと思います!

支払いを受け取った後、私はあなたからすべてを削除し、あなたは以前のように平和な生活を送ることができます。私はあなたにビットコインを得るために2日間を与える。

www.DeepL.com/Translator(無料版)で翻訳しました。

Payment associated to your account. というセクストーションメール その4

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2023/9/18 1:28

同じ件名のメールは何度も来ていますね.

うちには2通なので大規模ではなさそうだけど.

引用:

ビットコインアドレスはこちら.

1LzggssAAtthNh2bvUkbe6ADN5EJk8i1sd

今のところ0トランザクション.

https://www.blockchain.com/explorer/addresses/btc/1LzggssAAtthNh2bvUkbe6ADN5EJk8i1sd

うちには2通なので大規模ではなさそうだけど.

引用:

Hello, .

Unfortunately, I need to start our conversation with bad news for you.

Around few months back I managed to get full access to all devices of yours,

which are used by you on a daily basis to browse internet.

Afterwards, I could initiate monitoring and tracking of all your activities on the internet.

こんにちは。

残念ながら、あなたにとって悪いニュースから話を始めなければなりません。

数ヶ月前、私はあなたのすべてのデバイスにフルアクセスすることに成功しました、

あなたが日常的にインターネットを閲覧するために使用しているすべてのデバイスにアクセスすることができました。

その後、私はインターネット上のすべての活動の監視と追跡を開始することができました。

ビットコインアドレスはこちら.

1LzggssAAtthNh2bvUkbe6ADN5EJk8i1sd

今のところ0トランザクション.

https://www.blockchain.com/explorer/addresses/btc/1LzggssAAtthNh2bvUkbe6ADN5EJk8i1sd

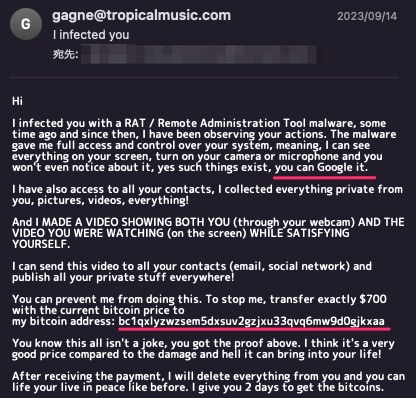

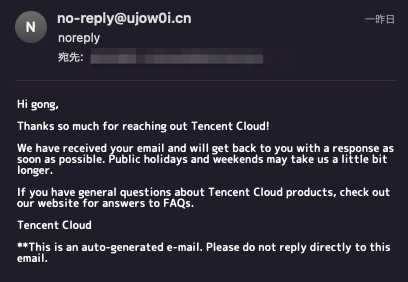

今のところ意図がわからないのだけれど,メールアドレスの有効性を検証するクレンジング用とかかな.

今のところ,ピーティックス(peatix)で漏洩したメアドにしか来てないのだけど.

引用:

中国企業のテンセントから発信しているという事.

メールヘッダを確認.

今のところ,ピーティックス(peatix)で漏洩したメアドにしか来てないのだけど.

引用:

Hi gong,

Thanks so much for reaching out Tencent Cloud!

We have received your email and will get back to you with a response as soon as possible. Public holidays and weekends may take us a little bit longer.

If you have general questions about Tencent Cloud products, check out our website for answers to FAQs.

Tencent Cloud

**This is an auto-generated e-mail. Please do not reply directly to this email.

こんにちは、

テンセントクラウドにご連絡いただき、ありがとうございます!

メールを受け取りましたので、できるだけ早くお返事を差し上げます。祝日や週末は少しお時間をいただくことがあります。

Tencentクラウド製品に関する一般的なご質問は、弊社ウェブサイトのFAQをご覧ください。

テンセントクラウド

**このメールは自動生成メールです。このメールに直接返信しないでください。

中国企業のテンセントから発信しているという事.

メールヘッダを確認.

私はミニマリストの逆でマキシマリストなので,徹底的に決めてないと削除はしないだろうな.「意図せず消えちゃった」とか「どこにあるかわからん」も管理できてない証拠なんだけど

ISMS改訂で追加された「情報削除」の要点とは 削除タイミングを失って情報漏えいする大手企業も

情報は持っているだけでリスク?

https://enterprisezine.jp/article/detail/18277?utm_source=enterprisezine_ranking_20230909

引用:

ISMS改訂で追加された「情報削除」の要点とは 削除タイミングを失って情報漏えいする大手企業も

情報は持っているだけでリスク?

https://enterprisezine.jp/article/detail/18277?utm_source=enterprisezine_ranking_20230909

引用:

不採用者および採用辞退者の応募書類などは破棄する旨を明記していたものの、約12万5000件の採用応募者情報が流出対象に含まれていたことから、適切に破棄されていなかったのではないかと問題になりました。

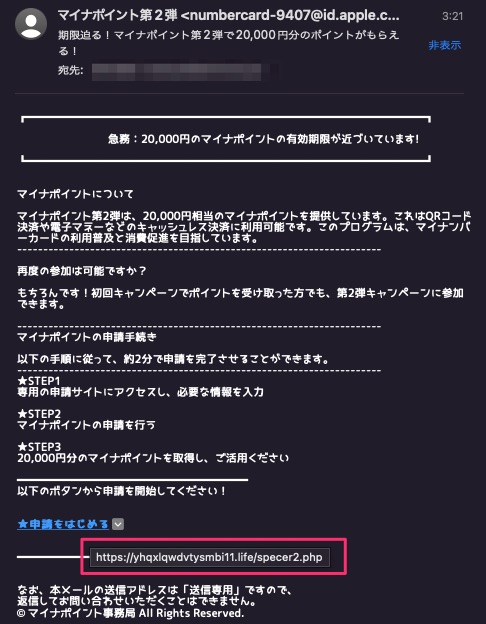

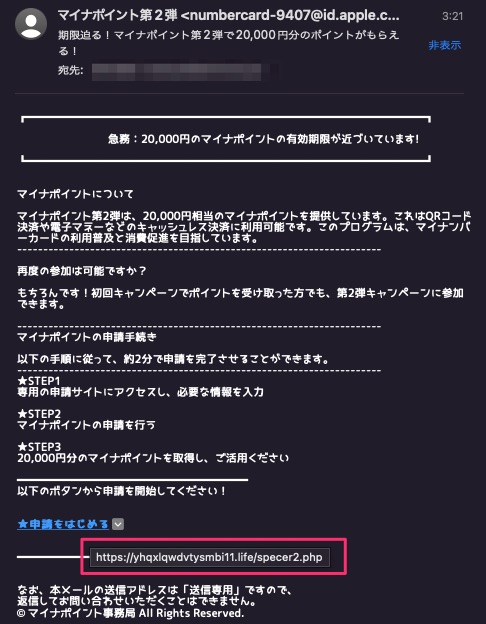

期限迫る!マイナポイント第2弾で20,000円分のポイントがもらえる! というフィッシングメール

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2023/9/14 14:23

ちょうど昨日,大阪の叔父がマイナポイントの受け取りをやってきた.

手続きのために最寄りの郵便局に行ったのだけれど,叔父曰く,その郵便局では初めてのことらしく,ノートパソコンを出してきたけど,タッチパネルで説明が表示されて読んでいるとタイムアウトになったり,ボタンを押しても反応しなく,強く押すと2回入力されてエラーになるなど,ひどいものらしい. 1時間強,頑張ったけど無理なので帰ってきたそうだ.ちなみに郵便局の人は「サポートはするなと上の方に言われている」らしい.ほんとかいな.「マイナポイント事務局委託事業者」ってパソコン置いて客が来たら出すだけの簡単な業務?

結局,叔父は区役所の特設コーナーに行って手続き完了したそうです.

ということで,いよいよ9月末に迫ったマイナポイントの受け取りですが,フィッシングメールが来ました.

手続きのために最寄りの郵便局に行ったのだけれど,叔父曰く,その郵便局では初めてのことらしく,ノートパソコンを出してきたけど,タッチパネルで説明が表示されて読んでいるとタイムアウトになったり,ボタンを押しても反応しなく,強く押すと2回入力されてエラーになるなど,ひどいものらしい. 1時間強,頑張ったけど無理なので帰ってきたそうだ.ちなみに郵便局の人は「サポートはするなと上の方に言われている」らしい.ほんとかいな.「マイナポイント事務局委託事業者」ってパソコン置いて客が来たら出すだけの簡単な業務?

結局,叔父は区役所の特設コーナーに行って手続き完了したそうです.

ということで,いよいよ9月末に迫ったマイナポイントの受け取りですが,フィッシングメールが来ました.

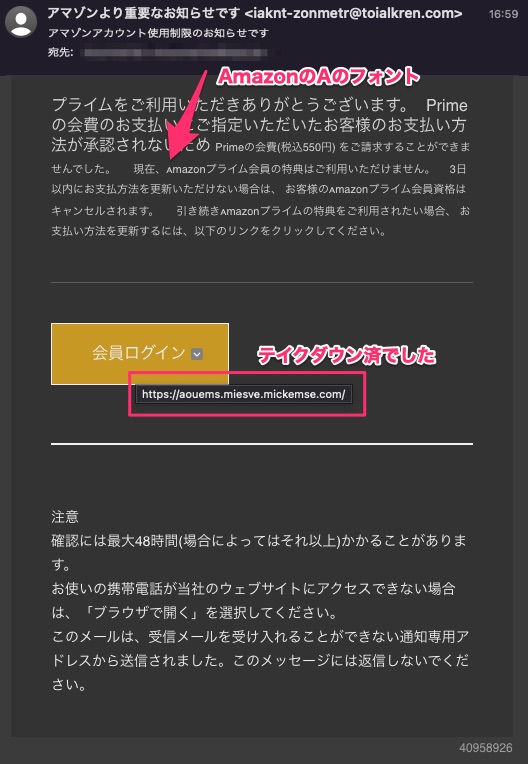

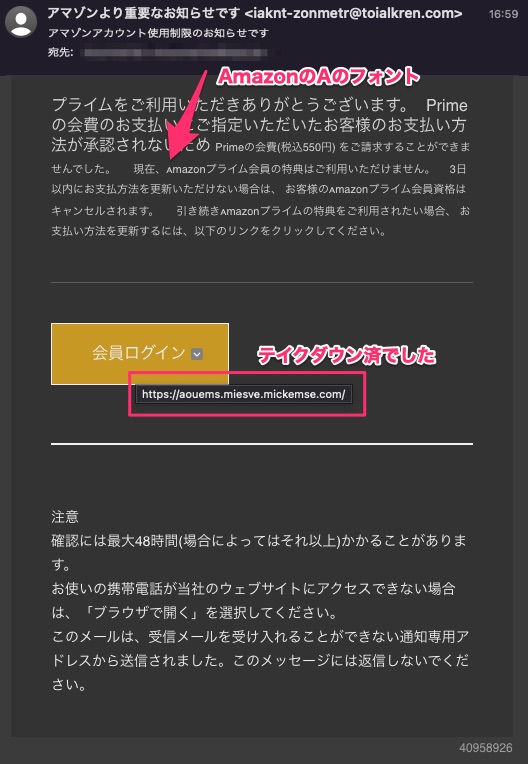

アマゾンアカウント使用制限のお知らせです というAmazonをかたるフィッシングメール X-SES-Outgoing:

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2023/9/13 17:54

特別面白いわけじゃないけど,スコアが低いのでスパム扱いされなかった案件.

※ただし,迷惑メールしか来ないメアドなので最初から迷惑メールを溜めている壺に直行.

引用:

Amazonを「ᴀmazon」として記述しているのは,評価をマッチさせないための小技なのだろう.

メールヘッダを確認.

※ただし,迷惑メールしか来ないメアドなので最初から迷惑メールを溜めている壺に直行.

引用:

プライムをご利用いただきありがとうございます。 Primeの会費のお支払いにご指定いただいたお客様のお支払い方法が承認されないため Primeの会費(税込550円) をご請求することができませんでした。 現在、ᴀmazonプライム会員の特典はご利用いただけません。 3日以内にお支払方法を更新いただけない場合は、 お客様のᴀmazonプライム会員資格はキャンセルされます。 引き続きᴀmazonプライムの特典をご利用されたい場合、 お支払い方法を更新するには、以下のリンクをクリックしてください。

会員ログイン

注意

確認には最大48時間(場合によってはそれ以上)かかることがあります。

お使いの携帯電話が当社のウェブサイトにアクセスできない場合は、「ブラウザで開く」を選択してください。

このメールは、受信メールを受け入れることができない通知専用アドレスから送信されました。このメッセージには返信しないでください。

40958926

Amazonを「ᴀmazon」として記述しているのは,評価をマッチさせないための小技なのだろう.

メールヘッダを確認.

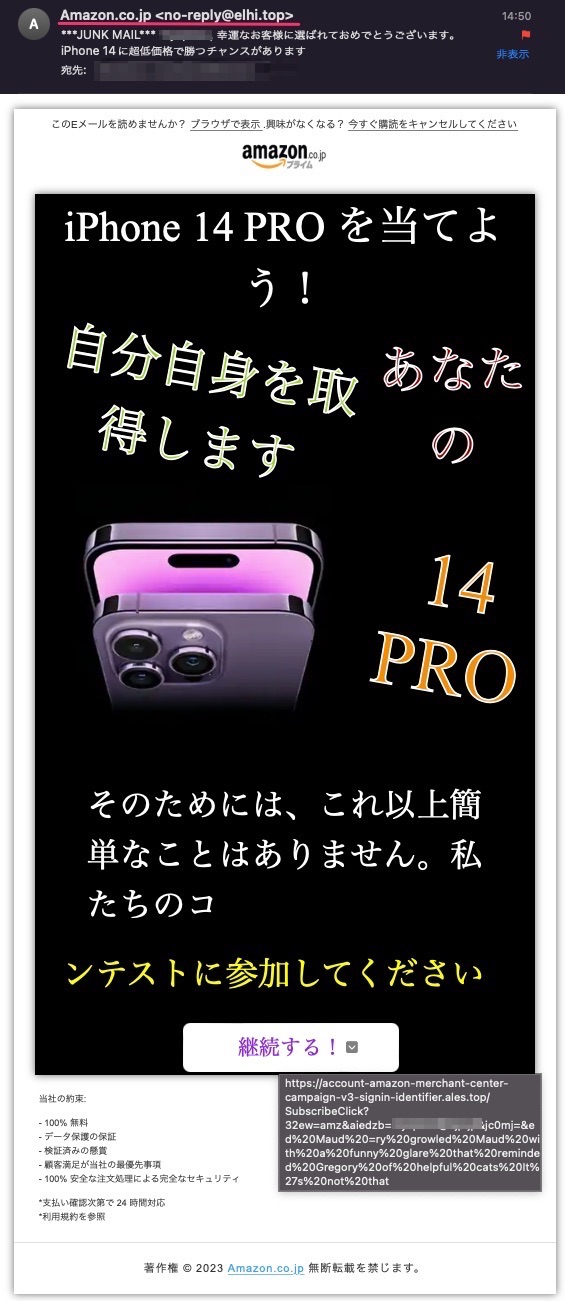

幸運なお客様に選ばれておめでとうございます。iPhone 14に超低価格で勝つチャンスがあります というフィッシングメール

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2023/9/12 17:36

なんかデザインがすごい.Apple風デザインの劣化感がすごい.このキャンペーンは,Amazonが開催しているiPhoneが720円で買えそうなキャンペーンと偽装して,毎月55.99ドル(日本円で今日現在で8,830円)を課金させいようというもののよう.

フィッシングの一種だけどサブスクに登録させようというのは珍しいかもしれない.

引用:

メールヘッダを確認.

フィッシングの一種だけどサブスクに登録させようというのは珍しいかもしれない.

引用:

このEメールを読めませんか? ブラウザで表示 .興味がなくなる? 今すぐ購読をキャンセルしてください

iPhone 14 PRO を当てよう!

自分自身を取得します あなたの

iPhone 14 PRO 14 PRO

そのためには、これ以上簡単なことはありません。私たちのコ

ンテストに参加してください

継続する!

当社の約束:

- 100% 無料

- データ保護の保証

- 検証済みの懸賞

- 顧客満足が当社の最優先事項

- 100% 安全な注文処理による完全なセキュリティ

*支払い確認次第で 24 時間対応

*利用規約を参照

メールヘッダを確認.