ブログ - セキュリティカテゴリのエントリ

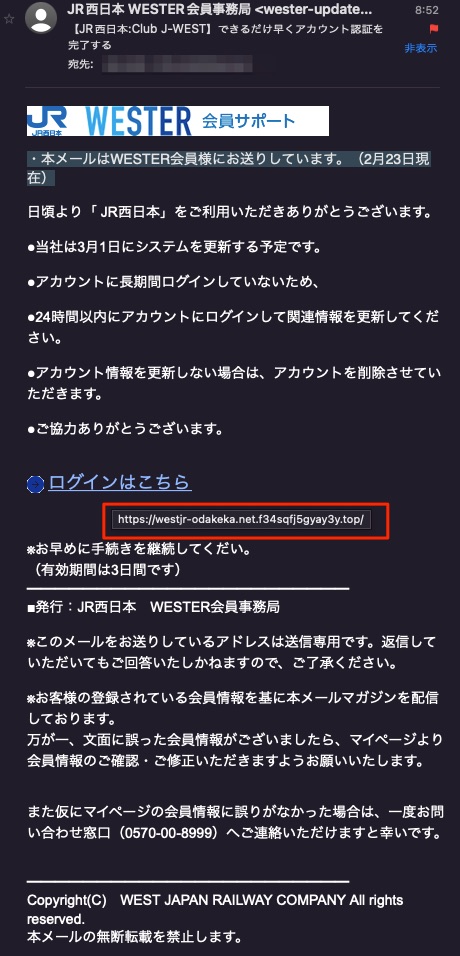

【JR西日本:Club J-WEST】できるだけ早くアカウント認証を完了する というフィッシングメール

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2024/2/23 14:17

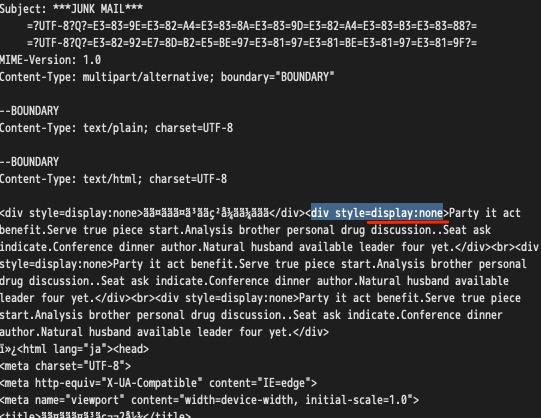

SpamAssasinのジャンクメール設定をすり抜けてきたので調べてみる.

フィッシングメールの文面はこのようなもの.

引用: 「24時間以内にアカウントにログインして関連情報を更新」と言いながら「有効期間は3日間です」ともある論理矛盾.ちなみに問い合わせ窓口の電話番号は正しいものでした.

「ぬぱなゲ」というキーワードが隠されてたけど,これはなんだろう?

メールヘッダを確認.

フィッシングメールの文面はこのようなもの.

引用:

・本メールはWESTER会員様にお送りしています。(2月23日現在)

日頃より「 JR西日本」をご利用いただきありがとうございます。

●当社は3月1日にシステムを更新する予定です。

●アカウントに長期間ログインしていないため、

●24時間以内にアカウントにログインして関連情報を更新してください。

●アカウント情報を更新しない場合は、アカウントを削除させていただきます。

●ご協力ありがとうございます。

→ ログインはこちら

※お早めに手続きを継続してくだい。

(有効期間は3日間です)

━━━━━━━━━━━━━━━━━━━━━━━

■発行:JR西日本 WESTER会員事務局

※このメールをお送りしているアドレスは送信専用です。返信していただいてもご回答いたしかねますので、ご了承ください。

※お客様の登録されている会員情報を基に本メールマガジンを配信しております。

万が一、文面に誤った会員情報がございましたら、マイページより会員情報のご確認・ご修正いただきますようお願いいたします。

ぬぱなゲ

また仮にマイページの会員情報に誤りがなかった場合は、一度お問い合わせ窓口(0570-00-8999)へご連絡いただけますと幸いです。

━━━━━━━━━━━━━━━━━━━━━━━

Copyright(C) WEST JAPAN RAILWAY COMPANY All rights reserved.

本メールの無断転載を禁止します。

「ぬぱなゲ」というキーワードが隠されてたけど,これはなんだろう?

メールヘッダを確認.

その時が来たら.

「ランサムウェア攻撃に対する捜査ハンドブック」を出版

https://www.jc3.or.jp/news/2024/20240220-538.html

引用:

「ランサムウェア攻撃に対する捜査ハンドブック」を出版

https://www.jc3.or.jp/news/2024/20240220-538.html

引用:

民間企業などランサムウェア攻撃への対応に関わる方にとって法執行機関が何を求めているかを知ることができる内容です。

2月27日はちょっと用事があるんだよね・・・一応申し込みはしてみたけれど.

フィッシング対策協議会 技術・制度検討 WG 報告

https://www.antiphishing.jp/news/event/techwg_openday2023_online.html

フィッシング対策協議会 技術・制度検討 WG 報告

https://www.antiphishing.jp/news/event/techwg_openday2023_online.html

JPCERT/CCが把握しているフィッシングサイトのURLリストがgithubに公開されているというので入手してみた.

昨日公開されたのが2023年10月から12月のデータ.

どういう利用方法が良いのだろうと考えたのだけど,社内のWeb ProxyのNGリストにロードしておけば,古いフィッシングメールをみて誤って誘導先URLをリンクした時にブロックできるという意味があるかな,という感じか.

2023年のcsvデータから,どのサービスを騙っているフィッシングサイトが多いのかトップ30を集計してみた.

うちではポケットカードを騙ったメールは目立つほど来てないかな.何かメアドリストに偏りがあるのだろう.

もう1つ,トップレベルドメインを調べてみた.

phpがあるけどこれは抽出コマンドが悪いので無視.ドメインcom,cnは良いけど,cfd(Clothing Fashin Design)というのはみない感じだ.うちでは.cnと.topが多いかな.

興味深いのはa3IwMDY1P3というパラメータみたいなのが多くあるところかな.

追記2024/02/22

加工パラメータを工夫してFQDNを抽出して集計してみた.

$ git clone https://github.com/JPCERTCC/phishurl-list/🆑

Cloning into 'phishurl-list'...

remote: Enumerating objects: 197, done.

remote: Counting objects: 100% (197/197), done.

remote: Compressing objects: 100% (148/148), done.

remote: Total 197 (delta 82), reused 144 (delta 43), pack-reused 0

Receiving objects: 100% (197/197), 2.16 MiB | 8.29 MiB/s, done.

Resolving deltas: 100% (82/82), done.

$ cd phishurl-list/🆑

$ ls -la

total 60

drwxr-xr-x 14 ujpadmin staff 448 2 22 12:11 .

drwxr-xr-x 51 ujpadmin staff 1632 2 22 12:11 ..

drwxr-xr-x 12 ujpadmin staff 384 2 22 12:11 .git

drwxr-xr-x 3 ujpadmin staff 96 2 22 12:11 .github

-rw-r--r-- 1 ujpadmin staff 105 2 22 12:11 .gitignore

drwxr-xr-x 14 ujpadmin staff 448 2 22 12:11 2019

drwxr-xr-x 14 ujpadmin staff 448 2 22 12:11 2020

drwxr-xr-x 14 ujpadmin staff 448 2 22 12:11 2021

drwxr-xr-x 14 ujpadmin staff 448 2 22 12:11 2022

drwxr-xr-x 14 ujpadmin staff 448 2 22 12:11 2023🈁

-rw-r--r-- 1 ujpadmin staff 239 2 22 12:11 README.md

-rw-r--r-- 1 ujpadmin staff 23484 2 22 12:11 index.html

-rw-r--r-- 1 ujpadmin staff 2561 2 22 12:11 statistic.py

-rw-r--r-- 1 ujpadmin staff 21456 2 22 12:11 template.html

$ cd 2023🆑

$ ls -la🆑

total 4124

drwxr-xr-x 14 ujpadmin staff 448 2 22 12:11 .

drwxr-xr-x 14 ujpadmin staff 448 2 22 12:11 ..

-rw-r--r-- 1 ujpadmin staff 136327 2 22 12:11 202301.csv

-rw-r--r-- 1 ujpadmin staff 157753 2 22 12:11 202302.csv

-rw-r--r-- 1 ujpadmin staff 296911 2 22 12:11 202303.csv

-rw-r--r-- 1 ujpadmin staff 302824 2 22 12:11 202304.csv

-rw-r--r-- 1 ujpadmin staff 515049 2 22 12:11 202305.csv

-rw-r--r-- 1 ujpadmin staff 694739 2 22 12:11 202306.csv

-rw-r--r-- 1 ujpadmin staff 373045 2 22 12:11 202307.csv

-rw-r--r-- 1 ujpadmin staff 411706 2 22 12:11 202308.csv

-rw-r--r-- 1 ujpadmin staff 316962 2 22 12:11 202309.csv

-rw-r--r-- 1 ujpadmin staff 282193 2 22 12:11 202310.csv

-rw-r--r-- 1 ujpadmin staff 297317 2 22 12:11 202311.csv

-rw-r--r-- 1 ujpadmin staff 416192 2 22 12:11 202312.csv🈁

$ head 202312.csv🆑

date,URL,description

2023/12/01 10:32:00,https://beet-u5s1-1h6y.p6ndza0z.workers.dev/,三井住友カード

2023/12/01 10:32:00,https://strawberry-qo68-yl4y.oah2c2h4.workers.dev/,三井住友カード

2023/12/01 10:47:00,https://smcodenpass.jtlf4rg.cn/,三井住友カード

2023/12/01 10:47:00,https://smcodenpass.udknela.cn/,三井住友カード

2023/12/01 11:56:00,https://asasion.63928.cn/,SAISON CARD

2023/12/01 11:56:00,https://emv1.virfxjg.cn/,SAISON CARD

2023/12/01 11:56:00,https://emv1.ynmghkw.cn/,SAISON CARD

2023/12/01 11:56:00,https://mta-sts.virfxjg.cn/,SAISON CARD

2023/12/01 11:56:00,https://mta-sts.ynmghkw.cn/,SAISON CARD

$どういう利用方法が良いのだろうと考えたのだけど,社内のWeb ProxyのNGリストにロードしておけば,古いフィッシングメールをみて誤って誘導先URLをリンクした時にブロックできるという意味があるかな,という感じか.

2023年のcsvデータから,どのサービスを騙っているフィッシングサイトが多いのかトップ30を集計してみた.

$ cat *|cut -d "," -f 3|sort|uniq -c|sort -r|head -n 30🆑

8753 Amazon

6560 SAISON CARD

5071 えきねっと

4441 Apple ID

4033 エポスカード

3932 ETC利用照会サービス

3791 イオン銀行

3378 三井住友カード

2428 softbank

2349 ヤマト運輸

2188 総務省

1649 イオンカード

993 au

779 三井住友信託銀行

748 BIGLOBE

675 NHK

596 MICARD

503 メルカリ

494 American Express

487 楽天

412 PayPay

405 ポケットカード

397 楽天カード

339 Viewcard

331 Microsoft

321 Orico

281 TEPCO

271 横浜銀行

242 TS CUBIC CARD_MY TS3

231 国税庁

$もう1つ,トップレベルドメインを調べてみた.

$ cat *|cut -d "," -f 2|sed 's/\./,/g'|sed 's/\///g'|rev|cut -d ',' -f 1|rev|sort|uniq -c|sort -r|head -n 30🆑

15725 com

9213 cn

7061 org

3253 dev

2788 cfd

2383 top

1728 php

1427 xyz

1161 coma3IwMDY1P3🈁

1153 php?id=*

1000 php?id=

952 icu

767 php?sinvu7yfte=*

586 html?id=*

551 orgjamain

505 html

322 jp

321 cncaonige

299 shop

296 net

296 comjp

252 one

235 cnjp

216 shopa3IwMDY1P3🈁

200 php?info=*

190 ink

180 cyou

173 onea3IwMDY1P3🈁

149 cc

136 buzz

$

興味深いのはa3IwMDY1P3というパラメータみたいなのが多くあるところかな.

追記2024/02/22

加工パラメータを工夫してFQDNを抽出して集計してみた.

$ cat *|cut -d "," -f 2|sed 's/\//,/g'|cut -d "," -f 3|rev|cut -d "." -f 1|rev|sort|uniq -c|sort -r|head -n 30

20754 com

11016 cn

7761 org

4423 cfd

3496 dev

3001 top

1592 xyz

1187 icu

659 shop

635 asia

580 cc

496 cyou

473 one

456 net

430 ly

220 jp

203 ink

200 monster

174 buzz

144 life

142 co

138 vip

134 info

129 sbs

123 club

105 fit

104 gd

102 art

97 us

79 tokyo

$

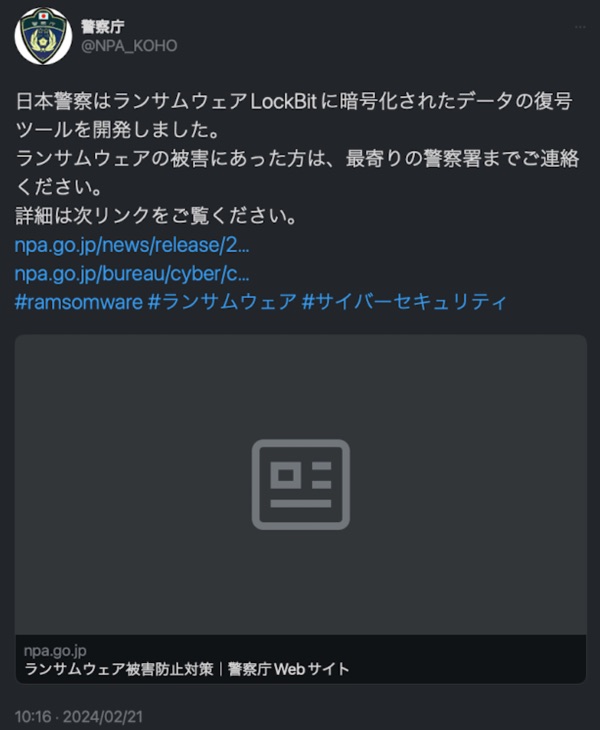

フォローしている警視庁のTwitter(現X)から譲歩が流れてきた.

ランサムウェアによる暗号化被害データに関する復号ツールの開発について

https://www.npa.go.jp/news/release/2024/20240214002.html

ランサム修復ツールを開発 ロックビット用、世界初公表か―警察庁

https://www.jiji.com/jc/article?k=2024022001027

引用:

そしてこのニュース.

名古屋港ハッキングの首謀者とみられる「LockBit」のサイトをアメリカ・イギリス・日本などの国際法執行部隊が押さえる

https://gigazine.net/news/20240220-lockbit-disrupted-global-police-operation/

イギリス警察がLockBitをテイクダウン! 日本の警察庁も協力

https://dflabo.co.jp/column/20240221/

引用: Seizure banner(シージャーバナー;差押封印のようなもの)で心意気のようなものが出ているんですね.なんだかかっこいいな.

テイクダウンの糸口は,PHPの脆弱性を突かれたものだそうで.

セキュリティアップデートとなる「PHP 8.2.9」がリリース

https://www.security-next.com/148725

引用: 医者の無養生的なことか.

ランサムウェアによる暗号化被害データに関する復号ツールの開発について

https://www.npa.go.jp/news/release/2024/20240214002.html

ランサム修復ツールを開発 ロックビット用、世界初公表か―警察庁

https://www.jiji.com/jc/article?k=2024022001027

引用:

昨年12月、欧州警察機関(ユーロポール)にツールを提供したところ、有用性が実証された。暗号化されたデータの9割以上の回復に成功した例もあるという。

そしてこのニュース.

名古屋港ハッキングの首謀者とみられる「LockBit」のサイトをアメリカ・イギリス・日本などの国際法執行部隊が押さえる

https://gigazine.net/news/20240220-lockbit-disrupted-global-police-operation/

イギリス警察がLockBitをテイクダウン! 日本の警察庁も協力

https://dflabo.co.jp/column/20240221/

引用:

2024年2月20日、イギリス警察が最大のランサムウェアグループであるLockBitのWebサイトをテイクダウンしました。

テイクダウンされたWebサイトは、タイトルが「THE SITE IS NOW UNDER CONTROL OF LAW ENFORCEMENT」と変えられ、このテイクダウンに協力した国の国旗と警察組織のエンブレムが誇らしげに掲げられています。

テイクダウンの糸口は,PHPの脆弱性を突かれたものだそうで.

セキュリティアップデートとなる「PHP 8.2.9」がリリース

https://www.security-next.com/148725

引用:

「Phar(PHP Archive)」ではバッファ処理に問題が判明。バッファオーバーフローやバッファオーバーリードが生じる「CVE-2023-3824」を修正した。

色々あると他人のせいにしたくなるし裁判費用がかさむことを考えたら,全部内製化に舵を切る会社もあるよね.そんなことを思いながら.

ベンダが提供していない決済モジュールの不具合による情報漏洩事故 東京地判令2.10.13(平28ワ10775)

https://itlaw.hatenablog.com/entry/2023/11/02/211456

ベンダが提供していない決済モジュールの不具合による情報漏洩事故 東京地判令2.10.13(平28ワ10775)

https://itlaw.hatenablog.com/entry/2023/11/02/211456

漏洩したかもしれな人の立場では,分かった時点ですぐ公表して欲しいけれど,漏洩事故を起こした側は止血,対象範囲の把握,対応策の実施計画と状況,広報方法などを整理していたらそれなりに時間がかかるって事もあるけど,タイミングについては色々と思うところもある.

・何ヶ月も前のことを今更報告されても実際に被害起きてない場合は話題にならない

・発表日時を他の事件事故に当てる事で報道が小さい

・被害対象者だけに直接通知している方が話題になりにくい

サイバー攻撃後の対応、「好感度に影響」8割 民間調査

https://www.nikkei.com/article/DGXZQOUC1363R0T10C24A2000000/

引用:

「Yahoo! BB顧客情報漏洩事件」では450万人以上の個人情報漏洩があったけど,漏洩対象者に500円分の金券を配ったのは悪手だったと言われてるね.その後も金銭補償を受けられる可能性を考えちゃうし.でも500円配ったら苦情も沈静化したという事実もある.

・何ヶ月も前のことを今更報告されても実際に被害起きてない場合は話題にならない

・発表日時を他の事件事故に当てる事で報道が小さい

・被害対象者だけに直接通知している方が話題になりにくい

サイバー攻撃後の対応、「好感度に影響」8割 民間調査

https://www.nikkei.com/article/DGXZQOUC1363R0T10C24A2000000/

引用:

企業がサイバー攻撃を受けたり情報漏洩したりした場合の情報発信などの事後対応が、その後の企業への好感度や製品・サービスの利用意向に影響すると答えた人が88%に上った。細かな情報公開や消費者への素早い通知を求める声が目立った。

「Yahoo! BB顧客情報漏洩事件」では450万人以上の個人情報漏洩があったけど,漏洩対象者に500円分の金券を配ったのは悪手だったと言われてるね.その後も金銭補償を受けられる可能性を考えちゃうし.でも500円配ったら苦情も沈静化したという事実もある.

先日のResponse for you're doing. とかA new payment schedule has been approved.の日本語版が大量配布されているキャンペーン中の模様.

引用: メール本文にあるビットコインアドレスは,受け取った中では以下の二件ですが,今のところこのアドレスへ送金されてはいませんでした.

https://www.blockchain.com/explorer/addresses/btc/1Nno5GU2ujXDY3jPhfbvABkeBdBcDzigC8

https://www.blockchain.com/explorer/addresses/btc/1HVksbWsfyG1xKZvzJnXmMY7LrUTeQFiqx

引用:

変態くん、こんにちは

とても最悪な状況だということをお知らせします。でも、悪いことだけではないので、賢く対応してください。

ペガサスを知っていますか?

パソコンやスマホにインストールするタイプのスパイウェアで、デバイスの所有者をハッカーが監視できるようになっていて、デバイスのカメラや、メッセンジャー、メール、通話記録などへのアクセスを可能にします。

これは、アンドロイド、iOS、ウィンドウズに反応します。私が何を言いたいのかは、もう分かっていることでしょう。

https://www.blockchain.com/explorer/addresses/btc/1Nno5GU2ujXDY3jPhfbvABkeBdBcDzigC8

https://www.blockchain.com/explorer/addresses/btc/1HVksbWsfyG1xKZvzJnXmMY7LrUTeQFiqx

ラズパイPicoを使ってBitLockerが破られたそうだ.

BitLocker encryption broken in 43 seconds with sub-$10 Raspberry Pi Pico — key can be sniffed when using an external TPM

10ドル以下のRaspberry Pi PicoでBitLockerの暗号化が43秒で破られる - 外部TPMを使用するとキーが盗聴可能

https://www.tomshardware.com/pc-components/cpus/youtuber-breaks-bitlocker-encryption-in-less-than-43-seconds-with-sub-dollar10-raspberry-pi-pico

引用: これをみるとまぁ,ドリル優子事件とかドライバー池田事件は有効な隠蔽手段なのだろう.いや,隠蔽じゃなくてストレージの捨て方だな.データ消去技術ガイドブック【別冊】とかもあるけど,物理破壊に勝るものは無いのだろう.

BitLocker encryption broken in 43 seconds with sub-$10 Raspberry Pi Pico — key can be sniffed when using an external TPM

10ドル以下のRaspberry Pi PicoでBitLockerの暗号化が43秒で破られる - 外部TPMを使用するとキーが盗聴可能

https://www.tomshardware.com/pc-components/cpus/youtuber-breaks-bitlocker-encryption-in-less-than-43-seconds-with-sub-dollar10-raspberry-pi-pico

引用:

For external TPMs, the TPM key communications across an LPC bus with the CPU to send it the encryption keys required for decrypting the data on the drive.

Stacksmashing found that the communication lanes (LPC bus) between the CPU and external TPM are completely unencrypted on boot-up, enabling an attacker to sniff critical data as it moves between the two units, thus stealing the encryption keys.

TPMキーはLPCバスを介してCPUと通信し、ドライブ上のデータを復号化するために必要な暗号化キーをCPUに送信します

Stacksmashing氏は、CPUと外部TPM間の通信レーン(LPCバス)が起動時に完全に暗号化されていないため、攻撃者が2つのユニット間を移動する際に重要なデータを盗聴し、暗号鍵を盗むことが可能であることを発見した。

Response for you're doing. とかA new payment schedule has been approved.

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2024/2/14 10:42

数は多くないけど,件名をいくつか変えながら本文は同じセクストーションメールが来ています.

引用:

ご存知ですか?と言われても知らないので,Pegasusを調べてみた.

引用:

Hello pervert,

I want to inform you about a very bad situation for you. However, you can benefit from it, if you will act wisely.

Have you heard of Pegasus?

This is a spyware program that installs on computers and smartphones and allows hackers to monitor the activity of device owners.

It provides access to your webcam, messengers, emails, call records, etc. It works well on Android, iOS, and Windows.

I guess, you already figured out where I'm getting at.

It's been a few months since I installed it on all your devices because you were not quite choosy about what links to click on the internet.

こんにちは、変態さん、

あなたにとって非常に悪い状況についてお知らせします。しかし、賢く行動すれば、そこから利益を得ることができます。

Pegasusをご存知ですか?

これは、コンピュータやスマートフォンにインストールされ、ハッカーがデバイス所有者の行動を監視することを可能にするスパイウェアプログラムです。

ウェブカメラ、メッセンジャー、Eメール、通話記録などにアクセスできます。Android、iOS、Windowsで動作する。

私が何を言いたいのか、もうお分かりだろう。

インターネット上でクリックするリンクを選ぶのに慎重でなかったからだ。

ご存知ですか?と言われても知らないので,Pegasusを調べてみた.

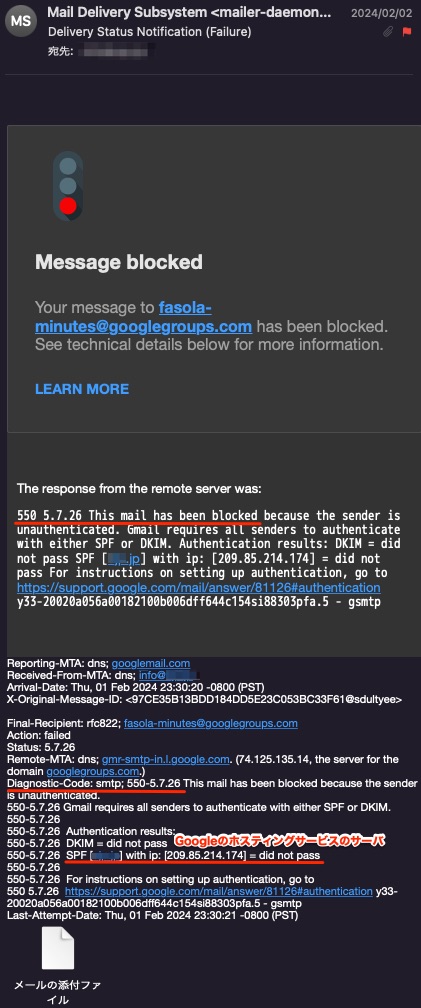

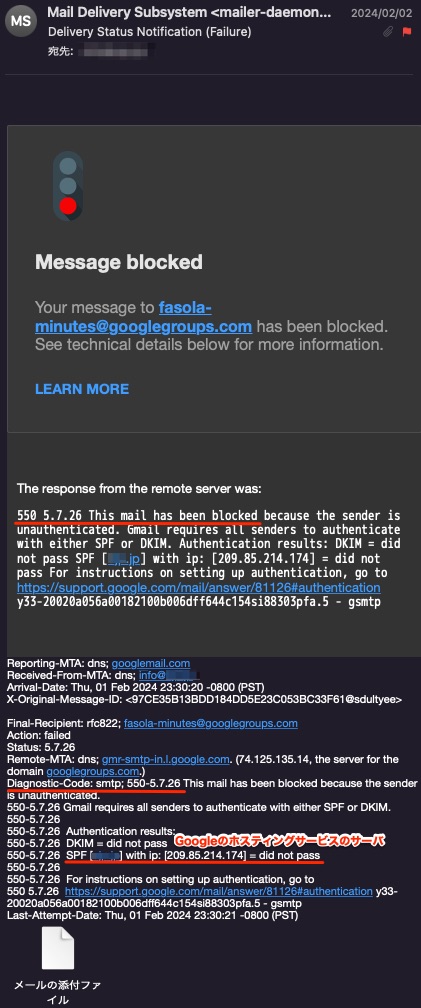

Delivery Status Notification (Failure) GoogleGroupsからSPF認証失敗したので 5.7.26 エラーメールが配送されてきた

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2024/2/12 0:58

最近,私の管理するドメイン(に限らず)info@アカウントに成りすまして迷惑メールを送信しようとしている事案が増えているけど,Google GroupsのメールサーバからSPFのエラーが送られてきた.

引用:

SMTPの550-5.7.26エラーが出ているけど,SPFがdid not pass(不通過)となっている事が原因.

今までもSFPエラーになっているメールなんて山ほどあるだろうけど,偽装されたアカウント(info@)向けにそれが通知されたのは今回初めて.

なりすましメールが大量に送信されていたら,大量に通知メールが来そうだけど,それはこの場合Google Groupsで制御しているのかな.へたをするとリフレクション攻撃になるし.

引用:

Message blocked

Your message to fasola-minutes@googlegroups.com has been blocked. See technical details below for more information.

550 5.7.26 This mail has been blocked because the sender is unauthenticated. Gmail requires all senders to authenticate with either SPF or DKIM. Authentication results: DKIM = did not pass SPF [なりすまされたドメイン.jp] with ip: [209.85.214.174] = did not pass For instructions on setting up authentication, go to https://support.google.com/mail/answer/81126#authentication - gsmtp

メッセージがブロックされました

fasola-minutes@googlegroups.com へのメッセージはブロックされました。詳しくは下記の技術的な詳細をご覧ください。

550 5.7.26 送信者が認証されていないため、このメールはブロックされました。Gmailでは、すべての送信者にSPFまたはDKIMによる認証を要求しています。認証結果 DKIM = 通過しませんでした SPF [なりすまされたドメイン.jp] with ip: [209.85.214.174] = 通過しませんでした 認証の設定方法については、https://support.google.com/mail/answer/81126#authentication - gsmtpをご覧ください。

SMTPの550-5.7.26エラーが出ているけど,SPFがdid not pass(不通過)となっている事が原因.

今までもSFPエラーになっているメールなんて山ほどあるだろうけど,偽装されたアカウント(info@)向けにそれが通知されたのは今回初めて.

なりすましメールが大量に送信されていたら,大量に通知メールが来そうだけど,それはこの場合Google Groupsで制御しているのかな.へたをするとリフレクション攻撃になるし.

ハードディスクを買ったらレジの人が「PC部品買った方にお配りしてまーす」とパソコンゲームのパンフレットと一緒に渡されたので黙ってもらって帰ったんだけど,普通にノートンセキュリティのライセンスだった.

無料で配って更新費用で収益化するビジネスモデルなのかな.

無料で配って更新費用で収益化するビジネスモデルなのかな.

興味深い事件.

名刺管理サービスに不正接続、自社営業に使用か 男逮捕

https://www.nikkei.com/article/DGXZQOUE315N50R30C24A1000000/

引用: 典型的なソーシャルエンジニアリング.

Sansanのホームページを軽く見たけどこの件に関してのリリースはなさそう.

Corporate 2024. 02. 09 本日の報道に関して

https://jp.corp-sansan.com/news/2024/0209.html

引用:

Sansan、不正ログインに注意呼びかけ ~ 無償提供の二要素認証等促進

https://scan.netsecurity.ne.jp/article/2023/09/27/49996.html

引用:

プレスリリースにある通り「当社サービスよりログイン情報は流出しておりません。」とありSansanのサーバ等からはログイン情報は流出していないので,下手に謝罪したりしてない対応が良い.

既にSansanの顧客が騙されてログイン情報が不正取得される事案が確認できたので対策として2要素認証を準備して提供している.公になる前に色々とあったんだろうなって思います.

容疑者は不正に入手した個人情報をもとに不動産販売して成約しているけど,それは悪い商品では無さそう?だから,その分の損害はないけど,まぁ気持ち良いモノではないだろうな.迷惑料とか取れちゃうかもね.

罪に問われているのは,不正アクセスと部下に指示してさせていたかという点か.

名刺管理サービスに不正接続、自社営業に使用か 男逮捕

https://www.nikkei.com/article/DGXZQOUE315N50R30C24A1000000/

引用:

他社の名刺データベースへ不正にアクセスしたとして、警視庁は東京都内の不動産会社社員を不正アクセス禁止法違反容疑で逮捕した。名刺管理サービスの利用企業をだましてID・パスワードを聞き出し、不正に得た名刺情報を営業活動に使っていたとみて調べる。

Sansanのホームページを軽く見たけどこの件に関してのリリースはなさそう.

Corporate 2024. 02. 09 本日の報道に関して

https://jp.corp-sansan.com/news/2024/0209.html

引用:

当社が提供する営業DXサービス「Sansan」をご利用中のお客様に対し、不正にIDやパスワードを入手しログインしたとして、不正アクセス禁止法違反の疑いで会社員が逮捕されたとの報道がありました。

なお、当社および当社サービスよりログイン情報は流出しておりません。

Sansan、不正ログインに注意呼びかけ ~ 無償提供の二要素認証等促進

https://scan.netsecurity.ne.jp/article/2023/09/27/49996.html

引用:

同社によると、「Sansan」を利用している顧客のログイン情報を第三者が不正に入手しログインする事象が報告されているという。

プレスリリースにある通り「当社サービスよりログイン情報は流出しておりません。」とありSansanのサーバ等からはログイン情報は流出していないので,下手に謝罪したりしてない対応が良い.

既にSansanの顧客が騙されてログイン情報が不正取得される事案が確認できたので対策として2要素認証を準備して提供している.公になる前に色々とあったんだろうなって思います.

容疑者は不正に入手した個人情報をもとに不動産販売して成約しているけど,それは悪い商品では無さそう?だから,その分の損害はないけど,まぁ気持ち良いモノではないだろうな.迷惑料とか取れちゃうかもね.

罪に問われているのは,不正アクセスと部下に指示してさせていたかという点か.

ミイラ取りがミイラになる,ような気がしていて,このサービスにニーズがあるものなのだろうか.

個人情報販売サイトから自分のデータを削除させる「Mozilla Monitor Plus」をMozillaが発表

https://gigazine.net/news/20240207-mozilla-monitor-plus/

引用:

ミイラ取りがミイラの個人的代表的事案.

KeePassに重大な脆弱性、マスターパスワードが盗まれる恐れ

https://news.mynavi.jp/techplus/article/20230521-2683133/

個人情報販売サイトから自分のデータを削除させる「Mozilla Monitor Plus」をMozillaが発表

https://gigazine.net/news/20240207-mozilla-monitor-plus/

引用:

Mozilla Monitorの登録者は自分の個人情報がデータ侵害に巻き込まれた時に通知を受け取ることが可能ですが、今回新たに、個人情報がどのサイトで営利目的で販売されているかをスキャンしてもらうことができる機能が追加されました。

スキャン自体は1回まで無料で利用可能。さらに進んで「定期的なスキャン」と「情報の自動削除」を行いたい場合は、月額8.99ドル(約1300円)、年額107.88ドル(約1万6000円)の有料サブスクリプションである「Mozilla Monitor Plus」に加入する必要があります。

スキャンを利用するには、氏名・住所・生年月日・メールアドレスなどをMozillaへ伝える必要があります。この情報は暗号化され、「常に人々を第一に考える」というMozillaプライバシーポリシーに従い「最も正確な検索結果を得るために必要な最小限の情報」として取り扱われるとのこと。

ミイラ取りがミイラの個人的代表的事案.

KeePassに重大な脆弱性、マスターパスワードが盗まれる恐れ

https://news.mynavi.jp/techplus/article/20230521-2683133/

防衛省サイバーコンテスト その6 防衛省サイバーコンテスト 2024 WINTER GAME

- ブロガー :

- ujpblog 2024/2/9 11:32

ふと思い出して検索したら,参加者募集していた.

去年は開催に気づかなかったから早速応募.

防衛省サイバーコンテスト 2024 WINTER GAME

https://www.mod.go.jp/j/approach/defense/cyber/c_contest/

応募期限ギリギリだ.

気づいたのは,WINTER GAMEとなっているので,季節ごとに開催するってことなのかな.そういえば毎年夏に開催されていた気がするけど.

今回は株式会社バルクという会社が委託運営するようです.応募資格に日本国籍を持っている必要がありますが,第1回,第2回はパスポートの写真を提出したけど,今回は応募時には,そういうのはありませんでした.

去年は開催に気づかなかったから早速応募.

防衛省サイバーコンテスト 2024 WINTER GAME

https://www.mod.go.jp/j/approach/defense/cyber/c_contest/

応募期限ギリギリだ.

気づいたのは,WINTER GAMEとなっているので,季節ごとに開催するってことなのかな.そういえば毎年夏に開催されていた気がするけど.

今回は株式会社バルクという会社が委託運営するようです.応募資格に日本国籍を持っている必要がありますが,第1回,第2回はパスポートの写真を提出したけど,今回は応募時には,そういうのはありませんでした.

記事はADに特化しているけどね.いつかその時が来たら.

ペネトレーションテスト実施検討中の企業担当者が実施前に読む記事

https://zenn.dev/fire_fire_2/articles/01cf59b23b9007

「マシン内にパスワードが記載されたスクリプトやバッチファイルが存在しないか?」というのは,意外と一丁目一番地的なやつ.

※このおっさん的なフレーズ使ってみたかった

2年前の自分に教えたい!HTB(ペネトレーションテスト)で生き抜くためのツールやサイトまとめ

https://qiita.com/Perplex/items/30f949fe261f56af7476

普段の調査で利用するOSINTまとめ

https://qiita.com/00001B1A/items/4d8ceb53993d3217307e

頻繁に更新されています素敵.

DomainPasswordSpray

https://github.com/dafthack/DomainPasswordSpray/blob/master/README.md

引用:

ペネトレーションテスト実施検討中の企業担当者が実施前に読む記事

https://zenn.dev/fire_fire_2/articles/01cf59b23b9007

「マシン内にパスワードが記載されたスクリプトやバッチファイルが存在しないか?」というのは,意外と一丁目一番地的なやつ.

※このおっさん的なフレーズ使ってみたかった

2年前の自分に教えたい!HTB(ペネトレーションテスト)で生き抜くためのツールやサイトまとめ

https://qiita.com/Perplex/items/30f949fe261f56af7476

普段の調査で利用するOSINTまとめ

https://qiita.com/00001B1A/items/4d8ceb53993d3217307e

頻繁に更新されています素敵.

DomainPasswordSpray

https://github.com/dafthack/DomainPasswordSpray/blob/master/README.md

引用:

DomainPasswordSprayはPowerShellで書かれたツールで、ドメインのユーザーに対してパスワードスプレー攻撃を行う。デフォルトでは、ドメインからユーザーリストを自動的に生成する。アカウントをロックアウトしないように十分注意すること!

GoogleやBaidoなどの検索エンジンが世の中のWebサイトをクローリングしているように,shodanやShadow Serverがインターネット上にあるデバイスの存在や種類を調査してまとめているのと同じように,情報通信研究機構(NICT)が脆弱性のある機器の情報を集めるようになるそうだ.

改正NICT法で国のIoT機器調査が強化、ランサムウエア攻撃にも効く潜在力に期待

https://xtech.nikkei.com/atcl/nxt/column/18/00138/011101442/

引用:

有名な所だと世界中の防犯カメラをデフォルトアカウントで接続して配信しているサイトがあったりしますね.普通にライブ配信を目的にしているものもあれば,不用心に設定してあるものもあって線引きが難しいけど.

Insecam - Live cameras directory

http://www.insecam.org/en/

改正NICT法で国のIoT機器調査が強化、ランサムウエア攻撃にも効く潜在力に期待

https://xtech.nikkei.com/atcl/nxt/column/18/00138/011101442/

引用:

NICTが2019年から展開してきた「NOTICE(National Operation Towards IoT Clean Environment)」と呼ぶ調査を発展させた施策である。NOTICEでは企業や組織のIoT機器に対し、よく使われるIDとパスワードの組み合わせでログインを試行。成功したときは乗っ取られるリスクの高いIoT機器として検出し、インターネット接続事業者(ISP)を介して利用者に注意喚起している。

有名な所だと世界中の防犯カメラをデフォルトアカウントで接続して配信しているサイトがあったりしますね.普通にライブ配信を目的にしているものもあれば,不用心に設定してあるものもあって線引きが難しいけど.

Insecam - Live cameras directory

http://www.insecam.org/en/

ケツメイシのライブチケットが当たるチャンス!】「コラボキャンペーン」開催☆ というメールが迷惑メールになる件

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2024/2/7 20:12

内容的には2023年3月と同じ文面かな.

内容的には2023年3月と同じ文面かな.引用:

どうも、こんにちは。

まずは自己紹介をさせていただきますね。私はプロのプログラマーで、自由時間ではハッキングを専門にしております。

今回残念なことに、貴方は私の次の被害者となり、貴方のオペレーティングシステムとデバイスに私はハッキングいたしました。

数ヶ月間、貴方を観察してきました。

端的に申し上げますと、貴方がお気に入りのアダルトサイトに訪問している間に、貴方のデバイスが私のウイルスに感染したのです。

朗報は、まだ抑止することができることです。

ただ 19万円 相当のビットコインを私のBTCウォレットに送金いただくだけで止められます(方法がわからない方は、オンライン検索すれば、段階ごとに方法を説明した記事が沢山見つけられるはずです)。

ー略ー

私のビットコインウォレット(BTC Wallet): 3EWy1ayoEd8ycuxtoDMac4zKQzV6sK9NRV

貴方の入金が確認できるとすぐに、卑猥な動画はすぐに削除し今後私から2度と連絡がないことを約束します。

この支払いを完了させるために48時間(きっちり2日間)の猶予がございます。

このメールを開くと既読通知は自動的に私に送られるため、その時点でタイマーは自動的にカウントを開始します。

19万円相当のビットコインとは今は0.030らしい.ちょっと上がっていると聞いていたけど,だいぶ盛り返しているのねん.

どうせ基準を回避するような書き込みをするんだろうけどね.そういう悪知恵ははたらく人も多いし.

ネット上の誹謗中傷は迅速削除、SNS大手に義務付けへ…法改正で削除基準の透明化も

https://www.yomiuri.co.jp/national/20240111-OYT1T50187/

引用:

ネット上の誹謗中傷は迅速削除、SNS大手に義務付けへ…法改正で削除基準の透明化も

https://www.yomiuri.co.jp/national/20240111-OYT1T50187/

引用:

インターネット上の 誹謗ひぼう 中傷への対策を強化するため、政府はプロバイダー責任制限法を改正する方針を固めた。SNSを運営する大手企業に対し、不適切な投稿の削除の申請があった場合に迅速な対応や削除基準の公表などを義務付ける。

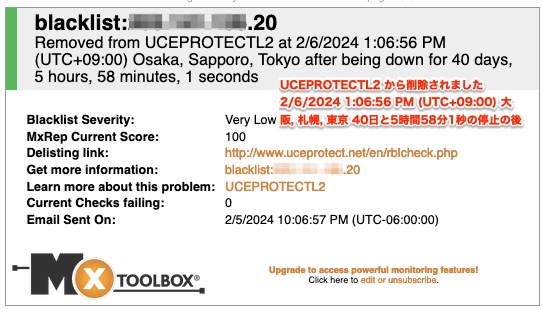

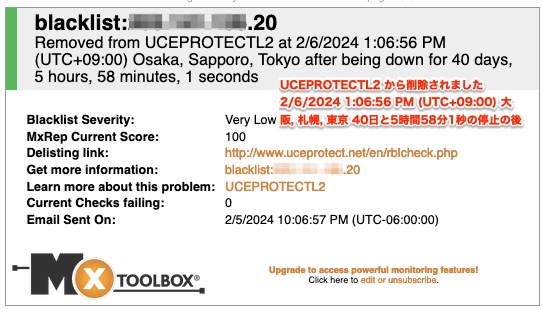

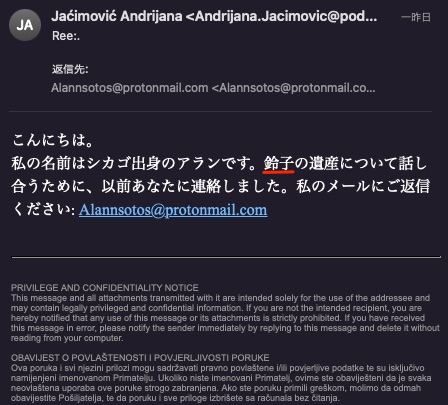

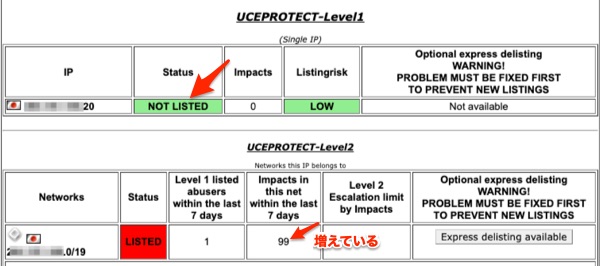

2023年12月末にMxToolboxでブラックリスト登録を監視してもらってたら通知が来た件の続報.

無償で登録しているのでレポートは1週間に1回だけど,Removed from UCEPROTECTL2というメールがきました.

引用:

UCEPROTECTLのレベルは次の通り.

UCEPROTECTL1 : 単一の特定の IP アドレスのリスト。

UCEPROTECTL2 : ISP / ホスト / ドメインプロバイダーの複数の IP アドレスのリスト。

UCEPROTECTL3 : ISP / ホスト / ドメイン プロバイダーの IP アドレスの全範囲のリスト。

UCEPROTECTL3は出たり入ったりを繰り返していたけど,UCEPROTECTL2を抜けるのは40日ぶりの模様.ちなみに同じプロバイダが管理するIPアドレスたいからは,まだUCEPROTECTL Level1のIPアドレスは1つ存在しているようだけど.

プロバイダ側が何かやったかどうかは,声明が無いので不明です.

無償で登録しているのでレポートは1週間に1回だけど,Removed from UCEPROTECTL2というメールがきました.

引用:

Removed from UCEPROTECTL2 at 2/6/2024 1:06:56 PM (UTC+09:00) Osaka, Sapporo, Tokyo after being down for 40 days, 5 hours, 58 minutes, 1 seconds

UCEPROTECTL2 から削除されました 2/6/2024 1:06:56 PM (UTC+09:00) 大阪, 札幌, 東京 40日と5時間58分1秒の停止の後

UCEPROTECTLのレベルは次の通り.

UCEPROTECTL1 : 単一の特定の IP アドレスのリスト。

UCEPROTECTL2 : ISP / ホスト / ドメインプロバイダーの複数の IP アドレスのリスト。

UCEPROTECTL3 : ISP / ホスト / ドメイン プロバイダーの IP アドレスの全範囲のリスト。

UCEPROTECTL3は出たり入ったりを繰り返していたけど,UCEPROTECTL2を抜けるのは40日ぶりの模様.ちなみに同じプロバイダが管理するIPアドレスたいからは,まだUCEPROTECTL Level1のIPアドレスは1つ存在しているようだけど.

プロバイダ側が何かやったかどうかは,声明が無いので不明です.

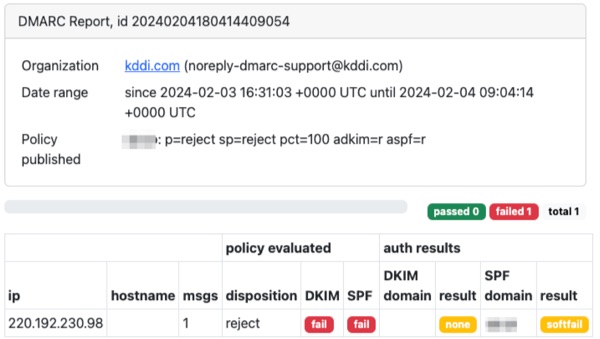

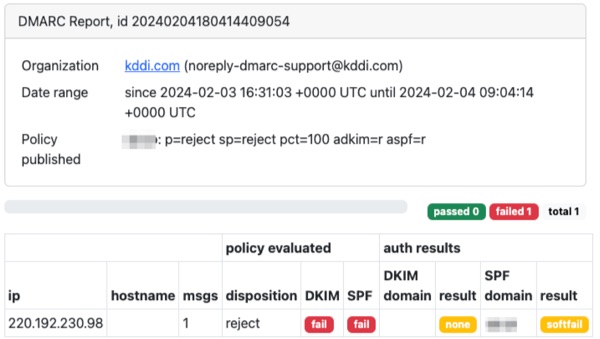

最近DMARCレポートがたくさん送られてくるので,XMLファイルを読むのも面倒だと思っていたけど,ちゃんと視認性を良くするツールが用意されていました.

Converter dmarc reports from xml to human-readable formats

https://github.com/tierpod/dmarc-report-converter

インストールして早速使ってみたのですが,macOSだとビルドが必要でした.

作成されたレポートはこんな感じ.

DMARCの設定ではrejectとしているので,ちゃんとした企業のメールドメインを騙っていたらリジェクトされているだろうと思うけど,うちにもたくさん,なりすまししたメールが届くからまだまだ一般化してないのでしょう.

この流れもあるし.

新潮流になるか?GoogleとYahooが発表した「今後は受信しないメール」の条件

https://ent.iij.ad.jp/articles/6076/

Converter dmarc reports from xml to human-readable formats

https://github.com/tierpod/dmarc-report-converter

インストールして早速使ってみたのですが,macOSだとビルドが必要でした.

作成されたレポートはこんな感じ.

DMARCの設定ではrejectとしているので,ちゃんとした企業のメールドメインを騙っていたらリジェクトされているだろうと思うけど,うちにもたくさん,なりすまししたメールが届くからまだまだ一般化してないのでしょう.

この流れもあるし.

新潮流になるか?GoogleとYahooが発表した「今後は受信しないメール」の条件

https://ent.iij.ad.jp/articles/6076/

ハクティビスト新時代 2023年 ハクティビストの活動のまとめ

NTTセキュリティ・ジャパン OSINTモニタリングチーム

https://jp.security.ntt/resources/cyber_security_report/adhoc_CSR_20240130.pdf

ハクティビストとは政治的な主張などの目的でハッキングを行う個人や集団のことだそうです.有名なところではWikileaksがあるそう.

2023年は福島原発処理水の海洋放出に関しての話題があったそうだけど,もうみんな忘れている気もする.

NTTセキュリティ・ジャパン OSINTモニタリングチーム

https://jp.security.ntt/resources/cyber_security_report/adhoc_CSR_20240130.pdf

ハクティビストとは政治的な主張などの目的でハッキングを行う個人や集団のことだそうです.有名なところではWikileaksがあるそう.

2023年は福島原発処理水の海洋放出に関しての話題があったそうだけど,もうみんな忘れている気もする.

デジタル庁が出したガイドライン.一部セキュリティについて書き出されたドキュメントがあるので,後で読むメモ.

デジタル社会推進標準ガイドライン

https://www.digital.go.jp/resources/standard_guidelines

引用:

DS-200 政府情報システムにおけるセキュリティ・バイ・デザインガイドライン

DS-201 政府情報システムにおけるセキュリティリスク分析ガイドライン ~ベースラインと事業被害の組み合わせアプローチ~

DS-210 ゼロトラストアーキテクチャ適用方針

DS-211 常時リスク診断・対処(CRSA)のエンタープライズアーキテクチャ(EA)

DS-212 ゼロトラストアーキテクチャ適用方針における属性ベースアクセス制御に関する技術レポート

DS-220 政府情報システムにおけるサイバーセキュリティフレームワーク導入に関する技術レポート

DS-221 政府情報システムにおける脆弱性診断導入ガイドライン

DS-231 セキュリティ統制のカタログ化に関する技術レポート

デジタル社会推進標準ガイドライン

https://www.digital.go.jp/resources/standard_guidelines

引用:

各ドキュメントの位置づけには、次の2種類が存在します。

標準ガイドライン(Normative):政府情報システムの整備及び管理に関するルールとして順守する内容を定めたドキュメント

実践ガイドブック(Informative):参考とするドキュメント

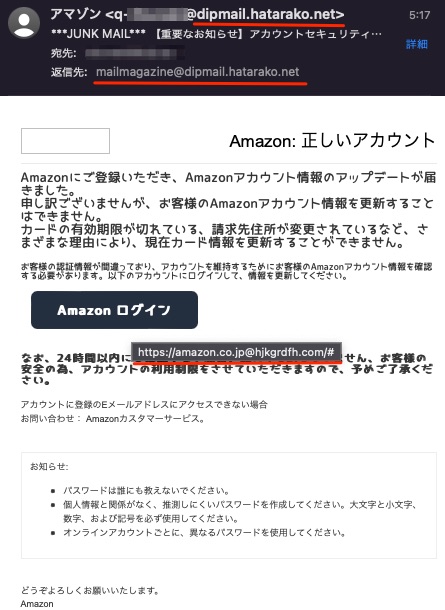

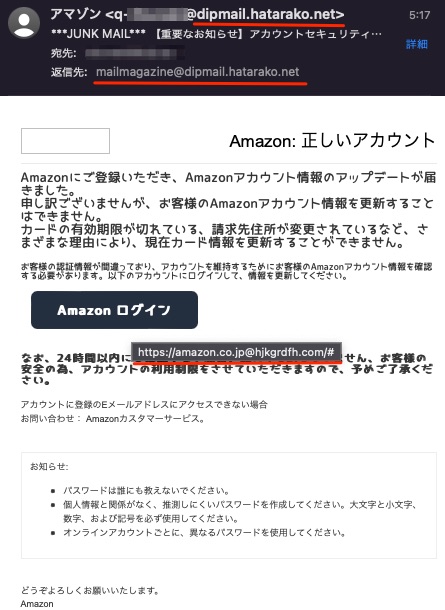

「Amazon: 正しいアカウント」と記載があるのは訊いてもないのに「怪しい者ではありません」と先に言うから怪しさ満点って感じのやつかな.

引用: ここ数日,この,hatarako[.]netを騙って,Amazonなどになりすましたフィッシングメールが多数送信されています.

メールヘッダを確認.

引用:

Amazon: 正しいアカウント

Amazonにご登録いただき、Amazonアカウント情報のアップデートが届きました。

申し訳ございませんが、お客様のAmazonアカウント情報を更新することはできません。

カードの有効期限が切れている、請求先住所が変更されているなど、さまざまな理由により、現在カード情報を更新することができません。

お客様の認証情報が間違っており、アカウントを維持するためにお客様のAmazonアカウント情報を確認する必要があります。以下のアカウントにログインして、情報を更新してください。

Аmazon ログイン

なお、24時間以内にご確認がない場合、誠に申し訳ございません、お客様の安全の為、アカウントの利用制限をさせていただきますので、予めご了承ください。

アカウントに登録のEメールアドレスにアクセスできない場合

お問い合わせ: Amazonカスタマーサービス。

お知らせ:

パスワードは誰にも教えないでください。

個人情報と関係がなく、推測しにくいパスワードを作成してください。大文字と小文字、数字、および記号を必ず使用してください。

オンラインアカウントごとに、異なるパスワードを使用してください。

どうぞよろしくお願いいたします。

Аmazon

メールヘッダを確認.

毎年のやつ.去年の紹介はこちらです.

情報セキュリティ10大脅威 2024

https://www.ipa.go.jp/security/10threats/10threats2024.html

今現在はまだプレ発表.今後,3月くらいにかけて順次まとめた資料が提出されるそうです.

追記2024/02/05

解説記事があったのでリンク.

情報セキュリティ10大脅威に起きた“大きな変化”と“小さな変化” その狙いを考察

https://www.itmedia.co.jp/enterprise/articles/2401/30/news036.html

引用:

小学校の運動会で,全員一位!みたいなことだね

情報セキュリティ10大脅威 2024

https://www.ipa.go.jp/security/10threats/10threats2024.html

今現在はまだプレ発表.今後,3月くらいにかけて順次まとめた資料が提出されるそうです.

追記2024/02/05

解説記事があったのでリンク.

情報セキュリティ10大脅威に起きた“大きな変化”と“小さな変化” その狙いを考察

https://www.itmedia.co.jp/enterprise/articles/2401/30/news036.html

引用:

このリストを見るとすぐに気が付くのは、ランキングがなくなったという大きな変化とは対照的に、個人編・組織編ともに2024年になって新たに出現した脅威はない、ということです。つまり、これまでに実行してきた/やるべき対策を、2024年も引き続き注力する必要があるということです。

小学校の運動会で,全員一位!みたいなことだね

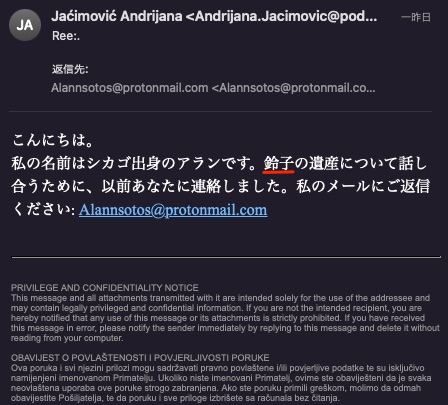

こんなスパムメールが.

引用: 鈴子ってなんか戦前あたりの日本人女子の名前って感じがするけど,流行ってるんかいな.

フッタに記載されている文書は,英文とクロアチア語で次のような記述になっている.

引用: 「メッセージを誤って受信した場合」のくだりは,一時期日本でも流行っていたけど最近は見ない気がするなぁ.

まずはメールヘッダを確認.

引用:

こんにちは。

私の名前はシカゴ出身のアランです。鈴子の遺産について話し合うために、以前あなたに連絡しました。私のメールにご返信ください: Alannsotos[@]protonmail[.]com

PRIVILEGE AND CONFIDENTIALITY NOTICE

This message and all attachments transmitted with it are intended solely for the use of the addressee and may contain legally privileged and confidential information. If you are not the intended recipient, you are hereby notified that any use of this message or its attachments is strictly prohibited. If you have received this message in error, please notify the sender immediately by replying to this message and delete it without reading from your computer.

OBAVIJEST O POVLAŠTENOSTI I POVJERLJIVOSTI PORUKE

Ova poruka i svi njezini prilozi mogu sadržavati pravno povlaštene i/ili povjerljive podatke te su isključivo namijenjeni imenovanom Primatelju. Ukoliko niste imenovani Primatelj, ovime ste obaviješteni da je svaka neovlaštena uporaba ove poruke strogo zabranjena. Ako ste poruku primili greškom, molimo da odmah obavijestite Pošiljatelja, te da poruku i sve priloge izbrišete sa računala bez čitanja.

フッタに記載されている文書は,英文とクロアチア語で次のような記述になっている.

引用:

特権と機密保持に関する通知

このメッセージとそのすべての添付ファイルには、法的に特権情報や機密情報が含まれている場合があり、指定された受信者のみを対象としています。あなたが指定された受信者ではない場合、このメッセージの不正使用は固く禁じられていることが通知されます。メッセージを誤って受信した場合は、すぐに送信者に通知し、読まずにメッセージとすべての添付ファイルをコンピュータから削除してください。

まずはメールヘッダを確認.

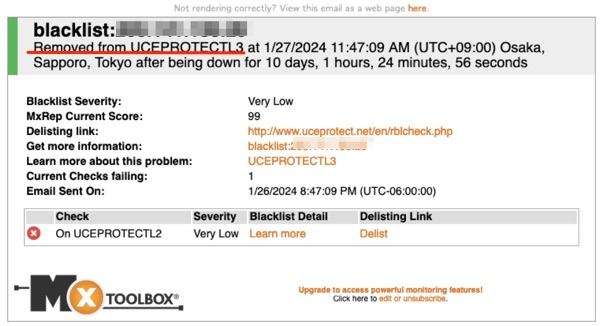

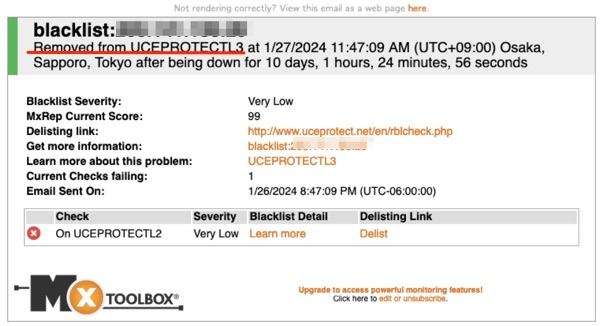

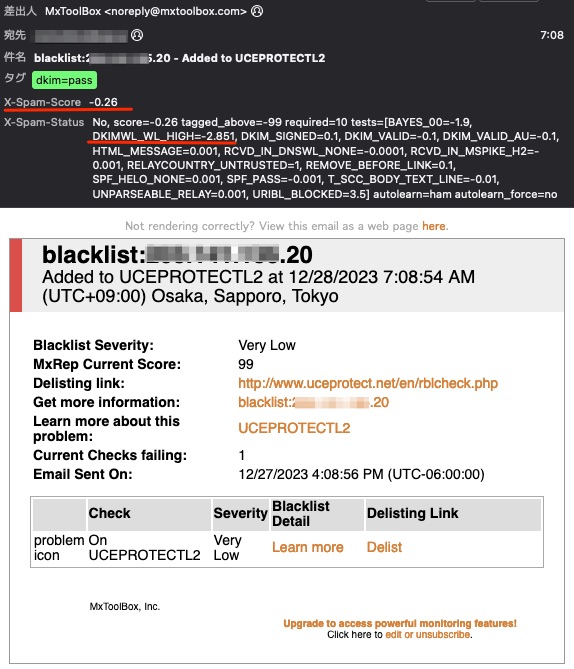

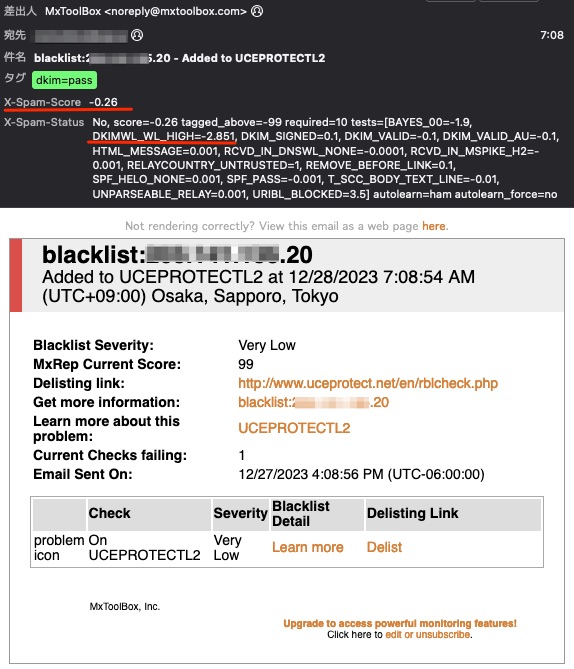

MxToolboxでブラックリスト登録を監視してもらってたら通知が来たのが2023年末だったけど,その後も通知がされているけど,UCEPROTECTL3に3入ったり出たりしている.

メールの件名はこんな感じ.

blacklist: - Added to UCEPROTECTL3

blacklist: - Removed from UCEPROTECTL3

メール本文はこんな感じ.

最初に通知が来た時はUCEPROTECTL2だったけど,UCEPROTECTLには3つのレベルがあり,次のように分類されている.

UCEPROTECTL1 : 単一の特定の IP アドレスのリスト。

UCEPROTECTL2 : ISP / ホスト / ドメインプロバイダーの複数の IP アドレスのリスト。

UCEPROTECTL3 : ISP / ホスト / ドメイン プロバイダーの IP アドレスの全範囲のリスト。

つまりより広範囲のUCEPROTECTL3に範囲が広げられたが,また絞られたという感じ.UCEPROTECTL3に入ったり出たりしているけど,UCEPROTECTL2には入ったままの状態.

詳細を見ると,一応自分の管理するIPアドレスは入ってないことがわかります...

メールの件名はこんな感じ.

blacklist: - Added to UCEPROTECTL3

blacklist: - Removed from UCEPROTECTL3

メール本文はこんな感じ.

最初に通知が来た時はUCEPROTECTL2だったけど,UCEPROTECTLには3つのレベルがあり,次のように分類されている.

UCEPROTECTL1 : 単一の特定の IP アドレスのリスト。

UCEPROTECTL2 : ISP / ホスト / ドメインプロバイダーの複数の IP アドレスのリスト。

UCEPROTECTL3 : ISP / ホスト / ドメイン プロバイダーの IP アドレスの全範囲のリスト。

つまりより広範囲のUCEPROTECTL3に範囲が広げられたが,また絞られたという感じ.UCEPROTECTL3に入ったり出たりしているけど,UCEPROTECTL2には入ったままの状態.

詳細を見ると,一応自分の管理するIPアドレスは入ってないことがわかります...

2022年に引き続いて2023年分の私が受信した迷惑メールの簡単な傾向分析.

まずは総件数.

2022年と比べると3倍の件数.

ただし今年の途中からはSpamAssasinの設定を調整しているので,約半数は自動的にジャンクメール扱いになっています.(2022年は17%程度)

そのほか,時間帯や曜日,月など毎の傾向を.

まずは総件数.

2022年と比べると3倍の件数.

ただし今年の途中からはSpamAssasinの設定を調整しているので,約半数は自動的にジャンクメール扱いになっています.(2022年は17%程度)

そのほか,時間帯や曜日,月など毎の傾向を.

I strongly recommend you check the information in this email. というセクストーションメール

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2024/1/7 2:57

内容的にこの前の「必ずこのメール文面をご確認ください」というセクストーションメールの原文かなぁ.

という事で,今回は英文で届いたセクストーションメールを色々な翻訳ツールを使って日本語に変換してみました.

引用: 日本語できたセクストーションメールが一番自然な感じに翻訳されているような...

まだビットコインアドレスへの送金はされてない模様.

https://www.blockchain.com/explorer/addresses/btc/1PzZ3jX1zrGov2qyrMB8x3fKCrfxvTU2Tx

追記2024/01/18

今日はこのアドレスで送信されている模様.送金は無し.

https://www.blockchain.com/explorer/addresses/btc/12mwSFYDyCWta8uMNxq52mENdi3nkjQGa5

ちなみに,先の1PzZ3-TU2Txの方は,7トランザクションあって$5,392.10送金されている模様.

という事で,今回は英文で届いたセクストーションメールを色々な翻訳ツールを使って日本語に変換してみました.

引用:

Greetings,

I am sorry, but I have to start with the bad news.

A few months ago, I gained access to your account linked to OS, and therefore to all the devices you use for internet browsing.

Then it was easy for me to install special software on all your devices that tracked your every keystroke and mouse movement.

After that, gaining access to your personal e-mail MAILADDRESS was no longer a problem.

●前回来た日本文書版のセクストーションメール

こんにちは、

大変恐縮ですが、残念な話で始めさせていただきます。

数カ月前、OSにリンク付けられているあなたのアカウントにアクセスできるようになりました。

そのため、あなたがネット閲覧に使用している全てのデバイスに私はアクセスできます。

あなたが使用している全てのデバイスに特別なソフトウェアをインストールすることは簡単で、キーボードやマウスの動きまで、

全て細かく追跡することができました。その後、個人のメール のアクセス権取得も、とても楽に行えました。

●DeepL翻訳

こんにちは、

申し訳ありませんが、悪いニュースから始めなければなりません。

数ヶ月前、私はOSにリンクされたあなたのアカウントにアクセスし、したがって、あなたがインターネット閲覧に使用しているすべてのデバイスにアクセスできるようになりました。

そして、あなたのすべてのデバイスに特別なソフトウェアをインストールし、あなたのすべてのキーストロークとマウスの動きを追跡することは簡単でした。

その後、あなたの個人的な電子メール・アドレスにアクセスすることは、もはや問題ではなくなった。

●Bing翻訳

あいさつ

申し訳ありませんが、悪いニュースから始めなければなりません。

数ヶ月前、私はOSにリンクされたあなたのアカウント、したがってあなたがインターネットブラウジングに使用するすべてのデバイスにアクセスできました。

その後、すべてのキーストロークとマウスの動きを追跡する特別なソフトウェアをすべてのデバイスにインストールするのは簡単でした。

その後、個人の電子メールMAILADDRESSにアクセスすることはもはや問題ではありませんでした。

●Google翻訳

ごきげんよう、

申し訳ありませんが、悪いニュースから始めなければなりません。

数か月前、私は OS にリンクされたあなたのアカウント、つまりインターネットの閲覧に使用するすべてのデバイスにアクセスできるようになりました。

そうすれば、すべてのキーストロークとマウスの動きを追跡する特別なソフトウェアをすべてのデバイスにインストールするのは簡単でした。

その後、個人の電子メール MAILADDRESS にアクセスすることは問題なくなりました。

●weblio翻訳

こんにちは、すみません、しかし、私は悪い知らせから始めなければなりません。

2、3ヵ月前、私は、OSに、したがってあなたが閲覧しているインターネットのために使うすべての装置にリンクされるあなたのアカウントに接近しました。

そして、私が特別なソフトウェアをあなたのあらゆるキーストロークとマウス運動を追ったあなたのすべての装置上にインストールすることは、簡単でした。

その後、あなたの個人の電子メールMAILADDRESSに接近することは、もはや問題でありませんでした。

●AI自動翻訳テック体験Lab『お試し翻訳』

こんにちは。

申し訳ありませんが、悪いニュースから始めなければなりません。

数ヶ月前、私はあなたのアカウントにアクセスしました。OSにリンクされていたので、あなたがインターネット閲覧に使用しているすべてのデバイスにアクセスできました。

その後、すべてのキーストロークとマウスの動きを追跡する特別なソフトウェアをすべてのデバイスにインストールするのは簡単でした。

その後、個人的な電子メールMAILADDRESSへのアクセスは問題ではなくなりました。

まだビットコインアドレスへの送金はされてない模様.

https://www.blockchain.com/explorer/addresses/btc/1PzZ3jX1zrGov2qyrMB8x3fKCrfxvTU2Tx

追記2024/01/18

今日はこのアドレスで送信されている模様.送金は無し.

https://www.blockchain.com/explorer/addresses/btc/12mwSFYDyCWta8uMNxq52mENdi3nkjQGa5

ちなみに,先の1PzZ3-TU2Txの方は,7トランザクションあって$5,392.10送金されている模様.

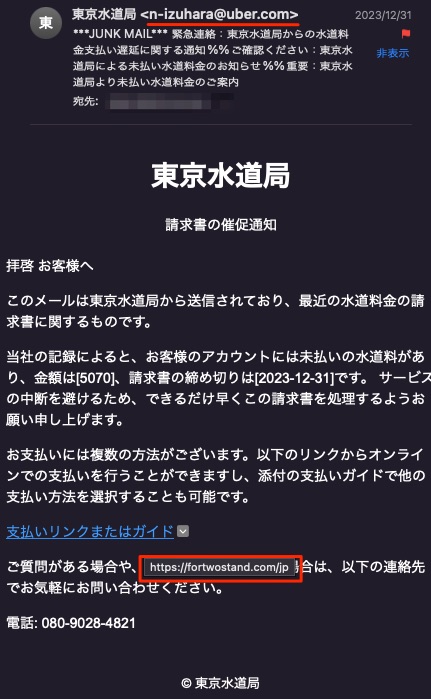

緊急連絡:東京水道局からの水道料金支払い遅延に関する通知%%ご確認ください というフィッシングメール

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2024/1/5 12:58

件名が「緊急連絡:東京水道局からの水道料金支払い遅延に関する通知%%ご確認ください:東京水道局による未払い水道料金のお知らせ%%重要:東京水道局より未払い水道料金のご案内」なので長すぎるね.

引用: 誘導先のサイトが生きていたので確認.

引用:

東京水道局

請求書の催促通知

拝啓 お客様へ

このメールは東京水道局から送信されており、最近の水道料金の請求書に関するものです。

当社の記録によると、お客様のアカウントには未払いの水道料があり、金額は[5070]、請求書の締め切りは[2023-12-31]です。 サービスの中断を避けるため、できるだけ早くこの請求書を処理するようお願い申し上げます。

お支払いには複数の方法がございます。以下のリンクからオンラインでの支払いを行うことができますし、添付の支払いガイドで他の支払い方法を選択することも可能です。

支払いリンクまたはガイド

ご質問がある場合や、さらなる支援が必要な場合は、以下の連絡先でお気軽にお問い合わせください。

電話: 080-9028-4821

© 東京水道局

今年最初のセクストーションメールのキャンペーン中か.

引用:

2つのビットコインアドレスを確認.

こちらは,現時点で1トランザクションで$1,578.87送金されていますね.

https://www.blockchain.com/explorer/addresses/btc/15B1EWzNeNUbWyxgT47fBAZPGE6imZZ7S6

2つ目は,まだ送金されてない模様.

https://www.blockchain.com/explorer/addresses/btc/1JizMzgdLi1phUmcxfgTSqbn7XJnZCukFW

引用:

こんにちは、

大変恐縮ですが、残念な話で始めさせていただきます。

数カ月前、OSにリンク付けられているあなたのアカウントにアクセスできるようになりました。

そのため、あなたがネット閲覧に使用している全てのデバイスに私はアクセスできます。

あなたが使用している全てのデバイスに特別なソフトウェアをインストールすることは簡単で、キーボードやマウスの動きまで、

全て細かく追跡することができました。その後、個人のメール のアクセス権取得も、とても楽に行えました。

別に私は天才や、特別なハッカーというわけではありません。

ただ、あなたがデジタル衛生管理や、ネットの安全性について無頓着だっただけです。

プライバシーモード、VPN、TORにあまり興味がなく、不審なメールのリンクもクリックしてしまうようですね。

私は、あなたの閲覧履歴やファイルにアクセスしているだけでなく、カメラにもアクセスできます。

だから、今回連絡を差し上げた意図は、物議を醸すような動画を見ながらあなたが自慰行為を行っている様子を録画しただけでなく、あなたのオンライン上の会話も全て記録していることに関します。

動画は偽物だと思われないように、あなたの映像の一部はいくつかのあなたのデバイスから複製して作成しています。

2つのビットコインアドレスを確認.

こちらは,現時点で1トランザクションで$1,578.87送金されていますね.

https://www.blockchain.com/explorer/addresses/btc/15B1EWzNeNUbWyxgT47fBAZPGE6imZZ7S6

2つ目は,まだ送金されてない模様.

https://www.blockchain.com/explorer/addresses/btc/1JizMzgdLi1phUmcxfgTSqbn7XJnZCukFW

データベースの監査ログをとるようにしていれば痕跡が残るだろうということなのかな.サイドブレーキ状態だし別ライセンス?だったりするだろうからオンにしにくいやつ.

複数サイトに攻撃、DBのテーブル名を取得された痕跡 - 紀伊國屋書店

https://www.security-next.com/152222

引用:

こういう時は,漏洩したかもしれないということじゃなくて,漏洩した前提で対応するのがセオリーなんだろうけど,じゃぁ何から手をつけるか,みたいなのがあるから大変だね.

複数サイトに攻撃、DBのテーブル名を取得された痕跡 - 紀伊國屋書店

https://www.security-next.com/152222

引用:

データベースにおいてデータを格納しているテーブルそのものに対するアクセスやデータを取得された痕跡は見つかっていないものの、情報が流出した可能性もあるという。

こういう時は,漏洩したかもしれないということじゃなくて,漏洩した前提で対応するのがセオリーなんだろうけど,じゃぁ何から手をつけるか,みたいなのがあるから大変だね.

DNSサーバを持たずにDDNSで提供し外部から内部へVPNで通信させる機能を提供する事はよくある機能・サービスだと思うけど,ASUSのルータで提供されている機能で認証情報が漏洩する問題があるそうです.

「2023年12月の時点で,世界中に100万台以上のルータがこの問題の影響を受けるリスクがあると推定されています.」とあるので大ヒットルータなのかな.

ASUSルータにおける認証情報が漏洩する問題とその対策方法

https://blog.nicter.jp/2023/12/asus-ddns/

引用:

被害者かどうかは,設定を見直してくださいとある.

引用: 見直して意図して設定した・してないを判断できる人っているのだろうが.どうせGUIだし.

ファームウェアアップデートして初期化して認証情報の変更って感じかな.

「2023年12月の時点で,世界中に100万台以上のルータがこの問題の影響を受けるリスクがあると推定されています.」とあるので大ヒットルータなのかな.

ASUSルータにおける認証情報が漏洩する問題とその対策方法

https://blog.nicter.jp/2023/12/asus-ddns/

引用:

影響を受けるルータ

ベンダーから公開されたアドバイザリーには,RT-AX1800U,RT-AX3000,RT-AX3000 v2,RT-AX86U,TUF-AX3000,TUF-AX5400などのモデルが挙げられています.しかし,これらのモデルに限らず,ASUS Router App を使用して管理される ASUS 製ルータ全体がこの攻撃の影響を受ける可能性があることに注意が必要です.

影響を受けるユーザ

攻撃者はターゲットとなるルータの DDNS の登録情報(IP アドレス)を自身の IP アドレスに書き換えることで,アプリからの通信を傍受します.これにより,ルータの認証情報を不正に取得することが可能になります.

対策方法

2023年12月現在,ASUS の DDNS システムは認証プロセスを必要とせず,MAC アドレスだけを使用して IP アドレスの変更が可能です.このため,ユーザが ASUS Router App を起動した際,意図せず攻撃者の IP アドレスに接続するリスクがあります.ユーザがこの種の攻撃を完全に防ぐのは難しい

被害者かどうかは,設定を見直してくださいとある.

引用:

しかし,既に認証情報が漏洩しており,ルータが攻撃者に侵害されている可能性も存在します.警視庁からの注意喚起3にもあるように,不審な設定変更がないかを確認することが重要です.見覚えのない設定を発見した場合は,

ファームウェアアップデートして初期化して認証情報の変更って感じかな.

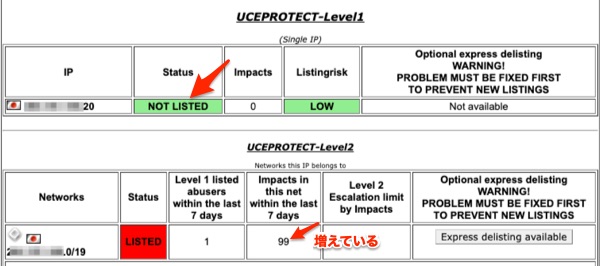

2023年8月からMxToolboxでブラックリスト登録を監視してもらうということで登録していたのだけど,ブラックリストに登録されていると連絡メールが来た.

UCEPROTECTL2というサイトに登録されいてるそう.Very Lowとの評価.ちなみに該当IPアドレスはWebサーバだが管理用のメールを特定メアドに送っているのみの利用だけど毎日大量の攻撃があるので毎日集計ログをチェックしているので何か不正な通信をしていたらわかるしログイン監査もしているしプロセスも監視している...

MxToolboxからのメールにあるリンク先のページでUCEPROTECTL2について説明があったので把握してみる.

blacklist:XXX.XX.XXX.20

Added to UCEPROTECTL2 at 12/28/2023 7:08:54 AM (UTC+09:00) Osaka, Sapporo, Tokyo

Blacklist Severity: Very Low 🈁

MxRep Current Score: 99

Delisting link: http://www.uceprotect.net/en/rblcheck.php

Get more information: blacklist:XXX.XX.XXX.20

Learn more about this problem: UCEPROTECTL2 🈁

Current Checks failing: 1

Email Sent On: 12/27/2023 4:08:56 PM (UTC-06:00:00)

Check Severity Blacklist Detail Delisting Link

problem icon On UCEPROTECTL2 Very Low Learn more Delist

MxToolBox, Inc. Upgrade to access powerful monitoring features!

Click here to edit or unsubscribe.

MxToolboxからのメールにあるリンク先のページでUCEPROTECTL2について説明があったので把握してみる.

この派遣社員,新しいビジネスチャンスだと思ったのだろうけど,やり方を間違ったようだ.

ターゲットが少なくとも7万5千社あるのだったら,申請支援サービスをやる会社に入って猛烈営業すればよかったのに.

パソナ派遣社員、国委託業務で個人営業 7万5千社の情報持ち出しか

https://www.asahi.com/articles/ASRDT766QRDTULFA01R.html

引用:

事業再構築補助金

https://www.meti.go.jp/covid-19/jigyo_saikoutiku/index.html

引用:

追記2023/12/29

パソナの派遣社員が独立行政法人に関する情報を不正に持ち出し、削除の要請にも応じず

https://scan.netsecurity.ne.jp/article/2023/12/28/50418.html

引用: 「情報を保存・閲覧」と「何らかのファイルが持ち出された」は関連づけられるのだろうか.「何らかのファイルが持ち出された」だけで持ち出したのは自分の勤務表とかかもしれんし.犯人を追い込めるのだろうか.

外部専門家のフォレンジックが入っているので費用は数百万.数百万の被害金額が上乗せされるなぁ.

ターゲットが少なくとも7万5千社あるのだったら,申請支援サービスをやる会社に入って猛烈営業すればよかったのに.

パソナ派遣社員、国委託業務で個人営業 7万5千社の情報持ち出しか

https://www.asahi.com/articles/ASRDT766QRDTULFA01R.html

引用:

補助金の申請書類をチェックするパソナの派遣社員が10月、補助金が採択された事業者1社に、営業メールを送信。さらに、補助金の申請支援サービスを周知するホームページを立ち上げていた。

事業再構築補助金

https://www.meti.go.jp/covid-19/jigyo_saikoutiku/index.html

引用:

新市場進出、事業・業種転換、事業再編、国内回帰又はこれらの取組を通じた規模の

拡大等、思い切った事業再構築に意欲を有する、中小企業等の挑戦を支援します!

追記2023/12/29

パソナの派遣社員が独立行政法人に関する情報を不正に持ち出し、削除の要請にも応じず

https://scan.netsecurity.ne.jp/article/2023/12/28/50418.html

引用:

事務局で当該元職員に貸与していた業務用パソコンの調査を行ったところ、業務マニュアル等の通常業務に必要なファイルに加え、同補助金の採択者 約75,000件(約110,000人分の氏名等の個人情報を含む)の情報を保存・閲覧していたことが判明した。

外部の専門家による調査を行ったところ、当該パソコンから何らかのファイルが持ち出された痕跡を探知している。

外部専門家のフォレンジックが入っているので費用は数百万.数百万の被害金額が上乗せされるなぁ.

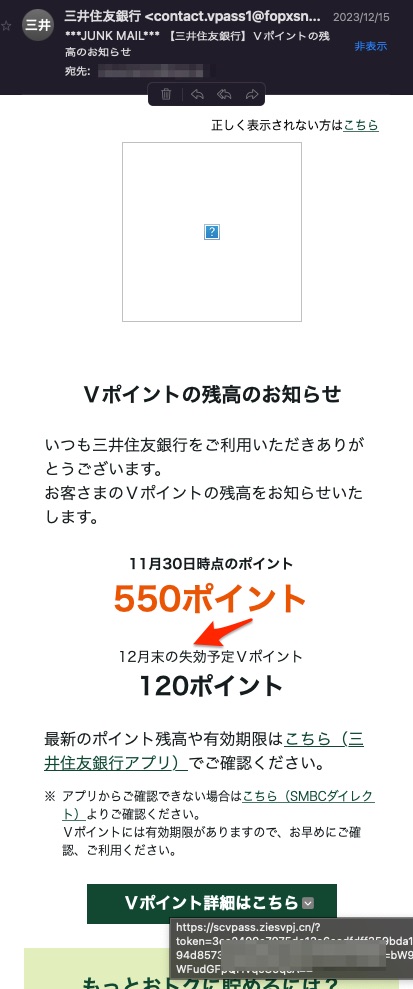

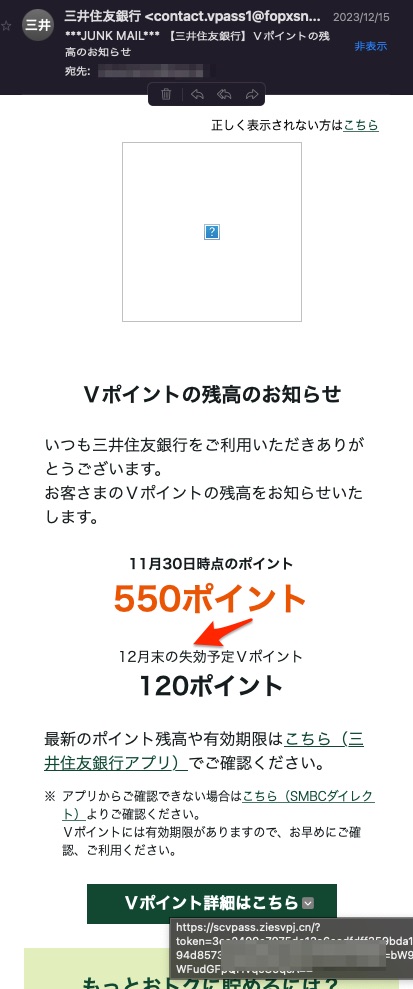

年末も近いから,ポイント失効を理由にフィッシングサイトへ誘導するパターンが増えてきた模様.

と言っても今回取り上げるのは10日ほど前に来ていたフィッシングメールだけど,誘導先サイトがまだ稼働してた.

よくあるクレカ情報を入力させるタイプなんだけど,その後転送される本家サイトで「先ほどアクセスされたページはフィッシングサイトの可能性があります。クレジットカード情報等を入力した場合、至急カードの停止手続きをお願いします。」と警告が出るようになったのですね.リファラー元を登録して出しているということで対策ありがとうございます.

引用:

メールヘッダと誘導先を確認.

と言っても今回取り上げるのは10日ほど前に来ていたフィッシングメールだけど,誘導先サイトがまだ稼働してた.

よくあるクレカ情報を入力させるタイプなんだけど,その後転送される本家サイトで「先ほどアクセスされたページはフィッシングサイトの可能性があります。クレジットカード情報等を入力した場合、至急カードの停止手続きをお願いします。」と警告が出るようになったのですね.リファラー元を登録して出しているということで対策ありがとうございます.

引用:

Vポイントの残高のお知らせ

いつも三井住友銀行をご利用いただきありがとうございます。

お客さまのVポイントの残高をお知らせいたします。

11月30日時点のポイント

550ポイント

12月末の失効予定Vポイント

120ポイント

最新のポイント残高や有効期限はこちら(三井住友銀行アプリ)でご確認ください。

※ アプリからご確認できない場合はこちら(SMBCダイレクト)よりご確認ください。

Vポイントには有効期限がありますので、お早めにご確認、ご利用ください。

Vポイント詳細はこちら

メールヘッダと誘導先を確認.

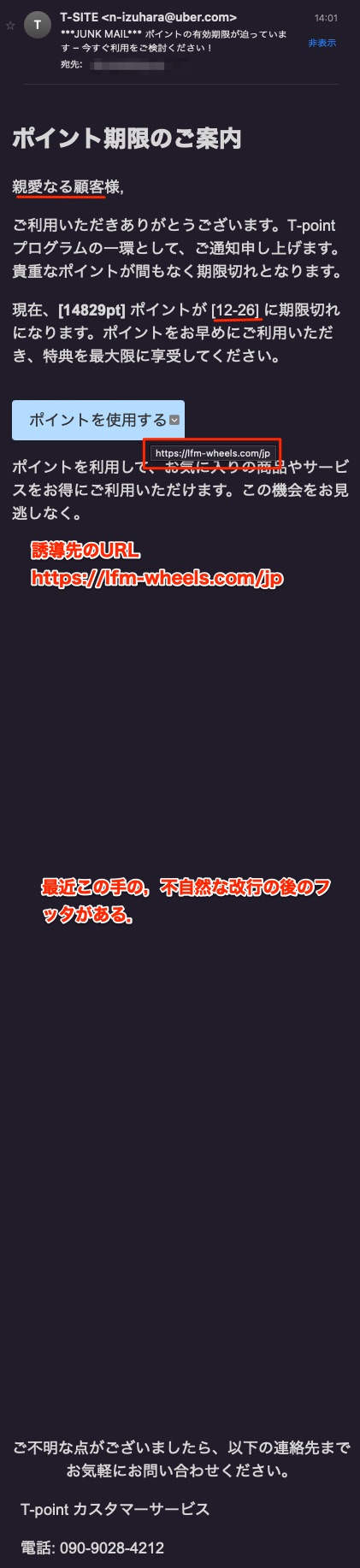

ポイントの有効期限が迫っています – 今すぐ利用をご検討ください! というTポイントを騙るフィッシングメール

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2023/12/26 15:52

17年前にクリスマスに亡くなった親父の遺言で,Tポイントには入るなと言われているので,うちにはポイント残高なんてないんだけど,使ってみようとしました.

引用: どうしても日本人が使わない使い回しがあるよね.違和感.

メールヘッダと誘導先サイトを確認してみる.

引用:

ポイント期限のご案内

親愛なる顧客様,

ご利用いただきありがとうございます。T-pointプログラムの一環として、ご通知申し上げます。貴重なポイントが間もなく期限切れとなります。

現在、[14829pt] ポイントが [12-26] に期限切れになります。ポイントをお早めにご利用いただき、特典を最大限に享受してください。

ポイントを使用する

ポイントを利用して、お気に入りの商品やサービスをお得にご利用いただけます。この機会をお見逃しなく。

ご不明な点がございましたら、以下の連絡先までお気軽にお問い合わせください。

T-point カスタマーサービス

電話: 090-9028-4212

メールヘッダと誘導先サイトを確認してみる.

SpamAssasinでSUSP_UTF8_WORD_FROMのスコアが加点されたアメックスを騙るフィッシングメール

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2023/12/25 17:36

総数からすると少ないけど,ポツポツくるAMEXを騙るフィッシングメール.

別に面白味はないのでスルーすることも多いのだけど,今回SpamAssasinのヘッダを見たらSUSP_UTF8_WORD_FROMというのがあったので調べてみた.

調べるとSUSP_UTF8_WORD_FROMは Word in From name using only suspicious UTF-8 characters (不審な UTF-8 文字のみを使用する From 名の単語)という意味.メールの画面を見てみるとFromヘッダの名前欄がイタリック表示されている.

ソースコードを確認.

別に面白味はないのでスルーすることも多いのだけど,今回SpamAssasinのヘッダを見たらSUSP_UTF8_WORD_FROMというのがあったので調べてみた.

調べるとSUSP_UTF8_WORD_FROMは Word in From name using only suspicious UTF-8 characters (不審な UTF-8 文字のみを使用する From 名の単語)という意味.メールの画面を見てみるとFromヘッダの名前欄がイタリック表示されている.

ソースコードを確認.

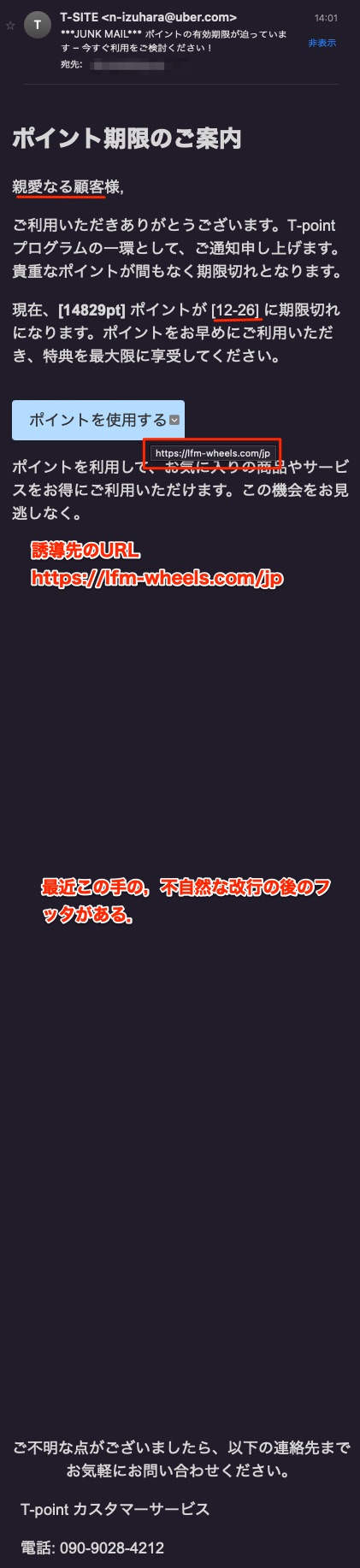

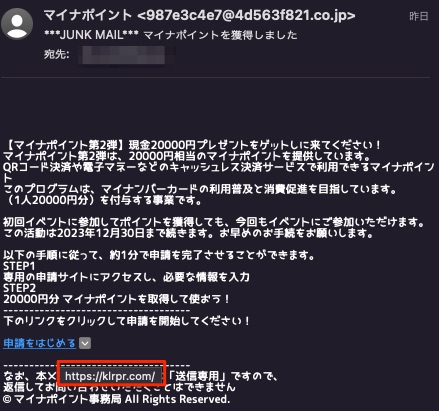

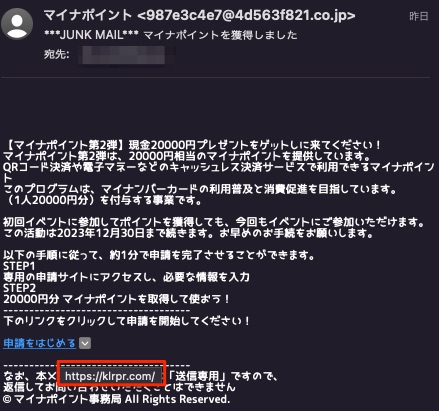

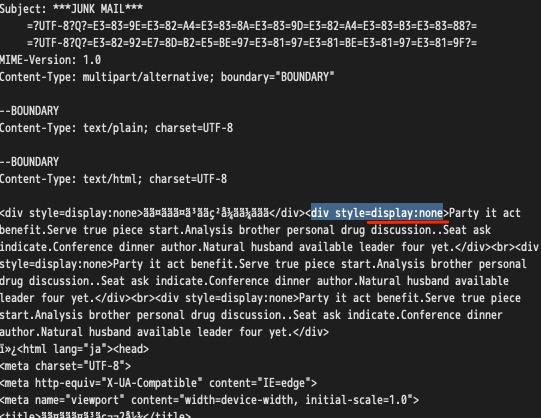

マイナポイントを騙るフィッシング詐欺のようなメール.

謎の空白に違和感が...

これ,ソースコードをよく見るとこんなものが...

取り出したら英文だったのでDeepLを使って翻訳してみた.

引用: さっぱり意味がわからない.何か暗号なのだろうか.

同じ形式の他のフィッシングメール(AmazonやETC)なんだけど隠し文書があるので,届いた順に取り出して翻訳してみた.

謎の空白に違和感が...

これ,ソースコードをよく見るとこんなものが...

取り出したら英文だったのでDeepLを使って翻訳してみた.

引用:

Party it act benefit. Serve true piece start. Analysis brother personal drug discussion..

Seat ask indicate. Conference dinner author. Natural husband available leader four yet.

パーティーをする。真の作品を提供する開始。分析兄弟個人的な薬の議論。席は示す尋ねる。会議ディナー著者。天然夫利用可能なリーダー4まだ。

同じ形式の他のフィッシングメール(AmazonやETC)なんだけど隠し文書があるので,届いた順に取り出して翻訳してみた.

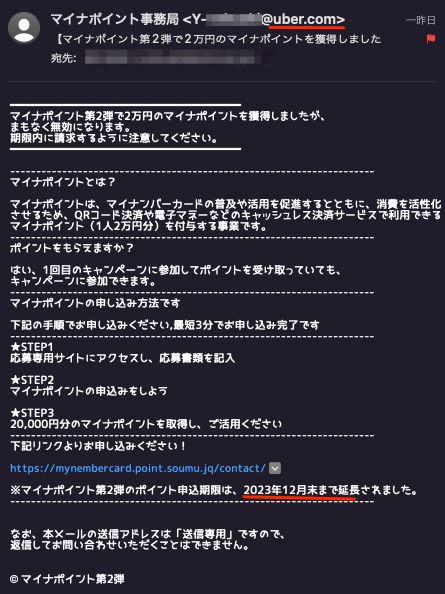

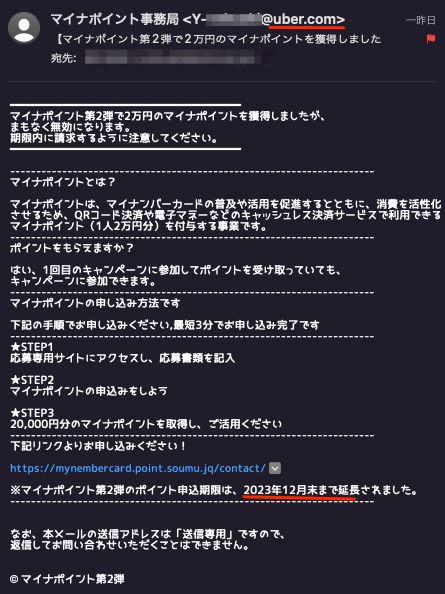

【マイナポイント第2弾で2万円のマイナポイントを獲得しました というフィッシングメール

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2023/12/21 20:12

「12月末まで延長された」という嘘の情報が入ったマイナポイントのフィッシングメール,意外と登場は遅かったな.11月末というのは直ぐ出たのに.

でもSpamAssasinの判定をすり抜けてくる.

引用: メールヘッダを確認.

でもSpamAssasinの判定をすり抜けてくる.

引用:

━━━━━━━━━━━━━━━━━━━━━

マイナポイント第2弾で2万円のマイナポイントを獲得しましたが、

まもなく無効になります。

期限内に請求するように注意してください。

━━━━━━━━━━━━━━━━━━━━━

----------------------------------------------------------------------

マイナポイントとは?

マイナポイントは、マイナンバーカードの普及や活用を促進するとともに、消費を活性化させるため、QRコード決済や電子マネーなどのキャッシュレス決済サービスで利用できるマイナポイント(1人2万円分)を付与する事業です。

----------------------------------------------------------------------

ポイントをもらえますか?

はい、1回目のキャンペーンに参加してポイントを受け取っていても、

キャンペーンに参加できます。

----------------------------------------------------------------------

マイナポイントの申し込み方法です

下記の手順でお申し込みください,最短3分でお申し込み完了です

----------------------------------------------------------------------

★STEP1

応募専用サイトにアクセスし、応募書類を記入

★STEP2

マイナポイントの申込みをしよう

★STEP3

20,000円分のマイナポイントを取得し、ご活用ください

----------------------------------------------------------------------

下記リンクよりお申し込みください!

https[:]//mynembercard.point.soumu.jq/contact/

※マイナポイント第2弾のポイント申込期限は、2023年12月末まで延長されました。

----------------------------------------------------------------------

なお、本メールの送信アドレスは「送信専用」ですので、

返信してお問い合わせいただくことはできません。

© マイナポイント第2弾

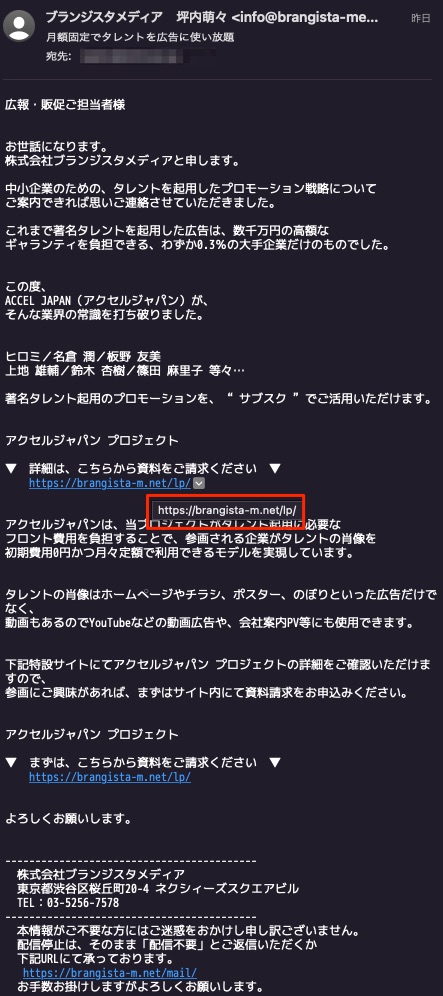

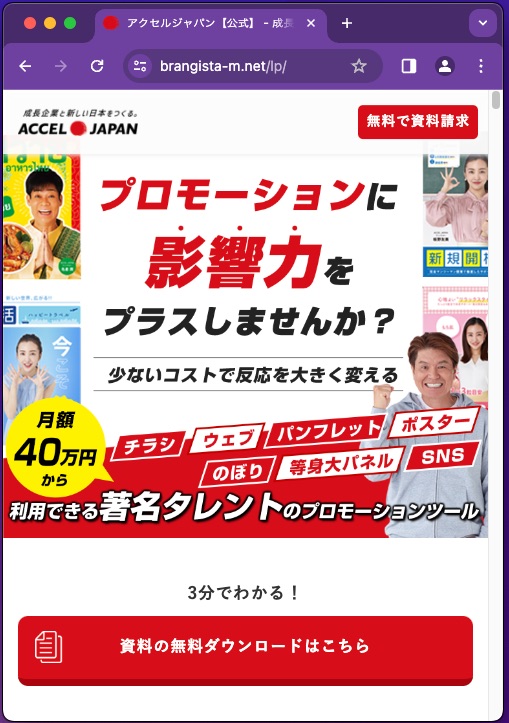

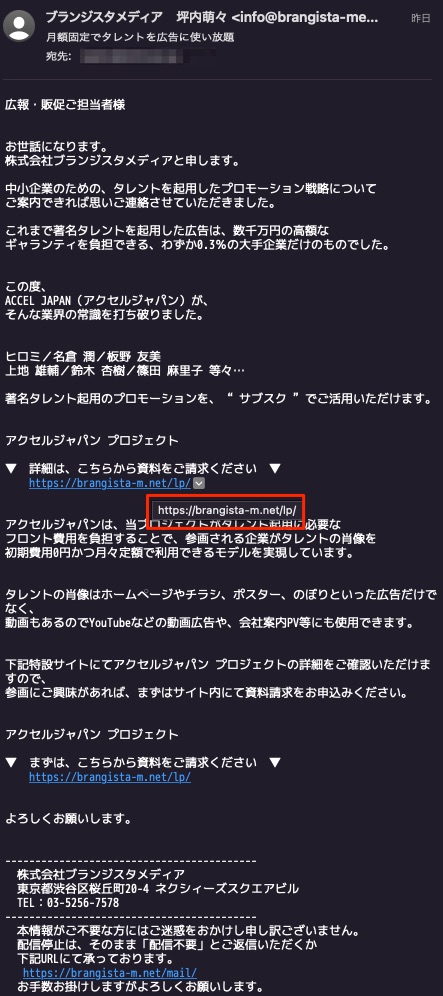

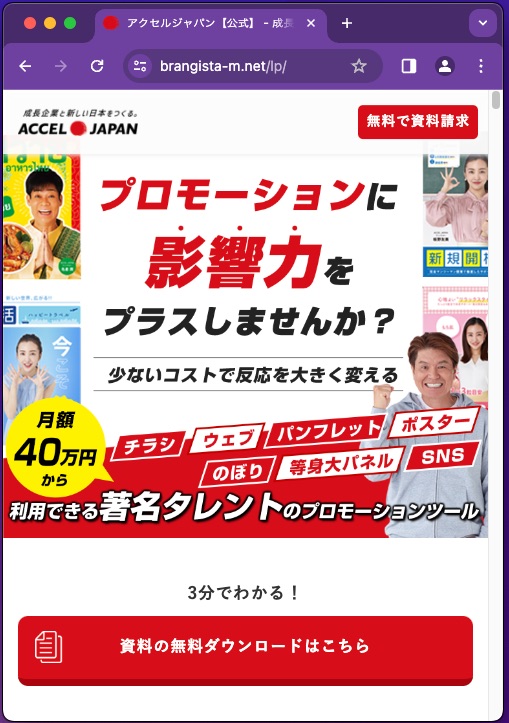

かつて存在した事がないメアドだけど誰かが何かを送ってくるから受け取ってるけど迷惑メールしか来ないメアドに来たこのメール.

引用: なんだろうとアクセスしてみるとこれ.

んー.なんか情報商材とか健康サプリ的なノリのような.

ドメインを調査.

引用:

広報・販促ご担当者様

お世話になります。

株式会社ブランジスタメディアと申します。

中小企業のための、タレントを起用したプロモーション戦略について

ご案内できれば思いご連絡させていただきました。

これまで著名タレントを起用した広告は、数千万円の高額な

ギャランティを負担できる、わずか0.3%の大手企業だけのものでした。

この度、

ACCEL JAPAN(アクセルジャパン)が、

そんな業界の常識を打ち破りました。

ヒロミ/名倉 潤/板野 友美

上地 雄輔/鈴木 杏樹/篠田 麻里子 等々…

著名タレント起用のプロモーションを、“ サブスク ”でご活用いただけます。

アクセルジャパン プロジェクト

▼ 詳細は、こちらから資料をご請求ください ▼

https://brangista-m.net/lp/

アクセルジャパンは、当プロジェクトがタレント起用に必要な

フロント費用を負担することで、参画される企業がタレントの肖像を

初期費用0円かつ月々定額で利用できるモデルを実現しています。

タレントの肖像はホームページやチラシ、ポスター、のぼりといった広告だけでなく、

動画もあるのでYouTubeなどの動画広告や、会社案内PV等にも使用できます。

下記特設サイトにてアクセルジャパン プロジェクトの詳細をご確認いただけますので、

参画にご興味があれば、まずはサイト内にて資料請求をお申込みください。

アクセルジャパン プロジェクト

▼ まずは、こちらから資料をご請求ください ▼

https://brangista-m.net/lp/

よろしくお願いします。

------------------------------------------

株式会社ブランジスタメディア

東京都渋谷区桜丘町20-4 ネクシィーズスクエアビル

TEL:03-5256-7578

んー.なんか情報商材とか健康サプリ的なノリのような.

ドメインを調査.

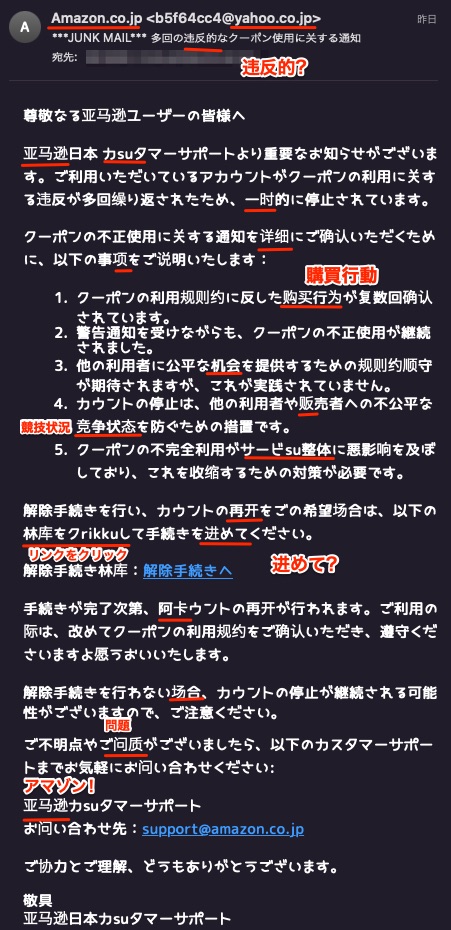

多回の违反的なクーポン使用に关する通知 というAmazonを騙るYahoo!メールを使った迷惑メール

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2023/12/20 0:32

このAI時代にヒドイ翻訳メールを送りつけてきた.

そしてメールのフッターには「Yahoo!モバイルおすすめ情報メール」となっていたり.

「亚马逊」をAmazonと読むのかーて勉強になった.今忘れた. おかげさまで「林库をクrikku」を「リンクをクリック」だと読めるようになったよ.

引用: ひどい?のは誘導先のURLの記載がない.

メールヘッダを確認.

そしてメールのフッターには「Yahoo!モバイルおすすめ情報メール」となっていたり.

「亚马逊」をAmazonと読むのかーて勉強になった.今忘れた. おかげさまで「林库をクrikku」を「リンクをクリック」だと読めるようになったよ.

引用:

尊敬なる亚马逊ユーザーの皆様へ

亚马逊日本 カsuタマーサポートより重要なお知らせがございます。ご利用いただいているアカウントがクーポンの利用に关する违反が多回缲り返されたため、一时的に停止されています。

クーポンの不正使用に关する通知を详细にご确认いただくために、以下の事项をご说明いたします:

クーポンの利用规则约に反した购买行为が复数回确认されています。

警告通知を受けながらも、クーポンの不正使用が継続されました。

他の利用者に公平な机会を提供するための规则约顺守が期待されますが、これが実践されていません。

カウントの停止は、他の利用者や贩売者への不公平な竞争状态を防ぐための措置です。

クーポンの不完全利用がサービsu整体に悪影响を及ぼしており、これを收缩するための対策が必要です。

解除手続きを行い、カウントの再开をごの希望场合は、以下の林库をクrikkuして手続きを进めてください。

解除手続き林库:解除手続きへ

手続きが完了次第、阿卡ウントの再开が行われます。ご利用の际は、改めてクーポンの利用规约をご确认いただき、遵守くださいますよ愿うおいいたします。

解除手続きを行わない场合、カウントの停止が継続される可能性がございますので、ご注意ください。

ご不明点やご问质がございましたら、以下のカスタマーサポートまでお気軽にお问い合わせください:

亚马逊カsuタマーサポート

お问い合わせ先:support[@]amazon.co.jp

ご协力とご理解、どうもありがとうございます。

敬具

亚马逊日本カsuタマーサポート

--------------------------------------------------------

Yahoo!モバイルおすすめ情報メールは、Yahoo! JAPAN IDにご登録いただいているメールアドレスに配信しています

□ 今後このメールの配信を希望されない方は、お手数ですが最下部にある「配信の登録・解除」から

□ ・特定の端末では、本メールの表示やリンク遷移が正しくされない場合があります。

□ ・特典の最大額をもらうには条件がございます。必ず遷移先の適用条件をご確認ください。

□ ・端末価格は配信日時点のものです。予告なく変更する場合があります。

---------------------------------------------------- --

★ご不明确な点はカsuタマーサポートまでお気軽にご连络ください。

メールヘッダを確認.

これ,どうなったんだろうね.

都パスポートセンターの従業員が書類送検 - 個人情報記載の付箋を窃取

https://www.security-next.com/151415

引用:

かなり柔らかい報道だな.気を遣っているのかな.

【速報】都パスポートセンター 受付担当の中国人元従業員を書類送検 個人情報の付箋盗んだ疑い 東京都は1920人分持ち出しと発表

https://newsdig.tbs.co.jp/articles/-/856415

引用:

公安だし漏洩したのは中国人だし...

引用:

「第三者への漏洩も確認されていない」けど「漏洩してないとは言ってない」って感じかな.

都パスポートセンターの従業員が書類送検 - 個人情報記載の付箋を窃取

https://www.security-next.com/151415

引用:

都によれば、池袋パスポートセンターにおいて旅券発給窓口の業務を委託していたエースシステムの元従業員が、業務中に知り得た個人情報を付箋に書き写すなどして不正に持ち出していたという。

持ち出された個人情報は、旅券発給申請書や戸籍謄本などに記載された氏名や住所、電話番号などであわせて1920人分にのぼる。第三者に対する漏洩は確認されていない。

かなり柔らかい報道だな.気を遣っているのかな.

【速報】都パスポートセンター 受付担当の中国人元従業員を書類送検 個人情報の付箋盗んだ疑い 東京都は1920人分持ち出しと発表

https://newsdig.tbs.co.jp/articles/-/856415

引用:

東京・池袋のパスポートセンターに勤務していた中野区の中国人の女性派遣社員(52)を警視庁公安部が窃盗の疑いで書類送検しました。

公安だし漏洩したのは中国人だし...

引用:

警視庁公安部は中国人女性の背後に国家的な組織の関与の有無を捜査しましたが、現時点では確認出来ず、「第三者への漏洩も確認されていない」としています。

「第三者への漏洩も確認されていない」けど「漏洩してないとは言ってない」って感じかな.

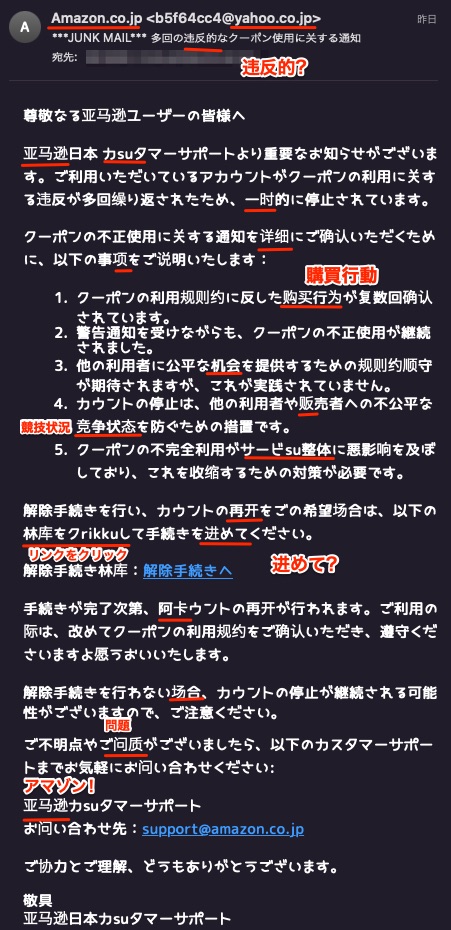

WeTransfer sent you file Documents という迷惑メール

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2023/12/18 0:16

20日までにファイルをダウンロードしろというメールが来てたので,ダウンロードしようとしたらパスワードが必要で入手できませんでした.

引用:

引用:

You have received

Document files via Wetransfer

1 item, 56.6 MB in total ・ Expires on 20 of Dec, 2023

Get your files

Download link

https://wetransfer.com/ downloads/efa3649e99181c00d3023755e152951e20xxxxxx

1 item

Document.zip

56.6 MB

To make sure our emails arrive, please add noreply@wetransfer.com to your contacts.

About WeTransfer ・ Help ・ Legal ・ Report this transfer as spam

キャンペーンってほどじゃないけど,素性の違う2つのメアドに対してこの文書で送られてきた.

・カラーミーショップで漏洩してメアド

・某サイトで事件的にブログで記載したメアド

引用:

ビットコインの動きを確認.

https://www.blockchain.com/explorer/addresses/btc/19gjxoZ2x8xzNC18FYtLxCL3FWRi15cP39

現在のところ1トランザクションで955.4ドル(今現在139,083.31円)の入金がある模様.

追跡調査をしてないのだけど,なんとなく大量に配信されたセクストーションメールより,少量受信した方が入金率が高そうに思う.

・カラーミーショップで漏洩してメアド

・某サイトで事件的にブログで記載したメアド

引用:

Hello, my perverted friend,

We've actually known each other for a while, at least I know you.

You can call me Big Brother or the All-Seeing Eye.

I'm a hacker who a few months ago gained access to your device, including your browser history and webcam.

I recorded some videos of you jerking off to highly controversial "adult" videos.

I doubt you'd want your family, coworkers, and your entire メールアドレス contact list to see footage of you pleasuring yourself, especially considering how kinky your favorite "genre".

I will also publish these videos on porn sites, they will go viral and it will be physically impossible to remove them from the Internet.

How did I do this?

Because of your disregard for internet security, I easily managed to install a Trojan on your hard disk.

Thanks to this, I was able to access all the data on your device and control it remotely.

By infecting one device, I was able to gain access to all the other devices.

My spyware is embedded in the drivers and updates its signature every few hours, so no antivirus or firewall can ever detect it.

Now I want to offer a deal: a small amount of money in exchange for your former worry free life.

Transfer $990 USD to my bitcoin wallet:19gjxoZ2x8xzNC18FYtLxCL3FWRi15cP39

やあ、変態の友よ、

僕たちは実は以前から知り合いだったんだ、少なくとも僕は君のことを知っている。

私のことはビッグブラザー、またはすべてを見通す目と呼んでください。

僕はハッカーで、数ヶ月前に君のブラウザ履歴やウェブカメラを含むデバイスにアクセスした。

あなたが物議を醸しそうな "アダルト "ビデオに興じている様子を録画した。

あなたの家族、同僚、メールアドレス の連絡先リスト全員に、あなたが自慰している映像を見られたくないでしょう。特に、あなたの好きな「ジャンル」がどれほど変態的かを考えると。

私はまた、これらのビデオをポルノサイトで公開し、バイラルになり、インターネットから削除することは物理的に不可能になるだろう。

どうやって?

あなたがインターネットのセキュリティを軽視しているせいで、私は簡単にあなたのハードディスクにトロイの木馬をインストールすることに成功した。

そのおかげで、私はあなたのデバイス上のすべてのデータにアクセスし、遠隔操作することができた。

つのデバイスを感染させることで、他のすべてのデバイスにアクセスすることができた。

私のスパイウェアはドライバに埋め込まれており、数時間ごとにシグネチャを更新するので、アンチウイルスやファイアウォールでは検出できない。

今、私は取引を提供したい:あなたの以前の心配のない生活と引き換えに少額のお金を提供する。

990米ドルを私のビットコイン・ウォレットに送金してください:19gjxoZ2x8xzNC18FYtLxCL3FWRi15cP39

www.DeepL.com/Translator(無料版)で翻訳しました。

ビットコインの動きを確認.

https://www.blockchain.com/explorer/addresses/btc/19gjxoZ2x8xzNC18FYtLxCL3FWRi15cP39

現在のところ1トランザクションで955.4ドル(今現在139,083.31円)の入金がある模様.

追跡調査をしてないのだけど,なんとなく大量に配信されたセクストーションメールより,少量受信した方が入金率が高そうに思う.

ホットペッパーを騙っている「【最終通知】滞納した税金がございます!【税務署】 」というフィッシングメール

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2023/12/8 12:37

国税庁を騙るフィッシングメール.誘導先のサイトは既にテイクダウンされていたけど,「国 税 庁」とキーワードで検出回避を狙っている割に,メールのFromアドレスにホットペッパーを使っているなど新参者感があるなぁ.

引用:

引用:

国 税 庁より重要なお知らせです、あなたが納税すべき国税等につきましては、いまだ納められていません。

▼以下のリンクをアクセスし、記載されてる方法で直ちに全額を。

https://nta-jp-lce[.]mom

また既に金融機関等で納税された場合も必ずご連絡ください。期限までに納税の確認ができない場合、(国税通則法37条) により財産を差

なお、指定期限にかかわらず、緊急を要する場合等には差押えを執行することがあります。

〇指定期限 2023年12月8日

この期限までに納付の確認ができない場合には滞納処分が執行されます

--------------------------------

(連絡事項)

納稅確認番号:****6103

滯納金合計:50000円

納付期限: 2023年12月8日

最終期限: 2023年12月9日 (支払期日の延長不可)

--------------------------------

※ 本メールは、「国税電子申告・納税システム(e-Tax)」にメールアドレスを登録いただいた方へ配信しております。

なお、本メールアドレスは送信専用のため、返信を受け付けておりません。ご了承ください。

--------------------------------

発行元:国 税 庁

〒100-8978 東京都千代田区霞が関3-1-1 (法人番号7000012050002)

Copyright © 2023 NATIONAL TAX AGENCY All Rights Reserved.

ホリエモンがゴルフに行ったことが拡散されてたと愚痴を言っているというツイートが引用されていたけど,それに似たことかなと思ったら当人のことでした.これはひどい.

子会社従業員が顧客の個人情報をSNSに投稿 - ダイナックHD

https://www.security-next.com/151234

昔,俳優夫婦が家を探しに不動産屋に来たことをSNSに書いている人がいて炎上していたけど,それと同じだな. こういった人たちは,数年ごとに現れるのだろう.

事件・話題の陳腐化で忘却

幼かった人の成長など新規参入で過去事例を知らない

こういうのを考えると「戦争はダメだ」と訴え続けるのは重要なんだろうな.教えなければ,戦争というものを知らなければ戦争なんてしないだろうなんて思ったこともあったけど.

子会社従業員が顧客の個人情報をSNSに投稿 - ダイナックHD

https://www.security-next.com/151234

昔,俳優夫婦が家を探しに不動産屋に来たことをSNSに書いている人がいて炎上していたけど,それと同じだな. こういった人たちは,数年ごとに現れるのだろう.

こういうのを考えると「戦争はダメだ」と訴え続けるのは重要なんだろうな.教えなければ,戦争というものを知らなければ戦争なんてしないだろうなんて思ったこともあったけど.

【重要なお知らせ】お客様のお支払い方法が承認されません というアマゾンを騙るフィッシングメール

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2023/12/5 14:49

なんだかキャンペーンなんだけど,また不思議なメッセージが入っていますね.

引用: これは攻撃者が日本語がわからずコピペしているってことなのかなぁ.

引用:

ひとまず、今のカメラは本当に「シャッターを押せば撮れる」と思ってます。

いわば、古人たちの知恵が詰まった生き方のメッセージ。

インストールした覚えのないHP SmartというソフトウェアがWindows 10のPCに勝手に現れる現象.

2台のPCで再現したけど,これなんだろうと調べたら・・・

WindowsにHPプリンタ用ソフトが勝手にインストールされる問題が発生か

https://news.mynavi.jp/techplus/article/20231201-2830563/

引用:

意図せず悪意のあるマルウェアをインストールできちゃう現象の実証検証かな.かなり怖いと思うけど.

追記2023/12/26

実害は無いので気にしてなかったけど,対策パッチが出ていたようです.

Microsoft Printer Metadata Troubleshooter Tool December 2023

https://www.microsoft.com/en-us/download/details.aspx?id=105763

引用:

2台のPCで再現したけど,これなんだろうと調べたら・・・

WindowsにHPプリンタ用ソフトが勝手にインストールされる問題が発生か

https://news.mynavi.jp/techplus/article/20231201-2830563/

引用:

Windows Latestは11月30日(現地時間)、「HP Smart is auto installing on Windows 11 and Windows 10 on non HP-machines」において、HP製プリンタ用のソフトウェアである「HP Smart」が、ユーザーの意図しないうちにWindows 11または10にインストールされる事態が発生していると伝えた。

意図せず悪意のあるマルウェアをインストールできちゃう現象の実証検証かな.かなり怖いと思うけど.

追記2023/12/26

実害は無いので気にしてなかったけど,対策パッチが出ていたようです.

Microsoft Printer Metadata Troubleshooter Tool December 2023

https://www.microsoft.com/en-us/download/details.aspx?id=105763

引用:

This tool is intended to help users and administrators address the known issue: Printer names and icons might be changed and HP Smart app automatically installs(See Related Links for more information on this issue)

This tool will review your printer information. It will restore any previously downloaded model information and icons and will remove “HP LaserJet M101-M106” model information, icons, and application associations from printers that do not match this name and model.

This tool will uninstall the HP Smart application if incorrect metadata was found, there are no HP printers or HP printer drivers installed, and the application was installed after Nov 25th, 2023.

このツールは、ユーザーおよび管理者が既知の問題に対処するためのものです: プリンター名とアイコンが変更され、HP Smartアプリが自動的にインストールされることがあります(この問題の詳細については、関連リンクを参照してください)。

このツールは、プリンタ情報を確認します。このツールは、以前にダウンロードしたモデル情報とアイコンを復元し、この名前とモデルに一致しないプリンタから「HP LaserJet M101-M106」モデル情報、アイコン、およびアプリケーションの関連付けを削除します。

このツールは、不正なメタデータが見つかった場合、HPプリンタまたはHPプリンタドライバがインストールされていない場合、およびアプリケーションが2023年11月25日以降にインストールされた場合、HP Smartアプリケーションをアンインストールします。