ブログ - セキュリティカテゴリのエントリ

世界最悪級の情報流出として報道されていた件.

元従業員が,廃棄予定のHDDを持ち出して中古部品として販売.購入した第三者がファイル復活させたら神奈川県の公文書が出て着て大騒ぎだった.

あの頃,コロナ禍前の2019年12月のこの事件,全く話題にならなかったけれど,懲役2年,執行猶予5年の判決が出ていたようです.

神奈川県HDD転売のブロードリンク元従業員、東京地方裁判所で判決

https://cybersecurity-jp.com/news/36969

そもそも54テラバイト分の容量のハードディスクだったらしいけれど,データ空き領域0%で使っていることなんてないので,報道は大げさだったかな.

そしてそのもう1つの被害を受けた会社,ブロードリンンクはどうなったのか.

転売された物品は3,904個.オークションサイトを通じて回収を呼びかけたりしたものの回収したものは29個.ただし,犯人が販売前に一般的なデータ消去して売っていたり既に再利用していたりもあり,データ流出はない(未発見)なようだ.

そしてその後,体制を強化してISMS停止の解除,官公庁との取引再開と復活は進んでいるようだ.

元従業員が,廃棄予定のHDDを持ち出して中古部品として販売.購入した第三者がファイル復活させたら神奈川県の公文書が出て着て大騒ぎだった.

あの頃,コロナ禍前の2019年12月のこの事件,全く話題にならなかったけれど,懲役2年,執行猶予5年の判決が出ていたようです.

神奈川県HDD転売のブロードリンク元従業員、東京地方裁判所で判決

https://cybersecurity-jp.com/news/36969

そもそも54テラバイト分の容量のハードディスクだったらしいけれど,データ空き領域0%で使っていることなんてないので,報道は大げさだったかな.

そしてそのもう1つの被害を受けた会社,ブロードリンンクはどうなったのか.

転売された物品は3,904個.オークションサイトを通じて回収を呼びかけたりしたものの回収したものは29個.ただし,犯人が販売前に一般的なデータ消去して売っていたり既に再利用していたりもあり,データ流出はない(未発見)なようだ.

そしてその後,体制を強化してISMS停止の解除,官公庁との取引再開と復活は進んでいるようだ.

三井物産セキュアディレクションのこのブログ.

SNAKE(EKANS)ランサムウェアの内部構造を紐解く

https://www.mbsd.jp/blog/20200616.html

VirusTotalにアップロードされたホンダへのサイバー攻撃した時に使われたと思われる検体を入手して,解析した記事.

Go言語で作られていることや,標的型であるがゆえに直にサーバを狙っているところ,そして気にいった?のは,サンドボックスを使った解析・調査を妨害するための仕組みが入っていることを解析した点.

なんどもサイバー攻撃被害にあっているホンダがまたやられたのか!ということで,第一印象は残念企業だったけれど,攻撃されてからの被害確認,安全確認,復旧まで時間が4日程度だと,とても速いと考える.

piyologでまとめられている情報だと,6月8日(月曜日)(JST? UTCだと日曜日になるのか?)の朝にシステム障害発生とあって,6月12日に復旧とある.

国内外の工場に影響したホンダへのサイバー攻撃についてまとめてみた

https://piyolog.hatenadiary.jp/entry/2020/06/10/030123

SNAKE(EKANS)ランサムウェアの内部構造を紐解く

https://www.mbsd.jp/blog/20200616.html

VirusTotalにアップロードされたホンダへのサイバー攻撃した時に使われたと思われる検体を入手して,解析した記事.

Go言語で作られていることや,標的型であるがゆえに直にサーバを狙っているところ,そして気にいった?のは,サンドボックスを使った解析・調査を妨害するための仕組みが入っていることを解析した点.

なんどもサイバー攻撃被害にあっているホンダがまたやられたのか!ということで,第一印象は残念企業だったけれど,攻撃されてからの被害確認,安全確認,復旧まで時間が4日程度だと,とても速いと考える.

piyologでまとめられている情報だと,6月8日(月曜日)(JST? UTCだと日曜日になるのか?)の朝にシステム障害発生とあって,6月12日に復旧とある.

国内外の工場に影響したホンダへのサイバー攻撃についてまとめてみた

https://piyolog.hatenadiary.jp/entry/2020/06/10/030123

中小企業にもUTMやセンサーを置いてみたら,色々見つかったのIPAの報告書がでていました.

中小企業向けサイバーセキュリティ事後対応支援実証事業(サイバーセキュリティお助け隊)の報告書について

https://www.ipa.go.jp/security/fy2019/reports/sme/otasuketai_houkoku.html

ホンダや三菱電機などの大企業のユーザ企業,あるいはネットワークの専門家集団とも言えるNTTコミュニケーションのような企業でさえ,セキュリティ対策に巨額を投じているハズなのに一瞬のスキマがあればヤられる.

中小企業なんて,専門家を雇うことなんて難しい.危険物みたいに免許がないと事業ができないというようなわけでもないから...

となると,もう,漏れることを前提とした仕組みが必要なんじゃなかろうか.あるいは全くクローズにしてしまう.

守るためのコスト,漏れた時の被害を天秤にかけてどっちを選ぶかは経営者の判断するところですね.難しい.

中小企業向けサイバーセキュリティ事後対応支援実証事業(サイバーセキュリティお助け隊)の報告書について

https://www.ipa.go.jp/security/fy2019/reports/sme/otasuketai_houkoku.html

ホンダや三菱電機などの大企業のユーザ企業,あるいはネットワークの専門家集団とも言えるNTTコミュニケーションのような企業でさえ,セキュリティ対策に巨額を投じているハズなのに一瞬のスキマがあればヤられる.

中小企業なんて,専門家を雇うことなんて難しい.危険物みたいに免許がないと事業ができないというようなわけでもないから...

となると,もう,漏れることを前提とした仕組みが必要なんじゃなかろうか.あるいは全くクローズにしてしまう.

守るためのコスト,漏れた時の被害を天秤にかけてどっちを選ぶかは経営者の判断するところですね.難しい.

先週のホンダの事件の直後,これは偶然だと思うけれど,経済産業省が以下のような文章を発表していました.

昨今の産業を巡るサイバーセキュリティに係る状況の認識と、今後の取組の方向性についての報告書を取りまとめました

https://www.meti.go.jp/press/2020/06/20200612004/20200612004.html

確かにもう忘れかけているけれど,三菱電機,NECと大企業が続き,最近でもNTTコミュニケーションと今回のホンダなど,日本の代表的な大企業が狙われていて,対策が弱そうなサプライチェーン(つまり下請け企業)を狙った攻撃も多いので「サイバーセキュリティお助け隊」が中小企業をサンプリングした結果ということになる.

中小企業からすると,どっちのウイルスの方が心配か・・・となると,両方とも目に見えないけれど,目に見えるコロナの方が脅威と感じやすいだろうね.

昨今の産業を巡るサイバーセキュリティに係る状況の認識と、今後の取組の方向性についての報告書を取りまとめました

https://www.meti.go.jp/press/2020/06/20200612004/20200612004.html

確かにもう忘れかけているけれど,三菱電機,NECと大企業が続き,最近でもNTTコミュニケーションと今回のホンダなど,日本の代表的な大企業が狙われていて,対策が弱そうなサプライチェーン(つまり下請け企業)を狙った攻撃も多いので「サイバーセキュリティお助け隊」が中小企業をサンプリングした結果ということになる.

中小企業からすると,どっちのウイルスの方が心配か・・・となると,両方とも目に見えないけれど,目に見えるコロナの方が脅威と感じやすいだろうね.

年末年始くらいだったか,産業系の企業がサイバー攻撃で狙われていて,プロコンなどの脆弱性情報もたくさん出ていると言う話もあったけれど,自動車会社のホンダがサイバー攻撃を受けていたそうで.

工場のシステムも停止に追い込まれ従業員には有給休暇で休めと通達.ホンダとしては公式に報道発表する予定もないらしく,つまりランサムウェアに感染して被害が出ていると言う情報が漏洩しているということか.

そうじゃなくて,以前に紹介したVirusTotalを使ったところから,今回のマルウェアの詳細が解析された模様.

VirusTotalはファイルをアップロードするとハッシュ値からマルウェアかどうか調べて結果を出してくれるわけだが,有償会員用のサービス「VirusTotal Intelligence」ではアップロードされたファイルが入手できてしまうので,今回のような標的型攻撃の場合,アップロードされたファイルにホンダのサーバを攻撃するFQDNとかが埋め込まれている場合,その情報が漏洩してしまう.

諸刃の剣とまでは言わないけれど,ツールは使いこなしてこそのものなので,ファイルはアップロードせずにハッシュ値を取り出して検索するのがセオリー.

ただ,標的型の場合,カスタムオーダーメイドなので,ハッシュ値に一致するものは無いだろうから,それだけでいうと「悪性ではない」となって判断を誤る.

VirusTotalにアップロードした方が世界中のホワイトハッカーが分析してくれるから,その点を生かす体制などがあればいいんだろうな.

ホンダがアップロードしたと思われるファイルの解析情報 - VirusTotal

工場のシステムも停止に追い込まれ従業員には有給休暇で休めと通達.ホンダとしては公式に報道発表する予定もないらしく,つまりランサムウェアに感染して被害が出ていると言う情報が漏洩しているということか.

そうじゃなくて,以前に紹介したVirusTotalを使ったところから,今回のマルウェアの詳細が解析された模様.

VirusTotalはファイルをアップロードするとハッシュ値からマルウェアかどうか調べて結果を出してくれるわけだが,有償会員用のサービス「VirusTotal Intelligence」ではアップロードされたファイルが入手できてしまうので,今回のような標的型攻撃の場合,アップロードされたファイルにホンダのサーバを攻撃するFQDNとかが埋め込まれている場合,その情報が漏洩してしまう.

諸刃の剣とまでは言わないけれど,ツールは使いこなしてこそのものなので,ファイルはアップロードせずにハッシュ値を取り出して検索するのがセオリー.

ただ,標的型の場合,カスタムオーダーメイドなので,ハッシュ値に一致するものは無いだろうから,それだけでいうと「悪性ではない」となって判断を誤る.

VirusTotalにアップロードした方が世界中のホワイトハッカーが分析してくれるから,その点を生かす体制などがあればいいんだろうな.

ホンダがアップロードしたと思われるファイルの解析情報 - VirusTotal

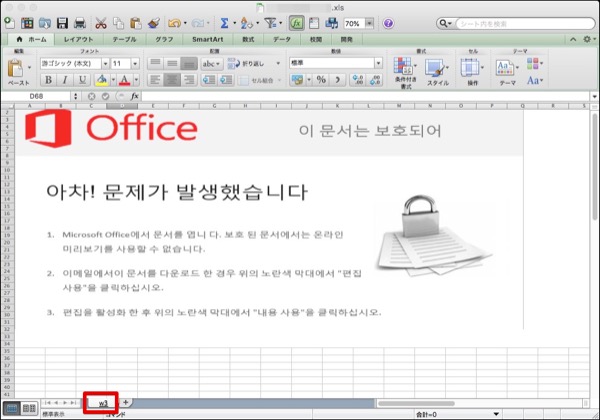

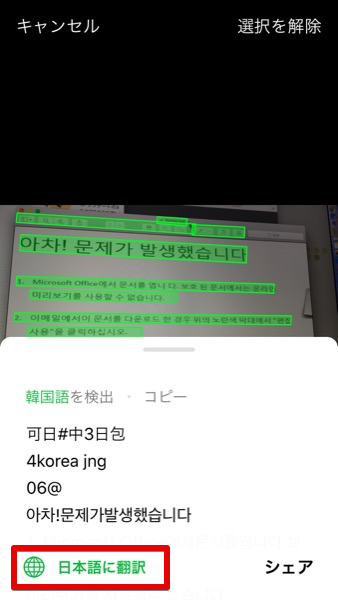

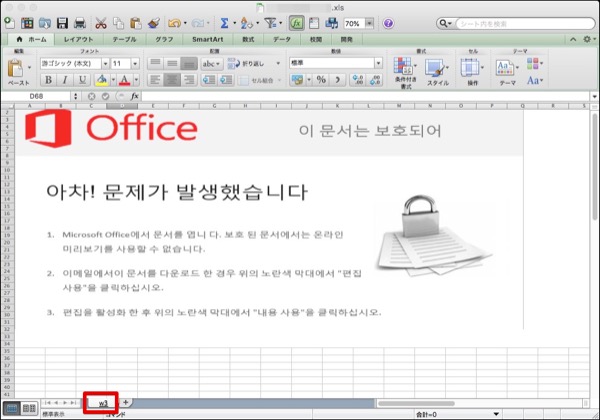

マルウェア入りのExcelに画像でハングルが書いてあるのだけれど,これ,どうにか翻訳できないかと考えてみた.

英語ならタイピングできるけれどハングルは目コピーできない

画像をアップしてOCRで翻訳までしてくれるサイトがあったけれど,アカウント作らなければいけなくて断念.

調べていくと,LINEを使ってOCRできることが判明.

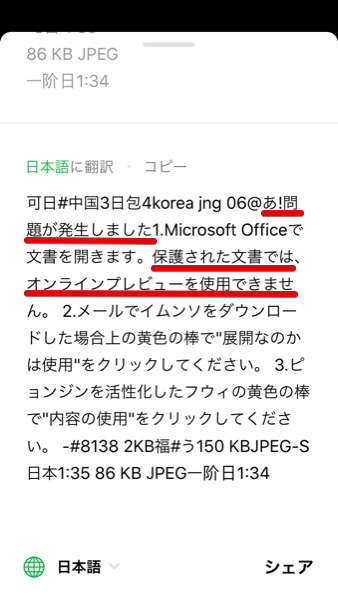

適当な誰かとのトークルームを開いて,写真を撮るモードにして,あとはPCの画面を撮影すると認識された.

korea jngとあるのは,タイトルバーに表示されているファイル名

なんだか意味はわかるようなわからないような感じだけれど,このダウンロードしたファイルを開いてほしい書かれていますね.マクロを無効にしていても読めるように,画像を貼り付けているわけだ.そしてターゲットは韓国人.

英語ならタイピングできるけれどハングルは目コピーできない

画像をアップしてOCRで翻訳までしてくれるサイトがあったけれど,アカウント作らなければいけなくて断念.

調べていくと,LINEを使ってOCRできることが判明.

適当な誰かとのトークルームを開いて,写真を撮るモードにして,あとはPCの画面を撮影すると認識された.

korea jngとあるのは,タイトルバーに表示されているファイル名

なんだか意味はわかるようなわからないような感じだけれど,このダウンロードしたファイルを開いてほしい書かれていますね.マクロを無効にしていても読めるように,画像を貼り付けているわけだ.そしてターゲットは韓国人.

DeepLによると「悪質な怪しい美味しさ」と訳されたタイトルをつけた.

たぶんもう見ることはないだろうタレントの渡部建はデリシャスなものをたくさん紹介している芸風だったけれど,今日の分析対象はとてもすごかった.

今回のこの日本のWebサイト,テイストとしては,2005年くらいのものだろうか.SNS前夜だとおもう.観光協会がドメインを取ったので,そこに観光協会に所属する

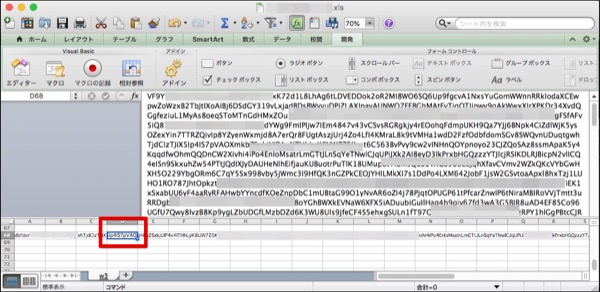

そのサイトをMaltegoで可視化したところ,マルウェアが配置されていることがわかりました.

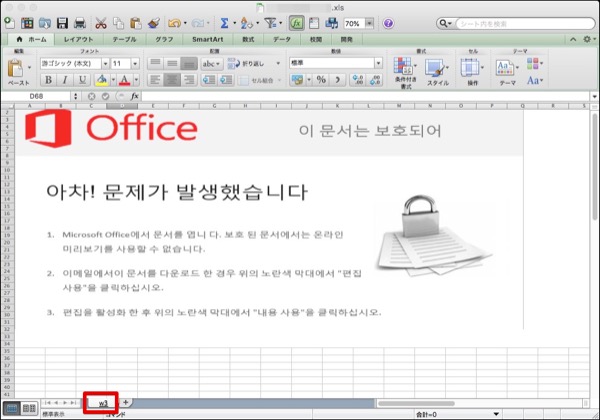

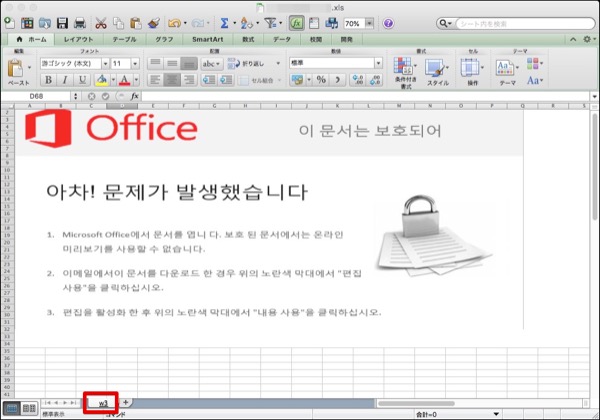

そのマルウェアは,Excelファイルで,次のようなもの.

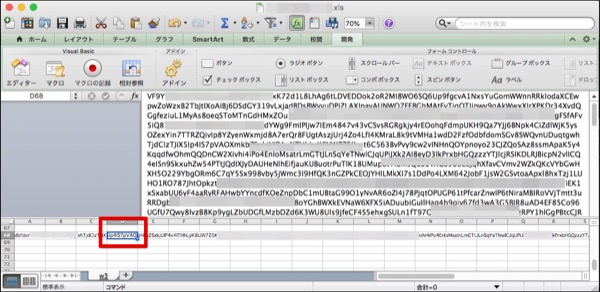

なんだかハングルで書いてあって,当然マクロ(VBA)付き. VBAを読むと難読化はされてないけれど大したことをしてないファイルに見えた.なんだろうなぁと思っていたら・・・・

何かしらの方法でエンコードされたデータが,シートに張り付いていることを発見.

これ,デコードするとマルウェアがでてくるのだろうと推測.こういうの初めて見つけた.(まだ誰かがすでに見つけているから,Maltegoに出てきたのだと思うけど)

たぶんもう見ることはないだろうタレントの渡部建はデリシャスなものをたくさん紹介している芸風だったけれど,今日の分析対象はとてもすごかった.

今回のこの日本のWebサイト,テイストとしては,2005年くらいのものだろうか.SNS前夜だとおもう.観光協会がドメインを取ったので,そこに観光協会に所属する

そのサイトをMaltegoで可視化したところ,マルウェアが配置されていることがわかりました.

そのマルウェアは,Excelファイルで,次のようなもの.

なんだかハングルで書いてあって,当然マクロ(VBA)付き. VBAを読むと難読化はされてないけれど大したことをしてないファイルに見えた.なんだろうなぁと思っていたら・・・・

何かしらの方法でエンコードされたデータが,シートに張り付いていることを発見.

これ,デコードするとマルウェアがでてくるのだろうと推測.こういうの初めて見つけた.(まだ誰かがすでに見つけているから,Maltegoに出てきたのだと思うけど)

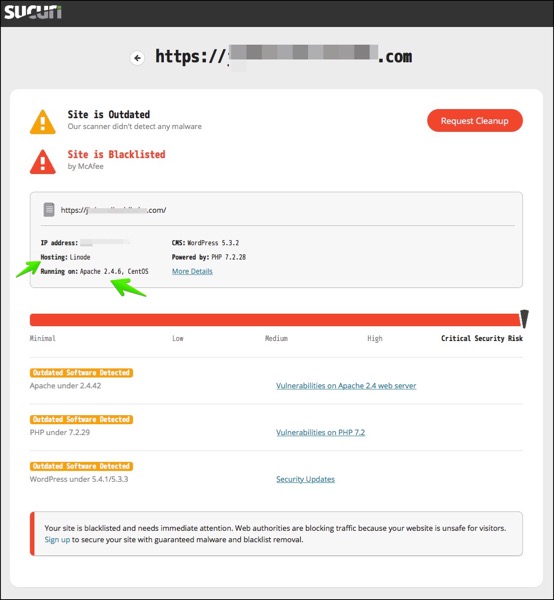

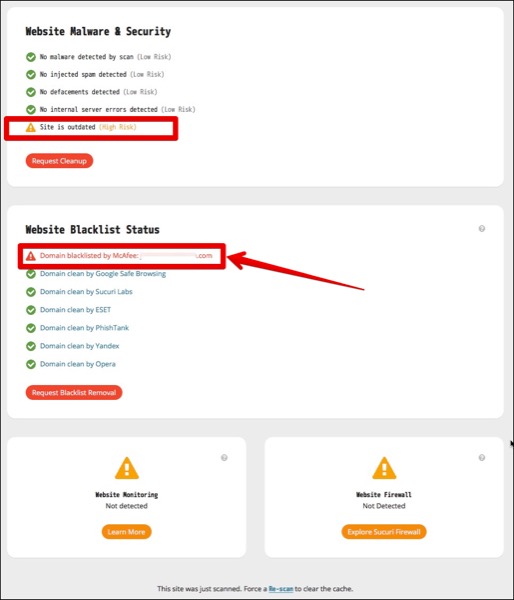

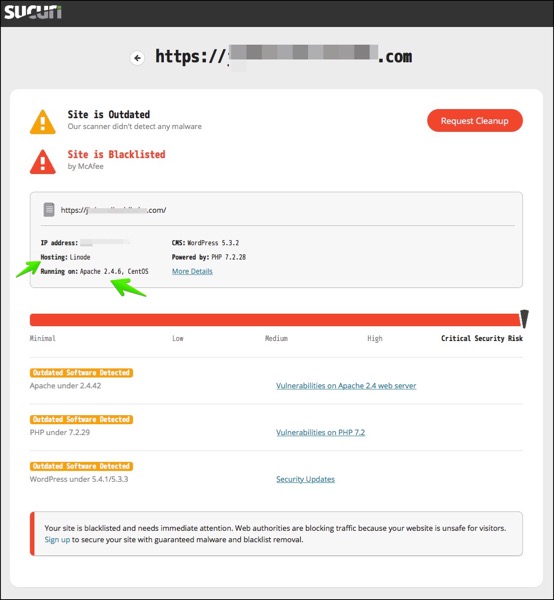

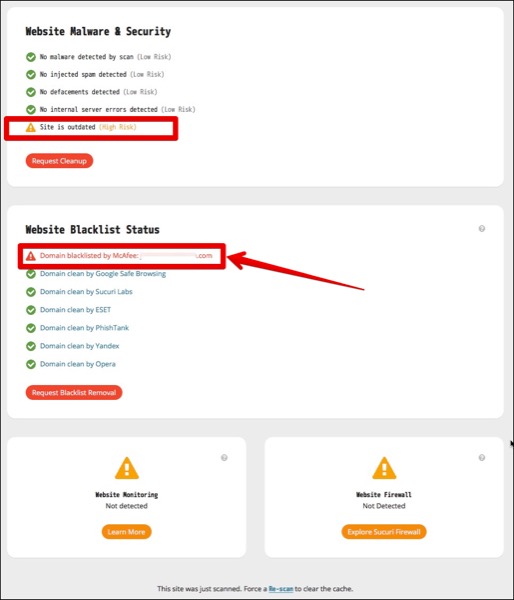

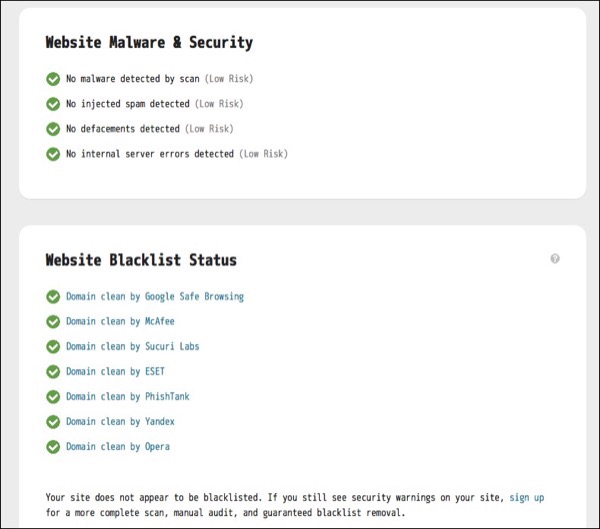

SucuriではMcAfeeが某サイトについてブラックリストにしていたとレポートされていたけれど,McAfeeの使う評価を確認.

McAfeeのSite Advisorを使ってURLをチェック.

フルセットだ.

ちなみに,うちのサイトをチェックしてみる.

「安全なようです」という微妙な言葉で整理されている...

それと,このサイトは「ビジネス」なのだそうで.ポケモンGOの記事が多いから「ゲーム」カテゴリになるかと思っていたけれど,かろうじて...

そして,このチェック画面は,次のようなURLパラメータを使えば良いです.

https://www.siteadvisor.com/sitereport.html?url=www.ujp.jp

McAfeeのSite Advisorを使ってURLをチェック.

フルセットだ.

ちなみに,うちのサイトをチェックしてみる.

「安全なようです」という微妙な言葉で整理されている...

それと,このサイトは「ビジネス」なのだそうで.ポケモンGOの記事が多いから「ゲーム」カテゴリになるかと思っていたけれど,かろうじて...

そして,このチェック画面は,次のようなURLパラメータを使えば良いです.

https://www.siteadvisor.com/sitereport.html?url=www.ujp.jp

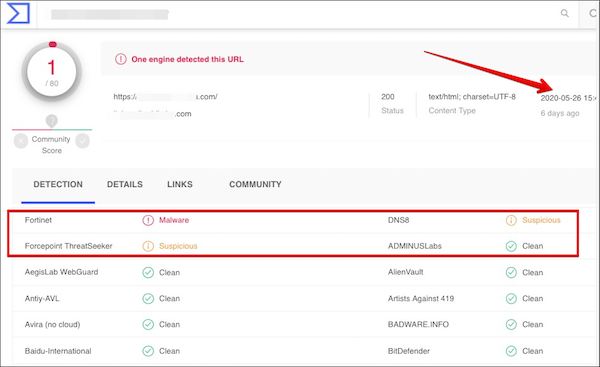

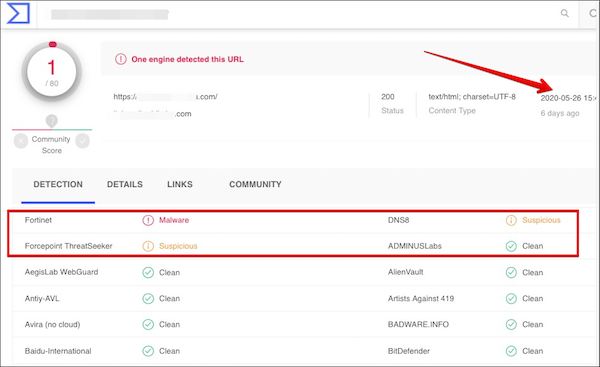

SucuriでサイトチェックしたらMcAfeeがブラックリスト登録していた某サイト.

今度は,VirusTotalを使ってチェック.

VirusTotalに参加しているサービスの中では,FortinetがMalwareとしてSuspiciousとして評価していました.

複数のサイトチェッカーを使わないといけないということだな.

今度は,VirusTotalを使ってチェック.

VirusTotalに参加しているサービスの中では,FortinetがMalwareとしてSuspiciousとして評価していました.

複数のサイトチェッカーを使わないといけないということだな.

以前紹介したSucuriを使って,某サイトをチェックした.そのサイトは,別の検知ツールでアラートがでたサイト.

おおすごい! McAfreeにて,このサイトはブラックリストに入っている模様.

Your site is blacklisted and needs immediate attention. Web authorities are blocking traffic because your website is unsafe for visitors. Sign up to secure your site with guaranteed malware and blacklist removal.

「あなたのサイトはブラックリストに登録されており、直ちに注意を払う必要があります。あなたのウェブサイトは訪問者にとって安全ではないため、ウェブ当局がトラフィックをブロックしています。マルウェアとブラックリストの除去を保証するサイトの安全性を確保するためにサインアップしてください。」by DeepL.

このサイトのオーナーだったら,ブラックリストから外す連絡をすれば良い模様.

ちなみに,ここではApache,PHP,wordpressのバージョンが古いと出ている.特にApacheはバージョンが古いが,PHPやwordpressは1つ前のものなので,そんなに古いわけでもない.

Website Malware & Securityの項目では,Site is outdated.(サイトが古くなっています。)と出ている.

ブラックリスト登録は,今の所McAfeeだけの模様.

今回のサイトは,表面上,何もないブログサイトを模しているけれど,実は・・・

おおすごい! McAfreeにて,このサイトはブラックリストに入っている模様.

Your site is blacklisted and needs immediate attention. Web authorities are blocking traffic because your website is unsafe for visitors. Sign up to secure your site with guaranteed malware and blacklist removal.

「あなたのサイトはブラックリストに登録されており、直ちに注意を払う必要があります。あなたのウェブサイトは訪問者にとって安全ではないため、ウェブ当局がトラフィックをブロックしています。マルウェアとブラックリストの除去を保証するサイトの安全性を確保するためにサインアップしてください。」by DeepL.

このサイトのオーナーだったら,ブラックリストから外す連絡をすれば良い模様.

ちなみに,ここではApache,PHP,wordpressのバージョンが古いと出ている.特にApacheはバージョンが古いが,PHPやwordpressは1つ前のものなので,そんなに古いわけでもない.

Website Malware & Securityの項目では,Site is outdated.(サイトが古くなっています。)と出ている.

ブラックリスト登録は,今の所McAfeeだけの模様.

今回のサイトは,表面上,何もないブログサイトを模しているけれど,実は・・・

Autorunsは,Windowsのセキュリティ業界では常識?っぽく会話に出てきたのだけれど,知らなかったので使ってみた.

名前から想像していたのは,Windowsの機能の中でいろいろな箇所で自動起動が設定されるので,それを洗い出すことかなと思っていたけれど,使ってみたらコンペア機能にその真髄があるのがわかった.

Windows 10にSysinternalsのAutorunを入れて実行してみる

たとえば,テンプレートとなるマシンの状態をautorunsでしておいて,アプリケーションのインストール後に再度収集した情報と比較することで,どのような変化があったかを確認できる.

名前から想像していたのは,Windowsの機能の中でいろいろな箇所で自動起動が設定されるので,それを洗い出すことかなと思っていたけれど,使ってみたらコンペア機能にその真髄があるのがわかった.

Windows 10にSysinternalsのAutorunを入れて実行してみる

たとえば,テンプレートとなるマシンの状態をautorunsでしておいて,アプリケーションのインストール後に再度収集した情報と比較することで,どのような変化があったかを確認できる.

去年も紹介したこのサイト.

https://haveibeenpwned.com

前回は迷惑メールがくるメールアドレスを投入して検索したのだけれど,これをドメイン管理者であればドメイン名ごとに検索できることを知ったので試してみました.

ドメイン毎にメールアドレスの流出を調べた

結果はJSONとかExcelで入手できるのでチェックが楽だね.

去年,スパムばかり来るので該当のメアドは止めていたのだけれど,最近,Maltegoで分析が面白いので逆に迷惑メールが届くようにオンにしてみました...

ちなみに,最近よく迷惑メールが来るメアドは,このhave i been pwned? には登録されていません.

去年止めた迷惑メールが届くメアドは,アメリカのサービスを利用.HIBPで登録あり

今現在迷惑メール届くメアドは,日本のサービスを利用.HIBPで登録ナシ

ちょっとだけ違いがあるので,サンプリングとしては面白いかなぁ.

https://haveibeenpwned.com

前回は迷惑メールがくるメールアドレスを投入して検索したのだけれど,これをドメイン管理者であればドメイン名ごとに検索できることを知ったので試してみました.

ドメイン毎にメールアドレスの流出を調べた

結果はJSONとかExcelで入手できるのでチェックが楽だね.

去年,スパムばかり来るので該当のメアドは止めていたのだけれど,最近,Maltegoで分析が面白いので逆に迷惑メールが届くようにオンにしてみました...

ちなみに,最近よく迷惑メールが来るメアドは,このhave i been pwned? には登録されていません.

ちょっとだけ違いがあるので,サンプリングとしては面白いかなぁ.

緊急事態宣言解除もされたので,常時テレワークも終焉に近くなる...鬱になりそう.

各団体が,チェックポイントを用意しているので参考に.

テレワークを行う際のセキュリティ上の注意事項

https://www.ipa.go.jp/security/announce/telework.html

「3.テレワークから職場に戻る際のセキュリティ上の注意事項>を追記しました。」だそうです.

緊急事態宣言解除後のセキュリティ・チェックリスト

https://www.jnsa.org/telework_support/telework_security/index.html

各団体が,チェックポイントを用意しているので参考に.

テレワークを行う際のセキュリティ上の注意事項

https://www.ipa.go.jp/security/announce/telework.html

「3.テレワークから職場に戻る際のセキュリティ上の注意事項>を追記しました。」だそうです.

緊急事態宣言解除後のセキュリティ・チェックリスト

https://www.jnsa.org/telework_support/telework_security/index.html

CVE-2020-1048という脆弱性が,今月のアップデートリリースで修正されているそうだ.

マイクロソフト、24年前から存在していたWindowsの脆弱性に対処--印刷スプーラー修正

https://japan.cnet.com/article/35153935/

Windows NT4.0の時代からの脆弱性

CVE-2020-1048 | Windows Print Spooler Elevation of Privilege Vulnerability

https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2020-1048

この前会った(といってもビデオ会議なので画面の向こう)のMicrosoftの人が「ドメインコントローラでPrint Spoolerが動いているのはよくない」と言っていたけれど,これのことだったのか.

聞いた時には負荷が高くなるのでActive Directoryの認証とかに遅延が発生するとかの理由かと思っていたのだけれど.(詳細な説明はなかった)

マイクロソフト、24年前から存在していたWindowsの脆弱性に対処--印刷スプーラー修正

https://japan.cnet.com/article/35153935/

Windows NT4.0の時代からの脆弱性

CVE-2020-1048 | Windows Print Spooler Elevation of Privilege Vulnerability

https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2020-1048

この前会った(といってもビデオ会議なので画面の向こう)のMicrosoftの人が「ドメインコントローラでPrint Spoolerが動いているのはよくない」と言っていたけれど,これのことだったのか.

聞いた時には負荷が高くなるのでActive Directoryの認証とかに遅延が発生するとかの理由かと思っていたのだけれど.(詳細な説明はなかった)

政府情報システムのためのセキュリティ評価制度(Information system Security Management and Assessment Program)というのが制定されたそうだ.

政府系システムでクラウドサービスを使う事も多くなったと思うけれど,あまり考えずに海外のクラウドサービスを使ったりする人が出てくるかもしれないしね.

政府情報システムのためのセキュリティ評価制度(ISMAP)

https://www.ipa.go.jp/security/ismap/index.html

政府系システムでクラウドサービスを使う事も多くなったと思うけれど,あまり考えずに海外のクラウドサービスを使ったりする人が出てくるかもしれないしね.

政府情報システムのためのセキュリティ評価制度(ISMAP)

https://www.ipa.go.jp/security/ismap/index.html

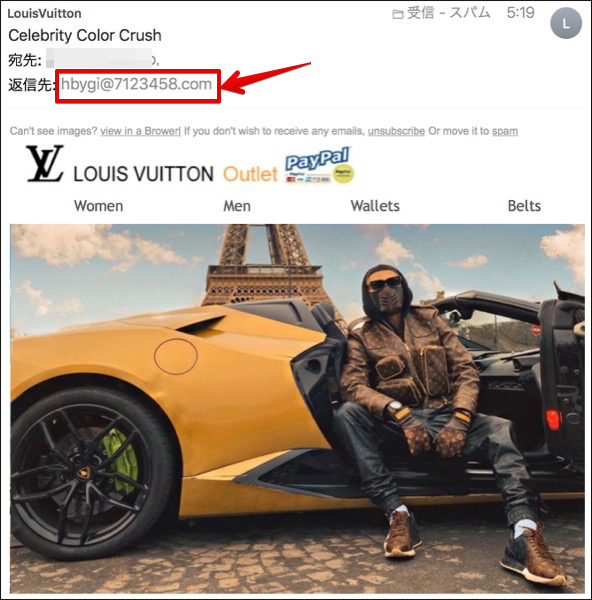

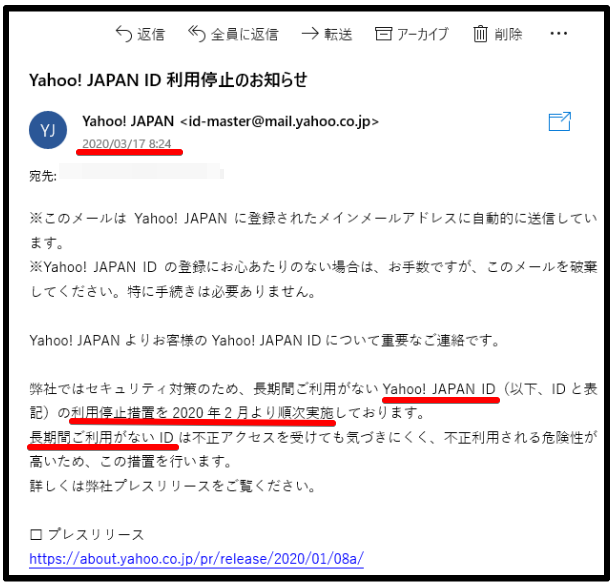

今日,いつも迷惑メールが届くメアドに,ルイ・ヴィトンのアウトレット販売っぽい迷惑メールが来た.

せっかくの機会なので,この迷惑メールを教材に,Maltegoを使って調べて見た.

IPinfoやHaveIbeenPwnedを使って,迷惑メールの発信元を調べて見たけれど,中国のものとしかわからず.ただし乗っ取りされている風でもなかった.

そして本文にあるURLは,シンガポールにあるアリババのサーバのようだけれど,すでにロックアウトされていたので内容を見ることはできずじまいでした.

Maltegoで迷惑メールを可視化してみる2020.05.14版

普段使いでは無いメールアドレスに,コンスタントに迷惑メールが到着するというのは,こういう趣味?仕事をしていると良いサンプルが手に入ってありがたいことなのかな.

せっかくの機会なので,この迷惑メールを教材に,Maltegoを使って調べて見た.

IPinfoやHaveIbeenPwnedを使って,迷惑メールの発信元を調べて見たけれど,中国のものとしかわからず.ただし乗っ取りされている風でもなかった.

そして本文にあるURLは,シンガポールにあるアリババのサーバのようだけれど,すでにロックアウトされていたので内容を見ることはできずじまいでした.

Maltegoで迷惑メールを可視化してみる2020.05.14版

普段使いでは無いメールアドレスに,コンスタントに迷惑メールが到着するというのは,こういう趣味?仕事をしていると良いサンプルが手に入ってありがたいことなのかな.

絶賛テレワーク実施中だけれど,世の中には「シャドーIT」なる言葉があるそうで.

会社のシステムは,情報システム部門や社内システム部門などが利用するITサービスを決定して管理をしているものだけれど,従業員が勝手に使っているITサービスのことを「シャドーIT」と呼ぶそうだ.

代表的なものは,クラウドストレージで,近年だとチャットソフト,直近だとビデオ会議ツールになる.

これれらのツールは,HTTP/HTTPSを利用して通信をするので利用制限が難しい.DNSサーバや動的ファイヤーウォールでブラックリスト運用する方法があるけれど,そういうのって評判・話題のツールなら容易だけれど,メジャーでないレアなサービスまで網羅的に認知することは難しいので,封鎖する事も追いつかない.

機器で制御に限界があるなら,組織内の啓蒙活動で運用回避していくしか無いけれど,それも在宅勤務でパソコンをコントロール配下に置けないようになると困難極まりない.

会社のシステムは,情報システム部門や社内システム部門などが利用するITサービスを決定して管理をしているものだけれど,従業員が勝手に使っているITサービスのことを「シャドーIT」と呼ぶそうだ.

代表的なものは,クラウドストレージで,近年だとチャットソフト,直近だとビデオ会議ツールになる.

これれらのツールは,HTTP/HTTPSを利用して通信をするので利用制限が難しい.DNSサーバや動的ファイヤーウォールでブラックリスト運用する方法があるけれど,そういうのって評判・話題のツールなら容易だけれど,メジャーでないレアなサービスまで網羅的に認知することは難しいので,封鎖する事も追いつかない.

機器で制御に限界があるなら,組織内の啓蒙活動で運用回避していくしか無いけれど,それも在宅勤務でパソコンをコントロール配下に置けないようになると困難極まりない.

総務省管轄のNICT(情報通信研究機構)が,サイバー演習の過去問?を期間限定で公開とのこと.

実践的サイバー防御演習「CYDER」の教材を期間限定で一般公開

https://www.nict.go.jp/press/2020/05/12-1.html

公式サイト.

実践的サイバー防御演習「CYDER」

CYDER(CYber Defense Exercise with Recurrence)

https://cyder.nict.go.jp

まだ演習内容を見てないけれど,攻撃に流用されるのでこういうのは演習を受けた人以外には公開しない掟.

ちょっとやってみるかな.

実践的サイバー防御演習「CYDER」の教材を期間限定で一般公開

https://www.nict.go.jp/press/2020/05/12-1.html

公式サイト.

実践的サイバー防御演習「CYDER」

CYDER(CYber Defense Exercise with Recurrence)

https://cyder.nict.go.jp

まだ演習内容を見てないけれど,攻撃に流用されるのでこういうのは演習を受けた人以外には公開しない掟.

ちょっとやってみるかな.

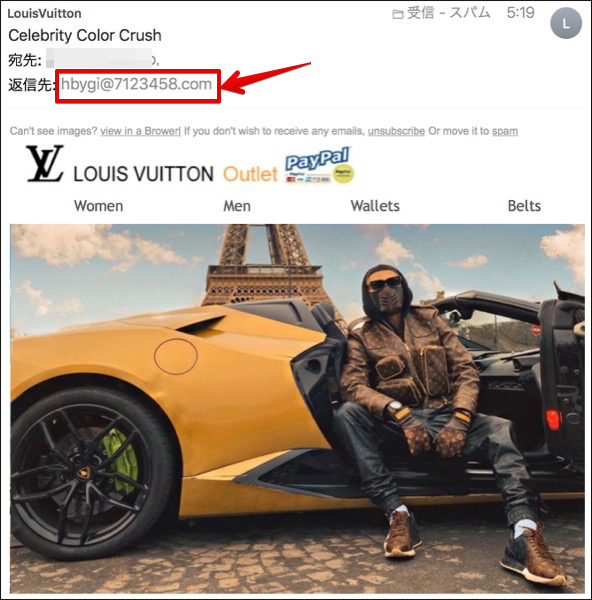

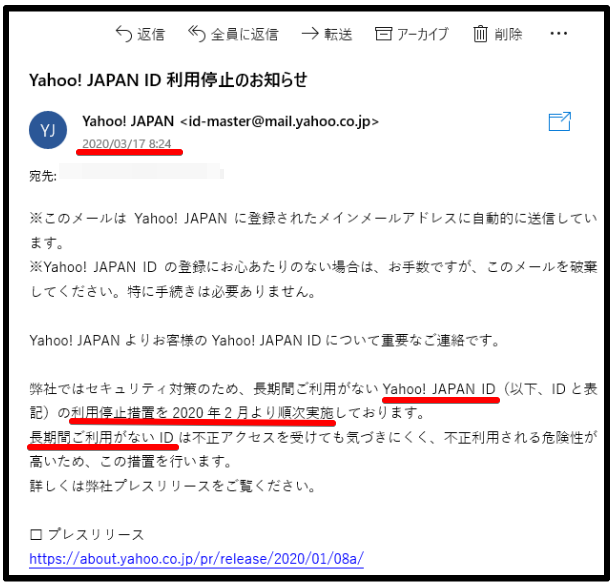

Windows 10をセットアップした際に,偶然長期に利用してないHotmailのアカウントがオンになったのだけれど,そこに次のようなメールが来ていた.

フィッシングメールかと思ったけれど,秘密の暴露もあり,正式なものでした.

秘密の暴露っていっても,

Yahoo! JAPANよりお客様のYahoo! JAPAN IDについて重要なご連絡です。

弊社ではセキュリティ対策のため、長期間ご利用がないYahoo! JAPAN ID

(以下、IDと表記)の利用停止措置を2020年2月より順次実施しております。

長期間ご利用がないIDは不正アクセスを受けても気づきにくく、

不正利用される危険性が高いため、この措置を行います。

詳しくは弊社プレスリリースをご覧ください。

□ プレスリリース

https://about.yahoo.co.jp/pr/release/2020/01/08a/

秘密の暴露っていっても,

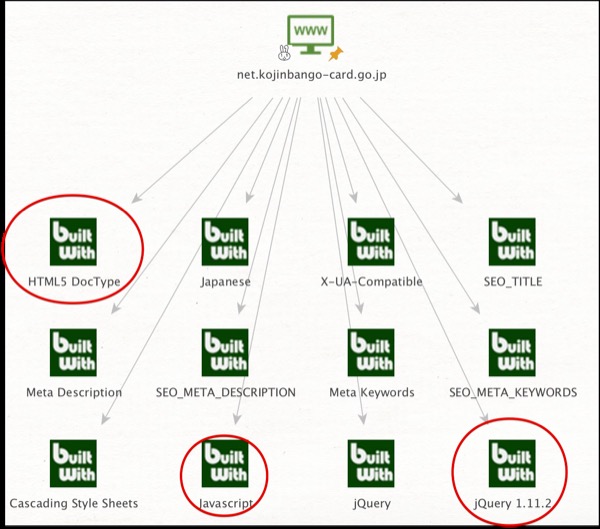

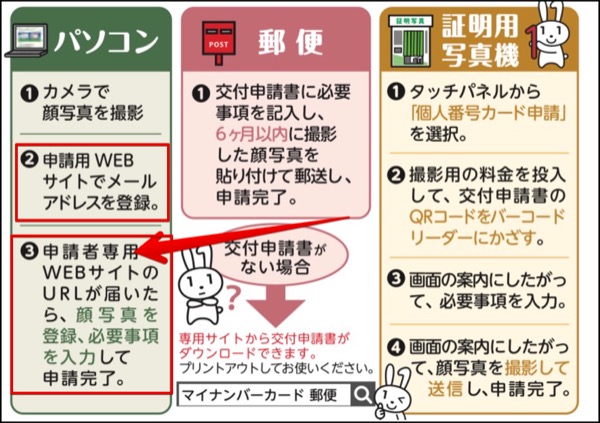

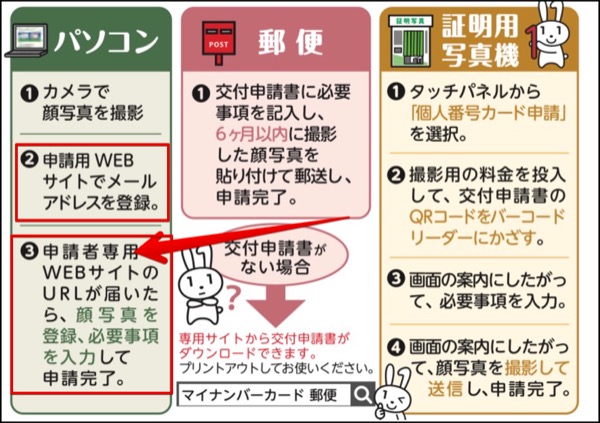

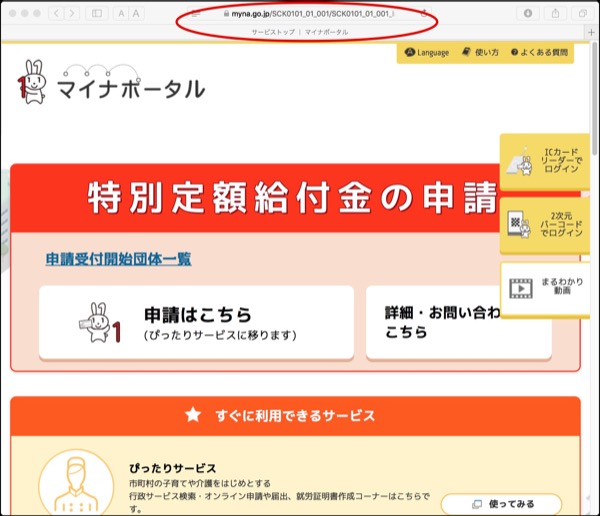

マイナンバーが導入された時に,顔写真入りのマイナンバーカードはお金が必要だし数年ごとに更新しなければいけないし,使うシーンが想像できないということで,普及しなかったと思うけれど,新型コロナウイルスの影響で,一気に導入が進みそう.今は,議論されないなぁ.

そしてテレビの報道では,サイトが混雑で重たいというので,どういうものかというので行って見た.

マイナンバー 個人番号カード交付申請

https://net.kojinbango-card.go.jp/

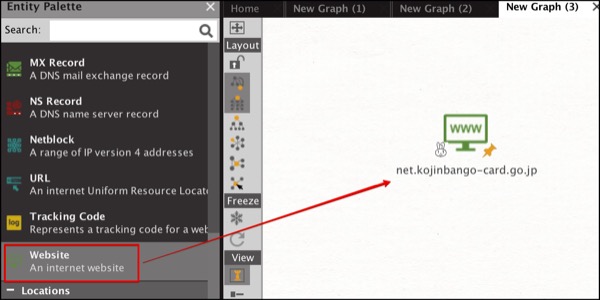

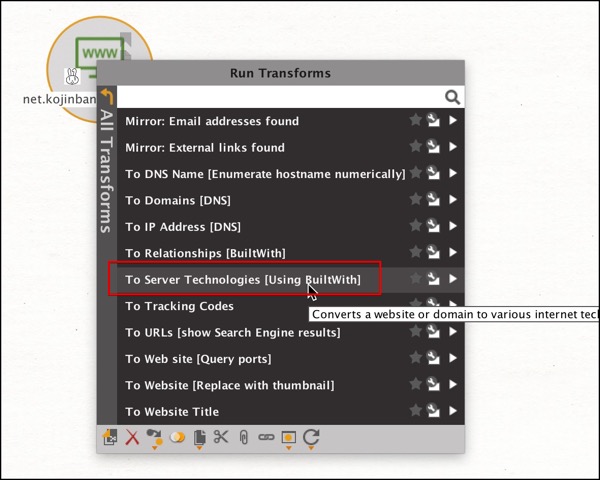

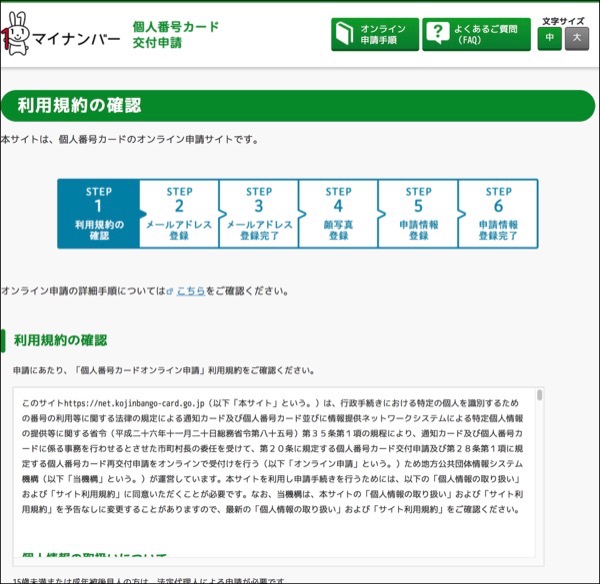

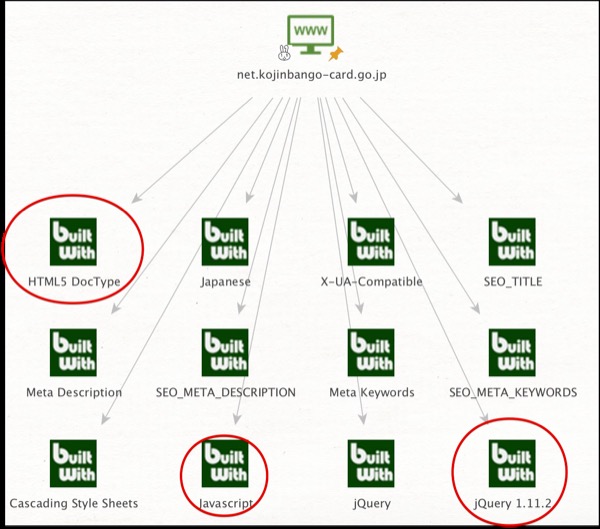

重たいサイトって,どうなっているのかと思って,表面上の採用技術を探ってみる.ツールはMaltegoです.

簡素なページ.

WebSiteのパレットをドラッグする.

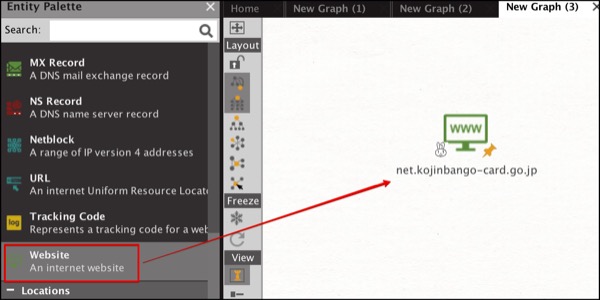

右クリックで,To Server Technologiesを選択.

使われている技術が羅列される.HTML5やjQuieryなどですね.

そもそもどこの部分が重たいのかを聞いてないけれど,この仕組み上,この先の登録やメール早出・登録の部分程度かな.

ガシガシアクセスがあって最新情報を表示させるためのリロードが増えそうな感じはない作りなので,作りが悪いか接続上限にきているだけなのか,というところかな.

ちなみに,当たり前?だけれど,このサイトはNTTデータの基盤上で稼働しているようです.

そしてテレビの報道では,サイトが混雑で重たいというので,どういうものかというので行って見た.

マイナンバー 個人番号カード交付申請

https://net.kojinbango-card.go.jp/

重たいサイトって,どうなっているのかと思って,表面上の採用技術を探ってみる.ツールはMaltegoです.

簡素なページ.

WebSiteのパレットをドラッグする.

右クリックで,To Server Technologiesを選択.

使われている技術が羅列される.HTML5やjQuieryなどですね.

そもそもどこの部分が重たいのかを聞いてないけれど,この仕組み上,この先の登録やメール早出・登録の部分程度かな.

ガシガシアクセスがあって最新情報を表示させるためのリロードが増えそうな感じはない作りなので,作りが悪いか接続上限にきているだけなのか,というところかな.

ちなみに,当たり前?だけれど,このサイトはNTTデータの基盤上で稼働しているようです.

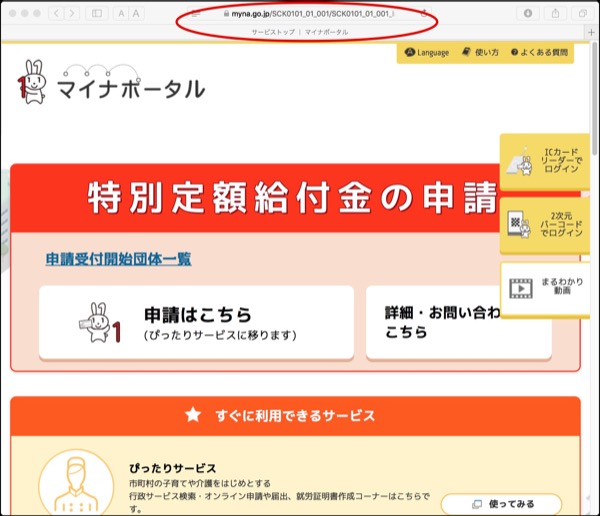

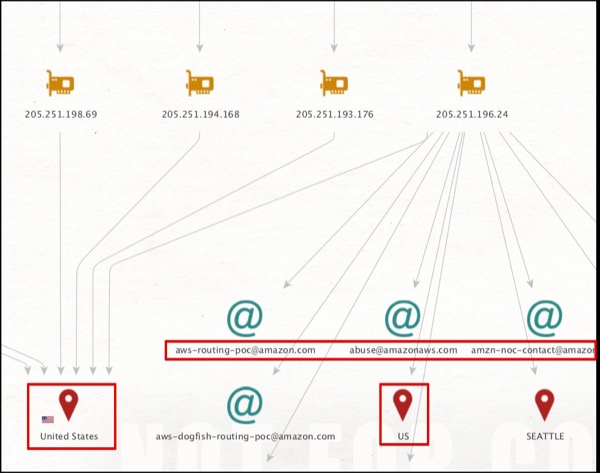

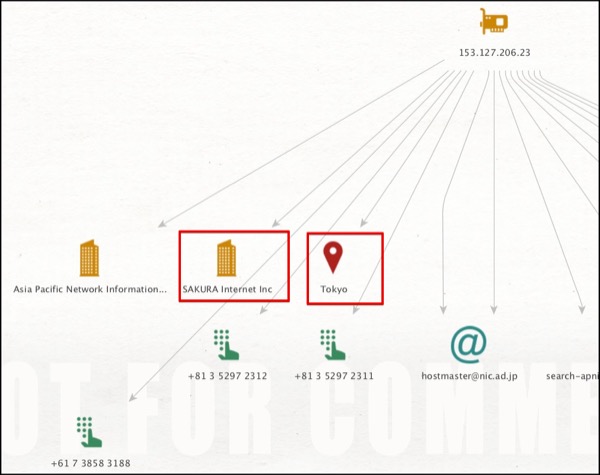

新型コロナウイルス対策の1つとして決まった10万円の特別定額給付金だけれど,マイナンバーカードあるとオンラインで簡単に申請ができるということで,マイナンバーカードの申請サイトにアクセス集中があったようです.

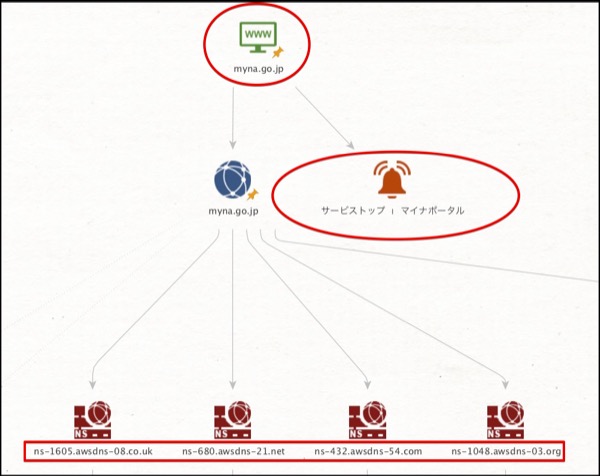

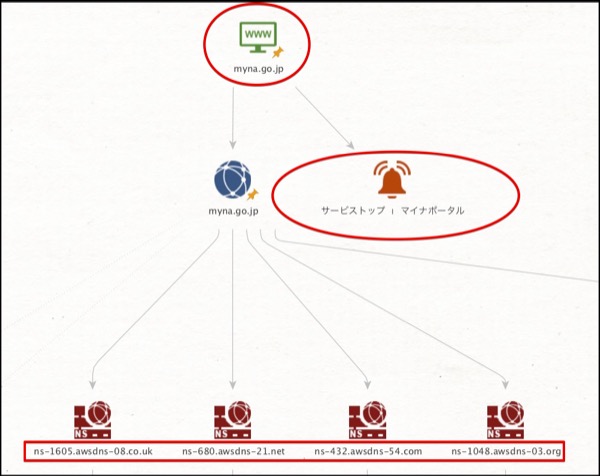

今回は,Maltegoを使って特別定額給付金の申請ポータルサイトを見てみる.

マイナポータル

https://myna.go.jp/

Cabinet Office, Government of Japan.が運営しているけれど,これって「内閣府」という意味なんですね.

まずは,ドメイン名から調査.

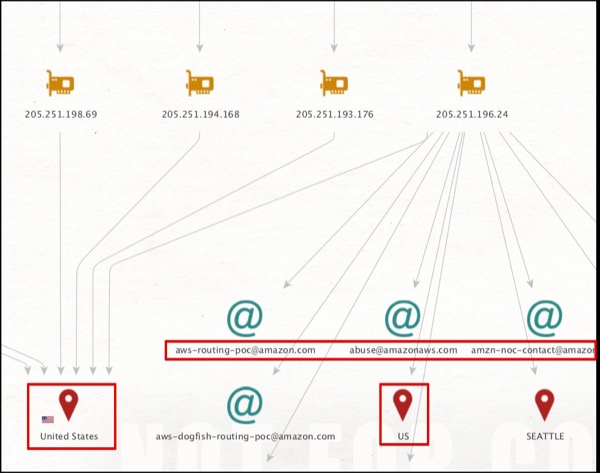

ネームサーバは,AWSを利用していることがわかりました.

DNSサーバは,アメリカにある模様.

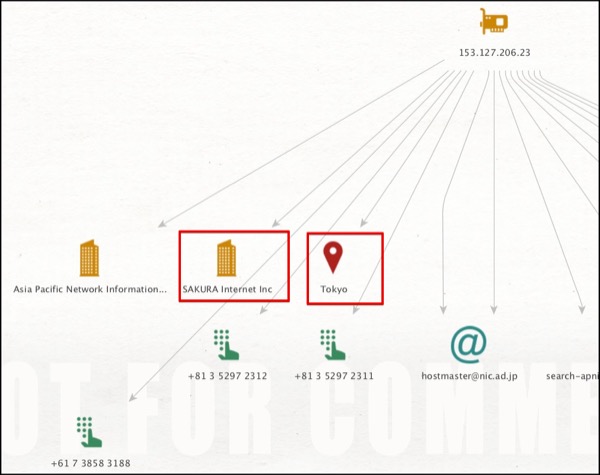

そして,さくらインターネットのホスティングサービスを使っている模様.お気軽クラウドサービスとしての,さくらインターネットの強さかな?

今回は,Maltegoを使って特別定額給付金の申請ポータルサイトを見てみる.

マイナポータル

https://myna.go.jp/

Cabinet Office, Government of Japan.が運営しているけれど,これって「内閣府」という意味なんですね.

まずは,ドメイン名から調査.

ネームサーバは,AWSを利用していることがわかりました.

DNSサーバは,アメリカにある模様.

そして,さくらインターネットのホスティングサービスを使っている模様.お気軽クラウドサービスとしての,さくらインターネットの強さかな?

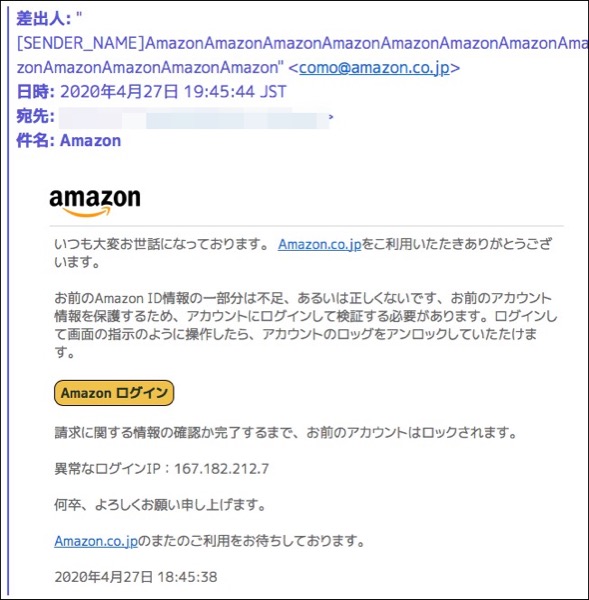

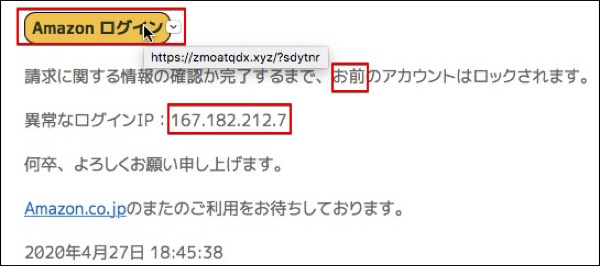

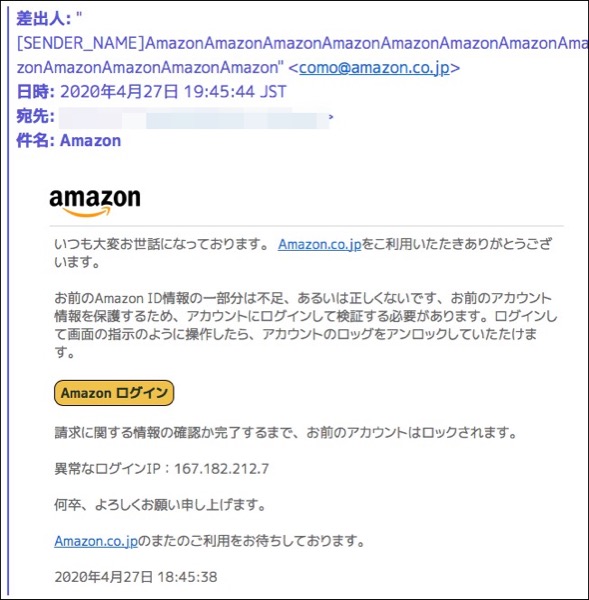

カミさんのところにも,Amazonを騙るフィッシングメールが届くようになった模様.

面白いので転送してもらった.

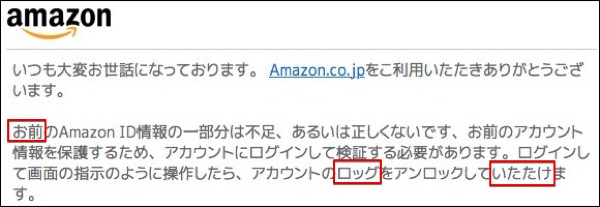

差出人の部分がむちゃくちゃだけれど,本文がひどい.

本文を取り出してみた.

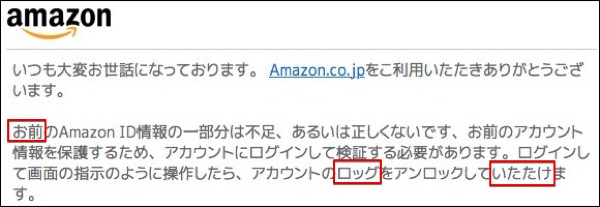

お前扱いしているのはもちろん,ロッグとされて日本語も変である.

このような場合,日本語に違和感があるから判別ができやすいけれど,流暢な日本語だったら,騙されるところでしょう.これはいつもそう思う危機感.

「Amazonログイン」のバッジの部分をフォーカスすると,リンク先のドメインが出てきます.これはiPhoneとかiPadだと,マウスでフォーカスを当てて本来のドメインを調べる方法が取りづらいので,騙される率は高いように思う.

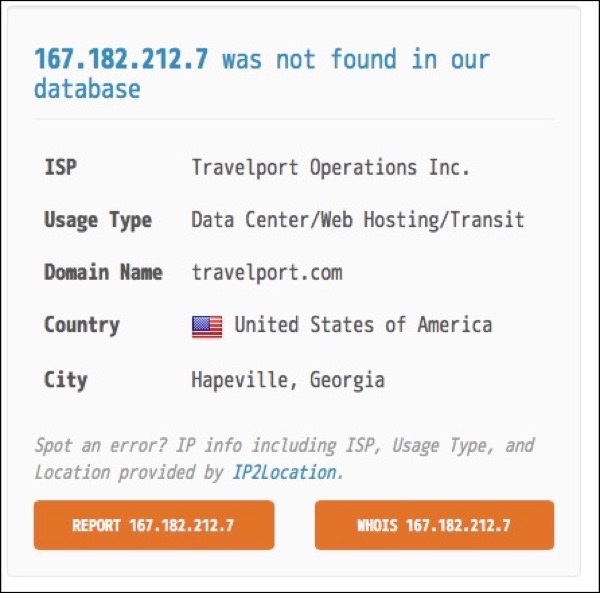

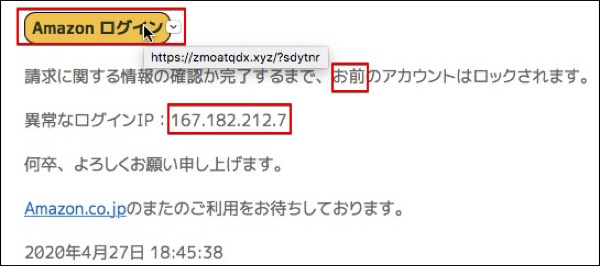

そしてメール本文にある,異常なログインIPをAbuseIPDBで調べてみた.

ここで示して居るのは,trabelport[.]comという会社組織で,アメリカのテクノロジー系の旅行関連業者の模様.AbuseIPDBには,このIPアドレスは問題のある行動はレポートされてない模様.

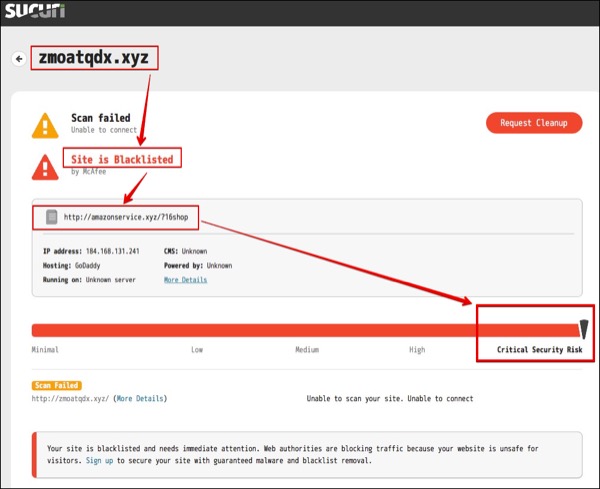

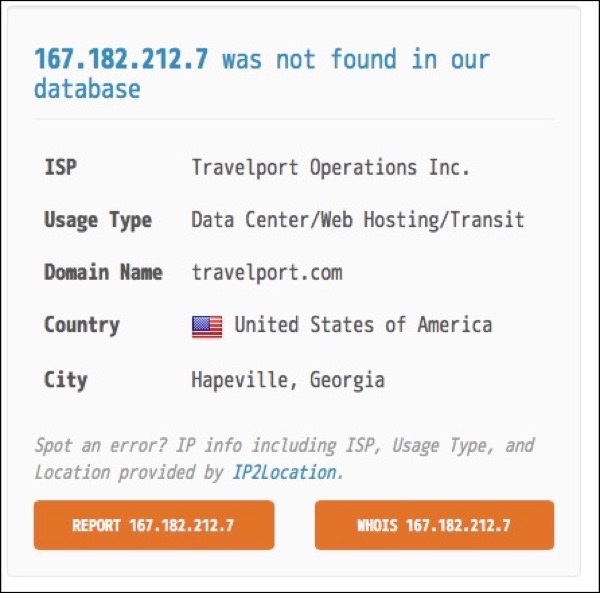

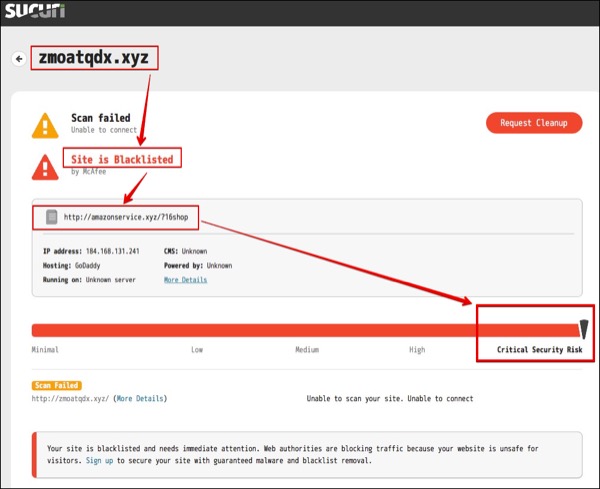

そして,隠しリンクになっていたドメインのzmoatqdx[.]xyzを,Sucuriで調査.

Site is Blacklistedとされ,Crtical Security Riskと出た.

Scan failedとも出ているので,すでにサーバは停止されて居る模様.

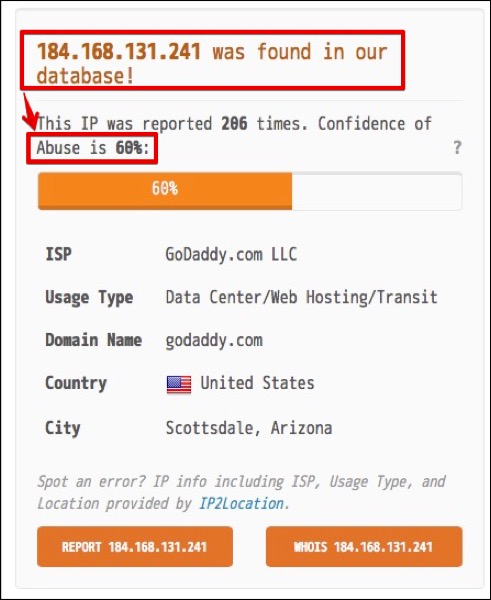

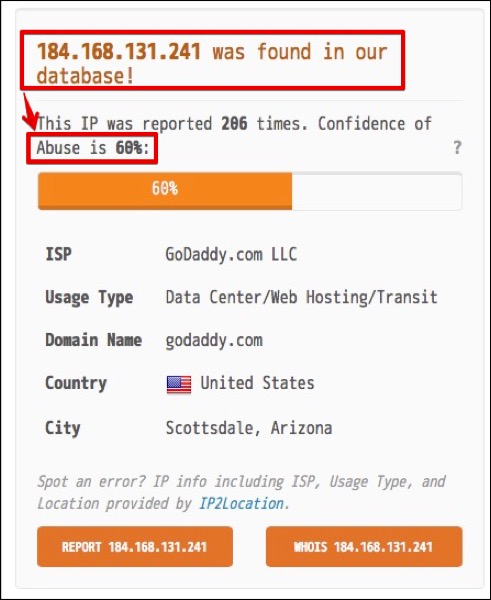

また,AbuseIPDBで調査してみる.

ここでも,60%くらいはこのアドレスは怪しいとされている.IPアドレスの所有者は,godaddy[.]comというインターネットサーブスプロバイダでホスティング事業もやっているようだから,犯人はそのホスティングサービスを利用した模様.

時間が経過すると,どこかの機関によってロックアウトされていることが多い.なので,フィッシングメールの文の内容には「今すぐ確認を!」とされていることが多いですね.今回は,それは入ってないけれど.

面白いので転送してもらった.

差出人の部分がむちゃくちゃだけれど,本文がひどい.

本文を取り出してみた.

お前のAmazon ID情報の一部分は不足、あるいは正しくないです、

お前のアカウント情報を保護するため、アカウントにログインして

検証する必要があります。

ログインして画面の指示のように操作したら、

アカウントのロッグをアンロックしていたたけます。

このような場合,日本語に違和感があるから判別ができやすいけれど,流暢な日本語だったら,騙されるところでしょう.これはいつもそう思う危機感.

「Amazonログイン」のバッジの部分をフォーカスすると,リンク先のドメインが出てきます.これはiPhoneとかiPadだと,マウスでフォーカスを当てて本来のドメインを調べる方法が取りづらいので,騙される率は高いように思う.

そしてメール本文にある,異常なログインIPをAbuseIPDBで調べてみた.

ここで示して居るのは,trabelport[.]comという会社組織で,アメリカのテクノロジー系の旅行関連業者の模様.AbuseIPDBには,このIPアドレスは問題のある行動はレポートされてない模様.

そして,隠しリンクになっていたドメインのzmoatqdx[.]xyzを,Sucuriで調査.

Site is Blacklistedとされ,Crtical Security Riskと出た.

Scan failedとも出ているので,すでにサーバは停止されて居る模様.

また,AbuseIPDBで調査してみる.

ここでも,60%くらいはこのアドレスは怪しいとされている.IPアドレスの所有者は,godaddy[.]comというインターネットサーブスプロバイダでホスティング事業もやっているようだから,犯人はそのホスティングサービスを利用した模様.

時間が経過すると,どこかの機関によってロックアウトされていることが多い.なので,フィッシングメールの文の内容には「今すぐ確認を!」とされていることが多いですね.今回は,それは入ってないけれど.

Classi社のクラウドサービスが不正アクセスを受け,122万人分のIDやパスワード(暗号化巣済)が漏洩した事件が発生.

全国の高校の約半数に導入されているというのも驚きだけれど,過去に大人数の個人情報漏洩事故を起こしているベネッセホールディングスとソフトバンクの合弁会社として設立されているClassi社ということで話題に.

過去の事件は,ベネッセ個人情報流出事件(3504万件;2014年)とYahoo! BB顧客情報漏洩事件(約450万件;2004年)どちらも内部犯行(持ち出し)だったわけだから,今回の事件とはちょっと違うけれど,系列の会社が事件を起こしたということで批判が多い.

場合によっては,2004年に結婚して新居にYahoo! BBを引いて使っていて情報漏洩していた家庭の子供が,9歳ごろにベネッセの漏洩に巻き込まれ,それから6年経って15歳で高校入学とともに学校に行ってないのに漏洩した,というようなこともあるのだろうな.

どうも,評判を聞くと大量アクセスで負荷が高く,また学校の新学期で使い始めた人が多かったようです.

新型コロナウイルス感染症の為に休校状態だけれどオンライン授業を進めるためにこのClassiが提供するサービスを利用しようとしたようで,また一部機能を無償提供するということで利用する学校も増えていた模様.

とりあえずは,初回ログイン時の強制パスワード変更でしのぐようだけれど,詳細は不明だ.

全国の高校の約半数に導入されているというのも驚きだけれど,過去に大人数の個人情報漏洩事故を起こしているベネッセホールディングスとソフトバンクの合弁会社として設立されているClassi社ということで話題に.

過去の事件は,ベネッセ個人情報流出事件(3504万件;2014年)とYahoo! BB顧客情報漏洩事件(約450万件;2004年)どちらも内部犯行(持ち出し)だったわけだから,今回の事件とはちょっと違うけれど,系列の会社が事件を起こしたということで批判が多い.

場合によっては,2004年に結婚して新居にYahoo! BBを引いて使っていて情報漏洩していた家庭の子供が,9歳ごろにベネッセの漏洩に巻き込まれ,それから6年経って15歳で高校入学とともに学校に行ってないのに漏洩した,というようなこともあるのだろうな.

どうも,評判を聞くと大量アクセスで負荷が高く,また学校の新学期で使い始めた人が多かったようです.

新型コロナウイルス感染症の為に休校状態だけれどオンライン授業を進めるためにこのClassiが提供するサービスを利用しようとしたようで,また一部機能を無償提供するということで利用する学校も増えていた模様.

とりあえずは,初回ログイン時の強制パスワード変更でしのぐようだけれど,詳細は不明だ.

毎月中頃にリリースされる,Windows Updateですが計画通り本日リリース.

April 14, 2020—KB4549951 (OS Builds 18362.778 and 18363.778)

https://support.microsoft.com/ja-jp/help/4549951/windows-10-update-kb4549951

このご時世で企業側で気にしなければいけないのは,テレワーク,リモートワーク,在宅勤務中に職場にVPNで接続している際に,Windows Updateのトラフィック.

大きな組織だと,WSUSを使ってWindows Updateを集中管理しているところも多いけれど,これによってVPNサーバにたくさんのトラフィックが集中する事が予想されます.いわゆるパンク状態になりそう.

リモート環境における更新プログラム適用の考慮事項

https://msrc-blog.microsoft.com/2020/04/08/patchingforremotelocation/

Office 365 向け VPN スプリット トンネリングの実装

https://docs.microsoft.com/ja-jp/office365/enterprise/office-365-vpn-implement-split-tunnel

ヤマハのルータを使って拠点間通信をVPNで構築している際に,スプリットトンネルを利用できます.

Office 365とWindows Updateのインターネットブレイクアウト + IPsecを使用したVPN拠点間接続

https://network.yamaha.com/setting/router_firewall/monitor/lua_script/multiple_network_offload

ただ,うちの場合,RTX1200なので未対応になるなぁ.FQDNフィルタ機能は欲しいね.

April 14, 2020—KB4549951 (OS Builds 18362.778 and 18363.778)

https://support.microsoft.com/ja-jp/help/4549951/windows-10-update-kb4549951

このご時世で企業側で気にしなければいけないのは,テレワーク,リモートワーク,在宅勤務中に職場にVPNで接続している際に,Windows Updateのトラフィック.

大きな組織だと,WSUSを使ってWindows Updateを集中管理しているところも多いけれど,これによってVPNサーバにたくさんのトラフィックが集中する事が予想されます.いわゆるパンク状態になりそう.

リモート環境における更新プログラム適用の考慮事項

https://msrc-blog.microsoft.com/2020/04/08/patchingforremotelocation/

Office 365 向け VPN スプリット トンネリングの実装

https://docs.microsoft.com/ja-jp/office365/enterprise/office-365-vpn-implement-split-tunnel

ヤマハのルータを使って拠点間通信をVPNで構築している際に,スプリットトンネルを利用できます.

Office 365とWindows Updateのインターネットブレイクアウト + IPsecを使用したVPN拠点間接続

https://network.yamaha.com/setting/router_firewall/monitor/lua_script/multiple_network_offload

ただ,うちの場合,RTX1200なので未対応になるなぁ.FQDNフィルタ機能は欲しいね.

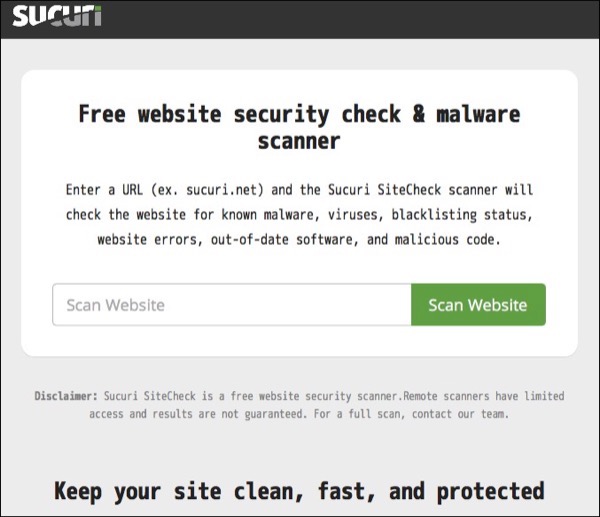

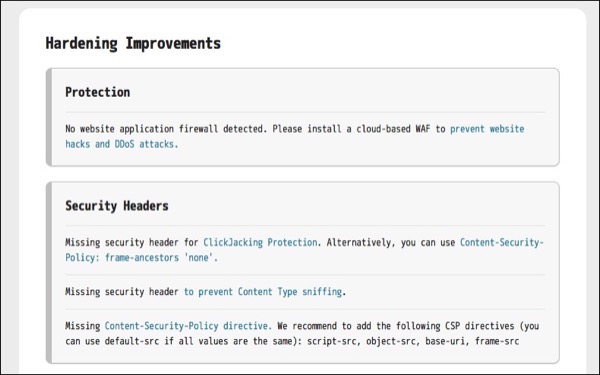

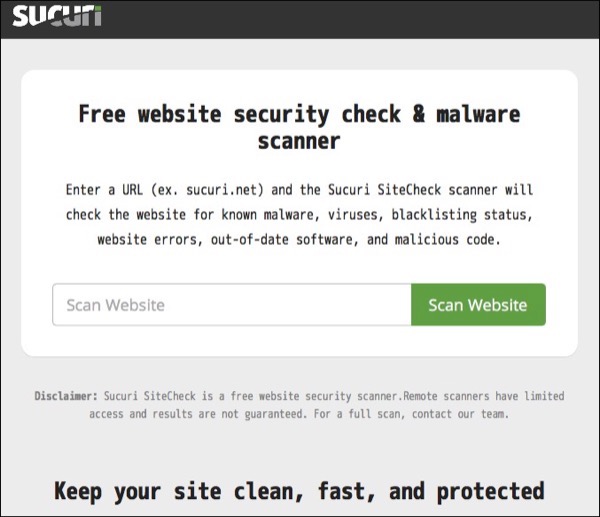

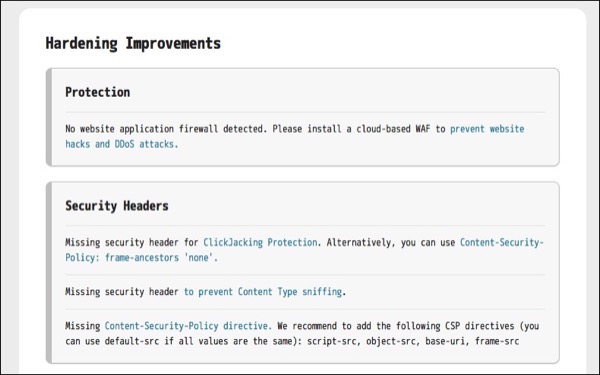

SucuriというWebサイトスキャナ.マルウェア,ウイルスが埋め込まれていないか,あるいはブラックリストに登録されてないかを無料で確認してくれるサイト.

Complete Website Security,Protection & Monitoring - 公式サイト

https://sucuri.net

Sucuri SiteCheck - Free Website Security Check & Malware Scanner

https://sitecheck.sucuri.net

サイトにアクセスすると次のような感じ.

URLを入力して実行.

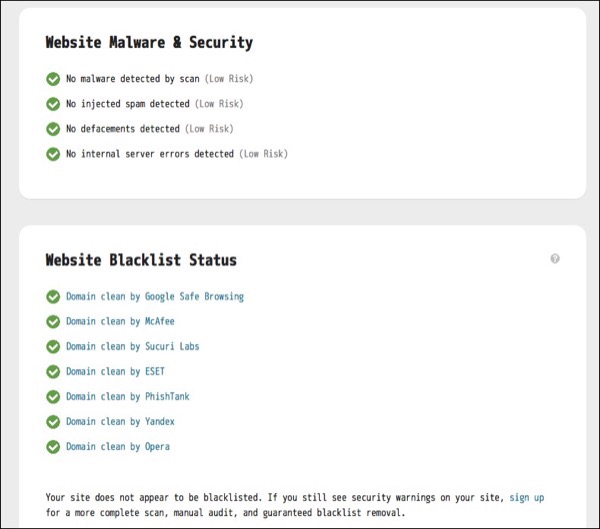

マルウェアも仕込まれてないし,サイト自体はブラックリストに無い模様.ありがたい.

でも,セキュリティリスクが・・・

どういった情報でマルウェアやブラックリストを調べたかは,次の通り.

Google Safe Browsingでアウトになったら,もうGoogle八分状態だろうなぁ.

SSLで暗号化冴えてないとかWAFが入ってないとかもあるけれど,セキュリティヘッダが設定されてないという点は,すぐできる改善余地のような気がする.

Complete Website Security,Protection & Monitoring - 公式サイト

https://sucuri.net

Sucuri SiteCheck - Free Website Security Check & Malware Scanner

https://sitecheck.sucuri.net

サイトにアクセスすると次のような感じ.

URLを入力して実行.

マルウェアも仕込まれてないし,サイト自体はブラックリストに無い模様.ありがたい.

でも,セキュリティリスクが・・・

どういった情報でマルウェアやブラックリストを調べたかは,次の通り.

Google Safe Browsingでアウトになったら,もうGoogle八分状態だろうなぁ.

SSLで暗号化冴えてないとかWAFが入ってないとかもあるけれど,セキュリティヘッダが設定されてないという点は,すぐできる改善余地のような気がする.

IPAが国産セキュリティツールの検証をした結果を発表していました.

セキュリティ製品の有効性検証の試行について

https://www.ipa.go.jp/security/economics/shikoukekka2019.html

この中であのビズリーチ!のCMで有名なビジョナル・インキュベーション株式会社のYamoriというソフトウェアが紹介されていました.

オープンソース脆弱性管理ツール「yamory(ヤモリー)」をリリース

https://www.bizreach.co.jp/pressroom/pressrelease/2019/0827.html

似たようなものは,次の大手企業にありますね.

NEC Cyber Security Platform(NCSP)

https://jpn.nec.com/ncsp/index.html

セキュリティ情報配信サービス - NTTデータ先端技術株式会社

http://www.intellilink.co.jp/security/services/scrutiny/03.html

NTTデータのものは,自分でソフトウェアを登録すると,それに関する脆弱性情報が通知が来るというものでした.そしてGUIがひどい・・・新入社員教育で作ったのかな?みたいな感じでした.

Yammaはエージェントレスで,NCSPはエージェントタイプですね.どっちが良いか,それは金額と考え方しだいかな.

セキュリティ製品の有効性検証の試行について

https://www.ipa.go.jp/security/economics/shikoukekka2019.html

この中であのビズリーチ!のCMで有名なビジョナル・インキュベーション株式会社のYamoriというソフトウェアが紹介されていました.

オープンソース脆弱性管理ツール「yamory(ヤモリー)」をリリース

https://www.bizreach.co.jp/pressroom/pressrelease/2019/0827.html

似たようなものは,次の大手企業にありますね.

NEC Cyber Security Platform(NCSP)

https://jpn.nec.com/ncsp/index.html

セキュリティ情報配信サービス - NTTデータ先端技術株式会社

http://www.intellilink.co.jp/security/services/scrutiny/03.html

NTTデータのものは,自分でソフトウェアを登録すると,それに関する脆弱性情報が通知が来るというものでした.そしてGUIがひどい・・・新入社員教育で作ったのかな?みたいな感じでした.

Yammaはエージェントレスで,NCSPはエージェントタイプですね.どっちが良いか,それは金額と考え方しだいかな.

1997年のExchange Serverから,1つのメールで指定できる宛先の最大数は500だったようでそれが変更できなかったそうです.そう,それは2020年1月まで.

現在は,アカウント(メールボックス)ごとに1〜1000の間にへこうできるようになったそうで,20とか50とかに1つづつとか複数設定でへこうできるようになったそうです.

Customizable Recipient Limits in Office 365

https://techcommunity.microsoft.com/t5/exchange-team-blog/customizable-recipient-limits-in-office-365/ba-p/1183228

Bccで送るところをToやCcで送ってしまって個人情報漏洩の発生!ということはよく聞く事故だから,その事故を最小限にすることも考慮した方が良いのだろうな.

感覚的に,20くらいだと少ない感じがする.50だと1つ1つお詫びメール送ったりで対応できる範囲かな.

現在は,アカウント(メールボックス)ごとに1〜1000の間にへこうできるようになったそうで,20とか50とかに1つづつとか複数設定でへこうできるようになったそうです.

Customizable Recipient Limits in Office 365

https://techcommunity.microsoft.com/t5/exchange-team-blog/customizable-recipient-limits-in-office-365/ba-p/1183228

Bccで送るところをToやCcで送ってしまって個人情報漏洩の発生!ということはよく聞く事故だから,その事故を最小限にすることも考慮した方が良いのだろうな.

感覚的に,20くらいだと少ない感じがする.50だと1つ1つお詫びメール送ったりで対応できる範囲かな.

増えすぎたパスワードを管理する為のツールのニーズも高いようだけれど,トレンドマイクロが有償で提供しているパスワードマネージャがあるようで,脆弱性が発見された模様.

トレンドマイクロ製パスワードマネージャーにおける DLL 読み込みに関する脆弱性

https://jvn.jp/vu/JVNVU93266623/

フリーのものもある中で,どういうものなのか.

月額122円〜157円程度のものらしい.缶コーヒー1本,ペットボトルのお茶1本程度か.

いつも思うけれど,セキュリティ対策ソフトの脆弱性発見というのは,本末転倒というか,とても気にして即バージョンアップしている人以外にはお勧めできないなぁ.

妹ちゃん2号が,増えすぎたパスワードはシステム手帳に書いていたけれど,そういうアナログ方式もありじゃないか.棚卸もできるし.

有効期限が終了した時の対処方法

https://esupport.trendmicro.com/support/pwm/solution/ja-jp/1097279.aspx

トレンドマイクロ製パスワードマネージャーにおける DLL 読み込みに関する脆弱性

https://jvn.jp/vu/JVNVU93266623/

フリーのものもある中で,どういうものなのか.

月額122円〜157円程度のものらしい.缶コーヒー1本,ペットボトルのお茶1本程度か.

いつも思うけれど,セキュリティ対策ソフトの脆弱性発見というのは,本末転倒というか,とても気にして即バージョンアップしている人以外にはお勧めできないなぁ.

妹ちゃん2号が,増えすぎたパスワードはシステム手帳に書いていたけれど,そういうアナログ方式もありじゃないか.棚卸もできるし.

有効期限が終了した時の対処方法

https://esupport.trendmicro.com/support/pwm/solution/ja-jp/1097279.aspx

今日から新年度.新入社員も多いでしょうが自宅待機を余儀なくされている事も多いかな.

そんな時に,暇つぶしとまでは言わないけれど,情報セキュリティに関するeラーニングコンテンツがIPAから提供されています.

インターネット安全教室 指導者用e-ラーニングコンテンツ

https://www.ipa.go.jp/security/keihatsu/e-learning.html

これ,自前で用意すると結構な金額になると思う.

そんな時に,暇つぶしとまでは言わないけれど,情報セキュリティに関するeラーニングコンテンツがIPAから提供されています.

インターネット安全教室 指導者用e-ラーニングコンテンツ

https://www.ipa.go.jp/security/keihatsu/e-learning.html

これ,自前で用意すると結構な金額になると思う.

町歩きで見かけたラーメン屋の評判を調べるには,グルメサイトを見たりする.最近は信憑性が薄いと言われているけれど,どういう種類なのかは,参考になると思う.

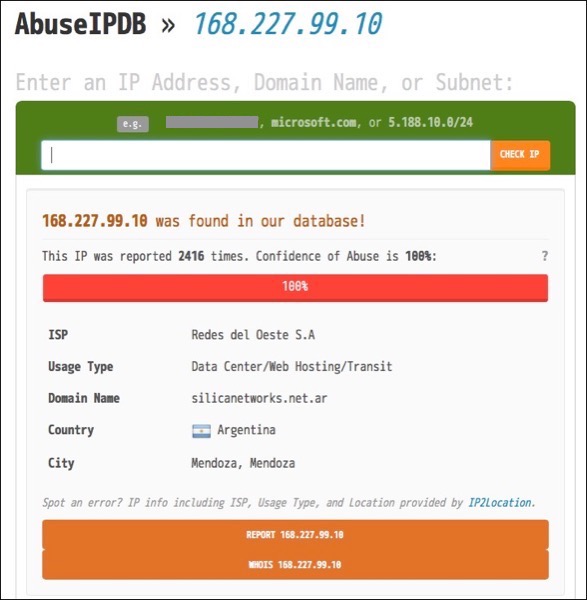

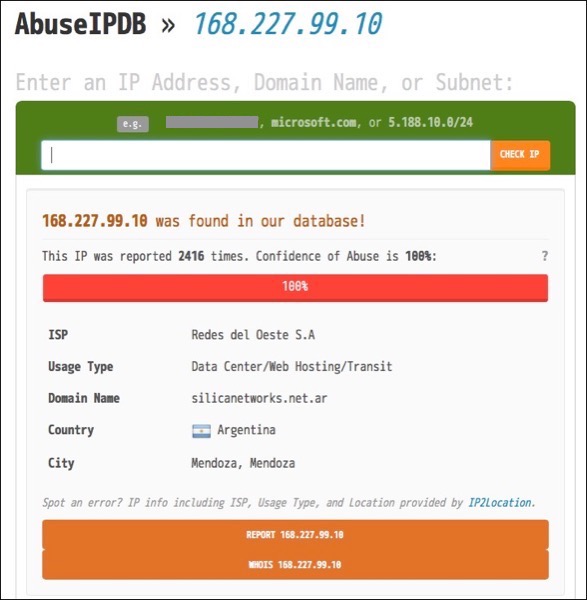

似たような感じで,特定のIPアドレスからのちょっと怪しいアクセスがログに残っていたら,そのIPアドレスの素行調査を行いたい.

そんな時に使えるのが,AbuseIPDB.

AbuseIPDB

https://www.abuseipdb.com

特定のIPアドレスを入れると,次のような感じで結果が表示される.

これも結局集合知なのだけれど,このサイトの掲示板に書かれている情報から,このIPアドレスからはSSHのブルートフォースアタックが行われている事は明白.

こううわかりやすい場合は,速攻でブロックだね.

似たような感じで,特定のIPアドレスからのちょっと怪しいアクセスがログに残っていたら,そのIPアドレスの素行調査を行いたい.

そんな時に使えるのが,AbuseIPDB.

AbuseIPDB

https://www.abuseipdb.com

特定のIPアドレスを入れると,次のような感じで結果が表示される.

これも結局集合知なのだけれど,このサイトの掲示板に書かれている情報から,このIPアドレスからはSSHのブルートフォースアタックが行われている事は明白.

こううわかりやすい場合は,速攻でブロックだね.

当サイトも,毎日何度も攻撃を受けるのだけれど,その攻撃をしてきた(と判断した)IPアドレスをFirewallで遮断する仕組みを導入している.

そうはいっても検知精度とサンプリング数は心もとないのは当たり前.そういうときは,以下のサイトで掲載されている各種情報を取得してブロックに役立てれば良いでしょう.

Free and open-source threat intelligence feeds.

https://threatfeeds.io

情報が新しいのか気になると思うけれど最終更新からの時間も明示されているから,鮮度はよくわかります.

そうはいっても検知精度とサンプリング数は心もとないのは当たり前.そういうときは,以下のサイトで掲載されている各種情報を取得してブロックに役立てれば良いでしょう.

Free and open-source threat intelligence feeds.

https://threatfeeds.io

情報が新しいのか気になると思うけれど最終更新からの時間も明示されているから,鮮度はよくわかります.

セキュリティ関連の読み物をみていたら「USBメモリは拾うな」とあったので,どういうことか調べてみたら,すぐ答えにたどり着いた.

Black Hat USA 2016というイベントで,Googleの中の人が実験した結果,45%の人が中身をチェックしたそうだ.

だって人間だもの…拾ったUSBメモリを開く人は何割いる?調査

https://ascii.jp/elem/000/001/213/1213231/

んー,確かに中身を見たくなるかも.そしてそのフォルダ名が意味深だったら特にね.

それは,罠かもしれない.というような事は,役所に人たちに特に知っておいてほしい記事かもしれない.

Black Hat USA 2016というイベントで,Googleの中の人が実験した結果,45%の人が中身をチェックしたそうだ.

だって人間だもの…拾ったUSBメモリを開く人は何割いる?調査

https://ascii.jp/elem/000/001/213/1213231/

んー,確かに中身を見たくなるかも.そしてそのフォルダ名が意味深だったら特にね.

それは,罠かもしれない.というような事は,役所に人たちに特に知っておいてほしい記事かもしれない.

SMB(Server Message Block)は,ファイル&プリントサーバで利用する古くからあるプロトコルだけれど突破口として狙われやすい傾向があるから,Unix/Linux系の実装のSambaでも度々脆弱性が発見される.

今回はMicrosoft Server Message Block 3.1.1 (SMBv3)に対してで,対象がWindows 10やWindows Server 2019と新しいOSのセットを使っている場合というのが新しい.

また,以下の記事にある通り「オンラインで意図せずリーク」というもの新しい?珍しい.

マイクロソフト、SMBv3の脆弱性に関するパッチを提供

https://japan.zdnet.com/article/35150754/

Microsoftの有償サポートに入っていると,月例のパッチ情報は,一般公開の前日までに届けてもらうことができるけれど,今回の脆弱性は来月以降発表予定だったものが意図せず出てしまった模様.実装を見ると簡単にクラッシュできているので笑える・・・

今回はMicrosoft Server Message Block 3.1.1 (SMBv3)に対してで,対象がWindows 10やWindows Server 2019と新しいOSのセットを使っている場合というのが新しい.

また,以下の記事にある通り「オンラインで意図せずリーク」というもの新しい?珍しい.

マイクロソフト、SMBv3の脆弱性に関するパッチを提供

https://japan.zdnet.com/article/35150754/

Microsoftの有償サポートに入っていると,月例のパッチ情報は,一般公開の前日までに届けてもらうことができるけれど,今回の脆弱性は来月以降発表予定だったものが意図せず出てしまった模様.実装を見ると簡単にクラッシュできているので笑える・・・

以前,ブランドを傷つける行為に関する調査方法としてRiskIQについて記載したけれど,今回はアンブッシュという考え方.

何からのイベントには,主催以外にも協賛などで広告料を支払って公式スポンサーとして,プロモーション活動することが多いけれど,公式スポンサー以外が,乗っかってイベンターに無許可でプロモーション活動することを,アンブッシュマーケティング(待ち伏せマーケティング)というそうだ.

古い方法だと,球場に隣接するビルの壁面に広告を掲示しておいて,ホームランがでるたびに背景に広告に映るとかそういう類.

何かイベントがあると街の定食屋で「なんとか丼」が作られたり,饅頭とか煎餅の焼印で便乗することはんてよくあること.

そういう中で,イメージ戦略に沿わないものを排除していくのが,セキュリティとしてのアンブッシュ対策ということでした.

何からのイベントには,主催以外にも協賛などで広告料を支払って公式スポンサーとして,プロモーション活動することが多いけれど,公式スポンサー以外が,乗っかってイベンターに無許可でプロモーション活動することを,アンブッシュマーケティング(待ち伏せマーケティング)というそうだ.

古い方法だと,球場に隣接するビルの壁面に広告を掲示しておいて,ホームランがでるたびに背景に広告に映るとかそういう類.

何かイベントがあると街の定食屋で「なんとか丼」が作られたり,饅頭とか煎餅の焼印で便乗することはんてよくあること.

そういう中で,イメージ戦略に沿わないものを排除していくのが,セキュリティとしてのアンブッシュ対策ということでした.

設定不足で,刑務所の情報や鉄道にある無料Wi-Fiの接続情報が漏洩したという記事.

クラウドストレージの誤設定による情報漏えいが続発

https://blog.trendmicro.co.jp/archives/24234

最もびっくりしたのは,「刑務所や矯正施設の管理に利用されるクラウドベースのアプリケーション」というのが存在しているということ.

JailCore

http://jailcore.com

クラウドストレージの誤設定による情報漏えいが続発

https://blog.trendmicro.co.jp/archives/24234

最もびっくりしたのは,「刑務所や矯正施設の管理に利用されるクラウドベースのアプリケーション」というのが存在しているということ.

JailCore

http://jailcore.com

パスワードの使い回しも問題があるけれど,ある意味暗黙知での使い回し?

ハッカーがデバイス攻撃時に最初に試すパスワードとは

https://japan.zdnet.com/article/35150425/

admin,12345,default,password,rootなどのパスワードがよく使われている模様.administratorに対してadminは,人間の感性の反射的なパスワードだ.

ただ,3年前に検証のために入れたサーバソフトを久しぶりに起動して,パスワード忘れていたけれど,ログインを試したらパスワードがadminで入れたので助かったのが1週間前...

ハッカーがデバイス攻撃時に最初に試すパスワードとは

https://japan.zdnet.com/article/35150425/

admin,12345,default,password,rootなどのパスワードがよく使われている模様.administratorに対してadminは,人間の感性の反射的なパスワードだ.

ただ,3年前に検証のために入れたサーバソフトを久しぶりに起動して,パスワード忘れていたけれど,ログインを試したらパスワードがadminで入れたので助かったのが1週間前...

まだインターネットが一般に普及していなかった30年ほど前.文書は紙でした.

とある外資系のシステムの改修に関わった際,設計書のフッター部分に「会社名 INTERNAL ONLY」と必ず記載が必要で,それは改修・提出資料についてもそれを踏襲する必要がありました.

その当時でも,その外資系コンピュータ会社では,機密文書には何段階かレベルが設定されてあって,INTERNAL ONLYは一番ゆるい方でしたけど,一太郎のような「IBM-DOS文書プログラム」というワープロのテンプレートでフッタに入っているので意識せずに文書を作成していました.(宴会のお知らせとかも)

当時は,印刷して納品.(配布)

いまは,Microsoft Office(Word,Excel,PowerPoint)やAcrobatのPDFで文書が流通することが多いけれど,企業別に機密文書レベルを設定し自動的にフッタに設定されている運用は今もあるようで,機密文書的なロゴや文言の入った電子文書が,インターネット上でも見つかることも多い模様.

地方公共団体の場合が多いようだけれど,公式発表資料なのにフッタに「機密」を示すキーワードが誤って混入している場合が散見され,中には外に出てはいけない文書も混ざっているようで,仕事や趣味?でこれをパトロールしているということもあるそうです.

「機密」的なテキストデータを入れることで逆に検索性が増して漏洩が発覚する可能性もあるので,最近はロゴを入れるところもあるようです.

昨今のIT事情からどうなのかな?と批判を浴びたこともあるけれど,そういう背景を考えると,どこかの団体のプレスリリースが,ワープロで作成した文書を広報部長的な人が捺印してPDF化したものをCMSで報道発表に載せているという運用も,効率的では無いけれどセキュアであると言えますね.

とある外資系のシステムの改修に関わった際,設計書のフッター部分に「会社名 INTERNAL ONLY」と必ず記載が必要で,それは改修・提出資料についてもそれを踏襲する必要がありました.

その当時でも,その外資系コンピュータ会社では,機密文書には何段階かレベルが設定されてあって,INTERNAL ONLYは一番ゆるい方でしたけど,一太郎のような「IBM-DOS文書プログラム」というワープロのテンプレートでフッタに入っているので意識せずに文書を作成していました.(宴会のお知らせとかも)

当時は,印刷して納品.(配布)

いまは,Microsoft Office(Word,Excel,PowerPoint)やAcrobatのPDFで文書が流通することが多いけれど,企業別に機密文書レベルを設定し自動的にフッタに設定されている運用は今もあるようで,機密文書的なロゴや文言の入った電子文書が,インターネット上でも見つかることも多い模様.

地方公共団体の場合が多いようだけれど,公式発表資料なのにフッタに「機密」を示すキーワードが誤って混入している場合が散見され,中には外に出てはいけない文書も混ざっているようで,仕事や趣味?でこれをパトロールしているということもあるそうです.

「機密」的なテキストデータを入れることで逆に検索性が増して漏洩が発覚する可能性もあるので,最近はロゴを入れるところもあるようです.

昨今のIT事情からどうなのかな?と批判を浴びたこともあるけれど,そういう背景を考えると,どこかの団体のプレスリリースが,ワープロで作成した文書を広報部長的な人が捺印してPDF化したものをCMSで報道発表に載せているという運用も,効率的では無いけれどセキュアであると言えますね.

新型コロナウイルスの流行を踏まえて,鉄道会社のホームでのアナウンスでも「テレワークとかで電車に乗らないで(意訳)」とアナウンスする昨今,テレワークに必要なVPNについての注意喚起もでています.

VPN製品の既知脆弱性に注意 - フィッシングにも警戒を

http://www.security-next.com/113205

まぁ,急にVPNの窓口を作ったりしたら,設定不良もあるだろうね.注意喚起では,次のような例を引用されているけれど.

「SSL VPN」の脆弱性探索行為、国内でも観測

http://www.security-next.com/107882

これくらいの機器を導入しているところだったら,ちゃんと運用してそうだけど.

警視庁サイバーセキュリティ対策本部@MPD_cybersec

ちょっと待って!そのテレワーク、セキュリティは大丈夫?(2020/3/16)

https://twitter.com/MPD_cybersec/status/1239384795739607042

VPN製品の既知脆弱性に注意 - フィッシングにも警戒を

http://www.security-next.com/113205

まぁ,急にVPNの窓口を作ったりしたら,設定不良もあるだろうね.注意喚起では,次のような例を引用されているけれど.

「SSL VPN」の脆弱性探索行為、国内でも観測

http://www.security-next.com/107882

これくらいの機器を導入しているところだったら,ちゃんと運用してそうだけど.

警視庁サイバーセキュリティ対策本部@MPD_cybersec

ちょっと待って!そのテレワーク、セキュリティは大丈夫?(2020/3/16)

https://twitter.com/MPD_cybersec/status/1239384795739607042

今日は2日間かけての準上級研修の1日目.

座学研修じゃなくて,ハンズオン,それもハッカソンみたいな感じかな.ハッカソンに行ったことないけれど.状況に応じて相手も手を替え品を替えてやってくる.普通,1チームで七人くらいの役割で対応するモデルらしいけれど,人材不足?で三人で人チーム.忙しかった.トイレ休憩も忘れるくらい.

でも,日々思っていることだけれど,サイバーセキュリティというの,応用技術で言えばエンジニアリングの最高傑作だとおもうね.騙し騙され次の手を読み動きを封じる.キリがない世界だ.

座学研修じゃなくて,ハンズオン,それもハッカソンみたいな感じかな.ハッカソンに行ったことないけれど.状況に応じて相手も手を替え品を替えてやってくる.普通,1チームで七人くらいの役割で対応するモデルらしいけれど,人材不足?で三人で人チーム.忙しかった.トイレ休憩も忘れるくらい.

でも,日々思っていることだけれど,サイバーセキュリティというの,応用技術で言えばエンジニアリングの最高傑作だとおもうね.騙し騙され次の手を読み動きを封じる.キリがない世界だ.

新型コロナウイルス感染症の影響を鑑み,情報処理試験について,延期しては?という意見がちょっとだけでていたIPAですが,「情報セキュリティ10大脅威 2020」を発表していました.

情報セキュリティ10大脅威 2020

https://www.ipa.go.jp/security/vuln/10threats2020.html

解説書も公開.「スマホ決済の不正利用」とある.ランク外からの1位.

年明けに特定非営利活動法人日本セキュリティ監査協会という団体が発表した「監査人の警鐘 - 2020年 情報セキュリティ十大トレンド」というのがあったけれど1位はランク外からの「自然災害によるIT被害の拡大」だった.

新型コロナウイルス感染症が自然災害だけれど,システム的には,株価暴落で楽天証券のシステムがダウン(実際には回線異常らしい?)くらいだったか.

やっぱり予測できないってことだ.備えるのは無理.

情報セキュリティ10大脅威 2020

https://www.ipa.go.jp/security/vuln/10threats2020.html

解説書も公開.「スマホ決済の不正利用」とある.ランク外からの1位.

年明けに特定非営利活動法人日本セキュリティ監査協会という団体が発表した「監査人の警鐘 - 2020年 情報セキュリティ十大トレンド」というのがあったけれど1位はランク外からの「自然災害によるIT被害の拡大」だった.

新型コロナウイルス感染症が自然災害だけれど,システム的には,株価暴落で楽天証券のシステムがダウン(実際には回線異常らしい?)くらいだったか.

やっぱり予測できないってことだ.備えるのは無理.

NTTデータが四半期ごとにレポートをだしていました.

サイバーセキュリティに関するグローバル動向四半期レポート - NTTデータ

https://www.nttdata.com/jp/ja/news/information/2020/022801/

興味深かったのは,Office365のOAuthの脆弱性,BlackDirectのことです.これは,2019年11月19日に修正されたとあったけれど,あれれ?office 365 障害で記録した,あのクラウド障害の日程と一致するんだね.

認証の問題だったので,まさにこの影響か.ことがことだけにいそいでやったんだろうな.

サイバーセキュリティに関するグローバル動向四半期レポート - NTTデータ

https://www.nttdata.com/jp/ja/news/information/2020/022801/

興味深かったのは,Office365のOAuthの脆弱性,BlackDirectのことです.これは,2019年11月19日に修正されたとあったけれど,あれれ?office 365 障害で記録した,あのクラウド障害の日程と一致するんだね.

認証の問題だったので,まさにこの影響か.ことがことだけにいそいでやったんだろうな.

内閣官房内閣サイバーセキュリティセンター(NISC)が,セキュリティ関係の法令Q&Aをまとめたものをリリースしていました.

「サイバーセキュリティ関係法令Q&Aハンドブック 」について

https://www.nisc.go.jp/security-site/law_handbook/index.html

サイバーセキュリティ関係法令Q&AハンドブックVer1.0(令和2年3月2日)

普通に,刑法,民放だけじゃなく,会社法,個人情報保護法,電気通信事業法や,不正アクセス禁止法,サイバーセキュリティ基本法など様々な法律に関するものがまとまっています.

300ページを超える対策だから普通に読むのは辛いなぁ.

今だけ?話題のテレワークも,総務省で平成30年4月に「テレワークセキュリティガイドライン(第 4 版)」を策定しているとか乗っているし,何か検討しなければいけない時に参照するのに有益な情報源かな.

追記2023/09/26

改訂版がリリース.

サイバーセキュリティ関係法令Q&Aハンドブック Ver2.0

https://security-portal.nisc.go.jp/guidance/law_handbook.html

引用:

「サイバーセキュリティ関係法令Q&Aハンドブック 」について

https://www.nisc.go.jp/security-site/law_handbook/index.html

サイバーセキュリティ関係法令Q&AハンドブックVer1.0(令和2年3月2日)

普通に,刑法,民放だけじゃなく,会社法,個人情報保護法,電気通信事業法や,不正アクセス禁止法,サイバーセキュリティ基本法など様々な法律に関するものがまとまっています.

300ページを超える対策だから普通に読むのは辛いなぁ.

今だけ?話題のテレワークも,総務省で平成30年4月に「テレワークセキュリティガイドライン(第 4 版)」を策定しているとか乗っているし,何か検討しなければいけない時に参照するのに有益な情報源かな.

追記2023/09/26

改訂版がリリース.

サイバーセキュリティ関係法令Q&Aハンドブック Ver2.0

https://security-portal.nisc.go.jp/guidance/law_handbook.html

引用:

Ver2.0で追加されたQの一覧

サイバーセキュリティインシデント発生時の当局等対応

インシデントレスポンスと関係者への対応

5G促進法(特定高度情報通信技術活用システムの開発供給及び導入の促進に関する法律)

ドローンとサイバーセキュリティ

重要インフラ分野における規律

モビリティとサイバーセキュリティ

DX認定・DX銘柄とサイバーセキュリティ

サイバーセキュリティに関する規格等とNIST SP800シリーズ

認証/本人確認に関する法令について

サイバーセキュリティ事業者への投資

脅威インテリジェンスサービス

データの消去、データが記録された機器・電子媒体の廃棄

ランサムウェア対応

インシデント対応における費用負担及びサイバー保険

越境リモートアクセス

海外における主なサイバーセキュリティ法令

国際捜査共助・協力に関する条約・協定

Windows 10だと,デフォルトではAdministratrユーザは無効化されている.ただし,会社で導入している場合,Administratorユーザが有効化されてヘルプデスクの人たちだけがそのパスワードを知っていて,何かしらのサポート業務の際に使うというシーンは,どこでもよくある.

2015年の内閣サイバーセキュリティセンターの発表事例でも,ローカル管理者権限によって不審な活動というのが報告されていました.

日本年金機構における個人情報流出事案に関する 原因究明調査結果

https://www.nisc.go.jp/active/kihon/pdf/incident_report.pdf

ローカル管理者権限の,Administratorなどのアカウントのパスワードを定期的に変更するというツールがマイクロソフトから提供されています.

Local Administrator Password Solution (LAPS)

https://www.microsoft.com/en-us/download/details.aspx?id=46899

ただし,ADによる管理がされている必要がある.まぁ,端末が50台を超えたらドメイン管理する方が楽だしね.

2015年の内閣サイバーセキュリティセンターの発表事例でも,ローカル管理者権限によって不審な活動というのが報告されていました.

日本年金機構における個人情報流出事案に関する 原因究明調査結果

https://www.nisc.go.jp/active/kihon/pdf/incident_report.pdf

ローカル管理者権限の,Administratorなどのアカウントのパスワードを定期的に変更するというツールがマイクロソフトから提供されています.

Local Administrator Password Solution (LAPS)

https://www.microsoft.com/en-us/download/details.aspx?id=46899

ただし,ADによる管理がされている必要がある.まぁ,端末が50台を超えたらドメイン管理する方が楽だしね.

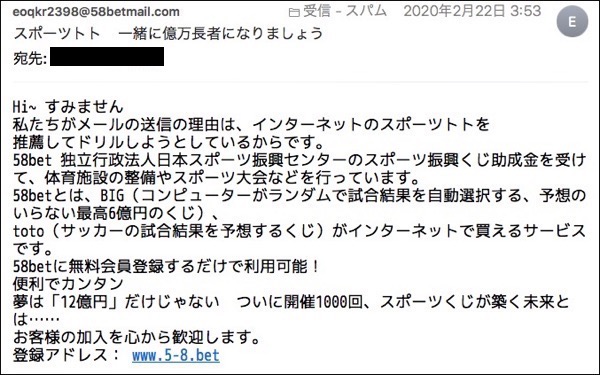

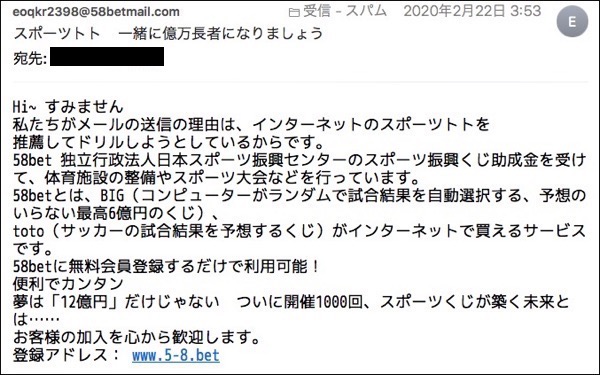

最近はAmazonを語る迷惑メールばかりくるので,面白くないのだけれど.

日本人だと「Hi」で始まる文書を作ることはないなぁ.ドメインはアイルランドとかアメリカが絡んでいるようだけれど.

「12億円」で調べると,MEGA BIGというのが今年の2月15日より発売されて居て,キャリーオーバーで最高12億円なのだそうです.新型コロナウイルスのニュースばかりで,MEGA BIGは話題になってないと思うけれど,迷惑メールはしたたかだなぁ.

Hi~ すみません

私たちがメールの送信の理由は、インターネットのスポーツトトを

推薦してドリルしようとしているからです。

58bet 独立行政法人日本スポーツ振興センターのスポーツ振興くじ

助成金を受けて、体育施設の整備やスポーツ大会などを行っています。

58betとは、BIG(コンピューターがランダムで試合結果を自動選択する、

予想のいらない最高6億円のくじ)、

toto(サッカーの試合結果を予想するくじ)がインターネットで

買えるサービスです。

58betに無料会員登録するだけで利用可能!

便利でカンタン

夢は「12億円」だけじゃない ついに開催1000回、スポーツくじが築く未来とは……

お客様の加入を心から歓迎します。

「12億円」で調べると,MEGA BIGというのが今年の2月15日より発売されて居て,キャリーオーバーで最高12億円なのだそうです.新型コロナウイルスのニュースばかりで,MEGA BIGは話題になってないと思うけれど,迷惑メールはしたたかだなぁ.

こんなニュースがあった.

「Microsoft Defender ATP for Linux」がパブリックプレビューへ

https://news.mynavi.jp/article/20200225-981726/

そのちょっと前には,これ.

Microsoft、セキュリティアプリ「Defender ATP」のiOSおよびAndroid版を計画中

https://www.itmedia.co.jp/news/articles/2002/21/news065.html

去年のことだけれど,これも.

macOS向けMicrosoft Defender Advanced Threat Protection登場

https://news.mynavi.jp/article/20190709-856657/

つまり,ATPとしてはマルチプラットホームのサポートとなる.実態がなかったりするけれど,今の時期に発表するというのは,日本だと企業の予算どりとかに優位なのかも?

ただし,ライセンス的には,E5になるようなので,毎月4000円近くを払える程度の会社,というところになる.まぁ,それを払えない≒コストに見合わない会社は,狙われにくいし守るものもそんなに量がないだろうという考えかなぁ.セキュリティこそ,「水」のようなものとして提供してほしいけれど,水もお金払って手に入れる時代だし.

「Microsoft Defender ATP for Linux」がパブリックプレビューへ

https://news.mynavi.jp/article/20200225-981726/

そのちょっと前には,これ.

Microsoft、セキュリティアプリ「Defender ATP」のiOSおよびAndroid版を計画中

https://www.itmedia.co.jp/news/articles/2002/21/news065.html

去年のことだけれど,これも.

macOS向けMicrosoft Defender Advanced Threat Protection登場

https://news.mynavi.jp/article/20190709-856657/

つまり,ATPとしてはマルチプラットホームのサポートとなる.実態がなかったりするけれど,今の時期に発表するというのは,日本だと企業の予算どりとかに優位なのかも?

ただし,ライセンス的には,E5になるようなので,毎月4000円近くを払える程度の会社,というところになる.まぁ,それを払えない≒コストに見合わない会社は,狙われにくいし守るものもそんなに量がないだろうという考えかなぁ.セキュリティこそ,「水」のようなものとして提供してほしいけれど,水もお金払って手に入れる時代だし.

郵便局も,電子メールを使う時代(笑)

日本郵便に不正アクセス、4000通のメールを誤送信 「原因や被害状況など調査中」

https://www.itmedia.co.jp/news/articles/2002/17/news086.html

「同社のメールアカウントが第三者から不正アクセスを受け、約4000通の意図しないメールが送信された」そうだ.

意図しないメールの内容もきになるけれど,不正アクセスを受けたドメインが「@jp-international.jp」なので,海外子会社的なものかな?

本物か偽物か本物から送られた偽物か?!

日本郵便は19万人の社員がいるそうだから,たいへんだな.

今回の件には関係ないけれど,簡易保険の「かんぽの宿」って,かんぽ生命保険じゃなくて,不動産事業をやっている日本郵政のものなのね.

日本郵便に不正アクセス、4000通のメールを誤送信 「原因や被害状況など調査中」

https://www.itmedia.co.jp/news/articles/2002/17/news086.html

「同社のメールアカウントが第三者から不正アクセスを受け、約4000通の意図しないメールが送信された」そうだ.

意図しないメールの内容もきになるけれど,不正アクセスを受けたドメインが「@jp-international.jp」なので,海外子会社的なものかな?

本物か偽物か本物から送られた偽物か?!

日本郵便は19万人の社員がいるそうだから,たいへんだな.

今回の件には関係ないけれど,簡易保険の「かんぽの宿」って,かんぽ生命保険じゃなくて,不動産事業をやっている日本郵政のものなのね.

この記事.

「Huaweiがモバイルネットワークに侵入可能なことを証明する」とアメリカが発表、イギリスやドイツ陥落による焦りか

https://gigazine.net/news/20200212-huawei-access-telecom-networks/

アメリカの製品でも,侵入可能な穴が空いていることは多いけどなぁ.WindowsとかmacOSとかCISCOのネットワーク機器とか.Huaweiのものだって,バグなのか意図的なのかは,

「Huaweiがモバイルネットワークに侵入可能なことを証明する」とアメリカが発表、イギリスやドイツ陥落による焦りか

https://gigazine.net/news/20200212-huawei-access-telecom-networks/

アメリカの製品でも,侵入可能な穴が空いていることは多いけどなぁ.WindowsとかmacOSとかCISCOのネットワーク機器とか.Huaweiのものだって,バグなのか意図的なのかは,

IPAが毎年発表している件で,2019年分が発表されていました.

コンピュータウイルスに関する届出について

https://www.ipa.go.jp/security/outline/todokede-j.html

2019年はLokiBotとEmotet.Emotetは実際に着弾をみたので,流行っているんだなぁと思います.

そして手口的には,「侵入」が多い模様.その次の「なりすまし」に対して2倍.サーバの種類は.Webサーバ.まぁ,外に向いて開けてないマシンには入ってこれないしね.

永遠の?課題のバージョンが古くて穴をつかれた件も一定数あります.そんなん言われても気軽にバージョンアップできない.

セキュリティホールのパッチといっても,他の部分が修正されていることがある.(累積パッチといわれたりする)

リリースノートに全てが書かれているわけでも無いので,その累積パッチがどこまで影響するか全くわからない.

パッチはリリースされず,必ずバージョンアップしかしない会社もある.シマンテック製品とか.

テストテスト.テスト不足.そもそも改変用にテスト環境,ステージング環境を持っているし,Dockerなどの技術で簡単に環境も構築できる.ただし,やっぱり全く同じでは無いので本番で動かしてみないと発生しない,確認できないこともある.

セキュリティホールに対応するための積極的なバージョンアップによって,システムトラブルが発生しても,責められるのは運用者だけれど,バージョンアップしなくて責められるのもシステム運用者.それだったら,バージョンアップを進めたほうがいい.でも,完璧なものを求められる世界もあるからなぁ.

コンピュータウイルスに関する届出について

https://www.ipa.go.jp/security/outline/todokede-j.html

2019年はLokiBotとEmotet.Emotetは実際に着弾をみたので,流行っているんだなぁと思います.

そして手口的には,「侵入」が多い模様.その次の「なりすまし」に対して2倍.サーバの種類は.Webサーバ.まぁ,外に向いて開けてないマシンには入ってこれないしね.

永遠の?課題のバージョンが古くて穴をつかれた件も一定数あります.そんなん言われても気軽にバージョンアップできない.

テストテスト.テスト不足.そもそも改変用にテスト環境,ステージング環境を持っているし,Dockerなどの技術で簡単に環境も構築できる.ただし,やっぱり全く同じでは無いので本番で動かしてみないと発生しない,確認できないこともある.

セキュリティホールに対応するための積極的なバージョンアップによって,システムトラブルが発生しても,責められるのは運用者だけれど,バージョンアップしなくて責められるのもシステム運用者.それだったら,バージョンアップを進めたほうがいい.でも,完璧なものを求められる世界もあるからなぁ.

PowerShellの実行で,ポリシー,ホワイトリストで機能を制限するConstrained Language Modeを理解しようとしているのだけれど,まだよくわかってない.

まずは定番のPowerShellチームによる公式説明資料.

PowerShell Constrained Language Mode

色々と前提となる技術を知ってないと,理解できんな.

こっちの方がわかりやすいかな.

About Language Modes

PowerShellの実行を行うさうに作られるセッション毎に制限モードを設定できて,Windowsの別のセキュリティ技術であるAppLockerやUMCIで別途コントロールしたい時に,細かく制御できるってことかな.

基礎技術であって,応用するには別途それ対応のプロダクトに任せるようにしないと,制限しすぎてモードが生かせない,という結果になりそう.

まずConstrained Modeにしたらいつも使っているps1が動かなくなったしね...

PowerShell Constrained Language Modeを学ぶ

http://www.ujp.jp/modules/tech_regist2/?PowerShell%2FConstrainedLanguage

まずは定番のPowerShellチームによる公式説明資料.

PowerShell Constrained Language Mode

色々と前提となる技術を知ってないと,理解できんな.

こっちの方がわかりやすいかな.

About Language Modes

PowerShellの実行を行うさうに作られるセッション毎に制限モードを設定できて,Windowsの別のセキュリティ技術であるAppLockerやUMCIで別途コントロールしたい時に,細かく制御できるってことかな.

基礎技術であって,応用するには別途それ対応のプロダクトに任せるようにしないと,制限しすぎてモードが生かせない,という結果になりそう.

まずConstrained Modeにしたらいつも使っているps1が動かなくなったしね...

PowerShell Constrained Language Modeを学ぶ

http://www.ujp.jp/modules/tech_regist2/?PowerShell%2FConstrainedLanguage

昨年の年末の記事なので忘れていたけれどこれ.

あの「たまごっち」をヒントに開発されたWi-Fiハッキングが可能な電子ペット「Pwnagotchi」

https://gigazine.net/news/20191231-pwnagotchi/

以前にも,WEPの脆弱性をついて,Wi-Fiただのりを行うための機械が売られていて規制がかかっていたなぁ.

インターネットの外から,どこかしらに侵入しようとするとき,それが大企業だったら特にファイアーウォール,WAFなどが入っていて,設定ミスとかゼロデイ攻撃くらいしか侵入する事は難しいと思うけれど,Wi-Fiのアクセスポイントだと防衛能力は低そうだ.わけわからんメーカものだったら,DDoSくらいはできそうな気もするね.

あの「たまごっち」をヒントに開発されたWi-Fiハッキングが可能な電子ペット「Pwnagotchi」

https://gigazine.net/news/20191231-pwnagotchi/

以前にも,WEPの脆弱性をついて,Wi-Fiただのりを行うための機械が売られていて規制がかかっていたなぁ.

インターネットの外から,どこかしらに侵入しようとするとき,それが大企業だったら特にファイアーウォール,WAFなどが入っていて,設定ミスとかゼロデイ攻撃くらいしか侵入する事は難しいと思うけれど,Wi-Fiのアクセスポイントだと防衛能力は低そうだ.わけわからんメーカものだったら,DDoSくらいはできそうな気もするね.