ブログ - セキュリティカテゴリのエントリ

assume bridge.アシュームブリッジ.直訳すると「橋を想定する」という意味かな.

セキュリティ的な思惑で分離しているネットワークがあったとして,ある突破口(橋)を経由することでつなげることができてしまう状態という意味かな.

知っている前提で話をされても,用語すらわからん.良い勉強になった.

セキュリティ的な思惑で分離しているネットワークがあったとして,ある突破口(橋)を経由することでつなげることができてしまう状態という意味かな.

知っている前提で話をされても,用語すらわからん.良い勉強になった.

もう何度目かわからないけれど.

5億人以上のフェイスブック個人情報が漏洩 携帯番号も 2019年の流出データが再浮上

https://jp.cointelegraph.com/news/half-a-billion-people-just-had-their-facebook-data-leaked

引用:

念のためにHave I Been Pwnedでドメインサーチを使って新たに漏洩してないか確認してみた.

今のところ,未登録の模様.

テレビでも一般ニュースとしてやってた.(時間は短いが) facebookは40〜50代向けらしいから,テレビで視聴率取りに行くのにちょうど良いかも.

追記2021/04/09

Facebook、5.33億人のユーザー情報公開問題について説明(謝罪はなし)

https://www.itmedia.co.jp/news/articles/2104/07/news073.html

引用:

「通知していない」からの・・・

フェイスブック、5億人超の情報流出で利用者に通知しない方針

https://jp.reuters.com/article/facebook-data-leak-idJPKBN2BV054

引用:

pwndが対応したそうで,自分の電話番号を入れても検索できるようになりました.

個人情報流出チェックサイト「Have I Been Pwned?」が電話番号での検索に対応

https://gigazine.net/news/20210407-facebook-phone-numbers-have-i-been-pwned/

5億人以上のフェイスブック個人情報が漏洩 携帯番号も 2019年の流出データが再浮上

https://jp.cointelegraph.com/news/half-a-billion-people-just-had-their-facebook-data-leaked

引用:

SNS大手フェイスブックを利用する5億人以上のユーザー個人情報が4月3日、ハッカー向けサイト上で無料公開されたようだ。アカウントに紐づく個人の携帯番号もこれまでより広範囲に流出した可能性があるため、仮想通貨を取引するユーザーは今後SIMスワップ攻撃などのIDベースの攻撃に注意が必要だ。

念のためにHave I Been Pwnedでドメインサーチを使って新たに漏洩してないか確認してみた.

今のところ,未登録の模様.

テレビでも一般ニュースとしてやってた.(時間は短いが) facebookは40〜50代向けらしいから,テレビで視聴率取りに行くのにちょうど良いかも.

追記2021/04/09

Facebook、5.33億人のユーザー情報公開問題について説明(謝罪はなし)

https://www.itmedia.co.jp/news/articles/2104/07/news073.html

引用:

同社は「このデータはFacebookのシステムをハッキングすることによってではなく、2019年9月以前にスクレイピングによって集められたことを理解するのが重要だ」としている。ユーザーにとって重要なのは、自分の個人情報も5.33億人に含まれているのか、含まれているとして、電話番号などもふくまれているのかのはずだが、Facebookは今のところ、流出したユーザーに通知してはいない。

「通知していない」からの・・・

フェイスブック、5億人超の情報流出で利用者に通知しない方針

https://jp.reuters.com/article/facebook-data-leak-idJPKBN2BV054

引用:

過去に流出した利用者5億3000万人以上の個人情報がインターネット上で最近閲覧可能になっていた問題について、当該の利用者に通知しておらず、通知する予定もないと、広報担当者が7日、明らかにした

pwndが対応したそうで,自分の電話番号を入れても検索できるようになりました.

個人情報流出チェックサイト「Have I Been Pwned?」が電話番号での検索に対応

https://gigazine.net/news/20210407-facebook-phone-numbers-have-i-been-pwned/

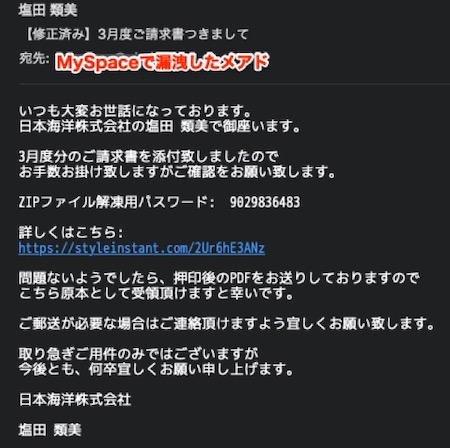

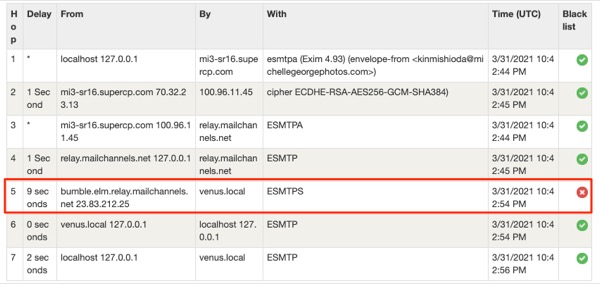

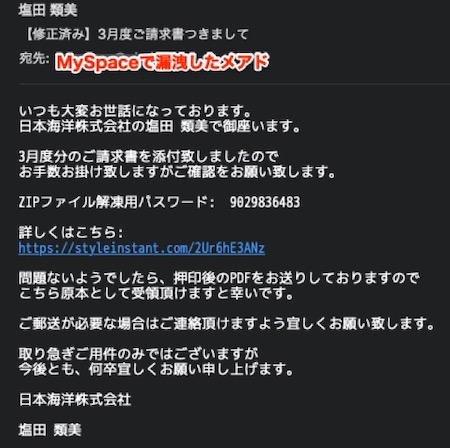

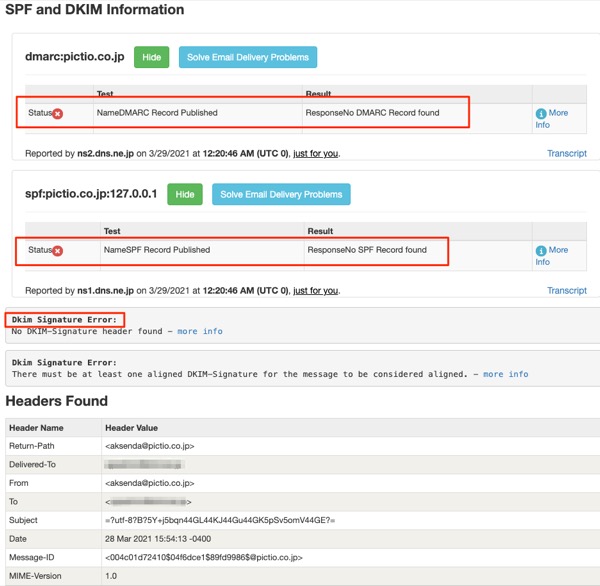

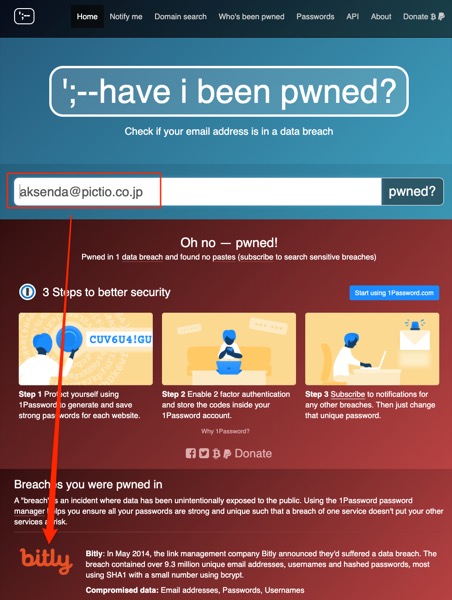

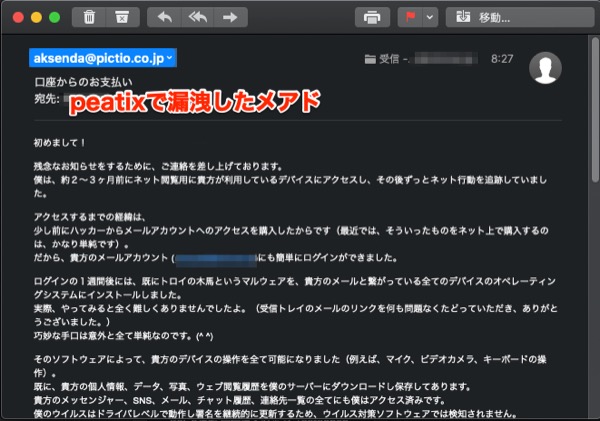

ちょっと前に流行ったEmotetのような風のフィッシングメールが.

ZIPファイルが付いていたらいいんだけど,何も無い.

日本海洋株式会社は存在する.そもそも海洋開発の会社から,個人が請求書を送ってもらえるわけがないw

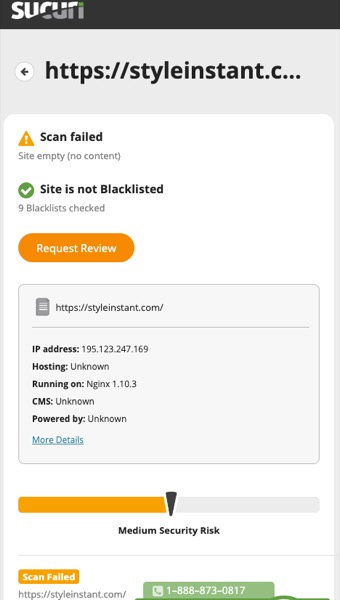

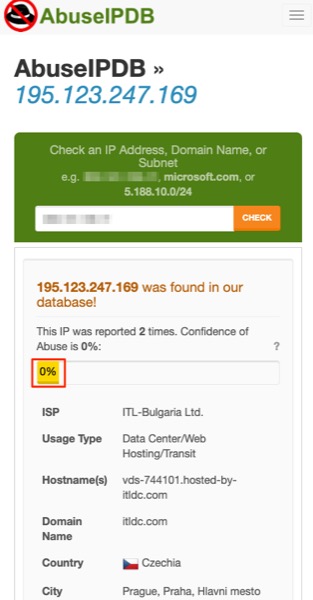

URLにアクセスすると,すぐ別のサイトに転送される.

パラメータが無いFQDNだけにすると,転送されてない.

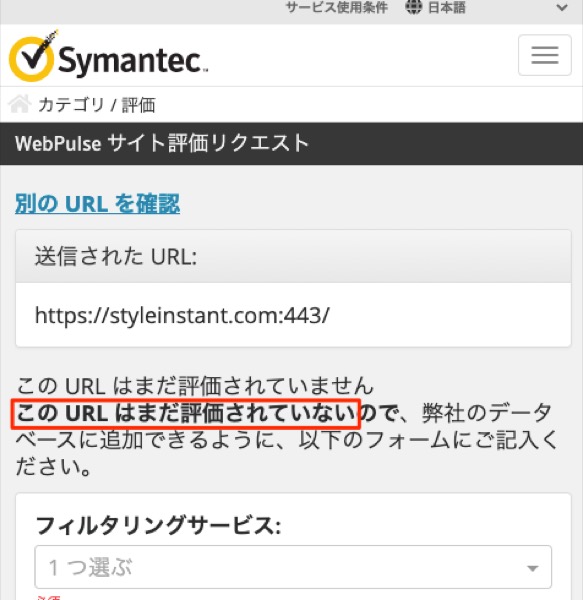

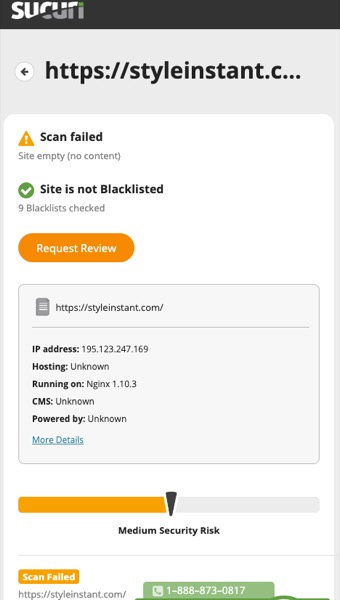

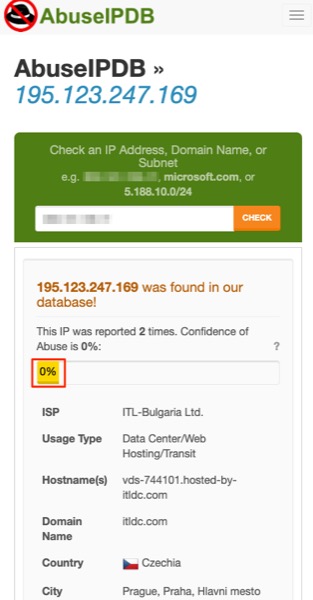

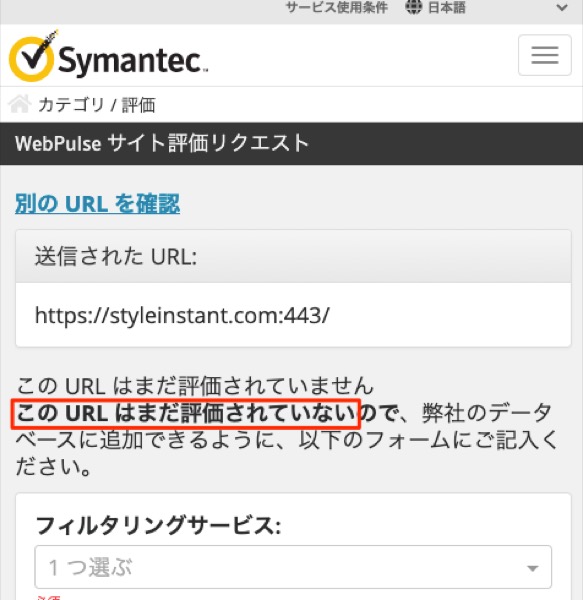

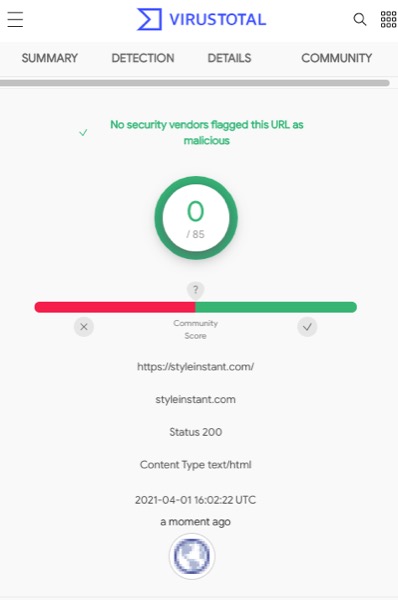

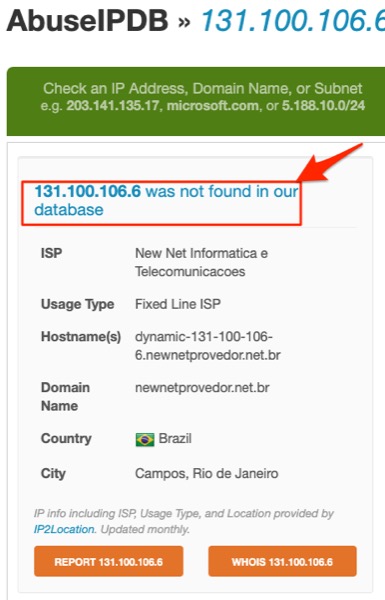

色々な検証サイトで,評価してもらう.

基本的には,すぐ転送されてしまうので,評価されてない.つまり,URLパラメータ付きだけ評価されている模様.メールアドレスが人間に届いたという確証を得たと思われる.orz

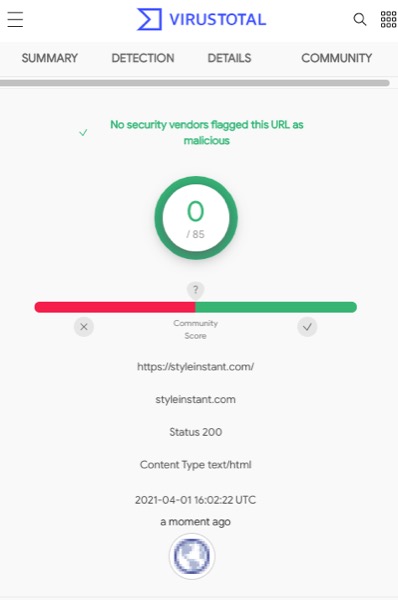

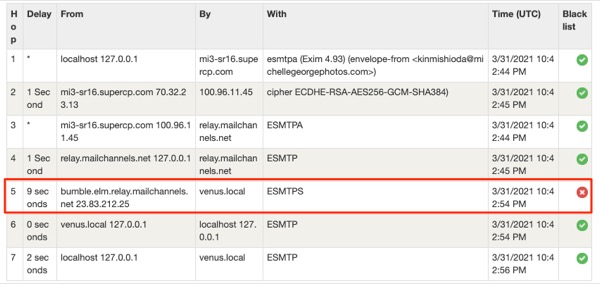

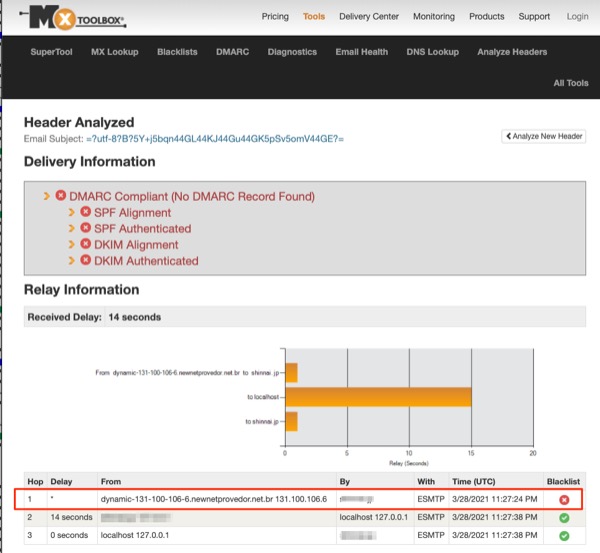

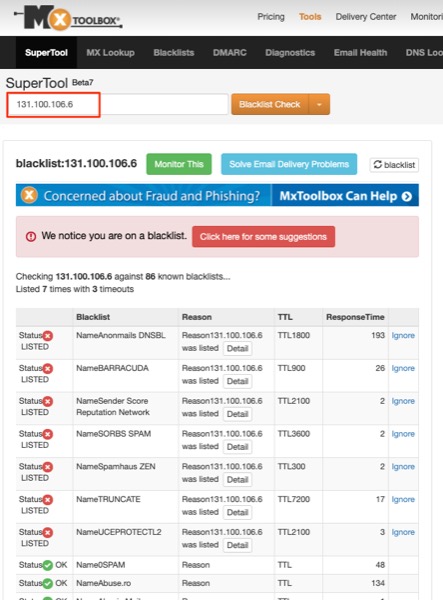

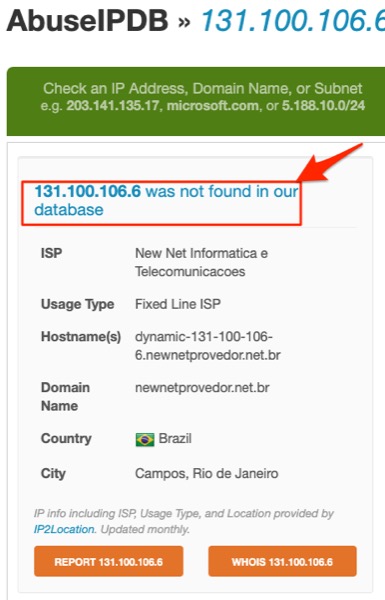

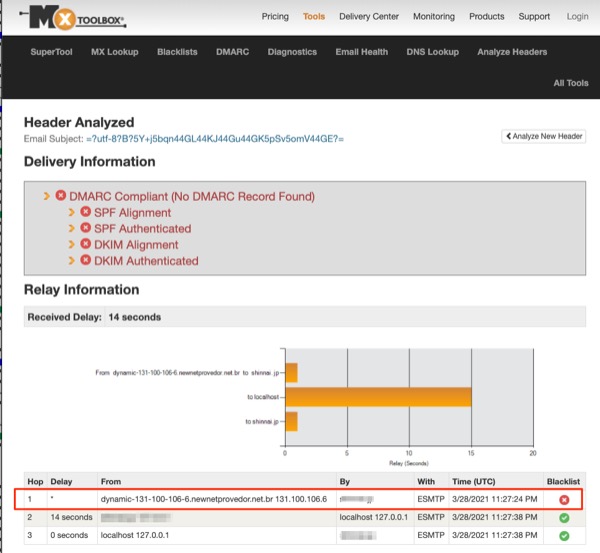

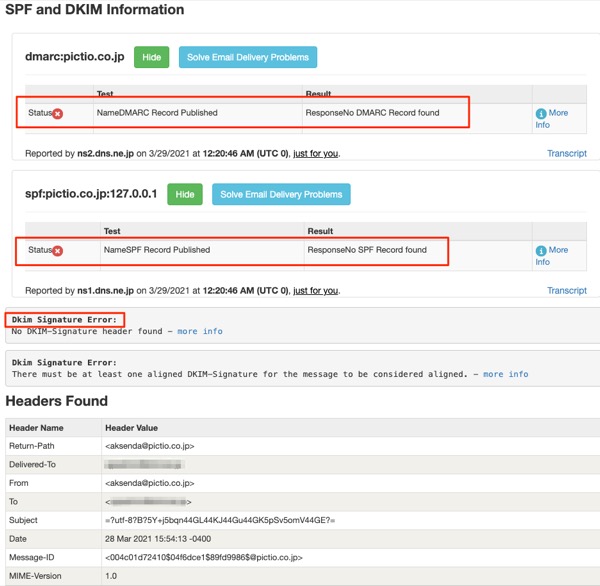

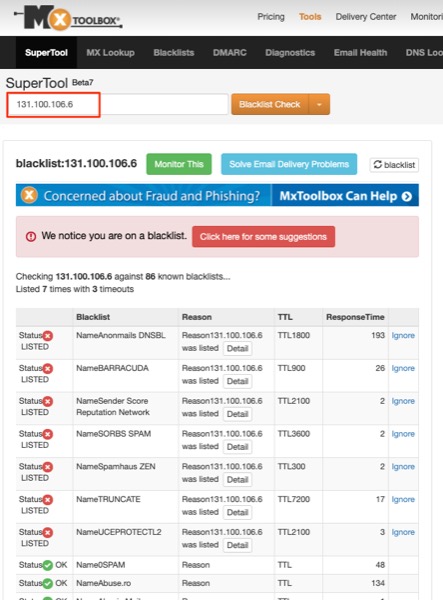

ちなみに,メールヘッダをMXTOOLSで評価すると,直前のメールサーバが悪性評価されている.

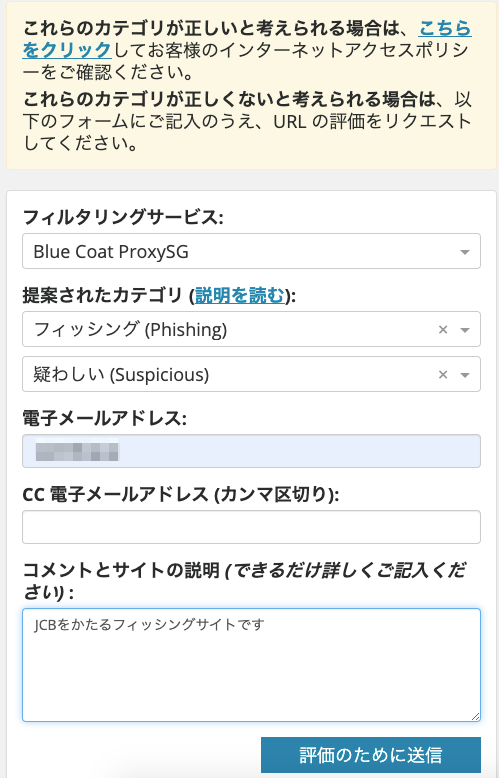

SymantecのSite Reviewに詳細な情報を記載して申告してみた.ただし,前回申告した内容にもまだ返事はない...

ZIPファイルが付いていたらいいんだけど,何も無い.

日本海洋株式会社は存在する.そもそも海洋開発の会社から,個人が請求書を送ってもらえるわけがないw

URLにアクセスすると,すぐ別のサイトに転送される.

パラメータが無いFQDNだけにすると,転送されてない.

色々な検証サイトで,評価してもらう.

基本的には,すぐ転送されてしまうので,評価されてない.つまり,URLパラメータ付きだけ評価されている模様.メールアドレスが人間に届いたという確証を得たと思われる.orz

ちなみに,メールヘッダをMXTOOLSで評価すると,直前のメールサーバが悪性評価されている.

SymantecのSite Reviewに詳細な情報を記載して申告してみた.ただし,前回申告した内容にもまだ返事はない...

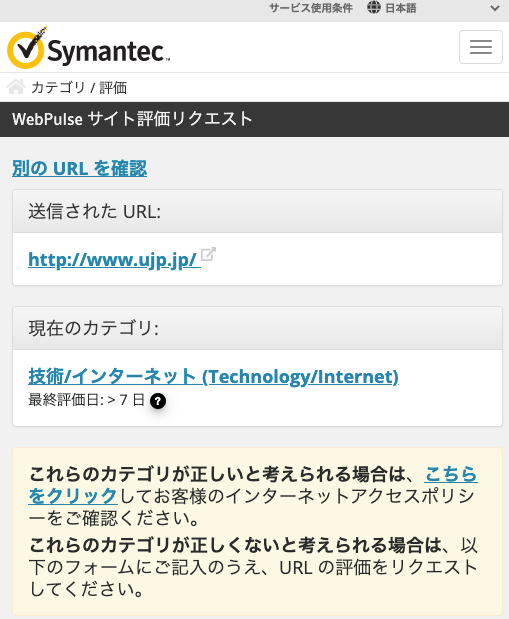

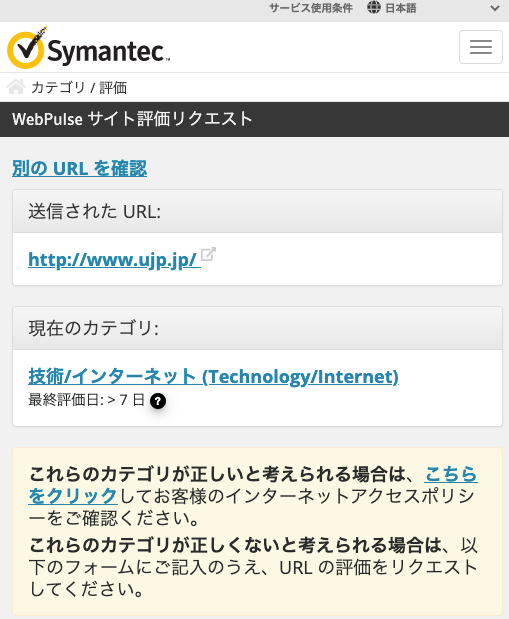

PaloAltoじゃなくてSymantecのWebPulseを使って,自分のサイトがどういうカテゴリに設定されているか確認できる.

WebPulse サイト評価リクエスト

https://sitereview.bluecoat.com/

当サイトがどうなっているか確認.

テクノロジーとインターネットか.ポケモンGOの記事が多いので「ゲーム」とかになるのかとおもってたら,そうは成らない模様.

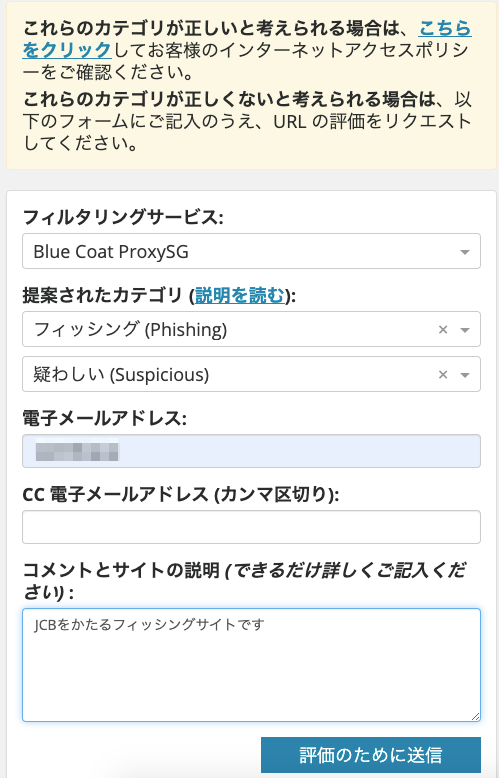

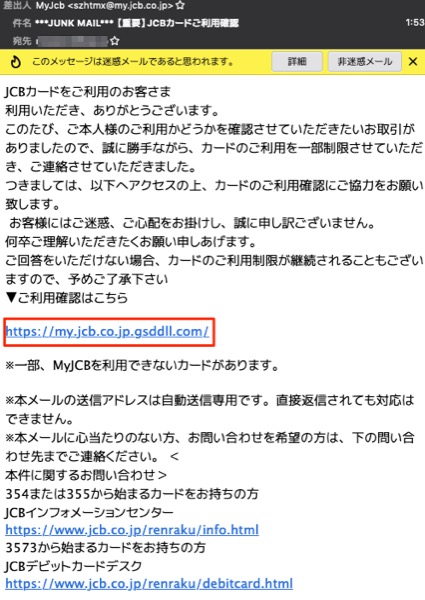

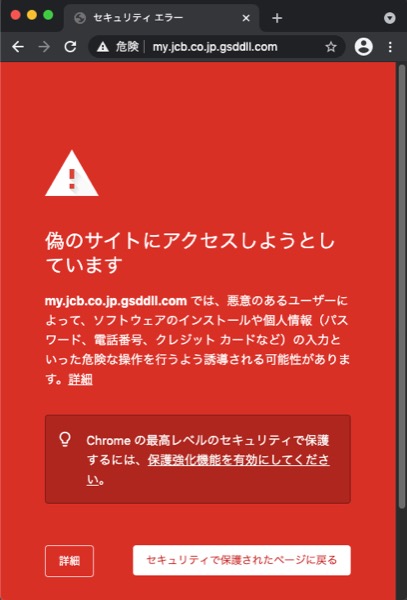

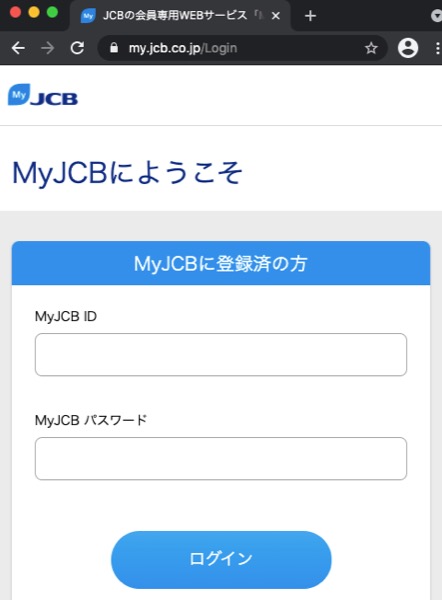

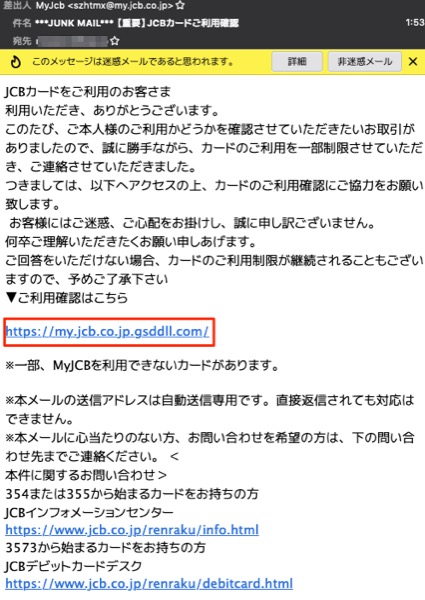

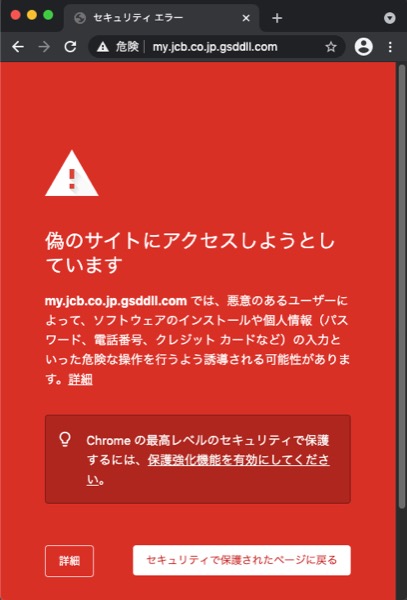

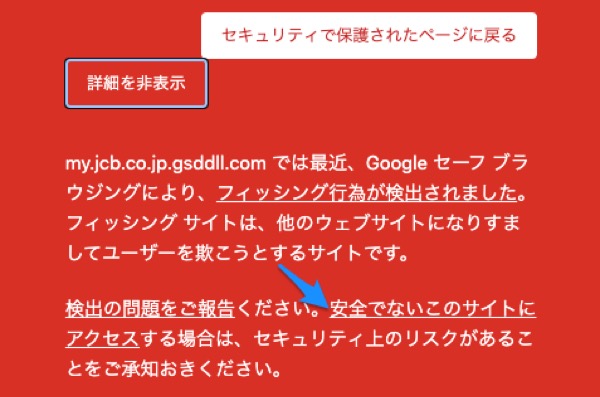

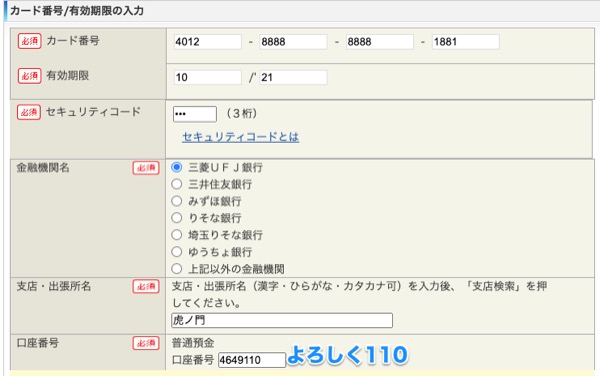

今朝きたJCBを騙るフィッシングメールの誘導先のサイトが,どう評価されているか確認.

Suspicious/疑わしい というレベル.たぶんSuspiciousになっていれば,サイトにアクセスする際に遮断となるはず.

でももうこれはフィッシングサイトなので,そういうカテゴリに分類するように設定してみた.

メアドは差し出す必要があるようだが.

決定され次第,通知が来る模様.カテゴリ変更されるのとロックダウンされるのとどっちが速いかな.

WebPulse サイト評価リクエスト

https://sitereview.bluecoat.com/

当サイトがどうなっているか確認.

テクノロジーとインターネットか.ポケモンGOの記事が多いので「ゲーム」とかになるのかとおもってたら,そうは成らない模様.

今朝きたJCBを騙るフィッシングメールの誘導先のサイトが,どう評価されているか確認.

Suspicious/疑わしい というレベル.たぶんSuspiciousになっていれば,サイトにアクセスする際に遮断となるはず.

でももうこれはフィッシングサイトなので,そういうカテゴリに分類するように設定してみた.

メアドは差し出す必要があるようだが.

決定され次第,通知が来る模様.カテゴリ変更されるのとロックダウンされるのとどっちが速いかな.

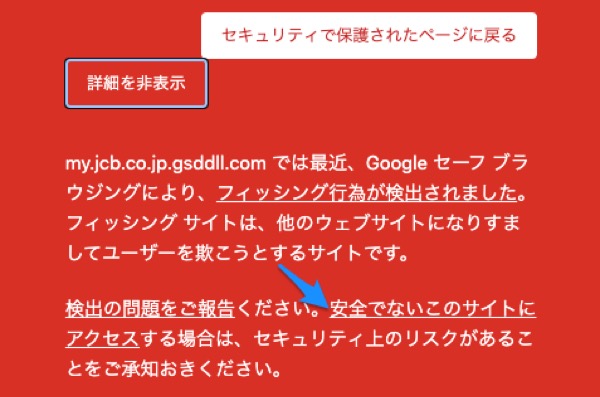

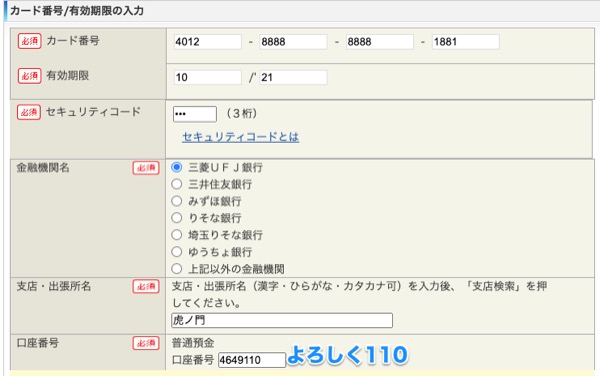

面白みのないフィッシングサイト.

最初のページに戻る.

最初のページに戻る.

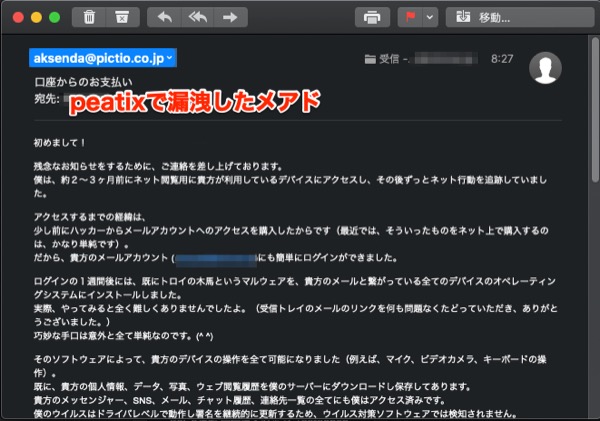

残念なお知らせメールも,使いされた手口だけれど,調べると少し悲しい事実も出てくる.

メール送信者を騙られたサイトは,近年熱心に更新されてないようだ.

メール送信者を騙られたサイトは,近年熱心に更新されてないようだ.

LINEのサービスが韓国・中国と日本にとってリスクの高い国においてあることが問題だったら,LINEを国有化したらどうだろう.新しいサービスで置き換える能力があるのかというと...たとえば「+メッセージ(プラスメッセージ)」は,誰も使ってないような...と思ったけれど,2000万契約はあるようだ.(店頭でスマホを買うときにインストールさせられただけと思うが)

LINEの個人情報問題に政府が敏感に反応した理由--「行政のデジタル化」遅れの懸念も

https://japan.cnet.com/article/35168122/

引用:

LINE Payの個人情報が韓国に…決済内容から企業情報まで アクセス権は韓国の子会社社員

https://www.fnn.jp/articles/-/159363

引用:

LINEが発表した個人情報に関する今後の方針と日本のユーザーがチェックすべきポイント

https://dime.jp/genre/1109365/

引用:

中国がグレートファイヤーウォールとかfacebookなどのSNSアクセス禁止を言論の自由を奪う行為として報道されてきたように思うけれど,中国がとっている「国防」としてのソーシャルメディアのコントロールは,参考にしても良いのだろうなと思う.

個人情報だとかプライバシーだとか言っても,あちこちに公設・私設によらず監視カメラが設置されているけれど,あのデータもどこに保存されているのか...

2021.05.11追記

総務省、LINEに行政指導 - 安全管理や利用者への説明不十分

https://www.security-next.com/125654

引用: まだ現在進行中だけれど,2021/05/17現在,コロナ禍におけるワクチン接種申し込みにLINE

は使われてますね.

LINEの個人情報問題に政府が敏感に反応した理由--「行政のデジタル化」遅れの懸念も

https://japan.cnet.com/article/35168122/

引用:

LINEユーザーの個人情報が、同社の委託先の中国企業でアクセスできる状態にあったことが判明した。それを受けて、総務省がLINEを活用した行政サービスを停止すると公表するなど大きな影響が出ているようだ。

LINE Payの個人情報が韓国に…決済内容から企業情報まで アクセス権は韓国の子会社社員

https://www.fnn.jp/articles/-/159363

引用:

LINEの個人情報問題で新たな事実が判明。LINE Payで何をどこで買ったかといった情報や加盟店の銀行口座の番号などが韓国国内のサーバーにあることが分かった。

LINEが発表した個人情報に関する今後の方針と日本のユーザーがチェックすべきポイント

https://dime.jp/genre/1109365/

引用:

日本ユーザーに安心いただくための2つの国内化

・中国における開発拠点および外部委託先における個人情報へのアクセスコントロール等の実施

・LINEトークルームおよびLINE公式アカウント、LINE Payにおけるデータの国内移転

・4月19日(月)総務省への報告

以降の情報は、以下ページにて定期更新するという。

LINE:プレスリリース「LINEにおける個人情報の取り扱いに関連する今後の主な予定について」

https://linecorp.com/ja/pr/news/ja/2021/3680

中国がグレートファイヤーウォールとかfacebookなどのSNSアクセス禁止を言論の自由を奪う行為として報道されてきたように思うけれど,中国がとっている「国防」としてのソーシャルメディアのコントロールは,参考にしても良いのだろうなと思う.

個人情報だとかプライバシーだとか言っても,あちこちに公設・私設によらず監視カメラが設置されているけれど,あのデータもどこに保存されているのか...

2021.05.11追記

総務省、LINEに行政指導 - 安全管理や利用者への説明不十分

https://www.security-next.com/125654

引用:

4月19日に報告を徴収したが、報告内容より安全管理措置や利用者に対する説明など一部不十分な点があると判断し、文書により指導を行ったもの。

〜略〜

利用者が理解できるよう措置を講じることなども指導内容に含まれ、5月31日までに対応状況を報告するよう同社へ求めている。

は使われてますね.

IPAが次のようなドキュメントを配布.

情報セキュリティ10 大脅威 2021

~よもや自組織が被害に!呼吸を合わせて全力防御!~

https://www.ipa.go.jp/files/000088835.pdf

呼吸を合わせるのは,鬼滅の刃の影響だが,そういえば下火になったかな.

「セキュリティ」ってハッカーがどうだとか言うことばかり考えるけれど,「ネット上の誹謗・中傷・デマ」の部分も多いね.芸能人で,これが原因で命を落としたとされている人も多いし報道されない一般人も数知れずだろうな.

組織でいうと,「7位 予期せぬ IT 基盤の障害に伴う業務停止」というものが.最近でもみずほ銀行,去年の一番大きかったのは東証,AWS,Azureとかのクラウドは逆に日常的に停止するから,気にしないが,一昨日も「WebViewでAndroidが全面的にアウト」というわけのわからないものまであるから,これはもう対策しようが無い.

追記2021/04/27

WebViewの大規模障害について原因と対策がでてた.

Google、3月22日の大規模Androidアプリ障害の原因と対策を発表

https://www.itmedia.co.jp/news/articles/2104/21/news083.html

情報セキュリティ10 大脅威 2021

~よもや自組織が被害に!呼吸を合わせて全力防御!~

https://www.ipa.go.jp/files/000088835.pdf

呼吸を合わせるのは,鬼滅の刃の影響だが,そういえば下火になったかな.

「セキュリティ」ってハッカーがどうだとか言うことばかり考えるけれど,「ネット上の誹謗・中傷・デマ」の部分も多いね.芸能人で,これが原因で命を落としたとされている人も多いし報道されない一般人も数知れずだろうな.

組織でいうと,「7位 予期せぬ IT 基盤の障害に伴う業務停止」というものが.最近でもみずほ銀行,去年の一番大きかったのは東証,AWS,Azureとかのクラウドは逆に日常的に停止するから,気にしないが,一昨日も「WebViewでAndroidが全面的にアウト」というわけのわからないものまであるから,これはもう対策しようが無い.

追記2021/04/27

WebViewの大規模障害について原因と対策がでてた.

Google、3月22日の大規模Androidアプリ障害の原因と対策を発表

https://www.itmedia.co.jp/news/articles/2104/21/news083.html

コロナ禍の法人を脅かす境界線内外の攻撃:2020年1年間の脅威動向を分析

https://blog.trendmicro.co.jp/archives/27470

引用: IT化が遅れている政府機関だと,外部からの脅威も少ないだろうな.

https://blog.trendmicro.co.jp/archives/27470

引用:

旧来の不特定多数に対するばらまき型のランサムウェア攻撃が停滞する一方、法人組織を狙い組織ネットワークへの侵入を前提とした新たなランサムウェア攻撃は全世界に大きな影響を与えました。海外では特に、医療関係、政府関係、製造業など、パンデミックとの戦いの最前線にある基幹産業の多くが標的となりました。

1週間前に終わったけれど,「サイバーセキュリティ月間」に関して,Googleが次のような文書を公開.

安心、安全なインターネット利用へ ー 中高生のインターネット利用白書 公開 ー

https://japan.googleblog.com/2021/02/safer-internet-day-2021.html

引用: PDFで入手できます.

安心、安全なインターネット利用へ ー 中高生のインターネット利用白書 公開 ー

https://japan.googleblog.com/2021/02/safer-internet-day-2021.html

引用:

Google では、中高生 15, 557 人(中学生 5,835 人/ 高校生 9,722 人)と、中高生の教員 119 名を対象にインターネット利用について調査し、この結果を「中高生インターネット利用白書 2021 」として公開します。

CPU脆弱性「Spectre」の概念実証と脆弱なエンドポイントを探す拡張機能「Spectroscope」をGoogleが公開

https://gigazine.net/news/20210315-spectre-proof-of-concept/

うちの該当しそうなLet`s Note CF-LX4はすでにBIOSにパッチ済みなのだけれど,

面白そうなのでやってみた.

そんなに面白くなかった.InSpectureを使ってパッチ有無で区別してみたけれど...

Google Security Blog

https://security.googleblog.com/2021/03/a-spectre-proof-of-concept-for-spectre.html

引用:

ハイパースレッディングの投機的実行の実行部分に含まれる脆弱性なので,パッチを当てるとパフォーマンスへの影響が懸念されていたけれど.

IT業界を根幹から揺るがした脆弱性「Spectre」「Meltdown」はCPUのパフォーマンスにどんな爪痕を残したのか?

https://gigazine.net/news/20210107-meltdown-spectre-cpu-security/

ブラウザのベンチマーク,たくさんあるのね...ベンチマークのベンチマークを決めないと...

引用:

脆弱性の発動条件とパフォーマンス重視かどうか.25%ダウンだと考えちゃうね.

https://gigazine.net/news/20210315-spectre-proof-of-concept/

うちの該当しそうなLet`s Note CF-LX4はすでにBIOSにパッチ済みなのだけれど,

面白そうなのでやってみた.

そんなに面白くなかった.InSpectureを使ってパッチ有無で区別してみたけれど...

Google Security Blog

https://security.googleblog.com/2021/03/a-spectre-proof-of-concept-for-spectre.html

引用:

In this post, we will share the results of Google Security Team's research on the exploitability of Spectre against web users, and present a fast, versatile proof-of-concept (PoC) written in JavaScript which can leak information from the browser's memory. We've confirmed that this proof-of-concept, or its variants, function across a variety of operating systems, processor architectures, and hardware generations.

この記事では、Spectreのウェブユーザーに対する悪用性に関するGoogleセキュリティチームの調査結果を紹介し、ブラウザのメモリから情報をリークすることができる、JavaScriptで書かれた高速で汎用性の高い概念実証(PoC)を紹介します。このPoCは、様々なOS、プロセッサ・アーキテクチャ、ハードウェア世代で動作することが確認されています。

ハイパースレッディングの投機的実行の実行部分に含まれる脆弱性なので,パッチを当てるとパフォーマンスへの影響が懸念されていたけれど.

IT業界を根幹から揺るがした脆弱性「Spectre」「Meltdown」はCPUのパフォーマンスにどんな爪痕を残したのか?

https://gigazine.net/news/20210107-meltdown-spectre-cpu-security/

ブラウザのベンチマーク,たくさんあるのね...ベンチマークのベンチマークを決めないと...

引用:

Phoronixは、今回のベンチマークテストの結果について「IntelのCPUを見ると、Core i7 7700Kと8700Kはセキュリティ対策により約75%まで性能が落ちていますが、ハードウェアでの対策が組み込まれたCore i9 10900Kでは、約95%以上までパフォーマンスが維持されているのが分かります。

脆弱性の発動条件とパフォーマンス重視かどうか.25%ダウンだと考えちゃうね.

先日,中国人がアクセスできることで誤解を招くような?あおり報道も多かったけれど,ベッキーのゲス不倫事件以来の?LINEが話題に...?

日本のLINE利用者の画像・動画全データ、韓国で保管

https://www.asahi.com/articles/ASP3K64ZCP3KUHBI01W.html

引用: AWSを使ったサービスも多くあると思うけれど,どこのリージョンを使っているかは,利用者からは明確でない場合が多いね.リージョンを変えている場合もあるだろうし.

引用: なるほど.

そしてこれ.

【全文】五輪式典で不適切演出案の佐々木宏氏「大失言…渡辺直美さんに伝わる時が来たら辞表を」

https://www.tokyo-np.co.jp/article/92221

引用:

謝罪文の冒頭.

引用: 誰もが知っているソフトバンクの白戸家のお父さん犬や,トミー・リー・ジョーンズが長年出演しているBOSSのCMなどの奇抜なアイディアで賞賛されていた人が,奇抜なアイディア,それも社内会議的な関係者だけでのグループラインでの発言が,1年後に暴露されて辞任に追い込まれる.

1つ前の事例から,LINEのデータな解読できないわけだから内部犯行は明らか.こういうのは,

一番得するやつが犯人.(サスペンスでは古典)

最も疑われる人を追い落とすための第三の登場人物.(火サス)

全く関係がなさそうな人が真犯人.(犯人はヤス)

佐々木宏氏は電通出身だそうだから,過去の仕事がらみの復讐劇.

東京オリンピック・パラリンピックを中止にさせたい勢力の陰謀.(AKIRA予言信者過激派)

どれにしても,森元会長辞任劇もそうだけれど,足元を救う情報攻撃は,ずっと続くのだろうな.

どっちかというとこっちが問題.

自治体、対応追われる LINE個人情報問題受け

https://www.jiji.com/jc/article?k=2021031800933

引用:

LINEは行政サービスと連携しているので,一時的に行政サービスを停止している所も多い模様.

そのほぼ無意味で何も生み出さない対応で貴重な公務員の労力を今使うことの意味.

LINEを活用した新型コロナワクチン接種予約システムを提供

https://linecorp.com/ja/pr/news/ja/2021/3606

小さい地方自治体はこういうのを採用したいのだろうと思うけれど.ジジババはLINE利用率低いか.

お! LINE以外にも,雨後の筍のようなワクチン接種管理システムが多数ある! これはスタンダードになれれば永久機関並みに稼げる可能性があるから,そういう陰謀か.

日本のLINE利用者の画像・動画全データ、韓国で保管

https://www.asahi.com/articles/ASP3K64ZCP3KUHBI01W.html

引用:

国内の月間利用者が8600万人に上る無料通信アプリを運営する「LINE(ライン)」(本社・東京都)が、利用者間でメッセージをやりとりするサービス「トーク」に投稿されたすべての画像と動画を韓国内のサーバーに保管していることがわかった。

引用:

データは複数のサーバーに分散化する特殊な処理がなされており、アクセス権を持つ社員も具体的な画像内容は見られないという。

そしてこれ.

【全文】五輪式典で不適切演出案の佐々木宏氏「大失言…渡辺直美さんに伝わる時が来たら辞表を」

https://www.tokyo-np.co.jp/article/92221

引用:

東京五輪・パラリンピックの開閉会式の企画、演出で全体の統括役を務めるクリエーティブディレクターの佐々木宏氏(66)が、式典に出演予定だったタレントの渡辺直美さんの容姿を侮辱するような内容の演出を関係者に提案していたと「文春オンライン」が17日報じた。

謝罪文の冒頭.

引用:

○謝罪⽂

昨年3⽉の私のLINEのグループラインの中において、オリンピック開会式のアイデアフラッシュを仲間うちでやり取りする中で、私のアイデア及び、発⾔内容に、⾮常に不適切な表現がありました。

1つ前の事例から,LINEのデータな解読できないわけだから内部犯行は明らか.こういうのは,

どれにしても,森元会長辞任劇もそうだけれど,足元を救う情報攻撃は,ずっと続くのだろうな.

どっちかというとこっちが問題.

自治体、対応追われる LINE個人情報問題受け

https://www.jiji.com/jc/article?k=2021031800933

引用:

対話アプリLINEの個人情報保護に不備があり、利用者情報が中国の委託企業で閲覧できる状態になっていた。自治体は住民へのサービスや情報提供でLINEを多く活用しており、情報確認などに追われている。

LINEは行政サービスと連携しているので,一時的に行政サービスを停止している所も多い模様.

そのほぼ無意味で何も生み出さない対応で貴重な公務員の労力を今使うことの意味.

LINEを活用した新型コロナワクチン接種予約システムを提供

https://linecorp.com/ja/pr/news/ja/2021/3606

小さい地方自治体はこういうのを採用したいのだろうと思うけれど.ジジババはLINE利用率低いか.

お! LINE以外にも,雨後の筍のようなワクチン接種管理システムが多数ある! これはスタンダードになれれば永久機関並みに稼げる可能性があるから,そういう陰謀か.

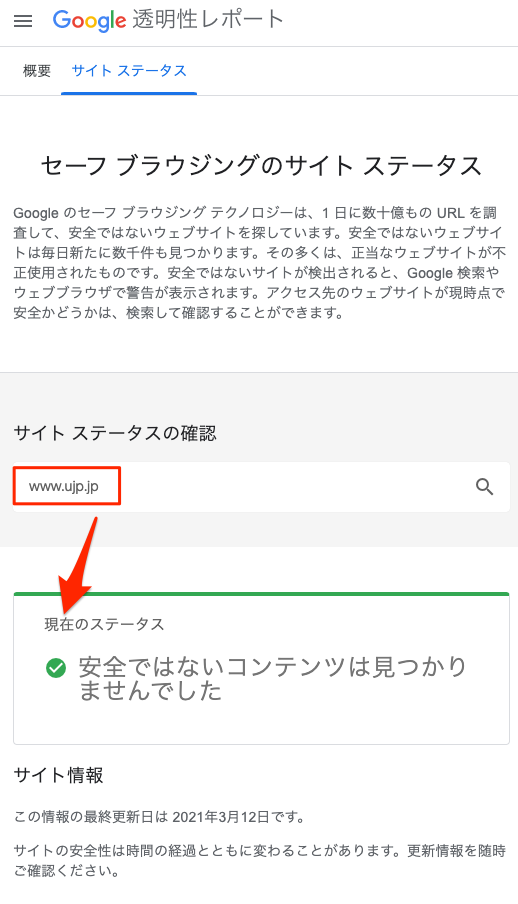

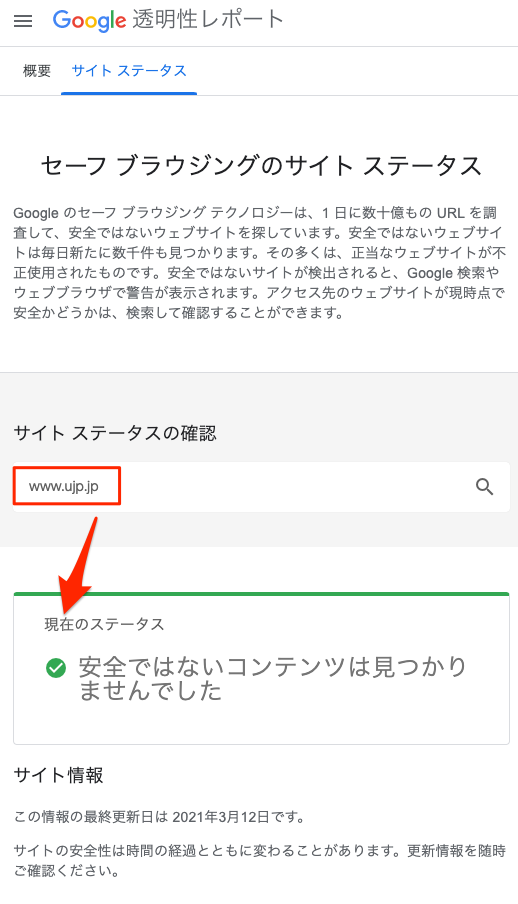

フィッシングサイトにアクセスすると,Google セーフ ブラウジングがブロックしてくれたりしますが,自分で能動的にチェックもできることを知りました.

Google透明性レポート セーフ ブラウジング

https://transparencyreport.google.com/safe-browsing/overview

自分の管理するサイトが,Google的にどうなっているかは,サイトステータスの確認でチェックできます.

セーフ ブラウジングのサイト ステータス

https://transparencyreport.google.com/safe-browsing/search

一応今のところは,No Detectになっている.

Google透明性レポート セーフ ブラウジング

https://transparencyreport.google.com/safe-browsing/overview

自分の管理するサイトが,Google的にどうなっているかは,サイトステータスの確認でチェックできます.

セーフ ブラウジングのサイト ステータス

https://transparencyreport.google.com/safe-browsing/search

一応今のところは,No Detectになっている.

比較的Microsoft Exchange寄りだけれど,メール系の調査に使えるWebツールがたくさんありました.

Microsoft リモート接続アナライザ

https://testconnectivity.microsoft.com/tests/o365

ガチガチにWebアクセスが強化されてMicrosoft 365を使っている人以外は,あまり用がない気もするけれど,メモ程度に.

Microsoft リモート接続アナライザ

https://testconnectivity.microsoft.com/tests/o365

ガチガチにWebアクセスが強化されてMicrosoft 365を使っている人以外は,あまり用がない気もするけれど,メモ程度に.

1月に案内があった防衛庁サイバーコンテストに登録して当選したのでチャレンジしてみた.

36問あって13問正解で,得点が1000点,ランキングは109位(同点あり)でした.トップは5914点も取っている.1つでも正解した参加者は227人で,順位的には半分くらいだけれど,自分の回答できた内容は一番簡単な問題と,トリビア系が強かっただけなので,技術力が反映されるフォレンジック,Exploitは手も足も出ない.

CTFというものに参加したのは2回目で前回は特定のツールを使いこなすタイプでしたが同じようなルールでした.今回のCTFも,問題を解くとキーワードが出てくるのでそれを登録すると得点を得られるので,マークシート的な偶然一致とか,文書とかの曖昧さとかも全くない.あとは,その問題を一番最初に解いた人には1ポイント入るので,トップの人は端数が4あったので,少なくとも4つか14個の問題を最初に回答した模様.

参加する環境は,WindowsまたはLinuxとあったけれど,実は両方とも必要だったね.私の場合Windows 10のLet's NoteにVPN設定をいれてCTF環境接続して,そこのMacからRemote Desktopしていたので,概ね要望された通りの環境.

あー,フォレンジックツールは,もっとよく知っておく必要があるな.今回,出題された課題を解くためにツールを探してダウンロードして使い方を習得して,,,でダウンロードが遅いっ!みたいなこともあったし.

あとは,プログラミングがもう少しできるといいんだろうなぁ.ついつい連番生成とかExcel開いてドラッグ!とかやっているけれど,VBAでループさせるとかの日頃から訓練をしておけばだいぶ違うのだろうな.普段使いでもGCCも入っているわけで.

36問あって13問正解で,得点が1000点,ランキングは109位(同点あり)でした.トップは5914点も取っている.1つでも正解した参加者は227人で,順位的には半分くらいだけれど,自分の回答できた内容は一番簡単な問題と,トリビア系が強かっただけなので,技術力が反映されるフォレンジック,Exploitは手も足も出ない.

CTFというものに参加したのは2回目で前回は特定のツールを使いこなすタイプでしたが同じようなルールでした.今回のCTFも,問題を解くとキーワードが出てくるのでそれを登録すると得点を得られるので,マークシート的な偶然一致とか,文書とかの曖昧さとかも全くない.あとは,その問題を一番最初に解いた人には1ポイント入るので,トップの人は端数が4あったので,少なくとも4つか14個の問題を最初に回答した模様.

参加する環境は,WindowsまたはLinuxとあったけれど,実は両方とも必要だったね.私の場合Windows 10のLet's NoteにVPN設定をいれてCTF環境接続して,そこのMacからRemote Desktopしていたので,概ね要望された通りの環境.

あー,フォレンジックツールは,もっとよく知っておく必要があるな.今回,出題された課題を解くためにツールを探してダウンロードして使い方を習得して,,,でダウンロードが遅いっ!みたいなこともあったし.

あとは,プログラミングがもう少しできるといいんだろうなぁ.ついつい連番生成とかExcel開いてドラッグ!とかやっているけれど,VBAでループさせるとかの日頃から訓練をしておけばだいぶ違うのだろうな.普段使いでもGCCも入っているわけで.

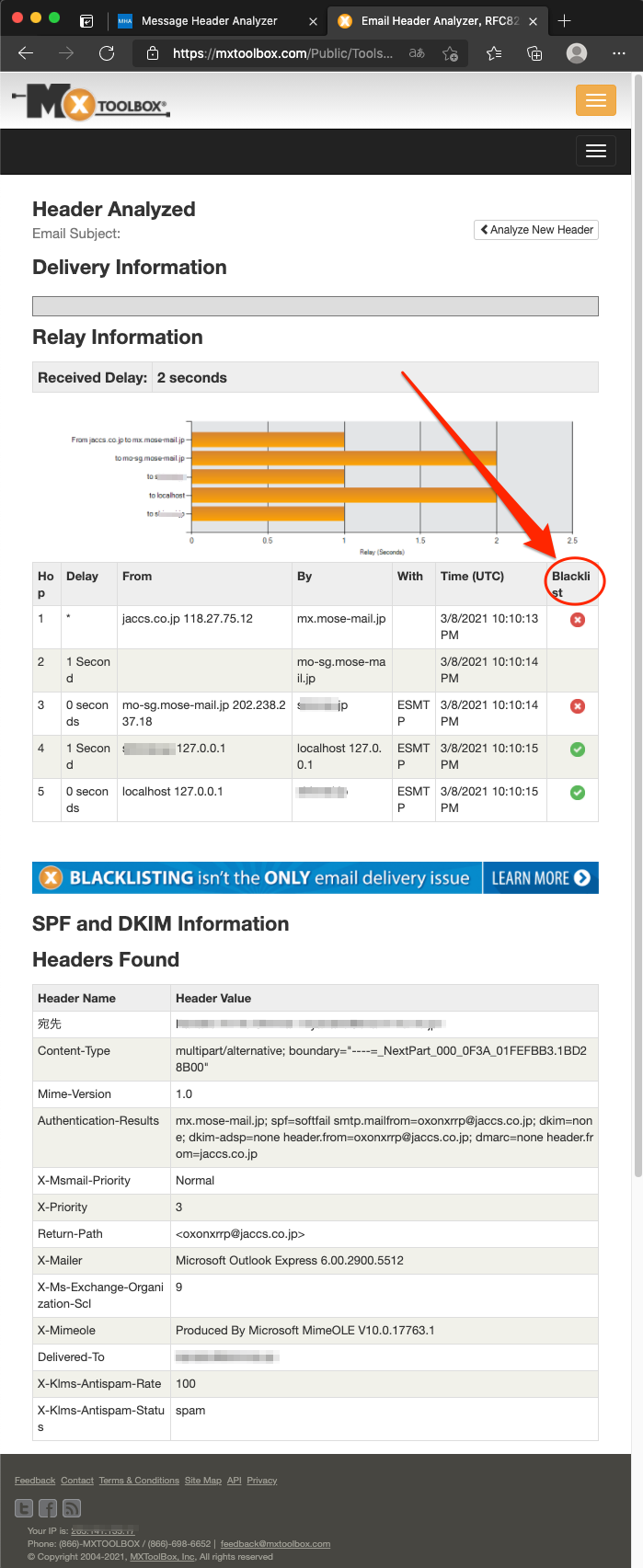

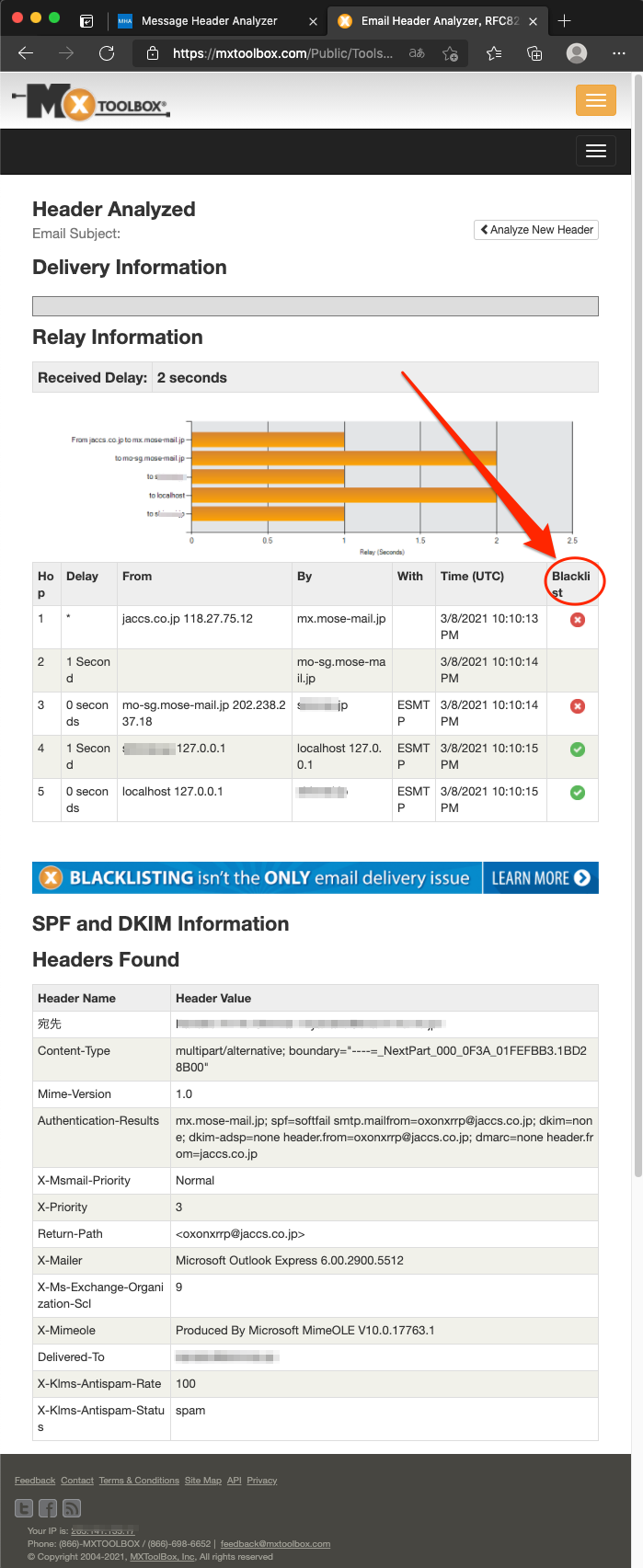

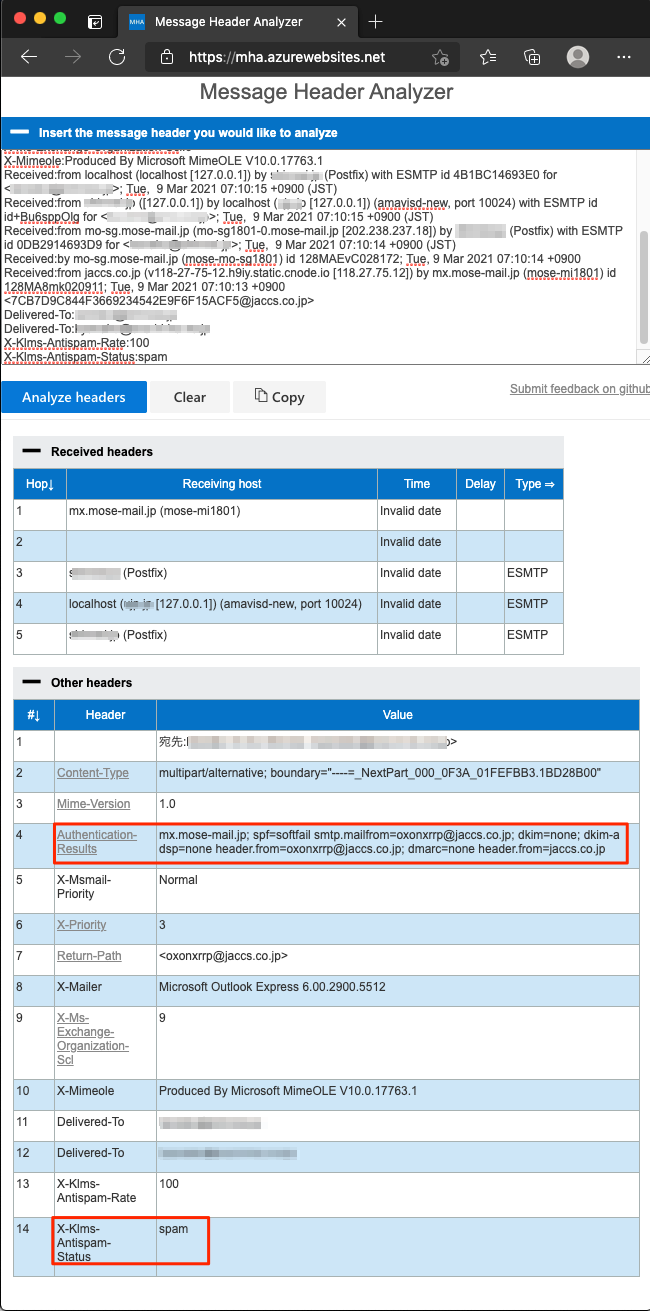

スパムメールのメールヘッダをmxtoolboxの提供するEmail Header Analyzerで分析する

- ブロガー :

- ujpblog 2021/3/11 1:03

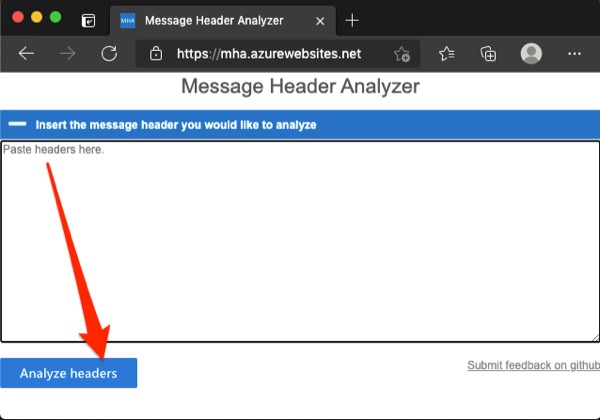

メールヘッダの可視化だけなら,MicrosoftのMessage Header Analyzerを使えば良いのだけれど,どちらかというとデバッグ用かな.

mxtoolboxの提供するEmail Header Analyzerを使うと,悪性分析もしてくれる.

Email Header Analyzer

https://mxtoolbox.com/Public/Tools/EmailHeaders.aspx

ただし,分析したメールヘッダはmxtoolboxに保存されているようなので,身元がバレると困る組織の場合,分析対象のメールヘッダの一部をマスクしておくのが良いでしょう.(ほとんどの大企業は困るのだと思うけど)

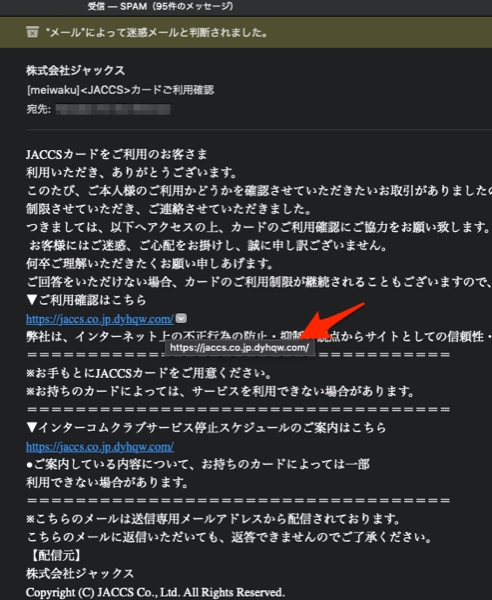

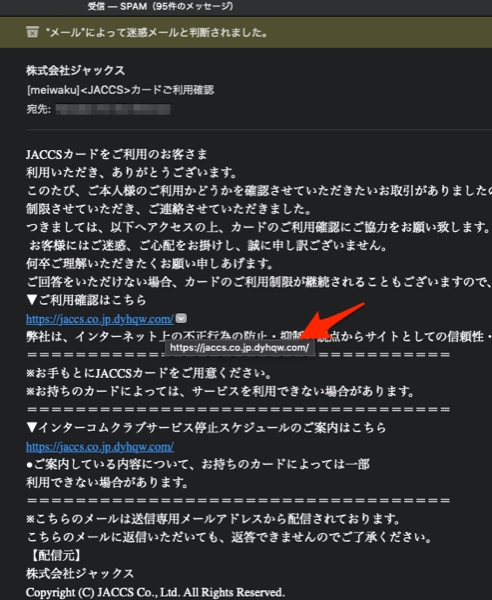

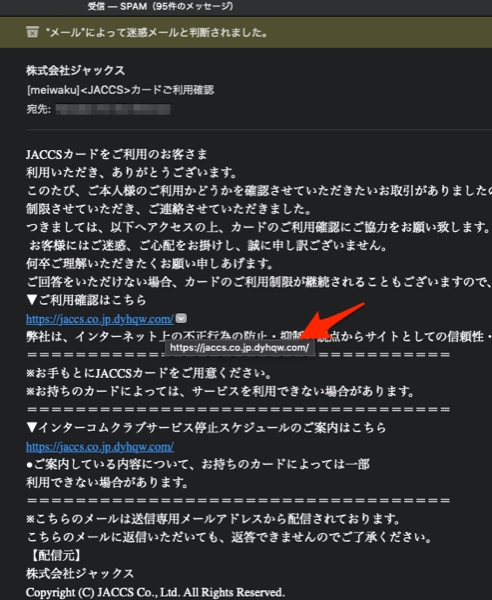

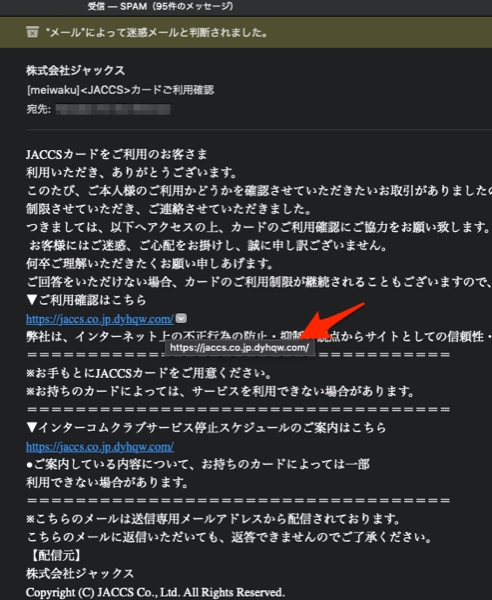

それで今回使ったのは前回と同じこういう迷惑メールのヘッダ.

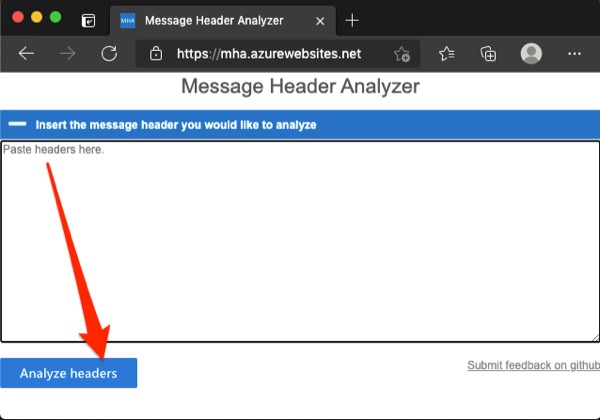

使い方は簡単.メールヘッダをペーストしてAnalyze Headerボタンを押すだけ.

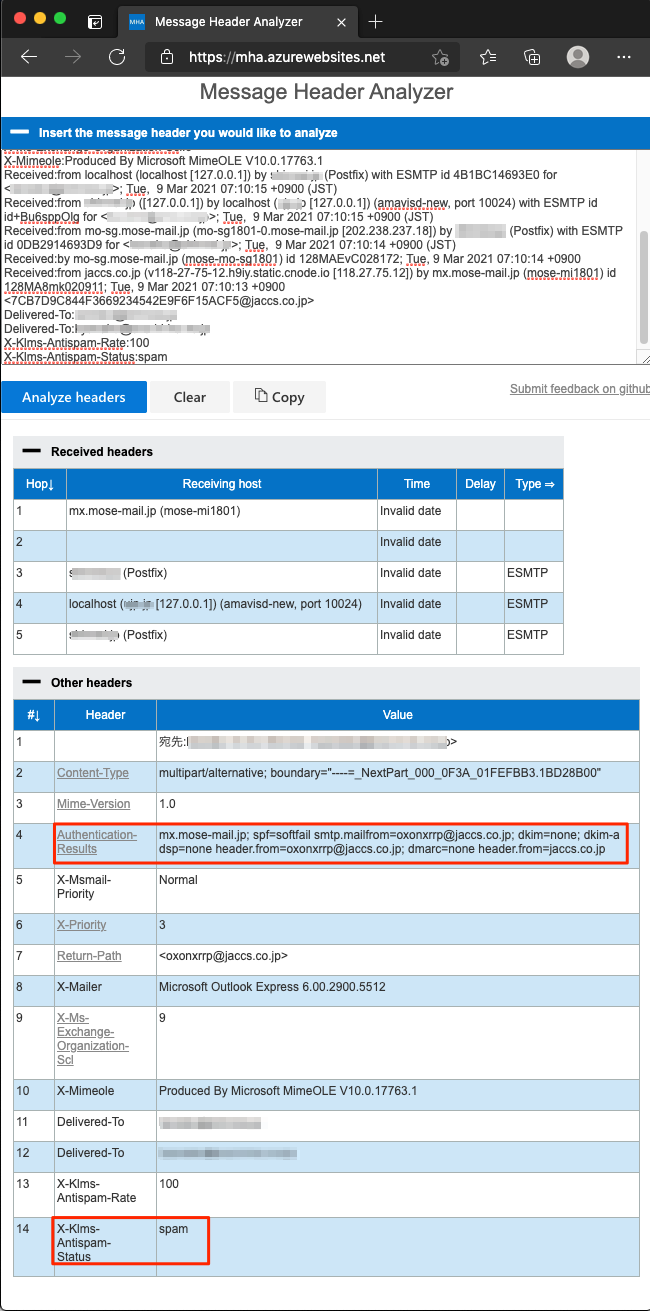

次のような詳細レポートがでます.

かなり高機能.

メールサーバ間の遅延状況を確認できる.

通過しているメールサーバがブラックリストに登録されている事が確認できる

ヘッダにある時間を判別している(Microsoft版は分析失敗してた)

送信元のIPアドレスがブラックリストだとわかる時点で十分有能だな.

mxtoolboxの提供するEmail Header Analyzerを使うと,悪性分析もしてくれる.

Email Header Analyzer

https://mxtoolbox.com/Public/Tools/EmailHeaders.aspx

ただし,分析したメールヘッダはmxtoolboxに保存されているようなので,身元がバレると困る組織の場合,分析対象のメールヘッダの一部をマスクしておくのが良いでしょう.(ほとんどの大企業は困るのだと思うけど)

それで今回使ったのは前回と同じこういう迷惑メールのヘッダ.

使い方は簡単.メールヘッダをペーストしてAnalyze Headerボタンを押すだけ.

次のような詳細レポートがでます.

かなり高機能.

送信元のIPアドレスがブラックリストだとわかる時点で十分有能だな.

プロセス情報をデタラメにする攻撃「Process Herpaderping」の内部構造を紐解く

https://www.mbsd.jp/research/20210219/process-herpaderping/

引用: 分析する技能は難しいけれど,もう難しすぎるから全部サラにして安全ポイントから復旧したほうがよさそうだな...

https://www.mbsd.jp/research/20210219/process-herpaderping/

引用:

早速ですが、まずは以下の図1をご覧ください。

真ん中にメッセージボックスが表示されていますが、このメッセージボックスを表示するプロセスがどこから起動しているのか、つまり、実体EXEファイルの場所がこの図からわかるでしょうか?

〜略〜

今回解説する手口を悪用すれば、この図が示したとおり、プロセスから得られる情報はもはや無意味となり、何が真実かを判断することはできなくなってしまいます。

スパムメールのメールヘッダをMicrosoftのMessage Header Analyzer使って可視化する

- ブロガー :

- ujpblog 2021/3/10 23:53

迷惑メールがどこから送られてきたかをトレースするには,メールヘッダをみるのが良いのだけれど,通過したメールサーバによって色々付くので読みにくい.

それをコピペだけで整形してくれるWebツールをMicrosoftが用意していたので使ってみた.

Message Header Analyzer

https://mha.azurewebsites.net/

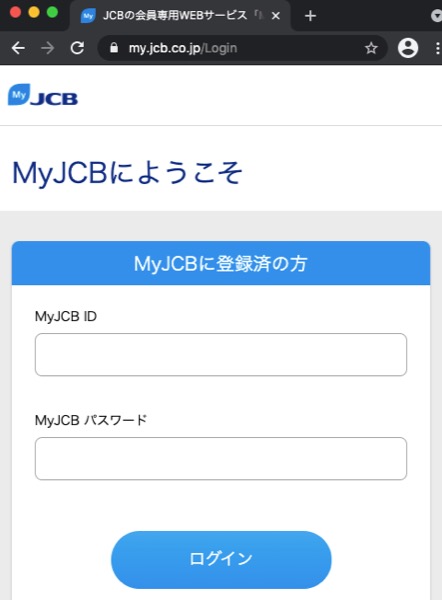

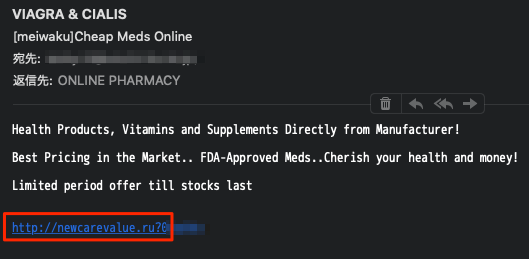

今回使ったのはこういうカミさんのところに届いたフィッシングメール.

古典的.すでにプロバイダのHi-Hoで迷惑メール扱いされて件名に[meiwaku]が付加されているし,Apple Mailも迷惑メールトイ判断している.

まずは,Webブラウザで,Message Header Analyzerのサイトにアクセス.

メールからメールヘッダをコピペして,Analyze headersボタンを押すだけ.

表組みされて表示されるだけだけれど,生のメールヘッダを見るよりずいぶん楽.

このメールを見ると,Return-Pathが実際の企業向けにしてあるので,宛先不明メールを受け取るようにしていれば,企業側でもフィッシングメール被害が出ていることを把握できちゃうね.

それをコピペだけで整形してくれるWebツールをMicrosoftが用意していたので使ってみた.

Message Header Analyzer

https://mha.azurewebsites.net/

今回使ったのはこういうカミさんのところに届いたフィッシングメール.

古典的.すでにプロバイダのHi-Hoで迷惑メール扱いされて件名に[meiwaku]が付加されているし,Apple Mailも迷惑メールトイ判断している.

まずは,Webブラウザで,Message Header Analyzerのサイトにアクセス.

メールからメールヘッダをコピペして,Analyze headersボタンを押すだけ.

表組みされて表示されるだけだけれど,生のメールヘッダを見るよりずいぶん楽.

このメールを見ると,Return-Pathが実際の企業向けにしてあるので,宛先不明メールを受け取るようにしていれば,企業側でもフィッシングメール被害が出ていることを把握できちゃうね.

リバース・ブルーと・フォース・アタックなどの手口にも焦点が上がった,ドコモ口座事件.犯人が逮捕されたと報道があったけれど,調べたらソフトバンクショップの人間が情報を持ち出していたというオチだった.

盗んだ人は直接はドコモ口座事件に絡んでないようだけれど,鮮度・濃度が良いデータだと別の犯罪に利用される良い例かな.

ソフトバンクで6347人の顧客情報流出。ドコモ口座事件などに悪用される

https://security.srad.jp/story/21/03/04/0033240/

引用:

追記2021/03/28

600のメールアカウントを無断使用 ドコモ口座不正引き出し

https://mainichi.jp/articles/20210318/k00/00m/040/047000c

引用: 休眠アカウントも管理しておくべきだな.あとはちゃんと削除する.

盗んだ人は直接はドコモ口座事件に絡んでないようだけれど,鮮度・濃度が良いデータだと別の犯罪に利用される良い例かな.

ソフトバンクで6347人の顧客情報流出。ドコモ口座事件などに悪用される

https://security.srad.jp/story/21/03/04/0033240/

引用:

容疑者が取得した情報は、最終的にドコモ口座事件の主犯とされる被告に渡り、それが犯罪に悪用されたと見られている。

追記2021/03/28

600のメールアカウントを無断使用 ドコモ口座不正引き出し

https://mainichi.jp/articles/20210318/k00/00m/040/047000c

引用:

アカウントは、特定のプロバイダー(接続事業者)1社に集中していた。

〜略〜

アカウントのパスワードの多くは、インターネット上に流出していた。定期的にメールを送受信しないとアカウントが勝手に使われても気付きにくいことが悪用されたとみられる。

Cloud Security Posture Managementの略.クラウドサービスの設定ミスを検出するものかな.

ガートナーの推計だと,今後5年間にパブリッククラウドの利用をコントロールできない組織の90%は不適切設定だそうだ. ちょっと文書の意味がわからない.パブリッククラウドを使わざるを得ない組織は90%設定ミスしていて漏洩のリスクがある,ということか.

自動だったり手動だったりするようだ.コンフィグレーション監査と同等か.

ガートナーの推計だと,今後5年間にパブリッククラウドの利用をコントロールできない組織の90%は不適切設定だそうだ. ちょっと文書の意味がわからない.パブリッククラウドを使わざるを得ない組織は90%設定ミスしていて漏洩のリスクがある,ということか.

自動だったり手動だったりするようだ.コンフィグレーション監査と同等か.

要件整理の際に使えそう.

日本企業の関心が高まる「NIST」とは? ~サプライチェーンの参加要件に~

https://www.edr.jp/blog/what-is-nist.html

引用:

日本企業の関心が高まる「NIST」とは? ~サプライチェーンの参加要件に~

https://www.edr.jp/blog/what-is-nist.html

引用:

各国で多くの企業が対応を求められている規約は「NIST SP800-171」。仕様書のタイトルは、「連邦政府外のシステムと組織における管理された非格付け情報の保護」、IPA(情報処理推進機構)が翻訳版を公開しています。

〜略〜

米国の政府機関が調達する製品や技術を扱う企業に向けたセキュリティ基準で、内容を端的に表すと、“調達活動における製造から供給に至るまでのサプライチェーンにおいて、一貫したセキュリティレベルを担保せよ”というものです。

〜略〜

技術要件(77項目)

1.アクセス制御

4.構成管理

5.識別と認証

7.メンテナンス

10.物理的保護

13.システムと通信の保護

14.システムと情報の完全性

非技術要件(33項目)

2.意識向上と訓練

3.監査と責任追跡性(説明責任)

6.インシデント対応

8.メディア保護

9.要員のセキュリティ

11.リスクアセスメント

12.セキュリティアセスメント

高速フラックス入門: サイバー犯罪者がインフラストラクチャの復元力を向上させ検出と法執行機関によるテイクダウンを回避する方法

https://unit42.paloaltonetworks.jp/fast-flux-101/

長文なので読む気が起きない・・・

サイバー攻撃を支援するネットワーク「ファストフラックス」とは?

https://eset-info.canon-its.jp/malware_info/trend/detail/170626.html

引用:

高速フラックス - Fast flux

https://ja.wikiarabi.org/wiki/Fast_flux

引用:

いくらテイクダウンしてもFQDNやIPアドレスを変え,無限増殖しているってことかね.暖簾に手押し感満載か.

https://unit42.paloaltonetworks.jp/fast-flux-101/

長文なので読む気が起きない・・・

サイバー攻撃を支援するネットワーク「ファストフラックス」とは?

https://eset-info.canon-its.jp/malware_info/trend/detail/170626.html

引用:

ファストフラックスのネットワークの基本コンセプトは、ドメインネームを備えた複数のIPアドレスを用意し短時間のセッションでIPアドレスを変えてしまう、というものである。

高速フラックス - Fast flux

https://ja.wikiarabi.org/wiki/Fast_flux

引用:

高速フラックスは、ボットネットがフィッシングおよびマルウェア配信サイトを絶えず変化する侵害されたネットワークの背後に隠すために使用するDNS 手法です。Wikipedia site:ja.wikiarabi.org

いくらテイクダウンしてもFQDNやIPアドレスを変え,無限増殖しているってことかね.暖簾に手押し感満載か.

マイクロソフトの月次アップデートの前に情報が出ている模様.

Microsoft Exchange Serverの複数の脆弱性に関する注意喚起

https://www.jpcert.or.jp/at/2021/at210012.html

引用:

githubにあるpowercat.ps1を使っている模様.netcatのPowerShell版..

追記2021/03/08

Microsoft Exchange Onlineは影響を受けない

Exchange Server の脆弱性の緩和策

https://msrc-blog.microsoft.com/2021/03/07/20210306_exchangeoob_mitigations/

引用:

解説:英語

HAFNIUM targeting Exchange Servers with 0-day exploits

https://www.microsoft.com/security/blog/2021/03/02/hafnium-targeting-exchange-servers/

追記2021/05/12

FBIがハッキングされたMicrosoft Exchangeサーバーのバックドアを塞ぐ作戦を実行

https://jp.techcrunch.com/2021/04/14/2021-04-13-fbi-launches-operation-to-remotely-remove-microsoft-exchange-server-backdoors/

引用:

Microsoft Exchange Serverの複数の脆弱性に関する注意喚起

https://www.jpcert.or.jp/at/2021/at210012.html

引用:

マイクロソフトから脆弱性を修正するためのアップデートが公開されています。マイクロソフトは、まず外部ネットワークに接続しているExchange Serverにて優先的に対策を実施することを推奨しています。早期の対策実施を検討してください。

- Microsoft Exchange Server 2019

- Microsoft Exchange Server 2016

- Microsoft Exchange Server 2013

githubにあるpowercat.ps1を使っている模様.netcatのPowerShell版..

追記2021/03/08

Exchange Server の脆弱性の緩和策

https://msrc-blog.microsoft.com/2021/03/07/20210306_exchangeoob_mitigations/

引用:

これらの緩和策は、もしお客様の Exchange Server が既に侵害されている場合の復旧策にはなりません。また攻撃に対しての完全な保護策でもありません

Exchange Server 2013/2016/2019 にセキュリティ更新プログラムを適用できない場合の暫定的な緩和策

IIS Re-Write ルールを導入することや、ユニファイド メッセージング (UM) や Exchange Control Panel (ECP) VDir、オフラインアドレス帳 (OAB) VDir サービスを無効にすることです。

解説:英語

HAFNIUM targeting Exchange Servers with 0-day exploits

https://www.microsoft.com/security/blog/2021/03/02/hafnium-targeting-exchange-servers/

追記2021/05/12

FBIがハッキングされたMicrosoft Exchangeサーバーのバックドアを塞ぐ作戦を実行

https://jp.techcrunch.com/2021/04/14/2021-04-13-fbi-launches-operation-to-remotely-remove-microsoft-exchange-server-backdoors/

引用:

ヒューストンの裁判所は、米国内にある数百のMicrosoft Exchange(マイクロソフト・エクスチェンジ)メールサーバーのバックドアの「コピーと削除」を行うというFBIの作戦に許可を与えた。数カ月前、そのサーバーの4つの未発見の脆弱性を突いたハッカー集団が、数千ものネットワークに攻撃を加えている。

米国時間4月13日、米司法省はこの作戦を公表し「成功した」と伝えた。

2021年3月、Microsoftは、新たな中国の国家支援型ハッカー集団Hafnium(ハフニウム)が、企業ネットワークが運用するExchangeメールサーバーを狙っていることを発見した。4つの脆弱性を連結すると、脆弱なExchangeサーバーへの侵入が可能となり、コンテンツが盗み出せるようになる。

〜略〜

FBIがサイバー攻撃を受けた民間のネットワークを実際にクリーンアップしたのは、これが最初だと思われる。

このニュースを見て感じたのは...

AWSアカウント攻撃ツールをSalesforceがリリースするも速攻で削除される

https://gigazine.net/news/20210217-salesforce-endgame/

引用: AWS(Amazon Web Service)とかGCP(Google Cloud Platform)とかMicrosoft Azureとか,利用者の多いサービスだと,利用者は「中の人」なので「中の人」が気付きやすい盲点のようなものも共有されがちなんじゃないかな.

善意だろうが,悪意だろうが.

AWSアカウント攻撃ツールをSalesforceがリリースするも速攻で削除される

https://gigazine.net/news/20210217-salesforce-endgame/

引用:

EndgameはAWS用のペネトレーションテストツールで、SalesforceのエンジニアであるKinnaird McQuade氏が開発しました。Endgameを用いると、あるAWSアカウントのリソースを他のAWSアカウントで悪用したり、インターネット上に公開したりできるとのこと。

善意だろうが,悪意だろうが.

悪用されがちツール.

Responder And MultiRelay For Windows

https://github.com/lgandx/Responder-Windows

仕組みの理解.

LLMNRとNBTとは – DNS サーバが無いのに名前解決ができる理由

https://turningp.jp/server-client/windows/windows-llmnr-netbios

Responder And MultiRelay For Windows

https://github.com/lgandx/Responder-Windows

仕組みの理解.

LLMNRとNBTとは – DNS サーバが無いのに名前解決ができる理由

https://turningp.jp/server-client/windows/windows-llmnr-netbios

$ git clone https://github.com/lgandx/Responder-Windows🆑

Cloning into 'Responder-Windows'...

remote: Enumerating objects: 151, done.

remote: Total 151 (delta 0), reused 0 (delta 0), pack-reused 151

Receiving objects: 100% (151/151), 7.73 MiB | 9.68 MiB/s, done.

Resolving deltas: 100% (43/43), done.

[macmini2014:ujpadmin 01:31:08 ~/bin ]

$ ls -la Responder-Windows/🆑

total 4

drwxr-xr-x 6 ujpadmin staff 192 3 3 01:31 .

drwxr-xr-x 10 ujpadmin staff 320 3 3 01:31 ..

drwxr-xr-x 12 ujpadmin staff 384 3 3 01:31 .git

-rwxr-xr-x 1 ujpadmin staff 3290 3 3 01:31 README.md

drwxr-xr-x 3 ujpadmin staff 96 3 3 01:31 binaries

drwxr-xr-x 16 ujpadmin staff 512 3 3 01:31 src

[macmini2014:ujpadmin 01:31:18 ~/bin ]

$ tree Responder-Windows/🆑

Responder-Windows/

├── README.md

├── binaries

│ └── Responder

│ ├── MultiRelay.exe🈁

│ ├── Responder.conf

│ ├── Responder.exe

│ ├── logs

│ └── relay-dumps

└── src

├── LICENSE

├── Responder.conf

├── Responder.py

├── certs

│ ├── gen-self-signed-cert.sh

│ ├── responder.crt

│ └── responder.key

├── files

│ ├── AccessDenied.html

│ └── BindShell.exe

├── fingerprint.py

├── logs

├── odict.py

├── packets.py

├── poisoners

│ ├── LLMNR.py

│ ├── MDNS.py

│ ├── NBTNS.py

│ └── __init__.py

├── servers

│ ├── Browser.py

│ ├── DNS.py

│ ├── FTP.py

│ ├── HTTP.py

│ ├── HTTP_Proxy.py

│ ├── IMAP.py

│ ├── Kerberos.py

│ ├── LDAP.py

│ ├── MSSQL.py

│ ├── POP3.py

│ ├── Proxy_Auth.py

│ ├── SMB.py

│ ├── SMTP.py

│ └── __init__.py

├── settings.py

├── tools

│ ├── BrowserListener.py

│ ├── DHCP.py

│ ├── DHCP_Auto.sh

│ ├── FindSMB2UPTime.py

│ ├── FindSQLSrv.py

│ ├── Icmp-Redirect.py

│ ├── MultiRelay

│ │ ├── MultiRelay.py

│ │ ├── RelayMultiCore.py

│ │ ├── RelayMultiPackets.py

│ │ ├── SMBFinger

│ │ │ ├── Finger.py

│ │ │ ├── __init__.py

│ │ │ └── odict.py

│ │ ├── creddump

│ │ │ ├── CHANGELOG

│ │ │ ├── COPYING

│ │ │ ├── README

│ │ │ ├── __init__.py

│ │ │ ├── cachedump.py

│ │ │ ├── framework

│ │ │ │ ├── __init__.py

│ │ │ │ └── win32

│ │ │ │ ├── __init__.py

│ │ │ │ ├── addrspace.py

│ │ │ │ ├── domcachedump.py

│ │ │ │ ├── hashdump.py

│ │ │ │ ├── lsasecrets.py

│ │ │ │ ├── newobj.py

│ │ │ │ ├── object.py

│ │ │ │ ├── rawreg.py

│ │ │ │ └── types.py

│ │ │ ├── lsadump.py

│ │ │ └── pwdump.py

│ │ ├── odict.py

│ │ └── relay-dumps

│ ├── RunFinger.py

│ └── odict.py

└── utils.py

17 directories, 67 files

[macmini2014:ujpadmin 01:31:29 ~/bin ]

$

東京商工リサーチによる報告.

「上場企業の個人情報漏えい・紛失事故」調査(2020年)

https://www.tsr-net.co.jp/news/analysis/20210115_01.html

引用: 単純計算で,5人に1人は漏洩しているわけだから,逆にいうと漏洩するという前提で生きていかねばなるまい.

「上場企業の個人情報漏えい・紛失事故」調査(2020年)

https://www.tsr-net.co.jp/news/analysis/20210115_01.html

引用:

2020年に上場企業とその子会社で、個人情報の漏えい・紛失事故を公表したのは88社、事故件数は103件、漏えいした個人情報は2,515万47人分に達した。

1ヶ月前のこの記事に関する話.

警視庁 サイバー犯罪対策プロジェクト

マルウェアに感染している機器の利用者に対する注意喚起の実施について

https://www.npa.go.jp/cyber/policy/mw-attention.html

引用: とあるので,各ネットワーク管理者などはISPからの連絡待ちですね.

マルウェアEmotetのテイクダウンと感染端末に対する通知

https://blogs.jpcert.or.jp/ja/2021/02/emotet-notice.html

警視庁 サイバー犯罪対策プロジェクト

マルウェアに感染している機器の利用者に対する注意喚起の実施について

https://www.npa.go.jp/cyber/policy/mw-attention.html

引用:

海外の捜査当局から警察庁に対して、国内のEmotetに感染している機器に関する情報提供がありました。

令和3年2月下旬から準備が整い次第、当該情報をISPに提供し、ISPにおいて、当該情報に記載されている機器の利用者を特定し、注意喚起を行います。

マルウェアEmotetのテイクダウンと感染端末に対する通知

https://blogs.jpcert.or.jp/ja/2021/02/emotet-notice.html

https://www.nict.go.jp/press/2021/02/16-1.html

あいかわらずTCP 23番への通信が多い.

Mirai観戦ホストの増大

複数の防犯カメラレコーダの脆弱異性を悪用された観戦活動が

家族やペット,駐車場,店舗などで安い監視カメラを使うのは考えものかもしれないな.せめてアップデータが手に入るメーカのものを選んでいないと.カメラの映像が乗っ取られるとか以前に,攻撃の踏み台になっているわけなので.

ADB(Android Debug Bridge)の使う5555/TCPを狙った攻撃が増大.裏技的についつい開発者モードをオンにしがちだけれど,これは使わないときはオフにすべきだろうね.でも戻すことは忘れがちだとおもう.

あいかわらずTCP 23番への通信が多い.

Mirai観戦ホストの増大

複数の防犯カメラレコーダの脆弱異性を悪用された観戦活動が

家族やペット,駐車場,店舗などで安い監視カメラを使うのは考えものかもしれないな.せめてアップデータが手に入るメーカのものを選んでいないと.カメラの映像が乗っ取られるとか以前に,攻撃の踏み台になっているわけなので.

ADB(Android Debug Bridge)の使う5555/TCPを狙った攻撃が増大.裏技的についつい開発者モードをオンにしがちだけれど,これは使わないときはオフにすべきだろうね.でも戻すことは忘れがちだとおもう.

【続報】一晩でマルウェアに豹変したバーコードアプリ、攻撃の手口が明らかに

https://news.mynavi.jp/article/20210215-1733044/

引用:

アプリの買収・譲渡が関係していて,表面上,変更はわからないわけだから,利用者としては気づかないだろうね. 防ぎようがない.

引用: そうなると,やっぱり責任が取れそうで買収されなさそうな大企業のリリースするアプリが良いのかな.

しかし,ゲームアプリのチートとかでは,アプリをラッピングして制御するタイプももあるから難しいな.

https://news.mynavi.jp/article/20210215-1733044/

引用:

Malwarebytesは2月5日(米国時間)、これまで数年間にわたってバーコードスキャナとして機能していたアプリが、1度のアップデートでマルウェアへ豹変したと伝えた。該当するアプリはすでにGoogle Playストアから削除されているが、1000万人以上のユーザーが使用していると見られており、依然として注意が必要だ。

〜略〜

マルウェアをアップロードしたと考えられていた提供元から、マルウェアに豹変したバージョンのアップロードは行っていないという連絡があったという。

アプリの買収・譲渡が関係していて,表面上,変更はわからないわけだから,利用者としては気づかないだろうね. 防ぎようがない.

引用:

Google Playに表示される提供元を従来の提供者にしたまま、マルウェアを混入させたアプリのアップロードを行ったとされているThe space teamのアカウントの持ち主が、この取り組みによってGoogle Playで譲渡前の提供元の名義のままでマルウェアを混入させたアプリをアップロードできることを確認したようだ

しかし,ゲームアプリのチートとかでは,アプリをラッピングして制御するタイプももあるから難しいな.

ちょっと面白そう.

NECセキュリティブログ

トレーニングコンテンツ:脆弱なAndroidアプリ「InsecureBankv2」の紹介

https://jpn.nec.com/cybersecurity/blog/210219/

NECセキュリティブログ

トレーニングコンテンツ:脆弱なAndroidアプリ「InsecureBankv2」の紹介

https://jpn.nec.com/cybersecurity/blog/210219/

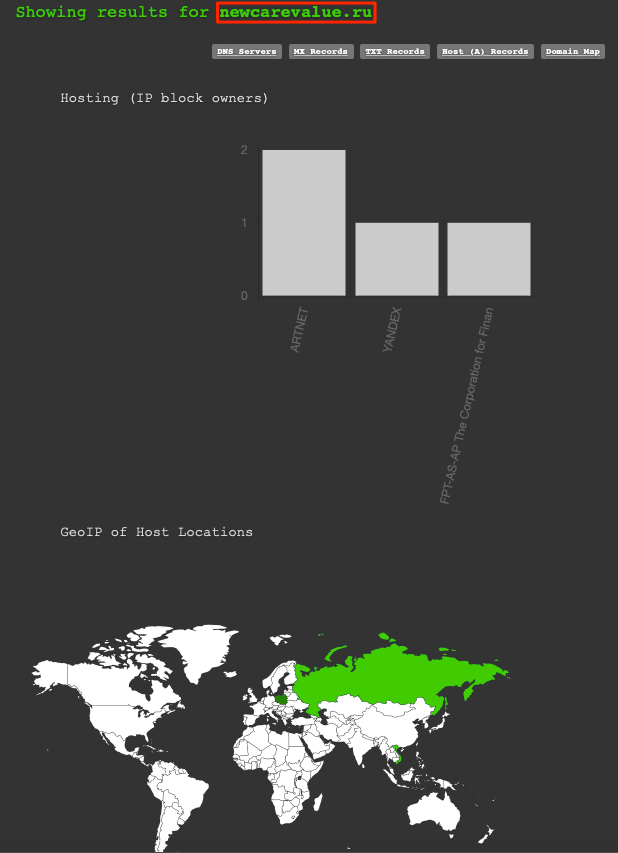

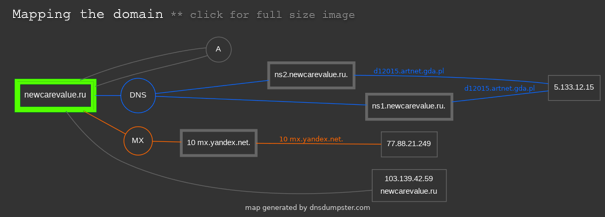

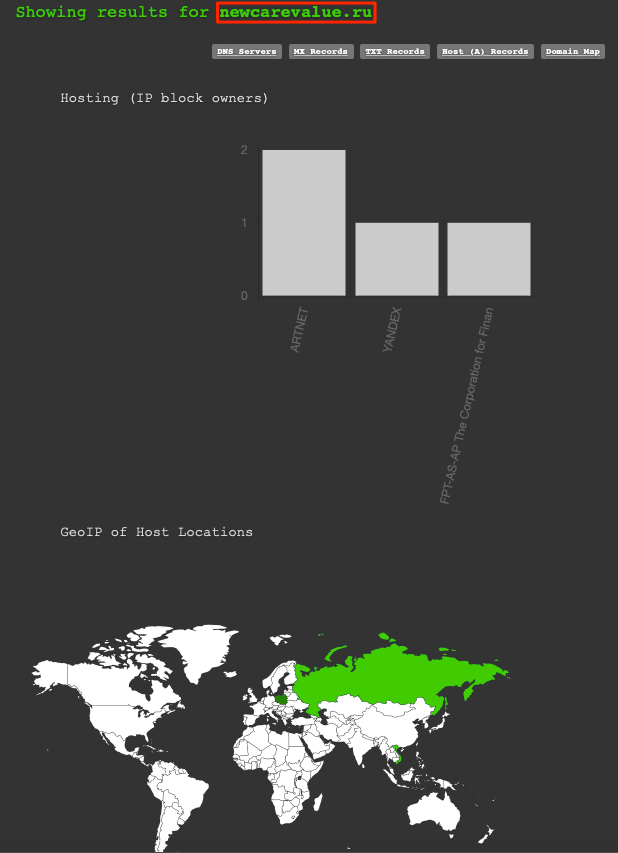

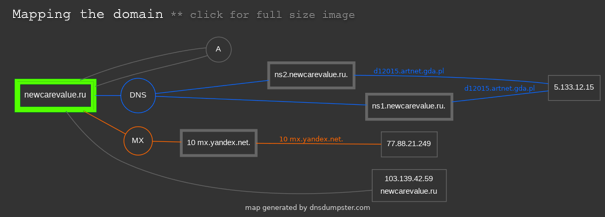

FQDNから怪しさを調査するツールは色々とあるけれど,今時のダークモードでチャートが出てくるのが新しい感じがする.

dnsdumpster

https://dnsdumpster.com

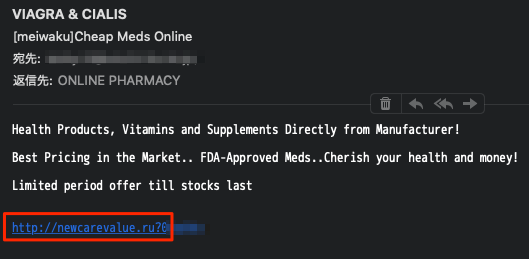

例えば,このような古臭い迷惑メール.

本文にあるFQDNを入れて調べてみる.

まぁわかりやすくロシアのトップドメインを使っているから,そうなるでしょうと.

DNSレコードの可視化がよくできている気がする.

dnsdumpster

https://dnsdumpster.com

例えば,このような古臭い迷惑メール.

本文にあるFQDNを入れて調べてみる.

まぁわかりやすくロシアのトップドメインを使っているから,そうなるでしょうと.

DNSレコードの可視化がよくできている気がする.

転職サイトのマイナビ転職で不正アクセス時間.

マイナビ転職、約21万人のWeb履歴書に不正アクセス

https://pc.watch.impress.co.jp/docs/news/1306632.html

引用:

マイナビ転職で使っていたメアドには,10年くらい前から迷惑メールが来ているけどな.

マイナビ転職、約21万人のWeb履歴書に不正アクセス

https://pc.watch.impress.co.jp/docs/news/1306632.html

引用:

2000年から現在に至るまでに「マイナビ転職」に登録したユーザーのうち、21万2,816名のWeb履歴書に対し、2021年1月17日~2月9日のあいだに不正アクセスが行なわれた。外部で不正に取得されたと思われるパスワードを使ったなりすましで、一部ユーザーのWeb履歴書へ不正ログインが行なわれた。

マイナビ転職で使っていたメアドには,10年くらい前から迷惑メールが来ているけどな.

Windowsに搭載されている暗号化システムのBitLockerだけれど,これを使ってファイルを暗号化する

China's APT hackers move to ransomware attacks - 全部英語

https://www.bleepingcomputer.com/news/security/chinas-apt-hackers-move-to-ransomware-attacks/

DRBControlというグループについて.

WinntiとAPT27に関連が想定されるハッカー集団DRBControlについて

https://micro-keyword.hatenablog.com/entry/2020/02/21/015535

China's APT hackers move to ransomware attacks - 全部英語

https://www.bleepingcomputer.com/news/security/chinas-apt-hackers-move-to-ransomware-attacks/

DRBControlというグループについて.

WinntiとAPT27に関連が想定されるハッカー集団DRBControlについて

https://micro-keyword.hatenablog.com/entry/2020/02/21/015535

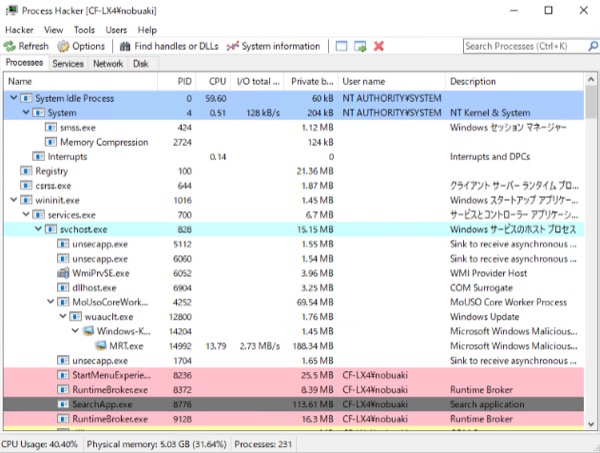

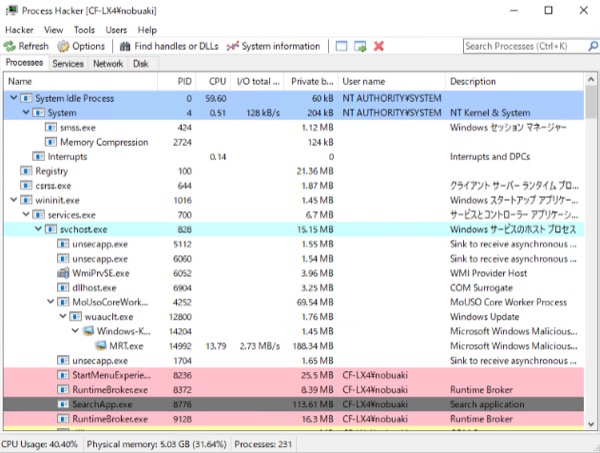

Process Hacker

https://processhacker.sourceforge.io

https://shimimin.hatenablog.com/entry/2019/03/17/200323

Windows セキュリティに除外を追加する

https://support.microsoft.com/ja-jp/office/windows-セキュリティに除外を追加する-811816c0-4dfd-af4a-47e4-c301afe13b26

https://faq.nec-lavie.jp/qasearch/1007/app/servlet/relatedqa?QID=018507

https://processhacker.sourceforge.io

https://shimimin.hatenablog.com/entry/2019/03/17/200323

Windows セキュリティに除外を追加する

https://support.microsoft.com/ja-jp/office/windows-セキュリティに除外を追加する-811816c0-4dfd-af4a-47e4-c301afe13b26

https://faq.nec-lavie.jp/qasearch/1007/app/servlet/relatedqa?QID=018507

引退は流行りか...

ランサムウェア「Fonix」が活動停止 - 謝罪して復号鍵を公開

https://www.security-next.com/123201

引用:

ランサムウェア「Ziggy」も活動中止 - 復号ツールも登場

https://www.security-next.com/123253

引用:

Twitterでの投稿だと,犯人は捕まりそうだけれど,偽物もいるだろうし.

Telegramはロシア政府も認める?エンド・ツー・エンドの暗号化されたメッセージアプリ.

ランサムウェア「Fonix」が活動停止 - 謝罪して復号鍵を公開

https://www.security-next.com/123201

引用:

1月30日に、攻撃グループ「FonixCrypter Project」の管理者のひとりがTwitter上へ同グループの活動を終了すると突如アナウンスを投稿。

ランサムウェア「Ziggy」も活動中止 - 復号ツールも登場

https://www.security-next.com/123253

引用:

ランサムウェアの管理者が後悔の念とともに、すべての復号鍵を公開するとメッセンジャーツール「Telegram」上でアナウンス。

Twitterでの投稿だと,犯人は捕まりそうだけれど,偽物もいるだろうし.

Telegramはロシア政府も認める?エンド・ツー・エンドの暗号化されたメッセージアプリ.

FQDNを入力するだけで簡単にWebサイトの安全性を教えてくれるサイト.

TrebdMicro Site Safety Center

https://global.sitesafety.trendmicro.com/?cc=jp

早速,当サイトを検査.

「電子機器の販売・評価」を行うとある.販売はしてないけどなぁ...

TrebdMicro Site Safety Center

https://global.sitesafety.trendmicro.com/?cc=jp

早速,当サイトを検査.

「電子機器の販売・評価」を行うとある.販売はしてないけどなぁ...

NISCからも注意喚起出ているし実際に漏洩事件も起こっているし.

Salesforceの製品の設定不備による意図しない情報が外部から参照される可能性について

https://www.nisc.go.jp/active/infra/pdf/salesforce20210129.pdf

freee、個人情報約3000件が閲覧可能な状態に Salesforce製品の設定ミス

https://www.itmedia.co.jp/news/articles/2102/10/news135.html

引用:

Salesforceの製品の設定不備による意図しない情報が外部から参照される可能性について

https://www.nisc.go.jp/active/infra/pdf/salesforce20210129.pdf

freee、個人情報約3000件が閲覧可能な状態に Salesforce製品の設定ミス

https://www.itmedia.co.jp/news/articles/2102/10/news135.html

引用:

クラウド会計ソフトを提供するfreeeは2月10日、メールアドレスなど2898件の個人情報が外部から閲覧可能な状態になっていたと発表した。

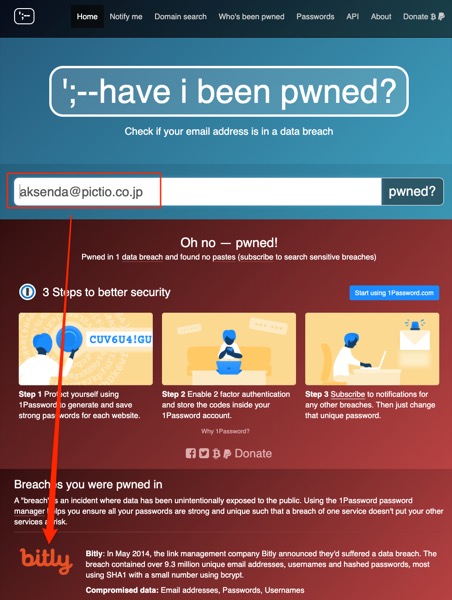

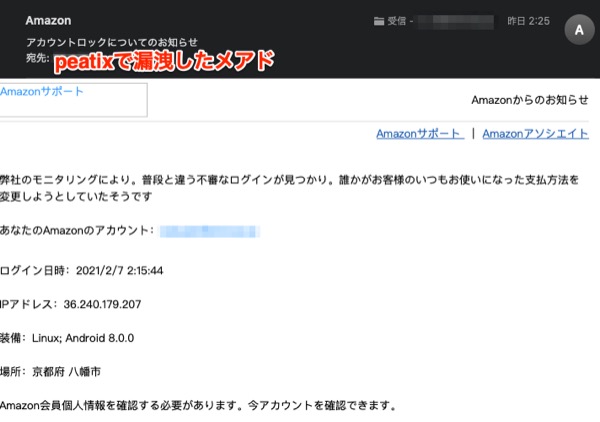

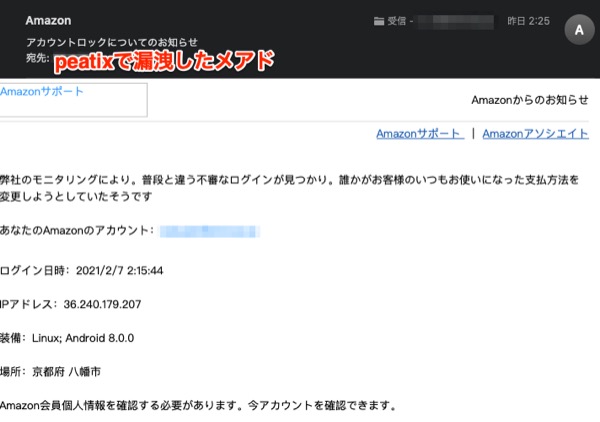

相変わらずメールが来る.

引用: メールに気づいてから随分時間が経っていたので,Microsoft Edgeでブロックされるかと思ってアクセスしたら,警告なしにアクセスできた.

結果的には,以前調査したアマゾンを騙る偽装サイトなのだけれど,土日だとマイクロソフトの中の人も休みなのかな.

引用:

弊社のモニタリングにより。普段と違う不審なログインが見つかり。誰かがお客様のいつもお使いになった支払方法を変更しようとしていたそうです

あなたのAmazοnのアカウント:peatixで漏洩したメアド

ログイン日時:2021/2/7 2:15:44

IPアドレス:36.240.179.207

装備:Linux; Android 8.0.0

場所:京都府 八幡市

Amazon会員個人情報を確認する必要があります。今アカウントを確認できます。

結果的には,以前調査したアマゾンを騙る偽装サイトなのだけれど,土日だとマイクロソフトの中の人も休みなのかな.

ラブライバーじゃなくても参加可能?らしいが.

2021年サイバーセキュリティ月間の関連行事のご案内

https://security-portal.nisc.go.jp/event_detail.html

オンラインセミナーもたくさんありので,時間があれば参加してみるかな.

2021年サイバーセキュリティ月間の関連行事のご案内

https://security-portal.nisc.go.jp/event_detail.html

オンラインセミナーもたくさんありので,時間があれば参加してみるかな.

ちょっとだけ話題に.

三井住友銀行などのソースコードが流出 “年収診断”したさにGitHubに公開か【追記あり】

https://www.itmedia.co.jp/news/articles/2101/29/news107.html

引用: 年収査定システムとしては,たぶんオープンソース・コミュニティに対する貢献度を図る際に,githubへのコミット数やリアクションを「参考にする」程度であって,何でもかんでもアップロードすれば良い,と言うわけではないけれど,若気の至りでやってしまった,と言う事だろうな.

どんな罪になるのだろう.漏洩は瑕疵ではあるが故意では無いでしょう.

記事によるとソースコードの中に登場した各社は「影響がない」的なコメントを出しているから,被害は無いと言うことになる? 納品したものを流出させた場合と,納品前の開発中時点のソースの所有者は誰?ということか.

三井住友銀行などのソースコードが流出 “年収診断”したさにGitHubに公開か【追記あり】

https://www.itmedia.co.jp/news/articles/2101/29/news107.html

引用:

委託先のSEとみられる人物が、自身の書いたソースコードから年収を診断できるWebサービスを利用するため、SMBCなどから委託を受けて開発したコードをソースコード共有サービス「GitHub」に公開したのが原因。

どんな罪になるのだろう.漏洩は瑕疵ではあるが故意では無いでしょう.

記事によるとソースコードの中に登場した各社は「影響がない」的なコメントを出しているから,被害は無いと言うことになる? 納品したものを流出させた場合と,納品前の開発中時点のソースの所有者は誰?ということか.

いま,もっとも注目すべき脆弱性はこれだな.

引用:

脆弱性対策情報データベースJVN iPediaの登録状況 [2020年第4四半期(10月~12月)]

https://www.ipa.go.jp/security/vuln/report/JVNiPedia2020q4.html

引用:

「Zerologon」の脆弱性(CVE-2020-1472)に対する修正プログラムは2020年8月にリリースされましたが、「Netlogon Remote Protocol」がWindows以外の製品にも実装されていることから、Microsoft社はそれらの製品との互換性を考慮し、本脆弱性への対処を2段階に分けて実施すると発表(*6)しました。ソフトウェア製品の利用者およびシステム管理者は、Microsoft社が案内している専用のガイダンスページを参照の上、自組織で必要となる作業を把握し、2段階目のリリース(2021年2月9日公開予定)時には早急に対応できるよう準備を行ってください。

脆弱性対策情報データベースJVN iPediaの登録状況 [2020年第4四半期(10月~12月)]

https://www.ipa.go.jp/security/vuln/report/JVNiPedia2020q4.html

ソフトウェア等の脆弱性関連情報に関する届出状況[2020年第4四半期(10月~12月)]

https://www.ipa.go.jp/security/vuln/report/vuln2020q4.html

引用: ワークアラウンドは無い,ということか.意識高い系だろうね.日々悩みを抱えたままよりは良さそう.

https://www.ipa.go.jp/security/vuln/report/vuln2020q4.html

引用:

修正完了したウェブサイトの件数は73件(累計7,994件)でした。修正を完了した73件のうち、ウェブアプリケーションを修正したものは68件(93%)、当該ページを削除したものは5件(7%)で、運用で回避したものはありませんでした。

Emotetが流行りだして1年,ようやく対応される模様.

マルウェア「Emotet」、感染ホストから一斉削除へ--蘭警察がアップデート配信

https://japan.zdnet.com/article/35165702/

引用: C2Cされていることを逆手に取る戦法か.

この時限爆弾が,誤爆・誤動作しなければ良いけれど...

思い出しつつのこの記事.

Wireshark によるパケット解析講座10: Emotet 感染トラフィックの調査 - paloalto

https://unit42.paloaltonetworks.jp/wireshark-tutorial-emotet-infection/

追記2021/05/12

Malwarebytes、マルウェア「Emotet」の削除を開始

https://news.mynavi.jp/article/20210428-1879994/

引用:

マルウェア「Emotet」、感染ホストから一斉削除へ--蘭警察がアップデート配信

https://japan.zdnet.com/article/35165702/

引用:

オランダの警察当局がマルウェアの「Emotet」を削除するアップデートの配信計画を進めていることを、米ZDNetが現地時間1月27日に確認した。このアップデートは、Emotetに感染しているすべてのコンピューターからこのマルウェアを削除する動作を、3月25日に開始するという。

〜略〜

これまでの報道によると、このアップデートには時限爆弾のようなコードが埋め込まれており、各マシンの時刻が2021年3月25日正午になった時に、そのコンピューターからEmotetマルウェアをアンインストールするという。

この時限爆弾が,誤爆・誤動作しなければ良いけれど...

思い出しつつのこの記事.

Wireshark によるパケット解析講座10: Emotet 感染トラフィックの調査 - paloalto

https://unit42.paloaltonetworks.jp/wireshark-tutorial-emotet-infection/

追記2021/05/12

Malwarebytes、マルウェア「Emotet」の削除を開始

https://news.mynavi.jp/article/20210428-1879994/

引用:

マルウェア「Emotet」の撲滅へ向けた次のステップが始まった。Malwarebytesは4月26日、Twitterにおいて、Emotetに感染したPCでEmotetを削除する処理を開始したことを伝えた。この処理には法的な根拠があり、先日世界の当局が共同で実施したEmotet撲滅作戦の一環とみられる。

『ラブライブ!サンシャイン!!』とのタイアップについて

https://www.nisc.go.jp/security-site/month/lovelive.html

おおお.ラブライバーにもなれるか...

https://www.nisc.go.jp/security-site/month/lovelive.html

おおお.ラブライバーにもなれるか...

最初に気づいたのは,PriceのPurple Rainのアルバムの曲名・歌詞カードを見たとき.

For youを,4 Uとして記載があった.オシャレだなぁと思ったけれど,こういうのは「リート(leet)」というらしい.

引用:

よく使われるパスワードで, password を p@assword としている感じかな.

そういえば,パスワードがp@asswordと設定してある外人が使うPCでログインできず作業できない問題があったけれど,原因は日本語配列なのに英語キーボードレイアウトに変更していたから,,,というオチがあった仕事を思い出した.もう10年くらい前の話だけど.

For youを,4 Uとして記載があった.オシャレだなぁと思ったけれど,こういうのは「リート(leet)」というらしい.

引用:

leetは、主に英語圏においてインターネット上で使われるアルファベットの表記法である。leetspeakとも呼ばれる。 leet は、英語の eliteが eleet に変化し、さらに語頭の e がとれてできた俗語である。日本ではハッカー語と呼ばれることもある。

よく使われるパスワードで, password を p@assword としている感じかな.

そういえば,パスワードがp@asswordと設定してある外人が使うPCでログインできず作業できない問題があったけれど,原因は日本語配列なのに英語キーボードレイアウトに変更していたから,,,というオチがあった仕事を思い出した.もう10年くらい前の話だけど.

2020年12月単月のレポート.

2020年12月 マルウェアレポート - ESET マルウェア情報局

https://eset-info.canon-its.jp/malware_info/malware_topics/detail/malware2012.html

検出数は過去6ヶ月で最も多い.Emotetと年末商戦に向けてのアドウェアかな.

2020年12月 マルウェアレポート - ESET マルウェア情報局

https://eset-info.canon-its.jp/malware_info/malware_topics/detail/malware2012.html

検出数は過去6ヶ月で最も多い.Emotetと年末商戦に向けてのアドウェアかな.

サポート終了している古いWi-Fiルータについての情報を出してくるのは好感が持てるね.

エレコムのルーターなどで脆弱性。サポート終了のため使用中止を勧告

https://pc.watch.impress.co.jp/docs/news/1302714.html

引用:

複数のNEC製のWi-Fiルーターに脆弱性、生産終了した「Aterm WF800HP」など

「Aterm WG2600HP」「Aterm WG2600HP2」も対象

https://internet.watch.impress.co.jp/docs/news/1302016.html

引用:

JVNVU#92444096 TP-Link 製 TL-WR841N V13 (JP) におけるOSコマンドインジェクションの脆弱性

https://jvn.jp/vu/JVNVU92444096/

TP-LinkのWi-Fiルータは対性能比でコストパフォーマンスが良かったので妹ちゃん2号の自宅に導入したけれど,今回は対象外のようだ.

https://pc.watch.impress.co.jp/docs/news/1302714.html

引用:

エレコム株式会社とロジテック株式会社のネットワーク関連製品に、それぞれ複数の脆弱性が報告されている。

エレコムの対象製品は、無線ルーター「WRC-1467GHBK-A」、「WRC-300FEBK」、「WRC-300FEBK-A」、「WRC-300FEBK-S」、「WRC-F300NF」、ネットワークカメラ「NCC-EWF100RMWH2」、プリントサーバー「LD-PS/U1」、Androidアプリ「ELECOM File Manager」。

ロジテックの対象製品は、無線ルーター「LAN-WH450N/GR」、「LAN-W300N/PR5B」、「LAN-W300N/PGRB」、「LAN-W300N/RS」。

「Aterm WG2600HP」「Aterm WG2600HP2」も対象

https://internet.watch.impress.co.jp/docs/news/1302016.html

引用:

NECプラットフォームズ株式会社が提供するAtermシリーズの複数の無線LANルーターに脆弱性が存在するとして、同社および脆弱性対策情報ポータルサイト「JVN(Japan Vulnerability Notes)」が情報を公開した。

脆弱性の影響を受けるのは、生産を終了した以下3製品になる。

・「Aterm WF800HP」ファームウェア バージョン1.0.19以前

・「Aterm WG2600HP」ファームウェア バージョン1.0.2以前

・「Aterm WG2600HP2」ファームウェア バージョン1.0.2以前

https://jvn.jp/vu/JVNVU92444096/

TP-LinkのWi-Fiルータは対性能比でコストパフォーマンスが良かったので妹ちゃん2号の自宅に導入したけれど,今回は対象外のようだ.

記念号,,,という事で.

IPA NEWS No.50

https://www.ipa.go.jp/files/000088112.pdf

内容はカジュアルなんだけれど.安心窓口相談員の人が,パソコンサンデーのDr.パソコンに似ているな.

Dr.パソコンの宮永好道氏は,シャープの顧問だったのか.

IPA NEWS No.50

https://www.ipa.go.jp/files/000088112.pdf

内容はカジュアルなんだけれど.安心窓口相談員の人が,パソコンサンデーのDr.パソコンに似ているな.

Dr.パソコンの宮永好道氏は,シャープの顧問だったのか.

前回からの

情報セキュリティ安心相談窓口の相談状況[2020年第4四半期(10月~12月)]

https://www.ipa.go.jp/security/txt/2020/q4outline.html

Emotetが終息?休止?しているからウイルス検出も連動して少なくなってきているということかなぁ.

あ,これあまり気にしてなかったけれど.

iPhoneに突然表示される不審なカレンダー通知に注意!

https://www.ipa.go.jp/security/anshin/mgdayori20200330.html

そういえば,Hot Pepperでお店を予約すると予約メールが来て自動的にカレンダーに追加されてたない.Siriの提案とかいう事で.

情報セキュリティ安心相談窓口の相談状況[2020年第4四半期(10月~12月)]

https://www.ipa.go.jp/security/txt/2020/q4outline.html

Emotetが終息?休止?しているからウイルス検出も連動して少なくなってきているということかなぁ.

あ,これあまり気にしてなかったけれど.

iPhoneに突然表示される不審なカレンダー通知に注意!

https://www.ipa.go.jp/security/anshin/mgdayori20200330.html

そういえば,Hot Pepperでお店を予約すると予約メールが来て自動的にカレンダーに追加されてたない.Siriの提案とかいう事で.