ブログ - セキュリティカテゴリのエントリ

話題にはなっていないけれど,悪手の例なのか.

患者情報の管理に関するご報告とお詫び

https://www.ho.chiba-u.ac.jp/hosp/info/20210430info.html

職員が大学の規定に反して、患者様586名の個人情報を自分のPCに保存しクラウドサービスに保存

宅配業者を装ったフィッシングメールでIDパスワードが搾取により,個人情報が閲覧できる状態になる

全職員に対し、定期的に研修を実施していたが実施されていなかった.

情報管理の方法を改めて周知徹底

対策が「周知徹底」だけの模様.

患者情報の管理に関するご報告とお詫び

https://www.ho.chiba-u.ac.jp/hosp/info/20210430info.html

対策が「周知徹底」だけの模様.

興味深いリンク集.

マルウェア解析者になるための勉強方法(work-in-progress)

https://github.com/pinksawtooth/how_to_become_a_malware_analyst

マルウェア解析者になるための勉強方法(work-in-progress)

https://github.com/pinksawtooth/how_to_become_a_malware_analyst

セキュリティ事故も多発しているので,セキュリティエンジニアは引く手数多...年齢が若ければね.

「JNSA 情報セキュリティ教育事業者連絡会」の発表資料.

ISEPA成果物のご紹介

https://www.jnsa.org/isepa/outputs/

引用:

そして.

引用:

人生,楽観的なので向いているのかなぁ.

興味深いのは,この分類.

IT専門職(セキュリティ)

セキュリティを専門とするIT業務に従事する人材

IT専門職(非セキュリティ)

セキュリティ以外の分野でIT業務に従事するIT人材

プラス・セキュリティ

IT以外の分野でセキュリティに関連する業務に従事する人材

プラス・セキュリティって,部署内,フロアでの消防担当みたいな位置付けで考えられがちだけれど,もうちょっと責任や権限をあたえてモチベーション上げられるようにするのが良いのだろうな.

「JNSA 情報セキュリティ教育事業者連絡会」の発表資料.

ISEPA成果物のご紹介

https://www.jnsa.org/isepa/outputs/

引用:

JTAG財団で定めるサンプルプロファイルを元にキャリアの考察を行った。「キャリアと職種間の相関」や「次のキャリアにつなげるために必要なスキル」には様々なモデルがあると考えている。

そして.

引用:

「ハイパフォーマーは環境変化や新たな機会をポジティブ に捉える(楽観性)傾向が高い」など興味深い傾向がみられた。

人生,楽観的なので向いているのかなぁ.

興味深いのは,この分類.

セキュリティを専門とするIT業務に従事する人材

セキュリティ以外の分野でIT業務に従事するIT人材

IT以外の分野でセキュリティに関連する業務に従事する人材

プラス・セキュリティって,部署内,フロアでの消防担当みたいな位置付けで考えられがちだけれど,もうちょっと責任や権限をあたえてモチベーション上げられるようにするのが良いのだろうな.

この手のものが流行りなのだと思う.

アップデート機能を悪用した攻撃を受けPasswordstateが約3万の顧客に「パスワードをリセットするよう」警告

https://jp.techcrunch.com/2021/04/24/2021-04-23-passwordstate-click-studios-password-manager-breach/

パスワードマネージャに脆弱性がある

アップデート機能の脆弱性を悪用して侵入する.

アップデート機能を悪用した攻撃を受けPasswordstateが約3万の顧客に「パスワードをリセットするよう」警告

https://jp.techcrunch.com/2021/04/24/2021-04-23-passwordstate-click-studios-password-manager-breach/

ちょっと古いけれどこの記事.

攻撃は突然始まるわけではない ランサムウェア攻撃の可能性を示す5つの兆候

https://techtarget.itmedia.co.jp/tt/news/2010/19/news01.html

以下のようなツールが入っていることを見つけたら・・・あとあるが.

Process Hacker タスクマネージャの高機能版

IOBit Uninstaller アンインストールできるソフトウェア

GMER ルートキット検出ツール

PC Hunter タスクマネージャの高機能版.オブジェクト呼び出しも確認できる模様

悪い人がいるのか優秀な人がいるのかは,紙一重かな.

攻撃は突然始まるわけではない ランサムウェア攻撃の可能性を示す5つの兆候

https://techtarget.itmedia.co.jp/tt/news/2010/19/news01.html

以下のようなツールが入っていることを見つけたら・・・あとあるが.

悪い人がいるのか優秀な人がいるのかは,紙一重かな.

インターネット史上最大規模? 80億を超えるパスワードが流出か

https://realsound.jp/tech/2021/06/post-789835.html

引用:

「パスワードは6〜20文字の範囲」ということで「サーバサービスなどで利用される認証用パスワードは32文字以上にしましょう,どうせ人間が打ち込むわけでも無いし」という目安は,確かに一理あるようだ.

https://realsound.jp/tech/2021/06/post-789835.html

引用:

ハッカーがフォーラムに投稿したデータは、100GBにものぼる超巨大なテキストファイルだ。そしてコメント欄で「パスワードは6〜20文字の範囲で、ASCII文字(アスキー文字)を使用したもののみ収集した」と述べ、リストには820億のパスワードが含まれると主張した。

「パスワードは6〜20文字の範囲」ということで「サーバサービスなどで利用される認証用パスワードは32文字以上にしましょう,どうせ人間が打ち込むわけでも無いし」という目安は,確かに一理あるようだ.

このニュース.

FBI内通者最恐。匿名チャットアプリ「An0m」のおとり捜査で世界の反社800余名が一斉摘発

https://www.gizmodo.jp/2021/06/crime-syndicate-using-anonymous-chat-app-an0m-caught-in-the-act.html

引用:

保護機能がつよつよなので?犯罪者に人気というロシア発のチャットツール「テレグラム」も実は・・・

いやもっと,中国発のTikTokも・・・? エシュロンどころでは無いというかノイズ多すぎるので音声テキスト化,検索性,可視化が発達しているんだろうな...

FBI内通者最恐。匿名チャットアプリ「An0m」のおとり捜査で世界の反社800余名が一斉摘発

https://www.gizmodo.jp/2021/06/crime-syndicate-using-anonymous-chat-app-an0m-caught-in-the-act.html

引用:

An0m(ANOMとも)は表向きプライベート&セキュアなチャットアプリだけど、裏ではバックドアが仕込まれていて、FBIに通信内容が丸見えになる仕様となっていました。

保護機能がつよつよなので?犯罪者に人気というロシア発のチャットツール「テレグラム」も実は・・・

いやもっと,中国発のTikTokも・・・? エシュロンどころでは無いというかノイズ多すぎるので音声テキスト化,検索性,可視化が発達しているんだろうな...

この話題.みんなスルー.

LINE、政府に虚偽説明 情報「日本に閉じている」

https://nordot.app/776013156466327552

引用: 本質的な問題は,つい最近まで上場企業だった会社組織が,こういう姿勢だったということ.あるいは,経営側が末端?のサーバ管理仕事がどこでどう行われているか,把握できてないことか.

クラウドやCDNとか,手元にシステムを持たない現代において,実際にどこにあるのかは,よーく調べてないと把握できないんじゃないかな.プライマリが日本でも,バックアップ/BCP先が意図してない国にある場合も,あるかもね.

LINE、政府に虚偽説明 情報「日本に閉じている」

https://nordot.app/776013156466327552

引用:

日本国内の利用者が通信アプリでやりとりした画像や動画を韓国のサーバーに保管していたにもかかわらず「データは日本に閉じている」と虚偽の説明をしていたことが明らかになった。

クラウドやCDNとか,手元にシステムを持たない現代において,実際にどこにあるのかは,よーく調べてないと把握できないんじゃないかな.プライマリが日本でも,バックアップ/BCP先が意図してない国にある場合も,あるかもね.

サイバー訓練参加者の個人情報流出 政府

https://www.jiji.com/jc/article?k=2021060201110

引用:

五輪組織委の個人情報が流出

https://nordot.app/773462424593596416

引用:

五輪開会式を想定して70社がサイバー演習、意外すぎる盲点に会場がざわつく

https://xtech.nikkei.com/atcl/nxt/column/18/00001/03208/

引用:

これだと五千人参加しているらしいから,その一部か.サイバーセキュリティ専門家の連絡先が漏れたとしてもフィッシングなどは通用しないだろうし,実質,転職の一本釣りくらいにしか利用価値なさそう

https://www.jiji.com/jc/article?k=2021060201110

引用:

内閣サイバーセキュリティセンターは2日、富士通の情報共有システムへの不正アクセスに絡み、同センターが実施したサイバーセキュリティーに関する訓練に参加した政府や民間企業約90組織、約170人分の役職、氏名などの個人情報が流出したと発表した。

五輪組織委の個人情報が流出

https://nordot.app/773462424593596416

引用:

関係者によると、新たに流出が確認されたのは、内閣官房の内閣サイバーセキュリティセンターが東京五輪開催中のサイバー攻撃に備えて実施した情報共有訓練の参加者の所属先や役職、名前など。

五輪開会式を想定して70社がサイバー演習、意外すぎる盲点に会場がざわつく

https://xtech.nikkei.com/atcl/nxt/column/18/00001/03208/

引用:

11月8日のNISC演習の攻撃シナリオは「東京オリンピックの開会式当日にサイバー攻撃を受けた」というもので、過去最高となる約5000人が参加したという。これに対しNCAはNISCの攻撃シナリオを一般企業向けに変更した。演習会場は東京の3カ所に、今回初めて大阪の1カ所を加えた。

これだと五千人参加しているらしいから,その一部か.サイバーセキュリティ専門家の連絡先が漏れたとしてもフィッシングなどは通用しないだろうし,実質,転職の一本釣りくらいにしか利用価値なさそう

ちょっと古いけれど.

LinkedInからスクレイピングされた約5億人分の公開個人情報も犯罪フォーラムで販売

https://www.itmedia.co.jp/news/articles/2104/09/news047.html

引用:

転職に活用しているので,経歴の生データをカジュアルに掲載している人も多いSNSと言えますね.ある意味,公開したい情報が漏洩しているだけなら,問題ないのかもしれない.

LinkedInからスクレイピングされた約5億人分の公開個人情報も犯罪フォーラムで販売

https://www.itmedia.co.jp/news/articles/2104/09/news047.html

引用:

米Microsoft傘下のLinkedInのものとみられる約5億人分の個人情報が米Facebookの5.33億人の個人情報公開と同じ犯罪フォーラムで販売されているとリトアニアのニュースメディアCyberNewsが4月6日(現地時間)に報じた。

転職に活用しているので,経歴の生データをカジュアルに掲載している人も多いSNSと言えますね.ある意味,公開したい情報が漏洩しているだけなら,問題ないのかもしれない.

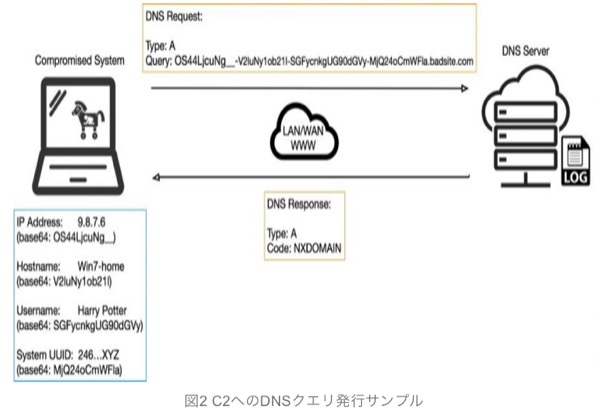

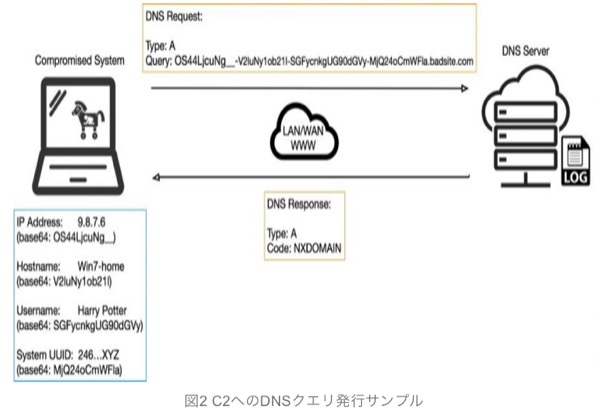

普通のDNSリクエストの中に,データ送受信が含まれる攻撃.

DNSトンネリング: 攻撃者はDNSをどう悪用するのか

https://www.paloaltonetworks.jp/company/in-the-news/2019/dns-tunneling-how-dns-can-be-abused-by-malicious-actors

PaloAlto Networksのサイトから引用

DNSのAレコードに長いFQDNでデータを仕込んだり,TXTレコードから送り込んだりか.

DNSクエリログも取得しておくことが大事.うちは,DNSは外部に任せていたりするからなぁ.

DNSトンネリング: 攻撃者はDNSをどう悪用するのか

https://www.paloaltonetworks.jp/company/in-the-news/2019/dns-tunneling-how-dns-can-be-abused-by-malicious-actors

PaloAlto Networksのサイトから引用

DNSのAレコードに長いFQDNでデータを仕込んだり,TXTレコードから送り込んだりか.

DNSクエリログも取得しておくことが大事.うちは,DNSは外部に任せていたりするからなぁ.

去年あたりからGIGA構想とかで子供にタブレット端末が配られているわけだが,名古屋市では,操作履歴を「同意なしで記録した」ことが「発覚した」ので,ちょっと話題.

小中学生に配布のタブレット端末、履歴を市が無断記録 利用を当面停止 名古屋市

https://news.yahoo.co.jp/articles/b3675161812187dfeec3acea8e5f66c364a72760

引用: 企業向けだと各所にあるゲートウェイによるネット閲覧,EDRによる振る舞い検知用のログ収集は当たり前?だけれど,「子供を悪いインターネットから保護する」事を主目的としているだろうから,説明不足.即座に説明できない点も対応が良くない.

教育委員会も利用停止を通知しているだけで,記録を取らないようにする改善などは求めてないのかな.ちゃんと猶予があることになていると,思いたいけど.

他の行政はどうしているんだろうね.

小中学生に配布のタブレット端末、履歴を市が無断記録 利用を当面停止 名古屋市

https://news.yahoo.co.jp/articles/b3675161812187dfeec3acea8e5f66c364a72760

引用:

名古屋市では国の構想に基づきタブレット端末の配備を進めていて、5月末までに市内の小中学生の約4割にあたる7万人が利用しています。

10日開かれた市議会の委員会で、名古屋市はタブレット端末のインターネットの閲覧記録やメールの送受信など、生徒らの操作履歴を利用者の同意なく、全て記録していることを明らかにしました。

教育委員会も利用停止を通知しているだけで,記録を取らないようにする改善などは求めてないのかな.ちゃんと猶予があることになていると,思いたいけど.

他の行政はどうしているんだろうね.

まだ互換性の実装があるっていうのでびっくり! 盲点といえばたしかにそうか.存在を若い人は認識してないし,古い人は忘れてる!

古いExcel 4マクロ悪用したサイバー攻撃急増、セキュリティソフト検出難しく

https://news.mynavi.jp/article/20210429-1881434/

そう.VBA登場前の,Excel 4.0あたりで実装されていた,ワークシート関数のようなものがあった.

それを駆使して,パラメータ入力画面とその値チェック,SequeLinkのドライバをExcelに読み込まさせてDBサーバと通信してデータを取り出し,CSVあたりに加工して出力するようなものを作った.もう30年近く前だとおもうけどな.

古いExcel 4マクロ悪用したサイバー攻撃急増、セキュリティソフト検出難しく

https://news.mynavi.jp/article/20210429-1881434/

そう.VBA登場前の,Excel 4.0あたりで実装されていた,ワークシート関数のようなものがあった.

それを駆使して,パラメータ入力画面とその値チェック,SequeLinkのドライバをExcelに読み込まさせてDBサーバと通信してデータを取り出し,CSVあたりに加工して出力するようなものを作った.もう30年近く前だとおもうけどな.

4月のことだけれど,こういう資料が.

「サイバーセキュリティ体制構築・人材確保の手引き」(第1.1版)を取りまとめました

https://www.meti.go.jp/press/2021/04/20210426002/20210426002.html

引用:

「サイバーセキュリティ体制構築・人材確保の手引き」(第1.1版)を取りまとめました

https://www.meti.go.jp/press/2021/04/20210426002/20210426002.html

引用:

本手引きは、サイバーセキュリティ経営ガイドラインの10の指示のうち、指示2(サイバーセキュリティリスク管理体制の構築)及び指示3(サイバーセキュリティ対策のための資源(予算、人材等)確保)について具体的な検討を行う際に活用していただくことを目的として作成しています。

総務省からのご案内.

テレワークにおけるセキュリティ確保

https://www.soumu.go.jp/main_sosiki/cybersecurity/telework/

引用: 諸設定資料が次々とリリースされる模様.

引用: YAMAHAのルータとか,気になる点があるな.

テレワークにおけるセキュリティ確保

https://www.soumu.go.jp/main_sosiki/cybersecurity/telework/

引用:

テレワークセキュリティガイドライン(第5版)を2021年5月31日に公表しました。

中小企業等担当者向けテレワークセキュリティの手引き(チェックリスト)(第2版)を公表しました。

引用:

設定解説資料は、手引き(チェックリスト)の内容を具体的な環境で実施する際の参考資料として、テレワークで多く利用される製品を対象として補足的に作成している資料です。

○設定解説資料(CiscoWebexMeetings)PDF

○設定解説資料(Microsoft Teams)PDF

○設定解説資料(Zoom)PDF

○設定解説資料(Windows)【近日掲載予定】

○設定解説資料(Mac)【近日掲載予定】

○設定解説資料(iOS)【近日掲載予定】

○設定解説資料(Android)【近日掲載予定】

○設定解説資料(LanScope An)【近日掲載予定】

○設定解説資料(Exchange Online)【近日掲載予定】

○設定解説資料(Gmail)【近日掲載予定】

○設定解説資料(Teams_chat)【近日掲載予定】

○設定解説資料(LINE)【近日掲載予定】

○設定解説資料(OneDrive)【近日掲載予定】

○設定解説資料(Googleドライブ)【近日掲載予定】

○設定解説資料(Dropbox)【近日掲載予定】

○設定解説資料(YAMAHA VPNルータ)【近日掲載予定】

○設定解説資料(CiscoASA)【近日掲載予定】

○設定解説資料(Windowsリモートデスクトップ接続)【近日掲載予定】

○設定解説資料(Chromeリモートデスクトップ)【近日掲載予定】

○設定解説資料(Microsoft Defender)【近日掲載予定】

○設定解説資料(ウイルスバスター ビジネスセキュリティサービス)【近日掲載予定】

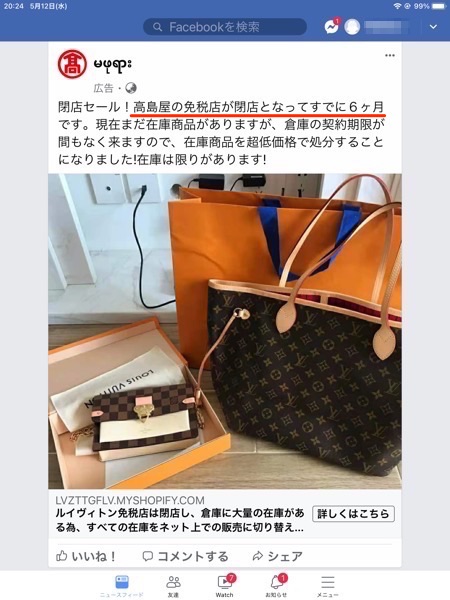

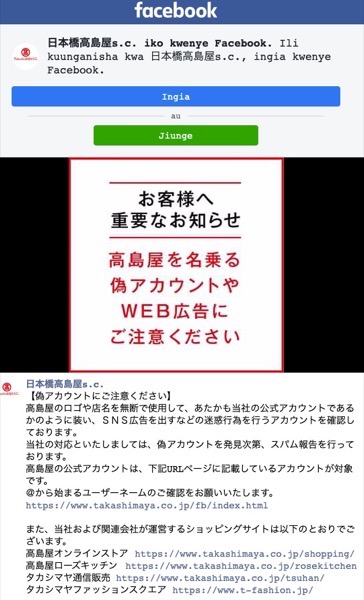

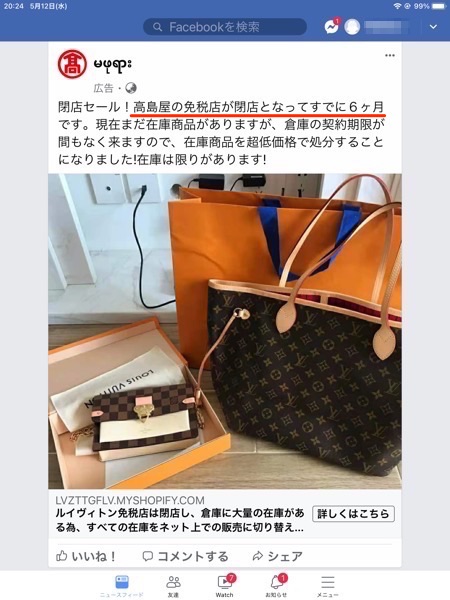

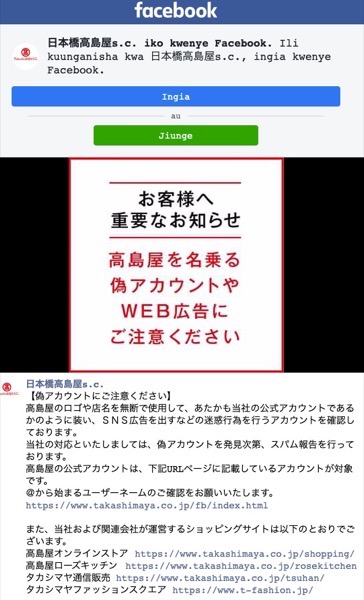

facebookにへんな広告が.

広告が入っていることは確かにあったようで,2020年10月末で高島屋にあった免税店が閉店している模様.そこから確かに半年くらい経っている.

高島屋新宿店の大型免税店が10月末閉店 インバウンド激減で

https://www.wwdjapan.com/articles/1135261

でもまぁ,高島屋のロゴの横にある店名は何語か分からず読めないし,リンク先のFQDNもLVZTTGFLVとかいう如何にも詐欺サイトです感のあるものだけれど,この広告が表示される理由を確認すると,微妙.

50歳以上の日本人にリーチ.facebook利用者は高齢化とも言われるから,ほぼ全員がターゲットかな?w

高島屋も偽広告を認知していて,注意喚起もでているが.

その注意喚起内で,実際に購入手続きしたような投稿もいくつか見受けられます.

こういう場合で被害が出た場合,facebookは何か保証するものなのだろうか? たとえばGoogleで検索した後誘導された詐欺サイトで騙されて何か購入した場合,そんなのは保障されないから,facebook としては何も責任がないということになるかな.

凶器となった包丁を売っていた店とか,家電が爆発して火事になった場合の購入店の責任とかに近いのか.

広告が入っていることは確かにあったようで,2020年10月末で高島屋にあった免税店が閉店している模様.そこから確かに半年くらい経っている.

高島屋新宿店の大型免税店が10月末閉店 インバウンド激減で

https://www.wwdjapan.com/articles/1135261

でもまぁ,高島屋のロゴの横にある店名は何語か分からず読めないし,リンク先のFQDNもLVZTTGFLVとかいう如何にも詐欺サイトです感のあるものだけれど,この広告が表示される理由を確認すると,微妙.

50歳以上の日本人にリーチ.facebook利用者は高齢化とも言われるから,ほぼ全員がターゲットかな?w

高島屋も偽広告を認知していて,注意喚起もでているが.

その注意喚起内で,実際に購入手続きしたような投稿もいくつか見受けられます.

こういう場合で被害が出た場合,facebookは何か保証するものなのだろうか? たとえばGoogleで検索した後誘導された詐欺サイトで騙されて何か購入した場合,そんなのは保障されないから,facebook としては何も責任がないということになるかな.

凶器となった包丁を売っていた店とか,家電が爆発して火事になった場合の購入店の責任とかに近いのか.

ステイホームが始まった&新学期時期に発生したClassiの不正アクセス事件から1年.みんな忘れていると思うけれど,以前のブログでは「詳細不明」と書いたけれど,1ねんちょっと経って詳細が明らかにされた模様.

この姿勢は信頼できる会社っぽいな.

より安全にご利用いただけるようになったClassiのご報告と今後の取り組みについて

https://corp.classi.jp/news/2416/?_ga=2.124249226.1844188968.1622256005-561176556.1622256005

これみてわかるのが,

引用: 日曜日にこのスピード感でやられたら,もう誰も止められないわな...

この姿勢は信頼できる会社っぽいな.

より安全にご利用いただけるようになったClassiのご報告と今後の取り組みについて

https://corp.classi.jp/news/2416/?_ga=2.124249226.1844188968.1622256005-561176556.1622256005

これみてわかるのが,

引用:

2020年4月5日(日)

13:30 フィッシング攻撃を受ける

14:06 攻撃者が侵入用サーバーを作成

14:44侵入用サーバー経由でデータベースサーバーへ侵入

最初は成田空港だけかと思ったら,もっと範囲が広かった.

富士通のプロジェクト情報共有ツール「ProjectWEB」への不正アクセスについてまとめてみた

https://piyolog.hatenadiary.jp/entry/2021/05/26/053332

どういうものなのかみたことないので調べてみた.2009年の論文なので

SEのビジネス基盤を目指すProjectWEBの新たな取組み

適当にピックアップ.

ライブラリ機能

todo list機能

プロジェクト管理支援機能(富士通の標準プロセス体系「SDEM(エスデム)」を基盤として開発)

Microsoft Project+Slack+継続的インテグレーションが一緒になったようなものだろうな(嘘)

歴史は20年以上.

引用:

これ.

引用: 利用者側がこの機能を徹底的に設定していたとすると,犯人は利用者の中にいる可能性も?!

誰も言わない?けれど,これ.

プロジェクト情報共有ツールへの不正アクセスについて

https://pr.fujitsu.com/jp/news/2021/05/25.html

引用:

富士通の対応策は正しい,と思うけれど,これで日本中の大きなシステムのプロジェクト管理が停止してしまっているという事実...止まっていても影響がないのか,多大なる影響があるのか.

おまけ

システム構築の標準プロセス体系:SDEM

https://www.fujitsu.com/downloads/JP/archive/imgjp/jmag/vol63-2/paper15.pdf

追記2022/01/07

富士通が情報流出招いたProjectWEBの廃止を発表、「名無し」の代替ツールを提供へ

https://xtech.nikkei.com/atcl/nxt/news/18/11844/

引用: 廃止するのは良いけれど.

引用: まだ調査は進めている?ようだから,続報がでてくるのだろうか.こういうコストも,対策不足による負のコスト,リスクとして計上しておく必要があるのだろうな.

プロジェクト情報共有ツールへの不正アクセスについて(第四報)

https://pr.fujitsu.com/jp/news/2021/12/9-1.html

引用:

調査は完了となっている.ログを追いかける作業は終了ということか.

引用: 結果を内閣サイバーセキュリティセンターに投げて判断待ち.

富士通の出した回答以上には答えられないと思うけれど,何か明確な攻撃被害があったと紐づけられているわけでも無いから,そのまま鎮静化かな.

これは根拠がないけれど,なんだか古臭いシステムだし混乱もなさそう?だから,旧式のシステム開発に関わる情報を掲載していただけだったんじゃなかろうか.

追記2022/03/10

まさかの進展あり.

「ProjectWEB」の被害組織数を上方修正 - 富士通

https://www.security-next.com/134678

引用:

地味に進めてるんだな...

富士通のプロジェクト情報共有ツール「ProjectWEB」への不正アクセスについてまとめてみた

https://piyolog.hatenadiary.jp/entry/2021/05/26/053332

どういうものなのかみたことないので調べてみた.2009年の論文なので

SEのビジネス基盤を目指すProjectWEBの新たな取組み

適当にピックアップ.

Microsoft Project+Slack+継続的インテグレーションが一緒になったようなものだろうな(嘘)

歴史は20年以上.

引用:

富士通は2001年以降,インターネット環境で構築されたProjectWEBをお客様・ビジネスパートナと利用する環境を提供している。そのため,ProjectWEBをセキュアに運用するための取組みは不可欠である。

これ.

引用:

IPアドレスによるアクセス制御は,アクセス拒否,あるいはアクセス許可をかける端末IPアドレスの指定を可能にする。とくに後者の活用により,指定された端末からのみProjectWEBへのアクセスを許可することが可能となる。IPアドレスによるアクセス制御を活用することにより,ProjectWEBへのアクセスを,プロジェクトが許可したセキュリティ対策済みの端末からのみ実施することが可能となる。

誰も言わない?けれど,これ.

プロジェクト情報共有ツールへの不正アクセスについて

https://pr.fujitsu.com/jp/news/2021/05/25.html

引用:

本事案の影響範囲および原因は現在調査中であり、更なる不正アクセスが発生しないよう「ProjectWEB」の運用を停止しております。

富士通の対応策は正しい,と思うけれど,これで日本中の大きなシステムのプロジェクト管理が停止してしまっているという事実...止まっていても影響がないのか,多大なる影響があるのか.

おまけ

システム構築の標準プロセス体系:SDEM

https://www.fujitsu.com/downloads/JP/archive/imgjp/jmag/vol63-2/paper15.pdf

追記2022/01/07

富士通が情報流出招いたProjectWEBの廃止を発表、「名無し」の代替ツールを提供へ

https://xtech.nikkei.com/atcl/nxt/news/18/11844/

引用:

富士通は2021年12月9日、同社が運営するプロジェクト情報共有ツール「ProjectWEB」を廃止すると発表した。同ツールを巡っては、不正アクセスを受けて複数の法人顧客の情報が流出するなどの問題が相次ぎ、運用を停止していた。

引用:

日経クロステックは過去の報道で、ProjectWEBに多要素認証を実装していなかったことや、ログの収集が不十分で不正アクセスを受けた原因や時期が特定できていない同社の問題点について報じている。富士通はProjectWEBで発覚した複数の脆弱性について「セキュリティーに関することであり、回答は差し控える」(同)とした。

プロジェクト情報共有ツールへの不正アクセスについて(第四報)

https://pr.fujitsu.com/jp/news/2021/12/9-1.html

引用:

なお、本事案の原因に関しては、脆弱性を悪用した侵入、運用管理者や一般利用者の端末のマルウェア感染等、これまであらゆる可能性を考慮して調査を実施し、当社内においてはその調査は既に完了しております。その結果、ProjectWEBに数種類の脆弱性が存在していたことが確認されており、悪用された脆弱性の特定には至りませんでしたが、第三者がそのいずれかを用いるなどして、正規のIDとパスワードを窃取し、これを使用することで正常認証および正常通信と見える形で、ProjectWEBに対して外部から不正アクセスを行ったものであると判断しております。

調査は完了となっている.ログを追いかける作業は終了ということか.

引用:

現在、本事案の原因および当社の対応について外部有識者の「検証委員会」に検証頂いております。また、これまで実施した原因調査や被害範囲の確認の妥当性等を検証すべく、客観的・技術的な観点から、内閣サイバーセキュリティセンター様等にご相談しております。当社といたしましては、検証委員会の検証結果や内閣サイバーセキュリティセンター様等のご助言も踏まえて、改めてしかるべき時期に本事案に関する総括を行うとともに、

富士通の出した回答以上には答えられないと思うけれど,何か明確な攻撃被害があったと紐づけられているわけでも無いから,そのまま鎮静化かな.

これは根拠がないけれど,なんだか古臭いシステムだし混乱もなさそう?だから,旧式のシステム開発に関わる情報を掲載していただけだったんじゃなかろうか.

追記2022/03/10

まさかの進展あり.

「ProjectWEB」の被害組織数を上方修正 - 富士通

https://www.security-next.com/134678

引用:

同社によると継続的に連携してきた外部機関の協力があり、2022年1月から調査を進めてていたところ、あらたに13件の顧客で不正アクセスを受けていたことが2月17日に判明したという。

地味に進めてるんだな...

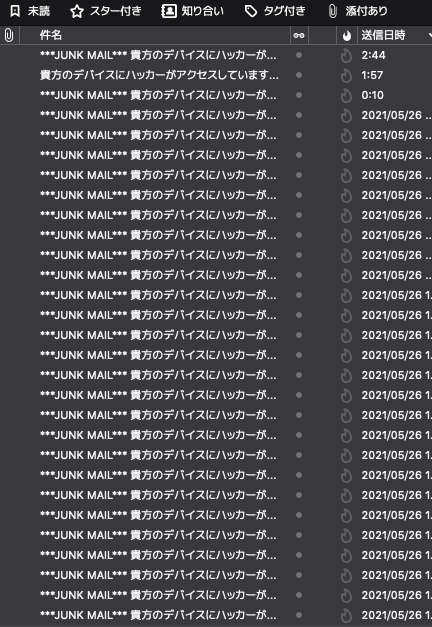

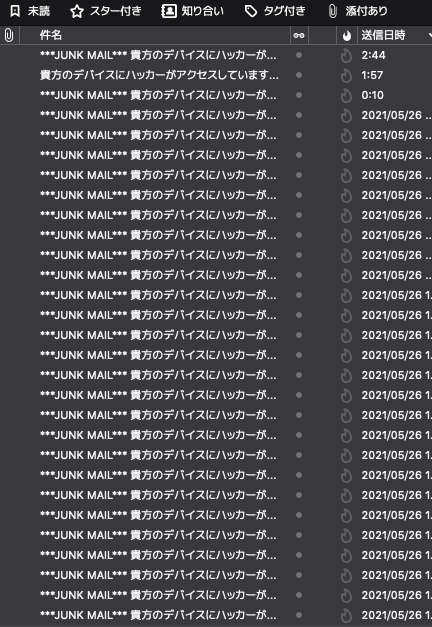

過去に漏洩したもの,あるいはなにか適当に生成したメールアドレス向けに,ばらまき型脅迫メールが定期的に届くのだけれど,一昨日,5月26日はとてもたくさんメールが来た.

何かどこかでキャンペーンなのか.

いつもはこういうコレクションは「壺」にいれておいて,分析してみているのだけれど,この手口のものは,全く面白く無いので分析対象外.

何かどこかでキャンペーンなのか.

いつもはこういうコレクションは「壺」にいれておいて,分析してみているのだけれど,この手口のものは,全く面白く無いので分析対象外.

こういう事件を見ると,ログ保管期限,とかが木になるね.官民,あるいは官でも重要度によって変わってくるけれども.まぁ,予算もあるが原子力って現在は予算潤沢なのかどうか,わからんな.

原子力規制委にサイバー攻撃、パスワード250件被害

https://www.asahi.com/articles/ASP5N5JR0P5NULBJ012.html

職員のIDパスワード2540件以上が盗まれた

不正アクセス覚知は2020年10月26日

2019年8~9月の間にVPNの脆弱性から親友されさらに盗まれた情報で不正侵入の複利状態.

行政文書の流出は確認されていない

確認されてないけれど,無いとは言えない,それは確認されてないから.悪魔の証明か.

安全のため職員は個人のメールで外部に連絡できず、部署ごとの共用メールや電話、ファクスを利用している

これ今だに「脱ホスト」,とかを言っている組織の人にも根気強く言ってあげたい.いつも「COBOL資産が・・・」と言っているけれど,重要なのは総合的な運用をリビルドする意味があるのですか?ということだと思う.セキュリティって,サイバーセキュリティだけで無いから,話は脱線してそうでしてないつもりw

原子力規制委にサイバー攻撃、パスワード250件被害

https://www.asahi.com/articles/ASP5N5JR0P5NULBJ012.html

確認されてないけれど,無いとは言えない,それは確認されてないから.悪魔の証明か.

これ今だに「脱ホスト」,とかを言っている組織の人にも根気強く言ってあげたい.いつも「COBOL資産が・・・」と言っているけれど,重要なのは総合的な運用をリビルドする意味があるのですか?ということだと思う.セキュリティって,サイバーセキュリティだけで無いから,話は脱線してそうでしてないつもりw

こちらは4月20日に発表済み.

インターネット定点観測レポート(2021年 1~3月)

https://www.jpcert.or.jp/tsubame/report/report202101-03.html

やはりこちらでもNTPの123ポートがよく観測されている模様.

送信元が日本となっているPort37215が一時的に増加.HUAMEIのホームゲートウェイの脆弱性が狙われている模様.

「ユーザーに連絡を取りロジテック社製のルーターを利用していることを確認しました。」という情報も.

これ関係か.

「Mirai」国内感染ホスト、約半数がロジテック製ルータ

https://www.security-next.com/126215

インターネット定点観測レポート(2021年 1~3月)

https://www.jpcert.or.jp/tsubame/report/report202101-03.html

これ関係か.

「Mirai」国内感染ホスト、約半数がロジテック製ルータ

https://www.security-next.com/126215

定期的なやつ.

NICTER観測統計 - 2021年1月~3月

https://blog.nicter.jp/2021/05/nicter_statistics_2021_1q/

総観測パケット数同四半期と同程度

イランからの調査スキャンの増加

7001/TCP を含んだポートセットでスキャンするホスト数の増加

Sysrv-hello Botnet,仮想通貨Monero のマイニングソフトウェアであるXMRig

12月中旬から2月上旬頃にNTP リフレクション攻撃の増加傾向が観測

酷い行動は観測されてないようだ.

NICTER観測統計 - 2021年1月~3月

https://blog.nicter.jp/2021/05/nicter_statistics_2021_1q/

酷い行動は観測されてないようだ.

「政府機関等における情報システム運用継続計画ガイドライン」の改定について

https://www.nisc.go.jp/active/general/itbcp-guideline.html

政府機関等における 情報システム運用継続計画 ガイドライン ~(第 3 版)~

https://www.nisc.go.jp/active/general/pdf/itbcp1-1_3.pdf

38ページ.また今度読もう.(ブックマークして安心して読み返さない可能性が高い...)

いま,なんだろうこの・・・コロナ禍によってそれ対応の緊急システム構築とバグ露呈が非難されがちなこの世の中,どこまでどうなんだ,という話もあるよなぁ.

https://www.nisc.go.jp/active/general/itbcp-guideline.html

政府機関等における 情報システム運用継続計画 ガイドライン ~(第 3 版)~

https://www.nisc.go.jp/active/general/pdf/itbcp1-1_3.pdf

38ページ.また今度読もう.(ブックマークして安心して読み返さない可能性が高い...)

いま,なんだろうこの・・・コロナ禍によってそれ対応の緊急システム構築とバグ露呈が非難されがちなこの世の中,どこまでどうなんだ,という話もあるよなぁ.

JVNVU#93485736

IEEE802.11 規格のフレームアグリゲーションやフラグメンテーションに関する複数の問題(FragAttack)

https://jvn.jp/vu/JVNVU93485736/

専用サイト.

https://www.fragattacks.com

動画でpocによる攻撃デモもあるけれど,英語だからさっぱりだ.そんな時は,DeepLを.

引用:

「設計上の欠陥」なので,もうパッチとかで対応は難しいから,違う規格のものにするしか無いということかな?

もうちょっと引用してみる.

引用:

WPA3もか.もうWEPを使っている人なんていないだろうと・・・(物理的に壊れてそう)

引用:

各社の対応方針があった.

全Wi-Fi機器に影響する脆弱性「FragAttacks」発見される。各企業・団体が対応を発表

https://internet.watch.impress.co.jp/docs/news/1324389.html

うちのWi-FiアクセスポイントはNERGEARなので対応を確認してみる.

https://kb.netgear.com/000063666/Security-Advisory-for-Fragment-and-Forge-vulnerabilities-on-some-WiFi-capable-devices-PSV-2021-0014-PSV-2021-0080

引用:

現在インストールしているファームウェアより新しいファームは無いようだけれど,サポートが終わっている可能性も?!

IEEE802.11 規格のフレームアグリゲーションやフラグメンテーションに関する複数の問題(FragAttack)

https://jvn.jp/vu/JVNVU93485736/

専用サイト.

https://www.fragattacks.com

動画でpocによる攻撃デモもあるけれど,英語だからさっぱりだ.そんな時は,DeepLを.

引用:

本サイトでは、Wi-Fi機器に影響を与える新たなセキュリティ脆弱性を集めた「FragAttacks(フラグメント・アグリゲーション・アタック)」を紹介しています。被害者のWi-Fiネットワークの範囲内にいる敵対者は、これらの脆弱性を悪用して、ユーザー情報を盗んだり、デバイスを攻撃したりすることができます。今回発見された脆弱性のうち3つは、Wi-Fi規格の設計上の欠陥であるため、ほとんどの機器に影響を及ぼします。これに加えて、Wi-Fi製品に広く存在するプログラミングミスに起因する脆弱性も複数発見されています。実験の結果、すべてのWi-Fi製品は少なくとも1つの脆弱性の影響を受けており、ほとんどの製品は複数の脆弱性の影響を受けていることがわかりました。

「設計上の欠陥」なので,もうパッチとかで対応は難しいから,違う規格のものにするしか無いということかな?

もうちょっと引用してみる.

引用:

今回発見された脆弱性は、最新のWPA3仕様を含む、Wi-Fiのすべての最新セキュリティプロトコルに影響を与えます。また、Wi-FiのオリジナルセキュリティプロトコルであるWEPにも影響があります。つまり、今回発見された設計上の欠陥のいくつかは、1997年にリリースされたWi-Fiの一部だったということです。幸いなことに、これらの設計上の欠陥を悪用することは難しく、悪用するにはユーザーの操作が必要であったり、一般的でないネットワーク設定を使用した場合にのみ可能であったりします。そのため、実際には、Wi-Fi製品のプログラミング上のミスが最も懸念されます。

WPA3もか.もうWEPを使っている人なんていないだろうと・・・(物理的に壊れてそう)

引用:

ユーザーを保護するために、Wi-Fi AllianceとICASIが監修した9ヶ月に及ぶ協調的な情報公開の中で、セキュリティアップデートが準備されました。お使いのデバイスのアップデートがまだ利用できない場合は、ウェブサイトがHTTPSを使用していることを確認し、デバイスが利用可能な他のすべてのアップデートを受け取っていることを確認することで、いくつかの攻撃を軽減することができます(すべてではありません)。

各社の対応方針があった.

全Wi-Fi機器に影響する脆弱性「FragAttacks」発見される。各企業・団体が対応を発表

https://internet.watch.impress.co.jp/docs/news/1324389.html

うちのWi-FiアクセスポイントはNERGEARなので対応を確認してみる.

https://kb.netgear.com/000063666/Security-Advisory-for-Fragment-and-Forge-vulnerabilities-on-some-WiFi-capable-devices-PSV-2021-0014-PSV-2021-0080

引用:

NETGEAR は、業界全体で Fragment および Forge と呼ばれる一連の WiFi プロトコルのセキュリティ脆弱性を認識しています。これらのWiFiセキュリティ脆弱性を利用するには、以下の両方の条件が必要です。

誰かがお客様の WiFi パスワードを知っているか、入手していること。

誰かがお客様のWiFiパスワードを知っている、または入手していること、そして誰かがお客様のWiFiネットワークに物理的に近い場所に、お客様のルーターとWiFiネットワーク上のデバイスとの間の通信を傍受できるデバイスを持っていること。

これらの脆弱性が悪用されると、知らないうちにデータを引き出されたり、他の悪用につながったりする可能性があります。NETGEAR は、以下のカテゴリーの製品の修正プログラムをリリースしました。リンクをクリックすると、利用可能なファームウェア修正プログラムを含む製品の表にジャンプします。

現在インストールしているファームウェアより新しいファームは無いようだけれど,サポートが終わっている可能性も?!

米当局者の原因不明の症状、ホワイトハウス敷地入り口付近で発症 情報筋

https://www.cnn.co.jp/usa/35170869.html

引用: マイクロ波エネルギーの可能性が高いけれど,確証は無いそうだ.スポーツの試合中にレーザー光線みたいなのがあったけれど,あれは色がついていたからわかりやすかったし,ドラマのガリレオの「燃える!変人天才科学者」で唐沢寿明が演じたような攻撃か.

常時測定器で測っていないと特定的無いね. ロシアのスパイ?とかの謎の毒殺死とかよりわかりづらい.

「あの人最近頭痛に悩んでいた」という周りの証言が得られるようになれば自然死で処理され完全犯罪.(解剖したら脳が過熱している状態とかもあるのか)

私は狙われないだろうけれど,一番怖いのは,そういう「マイクロ波の流れ弾」にあたることか.

https://www.cnn.co.jp/usa/35170869.html

引用:

(CNN) 昨年11月に米国家安全保障会議(NSC)関係者2人が原因不明の症状に見舞われた件で、詳細が明らかでなかった1人はホワイトハウス敷地の入り口付近で発症していたことがわかった。情報筋2人がCNNに明らかにした。

常時測定器で測っていないと特定的無いね. ロシアのスパイ?とかの謎の毒殺死とかよりわかりづらい.

「あの人最近頭痛に悩んでいた」という周りの証言が得られるようになれば自然死で処理され完全犯罪.(解剖したら脳が過熱している状態とかもあるのか)

私は狙われないだろうけれど,一番怖いのは,そういう「マイクロ波の流れ弾」にあたることか.

フォロー数が少ないけれど,こういうのは応援するためにフォローした方が良いのだろうか.でもアカウント取るのは面倒だし.

Microsoft Phishing観察記録_202105

https://note.com/serasora/n/n7917718cf7ae

Microsoft Phishing観察記録_202105

https://note.com/serasora/n/n7917718cf7ae

タイトルは誤字ではなく.

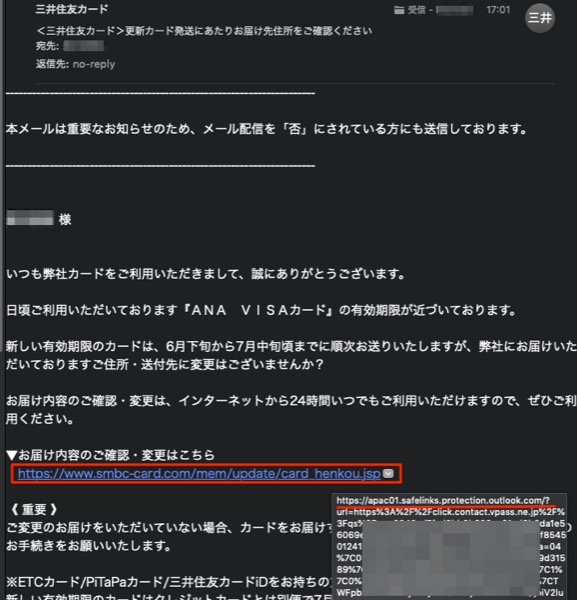

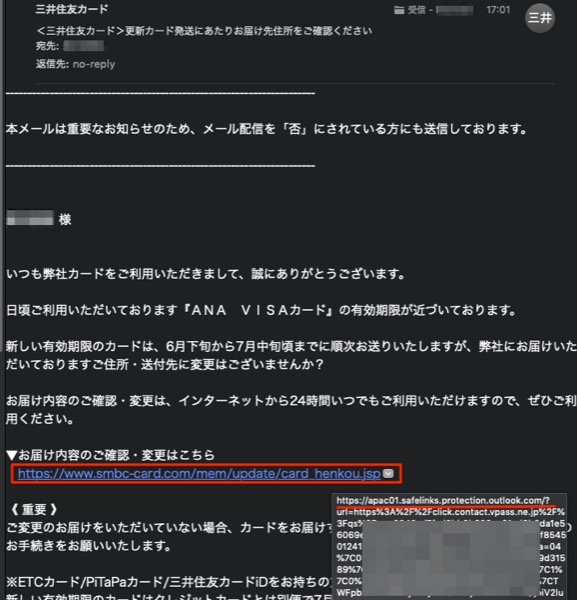

クレカが新しいものになるようで,その案内メールが来た.

本文中に記載のあるURLが,リンクになっていて別ドメインになっているので,非常に紛らわしい.

正規のメールが正規であるという証しは,Authentication-ResultsでSPF,DKIM,DMARCでの評価を見て確認済み.素人は,そんなことはしない.

なぜ,この程度のテキストだけメールなのにHTMLメールで送ってくるのか...

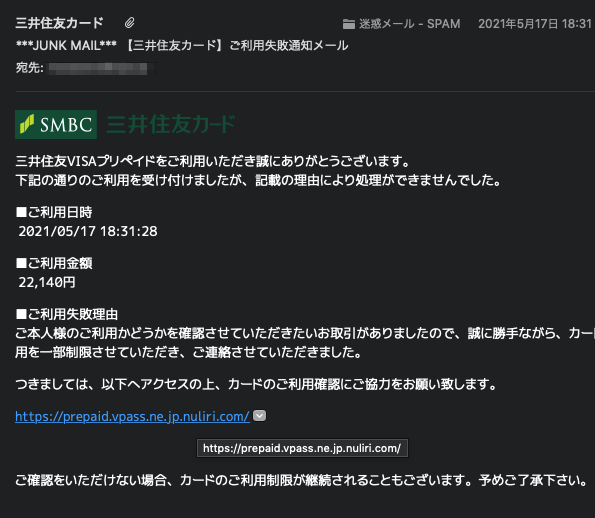

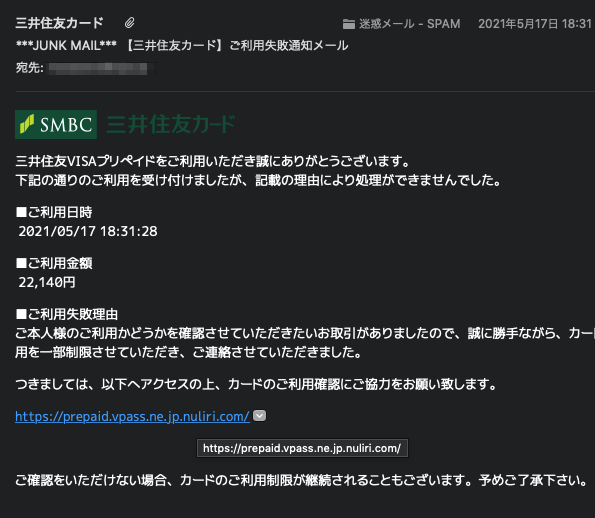

ちなみに,三井住友VISAプリペイドカードを騙るメール.

URLの偽造なし.

クレカが新しいものになるようで,その案内メールが来た.

本文中に記載のあるURLが,リンクになっていて別ドメインになっているので,非常に紛らわしい.

正規のメールが正規であるという証しは,Authentication-ResultsでSPF,DKIM,DMARCでの評価を見て確認済み.素人は,そんなことはしない.

なぜ,この程度のテキストだけメールなのにHTMLメールで送ってくるのか...

ちなみに,三井住友VISAプリペイドカードを騙るメール.

URLの偽造なし.

小説のような感じで始まるので面白い.

追跡 記者のノートから ”インターネットノイズ”に潜む悪意

https://www3.nhk.or.jp/news/special/jiken_kisha/kishanote/kishanote14/

引用: データを集めて整理して偵察活動のようだ,との導き.

追跡 記者のノートから ”インターネットノイズ”に潜む悪意

https://www3.nhk.or.jp/news/special/jiken_kisha/kishanote/kishanote14/

引用:

私たちがふだん利用しているインターネットには、ノイズのような信号が含まれているのを知っていますか?

ほとんどの人が気づかず、無視されているノイズ。

しかし、大量に集めて分析してみると、ノイズの中に人間の悪意が潜んでいることがわかってきました。

“インターネットノイズ”を追いました。

「Cybersecurity for All」 〜誰も取り残さないサイバーセキュリティ〜ということで.

次期サイバーセキュリティ戦略の骨子について

https://www.nisc.go.jp/conference/cs/dai28/pdf/28shiryou01.pdf

なんかキラキラして読みづらい...後で見てみよう.

次期サイバーセキュリティ戦略の骨子について

https://www.nisc.go.jp/conference/cs/dai28/pdf/28shiryou01.pdf

なんかキラキラして読みづらい...後で見てみよう.

日本ではワクチン接種の話題ばかりで,視聴率優先の一般テレビ報道ではノーマークのようだけれど.

米石油パイプライン企業へのサイバー攻撃についてまとめてみた

https://piyolog.hatenadiary.jp/entry/2021/05/12/051650

引用: ここで興味があるのは,今回ランサムウェアだったそうで身代金を支払った,,,けれども復号化が遅くてバックアップから戻したそうだ.

「予防的措置としてパイプライン全体の停止」というのも興味深い.

米国で発生した浄水システムの不正操作についてまとめてみた

https://piyolog.hatenadiary.jp/entry/2021/02/10/181319

引用: この件の水酸化ナトリウムは,苛性ソーダとも呼ばれ,日本では毒物及び劇物取締法により原体および5%を超える製剤が劇物に指定されるような危ないもの.

もう忘れてしまっているけれど,東日本大震災直後,乳児の飲料に向かない濃度の水道水から放射性ヨウ素が測定されたので,水道水の摂取を控えましょうという事件があったことを思い出した.

これらの事件を見ると,あっという間に生活が脅かされるね.

米石油パイプライン企業へのサイバー攻撃についてまとめてみた

https://piyolog.hatenadiary.jp/entry/2021/05/12/051650

引用:

2021年5月7日、米国の石油パイプライン企業Colonial Pipelineはランサムウエアによる影響をうけ業務全体を一時停止する措置を講じたことを発表しました。停止された輸送サービスは12日に再開され、15日までに供給網全体が復旧されました。

「予防的措置としてパイプライン全体の停止」というのも興味深い.

米国で発生した浄水システムの不正操作についてまとめてみた

https://piyolog.hatenadiary.jp/entry/2021/02/10/181319

引用:

2021年2月5日、米フロリダ州タンパ近郊オールズマー市の浄水システムに対し、何者かがリモートから不正に操作を行い、システムで添加制御が行われていた水酸化ナトリウムの量を危険な水準に引き上げる行為が一時行われました。

もう忘れてしまっているけれど,東日本大震災直後,乳児の飲料に向かない濃度の水道水から放射性ヨウ素が測定されたので,水道水の摂取を控えましょうという事件があったことを思い出した.

これらの事件を見ると,あっという間に生活が脅かされるね.

「現行公開版SecBoK2019は、セキュリティ関連業務に従事する人材に求められる1000 を超える知識項目の集合」から「ディクショナリー的な位置 付け」として多くの方に利用いただけることが目的であることを再確認し、「SecBoK2021」 として最新の改訂版を公開」だそうです.

セキュリティ知識分野(SecBoK)人材スキルマップ2021年版

https://www.jnsa.org/result/skillmap/

自組織で何が足りて何が足りないかを把握するのに適していると言う感じかな.

NIST SP800-181rev.1(NICE Framework)というのがあって,「織のサイバーセキュリティ業務を記述するための『共通 言語』として、業務と学習者に求められるものを定義」だそうです.

ますます,セキュリティ人材は大切ですね(若い人優先だろうけど)

セキュリティ知識分野(SecBoK)人材スキルマップ2021年版

https://www.jnsa.org/result/skillmap/

自組織で何が足りて何が足りないかを把握するのに適していると言う感じかな.

NIST SP800-181rev.1(NICE Framework)というのがあって,「織のサイバーセキュリティ業務を記述するための『共通 言語』として、業務と学習者に求められるものを定義」だそうです.

ますます,セキュリティ人材は大切ですね(若い人優先だろうけど)

もう,申し込み締め切っているけれど,応募はした.

実践的サイバー防御演習「CYDERオンライン」オープンβ版の受講者を募集

https://www.nict.go.jp/press/2021/04/22-1.html

引用: 同一組織の判定ロジックがわからないけれど,去年も教材もらって,アンケートに答えそびれたので落選かな...すまん.

実践的サイバー防御演習「CYDERオンライン」オープンβ版の受講者を募集

https://www.nict.go.jp/press/2021/04/22-1.html

引用:

5) 難易度:初級レベル

※情報システムに携わり始めたばかりの方、インシデントが発生した際の対応者、安全に情報システムを運用したい方、インシデントへの備えを学びたい方など

6) 募集人数:300人程度

※申込み多数となった場合、同一組織に偏りが出ないよう調整の上、抽選とさせていただきます。

7) 受講決定通知:応募者全員に受講の可否を、5月28日(金)までにメールでご連絡します。

mintproxyを使ってモニタリングなどをしていたのだけど,WindowsでもFiddlerを使うと良い模様.

AppGoatを利用した集合教育補助資料 -Fiddlerの使い方-

https://www.ipa.go.jp/files/000077215.pdf

そもそも,AppGoatって?で調べると,こんな.

脆弱性体験学習ツール AppGoat

https://www.ipa.go.jp/security/vuln/appgoat/

AppGoatを利用した集合教育補助資料 -Fiddlerの使い方-

https://www.ipa.go.jp/files/000077215.pdf

そもそも,AppGoatって?で調べると,こんな.

脆弱性体験学習ツール AppGoat

https://www.ipa.go.jp/security/vuln/appgoat/

クラウド依存は,従来までのメインフレームによるベンダーロックと同等.とおもうのは私だけかなぁ.

政府、約8年ぶりにIT-BCPガイドラインを改訂 - 新型コロナ踏まえた内容も

https://www.security-next.com/125833

引用:

政府機関等における情報システム運用継続計画ガイドライン」の改定について

https://www.nisc.go.jp/active/general/itbcp-guideline.html

政府、約8年ぶりにIT-BCPガイドラインを改訂 - 新型コロナ踏まえた内容も

https://www.security-next.com/125833

引用:

内閣サイバーセキュリティセンター(NISC)は、「政府機関等における情報システム運用継続計画ガイドライン」を約8年ぶりに改定した。

同ガイドラインは、政府機関の担当者が「情報システムにおける運用継続計画(IT-BCP)」の作成時における検討手順や留意点をまとめた手引書。

政府機関等における情報システム運用継続計画ガイドライン」の改定について

https://www.nisc.go.jp/active/general/itbcp-guideline.html

フィッシング報告数が過去最多 - 上位5ブランドで8割超

https://www.security-next.com/125892

引用: 体感としても一致しているな.

https://www.security-next.com/125892

引用:

「Amazon」を装ったケースが全体の50.7%と過半数にのぼる。これに「楽天」「三菱UFJニコス」「三井住友カード」「JCB」を含めた上位5ブランドで、全体の81.2%を占めた。

「サイバーセキュリティ体制構築・人材確保の手引き」(第1.1版)を取りまとめました

https://www.meti.go.jp/press/2021/04/20210426002/20210426002.html

引用: 字散財確保は急務.希望する側はフルスタックスペシャリスト1名に高収入を与えてすませようという姿が多いね.

https://www.meti.go.jp/press/2021/04/20210426002/20210426002.html

引用:

今般、この第1版を基に、読者の利便性の観点から内容の拡充及び見直しを行い、第1.1版を取りまとめました。また、経営層を含む幅広い方に手引きの内容を御理解いただくため、手引きの概要も新たに作成しました。

パスワード使いまわすなキャンペーンもあり,ここ1年,パスワードを管理するパスワードマネージャのニーズも上がっていると思うけれど,誰もが懸念する「パスワードマネージャに脆弱性があったら一連托生」と思われている中での事件発生.

Passwordstate、不正アップデートとフィッシング攻撃発生

https://news.mynavi.jp/article/20210504-1883266/

引用:

するとこんな意見も.

パスワードマネージャはまだ使うべきか?

https://news.mynavi.jp/article/20210511-1886558/

引用: メリデメ的にはメリットが多いという意見.

有名なものを使うと狙われやすい.マイナーなものは,実際のところがどうだかわからん.

LastPass

https://ja.wikipedia.org/wiki/LastPass

フリーミアムのパスワード管理サービス.ブラウザのプラグインとして利用可能だが,過去に問題があった件について情報公開されてないという不透明感がある.

KeePass

https://ja.wikipedia.org/wiki/KeePass

デフォルトでは、このファイルはクラウドストレージではなく、ローカルのファイルシステムに保存される,とあるので複数台のPC・スマホを使っている立場で言うと,使い勝手は悪いかな.でも,周りの人はこれを使っている人が多いね.

Passwordstate、不正アップデートとフィッシング攻撃発生

https://news.mynavi.jp/article/20210504-1883266/

引用:

Click Studiosの説明によると、4月20日午後8時33分(協定世界時)から2021年4月22日午前0時30分(協定世界時)の間にインプレースアップグレードを行ったユーザーは、不正な形式の「Passwordstate_upgrade.zip」ファイルをダウンロードした可能性があるという。

するとこんな意見も.

パスワードマネージャはまだ使うべきか?

https://news.mynavi.jp/article/20210511-1886558/

引用:

SANSは5月10日(米国時間)、「SANS Institute|Are Password Managers Still Safe and Secure?」において、パスワードマネージャは完璧なソリューションとは言えないものの、利用することで得られるメリットが多く、現状では使うほうが得られるメリットが多いと伝えた。

有名なものを使うと狙われやすい.マイナーなものは,実際のところがどうだかわからん.

LastPass

https://ja.wikipedia.org/wiki/LastPass

フリーミアムのパスワード管理サービス.ブラウザのプラグインとして利用可能だが,過去に問題があった件について情報公開されてないという不透明感がある.

KeePass

https://ja.wikipedia.org/wiki/KeePass

デフォルトでは、このファイルはクラウドストレージではなく、ローカルのファイルシステムに保存される,とあるので複数台のPC・スマホを使っている立場で言うと,使い勝手は悪いかな.でも,周りの人はこれを使っている人が多いね.

内閣官房内閣サイバーセキュリティセンターから,ゴールデンウィーク前?中に注意喚起がでていました.

ランサムウエアによるサイバー攻撃に関する注意喚起について

https://www.nisc.go.jp/active/infra/pdf/ransomware20210430.pdf

別にゴールデンウィークに関係するってことでもないね.

休み前に,VPNルータなどの脆弱性が次々と発表されたのも気をつけないと.

バッファロー製Wi-Fiルーターに複数の脆弱性

https://k-tai.watch.impress.co.jp/docs/news/1321948.html

BHR-4GRVがある! PPTPでお気軽低価格VPNルータで,うちにも1台あるけれど非稼働.

なんと,ファームウェアがリリースされていました.

BHR-4GRV ファームウェア (Windows)

https://www.buffalo.jp/support/download/detail/?dl_contents_id=60691

あれ?もしかしてBHR-4RVだったかも...ビジュアルを見るとBHR-4RVだったな.

NEC製Wi-Fiルーター「Aterm」シリーズに複数の脆弱性報告

https://k-tai.watch.impress.co.jp/docs/news/1317677.html

ランサムウエアによるサイバー攻撃に関する注意喚起について

https://www.nisc.go.jp/active/infra/pdf/ransomware20210430.pdf

別にゴールデンウィークに関係するってことでもないね.

休み前に,VPNルータなどの脆弱性が次々と発表されたのも気をつけないと.

バッファロー製Wi-Fiルーターに複数の脆弱性

https://k-tai.watch.impress.co.jp/docs/news/1321948.html

BHR-4GRVがある! PPTPでお気軽低価格VPNルータで,うちにも1台あるけれど非稼働.

なんと,ファームウェアがリリースされていました.

BHR-4GRV ファームウェア (Windows)

https://www.buffalo.jp/support/download/detail/?dl_contents_id=60691

あれ?もしかしてBHR-4RVだったかも...ビジュアルを見るとBHR-4RVだったな.

NEC製Wi-Fiルーター「Aterm」シリーズに複数の脆弱性報告

https://k-tai.watch.impress.co.jp/docs/news/1317677.html

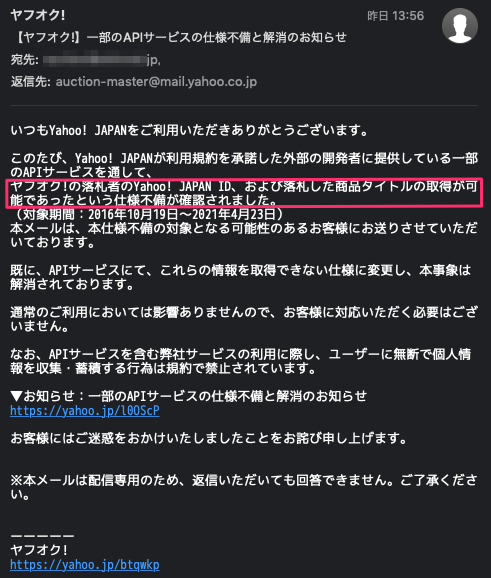

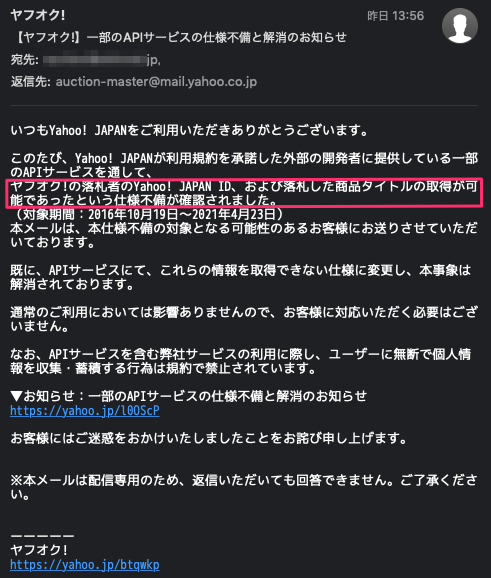

変なメールが到着.

引用: APIで漏洩していたってことか.ブラウザで見ているとマスクされている気がするけれど,20年以上前から実名で登録している自分には,分が悪い.

オークションWeb API提供終了(2018年2月22日)のお知らせ

https://developer.yahoo.co.jp/webapi/auctions/

引用:

【再掲】【重要】オークションWeb API提供終了(2020年1月)のお知らせ

https://developer.yahoo.co.jp/changelog/2019-10-10-auction161.html

引用: ドタバタか.担当していたエンジニアが,辞めちゃったのでわけわからん,そんなところか.

元のメールで,

引用: これは,APIを提供しておきながら,そのAPIを使って情報を「収集するな」という矛盾.大丈夫じゃないな.

引用:

ビスを通して、ヤフオク!の落札者のYahoo! JAPAN ID、および落札した商品タイトルの取得が可能であったという仕様不備が確認されました。(対象期間:2016年10月19日~2021年4月23日)

オークションWeb API提供終了(2018年2月22日)のお知らせ

https://developer.yahoo.co.jp/webapi/auctions/

引用:

この度誠に勝手ながら、2018年2月22日をもちまして、オークションWeb APIの提供を終了いたします。

〜略〜

■終了予定日

2018年02月22日(木)

※「2018年1月22日」とお伝えしておりましたが、「2018年2月22日」に変更致しました。

〜略〜

※2019年10月10日更新

一部APIがご利用頂けておりましたが、

評価APIが2020年1月をもちまして

提供終了となります。

【再掲】【重要】オークションWeb API提供終了(2020年1月)のお知らせ

https://developer.yahoo.co.jp/changelog/2019-10-10-auction161.html

引用:

■提供終了日2020年1月予定

2020年1月29日(水)

2020年1月24日(金)

予定より早まりました、何卒ご了承願います。

※上記日程以降、対象のオークションWeb APIの動作は保証致しかねます。

元のメールで,

引用:

なお、APIサービスを含む弊社サービスの利用に際し、ユーザーに無断で個人情報を収集・蓄積する行為は規約で禁止されています。

Appleがハッカーから「身代金を払わなければ未発表情報をバラす」と脅迫されていることが判明

https://gigazine.net/news/20210421-ransomware-gang-revil-extort-apple/

そもそも,ランサムとは関係なくサプライチェーンの中からリーク情報として未発表情報が漏れているから,いまさら感があるな.

https://gigazine.net/news/20210421-ransomware-gang-revil-extort-apple/

そもそも,ランサムとは関係なくサプライチェーンの中からリーク情報として未発表情報が漏れているから,いまさら感があるな.

第一次世界大戦後,フランスはドイツから攻めてこられないように国境に要塞を「マジノ線」という要塞を作った.「108の主要塞を15kmの間隔で配置、連絡通路として地下鉄を通している。」そうだ.

長期にわたって莫大な投資で防衛線を作ったのだけれど,中立国のベルギー側を強化しなかったので,そこを迂回路され,さらにドイツ軍は新兵器の戦車を使って難なく侵攻を許してしまったそう.

サイバーセキュリティを防衛線と捉えることができるけれど,この教訓は為になるね.

話はそれるけれど,トランプ大統領時代にメキシコとの境界に壁を作るとか言っていたけれど,あれはバイデンになって中止になったそうだ.

幻に終わった「トランプの壁」 バイデン氏は建設中止を表明 どうなる不法移民対策

https://news.yahoo.co.jp/byline/inosehijiri/20201229-00215139/

引用: 別にトランプ発案の新しい試みではなかったようだから,また政権とか変わればチョイチョイ延長されるのだろうか.

長期にわたって莫大な投資で防衛線を作ったのだけれど,中立国のベルギー側を強化しなかったので,そこを迂回路され,さらにドイツ軍は新兵器の戦車を使って難なく侵攻を許してしまったそう.

サイバーセキュリティを防衛線と捉えることができるけれど,この教訓は為になるね.

話はそれるけれど,トランプ大統領時代にメキシコとの境界に壁を作るとか言っていたけれど,あれはバイデンになって中止になったそうだ.

幻に終わった「トランプの壁」 バイデン氏は建設中止を表明 どうなる不法移民対策

https://news.yahoo.co.jp/byline/inosehijiri/20201229-00215139/

引用:

トランプ大統領の就任以来これまでに建設された壁の距離は、384マイル。以前から立っていた分と合わせると、壁の総距離は694マイルとなった。

〜略〜

データをよく見ると、384マイルの9割にあたる344マイルは、古くなったり壊れかけたりした既存の壁の建て替えで、何もなかった場所に新たに建設した壁は40マイルにすぎない。

内閣府に不正アクセス

https://this.kiji.is/757998150644727808

引用:

この脆弱性自体は,2021年2月に発表されていたけれど,いわゆるゼロデイ.

FileZenの脆弱性(CVE-2021-20655)に関する注意喚起

https://www.jpcert.or.jp/at/2021/at210009.html

興味深いのはここ.

引用:

内閣府のFileZenへの不正アクセスについてまとめてみた

https://piyolog.hatenadiary.jp

追記2021/05/20

インターネット上で稼働しているデバイスの情報を収集する以前紹介したSHODANを使っての,FileZenの探索がまとめられています.

[OSINT]Shodanを使ってFileZenを探せ その3(番外編: 運用状況の分析)

https://note.com/hiro_shi_note/n/ne0be0fb4b517

https://this.kiji.is/757998150644727808

引用:

内閣府は22日、内閣官房などと共同で利用しているファイル共有のストレージサービスに不正アクセスがあり、

〜略〜

1月に内閣府のネットワークを運用する事業者が不正アクセスを検知し、調査を進めていた

この脆弱性自体は,2021年2月に発表されていたけれど,いわゆるゼロデイ.

FileZenの脆弱性(CVE-2021-20655)に関する注意喚起

https://www.jpcert.or.jp/at/2021/at210009.html

興味深いのはここ.

引用:

III. 対策

脆弱性に対応したバージョンは2021年2月16日の段階で提供されていません。株式会社ソリトンシステムズによると、脆弱性に対応したバージョンを2021年3月に提供する予定とのことです。

更新: 2021年3月5日追記

2021年3月5日、株式会社ソリトンシステムズより脆弱性(CVE-2021-20655)について修正済みのバージョンが公開されました。修正済みバージョンの適用をご検討ください

内閣府のFileZenへの不正アクセスについてまとめてみた

https://piyolog.hatenadiary.jp

追記2021/05/20

インターネット上で稼働しているデバイスの情報を収集する以前紹介したSHODANを使っての,FileZenの探索がまとめられています.

[OSINT]Shodanを使ってFileZenを探せ その3(番外編: 運用状況の分析)

https://note.com/hiro_shi_note/n/ne0be0fb4b517

セキュリティ研究者の偽物.

同業者装いセキュ研究者に忍び寄るサイバー攻撃者 - 解析情報にワナも

https://www.security-next.com/125277

わたしはESE技術者.えせ技術者.pseudo-scholar.

同業者装いセキュ研究者に忍び寄るサイバー攻撃者 - 解析情報にワナも

https://www.security-next.com/125277

わたしはESE技術者.えせ技術者.pseudo-scholar.

継続的に被害情報で判明したことを報告する姿勢は,カプコンは素晴らしい.世の中の役に立ってる! バイオハザードに食べさせてもらっていたこともあるし感謝w

カプコンへの不正アクセス、侵入経路は予備に残した以前のVPN機器

https://www.security-next.com/125237

引用: わかる.非常に気持ちはわかる.

カプコンへの不正アクセス、侵入経路は予備に残した以前のVPN機器

https://www.security-next.com/125237

引用:

別にあらたなVPN機器を導入済みだったが、米カリフォルニア州における新型コロナウイルス感染の急拡大に起因するネットワーク負荷の増大にともない、通信障害など備え、緊急避難用のインフラとして同法人にのみ旧システムのVPN機器1台を残していた

「無料」のSNSサービス.目の前の財布からお金が減らないので「無料」と思っているけれど,友達関係・趣味・嗜好などの個人情報を差し出して,その対価として利用させてもらっているのがSNS.だと理解してない人がほとんどだとおもうな.

そんな中で.

米大学生が暴露した「フェイスブックの行動追跡」の衝撃的内容

https://forbesjapan.com/articles/detail/40910

引用:

引用: これも良くある話.意図的だったとしても指摘すると「設定のミス.ただちに修正した.」などのコメント出されて終わり.

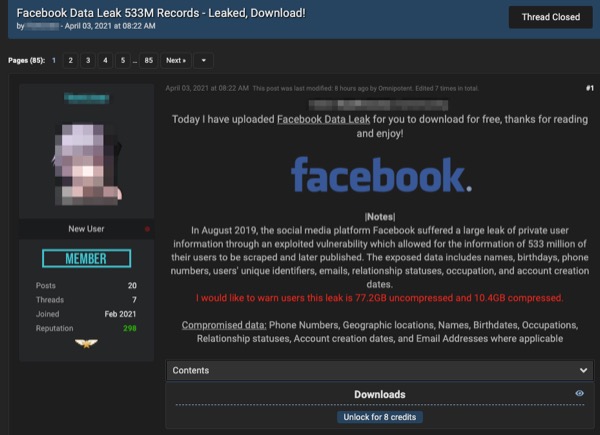

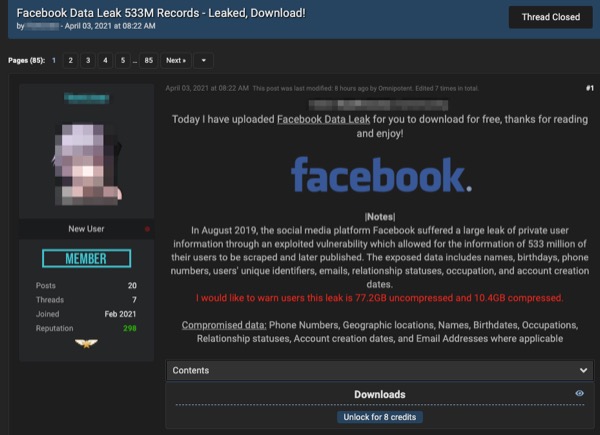

facebookの漏洩データは誰でもダウンロードできる状態になっている.

しかし,ちょっとお金がかかる.よって,個人的にダウンロードしてみようとは思わないな.

そんな中で.

米大学生が暴露した「フェイスブックの行動追跡」の衝撃的内容

https://forbesjapan.com/articles/detail/40910

引用:

流出が報道されたデータに自分のものが含まれていることを知り、フェイスブックのデータをダウンロードしてみたという。

「そして、"your_off_facebook_activity "というフォルダをクリックしたところ、フェイスブックが私のインターネット上のすべての行動を追跡していることが分かった」と彼は述べている。

引用:

プライバシー設定から「フェイスブック外でのアクティビティ」を削除し、オフサイト・トラッキングを無効にした後も、このような事態が起こったと述べている。

facebookの漏洩データは誰でもダウンロードできる状態になっている.

しかし,ちょっとお金がかかる.よって,個人的にダウンロードしてみようとは思わないな.

安全なウェブサイト運営にむけて ~ 企業ウェブサイトのための脆弱性対応ガイド ~(改訂版)

- カテゴリ :

- セキュリティ » 文献・統計・参考資料

- ブロガー :

- ujpblog 2021/4/21 0:47

年度末に発表されていました.

「企業ウェブサイトのための脆弱性対応ガイド」改訂版や研究会報告書などを公開

https://www.ipa.go.jp/security/fy2020/reports/vuln_handling/index.html

25ページのパワポ資料.経営層向けに噛み砕いて書いてあるけれど,現時点でこの資料の内容に無知な人は,ずっと必要ない人なのかな.

「企業ウェブサイトのための脆弱性対応ガイド」改訂版や研究会報告書などを公開

https://www.ipa.go.jp/security/fy2020/reports/vuln_handling/index.html

25ページのパワポ資料.経営層向けに噛み砕いて書いてあるけれど,現時点でこの資料の内容に無知な人は,ずっと必要ない人なのかな.

パスワードマネージャも色々あるけれど,Dropboxが提供しているのか...

Dropbox、パスワード管理ツールを無料ユーザーにも提供

https://www.watch.impress.co.jp/docs/news/1318501.html

引用:

Dropboxを禁止にしている組織からは使えないのだろうなぁ...当たり前か.

Dropbox、パスワード管理ツールを無料ユーザーにも提供

https://www.watch.impress.co.jp/docs/news/1318501.html

引用:

Dropbox Japanは、これまで有料プランで提供していたパスワード管理ツール「Dropbox Passwords」を、4月14日よりすべての利用者に提供開始。無料のDropbox Basicプラン利用者は、同機能の限定版を試せるようになる。

Dropboxを禁止にしている組織からは使えないのだろうなぁ...当たり前か.

設定ミスによって情報漏洩状態になることは,少し前にセールスフォースでも騒がれたので記憶に新しい.

Trelloの公開ボードについて

https://www.atlassian.com/ja/blog/trello-public-board

引用:

Trelloは豪Atlassianが運営するプロジェクト管理ツール。付せんのようなユーザーインタフェースで簡単にToDoやプロジェクトの進行状況を管理できるのが特徴。米Fog Creek Softwareが2011年に立ち上げ、14年に企業としてスピンアウト。Atlassianが17年2月に買収した

Atlassianのプロダクトだと,高機能RedmineみたいなJIRAとか,Confluence(Wiki)を使っていたことがあるな.

漏れた情報が話題という・・・

タスク管理ツールの情報漏洩事件 マルチ商法や新興宗教団体のデータまで漏れていた

https://news.livedoor.com/article/detail/20016046/

引用:

プロジェクト管理ツール「Trello」で運転免許証など個人情報流出 閲覧範囲の設定ミスが原因か

https://www.itmedia.co.jp/news/articles/2104/06/news080.html

引用:

「Trello」で機密情報が漏洩していてもアカウントを削除するのは絶対NG!

https://forest.watch.impress.co.jp/docs/serial/yajiuma/1317736.html

引用:

Trelloの公開ボードについて

https://www.atlassian.com/ja/blog/trello-public-board

引用:

Trelloの初期設定ではボードは非公開になっており、ユーザーの任意で公開範囲を選択することが可能です。詳細は、こちらの記事にて確認いただけます。

Trelloは豪Atlassianが運営するプロジェクト管理ツール。付せんのようなユーザーインタフェースで簡単にToDoやプロジェクトの進行状況を管理できるのが特徴。米Fog Creek Softwareが2011年に立ち上げ、14年に企業としてスピンアウト。Atlassianが17年2月に買収した

Atlassianのプロダクトだと,高機能RedmineみたいなJIRAとか,Confluence(Wiki)を使っていたことがあるな.

漏れた情報が話題という・・・

タスク管理ツールの情報漏洩事件 マルチ商法や新興宗教団体のデータまで漏れていた

https://news.livedoor.com/article/detail/20016046/

引用:

取材した大手新聞社の経済担当記者によれば、一般企業や官公庁のデータではないかと思われる資料まで確認できたという。

〜略〜

「マルチ商法グループが管理していると思われる情報が出てきて、そこにはターゲットとなる人物の実名や勤務先、ターゲットにいつ誰が接触し、どういう反応をしたか、どれくらいモノを買わせることができるかなど詳細なメモもありました」(大手紙経済担当記者)

〜略〜

一方で、「人生が終わる」レベルの被害がおよびつつある人もいると話すのは、関東地方の風俗店経営者の男性(40代)。

「どこかの人材業者らしきアカウントが、コロナワクチンの治験に参加を希望している人の名前、住所、電話番号や免許証の写真をアップしていました。業者は手広く『女性のスカウト』もやっていたようで、水商売で働きたいと希望している未成年の個人情報、風俗店で働いている成人女性の写真や個人情報、借金の有無などの記載もあり、自分の名前を入れてヒットしないかと業界で働く女性はびくびくしていますよ」(性風俗店経営者の男性)

プロジェクト管理ツール「Trello」で運転免許証など個人情報流出 閲覧範囲の設定ミスが原因か

https://www.itmedia.co.jp/news/articles/2104/06/news080.html

引用:

大学生の顔写真付き履歴書や住所がダダ漏れ 採用・不採用の理由までもが情報漏洩し、面接担当が顔採用していた事まで判明

「Trello」で機密情報が漏洩していてもアカウントを削除するのは絶対NG!

https://forest.watch.impress.co.jp/docs/serial/yajiuma/1317736.html

引用:

ここで 一番やってはいけないことは、慌ててアカウントを削除してしまうこと です。公開ボードが削除できなくなり、どうしようもなくなる可能性があります

Trelloから流出したもの pic.twitter.com/qZralCm93D

— わんちゃん (@wanpidayo) April 5, 2021

こんなニュースが.

ISIS Cyber Group Launches Cloud, Chat Platforms to ‘Close Ranks’ Online

https://www.hstoday.us/subject-matter-areas/cybersecurity/isis-cyber-group-launches-cloud-chat-platforms-to-close-ranks-online/

DeepLで翻訳.

引用: ダークネットのようなものは,その場所に侵入できれば普通に横目で見ることができるけれど,こう言ったSNS化していくと,内部に入り込まないといけませんね.

ISIS Cyber Group Launches Cloud, Chat Platforms to ‘Close Ranks’ Online

https://www.hstoday.us/subject-matter-areas/cybersecurity/isis-cyber-group-launches-cloud-chat-platforms-to-close-ranks-online/

DeepLで翻訳.

引用:

SISサイバーグループ、クラウドとチャットのプラットフォームを立ち上げ、オンラインで「仲間割れ」を狙う

2021年4月6日 ブリジット・ジョンソン

ISISを支援するサイバーセキュリティグループが、独自のクラウドとチャットプラットフォームを立ち上げました。このプラットフォームは、新たなプロパガンダを生み出し、テログループの信者がオンラインでより良い「クローズ・ランク」を実現するのに役立つと宣言しています。

"エレクトロニック・ホライゾンズ・ファウンデーションは、オンラインに掲載された発表文の中で、「メディア分野における最近の動向と、テクノロジー企業によるコンテンツへの制限を考慮して、我々は、仲間の支持者と一般のイスラム教徒コミュニティとの間で、利益が優先されるような宣伝の場を提供するソリューションを開発することにしました」と述べています。賛同者がインターネット上にファイルをアップロードして公開するための "Horizons Cloud Platform "を開発しました」と述べています。