ブログ - ニュース・徒然カテゴリのエントリ

パスワードの使い回しも問題があるけれど,ある意味暗黙知での使い回し?

ハッカーがデバイス攻撃時に最初に試すパスワードとは

https://japan.zdnet.com/article/35150425/

admin,12345,default,password,rootなどのパスワードがよく使われている模様.administratorに対してadminは,人間の感性の反射的なパスワードだ.

ただ,3年前に検証のために入れたサーバソフトを久しぶりに起動して,パスワード忘れていたけれど,ログインを試したらパスワードがadminで入れたので助かったのが1週間前...

ハッカーがデバイス攻撃時に最初に試すパスワードとは

https://japan.zdnet.com/article/35150425/

admin,12345,default,password,rootなどのパスワードがよく使われている模様.administratorに対してadminは,人間の感性の反射的なパスワードだ.

ただ,3年前に検証のために入れたサーバソフトを久しぶりに起動して,パスワード忘れていたけれど,ログインを試したらパスワードがadminで入れたので助かったのが1週間前...

まだインターネットが一般に普及していなかった30年ほど前.文書は紙でした.

とある外資系のシステムの改修に関わった際,設計書のフッター部分に「会社名 INTERNAL ONLY」と必ず記載が必要で,それは改修・提出資料についてもそれを踏襲する必要がありました.

その当時でも,その外資系コンピュータ会社では,機密文書には何段階かレベルが設定されてあって,INTERNAL ONLYは一番ゆるい方でしたけど,一太郎のような「IBM-DOS文書プログラム」というワープロのテンプレートでフッタに入っているので意識せずに文書を作成していました.(宴会のお知らせとかも)

当時は,印刷して納品.(配布)

いまは,Microsoft Office(Word,Excel,PowerPoint)やAcrobatのPDFで文書が流通することが多いけれど,企業別に機密文書レベルを設定し自動的にフッタに設定されている運用は今もあるようで,機密文書的なロゴや文言の入った電子文書が,インターネット上でも見つかることも多い模様.

地方公共団体の場合が多いようだけれど,公式発表資料なのにフッタに「機密」を示すキーワードが誤って混入している場合が散見され,中には外に出てはいけない文書も混ざっているようで,仕事や趣味?でこれをパトロールしているということもあるそうです.

「機密」的なテキストデータを入れることで逆に検索性が増して漏洩が発覚する可能性もあるので,最近はロゴを入れるところもあるようです.

昨今のIT事情からどうなのかな?と批判を浴びたこともあるけれど,そういう背景を考えると,どこかの団体のプレスリリースが,ワープロで作成した文書を広報部長的な人が捺印してPDF化したものをCMSで報道発表に載せているという運用も,効率的では無いけれどセキュアであると言えますね.

とある外資系のシステムの改修に関わった際,設計書のフッター部分に「会社名 INTERNAL ONLY」と必ず記載が必要で,それは改修・提出資料についてもそれを踏襲する必要がありました.

その当時でも,その外資系コンピュータ会社では,機密文書には何段階かレベルが設定されてあって,INTERNAL ONLYは一番ゆるい方でしたけど,一太郎のような「IBM-DOS文書プログラム」というワープロのテンプレートでフッタに入っているので意識せずに文書を作成していました.(宴会のお知らせとかも)

当時は,印刷して納品.(配布)

いまは,Microsoft Office(Word,Excel,PowerPoint)やAcrobatのPDFで文書が流通することが多いけれど,企業別に機密文書レベルを設定し自動的にフッタに設定されている運用は今もあるようで,機密文書的なロゴや文言の入った電子文書が,インターネット上でも見つかることも多い模様.

地方公共団体の場合が多いようだけれど,公式発表資料なのにフッタに「機密」を示すキーワードが誤って混入している場合が散見され,中には外に出てはいけない文書も混ざっているようで,仕事や趣味?でこれをパトロールしているということもあるそうです.

「機密」的なテキストデータを入れることで逆に検索性が増して漏洩が発覚する可能性もあるので,最近はロゴを入れるところもあるようです.

昨今のIT事情からどうなのかな?と批判を浴びたこともあるけれど,そういう背景を考えると,どこかの団体のプレスリリースが,ワープロで作成した文書を広報部長的な人が捺印してPDF化したものをCMSで報道発表に載せているという運用も,効率的では無いけれどセキュアであると言えますね.

新型コロナウイルスの流行を踏まえて,鉄道会社のホームでのアナウンスでも「テレワークとかで電車に乗らないで(意訳)」とアナウンスする昨今,テレワークに必要なVPNについての注意喚起もでています.

VPN製品の既知脆弱性に注意 - フィッシングにも警戒を

http://www.security-next.com/113205

まぁ,急にVPNの窓口を作ったりしたら,設定不良もあるだろうね.注意喚起では,次のような例を引用されているけれど.

「SSL VPN」の脆弱性探索行為、国内でも観測

http://www.security-next.com/107882

これくらいの機器を導入しているところだったら,ちゃんと運用してそうだけど.

警視庁サイバーセキュリティ対策本部@MPD_cybersec

ちょっと待って!そのテレワーク、セキュリティは大丈夫?(2020/3/16)

https://twitter.com/MPD_cybersec/status/1239384795739607042

VPN製品の既知脆弱性に注意 - フィッシングにも警戒を

http://www.security-next.com/113205

まぁ,急にVPNの窓口を作ったりしたら,設定不良もあるだろうね.注意喚起では,次のような例を引用されているけれど.

「SSL VPN」の脆弱性探索行為、国内でも観測

http://www.security-next.com/107882

これくらいの機器を導入しているところだったら,ちゃんと運用してそうだけど.

警視庁サイバーセキュリティ対策本部@MPD_cybersec

ちょっと待って!そのテレワーク、セキュリティは大丈夫?(2020/3/16)

https://twitter.com/MPD_cybersec/status/1239384795739607042

今日は2日間かけての準上級研修の1日目.

座学研修じゃなくて,ハンズオン,それもハッカソンみたいな感じかな.ハッカソンに行ったことないけれど.状況に応じて相手も手を替え品を替えてやってくる.普通,1チームで七人くらいの役割で対応するモデルらしいけれど,人材不足?で三人で人チーム.忙しかった.トイレ休憩も忘れるくらい.

でも,日々思っていることだけれど,サイバーセキュリティというの,応用技術で言えばエンジニアリングの最高傑作だとおもうね.騙し騙され次の手を読み動きを封じる.キリがない世界だ.

座学研修じゃなくて,ハンズオン,それもハッカソンみたいな感じかな.ハッカソンに行ったことないけれど.状況に応じて相手も手を替え品を替えてやってくる.普通,1チームで七人くらいの役割で対応するモデルらしいけれど,人材不足?で三人で人チーム.忙しかった.トイレ休憩も忘れるくらい.

でも,日々思っていることだけれど,サイバーセキュリティというの,応用技術で言えばエンジニアリングの最高傑作だとおもうね.騙し騙され次の手を読み動きを封じる.キリがない世界だ.

こんなニュースがあった.

「Microsoft Defender ATP for Linux」がパブリックプレビューへ

https://news.mynavi.jp/article/20200225-981726/

そのちょっと前には,これ.

Microsoft、セキュリティアプリ「Defender ATP」のiOSおよびAndroid版を計画中

https://www.itmedia.co.jp/news/articles/2002/21/news065.html

去年のことだけれど,これも.

macOS向けMicrosoft Defender Advanced Threat Protection登場

https://news.mynavi.jp/article/20190709-856657/

つまり,ATPとしてはマルチプラットホームのサポートとなる.実態がなかったりするけれど,今の時期に発表するというのは,日本だと企業の予算どりとかに優位なのかも?

ただし,ライセンス的には,E5になるようなので,毎月4000円近くを払える程度の会社,というところになる.まぁ,それを払えない≒コストに見合わない会社は,狙われにくいし守るものもそんなに量がないだろうという考えかなぁ.セキュリティこそ,「水」のようなものとして提供してほしいけれど,水もお金払って手に入れる時代だし.

「Microsoft Defender ATP for Linux」がパブリックプレビューへ

https://news.mynavi.jp/article/20200225-981726/

そのちょっと前には,これ.

Microsoft、セキュリティアプリ「Defender ATP」のiOSおよびAndroid版を計画中

https://www.itmedia.co.jp/news/articles/2002/21/news065.html

去年のことだけれど,これも.

macOS向けMicrosoft Defender Advanced Threat Protection登場

https://news.mynavi.jp/article/20190709-856657/

つまり,ATPとしてはマルチプラットホームのサポートとなる.実態がなかったりするけれど,今の時期に発表するというのは,日本だと企業の予算どりとかに優位なのかも?

ただし,ライセンス的には,E5になるようなので,毎月4000円近くを払える程度の会社,というところになる.まぁ,それを払えない≒コストに見合わない会社は,狙われにくいし守るものもそんなに量がないだろうという考えかなぁ.セキュリティこそ,「水」のようなものとして提供してほしいけれど,水もお金払って手に入れる時代だし.

この記事.

「Huaweiがモバイルネットワークに侵入可能なことを証明する」とアメリカが発表、イギリスやドイツ陥落による焦りか

https://gigazine.net/news/20200212-huawei-access-telecom-networks/

アメリカの製品でも,侵入可能な穴が空いていることは多いけどなぁ.WindowsとかmacOSとかCISCOのネットワーク機器とか.Huaweiのものだって,バグなのか意図的なのかは,

「Huaweiがモバイルネットワークに侵入可能なことを証明する」とアメリカが発表、イギリスやドイツ陥落による焦りか

https://gigazine.net/news/20200212-huawei-access-telecom-networks/

アメリカの製品でも,侵入可能な穴が空いていることは多いけどなぁ.WindowsとかmacOSとかCISCOのネットワーク機器とか.Huaweiのものだって,バグなのか意図的なのかは,

PowerShellの実行で,ポリシー,ホワイトリストで機能を制限するConstrained Language Modeを理解しようとしているのだけれど,まだよくわかってない.

まずは定番のPowerShellチームによる公式説明資料.

PowerShell Constrained Language Mode

色々と前提となる技術を知ってないと,理解できんな.

こっちの方がわかりやすいかな.

About Language Modes

PowerShellの実行を行うさうに作られるセッション毎に制限モードを設定できて,Windowsの別のセキュリティ技術であるAppLockerやUMCIで別途コントロールしたい時に,細かく制御できるってことかな.

基礎技術であって,応用するには別途それ対応のプロダクトに任せるようにしないと,制限しすぎてモードが生かせない,という結果になりそう.

まずConstrained Modeにしたらいつも使っているps1が動かなくなったしね...

PowerShell Constrained Language Modeを学ぶ

http://www.ujp.jp/modules/tech_regist2/?PowerShell%2FConstrainedLanguage

まずは定番のPowerShellチームによる公式説明資料.

PowerShell Constrained Language Mode

色々と前提となる技術を知ってないと,理解できんな.

こっちの方がわかりやすいかな.

About Language Modes

PowerShellの実行を行うさうに作られるセッション毎に制限モードを設定できて,Windowsの別のセキュリティ技術であるAppLockerやUMCIで別途コントロールしたい時に,細かく制御できるってことかな.

基礎技術であって,応用するには別途それ対応のプロダクトに任せるようにしないと,制限しすぎてモードが生かせない,という結果になりそう.

まずConstrained Modeにしたらいつも使っているps1が動かなくなったしね...

PowerShell Constrained Language Modeを学ぶ

http://www.ujp.jp/modules/tech_regist2/?PowerShell%2FConstrainedLanguage

昨年の年末の記事なので忘れていたけれどこれ.

あの「たまごっち」をヒントに開発されたWi-Fiハッキングが可能な電子ペット「Pwnagotchi」

https://gigazine.net/news/20191231-pwnagotchi/

以前にも,WEPの脆弱性をついて,Wi-Fiただのりを行うための機械が売られていて規制がかかっていたなぁ.

インターネットの外から,どこかしらに侵入しようとするとき,それが大企業だったら特にファイアーウォール,WAFなどが入っていて,設定ミスとかゼロデイ攻撃くらいしか侵入する事は難しいと思うけれど,Wi-Fiのアクセスポイントだと防衛能力は低そうだ.わけわからんメーカものだったら,DDoSくらいはできそうな気もするね.

あの「たまごっち」をヒントに開発されたWi-Fiハッキングが可能な電子ペット「Pwnagotchi」

https://gigazine.net/news/20191231-pwnagotchi/

以前にも,WEPの脆弱性をついて,Wi-Fiただのりを行うための機械が売られていて規制がかかっていたなぁ.

インターネットの外から,どこかしらに侵入しようとするとき,それが大企業だったら特にファイアーウォール,WAFなどが入っていて,設定ミスとかゼロデイ攻撃くらいしか侵入する事は難しいと思うけれど,Wi-Fiのアクセスポイントだと防衛能力は低そうだ.わけわからんメーカものだったら,DDoSくらいはできそうな気もするね.

セキュリティなのか情報システムとしてなのか,整理するカテゴリを悩んだけれど,セキュリティにした.

気になったのはこの2つの記事.

ラック、AWSでの事故原因・対応などまとめたクラウドセキュリティレポート

https://news.mynavi.jp/article/20200131-964716/

Google フォト上の「プライベートなムービー」が他のユーザーにダウンロードされてしまう不具合が存在していた

https://gigazine.net/news/20200205-google-photos-private-video-strangers/

「クラウド」サービスだけれど,結局のところ「内」ではなく「外」にデータを置いているから,意図的であろうがそうでなかろうが,情報は漏れてもおかしくない.

facebookにプライベートな事を書きすぎて何かあったときの特定班に使われる的な事がよくあるけれど,facebookでもプライバシー設定が勝手に何か項目が追加されていて勝手に公開設定になっているというような事は何度もあった.好意的にみて「見えなくなった」を避けたいだけという風には,思えない.

漏れて困るなら「ネットに置くな」なんだろうね.でも避けて通れないから,それなら逆にもう情報漏洩しまくる事を前提にすればいいのだと思う.

気になったのはこの2つの記事.

ラック、AWSでの事故原因・対応などまとめたクラウドセキュリティレポート

https://news.mynavi.jp/article/20200131-964716/

Google フォト上の「プライベートなムービー」が他のユーザーにダウンロードされてしまう不具合が存在していた

https://gigazine.net/news/20200205-google-photos-private-video-strangers/

「クラウド」サービスだけれど,結局のところ「内」ではなく「外」にデータを置いているから,意図的であろうがそうでなかろうが,情報は漏れてもおかしくない.

facebookにプライベートな事を書きすぎて何かあったときの特定班に使われる的な事がよくあるけれど,facebookでもプライバシー設定が勝手に何か項目が追加されていて勝手に公開設定になっているというような事は何度もあった.好意的にみて「見えなくなった」を避けたいだけという風には,思えない.

漏れて困るなら「ネットに置くな」なんだろうね.でも避けて通れないから,それなら逆にもう情報漏洩しまくる事を前提にすればいいのだと思う.

コンピュータでゲームを作ったりするときに,乱数の関数を使う.シューティングゲームなどで,同じパターンで出現すると脳が学習し,ゲームがすぐ飽きられてしまうので偶然性を出すために乱数でパラメータを与えている.

その乱数だけれど,NECのN88-BasicだとRND()という関数だった.RND(1)を設定すると乱数が発生するのだけど,なんどやっても同じパターンでしか乱数が発生しない...

そんな時にはRANDOMIZEという命令を実行すると,発生するにタネを与えて,毎回違う乱数値になるようにできる.でもタネといってもコンピュータが持っているタイマーの1秒〜60までの60パターン程度.今だったら,フルサイズの年月日秒を与えたりそれ以上にIPアドレス,MACアドレス色々とあるので,乱数が乱数らしく出てくるはず.

PC-8801に搭載されていたN88-BASICはMicrosoft製品だけれど,Windows 10の乱数生成の擬似乱数生成器について,ホワイトペーパが公開されているとMicrosoftのブログにあった.

Going in-depth on the Windows 10 random number generation infrastructure

英文で読み応えがあるので時間おあるときにでも是非.

その乱数だけれど,NECのN88-BasicだとRND()という関数だった.RND(1)を設定すると乱数が発生するのだけど,なんどやっても同じパターンでしか乱数が発生しない...

そんな時にはRANDOMIZEという命令を実行すると,発生するにタネを与えて,毎回違う乱数値になるようにできる.でもタネといってもコンピュータが持っているタイマーの1秒〜60までの60パターン程度.今だったら,フルサイズの年月日秒を与えたりそれ以上にIPアドレス,MACアドレス色々とあるので,乱数が乱数らしく出てくるはず.

PC-8801に搭載されていたN88-BASICはMicrosoft製品だけれど,Windows 10の乱数生成の擬似乱数生成器について,ホワイトペーパが公開されているとMicrosoftのブログにあった.

Going in-depth on the Windows 10 random number generation infrastructure

英文で読み応えがあるので時間おあるときにでも是非.

パロアルトネットワークスのこのレポートによると,新規ドメインの70%は「悪意のある」、「不審」、「職場閲覧注意」としてマークされたそうです.

新規登録ドメイン: 悪意のある攻撃者による悪用

https://www.paloaltonetworks.jp/company/in-the-news/2019/newly-registered-domains-malicious-abuse-by-bad-actors

まぁ,確かにいい感じのドメインはすでに誰かに取得されているし,昔は自分のお店用にドメインを取ったりしていたけれど,楽天とかのショッピングモールに出店すればそんなものは不要だし,となると空き地を取ろうとしているから,悪い奴らの方が多いのかもしれない.

そのレポートのDGA(ドメイン生成アルゴリズム)の部分によると,litvxvkucxqnaammvefとかqgasocuiwcymaoとかいうドメインは,一時的なC2サーバの為とか行方をくらませる為だとかの一瞬のためだけにドメインを取るみたいだ.

ブランド保護とかの観点でも,ドメイン取得やサブドメイン登録も,追いかける必要があるんだろうな.網羅的にwhoisしたものをデータベース化すれば,それはそれでマネタイズができるということか.

新規登録ドメイン: 悪意のある攻撃者による悪用

https://www.paloaltonetworks.jp/company/in-the-news/2019/newly-registered-domains-malicious-abuse-by-bad-actors

まぁ,確かにいい感じのドメインはすでに誰かに取得されているし,昔は自分のお店用にドメインを取ったりしていたけれど,楽天とかのショッピングモールに出店すればそんなものは不要だし,となると空き地を取ろうとしているから,悪い奴らの方が多いのかもしれない.

そのレポートのDGA(ドメイン生成アルゴリズム)の部分によると,litvxvkucxqnaammvefとかqgasocuiwcymaoとかいうドメインは,一時的なC2サーバの為とか行方をくらませる為だとかの一瞬のためだけにドメインを取るみたいだ.

ブランド保護とかの観点でも,ドメイン取得やサブドメイン登録も,追いかける必要があるんだろうな.網羅的にwhoisしたものをデータベース化すれば,それはそれでマネタイズができるということか.

ハッカーの巣窟「ダークウェブ」とは,ひっそりと目立たず掲示板のようなところで活動しているのかと思ったら,違うんだと初めて知ったよ.

たしかに,HTTP/HTTPSでアクセスできる場所に置いといたら,検索エンジンにインデックシングされて一般人でも辿り着く場所にあるということになるけれど,Torなのね.名前だけは知っていたけれど,The Onion Routerの略なんだって.

概要だけは以下のページに丁寧に説明されています.

ダークウェブの基礎知識 何が取引され犯罪に利用されているのか

https://eset-info.canon-its.jp/malware_info/special/detail/200121.html

プロトコルを変えることで「面」を作っているというあたりは,ポケモンの面と同じなんじゃなかろうか.いくらでも形を変えて増殖できるという点では言い得て妙だな.

たしかに,HTTP/HTTPSでアクセスできる場所に置いといたら,検索エンジンにインデックシングされて一般人でも辿り着く場所にあるということになるけれど,Torなのね.名前だけは知っていたけれど,The Onion Routerの略なんだって.

概要だけは以下のページに丁寧に説明されています.

ダークウェブの基礎知識 何が取引され犯罪に利用されているのか

https://eset-info.canon-its.jp/malware_info/special/detail/200121.html

プロトコルを変えることで「面」を作っているというあたりは,ポケモンの面と同じなんじゃなかろうか.いくらでも形を変えて増殖できるという点では言い得て妙だな.

なんらかのセミナーや,公開勉強会をやっている主にネットベンチャーが,発表資料を公開するために利用していることが多いスライドシェア.

特に,オープンソース系の利用ノウハウや,運用技術についての発表資料が検索に引っかかることが多くて,便利にみているのだけれど,このサイト,アクセスが禁止されている大企業が多い.

LinkedInが運営しているので,普通に「SNS禁止」に引っかかるのかと思ったら,どちらかというとDropboxやOneDriveなどのアップローダという扱いかな.情報漏洩してしまうと.

そしてGithubもそう.ソースコードがGitHubを経由して流出してしまうという懸念点もあれば,逆にGitHub上に,あまり多くは語られてないけれど強力な脆弱性検査ツールが公開されていたりする.

脆弱性検査ツールは,それは表裏一体.ブラックハッカーが,突破口を見つけるための入り口として利用するためのツールになるわけだから,そういうものを持ち込もうとするアクセスを封じるという意味もある.

世の中にどれくらいのアップローダ・ダウンローダサービスがあるのか分からないけれど,それらを全部封鎖するのは大変だ.

セキュアなサイトしかアクセスできないようにするためのDNSサービスは有償・無償ともにいくつか存在するけれど,正規サービスで利用者のモラルに依存するような場合,封鎖の手立てはなさそうだ.

特に,オープンソース系の利用ノウハウや,運用技術についての発表資料が検索に引っかかることが多くて,便利にみているのだけれど,このサイト,アクセスが禁止されている大企業が多い.

LinkedInが運営しているので,普通に「SNS禁止」に引っかかるのかと思ったら,どちらかというとDropboxやOneDriveなどのアップローダという扱いかな.情報漏洩してしまうと.

そしてGithubもそう.ソースコードがGitHubを経由して流出してしまうという懸念点もあれば,逆にGitHub上に,あまり多くは語られてないけれど強力な脆弱性検査ツールが公開されていたりする.

脆弱性検査ツールは,それは表裏一体.ブラックハッカーが,突破口を見つけるための入り口として利用するためのツールになるわけだから,そういうものを持ち込もうとするアクセスを封じるという意味もある.

世の中にどれくらいのアップローダ・ダウンローダサービスがあるのか分からないけれど,それらを全部封鎖するのは大変だ.

セキュアなサイトしかアクセスできないようにするためのDNSサービスは有償・無償ともにいくつか存在するけれど,正規サービスで利用者のモラルに依存するような場合,封鎖の手立てはなさそうだ.

2019年11月に「今現在,シマンテックはブロードコムに買収された影響があって,新規販売や追加ライセンス販売を凍結しているらしい.」と書いたけれど,実際にはさらにその先の買収が絡んでいたのね.

アクセンチュア、MSSなどシマンテックのサービス事業を買収へ

https://ascii.jp/elem/000/002/003/2003975/

アクセンチュアの人が書いたグランドデザインにはシマンテック製品入りがちだったし,赤坂インターシティというビルにアクセンチュアもシマンテックもいるので,違和感ないな.

シマンテック製品は,製品機能以前に,操作時の動作が重いので,そこをなんとかしてほしい.

アクセンチュア、MSSなどシマンテックのサービス事業を買収へ

https://ascii.jp/elem/000/002/003/2003975/

アクセンチュアの人が書いたグランドデザインにはシマンテック製品入りがちだったし,赤坂インターシティというビルにアクセンチュアもシマンテックもいるので,違和感ないな.

シマンテック製品は,製品機能以前に,操作時の動作が重いので,そこをなんとかしてほしい.

攻撃者の手口として,自分の思い通りに動くツールを送り込む事も多いけれど,現在はシグネチャで意図してないファイルがあるとつまみ出される.そして逆にOSの進化によって便利ツールが多くデフォルトで入っている現状がある.

LoLBin,Living Of the Land Binary(環境寄生)という戦術がある.シスコのTalosという脅威を研究している人たちのブログ.

Cisco Japan Blog

https://gblogs.cisco.com/jp/2019/11/talos-hunting-for-lolbins/

ここで上がっているコマンド.

・powershell.exe

・bitsadmin.exe

・certutil.exe

・psexec.exe

・wmic.exe

・mshta.exe

・mofcomp.exe

・cmstp.exe

・windbg.exe

・cdb.exe

・msbuild.exe

・csc.exe

・regsvr32.exe

昔からあるものもあれば,身に覚えのないものもある.powershell.exeやwmic.exeなどはスクリプト攻撃のベースになるものだけれど,csc.exeC#のコンパイラだったりして,これは.NET Frameworkに付いている.cdb.exeはデバッガだしそういうものが入っているというだけで,悪いことできそうな感じがするなぁ.

まずは,そういうものが本当に必要なのかどうか,いらなければ消す,そして実行を監視する仕組みを作るというのが大事でしょうね.

LoLBin,Living Of the Land Binary(環境寄生)という戦術がある.シスコのTalosという脅威を研究している人たちのブログ.

Cisco Japan Blog

https://gblogs.cisco.com/jp/2019/11/talos-hunting-for-lolbins/

ここで上がっているコマンド.

・powershell.exe

・bitsadmin.exe

・certutil.exe

・psexec.exe

・wmic.exe

・mshta.exe

・mofcomp.exe

・cmstp.exe

・windbg.exe

・cdb.exe

・msbuild.exe

・csc.exe

・regsvr32.exe

昔からあるものもあれば,身に覚えのないものもある.powershell.exeやwmic.exeなどはスクリプト攻撃のベースになるものだけれど,csc.exeC#のコンパイラだったりして,これは.NET Frameworkに付いている.cdb.exeはデバッガだしそういうものが入っているというだけで,悪いことできそうな感じがするなぁ.

まずは,そういうものが本当に必要なのかどうか,いらなければ消す,そして実行を監視する仕組みを作るというのが大事でしょうね.

10年ほど前から,facebookに登録しているのだけれど,数年前から自分の個人情報は排除した.メールアドレスも専用のものにしたし,携帯電話番号も消したし偽名に変更した.

ただ,こうも情報漏洩問題がでていると,消したはずの変更前情報も漏洩していると考えるのが正しいのだろうな.

システムを作る際に,変更前情報を取って置いたりするけれど,その回数はシステムによってまちまち.最小限は1回分なので,変えるときは2回〜3回行えば古い情報は消えるはずだけれど,SNSは一度帰るとしばらく変更できない制限があるので,うまくいかないな.

Facebookのユーザー情報がアマゾンのクラウドに“放置”、ずさんなデータ管理から見えてきたこと

https://wired.jp/2019/04/05/facebook-apps-540-million-records/

“大量のユーザーデータが保護されていない状態でアマゾンのクラウドサーヴァーに置かれていた”

フェイスブック利用者2.7億人の個人情報流出、ほとんどが米ユーザー

https://www.bloomberg.co.jp/news/articles/2019-12-21/Q2UC7ST0G1KY01

”ベトナムを拠点とするとみられるグループによって検索可能なデータベース上に掲載されていた。同グループはデータへのアクセス料を請求していたもようだが、コードの欠陥で誰にでも閲覧できる状態になっていたという。”

フェイスブックから4億人以上の電話番号が流出…何者かがネット上に公開

https://www.businessinsider.jp/post-198159

”9月4日のTechCrunchのレポートによると、パスワードで保護されていないサーバー上で、Facebookアカウントにリンクした電話番号が4億1900万件も発見されたと”

ここ一年だけでもこれだけ.facebookのwikipediaをみると,もう多すぎて載ってないみたいだw

それ以外にも.

12億人分もの個人情報がオンラインのサーバー上に誰でもアクセス可能な状態で保管されていたことが判明

https://gigazine.net/news/20191125-massive-data-leak-discovered/

4TB分のデータ.全国紙の朝刊1日分が1MBの容量と言われたいてこともあったけれど,ほとんどは画像や動画なんだろうな.

ただ,こうも情報漏洩問題がでていると,消したはずの変更前情報も漏洩していると考えるのが正しいのだろうな.

システムを作る際に,変更前情報を取って置いたりするけれど,その回数はシステムによってまちまち.最小限は1回分なので,変えるときは2回〜3回行えば古い情報は消えるはずだけれど,SNSは一度帰るとしばらく変更できない制限があるので,うまくいかないな.

Facebookのユーザー情報がアマゾンのクラウドに“放置”、ずさんなデータ管理から見えてきたこと

https://wired.jp/2019/04/05/facebook-apps-540-million-records/

“大量のユーザーデータが保護されていない状態でアマゾンのクラウドサーヴァーに置かれていた”

フェイスブック利用者2.7億人の個人情報流出、ほとんどが米ユーザー

https://www.bloomberg.co.jp/news/articles/2019-12-21/Q2UC7ST0G1KY01

”ベトナムを拠点とするとみられるグループによって検索可能なデータベース上に掲載されていた。同グループはデータへのアクセス料を請求していたもようだが、コードの欠陥で誰にでも閲覧できる状態になっていたという。”

フェイスブックから4億人以上の電話番号が流出…何者かがネット上に公開

https://www.businessinsider.jp/post-198159

”9月4日のTechCrunchのレポートによると、パスワードで保護されていないサーバー上で、Facebookアカウントにリンクした電話番号が4億1900万件も発見されたと”

ここ一年だけでもこれだけ.facebookのwikipediaをみると,もう多すぎて載ってないみたいだw

それ以外にも.

12億人分もの個人情報がオンラインのサーバー上に誰でもアクセス可能な状態で保管されていたことが判明

https://gigazine.net/news/20191125-massive-data-leak-discovered/

4TB分のデータ.全国紙の朝刊1日分が1MBの容量と言われたいてこともあったけれど,ほとんどは画像や動画なんだろうな.

デフォルトではPowerShellの実行は,実行ポリシーによって無効化されている.

管理者権限で,実行ポリシー(ExecutionPolicy)をRestictからUnrestrictedに変更する手順をまとめてみた.

PowerShellの実行ポリシー

http://www.ujp.jp/modules/tech_regist2/?PowerShell%2F01%2FGet-ExecutionPolicy

最初の一歩という感じだから,入門本とかみれば最初に書いてあるんだろうな...

管理者権限で,実行ポリシー(ExecutionPolicy)をRestictからUnrestrictedに変更する手順をまとめてみた.

PowerShellの実行ポリシー

http://www.ujp.jp/modules/tech_regist2/?PowerShell%2F01%2FGet-ExecutionPolicy

最初の一歩という感じだから,入門本とかみれば最初に書いてあるんだろうな...

政府が抱えているハッカーっていうと,どうにも共産圏の国が多いような気もするけれど.

グーグル、政府の支援を受けたハッカーの標的を3カ月で1.2万件超検出

https://japan.cnet.com/article/35146201/

「Googleが公開したヒートマップによると、これら警告の発出先は、大半が米国と韓国、パキスタン、ベトナムのユーザーだったという。」

そう考えると,中国インドなのかなぁ.

グーグル、政府の支援を受けたハッカーの標的を3カ月で1.2万件超検出

https://japan.cnet.com/article/35146201/

「Googleが公開したヒートマップによると、これら警告の発出先は、大半が米国と韓国、パキスタン、ベトナムのユーザーだったという。」

そう考えると,中国インドなのかなぁ.

新幹線とか,無料Wi-Fiとか,Wi-Fiのアクセスポイントに接続しようとすると,認証画面がでたりする.

次の画像は,東京スタジアム(味スタ)でフリーWi-Fiに接続した時のスクショ.

仕組み的には,Wi-Fiに接続したあと,ゲームでもWebブラウザでもいいけれどHTTPクライアントが何処かのサーバにアクセスしようとした際に,HTTPを横取りして認証画面を出す,という感じになっている.

昔は,色々な個人情報を入力させるものも多かったけれど,現在は利便性のために,SNSなどとの認証を連携させていることも多いかな.

東京スタジアムの場合,RUGBYのセンスのいい画像がでていたので思わずスクショを撮っておいたけれど,PRにも使えてますね.

ヤマハの次の技術情報が,とてもわかりやすい感じ.

WLX313技術情報 - YAMAHA

http://www.rtpro.yamaha.co.jp/AP/docs/wlx313/captive_portal.html

ただし,意外と簡単に作れるみたいなので,偽Wi-Fiを立てるには,Captive Potalにそれっぽいデザインの画像を入れておいたら,騙されちゃうこともあるかも.

次の画像は,東京スタジアム(味スタ)でフリーWi-Fiに接続した時のスクショ.

仕組み的には,Wi-Fiに接続したあと,ゲームでもWebブラウザでもいいけれどHTTPクライアントが何処かのサーバにアクセスしようとした際に,HTTPを横取りして認証画面を出す,という感じになっている.

昔は,色々な個人情報を入力させるものも多かったけれど,現在は利便性のために,SNSなどとの認証を連携させていることも多いかな.

東京スタジアムの場合,RUGBYのセンスのいい画像がでていたので思わずスクショを撮っておいたけれど,PRにも使えてますね.

ヤマハの次の技術情報が,とてもわかりやすい感じ.

WLX313技術情報 - YAMAHA

http://www.rtpro.yamaha.co.jp/AP/docs/wlx313/captive_portal.html

ただし,意外と簡単に作れるみたいなので,偽Wi-Fiを立てるには,Captive Potalにそれっぽいデザインの画像を入れておいたら,騙されちゃうこともあるかも.

グーグル、政府の支援を受けたハッカーの標的を3カ月で1.2万件超検出

https://japan.cnet.com/article/35146201/

不正侵入をしようとしても,多層防御をクラウド利用で手軽にできちゃう昨今,表から入るのは難しいので,そうなると,錠前の弱い部分から入っていこうとするわけで,それが振り込め詐欺・・・じゃなくて標的型攻撃.

https://japan.cnet.com/article/35146201/

不正侵入をしようとしても,多層防御をクラウド利用で手軽にできちゃう昨今,表から入るのは難しいので,そうなると,錠前の弱い部分から入っていこうとするわけで,それが振り込め詐欺・・・じゃなくて標的型攻撃.

ちょっと古い記事のようだけれど,これ.

国家関与の高度で危険な18のマルウェア

https://japan.zdnet.com/article/35139844/

脆弱性を利用した悪意ある行為をおこなうソフトウェア,マルウェアは,新しい脆弱性を突破口に,侵入,権限昇格を行うのだけれど,それらが成功した後,やることは一緒.

・侵入に成功したことを,ボスに伝える

・駆除されないようにバレないように潜伏

・本来の目的のために準備(ラテラルムーブメントも含まれる)

・その時が来たら活動開始

それらが基本セットになっているわけで,そういうものをrootkitと呼ぶのだけれど,そのrootkitの中に,何処かの国の機関がよく使うクセのようなものが出ていて,それでその国が関与しているとされているらしい.

今日は,ロシアが組織ぐるみのドーピング,検査データの改ざんのためにオリンピックを始めしばらく国際大会に参加させない決定が下されたようだけれど,そういうのもそういうクセがあるのから,間違いないのだろうなぁ.

そして,同じ記事の中の13番目に,まさにロシアのドーピング問題に関わって活動したのではとされるものがある...

Olympic Destroyer

https://japan.zdnet.com/article/35139844/13/

国家関与の高度で危険な18のマルウェア

https://japan.zdnet.com/article/35139844/

脆弱性を利用した悪意ある行為をおこなうソフトウェア,マルウェアは,新しい脆弱性を突破口に,侵入,権限昇格を行うのだけれど,それらが成功した後,やることは一緒.

・侵入に成功したことを,ボスに伝える

・駆除されないようにバレないように潜伏

・本来の目的のために準備(ラテラルムーブメントも含まれる)

・その時が来たら活動開始

それらが基本セットになっているわけで,そういうものをrootkitと呼ぶのだけれど,そのrootkitの中に,何処かの国の機関がよく使うクセのようなものが出ていて,それでその国が関与しているとされているらしい.

今日は,ロシアが組織ぐるみのドーピング,検査データの改ざんのためにオリンピックを始めしばらく国際大会に参加させない決定が下されたようだけれど,そういうのもそういうクセがあるのから,間違いないのだろうなぁ.

そして,同じ記事の中の13番目に,まさにロシアのドーピング問題に関わって活動したのではとされるものがある...

Olympic Destroyer

https://japan.zdnet.com/article/35139844/13/

PCの中にCyberlink社のPower2GoというDVDライティングソフトが入っていた.どんなことができるのか調べてみようと思ったら,脆弱性が存在した.

JVNDB-2011-003510

Power2Go にバッファオーバーフローの脆弱性

https://jvndb.jvn.jp/ja/contents/2011/JVNDB-2011-003510.html

JVNのサイトには「2011年12月12日現在、対策方法はありません。」と書いてある.2011年なので随分古いけれど,現在はPower2Go 13が最新の模様.

新しいパッチとかは出ないようだけれど,EMETやDEPを利用すれば回避できるそうだ.

で,EMETってなに?というのが今日の本題.

Enhanced Mitigation Experience Toolkit

https://ja.m.wikipedia.org/wiki/Enhanced_Mitigation_Experience_Toolkit

Windows 10 1607まで対応だそうで,1803や1903に対応してないようだ.

「サポート終了日は、2018 年 7 月 31 日です。 2018 年 7 月 31 日以降、EMET のサポートやセキュリティ修正プログラムが提供される予定はありません。」

https://support.microsoft.com/ja-jp/help/2458544/the-enhanced-mitigation-experience-toolkit

代わりのものはないらしい.結局,Power2Goは安全なのかどうなのかわからずじまいだ.

JVNDB-2011-003510

Power2Go にバッファオーバーフローの脆弱性

https://jvndb.jvn.jp/ja/contents/2011/JVNDB-2011-003510.html

JVNのサイトには「2011年12月12日現在、対策方法はありません。」と書いてある.2011年なので随分古いけれど,現在はPower2Go 13が最新の模様.

新しいパッチとかは出ないようだけれど,EMETやDEPを利用すれば回避できるそうだ.

で,EMETってなに?というのが今日の本題.

Enhanced Mitigation Experience Toolkit

https://ja.m.wikipedia.org/wiki/Enhanced_Mitigation_Experience_Toolkit

Windows 10 1607まで対応だそうで,1803や1903に対応してないようだ.

「サポート終了日は、2018 年 7 月 31 日です。 2018 年 7 月 31 日以降、EMET のサポートやセキュリティ修正プログラムが提供される予定はありません。」

https://support.microsoft.com/ja-jp/help/2458544/the-enhanced-mitigation-experience-toolkit

代わりのものはないらしい.結局,Power2Goは安全なのかどうなのかわからずじまいだ.

いまのトレンドは,サプライチェーン攻撃なのだそうだ.これ,なんか一言で説明しづらい.ソーシャル・エンジニアリングにも似ているかなぁ.

説明文書があったのでリンクを.

サプライチェーンのセキュリティ脅威に備える -IPA-

https://www.ipa.go.jp/files/000073868.pdf

より具体的に例えるなら,これかな.

スバル工場、操業再開 台風19号で浸水被害

https://www.asahi.com/articles/ASMBT35FPMBTULFA00J.html

新聞サイトなので消えるかもしれないので要約して引用.

1つの部品でも供給が止まると車は完成しないからね.この場合,たとえばスバルのような大企業のセキュリティを突破しようとすると大変だけれど,取引先にある小さな会社だと,突破しやすそうだという想像は付くね.

そういえば,昔KDDIと取引している会社は,KDDI費用でセキュリティ対策をするという話があった.KDDIはネットベンチャーの育成をやっているけれど,そういう会社は生きていくのがやっとなのでセキュリティ対策ができてないことも多い.そこをサプライチェーンの1つとして考え,KDDIは費用として計上し,ネットベンチャーは「売り上げ」として処理できたという神対応だったな.

下請け,孫請け,ひ孫受けとかまで考えるんだろうな...取引先を選ぶときに与信をするけれど,そのうちセキュリティ対策していますか何をどこまで?みたいなことを名しいがわりに説明する時代もくるのでしょう.

説明文書があったのでリンクを.

サプライチェーンのセキュリティ脅威に備える -IPA-

https://www.ipa.go.jp/files/000073868.pdf

より具体的に例えるなら,これかな.

スバル工場、操業再開 台風19号で浸水被害

https://www.asahi.com/articles/ASMBT35FPMBTULFA00J.html

新聞サイトなので消えるかもしれないので要約して引用.

スバルは25日、台風19号の影響で取引先が浸水して部品供給が滞り、

操業を止めていた国内唯一の完成車工場、群馬製作所(群馬県太田市など)

で、生産を再開した。

〜略〜

群馬製作所は台風による直接の被害はなかったが、プレス部品をつくる

取引先企業が浸水。部品の供給が止まった・・・

そういえば,昔KDDIと取引している会社は,KDDI費用でセキュリティ対策をするという話があった.KDDIはネットベンチャーの育成をやっているけれど,そういう会社は生きていくのがやっとなのでセキュリティ対策ができてないことも多い.そこをサプライチェーンの1つとして考え,KDDIは費用として計上し,ネットベンチャーは「売り上げ」として処理できたという神対応だったな.

下請け,孫請け,ひ孫受けとかまで考えるんだろうな...取引先を選ぶときに与信をするけれど,そのうちセキュリティ対策していますか何をどこまで?みたいなことを名しいがわりに説明する時代もくるのでしょう.

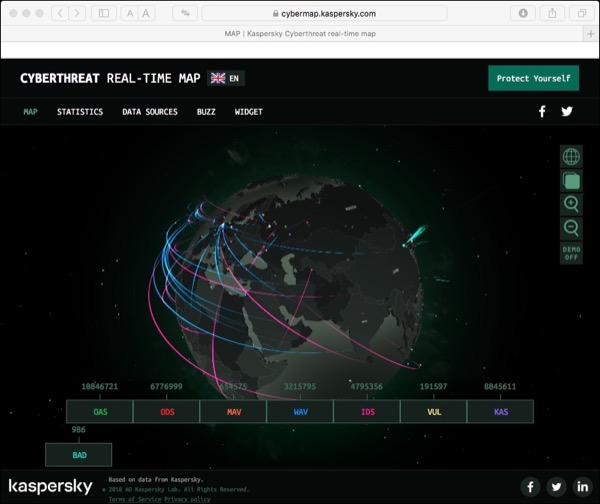

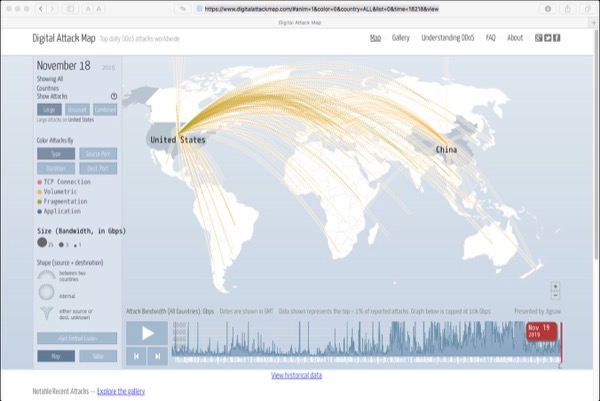

4年前に同じタイトルでNorse社がReal-time mapを紹介したけれど,サイトがなくなっていますね.

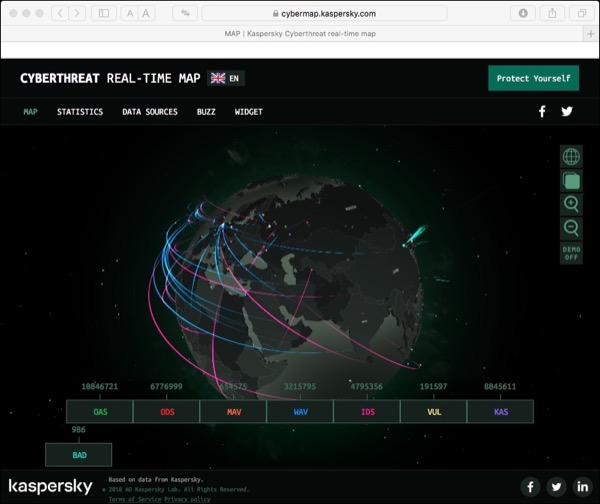

カスペルスキーのマップは,まだ健在でした.

CYBERTHREAT REAL-TIME MAP

http://cybermap.kaspersky.com

映画のワンシーンで使われそうな感じは健在.

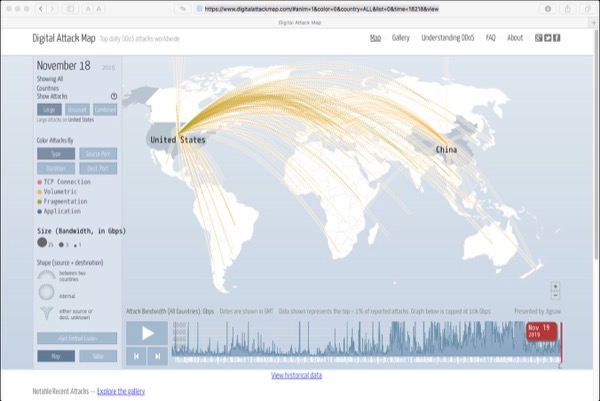

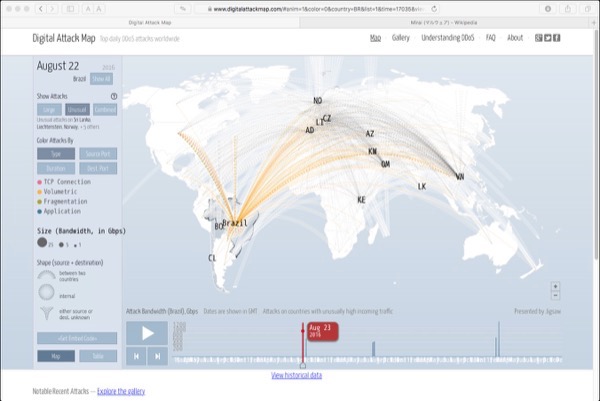

そして今日教えてもらったのはこれ.

デジタル・アタック・マップ

http://www.digitalattackmap.com/

]

]

他の類似のものに比べて,とてもあっさり色使いだけれど,これはGoogleが提供しているものです.他と違うのは,過去履歴を見ることができるということ.

たとえば,3年前のMiraiマルウェアによるDDoS被害.これもピンポイントでリンクが貼ってある.

Miraiは初期パスワードのままの監視カメラ等のIoTデバイスに入り込んで,特定のどこかのサイトに集中的にDDoSアタックをかけるものでした.ブラジルからドカーンとでているのがよくわかります.

ただしこのサイト,とても重たい...

カスペルスキーのマップは,まだ健在でした.

CYBERTHREAT REAL-TIME MAP

http://cybermap.kaspersky.com

映画のワンシーンで使われそうな感じは健在.

そして今日教えてもらったのはこれ.

デジタル・アタック・マップ

http://www.digitalattackmap.com/

]

]他の類似のものに比べて,とてもあっさり色使いだけれど,これはGoogleが提供しているものです.他と違うのは,過去履歴を見ることができるということ.

たとえば,3年前のMiraiマルウェアによるDDoS被害.これもピンポイントでリンクが貼ってある.

Miraiは初期パスワードのままの監視カメラ等のIoTデバイスに入り込んで,特定のどこかのサイトに集中的にDDoSアタックをかけるものでした.ブラジルからドカーンとでているのがよくわかります.

ただしこのサイト,とても重たい...

この事件?事故を見て2つの実体験を思い出した.

簡単なパスワードでRDPを空けておいたら、数時間でハッキングされマイニングツールを仕込まれた話

https://internet.watch.impress.co.jp/docs/column/shimizu/1195372.html

1つは,2001年の夏だったかな.うっちゃん(誰?)とスガちゃんと3人で,某データセンタに行きました.

私とスガちゃんは既存Solaris場で動くDBサーバの調整,うっちゃんは新規のiモードのサイトを構築.新規サイトはWindows 2000サーバにIISという環境だったのだけれど,その日はOSをインストールしてIISが立ち上がったところまでで作業終了.データセンタ近くの居酒屋で三人でビール飲んで帰宅.

翌日,うっちゃんが「なんか変な画面が出ている」というので見て見たら,ワームに感染していた.Code Redというワームでした.インデックスサーバの脆弱性を狙ったもので,このワームの増殖トラフィックのために当時インターネットが麻痺したと言われてました.

マイクロソフト セキュリティ情報 MS01-033 - 緊急

Index Server ISAPI エクステンションの未チェックのバッファにより Web サーバーが攻撃される

https://docs.microsoft.com/ja-jp/security-updates/securitybulletins/2001/ms01-033

この時の敗北は,3点.

・OSをインストールしてそのあと必要なパッチを当てることまでしなかったこと.

・使ってもないインデックスサーバを稼動さえていたこと

・まだ準備できてないのにインターネットにオープンにしていたこと.

まだ救われたのは,この時は増殖する以外にの,例えばファイルの破壊行為はなかったし,感染しているぞとわかるページを残していて発見しやすかったことかな.

Code Red ワームに対する警告

https://docs.microsoft.com/ja-jp/security-updates/planningandimplementationguide/19871744?redirectedfrom=MSDN

そして2回目は,2007年ごろかな.外部からのメンテナンス用に,当時SSHサーバをSpringboard(踏み台)として使っていたのだけれど,そこにある安田のおっちゃんのyasudaユーザが乗っ取られてしまった.

発見したのは,偶然見つけた2chの記事.「不正アクセスしてくるIPを晒すスレ」にSprinbboardサーバが出ていたのでした.見つけたきっかけはSpringboard場で動かしていたWebサーバにアクセスしようとブラウザの検索バーにホスト名を入れたら,HTTPアクセスではなく検索になってしまったことという,本当に偶然...

不正通信の状態を見ると,ノルウェーのIPアドレスから,yasudaユーザでログインされてIRCのリレーサーバが設置されていました.安田のおっちゃんに聞き取りしたら,アカウント払い出ししたあと,簡単なパスワードに変更してそれっきりにしていたそうで...

そのSpringboardサーバはLinuxサーバだったのだけれど,隠しフォルダを使って送り込んだファイルを隠蔽していたけれど,root権限まで取ろうとしてなくてログ削除などは行ってませんでした.

隙を見せると瞬間的に乗っ取られるので,インターネットは怖いね.

簡単なパスワードでRDPを空けておいたら、数時間でハッキングされマイニングツールを仕込まれた話

https://internet.watch.impress.co.jp/docs/column/shimizu/1195372.html

1つは,2001年の夏だったかな.うっちゃん(誰?)とスガちゃんと3人で,某データセンタに行きました.

私とスガちゃんは既存Solaris場で動くDBサーバの調整,うっちゃんは新規のiモードのサイトを構築.新規サイトはWindows 2000サーバにIISという環境だったのだけれど,その日はOSをインストールしてIISが立ち上がったところまでで作業終了.データセンタ近くの居酒屋で三人でビール飲んで帰宅.

翌日,うっちゃんが「なんか変な画面が出ている」というので見て見たら,ワームに感染していた.Code Redというワームでした.インデックスサーバの脆弱性を狙ったもので,このワームの増殖トラフィックのために当時インターネットが麻痺したと言われてました.

マイクロソフト セキュリティ情報 MS01-033 - 緊急

Index Server ISAPI エクステンションの未チェックのバッファにより Web サーバーが攻撃される

https://docs.microsoft.com/ja-jp/security-updates/securitybulletins/2001/ms01-033

この時の敗北は,3点.

・OSをインストールしてそのあと必要なパッチを当てることまでしなかったこと.

・使ってもないインデックスサーバを稼動さえていたこと

・まだ準備できてないのにインターネットにオープンにしていたこと.

まだ救われたのは,この時は増殖する以外にの,例えばファイルの破壊行為はなかったし,感染しているぞとわかるページを残していて発見しやすかったことかな.

Code Red ワームに対する警告

https://docs.microsoft.com/ja-jp/security-updates/planningandimplementationguide/19871744?redirectedfrom=MSDN

そして2回目は,2007年ごろかな.外部からのメンテナンス用に,当時SSHサーバをSpringboard(踏み台)として使っていたのだけれど,そこにある安田のおっちゃんのyasudaユーザが乗っ取られてしまった.

発見したのは,偶然見つけた2chの記事.「不正アクセスしてくるIPを晒すスレ」にSprinbboardサーバが出ていたのでした.見つけたきっかけはSpringboard場で動かしていたWebサーバにアクセスしようとブラウザの検索バーにホスト名を入れたら,HTTPアクセスではなく検索になってしまったことという,本当に偶然...

不正通信の状態を見ると,ノルウェーのIPアドレスから,yasudaユーザでログインされてIRCのリレーサーバが設置されていました.安田のおっちゃんに聞き取りしたら,アカウント払い出ししたあと,簡単なパスワードに変更してそれっきりにしていたそうで...

そのSpringboardサーバはLinuxサーバだったのだけれど,隠しフォルダを使って送り込んだファイルを隠蔽していたけれど,root権限まで取ろうとしてなくてログ削除などは行ってませんでした.

隙を見せると瞬間的に乗っ取られるので,インターネットは怖いね.

Windowsに搭載されているスクリプト言語環境がPowerShell.バッチプログラム(拡張子.bat)の現在進行形.

Windowsのマルウェアの主流はPowerShellを用いたファイルレスマルウェアなのだそうです.スクリプト言語なので送り込んでもファイルじゃなくて主記憶メモリ内で展開して実行されるから,従来型のファイルスキャンのパターンマッチングのアンチウイルスソフトでは検知できない.

それに向けての対策もPowerShell 5.0から行なわれていて,ログの出力ができるようになっているそう.設定が必要で,グループポリシーのWindows Shellで「XXX ログを有効にする」を[有効]にすることで有効になる.

モジュールログ

イベントとログにスクリプト名や引数が記録されるようになる.

まずはどういうスクリプトをいつ実行しているかな程度のもの.バッチ処理の実行実績の確認程度の用途かな.対セキュリティでは無い.

PowerShellスクリプトブロックのログ記録

イベントとログにスクリプト名や引数が記録されるようになる.対話的な呼び出しも記録されるけれど,実行結果は記録されない.

PowerShellトランスクリプション

これまでの話の流れからいうと,実行結果も記録される.これまでも,デバッグ用途でStart-Transcriptと入力すると,トランスクリプトログが記録される.Transcript=転写という意味.

グループポリシーで設定することで,わざわざStart-Transcriptと入力しなくてもログが取得されるようになる.逆にいうと強制的にログを吐き出させる.

こんな感じで使う.

すると,こういうログが作成される.

なるほど.

こういう仕組みということで,PowerShellで作成されたマルウェアを検知しようとすると,まず第一にイベントログの中から実行されたスクリプト名を取り出す仕組みから,しばらくはモニタリング期間として実行されるスクリプト名やパラメータ,時間(タイミング)などの情報を収集して辞書を作成.

辞書が出来上がったら,検出モードとして,辞書にないスクリプトが実行されたら通知する感じかな.

そして第2として,スクリプトの中の実行された命令を見て,マルウェアが使いがちな命令を検出すること.

「Powload」の手口の変化:ファイルレスな活動からステガノグラフィまで

https://blog.trendmicro.co.jp/archives/20694

この記事によるとPowerShellの場合Get-Cultureというコマンドでコンピュータの地域設定を取得しているそうだ.

単純に外部プログラムを実行するコマンドのStart-Processなどを検出しても良いのかもしれない.この辺は,多くの検体を持っているセキュリティ対策を行っている会社の方が強いだろうなぁ.Trend Micro Anti-Threat Toolkitとかで提出を受けるのかな.

Windowsのマルウェアの主流はPowerShellを用いたファイルレスマルウェアなのだそうです.スクリプト言語なので送り込んでもファイルじゃなくて主記憶メモリ内で展開して実行されるから,従来型のファイルスキャンのパターンマッチングのアンチウイルスソフトでは検知できない.

それに向けての対策もPowerShell 5.0から行なわれていて,ログの出力ができるようになっているそう.設定が必要で,グループポリシーのWindows Shellで「XXX ログを有効にする」を[有効]にすることで有効になる.

モジュールログ

イベントとログにスクリプト名や引数が記録されるようになる.

まずはどういうスクリプトをいつ実行しているかな程度のもの.バッチ処理の実行実績の確認程度の用途かな.対セキュリティでは無い.

PowerShellスクリプトブロックのログ記録

イベントとログにスクリプト名や引数が記録されるようになる.対話的な呼び出しも記録されるけれど,実行結果は記録されない.

PowerShellトランスクリプション

これまでの話の流れからいうと,実行結果も記録される.これまでも,デバッグ用途でStart-Transcriptと入力すると,トランスクリプトログが記録される.Transcript=転写という意味.

グループポリシーで設定することで,わざわざStart-Transcriptと入力しなくてもログが取得されるようになる.逆にいうと強制的にログを吐き出させる.

こんな感じで使う.

すると,こういうログが作成される.

**********************

Windows PowerShell トランスクリプト開始

開始時刻: 20191113004136

ユーザー名: windows81pro\ujpadmin

RunAs ユーザー: windows81pro\ujpadmin

構成名:

コンピューター: WINDOWS81PRO (Microsoft Windows NT 10.0.17134.0)

ホスト アプリケーション: C:\Windows\System32\WindowsPowerShell\v1.0\powershell.exe

プロセス ID: 9164

PSVersion: 5.1.17134.765

PSEdition: Desktop

PSCompatibleVersions: 1.0, 2.0, 3.0, 4.0, 5.0, 5.1.17134.765

BuildVersion: 10.0.17134.78-)65

CLRVersion: 4.0.30319.42000

WSManStackVersion: 3.0

PSRemotingProtocolVersion: 2.3

SerializationVersion: 1.1.0.1

**********************

トランスクリプトが開始されました。出力ファイル: C:\test.log

PS C:\Users\ujpadmin> write-host "test"

test

PS C:\Users\ujpadmin> Stop-Transcript

**********************

Windows PowerShell トランスクリプト終了

終了時刻: 20191113004146

**********************

こういう仕組みということで,PowerShellで作成されたマルウェアを検知しようとすると,まず第一にイベントログの中から実行されたスクリプト名を取り出す仕組みから,しばらくはモニタリング期間として実行されるスクリプト名やパラメータ,時間(タイミング)などの情報を収集して辞書を作成.

辞書が出来上がったら,検出モードとして,辞書にないスクリプトが実行されたら通知する感じかな.

そして第2として,スクリプトの中の実行された命令を見て,マルウェアが使いがちな命令を検出すること.

「Powload」の手口の変化:ファイルレスな活動からステガノグラフィまで

https://blog.trendmicro.co.jp/archives/20694

この記事によるとPowerShellの場合Get-Cultureというコマンドでコンピュータの地域設定を取得しているそうだ.

単純に外部プログラムを実行するコマンドのStart-Processなどを検出しても良いのかもしれない.この辺は,多くの検体を持っているセキュリティ対策を行っている会社の方が強いだろうなぁ.Trend Micro Anti-Threat Toolkitとかで提出を受けるのかな.

灯台下暗し.

トレンドマイクロ従業員が顧客情報を不正に持ち出し売却、サポート詐欺に悪用されていたことが判明

https://internet.watch.impress.co.jp/docs/news/1216837.html

影響を受けた利用者は全体の1%,だけれど,120万人だそう.広島市の人口に近いのか.

トレンドマイクロ従業員が顧客情報を不正に持ち出し売却、サポート詐欺に悪用されていたことが判明

https://internet.watch.impress.co.jp/docs/news/1216837.html

トレンドマイクロのテクニカルサポートの従業員が顧客情報を持ち出し、

第三者の悪意ある攻撃者に売却していたことが判明した。

これを悪用したサポート詐欺が発生していることが確認されている。

JPCERT/CCでキャンペーンをやっているのに気づいた.

STOP! パスワード使いまわしキャンペーン2019

https://www.jpcert.or.jp/pr/stop-password.html

素人にも?わかりやすくするために漫画付きの模様.でも,内容的には難しいよね.「フィッシングサイト」なんてキーワードもでてきているから,

総務省の方が,より優しく書いてある感じはある.

総務省:IDとパスワード|国民のための情報セキュリティサイト

http://www.soumu.go.jp/main_sosiki/joho_tsusin/security/basic/privacy/01-2.html

そして「定期的な変更は不要」とう言葉かな.最近のはやりは.

こういうのも参考になる.

内閣サイバーセキュリティセンター

https://www.nisc.go.jp/security-site/files/handbook-03.pdf

似たようなことを色々な行政機関でやっているのもなぁ,,,と思うけれどそれぞれ参考になります.

STOP! パスワード使いまわしキャンペーン2019

https://www.jpcert.or.jp/pr/stop-password.html

素人にも?わかりやすくするために漫画付きの模様.でも,内容的には難しいよね.「フィッシングサイト」なんてキーワードもでてきているから,

総務省の方が,より優しく書いてある感じはある.

総務省:IDとパスワード|国民のための情報セキュリティサイト

http://www.soumu.go.jp/main_sosiki/joho_tsusin/security/basic/privacy/01-2.html

そして「定期的な変更は不要」とう言葉かな.最近のはやりは.

こういうのも参考になる.

内閣サイバーセキュリティセンター

https://www.nisc.go.jp/security-site/files/handbook-03.pdf

似たようなことを色々な行政機関でやっているのもなぁ,,,と思うけれどそれぞれ参考になります.

「SS7の脆弱性対応をどう考えるか」という議論があった.なんの事かわからなかかったのだけれど,日本ではSS7(えすえすせぶん)とかNo.7と呼ばれる,共通線信号No.7 (Common Channel Signaling System No.7、SS7)の事.

世界各地の公衆交換電話網で使われている電話網用のシグナリング・プロトコルで,北米ではCCSS7,イギルスではC7と呼んだりするらしい.

要は電話回線の信号の事だけれど,これがハッキングされると,通話内容が傍受されるわけだけれど,この中にSMSのテキストメッセージも含まれるそう.

セブンイレブンのセブンPayで認知度が高まった?!二要素認証の1つの手段で,SMSで認証番号を送るというのがあるけれど,SMSが傍受されるとお手上げってことらしい.

それで,日本だとケータイ回線は3G,4Gが主流で,そろそろ5Gの時代が来るけれど,5GではSS7を使ってないので対策できるそうだ.ただし,当然下位互換性を求められるから,通信相手が3Gや4G回線だと,その意味も薄れる.

3Gはそろそろだけれど,4Gの停波までは,随分先だろうからなぁ.

このSS7の防衛策なんてのは,普通の企業だとあまり考えなくても良さそう(狙う意味がない)だけれど,政府とか大企業で国家レベルで攻撃を受けそうな対象機関だと,対策,あるいは脆弱性を前提として潰していく必要があるのかな.

世界各地の公衆交換電話網で使われている電話網用のシグナリング・プロトコルで,北米ではCCSS7,イギルスではC7と呼んだりするらしい.

要は電話回線の信号の事だけれど,これがハッキングされると,通話内容が傍受されるわけだけれど,この中にSMSのテキストメッセージも含まれるそう.

セブンイレブンのセブンPayで認知度が高まった?!二要素認証の1つの手段で,SMSで認証番号を送るというのがあるけれど,SMSが傍受されるとお手上げってことらしい.

それで,日本だとケータイ回線は3G,4Gが主流で,そろそろ5Gの時代が来るけれど,5GではSS7を使ってないので対策できるそうだ.ただし,当然下位互換性を求められるから,通信相手が3Gや4G回線だと,その意味も薄れる.

3Gはそろそろだけれど,4Gの停波までは,随分先だろうからなぁ.

このSS7の防衛策なんてのは,普通の企業だとあまり考えなくても良さそう(狙う意味がない)だけれど,政府とか大企業で国家レベルで攻撃を受けそうな対象機関だと,対策,あるいは脆弱性を前提として潰していく必要があるのかな.

攻撃を検知する仕組みを構築しようとしている.コントラクターの人が,仕様について色々と調べ,どうにか検出しようと考えているのだが,フォールス・ポジティブ(誤検知)が多いので苦労しているというので相談にのっている.

認証情報を偽装して初期接続してきた攻撃者が,さらに不正なチケットを生成して認証状態を,最大10年間,つまり実質無期限にできるというものなのだけれど,接続/切断の際にでてくるログを検証して,攻撃を検知する方式を編みだそうとしている.

ブルートフォースアタック的なことだったら,大量の接続失敗が記録され,突破されたら接続成功が記録されるということになるのだが,正規の利用者が接続している際にも,有効期限切れを起こすと失敗が記録されることがしようとして存在している.また,複合でログを付き合わせれば検出できるのだけれど,片方のログは必ず記録されるとは限らないこともある.例えばドアを開けたら閉めるルールがあるけれど,閉めなくてもOKみたいな場合が存在する.

何回か開催されている会議で,数回目の途中から参加したので,その攻撃の発端となる「認証情報の偽装」がどういう仕組みで起こるのかを調べて見たら,単純に「プログラム不具合で脆弱性があった」という過去が存在した.5年前の2014年に報告され,既にパッチがでている.

ただし,そのパッチが適用される前のOSに,認証情報を偽装して接続した悪意のある攻撃者は,最大10年間の有効期限を持ったまま,つまり再認証が不要な10年のうちの残すところ5年になっているのだけれど,その対象の組織ができたのが2014年なので,その時点から今日の今まで,攻撃者が認証を突破した状態を維持しているとは,到底思えない.

その最初の突破が既に行われてないと,それに続く攻撃ができないわけだから,想定している攻撃は発生しない.つまり,ログを付き合わせたところで発生しないのだから検出できないので検知できない.

また,類似の攻撃があったとして,その時は違う結果になっているから,これまでの手法による検出は,やっぱり検知できない.

過去の事例から未来を予測して発見するのはAIとか機械学習の世界だけれど,既存の認知済みのパターンを実現しようとしているだけなので,そういう世界観だと実装は無理なんじゃなかろうか.

そして理論的に整理できてないので,つまり検出できたとしても正しいのか正しくないのかの検証に時間がかかる事が想定される.

映画の「容疑者Xの献身」で堤慎一演じる天才数学者の石神が,一晩かけて「リーマン予想の否定の証明」をやったというシーンがあるけれど,検出する仕組みがを運用業務に落とし込もうとした時に,それを説明でき真偽を判断できる所までの運用設計まで構築できるのか,不安が残る.

認証情報を偽装して初期接続してきた攻撃者が,さらに不正なチケットを生成して認証状態を,最大10年間,つまり実質無期限にできるというものなのだけれど,接続/切断の際にでてくるログを検証して,攻撃を検知する方式を編みだそうとしている.

ブルートフォースアタック的なことだったら,大量の接続失敗が記録され,突破されたら接続成功が記録されるということになるのだが,正規の利用者が接続している際にも,有効期限切れを起こすと失敗が記録されることがしようとして存在している.また,複合でログを付き合わせれば検出できるのだけれど,片方のログは必ず記録されるとは限らないこともある.例えばドアを開けたら閉めるルールがあるけれど,閉めなくてもOKみたいな場合が存在する.

何回か開催されている会議で,数回目の途中から参加したので,その攻撃の発端となる「認証情報の偽装」がどういう仕組みで起こるのかを調べて見たら,単純に「プログラム不具合で脆弱性があった」という過去が存在した.5年前の2014年に報告され,既にパッチがでている.

ただし,そのパッチが適用される前のOSに,認証情報を偽装して接続した悪意のある攻撃者は,最大10年間の有効期限を持ったまま,つまり再認証が不要な10年のうちの残すところ5年になっているのだけれど,その対象の組織ができたのが2014年なので,その時点から今日の今まで,攻撃者が認証を突破した状態を維持しているとは,到底思えない.

その最初の突破が既に行われてないと,それに続く攻撃ができないわけだから,想定している攻撃は発生しない.つまり,ログを付き合わせたところで発生しないのだから検出できないので検知できない.

また,類似の攻撃があったとして,その時は違う結果になっているから,これまでの手法による検出は,やっぱり検知できない.

過去の事例から未来を予測して発見するのはAIとか機械学習の世界だけれど,既存の認知済みのパターンを実現しようとしているだけなので,そういう世界観だと実装は無理なんじゃなかろうか.

そして理論的に整理できてないので,つまり検出できたとしても正しいのか正しくないのかの検証に時間がかかる事が想定される.

映画の「容疑者Xの献身」で堤慎一演じる天才数学者の石神が,一晩かけて「リーマン予想の否定の証明」をやったというシーンがあるけれど,検出する仕組みがを運用業務に落とし込もうとした時に,それを説明でき真偽を判断できる所までの運用設計まで構築できるのか,不安が残る.

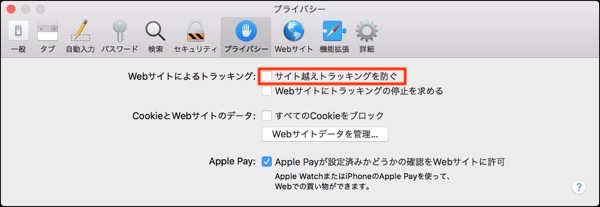

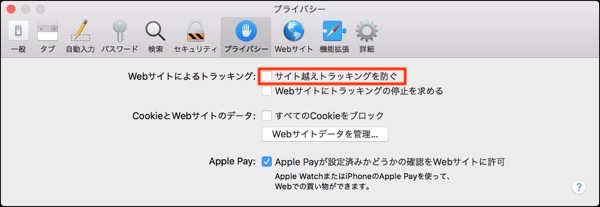

ドコモオンラインショップで買い物しようとして,最初に引っかかったのが,IDとパスワードを入れてもログイン前に戻る現象.

対処方法の案内がある.

ID・パスワードを入力してもログイン前の画面に戻ってしまう方へ

https://www.nttdocomo.co.jp/mydocomo/info/180713_1.html

よく見ると,これはサードパーティクッキーを許可してない状態だとアクセスできないということだ.これは危険.

うちの場合,MacのSafariで「サイト越えトラッキングを防ぐ」を一旦オフしてドコモオンラインショップにアクセス.

当然,購入が済んだら,設定をオンに戻すようにしないと! 意図せずWebアクセスがトレースされちゃうかもしれませんねされますね.怖いわ.ありえん.

対処方法の案内がある.

ID・パスワードを入力してもログイン前の画面に戻ってしまう方へ

https://www.nttdocomo.co.jp/mydocomo/info/180713_1.html

よく見ると,これはサードパーティクッキーを許可してない状態だとアクセスできないということだ.これは危険.

うちの場合,MacのSafariで「サイト越えトラッキングを防ぐ」を一旦オフしてドコモオンラインショップにアクセス.

当然,購入が済んだら,設定をオンに戻すようにしないと! 意図せずWebアクセスがトレースされちゃうかもしれませんねされますね.怖いわ.ありえん.

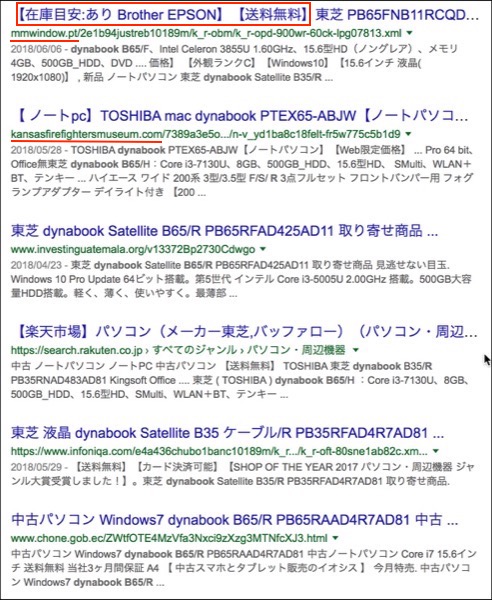

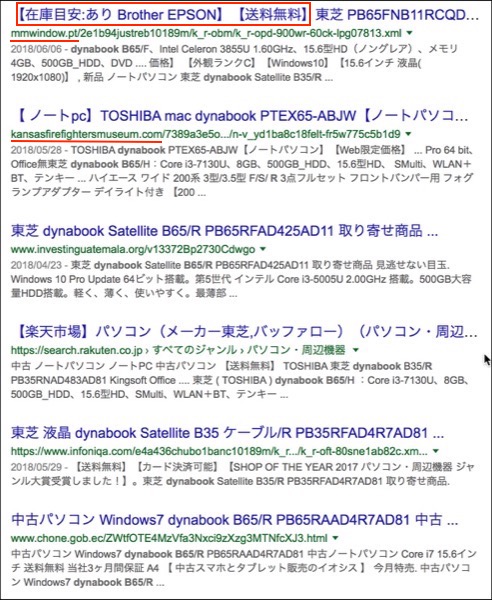

パソコンに詳しくばいおばさんが職場で選べるパソコンが「dynabook B65/R」だと言っているので,どういうものか調べてみた.

調べてみたけれど,Googleで3ページ分しか情報がなく,その90%は詐欺サイト.

どこかのイケてない小さいECサイトをクローリングして偽サイトを作り,SEOで上位を確保し,情弱を誘導する仕組みってことだ.

結論からすると公式サイト以外の情報は無かった.企業向け専用モデルなのでカスタマイズのバリエーションがあるが,実際のものがどういうものかわからない感じ.まぁ,1年ほど経てば,秋葉原のイオシスあたりで12800円で特売されている感じかなぁ.

筆記用具を選ぶことができない環境は,辛そうだな.

調べてみたけれど,Googleで3ページ分しか情報がなく,その90%は詐欺サイト.

どこかのイケてない小さいECサイトをクローリングして偽サイトを作り,SEOで上位を確保し,情弱を誘導する仕組みってことだ.

結論からすると公式サイト以外の情報は無かった.企業向け専用モデルなのでカスタマイズのバリエーションがあるが,実際のものがどういうものかわからない感じ.まぁ,1年ほど経てば,秋葉原のイオシスあたりで12800円で特売されている感じかなぁ.

筆記用具を選ぶことができない環境は,辛そうだな.

「外部接続しているシステムとはファイヤウォールで通信制御する」という一文があるとする.この時の「外部」が示すものってなんだろと深く考えたらゲシュタルト崩壊してしまう.

インターネット経由で接続されると外部システムなのか? VPNとか専用線でつながっている場合は? 他社が管理しているシステムの事なのか? 社内システムでも経理システムからみると会計システムは外部システムになるし...

これを整理するには「自分の管理スコープに入っているか」という考え方で整理できるらしい.他者が管理していて全容不明でコントロールできないものは,外部システムという事.

インターネット経由で接続されると外部システムなのか? VPNとか専用線でつながっている場合は? 他社が管理しているシステムの事なのか? 社内システムでも経理システムからみると会計システムは外部システムになるし...

これを整理するには「自分の管理スコープに入っているか」という考え方で整理できるらしい.他者が管理していて全容不明でコントロールできないものは,外部システムという事.

最近知った,ウイルスのオンラインスキャンサービス.

VirusTotal

https://www.virustotal.com

トップページだけ日本語で得体が知れないなと思っていたら,Googleが買収して運営しているサービスでした.

取り急ぎ,URLを入れればそのサイトにマルウェアが仕込まれているかどうか調べることができたり,怪しいファイルをアップロードすると検査してくれて報告を受け取れるそうです.

51種類のアンチウイルス製品のエンジンが使われているそうで,エンジン提供者は,自分のエンジンで検知されなかったらその情報を受け取れるというようなメリットも.

一番びっくりしたのは51種類のアンチウイルスソフトがあるということかな.最近はSymantecよりMcAFEEが導入されている会社が多いような気がする.

VirusTotal

https://www.virustotal.com

トップページだけ日本語で得体が知れないなと思っていたら,Googleが買収して運営しているサービスでした.

取り急ぎ,URLを入れればそのサイトにマルウェアが仕込まれているかどうか調べることができたり,怪しいファイルをアップロードすると検査してくれて報告を受け取れるそうです.

51種類のアンチウイルス製品のエンジンが使われているそうで,エンジン提供者は,自分のエンジンで検知されなかったらその情報を受け取れるというようなメリットも.

一番びっくりしたのは51種類のアンチウイルスソフトがあるということかな.最近はSymantecよりMcAFEEが導入されている会社が多いような気がする.

AWS,Sakura,Linode,Hinetからの不正アクセスが後を絶たない.特に台湾のプロバイダであるHinetが保有するIPアドレスからのアクセスが大量.ECサイトへのログインの試みなので悪質.

顧客が台湾にいないのであれば,これを全部ブロックすれば良いかな.それとも攻撃してきたIPアドレスだけをブロックすべきか.プロバイダによって払い出されるIPアドレスが半固定の場合もあれば毎回動的というのもあるので,正解はない.

現在はログイン失敗をしているので判断できるけれど,たとえば,流出したと思われるIP/Passを使って正しくログインしてくる場合は,本来のユーザと悪意のあるユーザの区別がつかない.

なので,そういう場合は,商圏を考えて,国別ブロックをしても良いかも.

顧客が台湾にいないのであれば,これを全部ブロックすれば良いかな.それとも攻撃してきたIPアドレスだけをブロックすべきか.プロバイダによって払い出されるIPアドレスが半固定の場合もあれば毎回動的というのもあるので,正解はない.

現在はログイン失敗をしているので判断できるけれど,たとえば,流出したと思われるIP/Passを使って正しくログインしてくる場合は,本来のユーザと悪意のあるユーザの区別がつかない.

なので,そういう場合は,商圏を考えて,国別ブロックをしても良いかも.

Webのアクセスログに,ログインした最初にこの文字列が記録される.

これをログから抜き出す.

取り出したリストからIPアドレスだけ抽出して,回数をランキングして表示.

1列目を取り出して

ファイル名との間の:を消して

2列目のIPアドレスを取り出し,

LANのIPアドレスを除外

整列して

ユニークしてさらに

1列目を数値として逆順ソート-nrね.

POST /user.php HTTP/1.1

grep "POST /user.php HTTP/1.1" *.log > user.txt

cat user.txt| awk '{print $1}'|sed 's/:/ /g'|awk '{print $2}'|grep -v 192.168.|sort|uniq -c|sort -nr|more

ファイル名との間の:を消して

2列目のIPアドレスを取り出し,

LANのIPアドレスを除外

整列して

ユニークしてさらに

1列目を数値として逆順ソート-nrね.

syslogの/var/log/systemをみていると,この様な感じのログが.

これはemond(Event Monitor Daemon)が記録しているけれど,動的ファイヤウォールが動作して記録したもの.15分切断をしているのだけれど,何回も間違っているのはブルートフォースアタックに間違い無いので,遮断する.

この例ではトップ10がでるので,遮断.

Jul 1 00:39:19 ujp emond[78]: Host at 188.212.103.80 will be blocked for at least 15.00 minutes

Jul 1 01:36:37 ujp emond[78]: Host at 188.212.103.80 will be blocked for at least 15.00 minutes

これはemond(Event Monitor Daemon)が記録しているけれど,動的ファイヤウォールが動作して記録したもの.15分切断をしているのだけれど,何回も間違っているのはブルートフォースアタックに間違い無いので,遮断する.

grep emond /var/log/system.log | awk '{print $7}'|sort|uniq -c|sort -rn|head -n 10

ここ1年で,不正侵入を試みたユーザIDをログから集計してみた.

まずはランキング5位.

アネモネという花があるらしい.花言葉は「はかない夢」「薄れゆく希望」なのだそうで,

第4位と第3位.

daemonはサーバプロセスとかをこれで動かす事が多いけれど,ログインできない.あえて設定していなければ.

halは,Hardware Abstraction Layerのデーモン.ハードの違いを吸収するための中間レイヤ.最近のLinuxはそういうアカウントがあるの? まぁ,大半はLinuxサーバだと思うのでそれを想定してアクセスしてきているのだと思う.

そして第2位.

んー,サーバプロセスはdaemonにしているが悪魔のほうのdemon.これは不正侵入者がスペルミスしているのかな.そんな馬鹿な..

そして堂々の第1位は!

まずはランキング5位.

annemone

第4位と第3位.

daemon

haldaemon

halは,Hardware Abstraction Layerのデーモン.ハードの違いを吸収するための中間レイヤ.最近のLinuxはそういうアカウントがあるの? まぁ,大半はLinuxサーバだと思うのでそれを想定してアクセスしてきているのだと思う.

そして第2位.

demon

そして堂々の第1位は!

仕事で使っているデータファイルを削除したとき,どのような罪になるのか調べてみたら「電子計算機損壊等業務妨害」になるそうだ. そのまま引用してみる.

第234条の2

人の業務に使用する電子計算機若しくはその用に供する電磁的記録を損壊し、若しくは人の業務に使用する電子計算機に虚偽の情報若しくは不正な指令を与え、又はその他の方法により、電子計算機に使用目的に沿うべき動作をさせず、又は使用目的に反する動作をさせて、人の業務を妨害した者は、5年以下の懲役又は 100万円以下の罰金に処する。

「5年以下の懲役又は 100万円以下の罰金」というのは最大だから,実際にはこれ以下.実際のところのダメージは,これが刑法であるというところかな.

まぁ,普通に操作ミスとかうっかりで消してしまった時に訴えられる事なんてないだろうけど,退職時とか腹いせとかで意図的にやっちゃうと訴えられてしまうんだろうなぁ.

第234条の2

人の業務に使用する電子計算機若しくはその用に供する電磁的記録を損壊し、若しくは人の業務に使用する電子計算機に虚偽の情報若しくは不正な指令を与え、又はその他の方法により、電子計算機に使用目的に沿うべき動作をさせず、又は使用目的に反する動作をさせて、人の業務を妨害した者は、5年以下の懲役又は 100万円以下の罰金に処する。

「5年以下の懲役又は 100万円以下の罰金」というのは最大だから,実際にはこれ以下.実際のところのダメージは,これが刑法であるというところかな.

まぁ,普通に操作ミスとかうっかりで消してしまった時に訴えられる事なんてないだろうけど,退職時とか腹いせとかで意図的にやっちゃうと訴えられてしまうんだろうなぁ.

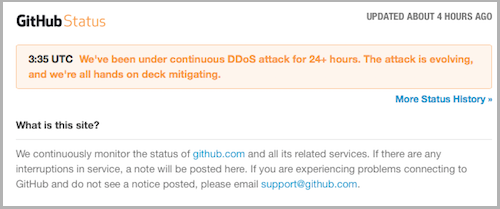

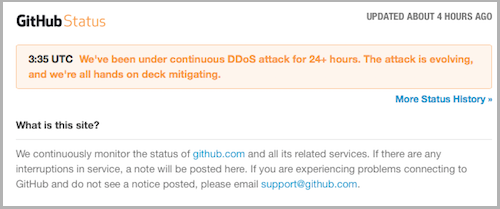

公共ツールだと狙われやすいな.

GitHubのアクセスができなくなると,世界中の開発者が困るっていう事なので,狙い所としては本質的か.

GitHubのアクセスができなくなると,世界中の開発者が困るっていう事なので,狙い所としては本質的か.

ちまたではこれが勝機とかばりにWindows XPの保守サポート切れに対する買い替え促進をよく見ますが,この話はそれとは違う某社のセキュリティ製品.

某システムでゲートウェイ型のセキュリティアプライアンスを導入しているのだけれど,それが来年にもサポート切れになってしまうという問題が発覚.2012年末に発売された製品を2013年夏に購入しセットアップ,調整,試験し運用設計を行い,2014年春から本格的に使おうという事なのに2015年で保守サポート切れなのだそうです.

メーカ曰くこんな感じ.

・本国のライフサイクルにあわせてありメジャーバージョン2世代までがサポート対象.

・セキュリティ製品なので頻繁に機能追加バージョンアップされる.

・リリースサイクルやロードマップは本国でも公表されて無い.

・セキュリティ製品なので最新バージョンを使ってください,というスタンス.

・保守サポートに入っているので最新のメジャーバージョンへアップは無料.

・メジャーバージョンアップ時に旧設定は引き継げませんしその件についてサポートもしません.

・次のメジャーバージョンアップは現在の機械の上では動かないので筐体の新規購入が必要

日本だとサーバの償却期間は5年だけど,そんな事は,本国だと知ったこっちゃ無いだろうな.

まぁ,検収印を押したとたんにケータイに掛けても不通になる営業さん!の居る会社だから,文化的にそういう感じなんだろうなぁ.メジャーなメーカの製品だけれど,自分が提案する機会があったら,もうそこの製品は候補から外す様にする予定.

某システムでゲートウェイ型のセキュリティアプライアンスを導入しているのだけれど,それが来年にもサポート切れになってしまうという問題が発覚.2012年末に発売された製品を2013年夏に購入しセットアップ,調整,試験し運用設計を行い,2014年春から本格的に使おうという事なのに2015年で保守サポート切れなのだそうです.

メーカ曰くこんな感じ.

・本国のライフサイクルにあわせてありメジャーバージョン2世代までがサポート対象.

・セキュリティ製品なので頻繁に機能追加バージョンアップされる.

・リリースサイクルやロードマップは本国でも公表されて無い.

・セキュリティ製品なので最新バージョンを使ってください,というスタンス.

・保守サポートに入っているので最新のメジャーバージョンへアップは無料.

・メジャーバージョンアップ時に旧設定は引き継げませんしその件についてサポートもしません.

・次のメジャーバージョンアップは現在の機械の上では動かないので筐体の新規購入が必要

日本だとサーバの償却期間は5年だけど,そんな事は,本国だと知ったこっちゃ無いだろうな.

まぁ,検収印を押したとたんにケータイに掛けても不通になる営業さん!の居る会社だから,文化的にそういう感じなんだろうなぁ.メジャーなメーカの製品だけれど,自分が提案する機会があったら,もうそこの製品は候補から外す様にする予定.

入退出で使っている指紋認証が通りづらい件.今日は休日で人が少ないので色々試してみた. 強く押し付けたり奧までつっこんだり横から入れたりひねったり速く出し入れしてみたり長く止めてみたり汚れが内容に拭いてみたり.

で,あまり効果無くて,1つ言えるのは午前中は98%NGで,15時ゴロからOKがでる確率が高くなり,夜22時だとほぼ1回で通る様になった.

1日の中で指紋のくっきり度合いが異なって行くのだろうか?

で,あまり効果無くて,1つ言えるのは午前中は98%NGで,15時ゴロからOKがでる確率が高くなり,夜22時だとほぼ1回で通る様になった.

1日の中で指紋のくっきり度合いが異なって行くのだろうか?

今回着任した勤務先は,入退室に使うのは個人用の番号と指紋認証となった.

個人用の番号は何だか覚えやすい番号だったのでどうにか覚えたのだけれど,最後の指紋認証がエラーとなる確率が高い.

最初に指紋認証で登録したのは2005年の量販店の仕事の時だが,その時は精度が悪かったのと入り口に守衛さんがいて顔パスという微妙な感じだったけれど,最近は流石に高度セキュリティレベルを求められる事も多いので監視カメラでガンガン認証エラーになっている姿を撮られている.

機械との相性もあって,退出の時は最大3回程度で通るのだけれど,入室の方が通らない.今日は結局1回しかOKにならなかった.

でも,誰かが頻繁に通るのですが顔も知らない人に開けてもらったりしています.開けてもらえるのでそんなに困らない.あらら.

個人用の番号は何だか覚えやすい番号だったのでどうにか覚えたのだけれど,最後の指紋認証がエラーとなる確率が高い.

最初に指紋認証で登録したのは2005年の量販店の仕事の時だが,その時は精度が悪かったのと入り口に守衛さんがいて顔パスという微妙な感じだったけれど,最近は流石に高度セキュリティレベルを求められる事も多いので監視カメラでガンガン認証エラーになっている姿を撮られている.

機械との相性もあって,退出の時は最大3回程度で通るのだけれど,入室の方が通らない.今日は結局1回しかOKにならなかった.

でも,誰かが頻繁に通るのですが顔も知らない人に開けてもらったりしています.開けてもらえるのでそんなに困らない.あらら.

有害サイトブロック機能のあるプロキシが導入されている会社で,当サイトのアクセスをして観ているのだけれど,今の所ブロックされた事が無い.

・有害ではない.

・長く運営されている

主にこの二つが判断基準なのだとおもう.単純な技術情報サイトだったとしてもblogサイトだとブロックされてるし.

ま,

有害ではなくても有益でもない

かもしれなけれどね.

・有害ではない.

・長く運営されている

主にこの二つが判断基準なのだとおもう.単純な技術情報サイトだったとしてもblogサイトだとブロックされてるし.

ま,

有害ではなくても有益でもない

かもしれなけれどね.

韓国の銀行や放送局のPCがサイバーテロで一気にダウンしたというニュースが駆け巡った.映像を見ると,Operation System Not Foundと虚しく表示されているパソコンの画面が表示されている.

タイマーを仕掛けて,あるいは指示待ちをするマルウェアが一斉に活動したという事だけれども,銀行のシステムは比較的短時間で復旧した事に注目したい.

ただ「何を持って復旧か」ということを考えると,今回はシステムがダウンするような動作がメインだったようだけれど,これがデータの改竄であったならば,発見しにくい状態も作り出せたかもしれない. いや,実はもうステルス的に,例えば違法な送金等を行なっており,それを解らなくするために,つまり証拠隠滅野ために破壊行為をだったのかも.

ジェイアイエヌのECサイトの漏洩事件では,意図しない送信先へもデータが送信されるようにプログラムされていたそうだけれど,同じような事があるかもしれないね.

タイマーを仕掛けて,あるいは指示待ちをするマルウェアが一斉に活動したという事だけれども,銀行のシステムは比較的短時間で復旧した事に注目したい.

ただ「何を持って復旧か」ということを考えると,今回はシステムがダウンするような動作がメインだったようだけれど,これがデータの改竄であったならば,発見しにくい状態も作り出せたかもしれない. いや,実はもうステルス的に,例えば違法な送金等を行なっており,それを解らなくするために,つまり証拠隠滅野ために破壊行為をだったのかも.

ジェイアイエヌのECサイトの漏洩事件では,意図しない送信先へもデータが送信されるようにプログラムされていたそうだけれど,同じような事があるかもしれないね.

IPAが面白いツールを提供しています.

ソースコードセキュリティ検査ツール「iCodeChecker」

http://www.ipa.go.jp/security/vuln/iCodeChecker/index.html

C言語の検査ということなので,バッファーオーバフローとかを検出するのでしょうか.

ソースコードセキュリティ検査ツール「iCodeChecker」

http://www.ipa.go.jp/security/vuln/iCodeChecker/index.html

C言語の検査ということなので,バッファーオーバフローとかを検出するのでしょうか.

昨年の8月にこのブログでもJava 6のサポートが2013年2月まで延長!と言っていたけれど,今現在,再々延長のアナウンスは出てませんね.

事の発端はJava 7に脆弱性が見つかり,深刻度最悪で,対処方法は「アンインストール」となっている.

今の勤務先ではイントラのシステムがJavaで作られていてログインに必須なのですが全社アナウンスで「Java 7の人,バージョンアップよろしく!」って言われたので,バージョン確認したら1.3だった...

javaの1.3って,2000年リリースだから,まぁ最新の技術を使った攻撃コードも,動かないと思われ...高度なことができないので逆に安心なんじゃないか?

事の発端はJava 7に脆弱性が見つかり,深刻度最悪で,対処方法は「アンインストール」となっている.

今の勤務先ではイントラのシステムがJavaで作られていてログインに必須なのですが全社アナウンスで「Java 7の人,バージョンアップよろしく!」って言われたので,バージョン確認したら1.3だった...

javaの1.3って,2000年リリースだから,まぁ最新の技術を使った攻撃コードも,動かないと思われ...高度なことができないので逆に安心なんじゃないか?

個人情報を抜き取るアプリを作成したとして,逮捕者が出ていた.思い起こせば,最初にiPhoneにFaceBookアプリを入れた時に勝手にiPhoneの連絡先(アドレス帳)からデータを引き抜いて招待メールを送っていたという事があったけどなぁ.

Googleのアプリ配信マーケットのGoogle Playだと動作についての確認をしてない無法状態らしいけれど,日本のケータイキャリアではどうしているのか調べてみたが,値段と内容がそれぞれ異なるが,面白い側面が...

Googleのアプリ配信マーケットのGoogle Playだと動作についての確認をしてない無法状態らしいけれど,日本のケータイキャリアではどうしているのか調べてみたが,値段と内容がそれぞれ異なるが,面白い側面が...

2012年11月でサポート終了とアナウンスされていたJava 6ですが,オラクルが8月8日に4ヶ月サポート延長すると発表しました.つまり,2013年2月までとなりました.2012年7月から2012年11月に延長したので再延長になります.

参考文献 (英語)

Oracle

Java 6 End of Public Updates extended to February 2013

https://blogs.oracle.com/henrik/entry/java_6_eol_h_h

今後は自動アップデートも予定されているとか.

7月17日と微妙ですが,政府正式見解は、次のとおりです.

内閣官房情報セキュリティセンター

JavaSE 6 のサポート有効期間の満了に係る対応について(注意喚起)

http://www.nisc.go.jp/active/general/pdf/javasupport_press_120717.pdf

参考文献 (英語)

Oracle

Java 6 End of Public Updates extended to February 2013

https://blogs.oracle.com/henrik/entry/java_6_eol_h_h

今後は自動アップデートも予定されているとか.

7月17日と微妙ですが,政府正式見解は、次のとおりです.

内閣官房情報セキュリティセンター

JavaSE 6 のサポート有効期間の満了に係る対応について(注意喚起)

http://www.nisc.go.jp/active/general/pdf/javasupport_press_120717.pdf

脆弱性があるか否かレポートを書いてて思いついた.

このプロダクトはマイナー製品なので狙われにくい

攻撃者の心境からするとメジャーを狙った方がダメージは大きい.そこにセキュリティリスクがある.

このプロダクトはマイナー製品なので将来性に不安がある

これも事業継続性視点で考えるとリスクがある.

このプロダクトはマイナー製品なので狙われにくい

攻撃者の心境からするとメジャーを狙った方がダメージは大きい.そこにセキュリティリスクがある.

このプロダクトはマイナー製品なので将来性に不安がある

これも事業継続性視点で考えるとリスクがある.