ブログ - スパム・フィッシングカテゴリのエントリ

一昨日あたりからたくさん来ていますね. Foxmail,Dragonの場合とX-Mailerがランダムなパターンが混在の模様.

引用:

引用:

こんにちは、

こんにちは、これは、さまざまなデバイスから Disney アカウントへのサインインが複数回試行されたことを通知するメッセージです。

あなたのアカウントを保護するために、あなたのアカウントを一時的にロックしました。

アカウントを引き続き使用するには、24 時間前に情報を更新することをお勧めします。 そうしないと、アカウントが永久にロックされます。

私たちは、あなたのDisneyアカウントのセキュリティを確保するために、あなたのアカウントを確認するためにいくつかの情報が必要です。これは、あなたの個人情報を保護するために行われる必要がある手順です。

支払方法の情報を更新する

必要な情報は以下の通りです。

あなたのフルネーム

あなたの電子メールアドレス

あなたのDisneyアカウントのユーザー名

あなたのアカウントに関連する支払い情報(クレジットカード番号、有効期限、セキュリティコード)

上記の情報を提供いただくことで、私たちはあなたのアカウントのセキュリティを確保し、不正アクセスや不正使用を防止できます。提供された情報は、Disneyのプライバシーポリシーに基づいて厳密に管理されます。

ご協力いただき、ありがとうございます。

よろしくお願いいたします。

Disneyカスタマーサポート

今日はこのタイプが多いね.

Dragonの記載もないし,X-mailerもランダムだしまた別の人たちかな.

IPアドレスは芦島市(ころとう-し)のChina Unicom確認しています.

引用:

誘導先のURLにアクセスした場合のスクショ.

本物のサイトにアクセスした時のスクショ.

最新のコピーサイトが作られていることがわかります.

ただし,トップページ以外のリンクをクリックすると,そこは作り込まれてないのでエラーになりました.

次にヘッダを確認してみます.

Dragonの記載もないし,X-mailerもランダムだしまた別の人たちかな.

IPアドレスは芦島市(ころとう-し)のChina Unicom確認しています.

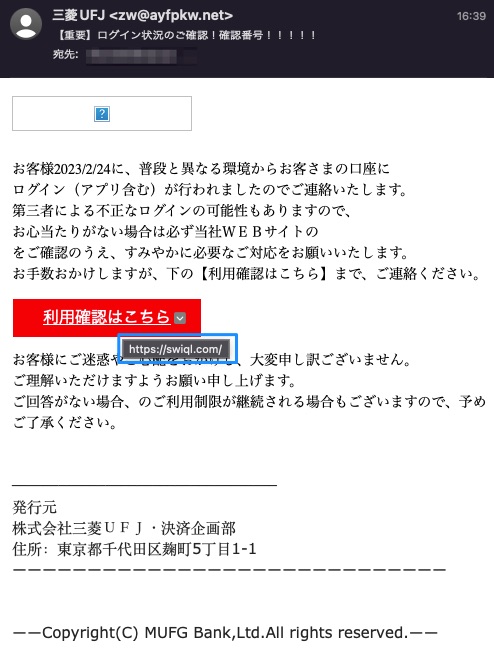

引用:

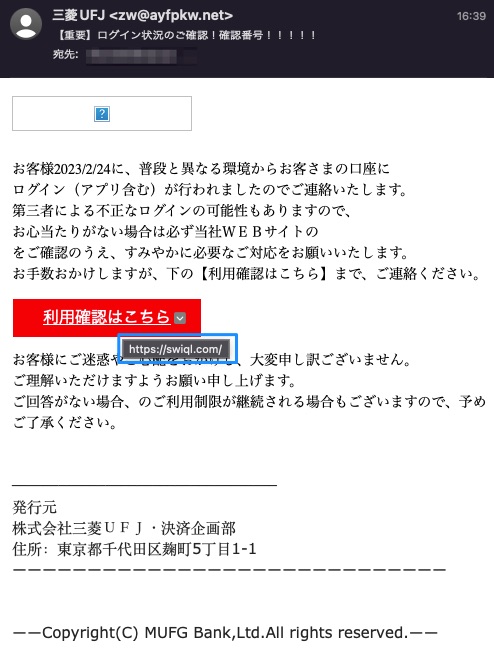

お客様2023/2/24に、普段と異なる環境からお客さまの口座に

ログイン(アプリ含む)が行われましたのでご連絡いたします。

第三者による不正なログインの可能性もありますので、

お心当たりがない場合は必ず当社WEBサイトの

をご確認のうえ、すみやかに必要なご対応をお願いいたします。

お手数おかけしますが、下の【利用確認はこちら】まで、ご連絡ください。

利用確認はこちら

お客様にご迷惑やご心配をおかけし、大変申し訳ございません。

ご理解いただけますようお願い申し上げます。

ご回答がない場合、のご利用制限が継続される場合もございますので、予めご了承ください。

──────────────────────────────────

発行元

株式会社三菱UFJ・決済企画部

住所:東京都千代田区麹町5丁目1-1

―――――――――――――――――――――――――――――

――Copyright(C) MUFG Bank,Ltd.All rights reserved.――

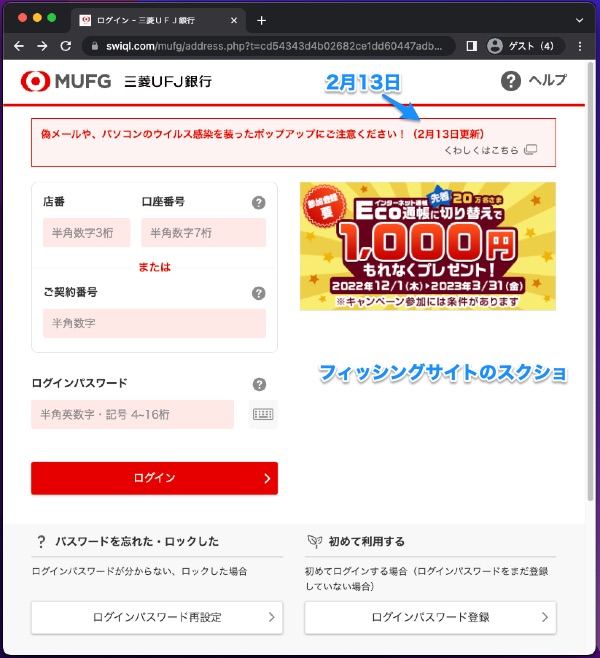

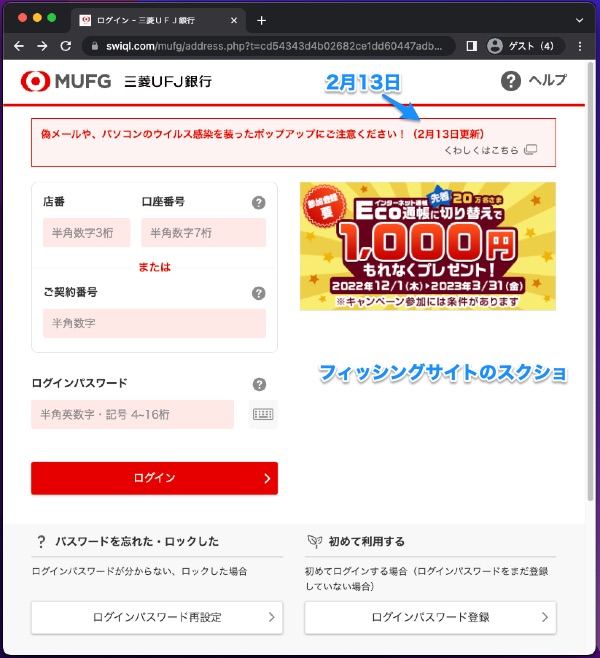

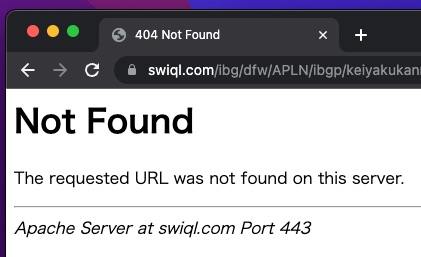

誘導先のURLにアクセスした場合のスクショ.

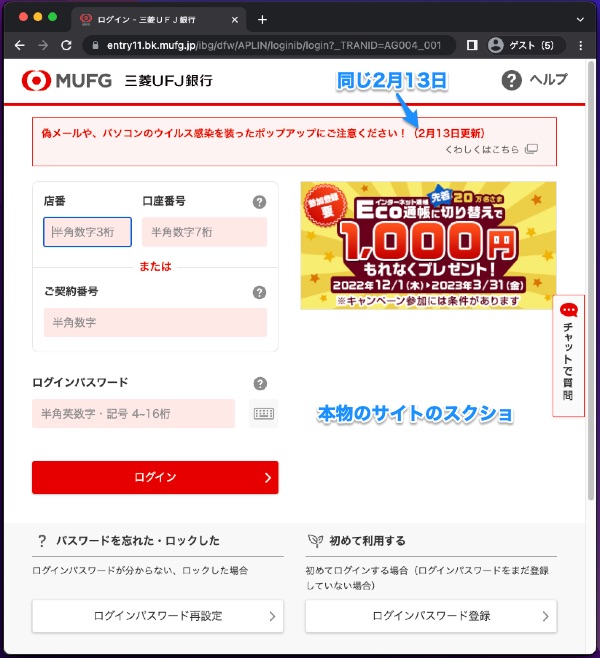

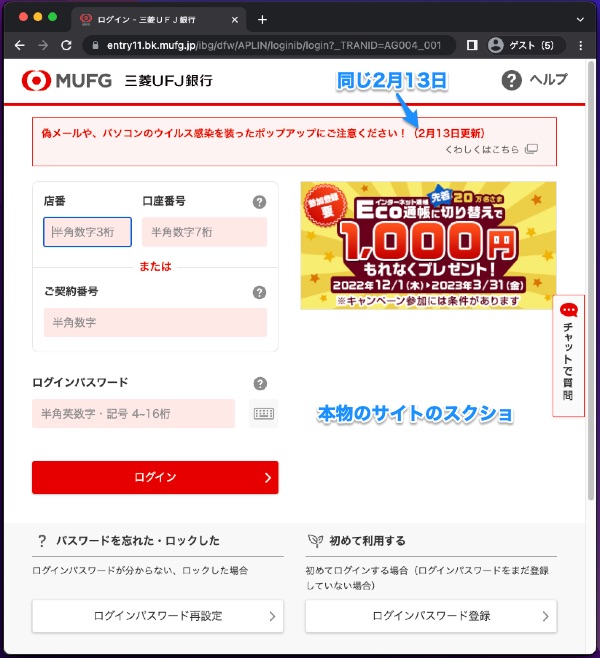

本物のサイトにアクセスした時のスクショ.

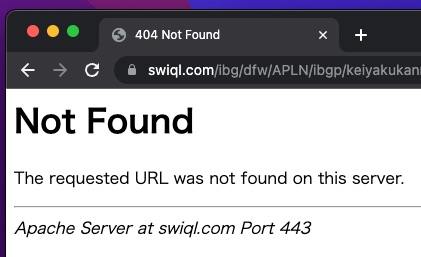

最新のコピーサイトが作られていることがわかります.

ただし,トップページ以外のリンクをクリックすると,そこは作り込まれてないのでエラーになりました.

次にヘッダを確認してみます.

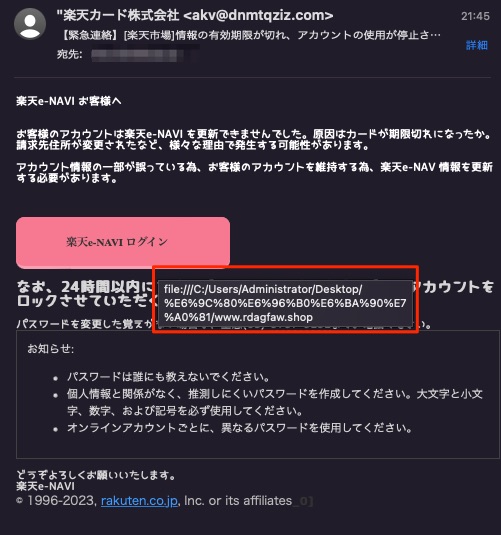

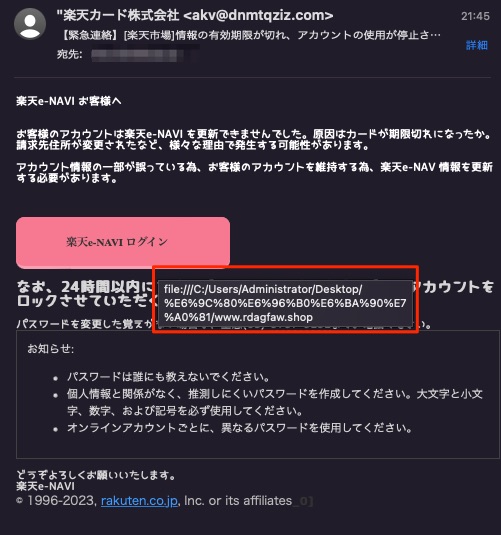

【緊急連絡】[楽天市場]情報の有効期限が切れ、アカウントの使用が停止されました. というフィッシングメール

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2023/2/22 23:46

楽天を騙るフィッシングメールが大量配信中.

引用: 誘導先がAdministratorアカウント!で最新源码というフォルダ名が見えてます.

「最新源码」は「最新のソースコード」のことの模様.

誘導先は次の通り.

引用:

楽天e-NAVI お客様へ

お客様のアカウントは楽天e-NAVI を更新できませんでした。原因はカードが期限切れになったか。請求先住所が変更されたなど、様々な理由で発生する可能性があります。

アカウント情報の一部が誤っている為、お客様のアカウントを維持する為、楽天e-NAV 情報を更新する必要があります。

楽天e-NAVI ログイン

なお、24時間以内にご確認がない場合、誠に遺憾ながら、アカウントをロックさせていただくことを警告いたします。

パスワードを変更した覚えがない場合は、至急(03)-5757-5252までお電話ください。

お知らせ:

パスワードは誰にも教えないでください。

個人情報と関係がなく、推測しにくいパスワードを作成してください。大文字と小文字、数字、および記号を必ず使用してください。

オンラインアカウントごとに、異なるパスワードを使用してください。

どうぞよろしくお願いいたします。

楽天e-NAVI

© 1996-2023, rakuten.co.jp, Inc. or its affiliates_0]

file:///C:/Users/Administrator/Desktop/最新源码/www.rdagfaw.shop

誘導先は次の通り.

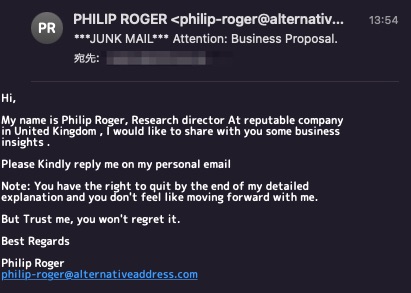

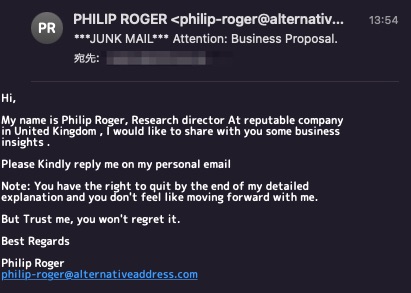

Attention: Business Proposal. というナイジェリア詐欺と思われる迷惑メール

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2023/2/22 14:46

メールで返信してねってやつだけれど,本文の内容からすると,そそらないというか.

引用: メールヘッダを確認します.

引用:

Hi,

My name is Philip Roger, Research director At reputable company

in United Kingdom , I would like to share with you some business

insights .

Please Kindly reply me on my personal email

Note: You have the right to quit by the end of my detailed

explanation and you don't feel like moving forward with me.

But Trust me, you won't regret it.

Best Regards

Philip Roger

こんにちは。

私の名前はフィリップ・ロジャー、リサーチ・ディレクター、イギリスの評判の良い会社です。

私はあなたといくつかのビジネスの洞察力を共有したいと思います。

私の個人的な電子メールに返信してください。

注:あなたは私の詳細な説明を終了し、あなたが私と一緒に前進するように感じることはありませんで終了する権利を持っています。

しかし、私を信じて、あなたはそれを後悔することはありません。

よろしくお願いします。

フィリップ・ロジャー

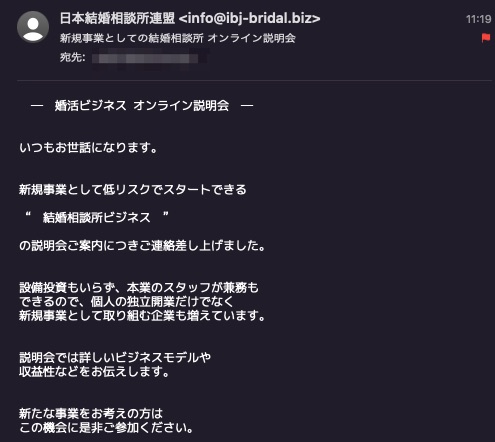

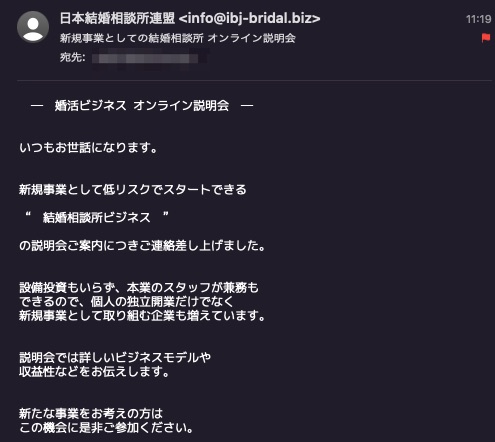

新規事業としての結婚相談所 オンライン説明会 という未承認の迷惑メールを配信停止依頼してみた

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2023/2/22 12:29

存在したことの無いアカウントにエラーメールがくるから受け取る様にしたら,迷惑メールしか来ない

というメアドを持っていて,そこにくる様になった迷惑メール.

日本企業の様だし,さくらインターネット,コンビーズメールを使っているので,案内通り正面からメルマガ解除を申し出てみた.

こんなメール.

引用: メールヘッダを確認.

というメアドを持っていて,そこにくる様になった迷惑メール.

日本企業の様だし,さくらインターネット,コンビーズメールを使っているので,案内通り正面からメルマガ解除を申し出てみた.

こんなメール.

引用:

― 婚活ビジネス オンライン説明会 ―

いつもお世話になります。

新規事業として低リスクでスタートできる

“ 結婚相談所ビジネス ”

の説明会ご案内につきご連絡差し上げました。

設備投資もいらず、本業のスタッフが兼務も

できるので、個人の独立開業だけでなく

新規事業として取り組む企業も増えています。

説明会では詳しいビジネスモデルや

収益性などをお伝えします。

新たな事業をお考えの方は

この機会に是非ご参加ください。

-略-

日本結婚相談所連盟 セミナー事務局

東京都新宿区西新宿1-23-7

新宿ファーストウエスト 12F

080-7027-7621

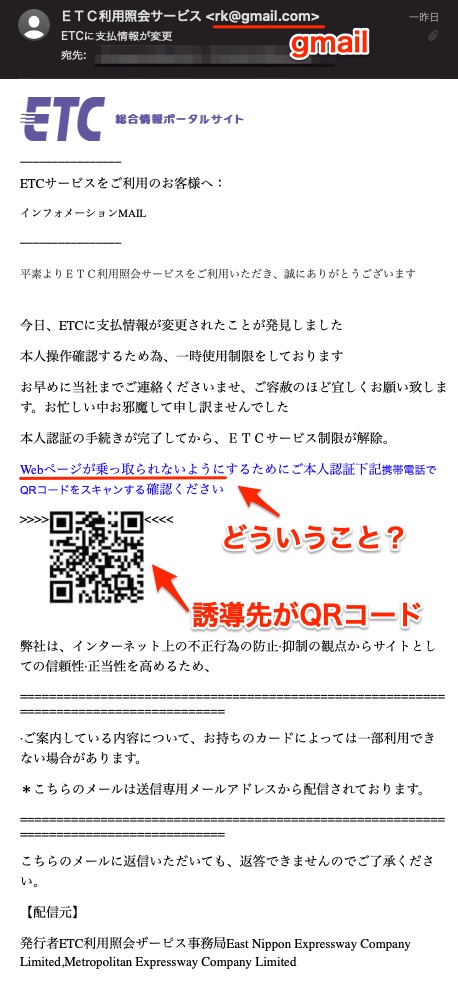

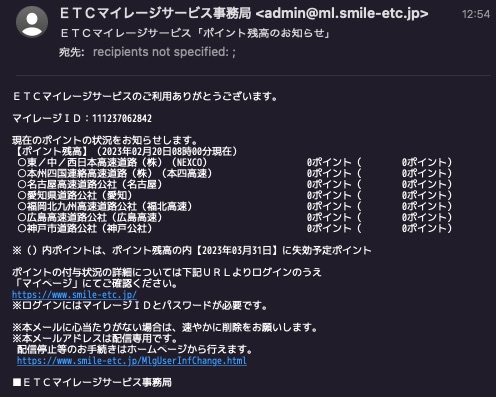

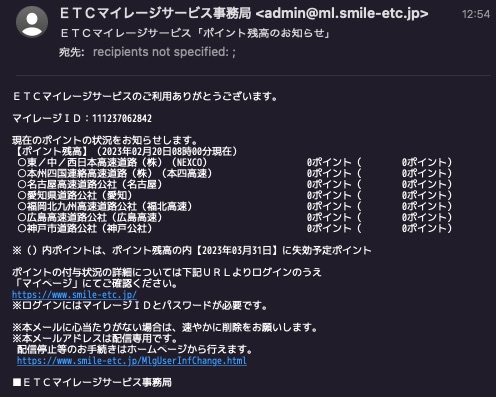

ETCに再登録したのだけれど,ポイント残高のお知らせというメールが来ました.

引用: 偽物を知るには本物を知る必要があると思うので,調べてみました.

まずはメールヘッダ.

引用:

ETCマイレージサービスのご利用ありがとうございます。

マイレージID:XXXXXXXXXXX

現在のポイントの状況をお知らせします。

【ポイント残高】(2023年02月20日08時00分現在)

○東/中/西日本高速道路(株)(NEXCO) 0ポイント( 0ポイント)

○本州四国連絡高速道路(株)(本四高速) 0ポイント( 0ポイント)

○名古屋高速道路公社(名古屋) 0ポイント( 0ポイント)

○愛知県道路公社(愛知) 0ポイント( 0ポイント)

○福岡北九州高速道路公社(福北高速) 0ポイント( 0ポイント)

○広島高速道路公社(広島高速) 0ポイント( 0ポイント)

○神戸市道路公社(神戸公社) 0ポイント( 0ポイント)

※()内ポイントは、ポイント残高の内【2023年03月31日】に失効予定ポイント

ポイントの付与状況の詳細については下記URLよりログインのうえ

「マイページ」にてご確認ください。

https://www.smile-etc.jp/

※ログインにはマイレージIDとパスワードが必要です。

※本メールに心当たりがない場合は、速やかに削除をお願いします。

※本メールアドレスは配信専用です。

配信停止等のお手続きはホームページから行えます。

https://www.smile-etc.jp/MlgUserInfChange.html

■ETCマイレージサービス事務局

まずはメールヘッダ.

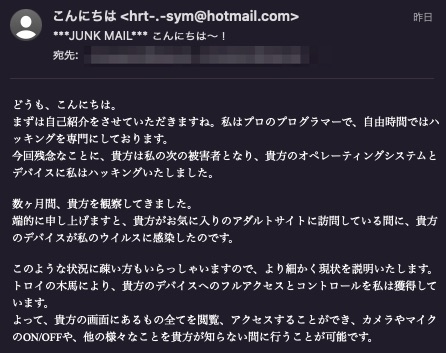

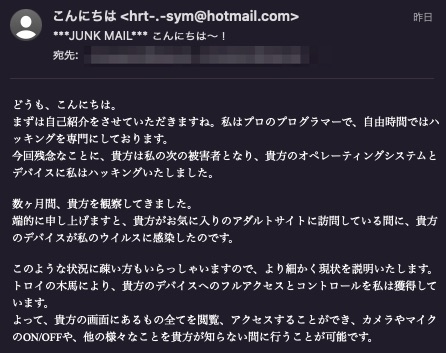

不定期にやってきますね.なんか陽気な文体.

引用:

文面は2022年10月のものと同じですね.

49.67.161.43

ChinaNet Jiangsu Province Network

3KQRDQiKBzK9p6CVkGWfGFLeX8NDun6gAH

引用:

どうも、こんにちは。

まずは自己紹介をさせていただきますね。私はプロのプログラマーで、自由時間ではハッキングを専門にしております。

今回残念なことに、貴方は私の次の被害者となり、貴方のオペレーティングシステムとデバイスに私はハッキングいたしました。

文面は2022年10月のものと同じですね.

49.67.161.43

ChinaNet Jiangsu Province Network

3KQRDQiKBzK9p6CVkGWfGFLeX8NDun6gAH

フィッシングサイトを作られやすい企業側には,とても参考になる情報かな.プロアクティブに防衛するという感じ.

フィッシングハンティングの自動化

https://speakerdeck.com/tatsui/phishing-hunging-operations-phops

フィッシングで使われるプログラムを入手して解析して手口を把握.

SSL証明書取得履歴を閲覧してフィッシングで使われるドメインを抽出し,うまくいけば設置したばかりのフィッシングキットを入手できるということのよう.

見つけたフィッシングサイトはGoogle Safe Browsingへ報告の流れ.

Certificate Transparencyとは

https://jprs.jp/pubcert/about/CT/

引用:

フィッシングハンティングの自動化

https://speakerdeck.com/tatsui/phishing-hunging-operations-phops

フィッシングで使われるプログラムを入手して解析して手口を把握.

SSL証明書取得履歴を閲覧してフィッシングで使われるドメインを抽出し,うまくいけば設置したばかりのフィッシングキットを入手できるということのよう.

見つけたフィッシングサイトはGoogle Safe Browsingへ報告の流れ.

Certificate Transparencyとは

https://jprs.jp/pubcert/about/CT/

引用:

Certificate Transparencyとは、サーバー証明書の発行状況を監視・監査するための仕組みです。認証局が発行するサーバー証明書の情報を公開ログサーバー(Certificate logs)に登録することで、インターネットユーザーであれば誰でも確認できる状態になり、認証局やドメイン名の登録者が意図しないサーバー証明書発行の事故・トラブルを早期発見することができます。

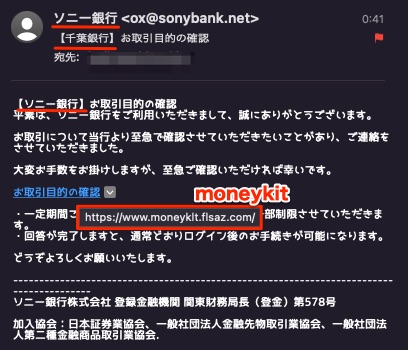

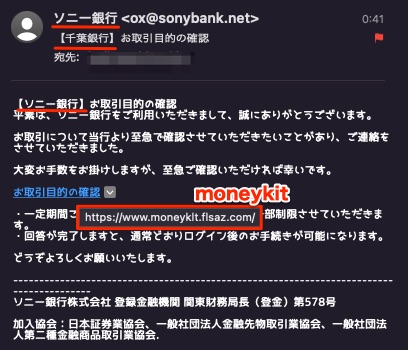

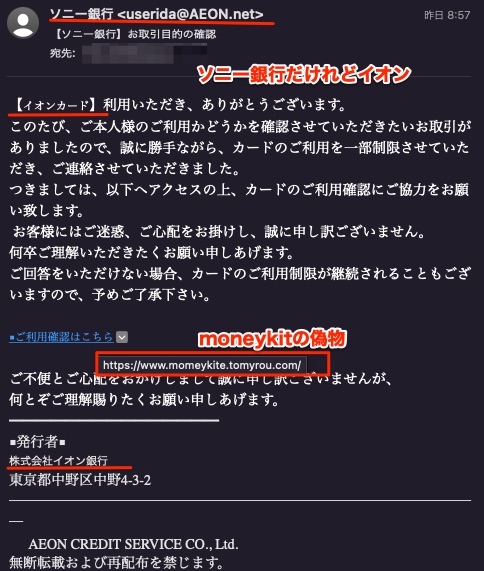

千葉銀行を騙るフィッシングメールは約1年ぶりかな.

引用:

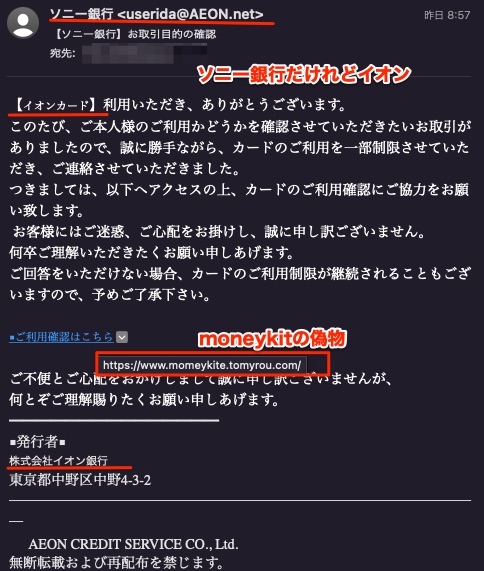

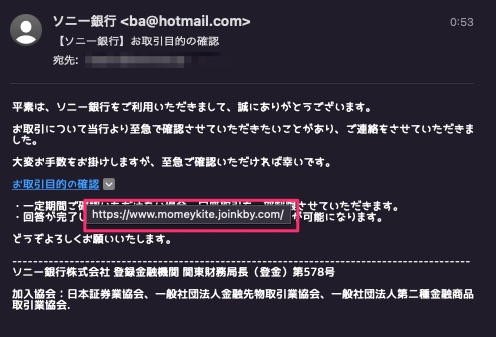

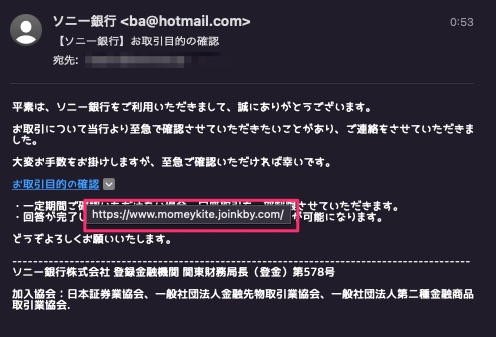

ここ1週間程度大量に来ているソニー銀行を騙るフィッシングメールの装置を,そのまま千葉銀行に切り替えたことが良く分かる状態.

引用:

【ソニー銀行】お取引目的の確認

平素は、ソニー銀行をご利用いただきまして、誠にありがとうございます。

お取引について当行より至急で確認させていただきたいことがあり、ご連絡をさせていただきました。

大変お手数をお掛けしますが、至急ご確認いただければ幸いです。

お取引目的の確認

・一定期間ご確認いただけない場合、口座取引を一部制限させていただきます。

・回答が完了しますと、通常どおりログイン後のお手続きが可能になります。

どうぞよろしくお願いいたします。

----------------------------------------------------------------------------------------

ソニー銀行株式会社 登録金融機関 関東財務局長(登金)第578号

加入協会:日本証券業協会、一般社団法人金融先物取引業協会、一般社団法人第二種金融商品取引業協会.

ここ1週間程度大量に来ているソニー銀行を騙るフィッシングメールの装置を,そのまま千葉銀行に切り替えたことが良く分かる状態.

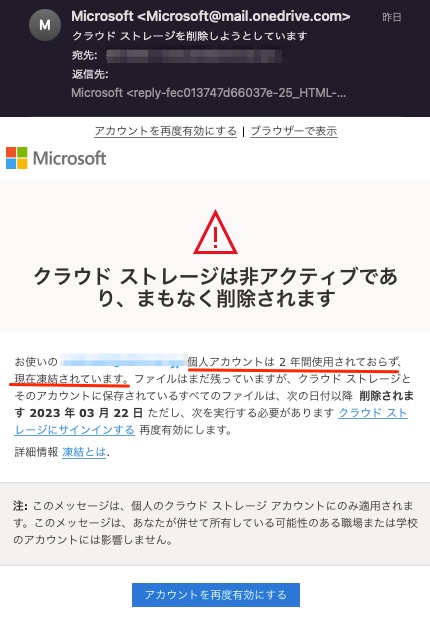

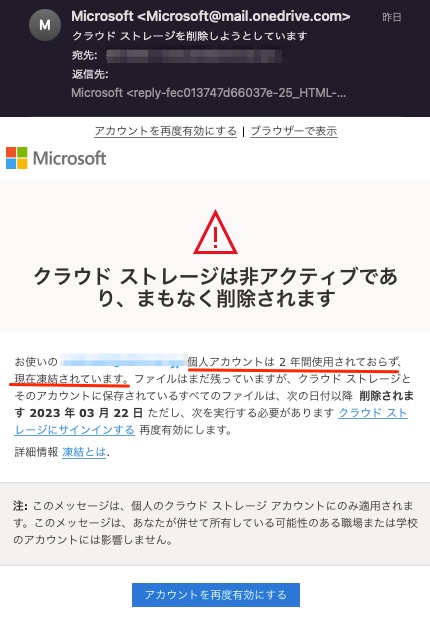

Microsoftアカウントで使ってないと思っているメアドにマイクロソフトからメールが来た.

引用:

とりあえず受信したメールアドレスでサインインしてみた.

引用:

クラウド ストレージは非アクティブであり、まもなく削除されます

お使いの めーる@ドメイン 個人アカウントは 2 年間使用されておらず、現在凍結されています。ファイルはまだ残っていますが、クラウド ストレージとそのアカウントに保存されているすべてのファイルは、次の日付以降 削除されます 2023 年 03 月 22 日 ただし、次を実行する必要があります クラウド ストレージにサインインする 再度有効にします。

詳細情報 凍結とは.

とりあえず受信したメールアドレスでサインインしてみた.

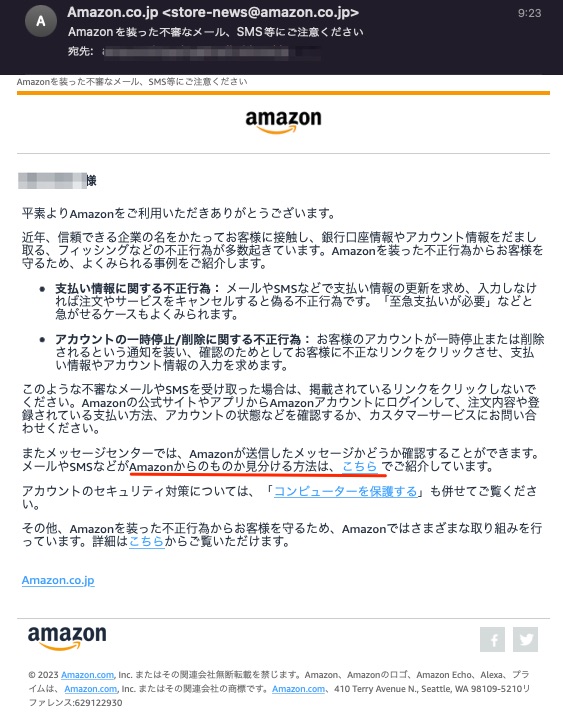

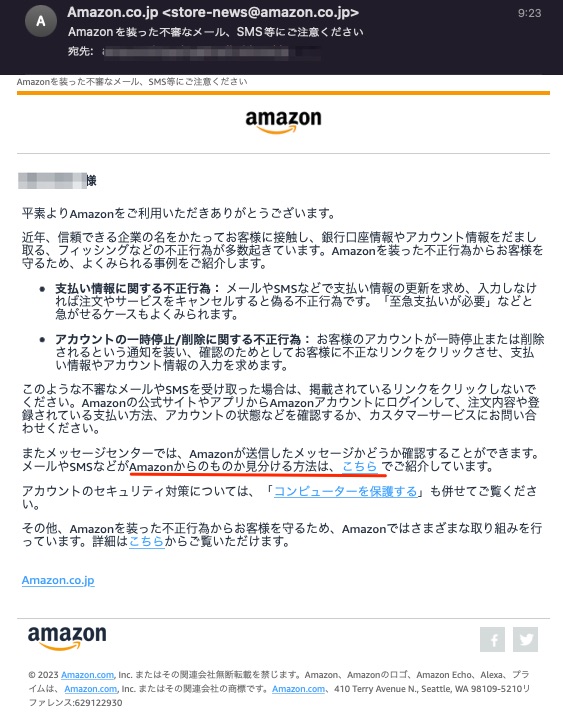

Amazon専用で使っているメアドに,Amazonから注意喚起メールが来た.

引用:

「Amazonが送信したメッセージかどうか確認することができます」で案内されているのがこのURLです.

AmazonからのEメール、電話、テキストメッセージ、またはウェブページかどうかを見分ける

https://www.amazon.co.jp/gp/help/customer/display.html?nodeId=G4YFYCCNUSENA23B

引用:

平素よりAmazonをご利用いただきありがとうございます。

近年、信頼できる企業の名をかたってお客様に接触し、銀行口座情報やアカウント情報をだまし取る、フィッシングなどの不正行為が多数起きています。Amazonを装った不正行為からお客様を守るため、よくみられる事例をご紹介します。

支払い情報に関する不正行為: メールやSMSなどで支払い情報の更新を求め、入力しなければ注文やサービスをキャンセルすると偽る不正行為です。「至急支払いが必要」などと急がせるケースもよくみられます。

アカウントの一時停止/削除に関する不正行為: お客様のアカウントが一時停止または削除されるという通知を装い、確認のためとしてお客様に不正なリンクをクリックさせ、支払い情報やアカウント情報の入力を求めます。

このような不審なメールやSMSを受け取った場合は、掲載されているリンクをクリックしないでください。Amazonの公式サイトやアプリからAmazonアカウントにログインして、注文内容や登録されている支払い方法、アカウントの状態などを確認するか、カスタマーサービスにお問い合わせください。

またメッセージセンターでは、Amazonが送信したメッセージかどうか確認することができます。メールやSMSなどがAmazonからのものか見分ける方法は、こちら でご紹介しています。

アカウントのセキュリティ対策については、「コンピューターを保護する」も併せてご覧ください。

その他、Amazonを装った不正行為からお客様を守るため、Amazonではさまざまな取り組みを行っています。詳細はこちらからご覧いただけます。

「Amazonが送信したメッセージかどうか確認することができます」で案内されているのがこのURLです.

AmazonからのEメール、電話、テキストメッセージ、またはウェブページかどうかを見分ける

https://www.amazon.co.jp/gp/help/customer/display.html?nodeId=G4YFYCCNUSENA23B

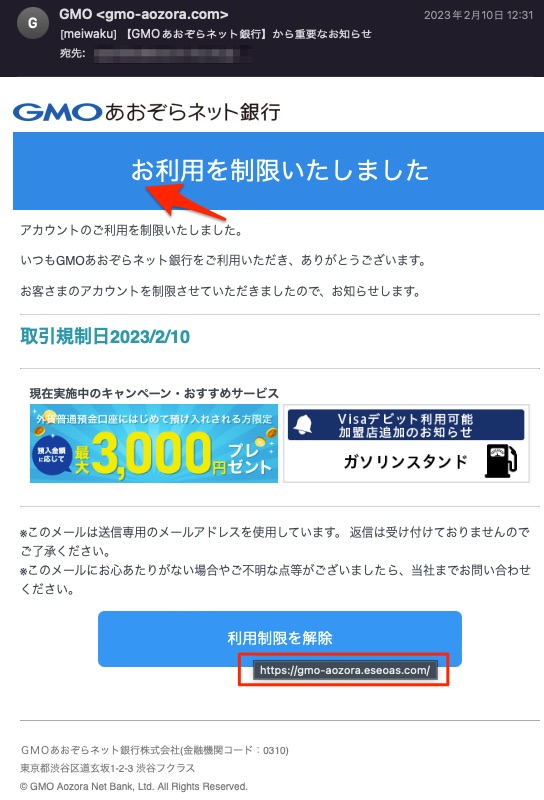

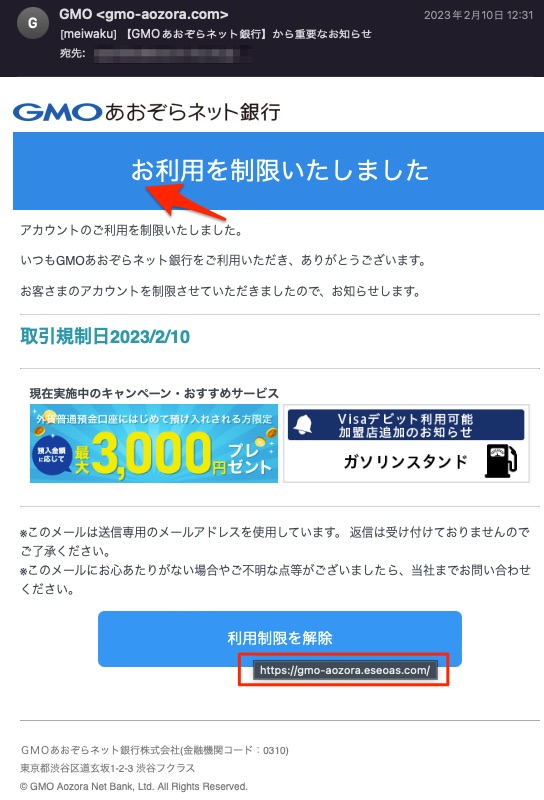

既にテイクダウン済みだが,初めて来たフィッシングメールなので調べてみました.

「お利用を制限いたしました」という使い方はしないかな.

今回はそこじゃなくて,メールのトップにある「GMOあおぞらネット銀行」というロゴ.

「お利用を制限いたしました」という使い方はしないかな.

今回はそこじゃなくて,メールのトップにある「GMOあおぞらネット銀行」というロゴ.

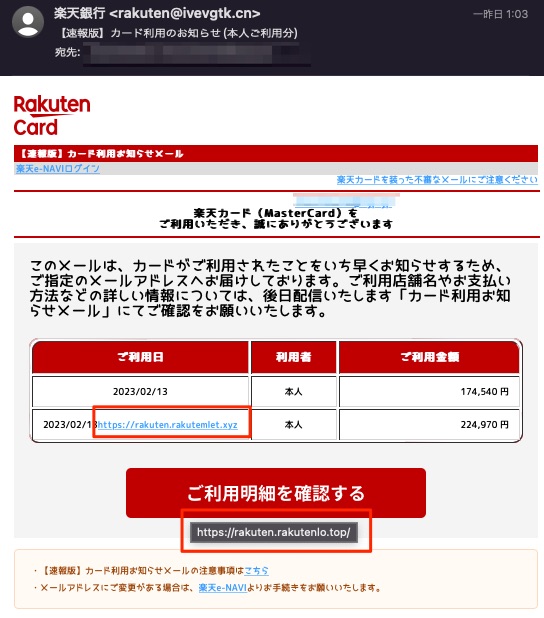

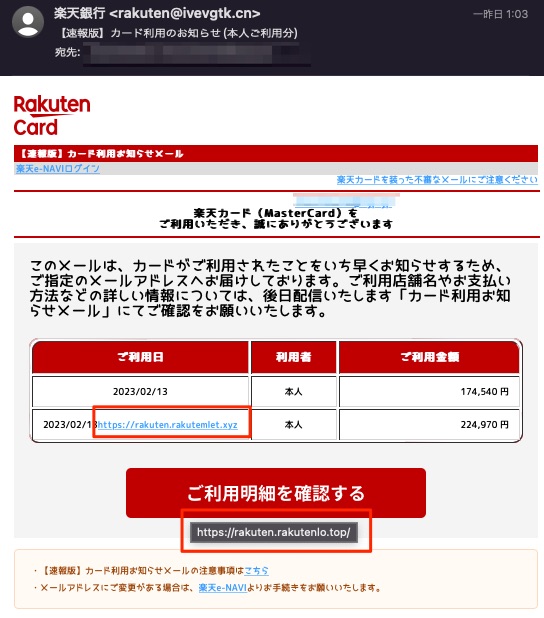

毎日たくさんのフィッシングメール,迷惑メールを受け取っているけれど,特定のECサイトでしか利用してないメアドにフィッシングメールが来た件で,ネットショップの「無問題」か,そこが利用していたECサイトプラットホームのカラーミーショップ経由で漏洩したメアドに対してだけ,楽天カードを騙るフィッシングメールが来た.

毎日20万円近い決済をしていると,それは不安になりそう.

まずは誘導先にあるURLを評価してみます.

毎日20万円近い決済をしていると,それは不安になりそう.

まずは誘導先にあるURLを評価してみます.

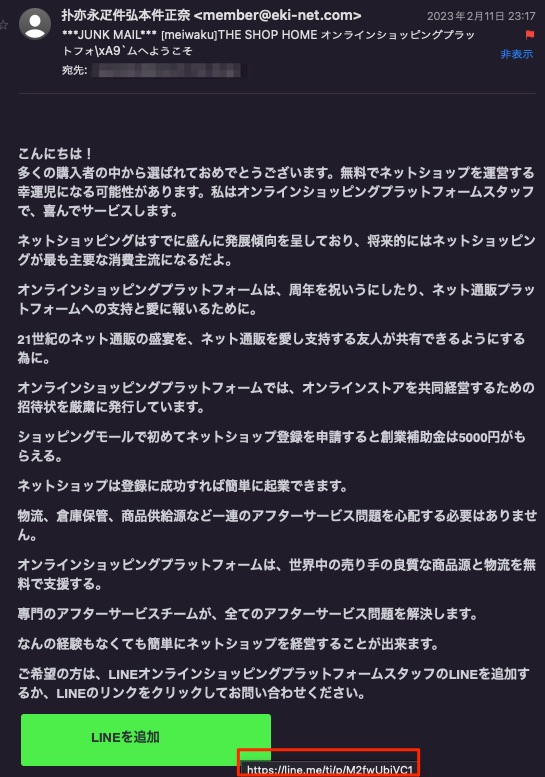

THE SHOP HOME オンラインショッピングプラットフォ\xA9`ムへようこそ という迷惑メール

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2023/2/16 12:38

貴方の名前で未払いがあります。出来るだけすぐに借金を清算してください。 というセクストーションメール その2

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2023/2/16 12:06

2022年7月と同じ文面でセクストーションメールが多数来ています.

引用:

金額も一緒.

引用:

ビットコインアドレスはこちら.

今のところ送金されてない模様.

引用:

こんにちは!

悲しいことに、今から残念な話をお伝えします。

ネット閲覧に利用されている全デバイスへの完全なアクセス権を数ヶ月前に、私は獲得しました。

そのすぐ後に、貴方がとった全てのネット上の活動記録をつけ始めています。

下記にて、どのような経緯で行われたのかについて説明します。

以前ハッカーから色々なメールアカウントのユニークなアクセス権を購入しました。(最近では、ネットで簡単に購入できます。)

金額も一緒.

引用:

私のウォレットに ¥220000 (送金時の為替レートで、¥220000 相当のビットコイン)を送金してくれれば、お金の受け取りが終わるとすぐに、貴方が登場する全てのイヤラシイ動画は削除します。

ビットコインアドレスはこちら.

17gUVeursYwLAWrP1fuYc3YEyu9QVThjbV

159JMqdeapLNn5D4fnd232pxVUZjVUed4s

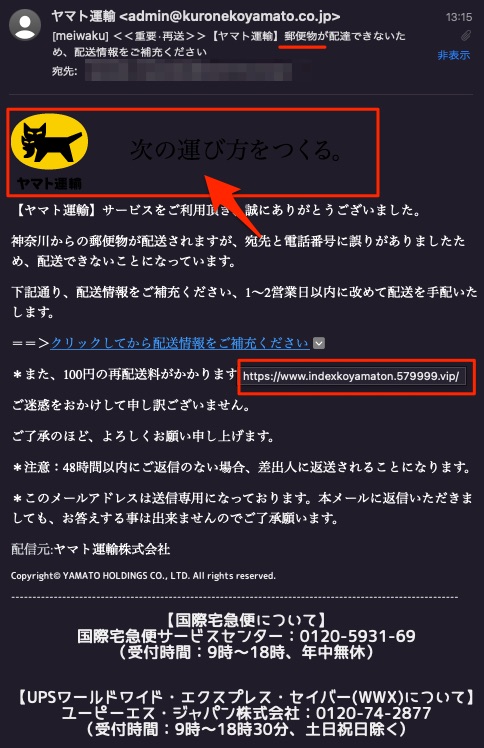

<<重要·再送>>【ヤマト運輸】郵便物が配達できないため、配送情報をご補充ください というフィッシングメール その2

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2023/2/15 17:07

2日ほど前から急にソニー銀行を騙るフィッシングメールがくるようになったけれど昨日今日あたりはバリエーションも豊富になってきた.

出している人はFoxmailの001_Dragonなのでいつもの人たちだけれど.

件名だけでもこの感じ.

引用:

そしてもう無茶苦茶なものも.

出している人はFoxmailの001_Dragonなのでいつもの人たちだけれど.

件名だけでもこの感じ.

引用:

【ソニー銀行】お取引目的の確認

[ソニー銀行]ソニー銀行からのお知らせ 受け付け番号:XXXXX

【ソニー銀行】取引を規制いたしました 受け付け番号:XXXXX

そしてもう無茶苦茶なものも.

セクストーションメールのバラマキが.今現在37件到着中.

文面だけでいうと2022年10月のバラマキと同じですね.

今回,私の保有しているドコモのメアドにまで到着しているので広範囲っぽいです.

引用:

文面だけでいうと2022年10月のバラマキと同じですね.

今回,私の保有しているドコモのメアドにまで到着しているので広範囲っぽいです.

引用:

こんにちは、お世話になっております。

貴方のアカウントに最近メールをお送りしましたが、お気づきになられたでしょうか?

そうです。私は貴方のデバイスに完全にアクセスできるのです。

数ヶ月前から拝見しております。

どうすればそんなことが可能なのか疑問に思っておられますか?それは、訪問されたアダルトサイトに付いていたマルウェアに感染されていらっしゃるからです。あまりご存知ないかもしれないので、ご説明いたします。

トロイの木馬ウイルスにより、私は貴方のパソコンや他のデバイスに完全にアクセスが可能です。

これは、貴方のスクリーンに搭載されたカメラやマイクをオンにするだけで、貴方が気づくことなく、私が好きな時に貴方を見ることが可能となることを意味します。その上、貴方の連絡先や全ての会話へのアクセスも行なっておりました。

「自分のパソコンにはウイルス対策ソフトを入れているのに、なぜそれが可能なのか?なぜ何の通知も今まで受信しなかったのか?」とお考えかもしれませんね。その答えは単純です。

私のマルウェアはドライバーを使用し4時間毎に署名を更新するため、ウイルス対策ソフトでは検出不可能なので通知が送られないのです。

左側のスクリーンで貴方がマスタベーションを行い、右側のスクリーンでは貴方が自分を弄っている間に閲覧していた動画が再生されるビデオを私は所有しています。

これからどんな悪いことが起きるのか心配ですか?私がマウスを1度クリックするだけで、この動画は貴方のソーシャルネットワークやメールの連絡先全てへと送信されます。

また、ご利用のメールの返信やメッセンジャーにもアクセスして動画を共有することだって可能です。

この状況を回避するために出来ることは 、$1650相当のBitcoinを私のBitcoinアドレスへと送金するだけです(方法が不明な場合は、ブラウザを開け「Bitcoinを購入」と検索するだけで分かります)。

私のbitcoinアドレス(BTCウォレット) は下記の通りです。: 1MUVfW9rF4KNKEwMdgaxJBtsSxpFCckkHA

お支払いの確認が取れ次第動画をすぐに削除し、もう2度と私から連絡を取ることはありません。

この取引が完了するまでに2日(48時間)の猶予がございます。

このメールが開封されると同時に私は通知を受信し、タイマーが始動します。

このメールと私のBitcoinのIDは追跡不可能なため、苦情を申し立てようとしても何も起こりません。

非常に長い間この件に取り組んできたため、 どんな隙も与えませんよ。

このメッセージについて誰かに話したことを私が感知すると、先ほども申し上げた通り、ビデオはすぐに共有されます。

うちでは初めてかな? ソニー銀行を騙るフィッシングメールを受け取りました.

引用: うちでは,今のところ送信先,送信元が違う2通を受け取っています.

アクセスしてみました.

引用:

平素は、ソニー銀行をご利用いただきまして、誠にありがとうございます。

お取引について当行より至急で確認させていただきたいことがあり、ご連絡をさせていただきました。

大変お手数をお掛けしますが、至急ご確認いただければ幸いです。

お取引目的の確認

・一定期間ご確認いただけない場合、口座取引を一部制限させていただきます。

・回答が完了しますと、通常どおりログイン後のお手続きが可能になります。

どうぞよろしくお願いいたします。

----------------------------------------------------------------------------------------

ソニー銀行株式会社 登録金融機関 関東財務局長(登金)第578号

加入協会:日本証券業協会、一般社団法人金融先物取引業協会、一般社団法人第二種金融商品取引業協会.

アクセスしてみました.

Amazon株式会社から緊急のご連絡メ-ル番号:63475556 と言うフッシングメール

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2023/2/10 20:16

DoS攻撃並みにたくさんの同じ件名のフィッシングメールがくるのだけれど,誘導先が異なっている模様.

そもそも,送信メアドがイオンを騙っていたり,誘導先がAmazonだったり三井住友カードだったりと,精度が悪すぎる.

内容はAmazonを騙っているけれど偽装している送信アドレスがイオンのものだったり.

そもそも,送信メアドがイオンを騙っていたり,誘導先がAmazonだったり三井住友カードだったりと,精度が悪すぎる.

内容はAmazonを騙っているけれど偽装している送信アドレスがイオンのものだったり.

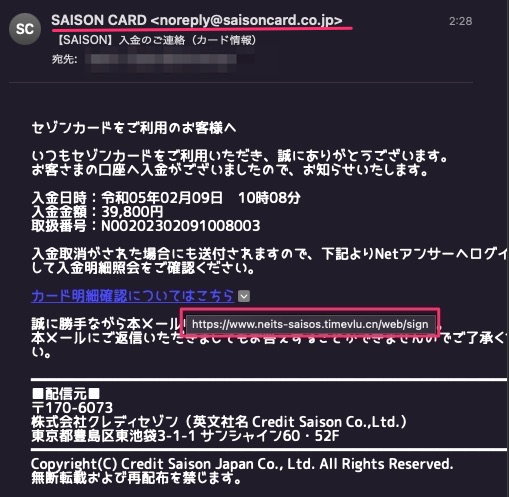

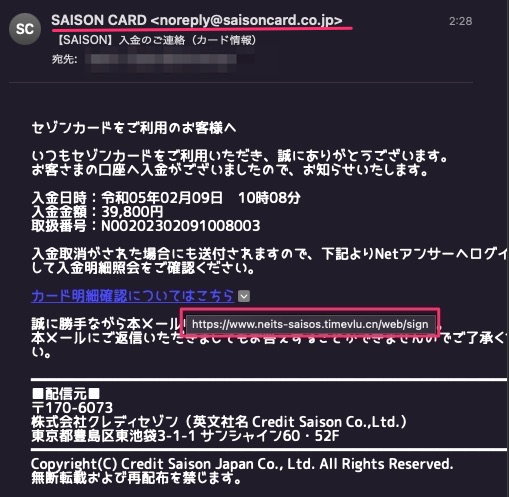

所有してないセゾンカードに入金があると言われても困っちゃうのだけれど.

引用:

誘導先のURLにアクセス.

引用:

セゾンカードをご利用のお客様へ

いつもセゾンカードをご利用いただき、誠にありがとうございます。

お客さまの口座へ入金がございましたので、お知らせいたします。

入金日時:令和05年02月09日 10時08分

入金金額:39,800円

取扱番号:N00202302091008003

入金取消がされた場合にも送付されますので、下記よりNetアンサーへログインして入金明細照会をご確認ください。

誘導先のURLにアクセス.

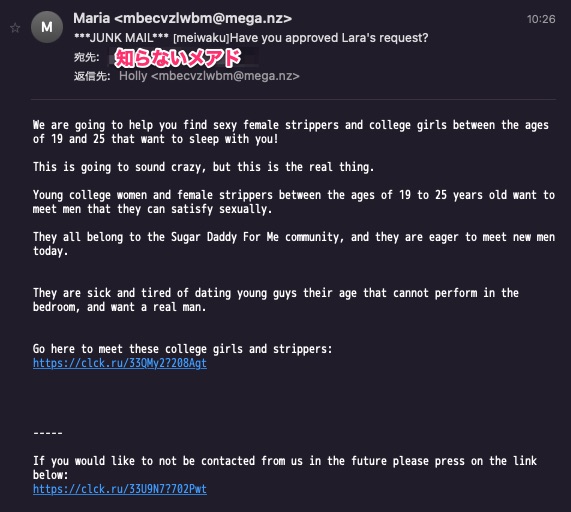

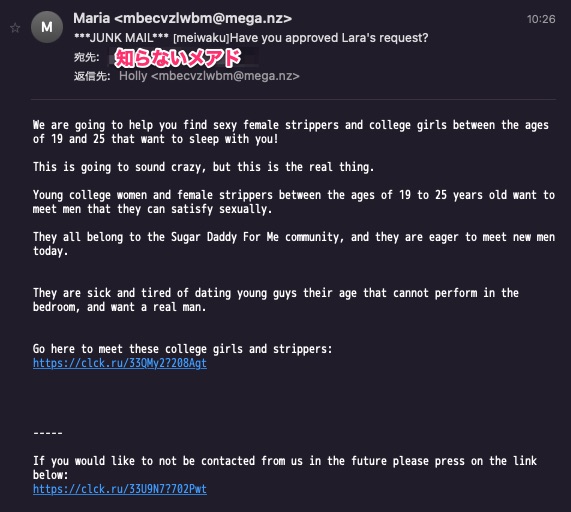

Have you approved Lara's request? という出会い系アダルトサイトへ誘導する迷惑メール

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2023/2/8 17:31

カミさんのメアドに,宛先が知らないメアドの迷惑メールが来た.内容的にはアダルトサイトへの勧誘の模様.

調べてみると,宛先は漏洩したことのある他人のメアドの模様.カミさんへはbccで送信された模様.

誘導先のURLへのリンクはロシアの短縮URLサイトのようですが,そのサイト自体の評価も悪いようで,マルウェアが仕込まれているという評価も.

転送先は出会い系サイトのようだけれど,トップページは「工事中」のサインが出ているけれど,内部で動いている感じでしょうか.

実際に誘導先にアクセスすると,TalkTokokあるサイトにアクセスされるのですが,身動きが取れません.

引用:

調べてみます.

調べてみると,宛先は漏洩したことのある他人のメアドの模様.カミさんへはbccで送信された模様.

誘導先のURLへのリンクはロシアの短縮URLサイトのようですが,そのサイト自体の評価も悪いようで,マルウェアが仕込まれているという評価も.

転送先は出会い系サイトのようだけれど,トップページは「工事中」のサインが出ているけれど,内部で動いている感じでしょうか.

実際に誘導先にアクセスすると,TalkTokokあるサイトにアクセスされるのですが,身動きが取れません.

引用:

We are going to help you find sexy female strippers and college girls between the ages of 19 and 25 that want to sleep with you!

私たちは、あなたと寝たい19歳から25歳までのセクシーな女性ストリッパーや女子大生を見つけるお手伝いをします!私たちは、あなたのために、そのような女の子を見つけることができます。

This is going to sound crazy, but this is the real thing.

これはクレイジーに聞こえるかもしれませんが、これは本物です。

Young college women and female strippers between the ages of 19 to 25 years old want to meet men that they can satisfy sexually.

19歳から25歳までの若い女子大生と女性ストリッパーは、性的に満足できる男性に出会いたいと思っています。

They all belong to the Sugar Daddy For Me community, and they are eager to meet new men today.

彼らは皆、Sugar Daddy For Meコミュニティに所属しており、今日も新しい男性との出会いを熱望しています。

They are sick and tired of dating young guys their age that cannot perform in the bedroom, and want a real man.

彼らは、寝室で実行することができない彼らの年齢の若い男とデートすることにうんざりしており、本当の男を求めています。

Go here to meet these college girls and strippers:

これらの女子大生やストリッパーに会うには、ここに行ってください。

調べてみます.

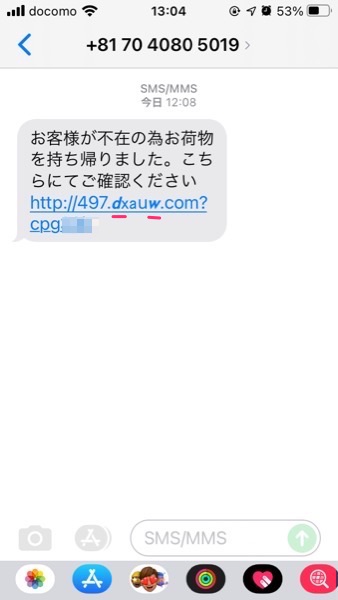

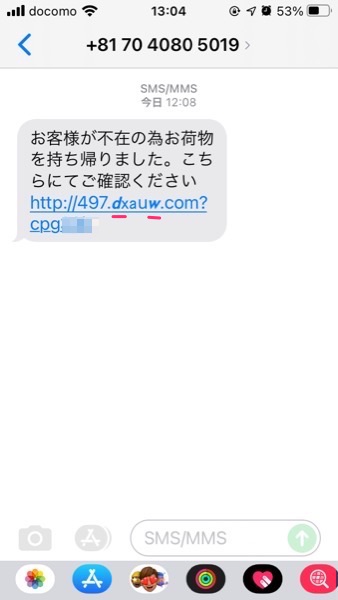

以前うちにも来たお客様が不在の為お荷物を持ち帰りました。こちらにてご確認ください というSMS.

誘導先のURLがUnicodeなのでPCで調査しても誘導先にアクセスできないで終わったんですが,より深く解析した人がおられました.(尊敬)

自分の理解のために紐解いてみます.

誘導先のURLがUnicodeなのでPCで調査しても誘導先にアクセスできないで終わったんですが,より深く解析した人がおられました.(尊敬)

自分の理解のために紐解いてみます.

たくさんフィッシングメールが来ていますね.

引用:

FoxmailとDragonがついているので,いつもの人たちです.

引用:

Amazon お客様:

アカウントで不審なアクティビティを見つける

こんにちは、Amazonアカウントセキュリティセンターです

疑わしい IP アドレスからの複数回のログイン試行が検出されました

アカウントのセキュリティのため、アカウントの機能が一時的に制限されています

以下のアカウントにログインしてください。

FoxmailとDragonがついているので,いつもの人たちです.

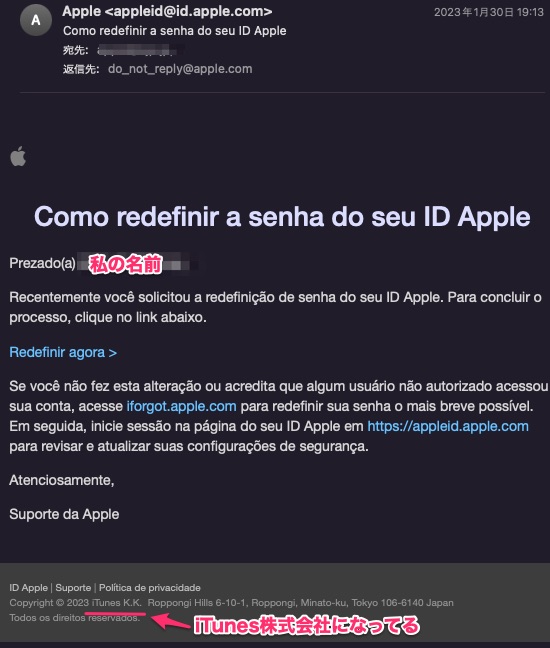

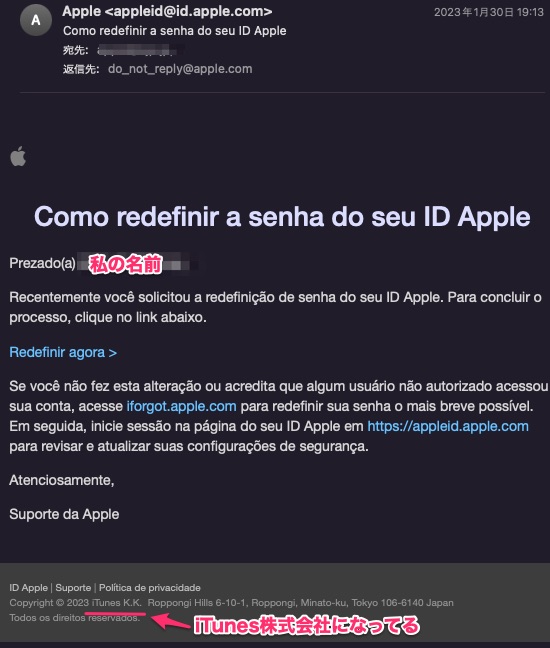

Como redefinir a senha do seu ID Apple というメールが届いた

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2023/2/2 13:02

見慣れない言葉でAppleでしか使ってないメアドに,Appleからメールが.

引用:

ポルトガル語だって. そうなるとブラジル連邦共和国だろうなと.ブラジルにいる人が,私のApple IDをどこからか入手してパスワードリセットを行なった模様.

このメールが偽物の場合もあると思い,メールヘッダを確認.

引用:

Como redefinir a senha do seu ID Apple

Apple IDのパスワードをリセットする方法

Como redefinir a senha do seu ID Apple

Prezado(a) XXXXXXXXXXXXXXX,

Recentemente você solicitou a redefinição de senha do seu ID Apple. Para concluir o processo, clique no link abaixo.

Redefinir agora >

Se você não fez esta alteração ou acredita que algum usuário não autorizado acessou sua conta, acesse iforgot.apple.com para redefinir sua senha o mais breve possível. Em seguida, inicie sessão na página do seu ID Apple em https://appleid.apple.com para revisar e atualizar suas configurações de segurança.

Atenciosamente,

Suporte da Apple

最近、Apple IDのパスワードの再設定を依頼されました。以下のリンクから手続きを行ってください。

リセットする

この変更を行っていない場合、または不正ユーザーがお客様のアカウントにアクセスしたと思われる場合は、できるだけ早く iforgot.apple.com にアクセスして、パスワードをリセットしてください。その後、Apple IDのページ(https://appleid.apple.com)にサインインし、セキュリティ設定の確認と更新を行ってください。

敬具

Appleサポート

ポルトガル語だって. そうなるとブラジル連邦共和国だろうなと.ブラジルにいる人が,私のApple IDをどこからか入手してパスワードリセットを行なった模様.

このメールが偽物の場合もあると思い,メールヘッダを確認.

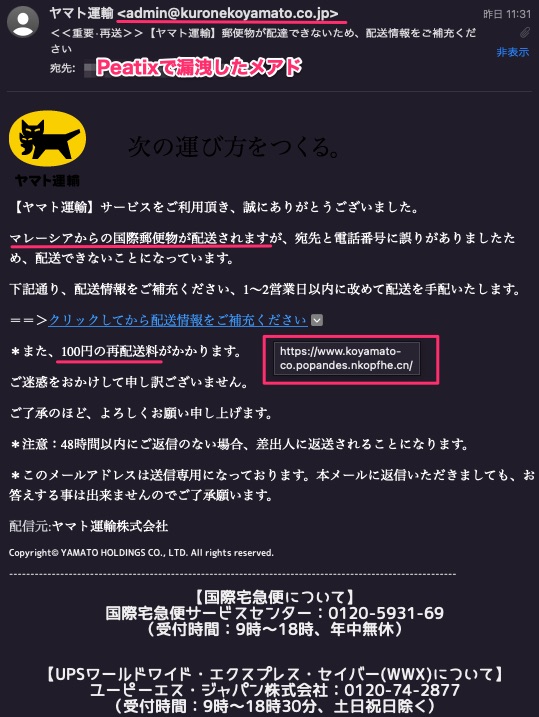

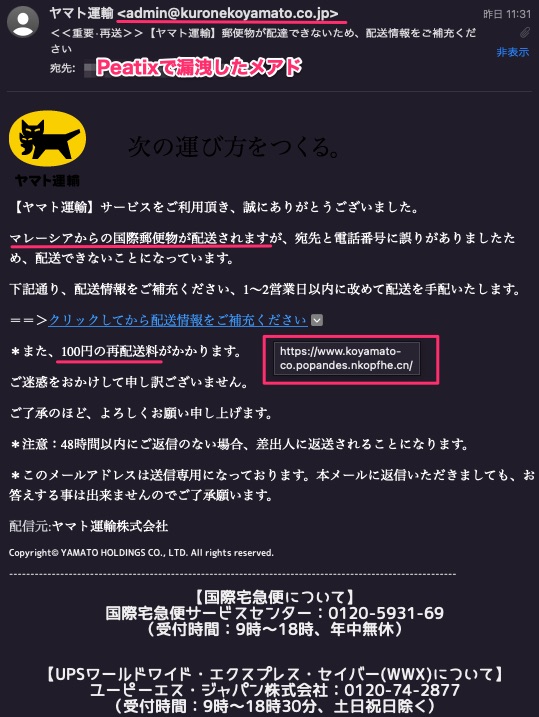

<<重要·再送>>【ヤマト運輸】郵便物が配達できないため、配送情報をご補充ください というフィッシングメール

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2023/2/2 11:58

マレーシアからの国際郵便物,というのが全く覚えが無いので,普通は違和感ありまくりだと思うけど.いや,実はマレーシアからのECは現在のトレンド?

今回は送り状の番号があったり,Foxmail,001_Dragonだったりとあの一味かな?って感じでした.

引用: では,見ていきます.

今回は送り状の番号があったり,Foxmail,001_Dragonだったりとあの一味かな?って感じでした.

引用:

【ヤマト運輸】サービスをご利用頂き、誠にありがとうございました。

マレーシアからの国際郵便物が配送されますが、宛先と電話番号に誤りがありましたため、配送できないことになっています。

下記通り、配送情報をご補充ください、1~2営業日以内に改めて配送を手配いたします。

==>クリックしてから配送情報をご補充ください

*また、100円の再配送料がかかります。

ご迷惑をおかけして申し訳ございません。

ご了承のほど、よろしくお願い申し上げます。

*注意:48時間以内にご返信のない場合、差出人に返送されることになります。

*このメールアドレスは送信専用になっております。本メールに返信いただきましても、お答えする事は出来ませんのでご了承願います。

配信元:ヤマト運輸株式会社

Copyright© YAMATO HOLDINGS CO., LTD. All rights reserved.

---------------------------------------------------------------------------------------------------------

【国際宅急便について】

国際宅急便サービスセンター:0120-5931-69

(受付時間:9時~18時、年中無休)

【UPSワールドワイド・エクスプレス・セイバー(WWX)について】

ユーピーエス・ジャパン株式会社:0120-74-2877

(受付時間:9時~18時30分、土日祝日除く)

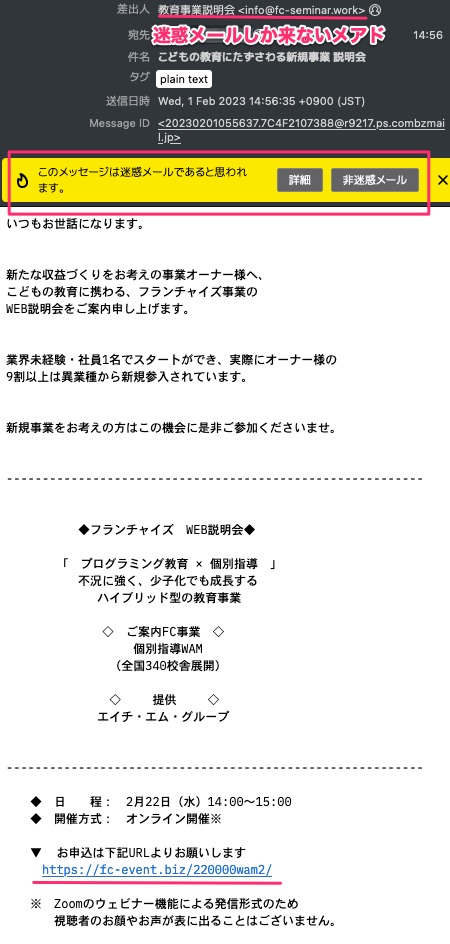

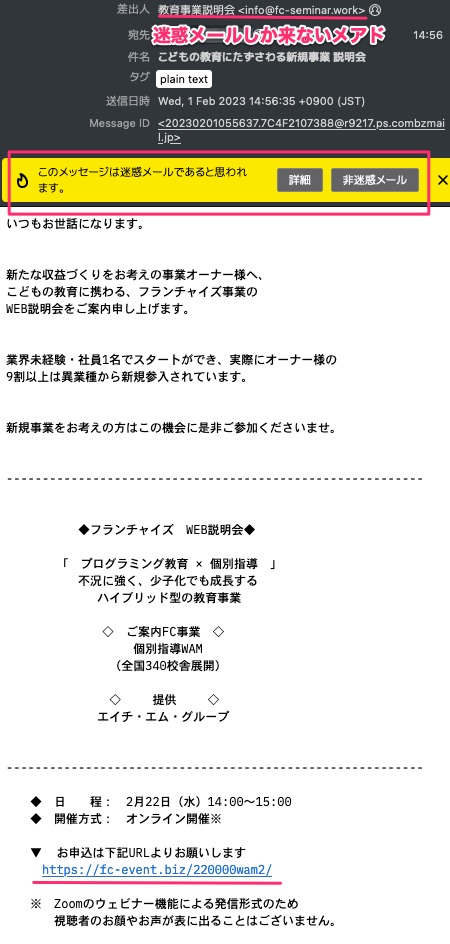

こどもの教育にたずさわる新規事業 説明会 という迷惑メール Thunderbirdも迷惑メールと判断

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2023/2/1 18:21

エラーログを見るとuser unknownになっているメアドがあって,そのメアドを有効化してメールを受信したら迷惑メールしか来ないというメアドに来たフランチャイズ事業への販促メール.

引用: Thunderbirdが「このメッセージは迷惑メールであると思われます」と判断していて,実際に迷惑メールなんだけれど,その理由がわからない.

誘導先のサイトを評価サイトで調べても,軒並みセーフになっている.

引用:

いつもお世話になります。

新たな収益づくりをお考えの事業オーナー様へ、

こどもの教育に携わる、フランチャイズ事業の

WEB説明会をご案内申し上げます。

業界未経験・社員1名でスタートができ、実際にオーナー様の

9割以上は異業種から新規参入されています。

新規事業をお考えの方はこの機会に是非ご参加くださいませ。

誘導先のサイトを評価サイトで調べても,軒並みセーフになっている.

カミさんが随分前に取得した11桁のドコモのメアドに,迷惑メールが来たと.

そのメアドは本人とあと一人しか知らないらしい.

メールヘッダを見ても,まぁau.comだとしかわからない.

到着したメールは次のようなもの.

そのメアドは本人とあと一人しか知らないらしい.

メールヘッダを見ても,まぁau.comだとしかわからない.

From: keyw00rds_renormalization@au.com

Subject: =?UTF-8?B?5YWI56iL44Oh44O844Or44GX44G+44GX44Gf44GM4oCm?=

MIME-Version: 1.0

Date: Mon, 30 Jan 2023 12:52:30 +0900 (JST)

Message-ID: <hsSVn1.yVq8K@zkB9.7e947g>

Received: from mail.au.com ([27.85.209.188])

by mfsmax.docomo.ne.jp(DOCOMO Mail Server Ver2.0) with SMTP id 2f87005f63977c365edb

for <ks.lewiston>; Mon, 30 Jan 2023 12:52:30 +0900 (JST)

To: XXXXXXXXXXXX@docomo.ne.jp

Received: from mail.au.com by b0032.au.com with ESMTP

id <20230130035230585.HWQW.30408.mail.au.com@b0032.au.com>

for <XXXXXXXXXXXX@docomo.ne.jp>; Mon, 30 Jan 2023 12:52:30 +0900

Received: from airoym00fep032 by o0032.au.com with ESMTP

id <20230130035230430.QBQN.12899.airoym00fep032@o0032.au.com>

for <XXXXXXXXXXXX@docomo.ne.jp>; Mon, 30 Jan 2023 12:52:30 +0900

Content-Type: text/plain; charset="UTF-8"

Content-Transfer-Encoding: base64

6YCB44KJ44KM44Gm44Gq44GL44Gj44Gf44G/44Gf44GE44Gn44GZ44GtKOeskSkNCuadpemAseaZ

gumWk+OBjOWPluOCiuOChOOBmeOBhOOBruOBp+OBmeOBjOOAgeOBiuaYvOOBq+OBiuiMtuOBp+OC

guWkp+S4iOWkq+OBp+OBmeKZqg0KDQrmnaXpgLHjga/lv5njgZfjgYTjgafjgZnjgYvvvJ/vvJ8=

到着したメールは次のようなもの.

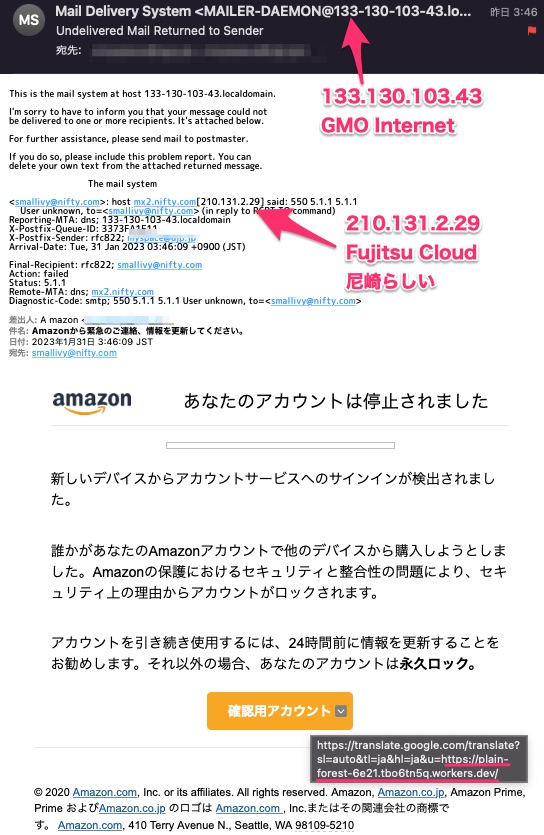

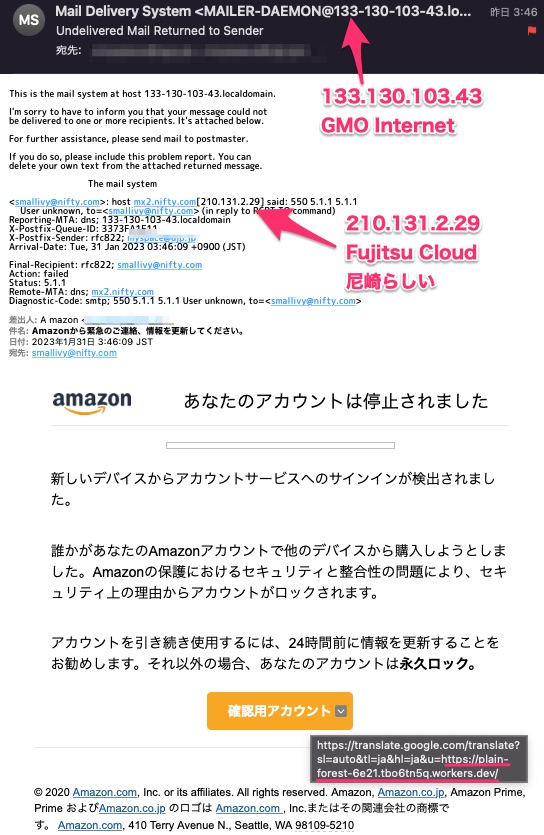

Amazonを騙るフィッシングメール,niftyのメアドuser unknownエラー,GMOのホスティングサーバから送信

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2023/2/1 2:24

出してもないniftyのメアド宛のメールがuser unknown 550 5.1.1エラーとなって,過去に某SNSで漏洩したメアドに到着.

引用: メール本文を見ると,差出人が私の過去に某SNSで漏洩したメアドになっている.(戦慄が・・・?)

最初は過去に某SNSで漏洩したメアドになりすましてメールが送られたのかなと思ったけれど,よく考えるとこれはメール本文なので,メールヘッダを確認.

引用:

I'm sorry to have to inform you that your message could not

be delivered to one or more recipients. It's attached below.

For further assistance, please send mail to postmaster.

If you do so, please include this problem report. You can

delete your own text from the attached returned message.

あなたのメッセージは、1人以上の受信者に届けられなかったことをお知らせしなければなりません。

メッセージをお届けすることができませんでした。以下に添付します。

さらに詳しいサポートが必要な場合は、postmasterにメールを送信してください。

その際、この問題報告も一緒にお願いします。あなたは

添付されたリターンメッセージから自分のテキストを削除してください。

最初は過去に某SNSで漏洩したメアドになりすましてメールが送られたのかなと思ったけれど,よく考えるとこれはメール本文なので,メールヘッダを確認.

【緊急通知】 【info】 さんへの新しいボイス メッセージ ActiveMailを使った迷惑メール

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2023/1/27 13:08

とあるドメインのinfoメアド宛にこんなメールが来ました.

引用: 実質info宛には迷惑メールしか来ないし,色々と不自然.今回は添付ファイルでHTMLが付いているのが珍しい.

メールヘッダや添付されているHTMLファイルを調べると,コロンビア共和国の不動産会社のサイトのサブディレクトリにActive!MailのIDとパスワードを送信するJavaScriptが埋め込まれていました.

順に中身を見ていきます.

引用:

━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━

[DOMAIN] 重要な電話通知

━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━

[Account]- info[@]DOMAIN.jp

[Domain]- www.DOMAIN[.]jp

[user]- info

━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━

連絡先リストからボイス メッセージがあります。

発信者: +81-52-824-2***

レシーバー: info[@]DOMAIN.jp

Time: 19/01/23 7:53AM

発信者はコールバックを要求しました

あなたのボイスメッセージが添付されています、聞いてください

━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━

いつも[DOMAIN]をご利用いただきありがとうございます。

━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━

© DOMAIN 2023

メールヘッダや添付されているHTMLファイルを調べると,コロンビア共和国の不動産会社のサイトのサブディレクトリにActive!MailのIDとパスワードを送信するJavaScriptが埋め込まれていました.

順に中身を見ていきます.

Don't miss your unsettled payment. Complete your debt payment now. というビットコインを要求するメール

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2023/1/27 1:47

まだ大量に受け取ってはないけれど,チラホラこの文書のセクストーションメールが到着してきています.

引用:

1370ドルは,今日現在178,814円ですね.送金先のアドレスはこれ.

1P5vLEEuGawo33WLs3pVdxTuyjqt7Ymf9C

うちに来たメールだと,インドやベネズエラのISPのIPアドレスから送信されていますが,ハッキングされているPCなのでしょうね.

引用:

引用:

Hi there!

こんにちは。

I regret to inform you about some sad news for you.

Approximately a month or two ago I have succeeded to gain a total access to all your devices utilized for browsing internet.

Moving forward, I have started observing your internet activities on continuous basis.

このたびは悲しいお知らせがあります。

1〜2ヶ月前、私はあなたがインターネットを閲覧するために使用しているすべてのデバイスに完全にアクセスすることに成功しました。

その後、私はあなたのインターネット活動を継続的に観察するようになりました。

Go ahead and take a look at the sequence of events provided below for your reference:

Initially I bought an exclusive access from hackers to a long list of email accounts (in today's world, that is really a common thing, which can arranged via internet).

Evidently, it wasn't hard for me to proceed with logging in your email account

以下にその経緯を記しますので、ご覧ください。

最初は、ハッカーから電子メールアカウントの長いリストへの独占アクセスを購入しました(今日の世界では、インターネットを介して手配することができる、本当に一般的なことです)。

明らかに、それは私があなたの電子メールアカウントにログインを続行することは難しくありませんでした。

1370ドルは,今日現在178,814円ですね.送金先のアドレスはこれ.

1P5vLEEuGawo33WLs3pVdxTuyjqt7Ymf9C

うちに来たメールだと,インドやベネズエラのISPのIPアドレスから送信されていますが,ハッキングされているPCなのでしょうね.

引用:

Within the same week, I moved on with installing a Trojan virus in Operating Systems for all devices that you use to login to email.

Frankly speaking, it wasn't a challenging task for me at all (since you were kind enough to click some of the links in your inbox emails before).

Yeah, geniuses are among us.

同じ週のうちに、電子メールにログインするために使用するすべてのデバイスのオペレーティングシステムにトロイの木馬ウイルスをインストールする作業に取り掛かりました。

正直言って、これは私にとって難しい作業ではありませんでした(あなたが以前、受信トレイのメールにあるリンクをクリックしてくれたので)。

そう、天才は私たちの中にいるのです。

-----

There is still a solution to this matter, and here is what you need to do:

You make a transaction of $1370 USD to my account (an equivalent in bitcoins, which recorded depending on the exchange rate at the date of funds transfer),

hence upon receiving the transfer, I will immediately get rid of all those lustful videos without delay.

この問題にはまだ解決策があり、次のような方法があります。

あなたは私の口座に1370ドル(ビットコインで等価、送金日の為替レートに応じて記録される)を送金します。

その送金を受けて、私はすぐにそれらの欲望に満ちたビデオを遅滞なく処分します。

www.DeepL.com/Translator(無料版)で翻訳しました。

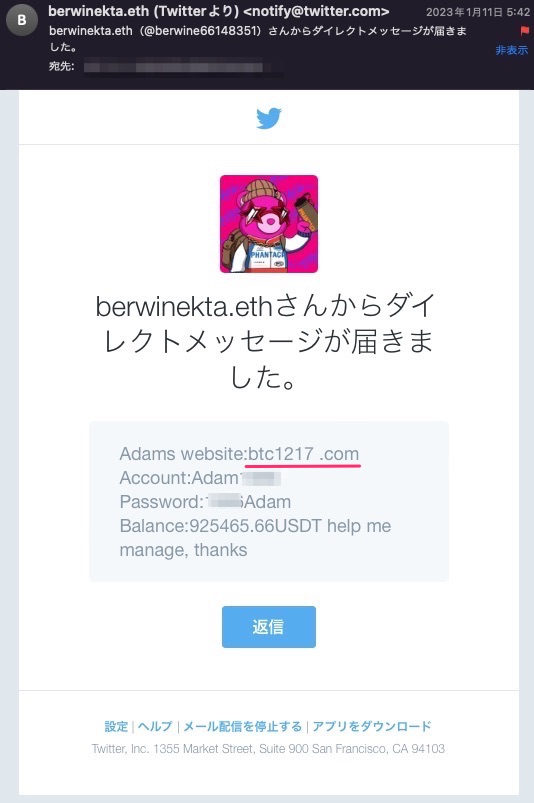

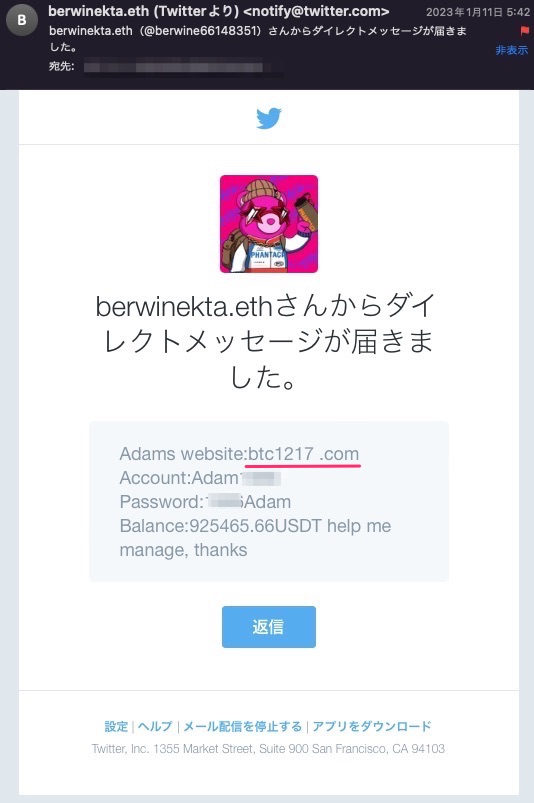

見知らぬ外人からhelp me manage, thanksというダイレクトメッセージがTwitterのアカウントに届いた

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2023/1/26 16:39

Twitterのフォロー外の外人と思われるアカウントからダイレクトメッセージが.

help me manage, thanks(管理するのを助けてください。ありがとう)という本文と共に,サイトとユーザアカウントおよびパスワードが明記されています.

Balance:925465.66USDTというのは,「残高」ってことのようです.

早速,見ず知らずの人とはいえ,助けて欲しいというのなら,人道的行動として人助けのためにログインしてみましょう.

まずは,誘導先のサイトにアクセス.

Financial ncome platform(金融収益プラットフォーム)なるサイトに到達.ドメイン名がBTCとなっているように,やはりビットコインの模様.

伝えられたアカウントでログインしてみます.

help me manage, thanks(管理するのを助けてください。ありがとう)という本文と共に,サイトとユーザアカウントおよびパスワードが明記されています.

Balance:925465.66USDTというのは,「残高」ってことのようです.

早速,見ず知らずの人とはいえ,助けて欲しいというのなら,人道的行動として人助けのためにログインしてみましょう.

まずは,誘導先のサイトにアクセス.

Financial ncome platform(金融収益プラットフォーム)なるサイトに到達.ドメイン名がBTCとなっているように,やはりビットコインの模様.

伝えられたアカウントでログインしてみます.

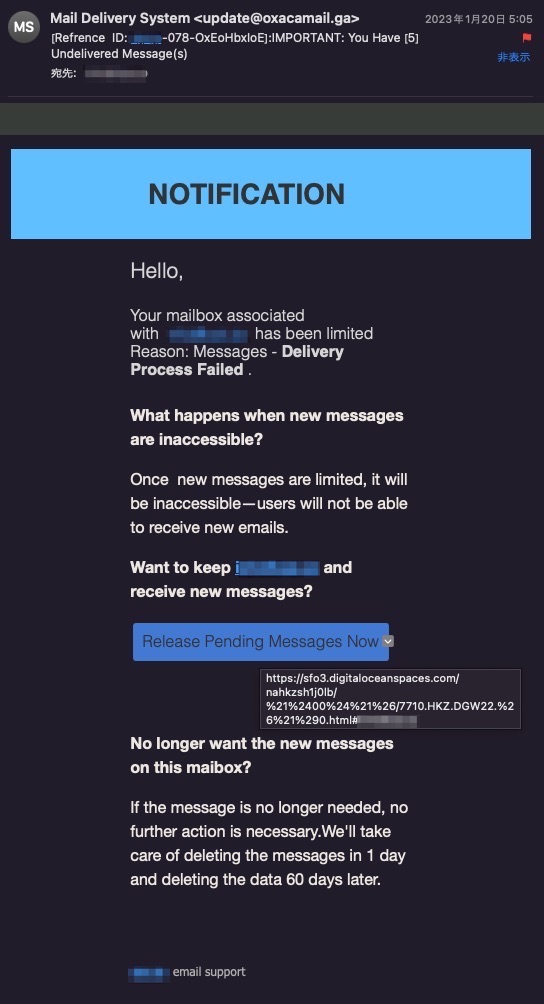

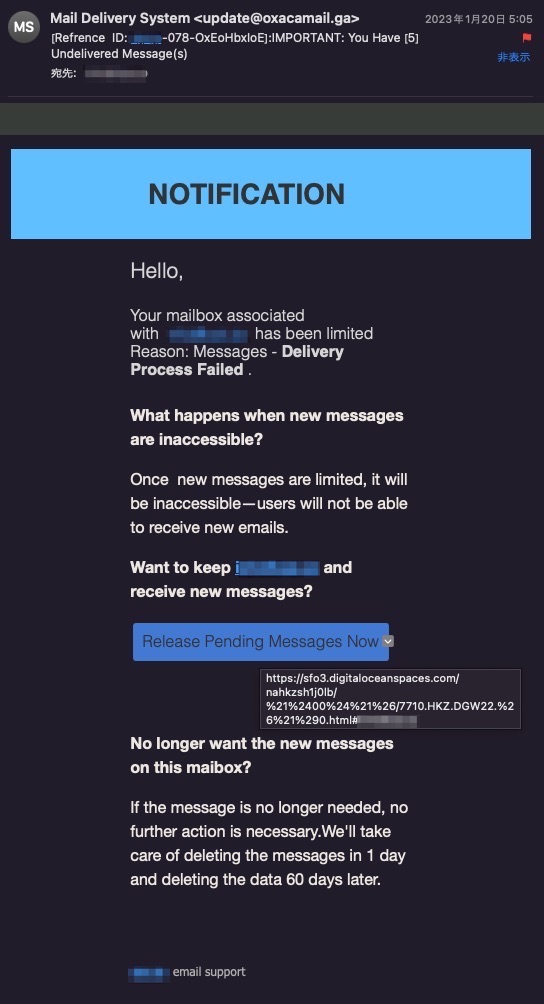

You Have [5] Undelivered Message(s) メール送信エラーを装うフィッシングメール

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2023/1/24 13:36

Mail Delivery Subsystemからのメールだと,送信エラーかな?と思っちゃう所でフィッシングサイトに誘導しようとする手口の模様.

誘導先のドメインURLにアクセスするとデータセンタ業者が用意しているページが表示されるが,パラメータ付きの誘導先URLにアクセスするとログイン画面が出てきた.

ログイン画面は,Plesk(プレスク)の管理画面のようにも見えるので,既にテイクダウン済みかもしれない状態.動きが2022年3月のcPanelの手口に非常に似ています.

メールヘッダを調べると,モルドバのデータセンタ業者,オランダのMicrosoft Azureを経由していて,Authentication-Resultsで確認してもSPFもpassとなっているので迷惑メールと判断しづらい.

また,Fromアドレス.gaドメインで,これはガボン共和国のもので,ドメインが無料で取得できるサービスもあるので,それを悪用している模様.

受信したのはこのようなメール.誘導先のリンクには,受信者のドメインが付加されている.

誘導先のリンクにアクセスしてみる.

誘導先のドメインURLにアクセスするとデータセンタ業者が用意しているページが表示されるが,パラメータ付きの誘導先URLにアクセスするとログイン画面が出てきた.

ログイン画面は,Plesk(プレスク)の管理画面のようにも見えるので,既にテイクダウン済みかもしれない状態.動きが2022年3月のcPanelの手口に非常に似ています.

メールヘッダを調べると,モルドバのデータセンタ業者,オランダのMicrosoft Azureを経由していて,Authentication-Resultsで確認してもSPFもpassとなっているので迷惑メールと判断しづらい.

また,Fromアドレス.gaドメインで,これはガボン共和国のもので,ドメインが無料で取得できるサービスもあるので,それを悪用している模様.

受信したのはこのようなメール.誘導先のリンクには,受信者のドメインが付加されている.

誘導先のリンクにアクセスしてみる.

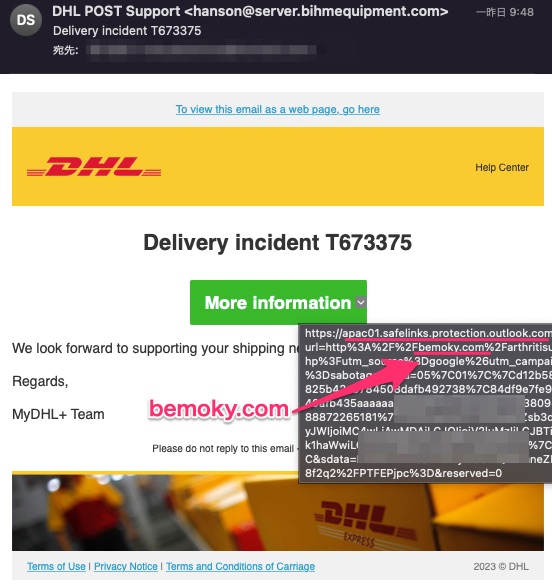

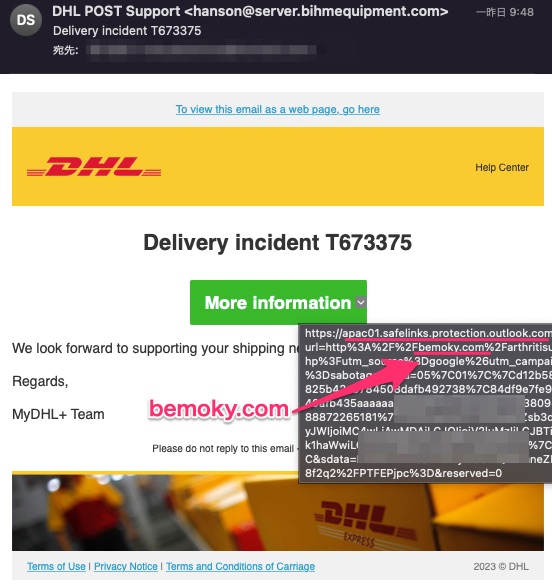

Delivery incident T673375 というDHLを騙るフィッシングメール

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2023/1/23 19:54

大規模漏洩ではなく,誰かのアドレス帳から漏洩したhotmailのメアドに,DHLを騙るフィッシングメールがきました.

「インシデントが発生した」という体裁なのね.

既にテイクダウン済みでした.

引用:

hotmailで受信しているのでリンク先がsafelink protectionに置き換わっていて,サイトを見てみます.

「インシデントが発生した」という体裁なのね.

既にテイクダウン済みでした.

引用:

We look forward to supporting your shipping needs!

Regards,

MyDHL+ Team

hotmailで受信しているのでリンク先がsafelink protectionに置き換わっていて,サイトを見てみます.

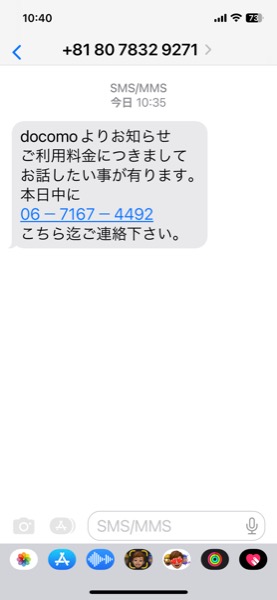

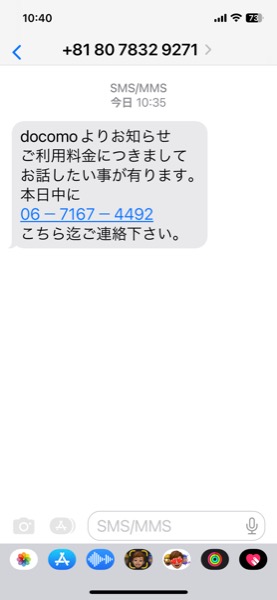

NTTドコモから前月の料金確定のSMSが送信されると思うけれど,昨日それが送られてきたと思ったら,さっき,身に覚えのない電話番号からdocomoの料金に関する不審なSMSが届いた.

引用:

そもそも「本日中に」というくらい急いでいるなら電話かけてくるだろうし.なんで連絡先が大阪なんだと.普通0120とかドコモなら151になるだろうし.

まぁ,微妙にiPhone 12でギガが減ったのでパケ代が高くなったのは大阪にいた時だったりしたりと奇妙な偶然の一致もあるので,ちょっと調べてみた.

引用:

docomoよりお知らせ

ご利用料金につきましてお話したい事が有ります。

本日中に

06-7167-4492

こちら迄ご連絡下さい。

そもそも「本日中に」というくらい急いでいるなら電話かけてくるだろうし.なんで連絡先が大阪なんだと.普通0120とかドコモなら151になるだろうし.

まぁ,微妙にiPhone 12でギガが減ったのでパケ代が高くなったのは大阪にいた時だったりしたりと奇妙な偶然の一致もあるので,ちょっと調べてみた.

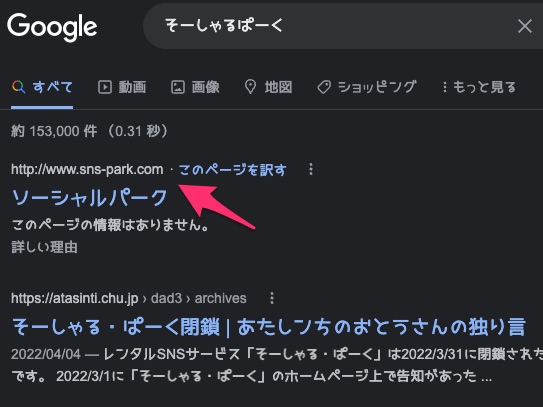

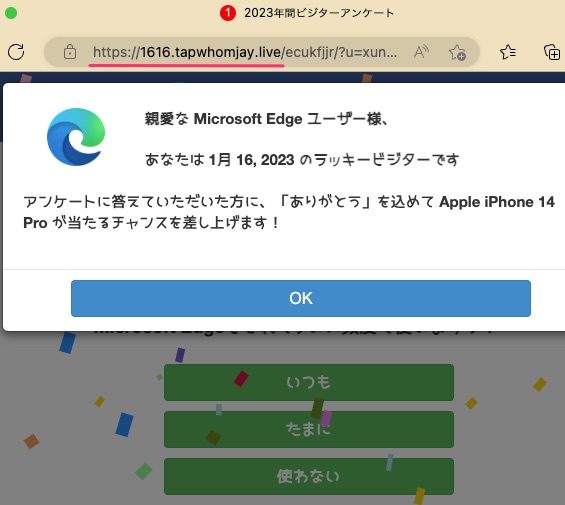

メアドを整理していたら「そーしゃるぱーく」で使っていたアカウントを発見.数年ぶりにアクセスしてみると,2022年3月31日で閉鎖されていました.

Googleで「そーしゃるぱーく」を検索した結果がこちら.

「このページの情報はありません」という検索結果.つづいてリンクをクリックすると・・・

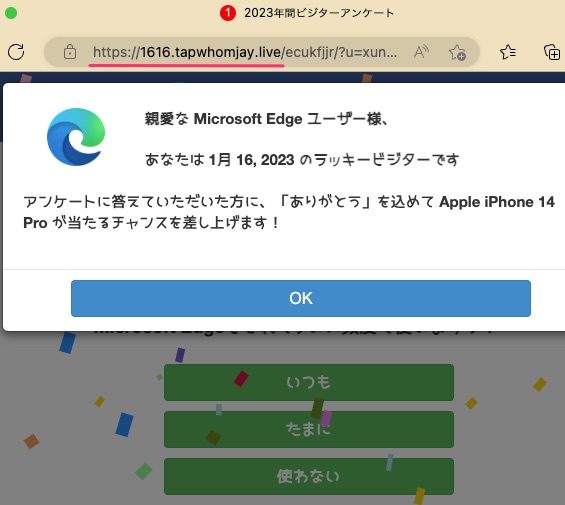

ラッキービジターのページに.なんか,久しぶり.

まずは,「そーしゃるぱーく」じゃなくて見たこともないドメインに転送されているので,WebPluseで調べてみた.

疑わしい(Suspicious)となっていますね.

それでも,最新のiPhone 14 Proが当たるチャンスというので,進めてみた.

Googleで「そーしゃるぱーく」を検索した結果がこちら.

「このページの情報はありません」という検索結果.つづいてリンクをクリックすると・・・

ラッキービジターのページに.なんか,久しぶり.

まずは,「そーしゃるぱーく」じゃなくて見たこともないドメインに転送されているので,WebPluseで調べてみた.

疑わしい(Suspicious)となっていますね.

それでも,最新のiPhone 14 Proが当たるチャンスというので,進めてみた.

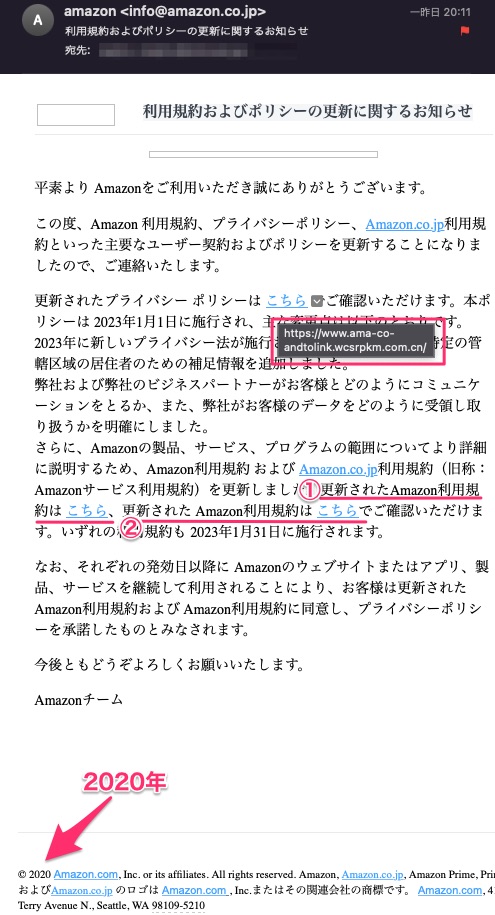

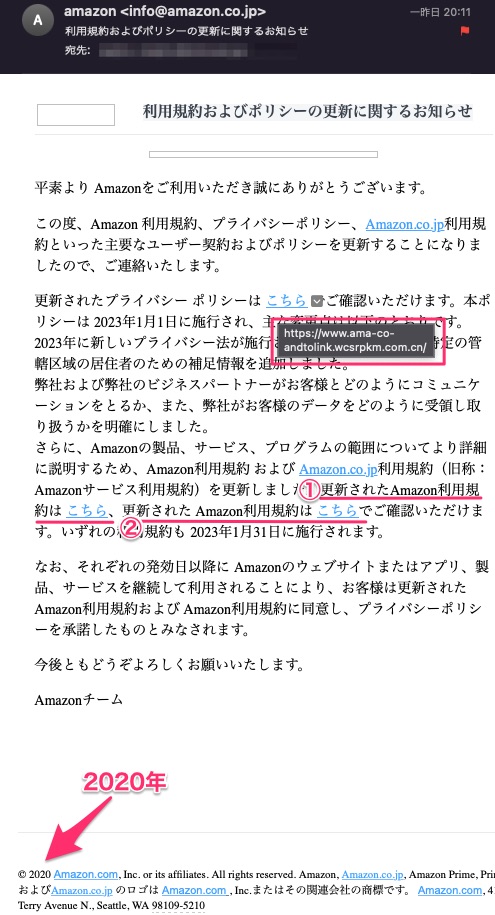

利用規約およびポリシーの更新に関するお知らせ というAmazonを装ったフィッシングメール

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2023/1/11 16:09

Amazonのフィッシングメールは珍しくないのだけれど,利用規約の変更という文面は初めてじゃないかな.

メールヘッダを調べると,まずAzureと思われるサーバからメール発信だったりと,スパムスコアが低いことも特徴かと.しかし,.cnドメイン,Foxmail,001_Dragonなどの特徴があるので,あのグループかな,という感じがある.手を替え品を替えの人たち.

引用: 誘導先のサイトは次の通り.

メールヘッダを調べると,まずAzureと思われるサーバからメール発信だったりと,スパムスコアが低いことも特徴かと.しかし,.cnドメイン,Foxmail,001_Dragonなどの特徴があるので,あのグループかな,という感じがある.手を替え品を替えの人たち.

引用:

平素より Amazonをご利用いただき誠にありがとうございます。

この度、Amazon 利用規約、プライバシーポリシー、Amazon.co.jp利用規約といった主要なユーザー契約およびポリシーを更新することになりましたので、ご連絡いたします。

更新されたプライバシー ポリシーは こちら でご確認いただけます。本ポリシーは 2023年1月1日に施行され、主な変更点は以下のとおりです。

2023年に新しいプライバシー法が施行される米国の州を含む、特定の管轄区域の居住者のための補足情報を追加しました。

弊社および弊社のビジネスパートナーがお客様とどのようにコミュニケーションをとるか、また、弊社がお客様のデータをどのように受領し取り扱うかを明確にしました。

さらに、Amazonの製品、サービス、プログラムの範囲についてより詳細に説明するため、Amazon利用規約 および Amazon.co.jp利用規約(旧称:Amazonサービス利用規約)を更新しました。更新されたAmazon利用規約は こちら、更新された Amazon利用規約は こちらでご確認いただけます。いずれの利用規約も 2023年1月31日に施行されます。

なお、それぞれの発効日以降に Amazonのウェブサイトまたはアプリ、製品、サービスを継続して利用されることにより、お客様は更新された Amazon利用規約および Amazon利用規約に同意し、プライバシーポリシーを承諾したものとみなされます。

今後ともどうぞよろしくお願いいたします。

Amazonチーム

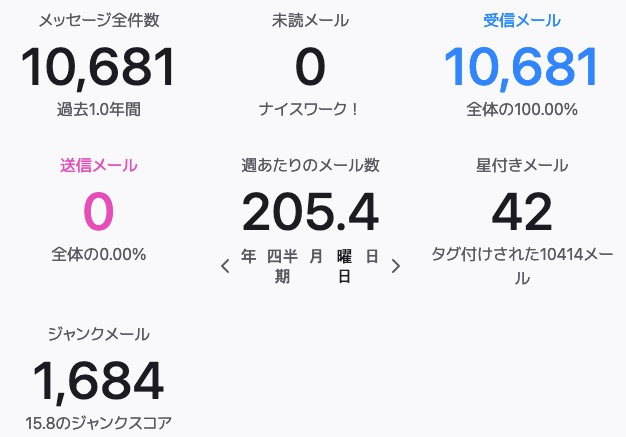

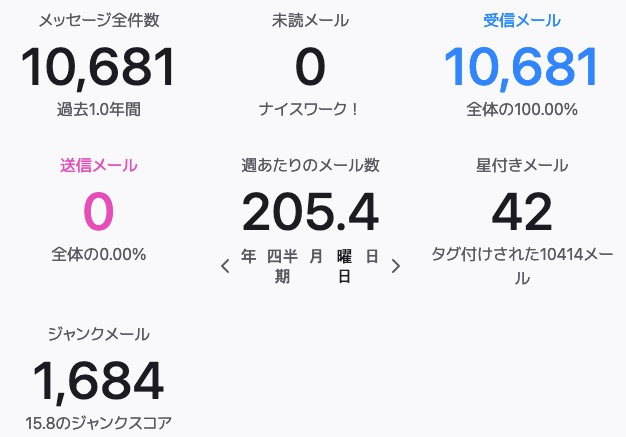

2022年は迷惑メールが急増したのだけれど,振り返ると2018年が501通,2019年が1049件,2020年が2572件,2021年が5601件,そして2022年は10681件と毎年倍々に増加.

実際には,使っているメーラーが勝手に跡形もなく削除したメールも100件くらいあるけれど,誤差だと思うので考えないことに.

分析していると,類似点からいくつかの迷惑メール業者に分類されると思うけれど,中国由来の迷惑メールがほとんどですね.

と言うことで,ThunderbirdのアドインであるThirdStatsを使って,2022年に受診した迷惑メールを分析してみました.

まずはサマリ.

1週間あたり205.4通で,星付きの42通と言うのは分析したメールの数.ご苦労様オレ! ジャンクメールが1684となっているのは,SpamAssasinでスコアが6.0以上になった件数なので,全体からすると16%程度か.有料のスパム対策ゲートウェイだともっと判定精度は高いのでしょう.

次に時間別の件数.

実際には,使っているメーラーが勝手に跡形もなく削除したメールも100件くらいあるけれど,誤差だと思うので考えないことに.

分析していると,類似点からいくつかの迷惑メール業者に分類されると思うけれど,中国由来の迷惑メールがほとんどですね.

と言うことで,ThunderbirdのアドインであるThirdStatsを使って,2022年に受診した迷惑メールを分析してみました.

まずはサマリ.

1週間あたり205.4通で,星付きの42通と言うのは分析したメールの数.ご苦労様オレ! ジャンクメールが1684となっているのは,SpamAssasinでスコアが6.0以上になった件数なので,全体からすると16%程度か.有料のスパム対策ゲートウェイだともっと判定精度は高いのでしょう.

次に時間別の件数.

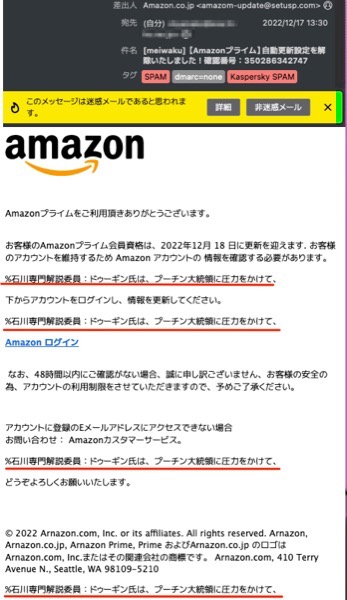

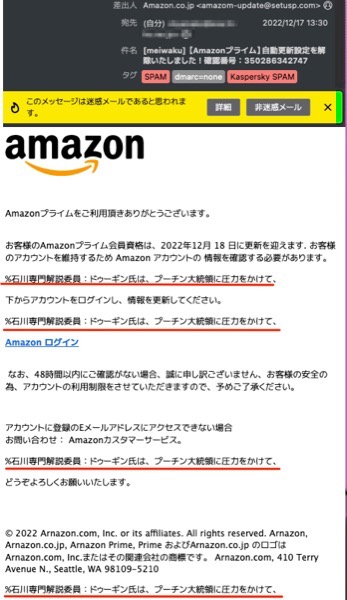

%石川専門解説委員:ドゥーギン氏は、プーチン大統領に圧力をかけて、という文書が挿入されているフィッシングメール

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2022/12/29 17:16

Amazonを騙るフィッシングメールはコピペみたいなものがたくさん来るので余程珍しいものじゃないと詳細調査もしなくなったんだけれど,一旦スルーしていた中に,こんな内容ものものがあった.

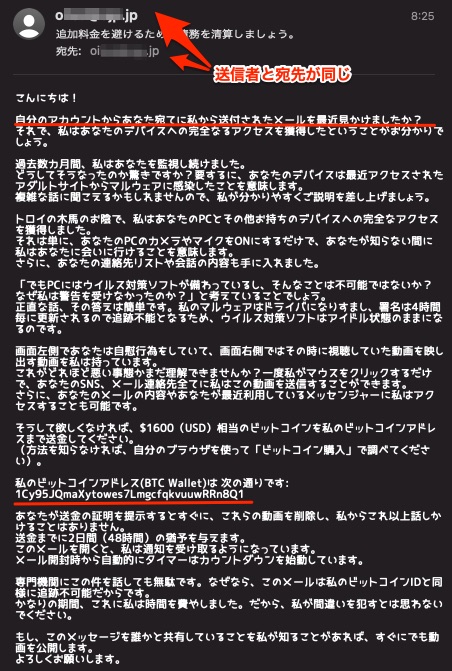

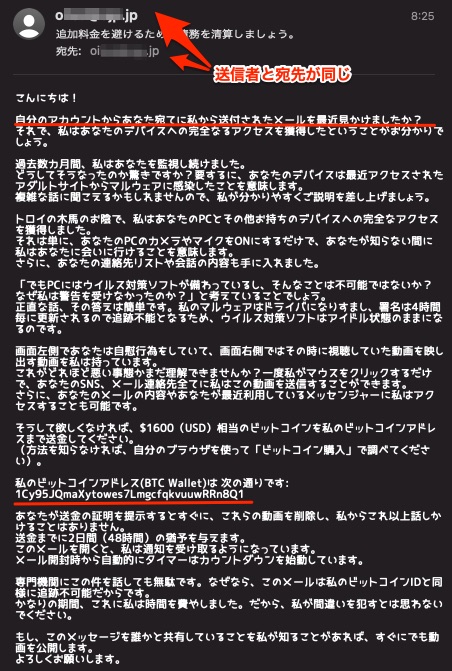

追加料金を避けるために債務を清算しましょう。 というビットコインを請求する脅迫メール

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2022/12/28 8:58

ビットコインを請求する脅迫メールが大量に来ました.

引用: 技術に詳しい人は,e-mailの送信元は簡単に偽装できることを知っているけれど,実際にメアドが自分から自分になっているのを見て,乗っ取られていると考えて,脅迫メールの送信者の言う通りと信じる人もいるのかもしれない.

要求しているビットコインの送金先は,今のところ以下の2つ.

18oEJXinAAUTj8mBLmBomruCJ7iCvS3tzY

1Cy95JQmaXytowes7LmgcfqkvuuwRRn8Q1

現時点では送金もされていませんね.

メールヘッダを見てみます.

引用:

こんにちは!

自分のアカウントからあなた宛てに私から送付されたメールを最近見かけましたか?

それで、私はあなたのデバイスへの完全なるアクセスを獲得したということがお分かりでしょう。

過去数カ月間、私はあなたを監視し続けました。

どうしてそうなったのか驚きですか?要するに、あなたのデバイスは最近アクセスされたアダルトサイトからマルウェアに感染したことを意味します。

複雑な話に聞こえるかもしれませんので、私が分かりやすくご説明を差し上げましょう。

トロイの木馬のお陰で、私はあなたのPCとその他お持ちのデバイスへの完全なアクセスを獲得しました。

それは単に、あなたのPCのカメラやマイクをONにするだけで、あなたが知らない間に私はあなたに会いに行けることを意味します。

さらに、あなたの連絡先リストや会話の内容も手に入れました。

要求しているビットコインの送金先は,今のところ以下の2つ.

18oEJXinAAUTj8mBLmBomruCJ7iCvS3tzY

1Cy95JQmaXytowes7LmgcfqkvuuwRRn8Q1

現時点では送金もされていませんね.

メールヘッダを見てみます.

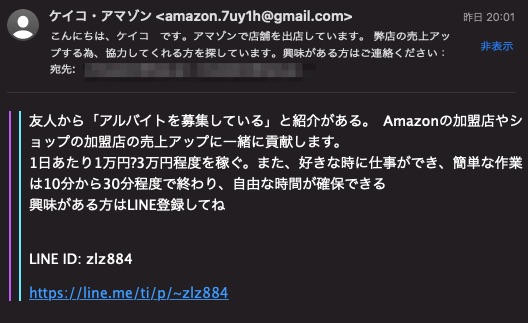

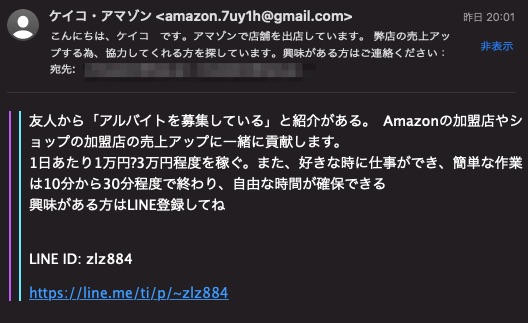

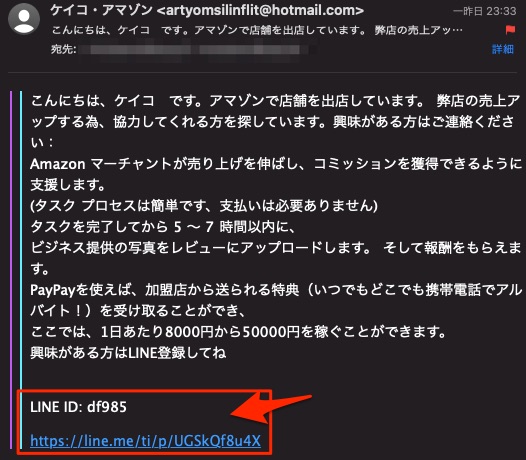

こんにちは、ケイコ です。アマゾンで店舗を出店しています。 弊店の売上アップする為、協力してくれる方を探しています。その2

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2022/12/15 15:06

先日来たのとほぼ同じ内容ですね.

引用:

要は桜レビューの仕事の模様.

メールヘッダを確認.

引用:

友人から「アルバイトを募集している」と紹介がある。 Amazonの加盟店やショップの加盟店の売上アップに一緒に貢献します。

1日あたり1万円?3万円程度を稼ぐ。また、好きな時に仕事ができ、簡単な作業は10分から30分程度で終わり、自由な時間が確保できる

興味がある方はLINE登録してね

要は桜レビューの仕事の模様.

メールヘッダを確認.

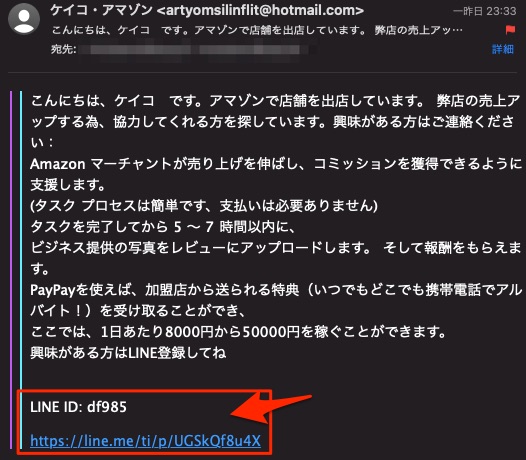

こんにちは、ケイコ です。アマゾンで店舗を出店しています。 弊店の売上アップする為、協力してくれる方を探しています。 と言う詐欺と思われるメール

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2022/12/4 10:52

ケイコ・アマゾンってなんだ? 最近このタイプのLINEで繋がろうとする若者ターゲットの詐欺メールが多くなってきた感じがある.

引用:

「いいね!」を押すだけのアルバイトとかあるから,そう言うのに慣れている若い人には違和感がないのかもしれない.

引用:

こんにちは、ケイコ です。アマゾンで店舗を出店しています。 弊店の売上アップする為、協力してくれる方を探しています。興味がある方はご連絡ください:

Amazon マーチャントが売り上げを伸ばし、コミッションを獲得できるように支援します。

(タスク プロセスは簡単です、支払いは必要ありません)

タスクを完了してから 5 ~ 7 時間以内に、

ビジネス提供の写真をレビューにアップロードします。 そして報酬をもらえます。

PayPayを使えば、加盟店から送られる特典(いつでもどこでも携帯電話でアルバイト!)を受け取ることができ、

ここでは、1日あたり8000円から50000円を稼ぐことができます。

興味がある方はLINE登録してね

「いいね!」を押すだけのアルバイトとかあるから,そう言うのに慣れている若い人には違和感がないのかもしれない.

こんにちは、私は相手を探しています27歳です あなたも独身なら、私のプライベートなlineを追加してくださいと言う迷惑メール

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2022/12/1 18:32

引用:

こんにちは、私は相手を探しています27歳です

私は誠実な女性で、責任感があり、孝行心があります。普段の余暇は旅行、読書、写真、運働が好きです。私は自分の時計店を持っています。っていて

私のパートナーには、向上心があって、礼儀正しく、真剣にコミュニケーションできる男性がほしい!年上なら離婚して配偶者を亡くしてもいい。

あなたも独身なら、私のプライベートなlineを追加してください

若い人は?このタイプでごく普通にLINEIDを追加するのだろうか.

メールヘッダを確認.

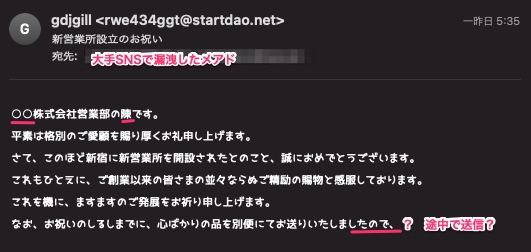

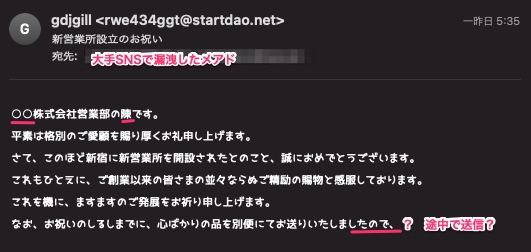

メールの作成途中で送信してしまったような感じの迷惑メールが来ました.

引用:

宛先が「○○株式会社」だし,文書も途中で終わっている...

この「心ばかりの品を別便」は,実際には添付ファイルでEmotetだったら興味深かったんだけど...

メールヘッダを調べてみました.

引用:

○○株式会社営業部の陳です。

平素は格別のご愛顧を賜り厚くお礼申し上げます。

さて、このほど新宿に新営業所を開設されたとのこと、誠におめでとうございます。

これもひとえに、ご創業以来の皆さまの並々ならぬご精励の賜物と感服しております。

これを機に、ますますのご発展をお祈り申し上げます。

なお、お祝いのしるしまでに、心ばかりの品を別便にてお送りいたしましたので、

宛先が「○○株式会社」だし,文書も途中で終わっている...

この「心ばかりの品を別便」は,実際には添付ファイルでEmotetだったら興味深かったんだけど...

メールヘッダを調べてみました.

大量に来ているね.うちには50通ほど.

引用:

今回の金額は...

引用:

こんにちは、お元気ですか?

悪い話で会話を始めるのは快いものではないですが、仕方ないことです。

数ヶ月前、貴方がインターネット閲覧に利用しているデバイスへのアクセス権を取得しました。

それからずっと、全てのインターネット上の活動を追跡しています。

どうして私が追跡できるようになったかと言うと、

私はハッカーから複数のEメールアカウントを購入しました。(最近では、オンライン上で簡単に取引されています。)

今回の金額は...

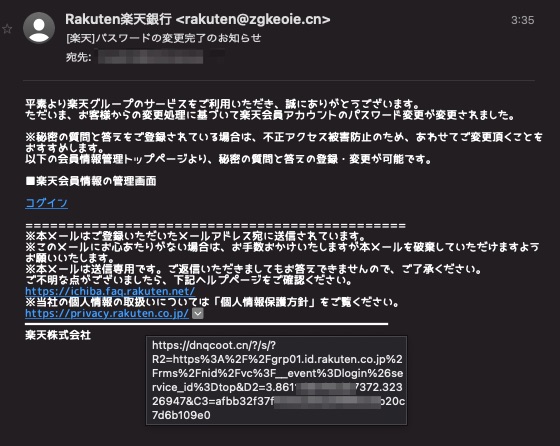

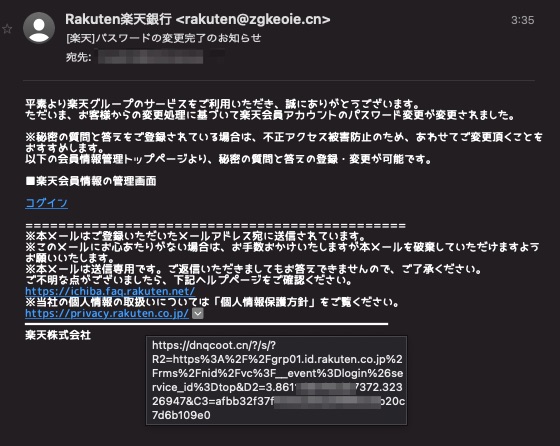

あまりフィッシングメールが来ないけれど何故かうちで受け取っているメールアドレスに対して送信されてきたという点で,また新たな業者?っぽい感じがある.

ドメイン取得にアリババ,タイムゾーンが+8時間,上海UCloudとよくあるツールセットだけれど,CDNとしてCloudflare,Google Trust Servicesの証明書を使っていますね.このパターンはセディナカードのフィッシングメールと同じですね.

Cloudflareを使っていると,サイトが長持ちしている感じはあるな.

引用: メールヘッダやフィッシングサイトを調べてみた.

ドメイン取得にアリババ,タイムゾーンが+8時間,上海UCloudとよくあるツールセットだけれど,CDNとしてCloudflare,Google Trust Servicesの証明書を使っていますね.このパターンはセディナカードのフィッシングメールと同じですね.

Cloudflareを使っていると,サイトが長持ちしている感じはあるな.

引用:

平素より楽天グループのサービスをご利用いただき、誠にありがとうございます。

ただいま、お客様からの変更処理に基づいて楽天会員アカウントのパスワード変更が変更されました。

※秘密の質問と答えをご登録されている場合は、不正アクセス被害防止のため、あわせてご変更頂くことをおすすめします。

以下の会員情報管理トップページより、秘密の質問と答えの登録・変更が可能です。

■楽天会員情報の管理画面

税務署からの【未払い税金のお知らせ】 という国税庁をかたるフィッシングメール その5

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

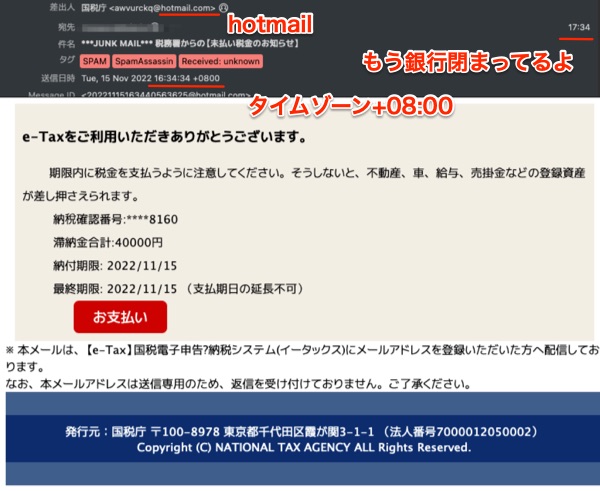

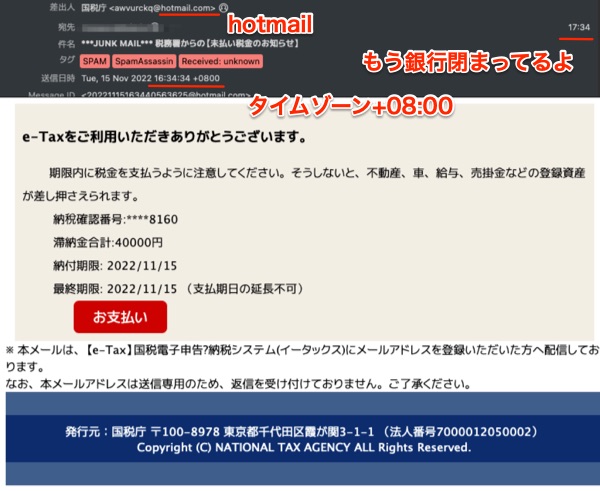

- ujpblog 2022/11/15 17:57

国税を騙るフィッシングメール.日々,改善されていて日本語もミスは無くなったけれど役所が使わない言葉を使っているね.

今回はhotmailで送信しているし,入金期限の期日の当日に営業時間外で送信している.これはもしかして時差で1時間間違えて,閉店間際に急がせようとした意図があるのかもしれないが失敗してるのかな.

短縮URLを使ってセキュリティゲートウェイを突破しようとしているけれど,その短縮URL側でブロックされているのでこれは諸刃の剣なんかなw

メールヘッダには003_DragonとFoxmailがついていて,SpamAssasinでもIPアドレスが各種ブラックリストに登録されているという結果になっています.

今回はhotmailで送信しているし,入金期限の期日の当日に営業時間外で送信している.これはもしかして時差で1時間間違えて,閉店間際に急がせようとした意図があるのかもしれないが失敗してるのかな.

短縮URLを使ってセキュリティゲートウェイを突破しようとしているけれど,その短縮URL側でブロックされているのでこれは諸刃の剣なんかなw

メールヘッダには003_DragonとFoxmailがついていて,SpamAssasinでもIPアドレスが各種ブラックリストに登録されているという結果になっています.

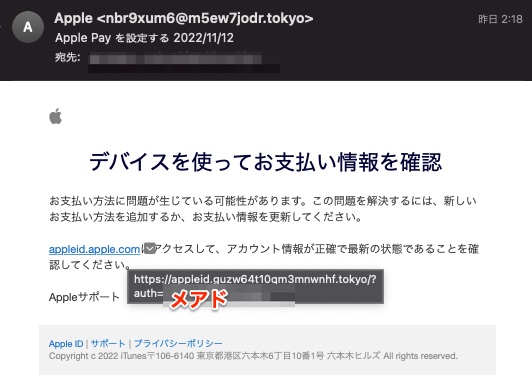

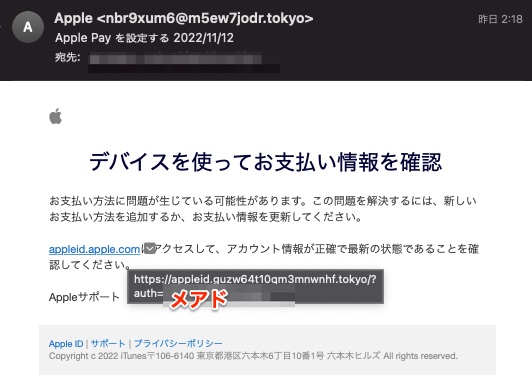

Apple Pay を設定する 2022/11/12 というフィッシングメールはGMO Internetを活用していた

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2022/11/13 2:02

Apple Payを設定しろというメールが来たのだけれど,調べるとGMO Internetで取得したドメイン(お名前.comかな?)やGMO Internetの固定IPアドレスからメールが送信されていて,日本語が不自然じゃなくてフィッシングサイトはCloudFlareを使っていたりしていますが,中国からのフィッシングメール送信によく使われるSupmailerが使われていました.

また,一度アクセスすると二回目以降はアクセス不可(404エラー)できなくなるのと,クレジットカード番号を入れた後クルクルがあるので,向こう側に人力で対応している人がいそうです.

うちに来たのはこんなメール.

引用:

また,一度アクセスすると二回目以降はアクセス不可(404エラー)できなくなるのと,クレジットカード番号を入れた後クルクルがあるので,向こう側に人力で対応している人がいそうです.

うちに来たのはこんなメール.

引用:

デバイスを使ってお支払い情報を確認

お支払い方法に問題が生じている可能性があります。この問題を解決するには、新しいお支払い方法を追加するか、お支払い情報を更新してください。

appleid.apple.comにアクセスして、アカウント情報が正確で最新の状態であることを確認してください。

Appleサポート

【速報版】カード利用のお知らせ(本人ご利用分) という楽天を騙るフィッシングメール

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2022/11/11 14:46

持ってない楽天カードでカードの利用明細のメールが来ました.

珍しく,Huawei Public Cloud Serviceのサーバを使ってメール送信されていました.ブラックリスト回避でしょうか.

ユーザIDとパスワードを入力させて,確認コードを入れさせた後にクルクルしているのは,後ろで人力?で人間がログインして,所有者が確認コードの受信をするのを待っているためのものだそうです.なので,いつまで経ってもクルクルが止まりませんね.

珍しく,Huawei Public Cloud Serviceのサーバを使ってメール送信されていました.ブラックリスト回避でしょうか.

ユーザIDとパスワードを入力させて,確認コードを入れさせた後にクルクルしているのは,後ろで人力?で人間がログインして,所有者が確認コードの受信をするのを待っているためのものだそうです.なので,いつまで経ってもクルクルが止まりませんね.