ブログ - ツールカテゴリのエントリ

素性のよろしくないIPアドレスのチェックを行うサイト.

https://greensnow.co

引用:

まだちょっと精度(登録情報)が低いかなぁ.

ブラックリストが提供されているので,定期的にこれを取得してブロックしても良いのかもしれない.

https://blocklist.greensnow.co/greensnow.txt

https://greensnow.co

引用:

GreenSnowは、コンピュータセキュリティの最高のスペシャリストで構成されたチームで、世界中にあるさまざまなコンピュータから大量のIPを採取しています。GreenSnowは、SpamHaus.orgと比較して、スパム以外のあらゆる種類の攻撃を受けています。リストは自動的に更新され、リストに掲載されたIPアドレスはいつでも撤回することができます。

近々、Fail2BanやConfigServer Security & Firewallでこのリストを使用するためのガイドができる予定です。

モニターされる攻撃/ブルートフォースは以下の通りです。スキャンポート、FTP、POP3、mod_security、IMAP、SMTP、SSH、cPanel ...

詳細やリストへの参加については、お問い合わせください。

まだちょっと精度(登録情報)が低いかなぁ.

ブラックリストが提供されているので,定期的にこれを取得してブロックしても良いのかもしれない.

https://blocklist.greensnow.co/greensnow.txt

以下のツールをこのサイトに組み込もうとしているのだけれど,エラーになってうまくいかない.

エラーコードが出てくるけれど,調べるとgithubのソースコードにたどり着く...

IPA、サイバーセキュリティ注意喚起サービス「icat for JSON」公開

https://japan.zdnet.com/article/35078287/

エラーコードが出てくるけれど,調べるとgithubのソースコードにたどり着く...

IPA、サイバーセキュリティ注意喚起サービス「icat for JSON」公開

https://japan.zdnet.com/article/35078287/

フォレンジックの解析の中に,Windowsのプログラム実行を高速化するOS機能のプリフェッチを使う方法があります.

以下,参考メモ.

PECmd - Windows Prefetchの解析

https://tsalvia.hatenablog.com/entry/2019/02/25/005319

以下,参考メモ.

PECmd - Windows Prefetchの解析

https://tsalvia.hatenablog.com/entry/2019/02/25/005319

パフォーマンスログを取得すること自体がパフォーマンスに影響するのだけれど,最初からパフォーマンスログ収集する仕組みを入れていれば,変化がわかりますね.

パフォーマンス ログ収集

https://jpwinsup.github.io/blog/2021/06/07/Performance/SystemResource/PerformanceLogging/

引用:

パフォーマンス カウンターの警告

https://jpwinsup.github.io/blog/2021/07/19/Performance/PerformanceCounterAlert/

引用:

パフォーマンス ログ収集

https://jpwinsup.github.io/blog/2021/06/07/Performance/SystemResource/PerformanceLogging/

引用:

本記事では、Windows の標準機能であるパフォーマンス モニターによるシステムのパフォーマンス情報を常時取得する方法をご紹介します。紹介しているコマンドは、すべて管理者として起動したコマンドプロンプトで実行してください。

パフォーマンス カウンターの警告

https://jpwinsup.github.io/blog/2021/07/19/Performance/PerformanceCounterAlert/

引用:

Windows の標準アプリであるパフォーマンス モニターには、パフォーマンス カウンターが設定した閾値を上回る、または下回った時にプログラムを実行できる機能があります。本記事では、利用可能な物理メモリが 1024MB 以下になった時に PowerShell スクリプトを実行する手順をご紹介いたします。

サイバーセキュリティ経営可視化ツールWeb版(V1.0版)を公開しました

https://www.meti.go.jp/press/2021/08/20210817002/20210817002.html

Excelよりは良いかな.

https://www.meti.go.jp/press/2021/08/20210817002/20210817002.html

Excelよりは良いかな.

いつか必要になったときに試そうの件.

米政府サイバーセキュリティ機関CISA、ランサムウェア対策を自己評価できるツールを公開

https://japan.zdnet.com/article/35173371/

米政府サイバーセキュリティ機関CISA、ランサムウェア対策を自己評価できるツールを公開

https://japan.zdnet.com/article/35173371/

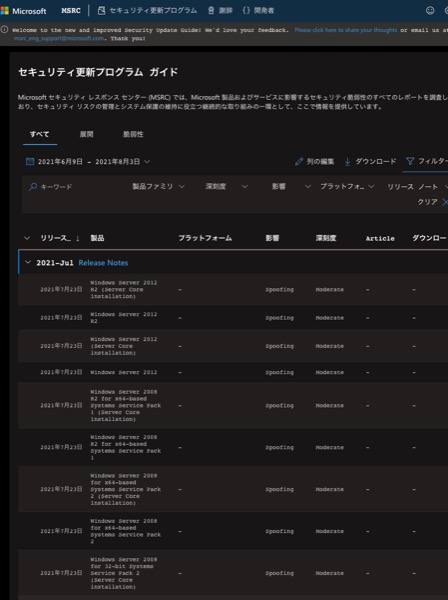

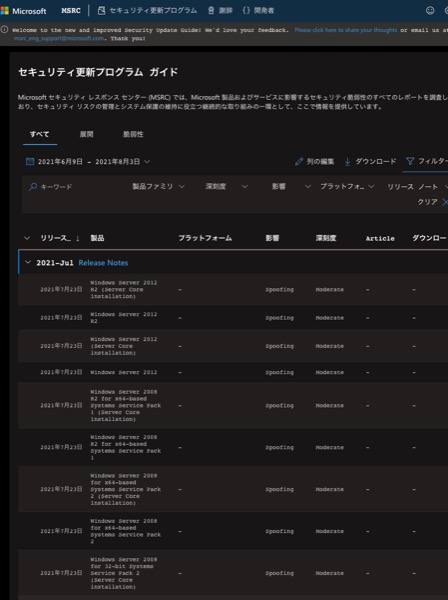

Microsoft製品に関わる脆弱性とその対策などが一覧で手でいます.

セキュリティ更新プログラム ガイド

https://msrc.microsoft.com/update-guide/ja-jp

こんな画面.

セキュリティ更新プログラム ガイド

https://msrc.microsoft.com/update-guide/ja-jp

こんな画面.

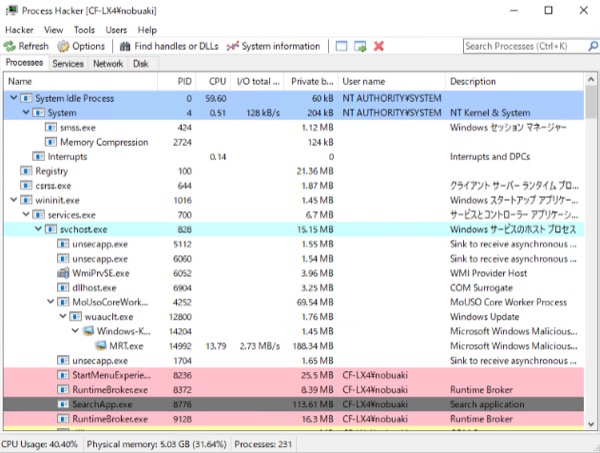

ちょっと古いけれどこの記事.

攻撃は突然始まるわけではない ランサムウェア攻撃の可能性を示す5つの兆候

https://techtarget.itmedia.co.jp/tt/news/2010/19/news01.html

以下のようなツールが入っていることを見つけたら・・・あとあるが.

Process Hacker タスクマネージャの高機能版

IOBit Uninstaller アンインストールできるソフトウェア

GMER ルートキット検出ツール

PC Hunter タスクマネージャの高機能版.オブジェクト呼び出しも確認できる模様

悪い人がいるのか優秀な人がいるのかは,紙一重かな.

攻撃は突然始まるわけではない ランサムウェア攻撃の可能性を示す5つの兆候

https://techtarget.itmedia.co.jp/tt/news/2010/19/news01.html

以下のようなツールが入っていることを見つけたら・・・あとあるが.

悪い人がいるのか優秀な人がいるのかは,紙一重かな.

mintproxyを使ってモニタリングなどをしていたのだけど,WindowsでもFiddlerを使うと良い模様.

AppGoatを利用した集合教育補助資料 -Fiddlerの使い方-

https://www.ipa.go.jp/files/000077215.pdf

そもそも,AppGoatって?で調べると,こんな.

脆弱性体験学習ツール AppGoat

https://www.ipa.go.jp/security/vuln/appgoat/

AppGoatを利用した集合教育補助資料 -Fiddlerの使い方-

https://www.ipa.go.jp/files/000077215.pdf

そもそも,AppGoatって?で調べると,こんな.

脆弱性体験学習ツール AppGoat

https://www.ipa.go.jp/security/vuln/appgoat/

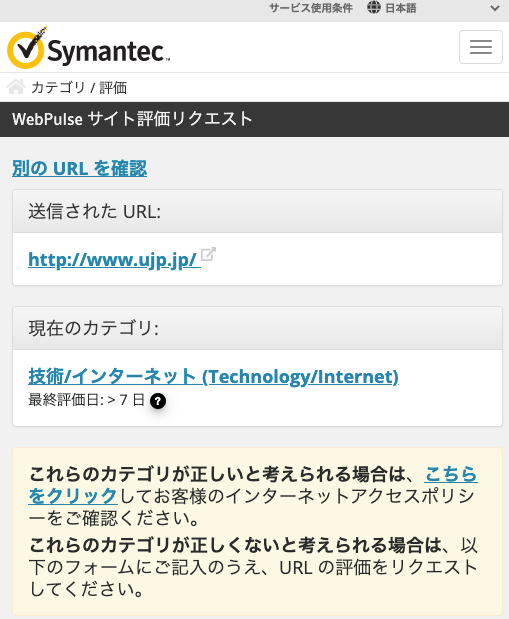

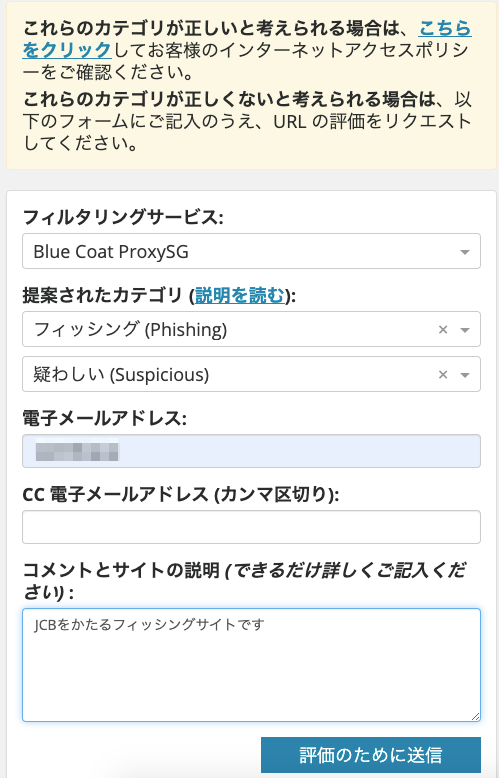

PaloAltoじゃなくてSymantecのWebPulseを使って,自分のサイトがどういうカテゴリに設定されているか確認できる.

WebPulse サイト評価リクエスト

https://sitereview.bluecoat.com/

当サイトがどうなっているか確認.

テクノロジーとインターネットか.ポケモンGOの記事が多いので「ゲーム」とかになるのかとおもってたら,そうは成らない模様.

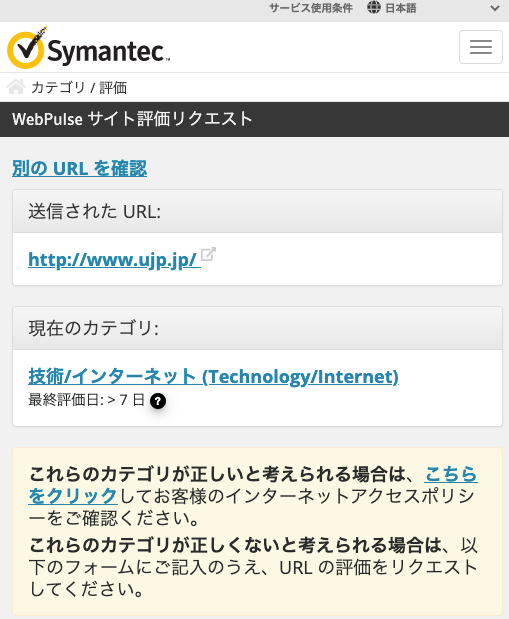

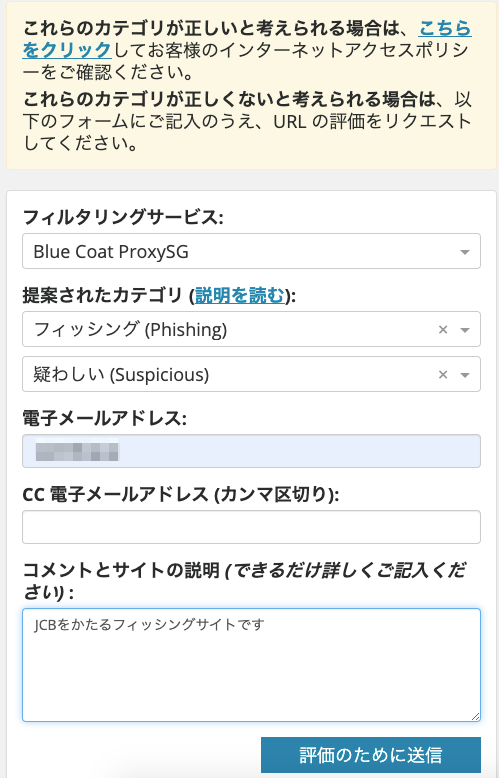

今朝きたJCBを騙るフィッシングメールの誘導先のサイトが,どう評価されているか確認.

Suspicious/疑わしい というレベル.たぶんSuspiciousになっていれば,サイトにアクセスする際に遮断となるはず.

でももうこれはフィッシングサイトなので,そういうカテゴリに分類するように設定してみた.

メアドは差し出す必要があるようだが.

決定され次第,通知が来る模様.カテゴリ変更されるのとロックダウンされるのとどっちが速いかな.

WebPulse サイト評価リクエスト

https://sitereview.bluecoat.com/

当サイトがどうなっているか確認.

テクノロジーとインターネットか.ポケモンGOの記事が多いので「ゲーム」とかになるのかとおもってたら,そうは成らない模様.

今朝きたJCBを騙るフィッシングメールの誘導先のサイトが,どう評価されているか確認.

Suspicious/疑わしい というレベル.たぶんSuspiciousになっていれば,サイトにアクセスする際に遮断となるはず.

でももうこれはフィッシングサイトなので,そういうカテゴリに分類するように設定してみた.

メアドは差し出す必要があるようだが.

決定され次第,通知が来る模様.カテゴリ変更されるのとロックダウンされるのとどっちが速いかな.

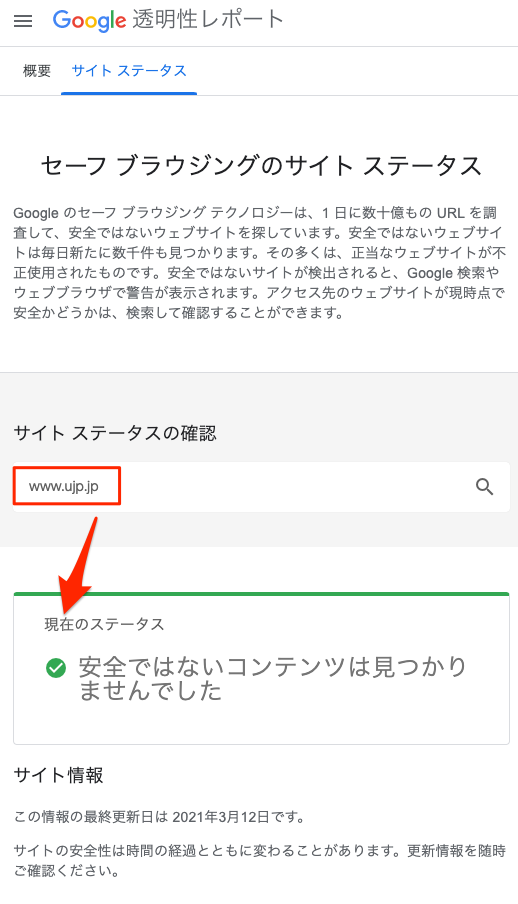

フィッシングサイトにアクセスすると,Google セーフ ブラウジングがブロックしてくれたりしますが,自分で能動的にチェックもできることを知りました.

Google透明性レポート セーフ ブラウジング

https://transparencyreport.google.com/safe-browsing/overview

自分の管理するサイトが,Google的にどうなっているかは,サイトステータスの確認でチェックできます.

セーフ ブラウジングのサイト ステータス

https://transparencyreport.google.com/safe-browsing/search

一応今のところは,No Detectになっている.

Google透明性レポート セーフ ブラウジング

https://transparencyreport.google.com/safe-browsing/overview

自分の管理するサイトが,Google的にどうなっているかは,サイトステータスの確認でチェックできます.

セーフ ブラウジングのサイト ステータス

https://transparencyreport.google.com/safe-browsing/search

一応今のところは,No Detectになっている.

比較的Microsoft Exchange寄りだけれど,メール系の調査に使えるWebツールがたくさんありました.

Microsoft リモート接続アナライザ

https://testconnectivity.microsoft.com/tests/o365

ガチガチにWebアクセスが強化されてMicrosoft 365を使っている人以外は,あまり用がない気もするけれど,メモ程度に.

Microsoft リモート接続アナライザ

https://testconnectivity.microsoft.com/tests/o365

ガチガチにWebアクセスが強化されてMicrosoft 365を使っている人以外は,あまり用がない気もするけれど,メモ程度に.

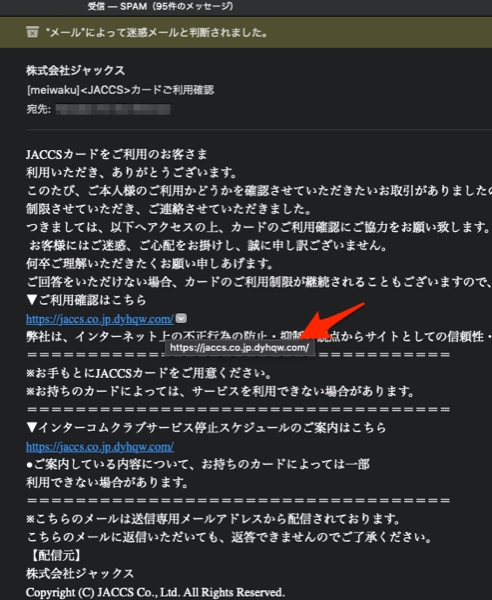

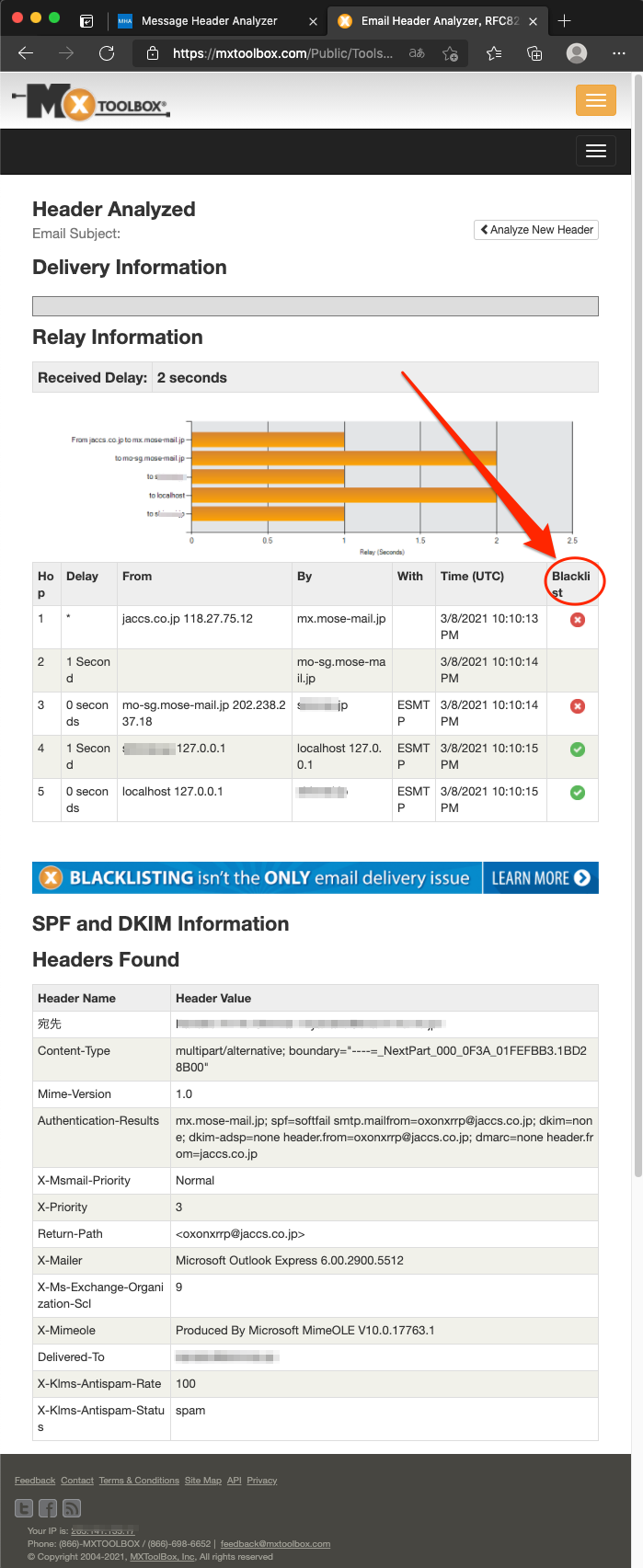

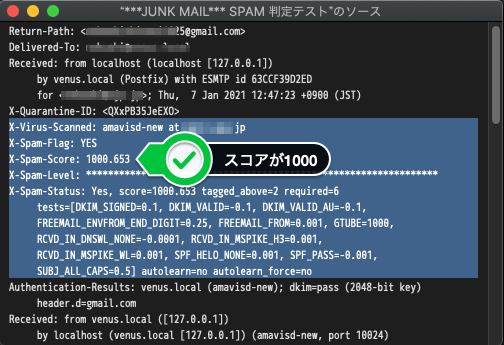

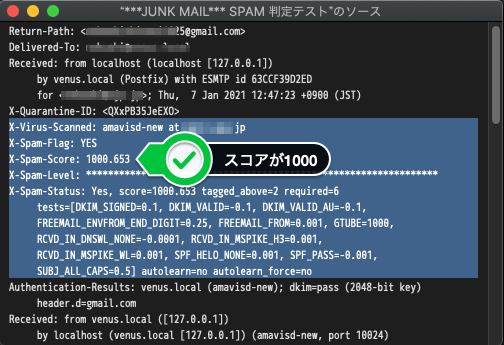

スパムメールのメールヘッダをmxtoolboxの提供するEmail Header Analyzerで分析する

- ブロガー :

- ujpblog 2021/3/11 1:03

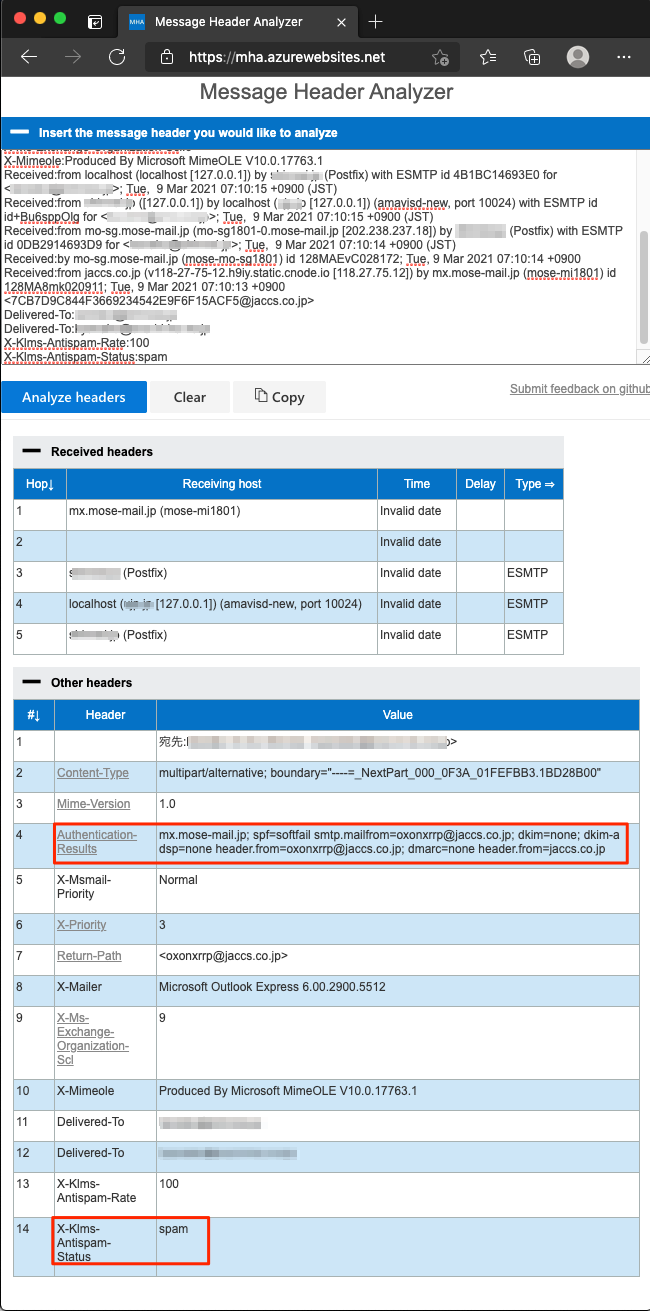

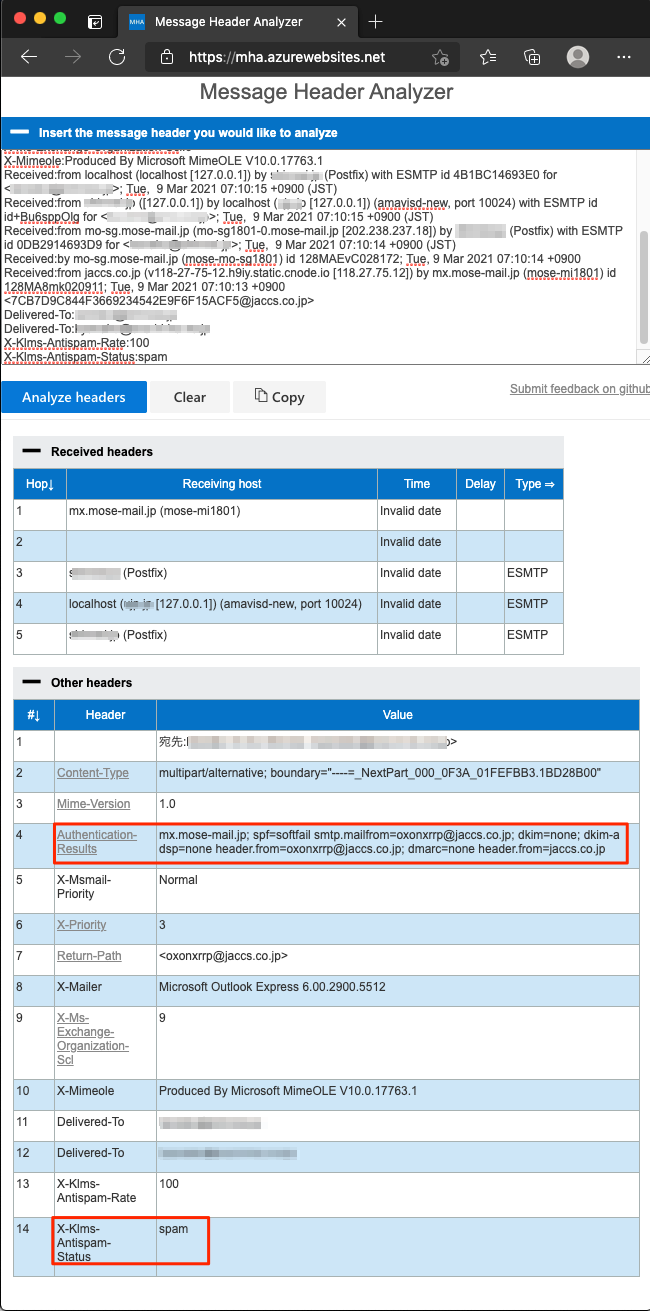

メールヘッダの可視化だけなら,MicrosoftのMessage Header Analyzerを使えば良いのだけれど,どちらかというとデバッグ用かな.

mxtoolboxの提供するEmail Header Analyzerを使うと,悪性分析もしてくれる.

Email Header Analyzer

https://mxtoolbox.com/Public/Tools/EmailHeaders.aspx

ただし,分析したメールヘッダはmxtoolboxに保存されているようなので,身元がバレると困る組織の場合,分析対象のメールヘッダの一部をマスクしておくのが良いでしょう.(ほとんどの大企業は困るのだと思うけど)

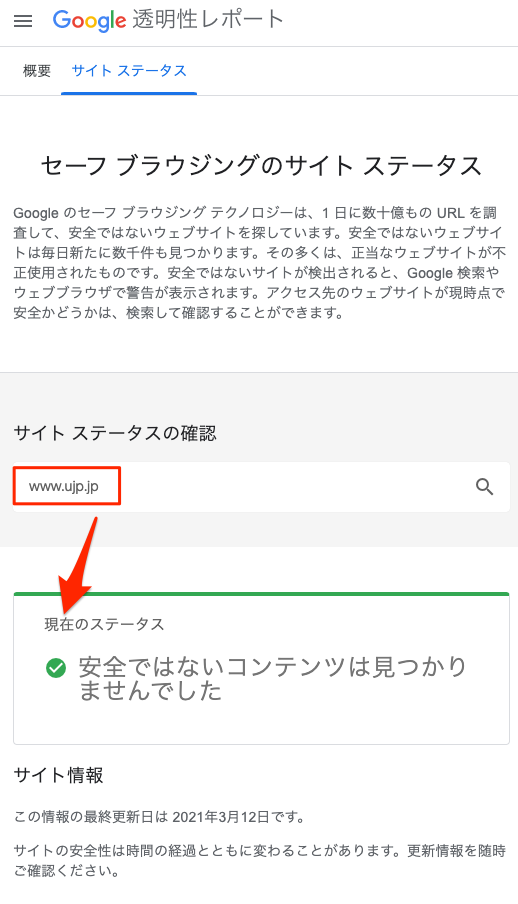

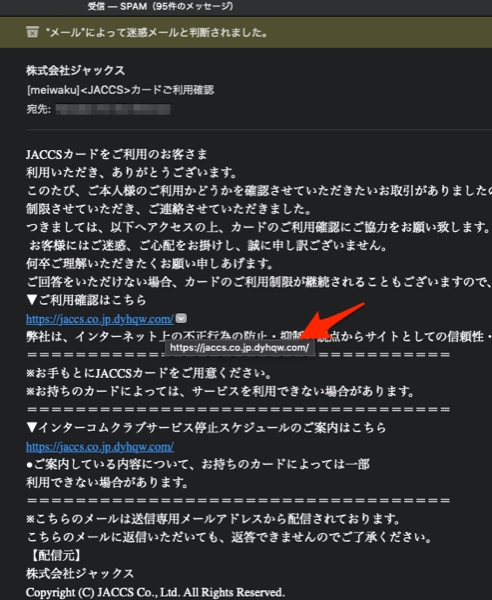

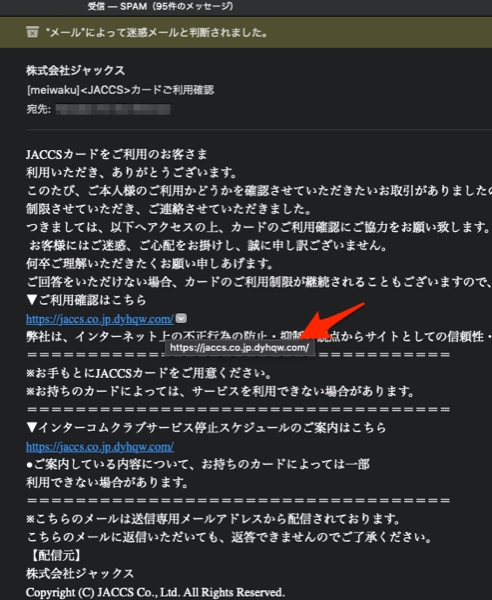

それで今回使ったのは前回と同じこういう迷惑メールのヘッダ.

使い方は簡単.メールヘッダをペーストしてAnalyze Headerボタンを押すだけ.

次のような詳細レポートがでます.

かなり高機能.

メールサーバ間の遅延状況を確認できる.

通過しているメールサーバがブラックリストに登録されている事が確認できる

ヘッダにある時間を判別している(Microsoft版は分析失敗してた)

送信元のIPアドレスがブラックリストだとわかる時点で十分有能だな.

mxtoolboxの提供するEmail Header Analyzerを使うと,悪性分析もしてくれる.

Email Header Analyzer

https://mxtoolbox.com/Public/Tools/EmailHeaders.aspx

ただし,分析したメールヘッダはmxtoolboxに保存されているようなので,身元がバレると困る組織の場合,分析対象のメールヘッダの一部をマスクしておくのが良いでしょう.(ほとんどの大企業は困るのだと思うけど)

それで今回使ったのは前回と同じこういう迷惑メールのヘッダ.

使い方は簡単.メールヘッダをペーストしてAnalyze Headerボタンを押すだけ.

次のような詳細レポートがでます.

かなり高機能.

送信元のIPアドレスがブラックリストだとわかる時点で十分有能だな.

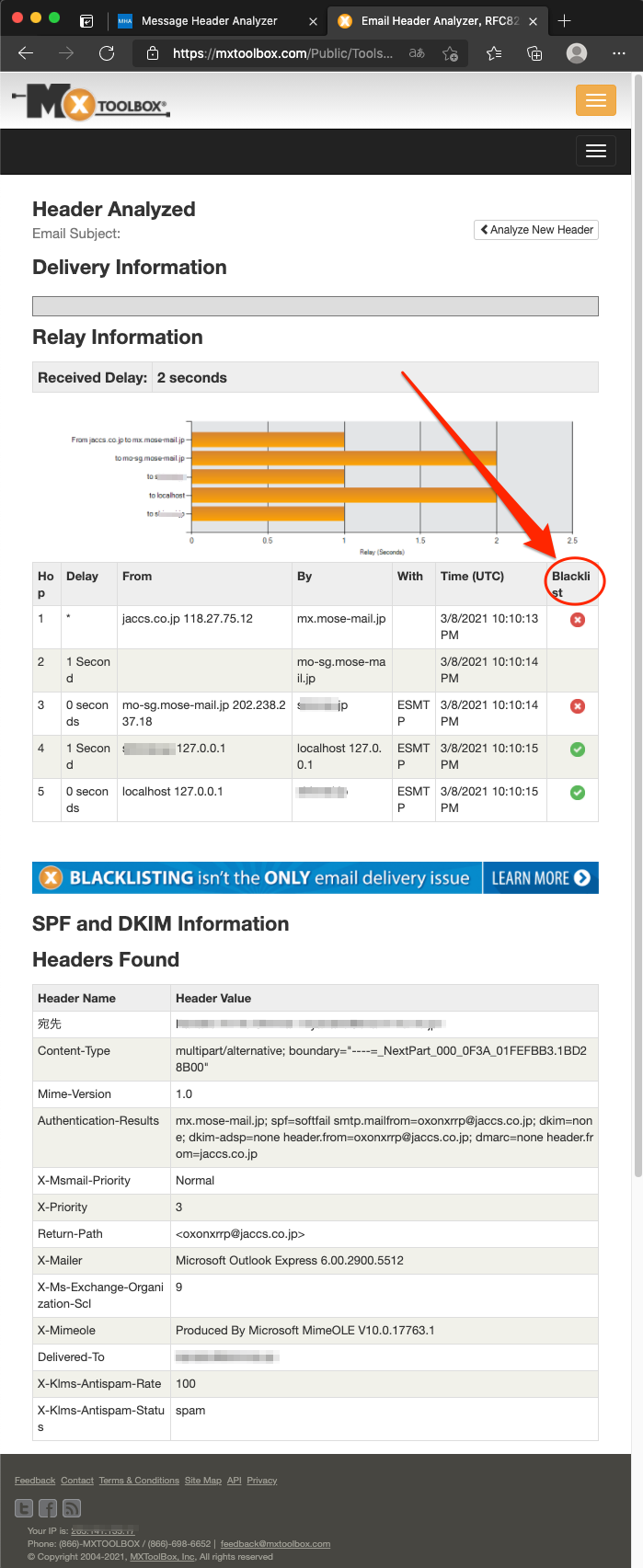

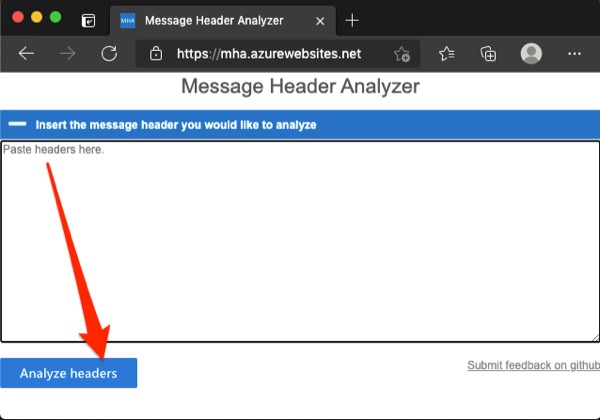

スパムメールのメールヘッダをMicrosoftのMessage Header Analyzer使って可視化する

- ブロガー :

- ujpblog 2021/3/10 23:53

迷惑メールがどこから送られてきたかをトレースするには,メールヘッダをみるのが良いのだけれど,通過したメールサーバによって色々付くので読みにくい.

それをコピペだけで整形してくれるWebツールをMicrosoftが用意していたので使ってみた.

Message Header Analyzer

https://mha.azurewebsites.net/

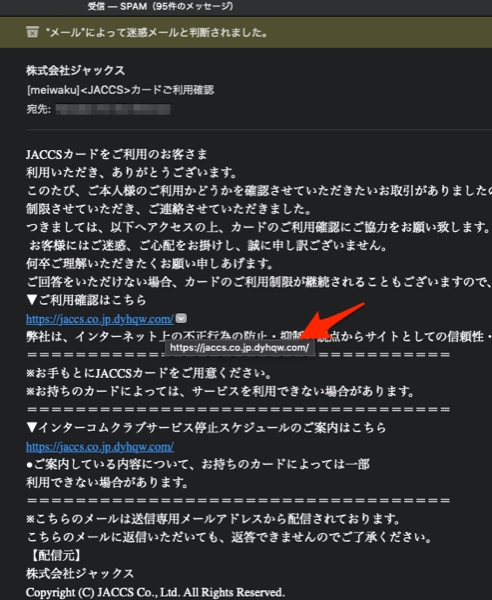

今回使ったのはこういうカミさんのところに届いたフィッシングメール.

古典的.すでにプロバイダのHi-Hoで迷惑メール扱いされて件名に[meiwaku]が付加されているし,Apple Mailも迷惑メールトイ判断している.

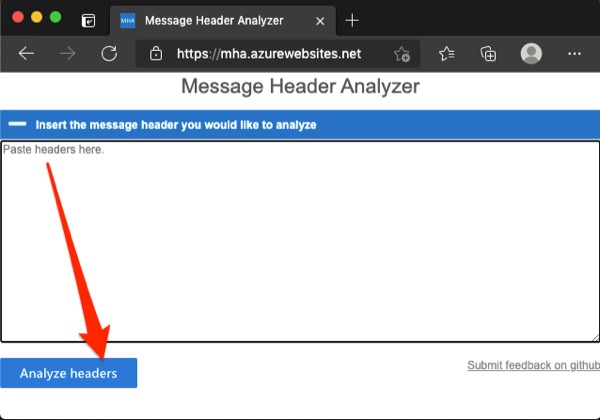

まずは,Webブラウザで,Message Header Analyzerのサイトにアクセス.

メールからメールヘッダをコピペして,Analyze headersボタンを押すだけ.

表組みされて表示されるだけだけれど,生のメールヘッダを見るよりずいぶん楽.

このメールを見ると,Return-Pathが実際の企業向けにしてあるので,宛先不明メールを受け取るようにしていれば,企業側でもフィッシングメール被害が出ていることを把握できちゃうね.

それをコピペだけで整形してくれるWebツールをMicrosoftが用意していたので使ってみた.

Message Header Analyzer

https://mha.azurewebsites.net/

今回使ったのはこういうカミさんのところに届いたフィッシングメール.

古典的.すでにプロバイダのHi-Hoで迷惑メール扱いされて件名に[meiwaku]が付加されているし,Apple Mailも迷惑メールトイ判断している.

まずは,Webブラウザで,Message Header Analyzerのサイトにアクセス.

メールからメールヘッダをコピペして,Analyze headersボタンを押すだけ.

表組みされて表示されるだけだけれど,生のメールヘッダを見るよりずいぶん楽.

このメールを見ると,Return-Pathが実際の企業向けにしてあるので,宛先不明メールを受け取るようにしていれば,企業側でもフィッシングメール被害が出ていることを把握できちゃうね.

悪用されがちツール.

Responder And MultiRelay For Windows

https://github.com/lgandx/Responder-Windows

仕組みの理解.

LLMNRとNBTとは – DNS サーバが無いのに名前解決ができる理由

https://turningp.jp/server-client/windows/windows-llmnr-netbios

Responder And MultiRelay For Windows

https://github.com/lgandx/Responder-Windows

仕組みの理解.

LLMNRとNBTとは – DNS サーバが無いのに名前解決ができる理由

https://turningp.jp/server-client/windows/windows-llmnr-netbios

$ git clone https://github.com/lgandx/Responder-Windows🆑

Cloning into 'Responder-Windows'...

remote: Enumerating objects: 151, done.

remote: Total 151 (delta 0), reused 0 (delta 0), pack-reused 151

Receiving objects: 100% (151/151), 7.73 MiB | 9.68 MiB/s, done.

Resolving deltas: 100% (43/43), done.

[macmini2014:ujpadmin 01:31:08 ~/bin ]

$ ls -la Responder-Windows/🆑

total 4

drwxr-xr-x 6 ujpadmin staff 192 3 3 01:31 .

drwxr-xr-x 10 ujpadmin staff 320 3 3 01:31 ..

drwxr-xr-x 12 ujpadmin staff 384 3 3 01:31 .git

-rwxr-xr-x 1 ujpadmin staff 3290 3 3 01:31 README.md

drwxr-xr-x 3 ujpadmin staff 96 3 3 01:31 binaries

drwxr-xr-x 16 ujpadmin staff 512 3 3 01:31 src

[macmini2014:ujpadmin 01:31:18 ~/bin ]

$ tree Responder-Windows/🆑

Responder-Windows/

├── README.md

├── binaries

│ └── Responder

│ ├── MultiRelay.exe🈁

│ ├── Responder.conf

│ ├── Responder.exe

│ ├── logs

│ └── relay-dumps

└── src

├── LICENSE

├── Responder.conf

├── Responder.py

├── certs

│ ├── gen-self-signed-cert.sh

│ ├── responder.crt

│ └── responder.key

├── files

│ ├── AccessDenied.html

│ └── BindShell.exe

├── fingerprint.py

├── logs

├── odict.py

├── packets.py

├── poisoners

│ ├── LLMNR.py

│ ├── MDNS.py

│ ├── NBTNS.py

│ └── __init__.py

├── servers

│ ├── Browser.py

│ ├── DNS.py

│ ├── FTP.py

│ ├── HTTP.py

│ ├── HTTP_Proxy.py

│ ├── IMAP.py

│ ├── Kerberos.py

│ ├── LDAP.py

│ ├── MSSQL.py

│ ├── POP3.py

│ ├── Proxy_Auth.py

│ ├── SMB.py

│ ├── SMTP.py

│ └── __init__.py

├── settings.py

├── tools

│ ├── BrowserListener.py

│ ├── DHCP.py

│ ├── DHCP_Auto.sh

│ ├── FindSMB2UPTime.py

│ ├── FindSQLSrv.py

│ ├── Icmp-Redirect.py

│ ├── MultiRelay

│ │ ├── MultiRelay.py

│ │ ├── RelayMultiCore.py

│ │ ├── RelayMultiPackets.py

│ │ ├── SMBFinger

│ │ │ ├── Finger.py

│ │ │ ├── __init__.py

│ │ │ └── odict.py

│ │ ├── creddump

│ │ │ ├── CHANGELOG

│ │ │ ├── COPYING

│ │ │ ├── README

│ │ │ ├── __init__.py

│ │ │ ├── cachedump.py

│ │ │ ├── framework

│ │ │ │ ├── __init__.py

│ │ │ │ └── win32

│ │ │ │ ├── __init__.py

│ │ │ │ ├── addrspace.py

│ │ │ │ ├── domcachedump.py

│ │ │ │ ├── hashdump.py

│ │ │ │ ├── lsasecrets.py

│ │ │ │ ├── newobj.py

│ │ │ │ ├── object.py

│ │ │ │ ├── rawreg.py

│ │ │ │ └── types.py

│ │ │ ├── lsadump.py

│ │ │ └── pwdump.py

│ │ ├── odict.py

│ │ └── relay-dumps

│ ├── RunFinger.py

│ └── odict.py

└── utils.py

17 directories, 67 files

[macmini2014:ujpadmin 01:31:29 ~/bin ]

$

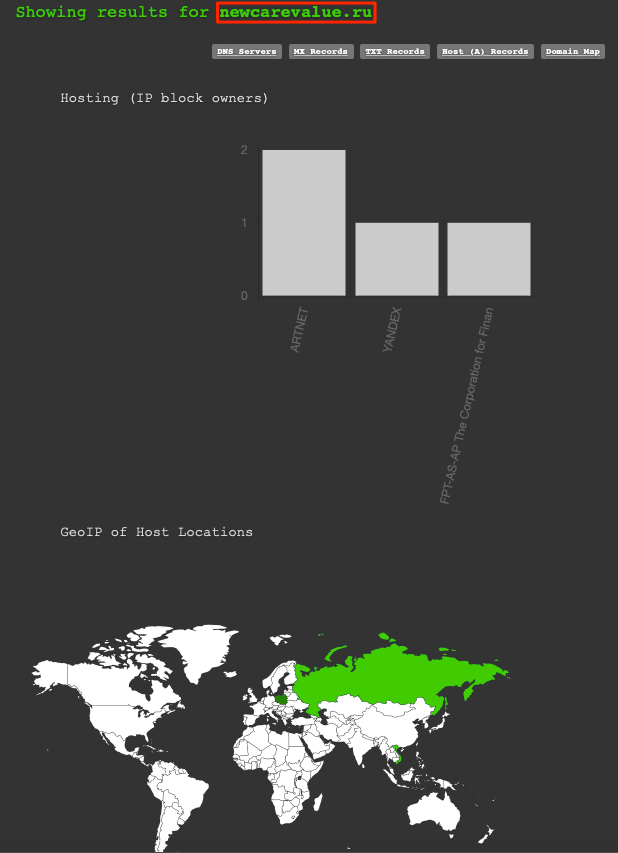

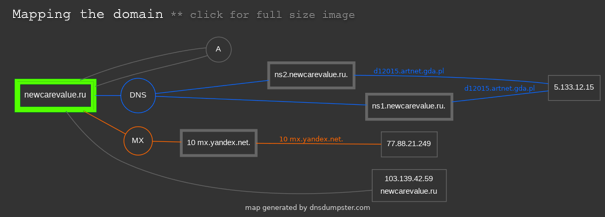

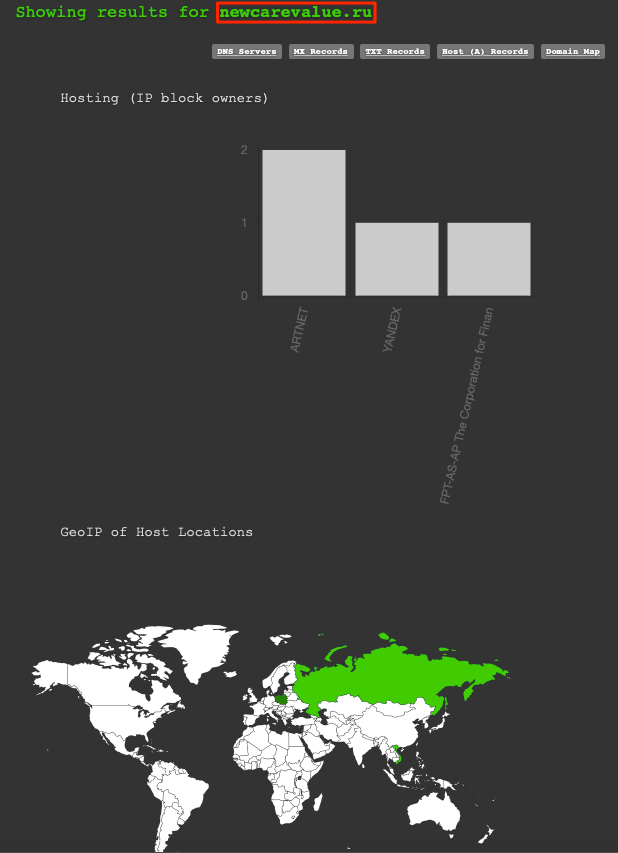

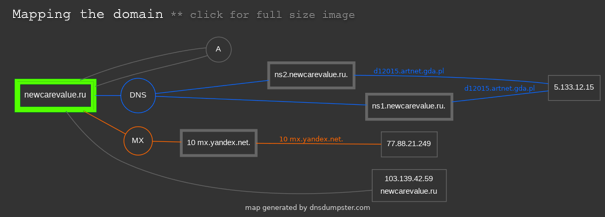

FQDNから怪しさを調査するツールは色々とあるけれど,今時のダークモードでチャートが出てくるのが新しい感じがする.

dnsdumpster

https://dnsdumpster.com

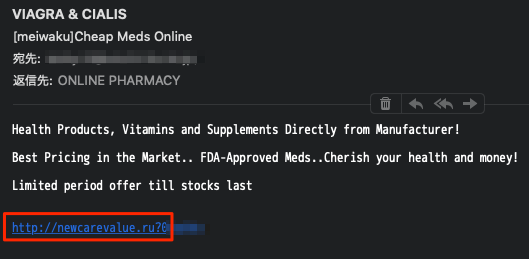

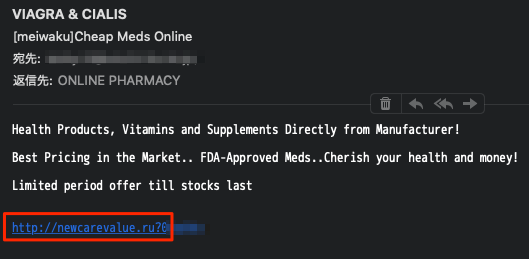

例えば,このような古臭い迷惑メール.

本文にあるFQDNを入れて調べてみる.

まぁわかりやすくロシアのトップドメインを使っているから,そうなるでしょうと.

DNSレコードの可視化がよくできている気がする.

dnsdumpster

https://dnsdumpster.com

例えば,このような古臭い迷惑メール.

本文にあるFQDNを入れて調べてみる.

まぁわかりやすくロシアのトップドメインを使っているから,そうなるでしょうと.

DNSレコードの可視化がよくできている気がする.

Process Hacker

https://processhacker.sourceforge.io

https://shimimin.hatenablog.com/entry/2019/03/17/200323

Windows セキュリティに除外を追加する

https://support.microsoft.com/ja-jp/office/windows-セキュリティに除外を追加する-811816c0-4dfd-af4a-47e4-c301afe13b26

https://faq.nec-lavie.jp/qasearch/1007/app/servlet/relatedqa?QID=018507

https://processhacker.sourceforge.io

https://shimimin.hatenablog.com/entry/2019/03/17/200323

Windows セキュリティに除外を追加する

https://support.microsoft.com/ja-jp/office/windows-セキュリティに除外を追加する-811816c0-4dfd-af4a-47e4-c301afe13b26

https://faq.nec-lavie.jp/qasearch/1007/app/servlet/relatedqa?QID=018507

FQDNを入力するだけで簡単にWebサイトの安全性を教えてくれるサイト.

TrebdMicro Site Safety Center

https://global.sitesafety.trendmicro.com/?cc=jp

早速,当サイトを検査.

「電子機器の販売・評価」を行うとある.販売はしてないけどなぁ...

TrebdMicro Site Safety Center

https://global.sitesafety.trendmicro.com/?cc=jp

早速,当サイトを検査.

「電子機器の販売・評価」を行うとある.販売はしてないけどなぁ...

メールサーバで,スパム判定機能が動作しているかチェックするための呪文.

GTUBE

https://ja.wikipedia.org/wiki/GTUBE

文字列はこれ.

Gmailから,新メールサーバへGTUBEの文字列を入れたメールを送付したところ,スパム判定しました.

これで少しは安心かな.

GTUBE

https://ja.wikipedia.org/wiki/GTUBE

文字列はこれ.

XJS*C4JDBQADN1.NSBN3*2IDNEN*GTUBE-STANDARD-ANTI-UBE-TEST-EMAIL*C.34X

これで少しは安心かな.

フィッシングサイトでクレカ情報の入力を求められることが多いから,その時に使うツールとして,テスト用のクレカ番号.

テスト環境で使えるクレジットカード番号

https://qiita.com/mimoe/items/8f5d9ce46b72b7fecff5

テイクダウンされてないサイトの分析に活用可能かな.

テスト環境で使えるクレジットカード番号

https://qiita.com/mimoe/items/8f5d9ce46b72b7fecff5

テイクダウンされてないサイトの分析に活用可能かな.

自分用ToDoです.

緊急レポート】Microsoft社のデジタル署名ファイルを悪用する「SigLoader」による標的型攻撃を確認

https://www.lac.co.jp/lacwatch/report/20201201_002363.html

Sigcheck ツールでファイルの署名をテキスト出力する

http://tooljp.com/Windows10/doc/Sysinternals/sigcheck.exe.html

緊急レポート】Microsoft社のデジタル署名ファイルを悪用する「SigLoader」による標的型攻撃を確認

https://www.lac.co.jp/lacwatch/report/20201201_002363.html

Sigcheck ツールでファイルの署名をテキスト出力する

http://tooljp.com/Windows10/doc/Sysinternals/sigcheck.exe.html

情報修習先として利用価値はたかそうです.ありがとうございます.

ばらまきメール回収の会

https://twitter.com/retrieve_member

ばらまき型メールから日本を守る、知られざる善意の50人

https://xtech.nikkei.com/atcl/nxt/column/18/00138/072700596/

ばらまきメール回収の会

https://twitter.com/retrieve_member

ばらまき型メールから日本を守る、知られざる善意の50人

https://xtech.nikkei.com/atcl/nxt/column/18/00138/072700596/

いくつかある中のの無料のブラックリストサービス.

www.BlockList.de

http://www.blocklist.de/en/index.html

引用:

目的別にIPアドレスリストを入手できますね.

Export all blocked IPs

http://www.blocklist.de/en/export.html

サブネットでまとめられるものはまとめて欲しいところですけどねぇ...

www.BlockList.de

http://www.blocklist.de/en/index.html

引用:

www.blocklist.de is a free and voluntary service provided by a Fraud/Abuse-specialist, whose servers are often attacked via SSH-, Mail-Login-, FTP-, Webserver- and other services.

The mission is to report any and all attacks to the respective abuse departments of the infected PCs/servers, to ensure that the responsible provider can inform their customer about the infection and disable the attacker.

www.blocklist.de は、SSH-、Mail-Login-、FTP-、Webserver-などを経由して攻撃されることが多いサーバーを対象に、詐欺/悪用の専門家が提供する無料・任意のサービスです。

ミッションは、感染したPC/サーバのそれぞれの不正利用部門にあらゆる攻撃を報告し、責任あるプロバイダが顧客に感染を知らせ、攻撃者を無効化できるようにすることです。

目的別にIPアドレスリストを入手できますね.

Export all blocked IPs

http://www.blocklist.de/en/export.html

サブネットでまとめられるものはまとめて欲しいところですけどねぇ...

メールサーバにDMARCレコードが設定されているか否かをチェックする.

DMARC Record Checker

https://dmarcian.com/dmarc-inspector/

digコマンドでも調べられるけど,設定値についてアドバイスももらえるから,外部のツールを使うのもよかろう.

DMARC Record Checker

https://dmarcian.com/dmarc-inspector/

digコマンドでも調べられるけど,設定値についてアドバイスももらえるから,外部のツールを使うのもよかろう.

警視庁のサイトに統計情報がでてました.

サイバー空間に関する統計等

https://www.npa.go.jp/publications/statistics/cybersecurity/index.html

Excelで生データを取り出せるのはありがたいかもしれないね.

サイバー空間に関する統計等

https://www.npa.go.jp/publications/statistics/cybersecurity/index.html

Excelで生データを取り出せるのはありがたいかもしれないね.

フィッシング対策協議会で実施されたアンケートが掲載されています.

インターネットサービス利用者に対する 「認証方法」に関するアンケート調査結果報告書を公開 (2020/09/09)

https://www.antiphishing.jp/news/info/20200909.html

ブラウザへのパスワード保存

ログインしっぱなしにしている

パスワードは8文字以上で安全と53%が思っている

顔認証は2割の人は嫌い

「ワンタイムパスワード」が分からないのは5%

本人認証が何となく不安と思う人が45%

ワンタイムパスワードは,結構認知度が高いのか.PayPayやドコモ口座の件などで「安全な2段階認証の施策を入れる,入れてなかった」的な報道もワイドショーでもよく見かけたしね.

キャッシュカードの暗証番号を4桁にしておくと,リバースブルートフォースアタックで効率的に突破されることもわかったので,

インターネットサービス利用者に対する 「認証方法」に関するアンケート調査結果報告書を公開 (2020/09/09)

https://www.antiphishing.jp/news/info/20200909.html

ワンタイムパスワードは,結構認知度が高いのか.PayPayやドコモ口座の件などで「安全な2段階認証の施策を入れる,入れてなかった」的な報道もワイドショーでもよく見かけたしね.

キャッシュカードの暗証番号を4桁にしておくと,リバースブルートフォースアタックで効率的に突破されることもわかったので,

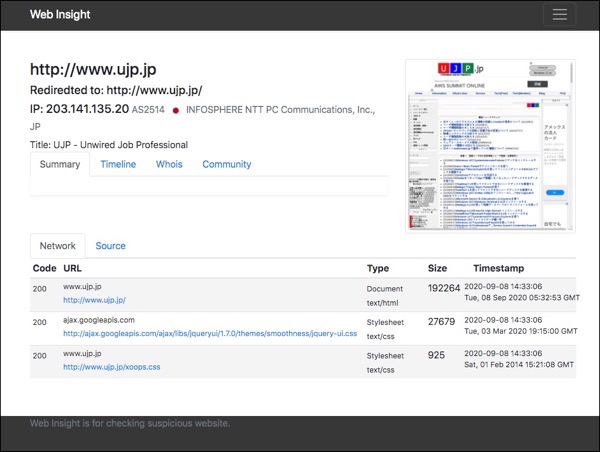

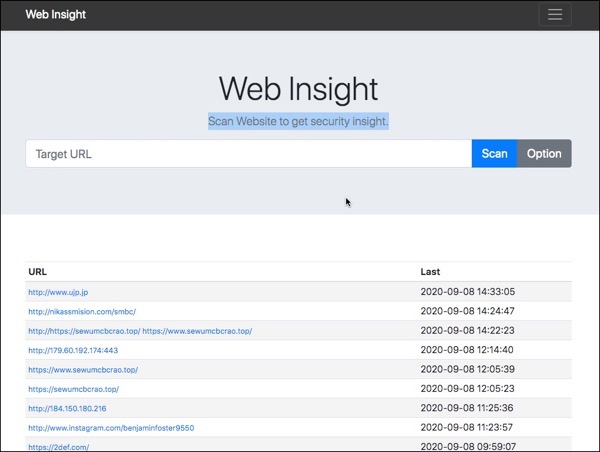

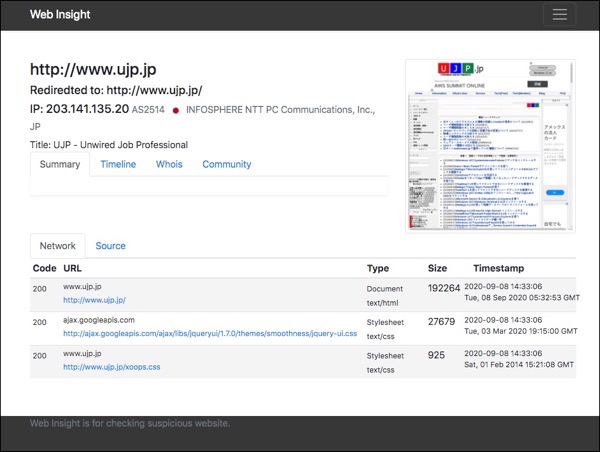

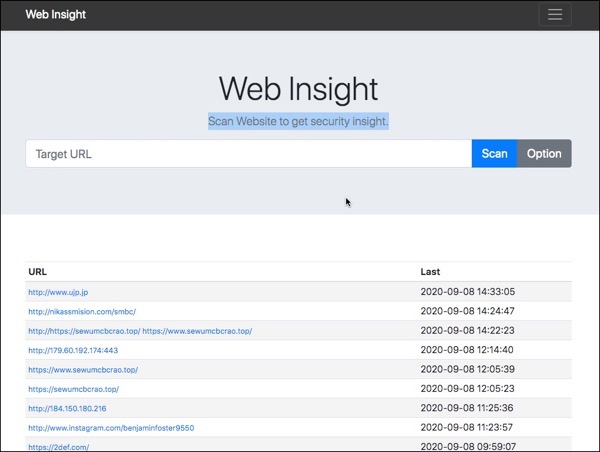

あやしいURLを知っている時に,自分のブラウザでアクセスすると危ない時がある.そう言う時は外部の検査ツールを使うのだけれど,また新しく見つけた.

Web Insight

http://webint.io/

Web Insightを使って当サイトを検査.

危なく無いので? Webサイトのスクショが取られた程度.

このサイトのツールを使ってチェックしたと言うログが残る程度かなぁ.

まだまだ情報収集中のようで,怪しいサイトにアクセスしても警告も何も出てこない.

引用: 今すぐ使うツールではなさそう.(成長を見守るw)

Web Insight

http://webint.io/

Web Insightを使って当サイトを検査.

危なく無いので? Webサイトのスクショが取られた程度.

このサイトのツールを使ってチェックしたと言うログが残る程度かなぁ.

まだまだ情報収集中のようで,怪しいサイトにアクセスしても警告も何も出てこない.

引用:

Web Insight is Website investigation tool to reveal all Website related information including domain, IP and structure of contents. This service is intended to use for security investigation in order to reduce the risk of cyber crime such as Phishing, Malware via Website, however this is still under alpha testing. Any feedback would be appreciated.

Web Insightは、Webサイトのドメイン、IP、コンテンツの構造など、Webサイトに関連するすべての情報を明らかにするWebサイト調査ツールです。フィッシングやWebサイト経由のマルウェアなどのサイバー犯罪のリスクを軽減するためのセキュリティ調査に利用することを目的としたサービスですが、まだアルファテスト中です。ご意見・ご感想をお待ちしております。

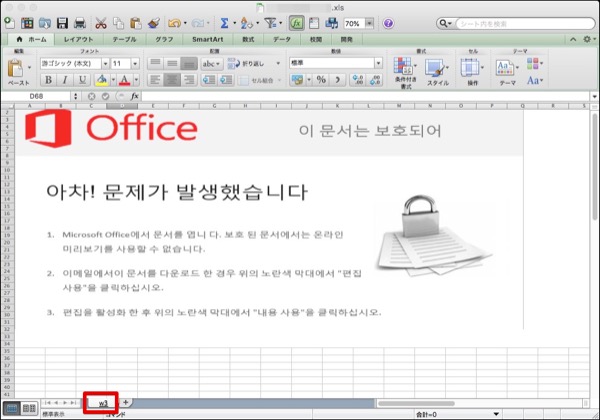

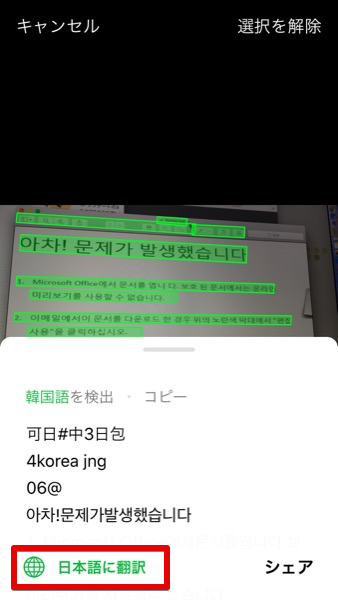

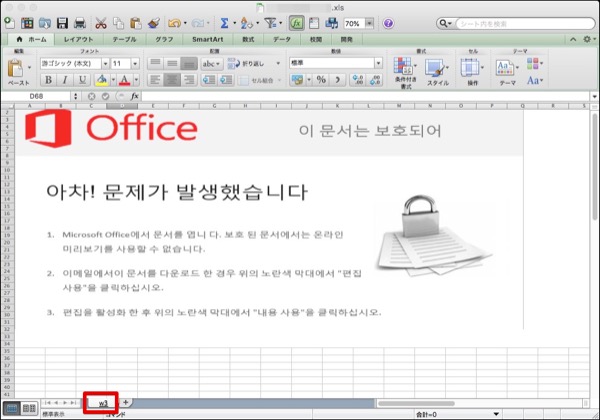

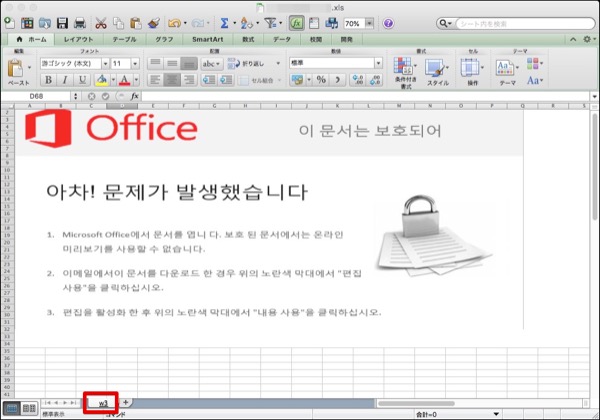

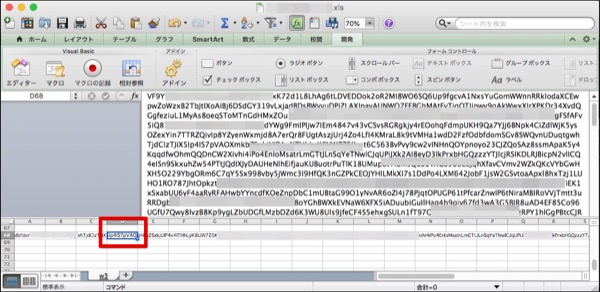

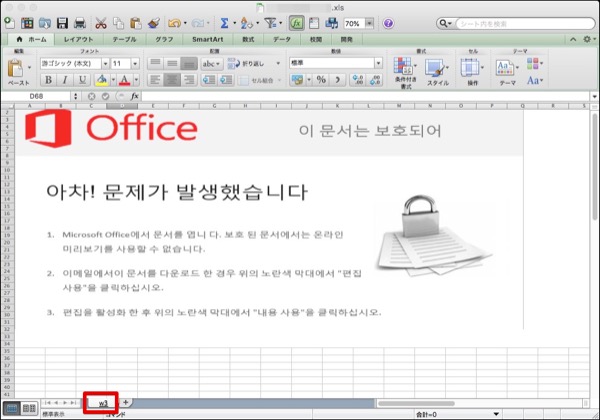

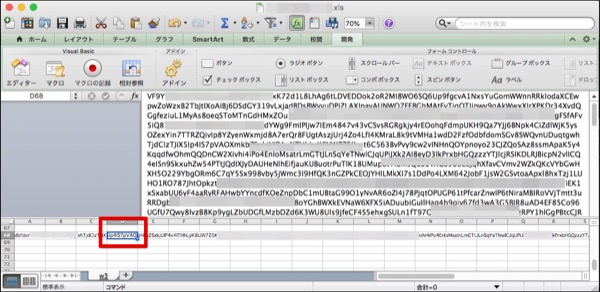

マルウェア入りのExcelに画像でハングルが書いてあるのだけれど,これ,どうにか翻訳できないかと考えてみた.

英語ならタイピングできるけれどハングルは目コピーできない

画像をアップしてOCRで翻訳までしてくれるサイトがあったけれど,アカウント作らなければいけなくて断念.

調べていくと,LINEを使ってOCRできることが判明.

適当な誰かとのトークルームを開いて,写真を撮るモードにして,あとはPCの画面を撮影すると認識された.

korea jngとあるのは,タイトルバーに表示されているファイル名

なんだか意味はわかるようなわからないような感じだけれど,このダウンロードしたファイルを開いてほしい書かれていますね.マクロを無効にしていても読めるように,画像を貼り付けているわけだ.そしてターゲットは韓国人.

英語ならタイピングできるけれどハングルは目コピーできない

画像をアップしてOCRで翻訳までしてくれるサイトがあったけれど,アカウント作らなければいけなくて断念.

調べていくと,LINEを使ってOCRできることが判明.

適当な誰かとのトークルームを開いて,写真を撮るモードにして,あとはPCの画面を撮影すると認識された.

korea jngとあるのは,タイトルバーに表示されているファイル名

なんだか意味はわかるようなわからないような感じだけれど,このダウンロードしたファイルを開いてほしい書かれていますね.マクロを無効にしていても読めるように,画像を貼り付けているわけだ.そしてターゲットは韓国人.

DeepLによると「悪質な怪しい美味しさ」と訳されたタイトルをつけた.

たぶんもう見ることはないだろうタレントの渡部建はデリシャスなものをたくさん紹介している芸風だったけれど,今日の分析対象はとてもすごかった.

今回のこの日本のWebサイト,テイストとしては,2005年くらいのものだろうか.SNS前夜だとおもう.観光協会がドメインを取ったので,そこに観光協会に所属する

そのサイトをMaltegoで可視化したところ,マルウェアが配置されていることがわかりました.

そのマルウェアは,Excelファイルで,次のようなもの.

なんだかハングルで書いてあって,当然マクロ(VBA)付き. VBAを読むと難読化はされてないけれど大したことをしてないファイルに見えた.なんだろうなぁと思っていたら・・・・

何かしらの方法でエンコードされたデータが,シートに張り付いていることを発見.

これ,デコードするとマルウェアがでてくるのだろうと推測.こういうの初めて見つけた.(まだ誰かがすでに見つけているから,Maltegoに出てきたのだと思うけど)

たぶんもう見ることはないだろうタレントの渡部建はデリシャスなものをたくさん紹介している芸風だったけれど,今日の分析対象はとてもすごかった.

今回のこの日本のWebサイト,テイストとしては,2005年くらいのものだろうか.SNS前夜だとおもう.観光協会がドメインを取ったので,そこに観光協会に所属する

そのサイトをMaltegoで可視化したところ,マルウェアが配置されていることがわかりました.

そのマルウェアは,Excelファイルで,次のようなもの.

なんだかハングルで書いてあって,当然マクロ(VBA)付き. VBAを読むと難読化はされてないけれど大したことをしてないファイルに見えた.なんだろうなぁと思っていたら・・・・

何かしらの方法でエンコードされたデータが,シートに張り付いていることを発見.

これ,デコードするとマルウェアがでてくるのだろうと推測.こういうの初めて見つけた.(まだ誰かがすでに見つけているから,Maltegoに出てきたのだと思うけど)

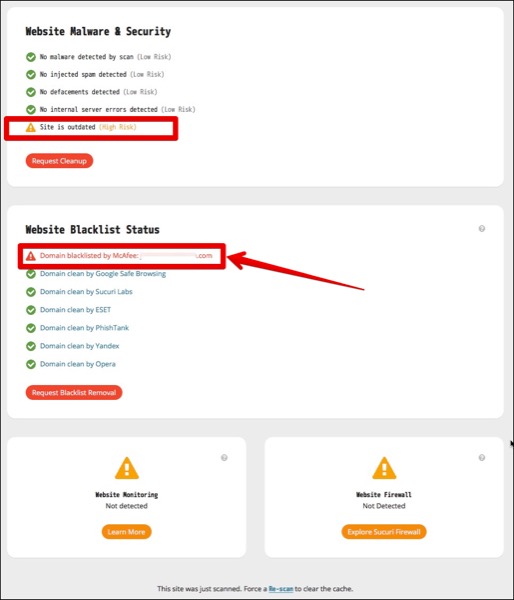

SucuriではMcAfeeが某サイトについてブラックリストにしていたとレポートされていたけれど,McAfeeの使う評価を確認.

McAfeeのSite Advisorを使ってURLをチェック.

フルセットだ.

ちなみに,うちのサイトをチェックしてみる.

「安全なようです」という微妙な言葉で整理されている...

それと,このサイトは「ビジネス」なのだそうで.ポケモンGOの記事が多いから「ゲーム」カテゴリになるかと思っていたけれど,かろうじて...

そして,このチェック画面は,次のようなURLパラメータを使えば良いです.

https://www.siteadvisor.com/sitereport.html?url=www.ujp.jp

McAfeeのSite Advisorを使ってURLをチェック.

フルセットだ.

ちなみに,うちのサイトをチェックしてみる.

「安全なようです」という微妙な言葉で整理されている...

それと,このサイトは「ビジネス」なのだそうで.ポケモンGOの記事が多いから「ゲーム」カテゴリになるかと思っていたけれど,かろうじて...

そして,このチェック画面は,次のようなURLパラメータを使えば良いです.

https://www.siteadvisor.com/sitereport.html?url=www.ujp.jp

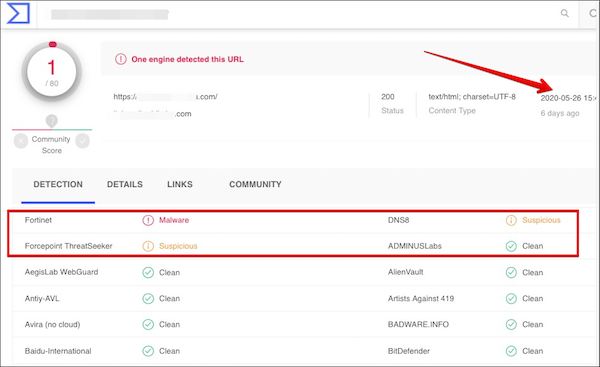

SucuriでサイトチェックしたらMcAfeeがブラックリスト登録していた某サイト.

今度は,VirusTotalを使ってチェック.

VirusTotalに参加しているサービスの中では,FortinetがMalwareとしてSuspiciousとして評価していました.

複数のサイトチェッカーを使わないといけないということだな.

今度は,VirusTotalを使ってチェック.

VirusTotalに参加しているサービスの中では,FortinetがMalwareとしてSuspiciousとして評価していました.

複数のサイトチェッカーを使わないといけないということだな.

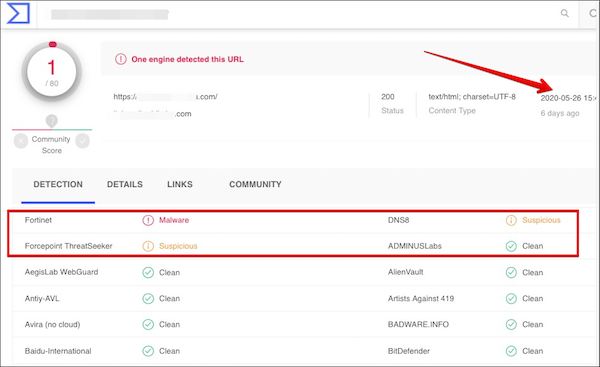

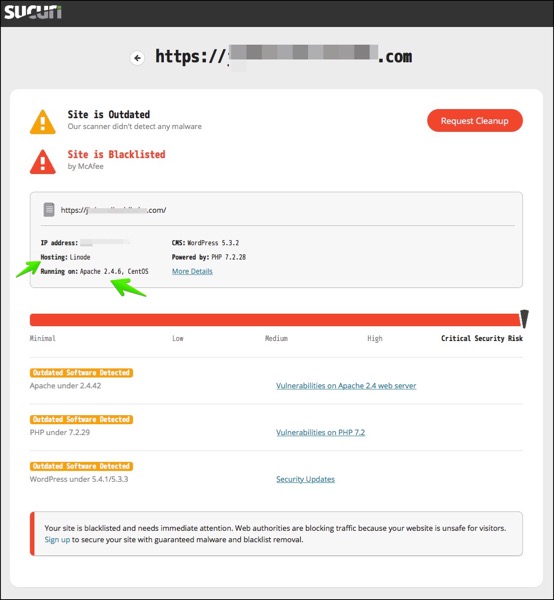

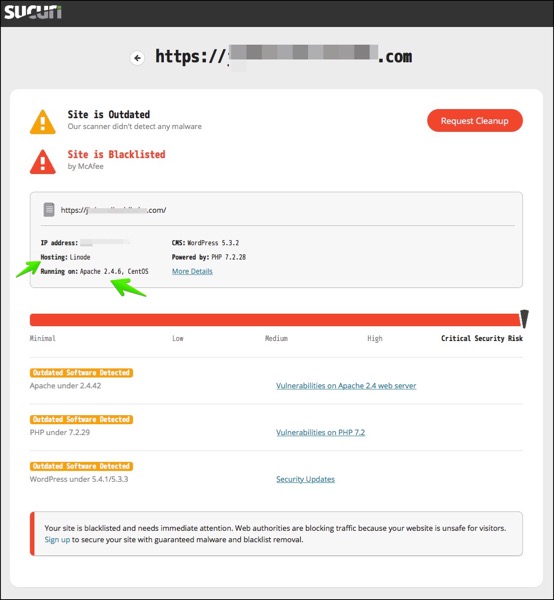

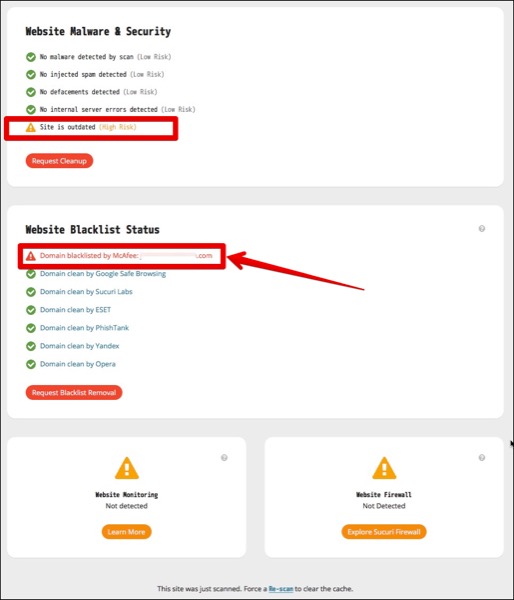

以前紹介したSucuriを使って,某サイトをチェックした.そのサイトは,別の検知ツールでアラートがでたサイト.

おおすごい! McAfreeにて,このサイトはブラックリストに入っている模様.

Your site is blacklisted and needs immediate attention. Web authorities are blocking traffic because your website is unsafe for visitors. Sign up to secure your site with guaranteed malware and blacklist removal.

「あなたのサイトはブラックリストに登録されており、直ちに注意を払う必要があります。あなたのウェブサイトは訪問者にとって安全ではないため、ウェブ当局がトラフィックをブロックしています。マルウェアとブラックリストの除去を保証するサイトの安全性を確保するためにサインアップしてください。」by DeepL.

このサイトのオーナーだったら,ブラックリストから外す連絡をすれば良い模様.

ちなみに,ここではApache,PHP,wordpressのバージョンが古いと出ている.特にApacheはバージョンが古いが,PHPやwordpressは1つ前のものなので,そんなに古いわけでもない.

Website Malware & Securityの項目では,Site is outdated.(サイトが古くなっています。)と出ている.

ブラックリスト登録は,今の所McAfeeだけの模様.

今回のサイトは,表面上,何もないブログサイトを模しているけれど,実は・・・

おおすごい! McAfreeにて,このサイトはブラックリストに入っている模様.

Your site is blacklisted and needs immediate attention. Web authorities are blocking traffic because your website is unsafe for visitors. Sign up to secure your site with guaranteed malware and blacklist removal.

「あなたのサイトはブラックリストに登録されており、直ちに注意を払う必要があります。あなたのウェブサイトは訪問者にとって安全ではないため、ウェブ当局がトラフィックをブロックしています。マルウェアとブラックリストの除去を保証するサイトの安全性を確保するためにサインアップしてください。」by DeepL.

このサイトのオーナーだったら,ブラックリストから外す連絡をすれば良い模様.

ちなみに,ここではApache,PHP,wordpressのバージョンが古いと出ている.特にApacheはバージョンが古いが,PHPやwordpressは1つ前のものなので,そんなに古いわけでもない.

Website Malware & Securityの項目では,Site is outdated.(サイトが古くなっています。)と出ている.

ブラックリスト登録は,今の所McAfeeだけの模様.

今回のサイトは,表面上,何もないブログサイトを模しているけれど,実は・・・

Autorunsは,Windowsのセキュリティ業界では常識?っぽく会話に出てきたのだけれど,知らなかったので使ってみた.

名前から想像していたのは,Windowsの機能の中でいろいろな箇所で自動起動が設定されるので,それを洗い出すことかなと思っていたけれど,使ってみたらコンペア機能にその真髄があるのがわかった.

Windows 10にSysinternalsのAutorunを入れて実行してみる

たとえば,テンプレートとなるマシンの状態をautorunsでしておいて,アプリケーションのインストール後に再度収集した情報と比較することで,どのような変化があったかを確認できる.

名前から想像していたのは,Windowsの機能の中でいろいろな箇所で自動起動が設定されるので,それを洗い出すことかなと思っていたけれど,使ってみたらコンペア機能にその真髄があるのがわかった.

Windows 10にSysinternalsのAutorunを入れて実行してみる

たとえば,テンプレートとなるマシンの状態をautorunsでしておいて,アプリケーションのインストール後に再度収集した情報と比較することで,どのような変化があったかを確認できる.

総務省管轄のNICT(情報通信研究機構)が,サイバー演習の過去問?を期間限定で公開とのこと.

実践的サイバー防御演習「CYDER」の教材を期間限定で一般公開

https://www.nict.go.jp/press/2020/05/12-1.html

公式サイト.

実践的サイバー防御演習「CYDER」

CYDER(CYber Defense Exercise with Recurrence)

https://cyder.nict.go.jp

まだ演習内容を見てないけれど,攻撃に流用されるのでこういうのは演習を受けた人以外には公開しない掟.

ちょっとやってみるかな.

実践的サイバー防御演習「CYDER」の教材を期間限定で一般公開

https://www.nict.go.jp/press/2020/05/12-1.html

公式サイト.

実践的サイバー防御演習「CYDER」

CYDER(CYber Defense Exercise with Recurrence)

https://cyder.nict.go.jp

まだ演習内容を見てないけれど,攻撃に流用されるのでこういうのは演習を受けた人以外には公開しない掟.

ちょっとやってみるかな.

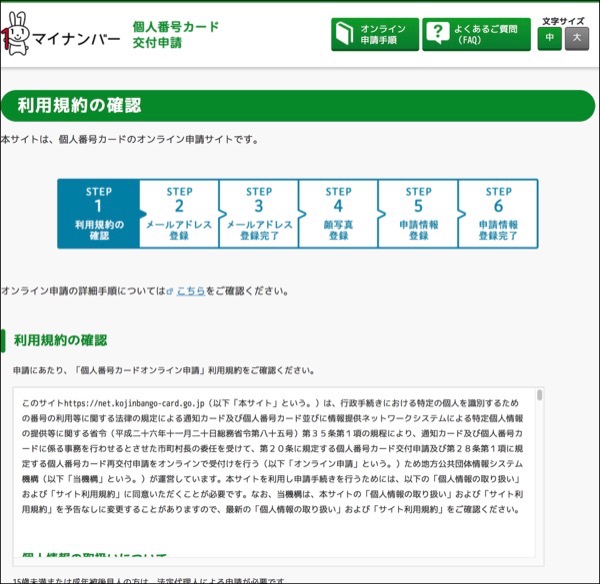

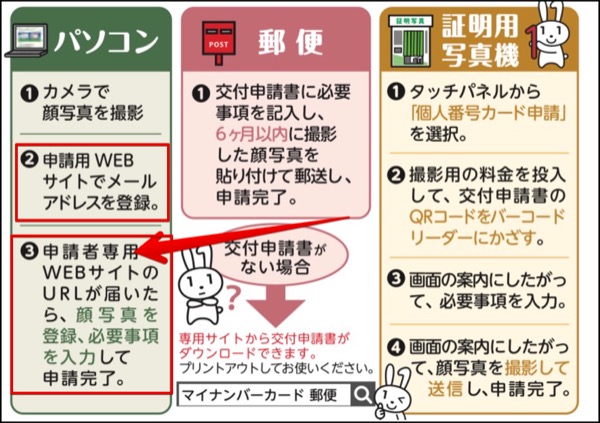

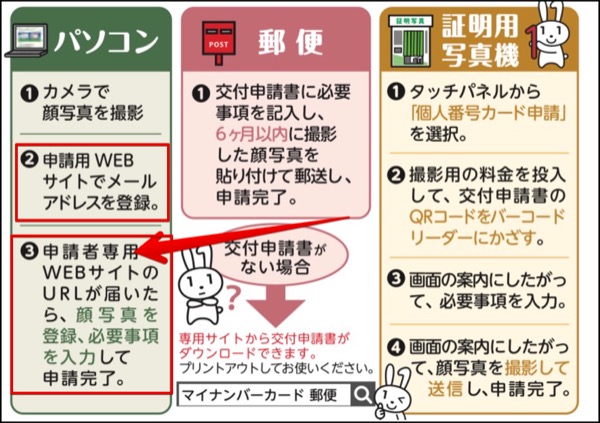

マイナンバーが導入された時に,顔写真入りのマイナンバーカードはお金が必要だし数年ごとに更新しなければいけないし,使うシーンが想像できないということで,普及しなかったと思うけれど,新型コロナウイルスの影響で,一気に導入が進みそう.今は,議論されないなぁ.

そしてテレビの報道では,サイトが混雑で重たいというので,どういうものかというので行って見た.

マイナンバー 個人番号カード交付申請

https://net.kojinbango-card.go.jp/

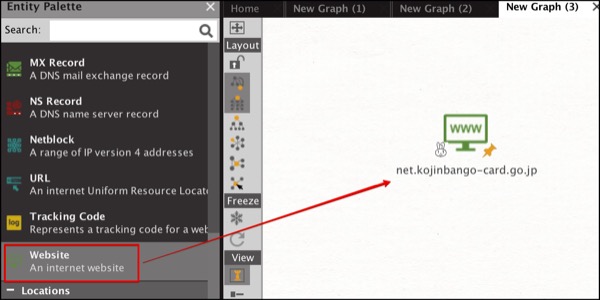

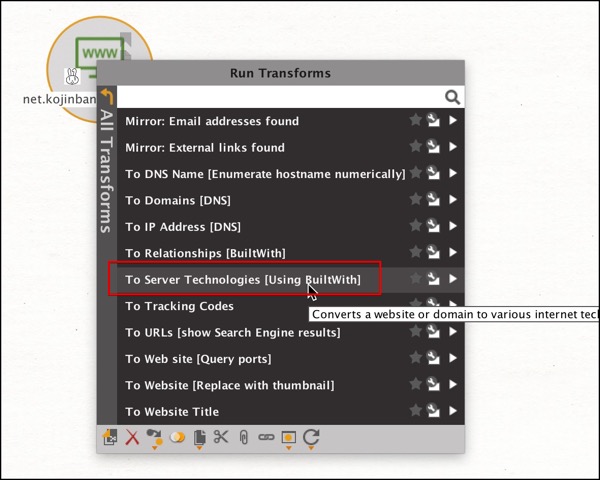

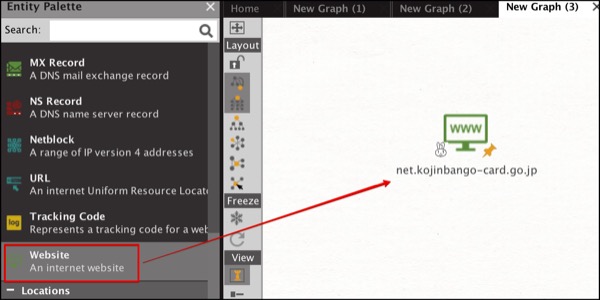

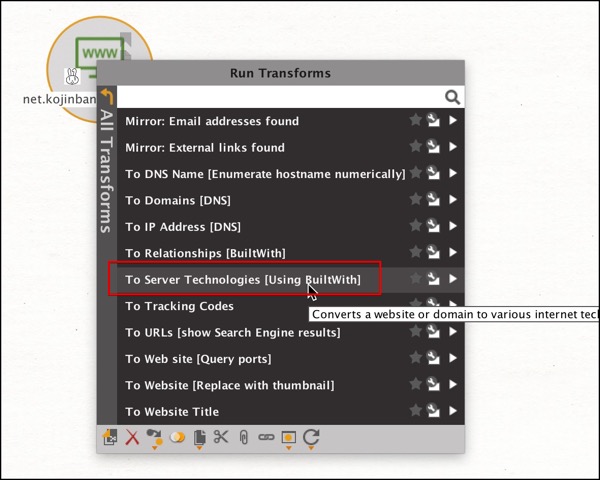

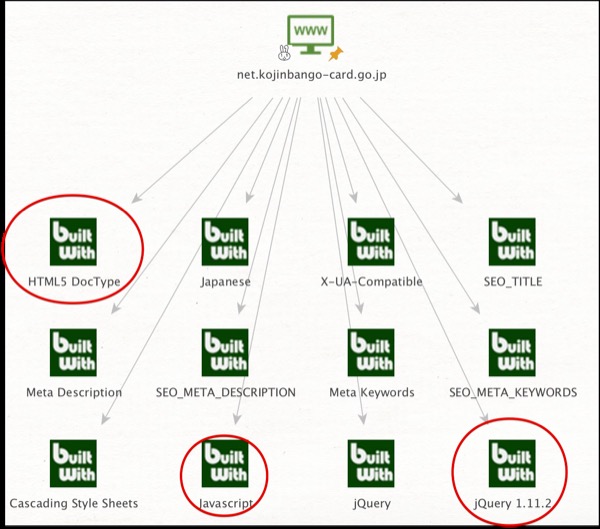

重たいサイトって,どうなっているのかと思って,表面上の採用技術を探ってみる.ツールはMaltegoです.

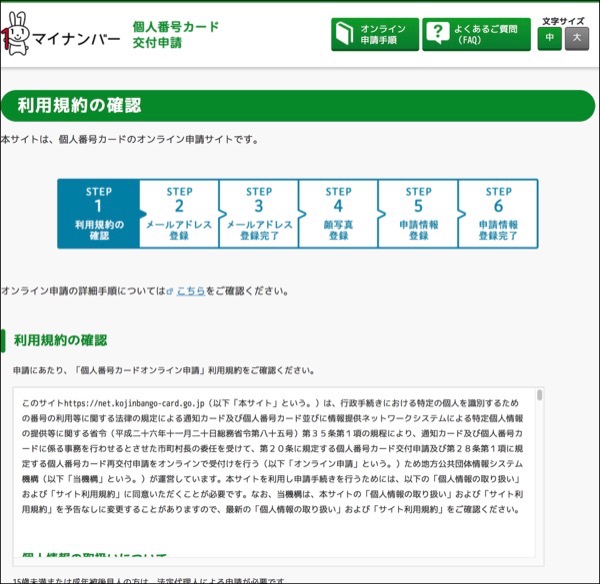

簡素なページ.

WebSiteのパレットをドラッグする.

右クリックで,To Server Technologiesを選択.

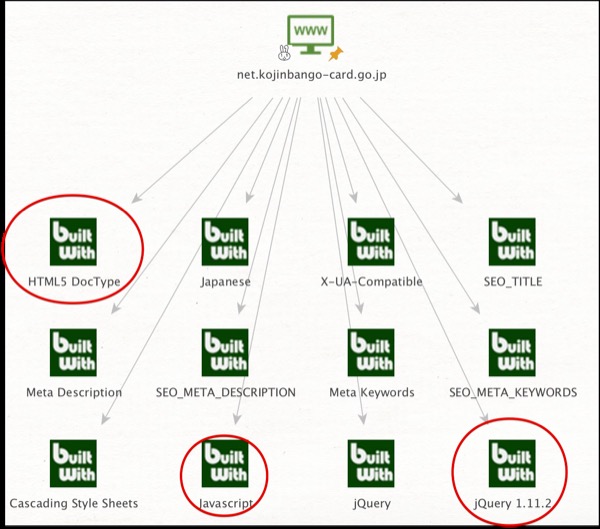

使われている技術が羅列される.HTML5やjQuieryなどですね.

そもそもどこの部分が重たいのかを聞いてないけれど,この仕組み上,この先の登録やメール早出・登録の部分程度かな.

ガシガシアクセスがあって最新情報を表示させるためのリロードが増えそうな感じはない作りなので,作りが悪いか接続上限にきているだけなのか,というところかな.

ちなみに,当たり前?だけれど,このサイトはNTTデータの基盤上で稼働しているようです.

そしてテレビの報道では,サイトが混雑で重たいというので,どういうものかというので行って見た.

マイナンバー 個人番号カード交付申請

https://net.kojinbango-card.go.jp/

重たいサイトって,どうなっているのかと思って,表面上の採用技術を探ってみる.ツールはMaltegoです.

簡素なページ.

WebSiteのパレットをドラッグする.

右クリックで,To Server Technologiesを選択.

使われている技術が羅列される.HTML5やjQuieryなどですね.

そもそもどこの部分が重たいのかを聞いてないけれど,この仕組み上,この先の登録やメール早出・登録の部分程度かな.

ガシガシアクセスがあって最新情報を表示させるためのリロードが増えそうな感じはない作りなので,作りが悪いか接続上限にきているだけなのか,というところかな.

ちなみに,当たり前?だけれど,このサイトはNTTデータの基盤上で稼働しているようです.

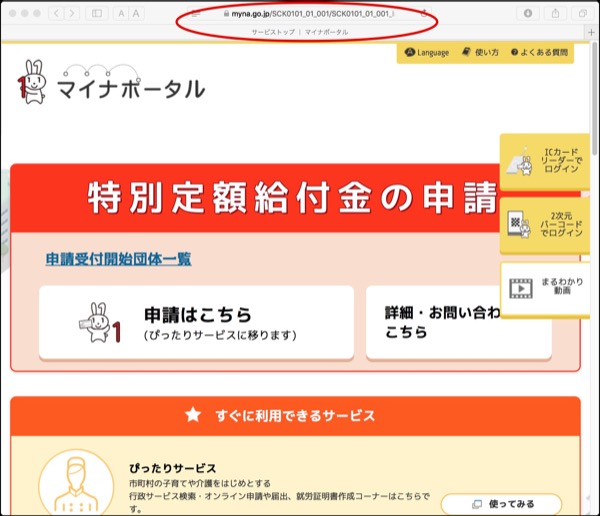

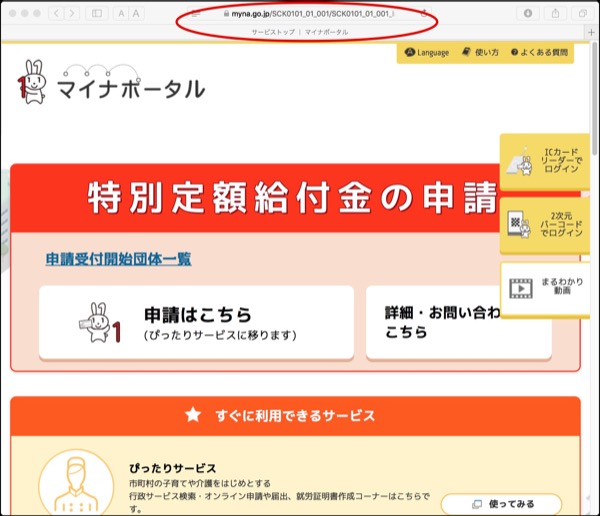

新型コロナウイルス対策の1つとして決まった10万円の特別定額給付金だけれど,マイナンバーカードあるとオンラインで簡単に申請ができるということで,マイナンバーカードの申請サイトにアクセス集中があったようです.

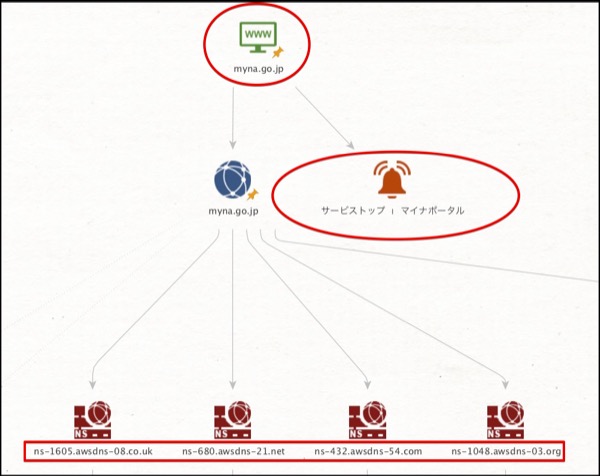

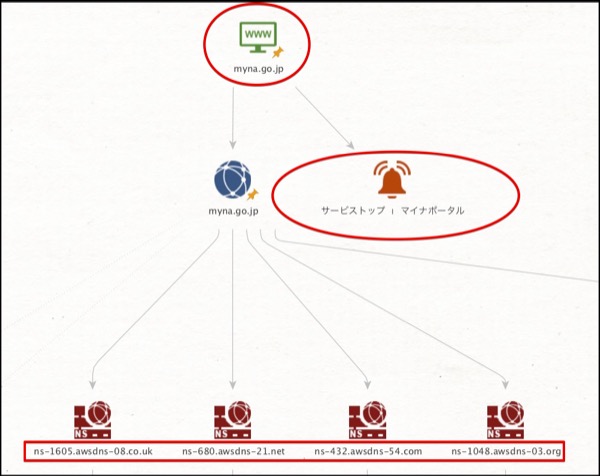

今回は,Maltegoを使って特別定額給付金の申請ポータルサイトを見てみる.

マイナポータル

https://myna.go.jp/

Cabinet Office, Government of Japan.が運営しているけれど,これって「内閣府」という意味なんですね.

まずは,ドメイン名から調査.

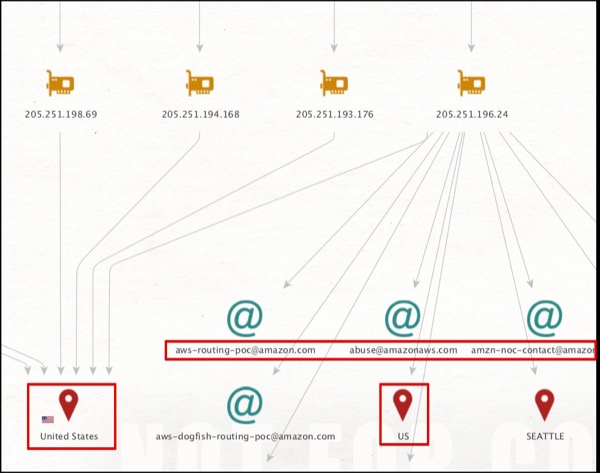

ネームサーバは,AWSを利用していることがわかりました.

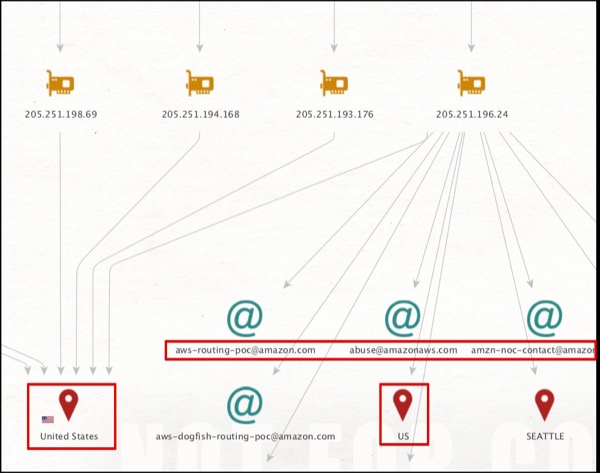

DNSサーバは,アメリカにある模様.

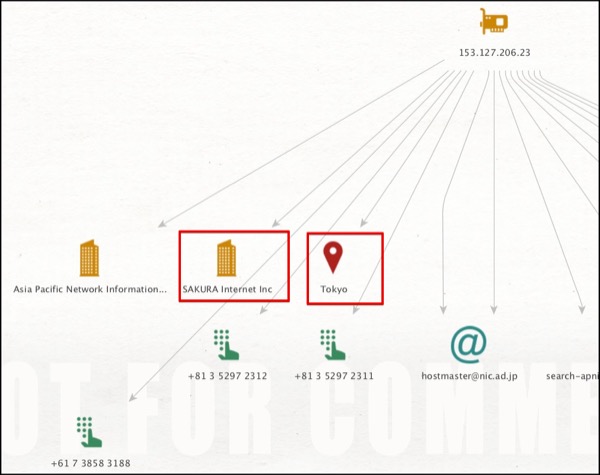

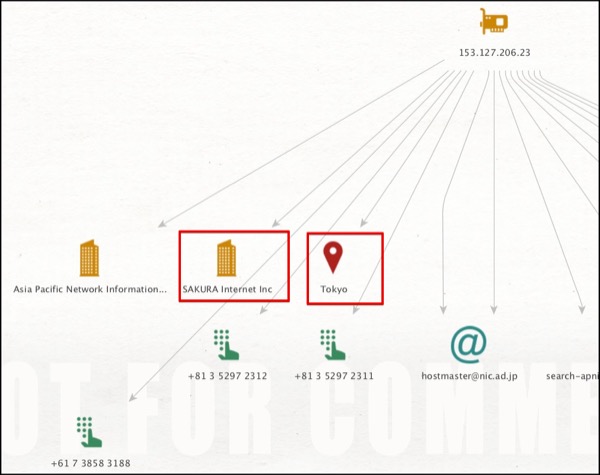

そして,さくらインターネットのホスティングサービスを使っている模様.お気軽クラウドサービスとしての,さくらインターネットの強さかな?

今回は,Maltegoを使って特別定額給付金の申請ポータルサイトを見てみる.

マイナポータル

https://myna.go.jp/

Cabinet Office, Government of Japan.が運営しているけれど,これって「内閣府」という意味なんですね.

まずは,ドメイン名から調査.

ネームサーバは,AWSを利用していることがわかりました.

DNSサーバは,アメリカにある模様.

そして,さくらインターネットのホスティングサービスを使っている模様.お気軽クラウドサービスとしての,さくらインターネットの強さかな?

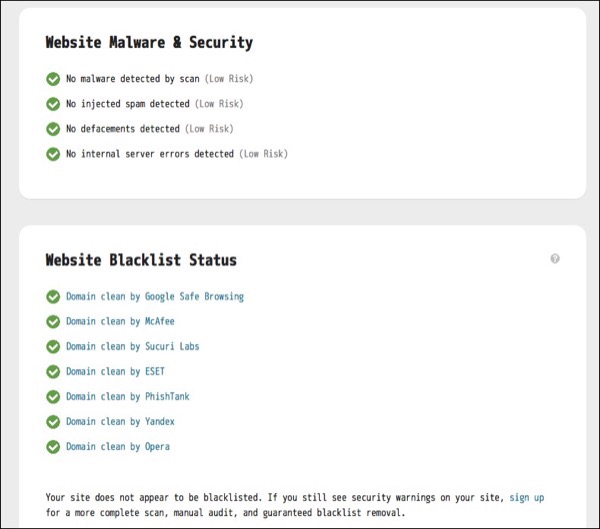

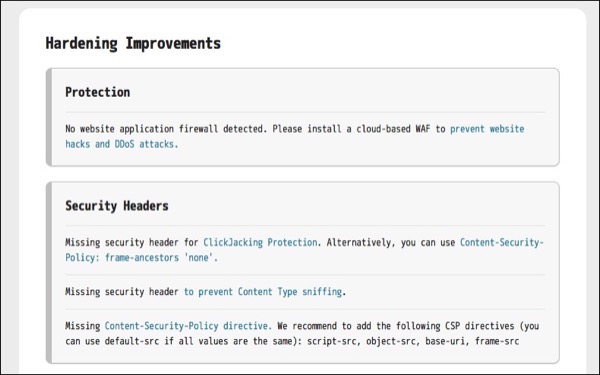

SucuriというWebサイトスキャナ.マルウェア,ウイルスが埋め込まれていないか,あるいはブラックリストに登録されてないかを無料で確認してくれるサイト.

Complete Website Security,Protection & Monitoring - 公式サイト

https://sucuri.net

Sucuri SiteCheck - Free Website Security Check & Malware Scanner

https://sitecheck.sucuri.net

サイトにアクセスすると次のような感じ.

URLを入力して実行.

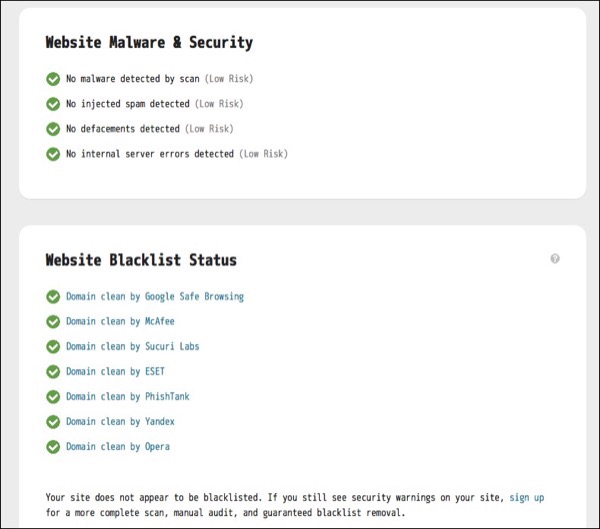

マルウェアも仕込まれてないし,サイト自体はブラックリストに無い模様.ありがたい.

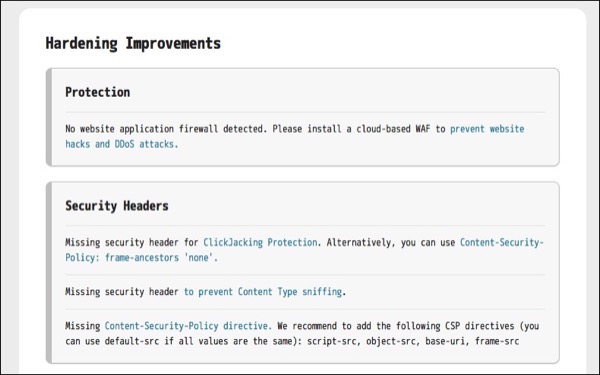

でも,セキュリティリスクが・・・

どういった情報でマルウェアやブラックリストを調べたかは,次の通り.

Google Safe Browsingでアウトになったら,もうGoogle八分状態だろうなぁ.

SSLで暗号化冴えてないとかWAFが入ってないとかもあるけれど,セキュリティヘッダが設定されてないという点は,すぐできる改善余地のような気がする.

Complete Website Security,Protection & Monitoring - 公式サイト

https://sucuri.net

Sucuri SiteCheck - Free Website Security Check & Malware Scanner

https://sitecheck.sucuri.net

サイトにアクセスすると次のような感じ.

URLを入力して実行.

マルウェアも仕込まれてないし,サイト自体はブラックリストに無い模様.ありがたい.

でも,セキュリティリスクが・・・

どういった情報でマルウェアやブラックリストを調べたかは,次の通り.

Google Safe Browsingでアウトになったら,もうGoogle八分状態だろうなぁ.

SSLで暗号化冴えてないとかWAFが入ってないとかもあるけれど,セキュリティヘッダが設定されてないという点は,すぐできる改善余地のような気がする.

IPAが国産セキュリティツールの検証をした結果を発表していました.

セキュリティ製品の有効性検証の試行について

https://www.ipa.go.jp/security/economics/shikoukekka2019.html

この中であのビズリーチ!のCMで有名なビジョナル・インキュベーション株式会社のYamoriというソフトウェアが紹介されていました.

オープンソース脆弱性管理ツール「yamory(ヤモリー)」をリリース

https://www.bizreach.co.jp/pressroom/pressrelease/2019/0827.html

似たようなものは,次の大手企業にありますね.

NEC Cyber Security Platform(NCSP)

https://jpn.nec.com/ncsp/index.html

セキュリティ情報配信サービス - NTTデータ先端技術株式会社

http://www.intellilink.co.jp/security/services/scrutiny/03.html

NTTデータのものは,自分でソフトウェアを登録すると,それに関する脆弱性情報が通知が来るというものでした.そしてGUIがひどい・・・新入社員教育で作ったのかな?みたいな感じでした.

Yammaはエージェントレスで,NCSPはエージェントタイプですね.どっちが良いか,それは金額と考え方しだいかな.

セキュリティ製品の有効性検証の試行について

https://www.ipa.go.jp/security/economics/shikoukekka2019.html

この中であのビズリーチ!のCMで有名なビジョナル・インキュベーション株式会社のYamoriというソフトウェアが紹介されていました.

オープンソース脆弱性管理ツール「yamory(ヤモリー)」をリリース

https://www.bizreach.co.jp/pressroom/pressrelease/2019/0827.html

似たようなものは,次の大手企業にありますね.

NEC Cyber Security Platform(NCSP)

https://jpn.nec.com/ncsp/index.html

セキュリティ情報配信サービス - NTTデータ先端技術株式会社

http://www.intellilink.co.jp/security/services/scrutiny/03.html

NTTデータのものは,自分でソフトウェアを登録すると,それに関する脆弱性情報が通知が来るというものでした.そしてGUIがひどい・・・新入社員教育で作ったのかな?みたいな感じでした.

Yammaはエージェントレスで,NCSPはエージェントタイプですね.どっちが良いか,それは金額と考え方しだいかな.

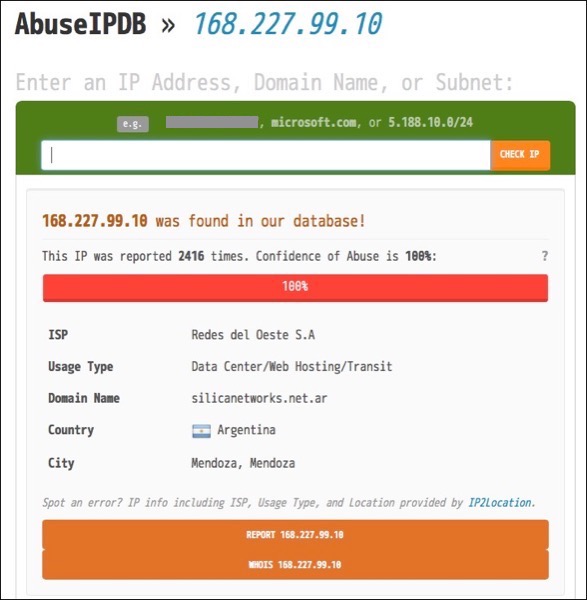

町歩きで見かけたラーメン屋の評判を調べるには,グルメサイトを見たりする.最近は信憑性が薄いと言われているけれど,どういう種類なのかは,参考になると思う.

似たような感じで,特定のIPアドレスからのちょっと怪しいアクセスがログに残っていたら,そのIPアドレスの素行調査を行いたい.

そんな時に使えるのが,AbuseIPDB.

AbuseIPDB

https://www.abuseipdb.com

特定のIPアドレスを入れると,次のような感じで結果が表示される.

これも結局集合知なのだけれど,このサイトの掲示板に書かれている情報から,このIPアドレスからはSSHのブルートフォースアタックが行われている事は明白.

こううわかりやすい場合は,速攻でブロックだね.

似たような感じで,特定のIPアドレスからのちょっと怪しいアクセスがログに残っていたら,そのIPアドレスの素行調査を行いたい.

そんな時に使えるのが,AbuseIPDB.

AbuseIPDB

https://www.abuseipdb.com

特定のIPアドレスを入れると,次のような感じで結果が表示される.

これも結局集合知なのだけれど,このサイトの掲示板に書かれている情報から,このIPアドレスからはSSHのブルートフォースアタックが行われている事は明白.

こううわかりやすい場合は,速攻でブロックだね.

当サイトも,毎日何度も攻撃を受けるのだけれど,その攻撃をしてきた(と判断した)IPアドレスをFirewallで遮断する仕組みを導入している.

そうはいっても検知精度とサンプリング数は心もとないのは当たり前.そういうときは,以下のサイトで掲載されている各種情報を取得してブロックに役立てれば良いでしょう.

Free and open-source threat intelligence feeds.

https://threatfeeds.io

情報が新しいのか気になると思うけれど最終更新からの時間も明示されているから,鮮度はよくわかります.

そうはいっても検知精度とサンプリング数は心もとないのは当たり前.そういうときは,以下のサイトで掲載されている各種情報を取得してブロックに役立てれば良いでしょう.

Free and open-source threat intelligence feeds.

https://threatfeeds.io

情報が新しいのか気になると思うけれど最終更新からの時間も明示されているから,鮮度はよくわかります.

Windows 10だと,デフォルトではAdministratrユーザは無効化されている.ただし,会社で導入している場合,Administratorユーザが有効化されてヘルプデスクの人たちだけがそのパスワードを知っていて,何かしらのサポート業務の際に使うというシーンは,どこでもよくある.

2015年の内閣サイバーセキュリティセンターの発表事例でも,ローカル管理者権限によって不審な活動というのが報告されていました.

日本年金機構における個人情報流出事案に関する 原因究明調査結果

https://www.nisc.go.jp/active/kihon/pdf/incident_report.pdf

ローカル管理者権限の,Administratorなどのアカウントのパスワードを定期的に変更するというツールがマイクロソフトから提供されています.

Local Administrator Password Solution (LAPS)

https://www.microsoft.com/en-us/download/details.aspx?id=46899

ただし,ADによる管理がされている必要がある.まぁ,端末が50台を超えたらドメイン管理する方が楽だしね.

2015年の内閣サイバーセキュリティセンターの発表事例でも,ローカル管理者権限によって不審な活動というのが報告されていました.

日本年金機構における個人情報流出事案に関する 原因究明調査結果

https://www.nisc.go.jp/active/kihon/pdf/incident_report.pdf

ローカル管理者権限の,Administratorなどのアカウントのパスワードを定期的に変更するというツールがマイクロソフトから提供されています.

Local Administrator Password Solution (LAPS)

https://www.microsoft.com/en-us/download/details.aspx?id=46899

ただし,ADによる管理がされている必要がある.まぁ,端末が50台を超えたらドメイン管理する方が楽だしね.

世の中はコロナウイルスだけれど,ITセキュリティの中では標的型攻撃に用いられるEmotetはまだまだ拡散中です.今は狙われやすい組織のセキュリティチームにいるので,日々,ウイルスメールはやってくることは珍しくないけれど,「匂わせ」系の怪しいところがない日本語の文章で拡散している模様.

うちのサイトにも,なりすましメールのエラーリターンがたくさん来たし,JPCERT/CCの用意しているこの記事を見ると怖いと思うよ.

マルウエアEmotetへの対応FAQ

https://blogs.jpcert.or.jp/ja/2019/12/emotetfaq.html

そしてこの記事の中で,EmoCheckというツールが紹介されています.

JPCERTCC/EmoCheck - GitHub

https://github.com/JPCERTCC/EmoCheck/releases

試してみました.

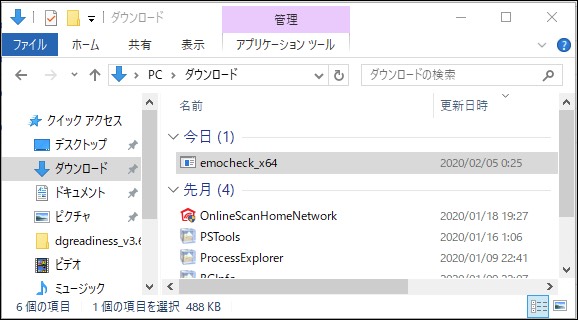

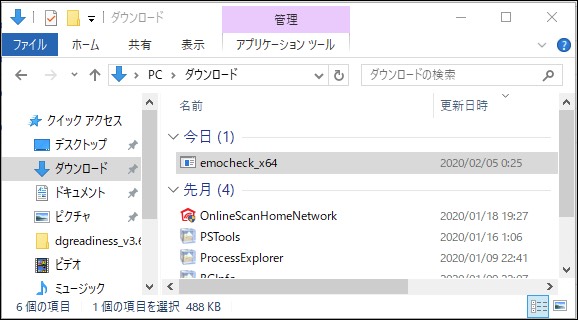

ダウンロードしたのは実行形式のファイル.

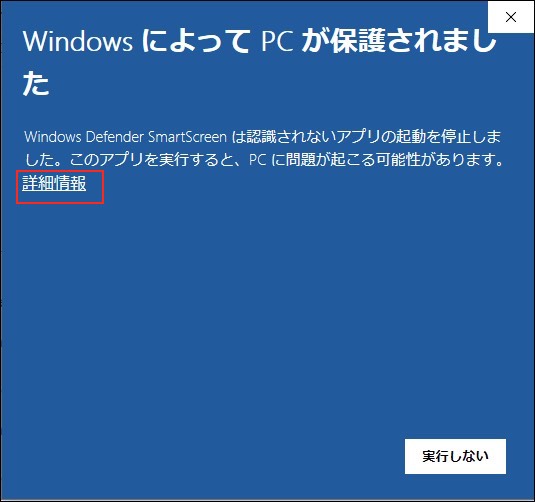

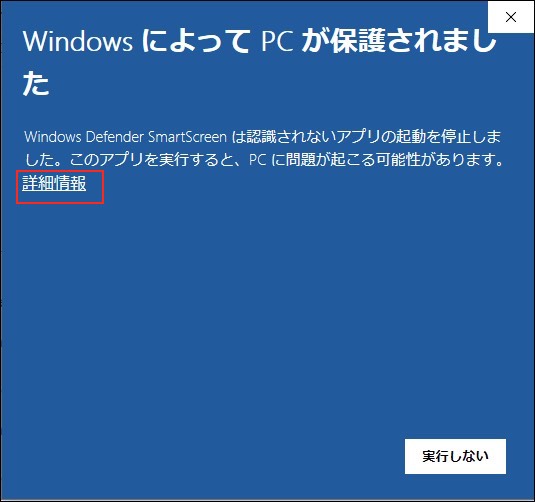

FAQページにある通り,Windows Defender SmartScreenが反応.[詳細]ボタンを選択.

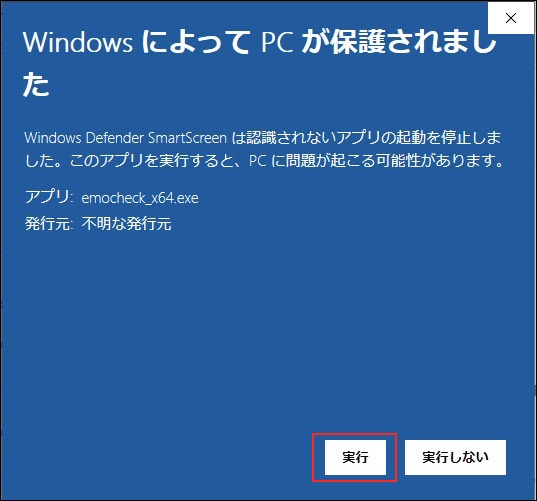

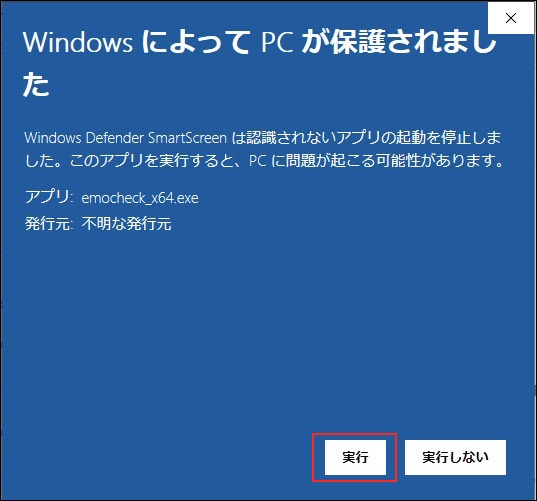

[実行]ボタンが出たので押下.

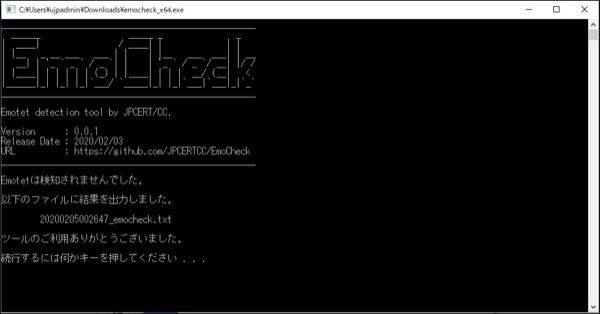

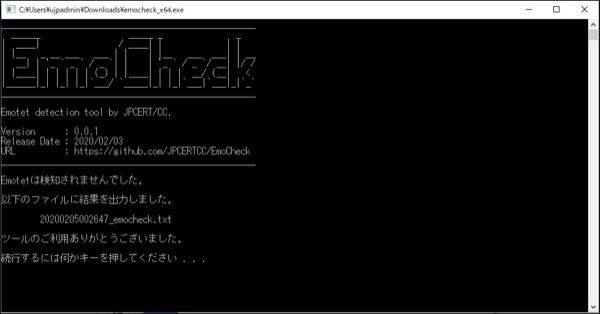

意外と短時間で終わりました.何も出てこなかった模様.(あたりまえか)

うちのサイトにも,なりすましメールのエラーリターンがたくさん来たし,JPCERT/CCの用意しているこの記事を見ると怖いと思うよ.

マルウエアEmotetへの対応FAQ

https://blogs.jpcert.or.jp/ja/2019/12/emotetfaq.html

そしてこの記事の中で,EmoCheckというツールが紹介されています.

JPCERTCC/EmoCheck - GitHub

https://github.com/JPCERTCC/EmoCheck/releases

試してみました.

ダウンロードしたのは実行形式のファイル.

FAQページにある通り,Windows Defender SmartScreenが反応.[詳細]ボタンを選択.

[実行]ボタンが出たので押下.

意外と短時間で終わりました.何も出てこなかった模様.(あたりまえか)

日本だと総合系だと楽天,アマゾン,ヤフーがメジャーかな.ファッション系だとゾゾタウンやランウェイチャンネルなどが有名かな.そしてあとはユニクロなどの個別ブランドのショップがたくさんある.

そんな中で,偽サイトに遭遇することがあった.希少商品を検索すると,そのショッピングサイトには在庫がある.ぱっとみちゃんとしたショッピングサイトのようになっているのだけれど,URLが変だったり,他の商品も含めて商品説明分とかが何処かのサイトの全引用なのに,そのサイトだけ在庫がある.

ブランドロゴもちゃんとつけているしSSL証明書も発行されているので,絶対的に偽サイトだと言い切れない精度のものもある.

ただ,意図せず怪しい感じなので会員数が少なくて売れ残っているのかもしれない.欲しい時はそういう心理が働くかな.

本物か偽物かなんて,今までは見ればわかる程度だったけれど巧妙化してきているので,そういうのも集合知によって判断して行くのが正しいでしょう.

そしてまた,それらのショッピングサイトを運営している人たちも,自分たちの提供するサイトにそっくりな偽サイトやブランドが勝手に使われているものなど,これを発見するのは至難の業.

そういうのを監視するサービスがある.

RiskIQ、ファイアウォール外部を監視するサービスを日本で提供

https://news.mynavi.jp/article/20160610-a125/

「ファイアウォール外部」という表現がいいね.とりあえず,無料サイトがあったので登録して使ってみることにした.

RiskIQ Community Edition

https://community.riskiq.com

そんな中で,偽サイトに遭遇することがあった.希少商品を検索すると,そのショッピングサイトには在庫がある.ぱっとみちゃんとしたショッピングサイトのようになっているのだけれど,URLが変だったり,他の商品も含めて商品説明分とかが何処かのサイトの全引用なのに,そのサイトだけ在庫がある.

ブランドロゴもちゃんとつけているしSSL証明書も発行されているので,絶対的に偽サイトだと言い切れない精度のものもある.

ただ,意図せず怪しい感じなので会員数が少なくて売れ残っているのかもしれない.欲しい時はそういう心理が働くかな.

本物か偽物かなんて,今までは見ればわかる程度だったけれど巧妙化してきているので,そういうのも集合知によって判断して行くのが正しいでしょう.

そしてまた,それらのショッピングサイトを運営している人たちも,自分たちの提供するサイトにそっくりな偽サイトやブランドが勝手に使われているものなど,これを発見するのは至難の業.

そういうのを監視するサービスがある.

RiskIQ、ファイアウォール外部を監視するサービスを日本で提供

https://news.mynavi.jp/article/20160610-a125/

「ファイアウォール外部」という表現がいいね.とりあえず,無料サイトがあったので登録して使ってみることにした.

RiskIQ Community Edition

https://community.riskiq.com

国際電話のワン切り迷惑電話があるそうだ.思わずコールバックすると,法外な通話料が課金されるという.日本でもサービスしていたダイヤルキューに似た仕組みの悪用らしい.

相手が海外になると返金請求とかも手続きが大変だから,手間隙考えたら泣き寝入りだろうね.

国際電話に限らず,見知らぬ電話番号からの電話の場合,その発信元を調べる方法の1つとして,無料サービスがありました.

tellows - 電話番号の無料逆引き

https://www.tellows.jp

無料会員登録すると,評価やコメントを入れることができるそうです.入会情報をみたらドイツ語なので躊躇していますが.

Tellows(テロース)迷惑電話検索サイトを12月9日よりアップデート

https://www.value-press.com/pressrelease/232709

まだ最近なのかな.

うちのオカンしか住んで無い実家には,ちょくちょくソーラーとかの販売電話がかかってきていて,固定電話にかかってきた電話には出ない,という何のために電話料金を払っているか分からないのだけれど,地元のケーブルテレビ会社が提供するサービスに加入することで,かなり迷惑電話が削減できたようです.

電話機の横に謎のセットボックスが置いてあってRJ45がでていたから,着電すると迷惑電話番号データベースを検索して拒否しているということかな.内部的にブラックリストは,都度問い合わせに行ってるのか,レプリケーションしているのかは不明だけど.問い合わせしているかなやっぱり.

相手が海外になると返金請求とかも手続きが大変だから,手間隙考えたら泣き寝入りだろうね.

国際電話に限らず,見知らぬ電話番号からの電話の場合,その発信元を調べる方法の1つとして,無料サービスがありました.

tellows - 電話番号の無料逆引き

https://www.tellows.jp

無料会員登録すると,評価やコメントを入れることができるそうです.入会情報をみたらドイツ語なので躊躇していますが.

Tellows(テロース)迷惑電話検索サイトを12月9日よりアップデート

https://www.value-press.com/pressrelease/232709

まだ最近なのかな.

うちのオカンしか住んで無い実家には,ちょくちょくソーラーとかの販売電話がかかってきていて,固定電話にかかってきた電話には出ない,という何のために電話料金を払っているか分からないのだけれど,地元のケーブルテレビ会社が提供するサービスに加入することで,かなり迷惑電話が削減できたようです.

電話機の横に謎のセットボックスが置いてあってRJ45がでていたから,着電すると迷惑電話番号データベースを検索して拒否しているということかな.内部的にブラックリストは,都度問い合わせに行ってるのか,レプリケーションしているのかは不明だけど.問い合わせしているかなやっぱり.

macやLinuxを使っていると,便利ツールはいくつかのパッケージマネージャとその運営から入手すれば,脆弱性のような問題も遭遇しにくい感じがある.あまりそういう所で問題になったということはないし.

Windowsだと,日本だと老舗の「窓の杜」が一時代あったような気がするけれど,仕事用だと自由にソフトウェアを入れられない今の時代,新しいソフトウェアもあまり公開されてないように思う.

もし,何らかの便利ツールがフリーウェアでダウンロード可能となっていても,信頼性のあるサイトを見つけるのは難しい.詐欺ソフトを売りつけようとしている力を入れたサイトもあるしね.

そんな中で,最近便利だなと思っているのが,NirSoftに登録されているソフトウェアたち.

NirSoft

http://nirsoft.net

デザインがWordアートっぽい三十年前な感じのサイトだけれど,きになるツールがたくさん.でもセキュリティソフトで引っかかりそうなものだらけ

老舗のフリーソフト公開サイト“nirsoft.net”が15周年 ~テスト版ツールの公開ページがお披露目

https://forest.watch.impress.co.jp/docs/news/1203753.html

Windowsだと,日本だと老舗の「窓の杜」が一時代あったような気がするけれど,仕事用だと自由にソフトウェアを入れられない今の時代,新しいソフトウェアもあまり公開されてないように思う.

もし,何らかの便利ツールがフリーウェアでダウンロード可能となっていても,信頼性のあるサイトを見つけるのは難しい.詐欺ソフトを売りつけようとしている力を入れたサイトもあるしね.

そんな中で,最近便利だなと思っているのが,NirSoftに登録されているソフトウェアたち.

NirSoft

http://nirsoft.net

デザインがWordアートっぽい三十年前な感じのサイトだけれど,きになるツールがたくさん.でもセキュリティソフトで引っかかりそうなものだらけ

老舗のフリーソフト公開サイト“nirsoft.net”が15周年 ~テスト版ツールの公開ページがお披露目

https://forest.watch.impress.co.jp/docs/news/1203753.html

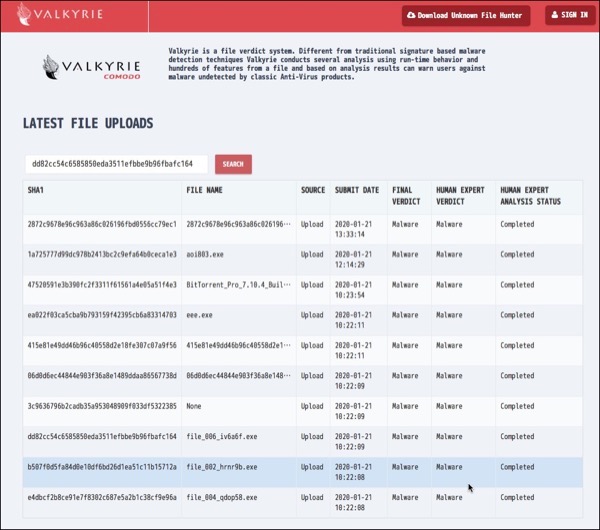

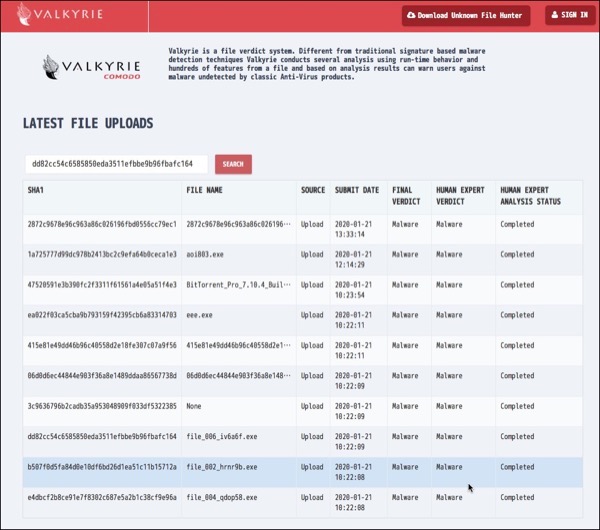

COMODOというと,SSL証明書の会社だという記憶があるけれど,SSLを扱っていることからのセキュリティ企業への展開がされているんだな.

日本法人は,は証明書だけのようだ.

COMODO

http://www.comodo.jp

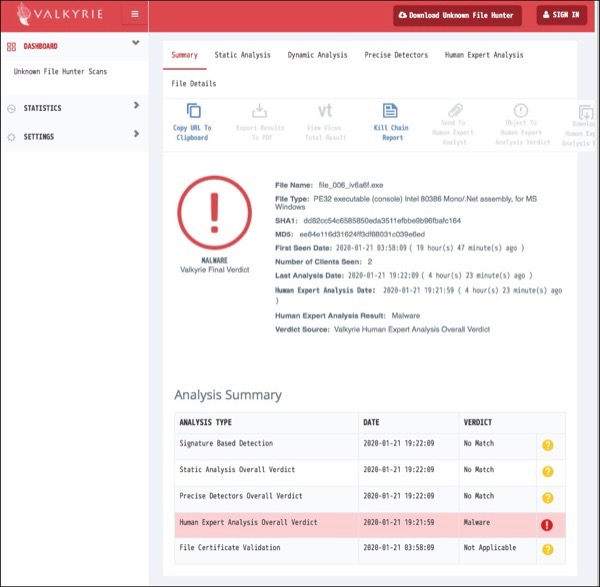

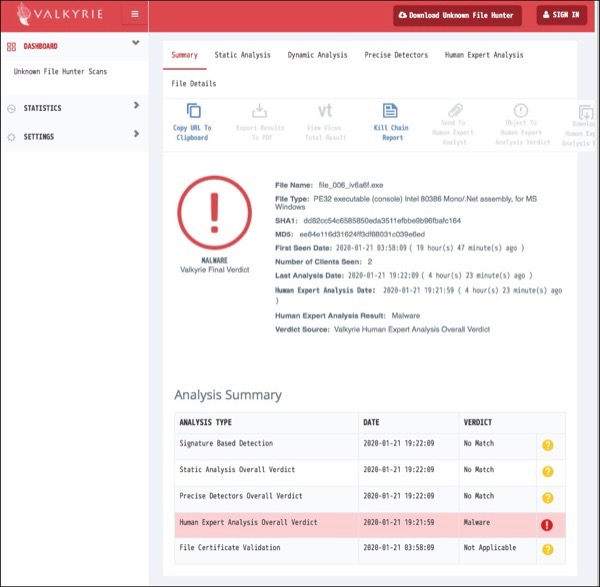

そのCOMODOが運営しているファイル判定システムがこれ.

Valkyrie COMODO

https://valkyrie.comodo.com

怪しいファイルを見つけたら,そのシグネチャをとって検索すると,マルウェアかどうか判定してくれる無料のデータベースサービス..

Valkyrieをそのまま読むと「ヴァルキリー」になるので,我々?世代だとマクロスかな.ドイツ語読みの「ワルキューレ」で調べると,「北欧神話において、戦場で生きる者と死ぬ者を定める女性、およびその軍団のことである」とある...うまいこと命名するもんだ.

ファイルのシグネチャを入力.

SEARCHボタンを押すだけ.

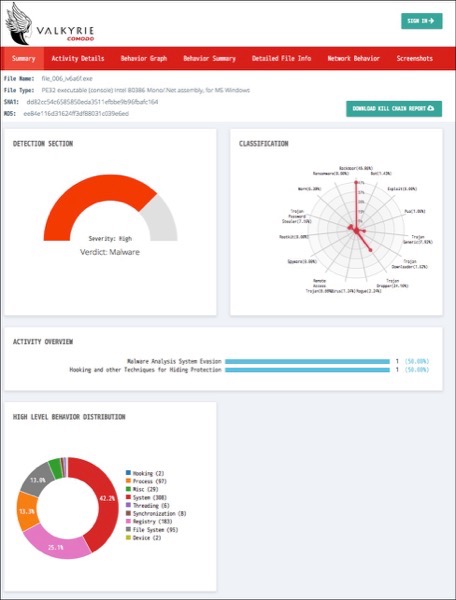

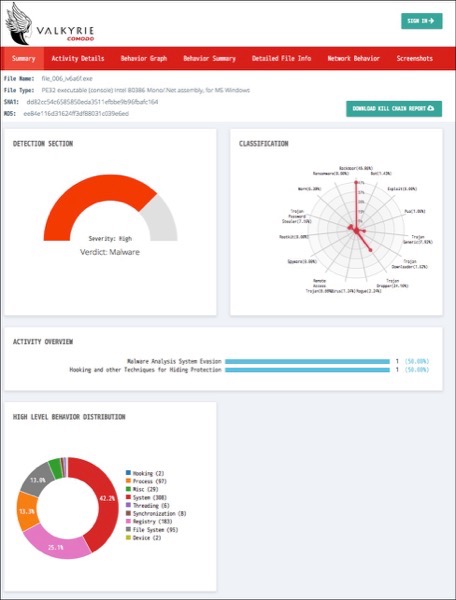

やばいファイルのプロフィールが表示.そしてKill Chain Reportを選択すると次のような感じ.

最近のこの手のツールは,見栄えの良いグラフがちゃっと出てレポートしやすいのがいいね.あとは,どこにどんなツールがあって,どれくらいの信用度かを知り尽くすのが難しい.

日本法人は,は証明書だけのようだ.

COMODO

http://www.comodo.jp

そのCOMODOが運営しているファイル判定システムがこれ.

Valkyrie COMODO

https://valkyrie.comodo.com

怪しいファイルを見つけたら,そのシグネチャをとって検索すると,マルウェアかどうか判定してくれる無料のデータベースサービス..

Valkyrieをそのまま読むと「ヴァルキリー」になるので,我々?世代だとマクロスかな.ドイツ語読みの「ワルキューレ」で調べると,「北欧神話において、戦場で生きる者と死ぬ者を定める女性、およびその軍団のことである」とある...うまいこと命名するもんだ.

ファイルのシグネチャを入力.

SEARCHボタンを押すだけ.

やばいファイルのプロフィールが表示.そしてKill Chain Reportを選択すると次のような感じ.

最近のこの手のツールは,見栄えの良いグラフがちゃっと出てレポートしやすいのがいいね.あとは,どこにどんなツールがあって,どれくらいの信用度かを知り尽くすのが難しい.

セキュリティ記事をよく書いているので?そういう広告が出るのだけれど,トレンドマイクロのこんなものがでてきました.

https://www.trendmicro.com/ja_jp/forHome/products/hw_onlinescan.html

オンラインスキャン for Home Network.家庭用ということで,サブネット上をネットワークスキャンして接続している端末の一覧を出すようなものかなと思ってダウンロードしてインストールし,スキャンを実行してみました.

思った通りの結果でした.

実行したマシンのWINDOWS81PRO,会社支給のGalaxyとヤマハのルータ.Connected Deviceとでているのは,Planexのドコデモセンサーです.

MACアドレスやホスト名から,機器を出しているけれど,そのトレンドマイクロのデータベースに無いものはConnected Deviceになるのだな.ヤマハのルータも機種名までわからないし.

しかし,ルータにアテンションがついているので気になってみてみたのだけれど...

続きはこちら.

http://www.ujp.jp/modules/tech_regist2/?TrendMicro%2FOnlineScanForHomeNetwork

https://www.trendmicro.com/ja_jp/forHome/products/hw_onlinescan.html

オンラインスキャン for Home Network.家庭用ということで,サブネット上をネットワークスキャンして接続している端末の一覧を出すようなものかなと思ってダウンロードしてインストールし,スキャンを実行してみました.

思った通りの結果でした.

実行したマシンのWINDOWS81PRO,会社支給のGalaxyとヤマハのルータ.Connected Deviceとでているのは,Planexのドコデモセンサーです.

MACアドレスやホスト名から,機器を出しているけれど,そのトレンドマイクロのデータベースに無いものはConnected Deviceになるのだな.ヤマハのルータも機種名までわからないし.

しかし,ルータにアテンションがついているので気になってみてみたのだけれど...

続きはこちら.

http://www.ujp.jp/modules/tech_regist2/?TrendMicro%2FOnlineScanForHomeNetwork

12月に入り,今年も早いもので残り1ヶ月を切りました.

そんな時期に飛び込んで来たこのニュース.

2020年1月1日以降に「日付を誤認識」する不具合、Splunkが公開

https://www.atmarkit.co.jp/ait/articles/1912/02/news042.html

昔取引のあった外資系金融会社は,12月に入るとテクノロジーフリーズを行う.いわずもがな,クリスマス休暇を長期で取る従業員が増えるから,トラブルがあると対応しきれない可能性がある.

でもこの記事の対策を見ると,datetime.xmlを入れ替えるだけで,問題の発生を10年先送りができますね.

そんな時期に飛び込んで来たこのニュース.

2020年1月1日以降に「日付を誤認識」する不具合、Splunkが公開

https://www.atmarkit.co.jp/ait/articles/1912/02/news042.html

昔取引のあった外資系金融会社は,12月に入るとテクノロジーフリーズを行う.いわずもがな,クリスマス休暇を長期で取る従業員が増えるから,トラブルがあると対応しきれない可能性がある.

でもこの記事の対策を見ると,datetime.xmlを入れ替えるだけで,問題の発生を10年先送りができますね.