ブログ - 脆弱性情報/注意喚起カテゴリのエントリ

「不正接続」がTwitterのトレンド入りしたそうだ.

VPN欠陥つくサイバー攻撃 国内外900社の情報流出

https://www.asahi.com/articles/ASN8T3TNMN8TUTIL002.html

“社外から企業内のネットワークに接続するときに使う「仮想プライベートネットワーク(VPN)」の通信機器の欠陥をついたとみられるサイバー攻撃があり、国内外900社が機器を使う際の情報が流出していたことが内閣サイバーセキュリティセンター(NISC)への取材でわかった。VPNはテレワークの拡大もあり、利用者が広がっている。”

情報の詳細は無料のPiyologさんが一番詳しい(感謝)

ハッキングフォーラムへ投稿された多数のVPNサーバーの認証情報についてまとめてみた piyolog

https://piyolog.hatenadiary.jp/entry/2020/08/08/030102

今回の攻撃対象となったVPNのメーカ,パルスセキュアが対応に苦慮している点も興味深い.

VPN認証情報漏洩に見る脆弱性対策を浸透させる難しさ

https://www.security-next.com/117811

代理店を通すとエンドユーザまで見えないからなぁ.大手家電メーカみたいにテレビで「古い扇風機を探しています」なんてできないし.

VPN欠陥つくサイバー攻撃 国内外900社の情報流出

https://www.asahi.com/articles/ASN8T3TNMN8TUTIL002.html

“社外から企業内のネットワークに接続するときに使う「仮想プライベートネットワーク(VPN)」の通信機器の欠陥をついたとみられるサイバー攻撃があり、国内外900社が機器を使う際の情報が流出していたことが内閣サイバーセキュリティセンター(NISC)への取材でわかった。VPNはテレワークの拡大もあり、利用者が広がっている。”

情報の詳細は無料のPiyologさんが一番詳しい(感謝)

ハッキングフォーラムへ投稿された多数のVPNサーバーの認証情報についてまとめてみた piyolog

https://piyolog.hatenadiary.jp/entry/2020/08/08/030102

今回の攻撃対象となったVPNのメーカ,パルスセキュアが対応に苦慮している点も興味深い.

VPN認証情報漏洩に見る脆弱性対策を浸透させる難しさ

https://www.security-next.com/117811

代理店を通すとエンドユーザまで見えないからなぁ.大手家電メーカみたいにテレビで「古い扇風機を探しています」なんてできないし.

注意喚起が出ていた.

【注意喚起】事業継続を脅かす新たなランサムウェア攻撃について

~ 「人手によるランサムウェア攻撃」と「二重の脅迫」~

https://www.ipa.go.jp/security/announce/2020-ransom.html

human-operated ransomware attacks,double extortion. 先日のガーミンを思い出すなぁ.

ホンダで発生したと思われるEKANSも,アルゼンチンでも同じような動作をする攻撃があったんですね.その企業内ネットワークにいるときにしか発動しないという作りは,全く同じ.

リンク先の本文のPDF,読んでおく必要があるな.

【注意喚起】事業継続を脅かす新たなランサムウェア攻撃について

~ 「人手によるランサムウェア攻撃」と「二重の脅迫」~

https://www.ipa.go.jp/security/announce/2020-ransom.html

human-operated ransomware attacks,double extortion. 先日のガーミンを思い出すなぁ.

ホンダで発生したと思われるEKANSも,アルゼンチンでも同じような動作をする攻撃があったんですね.その企業内ネットワークにいるときにしか発動しないという作りは,全く同じ.

リンク先の本文のPDF,読んでおく必要があるな.

コインチェックが被害を受けた,GMOのお名前.comを使った乗っ取りの件について,中の人から記事が出ていた.

2020年6月に発生したドメイン名ハイジャックのインシデント対応について

https://tech.coincheck.blog/entry/2020/06/24/120000

DNSでレコードを切るのは簡単だけれど,常に最新の全容を把握することは困難ですね.成長している会社やオートスケールしていると,named.confを見れば全部わかる,という状態にならないので.

2020年6月に発生したドメイン名ハイジャックのインシデント対応について

https://tech.coincheck.blog/entry/2020/06/24/120000

DNSでレコードを切るのは簡単だけれど,常に最新の全容を把握することは困難ですね.成長している会社やオートスケールしていると,named.confを見れば全部わかる,という状態にならないので.

CVE-2020-1048という脆弱性が,今月のアップデートリリースで修正されているそうだ.

マイクロソフト、24年前から存在していたWindowsの脆弱性に対処--印刷スプーラー修正

https://japan.cnet.com/article/35153935/

Windows NT4.0の時代からの脆弱性

CVE-2020-1048 | Windows Print Spooler Elevation of Privilege Vulnerability

https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2020-1048

この前会った(といってもビデオ会議なので画面の向こう)のMicrosoftの人が「ドメインコントローラでPrint Spoolerが動いているのはよくない」と言っていたけれど,これのことだったのか.

聞いた時には負荷が高くなるのでActive Directoryの認証とかに遅延が発生するとかの理由かと思っていたのだけれど.(詳細な説明はなかった)

マイクロソフト、24年前から存在していたWindowsの脆弱性に対処--印刷スプーラー修正

https://japan.cnet.com/article/35153935/

Windows NT4.0の時代からの脆弱性

CVE-2020-1048 | Windows Print Spooler Elevation of Privilege Vulnerability

https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2020-1048

この前会った(といってもビデオ会議なので画面の向こう)のMicrosoftの人が「ドメインコントローラでPrint Spoolerが動いているのはよくない」と言っていたけれど,これのことだったのか.

聞いた時には負荷が高くなるのでActive Directoryの認証とかに遅延が発生するとかの理由かと思っていたのだけれど.(詳細な説明はなかった)

毎月中頃にリリースされる,Windows Updateですが計画通り本日リリース.

April 14, 2020—KB4549951 (OS Builds 18362.778 and 18363.778)

https://support.microsoft.com/ja-jp/help/4549951/windows-10-update-kb4549951

このご時世で企業側で気にしなければいけないのは,テレワーク,リモートワーク,在宅勤務中に職場にVPNで接続している際に,Windows Updateのトラフィック.

大きな組織だと,WSUSを使ってWindows Updateを集中管理しているところも多いけれど,これによってVPNサーバにたくさんのトラフィックが集中する事が予想されます.いわゆるパンク状態になりそう.

リモート環境における更新プログラム適用の考慮事項

https://msrc-blog.microsoft.com/2020/04/08/patchingforremotelocation/

Office 365 向け VPN スプリット トンネリングの実装

https://docs.microsoft.com/ja-jp/office365/enterprise/office-365-vpn-implement-split-tunnel

ヤマハのルータを使って拠点間通信をVPNで構築している際に,スプリットトンネルを利用できます.

Office 365とWindows Updateのインターネットブレイクアウト + IPsecを使用したVPN拠点間接続

https://network.yamaha.com/setting/router_firewall/monitor/lua_script/multiple_network_offload

ただ,うちの場合,RTX1200なので未対応になるなぁ.FQDNフィルタ機能は欲しいね.

April 14, 2020—KB4549951 (OS Builds 18362.778 and 18363.778)

https://support.microsoft.com/ja-jp/help/4549951/windows-10-update-kb4549951

このご時世で企業側で気にしなければいけないのは,テレワーク,リモートワーク,在宅勤務中に職場にVPNで接続している際に,Windows Updateのトラフィック.

大きな組織だと,WSUSを使ってWindows Updateを集中管理しているところも多いけれど,これによってVPNサーバにたくさんのトラフィックが集中する事が予想されます.いわゆるパンク状態になりそう.

リモート環境における更新プログラム適用の考慮事項

https://msrc-blog.microsoft.com/2020/04/08/patchingforremotelocation/

Office 365 向け VPN スプリット トンネリングの実装

https://docs.microsoft.com/ja-jp/office365/enterprise/office-365-vpn-implement-split-tunnel

ヤマハのルータを使って拠点間通信をVPNで構築している際に,スプリットトンネルを利用できます.

Office 365とWindows Updateのインターネットブレイクアウト + IPsecを使用したVPN拠点間接続

https://network.yamaha.com/setting/router_firewall/monitor/lua_script/multiple_network_offload

ただ,うちの場合,RTX1200なので未対応になるなぁ.FQDNフィルタ機能は欲しいね.

増えすぎたパスワードを管理する為のツールのニーズも高いようだけれど,トレンドマイクロが有償で提供しているパスワードマネージャがあるようで,脆弱性が発見された模様.

トレンドマイクロ製パスワードマネージャーにおける DLL 読み込みに関する脆弱性

https://jvn.jp/vu/JVNVU93266623/

フリーのものもある中で,どういうものなのか.

月額122円〜157円程度のものらしい.缶コーヒー1本,ペットボトルのお茶1本程度か.

いつも思うけれど,セキュリティ対策ソフトの脆弱性発見というのは,本末転倒というか,とても気にして即バージョンアップしている人以外にはお勧めできないなぁ.

妹ちゃん2号が,増えすぎたパスワードはシステム手帳に書いていたけれど,そういうアナログ方式もありじゃないか.棚卸もできるし.

有効期限が終了した時の対処方法

https://esupport.trendmicro.com/support/pwm/solution/ja-jp/1097279.aspx

トレンドマイクロ製パスワードマネージャーにおける DLL 読み込みに関する脆弱性

https://jvn.jp/vu/JVNVU93266623/

フリーのものもある中で,どういうものなのか.

月額122円〜157円程度のものらしい.缶コーヒー1本,ペットボトルのお茶1本程度か.

いつも思うけれど,セキュリティ対策ソフトの脆弱性発見というのは,本末転倒というか,とても気にして即バージョンアップしている人以外にはお勧めできないなぁ.

妹ちゃん2号が,増えすぎたパスワードはシステム手帳に書いていたけれど,そういうアナログ方式もありじゃないか.棚卸もできるし.

有効期限が終了した時の対処方法

https://esupport.trendmicro.com/support/pwm/solution/ja-jp/1097279.aspx

SMB(Server Message Block)は,ファイル&プリントサーバで利用する古くからあるプロトコルだけれど突破口として狙われやすい傾向があるから,Unix/Linux系の実装のSambaでも度々脆弱性が発見される.

今回はMicrosoft Server Message Block 3.1.1 (SMBv3)に対してで,対象がWindows 10やWindows Server 2019と新しいOSのセットを使っている場合というのが新しい.

また,以下の記事にある通り「オンラインで意図せずリーク」というもの新しい?珍しい.

マイクロソフト、SMBv3の脆弱性に関するパッチを提供

https://japan.zdnet.com/article/35150754/

Microsoftの有償サポートに入っていると,月例のパッチ情報は,一般公開の前日までに届けてもらうことができるけれど,今回の脆弱性は来月以降発表予定だったものが意図せず出てしまった模様.実装を見ると簡単にクラッシュできているので笑える・・・

今回はMicrosoft Server Message Block 3.1.1 (SMBv3)に対してで,対象がWindows 10やWindows Server 2019と新しいOSのセットを使っている場合というのが新しい.

また,以下の記事にある通り「オンラインで意図せずリーク」というもの新しい?珍しい.

マイクロソフト、SMBv3の脆弱性に関するパッチを提供

https://japan.zdnet.com/article/35150754/

Microsoftの有償サポートに入っていると,月例のパッチ情報は,一般公開の前日までに届けてもらうことができるけれど,今回の脆弱性は来月以降発表予定だったものが意図せず出てしまった模様.実装を見ると簡単にクラッシュできているので笑える・・・

設定不足で,刑務所の情報や鉄道にある無料Wi-Fiの接続情報が漏洩したという記事.

クラウドストレージの誤設定による情報漏えいが続発

https://blog.trendmicro.co.jp/archives/24234

最もびっくりしたのは,「刑務所や矯正施設の管理に利用されるクラウドベースのアプリケーション」というのが存在しているということ.

JailCore

http://jailcore.com

クラウドストレージの誤設定による情報漏えいが続発

https://blog.trendmicro.co.jp/archives/24234

最もびっくりしたのは,「刑務所や矯正施設の管理に利用されるクラウドベースのアプリケーション」というのが存在しているということ.

JailCore

http://jailcore.com

複数の Apple 製品に解放済みメモリ使用 (use-after-free) の脆弱性

- カテゴリ :

- セキュリティ » 脆弱性情報/注意喚起

- ブロガー :

- ujpblog 2019/12/23 22:52

こんな脆弱性が話題.

複数の Apple 製品に解放済みメモリ使用 (use-after-free) の脆弱性

https://jvn.jp/vu/JVNVU95417700/

うちで関係ないのは,今年買ったiPad mini 5だけだな.

さて,Appleはどういう対応をしてくるのか...

iPhoneの修正困難な脆弱性 - 公開実証コードをフォレンジック企業が採用

http://www.security-next.com/110926/2

これによると,「物理的に端末へアクセスし、デバイスファームウェアアップデート(DFU)モードにする必要がある。」とあるので,すでに端末を,落としたりして手放した上で,中身をこじ開けられてしまうということだな.

「iPhoneを探す」をオンにしておいたら,DFUモードにする前に起動された時点でワイプするワンチャンがあるように思う.対策してないで亡くしたなら,もうどうしようもない.

概要

複数の Apple 製品で使用している SecureROM には解放済みメモリ使用

(use-after-free) の脆弱性が存在します。

影響を受けるシステム

プロセッサチップ A5 から A11 を搭載する次の製品

iPhones 4s から iPhone X まで

iPad 第 2 世代から 第 7 世代まで

iPad Mini 第 2 世代および 第 3 世代

iPad Air および iPad Air 2

iPad Pro 10.5 インチ および 12.9 インチ 第 2 世代

Apple Watch Series 1 から Series 3 まで

Apple TV 第 3 世代 および 4k

iPod Touch 第 5 世代 から 第 7 世代

複数の Apple 製品に解放済みメモリ使用 (use-after-free) の脆弱性

https://jvn.jp/vu/JVNVU95417700/

うちで関係ないのは,今年買ったiPad mini 5だけだな.

脆弱性のない製品への移行

本脆弱性は読み取り専用の SecureROM に存在するため、

ファームウェアアップデートなどによる対策ができません。

脆弱性を含まない製品へ移行してください。

※ Apple からは本脆弱性に関する情報が公開されていません。

iPhoneの修正困難な脆弱性 - 公開実証コードをフォレンジック企業が採用

http://www.security-next.com/110926/2

これによると,「物理的に端末へアクセスし、デバイスファームウェアアップデート(DFU)モードにする必要がある。」とあるので,すでに端末を,落としたりして手放した上で,中身をこじ開けられてしまうということだな.

「iPhoneを探す」をオンにしておいたら,DFUモードにする前に起動された時点でワイプするワンチャンがあるように思う.対策してないで亡くしたなら,もうどうしようもない.

この時期の感染流行だとインフルエンザだけれど,そうではなくてEmotetと名付けられたマルウェアが猛威をふるっているそうだ.

JPCERT/CCからも注意喚起が出ています.

マルウエア Emotet の感染に関する注意喚起

https://www.jpcert.or.jp/at/2019/at190044.html

具体的なメール文を入手して展開しているのはありがたい.

どれくらいやばいのかは,piyolog氏のサイトにまとめられています.

国内で相次ぐ不審メールの注意喚起と返信型Emotetについてまとめてみた

https://piyolog.hatenadiary.jp/entry/2019/11/26/054443

私に来る,呑気なフィッシング目的の迷惑メールとは違う何かもっと意図したものがあるのだろうなぁ.

JPCERT/CCからも注意喚起が出ています.

マルウエア Emotet の感染に関する注意喚起

https://www.jpcert.or.jp/at/2019/at190044.html

具体的なメール文を入手して展開しているのはありがたい.

どれくらいやばいのかは,piyolog氏のサイトにまとめられています.

国内で相次ぐ不審メールの注意喚起と返信型Emotetについてまとめてみた

https://piyolog.hatenadiary.jp/entry/2019/11/26/054443

私に来る,呑気なフィッシング目的の迷惑メールとは違う何かもっと意図したものがあるのだろうなぁ.

Trend Micro Anti-Threat Toolkit (ATTK)の脆弱性

- カテゴリ :

- セキュリティ » 脆弱性情報/注意喚起

- ブロガー :

- ujpblog 2019/11/12 23:21

最近狙われているのかな?ほころびがているのか毎月脆弱性が発見されていますね.

JVNVU#91935870

Trend Micro Anti-Threat Toolkit (ATTK) における任意のコード実行が可能な脆弱性

https://jvn.jp/vu/JVNVU91935870/

Anti-Threat Toolkit (ATTK)というのは,マルウェアを分析し脅威を検出して取り除くためのツール群らしいけれど,ミイラ取りがミイラ的なことか.

どう言ったツールなのかはこれ.

調査ログ収集用ウイルス対策ツールキット(ATTK)の使用方法について

https://success.trendmicro.com/jp/solution/1097836

無料で使えるのかな.

JVNVU#91935870

Trend Micro Anti-Threat Toolkit (ATTK) における任意のコード実行が可能な脆弱性

https://jvn.jp/vu/JVNVU91935870/

Anti-Threat Toolkit (ATTK)というのは,マルウェアを分析し脅威を検出して取り除くためのツール群らしいけれど,ミイラ取りがミイラ的なことか.

どう言ったツールなのかはこれ.

調査ログ収集用ウイルス対策ツールキット(ATTK)の使用方法について

https://success.trendmicro.com/jp/solution/1097836

無料で使えるのかな.

このニュース.

トレンドマイクロの法人製品に脆弱性

~管理画面の認証が回避されルートでログインされる恐れ

https://forest.watch.impress.co.jp/docs/news/1217432.html

マルウェア対策のソフトウェアに脆弱性があるなんていうのは,タコが空腹で自分の足を食べている的なことなのか.過去にもWinnyで顧客情報漏洩,ウイルス情報ページが改ざんされ逆にウイルスがダウンロードされたということもあった.

去年は,ブラウザ履歴やアプリリストを勝手に送信していたなどがあって,App Storeから締め出しされていたし...そういえばダメなウイルスパターンファイルを配布して大半のPCが起動できなくなったという大問題もあった.

企業向けのマルウェア対策サーバソフトとして「ウイルスバスター」というブランドはシマンテックと双璧だったけれど,機能以外の部分でやらかしてばかりいることもあってか,私が関わっている仕事先ではシマンテック製品ばかりになっているね.選定に関わってないから知らないのだけれど,機能だけでは無いと思う.

でも,シマンテックがじゃぁ良いのかというと,6年前に関わった仕事でひどいことも目の当たりにした.20万人以上の社員の為のセキュリティゲートをシマンテック製品を入れるのに,1年以上導入検証してやっと導入したけれど,システムをユーザにハンドオーバーする直前,該当製品がアメリカで廃止.「後継製品が出るけれど,それに無償で移行できるので4年間使えるという提案に間違いはない」と言っていた.

契約上はいいのかもしれないけれど倫理的にはどうなのさ.と思ったけれど日本法人の営業も「USに問い合わせてもそれ以上の回答はでないです」と言って困った顔をしていたけれど,本番稼働して本契約書のやりとりが終わった途端に電話連絡で出なくなったといって困っていた担当者がいた.

連絡取れなくなった担当者は個人的なマインドのことなのだろうと思うけれど,今現在,シマンテックはブロードコムに買収された影響があって,新規販売や追加ライセンス販売を凍結しているらしい.年末,年度末にかけて予算を組もうとしている担当者は頭を抱えている模様.

メジャーなセキュリティツールを選ぶと,そのゴタゴタに巻き込まれる率が高いということなのか,セキュリティ業界がホットだということなのか.

トレンドマイクロの法人製品に脆弱性

~管理画面の認証が回避されルートでログインされる恐れ

https://forest.watch.impress.co.jp/docs/news/1217432.html

マルウェア対策のソフトウェアに脆弱性があるなんていうのは,タコが空腹で自分の足を食べている的なことなのか.過去にもWinnyで顧客情報漏洩,ウイルス情報ページが改ざんされ逆にウイルスがダウンロードされたということもあった.

去年は,ブラウザ履歴やアプリリストを勝手に送信していたなどがあって,App Storeから締め出しされていたし...そういえばダメなウイルスパターンファイルを配布して大半のPCが起動できなくなったという大問題もあった.

企業向けのマルウェア対策サーバソフトとして「ウイルスバスター」というブランドはシマンテックと双璧だったけれど,機能以外の部分でやらかしてばかりいることもあってか,私が関わっている仕事先ではシマンテック製品ばかりになっているね.選定に関わってないから知らないのだけれど,機能だけでは無いと思う.

でも,シマンテックがじゃぁ良いのかというと,6年前に関わった仕事でひどいことも目の当たりにした.20万人以上の社員の為のセキュリティゲートをシマンテック製品を入れるのに,1年以上導入検証してやっと導入したけれど,システムをユーザにハンドオーバーする直前,該当製品がアメリカで廃止.「後継製品が出るけれど,それに無償で移行できるので4年間使えるという提案に間違いはない」と言っていた.

契約上はいいのかもしれないけれど倫理的にはどうなのさ.と思ったけれど日本法人の営業も「USに問い合わせてもそれ以上の回答はでないです」と言って困った顔をしていたけれど,本番稼働して本契約書のやりとりが終わった途端に電話連絡で出なくなったといって困っていた担当者がいた.

連絡取れなくなった担当者は個人的なマインドのことなのだろうと思うけれど,今現在,シマンテックはブロードコムに買収された影響があって,新規販売や追加ライセンス販売を凍結しているらしい.年末,年度末にかけて予算を組もうとしている担当者は頭を抱えている模様.

メジャーなセキュリティツールを選ぶと,そのゴタゴタに巻き込まれる率が高いということなのか,セキュリティ業界がホットだということなのか.

rootでログインできない代わりに,root権限を実行する権利を付与してアカウントを運用することは多いと思うけれどsudoコマンドに脆弱性が見つかったそうだ.

sudo コマンドの脆弱性 (CVE-2019-14287) について

https://www.jpcert.or.jp/newsflash/2019101601.html

注意喚起よりは,ゆるいらしい.

でも,やって見たらすぐできたよ.怖いね.

sudo コマンドの脆弱性 (CVE-2019-14287) について

https://www.jpcert.or.jp/newsflash/2019101601.html

注意喚起よりは,ゆるいらしい.

CyberNewsFlash は、注意喚起とは異なり、

発行時点では注意喚起の基準に満たない脆弱性の情報や

セキュリティアップデート予告なども含まれます。

今回の件を含め、提供いただける情報がありましたら、

JPCERT/CC までご連絡ください。

でも,やって見たらすぐできたよ.怖いね.

家電量販店に行っても,Windows 7のサポート終了までのカウントダウンが掲示されていたりと,消費が落ち込む中?アップデート特需もこれからあるのだろうなぁ.

複数の Microsoft 社製品のサポート終了に伴う注意喚起

https://www.ipa.go.jp/security/announce/win7_eos.html

「2020年1月15日(米国時間1月14日)、Windows 7とWindows Server 2008、Windows Server 2008R2のサポートが終了します。」とある.2020年1月のカレンダーを確認すると,普通の真面目な企業は1月6日から正月なんだろうけれど,1月15日まで1週間しかない.

そうなると,実質12月には対応を終えてないといけないな.

まぁ,期限切れになったからといって即使えなくなるわけでもないのだけれど,そうやってずるずるやっているといつまでも終わらない感じなのだろう.

マイクロソフトが提示しているロードマップ的には,パソコンのOSの買い替え的なキャンペーンは,今回が終わりなはず.そのうち,Office365のようにクラウドベースになって,車内ヘルプデスク的な業務は完全アウトソーシングになっていくのだろう.

そういえば,オープンソースのOfficeソフトが流行った時に,OpenOffice?あたりに全社で一気に切り替えた六百人くらいの会社があったけれど,去年その人たちに会いましたが,もうとっくにMicrosoft Officeに戻っているという話でした.やはり顧客とのやりとりに互換性問題があって,仕事にならないということで.海外商品をあつかう商社なんだから,わかっていたことだと思うんだけどね.

複数の Microsoft 社製品のサポート終了に伴う注意喚起

https://www.ipa.go.jp/security/announce/win7_eos.html

「2020年1月15日(米国時間1月14日)、Windows 7とWindows Server 2008、Windows Server 2008R2のサポートが終了します。」とある.2020年1月のカレンダーを確認すると,普通の真面目な企業は1月6日から正月なんだろうけれど,1月15日まで1週間しかない.

そうなると,実質12月には対応を終えてないといけないな.

まぁ,期限切れになったからといって即使えなくなるわけでもないのだけれど,そうやってずるずるやっているといつまでも終わらない感じなのだろう.

マイクロソフトが提示しているロードマップ的には,パソコンのOSの買い替え的なキャンペーンは,今回が終わりなはず.そのうち,Office365のようにクラウドベースになって,車内ヘルプデスク的な業務は完全アウトソーシングになっていくのだろう.

そういえば,オープンソースのOfficeソフトが流行った時に,OpenOffice?あたりに全社で一気に切り替えた六百人くらいの会社があったけれど,去年その人たちに会いましたが,もうとっくにMicrosoft Officeに戻っているという話でした.やはり顧客とのやりとりに互換性問題があって,仕事にならないということで.海外商品をあつかう商社なんだから,わかっていたことだと思うんだけどね.

日本でWindowsだとTeraTermが定番だと思うけれど,Macの世界だと,今でこそ標準搭載の「ターミナル」で不自由ないけれど,文字コードや便利機能の実装でiTermが一番だった.いまでも,わざわざ入れて使っています.

そのiTerm2に脆弱性が.

iTerm2 における任意のコマンド実行が可能な脆弱性

http://jvn.jp/vu/JVNVU98580651/index.html

アプリが持っている自動アップデート機能を使って,問題なくバージョンアップできるけれど,脆弱性の解説を見てもよくわからんなぁ.危険度はまったくわからん.

そのiTerm2に脆弱性が.

iTerm2 における任意のコマンド実行が可能な脆弱性

http://jvn.jp/vu/JVNVU98580651/index.html

アプリが持っている自動アップデート機能を使って,問題なくバージョンアップできるけれど,脆弱性の解説を見てもよくわからんなぁ.危険度はまったくわからん.

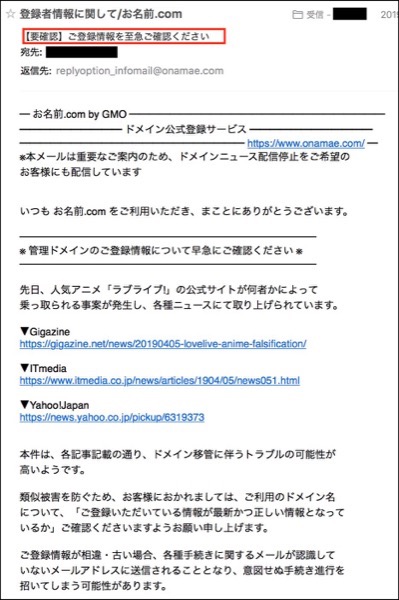

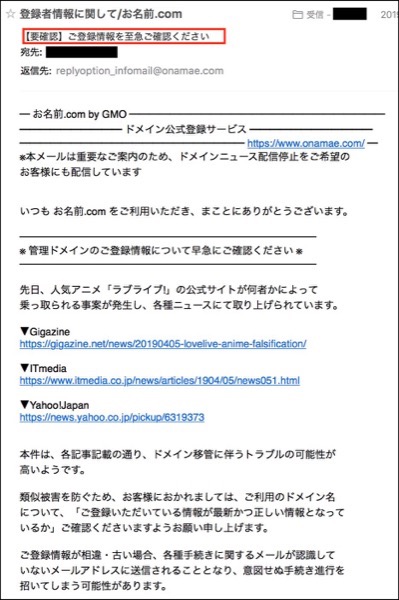

レジストラのお名前.comから,たくさんのメルマガが来て,それはもうスパムレベルのひどい状態だったので,全部オフにした.それでもすり抜けて?メルマガが来る.

タイトルがタイトルだから,ちょっと開いて見た.

ドメイン更新期限が来たという通知が届かない事で,空きドメインとなり他者に取られてしまった的な事が問題の本質のようで,いらないメールをたくさん送ってきて,更新手続きも埋もれちゃう状態にしている業者側の責任も,あると思う.

あとは,ドメインにはレジストラに住所氏名年齢が登録されていて,それらが古いままでハガキで通知を送っても届かない事があるそうだ.会社とかは移転したりするが,登録情報が古いままでも,更新料金をきっちり払っていたら,不問だしね.SSL証明書とは違うわけだし.

インターネットの個人利用がはやったことは,URLを伝えるために,あるいはブランド価値としてドメインに価値があったけれど現在はスマホアプリ全盛なので,ドメインにそんなに価値はなくなっていますね.見る事がないし.

昔は,映画公開に合わせて専用ドメインを取ってキャンペーンをしていたことも多いけれど,3年も経てば映画公開1年後のDVD発売案内が最終更新でそのままドメイン期限切れに.ドメインは安いので宇宙ゴミのように使い捨てなって,でもそれはゴミじゃなくてSEO会社に買い占められてGoogleのPageRankを上げるためのリンクサイトにされちゃうというような,これも商売がありました.(もうそういうSEOは過去の産物)

ドメイン切れ金髪さん

最近は良くてサブドメイン化.普通はサブディレクトリ化してメンテナンスの手を煩わせないようにしているものが多いですね.

タイトルがタイトルだから,ちょっと開いて見た.

ドメイン更新期限が来たという通知が届かない事で,空きドメインとなり他者に取られてしまった的な事が問題の本質のようで,いらないメールをたくさん送ってきて,更新手続きも埋もれちゃう状態にしている業者側の責任も,あると思う.

あとは,ドメインにはレジストラに住所氏名年齢が登録されていて,それらが古いままでハガキで通知を送っても届かない事があるそうだ.会社とかは移転したりするが,登録情報が古いままでも,更新料金をきっちり払っていたら,不問だしね.SSL証明書とは違うわけだし.

インターネットの個人利用がはやったことは,URLを伝えるために,あるいはブランド価値としてドメインに価値があったけれど現在はスマホアプリ全盛なので,ドメインにそんなに価値はなくなっていますね.見る事がないし.

昔は,映画公開に合わせて専用ドメインを取ってキャンペーンをしていたことも多いけれど,3年も経てば映画公開1年後のDVD発売案内が最終更新でそのままドメイン期限切れに.ドメインは安いので宇宙ゴミのように使い捨てなって,でもそれはゴミじゃなくてSEO会社に買い占められてGoogleのPageRankを上げるためのリンクサイトにされちゃうというような,これも商売がありました.(もうそういうSEOは過去の産物)

ドメイン切れ金髪さん

最近は良くてサブドメイン化.普通はサブディレクトリ化してメンテナンスの手を煩わせないようにしているものが多いですね.

WannaCryptが氾濫する事でメールシステムに影響が出ている企業として,日立製作所と日産がでていた.確かこれはMicrosoft Exchange導入推進企業だったはず.

大企業で導入しやすい(スケールしやすい)のがExchange Serverなので,大手企業ばかりが対象になりそう.(メールサーバソフトにお金出せる企業って意味でもね)

大企業で導入しやすい(スケールしやすい)のがExchange Serverなので,大手企業ばかりが対象になりそう.(メールサーバソフトにお金出せる企業って意味でもね)

ここ数日,大規模に被害が広がっているランサムウェアのWannaCrypt.Windowsに搭載されているServer Serviceが提供するSMB1.0/CIFSの脆弱性をついて広がっている模様.

緊急度が高いということでMicrosoftはサポートが終了しているWindows XPにもパッチを配布したというニュースを聞きつつつ,通っている整形外科の診療室にある端末はWindows XPなんだな2017年この今時点で・・・と思った事を思い出した.

まぁ,診療システムなんてレントゲン撮影から画像データ保存,それのビューアと患者との紐付けをやっているわけで,それらのシステムの総額から法廷減価償却期間を考えたら,使っている可能性も十分ありえる. あとはネットに繋いでいるかいないか,ただそれだだけだな.

緊急度が高いということでMicrosoftはサポートが終了しているWindows XPにもパッチを配布したというニュースを聞きつつつ,通っている整形外科の診療室にある端末はWindows XPなんだな2017年この今時点で・・・と思った事を思い出した.

まぁ,診療システムなんてレントゲン撮影から画像データ保存,それのビューアと患者との紐付けをやっているわけで,それらのシステムの総額から法廷減価償却期間を考えたら,使っている可能性も十分ありえる. あとはネットに繋いでいるかいないか,ただそれだだけだな.

被害者(候補)の一人として考えてみようと思う.

793万件のデータが漏洩という事で,ベネッセの3504万件よりは少ない.ベネッセの場合,内部でデータベースにアクセスできたエンジニアがデータを取り出して名簿業者に販売したという事で,今回の事件とは性質が違う.

JTBの公式サイト上には,次の様に敬意が掲載されていたので転載.

i.JTBというのはオンライン販売に特化したJTBの子会社なんだな.

報道だけ聞いているとJTBのオンラインサイトがクラッキングされてデータベースからデータが抽出されて持って行ったのかと思ったけれど,この発表だけを見ると,こんな感じかな.

ネット販売専用のi.JTBの従業員に不審な添付ファイルのメールが届いて開く.

それをきっかけに情報を収集して外部に送信するプログラムが埋め込まれる.

ファイルサーバを見つけ出してデータを探し当てる.

ファイルサーバにデータベースのダンプデータのファイルがあった.

そんなところじゃなかろうか.トロイの木馬なんだろうな.

自分だったらこうつくる.

793万件のデータが漏洩という事で,ベネッセの3504万件よりは少ない.ベネッセの場合,内部でデータベースにアクセスできたエンジニアがデータを取り出して名簿業者に販売したという事で,今回の事件とは性質が違う.

JTBの公式サイト上には,次の様に敬意が掲載されていたので転載.

(1)3月15日(火)、取引先を装ったメールの添付ファイルを開いたことにより、

i.JTBのパソコンがウイルスに感染しました。この時点ではウイルスに感染

したことに気がつきませんでした。

(2)3月19日(土)~24日(木)、i.JTB内の本来個人情報を保有していない

サーバーにおいて、内部から外部への不審な通信が複数確認されました。

(3)不審な通信を特定し遮断すると共に、ネットワーク内の全てのサーバー、

パソコンの調査を行いました。その結果、サーバー内に「外部からの不正侵入

者が3月21日(月・祝)に作成して削除したデータファイル」の存在を、

4月1日(金)に確認しました。

(4)外部のセキュリティ専門会社と共同で、ウイルスを駆除するとともに、

データファイルの復元と不正なアクセスの調査・分析・対応を継続して

行いました。

(5)5月13日(金)、復元したデータファイルに個人情報が含まれることが確認され

個人情報流出の可能性があることが判明いたしました。それを受け、

ジェイティービー(グループ本社)内に「事故対策本部」を設置いたしました。

(6)直ちに、データの正規化に着手し、今般、復元したデータファイルに

約793万人分の個人情報が含まれていたことが判明いたしました。

(7)本件については警察に相談をしております。

報道だけ聞いているとJTBのオンラインサイトがクラッキングされてデータベースからデータが抽出されて持って行ったのかと思ったけれど,この発表だけを見ると,こんな感じかな.

そんなところじゃなかろうか.トロイの木馬なんだろうな.

自分だったらこうつくる.

ずいぶん呑気にやっていますが,ヤマハのRTX1100が再起動していたので調査してみました.調査方法はshow status bootで,前回起動時の情報の表示.

と出ていたのだけれど,一致する障害は検索する限りないようなのだけれど,外部からの攻撃の模様です.

インターネットからの攻撃によるヤマハルーターのリブート等について

http://www.rtpro.yamaha.co.jp/RT/FAQ/Security/attack-from-internet-201404.html

RTX1100のログを確認したらPPTPにこのようなアクセス.

面倒なお客さんだ.

Rebooted by Address error [load/fetch](4)インターネットからの攻撃によるヤマハルーターのリブート等について

http://www.rtpro.yamaha.co.jp/RT/FAQ/Security/attack-from-internet-201404.html

RTX1100のログを確認したらPPTPにこのようなアクセス.

2015/10/16 09:26:37: PP[01] Passed at IN(2009) filter: TCP 183.60.48.25:39988 > 192.168.0.1:1723

2015/10/16 09:26:37: same message repeated 1 times

2015/10/16 09:26:37: TUNNEL[01] PPTP connection is closed: 183.60.48.25

「Apache Cordova」に深刻な脆弱性--「Android」アプリに改ざんのおそれ

http://japan.zdnet.com/article/35065196/

これについてのGoogleからのメールがこれ.

超意訳するとこんな感じ.

「Apacheは、このセキュリティ不具合を修正したApache Cordova Android 4.0.2をリリース」とあるり「さらに古いバージョンを利用している開発者向けには、脆弱性が修正されたバージョン3.7.2がリリースされた。」とあるので,3.7.2にすれば影響が一番少ないのかな.

Apache CordovaはHTML5でiOSとAndroidアプリを作成できるフレームワークのようですが,今現在はまだ,マイノリティなのかな.

http://japan.zdnet.com/article/35065196/

これについてのGoogleからのメールがこれ.

| Dear Google Play App Developer, We wanted to let you know that your app(s) listed at the end of this email are built on a version of Apache Cordova that contains security vulnerabilities. Please migrate your app(s) to Apache Cordova v.3.5.1 or higher as soon as possible. Beginning 8/31/15, Google Play will block publishing of any new apps and updates that use pre-3.5.1 versions of Apache Cordova (see below for details). |

超意訳するとこんな感じ.

| Apache Cordova 3.5.1に脆弱性があって,それを使っているアプリは2015年8月31日以降更新できなくするからアップデートしてね. |

「Apacheは、このセキュリティ不具合を修正したApache Cordova Android 4.0.2をリリース」とあるり「さらに古いバージョンを利用している開発者向けには、脆弱性が修正されたバージョン3.7.2がリリースされた。」とあるので,3.7.2にすれば影響が一番少ないのかな.

Apache CordovaはHTML5でiOSとAndroidアプリを作成できるフレームワークのようですが,今現在はまだ,マイノリティなのかな.

| TRTは、Cordovaベースのアプリ(「Google Play」で提供されている全アプリの5.6%を占める)の大半に、攻撃を受けるおそれがある |

オンラインパスワード管理ソリューションのスプラッシュデータ社が,330万パターンから分析したのだそうだ.

(1) 123456

(2) password

(3) 12345

(4) 123456789

・・・ココで気になったのは,スプラッシュデータ社はパスワードを分析・集計出来る形でデータ保存していると言う事だな.あるいは,スプラッシュデータ社のサービスでパスワードを預けている場合は,パスワードが123456である確率が高いって事だ.大丈夫か?

(1) 123456

(2) password

(3) 12345

(4) 123456789

・・・ココで気になったのは,スプラッシュデータ社はパスワードを分析・集計出来る形でデータ保存していると言う事だな.あるいは,スプラッシュデータ社のサービスでパスワードを預けている場合は,パスワードが123456である確率が高いって事だ.大丈夫か?

一般社会離れしている間に一般ニュースとしてIEの脆弱性がアナウンスされているというので調べてみた.

Internet Explorer の脆弱性対策について(CVE-2014-1776)

https://www.ipa.go.jp/security/ciadr/vul/20140428-ms.html

今日時点でも更新されているのでかなりホット.またゼロデイ状態が継続中ってことも深刻なんだな.

そしてマイクロソフトによって6 つの回避策が提示されている.

Internet Explorer の脆弱性により、リモートでコードが実行される

https://technet.microsoft.com/library/security/2963983

色々なレベルの対応策が有るのだけれど,何十万台とクライアントをもつ企業とかで画一的に対策をとろうとすると結局の所「IEを使うな」という事が報道で知れ渡るのは正しいのだろうな.

さて,そいういう報道はいいとして,じゃぁ対策のアップデータがでたと仮定する.その後TV放送で「アップデートしたら安全ですので使って大丈夫です」と報道されるわけ無いですね.安全ですと言えないと思う.マイクロソフトがCMを打つとか?

ITにうとい妹夫婦達はどう思っているのか今度訊いてみよう・・・

Internet Explorer の脆弱性対策について(CVE-2014-1776)

https://www.ipa.go.jp/security/ciadr/vul/20140428-ms.html

今日時点でも更新されているのでかなりホット.またゼロデイ状態が継続中ってことも深刻なんだな.

そしてマイクロソフトによって6 つの回避策が提示されている.

Internet Explorer の脆弱性により、リモートでコードが実行される

https://technet.microsoft.com/library/security/2963983

色々なレベルの対応策が有るのだけれど,何十万台とクライアントをもつ企業とかで画一的に対策をとろうとすると結局の所「IEを使うな」という事が報道で知れ渡るのは正しいのだろうな.

さて,そいういう報道はいいとして,じゃぁ対策のアップデータがでたと仮定する.その後TV放送で「アップデートしたら安全ですので使って大丈夫です」と報道されるわけ無いですね.安全ですと言えないと思う.マイクロソフトがCMを打つとか?

ITにうとい妹夫婦達はどう思っているのか今度訊いてみよう・・・

朝日新聞で次の様に報道されていました.

----------

遠隔操作されたパソコンからの犯罪予告事件で、「真犯人」を名乗る人物からのメールが13日夜、朝日新聞記者などに届いた。発信元のメールアドレスは、10月にTBSや東京都内の弁護士宛てに送られた犯行声明メールと同じだった。

メールは、朝日新聞の記者を含む七つの宛先に、13日午後11時55分に届いた。「おひさしぶりです。真犯人です。ミスしました。ゲームは私の負けのようです。楽しいゲームでした」などと書かれていた。

----------

一般には公開されてない,発信元のメールアドレスが一緒と言う事で同一犯を示す秘密の暴露が成り立っているようだけれど,パソコン遠隔操作犯だから,それらの行為自体も遠隔操作で行っていたら足がつきづらい.当然,今の時期にそれを実施するというのは相当地震があるのだろう.

----------

遠隔操作されたパソコンからの犯罪予告事件で、「真犯人」を名乗る人物からのメールが13日夜、朝日新聞記者などに届いた。発信元のメールアドレスは、10月にTBSや東京都内の弁護士宛てに送られた犯行声明メールと同じだった。

メールは、朝日新聞の記者を含む七つの宛先に、13日午後11時55分に届いた。「おひさしぶりです。真犯人です。ミスしました。ゲームは私の負けのようです。楽しいゲームでした」などと書かれていた。

----------

一般には公開されてない,発信元のメールアドレスが一緒と言う事で同一犯を示す秘密の暴露が成り立っているようだけれど,パソコン遠隔操作犯だから,それらの行為自体も遠隔操作で行っていたら足がつきづらい.当然,今の時期にそれを実施するというのは相当地震があるのだろう.

このニュース.

パソコン遠隔操作、捜査員を米国派遣へ 警視庁など

http://www.nikkei.com/article/DGXNASDG09047_Z01C12A1CC1000/

普通にコンピュータを使った犯罪捜査の形跡でいうと,通信履歴,つまりログを解析してみるってことになるのだけれど,wikipediaによると最初の事件が6月29日なので,5ヶ月目.ログが残っているかなぁ....と,思ったけれどもうそれよりは10月9日前後に送られた犯行声明を調べるという事だそうです. まぁ,この犯行声明では,秘密の暴露が行われているという特徴があるから,犯行声明を逮捕理由にひも付け出来るのだろう.

海外経由の多段Proxyでプリペイドモバイル回線とか無料WiFiとか野良WiFiだったら,難しいだろうなぁ.

http://ja.wikipedia.org/wiki/遠隔操作ウイルス事件

パソコン遠隔操作、捜査員を米国派遣へ 警視庁など

http://www.nikkei.com/article/DGXNASDG09047_Z01C12A1CC1000/

普通にコンピュータを使った犯罪捜査の形跡でいうと,通信履歴,つまりログを解析してみるってことになるのだけれど,wikipediaによると最初の事件が6月29日なので,5ヶ月目.ログが残っているかなぁ....と,思ったけれどもうそれよりは10月9日前後に送られた犯行声明を調べるという事だそうです. まぁ,この犯行声明では,秘密の暴露が行われているという特徴があるから,犯行声明を逮捕理由にひも付け出来るのだろう.

海外経由の多段Proxyでプリペイドモバイル回線とか無料WiFiとか野良WiFiだったら,難しいだろうなぁ.

http://ja.wikipedia.org/wiki/遠隔操作ウイルス事件

今回は,BIND 9.xでリソースレコード(RR)の取り扱いに不具合があり,namedがロックアップする(無応答になる)障害が発生するそうです.

(緊急)BIND 9.xの脆弱性(サービス停止)について(2012年10月10日公開)

- キャッシュ/権威DNSサーバーの双方が対象、パッチの適用を強く推奨 -

http://jprs.jp/tech/security/2012-10-10-bind9-vuln-rr-combination.html

ISC

CVE-2012-5166: Specially crafted DNS data can cause a lockup in named

<https://kb.isc.org/article/AA-00801>

CVE-2012-5166 [JP]: 特別に細工されたDNSのデータによるnamedのハングアップ

<https://kb.isc.org/article/AA-00808>

BIND 9.9.1-P4

<http://ftp.isc.org/isc/bind9/9.9.1-P4/bind-9.9.1-P4.tar.gz>

BIND 9.8.3-P4

<http://ftp.isc.org/isc/bind9/9.8.3-P4/bind-9.8.3-P4.tar.gz>

BIND 9.7.6-P4

<http://ftp.isc.org/isc/bind9/9.7.6-P4/bind-9.7.6-P4.tar.gz>

BIND 9.6-ESV-R7-P4

<http://ftp.isc.org/isc/bind9/9.6-ESV-R7-P4/bind-9.6-ESV-R7-P4.tar.gz>

BIND 9.9.2

<http://ftp.isc.org/isc/bind9/9.9.2/bind-9.9.2.tar.gz>

BIND 9.8.4

<http://ftp.isc.org/isc/bind9/9.8.4/bind-9.8.4.tar.gz>

BIND 9.7.7

<http://ftp.isc.org/isc/bind9/9.7.7/bind-9.7.7.tar.gz>

BIND 9.6-ESV-R8

<http://ftp.isc.org/isc/bind9/9.6-ESV-R8/bind-9.6-ESV-R8.tar.gz>

(緊急)BIND 9.xの脆弱性(サービス停止)について(2012年10月10日公開)

- キャッシュ/権威DNSサーバーの双方が対象、パッチの適用を強く推奨 -

http://jprs.jp/tech/security/2012-10-10-bind9-vuln-rr-combination.html

ISC

CVE-2012-5166: Specially crafted DNS data can cause a lockup in named

<https://kb.isc.org/article/AA-00801>

CVE-2012-5166 [JP]: 特別に細工されたDNSのデータによるnamedのハングアップ

<https://kb.isc.org/article/AA-00808>

BIND 9.9.1-P4

<http://ftp.isc.org/isc/bind9/9.9.1-P4/bind-9.9.1-P4.tar.gz>

BIND 9.8.3-P4

<http://ftp.isc.org/isc/bind9/9.8.3-P4/bind-9.8.3-P4.tar.gz>

BIND 9.7.6-P4

<http://ftp.isc.org/isc/bind9/9.7.6-P4/bind-9.7.6-P4.tar.gz>

BIND 9.6-ESV-R7-P4

<http://ftp.isc.org/isc/bind9/9.6-ESV-R7-P4/bind-9.6-ESV-R7-P4.tar.gz>

BIND 9.9.2

<http://ftp.isc.org/isc/bind9/9.9.2/bind-9.9.2.tar.gz>

BIND 9.8.4

<http://ftp.isc.org/isc/bind9/9.8.4/bind-9.8.4.tar.gz>

BIND 9.7.7

<http://ftp.isc.org/isc/bind9/9.7.7/bind-9.7.7.tar.gz>

BIND 9.6-ESV-R8

<http://ftp.isc.org/isc/bind9/9.6-ESV-R8/bind-9.6-ESV-R8.tar.gz>

殺人予告を掲示板に書き込む,遠隔操作型のウイルスに感染され,誤認逮捕された人が釈放されたというニュースがある.

パソコン乗っ取り ウイルスのファイル名判明 - 日本経済新聞

http://www.nikkei.com/article/DGXNASDG1001K_Q2A011C1CC0000/

「捜査関係者によると、津市の男性は9月14日に逮捕され、県警に「無料ソフトをダウンロードしたらPCの動きが重くなった」と供述」とあるが,それを入手したあとiesys.exeというウイルスに感染したらしい.

Windows7など新しいOSであれば感染しないそうで,感染するOSはWindows 98, ME, NT, 2000, XP,Server 2003となる.

トレンドマイクロのサイトに情報がありました.

TROJ_DROPPER.ELZ

http://about-threats.trendmicro.com/ArchiveMalware.aspx?language=jp&name=TROJ_DROPPER.ELZ

これに対するパターンファイルはJan 15, 2007にリリースされているので,何らかのウイルス対策ソフトが入っていれば感染を防げたのかもしれません.

パソコン乗っ取り ウイルスのファイル名判明 - 日本経済新聞

http://www.nikkei.com/article/DGXNASDG1001K_Q2A011C1CC0000/

「捜査関係者によると、津市の男性は9月14日に逮捕され、県警に「無料ソフトをダウンロードしたらPCの動きが重くなった」と供述」とあるが,それを入手したあとiesys.exeというウイルスに感染したらしい.

Windows7など新しいOSであれば感染しないそうで,感染するOSはWindows 98, ME, NT, 2000, XP,Server 2003となる.

トレンドマイクロのサイトに情報がありました.

TROJ_DROPPER.ELZ

http://about-threats.trendmicro.com/ArchiveMalware.aspx?language=jp&name=TROJ_DROPPER.ELZ

これに対するパターンファイルはJan 15, 2007にリリースされているので,何らかのウイルス対策ソフトが入っていれば感染を防げたのかもしれません.

DNSサーバとしてスタンダードなBINDに毎度のセキュリティホールがでているのですが,注意喚起が緊急となっています.

(緊急)BIND 9.xの脆弱性(サービス停止)について

- キャッシュ/権威DNSサーバーの双方が対象、バージョンアップを強く推奨 -

http://jprs.jp/tech/security/2012-09-13-bind9-vuln-rdata-too-long.html

緊急とされているのは,次のような事情があるからの様です.

・現在までにリリースされたすべてのバージョンのBIND 9が対象

・攻撃手法が比較的容易であること

ある人はBINDはディストリビューションの公式RPMがリリースされてから適用していたけれど,その方法は確実性が可解けれど,今回は速くリリースされれば良いですが...

(緊急)BIND 9.xの脆弱性(サービス停止)について

- キャッシュ/権威DNSサーバーの双方が対象、バージョンアップを強く推奨 -

http://jprs.jp/tech/security/2012-09-13-bind9-vuln-rdata-too-long.html

緊急とされているのは,次のような事情があるからの様です.

・現在までにリリースされたすべてのバージョンのBIND 9が対象

・攻撃手法が比較的容易であること

ある人はBINDはディストリビューションの公式RPMがリリースされてから適用していたけれど,その方法は確実性が可解けれど,今回は速くリリースされれば良いですが...

VPNや無線LANの認証でよく使われているMS-CHAP v2ですが,仕様上の問題で情報漏洩が発生する問題が発見されています.

これは仕様上の問題なので,パッチ等は用意されなく,他の方法に入れ替えるしか対策はありません.

ただし,実質影響を受けるのはMS-CHAP v2 を単体で利用して PPTP ベースの VPN 接続を行っているシステムのみで,MS-CHAP v2 の認証トラフィックを別の手段で暗号化している場合は影響を受けません.

仕組みと影響範囲に付いては,以下のマイクロソフトのブログが詳しく解説しています.

セキュリティ アドバイザリ 2743314 カプセル化されていない MS-CHAP v2 認証により、情報漏えいが起こる を公開

http://blogs.technet.com/b/jpsecurity/archive/2012/08/21/3515331.aspx

・VPNをPPTPでMS-CHAP v2のみの場合

・有名な?VPNサーバ

・頻繁に使っている

というような条件があれば,盗聴が可能ということでしょう.攻撃ツールが公開されているとはいえ,狙われる対象かどうかは自分の胸に聞きながら,対策をうつということでしょうか.

対策としては,別の認証方法に変更するという事ですが,次のような簡単なレベルから恒久対策へ進む事ができるでしょう.

・VPN接続ログを確認する.

・パスワードを変更する.

・暗号化方式を変更する

これは仕様上の問題なので,パッチ等は用意されなく,他の方法に入れ替えるしか対策はありません.

ただし,実質影響を受けるのはMS-CHAP v2 を単体で利用して PPTP ベースの VPN 接続を行っているシステムのみで,MS-CHAP v2 の認証トラフィックを別の手段で暗号化している場合は影響を受けません.

仕組みと影響範囲に付いては,以下のマイクロソフトのブログが詳しく解説しています.

セキュリティ アドバイザリ 2743314 カプセル化されていない MS-CHAP v2 認証により、情報漏えいが起こる を公開

http://blogs.technet.com/b/jpsecurity/archive/2012/08/21/3515331.aspx

・VPNをPPTPでMS-CHAP v2のみの場合

・有名な?VPNサーバ

・頻繁に使っている

というような条件があれば,盗聴が可能ということでしょう.攻撃ツールが公開されているとはいえ,狙われる対象かどうかは自分の胸に聞きながら,対策をうつということでしょうか.

対策としては,別の認証方法に変更するという事ですが,次のような簡単なレベルから恒久対策へ進む事ができるでしょう.

・VPN接続ログを確認する.

・パスワードを変更する.

・暗号化方式を変更する

DNS Changerというマルウェア(悪意を持ったソフトウェア)に感染しているPCを確認する為のサイトが用意されています.

DNS 設定を書き換えるマルウエア (DNS Changer) 感染に関する注意喚起

https://www.jpcert.or.jp/at/2012/at120008.html

DNS Changerとは,PCのDNS設定(名前解決を行うサーバ)を変更してしまうわけですが,不正なDNSサーバは,誤った宛先に通信をうながす事になったり,その行った先はフィッシングサイトかもしれません.

まずは,次のURLをクリックして,表示される内容を確認すれば,結構安心できます.

DNS Changer マルウエア感染確認サイト

http://dns-ok.jpcert.or.jp/

DNS 設定を書き換えるマルウエア (DNS Changer) 感染に関する注意喚起

https://www.jpcert.or.jp/at/2012/at120008.html

DNS Changerとは,PCのDNS設定(名前解決を行うサーバ)を変更してしまうわけですが,不正なDNSサーバは,誤った宛先に通信をうながす事になったり,その行った先はフィッシングサイトかもしれません.

まずは,次のURLをクリックして,表示される内容を確認すれば,結構安心できます.

DNS Changer マルウエア感染確認サイト

http://dns-ok.jpcert.or.jp/

IBMのPCOMMに脆弱性情報が出た.

U-114: IBM Personal Communications WS File Processing Buffer Overflow Vulnerability

http://circ.jc3.doe.gov/bulletins/u-114.shtml

そういうえば先日,面談した人がSystem zでNetViewとかTivoliっていうので3270エミュレータは何を使っていた?と尋ねたら,なんですかそれ?って言われた.

WindowsだとPCOMMでSNA Server経由で3270接続していたけれど,Macだと良いエミュレータが無くてTCP/IPをしゃべれる様になったというので途中からTELNETでつないだりしていたな...

IBM Personal Communications

http://www-06.ibm.com/software/jp/network/pcomms/

様々なセキュリティ要件を考えると,オープンよりクローズ,分散より集中,そう思い始めて数年...

U-114: IBM Personal Communications WS File Processing Buffer Overflow Vulnerability

http://circ.jc3.doe.gov/bulletins/u-114.shtml

そういうえば先日,面談した人がSystem zでNetViewとかTivoliっていうので3270エミュレータは何を使っていた?と尋ねたら,なんですかそれ?って言われた.

WindowsだとPCOMMでSNA Server経由で3270接続していたけれど,Macだと良いエミュレータが無くてTCP/IPをしゃべれる様になったというので途中からTELNETでつないだりしていたな...

IBM Personal Communications

http://www-06.ibm.com/software/jp/network/pcomms/

様々なセキュリティ要件を考えると,オープンよりクローズ,分散より集中,そう思い始めて数年...

無線LAN設定を簡単に行う規格のWi-Fi Protected Setup に脆弱性が発見され既に攻撃ツールが公開されているけれど対象機器が整理されていないという状態です.

ちょっと調べたら家庭用の無線LANルータと一部のAndroid機器がWPS対応しているみたいです.

無線LANの電波が入る場所からの攻撃が可能になるわけですから厄介です.

現時点ではWPS機能を無効化して対応しか無いのですがITリテラシー的に対応できないような.

ちょっと調べたら家庭用の無線LANルータと一部のAndroid機器がWPS対応しているみたいです.

無線LANの電波が入る場所からの攻撃が可能になるわけですから厄介です.

現時点ではWPS機能を無効化して対応しか無いのですがITリテラシー的に対応できないような.

緊急のセキュリティ更新情報が公開されてます.

http://technet.microsoft.com/ja-jp/security/bulletin/ms11-100

ASP.NETでハッシュテーブルの処理に問題があり実際に存在するアカウントを使用して「あらゆるアクションの実行ができる」そうです.

まだ,この脆弱性を用いた攻撃は確認されて無いそうです.

緊急に位置づけられる脆弱性がこの年末年始休みに発表されても,日本では実質的に対応できないな.

http://technet.microsoft.com/ja-jp/security/bulletin/ms11-100

ASP.NETでハッシュテーブルの処理に問題があり実際に存在するアカウントを使用して「あらゆるアクションの実行ができる」そうです.

まだ,この脆弱性を用いた攻撃は確認されて無いそうです.

緊急に位置づけられる脆弱性がこの年末年始休みに発表されても,日本では実質的に対応できないな.

形態素解析器の茶筌に脆弱性がみつかってます

JVN#16901583 茶筌 (ChaSen) におけるバッファオーバーフローの脆弱性

https://jvn.jp/jp/JVN16901583/index.html

対象となるバージョンは2.4系ですが,既にメンテナンスしないスタンスなので,使うのを止めるか,バージョンダウンしか対応策はありません.

前バージョンの2.3.3については当サイトで提供している「形態素解析システム茶筌の導入」を参考にしてください. Darts:Double-ARray Trie Systemの導入から,実際の形態素解析器の使い方まで資料化しています.

JVN#16901583 茶筌 (ChaSen) におけるバッファオーバーフローの脆弱性

https://jvn.jp/jp/JVN16901583/index.html

対象となるバージョンは2.4系ですが,既にメンテナンスしないスタンスなので,使うのを止めるか,バージョンダウンしか対応策はありません.

前バージョンの2.3.3については当サイトで提供している「形態素解析システム茶筌の導入」を参考にしてください. Darts:Double-ARray Trie Systemの導入から,実際の形態素解析器の使い方まで資料化しています.

Apacheで脆弱性対応パッチの出てない状態で攻撃コードが後悔されているそうです. とれる対処は,ないんだけども...

Imperva製SecureSphereは,WAF(Web Application Firewall)やDAM(Database Activety Monitoring)としてスタンダードな製品ですが,脆弱性を持っていると発表がありました.

JVNVU#567774

Imperva 製 SecureSphere にクロスサイトスクリプティングの脆弱性

https://jvn.jp/cert/JVNVU567774/index.html

緊急度としては低いかな. 管理画面なので,そこに入って来れている時点で,セキュリティ的にはアウトな感じですが.

JVNVU#567774

Imperva 製 SecureSphere にクロスサイトスクリプティングの脆弱性

https://jvn.jp/cert/JVNVU567774/index.html

緊急度としては低いかな. 管理画面なので,そこに入って来れている時点で,セキュリティ的にはアウトな感じですが.

BIND 9でDoSを受ける原因となる脆弱性があるそうです. 対象は以下の通り.

- 9.4-ESV-R3 および、その後のバージョン

- 9.6-ESV-R2 および、その後のバージョン

- 9.6.3

- 9.7.1 および、その後のバージョン

- 9.8.0 および、その後のバージョン

9.6.2-P3は除くそうです.

攻撃されたら以下の様なログが記載されている様なので,キーワードチェックが必要ですね.

buffer.c:285: REQUIRE(b->used + 1 <= b->length) failed

exiting (due to assertion failure)

- 9.4-ESV-R3 および、その後のバージョン

- 9.6-ESV-R2 および、その後のバージョン

- 9.6.3

- 9.7.1 および、その後のバージョン

- 9.8.0 および、その後のバージョン

9.6.2-P3は除くそうです.

攻撃されたら以下の様なログが記載されている様なので,キーワードチェックが必要ですね.

buffer.c:285: REQUIRE(b->used + 1 <= b->length) failed

exiting (due to assertion failure)

JPCERT/CCのJVNからJVN#55714408としてヤマハのルータにある脆弱性について報告がありました.

IPヘッダへ不正値を入れる事で場合によってリブートと言う事です.アクセスされまくるとリブートしまくるのでDoSになるかな.

まだ全てのルータに提供されているわけではないです.今日現在は以下のようになっています.

RTX3000 Rev.9.00.48以降

RTX2000 順次リリース

RTX1500 Rev.8.03.87以降

RTX1200 Rev.10.01.22以降

RTX1100 Rev.8.03.87以降

RTX1000 順次リリース

SRT100 Rev.10.00.52以降

RTV700 順次リリース

RT300i 順次リリース

RT250i 順次リリース

RT107e Rev.8.03.87以降

RT58i Rev.9.01.48以降

RT57i 順次リリース

この脆弱性はルーターが自分自身宛として処理するIPパケットでのみ実行出来るので,ファームアップできなくても,IPフィルタで軽減する事ができます.

それらの具体的・最新情報は以下のURLを参照してください.

IPの実装におけるサービス運用妨害(DoS)の脆弱性について

http://www.rtpro.yamaha.co.jp/RT/FAQ/Security/JVN55714408.html

実際のアップデート手順はこれ.(無料会員限定)

・ RTX1100のファームウェアをRT-TFTPでアップデートしたり切り替えたりしてみる

・RTX1100のファームウェアをアップデートする from MacOS X

IPヘッダへ不正値を入れる事で場合によってリブートと言う事です.アクセスされまくるとリブートしまくるのでDoSになるかな.

まだ全てのルータに提供されているわけではないです.今日現在は以下のようになっています.

RTX3000 Rev.9.00.48以降

RTX2000 順次リリース

RTX1500 Rev.8.03.87以降

RTX1200 Rev.10.01.22以降

RTX1100 Rev.8.03.87以降

RTX1000 順次リリース

SRT100 Rev.10.00.52以降

RTV700 順次リリース

RT300i 順次リリース

RT250i 順次リリース

RT107e Rev.8.03.87以降

RT58i Rev.9.01.48以降

RT57i 順次リリース

この脆弱性はルーターが自分自身宛として処理するIPパケットでのみ実行出来るので,ファームアップできなくても,IPフィルタで軽減する事ができます.

それらの具体的・最新情報は以下のURLを参照してください.

IPの実装におけるサービス運用妨害(DoS)の脆弱性について

http://www.rtpro.yamaha.co.jp/RT/FAQ/Security/JVN55714408.html

実際のアップデート手順はこれ.(無料会員限定)

・ RTX1100のファームウェアをRT-TFTPでアップデートしたり切り替えたりしてみる

・RTX1100のファームウェアをアップデートする from MacOS X

2週間程前,休日にも関わらず緊急電話があり,security toolに感染した!と連絡がありました.

もう,名称がウザイ.

面倒なのでとりあえずネットワークから分離して放置.あとでヒアリングした所,この脆弱性が元になっている様でした.

弊社サービスの改ざんに関するお詫びとご報告 - MicroAd

http://www.microad.jp/press/20100925/

行動ターゲッティングでの広告事業をやっているサイバーエージェント社の子会社の株式会社マイクロアドが攻撃を受けていた事の様です.

WebブラウザでWebサイトを閲覧しただけでマルウェアがダウンロードされてしまうこのタイプは「ドライブバイダウンロード」と呼ばれます. セキュリティパッチが適用されていれば問題なかったのでしょうけど,当時,マルウェア検出ソフトは無反応だった様です.

もう,名称がウザイ.

面倒なのでとりあえずネットワークから分離して放置.あとでヒアリングした所,この脆弱性が元になっている様でした.

弊社サービスの改ざんに関するお詫びとご報告 - MicroAd

http://www.microad.jp/press/20100925/

行動ターゲッティングでの広告事業をやっているサイバーエージェント社の子会社の株式会社マイクロアドが攻撃を受けていた事の様です.

WebブラウザでWebサイトを閲覧しただけでマルウェアがダウンロードされてしまうこのタイプは「ドライブバイダウンロード」と呼ばれます. セキュリティパッチが適用されていれば問題なかったのでしょうけど,当時,マルウェア検出ソフトは無反応だった様です.

いくつかのメディアで話題?のようですが,MacOS Xに対応したスパイウェアが発見されました. Windowsだと何種類も発見され被害を出しているのに,「発見された」という事がニュースだなんて,のんきなもんです.

無料のMac用アプリケーションによってインストールされるOSX/OpinionSpyスパイウェア

http://www.intego.com/jp/news/osx-opinionspy-spyware-installed-by-freely-distributed-mac-applications.asp

無料のMac用アプリケーションによってインストールされるOSX/OpinionSpyスパイウェア

http://www.intego.com/jp/news/osx-opinionspy-spyware-installed-by-freely-distributed-mac-applications.asp

パターンファイルが,誤認識だそうです.

McAfeeのウイルス定義ファイルで障害発生、Windowsファイルを誤認識

http://www.itmedia.co.jp/enterprise/articles/1004/22/news020.html

先日も,ソースネクストのウイルスセキュリティで同じ様な事がありました.

ウイルスセキュリティをお使いのお客様へ 重要なお知らせ

http://www.sourcenext.com/vs/support/deal_100413/

この手のソフトは,似た様な事を繰り返しますね. 現在,アンチウイルスソフトをはじめとするアンチマルウェアソフトの性能の重要度は,次の様なものだそうです.

1.誤検知が少ない

2.高速動作

3.マルウェアを見つける機能

McAfeeのウイルス定義ファイルで障害発生、Windowsファイルを誤認識

http://www.itmedia.co.jp/enterprise/articles/1004/22/news020.html

先日も,ソースネクストのウイルスセキュリティで同じ様な事がありました.

ウイルスセキュリティをお使いのお客様へ 重要なお知らせ

http://www.sourcenext.com/vs/support/deal_100413/

この手のソフトは,似た様な事を繰り返しますね. 現在,アンチウイルスソフトをはじめとするアンチマルウェアソフトの性能の重要度は,次の様なものだそうです.

1.誤検知が少ない

2.高速動作

3.マルウェアを見つける機能

いくつかのアンチウイルスソフトで圧縮アーカイブの処理に脆弱性があり,特殊な加工がされた圧縮ファイル内にあるウイルスを検知できないのだそうです.

JVNVU#545953 複数のアンチウィルス製品に脆弱性

http://jvn.jp/cert/JVNVU545953/index.html

キヤノンのESET Smart Securityとソースネクストのウイルスセキュリティが該当し,マカフィーとネットムーブ(nProtect)は該当しないそうです.その他のメジャーソフトのステータスは今の所不明です.

JVNVU#545953 複数のアンチウィルス製品に脆弱性

http://jvn.jp/cert/JVNVU545953/index.html

キヤノンのESET Smart Securityとソースネクストのウイルスセキュリティが該当し,マカフィーとネットムーブ(nProtect)は該当しないそうです.その他のメジャーソフトのステータスは今の所不明です.

スカっとしない感じ.

セキュリティ問題が発生している現場に乗り込み,分析した結果IPスプーフィングしているDoSサーバを発見.しかし,IPスプーフィングだけならまだしも,プロセスが発見できない.

確実に,このマシンで動作しているのに,しっぽがつかめない.さらにネットワークケーブルを抜くとブルースクリーンになる. トレンドマイクロ,マカフィ,アンチウイルスソフトで見つからない.確実に動いているのに.

セキュリティ問題が発生している現場に乗り込み,分析した結果IPスプーフィングしているDoSサーバを発見.しかし,IPスプーフィングだけならまだしも,プロセスが発見できない.

確実に,このマシンで動作しているのに,しっぽがつかめない.さらにネットワークケーブルを抜くとブルースクリーンになる. トレンドマイクロ,マカフィ,アンチウイルスソフトで見つからない.確実に動いているのに.

いま,振り回されてますよ.GUR6.EXEとかGUR3.EXEとか.これ,どうなん.

例外的に3月31日にWindows Updateが提供されていますね.

MS10-018 : Internet Explorer の重要な更新

http://www.microsoft.com/japan/security/bulletins/MS10-018e.mspx

スケジュールに反して緊急リリースという所で,実被害が出ているという事ですが,どのような実攻撃でどう被害が出ているのか詳細が不明です...

MS10-018 : Internet Explorer の重要な更新

http://www.microsoft.com/japan/security/bulletins/MS10-018e.mspx

スケジュールに反して緊急リリースという所で,実被害が出ているという事ですが,どのような実攻撃でどう被害が出ているのか詳細が不明です...

先日Windows UpdateするとWindowsが起動しなくなる現象で予想されていた通りマルウェアが原因だったんですね.

「MS10-015」ブルースクリーン問題、原因はマルウェア--MS、駆除ツールを提供へ - ZDNet

このマルウェア,Alureonというらしいのですが,調べると次の様な動作をするものです.

Backdoor.Tidserv - Symantec

http://www.symantec.com/ja/jp/security_response/writeup.jsp?docid=2008-091809-0911-99

これをみると全米で拡大しているようですが,発見されたのが2008年9月18日ですから,ウイルス対策ソフトを入れていれば防げたレベルです.

「MS10-015」ブルースクリーン問題、原因はマルウェア--MS、駆除ツールを提供へ - ZDNet

このマルウェア,Alureonというらしいのですが,調べると次の様な動作をするものです.

Backdoor.Tidserv - Symantec

http://www.symantec.com/ja/jp/security_response/writeup.jsp?docid=2008-091809-0911-99

これをみると全米で拡大しているようですが,発見されたのが2008年9月18日ですから,ウイルス対策ソフトを入れていれば防げたレベルです.

オリンピックを楽しんでいる間に,世間はMS10-015を適用すると起動時にブルースクリーンになる問題が世間をにぎわしている様です. マイクロソフトは解決策が出るまでMS10-015に対応するパッチは配信停止にしたそうです.

シマンテックの情報によるとBackdoor.Tidservというトロイの木馬に感染している場合に,それが発生するのだそうです.

これが本当だとするとBackdoor.Tidservが寄生しているPCが大量にあるという事ですかね.この問題を回避する為には,やはりUpdaterがリリースされてからしばらくは様子を見て適用するという運用になるのでしょうか.

でもその「しばらく」の設定が難しいですね. 次のアップデートがリリースされる1ヶ月後が最遅ですが,マイクロソフトの場合,過去の不具合事例からみると問題ないと判断できるのは1週間という所でしょうか.

シマンテックの情報によるとBackdoor.Tidservというトロイの木馬に感染している場合に,それが発生するのだそうです.

これが本当だとするとBackdoor.Tidservが寄生しているPCが大量にあるという事ですかね.この問題を回避する為には,やはりUpdaterがリリースされてからしばらくは様子を見て適用するという運用になるのでしょうか.

でもその「しばらく」の設定が難しいですね. 次のアップデートがリリースされる1ヶ月後が最遅ですが,マイクロソフトの場合,過去の不具合事例からみると問題ないと判断できるのは1週間という所でしょうか.

先日の飲み会で世の中の日本人の何人かは「ガンブラー」を「ガンプラ」と勘違いしてるんじゃないかと言う笑い話がありましたが,その原因の1つとなっているように,最近はAdobe系のソフトウェアにも深刻なバグが多く存在します.

以下のニュースだと,16日にアップデートが出る様です.

「Adobe Reader」と「Flash Player」に深刻な脆弱性--アドビが警告

Appleが怒るのもむりないかな.

米アップルとアドビ、フラッシュの対応をめぐり対決に拍車

http://jp.wsj.com/IT/node_32013

ついでに再録.

Adobe FlashとShockwaveとAcrobat Readerのバージョンを調べる

以下のニュースだと,16日にアップデートが出る様です.

「Adobe Reader」と「Flash Player」に深刻な脆弱性--アドビが警告

Appleが怒るのもむりないかな.

米アップルとアドビ、フラッシュの対応をめぐり対決に拍車

http://jp.wsj.com/IT/node_32013

ついでに再録.

Adobe FlashとShockwaveとAcrobat Readerのバージョンを調べる

ビデオプレイヤとして有名なRealPlayerのアップデートがリリースされてました.

RealNetworks, Inc.、セキュリティ脆弱性に対応するアップデートをリリース

http://service.real.com/realplayer/security/01192010_player/ja/

RealPlayerは,プレイヤとしてよりも,YoutubeをはじめとするFLV(フラッシュビデオ)のダウンロードで使える神ソフトになってますね.

RealNetworks, Inc.、セキュリティ脆弱性に対応するアップデートをリリース

http://service.real.com/realplayer/security/01192010_player/ja/

RealPlayerは,プレイヤとしてよりも,YoutubeをはじめとするFLV(フラッシュビデオ)のダウンロードで使える神ソフトになってますね.

Microsoft Internet Explorer の未修正の脆弱性に関する注意喚起

- カテゴリ :

- セキュリティ » 脆弱性情報/注意喚起

- ブロガー :

- ujpblog 2010/1/22 16:46

JPCERT/CCから注意喚起の更新版が出ています.

Zero-day Vulnerability in Microsoft Internet Explorer

https://www.jpcert.or.jp/at/2010/at100004.txt

これは中国からグーグルへ攻撃に使われているとされている脆弱性を埋めるものです.

緊急度が高い為,定期アップデートとは別にこの脆弱性に対するアップデータがマイクロソフトから本日リリースされたようなので,手動でWindows Updateを実行している人は注意が必要です.

マイクロソフト セキュリティ情報 MS10-002 - 緊急

http://www.microsoft.com/japan/technet/security/bulletin/ms10-002.mspx

対象となるOSは,Windows 2000〜Windows 7にまたがります.

・Microsoft Windows 2000 SP4 上の Internet Explorer 6 SP1

・Windows XP SP2/SP3 上の Internet Explorer 6,7,8

・Windows Server 2003 SP2 上の Internet Explorer 6,7,8

・Windows Vista、Windows Vista SP1,SP2 上の Internet Explorer 7,8

・Windows Server 2008、Windows Server 2008 SP2 上の Internet Explorer 7,8

・ Windows 7 上の Internet Explorer 8

Zero-day Vulnerability in Microsoft Internet Explorer

https://www.jpcert.or.jp/at/2010/at100004.txt

これは中国からグーグルへ攻撃に使われているとされている脆弱性を埋めるものです.

緊急度が高い為,定期アップデートとは別にこの脆弱性に対するアップデータがマイクロソフトから本日リリースされたようなので,手動でWindows Updateを実行している人は注意が必要です.

マイクロソフト セキュリティ情報 MS10-002 - 緊急

http://www.microsoft.com/japan/technet/security/bulletin/ms10-002.mspx

対象となるOSは,Windows 2000〜Windows 7にまたがります.

・Microsoft Windows 2000 SP4 上の Internet Explorer 6 SP1

・Windows XP SP2/SP3 上の Internet Explorer 6,7,8

・Windows Server 2003 SP2 上の Internet Explorer 6,7,8

・Windows Vista、Windows Vista SP1,SP2 上の Internet Explorer 7,8

・Windows Server 2008、Windows Server 2008 SP2 上の Internet Explorer 7,8

・ Windows 7 上の Internet Explorer 8