ブログ - セキュリティカテゴリのエントリ

うちのRTX1200には関係ないのか.

JVNVU#91161784 ヤマハ製のルーターにおける複数の脆弱性

https://jvn.jp/vu/JVNVU91161784/index.html

引用: GUIでの設定もリッチになってきたから利用者は多いかと.

JVNVU#91161784 ヤマハ製のルーターにおける複数の脆弱性

https://jvn.jp/vu/JVNVU91161784/index.html

引用:

想定される影響は各脆弱性により異なりますが、当該製品のWeb GUIにログインした状態のユーザーが、攻撃者の作成した罠ページにアクセスすることで、次のような影響を受ける可能性があります。

ここ2日くらいのセクストーション・スパムは「残念ながら凶報がございます。」の書き出しだ.

どのような翻訳ソフトを使ったのかな.なんか,トレンドがあるよね.業者?が変わったなっていう.

どのような翻訳ソフトを使ったのかな.なんか,トレンドがあるよね.業者?が変わったなっていう.

川の上流にある隣の市が運営する防災・安全情報メールに記載があって知ったのだけれど,警視庁が提供するアプリがありました.

防犯アプリ Digi Police

https://www.keishicho.metro.tokyo.lg.jp/kurashi/tokushu/furikome/digipolice.html

Yahoo!防災アプリに自分の住所や実家の住所を登録しているけれど,ちょっと怖い事案も沢山通知が来てましたね.ベータ版だから最近来ないのかな?

小泉孝太郎のCM動画もあります.テレビでは見ないやつかな.

興味深いのは30秒,15秒,6秒とあって,6秒って聞き慣れない感じだけれど,それぞれ見てみると動画の作り方のヒントがわかる?

防犯アプリ Digi Police

https://www.keishicho.metro.tokyo.lg.jp/kurashi/tokushu/furikome/digipolice.html

Yahoo!防災アプリに自分の住所や実家の住所を登録しているけれど,ちょっと怖い事案も沢山通知が来てましたね.ベータ版だから最近来ないのかな?

小泉孝太郎のCM動画もあります.テレビでは見ないやつかな.

興味深いのは30秒,15秒,6秒とあって,6秒って聞き慣れない感じだけれど,それぞれ見てみると動画の作り方のヒントがわかる?

中小企業が行っているセキュリティ対策も大手と同じで経営とのバランスで積み上げるだけだから金額だけ言っても仕方ない気がするね.

中小企業の個人情報安全管理コスト、年10万未満が6割強

https://www.security-next.com/131154

中小規模事業者の安全管理措置に関する実態調査(報告書)(令和3年3月

https://www.ppc.go.jp/files/pdf/R2_chuushou_anzenkanri_report.pdf

水道代,電気代,ガス代,セキュリティ対策代としてインフラとして捉えるかどうか.

個人情報保護委員会 広報・お知らせ 調査等

https://www.ppc.go.jp/news/surveillance/

中小企業の個人情報安全管理コスト、年10万未満が6割強

https://www.security-next.com/131154

中小規模事業者の安全管理措置に関する実態調査(報告書)(令和3年3月

https://www.ppc.go.jp/files/pdf/R2_chuushou_anzenkanri_report.pdf

水道代,電気代,ガス代,セキュリティ対策代としてインフラとして捉えるかどうか.

個人情報保護委員会 広報・お知らせ 調査等

https://www.ppc.go.jp/news/surveillance/

素性のよろしくないIPアドレスのチェックを行うサイト.

https://greensnow.co

引用:

まだちょっと精度(登録情報)が低いかなぁ.

ブラックリストが提供されているので,定期的にこれを取得してブロックしても良いのかもしれない.

https://blocklist.greensnow.co/greensnow.txt

https://greensnow.co

引用:

GreenSnowは、コンピュータセキュリティの最高のスペシャリストで構成されたチームで、世界中にあるさまざまなコンピュータから大量のIPを採取しています。GreenSnowは、SpamHaus.orgと比較して、スパム以外のあらゆる種類の攻撃を受けています。リストは自動的に更新され、リストに掲載されたIPアドレスはいつでも撤回することができます。

近々、Fail2BanやConfigServer Security & Firewallでこのリストを使用するためのガイドができる予定です。

モニターされる攻撃/ブルートフォースは以下の通りです。スキャンポート、FTP、POP3、mod_security、IMAP、SMTP、SSH、cPanel ...

詳細やリストへの参加については、お問い合わせください。

まだちょっと精度(登録情報)が低いかなぁ.

ブラックリストが提供されているので,定期的にこれを取得してブロックしても良いのかもしれない.

https://blocklist.greensnow.co/greensnow.txt

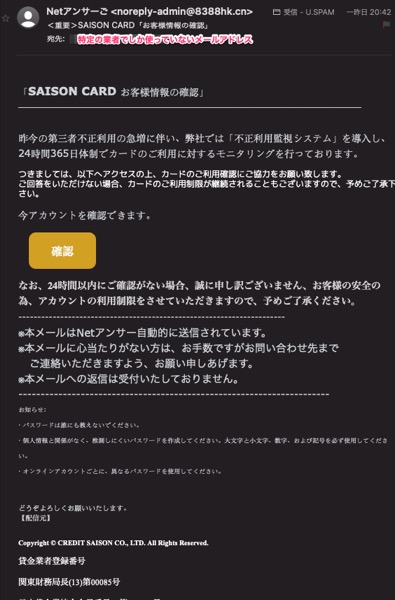

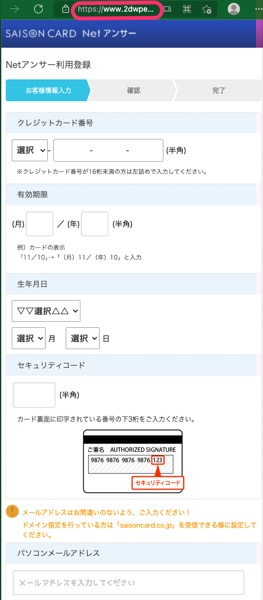

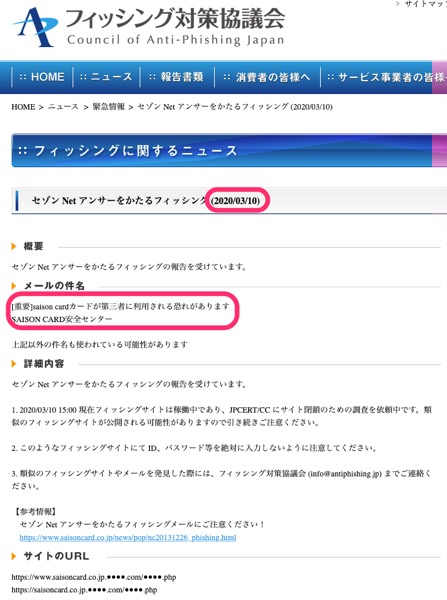

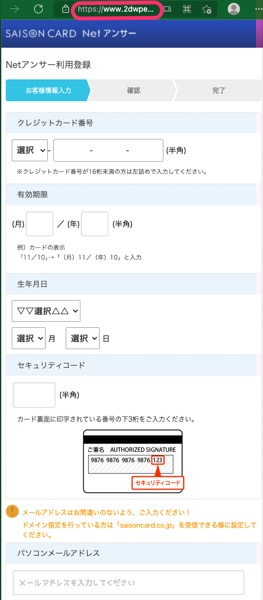

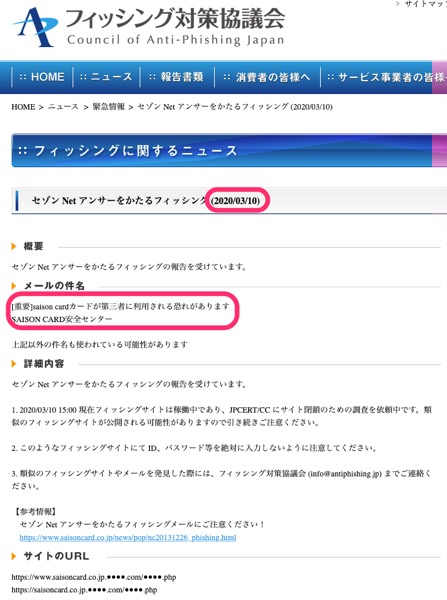

某レジストラでしか使ってないメアドに,迷惑メールが来た.

そのレジストラは,これまでは漏洩事件は報道されてないようだけれど...

そしてそのフィッシングで示していたサイトは,未だブロックされてない模様.

そのレジストラは,これまでは漏洩事件は報道されてないようだけれど...

そしてそのフィッシングで示していたサイトは,未だブロックされてない模様.

$ dig www.2dwpe87[.cn @1.1.1.1

; <<>> DiG 9.10.6 <<>> www.2dwpe87[.cn @1.1.1.1

;; global options: +cmd

;; Got answer:

;; ->>HEADER<<- opcode: QUERY, status: NOERROR, id: 48658

;; flags: qr rd ra; QUERY: 1, ANSWER: 1, AUTHORITY: 0, ADDITIONAL: 1

;; OPT PSEUDOSECTION:

; EDNS: version: 0, flags:; udp: 1232

;; QUESTION SECTION:

;www.2dwpe87.cn. IN A

;; ANSWER SECTION:

www.2dwpe87.cn. 600 IN A 155.94.182.75

;; Query time: 281 msec

;; SERVER: 1.1.1.1#53(1.1.1.1)

;; WHEN: Sun Oct 31 18:03:35 JST 2021

;; MSG SIZE rcvd: 59

$

1ヶ月前の情報だけれど.これでセキュリティ人材は国家優先になるのかな.

政府、「サイバーセキュリティ戦略」を閣議決定

https://www.security-next.com/130238

引用:

サイバーセキュリティ戦略 令和3年9月28日

https://www.nisc.go.jp/active/kihon/pdf/cs-senryaku2021.pdf

政府、「サイバーセキュリティ戦略」を閣議決定

https://www.security-next.com/130238

引用:

政府は、今後3年間の政府におけるサイバーセキュリティ施策や実施方針となる「サイバーセキュリティ戦略」を9月28日に閣議決定した。日本語版と英語版を同時公開している。

前回2018年7月の決定より3年が経過し、サイバーセキュリティ基本法に基づいて前日27日にサイバーセキュリティ戦略本部で決定したあらたな戦略案を閣議決定したもの。

「DX with Cybersecurity」を掲げ、デジタル庁を中心に推進するデジタルトランスフォーメーションとあわせてセキュリティ対策を推進。中小企業など含めたサプライチェーンの信頼確保などを推し進める。

サイバーセキュリティ戦略 令和3年9月28日

https://www.nisc.go.jp/active/kihon/pdf/cs-senryaku2021.pdf

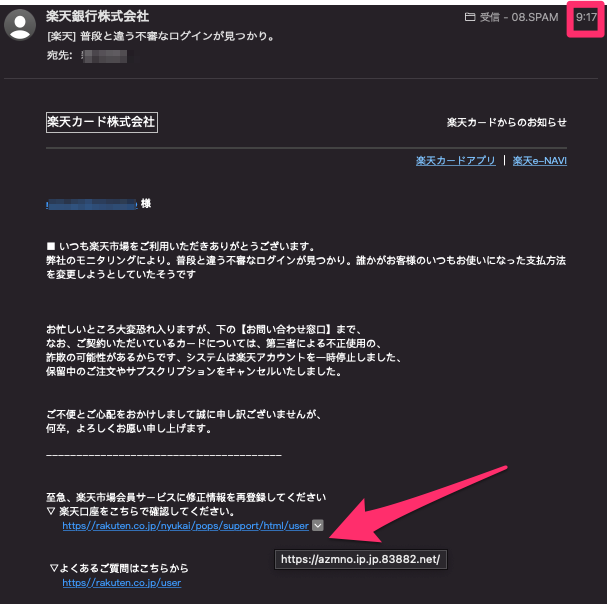

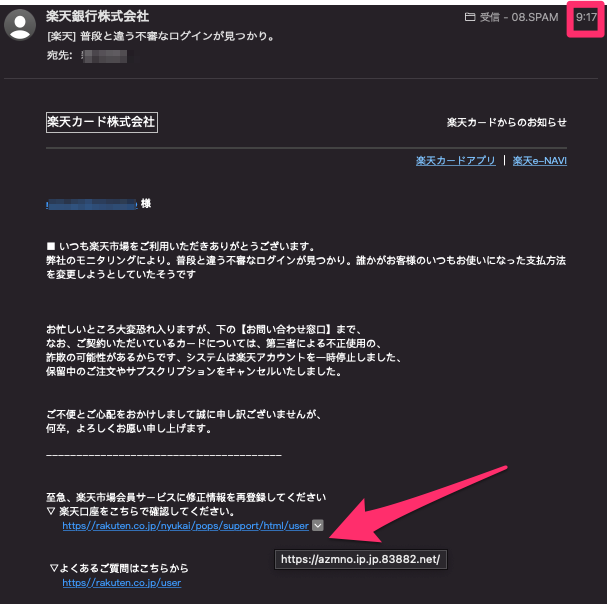

午前中に来た楽天を騙るフィッシングサイト.

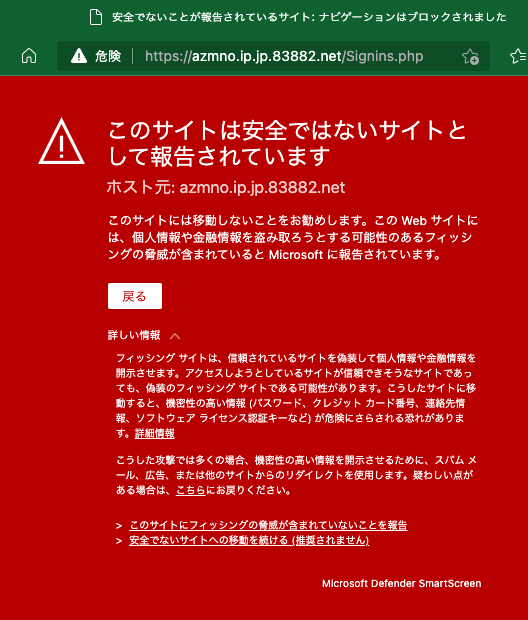

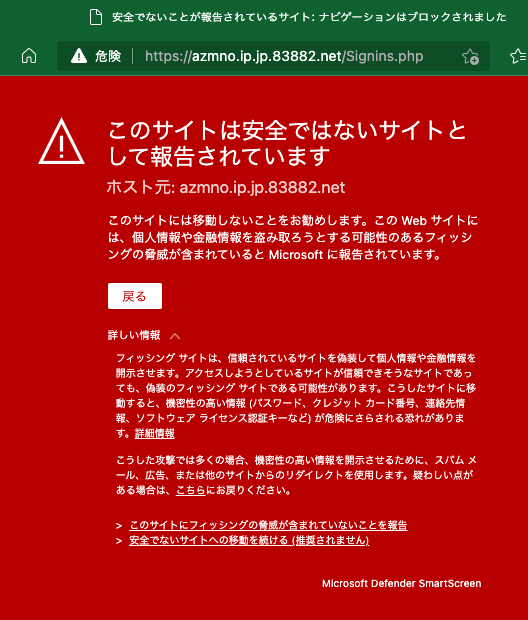

5時間後にMicrosoft EdgeでアクセスするとMicrosoft Defender Smart Screenによってブロックされている.

アマゾン用に使っているドメインの使い回しかw

5時間後にMicrosoft EdgeでアクセスするとMicrosoft Defender Smart Screenによってブロックされている.

アマゾン用に使っているドメインの使い回しかw

10月に入ってすぐに大騒ぎ?になったApache HTTP Serverのディレクトリ・トラバーサルについて検証結果が出ていました.

【検証】Apacheのパストラバーサルの脆弱性 (CVE-2021-41773、CVE-2021-42013)を悪用する攻撃通信

https://www.nri-secure.co.jp/blog/apache-http-server-vulnerability

Apache 2.4.49とApache 2.4.50に影響があって,Apache 2.4.48とApache 2.4.51は問題ないんですね.まぁApache 2.4.48以前は別の脆弱性があるんでしょうけど.

PoCも公開されています.

CVE-2021-41773

https://github.com/lorddemon/CVE-2021-41773-PoC

取り急ぎ問題ありませんでしたw

引用:

【検証】Apacheのパストラバーサルの脆弱性 (CVE-2021-41773、CVE-2021-42013)を悪用する攻撃通信

https://www.nri-secure.co.jp/blog/apache-http-server-vulnerability

Apache 2.4.49とApache 2.4.50に影響があって,Apache 2.4.48とApache 2.4.51は問題ないんですね.まぁApache 2.4.48以前は別の脆弱性があるんでしょうけど.

PoCも公開されています.

CVE-2021-41773

https://github.com/lorddemon/CVE-2021-41773-PoC

取り急ぎ問題ありませんでしたw

引用:

$ python3 PoC.py www.ujp.jp

Server www.ujp.jp IS NOT VULNERABLE

[MacPro2013:server 16:51:46 ~/bin/CVE-2021-41773 ]

$

脆弱なIoT機器の調査について

https://www.ict-isac.jp/news/news20181022.html

引用:

ということで,このページにあるIPアドレスはホワイトリストに入れる感じがいいのかな.

https://www.ict-isac.jp/news/news20181022.html

引用:

このような状況を踏まえ、ICT-ISAC Japanでは、2017年度に総務省、国立大学法人横浜国立大学等と連携し、サイバー攻撃観測網や脆弱性探索手法を活用して、重要IoT機器(国民生活・社会生活に直接影響を及ぼす可能性の高いIoT機器)を中心に、インターネットに接続されたIoT機器について調査を行いました。

ICT-ISAC Japanでは、サイバーセキュリティの確保のためには継続的な調査が必要と考えられるため、総務省等と連携し、今年度も日本国内のインターネットに接続されたIoT機器について、バナー情報の取得等により脆弱なIoT機器調査を再開することとしました。

ということで,このページにあるIPアドレスはホワイトリストに入れる感じがいいのかな.

実際にたくさんの被害があったから,こういう概念は必要だろうね

セキュリティトレンド:注目の高まるアタックサーフェス

https://news.yahoo.co.jp/byline/ohmototakashi/20210930-00260671

引用:

その企業が持っているグローバルIP

機関システムなど,外部クラウドを利用しているサービス

くらいまでは把握できると思うけれど,こじんまりとしたプロジェクトで少人数で使っているシステム(チャットツールとか)みたいな,いわゆる「シャドーIT」になるものまでは把握しきれないからね.

それなりの値段だったら諸経費精算から追いかける事もできるかもしれないが,数百円だったら自腹する人もおおいだろうしね.

セキュリティトレンド:注目の高まるアタックサーフェス

https://news.yahoo.co.jp/byline/ohmototakashi/20210930-00260671

引用:

Covid-19感染拡大によって企業を取り巻くIT環境は大きく変わり、世界中で一気にテレワークが普及した。この急速な変化によってインターネットから直接アクセス可能なVPNや、クラウド上に公開されたIT資産、脆弱性を放置されたサーバー等がサイバー攻撃の標的となった。

現在、これらのインターネット上からアクセス可能になっている「資産」を保護するための「ASM(Attack Surface Management)」と呼ばれる技術の注目が高まってきている。

くらいまでは把握できると思うけれど,こじんまりとしたプロジェクトで少人数で使っているシステム(チャットツールとか)みたいな,いわゆる「シャドーIT」になるものまでは把握しきれないからね.

それなりの値段だったら諸経費精算から追いかける事もできるかもしれないが,数百円だったら自腹する人もおおいだろうしね.

以下のツールをこのサイトに組み込もうとしているのだけれど,エラーになってうまくいかない.

エラーコードが出てくるけれど,調べるとgithubのソースコードにたどり着く...

IPA、サイバーセキュリティ注意喚起サービス「icat for JSON」公開

https://japan.zdnet.com/article/35078287/

エラーコードが出てくるけれど,調べるとgithubのソースコードにたどり着く...

IPA、サイバーセキュリティ注意喚起サービス「icat for JSON」公開

https://japan.zdnet.com/article/35078287/

毎年10月はサイバーセキュリティ月間だそうで.もう終わりそうだけど.

This October: Commit to Being Cyber-Aware

https://www.cisecurity.org/newsletter/this-october-commit-to-being-cyber-aware/

引用: 毎週1つ,4つのメッセージがあるそうです.

Week 1: Be Cyber Smart

Week 2: Fight the Phish!

Week 3: Explore. Experience. Share

Week 4: Cybersecurity First

全部英語だけれどツールキットも!

MS-ISAC Toolkit

https://www.cisecurity.org/ms-isac/ms-isac-toolkit/

ツールキットって何があるのかと言うと,啓蒙活動に使えるハンドブックとかカレンダーとか.

This October: Commit to Being Cyber-Aware

https://www.cisecurity.org/newsletter/this-october-commit-to-being-cyber-aware/

引用:

In its most recent annual Cost of a Data Breach report, the Ponemon Institute reviewed more than 500 incidents around the world. The results were sobering: the average data breach costs an organization $4.24 million, and takes 287 days to identify and contain.

That’s why Cybersecurity Awareness Month – designated every October for the last 18 years – is an important reminder of just how critical cybersecurity awareness is at all levels of government and across every industry.

Ponemon Instituteは、最新の年次報告書「Cost of a Data Breach」において、世界各地で発生した500件以上の事件を調査しました。平均的なデータ漏洩のコストは424万ドル(約4億円)で、特定して封じ込めるまでに287日かかります。

だからこそ、18年前から毎年10月に設定されている「サイバーセキュリティ意識向上月間」は、政府のあらゆるレベル、あらゆる業界において、サイバーセキュリティに対する意識がいかに重要であるかを思い出させてくれる重要な月間なのです。

Week 1: Be Cyber Smart

Week 2: Fight the Phish!

Week 3: Explore. Experience. Share

Week 4: Cybersecurity First

全部英語だけれどツールキットも!

MS-ISAC Toolkit

https://www.cisecurity.org/ms-isac/ms-isac-toolkit/

ツールキットって何があるのかと言うと,啓蒙活動に使えるハンドブックとかカレンダーとか.

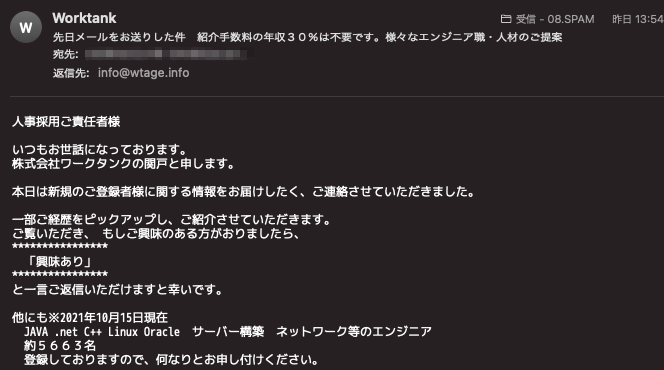

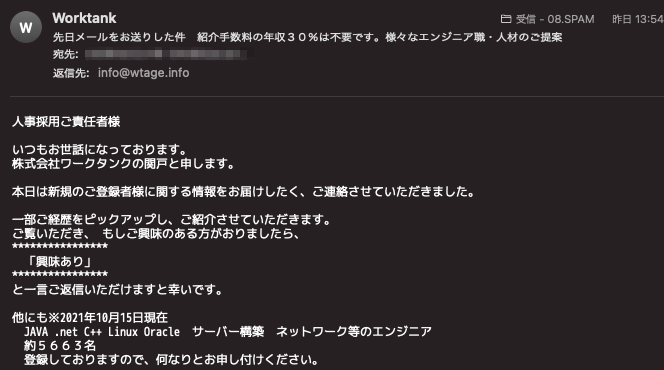

ドメイン宛のいくつかのメールアドレス宛に,エンジニア派遣の情報が来る.

ずっと放置していたけれど,関係なさすぎなので解除してみることに.

インフォ,人事,リクルート,採用あたりのメールアドレスに対して送ってきているが,配信停止依頼してちゃんと止まるのだろうか?

この株式会社ワークタンクの関戸さんは,ネットの情報によると概念のようなものらしくで,代替わりしているそう...

むかし,外国人店員が珍しい頃,新宿のカレー屋の店頭に「鈴木道子」という名札をつけた店員が複数人いたな.一人は韓国人風だけれど,一人はインド系なので明らかに違う.今だから思うけれど,就労問題なんだろうな.

ずっと放置していたけれど,関係なさすぎなので解除してみることに.

インフォ,人事,リクルート,採用あたりのメールアドレスに対して送ってきているが,配信停止依頼してちゃんと止まるのだろうか?

この株式会社ワークタンクの関戸さんは,ネットの情報によると概念のようなものらしくで,代替わりしているそう...

むかし,外国人店員が珍しい頃,新宿のカレー屋の店頭に「鈴木道子」という名札をつけた店員が複数人いたな.一人は韓国人風だけれど,一人はインド系なので明らかに違う.今だから思うけれど,就労問題なんだろうな.

個人用だと,もう十分な機能を備えていると思われます.有償のアンチウイルス対策ソフトと比べて,検知性能やパターンファイルの提供速度が遅いとも言えないしトラブル何ない点も評価されるべき.

OS標準で十分になったマルウェア対策 それでも注意すべき「セキュリティ対策」は何か

https://www.itmedia.co.jp/news/articles/2108/31/news064.html

引用:

しかし企業向け,で考えるとまだ物足りない.中央管理機能を持っていなかったり,ロギング機能の充実,そしてEDRが無いということかな.

そしてよく「Macにはアンチウイルス対策ソフトが不要か」議論がある.市場規模が少ないので狙われにくいとか,対ウイルスに強いとか色々な議論がされているけれど,実はXProtectやMRTの機能について知らない人が多い.これもOS標準搭載のマルウェア対策.

macOSでのマルウェアからの保護

https://support.apple.com/ja-jp/guide/security/sec469d47bd8/web

OS標準で十分になったマルウェア対策 それでも注意すべき「セキュリティ対策」は何か

https://www.itmedia.co.jp/news/articles/2108/31/news064.html

引用:

先日、SNSでちょっとした調査結果が盛り上がっていました。それは、アンチウイルスと呼ばれる分野の製品で名だたる製品群が販売されている中、Windowsに付属している「Microsoft Defender」がかなりいい成績を残しているということです。

確かに、第三者機関であるAV-TESTやAV-Comparativesの結果を見ると、無料であるはずのDefenderの成績は他の有料製品と遜色ない結果がでています。個人的にも、“既知のマルウェア”に対する検知率は十分で、Windows 10製品を購入したのち、マルウェア対策製品を入れなかったとしても、それなりの防御は可能、と認識しています。

しかし企業向け,で考えるとまだ物足りない.中央管理機能を持っていなかったり,ロギング機能の充実,そしてEDRが無いということかな.

そしてよく「Macにはアンチウイルス対策ソフトが不要か」議論がある.市場規模が少ないので狙われにくいとか,対ウイルスに強いとか色々な議論がされているけれど,実はXProtectやMRTの機能について知らない人が多い.これもOS標準搭載のマルウェア対策.

macOSでのマルウェアからの保護

https://support.apple.com/ja-jp/guide/security/sec469d47bd8/web

現役の人たちは,この件で右往左往しているそうで.

JVN#51106450

Apache HTTP Server におけるディレクトリトラバーサルの脆弱性

https://jvn.jp/jp/JVN51106450/

世の中的な顛末は,ピヨさんのブログで.

Apache HTTP Server の深刻な脆弱性CVE-2021-41773とCVE-2021-42013についてまとめてみた

https://piyolog.hatenadiary.jp/entry/2021/10/10/031834

引用: この夏の,PrintNightmareの時も,そういうのがあったな.

JVN#51106450

Apache HTTP Server におけるディレクトリトラバーサルの脆弱性

https://jvn.jp/jp/JVN51106450/

世の中的な顛末は,ピヨさんのブログで.

Apache HTTP Server の深刻な脆弱性CVE-2021-41773とCVE-2021-42013についてまとめてみた

https://piyolog.hatenadiary.jp/entry/2021/10/10/031834

引用:

脆弱性の詳細について知りたい

今回パストラバーサル、RCEの脆弱性は10月4日以降に修正された3件の内、CVE-2021-41773、CVE-2021-42013の2つ。CVE-2021-42013はCVE-2021-41773の修正が不十分であったことに起因する脆弱性で、脆弱性の種類、影響は同様。

ハニボもその1つか.

定点観測友の会という名のコミュニティー活動について

https://blogs.jpcert.or.jp/ja/2021/09/sigmon72.html

引用:

個人で参加できるわけじゃないけれど,観測結果で特異点がある場合はアナウンスされているので,それを活用するのが良いのかな.自分に影響しそうな攻撃予兆の流行りの兆候把握.

定点観測友の会という名のコミュニティー活動について

https://blogs.jpcert.or.jp/ja/2021/09/sigmon72.html

引用:

参加組織(順不同)

警察庁、国立研究開発法人情報通信研究機構(NICT)、パナソニック株式会社、株式会社インターネットイニシアティブ(IIJ)、横浜国立大学、JPCERT/CC

個人で参加できるわけじゃないけれど,観測結果で特異点がある場合はアナウンスされているので,それを活用するのが良いのかな.自分に影響しそうな攻撃予兆の流行りの兆候把握.

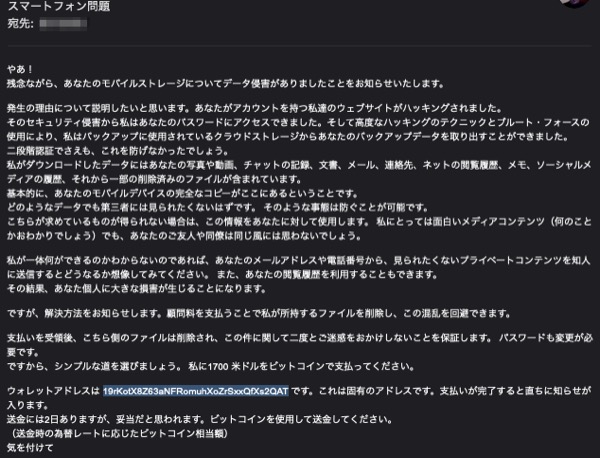

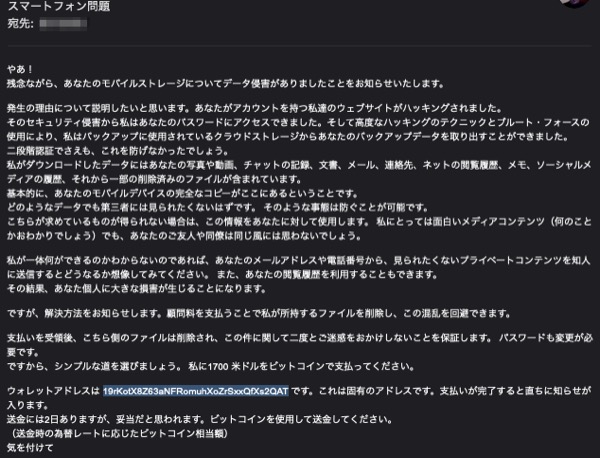

セクストーション詐欺:スマートフォン問題,重要なニュース,お支払い待ち 遺憾ながら、残念なお知らせがあります。

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2021/9/21 23:00

ほんと,よくくる.費用対効果があるんかな?長いメールは読んでくれないよ?!

ハッカーから「AV鑑賞の様子を録画した」と脅迫メッセージが!どうすれば?

https://diamond.jp/articles/-/281799

ハッカーから「AV鑑賞の様子を録画した」と脅迫メッセージが!どうすれば?

https://diamond.jp/articles/-/281799

1年はあっという間・・・

情報セキュリティ白書2021

https://www.ipa.go.jp/security/publications/hakusyo/2021.html

引用:

情報セキュリティ白書2021

https://www.ipa.go.jp/security/publications/hakusyo/2021.html

引用:

最新刊の「情報セキュリティ白書2021」のスペシャルトピックは以下の通りです。

・米国の政策(トランプ政権下のセキュリティ施策、バイデン政権の政策、SolarWinds、ColonialPipeline事案など)

・テレワークの情報セキュリティ(インシデント事例、テレワーク環境を取り巻く脅威、課題、対策など)

・NISTのセキュリティ関連活動(組織の沿革と体制、SP800,1800シリーズなど)

最近の攻撃トレンドの把握は,マイターの理解から.でも英語だから敷居が高い〜

MITRE ATT&CKから見えてくるサイバー攻撃の類型

https://eset-info.canon-its.jp/malware_info/special/detail/210316.html

MITRE ATT&CKから見えてくるサイバー攻撃の類型

https://eset-info.canon-its.jp/malware_info/special/detail/210316.html

検品OKして納品したら,責任は納品を受けた側じゃ無いの?

従業員が作ったセキュリティホールの責任を会社が取るなんてナンセンスです

https://atmarkit.itmedia.co.jp/ait/articles/2106/21/news016.html

引用: 下流工程に責任ぶん投げ判決だったってことか.これは契約書を良く見て判断していかなければいけないね.

従業員が作ったセキュリティホールの責任を会社が取るなんてナンセンスです

https://atmarkit.itmedia.co.jp/ait/articles/2106/21/news016.html

引用:

自分が作るものには自分で責任を負わなければならず、特にセキュリティについては、これから作ろうとするシステムの脆弱性について内外から情報を集め、検討し、必要に応じて自発的に顧客に提案する。誰に言われなくてもそういうことをしなければならない。自分の身は自分で守るという覚悟を持ってシステム作りにのぞまなければならない時代になったのかもしれない。

届出の社会的意味はあるが実害の方が多い様な.

コンピュータウイルス・不正アクセスに関する届出について

https://www.ipa.go.jp/security/outline/todokede-j.html

コンピュータウイルス・不正アクセスに関する届出について

https://www.ipa.go.jp/security/outline/todokede-j.html

全ての設定値を確認して意味があるか把握するのは至難の業だけど,これからのエンジニアにはそれを求められる. さらにクラウドサービスだといつの間にか機能や設定項目が増えたりしているから無理ゲーに近い.

3800万件分の個人情報がMicrosoftのツールから流出

https://gigazine.net/news/20210824-microsoft-spills-38-million-data/

3800万件分の個人情報がMicrosoftのツールから流出

https://gigazine.net/news/20210824-microsoft-spills-38-million-data/

このレベルだと最初から納品できませんね.

https://www.mbsd.jp/research/20210810/blog/

解析したら複合パスワードが分かるなんて.

そして逆にこれは囮の可能性.うぬぬ.

https://www.mbsd.jp/research/20210810/blog/

解析したら複合パスワードが分かるなんて.

そして逆にこれは囮の可能性.うぬぬ.

フォレンジックの解析の中に,Windowsのプログラム実行を高速化するOS機能のプリフェッチを使う方法があります.

以下,参考メモ.

PECmd - Windows Prefetchの解析

https://tsalvia.hatenablog.com/entry/2019/02/25/005319

以下,参考メモ.

PECmd - Windows Prefetchの解析

https://tsalvia.hatenablog.com/entry/2019/02/25/005319

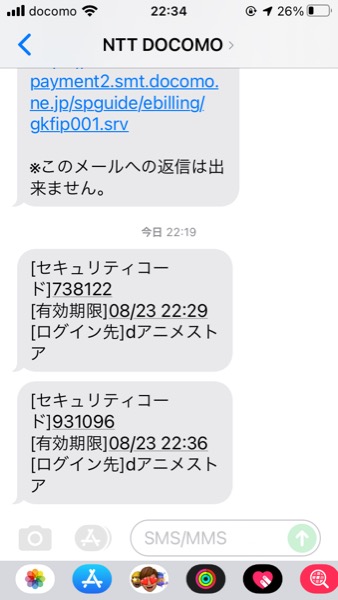

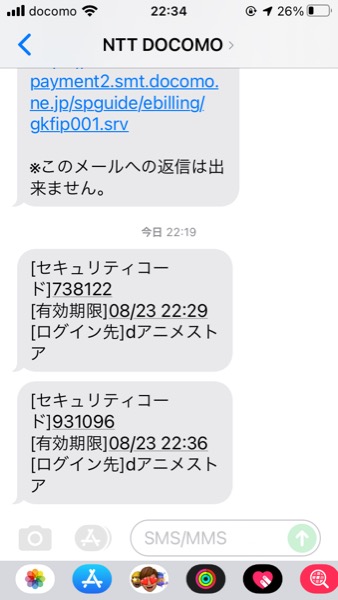

スマホにSMS通知が来るからなんだろうと持ってみたら.

dアニメにログインしようとして二段階認証用のセキュリティコードが届いた模様.

My docomoのアカウントはMFAにしているのだけれど,ログインの際にまずIDを入力,その際にセキュリティコードが届くので,いたずら?している相手がパスワードをしっているかどうかは不明.

身に覚えのないdアカウントのセキュリティコード通知が届く事象について

https://www.nttdocomo.co.jp/info/notice/page/190719_00.html

ブルートフォースでIDは突破できると思うから,今後も何度も通知がくるようだったらIDを変えた方が良いのだとおもう.

dアニメにログインしようとして二段階認証用のセキュリティコードが届いた模様.

My docomoのアカウントはMFAにしているのだけれど,ログインの際にまずIDを入力,その際にセキュリティコードが届くので,いたずら?している相手がパスワードをしっているかどうかは不明.

身に覚えのないdアカウントのセキュリティコード通知が届く事象について

https://www.nttdocomo.co.jp/info/notice/page/190719_00.html

ブルートフォースでIDは突破できると思うから,今後も何度も通知がくるようだったらIDを変えた方が良いのだとおもう.

パフォーマンスログを取得すること自体がパフォーマンスに影響するのだけれど,最初からパフォーマンスログ収集する仕組みを入れていれば,変化がわかりますね.

パフォーマンス ログ収集

https://jpwinsup.github.io/blog/2021/06/07/Performance/SystemResource/PerformanceLogging/

引用:

パフォーマンス カウンターの警告

https://jpwinsup.github.io/blog/2021/07/19/Performance/PerformanceCounterAlert/

引用:

パフォーマンス ログ収集

https://jpwinsup.github.io/blog/2021/06/07/Performance/SystemResource/PerformanceLogging/

引用:

本記事では、Windows の標準機能であるパフォーマンス モニターによるシステムのパフォーマンス情報を常時取得する方法をご紹介します。紹介しているコマンドは、すべて管理者として起動したコマンドプロンプトで実行してください。

パフォーマンス カウンターの警告

https://jpwinsup.github.io/blog/2021/07/19/Performance/PerformanceCounterAlert/

引用:

Windows の標準アプリであるパフォーマンス モニターには、パフォーマンス カウンターが設定した閾値を上回る、または下回った時にプログラムを実行できる機能があります。本記事では、利用可能な物理メモリが 1024MB 以下になった時に PowerShell スクリプトを実行する手順をご紹介いたします。

TCP/IPの組み込み機器用プロトコルスタックに脆弱性.

数百万の制御システムに影響も、組み込みTCP/IPスタック「NicheStack」に脆弱性

https://monoist.atmarkit.co.jp/mn/articles/2108/05/news047.html

組み込み系なので意図しない機器が使っている可能性もあるけどそれそ探す手段はある模様.

https://github.com/Forescout/project-memoria-detector

興味深いツール.ネットワーク通信で,名乗らなくても相手の振る舞いから実装が分かると聞いたことがある.それを見ていると想像.ソースも説明も見てない.

数百万の制御システムに影響も、組み込みTCP/IPスタック「NicheStack」に脆弱性

https://monoist.atmarkit.co.jp/mn/articles/2108/05/news047.html

組み込み系なので意図しない機器が使っている可能性もあるけどそれそ探す手段はある模様.

https://github.com/Forescout/project-memoria-detector

興味深いツール.ネットワーク通信で,名乗らなくても相手の振る舞いから実装が分かると聞いたことがある.それを見ていると想像.ソースも説明も見てない.

サイバーセキュリティ経営可視化ツールWeb版(V1.0版)を公開しました

https://www.meti.go.jp/press/2021/08/20210817002/20210817002.html

Excelよりは良いかな.

https://www.meti.go.jp/press/2021/08/20210817002/20210817002.html

Excelよりは良いかな.

NTLMリレー攻撃の対応策.

マイクロソフト、NTMLリレー攻撃「PetitPotam」の対応策を公開

https://www.prsol.cc/?p=1488

NT LAN Managerなので下位互換の認証方法か.

ドメインコントローラ上でIISを動かしている時に緩和策が対応可能.

マイクロソフト、NTMLリレー攻撃「PetitPotam」の対応策を公開

https://www.prsol.cc/?p=1488

NT LAN Managerなので下位互換の認証方法か.

ドメインコントローラ上でIISを動かしている時に緩和策が対応可能.

いつか必要になったときに試そうの件.

米政府サイバーセキュリティ機関CISA、ランサムウェア対策を自己評価できるツールを公開

https://japan.zdnet.com/article/35173371/

米政府サイバーセキュリティ機関CISA、ランサムウェア対策を自己評価できるツールを公開

https://japan.zdnet.com/article/35173371/

どうしてもパスワードが解除できないので放置されていた,前社長が投げ出したSurface Pro 2のパスワードを解除して自分のものにしたことがあったな...その時の手法が,ソーシャルエンジニアリング.と言えないでもない.

誘導質問で気づかぬ間に情報漏洩、人間の弱さを突くソーシャルエンジニアリングの怖さ

https://diamond.jp/articles/-/266416

ただのライフハッカーだと思うな.刑事コロンボの見過ぎw

誘導質問で気づかぬ間に情報漏洩、人間の弱さを突くソーシャルエンジニアリングの怖さ

https://diamond.jp/articles/-/266416

ただのライフハッカーだと思うな.刑事コロンボの見過ぎw

海外のものなので,全部知らない.

GIZ Asks:歴史上もっともヤバかったハッキングはどれ?

https://www.gizmodo.jp/2021/06/whats-the-most-significant-hack-in-history.html

日本だとソフトバンクBBと,ベネッセだろうなぁ.ハッキングじゃなくて持ち出しによる漏洩か.

GIZ Asks:歴史上もっともヤバかったハッキングはどれ?

https://www.gizmodo.jp/2021/06/whats-the-most-significant-hack-in-history.html

日本だとソフトバンクBBと,ベネッセだろうなぁ.ハッキングじゃなくて持ち出しによる漏洩か.

指名が入っているから誤りが無い,訳でも無いなら,何を信頼でできるのかという話.

Microsoft、誤ってマルウェア入りドライバに署名

https://pc.watch.impress.co.jp/docs/news/1334439.html

Microsoft、誤ってマルウェア入りドライバに署名

https://pc.watch.impress.co.jp/docs/news/1334439.html

IPアドレスは地域・国ごとに割り当てが決まっている.ログインや接続してきた時に使ったIPアドレスが,ありえない距離が離れている場合,例えばアメリカとロシアで間が5分鹿ないなど,これはImpossible Travelとして不正アクセス検知の対象.

ただし,最近では身元を隠したい?とかでVPNサービス(アプリ)を使うことも多く,IPアドレスの地域が離れている場合も多数.

こういう場合は,まぁヒアリングして本人の意図的なものなのかヒアリングするしかないね.

しかし,VPNソフトも復号化して実は情報抜き取るサービスの可能性もあると思っているから,そういうのは使わないに越したことはない.

ただし,最近では身元を隠したい?とかでVPNサービス(アプリ)を使うことも多く,IPアドレスの地域が離れている場合も多数.

こういう場合は,まぁヒアリングして本人の意図的なものなのかヒアリングするしかないね.

しかし,VPNソフトも復号化して実は情報抜き取るサービスの可能性もあると思っているから,そういうのは使わないに越したことはない.

職場にも到着していたようだけれど,うちにも何通か.

Peatixで漏洩したメアドに来ている.いい迷惑.ほんと,この迷惑への対価保証してほしい.

Peatixで漏洩したメアドに来ている.いい迷惑.ほんと,この迷惑への対価保証してほしい.

なんと,「【至急】東京オリンピック開催に伴うサイバー攻撃等発生に関する被害報告について.exe」なるファイルがVirusTotalにフランスからアップロードされてみんなに監視されまくっている話.

東京五輪に関係する日本語のファイル名を持つマルウェア(ワイパー)の解析

https://www.mbsd.jp/research/20210721/blog/

実行するとプロファイル配下のファイルを消すという単純な動作のもので,ラテラルもしないし,どこかの教科書を見て作りました的なものだそうです.

解析ツールを拒否する仕組みがはいているというところが興味深い.その筋のツール一覧としても有益かな.やっぱり教科書的なマルウェアだったということか.

東京五輪に関係する日本語のファイル名を持つマルウェア(ワイパー)の解析

https://www.mbsd.jp/research/20210721/blog/

実行するとプロファイル配下のファイルを消すという単純な動作のもので,ラテラルもしないし,どこかの教科書を見て作りました的なものだそうです.

解析ツールを拒否する仕組みがはいているというところが興味深い.その筋のツール一覧としても有益かな.やっぱり教科書的なマルウェアだったということか.

乱数が乱数であるために,乱数になるのは難しい.

カスペルスキーのパスワードマネージャーが生成したパスワードは総当たり攻撃で爆速突破が可能と判明、一体なぜか?

https://gigazine.net/news/20210707-kaspersky-password-manager-brute-force/

カスペルスキーのパスワードマネージャーが生成したパスワードは総当たり攻撃で爆速突破が可能と判明、一体なぜか?

https://gigazine.net/news/20210707-kaspersky-password-manager-brute-force/

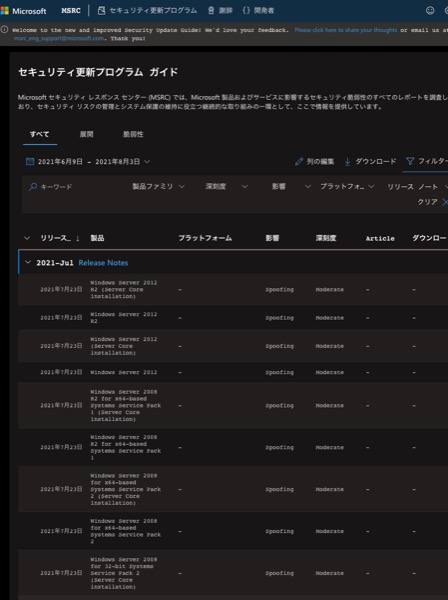

Microsoft製品に関わる脆弱性とその対策などが一覧で手でいます.

セキュリティ更新プログラム ガイド

https://msrc.microsoft.com/update-guide/ja-jp

こんな画面.

セキュリティ更新プログラム ガイド

https://msrc.microsoft.com/update-guide/ja-jp

こんな画面.

パスワードマネージャ,というものを信じてないんだよね.行為記事を見るたびに,もうメモ帳に残しているパスワードが一番!っておもっちゃう.そりゃぁアプリごとに自動入力するというのも便利だとは思うけど.

カスペルスキーのパスワードマネージャーが生成したパスワードは総当たり攻撃で爆速突破が可能と判明、一体なぜか?

https://gigazine.net/news/20210707-kaspersky-password-manager-brute-force/

カスペルスキーのパスワードマネージャーが生成したパスワードは総当たり攻撃で爆速突破が可能と判明、一体なぜか?

https://gigazine.net/news/20210707-kaspersky-password-manager-brute-force/

この記事.

東京ガスが顧客情報不正取得

https://nordot.app/785454317918191616

引用:

この事案とは類似の別案件だけど,今年の3月頃のある日,訪問があって東京ガスの検針票を見せてくれと言って名刺を差し出されたので渡した事がある.渡してしばらくしてガス会社を切り替えないかと言う営業だと分かったので,電力を東京ガスに切り替えたばかりだったのでお断りしたけれど,最初東京ガスの人だと思って検針票を渡したのでそこには当然住所氏名が書かれている.

もらった名刺で会社名を調べると訪問販売なので悪評も皆無では無いが総じて悪い会社では無さそう.

かつて,ADSL回線やフレッツ,ケーブルテレビインタネットの契約とか,ケータイもインセンティブ目的に営業会社を通して契約件数を伸ばしていた.お金が絡むのでトラブルもありつつ,契約取ったもん勝ちの世界.

これは古典的で古くは新聞紙がそうだった.新聞は地域の販売所から配達を受けて買っているけれど新聞社とは全くの別会社.そして新規契約を取るのは団と言われる別組織に委託の形を取っていた.新聞販売店は人手不足から素性の良く無い人を雇っていたし,そう言う人が大なり小なり刑事事件を起こすと販売店と契約を打ち切って切り捨て.契約を取る団の人も同じ.今で言う業務委託なので契約時にトラブルがあったら,その実態が不明な団の責任として謝って終わり.トカゲの尻尾は最初から切られるために構成されている.

東京ガスが顧客情報不正取得

https://nordot.app/785454317918191616

引用:

1都3県の一部の販売店が、電気の切り替え営業の際、ガス契約で得た氏名や住所などを

この事案とは類似の別案件だけど,今年の3月頃のある日,訪問があって東京ガスの検針票を見せてくれと言って名刺を差し出されたので渡した事がある.渡してしばらくしてガス会社を切り替えないかと言う営業だと分かったので,電力を東京ガスに切り替えたばかりだったのでお断りしたけれど,最初東京ガスの人だと思って検針票を渡したのでそこには当然住所氏名が書かれている.

もらった名刺で会社名を調べると訪問販売なので悪評も皆無では無いが総じて悪い会社では無さそう.

かつて,ADSL回線やフレッツ,ケーブルテレビインタネットの契約とか,ケータイもインセンティブ目的に営業会社を通して契約件数を伸ばしていた.お金が絡むのでトラブルもありつつ,契約取ったもん勝ちの世界.

これは古典的で古くは新聞紙がそうだった.新聞は地域の販売所から配達を受けて買っているけれど新聞社とは全くの別会社.そして新規契約を取るのは団と言われる別組織に委託の形を取っていた.新聞販売店は人手不足から素性の良く無い人を雇っていたし,そう言う人が大なり小なり刑事事件を起こすと販売店と契約を打ち切って切り捨て.契約を取る団の人も同じ.今で言う業務委託なので契約時にトラブルがあったら,その実態が不明な団の責任として謝って終わり.トカゲの尻尾は最初から切られるために構成されている.

よく交通事故で「死傷者数」という言葉が使われる.「5名の死傷者数」と表現されるけれど,一人死んで四人が軽傷だと,まぁそんなでも無いなとおもう.たぶん死者の方が多いと「四人死亡,一人軽傷」とかになるのかな.

今回の事例.

(1)peatixでうちの職場のアカウントが複数漏洩.

(2)外部のアルバイトのパソコンがウイルス感染してメールが流出.その流出メールにうちの職場からの通知メールが含まれていた.

この2つの事象で,「うちの職場の個人情報や取引情報が漏れている」と言われても,ああそうですかとしか言えません.漏洩元は,うちでは無いので.

その情報の提供元が,海外の著名でも無いセキュリティ研究者なもんだから,もう・・・

今回の事例.

(1)peatixでうちの職場のアカウントが複数漏洩.

(2)外部のアルバイトのパソコンがウイルス感染してメールが流出.その流出メールにうちの職場からの通知メールが含まれていた.

この2つの事象で,「うちの職場の個人情報や取引情報が漏れている」と言われても,ああそうですかとしか言えません.漏洩元は,うちでは無いので.

その情報の提供元が,海外の著名でも無いセキュリティ研究者なもんだから,もう・・・

24年前からのPrint Spoolerの脆弱性が修正 その4 PrintNightmare

- カテゴリ :

- セキュリティ » 脆弱性情報/注意喚起

- ブロガー :

- ujpblog 2021/7/11 23:00

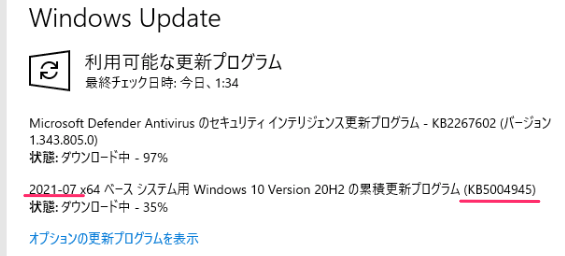

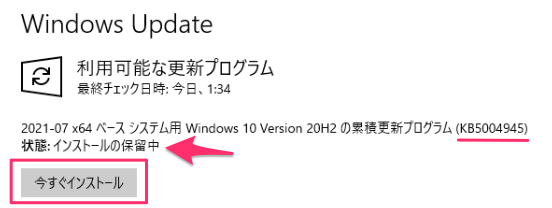

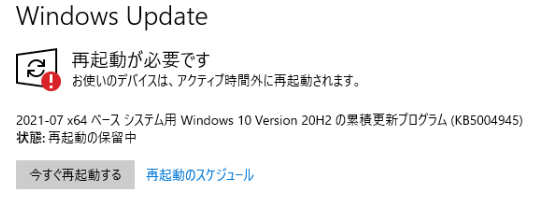

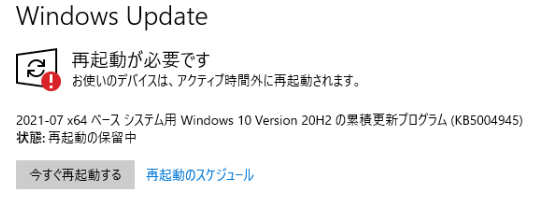

緊急リリースされたPrintNightmareに対応するためのKB5004945を適用してみた.

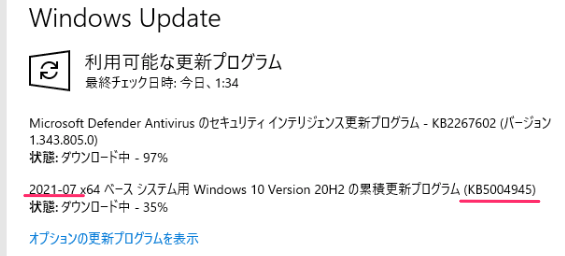

ダウンロードに時間がかかる.混雑しているってことか?

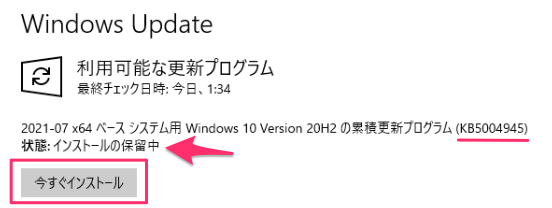

適用にはOS再起動をともなう.

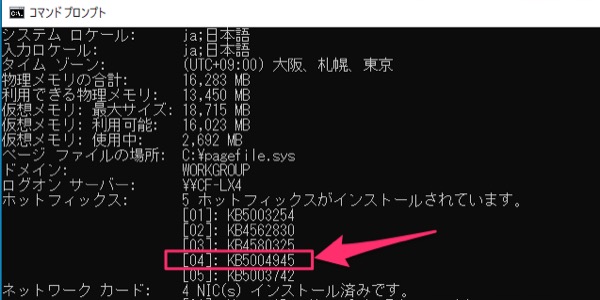

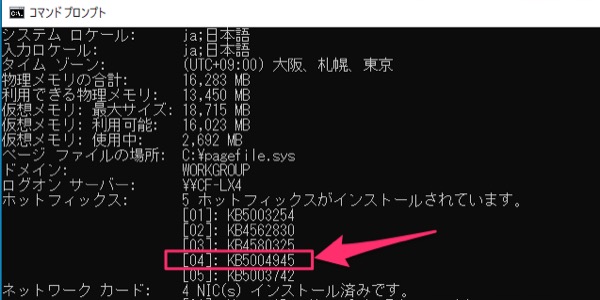

コマンドプロンプトから,systeminfoコマンドを使うと,適用されたパッチの番号が出ています.

印刷しないPCだけど,まぁ一安心かな.

ダウンロードに時間がかかる.混雑しているってことか?

適用にはOS再起動をともなう.

コマンドプロンプトから,systeminfoコマンドを使うと,適用されたパッチの番号が出ています.

印刷しないPCだけど,まぁ一安心かな.

24年前からのPrint Spoolerの脆弱性が修正 その3 PrintNightmare

- カテゴリ :

- セキュリティ » 脆弱性情報/注意喚起

- ブロガー :

- ujpblog 2021/7/9 0:17

ゼロデイだった脆弱性ですが,定期外のアップデータのリリースで対策がされた模様.

Windows 印刷スプーラーのリモートでコードが実行される脆弱性

https://msrc.microsoft.com/update-guide/vulnerability/CVE-2021-34527

単純に対策するにはPrint Spoolerを「無効化」することだけれど,何かの拍子(プリンタドライバインストール等)で有効になることもあるので,アップデートを適用した方が良いね.

今回は修正前に誤って実証コードが公開されてしまったという特異なものではあるけれど.

Windows 印刷スプーラーのリモートでコードが実行される脆弱性

https://msrc.microsoft.com/update-guide/vulnerability/CVE-2021-34527

単純に対策するにはPrint Spoolerを「無効化」することだけれど,何かの拍子(プリンタドライバインストール等)で有効になることもあるので,アップデートを適用した方が良いね.

今回は修正前に誤って実証コードが公開されてしまったという特異なものではあるけれど.

24年前からのPrint Spoolerの脆弱性が修正 その2 PrintNightmare

- カテゴリ :

- セキュリティ » 脆弱性情報/注意喚起

- ブロガー :

- ujpblog 2021/7/5 3:19

1年ほど前にも脆弱性が見つかっていたけれど,今回はゼロデイ

[回避策あり][PrintNightmare]Windowsの印刷スプーラーにゼロデイ脆弱性CVE-2021-34527

https://a-zs.net/cve-2021-1675/

影響を受けるのはドメインコントローラで動作するPrint Spoolerだが,影響がわからないので不要なら「無効化する」のが良い模様.

また,印刷スプーラーがクライアント接続を受け入れるのを許可する」を無効にすることでも回避可能.一応,テストしないとね.

[回避策あり][PrintNightmare]Windowsの印刷スプーラーにゼロデイ脆弱性CVE-2021-34527

https://a-zs.net/cve-2021-1675/

影響を受けるのはドメインコントローラで動作するPrint Spoolerだが,影響がわからないので不要なら「無効化する」のが良い模様.

また,印刷スプーラーがクライアント接続を受け入れるのを許可する」を無効にすることでも回避可能.一応,テストしないとね.

サイバー能力ってなんだって思った.

日本、サイバー能力見劣り 主要国で最下位グループ

https://nordot.app/782149666550906880

引用: それでこの結果.

引用: 3番手グループのメンツを見ていると,悪くないのでは?と思えてきたり.防衛と攻撃は紙一重だから,有能な?攻撃団体のいる国に並んでいるのは,悪くないのか.

その意味だと,日本は国家レベルでサイバー攻撃などはしてないのかな? 自衛隊とかと同じで防衛だけなのか?それは綺麗事か?! 攻撃は最大の防御?!

日本、サイバー能力見劣り 主要国で最下位グループ

https://nordot.app/782149666550906880

引用:

サイバー・デジタル分野での総合実力

【シンガポール共同】英国のシンクタンク、国際戦略研究所(IISS)は28日、サイバー、デジタル分野の総合的な実力で日本が主要国に見劣りし、最下位の3番手グループに位置すると発表した。特にサイバー防衛の分野で遅れているためと説明している。

引用:

IISSによると、米国がトップの評価だった。2番手グループに中国、ロシア、イスラエル、英国、フランスなどが入った。一方、日本はイランやインド、インドネシア、北朝鮮などと同じ3番手グループ。

その意味だと,日本は国家レベルでサイバー攻撃などはしてないのかな? 自衛隊とかと同じで防衛だけなのか?それは綺麗事か?! 攻撃は最大の防御?!

こんな記事.

インシデントの8割以上がWebアクセスとメールに起因- デジタルアーツが調査

https://news.mynavi.jp/article/20210621-1907719/

引用: 突破口はそれしかないだろうね.

インシデントの8割以上がWebアクセスとメールに起因- デジタルアーツが調査

https://news.mynavi.jp/article/20210621-1907719/

引用:

2020年に組織内でどのようなインシデントが発生したかを調査したところ、インシデントの8割以上がWebアクセスとメールに起因し、内部攻撃よりも外部攻撃のインシデントが多いことが判明したという。

盛れてない方がレア.盛れて良いようにするのが対策.定期的に引っ越しするとか姓名を変えるとか.

個人情報の漏洩や紛失などの報告、2020年度は4141件 - 個情委

https://www.security-next.com/127071

引用:

個人情報の漏洩や紛失などの報告、2020年度は4141件 - 個情委

https://www.security-next.com/127071

引用:

2020年度に個人情報保護委員会が報告を受けた個人データの漏洩、毀損、滅失に関する事故は4141件だった。マイナンバー関連の漏洩報告も207件あり、「重大事態」にあたるケースも8件あった。