ブログ - セキュリティカテゴリのエントリ

Splunk SOARのハンズオンの際にVirusTotalのAPIを使う設定をしたのだけれど,次の様なメールが来た.

引用: デイリーでの回数制限を超えたらしい.

仕様を確認する.

Public vs Premium API

https://developers.virustotal.com/reference/public-vs-premium-api

引用: 500リクエストはないと思うなぁ...ハンズオン中に設定を誤ったりしていたから上限を越えたのかな.

引用:

Hello,

This is a notification to let you know that you have exceeded the following VirusTotal API allowances:

- Daily API quota

So all your lookups needing those privileges are now getting status code 429 Quota Exceeded responses. As a consequence your scripts may start to fail.

At VirusTotal we are always willing to work together to gather as many files and malware information as possible in order to improve the global understanding of threats, please do not hesitate to contact us via https://www.virustotal.com/gui/contact-us in order to discover how you can get more quota.

You may rather want to get started straight away with a Premium API trial, discover what VirusTotal can do for your organization at: https://www.virustotal.com/gui/services-overview

Kind regards.

これは、お客様が以下の VirusTotal API の許容量を超えていることをお知らせするための通知です。

- 毎日の API クォータ

仕様を確認する.

Public vs Premium API

https://developers.virustotal.com/reference/public-vs-premium-api

引用:

The Public API is limited to 500 requests per day and a rate of 2 requests per minute.

Public APIは、1日あたり500リクエスト、1分あたり2リクエストの速度に制限されています。

JPCERT/CCが以下の文書を公開.

侵入型ランサムウェア攻撃を受けたら読むFAQ

https://www.jpcert.or.jp/magazine/security/ransom-faq.html

PDFタイプじゃなくて臨機応変に随時改変するためにWebページのままだそうです.

侵入型ランサムウェア攻撃を受けたら読むFAQ

https://www.jpcert.or.jp/magazine/security/ransom-faq.html

PDFタイプじゃなくて臨機応変に随時改変するためにWebページのままだそうです.

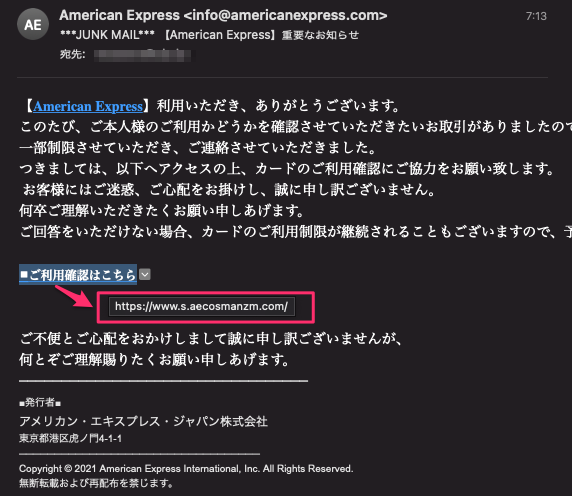

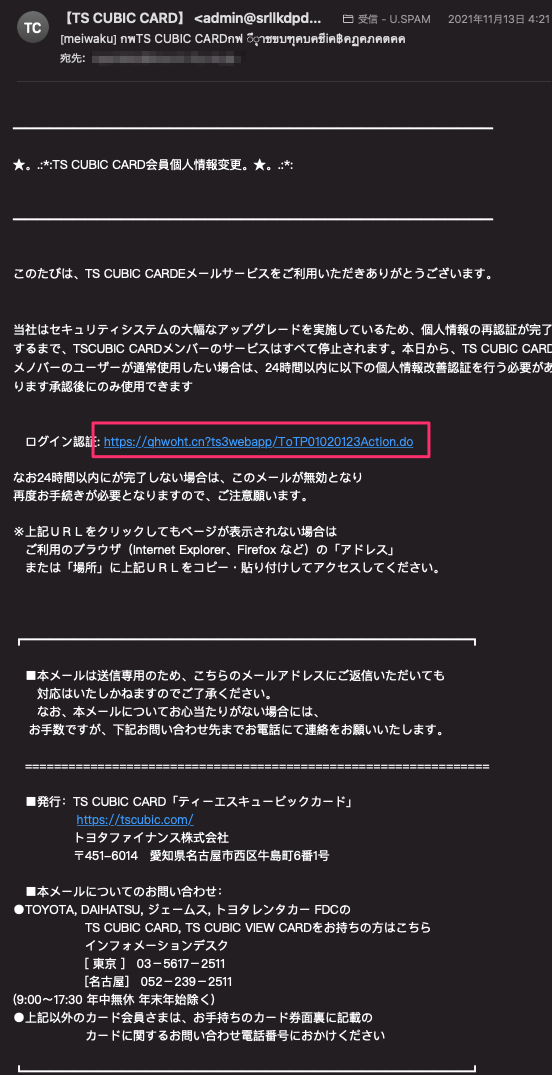

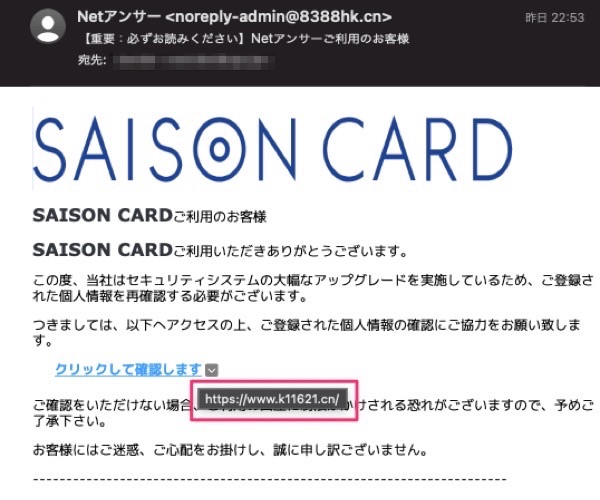

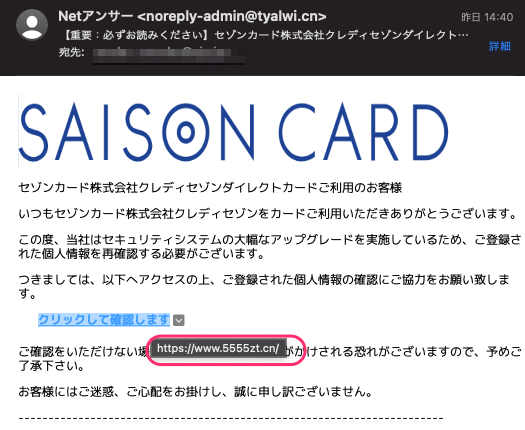

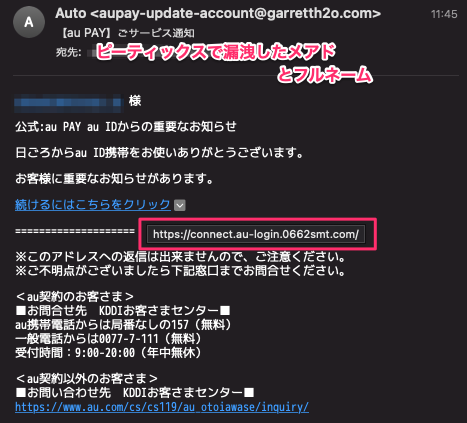

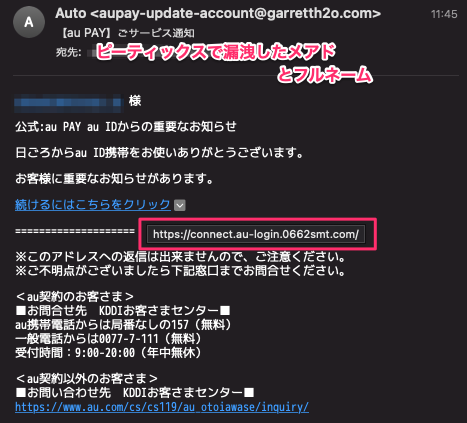

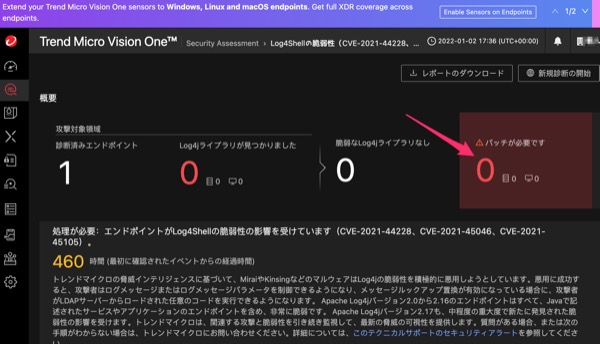

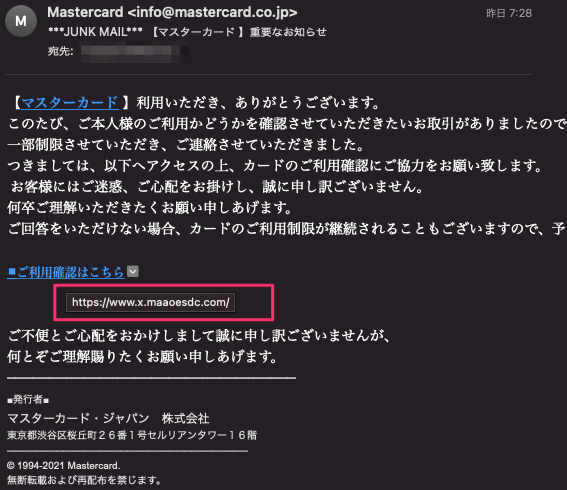

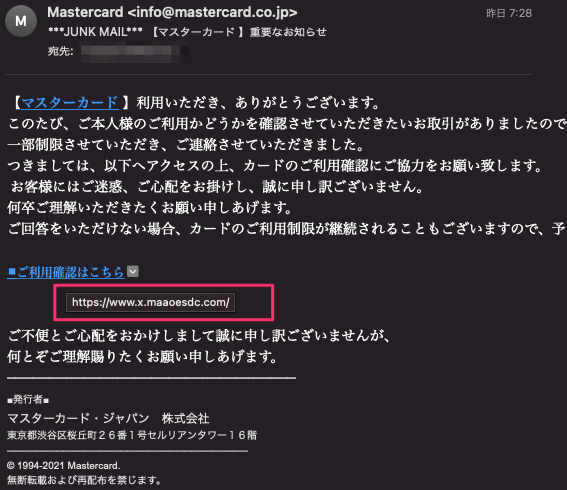

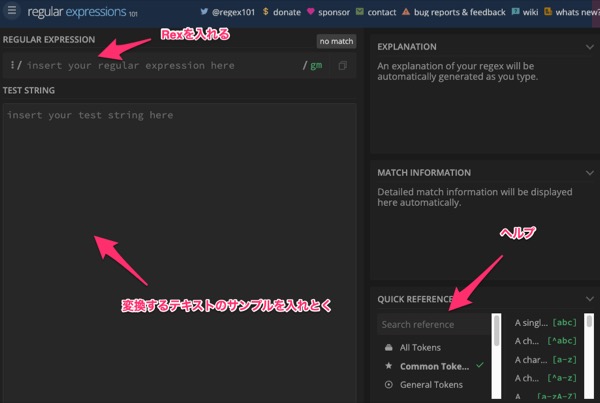

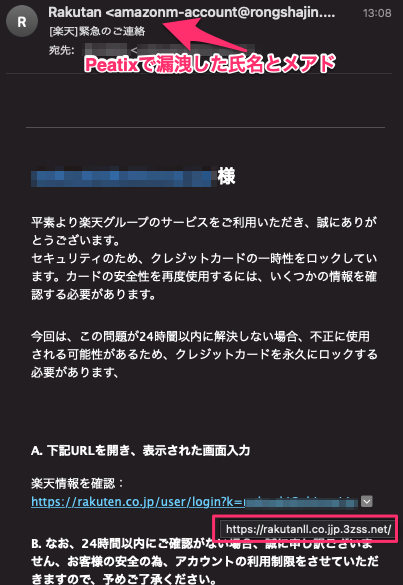

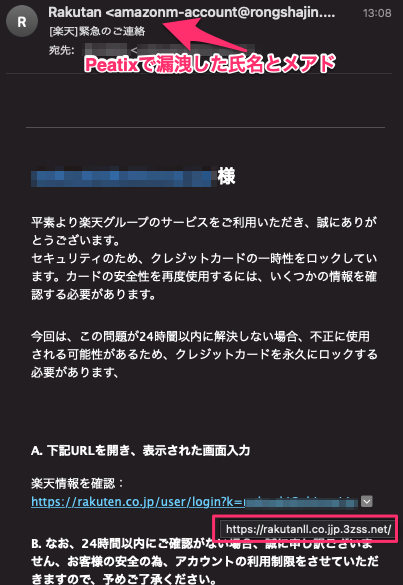

メアドと日本語フルネームを使っているので,ピーティックスで漏洩した情報が悪用されているのだけれど,研究課題としては面白いのかもしれない...

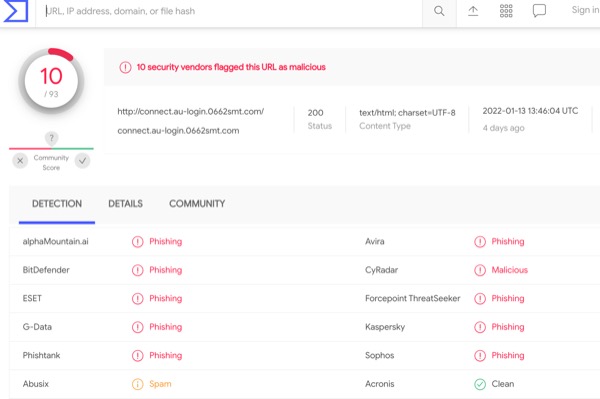

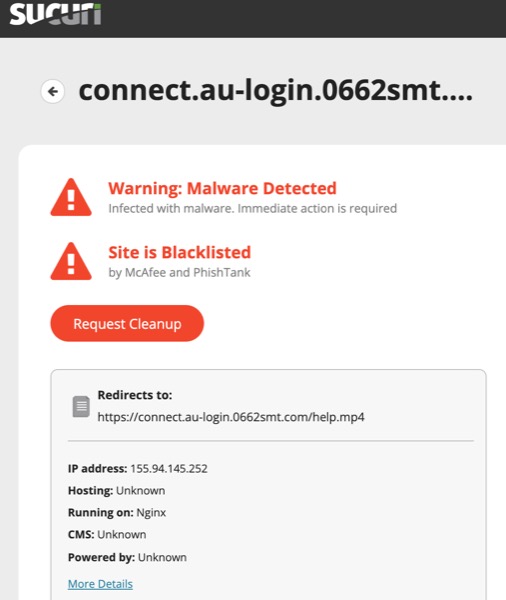

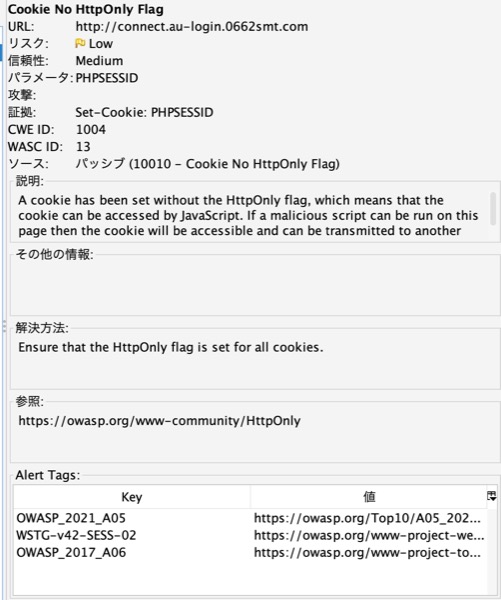

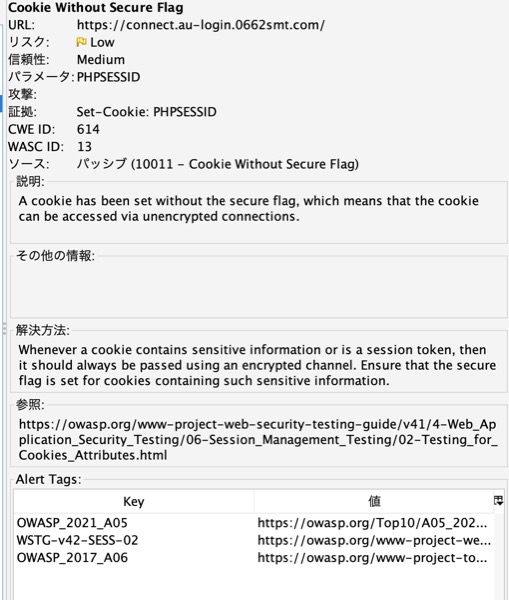

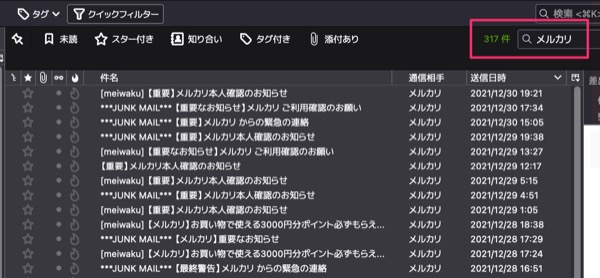

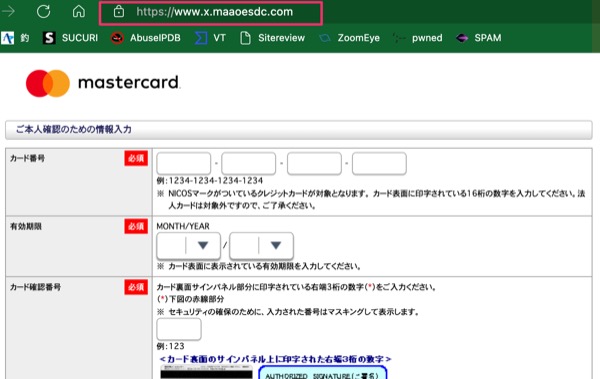

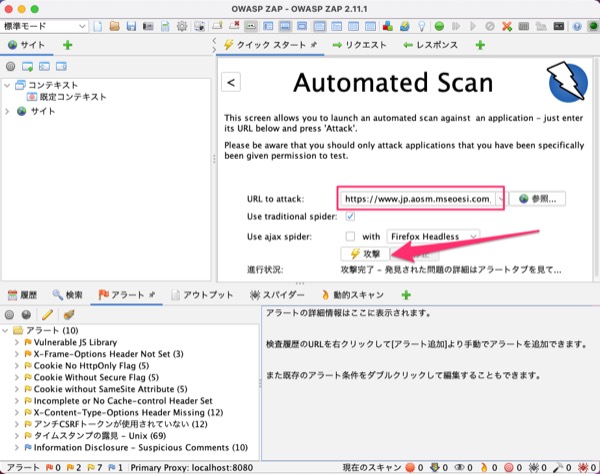

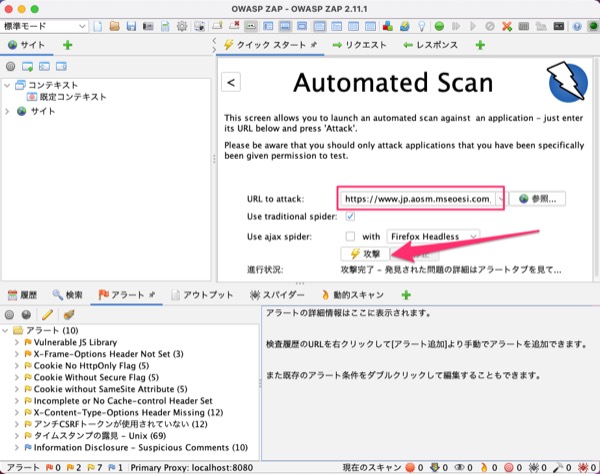

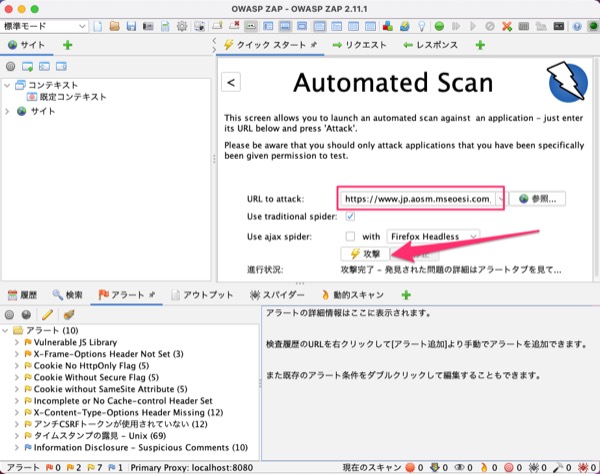

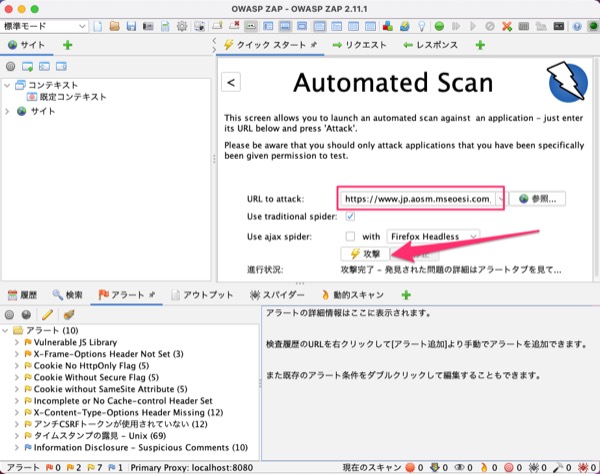

今回は評価サイトを使った検証と,OWASP ZAPを使った評価結果を確認してみた.

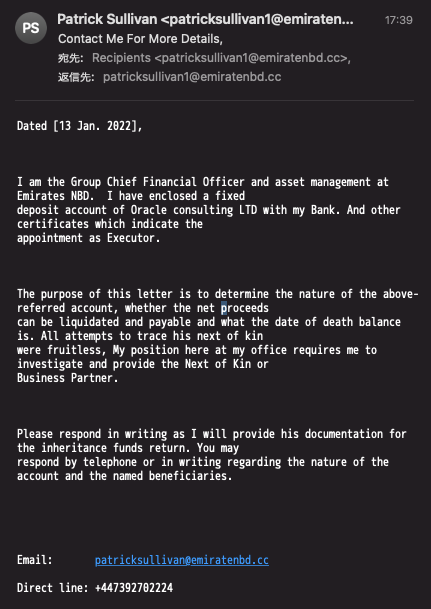

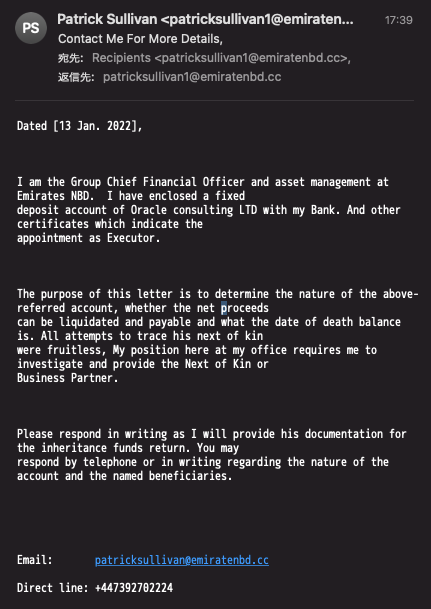

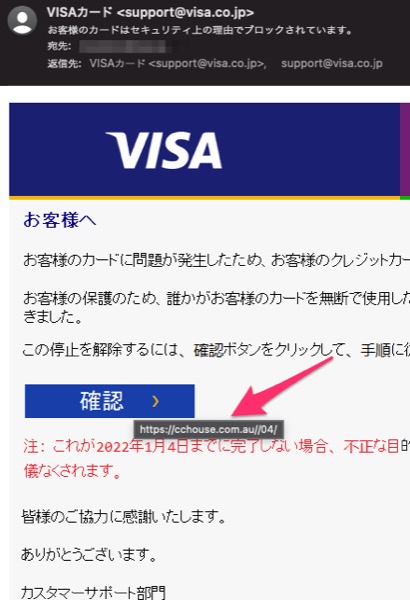

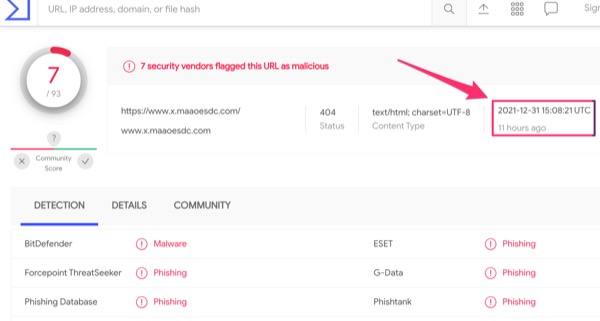

今回のメールはこの様な感じ.

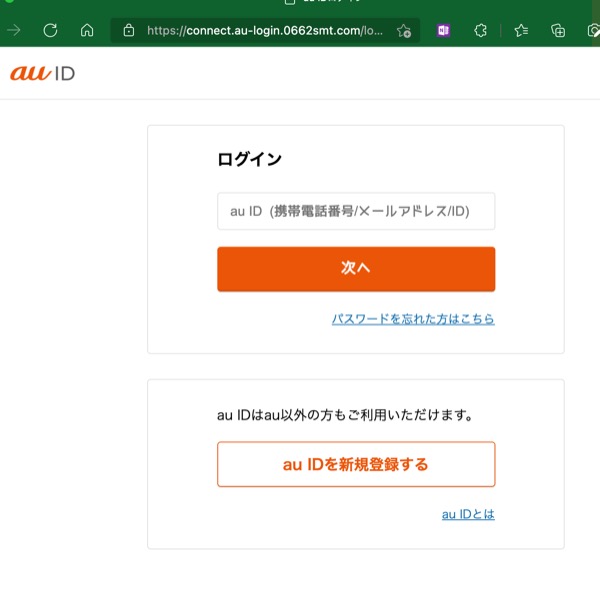

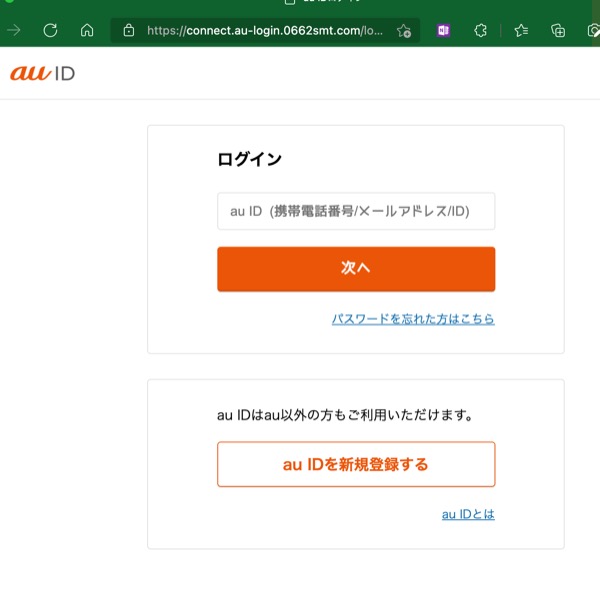

Microsoft Edgeで該当フィッシングサイトにアクセスしてみる.

何もブロックされずにアクセスできたので,まずはフィッシング協議会に通報.

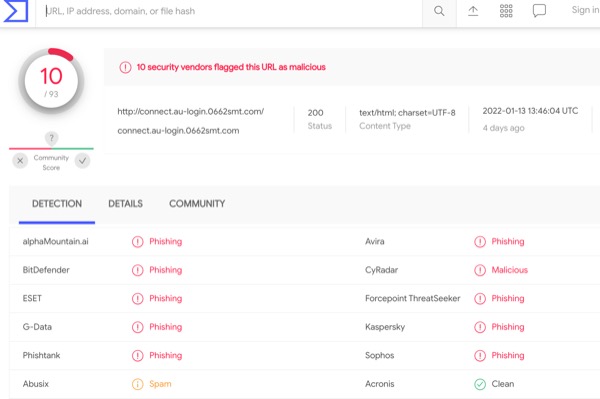

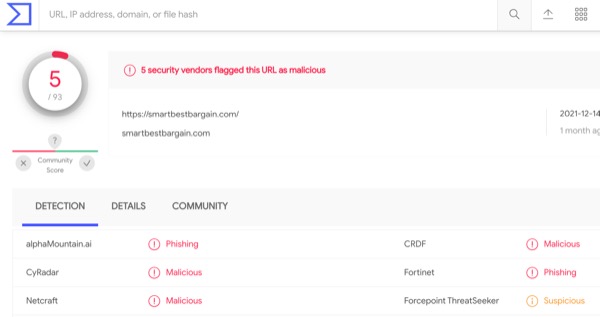

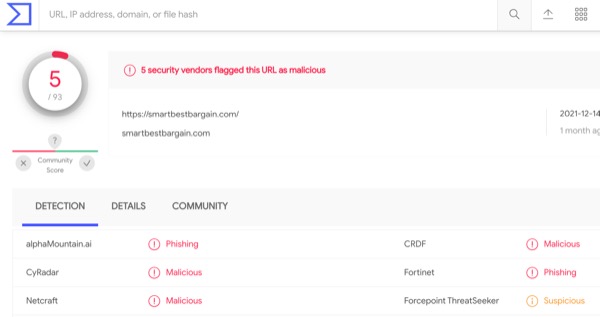

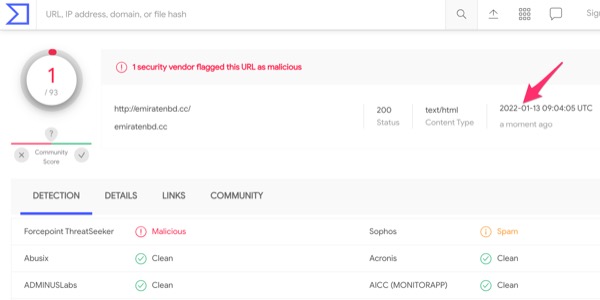

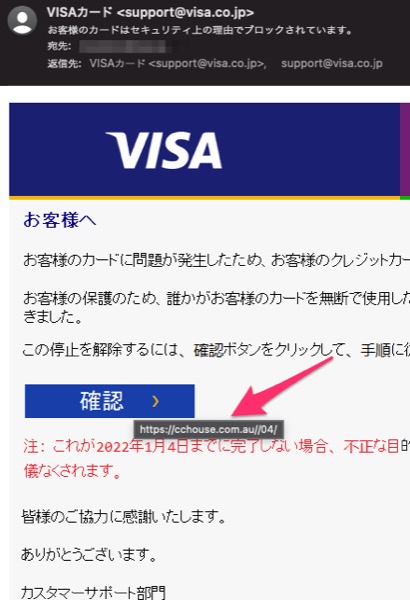

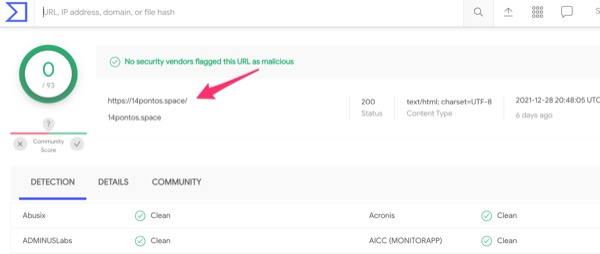

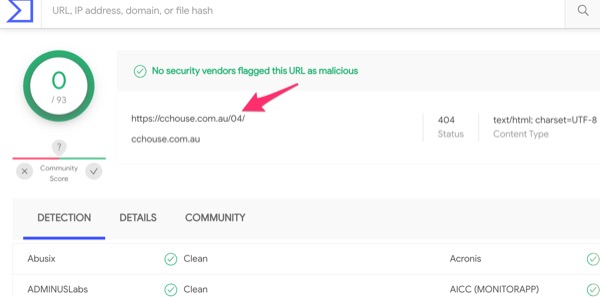

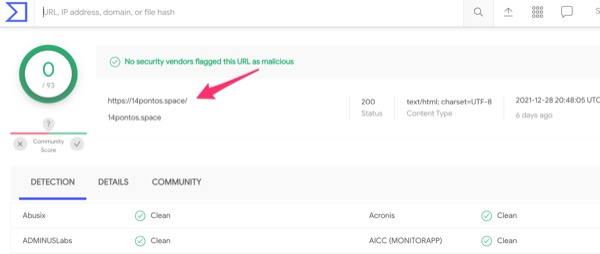

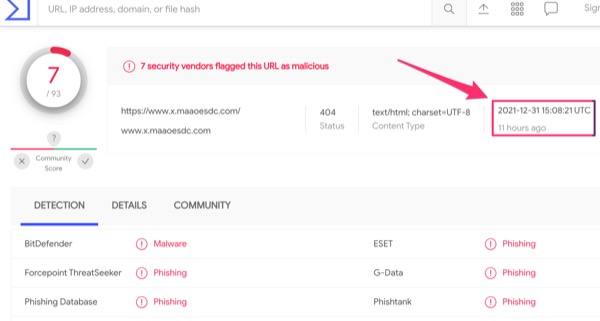

そして評価サイトでチェック.

VTでは1月13日に登録済み.

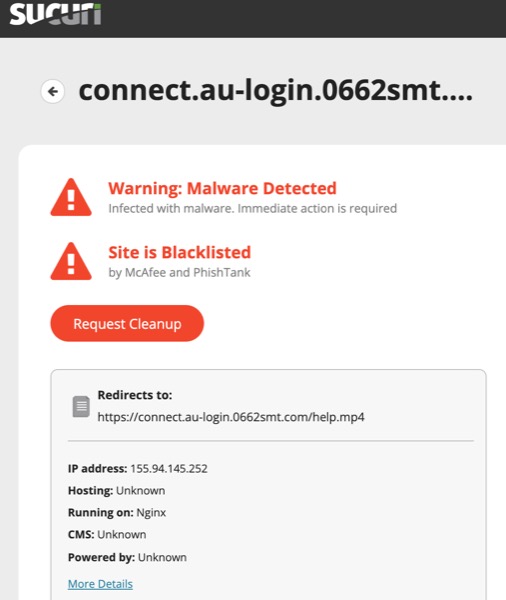

Sucuriでもブラックリストに入っている.

WebPluseでもフィッシング. なんでこれでMicrosoft EdgeのSmartScreenでブロックされてないのだろう・・・

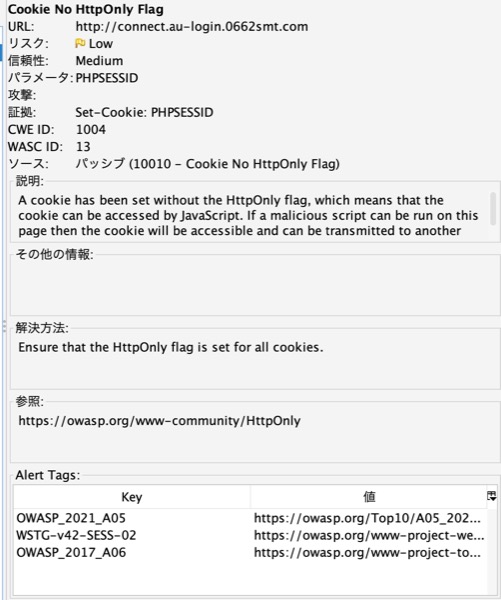

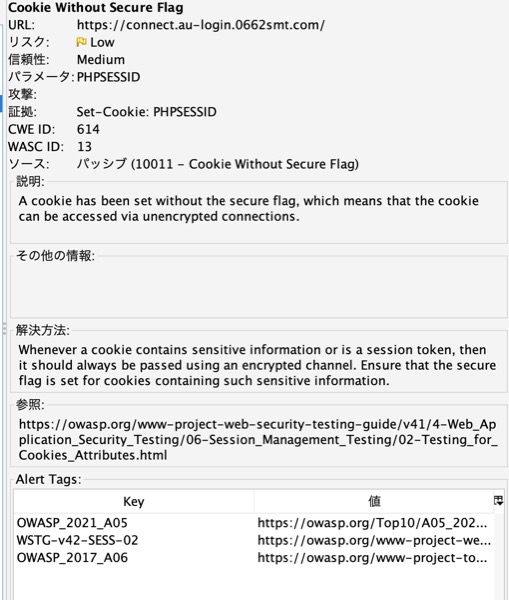

ZAPを使って信頼性をチェック.

引用:

引用:

引用: 脆弱性があるということは,これを使ってロックダウンできるってことかな?そこまでのことはしないか.

今回は評価サイトを使った検証と,OWASP ZAPを使った評価結果を確認してみた.

今回のメールはこの様な感じ.

Microsoft Edgeで該当フィッシングサイトにアクセスしてみる.

何もブロックされずにアクセスできたので,まずはフィッシング協議会に通報.

そして評価サイトでチェック.

VTでは1月13日に登録済み.

Sucuriでもブラックリストに入っている.

WebPluseでもフィッシング. なんでこれでMicrosoft EdgeのSmartScreenでブロックされてないのだろう・・・

ZAPを使って信頼性をチェック.

引用:

A cookie has been set without the HttpOnly flag, which means that the cookie can be accessed by JavaScript. If a malicious script can be run on this page then the cookie will be accessible and can be transmitted to another site. If this is a session cookie then session hijacking may be possible.

HttpOnlyフラグが設定されていないCookieは、JavaScriptでアクセスできることを意味します。このページで悪意のあるスクリプトが実行された場合、クッキーにアクセスでき、他のサイトに転送することができます。これがセッション・クッキーである場合、セッション・ハイジャックの可能性があります。

引用:

Whenever a cookie contains sensitive information or is a session token, then it should always be passed using an encrypted channel. Ensure that the secure flag is set for cookies containing such sensitive information.

クッキーに機密情報が含まれている場合、またはセッション・トークンが含まれている場合は、常に暗号化されたチャネルを使用して渡される必要があります。このような機密情報を含むクッキーには、必ずセキュアフラグが設定されていることを確認してください。

引用:

A cookie has been set without the SameSite attribute, which means that the cookie can be sent as a result of a 'cross-site' request.

The SameSite attribute is an effective counter measure to cross-site request forgery, cross-site script inclusion, and timing attacks.

クッキーはSameSite属性なしで設定されており、「クロスサイト」リクエストの結果としてクッキーを送信できることを意味します。

SameSite属性は、クロスサイト・リクエスト・フォージェリ、クロスサイト・スクリプト・インクルージョン、およびタイミング攻撃への有効な対策となります。

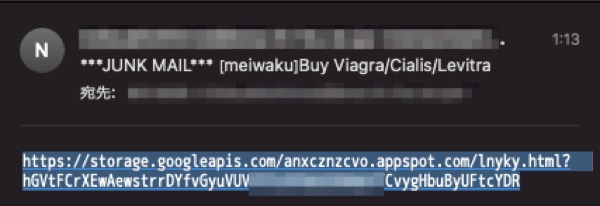

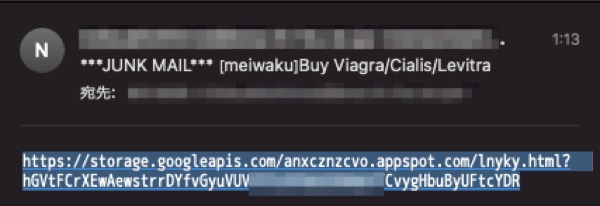

本文にはURLだけで,タイトルにバイアグラが記載されている,迷惑メールとしては古典的な違法?薬物販売サイトへの誘導の迷惑メール.

興味深くURLにアクセスすると販売サイトにアクセス.今回も転送系.

ある意味,ちゃんとした?感じのショッピングサイトの様に見えるけれど,サイバーセキュリティ的にサイトを評価すると・・・

フィッシングサイト!

バイアグラ自体は違法薬物というわけでもないが,日本では医師の診断と処方箋が必要だけれど,そういうものをアメリカの会社のSymantecの指標ではカテゴライズできない模様.薬物としては,ずばりマリファナだけが指定がありますね.

それで今回知ったのだけれど,バイアグラってファイザーの商品名で,薬としてはシルデナフィルというそうで,ファイザーは製薬会社は売上で世界2位なんですね...

興味深くURLにアクセスすると販売サイトにアクセス.今回も転送系.

ある意味,ちゃんとした?感じのショッピングサイトの様に見えるけれど,サイバーセキュリティ的にサイトを評価すると・・・

フィッシングサイト!

バイアグラ自体は違法薬物というわけでもないが,日本では医師の診断と処方箋が必要だけれど,そういうものをアメリカの会社のSymantecの指標ではカテゴライズできない模様.薬物としては,ずばりマリファナだけが指定がありますね.

それで今回知ったのだけれど,バイアグラってファイザーの商品名で,薬としてはシルデナフィルというそうで,ファイザーは製薬会社は売上で世界2位なんですね...

今日はこのメールがたくさん来る.たくさん来るというより,たくさんのメアドに対してばら撒かされている.

引用: 文書の始まりが違和感があるけれど,これそのままDeepLで翻訳するとこんな感じ.

引用:

このBTCへの流れは興味あるけれど,未だに送金しているの人がいるのだろうか?

154NAJRNKKg7s8fSQ95VeJUSw5WYv2Y2SM

引用:

それが起こったのです。ゼロクリックの脆弱性と特別なコードを使用して、Webサイトを介してあなたのデバイスをハッキングしました。

私の正確なスキルを必要とする複雑なソフトウェア。

このエクスプロイトは、特別に作成された一意のコードを使用してチェーンで機能し、このようなタイプの攻撃は検出されません。

Webサイトにアクセスしただけで感染してしまいましたが、残念なことに、私にとっては非常に容易いことです。

引用:

That's what happened. Using a zero-click vulnerability and special code, I hacked your device through a website.

Complex software that requires my exact skills.

This exploit works in a chain using a specially created unique code and this type of attack is undetectable.

I got infected just by accessing the web site, unfortunately, it is very easy for me.

Translated with www.DeepL.com/Translator (free version)

このBTCへの流れは興味あるけれど,未だに送金しているの人がいるのだろうか?

154NAJRNKKg7s8fSQ95VeJUSw5WYv2Y2SM

こんなメールが.

引用: DeepLを使って翻訳してみた.

引用: Emirates NBDとはドバイ政府保有の銀行.

オラクルコンサルティングの人が死んだので遺産相続の話らしい.ちなみに添付ファイルはついてなかった.

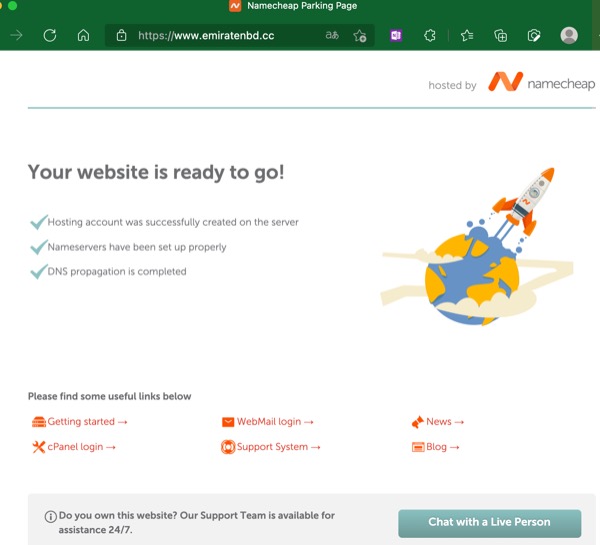

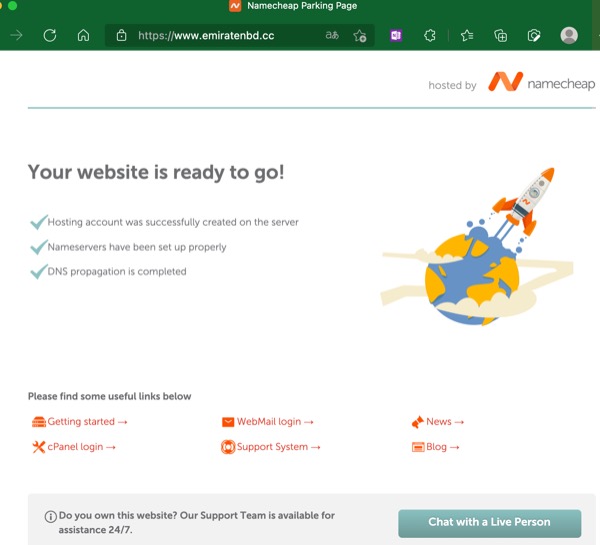

emiratenbd[.]cc というドメインについて調べてみるとこんな感じ.

namecheapという業者のWebサイトをオープンしたばかりの模様.

whoisでも確認.

取得後,間もない.

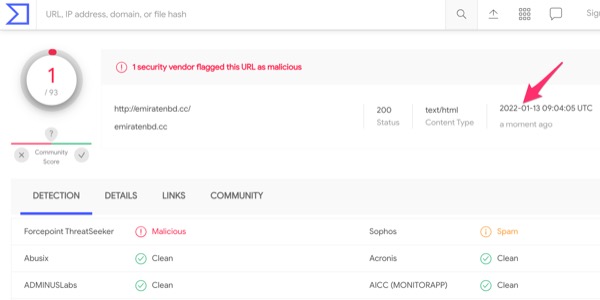

WebPulseで確認.

カテゴリがPlaceholdersとなっている.Placeholderとは,「とりあえず準備した場所」という意味.

VTでも確認.

1つだけSPAMとして判定されている模様.

今後,評価が増えてくるのかなぁ.

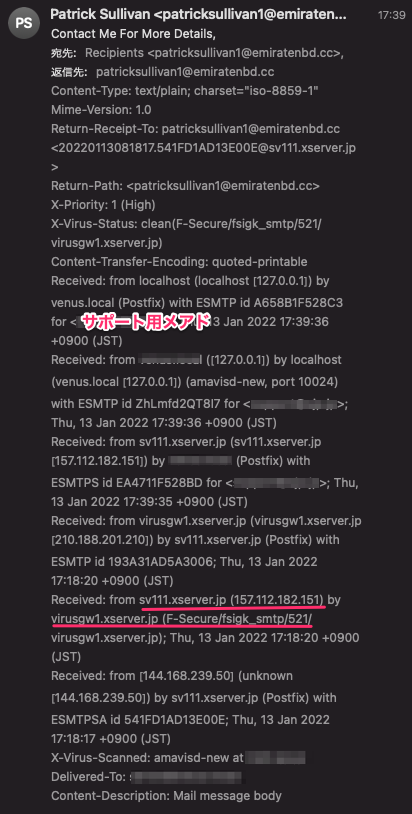

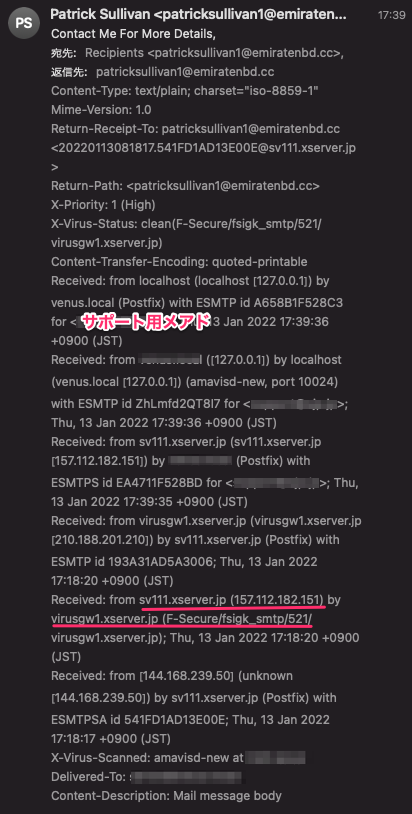

そして久しぶりのメールヘッダの分析.

この迷惑メールの着弾はサポート用に暗黙的に用意しているメアドなので,流出メアドでは無いことが確認.あとは,送信元はエックスサーバー株式会社のメールサーバの模様.このIPアドレスなどは評価サイトではクリーン.ホスティング会社で用意しているサーバのアカウントでも乗っ取られて送信されたのかなぁ.

追記2022/01/14

8時間ほど経過した後確認してみたら,WebPulseはSpam判定されてました.VTは変化なく.

引用:

Dated [13 Jan. 2022],

I am the Group Chief Financial Officer and asset management at Emirates NBD. I have enclosed a fixed deposit account of Oracle consulting LTD with my Bank. And other certificates which indicate the

appointment as Executor.

The purpose of this letter is to determine the nature of the above-referred account, whether the net proceeds can be liquidated and payable and what the date of death balance is. All attempts to trace his next of kin were fruitless, My position here at my office requires me to investigate and provide the Next of Kin or

Business Partner.

Please respond in writing as I will provide his documentation for the inheritance funds return. You may respond by telephone or in writing regarding the nature of the account and the named beneficiaries.

Email: patricksullivan[@]emiratenbd[.]cc

Direct line: +[447392702224]

引用:

私はEmirates NBDのグループ最高財務責任者兼アセットマネジメントです。 私の銀行にあるOracle consulting LTDの定期預金口座を同封しました。また、遺言執行者に就任したことを示すその他の証明書も同封します。

この手紙の目的は、上記の口座の性質、純益を清算して支払うことができるかどうか、死亡日の残高がどうなっているかを確認することです。

近親者を探したが見つからなかったので、私の事務所で調査し、近親者またはビジネスパートナーを提供する必要がある。

相続財産申告のための書類を提出しますので、書面でご回答ください。ご返答は 口座の内容および受取人の指定については、電話または書面にてご回答ください。

オラクルコンサルティングの人が死んだので遺産相続の話らしい.ちなみに添付ファイルはついてなかった.

emiratenbd[.]cc というドメインについて調べてみるとこんな感じ.

namecheapという業者のWebサイトをオープンしたばかりの模様.

whoisでも確認.

# ccwhois.verisign-grs.com

Domain Name: EMIRATENBD.CC

Registry Domain ID: 169330816_DOMAIN_CC-VRSN

Registrar WHOIS Server: whois.namecheap.com

Registrar URL: http://www.namecheap.com

Updated Date: 2022-01-09T09:32:56Z

Creation Date: 2022-01-09T09:32:43Z🈁

Registry Expiry Date: 2023-01-09T09:32:43Z

Registrar: NameCheap, Inc.

Registrar IANA ID: 1068

Registrar Abuse Contact Email: abuse@namecheap.com

Registrar Abuse Contact Phone: +1.6613102107

Domain Status: clientTransferProhibited https://icann.org/epp#clientTransferProhibited

Name Server: DNS1.NAMECHEAPHOSTING.COM

Name Server: DNS2.NAMECHEAPHOSTING.COM

DNSSEC: unsigned

URL of the ICANN Whois Inaccuracy Complaint Form: https://www.icann.org/wicf/

>>> Last update of WHOIS database: 2022-01-12T23:09:34Z <<<WebPulseで確認.

カテゴリがPlaceholdersとなっている.Placeholderとは,「とりあえず準備した場所」という意味.

VTでも確認.

1つだけSPAMとして判定されている模様.

今後,評価が増えてくるのかなぁ.

そして久しぶりのメールヘッダの分析.

この迷惑メールの着弾はサポート用に暗黙的に用意しているメアドなので,流出メアドでは無いことが確認.あとは,送信元はエックスサーバー株式会社のメールサーバの模様.このIPアドレスなどは評価サイトではクリーン.ホスティング会社で用意しているサーバのアカウントでも乗っ取られて送信されたのかなぁ.

追記2022/01/14

8時間ほど経過した後確認してみたら,WebPulseはSpam判定されてました.VTは変化なく.

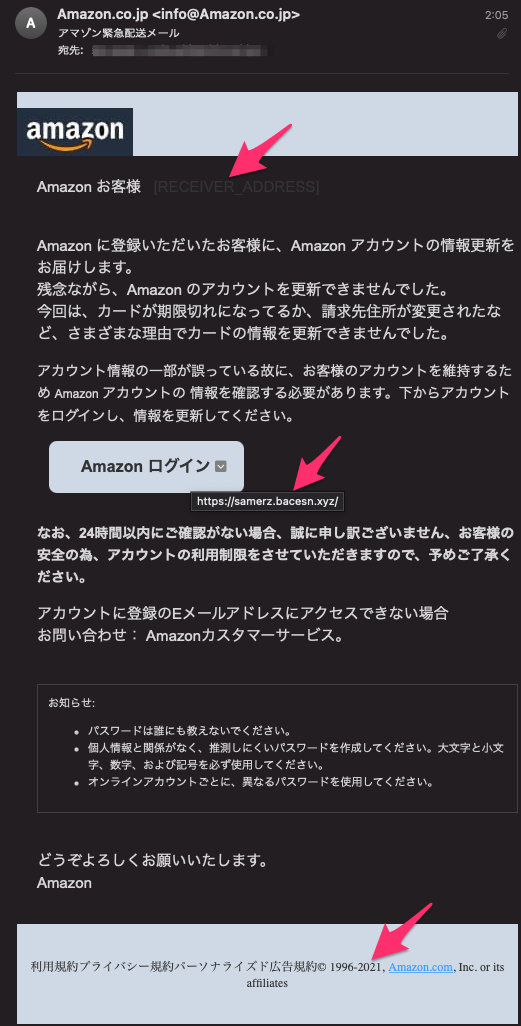

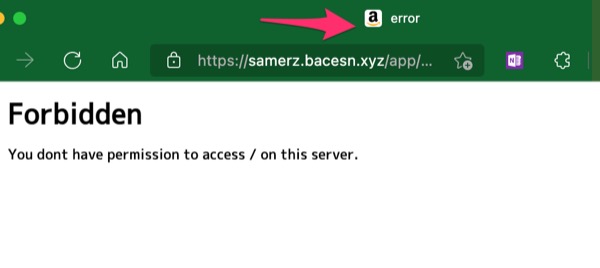

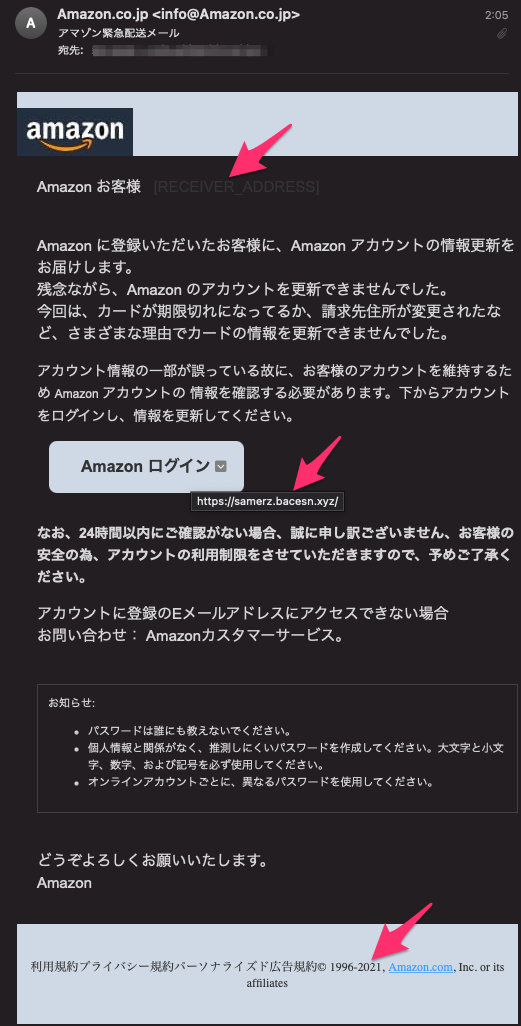

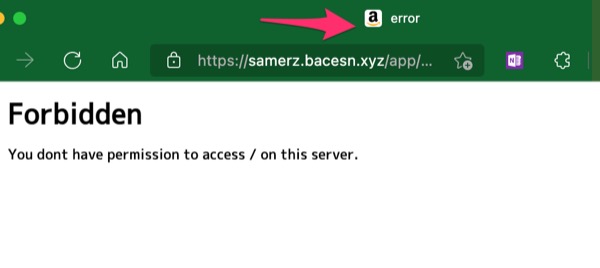

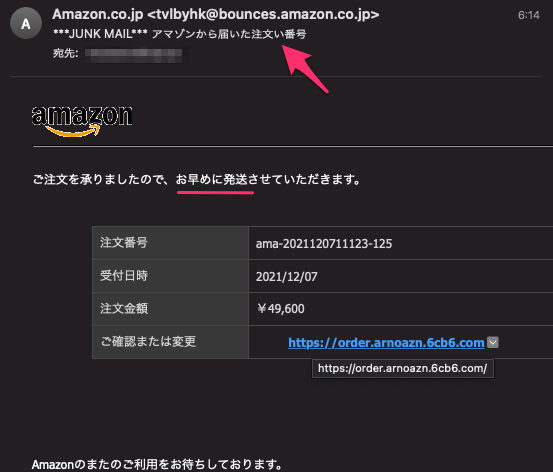

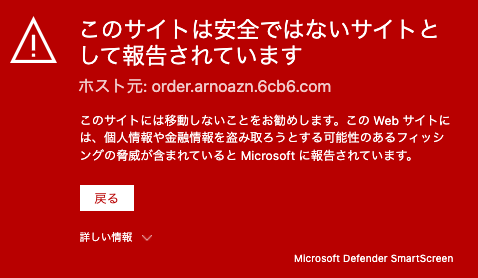

アマゾンを騙るフィッシングメールとしては古典的?のようだけれど,ピーティックスで漏洩したアカウント宛に次のようなメールが.

宛名の差し込みに失敗しているし,2021年表記だし.

アクセスしてみると既にロックアウトされていますが,ファビコンだけ残っています・・・

フィッシングカテゴリ済み.メール送信がされた頃には落とされているということは,私がピーティックスで漏洩したメアドは,配信リストの下の方に入っているのかなw

宛名の差し込みに失敗しているし,2021年表記だし.

アクセスしてみると既にロックアウトされていますが,ファビコンだけ残っています・・・

フィッシングカテゴリ済み.メール送信がされた頃には落とされているということは,私がピーティックスで漏洩したメアドは,配信リストの下の方に入っているのかなw

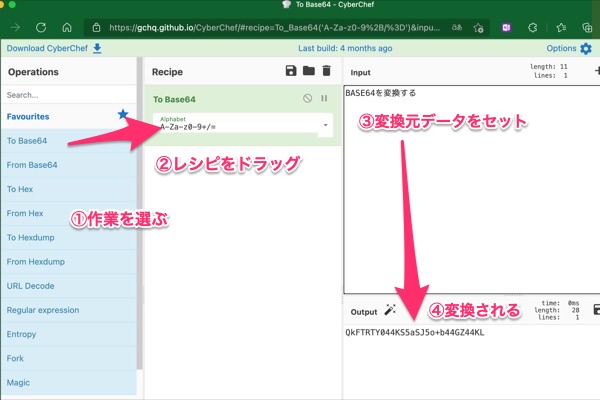

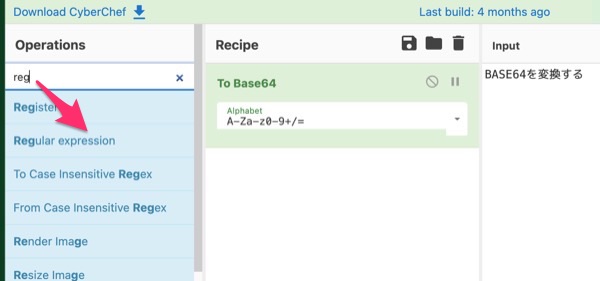

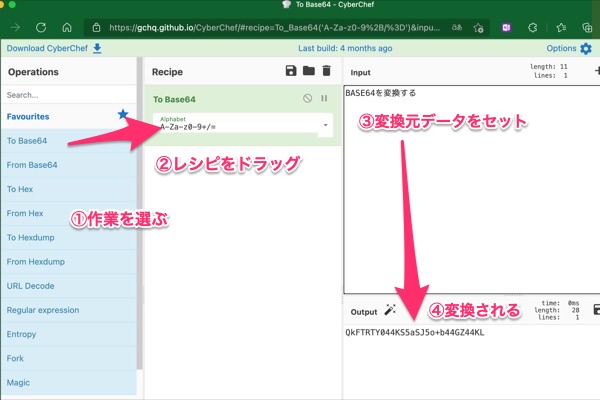

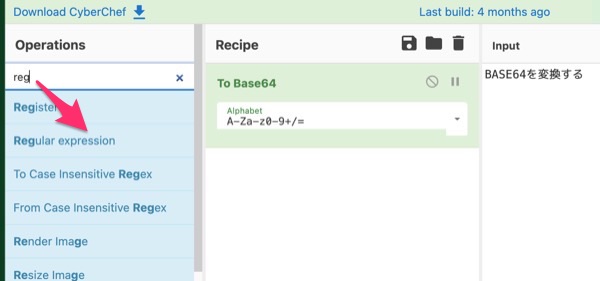

簡単にエンコード,デコードできるサイトが,github上で提供されているのを教えてもらいました.

CyberChef

https://gchq.github.io/CyberChef/

使い方は簡単.変換方法をOperationからDrag&Dropするだけ.複数の変換もできます.

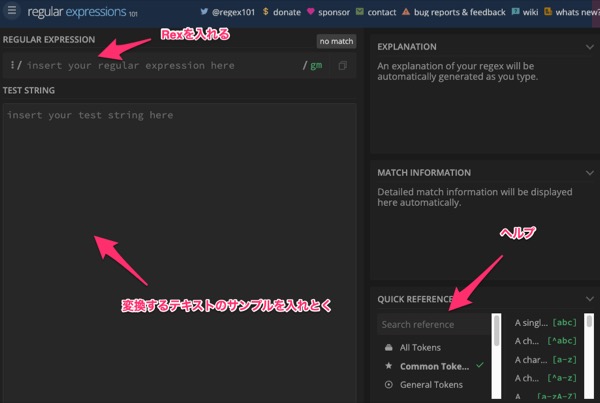

ちなみに,正規表現も.

CyberChef

https://gchq.github.io/CyberChef/

使い方は簡単.変換方法をOperationからDrag&Dropするだけ.複数の変換もできます.

ちなみに,正規表現も.

ちょっと古い情報だけれど.

初期侵入「総当たり攻撃」と「脆弱性攻撃」で6割超 - カスペ調査

https://www.security-next.com/131796

引用:

こういうのを考えると,やはり外部公開サイトは定期的なペネとレーションテストが重要.定期的も頻度多目でね.

初期侵入「総当たり攻撃」と「脆弱性攻撃」で6割超 - カスペ調査

https://www.security-next.com/131796

引用:

企業ネットワークの初期侵入に「総あたり攻撃」「脆弱性の悪用」が多く用いられており、あわせて6割以上にのぼるとの調査結果を取りまとめた。

こういうのを考えると,やはり外部公開サイトは定期的なペネとレーションテストが重要.定期的も頻度多目でね.

こんな記事が.

メルカリの売上金13万円を何の説明もなく没収されかけた件

https://japanese.engadget.com/mercari-merpay-083556554.html?guccounter=1

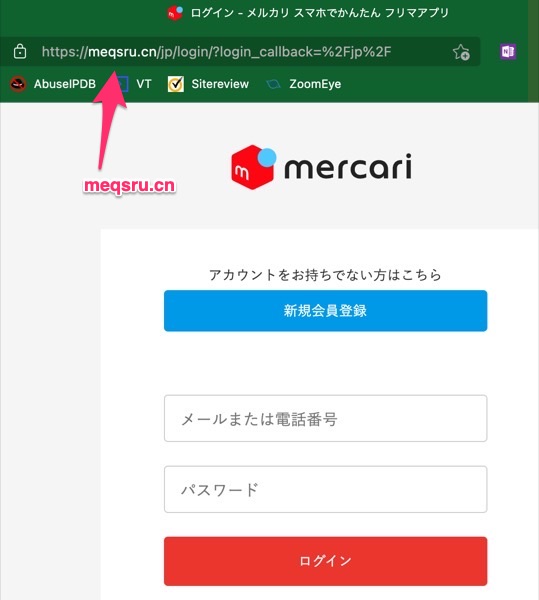

背景としてはフィッシング詐欺や不正利用が急増してアカウントロックなどのようだけれど,確かにメルカリを騙るフィッシングメールはうちにも多く届く.

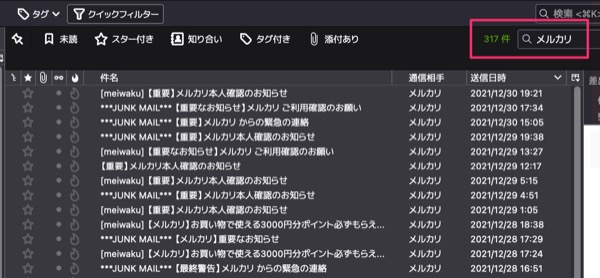

ちょっと2021年に届いたメルカリを騙る迷惑メールを数えてみた.

317件! ちなみにうちに届いている迷惑メールは2021年で5409件なので6%くらいの模様.

100件越えのメールを数えてみる.

アマゾンは想定内?だけれど,三井住友はVISAカードということでグローバルなクレジットカードを想定するものが多いかな.

各サービスの利用者像と,ユーザ数とばらまき具合を考えたら,ユーザサポートの業務負荷も大変だろうと.

そのほかで件数が多かったものを.

うちの場合,アメックスが少ないな.

メルカリの売上金13万円を何の説明もなく没収されかけた件

https://japanese.engadget.com/mercari-merpay-083556554.html?guccounter=1

背景としてはフィッシング詐欺や不正利用が急増してアカウントロックなどのようだけれど,確かにメルカリを騙るフィッシングメールはうちにも多く届く.

ちょっと2021年に届いたメルカリを騙る迷惑メールを数えてみた.

317件! ちなみにうちに届いている迷惑メールは2021年で5409件なので6%くらいの模様.

100件越えのメールを数えてみる.

908件 Amazon

360件 三井住友

317件 メルカリ

315件 楽天市場・楽天カード

167件 イオンカード

167件 MasterCard

146件 JCB

125件 エポスカード

各サービスの利用者像と,ユーザ数とばらまき具合を考えたら,ユーザサポートの業務負荷も大変だろうと.

そのほかで件数が多かったものを.

65件 エムアイカード

50件 TS CUBIC

49件 VISA

35件 ヨドバシカメラ

28件 PayPay

19件 ETCサービス

15件 ユーシーカード

4件 セゾンカード

3件 AMEX

同じ内容のフィッシングメールが3通来たので,中身を見てみた.

まずこれが本文が画像なのでスパム判定しづらい.

スパムアサシンのスコアはこの程度.

リンク先のURLはまだMicrosoft Edgeでロックアウトされてなかった.

転送されている.

VirusTotalで転送元,転送先両方評価してもまだ?悪性診断結果はない模様.

去年の年末より,この転送系で評価サイトを逃れるパターンが多い模様.

まずこれが本文が画像なのでスパム判定しづらい.

スパムアサシンのスコアはこの程度.

X-Spam-Status: No,

score=4.216 tagged_above=2 required=6

tests=[BODY_URI_ONLY=0.099,

HTML_IMAGE_ONLY_04=0.342,

HTML_MESSAGE=0.001,

HTML_SHORT_LINK_IMG_1=0.139,

KHOP_HELO_FCRDNS=0.399,

MPART_ALT_DIFF=0.724,

PHP_ORIG_SCRIPT=2.499,

SPF_HELO_FAIL=0.001,

SPF_NONE=0.001,

T_REMOTE_IMAGE=0.01,

URIBL_BLOCKED=0.001]リンク先のURLはまだMicrosoft Edgeでロックアウトされてなかった.

転送されている.

VirusTotalで転送元,転送先両方評価してもまだ?悪性診断結果はない模様.

去年の年末より,この転送系で評価サイトを逃れるパターンが多い模様.

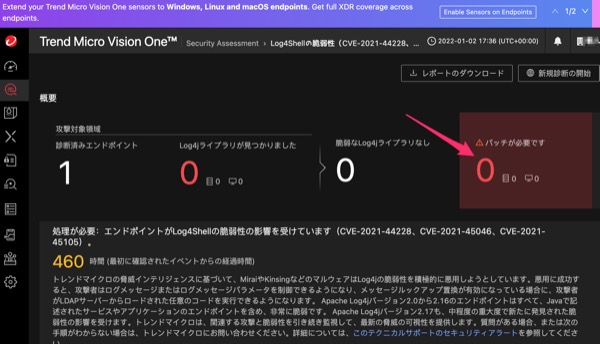

Log4Shellと呼ばれているApache Log4jの脆弱性スキャンを行うツールを,トレンドマイクロが無償で提供しているので試してみた.

リンクはこちら(登録が必要)

実際には,このツールはTrend Micro Vision OneとうEDRツールの模様で,クラウド側への疎通確認という感じかな.

動作させるにはプロキシ越えをどうするかみたいなところのチェックとしても使えるかな.

Trend Micro Vision One(TM) See More. Respond Faster.

https://www.trendmicro.com/ja_jp/business/products/detection-response.html

リンクはこちら(登録が必要)

実際には,このツールはTrend Micro Vision OneとうEDRツールの模様で,クラウド側への疎通確認という感じかな.

動作させるにはプロキシ越えをどうするかみたいなところのチェックとしても使えるかな.

Trend Micro Vision One(TM) See More. Respond Faster.

https://www.trendmicro.com/ja_jp/business/products/detection-response.html

時折ある車上荒らしでの個人情報の紛失.

個人情報含むパソコンを紛失、車上荒らしか - 名古屋電機工業

https://www.security-next.com/132789

引用:

電車で移動中の網棚へ置き忘れなども,年末年始によくあるね.

引用:

多分この手の事故の場合,紛失したPCのロックを解除して情報が拡散したと言うのは聞かないのだけれど,ファイルシステムの暗号化は必須だろうね.Windowsだろうとおもうから,BitLockerで.

そうすると,後は業務の継続性の部分だけれど,いまどきはみんなメールはIMAPにしているだろうけど?

個人情報含むパソコンを紛失、車上荒らしか - 名古屋電機工業

https://www.security-next.com/132789

引用:

車両よりパソコンを持ち去られた車上荒らしと見られるが、ほかの場所に置き忘れた可能性も否定できないという。車両の施錠についても記憶が曖昧としている。窓ガラスが割られるといった被害はなかった。

電車で移動中の網棚へ置き忘れなども,年末年始によくあるね.

引用:

紛失判明後に端末に対するログインパスワードを変更した。パソコン内のデータは、暗号化されていないという。

多分この手の事故の場合,紛失したPCのロックを解除して情報が拡散したと言うのは聞かないのだけれど,ファイルシステムの暗号化は必須だろうね.Windowsだろうとおもうから,BitLockerで.

そうすると,後は業務の継続性の部分だけれど,いまどきはみんなメールはIMAPにしているだろうけど?

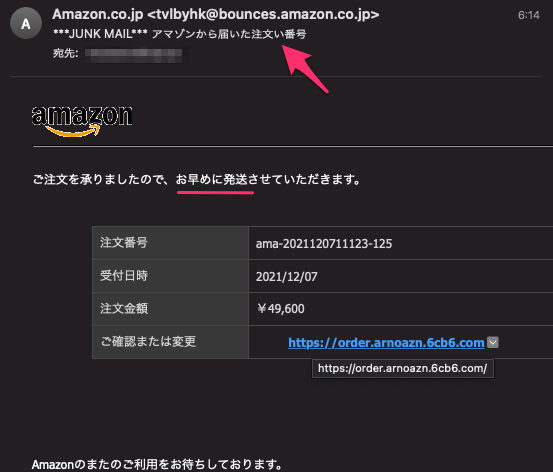

フィッシングメールが来ても,メール到着後の数時間後ならMicrosoft Edgeを使っていればMicrosoft Defender SmartScreen機能でブロックされる.

・・・ことが多いのだけれど,年末年始だからか,対応が遅いっぽい.

フィッシングサイトの通報が遅い場合(第三者機関の情報入手)

ブラックリストへの登録が遅い場合(Microsoftがお休み)

認知していない.

どれだかは不明.

まずはこんなメール.

よくあるやつ.

Microsoft Edgeでアクセスしてみる.

赤い画面もでずすんなり.

ちなみにVirusTotalでチェック.

それなりに赤評価.

ちょうど良いので,2022/01/01 12:03am(JST)に通報してみた.

報告 - フィッシング対策協議会

https://www.antiphishing.jp/registration.html

追記2022/01/02 20:10(JST)

先ほど確認したら,赤い画面になっていました.

・・・ことが多いのだけれど,年末年始だからか,対応が遅いっぽい.

どれだかは不明.

まずはこんなメール.

よくあるやつ.

Microsoft Edgeでアクセスしてみる.

赤い画面もでずすんなり.

ちなみにVirusTotalでチェック.

それなりに赤評価.

ちょうど良いので,2022/01/01 12:03am(JST)に通報してみた.

報告 - フィッシング対策協議会

https://www.antiphishing.jp/registration.html

追記2022/01/02 20:10(JST)

先ほど確認したら,赤い画面になっていました.

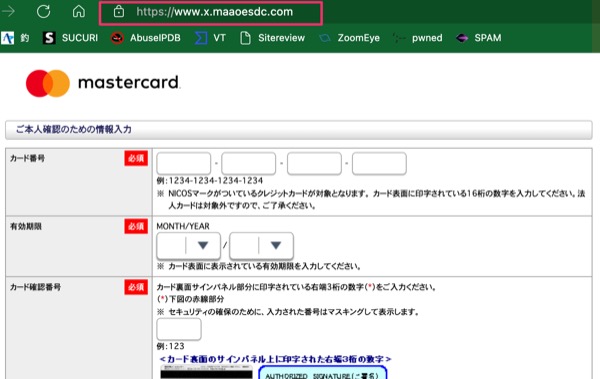

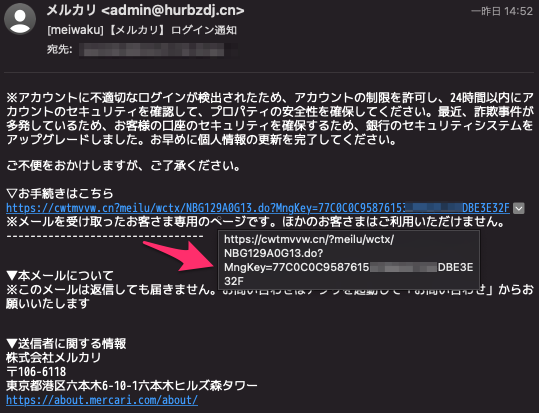

メルカリを騙るフィッシングメールが来た.

せっかくなので,フィッシングサイトは安全なのか?という視点でOWASP ZAPを使って脆弱性検査をしてみた.

するとやはり,脆弱性発見.今回はこの2件.

OWASP_2017_A09

https://owasp.org/www-project-top-ten/2017/A9_2017-Using_Components_with_Known_Vulnerabilities.html

OWASP_2021_A06

https://owasp.org/Top10/A06_2021-Vulnerable_and_Outdated_Components/

ずいぶん古い脆弱性と新しいものを内包している模様.

せっかくなので,フィッシングサイトは安全なのか?という視点でOWASP ZAPを使って脆弱性検査をしてみた.

するとやはり,脆弱性発見.今回はこの2件.

https://owasp.org/www-project-top-ten/2017/A9_2017-Using_Components_with_Known_Vulnerabilities.html

https://owasp.org/Top10/A06_2021-Vulnerable_and_Outdated_Components/

ずいぶん古い脆弱性と新しいものを内包している模様.

大量に「最も魅力的で美人なあなたに。」のセクストーション系の迷惑メールが来ているのだけれど,どこかしらで漏れた実在っぽいメールアドレスがFromに使われているので,DMARCレポートがくるのでは?と想像していたけれど,やっぱり来ました.

pの値はrejectにしたのに,まだnoneの模様.DNS反映に時間がかかるから2,3日は仕方ないかな.

記録されているIPアドレスは,KDDIのもので,graduallyfraught[.com<というドメインが割り当てられているIPアドレスはsonic-rampage.co[.jpというネットワーク上にあり,株式会社SORAという企業研修の会社の模様.八反という人の名前も出てくるが,Webサーバは止まっているが何かが動いているのか.乗っ取られているのか?

<?xml version="1.0" encoding="UTF-8" ?>

<feedback>

<report_metadata>

<org_name>google.com</org_name>

<email>noreply-dmarc-support@google[.]com</email>

<extra_contact_info>https://support.google.com/a/answer/2466580</extra_contact_info>

<report_id>14599853096528100980</report_id>

<date_range>

<begin>1640563200</begin>

<end>1640649599</end>

</date_range>

</report_metadata>

<policy_published>

<domain>ujp.jp</domain>

<adkim>r</adkim>

<aspf>r</aspf>

<p>none</p>🈁

<sp>none</sp>

<pct>100</pct>

</policy_published>

<record>

<row>

<source_ip>27.89.248[.241</source_ip>

<count>1</count>

<policy_evaluated>

<disposition>none</disposition>

<dkim>fail</dkim>

<spf>fail</spf>

</policy_evaluated>

</row>

<identifiers>

<header_from>ujp.jp</header_from>

</identifiers>

<auth_results>

<dkim>

<domain>graduallyfraught[.com</domain>

<result>fail</result>

<selector>selector</selector>

</dkim>

<spf>

<domain>graduallyfraught[.com</domain>

<result>softfail</result>

</spf>

</auth_results>

</record>

</feedback>

記録されているIPアドレスは,KDDIのもので,graduallyfraught[.com<というドメインが割り当てられているIPアドレスはsonic-rampage.co[.jpというネットワーク上にあり,株式会社SORAという企業研修の会社の模様.八反という人の名前も出てくるが,Webサーバは止まっているが何かが動いているのか.乗っ取られているのか?

47件届いていたスパムメールを開封してみた.

まず,ビットコインの振込先が2つある.

19iaNyTBn6mFUx5V6px8CRptnxzoeyyotH

1NhCW6qW3D6bCv8i2Kt2NmptfXkV1f2J7a

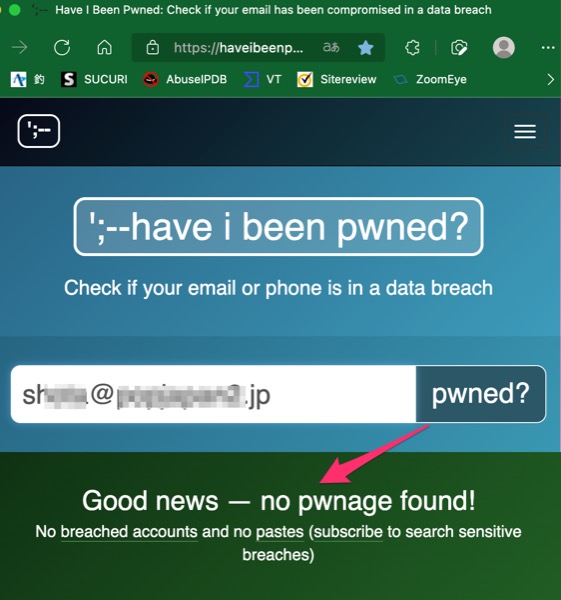

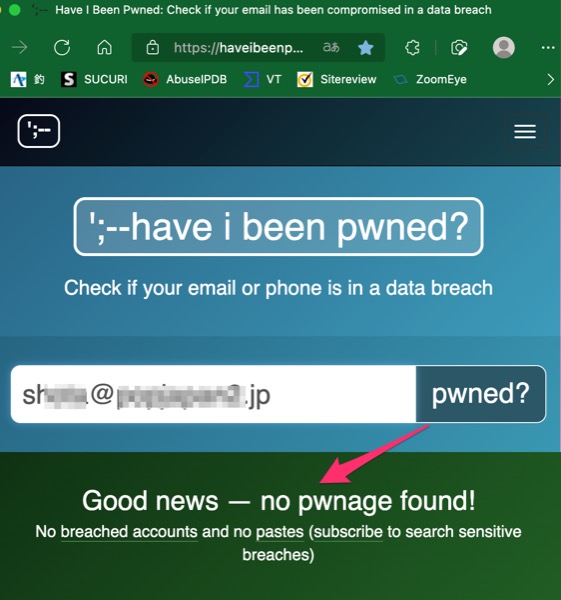

そして送信時に使われているメアドは,';--have i been pwned?でピックアップで何件か確認すると漏洩が登録されているものではない.

何通かトヨタ自動車のメアドがあったので,DMARCを確認してみた.

まず,ビットコインの振込先が2つある.

19iaNyTBn6mFUx5V6px8CRptnxzoeyyotH

1NhCW6qW3D6bCv8i2Kt2NmptfXkV1f2J7a

そして送信時に使われているメアドは,';--have i been pwned?でピックアップで何件か確認すると漏洩が登録されているものではない.

何通かトヨタ自動車のメアドがあったので,DMARCを確認してみた.

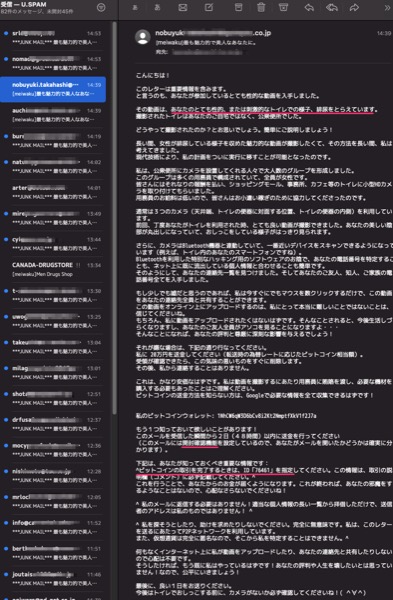

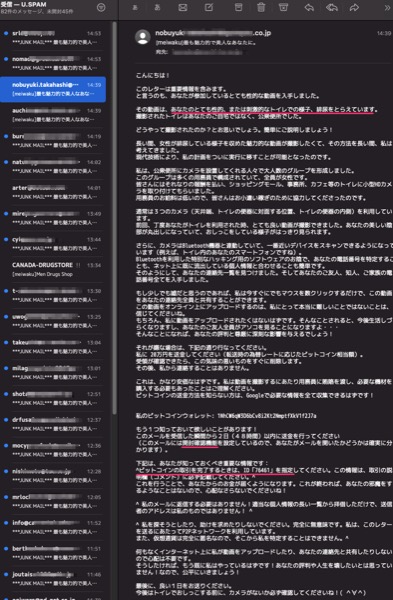

本年を締め括る?大量のセクストーションスパム.うちには現在74件ほど届いています.

しかしちょっとこれまでと違う内容.

引用: これまでは基本的にパソコンをハッキングしてカメラ機能で勝手に録画したシナリオだったけれど今回は公衆便所での姿をビデオに収めたようです.そしてじゃ,どうやって私と紐づけるのか?

引用: トイレに設置したカメラについているBluetooth機能とハッキングツールが,私が持っているスマホをハックして電話番号を盗んだ想定.

技術的にそれを実装しようとすると,トイレにラズパイでも仕込んで攻撃をするとかが考えられるけれど,機器の電源問題と,トイレなんて所要時間3分程度のことだし,短時間でそれを成し遂げるのは困難か.

そして暴露されたくなければ20万円分をビットコインで支払えとあるのだけれど,その時に今回始めての特徴が.

引用: 当然たくさんきたメール全てのきのIDは同じIDでした.

そしてここが問題.

引用: 送信者のFromメールアドレスは実在していそうなメアドが使われています.これはなりすましされているアカウントで,フィッシングメール自体はbccで送信したのでしょう.

ちょうど,機能,送信ドメイン認証を設定したのだけれど,うちからピーティックスで漏洩したメールアドレスが使われてなければいいけど...

しかしちょっとこれまでと違う内容.

引用:

こんにちは!

このレターは重要情報を含みます。

と言うのも、あなたが参加しているとても性的な動画を入手しました。

その動画は、あなたのとても性的、または刺激的なトイレでの様子、排尿をとらえています。

撮影されたトイレはあなたのご自宅ではなく、公衆便所でした。

引用:

さらに、カメラはBluetooth機器と連動していて、一番近いデバイスをスキャンできるようになっています(例えば、トイレ内のあなたのスマートフォンですね)。

Bluetoothを利用した特別なハッキング用のソフトウェアのお陰で、あなたの電話番号を特定することも、ネット上に既に流出している個人情報と合わせることも簡単です。

そのようにして、あなたの連絡先一覧を見つけました。そしてあなたのご友人、知人、ご家族の電話番号全てを入手しました。

技術的にそれを実装しようとすると,トイレにラズパイでも仕込んで攻撃をするとかが考えられるけれど,機器の電源問題と,トイレなんて所要時間3分程度のことだし,短時間でそれを成し遂げるのは困難か.

そして暴露されたくなければ20万円分をビットコインで支払えとあるのだけれど,その時に今回始めての特徴が.

引用:

ビットコインの取引を完了するときは、ID「76461」を指定してください。この情報は、取引の説明欄(コメント)に必ず記載してください。^

そしてここが問題.

引用:

私のメールに返信する必要はありません!適当な個人情報の長い一覧から拝借しただけで、送信者のアドレスは私のものではありません!

ちょうど,機能,送信ドメイン認証を設定したのだけれど,うちからピーティックスで漏洩したメールアドレスが使われてなければいいけど...

ほぼ1年ぶりにDMARCレポートが送られてきたので,すっかり忘れているので,レポートの中身を解読してみる.

まず,送られてきたXML形式のレポートはこれ.

ブロックごとに解読.

まず,送られてきたXML形式のレポートはこれ.

<?xml version="1.0" encoding="UTF-8" ?>

<feedback>

<report_metadata>

<org_name>google.com</org_name>

<email>noreply-dmarc-support@google[.com</email>

<extra_contact_info>https://support.google[.com/a/answer/2466580</extra_contact_info>

<report_id>6674644931422901562</report_id>

<date_range>

<begin>1640476800</begin>

<end>1640563199</end>

</date_range>

</report_metadata>

<policy_published>

<domain>ujp.jp</domain>

<adkim>r</adkim>

<aspf>r</aspf>

<p>none</p>

<sp>none</sp>

<pct>100</pct>

</policy_published>

<record>

<row>

<source_ip>27.89.248[.243</source_ip>

<count>1</count>

<policy_evaluated>

<disposition>none</disposition>

<dkim>fail</dkim>

<spf>fail</spf>

</policy_evaluated>

</row>

<identifiers>

<header_from>ujp「.jp</header_from>

</identifiers>

<auth_results>

<dkim>

<domain>keyboardcoronation[.com</domain>

<result>fail</result>

<selector>selector</selector>

</dkim>

<spf>

<domain>keyboardcoronation[.com</domain>

<result>softfail</result>

</spf>

</auth_results>

</record>

</feedback>

気になったのは,今の時代にフロッピー・・・じゃなくて.

警視庁、フロッピーディスク2枚紛失 38人の個人情報入り

https://mainichi.jp/articles/20211227/k00/00m/040/078000c

引用:

区営住宅の申し込みをすると,暴力団関係者かどうか確認されるプロセスが漏洩.

足を洗ってお金がない元暴力団,みたいなのは区営住宅に申し込みする前に,警察に「足を洗いました」的なことを言うと良いのかな?

警視庁、フロッピーディスク2枚紛失 38人の個人情報入り

https://mainichi.jp/articles/20211227/k00/00m/040/078000c

引用:

警視庁は27日、東京都目黒区にある区営住宅の申込者38人分の個人情報が入ったフロッピーディスク(FD)2枚を紛失したと発表した。申込者が暴力団関係者かどうか照会するため、同区から個人情報を提供されていた。

区営住宅の申し込みをすると,暴力団関係者かどうか確認されるプロセスが漏洩.

足を洗ってお金がない元暴力団,みたいなのは区営住宅に申し込みする前に,警察に「足を洗いました」的なことを言うと良いのかな?

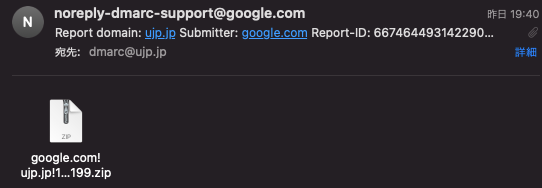

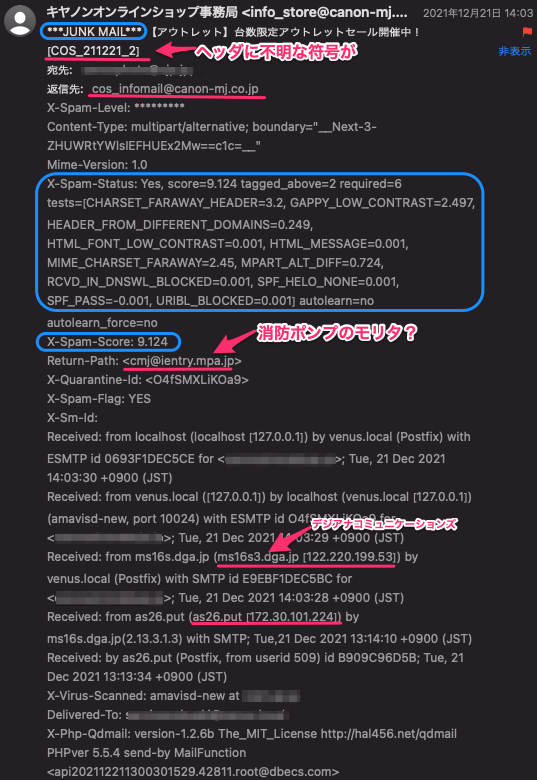

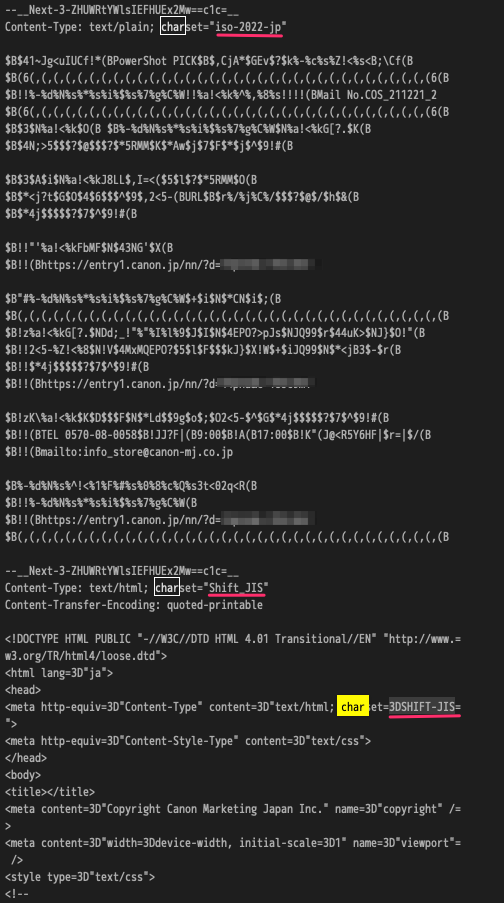

キヤノンオンラインショップからのメルマガがspamassassinでスパム判定される

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2021/12/27 17:04

スパム対応にSpamAssassinを導入しているけれど,キヤノンからのメールが初めてスパム判定された.

よってヘッダを確認.

SpamAssassinが件名にJUNK MAILと付与している.X-Spam-Score: 9.124になっているのでスパム判定された模様.

消化器のモリタの関係のドメインが使われているようになっているが,過去にデジアナコミュニケーションズという会社が持っていたドメインからメール配信されている模様.

ヘッダの中にあるスコアを確認.

GAPPY_LOW_CONTRASTというのは,Gappy subject + hidden text:ギャップのある被写体+隠し文字ということで,隙間のある件名と,隠し文字が含まれているという点.

件名を見ると,確かに半角スペースが多いのと,何らかのコードが流行っている.

引用:

そして合計で6点近いスコアを出しているのが,CHARSET_FARAWAY_HEADERとMIME_CHARSET_FARAWAYというキャラクターセットに関するもの.

CHARSET_FARAWAY_HEADER

A foreign language charset used in headers

MIME_CHARSET_FARAWAY

MIME character set indicates foreign language

ヘッダや本文に外国語の文字セットが使われているとのこと.

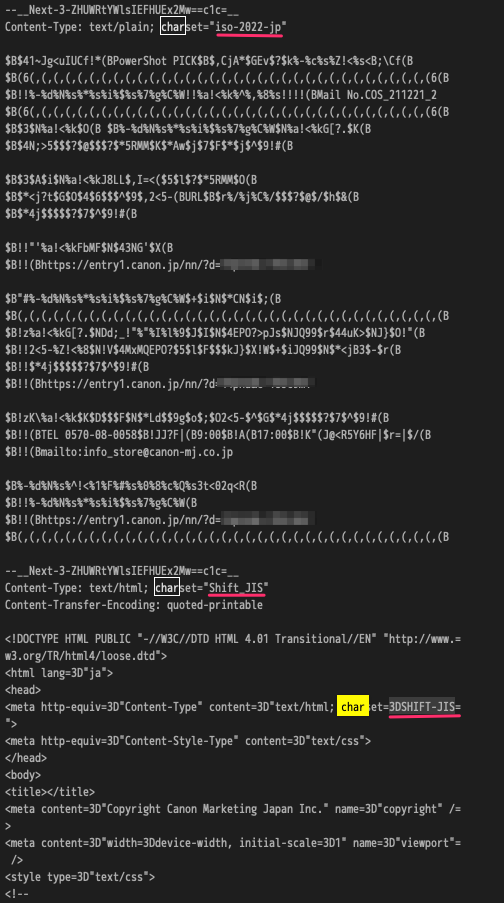

本文を見てみる.

iso-2020-jpとShift_JISは解るが,3DSHIFT-JISというのが含まれている.これがスコアを上げてしまったのかと思われる.

よってヘッダを確認.

SpamAssassinが件名にJUNK MAILと付与している.X-Spam-Score: 9.124になっているのでスパム判定された模様.

消化器のモリタの関係のドメインが使われているようになっているが,過去にデジアナコミュニケーションズという会社が持っていたドメインからメール配信されている模様.

ヘッダの中にあるスコアを確認.

X-Spam-Status: Yes, score=9.124

tagged_above=2

required=6

tests=[CHARSET_FARAWAY_HEADER=3.2, 🈁

GAPPY_LOW_CONTRAST=2.497,🈁

HEADER_FROM_DIFFERENT_DOMAINS=0.249,

HTML_FONT_LOW_CONTRAST=0.001,

HTML_MESSAGE=0.001,

MIME_CHARSET_FARAWAY=2.45,🈁

MPART_ALT_DIFF=0.724,

RCVD_IN_DNSWL_BLOCKED=0.001,

SPF_HELO_NONE=0.001,

SPF_PASS=-0.001,

URIBL_BLOCKED=0.001]

autolearn=no

件名を見ると,確かに半角スペースが多いのと,何らかのコードが流行っている.

引用:

***JUNK MAIL*** 【アウトレット】台数限定アウトレットセール開催中! [COS_211221_2]

そして合計で6点近いスコアを出しているのが,CHARSET_FARAWAY_HEADERとMIME_CHARSET_FARAWAYというキャラクターセットに関するもの.

CHARSET_FARAWAY_HEADER

A foreign language charset used in headers

MIME_CHARSET_FARAWAY

MIME character set indicates foreign language

ヘッダや本文に外国語の文字セットが使われているとのこと.

本文を見てみる.

iso-2020-jpとShift_JISは解るが,3DSHIFT-JISというのが含まれている.これがスコアを上げてしまったのかと思われる.

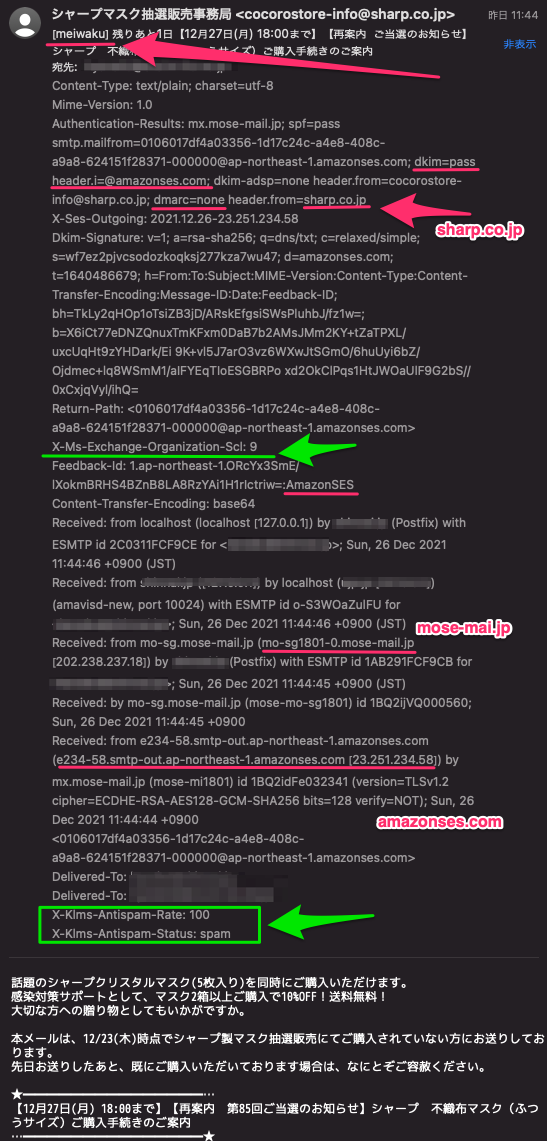

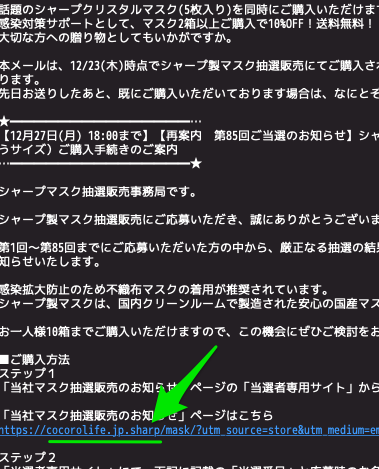

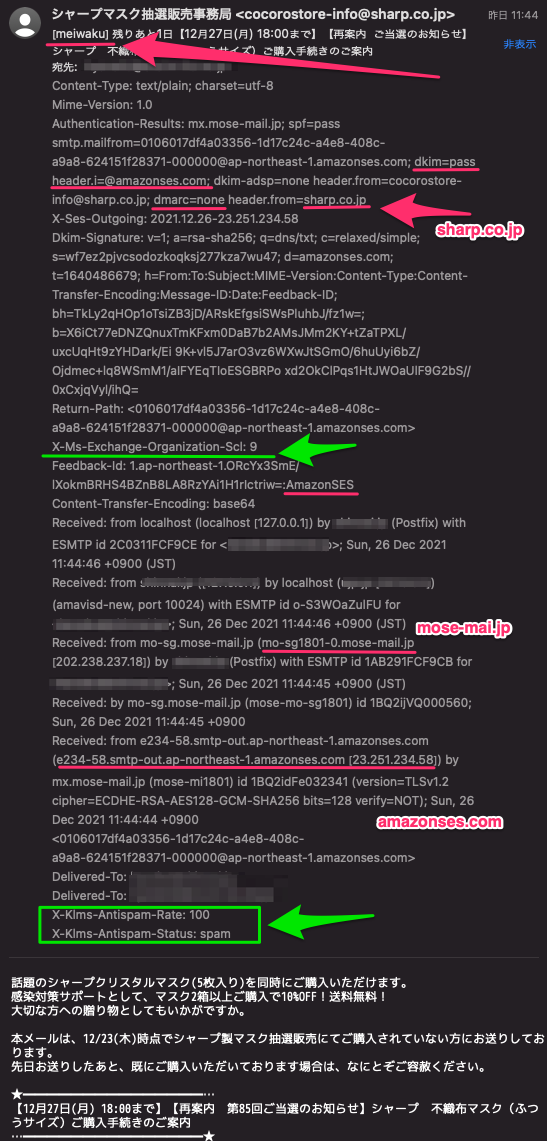

シャープマスク抽選販売事務局 X-Ms-Exchange-Organization-Scl

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2021/12/27 16:09

シャープマスク抽選販売事務局からのメールがスパム判定されているので,調べてみた.

まずはスパム判定されたメールのヘッダを確認.

このメールはHi-Ho経由で受信しているメールで,件名に[meiwaku]がついている.ヘッダの一番下にあるX-Klms-Antispam-RateとX-Klms-Antispam-Statusによって,スパム判定をしているのはカスペルスキーのエンジンの模様.

このヘッダに登場するメールサーバを検証サイトで調べても,不審なものは発見されなかった.

それでもっとよくヘッダをみると,見慣れないX-Ms-Exchange-Organization-Sclというヘッダが.

調べるとこんな感じ.

スパム対策スタンプ

https://docs.microsoft.com/ja-jp/exchange/antispam-and-antimalware/antispam-protection/antispam-stamps?view=exchserver-2019

引用:

コンテンツの中身が「メッセージがスパムである可能性が非常に高い」とMicrosoftのゲートウェイが判断している模様.

ということでコンテンツ=本文を見てみると,HTMLじゃなくて普通のテキストメールなのだけれど...

この見慣れないFQDNくらいかな.

こんなのが6年前からあったのね.

新ドメイン「jp.sharp」の運用開始について - 2019年3月25日

https://corporate.jp.sharp/info/notices/190325-1.html

これくらいかなぁ.

まずはスパム判定されたメールのヘッダを確認.

このメールはHi-Ho経由で受信しているメールで,件名に[meiwaku]がついている.ヘッダの一番下にあるX-Klms-Antispam-RateとX-Klms-Antispam-Statusによって,スパム判定をしているのはカスペルスキーのエンジンの模様.

このヘッダに登場するメールサーバを検証サイトで調べても,不審なものは発見されなかった.

それでもっとよくヘッダをみると,見慣れないX-Ms-Exchange-Organization-Sclというヘッダが.

調べるとこんな感じ.

スパム対策スタンプ

https://docs.microsoft.com/ja-jp/exchange/antispam-and-antimalware/antispam-protection/antispam-stamps?view=exchserver-2019

引用:

SCL (Spam Confidence Level) スタンプ

SCL スタンプには、内容に基づいたメッセージの評価レベルが示されます。コンテンツ フィルター エージェントは、Microsoft SmartScreen テクノロジを使用してメッセージのコンテンツを評価し、各メッセージに SCL レベルを割り当てます。次の表に SCL 値の説明を示します。

0 から 9

0 は、メッセージがスパムである可能性が非常に低いことを示します。

9 は、メッセージがスパムである可能性が非常に高いことを示します。

-1 メッセージはスパム対策スキャンをバイパスしました (メッセージが内部の送信者からだった場合など)。

コンテンツの中身が「メッセージがスパムである可能性が非常に高い」とMicrosoftのゲートウェイが判断している模様.

ということでコンテンツ=本文を見てみると,HTMLじゃなくて普通のテキストメールなのだけれど...

この見慣れないFQDNくらいかな.

こんなのが6年前からあったのね.

新ドメイン「jp.sharp」の運用開始について - 2019年3月25日

https://corporate.jp.sharp/info/notices/190325-1.html

これくらいかなぁ.

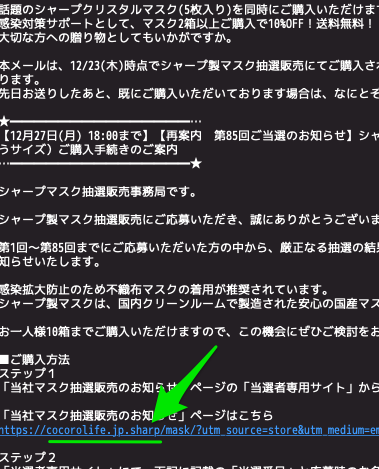

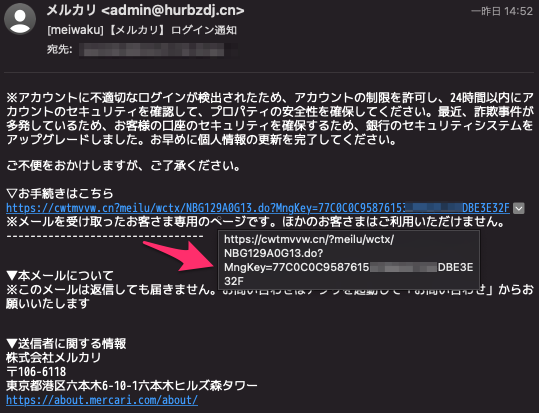

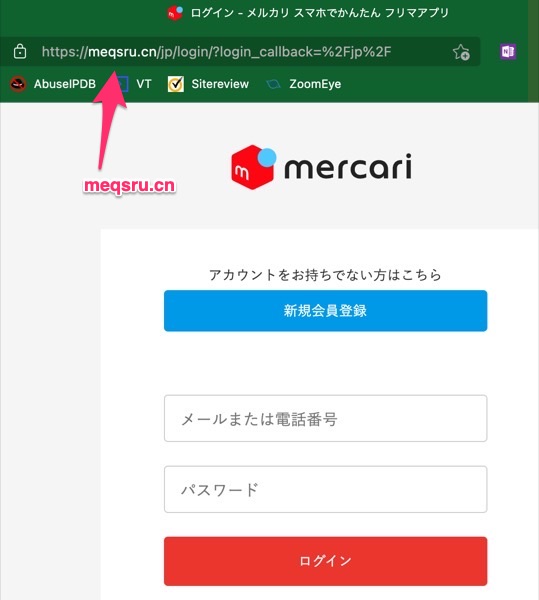

メルカリを使っていないカミさんに来たフィッシングメール.

古典的な感じだけれど,このフィッシング先にアクセスしてみる.アクセスする際に,念のためユニークキーは適当な文字列に置き換え.

もう2日経過しているのにMicrosoft Edgeでブロックされていません.Google ChromeもSafariも同じ.これはフィッシングサイト登録業務が,年末年始の長期休暇に入っている可能性が・・・

それよりも最近はフィッシングサイトも転送系が多いね.今回もcwtmvvw.cnからmeqsru.cnに転送されています.

古典的な感じだけれど,このフィッシング先にアクセスしてみる.アクセスする際に,念のためユニークキーは適当な文字列に置き換え.

もう2日経過しているのにMicrosoft Edgeでブロックされていません.Google ChromeもSafariも同じ.これはフィッシングサイト登録業務が,年末年始の長期休暇に入っている可能性が・・・

それよりも最近はフィッシングサイトも転送系が多いね.今回もcwtmvvw.cnからmeqsru.cnに転送されています.

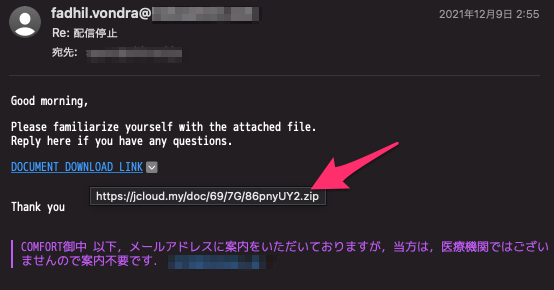

当方を医療機関と間違って,癒しの音楽CD紹介・販売メルマガを送ってくる業者があって,ずっと無視していたのだけれどいつまで経っても(数年単位)停止されないので,本文に案内があった通り件名を「配信停止」としてメールで連絡しました.

その後,メルマガは来なくなったのだけれど,代わりに次のようなメールが.

その本文を引用したメールなので,その業者がメルマガ(たぶんメーラを使ったbcc送信)のPCがマルウェアに感染して,受信したメールが漏洩したと想定.

返信メールは英語だしリンク先がZIPなので,これは面白いサンプルが取れる!とおもって急いでアクセスしたのですが...

その後,メルマガは来なくなったのだけれど,代わりに次のようなメールが.

その本文を引用したメールなので,その業者がメルマガ(たぶんメーラを使ったbcc送信)のPCがマルウェアに感染して,受信したメールが漏洩したと想定.

返信メールは英語だしリンク先がZIPなので,これは面白いサンプルが取れる!とおもって急いでアクセスしたのですが...

個人情報含む書類が郵便事故で所在不明に - 大和リビング

https://www.security-next.com/132539

引用: 日本郵便のレターパックは,追跡サービスがあるというけれど,拠点拠点の通過情報しかわからないだろうと想定.

また,レターパックの利用シーンとして請求書や業務用サンプルの送付などは想定されているけれど,個人情報を送ることは想定してない模様.ただし,禁止されているわけでもない.

レターパック

https://www.post.japanpost.jp/service/letterpack/

取るべき手段は,電子データで送付する事なのだろうか.

郵便物等の損害賠償制度

https://www.post.japanpost.jp/service/songai_baisyo.html

レターパックは損害補償の対象では無い.

上記損害賠償精度の紹介の中にこのように記載がある.

引用: 個人情報は貴重品と捉えることができるので,ゆうぱっくのセキュリティサービスが良かったのかもしれない.

セキュリティサービス - ゆうパック

https://www.post.japanpost.jp/service/fuka_service/security/index.html

運賃+380円.

運賃が60サイズで東京から東京だとして計算すると,運賃810円+380円となる.レターパックの520円よりは高いが,30万円から50万円の価値がある場合は,これで送るのが良い.

しかし,どちらにしても紛失したら公式発表が必要なら,安い方が良いのか.このあたりは組織としてどうするかを想定しておくのが良いのだろう.

https://www.security-next.com/132539

引用:

大和リビングは、自社宛てに郵送した顧客情報含む書類が、郵送の過程で所在不明になったことを公表した。

同社によれば、10月8日に名古屋東営業所から東海支店宛てにレターパックプラスで郵送した書類が、所在不明となったもの。

また,レターパックの利用シーンとして請求書や業務用サンプルの送付などは想定されているけれど,個人情報を送ることは想定してない模様.ただし,禁止されているわけでもない.

レターパック

https://www.post.japanpost.jp/service/letterpack/

取るべき手段は,電子データで送付する事なのだろうか.

郵便物等の損害賠償制度

https://www.post.japanpost.jp/service/songai_baisyo.html

レターパックは損害補償の対象では無い.

上記損害賠償精度の紹介の中にこのように記載がある.

引用:

現金、宝石等の貴重品を送る場合

必ず一般書留・現金書留(簡易書留を除きます。)としてください。

セキュリティサービス - ゆうパック

https://www.post.japanpost.jp/service/fuka_service/security/index.html

運賃+380円.

運賃が60サイズで東京から東京だとして計算すると,運賃810円+380円となる.レターパックの520円よりは高いが,30万円から50万円の価値がある場合は,これで送るのが良い.

しかし,どちらにしても紛失したら公式発表が必要なら,安い方が良いのか.このあたりは組織としてどうするかを想定しておくのが良いのだろう.

タイトルの通り,このサイト.

regular expressions 101

https://regex101.com/

便利便利.サンプルデータをペーストする際には,重要なデータは置かないようにしなければいけないが.

regular expressions 101

https://regex101.com/

便利便利.サンプルデータをペーストする際には,重要なデータは置かないようにしなければいけないが.

次から次へと問題・課題が出てくるので,早くアップグレードするのが吉なんだろうけれども,現場はどうなのだろう?

この夏までの仕事場の元ボスは,(脆弱性がよく見つかるので)Javaが嫌いだったから,関係してないと思うけどな.

AWSアカウントを「Log4Shell」で乗っ取る方法が報告される

https://gigazine.net/news/20211223-aws-account-takeover-via-log4shell/

引用: ちょっと複合的な感じか.

「Apache Log4j」の脆弱性を中国政府に最初に報告しなかったとしてAlibaba Cloudにペナルティ

https://gigazine.net/news/20211223-apache-log4j-alibaba-cloud/

引用: 中国の法律的には,ベンダじゃなくて政府に報告するのね...

JavaのLog4jライブラリで発見された脆弱性「Log4Shell(CVE-2021-44228)」はなぜ世界中に大きな影響を与えるのか?

https://gigazine.net/news/20211213-cve-2021-44228-jndi-lookup/

引用: 先に中国政府に報告したら,Apacheに連絡したかどうか・・・?

「Log4j」脆弱性の攻撃数、警察庁がリアルタイム公開

https://www.itmedia.co.jp/news/articles/2112/15/news103.html

引用:

この夏までの仕事場の元ボスは,(脆弱性がよく見つかるので)Javaが嫌いだったから,関係してないと思うけどな.

AWSアカウントを「Log4Shell」で乗っ取る方法が報告される

https://gigazine.net/news/20211223-aws-account-takeover-via-log4shell/

引用:

セキュリティ企業のGigasheetが「Log4ShellでAWSアカウントを乗っ取る方法」を公開しました。Gigasheetによると、この方法はあくまでAWSのセキュリティ設定がずさんな場合にのみ起こりえる現象であり、AWSがLog4Shellに関する固有の問題を抱えているということを意味しているわけではないとのこと。

「Apache Log4j」の脆弱性を中国政府に最初に報告しなかったとしてAlibaba Cloudにペナルティ

https://gigazine.net/news/20211223-apache-log4j-alibaba-cloud/

引用:

世界最大級の小売&電子商取引企業であるアリババグループが所有する日刊紙・South China Morning Postなどの報道によると、中国政府は「Apache Log4j」に関する重大な脆弱性を政府に最初に報告しなかったとして、アリババグループのクラウドコンピューティング部門・Alibaba Cloudと工業情報化部の取引を6カ月間停止する措置を取ったとのこと。

JavaのLog4jライブラリで発見された脆弱性「Log4Shell(CVE-2021-44228)」はなぜ世界中に大きな影響を与えるのか?

https://gigazine.net/news/20211213-cve-2021-44228-jndi-lookup/

引用:

2021年11月24日に、Alibaba Cloudのセキュリティチームが、Apache Log4jのバージョン2.0-beta9からバージョン2.14.1までにリモートコード実行の脆弱性を発見したと、Apacheに報告しました。

「Log4j」脆弱性の攻撃数、警察庁がリアルタイム公開

https://www.itmedia.co.jp/news/articles/2112/15/news103.html

引用:

警察施設のインターネット接続点に設置したセンサーで、脆弱性をついた攻撃のアクセスを観測。1センサー当たりの平均の推移をグラフに示した。1時間ごとに更新している。

年末の忙しい時に大変だろうな...

「Apache Log4j」の脆弱性、3万5000超のJavaパッケージに影響の恐れ--グーグル調査

https://japan.zdnet.com/article/35181091/

Apache Log4jにまた脆弱性、バージョン2.17.0公開

https://japan.zdnet.com/article/35181084/

引用:

連鎖というか,たぶんみんな興味深く見つめているから,見つかるのだろうな.

引用:

「Apache Log4j」の脆弱性、3万5000超のJavaパッケージに影響の恐れ--グーグル調査

https://japan.zdnet.com/article/35181091/

Apache Log4jにまた脆弱性、バージョン2.17.0公開

https://japan.zdnet.com/article/35181084/

引用:

バージョン2.0-alpha1から2.14.16までにサービス妨害(DoS)状態を発生させる恐れのある脆弱性が存在し、最新版で修正された。

連鎖というか,たぶんみんな興味深く見つめているから,見つかるのだろうな.

引用:

ASFよると、バージョン2.0-alpha1~2.14.16では、自己参照Lookupでの制御されない再起が保護されていない。このためロギング構成のコンテキストルックアップで「$$ {ctx:loginId}」などデフォルト以外のパターンレイアウトを使用している場合、攻撃者がスレッドコンテキストマップ(MDC)で再帰ルックアップを含む悪意ある入力データを作成するなどして、スタックオーバーエラーが発生し、システムが停止してしまうとしている。

精度が悪いフィッシングメールだと,日本語がヘンだったりするけれど,スペルミスもヘンと感じる発端の一つだとおもう.

デルのネットワークスイッチの中にあるチップに記載されてるスペルミス.これはスパイチップなんじゃないか?と考えデルに問い合わせたらちゃんと答えが返ってきた話.

ニセモノ感を漂わせる「Megatrands」というスペルミスのステッカーが貼られたチップは模造品なのか?

https://gigazine.net/news/20211216-american-megatrands/

引用: しかしこれ最後まで読むと,これがデルの批判記事じゃなくてHPE頑張れよって記事になっているという.

デルのネットワークスイッチの中にあるチップに記載されてるスペルミス.これはスパイチップなんじゃないか?と考えデルに問い合わせたらちゃんと答えが返ってきた話.

ニセモノ感を漂わせる「Megatrands」というスペルミスのステッカーが貼られたチップは模造品なのか?

https://gigazine.net/news/20211216-american-megatrands/

引用:

「2018年にBloomberg発のスパイチップ騒動が起きた時、多くの人が目に見えないスパイチップを恐れましたが、Dellのデバイスには肉眼で見える欠陥が長年にわたり放置されていました。もし業界がこれほどあからさまな不具合を見つけられないとしたら、目に見えないスパイチップへの懸念が高まるのは当然と言えます」と述べました。

日本郵便、約21万人分の顧客情報を紛失 “紙多すぎ”で扱いきれず

https://www.itmedia.co.jp/news/articles/2112/15/news148.html

引用:

金融商品なのに,日本郵便が先頭なんだな.ゆうちょ銀行は連名だけど,「郵便局」で管理することのようだから,責任は日本郵便の方が重いということなのか?

引用: 既に電子データ化し失われたデータもなく紙は誤って廃棄されたという見込みなので問題ないという認識のよう.

誤って廃棄だから,適切に処理(裁断・溶解など)されたかわからないけれど,それが落とし所なのだろう.

電子化するとルールに沿ったフローしかできないので「コレ特急で処理して!」が使えない世界w

https://www.itmedia.co.jp/news/articles/2112/15/news148.html

引用:

日本郵便は12月15日、金融商品について顧客の取引内容を記載した「金融商品仲介補助簿」などを紛失したと発表した。合わせて約21万4000人分の顧客情報が記載されていたという。仲介補助簿には、氏名や記号番号、取引内容(購入・解約)、取引金額、銘柄などを記載しているという。

金融商品なのに,日本郵便が先頭なんだな.ゆうちょ銀行は連名だけど,「郵便局」で管理することのようだから,責任は日本郵便の方が重いということなのか?

引用:

仲介補助簿については保存場所や期間を定めていたが、各郵便局での保存期間の認識の違いや、保存する箱の入れ間違いにより、保存期間内に誤って廃棄してしまった。その他の書類についても「紙媒体で作成・保存すべき書類が膨大な環境にあることが、取扱いのミスにつながった」とした。

誤って廃棄だから,適切に処理(裁断・溶解など)されたかわからないけれど,それが落とし所なのだろう.

電子化するとルールに沿ったフローしかできないので「コレ特急で処理して!」が使えない世界w

Javaでアプリを作成していると,トランザクションやセッションを追跡するためにログを吐き出す仕組みとしてlog4jライブラリを組み込んでいるのは普通のことだけれど,そのLog4jライブラリの脆弱性がでています.

Apache Log4jの任意のコード実行の脆弱性(CVE-2021-44228)に関する注意喚起

https://www.jpcert.or.jp/at/2021/at210050.html

引用: ログを書き出すライブラリがに実装された謎機能?が問題の模様で,思わず影響を受けるものが多いそうで.

昨年のSolarWindsよりも酷い状態じゃないかな.

既にLookup機能を無効化するように修正されたバージョンがリリースされていまますが,新たにJava8用のLog4jがリリースされたそうです.

引用:

RiskIQの詳細記事(英語だけど)

CVE-2021-44228 - Apache Log4j Remote Code Execution Vulnerability

https://community.riskiq.com/article/505098fc

GreyNoiseは、この脆弱性を悪用するためにインターネットをスキャンしていることが確認されたIPのリストを公開しています.

https://gist.github.com/gnremy/c546c7911d5f876f263309d7161a7217

引用:

ワークアラウンド.

引用:

追記2021/12/17

「Log4j」脆弱性の攻撃数、警察庁がリアルタイム公開

https://www.itmedia.co.jp/news/articles/2112/15/news103.html

引用: 基本的に8080ポートを使った攻撃観測が多いのか.8080なのでProxy回避の直アクセスやや管理画面などを想定しているのかなぁ.

Javaライブラリ「Apache Log4j」の脆弱性(CVE-2021-44228)を標的とした攻撃の観測について - 警視庁

https://www.npa.go.jp/cyberpolice/important/2021/202112141.html

Apache Log4jの任意のコード実行の脆弱性(CVE-2021-44228)に関する注意喚起

https://www.jpcert.or.jp/at/2021/at210050.html

引用:

Apache Log4jにはLookupと呼ばれる機能があり、ログとして記録された文字列

から、一部の文字列を変数として置換します。その内、JNDI Lookup機能が悪用

されると、遠隔の第三者が細工した文字列を送信し、Log4jがログとして記録す

ることで、Log4jはLookupにより指定された通信先もしくは内部パスからjava

classファイルを読み込み実行し、結果として任意のコードが実行される可能性

があります。

昨年のSolarWindsよりも酷い状態じゃないかな.

既にLookup機能を無効化するように修正されたバージョンがリリースされていまますが,新たにJava8用のLog4jがリリースされたそうです.

引用:

** 更新: 2021年12月15日追記 ******************************************

The Apache Software Foundationは、Apache Log4jのバージョン2.16.0

(Java 8以降のユーザー向け)および2.12.2(Java 7のユーザー向け)を公開

しました。

RiskIQの詳細記事(英語だけど)

CVE-2021-44228 - Apache Log4j Remote Code Execution Vulnerability

https://community.riskiq.com/article/505098fc

GreyNoiseは、この脆弱性を悪用するためにインターネットをスキャンしていることが確認されたIPのリストを公開しています.

https://gist.github.com/gnremy/c546c7911d5f876f263309d7161a7217

引用:

主にLDAPのJNDIリソースを利用した攻撃が確認されていますが、RMIやDNSなど他のJNDIリソースに拡大する可能性があります。これらの文字列は、潜在的にログに記録されるあらゆる値に注入される可能性があります。可能性のあるフィールドは、ユーザーエージェント、ウェブフォーム、ウェブページ名、またはユーザーデータが送信される他の任意の場所です。これらの値は、もしログに記録されるために送られると、Log4j を使ってアプリケーションによって解析され、実行され ることができます。以下は、悪用されようとしていることを検知できる文字列です。${jndi:ldap ${jndi:dns ${jndi:rmi ${jndi:nis ${jndi:nds ${jndi:corba ${jndi:iiop

ワークアラウンド.

引用:

アップグレードされた Log4j ライブラリを使用する前にこの問題を軽減したい組織で、2.10 から 2.14.1 の間の Log4J バージョンを使用している場合、JVM 起動パラメーターに次のプロパティを適用し、Java プロセスを再起動することが可能です。-DLog4j2.formatMsgNoLookups=true

追記2021/12/17

「Log4j」脆弱性の攻撃数、警察庁がリアルタイム公開

https://www.itmedia.co.jp/news/articles/2112/15/news103.html

引用:

警察施設のインターネット接続点に設置したセンサーで、脆弱性をついた攻撃のアクセスを観測。1センサー当たりの平均の推移をグラフに示した。1時間ごとに更新している。

Javaライブラリ「Apache Log4j」の脆弱性(CVE-2021-44228)を標的とした攻撃の観測について - 警視庁

https://www.npa.go.jp/cyberpolice/important/2021/202112141.html

こんな注意喚起が.

JVN#88993473 複数のエレコム製 LAN ルーターにおける複数の脆弱性

https://jvn.jp/jp/JVN88993473/

お値段安い目の家庭用ルータとして使われているから導入数は多そう.

「管理画面にログイン可能な隣接するネットワーク上」とあるから,まずその隣接するネットワークに第三者がいる必要があるが...

JVN#88993473 複数のエレコム製 LAN ルーターにおける複数の脆弱性

https://jvn.jp/jp/JVN88993473/

お値段安い目の家庭用ルータとして使われているから導入数は多そう.

「管理画面にログイン可能な隣接するネットワーク上」とあるから,まずその隣接するネットワークに第三者がいる必要があるが...

これ.

LINE Pay、国内約5万アカウントの決済情報が「GitHub」に漏えい

https://www.itmedia.co.jp/mobile/articles/2112/07/news135.html

引用:

似たような事があったなーと思って振り返ると,今年の2月にSMBCで“年収診断”したさにGitHubに公開かってのがあった.

やはり発生した対岸の火事をベースに自分たちがどう対応できるかを考える必要があるのだろう.

そして空いこれ.

LINEにおける個人情報の取り扱いに関連する主な予定について

https://linecorp.com/ja/pr/news/ja/2021/3680

LINE Pay、国内約5万アカウントの決済情報が「GitHub」に漏えい

https://www.itmedia.co.jp/mobile/articles/2112/07/news135.html

引用:

LINE Payは、12月6日に一部ユーザーのキャンペーン情報がソフトウェア開発プラットフォーム「GitHub」上で閲覧できる状態になっていたと発表。氏名/住所/電話番号/メールアドレス/クレジットカード番号/銀行口座番号などは含まれておらず、現時点でのユーザーへの影響は確認されていない。

似たような事があったなーと思って振り返ると,今年の2月にSMBCで“年収診断”したさにGitHubに公開かってのがあった.

やはり発生した対岸の火事をベースに自分たちがどう対応できるかを考える必要があるのだろう.

そして空いこれ.

LINEにおける個人情報の取り扱いに関連する主な予定について

https://linecorp.com/ja/pr/news/ja/2021/3680

陸・海・空・宇宙,そこに第5の戦場と位置付けられるサイバー空間にて防衛・国家安全保障の点から最新情報の共有を目的として開催された「サイバー防衛シンポジウム熱海2021」に参加しました.リモートなので1000円.

サイバー防衛シンポジウム熱海2021

https://www.5th-battlefield.com/index.html

基本的には防衛省の人やOBが参加しています.

一番興味深かったのは元防衛庁情報本部長の太田文雄氏の基調講演『敵の可能行動を考える』ですかね.

これまでのサイバー攻撃を振り返っているのだけれど,新聞の切り抜きの数が半端ない.大手新聞各社も取り上げる案件に違いがあるのだと思うけれど,全網羅かな.ピヨさんも新聞デーがあるね.

状況を平時,グレイゾーン,有事に分けるのだそうだけれど,普段の活動中,サイバー攻撃に際して「平時」というのは存在しないと思うから,グレイゾーン,有事の前提で活動するんだという話だった.

Defend Forward.誰が何をしているか常に把握する.セキュリティアナリストレポートなどでよくAPT攻撃グループの報告があるけれど,これらがどの国の支援を受けているか,活発かどうかを注視しておく事が重要な模様.国レベルだと攻撃者も多いだろうからそういう情報網も大事だね.

APTグループも国会支援型と,国家放任型の2つに分かれるらしい.ロシアっぽいけどロシア政府は関知しないみたいな感じか.

心理戦,偽情報をだして市民・政治家を攻撃みたいなのもある,フェイク動画などで世論を動かすなどもあるけれど,嘘かほんとかを見極める力が必要.これはSNSで拡散されているなんでもない情報も同じ.

先週出版.中国安全保障レポート

http://www.nids.mod.go.jp/publication/chinareport/index.html

また現役の自衛官の人が初めて公演したそうなのだけれど,資材調達担当をしていて,「買ったものが正しいものか」という視点が重要だと気づいたところから今の営みが始まったという点が面白い.たしかにアマゾンで買い物して偽物に出会ったという話はよく聞くし.

防衛省の予算で言うとこれまでは人材育成に力を入れていた分が,来年度はスキルマップを整備しようと言う事だそうです.「サイバーセキュリティ」といっても範囲は広いからね.

サイバーディフェンス研究所 CHO/最高ハッキング責任者の林真吾氏の妄想ハッキングも面白かった.攻撃者になったつもりで,目的を達成する演習をやり続ける.攻撃の対象を定め,どこから攻撃をするのが良いかを考えて行く仮説と検証という感じかな.

実際にDoSに適したインフラを海外ホスティング会社に定め,スキャンをしたらその会社に何度か注意を受けたとかゆるい格安ホスティングは踏み台に使われやすいんだろうな.

隣国の整備状況を把握するのも重要.こういうメディアも使ったりするそうだ.

https://jamestown.org/

The Jamestown Foundation

引用:

ジェームスタウンというのはアメリカの最初の植民地からとってあるのかな? CHINA BRIEF,EURASIA DAILY MONITOR,TERRORISM MINITORなどがリストされているけれど,中国が一番上にあるんだな.

世界の動きは,日本のテレビだと得る事が出来ないからなー.

あと「超限戦」という中国の軍事トップの人が書いた本がすごいらしい.1999年に戦略研究として公開されてその筋だと必読書なのだそうで.

引用: あとは日本の最初のサイバー攻撃ってなんだろうという話がありました.各省庁のホームページが改竄された事件があったけれど,あれは犯人が捕まってないが,それかな?というらしい.

中央官庁Webページ集中改ざん事件(2000年)

http://www.kogures.com/hitoshi/history/virus-2000-web-kaizan/index.html

その頃の情報はネットにあってもリンク切れや深掘り報道もなかったりしているから,過去事案の情報保全というのも大事だという話も出た.ナショナルサイバーセキュリティの時代.

あとは実務的なところで言うと,ランサムウェア対策.3か所バックアップと1つは本体からの存在の隠蔽.そして大半のデータが残るようにするという考え方というのが参考になった.

キーワード

ゴーストネット

スタックスネット

C4ISR

対心理情報課程

コモンクライテリア

Red Star OS

サイバーレンジ

サイバー防衛シンポジウム熱海2021

https://www.5th-battlefield.com/index.html

基本的には防衛省の人やOBが参加しています.

一番興味深かったのは元防衛庁情報本部長の太田文雄氏の基調講演『敵の可能行動を考える』ですかね.

これまでのサイバー攻撃を振り返っているのだけれど,新聞の切り抜きの数が半端ない.大手新聞各社も取り上げる案件に違いがあるのだと思うけれど,全網羅かな.ピヨさんも新聞デーがあるね.

状況を平時,グレイゾーン,有事に分けるのだそうだけれど,普段の活動中,サイバー攻撃に際して「平時」というのは存在しないと思うから,グレイゾーン,有事の前提で活動するんだという話だった.

Defend Forward.誰が何をしているか常に把握する.セキュリティアナリストレポートなどでよくAPT攻撃グループの報告があるけれど,これらがどの国の支援を受けているか,活発かどうかを注視しておく事が重要な模様.国レベルだと攻撃者も多いだろうからそういう情報網も大事だね.

APTグループも国会支援型と,国家放任型の2つに分かれるらしい.ロシアっぽいけどロシア政府は関知しないみたいな感じか.

心理戦,偽情報をだして市民・政治家を攻撃みたいなのもある,フェイク動画などで世論を動かすなどもあるけれど,嘘かほんとかを見極める力が必要.これはSNSで拡散されているなんでもない情報も同じ.

先週出版.中国安全保障レポート

http://www.nids.mod.go.jp/publication/chinareport/index.html

また現役の自衛官の人が初めて公演したそうなのだけれど,資材調達担当をしていて,「買ったものが正しいものか」という視点が重要だと気づいたところから今の営みが始まったという点が面白い.たしかにアマゾンで買い物して偽物に出会ったという話はよく聞くし.

防衛省の予算で言うとこれまでは人材育成に力を入れていた分が,来年度はスキルマップを整備しようと言う事だそうです.「サイバーセキュリティ」といっても範囲は広いからね.

サイバーディフェンス研究所 CHO/最高ハッキング責任者の林真吾氏の妄想ハッキングも面白かった.攻撃者になったつもりで,目的を達成する演習をやり続ける.攻撃の対象を定め,どこから攻撃をするのが良いかを考えて行く仮説と検証という感じかな.

実際にDoSに適したインフラを海外ホスティング会社に定め,スキャンをしたらその会社に何度か注意を受けたとかゆるい格安ホスティングは踏み台に使われやすいんだろうな.

隣国の整備状況を把握するのも重要.こういうメディアも使ったりするそうだ.

https://jamestown.org/

The Jamestown Foundation

引用:

ジェームスタウン財団は、ワシントンD.C.に拠点を置く防衛政策シンクタンクです[2]。 1984年にソ連からの亡命者を支援するために設立され、現在では、米国にとって現在の戦略的重要性を持つ出来事や傾向について、政策立案者に情報を提供し、教育することを目的としています。中国、ロシア、ユーラシア、世界のテロリズムなどをテーマにした出版物を発行しています。

ジェームスタウンというのはアメリカの最初の植民地からとってあるのかな? CHINA BRIEF,EURASIA DAILY MONITOR,TERRORISM MINITORなどがリストされているけれど,中国が一番上にあるんだな.

世界の動きは,日本のテレビだと得る事が出来ないからなー.

あと「超限戦」という中国の軍事トップの人が書いた本がすごいらしい.1999年に戦略研究として公開されてその筋だと必読書なのだそうで.

引用:

【目次】

第1部 新戦争論

第一章 いつも先行するのは兵器革命

第二章 戦争の顔がぼやけてしまった

第三章 教典に背く教典

第四章 アメリカ人は象のどこを触ったのか

第2部 新戦法論

第五章 戦争ギャンブルの新たな見方

第六章 勝利の方法を見出す――側面から剣を差す

第七章 すべてはただ一つに帰する――超限の組み合わせ

第八章 必要な原則

中央官庁Webページ集中改ざん事件(2000年)

http://www.kogures.com/hitoshi/history/virus-2000-web-kaizan/index.html

その頃の情報はネットにあってもリンク切れや深掘り報道もなかったりしているから,過去事案の情報保全というのも大事だという話も出た.ナショナルサイバーセキュリティの時代.

あとは実務的なところで言うと,ランサムウェア対策.3か所バックアップと1つは本体からの存在の隠蔽.そして大半のデータが残るようにするという考え方というのが参考になった.

キーワード

ゴーストネット

スタックスネット

C4ISR

対心理情報課程

コモンクライテリア

Red Star OS

サイバーレンジ

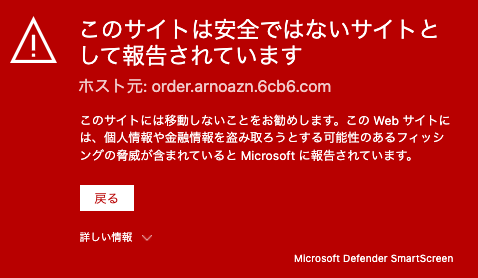

タイトル通りなのだけれど.

アカウントがロックされた的な案内が多い中,商品配送からのフィッシングはあまりみたことない気がする.そしてやっぱり日本語がおかしい.

Microsoft Edgeだと既にフィッシングサイトとして認知されているようです.が,無理矢理アクセスしてみます.

アカウントがロックされた的な案内が多い中,商品配送からのフィッシングはあまりみたことない気がする.そしてやっぱり日本語がおかしい.

Microsoft Edgeだと既にフィッシングサイトとして認知されているようです.が,無理矢理アクセスしてみます.

1週間ほど前になるけれど,ピーティックスで漏洩したメールアドレスに来たフィッシングメール.

出来立てほやほやだったり転送していると検証サイトでも判断が鈍るようです.

楽天を騙りながらアマゾンの偽メアドを使っているあたり精度が悪いw

出来立てほやほやだったり転送していると検証サイトでも判断が鈍るようです.

楽天を騙りながらアマゾンの偽メアドを使っているあたり精度が悪いw

息の根を止められたはずのEmotetが復活しているようです.ザオリク.

【注意喚起】マルウェアEmotetが10カ月ぶりに活動再開、日本も攻撃対象に

https://www.lac.co.jp/lacwatch/alert/20211119_002801.html

うちにはEmotetは来ないからなー.以前所属していた組織だとたくさん来ていたけれど,アンチウイルスソフトが反応していたし.その意味ではパターンファイルは最新化しておかないとね.

【注意喚起】マルウェアEmotetが10カ月ぶりに活動再開、日本も攻撃対象に

https://www.lac.co.jp/lacwatch/alert/20211119_002801.html

うちにはEmotetは来ないからなー.以前所属していた組織だとたくさん来ていたけれど,アンチウイルスソフトが反応していたし.その意味ではパターンファイルは最新化しておかないとね.

総務省沖縄総合通信事務所、沖縄サイバーセキュリティネットワーク主催のオンラインセミナーに参加しました.

サイバーセキュリティセミナー in ResorTech Okinawaの開催

https://www.soumu.go.jp/soutsu/okinawa/hodo/2021/21_11_02-002.html

【講演1】地域におけるサイバーセキュリティ人材の育成について

【講演2】40分でわかる実践的防御演習CYDER(主に自治体の皆様向けバージョン)

Cisco Webexでの開催だったのだけれど,Safariで接続していたらマイクが使えなくて主催者のご挨拶が開始から5分程度は聞き逃しました.Google Chromeにすればよかった.

資料は公開しないでということなのでメモの程度になるけれど,総務省では「ICTサイバーセキュリティ総合対策2021」に具体的な施策をまとめているそうです.

ICTサイバーセキュリティ総合対策2021 - 総務省

https://www.soumu.go.jp/main_content/000761893.pdf

テレワークと増え続けるIoT機器の対策が多いのかな.

最も時間がかかる?のが,サイバーセキュリティ人材だけれど,興味深いのが「地方で人材育成しても給料の良い都会に転職してしまう」という嘆き?のような現状.

優秀な人材を確保しておきたいなら良い待遇というのもあるけれど,良い待遇って給与面だけじゃなくて,攻撃されやすい組織に所属することで腕を磨くことができるというのも,あると思います.知識を身につけても実践できないと面白みがないからね.

あとはNICTのナショナルトレーニングセンターのCYDERという教育について.東京オリパラ向けで実施されたサイバーコロッセオをレガシー化?する目的もあり,行政だと無料で受けられるっていうので,これは受けるべきだろうね.でも公務員は定期配置転換とかもあるから難しいんだろうね.

サイバーセキュリティセミナー in ResorTech Okinawaの開催

https://www.soumu.go.jp/soutsu/okinawa/hodo/2021/21_11_02-002.html

【講演1】地域におけるサイバーセキュリティ人材の育成について

【講演2】40分でわかる実践的防御演習CYDER(主に自治体の皆様向けバージョン)

Cisco Webexでの開催だったのだけれど,Safariで接続していたらマイクが使えなくて主催者のご挨拶が開始から5分程度は聞き逃しました.Google Chromeにすればよかった.

資料は公開しないでということなのでメモの程度になるけれど,総務省では「ICTサイバーセキュリティ総合対策2021」に具体的な施策をまとめているそうです.

ICTサイバーセキュリティ総合対策2021 - 総務省

https://www.soumu.go.jp/main_content/000761893.pdf

テレワークと増え続けるIoT機器の対策が多いのかな.

最も時間がかかる?のが,サイバーセキュリティ人材だけれど,興味深いのが「地方で人材育成しても給料の良い都会に転職してしまう」という嘆き?のような現状.

優秀な人材を確保しておきたいなら良い待遇というのもあるけれど,良い待遇って給与面だけじゃなくて,攻撃されやすい組織に所属することで腕を磨くことができるというのも,あると思います.知識を身につけても実践できないと面白みがないからね.

あとはNICTのナショナルトレーニングセンターのCYDERという教育について.東京オリパラ向けで実施されたサイバーコロッセオをレガシー化?する目的もあり,行政だと無料で受けられるっていうので,これは受けるべきだろうね.でも公務員は定期配置転換とかもあるから難しいんだろうね.

今日たくさん来ているセクストーション・スパム.

こんな文書で始まります.

引用: 「チェーンで機能」とか「エクスプロイト」とか素で意味が解る人がいるのだろうか...

被害は,このビットコインアドレスへの入金を追えば良いのかな.

17QoiF3Vvb6VPnUJtSCdtXteUH9LvbXTBW

こんな文書で始まります.

引用:

それが起こったのです。ゼロクリックの脆弱性と特別なコードを使用して、Webサイトを介してあなたのデバイスをハッキングしました。

私の正確なスキルを必要とする複雑なソフトウェア。

このエクスプロイトは、特別に作成された一意のコードを使用してチェーンで機能し、このようなタイプの攻撃は検出されません。

被害は,このビットコインアドレスへの入金を追えば良いのかな.

17QoiF3Vvb6VPnUJtSCdtXteUH9LvbXTBW

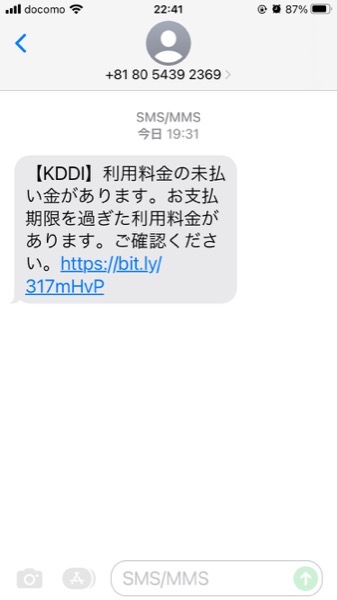

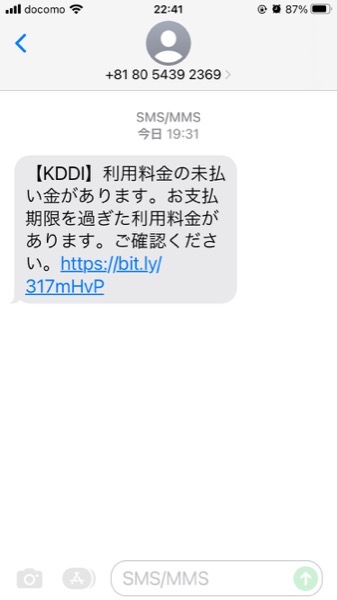

カミさんのドコモ回線にKDDIからSMSが届いたというので調べてみた.

duck.orgというダイナミックDNSサービスを使って,スイス・ブラジルに置いてあるサーバに転送されるようだけれど,何もない模様.既にテイクダウンされている?

duck.orgというダイナミックDNSサービスを使って,スイス・ブラジルに置いてあるサーバに転送されるようだけれど,何もない模様.既にテイクダウンされている?

facebookにログインしていたら,そごう・西武の閉店セールという広告が出た.

今は消えているけれど,「本物ですか?」「本物です!」「安いから買いました」「これ詐欺じゃないの?」などのコメントがあったけれど,もうそれも消えていました.

アカウントはまだ残っていて,最近ロゴマークを変更して仕込んだ模様w

それにしても,2020年7月に西武百貨店から警告もでているのに,facebookもこういう広告を許してしまう模様.そうなると全ての広告が怪しい...

ルイ・ヴィトン西武池袋店の名前を不正に利用した悪質なデジタル広告について 2020年7月8日(水) 西武池袋本店

https://www.sogo-seibu.jp/ikebukuro/topics/page/lv-information.html

今は消えているけれど,「本物ですか?」「本物です!」「安いから買いました」「これ詐欺じゃないの?」などのコメントがあったけれど,もうそれも消えていました.

アカウントはまだ残っていて,最近ロゴマークを変更して仕込んだ模様w

それにしても,2020年7月に西武百貨店から警告もでているのに,facebookもこういう広告を許してしまう模様.そうなると全ての広告が怪しい...

ルイ・ヴィトン西武池袋店の名前を不正に利用した悪質なデジタル広告について 2020年7月8日(水) 西武池袋本店

https://www.sogo-seibu.jp/ikebukuro/topics/page/lv-information.html

ランサムウェアも病院を狙うのは人道的にどうなのかな,っていうふうに思うけれど,お金が取れればなんでもいいのか.

被害にあって2ヶ月近くになるけれど,動きがありました.

病院にサイバー攻撃、新規患者受け入れ2か月停止…身代金払わず2億円で新システム

https://www.yomiuri.co.jp/national/20211126-OYT1T50244/

引用:

ニップンの事件もそうだったけれど,この対応は正しい.

引用:

バックアップもだめだったということだから,バックアップはオフラインにするというセオリーが有効ですな.

追記2022/01/03

サーバー復旧、通常診療へ 徳島のサイバー攻撃被害病院

https://www.nikkei.com/article/DGXZQOUF0316J0T00C22A1000000/

引用:

復旧方法がセキュリティ対策に関わる? まぁ再開できて良かった.

被害にあって2ヶ月近くになるけれど,動きがありました.

病院にサイバー攻撃、新規患者受け入れ2か月停止…身代金払わず2億円で新システム

https://www.yomiuri.co.jp/national/20211126-OYT1T50244/

引用:

徳島県つるぎ町の町立半田病院(120床)で、院内のシステムがサイバー攻撃を受けて電子カルテを使用できなくなる被害があり、同病院は26日、システムを新しくした上で、停止していた新規患者の受け入れを来年1月4日に再開すると発表した。個人情報の保護と引き換えに求められていた「身代金」は支払わない。

ニップンの事件もそうだったけれど,この対応は正しい.

引用:

同病院はシステムの復旧を模索してきたが、地域医療への影響が長期化する恐れがあるとして断念。別のサーバーを用いるなどしてシステムを再構築することに決めた。システムの構築などにおよそ2億円かかるという。

バックアップもだめだったということだから,バックアップはオフラインにするというセオリーが有効ですな.

追記2022/01/03

サーバー復旧、通常診療へ 徳島のサイバー攻撃被害病院

https://www.nikkei.com/article/DGXZQOUF0316J0T00C22A1000000/

引用:

病院によると21年12月29日に復旧が確認された。

病院は復旧方法について「今後のセキュリティー対策に関わるので公表しない」としている。

復旧方法がセキュリティ対策に関わる? まぁ再開できて良かった.

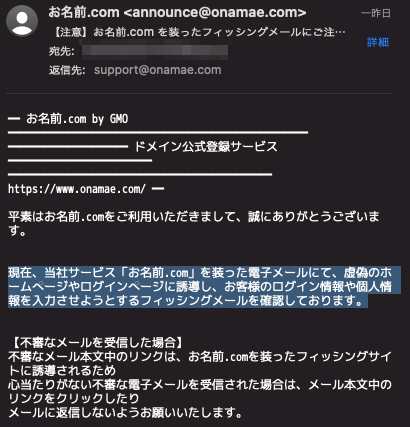

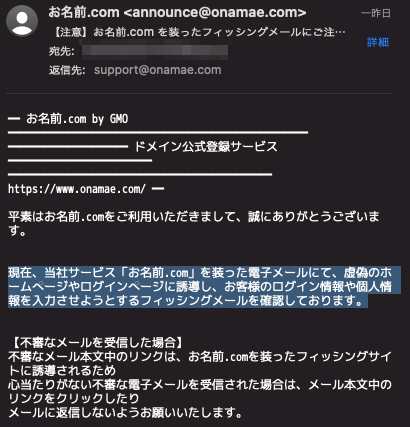

前回はアヤシイなぁと思っていたけれど,今回はその可能性があるのでちょっと.

某レジストラである,お名前.comから,こういうメールが来た.

2021.11.21 お知らせ 【注意】お名前.com を装ったフィッシングメールにご注意ください

https://www.onamae.com/news/domain/20211121_1/

前回も言っている通り,お名前.comでしか使ってないメアドに来ているので,これは漏洩したのだろうと思われる.

まだ未公表(未確認)なのか,2014年の漏洩事故の時にこのメアドが漏洩していたのか...?

「お名前.com」メルマガでユーザー情報流出、誤送信メールは16万4,650件

https://internetcom.jp/busnews/20141205/onamae-com-leakages-users-information.html

メアド流出チェックをしても未登録の模様.

';--have i been pwned?

https://haveibeenpwned.com/

Norton - メールアドレス流出チェック

https://jp.norton.com/breach-detection

まだ,お名前.comでしか使ってないメールアドレスへの迷惑メールは2件しか来てないので,被害は少ないけれど.

ピーティックスで漏洩したメールアドレスへの迷惑メールは週3回以上来るけどね.MySpaceで漏洩したメアドへは毎日数通くるけど.

某レジストラである,お名前.comから,こういうメールが来た.

2021.11.21 お知らせ 【注意】お名前.com を装ったフィッシングメールにご注意ください

https://www.onamae.com/news/domain/20211121_1/

前回も言っている通り,お名前.comでしか使ってないメアドに来ているので,これは漏洩したのだろうと思われる.

まだ未公表(未確認)なのか,2014年の漏洩事故の時にこのメアドが漏洩していたのか...?

「お名前.com」メルマガでユーザー情報流出、誤送信メールは16万4,650件

https://internetcom.jp/busnews/20141205/onamae-com-leakages-users-information.html

メアド流出チェックをしても未登録の模様.

';--have i been pwned?

https://haveibeenpwned.com/

Norton - メールアドレス流出チェック

https://jp.norton.com/breach-detection

まだ,お名前.comでしか使ってないメールアドレスへの迷惑メールは2件しか来てないので,被害は少ないけれど.

ピーティックスで漏洩したメールアドレスへの迷惑メールは週3回以上来るけどね.MySpaceで漏洩したメアドへは毎日数通くるけど.

UC CARD アットユーネットを騙るフィッシングメール Microsoft Defender SmartScreen Web報告

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2021/11/24 1:23

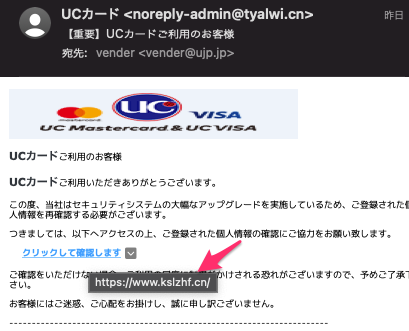

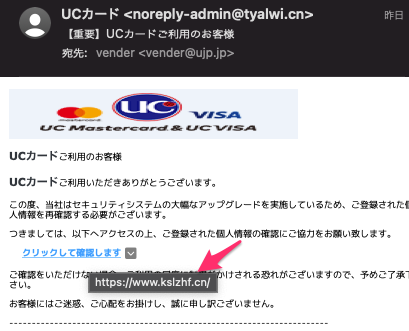

UC CARDを騙るフィッシングメールが来た.珍しい物ではないけれど.

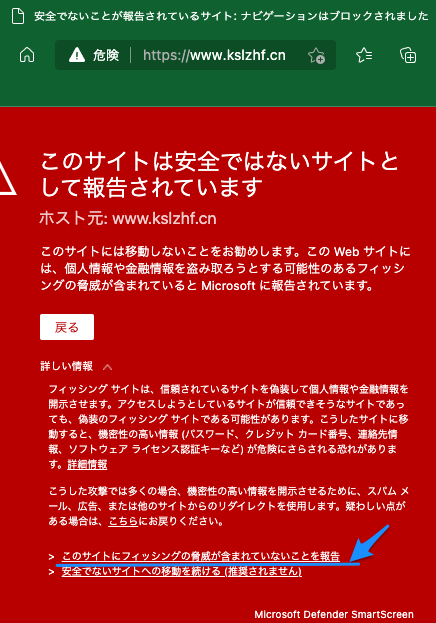

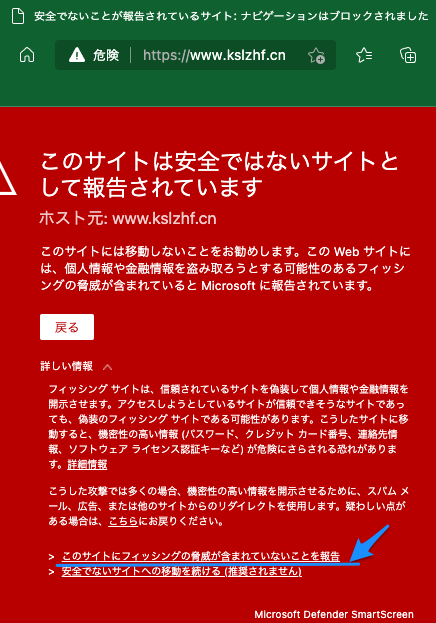

いつもようにMicrosoft Edgeでアクセスしてみた.

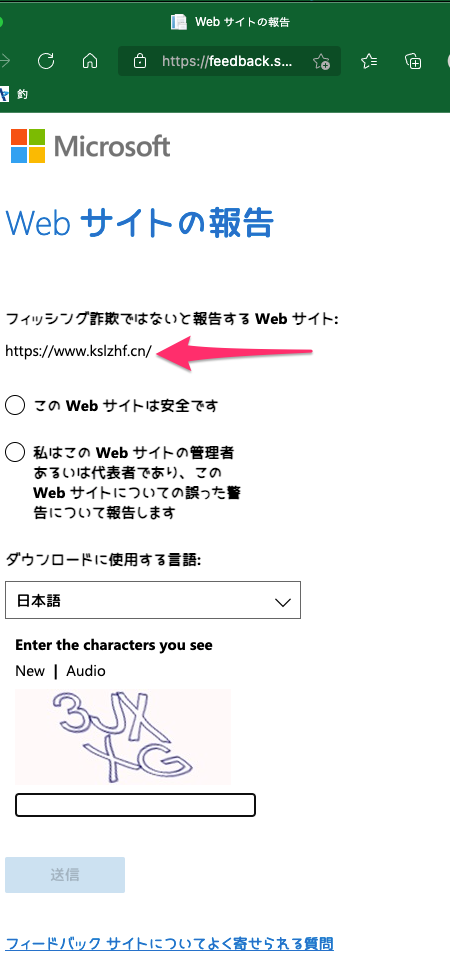

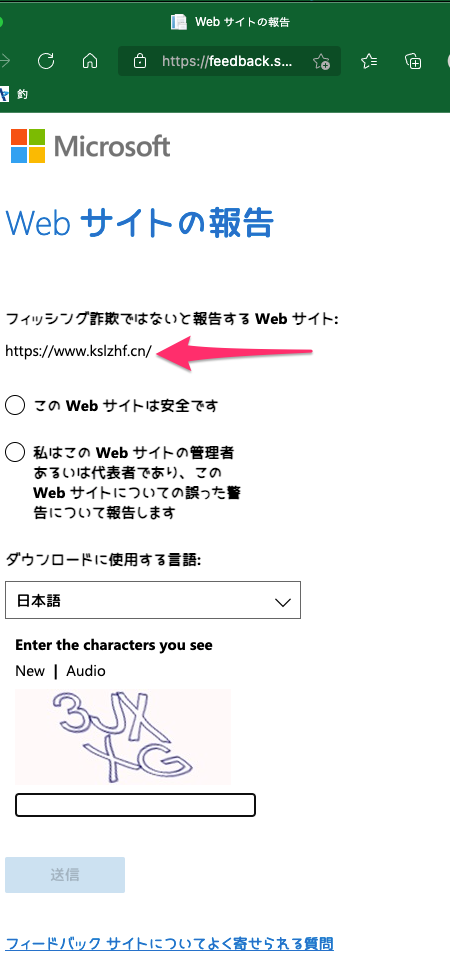

「このサイトにフィッシングの脅威が含まれていないことを報告」をクリックしてみた.

無記名で連絡できるみたいだなぁ...

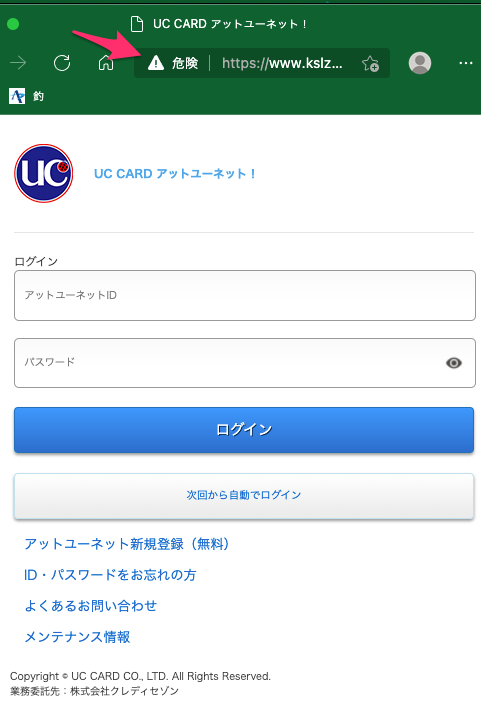

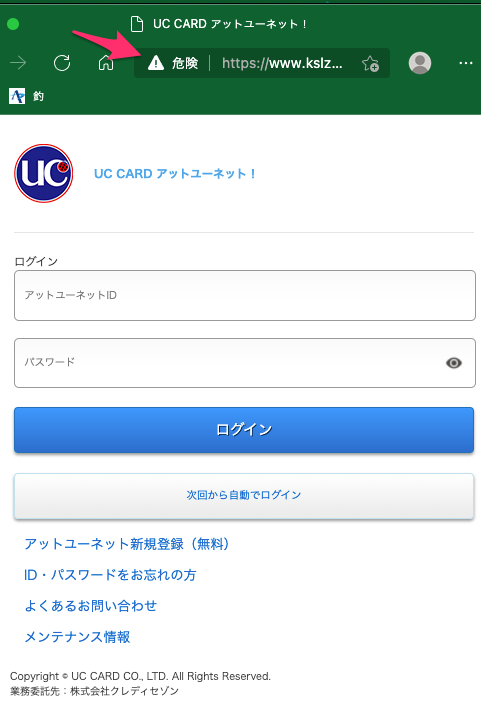

そして安全でないサイトへの移動を続けるにしてみた.

面白みはない模様.

いつもようにMicrosoft Edgeでアクセスしてみた.

「このサイトにフィッシングの脅威が含まれていないことを報告」をクリックしてみた.

無記名で連絡できるみたいだなぁ...

そして安全でないサイトへの移動を続けるにしてみた.

面白みはない模様.

先日開催されたセミナーの資料が配布されています.

フィッシング対策セミナー 2021(オンライン)開催のご案内

https://www.antiphishing.jp/news/event/antiphishing_seminar2021.html

忘れてて,講演 4の「金融犯罪の不正検知へのAI活用」から聴講しました.ながらだったのであまり頭に入らなかったけれど,講演 5「最近のフィッシング報告の動向」にあった通報サイトは活用させてもらっています.無記名で応募できる気軽さと,貢献?がわからないね...

報告 - フィッシング対策協議会

https://www.antiphishing.jp/registration.html

フィッシング対策セミナー 2021(オンライン)開催のご案内

https://www.antiphishing.jp/news/event/antiphishing_seminar2021.html

忘れてて,講演 4の「金融犯罪の不正検知へのAI活用」から聴講しました.ながらだったのであまり頭に入らなかったけれど,講演 5「最近のフィッシング報告の動向」にあった通報サイトは活用させてもらっています.無記名で応募できる気軽さと,貢献?がわからないね...

報告 - フィッシング対策協議会

https://www.antiphishing.jp/registration.html

SAISON CARD お客様情報の確認というフィッシングメールが その3 サイトが後で稼働する件

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2021/11/18 0:11

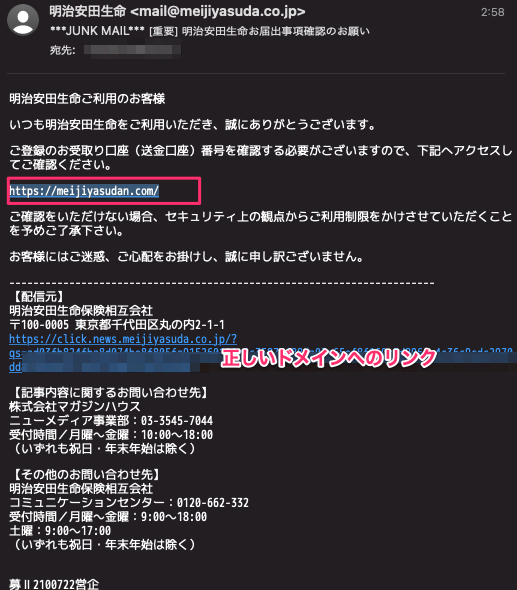

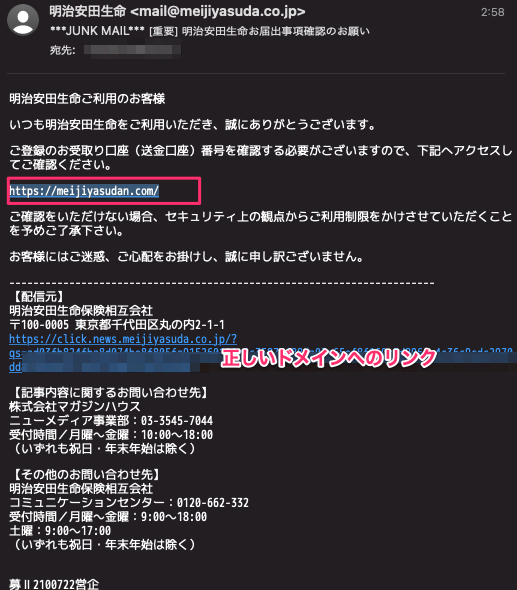

明治安田生命を騙るフィッシングメールが着ました.

ドメインが「めいじやすだん」になっている.その前に記事の内容については「マガジンハウス」という出版社になっている.

試しに「めいじやすだん」にアクセスするとコレ.

ドメインが「めいじやすだん」になっている.その前に記事の内容については「マガジンハウス」という出版社になっている.

試しに「めいじやすだん」にアクセスするとコレ.