ブログ - セキュリティカテゴリのエントリ

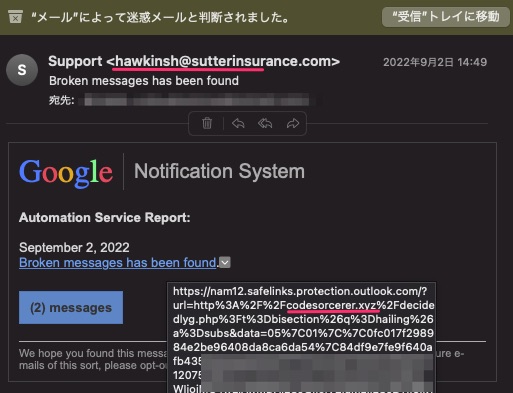

Broken messages has been foundというGoogle Notificationを騙る不審なメール

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2022/9/8 1:54

テレビのニュースでもやっていたけれど.

政府運営「e-Gov」などにサイバー攻撃か ロシア支持のハッカー集団「KILLNET」が声明 mixiやJCBへの攻撃にも言及

https://www.itmedia.co.jp/news/articles/2209/06/news174.html

今現在,e-Govはアクセスできますね.

e-Govポータル

https://www.e-gov.go.jp/

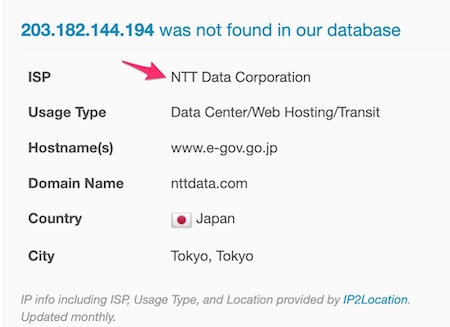

IPアドレスを調べたら,NTTデータになってました.

電子政府,e-Govを調べると,こんな感じ.

引用: 現在はデジタル庁管理なのね.去年,クラウドはawsとGCPを使うというので批判を受けていたと思うけど,総務省時代からの名残でNTTデータなのだろうか.

ガバメントクラウド

https://www.digital.go.jp/policies/gov_cloud/

ま,対応早くて何より.それにしてもなぜ,mixiを狙うのか...

ロシアを支持のハッカー集団 日本政府サイトにサイバー攻撃か

https://www3.nhk.or.jp/news/html/20220906/k10013806361000.html

引用:

政府運営「e-Gov」などにサイバー攻撃か ロシア支持のハッカー集団「KILLNET」が声明 mixiやJCBへの攻撃にも言及

https://www.itmedia.co.jp/news/articles/2209/06/news174.html

今現在,e-Govはアクセスできますね.

e-Govポータル

https://www.e-gov.go.jp/

IPアドレスを調べたら,NTTデータになってました.

電子政府,e-Govを調べると,こんな感じ.

引用:

「e-Gov」(イーガブ、e-gov.go.jp)と名付けられた総務省行政管理局、現在はデジタル庁が運営するポータルサイト、電子申請の窓口は「e-gov電子申請」などがある。

ガバメントクラウド

https://www.digital.go.jp/policies/gov_cloud/

ま,対応早くて何より.それにしてもなぜ,mixiを狙うのか...

ロシアを支持のハッカー集団 日本政府サイトにサイバー攻撃か

https://www3.nhk.or.jp/news/html/20220906/k10013806361000.html

引用:

ハッカー集団「キルネット」とは

「キルネット」はロシア政府を支持するハッカー集団で、ロシアによるウクライナ侵攻以降、ロシアに敵対的だとみなした国に対して、サイバー攻撃を行っているとされています。

このグループが行っている攻撃の1つは、ウェブサイトやサーバーなどに大量のデータを送りつけ、機能停止に追い込む「DDoS攻撃」で、これまでに、アメリカの空港やイタリア政府のウェブサイトなどを攻撃したと主張しています。

アメリカの国土安全保障省は、「世界中の重要なインフラに脅威をもたらす」などとして、このグループを名指しし、危険性を指摘しています。

ことし6月、NHKの取材に応じたキルネットの幹部は日本を攻撃する可能性について「日本も例外ではない。現時点では優先順位は低いが、日本がロシアに敵対的であるという事実を忘れてはいない」などとする回答を寄せていました。

情報セキュリティーの専門家によりますと、これまで確認されているかぎり、日本はキルネットの攻撃対象になったことはなく、今回、初めて攻撃を主張したものとみられます。

Actie vereist: uw mailbox staat op het punt vol te raken. というwhoisプロテクションからの転送メール

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2022/9/6 2:27

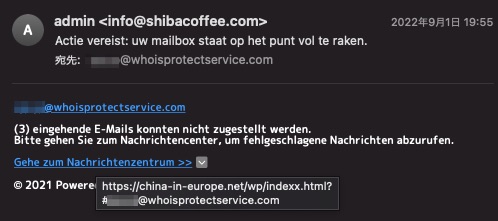

お名前.comのWhois情報公開代行サービスというのを使っているのだけれど,管理しているドメインへの連絡先も代行で受けてくれて転送されてくることになっています.

そして今回初めて転送されてきたのがこのメール.

何書いてあるかわからんので,DeepLで翻訳.

引用: ドイツ語なのね.誘導先のFQDNはchina-in-europe.netとなっているけれど,このindexx.htmlとドメインのパラメータがついたURLにアクセスしてみた.

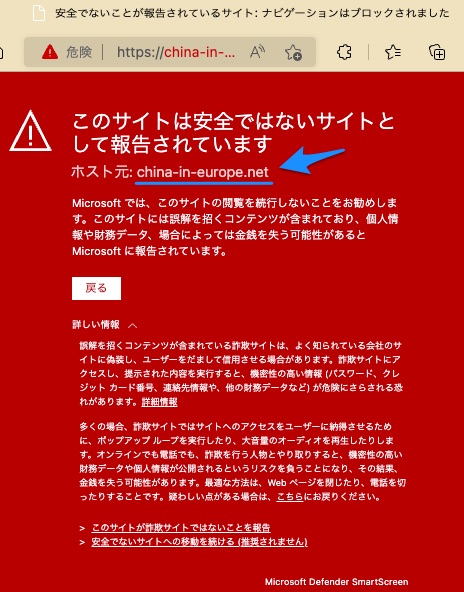

毎度のことながら,Microsoft Defender SmartScreenだとこの画面が出ますね.Google ChromeやFirefoxだと警告なく普通にアクセスできてしまいます.

警告を無視して構わずアクセスすると,こんなページに.

トップページにアクセスするとこんな感じ.

そして今回初めて転送されてきたのがこのメール.

何書いてあるかわからんので,DeepLで翻訳.

引用:

Actie vereist: uw mailbox staat op het punt vol te raken.

(3) eingehende E-Mails konnten nicht zugestellt werden.

Bitte gehen Sie zum Nachrichtencenter, um fehlgeschlagene Nachrichten abzurufen.

メールボックスが空いたままになっています。

(3) 受信したメールが届かなかった。

失敗したメッセージは、メッセージセンターで取り出してください。

毎度のことながら,Microsoft Defender SmartScreenだとこの画面が出ますね.Google ChromeやFirefoxだと警告なく普通にアクセスできてしまいます.

警告を無視して構わずアクセスすると,こんなページに.

トップページにアクセスするとこんな感じ.

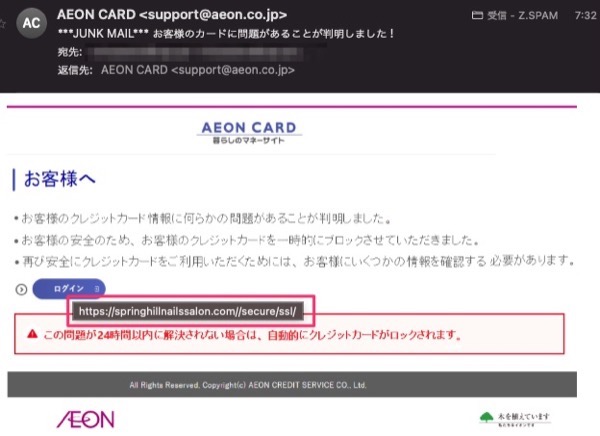

お客様のカードに問題があることが判明しました ! というイオンカードを騙るフィッシングメール

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2022/9/1 12:28

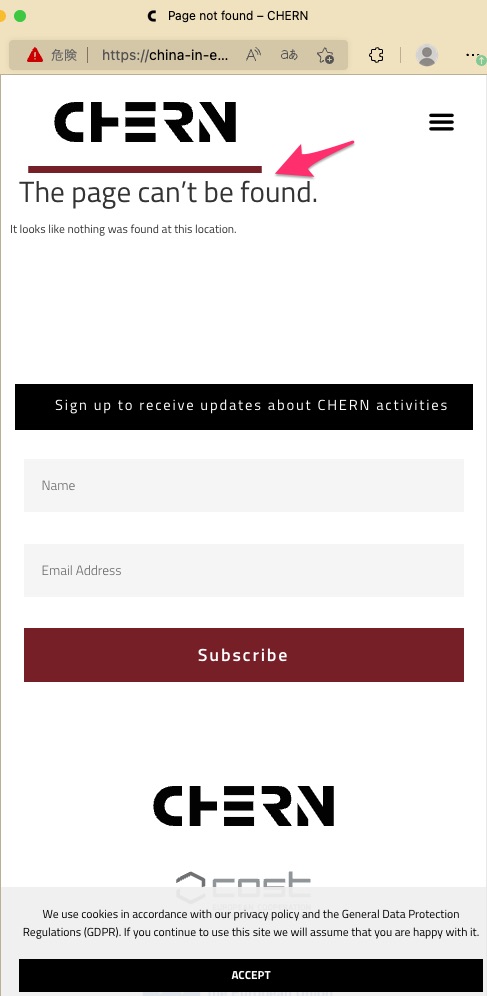

生活圏にないのでイオンカードは持った事がないのだけれど熱心に送ってきますね.やはり利用者が多いのかな.

今回はこのタイプ.

このメールに違和感があるのは,本文がこの文章を表示している画像1つだけということ.

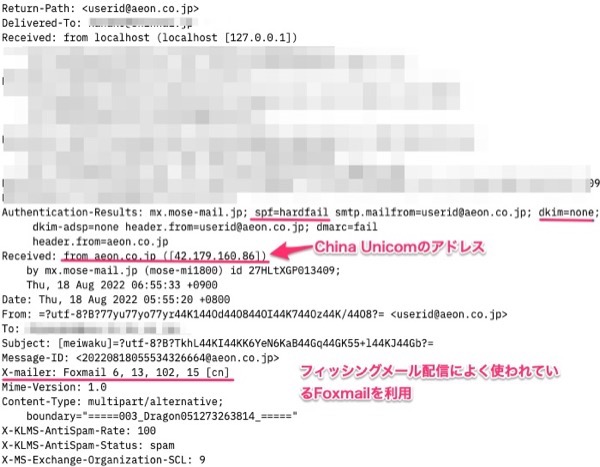

メールヘッダを確認.

今回はこのタイプ.

このメールに違和感があるのは,本文がこの文章を表示している画像1つだけということ.

メールヘッダを確認.

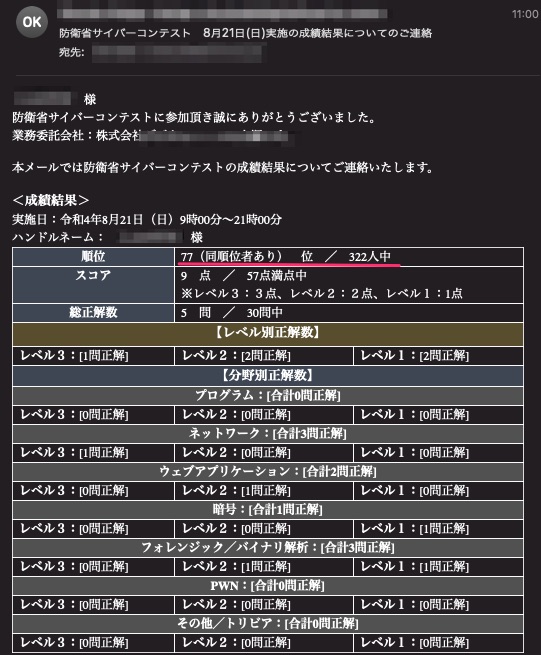

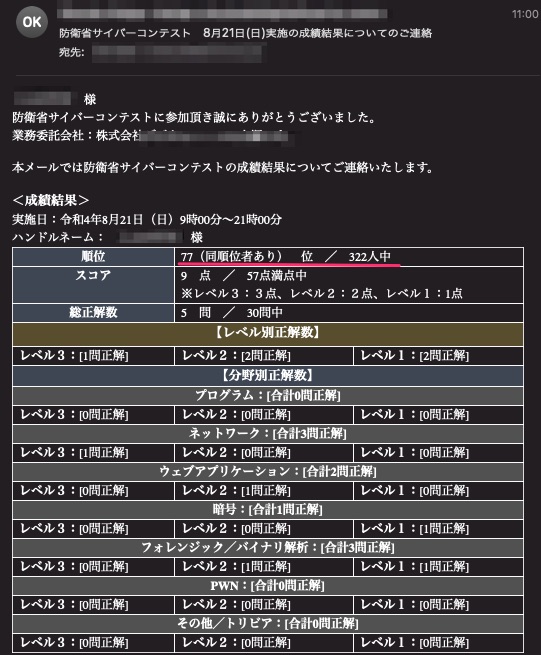

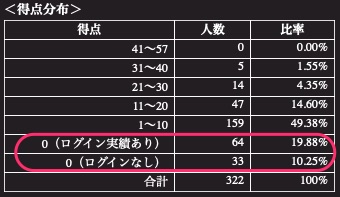

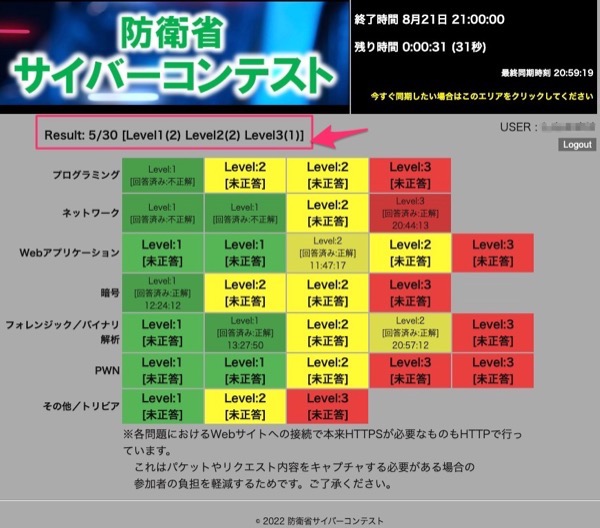

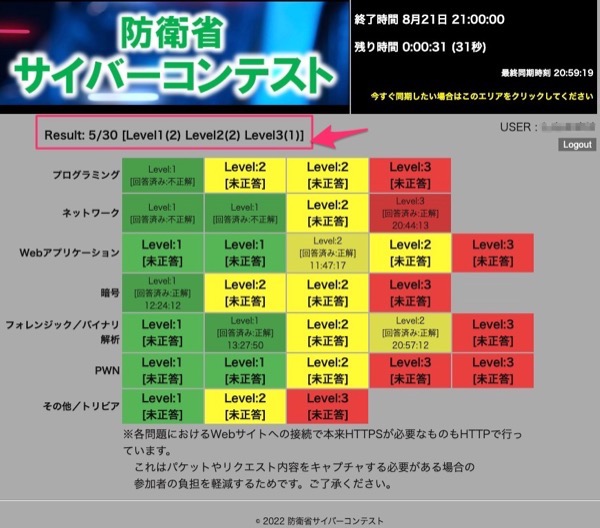

8月21日に12時間かけて実施された「防衛省サイバーコンテスト」ですが結果が送られてきました.

322人中77位.と好成績? 鹿に57点中9点の得点だからなぁ...

分布も出ていました.

322人中の10%はログインしてないし,20%はログインしているが0点.0点をどう捉えるかというのもあるけど,わからない問題はさっぱりわからないからなぁ.

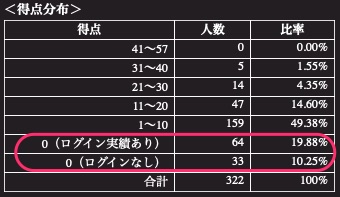

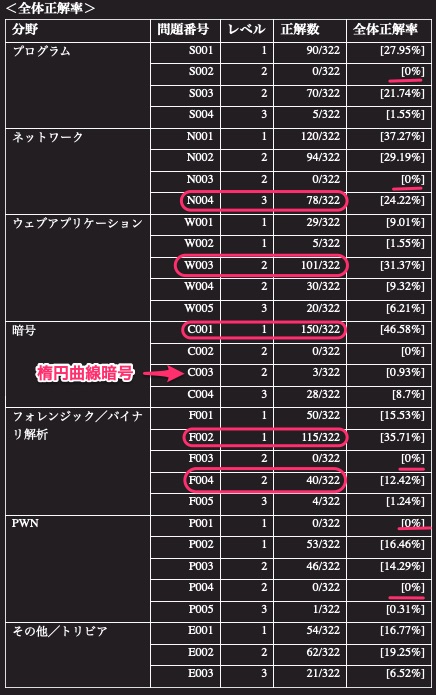

問題別の正答率も出ていたので自分に当てはめてみた.

赤丸をつけた部分は自分が正解した問題.

フォレンジック/バイナリ解析の問題で正答率12.42%の問題に正解しているけれど,これはPCAPファイルの分析だったので不慣れで当日インストールしたWiresharkでも読めたというだけで高度なものでは無いですね.

今回のこのコンテスト,正解について教えてもらえるのだろうか?

322人中77位.と好成績? 鹿に57点中9点の得点だからなぁ...

分布も出ていました.

322人中の10%はログインしてないし,20%はログインしているが0点.0点をどう捉えるかというのもあるけど,わからない問題はさっぱりわからないからなぁ.

問題別の正答率も出ていたので自分に当てはめてみた.

赤丸をつけた部分は自分が正解した問題.

フォレンジック/バイナリ解析の問題で正答率12.42%の問題に正解しているけれど,これはPCAPファイルの分析だったので不慣れで当日インストールしたWiresharkでも読めたというだけで高度なものでは無いですね.

今回のこのコンテスト,正解について教えてもらえるのだろうか?

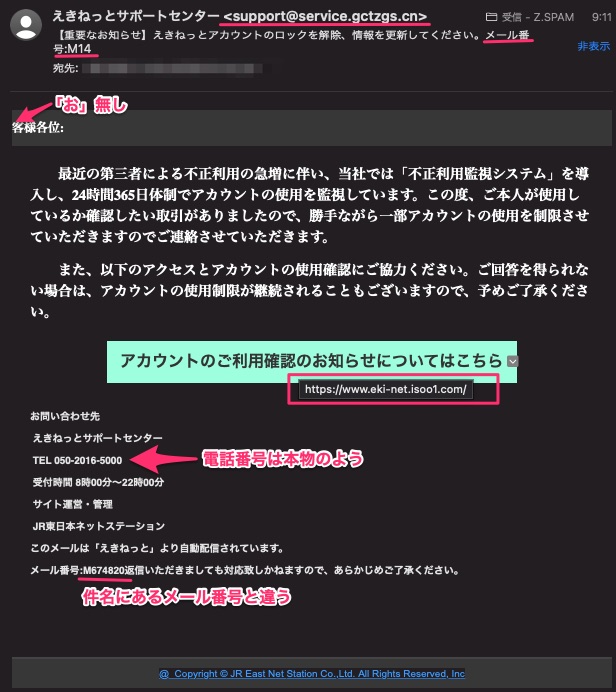

【重要なお知らせ】えきねっとアカウントのロックを解除、情報を更新してください。というフィッシングメール

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2022/8/29 15:16

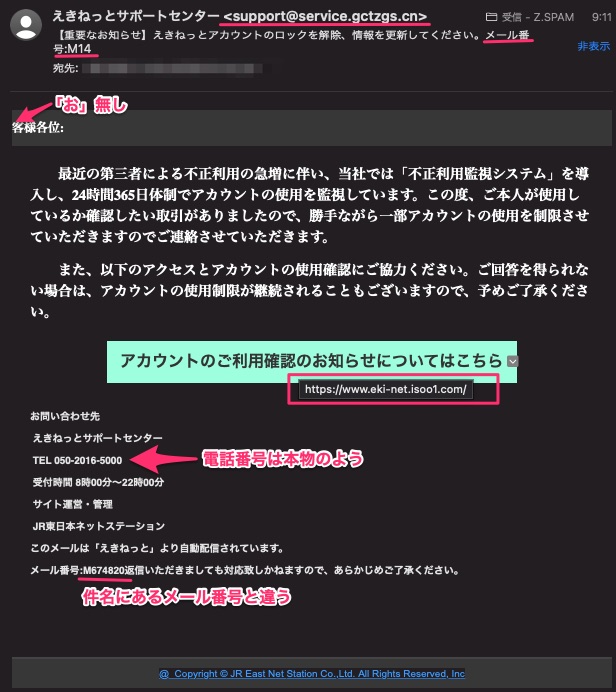

えきねっとを騙るフィッシングメールも多数来るけれど,以前確認したこれとかこれはうまく調査できなかったのだけれど,今回はチェックできました.

クレジットカード番号を入力したらエラーになったのは今回が初めてかな.これ,毎回オーソリー処理がかかっていたら,このフィッシングサイト運営組織は支払い費用だけで大変なことになりそう...

まずは到着したメール.

誘導先のFQDNを確認したらこんな感じ.

whoisすると意外な?

取得してから1週間.

BRドメイン株式会社という会社がレジストラで,京都にある模様.でも中国事業をやっている感じ?

「中国プロモーション」というリンクを踏んでみたけれど,この感じ.

クレジットカード番号を入力したらエラーになったのは今回が初めてかな.これ,毎回オーソリー処理がかかっていたら,このフィッシングサイト運営組織は支払い費用だけで大変なことになりそう...

まずは到着したメール.

誘導先のFQDNを確認したらこんな感じ.

whoisすると意外な?

Domain Name: ISOO1.COM

Registry Domain ID: 2719938433_DOMAIN_COM-VRSN

Registrar WHOIS Server: whois.namegear.co

Registrar URL: http://www.brdomain.jp

Updated Date: 2022-08-22T14:35:06Z

Creation Date: 2022-08-22T14:27:45Z 🈁

Registry Expiry Date: 2023-08-22T14:27:45Z

Registrar: BR domain Inc. dba namegear.co

Registrar IANA ID: 1898

Registrar Abuse Contact Email:

Registrar Abuse Contact Phone:

Domain Status: clientTransferProhibited https://icann.org/epp#clientTransferProhibited

Name Server: A.DNSPOD.COM

Name Server: B.DNSPOD.COM

Name Server: C.DNSPOD.COM

DNSSEC: unsigned

URL of the ICANN Whois Inaccuracy Complaint Form: https://www.icann.org/wicf/

>>> Last update of whois database: 2022-08-29T05:44:46Z <<<

BRドメイン株式会社という会社がレジストラで,京都にある模様.でも中国事業をやっている感じ?

「中国プロモーション」というリンクを踏んでみたけれど,この感じ.

たしろ薬品という会社が,USBメモリを紛失したそうだ.

個人情報が記録されたUSBメモリ紛失について ご報告とお詫び

https://www.tashiro-co.com/18408

・ルミネ横浜店のお店を閉店

・撤去作業のために顧客データをUSBメモリに退避

・顧客から問い合わせを受けたので調べたら紛失を確認

・警察や交通機関に届け出

・個人情報保護委員会へ報告

・データはバックアップから復旧

・対象となる顧客に書面で通知

この時点で,USBメモリやデータファイルが暗号化されていたかの記載はありませんね.

個人情報が記録されたUSBメモリ紛失について ご報告とお詫び

https://www.tashiro-co.com/18408

・ルミネ横浜店のお店を閉店

・撤去作業のために顧客データをUSBメモリに退避

・顧客から問い合わせを受けたので調べたら紛失を確認

・警察や交通機関に届け出

・個人情報保護委員会へ報告

・データはバックアップから復旧

・対象となる顧客に書面で通知

この時点で,USBメモリやデータファイルが暗号化されていたかの記載はありませんね.

インスタグラムやTikTokでいいねしてくれる方を募集しています という迷惑メッセージ

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2022/8/27 0:37

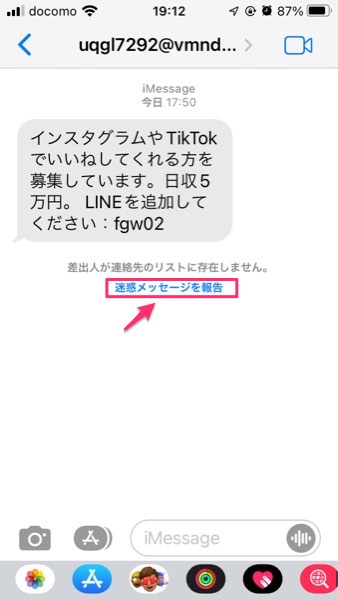

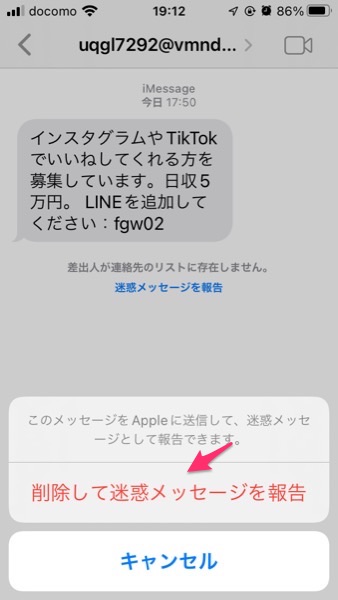

iPhoneにこんなiMessageが.

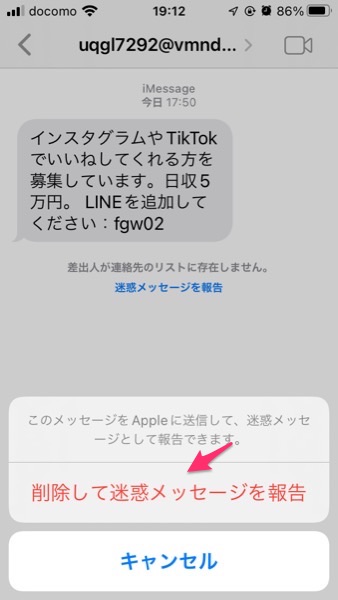

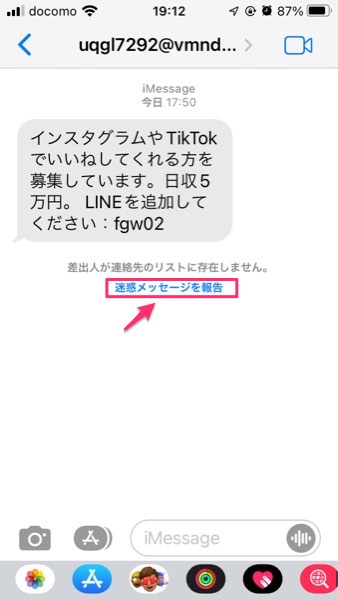

iMessageが来るということは,iCloudのアカウントがばれていると言う事? よくわからないけれどサクラのアルバイト模様.内容に興味もないし分析もできないのだけれど,「迷惑メッセージを報告」することができるのでやってみた.

このボタンを押したら,とりあえず自分のメッセージ一覧からこの迷惑メッセージは消えただけですが...

調べると公式サイトに説明がありました.

iPhoneでメッセージを拒否する/フィルタする/報告する

https://support.apple.com/ja-jp/guide/iphone/iph203ab0be4/ios

引用: 止めることができないのなら,また来るのかもね.

iMessageが来るということは,iCloudのアカウントがばれていると言う事? よくわからないけれどサクラのアルバイト模様.内容に興味もないし分析もできないのだけれど,「迷惑メッセージを報告」することができるのでやってみた.

このボタンを押したら,とりあえず自分のメッセージ一覧からこの迷惑メッセージは消えただけですが...

調べると公式サイトに説明がありました.

iPhoneでメッセージを拒否する/フィルタする/報告する

https://support.apple.com/ja-jp/guide/iphone/iph203ab0be4/ios

引用:

送信者の情報とメッセージがAppleに送信され、そのメッセージはデバイスから完全に削除されます。

注記: 迷惑メッセージを報告しても、その送信者からのメッセージ送信を止めることはできませんが、その番号からの受信を拒否して受け取らないようにすることはできます。

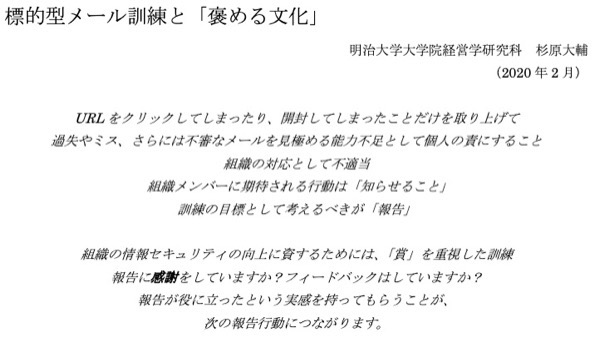

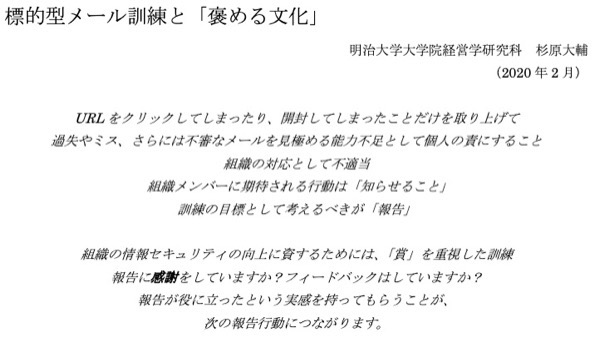

Microsoft Exchangeには,不審メールの訓練機能があると聴いたことがあるけれど,日本シーサート協議会からメール訓練の手順書が公開されました.

メール訓練手法検討サブ WG の活動概要

https://www.nca.gr.jp/activity/nca-mail-exercise-swg.html

72ページ.

目的の明確化や評価要素について記載があって,あと訓練時に引っかかりそうなプロキシやビーコンについての注意ポイントなどがありますが,実際の具体的なコマンドやツールなどの手順は含まれていません.大企業だと外部ベンダを使うなり戦用チームを作るなりした方が良いのだろうね.

この言葉が気に入ったのでスクショで.(テキストのコピペができなかった・・・)

クリックしない!とかじゃなくて「報告させることが重要」ということ.

メール訓練手法検討サブ WG の活動概要

https://www.nca.gr.jp/activity/nca-mail-exercise-swg.html

72ページ.

目的の明確化や評価要素について記載があって,あと訓練時に引っかかりそうなプロキシやビーコンについての注意ポイントなどがありますが,実際の具体的なコマンドやツールなどの手順は含まれていません.大企業だと外部ベンダを使うなり戦用チームを作るなりした方が良いのだろうね.

この言葉が気に入ったのでスクショで.(テキストのコピペができなかった・・・)

クリックしない!とかじゃなくて「報告させることが重要」ということ.

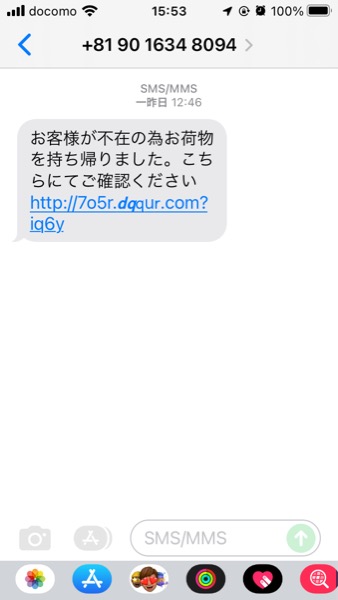

お客様が不在の為お荷物を持ち帰りました。こちらにてご確認ください というSMSのURLがUnicodeだった件 その2

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2022/8/26 16:09

タイムラインを見る という 出会い系サイト デートマッチ から来た詐欺メールを調べる

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2022/8/26 15:28

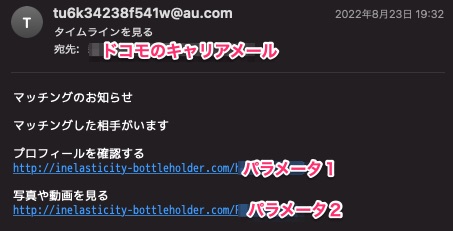

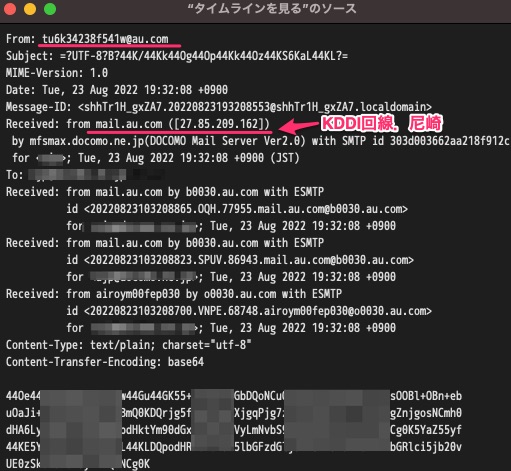

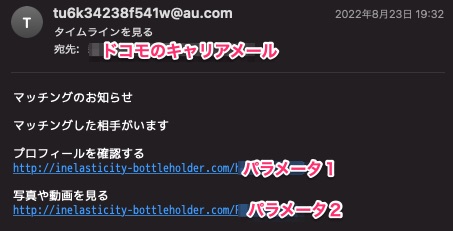

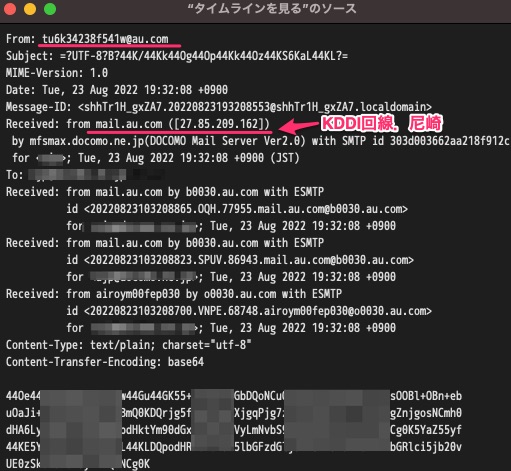

ドコモのキャリアメールへ,次のようなメッセージが.

いきなり来てマッチングした相手がいますだなんて.

メールヘッダを見てみたけれど,KDDI回線を使っている様で,au.comのメールサーバを使っていることから,正規のキャリアメールアドレスを使っている模様.auからdocomoのサーバなのでチェックが甘かったのかな.

アクセスするとこんな感じ.

今時のポーズで,ひなのちゃん登場.(寝違えて首を痛めた?)

いきなり来てマッチングした相手がいますだなんて.

メールヘッダを見てみたけれど,KDDI回線を使っている様で,au.comのメールサーバを使っていることから,正規のキャリアメールアドレスを使っている模様.auからdocomoのサーバなのでチェックが甘かったのかな.

アクセスするとこんな感じ.

今時のポーズで,ひなのちゃん登場.(寝違えて首を痛めた?)

東京都が都内中小企業を対象とするEDR体験導入支援をするそう.

中小企業サイバーセキュリティ対策強化緊急サポート事業

https://security-kyoka.metro.tokyo.lg.jp/

・サイバーセキュリティ対策(EDR)を3か月間無料で体験できる

・攻撃検知時にはアラート通知、端末隔離サービスを受けることができる

・事前診断により、自社のセキュリティ環境の実態を把握することができる

・セキュリティ環境改善のアドバイスを受けることができる

実態としてはアイティフォー社の支援によってCyCraft AIRというツールを導入とのこと.100社程度(1社あたり300台まで)ということでプロモーションなのかな. EDRは誤検知・過検知が多いから,サポートの対応体制の構築・練習が主な目的かもしれない.

CyCraft

https://cycraft.com/ja/about/

CyCraft社は,台湾系の経営者ですね.

~日台コラボレーション~東京都中小企業セキュリティ強化プロジェクトで、CyCraftのAIセキュリティシステムを採用

https://prtimes.jp/main/html/rd/p/000000027.000045349.html

中小企業サイバーセキュリティ対策強化緊急サポート事業

https://security-kyoka.metro.tokyo.lg.jp/

・サイバーセキュリティ対策(EDR)を3か月間無料で体験できる

・攻撃検知時にはアラート通知、端末隔離サービスを受けることができる

・事前診断により、自社のセキュリティ環境の実態を把握することができる

・セキュリティ環境改善のアドバイスを受けることができる

実態としてはアイティフォー社の支援によってCyCraft AIRというツールを導入とのこと.100社程度(1社あたり300台まで)ということでプロモーションなのかな. EDRは誤検知・過検知が多いから,サポートの対応体制の構築・練習が主な目的かもしれない.

CyCraft

https://cycraft.com/ja/about/

CyCraft社は,台湾系の経営者ですね.

~日台コラボレーション~東京都中小企業セキュリティ強化プロジェクトで、CyCraftのAIセキュリティシステムを採用

https://prtimes.jp/main/html/rd/p/000000027.000045349.html

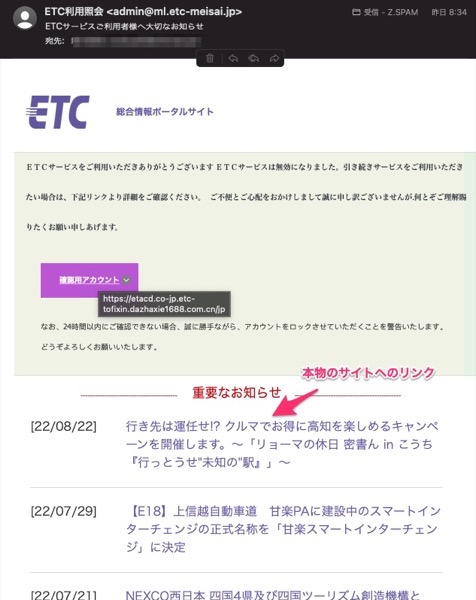

正式サイトの古いお知らせをフィッシングメール本文に貼り付けていたけれど,今度は反省した?のか,本文のお知らせ内容が最新に更新されたフィッシングメールが到着しました.

誘導先のサイトは既にMicrosoft Defender SmartScreenでは安全でないサイトと表示されるのでMicrosoft Edgeだとブロックされますが,現時点ではGoogle ChromeやApple Safariではアクセスできますね.

誘導先のサイトは既にMicrosoft Defender SmartScreenでは安全でないサイトと表示されるのでMicrosoft Edgeだとブロックされますが,現時点ではGoogle ChromeやApple Safariではアクセスできますね.

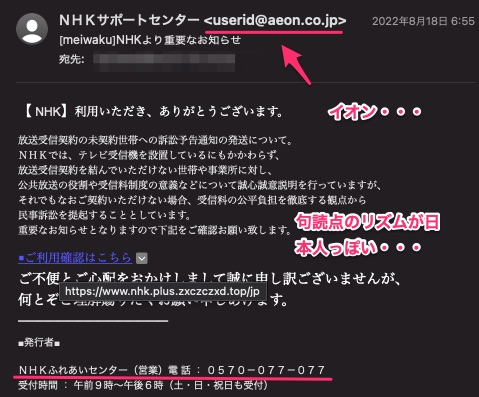

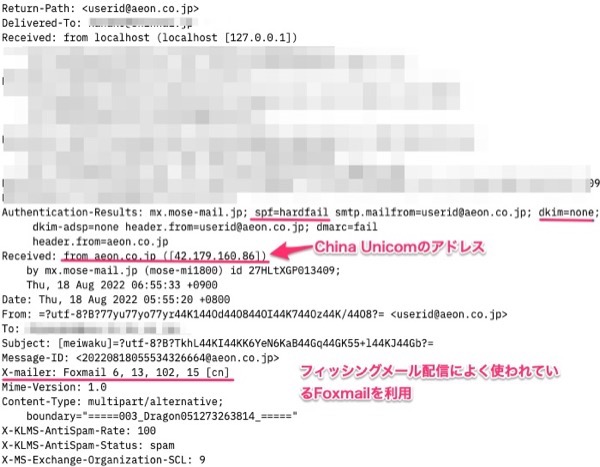

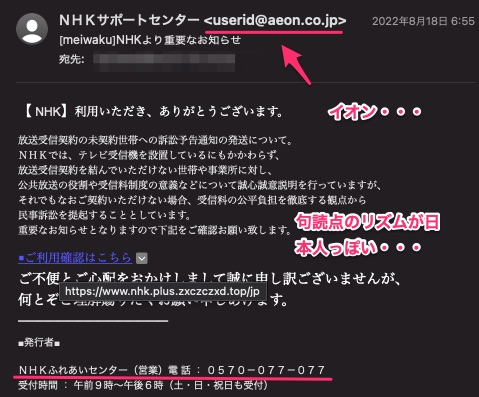

NHKアップグレードじゃないメールが来ていたので.

引用: 本文を見ると,なんだかNHKを取り巻く放送受信契約について熟知している感じがありますね.そして最後は強迫のような文面でフィッシングサイトへ誘導.

でも送信者のメアドはイオンを騙っていますね.道具立ては全て中国産でした.

引用:

【 NHK】利用いただき、ありがとうございます。

放送受信契約の未契約世帯への訴訟予告通知の発送について。

NHKでは、テレビ受信機を設置しているにもかかわらず、

放送受信契約を結んでいただけない世帯や事業所に対し、

公共放送の役割や受信料制度の意義などについて誠心誠意説明を行っていますが、

それでもなおご契約いただけない場合、受信料の公平負担を徹底する観点から

民事訴訟を提起することとしています。

重要なお知らせとなりますので下記をご確認お願い致します。

でも送信者のメアドはイオンを騙っていますね.道具立ては全て中国産でした.

このニュースが気になった.

堺市立の共同浴場で職員がゲーム、誕生会、不正打刻 8人を処分

https://www.asahi.com/articles/ASQ8M5V5YQ8MPPTB004.html

引用: この前観た「トップガン マーヴェリック」では勤務時間中にビーチで試合をしているけれど,それによってチームワークを養ったと言ってた.

引用: チームワークは良かった様ですな.タイムカード不正を防ぐための仕組みが3万円程度なのだったら,とっとと採用すべきでした.(登録業務の運用が増えるけど)

堺市立の共同浴場で職員がゲーム、誕生会、不正打刻 8人を処分

https://www.asahi.com/articles/ASQ8M5V5YQ8MPPTB004.html

引用:

堺市立共同浴場(堺市堺区)の指定管理者である公益財団法人堺市就労支援協会(同区)の職員が勤務時間中にテレビゲームをしたり誕生日会を開いたりしていたとして、協会は19日、職員5人を停職5日などの懲戒処分、3人を文書厳重注意処分とし、発表した。

引用:

また、7人はタイムカードを不正に打刻。他の職員が代わりに打刻して勤務を早めに切り上げるなどした分の賃金計約17万円の返還を求めているという。

喫煙していたのは6人。禁煙施設である浴場のボイラー室や事務室などで休憩時間以外に喫煙していた。

協会は再発防止策として控室を倉庫に変えたほか、調理器具も撤去。勤務が深夜に及ぶ職員の出退勤の正確な把握のために静脈認証システム(3万円程度)を導入した。

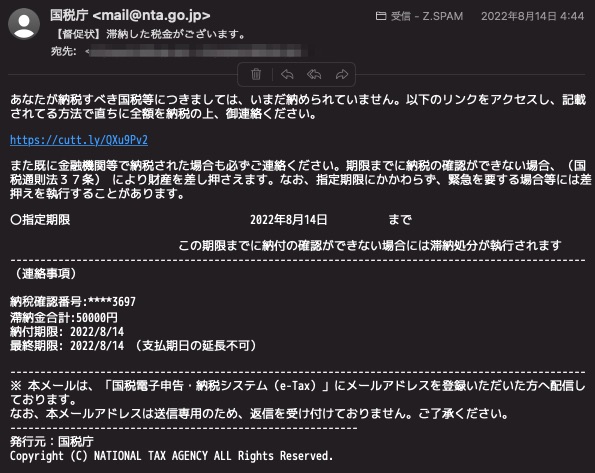

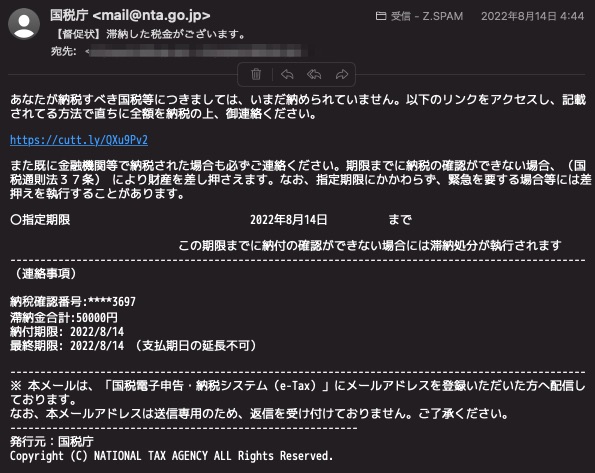

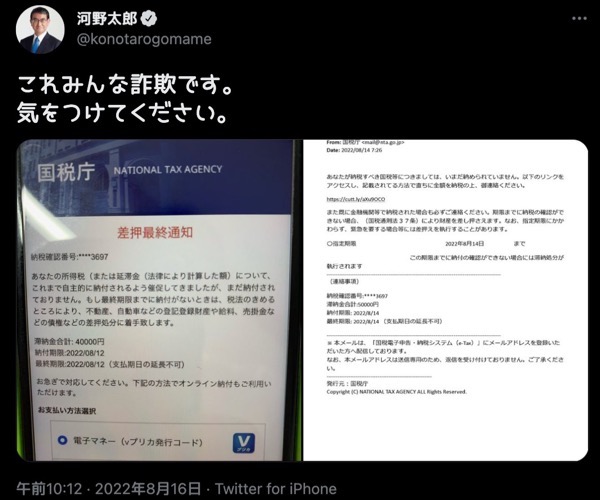

うちにも届いていました.

誘導先のFQDNは既に閉鎖済み.

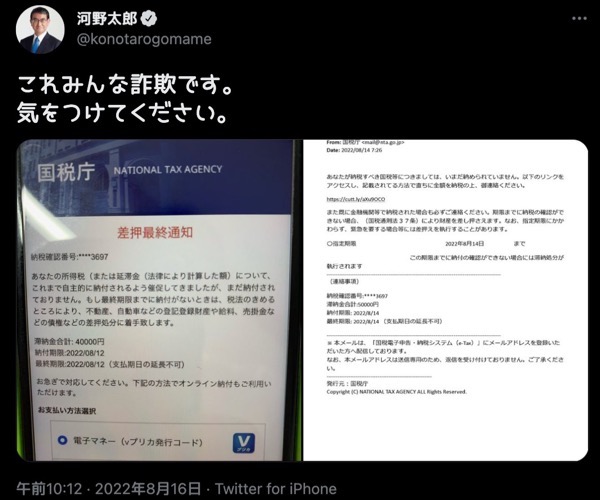

このフィッシングメールは,河野太郎デジタル担当相のツイートで先に知っていました.

というかフィッシングメールの数も多いのでちょっと負担が大きいなぁ.

誘導先のFQDNは既に閉鎖済み.

このフィッシングメールは,河野太郎デジタル担当相のツイートで先に知っていました.

というかフィッシングメールの数も多いのでちょっと負担が大きいなぁ.

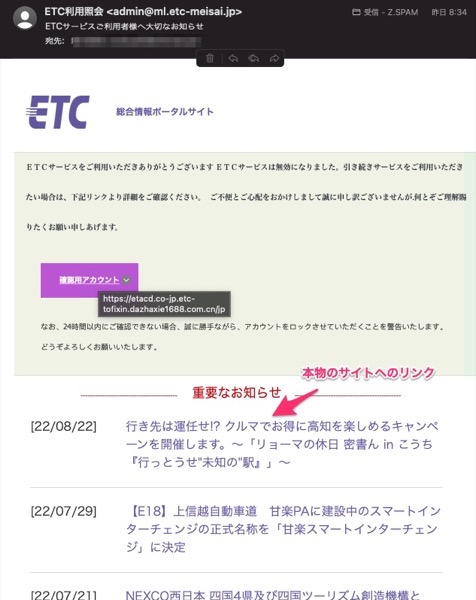

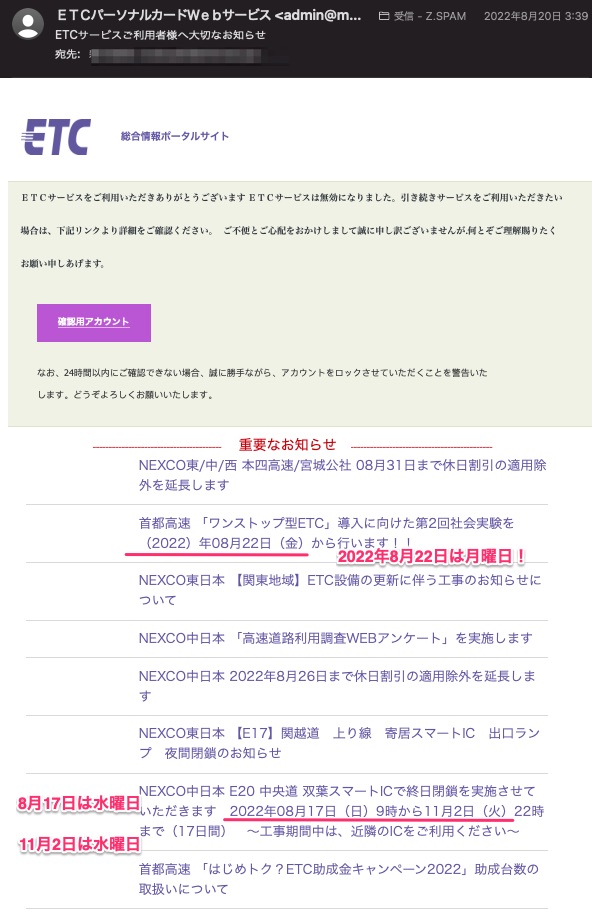

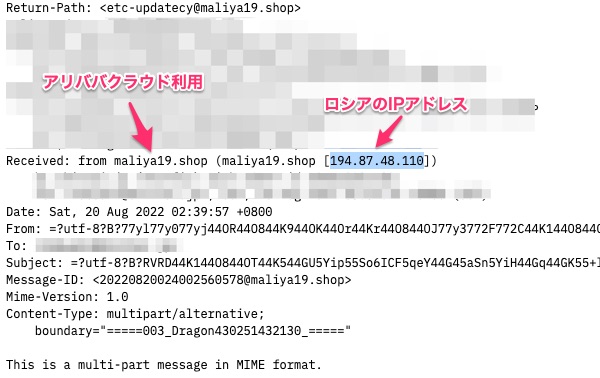

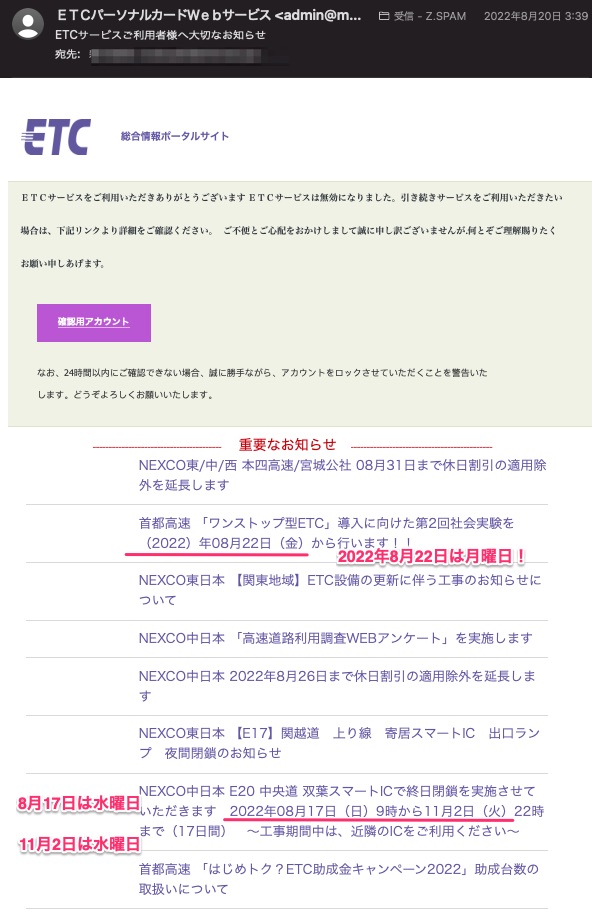

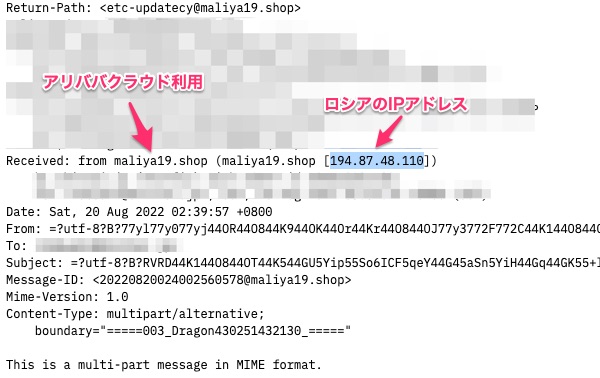

ETCを騙るフィッシングメールも定番になりつつあるけれど,ちょっと文面が異なるものがあったのでよく観察してみた.

重要なお知らせの日付の曜日が違っているので,古いコンテンツの再利用かな.日付だけ変えて.

次にメールヘッダを確認.

ロシアのIPアドレスでアリババ利用なのでもう真っ赤って感じ.ちなみに誘導先のFQDNもこのshopのサイトも既に閉鎖されていました.

重要なお知らせの日付の曜日が違っているので,古いコンテンツの再利用かな.日付だけ変えて.

次にメールヘッダを確認.

ロシアのIPアドレスでアリババ利用なのでもう真っ赤って感じ.ちなみに誘導先のFQDNもこのshopのサイトも既に閉鎖されていました.

このセクストーションメールがたくさんきていますね.今のところうちには59件.

引用:

送金先のビットコインのアドレス,うちに来ているのはこの2つ.

https://www.blockchain.com/btc/address/1BGPWdGfXQN7YE9TStuHDoKvJMxkCvrJnz

https://www.blockchain.com/btc/address/1F4pZGFU3iY5zYpC12JvvFS5Wi6sXZmbpD

今日現在は,誰も送金してないようだけれど,2週間後くらいに再度見ると1トランザクションくらい動きがありますね.

メールヘッダを検証してみます.

まずは送信者を示すFromヘッダを抽出.

引用:

こんにちは!

恐縮ながら、悲しいニュースをお伝えします。

約1、2ヶ月前に、あなたがネットの閲覧にお使いのデバイス全てに対する、完全なアクセスの獲得に私は成功しました。

獲得してからは、継続的にあなたのインターネット活動を観察し始めたのです。

送金先のビットコインのアドレス,うちに来ているのはこの2つ.

https://www.blockchain.com/btc/address/1BGPWdGfXQN7YE9TStuHDoKvJMxkCvrJnz

https://www.blockchain.com/btc/address/1F4pZGFU3iY5zYpC12JvvFS5Wi6sXZmbpD

今日現在は,誰も送金してないようだけれど,2週間後くらいに再度見ると1トランザクションくらい動きがありますね.

メールヘッダを検証してみます.

まずは送信者を示すFromヘッダを抽出.

先月末に申し込みした防衛省サイバーコンテストですが,本日開催されました.

朝9時から21時までの12時間開催.12時間の中で30問の出題を解いていくCTFですが,結果はこんな感じ.

30問中正解5個.不正解3個.あとは未回答...不正解は空振り三振.未回答は見逃し三振という感じかな.

プログラミングの部分は難読化されてい他ものをデコードし直し&変数の置き換えを手でやって行ったり見えてきたコードを読んでみたりして時間がかかって最初の1時間は1問目に費やしてしまい,その結果が「不正解」.普段プログラム読み書きしてないからとはいえ,もうちょっと慎重に紐解いたら必ず分かる問題だっただけに残念.

そのほかのプログラミングはgcc環境があって提示されたソースをコンパイルして動かしてみたりと楽しくやったのだけれどnmapのpcapファイルを読み解く問題が多く出て,Wiresharkをインストールしてなかったので,ソフトをダウンロードするのがとても時間がかかりました.前回も同じ事を言ってたなぁ...ダウンロードした所でキャプチャデータも読み慣れてないのでね...

もうみんな忘れてしまった尼崎でのビブロジーによるUSBメモリ紛失事件の時に話題になった,パスワード長が判明している場合のパスワード解析が出題されていたので,ちょっと時事ネタ入れたのねって気がしました.

トリビアのカテゴリに入っているのが,ステガノグラフィーですね.知識内で想定できるFLAGのありかの抽出は限界があってお手上げだったので,世の中にあるツールを入手したりサイトにアクセスしたりで使ってみたのだけれど,結局わからなかった.糸口さえも...

去年の第1回目の株式会社ラックが運営したコンテストでは,リアルタイムの他の人の参加状態とかスコア,全体でのランキングが表示されるページがあったけれど,今回のデジタルハーツのサイトの場合は他人の状態は全く不明.孤独な戦い.

しかし,実際のサーバに入って調査する質問の時に,1つのサーバとアカウント共有だったようで何人かがそこにテキストファイルで雑談を残しているのが面白かった.historyファイルに何かヒントが無いかと思ってみてたんだけれど,他の参加者のコマンド履歴だったので参考にならない

やっぱりCTF向けの技術取得や本による勉強が普段から必要という感じがしたな.普通のセキュリティ対応組織のフォレンジック業務とはちょっと違って,謎解きクイズ比率が高い感じがした.(負け惜しみ)

そして今回の成績などは,後日送られてくるのだそうです.ランキングがあるとすれば,ひどいんだろうな...

朝9時から21時までの12時間開催.12時間の中で30問の出題を解いていくCTFですが,結果はこんな感じ.

30問中正解5個.不正解3個.あとは未回答...不正解は空振り三振.未回答は見逃し三振という感じかな.

プログラミングの部分は難読化されてい他ものをデコードし直し&変数の置き換えを手でやって行ったり見えてきたコードを読んでみたりして時間がかかって最初の1時間は1問目に費やしてしまい,その結果が「不正解」.普段プログラム読み書きしてないからとはいえ,もうちょっと慎重に紐解いたら必ず分かる問題だっただけに残念.

そのほかのプログラミングはgcc環境があって提示されたソースをコンパイルして動かしてみたりと楽しくやったのだけれどnmapのpcapファイルを読み解く問題が多く出て,Wiresharkをインストールしてなかったので,ソフトをダウンロードするのがとても時間がかかりました.前回も同じ事を言ってたなぁ...ダウンロードした所でキャプチャデータも読み慣れてないのでね...

もうみんな忘れてしまった尼崎でのビブロジーによるUSBメモリ紛失事件の時に話題になった,パスワード長が判明している場合のパスワード解析が出題されていたので,ちょっと時事ネタ入れたのねって気がしました.

トリビアのカテゴリに入っているのが,ステガノグラフィーですね.知識内で想定できるFLAGのありかの抽出は限界があってお手上げだったので,世の中にあるツールを入手したりサイトにアクセスしたりで使ってみたのだけれど,結局わからなかった.糸口さえも...

去年の第1回目の株式会社ラックが運営したコンテストでは,リアルタイムの他の人の参加状態とかスコア,全体でのランキングが表示されるページがあったけれど,今回のデジタルハーツのサイトの場合は他人の状態は全く不明.孤独な戦い.

しかし,実際のサーバに入って調査する質問の時に,1つのサーバとアカウント共有だったようで何人かがそこにテキストファイルで雑談を残しているのが面白かった.historyファイルに何かヒントが無いかと思ってみてたんだけれど,他の参加者のコマンド履歴だったので参考にならない

やっぱりCTF向けの技術取得や本による勉強が普段から必要という感じがしたな.普通のセキュリティ対応組織のフォレンジック業務とはちょっと違って,謎解きクイズ比率が高い感じがした.(負け惜しみ)

そして今回の成績などは,後日送られてくるのだそうです.ランキングがあるとすれば,ひどいんだろうな...

壁紙アプリ、中国人ユーザーになぜ人気? 「検閲逃れ」隠れ蓑に

https://www.technologyreview.jp/s/281386/chinese-gamers-are-using-a-steam-wallpaper-app-to-get-porn-past-the-censors/

引用:

この機能を思い出した.

ボスが来た

https://ja.wikipedia.org/wiki/%E3%83%9C%E3%82%B9%E3%81%8C%E6%9D%A5%E3%81%9F

https://www.technologyreview.jp/s/281386/chinese-gamers-are-using-a-steam-wallpaper-app-to-get-porn-past-the-censors/

引用:

世界最大のPCゲームプラットフォームで、壁紙アプリが上位にランクインしているのを見て違和感を覚えた人がいるかもしれない。実はこのアプリは、当局の規制が厳しい中国人ユーザーがアダルトコンテンツを共有するのに使われている。

この機能を思い出した.

ボスが来た

https://ja.wikipedia.org/wiki/%E3%83%9C%E3%82%B9%E3%81%8C%E6%9D%A5%E3%81%9F

PCがハッキングされた時に現れる10の兆候、修復するための5つの操作

https://news.mynavi.jp/techplus/article/20220811-2422291/

引用: 「ダークウェブ市場でデータやログイン情報が流通している」のを一般の人が把握するのは難しいと思うけどな.このサイト見ろ!ってのもないし.

でもその答えが書いてある.

引用: 「ダークWeb監視ツールに投資」って...口座に不審な動きがないかは利用明細をチェックするってことだね.100円でも見逃さないのがミソだと思うけど.

https://news.mynavi.jp/techplus/article/20220811-2422291/

引用:

・ランサムウェアのメッセージが表示される

・パソコンの動作が遅い

・Webカメラが勝手に起動する

・使用しているアカウントから友人や知人に迷惑メールを送りつける

・画面に表示されるポップアップ広告の数が格段に増える

・Webブラウザに新しいツールバーが表示される

・知らないアイコンがデスクトップに表示される

・パスワードやログインが使えなくなる

・ダークウェブ市場でデータやログイン情報が流通している

・セキュリティソフトから警告がでる

でもその答えが書いてある.

引用:

・ハッキングされたパソコンからアクセスしたすべてのアカウントのパスワードをリセットする

・多要素認証(MFA: Multi-Factor Authentication)アプリをダウンロードし、アカウント漏洩のリスクを軽減する

・ダークWeb監視ツールに投資し、どのようなデータが盗まれ、公開されたかを確認する

・サイバー犯罪者が被害者の名前で新たな与信限度額を設定されないよう、クレジットを使用凍結する

・銀行口座を中心に、すべての口座に不審な動きがないかを監視する

日本シーサート協議会なる組織から,FIRSTの製品セキュリティコミュニティによってまとめられた「製品セキュリティインシデント対応チーム(PSIRT)成熟度ドキュメント 運用能力と成熟度レベル」の日本語訳がリリースされていました.

PSIRT Maturity Document 日本語版

https://www.nca.gr.jp/ttc/first_psirt_maturity_document.html

28ページ程度の読み物です.

追記2022/11/24

JPCERT/CC WEEKLY REPORT 2022-11-24で紹介されました.

引用:

PSIRT Services Framework と PSIRT Maturity Document

https://www.jpcert.or.jp/research/psirtSF.html

PSIRT Services Framework Version 1.1は,110ページの大作.

PSIRT Maturity Document 日本語版

https://www.nca.gr.jp/ttc/first_psirt_maturity_document.html

28ページ程度の読み物です.

追記2022/11/24

JPCERT/CC WEEKLY REPORT 2022-11-24で紹介されました.

引用:

FIRSTは、製品やサービスを開発し提供する組織によるPSIRTの設置・継続的運

用・能力の向上を支援するためのガイドとして「PSIRT Services Framework」

を作成し公開しています。本フレームワークは、PSIRTの組織モデル、機能、

サービス、成果などを含むPSIRTのコンセプトと全体像を示し、さらに、PSIRT

が果たすべき責任と、PSIRTがその活動に必要な能力を備え、組織内外との連

携によって価値を提供するために必要となる事項について説明しています。

今回、PSIRT Services Framework 1.1 日本語版と PSIRT Maturity Document

1.1 日本語版は、Software ISACと一般社団法人JPCERT コーディネーションセン

ターによって翻訳された後、KONICA MINOLTA PSIRT、Mitsubishi Electric PSIRT、

Panasonic PSIRT によってレビューされ、公開されたものになります。

PSIRT Services Framework と PSIRT Maturity Document

https://www.jpcert.or.jp/research/psirtSF.html

PSIRT Services Framework Version 1.1は,110ページの大作.

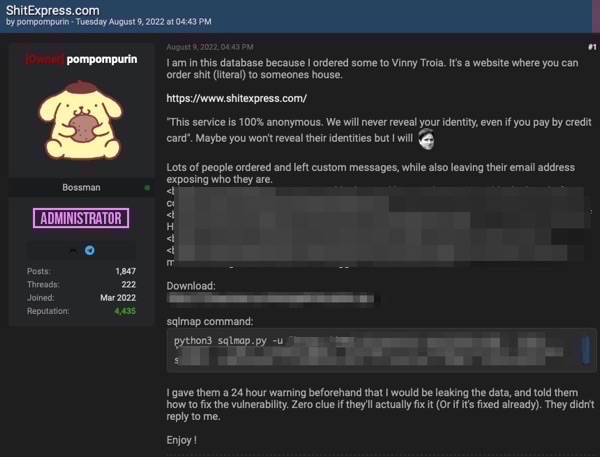

何とも微妙な情報漏洩.リストの悪用の仕方が色々ありすぎる・・・

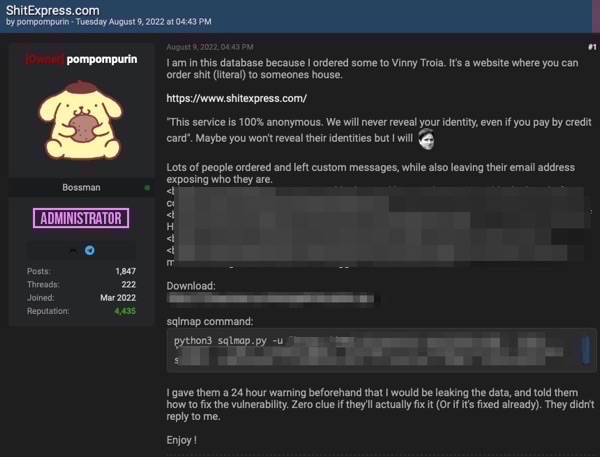

嫌いな相手に糞尿を匿名配送するサービス「ShitExpress」から顧客情報漏れる。利用者のハッカーが脆弱性突く

https://www.techno-edge.net/article/2022/08/15/177.html

少なくとも2015年10月には存在していたサービスの模様.

嫌いな人に「馬糞」を送りつけるサービスがあるらしい・・

https://tabi-labo.com/190096/shitexpress

暴露サイトにアクセスしてみた.

ファイルをダウンロードできたので中身を見てみたんだけれど,こんな感じ.

・最初は2014年10月10日

・レコード数は29250件

・IPアドレス,住所,名前,メールアドレス,贈り物につけるメッセージ,国コード

・送付した糞の種類(馬とか象とか)

などが入っていますね.

国コードがJPの件数は68件ありましたが,メッセージも日本語で入っているものも多くて,何だか負の力を感じてしまいますね...藁人形を見つけたときのような嫌な感じ.(見つけたことないけど)

やっぱりネット利用では良くも悪くも「ログが残る」事を理解してない人が多いって事かなって思います.

嫌いな相手に糞尿を匿名配送するサービス「ShitExpress」から顧客情報漏れる。利用者のハッカーが脆弱性突く

https://www.techno-edge.net/article/2022/08/15/177.html

少なくとも2015年10月には存在していたサービスの模様.

嫌いな人に「馬糞」を送りつけるサービスがあるらしい・・

https://tabi-labo.com/190096/shitexpress

暴露サイトにアクセスしてみた.

ファイルをダウンロードできたので中身を見てみたんだけれど,こんな感じ.

・最初は2014年10月10日

・レコード数は29250件

・IPアドレス,住所,名前,メールアドレス,贈り物につけるメッセージ,国コード

・送付した糞の種類(馬とか象とか)

などが入っていますね.

国コードがJPの件数は68件ありましたが,メッセージも日本語で入っているものも多くて,何だか負の力を感じてしまいますね...藁人形を見つけたときのような嫌な感じ.(見つけたことないけど)

やっぱりネット利用では良くも悪くも「ログが残る」事を理解してない人が多いって事かなって思います.

久々のセクストーションメール.全く同じ内容のものがうちに来たのは3月11日なのでちょうどいい5ヶ月?

引用:

今回のビットコインアドレスはこちら.

12GUQuJTABbSpy46gk2aB3DubdLqqtJUpu

https://www.blockchain.com/btc/address/12GUQuJTABbSpy46gk2aB3DubdLqqtJUpu

今回気づいたのは,X-Mailerにバリエーションがあったこと.

送信メールサーバは台湾とかブラジルとかの固定回線が使われているので,乗っ取られたPCで送信されているのでは?と考えています.

引用:

それが起こったのです。ゼロクリックの脆弱性と特別なコードを使用して、Webサイトを介してあなたのデバイスをハッキングしました。

私の正確なスキルを必要とする複雑なソフトウェア。

今回のビットコインアドレスはこちら.

12GUQuJTABbSpy46gk2aB3DubdLqqtJUpu

https://www.blockchain.com/btc/address/12GUQuJTABbSpy46gk2aB3DubdLqqtJUpu

今回気づいたのは,X-Mailerにバリエーションがあったこと.

Microsoft Office Outlook 12.0

Microsoft Outlook 14.0

Microsoft Outlook 15.0

Microsoft Outlook Express 6.00.2800.1106

Microsoft Windows Live Mail 16.4.3505.912

Microsoft Windows Live Mail 15.4.3508.1109

Hytbqaa yresp

Xtwelwlf srhafa 7.2

Mozilla/5.0 (Windows; U; Windows NT 6.1; en-US; rv:1.9.2.20) Gecko/20110805 Thunderbird/3.1.12

Pegasus Mail for Windows (4.61)

3月31日にサービス開始した事業者向けECサイトが,少なくとも4月12日には不正なサイトへ転送されるページを挿入されていた模様.

サイトをベトナムで安く構築したようだけれど,ペンテストやセキュリティレビュー的なものもダイエットしちゃったのかなぁ.

事業者向けDIY通販サイトに不正アクセス - サービス開始から約2週間で被害

https://www.security-next.com/138595

弊社が運営するオンラインショップへの不正アクセスによる

クレジットカード情報漏えいに関するお詫びとお知らせ

https://shop.diyfactory.jp/

引用:

大都、事業者向けEコマースサイト「DIY FACTORYビジネス」を開始

https://prtimes.jp/main/html/rd/p/000000037.000016894.html

引用:

サイトをベトナムで安く構築したようだけれど,ペンテストやセキュリティレビュー的なものもダイエットしちゃったのかなぁ.

事業者向けDIY通販サイトに不正アクセス - サービス開始から約2週間で被害

https://www.security-next.com/138595

弊社が運営するオンラインショップへの不正アクセスによる

クレジットカード情報漏えいに関するお詫びとお知らせ

https://shop.diyfactory.jp/

引用:

なお、「DIY FACTORY Business」のサービスは終了しております。今後の再開につきましては、決定次第、改めてWebサイト上にてお知らせいたします。

大都、事業者向けEコマースサイト「DIY FACTORYビジネス」を開始

https://prtimes.jp/main/html/rd/p/000000037.000016894.html

引用:

また、システム開発からコンテンツ制作までをDAITO VIETNAM(システム開発をメインとした子会社)で行うことで高い生産性を実現。今後はビジネス登録された業種情報をベースに、顧客グループ~個々に最適化された検索結果・レコメンドアルゴリズムの開発、さらなる物流拠点の拡大による事業者向け商材の在庫を強化していくことで、高い利便性の実現に向けて尽力いたします。

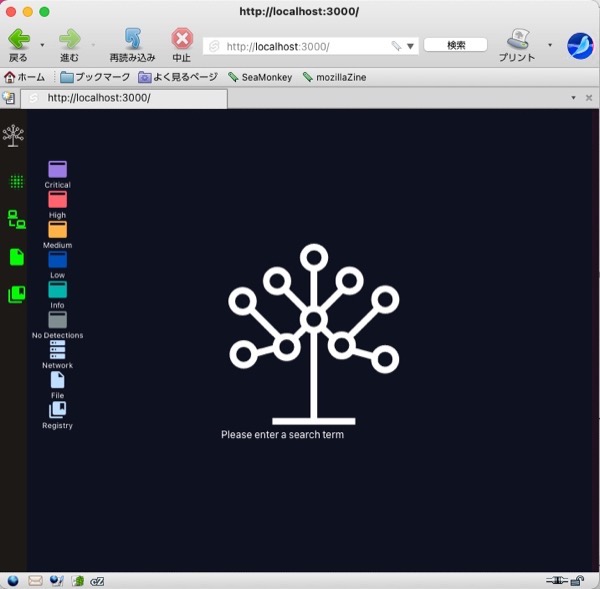

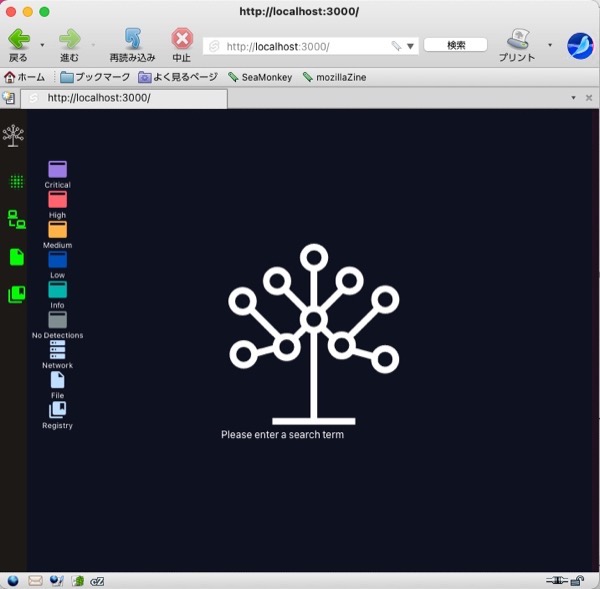

WithSecure(旧F-Secure)がGitHubで可視化ツールを公開したというので,ちょっとみてみようかと.

インシデント関連データの可視化ツールをGitHubで公開 - WithSecure

https://www.security-next.com/138434

引用:

GitHub - WithSeureLabs/detectree:Data visualization for blue teams

https://github.com/WithSecureLabs/detectree

インストール方法は書いてないんだけれど,JavaScriptフレームワークの「Svelte」の環境を整えれば,何かしらが動くところまで実行できました.

あとはデータを入れるだけかな・・・

バックエンドアダプタを定義することによって,データを取り出せるってことかなぁ.今ひとつ説明がないので判らないな.

最初から入っているバックエンドアダプタを見ると,Elastic Searchのものが設定されています...

インシデント関連データの可視化ツールをGitHubで公開 - WithSecure

https://www.security-next.com/138434

引用:

同ツールは、ログデータを構造化し、疑わしいアクティビティや関連するプロセス、宛先となるネットワーク、ファイル、レジストリーキーなどの関係性について可視化を図るツール。

GitHub - WithSeureLabs/detectree:Data visualization for blue teams

https://github.com/WithSecureLabs/detectree

インストール方法は書いてないんだけれど,JavaScriptフレームワークの「Svelte」の環境を整えれば,何かしらが動くところまで実行できました.

あとはデータを入れるだけかな・・・

バックエンドアダプタを定義することによって,データを取り出せるってことかなぁ.今ひとつ説明がないので判らないな.

最初から入っているバックエンドアダプタを見ると,Elastic Searchのものが設定されています...

$ cat /Users/ujpadmin/bin/detectree/src/backend_adapters/elastic.ts🆑

import { Client } from '@elastic/elasticsearch';

export async function query(config: any, id: string, start: string, end: string): Promise<any> {

const result = await getData(config.backend, id, start, end, config.mappings);

return result;

}

// extract the value specified in str using dot notation from the object in obj

function getValue(str, obj) {

return str.split('.').reduce((o, d) => o[d], obj);

}

不理解による設定考慮漏れのようなことは多々あるし,バージョンアップしたら機能が増えて設定増えてたなんてこともあるから,道具の種類は最小限がいいかな.でも反対されるんだよね.老害なんて言われて.老害だけれどw

誤設定のKubernetesインスタンスが90万超存在、保護対策の実施を

https://news.mynavi.jp/techplus/article/20220701-2384300/

引用:

誤設定のKubernetesインスタンスが90万超存在、保護対策の実施を

https://news.mynavi.jp/techplus/article/20220701-2384300/

引用:

非ルートユーザーのみを許可

コンテナに対して定期的に脆弱性スキャンを実行

構成ファイルでハードコードされたクレデンシャルの代わりにKubernetes Secretsを使用

匿名ログインの無効

認証の強化

すべてのセキュリティパッチを更新して適用

「使われていない」または「使われなくなった」コンポーネントの削除

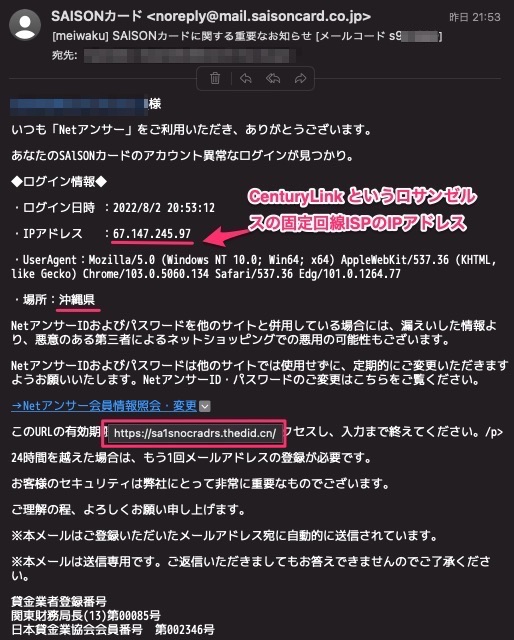

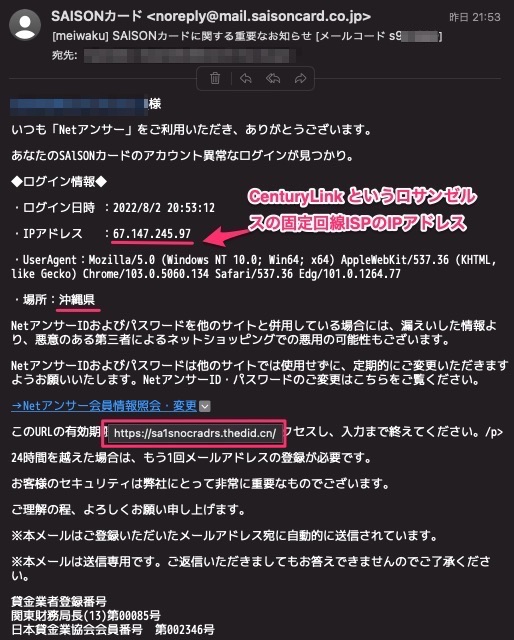

よくあるタイプなんだけれど,誘導先のFQDNがまだ活性化されていたのと,ログインの際に絵あわせ(CAPY)が用意されていた点が特徴的かな.

米国の固定回線なのにロケーションが沖縄と言い張る.もしかして沖縄の米軍基地の中とか?

ログイン画面がこれ.

米国の固定回線なのにロケーションが沖縄と言い張る.もしかして沖縄の米軍基地の中とか?

ログイン画面がこれ.

Excel VBAで業務改善していることも多いけれど,ランサムウェアのEmotetなどはVBAのファイルを送り付けることで初期感染することが知られているので,VBAをオフにする,というのも1つの手段.

マイクロソフトのマクロ悪用対策で攻撃減少、しかし代替手法が増加

https://japan.zdnet.com/article/35191182/

仕組みとしてはゾーン識別子を使ったもので新しい仕組みでもないしレジストリ値の配布で制御できる.知っている人は簡単に解除できるwけれどデフォルトでそうなるというのがミソなのでしょう.

ただし周知徹底とユーザ教育がなければ解錠方法をユーザに展開するのもダメなので運用が難しいかな.

マイクロソフトのマクロ悪用対策で攻撃減少、しかし代替手法が増加

https://japan.zdnet.com/article/35191182/

仕組みとしてはゾーン識別子を使ったもので新しい仕組みでもないしレジストリ値の配布で制御できる.知っている人は簡単に解除できるwけれどデフォルトでそうなるというのがミソなのでしょう.

ただし周知徹底とユーザ教育がなければ解錠方法をユーザに展開するのもダメなので運用が難しいかな.

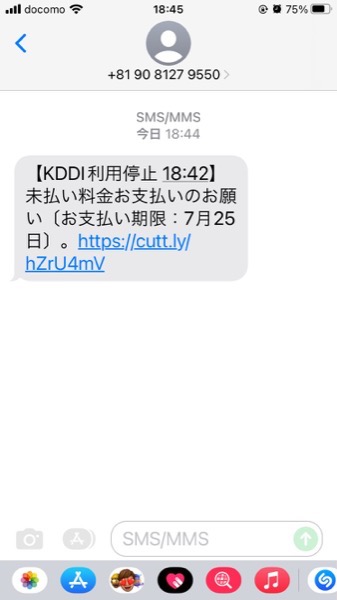

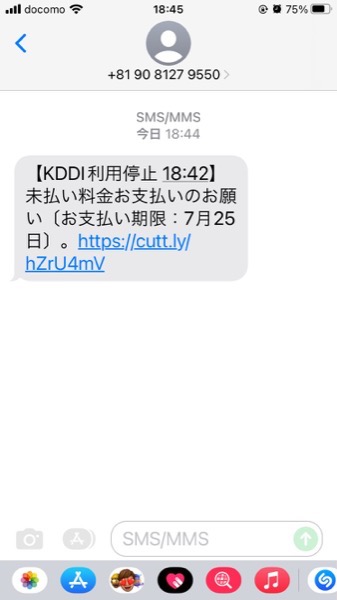

こんんあSMSメッセージが.

興味深いのは,このメッセージが着信した電話番号は,auからMNPした回線のものなので,KDDIからメッセージが来ていても違和感がないのかもしれない.

ちなみにリンク先のCuttlyのサイトでは404エラーになっていました.

興味深いのは,このメッセージが着信した電話番号は,auからMNPした回線のものなので,KDDIからメッセージが来ていても違和感がないのかもしれない.

ちなみにリンク先のCuttlyのサイトでは404エラーになっていました.

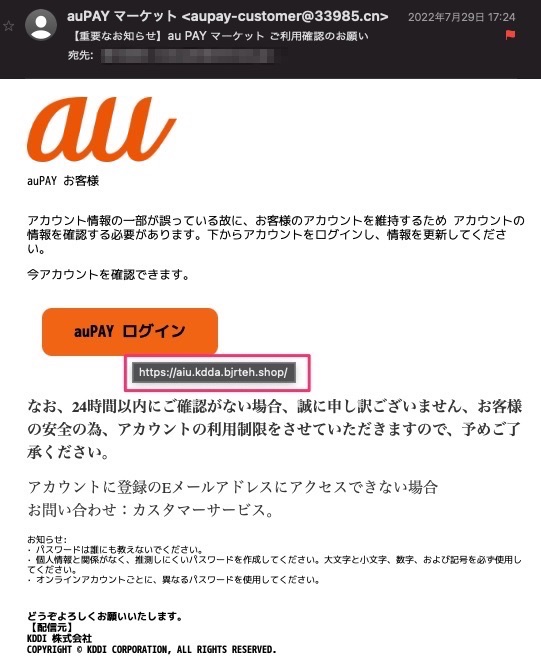

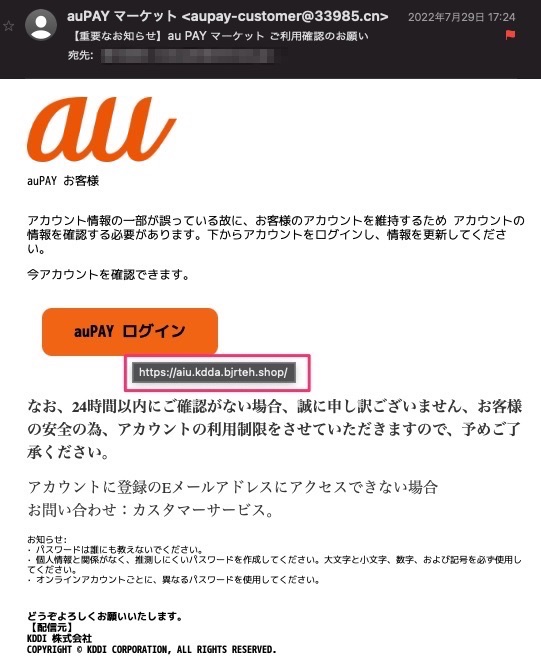

【重要なお知らせ】au PAY マーケット ご利用確認のお願い というフィッシングメール

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2022/8/3 11:10

au PAY マーケットなるサービスを騙るフィッシングメールが到着.メールが来てから4日も経過していたけれど,まだフィッシングサイトはテイクダウンされていませんでした.

まだMicrosoft EdgeとGoogle Chromeでアクセスできたので,フィッシング審議協議会にも通報しておきましたが...

まだMicrosoft EdgeとGoogle Chromeでアクセスできたので,フィッシング審議協議会にも通報しておきましたが...

むかし,システム開発の遅れをお客さんにバレないようにするための施策で,上司が考えたのは「テスト結果の大量送付」でした.

当時はメインフレームでテストした結果をテストデータと共に確認用プログラムでダンプしたバイナリデータを大量に紙(シスアウトと呼んでた)に印刷し,蛍光ペンと付箋でチェックしていたのだけれど,そのシスアウトを大量にお客さんに「納品物」として送付.納品検査をしてくれと依頼.

バグが見つかったら再度それを印刷して送付.それをやっている間に遅れていた開発を続けるという二重体制.

シスアウトの量というのがイメージできないと思うけれど,B4サイズくらいの連票紙で,一箱7,8キロにはなるんじゃないかな.それを10箱以上持ち込む感じ.

納品検査作業の遅延を開発遅延に転化させて遅延が相手のせいにしてしまうひどい?上司でした

ハッカー集団「アノニマス」がロシアから「分析に数年かかるレベルの膨大なデータ」を盗み出している

https://gigazine.net/news/20220801-anonymous-cyberwarfare-russia/

当時はメインフレームでテストした結果をテストデータと共に確認用プログラムでダンプしたバイナリデータを大量に紙(シスアウトと呼んでた)に印刷し,蛍光ペンと付箋でチェックしていたのだけれど,そのシスアウトを大量にお客さんに「納品物」として送付.納品検査をしてくれと依頼.

バグが見つかったら再度それを印刷して送付.それをやっている間に遅れていた開発を続けるという二重体制.

シスアウトの量というのがイメージできないと思うけれど,B4サイズくらいの連票紙で,一箱7,8キロにはなるんじゃないかな.それを10箱以上持ち込む感じ.

納品検査作業の遅延を開発遅延に転化させて遅延が相手のせいにしてしまうひどい?上司でした

ハッカー集団「アノニマス」がロシアから「分析に数年かかるレベルの膨大なデータ」を盗み出している

https://gigazine.net/news/20220801-anonymous-cyberwarfare-russia/

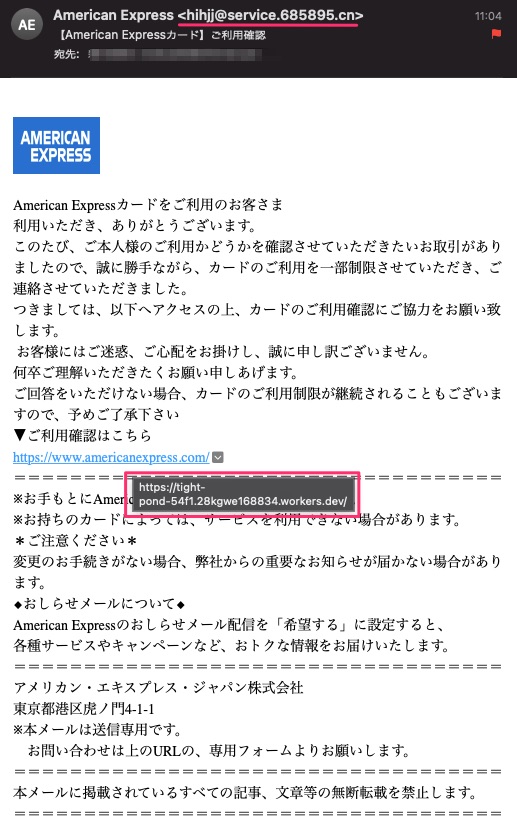

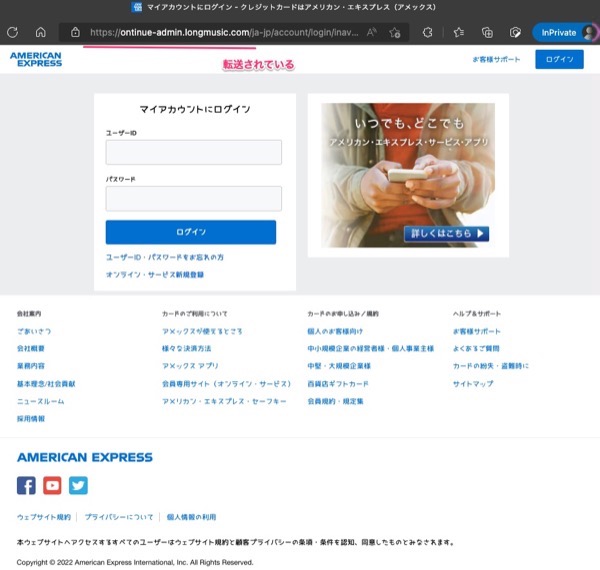

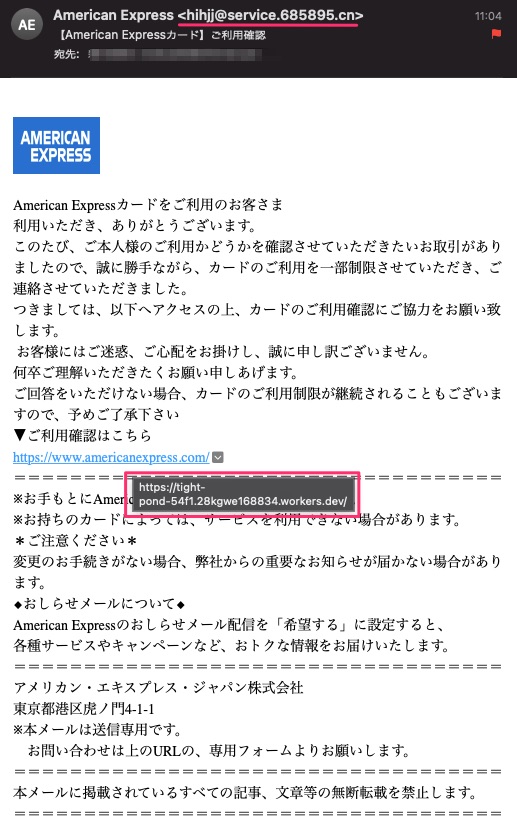

メールの見た目は6月に来たフィッシングメールに近いけれど今回はサイトがテイクダウンされていなかったので興味深く確認してみました.

まず,フィッシングメール.

リンク先のURLが既に怪しいのだけれど,アクセスしてみる.

誘導先のURLから本物のフィッシングサイトに転送されています.

転送前のFQDNはtight-pond-54f1.28kgwe168834.workers.devでCloudFlareでホスティングされています.

まず,フィッシングメール.

リンク先のURLが既に怪しいのだけれど,アクセスしてみる.

誘導先のURLから本物のフィッシングサイトに転送されています.

転送前のFQDNはtight-pond-54f1.28kgwe168834.workers.devでCloudFlareでホスティングされています.

防衛省サイバーコンテスト,第2回目が開催されるそうです.

防衛省サイバーコンテストの開催について

https://www.mod.go.jp/j/approach/defense/cyber/c_contest/

募集期間を延長した!というニュースで知ったのだけれど,あまりアピールされてないのかな.

前回は株式会社ラックが運営していたけれど,今回はデジタルハーツだということでした.

防衛省サイバーコンテストの開催について

https://www.mod.go.jp/j/approach/defense/cyber/c_contest/

募集期間を延長した!というニュースで知ったのだけれど,あまりアピールされてないのかな.

前回は株式会社ラックが運営していたけれど,今回はデジタルハーツだということでした.

DNSリクエストに見せかけて外部に情報を持ち出す手段がDNSトンネリング.

「Saitama」マルウェアがDNSにメッセージを隠匿した巧妙な方法が明かされる

https://news.mynavi.jp/techplus/article/20220526-2352002/

引用: 去年見ていたシステムでは,Googleやazureなどのサーバにつけられているランダムに近いような名前のホスト名のサーバへのDNSリクエストが軒並みアラート対象になっていましたね.

つまりそういうのもあるので,DNSリクエストログを保存しておきましょう,ということでしょう.ということはDNSを自前で持つ必要があるということかな.

「Saitama」マルウェアがDNSにメッセージを隠匿した巧妙な方法が明かされる

https://news.mynavi.jp/techplus/article/20220526-2352002/

引用:

Saitamaが使っていたドメインルックアップのシンタックス

ドメイン = メッセージ, カウンタ.ルートドメイン

カウンタは通信を要求する最初の段階でランダムに生成される数値だ。SaitamaはこれをBase36でエンコードして使用する。ただし、エンコードにはC&CサーバとSaitamaで保持しているハードコードされたBase36が使われており一般的なエンコードとは異なっている。

つまりそういうのもあるので,DNSリクエストログを保存しておきましょう,ということでしょう.ということはDNSを自前で持つ必要があるということかな.

1年経つのが1年以下に感じる今日この頃.

情報セキュリティ白書2022

https://www.ipa.go.jp/security/publications/hakusyo/2022.html

買えば2200円(税込)ですがIPAにユーザ登録してダウンロードすれば無料.とはいえ250ページくらいあるのでダウンロードも大変.紙で保管するのはもっと大変だろうなぁ.

情報セキュリティ白書2022

https://www.ipa.go.jp/security/publications/hakusyo/2022.html

買えば2200円(税込)ですがIPAにユーザ登録してダウンロードすれば無料.とはいえ250ページくらいあるのでダウンロードも大変.紙で保管するのはもっと大変だろうなぁ.

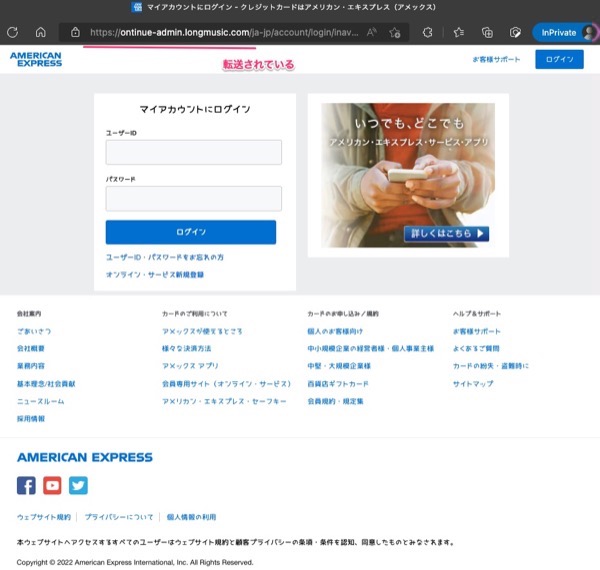

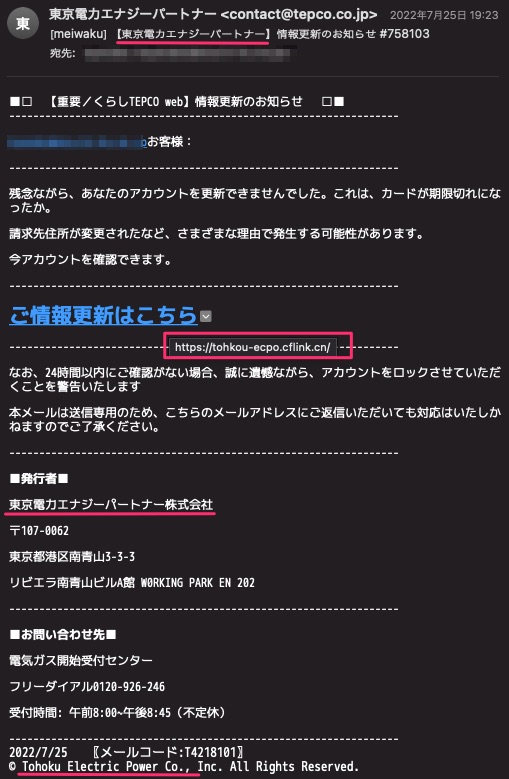

【東京電カエナジーパートナー】情報更新のお知らせ #758103 というフッシングメール

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2022/7/28 1:17

フィッシングメール上だと「東京電カエナジーパートナー」だと言っているけれど,誘導先のサイトは「東北電力フロンティア」だったりする.

件名にも本文にも東京電力だと記載があるのに,メールフッタやリンク先が東北電力.

件名にも本文にも東京電力だと記載があるのに,メールフッタやリンク先が東北電力.

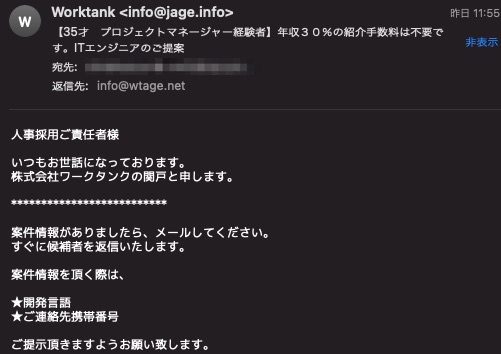

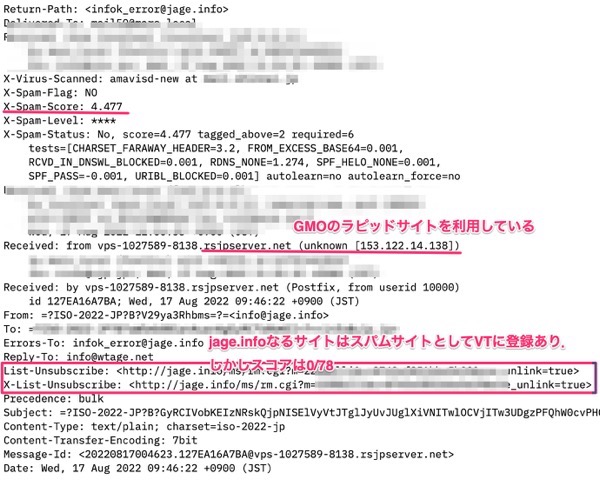

告知: 重要な機会のガイダンス というGMO インターネットのWEBメールを騙るフィッシングメール

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2022/7/27 17:14

あまり見ないタイプのフィッシングメールが来た.

モザイクで伏せてある部分は,とあるドメインになるもので,件名,本文,メアド,誘導先のリンクにたくさん埋め込まれています.

どこから送ってきたのか調べる為にメールヘッダを確認してみました.

モザイクで伏せてある部分は,とあるドメインになるもので,件名,本文,メアド,誘導先のリンクにたくさん埋め込まれています.

どこから送ってきたのか調べる為にメールヘッダを確認してみました.

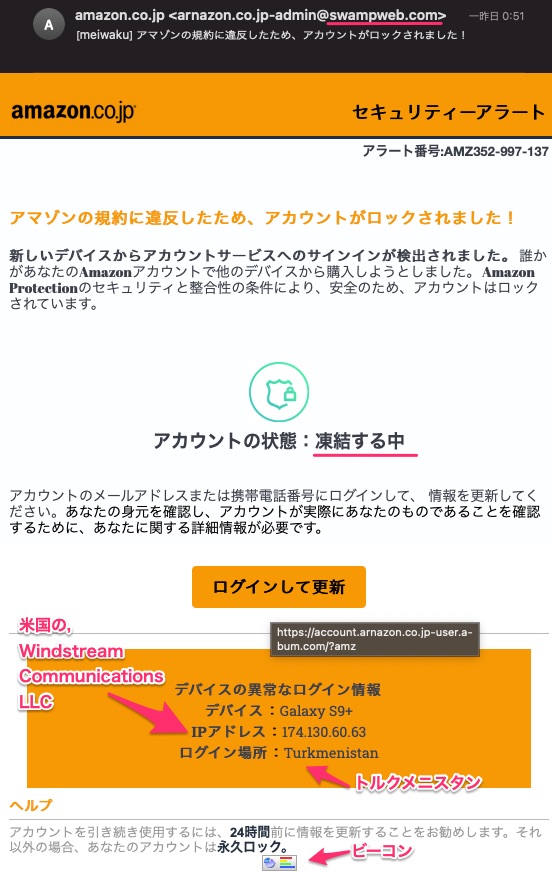

アマゾンの規約に違反したため、アカウントがロックされました! というフィッシングメール

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2022/7/22 2:28

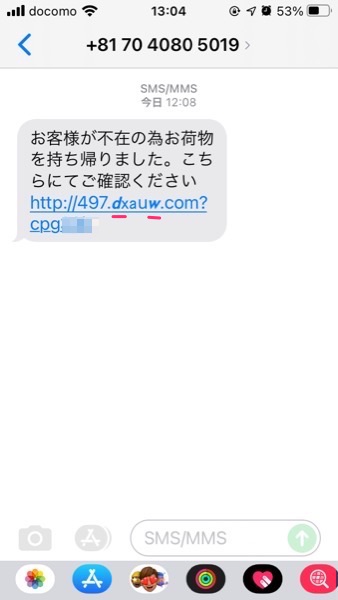

お客様が不在の為お荷物を持ち帰りました。こちらにてご確認ください というSMSのURLがUnicodeだった件

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2022/7/14 17:07

貴方の名前で未払いがあります。出来るだけすぐに借金を清算してください。 というセクストーションメール

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2022/7/12 1:49

ちょっと今日は出かけていたのだけれど,帰ってこたらこんなメールが73通も同内容のセクストーションメールが来ていました.そういうキャンペーンの模様.月曜日だし?

今回は日本語版と英語版の入手ができたので,ちょっとみてみました.

引用: 今回は,過去にメールアドレスが漏洩したもの,サイト用にデフォルトで用意されるべきメールアドレス(infoとか),何だか不明な存在したことがないメールアドレス(エラーメールをサルベージしてる),ブログにあえて記載したクローリングされるであろうメールアドレス,それら全てに送信してきているようです.

また,docomo.ne.jp で作っている短い文字数のメアドにも来ていました.ドコモの迷惑メール対策を突破しているということですね.

引用:

今日現在の22万円相当のビットコイン価格を調べてみた.

今回は日本語版と英語版の入手ができたので,ちょっとみてみました.

引用:

こんにちは!

悲しいことに、今から残念な話をお伝えします。

ネット閲覧に利用されている全デバイスへの完全なアクセス権を数ヶ月前に、私は獲得しました。

そのすぐ後に、貴方がとった全てのネット上の活動記録をつけ始めています。

また,docomo.ne.jp で作っている短い文字数のメアドにも来ていました.ドコモの迷惑メール対策を突破しているということですね.

引用:

私のウォレットに ¥220000 (送金時の為替レートで、¥220000 相当のビットコイン)を送金してくれれば、お金の受け取りが終わるとすぐに、貴方が登場する全てのイヤラシイ動画は削除します。

今日現在の22万円相当のビットコイン価格を調べてみた.

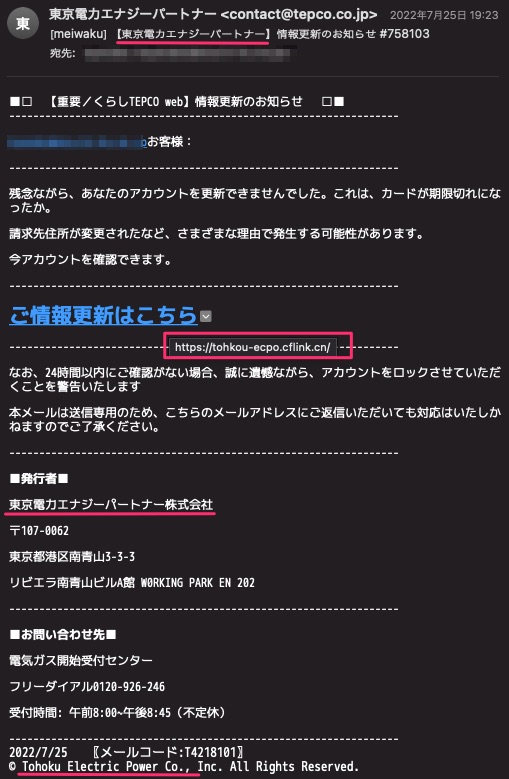

【重要】アカウントは48時間後に自動的に削除されます。AMAZONをご利用いただきありがとうございます。メール番号:84488581 というフィッシングメールはGoogle翻訳を

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2022/7/10 1:51

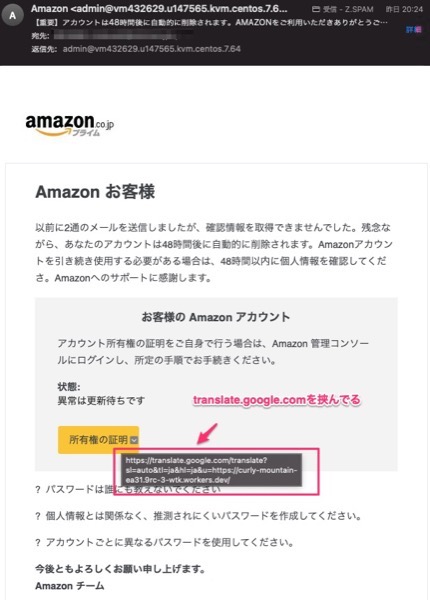

最近ちょっと流行りの傾向.

フィッシングサイトへの誘導のURLに,Google翻訳を付けている.これはセキュリティゲートウェイ対策だと思われる.

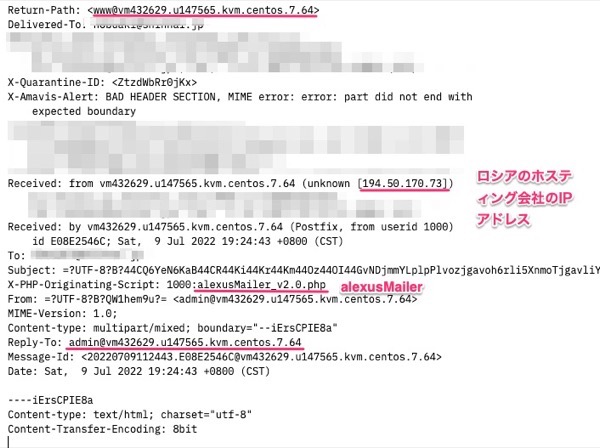

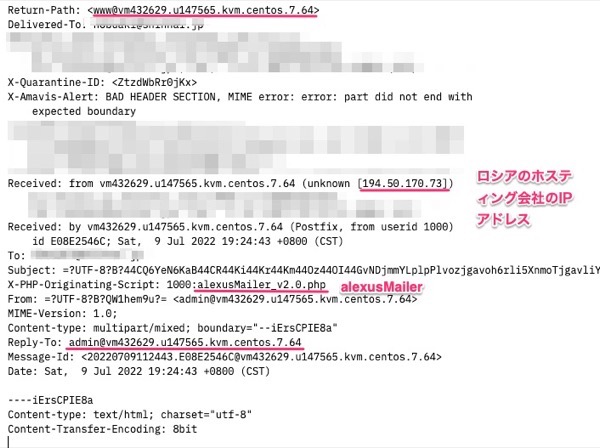

メールヘッダを見てみる.

alexusMailerを使っているのと,Google翻訳を使っているのを考えると,以前調べたAMEXを騙る手口と同じもののよう.前回のAMEXのものとヘッダを見比べると,残っている情報の類似点が多い.

フィッシングサイトへの誘導のURLに,Google翻訳を付けている.これはセキュリティゲートウェイ対策だと思われる.

メールヘッダを見てみる.

alexusMailerを使っているのと,Google翻訳を使っているのを考えると,以前調べたAMEXを騙る手口と同じもののよう.前回のAMEXのものとヘッダを見比べると,残っている情報の類似点が多い.

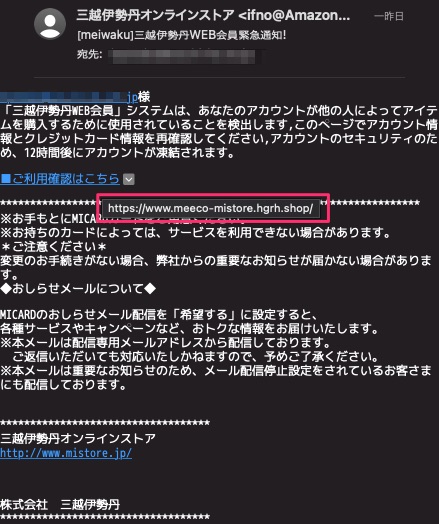

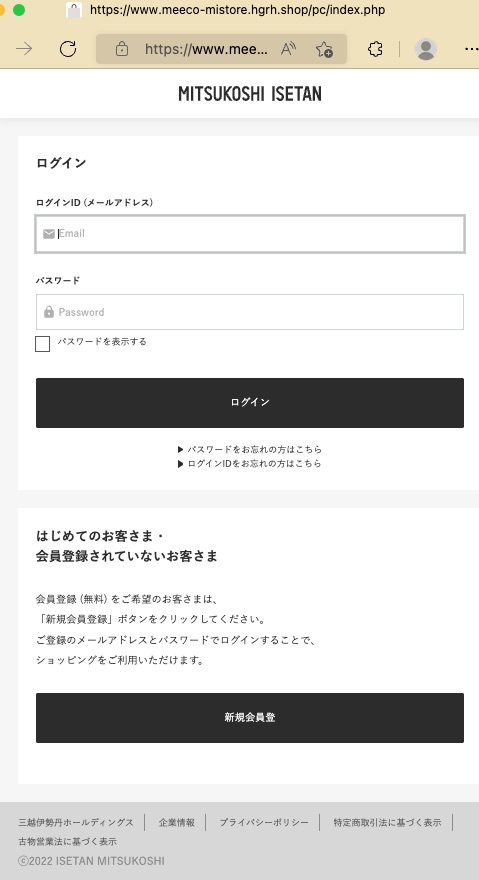

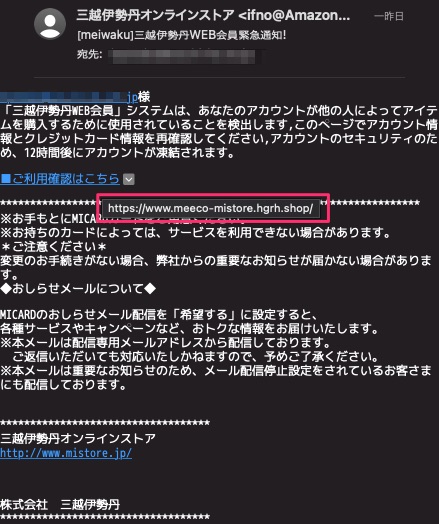

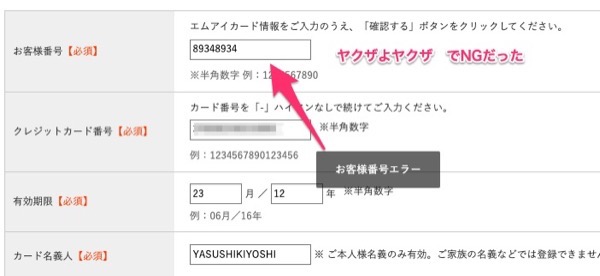

三越伊勢丹WEBを騙るフィッシングメール.まだサイトがテイクダウンされてなかったので,アクセスしてみた.

メールはこんな感じ.

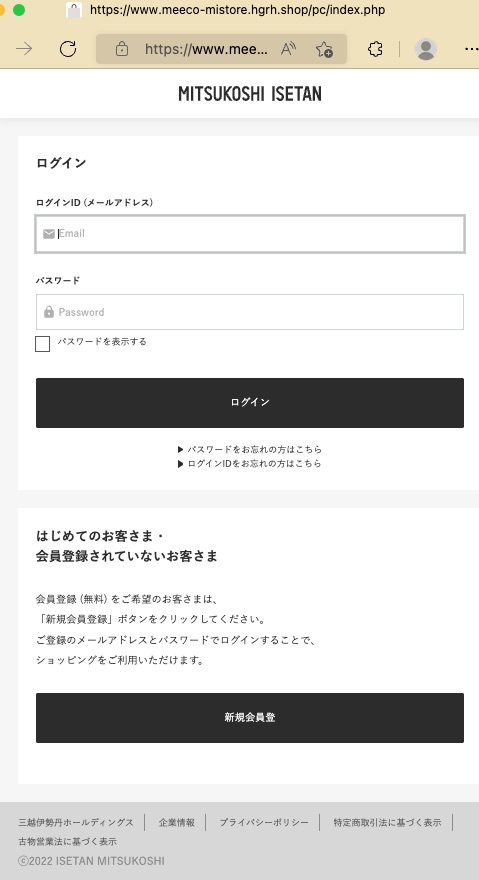

アクセスすると新規会員にもなれるっぽい?

ランダムなメールアドレスとパスワードでログインしてみる.

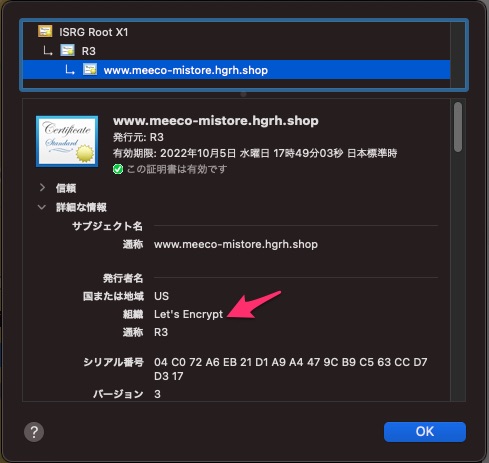

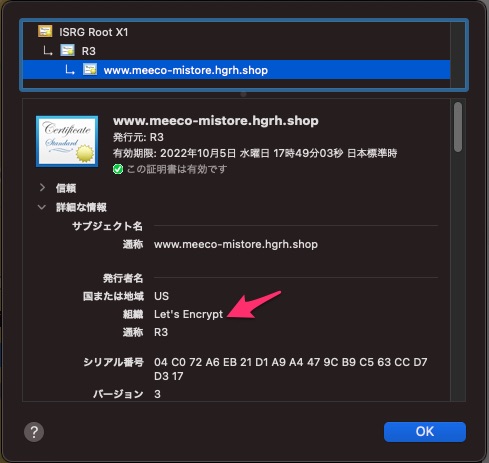

SSL証明書は,Let's Encryptだった.

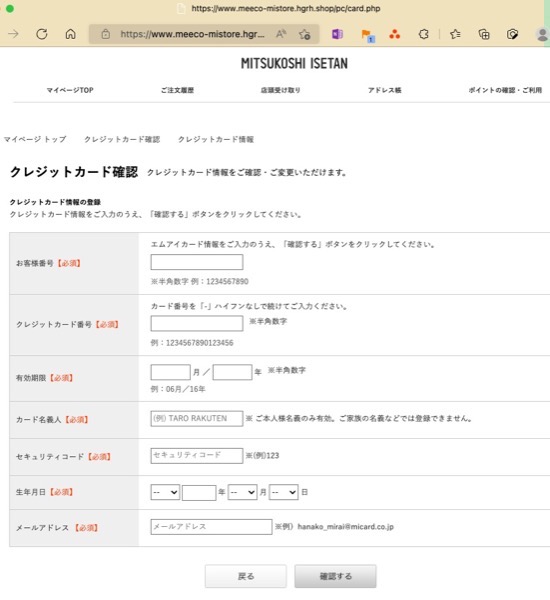

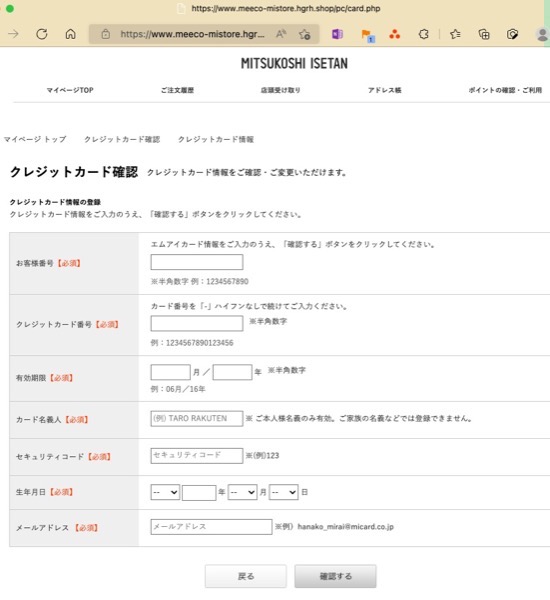

クレジットカード番号などを適当に入れてみるも・・・

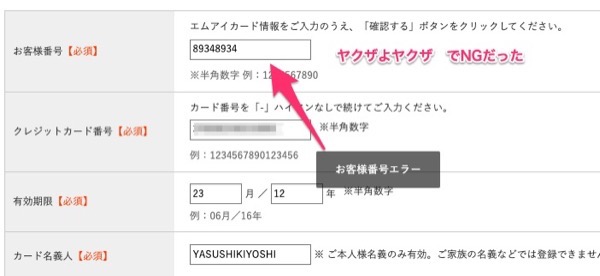

お客様番号エラーとしてこれ以上先にいけなかった.お客様番号のチェックをしている風だが桁数チェックだけ.

入力が終わると,正しいストアに転送されて終了.

メールヘッダを確認すると...

そもそも,差出人がアマゾンを語っているし,いつものChina Unicomだし.Foxmailだし.

メールはこんな感じ.

アクセスすると新規会員にもなれるっぽい?

ランダムなメールアドレスとパスワードでログインしてみる.

SSL証明書は,Let's Encryptだった.

クレジットカード番号などを適当に入れてみるも・・・

お客様番号エラーとしてこれ以上先にいけなかった.お客様番号のチェックをしている風だが桁数チェックだけ.

入力が終わると,正しいストアに転送されて終了.

メールヘッダを確認すると...

そもそも,差出人がアマゾンを語っているし,いつものChina Unicomだし.Foxmailだし.

メタップスペイメントは裏方なので,実際の影響範囲はpiyoさんの記事にまとめられていますね.

メタップスペイメントの情報流出についてまとめてみた

https://piyolog.hatenadiary.jp/entry/2022/03/04/193000

クレジットカード番号等取扱業者に対する行政処分を行いました

https://www.meti.go.jp/press/2022/06/20220630007/20220630007.html

・クレジットカード番号をデータベースに保存して保持していた.

・PCIDSS監査機関に対しての報告不足

・ペンテストして脆弱性があることがわかっていたが無かったものと改ざん

・情報セキュリティ管理担当役員が改ざん前及び改ざん後の報告書の承認をしていた

・クレジットカード決済システムのうち、少なくとも「会費ペイ」に係るシステムについては、令和4年5月までPCIDSSに準拠しておらず、「イベントペイ」に係るシステムについては、PCIDSSに準拠していない。

・クレジットカード決済システムの運用監視において、発生したアラートの全件を確認しない状況が継続していた。

PCI DSSで定められていることをやってないって事で経産省も黙っていられなかったってことか.被害を受けた人は,クレジットカード番号の変更などの実害も出てるようだし.

採用ページを見たら若い会社かと思ったら,もう創業20年以上の老舗ですな.

メタップスペイメント|採用サイト

https://www.metaps-payment.com/company/recruit/

沿革

https://www.metaps-payment.com/company/history.html

メタップスペイメントの情報流出についてまとめてみた

https://piyolog.hatenadiary.jp/entry/2022/03/04/193000

クレジットカード番号等取扱業者に対する行政処分を行いました

https://www.meti.go.jp/press/2022/06/20220630007/20220630007.html

・クレジットカード番号をデータベースに保存して保持していた.

・PCIDSS監査機関に対しての報告不足

・ペンテストして脆弱性があることがわかっていたが無かったものと改ざん

・情報セキュリティ管理担当役員が改ざん前及び改ざん後の報告書の承認をしていた

・クレジットカード決済システムのうち、少なくとも「会費ペイ」に係るシステムについては、令和4年5月までPCIDSSに準拠しておらず、「イベントペイ」に係るシステムについては、PCIDSSに準拠していない。

・クレジットカード決済システムの運用監視において、発生したアラートの全件を確認しない状況が継続していた。

PCI DSSで定められていることをやってないって事で経産省も黙っていられなかったってことか.被害を受けた人は,クレジットカード番号の変更などの実害も出てるようだし.

採用ページを見たら若い会社かと思ったら,もう創業20年以上の老舗ですな.

メタップスペイメント|採用サイト

https://www.metaps-payment.com/company/recruit/

沿革

https://www.metaps-payment.com/company/history.html

あなたのアカウントは停止されました、情報を更新してください のフィッシングメールが流行り その2

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2022/7/7 15:26

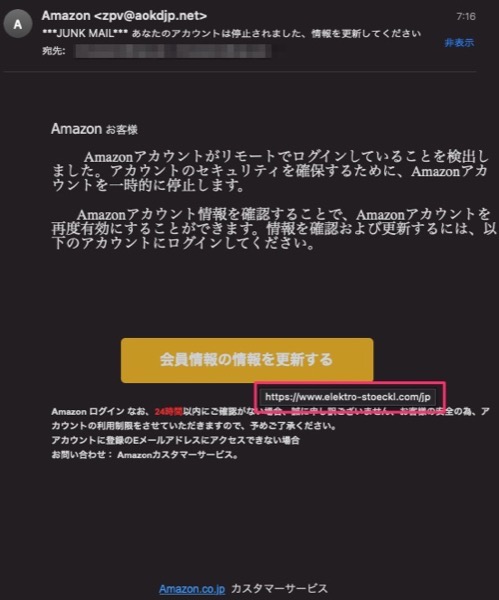

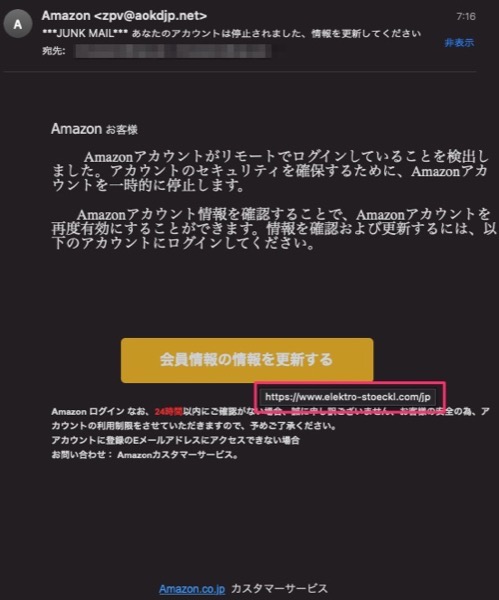

今年の2月に大量に来ていたアマゾンを騙るフィッシングメールですが,また大量に来ています.

テレビCMをよくやっているけれど,年に一度のアマゾンプライムデーが7月12日から開催されるから,それに合わせてということだろうか.というかAmazonのセールってなんか毎月何らかのものをやっているような?

取り急ぎ手元にある11通をみてみたら,誘導先のURLは次の3つでした.

https[:]//www.elektro-stoeckl.com/

https[:]//www.kvp-consulting.com/

https[:]//www.0bmexico.com/

3つともすでにテイクダウンされているのでサイトは確認できませんでした.

IPアドレスは1つだけ汚れているのがありましたけれど,一旦全部報告しておきました.

https[:]//www.abuseipdb.com/check/116.138.210.116

https[:]//www.abuseipdb.com/check/175.148.74.54

https[:]//www.abuseipdb.com/check/175.148.74.136

https[:]//www.abuseipdb.com/check/175.173.181.225

https[:]//www.abuseipdb.com/check/175.165.128.140

https[:]//www.abuseipdb.com/check/175.173.182.253

https[:]//www.abuseipdb.com/check/59.58.104.129

https[:]//www.abuseipdb.com/check/42.55.252.135

https[:]//www.abuseipdb.com/check/42.59.84.18

https[:]//www.abuseipdb.com/check/123.188.37.222

基本的にはChina Unicomというプロバイダ.

使い回し感はあるし,そもそも同じメアドに何通もくるので,何度か収集したメアドリストを使って,それを名寄せ(uniq)してないのだろうなと推測.

テレビCMをよくやっているけれど,年に一度のアマゾンプライムデーが7月12日から開催されるから,それに合わせてということだろうか.というかAmazonのセールってなんか毎月何らかのものをやっているような?

取り急ぎ手元にある11通をみてみたら,誘導先のURLは次の3つでした.

https[:]//www.elektro-stoeckl.com/

https[:]//www.kvp-consulting.com/

https[:]//www.0bmexico.com/

3つともすでにテイクダウンされているのでサイトは確認できませんでした.

IPアドレスは1つだけ汚れているのがありましたけれど,一旦全部報告しておきました.

https[:]//www.abuseipdb.com/check/116.138.210.116

https[:]//www.abuseipdb.com/check/175.148.74.54

https[:]//www.abuseipdb.com/check/175.148.74.136

https[:]//www.abuseipdb.com/check/175.173.181.225

https[:]//www.abuseipdb.com/check/175.165.128.140

https[:]//www.abuseipdb.com/check/175.173.182.253

https[:]//www.abuseipdb.com/check/59.58.104.129

https[:]//www.abuseipdb.com/check/42.55.252.135

https[:]//www.abuseipdb.com/check/42.59.84.18

https[:]//www.abuseipdb.com/check/123.188.37.222

基本的にはChina Unicomというプロバイダ.

使い回し感はあるし,そもそも同じメアドに何通もくるので,何度か収集したメアドリストを使って,それを名寄せ(uniq)してないのだろうなと推測.

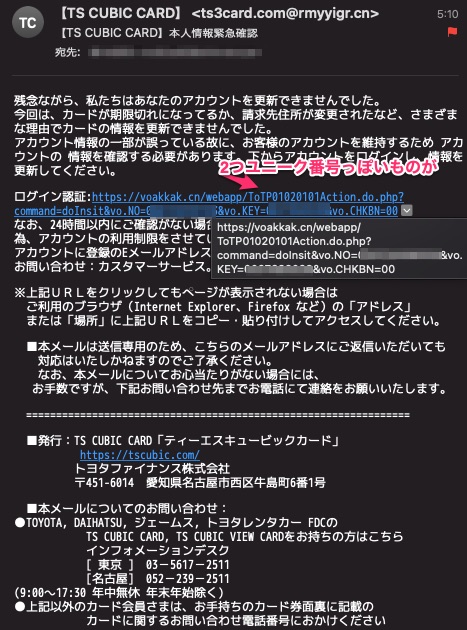

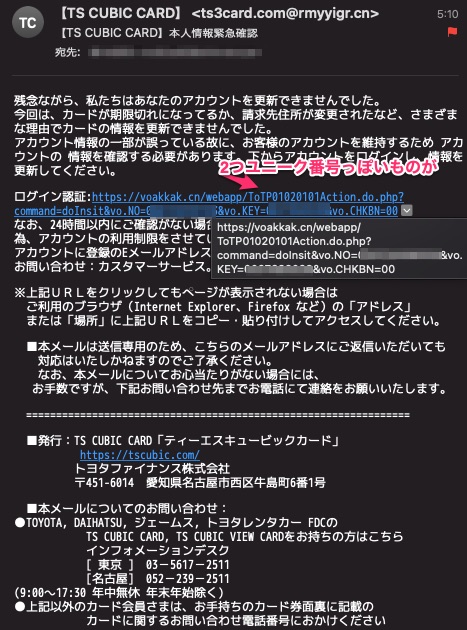

これも珍しくないタイプのフィッシングメール.

クレジットカード番号を入力させて,最後は本物のサイトに飛んで終わり.ただ,各入力項目のチェック精度が悪いので品質の低いサイト.

こんなメール.ユニークIDっぽいのが2つついているので,私が特定されないように削ってアクセス.

クレジットカード番号を入力させて,最後は本物のサイトに飛んで終わり.ただ,各入力項目のチェック精度が悪いので品質の低いサイト.

こんなメール.ユニークIDっぽいのが2つついているので,私が特定されないように削ってアクセス.

この中の事情の詳しい人の話を読むと・・・

Kさん

https://twitter.com/aki_kanemoto/status/1540115220764700672?s=20&t=qxJ-x4n7VD1VPdWpLDiJJw

引用: ツイートはもっと続くが,,,このニュース.

個人データ持ち出しにGPS付き専用ケース 尼崎USB紛失受け名取市が導入

https://kahoku.news/articles/20220629khn000029.html

引用: 他所との調整が必要で根本的解決策を待つ以前にアクションしているという点が評価できるのかな.

Kさん

https://twitter.com/aki_kanemoto/status/1540115220764700672?s=20&t=qxJ-x4n7VD1VPdWpLDiJJw

引用:

尼崎市の漏洩の件で情報セキュリティに詳しいという学識経験者がいろいろコメントしてるけど、自治体が置かれている状況を理解している学識経験者は皆無なんだなと実感

古いシステム、環境で良いなんて自治体関係者は誰も思っていない

そもそもなぜUSB等の可搬媒体を使用しているのかという問題は

各自治体が定めている個人情報保護条例に『外部とのオンライン結合を禁止』しているため、自治体から見ればどこともオンライン回線での接続は禁止されているためUSB等の可搬媒体を使用している

それでは個人情報保護条例を変えればいいという話になるが、それも簡単にはいかない

国が定めている個人情報保護法は平成14年に制定されたが、それ以前に各自治体で各自で自らの情報を守るために条例を定めている

一番早い自治体は確か神奈川県で昭和61年ぐらいに定めてたはず

国が法政化する遥か前から自治体は自ら情報漏洩の防衛を前提に条例を定めていた

個人データ持ち出しにGPS付き専用ケース 尼崎USB紛失受け名取市が導入

https://kahoku.news/articles/20220629khn000029.html

引用:

宮城県名取市は29日、個人情報データを外部に持ち出す場合の専用ケースを導入すると発表した。ダイヤルキー付きで移動中の開封を制限するほか、衛星利用測位システム(GPS)で位置情報を追跡できる。

デジタル庁からガイドラインが出ていました.

政府情報システムにおける脆弱性診断導入ガイドライン 2022(令和 4)年 6 月 30 日 デジタル庁

引用: 有名大企業に限るってことですかね.当然そうなるか.

政府情報システムにおける脆弱性診断導入ガイドライン 2022(令和 4)年 6 月 30 日 デジタル庁

引用:

1)脆弱性診断サービスの選定

高度化するサイバー攻撃の脅威を未然に防ぐためには、十分な経験と能力を有したセキュリティベンダーの選定を要することから、選定に際しては経済産業省の定義する「情報セキュリティサービスに関する審査登録機関基準7」を満たすことの確認に加えて、脆弱性を検出する能力を測るため、ペネトレーションテストの国際資格の保有状況や CTF(Capture The Flag)等のセキュリティコン

テストにおける上位入賞実績、CVE(Common Vulnerabilities and Exposures)の付与された脆弱性の発見数等を問い合わせること等が有効である。また、診断サービスの調達においては、上記の基準に沿った有識者や有資格者が、診断の実施の中で、どのような役割として、何名、どの期間に関わる予定であるかを確認することが望ましい。