ブログ - セキュリティカテゴリのエントリ

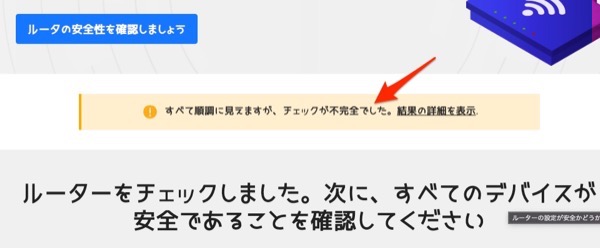

こんなサービスがあったので使ってみた.

ルーターの設定が安全かどうかを無料でチェック

https://www.f-secure.com/jp-ja/home/free-tools/router-checker

使い方は,このボタンを押すだけ.

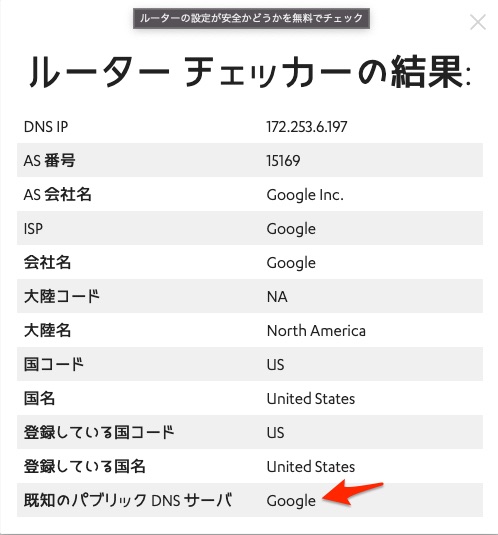

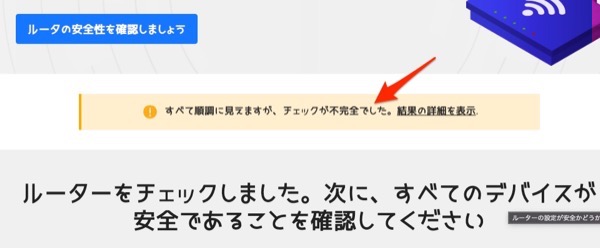

「すべて順調に見えますが、チェックが不完全でした。結果の詳細を表示.」とのこと.

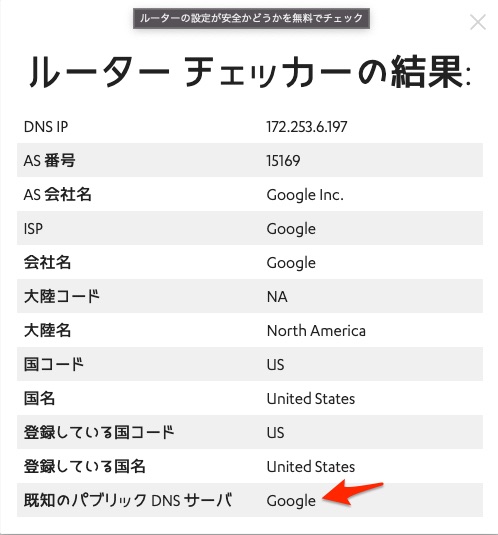

「無料のDNSハイジャックテストで、ルーターの設定が安全かどうかをチェックします」ということで,ルータの外部DNSにGoogleのDNSサーバを指定しているから,微妙なものになった模様.

どこかのフリーWi-Fiを使うときにこのサイトでチェックしてみても良いのかもしれないな.

ルーターの設定が安全かどうかを無料でチェック

https://www.f-secure.com/jp-ja/home/free-tools/router-checker

使い方は,このボタンを押すだけ.

「すべて順調に見えますが、チェックが不完全でした。結果の詳細を表示.」とのこと.

「無料のDNSハイジャックテストで、ルーターの設定が安全かどうかをチェックします」ということで,ルータの外部DNSにGoogleのDNSサーバを指定しているから,微妙なものになった模様.

どこかのフリーWi-Fiを使うときにこのサイトでチェックしてみても良いのかもしれないな.

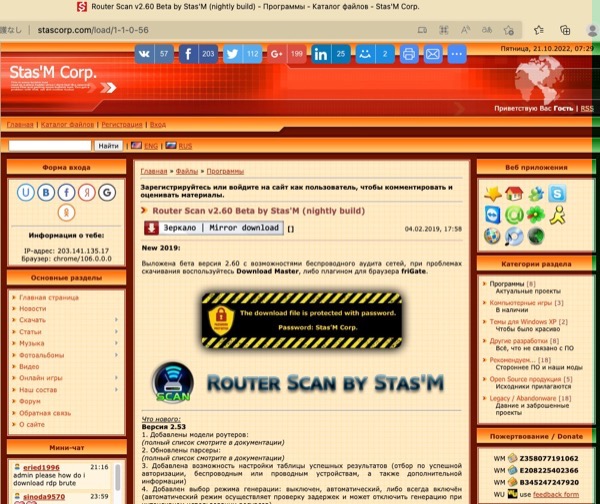

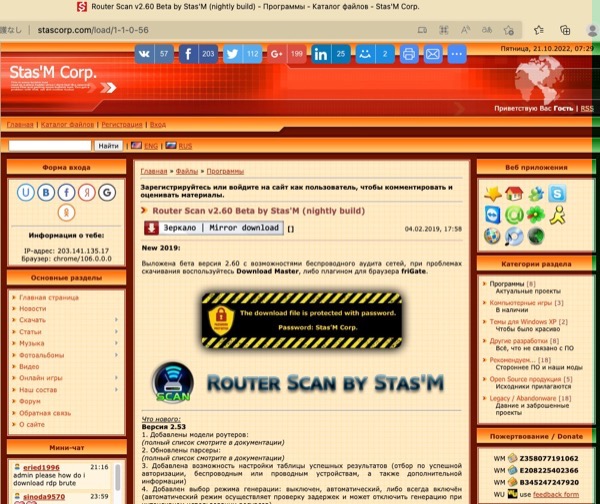

ここで紹介した記事にあったRouterScanを使ってみようと思ったんですが,ちょっと怖い状態なので尻込み中.

まず,公式サイトの情報はこれ.

引用:

そう.ロシア語.

そして公式サイトやミラーからソフトウェアをダウンロードするとこの有様.

まず,公式サイトの情報はこれ.

引用:

Router Scan умеет находить и определять различные устройства из большого числа известных роутеров/маршрутизаторов и, что самое главное, - вытаскивать из них полезную информацию, в частности характеристики беспроводной сети: способ защиты точки доступа (шифрование), имя точки доступа (SSID) и ключ точки доступа (парольная фраза). Также получает информацию о WAN соединении (удобно при сканировании локальной сети) и выводит марку и модель роутера. Получение информации происходит по двум возможным путям: программа попытается подобрать пару логин/пароль к маршрутизатору из списка стандартных паролей, в результате чего получит доступ. Либо будут использованы неразрушающие уязвимости (или баги) для конкретной модели маршрутизатора, позволяющие получить необходимую информацию и/или обойти процесс авторизации.

ルータースキャンは、多数の既知のルーター/ルーターから様々なデバイスを発見・識別し、特に無線ネットワークの特徴であるアクセスポイントのセキュリティ方式(暗号化)、アクセスポイント名(SSID)、アクセスポイント・キー(パスフレーズ)などの有用な情報を引き出すことができます。また、WAN接続情報を取得し(LANスキャンに有効)、ルーターのメーカーや機種を表示します。この情報を取得する方法は2つあります。ソフトウェアは、デフォルトパスワードのリストからルーターのログイン/パスワードのペアを推測しようとし、その結果アクセスを取得します。あるいは、特定のルーターモデルの非破壊的な脆弱性(またはバグ)を悪用して、必要な情報の取得や認証プロセスの迂回を可能にする。

そう.ロシア語.

そして公式サイトやミラーからソフトウェアをダウンロードするとこの有様.

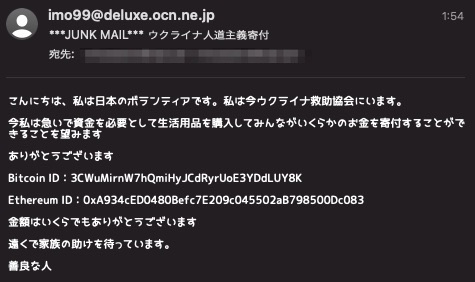

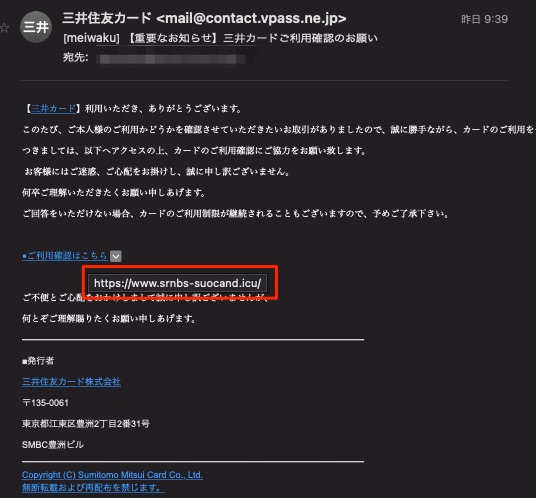

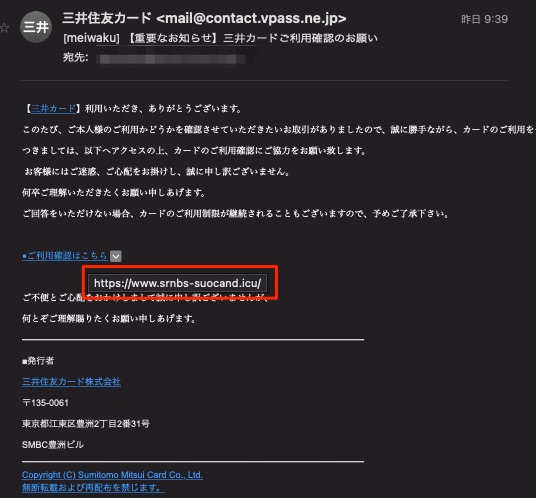

そもそもいつも迷惑メールしか来ないメアドに来ているので嘘だとわかる今日この頃.

引用:

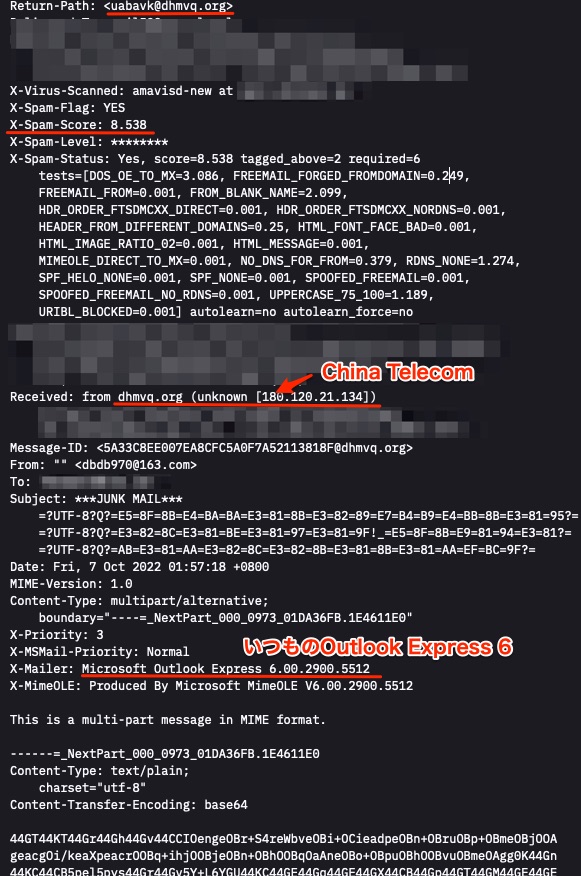

まずはメールヘッダを確認.

引用:

こんにちは、私は日本のボランティアです。私は今ウクライナ救助協会にいます。

今私は急いで資金を必要として生活用品を購入してみんながいくらかのお金を寄付することができることを望みます

ありがとうございます

Bitcoin ID:3CWuMirnW7hQmiHyJCdRyrUoE3YDdLUY8K

Ethereum ID:0xA934cED0480Befc7E209c045502aB798500Dc083

金額はいくらでもありがとうございます

遠くで家族の助けを待っています。

善良な人

まずはメールヘッダを確認.

諸刃の剣かなって思うよ.

米政府、「中国政府のハッカー」が利用するツールや脆弱性を警告

https://forbesjapan.com/articles/detail/48084

引用:

Router Scan

引用:

RouterSploit

引用:

routersploitをインストール on macOS BigSur

米政府、「中国政府のハッカー」が利用するツールや脆弱性を警告

https://forbesjapan.com/articles/detail/48084

引用:

米国のNSA(国家安全保障局)やFBI(連邦捜査局)らは、6月7日の共同声明の中で、ハッカーがRouterSploitやRouterScanなどのオープンソースのツールを使用して、既知の脆弱性を持つデバイスを特定していると報告した。

Router Scan

引用:

Router Scanは、多数の既知のルーターから様々なデバイスを見つけて識別することができ、最も重要なことは、それらから有用な情報、特に無線ネットワークの特性:アクセスポイントの保護方法(暗号化)、アクセスポイント名(SSID)、アクセスポイント・キー(パスフレーズ)を取得することである。

また、WAN接続に関する情報(ローカルネットワークのスキャン時に有効)や、ルーターのモデルも表示されます。

情報の取得は、2つの方法で行われます。

プログラムは、標準的なパスワードのリストから、ルータへのユーザー名/パスワードのペアを推測しようとし、それによってアクセスを取得します。

または、ルーターのモデルに対して脆弱性(バグ)が使用され、必要な情報を取得したり、認証プロセスを迂回することが可能になります。

802.11a/b/g/n 規格を含むバージョン 2.60 から無線ネットワークの検出と監査が追加されましたが、これらの機能を使用するには、統合または外部 WiFi インターフェースが必要です。

3WiFiサービス機能は、最高の無線監査結果、WPA/WPA2ネットワークキーのブルートフォースとWPS PIN監査、およびPixie Dust攻撃を達成するために追加されました。

RouterSploit

引用:

侵入テストの運用を支援する様々なモジュールで構成されています。

exploits - 識別された脆弱性を利用するモジュール。

creds - ネットワークサービスに対するクレデンシャルをテストするために設計されたモジュール

スキャナ - ターゲットが脆弱であるかどうかをチェックするモジュール。

payloads - 様々なアーキテクチャとインジェクションポイントのためのペイロードの生成を担当するモジュール

generic - 一般的な攻撃を行うモジュール

routersploitをインストール on macOS BigSur

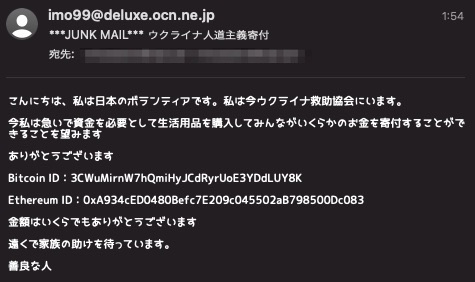

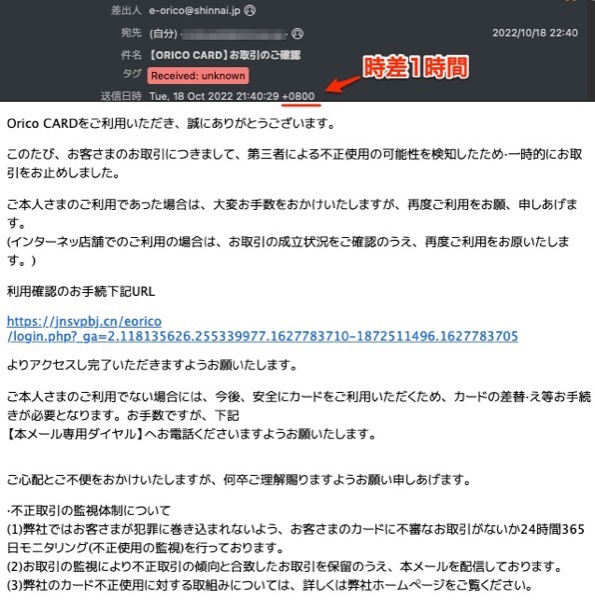

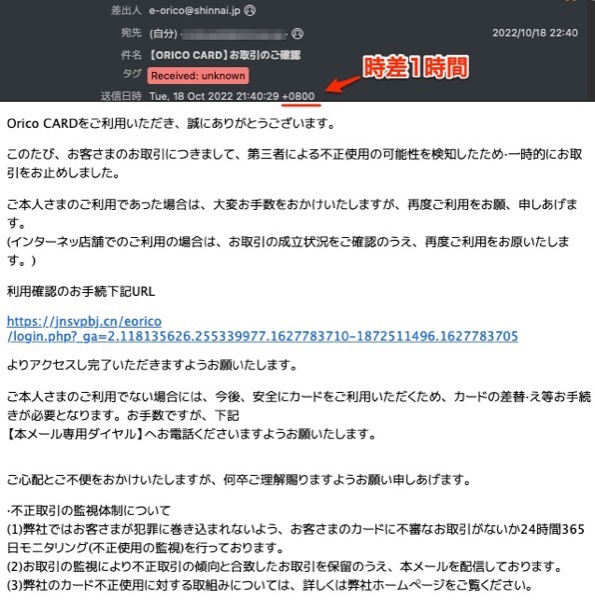

オリコカードを騙るフィッシングメール. オリコカードって,みずほ銀行系でオートローンに強いのだそうで,広島信販株式会社なのだそうで.

引用: 本文にあるURLパラメータは,どのメールでも同じなので個人を特定する符号では無いでしょう.適当に改竄しても通過するし.

誘導先のURLにアクセスしたらこんな感じ.

引用:

Orico CARDをご利用いただき、誠にありがとうございます。

このたび、お客さまのお取引につきまして、第三者による不正使用の可能性を検知したため·一時的にお取引をお止めしました。

ご本人さまのご利用であった場合は、大変お手数をおかけいたしますが、再度ご利用をお願、申しあげます。

(インターネッ店舗でのご利用の場合は、お取引の成立状況をご確認のうえ、再度ご利用をお原いたします。)

利用確認のお手続下記URL

https[:]//jnsvpbj.cn/eorico/login.php?_ga=3

よりアクセスし完了いただきますようお願いたします。

ご本人さまのご利用でない場合には、今後、安全にカードをご利用いただくため、カードの差替·え等お手続きが必要となります。お手数ですが、下記

【本メール専用ダイヤル】へお電話くださいますようお願いたします。

ご心配とご不便をおかけいたしますが、何卒ご理解賜りますようお願い申しあげます。

·不正取引の監視体制について

(1)弊社ではお客さまが犯罪に巻き込まれないよう、お客さまのカードに不審なお取引がないか24時間365日モニタリング(不正使用の監視)を行っております。

(2)お取引の監視により不正取引の傾向と合致したお取引を保留のうえ、本メールを配信しております。

(3)弊社のカード不正使用に対する取組みについては、詳しくは弊社ホームページをご覧ください。

誘導先のURLにアクセスしたらこんな感じ.

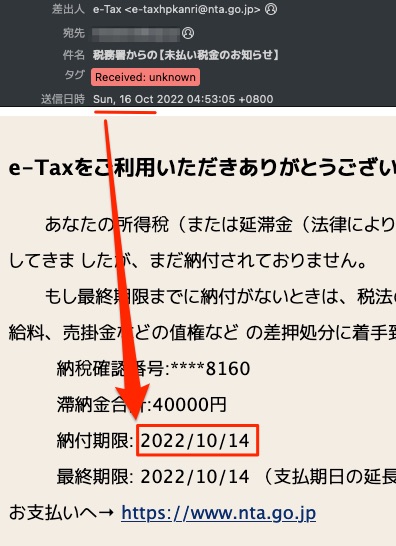

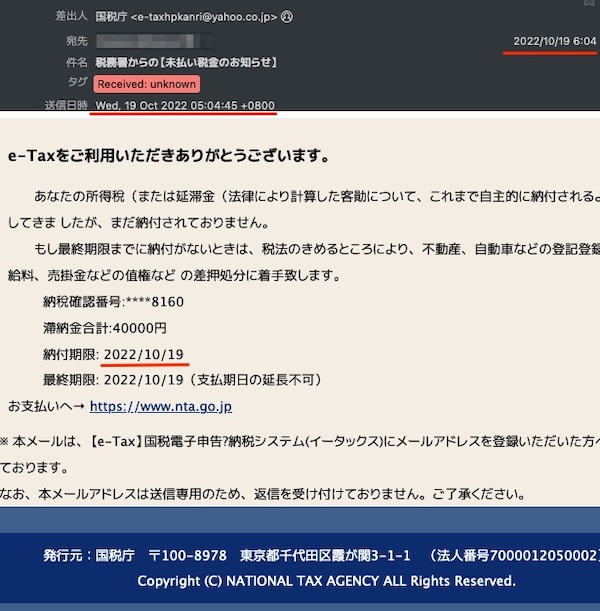

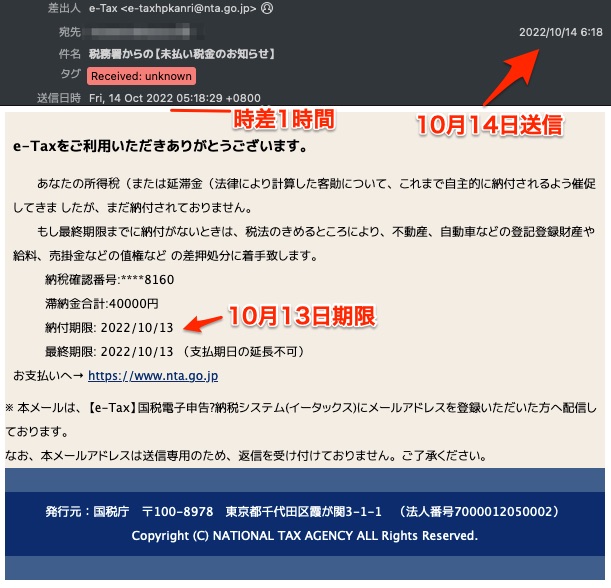

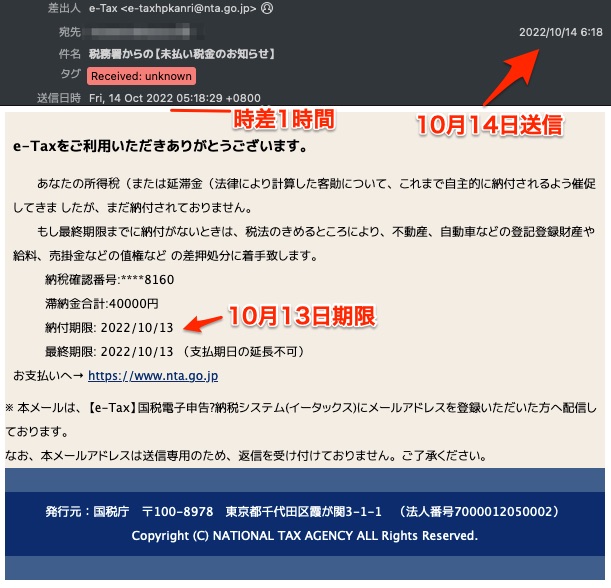

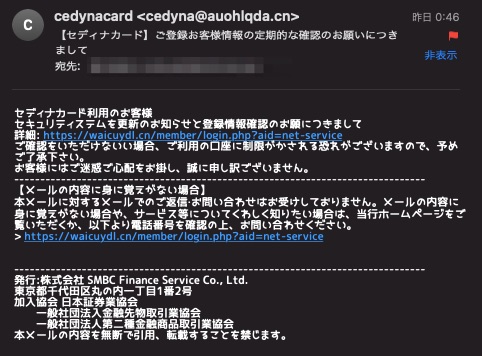

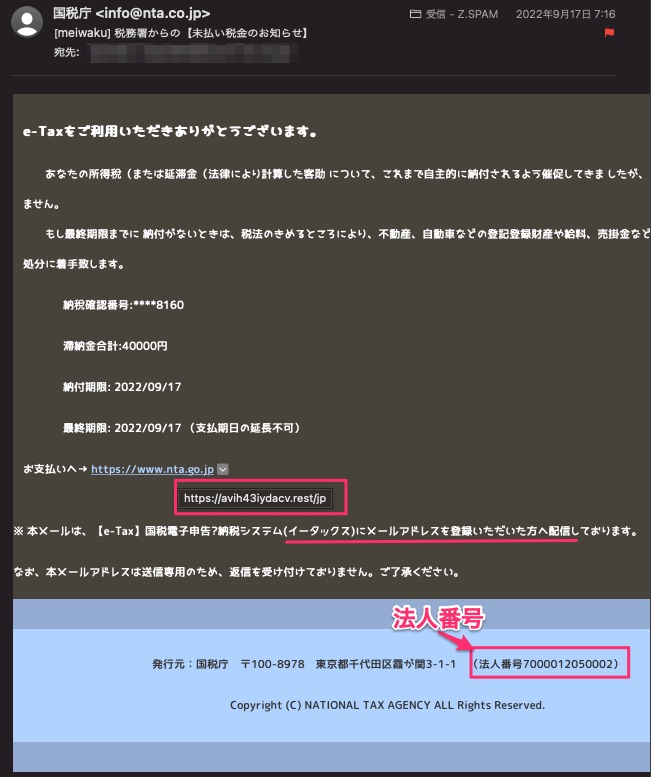

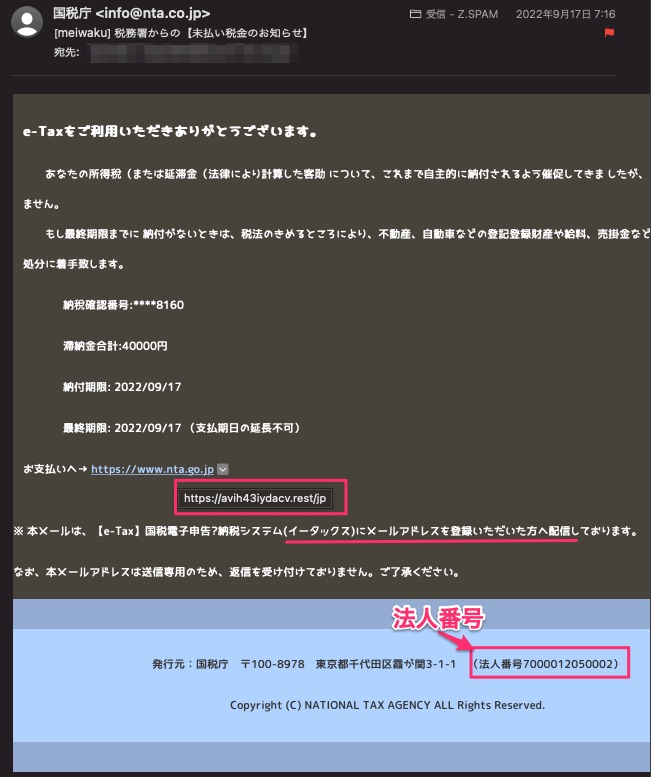

税務署からの【未払い税金のお知らせ】 という国税庁をかたるフィッシングメール その3

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2022/10/20 0:38

国税を騙る納付期限切れの通知メールを送ってくるフィッシングだけど,やっと直った?みたいです.

そもそも,「納付期限」と「最終期限」で設定されている日が同じなのに一緒に記載している意味もわからない.

何か他に変化がないのかと,,,メールヘッダを確認.

そもそも,「納付期限」と「最終期限」で設定されている日が同じなのに一緒に記載している意味もわからない.

何か他に変化がないのかと,,,メールヘッダを確認.

こういう競技会があるんですね.なんか,知っている顔や名前がちらほらw

サイバー防御力競う「ハードニング競技会」がグッドデザイン賞

https://www.security-next.com/140477

ハードニングプロジェクト – Hardening Project

https://wasforum.jp/hardening-project/

サイバー防御力競う「ハードニング競技会」がグッドデザイン賞

https://www.security-next.com/140477

ハードニングプロジェクト – Hardening Project

https://wasforum.jp/hardening-project/

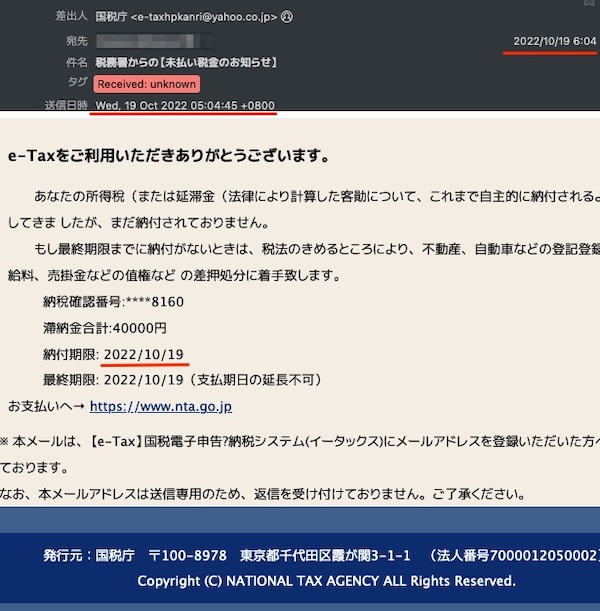

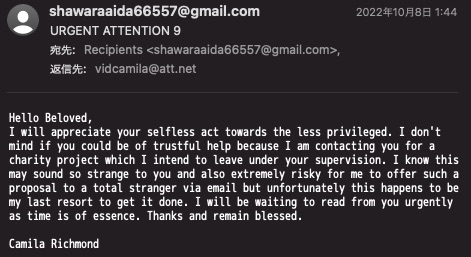

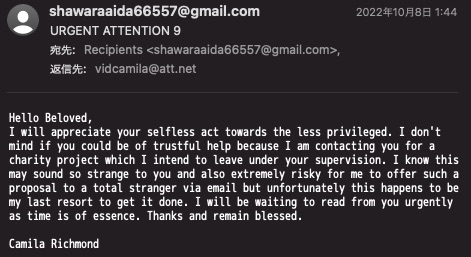

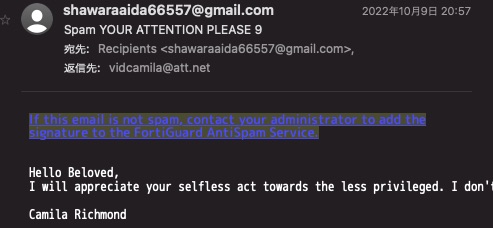

URGENT ATTENTION 9 という件名の419詐欺ナイジェリア詐欺メールを受け取った

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2022/10/17 16:31

hotmailのメアドにこんなメールが.

引用:

これはメッセージだけで誘導先のURLなどが全くない.そして翌日には同じ送信者からメールが.

引用:

本文は同じだけれど,先頭行にFortiGuardの警告が挿入されているものが届いた.

メールヘッダを確認してみます.

引用:

Hello Beloved,

I will appreciate your selfless act towards the less privileged. I don't mind if you could be of trustful help because I am contacting you for a charity project which I intend to leave under your supervision. I know this may sound so strange to you and also extremely risky for me to offer such a proposal to a total stranger via email but unfortunately this happens to be my last resort to get it done. I will be waiting to read from you urgently as time is of essence. Thanks and remain blessed.

Camila Richmond

こんにちは、最愛の人。

私は恵まれない人々に対するあなたの無私の行為に感謝します。私は、あなたの監督の下で行う予定のチャリティープロジェクトのためにあなたに連絡しているので、あなたが信頼できる助けになってくれるなら、私は気にしません。見ず知らずの人にメールでこのような提案をするのは奇妙に聞こえるかもしれませんし、非常に危険なことだと思いますが、残念ながらこれが私の最後の手段なのです。一刻を争うことなので、緊急のご連絡をお待ちしております。ありがとうございます。

カミラ・リッチモンド

これはメッセージだけで誘導先のURLなどが全くない.そして翌日には同じ送信者からメールが.

引用:

If this email is not spam, contact your administrator to add the signature to the FortiGuard AntiSpam Service.

Hello Beloved,

I will appreciate your selfless act towards the less privileged. I don't mind if you could be of trustful help because I am contacting you for a charity project which I intend to leave under your supervision. I know this may sound so strange to you and also extremely risky for me to offer such a proposal to a total stranger via email but unfortunately this happens to be my last resort to get it done. I will be waiting to read from you urgently as time is of essence. Thanks and remain blessed.

Camila Richmond

このメールがスパムでない場合、FortiGuard AntiSpam Serviceに署名を追加するよう管理者に連絡してください。

こんにちは、最愛の人。

私は、恵まれない人々に対するあなたの無私の行為に感謝します。私は、あなたの監督の下で行う予定のチャリティープロジェクトのためにあなたに連絡しているので、あなたが信頼できる助けになってくれるなら、私は気にしません。見ず知らずの人にメールでこのような提案をするのは奇妙に聞こえるかもしれませんし、非常に危険なことだと思いますが、残念ながらこれが私の最後の手段なのです。一刻を争うことなので、緊急のご連絡をお待ちしております。ありがとうございます。

カミラ・リッチモンド

本文は同じだけれど,先頭行にFortiGuardの警告が挿入されているものが届いた.

メールヘッダを確認してみます.

税務署からの【未払い税金のお知らせ】 という国税庁をかたるフィッシングメール その2

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2022/10/16 22:59

到着時点で期限切れ.お役所仕事すぎる.と,以前の私ならそう思ったけれどお役所はちゃんと期限までには仕事するしね.

引用:

変な漢字が使われていますね.

引用:

e-Taxをご利用いただきありがとうございます。

あなたの所得稅(または延滞金(法律により計算した客勛 について、これまで自主的に納付されるよう催促してきま したが、まだ納付されておりません。

もし最終期限までに 納付がないときは、税法のきめるところにより、不動産、自動車などの登記登録財産や給料、売掛金などの值権など の差押処分に着手致します。

納稅確認番号:****8160

滯納金合計:40000円

納付期限: 2022/10/13

最終期限: 2022/10/13 (支払期日の延長不可)

お支払いへ→ https[:]//www.nta.go.jp

※ 本メールは、【e-Tax】国税電子申告?納税システム(イータックス)にメールアドレスを登録いただいた方へ配信しております。

なお、本メールアドレスは送信専用のため、返信を受け付けておりません。ご了承ください。

変な漢字が使われていますね.

最近,流行りのテイストというか送信メアドが一緒!

まず,件名がイケてない.

引用: 35歳って微妙ですね.対象を選ぶというか...(個人的な感想)

引用:

本文だと30歳になっていますね.メールヘッダもほぼ同じだったので割愛.

まず,件名がイケてない.

引用:

こんにちは、私は相手を探しています35歳です あなたも独身なら、私のプライベートなlineを追加してください

引用:

こんにちは、私は相手を探しています30歳です

私は誠実な女性で、責任感があり、孝行心があります。普段の余暇は旅行、読書、写真、運働が好きです。私は自分の時計店を持っています。っていて

私のパートナーには、向上心があって、礼儀正しく、真剣にコミュニケーションできる男性がほしい!年上なら離婚して配偶者を亡くしてもいい。

あなたも独身なら、私のプライベートなlineを追加してください

LINEを追加する。

フォトギャラリーです。

本文だと30歳になっていますね.メールヘッダもほぼ同じだったので割愛.

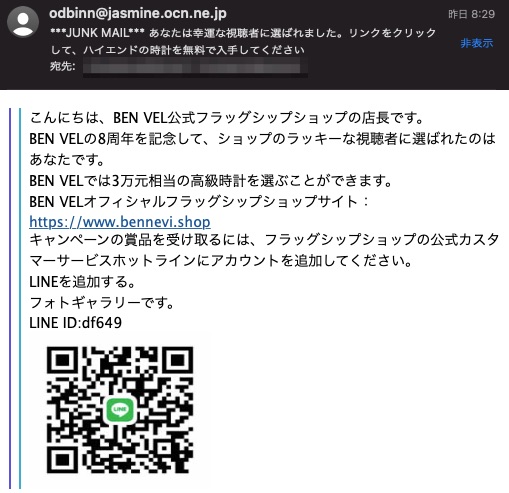

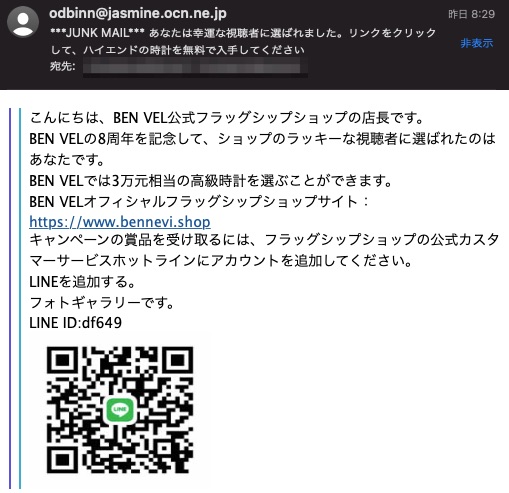

あなたは幸運な視聴者に選ばれました。リンクをクリックして、ハイエンドの時計を無料で入手してください という迷惑メール

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2022/10/13 2:39

当選しました!というのも古典的とは思うな.ハイエンドな時計でBEN VELというブランド?に覚えがない人がもらえるわけもなく.

引用:

なんかテイストが,先日の友人から紹介されました! 友達になれるかな? と言う不審なメールにそっくりですね.

メールヘッダを確認.

引用:

こんにちは、BEN VEL公式フラッグシップショップの店長です。

BEN VELの8周年を記念して、ショップのラッキーな視聴者に選ばれたのはあなたです。

BEN VELでは3万元相当の高級時計を選ぶことができます。

BEN VELオフィシャルフラッグシップショップサイト:

https[:]//www.bennevi[.]shop

キャンペーンの賞品を受け取るには、フラッグシップショップの公式カスタマーサービスホットラインにアカウントを追加してください。

LINEを追加する。

フォトギャラリーです。

LINE ID:df649

なんかテイストが,先日の友人から紹介されました! 友達になれるかな? と言う不審なメールにそっくりですね.

メールヘッダを確認.

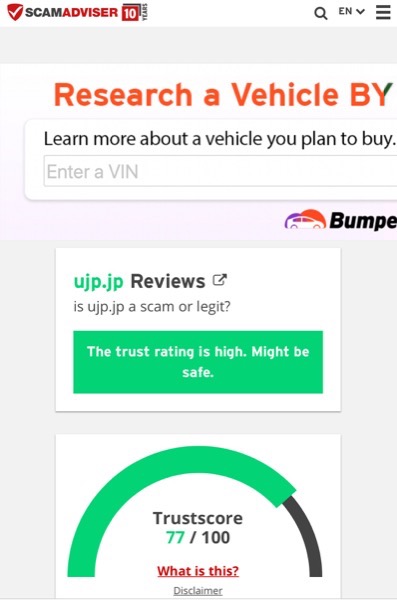

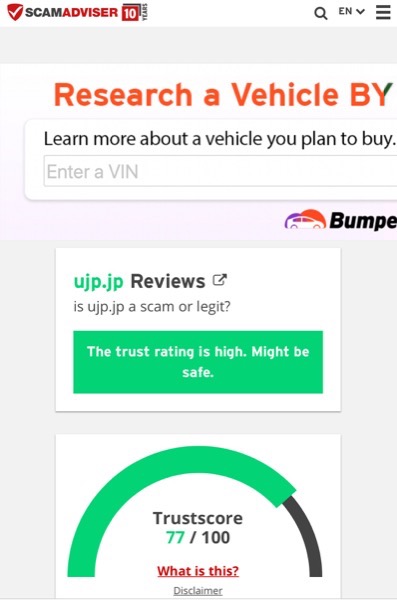

ScamAdviserというオランダの会社の提供するサイトを使ってみました.「消費者のオンラインショッピングの意思決定を支援する」という事で,Amazonや楽天などのメジャーなショッピングサイト以外で買い物をするときに役に立つかもしれません.

ScamAdviser.com 偽サイト・詐欺サイト確認

https://www.scamadviser.com/jp/check-website

引用:

切実ですね.

まずは,当サイトを評価してみます.

スコア77です.ショッピングサイトでは無いけれど,信頼度スコアは100には成ら無いのね.

ちなみに日本のAmazonを調査.

ScamAdviser.com 偽サイト・詐欺サイト確認

https://www.scamadviser.com/jp/check-website

引用:

このウェブサイトは、2012年にMarcによって設立されました。Marcはオンラインでゴルフクラブを購入しましたが、すぐにそれが偽物であることに気づきました。彼はお金を取り戻そうとしましたが、無駄でした。その悔しさから、彼はオンラインショッピングをする人がオンラインで購入する前に、より多くの情報を得た上で決断できるようにとScamAdviserを立ち上げました。

切実ですね.

まずは,当サイトを評価してみます.

スコア77です.ショッピングサイトでは無いけれど,信頼度スコアは100には成ら無いのね.

ちなみに日本のAmazonを調査.

8月に1通だけ着てきたこの文面.

引用:

当然?オリジナルの英語文面のものもあるけれど,このセクストーションメールに対して送金されたビットコイン数がこれ.

引用:

こんにちは、お世話になっております。

貴方のアカウントに最近メールをお送りしましたが、お気づきになられたでしょうか?

そうです。私は貴方のデバイスに完全にアクセスできるのです。

数ヶ月前から拝見しております。

どうすればそんなことが可能なのか疑問に思っておられますか?それは、訪問されたアダルトサイトに付いていたマルウェアに感染されていらっしゃるからです。あまりご存知ないかもしれないので、ご説明いたします。

トロイの木馬ウイルスにより、私は貴方のパソコンや他のデバイスに完全にアクセスが可能です。

これは、貴方のスクリーンに搭載されたカメラやマイクをオンにするだけで、貴方が気づくことなく、私が好きな時に貴方を見ることが可能となることを意味します。その上、貴方の連絡先や全ての会話へのアクセスも行なっておりました。

「自分のパソコンにはウイルス対策ソフトを入れているのに、なぜそれが可能なのか?なぜ何の通知も今まで受信しなかったのか?」とお考えかもしれませんね。その答えは単純です。

私のマルウェアはドライバーを使用し4時間毎に署名を更新するため、ウイルス対策ソフトでは検出不可能なので通知が送られないのです。

左側のスクリーンで貴方がマスタベーションを行い、右側のスクリーンでは貴方が自分を弄っている間に閲覧していた動画が再生されるビデオを私は所有しています。

これからどんな悪いことが起きるのか心配ですか?私がマウスを1度クリックするだけで、この動画は貴方のソーシャルネットワークやメールの連絡先全てへと送信されます。

また、ご利用のメールの返信やメッセンジャーにもアクセスして動画を共有することだって可能です。

朗報は、まだ抑止することができることです。

ただ 19万円 相当のビットコインを私のBTCウォレットに送金いただくだけで止められます(方法がわからない方は、オンライン検索すれば、段階ごとに方法を説明した記事が沢山見つけられるはずです)。

私のbitcoinアドレス(BTCウォレット) は下記の通りです。: 321NAv1Hd77ot9GSPrZtavhvGzi4D5ux9D

お支払いの確認が取れ次第動画をすぐに削除し、もう2度と私から連絡を取ることはありません。

この取引が完了するまでに2日(48時間)の猶予がございます。

このメールが開封されると同時に私は通知を受信し、タイマーが始動します。

送金できない場合はメールにてお問い合わせください。

このメールと私のBitcoinのIDは追跡不可能なため、苦情を申し立てようとしても何も起こりません。

非常に長い間この件に取り組んできたため、 どんな隙も与えませんよ。

このメッセージについて誰かに話したことを私が感知すると、先ほども申し上げた通り、ビデオはすぐに共有されます。

当然?オリジナルの英語文面のものもあるけれど,このセクストーションメールに対して送金されたビットコイン数がこれ.

メールの内容をよくチェック! / メールの内容に注意! というビットコインを要求するメール

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2022/10/11 16:36

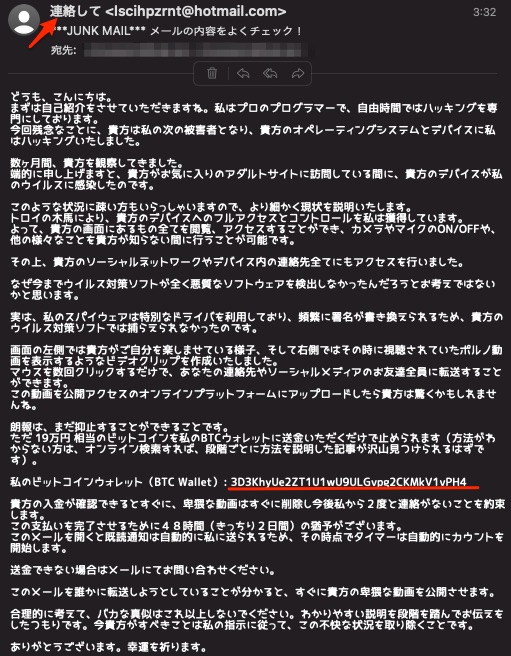

セクストーションメールは,うちではいつも50通以上を1,2日のうちに受信するのでキャンペーンかな?という感じなのだけれど,今回のこのタイプは,週に1通程度.

共通点としては文面が同じなのと,ビットコインのチャージ先のアドレスが一緒という程度かな.

引用:

現在,5通受け取っているメールの送信先IPアドレスを調べてみました.

共通点としては文面が同じなのと,ビットコインのチャージ先のアドレスが一緒という程度かな.

引用:

どうも、こんにちは。

まずは自己紹介をさせていただきますね。私はプロのプログラマーで、自由時間ではハッキングを専門にしております。

今回残念なことに、貴方は私の次の被害者となり、貴方のオペレーティングシステムとデバイスに私はハッキングいたしました。

現在,5通受け取っているメールの送信先IPアドレスを調べてみました.

T-Connectの情報が漏洩した可能性があると発表されたそうです.

トヨタ、T-Connect契約ユーザー29万6019件の情報漏洩の可能性を報告

https://car.watch.impress.co.jp/docs/news/1445996.html

引用:

「ないと言えないのであるかもしれない」と言う判断か.これがトヨタの安全性への考え方なのかもしれないな.

T-Connectはこう言うサービスの模様.

引用:

トヨタ、T-Connect契約ユーザー29万6019件の情報漏洩の可能性を報告

https://car.watch.impress.co.jp/docs/news/1445996.html

引用:

セキュリティ専門家による調査の結果、お客さまのメールアドレスおよびお客様管理番号が保管されているデータサーバーのアクセス履歴からは、第三者によるアクセスは確認することはできないものの、同時に完全には否定できない状況という。

「ないと言えないのであるかもしれない」と言う判断か.これがトヨタの安全性への考え方なのかもしれないな.

T-Connectはこう言うサービスの模様.

引用:

「T-Connect(ティーコネクト)」とは、トヨタが展開する通信サポートサービスです。T-Connect(ティーコネクト)では、前身であるG-BOOKのサービスを継続しながら、専用アプリのダウンロードやAIによる案内、有人による対応など、様々な新サービスを追加しました。

T-Connect(ティーコネクト)対応車にはOSが装備されているので、エンジンをかけるとすぐに通信が始まります。T-Connect(ティーコネクト)の利用には「T-Connect(ティーコネクト)ナビ」の他に、モバイル回線を有しているスマホかケータイ、またはタブレットなどの機器が必要です。Wi-fi接続をする通信機器がない場合は「DCM」という専用機器を用意すればサービスを利用できます。

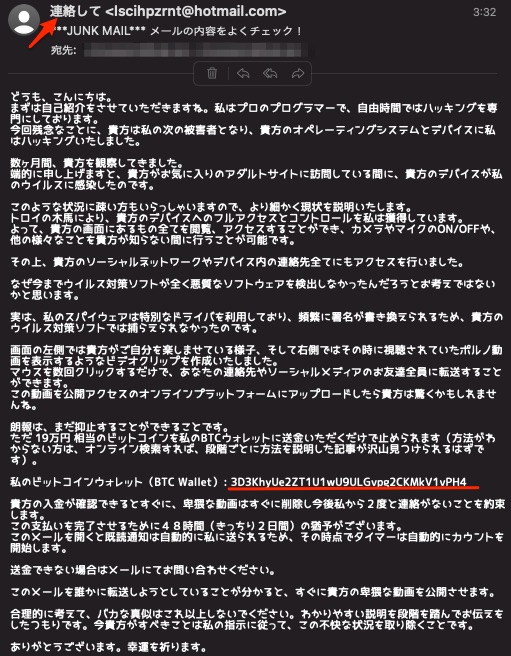

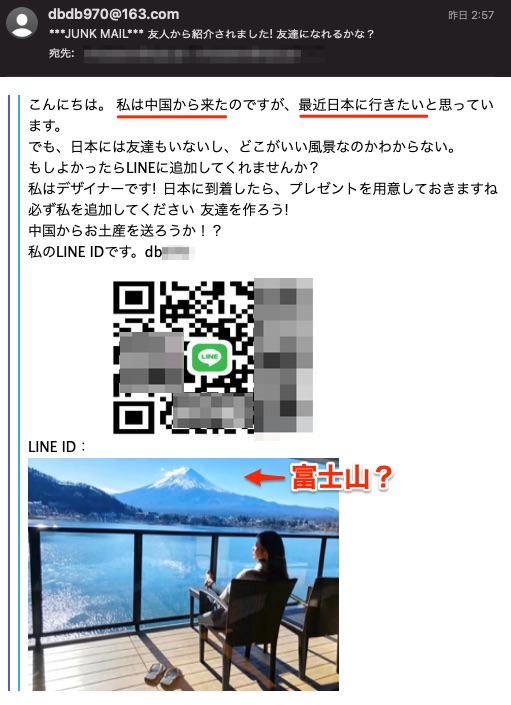

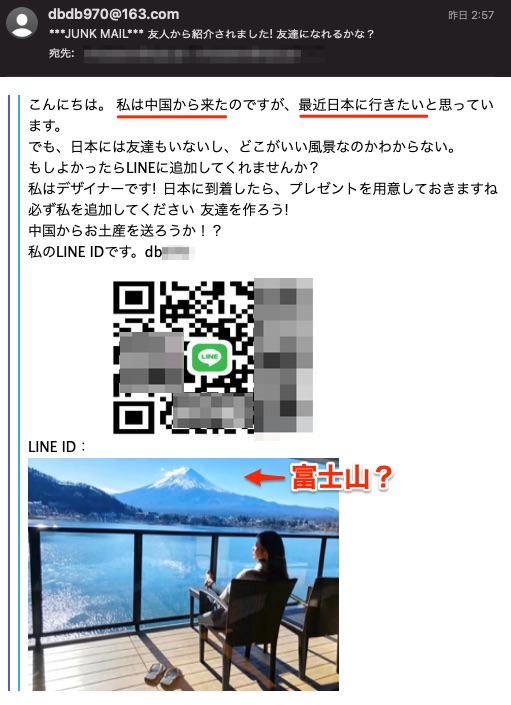

某元大手SNSで流出したメアドに来た不審なメール.

引用: つたない日本語も,相手が中国人だと名乗っている以上,不審では無いかもしれない.

と言う事でメールヘッダを確認.

当然,スパムメールでした.これでLINEで登録したらどうなるのだろう?!

今回は,このメールにあるお宿を,Google Lensをつかて調べてみました.

引用:

こんにちは。 私は中国から来たのですが、最近日本に行きたいと思っています。

でも、日本には友達もいないし、どこがいい風景なのかわからない。

もしよかったらLINEに追加してくれませんか?

私はデザイナーです! 日本に到着したら、プレゼントを用意しておきますね

必ず私を追加してください 友達を作ろう!

中国からお土産を送ろうか!?

私のLINE IDです。

と言う事でメールヘッダを確認.

当然,スパムメールでした.これでLINEで登録したらどうなるのだろう?!

今回は,このメールにあるお宿を,Google Lensをつかて調べてみました.

少し前の記事になるけれど.

三菱の家電に脆弱性 炊飯器、冷蔵庫、エアコン、太陽光発電など広範囲 ユーザー側で対処を

https://www.itmedia.co.jp/news/articles/2209/29/news179_2.html

引用: この手の家電の脆弱性は,自分が知った最初は東芝のビデオレコーダーだったなと思い出した.

ハードディスクDVDレコーダーに脆弱性 - 東芝が注意喚起

https://www.security-next.com/000838

先日購入した東芝のブルーレイレコーダーDBR-T2010も背面にJavaのロゴはあるし中身がLinuxだと言うのはよく知られた情報.

そういえば,うちの冷蔵庫も前面にUSBポートがあるのだが...と思って調べたら給電専用だった.

三菱の家電に脆弱性 炊飯器、冷蔵庫、エアコン、太陽光発電など広範囲 ユーザー側で対処を

https://www.itmedia.co.jp/news/articles/2209/29/news179_2.html

引用:

見つかったのは(1)情報漏えいの脆弱性、(2)DoSの脆弱性、(3)悪意のあるスクリプトを含むメッセージを応答する脆弱性。認証情報が暗号化されず、盗聴により情報を盗まれる恐れもある。

ハードディスクDVDレコーダーに脆弱性 - 東芝が注意喚起

https://www.security-next.com/000838

先日購入した東芝のブルーレイレコーダーDBR-T2010も背面にJavaのロゴはあるし中身がLinuxだと言うのはよく知られた情報.

そういえば,うちの冷蔵庫も前面にUSBポートがあるのだが...と思って調べたら給電専用だった.

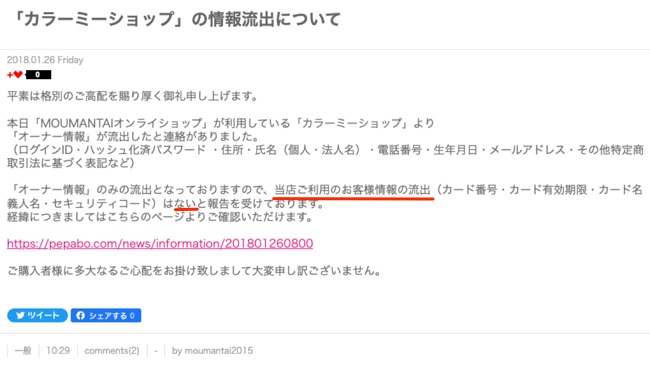

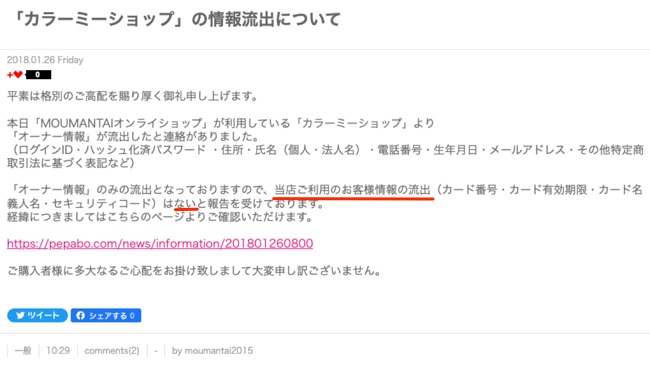

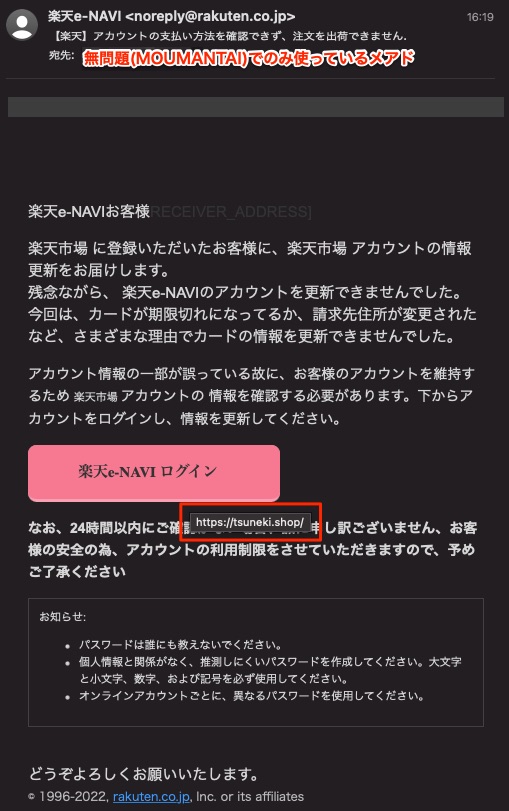

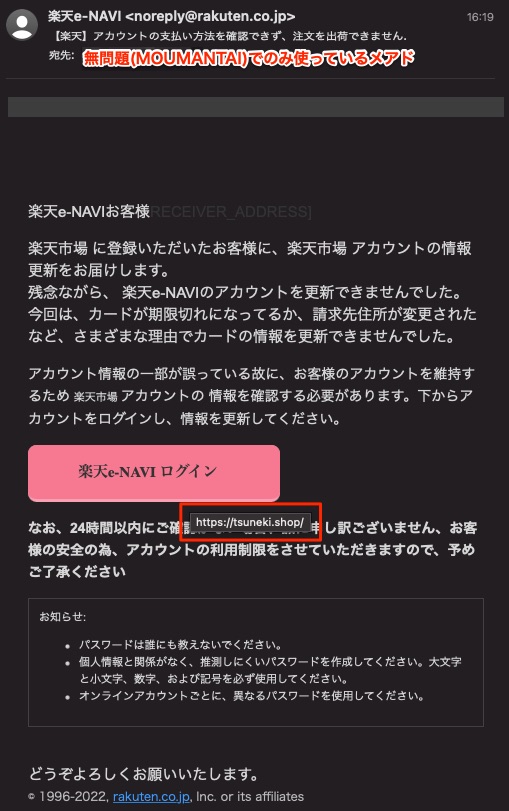

GMOペパボのカラーミーショップでのみ使っていたメールアドレスにフィッシングメールが来た件で,その後,緩く調査していたら店子の「MOUMANTAIオンライショップ」の運用ブログに記載がありました.

「カラーミーショップ」の情報流出について

http://mmt-blog.jugem.jp/?eid=1864

引用:

ここでもメールアドレスについては情報漏洩があるとも無いとも書かれていませんね.もっと言うと氏名,住所も.

(少なくとも現在の)カラーミーショップでは配送に関わる情報を持っているようなので,購入時の配送先として私の名前や住所,電話番号は登録されていて不思議は無いですが,2010年ごろに購入したiPhoneは香港から送られてきたので,別の業者に連絡先を委託していたとしても,これも違和感がない.

とりあえず,カラーミーショップにネットショップを利用した購入者のメアドの流出の有無を問い合わせてみた.

「カラーミーショップ」の情報流出について

http://mmt-blog.jugem.jp/?eid=1864

引用:

当店ご利用のお客様情報の流出(カード番号・カード有効期限・カード名義人名・セキュリティコード)はないと報告を受けております。

ここでもメールアドレスについては情報漏洩があるとも無いとも書かれていませんね.もっと言うと氏名,住所も.

(少なくとも現在の)カラーミーショップでは配送に関わる情報を持っているようなので,購入時の配送先として私の名前や住所,電話番号は登録されていて不思議は無いですが,2010年ごろに購入したiPhoneは香港から送られてきたので,別の業者に連絡先を委託していたとしても,これも違和感がない.

とりあえず,カラーミーショップにネットショップを利用した購入者のメアドの流出の有無を問い合わせてみた.

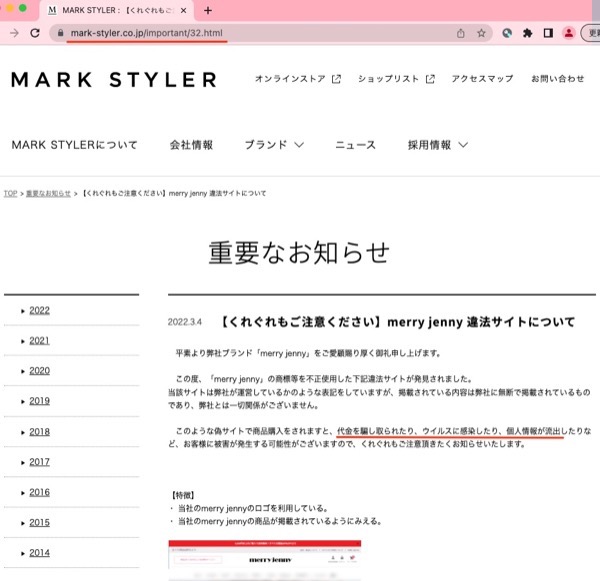

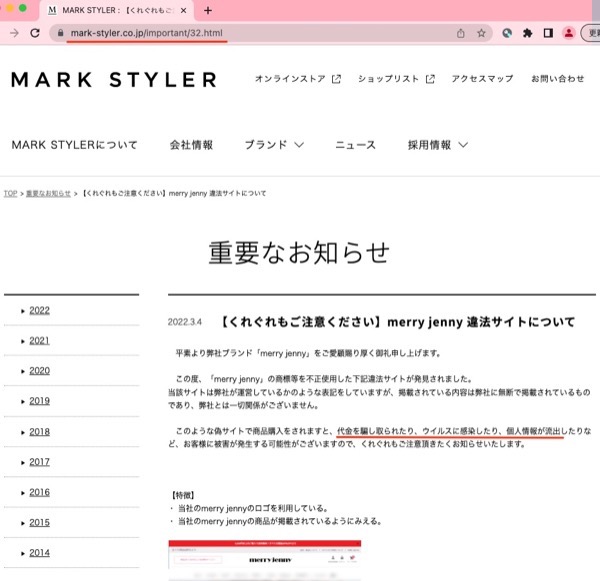

詐欺サイトのURLを見つけたので,詐欺サイトチェッカーを使ってみました.

サンプルとして用意したのは,このサイト.

【くれぐれもご注意ください】merry jenny 違法サイトについて

https://www.mark-styler.co.jp/important/32.html

サンプルとして用意したのは,このサイト.

【くれぐれもご注意ください】merry jenny 違法サイトについて

https://www.mark-styler.co.jp/important/32.html

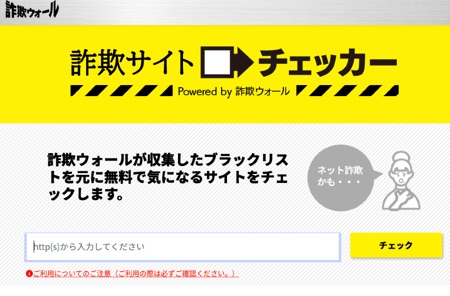

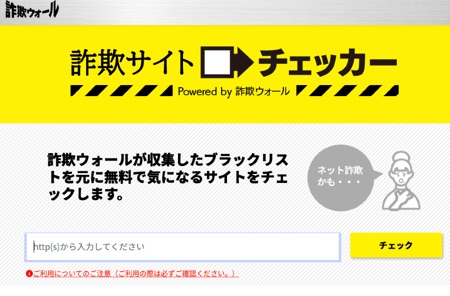

ソフトバンク系の,BBソフトサービス株式会社が無料で詐欺サイト判別サービスを提供を始めたそうです.

詐欺サイトチェッカー パワード by 詐欺ウォール

https://checker.sagiwall.jp/

引用:

早速試してみました.

使い方は,URLを入力するだけです.

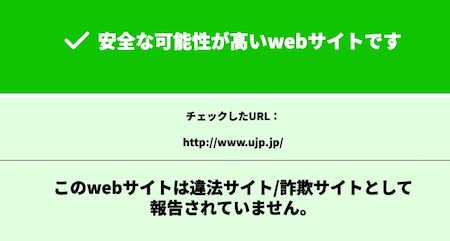

うちのサイトは詐欺サイトでは無いということになりました.

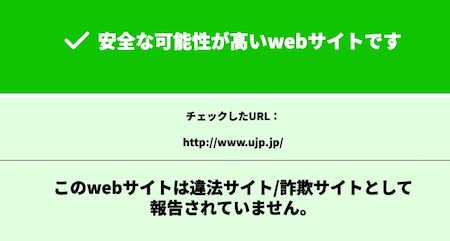

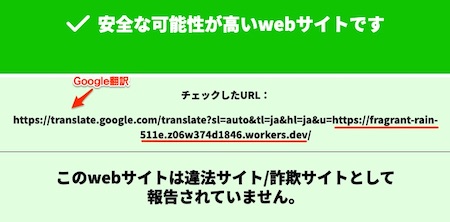

という事で,フィッシングメールの誘導先URLを入れてみます.

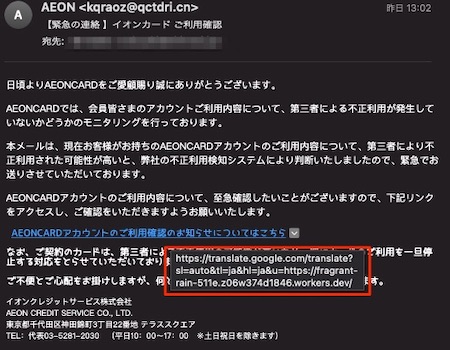

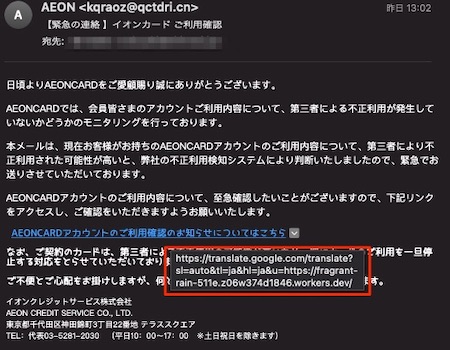

こんなメール.

URLがGoogle翻訳経由で偽装しているタイプ.

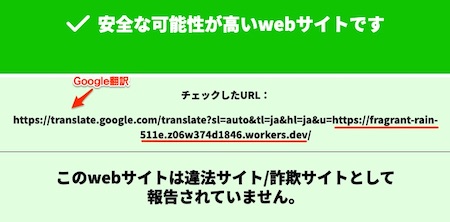

安全な可能性が高いとなりました.

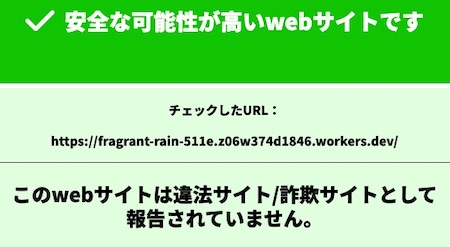

Google翻訳部分を除去して再度検証.

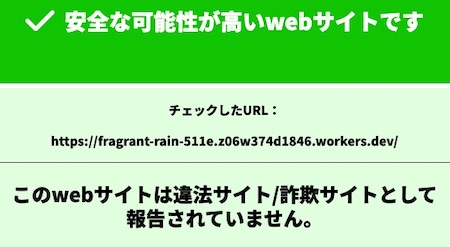

こちらも安全なサイトになりました.

これは,フィッシングサイトであって詐欺サイトでは無いという事ですかね.

詐欺サイトチェッカー パワード by 詐欺ウォール

https://checker.sagiwall.jp/

引用:

詐欺ウォールが収集したブラックリストを元に無料で気になるサイトをチェックします。

・怪しいwebサイトのURLが、ネット詐欺サイトとして報告されているかをチェック

・判定は詐欺ウォールおよび各公的団体から入手・分析したデータと照合

・既知のネット詐欺サイトを簡易にチェックできる無料コンテンツサービス

早速試してみました.

使い方は,URLを入力するだけです.

うちのサイトは詐欺サイトでは無いということになりました.

という事で,フィッシングメールの誘導先URLを入れてみます.

こんなメール.

URLがGoogle翻訳経由で偽装しているタイプ.

安全な可能性が高いとなりました.

Google翻訳部分を除去して再度検証.

こちらも安全なサイトになりました.

これは,フィッシングサイトであって詐欺サイトでは無いという事ですかね.

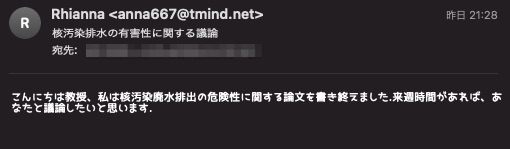

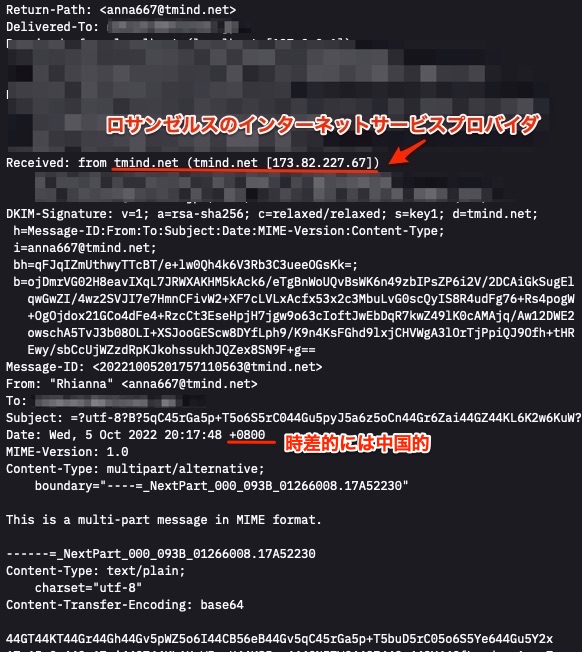

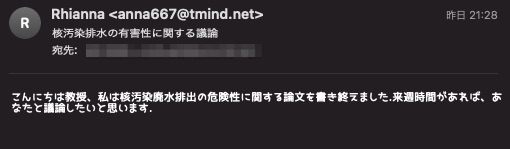

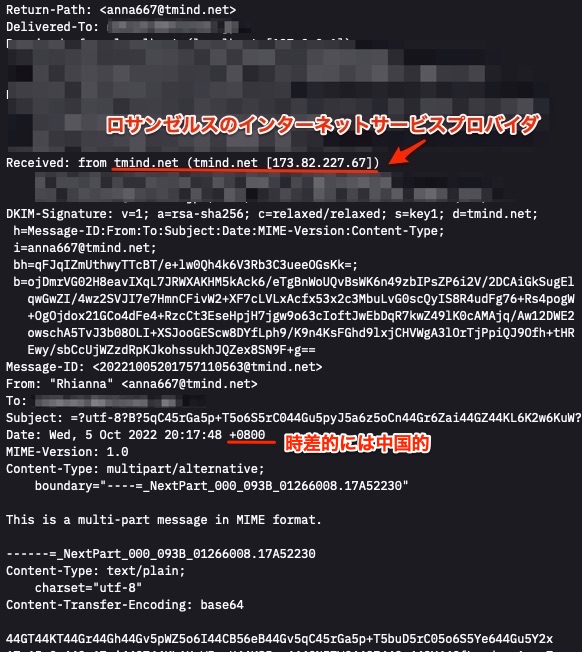

こんなメールが来たのだけれど.

引用:

私は教授でもなければ核汚染に関する知見もない.

取り急ぎメールヘッダを確認.

特別に悪い要素も見つからないのだけれど,時差が+8時間になっているので,中国,香港,台湾というところか.

引用:

こんにちは教授、私は核汚染廃水排出の危険性に関する論文を書き終えました.来週時間があれば、あなたと議論したいと思います.

私は教授でもなければ核汚染に関する知見もない.

取り急ぎメールヘッダを確認.

特別に悪い要素も見つからないのだけれど,時差が+8時間になっているので,中国,香港,台湾というところか.

iPhone 3GSを買った時やPhone 4が初期不良だった件でiPhone 4を買った香港の無問題(moumantai)というショップでのみ利用していたメアドに,今回初めてフィッシングメールが来ました.

メールの本文は,よくあるフィッシングメールで,誘導先のURLは既にテイクダウンされていました.

メールヘッダを確認してみます.

メールの本文は,よくあるフィッシングメールで,誘導先のURLは既にテイクダウンされていました.

メールヘッダを確認してみます.

興味深い訳でもないのだけれど,誘導先のサイトにアクセスできたので調査してみた.

お知らせが2021年のものだったりCopryright部分に2021年が埋め込まれていたりとクローンした時の状態のままの模様.かといってトップページのCopryrightの年号は現在年を取得するようになっていたり.

お知らせが2021年のものだったりCopryright部分に2021年が埋め込まれていたりとクローンした時の状態のままの模様.かといってトップページのCopryrightの年号は現在年を取得するようになっていたり.

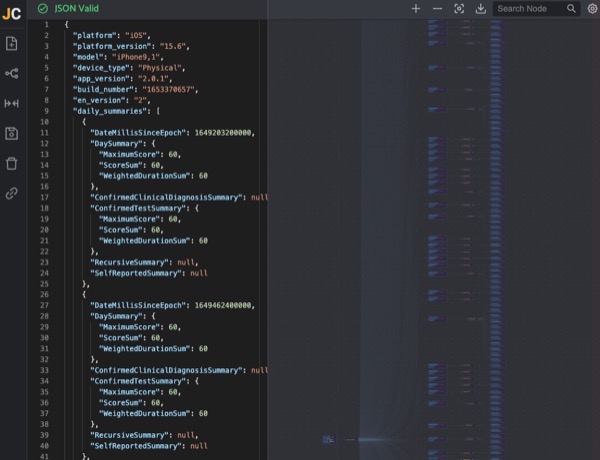

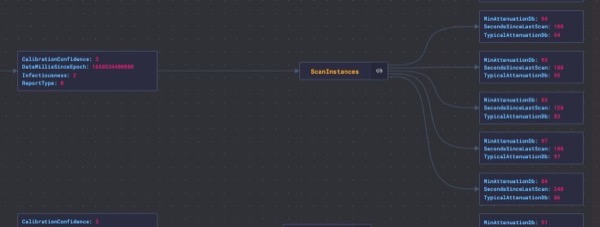

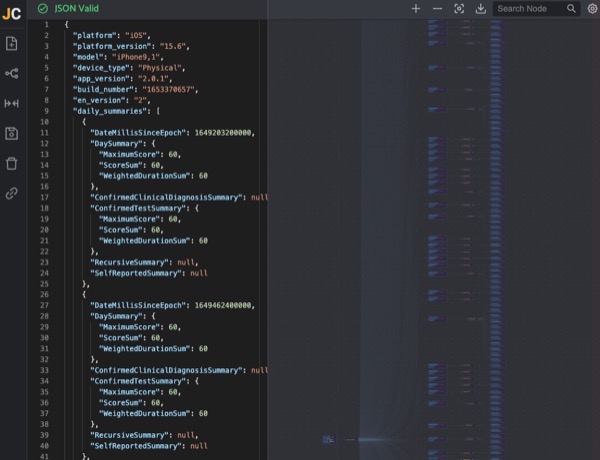

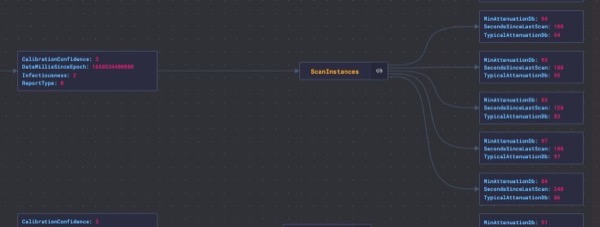

JSONファイルを視覚的によく見えるように整形してくれるWebサービス.

JSON -Crack Seamlessly visualize your JSON data instantly into graphs.-

https://jsoncrack.com/

「JSONデータを瞬時にグラフ化し、シームレスに可視化します。」という事で,身近にあるJSONデータとしては,新型コロナウイルス接触確認アプリのCOCOAから取り出せるJSONデータを可視化してみた.

iPhoneからmacにデータをAirDrop.JSONファイルがダウンロードフォルダに保存されるので,テキストエディタで開いてJSON Crackのサイト上にコピペするとこのグラフが表示される.

デフォルトでは全体図が見えるようになっているけれど,拡大・縮小に対応していますね.

拡大すると項目名も値も十分見えるので,こういう視覚的にJSONファイルを見られれば,アプリ開発にも便利でしょう.

ちなみに,JSONファイルの編集機能がある事が大事.

JSON -Crack Seamlessly visualize your JSON data instantly into graphs.-

https://jsoncrack.com/

「JSONデータを瞬時にグラフ化し、シームレスに可視化します。」という事で,身近にあるJSONデータとしては,新型コロナウイルス接触確認アプリのCOCOAから取り出せるJSONデータを可視化してみた.

iPhoneからmacにデータをAirDrop.JSONファイルがダウンロードフォルダに保存されるので,テキストエディタで開いてJSON Crackのサイト上にコピペするとこのグラフが表示される.

デフォルトでは全体図が見えるようになっているけれど,拡大・縮小に対応していますね.

拡大すると項目名も値も十分見えるので,こういう視覚的にJSONファイルを見られれば,アプリ開発にも便利でしょう.

ちなみに,JSONファイルの編集機能がある事が大事.

かっぱ寿司の社長が逮捕された.転職時に機密情報を持ち出した模様.

液晶パネル技術や磁気センサーの情報… 営業秘密めぐる裁判例は?

https://www.asahi.com/articles/ASQ9Z6KG6Q9ZPTIL01J.html

引用:

去年の正月ごろもソフトバンクのエンジニアが楽天モバイルに機密情報を流した疑いという問題もあったけれど,最近の企業活動においてはログ保存がされている事が多いから,その過程で判明するという事も多々あるでしょう.

実際に見たことのある話では,とあるアパレル会社の経営会議に使われるExcelのシート,色々な会社を渡り歩いてしまったので,ファイル内にリンク先がいっぱい埋め込まれていました.そのリンクがファイルサーバで,ファイルサーバに社名が入っているものだから,もうほんとひどい...で,なぜそのリンク情報があちこちに埋め込まれている事が分かったかというのは,よくあるExcelのコピペ作業で式の参照先がズレて計算が合わなくなったので修正して欲しいという内容で全部見たのでした.

それで,大事なのは「営業秘密」の定義に則するように情報が管理されていたか否かという点.

・秘密として管理されている

・事業などに有用である

・公然と知られてない

この3つが重要だけれど,「秘密として管理されている」というこれを明記するために「マル秘」とか「INTERNAL USE ONLY」とかを表紙フッタヘッダに入れるってことかな.

液晶パネル技術や磁気センサーの情報… 営業秘密めぐる裁判例は?

https://www.asahi.com/articles/ASQ9Z6KG6Q9ZPTIL01J.html

引用:

回転ずし大手「かっぱ寿司」を運営するカッパ・クリエイト(本社・横浜市西区)の田辺公己社長が、競合他社の「はま寿司」の営業秘密を転職時に不正に取得したとして、不正競争防止法違反の疑いで警視庁に逮捕された。営業秘密をめぐり、大手企業の社員が立件されたケースは、ほかにもある。裁判で無罪になった例もある。

去年の正月ごろもソフトバンクのエンジニアが楽天モバイルに機密情報を流した疑いという問題もあったけれど,最近の企業活動においてはログ保存がされている事が多いから,その過程で判明するという事も多々あるでしょう.

実際に見たことのある話では,とあるアパレル会社の経営会議に使われるExcelのシート,色々な会社を渡り歩いてしまったので,ファイル内にリンク先がいっぱい埋め込まれていました.そのリンクがファイルサーバで,ファイルサーバに社名が入っているものだから,もうほんとひどい...で,なぜそのリンク情報があちこちに埋め込まれている事が分かったかというのは,よくあるExcelのコピペ作業で式の参照先がズレて計算が合わなくなったので修正して欲しいという内容で全部見たのでした.

それで,大事なのは「営業秘密」の定義に則するように情報が管理されていたか否かという点.

・秘密として管理されている

・事業などに有用である

・公然と知られてない

この3つが重要だけれど,「秘密として管理されている」というこれを明記するために「マル秘」とか「INTERNAL USE ONLY」とかを表紙フッタヘッダに入れるってことかな.

現在のところ63通ほど来ていますね.過去に漏洩したメアド,サイト運営用のメアド,キャリアのメアドなど,網羅的に来ています.逆にいうと,このセクストーションメールは,いつも大量のターゲットに向けて送信されていますね.

引用:

今回もビットコインでの支払いで,$1650相当と言っているので,今日現在だと238,846円程度.円安もあるので値上がりしてますね...

そして示してあるビットコインアドレスは,今のところこの2つ.

使っているメーラを調べてみました.

引用:

こんにちは、お世話になっております。

貴方のアカウントに最近メールをお送りしましたが、お気づきになられたでしょうか?

そうです。私は貴方のデバイスに完全にアクセスできるのです。

今回もビットコインでの支払いで,$1650相当と言っているので,今日現在だと238,846円程度.円安もあるので値上がりしてますね...

そして示してあるビットコインアドレスは,今のところこの2つ.

1AwhmWZgkmvGdiy1oo4QwQ5491XvqEStXv

1M11WYRe77q4q5UJTFT3ByuVsiwCDdbPDL

使っているメーラを調べてみました.

インターネット老人の私は,昔,サイトの巡回クローンツールのようなものを会社の経費で買ってトラフィックの低減を目的としたコピーサイトをイントラで運営していたこともあります.著作権とか無視だね.

「pixivをまるごと転載したサイトがある」ユーザー騒然 pixivは「データの取得を遮断」と対応を報告

https://nlab.itmedia.co.jp/nl/articles/2209/01/news193.html

レアもの|価値のあるものを扱っているショッピングサイトのクローンサイトも良く見かけるけどね.

「pixivをまるごと転載したサイトがある」ユーザー騒然 pixivは「データの取得を遮断」と対応を報告

https://nlab.itmedia.co.jp/nl/articles/2209/01/news193.html

レアもの|価値のあるものを扱っているショッピングサイトのクローンサイトも良く見かけるけどね.

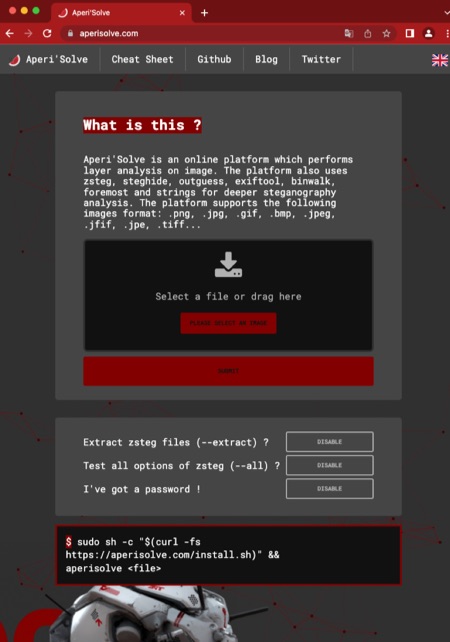

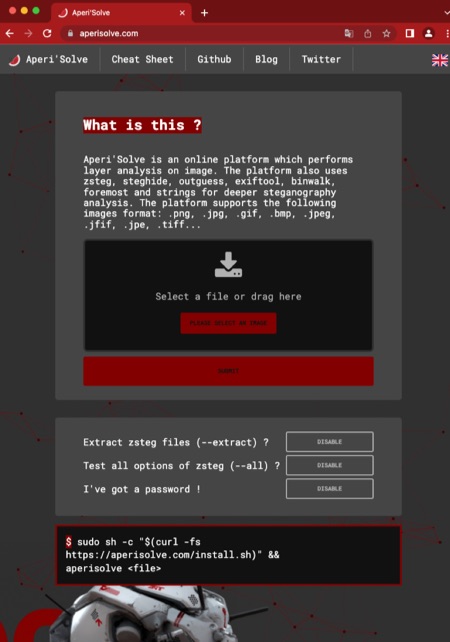

謎の絵を入手したので,ステガノグラフィー解析なるものをやってみようと.

とりあえずあまり何も考えずに,そう言うサイトを検索.

このAperi'Solveというのが出来が良さそうな雰囲気.

https://www.aperisolve.com/

引用:

まずは調査対象の画像をアップロードしてみた.

とりあえずあまり何も考えずに,そう言うサイトを検索.

このAperi'Solveというのが出来が良さそうな雰囲気.

https://www.aperisolve.com/

引用:

Aperi'Solve is an online platform which performs layer analysis on image. The platform also uses zsteg, steghide, outguess, exiftool, binwalk, foremost and strings for deeper steganography analysis. The platform supports the following images format: .png, .jpg, .gif, .bmp, .jpeg, .jfif, .jpe, .tiff...

Aperi'Solveは、画像のレイヤー解析を行うオンラインプラットフォームです。また、zsteg, steghide, outguess, exiftool, binwalk, foremost, stringsを使用して、より深いステガノグラフィーの解析を行うことができます。このプラットフォームは、次の画像フォーマットをサポートしています: .png, .jpg, .gif, .bmp, .jpeg, .jfif, .jpe, .tiff...

まずは調査対象の画像をアップロードしてみた.

今回のお言葉.

エアギャップ

https://ja.wikipedia.org/wiki/%E3%82%A8%E3%82%A2%E3%82%AE%E3%83%A3%E3%83%83%E3%83%97

守りたいコンピュータシステムを物理的に隔離しておくと言う対策.

以前見た環境だと,こんな感じでした.

・本番サーバに接続するためには,専用の許可された人だけ入れる専用の端末ルームに移動.

・さらに個人情報を扱う業務の人は,その中のさらに別の施錠管理されて守衛さんのいる端末ルームに.

・個人情報部屋に入室するには部長以上の許可申請書(紙)の持参が必要.

・守衛さんは金属探知機で持ち込み・持ち出しを確認.

・プログラムや手順書などの資材は,あらかじめ別ルートで送信しておく.

・入退室は監視用カメラで記録されている.

守衛さんを24時間配備する必要があるのと,資材を送信するための中間サーバの中を逐一チェックする業務の人がいて,コスト面も大変だけれど中間サーバの中をチェックする人のストレスが大変そうだった.個人情報を捜査しているとその人を特定して問い合わせをかけるのだけれど,「忙しいのにウッセー」みたいに弾かれて病む人が多かったな.

そういう業務の人も権限を明確にするために制服着て威圧的にやったほうがいいのだろうか,なんて思ったもんです.

大体面倒な仕事なので業務委託でアウトソーシングしてるよね,責任重大業務なのに.

ネットに接続していないPCをハッキング 超音波で機密データを盗む攻撃 イスラエルの研究者が発表

https://www.itmedia.co.jp/news/articles/2209/01/news040.html

引用:

エアギャップ

https://ja.wikipedia.org/wiki/%E3%82%A8%E3%82%A2%E3%82%AE%E3%83%A3%E3%83%83%E3%83%97

守りたいコンピュータシステムを物理的に隔離しておくと言う対策.

以前見た環境だと,こんな感じでした.

・本番サーバに接続するためには,専用の許可された人だけ入れる専用の端末ルームに移動.

・さらに個人情報を扱う業務の人は,その中のさらに別の施錠管理されて守衛さんのいる端末ルームに.

・個人情報部屋に入室するには部長以上の許可申請書(紙)の持参が必要.

・守衛さんは金属探知機で持ち込み・持ち出しを確認.

・プログラムや手順書などの資材は,あらかじめ別ルートで送信しておく.

・入退室は監視用カメラで記録されている.

守衛さんを24時間配備する必要があるのと,資材を送信するための中間サーバの中を逐一チェックする業務の人がいて,コスト面も大変だけれど中間サーバの中をチェックする人のストレスが大変そうだった.個人情報を捜査しているとその人を特定して問い合わせをかけるのだけれど,「忙しいのにウッセー」みたいに弾かれて病む人が多かったな.

そういう業務の人も権限を明確にするために制服着て威圧的にやったほうがいいのだろうか,なんて思ったもんです.

大体面倒な仕事なので業務委託でアウトソーシングしてるよね,責任重大業務なのに.

ネットに接続していないPCをハッキング 超音波で機密データを盗む攻撃 イスラエルの研究者が発表

https://www.itmedia.co.jp/news/articles/2209/01/news040.html

引用:

エアギャップ・ネットワークは、インターネットから隔離され、データ漏えいのリスクを最小限に抑えることができる。そのため、重要なインフラ(電力会社や原子力発電所など)や軍、政府機関などはエアギャップ・ネットワーク内にデータを保存しているケースが多い。

このエアギャップ・ネットワークをぶち破って、データを盗み出す新たな手口がこの手法となる。今回の攻撃モデルは、送信側のエアギャップ・ネットワーク内コンピュータと受信側のスマートフォンで構成する。この2台のデバイスをマルウェアに感染させ、攻撃者にデータを送信する。

もうみんな忘れている?あの事件について続報,というか個人情報保護委員会からのリリースが出た.

BIPROGY 株式会社に対する個人情報の保護に関する法律に基づく行政上の対応について

(令和4年9月21日)

https://www.ppc.go.jp/news/press/2021/220921kouhou/

この文書を見るとまだ終わってないねってことで.

引用:

「BIPROGY 株式会社は、多くの行政機関・地方公共団体・民間企業からシステム開発・保守業務の委託を受ける IT サービス事業者」と言うことで厳しくやるけれど,今更業者を取り替えられないのでこれからもよろしくって事だろうな.

BIPROGY 株式会社に対する個人情報の保護に関する法律に基づく行政上の対応について

(令和4年9月21日)

https://www.ppc.go.jp/news/press/2021/220921kouhou/

この文書を見るとまだ終わってないねってことで.

引用:

同社の委託元及び再委託先等を

含めた関係者全体が個人情報の適正な取扱いを図ることが可能な状態を醸成することが、抜本的な問題解決に向けて重要である。この点に関して、今後公表予定とされる尼崎市等での調査結果を十分に踏まえて、今後も、当委員会の追加対応の要否を継続検討することとしたい

「BIPROGY 株式会社は、多くの行政機関・地方公共団体・民間企業からシステム開発・保守業務の委託を受ける IT サービス事業者」と言うことで厳しくやるけれど,今更業者を取り替えられないのでこれからもよろしくって事だろうな.

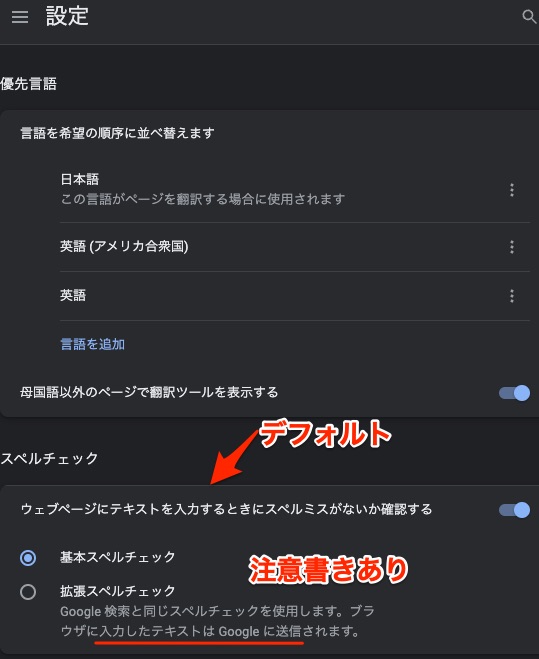

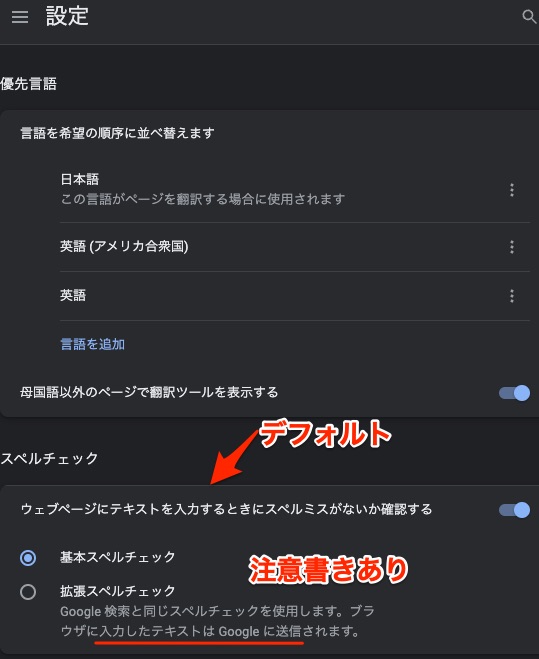

波紋を呼んでいる?

なんとパスワードも。ChromeとEdge、スペルチェック時に入力データが外部送信される仕組みに注意

https://internet.watch.impress.co.jp/docs/yajiuma/1441451.html

引用:

ブラウザのアドレスバーに入力するだけでサジェスチョンが出てくるこの時代に,何を言ってるんだか.

で,Google Chromeを確認してみた.105.0.5195.125(Official Build)

デフォルトは「基本スペルチェック」となっているし「拡張スペルチェック」にもGoogleに送信されると記載がありますね.

こういうので良くないのは,最初から無断で送信している場合だと思う.

なんとパスワードも。ChromeとEdge、スペルチェック時に入力データが外部送信される仕組みに注意

https://internet.watch.impress.co.jp/docs/yajiuma/1441451.html

引用:

Chromeなど複数のブラウザーで、「拡張スペルチェック」機能を有効にしていると、パスワードなどの情報も外部に送信される仕組みであることが判明し、波紋を呼んでいる。

ブラウザのアドレスバーに入力するだけでサジェスチョンが出てくるこの時代に,何を言ってるんだか.

で,Google Chromeを確認してみた.105.0.5195.125(Official Build)

デフォルトは「基本スペルチェック」となっているし「拡張スペルチェック」にもGoogleに送信されると記載がありますね.

こういうので良くないのは,最初から無断で送信している場合だと思う.

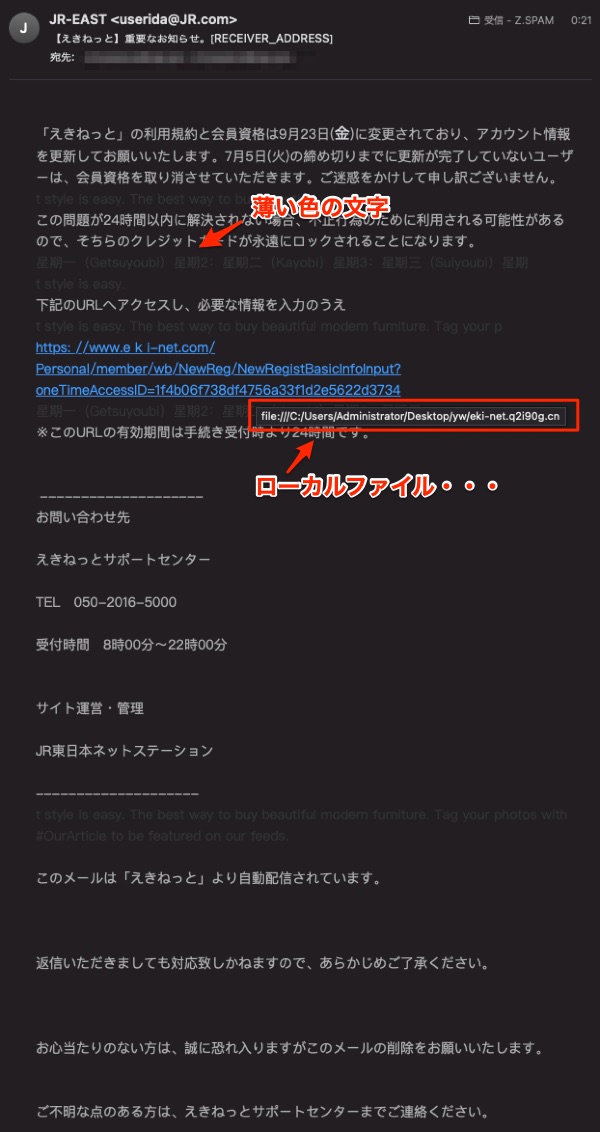

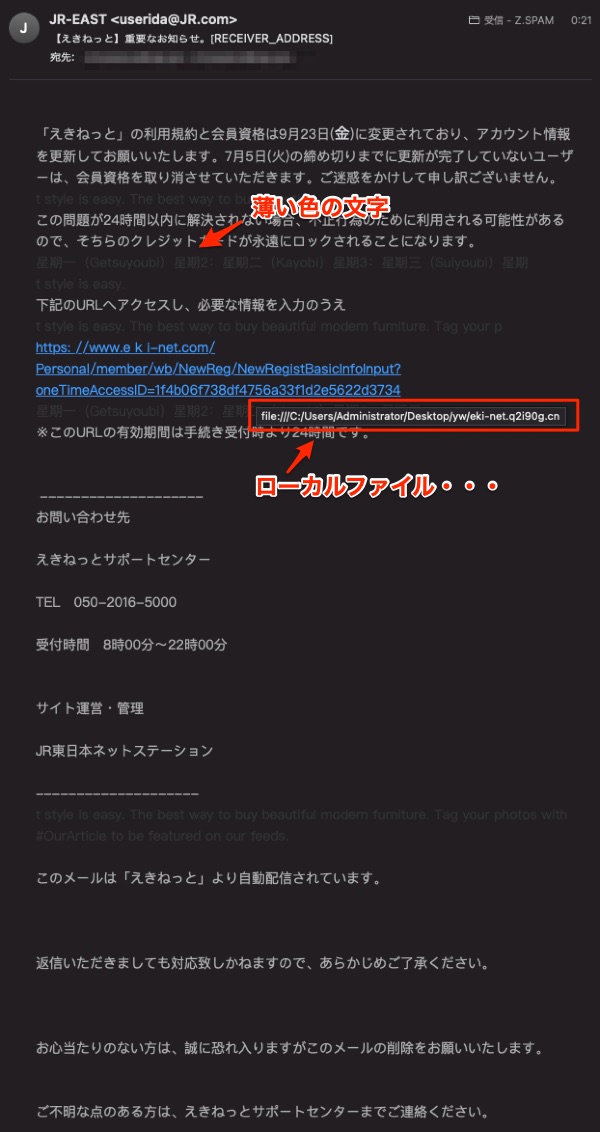

【えきねっと】重要なお知らせ。[RECEIVER_ADDRESS] という失敗したフィッシングメール

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2022/9/24 1:56

[RECEIVER_ADDRESS]という差し込み文字が入った迷惑メールも多い.多分,フィッシングメールのツールとターゲットになるリストを買ってきて,うまく動かせて無いのだろうと思うよ.

うまく動かせてない件について,今回は,このようなメールが.

引用:

星期一というのは中国語で月曜日なのだそうです.そして"The best way to buy beautiful modern furniture. "で調べると,ARTICLEという人のPinterestのアカウントが出てきますね."Great style is easy. And whatever your style is, we make it easy to create a space you love."ってことで家具に関する何かをする人.フィッシングメールには関係ないと思うけど.

誘導先のURLがローカルのファイルなのね.残念ながらadministratorアカウントでログインしているので送信者の情報は漏れてない模様.

ちなみに誘導先のeki-net.q2i90g.cnにアクセスしたら,現時点では403エラーですね.VirusTotalだとすでにMaliciousになっています.

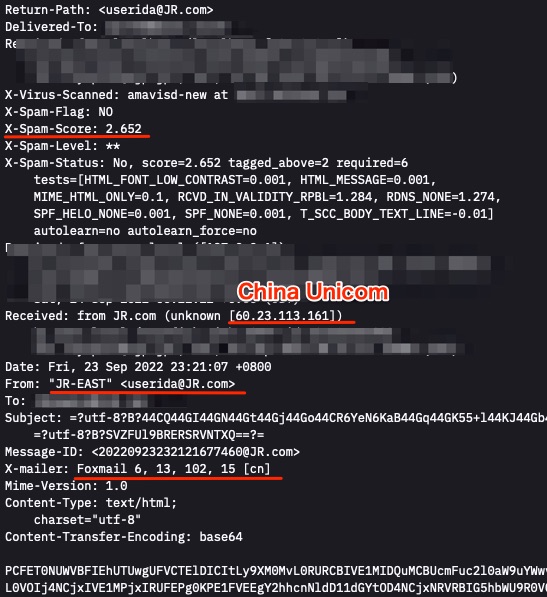

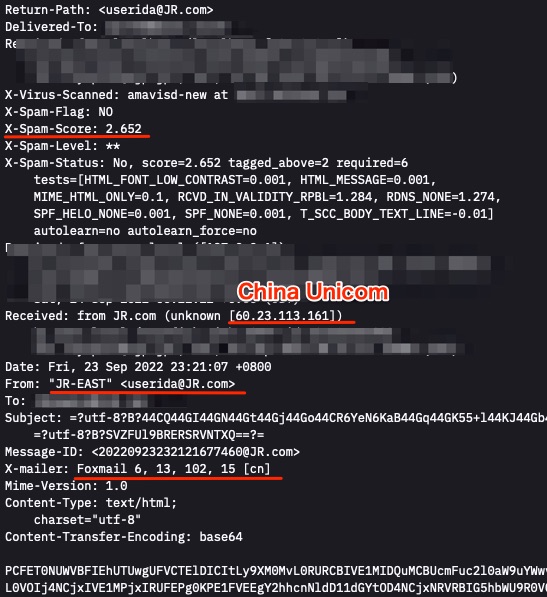

メールヘッダを確認.

China UnicomのIPでFoxmailを使っています.このFoxmailに差し込み設定があるのだろう.

うまく動かせてない件について,今回は,このようなメールが.

引用:

「えきねっと」の利用規約と会員資格は9月23日(金)に変更されており、アカウント情報を更新してお願いいたします。7月5日(火)の締め切りまでに更新が完了していないユーザーは、会員資格を取り消させていただきます。ご迷惑をかけして申し訳ございません。

t style is easy. The best way to buy beautiful

この問題が24時間以内に解決されない場合、不正行為のために利用される可能性があるので、そちらのクレジットカードが永遠にロックされることになります。

星期一(Getsuyoubi)星期2:星期二(Kayobi)星期3:星期三(Suiyoubi)星期

t style is easy.

下記のURLへアクセスし、必要な情報を入力のうえ

t style is easy. The best way to buy beautiful modern furniture. Tag your p

https: //www.e k i-net.com/ Personal/member/wb/NewReg/NewRegistBasicInfoInput?oneTimeAccessID=1f4b06f738df4756a33f1d2e5622d3734

星期一(Getsuyoubi)星期2:星期二(Kayobi)星期3:星期三

※このURLの有効期間は手続き受付時より24時間です。

星期一というのは中国語で月曜日なのだそうです.そして"The best way to buy beautiful modern furniture. "で調べると,ARTICLEという人のPinterestのアカウントが出てきますね."Great style is easy. And whatever your style is, we make it easy to create a space you love."ってことで家具に関する何かをする人.フィッシングメールには関係ないと思うけど.

誘導先のURLがローカルのファイルなのね.残念ながらadministratorアカウントでログインしているので送信者の情報は漏れてない模様.

ちなみに誘導先のeki-net.q2i90g.cnにアクセスしたら,現時点では403エラーですね.VirusTotalだとすでにMaliciousになっています.

メールヘッダを確認.

China UnicomのIPでFoxmailを使っています.このFoxmailに差し込み設定があるのだろう.

この記事に感化されて...

詐欺サイトのドメイン、この半年で「.cn」「.com」に続き突然「.ci」が急増【デジタルアーツ調べ】

https://webtan.impress.co.jp/n/2022/09/09/43299

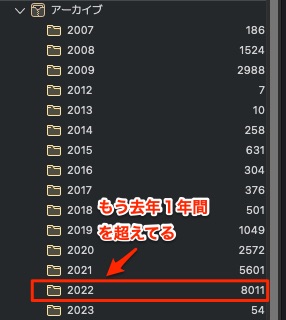

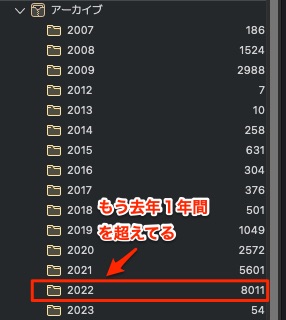

うちに毎日来る迷惑メールのストックです.

今年はすでに去年2021年を超えていますね.

取り急ぎ,Fromアドレスを調べてみました.

Fromアドレスは次のようにして抽出.

詐欺サイトのドメイン、この半年で「.cn」「.com」に続き突然「.ci」が急増【デジタルアーツ調べ】

https://webtan.impress.co.jp/n/2022/09/09/43299

うちに毎日来る迷惑メールのストックです.

今年はすでに去年2021年を超えていますね.

取り急ぎ,Fromアドレスを調べてみました.

Fromアドレスは次のようにして抽出.

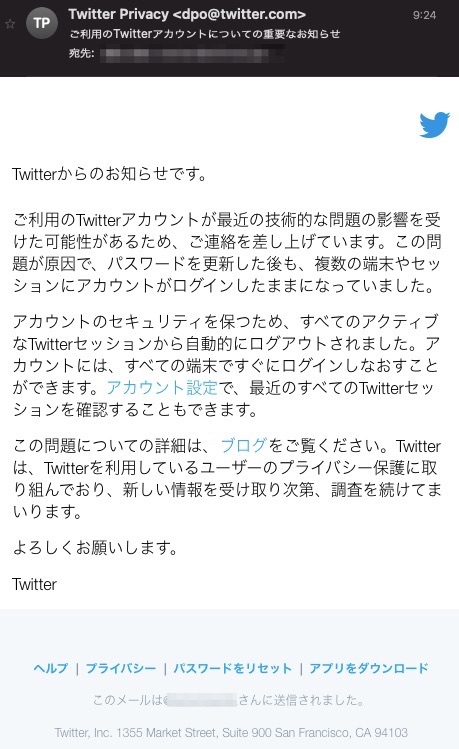

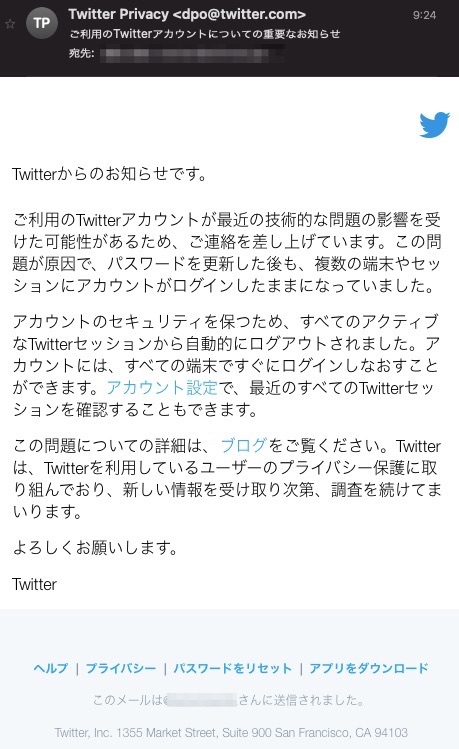

裏垢?も含めて複数のTwitterアカウントを運用しているけれど,その1つにこんなメールが来ました.

引用: 怪しいメールなので調べてみる.まずはメールヘッダを確認.

引用:

Twitterからのお知らせです。

ご利用のTwitterアカウントが最近の技術的な問題の影響を受けた可能性があるため、ご連絡を差し上げています。この問題が原因で、パスワードを更新した後も、複数の端末やセッションにアカウントがログインしたままになっていました。

アカウントのセキュリティを保つため、すべてのアクティブなTwitterセッションから自動的にログアウトされました。アカウントには、すべての端末ですぐにログインしなおすことができます。アカウント設定で、最近のすべてのTwitterセッションを確認することもできます。

この問題についての詳細は、ブログをご覧ください。Twitterは、Twitterを利用しているユーザーのプライバシー保護に取り組んでおり、新しい情報を受け取り次第、調査を続けてまいります。

よろしくお願いします。

先月のことだけれど,去年に引き続き去年に引き続き参加.オンラインでの参加なので1日目の日中のみ.

サイバー防衛シンポジウム熱海2022

https://www.5th-battlefield.com/purport.html

陸海空に宇宙,そしてサイバーは第5の戦場と言われていますが,主に防衛省のOBの話で最近のきな臭い出来事やウクライナ情勢に関するものばかりで,サイバーっぽい情報はほとんど無かった.

ナンシー・ペロシ米下院議長が台湾訪問したときに,台湾を囲むように6箇所艦隊を配置して軍事作戦していたけれど,それによって民間の船も台湾を避けるようになったという話が興味深かった.いわばたった6箇所の区域を押さえるだけで経済制裁状態を作れるということ.

中国は台湾侵攻の計画は完了しており,タイミングを図っているという見方.中国では習近平の選挙,バイデンも秋に中間選挙があるので何かしら急に動いてもおかしく無いそう.

ウクライナ侵攻を見ているとハイブリッド戦が失敗すれば高烈度戦争になるとのこと.調べると高烈度とは全世界規模での国家・勢力が本格的に戦争する事のよう.

最近のハイブリッド戦の傾向は,国民の認識を標的にしているそうです.偽情報を拡散することかな.賢い人が考えた高度なウソは見抜くのが難しいのだろうね.

「戦場の霧」というナポレオン戦争時代のプロイセン王国のクラウゼヴィッツという軍人によって定義された言葉があって,「指揮官から見た不確定要素」のことらしい.つまりウソの情報を効果的に流せば「戦場の霧」として相手の弱体化を図ることができるということか.真実と虚偽の境界線を曖昧にする.これは普段の生活の中情報から得られるものについても同じだな.

サイバー戦の話で言えば,やはり法整備.ウクライナではテレグラムでIT ARMYというものを組織して,30万人を集めてDDoS攻撃をしていたけれど,民間,他国の人がそういう「攻撃」に参加したらそれは戦争への参加,軍人と同等として扱うのか,という点.

ウクライナ侵攻が始まった時に,ウクライナでは民間人が火炎瓶を作ったり支給された銃火器を持って戦うことを求めていたけれど,戦い始めた途端にそれは軍人として扱われるので軽はずみに火炎瓶作って投げたりできないなんて話もあったけど,日本だと?火炎瓶と聞くと大学闘争を思い出すから?!古い時代の熱い人たちの戯れって感じがする.(私だけかな)

あとはデジタル迷彩というのも面白かった.赤外線を拡散する技術らしい.天下一品のロゴマークを車載AIで「止まれ」標識と間違うという話もあるけれど,戦車とか自動運転技術(つまりドローンだな)で攻撃してきたら,行先を誤魔化すというのが良いのだろうな.

サイバー防衛シンポジウム熱海2022

https://www.5th-battlefield.com/purport.html

陸海空に宇宙,そしてサイバーは第5の戦場と言われていますが,主に防衛省のOBの話で最近のきな臭い出来事やウクライナ情勢に関するものばかりで,サイバーっぽい情報はほとんど無かった.

ナンシー・ペロシ米下院議長が台湾訪問したときに,台湾を囲むように6箇所艦隊を配置して軍事作戦していたけれど,それによって民間の船も台湾を避けるようになったという話が興味深かった.いわばたった6箇所の区域を押さえるだけで経済制裁状態を作れるということ.

中国は台湾侵攻の計画は完了しており,タイミングを図っているという見方.中国では習近平の選挙,バイデンも秋に中間選挙があるので何かしら急に動いてもおかしく無いそう.

ウクライナ侵攻を見ているとハイブリッド戦が失敗すれば高烈度戦争になるとのこと.調べると高烈度とは全世界規模での国家・勢力が本格的に戦争する事のよう.

最近のハイブリッド戦の傾向は,国民の認識を標的にしているそうです.偽情報を拡散することかな.賢い人が考えた高度なウソは見抜くのが難しいのだろうね.

「戦場の霧」というナポレオン戦争時代のプロイセン王国のクラウゼヴィッツという軍人によって定義された言葉があって,「指揮官から見た不確定要素」のことらしい.つまりウソの情報を効果的に流せば「戦場の霧」として相手の弱体化を図ることができるということか.真実と虚偽の境界線を曖昧にする.これは普段の生活の中情報から得られるものについても同じだな.

サイバー戦の話で言えば,やはり法整備.ウクライナではテレグラムでIT ARMYというものを組織して,30万人を集めてDDoS攻撃をしていたけれど,民間,他国の人がそういう「攻撃」に参加したらそれは戦争への参加,軍人と同等として扱うのか,という点.

ウクライナ侵攻が始まった時に,ウクライナでは民間人が火炎瓶を作ったり支給された銃火器を持って戦うことを求めていたけれど,戦い始めた途端にそれは軍人として扱われるので軽はずみに火炎瓶作って投げたりできないなんて話もあったけど,日本だと?火炎瓶と聞くと大学闘争を思い出すから?!古い時代の熱い人たちの戯れって感じがする.(私だけかな)

あとはデジタル迷彩というのも面白かった.赤外線を拡散する技術らしい.天下一品のロゴマークを車載AIで「止まれ」標識と間違うという話もあるけれど,戦車とか自動運転技術(つまりドローンだな)で攻撃してきたら,行先を誤魔化すというのが良いのだろうな.

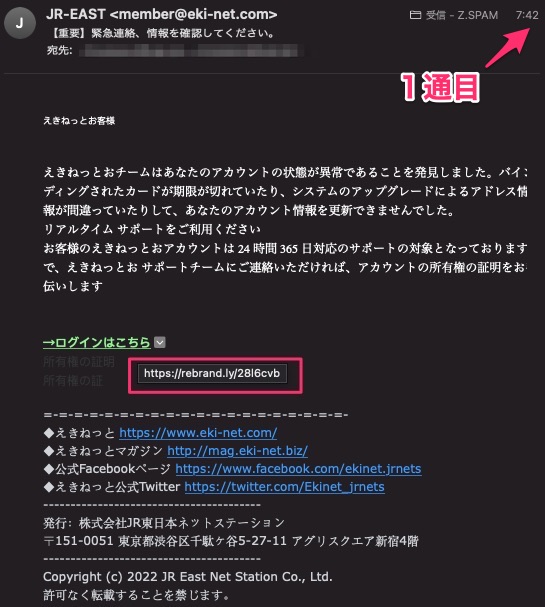

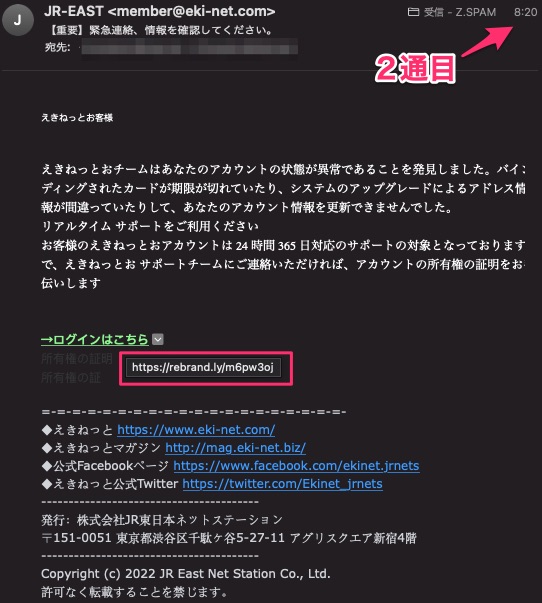

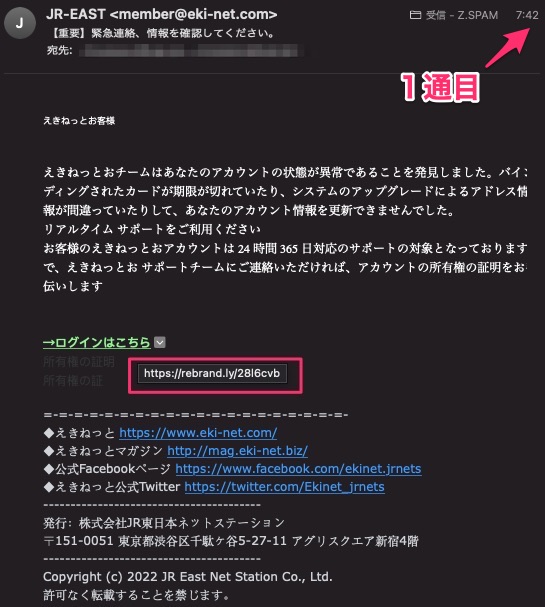

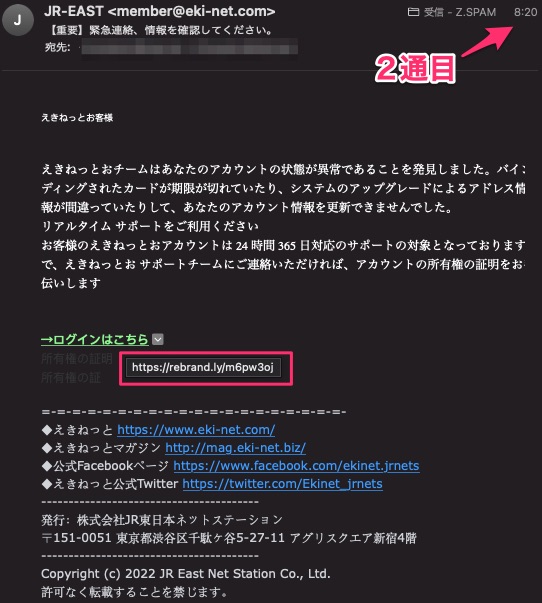

【重要】緊急連絡、情報を確認してください。 という,えきねっとを騙るフィッシングメール

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2022/9/22 11:26

えきねっとを騙るフィッシングメールが,40分違いで2通,同じメアドに来たのだけれど,それぞれ調べてみたら,色々と違いはありますが行き着く先は同じでした.

メールは中国から送信し,誘導先はアメリカのサーバで攻撃先は日本,というテイクダウンする際に少々面倒な関係にしていますね.

8月末の【重要なお知らせ】えきねっとアカウントのロックを解除、情報を更新してください。というフィッシングメールと同じ人たちかな.

メール本文はこんな感じ.

引用:

まずは1通目.

うちでは昨日あたりから見かけるRebrandlyという短縮URLサイトを利用しています.

2通目も同じくRebrandlyという短縮URLサイトを利用.

次にメールヘッダを確認.1件目.

メールは中国から送信し,誘導先はアメリカのサーバで攻撃先は日本,というテイクダウンする際に少々面倒な関係にしていますね.

8月末の【重要なお知らせ】えきねっとアカウントのロックを解除、情報を更新してください。というフィッシングメールと同じ人たちかな.

メール本文はこんな感じ.

引用:

えきねっとお客様

えきねっとおチームはあなたのアカウントの状態が異常であることを発見しました。バインディングされたカードが期限が切れていたり、システムのアップグレードによるアドレス情報が間違っていたりして、あなたのアカウント情報を更新できませんでした。

リアルタイム サポートをご利用ください

お客様のえきねっとおアカウントは 24 時間 365 日対応のサポートの対象となっておりますので、えきねっとお サポートチームにご連絡いただければ、アカウントの所有権の証明をお手伝いします

まずは1通目.

うちでは昨日あたりから見かけるRebrandlyという短縮URLサイトを利用しています.

2通目も同じくRebrandlyという短縮URLサイトを利用.

次にメールヘッダを確認.1件目.

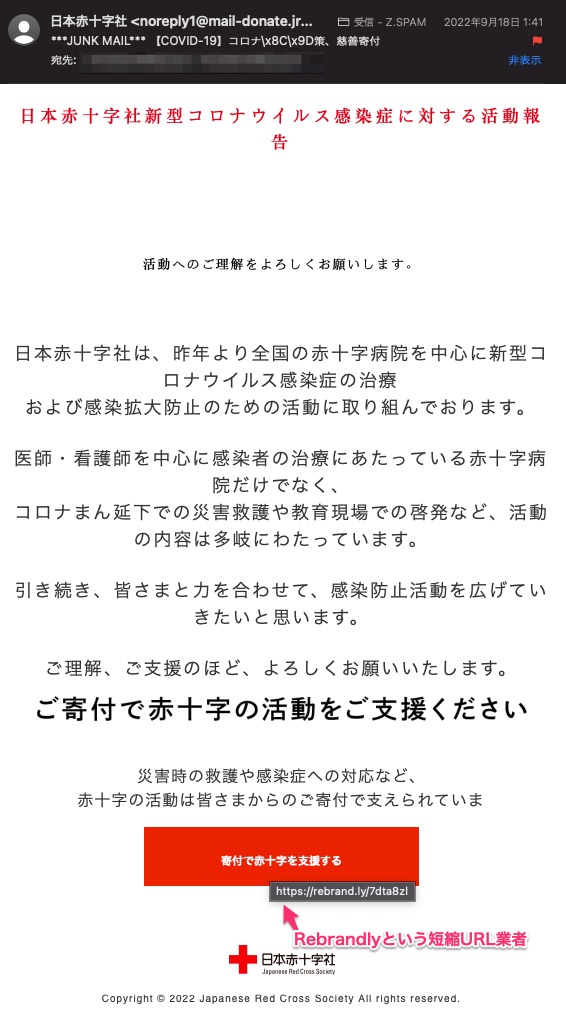

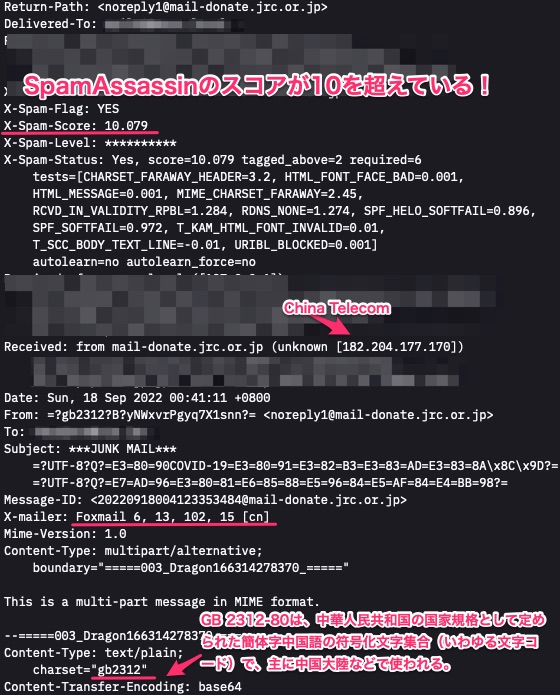

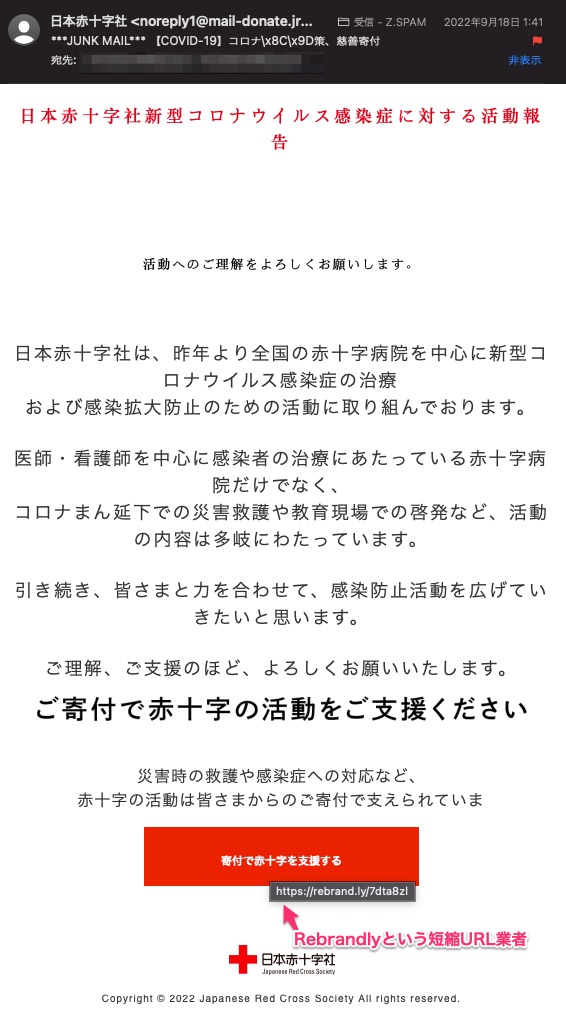

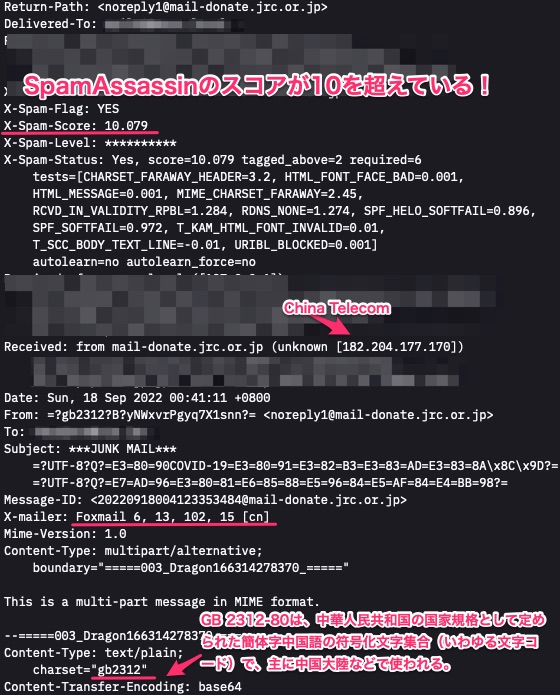

【COVID-19】コロナ\x8C\x9D策、慈善寄付 という日本赤十字を騙るフィッシングメール

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2022/9/21 16:52

件名が文字化けしているのだけれど,「コロナ\x8C\x9D策」は「コロナ対策」かな? 「貝」(U+8C9D)なんだけど.

誘導先のURLは短縮URL業者を使っていて,既にテイクダウンされているので確認できず.

メールヘッダを確認すると,あちらこちらに中国産を名乗る証拠が多く残っていますね.

誘導先のURLは短縮URL業者を使っていて,既にテイクダウンされているので確認できず.

メールヘッダを確認すると,あちらこちらに中国産を名乗る証拠が多く残っていますね.

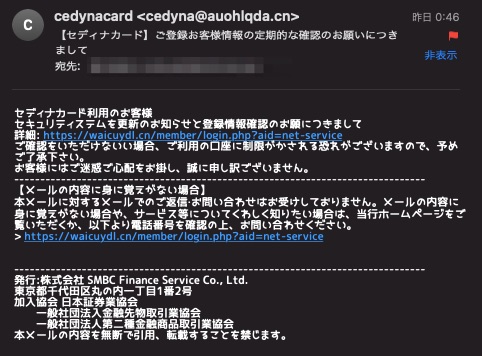

【セディナカード】ご登録お客様情報の定期的な確認のお願いにつきまして と言うフィッシングメール

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2022/9/21 14:52

広範囲に配布されていそうなSMBCのセディナカードを騙るフィッシングメール.

CloudFlareのCDNを使っているのはこれまでにもあったけれど,SSL証明書を Google Trust Servicesで取得しているのは初めてみたかな.

メールのドメインがおかしい.

CloudFlareのCDNを使っているのはこれまでにもあったけれど,SSL証明書を Google Trust Servicesで取得しているのは初めてみたかな.

メールのドメインがおかしい.

残念.e-Tax,やってねンだわw

今年の8月にも「【督促状】滞納した税金がございます。 」ってメール来たけどな.

9月17日の土曜日中に支払って言うのもちょっとなぁ...メールのフッタに法人番号が書かれていたので,ちょっと調べてみた.

今年の8月にも「【督促状】滞納した税金がございます。 」ってメール来たけどな.

9月17日の土曜日中に支払って言うのもちょっとなぁ...メールのフッタに法人番号が書かれていたので,ちょっと調べてみた.

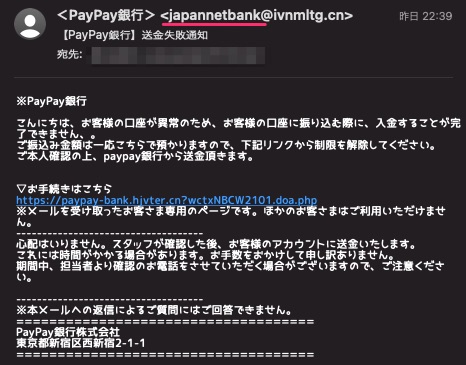

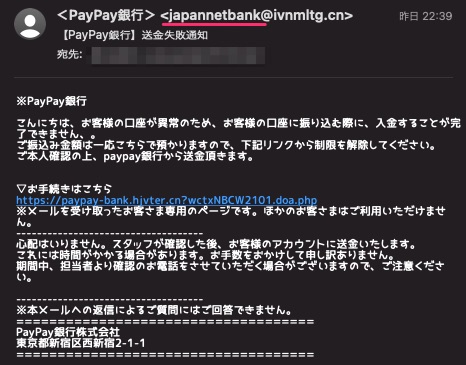

PayPay銀行を騙るフィッシングメールなのだけれど,メールアドレスにジャパンネット銀行の名残があって.

引用: なんかちょっと文章がおかしい.

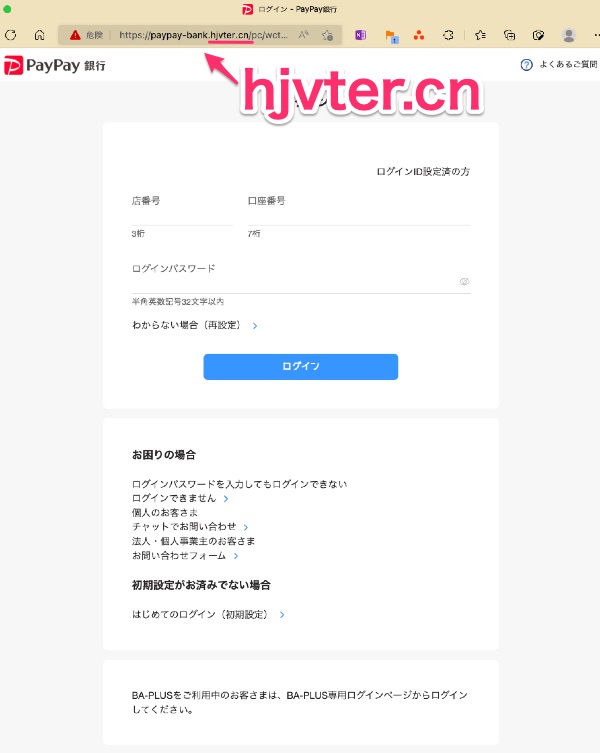

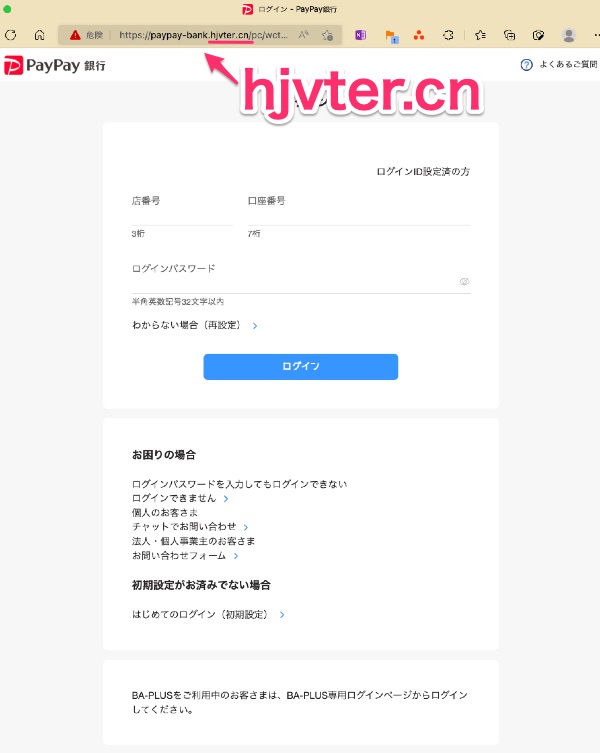

アクセスすると,既にSmart Screenでは危険対象になっています.画面は典型的な感じかな.

引用:

こんにちは、お客様の口座が異常のため、お客様の口座に振り込む際に、入金することが完了できません、。

ご振込み金額は一応こちらで預かりますので、下記リンクから制限を解除してください。

ご本人確認の上、paypay銀行から送金頂きます。

アクセスすると,既にSmart Screenでは危険対象になっています.画面は典型的な感じかな.

知り合いが論文書いたというのでメモ.買わなきゃいけないのね.それもちょっとお高い・・・

Vol.105 No.8 (2022/08)

https://www.journal.ieice.org/archive.php?vol=105&num=8&year=2022&lang=J

Vol.105 No.8 (2022/08)

https://www.journal.ieice.org/archive.php?vol=105&num=8&year=2022&lang=J

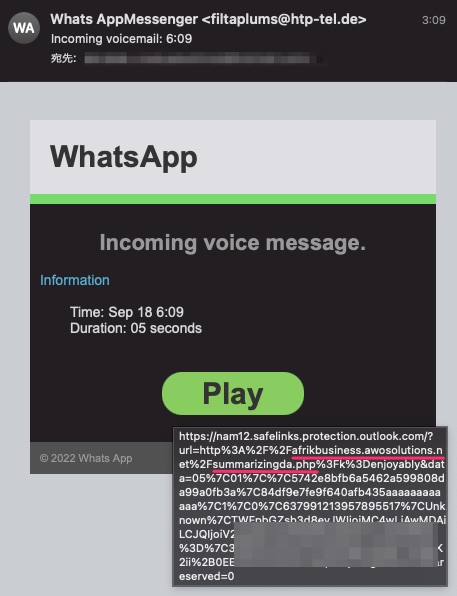

Incoming voicemail: 6:09 というWhatsAppを騙る迷惑メール

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2022/9/19 14:26

使ってもないWhatsAppについてヴォイスメッセージが届いていると通知がありました.

通知があったのは,2013年に漏洩したAdobeのアカウント.

今回の調査では,ドイツ,フランス,韓国と複数のインターネット事業者サービスを使っているという特徴があります.

メール送信者のhtp-tel.deというドメインに心当たりがないので調べると,ドイツのハノーファーにあるインターネット事業者の模様.

まずはメールヘッダの確認から.

通知があったのは,2013年に漏洩したAdobeのアカウント.

今回の調査では,ドイツ,フランス,韓国と複数のインターネット事業者サービスを使っているという特徴があります.

メール送信者のhtp-tel.deというドメインに心当たりがないので調べると,ドイツのハノーファーにあるインターネット事業者の模様.

まずはメールヘッダの確認から.

よくあるやつ.

リモートワーク中に貸与PC使い…去年3月まで勤務していた区役所のデータ削除し業務妨害か 市職員を逮捕

https://www.tokai-tv.com/tokainews/article_20220916_21813

・事件発生は2022年8月に港区役所の地域力推進室のデータが削除された

・容疑者は2021年3月まで港区役所に勤務

・逮捕時は名古屋市会計室出納課の職員

・リモートワーク中に市から貸与されたパソコンでサーバに接続

・容疑者は容疑を認めている

どうなっていれば良かったのか.

・サーバ上の個人アカウントを消してなかった?

・サーバに接続するアカウントは共有のものだった?

・リモート接続しても必要なサーバにしか接続できないようアクセスコントロールしてなかった

気になるのは動機かな.1年半前に異動した前の部署にデータを4年分消す,ということは多分自分が所属していた期間中のデータが消えているということでしょう.消したい何かがあったのかもしれない.不正な資金流用とか.地域力推進室で会計室出納課なのでね...

リモートワーク中に貸与PC使い…去年3月まで勤務していた区役所のデータ削除し業務妨害か 市職員を逮捕

https://www.tokai-tv.com/tokainews/article_20220916_21813

・事件発生は2022年8月に港区役所の地域力推進室のデータが削除された

・容疑者は2021年3月まで港区役所に勤務

・逮捕時は名古屋市会計室出納課の職員

・リモートワーク中に市から貸与されたパソコンでサーバに接続

・容疑者は容疑を認めている

どうなっていれば良かったのか.

・サーバ上の個人アカウントを消してなかった?

・サーバに接続するアカウントは共有のものだった?

・リモート接続しても必要なサーバにしか接続できないようアクセスコントロールしてなかった

気になるのは動機かな.1年半前に異動した前の部署にデータを4年分消す,ということは多分自分が所属していた期間中のデータが消えているということでしょう.消したい何かがあったのかもしれない.不正な資金流用とか.地域力推進室で会計室出納課なのでね...

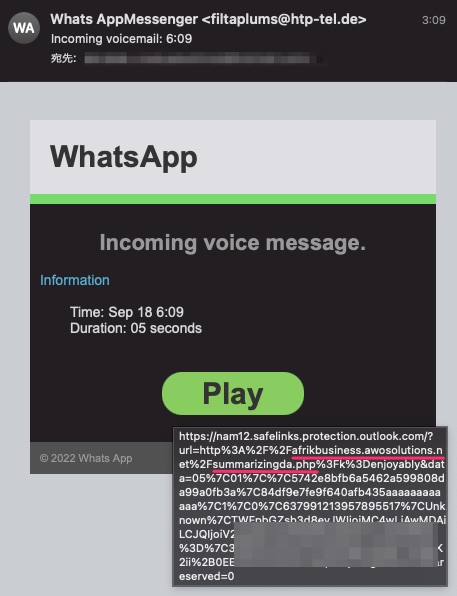

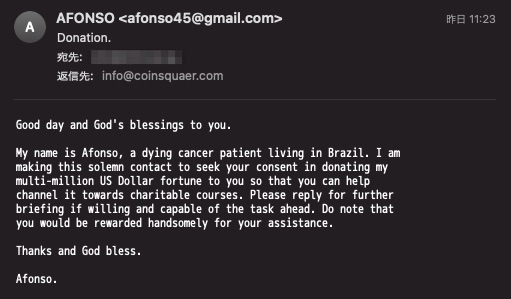

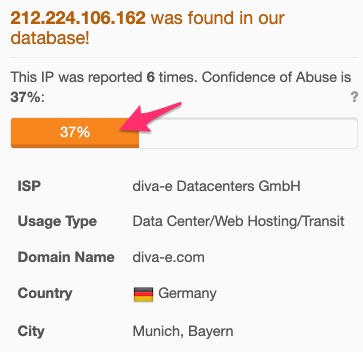

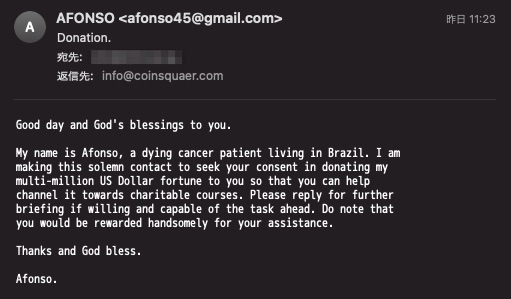

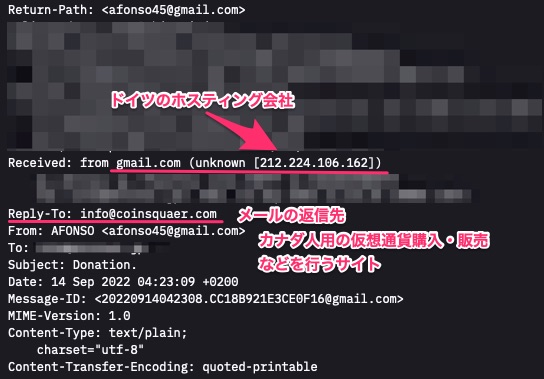

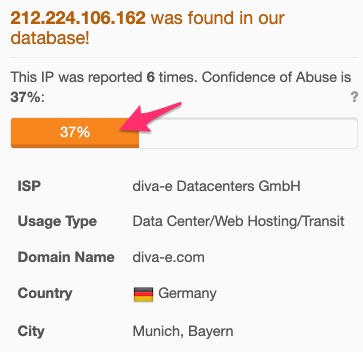

代表メールアドレスにこのようなメールが届きました.

日本語訳はDeepLを経由してつけました.

引用:

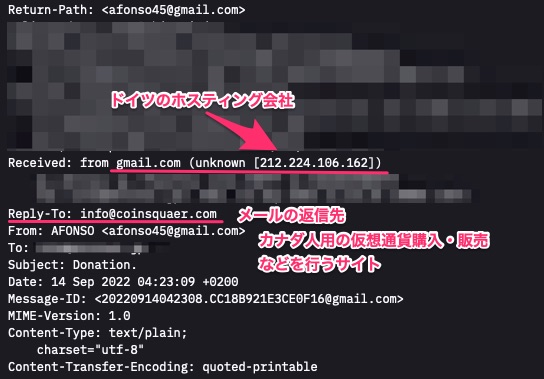

ブラジルに住んでいる死にかけの癌患者が財産を私に寄付してくれるそうです.誘導先のURLもなくて,指示によればメールを返信してコンタクトするタイプ.

メールヘッダを確認してみます.

ブラジル人を名乗る人はドイツのサーバをgmailと偽ってカナダの仮想通貨購入・販売サイトへ誘導しようとしています.

このままメールを返信するとReply-Toの宛先に行くので,意味があるのかどうか...

送信サーバのIPアドレスの評判を確認してみました.

お行儀は良くありませんでした.

日本語訳はDeepLを経由してつけました.

引用:

Good day and God's blessings to you.

My name is Afonso, a dying cancer patient living in Brazil. I am

making this solemn contact to seek your consent in donating my

multi-million US Dollar fortune to you so that you can help

channel it towards charitable courses. Please reply for further

briefing if willing and capable of the task ahead. Do note that

you would be rewarded handsomely for your assistance.

Thanks and God bless.

Afonso.

ごきげんよう、神様のご加護がありますように。

私の名前はアフォンソ、ブラジルに住んでいる死にかけの癌患者です。この度

私の数億ドルの財産を寄付することに同意していただきたく、ここにご連絡いたしました。

私の数百万ドルの財産をあなたに寄付することに同意して頂きたいのです。

寄付させていただきたいと思います。もし、そのようなことができるのであれば、さらに詳しい説明のために返信してください。

もし、この先の仕事に意欲と能力があるのなら、詳しい説明を受けるために返信してください。なお

あなたの援助には十分な報酬が支払われます。

ありがとう、そして神のご加護を。

アフォンソ

ブラジルに住んでいる死にかけの癌患者が財産を私に寄付してくれるそうです.誘導先のURLもなくて,指示によればメールを返信してコンタクトするタイプ.

メールヘッダを確認してみます.

ブラジル人を名乗る人はドイツのサーバをgmailと偽ってカナダの仮想通貨購入・販売サイトへ誘導しようとしています.

このままメールを返信するとReply-Toの宛先に行くので,意味があるのかどうか...

送信サーバのIPアドレスの評判を確認してみました.

お行儀は良くありませんでした.

色々と興味深い事件.

懲戒処分の検討契機に別職員による不正アクセスが発覚 - 小竹町

https://www.security-next.com/139368

・2019年4月より2022年3月にかけて総合行政システムに対して不正ログイン

・誕生日4桁が初期パスワードなので容易に他職員のIDを流用できた.よくあるやつ.

・人事権限のあるIDを使って人事情報を閲覧.これもよくあるやつ.

・人事評価記録書をたくさんダウンロードしていた.ありがち

・USBメモリ接続して持ち出そうとしたが失敗.写真くらい撮ってそう?

引用:

別件で偶然判明したということ.総人口6,940人の町にしては良く記録が残っていたなぁと感心.それにしても該当職員は停職12ヶ月となり退職した模様.

思い出した.昔,同じ職場だったある人が,その後,転職して市役所のIT部門に着任したのだけれど,やっぱり権限のない役所のシステムを勝手に覗いた事で逮捕されて新聞沙汰になっていたと聞きました.その時,事件から数年経っていたけれどネットでその人の名前で検索したらその記事が出てきましたね.失うものの方が多いな.

という教育をすれば良いと思います.

懲戒処分の検討契機に別職員による不正アクセスが発覚 - 小竹町

https://www.security-next.com/139368

・2019年4月より2022年3月にかけて総合行政システムに対して不正ログイン

・誕生日4桁が初期パスワードなので容易に他職員のIDを流用できた.よくあるやつ.

・人事権限のあるIDを使って人事情報を閲覧.これもよくあるやつ.

・人事評価記録書をたくさんダウンロードしていた.ありがち

・USBメモリ接続して持ち出そうとしたが失敗.写真くらい撮ってそう?

引用:

事件が明るみに出るきっかけとなったのは、別の職員が3月に起こした傷害事件。庁舎内にある職員労働組合事務室を勝手に使用した上、労組役員にケガを負わせたことから6月1日に処分を行ったが、同事件の懲戒処分を検討するため調査を行ったところ、今回の事件が浮上したという。

傷害事件を起こした職員は、今回の不正アクセスで処分を受けた職員と職員労働組合事務室へ正当な理由なく入室して密会しており、建造物侵入罪で検察に書類送検されていた。

別件で偶然判明したということ.総人口6,940人の町にしては良く記録が残っていたなぁと感心.それにしても該当職員は停職12ヶ月となり退職した模様.

思い出した.昔,同じ職場だったある人が,その後,転職して市役所のIT部門に着任したのだけれど,やっぱり権限のない役所のシステムを勝手に覗いた事で逮捕されて新聞沙汰になっていたと聞きました.その時,事件から数年経っていたけれどネットでその人の名前で検索したらその記事が出てきましたね.失うものの方が多いな.

という教育をすれば良いと思います.

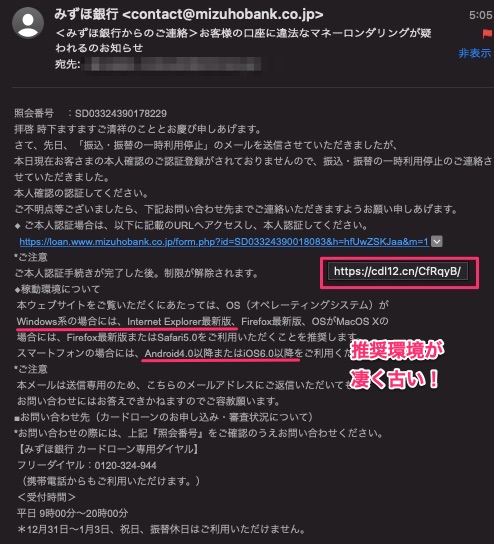

<みずほ銀行からのご連絡>お客様の口座に違法なマネーロンダリングが疑われるのお知らせ というフィッシングメール

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2022/9/9 18:29

またまた新しい形のフィッシングメールが来ているのだけれど,今回もみずほ銀行を騙っています.マネーロンダリングが疑われているそうで.

今回はランディングページを怪しくなさそうなドメインにしてDigiCertの証明書を使っていたりIIS8.5のサーバを使っていたり,上海,台湾,日本のインターネット環境を使っている点が特徴ですかね.

メール本文を見ると,誘導先のURLとリンク先のURLが異なっているし,アクセス用の推奨環境でサポート終了したInternet Explorerが記載されていることやAndroid 4.0とかiOS6だなんてもう10年くらい前のものを要求している模様.

今回はランディングページを怪しくなさそうなドメインにしてDigiCertの証明書を使っていたりIIS8.5のサーバを使っていたり,上海,台湾,日本のインターネット環境を使っている点が特徴ですかね.

メール本文を見ると,誘導先のURLとリンク先のURLが異なっているし,アクセス用の推奨環境でサポート終了したInternet Explorerが記載されていることやAndroid 4.0とかiOS6だなんてもう10年くらい前のものを要求している模様.

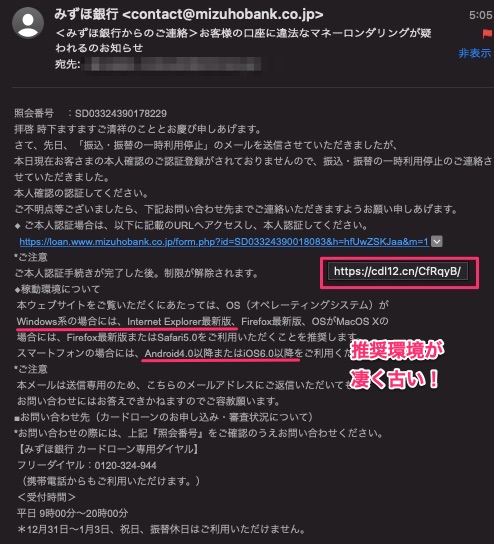

みずほ銀行を騙るフィッシングメールが来た.振り込み失敗,という本文は珍しいので調べてみた.

URLはスペル誤認,なんとフィッシングについての注意喚起も記載してある.

ヘッダ部分に日時を自動設定するためのタグが残っている模様.これは中国からのフィッシングメールに多い特徴だが,置き換え失敗している.

メールヘッダを確認.

URLはスペル誤認,なんとフィッシングについての注意喚起も記載してある.

ヘッダ部分に日時を自動設定するためのタグが残っている模様.これは中国からのフィッシングメールに多い特徴だが,置き換え失敗している.

メールヘッダを確認.

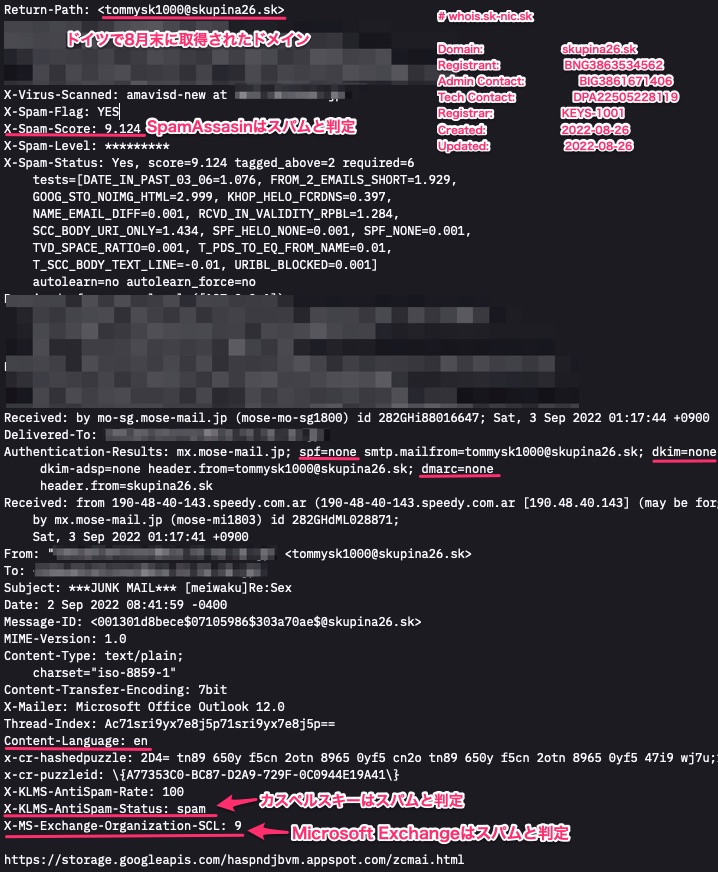

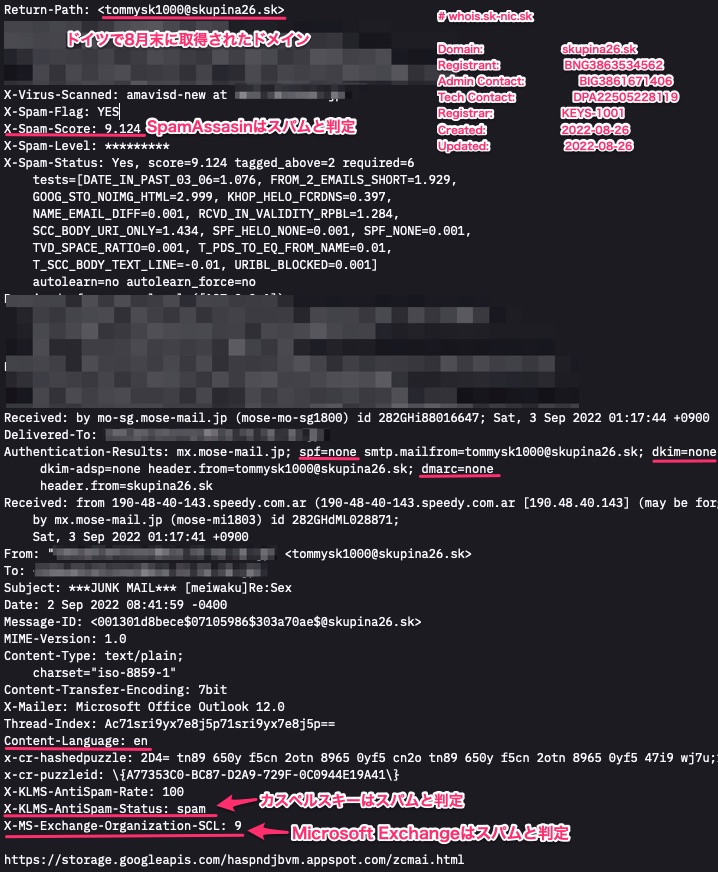

謎のURLだけ書かれたメールが来た.

メールヘッダを見ると色々なメールゲートウェイでスパムと判定されている不審なメール.

URLはGoogleのCloud Storageのドメインなので,HTMLが何をしているのか確認.

メールヘッダを見ると色々なメールゲートウェイでスパムと判定されている不審なメール.

URLはGoogleのCloud Storageのドメインなので,HTMLが何をしているのか確認.