ブログ - セキュリティカテゴリのエントリ

ピーティックスの不正アクセス事件 不審なfacebookログイン失敗の通知がきた 久しぶり 2023年1月18日

- ブロガー :

- ujpblog 2023/1/18 12:44

以前ピーティックスで漏洩したメアドを使ったfacebookへのログイン試行がありました.

2022年4月以来で,一番最初はpeatixの漏洩公表直前の2020年11月でした.

まぁ,facebookなのでその後も漏洩しているかもしれないので,念の為,パスワードを変更.

2022年4月以来で,一番最初はpeatixの漏洩公表直前の2020年11月でした.

まぁ,facebookなのでその後も漏洩しているかもしれないので,念の為,パスワードを変更.

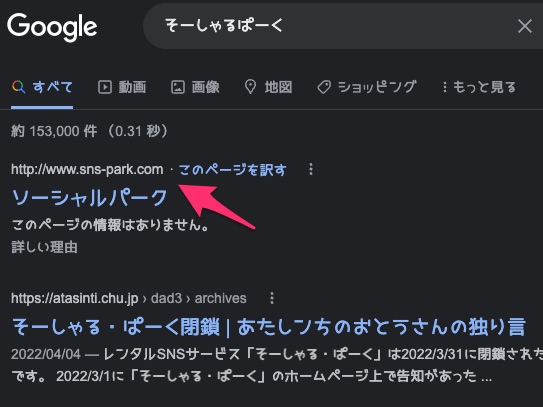

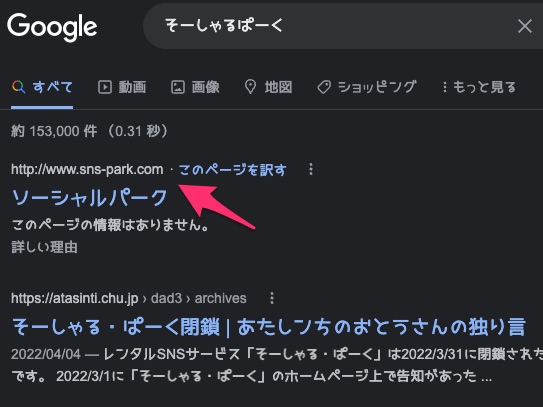

メアドを整理していたら「そーしゃるぱーく」で使っていたアカウントを発見.数年ぶりにアクセスしてみると,2022年3月31日で閉鎖されていました.

Googleで「そーしゃるぱーく」を検索した結果がこちら.

「このページの情報はありません」という検索結果.つづいてリンクをクリックすると・・・

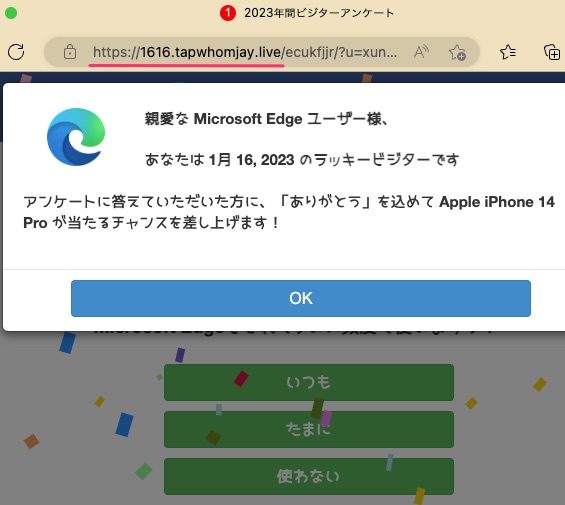

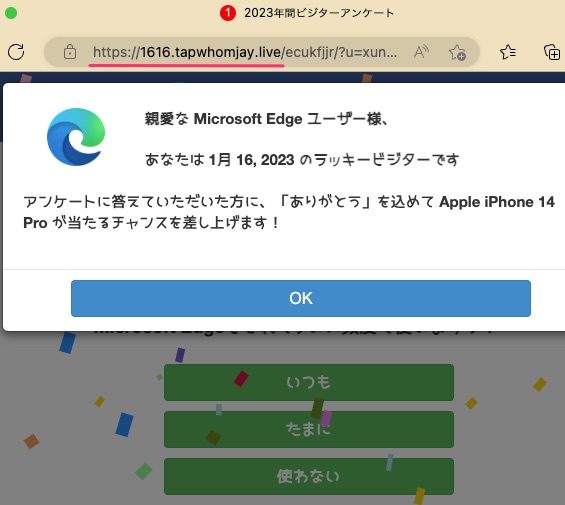

ラッキービジターのページに.なんか,久しぶり.

まずは,「そーしゃるぱーく」じゃなくて見たこともないドメインに転送されているので,WebPluseで調べてみた.

疑わしい(Suspicious)となっていますね.

それでも,最新のiPhone 14 Proが当たるチャンスというので,進めてみた.

Googleで「そーしゃるぱーく」を検索した結果がこちら.

「このページの情報はありません」という検索結果.つづいてリンクをクリックすると・・・

ラッキービジターのページに.なんか,久しぶり.

まずは,「そーしゃるぱーく」じゃなくて見たこともないドメインに転送されているので,WebPluseで調べてみた.

疑わしい(Suspicious)となっていますね.

それでも,最新のiPhone 14 Proが当たるチャンスというので,進めてみた.

利用規約およびポリシーの更新に関するお知らせ というAmazonを装ったフィッシングメール

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2023/1/11 16:09

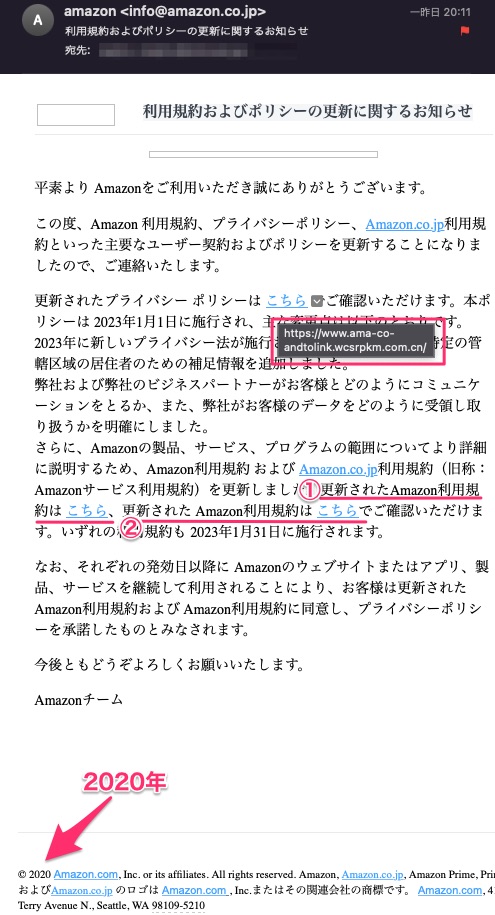

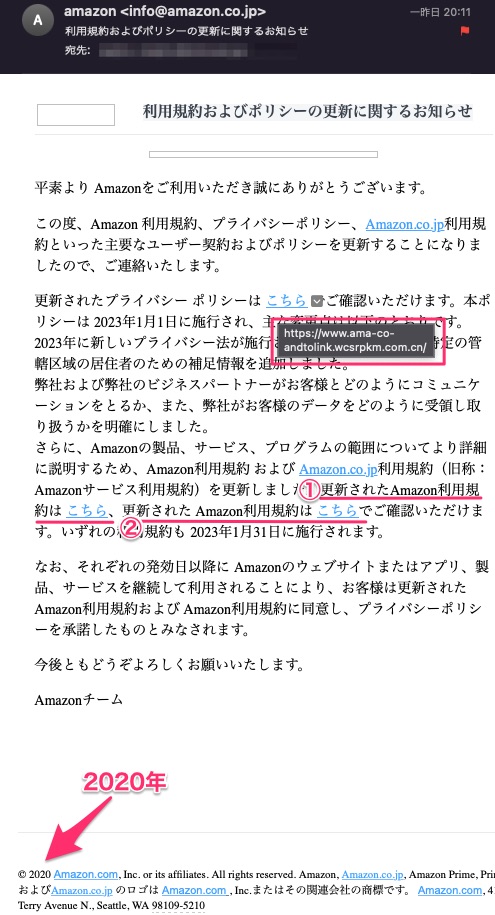

Amazonのフィッシングメールは珍しくないのだけれど,利用規約の変更という文面は初めてじゃないかな.

メールヘッダを調べると,まずAzureと思われるサーバからメール発信だったりと,スパムスコアが低いことも特徴かと.しかし,.cnドメイン,Foxmail,001_Dragonなどの特徴があるので,あのグループかな,という感じがある.手を替え品を替えの人たち.

引用: 誘導先のサイトは次の通り.

メールヘッダを調べると,まずAzureと思われるサーバからメール発信だったりと,スパムスコアが低いことも特徴かと.しかし,.cnドメイン,Foxmail,001_Dragonなどの特徴があるので,あのグループかな,という感じがある.手を替え品を替えの人たち.

引用:

平素より Amazonをご利用いただき誠にありがとうございます。

この度、Amazon 利用規約、プライバシーポリシー、Amazon.co.jp利用規約といった主要なユーザー契約およびポリシーを更新することになりましたので、ご連絡いたします。

更新されたプライバシー ポリシーは こちら でご確認いただけます。本ポリシーは 2023年1月1日に施行され、主な変更点は以下のとおりです。

2023年に新しいプライバシー法が施行される米国の州を含む、特定の管轄区域の居住者のための補足情報を追加しました。

弊社および弊社のビジネスパートナーがお客様とどのようにコミュニケーションをとるか、また、弊社がお客様のデータをどのように受領し取り扱うかを明確にしました。

さらに、Amazonの製品、サービス、プログラムの範囲についてより詳細に説明するため、Amazon利用規約 および Amazon.co.jp利用規約(旧称:Amazonサービス利用規約)を更新しました。更新されたAmazon利用規約は こちら、更新された Amazon利用規約は こちらでご確認いただけます。いずれの利用規約も 2023年1月31日に施行されます。

なお、それぞれの発効日以降に Amazonのウェブサイトまたはアプリ、製品、サービスを継続して利用されることにより、お客様は更新された Amazon利用規約および Amazon利用規約に同意し、プライバシーポリシーを承諾したものとみなされます。

今後ともどうぞよろしくお願いいたします。

Amazonチーム

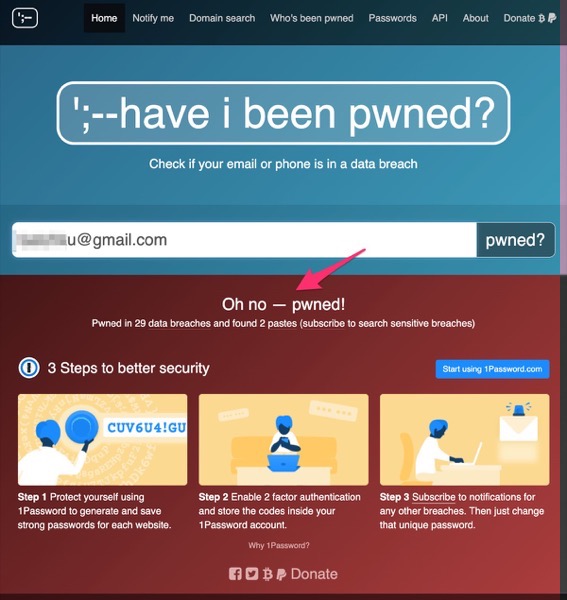

チューリッヒは,先日「自動車保険の見積もり」をしたんだけれど,その時に登録した情報が漏洩対象なのか否かが気になるなぁ.

「アフラック生命保険」と「チューリッヒ保険」で情報漏えい

https://www3.nhk.or.jp/news/html/20230110/k10013946151000.html

引用:

個人情報漏えいに関するお詫びとお知らせ

引用:

「過去にご加入いただいた」とあるので,見積もりしただけだと対象外かな.

追記2023/01/25

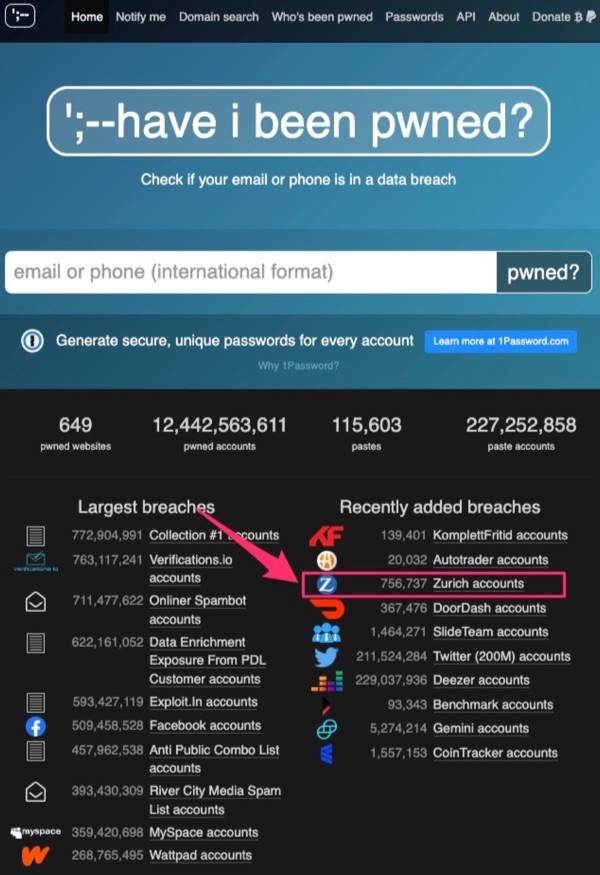

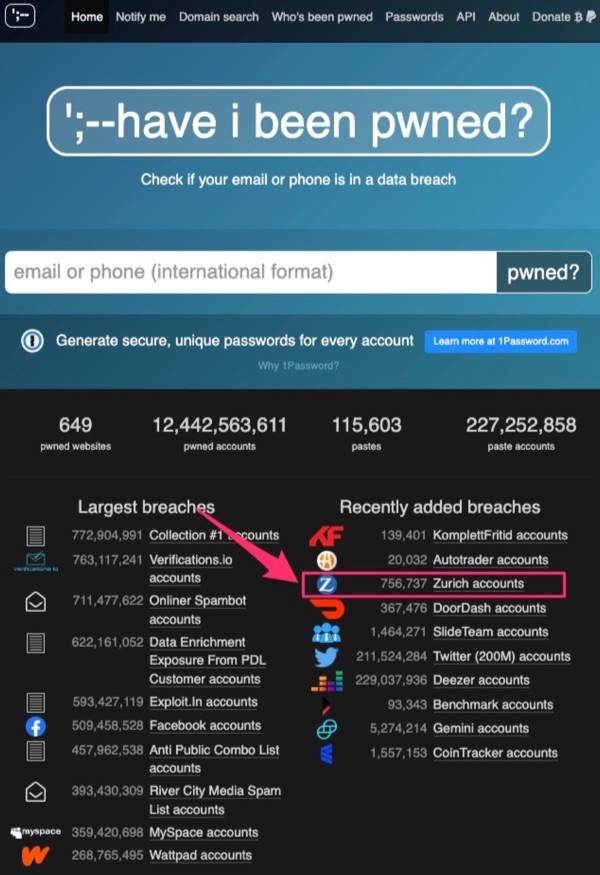

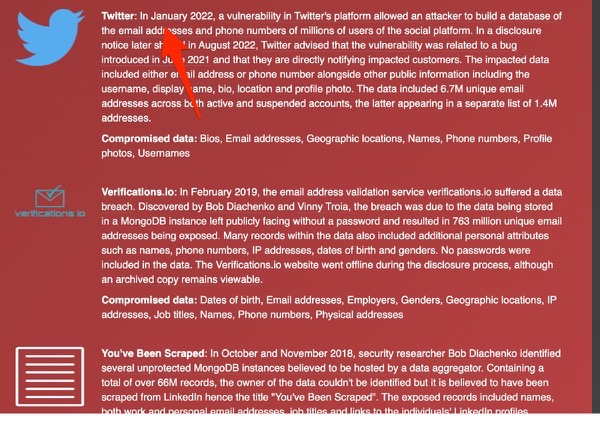

メールアドレスで検索すると漏洩したかどうか確認できるサイト;--have i been pwned?'で,チューリッヒで情報漏洩したメアドが検索できるようになったそうです.

引用:

今回改めて価格.comで見積もりした時のメールアドレスで検索してみたけれど,該当するものはありませんでした.

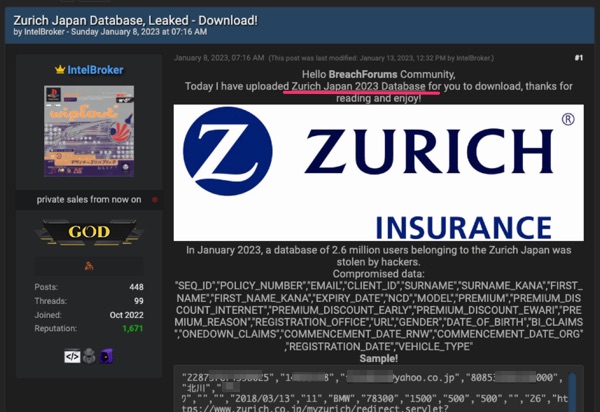

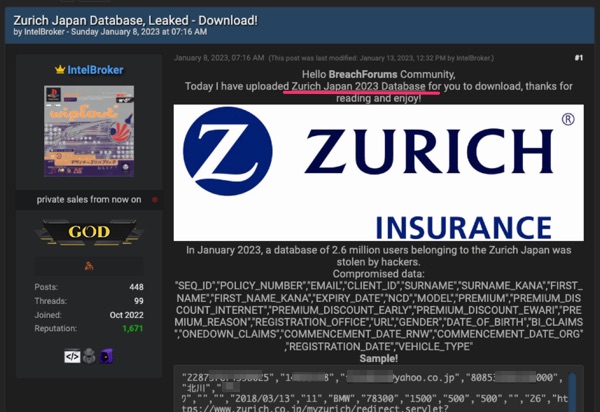

ちなみにハッキングフォーラムに行ってみるとこんな感じ.

今日時点で,まだ漏洩データはダウンロードできるようです.

「アフラック生命保険」と「チューリッヒ保険」で情報漏えい

https://www3.nhk.or.jp/news/html/20230110/k10013946151000.html

引用:

国内でがん保険を手がける「アフラック生命保険」と、自動車保険を販売する「チューリッヒ保険」は保険の加入者の個人情報の漏えいが確認されたと発表しました。

両社は、いずれも業務を委託しているアメリカの会社が外部の不正アクセスを受けた可能性があるとしています。

個人情報漏えいに関するお詫びとお知らせ

引用:

■事故発覚の経緯

2023 年 1 月 9 日未明に、当社のお客さまの個人情報が海外のサイトに掲載されているとの情報を把握

し、調査したところ当社のお客さまの個人情報が一部含まれていることから、情報漏えいの事実が判明した

ものです。これは当社の外部委託業者が、第三者からの不正アクセスを受けたことによるものですが、これ

以上の情報流出の経緯については現在調査中です。

ー略ー

対象となるお客さまと件数

当社の「スーパー自動車保険」に過去にご加入いただいたお客さま並びに現在ご加入いただいているお客さ

まのうち、最大で75万 7,463人

「過去にご加入いただいた」とあるので,見積もりしただけだと対象外かな.

追記2023/01/25

メールアドレスで検索すると漏洩したかどうか確認できるサイト;--have i been pwned?'で,チューリッヒで情報漏洩したメアドが検索できるようになったそうです.

引用:

In January 2023, the Japanese arm of Zurich insurance suffered a data breach that exposed 2.6M customer records with over 756k unique email addresses. The data was subsequently posted to a popular hacking forum and also included names, genders, dates of birth and details of insured vehicles. The data was provided to HIBP by a source who requested it be attributed to "IntelBroker".

2023年1月、チューリッヒ保険会社の日本法人がデータ漏洩に遭い、260万件の顧客記録と756k以上のユニークな電子メールアドレスが流出しました。このデータはその後、人気のあるハッキングフォーラムに投稿され、名前、性別、生年月日、保険対象車の詳細も含まれていました。このデータは、ある情報源からHIBPに提供されたもので、その情報源は "IntelBroker "に帰属することを要求しています。

今回改めて価格.comで見積もりした時のメールアドレスで検索してみたけれど,該当するものはありませんでした.

ちなみにハッキングフォーラムに行ってみるとこんな感じ.

今日時点で,まだ漏洩データはダウンロードできるようです.

クレジットカードの被害額が,2022年第3四半期(7月~9月分)で102.7億円なのだそう.

クレジットカード不正利用被害の集計結果について - 一般社団法人日本クレジット協会

https://www.j-credit.or.jp/download/news20221228a1.pdf

オレオレ詐欺だと,令和3年で282.0億円.

令和3年における特殊詐欺の認知・検挙状況等について(確定値版) - 警視庁

https://www.npa.go.jp/bureau/criminal/souni/tokusyusagi/tokushusagi_toukei2021.pdf

私が一番最初に就職した会社が,年商400億円.今調べたら2021年度は316億円.上場を経験した企業に勤めていたときに,最高150億円までいった覚えがある. なんか,それらより多い金額なんだな.

クレジットカード不正利用被害の集計結果について - 一般社団法人日本クレジット協会

https://www.j-credit.or.jp/download/news20221228a1.pdf

オレオレ詐欺だと,令和3年で282.0億円.

令和3年における特殊詐欺の認知・検挙状況等について(確定値版) - 警視庁

https://www.npa.go.jp/bureau/criminal/souni/tokusyusagi/tokushusagi_toukei2021.pdf

私が一番最初に就職した会社が,年商400億円.今調べたら2021年度は316億円.上場を経験した企業に勤めていたときに,最高150億円までいった覚えがある. なんか,それらより多い金額なんだな.

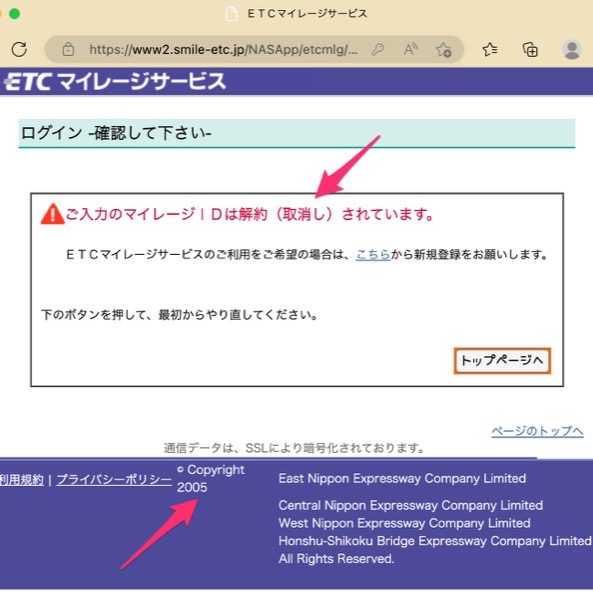

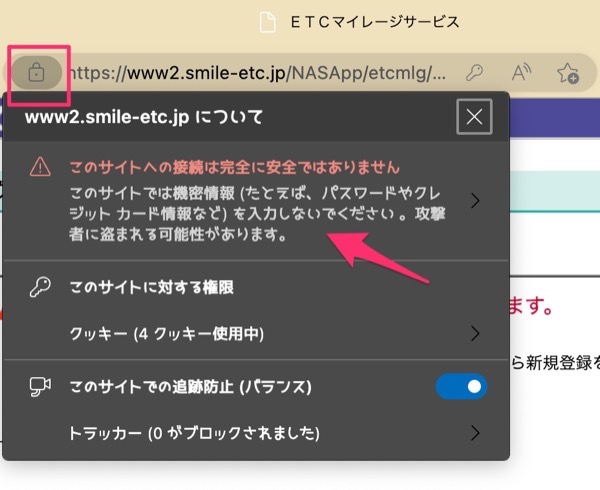

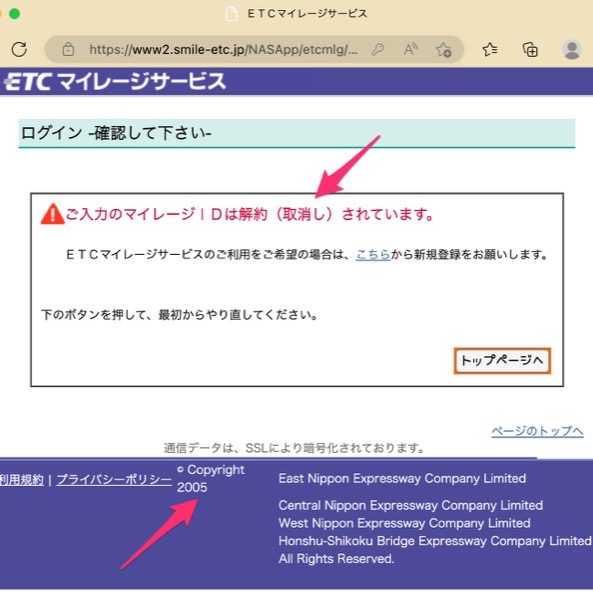

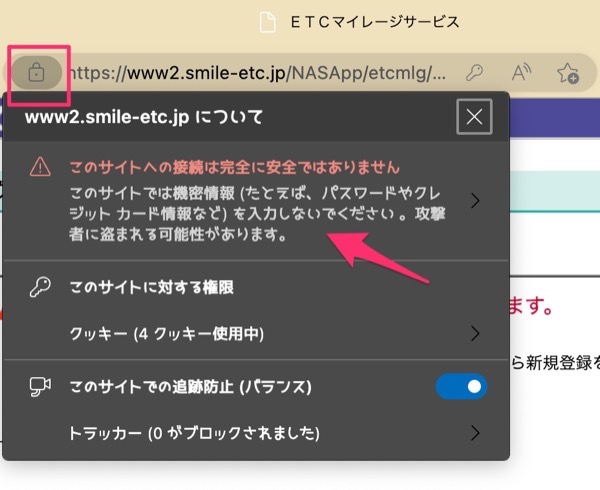

2015年に助成金目当て?でバイクに搭載したETCマイレージサービスだけれど,730日利用が無いと自動解約されています.

以前発行されたIDでログインしたらこんな感じ.

Copyrightが2005になっている点に若干不安もあるが...

その当時のWebサイトの作り方だと,SSL通信時のサーバ負荷を軽減するため,暗号化したいところだけっていうのがセオリーだったと思うけれど,その当時のままの部分が残っているということだな.

若干どころか,かなり不安になりつつ再登録してみたけれど,やっぱりポイントは消えていた.結局一度も使わなかった気がする・・・

以前発行されたIDでログインしたらこんな感じ.

Copyrightが2005になっている点に若干不安もあるが...

その当時のWebサイトの作り方だと,SSL通信時のサーバ負荷を軽減するため,暗号化したいところだけっていうのがセオリーだったと思うけれど,その当時のままの部分が残っているということだな.

若干どころか,かなり不安になりつつ再登録してみたけれど,やっぱりポイントは消えていた.結局一度も使わなかった気がする・・・

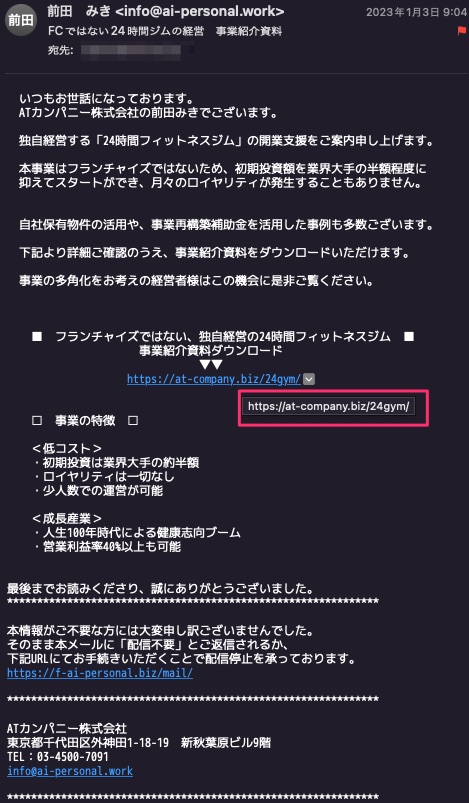

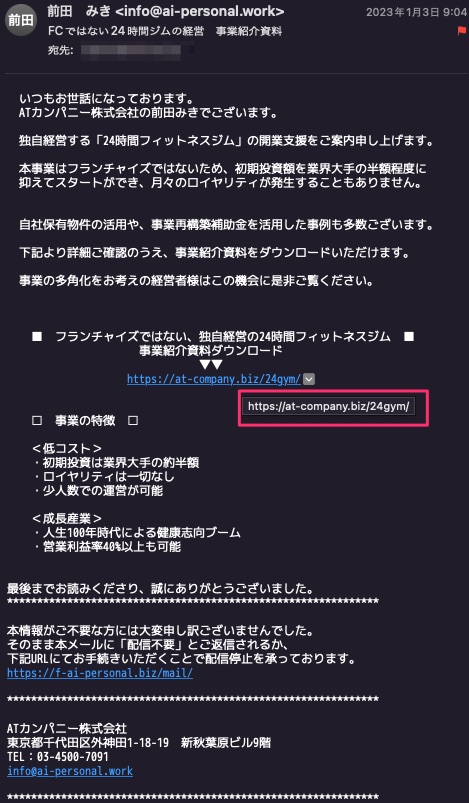

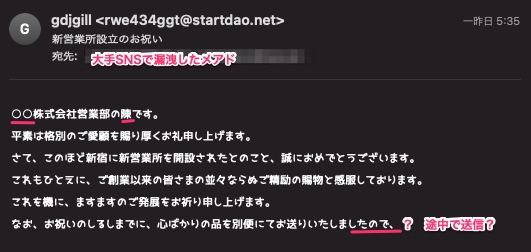

私の15年以上管理するドメインで,10年ほど前から迷惑メールしか来ない,これまで存在したことがないがエラーログから見つけたメールアカウントがあって,面白い?のでメアドを活性化して転送して受信だけしているのだけれど,そのメアドに次のような販促メールが来た.

引用:

「いつもお世話に」となっているけれど初めてですよ...先に言ったようにこのメアドは存在したことが無いアドレスだし,迷惑メールしか来ないアドレスに来る反則メールなので,素性はよろしく無いでしょう.

ということで,いつもように調べてみましたが,メールの誘導先サイトはフィッシング,詐欺としての疑いが非常に高いように評価されています.

ATカンパニー株式会社と名乗る会社が,正しいことをしている会社だったとしても今回のメアドの入手先は非常に良く無いものだろうなと思います.

引用:

いつもお世話になっております。

ATカンパニー株式会社の前田みきでございます。

独自経営する「24時間フィットネスジム」の開業支援をご案内申し上げます。

本事業はフランチャイズではないため、初期投資額を業界大手の半額程度に

抑えてスタートができ、月々のロイヤリティが発生することもありません。

自社保有物件の活用や、事業再構築補助金を活用した事例も多数ございます。

下記より詳細ご確認のうえ、事業紹介資料をダウンロードいただけます。

事業の多角化をお考えの経営者様はこの機会に是非ご覧ください。

■ フランチャイズではない、独自経営の24時間フィットネスジム ■

事業紹介資料ダウンロード

「いつもお世話に」となっているけれど初めてですよ...先に言ったようにこのメアドは存在したことが無いアドレスだし,迷惑メールしか来ないアドレスに来る反則メールなので,素性はよろしく無いでしょう.

ということで,いつもように調べてみましたが,メールの誘導先サイトはフィッシング,詐欺としての疑いが非常に高いように評価されています.

ATカンパニー株式会社と名乗る会社が,正しいことをしている会社だったとしても今回のメアドの入手先は非常に良く無いものだろうなと思います.

病院におけるサイバー攻撃被害がよく報道されているけれど,厚生労働省の管轄として医療機関向けサイバーセキュリティ対策研修事業が設置されていました.

医療機関向けセキュリティ教育支援ポータルサイト

https://mhlw-training.saj.or.jp

e-learningはMinaSecureというサービスを使っているそうです.

MinaSecure

https://www.gsx.co.jp/services/securitylearning/minasecure.html

つるぎ町立半田病院や大阪急性期・総合医療センターで何が起きていたかという教育がされるようですね.発表資料をまとめたもののような気がしますね.

医療機関向けセキュリティ教育支援ポータルサイト

https://mhlw-training.saj.or.jp

e-learningはMinaSecureというサービスを使っているそうです.

MinaSecure

https://www.gsx.co.jp/services/securitylearning/minasecure.html

つるぎ町立半田病院や大阪急性期・総合医療センターで何が起きていたかという教育がされるようですね.発表資料をまとめたもののような気がしますね.

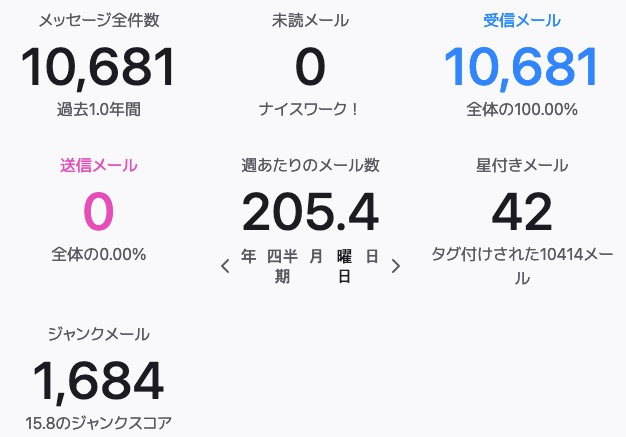

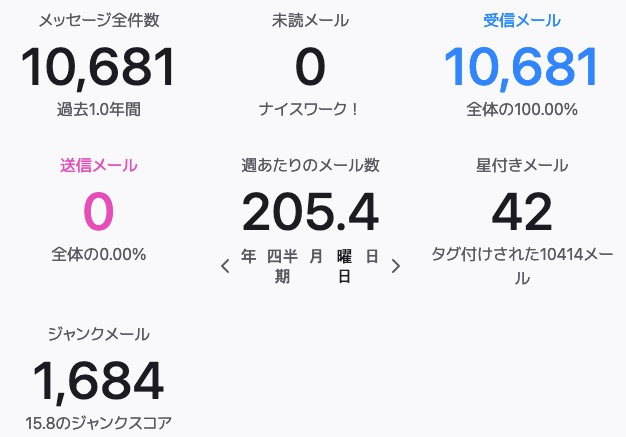

2022年は迷惑メールが急増したのだけれど,振り返ると2018年が501通,2019年が1049件,2020年が2572件,2021年が5601件,そして2022年は10681件と毎年倍々に増加.

実際には,使っているメーラーが勝手に跡形もなく削除したメールも100件くらいあるけれど,誤差だと思うので考えないことに.

分析していると,類似点からいくつかの迷惑メール業者に分類されると思うけれど,中国由来の迷惑メールがほとんどですね.

と言うことで,ThunderbirdのアドインであるThirdStatsを使って,2022年に受診した迷惑メールを分析してみました.

まずはサマリ.

1週間あたり205.4通で,星付きの42通と言うのは分析したメールの数.ご苦労様オレ! ジャンクメールが1684となっているのは,SpamAssasinでスコアが6.0以上になった件数なので,全体からすると16%程度か.有料のスパム対策ゲートウェイだともっと判定精度は高いのでしょう.

次に時間別の件数.

実際には,使っているメーラーが勝手に跡形もなく削除したメールも100件くらいあるけれど,誤差だと思うので考えないことに.

分析していると,類似点からいくつかの迷惑メール業者に分類されると思うけれど,中国由来の迷惑メールがほとんどですね.

と言うことで,ThunderbirdのアドインであるThirdStatsを使って,2022年に受診した迷惑メールを分析してみました.

まずはサマリ.

1週間あたり205.4通で,星付きの42通と言うのは分析したメールの数.ご苦労様オレ! ジャンクメールが1684となっているのは,SpamAssasinでスコアが6.0以上になった件数なので,全体からすると16%程度か.有料のスパム対策ゲートウェイだともっと判定精度は高いのでしょう.

次に時間別の件数.

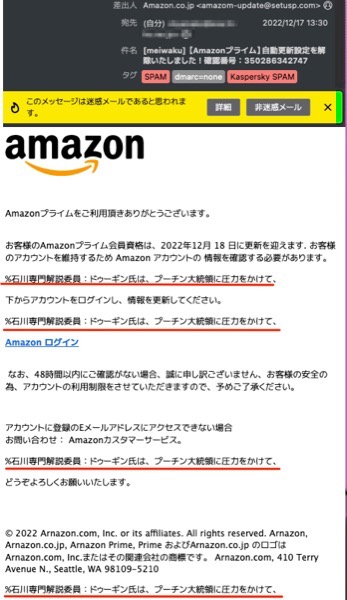

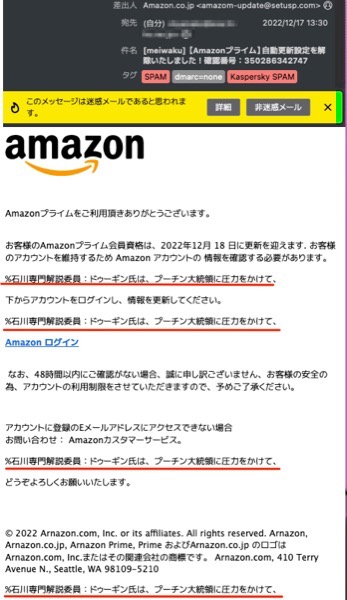

%石川専門解説委員:ドゥーギン氏は、プーチン大統領に圧力をかけて、という文書が挿入されているフィッシングメール

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2022/12/29 17:16

Amazonを騙るフィッシングメールはコピペみたいなものがたくさん来るので余程珍しいものじゃないと詳細調査もしなくなったんだけれど,一旦スルーしていた中に,こんな内容ものものがあった.

この研究機構では図面設計ソフト,海賊版を買ったときに費用は誰が払ったのだろうと思ったら62歳の職員本人だった.

職員が海賊版ソフト使用、賠償金8300万円 北海道立総合研究機構

https://www.asahi.com/articles/ASQDN6SRQQDNIIPE00H.html

引用:

「手続きに従わずソフトウェア をインストールすることを物理的に防止する対策を講じていなかった。」と言う反省もある模様.

北海道立総合研究機構職員による不正に入手したソフトウェアの業務利用について

https://www.hro.or.jp/info_headquarters/domin/press20221220.pdf

事例としてはとても良い感じ.

職員が海賊版ソフト使用、賠償金8300万円 北海道立総合研究機構

https://www.asahi.com/articles/ASQDN6SRQQDNIIPE00H.html

引用:

道総研は今後、職員を処分した上で賠償金の返還を求める方針。

「手続きに従わずソフトウェア をインストールすることを物理的に防止する対策を講じていなかった。」と言う反省もある模様.

北海道立総合研究機構職員による不正に入手したソフトウェアの業務利用について

https://www.hro.or.jp/info_headquarters/domin/press20221220.pdf

事例としてはとても良い感じ.

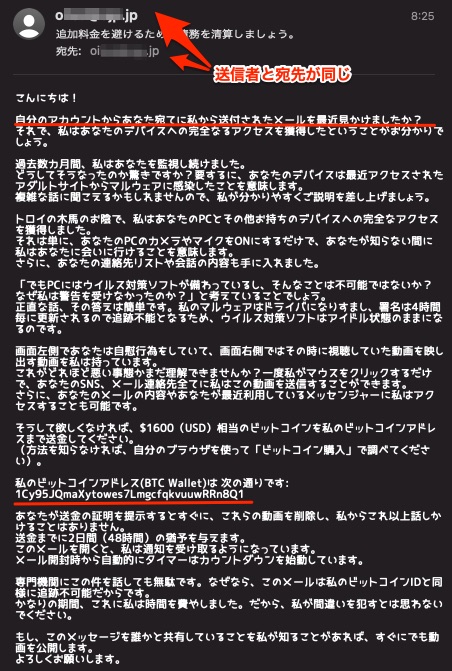

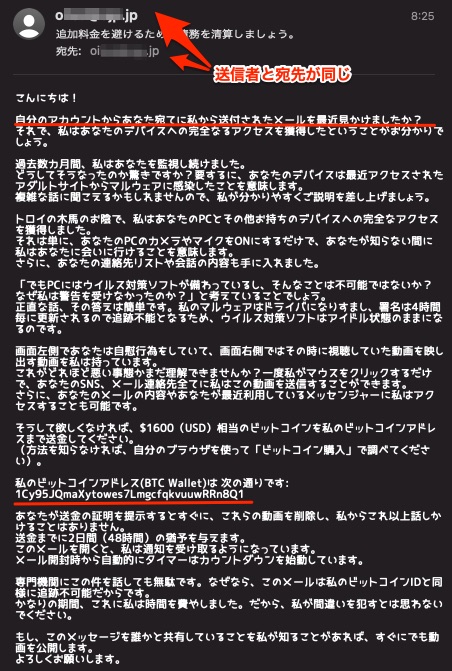

追加料金を避けるために債務を清算しましょう。 というビットコインを請求する脅迫メール

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2022/12/28 8:58

ビットコインを請求する脅迫メールが大量に来ました.

引用: 技術に詳しい人は,e-mailの送信元は簡単に偽装できることを知っているけれど,実際にメアドが自分から自分になっているのを見て,乗っ取られていると考えて,脅迫メールの送信者の言う通りと信じる人もいるのかもしれない.

要求しているビットコインの送金先は,今のところ以下の2つ.

18oEJXinAAUTj8mBLmBomruCJ7iCvS3tzY

1Cy95JQmaXytowes7LmgcfqkvuuwRRn8Q1

現時点では送金もされていませんね.

メールヘッダを見てみます.

引用:

こんにちは!

自分のアカウントからあなた宛てに私から送付されたメールを最近見かけましたか?

それで、私はあなたのデバイスへの完全なるアクセスを獲得したということがお分かりでしょう。

過去数カ月間、私はあなたを監視し続けました。

どうしてそうなったのか驚きですか?要するに、あなたのデバイスは最近アクセスされたアダルトサイトからマルウェアに感染したことを意味します。

複雑な話に聞こえるかもしれませんので、私が分かりやすくご説明を差し上げましょう。

トロイの木馬のお陰で、私はあなたのPCとその他お持ちのデバイスへの完全なアクセスを獲得しました。

それは単に、あなたのPCのカメラやマイクをONにするだけで、あなたが知らない間に私はあなたに会いに行けることを意味します。

さらに、あなたの連絡先リストや会話の内容も手に入れました。

要求しているビットコインの送金先は,今のところ以下の2つ.

18oEJXinAAUTj8mBLmBomruCJ7iCvS3tzY

1Cy95JQmaXytowes7LmgcfqkvuuwRRn8Q1

現時点では送金もされていませんね.

メールヘッダを見てみます.

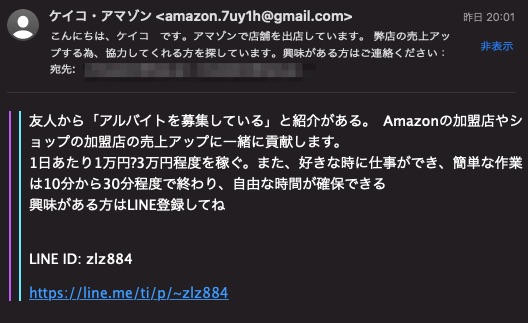

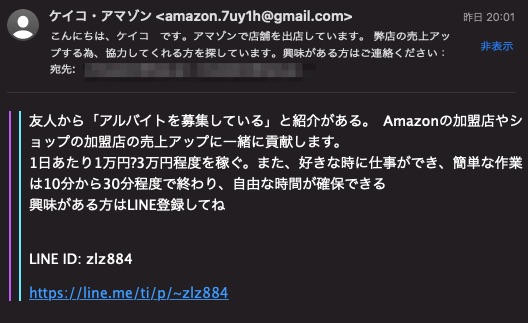

こんにちは、ケイコ です。アマゾンで店舗を出店しています。 弊店の売上アップする為、協力してくれる方を探しています。その2

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2022/12/15 15:06

先日来たのとほぼ同じ内容ですね.

引用:

要は桜レビューの仕事の模様.

メールヘッダを確認.

引用:

友人から「アルバイトを募集している」と紹介がある。 Amazonの加盟店やショップの加盟店の売上アップに一緒に貢献します。

1日あたり1万円?3万円程度を稼ぐ。また、好きな時に仕事ができ、簡単な作業は10分から30分程度で終わり、自由な時間が確保できる

興味がある方はLINE登録してね

要は桜レビューの仕事の模様.

メールヘッダを確認.

発注側と受注側で,思うところは異なるだろうね.あんまりにもゆるゆるだと誰の責任?ってなるし詳しく書きすぎると手間がかかって大変なのはお互い様という感じかな.

セキュリティーチェックシートという闇への防衛術

https://qiita.com/nfujita55a/items/5899156268951c10787f

セキュリティーチェックシートという闇への防衛術

https://qiita.com/nfujita55a/items/5899156268951c10787f

世界的イベントだと当然狙われるね.

W杯関係者を狙うサイバー攻撃、10月より大幅増加

https://www.security-next.com/141794

引用:

そう言えばこんなニュースもありましたが,サイバー攻撃とは関係ないのかな.

W杯チケットアプリに不具合 日本戦でも?サポーター不安

https://news.tv-asahi.co.jp/news_international/articles/000276766.html

引用:

W杯関係者を狙うサイバー攻撃、10月より大幅増加

https://www.security-next.com/141794

引用:

またチケット窓口を装ってチーム関係者へ偽の請求を送り付けたり、イベントの公式パートナーであるフードデリバリーサービスになりすまし、1000人分の無料チケットが当たるなどと称して悪意あるURLやファイルを開かせようとしていた。

そう言えばこんなニュースもありましたが,サイバー攻撃とは関係ないのかな.

W杯チケットアプリに不具合 日本戦でも?サポーター不安

https://news.tv-asahi.co.jp/news_international/articles/000276766.html

引用:

サッカーFIFAワールドカップカタール大会で、観戦チケットを管理するアプリに不具合が生じ、多くのサポーターがキックオフに間に合わないトラブルがありました。

そんな試験があるのね.英語だと言うことだけれど,サイバーセキュリティの世界だと最新情報は英語で入ってくるから,もうそれだけで必須ということで.

OSCPとは?効果的な勉強法を徹底解説

https://www.computerfutures.com/ja-jp/knowledge-hub/career-development/what-is-oscp/

OSCPとは?効果的な勉強法を徹底解説

https://www.computerfutures.com/ja-jp/knowledge-hub/career-development/what-is-oscp/

名が知れている人は気をつけないとね.

学術関係者・シンクタンク研究員等を標的としたサイバー攻撃について(注意喚起)

https://www.npa.go.jp/cyber/pdf/R041130_cyber_alert_1.pdf

引用:

警視庁サイバー犯罪対策プロジェクト

https://www.npa.go.jp/cyber/index.html

学術関係者・シンクタンク研究員等を標的としたサイバー攻撃について(注意喚起)

https://www.npa.go.jp/cyber/pdf/R041130_cyber_alert_1.pdf

引用:

近年、日本国内の学術関係者、シンクタンク研究員、報道関係者等に対し、講演依頼や取材依頼等を装ったメールをやりとりする中で不正なプログラム(マルウェア)を実行させ、当該人物のやりとりするメールやコンピュータ内のファイルの内容の窃取を試みるサイバー攻撃が多数確認されています。

警視庁サイバー犯罪対策プロジェクト

https://www.npa.go.jp/cyber/index.html

何か問題があるのだろうか.

3万5千人分、紛失漏えい マイナンバー、過去5年間

https://news.yahoo.co.jp/pickup/6446608

マイナンバー以外にも毎日のように漏洩事件・事故があるし.たとえば固定電話の電話番号は漏れているというか公開されていたり連番だし特殊詐欺によく使われるからそっちの方が被害が大きいだろうなぁ.

3万5千人分、紛失漏えい マイナンバー、過去5年間

https://news.yahoo.co.jp/pickup/6446608

マイナンバー以外にも毎日のように漏洩事件・事故があるし.たとえば固定電話の電話番号は漏れているというか公開されていたり連番だし特殊詐欺によく使われるからそっちの方が被害が大きいだろうなぁ.

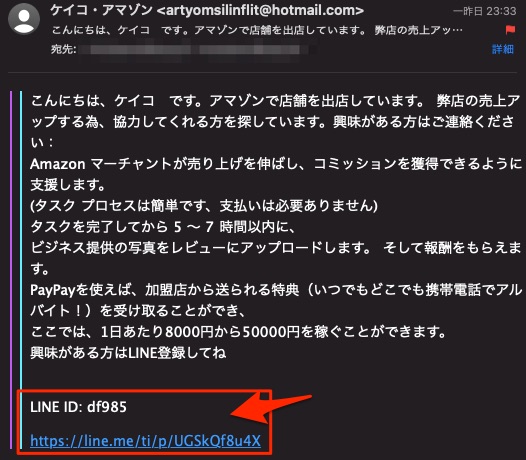

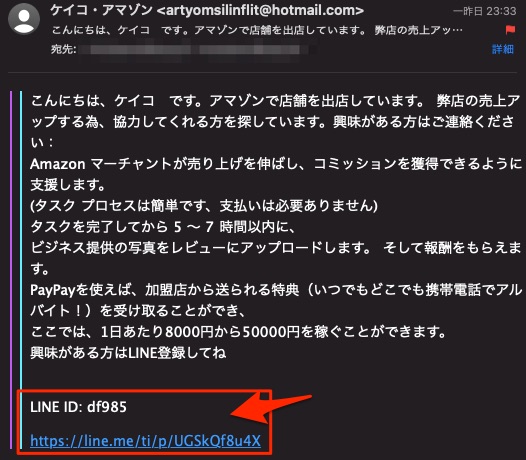

こんにちは、ケイコ です。アマゾンで店舗を出店しています。 弊店の売上アップする為、協力してくれる方を探しています。 と言う詐欺と思われるメール

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2022/12/4 10:52

ケイコ・アマゾンってなんだ? 最近このタイプのLINEで繋がろうとする若者ターゲットの詐欺メールが多くなってきた感じがある.

引用:

「いいね!」を押すだけのアルバイトとかあるから,そう言うのに慣れている若い人には違和感がないのかもしれない.

引用:

こんにちは、ケイコ です。アマゾンで店舗を出店しています。 弊店の売上アップする為、協力してくれる方を探しています。興味がある方はご連絡ください:

Amazon マーチャントが売り上げを伸ばし、コミッションを獲得できるように支援します。

(タスク プロセスは簡単です、支払いは必要ありません)

タスクを完了してから 5 ~ 7 時間以内に、

ビジネス提供の写真をレビューにアップロードします。 そして報酬をもらえます。

PayPayを使えば、加盟店から送られる特典(いつでもどこでも携帯電話でアルバイト!)を受け取ることができ、

ここでは、1日あたり8000円から50000円を稼ぐことができます。

興味がある方はLINE登録してね

「いいね!」を押すだけのアルバイトとかあるから,そう言うのに慣れている若い人には違和感がないのかもしれない.

もう忘れていたことだけれど,サッカーワールドカップの話題の隙間にニュースが配信されてきた.

【速報】全市民の情報入り「USBメモリー紛失」第三者委が調査結果公表「チェック機能不十分」業者に損害賠償を請求へ 市は幹部を処分 尼崎市

https://news.yahoo.co.jp/articles/87ba82908b8ad59b5d193ad344445448af5ac150

引用:

飲酒運転の同乗者が罪になるのと同じ理屈かなぁ.前例として厳しい判断となった事を事実として,今後のセキュリティ自己防止策の例となって取り上げられる事案になるってことかな.

【速報】全市民の情報入り「USBメモリー紛失」第三者委が調査結果公表「チェック機能不十分」業者に損害賠償を請求へ 市は幹部を処分 尼崎市

https://news.yahoo.co.jp/articles/87ba82908b8ad59b5d193ad344445448af5ac150

引用:

報告書では、USBメモリーや関係するパソコンなどを調査した結果、個人情報の漏えいは確認されなかったということです。

また、市が契約書等で定めていたにもかかわらず、承諾を得ることなく委託業務の再委託や再々委託が行われていたほか、メモリの運搬については「鍵付きの金属ケース」での運搬が規定されていましたが、行われていなかったと指摘。

さらに委託先の従業員がデータ移転作業後の飲み会について異議や注意喚起を行わなかったなど委託業者側の管理監督が行き届いていなかったとしています。

また、市側も外部業者の濫用を抑止し、データの管理者としてチェック機能を効かせられなかったとも指摘してます。

飲酒運転の同乗者が罪になるのと同じ理屈かなぁ.前例として厳しい判断となった事を事実として,今後のセキュリティ自己防止策の例となって取り上げられる事案になるってことかな.

こんにちは、私は相手を探しています27歳です あなたも独身なら、私のプライベートなlineを追加してくださいと言う迷惑メール

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2022/12/1 18:32

引用:

こんにちは、私は相手を探しています27歳です

私は誠実な女性で、責任感があり、孝行心があります。普段の余暇は旅行、読書、写真、運働が好きです。私は自分の時計店を持っています。っていて

私のパートナーには、向上心があって、礼儀正しく、真剣にコミュニケーションできる男性がほしい!年上なら離婚して配偶者を亡くしてもいい。

あなたも独身なら、私のプライベートなlineを追加してください

若い人は?このタイプでごく普通にLINEIDを追加するのだろうか.

メールヘッダを確認.

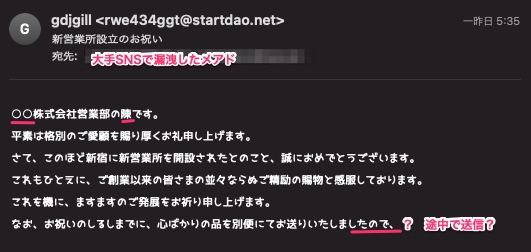

メールの作成途中で送信してしまったような感じの迷惑メールが来ました.

引用:

宛先が「○○株式会社」だし,文書も途中で終わっている...

この「心ばかりの品を別便」は,実際には添付ファイルでEmotetだったら興味深かったんだけど...

メールヘッダを調べてみました.

引用:

○○株式会社営業部の陳です。

平素は格別のご愛顧を賜り厚くお礼申し上げます。

さて、このほど新宿に新営業所を開設されたとのこと、誠におめでとうございます。

これもひとえに、ご創業以来の皆さまの並々ならぬご精励の賜物と感服しております。

これを機に、ますますのご発展をお祈り申し上げます。

なお、お祝いのしるしまでに、心ばかりの品を別便にてお送りいたしましたので、

宛先が「○○株式会社」だし,文書も途中で終わっている...

この「心ばかりの品を別便」は,実際には添付ファイルでEmotetだったら興味深かったんだけど...

メールヘッダを調べてみました.

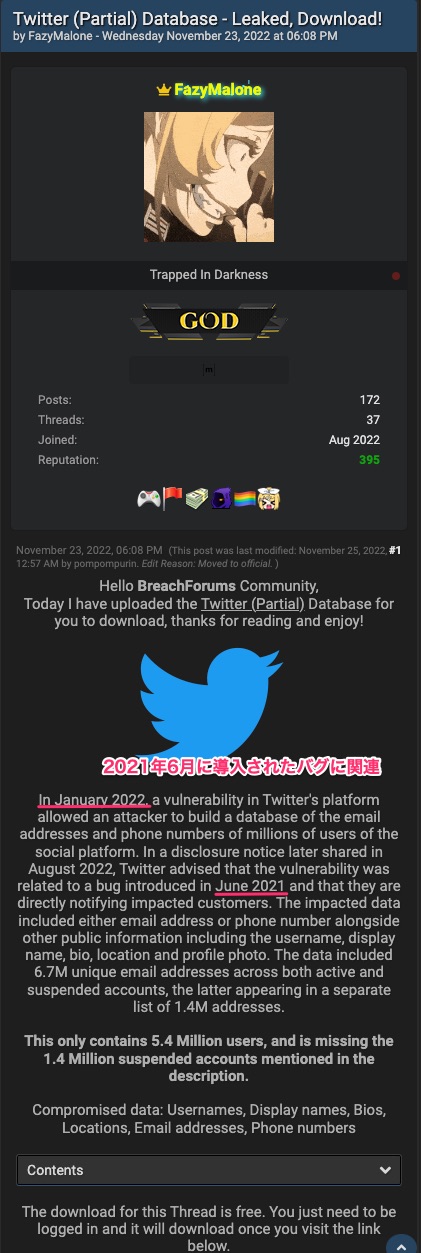

540万件のTwitter漏えいデータが公開される 1700万件以上の新たな流出の可能性も 米報道

https://www.itmedia.co.jp/news/articles/2211/29/news138.html

引用:

米Twitter社から漏えいしたTwitterアカウントデータ約540万件が、ハッカーフォーラムで公開されていると、米メディアBleeping Computerが報じている。公開されたのはアカウントのID、名前、ログイン名、電話番号、メールアドレスなど。1月に見つかったTwitterの脆弱性を突いた攻撃により盗まれたもので、8月には3万ドル(約405万円)で販売されていた。

405万円・・・

早速調べてみた.

引用:

In January 2022, a vulnerability in Twitter's platform allowed an attacker to build a database of the email addresses and phone numbers of millions of users of the social platform. In a disclosure notice later shared in August 2022, Twitter advised that the vulnerability was related to a bug introduced in June 2021 and that they are directly notifying impacted customers. The impacted data included either email address or phone number alongside other public information including the username, display name, bio, location and profile photo. The data included 6.7M unique email addresses across both active and suspended accounts, the latter appearing in a separate list of 1.4M addresses.

This only contains 5.4 Million users, and is missing the 1.4 Million suspended accounts mentioned in the description.

Compromised data: Usernames, Display names, Bios, Locations, Email addresses, Phone numbers

2022年1月、Twitterのプラットフォームの脆弱性により、攻撃者がソーシャルプラットフォームの数百万人のユーザーの電子メールアドレスと電話番号のデータベースを構築することができました。その後2022年8月に共有された開示通知で、Twitter社は、この脆弱性は2021年6月に導入されたバグに関連しており、影響を受けた顧客に直接通知していることを助言しました。影響を受けたデータには、ユーザー名、表示名、経歴、所在地、プロフィール写真などの公開情報とともに、メールアドレスや電話番号のいずれかが含まれていました。このデータには、有効なアカウントと停止中のアカウントの両方で、670万件のユニークなメールアドレスが含まれており、後者は140万件のアドレスの別リストに表示されています。

このデータには540万人のユーザーしか含まれておらず、説明にある140万人の停止中のアカウントは含まれていません。

漏洩したデータ。ユーザー名、ディスプレイ名、経歴、所在地、電子メールアドレス、電話番号

試しに,漏洩しているデータの1行目にあったメールアドレスをHave I Been Pwnedで調べてみた.

しっかり登録されていました.

と言うかそれだけでなく,このメールアドレスの人はたくさんのサイトで漏洩しているようです.

漏洩被害者のプロ...米国の学生だった人のようだけれど...

JPCERT/CCの注意喚起の中で,Nettalkというのがあった.

Japan Vulnerability Notes JVNVU#99505355

Netatalkに複数の脆弱性

https://jvn.jp/vu/JVNVU99505355/

https://kb.cert.org/vuls/id/709991

引用:

Nettalkってなんだろう?と思ったけれど,AFP(Apple Filing Protocol)のオープンソース実装で,実用的いはTime Machineとして利用できるファイルサーバで使う程度の模様.

Time Machineはよくできたバックアップシステムだけれど,現在のように大容量や大量ファイルがある場合,ファイルサーバはリストアの際に何時間(何日も!)もかかって非効率なのでローカルの外付けUSBハードディスクが一般的じゃなかろうか.

データファイルだけなら,Nettalkを入れたファイルサーバでも十分なのかな.

Japan Vulnerability Notes JVNVU#99505355

Netatalkに複数の脆弱性

https://jvn.jp/vu/JVNVU99505355/

https://kb.cert.org/vuls/id/709991

引用:

There are six new vulnerabilities in the latest release of Netatalk (3.1.12) that could allow for Remote Code Execution as well as Out-of-bounds Read.

Netatalk の最新リリース (3.1.12) には、リモートでコードを実行されたり、境界外から読み取られる可能性のある、6 つの新しい脆弱性があります。

Nettalkってなんだろう?と思ったけれど,AFP(Apple Filing Protocol)のオープンソース実装で,実用的いはTime Machineとして利用できるファイルサーバで使う程度の模様.

Time Machineはよくできたバックアップシステムだけれど,現在のように大容量や大量ファイルがある場合,ファイルサーバはリストアの際に何時間(何日も!)もかかって非効率なのでローカルの外付けUSBハードディスクが一般的じゃなかろうか.

データファイルだけなら,Nettalkを入れたファイルサーバでも十分なのかな.

大量に来ているね.うちには50通ほど.

引用:

今回の金額は...

引用:

こんにちは、お元気ですか?

悪い話で会話を始めるのは快いものではないですが、仕方ないことです。

数ヶ月前、貴方がインターネット閲覧に利用しているデバイスへのアクセス権を取得しました。

それからずっと、全てのインターネット上の活動を追跡しています。

どうして私が追跡できるようになったかと言うと、

私はハッカーから複数のEメールアカウントを購入しました。(最近では、オンライン上で簡単に取引されています。)

今回の金額は...

中学生時代のパソコンゲーム関連.

BABYMAKER

RATS&STAR

MAGIC COPY

EXPERT88

LOLI COPY

BABYMAKER2.0

HANDPICK

アインシュタイン

MAGIC COPYのファイラーで一と稼ぎしていたなぁ...

同世代らしいHANDPICKの作者はどうしているだろうか.ヒーローだったよね.

上京して初めて秋葉原に行ったときに駅のホームにBABYMAKERの広告看板があったのを思い出す.

BABYMAKERの奏でる身気質なドライブ稼働音.Read,Analyze,Format,Writeの頭文字が80トラック分コツコツと動いていく...BABYMAKERでBABYMAKERのバックアップが取れない.

今でいうAI的な感じがBABYMAKERでMAGIC COPYはコピープロテクトがかかってないけど,「ファイラー」という機能拡張させるパラメータデータセットを準備してそこに付加価値をつけてたな.

逆に?ロリコピーは,コピーしている間に表示させる画面が2次元ロリコン画像で使っていると恥ずかしいという・・・なんかプライドがあって持ってなかった.

アインシュタインはもう,左から右に強制的に持っていく専用装置だったから,テクニカルというよりはブルドーザーのような存在でした.値段も子供には手を出せないしハードウェアなのでコピーもできない.

BABYMAKER

RATS&STAR

MAGIC COPY

EXPERT88

LOLI COPY

BABYMAKER2.0

HANDPICK

アインシュタイン

MAGIC COPYのファイラーで一と稼ぎしていたなぁ...

同世代らしいHANDPICKの作者はどうしているだろうか.ヒーローだったよね.

上京して初めて秋葉原に行ったときに駅のホームにBABYMAKERの広告看板があったのを思い出す.

BABYMAKERの奏でる身気質なドライブ稼働音.Read,Analyze,Format,Writeの頭文字が80トラック分コツコツと動いていく...BABYMAKERでBABYMAKERのバックアップが取れない.

今でいうAI的な感じがBABYMAKERでMAGIC COPYはコピープロテクトがかかってないけど,「ファイラー」という機能拡張させるパラメータデータセットを準備してそこに付加価値をつけてたな.

逆に?ロリコピーは,コピーしている間に表示させる画面が2次元ロリコン画像で使っていると恥ずかしいという・・・なんかプライドがあって持ってなかった.

アインシュタインはもう,左から右に強制的に持っていく専用装置だったから,テクニカルというよりはブルドーザーのような存在でした.値段も子供には手を出せないしハードウェアなのでコピーもできない.

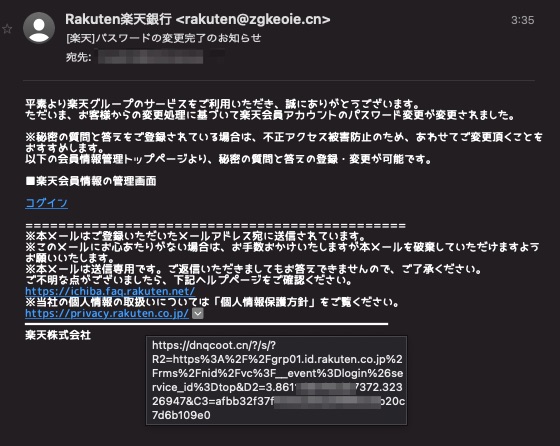

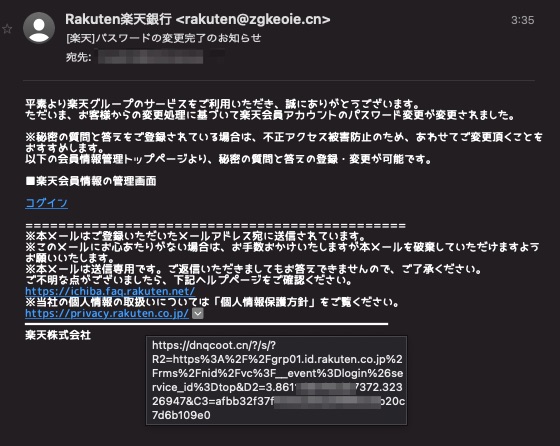

あまりフィッシングメールが来ないけれど何故かうちで受け取っているメールアドレスに対して送信されてきたという点で,また新たな業者?っぽい感じがある.

ドメイン取得にアリババ,タイムゾーンが+8時間,上海UCloudとよくあるツールセットだけれど,CDNとしてCloudflare,Google Trust Servicesの証明書を使っていますね.このパターンはセディナカードのフィッシングメールと同じですね.

Cloudflareを使っていると,サイトが長持ちしている感じはあるな.

引用: メールヘッダやフィッシングサイトを調べてみた.

ドメイン取得にアリババ,タイムゾーンが+8時間,上海UCloudとよくあるツールセットだけれど,CDNとしてCloudflare,Google Trust Servicesの証明書を使っていますね.このパターンはセディナカードのフィッシングメールと同じですね.

Cloudflareを使っていると,サイトが長持ちしている感じはあるな.

引用:

平素より楽天グループのサービスをご利用いただき、誠にありがとうございます。

ただいま、お客様からの変更処理に基づいて楽天会員アカウントのパスワード変更が変更されました。

※秘密の質問と答えをご登録されている場合は、不正アクセス被害防止のため、あわせてご変更頂くことをおすすめします。

以下の会員情報管理トップページより、秘密の質問と答えの登録・変更が可能です。

■楽天会員情報の管理画面

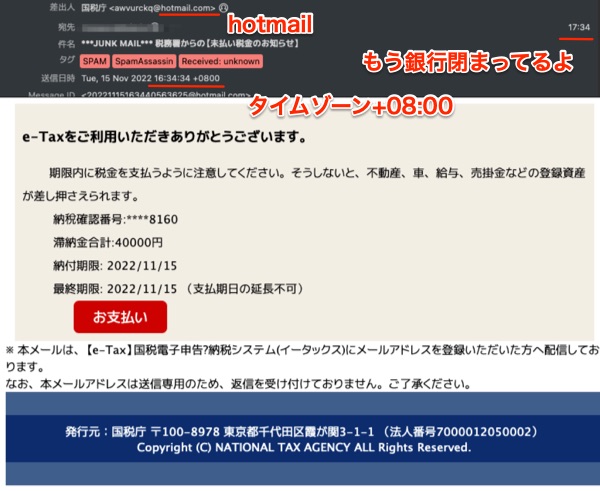

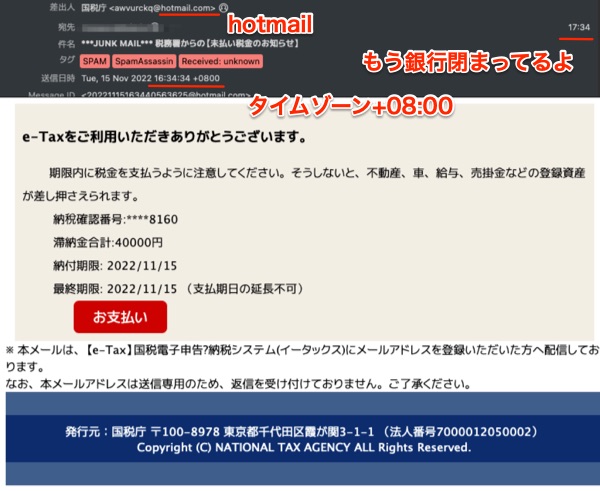

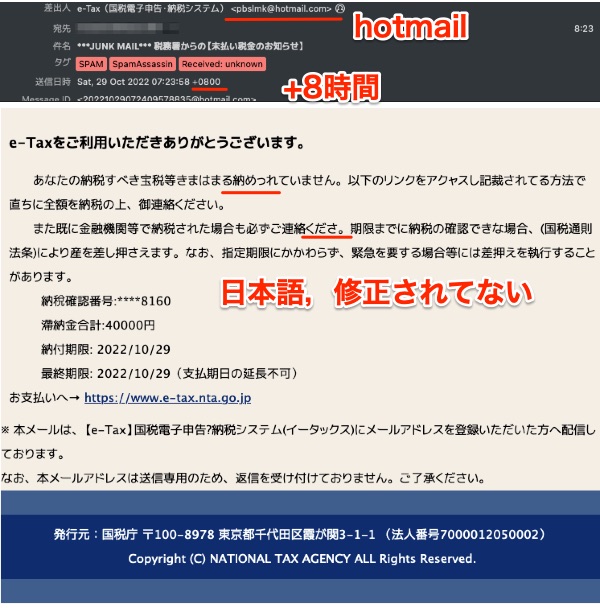

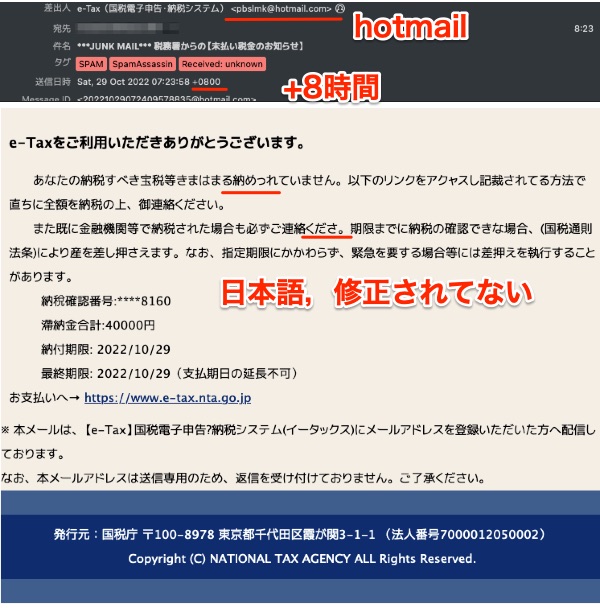

税務署からの【未払い税金のお知らせ】 という国税庁をかたるフィッシングメール その5

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2022/11/15 17:57

国税を騙るフィッシングメール.日々,改善されていて日本語もミスは無くなったけれど役所が使わない言葉を使っているね.

今回はhotmailで送信しているし,入金期限の期日の当日に営業時間外で送信している.これはもしかして時差で1時間間違えて,閉店間際に急がせようとした意図があるのかもしれないが失敗してるのかな.

短縮URLを使ってセキュリティゲートウェイを突破しようとしているけれど,その短縮URL側でブロックされているのでこれは諸刃の剣なんかなw

メールヘッダには003_DragonとFoxmailがついていて,SpamAssasinでもIPアドレスが各種ブラックリストに登録されているという結果になっています.

今回はhotmailで送信しているし,入金期限の期日の当日に営業時間外で送信している.これはもしかして時差で1時間間違えて,閉店間際に急がせようとした意図があるのかもしれないが失敗してるのかな.

短縮URLを使ってセキュリティゲートウェイを突破しようとしているけれど,その短縮URL側でブロックされているのでこれは諸刃の剣なんかなw

メールヘッダには003_DragonとFoxmailがついていて,SpamAssasinでもIPアドレスが各種ブラックリストに登録されているという結果になっています.

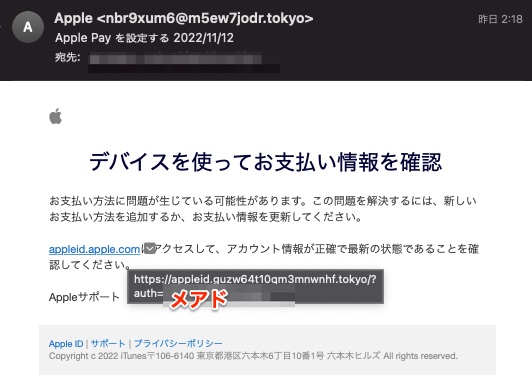

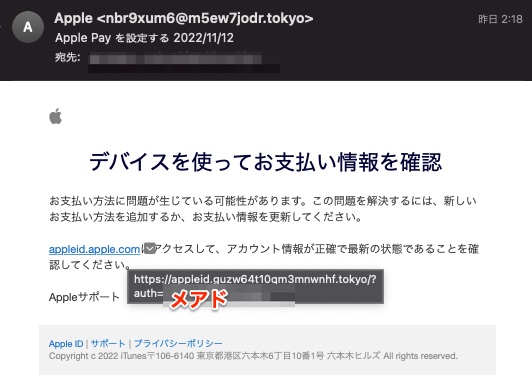

Apple Pay を設定する 2022/11/12 というフィッシングメールはGMO Internetを活用していた

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2022/11/13 2:02

Apple Payを設定しろというメールが来たのだけれど,調べるとGMO Internetで取得したドメイン(お名前.comかな?)やGMO Internetの固定IPアドレスからメールが送信されていて,日本語が不自然じゃなくてフィッシングサイトはCloudFlareを使っていたりしていますが,中国からのフィッシングメール送信によく使われるSupmailerが使われていました.

また,一度アクセスすると二回目以降はアクセス不可(404エラー)できなくなるのと,クレジットカード番号を入れた後クルクルがあるので,向こう側に人力で対応している人がいそうです.

うちに来たのはこんなメール.

引用:

また,一度アクセスすると二回目以降はアクセス不可(404エラー)できなくなるのと,クレジットカード番号を入れた後クルクルがあるので,向こう側に人力で対応している人がいそうです.

うちに来たのはこんなメール.

引用:

デバイスを使ってお支払い情報を確認

お支払い方法に問題が生じている可能性があります。この問題を解決するには、新しいお支払い方法を追加するか、お支払い情報を更新してください。

appleid.apple.comにアクセスして、アカウント情報が正確で最新の状態であることを確認してください。

Appleサポート

【速報版】カード利用のお知らせ(本人ご利用分) という楽天を騙るフィッシングメール

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2022/11/11 14:46

持ってない楽天カードでカードの利用明細のメールが来ました.

珍しく,Huawei Public Cloud Serviceのサーバを使ってメール送信されていました.ブラックリスト回避でしょうか.

ユーザIDとパスワードを入力させて,確認コードを入れさせた後にクルクルしているのは,後ろで人力?で人間がログインして,所有者が確認コードの受信をするのを待っているためのものだそうです.なので,いつまで経ってもクルクルが止まりませんね.

珍しく,Huawei Public Cloud Serviceのサーバを使ってメール送信されていました.ブラックリスト回避でしょうか.

ユーザIDとパスワードを入力させて,確認コードを入れさせた後にクルクルしているのは,後ろで人力?で人間がログインして,所有者が確認コードの受信をするのを待っているためのものだそうです.なので,いつまで経ってもクルクルが止まりませんね.

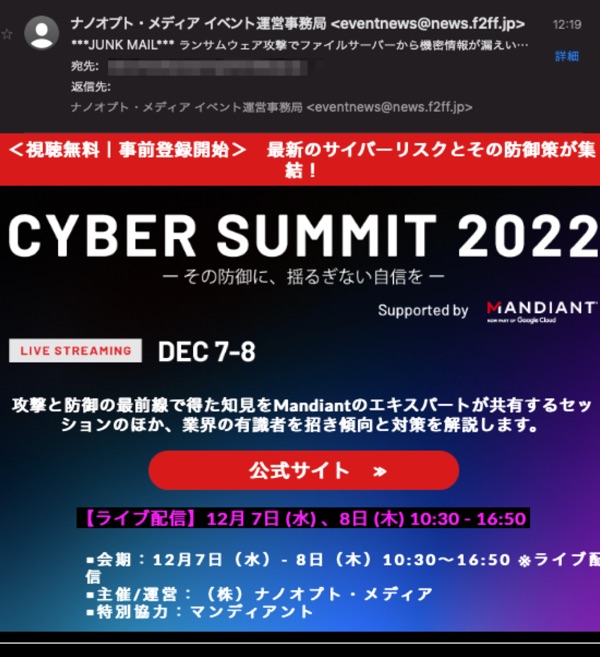

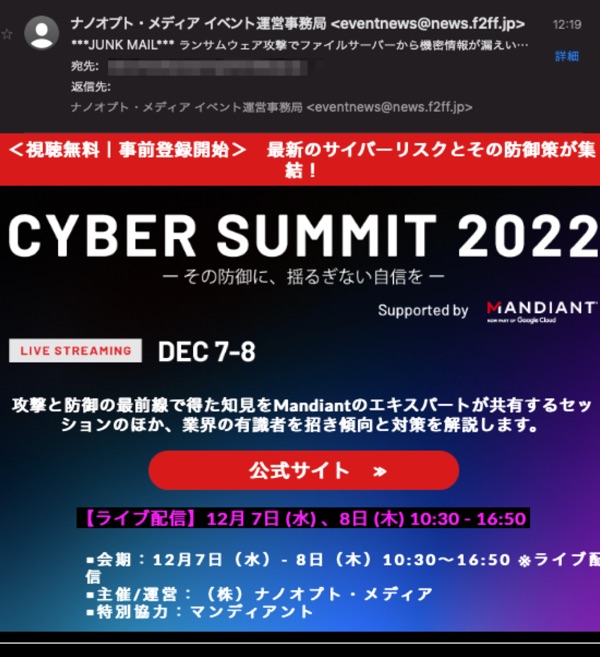

うちのメールサーバではSpamAssasinのスコアが6以上だとスパムとしているのだけれど,ナノオプト・メディアからくる案内メールの一部がスパム判定されるので調べてみた.

まず迷惑メール判定されたメール本文を見ても,いかにも!という部分は見当たらない.

メールヘッダを確認.

まず迷惑メール判定されたメール本文を見ても,いかにも!という部分は見当たらない.

メールヘッダを確認.

Letsg0alln1ght wants to set up a time to meet you という迷惑メールは普通にアダルトサイトの勧誘メールだった

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2022/11/10 1:58

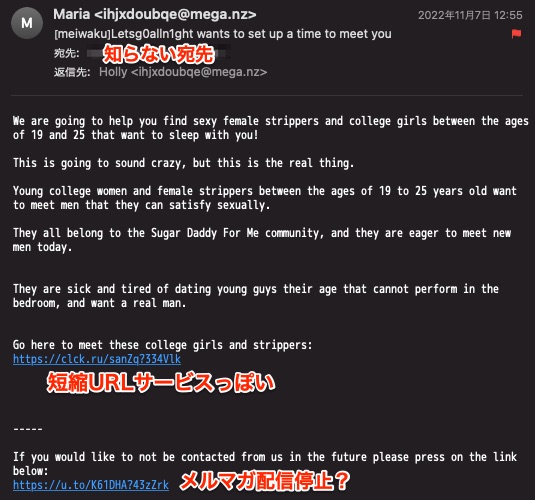

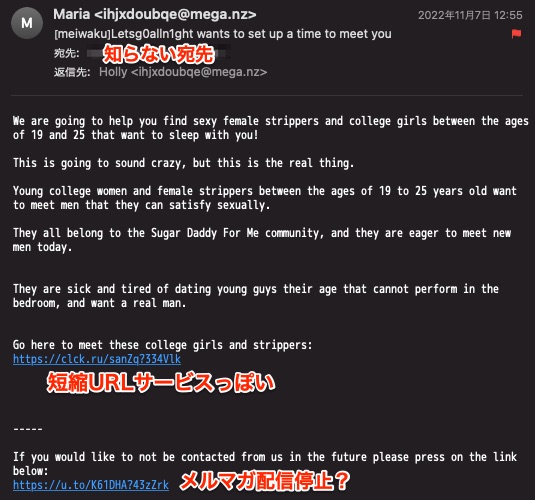

Letsg0alln1ght wants to set up a time to meet you(Letsg0alln1ghtがあなたに会う時間を決めたいと言っています)という件名のメール.

引用: 27歳以上くらいがいいな...というのは置いといて,まずは最初の1つ目のURLであるclck.ruというサイトについて確認.

引用:

We are going to help you find sexy female strippers and college girls between the ages of 19 and 25 that want to sleep with you!

This is going to sound crazy, but this is the real thing.

Young college women and female strippers between the ages of 19 to 25 years old want to meet men that they can satisfy sexually.

They all belong to the Sugar Daddy For Me community, and they are eager to meet new men today.

They are sick and tired of dating young guys their age that cannot perform in the bedroom, and want a real man.

Go here to meet these college girls and strippers:

https[:]//clck.ru/sanZq?334Vlk

-----

If you would like to not be contacted from us in the future please press on the link below:

https[:]//u.to/K61DHA?43zZrk

私たちは、あなたと寝たい19歳から25歳までのセクシーな女性ストリッパーや女子大生を見つけるお手伝いをします!私たちは、あなたのために、そのような女の子を見つけることができます。

これはクレイジーに聞こえるかもしれませんが、これは本物です。

19歳から25歳までの若い女子大生と女性ストリッパーは、性的に満足できる男性に出会いたいと思っています。

彼らは皆、Sugar Daddy For Meコミュニティに所属しており、今日も新しい男性との出会いを熱望しています。

彼らは、寝室で実行することができない彼らの年齢の若い男とデートすることにうんざりしており、本当の男を求めています。

これらの女子大生やストリッパーを満たすためにここに行く。

https[:]//clck.ru/sanZq?334Vlk

-----

今後、私たちからの連絡を希望されない場合は、以下のリンクをクリックしてください。

https[:]//u.to/K61DHA?43zZrk

コンシューマー向けはこれに統一って感じかな.私は従来型はWindows Defenderで十分という考えなので.

ノートンやAvast、Avira、AVGといった著名アンチウイルスが「Gen」に統合

https://pc.watch.impress.co.jp/docs/news/1453880.html

引用:

ノートンやAvast、Avira、AVGといった著名アンチウイルスが「Gen」に統合

https://pc.watch.impress.co.jp/docs/news/1453880.html

引用:

Gen Digitalは11月7日(現地時間)、NortonLifeLockおよびAvastの吸収合併を完了し、Gen Digitalという名前の会社として新たに発足することを発表した。これによりGenは、Norton(ノートン)、Avast、LifeLock、Avira、AVG、CCleaner、ReputationDefenderといったさまざまなサイバーセーフティーに関するソフトウェアブランドを、1つに統合することになる。

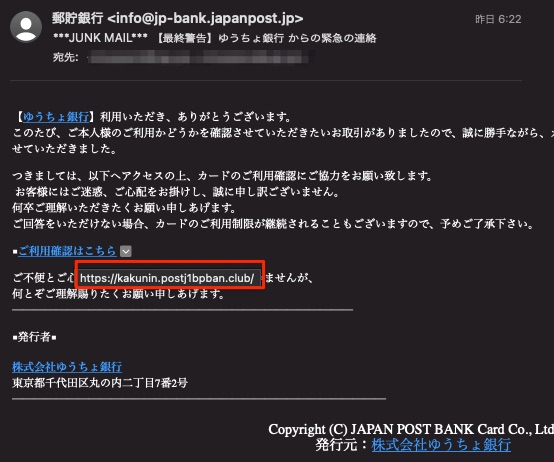

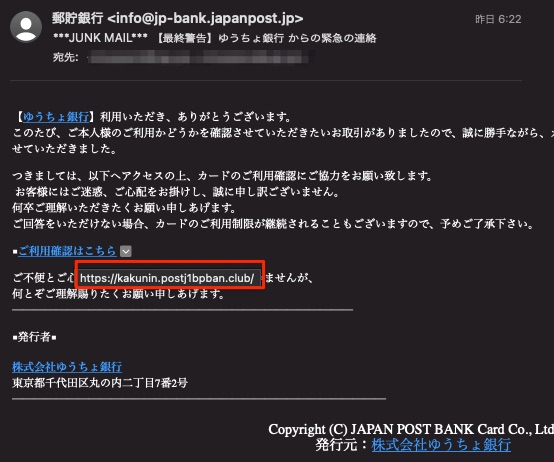

今日は急に「ゆうちょ銀行」を騙るフィッシングメールが多数.

普段よく来るやつと同等なんだけれど,いくつかの特徴が.

まず,懸命のバリエーション.

引用:

「郵貯」と表すのが不自然ですね.こんなに件名にバリエーションがあるのに,本文は一緒となのです.

誘導先のFQDNも一緒.

メールヘッダから確認できる送信IPアドレスがこれ.

普段よく来るやつと同等なんだけれど,いくつかの特徴が.

まず,懸命のバリエーション.

引用:

【重要】ゆうちょ銀行重要なお知らせ

【郵貯銀行】本人情報緊急確認

「JP BANK カード」ご利用環境確認用ワンタイムURLのお知らせ

【最終警告】ゆうちょ銀行 からの緊急の連絡

<緊急!郵貯銀行 重要なお知らせ>

【ゆうちょ銀行】本人情報緊急確認

【重要なお知らせ】JP BANK カード ご利用確認のお願い

「郵貯」と表すのが不自然ですね.こんなに件名にバリエーションがあるのに,本文は一緒となのです.

誘導先のFQDNも一緒.

メールヘッダから確認できる送信IPアドレスがこれ.

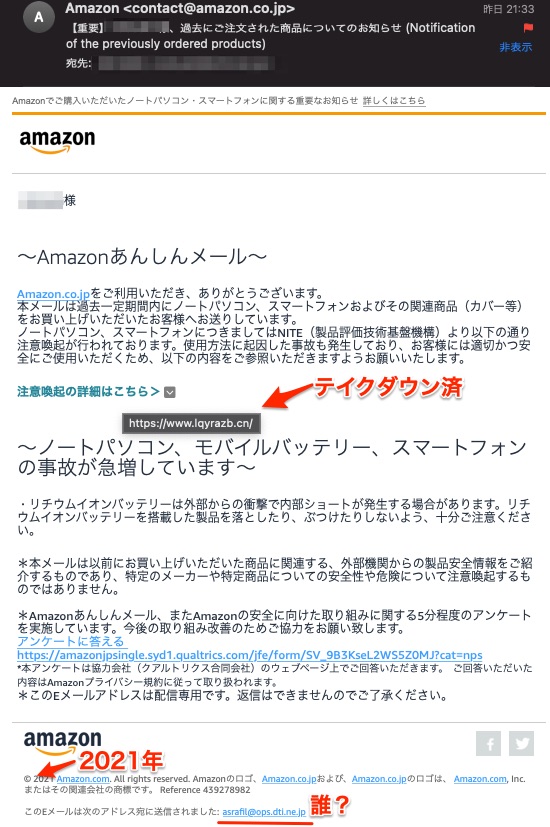

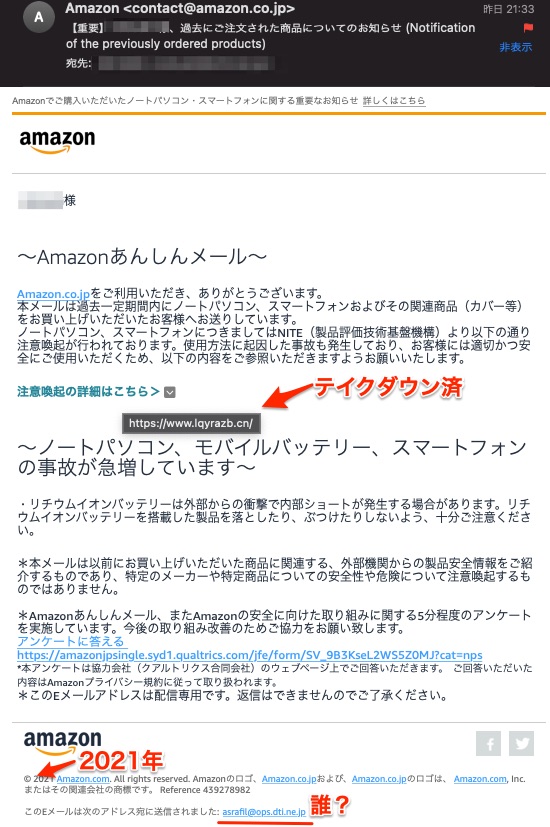

件名が「過去にご注文された商品についてのお知らせ (Notification of the previously ordered products)」となっていて,本文も物々しい感じのメールがAmazonで使ってないアカウントに送られてきた.

引用:

Amazonでノートパソコンもスマートフォンも買ってないけれど,何年か前にカバーは買ったことがある.リチウムイオンバッテリーは搭載されてないと思うけど.

引用:

Amazon.co.jpをご利用いただき、ありがとうございます。

本メールは過去一定期間内にノートパソコン、スマートフォンおよびその関連商品(カバー等)をお買い上げいただいたお客様へお送りしています。

ノートパソコン、スマートフォンにつきましてはNITE(製品評価技術基盤機構)より以下の通り注意喚起が行われております。使用方法に起因した事故も発生しており、お客様には適切かつ安全にご使用いただくため、以下の内容をご参照いただきますようお願いいたします。

Amazonでノートパソコンもスマートフォンも買ってないけれど,何年か前にカバーは買ったことがある.リチウムイオンバッテリーは搭載されてないと思うけど.

うちでは受信してないので,どういうものか中身は気にはナル.

マルウェアEmotetの感染再拡大に関する注意喚起

https://www.jpcert.or.jp/at/2022/at220006.html

引用:

引用:

「信頼できる場所」というのを知らないなぁ...

Microsoft Office で信頼できる場所を追加、削除、または変更する - Microsoft Support

引用: なるほど.抜け穴か.

マルウェアEmotetの感染再拡大に関する注意喚起

https://www.jpcert.or.jp/at/2022/at220006.html

引用:

** 更新: 2022年11月4日追記 *******************************************

2022年7月中旬よりEmotetの感染に至るメールは国内では観測されておりませ

んでしたが、11月2日よりメールの配布が観測されています。基本的な攻撃手

口は変わらず、メールには悪性なxlsファイルあるいはxlsファイルを含むパス

ワード付きのZIPファイルが添付されています。引き続き警戒いただき、対策

や対応時には本注意喚起の情報をご参照ください。

**********************************************************************

引用:

更新: 2022年11月4日追記

2022年11月、Emotetの感染に至るxlsファイルで、xlsファイルを特定のフォルダにコピーして実行するよう促すものが観測されています。Officeの設定で「信頼できる場所」に登録されているようなフォルダパスにxlsファイルをコピーさせた後に実行させることで、警告を表示させずに悪性なマクロを実行することを試みていると考えられます。

「信頼できる場所」というのを知らないなぁ...

Microsoft Office で信頼できる場所を追加、削除、または変更する - Microsoft Support

引用:

Microsoft Office の信頼できる場所は、安全であることが信頼できるファイルを含むフォルダーです。

ファイルに対してセキュリティ センターによるチェックを行わないようにする場合や、ファイルを保護ビューで開かないようにするには、信頼できる場所にファイルを保存する必要があります。 特にマクロ、データ接続、または ActiveX コントロールを持つファイル (アクティブ コンテンツと呼びます)。

このニュースを見て思い出したのが,15年くらい前のことだけれど,取引先から個人情報を扱っているのだからセキュリティ対策をしろと指令が来たことがあって.

取引先へのセキュリティ対策要請が独占禁止法に抵触する可能性、公取と経産省がガイドライン

https://scan.netsecurity.ne.jp/article/2022/11/04/48431.html

引用:

当時,ベンチャーで社員数20人程度で,家電量販店で買ってきたPCに適当なアンチウイルスソフトがバラバラで入っていた程度〜からの,

・中央管理できるマルウェア対策ソフトとサーバの導入

・マルウェア対策ソフトの稼働要件に満たないPC(Windows 98端末とかあった!)をハイスペック新規購入.(当時発売されたばかりのWindows Vista・・・)

・PCにワイヤロックの導入

・エレベータホールから会社のエントランス前までのセキュリティゲート設置

・ICカード付き社員証の導入と入退室管理システムの導入

・個人情報を含むデータをセキュアにやり取りするためのサーバの導入

・個人情報を含むサーバにアクセスするための開発用新規MacBook Proの導入

これらを全て「取引先の費用」で行いました.そして実に,ベンチャー会社としてはそれらの費用を取引先に請求するのですが,すると「売上」になって,さらに「資産は自分たちのもの」になりました.

取引先のセキュリティ対応担当と仲良くなって駆け引きの元,総予算の中からわたしたちの会社に出せる最大の予算を引っ張ってそれが1000万円.PC周りの購入はヨドバシカメラで調達して,200万円の現金を持って会社用のポイントカードを作って当時でも10万円くらいの裏金?を作ったんですよね. ポイントカードで買い忘れたみんな用のマウスや何か便利小物を社内決済せずに調達して便利だったな.

会社を辞めるときにあのポイントカードは部下に託してきたけれど,あれ,どうなったのかな.

あ,あと大事なのはワイヤロック.番号を合わせるタイプにしたら,それの初期設定する際に事務担当が指の皮が剥ける!と悲鳴をあげていた.カギは磁石タイプがいいと学んだな.

取引先へのセキュリティ対策要請が独占禁止法に抵触する可能性、公取と経産省がガイドライン

https://scan.netsecurity.ne.jp/article/2022/11/04/48431.html

引用:

サイバー攻撃対策が不十分なサプライチェーンパートナーである中小企業などに対し、上流にある企業がサイバーセキュリティ対策の支援・要請を行うケースが増えている。一方、要請の方法や内容によっては、独占禁止法上の優越的地位の濫用として問題となることもあるため、指針を打ち出した形となる。

当時,ベンチャーで社員数20人程度で,家電量販店で買ってきたPCに適当なアンチウイルスソフトがバラバラで入っていた程度〜からの,

・中央管理できるマルウェア対策ソフトとサーバの導入

・マルウェア対策ソフトの稼働要件に満たないPC(Windows 98端末とかあった!)をハイスペック新規購入.(当時発売されたばかりのWindows Vista・・・)

・PCにワイヤロックの導入

・エレベータホールから会社のエントランス前までのセキュリティゲート設置

・ICカード付き社員証の導入と入退室管理システムの導入

・個人情報を含むデータをセキュアにやり取りするためのサーバの導入

・個人情報を含むサーバにアクセスするための開発用新規MacBook Proの導入

これらを全て「取引先の費用」で行いました.そして実に,ベンチャー会社としてはそれらの費用を取引先に請求するのですが,すると「売上」になって,さらに「資産は自分たちのもの」になりました.

取引先のセキュリティ対応担当と

会社を辞めるときにあのポイントカードは部下に託してきたけれど,あれ,どうなったのかな.

あ,あと大事なのはワイヤロック.番号を合わせるタイプにしたら,それの初期設定する際に事務担当が指の皮が剥ける!と悲鳴をあげていた.カギは磁石タイプがいいと学んだな.

税務署からの【未払い税金のお知らせ】 という国税庁をかたるフィッシングメール その4

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2022/11/4 17:57

国税庁を騙るフィッシングメールもブラッシュアップ?しつつ定番化?!した感じだけれど,いつもサイトは閉鎖されていて見ることができませんでしたが,今回は誘導先のサイトを見ることができたので,見てみました.

今回は「Vプリカ」という電子マネーをターゲットにしている8月ごろに報告されているもので新しい発見はありませんでした.

今回は「Vプリカ」という電子マネーをターゲットにしている8月ごろに報告されているもので新しい発見はありませんでした.

不思議なメール.

引用:

Amazonを騙っているというわけでもないだろうけれど.メールヘッダを確認.

引用:

こんにちは、私は日本に留学しているアメリカ人です。私の名前はアンナです。 COVID-19 が個人や家族に与える影響について研究しています。 私の訪問を受け入れていただけませんか。

ご不便をおかけして申し訳ございません。

Amazonを騙っているというわけでもないだろうけれど.メールヘッダを確認.

自衛隊を知らない立場からすると,この前聞いた自衛隊のサイバー部隊は陸・海・空と防衛省の中にあるから4つくらいの組織があって,なんかバラバラ感があったなぁ.実際,どんなもんでしょ?

サイバー部隊、5000人へ拡充 防衛省、27年度5倍超に

https://nordot.app/959063420353658880

サイバー部隊、5000人へ拡充 防衛省、27年度5倍超に

https://nordot.app/959063420353658880

Trellixのセミナーを聴講しました.

Trellixって?

マカフィーとファイア・アイの統合会社、新社名を「Trellix」に

https://japan.zdnet.com/article/35182305/

引用:

セミナーではハクティビスト(hacktivist:政治的ハッカー)を把握し随時監視・観察して動向を分析していますよ,というのを全面に出している感じですね.たとえば,有名なハッカー集団の「アノニマス」は,そのスタンスは毎回異なるけれど,今はどっち向いているのか?とか,確かに重要でしょう.

ハクティビストに同行が自分の企業活動にどう関係するかは,それぞれの立場次第ですね.

まとめとしては,自社宣伝も兼ねて次の3点でした.

ハクティビストの動きや軍隊のプロバイダに対する妨害行為など予想外の脅威が登場しており対応には柔軟性が必要で新たなデータに対応が必要.

SNSをリスクの1つとして監視することが必要.

脅威に備えられているか確認.

最初の「新たなデータ」部分が,Trellixが持っているっであろう情報.その他の2つは自社の努力でもどうにかなりそうな部分,という感じかな.

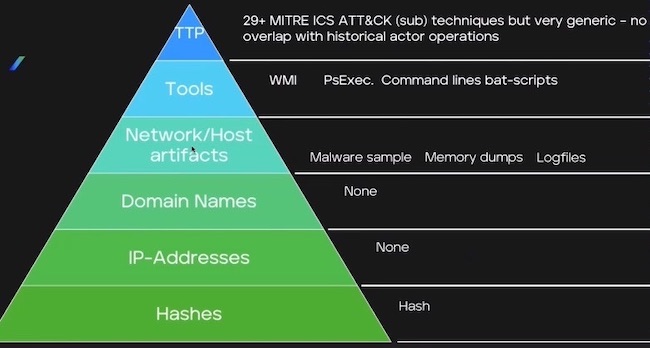

セミナーの中で1つ面白いものが.みんな知っていますよね?として語られたこの図.

ピラミッドオブペイン(Pyramid of Pain:痛みのピラミッド)というそうで,セキュリティ専門家の「David J Bianco」氏が2013年に提唱した概念モデルなのだそうです.

ピラミッドの上に行くほど検知が難しい.下位層は痕跡ベースの検知.1ビット変えただけでハッシュは変わるし,ドメインやIPアドレスは変えられるという感じで,最上位にあるのがTTP(戦術/技術/手順)となるそうです.

これについては,以下の文書が参考になりました.

「ピラミッドオブペイン」とは? 脅威情報をもっと有効活用するための考え方

https://codebook.machinarecord.com/16581/

Trellixって?

マカフィーとファイア・アイの統合会社、新社名を「Trellix」に

https://japan.zdnet.com/article/35182305/

引用:

投資グループのSymphony Technology Group(STG)は米国時間1月19日、買収・統合によって2021年10月に設立したMcAfeeの法人セキュリティ事業部門(McAfee Enterprise)と旧FireEyeの製品事業部門による新会社の名称を「Trellix(トレリックス)」にすると発表した。

セミナーではハクティビスト(hacktivist:政治的ハッカー)を把握し随時監視・観察して動向を分析していますよ,というのを全面に出している感じですね.たとえば,有名なハッカー集団の「アノニマス」は,そのスタンスは毎回異なるけれど,今はどっち向いているのか?とか,確かに重要でしょう.

ハクティビストに同行が自分の企業活動にどう関係するかは,それぞれの立場次第ですね.

まとめとしては,自社宣伝も兼ねて次の3点でした.

最初の「新たなデータ」部分が,Trellixが持っているっであろう情報.その他の2つは自社の努力でもどうにかなりそうな部分,という感じかな.

セミナーの中で1つ面白いものが.みんな知っていますよね?として語られたこの図.

ピラミッドオブペイン(Pyramid of Pain:痛みのピラミッド)というそうで,セキュリティ専門家の「David J Bianco」氏が2013年に提唱した概念モデルなのだそうです.

ピラミッドの上に行くほど検知が難しい.下位層は痕跡ベースの検知.1ビット変えただけでハッシュは変わるし,ドメインやIPアドレスは変えられるという感じで,最上位にあるのがTTP(戦術/技術/手順)となるそうです.

これについては,以下の文書が参考になりました.

「ピラミッドオブペイン」とは? 脅威情報をもっと有効活用するための考え方

https://codebook.machinarecord.com/16581/

軽く読んでみた

2022年7月から9月を振り返って

https://www.jpcert.or.jp/newsflash/2022102001.html

引き続きランサムウェアを用いた攻撃が多く,侵入経路はSSL-VPNやリモートデスクトップが多い模様.

フィッシング詐欺も相変わらず多いが,Google飜譯の正規URLからリンクなどの手口が新しいそう.うちの迷惑メールの飛び込んでくる壺でも観測隅ですね.

深刻な脆弱性としては,MovableTypeとTrendMicro Apex Oneだそうです.ミイラ取りがミイラになる的な.

JPCERT/CC 活動四半期レポート

https://www.jpcert.or.jp/pr/2022/PR_Report2022Q2.pdf

JPCERT/CC インシデント報告対応レポート

https://www.jpcert.or.jp/pr/2022/IR_Report2022Q2.pdf

TSUBAMEレポート Overflow(2022年7~9月)

https://blogs.jpcert.or.jp/ja/2022/10/tsubame_overflow_2022-07-09.html

引用:

TELNETの23番とNoSQLデータベース「Redis」の6379番が多いそうです.Redis時代か.

必要にならないことを祈るけれど必要になった時の為に...

侵入型ランサムウェア攻撃を受けたら読む FAQ

https://www.jpcert.or.jp/magazine/security/ransom-faq.html

2022年7月から9月を振り返って

https://www.jpcert.or.jp/newsflash/2022102001.html

引き続きランサムウェアを用いた攻撃が多く,侵入経路はSSL-VPNやリモートデスクトップが多い模様.

フィッシング詐欺も相変わらず多いが,Google飜譯の正規URLからリンクなどの手口が新しいそう.うちの迷惑メールの飛び込んでくる壺でも観測隅ですね.

深刻な脆弱性としては,MovableTypeとTrendMicro Apex Oneだそうです.ミイラ取りがミイラになる的な.

JPCERT/CC 活動四半期レポート

https://www.jpcert.or.jp/pr/2022/PR_Report2022Q2.pdf

JPCERT/CC インシデント報告対応レポート

https://www.jpcert.or.jp/pr/2022/IR_Report2022Q2.pdf

TSUBAMEレポート Overflow(2022年7~9月)

https://blogs.jpcert.or.jp/ja/2022/10/tsubame_overflow_2022-07-09.html

引用:

23/TCPが多くのセンサーでトップとなり、6379/TCPも多くのセンサーでTOP10に入っています。こ

TELNETの23番とNoSQLデータベース「Redis」の6379番が多いそうです.Redis時代か.

必要にならないことを祈るけれど必要になった時の為に...

侵入型ランサムウェア攻撃を受けたら読む FAQ

https://www.jpcert.or.jp/magazine/security/ransom-faq.html

メールの誤送付は起こりガチなミス.To/CcとBccを間違えたというやつが一番多いかなぁ.

誤送信ソリューションは必ず入れておけってことかな.

Pマーク事業者の事故報告は3048件 - 前年度比約15%増

https://www.security-next.com/140528

引用:

誤送信ソリューションは必ず入れておけってことかな.

Pマーク事業者の事故報告は3048件 - 前年度比約15%増

https://www.security-next.com/140528

引用:

事故の発生原因を見ると、前年度に引き続き「誤送付」が1938件でもっとも多く63.6%を占める。

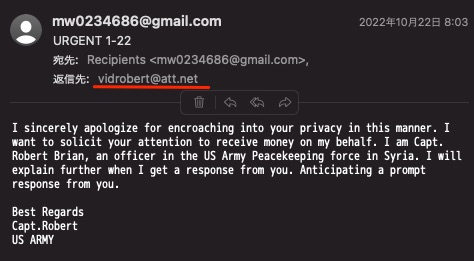

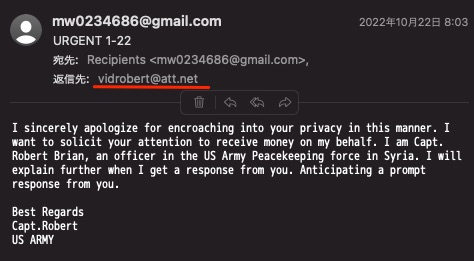

hotmailのメアドに先日のチャリティプロジェクトのナイジェリア詐欺と同じメアドから,平和維持軍の将校を騙るメールが来た.

引用: 返信しないとどうしようもないのだけれど,前回と同じメアドを使っているなんて...

引用:

I sincerely apologize for encroaching into your privacy in this manner. I want to solicit your attention to receive money on my behalf. I am Capt. Robert Brian, an officer in the US Army Peacekeeping force in Syria. I will explain further when I get a response from you. Anticipating a prompt response from you.

Best Regards

Capt.Robert

US ARMY

この度は、あなたのプライバシーを侵害するようなことをしてしまい、誠に申し訳ございませんでした。私の代わりにお金を受け取るよう、注意を喚起したいのです。私はシリアに駐留する米軍平和維持軍の将校、ロバート・ブライアン少佐です。あなたからの返答があれば、さらに説明します。あなたからの迅速な返答を期待しています。

うちに来るようになったdocomo.ne.jpへのメールがau.comからで全部通過してきている感じ.

「ドコモメール」が「DMARC」「DKIM」のチェックに対応

https://www.security-next.com/139261

まぁ,来てない迷惑メールは気づかないんだけどね.

「ドコモメール」が「DMARC」「DKIM」のチェックに対応

https://www.security-next.com/139261

まぁ,来てない迷惑メールは気づかないんだけどね.

メモ.

米CISA、レッドチーム演習の可視化ツールを公開 - 意思決定など支援

https://www.security-next.com/140603

引用:

米CISA、レッドチーム演習の可視化ツールを公開 - 意思決定など支援

https://www.security-next.com/140603

引用:

レッドチームの活動によって侵害がどのように発生するか、複雑なデータをわかりやすく可視化するもので、評価や意思決定などを支援する。

基本的に使っているならパッチを当てとく,というのが基本姿勢だと思うけど,そうもいえない事情もあったりするのだろうか.

米政府、中国関与のサイバー攻撃者が悪用する脆弱性のリストを公開 - 国内製品も

https://www.security-next.com/140355/

CVE-2021-44228(Apache Log4j)

CVE-2019-11510(Pulse Connect Secure)

CVE-2021-22205(GitLab)

CVE-2022-26134(Atlassian Confluence)

CVE-2021-26855(Microsoft Exchange Server)

CVE-2020-5902(F5 Big-IP)

CVE-2021-22005(VMware vCenter Server)

CVE-2019-19781(Citrix ADC、Citrix Gateway、Citrix SD-WAN WANOP)

CVE-2021-1497(Cisco Hyperflex Hx Data Platform)

CVE-2021-20090(Arcadyan)

CVE-2021-26084(Atlassian Confluence Server and Data Center)

CVE-2021-36260(Hikvision Webserver)

CVE-2021-42237(Sitecore XP)

CVE-2022-1388(F5 Big-IP)

CVE-2022-24112(Apache APISIX)

CVE-2021-40539(Zoho ManageEngine ADSelfService Plus)

CVE-2021-26857(Microsoft Exchange Server)

CVE-2021-26858(Microsoft Exchange Server)

CVE-2021-27065(Microsoft Exchange Server)

CVE-2021-41773(Apache HTTP Server)

Apache HTTP ServerやF5 Big-Iはエッジなので狙われやすいし,Microsoft Exchange ServerやAtlassian Confluenceは大企業で利用って感じかな.

米政府、中国関与のサイバー攻撃者が悪用する脆弱性のリストを公開 - 国内製品も

https://www.security-next.com/140355/

CVE-2021-44228(Apache Log4j)

CVE-2019-11510(Pulse Connect Secure)

CVE-2021-22205(GitLab)

CVE-2022-26134(Atlassian Confluence)

CVE-2021-26855(Microsoft Exchange Server)

CVE-2020-5902(F5 Big-IP)

CVE-2021-22005(VMware vCenter Server)

CVE-2019-19781(Citrix ADC、Citrix Gateway、Citrix SD-WAN WANOP)

CVE-2021-1497(Cisco Hyperflex Hx Data Platform)

CVE-2021-20090(Arcadyan)

CVE-2021-26084(Atlassian Confluence Server and Data Center)

CVE-2021-36260(Hikvision Webserver)

CVE-2021-42237(Sitecore XP)

CVE-2022-1388(F5 Big-IP)

CVE-2022-24112(Apache APISIX)

CVE-2021-40539(Zoho ManageEngine ADSelfService Plus)

CVE-2021-26857(Microsoft Exchange Server)

CVE-2021-26858(Microsoft Exchange Server)

CVE-2021-27065(Microsoft Exchange Server)

CVE-2021-41773(Apache HTTP Server)

Apache HTTP ServerやF5 Big-Iはエッジなので狙われやすいし,Microsoft Exchange ServerやAtlassian Confluenceは大企業で利用って感じかな.

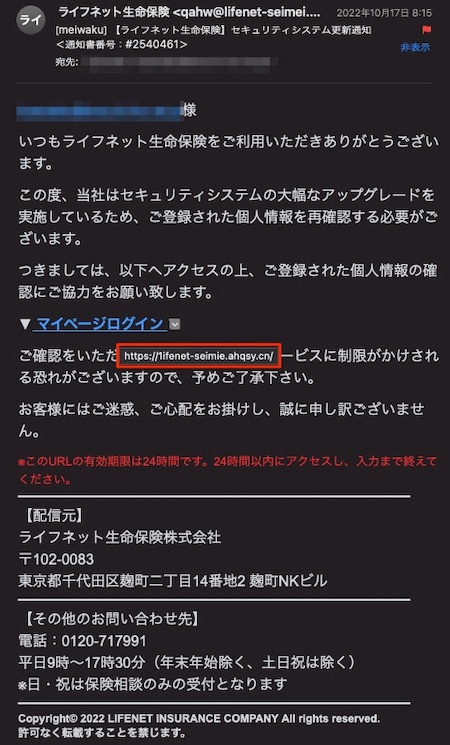

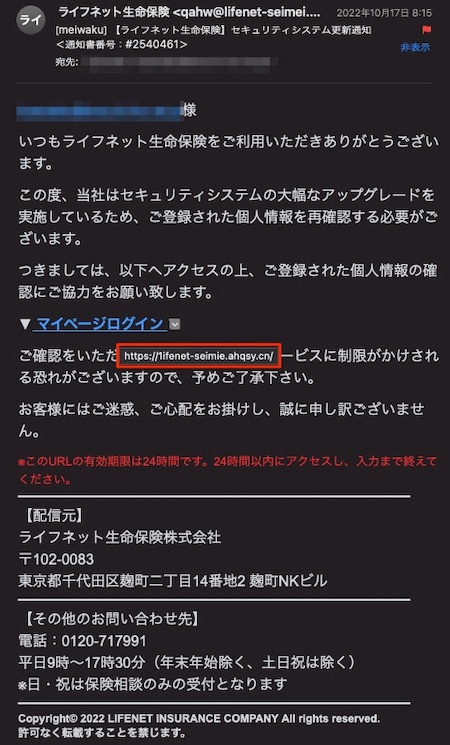

【ライフネット生命保険】セキュリティシステム更新通知 <通知書番号: というフィッシングメール

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2022/10/24 11:09

ライフネット生命を騙るフィッシングメールは初めてきたので,ちょっと調べてみました.

日本語に不自然な部分はありませんね.24時間以内に確認しろなんていうのも.生命保険会社が個人情報を確認する場合は直電後に郵送書類で対応することが多いけれど,ライフネット生命はネット専業っぽいから紙系統はないのかな?なんて思ったりする.それにしても24時間は短い.

ということでメールヘッダを確認.

日本語に不自然な部分はありませんね.24時間以内に確認しろなんていうのも.生命保険会社が個人情報を確認する場合は直電後に郵送書類で対応することが多いけれど,ライフネット生命はネット専業っぽいから紙系統はないのかな?なんて思ったりする.それにしても24時間は短い.

ということでメールヘッダを確認.

税務署からの【未払い税金のお知らせ】 という国税庁をかたるフィッシングメール その4

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2022/10/24 1:46

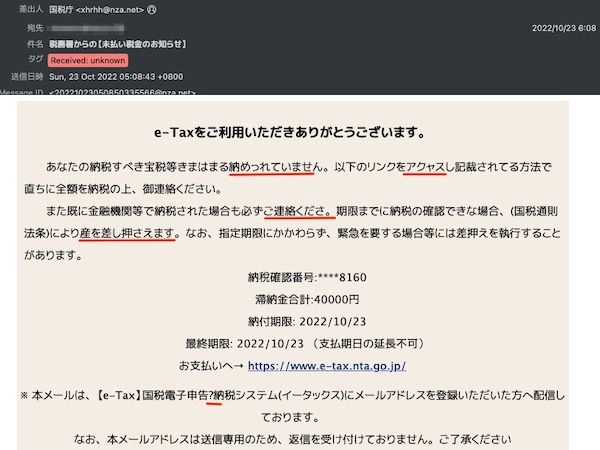

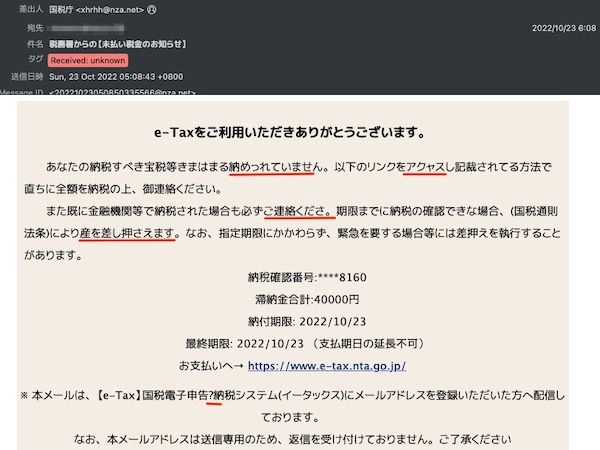

国税を騙るフィッシングメールも,ちょっと段々おかしくなってきた.

引用:

・あなたの納税すべき宝税等きまはまる納めっれていません。

・以下のリンクをアクャスし

・必ずご連絡くださ。

・り産を差し押さえます。

引用:

e-Taxをご利用いただきありがとうございます。

あなたの納税すべき宝税等きまはまる納めっれていません。以下のリンクをアクャスし 記裁されてる方法で直ちに全額を納税の上、御連絡ください。

また既に金融機関等で納税された場合も必ずご連絡くださ。期限までに納税の確認できな場合、(国税通則法条)により産を差し押さえます。なお、指定期限にかかわらず、緊急を要する場合等には差押えを執行することがあります。

納稅確認番号:****8160

滯納金合計:40000円

納付期限: 2022/10/23

最終期限: 2022/10/23 (支払期日の延長不可)

お支払いへ→ https://www.e-tax.nta.go.jp/

※ 本メールは、【e-Tax】国税電子申告?納税システム(イータックス)にメールアドレスを登録いただいた方へ配信しております。

なお、本メールアドレスは送信専用のため、返信を受け付けておりません。ご了承ください

・あなたの納税すべき宝税等きまはまる納めっれていません。

・以下のリンクをアクャスし

・必ずご連絡くださ。

・り産を差し押さえます。