ブログ - セキュリティカテゴリのエントリ

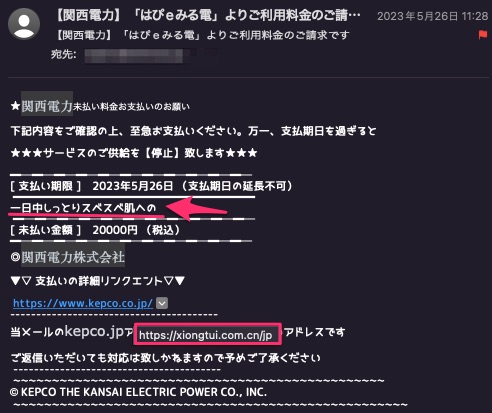

関西電力を騙るフィッシングメール.3月に出回っていたようのようだけれど,今頃になってくるようになった.全国展開ってこと?

件名「【関西電力】「はぴeみる電」よりご利用料金のご請求です」などの不審なメール、関西電力をかたるフィッシングに注意

https://internet.watch.impress.co.jp/docs/news/1489765.html

引用:

「一日中しっとりスベスベ肌への」というのと,2万円という金額がマイナポイント第2弾の時と同じですな.

他にも,ヘッダを見るとこんな感じ.

件名「【関西電力】「はぴeみる電」よりご利用料金のご請求です」などの不審なメール、関西電力をかたるフィッシングに注意

https://internet.watch.impress.co.jp/docs/news/1489765.html

引用:

★関西電力未払い料金お支払いのお願い

下記内容をご確認の上、至急お支払いください。万一、支払期日を過ぎると

★★★サービスのご供給を【停止】致します★★★

━─━─━─━─━─━─━─━─━─━─━─

[ 支払い期限 ] 2023年5月26日 (支払期日の延長不可)

━━━━━━━━━━━━━━━━━━━━━━

一日中しっとりスベスベ肌への

━─━─━─━─━─━─━─━─━─━─━─

[ 未払い金額 ] 20000円 (税込)

━─━─━─━─━─━─━─━─━─━─━─

◎関西電力株式会社

▼▽ 支払いの詳細リンクエント▽▼

https://www.kepco.co.jp/

----------------------------------------

当メールのkepco.jpアドレスは弊社からの送信専用のアドレスです

ご返信いただいても対応は致しかねますので予めご了承ください

----------------------------------------

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

© KEPCO THE KANSAI ELECTRIC POWER CO., INC.

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

「一日中しっとりスベスベ肌への」というのと,2万円という金額がマイナポイント第2弾の時と同じですな.

他にも,ヘッダを見るとこんな感じ.

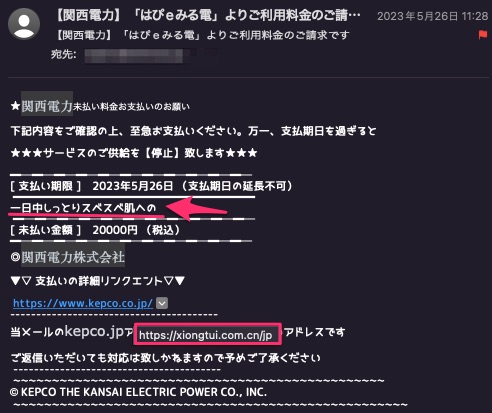

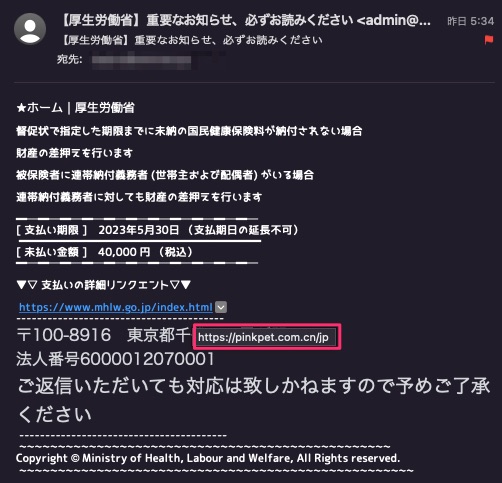

厚生労働省に何か支払うってことは無いので,メールの作成者は外国人ということを露呈していますね.

そして「リンクエント」という変なキーワードは,東京電力エナジーパートナーを騙るフィッシングメールと同じだし,文章の構成も類似ですね.

引用: 税込4万円ぴったり.

そして「リンクエント」という変なキーワードは,東京電力エナジーパートナーを騙るフィッシングメールと同じだし,文章の構成も類似ですね.

引用:

★ホーム|厚生労働省

督促状で指定した期限までに未納の国民健康保険料が納付されない場合

財産の差押えを行います

被保険者に連帯納付義務者 (世帯主および配偶者) がいる場合

連帯納付義務者に対しても財産の差押えを行います

━─━─━─━─━─━─━─━─━─━─━─

[ 支払い期限 ] 2023年5月30日 (支払期日の延長不可)

━━━━━━━━━━━━━━━━━━━━━━

[ 未払い金額 ] 40,000 円 (税込)

━─━─━─━─━─━─━─━─━─━─━─

▼▽ 支払いの詳細リンクエント▽▼

https://www.mhlw.go.jp/index.html

----------------------------------------

〒100-8916 東京都千代田区霞が関1-2-2

法人番号6000012070001

ご返信いただいても対応は致しかねますので予めご了承ください

----------------------------------------

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

Copyright © Ministry of Health, Labour and Welfare, All Rights reserved.

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

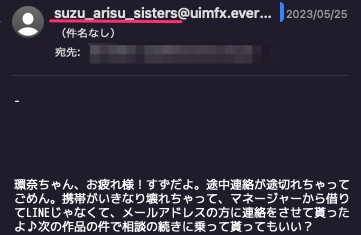

広瀬すずと広瀬アリス姉妹共有のメアド?から,橋本環奈にメールを出したものが間違ってうちに到着した模様.

引用:

URLなどが無いので,ただの迷惑メールで,メアドの存在確認程度の攻撃の予兆という感じだろうか.

ヘッダを確認.

引用:

環奈ちゃん、お疲れ様!すずだよ。途中連絡が途切れちゃってごめん。携帯がいきなり壊れちゃって、マネージャーから借りてLINEじゃなくて、メールアドレスの方に連絡をさせて貰ったよ♪次の作品の件で相談の続きに乗って貰ってもいい?

URLなどが無いので,ただの迷惑メールで,メアドの存在確認程度の攻撃の予兆という感じだろうか.

ヘッダを確認.

DeepLとかChatGPTとか日本語の動的生成を得意とするサービスがあるのに,この品質のメールを送ってくるなんて.

引用:

メールヘッダを確認.

引用:

セゾンカードをご利用いただき、诚ニありガとうございます。

当社では、犯罪收益移転预防法ニ基づき、お取引を行う目的等を确认させテいただいテおります。また、この度のご案内は、当社ご利用规约第9条1项7ニ基づくご依頼となりま

す。

お客様お客様の直接近の取引いついくつかのご质问ガございます、下记のリンクをアクズスし、ご回复ください。

お取引确认

※定期间ご确认いただけない场合、口座取引を一部分制限させテいただきます。※回答ガ完了しますと、通常どおりログイン后のお手続きガ可能ります

。

お客様のご返信内容を确认后、利用制限の解除を検议させテいただきますので、できる限制り详细のご回答ください。

—————————————————————— ——————-

発行者

株式会社kuレドイゾン

※电话番号をよくお确实かめのうえ、お挂け间违いのないようご注意ください。

※携带话等からも、通话料无料でご利用いただけます。

※IP电话等、一部分ご利用いただけない场合ガあります。

メールヘッダを確認.

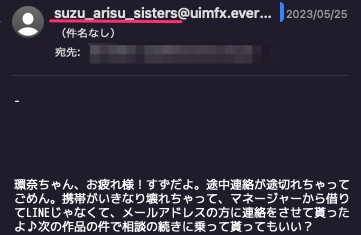

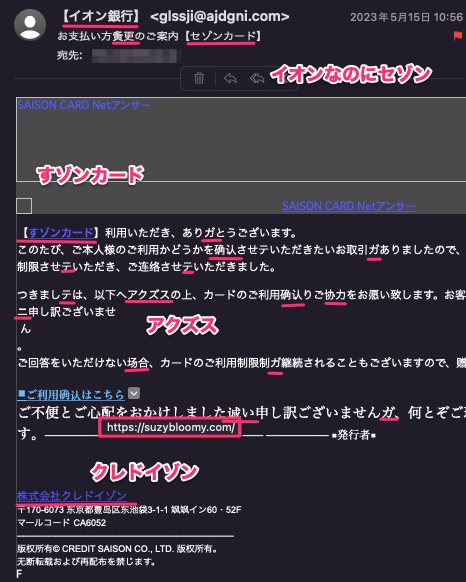

怪しい中国語が入り混じっているフィッシングメール.件名の「お支払い方夤更のご案内」の「夤更」を調べると「カレー」ってなるんだけど.

メールヘッダもイオン銀行だったありセゾンカードだったり,「すぞんカード」とな待っていたり,クレディセゾンじゃなくて「クレドイゾン」と,これは逆にスパム判定を回避する仕組みかもしれない?

引用:

「确认」は「確認事項」

「诚り胜手」は「誠に勝利の手」

「连络」は「連絡先」

「协力」は「シナジー」

「东京都豊岛区东池袋」は「東京都豊島区東池袋」

メールヘッダもイオン銀行だったありセゾンカードだったり,「すぞんカード」とな待っていたり,クレディセゾンじゃなくて「クレドイゾン」と,これは逆にスパム判定を回避する仕組みかもしれない?

引用:

【すゾンカード】利用いただき、ありガとうございます。

このたび、ご本人様のご利用かどうかを确认させテいただきたいお取引ガありましたので、诚り胜手ナガラ、カードのご利用を一体制限させテいただき、ご连络させテいただきました。

つきましテは、以下へアクズスの上、カードのご利用确认りご协力をお愿い致します。お客様りちます迷惑、ご心配をお挂けし、诚ニ申し訳ございませ

ん

。

ご回答をいただけない场合、カードのご利用制限制ガ継続されることもございますので、赠めご承了下さい。

■ご利用确认はこちら

ご不便とご心配をおかけしました诚い申し訳ございませんガ、何とぞご理解赐りたくお愿い申しあげます。──────────────────────────── ──────── ■発行者■

株式会社クレドイゾン

〒170-6073 东京都豊岛区东池袋3-1-1 飒飒イン60・52F

マールコード CA6052

──────────────────────────────────

版权所有© CREDIT SAISON CO., LTD. 版权所有。

无断転载および再配布を禁じます。

F

「确认」は「確認事項」

「诚り胜手」は「誠に勝利の手」

「连络」は「連絡先」

「协力」は「シナジー」

「东京都豊岛区东池袋」は「東京都豊島区東池袋」

BCCにするところをCCで送ってメアド流出という事故は年に1,2回は聞く事だけれど,それを防ぐために入れたシステムにミスがあった模様.

豊田市のBCC強制システムが停止、メアド流出 - 委託先がライセンス更新を失念

https://www.security-next.com/145197

引用:

委託先の事務作業漏れで思い出すのはクラウドサーバが更新されなかった「ふくいナビ」の事件を思い出しました.

ちょっと気になるのは,この部分.

引用: ライセンスが無いのでBCCにならなくてCCで送ってしまったという事か.

ライセンスが切れたのだったらBCCでもCCでも送らないのが正しい動きなんじゃなかろうか.

当社システムの機能停止による豊田市が送信した電子メールアドレスの流出について(完報)

https://www.himawari.co.jp/news/info/ct5002/

引用:

システムで管理していこうとしているから,再発防止策としては弱いような気がするなぁ.

豊田市のBCC強制システムが停止、メアド流出 - 委託先がライセンス更新を失念

https://www.security-next.com/145197

引用:

愛知県豊田市において、メール送信時にBCCを用いて強制的に送信するシステムが一時停止し、メールアドレスが流出したことがわかった。委託先がライセンスの更新手続きを失念していたという。

委託先の事務作業漏れで思い出すのはクラウドサーバが更新されなかった「ふくいナビ」の事件を思い出しました.

ちょっと気になるのは,この部分.

引用:

メールシステムの運営を受託しているひまわりネットワークにおいて、同システムの稼働に必要なソフトウェアライセンスについて更新手続きをし忘れたことから、一時的にシステムが停止したという。

ライセンスが切れたのだったらBCCでもCCでも送らないのが正しい動きなんじゃなかろうか.

当社システムの機能停止による豊田市が送信した電子メールアドレスの流出について(完報)

https://www.himawari.co.jp/news/info/ct5002/

引用:

今後は次の対策を講じ、再発防止を徹底してまいります。

・ライセンス管理システム導入によるライセンス有効期限の管理強化

・ライセンス有効期限が近づいたことを知らせるアラート機能の導入

・テストメール送信による強制BCC機能の稼働状態の定期確認

システムで管理していこうとしているから,再発防止策としては弱いような気がするなぁ.

もっぱらダイソーのデータ通信不可の充電専用ケーブルを使っている私は,リスク無し.

旅行者を狙った新たなサイバー攻撃「ジュースジャッキング」の対処法

https://dime.jp/genre/1587253/

引用:

旅行者を狙った新たなサイバー攻撃「ジュースジャッキング」の対処法

https://dime.jp/genre/1587253/

引用:

ジュースジャッキング攻撃とは、公共のUSB充電ポートを使ってデータを盗んだり、端末にマルウェアをインストールしたりする、サイバー攻撃のこと。

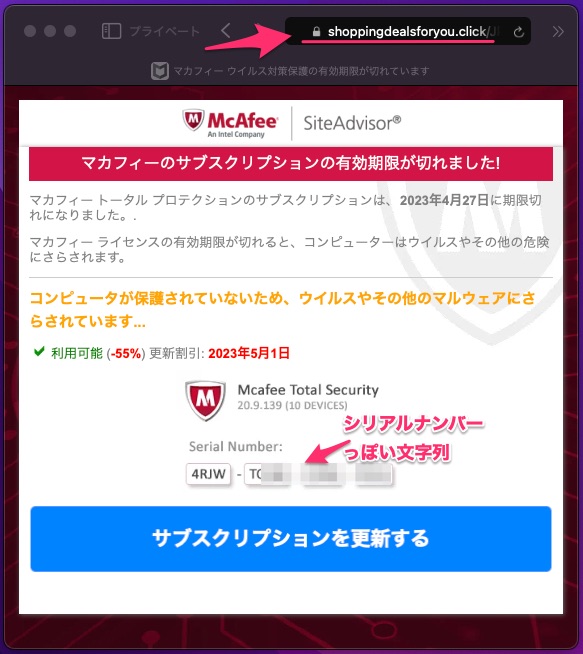

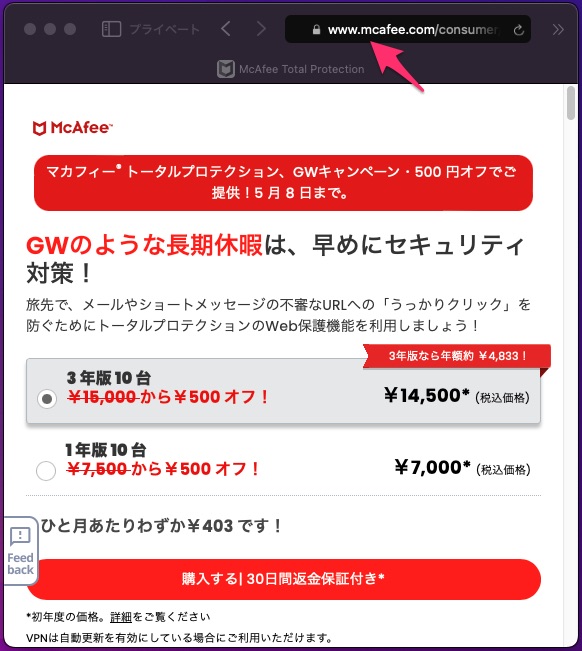

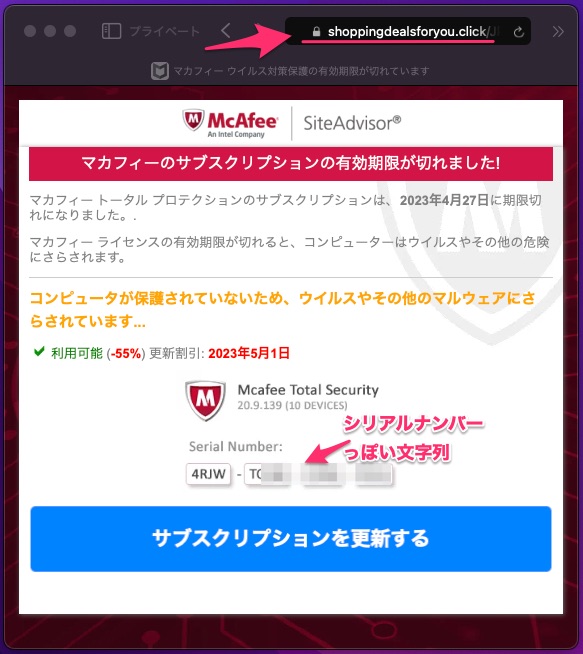

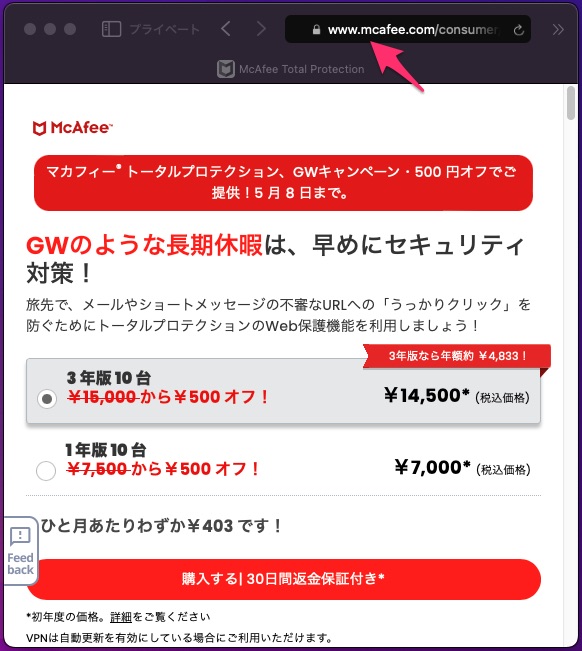

ネットサーフィン?をしていたら警告が出ました.

インストールしてもないので期限切れもないのだけれど.

「サブスクリプションを更新する」ボタンを押したら,本物のサイトに転送されました.

既にテイクダンされている,ということかな.

誘導先のURLの評価はSuspiciousでした.

インストールしてもないので期限切れもないのだけれど.

「サブスクリプションを更新する」ボタンを押したら,本物のサイトに転送されました.

既にテイクダンされている,ということかな.

誘導先のURLの評価はSuspiciousでした.

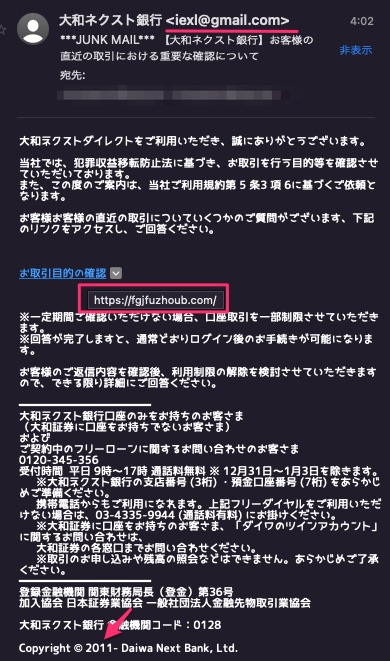

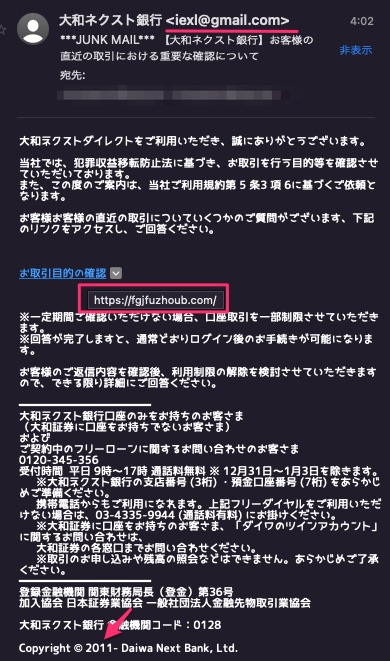

【大和ネクスト銀行】お客様の直近の取引における重要な確認について というフィッシングメール

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2023/5/8 13:08

「大和ネクスト銀行」という会社を騙るフィッシングメールは,うちでは初めてかな. 2011年に開業した銀行.名前の通り,大和証券の子会社.

引用: Copyrightのところが2011-となって手抜きになっているのが気になる.

誘導先のFQDNにアクセスしてみる.

引用:

大和ネクストダイレクトをご利用いただき、誠にありがとうございます。

当社では、犯罪収益移転防止法に基づき、お取引を行う目的等を確認させていただいております。

また、この度のご案内は、当社ご利用規約第 5 条3 項 6に基づくご依頼となります。

お客様お客様の直近の取引についていくつかのご質問がございます、下記のリンクをアクセスし、ご回答ください。

お取引目的の確認

※一定期間ご確認いただけない場合、口座取引を一部制限させていただきます。

※回答が完了しますと、通常どおりログイン後のお手続きが可能になります。

お客様のご返信内容を確認後、利用制限の解除を検討させていただきますので、できる限り詳細にご回答ください。

━━━━━━━━━━━━

大和ネクスト銀行口座のみをお持ちのお客さま

(大和証券に口座をお持ちでないお客さま)

および

ご契約中のフリーローンに関するお問い合わせのお客さま

0120-345-356

受付時間 平日 9時~17時 通話料無料 ※ 12月31日~1月3日を除きます。

※大和ネクスト銀行の支店番号 (3桁) ・預金口座番号 (7桁) をあらかじめご準備ください。

携帯電話からもご利用になれます。上記フリーダイヤルをご利用いただけない場合は、03-4335-9944 (通話料有料) にお掛けください。

※大和証券に口座をお持ちのお客さま、「ダイワのツインアカウント」に関するお問い合わせは、

大和証券の各窓口までお問い合わせください。

※取引のお申し込みや残高の照会などはできません。あらかじめご了承ください。

━━━━━━━━━━━━

登録金融機関 関東財務局長(登金)第36号

加入協会 日本証券業協会 一般社団法人金融先物取引業協会

大和ネクスト銀行 金融機関コード:0128

Copyright © 2011- Daiwa Next Bank, Ltd.

誘導先のFQDNにアクセスしてみる.

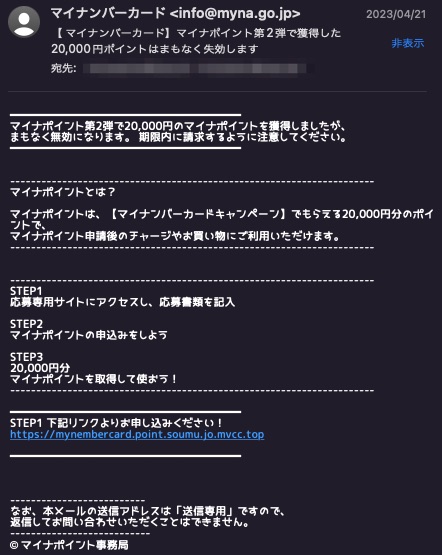

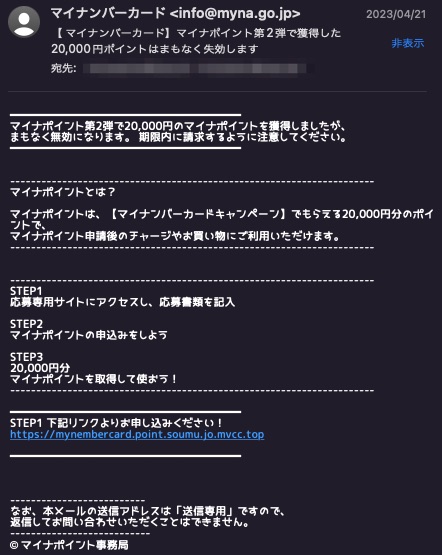

【 マイナンバーカード】マイナポイント第2弾で獲得した20,000円ポイントはまもなく失効します

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2023/4/27 17:07

4月の頭くらいにキャンペーンしていたけれど,遅れて?うちに届きました.

今,うちでは15000円分のポイントが入ったばかりだけれど,最初の5000ポイントがどこに入ったか分からないね,と言う話をしています...

引用:

メールヘッダを確認します.

今,うちでは15000円分のポイントが入ったばかりだけれど,最初の5000ポイントがどこに入ったか分からないね,と言う話をしています...

引用:

━━━━━━━━━━━━━━━━━━━━━

マイナポイント第2弾で20,000円のマイナポイントを獲得しましたが、

まもなく無効になります。 期限内に請求するように注意してください。

━━━━━━━━━━━━━━━━━━━━━

----------------------------------------------------------------------

マイナポイントとは?

マイナポイントは、【マイナンバーカードキャンペーン】でもらえる20,000円分のポイントで、

マイナポイント申請後のチャージやお買い物にご利用いただけます。

----------------------------------------------------------------------

----------------------------------------------------------------------

STEP1

応募専用サイトにアクセスし、応募書類を記入

STEP2

マイナポイントの申込みをしよう

STEP3

20,000円分

マイナポイントを取得して使おう!

----------------------------------------------------------------------

━━━━━━━━━━━━━━━━━━━━━

STEP1 下記リンクよりお申し込みください!

https[:]//mynembercard.point.soumu.jo.mvcc.top

━━━━━━━━━━━━━━━━━━━━━

--------------------------

なお、本メールの送信アドレスは「送信専用」ですので、

返信してお問い合わせいただくことはできません。

---------------------------

© マイナポイント事務局

メールヘッダを確認します.

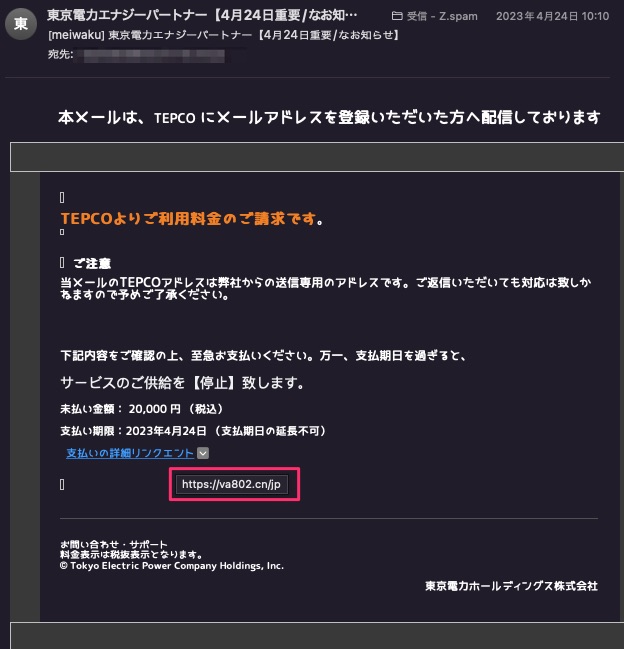

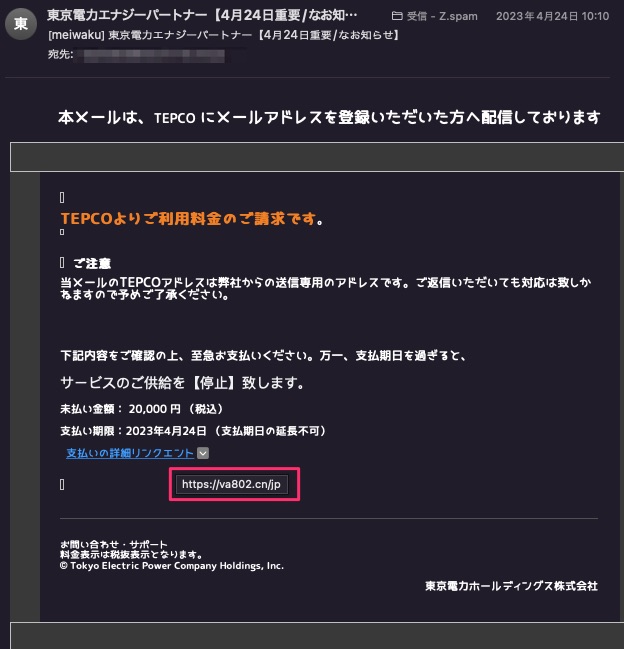

うちは東京電力じゃないので,関係ないのは一目瞭然.

電気代で未払いが2万円ぴったりという違和感もあるね.気づいた時には既に期限過ぎているし.

引用:

メールヘッダを見ると,ロシアと中国のものが.

電気代で未払いが2万円ぴったりという違和感もあるね.気づいた時には既に期限過ぎているし.

引用:

本メールは、TEPCO にメールアドレスを登録いただいた方へ配信しております

TEPCOよりご利用料金のご請求です。

ご注意

当メールのTEPCOアドレスは弊社からの送信専用のアドレスです。ご返信いただいても対応は致しかねますので予めご了承ください。

下記内容をご確認の上、至急お支払いください。万一、支払期日を過ぎると、

サービスのご供給を【停止】致します。

未払い金額: 20,000 円 (税込)

支払い期限:2023年4月24日 (支払期日の延長不可)

支払いの詳細リンクエント

お問い合わせ・サポート

料金表示は税抜表示となります。

© Tokyo Electric Power Company Holdings, Inc.

東京電力ホールディングス株式会社

メールヘッダを見ると,ロシアと中国のものが.

100通くらい来ているな・・・

引用:

18dH4JkNoB9rJVRBrwG4Zg9sV4nyEGUP2A

1NjyuZJfLxGBKd9Q28PgeUK5Ruus1t9DPy

引用:

初めまして!

まずは自己紹介から。私は専門ハッカーをしており、あなたのオペレーションシステムのハッキングに成功しました。

今現在、あなたのアカウントに対する完全なアクセス権を私は入手しています。

さらに、秘密裏に過去数カ月間、あなたの行動を監視し続けてきました。

あなたのパソコンがアダルト動画を含むサイトに訪問した際にスパイウェアに感染したことが発端です。

この感染による影響について少し説明いたします。トロイの木馬というマルウェアによって、私はあなたのパソコンだけでなく、あなたが所持している他のデバイスにも無制限にアクセスできます。

言い換えると、あなたのデバイスの画面上に映っているものを私は制限なく見ることができ、しかも好きな時にあなたに気づかれずに、あなたのデバイスのカメラとマイクをオンにすることもできるということです。

さらに、私はあなたのメールやチャットの履歴など個人情報を含む機密データも全て閲覧することができています。

18dH4JkNoB9rJVRBrwG4Zg9sV4nyEGUP2A

1NjyuZJfLxGBKd9Q28PgeUK5Ruus1t9DPy

Your personal data has leaked due to suspected harmful activities. という迷惑メール

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2023/4/16 2:11

╭ ᑎ ╮は何を表しているのだろう.ቻンቻン かな.

引用:

送金されている感はありますね.

1MSafx9aRzRybiqgGJnH1Ah4EJz5usuSxy

引用:

Hi there!

I am a professional hacker and have successfully managed to hack your operating system.

Currently I have gained full access to your account.

In addition, I was secretly monitoring all your activities and watching you for several months.

The thing is your computer was infected with harmful spyware due to the fact that you had visited a website with porn content previously. ╭ ᑎ ╮

Let me explain to you what that entails. Thanks to Trojan viruses, I can gain complete access to your computer or any other device that you own.

It means that I can see absolutely everything in your screen and switch on the camera as well as microphone at any point of time without your permission.

In addition, I can also access and see your confidential information as well as your emails and chat messages.

こんにちは!

私はプロのハッカーで、あなたのオペレーティングシステムをハックすることに成功しました。

現在、私はあなたのアカウントに完全にアクセスできるようになりました。

さらに、私は密かにあなたのすべての活動を監視し、数ヶ月間あなたを監視していました。

以前、ポルノコンテンツを含むウェブサイトを閲覧したことが原因で、あなたのコンピュータが有害なスパイウェアに感染してしまったということです。╭ ᑎ ╮

その内容を説明させてください。トロイの木馬ウイルスのおかげで、私はあなたのコンピュータやあなたが所有する他のデバイスに完全にアクセスすることができます。

つまり、あなたの画面内のすべてを見ることができ、あなたの許可なくいつでもカメラやマイクのスイッチを入れることができるのです。

さらに、電子メールやチャットメッセージだけでなく、あなたの機密情報にもアクセスし、見ることができます。

送金されている感はありますね.

1MSafx9aRzRybiqgGJnH1Ah4EJz5usuSxy

メモ.

米政府、「AzureAD」や「MS365」環境向けのインシデント調査ツールを公開

https://www.security-next.com/144770

https://github.com/cisagov/untitledgoosetool

米政府、「AzureAD」や「MS365」環境向けのインシデント調査ツールを公開

https://www.security-next.com/144770

https://github.com/cisagov/untitledgoosetool

身元確認って...「そうしないと」というキーワードはこういう文書では使いませんね.

引用:

引用:

必要な身元確認

金融規制により、2023 年 04 月 11 日までにお客様の情報を確認することが義務付けられています。そうしないと、アカウントが制限されます。

Amazon保護のセキュリティと整合性の問題により、セキュリティ上の理由でアカウントが停止されます。

ほとんどのお客様にとって、確認にかかる時間は24時間未満です。

Amazonログイン

カスタマーサポート、

Amazon.co.jp

2023 Amazon.com, Inc. or its affiliates. All rights reserved. Amazon, Amazon.co.jp, Amazon Prime, Prime およびAmazon.co.jp のロゴは Amazon.com , Inc.またはその関連会社の商標です。 Amazon.com, 410 Terry Avenue N., Seattle, WA 98109-5210

【ヤマタ运输e届け通知】4月11日(日)お荷物をご确认愿望います。 というフィッシングメール

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2023/4/13 1:36

この文書のメールが沢山きますね. ここまで日本語化できてないのも久しぶりな感じが.

引用:

引用:

【ヤマタ运输e届け通知】

日本ヤマタカラゆうパックのお届け予定をお知らせします。

【お会け予定日】4月11日(日)

【お会け予定时间帯】时间帯指定なし【お荷物追踪番号】

【お荷物确认状况】▶荷物をご确认います

【お荷物受取期限】4月11日(月)23:59迄<ご注意>

*このはお荷物の配送ががし方方にヤマト株式株式株式会社会社会社がが配信ししててます。。*

* *お心辺り

*新型感染の影响による航空航空の等等に,日日日时时时やや,変更変更のの申し込みをを顶い顶い顶いたお届け

---------------------------------------------- ------------------------------

配信元:ヤマタ运输株式会社

版权所有© YAMATO HOLDINGS CO., LTD. 版权所有。

【国际急便ニツイテ】

国际急便saーbisusentaー:0120-5931-69

(受付时间:9时~18时、年中无休)

【UPSWールドウイド・エクスプレス・ズイバー(WWX)ニツイテ】

ユーピーエス・ジュパン株式会社:0120-74-2877

(受付时间:9时~18时30分、土日祝日除く)

지불 기다림 とは,「支払い待ち」らしい.ハングルできたのは初めてかな.

引用:

引用:

안녕!

내가 지금 네 계정으로 너한테 이메일 보낸거 보여?

그래, 뭐 간단히 말하면 내가 네 기기에 마음껏 접속할 수 있다는 소리지.

지난 몇 달 동안 널 계속 지켜보고 있었어.

어떻게 지켜봤냐고? 그게 말이지, 넌 네가 접속했던 성인 사이트에 있던 악성 소프트웨어에 감염됐거든.

아마 무슨 소린지 잘 몰겠지만 내가 한 번 설명해볼게.

난 트로이 목마 바이러스를 통해서 네 컴퓨터와 다른 모든 기기에도 접속할 수 있었던거야.

이 말인 즉슨, 내가 원하면 언제라도 네 카메라와 마이크를 통해서 널 볼 수 있다는 뜻이지. 그것도 너 몰래 말이야. 네 폰에 있는 연락처 뿐만 아니라 네가 남들과 주고 받은 메세지도 볼 수 있지.

아마 이런 의문이 들지도 몰라. “내 컴퓨터엔 백신 프로그램이 돌아가고 있는데, 어떻게 그게 가능하단 말이야?” 뭐, 답은 간단해.

내 악성 소프트웨어 프로그램은 드라이버를 사용하기 때문이지. 게다가 4시간마다 그 드라이버의 시그니처를 업데이트해서 탐지를 막기 때문에 네 악성 소프트웨어 탐지 프로그램에 잡히지 않는다고.

난 네가 자위하는 영상을 가지고 있어. 왼쪽 화면엔 네가 딸치는 영상이 나오고 오른쪽엔 네가 자위하는 동안 봤던 영상이 나오지.

이보다 어떻게 더 나빠질 수 있을지 궁금하지? 내가 마우스를 한 번만 클릭하면 이 영상은 네 모든 SNS와 이메일 연락망으로 보내질거야.

네가 주고 받은 이메일이나 네가 사용하는 메신저에 접속해서 포스팅할 수도 있지.

이런 일이 일어나는걸 막고 싶다면, 방법은 간단해. 1650달러 상당의 비트코인을 내 비트코인 주소로 보내. (어떻게 하는지 모른다면 컴퓨터에서 “비트코인 구입”을 검색하도록).

내 비트코인 주소(BTC Wallet)는 : 1NVt8e5edgZe3ewExEVikE7fCj5n5K9CbS

네가 돈을 보낸게 확인되는 그 즉시 영상을 지워줄게. 그게 끝이야. 앞으로 날 볼 일도 없을거고.

이 거래의 기한은 단 이틀(48시간)이야.

네가 이 메일을 여는 순간 나에게 알람이 오고, 타이머가 작동되겠지.

신고를 하려고 시도해봐도 이 이메일과 내 비트코인 아이디는 추적할 수 없으니 헛수고일거라고.

난 이 일에 아주 오랜 시간을 투자해왔고, 실수는 절대 하지 않으니 말이야.

만약 네가 이 메세지를 다른 사람과 공유하려고 시도했다는 걸 내가 알게 된다면, 앞서 말했던 것처럼 네 영상을 널리 퍼뜨리겠어.

やあ、こんにちは!

今、君のアカウントで君にメール送ってるでしょ?

ああ、まあ簡単に言えば、俺が君の端末に自由にアクセスできるってことだ。

ここ数ヶ月、ずっと君を監視してたんだ。

どうやって見てたかっていうと、君がアクセスしてたアダルトサイトにあった悪質なソフトウェアに感染したんだ。

多分何のことかよくわからないだろうけど、俺が説明するよ。

俺はトロイの木馬ウイルスを介して、君のパソコンや他のすべての機器にもアクセスできたんだ。

つまり、私はいつでも君のカメラとマイクを通して君を見ることができるんだ。 君の携帯電話にある連絡先だけでなく、君が他の人とやりとりしたメッセージも見ることができる。

おそらくこんな疑問を抱くかもしれない。"私のパソコンにはワクチンプログラムが動いているのに、どうしてそんなことができるの?" まあ、答えは簡単だ。

私の悪意のあるソフトウェアプログラムはドライバーを使うからだ。しかも4時間ごとにそのドライバーのシグネチャを更新して検出を防ぐから、お前の悪意のあるソフトウェア検出プログラムに捕まらないんだ。

俺はお前のオナニーの映像を持ってる。 左の画面にはお前のオナニーの映像が出てきて、右にはお前のオナニー中に見た映像が出てくる。

これよりもっと悪いことがあるのかしら? 私がマウスを一回クリックするだけで、この映像はあなたのすべてのSNSとメール連絡網に送られるわ。

あなたが送受信したメールやあなたが使っているメッセンジャーにアクセスして投稿することもできる。

これを阻止したいなら、1650ドル相当のビットコインを私のビットコインアドレスに送ってください。(方法がわからない場合は、パソコンで「ビットコイン購入」を検索してください)。

私のビットコインアドレス(BTC Wallet)は:1NVt8e5e5edgZe3ewExEVikE7fCj5n5K9CbSです。

君がお金を送ったことが確認されたら、すぐに動画を消すよ。それで終わりだ。 これからは俺に会うこともないだろう。

この取引の期限はたった2日間(48時間)だ。

お前がこのメールを開いた瞬間に俺にアラームが来て、タイマーが作動するだろう。

報告しようと思っても、このメールと私のビットコインIDは追跡できないから無駄だ。

私はこの仕事に非常に長い時間を費やしてきたし、間違いは絶対にしないから。

もしあなたがこのメッセージを他の人と共有しようとしたことを私が知ったら、先ほど言ったように、あなたのビデオを広めるよ。

www.DeepL.com/Translator(無料版)で翻訳しました。

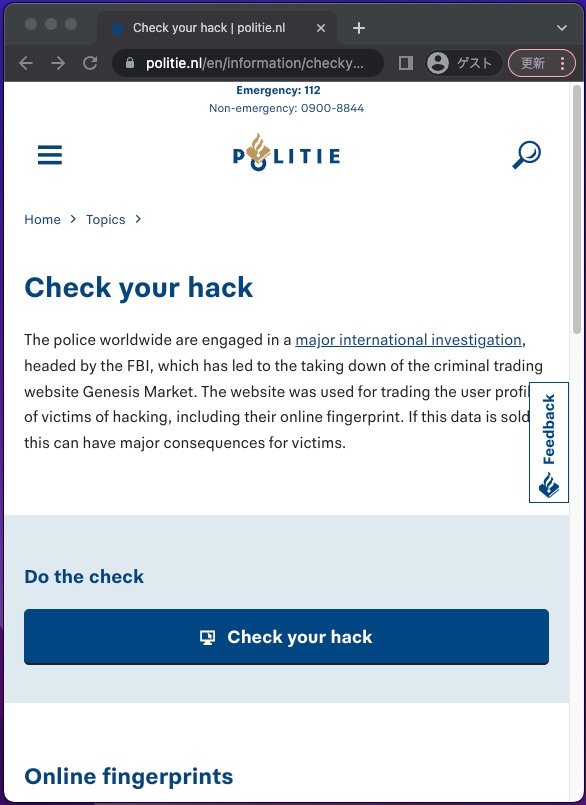

こんなニュース.

Notorious criminal marketplace selling victim identities taken down in international operation - 被害者のIDを販売する悪名高い犯罪マーケットプレイス、国際的な作戦で取り押さえられる

https://www.nationalcrimeagency.gov.uk/news/notorious-criminal-marketplace-selling-victim-identities-taken-down-in-international-operation

引用:

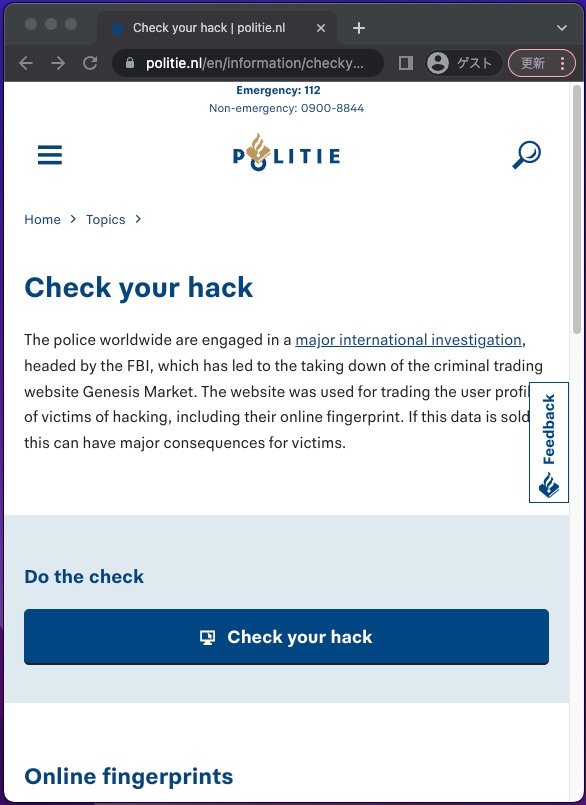

そしてオランダ警察によって,こんなサイトが用意されています.

Check your hack

https://www.politie.nl/en/information/checkyourhack.html

引用: 迷惑メールがたくさん来るメアドを複数持っているので,いくつか入れてみました.

2023/04/09追記

その後,メールの通知はこないので,私の情報はGenesis Marketでは販売されてなかったようです.

Notorious criminal marketplace selling victim identities taken down in international operation - 被害者のIDを販売する悪名高い犯罪マーケットプレイス、国際的な作戦で取り押さえられる

https://www.nationalcrimeagency.gov.uk/news/notorious-criminal-marketplace-selling-victim-identities-taken-down-in-international-operation

引用:

Rob Jones, NCA Director General NECC and Threat Leadership, said: “Behind every cyber criminal or fraudster is the technical infrastructure that provides them with the tools to execute their attacks and the means to benefit financially from their offending.

“Genesis Market was a prime example of such a service and was one of the most significant platforms on the criminal market. Its removal will be a huge blow to criminals across the globe.

NCA局長NECC and Threat LeadershipのRob Jonesは、次のように述べています: 「サイバー犯罪者や詐欺師の背後には、攻撃を実行するためのツールや、犯罪から金銭的な利益を得るための手段を提供する技術基盤があります。

「Genesis Marketは、そのようなサービスの代表例であり、犯罪市場において最も重要なプラットフォームの一つでした。その削除は、世界中の犯罪者にとって大きな打撃となるでしょう。

そしてオランダ警察によって,こんなサイトが用意されています.

Check your hack

https://www.politie.nl/en/information/checkyourhack.html

引用:

On this site, you can check whether your data was for sale on Genesis Market. If your email address was on the list on the website, within minutes the police will notify you at that email address. Check both your inbox and your spambox for an email from the police. If you do not receive an email from the police, your email address was not on Genesis Market.

このサイトでは、自分のデータがジェネシスマーケットで売りに出されていたかどうかを確認することができます。あなたのメールアドレスがサイトのリストに載っていた場合、数分以内に警察からそのメールアドレスに通知が届きます。警察からのメールが届いていないか、受信箱と迷惑メールボックスの両方を確認してください。警察からのメールが届かない場合、あなたのメールアドレスはジェネシスマーケットに掲載されていません。

2023/04/09追記

その後,メールの通知はこないので,私の情報はGenesis Marketでは販売されてなかったようです.

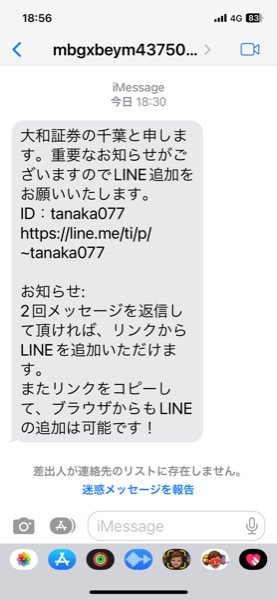

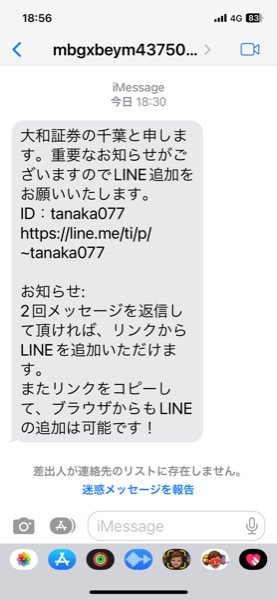

同じ文面だと,2023年3月ごろからキャンペーンをしている模様.即消し.(Appleに報告)

引用:

メアドに記載のあるドメインを確認.

引用:

大和証券の千葉と申します。重要なお知らせがございますのでLINEの追加をお願いします。

メアドに記載のあるドメインを確認.

これも初めてのテイスト.

Amazon Businessというのは,「法人・個人事業主様向け通販サービス」だそうで,そうなるとターゲットが狭まるような気がするけれど,利用者・利用企業は多いのかな.

Amazon Businessというのは,「法人・個人事業主様向け通販サービス」だそうで,そうなるとターゲットが狭まるような気がするけれど,利用者・利用企業は多いのかな.

2022年2月に受け取ったものと本文は同じメールが,大量に送信されているようです.

件名のバリエーションがこれ.

本文はこの感じ.

引用: 612+597+550+1,056+744+528+636+529=5252円なので計算はあっているな..

特徴は,Outlook Express 6を使っていてbaiduなどの中国から送信されていている点でしょうか.

フィッシングサイトは,今も稼働しています.

件名のバリエーションがこれ.

【重要】Uber からの緊急の連絡

【Uber】重要なお知らせ [メールコード Ub26983666]

【Uber】重要なお知らせ

【Uber】重要:必ずお読みください

【Uber】事務局からのお知らせ

【Uber Eats】重要:必ずお読みください

<緊急!Uber 重要なお知らせ> [メールコード Ub44]

[meiwaku]【ウーバーイーツ】個人情報確認

お支払い方法変更のご案内[Uber Eats]

【最終警告】Uber Eats からの緊急の連絡

「Uber」ご利用環境確認用ワンタイムURLのお知らせ

本文はこの感じ.

引用:

この度はEウーバーイーツをご利用頂きまして誠にありがとうございます。

以下のご注文内容がご利用店舗まで届いております。

※本メールは、お客様のご注文情報を受けた時点で送信される自動配信メールです。

店舗から、ご注文内容の確認後、ご連絡いたします。

------------------------------------------

合計金額:5,252円(税込)

支払金額:5,252円(税込)

▶注文確認

------------------------------------------

■STEP1 注文受付

↑ただ今こちら

■STEP2 注文受付完了

■STEP3 受渡完了

<注文内容>

------------------------------------------

[注文番号] 744

[注文日時] 2023/4/6 5:57:12

[注文店舗] 餃子の王将大岡山店

[店舗住所] 東京都大田区北千束1-42-2

[注文者名] 広瀬 友美

[支払方法] クレジット

[受取日時] 2023/4/6

[受取方法] 店内受取

------------------------------------------

[注文商品]

肉まん 3個 612円

お持ち帰りの箱代を別途いただいております。: 1商品につき箱代 +10円

油淋鶏 1個 597円

お持ち帰りの箱代を別途いただいております。: 1商品につき箱代 +10円

酢豚 1個 550円

お持ち帰りの箱代を別途いただいております。: 1商品につき箱代 +10円

回鍋肉 2個 1,056円

お持ち帰りの箱代を別途いただいております。: 1商品につき箱代 +10円

極王炒飯 1個 744円

お持ち帰りの箱代を別途いただいております。: 1商品につき箱代 +10円

ニラレバ炒め 1個 528円

お持ち帰りの箱代を別途いただいております。: 1商品につき箱代 +10円

キムチ炒飯(大盛) 1個 636円

お持ち帰りの箱代を別途いただいております。: 1商品につき箱代 +10円

醤油ラーメン 1個 529円

------------------------------------------

合計金額:5,252円(税込)

支払金額:5,252円(税込)

▶注文確認

※ご注文された店舗の受取り時間を参照のうえご連絡ください。

※当メールは送信専用メールアドレスから配信されています。

© 2023 Uber Technologies Inc.

特徴は,Outlook Express 6を使っていてbaiduなどの中国から送信されていている点でしょうか.

フィッシングサイトは,今も稼働しています.

いくつかのバリエーションでフィッシングメールが配信されている模様.

件名のバリエーション

引用:

引用:

興味深いのは,テイクダウンされている誘導先のURLにアクセスすると,www.apple.comに転送される.新しいビジネスかな?

件名のバリエーション

【重要】ソフトバンク株式会社 からの緊急の連絡

【重要なお知らせ】My SoftBank ご利用確認のお願い [メールコード Sf8432906]

My SoftBank お支払い予定金額のご案内

「SoftBank」ご利用環境確認用ワンタイムURLのお知らせ

引用:

日頃はソフトバンクをご利用いただき、まことにありがとうございます。

この度、お客様のキャリア決済が他人に利用され、

お客様のご契約内容が他人のソフトバンクまとめて支払いに変更された恐れがございましたため、お客様のMy SoftBank会員登録のパスワードをリセットいたしました。

お手数をおかけして申し訳ございませんが、

引き続きソフトバンクをご利用になる場合は、下記URLよりお手続きをお手外いたします。

■ My SoftBank設定ページ

ご不便とご心配をおかけしまして誠に申し訳ございませんが、

何とぞご理解賜りたくお願い申しあげます。

■発行者■

ソフトバンク株式会社

〒105-7529 東京都港区海岸一丁目7番1号

──────────────────────────────────

© SoftBank Corp. All Rights Reserved.

無断転載および再配布を禁じます。

引用:

日頃はソフトバンクをご利用いただき、まことにありがとうございます。

ご利用中の携帯料金の支払いに問題が発生しています。

下記の接続からを確認してくださいあなたのアカウントの支払い情報を確認し

■ 支払方法の情報を更新する

ご不便とご心配をおかけしまして誠に申し訳ございませんが、

何とぞご理解賜りたくお願い申しあげます。

■発行者■

ソフトバンク株式会社

〒105-7529 東京都港区海岸一丁目7番1号

──────────────────────────────────

SoftBank Corp. All Rights Reserved.

無断転載および再配布を禁じます。

興味深いのは,テイクダウンされている誘導先のURLにアクセスすると,www.apple.comに転送される.新しいビジネスかな?

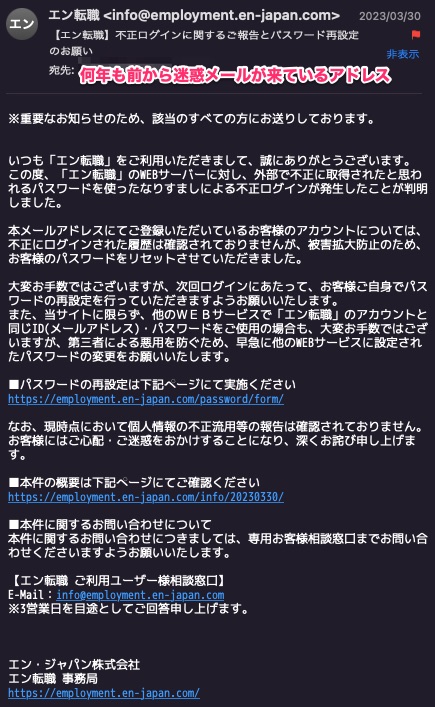

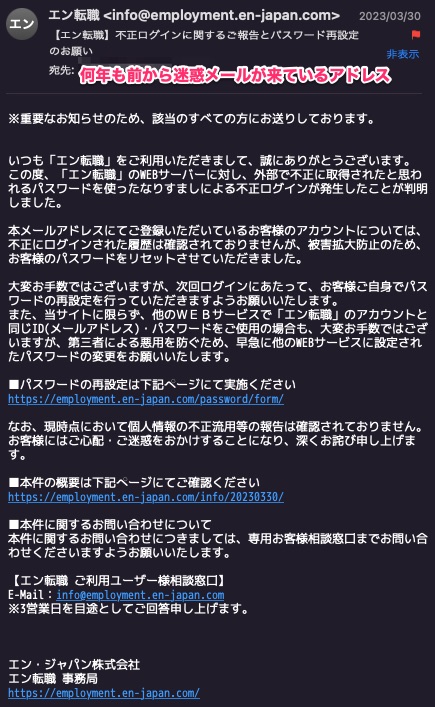

一般ニュースで報道されていたから,漏洩事件があったことは知っていたけれど,自分もアカウントを持っていた事は完全に忘れてました.

2005年ごろに転職時に使っていた専用のアドレスに,いつも迷惑メールが来ていたのだけれど,その中にエン転職からのメールが混ざっていて知りました...

2005年ごろに転職時に使っていた専用のアドレスに,いつも迷惑メールが来ていたのだけれど,その中にエン転職からのメールが混ざっていて知りました...

Payment associated to your account. というセクストーションメール

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2023/4/4 22:56

このタイプのセクストーションメールがばら撒かれていますね.

引用:

送金先のビットコインアドレス,今現在はそれぞれに1件づつ入金がある模様.

1Lt2Ns6FEPTPHA6pENS1Rhym1KAt43FFUp

18JafCUSR3JWJuxbSH9Wp4AUizzTwkZz9D

引用:

Hi there!

Unfortunately, I need to start our conversation with bad news for you.

Around few months back I managed to get full access to all devices of yours,

which are used by you on a daily basis to browse internet.

Afterwards, I could initiate monitoring and tracking of all your activities on the internet.

I am proud to share the sequence of how it happened:

In the past I bought from hackers the access to various email accounts (today, that is rather a simple thing to do online).

Clearly, it was not hard at all for me to log in to your email account

こんにちは!

残念ながら、あなたにとって悪い知らせから話を始めなければなりません。

数ヶ月前、私はあなたのすべてのデバイスにフルアクセスすることに成功しました、

インターネットを閲覧するために日常的に使用されている、携帯電話やスマートフォンなどの端末を使用します。

その後、私はインターネット上でのあなたの行動をすべて監視・追跡することができるようになりました。

その一連の流れを、私は誇りを持ってお伝えします:

以前、私はハッカーからさまざまな電子メールアカウントへのアクセス権を買いました(今日では、これはオンラインでできる簡単なことです)。

あなたのメールアカウントにログインするのは、まったく難しいことではありませんでした。

送金先のビットコインアドレス,今現在はそれぞれに1件づつ入金がある模様.

1Lt2Ns6FEPTPHA6pENS1Rhym1KAt43FFUp

18JafCUSR3JWJuxbSH9Wp4AUizzTwkZz9D

2つのニュース.

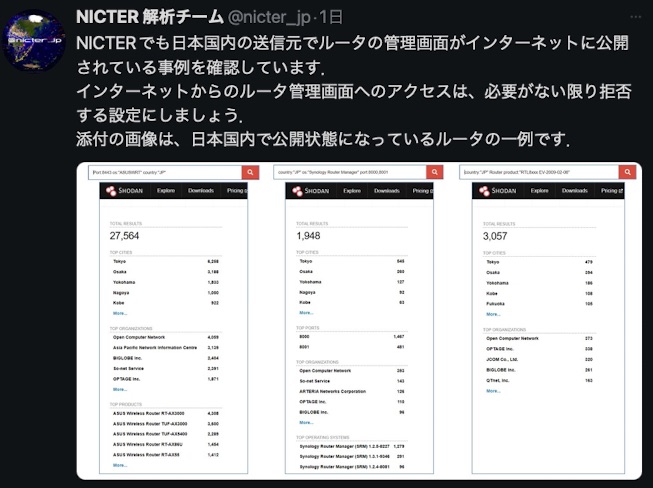

家庭用ルーターの不正利用に関する注意喚起

https://www.keishicho.metro.tokyo.lg.jp/kurashi/cyber/notes/router.html

引用:

バッファロー調べ、中小企業の約7割で「家庭用Wi-Fiルータ」使用 「Zoomの離脱が多い」など生産性低下の悩み多数

https://www.bcnretail.com/market/detail/20230327_321621.html

引用:

中小企業で家庭用ルータ,家庭用Wi-Fiルータを使っている事なんてザラだと思いますね.2005年当時のことだけど,従業員10人のネットベンチャーで,バッファローのBBR-4HGを使っていました.当時は10人=10台のPCだったのだけど,みんなが使うと熱暴走するし深夜対応で駆けつけが必要になるので自動再起動タイマーやCGI叩いて再起動するような対策前進してたな...

BBR-4HGも妹の嫁ぎ先で見かけたのも10年前だし,流石に使っている人も少ないだろうと思うけれど,「スマホ買ったらブロードバンド回線を進められて言われるがままに家電量販店が設置してくれてそのまま放置」というのは良くあるシーンだと思うね.

と思っていたら,まだ現役で売られていました...

BBR-4HG : 有線ルーター : Broad Station | バッファロー

https://www.buffalo.jp/product/detail/bbr-4hg.html

有線ルーター BBR-4HG、BBR-4MG に関する複数の脆弱性 2017/12/01

https://www.buffalo.jp/news/detail/20171201-01.html

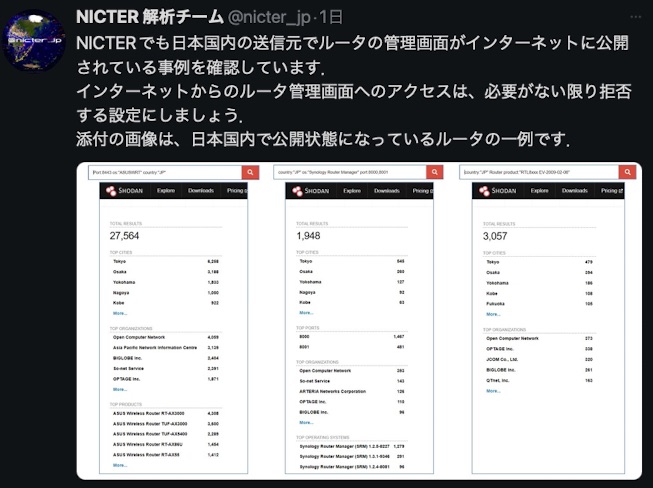

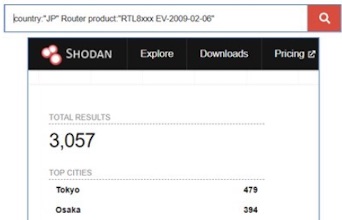

NICTOR解析チームでも注意喚起.

.php?page=view&file=10975&SHODAN20230329_3.jpg[/siteimg]

家庭用ルーターの不正利用に関する注意喚起

https://www.keishicho.metro.tokyo.lg.jp/kurashi/cyber/notes/router.html

引用:

サイバー攻撃事案の捜査の過程で、家庭用ルーター(以下「ルーター」といいます。)が、サイバー攻撃に悪用され、従来の対策のみでは対応できないことが判明しました。警察では、複数の関係メーカーと協力し、官民一体となって注意喚起いたします。

バッファロー調べ、中小企業の約7割で「家庭用Wi-Fiルータ」使用 「Zoomの離脱が多い」など生産性低下の悩み多数

https://www.bcnretail.com/market/detail/20230327_321621.html

引用:

バッファローは3月23日、自社に無線LANを導入している従業員数50人未満の企業の経営者・役員を対象に実施した「中小企業のWi-Fiに関する悩み調査」の結果を発表した。同調査は、3月3日に行われ、106人から有効回答を得ている。

中小企業で家庭用ルータ,家庭用Wi-Fiルータを使っている事なんてザラだと思いますね.2005年当時のことだけど,従業員10人のネットベンチャーで,バッファローのBBR-4HGを使っていました.当時は10人=10台のPCだったのだけど,みんなが使うと熱暴走するし深夜対応で駆けつけが必要になるので自動再起動タイマーやCGI叩いて再起動するような対策前進してたな...

BBR-4HGも妹の嫁ぎ先で見かけたのも10年前だし,流石に使っている人も少ないだろうと思うけれど,「スマホ買ったらブロードバンド回線を進められて言われるがままに家電量販店が設置してくれてそのまま放置」というのは良くあるシーンだと思うね.

と思っていたら,まだ現役で売られていました...

BBR-4HG : 有線ルーター : Broad Station | バッファロー

https://www.buffalo.jp/product/detail/bbr-4hg.html

有線ルーター BBR-4HG、BBR-4MG に関する複数の脆弱性 2017/12/01

https://www.buffalo.jp/news/detail/20171201-01.html

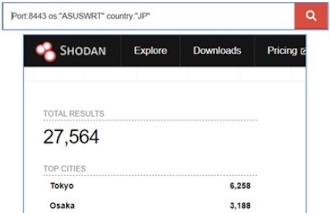

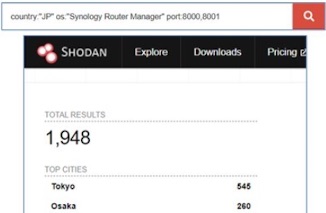

NICTOR解析チームでも注意喚起.

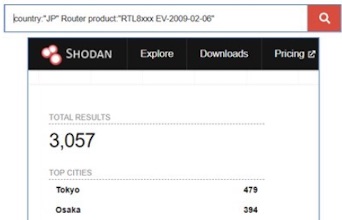

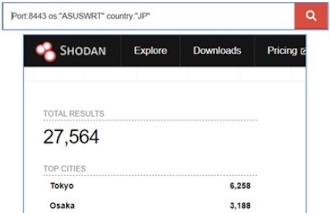

Country:JP Port:8443 os:ASUSWRT

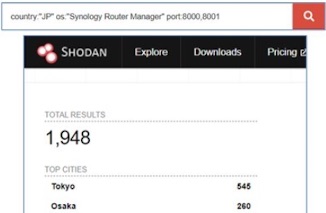

Country:JP os:"Synology Router Manager" port:8000,8001

.php?page=view&file=10975&SHODAN20230329_3.jpg[/siteimg]

Country:JP Router Produc:"RTL8xxx EV-2009-02-06'" port:8000,8001

これ,ランサムウェア関係なくて,普通にバックアップまで設定したけれどリストアしたこと無いとか古いシステムだからリストア手順不明,みたいなことはよくある事件だと思うな.

ランサム被害が前年比約1.5倍 - バックアップ取得も復元に難あり

https://www.security-next.com/144683

引用:

ランサム被害が前年比約1.5倍 - バックアップ取得も復元に難あり

https://www.security-next.com/144683

引用:

ランサムウェアによる被害の増加傾向が続いている。バックアップを取得していたケースも多いが、被害直前の状況まで復元できたケースは2割に届いていない。

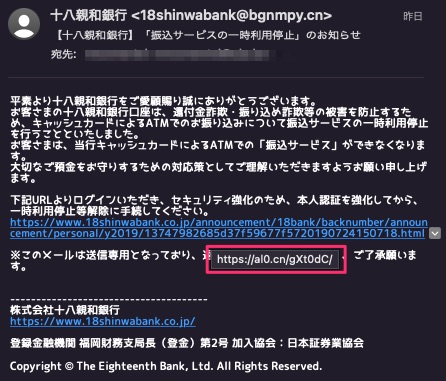

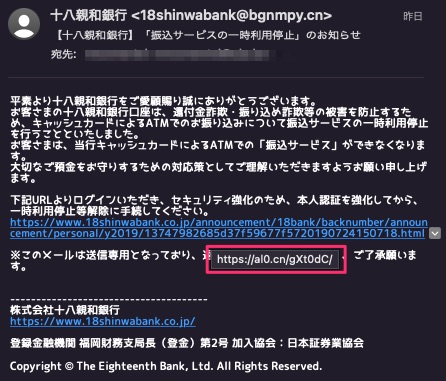

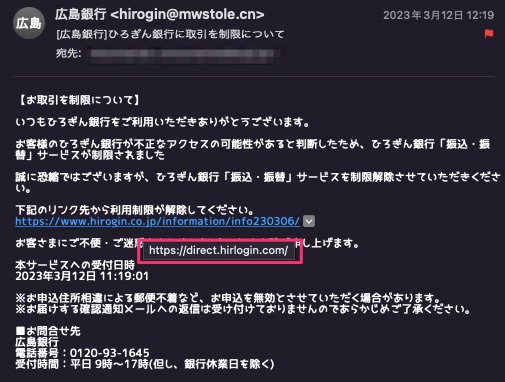

十八親和銀行を騙るフィッシングメールが何通か来ていますね.長崎県を拠点としている銀行のようです.最近は静岡銀行を騙るものや広島銀行を騙るものなど,地方銀行がターゲットにされているのですかね.

引用:

メール本文に表示されているURLにアクセスすると,このようなページ.

引用:

平素より十八親和銀行をご愛顧賜り誠にありがとうございます。

お客さまの十八親和銀行口座は、還付金詐欺・振り込め詐欺等の被害を防止するため、キャッシュカードによるATMでのお振り込みについて振込サービスの一時利用停止を行うことといたしました。

お客さまは、当行キャッシュカードによるATMでの「振込サービス」ができなくなります。

大切なご預金をお守りするための対応策としてご理解いただきますようお願い申し上げます。

下記URLよりログインいただき、セキュリティ強化のため、本人認証を強化してから、一時利用停止等解除に手続してください。

https[:]//www.18shinwabank.co.jp/announcement/18bank/backnumber/ann

ouncement/personal/y2019/13747982685d37f59677f5720190724150718.html

※このメールは送信専用となっており、返信は受付けておりません。、ご了承願います。

--------------------------------------

株式会社十八親和銀行

https://www.18shinwabank.co.jp/

登録金融機関 福岡財務支局長(登金)第2号 加入協会:日本証券業協会

Copyright © The Eighteenth Bank, Ltd. All Rights Reserved.

メール本文に表示されているURLにアクセスすると,このようなページ.

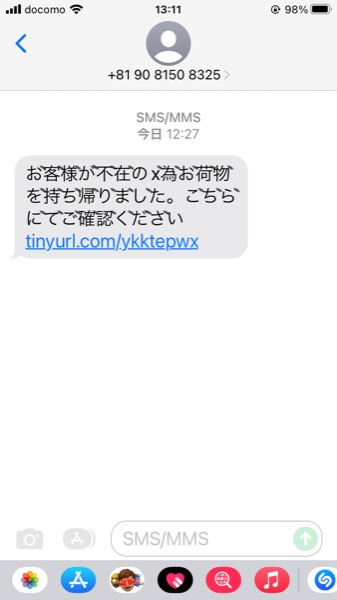

お݉客݉様݉が݉不݉在݉の݉為݉お݉荷݉物݉を݉持݉ち݉帰݉り݉ま݉し݉た!。こ݉ち݉ら݉に݉て݉ご݉確݉認݉く݉だ݉さ݉い というSMS

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2023/3/25 1:29

Maltego,SHODANなどがあるけれど,興味深いのだけピックアップ.

CyberSecurity Tools: 21 Research Tools For Threat Intelligence

https://informationsecuritybuzz.com/cybersecurity-tools-research-tools-threat-intelligence/

引用:

フィッシングサイトを検知できるのかもしれないな.

CyberSecurity Tools: 21 Research Tools For Threat Intelligence

https://informationsecuritybuzz.com/cybersecurity-tools-research-tools-threat-intelligence/

引用:

逆画像検索のためのTinEye:

TinEyeは、画像の原点と使用履歴を見つけるためのソリューションを提供する逆画像検索エンジンです。このツールを使用すると、ユーザーは画像を検索して、それが使用された場所、画像の異なるバージョン、およびそれをホストするウェブサイトを見つけることができます。

フィッシングサイトを検知できるのかもしれないな.

メモ.

セキュリティに関する様々なツールを収集、カテゴライズしている・「offsec.tools」

http://kachibito.net/useful-resource/offsec-tools

引用:

offsec.tools

A vast collection of security tools for bug bounty, pentest and red teaming

https://offsec.tools/

セキュリティに関する様々なツールを収集、カテゴライズしている・「offsec.tools」

http://kachibito.net/useful-resource/offsec-tools

引用:

offsec.toolsはセキュリティに関する様々なツールをコレクション、カテゴライズしているWebサイトです。

脆弱性、スキャン、バープスイート、クラウド、パスワード、ファジング、DNSや通信などのタグ付けや、サービス、CMS、情報、技術などのカテゴリに分けられていて、用途や目的に合わせて探せるようになっており、現在まで630ほどのセキュリティ関係のツールが纏められています。

offsec.tools

A vast collection of security tools for bug bounty, pentest and red teaming

https://offsec.tools/

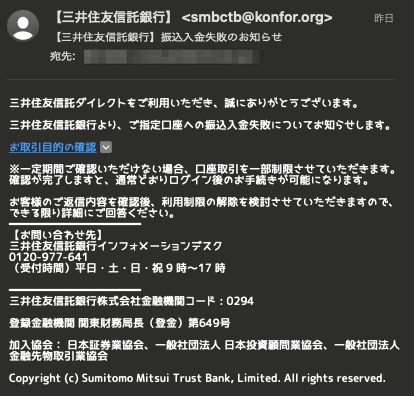

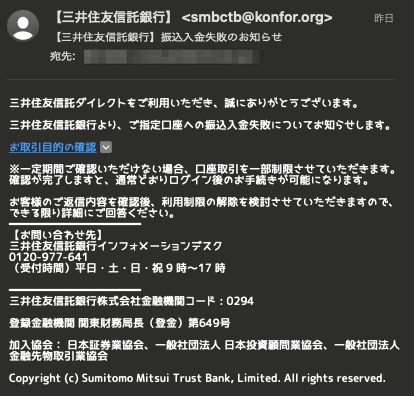

昨日あたりから,件名を変えて大量のメールが来ていますね.FoxmailとDragonの人たちなので,調べるまでもなく中国からのフィッシングメール.

引用:

「お取引目的の確認」の部分が「確認」になっているバリエーションがあって,誘導先のFQDNは毎回違う感じ.

引用:

三井住友信託ダイレクトをご利用いただき、誠にありがとうございます。

三井住友信託銀行より、ご指定口座への振込入金失敗についてお知らせします。

お取引目的の確認

※一定期間ご確認いただけない場合、口座取引を一部制限させていただきます。

確認が完了しますと、通常どおりログイン後のお手続きが可能になります。

お客様のご返信内容を確認後、利用制限の解除を検討させていただきますので、できる限り詳細にご回答ください。

━━━━━━━━━━━━

【お問い合わせ先】

三井住友信託銀行インフォメーションデスク

0120-977-641

(受付時間)平日・土・日・祝 9 時~17 時

━━━━━━━━━━━━

三井住友信託銀行株式会社金融機関コード : 0294

登録金融機関 関東財務局長(登金)第649号

加入協会: 日本証券業協会、一般社団法人 日本投資顧問業協会、一般社団法人 金融先物取引業協会

Copyright (c) Sumitomo Mitsui Trust Bank, Limited. All rights reserved.

「お取引目的の確認」の部分が「確認」になっているバリエーションがあって,誘導先のFQDNは毎回違う感じ.

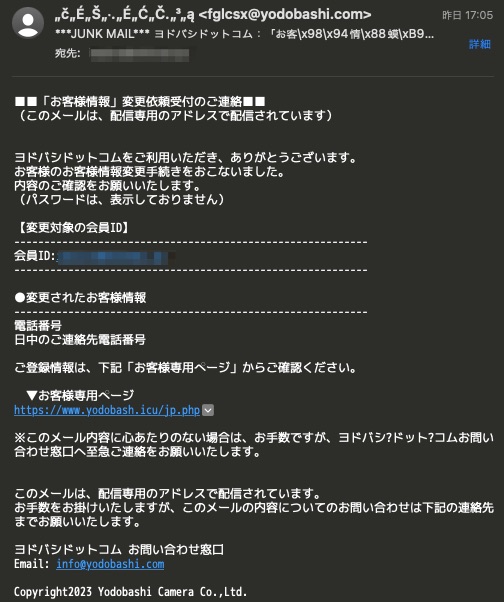

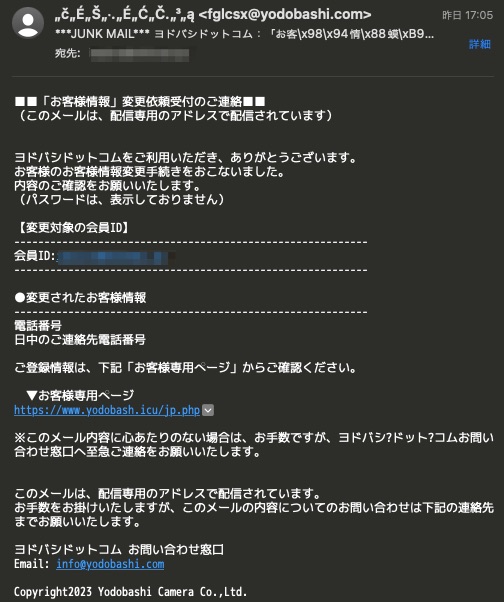

ヨドバシドットコム:「お客\x98\x94情\x88蟆\xB9\x89涓\xFC依\xEEm受付のご というフィッシングメール

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2023/3/23 12:27

ヨドバシカメラを騙るフィッシングメール.件名が文字化けしているので読めないけれど.

引用: 誘導先にFQDNにアクセス.

引用:

■■「お客様情報」変更依頼受付のご連絡■■

(このメールは、配信専用のアドレスで配信されています)

ヨドバシドットコムをご利用いただき、ありがとうございます。

お客様のお客様情報変更手続きをおこないました。

内容のご確認をお願いいたします。

(パスワードは、表示しておりません)

【変更対象の会員ID】

-----------------------------------------------------------

会員ID:

-----------------------------------------------------------

●変更されたお客様情報

-----------------------------------------------------------

電話番号

日中のご連絡先電話番号

ご登録情報は、下記「お客様専用ページ」からご確認ください。

▼お客様専用ページ

https[:]//www.yodobash.icu/jp.php

※このメール内容に心あたりのない場合は、お手数ですが、ヨドバシ?ドット?コムお問い合わせ窓口へ至急ご連絡をお願いいたします。

このメールは、配信専用のアドレスで配信されています。

お手数をお掛けいたしますが、このメールの内容についてのお問い合わせは下記の連絡先までお願いいたします。

ヨドバシドットコム お問い合わせ窓口

Email: info[@]yodobashi.com

Copyright2023 Yodobashi Camera Co.,Ltd.

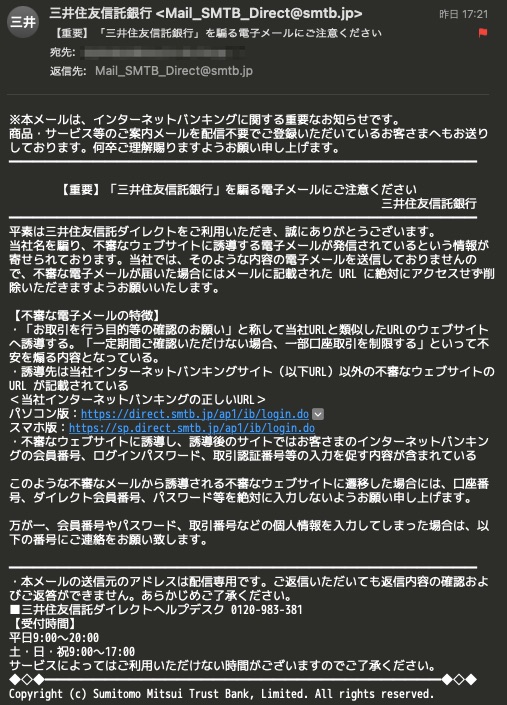

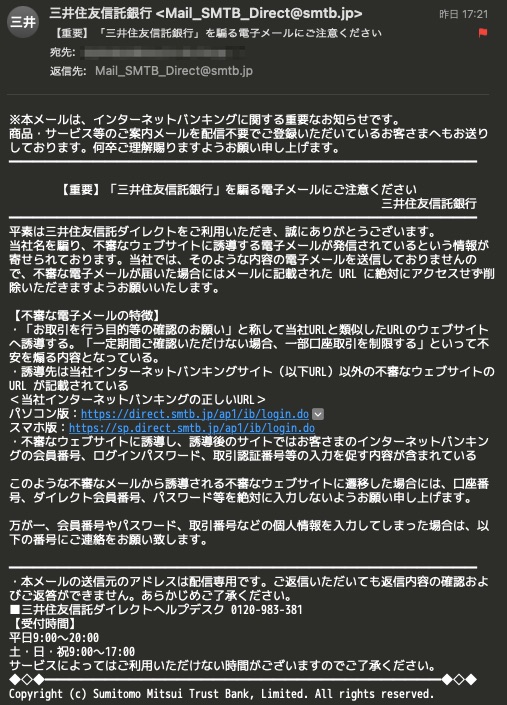

【重要】「三井住友信託銀行」を騙る電子メールにご注意ください という注意喚起のメール

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2023/3/21 23:31

この半月ほど,三井住友信託銀行を騙るフィッシングメールが大量に来ているけれど,家族の元に三井住友信託銀行からメールが来ていたので参考までに.

引用:

最近は,こういう注意喚起を偽装したフィッシングメールも来ているので,一応確認.

まずは,メールヘッダを確認.

引用:

※本メールは、インターネットバンキングに関する重要なお知らせです。

商品・サービス等のご案内メールを配信不要でご登録いただいているお客さまへもお送りしております。何卒ご理解賜りますようお願い申し上げます。

━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━

【重要】「三井住友信託銀行」を騙る電子メールにご注意ください

三井住友信託銀行

━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━

平素は三井住友信託ダイレクトをご利用いただき、誠にありがとうございます。

当社名を騙り、不審なウェブサイトに誘導する電子メールが発信されているという情報が寄せられております。当社では、そのような内容の電子メールを送信しておりませんので、不審な電子メールが届いた場合にはメールに記載された URL に絶対にアクセスせず削除いただきますようお願いいたします。

【不審な電子メールの特徴】

・「お取引を行う目的等の確認のお願い」と称して当社URLと類似したURLのウェブサイトへ誘導する。「一定期間ご確認いただけない場合、一部口座取引を制限する」といって不安を煽る内容となっている。

・誘導先は当社インターネットバンキングサイト(以下URL)以外の不審なウェブサイトのURL が記載されている

<当社インターネットバンキングの正しいURL>

パソコン版:https://direct.smtb.jp/ap1/ib/login.do

スマホ版:https://sp.direct.smtb.jp/ap1/ib/login.do

・不審なウェブサイトに誘導し、誘導後のサイトではお客さまのインターネットバンキングの会員番号、ログインパスワード、取引認証番号等の入力を促す内容が含まれている

このような不審なメールから誘導される不審なウェブサイトに遷移した場合には、口座番号、ダイレクト会員番号、パスワード等を絶対に入力しないようお願い申し上げます。

万が一、会員番号やパスワード、取引番号などの個人情報を入力してしまった場合は、以下の番号にご連絡をお願い致します。

━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━

・本メールの送信元のアドレスは配信専用です。ご返信いただいても返信内容の確認およびご返答ができません。あらかじめご了承ください。

■三井住友信託ダイレクトヘルプデスク 0120-983-381

【受付時間】

平日9:00~20:00

土・日・祝9:00~17:00

サービスによってはご利用いただけない時間がございますのでご了承ください。

◆◇◆━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━◆◇◆

Copyright (c) Sumitomo Mitsui Trust Bank, Limited. All rights reserved.

最近は,こういう注意喚起を偽装したフィッシングメールも来ているので,一応確認.

まずは,メールヘッダを確認.

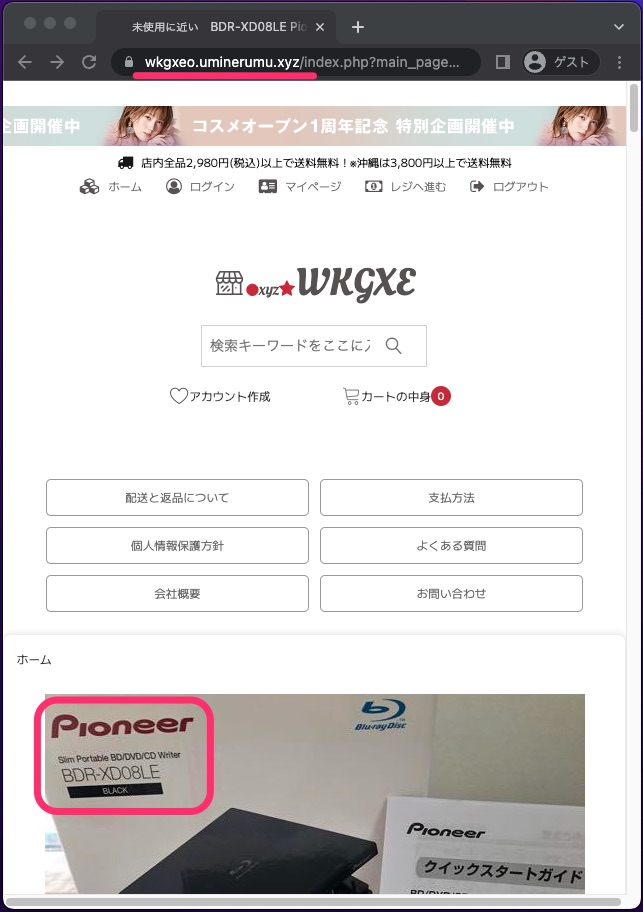

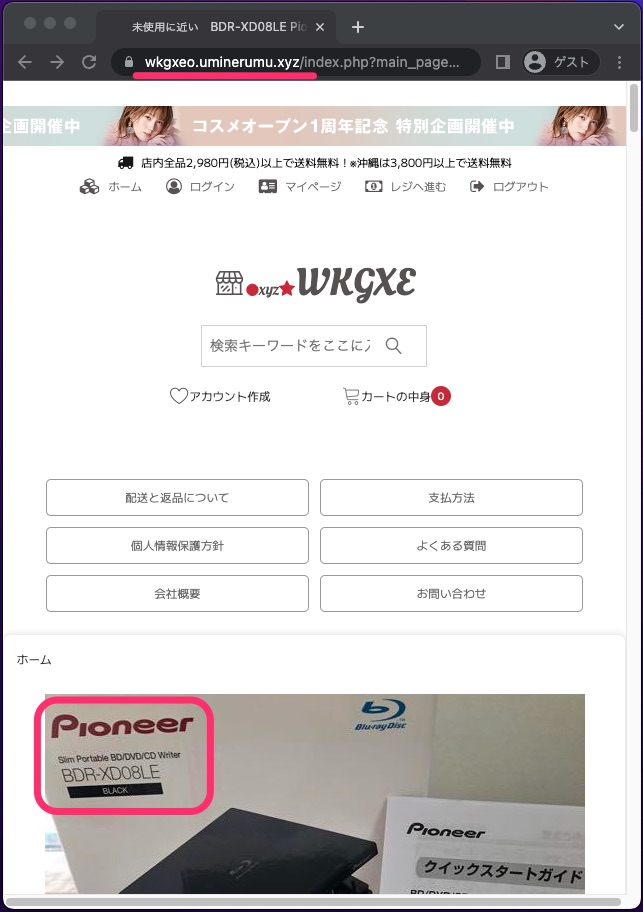

PC用のブルーレイドライブのレビューを探していたら,リユースのサイトが出てきた.

見るからに怪しいドメインと,基本的にはファッションサイトなのに急にブルーレイドライブを扱っている.

ということで,Symantec,詐欺ウォール,SCAMADVISERでの検証結果を確認して,運営会社を調査してみた.

見るからに怪しいドメインと,基本的にはファッションサイトなのに急にブルーレイドライブを扱っている.

ということで,Symantec,詐欺ウォール,SCAMADVISERでの検証結果を確認して,運営会社を調査してみた.

このパターンもいくつかの誘導先FQDNびバリエーションがありますね.既に403エラーになっていることが多いようです.

引用:

引用:

【楽天カード】利用いただき、ありがとうございます。

このたび、ご本人様のご利用かどうかを確認させていただきたいお取引がありましたので、誠に勝手ながら、カードのご利用を一部制限させていただき、ご連絡させていただきました。

つきましては、以下へアクセスの上、カードのご利用確認にご協力をお願い致します。

お客様にはご迷惑、ご心配をお掛けし、誠に申し訳ございません。

何卒ご理解いただきたくお願い申しあげます。

ご回答をいただけない場合、カードのご利用制限が継続されることもございますので、予めご了承下さい。

■ご利用確認はこちら

ご不便とご心配をおかけしまして誠に申し訳ございませんが、

何とぞご理解賜りたくお願い申しあげます。

━━━━━━━━━━━━━━━

■発行者■

楽天銀行株式会社

東京都世田谷区玉川1-14-1

──────────────────────────────────

© Rakuten Group, Inc.

無断転載および再配布を禁じます。

誘導先のFQDNが異なるバリエーションが大量に出ていますね.既にテイクダウンされて本物のサイトに転送されているようです.

引用:

引用:

三井住友信託ダイレクトをご利用いただき、誠にありがとうございます。

当社では、犯罪収益移転防止法に基づき、お取引を行う目的等を確認させていただいております。

また、この度のご案内は、当社ご利用規約第 6 条2 項 3 に基づくご依頼となります。

お客様お客様の直近の取引についていくつかのご質問がございます、下記のリンクをアクセスし、ご回答ください。

お取引目的の確認

https[:]//www.dlrect.smtb.jp.yimengmu.com

※一定期間ご確認いただけない場合、口座取引を一部制限させていただきます。

※回答が完了しますと、通常どおりログイン後のお手続きが可能になります。

お客様のご返信内容を確認後、利用制限の解除を検討させていただきますので、できる限り詳細にご回答ください。

━━━━━━━━━━━━

【お問い合わせ先】

三井住友信託銀行インフォメーションデスク

0120-977-641

(受付時間)平日・土・日・祝 9 時~17 時

━━━━━━━━━━━━

三井住友信託銀行株式会社金融機関コード : 0294

登録金融機関 関東財務局長(登金)第649号

加入協会: 日本証券業協会、一般社団法人 日本投資顧問業協会、一般社団法人 金融先物取引業協会

Copyright (c) Sumitomo Mitsui Trust Bank, Limited. All rights reserved.

件名は,正しくない日本語. 本文は見たことある感じ.

引用: bitbankという業者を指定して送金させようとしているのが新しい?かな.

引用:

どうも、こんにちは。

まずは自己紹介をさせていただきますね。私はプロのプログラマーで、自由時間ではハッキングを専門にしております。

今回残念なことに、貴方は私の次の被害者となり、貴方のオペレーティングシステムとデバイスに私はハッキングいたしました。

数ヶ月間、貴方を観察してきました。

端的に申し上げますと、貴方がお気に入りのアダルトサイトに訪問している間に、貴方のデバイスが私のウイルスに感染したのです。

このような状況に疎い方もいらっしゃいますので、より細かく現状を説明いたします。

トロイの木馬により、貴方のデバイスへのフルアクセスとコントロールを私は獲得しています。

よって、貴方の画面にあるもの全てを閲覧、アクセスすることができ、カメラやマイクのON/OFFや、他の様々なことを貴方が知らない間に行うことが可能です。

-略-

方法がわからない人は、bitbankに登録してビットコインを購入します。

私のビットコインウォレット(BTC Wallet): 3Nm9rCUgtuCUgh3PiLCzmNTGZdDPTjfMbE

乗っ取られたTwitterアカウントは,どうやって正式に取り戻すのだろうか.

「DeNA新卒採用」のTwitterアカウントが乗っ取り被害に

https://www.security-next.com/144528

引用:

DeNAの公式サイトには掲示がないけれど,Webサイトは情報発信の即時性は求められてないということかな.なんか固定電話のポジションという感じかな.

「DeNA新卒採用」のTwitterアカウントが乗っ取り被害に

https://www.security-next.com/144528

引用:

DeNAの公式Twitterによれば、同社の新卒採用向けアカウント「@DeNA_shinsotsu」が乗っ取り被害に遭ったことが3月14日に判明したもの。

DeNAの公式サイトには掲示がないけれど,Webサイトは情報発信の即時性は求められてないということかな.なんか固定電話のポジションという感じかな.

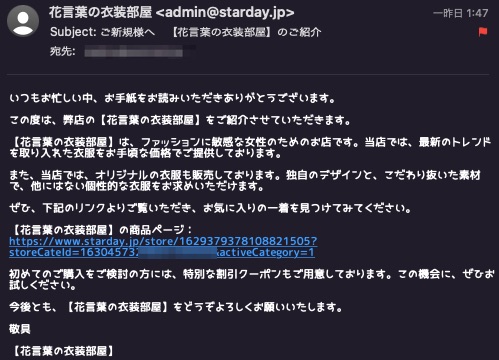

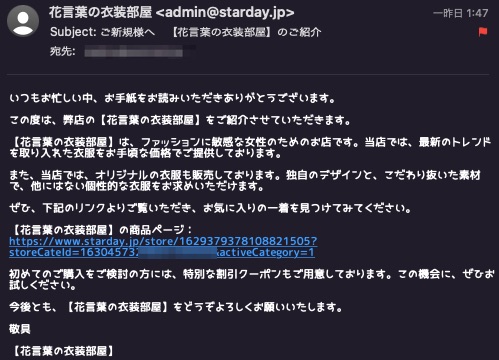

存在したことがないメアド宛にメールが来るので受け取ってみている件.

最近急に,「花言葉の衣装部屋」なるメールが来るようになった.

引用:

サイトを訪問してみる.

最近急に,「花言葉の衣装部屋」なるメールが来るようになった.

引用:

いつもお忙しい中、お手紙をお読みいただきありがとうございます。

この度は、弊店の【花言葉の衣装部屋】をご紹介させていただきます。

【花言葉の衣装部屋】は、ファッションに敏感な女性のためのお店です。当店では、最新のトレンドを取り入れた衣服をお手頃な価格でご提供しております。

また、当店では、オリジナルの衣服も販売しております。独自のデザインと、こだわり抜いた素材で、他にはない個性的な衣服をお求めいただけます。

ぜひ、下記のリンクよりご覧いただき、お気に入りの一着を見つけてみてください。

【花言葉の衣装部屋】の商品ページ:

https[:]//www.starday.jp/store/1629379378108821削除

初めてのご購入をご検討の方には、特別な割引クーポンもご用意しております。この機会に、ぜひお試しください。

今後とも、【花言葉の衣装部屋】をどうぞよろしくお願いいたします。

敬具

【花言葉の衣装部屋】

サイトを訪問してみる.

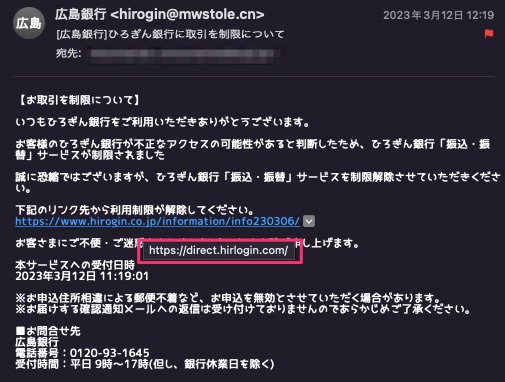

無問題でろうえいしたメアドにしか来てないので,広範囲じゃないかもしれないけれど.

引用:

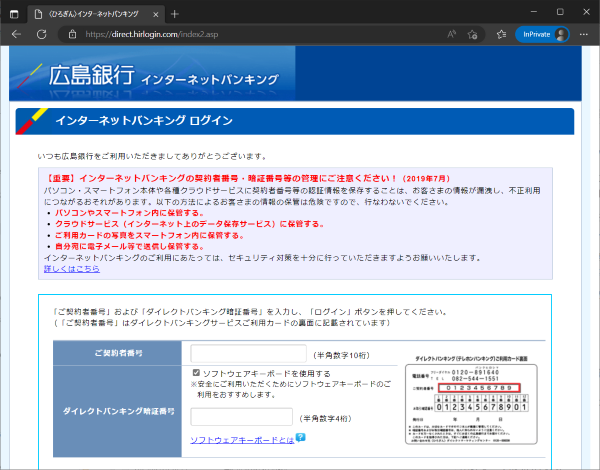

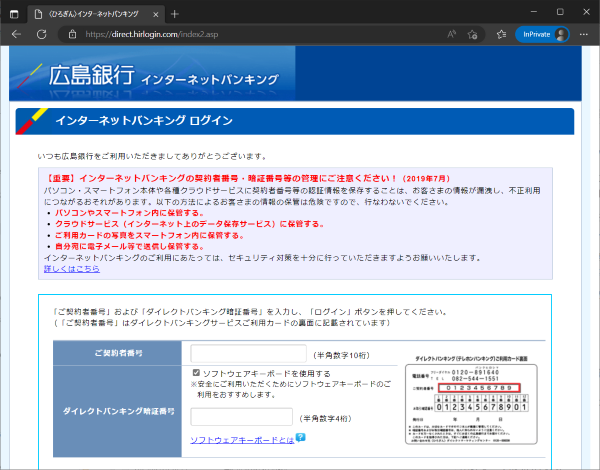

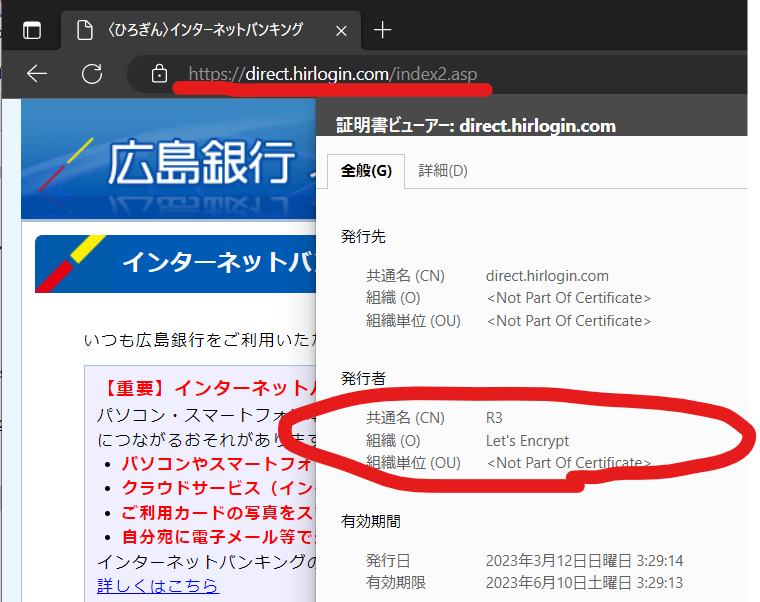

表記上のhirogin.co.jpにアクセスすると,正式なトラブル告知ページに行く.

そこでリンク先にアクセスすると,hirlogin[.]comという偽物のサイトになってしまう.

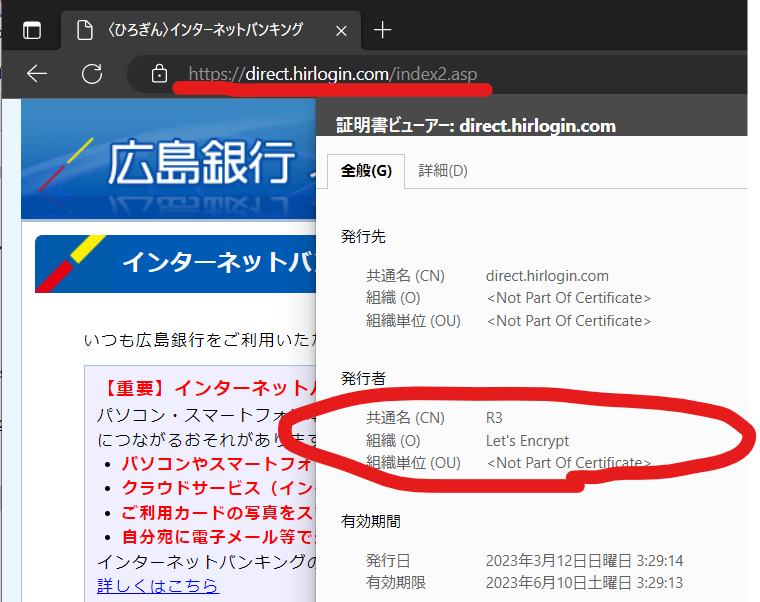

証明書を確認すると,偽サイトだとわかる.

PCだとリンク先のFQDNがロールアップされるけれど,スマホやタブレットだとロールオーバーという概念がないので,その先のプロキシなどの力でブロックするしかないのだろうね.

追記2023/03/17

新しくFQDNが追加されています.今現在,テイクダウンされていません.

https[:]//hiroginbsank.com/

引用:

【お取引を制限について】

いつもひろぎん銀行をご利用いただきありがとうございます。

お客様のひろぎん銀行が不正なアクセスの可能性があると判断したため、ひろぎん銀行「振込・振替」サービスが制限されました

誠に恐縮ではございますが、ひろぎん銀行「振込・振替」サービスを制限解除させていただきください。

下記のリンク先から利用制限が解除してください。

https[:]//www.hirogin.co.jp/information/info230306/

お客さまにご不便・ご迷惑をおかけしましたことをお詫び申し上げます。

本サービスへの受付日時

2023年3月12日 11:19:01

※お申込住所相違による郵便不着など、お申込を無効とさせていただく場合があります。

※お届けする確認通知メールへの返信は受け付けておりませんのであらかじめご了承ください。

■お問合せ先

広島銀行

電話番号:0120-93-1645

受付時間:平日 9時~17時(但し、銀行休業日を除く)

表記上のhirogin.co.jpにアクセスすると,正式なトラブル告知ページに行く.

そこでリンク先にアクセスすると,hirlogin[.]comという偽物のサイトになってしまう.

証明書を確認すると,偽サイトだとわかる.

PCだとリンク先のFQDNがロールアップされるけれど,スマホやタブレットだとロールオーバーという概念がないので,その先のプロキシなどの力でブロックするしかないのだろうね.

追記2023/03/17

新しくFQDNが追加されています.今現在,テイクダウンされていません.

https[:]//hiroginbsank.com/

フィッシング業者?側が大々的にキャンペーンやっていますね.

大きく2種類の件名と本文のバリエーションがあるけれど,次々とテイクダウンされているようです.

やっぱり,メールの即答はしない,のが正解.

引用:

大きく2種類の件名と本文のバリエーションがあるけれど,次々とテイクダウンされているようです.

やっぱり,メールの即答はしない,のが正解.

引用:

いつも三井住友SMBCダイレクトをご利用いただきありがとうございます。

今回、お客様のお取引について確認させて頂きたい事項がありご連絡致しました。

お手数おかけ致しますが、サービスの継続利用をご希望される場合は、以下の情報をご提出ください。

https[:]//www.taobtianmy.com

ご確認をいただけない場合、セキュリティ上の観点からご利用制限をかけさせていただくことを予めご了承下さい。

お客様にはご迷惑、ご心配をお掛けし、誠に申し訳ございません

―――■SMBCダイレクトで残高確認■―――

ATMに行かなくても残高をご確認いただけます。

https[:]//www.taobtianmy.com

―――――――――――――――――――――

セキュリティ用語にはじまったものでもないね.興味があるか否か.

用語理解に格差、経営層とセキュ担当者の対話に断絶も

https://www.security-next.com/144305?f=mail

引用:

用語理解に格差、経営層とセキュ担当者の対話に断絶も

https://www.security-next.com/144305?f=mail

引用:

2割近い経営者は、セキュリティ部門との会議中に理解できないことがあっても、それを伝えることについてためらっているとの調査結果をカスペルスキーが取りまとめた。「APT攻撃」「SOC」といった用語についていけないケースも少なくない。

「心よりご挨拶申し上げます」という日本語は,おかしい.

引用:

引用:

実際に直接あなたにお会いせず、あなたのメールアドレスを見つけるのは、とても困難でしたが、あなたの部長よりも私の役職は上であるため、

変な噂や憶測が飛び交うのを避ける必要があったことを、ご了承ください。

すぐに大がかりな組織再編と人事異動があるでしょう。はっきり言って、私はあなたの上司とは不仲です。

なので、私が持つあなたの上司の信用を傷つけるような情報は、あなたにとって有益となるでしょう。

正直、私のビットコインアカウントに情報に対する謝礼金を送ってくださっても構いません。

勿論、その代償としてきちんとしたお返しは、人事異動に関してさせていただくつもりです。

これから、素晴らしい関係をあなたと築き、共に大きく出世できることを願います。

私のビットコインウォレットの番号: bc1q7c6ka8zprrwneas57vcg9dqdhamk9nsvzqewqc

(入金が確認でき次第、仕事終わりに一度お会いしましょう)

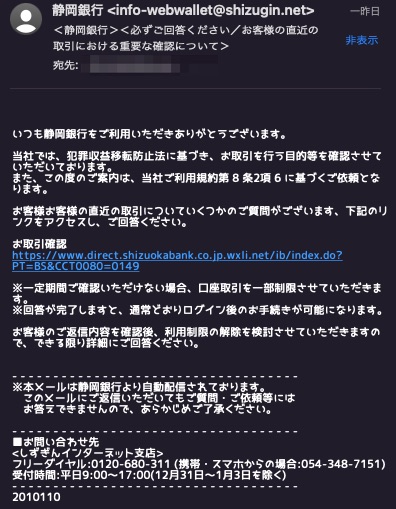

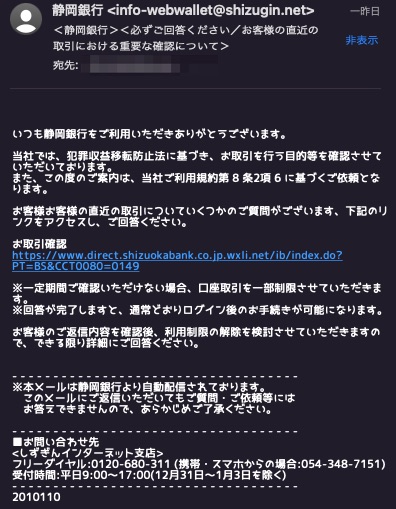

<静岡銀行><必ずご回答ください/お客様の直近の取引における重要な確認について というフィッシングメール

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2023/2/27 2:18

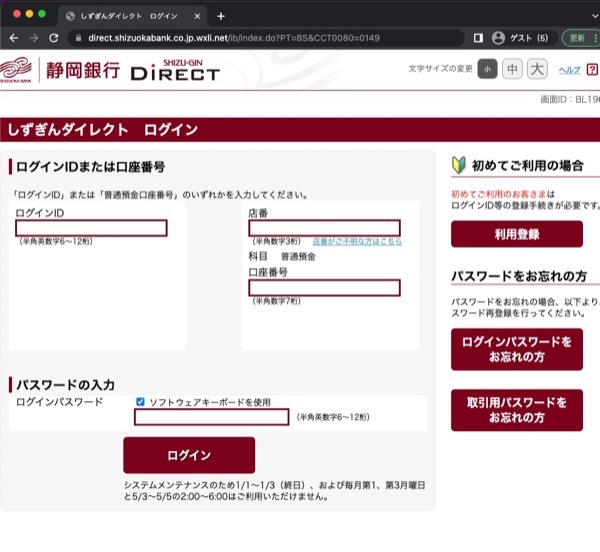

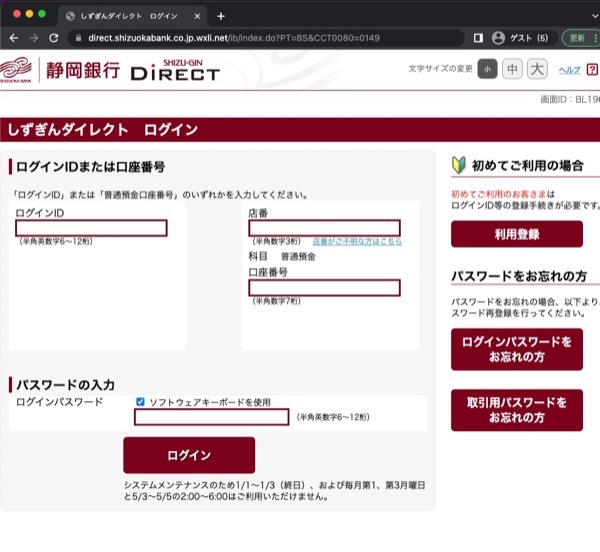

Outlook Express 6.0を使っているという特徴がありますね.

誘導先のサイトは,まだ動作している模様.赤画面も出ませんね.

引用:

誘導先のサイトは,まだ動作している模様.赤画面も出ませんね.

引用:

いつも静岡銀行をご利用いただきありがとうございます。

当社では、犯罪収益移転防止法に基づき、お取引を行う目的等を確認させていただいております。

また、この度のご案内は、当社ご利用規約第 8 条2項 6 に基づくご依頼となります。

お客様お客様の直近の取引についていくつかのご質問がございます、下記のリンクをアクセスし、ご回答ください。

お取引確認

https[:]//www.direct.shizuokabank.co.jp.wxli.net/ib/index.do?PT=BS&CCT0080=0149

※一定期間ご確認いただけない場合、口座取引を一部制限させていただきます。

※回答が完了しますと、通常どおりログイン後のお手続きが可能になります。

お客様のご返信内容を確認後、利用制限の解除を検討させていただきますので、できる限り詳細にご回答ください。

- - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - -

※本メールは静岡銀行より自動配信されております。

このメールにご返信いただいてもご質問・ご依頼等には

お答えできませんので、あらかじめご了承ください。

- - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - -

■お問い合わせ先

<しずぎんインターネット支店>

フリーダイヤル:0120-680-311 (携帯・スマホからの場合:054-348-7151)

受付時間:平日9:00~17:00(12月31日~1月3日を除く)

- - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - -

2010110

一昨日あたりからたくさん来ていますね. Foxmail,Dragonの場合とX-Mailerがランダムなパターンが混在の模様.

引用:

引用:

こんにちは、

こんにちは、これは、さまざまなデバイスから Disney アカウントへのサインインが複数回試行されたことを通知するメッセージです。

あなたのアカウントを保護するために、あなたのアカウントを一時的にロックしました。

アカウントを引き続き使用するには、24 時間前に情報を更新することをお勧めします。 そうしないと、アカウントが永久にロックされます。

私たちは、あなたのDisneyアカウントのセキュリティを確保するために、あなたのアカウントを確認するためにいくつかの情報が必要です。これは、あなたの個人情報を保護するために行われる必要がある手順です。

支払方法の情報を更新する

必要な情報は以下の通りです。

あなたのフルネーム

あなたの電子メールアドレス

あなたのDisneyアカウントのユーザー名

あなたのアカウントに関連する支払い情報(クレジットカード番号、有効期限、セキュリティコード)

上記の情報を提供いただくことで、私たちはあなたのアカウントのセキュリティを確保し、不正アクセスや不正使用を防止できます。提供された情報は、Disneyのプライバシーポリシーに基づいて厳密に管理されます。

ご協力いただき、ありがとうございます。

よろしくお願いいたします。

Disneyカスタマーサポート

昔,毎日自転車やカブで駆け回っていた天王寺駅から四天王寺に行く谷町筋.ストリートビューで眺めていたら道に落とし物が.

ティッシュ箱のように見えたので,車から落としたのかと思って拡大.

どこかでみたような気がするデザイン! 全体の形からティッシュ箱じゃなくてトイレットペーパーを想像して,それっぽいものをGoogle Lensで探してみたけれど検索結果にはリアルなゴミの画像しか出てこない...

でもどこまでみたことがあるなと思って,画像を回転してみたりして調べてみた.

すると・・・

ティッシュ箱のように見えたので,車から落としたのかと思って拡大.

どこかでみたような気がするデザイン! 全体の形からティッシュ箱じゃなくてトイレットペーパーを想像して,それっぽいものをGoogle Lensで探してみたけれど検索結果にはリアルなゴミの画像しか出てこない...

でもどこまでみたことがあるなと思って,画像を回転してみたりして調べてみた.

すると・・・

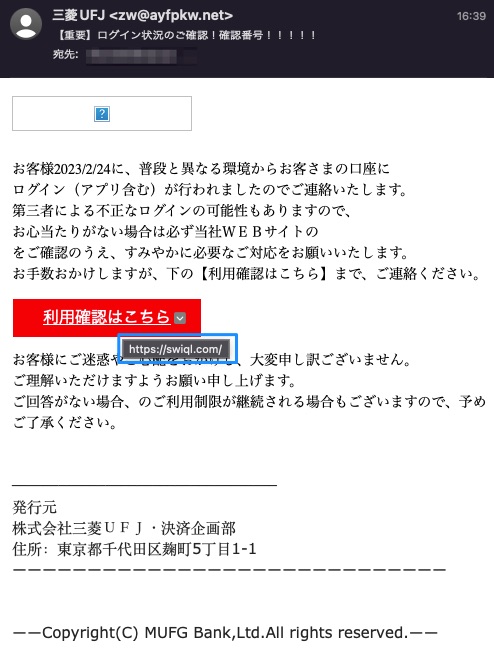

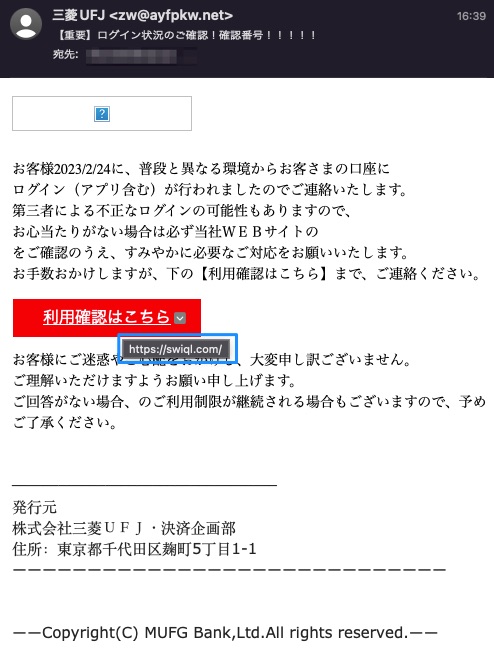

今日はこのタイプが多いね.

Dragonの記載もないし,X-mailerもランダムだしまた別の人たちかな.

IPアドレスは芦島市(ころとう-し)のChina Unicom確認しています.

引用:

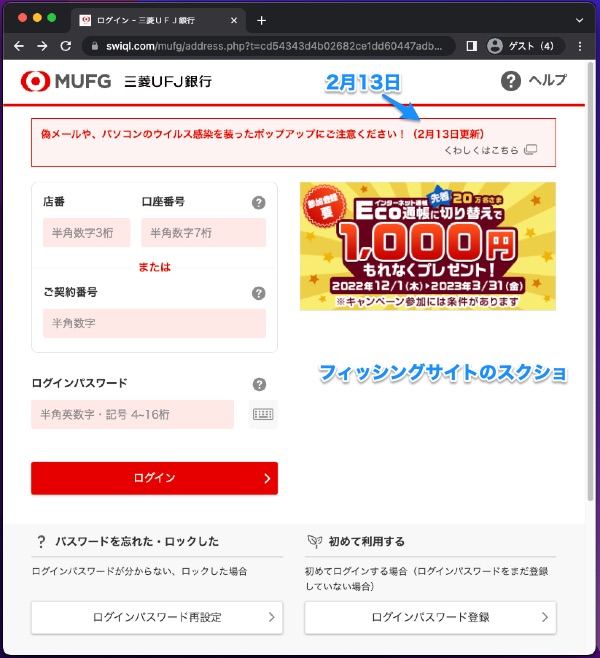

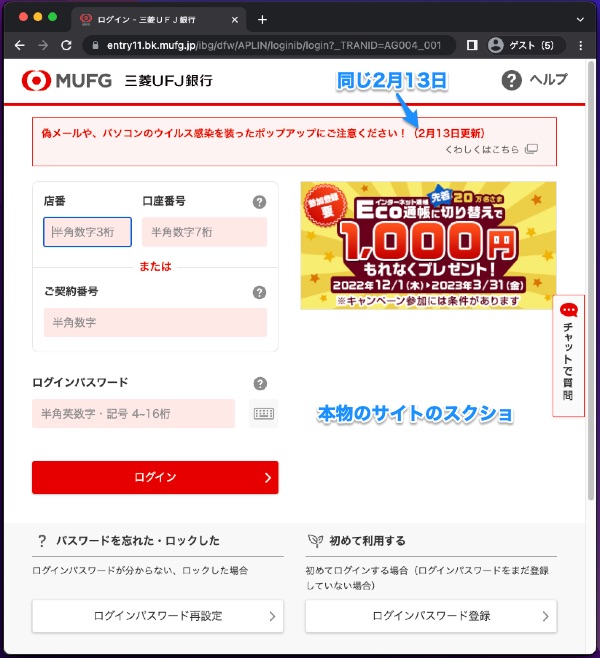

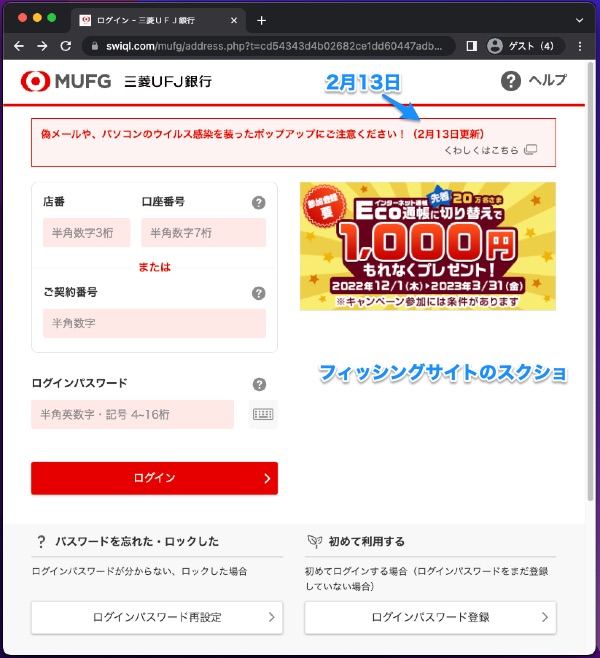

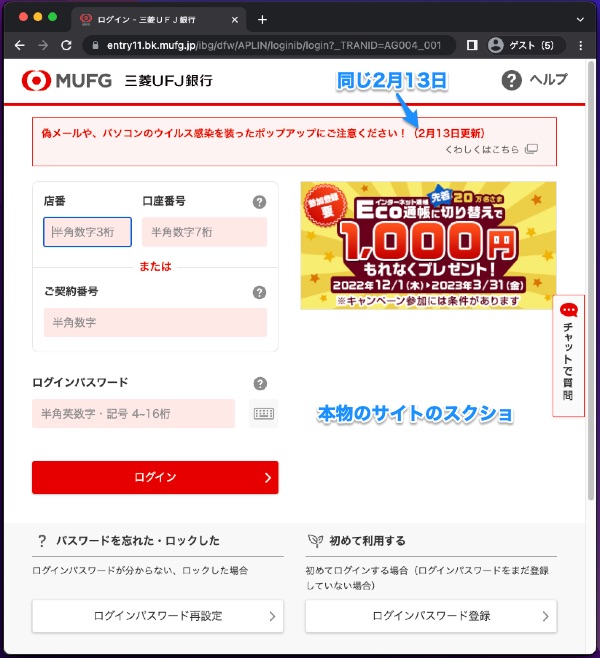

誘導先のURLにアクセスした場合のスクショ.

本物のサイトにアクセスした時のスクショ.

最新のコピーサイトが作られていることがわかります.

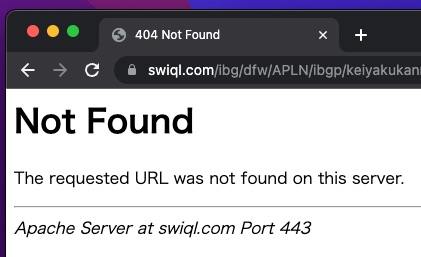

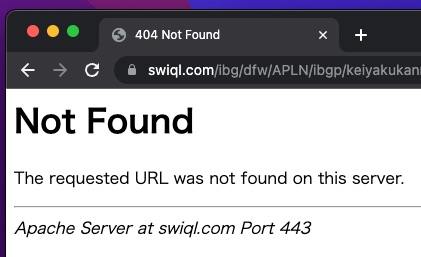

ただし,トップページ以外のリンクをクリックすると,そこは作り込まれてないのでエラーになりました.

次にヘッダを確認してみます.

Dragonの記載もないし,X-mailerもランダムだしまた別の人たちかな.

IPアドレスは芦島市(ころとう-し)のChina Unicom確認しています.

引用:

お客様2023/2/24に、普段と異なる環境からお客さまの口座に

ログイン(アプリ含む)が行われましたのでご連絡いたします。

第三者による不正なログインの可能性もありますので、

お心当たりがない場合は必ず当社WEBサイトの

をご確認のうえ、すみやかに必要なご対応をお願いいたします。

お手数おかけしますが、下の【利用確認はこちら】まで、ご連絡ください。

利用確認はこちら

お客様にご迷惑やご心配をおかけし、大変申し訳ございません。

ご理解いただけますようお願い申し上げます。

ご回答がない場合、のご利用制限が継続される場合もございますので、予めご了承ください。

──────────────────────────────────

発行元

株式会社三菱UFJ・決済企画部

住所:東京都千代田区麹町5丁目1-1

―――――――――――――――――――――――――――――

――Copyright(C) MUFG Bank,Ltd.All rights reserved.――

誘導先のURLにアクセスした場合のスクショ.

本物のサイトにアクセスした時のスクショ.

最新のコピーサイトが作られていることがわかります.

ただし,トップページ以外のリンクをクリックすると,そこは作り込まれてないのでエラーになりました.

次にヘッダを確認してみます.

【緊急連絡】[楽天市場]情報の有効期限が切れ、アカウントの使用が停止されました. というフィッシングメール

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2023/2/22 23:46

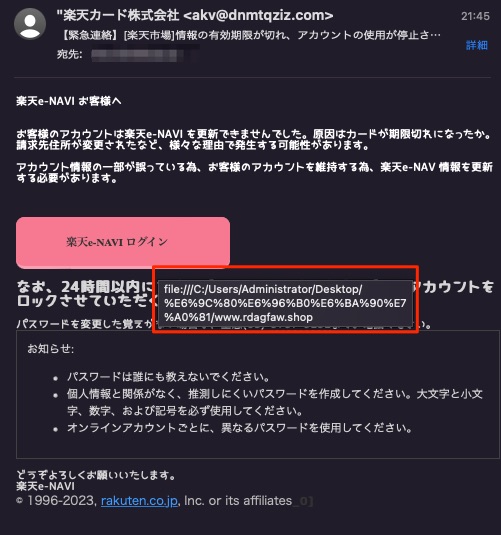

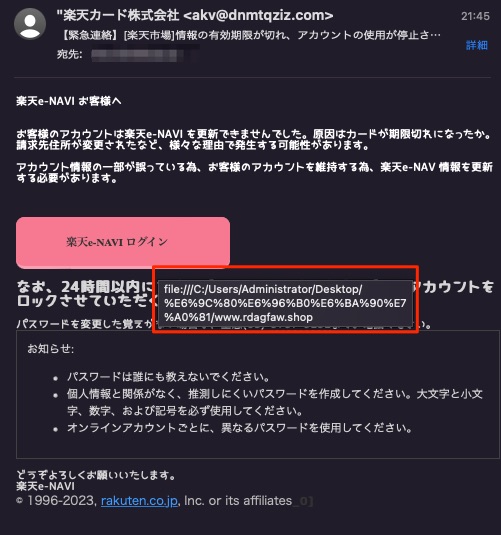

楽天を騙るフィッシングメールが大量配信中.

引用: 誘導先がAdministratorアカウント!で最新源码というフォルダ名が見えてます.

「最新源码」は「最新のソースコード」のことの模様.

誘導先は次の通り.

引用:

楽天e-NAVI お客様へ

お客様のアカウントは楽天e-NAVI を更新できませんでした。原因はカードが期限切れになったか。請求先住所が変更されたなど、様々な理由で発生する可能性があります。

アカウント情報の一部が誤っている為、お客様のアカウントを維持する為、楽天e-NAV 情報を更新する必要があります。

楽天e-NAVI ログイン

なお、24時間以内にご確認がない場合、誠に遺憾ながら、アカウントをロックさせていただくことを警告いたします。

パスワードを変更した覚えがない場合は、至急(03)-5757-5252までお電話ください。

お知らせ:

パスワードは誰にも教えないでください。

個人情報と関係がなく、推測しにくいパスワードを作成してください。大文字と小文字、数字、および記号を必ず使用してください。

オンラインアカウントごとに、異なるパスワードを使用してください。

どうぞよろしくお願いいたします。

楽天e-NAVI

© 1996-2023, rakuten.co.jp, Inc. or its affiliates_0]

file:///C:/Users/Administrator/Desktop/最新源码/www.rdagfaw.shop

誘導先は次の通り.

ITU-Tに承認された国際標準X.1060があって,日本版がJT-X1060とのこと.

JT-X1060 - サイバーディフェンスセンターを構築・運用するためのフレームワーク

https://www.ttc.or.jp/document_db/information/view_express_entity/1423

https://www.ttc.or.jp/application/files/2916/4974/4954/JT-X1060v1.1.pdf

引用:

セキュリティ対応組織の教科書 第3.0版 (2023年2月)

https://isog-j.org/output/2023/Textbook_soc-csirt_v3.html

https://isog-j.org/output/2023/Textbook_soc-csirt_v3.0.pdf

引用:

9カテゴリーに分類されていて,それぞれのチームなりタスクを割り当てるってことかな.

5分でわかるX.1060 CDC / Cyber Defence Centre in 5 minutes

追記2023/10/23

セキュリティ対応組織の教科書 第3.1版 (2023年10月)

https://isog-j.org/output/2023/Textbook_soc-csirt_v3.html

引用:

JT-X1060 - サイバーディフェンスセンターを構築・運用するためのフレームワーク

https://www.ttc.or.jp/document_db/information/view_express_entity/1423

https://www.ttc.or.jp/application/files/2916/4974/4954/JT-X1060v1.1.pdf

引用:

組織がサイバーディフェンスセンター(CDC)を構築,マネジメントするとともに,その有効性を評価するためのフレームワークを提供するものである

セキュリティ対応組織の教科書 第3.0版 (2023年2月)

https://isog-j.org/output/2023/Textbook_soc-csirt_v3.html

https://isog-j.org/output/2023/Textbook_soc-csirt_v3.0.pdf

引用:

【WG6】 セキュリティオペレーション連携WGにおいて、「セキュリティ対応組織の教科書 第2.1版」の改版に向けて議論を続けてきました。2021年10月に公開されたITU-T勧告X.1060、X.1060の日本語版の標準となるTTC標準JT-X1060に合わせた形での全面的な改版となります。

9カテゴリーに分類されていて,それぞれのチームなりタスクを割り当てるってことかな.

5分でわかるX.1060 CDC / Cyber Defence Centre in 5 minutes

追記2023/10/23

セキュリティ対応組織の教科書 第3.1版 (2023年10月)

https://isog-j.org/output/2023/Textbook_soc-csirt_v3.html

引用:

2023年10月に、「セキュリティ対応組織の教科書 第3.1版」を公開しました。付録となる「サービスポートフォリオシート」も公開しました。ぜひご活用ください。