ブログ - セキュリティカテゴリのエントリ

監査対応資料に「パスワードに塩を付けて保存していますか?」という文があって意味がわからず悩んだのですが,この被監査人は外国企業だったという事を思い出して,調べてみたらすっきり.

塩は,SALT.ですが「パスワードSALT」で検索すると答えは出てきます. 会員システム等でパスワードを保存する際に暗号化をしますが,そこにキーワードを付けて複雑性を増すわけですね.

password

を暗号化するのではなく,たとえばSALTとしてabcをつける.

passwordabc

とか

abcpassword

とか.

塩は,SALT.ですが「パスワードSALT」で検索すると答えは出てきます. 会員システム等でパスワードを保存する際に暗号化をしますが,そこにキーワードを付けて複雑性を増すわけですね.

password

を暗号化するのではなく,たとえばSALTとしてabcをつける.

passwordabc

とか

abcpassword

とか.

Imperva製SecureSphereは,WAF(Web Application Firewall)やDAM(Database Activety Monitoring)としてスタンダードな製品ですが,脆弱性を持っていると発表がありました.

JVNVU#567774

Imperva 製 SecureSphere にクロスサイトスクリプティングの脆弱性

https://jvn.jp/cert/JVNVU567774/index.html

緊急度としては低いかな. 管理画面なので,そこに入って来れている時点で,セキュリティ的にはアウトな感じですが.

JVNVU#567774

Imperva 製 SecureSphere にクロスサイトスクリプティングの脆弱性

https://jvn.jp/cert/JVNVU567774/index.html

緊急度としては低いかな. 管理画面なので,そこに入って来れている時点で,セキュリティ的にはアウトな感じですが.

BIND 9でDoSを受ける原因となる脆弱性があるそうです. 対象は以下の通り.

- 9.4-ESV-R3 および、その後のバージョン

- 9.6-ESV-R2 および、その後のバージョン

- 9.6.3

- 9.7.1 および、その後のバージョン

- 9.8.0 および、その後のバージョン

9.6.2-P3は除くそうです.

攻撃されたら以下の様なログが記載されている様なので,キーワードチェックが必要ですね.

buffer.c:285: REQUIRE(b->used + 1 <= b->length) failed

exiting (due to assertion failure)

- 9.4-ESV-R3 および、その後のバージョン

- 9.6-ESV-R2 および、その後のバージョン

- 9.6.3

- 9.7.1 および、その後のバージョン

- 9.8.0 および、その後のバージョン

9.6.2-P3は除くそうです.

攻撃されたら以下の様なログが記載されている様なので,キーワードチェックが必要ですね.

buffer.c:285: REQUIRE(b->used + 1 <= b->length) failed

exiting (due to assertion failure)

いや,私が買ったわけじゃなくて,セキュリティプロダクトの会社F-Secureで買ってみた事があるそうです.

スパムで恩恵を受ける銀行

http://blog.f-secure.jp/archives/50604335.html

ほとんどがちゃんと商品が届いたそうで.まぁスパムメールは迷惑だけど,商品が届かないと犯罪になるので一線を越えるからか.

このブログの主題テーマはスパムセールスで使われる振込先銀行のほとんどが「3つの銀行」ということ.ノルウェー,カリブ,アゼルバイジャンなんだと.

あれ,スイスがない? スイス銀行といえばゴルゴ13等で有名ですがプライベートバンクで匿名口座開設ができるんですね.高い守秘義務があるので世界のお金持ちが口座を持っているわけですが,ダークマネーの温床と言われている負の側面があるのだけど,最近だとエジプトのムバラークの口座が凍結されたりとかで地位改善しているようですしね.

スパムで恩恵を受ける銀行

http://blog.f-secure.jp/archives/50604335.html

ほとんどがちゃんと商品が届いたそうで.まぁスパムメールは迷惑だけど,商品が届かないと犯罪になるので一線を越えるからか.

このブログの主題テーマはスパムセールスで使われる振込先銀行のほとんどが「3つの銀行」ということ.ノルウェー,カリブ,アゼルバイジャンなんだと.

あれ,スイスがない? スイス銀行といえばゴルゴ13等で有名ですがプライベートバンクで匿名口座開設ができるんですね.高い守秘義務があるので世界のお金持ちが口座を持っているわけですが,ダークマネーの温床と言われている負の側面があるのだけど,最近だとエジプトのムバラークの口座が凍結されたりとかで地位改善しているようですしね.

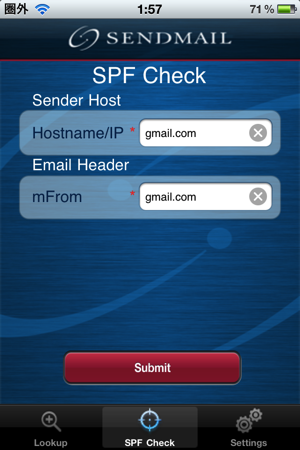

スパムメールの送信者偽装を防ぐ為のドメイン認証技術にSPF(Sender Policy Framework)という方法があります.

それが正しく設定されているか否かを調査するiPhoneアプリが公開されたというので使ってみました.

まずは,settingの中でDNSサーバを指定します.このサーバが信頼性が無いとそもそも意味がありません.

今回はGoogleが提供するDNSサーバの8.8.8.8を設定しました.そして次の様にメールサーバとヘッダをセットします.

Submitボタンを押してみると結果が表示されます.

それが正しく設定されているか否かを調査するiPhoneアプリが公開されたというので使ってみました.

まずは,settingの中でDNSサーバを指定します.このサーバが信頼性が無いとそもそも意味がありません.

今回はGoogleが提供するDNSサーバの8.8.8.8を設定しました.そして次の様にメールサーバとヘッダをセットします.

Submitボタンを押してみると結果が表示されます.

約1年前に書いた記事の続きなんだけど.

この時は,ネットワークが繋がらなくて困っていると言うのでオンコールを受けて出動. その会社は従業員700名くらいの会社なんだけど,システム担当はPOS担当が1名,パソコンセットアップ担当が1名.ネットワーク&セキュリティに関する知識は皆無.

まず,ネットワーク図を出させたら,トップルータが1つあるだけのシンプルさん.動作状況は,アクセスできなくなったらルータの電源をOFF/ONすると,使える様になる.しかし,30分もしないうちに使えなくなるという現象.

偶然,良く知っているヤマハのRTX1500だったのでログインするとCPUがほぼ100%になっている異常通信.

利用実態を見ようと,NATテーブルを確認するとあふれていました.RTX1500のスペック上のNATセッション数は4,096.

まさに「RTX1100で高負荷トラフィッククライアントを捜す」のドキュメント通りに実行すると,高負荷アクセスが確認できてNATテーブルが食いつぶされていました.

NATアドレステーブルをリセットすると通信が回復します.が,直ぐに埋まります.試しにTTLをデフォルトの15分から30秒に変更するとネットワーク疎通に問題が出なくなった.

とりあえずの暫定作業は終わったけれど,これからが大変だった.

この時は,ネットワークが繋がらなくて困っていると言うのでオンコールを受けて出動. その会社は従業員700名くらいの会社なんだけど,システム担当はPOS担当が1名,パソコンセットアップ担当が1名.ネットワーク&セキュリティに関する知識は皆無.

まず,ネットワーク図を出させたら,トップルータが1つあるだけのシンプルさん.動作状況は,アクセスできなくなったらルータの電源をOFF/ONすると,使える様になる.しかし,30分もしないうちに使えなくなるという現象.

偶然,良く知っているヤマハのRTX1500だったのでログインするとCPUがほぼ100%になっている異常通信.

利用実態を見ようと,NATテーブルを確認するとあふれていました.RTX1500のスペック上のNATセッション数は4,096.

まさに「RTX1100で高負荷トラフィッククライアントを捜す」のドキュメント通りに実行すると,高負荷アクセスが確認できてNATテーブルが食いつぶされていました.

NATアドレステーブルをリセットすると通信が回復します.が,直ぐに埋まります.試しにTTLをデフォルトの15分から30秒に変更するとネットワーク疎通に問題が出なくなった.

とりあえずの暫定作業は終わったけれど,これからが大変だった.

JPCERT/CCのJVNからJVN#55714408としてヤマハのルータにある脆弱性について報告がありました.

IPヘッダへ不正値を入れる事で場合によってリブートと言う事です.アクセスされまくるとリブートしまくるのでDoSになるかな.

まだ全てのルータに提供されているわけではないです.今日現在は以下のようになっています.

RTX3000 Rev.9.00.48以降

RTX2000 順次リリース

RTX1500 Rev.8.03.87以降

RTX1200 Rev.10.01.22以降

RTX1100 Rev.8.03.87以降

RTX1000 順次リリース

SRT100 Rev.10.00.52以降

RTV700 順次リリース

RT300i 順次リリース

RT250i 順次リリース

RT107e Rev.8.03.87以降

RT58i Rev.9.01.48以降

RT57i 順次リリース

この脆弱性はルーターが自分自身宛として処理するIPパケットでのみ実行出来るので,ファームアップできなくても,IPフィルタで軽減する事ができます.

それらの具体的・最新情報は以下のURLを参照してください.

IPの実装におけるサービス運用妨害(DoS)の脆弱性について

http://www.rtpro.yamaha.co.jp/RT/FAQ/Security/JVN55714408.html

実際のアップデート手順はこれ.(無料会員限定)

・ RTX1100のファームウェアをRT-TFTPでアップデートしたり切り替えたりしてみる

・RTX1100のファームウェアをアップデートする from MacOS X

IPヘッダへ不正値を入れる事で場合によってリブートと言う事です.アクセスされまくるとリブートしまくるのでDoSになるかな.

まだ全てのルータに提供されているわけではないです.今日現在は以下のようになっています.

RTX3000 Rev.9.00.48以降

RTX2000 順次リリース

RTX1500 Rev.8.03.87以降

RTX1200 Rev.10.01.22以降

RTX1100 Rev.8.03.87以降

RTX1000 順次リリース

SRT100 Rev.10.00.52以降

RTV700 順次リリース

RT300i 順次リリース

RT250i 順次リリース

RT107e Rev.8.03.87以降

RT58i Rev.9.01.48以降

RT57i 順次リリース

この脆弱性はルーターが自分自身宛として処理するIPパケットでのみ実行出来るので,ファームアップできなくても,IPフィルタで軽減する事ができます.

それらの具体的・最新情報は以下のURLを参照してください.

IPの実装におけるサービス運用妨害(DoS)の脆弱性について

http://www.rtpro.yamaha.co.jp/RT/FAQ/Security/JVN55714408.html

実際のアップデート手順はこれ.(無料会員限定)

・ RTX1100のファームウェアをRT-TFTPでアップデートしたり切り替えたりしてみる

・RTX1100のファームウェアをアップデートする from MacOS X

今年度何度目かの,企業向けセキュリティポリシー策定を行っています.プライバシーマークのような審査ものを取得する事が目的ではないので,企業の実態に即したものをカスタマイズで作るわけです.

そこで今回,調査していて見つけたのが,三井情報株式会社(MKI)の発表資料.

「情報セキュリティ調査・改善委員会」の調査報告書について

http://www.mki.co.jp/corp_news/corp_news_2010/100426_01.html

大きな事件に発展していないので大きく報道されてないとおもいますが,ルール違反して個人情報の入ったPCを持ち出して,飲酒会食中に無くしたという,よくあるやつです. ナノメディアがジャニーズの顧客データを無くしたのも同じようなものでした.

普通にお侘びしてすませている会社が多い中,MKIは,最近合併して大きくなったSIerですがちゃんと分析しているんですね.

そこで,形ばかりのWebBTとか,甘えが出ていた事が原因というふうに分析しているわけです. 素直に分析した結果で,とても参考になりました.

この件の様にPCを無くした場合,出てくる事が無いですね.パソコンは換金が楽なので出てこない事が多いです. つまり,暗号化をしていればかなりリスクを下げられそうです. 最近は,iPhoneやAndroidも2.2以降では,数回パスワードを間違えたら,データを消去するワイプ機能を持っていますし.

意外な盲点としては,業務継続性です.パソコン無くした,暗号化している,でもパソコンにしかデータが入ってないので仕事ができない・・・そんな時の為にバックアップが必要な訳ですね.

そこで今回,調査していて見つけたのが,三井情報株式会社(MKI)の発表資料.

「情報セキュリティ調査・改善委員会」の調査報告書について

http://www.mki.co.jp/corp_news/corp_news_2010/100426_01.html

大きな事件に発展していないので大きく報道されてないとおもいますが,ルール違反して個人情報の入ったPCを持ち出して,飲酒会食中に無くしたという,よくあるやつです. ナノメディアがジャニーズの顧客データを無くしたのも同じようなものでした.

普通にお侘びしてすませている会社が多い中,MKIは,最近合併して大きくなったSIerですがちゃんと分析しているんですね.

そこで,形ばかりのWebBTとか,甘えが出ていた事が原因というふうに分析しているわけです. 素直に分析した結果で,とても参考になりました.

この件の様にPCを無くした場合,出てくる事が無いですね.パソコンは換金が楽なので出てこない事が多いです. つまり,暗号化をしていればかなりリスクを下げられそうです. 最近は,iPhoneやAndroidも2.2以降では,数回パスワードを間違えたら,データを消去するワイプ機能を持っていますし.

意外な盲点としては,業務継続性です.パソコン無くした,暗号化している,でもパソコンにしかデータが入ってないので仕事ができない・・・そんな時の為にバックアップが必要な訳ですね.

JPCERTが,Gumblarに対する分析結果をまとめたものをPDFで公開しています.

踏み台にされるWebサイト~いわゆるGumblarの攻撃手法の分析調査~

https://www.jpcert.or.jp/research/#webdefacement

Gumblarについては,ITホワイトボックスでも放送されてましたね.来年頭くらいに再放送される様です.

第13回 ::脅威!ガンブラーウイルスの正体

http://www.nhk.or.jp/itwb/2/workshop/13.html

踏み台にされるWebサイト~いわゆるGumblarの攻撃手法の分析調査~

https://www.jpcert.or.jp/research/#webdefacement

Gumblarについては,ITホワイトボックスでも放送されてましたね.来年頭くらいに再放送される様です.

第13回 ::脅威!ガンブラーウイルスの正体

http://www.nhk.or.jp/itwb/2/workshop/13.html

リンク先のURLを調べる為のツールが提供されています.

http://www.aguse.jp/

このページでURLを入れると,カスペルスキーによるマルウェア検出やブラックリスト判定等を行ってくれます.

http://www.aguse.jp/

このページでURLを入れると,カスペルスキーによるマルウェア検出やブラックリスト判定等を行ってくれます.

ECとかのWebサイトで個人情報に関係するようなデータの送受信が行われる際にSSLを使ったHTTPSによる暗号化通信が使われるのが普通です.

しかし,あえてHTTPとHTTPSの両方でアクセスできる様に設定しているサイトがあります.

15年くらい前はブラウザが,そもそもHTTPSに対応してないとかクライアント側に証明書が入ってないとかの機能不全でしかたなく用意していましたが,現在でも用意されているのは何故でしょうか?

それは簡単で,会社でプロキシーを経由して外部へアクセスしている際に,HTTPSで暗号化通信が行われると,アクセス内容のログを取得できないからです.

社内から掲示板等に誹謗中傷等の書き込みがあった場合,ログの日時等で追跡できるのですが,最後の最後,暗号化ログでは投稿内容が確認できないですからね.

つまり,ログを残す運用というアクセスポリシーを設定した場合,HTTPSで外部にアクセスされると困るので閉じてあるわけです.

あとは,会社から「ショッピングするな=私用で使うな」的なメッセージもあるとおもいますけどね.

しかし,あえてHTTPとHTTPSの両方でアクセスできる様に設定しているサイトがあります.

15年くらい前はブラウザが,そもそもHTTPSに対応してないとかクライアント側に証明書が入ってないとかの機能不全でしかたなく用意していましたが,現在でも用意されているのは何故でしょうか?

それは簡単で,会社でプロキシーを経由して外部へアクセスしている際に,HTTPSで暗号化通信が行われると,アクセス内容のログを取得できないからです.

社内から掲示板等に誹謗中傷等の書き込みがあった場合,ログの日時等で追跡できるのですが,最後の最後,暗号化ログでは投稿内容が確認できないですからね.

つまり,ログを残す運用というアクセスポリシーを設定した場合,HTTPSで外部にアクセスされると困るので閉じてあるわけです.

あとは,会社から「ショッピングするな=私用で使うな」的なメッセージもあるとおもいますけどね.

9月から携帯電話のメアド宛に広告メールが届く様になり以下の様な問題がありました.

1)停止機能を保有していない.

2)不要通知をしてからもメールが届く

3)運営業者か記載されてない

よって,財団法人日本データ通信協会に,違反メールの情報提供をしてみました.

違反メールの情報提供

http://www.dekyo.or.jp/soudan/ihan/

今回の場合,「特定電子メールの送信の適正化等に関する法律」の以下の2つに違反することになります.

1)第3条第1項(特定電子メールの送信の制限)

2)第4条(表示義務)

さて,今後どのような事になるのでしょうか.協会からは個別に通知が無いそうなので,このまま放置して迷惑メールが停止すれば,それで効果があったと判断できます.

●特定電子メールの送信等 に関するガイドライン(PDF 平成22年4月以降)

http://www.soumu.go.jp/main_sosiki/joho_tsusin/d_syohi/pdf/m_mail_081114_1.pdf

1)停止機能を保有していない.

2)不要通知をしてからもメールが届く

3)運営業者か記載されてない

よって,財団法人日本データ通信協会に,違反メールの情報提供をしてみました.

違反メールの情報提供

http://www.dekyo.or.jp/soudan/ihan/

今回の場合,「特定電子メールの送信の適正化等に関する法律」の以下の2つに違反することになります.

1)第3条第1項(特定電子メールの送信の制限)

2)第4条(表示義務)

さて,今後どのような事になるのでしょうか.協会からは個別に通知が無いそうなので,このまま放置して迷惑メールが停止すれば,それで効果があったと判断できます.

●特定電子メールの送信等 に関するガイドライン(PDF 平成22年4月以降)

http://www.soumu.go.jp/main_sosiki/joho_tsusin/d_syohi/pdf/m_mail_081114_1.pdf

2週間程前,休日にも関わらず緊急電話があり,security toolに感染した!と連絡がありました.

もう,名称がウザイ.

面倒なのでとりあえずネットワークから分離して放置.あとでヒアリングした所,この脆弱性が元になっている様でした.

弊社サービスの改ざんに関するお詫びとご報告 - MicroAd

http://www.microad.jp/press/20100925/

行動ターゲッティングでの広告事業をやっているサイバーエージェント社の子会社の株式会社マイクロアドが攻撃を受けていた事の様です.

WebブラウザでWebサイトを閲覧しただけでマルウェアがダウンロードされてしまうこのタイプは「ドライブバイダウンロード」と呼ばれます. セキュリティパッチが適用されていれば問題なかったのでしょうけど,当時,マルウェア検出ソフトは無反応だった様です.

もう,名称がウザイ.

面倒なのでとりあえずネットワークから分離して放置.あとでヒアリングした所,この脆弱性が元になっている様でした.

弊社サービスの改ざんに関するお詫びとご報告 - MicroAd

http://www.microad.jp/press/20100925/

行動ターゲッティングでの広告事業をやっているサイバーエージェント社の子会社の株式会社マイクロアドが攻撃を受けていた事の様です.

WebブラウザでWebサイトを閲覧しただけでマルウェアがダウンロードされてしまうこのタイプは「ドライブバイダウンロード」と呼ばれます. セキュリティパッチが適用されていれば問題なかったのでしょうけど,当時,マルウェア検出ソフトは無反応だった様です.

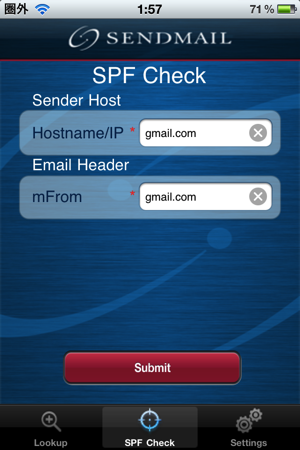

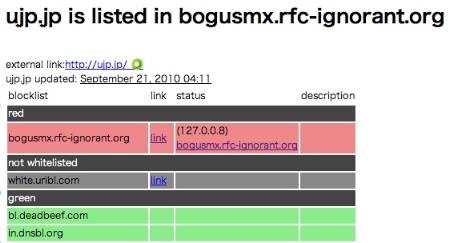

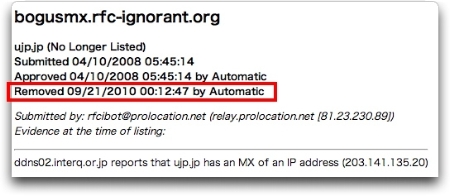

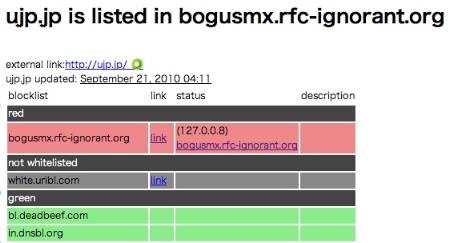

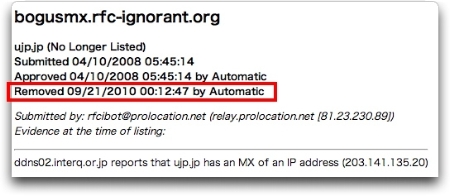

RBL(Realtime Blackhole List/Realtime Blocking List)というSPAMメールのブラックリストを保持するサイトがいくつかあるのですが,その1つに,当サイトが登録されていました.

検証で使用したサイト.

http://rbls.org/

検証結果

http://rbls.org/ujp.jp

bogusmx.rfc-ignorant.orgというサイトで登録されているという事なので,そのサイトを訪問してブラックリストからの削除をお願いする.

依頼作業は簡単で,クリックするだけ。

それで自動的にリストから削除作業が受け付けられている. 以下の点が不明なので,定期的にチェックしてみる.

1)自動的にリストから削除される,,,とは思えない.

2)それなりにチェックされて問題ないと判断されたら,ブラックリストから消えるはず.

3)どれくらいタイムラグがあるのか,確認したい.

2022年3月1日現在このサイトは使えないので新しいブログをご覧ください.

2022年3月1日現在このサイトは使えないので新しいブログをご覧ください.

検証で使用したサイト.

http://rbls.org/

検証結果

http://rbls.org/ujp.jp

bogusmx.rfc-ignorant.orgというサイトで登録されているという事なので,そのサイトを訪問してブラックリストからの削除をお願いする.

依頼作業は簡単で,クリックするだけ。

それで自動的にリストから削除作業が受け付けられている. 以下の点が不明なので,定期的にチェックしてみる.

1)自動的にリストから削除される,,,とは思えない.

2)それなりにチェックされて問題ないと判断されたら,ブラックリストから消えるはず.

3)どれくらいタイムラグがあるのか,確認したい.

2022年3月1日現在このサイトは使えないので新しいブログをご覧ください.

2022年3月1日現在このサイトは使えないので新しいブログをご覧ください.

インターネットってなんですか?と答えると,DNSだと,いつも答えています.

そのDNSですが良く使われているサーバソフトのbindにも良くセキュリティホールもでるし,脆弱性が多いので困ったチャンな昨今ですが,それを解決しようとしています.

DNSSECというのは,そのセキュリティ拡張の方式で,DNSの応答に公開鍵方式の署名を付加する事で成り済ましへのアクセスを防ぐという仕組みです.

で,.jpに関しては,2011年1月16日からDNSSECの導入をするというアナウンスがこれ.

JPドメイン名サービスへのDNSSECの導入予定について

http://jprs.jp/info/notice/20090709-dnssec.html

じゃぁDNSSECの導入は判ったけれども,一般ユーザは何をすれば良いのか?となるのですが,署名が付属するのでこれまでのDNSパケットよりデータ量が多くなるので,場合によっては家庭用ルータがそれを受け取れない問題が出るかもしれません.

ルータのDENSEC対応状況がでているサイトを見つけました.

DNSSEC HARDWARE TESTER

http://www.dnssectester.cz/

日本の代表的なルータをいくつかピックアップしてみるとこんな感じ.

●YAMAHA

http://www.dnssectester.cz/manufacturer/63/

RTX1000,RT58i

●BUFFALO

http://www.dnssectester.cz/manufacturer/35/

BBR-4HG,BHR-4RV,WHR-HP-0AMPG,WZR-AGL300NH,WZR-HP-G301NH,WZR2-G300N

NTT

http://www.dnssectester.cz/manufacturer/29/

PR-S300SE,PR0200NE,RT0200KI,RV-230NE

まだまだ曇ってるなぁ..

そのDNSですが良く使われているサーバソフトのbindにも良くセキュリティホールもでるし,脆弱性が多いので困ったチャンな昨今ですが,それを解決しようとしています.

DNSSECというのは,そのセキュリティ拡張の方式で,DNSの応答に公開鍵方式の署名を付加する事で成り済ましへのアクセスを防ぐという仕組みです.

で,.jpに関しては,2011年1月16日からDNSSECの導入をするというアナウンスがこれ.

JPドメイン名サービスへのDNSSECの導入予定について

http://jprs.jp/info/notice/20090709-dnssec.html

じゃぁDNSSECの導入は判ったけれども,一般ユーザは何をすれば良いのか?となるのですが,署名が付属するのでこれまでのDNSパケットよりデータ量が多くなるので,場合によっては家庭用ルータがそれを受け取れない問題が出るかもしれません.

ルータのDENSEC対応状況がでているサイトを見つけました.

DNSSEC HARDWARE TESTER

http://www.dnssectester.cz/

日本の代表的なルータをいくつかピックアップしてみるとこんな感じ.

●YAMAHA

http://www.dnssectester.cz/manufacturer/63/

RTX1000,RT58i

●BUFFALO

http://www.dnssectester.cz/manufacturer/35/

BBR-4HG,BHR-4RV,WHR-HP-0AMPG,WZR-AGL300NH,WZR-HP-G301NH,WZR2-G300N

NTT

http://www.dnssectester.cz/manufacturer/29/

PR-S300SE,PR0200NE,RT0200KI,RV-230NE

まだまだ曇ってるなぁ..

IPAがレポートを出したというので見てみました.

MFP の脆弱性に関する調査報告書

http://www.ipa.go.jp/security/fy21/reports/mfp/documents/20100830report.pdf

簡単に言うと,見落としがちな複合機のセキュリティについての話ですが,政府調達基準でもあるISO/IEC 27001準拠に対しての話です.

でも,実際,複合機のセキュリティホールを狙った攻撃は,あまり耳にした事が無いですね.

春先に,某社がPマーク保険に入るというので色々な保険屋から取り寄せてセルフ診断項目を埋めて行ってたら,1つの会社がISO/IEC 27001対応機器の導入を要求していました.

先に述べた様に政府調達基準になっているということで,普通の複合機メーカは対応しているので,非対応機種を見つけるのが難しいくらいになっているので,そんなに心配は不要なんじゃないかな.実質的に.

MFP の脆弱性に関する調査報告書

http://www.ipa.go.jp/security/fy21/reports/mfp/documents/20100830report.pdf

簡単に言うと,見落としがちな複合機のセキュリティについての話ですが,政府調達基準でもあるISO/IEC 27001準拠に対しての話です.

でも,実際,複合機のセキュリティホールを狙った攻撃は,あまり耳にした事が無いですね.

春先に,某社がPマーク保険に入るというので色々な保険屋から取り寄せてセルフ診断項目を埋めて行ってたら,1つの会社がISO/IEC 27001対応機器の導入を要求していました.

先に述べた様に政府調達基準になっているということで,普通の複合機メーカは対応しているので,非対応機種を見つけるのが難しいくらいになっているので,そんなに心配は不要なんじゃないかな.実質的に.

個人情報保護保険や契約文書を見ていて目につくのがウイルスソフト.

・事業所の設備外の機器を使用する場合には、ウイルスソフトのインストールを行い〜

・社内の全PCにウイルスソフトがインストールされていますか?

間違いなく「ウイルス対策ソフト」あるいは「アンチウイルスソフト」の事なんだろうとはおもいますが, 「ウイルスソフト」というのは,コンピュータウイルスそのものの事ですね...

ウイルスソフト比較&評価2010年版

http://www.bestsecurity.jp/

・事業所の設備外の機器を使用する場合には、ウイルスソフトのインストールを行い〜

・社内の全PCにウイルスソフトがインストールされていますか?

間違いなく「ウイルス対策ソフト」あるいは「アンチウイルスソフト」の事なんだろうとはおもいますが, 「ウイルスソフト」というのは,コンピュータウイルスそのものの事ですね...

ウイルスソフト比較&評価2010年版

http://www.bestsecurity.jp/

いくつかのメディアで話題?のようですが,MacOS Xに対応したスパイウェアが発見されました. Windowsだと何種類も発見され被害を出しているのに,「発見された」という事がニュースだなんて,のんきなもんです.

無料のMac用アプリケーションによってインストールされるOSX/OpinionSpyスパイウェア

http://www.intego.com/jp/news/osx-opinionspy-spyware-installed-by-freely-distributed-mac-applications.asp

無料のMac用アプリケーションによってインストールされるOSX/OpinionSpyスパイウェア

http://www.intego.com/jp/news/osx-opinionspy-spyware-installed-by-freely-distributed-mac-applications.asp

マイクロソフトから無料のツール.

IT 基盤 無料診断| Optimized Desktop

http://www.microsoft.com/japan/business/OptimizedDesktop/solutions/self-check/default.mspx

ツールと行ってもインストールして何かしらじゃなくて,システムの提案用稟議をするためのものだそうです.まぁ,仮に良いプロダクトを出しても,それを導入する為の決定権のある人へのアプローチをSEの人たちがうまくできると限らないので,その補佐をおこなうツールですね.

分析内容の対応がWindowsクライアントのみという制限がありますが,分析課題の参考資料として利用できそうです.

IT 基盤 無料診断| Optimized Desktop

http://www.microsoft.com/japan/business/OptimizedDesktop/solutions/self-check/default.mspx

ツールと行ってもインストールして何かしらじゃなくて,システムの提案用稟議をするためのものだそうです.まぁ,仮に良いプロダクトを出しても,それを導入する為の決定権のある人へのアプローチをSEの人たちがうまくできると限らないので,その補佐をおこなうツールですね.

分析内容の対応がWindowsクライアントのみという制限がありますが,分析課題の参考資料として利用できそうです.

パターンファイルが,誤認識だそうです.

McAfeeのウイルス定義ファイルで障害発生、Windowsファイルを誤認識

http://www.itmedia.co.jp/enterprise/articles/1004/22/news020.html

先日も,ソースネクストのウイルスセキュリティで同じ様な事がありました.

ウイルスセキュリティをお使いのお客様へ 重要なお知らせ

http://www.sourcenext.com/vs/support/deal_100413/

この手のソフトは,似た様な事を繰り返しますね. 現在,アンチウイルスソフトをはじめとするアンチマルウェアソフトの性能の重要度は,次の様なものだそうです.

1.誤検知が少ない

2.高速動作

3.マルウェアを見つける機能

McAfeeのウイルス定義ファイルで障害発生、Windowsファイルを誤認識

http://www.itmedia.co.jp/enterprise/articles/1004/22/news020.html

先日も,ソースネクストのウイルスセキュリティで同じ様な事がありました.

ウイルスセキュリティをお使いのお客様へ 重要なお知らせ

http://www.sourcenext.com/vs/support/deal_100413/

この手のソフトは,似た様な事を繰り返しますね. 現在,アンチウイルスソフトをはじめとするアンチマルウェアソフトの性能の重要度は,次の様なものだそうです.

1.誤検知が少ない

2.高速動作

3.マルウェアを見つける機能

セキュリティ担当者が新入社員に向けて行う研修内容をまとめたマニュアルがJPCERTで公開されてました.

JPCERT コーディネーションセンター 新入社員等研修向け情報セキュリティマニュアル

http://www.jpcert.or.jp/magazine/security/newcomer.html

これを印刷すればそのまま教育資料として使えるというものではなくて,セキュリティ担当者がこれを見てカスタマイズ,引用して新人教育や会社の上層部への提案資料として使えるかと思いました.

JPCERT コーディネーションセンター 新入社員等研修向け情報セキュリティマニュアル

http://www.jpcert.or.jp/magazine/security/newcomer.html

これを印刷すればそのまま教育資料として使えるというものではなくて,セキュリティ担当者がこれを見てカスタマイズ,引用して新人教育や会社の上層部への提案資料として使えるかと思いました.

いくつかのアンチウイルスソフトで圧縮アーカイブの処理に脆弱性があり,特殊な加工がされた圧縮ファイル内にあるウイルスを検知できないのだそうです.

JVNVU#545953 複数のアンチウィルス製品に脆弱性

http://jvn.jp/cert/JVNVU545953/index.html

キヤノンのESET Smart Securityとソースネクストのウイルスセキュリティが該当し,マカフィーとネットムーブ(nProtect)は該当しないそうです.その他のメジャーソフトのステータスは今の所不明です.

JVNVU#545953 複数のアンチウィルス製品に脆弱性

http://jvn.jp/cert/JVNVU545953/index.html

キヤノンのESET Smart Securityとソースネクストのウイルスセキュリティが該当し,マカフィーとネットムーブ(nProtect)は該当しないそうです.その他のメジャーソフトのステータスは今の所不明です.

結婚してすぐ通帳を取り上げられてから疎遠になった銀行.いつの間にか1日最大50万円までしかおろせないし,口座は持ってないけど手数料無料なので最寄りの都市銀行で健康保険料の支払いをしようとしたら本人確認の書類を書かされて免許証のコピーを取られてビックリ.

これは通称「本人確認法」と呼ばれる「金融機関等による顧客等の本人確認等及び預金口座等の不正な利用の防止に関する法律」で定められているのだそう. その取引というのは次の通り.

・金融機関と新規取引を開始する時

・200万円を超える金銭の送金・振込

・10万円を超える現金の送金・振込

今回は10万円を超える現金振込だったので本人確認が必要だったという事ですね.ちなみに,最初に保険証を出したのですが,それだと顔写真が無いのでNGだと言われました.免許証を持ってない人だっていると思うけどな. 振込先が個人とかじゃなくて健康保険組合のような,それなりの組織でも徹底的に行っているという事でしょう.

最後に個人情報取り扱いの書類をもらって完了.

国民年金をコンビにで支払うとき,総額は10万円を超えているけど請求書1枚あたりの金額が10万円以下であれば,本人確認されませんでしたね.そもそもコンビにでそこまで店員の教育も出来ないだろうし.

これは通称「本人確認法」と呼ばれる「金融機関等による顧客等の本人確認等及び預金口座等の不正な利用の防止に関する法律」で定められているのだそう. その取引というのは次の通り.

・金融機関と新規取引を開始する時

・200万円を超える金銭の送金・振込

・10万円を超える現金の送金・振込

今回は10万円を超える現金振込だったので本人確認が必要だったという事ですね.ちなみに,最初に保険証を出したのですが,それだと顔写真が無いのでNGだと言われました.免許証を持ってない人だっていると思うけどな. 振込先が個人とかじゃなくて健康保険組合のような,それなりの組織でも徹底的に行っているという事でしょう.

最後に個人情報取り扱いの書類をもらって完了.

国民年金をコンビにで支払うとき,総額は10万円を超えているけど請求書1枚あたりの金額が10万円以下であれば,本人確認されませんでしたね.そもそもコンビにでそこまで店員の教育も出来ないだろうし.

アンチ迷惑メールソフト等の売り文句の中に「ヒューリスティックフィルタ(Heuristic Filter)」なんてものがあります.なんか賢い人工知能的なものなのかな?とおもったりするのでっすが,言葉の意味から調べてみます.

ヒューリスティクスとは次の様なものだそうです.

1.必ず正しいと言えないが,ある程度正解に近い答えが導ける.

2.答えの精度は保障されないが導きだす時間が少ない.

アンチ迷惑メールソフトだと,各ソフトウェア毎に「迷惑メールの特徴」に関する得点を持っていて,それを積み重ねる事で迷惑メールの疑いが高いと判断しているという事ですね. 迷惑メールの場合だと単語,文章,リンク,ヘッダ情報等で判断する様です.

ヒューリスティクスとは次の様なものだそうです.

1.必ず正しいと言えないが,ある程度正解に近い答えが導ける.

2.答えの精度は保障されないが導きだす時間が少ない.

アンチ迷惑メールソフトだと,各ソフトウェア毎に「迷惑メールの特徴」に関する得点を持っていて,それを積み重ねる事で迷惑メールの疑いが高いと判断しているという事ですね. 迷惑メールの場合だと単語,文章,リンク,ヘッダ情報等で判断する様です.

スカっとしない感じ.

セキュリティ問題が発生している現場に乗り込み,分析した結果IPスプーフィングしているDoSサーバを発見.しかし,IPスプーフィングだけならまだしも,プロセスが発見できない.

確実に,このマシンで動作しているのに,しっぽがつかめない.さらにネットワークケーブルを抜くとブルースクリーンになる. トレンドマイクロ,マカフィ,アンチウイルスソフトで見つからない.確実に動いているのに.

セキュリティ問題が発生している現場に乗り込み,分析した結果IPスプーフィングしているDoSサーバを発見.しかし,IPスプーフィングだけならまだしも,プロセスが発見できない.

確実に,このマシンで動作しているのに,しっぽがつかめない.さらにネットワークケーブルを抜くとブルースクリーンになる. トレンドマイクロ,マカフィ,アンチウイルスソフトで見つからない.確実に動いているのに.

いま,振り回されてますよ.GUR6.EXEとかGUR3.EXEとか.これ,どうなん.

例外的に3月31日にWindows Updateが提供されていますね.

MS10-018 : Internet Explorer の重要な更新

http://www.microsoft.com/japan/security/bulletins/MS10-018e.mspx

スケジュールに反して緊急リリースという所で,実被害が出ているという事ですが,どのような実攻撃でどう被害が出ているのか詳細が不明です...

MS10-018 : Internet Explorer の重要な更新

http://www.microsoft.com/japan/security/bulletins/MS10-018e.mspx

スケジュールに反して緊急リリースという所で,実被害が出ているという事ですが,どのような実攻撃でどう被害が出ているのか詳細が不明です...

スペインのセキュリティ会社のパンダセキュリティから,スパム発信国ランキングが発表されました.

1月-2月のスパム分析: ブラジル、インド、ベトナムがスパム発信国ランキング2010年初のトップ

http://www.ps-japan.co.jp/pressrelease/n89.html

昨年10月にまとめた統計「私家版 迷惑メールを出す国ランキング」で現れている国と同等ですね. このラインキングに日本が居ない事は,誇らしい事だと思います.

1月-2月のスパム分析: ブラジル、インド、ベトナムがスパム発信国ランキング2010年初のトップ

http://www.ps-japan.co.jp/pressrelease/n89.html

昨年10月にまとめた統計「私家版 迷惑メールを出す国ランキング」で現れている国と同等ですね. このラインキングに日本が居ない事は,誇らしい事だと思います.

先日Windows UpdateするとWindowsが起動しなくなる現象で予想されていた通りマルウェアが原因だったんですね.

「MS10-015」ブルースクリーン問題、原因はマルウェア--MS、駆除ツールを提供へ - ZDNet

このマルウェア,Alureonというらしいのですが,調べると次の様な動作をするものです.

Backdoor.Tidserv - Symantec

http://www.symantec.com/ja/jp/security_response/writeup.jsp?docid=2008-091809-0911-99

これをみると全米で拡大しているようですが,発見されたのが2008年9月18日ですから,ウイルス対策ソフトを入れていれば防げたレベルです.

「MS10-015」ブルースクリーン問題、原因はマルウェア--MS、駆除ツールを提供へ - ZDNet

このマルウェア,Alureonというらしいのですが,調べると次の様な動作をするものです.

Backdoor.Tidserv - Symantec

http://www.symantec.com/ja/jp/security_response/writeup.jsp?docid=2008-091809-0911-99

これをみると全米で拡大しているようですが,発見されたのが2008年9月18日ですから,ウイルス対策ソフトを入れていれば防げたレベルです.

オリンピックを楽しんでいる間に,世間はMS10-015を適用すると起動時にブルースクリーンになる問題が世間をにぎわしている様です. マイクロソフトは解決策が出るまでMS10-015に対応するパッチは配信停止にしたそうです.

シマンテックの情報によるとBackdoor.Tidservというトロイの木馬に感染している場合に,それが発生するのだそうです.

これが本当だとするとBackdoor.Tidservが寄生しているPCが大量にあるという事ですかね.この問題を回避する為には,やはりUpdaterがリリースされてからしばらくは様子を見て適用するという運用になるのでしょうか.

でもその「しばらく」の設定が難しいですね. 次のアップデートがリリースされる1ヶ月後が最遅ですが,マイクロソフトの場合,過去の不具合事例からみると問題ないと判断できるのは1週間という所でしょうか.

シマンテックの情報によるとBackdoor.Tidservというトロイの木馬に感染している場合に,それが発生するのだそうです.

これが本当だとするとBackdoor.Tidservが寄生しているPCが大量にあるという事ですかね.この問題を回避する為には,やはりUpdaterがリリースされてからしばらくは様子を見て適用するという運用になるのでしょうか.

でもその「しばらく」の設定が難しいですね. 次のアップデートがリリースされる1ヶ月後が最遅ですが,マイクロソフトの場合,過去の不具合事例からみると問題ないと判断できるのは1週間という所でしょうか.

先日の飲み会で世の中の日本人の何人かは「ガンブラー」を「ガンプラ」と勘違いしてるんじゃないかと言う笑い話がありましたが,その原因の1つとなっているように,最近はAdobe系のソフトウェアにも深刻なバグが多く存在します.

以下のニュースだと,16日にアップデートが出る様です.

「Adobe Reader」と「Flash Player」に深刻な脆弱性--アドビが警告

Appleが怒るのもむりないかな.

米アップルとアドビ、フラッシュの対応をめぐり対決に拍車

http://jp.wsj.com/IT/node_32013

ついでに再録.

Adobe FlashとShockwaveとAcrobat Readerのバージョンを調べる

以下のニュースだと,16日にアップデートが出る様です.

「Adobe Reader」と「Flash Player」に深刻な脆弱性--アドビが警告

Appleが怒るのもむりないかな.

米アップルとアドビ、フラッシュの対応をめぐり対決に拍車

http://jp.wsj.com/IT/node_32013

ついでに再録.

Adobe FlashとShockwaveとAcrobat Readerのバージョンを調べる

昨日,秋葉原通り魔事件の公判が放送されてましたが,時を同じくして秋葉原に町内会が監視カメラを16台設置したという報道もありました.

秋葉原の事件では犯行時間2分半で7人死亡10人負傷な短時間で実行された事件なので,カメラで異常検知や通報しても間に合いませんし,ましてや犯罪抑制にならないと思いますが,後で犯人がどのような行動をしたかを振り返る事は出来るのでしょう.

同じ様な事で昨年末にJR埼京線で痴漢防止策として防犯カメラ設置という話があって,報道当初,監視カメラを設置している事を案内したりプライバシーに配慮して運用する等と言われていましたが,そもそも駅の中,改札,通路にはこれまで何の断りも無く監視カメラだらけでいまさらお断りしても・・・という感じはあります. 電車内だけにプライバシーがあるわけじゃないので.

秋葉原の事件では犯行時間2分半で7人死亡10人負傷な短時間で実行された事件なので,カメラで異常検知や通報しても間に合いませんし,ましてや犯罪抑制にならないと思いますが,後で犯人がどのような行動をしたかを振り返る事は出来るのでしょう.

同じ様な事で昨年末にJR埼京線で痴漢防止策として防犯カメラ設置という話があって,報道当初,監視カメラを設置している事を案内したりプライバシーに配慮して運用する等と言われていましたが,そもそも駅の中,改札,通路にはこれまで何の断りも無く監視カメラだらけでいまさらお断りしても・・・という感じはあります. 電車内だけにプライバシーがあるわけじゃないので.

ビデオプレイヤとして有名なRealPlayerのアップデートがリリースされてました.

RealNetworks, Inc.、セキュリティ脆弱性に対応するアップデートをリリース

http://service.real.com/realplayer/security/01192010_player/ja/

RealPlayerは,プレイヤとしてよりも,YoutubeをはじめとするFLV(フラッシュビデオ)のダウンロードで使える神ソフトになってますね.

RealNetworks, Inc.、セキュリティ脆弱性に対応するアップデートをリリース

http://service.real.com/realplayer/security/01192010_player/ja/

RealPlayerは,プレイヤとしてよりも,YoutubeをはじめとするFLV(フラッシュビデオ)のダウンロードで使える神ソフトになってますね.

Adobe FlashとShockwaveとAcrobat Readerのバージョンを調べる

- ブロガー :

- ujpblog 2010/1/22 17:07

Adobe製品も新型インフルエンザ並みに?猛威をふるってるGumblarウイルスの感染の一因となっているので気を抜けないですね.

Adobe Shockwave Playerにも深刻度の高い脆弱性が発見されている様です.

Webブラウザのプラグインとなっているので,インストールされているか否か判らない場合は,以下のサイトにアクセスすれば良いです.

Adobe Shockwabe Player

http://www.adobe.com/jp/shockwave/welcome/

私の場合,インストールされていませんでした.ついでにFlash Playerも同じくサイトにアクセスすればバージョンが判ります.

Adobe Flash Player

http://www.adobe.com/jp/software/flash/about/

もう一つ,いつの間にか?AcrobatからAdobe Readerと名前を変えていたPDFビューアですが,これは従来通りのアプリケーションの操作でバージョンを確認する手順が出ています.

Adobe Reader のバージョンを確認する方法

http://kb2.adobe.com/jp/cps/831/8310.html

Adobe Shockwave Playerにも深刻度の高い脆弱性が発見されている様です.

Webブラウザのプラグインとなっているので,インストールされているか否か判らない場合は,以下のサイトにアクセスすれば良いです.

Adobe Shockwabe Player

http://www.adobe.com/jp/shockwave/welcome/

私の場合,インストールされていませんでした.ついでにFlash Playerも同じくサイトにアクセスすればバージョンが判ります.

Adobe Flash Player

http://www.adobe.com/jp/software/flash/about/

もう一つ,いつの間にか?AcrobatからAdobe Readerと名前を変えていたPDFビューアですが,これは従来通りのアプリケーションの操作でバージョンを確認する手順が出ています.

Adobe Reader のバージョンを確認する方法

http://kb2.adobe.com/jp/cps/831/8310.html

Microsoft Internet Explorer の未修正の脆弱性に関する注意喚起

- カテゴリ :

- セキュリティ » 脆弱性情報/注意喚起

- ブロガー :

- ujpblog 2010/1/22 16:46

JPCERT/CCから注意喚起の更新版が出ています.

Zero-day Vulnerability in Microsoft Internet Explorer

https://www.jpcert.or.jp/at/2010/at100004.txt

これは中国からグーグルへ攻撃に使われているとされている脆弱性を埋めるものです.

緊急度が高い為,定期アップデートとは別にこの脆弱性に対するアップデータがマイクロソフトから本日リリースされたようなので,手動でWindows Updateを実行している人は注意が必要です.

マイクロソフト セキュリティ情報 MS10-002 - 緊急

http://www.microsoft.com/japan/technet/security/bulletin/ms10-002.mspx

対象となるOSは,Windows 2000〜Windows 7にまたがります.

・Microsoft Windows 2000 SP4 上の Internet Explorer 6 SP1

・Windows XP SP2/SP3 上の Internet Explorer 6,7,8

・Windows Server 2003 SP2 上の Internet Explorer 6,7,8

・Windows Vista、Windows Vista SP1,SP2 上の Internet Explorer 7,8

・Windows Server 2008、Windows Server 2008 SP2 上の Internet Explorer 7,8

・ Windows 7 上の Internet Explorer 8

Zero-day Vulnerability in Microsoft Internet Explorer

https://www.jpcert.or.jp/at/2010/at100004.txt

これは中国からグーグルへ攻撃に使われているとされている脆弱性を埋めるものです.

緊急度が高い為,定期アップデートとは別にこの脆弱性に対するアップデータがマイクロソフトから本日リリースされたようなので,手動でWindows Updateを実行している人は注意が必要です.

マイクロソフト セキュリティ情報 MS10-002 - 緊急

http://www.microsoft.com/japan/technet/security/bulletin/ms10-002.mspx

対象となるOSは,Windows 2000〜Windows 7にまたがります.

・Microsoft Windows 2000 SP4 上の Internet Explorer 6 SP1

・Windows XP SP2/SP3 上の Internet Explorer 6,7,8

・Windows Server 2003 SP2 上の Internet Explorer 6,7,8

・Windows Vista、Windows Vista SP1,SP2 上の Internet Explorer 7,8

・Windows Server 2008、Windows Server 2008 SP2 上の Internet Explorer 7,8

・ Windows 7 上の Internet Explorer 8

昨年末に,JVNから新バージョンがリリースされているセキュリティ対策ソフトウェアです. 先週,不具合修正のアップデートが行われました.

脆弱性情報共有フレームワーク - MyJVN

http://jvndb.jvn.jp/apis/myjvn/

この無料のソフトウェアを利用すると,PC上にインストールされたソフトウェアのバージョンをチェックできます. 網羅的にバージョンをチェックする事で脆弱性を含んだソフトウェアが無いか確認できるという事になります.

対応環境はWindows XPとVistaで,7に対応しているとは書いていません.また,JREが必要になります. ちょっと試そうかと思ったのですが,うちではJREが入ってないし入れるつもりも無いので,今回は断念.

それにしても,今朝のNHKニュースでもガンブラーをやってました.亜種もありセキュリティ対策ソフトでも発見できない相当深刻ですね.

感染の下地ができている環境と,挙動についてはWikiを参照の事.

Gumblar

http://ja.wikipedia.org/wiki/Gumblar

脆弱性情報共有フレームワーク - MyJVN

http://jvndb.jvn.jp/apis/myjvn/

この無料のソフトウェアを利用すると,PC上にインストールされたソフトウェアのバージョンをチェックできます. 網羅的にバージョンをチェックする事で脆弱性を含んだソフトウェアが無いか確認できるという事になります.

対応環境はWindows XPとVistaで,7に対応しているとは書いていません.また,JREが必要になります. ちょっと試そうかと思ったのですが,うちではJREが入ってないし入れるつもりも無いので,今回は断念.

それにしても,今朝のNHKニュースでもガンブラーをやってました.亜種もありセキュリティ対策ソフトでも発見できない相当深刻ですね.

感染の下地ができている環境と,挙動についてはWikiを参照の事.

Gumblar

http://ja.wikipedia.org/wiki/Gumblar

独自調査によってうちはブラジルからの迷惑メールが大半だったのでブラジルからのアクセスをdropするようにしたら圧倒的な効果がありました.

そこで,JPCERT/CCでもブラジルからの迷惑メールの増加に対応して発信者情報の交換をブラジルのCERTと行う様になった様です.

ブラジルとの迷惑メールに関する情報交換の開始について

http://www.jpcert.or.jp/press/2010/PR20100108_brz.pdf

この資料によるとブラジルからの迷惑メールはここ2009年にその前年より倍増している感じですね.

同資料では日本からの情報提供は既に1月13日に行われている様なので,ブラジルからの提供された情報がどのように後悔されるのか気になります. IPアドレスが後悔されたら,それをFirewallに設定してdropすればよいのかな.

そこで,JPCERT/CCでもブラジルからの迷惑メールの増加に対応して発信者情報の交換をブラジルのCERTと行う様になった様です.

ブラジルとの迷惑メールに関する情報交換の開始について

http://www.jpcert.or.jp/press/2010/PR20100108_brz.pdf

この資料によるとブラジルからの迷惑メールはここ2009年にその前年より倍増している感じですね.

同資料では日本からの情報提供は既に1月13日に行われている様なので,ブラジルからの提供された情報がどのように後悔されるのか気になります. IPアドレスが後悔されたら,それをFirewallに設定してdropすればよいのかな.

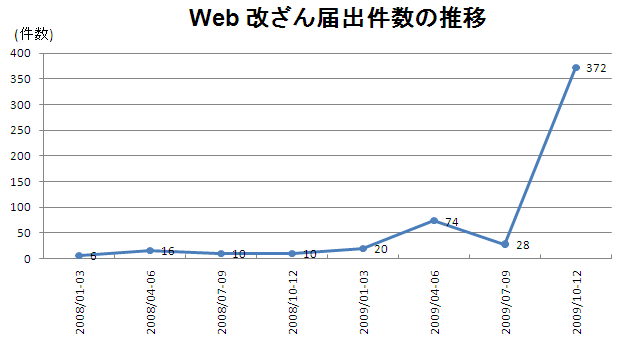

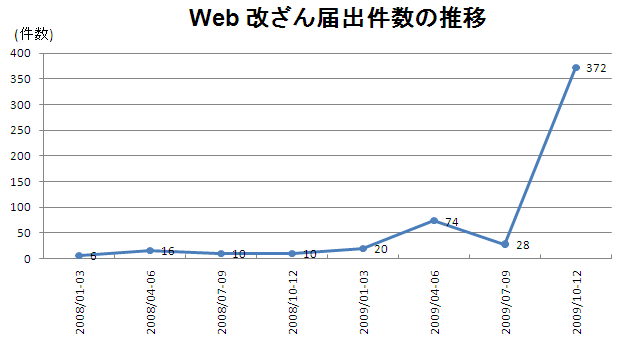

Adobe Acrobat等の脆弱性を利用してWebサイト改ざんし更に悪意のあるプログラムを拡散するウイルスガンブラーの猛威が止まりません.

テレビニュースでもJR東日本,ローソン,ホンダ,一番新しいニュースではハウス食品の新卒採用情報ページで感染が確認されたそうです.

昨日のJPCERT/CCからの注意喚起がこれです.

Web サイト改ざん及びいわゆる Gumblar ウイルス感染拡大に関する注意喚起

https://www.jpcert.or.jp/at/2010/at100001.txt

被害の拡大が判りやすくグラフが出てました.

グラフ: JPCERT/CC への Web サイト改ざんの届出件数の推移

JPCERT/CCが確認している対象となるソフトウェアは,Adobe Flash Player, Adobe Acrobat, Adobe Reader, Java(JRE), Microsoft製品を応用してという,おおよそのビジネスユーザのパソコンに入ってそうなものなので,感染するのが特別じゃない事が良くわかりますね.

ただ,基本的にアップデートが行われていれば問題ないものですので,大企業での情報セキュリティ対策の現状が見えてくる感じがあります.

テレビニュースでもJR東日本,ローソン,ホンダ,一番新しいニュースではハウス食品の新卒採用情報ページで感染が確認されたそうです.

昨日のJPCERT/CCからの注意喚起がこれです.

Web サイト改ざん及びいわゆる Gumblar ウイルス感染拡大に関する注意喚起

https://www.jpcert.or.jp/at/2010/at100001.txt

被害の拡大が判りやすくグラフが出てました.

グラフ: JPCERT/CC への Web サイト改ざんの届出件数の推移

JPCERT/CCが確認している対象となるソフトウェアは,Adobe Flash Player, Adobe Acrobat, Adobe Reader, Java(JRE), Microsoft製品を応用してという,おおよそのビジネスユーザのパソコンに入ってそうなものなので,感染するのが特別じゃない事が良くわかりますね.

ただ,基本的にアップデートが行われていれば問題ないものですので,大企業での情報セキュリティ対策の現状が見えてくる感じがあります.

フィッシング対策協議会から注意喚起です.

【注意喚起】 携帯サイトを装ったフィッシングサイトにご注意下さい

http://www.antiphishing.jp/alert/alert1032.html

モバゲー,ミクシィ,グリー,イクセンを語っているとの事. モバイルサイトでのフィッシングは珍しいのですが,今回見つかったサイトではメールアドレス等の個人情報等を収集している様です.

イクセン(ixen)というのは知らなかったんだけど,シーエーモバイルが運営しているんですね.アメブロのサイバーエージェントの子会社です.

キャリアの対策のおかげで総当たりでの迷惑メール配信が出来なくなっているので,少々短いメアドでも大丈夫なのですが,色々なサイトで遊んでいるケータイサイトのユーザは,どこから情報が漏れるようで迷惑メールが到着している様ですね.

【注意喚起】 携帯サイトを装ったフィッシングサイトにご注意下さい

http://www.antiphishing.jp/alert/alert1032.html

モバゲー,ミクシィ,グリー,イクセンを語っているとの事. モバイルサイトでのフィッシングは珍しいのですが,今回見つかったサイトではメールアドレス等の個人情報等を収集している様です.

イクセン(ixen)というのは知らなかったんだけど,シーエーモバイルが運営しているんですね.アメブロのサイバーエージェントの子会社です.

キャリアの対策のおかげで総当たりでの迷惑メール配信が出来なくなっているので,少々短いメアドでも大丈夫なのですが,色々なサイトで遊んでいるケータイサイトのユーザは,どこから情報が漏れるようで迷惑メールが到着している様ですね.

スパムメール対策としてブラジルからの通信を遮断したのが11月7日なので,2ヶ月経過しました.この間に到着した迷惑メールは219通.2日で1800通届いていた初期の頃に比べて大幅に削減できました.

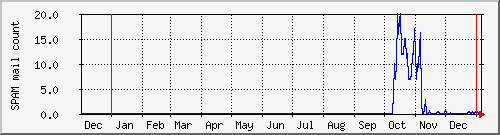

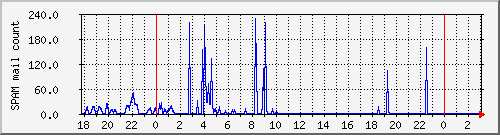

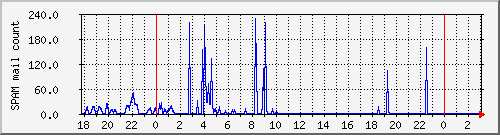

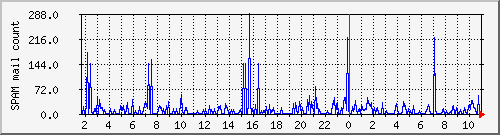

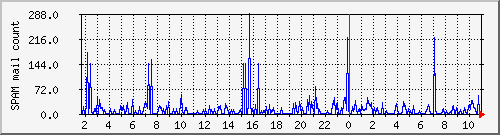

そこでグラフで実績を振り返ってみます.

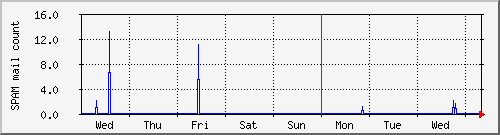

グラフをみて一目瞭然なのは,スパムメールの到着数が圧倒的に減ったという事が判ります. このグラフでは平均化されているので最大20通となっていますが,この頃1日あたり400通程度の迷惑メールが届いていました. 週刊グラフでみると次の通り.

届かない日もあるようです.

これで裏付けられるのは,うちの場合はブラジルからのSPAMメールが多かったという事です.

今回の迷惑メールの特徴は,次の2つです.

1.サーバに存在した事の無いアカウントへのメール

2.当ドメインを偽装して送信したメールのエラーメールが戻ってくる

この1の場合,受取人が居ないのでエラーメールを相手に返しますが,偽装されているので相手が存在しないので返却できません.いわゆるバウンスメールですが規定の回数のリトライ後,削除する様にしています. 面倒なのはメールサーバにウイルススキャナを入れているので,メールが到着する都度スキャンされるのでサーバのCPU負荷が上がります.

メール配送プロトコルのSMTPは性善説で作られているので送信者アドレスの偽装が出来てしまうのですが,2の場合それを利用して当サイトのメールアドレスを偽り,未承認広告メールを大量に出している様です.そして送信先のアドレスが無いと当サイトへエラーメールが返送されてきますが,そのアドレスも無いので後は1と同じ現象になります

これの種類の場合は対策は比較的容易で,メールヘッダにMail DaemonからのDelivery Errorが記録されているので,フィルタリングし削除可能です.

今回の対策としては当初エラーメールをフィルタリングで定期削除と,バウンスメール化しないようにメールの宛先として使われる存在しない約20アカウントをダミーで全て受け取って作成し,集約して削除を行っていましたが,受け取る時のウイルススキャンの負荷の低減が難しかったので,発信先のIPアドレスを検出し,その傾向からブラジルのIPアドレスをメールサーバ側でリジェクトとしました.

そこでグラフで実績を振り返ってみます.

グラフをみて一目瞭然なのは,スパムメールの到着数が圧倒的に減ったという事が判ります. このグラフでは平均化されているので最大20通となっていますが,この頃1日あたり400通程度の迷惑メールが届いていました. 週刊グラフでみると次の通り.

届かない日もあるようです.

これで裏付けられるのは,うちの場合はブラジルからのSPAMメールが多かったという事です.

今回の迷惑メールの特徴は,次の2つです.

1.サーバに存在した事の無いアカウントへのメール

2.当ドメインを偽装して送信したメールのエラーメールが戻ってくる

この1の場合,受取人が居ないのでエラーメールを相手に返しますが,偽装されているので相手が存在しないので返却できません.いわゆるバウンスメールですが規定の回数のリトライ後,削除する様にしています. 面倒なのはメールサーバにウイルススキャナを入れているので,メールが到着する都度スキャンされるのでサーバのCPU負荷が上がります.

メール配送プロトコルのSMTPは性善説で作られているので送信者アドレスの偽装が出来てしまうのですが,2の場合それを利用して当サイトのメールアドレスを偽り,未承認広告メールを大量に出している様です.そして送信先のアドレスが無いと当サイトへエラーメールが返送されてきますが,そのアドレスも無いので後は1と同じ現象になります

これの種類の場合は対策は比較的容易で,メールヘッダにMail DaemonからのDelivery Errorが記録されているので,フィルタリングし削除可能です.

今回の対策としては当初エラーメールをフィルタリングで定期削除と,バウンスメール化しないようにメールの宛先として使われる存在しない約20アカウントをダミーで全て受け取って作成し,集約して削除を行っていましたが,受け取る時のウイルススキャンの負荷の低減が難しかったので,発信先のIPアドレスを検出し,その傾向からブラジルのIPアドレスをメールサーバ側でリジェクトとしました.

Gumblar攻撃が猛威を振るっているそうです.

先週は,JR東日本のサイト改ざんがテレビニュースでも報道されていました.

これは,改ざんされたWebサイトには悪意あるJavScriptが埋め込まれてあり,訪問したユーザがウイルス感染するというものです.

IPA(独立法人 情報処理推進機構)の注意喚起.

ウェブサイト管理者へ:ウェブサイト改ざんに関する注意喚起

一般利用者へ:改ざんされたウェブサイトからのウイルス感染に関する注意喚起

http://www.ipa.go.jp/security/topics/20091224.html

LAC社の報告では,感染した際にアクセスする通信先のIPアドレスが報告されています.この情報を元にファイアウォールのログ監視で社内のPCが感染しているかどうか判断できますね.

【注意喚起】Gumblarウイルスの組織内感染拡大とホームページ改ざん被害増加に伴う対策の確認

http://www.lac.co.jp/info/alert/alert20091225.html

訪問先のサイトが安全か否かは,次のサービスで検証できます.

無料のWeb安全チェックサービスといえばグレッド!

http://www.gred.jp/

先週は,JR東日本のサイト改ざんがテレビニュースでも報道されていました.

これは,改ざんされたWebサイトには悪意あるJavScriptが埋め込まれてあり,訪問したユーザがウイルス感染するというものです.

IPA(独立法人 情報処理推進機構)の注意喚起.

ウェブサイト管理者へ:ウェブサイト改ざんに関する注意喚起

一般利用者へ:改ざんされたウェブサイトからのウイルス感染に関する注意喚起

http://www.ipa.go.jp/security/topics/20091224.html

LAC社の報告では,感染した際にアクセスする通信先のIPアドレスが報告されています.この情報を元にファイアウォールのログ監視で社内のPCが感染しているかどうか判断できますね.

【注意喚起】Gumblarウイルスの組織内感染拡大とホームページ改ざん被害増加に伴う対策の確認

http://www.lac.co.jp/info/alert/alert20091225.html

訪問先のサイトが安全か否かは,次のサービスで検証できます.

無料のWeb安全チェックサービスといえばグレッド!

http://www.gred.jp/

JPCERT/CCから注意喚起がでてました. 昨今のWebサイトの改ざん問題のAcrobatの脆弱性を用いたものが確認されたのだそうです.

今回の修正対象は,次の通り.

- Adobe Reader / Acrobat のバージョン 9.2 およびそれ以前

- Adobe Reader / Acrobat のバージョン 8.1.7 およびそれ以前

Adobe 社は 2010年1月13日(日本時間)に修正プログラムを出す予定ということで,まだ2週間以上あります. 修正プログラムがでてないのに注意喚起されるという事の重要性を考える必要がありますね.

アップデータでるまでは,以下の手順で対処できる様です.

●暫定対応

・Javascript を無効にする

1. Acrobat / Adobe Reader を起動する

2. メニューバーから "編集" -> "環境設定" を選択する

3. 分類の中から "JavaScript" を選択する

4. "Acrobat JavaScriptを使用" のチェックを解除する

5. "OK"を押して、設定を反映する

※Adobe Acrobat と Adobe Reader の両方でこの設定を変更する必要がある.

●参考情報

Adobe Reader および Acrobat における解放済みメモリを使用する脆弱性

http://jvn.jp/cert/JVNVU508357/index.html

今回の修正対象は,次の通り.

- Adobe Reader / Acrobat のバージョン 9.2 およびそれ以前

- Adobe Reader / Acrobat のバージョン 8.1.7 およびそれ以前

Adobe 社は 2010年1月13日(日本時間)に修正プログラムを出す予定ということで,まだ2週間以上あります. 修正プログラムがでてないのに注意喚起されるという事の重要性を考える必要がありますね.

アップデータでるまでは,以下の手順で対処できる様です.

●暫定対応

・Javascript を無効にする

1. Acrobat / Adobe Reader を起動する

2. メニューバーから "編集" -> "環境設定" を選択する

3. 分類の中から "JavaScript" を選択する

4. "Acrobat JavaScriptを使用" のチェックを解除する

5. "OK"を押して、設定を反映する

※Adobe Acrobat と Adobe Reader の両方でこの設定を変更する必要がある.

●参考情報

Adobe Reader および Acrobat における解放済みメモリを使用する脆弱性

http://jvn.jp/cert/JVNVU508357/index.html

JPCERT/CCからセキュリティ情報が発信されました.

Adobe Flash Player の脆弱性に関する注意喚起

https://www.jpcert.or.jp/at/2009/at090026.txt

Flash Playerは,それを使っていると意識せずに使っている事が多い空気の様なもの?だとおもいますが,以下の公式サイトでバージョンをチェックできます.

Adobe Flash Player のバージョンテスト

私は,チェックしたら残念ながら古いバージョンで10.0.32.18でした. Appleからはアップデータは今現時点ではリリースされてない様です.

Adobe Flash Player の脆弱性に関する注意喚起

https://www.jpcert.or.jp/at/2009/at090026.txt

Flash Playerは,それを使っていると意識せずに使っている事が多い空気の様なもの?だとおもいますが,以下の公式サイトでバージョンをチェックできます.

Adobe Flash Player のバージョンテスト

私は,チェックしたら残念ながら古いバージョンで10.0.32.18でした. Appleからはアップデータは今現時点ではリリースされてない様です.

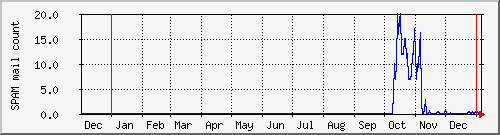

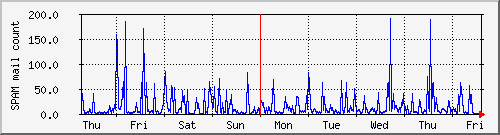

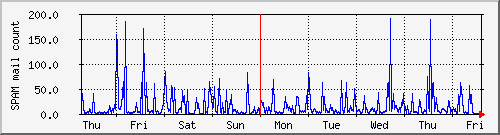

SPAM対策の一閑として,うちのサイトではブラジルからの迷惑メールが多い事が判ったのですが,FirewallでさっくりとブラジルあたりのIPアドレスをブロックしました.

このグラフを見ると,朝9時過ぎに設定して,それ以降のグラフの動きで効果がわかりますね.

でもまぁ,ブラジルだけじゃないのので他の国からのメールがガツンときたりしますが,それでも結構効果がありました.しかし,Firewall機能川の負荷が高くなります.

このグラフを見ると,朝9時過ぎに設定して,それ以降のグラフの動きで効果がわかりますね.

でもまぁ,ブラジルだけじゃないのので他の国からのメールがガツンときたりしますが,それでも結構効果がありました.しかし,Firewall機能川の負荷が高くなります.

迷惑メールが送信される国を調べてみました.

検査対象は我がサイトへ10月27日〜29日に届いた1769通です.Receivedヘッダを抽出し,以下のPerlスクリプトを使用しました.

アクセス元がどこの国か調べるスクリプト

昔,調べた時には中国・韓国・アメリカくらいの順番でしたが,今回はこんな感じです.

1.ブラジル(248)

2.アメリカ(128)

3.韓国(125)

4.ベトナム(120)

5.インド(98)

6.ポーランド(66)

7.ルーマニア(56)

7.コロンビア(56)

9.ロシア(53)

10.エジプト(43)

11.アルゼンチン(41)

12.中国(40)

13.ウクライナ(35)

13.イギリス(35)

15.チェコ(32)

※国名の後の括弧内の数値は,メール数.

国別で集約すると97カ国あったのですが,上位5カ国で40%になりました.国内からのメールは15通で同着の25位でブルガリア,モロッコ,トルコと同じでした.国毎に割り当てられているIPアドレスを簡単にFirewallでDrop出来る様になれば拒否率が高くなります...

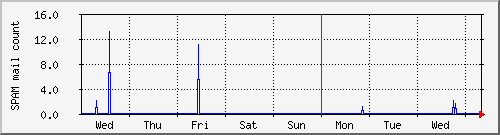

ということで,MRTGでグラフ化したスパムメールのグラフです.

このグラフは5分おきのスパムメール到着数を表したものですが,拒否する事によっての効果を調べてみます.本日現在は,少し少なくなっている後日,経過報告する予定です.

検査対象は我がサイトへ10月27日〜29日に届いた1769通です.Receivedヘッダを抽出し,以下のPerlスクリプトを使用しました.

アクセス元がどこの国か調べるスクリプト

昔,調べた時には中国・韓国・アメリカくらいの順番でしたが,今回はこんな感じです.

1.ブラジル(248)

2.アメリカ(128)

3.韓国(125)

4.ベトナム(120)

5.インド(98)

6.ポーランド(66)

7.ルーマニア(56)

7.コロンビア(56)

9.ロシア(53)

10.エジプト(43)

11.アルゼンチン(41)

12.中国(40)

13.ウクライナ(35)

13.イギリス(35)

15.チェコ(32)

※国名の後の括弧内の数値は,メール数.

国別で集約すると97カ国あったのですが,上位5カ国で40%になりました.国内からのメールは15通で同着の25位でブルガリア,モロッコ,トルコと同じでした.国毎に割り当てられているIPアドレスを簡単にFirewallでDrop出来る様になれば拒否率が高くなります...

ということで,MRTGでグラフ化したスパムメールのグラフです.

このグラフは5分おきのスパムメール到着数を表したものですが,拒否する事によっての効果を調べてみます.本日現在は,少し少なくなっている後日,経過報告する予定です.

こんなアナウンスがされています.

IPv6 を実装した複数の製品にサービス運用妨害 (DoS) の脆弱性

https://jvn.jp/jp/JVN75368899/index.html

Neighbor Discovery Protocol (RFC 4861) に関連したパケットの処理に脆弱性ということです.

IPv6では,ステートレス・アドレス自動設定 (RFC 4862)という機能で,DHCPサーバ無しで自分でIPアドレスを設定する機能があるのですが,その前提としてNeighbor(近隣) Discovery(探査)プロトコルがあるようで,ルータ探査,アドレス設定,アドレス解決な,重複アドレス検出等を行うようです.

ヤマハのルータでこの脆弱性に対応しているファームウェアの一覧が掲載されています.

IPv6プロトコルにおけるサービス運用妨害(DoS)の脆弱性について

http://www.rtpro.yamaha.co.jp/RT/FAQ/Security/75368899.html

RTX1500, RTX1100,RT107eのRev.8.03.80は昨年の10月にリリースされており,またRTX1200では発売当初から対応済という事で,ここ1年くらいの間にファームアップをしていれば問題ないようですが,ご確認ください.

IPv6 を実装した複数の製品にサービス運用妨害 (DoS) の脆弱性

https://jvn.jp/jp/JVN75368899/index.html

Neighbor Discovery Protocol (RFC 4861) に関連したパケットの処理に脆弱性ということです.

IPv6では,ステートレス・アドレス自動設定 (RFC 4862)という機能で,DHCPサーバ無しで自分でIPアドレスを設定する機能があるのですが,その前提としてNeighbor(近隣) Discovery(探査)プロトコルがあるようで,ルータ探査,アドレス設定,アドレス解決な,重複アドレス検出等を行うようです.

ヤマハのルータでこの脆弱性に対応しているファームウェアの一覧が掲載されています.

IPv6プロトコルにおけるサービス運用妨害(DoS)の脆弱性について

http://www.rtpro.yamaha.co.jp/RT/FAQ/Security/75368899.html

RTX1500, RTX1100,RT107eのRev.8.03.80は昨年の10月にリリースされており,またRTX1200では発売当初から対応済という事で,ここ1年くらいの間にファームアップをしていれば問題ないようですが,ご確認ください.

スパムメール対策として,受信後の処理の最適化を行ってサーバ負荷が下がり一定の効果があったのですが,送られてくるメール数が半端じゃぁありません.

5分間毎のスパムメール到着数をグラフ化している結果ですが,5分間に288件も到着したりしています. こうなるとスパム&ウィルス判定エンジンが大量に稼働してサーバがメモリ不足気味でとても遅い...

という事で現在別の対策を投入して効果を計っている所ですが,まずまずの効果がありそうです.

ひかしそれは根本的な対処ではないので,もっとインターネット側で排除できる様な仕組みを考える必要があるかと考えています.

5分間毎のスパムメール到着数をグラフ化している結果ですが,5分間に288件も到着したりしています. こうなるとスパム&ウィルス判定エンジンが大量に稼働してサーバがメモリ不足気味でとても遅い...

という事で現在別の対策を投入して効果を計っている所ですが,まずまずの効果がありそうです.

ひかしそれは根本的な対処ではないので,もっとインターネット側で排除できる様な仕組みを考える必要があるかと考えています.

Most Effective Antivirus Tools Against New Malware Binaries

- カテゴリ :

- セキュリティ » 脆弱性情報/注意喚起

- ブロガー :

- ujpblog 2009/10/26 10:56

マルウェア(不正ソフト)の検知に関するレポートが,非営利研究機関のSRIから発表されています.

Most Effective Antivirus Tools Against New Malware Binaries

http://mtc.sri.com/live_data/av_rankings/

無料のマイクロソフトが3位の成績で,これは国内ではシマンテックやトレンドマイクロは脅威になるのではないでしょうか.

逆にビックリしたのは30位のNODD32(ESET)です.これも安価な企業向けセキュリティ対策ソフトですが,7%しか防御できなかったというのは,全く価値がないと同等です.

まぁ,レポートにも有る通り一番優秀なものでも89%の検出率で,133個は見つけられなかったのですから,何を使っていても安心できないという事には変わりないようです.

Most Effective Antivirus Tools Against New Malware Binaries

http://mtc.sri.com/live_data/av_rankings/

無料のマイクロソフトが3位の成績で,これは国内ではシマンテックやトレンドマイクロは脅威になるのではないでしょうか.

逆にビックリしたのは30位のNODD32(ESET)です.これも安価な企業向けセキュリティ対策ソフトですが,7%しか防御できなかったというのは,全く価値がないと同等です.

まぁ,レポートにも有る通り一番優秀なものでも89%の検出率で,133個は見つけられなかったのですから,何を使っていても安心できないという事には変わりないようです.

スパム対策をしました.

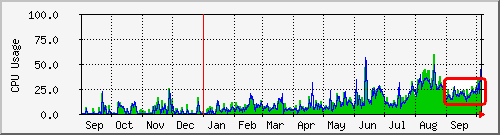

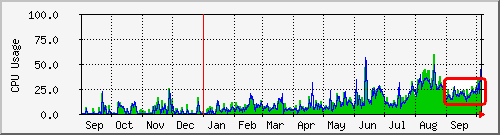

最近は,塩分控えめのライトを買ってます・・・ではなくて,SPAMメールが沢山くるのでサーバの負荷が高くなる現象があったのですが,その対策を行いました.

これはメールサーバの負荷ですが,SPAMメールが増える事でCPU負荷が高くなっている事が判ります.

メール到着毎にサーバ上でスパム判定とウイルス検査を実施しているのですが,受信数が多くなるのに比例してCPU負荷が高くなります.

うちのばあい,ほとんどのSPAMメールは,ドメインを騙って送られたメールのエラーメールで,存在しないアカウントを使われて送信されているので,受信してもエラーを返すんだけど相手も戻してくるので1通のメールが何往復もするという事で負荷が高くなっています.

ということで,対策を行い,負荷の削減ができました. ただし,到着するエラーメール数は制限できないので,以前よりは負荷が高い状態になっています.

まぁ,このメールサーバ,2005年に導入したものなので,そろそろ新しいサーバ機に入れ替えようかと思案中です.

最近は,塩分控えめのライトを買ってます・・・ではなくて,SPAMメールが沢山くるのでサーバの負荷が高くなる現象があったのですが,その対策を行いました.

これはメールサーバの負荷ですが,SPAMメールが増える事でCPU負荷が高くなっている事が判ります.

メール到着毎にサーバ上でスパム判定とウイルス検査を実施しているのですが,受信数が多くなるのに比例してCPU負荷が高くなります.

うちのばあい,ほとんどのSPAMメールは,ドメインを騙って送られたメールのエラーメールで,存在しないアカウントを使われて送信されているので,受信してもエラーを返すんだけど相手も戻してくるので1通のメールが何往復もするという事で負荷が高くなっています.

ということで,対策を行い,負荷の削減ができました. ただし,到着するエラーメール数は制限できないので,以前よりは負荷が高い状態になっています.

まぁ,このメールサーバ,2005年に導入したものなので,そろそろ新しいサーバ機に入れ替えようかと思案中です.