ブログ - セキュリティカテゴリのエントリ

仕事で使っているデータファイルを削除したとき,どのような罪になるのか調べてみたら「電子計算機損壊等業務妨害」になるそうだ. そのまま引用してみる.

第234条の2

人の業務に使用する電子計算機若しくはその用に供する電磁的記録を損壊し、若しくは人の業務に使用する電子計算機に虚偽の情報若しくは不正な指令を与え、又はその他の方法により、電子計算機に使用目的に沿うべき動作をさせず、又は使用目的に反する動作をさせて、人の業務を妨害した者は、5年以下の懲役又は 100万円以下の罰金に処する。

「5年以下の懲役又は 100万円以下の罰金」というのは最大だから,実際にはこれ以下.実際のところのダメージは,これが刑法であるというところかな.

まぁ,普通に操作ミスとかうっかりで消してしまった時に訴えられる事なんてないだろうけど,退職時とか腹いせとかで意図的にやっちゃうと訴えられてしまうんだろうなぁ.

第234条の2

人の業務に使用する電子計算機若しくはその用に供する電磁的記録を損壊し、若しくは人の業務に使用する電子計算機に虚偽の情報若しくは不正な指令を与え、又はその他の方法により、電子計算機に使用目的に沿うべき動作をさせず、又は使用目的に反する動作をさせて、人の業務を妨害した者は、5年以下の懲役又は 100万円以下の罰金に処する。

「5年以下の懲役又は 100万円以下の罰金」というのは最大だから,実際にはこれ以下.実際のところのダメージは,これが刑法であるというところかな.

まぁ,普通に操作ミスとかうっかりで消してしまった時に訴えられる事なんてないだろうけど,退職時とか腹いせとかで意図的にやっちゃうと訴えられてしまうんだろうなぁ.

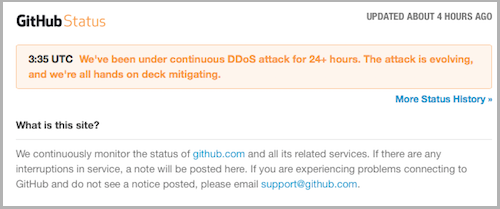

公共ツールだと狙われやすいな.

GitHubのアクセスができなくなると,世界中の開発者が困るっていう事なので,狙い所としては本質的か.

GitHubのアクセスができなくなると,世界中の開発者が困るっていう事なので,狙い所としては本質的か.

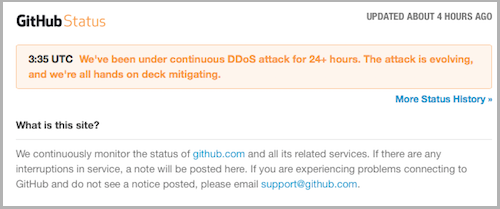

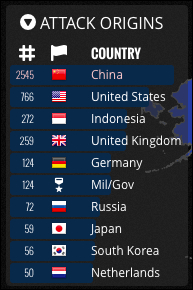

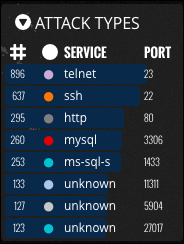

Norse社がReal-time mapというサービスを提供していて,その応用がこのセキュリティアタックの地図.

http://map.ipviking.com

スクリーンショットとっただけだと面白くないけど,これが動いているのです.これ観ていると,中国からアメリカへの攻撃は半端無いね.

少し前に,国のトップを馬鹿にした映画が公開される事を危惧した北朝鮮が映画配給会社のソニーピクチャーズをサイバー攻撃し,その仕返しか北朝鮮自体がインターネットに繋がりづらいというようなニュースがあったけれど,その後,北朝鮮からのアクセスは復活したのでしょうか.

狙われている国.アメリカは妥当かなぁと思うけど,台湾が上位に入っている.これは結局攻撃元を考えると歴史的にわかり安い.

攻撃している側には,日本が入ってる.どこかに乗っ取られた踏み台サーバが多いと思われ.

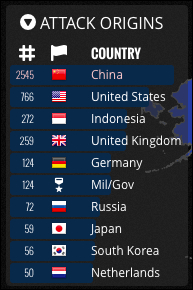

プロトコルでみるとTELNETとSSHか.

カスペルスキーが同じようなものを提供しています.

http://cybermap.kaspersky.com

これはWebGLを使っているのでブラウザ(Safari)で表示すると重たい〜.

http://map.ipviking.com

スクリーンショットとっただけだと面白くないけど,これが動いているのです.これ観ていると,中国からアメリカへの攻撃は半端無いね.

少し前に,国のトップを馬鹿にした映画が公開される事を危惧した北朝鮮が映画配給会社のソニーピクチャーズをサイバー攻撃し,その仕返しか北朝鮮自体がインターネットに繋がりづらいというようなニュースがあったけれど,その後,北朝鮮からのアクセスは復活したのでしょうか.

狙われている国.アメリカは妥当かなぁと思うけど,台湾が上位に入っている.これは結局攻撃元を考えると歴史的にわかり安い.

攻撃している側には,日本が入ってる.どこかに乗っ取られた踏み台サーバが多いと思われ.

プロトコルでみるとTELNETとSSHか.

カスペルスキーが同じようなものを提供しています.

http://cybermap.kaspersky.com

これはWebGLを使っているのでブラウザ(Safari)で表示すると重たい〜.

オンラインパスワード管理ソリューションのスプラッシュデータ社が,330万パターンから分析したのだそうだ.

(1) 123456

(2) password

(3) 12345

(4) 123456789

・・・ココで気になったのは,スプラッシュデータ社はパスワードを分析・集計出来る形でデータ保存していると言う事だな.あるいは,スプラッシュデータ社のサービスでパスワードを預けている場合は,パスワードが123456である確率が高いって事だ.大丈夫か?

(1) 123456

(2) password

(3) 12345

(4) 123456789

・・・ココで気になったのは,スプラッシュデータ社はパスワードを分析・集計出来る形でデータ保存していると言う事だな.あるいは,スプラッシュデータ社のサービスでパスワードを預けている場合は,パスワードが123456である確率が高いって事だ.大丈夫か?

760万件のデータ流出は,派遣社員のシステムエンジニアが逮捕される方向に進んでいるようだ.

大抵,こういう情報漏洩問題の犯人は派遣社員等の外部の人が多い.今回も原田永幸会長兼社長は当初から「グループ社員ではない」と発言していた.これは発表時点でデータベースへの接続等を記録するログ管理システムが導入されて解析される内部調査が進んでいた事を示す.

漏洩から発覚まで半年かかっているという部分を指摘する場合もあるが,ここから思うのは半年分以上のログを保管し,それを早く検索出来る仕組みがあり,そもそもアカウントの共有等の不適切な運用が行われてなかった事がわかる.ただし,大量データ抽出時のアラームを検知する仕組みは無かったのだろう.

テレビの報道では「プライバシーマーク取得済なのに」という部分を責め立てる所もあった.たしかに結果として流出した事は良くないが,適切に管理していた方なんじゃないかと思います.「漏洩を防止する」事を求められている訳ではなく「管理する」事を求められている訳なので.

データを持ち出してやろうとするシステムエンジニアがいれば,高度な技術力を持っていなくても取り出す事は容易にできる.今回も形跡を残していた時点で並の,もっと言えばログを取られている事を解ってなかった低能なエンジニアによる犯罪のようだ.

実はこの問題はもっと社会問題が根本にあると思う.このエンジニアはベネッセの情報システム子会社のシンフォームに出入りしていた派遣社員とのこと.この手の問題があると度々言われている事だけれど,そういう立場なのでベネッセに対して帰属意識が無いわけだ. 3年後5年後もこの職場で仕事をするイメージが無いと,そういう損害を出した事で会社が被害を受けても問題ないと思っている.これは派遣社員に頼る経営をやっている現在の雇用形態の変化から,予測され繰り返された事態.個人情報を扱う部分ですら,派遣社員に任せなければ行けない台所事情.別にベネッセが珍しい訳でもないが,専門職と言う事でデータベースエンジニアを外注化している所は多い.会社としても専門職を育てようとして無いので,外からエンジニアを呼んでくるしか無いのだとおもう.

結局今回は760万件とされているが統計局の人口ピラミッドをみると,0歳から10歳くらいを合計した半分くらいが760万件に近いのではないかな.1件が親子で1件なのか,1件=1人なのか解らないけれど.

最大2070万件という報道があった.日本の人口が1.276億人なので5人に1人のデータを扱っているようだ.重複したり死亡除外不足等もあるとは思うが,2000万件規模だと取り扱っている会社も少なくなる.これらの会社は情報システムのセキュリティ対策を大きく見直すべきでしょうね.

統計局ホームページ/人口推計(平成23年10月1日現在)

http://www.stat.go.jp/data/jinsui/2011np/

大抵,こういう情報漏洩問題の犯人は派遣社員等の外部の人が多い.今回も原田永幸会長兼社長は当初から「グループ社員ではない」と発言していた.これは発表時点でデータベースへの接続等を記録するログ管理システムが導入されて解析される内部調査が進んでいた事を示す.

漏洩から発覚まで半年かかっているという部分を指摘する場合もあるが,ここから思うのは半年分以上のログを保管し,それを早く検索出来る仕組みがあり,そもそもアカウントの共有等の不適切な運用が行われてなかった事がわかる.ただし,大量データ抽出時のアラームを検知する仕組みは無かったのだろう.

テレビの報道では「プライバシーマーク取得済なのに」という部分を責め立てる所もあった.たしかに結果として流出した事は良くないが,適切に管理していた方なんじゃないかと思います.「漏洩を防止する」事を求められている訳ではなく「管理する」事を求められている訳なので.

データを持ち出してやろうとするシステムエンジニアがいれば,高度な技術力を持っていなくても取り出す事は容易にできる.今回も形跡を残していた時点で並の,もっと言えばログを取られている事を解ってなかった低能なエンジニアによる犯罪のようだ.

実はこの問題はもっと社会問題が根本にあると思う.このエンジニアはベネッセの情報システム子会社のシンフォームに出入りしていた派遣社員とのこと.この手の問題があると度々言われている事だけれど,そういう立場なのでベネッセに対して帰属意識が無いわけだ. 3年後5年後もこの職場で仕事をするイメージが無いと,そういう損害を出した事で会社が被害を受けても問題ないと思っている.これは派遣社員に頼る経営をやっている現在の雇用形態の変化から,予測され繰り返された事態.個人情報を扱う部分ですら,派遣社員に任せなければ行けない台所事情.別にベネッセが珍しい訳でもないが,専門職と言う事でデータベースエンジニアを外注化している所は多い.会社としても専門職を育てようとして無いので,外からエンジニアを呼んでくるしか無いのだとおもう.

結局今回は760万件とされているが統計局の人口ピラミッドをみると,0歳から10歳くらいを合計した半分くらいが760万件に近いのではないかな.1件が親子で1件なのか,1件=1人なのか解らないけれど.

最大2070万件という報道があった.日本の人口が1.276億人なので5人に1人のデータを扱っているようだ.重複したり死亡除外不足等もあるとは思うが,2000万件規模だと取り扱っている会社も少なくなる.これらの会社は情報システムのセキュリティ対策を大きく見直すべきでしょうね.

統計局ホームページ/人口推計(平成23年10月1日現在)

http://www.stat.go.jp/data/jinsui/2011np/

一般社会離れしている間に一般ニュースとしてIEの脆弱性がアナウンスされているというので調べてみた.

Internet Explorer の脆弱性対策について(CVE-2014-1776)

https://www.ipa.go.jp/security/ciadr/vul/20140428-ms.html

今日時点でも更新されているのでかなりホット.またゼロデイ状態が継続中ってことも深刻なんだな.

そしてマイクロソフトによって6 つの回避策が提示されている.

Internet Explorer の脆弱性により、リモートでコードが実行される

https://technet.microsoft.com/library/security/2963983

色々なレベルの対応策が有るのだけれど,何十万台とクライアントをもつ企業とかで画一的に対策をとろうとすると結局の所「IEを使うな」という事が報道で知れ渡るのは正しいのだろうな.

さて,そいういう報道はいいとして,じゃぁ対策のアップデータがでたと仮定する.その後TV放送で「アップデートしたら安全ですので使って大丈夫です」と報道されるわけ無いですね.安全ですと言えないと思う.マイクロソフトがCMを打つとか?

ITにうとい妹夫婦達はどう思っているのか今度訊いてみよう・・・

Internet Explorer の脆弱性対策について(CVE-2014-1776)

https://www.ipa.go.jp/security/ciadr/vul/20140428-ms.html

今日時点でも更新されているのでかなりホット.またゼロデイ状態が継続中ってことも深刻なんだな.

そしてマイクロソフトによって6 つの回避策が提示されている.

Internet Explorer の脆弱性により、リモートでコードが実行される

https://technet.microsoft.com/library/security/2963983

色々なレベルの対応策が有るのだけれど,何十万台とクライアントをもつ企業とかで画一的に対策をとろうとすると結局の所「IEを使うな」という事が報道で知れ渡るのは正しいのだろうな.

さて,そいういう報道はいいとして,じゃぁ対策のアップデータがでたと仮定する.その後TV放送で「アップデートしたら安全ですので使って大丈夫です」と報道されるわけ無いですね.安全ですと言えないと思う.マイクロソフトがCMを打つとか?

ITにうとい妹夫婦達はどう思っているのか今度訊いてみよう・・・

ちまたではこれが勝機とかばりにWindows XPの保守サポート切れに対する買い替え促進をよく見ますが,この話はそれとは違う某社のセキュリティ製品.

某システムでゲートウェイ型のセキュリティアプライアンスを導入しているのだけれど,それが来年にもサポート切れになってしまうという問題が発覚.2012年末に発売された製品を2013年夏に購入しセットアップ,調整,試験し運用設計を行い,2014年春から本格的に使おうという事なのに2015年で保守サポート切れなのだそうです.

メーカ曰くこんな感じ.

・本国のライフサイクルにあわせてありメジャーバージョン2世代までがサポート対象.

・セキュリティ製品なので頻繁に機能追加バージョンアップされる.

・リリースサイクルやロードマップは本国でも公表されて無い.

・セキュリティ製品なので最新バージョンを使ってください,というスタンス.

・保守サポートに入っているので最新のメジャーバージョンへアップは無料.

・メジャーバージョンアップ時に旧設定は引き継げませんしその件についてサポートもしません.

・次のメジャーバージョンアップは現在の機械の上では動かないので筐体の新規購入が必要

日本だとサーバの償却期間は5年だけど,そんな事は,本国だと知ったこっちゃ無いだろうな.

まぁ,検収印を押したとたんにケータイに掛けても不通になる営業さん!の居る会社だから,文化的にそういう感じなんだろうなぁ.メジャーなメーカの製品だけれど,自分が提案する機会があったら,もうそこの製品は候補から外す様にする予定.

某システムでゲートウェイ型のセキュリティアプライアンスを導入しているのだけれど,それが来年にもサポート切れになってしまうという問題が発覚.2012年末に発売された製品を2013年夏に購入しセットアップ,調整,試験し運用設計を行い,2014年春から本格的に使おうという事なのに2015年で保守サポート切れなのだそうです.

メーカ曰くこんな感じ.

・本国のライフサイクルにあわせてありメジャーバージョン2世代までがサポート対象.

・セキュリティ製品なので頻繁に機能追加バージョンアップされる.

・リリースサイクルやロードマップは本国でも公表されて無い.

・セキュリティ製品なので最新バージョンを使ってください,というスタンス.

・保守サポートに入っているので最新のメジャーバージョンへアップは無料.

・メジャーバージョンアップ時に旧設定は引き継げませんしその件についてサポートもしません.

・次のメジャーバージョンアップは現在の機械の上では動かないので筐体の新規購入が必要

日本だとサーバの償却期間は5年だけど,そんな事は,本国だと知ったこっちゃ無いだろうな.

まぁ,検収印を押したとたんにケータイに掛けても不通になる営業さん!の居る会社だから,文化的にそういう感じなんだろうなぁ.メジャーなメーカの製品だけれど,自分が提案する機会があったら,もうそこの製品は候補から外す様にする予定.

SPAMメールはアルファベットものが多いので,単純に2バイト文字が入ってなければSPAM率を挙げて判断するのが一般的.たまに中国語のメールはすり抜けるらしいけれど,意外と中国語のSPAMは無い.

そんな時にスパムフィルターをすり抜ける技の1つにワードサラダを使う事があるそうです.

Wikipediaによると,「ワードサラダ(Word salad)とは、コンピュータによって自動生成された、文法は正しいが、意味が支離滅裂である文章のこと。」なのだそうです.どちらかというとアフィリエイトブログに沢山使われているようで.

現在は支離滅裂な文書しか作れないようだけれど,本気になれば「受けの良い冒険小説」とかなら作れちゃうんじゃなかろうか.魔法使いとか怪獣とか聖なる剣とか,出てくる要素は似たり寄ったりなので.

そんな時にスパムフィルターをすり抜ける技の1つにワードサラダを使う事があるそうです.

Wikipediaによると,「ワードサラダ(Word salad)とは、コンピュータによって自動生成された、文法は正しいが、意味が支離滅裂である文章のこと。」なのだそうです.どちらかというとアフィリエイトブログに沢山使われているようで.

現在は支離滅裂な文書しか作れないようだけれど,本気になれば「受けの良い冒険小説」とかなら作れちゃうんじゃなかろうか.魔法使いとか怪獣とか聖なる剣とか,出てくる要素は似たり寄ったりなので.

いくつかの施策をしている中で,ブラックリストデータベースを使ってみたら効果があった.

それでも最近はSASL LOGIN authentication failedの方が気になる.半端無い回数になっているので...

---------------------

RCPT

blocked using all.rbl.jp (total: 1)

1 210.183.179. 38

blocked using zen.spamhaus.org (total: 6)

2 hinet .net

1 veloxzone. com .br

1 147.30.10. 236

1 178. 122.108.42

1 193. 34.173.27

それでも最近はSASL LOGIN authentication failedの方が気になる.半端無い回数になっているので...

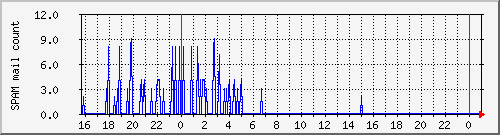

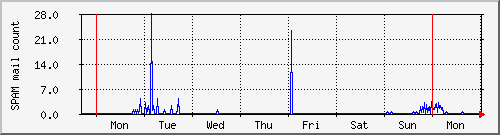

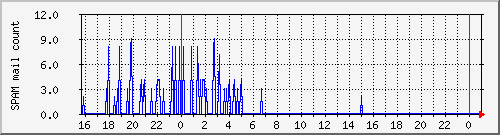

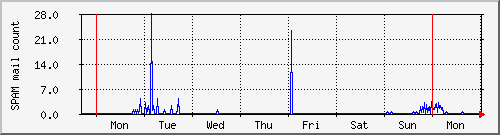

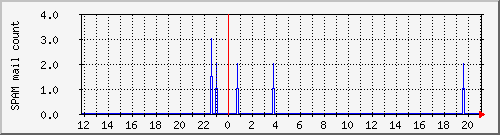

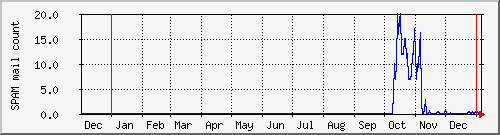

SPAMメールが多くなって来た.昨晩は5分間で4〜10通程度が継続している模様.そうは言っても継続的にでているわけだからそれなりのストレスもある.

ただし週刊グラフでみると先週の月曜日〜火曜日の間の方が多かった.

最近の傾向は,Fromアドレスがjpドメインの物が多い.当然FromはRecipientToじゃないのだけれど海外アドレスを止められないSPAMフィルタが存在するかも...

ただし週刊グラフでみると先週の月曜日〜火曜日の間の方が多かった.

最近の傾向は,Fromアドレスがjpドメインの物が多い.当然FromはRecipientToじゃないのだけれど海外アドレスを止められないSPAMフィルタが存在するかも...

マイクロソフトが,Windows Azure用のアイコン集を出したそうだ.

Windows Azure Symbol/Icon Set

http://www.microsoft.com/en-us/download/details.aspx?id=41937

そういえばネットワーク図はシスコのルータやスイッチのアイコンを見るのはスタンダードだし,アマゾンも似たようなものを提供している.

シスコ ネットワーク トポロジー アイコン

http://www.cisco.com/web/JP/product/topology_icons.html

AWS シンプルアイコン

http://aws.amazon.com/jp/architecture/icons/

IBMは製品写真を公開しています.

IBM Systems フォト・ライブラリー

http://www-06.ibm.com/systems/jp/photo/

アップルも製品アイコンとフォトの中間みたいな素材を提供しています.新しい製品しか無いのが残念.

Apple製品の画像と情報

https://www.apple.com/jp/pr/products/

アップルは役員の写真のダウンロードも可能です.スティーブジョブス

Apple の役員について

https://www.apple.com/jp/pr/bios/

昔はスティーブの写真もあったんだが・・・

Windows Azure Symbol/Icon Set

http://www.microsoft.com/en-us/download/details.aspx?id=41937

そういえばネットワーク図はシスコのルータやスイッチのアイコンを見るのはスタンダードだし,アマゾンも似たようなものを提供している.

シスコ ネットワーク トポロジー アイコン

http://www.cisco.com/web/JP/product/topology_icons.html

AWS シンプルアイコン

http://aws.amazon.com/jp/architecture/icons/

IBMは製品写真を公開しています.

IBM Systems フォト・ライブラリー

http://www-06.ibm.com/systems/jp/photo/

アップルも製品アイコンとフォトの中間みたいな素材を提供しています.新しい製品しか無いのが残念.

Apple製品の画像と情報

https://www.apple.com/jp/pr/products/

アップルは役員の写真のダウンロードも可能です.スティーブジョブス

Apple の役員について

https://www.apple.com/jp/pr/bios/

昔はスティーブの写真もあったんだが・・・

SSHブルートフォースの傾向?を調べてみた.

rootユーザで接続を試みる奴

こんな感じで集計してみた.

3万5千回! ちなみに3つとも中国のIPアドレス.

どんなユーザで接続を試みているのか

rootユーザで接続を試みる奴

こんな感じで集計してみた.

$ grep root secure.log*|grep "error: PAM: "|awk '{print $13}'|sort|uniq -c するとこんな結果が.36490 122.228.207.219

783 124.173.121.191

67 80.193.233.35

3万5千回! ちなみに3つとも中国のIPアドレス.

どんなユーザで接続を試みているのか

maillogをみて pflogsummで集計してみたら,沢山SASL LOGIN authentication failedがでていた.

というかこれはブルートフォース.アタックアクセスの多いIPアドレスをwhoisしてみたらこんな感じ.

第1位 オランダのECATELという会社 http ://www.ecatel.net/

事業内容をみるとデータセンタ事業をやっているみたいで,その中の腹貸しているサーバからの模様.

第2位 台湾の学校 http ://www.edu.tw

学校だから,しかたないか...

第3位 中国の何か fjdcb.fz.fj.cn

なんだかwwwにアクセスすると重たいページにとばされるので途中で止めた.だからいったいなんなのかは不明.

他にも沢山あったけれど,このトップ3が70%を占める.

とりあえずざっくりと/8でFWでrejectしてみる.

というかこれはブルートフォース.アタックアクセスの多いIPアドレスをwhoisしてみたらこんな感じ.

第1位 オランダのECATELという会社 http ://www.ecatel.net/

事業内容をみるとデータセンタ事業をやっているみたいで,その中の腹貸しているサーバからの模様.

第2位 台湾の学校 http ://www.edu.tw

学校だから,しかたないか...

第3位 中国の何か fjdcb.fz.fj.cn

なんだかwwwにアクセスすると重たいページにとばされるので途中で止めた.だからいったいなんなのかは不明.

他にも沢山あったけれど,このトップ3が70%を占める.

とりあえずざっくりと/8でFWでrejectしてみる.

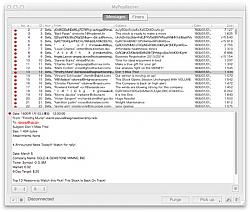

ちょっとメールサーバの調子を見ていたら,SPAM判定されたメールが1118通も溜まっていました.暫く見なかったからなぁ...

ちょっとメールサーバの調子を見ていたら,SPAM判定されたメールが1118通も溜まっていました.暫く見なかったからなぁ...これくらい迷惑メールが溜まってしまうと,消すのに一苦労.これが動いているお陰で無駄な労力が少なくて良いのだけれど,サーバ能力も無限じゃないのでたまに消してあげないと! しかし,SPAMエンジンも完璧ではないので,ただ消すだけだと間違ってしまうかもしれない.

そんな時に再度SPAM判定と一括で消してくれるソフトが,Mac用だけれどMyPopBarrierです.サーバ上で直接消してくれるのでネットワークトラフィック等も低減できます.このサイトでダウンロードできます.

Site de Famille Rob

http://throb.pagesperso-orange.fr/site/Prg_AutresRB.html#MyPopBarrier

Windows版もあるようです. 日本語に対応してないけれど,ほとんどのSPAMはアルファベット対応だからその意味ではこれで十分ですね.たまに実行する様にスケジューラにいれときました.

グラフをみているとここ数日SPAMが増えてしまった.

メールサーバの連携テストの立ち会いをしていた.テスタからメールが届かないって報告が合ったので,確認してみた.通信相手はアプライアンス.そもそも接続できるのか確認しようとSMTPコマンド打ってみようとしたら,telnetコマンドが入ってない...自分はRed Hatだ.他人の所有しているサーバだ.インストールは許可無く出来ない.書類とスタンプラリーが必要だ.

解決策は無かった...アウェーは困るなぁ...

解決策は無かった...アウェーは困るなぁ...

入退出で使っている指紋認証が通りづらい件.今日は休日で人が少ないので色々試してみた. 強く押し付けたり奧までつっこんだり横から入れたりひねったり速く出し入れしてみたり長く止めてみたり汚れが内容に拭いてみたり.

で,あまり効果無くて,1つ言えるのは午前中は98%NGで,15時ゴロからOKがでる確率が高くなり,夜22時だとほぼ1回で通る様になった.

1日の中で指紋のくっきり度合いが異なって行くのだろうか?

で,あまり効果無くて,1つ言えるのは午前中は98%NGで,15時ゴロからOKがでる確率が高くなり,夜22時だとほぼ1回で通る様になった.

1日の中で指紋のくっきり度合いが異なって行くのだろうか?

今回着任した勤務先は,入退室に使うのは個人用の番号と指紋認証となった.

個人用の番号は何だか覚えやすい番号だったのでどうにか覚えたのだけれど,最後の指紋認証がエラーとなる確率が高い.

最初に指紋認証で登録したのは2005年の量販店の仕事の時だが,その時は精度が悪かったのと入り口に守衛さんがいて顔パスという微妙な感じだったけれど,最近は流石に高度セキュリティレベルを求められる事も多いので監視カメラでガンガン認証エラーになっている姿を撮られている.

機械との相性もあって,退出の時は最大3回程度で通るのだけれど,入室の方が通らない.今日は結局1回しかOKにならなかった.

でも,誰かが頻繁に通るのですが顔も知らない人に開けてもらったりしています.開けてもらえるのでそんなに困らない.あらら.

個人用の番号は何だか覚えやすい番号だったのでどうにか覚えたのだけれど,最後の指紋認証がエラーとなる確率が高い.

最初に指紋認証で登録したのは2005年の量販店の仕事の時だが,その時は精度が悪かったのと入り口に守衛さんがいて顔パスという微妙な感じだったけれど,最近は流石に高度セキュリティレベルを求められる事も多いので監視カメラでガンガン認証エラーになっている姿を撮られている.

機械との相性もあって,退出の時は最大3回程度で通るのだけれど,入室の方が通らない.今日は結局1回しかOKにならなかった.

でも,誰かが頻繁に通るのですが顔も知らない人に開けてもらったりしています.開けてもらえるのでそんなに困らない.あらら.

有害サイトブロック機能のあるプロキシが導入されている会社で,当サイトのアクセスをして観ているのだけれど,今の所ブロックされた事が無い.

・有害ではない.

・長く運営されている

主にこの二つが判断基準なのだとおもう.単純な技術情報サイトだったとしてもblogサイトだとブロックされてるし.

ま,

有害ではなくても有益でもない

かもしれなけれどね.

・有害ではない.

・長く運営されている

主にこの二つが判断基準なのだとおもう.単純な技術情報サイトだったとしてもblogサイトだとブロックされてるし.

ま,

有害ではなくても有益でもない

かもしれなけれどね.

韓国の銀行や放送局のPCがサイバーテロで一気にダウンしたというニュースが駆け巡った.映像を見ると,Operation System Not Foundと虚しく表示されているパソコンの画面が表示されている.

タイマーを仕掛けて,あるいは指示待ちをするマルウェアが一斉に活動したという事だけれども,銀行のシステムは比較的短時間で復旧した事に注目したい.

ただ「何を持って復旧か」ということを考えると,今回はシステムがダウンするような動作がメインだったようだけれど,これがデータの改竄であったならば,発見しにくい状態も作り出せたかもしれない. いや,実はもうステルス的に,例えば違法な送金等を行なっており,それを解らなくするために,つまり証拠隠滅野ために破壊行為をだったのかも.

ジェイアイエヌのECサイトの漏洩事件では,意図しない送信先へもデータが送信されるようにプログラムされていたそうだけれど,同じような事があるかもしれないね.

タイマーを仕掛けて,あるいは指示待ちをするマルウェアが一斉に活動したという事だけれども,銀行のシステムは比較的短時間で復旧した事に注目したい.

ただ「何を持って復旧か」ということを考えると,今回はシステムがダウンするような動作がメインだったようだけれど,これがデータの改竄であったならば,発見しにくい状態も作り出せたかもしれない. いや,実はもうステルス的に,例えば違法な送金等を行なっており,それを解らなくするために,つまり証拠隠滅野ために破壊行為をだったのかも.

ジェイアイエヌのECサイトの漏洩事件では,意図しない送信先へもデータが送信されるようにプログラムされていたそうだけれど,同じような事があるかもしれないね.

wordpressで運営しているサイトでSPAMコメントが増えたのでブロックを検討.

Akismetがスタンダードのようですけど商用利用だと有料と言う事なので躊躇してみた.そして調べてたどり着いたのはThrows SPAM Awayという日本製.しかしあまり効果が無い状態だ.

・SPAM判定されたiPアドレスは自動ブロック→IPアドレスを変更してくる

・コメントに日本語が含まれてないとSPAM→中国語っぽいのは通過してしまう

そもそもSPAMコメントの反応が速くて,新規に情報公開した直後にアクセスがあるのです.RSSの更新PINGを情報源としてやってくるのだろう.

Akismetがスタンダードのようですけど商用利用だと有料と言う事なので躊躇してみた.そして調べてたどり着いたのはThrows SPAM Awayという日本製.しかしあまり効果が無い状態だ.

・SPAM判定されたiPアドレスは自動ブロック→IPアドレスを変更してくる

・コメントに日本語が含まれてないとSPAM→中国語っぽいのは通過してしまう

そもそもSPAMコメントの反応が速くて,新規に情報公開した直後にアクセスがあるのです.RSSの更新PINGを情報源としてやってくるのだろう.

IPAが面白いツールを提供しています.

ソースコードセキュリティ検査ツール「iCodeChecker」

http://www.ipa.go.jp/security/vuln/iCodeChecker/index.html

C言語の検査ということなので,バッファーオーバフローとかを検出するのでしょうか.

ソースコードセキュリティ検査ツール「iCodeChecker」

http://www.ipa.go.jp/security/vuln/iCodeChecker/index.html

C言語の検査ということなので,バッファーオーバフローとかを検出するのでしょうか.

昨年の8月にこのブログでもJava 6のサポートが2013年2月まで延長!と言っていたけれど,今現在,再々延長のアナウンスは出てませんね.

事の発端はJava 7に脆弱性が見つかり,深刻度最悪で,対処方法は「アンインストール」となっている.

今の勤務先ではイントラのシステムがJavaで作られていてログインに必須なのですが全社アナウンスで「Java 7の人,バージョンアップよろしく!」って言われたので,バージョン確認したら1.3だった...

javaの1.3って,2000年リリースだから,まぁ最新の技術を使った攻撃コードも,動かないと思われ...高度なことができないので逆に安心なんじゃないか?

事の発端はJava 7に脆弱性が見つかり,深刻度最悪で,対処方法は「アンインストール」となっている.

今の勤務先ではイントラのシステムがJavaで作られていてログインに必須なのですが全社アナウンスで「Java 7の人,バージョンアップよろしく!」って言われたので,バージョン確認したら1.3だった...

javaの1.3って,2000年リリースだから,まぁ最新の技術を使った攻撃コードも,動かないと思われ...高度なことができないので逆に安心なんじゃないか?

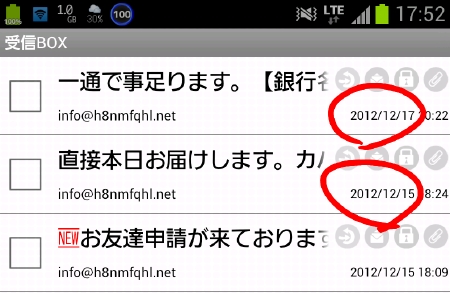

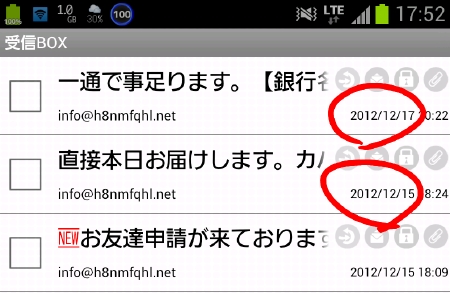

絶え間なくくる迷惑メール...と思ったら絶えていた.

15日は土曜日,17日は月曜日.

そんな事より最初は「1億円振り込みますので口座教えろ」だったのに今は「260万円振り込みます」に減額されているよ...

15日は土曜日,17日は月曜日.

そんな事より最初は「1億円振り込みますので口座教えろ」だったのに今は「260万円振り込みます」に減額されているよ...

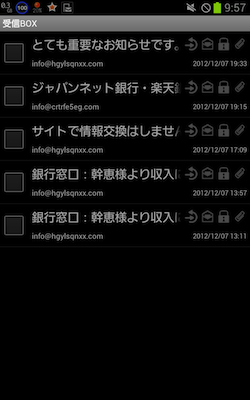

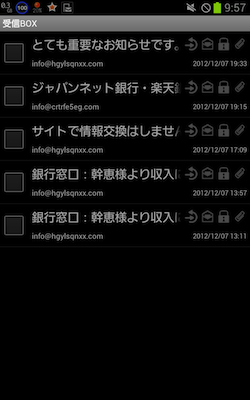

最近,iモードのアカウントを取って4〜5年?の義母の所に迷惑メールが来たと騒ぎになった.これまでそういうものがこなかったからびっくりしていた. そして,妹が迷惑メールが大量に来るのでメアドを変えたと言っていた.最近増えているのかな?

そして斜め前の人が,業務用のシステムテストで,ケータイのメアドを変更して登録する部分のテストをしていたのだけれど,変更後,2時間程度で迷惑メールが来たと言っていた.

そして,自分.SPモードを契約したので,メールアドレスを取得してみた.それが12月5日.夕べの大きな地震で,緊急地震速報が来てないかな?と思ってみたら,6通程メールが来ていて,中身を見ると全て迷惑メールだった.

ハッピーハッピーメール.1億円振り込んでくれたりするらしい.恐るべし.

そして斜め前の人が,業務用のシステムテストで,ケータイのメアドを変更して登録する部分のテストをしていたのだけれど,変更後,2時間程度で迷惑メールが来たと言っていた.

そして,自分.SPモードを契約したので,メールアドレスを取得してみた.それが12月5日.夕べの大きな地震で,緊急地震速報が来てないかな?と思ってみたら,6通程メールが来ていて,中身を見ると全て迷惑メールだった.

ハッピーハッピーメール.1億円振り込んでくれたりするらしい.恐るべし.

DNSBLとは,DNSのブラックリスト.しばらくメンテしてなかったけれど,今の所下記を使う事で設定していて,そう大きく漏れは無いようだ.

niku.2ch.net

list.dsbl.org

bl.spamcop.net

sbl-xbl.spamhaus.org

all.rbl.jp

opm.blitzed.org

bsb.empty.us

bsb.spamlookup.net

ちょっとセルフチェックもしてみた.

http://dnsbllookup.com

大丈夫なようだ.当たり前だ.

niku.2ch.net

list.dsbl.org

bl.spamcop.net

sbl-xbl.spamhaus.org

all.rbl.jp

opm.blitzed.org

bsb.empty.us

bsb.spamlookup.net

ちょっとセルフチェックもしてみた.

http://dnsbllookup.com

大丈夫なようだ.当たり前だ.

朝日新聞で次の様に報道されていました.

----------

遠隔操作されたパソコンからの犯罪予告事件で、「真犯人」を名乗る人物からのメールが13日夜、朝日新聞記者などに届いた。発信元のメールアドレスは、10月にTBSや東京都内の弁護士宛てに送られた犯行声明メールと同じだった。

メールは、朝日新聞の記者を含む七つの宛先に、13日午後11時55分に届いた。「おひさしぶりです。真犯人です。ミスしました。ゲームは私の負けのようです。楽しいゲームでした」などと書かれていた。

----------

一般には公開されてない,発信元のメールアドレスが一緒と言う事で同一犯を示す秘密の暴露が成り立っているようだけれど,パソコン遠隔操作犯だから,それらの行為自体も遠隔操作で行っていたら足がつきづらい.当然,今の時期にそれを実施するというのは相当地震があるのだろう.

----------

遠隔操作されたパソコンからの犯罪予告事件で、「真犯人」を名乗る人物からのメールが13日夜、朝日新聞記者などに届いた。発信元のメールアドレスは、10月にTBSや東京都内の弁護士宛てに送られた犯行声明メールと同じだった。

メールは、朝日新聞の記者を含む七つの宛先に、13日午後11時55分に届いた。「おひさしぶりです。真犯人です。ミスしました。ゲームは私の負けのようです。楽しいゲームでした」などと書かれていた。

----------

一般には公開されてない,発信元のメールアドレスが一緒と言う事で同一犯を示す秘密の暴露が成り立っているようだけれど,パソコン遠隔操作犯だから,それらの行為自体も遠隔操作で行っていたら足がつきづらい.当然,今の時期にそれを実施するというのは相当地震があるのだろう.

このニュース.

パソコン遠隔操作、捜査員を米国派遣へ 警視庁など

http://www.nikkei.com/article/DGXNASDG09047_Z01C12A1CC1000/

普通にコンピュータを使った犯罪捜査の形跡でいうと,通信履歴,つまりログを解析してみるってことになるのだけれど,wikipediaによると最初の事件が6月29日なので,5ヶ月目.ログが残っているかなぁ....と,思ったけれどもうそれよりは10月9日前後に送られた犯行声明を調べるという事だそうです. まぁ,この犯行声明では,秘密の暴露が行われているという特徴があるから,犯行声明を逮捕理由にひも付け出来るのだろう.

海外経由の多段Proxyでプリペイドモバイル回線とか無料WiFiとか野良WiFiだったら,難しいだろうなぁ.

http://ja.wikipedia.org/wiki/遠隔操作ウイルス事件

パソコン遠隔操作、捜査員を米国派遣へ 警視庁など

http://www.nikkei.com/article/DGXNASDG09047_Z01C12A1CC1000/

普通にコンピュータを使った犯罪捜査の形跡でいうと,通信履歴,つまりログを解析してみるってことになるのだけれど,wikipediaによると最初の事件が6月29日なので,5ヶ月目.ログが残っているかなぁ....と,思ったけれどもうそれよりは10月9日前後に送られた犯行声明を調べるという事だそうです. まぁ,この犯行声明では,秘密の暴露が行われているという特徴があるから,犯行声明を逮捕理由にひも付け出来るのだろう.

海外経由の多段Proxyでプリペイドモバイル回線とか無料WiFiとか野良WiFiだったら,難しいだろうなぁ.

http://ja.wikipedia.org/wiki/遠隔操作ウイルス事件

個人情報を抜き取るアプリを作成したとして,逮捕者が出ていた.思い起こせば,最初にiPhoneにFaceBookアプリを入れた時に勝手にiPhoneの連絡先(アドレス帳)からデータを引き抜いて招待メールを送っていたという事があったけどなぁ.

Googleのアプリ配信マーケットのGoogle Playだと動作についての確認をしてない無法状態らしいけれど,日本のケータイキャリアではどうしているのか調べてみたが,値段と内容がそれぞれ異なるが,面白い側面が...

Googleのアプリ配信マーケットのGoogle Playだと動作についての確認をしてない無法状態らしいけれど,日本のケータイキャリアではどうしているのか調べてみたが,値段と内容がそれぞれ異なるが,面白い側面が...

今回は,BIND 9.xでリソースレコード(RR)の取り扱いに不具合があり,namedがロックアップする(無応答になる)障害が発生するそうです.

(緊急)BIND 9.xの脆弱性(サービス停止)について(2012年10月10日公開)

- キャッシュ/権威DNSサーバーの双方が対象、パッチの適用を強く推奨 -

http://jprs.jp/tech/security/2012-10-10-bind9-vuln-rr-combination.html

ISC

CVE-2012-5166: Specially crafted DNS data can cause a lockup in named

<https://kb.isc.org/article/AA-00801>

CVE-2012-5166 [JP]: 特別に細工されたDNSのデータによるnamedのハングアップ

<https://kb.isc.org/article/AA-00808>

BIND 9.9.1-P4

<http://ftp.isc.org/isc/bind9/9.9.1-P4/bind-9.9.1-P4.tar.gz>

BIND 9.8.3-P4

<http://ftp.isc.org/isc/bind9/9.8.3-P4/bind-9.8.3-P4.tar.gz>

BIND 9.7.6-P4

<http://ftp.isc.org/isc/bind9/9.7.6-P4/bind-9.7.6-P4.tar.gz>

BIND 9.6-ESV-R7-P4

<http://ftp.isc.org/isc/bind9/9.6-ESV-R7-P4/bind-9.6-ESV-R7-P4.tar.gz>

BIND 9.9.2

<http://ftp.isc.org/isc/bind9/9.9.2/bind-9.9.2.tar.gz>

BIND 9.8.4

<http://ftp.isc.org/isc/bind9/9.8.4/bind-9.8.4.tar.gz>

BIND 9.7.7

<http://ftp.isc.org/isc/bind9/9.7.7/bind-9.7.7.tar.gz>

BIND 9.6-ESV-R8

<http://ftp.isc.org/isc/bind9/9.6-ESV-R8/bind-9.6-ESV-R8.tar.gz>

(緊急)BIND 9.xの脆弱性(サービス停止)について(2012年10月10日公開)

- キャッシュ/権威DNSサーバーの双方が対象、パッチの適用を強く推奨 -

http://jprs.jp/tech/security/2012-10-10-bind9-vuln-rr-combination.html

ISC

CVE-2012-5166: Specially crafted DNS data can cause a lockup in named

<https://kb.isc.org/article/AA-00801>

CVE-2012-5166 [JP]: 特別に細工されたDNSのデータによるnamedのハングアップ

<https://kb.isc.org/article/AA-00808>

BIND 9.9.1-P4

<http://ftp.isc.org/isc/bind9/9.9.1-P4/bind-9.9.1-P4.tar.gz>

BIND 9.8.3-P4

<http://ftp.isc.org/isc/bind9/9.8.3-P4/bind-9.8.3-P4.tar.gz>

BIND 9.7.6-P4

<http://ftp.isc.org/isc/bind9/9.7.6-P4/bind-9.7.6-P4.tar.gz>

BIND 9.6-ESV-R7-P4

<http://ftp.isc.org/isc/bind9/9.6-ESV-R7-P4/bind-9.6-ESV-R7-P4.tar.gz>

BIND 9.9.2

<http://ftp.isc.org/isc/bind9/9.9.2/bind-9.9.2.tar.gz>

BIND 9.8.4

<http://ftp.isc.org/isc/bind9/9.8.4/bind-9.8.4.tar.gz>

BIND 9.7.7

<http://ftp.isc.org/isc/bind9/9.7.7/bind-9.7.7.tar.gz>

BIND 9.6-ESV-R8

<http://ftp.isc.org/isc/bind9/9.6-ESV-R8/bind-9.6-ESV-R8.tar.gz>

殺人予告を掲示板に書き込む,遠隔操作型のウイルスに感染され,誤認逮捕された人が釈放されたというニュースがある.

パソコン乗っ取り ウイルスのファイル名判明 - 日本経済新聞

http://www.nikkei.com/article/DGXNASDG1001K_Q2A011C1CC0000/

「捜査関係者によると、津市の男性は9月14日に逮捕され、県警に「無料ソフトをダウンロードしたらPCの動きが重くなった」と供述」とあるが,それを入手したあとiesys.exeというウイルスに感染したらしい.

Windows7など新しいOSであれば感染しないそうで,感染するOSはWindows 98, ME, NT, 2000, XP,Server 2003となる.

トレンドマイクロのサイトに情報がありました.

TROJ_DROPPER.ELZ

http://about-threats.trendmicro.com/ArchiveMalware.aspx?language=jp&name=TROJ_DROPPER.ELZ

これに対するパターンファイルはJan 15, 2007にリリースされているので,何らかのウイルス対策ソフトが入っていれば感染を防げたのかもしれません.

パソコン乗っ取り ウイルスのファイル名判明 - 日本経済新聞

http://www.nikkei.com/article/DGXNASDG1001K_Q2A011C1CC0000/

「捜査関係者によると、津市の男性は9月14日に逮捕され、県警に「無料ソフトをダウンロードしたらPCの動きが重くなった」と供述」とあるが,それを入手したあとiesys.exeというウイルスに感染したらしい.

Windows7など新しいOSであれば感染しないそうで,感染するOSはWindows 98, ME, NT, 2000, XP,Server 2003となる.

トレンドマイクロのサイトに情報がありました.

TROJ_DROPPER.ELZ

http://about-threats.trendmicro.com/ArchiveMalware.aspx?language=jp&name=TROJ_DROPPER.ELZ

これに対するパターンファイルはJan 15, 2007にリリースされているので,何らかのウイルス対策ソフトが入っていれば感染を防げたのかもしれません.

DNSサーバとしてスタンダードなBINDに毎度のセキュリティホールがでているのですが,注意喚起が緊急となっています.

(緊急)BIND 9.xの脆弱性(サービス停止)について

- キャッシュ/権威DNSサーバーの双方が対象、バージョンアップを強く推奨 -

http://jprs.jp/tech/security/2012-09-13-bind9-vuln-rdata-too-long.html

緊急とされているのは,次のような事情があるからの様です.

・現在までにリリースされたすべてのバージョンのBIND 9が対象

・攻撃手法が比較的容易であること

ある人はBINDはディストリビューションの公式RPMがリリースされてから適用していたけれど,その方法は確実性が可解けれど,今回は速くリリースされれば良いですが...

(緊急)BIND 9.xの脆弱性(サービス停止)について

- キャッシュ/権威DNSサーバーの双方が対象、バージョンアップを強く推奨 -

http://jprs.jp/tech/security/2012-09-13-bind9-vuln-rdata-too-long.html

緊急とされているのは,次のような事情があるからの様です.

・現在までにリリースされたすべてのバージョンのBIND 9が対象

・攻撃手法が比較的容易であること

ある人はBINDはディストリビューションの公式RPMがリリースされてから適用していたけれど,その方法は確実性が可解けれど,今回は速くリリースされれば良いですが...

VPNや無線LANの認証でよく使われているMS-CHAP v2ですが,仕様上の問題で情報漏洩が発生する問題が発見されています.

これは仕様上の問題なので,パッチ等は用意されなく,他の方法に入れ替えるしか対策はありません.

ただし,実質影響を受けるのはMS-CHAP v2 を単体で利用して PPTP ベースの VPN 接続を行っているシステムのみで,MS-CHAP v2 の認証トラフィックを別の手段で暗号化している場合は影響を受けません.

仕組みと影響範囲に付いては,以下のマイクロソフトのブログが詳しく解説しています.

セキュリティ アドバイザリ 2743314 カプセル化されていない MS-CHAP v2 認証により、情報漏えいが起こる を公開

http://blogs.technet.com/b/jpsecurity/archive/2012/08/21/3515331.aspx

・VPNをPPTPでMS-CHAP v2のみの場合

・有名な?VPNサーバ

・頻繁に使っている

というような条件があれば,盗聴が可能ということでしょう.攻撃ツールが公開されているとはいえ,狙われる対象かどうかは自分の胸に聞きながら,対策をうつということでしょうか.

対策としては,別の認証方法に変更するという事ですが,次のような簡単なレベルから恒久対策へ進む事ができるでしょう.

・VPN接続ログを確認する.

・パスワードを変更する.

・暗号化方式を変更する

これは仕様上の問題なので,パッチ等は用意されなく,他の方法に入れ替えるしか対策はありません.

ただし,実質影響を受けるのはMS-CHAP v2 を単体で利用して PPTP ベースの VPN 接続を行っているシステムのみで,MS-CHAP v2 の認証トラフィックを別の手段で暗号化している場合は影響を受けません.

仕組みと影響範囲に付いては,以下のマイクロソフトのブログが詳しく解説しています.

セキュリティ アドバイザリ 2743314 カプセル化されていない MS-CHAP v2 認証により、情報漏えいが起こる を公開

http://blogs.technet.com/b/jpsecurity/archive/2012/08/21/3515331.aspx

・VPNをPPTPでMS-CHAP v2のみの場合

・有名な?VPNサーバ

・頻繁に使っている

というような条件があれば,盗聴が可能ということでしょう.攻撃ツールが公開されているとはいえ,狙われる対象かどうかは自分の胸に聞きながら,対策をうつということでしょうか.

対策としては,別の認証方法に変更するという事ですが,次のような簡単なレベルから恒久対策へ進む事ができるでしょう.

・VPN接続ログを確認する.

・パスワードを変更する.

・暗号化方式を変更する

2012年11月でサポート終了とアナウンスされていたJava 6ですが,オラクルが8月8日に4ヶ月サポート延長すると発表しました.つまり,2013年2月までとなりました.2012年7月から2012年11月に延長したので再延長になります.

参考文献 (英語)

Oracle

Java 6 End of Public Updates extended to February 2013

https://blogs.oracle.com/henrik/entry/java_6_eol_h_h

今後は自動アップデートも予定されているとか.

7月17日と微妙ですが,政府正式見解は、次のとおりです.

内閣官房情報セキュリティセンター

JavaSE 6 のサポート有効期間の満了に係る対応について(注意喚起)

http://www.nisc.go.jp/active/general/pdf/javasupport_press_120717.pdf

参考文献 (英語)

Oracle

Java 6 End of Public Updates extended to February 2013

https://blogs.oracle.com/henrik/entry/java_6_eol_h_h

今後は自動アップデートも予定されているとか.

7月17日と微妙ですが,政府正式見解は、次のとおりです.

内閣官房情報セキュリティセンター

JavaSE 6 のサポート有効期間の満了に係る対応について(注意喚起)

http://www.nisc.go.jp/active/general/pdf/javasupport_press_120717.pdf

パスワードが破られないために,tVpTt9qbdp等というような複雑なパスワードをつけたりしますが,普段使いの自分のパスワードがどうなのか,マイクロソフトのサイトで判断してもらえます.

パスワードのチェック — パスワードは強力か?

https://www.microsoft.com/ja-jp/security/pc-security/password-checker.aspx?wt.mc_id=site_link

まぁ、目安ですが.ためしてみるとおもしろい.

ビジュアル的には、こちらのサイトのほうが、パスワードが破られるまでの予測時間がでるのでより面白いでしょう。

How Secure Is My Password?

http://howsecureismypassword.net/

パスワードが3日で破られるとなると、こまっちゃうなぁ。

パスワードのチェック — パスワードは強力か?

https://www.microsoft.com/ja-jp/security/pc-security/password-checker.aspx?wt.mc_id=site_link

まぁ、目安ですが.ためしてみるとおもしろい.

ビジュアル的には、こちらのサイトのほうが、パスワードが破られるまでの予測時間がでるのでより面白いでしょう。

How Secure Is My Password?

http://howsecureismypassword.net/

パスワードが3日で破られるとなると、こまっちゃうなぁ。

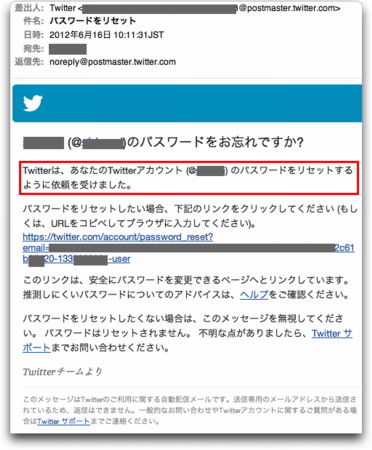

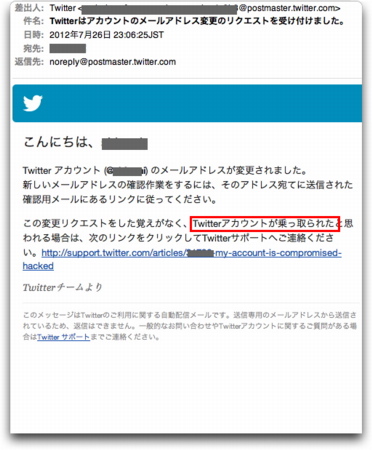

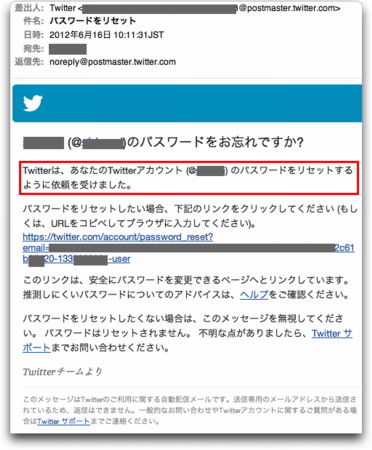

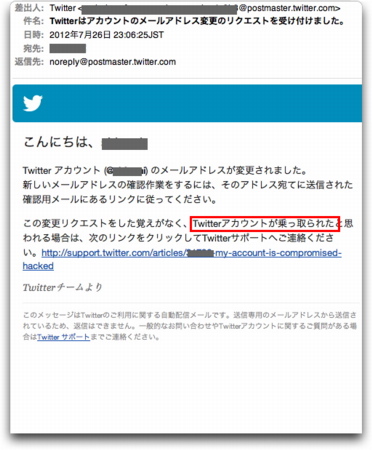

なんか6月頃に来ていた...

憶えが無いので怖いんですけど. Twitterの場合,登録の際のメアドだけじゃなくて,Twitterのユーザ名でもパスワードクエリを送信する事ができるので...

そして,この案内文...

頻繁に有るのかなぁ.

憶えが無いので怖いんですけど. Twitterの場合,登録の際のメアドだけじゃなくて,Twitterのユーザ名でもパスワードクエリを送信する事ができるので...

そして,この案内文...

頻繁に有るのかなぁ.

興味深いレポートが.

管理されないオンラインファイル共有はリスクを高める:シマンテック警告

http://japan.zdnet.com/security/analysis/35018659/

最近言われて試してみたのだけれどEvernoteはWindowsの管理者権限が無くてもインストールできてしまう.そして通信内容の把握はできないので統制を実施するためのログ取得が難しい.

これまでの考え方だとEvernoteのサイトへのアクセスを禁止するか統制用プログラム管理システムにより起動できないようにすれば防げたが,たとえEvernoteを封鎖しても類似のサービスのDropboxなどもあり,封鎖する方式だときりがない. Google driveだとGoogleへのアクセスを禁止するわけにもいかず...

つまりこういう時は,「考え方を変える」必要がある.

管理されないオンラインファイル共有はリスクを高める:シマンテック警告

http://japan.zdnet.com/security/analysis/35018659/

最近言われて試してみたのだけれどEvernoteはWindowsの管理者権限が無くてもインストールできてしまう.そして通信内容の把握はできないので統制を実施するためのログ取得が難しい.

これまでの考え方だとEvernoteのサイトへのアクセスを禁止するか統制用プログラム管理システムにより起動できないようにすれば防げたが,たとえEvernoteを封鎖しても類似のサービスのDropboxなどもあり,封鎖する方式だときりがない. Google driveだとGoogleへのアクセスを禁止するわけにもいかず...

つまりこういう時は,「考え方を変える」必要がある.

DNS Changerというマルウェア(悪意を持ったソフトウェア)に感染しているPCを確認する為のサイトが用意されています.

DNS 設定を書き換えるマルウエア (DNS Changer) 感染に関する注意喚起

https://www.jpcert.or.jp/at/2012/at120008.html

DNS Changerとは,PCのDNS設定(名前解決を行うサーバ)を変更してしまうわけですが,不正なDNSサーバは,誤った宛先に通信をうながす事になったり,その行った先はフィッシングサイトかもしれません.

まずは,次のURLをクリックして,表示される内容を確認すれば,結構安心できます.

DNS Changer マルウエア感染確認サイト

http://dns-ok.jpcert.or.jp/

DNS 設定を書き換えるマルウエア (DNS Changer) 感染に関する注意喚起

https://www.jpcert.or.jp/at/2012/at120008.html

DNS Changerとは,PCのDNS設定(名前解決を行うサーバ)を変更してしまうわけですが,不正なDNSサーバは,誤った宛先に通信をうながす事になったり,その行った先はフィッシングサイトかもしれません.

まずは,次のURLをクリックして,表示される内容を確認すれば,結構安心できます.

DNS Changer マルウエア感染確認サイト

http://dns-ok.jpcert.or.jp/

IBMのPCOMMに脆弱性情報が出た.

U-114: IBM Personal Communications WS File Processing Buffer Overflow Vulnerability

http://circ.jc3.doe.gov/bulletins/u-114.shtml

そういうえば先日,面談した人がSystem zでNetViewとかTivoliっていうので3270エミュレータは何を使っていた?と尋ねたら,なんですかそれ?って言われた.

WindowsだとPCOMMでSNA Server経由で3270接続していたけれど,Macだと良いエミュレータが無くてTCP/IPをしゃべれる様になったというので途中からTELNETでつないだりしていたな...

IBM Personal Communications

http://www-06.ibm.com/software/jp/network/pcomms/

様々なセキュリティ要件を考えると,オープンよりクローズ,分散より集中,そう思い始めて数年...

U-114: IBM Personal Communications WS File Processing Buffer Overflow Vulnerability

http://circ.jc3.doe.gov/bulletins/u-114.shtml

そういうえば先日,面談した人がSystem zでNetViewとかTivoliっていうので3270エミュレータは何を使っていた?と尋ねたら,なんですかそれ?って言われた.

WindowsだとPCOMMでSNA Server経由で3270接続していたけれど,Macだと良いエミュレータが無くてTCP/IPをしゃべれる様になったというので途中からTELNETでつないだりしていたな...

IBM Personal Communications

http://www-06.ibm.com/software/jp/network/pcomms/

様々なセキュリティ要件を考えると,オープンよりクローズ,分散より集中,そう思い始めて数年...

無線LAN設定を簡単に行う規格のWi-Fi Protected Setup に脆弱性が発見され既に攻撃ツールが公開されているけれど対象機器が整理されていないという状態です.

ちょっと調べたら家庭用の無線LANルータと一部のAndroid機器がWPS対応しているみたいです.

無線LANの電波が入る場所からの攻撃が可能になるわけですから厄介です.

現時点ではWPS機能を無効化して対応しか無いのですがITリテラシー的に対応できないような.

ちょっと調べたら家庭用の無線LANルータと一部のAndroid機器がWPS対応しているみたいです.

無線LANの電波が入る場所からの攻撃が可能になるわけですから厄介です.

現時点ではWPS機能を無効化して対応しか無いのですがITリテラシー的に対応できないような.

緊急のセキュリティ更新情報が公開されてます.

http://technet.microsoft.com/ja-jp/security/bulletin/ms11-100

ASP.NETでハッシュテーブルの処理に問題があり実際に存在するアカウントを使用して「あらゆるアクションの実行ができる」そうです.

まだ,この脆弱性を用いた攻撃は確認されて無いそうです.

緊急に位置づけられる脆弱性がこの年末年始休みに発表されても,日本では実質的に対応できないな.

http://technet.microsoft.com/ja-jp/security/bulletin/ms11-100

ASP.NETでハッシュテーブルの処理に問題があり実際に存在するアカウントを使用して「あらゆるアクションの実行ができる」そうです.

まだ,この脆弱性を用いた攻撃は確認されて無いそうです.

緊急に位置づけられる脆弱性がこの年末年始休みに発表されても,日本では実質的に対応できないな.

形態素解析器の茶筌に脆弱性がみつかってます

JVN#16901583 茶筌 (ChaSen) におけるバッファオーバーフローの脆弱性

https://jvn.jp/jp/JVN16901583/index.html

対象となるバージョンは2.4系ですが,既にメンテナンスしないスタンスなので,使うのを止めるか,バージョンダウンしか対応策はありません.

前バージョンの2.3.3については当サイトで提供している「形態素解析システム茶筌の導入」を参考にしてください. Darts:Double-ARray Trie Systemの導入から,実際の形態素解析器の使い方まで資料化しています.

JVN#16901583 茶筌 (ChaSen) におけるバッファオーバーフローの脆弱性

https://jvn.jp/jp/JVN16901583/index.html

対象となるバージョンは2.4系ですが,既にメンテナンスしないスタンスなので,使うのを止めるか,バージョンダウンしか対応策はありません.

前バージョンの2.3.3については当サイトで提供している「形態素解析システム茶筌の導入」を参考にしてください. Darts:Double-ARray Trie Systemの導入から,実際の形態素解析器の使い方まで資料化しています.

この前,音楽サイトでの不正利用の被害連絡がカード会社からあったと同僚が言ってた.こういうのは警視庁サイバー犯罪対策課だろうなぁと思ってみてみたら,出てました.

警視庁 情報セキュリティ広場

http://www.keishicho.metro.tokyo.jp/jiken/kenkyo/jiken.htm

●検挙年月日 平成23年10月31日(月)

他人名義のクレジットカード情報を使用して音楽データを不正に購入した被疑者を逮捕

他にも,

●検挙年月日 平成23年10月18日(火)

通販会社のサーバに不正アクセスして通販会員を無断で退会させた被疑者を逮捕

●検挙年月日 平成23年10月17日(月)

他人を装って銀行から現金を引き出した被疑者を逮捕

というか,結構頻繁に捕まえてますなぁ.10年くらい前は遅くて批判の多かった警視庁ハイテクですが,かなりがんばっているようです.こんな風に悪いやつは元から絶たなきゃダメですが.

この3つは「他人」としてアクセスしたあとの行為というのが特徴的.最近の事件で言うとソニーの情報漏洩事件がありますが,あのようにメアドやパスワードが盗まれた場合はそれを使って不正アクセスされる可能性が高いわけなので,自己防衛としては定期的にパスワードを変更するというのはやっぱり意味のある対策だな〜って思いますね.

警視庁 情報セキュリティ広場

http://www.keishicho.metro.tokyo.jp/jiken/kenkyo/jiken.htm

●検挙年月日 平成23年10月31日(月)

他人名義のクレジットカード情報を使用して音楽データを不正に購入した被疑者を逮捕

他にも,

●検挙年月日 平成23年10月18日(火)

通販会社のサーバに不正アクセスして通販会員を無断で退会させた被疑者を逮捕

●検挙年月日 平成23年10月17日(月)

他人を装って銀行から現金を引き出した被疑者を逮捕

というか,結構頻繁に捕まえてますなぁ.10年くらい前は遅くて批判の多かった警視庁ハイテクですが,かなりがんばっているようです.こんな風に悪いやつは元から絶たなきゃダメですが.

この3つは「他人」としてアクセスしたあとの行為というのが特徴的.最近の事件で言うとソニーの情報漏洩事件がありますが,あのようにメアドやパスワードが盗まれた場合はそれを使って不正アクセスされる可能性が高いわけなので,自己防衛としては定期的にパスワードを変更するというのはやっぱり意味のある対策だな〜って思いますね.

脆弱性があるか否かレポートを書いてて思いついた.

このプロダクトはマイナー製品なので狙われにくい

攻撃者の心境からするとメジャーを狙った方がダメージは大きい.そこにセキュリティリスクがある.

このプロダクトはマイナー製品なので将来性に不安がある

これも事業継続性視点で考えるとリスクがある.

このプロダクトはマイナー製品なので狙われにくい

攻撃者の心境からするとメジャーを狙った方がダメージは大きい.そこにセキュリティリスクがある.

このプロダクトはマイナー製品なので将来性に不安がある

これも事業継続性視点で考えるとリスクがある.

ここ1〜2ヶ月,軍事産業企業や政府機関に対してのサイバー攻撃があると報道されていて,その発信元が中国のIPアドレスだという報道が多い.

おいっ,ちょっとまて!

中国のIPアドレスだからといって,中国人or中国が攻撃を仕掛けていると限らないのではないか.

1)IPスプーフィングの可能性

IPスプーフィングとは,送信元のIPアドレスを偽装して成り済まし=Spoofingを行って攻撃する手法の事.つまり「犯人の証拠とする中国のIPアドレス」が偽装されたものだったら?

実際に,「昨年」見つけた事のある,LAN内にいたbotは,IPアドレスもMACアドレスも偽装して通信していたし,古典的攻撃方法だし.

2)中国国内にあるマシンが乗っ取られている場合があるかも

中国は人口も多いし天才を大量に排出していて経済的に脅威があるという背景もあって,たとえばそういうエリートが結集してサイバー攻撃部隊を組織し,意図を持って日本のいくつかのターゲットを絞って攻撃を仕掛けている.

という風に想像しがち?だけど,それ以上に,おっちょこちょいだったり情報リテラシーの低い中国人も,た〜くさんいるでしょう. つまり,第三国によるトロイの木馬等の仕掛けに感染した一般中国人家庭のマシンが感染していて,思わずそれが日本に攻撃を仕掛けているのかもしれない.

実際に,以前仕掛けたハニーポットには,ポルトガルからブルートフォースで入られてドイツの中継サーバと何らかの通信をするような事をしていました.

ーーー

つまり,あの報道の仕方だと,偏見報道だと思えるわけで,そこが気になる.

おいっ,ちょっとまて!

中国のIPアドレスだからといって,中国人or中国が攻撃を仕掛けていると限らないのではないか.

1)IPスプーフィングの可能性

IPスプーフィングとは,送信元のIPアドレスを偽装して成り済まし=Spoofingを行って攻撃する手法の事.つまり「犯人の証拠とする中国のIPアドレス」が偽装されたものだったら?

実際に,「昨年」見つけた事のある,LAN内にいたbotは,IPアドレスもMACアドレスも偽装して通信していたし,古典的攻撃方法だし.

2)中国国内にあるマシンが乗っ取られている場合があるかも

中国は人口も多いし天才を大量に排出していて経済的に脅威があるという背景もあって,たとえばそういうエリートが結集してサイバー攻撃部隊を組織し,意図を持って日本のいくつかのターゲットを絞って攻撃を仕掛けている.

という風に想像しがち?だけど,それ以上に,おっちょこちょいだったり情報リテラシーの低い中国人も,た〜くさんいるでしょう. つまり,第三国によるトロイの木馬等の仕掛けに感染した一般中国人家庭のマシンが感染していて,思わずそれが日本に攻撃を仕掛けているのかもしれない.

実際に,以前仕掛けたハニーポットには,ポルトガルからブルートフォースで入られてドイツの中継サーバと何らかの通信をするような事をしていました.

ーーー

つまり,あの報道の仕方だと,偏見報道だと思えるわけで,そこが気になる.

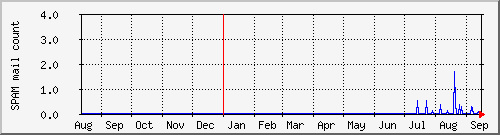

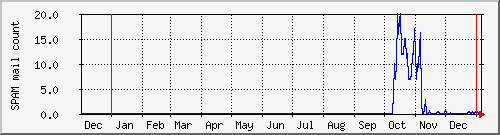

ヒューリスティクスフィルタを使って迷惑メールを管理しているのですが,最近の捕捉状況は,このグラフの通り.

専用メールボックスには94通のメールがあったのだけど,正解率100%でした.スパム認識も100%.かなり良い結果です.

増えたと言っても,1年半前の様にスパムメールが常時大量に送りつけられてくる状態とは,異なります.

ブラジルから大量に送られていた時

専用メールボックスには94通のメールがあったのだけど,正解率100%でした.スパム認識も100%.かなり良い結果です.

増えたと言っても,1年半前の様にスパムメールが常時大量に送りつけられてくる状態とは,異なります.

ブラジルから大量に送られていた時

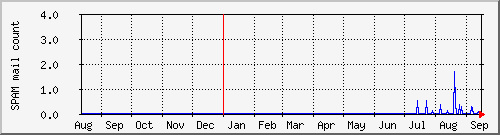

15年くらい使っている某プロバイダのメールですが,6年程前にアドレスを変更しました.迷惑メールが多くなって来たから.

そして,突如として今年の7月から迷惑メールが来る様になりました.

あまり使ってないアドレスなので,知り合いの何かから漏洩したのかな.

そして,突如として今年の7月から迷惑メールが来る様になりました.

あまり使ってないアドレスなので,知り合いの何かから漏洩したのかな.

gooから「事務局にて必要な対処をいたしました」というメールが来ました.削除してくれたのかな?

対応履歴を追ってみると,こんな感じ.

2011年9月3日(土) 15:19:17JST 問い合わせ自動受付

2011年9月4日(日) 10:44:27JST 一次対応連絡

2011年9月5日(月) 20:30:52JST 対応完了連絡

一次対応までの時間が長かった様に思うのですが,スムースに対応していただけたのではないでしょうか.

対応履歴を追ってみると,こんな感じ.

2011年9月3日(土) 15:19:17JST 問い合わせ自動受付

2011年9月4日(日) 10:44:27JST 一次対応連絡

2011年9月5日(月) 20:30:52JST 対応完了連絡

一次対応までの時間が長かった様に思うのですが,スムースに対応していただけたのではないでしょうか.

SPAMメール判定されたメールの中に,存在しないアドレスへのメルマガがあった.メルマガの送信元はNTTレゾナントが運営するgoo.

何者か(たぶんロボット)が,gooでアカウントを発行して,その時に存在しないアドレスを使用して,そのドメインが私が管理している1つを使っています.

よくみると,こんなメールが来ていました.

このgooIDはrbxipzcetですが,メールアドレスはloaeyだったりしています. まずは,そういうアドレスがいくつあるかとカウントしたら9個.

これをgooの問い合わせフォームから削除依頼をだしてみた.

何者か(たぶんロボット)が,gooでアカウントを発行して,その時に存在しないアドレスを使用して,そのドメインが私が管理している1つを使っています.

よくみると,こんなメールが来ていました.

<pre>※このメールはgooIDに登録いただいた方にお送りしています。

rbxipzcet 様

gooIDへのご登録ありがとうございます。

お客様のご登録が完了致しましたのでお知らせいたします。

-----------------------------------------------

◆gooID:rbxipzcet

-----------------------------------------------

ご登録いただきましたgooIDとログインパスワードで、gooメール、

gooホーム、教えて!goo、gooブログなどの多彩なサービスを

ご利用いただくことができます。

gooIDについての詳細はこちらから

http://login.mail.goo.ne.jp/id/Top</pre>

elyyo@

hjcyd@

kkxez@

kmvqn@

ncryf@

okawe@

omjox@

riluq@

xnzmt@

Apacheで脆弱性対応パッチの出てない状態で攻撃コードが後悔されているそうです. とれる対処は,ないんだけども...

DoS攻撃(ディーオーエスこうげき)は,Denial of Service attackの略で,Denialは「拒否」.サービス拒否攻撃.サービスを拒否するのはアタックを受けた側です.

8月15日は終戦記念日と言う事で,いつの頃からか外国からDoSとなる,大量アクセスを受けてサイトが停止になるという話をネットで聞いていたのだけれど,偶然にも15日の15時から某社サイトに大量のアクセスが来る様になりました.

世の中の色々な情報を見て回ったのだけど,世界的に攻撃を受けているわけでもなくて,じゃぁ実際誰が何をしているのかと思ったら,どうみても一般の個人が大量にデータをダウンロードしていた事が判明.

なんかクローリング的な事をしているのだけど,天下のGoogle様に肩を並べ,Yahoo!様を超える程の量,これを短時間に行ってくるというものでした.

GoogleやYahoo!のエラい所は,相手のサーバのレスポンスタイムをみて,クローリングの足を弱めてくれる所.NAVERやBaiduはあまり賢く無くて,淡々と定期的.ただし定期間隔は絶妙.

このDoSかけてきたアホは,短時間集中収集だったのとやっている事が悪意を持っている内容だったので,プロバイダ経由で警告してもらいました.

実際,営業行為にあたるので威力業務妨害としても立件できるのかなぁ. 1ユーザあたり1〜2回のリクエストの所を15日には30万回,16日には20万回もアクセスしてきているのです.

昨年,ちょっと話題になった逮捕者がでた岡崎市立中央図書館の問題では,数日間に渡ってトータル3万リクエストという感じでしたので,その10倍だから,それなりに説明できるかな.リクエストされURLもマッシュアップ的利用ができるという部分でもないし.

「サービス妨害攻撃の対策等調査」報告書について ~サービス妨害攻撃の手法とそれに対する予防策や対応方法に関する適切な知識が重要~

http://www.ipa.go.jp/security/fy22/reports/isec-dos/index.html

8月15日は終戦記念日と言う事で,いつの頃からか外国からDoSとなる,大量アクセスを受けてサイトが停止になるという話をネットで聞いていたのだけれど,偶然にも15日の15時から某社サイトに大量のアクセスが来る様になりました.

世の中の色々な情報を見て回ったのだけど,世界的に攻撃を受けているわけでもなくて,じゃぁ実際誰が何をしているのかと思ったら,どうみても一般の個人が大量にデータをダウンロードしていた事が判明.

なんかクローリング的な事をしているのだけど,天下のGoogle様に肩を並べ,Yahoo!様を超える程の量,これを短時間に行ってくるというものでした.

GoogleやYahoo!のエラい所は,相手のサーバのレスポンスタイムをみて,クローリングの足を弱めてくれる所.NAVERやBaiduはあまり賢く無くて,淡々と定期的.ただし定期間隔は絶妙.

このDoSかけてきたアホは,短時間集中収集だったのとやっている事が悪意を持っている内容だったので,プロバイダ経由で警告してもらいました.

実際,営業行為にあたるので威力業務妨害としても立件できるのかなぁ. 1ユーザあたり1〜2回のリクエストの所を15日には30万回,16日には20万回もアクセスしてきているのです.

昨年,ちょっと話題になった逮捕者がでた岡崎市立中央図書館の問題では,数日間に渡ってトータル3万リクエストという感じでしたので,その10倍だから,それなりに説明できるかな.リクエストされURLもマッシュアップ的利用ができるという部分でもないし.

「サービス妨害攻撃の対策等調査」報告書について ~サービス妨害攻撃の手法とそれに対する予防策や対応方法に関する適切な知識が重要~

http://www.ipa.go.jp/security/fy22/reports/isec-dos/index.html