ブログ - セキュリティカテゴリのエントリ

ヨドバシカメラに行くと,パソコン売り場でWindows7のサポート終了までのカウントダウン情報がでていたりするのだけれど,世の中にはソフトウェアがたくさんあって,それらの情報を把握するのは大変.

ということで,CIS(Center ofr Internet Security)が情報を取りまとめてくれていました.

まずは親記事のページへのリンク.

MS-ISAC Releases EOS Software Report List

https://www.us-cert.gov/ncas/current-activity/2019/10/30/ms-isac-releases-eos-software-report-list

リスト.

End of Suport(EOS) Software Report List

https://www.cisecurity.org/wp-content/uploads/2019/10/EOS-Report-October.pdf

ここのリストにあるのは,次のようなメーカ.

Adobe,Atlassian,Checkpoint,Cisco,Corel,Debian,Forcepoint,IBM,Joomla,Linux Kernel,McAfee,MediaWiki,Microsoft,One Identity,Oracle,RSA,Sophos,Symantec,Trend Micro,Tripwire,Ubuntu,VMWare,WinZip,Wiresh ark Foundation(Wireshark)

有名な有償ソフトもあればオープンソースも入っている.今後月次で12ヶ月はリストが更新されるようなので,ニュースレターの購読申し込みをしておきました.

ということで,CIS(Center ofr Internet Security)が情報を取りまとめてくれていました.

まずは親記事のページへのリンク.

MS-ISAC Releases EOS Software Report List

https://www.us-cert.gov/ncas/current-activity/2019/10/30/ms-isac-releases-eos-software-report-list

リスト.

End of Suport(EOS) Software Report List

https://www.cisecurity.org/wp-content/uploads/2019/10/EOS-Report-October.pdf

ここのリストにあるのは,次のようなメーカ.

Adobe,Atlassian,Checkpoint,Cisco,Corel,Debian,Forcepoint,IBM,Joomla,Linux Kernel,McAfee,MediaWiki,Microsoft,One Identity,Oracle,RSA,Sophos,Symantec,Trend Micro,Tripwire,Ubuntu,VMWare,WinZip,Wiresh ark Foundation(Wireshark)

有名な有償ソフトもあればオープンソースも入っている.今後月次で12ヶ月はリストが更新されるようなので,ニュースレターの購読申し込みをしておきました.

rootでログインできない代わりに,root権限を実行する権利を付与してアカウントを運用することは多いと思うけれどsudoコマンドに脆弱性が見つかったそうだ.

sudo コマンドの脆弱性 (CVE-2019-14287) について

https://www.jpcert.or.jp/newsflash/2019101601.html

注意喚起よりは,ゆるいらしい.

でも,やって見たらすぐできたよ.怖いね.

sudo コマンドの脆弱性 (CVE-2019-14287) について

https://www.jpcert.or.jp/newsflash/2019101601.html

注意喚起よりは,ゆるいらしい.

CyberNewsFlash は、注意喚起とは異なり、

発行時点では注意喚起の基準に満たない脆弱性の情報や

セキュリティアップデート予告なども含まれます。

今回の件を含め、提供いただける情報がありましたら、

JPCERT/CC までご連絡ください。

でも,やって見たらすぐできたよ.怖いね.

家電量販店に行っても,Windows 7のサポート終了までのカウントダウンが掲示されていたりと,消費が落ち込む中?アップデート特需もこれからあるのだろうなぁ.

複数の Microsoft 社製品のサポート終了に伴う注意喚起

https://www.ipa.go.jp/security/announce/win7_eos.html

「2020年1月15日(米国時間1月14日)、Windows 7とWindows Server 2008、Windows Server 2008R2のサポートが終了します。」とある.2020年1月のカレンダーを確認すると,普通の真面目な企業は1月6日から正月なんだろうけれど,1月15日まで1週間しかない.

そうなると,実質12月には対応を終えてないといけないな.

まぁ,期限切れになったからといって即使えなくなるわけでもないのだけれど,そうやってずるずるやっているといつまでも終わらない感じなのだろう.

マイクロソフトが提示しているロードマップ的には,パソコンのOSの買い替え的なキャンペーンは,今回が終わりなはず.そのうち,Office365のようにクラウドベースになって,車内ヘルプデスク的な業務は完全アウトソーシングになっていくのだろう.

そういえば,オープンソースのOfficeソフトが流行った時に,OpenOffice?あたりに全社で一気に切り替えた六百人くらいの会社があったけれど,去年その人たちに会いましたが,もうとっくにMicrosoft Officeに戻っているという話でした.やはり顧客とのやりとりに互換性問題があって,仕事にならないということで.海外商品をあつかう商社なんだから,わかっていたことだと思うんだけどね.

複数の Microsoft 社製品のサポート終了に伴う注意喚起

https://www.ipa.go.jp/security/announce/win7_eos.html

「2020年1月15日(米国時間1月14日)、Windows 7とWindows Server 2008、Windows Server 2008R2のサポートが終了します。」とある.2020年1月のカレンダーを確認すると,普通の真面目な企業は1月6日から正月なんだろうけれど,1月15日まで1週間しかない.

そうなると,実質12月には対応を終えてないといけないな.

まぁ,期限切れになったからといって即使えなくなるわけでもないのだけれど,そうやってずるずるやっているといつまでも終わらない感じなのだろう.

マイクロソフトが提示しているロードマップ的には,パソコンのOSの買い替え的なキャンペーンは,今回が終わりなはず.そのうち,Office365のようにクラウドベースになって,車内ヘルプデスク的な業務は完全アウトソーシングになっていくのだろう.

そういえば,オープンソースのOfficeソフトが流行った時に,OpenOffice?あたりに全社で一気に切り替えた六百人くらいの会社があったけれど,去年その人たちに会いましたが,もうとっくにMicrosoft Officeに戻っているという話でした.やはり顧客とのやりとりに互換性問題があって,仕事にならないということで.海外商品をあつかう商社なんだから,わかっていたことだと思うんだけどね.

JPCERT/CCでキャンペーンをやっているのに気づいた.

STOP! パスワード使いまわしキャンペーン2019

https://www.jpcert.or.jp/pr/stop-password.html

素人にも?わかりやすくするために漫画付きの模様.でも,内容的には難しいよね.「フィッシングサイト」なんてキーワードもでてきているから,

総務省の方が,より優しく書いてある感じはある.

総務省:IDとパスワード|国民のための情報セキュリティサイト

http://www.soumu.go.jp/main_sosiki/joho_tsusin/security/basic/privacy/01-2.html

そして「定期的な変更は不要」とう言葉かな.最近のはやりは.

こういうのも参考になる.

内閣サイバーセキュリティセンター

https://www.nisc.go.jp/security-site/files/handbook-03.pdf

似たようなことを色々な行政機関でやっているのもなぁ,,,と思うけれどそれぞれ参考になります.

STOP! パスワード使いまわしキャンペーン2019

https://www.jpcert.or.jp/pr/stop-password.html

素人にも?わかりやすくするために漫画付きの模様.でも,内容的には難しいよね.「フィッシングサイト」なんてキーワードもでてきているから,

総務省の方が,より優しく書いてある感じはある.

総務省:IDとパスワード|国民のための情報セキュリティサイト

http://www.soumu.go.jp/main_sosiki/joho_tsusin/security/basic/privacy/01-2.html

そして「定期的な変更は不要」とう言葉かな.最近のはやりは.

こういうのも参考になる.

内閣サイバーセキュリティセンター

https://www.nisc.go.jp/security-site/files/handbook-03.pdf

似たようなことを色々な行政機関でやっているのもなぁ,,,と思うけれどそれぞれ参考になります.

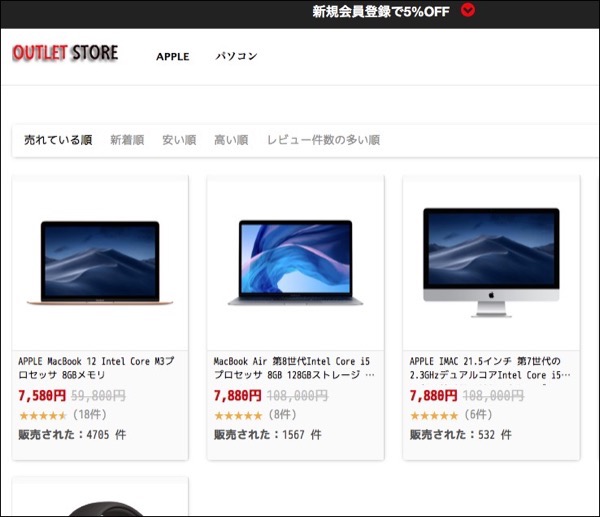

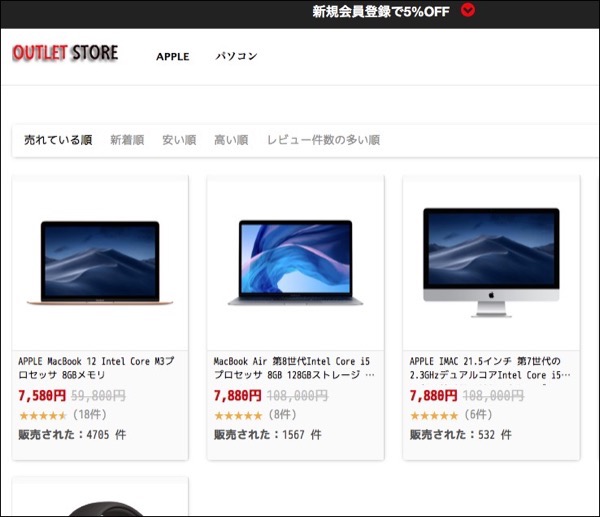

facebookを見ていたら,怪しい広告が紛れ込んで来たので,アクセスして見た.

なんと割引のないApple製品が10分の1以下の価格で販売している! そしてその価格で販売されている数も4700も!

運営会社を見てみる.

特定商取引法で提示が必要な日本人の名前,住所の表示はあるが,電話番号がない.あやしい.

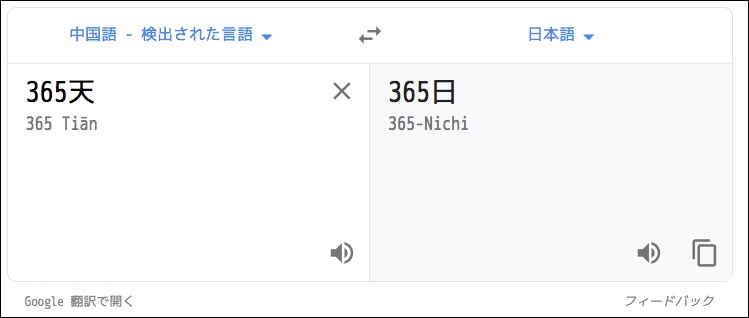

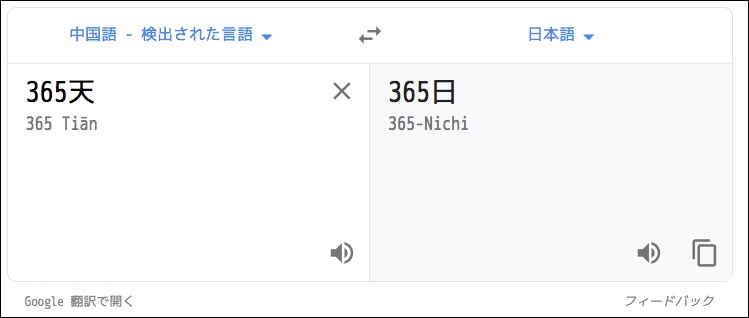

営業時間8時〜18時なので10時間勤務? 休業日は365天.天? 中国語っぽい.翻訳してみる.

中国語だった.化けの皮が剥がれた瞬間か.

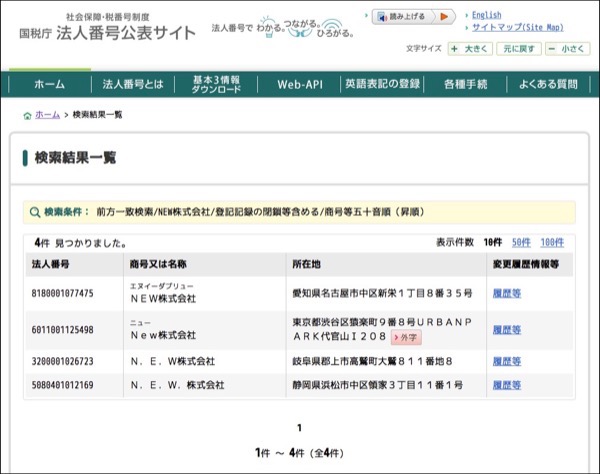

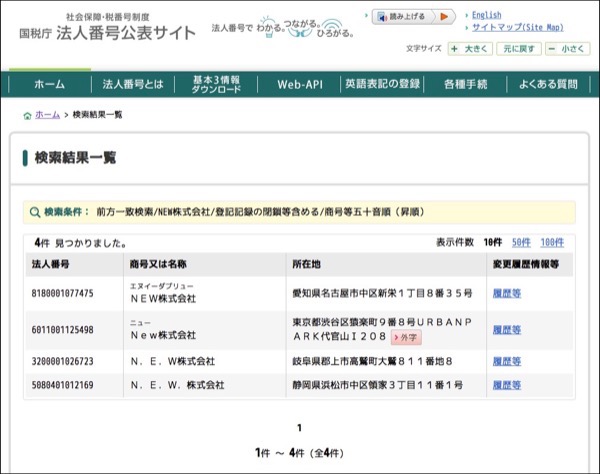

平成28年現在で120名も従業員がいるというのだから,さぞ大きな会社だろう.国税庁で調べてみる.

国税庁法人番号公表サイト

https://www.houjin-bangou.nta.go.jp

埼玉県にはそういう会社は存在しないようだ.

まぁ,そんな値段で売られていたら,大ニュースになるからその時点でアウトだね.

なんと割引のないApple製品が10分の1以下の価格で販売している! そしてその価格で販売されている数も4700も!

運営会社を見てみる.

特定商取引法で提示が必要な日本人の名前,住所の表示はあるが,電話番号がない.あやしい.

営業時間8時〜18時なので10時間勤務? 休業日は365天.天? 中国語っぽい.翻訳してみる.

中国語だった.化けの皮が剥がれた瞬間か.

平成28年現在で120名も従業員がいるというのだから,さぞ大きな会社だろう.国税庁で調べてみる.

国税庁法人番号公表サイト

https://www.houjin-bangou.nta.go.jp

埼玉県にはそういう会社は存在しないようだ.

まぁ,そんな値段で売られていたら,大ニュースになるからその時点でアウトだね.

日本でWindowsだとTeraTermが定番だと思うけれど,Macの世界だと,今でこそ標準搭載の「ターミナル」で不自由ないけれど,文字コードや便利機能の実装でiTermが一番だった.いまでも,わざわざ入れて使っています.

そのiTerm2に脆弱性が.

iTerm2 における任意のコマンド実行が可能な脆弱性

http://jvn.jp/vu/JVNVU98580651/index.html

アプリが持っている自動アップデート機能を使って,問題なくバージョンアップできるけれど,脆弱性の解説を見てもよくわからんなぁ.危険度はまったくわからん.

そのiTerm2に脆弱性が.

iTerm2 における任意のコマンド実行が可能な脆弱性

http://jvn.jp/vu/JVNVU98580651/index.html

アプリが持っている自動アップデート機能を使って,問題なくバージョンアップできるけれど,脆弱性の解説を見てもよくわからんなぁ.危険度はまったくわからん.

昨日というか昨夜,ブログに書いた迷惑メールですが,調べるとセクストーションスパムという部類なのだそうです.

日本語「セクストーションスパム」登場から1年、再び被害発生か

https://blog.trendmicro.co.jp/archives/22509

流行りのメールが来たって事か...

そしてこのメールは「トレンドマイクロが確認しただけでも300回を超えるトランザクションがあり、合わせて29BTC(本記事執筆時点の価格で日本円2,850万円相当)が送金されていることが確認されました。」という事です.

元のメールで「私は$841が良い価格だと思います!」と記載されていて,今日現在の為替レートで計算すると9万円.1件あたりの被害額として単純計算すると,316人が振り込んでしまったという事かな.

メールによって金額が違うらしいし,ビットコインになるともっと時価な感じになるけれど,大して苦労してなさそうなメールを送るだけで,3000万円近い収入があるのなら,やってしまう人も多いだろうなぁ.

そして,スパムメールだしアダルトだしビットコインだという事,9万円という価格からプロファイリング?すると,老人ではなく35〜50代男性なのかな.

日本語「セクストーションスパム」登場から1年、再び被害発生か

https://blog.trendmicro.co.jp/archives/22509

流行りのメールが来たって事か...

そしてこのメールは「トレンドマイクロが確認しただけでも300回を超えるトランザクションがあり、合わせて29BTC(本記事執筆時点の価格で日本円2,850万円相当)が送金されていることが確認されました。」という事です.

元のメールで「私は$841が良い価格だと思います!」と記載されていて,今日現在の為替レートで計算すると9万円.1件あたりの被害額として単純計算すると,316人が振り込んでしまったという事かな.

メールによって金額が違うらしいし,ビットコインになるともっと時価な感じになるけれど,大して苦労してなさそうなメールを送るだけで,3000万円近い収入があるのなら,やってしまう人も多いだろうなぁ.

そして,スパムメールだしアダルトだしビットコインだという事,9万円という価格からプロファイリング?すると,老人ではなく35〜50代男性なのかな.

類似のものはよくくるのだけれど,今回は今まで来なかったメアドに来た.スペインからはるばると.

最近どこかでメアドが漏洩したのだろうか.

それにしてもBTCウォレットの1H2kisMFkvqQhCFPQChKucNzxErXFZmLgqで検索すると,たくさん出て来るなぁ.

こんにちは!

私は数ヶ月前にあなたの電子メールとデバイスをクラックしたハッカーです。

あなたが訪問したサイトの1つにパスワードを入力君た。それを傍受しました。

もちろん、それを変更したり、すでに変更したりすることができます。

しかし、それは問題ではありません、私のマルウェアは毎回それを更新しました。

私に連絡したり、私を見つけようとしないでください。それは不可能です。

私はあなたのアカウントからメールをあなたに送ったので、

あなたの電子メールを介して、私はあなたのオペレーションシステムに

悪質なコードをアップロードしました。

私は友人、同僚、親戚とのあなたの連絡先のすべてを保存し、

インターネットリソースへの訪問の完全な履歴を保存しました。

また、あなたのデバイスにトロイの木馬をインストールしました。

あなたは私の唯一の犠牲者ではない、私は通常、デバイスをブロックし、

身代金を求める。

しかし、私は頻繁に訪れる親密なコンテンツのサイトにショックを受けました。

私はあなたの幻想にショックを受けている! 私はこれのようなものを見たことがない!

だから、あなたがサイトで楽しむとき(あなたは私が何を意味するか知っています!)

あなたのカメラのプログラムを使用してスクリーンショットを作成しました。

その後、私はそれらを現在閲覧されているサイトのコンテンツに結合しました。

これらの写真を連絡先に送信すると素晴らしいことがあります。

しかし、あなたがそれを望んでいないと確信しています。

したがって、私は沈黙のためにあなたからの支払いを期待しています。

私は$841が良い価格だと思います!

Bitcoin経由で支払う。

私のBTCウォレット: 1H2kisMFkvqQhCFPQChKucNzxErXFZmLgq

あなたがこれを行う方法を知らない場合 -

Googleに「BTCウォレットに送金する方法」を入力します。 難しくない。

指定された金額を受け取ると、妥協しているすべての材料は自動的に破壊されます。

私のウイルスはあなた自身のオペレーティングシステムからも削除されます。

私のトロイの木馬は自動アラートを持っています。私はこのメールを読んだ後で

メッセージを受け取ります。

私はあなたに支払いのための2日間を与える(正確に48時間)。

これが起こらない場合 -

すべてのあなたの連絡先はあなたの暗い秘密の生活からクレイジーショットを取得します!

あなたが妨害しないように、あなたのデバイスはブロックされます(また、48時間後)

ばかなことしないで!

警察や友人はあなたを確実に助けません...

p.s. 私はあなたに将来のアドバイスを与えることができます。

安全でないサイトにはパスワードを入力しないでください。

私はあなたの慎重さを願っています。

お別れ。

それにしてもBTCウォレットの1H2kisMFkvqQhCFPQChKucNzxErXFZmLgqで検索すると,たくさん出て来るなぁ.

「SS7の脆弱性対応をどう考えるか」という議論があった.なんの事かわからなかかったのだけれど,日本ではSS7(えすえすせぶん)とかNo.7と呼ばれる,共通線信号No.7 (Common Channel Signaling System No.7、SS7)の事.

世界各地の公衆交換電話網で使われている電話網用のシグナリング・プロトコルで,北米ではCCSS7,イギルスではC7と呼んだりするらしい.

要は電話回線の信号の事だけれど,これがハッキングされると,通話内容が傍受されるわけだけれど,この中にSMSのテキストメッセージも含まれるそう.

セブンイレブンのセブンPayで認知度が高まった?!二要素認証の1つの手段で,SMSで認証番号を送るというのがあるけれど,SMSが傍受されるとお手上げってことらしい.

それで,日本だとケータイ回線は3G,4Gが主流で,そろそろ5Gの時代が来るけれど,5GではSS7を使ってないので対策できるそうだ.ただし,当然下位互換性を求められるから,通信相手が3Gや4G回線だと,その意味も薄れる.

3Gはそろそろだけれど,4Gの停波までは,随分先だろうからなぁ.

このSS7の防衛策なんてのは,普通の企業だとあまり考えなくても良さそう(狙う意味がない)だけれど,政府とか大企業で国家レベルで攻撃を受けそうな対象機関だと,対策,あるいは脆弱性を前提として潰していく必要があるのかな.

世界各地の公衆交換電話網で使われている電話網用のシグナリング・プロトコルで,北米ではCCSS7,イギルスではC7と呼んだりするらしい.

要は電話回線の信号の事だけれど,これがハッキングされると,通話内容が傍受されるわけだけれど,この中にSMSのテキストメッセージも含まれるそう.

セブンイレブンのセブンPayで認知度が高まった?!二要素認証の1つの手段で,SMSで認証番号を送るというのがあるけれど,SMSが傍受されるとお手上げってことらしい.

それで,日本だとケータイ回線は3G,4Gが主流で,そろそろ5Gの時代が来るけれど,5GではSS7を使ってないので対策できるそうだ.ただし,当然下位互換性を求められるから,通信相手が3Gや4G回線だと,その意味も薄れる.

3Gはそろそろだけれど,4Gの停波までは,随分先だろうからなぁ.

このSS7の防衛策なんてのは,普通の企業だとあまり考えなくても良さそう(狙う意味がない)だけれど,政府とか大企業で国家レベルで攻撃を受けそうな対象機関だと,対策,あるいは脆弱性を前提として潰していく必要があるのかな.

攻撃を検知する仕組みを構築しようとしている.コントラクターの人が,仕様について色々と調べ,どうにか検出しようと考えているのだが,フォールス・ポジティブ(誤検知)が多いので苦労しているというので相談にのっている.

認証情報を偽装して初期接続してきた攻撃者が,さらに不正なチケットを生成して認証状態を,最大10年間,つまり実質無期限にできるというものなのだけれど,接続/切断の際にでてくるログを検証して,攻撃を検知する方式を編みだそうとしている.

ブルートフォースアタック的なことだったら,大量の接続失敗が記録され,突破されたら接続成功が記録されるということになるのだが,正規の利用者が接続している際にも,有効期限切れを起こすと失敗が記録されることがしようとして存在している.また,複合でログを付き合わせれば検出できるのだけれど,片方のログは必ず記録されるとは限らないこともある.例えばドアを開けたら閉めるルールがあるけれど,閉めなくてもOKみたいな場合が存在する.

何回か開催されている会議で,数回目の途中から参加したので,その攻撃の発端となる「認証情報の偽装」がどういう仕組みで起こるのかを調べて見たら,単純に「プログラム不具合で脆弱性があった」という過去が存在した.5年前の2014年に報告され,既にパッチがでている.

ただし,そのパッチが適用される前のOSに,認証情報を偽装して接続した悪意のある攻撃者は,最大10年間の有効期限を持ったまま,つまり再認証が不要な10年のうちの残すところ5年になっているのだけれど,その対象の組織ができたのが2014年なので,その時点から今日の今まで,攻撃者が認証を突破した状態を維持しているとは,到底思えない.

その最初の突破が既に行われてないと,それに続く攻撃ができないわけだから,想定している攻撃は発生しない.つまり,ログを付き合わせたところで発生しないのだから検出できないので検知できない.

また,類似の攻撃があったとして,その時は違う結果になっているから,これまでの手法による検出は,やっぱり検知できない.

過去の事例から未来を予測して発見するのはAIとか機械学習の世界だけれど,既存の認知済みのパターンを実現しようとしているだけなので,そういう世界観だと実装は無理なんじゃなかろうか.

そして理論的に整理できてないので,つまり検出できたとしても正しいのか正しくないのかの検証に時間がかかる事が想定される.

映画の「容疑者Xの献身」で堤慎一演じる天才数学者の石神が,一晩かけて「リーマン予想の否定の証明」をやったというシーンがあるけれど,検出する仕組みがを運用業務に落とし込もうとした時に,それを説明でき真偽を判断できる所までの運用設計まで構築できるのか,不安が残る.

認証情報を偽装して初期接続してきた攻撃者が,さらに不正なチケットを生成して認証状態を,最大10年間,つまり実質無期限にできるというものなのだけれど,接続/切断の際にでてくるログを検証して,攻撃を検知する方式を編みだそうとしている.

ブルートフォースアタック的なことだったら,大量の接続失敗が記録され,突破されたら接続成功が記録されるということになるのだが,正規の利用者が接続している際にも,有効期限切れを起こすと失敗が記録されることがしようとして存在している.また,複合でログを付き合わせれば検出できるのだけれど,片方のログは必ず記録されるとは限らないこともある.例えばドアを開けたら閉めるルールがあるけれど,閉めなくてもOKみたいな場合が存在する.

何回か開催されている会議で,数回目の途中から参加したので,その攻撃の発端となる「認証情報の偽装」がどういう仕組みで起こるのかを調べて見たら,単純に「プログラム不具合で脆弱性があった」という過去が存在した.5年前の2014年に報告され,既にパッチがでている.

ただし,そのパッチが適用される前のOSに,認証情報を偽装して接続した悪意のある攻撃者は,最大10年間の有効期限を持ったまま,つまり再認証が不要な10年のうちの残すところ5年になっているのだけれど,その対象の組織ができたのが2014年なので,その時点から今日の今まで,攻撃者が認証を突破した状態を維持しているとは,到底思えない.

その最初の突破が既に行われてないと,それに続く攻撃ができないわけだから,想定している攻撃は発生しない.つまり,ログを付き合わせたところで発生しないのだから検出できないので検知できない.

また,類似の攻撃があったとして,その時は違う結果になっているから,これまでの手法による検出は,やっぱり検知できない.

過去の事例から未来を予測して発見するのはAIとか機械学習の世界だけれど,既存の認知済みのパターンを実現しようとしているだけなので,そういう世界観だと実装は無理なんじゃなかろうか.

そして理論的に整理できてないので,つまり検出できたとしても正しいのか正しくないのかの検証に時間がかかる事が想定される.

映画の「容疑者Xの献身」で堤慎一演じる天才数学者の石神が,一晩かけて「リーマン予想の否定の証明」をやったというシーンがあるけれど,検出する仕組みがを運用業務に落とし込もうとした時に,それを説明でき真偽を判断できる所までの運用設計まで構築できるのか,不安が残る.

ゾーホージャパン株式会社という会社が,「サイバーセキュリティ評価チェックシート」なるものを提供.

無償だけれど,こちらの個人情報は提供しないといけない.

サイバーセキュリティ経営ガイドラインの対応状況を可視化!

「サイバーセキュリティ評価チェックシート」を無償提供開始

セキュリティ対策で遅れを取っている日本。各企業はただちに対応を

https://www.manageengine.jp/news/news_20190904.html

手に入れて見たけれど,読み応えがあるので,これはコンサルティングサービスを頼まなければいけないね

無償だけれど,こちらの個人情報は提供しないといけない.

サイバーセキュリティ経営ガイドラインの対応状況を可視化!

「サイバーセキュリティ評価チェックシート」を無償提供開始

セキュリティ対策で遅れを取っている日本。各企業はただちに対応を

https://www.manageengine.jp/news/news_20190904.html

手に入れて見たけれど,読み応えがあるので,これはコンサルティングサービスを頼まなければいけないね

「別の利用者の注文履歴、住所、名前が一部表示されたり、エラーが表示される事象が9月26日未明ごろから発生していた」のですが,2日後の9月28日に不具合解消したらしい.

気になるのは「問い合わせを行ったユーザーには連絡を行っている」とか「個人情報流出やエラーの被害規模などについては、「現在調査中」」となっていたりとか,

公式見解を見てみようとプレスリリースを確認.

何もなかった.漏洩事故があった事さえ記載がない.

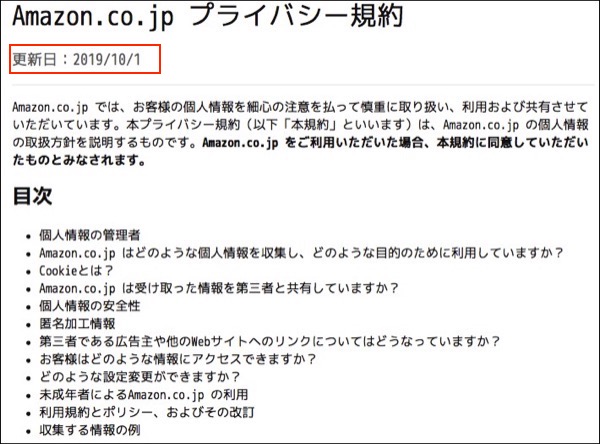

そしてプラポリを確認.

10月1日に,何かが更新されている模様...

いわゆる「Pマーク」とかを取得してなければ,報告義務とかないだろうしなぁ.漏洩規模がわからないから即時発表の必要性すら感じさせないプレスリリースといえるかな.「現在調査中」だが「いつまでの報告するとは言ってない」ということか.

ITmedia ビジネスオンライン

アマゾン、他人の注文履歴や氏名が表示されるエラー解消 原因は「技術的な不具合」

https://www.itmedia.co.jp/business/articles/1909/28/news018.html

気になるのは「問い合わせを行ったユーザーには連絡を行っている」とか「個人情報流出やエラーの被害規模などについては、「現在調査中」」となっていたりとか,

公式見解を見てみようとプレスリリースを確認.

何もなかった.漏洩事故があった事さえ記載がない.

そしてプラポリを確認.

10月1日に,何かが更新されている模様...

いわゆる「Pマーク」とかを取得してなければ,報告義務とかないだろうしなぁ.漏洩規模がわからないから即時発表の必要性すら感じさせないプレスリリースといえるかな.「現在調査中」だが「いつまでの報告するとは言ってない」ということか.

ITmedia ビジネスオンライン

アマゾン、他人の注文履歴や氏名が表示されるエラー解消 原因は「技術的な不具合」

https://www.itmedia.co.jp/business/articles/1909/28/news018.html

一度流出したメールアドレスは,使われ続ける...

某サイトからメールアドレスが流出して,そのアドレスに向けて定期的にスパムメールが来る.いや,逆にいうとスパムメール専用メアドになっている.

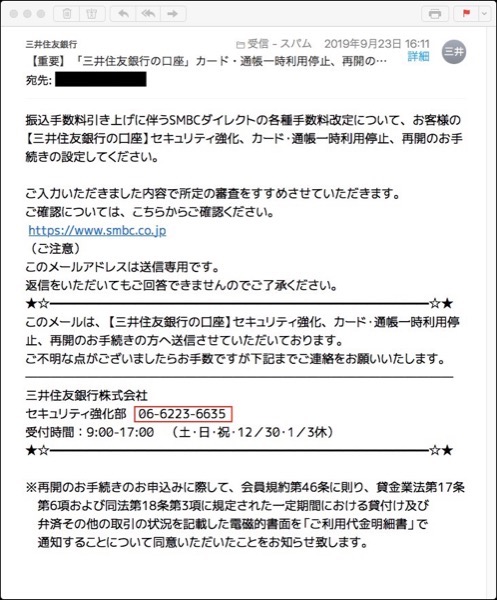

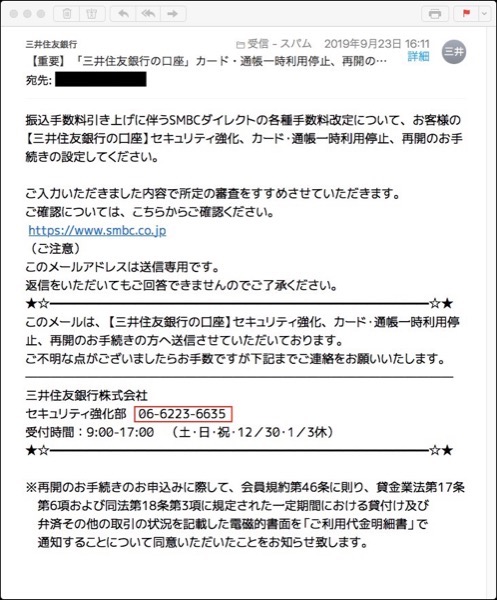

それはそれで面白いので,ハニーポットじゃないけれどウォッチを続けていて,今週来たメールがこれ.

近年流行りの,HTMLメールじゃないことを偽装したメール.公式サイトへのリンクアドレスは,実は違うドメインへの誘導.

面倒なのが,「セキュリティ部」とされているところに記載されている電話番号は,実在する本物の電話番号(三井住友銀行 カード発行部のもの)なので,もうこれだけで偽計業務妨害罪に問われる可能性があるね.

残念ながら,そのドメインはすでに潰されている模様.

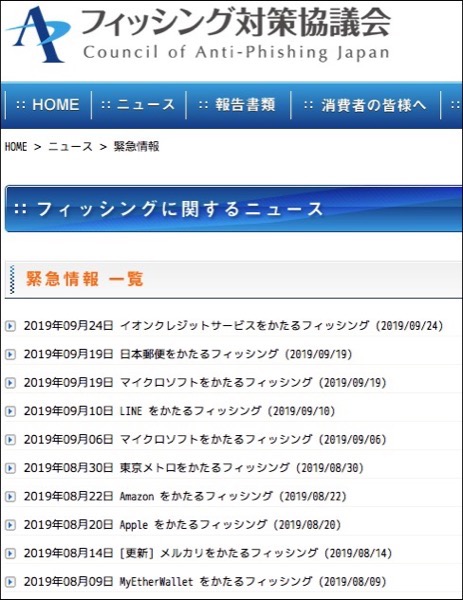

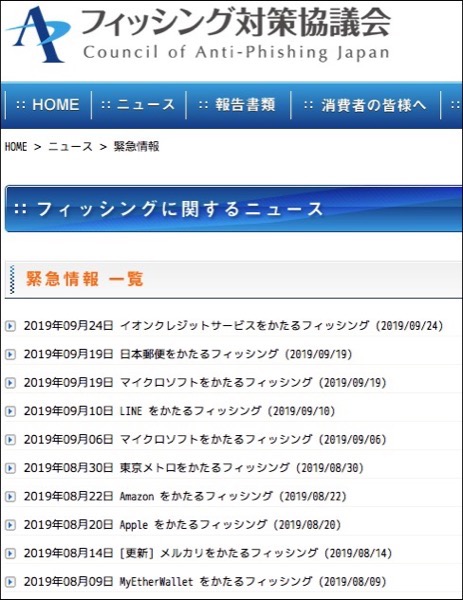

フィッシングメールの注意喚起を行っているフィッシング対策協議会のサイトを確認してみたけれど,今回の事例は,まだ掲載されてないようだ.

フィッシング対策協議会 Council of Anti-Phishing Japan

https://www.antiphishing.jp

SMBCをかたるフィッシングメールは,たびたび出ているようだけれど.

そしてHTMLメールのソースを見ると,次のようなアドレスからメールが来ていました.

AWSがあれば世界中どこでも簡単にサイトを構築できるねーって思ったけれど,whoisして見たら意外と...

さくらインターネットでドメインを取っている.取りたてホヤホヤといってもいいでしょう.先入観怖いなー.

某サイトからメールアドレスが流出して,そのアドレスに向けて定期的にスパムメールが来る.いや,逆にいうとスパムメール専用メアドになっている.

それはそれで面白いので,ハニーポットじゃないけれどウォッチを続けていて,今週来たメールがこれ.

近年流行りの,HTMLメールじゃないことを偽装したメール.公式サイトへのリンクアドレスは,実は違うドメインへの誘導.

面倒なのが,「セキュリティ部」とされているところに記載されている電話番号は,実在する本物の電話番号(三井住友銀行 カード発行部のもの)なので,もうこれだけで偽計業務妨害罪に問われる可能性があるね.

残念ながら,そのドメインはすでに潰されている模様.

フィッシングメールの注意喚起を行っているフィッシング対策協議会のサイトを確認してみたけれど,今回の事例は,まだ掲載されてないようだ.

フィッシング対策協議会 Council of Anti-Phishing Japan

https://www.antiphishing.jp

SMBCをかたるフィッシングメールは,たびたび出ているようだけれど.

そしてHTMLメールのソースを見ると,次のようなアドレスからメールが来ていました.

Received: from a2.amazeonco23[.]jp (unknown [104[.]223.154.204])

Domain Information: [ドメイン情報]

[Domain Name] AMAZEONCO23.JP

[登録年月日] 2019/09/04

[有効期限] 2020/09/30

[状態] Active

[最終更新] 2019/09/04 18:31:12 (JST)

Contact Information: [公開連絡窓口]

[名前] さくらインターネット株式会社

[Name] SAKURA Internet Inc.

$

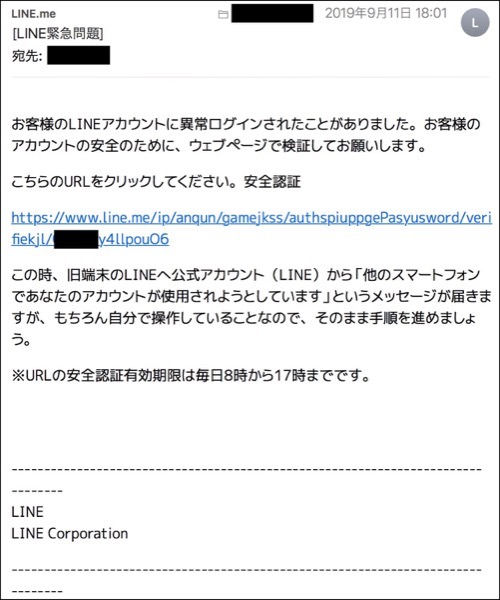

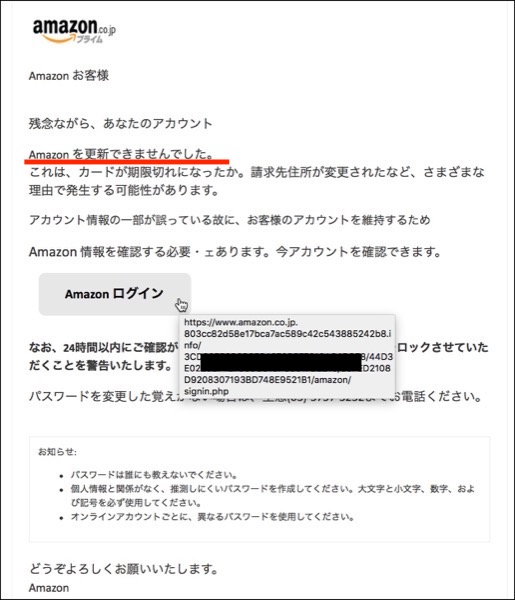

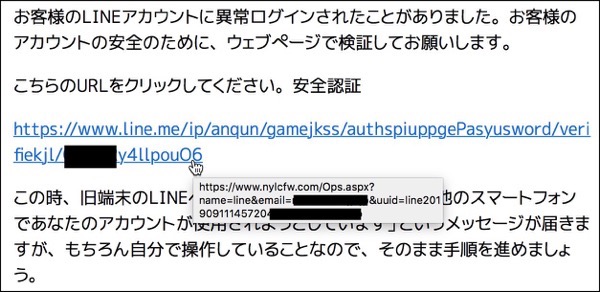

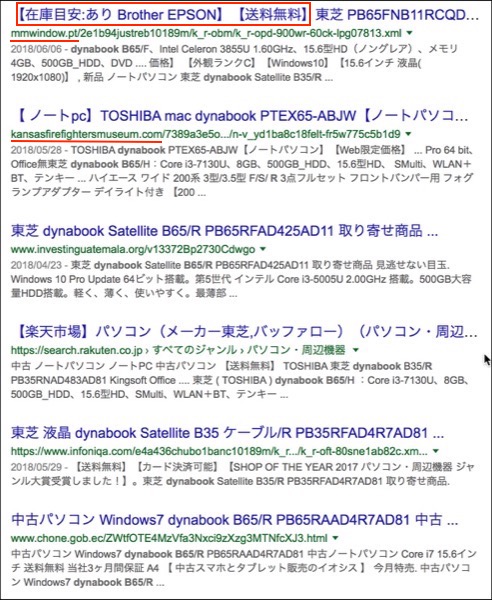

某サイトから流出してしまったメアドへの迷惑メール.巧妙なものってあまりないが,HTMLメールに見えないHTMLメールというのが来た.

よく観察すると日本語が変である.

line.meへのリンクなので一見,正しそうだけれど,実際にはよくわからないアドレスに向いていますね.

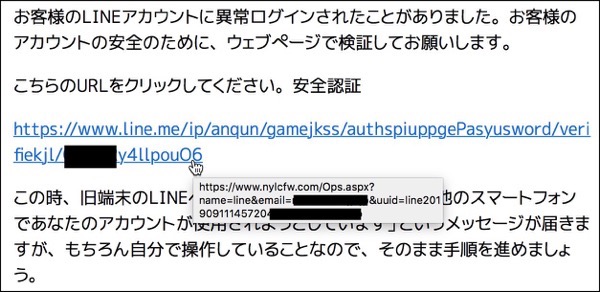

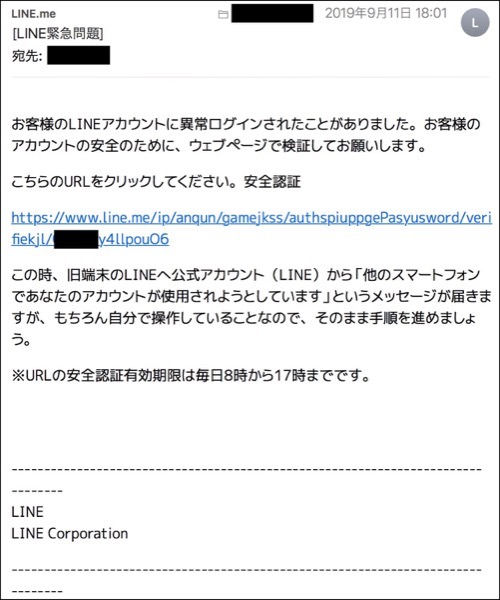

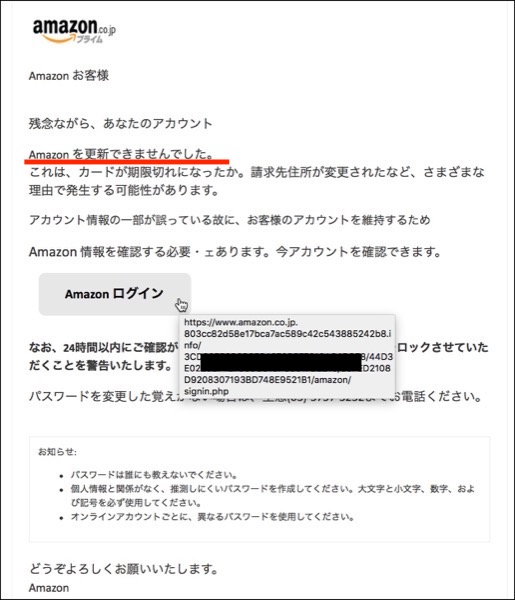

次に紹介するのが,Amazonが更新できなかった件.

これも日本語がおかしい.そしてURLが,co.jpに様に見せかけてそうで無いというのが巧妙な点かな.これをスマホとかで受けて見たら,ついクリックしてしまいそう.

これらのメールは日本語がおかしいので判別しやすい様に思うけれど,それらが正しくなって来たら,簡単に判別できなくなるのだろうな.

よく観察すると日本語が変である.

line.meへのリンクなので一見,正しそうだけれど,実際にはよくわからないアドレスに向いていますね.

次に紹介するのが,Amazonが更新できなかった件.

これも日本語がおかしい.そしてURLが,co.jpに様に見せかけてそうで無いというのが巧妙な点かな.これをスマホとかで受けて見たら,ついクリックしてしまいそう.

これらのメールは日本語がおかしいので判別しやすい様に思うけれど,それらが正しくなって来たら,簡単に判別できなくなるのだろうな.

メルカリにて,勝手にメールアドレスを使われていた件について,問い合わせていた件,やっと返事がきた.

メルカリじゃなくて株式会社メルペイなのね...

それで,もう返答はないと思うので,送信した文を公開.

こちらの希望の(2)について,全く記載もありませんでしたが,無回答ということで問題ないと承諾されたと解釈します.

時間かかりすぎだなぁ.最初に「受け付けました」くらいは,自動応答でも良いので反応が欲しかったが.

【重要】事務局からのお知らせ

情報をご提示いただきありがとうございます。

この度お客さまがログインされたアカウントは、お客さまのメールアドレスを

誤ってご登録されていた方のご登録であることが予想されます。

現在は、ログインができないようお手配をさせていただきました。

万一、再度メルカリからメールが届いた場合には、改めて事務局までご連絡ください。

何とぞよろしくお願いいたします。

ーーーーーーーーーー

株式会社メルペイ

ーーーーーーーーーー

※株式会社メルペイはメルカリの決済サービスを運営しています

それで,もう返答はないと思うので,送信した文を公開.

私はメルカリを利用していませんが,ことの発端は,普段使わないメールアドレス

@icloud.comに5/11付でメルカリの登録が行われた旨の通知メールが来ておりました.

パスワードリセットしてログインしたところ,プロフィールには長崎の人の住所氏名と

電話番号認証済みで,クレジットカード情報の登録が確認できました.

また,少額の取引を終えたようでした.

状況を踏まえて推察するに,登録してある内容から,スマホで新たにアカウントを

登録したが,メールアドレスの疎通確認までは行われておらず,電話番号認証が

完了したことでメルカリのサービスを利用できていると考えています.

@icloud.comは,2ファクタク認証を2017年に行なっていますしicloud.comからの

メールアドレスの流出では無いと考えています.

対処の希望としては,次の通りとなります.

(1)長崎の人に正しいメールアドレスを利用させるようにすること.

(私のメールアドレス以外でも可能)

(2)私がパスワードリマインドで他人の個人情報を見てしまったことが

不可抗力であり罪に問われないことを確約すること.

回答は2019年5月末日までにお願いします.

(電話にはでませんので,メールで連絡をお願いします)

以上です.

時間かかりすぎだなぁ.最初に「受け付けました」くらいは,自動応答でも良いので反応が欲しかったが.

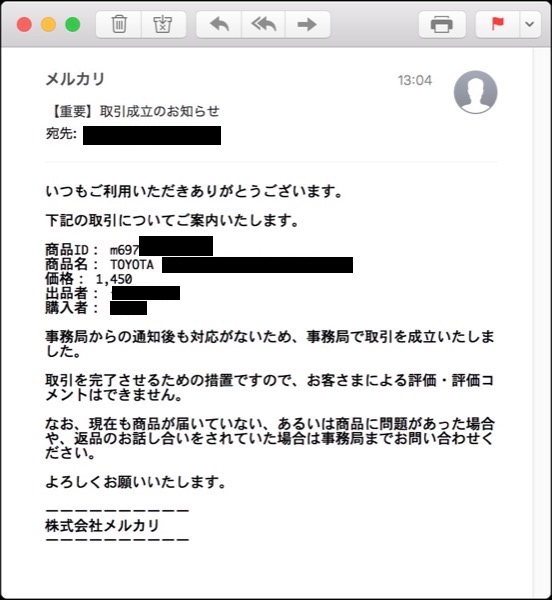

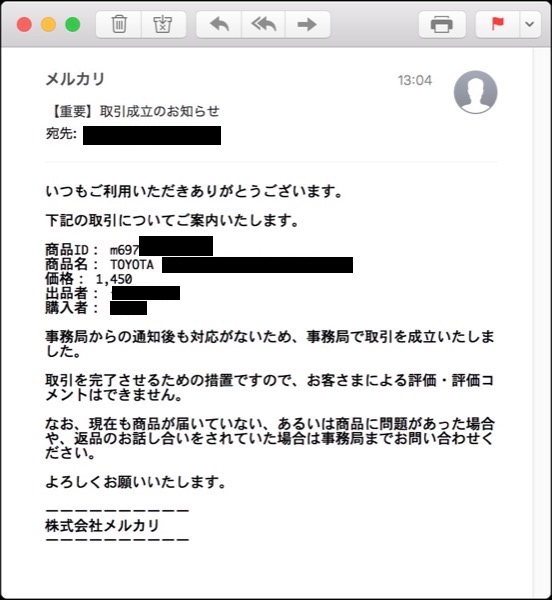

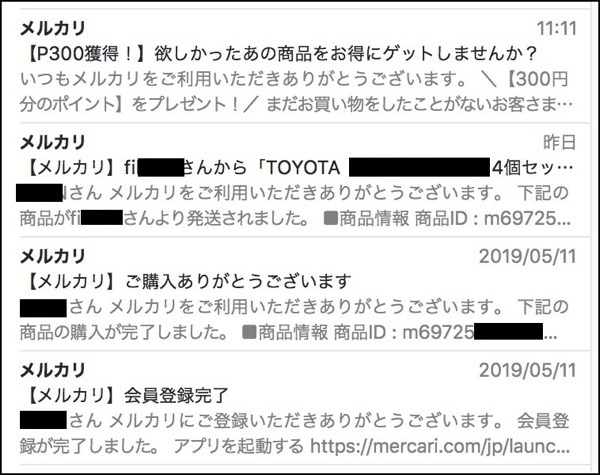

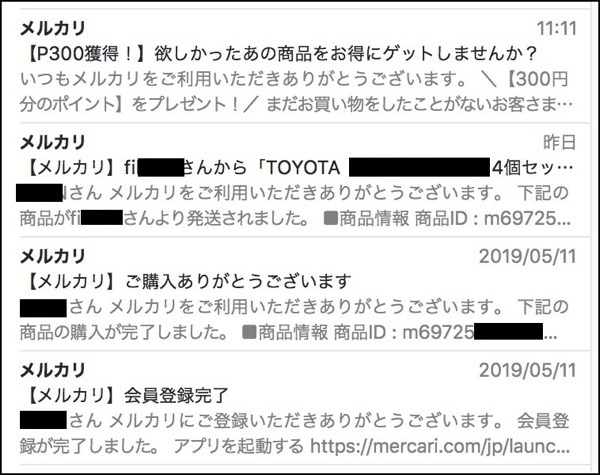

不正に?メアドが使われている件でメルカリに問い合わせている件.メルカリからメールが来たので確認したけれど,次のようなものでした.

「なお、現在も商品が届いていない、あるいは商品に問題があった場合や、返品のお話し合いをされていた場合は事務局までお問い合わせください。」と書いてあるけれど,問い合わせ先は書いてない.

商品とかはうちには届かないと思うけれど,取引が無事終わったのかどうかは,わからない.

「なお、現在も商品が届いていない、あるいは商品に問題があった場合や、返品のお話し合いをされていた場合は事務局までお問い合わせください。」と書いてあるけれど,問い合わせ先は書いてない.

商品とかはうちには届かないと思うけれど,取引が無事終わったのかどうかは,わからない.

利用してないメルカリから,私のメアドを使って会員登録されてモノが購入されている件.

メルカリのシステム上,会員登録時に登録するメールアドレスの疎通確認がされてないのが原因と想定され,問い合わせフォームから連絡をしたが,その後連絡なし.

ただし,間にメールが2通来たけれど,これはメルカリのシステムに関するものでした.

私のメルアドを使って登録したユーザが,取引について評価を行ってないので,その催促のメールのみ.メルカリでは評価がされないと支払われないとかあるのだろうか?そのあたりはわからん.

メルカリのシステム上,会員登録時に登録するメールアドレスの疎通確認がされてないのが原因と想定され,問い合わせフォームから連絡をしたが,その後連絡なし.

ただし,間にメールが2通来たけれど,これはメルカリのシステムに関するものでした.

XXXX さん

いつもメルカリをご利用いただきありがとうございます。

購入した商品が届いたら、商品に問題がないことを確認後、受取評価を行なってください。

・TOYOTA XXXX4個セット (id: m697XXX)

商品が届かない、商品説明と実物が異なる場合などは、

評価をせず出品者に取引メッセージを送ってみてください。

【取引メッセージについて】

アプリ右上にある「やることリスト」から取引画面を表示し、

画面の下の方から送ることができます。

メルカリ事務局

※このメッセージは自動で送信されています。入れ違いや状況により、

すでに対応不要な場合は申し訳ございません。

問い合わせフォームを見つけて,丁寧に30分かけて作文して送信してみた.

確認フォームもなければ,メールでカーボンコピーも来ない.一応,5月末までに,対応方針を説明せよという説明を書いているけれど,どうなるだろうね.

確認フォームもなければ,メールでカーボンコピーも来ない.一応,5月末までに,対応方針を説明せよという説明を書いているけれど,どうなるだろうね.

「リユースの再発明」のメルカリを使ったことがないのだけれど,スマホ世代をターゲットにしているので「メールアドレスの疎通確認」をしてないのじゃないかな.電話番号でSMSがつながれば本人認証完了.

メルカリに私のメールアドレスでユーザ登録したターさんは,悪気がある人ではなさそうだが,フルネームで検索すると別のメルカリアカウントを持って本名で?取引していたようだったりするが,このままだと他人のアカウントになりしまししてログインしたのが私となってしまうので,仕方ないので問い合わせしてみるか.

メルカリに私のメールアドレスでユーザ登録したターさんは,悪気がある人ではなさそうだが,フルネームで検索すると別のメルカリアカウントを持って本名で?取引していたようだったりするが,このままだと他人のアカウントになりしまししてログインしたのが私となってしまうので,仕方ないので問い合わせしてみるか.

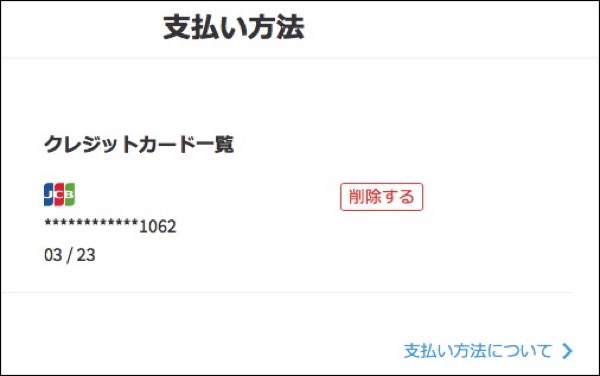

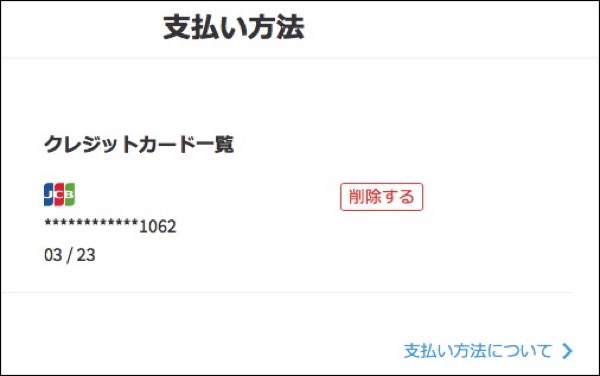

普段使わないicloudのメールアカウントにメールが来ていたのを気づいたので,確認.

3日ほど前にメルカリの会員登録が完了していたようだ.そしてTOYOTAの車の部品を購入している模様.

メルカリのサービスを使ったことがないので,メールにあるURLじゃなくて,メルカリの公式サイトをGoogleで検索してトップページからパスワードリセットしたら,リセットのメールが来た.そしてログインして見た.

画像の上の方にあるように,「事務局からのメッセージ」ということで,私がログインした結果が表示されている.

取引をみてみたら,1450円の商品を落札している模様.

プロフィールを確認したら,名前も住所もケータイの電話番号も確認できた.誰だ?

クレジットカードも登録してある.ちなみに,私はJCBのカードを持ってない.

電話番号認証も済ませてある模様.

3日ほど前にメルカリの会員登録が完了していたようだ.そしてTOYOTAの車の部品を購入している模様.

メルカリのサービスを使ったことがないので,メールにあるURLじゃなくて,メルカリの公式サイトをGoogleで検索してトップページからパスワードリセットしたら,リセットのメールが来た.そしてログインして見た.

画像の上の方にあるように,「事務局からのメッセージ」ということで,私がログインした結果が表示されている.

取引をみてみたら,1450円の商品を落札している模様.

プロフィールを確認したら,名前も住所もケータイの電話番号も確認できた.誰だ?

クレジットカードも登録してある.ちなみに,私はJCBのカードを持ってない.

電話番号認証も済ませてある模様.

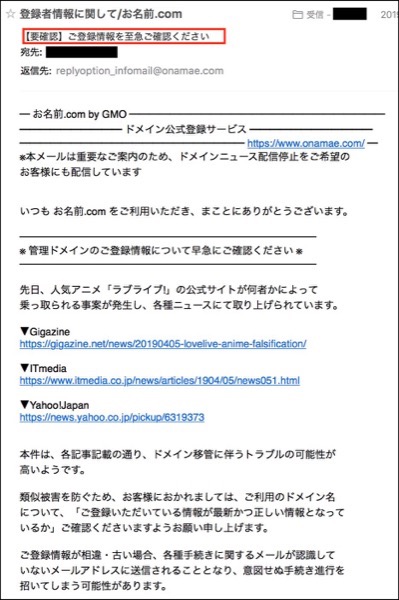

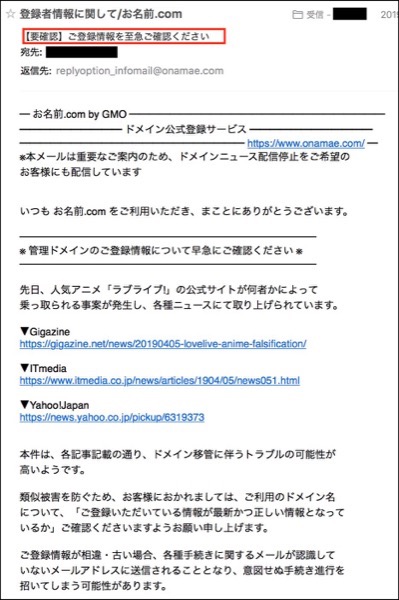

レジストラのお名前.comから,たくさんのメルマガが来て,それはもうスパムレベルのひどい状態だったので,全部オフにした.それでもすり抜けて?メルマガが来る.

タイトルがタイトルだから,ちょっと開いて見た.

ドメイン更新期限が来たという通知が届かない事で,空きドメインとなり他者に取られてしまった的な事が問題の本質のようで,いらないメールをたくさん送ってきて,更新手続きも埋もれちゃう状態にしている業者側の責任も,あると思う.

あとは,ドメインにはレジストラに住所氏名年齢が登録されていて,それらが古いままでハガキで通知を送っても届かない事があるそうだ.会社とかは移転したりするが,登録情報が古いままでも,更新料金をきっちり払っていたら,不問だしね.SSL証明書とは違うわけだし.

インターネットの個人利用がはやったことは,URLを伝えるために,あるいはブランド価値としてドメインに価値があったけれど現在はスマホアプリ全盛なので,ドメインにそんなに価値はなくなっていますね.見る事がないし.

昔は,映画公開に合わせて専用ドメインを取ってキャンペーンをしていたことも多いけれど,3年も経てば映画公開1年後のDVD発売案内が最終更新でそのままドメイン期限切れに.ドメインは安いので宇宙ゴミのように使い捨てなって,でもそれはゴミじゃなくてSEO会社に買い占められてGoogleのPageRankを上げるためのリンクサイトにされちゃうというような,これも商売がありました.(もうそういうSEOは過去の産物)

ドメイン切れ金髪さん

最近は良くてサブドメイン化.普通はサブディレクトリ化してメンテナンスの手を煩わせないようにしているものが多いですね.

タイトルがタイトルだから,ちょっと開いて見た.

ドメイン更新期限が来たという通知が届かない事で,空きドメインとなり他者に取られてしまった的な事が問題の本質のようで,いらないメールをたくさん送ってきて,更新手続きも埋もれちゃう状態にしている業者側の責任も,あると思う.

あとは,ドメインにはレジストラに住所氏名年齢が登録されていて,それらが古いままでハガキで通知を送っても届かない事があるそうだ.会社とかは移転したりするが,登録情報が古いままでも,更新料金をきっちり払っていたら,不問だしね.SSL証明書とは違うわけだし.

インターネットの個人利用がはやったことは,URLを伝えるために,あるいはブランド価値としてドメインに価値があったけれど現在はスマホアプリ全盛なので,ドメインにそんなに価値はなくなっていますね.見る事がないし.

昔は,映画公開に合わせて専用ドメインを取ってキャンペーンをしていたことも多いけれど,3年も経てば映画公開1年後のDVD発売案内が最終更新でそのままドメイン期限切れに.ドメインは安いので宇宙ゴミのように使い捨てなって,でもそれはゴミじゃなくてSEO会社に買い占められてGoogleのPageRankを上げるためのリンクサイトにされちゃうというような,これも商売がありました.(もうそういうSEOは過去の産物)

ドメイン切れ金髪さん

最近は良くてサブドメイン化.普通はサブディレクトリ化してメンテナンスの手を煩わせないようにしているものが多いですね.

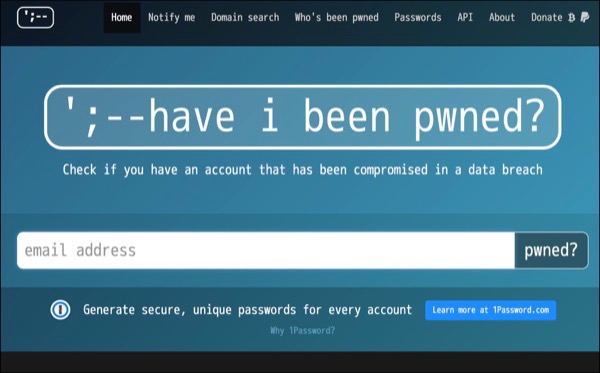

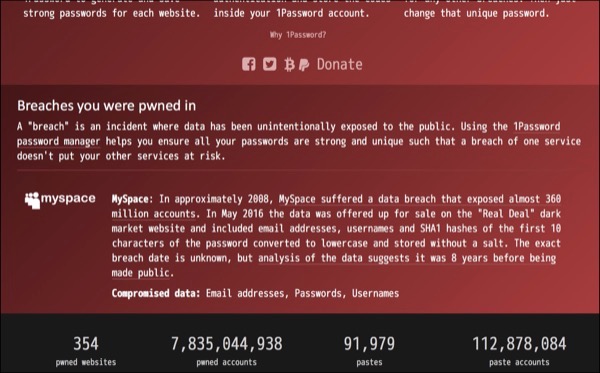

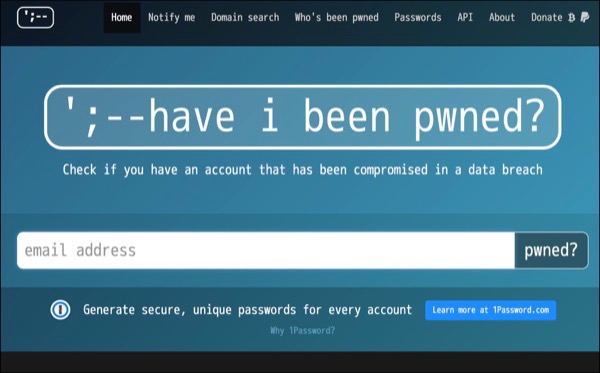

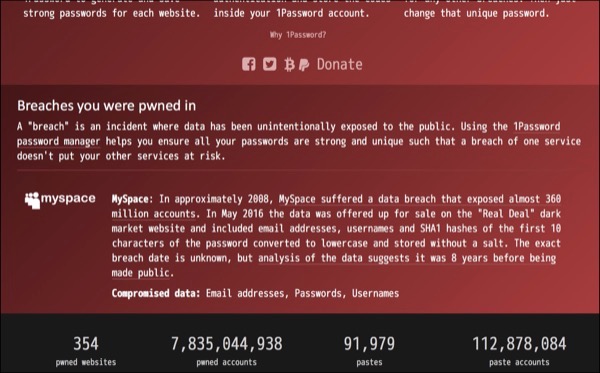

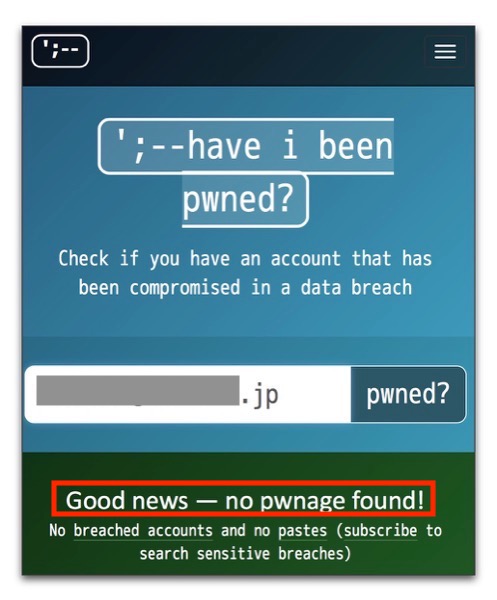

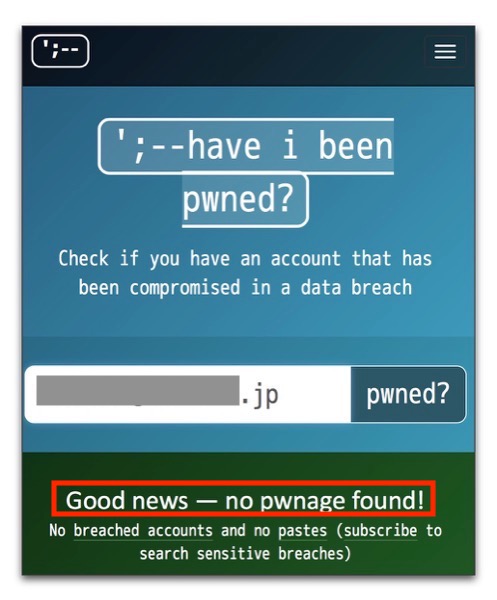

特定のサイトでしか使ってないメールアドレスにスパムメールが来ているので,メールアドレスが流出しているかどうかチェックして見た.

利用したのはhave i been pwned?というサイト.

have i been pwned?

https://haveibeenpwned.com

このサイトは,マイクロソフトの社員が運用しているサイトで,大規模な個人情報漏洩を起こした場合のそのデータが入っているそうで.

使い方は簡単.メールアドレスを入れてボタンを押すだけ.

Pwned on 1 breached site and found no pastes (subscribe to search sensitive breaches)とでました.どういうこと?

詳細は以下に説明が.

「MySpaceは、2008年頃に3億6000万件近くのアカウントを公開するというデータ侵害を受けました。 2016年5月、データは「Real Deal」ダークマーケットWebサイトで売り出され、パスワードの最初の10文字の電子メールアドレス、ユーザー名、およびSHA1ハッシュが小文字に変換され、塩なしで保存されました。正確な違反日は不明ですが、データを分析したところ、公表されるまで8年が経過したことがわかりました。」

まさに,MySpaceにアクセスできなかった件が影響してましたね..

利用したのはhave i been pwned?というサイト.

have i been pwned?

https://haveibeenpwned.com

このサイトは,マイクロソフトの社員が運用しているサイトで,大規模な個人情報漏洩を起こした場合のそのデータが入っているそうで.

使い方は簡単.メールアドレスを入れてボタンを押すだけ.

Pwned on 1 breached site and found no pastes (subscribe to search sensitive breaches)とでました.どういうこと?

詳細は以下に説明が.

「MySpaceは、2008年頃に3億6000万件近くのアカウントを公開するというデータ侵害を受けました。 2016年5月、データは「Real Deal」ダークマーケットWebサイトで売り出され、パスワードの最初の10文字の電子メールアドレス、ユーザー名、およびSHA1ハッシュが小文字に変換され、塩なしで保存されました。正確な違反日は不明ですが、データを分析したところ、公表されるまで8年が経過したことがわかりました。」

まさに,MySpaceにアクセスできなかった件が影響してましたね..

Your account is being used by another person!

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2019/2/5 0:32

某サイトでしか使ってない受信専用メールアドレスに,メールが来るようになった.

んー.個人用のルータで脆弱性が放置されている件が話題になっていたけれど,それを狙った脅しのようだ.

残念ながら,うちのルータはそんなことができないやつだ.

あなたのアカウントは他の人に使われています!

Your account is being used by another person!

Hello!

I have very bad news for you.

12/10/2018 - on this day I hacked your OS and got full access

to your account mailaddress.

So, you can change the password, yes... But my malware

intercepts it every time.

こんにちは!

私はあなたにとって非常に悪い知らせがあります。

12/10/2018 - この日にあなたのOSをハックしてあなた

のアカウントにフルアクセスできるようになりましたmailaddress.

How I made it:

In the software of the router, through which you went online,

was a vulnerability.

I just hacked this router and placed my malicious code on it.

When you went online, my trojan was installed on the OS

of your device.

作り方:

あなたがオンラインにしたルータのソフトウェアには、

脆弱性がありました。

私はこのルーターをハッキングして悪意のあるコードを

載せただけです。

あなたがオンラインになったとき、私のトロイの木馬は

あなたのデバイスのOSにインストールされていました。

残念ながら,うちのルータはそんなことができないやつだ.

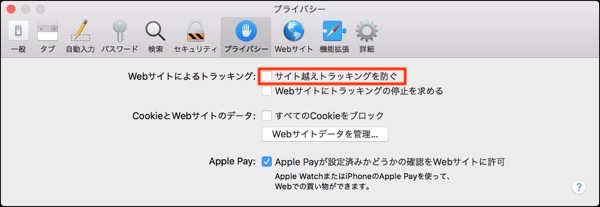

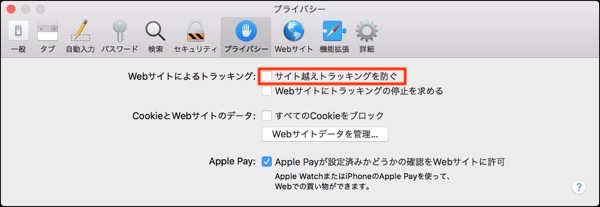

ドコモオンラインショップで買い物しようとして,最初に引っかかったのが,IDとパスワードを入れてもログイン前に戻る現象.

対処方法の案内がある.

ID・パスワードを入力してもログイン前の画面に戻ってしまう方へ

https://www.nttdocomo.co.jp/mydocomo/info/180713_1.html

よく見ると,これはサードパーティクッキーを許可してない状態だとアクセスできないということだ.これは危険.

うちの場合,MacのSafariで「サイト越えトラッキングを防ぐ」を一旦オフしてドコモオンラインショップにアクセス.

当然,購入が済んだら,設定をオンに戻すようにしないと! 意図せずWebアクセスがトレースされちゃうかもしれませんねされますね.怖いわ.ありえん.

対処方法の案内がある.

ID・パスワードを入力してもログイン前の画面に戻ってしまう方へ

https://www.nttdocomo.co.jp/mydocomo/info/180713_1.html

よく見ると,これはサードパーティクッキーを許可してない状態だとアクセスできないということだ.これは危険.

うちの場合,MacのSafariで「サイト越えトラッキングを防ぐ」を一旦オフしてドコモオンラインショップにアクセス.

当然,購入が済んだら,設定をオンに戻すようにしないと! 意図せずWebアクセスがトレースされちゃうかもしれませんねされますね.怖いわ.ありえん.

今更ですが以下のサイトの存在を知ったので調べてみた.

自分のメールアドレスやID名で検索するとハッキングされて過去の流出リストに入っていたかどうかがわかる「Have I been pwned?」

http://gigazine.net/news/20160428-have-i-been-pwned/

自分のメアドを入力してチェックしたところ,名だたる海外の漏洩事件には巻き込まれてない模様.

それでも迷惑メールはいくつか,来るけどね.

https://haveibeenpwned.com/

このサイトはMicrosoftのMVP社員が運営しているそうだけれど,それは本当かどうかは不明.きになる場合は,メアドを入れないことが良いでしょう.

自分のメールアドレスやID名で検索するとハッキングされて過去の流出リストに入っていたかどうかがわかる「Have I been pwned?」

http://gigazine.net/news/20160428-have-i-been-pwned/

自分のメアドを入力してチェックしたところ,名だたる海外の漏洩事件には巻き込まれてない模様.

それでも迷惑メールはいくつか,来るけどね.

https://haveibeenpwned.com/

このサイトはMicrosoftのMVP社員が運営しているそうだけれど,それは本当かどうかは不明.きになる場合は,メアドを入れないことが良いでしょう.

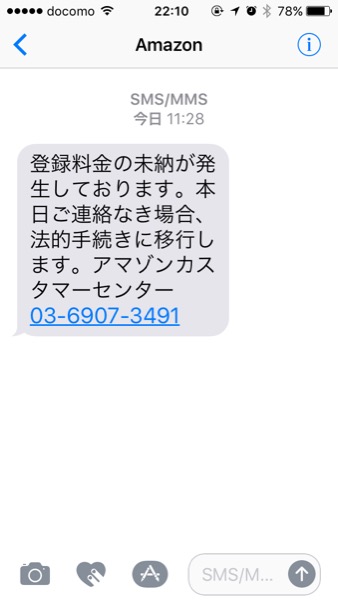

登録料金の未納が発生しております.本日ご連絡なき場合,法的手続きに移行します アマゾンカスタマーセンター

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2018/9/27 1:14

夜になって,ケータイに着信があったようなので見て見たら,SMSが昼過ぎに来ていた.

もう,22時過ぎているし失礼なので折り返しの電話は控えます.メッセージくれるときは事前に連絡してくれないと.

あ,それとアマゾンのアカウント持ってないんだけど.

もう,22時過ぎているし失礼なので折り返しの電話は控えます.メッセージくれるときは事前に連絡してくれないと.

あ,それとアマゾンのアカウント持ってないんだけど.

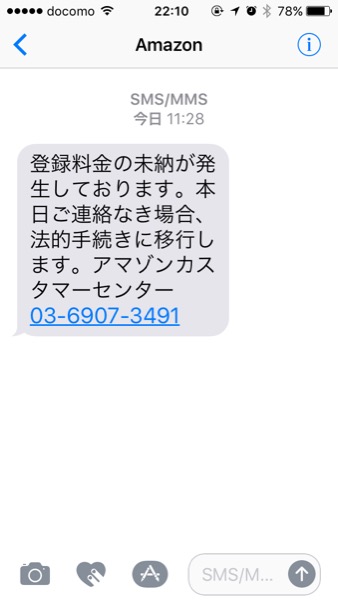

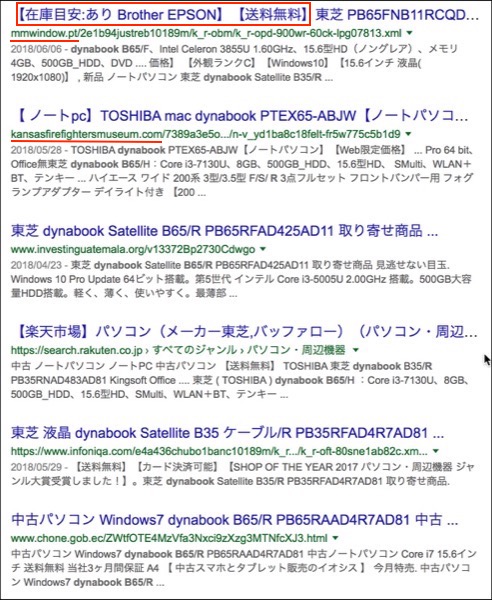

パソコンに詳しくばいおばさんが職場で選べるパソコンが「dynabook B65/R」だと言っているので,どういうものか調べてみた.

調べてみたけれど,Googleで3ページ分しか情報がなく,その90%は詐欺サイト.

どこかのイケてない小さいECサイトをクローリングして偽サイトを作り,SEOで上位を確保し,情弱を誘導する仕組みってことだ.

結論からすると公式サイト以外の情報は無かった.企業向け専用モデルなのでカスタマイズのバリエーションがあるが,実際のものがどういうものかわからない感じ.まぁ,1年ほど経てば,秋葉原のイオシスあたりで12800円で特売されている感じかなぁ.

筆記用具を選ぶことができない環境は,辛そうだな.

調べてみたけれど,Googleで3ページ分しか情報がなく,その90%は詐欺サイト.

どこかのイケてない小さいECサイトをクローリングして偽サイトを作り,SEOで上位を確保し,情弱を誘導する仕組みってことだ.

結論からすると公式サイト以外の情報は無かった.企業向け専用モデルなのでカスタマイズのバリエーションがあるが,実際のものがどういうものかわからない感じ.まぁ,1年ほど経てば,秋葉原のイオシスあたりで12800円で特売されている感じかなぁ.

筆記用具を選ぶことができない環境は,辛そうだな.

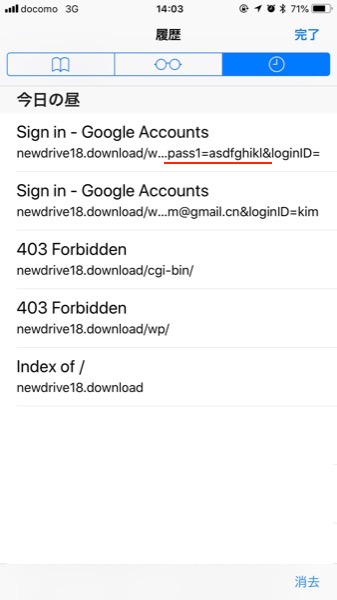

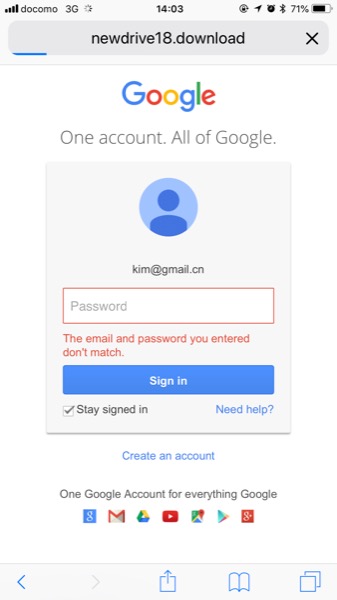

URLを意識しないことも多いけれど,.downloadドメインというのがあるのだなぁ...

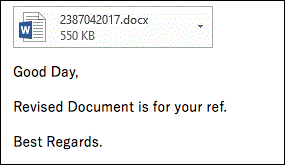

こんなメールが来た.

英文のシンプル.感度の高い人が「添付ファイルを開かないで!」と言っていたのだけれど,よく見ると添付ファイルが本質ではない.残念ながら,添付ファイルの部分の画像が荒いので画像ファイルをつけていることがわかる.

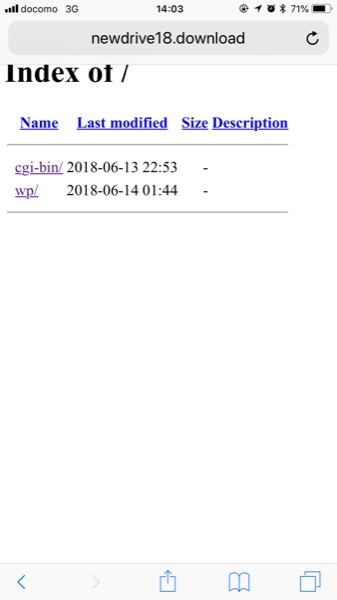

ソースファイルを確認.

普通にAタグでURLをリンクしてある.word文書に見せかけの画像ファイルをクリックしたら飛んでいくわけだ.

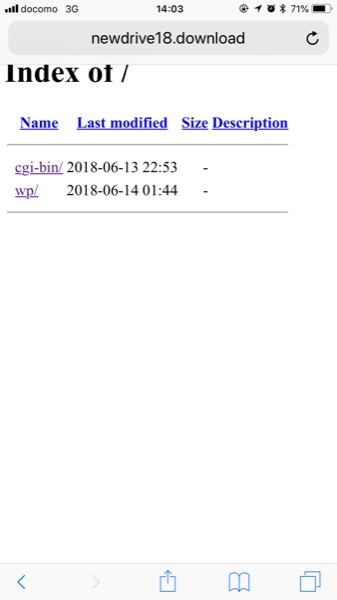

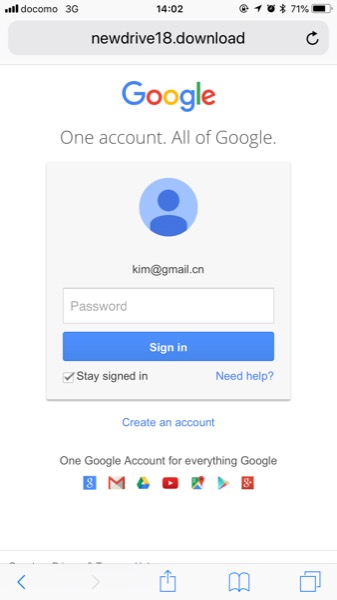

まずは,直接ソースに書いてあるURLにアクセスしてみた.

なんもない.cgi-binとかWordPressを思わせる部分は,一応見ることができないようになっていた.

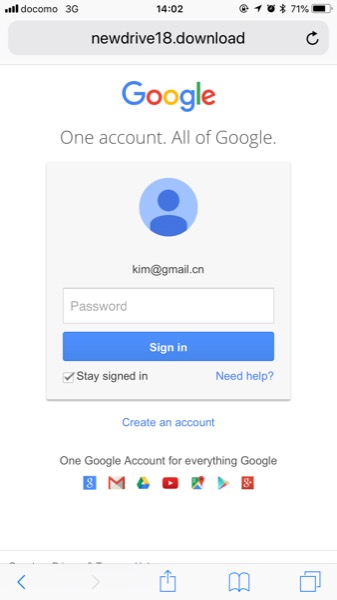

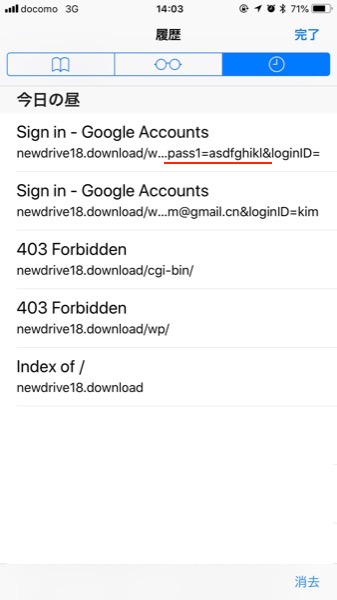

URLにSPAMを受けたメールアドレスのパラメータが付いているので,それを存在してなさそうなアドレスに書き換えてアクセスして見たら,本質のものが出た.

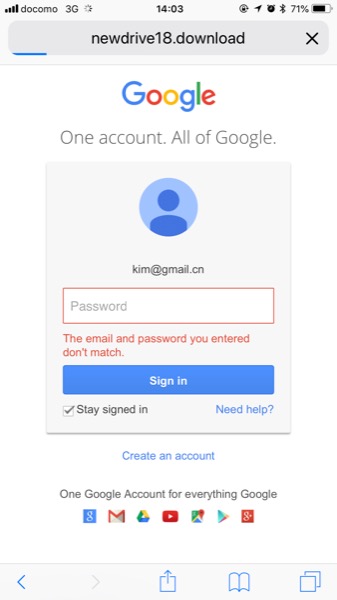

gmailのログインをかたる詐欺サイト.パスワードをランダムにいれてみた.

一応,リダイレクトでチェックしているかこれも偽物かもしれないけれど,エラーメッセージはでてきた.パスワードは記録されているでしょう.

ということでURLを確認するとパスワードは普通にURLパラメータとして送信されている単純なものでした.作者はPOST/GETもわからん素人か.

こんなメールが来た.

英文のシンプル.感度の高い人が「添付ファイルを開かないで!」と言っていたのだけれど,よく見ると添付ファイルが本質ではない.残念ながら,添付ファイルの部分の画像が荒いので画像ファイルをつけていることがわかる.

ソースファイルを確認.

Content-type: text/html;

charset="UTF-8"

Content-transfer-encoding: quoted-printable

<html>

<head>

<meta http-equiv=3D"Content-Type" content=3D"text/html; charset=3Dutf-8">

<title></title>

</head>

<body>

<p><a href=3D"https://newXXXdrive18.downlXXXXoad/wp/file.php?

login=ZZZZZ@XXXXXXX.jp&name=ZZZZZ@XXXXXXXX.jp">

<img border=3D"0" alt=3D"doc (1).gif" src=3D"cid:123456789"

width="200" height="42"></a></p>

<p>Good Day,</p>

<p>Revised Document is for your ref.</p>

<p>Best Regards.</p>

</body>

</html>

まずは,直接ソースに書いてあるURLにアクセスしてみた.

なんもない.cgi-binとかWordPressを思わせる部分は,一応見ることができないようになっていた.

URLにSPAMを受けたメールアドレスのパラメータが付いているので,それを存在してなさそうなアドレスに書き換えてアクセスして見たら,本質のものが出た.

gmailのログインをかたる詐欺サイト.パスワードをランダムにいれてみた.

一応,リダイレクトでチェックしているかこれも偽物かもしれないけれど,エラーメッセージはでてきた.パスワードは記録されているでしょう.

ということでURLを確認するとパスワードは普通にURLパラメータとして送信されている単純なものでした.作者はPOST/GETもわからん素人か.

先日,シマンテック(ベリサイン)のSSL証明書の問題を書いたのだけれど,SSL証明書のテストをしてくれるサイトがある.

Qualys SSL Labs

https://www.ssllabs.com

SSL Server Test

https://www.ssllabs.com/ssltest/

URLを入力するだけなのだけれど,結構有名な会社のサイトでも評価Fになっているようなので,気をつけないとね.

Qualys SSL Labs

https://www.ssllabs.com

SSL Server Test

https://www.ssllabs.com/ssltest/

URLを入力するだけなのだけれど,結構有名な会社のサイトでも評価Fになっているようなので,気をつけないとね.

WannaCryptが氾濫する事でメールシステムに影響が出ている企業として,日立製作所と日産がでていた.確かこれはMicrosoft Exchange導入推進企業だったはず.

大企業で導入しやすい(スケールしやすい)のがExchange Serverなので,大手企業ばかりが対象になりそう.(メールサーバソフトにお金出せる企業って意味でもね)

大企業で導入しやすい(スケールしやすい)のがExchange Serverなので,大手企業ばかりが対象になりそう.(メールサーバソフトにお金出せる企業って意味でもね)

ここ数日,大規模に被害が広がっているランサムウェアのWannaCrypt.Windowsに搭載されているServer Serviceが提供するSMB1.0/CIFSの脆弱性をついて広がっている模様.

緊急度が高いということでMicrosoftはサポートが終了しているWindows XPにもパッチを配布したというニュースを聞きつつつ,通っている整形外科の診療室にある端末はWindows XPなんだな2017年この今時点で・・・と思った事を思い出した.

まぁ,診療システムなんてレントゲン撮影から画像データ保存,それのビューアと患者との紐付けをやっているわけで,それらのシステムの総額から法廷減価償却期間を考えたら,使っている可能性も十分ありえる. あとはネットに繋いでいるかいないか,ただそれだだけだな.

緊急度が高いということでMicrosoftはサポートが終了しているWindows XPにもパッチを配布したというニュースを聞きつつつ,通っている整形外科の診療室にある端末はWindows XPなんだな2017年この今時点で・・・と思った事を思い出した.

まぁ,診療システムなんてレントゲン撮影から画像データ保存,それのビューアと患者との紐付けをやっているわけで,それらのシステムの総額から法廷減価償却期間を考えたら,使っている可能性も十分ありえる. あとはネットに繋いでいるかいないか,ただそれだだけだな.

ぴあが運営委託しているチケットサイト,Bリーグの個人情報が盗まれ,クレカの不正利用されたという報道があった.

Apache Struts2フレームワークの脆弱性を突かれているのだけれど,再現情報を見ているとセキュリティホールの穴の大きさ(簡単さ)から危険すぎるもの.

脆弱性情報が発表されて修正対応済みのバージョンアップをするまでの,わずかな期間だったようだ.

擁護すべきものでもないけれど,今回のものは,運が悪かったと言えるものかな.

あるべき姿としては脆弱性が発見されてから対応が終わるまで,安全が確認されるまでは間はサービスを停止するのが良いでしょう.たぶん鉄道関係の考え方はそれになる.命に直結するし.けれど,チケット販売サイトだと,なるはやローリングアップデートになるとおもう.それもプロバスケットボールのチケットサイトなので.

・脆弱性情報のキャッチ

・バージョンアップの検証

・バージョンアップの実施

この三段階を踏むのは,運営をやっていると大変難しいと知っているけれど,世間はそれを許さないとおもう.こうなると汎用的なフリーソフトを使って構築するというのは,攻撃対象として狙われやすいから,マイナーなメーカ製の方が良いのではないかと,思えてくる.

Apache Struts2フレームワークの脆弱性を突かれているのだけれど,再現情報を見ているとセキュリティホールの穴の大きさ(簡単さ)から危険すぎるもの.

脆弱性情報が発表されて修正対応済みのバージョンアップをするまでの,わずかな期間だったようだ.

擁護すべきものでもないけれど,今回のものは,運が悪かったと言えるものかな.

あるべき姿としては脆弱性が発見されてから対応が終わるまで,安全が確認されるまでは間はサービスを停止するのが良いでしょう.たぶん鉄道関係の考え方はそれになる.命に直結するし.けれど,チケット販売サイトだと,なるはやローリングアップデートになるとおもう.それもプロバスケットボールのチケットサイトなので.

・脆弱性情報のキャッチ

・バージョンアップの検証

・バージョンアップの実施

この三段階を踏むのは,運営をやっていると大変難しいと知っているけれど,世間はそれを許さないとおもう.こうなると汎用的なフリーソフトを使って構築するというのは,攻撃対象として狙われやすいから,マイナーなメーカ製の方が良いのではないかと,思えてくる.

こんなメールが来ていた.

「今すぐ認証」の部分をクリックすると,Microsoftっぽいログイン画面がでてきて,ユーザIDとパスワードを入れさせる模様.私がアクセスして見たときには,既にサイトは潰されていました.

気になるのは2点.

・このメアドがどこから漏れたか.

・Fromで使われているドメインも,どこから漏れたのか.

Fromのメアドは岩見沢市が管理しているドメインが使われているのだけれど,メールだけした使われてなく,たくさんの病院で使われている模様.メアド的にはランダム偽装なのは間違い無いのだけれど.

どこで使っていたメアドが漏れたのかなぁ.ショックだ.

from:マイクロソフトセキュリティチーム <ocjbognrx@xxxxxxxxxxx.jp>

Subject:警告!!マイクロソフトのプロダクトキーが不正コピーされている恐れがあります。

Body:

セキュリティに関する警告!!

あなたのオフィスソフトの授権が間もなく終わってしまう可能性があります。

マイクロソフトセキュリティチームの調べによれば、あなたのオフィスソフトのプロダクト

キーが何者かにコピーされている不審の動きがあります。

何者かがあなたのオフィスソフトのプロダクトキーを使って、他のソフトを起動しようと

しています。こちらからはあなたの操作なのかどうか判定できないため、検証作業をする

ようお願いします。

検証作業が行われていない場合、あなたのオフィスソフトのプロダクトキーの授権状態が

まもなく終わりますので、ご注意ください。

今すぐ認証

*ライセンス認証(マイクロソフトプロダクトアクティベーション)とは、不正なコピーを

防止する技術で、手続きは簡単に実行できます。 またこの手続きは匿名で行われるので、

お客様のプライベートな情報は保護されています。ご安心ください。

気になるのは2点.

・このメアドがどこから漏れたか.

・Fromで使われているドメインも,どこから漏れたのか.

Fromのメアドは岩見沢市が管理しているドメインが使われているのだけれど,メールだけした使われてなく,たくさんの病院で使われている模様.メアド的にはランダム偽装なのは間違い無いのだけれど.

どこで使っていたメアドが漏れたのかなぁ.ショックだ.

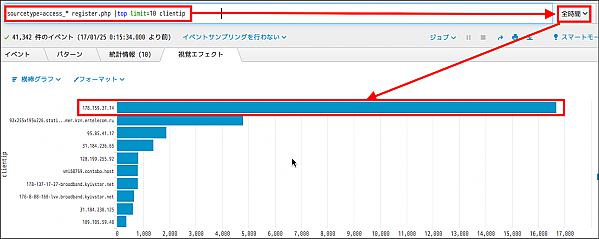

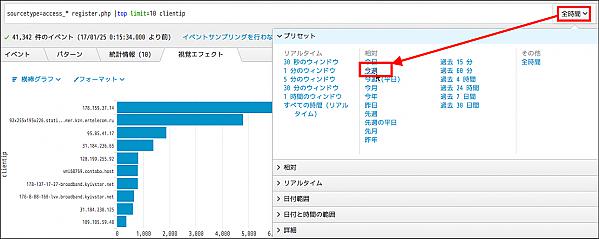

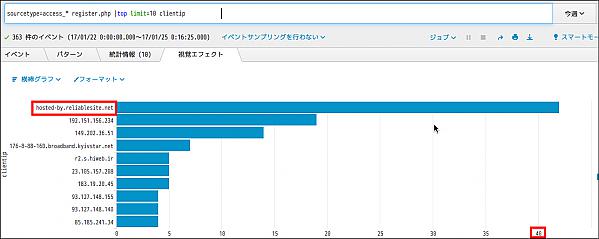

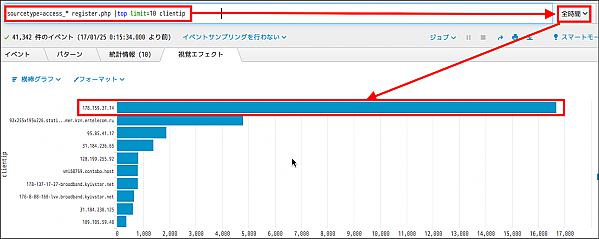

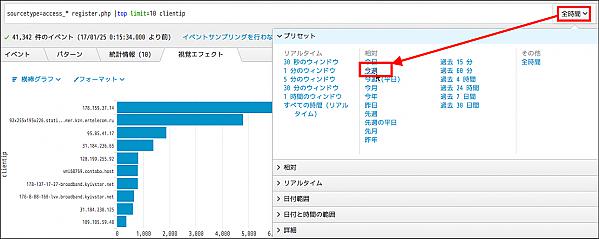

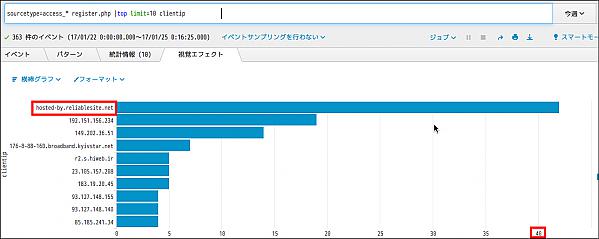

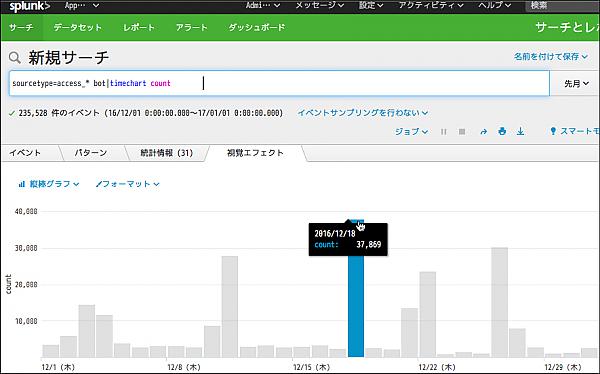

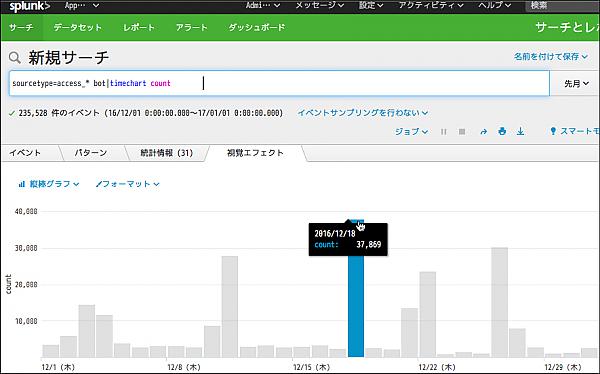

1週間前にSplunkを使ってアクセスログを集計して不誠実なアクセスをブロックしたのだけれど,その後の結果を調べてみた.(画像はクリックすると大きくなる)

まずはおさらいの全期間.3ヶ月ほど.

期間を今週にしてみる.

当然ながら,FWでブロックしているのでアクセスは防御できている.ただしちょっとだけアクセスしてきている人がいるので,これはまた別途閉じる方法を考えないと.

まずはおさらいの全期間.3ヶ月ほど.

期間を今週にしてみる.

当然ながら,FWでブロックしているのでアクセスは防御できている.ただしちょっとだけアクセスしてきている人がいるので,これはまた別途閉じる方法を考えないと.

Splunkを使って,XOOPSの登録用URIである/register.phpへのアクセスをカウントしてみました.

すると,178.159.37.14からのアクセスが1600回超えで,全体の42.9%をしめています.このIPアドレスを調べると,ウクライナからのもの.

検索SPLはこれ.

whoisで調べてみたら,こんな感じ.

178.159.37.14 ウクライナ 42.9%

92.255.195.226 ロシア 13%

95.85.41.17 オランダ 4.4%

31.184.236.65 ラトビア 3.7%

128.199.255.9 シンガポール 2.2%%

トップ5だけで全体の66.2%でした.これらを封鎖するだけでかなりのアクセスを防げそう.ウクライナからのアクセスは,今年に入ってからもずっと続いています...

備忘のために,FWでブロックした日時を記録.

すると,178.159.37.14からのアクセスが1600回超えで,全体の42.9%をしめています.このIPアドレスを調べると,ウクライナからのもの.

検索SPLはこれ.

sourcetype=access_* register.php |top limit=5 clientip

whoisで調べてみたら,こんな感じ.

178.159.37.14 ウクライナ 42.9%

92.255.195.226 ロシア 13%

95.85.41.17 オランダ 4.4%

31.184.236.65 ラトビア 3.7%

128.199.255.9 シンガポール 2.2%%

トップ5だけで全体の66.2%でした.これらを封鎖するだけでかなりのアクセスを防げそう.ウクライナからのアクセスは,今年に入ってからもずっと続いています...

備忘のために,FWでブロックした日時を記録.

ujp:ipfw root# date

Thu Jan 19 02:00:47 JST 2017

ujp:ipfw root#

アクセスログからUSER-AGENTからbotを単純検索してみた.実行したコードは次の通り.期間は2016年12月の1ヶ月だけ.

全てのbot

12月18日が最大アクセス数になっている.何があったか不明.有名どころのbotごとに抽出してみる.

ちなみに画像は全てクリックすると拡大します.

sourcetype=access_* bot|timechart count

sourcetype=access_* Googlebot|timechart count

sourcetype=access_* bingbot|timechart count

sourcetype=access_* yahoo|timechart count

sourcetype=access_* Semrush|timechart count

sourcetype=access_* Baidu|timechart count

全てのbot

12月18日が最大アクセス数になっている.何があったか不明.有名どころのbotごとに抽出してみる.

ちなみに画像は全てクリックすると拡大します.

情報漏洩事件があったとする.いつからいつまで,どこからどこへデータが漏れていたのか調べようと考える.幸い,監査システムはたくさん入っているので,たくさんの種類で大容量のログがあるが,どうやって調べるのか...

例えば,サーバへのTELNET/SSHなどの接続ログ,Webサーバのアクセスログ,DBサーバのSQLログ.それぞれを紐づけられてこそ,先の疑問,調査目的に近づけることができる.そんなことを実現しようとして,5年ほど前,チームのメンバーにビッグデータを使ったプロダクトの検証をしてもらったことがある.その時に選ばれたのが,このsplunkだった.(担当営業が知人だという事で若干の経営幹部からのバイアスも効いていたが・・・)

当時はマーケティングログの分析とセキュリティログの分析を主軸に売り出していたけれど,その点は今も変わらないけれど,非定型フォーマットが多数あるという意味でセキュリティログの方が向いているんだろうね.

Macでも動くというのでアカウント登録してダウンロード&インストールして使って見た.使って見たのは,このサイトのアクセスログ.

インストールは簡単.ZIP圧縮されているデータを適当なフォルダに入れておいて,ブラウザベースのGUIからその場所を選択するだけでデータの登録が完了.あとは自動でインデックスを作ってくれて,それが終わった頃,サーバの負荷が落ち着いた頃にsplunkの検索ボックスからGoogleの様にキーワードを入れるだけで即座に検索できる.

5年前(2011年製)のMacBook Airで1GBのデータをインデックス作成して見たけれど,なんのストレスもない.

「動くまで」のコストがとても安いので,本質的には,目的のものを引き出すためのクエリをどう作るかというソフトウェア利用技術の習得が難しいかな.

フリー版は1日500MBまでのデータロードが許されている様だけれど,利用期限は無いのかな?ちょっとよくわからないので調べて見たのだけれど,トライアル版Splunkはエンタープライズ版Splunkの全機能を60日間使用可能で,その後一部機能制限のついたフリー版Splunkへと移行されるそうだ.

うちのサーバ程度の量だったら問題なく使い続けられるみたいだ.

例えば,サーバへのTELNET/SSHなどの接続ログ,Webサーバのアクセスログ,DBサーバのSQLログ.それぞれを紐づけられてこそ,先の疑問,調査目的に近づけることができる.そんなことを実現しようとして,5年ほど前,チームのメンバーにビッグデータを使ったプロダクトの検証をしてもらったことがある.その時に選ばれたのが,このsplunkだった.(担当営業が知人だという事で若干の経営幹部からのバイアスも効いていたが・・・)

当時はマーケティングログの分析とセキュリティログの分析を主軸に売り出していたけれど,その点は今も変わらないけれど,非定型フォーマットが多数あるという意味でセキュリティログの方が向いているんだろうね.

Macでも動くというのでアカウント登録してダウンロード&インストールして使って見た.使って見たのは,このサイトのアクセスログ.

インストールは簡単.ZIP圧縮されているデータを適当なフォルダに入れておいて,ブラウザベースのGUIからその場所を選択するだけでデータの登録が完了.あとは自動でインデックスを作ってくれて,それが終わった頃,サーバの負荷が落ち着いた頃にsplunkの検索ボックスからGoogleの様にキーワードを入れるだけで即座に検索できる.

5年前(2011年製)のMacBook Airで1GBのデータをインデックス作成して見たけれど,なんのストレスもない.

「動くまで」のコストがとても安いので,本質的には,目的のものを引き出すためのクエリをどう作るかというソフトウェア利用技術の習得が難しいかな.

フリー版は1日500MBまでのデータロードが許されている様だけれど,利用期限は無いのかな?ちょっとよくわからないので調べて見たのだけれど,トライアル版Splunkはエンタープライズ版Splunkの全機能を60日間使用可能で,その後一部機能制限のついたフリー版Splunkへと移行されるそうだ.

うちのサーバ程度の量だったら問題なく使い続けられるみたいだ.

「外部接続しているシステムとはファイヤウォールで通信制御する」という一文があるとする.この時の「外部」が示すものってなんだろと深く考えたらゲシュタルト崩壊してしまう.

インターネット経由で接続されると外部システムなのか? VPNとか専用線でつながっている場合は? 他社が管理しているシステムの事なのか? 社内システムでも経理システムからみると会計システムは外部システムになるし...

これを整理するには「自分の管理スコープに入っているか」という考え方で整理できるらしい.他者が管理していて全容不明でコントロールできないものは,外部システムという事.

インターネット経由で接続されると外部システムなのか? VPNとか専用線でつながっている場合は? 他社が管理しているシステムの事なのか? 社内システムでも経理システムからみると会計システムは外部システムになるし...

これを整理するには「自分の管理スコープに入っているか」という考え方で整理できるらしい.他者が管理していて全容不明でコントロールできないものは,外部システムという事.

最近知った,ウイルスのオンラインスキャンサービス.

VirusTotal

https://www.virustotal.com

トップページだけ日本語で得体が知れないなと思っていたら,Googleが買収して運営しているサービスでした.

取り急ぎ,URLを入れればそのサイトにマルウェアが仕込まれているかどうか調べることができたり,怪しいファイルをアップロードすると検査してくれて報告を受け取れるそうです.

51種類のアンチウイルス製品のエンジンが使われているそうで,エンジン提供者は,自分のエンジンで検知されなかったらその情報を受け取れるというようなメリットも.

一番びっくりしたのは51種類のアンチウイルスソフトがあるということかな.最近はSymantecよりMcAFEEが導入されている会社が多いような気がする.

VirusTotal

https://www.virustotal.com

トップページだけ日本語で得体が知れないなと思っていたら,Googleが買収して運営しているサービスでした.

取り急ぎ,URLを入れればそのサイトにマルウェアが仕込まれているかどうか調べることができたり,怪しいファイルをアップロードすると検査してくれて報告を受け取れるそうです.

51種類のアンチウイルス製品のエンジンが使われているそうで,エンジン提供者は,自分のエンジンで検知されなかったらその情報を受け取れるというようなメリットも.

一番びっくりしたのは51種類のアンチウイルスソフトがあるということかな.最近はSymantecよりMcAFEEが導入されている会社が多いような気がする.

AWS,Sakura,Linode,Hinetからの不正アクセスが後を絶たない.特に台湾のプロバイダであるHinetが保有するIPアドレスからのアクセスが大量.ECサイトへのログインの試みなので悪質.

顧客が台湾にいないのであれば,これを全部ブロックすれば良いかな.それとも攻撃してきたIPアドレスだけをブロックすべきか.プロバイダによって払い出されるIPアドレスが半固定の場合もあれば毎回動的というのもあるので,正解はない.

現在はログイン失敗をしているので判断できるけれど,たとえば,流出したと思われるIP/Passを使って正しくログインしてくる場合は,本来のユーザと悪意のあるユーザの区別がつかない.

なので,そういう場合は,商圏を考えて,国別ブロックをしても良いかも.

顧客が台湾にいないのであれば,これを全部ブロックすれば良いかな.それとも攻撃してきたIPアドレスだけをブロックすべきか.プロバイダによって払い出されるIPアドレスが半固定の場合もあれば毎回動的というのもあるので,正解はない.

現在はログイン失敗をしているので判断できるけれど,たとえば,流出したと思われるIP/Passを使って正しくログインしてくる場合は,本来のユーザと悪意のあるユーザの区別がつかない.

なので,そういう場合は,商圏を考えて,国別ブロックをしても良いかも.

クラウド系として整理できるホスティングサービスから,当サイトへのアクセスをブロックすることにしてみました.サーバからのアクセスなので基本的に人間じゃないので,攻撃と思えるようなアクセスが多いのです.

アクセスブロック効果はでていて,サーバの負荷が下がった...わけでもなく偶にスパイクされる事がある.嫌がらせアクセスなのかなぁ.

あまぞんやさくらのIPアドレス範囲は公開されてないので,しばらくはアドレスを収集して,ブロックしていく感じになります.取り急ぎ,自動収集とブロックのシステムを開発して投入してみました.

海外からのアクセスもブロックする仕組みを作りたいな.

アクセスブロック効果はでていて,サーバの負荷が下がった...わけでもなく偶にスパイクされる事がある.嫌がらせアクセスなのかなぁ.

あまぞんやさくらのIPアドレス範囲は公開されてないので,しばらくはアドレスを収集して,ブロックしていく感じになります.取り急ぎ,自動収集とブロックのシステムを開発して投入してみました.

海外からのアクセスもブロックする仕組みを作りたいな.

Webのアクセスログに,ログインした最初にこの文字列が記録される.

これをログから抜き出す.

取り出したリストからIPアドレスだけ抽出して,回数をランキングして表示.

1列目を取り出して

ファイル名との間の:を消して

2列目のIPアドレスを取り出し,

LANのIPアドレスを除外

整列して

ユニークしてさらに

1列目を数値として逆順ソート-nrね.

POST /user.php HTTP/1.1

grep "POST /user.php HTTP/1.1" *.log > user.txt

cat user.txt| awk '{print $1}'|sed 's/:/ /g'|awk '{print $2}'|grep -v 192.168.|sort|uniq -c|sort -nr|more

ファイル名との間の:を消して

2列目のIPアドレスを取り出し,

LANのIPアドレスを除外

整列して

ユニークしてさらに

1列目を数値として逆順ソート-nrね.

syslogの/var/log/systemをみていると,この様な感じのログが.

これはemond(Event Monitor Daemon)が記録しているけれど,動的ファイヤウォールが動作して記録したもの.15分切断をしているのだけれど,何回も間違っているのはブルートフォースアタックに間違い無いので,遮断する.

この例ではトップ10がでるので,遮断.

Jul 1 00:39:19 ujp emond[78]: Host at 188.212.103.80 will be blocked for at least 15.00 minutes

Jul 1 01:36:37 ujp emond[78]: Host at 188.212.103.80 will be blocked for at least 15.00 minutes

これはemond(Event Monitor Daemon)が記録しているけれど,動的ファイヤウォールが動作して記録したもの.15分切断をしているのだけれど,何回も間違っているのはブルートフォースアタックに間違い無いので,遮断する.

grep emond /var/log/system.log | awk '{print $7}'|sort|uniq -c|sort -rn|head -n 10

ここ1年で,不正侵入を試みたユーザIDをログから集計してみた.

まずはランキング5位.

アネモネという花があるらしい.花言葉は「はかない夢」「薄れゆく希望」なのだそうで,

第4位と第3位.

daemonはサーバプロセスとかをこれで動かす事が多いけれど,ログインできない.あえて設定していなければ.

halは,Hardware Abstraction Layerのデーモン.ハードの違いを吸収するための中間レイヤ.最近のLinuxはそういうアカウントがあるの? まぁ,大半はLinuxサーバだと思うのでそれを想定してアクセスしてきているのだと思う.

そして第2位.

んー,サーバプロセスはdaemonにしているが悪魔のほうのdemon.これは不正侵入者がスペルミスしているのかな.そんな馬鹿な..

そして堂々の第1位は!

まずはランキング5位.

annemone

第4位と第3位.

daemon

haldaemon

halは,Hardware Abstraction Layerのデーモン.ハードの違いを吸収するための中間レイヤ.最近のLinuxはそういうアカウントがあるの? まぁ,大半はLinuxサーバだと思うのでそれを想定してアクセスしてきているのだと思う.

そして第2位.

demon

そして堂々の第1位は!

某メールサーバへの海外からの不正サクセスの試みが増えてきた.現在のトレンドはイタリアドメイン.ブルートフォースの回数も半端ないので,そろそろ閉じる.

被害者(候補)の一人として考えてみようと思う.

793万件のデータが漏洩という事で,ベネッセの3504万件よりは少ない.ベネッセの場合,内部でデータベースにアクセスできたエンジニアがデータを取り出して名簿業者に販売したという事で,今回の事件とは性質が違う.

JTBの公式サイト上には,次の様に敬意が掲載されていたので転載.

i.JTBというのはオンライン販売に特化したJTBの子会社なんだな.

報道だけ聞いているとJTBのオンラインサイトがクラッキングされてデータベースからデータが抽出されて持って行ったのかと思ったけれど,この発表だけを見ると,こんな感じかな.

ネット販売専用のi.JTBの従業員に不審な添付ファイルのメールが届いて開く.

それをきっかけに情報を収集して外部に送信するプログラムが埋め込まれる.

ファイルサーバを見つけ出してデータを探し当てる.

ファイルサーバにデータベースのダンプデータのファイルがあった.

そんなところじゃなかろうか.トロイの木馬なんだろうな.

自分だったらこうつくる.

793万件のデータが漏洩という事で,ベネッセの3504万件よりは少ない.ベネッセの場合,内部でデータベースにアクセスできたエンジニアがデータを取り出して名簿業者に販売したという事で,今回の事件とは性質が違う.

JTBの公式サイト上には,次の様に敬意が掲載されていたので転載.

(1)3月15日(火)、取引先を装ったメールの添付ファイルを開いたことにより、

i.JTBのパソコンがウイルスに感染しました。この時点ではウイルスに感染

したことに気がつきませんでした。

(2)3月19日(土)~24日(木)、i.JTB内の本来個人情報を保有していない

サーバーにおいて、内部から外部への不審な通信が複数確認されました。

(3)不審な通信を特定し遮断すると共に、ネットワーク内の全てのサーバー、

パソコンの調査を行いました。その結果、サーバー内に「外部からの不正侵入

者が3月21日(月・祝)に作成して削除したデータファイル」の存在を、

4月1日(金)に確認しました。

(4)外部のセキュリティ専門会社と共同で、ウイルスを駆除するとともに、

データファイルの復元と不正なアクセスの調査・分析・対応を継続して

行いました。

(5)5月13日(金)、復元したデータファイルに個人情報が含まれることが確認され

個人情報流出の可能性があることが判明いたしました。それを受け、

ジェイティービー(グループ本社)内に「事故対策本部」を設置いたしました。

(6)直ちに、データの正規化に着手し、今般、復元したデータファイルに

約793万人分の個人情報が含まれていたことが判明いたしました。

(7)本件については警察に相談をしております。

報道だけ聞いているとJTBのオンラインサイトがクラッキングされてデータベースからデータが抽出されて持って行ったのかと思ったけれど,この発表だけを見ると,こんな感じかな.

そんなところじゃなかろうか.トロイの木馬なんだろうな.

自分だったらこうつくる.

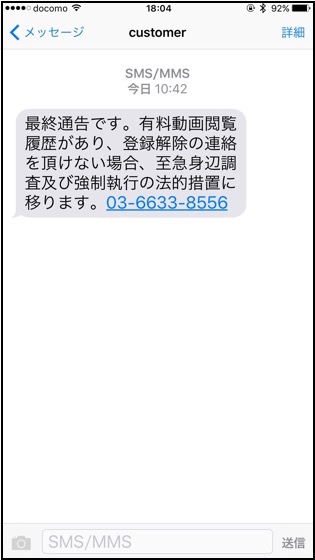

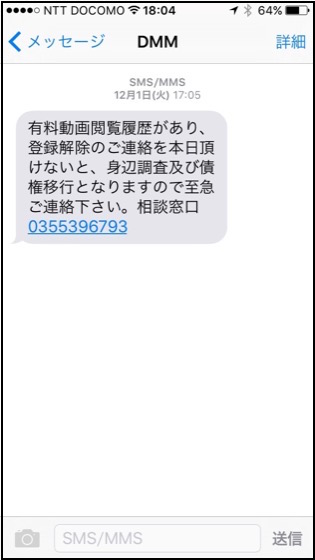

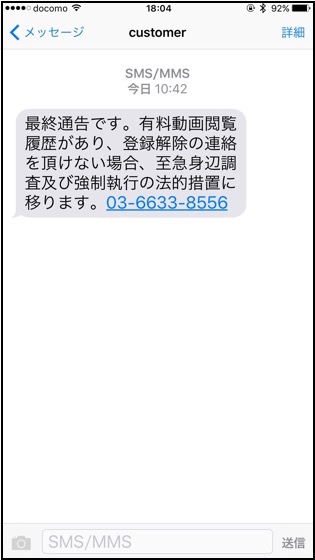

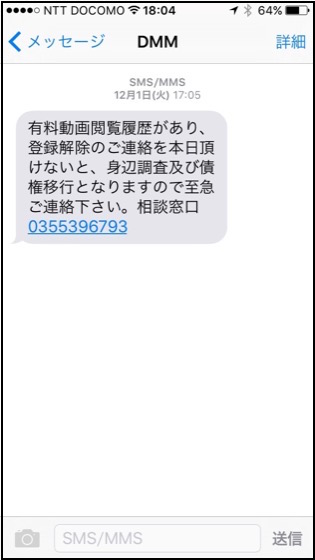

データ通信専用契約のスマホに,SMSで次のようなメッセージが来た.

「最終通告です.有料動画閲覧履歴があり,登録解除の連絡を頂けない場合,至急身辺調査及び強制執行の法的措置に移ります.」この文章からすると,有料動画を閲覧できるのだから,会員登録していると想定できます.登録解除すると会員じゃなくなるので,事業者側としては不利益なのでは? それと強制執行できるって国家権力的なものだと思うけれど...

それで12月に来たやつを思い出した.こっちは音声回線しか契約してないケータイ.

「有料動画閲覧履歴があり,登録解除のご連絡を本日頂けないと,身辺調査及び債権移行となりますので至急ご連絡ください.相談窓口」・・・にたような文書だなぁ.

どっちのSMSも身辺調査されるんだな.なんだろう.調査しないと解らないくらい登録情報を持ってないということか.

ま,どうも毎月1日にSMSを送ってくるみたいだ.こういうのは警視庁のサイバー犯罪対策に連絡すれば良いのかなぁ...

それで困ったことが.

「最終通告です.有料動画閲覧履歴があり,登録解除の連絡を頂けない場合,至急身辺調査及び強制執行の法的措置に移ります.」この文章からすると,有料動画を閲覧できるのだから,会員登録していると想定できます.登録解除すると会員じゃなくなるので,事業者側としては不利益なのでは? それと強制執行できるって国家権力的なものだと思うけれど...

それで12月に来たやつを思い出した.こっちは音声回線しか契約してないケータイ.

「有料動画閲覧履歴があり,登録解除のご連絡を本日頂けないと,身辺調査及び債権移行となりますので至急ご連絡ください.相談窓口」・・・にたような文書だなぁ.

どっちのSMSも身辺調査されるんだな.なんだろう.調査しないと解らないくらい登録情報を持ってないということか.

ま,どうも毎月1日にSMSを送ってくるみたいだ.こういうのは警視庁のサイバー犯罪対策に連絡すれば良いのかなぁ...

それで困ったことが.

前回調べた時は1118件のスパムメールが溜まっていたのだけれど,あれからnnnヶ月・・・再度数えたら3928通弱だね.624日なので,1日当たり6.3通か.

ロシアからのSPAMメールが大半なので,それらをブロックする事にした.さて,その後どうなるのか...

Mac OS X 10.6 Server Admin: 特定のサーバからの SMTP 接続を拒否する

https://support.apple.com/kb/PH8753?locale=ja_JP&viewlocale=ja_JP

ロシアからのSPAMメールが大半なので,それらをブロックする事にした.さて,その後どうなるのか...

Mac OS X 10.6 Server Admin: 特定のサーバからの SMTP 接続を拒否する

https://support.apple.com/kb/PH8753?locale=ja_JP&viewlocale=ja_JP

ずいぶん呑気にやっていますが,ヤマハのRTX1100が再起動していたので調査してみました.調査方法はshow status bootで,前回起動時の情報の表示.

と出ていたのだけれど,一致する障害は検索する限りないようなのだけれど,外部からの攻撃の模様です.

インターネットからの攻撃によるヤマハルーターのリブート等について

http://www.rtpro.yamaha.co.jp/RT/FAQ/Security/attack-from-internet-201404.html

RTX1100のログを確認したらPPTPにこのようなアクセス.

面倒なお客さんだ.

Rebooted by Address error [load/fetch](4)インターネットからの攻撃によるヤマハルーターのリブート等について

http://www.rtpro.yamaha.co.jp/RT/FAQ/Security/attack-from-internet-201404.html

RTX1100のログを確認したらPPTPにこのようなアクセス.

2015/10/16 09:26:37: PP[01] Passed at IN(2009) filter: TCP 183.60.48.25:39988 > 192.168.0.1:1723

2015/10/16 09:26:37: same message repeated 1 times

2015/10/16 09:26:37: TUNNEL[01] PPTP connection is closed: 183.60.48.25

「Apache Cordova」に深刻な脆弱性--「Android」アプリに改ざんのおそれ

http://japan.zdnet.com/article/35065196/

これについてのGoogleからのメールがこれ.

超意訳するとこんな感じ.

「Apacheは、このセキュリティ不具合を修正したApache Cordova Android 4.0.2をリリース」とあるり「さらに古いバージョンを利用している開発者向けには、脆弱性が修正されたバージョン3.7.2がリリースされた。」とあるので,3.7.2にすれば影響が一番少ないのかな.

Apache CordovaはHTML5でiOSとAndroidアプリを作成できるフレームワークのようですが,今現在はまだ,マイノリティなのかな.

http://japan.zdnet.com/article/35065196/

これについてのGoogleからのメールがこれ.

| Dear Google Play App Developer, We wanted to let you know that your app(s) listed at the end of this email are built on a version of Apache Cordova that contains security vulnerabilities. Please migrate your app(s) to Apache Cordova v.3.5.1 or higher as soon as possible. Beginning 8/31/15, Google Play will block publishing of any new apps and updates that use pre-3.5.1 versions of Apache Cordova (see below for details). |

超意訳するとこんな感じ.

| Apache Cordova 3.5.1に脆弱性があって,それを使っているアプリは2015年8月31日以降更新できなくするからアップデートしてね. |

「Apacheは、このセキュリティ不具合を修正したApache Cordova Android 4.0.2をリリース」とあるり「さらに古いバージョンを利用している開発者向けには、脆弱性が修正されたバージョン3.7.2がリリースされた。」とあるので,3.7.2にすれば影響が一番少ないのかな.

Apache CordovaはHTML5でiOSとAndroidアプリを作成できるフレームワークのようですが,今現在はまだ,マイノリティなのかな.

| TRTは、Cordovaベースのアプリ(「Google Play」で提供されている全アプリの5.6%を占める)の大半に、攻撃を受けるおそれがある |