ブログ - セキュリティカテゴリのエントリ

セキュリティなのか情報システムとしてなのか,整理するカテゴリを悩んだけれど,セキュリティにした.

気になったのはこの2つの記事.

ラック、AWSでの事故原因・対応などまとめたクラウドセキュリティレポート

https://news.mynavi.jp/article/20200131-964716/

Google フォト上の「プライベートなムービー」が他のユーザーにダウンロードされてしまう不具合が存在していた

https://gigazine.net/news/20200205-google-photos-private-video-strangers/

「クラウド」サービスだけれど,結局のところ「内」ではなく「外」にデータを置いているから,意図的であろうがそうでなかろうが,情報は漏れてもおかしくない.

facebookにプライベートな事を書きすぎて何かあったときの特定班に使われる的な事がよくあるけれど,facebookでもプライバシー設定が勝手に何か項目が追加されていて勝手に公開設定になっているというような事は何度もあった.好意的にみて「見えなくなった」を避けたいだけという風には,思えない.

漏れて困るなら「ネットに置くな」なんだろうね.でも避けて通れないから,それなら逆にもう情報漏洩しまくる事を前提にすればいいのだと思う.

気になったのはこの2つの記事.

ラック、AWSでの事故原因・対応などまとめたクラウドセキュリティレポート

https://news.mynavi.jp/article/20200131-964716/

Google フォト上の「プライベートなムービー」が他のユーザーにダウンロードされてしまう不具合が存在していた

https://gigazine.net/news/20200205-google-photos-private-video-strangers/

「クラウド」サービスだけれど,結局のところ「内」ではなく「外」にデータを置いているから,意図的であろうがそうでなかろうが,情報は漏れてもおかしくない.

facebookにプライベートな事を書きすぎて何かあったときの特定班に使われる的な事がよくあるけれど,facebookでもプライバシー設定が勝手に何か項目が追加されていて勝手に公開設定になっているというような事は何度もあった.好意的にみて「見えなくなった」を避けたいだけという風には,思えない.

漏れて困るなら「ネットに置くな」なんだろうね.でも避けて通れないから,それなら逆にもう情報漏洩しまくる事を前提にすればいいのだと思う.

サイバーセキュリティに関連する何かしらの団体はたくさんあるけれど,また1つ知りました.

サイバー情報共有イニシアティブ(J-CSIP(ジェイシップ))

https://www.ipa.go.jp/security/J-CSIP/

IPAを情報ハブとして,民間の産業別団体,鉄鋼業界,鉄道業界などなどが参加していて,毎年参加団体が増えているようだ.

レポートも公開されているけれど,見ていくのが大変だなぁ.頭に入らん.

サイバー情報共有イニシアティブ(J-CSIP(ジェイシップ))

https://www.ipa.go.jp/security/J-CSIP/

IPAを情報ハブとして,民間の産業別団体,鉄鋼業界,鉄道業界などなどが参加していて,毎年参加団体が増えているようだ.

レポートも公開されているけれど,見ていくのが大変だなぁ.頭に入らん.

コンピュータでゲームを作ったりするときに,乱数の関数を使う.シューティングゲームなどで,同じパターンで出現すると脳が学習し,ゲームがすぐ飽きられてしまうので偶然性を出すために乱数でパラメータを与えている.

その乱数だけれど,NECのN88-BasicだとRND()という関数だった.RND(1)を設定すると乱数が発生するのだけど,なんどやっても同じパターンでしか乱数が発生しない...

そんな時にはRANDOMIZEという命令を実行すると,発生するにタネを与えて,毎回違う乱数値になるようにできる.でもタネといってもコンピュータが持っているタイマーの1秒〜60までの60パターン程度.今だったら,フルサイズの年月日秒を与えたりそれ以上にIPアドレス,MACアドレス色々とあるので,乱数が乱数らしく出てくるはず.

PC-8801に搭載されていたN88-BASICはMicrosoft製品だけれど,Windows 10の乱数生成の擬似乱数生成器について,ホワイトペーパが公開されているとMicrosoftのブログにあった.

Going in-depth on the Windows 10 random number generation infrastructure

英文で読み応えがあるので時間おあるときにでも是非.

その乱数だけれど,NECのN88-BasicだとRND()という関数だった.RND(1)を設定すると乱数が発生するのだけど,なんどやっても同じパターンでしか乱数が発生しない...

そんな時にはRANDOMIZEという命令を実行すると,発生するにタネを与えて,毎回違う乱数値になるようにできる.でもタネといってもコンピュータが持っているタイマーの1秒〜60までの60パターン程度.今だったら,フルサイズの年月日秒を与えたりそれ以上にIPアドレス,MACアドレス色々とあるので,乱数が乱数らしく出てくるはず.

PC-8801に搭載されていたN88-BASICはMicrosoft製品だけれど,Windows 10の乱数生成の擬似乱数生成器について,ホワイトペーパが公開されているとMicrosoftのブログにあった.

Going in-depth on the Windows 10 random number generation infrastructure

英文で読み応えがあるので時間おあるときにでも是非.

世の中はコロナウイルスだけれど,ITセキュリティの中では標的型攻撃に用いられるEmotetはまだまだ拡散中です.今は狙われやすい組織のセキュリティチームにいるので,日々,ウイルスメールはやってくることは珍しくないけれど,「匂わせ」系の怪しいところがない日本語の文章で拡散している模様.

うちのサイトにも,なりすましメールのエラーリターンがたくさん来たし,JPCERT/CCの用意しているこの記事を見ると怖いと思うよ.

マルウエアEmotetへの対応FAQ

https://blogs.jpcert.or.jp/ja/2019/12/emotetfaq.html

そしてこの記事の中で,EmoCheckというツールが紹介されています.

JPCERTCC/EmoCheck - GitHub

https://github.com/JPCERTCC/EmoCheck/releases

試してみました.

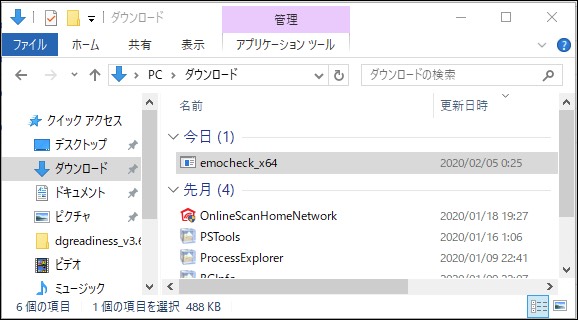

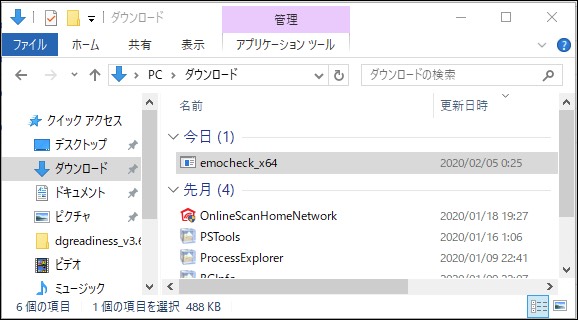

ダウンロードしたのは実行形式のファイル.

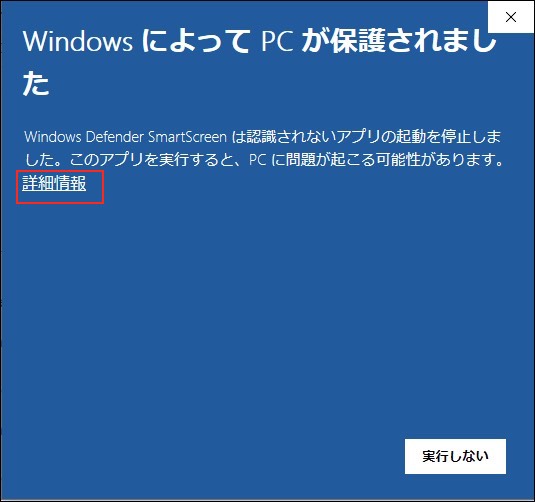

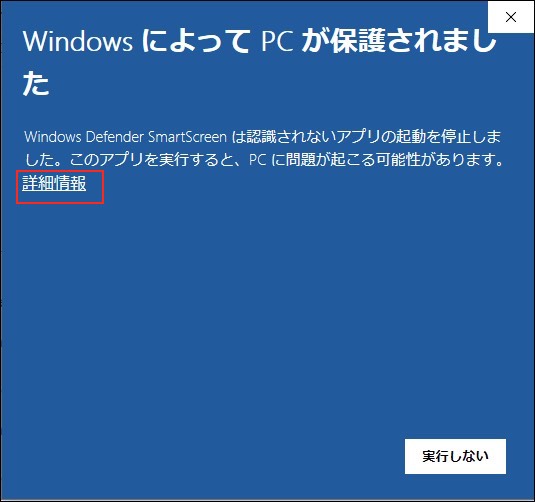

FAQページにある通り,Windows Defender SmartScreenが反応.[詳細]ボタンを選択.

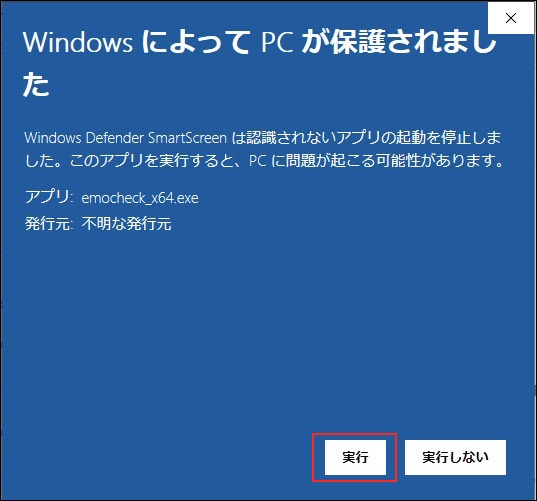

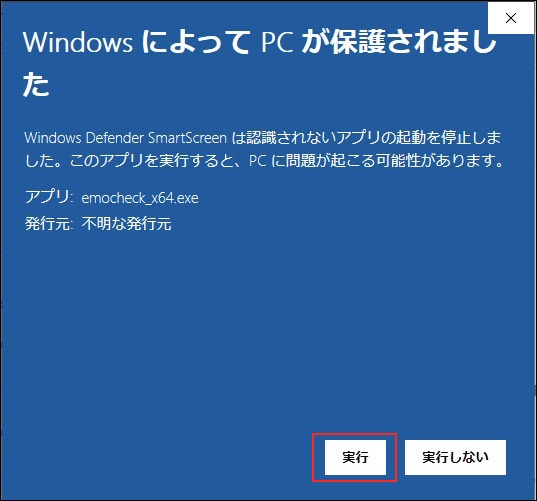

[実行]ボタンが出たので押下.

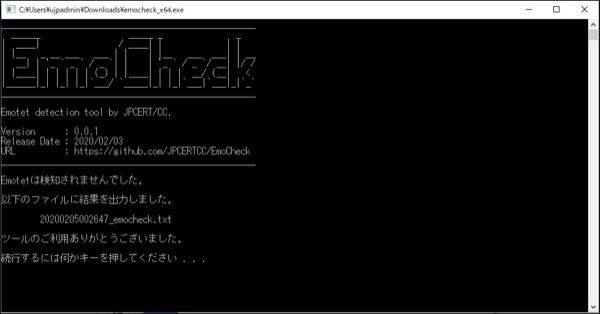

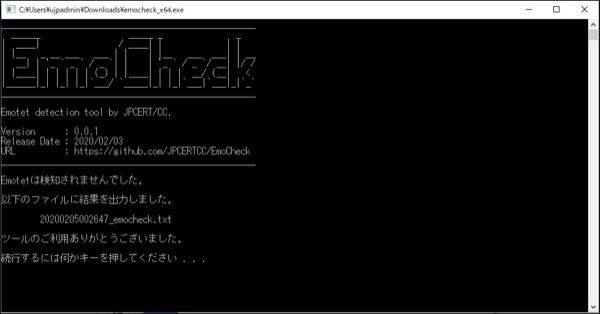

意外と短時間で終わりました.何も出てこなかった模様.(あたりまえか)

うちのサイトにも,なりすましメールのエラーリターンがたくさん来たし,JPCERT/CCの用意しているこの記事を見ると怖いと思うよ.

マルウエアEmotetへの対応FAQ

https://blogs.jpcert.or.jp/ja/2019/12/emotetfaq.html

そしてこの記事の中で,EmoCheckというツールが紹介されています.

JPCERTCC/EmoCheck - GitHub

https://github.com/JPCERTCC/EmoCheck/releases

試してみました.

ダウンロードしたのは実行形式のファイル.

FAQページにある通り,Windows Defender SmartScreenが反応.[詳細]ボタンを選択.

[実行]ボタンが出たので押下.

意外と短時間で終わりました.何も出てこなかった模様.(あたりまえか)

先日,三菱電機もサイバー攻撃を受けていた事が公表されたけれど,今回はNEC.

当社の社内サーバへの不正アクセスについて

https://jpn.nec.com/press/202001/20200131_01.html

国防に関わる企業のその部門のサーバが侵害されていたようだ.

NECにサイバー攻撃 防衛省関連ファイル約2万7000件に不正アクセス

https://www.itmedia.co.jp/news/articles/2001/31/news088.html

取材に対してのコメントの抜粋.

一般的に,ファイルサーバはルール通りに運用されなくて無法地帯になりがちだけれど,今現在は痕跡が見つからないから無いという事らしい.痕跡が確実に残る仕組みを入れていれば,その理論は成り立つだろうけど.

いつものpiyolog.

防衛装備品情報も影響を受けたNECへの不正アクセスについてまとめてみた

https://piyolog.hatenadiary.jp/entry/2020/01/31/051958

三菱電機件もそうだけれど,サイバー攻撃を受けていた事実が,報道機関によって暴露される.その情報を伏せていた事が情報漏洩したという事実については,誰も指摘しないようだ.

防衛関係で漏洩が起こった際には,直ちに問題が無い場合には,その仕組みを全部入れ替えたのちに公表できればいいんだけれど,その報道によって「情報持っているよ」的な自慢話をするような人がダークネットに,今は現れてないから,No Detectなんだろう.

当社の社内サーバへの不正アクセスについて

https://jpn.nec.com/press/202001/20200131_01.html

国防に関わる企業のその部門のサーバが侵害されていたようだ.

NECにサイバー攻撃 防衛省関連ファイル約2万7000件に不正アクセス

https://www.itmedia.co.jp/news/articles/2001/31/news088.html

取材に対してのコメントの抜粋.

問題のサーバで管理していたのは防衛省との取引に関する情報のみであり、

機密情報を保存してはいけない決まりもあったため、

不正アクセスを受けたファイルに機密や個人情報などは含まれていないとしている。

その後の外部専門機関との調査でも、

情報が外部に漏えいした痕跡はなかったという。」

いつものpiyolog.

防衛装備品情報も影響を受けたNECへの不正アクセスについてまとめてみた

https://piyolog.hatenadiary.jp/entry/2020/01/31/051958

三菱電機件もそうだけれど,サイバー攻撃を受けていた事実が,報道機関によって暴露される.その情報を伏せていた事が情報漏洩したという事実については,誰も指摘しないようだ.

防衛関係で漏洩が起こった際には,直ちに問題が無い場合には,その仕組みを全部入れ替えたのちに公表できればいいんだけれど,その報道によって「情報持っているよ」的な自慢話をするような人がダークネットに,今は現れてないから,No Detectなんだろう.

パロアルトネットワークスのこのレポートによると,新規ドメインの70%は「悪意のある」、「不審」、「職場閲覧注意」としてマークされたそうです.

新規登録ドメイン: 悪意のある攻撃者による悪用

https://www.paloaltonetworks.jp/company/in-the-news/2019/newly-registered-domains-malicious-abuse-by-bad-actors

まぁ,確かにいい感じのドメインはすでに誰かに取得されているし,昔は自分のお店用にドメインを取ったりしていたけれど,楽天とかのショッピングモールに出店すればそんなものは不要だし,となると空き地を取ろうとしているから,悪い奴らの方が多いのかもしれない.

そのレポートのDGA(ドメイン生成アルゴリズム)の部分によると,litvxvkucxqnaammvefとかqgasocuiwcymaoとかいうドメインは,一時的なC2サーバの為とか行方をくらませる為だとかの一瞬のためだけにドメインを取るみたいだ.

ブランド保護とかの観点でも,ドメイン取得やサブドメイン登録も,追いかける必要があるんだろうな.網羅的にwhoisしたものをデータベース化すれば,それはそれでマネタイズができるということか.

新規登録ドメイン: 悪意のある攻撃者による悪用

https://www.paloaltonetworks.jp/company/in-the-news/2019/newly-registered-domains-malicious-abuse-by-bad-actors

まぁ,確かにいい感じのドメインはすでに誰かに取得されているし,昔は自分のお店用にドメインを取ったりしていたけれど,楽天とかのショッピングモールに出店すればそんなものは不要だし,となると空き地を取ろうとしているから,悪い奴らの方が多いのかもしれない.

そのレポートのDGA(ドメイン生成アルゴリズム)の部分によると,litvxvkucxqnaammvefとかqgasocuiwcymaoとかいうドメインは,一時的なC2サーバの為とか行方をくらませる為だとかの一瞬のためだけにドメインを取るみたいだ.

ブランド保護とかの観点でも,ドメイン取得やサブドメイン登録も,追いかける必要があるんだろうな.網羅的にwhoisしたものをデータベース化すれば,それはそれでマネタイズができるということか.

この件も三菱電機の件も,東出&唐田えりか様問題の前には,全く話題にもならない.

「我が国のサイバーセキュリティ強化に向け速やかに 取り組むべき事項[緊急提言]」の公表

https://www.soumu.go.jp/menu_news/s-news/02cyber01_04000001_00093.html

サイバーセキュリティタスクフォース(第20回)

「我が国のサイバーセキュリティ強化に向け速やかに 取り組むべき事項[緊急提言]」の公表

https://www.soumu.go.jp/menu_news/s-news/02cyber01_04000001_00093.html

サイバーセキュリティタスクフォース(第20回)

ハッカーの巣窟「ダークウェブ」とは,ひっそりと目立たず掲示板のようなところで活動しているのかと思ったら,違うんだと初めて知ったよ.

たしかに,HTTP/HTTPSでアクセスできる場所に置いといたら,検索エンジンにインデックシングされて一般人でも辿り着く場所にあるということになるけれど,Torなのね.名前だけは知っていたけれど,The Onion Routerの略なんだって.

概要だけは以下のページに丁寧に説明されています.

ダークウェブの基礎知識 何が取引され犯罪に利用されているのか

https://eset-info.canon-its.jp/malware_info/special/detail/200121.html

プロトコルを変えることで「面」を作っているというあたりは,ポケモンの面と同じなんじゃなかろうか.いくらでも形を変えて増殖できるという点では言い得て妙だな.

たしかに,HTTP/HTTPSでアクセスできる場所に置いといたら,検索エンジンにインデックシングされて一般人でも辿り着く場所にあるということになるけれど,Torなのね.名前だけは知っていたけれど,The Onion Routerの略なんだって.

概要だけは以下のページに丁寧に説明されています.

ダークウェブの基礎知識 何が取引され犯罪に利用されているのか

https://eset-info.canon-its.jp/malware_info/special/detail/200121.html

プロトコルを変えることで「面」を作っているというあたりは,ポケモンの面と同じなんじゃなかろうか.いくらでも形を変えて増殖できるという点では言い得て妙だな.

日本だと総合系だと楽天,アマゾン,ヤフーがメジャーかな.ファッション系だとゾゾタウンやランウェイチャンネルなどが有名かな.そしてあとはユニクロなどの個別ブランドのショップがたくさんある.

そんな中で,偽サイトに遭遇することがあった.希少商品を検索すると,そのショッピングサイトには在庫がある.ぱっとみちゃんとしたショッピングサイトのようになっているのだけれど,URLが変だったり,他の商品も含めて商品説明分とかが何処かのサイトの全引用なのに,そのサイトだけ在庫がある.

ブランドロゴもちゃんとつけているしSSL証明書も発行されているので,絶対的に偽サイトだと言い切れない精度のものもある.

ただ,意図せず怪しい感じなので会員数が少なくて売れ残っているのかもしれない.欲しい時はそういう心理が働くかな.

本物か偽物かなんて,今までは見ればわかる程度だったけれど巧妙化してきているので,そういうのも集合知によって判断して行くのが正しいでしょう.

そしてまた,それらのショッピングサイトを運営している人たちも,自分たちの提供するサイトにそっくりな偽サイトやブランドが勝手に使われているものなど,これを発見するのは至難の業.

そういうのを監視するサービスがある.

RiskIQ、ファイアウォール外部を監視するサービスを日本で提供

https://news.mynavi.jp/article/20160610-a125/

「ファイアウォール外部」という表現がいいね.とりあえず,無料サイトがあったので登録して使ってみることにした.

RiskIQ Community Edition

https://community.riskiq.com

そんな中で,偽サイトに遭遇することがあった.希少商品を検索すると,そのショッピングサイトには在庫がある.ぱっとみちゃんとしたショッピングサイトのようになっているのだけれど,URLが変だったり,他の商品も含めて商品説明分とかが何処かのサイトの全引用なのに,そのサイトだけ在庫がある.

ブランドロゴもちゃんとつけているしSSL証明書も発行されているので,絶対的に偽サイトだと言い切れない精度のものもある.

ただ,意図せず怪しい感じなので会員数が少なくて売れ残っているのかもしれない.欲しい時はそういう心理が働くかな.

本物か偽物かなんて,今までは見ればわかる程度だったけれど巧妙化してきているので,そういうのも集合知によって判断して行くのが正しいでしょう.

そしてまた,それらのショッピングサイトを運営している人たちも,自分たちの提供するサイトにそっくりな偽サイトやブランドが勝手に使われているものなど,これを発見するのは至難の業.

そういうのを監視するサービスがある.

RiskIQ、ファイアウォール外部を監視するサービスを日本で提供

https://news.mynavi.jp/article/20160610-a125/

「ファイアウォール外部」という表現がいいね.とりあえず,無料サイトがあったので登録して使ってみることにした.

RiskIQ Community Edition

https://community.riskiq.com

国際電話のワン切り迷惑電話があるそうだ.思わずコールバックすると,法外な通話料が課金されるという.日本でもサービスしていたダイヤルキューに似た仕組みの悪用らしい.

相手が海外になると返金請求とかも手続きが大変だから,手間隙考えたら泣き寝入りだろうね.

国際電話に限らず,見知らぬ電話番号からの電話の場合,その発信元を調べる方法の1つとして,無料サービスがありました.

tellows - 電話番号の無料逆引き

https://www.tellows.jp

無料会員登録すると,評価やコメントを入れることができるそうです.入会情報をみたらドイツ語なので躊躇していますが.

Tellows(テロース)迷惑電話検索サイトを12月9日よりアップデート

https://www.value-press.com/pressrelease/232709

まだ最近なのかな.

うちのオカンしか住んで無い実家には,ちょくちょくソーラーとかの販売電話がかかってきていて,固定電話にかかってきた電話には出ない,という何のために電話料金を払っているか分からないのだけれど,地元のケーブルテレビ会社が提供するサービスに加入することで,かなり迷惑電話が削減できたようです.

電話機の横に謎のセットボックスが置いてあってRJ45がでていたから,着電すると迷惑電話番号データベースを検索して拒否しているということかな.内部的にブラックリストは,都度問い合わせに行ってるのか,レプリケーションしているのかは不明だけど.問い合わせしているかなやっぱり.

相手が海外になると返金請求とかも手続きが大変だから,手間隙考えたら泣き寝入りだろうね.

国際電話に限らず,見知らぬ電話番号からの電話の場合,その発信元を調べる方法の1つとして,無料サービスがありました.

tellows - 電話番号の無料逆引き

https://www.tellows.jp

無料会員登録すると,評価やコメントを入れることができるそうです.入会情報をみたらドイツ語なので躊躇していますが.

Tellows(テロース)迷惑電話検索サイトを12月9日よりアップデート

https://www.value-press.com/pressrelease/232709

まだ最近なのかな.

うちのオカンしか住んで無い実家には,ちょくちょくソーラーとかの販売電話がかかってきていて,固定電話にかかってきた電話には出ない,という何のために電話料金を払っているか分からないのだけれど,地元のケーブルテレビ会社が提供するサービスに加入することで,かなり迷惑電話が削減できたようです.

電話機の横に謎のセットボックスが置いてあってRJ45がでていたから,着電すると迷惑電話番号データベースを検索して拒否しているということかな.内部的にブラックリストは,都度問い合わせに行ってるのか,レプリケーションしているのかは不明だけど.問い合わせしているかなやっぱり.

macやLinuxを使っていると,便利ツールはいくつかのパッケージマネージャとその運営から入手すれば,脆弱性のような問題も遭遇しにくい感じがある.あまりそういう所で問題になったということはないし.

Windowsだと,日本だと老舗の「窓の杜」が一時代あったような気がするけれど,仕事用だと自由にソフトウェアを入れられない今の時代,新しいソフトウェアもあまり公開されてないように思う.

もし,何らかの便利ツールがフリーウェアでダウンロード可能となっていても,信頼性のあるサイトを見つけるのは難しい.詐欺ソフトを売りつけようとしている力を入れたサイトもあるしね.

そんな中で,最近便利だなと思っているのが,NirSoftに登録されているソフトウェアたち.

NirSoft

http://nirsoft.net

デザインがWordアートっぽい三十年前な感じのサイトだけれど,きになるツールがたくさん.でもセキュリティソフトで引っかかりそうなものだらけ

老舗のフリーソフト公開サイト“nirsoft.net”が15周年 ~テスト版ツールの公開ページがお披露目

https://forest.watch.impress.co.jp/docs/news/1203753.html

Windowsだと,日本だと老舗の「窓の杜」が一時代あったような気がするけれど,仕事用だと自由にソフトウェアを入れられない今の時代,新しいソフトウェアもあまり公開されてないように思う.

もし,何らかの便利ツールがフリーウェアでダウンロード可能となっていても,信頼性のあるサイトを見つけるのは難しい.詐欺ソフトを売りつけようとしている力を入れたサイトもあるしね.

そんな中で,最近便利だなと思っているのが,NirSoftに登録されているソフトウェアたち.

NirSoft

http://nirsoft.net

デザインがWordアートっぽい三十年前な感じのサイトだけれど,きになるツールがたくさん.でもセキュリティソフトで引っかかりそうなものだらけ

老舗のフリーソフト公開サイト“nirsoft.net”が15周年 ~テスト版ツールの公開ページがお披露目

https://forest.watch.impress.co.jp/docs/news/1203753.html

COMODOというと,SSL証明書の会社だという記憶があるけれど,SSLを扱っていることからのセキュリティ企業への展開がされているんだな.

日本法人は,は証明書だけのようだ.

COMODO

http://www.comodo.jp

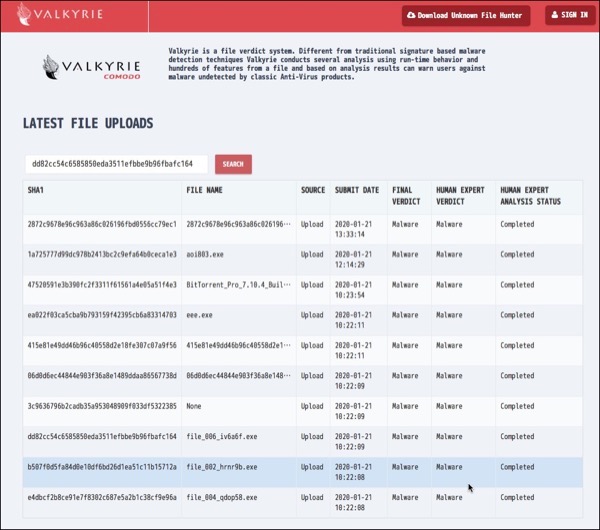

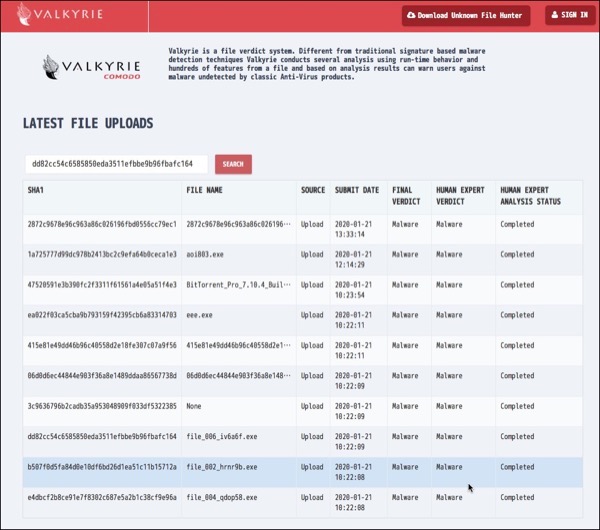

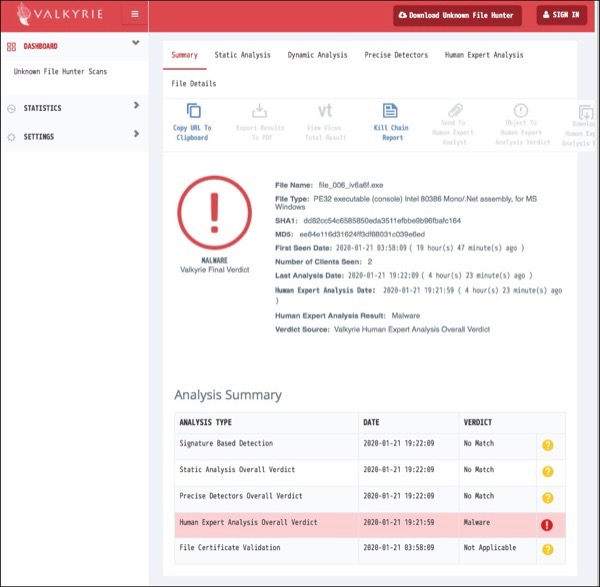

そのCOMODOが運営しているファイル判定システムがこれ.

Valkyrie COMODO

https://valkyrie.comodo.com

怪しいファイルを見つけたら,そのシグネチャをとって検索すると,マルウェアかどうか判定してくれる無料のデータベースサービス..

Valkyrieをそのまま読むと「ヴァルキリー」になるので,我々?世代だとマクロスかな.ドイツ語読みの「ワルキューレ」で調べると,「北欧神話において、戦場で生きる者と死ぬ者を定める女性、およびその軍団のことである」とある...うまいこと命名するもんだ.

ファイルのシグネチャを入力.

SEARCHボタンを押すだけ.

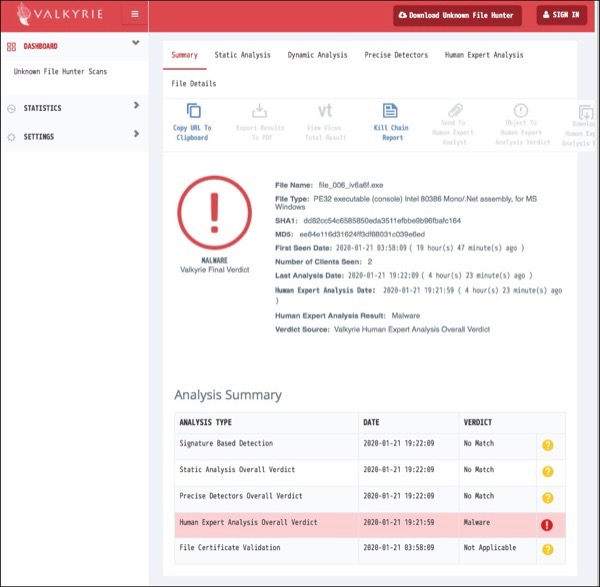

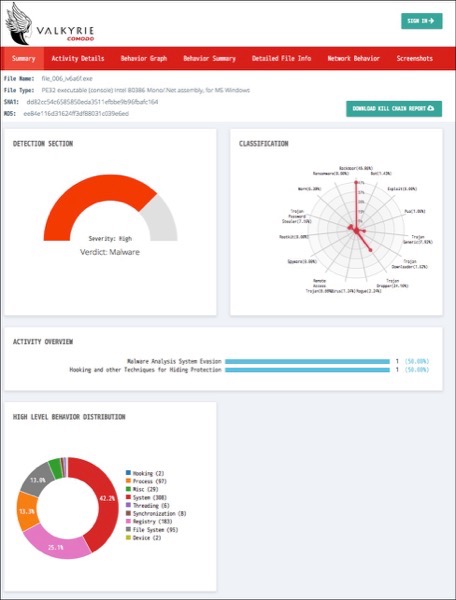

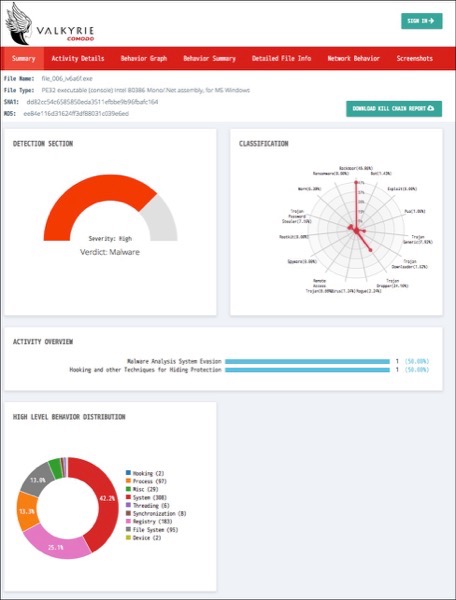

やばいファイルのプロフィールが表示.そしてKill Chain Reportを選択すると次のような感じ.

最近のこの手のツールは,見栄えの良いグラフがちゃっと出てレポートしやすいのがいいね.あとは,どこにどんなツールがあって,どれくらいの信用度かを知り尽くすのが難しい.

日本法人は,は証明書だけのようだ.

COMODO

http://www.comodo.jp

そのCOMODOが運営しているファイル判定システムがこれ.

Valkyrie COMODO

https://valkyrie.comodo.com

怪しいファイルを見つけたら,そのシグネチャをとって検索すると,マルウェアかどうか判定してくれる無料のデータベースサービス..

Valkyrieをそのまま読むと「ヴァルキリー」になるので,我々?世代だとマクロスかな.ドイツ語読みの「ワルキューレ」で調べると,「北欧神話において、戦場で生きる者と死ぬ者を定める女性、およびその軍団のことである」とある...うまいこと命名するもんだ.

ファイルのシグネチャを入力.

SEARCHボタンを押すだけ.

やばいファイルのプロフィールが表示.そしてKill Chain Reportを選択すると次のような感じ.

最近のこの手のツールは,見栄えの良いグラフがちゃっと出てレポートしやすいのがいいね.あとは,どこにどんなツールがあって,どれくらいの信用度かを知り尽くすのが難しい.

三菱電機といえば,日本を代表する企業.でも,これ!っていう商品は思い浮かばない? 霧ヶ峰くらいかなぁ.ディスプレイも評判良かった時代があったが撤退.

そしてpiyologに詳しくまとめられています.

ログ消去もされていた三菱電機の不正アクセスについてまとめてみた

https://piyolog.hatenadiary.jp/entry/2020/01/20/172436

そうだ,軍事産業企業だから,零戦やら戦車,ミサイルなどMRJはうまく進捗してないけれど,たくさんやばいものがあるね.

防衛省を狙うより,その取引先周辺である三菱グループの方が狙いやすかったかも.

そしてこの時系列.

3ヶ月程度はかかっている.量が多すぎるということもあるだろうなぁ.続報を待つしか無いね.

そしてpiyologに詳しくまとめられています.

ログ消去もされていた三菱電機の不正アクセスについてまとめてみた

https://piyolog.hatenadiary.jp/entry/2020/01/20/172436

そうだ,軍事産業企業だから,零戦やら戦車,ミサイルなどMRJはうまく進捗してないけれど,たくさんやばいものがあるね.

防衛省を狙うより,その取引先周辺である三菱グループの方が狙いやすかったかも.

そしてこの時系列.

2019年6月28日 情報技術総合研究所のサーバーで不審ファイルを検出。

2019年秋 三菱電機の社内調査により情報流出の可能性が判明。

なんらかのセミナーや,公開勉強会をやっている主にネットベンチャーが,発表資料を公開するために利用していることが多いスライドシェア.

特に,オープンソース系の利用ノウハウや,運用技術についての発表資料が検索に引っかかることが多くて,便利にみているのだけれど,このサイト,アクセスが禁止されている大企業が多い.

LinkedInが運営しているので,普通に「SNS禁止」に引っかかるのかと思ったら,どちらかというとDropboxやOneDriveなどのアップローダという扱いかな.情報漏洩してしまうと.

そしてGithubもそう.ソースコードがGitHubを経由して流出してしまうという懸念点もあれば,逆にGitHub上に,あまり多くは語られてないけれど強力な脆弱性検査ツールが公開されていたりする.

脆弱性検査ツールは,それは表裏一体.ブラックハッカーが,突破口を見つけるための入り口として利用するためのツールになるわけだから,そういうものを持ち込もうとするアクセスを封じるという意味もある.

世の中にどれくらいのアップローダ・ダウンローダサービスがあるのか分からないけれど,それらを全部封鎖するのは大変だ.

セキュアなサイトしかアクセスできないようにするためのDNSサービスは有償・無償ともにいくつか存在するけれど,正規サービスで利用者のモラルに依存するような場合,封鎖の手立てはなさそうだ.

特に,オープンソース系の利用ノウハウや,運用技術についての発表資料が検索に引っかかることが多くて,便利にみているのだけれど,このサイト,アクセスが禁止されている大企業が多い.

LinkedInが運営しているので,普通に「SNS禁止」に引っかかるのかと思ったら,どちらかというとDropboxやOneDriveなどのアップローダという扱いかな.情報漏洩してしまうと.

そしてGithubもそう.ソースコードがGitHubを経由して流出してしまうという懸念点もあれば,逆にGitHub上に,あまり多くは語られてないけれど強力な脆弱性検査ツールが公開されていたりする.

脆弱性検査ツールは,それは表裏一体.ブラックハッカーが,突破口を見つけるための入り口として利用するためのツールになるわけだから,そういうものを持ち込もうとするアクセスを封じるという意味もある.

世の中にどれくらいのアップローダ・ダウンローダサービスがあるのか分からないけれど,それらを全部封鎖するのは大変だ.

セキュアなサイトしかアクセスできないようにするためのDNSサービスは有償・無償ともにいくつか存在するけれど,正規サービスで利用者のモラルに依存するような場合,封鎖の手立てはなさそうだ.

セキュリティ記事をよく書いているので?そういう広告が出るのだけれど,トレンドマイクロのこんなものがでてきました.

https://www.trendmicro.com/ja_jp/forHome/products/hw_onlinescan.html

オンラインスキャン for Home Network.家庭用ということで,サブネット上をネットワークスキャンして接続している端末の一覧を出すようなものかなと思ってダウンロードしてインストールし,スキャンを実行してみました.

思った通りの結果でした.

実行したマシンのWINDOWS81PRO,会社支給のGalaxyとヤマハのルータ.Connected Deviceとでているのは,Planexのドコデモセンサーです.

MACアドレスやホスト名から,機器を出しているけれど,そのトレンドマイクロのデータベースに無いものはConnected Deviceになるのだな.ヤマハのルータも機種名までわからないし.

しかし,ルータにアテンションがついているので気になってみてみたのだけれど...

続きはこちら.

http://www.ujp.jp/modules/tech_regist2/?TrendMicro%2FOnlineScanForHomeNetwork

https://www.trendmicro.com/ja_jp/forHome/products/hw_onlinescan.html

オンラインスキャン for Home Network.家庭用ということで,サブネット上をネットワークスキャンして接続している端末の一覧を出すようなものかなと思ってダウンロードしてインストールし,スキャンを実行してみました.

思った通りの結果でした.

実行したマシンのWINDOWS81PRO,会社支給のGalaxyとヤマハのルータ.Connected Deviceとでているのは,Planexのドコデモセンサーです.

MACアドレスやホスト名から,機器を出しているけれど,そのトレンドマイクロのデータベースに無いものはConnected Deviceになるのだな.ヤマハのルータも機種名までわからないし.

しかし,ルータにアテンションがついているので気になってみてみたのだけれど...

続きはこちら.

http://www.ujp.jp/modules/tech_regist2/?TrendMicro%2FOnlineScanForHomeNetwork

特定非営利活動法人日本セキュリティ監査協会という団体が,2020年のトレンドを発表してました.

監査人の警鐘 - 2020年 情報セキュリティ十大トレンド

https://www.jasa.jp/seminar/security_trend_top10.html

1位はランク外からの「自然災害によるIT被害の拡大」とあります.予測できない自然災害が多発する昨今.備えても仕方ない気もする.だって予測できないわけだから,逆になくてもどうにかなるような仕組みを準備すべきかな.紙で印刷しておくとかさ...

このランクを見ていると,前年のランク外がトップ10中8つある.それって精度としてどうなんかな.

監査人の警鐘 - 2020年 情報セキュリティ十大トレンド

https://www.jasa.jp/seminar/security_trend_top10.html

1位はランク外からの「自然災害によるIT被害の拡大」とあります.予測できない自然災害が多発する昨今.備えても仕方ない気もする.だって予測できないわけだから,逆になくてもどうにかなるような仕組みを準備すべきかな.紙で印刷しておくとかさ...

このランクを見ていると,前年のランク外がトップ10中8つある.それって精度としてどうなんかな.

2019年11月に「今現在,シマンテックはブロードコムに買収された影響があって,新規販売や追加ライセンス販売を凍結しているらしい.」と書いたけれど,実際にはさらにその先の買収が絡んでいたのね.

アクセンチュア、MSSなどシマンテックのサービス事業を買収へ

https://ascii.jp/elem/000/002/003/2003975/

アクセンチュアの人が書いたグランドデザインにはシマンテック製品入りがちだったし,赤坂インターシティというビルにアクセンチュアもシマンテックもいるので,違和感ないな.

シマンテック製品は,製品機能以前に,操作時の動作が重いので,そこをなんとかしてほしい.

アクセンチュア、MSSなどシマンテックのサービス事業を買収へ

https://ascii.jp/elem/000/002/003/2003975/

アクセンチュアの人が書いたグランドデザインにはシマンテック製品入りがちだったし,赤坂インターシティというビルにアクセンチュアもシマンテックもいるので,違和感ないな.

シマンテック製品は,製品機能以前に,操作時の動作が重いので,そこをなんとかしてほしい.

攻撃者の手口として,自分の思い通りに動くツールを送り込む事も多いけれど,現在はシグネチャで意図してないファイルがあるとつまみ出される.そして逆にOSの進化によって便利ツールが多くデフォルトで入っている現状がある.

LoLBin,Living Of the Land Binary(環境寄生)という戦術がある.シスコのTalosという脅威を研究している人たちのブログ.

Cisco Japan Blog

https://gblogs.cisco.com/jp/2019/11/talos-hunting-for-lolbins/

ここで上がっているコマンド.

・powershell.exe

・bitsadmin.exe

・certutil.exe

・psexec.exe

・wmic.exe

・mshta.exe

・mofcomp.exe

・cmstp.exe

・windbg.exe

・cdb.exe

・msbuild.exe

・csc.exe

・regsvr32.exe

昔からあるものもあれば,身に覚えのないものもある.powershell.exeやwmic.exeなどはスクリプト攻撃のベースになるものだけれど,csc.exeC#のコンパイラだったりして,これは.NET Frameworkに付いている.cdb.exeはデバッガだしそういうものが入っているというだけで,悪いことできそうな感じがするなぁ.

まずは,そういうものが本当に必要なのかどうか,いらなければ消す,そして実行を監視する仕組みを作るというのが大事でしょうね.

LoLBin,Living Of the Land Binary(環境寄生)という戦術がある.シスコのTalosという脅威を研究している人たちのブログ.

Cisco Japan Blog

https://gblogs.cisco.com/jp/2019/11/talos-hunting-for-lolbins/

ここで上がっているコマンド.

・powershell.exe

・bitsadmin.exe

・certutil.exe

・psexec.exe

・wmic.exe

・mshta.exe

・mofcomp.exe

・cmstp.exe

・windbg.exe

・cdb.exe

・msbuild.exe

・csc.exe

・regsvr32.exe

昔からあるものもあれば,身に覚えのないものもある.powershell.exeやwmic.exeなどはスクリプト攻撃のベースになるものだけれど,csc.exeC#のコンパイラだったりして,これは.NET Frameworkに付いている.cdb.exeはデバッガだしそういうものが入っているというだけで,悪いことできそうな感じがするなぁ.

まずは,そういうものが本当に必要なのかどうか,いらなければ消す,そして実行を監視する仕組みを作るというのが大事でしょうね.

複数の Apple 製品に解放済みメモリ使用 (use-after-free) の脆弱性

- カテゴリ :

- セキュリティ » 脆弱性情報/注意喚起

- ブロガー :

- ujpblog 2019/12/23 22:52

こんな脆弱性が話題.

複数の Apple 製品に解放済みメモリ使用 (use-after-free) の脆弱性

https://jvn.jp/vu/JVNVU95417700/

うちで関係ないのは,今年買ったiPad mini 5だけだな.

さて,Appleはどういう対応をしてくるのか...

iPhoneの修正困難な脆弱性 - 公開実証コードをフォレンジック企業が採用

http://www.security-next.com/110926/2

これによると,「物理的に端末へアクセスし、デバイスファームウェアアップデート(DFU)モードにする必要がある。」とあるので,すでに端末を,落としたりして手放した上で,中身をこじ開けられてしまうということだな.

「iPhoneを探す」をオンにしておいたら,DFUモードにする前に起動された時点でワイプするワンチャンがあるように思う.対策してないで亡くしたなら,もうどうしようもない.

概要

複数の Apple 製品で使用している SecureROM には解放済みメモリ使用

(use-after-free) の脆弱性が存在します。

影響を受けるシステム

プロセッサチップ A5 から A11 を搭載する次の製品

iPhones 4s から iPhone X まで

iPad 第 2 世代から 第 7 世代まで

iPad Mini 第 2 世代および 第 3 世代

iPad Air および iPad Air 2

iPad Pro 10.5 インチ および 12.9 インチ 第 2 世代

Apple Watch Series 1 から Series 3 まで

Apple TV 第 3 世代 および 4k

iPod Touch 第 5 世代 から 第 7 世代

複数の Apple 製品に解放済みメモリ使用 (use-after-free) の脆弱性

https://jvn.jp/vu/JVNVU95417700/

うちで関係ないのは,今年買ったiPad mini 5だけだな.

脆弱性のない製品への移行

本脆弱性は読み取り専用の SecureROM に存在するため、

ファームウェアアップデートなどによる対策ができません。

脆弱性を含まない製品へ移行してください。

※ Apple からは本脆弱性に関する情報が公開されていません。

iPhoneの修正困難な脆弱性 - 公開実証コードをフォレンジック企業が採用

http://www.security-next.com/110926/2

これによると,「物理的に端末へアクセスし、デバイスファームウェアアップデート(DFU)モードにする必要がある。」とあるので,すでに端末を,落としたりして手放した上で,中身をこじ開けられてしまうということだな.

「iPhoneを探す」をオンにしておいたら,DFUモードにする前に起動された時点でワイプするワンチャンがあるように思う.対策してないで亡くしたなら,もうどうしようもない.

10年ほど前から,facebookに登録しているのだけれど,数年前から自分の個人情報は排除した.メールアドレスも専用のものにしたし,携帯電話番号も消したし偽名に変更した.

ただ,こうも情報漏洩問題がでていると,消したはずの変更前情報も漏洩していると考えるのが正しいのだろうな.

システムを作る際に,変更前情報を取って置いたりするけれど,その回数はシステムによってまちまち.最小限は1回分なので,変えるときは2回〜3回行えば古い情報は消えるはずだけれど,SNSは一度帰るとしばらく変更できない制限があるので,うまくいかないな.

Facebookのユーザー情報がアマゾンのクラウドに“放置”、ずさんなデータ管理から見えてきたこと

https://wired.jp/2019/04/05/facebook-apps-540-million-records/

“大量のユーザーデータが保護されていない状態でアマゾンのクラウドサーヴァーに置かれていた”

フェイスブック利用者2.7億人の個人情報流出、ほとんどが米ユーザー

https://www.bloomberg.co.jp/news/articles/2019-12-21/Q2UC7ST0G1KY01

”ベトナムを拠点とするとみられるグループによって検索可能なデータベース上に掲載されていた。同グループはデータへのアクセス料を請求していたもようだが、コードの欠陥で誰にでも閲覧できる状態になっていたという。”

フェイスブックから4億人以上の電話番号が流出…何者かがネット上に公開

https://www.businessinsider.jp/post-198159

”9月4日のTechCrunchのレポートによると、パスワードで保護されていないサーバー上で、Facebookアカウントにリンクした電話番号が4億1900万件も発見されたと”

ここ一年だけでもこれだけ.facebookのwikipediaをみると,もう多すぎて載ってないみたいだw

それ以外にも.

12億人分もの個人情報がオンラインのサーバー上に誰でもアクセス可能な状態で保管されていたことが判明

https://gigazine.net/news/20191125-massive-data-leak-discovered/

4TB分のデータ.全国紙の朝刊1日分が1MBの容量と言われたいてこともあったけれど,ほとんどは画像や動画なんだろうな.

ただ,こうも情報漏洩問題がでていると,消したはずの変更前情報も漏洩していると考えるのが正しいのだろうな.

システムを作る際に,変更前情報を取って置いたりするけれど,その回数はシステムによってまちまち.最小限は1回分なので,変えるときは2回〜3回行えば古い情報は消えるはずだけれど,SNSは一度帰るとしばらく変更できない制限があるので,うまくいかないな.

Facebookのユーザー情報がアマゾンのクラウドに“放置”、ずさんなデータ管理から見えてきたこと

https://wired.jp/2019/04/05/facebook-apps-540-million-records/

“大量のユーザーデータが保護されていない状態でアマゾンのクラウドサーヴァーに置かれていた”

フェイスブック利用者2.7億人の個人情報流出、ほとんどが米ユーザー

https://www.bloomberg.co.jp/news/articles/2019-12-21/Q2UC7ST0G1KY01

”ベトナムを拠点とするとみられるグループによって検索可能なデータベース上に掲載されていた。同グループはデータへのアクセス料を請求していたもようだが、コードの欠陥で誰にでも閲覧できる状態になっていたという。”

フェイスブックから4億人以上の電話番号が流出…何者かがネット上に公開

https://www.businessinsider.jp/post-198159

”9月4日のTechCrunchのレポートによると、パスワードで保護されていないサーバー上で、Facebookアカウントにリンクした電話番号が4億1900万件も発見されたと”

ここ一年だけでもこれだけ.facebookのwikipediaをみると,もう多すぎて載ってないみたいだw

それ以外にも.

12億人分もの個人情報がオンラインのサーバー上に誰でもアクセス可能な状態で保管されていたことが判明

https://gigazine.net/news/20191125-massive-data-leak-discovered/

4TB分のデータ.全国紙の朝刊1日分が1MBの容量と言われたいてこともあったけれど,ほとんどは画像や動画なんだろうな.

データ消去会社から内部犯行による盗難したハードディスクですが,ネットオークションで販売しているから,トレースは簡単だろうな.これが秋葉原の露店とかだと足取りが取れない.不幸中の幸いかな.

デフォルトではPowerShellの実行は,実行ポリシーによって無効化されている.

管理者権限で,実行ポリシー(ExecutionPolicy)をRestictからUnrestrictedに変更する手順をまとめてみた.

PowerShellの実行ポリシー

http://www.ujp.jp/modules/tech_regist2/?PowerShell%2F01%2FGet-ExecutionPolicy

最初の一歩という感じだから,入門本とかみれば最初に書いてあるんだろうな...

管理者権限で,実行ポリシー(ExecutionPolicy)をRestictからUnrestrictedに変更する手順をまとめてみた.

PowerShellの実行ポリシー

http://www.ujp.jp/modules/tech_regist2/?PowerShell%2F01%2FGet-ExecutionPolicy

最初の一歩という感じだから,入門本とかみれば最初に書いてあるんだろうな...

政府が抱えているハッカーっていうと,どうにも共産圏の国が多いような気もするけれど.

グーグル、政府の支援を受けたハッカーの標的を3カ月で1.2万件超検出

https://japan.cnet.com/article/35146201/

「Googleが公開したヒートマップによると、これら警告の発出先は、大半が米国と韓国、パキスタン、ベトナムのユーザーだったという。」

そう考えると,中国インドなのかなぁ.

グーグル、政府の支援を受けたハッカーの標的を3カ月で1.2万件超検出

https://japan.cnet.com/article/35146201/

「Googleが公開したヒートマップによると、これら警告の発出先は、大半が米国と韓国、パキスタン、ベトナムのユーザーだったという。」

そう考えると,中国インドなのかなぁ.

新幹線とか,無料Wi-Fiとか,Wi-Fiのアクセスポイントに接続しようとすると,認証画面がでたりする.

次の画像は,東京スタジアム(味スタ)でフリーWi-Fiに接続した時のスクショ.

仕組み的には,Wi-Fiに接続したあと,ゲームでもWebブラウザでもいいけれどHTTPクライアントが何処かのサーバにアクセスしようとした際に,HTTPを横取りして認証画面を出す,という感じになっている.

昔は,色々な個人情報を入力させるものも多かったけれど,現在は利便性のために,SNSなどとの認証を連携させていることも多いかな.

東京スタジアムの場合,RUGBYのセンスのいい画像がでていたので思わずスクショを撮っておいたけれど,PRにも使えてますね.

ヤマハの次の技術情報が,とてもわかりやすい感じ.

WLX313技術情報 - YAMAHA

http://www.rtpro.yamaha.co.jp/AP/docs/wlx313/captive_portal.html

ただし,意外と簡単に作れるみたいなので,偽Wi-Fiを立てるには,Captive Potalにそれっぽいデザインの画像を入れておいたら,騙されちゃうこともあるかも.

次の画像は,東京スタジアム(味スタ)でフリーWi-Fiに接続した時のスクショ.

仕組み的には,Wi-Fiに接続したあと,ゲームでもWebブラウザでもいいけれどHTTPクライアントが何処かのサーバにアクセスしようとした際に,HTTPを横取りして認証画面を出す,という感じになっている.

昔は,色々な個人情報を入力させるものも多かったけれど,現在は利便性のために,SNSなどとの認証を連携させていることも多いかな.

東京スタジアムの場合,RUGBYのセンスのいい画像がでていたので思わずスクショを撮っておいたけれど,PRにも使えてますね.

ヤマハの次の技術情報が,とてもわかりやすい感じ.

WLX313技術情報 - YAMAHA

http://www.rtpro.yamaha.co.jp/AP/docs/wlx313/captive_portal.html

ただし,意外と簡単に作れるみたいなので,偽Wi-Fiを立てるには,Captive Potalにそれっぽいデザインの画像を入れておいたら,騙されちゃうこともあるかも.

グーグル、政府の支援を受けたハッカーの標的を3カ月で1.2万件超検出

https://japan.cnet.com/article/35146201/

不正侵入をしようとしても,多層防御をクラウド利用で手軽にできちゃう昨今,表から入るのは難しいので,そうなると,錠前の弱い部分から入っていこうとするわけで,それが振り込め詐欺・・・じゃなくて標的型攻撃.

https://japan.cnet.com/article/35146201/

不正侵入をしようとしても,多層防御をクラウド利用で手軽にできちゃう昨今,表から入るのは難しいので,そうなると,錠前の弱い部分から入っていこうとするわけで,それが振り込め詐欺・・・じゃなくて標的型攻撃.

ちょっと古い記事のようだけれど,これ.

国家関与の高度で危険な18のマルウェア

https://japan.zdnet.com/article/35139844/

脆弱性を利用した悪意ある行為をおこなうソフトウェア,マルウェアは,新しい脆弱性を突破口に,侵入,権限昇格を行うのだけれど,それらが成功した後,やることは一緒.

・侵入に成功したことを,ボスに伝える

・駆除されないようにバレないように潜伏

・本来の目的のために準備(ラテラルムーブメントも含まれる)

・その時が来たら活動開始

それらが基本セットになっているわけで,そういうものをrootkitと呼ぶのだけれど,そのrootkitの中に,何処かの国の機関がよく使うクセのようなものが出ていて,それでその国が関与しているとされているらしい.

今日は,ロシアが組織ぐるみのドーピング,検査データの改ざんのためにオリンピックを始めしばらく国際大会に参加させない決定が下されたようだけれど,そういうのもそういうクセがあるのから,間違いないのだろうなぁ.

そして,同じ記事の中の13番目に,まさにロシアのドーピング問題に関わって活動したのではとされるものがある...

Olympic Destroyer

https://japan.zdnet.com/article/35139844/13/

国家関与の高度で危険な18のマルウェア

https://japan.zdnet.com/article/35139844/

脆弱性を利用した悪意ある行為をおこなうソフトウェア,マルウェアは,新しい脆弱性を突破口に,侵入,権限昇格を行うのだけれど,それらが成功した後,やることは一緒.

・侵入に成功したことを,ボスに伝える

・駆除されないようにバレないように潜伏

・本来の目的のために準備(ラテラルムーブメントも含まれる)

・その時が来たら活動開始

それらが基本セットになっているわけで,そういうものをrootkitと呼ぶのだけれど,そのrootkitの中に,何処かの国の機関がよく使うクセのようなものが出ていて,それでその国が関与しているとされているらしい.

今日は,ロシアが組織ぐるみのドーピング,検査データの改ざんのためにオリンピックを始めしばらく国際大会に参加させない決定が下されたようだけれど,そういうのもそういうクセがあるのから,間違いないのだろうなぁ.

そして,同じ記事の中の13番目に,まさにロシアのドーピング問題に関わって活動したのではとされるものがある...

Olympic Destroyer

https://japan.zdnet.com/article/35139844/13/

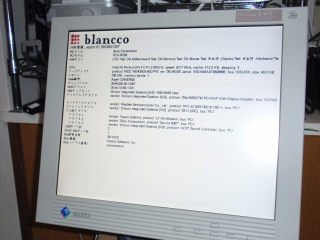

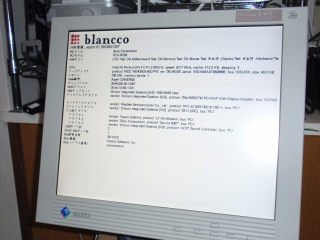

ネットオークションで購入したハードディスクの,消去されたファイルを復活させたら,神奈川県の情報がわんさか出てきた件.

テレビのニュースでも大きく報道されていた.「桜を見る会」のデータは復活できないようだけれど,それとの対比的なこともあるかな.

「世界最悪級の流出」と報じられた廃棄ハードディスク転売事案についてまとめてみた

https://piyolog.hatenadiary.jp/entry/2019/12/07/091332

これをみると,富士通リースの下請けになるブロードリンク社は,表面上,かなり厳格に管理していたようだけれど,噂によると実態は・・・

http://kan3.hateblo.jp/entry/2019/12/07/151750

買った中古HDDはBlanccoで消去済みだった

廃棄ハードディスクを盗んでオークションで売っていた犯人が悪いのだけれど,落札したIT関連の人が簡単位ファイルを復活することができたということは,フォーマット程度のことしかしてなかったということだろう.

10年ほど前に中古ハードディスクを買った時は,blanccoというソフトウェアを使っていたのを見たことがある.

データの消去は,次の2つが代表的.

NSA消去方式

NSA:National Security Agency:米国国家安全保障局が定義した,ランダムデータを2回書き込み,最後にゼロで書き込む方法.

DoD消去方式

DoD:Department of Defense:米国国防総省が定義した,ゼロで上書きし,1で上書きし,最後に乱数で上書きする方式.

これ,どっちも3回書き込むのでこれを実施するのは非常に時間がかかる.非効率.それだったら,もったいなくても破壊してしまうのが手っ取り早い.粉砕破壊した際にその部品の個数なんて数えないから,そこが今回の犯罪の発生起源だとおもう.

今回データを復活されたハードディスクはファイルサーバとして使われたいたということだけれど,普通RAIDにしていると思うけれど,RAID1だったのかな.これがRAID5だったら,そのセットが揃わないとデータが取り出せたとしても完全ではない.

それでも断片的に取り出せる可能性はあるから,そういうことでファイルシステムを暗号化した上で利用すべきだっただろう.

テレビのニュースでも大きく報道されていた.「桜を見る会」のデータは復活できないようだけれど,それとの対比的なこともあるかな.

「世界最悪級の流出」と報じられた廃棄ハードディスク転売事案についてまとめてみた

https://piyolog.hatenadiary.jp/entry/2019/12/07/091332

これをみると,富士通リースの下請けになるブロードリンク社は,表面上,かなり厳格に管理していたようだけれど,噂によると実態は・・・

http://kan3.hateblo.jp/entry/2019/12/07/151750

買った中古HDDはBlanccoで消去済みだった

廃棄ハードディスクを盗んでオークションで売っていた犯人が悪いのだけれど,落札したIT関連の人が簡単位ファイルを復活することができたということは,フォーマット程度のことしかしてなかったということだろう.

10年ほど前に中古ハードディスクを買った時は,blanccoというソフトウェアを使っていたのを見たことがある.

データの消去は,次の2つが代表的.

NSA:National Security Agency:米国国家安全保障局が定義した,ランダムデータを2回書き込み,最後にゼロで書き込む方法.

DoD:Department of Defense:米国国防総省が定義した,ゼロで上書きし,1で上書きし,最後に乱数で上書きする方式.

これ,どっちも3回書き込むのでこれを実施するのは非常に時間がかかる.非効率.それだったら,もったいなくても破壊してしまうのが手っ取り早い.粉砕破壊した際にその部品の個数なんて数えないから,そこが今回の犯罪の発生起源だとおもう.

今回データを復活されたハードディスクはファイルサーバとして使われたいたということだけれど,普通RAIDにしていると思うけれど,RAID1だったのかな.これがRAID5だったら,そのセットが揃わないとデータが取り出せたとしても完全ではない.

それでも断片的に取り出せる可能性はあるから,そういうことでファイルシステムを暗号化した上で利用すべきだっただろう.

12月に入り,今年も早いもので残り1ヶ月を切りました.

そんな時期に飛び込んで来たこのニュース.

2020年1月1日以降に「日付を誤認識」する不具合、Splunkが公開

https://www.atmarkit.co.jp/ait/articles/1912/02/news042.html

昔取引のあった外資系金融会社は,12月に入るとテクノロジーフリーズを行う.いわずもがな,クリスマス休暇を長期で取る従業員が増えるから,トラブルがあると対応しきれない可能性がある.

でもこの記事の対策を見ると,datetime.xmlを入れ替えるだけで,問題の発生を10年先送りができますね.

そんな時期に飛び込んで来たこのニュース.

2020年1月1日以降に「日付を誤認識」する不具合、Splunkが公開

https://www.atmarkit.co.jp/ait/articles/1912/02/news042.html

昔取引のあった外資系金融会社は,12月に入るとテクノロジーフリーズを行う.いわずもがな,クリスマス休暇を長期で取る従業員が増えるから,トラブルがあると対応しきれない可能性がある.

でもこの記事の対策を見ると,datetime.xmlを入れ替えるだけで,問題の発生を10年先送りができますね.

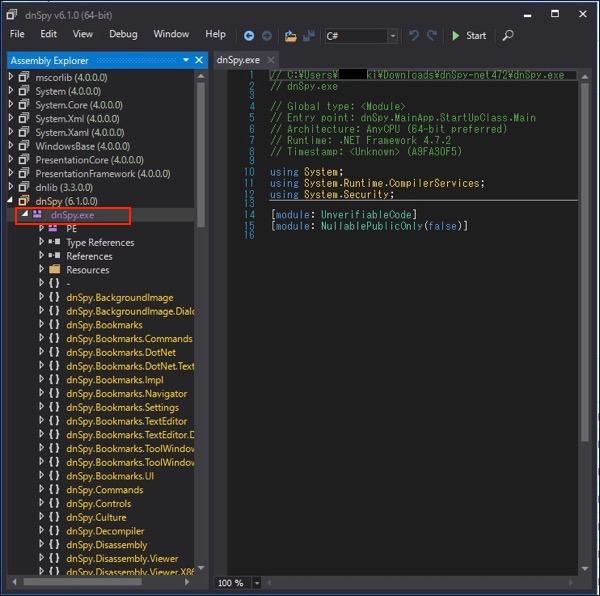

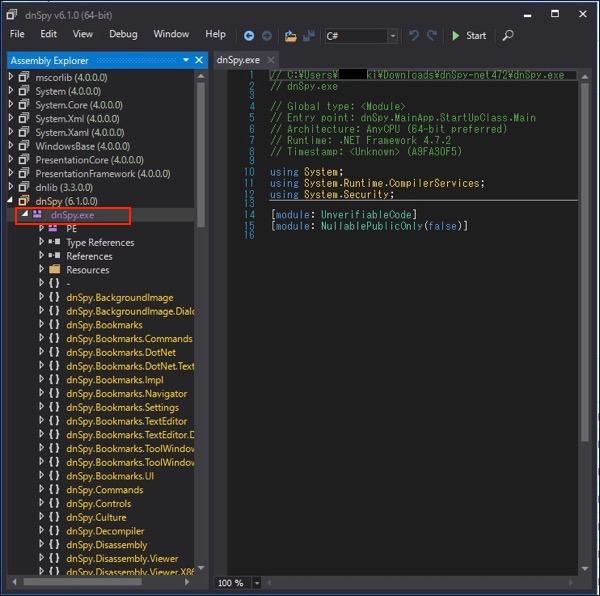

マルウェア解析をする際に,.NETアプリだとデコーダー(バイナリからソースコードを生成する)ものがあって,その中でdnSpyがとても良いらしい,,,というので使って見た.

dnSpy6.1を使ってみた

今回はdnSpy本体を解析して見たけれど,C#のコードにデコードされてますね.とても高速です.あとは,C#を読む人が高速であれば・・・

dnSpy6.1を使ってみた

今回はdnSpy本体を解析して見たけれど,C#のコードにデコードされてますね.とても高速です.あとは,C#を読む人が高速であれば・・・

JPCERT/CCの活動はかなり古いと思う.メルマガサービスが始まった時に申し込んで以来,ずっとメールが来ている.最近はあまり見なくなったけれど...

代わりに?というわけじゃないけれど,ブログがありました.

JPCERT/CC Eyes

JPCERTコーディネーションセンター公式ブログ

https://blogs.jpcert.or.jp/ja/

頻繁に更新されては無いけれど,巡回コースの1つかな.

代わりに?というわけじゃないけれど,ブログがありました.

JPCERT/CC Eyes

JPCERTコーディネーションセンター公式ブログ

https://blogs.jpcert.or.jp/ja/

頻繁に更新されては無いけれど,巡回コースの1つかな.

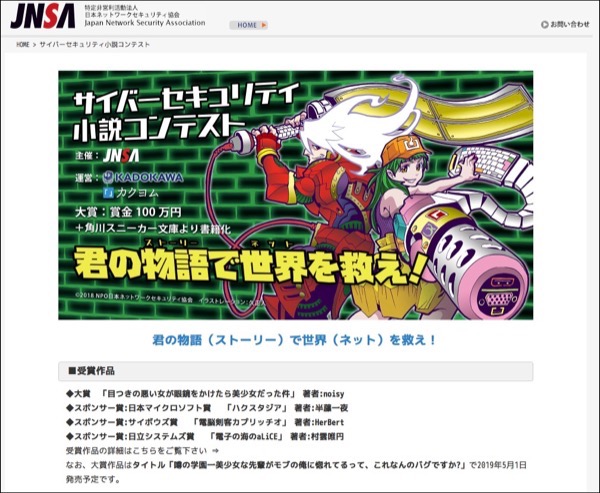

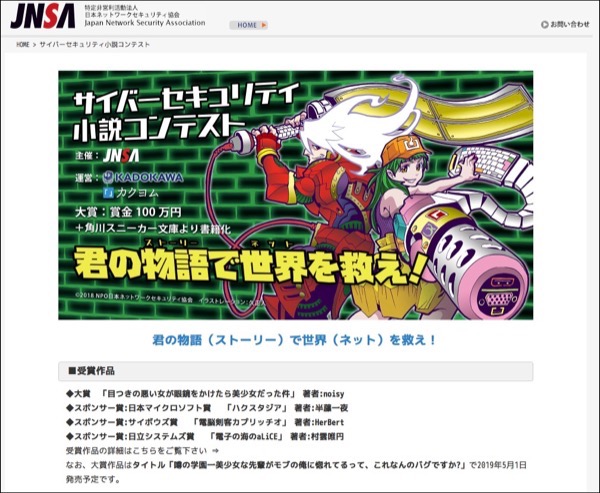

ほんと,同じような組織が乱立しているもんだなぁ.

特定非営利活動法人 日本ネットワークセキュリティ協会 JNSA

https://www.jnsa.org

それぞれ存在意義や目的が異なるのだろうけれど,乱立=混沌としてる状態だと,誰が一番手になるか,みたいな

こういう感じのまとめ記事がある.

■セキュリティ業務を担う人材のスキル可視化における概念検証報告書

~トライアル結果の考察~

https://www.jnsa.org/isepa/images/outputs/JTAGreport2019_trial.pdf

その双璧になりそうなこんなものも.

サイバーセキュリティ小説コンテスト

https://www.jnsa.org/novel_contest/

今年高校一年生になった姪っ子が,2年ほど前「将来就職したくない.小説家になる.今小説書いている」と言ってた.小説家になるというのが流行った時代があったなぁ.

話が逸れたけれど,戻して?みる.小説は下記で読めるそうだ.

君の物語(ストーリー)で世界(ネット)を救え!

サイバーセキュリティ小説コンテスト

https://kakuyomu.jp/contests/cyber_security

KADOKAWAが運営しているのか.

特定非営利活動法人 日本ネットワークセキュリティ協会 JNSA

https://www.jnsa.org

それぞれ存在意義や目的が異なるのだろうけれど,乱立=混沌としてる状態だと,誰が一番手になるか,みたいな

こういう感じのまとめ記事がある.

■セキュリティ業務を担う人材のスキル可視化における概念検証報告書

~トライアル結果の考察~

https://www.jnsa.org/isepa/images/outputs/JTAGreport2019_trial.pdf

その双璧になりそうなこんなものも.

サイバーセキュリティ小説コンテスト

https://www.jnsa.org/novel_contest/

今年高校一年生になった姪っ子が,2年ほど前「将来就職したくない.小説家になる.今小説書いている」と言ってた.小説家になるというのが流行った時代があったなぁ.

話が逸れたけれど,戻して?みる.小説は下記で読めるそうだ.

君の物語(ストーリー)で世界(ネット)を救え!

サイバーセキュリティ小説コンテスト

https://kakuyomu.jp/contests/cyber_security

KADOKAWAが運営しているのか.

PCの中にCyberlink社のPower2GoというDVDライティングソフトが入っていた.どんなことができるのか調べてみようと思ったら,脆弱性が存在した.

JVNDB-2011-003510

Power2Go にバッファオーバーフローの脆弱性

https://jvndb.jvn.jp/ja/contents/2011/JVNDB-2011-003510.html

JVNのサイトには「2011年12月12日現在、対策方法はありません。」と書いてある.2011年なので随分古いけれど,現在はPower2Go 13が最新の模様.

新しいパッチとかは出ないようだけれど,EMETやDEPを利用すれば回避できるそうだ.

で,EMETってなに?というのが今日の本題.

Enhanced Mitigation Experience Toolkit

https://ja.m.wikipedia.org/wiki/Enhanced_Mitigation_Experience_Toolkit

Windows 10 1607まで対応だそうで,1803や1903に対応してないようだ.

「サポート終了日は、2018 年 7 月 31 日です。 2018 年 7 月 31 日以降、EMET のサポートやセキュリティ修正プログラムが提供される予定はありません。」

https://support.microsoft.com/ja-jp/help/2458544/the-enhanced-mitigation-experience-toolkit

代わりのものはないらしい.結局,Power2Goは安全なのかどうなのかわからずじまいだ.

JVNDB-2011-003510

Power2Go にバッファオーバーフローの脆弱性

https://jvndb.jvn.jp/ja/contents/2011/JVNDB-2011-003510.html

JVNのサイトには「2011年12月12日現在、対策方法はありません。」と書いてある.2011年なので随分古いけれど,現在はPower2Go 13が最新の模様.

新しいパッチとかは出ないようだけれど,EMETやDEPを利用すれば回避できるそうだ.

で,EMETってなに?というのが今日の本題.

Enhanced Mitigation Experience Toolkit

https://ja.m.wikipedia.org/wiki/Enhanced_Mitigation_Experience_Toolkit

Windows 10 1607まで対応だそうで,1803や1903に対応してないようだ.

「サポート終了日は、2018 年 7 月 31 日です。 2018 年 7 月 31 日以降、EMET のサポートやセキュリティ修正プログラムが提供される予定はありません。」

https://support.microsoft.com/ja-jp/help/2458544/the-enhanced-mitigation-experience-toolkit

代わりのものはないらしい.結局,Power2Goは安全なのかどうなのかわからずじまいだ.

この時期の感染流行だとインフルエンザだけれど,そうではなくてEmotetと名付けられたマルウェアが猛威をふるっているそうだ.

JPCERT/CCからも注意喚起が出ています.

マルウエア Emotet の感染に関する注意喚起

https://www.jpcert.or.jp/at/2019/at190044.html

具体的なメール文を入手して展開しているのはありがたい.

どれくらいやばいのかは,piyolog氏のサイトにまとめられています.

国内で相次ぐ不審メールの注意喚起と返信型Emotetについてまとめてみた

https://piyolog.hatenadiary.jp/entry/2019/11/26/054443

私に来る,呑気なフィッシング目的の迷惑メールとは違う何かもっと意図したものがあるのだろうなぁ.

JPCERT/CCからも注意喚起が出ています.

マルウエア Emotet の感染に関する注意喚起

https://www.jpcert.or.jp/at/2019/at190044.html

具体的なメール文を入手して展開しているのはありがたい.

どれくらいやばいのかは,piyolog氏のサイトにまとめられています.

国内で相次ぐ不審メールの注意喚起と返信型Emotetについてまとめてみた

https://piyolog.hatenadiary.jp/entry/2019/11/26/054443

私に来る,呑気なフィッシング目的の迷惑メールとは違う何かもっと意図したものがあるのだろうなぁ.

こういう組織があるのね.

迷惑メール相談センター

https://www.dekyo.or.jp/soudan/index.html

1973年からある古い組織の「一般財団法人 日本データ通信協会」(総務省管轄)が運営しているそうで,迷惑メール情報の提供窓口が用意されています.

情報提供のお願い

https://www.dekyo.or.jp/soudan/contents/ihan/index.html

うちによくくるAmazonを語るメールの情報を提供してみようかと思ったけれど,「提供いただいた違反情報については、総務大臣及び消費者庁長官による違反送信者への措置、電気通信事業者による送信防止対策に活用させていただきます。」とある.

今回は,総務大臣及び消費者庁長官の効力が効かなそうな相手からの迷惑メールなので,情報提供しても無駄かな.逆に国内の業者からパーミッションを取ってないメルマガとかが届き出したら,ここへ通報してみれば良いということになる.機会があったら使ってみよう.

総務省における行政処分 実施状況

https://www.dekyo.or.jp/soudan/contents/activities/mic.html

対処はしているようだけれど,小物がおおいなぁ...自転車の無灯火取り締まり的な地道な行為を思い浮かべました...

迷惑メール相談センター

https://www.dekyo.or.jp/soudan/index.html

1973年からある古い組織の「一般財団法人 日本データ通信協会」(総務省管轄)が運営しているそうで,迷惑メール情報の提供窓口が用意されています.

情報提供のお願い

https://www.dekyo.or.jp/soudan/contents/ihan/index.html

うちによくくるAmazonを語るメールの情報を提供してみようかと思ったけれど,「提供いただいた違反情報については、総務大臣及び消費者庁長官による違反送信者への措置、電気通信事業者による送信防止対策に活用させていただきます。」とある.

今回は,総務大臣及び消費者庁長官の効力が効かなそうな相手からの迷惑メールなので,情報提供しても無駄かな.逆に国内の業者からパーミッションを取ってないメルマガとかが届き出したら,ここへ通報してみれば良いということになる.機会があったら使ってみよう.

総務省における行政処分 実施状況

https://www.dekyo.or.jp/soudan/contents/activities/mic.html

対処はしているようだけれど,小物がおおいなぁ...自転車の無灯火取り締まり的な地道な行為を思い浮かべました...

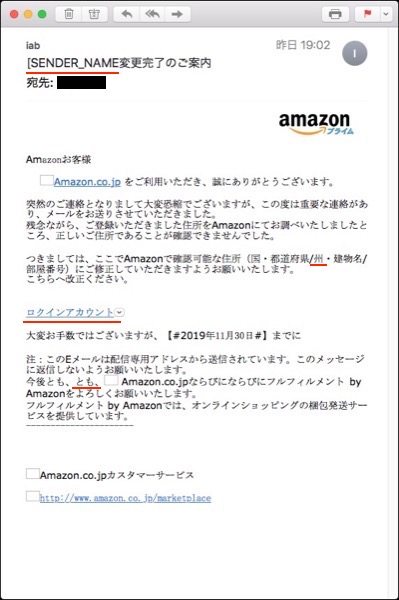

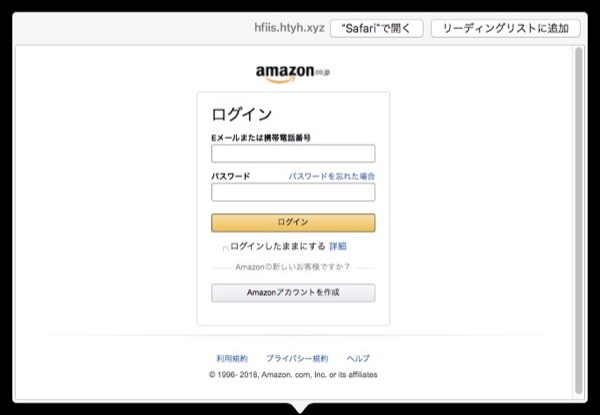

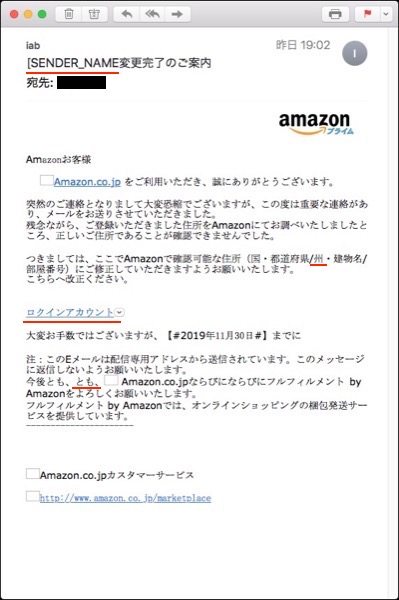

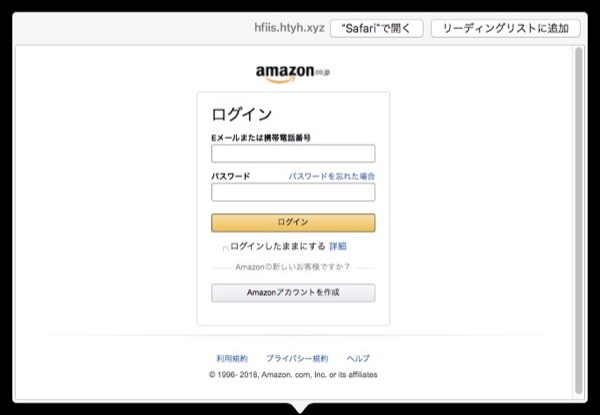

アマゾンのアカウントを持ってない私にとって,Amazonからのメールは100%迷惑メールなわけなのだが.

件名も差し込み未完成だし,日本に「州」は無いし,ロクインってなんだろう.

そのロクインへのリンクへアクセスすると,結構ちゃんとした様に見えるページに行く模様.

ランディング用のメールがむちゃくそなのに誰がリンクを踏むのだろうかと...でもこのサイトは,まだ今日現在活動中です.怖いな.

件名も差し込み未完成だし,日本に「州」は無いし,ロクインってなんだろう.

そのロクインへのリンクへアクセスすると,結構ちゃんとした様に見えるページに行く模様.

ランディング用のメールがむちゃくそなのに誰がリンクを踏むのだろうかと...でもこのサイトは,まだ今日現在活動中です.怖いな.

昨日に引き続きネットワークスキャナのmasscanを使って見た.

今回はポートを制限してウェルノウンポートだけで試して見た.

それでも45分ほどかかりました.色々と見つかるなぁ.

今回はポートを制限してウェルノウンポートだけで試して見た.

$ date;sudo /usr/local/bin/masscan -p0-1024 192.168.20.1/24;date🆑

月 11 25 23:31:02 JST 2019

Password:

Starting masscan 1.0.4 (http://bit.ly/14GZzcT) at 2019-11-25 14:31:06 GMT

-- forced options: -sS -Pn -n --randomize-hosts -v --send-eth

Initiating SYN Stealth Scan

Scanning 256 hosts [1025 ports/host]

Discovered open port 80/tcp on 192.168.20.208

Discovered open port 23/tcp on 192.168.20.208

Discovered open port 548/tcp on 192.168.20.200

Discovered open port 21/tcp on 192.168.20.210

Discovered open port 445/tcp on 192.168.20.30

Discovered open port 445/tcp on 192.168.20.200

Discovered open port 88/tcp on 192.168.20.30

Discovered open port 22/tcp on 192.168.20.30

Discovered open port 22/tcp on 192.168.20.231

Discovered open port 80/tcp on 192.168.20.1

Discovered open port 445/tcp on 192.168.20.231

Discovered open port 139/tcp on 192.168.20.200

Discovered open port 21/tcp on 192.168.20.208

Discovered open port 22/tcp on 192.168.20.26

Discovered open port 515/tcp on 192.168.20.208

Discovered open port 23/tcp on 192.168.20.1

Discovered open port 80/tcp on 192.168.20.210

Discovered open port 88/tcp on 192.168.20.231

火 11 26 00:16:37 JST 2019

$

いつもとは違うメールアドレスに,売り込みがあった.

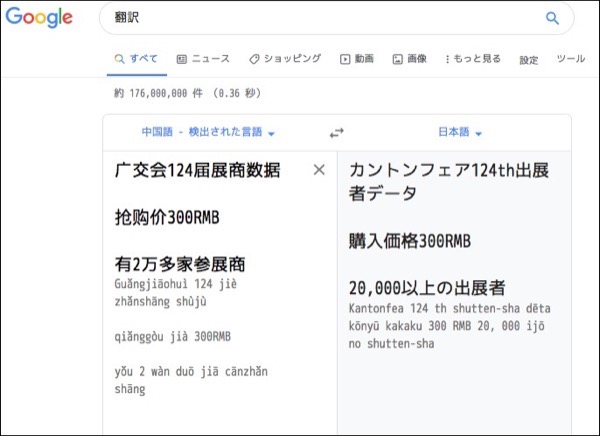

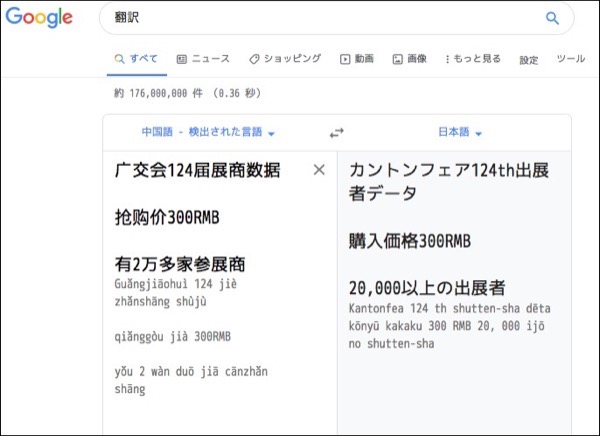

ちょっと中国語っぽいけどわからないので,翻訳ツールを使って内容確認.

第124回カントンフェアの出展者データらしい.

これって,トレードショーのようだけれど,2万以上出店があるのか.なんだか規模がすごいな.それに124回って.春秋と年に2回程度やっているっぽい.そうなると60年ほどの歴史があるものか.

China Import and Export Fair (Canton Fair)

https://cantonfair.org.cn/

それでその名簿,300RMBとあるけれど,人民元のことらしい.CNYとRMBは同じものだけれど,呼び方が違うだけの模様.

RMB:Rénmínbì(レンミンビィ)

CNY:Chinese Yuan(チャイニーズ・ユエン)

そして,

CNH:Chinese Hong Kong(チャイニーズ・ホンコン)

というのもあるのか.

ちなみに,300RMB=300人民元は,今日現在のレートで4,643.99円でした.安いね.内容が本物かどうかわからないけれど.

ちょっと中国語っぽいけどわからないので,翻訳ツールを使って内容確認.

第124回カントンフェアの出展者データらしい.

これって,トレードショーのようだけれど,2万以上出店があるのか.なんだか規模がすごいな.それに124回って.春秋と年に2回程度やっているっぽい.そうなると60年ほどの歴史があるものか.

China Import and Export Fair (Canton Fair)

https://cantonfair.org.cn/

それでその名簿,300RMBとあるけれど,人民元のことらしい.CNYとRMBは同じものだけれど,呼び方が違うだけの模様.

RMB:Rénmínbì(レンミンビィ)

CNY:Chinese Yuan(チャイニーズ・ユエン)

そして,

CNH:Chinese Hong Kong(チャイニーズ・ホンコン)

というのもあるのか.

ちなみに,300RMB=300人民元は,今日現在のレートで4,643.99円でした.安いね.内容が本物かどうかわからないけれど.

指定されたネットワークのポートスキャンを高速で行うというmasscanを使って見た.

今回はLAN上の24bit分なので256hosts分です.

1時間程度で終わるという表示だったので夕ご飯食べながら放置していたけれど,全く終わっていませんでした.思ったよりも遅すぎたので途中で停止.

よく考えたら無線LANにしていたことが原因かな?と思ったので,1Gbpsの有線LANに切り替えて再実行です.

まぁ,ちょっと上の表示はポート番号が広いので仕方ないかなぁ.ちなみに80番ポートだけを指定して実行したらこんな感じでした.

うちのネットワークだと,Webサーバが3台稼働しているようだ.調べたらルータとプリンタとブルーレイレコーダだった.

今回はLAN上の24bit分なので256hosts分です.

$ date;sudo /usr/local/bin/masscan -p0-65535 192.168.20.1/24;date🆑

日 11 24 20:27:07 JST 2019🈁

Starting masscan 1.0.4 (http://bit.ly/14GZzcT) at 2019-11-24 11:27:08 GMT

-- forced options: -sS -Pn -n --randomize-hosts -v --send-eth

Initiating SYN Stealth Scan

Scanning 256 hosts [65536 ports/host]

Discovered open port 62078/tcp on 192.168.20.126

Discovered open port 62078/tcp on 192.168.20.103

Discovered open port 62078/tcp on 192.168.20.108

^Cwaiting several seconds to exit...

saving resume file to: paused.conf

月 11 25 01:13:45 JST 2019🈁

$

よく考えたら無線LANにしていたことが原因かな?と思ったので,1Gbpsの有線LANに切り替えて再実行です.

まぁ,ちょっと上の表示はポート番号が広いので仕方ないかなぁ.ちなみに80番ポートだけを指定して実行したらこんな感じでした.

$ date;sudo /usr/local/bin/masscan -p80 192.168.20.1/24;date🆑

月 11 25 01:26:35 JST 2019

Password:

Starting masscan 1.0.4 (http://bit.ly/14GZzcT) at 2019-11-24 16:26:40 GMT

-- forced options: -sS -Pn -n --randomize-hosts -v --send-eth

Initiating SYN Stealth Scan

Scanning 256 hosts [1 port/host]

Discovered open port 80/tcp on 192.168.20.208

Discovered open port 80/tcp on 192.168.20.1

Discovered open port 80/tcp on 192.168.20.210

月 11 25 01:26:54 JST 2019

$

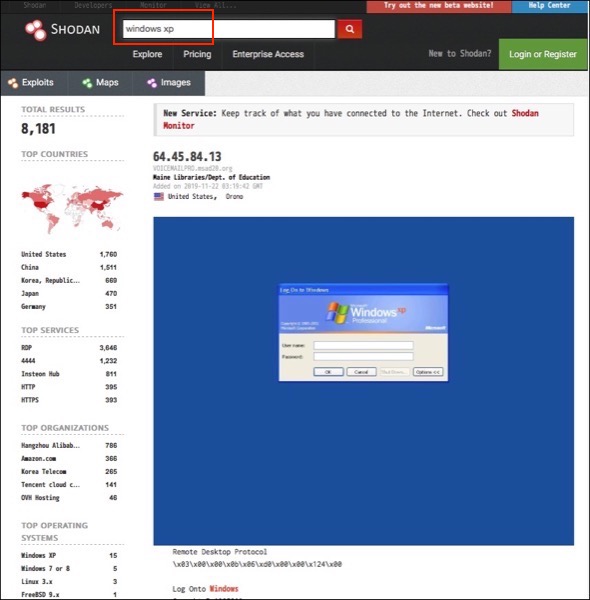

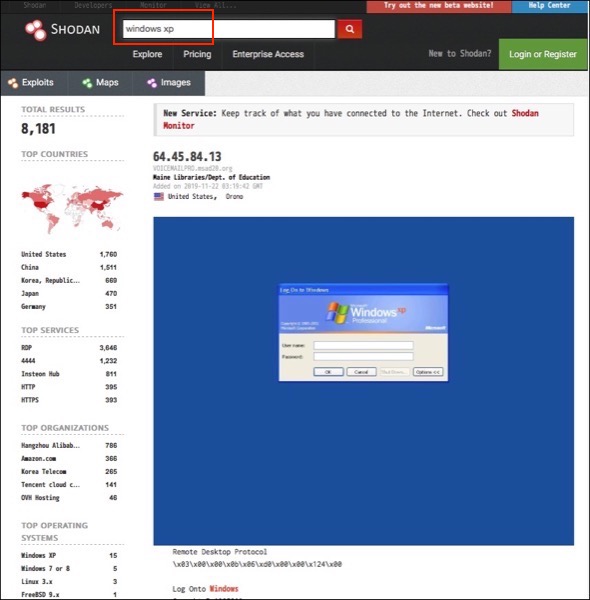

urlscan.ioを調べていたら,SHODANという興味深い検索サイトが.

インターネット上にある何か,つまりIoT機器を検索できるって.例えば,インターネット上にあるWindows XPマシンについて調べて見ると..

なに?ログイン画面がログオン待ちの状態の模様.IPアドレス的にはアメリカにあるマシンのようだけれど,これはどうみてもハニーポットなんじゃなかろうか?

どんな形ですらWindows XPのマシンがインターネットに接続していたら,色々な悪さをする人たちの格好の餌食.つまり生き続けられるわけがない.あるいは両手ぶらり戦法.古すぎるOSは,逆に機能が少ないし32bitマシンだと64bit用に作られたマルウェアを送り込んでも実行できない,的な.

ちなみに,SHODANというのは,System Shockというロールプレイングゲームに登場する人工知能の名前だそうだ.ゲームの内容は,名も無きハッカーを操作して人工知能の野望を打ち砕く,という内容だそうで.シャレが効いてるね.

インターネット上にある何か,つまりIoT機器を検索できるって.例えば,インターネット上にあるWindows XPマシンについて調べて見ると..

なに?ログイン画面がログオン待ちの状態の模様.IPアドレス的にはアメリカにあるマシンのようだけれど,これはどうみてもハニーポットなんじゃなかろうか?

どんな形ですらWindows XPのマシンがインターネットに接続していたら,色々な悪さをする人たちの格好の餌食.つまり生き続けられるわけがない.あるいは両手ぶらり戦法.古すぎるOSは,逆に機能が少ないし32bitマシンだと64bit用に作られたマルウェアを送り込んでも実行できない,的な.

ちなみに,SHODANというのは,System Shockというロールプレイングゲームに登場する人工知能の名前だそうだ.ゲームの内容は,名も無きハッカーを操作して人工知能の野望を打ち砕く,という内容だそうで.シャレが効いてるね.

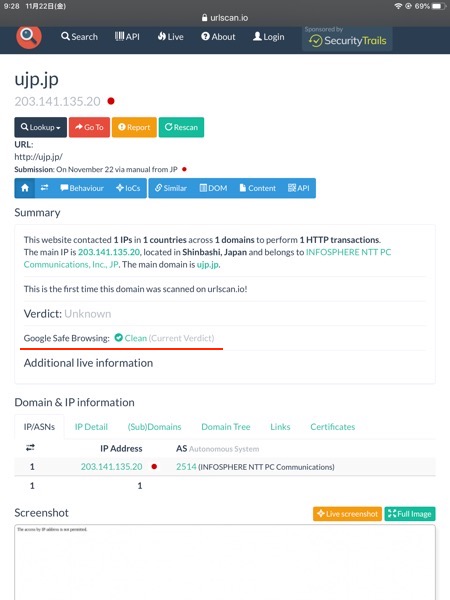

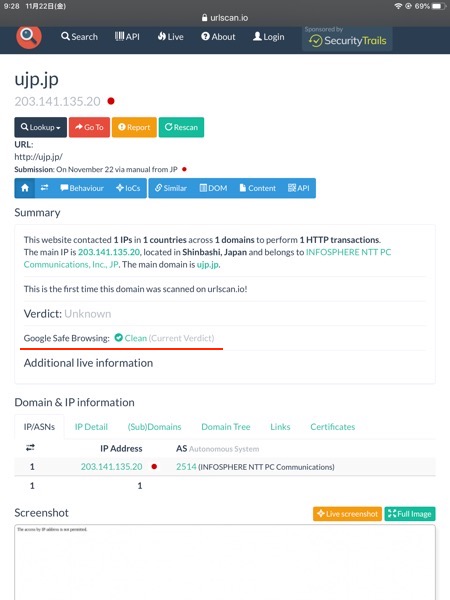

怪しいサイトかどうかを判定するためのツールとして,urlscan.ioというのがあると教えてもらった.

https://urlscan.io

早速使って見る.

URLを入力してpublic Scanというボタンを押すだけ. 取り急ぎどうなのか調べるにはいいのかな.

何も問題ない模様.悪性のサイトではないからなぁ...

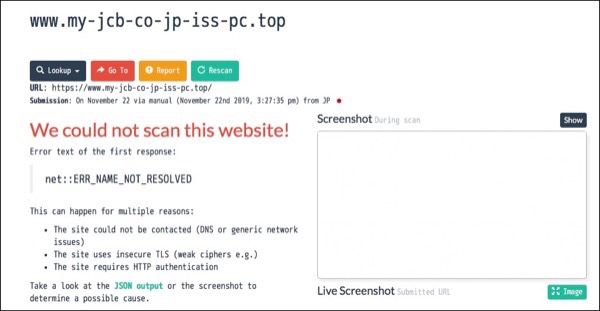

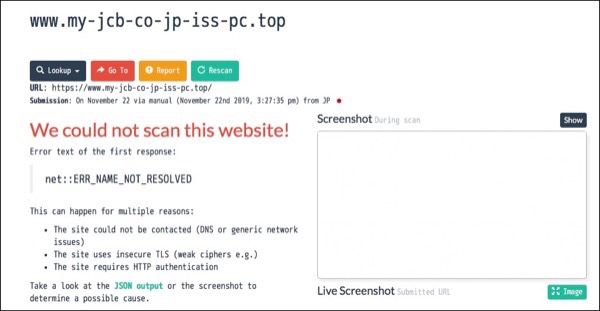

スパムメールについていたURLをスキャンして見た.

すでにサイトが停止しているので評価できずの模様.

https://urlscan.io

早速使って見る.

URLを入力してpublic Scanというボタンを押すだけ. 取り急ぎどうなのか調べるにはいいのかな.

何も問題ない模様.悪性のサイトではないからなぁ...

スパムメールについていたURLをスキャンして見た.

すでにサイトが停止しているので評価できずの模様.

いまのトレンドは,サプライチェーン攻撃なのだそうだ.これ,なんか一言で説明しづらい.ソーシャル・エンジニアリングにも似ているかなぁ.

説明文書があったのでリンクを.

サプライチェーンのセキュリティ脅威に備える -IPA-

https://www.ipa.go.jp/files/000073868.pdf

より具体的に例えるなら,これかな.

スバル工場、操業再開 台風19号で浸水被害

https://www.asahi.com/articles/ASMBT35FPMBTULFA00J.html

新聞サイトなので消えるかもしれないので要約して引用.

1つの部品でも供給が止まると車は完成しないからね.この場合,たとえばスバルのような大企業のセキュリティを突破しようとすると大変だけれど,取引先にある小さな会社だと,突破しやすそうだという想像は付くね.

そういえば,昔KDDIと取引している会社は,KDDI費用でセキュリティ対策をするという話があった.KDDIはネットベンチャーの育成をやっているけれど,そういう会社は生きていくのがやっとなのでセキュリティ対策ができてないことも多い.そこをサプライチェーンの1つとして考え,KDDIは費用として計上し,ネットベンチャーは「売り上げ」として処理できたという神対応だったな.

下請け,孫請け,ひ孫受けとかまで考えるんだろうな...取引先を選ぶときに与信をするけれど,そのうちセキュリティ対策していますか何をどこまで?みたいなことを名しいがわりに説明する時代もくるのでしょう.

説明文書があったのでリンクを.

サプライチェーンのセキュリティ脅威に備える -IPA-

https://www.ipa.go.jp/files/000073868.pdf

より具体的に例えるなら,これかな.

スバル工場、操業再開 台風19号で浸水被害

https://www.asahi.com/articles/ASMBT35FPMBTULFA00J.html

新聞サイトなので消えるかもしれないので要約して引用.

スバルは25日、台風19号の影響で取引先が浸水して部品供給が滞り、

操業を止めていた国内唯一の完成車工場、群馬製作所(群馬県太田市など)

で、生産を再開した。

〜略〜

群馬製作所は台風による直接の被害はなかったが、プレス部品をつくる

取引先企業が浸水。部品の供給が止まった・・・

そういえば,昔KDDIと取引している会社は,KDDI費用でセキュリティ対策をするという話があった.KDDIはネットベンチャーの育成をやっているけれど,そういう会社は生きていくのがやっとなのでセキュリティ対策ができてないことも多い.そこをサプライチェーンの1つとして考え,KDDIは費用として計上し,ネットベンチャーは「売り上げ」として処理できたという神対応だったな.

下請け,孫請け,ひ孫受けとかまで考えるんだろうな...取引先を選ぶときに与信をするけれど,そのうちセキュリティ対策していますか何をどこまで?みたいなことを名しいがわりに説明する時代もくるのでしょう.

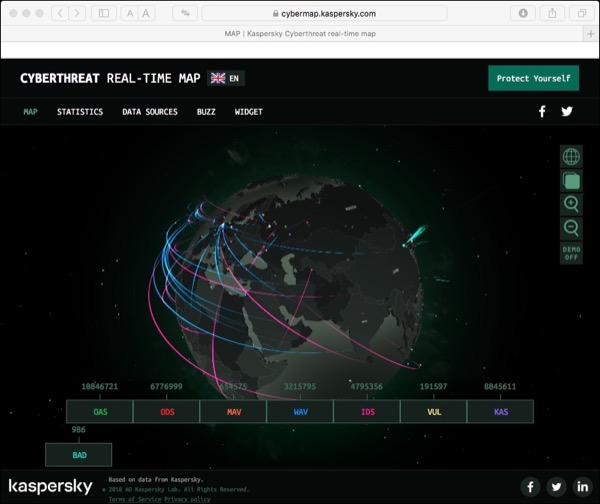

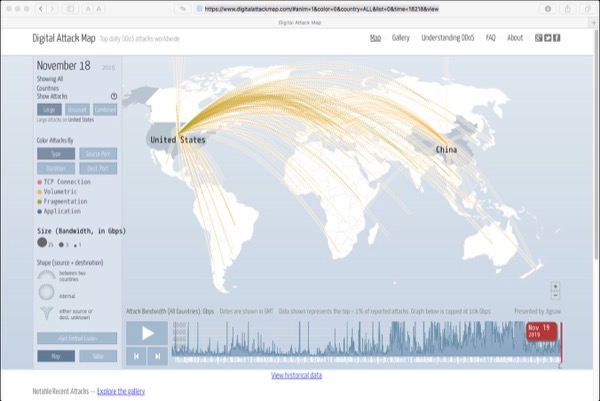

4年前に同じタイトルでNorse社がReal-time mapを紹介したけれど,サイトがなくなっていますね.

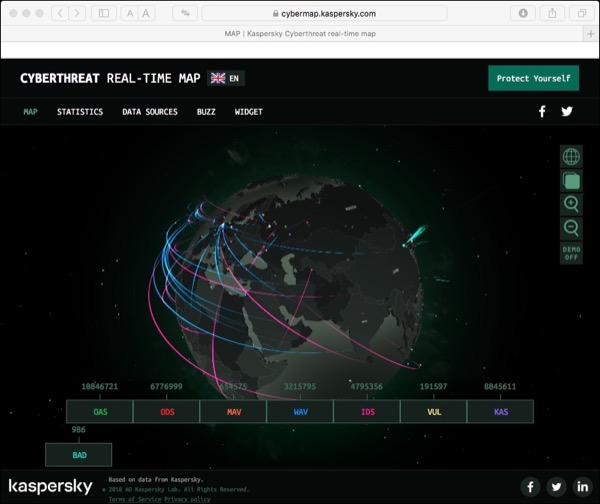

カスペルスキーのマップは,まだ健在でした.

CYBERTHREAT REAL-TIME MAP

http://cybermap.kaspersky.com

映画のワンシーンで使われそうな感じは健在.

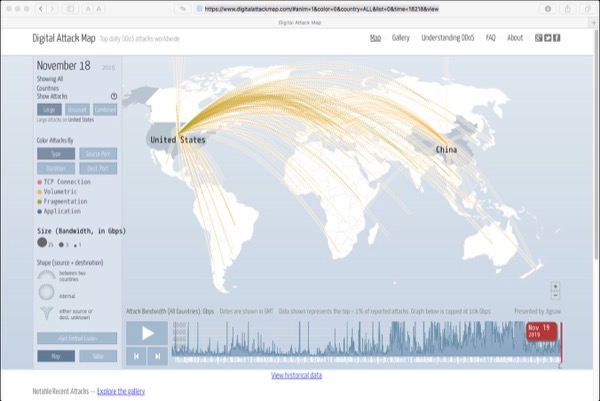

そして今日教えてもらったのはこれ.

デジタル・アタック・マップ

http://www.digitalattackmap.com/

]

]

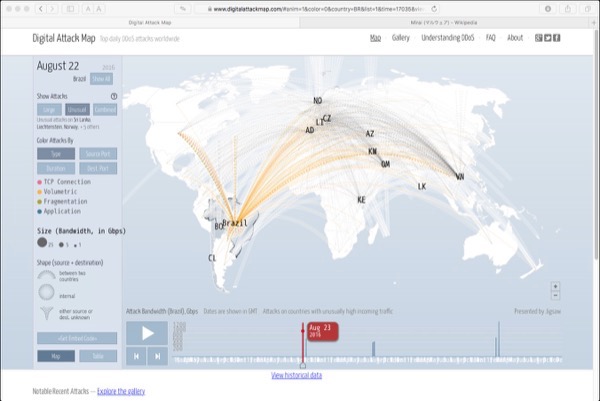

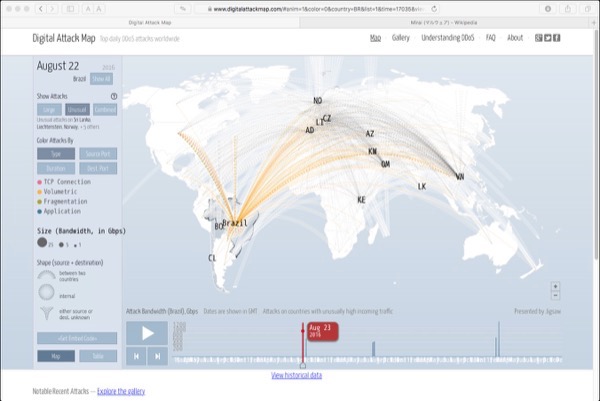

他の類似のものに比べて,とてもあっさり色使いだけれど,これはGoogleが提供しているものです.他と違うのは,過去履歴を見ることができるということ.

たとえば,3年前のMiraiマルウェアによるDDoS被害.これもピンポイントでリンクが貼ってある.

Miraiは初期パスワードのままの監視カメラ等のIoTデバイスに入り込んで,特定のどこかのサイトに集中的にDDoSアタックをかけるものでした.ブラジルからドカーンとでているのがよくわかります.

ただしこのサイト,とても重たい...

カスペルスキーのマップは,まだ健在でした.

CYBERTHREAT REAL-TIME MAP

http://cybermap.kaspersky.com

映画のワンシーンで使われそうな感じは健在.

そして今日教えてもらったのはこれ.

デジタル・アタック・マップ

http://www.digitalattackmap.com/

]

]他の類似のものに比べて,とてもあっさり色使いだけれど,これはGoogleが提供しているものです.他と違うのは,過去履歴を見ることができるということ.

たとえば,3年前のMiraiマルウェアによるDDoS被害.これもピンポイントでリンクが貼ってある.

Miraiは初期パスワードのままの監視カメラ等のIoTデバイスに入り込んで,特定のどこかのサイトに集中的にDDoSアタックをかけるものでした.ブラジルからドカーンとでているのがよくわかります.

ただしこのサイト,とても重たい...

前回はナリタイ(なりすましメール対策)のサイトがありましたが,現在はこのサギタイの方を熱心に更新しているようです.

ビジネスメール詐欺対策

https://www.sagitai.jp

まぁ,ビジネスマン向けの振り込め詐欺ってことか.ブログの中にあったのだけれど印象的なのはこれ「K さんの BEC 体験談」のところ.

「メールとは別の手段で必ず相手先と直接確認し合う」といところかな.次のサイトでも同じことを書いてある.

フィッシング詐欺メールは現実世界で確認!騙されないためのポイントとは?

https://cybersecurity-jp.com/security-measures/34177

「一般の方に私が勧めるとしたら「見分けることを諦める」ことです。」と「"現実世界で"確認すれば良いのです」ということ.

でも,書かれている通り,腕のある人ほど,机上で確認しようとしてしまうな.俺か.

ビジネスメール詐欺対策

https://www.sagitai.jp

まぁ,ビジネスマン向けの振り込め詐欺ってことか.ブログの中にあったのだけれど印象的なのはこれ「K さんの BEC 体験談」のところ.

「メールとは別の手段で必ず相手先と直接確認し合う」といところかな.次のサイトでも同じことを書いてある.

フィッシング詐欺メールは現実世界で確認!騙されないためのポイントとは?

https://cybersecurity-jp.com/security-measures/34177

「一般の方に私が勧めるとしたら「見分けることを諦める」ことです。」と「"現実世界で"確認すれば良いのです」ということ.

でも,書かれている通り,腕のある人ほど,机上で確認しようとしてしまうな.俺か.

最初,何かの自己啓発サイトかと思った.

ナリタイ

https://www.naritai.jp

なりすましメール対策について,わかりやうくその説明をしていたり,何よりもオープンリレーなどのチェックツールがついています.

「ナリタイ製作委員会」という団体が運営しているそうです.

そしてSPFのチェックツールを使って見たら・・・設定間違いがありました.先ほど修正.

DNSは今でも反映が遅いだろうからなぁ.

ナリタイ

https://www.naritai.jp

なりすましメール対策について,わかりやうくその説明をしていたり,何よりもオープンリレーなどのチェックツールがついています.

「ナリタイ製作委員会」という団体が運営しているそうです.

そしてSPFのチェックツールを使って見たら・・・設定間違いがありました.先ほど修正.

DNSは今でも反映が遅いだろうからなぁ.

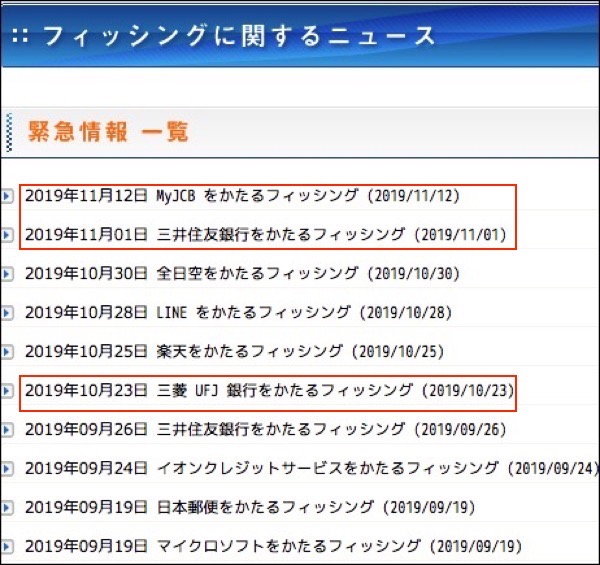

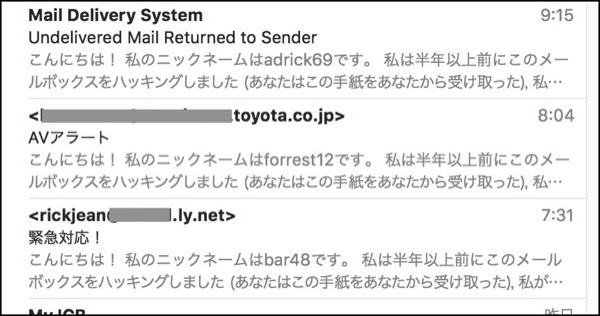

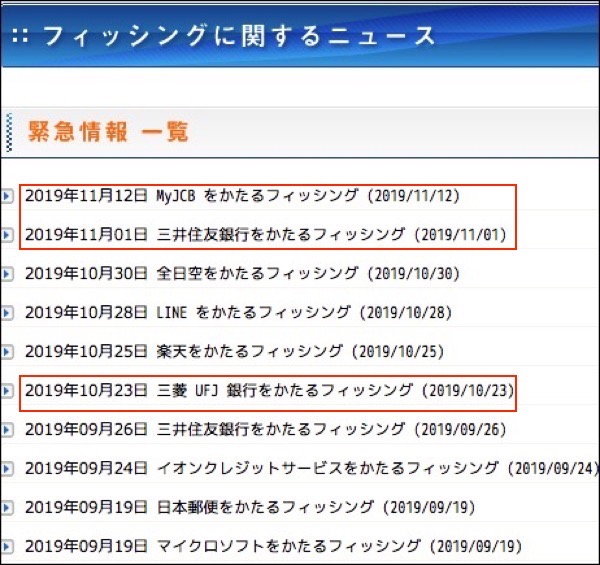

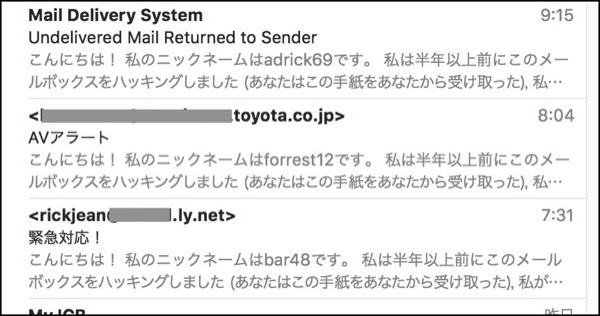

久々に迷惑メール専用メールボックスを覗いたら,また来ていました.

ということで,例のサイトをのぞいてみると・・・

フィッシング対策協議会

https://www.antiphishing.jp

けっこうな確率でこちらに届いているようだ.良いサンプルなのかなぁ..

そして気のなるのは,今日,突如として来るようになったこれ.

一見,よく見かける奴だと思うけれど,これには2つの特徴が.

toyota[.]co[.]jpからのメールが来ている.

Delivery Errorメールが来ている

まず,世界のトヨタのメールが奪われる位ことは無いと思うので,SMTPにありがちが偽名で送信したのでしょう.そして2つ目は,私のメアドで迷惑メールを送信したけれど,相手のメアドが無かったのでラーメールが私に帰ってきている状態.

古典的だけれど,オープンリレーを許しているSMTPサーバがあるから偽名で送信できているみたい.そして漏洩したメアドを使って送信しているから,エンベロープFromのメアドにエラーが返却されている.面倒だなぁ.

ということで,例のサイトをのぞいてみると・・・

フィッシング対策協議会

https://www.antiphishing.jp

けっこうな確率でこちらに届いているようだ.良いサンプルなのかなぁ..

そして気のなるのは,今日,突如として来るようになったこれ.

一見,よく見かける奴だと思うけれど,これには2つの特徴が.

まず,世界のトヨタのメールが奪われる位ことは無いと思うので,SMTPにありがちが偽名で送信したのでしょう.そして2つ目は,私のメアドで迷惑メールを送信したけれど,相手のメアドが無かったのでラーメールが私に帰ってきている状態.

古典的だけれど,オープンリレーを許しているSMTPサーバがあるから偽名で送信できているみたい.そして漏洩したメアドを使って送信しているから,エンベロープFromのメアドにエラーが返却されている.面倒だなぁ.

この事件?事故を見て2つの実体験を思い出した.

簡単なパスワードでRDPを空けておいたら、数時間でハッキングされマイニングツールを仕込まれた話

https://internet.watch.impress.co.jp/docs/column/shimizu/1195372.html

1つは,2001年の夏だったかな.うっちゃん(誰?)とスガちゃんと3人で,某データセンタに行きました.

私とスガちゃんは既存Solaris場で動くDBサーバの調整,うっちゃんは新規のiモードのサイトを構築.新規サイトはWindows 2000サーバにIISという環境だったのだけれど,その日はOSをインストールしてIISが立ち上がったところまでで作業終了.データセンタ近くの居酒屋で三人でビール飲んで帰宅.

翌日,うっちゃんが「なんか変な画面が出ている」というので見て見たら,ワームに感染していた.Code Redというワームでした.インデックスサーバの脆弱性を狙ったもので,このワームの増殖トラフィックのために当時インターネットが麻痺したと言われてました.

マイクロソフト セキュリティ情報 MS01-033 - 緊急

Index Server ISAPI エクステンションの未チェックのバッファにより Web サーバーが攻撃される

https://docs.microsoft.com/ja-jp/security-updates/securitybulletins/2001/ms01-033

この時の敗北は,3点.

・OSをインストールしてそのあと必要なパッチを当てることまでしなかったこと.

・使ってもないインデックスサーバを稼動さえていたこと

・まだ準備できてないのにインターネットにオープンにしていたこと.

まだ救われたのは,この時は増殖する以外にの,例えばファイルの破壊行為はなかったし,感染しているぞとわかるページを残していて発見しやすかったことかな.

Code Red ワームに対する警告

https://docs.microsoft.com/ja-jp/security-updates/planningandimplementationguide/19871744?redirectedfrom=MSDN

そして2回目は,2007年ごろかな.外部からのメンテナンス用に,当時SSHサーバをSpringboard(踏み台)として使っていたのだけれど,そこにある安田のおっちゃんのyasudaユーザが乗っ取られてしまった.

発見したのは,偶然見つけた2chの記事.「不正アクセスしてくるIPを晒すスレ」にSprinbboardサーバが出ていたのでした.見つけたきっかけはSpringboard場で動かしていたWebサーバにアクセスしようとブラウザの検索バーにホスト名を入れたら,HTTPアクセスではなく検索になってしまったことという,本当に偶然...

不正通信の状態を見ると,ノルウェーのIPアドレスから,yasudaユーザでログインされてIRCのリレーサーバが設置されていました.安田のおっちゃんに聞き取りしたら,アカウント払い出ししたあと,簡単なパスワードに変更してそれっきりにしていたそうで...

そのSpringboardサーバはLinuxサーバだったのだけれど,隠しフォルダを使って送り込んだファイルを隠蔽していたけれど,root権限まで取ろうとしてなくてログ削除などは行ってませんでした.

隙を見せると瞬間的に乗っ取られるので,インターネットは怖いね.

簡単なパスワードでRDPを空けておいたら、数時間でハッキングされマイニングツールを仕込まれた話

https://internet.watch.impress.co.jp/docs/column/shimizu/1195372.html

1つは,2001年の夏だったかな.うっちゃん(誰?)とスガちゃんと3人で,某データセンタに行きました.

私とスガちゃんは既存Solaris場で動くDBサーバの調整,うっちゃんは新規のiモードのサイトを構築.新規サイトはWindows 2000サーバにIISという環境だったのだけれど,その日はOSをインストールしてIISが立ち上がったところまでで作業終了.データセンタ近くの居酒屋で三人でビール飲んで帰宅.

翌日,うっちゃんが「なんか変な画面が出ている」というので見て見たら,ワームに感染していた.Code Redというワームでした.インデックスサーバの脆弱性を狙ったもので,このワームの増殖トラフィックのために当時インターネットが麻痺したと言われてました.

マイクロソフト セキュリティ情報 MS01-033 - 緊急

Index Server ISAPI エクステンションの未チェックのバッファにより Web サーバーが攻撃される

https://docs.microsoft.com/ja-jp/security-updates/securitybulletins/2001/ms01-033

この時の敗北は,3点.

・OSをインストールしてそのあと必要なパッチを当てることまでしなかったこと.

・使ってもないインデックスサーバを稼動さえていたこと

・まだ準備できてないのにインターネットにオープンにしていたこと.

まだ救われたのは,この時は増殖する以外にの,例えばファイルの破壊行為はなかったし,感染しているぞとわかるページを残していて発見しやすかったことかな.

Code Red ワームに対する警告

https://docs.microsoft.com/ja-jp/security-updates/planningandimplementationguide/19871744?redirectedfrom=MSDN

そして2回目は,2007年ごろかな.外部からのメンテナンス用に,当時SSHサーバをSpringboard(踏み台)として使っていたのだけれど,そこにある安田のおっちゃんのyasudaユーザが乗っ取られてしまった.

発見したのは,偶然見つけた2chの記事.「不正アクセスしてくるIPを晒すスレ」にSprinbboardサーバが出ていたのでした.見つけたきっかけはSpringboard場で動かしていたWebサーバにアクセスしようとブラウザの検索バーにホスト名を入れたら,HTTPアクセスではなく検索になってしまったことという,本当に偶然...

不正通信の状態を見ると,ノルウェーのIPアドレスから,yasudaユーザでログインされてIRCのリレーサーバが設置されていました.安田のおっちゃんに聞き取りしたら,アカウント払い出ししたあと,簡単なパスワードに変更してそれっきりにしていたそうで...

そのSpringboardサーバはLinuxサーバだったのだけれど,隠しフォルダを使って送り込んだファイルを隠蔽していたけれど,root権限まで取ろうとしてなくてログ削除などは行ってませんでした.

隙を見せると瞬間的に乗っ取られるので,インターネットは怖いね.

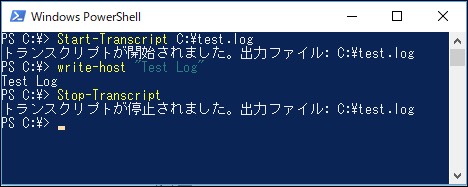

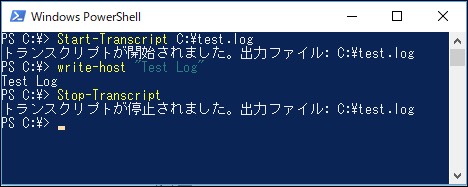

Windowsに搭載されているスクリプト言語環境がPowerShell.バッチプログラム(拡張子.bat)の現在進行形.

Windowsのマルウェアの主流はPowerShellを用いたファイルレスマルウェアなのだそうです.スクリプト言語なので送り込んでもファイルじゃなくて主記憶メモリ内で展開して実行されるから,従来型のファイルスキャンのパターンマッチングのアンチウイルスソフトでは検知できない.

それに向けての対策もPowerShell 5.0から行なわれていて,ログの出力ができるようになっているそう.設定が必要で,グループポリシーのWindows Shellで「XXX ログを有効にする」を[有効]にすることで有効になる.

モジュールログ

イベントとログにスクリプト名や引数が記録されるようになる.

まずはどういうスクリプトをいつ実行しているかな程度のもの.バッチ処理の実行実績の確認程度の用途かな.対セキュリティでは無い.

PowerShellスクリプトブロックのログ記録

イベントとログにスクリプト名や引数が記録されるようになる.対話的な呼び出しも記録されるけれど,実行結果は記録されない.

PowerShellトランスクリプション

これまでの話の流れからいうと,実行結果も記録される.これまでも,デバッグ用途でStart-Transcriptと入力すると,トランスクリプトログが記録される.Transcript=転写という意味.

グループポリシーで設定することで,わざわざStart-Transcriptと入力しなくてもログが取得されるようになる.逆にいうと強制的にログを吐き出させる.

こんな感じで使う.

すると,こういうログが作成される.

なるほど.

こういう仕組みということで,PowerShellで作成されたマルウェアを検知しようとすると,まず第一にイベントログの中から実行されたスクリプト名を取り出す仕組みから,しばらくはモニタリング期間として実行されるスクリプト名やパラメータ,時間(タイミング)などの情報を収集して辞書を作成.

辞書が出来上がったら,検出モードとして,辞書にないスクリプトが実行されたら通知する感じかな.

そして第2として,スクリプトの中の実行された命令を見て,マルウェアが使いがちな命令を検出すること.

「Powload」の手口の変化:ファイルレスな活動からステガノグラフィまで

https://blog.trendmicro.co.jp/archives/20694

この記事によるとPowerShellの場合Get-Cultureというコマンドでコンピュータの地域設定を取得しているそうだ.

単純に外部プログラムを実行するコマンドのStart-Processなどを検出しても良いのかもしれない.この辺は,多くの検体を持っているセキュリティ対策を行っている会社の方が強いだろうなぁ.Trend Micro Anti-Threat Toolkitとかで提出を受けるのかな.

Windowsのマルウェアの主流はPowerShellを用いたファイルレスマルウェアなのだそうです.スクリプト言語なので送り込んでもファイルじゃなくて主記憶メモリ内で展開して実行されるから,従来型のファイルスキャンのパターンマッチングのアンチウイルスソフトでは検知できない.

それに向けての対策もPowerShell 5.0から行なわれていて,ログの出力ができるようになっているそう.設定が必要で,グループポリシーのWindows Shellで「XXX ログを有効にする」を[有効]にすることで有効になる.

モジュールログ

イベントとログにスクリプト名や引数が記録されるようになる.

まずはどういうスクリプトをいつ実行しているかな程度のもの.バッチ処理の実行実績の確認程度の用途かな.対セキュリティでは無い.

PowerShellスクリプトブロックのログ記録

イベントとログにスクリプト名や引数が記録されるようになる.対話的な呼び出しも記録されるけれど,実行結果は記録されない.

PowerShellトランスクリプション

これまでの話の流れからいうと,実行結果も記録される.これまでも,デバッグ用途でStart-Transcriptと入力すると,トランスクリプトログが記録される.Transcript=転写という意味.

グループポリシーで設定することで,わざわざStart-Transcriptと入力しなくてもログが取得されるようになる.逆にいうと強制的にログを吐き出させる.

こんな感じで使う.

すると,こういうログが作成される.

**********************

Windows PowerShell トランスクリプト開始

開始時刻: 20191113004136

ユーザー名: windows81pro\ujpadmin

RunAs ユーザー: windows81pro\ujpadmin

構成名:

コンピューター: WINDOWS81PRO (Microsoft Windows NT 10.0.17134.0)

ホスト アプリケーション: C:\Windows\System32\WindowsPowerShell\v1.0\powershell.exe

プロセス ID: 9164

PSVersion: 5.1.17134.765

PSEdition: Desktop

PSCompatibleVersions: 1.0, 2.0, 3.0, 4.0, 5.0, 5.1.17134.765

BuildVersion: 10.0.17134.78-)65

CLRVersion: 4.0.30319.42000

WSManStackVersion: 3.0

PSRemotingProtocolVersion: 2.3

SerializationVersion: 1.1.0.1

**********************

トランスクリプトが開始されました。出力ファイル: C:\test.log

PS C:\Users\ujpadmin> write-host "test"

test

PS C:\Users\ujpadmin> Stop-Transcript

**********************

Windows PowerShell トランスクリプト終了

終了時刻: 20191113004146

**********************

こういう仕組みということで,PowerShellで作成されたマルウェアを検知しようとすると,まず第一にイベントログの中から実行されたスクリプト名を取り出す仕組みから,しばらくはモニタリング期間として実行されるスクリプト名やパラメータ,時間(タイミング)などの情報を収集して辞書を作成.

辞書が出来上がったら,検出モードとして,辞書にないスクリプトが実行されたら通知する感じかな.

そして第2として,スクリプトの中の実行された命令を見て,マルウェアが使いがちな命令を検出すること.

「Powload」の手口の変化:ファイルレスな活動からステガノグラフィまで

https://blog.trendmicro.co.jp/archives/20694

この記事によるとPowerShellの場合Get-Cultureというコマンドでコンピュータの地域設定を取得しているそうだ.

単純に外部プログラムを実行するコマンドのStart-Processなどを検出しても良いのかもしれない.この辺は,多くの検体を持っているセキュリティ対策を行っている会社の方が強いだろうなぁ.Trend Micro Anti-Threat Toolkitとかで提出を受けるのかな.

Trend Micro Anti-Threat Toolkit (ATTK)の脆弱性

- カテゴリ :

- セキュリティ » 脆弱性情報/注意喚起

- ブロガー :

- ujpblog 2019/11/12 23:21

最近狙われているのかな?ほころびがているのか毎月脆弱性が発見されていますね.

JVNVU#91935870

Trend Micro Anti-Threat Toolkit (ATTK) における任意のコード実行が可能な脆弱性

https://jvn.jp/vu/JVNVU91935870/

Anti-Threat Toolkit (ATTK)というのは,マルウェアを分析し脅威を検出して取り除くためのツール群らしいけれど,ミイラ取りがミイラ的なことか.

どう言ったツールなのかはこれ.

調査ログ収集用ウイルス対策ツールキット(ATTK)の使用方法について

https://success.trendmicro.com/jp/solution/1097836

無料で使えるのかな.

JVNVU#91935870

Trend Micro Anti-Threat Toolkit (ATTK) における任意のコード実行が可能な脆弱性

https://jvn.jp/vu/JVNVU91935870/

Anti-Threat Toolkit (ATTK)というのは,マルウェアを分析し脅威を検出して取り除くためのツール群らしいけれど,ミイラ取りがミイラ的なことか.

どう言ったツールなのかはこれ.

調査ログ収集用ウイルス対策ツールキット(ATTK)の使用方法について

https://success.trendmicro.com/jp/solution/1097836

無料で使えるのかな.

このニュース.

トレンドマイクロの法人製品に脆弱性

~管理画面の認証が回避されルートでログインされる恐れ

https://forest.watch.impress.co.jp/docs/news/1217432.html

マルウェア対策のソフトウェアに脆弱性があるなんていうのは,タコが空腹で自分の足を食べている的なことなのか.過去にもWinnyで顧客情報漏洩,ウイルス情報ページが改ざんされ逆にウイルスがダウンロードされたということもあった.

去年は,ブラウザ履歴やアプリリストを勝手に送信していたなどがあって,App Storeから締め出しされていたし...そういえばダメなウイルスパターンファイルを配布して大半のPCが起動できなくなったという大問題もあった.

企業向けのマルウェア対策サーバソフトとして「ウイルスバスター」というブランドはシマンテックと双璧だったけれど,機能以外の部分でやらかしてばかりいることもあってか,私が関わっている仕事先ではシマンテック製品ばかりになっているね.選定に関わってないから知らないのだけれど,機能だけでは無いと思う.

でも,シマンテックがじゃぁ良いのかというと,6年前に関わった仕事でひどいことも目の当たりにした.20万人以上の社員の為のセキュリティゲートをシマンテック製品を入れるのに,1年以上導入検証してやっと導入したけれど,システムをユーザにハンドオーバーする直前,該当製品がアメリカで廃止.「後継製品が出るけれど,それに無償で移行できるので4年間使えるという提案に間違いはない」と言っていた.

契約上はいいのかもしれないけれど倫理的にはどうなのさ.と思ったけれど日本法人の営業も「USに問い合わせてもそれ以上の回答はでないです」と言って困った顔をしていたけれど,本番稼働して本契約書のやりとりが終わった途端に電話連絡で出なくなったといって困っていた担当者がいた.

連絡取れなくなった担当者は個人的なマインドのことなのだろうと思うけれど,今現在,シマンテックはブロードコムに買収された影響があって,新規販売や追加ライセンス販売を凍結しているらしい.年末,年度末にかけて予算を組もうとしている担当者は頭を抱えている模様.

メジャーなセキュリティツールを選ぶと,そのゴタゴタに巻き込まれる率が高いということなのか,セキュリティ業界がホットだということなのか.

トレンドマイクロの法人製品に脆弱性

~管理画面の認証が回避されルートでログインされる恐れ

https://forest.watch.impress.co.jp/docs/news/1217432.html

マルウェア対策のソフトウェアに脆弱性があるなんていうのは,タコが空腹で自分の足を食べている的なことなのか.過去にもWinnyで顧客情報漏洩,ウイルス情報ページが改ざんされ逆にウイルスがダウンロードされたということもあった.

去年は,ブラウザ履歴やアプリリストを勝手に送信していたなどがあって,App Storeから締め出しされていたし...そういえばダメなウイルスパターンファイルを配布して大半のPCが起動できなくなったという大問題もあった.

企業向けのマルウェア対策サーバソフトとして「ウイルスバスター」というブランドはシマンテックと双璧だったけれど,機能以外の部分でやらかしてばかりいることもあってか,私が関わっている仕事先ではシマンテック製品ばかりになっているね.選定に関わってないから知らないのだけれど,機能だけでは無いと思う.

でも,シマンテックがじゃぁ良いのかというと,6年前に関わった仕事でひどいことも目の当たりにした.20万人以上の社員の為のセキュリティゲートをシマンテック製品を入れるのに,1年以上導入検証してやっと導入したけれど,システムをユーザにハンドオーバーする直前,該当製品がアメリカで廃止.「後継製品が出るけれど,それに無償で移行できるので4年間使えるという提案に間違いはない」と言っていた.

契約上はいいのかもしれないけれど倫理的にはどうなのさ.と思ったけれど日本法人の営業も「USに問い合わせてもそれ以上の回答はでないです」と言って困った顔をしていたけれど,本番稼働して本契約書のやりとりが終わった途端に電話連絡で出なくなったといって困っていた担当者がいた.

連絡取れなくなった担当者は個人的なマインドのことなのだろうと思うけれど,今現在,シマンテックはブロードコムに買収された影響があって,新規販売や追加ライセンス販売を凍結しているらしい.年末,年度末にかけて予算を組もうとしている担当者は頭を抱えている模様.

メジャーなセキュリティツールを選ぶと,そのゴタゴタに巻き込まれる率が高いということなのか,セキュリティ業界がホットだということなのか.

灯台下暗し.

トレンドマイクロ従業員が顧客情報を不正に持ち出し売却、サポート詐欺に悪用されていたことが判明

https://internet.watch.impress.co.jp/docs/news/1216837.html

影響を受けた利用者は全体の1%,だけれど,120万人だそう.広島市の人口に近いのか.

トレンドマイクロ従業員が顧客情報を不正に持ち出し売却、サポート詐欺に悪用されていたことが判明

https://internet.watch.impress.co.jp/docs/news/1216837.html

トレンドマイクロのテクニカルサポートの従業員が顧客情報を持ち出し、

第三者の悪意ある攻撃者に売却していたことが判明した。

これを悪用したサポート詐欺が発生していることが確認されている。