ブログ - セキュリティカテゴリのエントリ

最近アマゾンを語る迷惑メールのキャンペーン中のようで色々なフィッシングドメインへの誘導がされるのだけれど,xyzとtopが多かったけれど,monsterというのを見かけたのでチェックして見た.

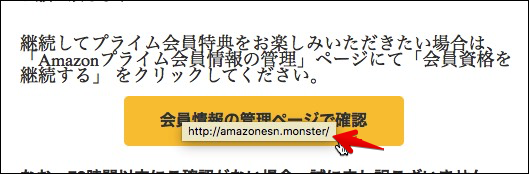

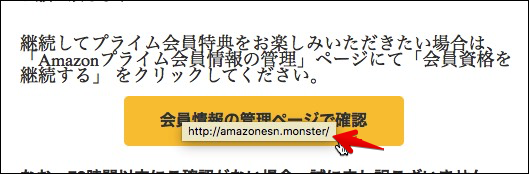

まずはこんな感じで,リンク先がmonsterになっている.

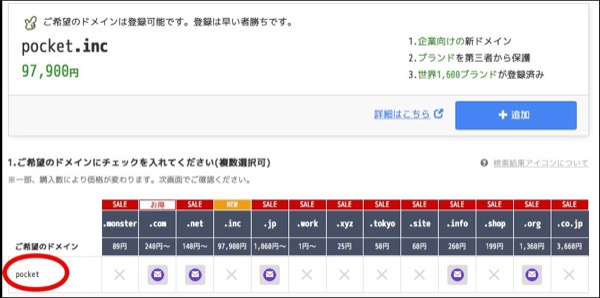

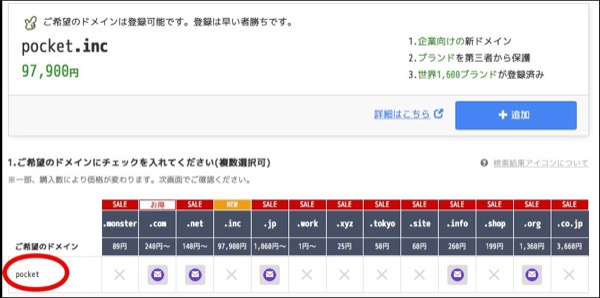

monsterドメインは,お名前.comでも取得できる模様.

検索して見た.

98円か...

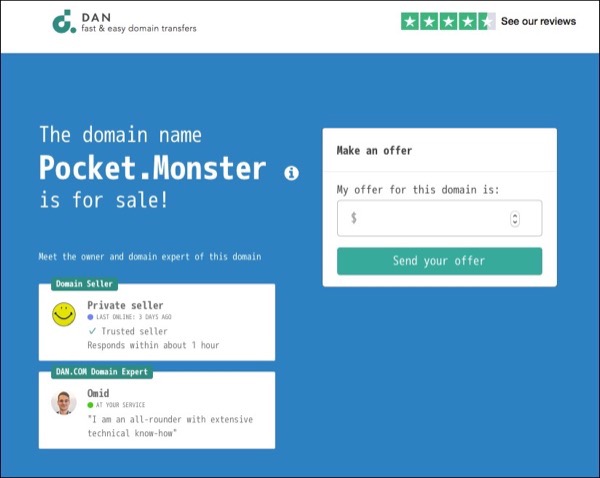

そしてモンスターといえば・・・

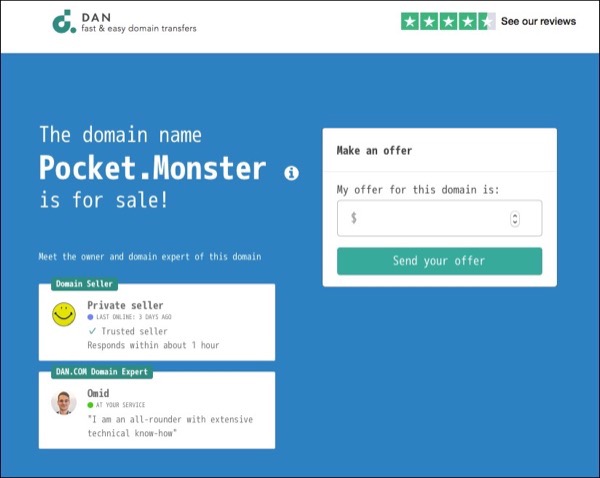

流石にpocket.monsterは取得されている模様.

ちなみに...

売られてた!

まずはこんな感じで,リンク先がmonsterになっている.

monsterドメインは,お名前.comでも取得できる模様.

検索して見た.

98円か...

そしてモンスターといえば・・・

流石にpocket.monsterは取得されている模様.

ちなみに...

売られてた!

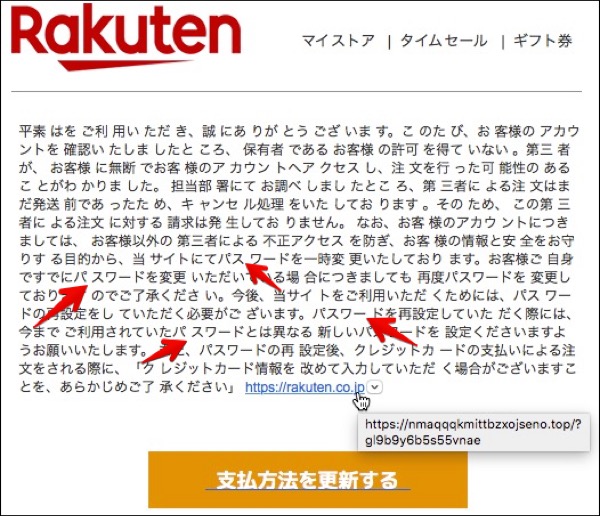

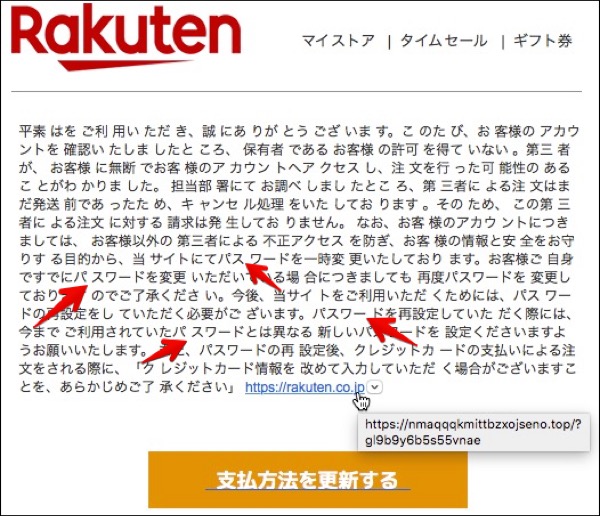

アマゾン,楽天,三井住友を語るフィッシングメールは後を絶たないけれど,今回はいつもと違う特徴的な内容のメールが.

日本語の説明文書が多くて長いから不読率が高そうだな,,,という印象と,単語の間に不自然にブランクが入っている.

特定の使われるキーワードがある一定以上登場するとSPAM判定される旧式エンジンもあるけれど,それの対策なのか,ただメール送信システムがしょぼいのか.

変化を観察することで,将来騙されそうにあるタイミングって見えてくるのかなぁ.

ああ,それと最近はリンク先に.topドメインが多いです.そういうトップドメインが増えたのか安いのか.

日本語の説明文書が多くて長いから不読率が高そうだな,,,という印象と,単語の間に不自然にブランクが入っている.

特定の使われるキーワードがある一定以上登場するとSPAM判定される旧式エンジンもあるけれど,それの対策なのか,ただメール送信システムがしょぼいのか.

変化を観察することで,将来騙されそうにあるタイミングって見えてくるのかなぁ.

ああ,それと最近はリンク先に.topドメインが多いです.そういうトップドメインが増えたのか安いのか.

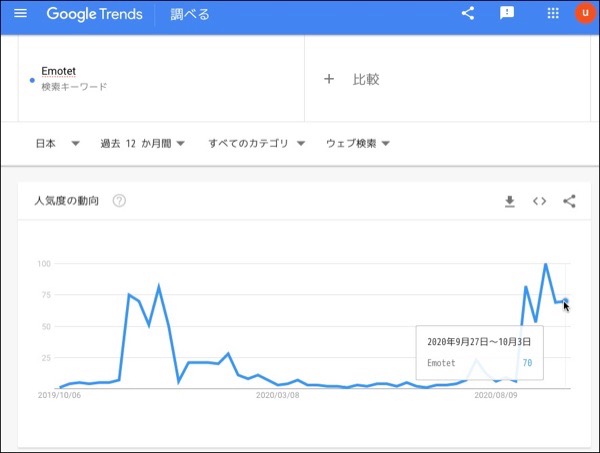

Google TrendでEmotetを検索すると,ちょっと減ってきている模様.

今回のブームは暗号化ZIPでセキュリティツールをすり抜けてくるけれど,結局外部通信しようとする振る舞いで検知されてブロックされているようだ.普通にセキュリティソフトが導入されていれば.今回のブームの中で,大きな被害にあったというニュースも,今の所出てない.出てないだけかもしれないけれど.

テレワークに伴う個人情報漏えい事案に関する注意事項 - 個人情報保護委員会

https://www.ppc.go.jp/news/careful_information/telework/

日本医師会、マルウェア「Emotet」の感染を公表--感染拡散メールに注意喚起

https://japan.zdnet.com/article/35159322/

「怪しい添付ファイルを開いてしまった」場合はどうする? 対処法・対策をトレンドマイクロが紹介

https://internet.watch.impress.co.jp/docs/news/1277070.html

テレワークセキュリティに関する手引き(チェックリスト)等の公表

https://www.soumu.go.jp/menu_news/s-news/01cyber01_02000001_00080.html

IIJのwizSafeというサイトの観測レポート.

wizSafe Security Signal 2020年8月 観測レポート

https://wizsafe.iij.ad.jp/2020/09/1065/

引用: 一致するね...

今回のブームは暗号化ZIPでセキュリティツールをすり抜けてくるけれど,結局外部通信しようとする振る舞いで検知されてブロックされているようだ.普通にセキュリティソフトが導入されていれば.今回のブームの中で,大きな被害にあったというニュースも,今の所出てない.出てないだけかもしれないけれど.

テレワークに伴う個人情報漏えい事案に関する注意事項 - 個人情報保護委員会

https://www.ppc.go.jp/news/careful_information/telework/

日本医師会、マルウェア「Emotet」の感染を公表--感染拡散メールに注意喚起

https://japan.zdnet.com/article/35159322/

「怪しい添付ファイルを開いてしまった」場合はどうする? 対処法・対策をトレンドマイクロが紹介

https://internet.watch.impress.co.jp/docs/news/1277070.html

テレワークセキュリティに関する手引き(チェックリスト)等の公表

https://www.soumu.go.jp/menu_news/s-news/01cyber01_02000001_00080.html

IIJのwizSafeというサイトの観測レポート.

wizSafe Security Signal 2020年8月 観測レポート

https://wizsafe.iij.ad.jp/2020/09/1065/

引用:

当月では25日から31日までの間にTrojan.MSOffice.SAgentの総検出数の96.09%の割合で観測しており、28日にピークを迎えています。

んー.

Safariで「ファイルを勝手に共有してしまう」脆弱性が発覚。被害を防ぐには?

https://www.lifehacker.jp/2020/09/219573how-this-safari-bug-can-expose-files-on-your-mac-or-iph.html

ファイルサーバへのURLとしてfileを使っているものも多いよね.Windows 10だとInternet Explorerだと開けるけれど,Google Chromeだと機能拡張を入れ流必要があると聞いたことがある.

この件によらず,最近デフォルトブラウザは,ちょっと安全なマイナーなものにしたほうがいいのかなと思ったりしている.

Safariで「ファイルを勝手に共有してしまう」脆弱性が発覚。被害を防ぐには?

https://www.lifehacker.jp/2020/09/219573how-this-safari-bug-can-expose-files-on-your-mac-or-iph.html

ファイルサーバへのURLとしてfileを使っているものも多いよね.Windows 10だとInternet Explorerだと開けるけれど,Google Chromeだと機能拡張を入れ流必要があると聞いたことがある.

この件によらず,最近デフォルトブラウザは,ちょっと安全なマイナーなものにしたほうがいいのかなと思ったりしている.

NVDとはなにか

https://logmi.jp/tech/articles/323190

引用: 脆弱性発見・報告の際に付加されてい重要度指標って,実はあとからアップデートされます.

「スコアが低いから」とか「そのプロダクトは使っているけれどその機能を使ってないから」とかで対策が不要だという運用方針にしていると痛い目にあう実績が亜あるようですよ.

以前いたプロジェクトでは,自分たちが利用しているOSを含むプロダクト名とバージョンを登録しておくことで,関係する脆弱性情報が到着するとアラートが出る仕組みを使っていたけれど,アラートがでて報告しても運用部門の動きは鈍い.当然,ソフトウェアバージョンアップさせるためには影響調査と試験と関係部門・取引先との調整が必要になるから.

影響が少ない暫定対処・運用回避方法があれば一時的にそれで逃れるという判断もあると思うけれど,その脆弱性が豹変する可能性がずっとついて回るので,それと向き合い続けられるのか.

8月にあったPluse SecureのVPN装置の脆弱性攻撃による認証情報の漏洩事件.

VPN認証情報漏洩に見る脆弱性対策を浸透させる難しさ

https://www.security-next.com/117811

https://logmi.jp/tech/articles/323190

引用:

NVDとは何かと言いますと、NISTというアメリカ国立標準技術研究所が管理している脆弱性データベースのことです。

「スコアが低いから」とか「そのプロダクトは使っているけれどその機能を使ってないから」とかで対策が不要だという運用方針にしていると痛い目にあう実績が亜あるようですよ.

以前いたプロジェクトでは,自分たちが利用しているOSを含むプロダクト名とバージョンを登録しておくことで,関係する脆弱性情報が到着するとアラートが出る仕組みを使っていたけれど,アラートがでて報告しても運用部門の動きは鈍い.当然,ソフトウェアバージョンアップさせるためには影響調査と試験と関係部門・取引先との調整が必要になるから.

影響が少ない暫定対処・運用回避方法があれば一時的にそれで逃れるという判断もあると思うけれど,その脆弱性が豹変する可能性がずっとついて回るので,それと向き合い続けられるのか.

8月にあったPluse SecureのVPN装置の脆弱性攻撃による認証情報の漏洩事件.

VPN認証情報漏洩に見る脆弱性対策を浸透させる難しさ

https://www.security-next.com/117811

在宅勤務で職場のPCを家に持ち帰って使っている人が多いと思うけれど,自宅のネットワークに接続した途端にセキュリティソフトが反応する人がいるそうです.

AV系の家電は,ネットワーク内に連携先の機器があるかブロードキャストしたりポートスキャンしたりして調べているようです.DLNAサーバとかマサにそれ.家のテレビやビデオレコーダ,ブルーレイレコーダが「DLNAサーバ」として動いているとかいう認識はIT関係に疎い人は認識ないよね.なんとかリンク(レグザリンク,AQUOSファミリンク)という名称でわかる人がいると思うけど.

その実装があまり良くないと,攻撃の試みに見えてしまうということだね...

実際に,某国製の家電の場合,家庭内の情報を集めて本国に送信しているのかもね.

AV系の家電は,ネットワーク内に連携先の機器があるかブロードキャストしたりポートスキャンしたりして調べているようです.DLNAサーバとかマサにそれ.家のテレビやビデオレコーダ,ブルーレイレコーダが「DLNAサーバ」として動いているとかいう認識はIT関係に疎い人は認識ないよね.なんとかリンク(レグザリンク,AQUOSファミリンク)という名称でわかる人がいると思うけど.

その実装があまり良くないと,攻撃の試みに見えてしまうということだね...

実際に,某国製の家電の場合,家庭内の情報を集めて本国に送信しているのかもね.

面白いタイトル.

「3分ハッキング」できてしまう環境を用意したのは誰だ!?

https://news.mynavi.jp/article/3minhack-2/

引用: パッチ適用して多大なる影響がでていた苦い経験がある中高年世代だと,パッチ,バージョンアップはトラウマでしかない.特に高い可用性を求められるシステムだとなおさら.

試験環境でテストしても,やっぱり厳密には本番と違うから想定してない状態になるしね.

ども,そこはもう勇気を持って対策前進する,という大方針が経営層と握れていれば良いのだと思う.

「3分ハッキング」できてしまう環境を用意したのは誰だ!?

https://news.mynavi.jp/article/3minhack-2/

引用:

日本でも6月に個人情報保護法が改正されたが、米国カリフォルニア州では1月にCCPA(カリフォルニア州消費者プライバシー法)や、欧州では2018年にGDPR(EU一般データ保護規則)が施行されている。

先行した法律における判例を見てみると、「対策していたがやられた」と「対策していなくてやられた」とでは決定に大きな違いがあるのだ。当然、「対策していなくてやられた」は厳しい制裁へと発展することが多く見受けられる。

試験環境でテストしても,やっぱり厳密には本番と違うから想定してない状態になるしね.

ども,そこはもう勇気を持って対策前進する,という大方針が経営層と握れていれば良いのだと思う.

お金を払って速い復旧というのも選択肢の1つだけれど,払っても戻せなかったので経営危機になった事例が報道されてました.

ランサムウェア被害企業、復旧作業が行き詰まり一時解雇した従業員に職探しを提言

https://securie.jp/usecase/soho/200917.html

引用: 完全にお金目当てクラッカーは,ちょっとだけ復号化できるキーを渡して犯人であること・信頼できることを証明させて金銭ゲットを試みるらしいけれど,最後にもらった解除キーが正しいという保証はないし,もっというとクラッカーの作った解除システムにバグがないとも言えなく意図せず解除できないかもしれない.

身代金を払って確実に復元できると保証できないわけだから,どっちにしても払わないべきだろうな.

ランサムウェア被害企業、復旧作業が行き詰まり一時解雇した従業員に職探しを提言

https://securie.jp/usecase/soho/200917.html

引用:

復号鍵と引き換えに、ハッカーに身代金を支払ったことを認めました。しかし、予定どおりに復旧させることができず、「莫大な」費用を負担するはめになりました。

身代金を払って確実に復元できると保証できないわけだから,どっちにしても払わないべきだろうな.

socatというechoプロキシコマンドがあるのか...

北朝鮮の攻撃グループ「Lazarus」の日本での活動を観測、カスペルスキーが注意を呼び掛け

https://internet.watch.impress.co.jp/docs/news/1275791.html

ランサムウェアってファイルの暗号化をするのだけれど,その時にこの北朝鮮Lazarus生まれてお思われるものはVHDファイルを作成するようだ.

先日聞いた話だと,ランサムウェアの活動を検知する仕組みとして,大量にファイルにアクセスしている状態,大量にファイルを暗号化している状態を検知するというのがあった.

アクティビティを全て把握しておかなければならないし,データバックアップやPC入れ替えとかでも大量アクセスは発生するから,一定の閾値を設定してアラートとなるのだろうな.

閾値設定のための自組織の特徴を捉えるまでのモニタリングに時間がかかりそうだけど.(過検知になりがちな)

拡張子が.vhdだったら探しやすいと思うけどね.

北朝鮮の攻撃グループ「Lazarus」の日本での活動を観測、カスペルスキーが注意を呼び掛け

https://internet.watch.impress.co.jp/docs/news/1275791.html

ランサムウェアってファイルの暗号化をするのだけれど,その時にこの北朝鮮Lazarus生まれてお思われるものはVHDファイルを作成するようだ.

先日聞いた話だと,ランサムウェアの活動を検知する仕組みとして,大量にファイルにアクセスしている状態,大量にファイルを暗号化している状態を検知するというのがあった.

アクティビティを全て把握しておかなければならないし,データバックアップやPC入れ替えとかでも大量アクセスは発生するから,一定の閾値を設定してアラートとなるのだろうな.

閾値設定のための自組織の特徴を捉えるまでのモニタリングに時間がかかりそうだけど.(過検知になりがちな)

拡張子が.vhdだったら探しやすいと思うけどね.

まだ法案が出ているだけで確定では無いようですがほぼ確定のようですが.

ロシアでは「安全なインターネット通信が違法」になる可能性、AWSやCloudflareも対象か

https://gigazine.net/news/20200923-russia-ban-secure-protocols/

引用: 前にもどこかで書いたけれど,2010年ごろ,某社では社内から車外へアクセスする際のプロキシ通信で,HTTPSをブロックしていました.そうすることで「ショッピングサイト等にアクセスできない≒サボらない」という図式.当時は結構それが有効でしたが,今はGoogleが全面SSL化を進めているし証明書も無料で取れるものもあるから,そういう手段は取れなくなりましたね.その代わりセキュアプロキシでサイトをカテゴリ別に分類してそれによってブロックする手段になっていますが.

引用: これは解析能力の技術的に敗北を意味するのかな...そんなことにコストかけるよりも禁止しちゃえってことか.

ロシアでは「安全なインターネット通信が違法」になる可能性、AWSやCloudflareも対象か

https://gigazine.net/news/20200923-russia-ban-secure-protocols/

引用:

ZDNetによると、改正法案はTLS 1.3、DoH、DoT、ESNIといった通信技術を対象としたもの。改正法案ではこうした、こうした通信技術の使用が全面的に禁止されるのではなく、暗号化を通じてウェブページの識別子を秘匿することが禁止されるとのことです。

引用:

ZDNetが入手した文書の中でロシア政府は、「こうした暗号化技術の使用は、トラフィックを監視する既存のフィルタリングシステムの有効性を低下させます。その結果、ロシア内での配布が制限または禁止されている情報を含む、インターネット上の情報源の識別が著しく困難になっています」と指摘し、暗号化技術の使用を禁止する必要性を主張しました。

ちょっと古いけれど,まずはIPAの9月2日に更新.

「Emotet」と呼ばれるウイルスへの感染を狙うメールについて - IPA

https://www.ipa.go.jp/security/announce/20191202.html

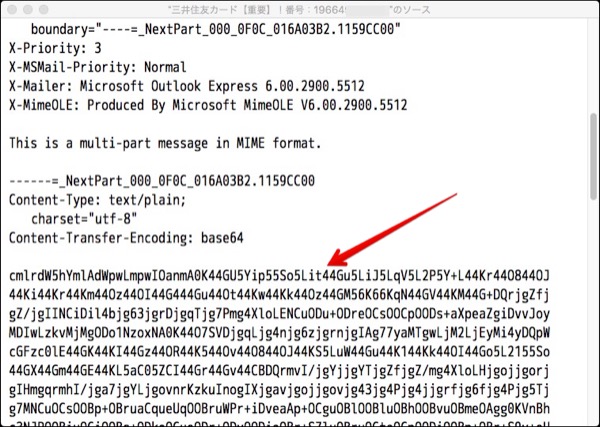

更新されたのは「相談急増/パスワード付きZIPファイルを使った攻撃の例(2020年9月2日 追記)」という件について.

これまではDOCに偽装したEXEとかVBA実行による外部サイトからのマルウェアダウンロード実行とかだけれど,ZIPでパスワード付き,そしてメールの差出人は過去にやりとりした人を偽装していたり本文も,やりとりしたことのある文書を引用された形で騙されたやすい.

パスワード付きZIPにしているので,ゲートウェイ型のセキュリティシステムは通過して,あとはファイルを展開した際にエンドポイントのセキュリティツールが実行まえに検知するかどうかかな.

VBAの内容がダウンロードの試行のようなわかりやすいスクリプトだったり,MIMEエンコードされたURLへのリダイレクトだったりなので,セキュリティソフトを入れていれば,そのあたりの振る舞いで検知されてブロックされるはず.

次にJPCERT/CCの記事.9月4日版.

マルウェア Emotet の感染拡大および新たな攻撃手法について

https://www.jpcert.or.jp/newsflash/2020090401.html

やっぱりパスワード付きZIPファイルか.パスワードがメール本文内に入っているという特徴があるね.大手企業のセキュリティ教育だと,「パスワードの通知メールは別送で」と教育されてきているので,それだけで違和感があるので気付けるかな.(パスワード通知の別送にも賛否両論があるが)

Piyologに,なりすますメールの注意喚起を出している各種企業について記事がまとめられていますね.

7月下旬以降相次ぐ不審メール注意喚起についてまとめてみた

https://piyolog.hatenadiary.jp/entry/2020/08/12/124753

自社なり取引先なりで侵害があて,メールアドレス,名前,本文の文書が漏洩していて,語られているのだろうと思います.

開いてしまった時の対処方法指南.

「怪しい添付ファイルを開いてしまった」場合はどうする? 対処法・対策をトレンドマイクロが紹介

https://internet.watch.impress.co.jp/docs/news/1277070.html

EmotetでZIPファイルが届いたけれど,ZIP64形式だったのでWindows 10標準の圧縮ファイル展開機能だと展開に失敗するという間の抜けた問題もある模様...

「Emotet」と呼ばれるウイルスへの感染を狙うメールについて - IPA

https://www.ipa.go.jp/security/announce/20191202.html

更新されたのは「相談急増/パスワード付きZIPファイルを使った攻撃の例(2020年9月2日 追記)」という件について.

これまではDOCに偽装したEXEとかVBA実行による外部サイトからのマルウェアダウンロード実行とかだけれど,ZIPでパスワード付き,そしてメールの差出人は過去にやりとりした人を偽装していたり本文も,やりとりしたことのある文書を引用された形で騙されたやすい.

パスワード付きZIPにしているので,ゲートウェイ型のセキュリティシステムは通過して,あとはファイルを展開した際にエンドポイントのセキュリティツールが実行まえに検知するかどうかかな.

VBAの内容がダウンロードの試行のようなわかりやすいスクリプトだったり,MIMEエンコードされたURLへのリダイレクトだったりなので,セキュリティソフトを入れていれば,そのあたりの振る舞いで検知されてブロックされるはず.

次にJPCERT/CCの記事.9月4日版.

マルウェア Emotet の感染拡大および新たな攻撃手法について

https://www.jpcert.or.jp/newsflash/2020090401.html

やっぱりパスワード付きZIPファイルか.パスワードがメール本文内に入っているという特徴があるね.大手企業のセキュリティ教育だと,「パスワードの通知メールは別送で」と教育されてきているので,それだけで違和感があるので気付けるかな.(パスワード通知の別送にも賛否両論があるが)

Piyologに,なりすますメールの注意喚起を出している各種企業について記事がまとめられていますね.

7月下旬以降相次ぐ不審メール注意喚起についてまとめてみた

https://piyolog.hatenadiary.jp/entry/2020/08/12/124753

自社なり取引先なりで侵害があて,メールアドレス,名前,本文の文書が漏洩していて,語られているのだろうと思います.

開いてしまった時の対処方法指南.

「怪しい添付ファイルを開いてしまった」場合はどうする? 対処法・対策をトレンドマイクロが紹介

https://internet.watch.impress.co.jp/docs/news/1277070.html

EmotetでZIPファイルが届いたけれど,ZIP64形式だったのでWindows 10標準の圧縮ファイル展開機能だと展開に失敗するという間の抜けた問題もある模様...

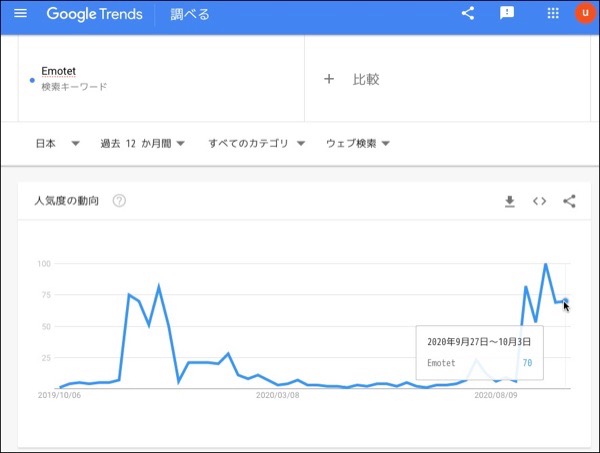

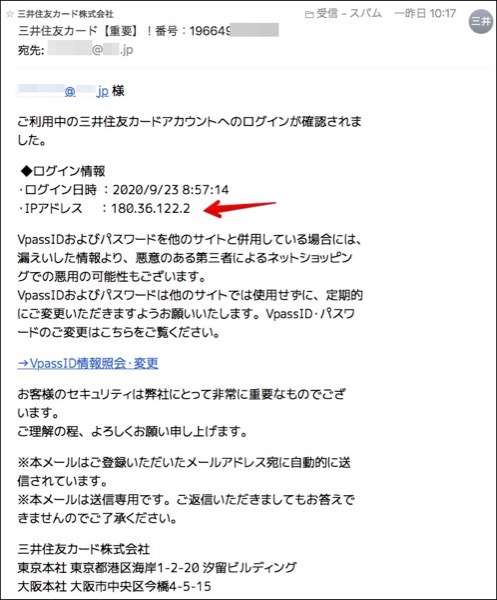

三井住友カードについては,たびたびフィッシング対策協議会のページにでているけれど,国際ブランド別のシェアでは三井住友も扱っているVISAカードはシェア50%なので狙いやすいでしょう.

メール本文にあるIPアドレスはOCNのものでした.以前調査したものはアメリカだったので,ちょっと改善したのでしょう...

引用: 今回気になったのは,この本文.

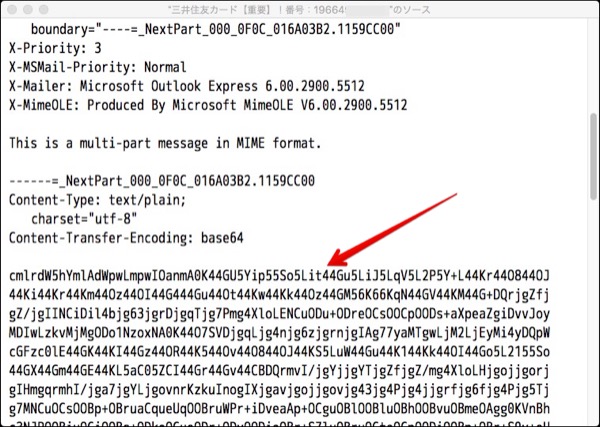

テキストメールに見えてHTMLメールなのでURLが隠蔽化されているから,MIMEデコードしないとURLが発見できないことかな.

そしてリンク先にアクセスをして見る.

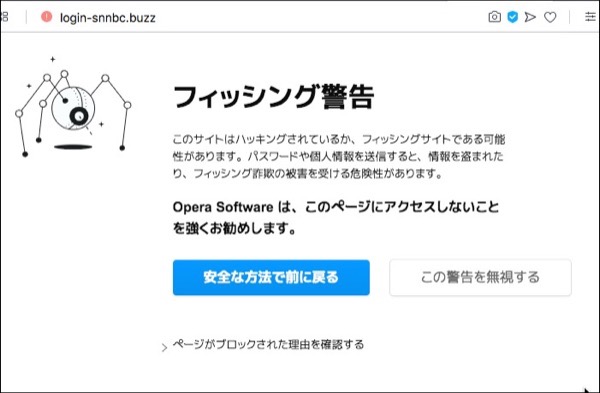

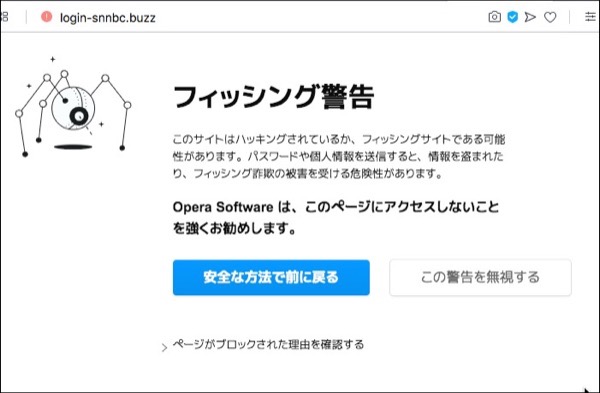

すでに対策がされているので警告が出た.

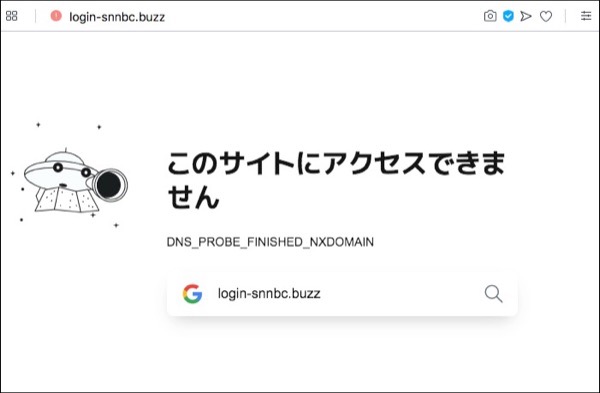

「この警告を無視する」でアクセスしてみる.

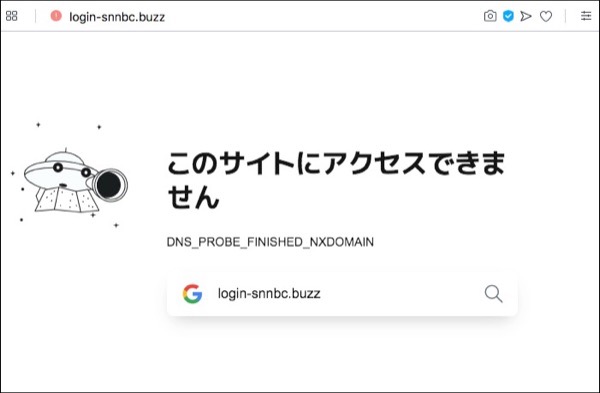

すでに止まっていました.

メール本文にあるIPアドレスはOCNのものでした.以前調査したものはアメリカだったので,ちょっと改善したのでしょう...

引用:

◆ログイン情報

・ログイン日時 :2020/9/23 8:57:14

・IPアドレス :x.x.x.x

VpassIDおよびパスワードを他のサイトと併用している場合には、

漏えいした情報より、悪意のある第三者によるネットショッピン

グでの悪用の可能性もございます。

VpassIDおよびパスワードは他のサイトでは使用せずに、定期的

にご変更いただきますようお願いいたします。VpassID・パスワ

ードのご変更はこちらをご覧ください。

テキストメールに見えてHTMLメールなのでURLが隠蔽化されているから,MIMEデコードしないとURLが発見できないことかな.

そしてリンク先にアクセスをして見る.

すでに対策がされているので警告が出た.

「この警告を無視する」でアクセスしてみる.

すでに止まっていました.

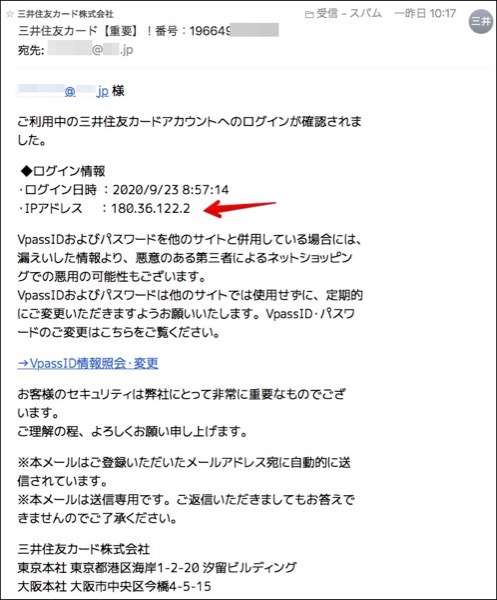

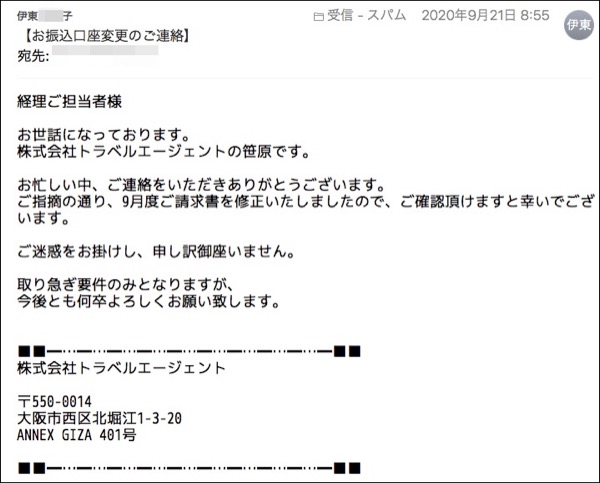

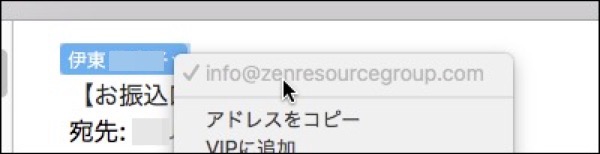

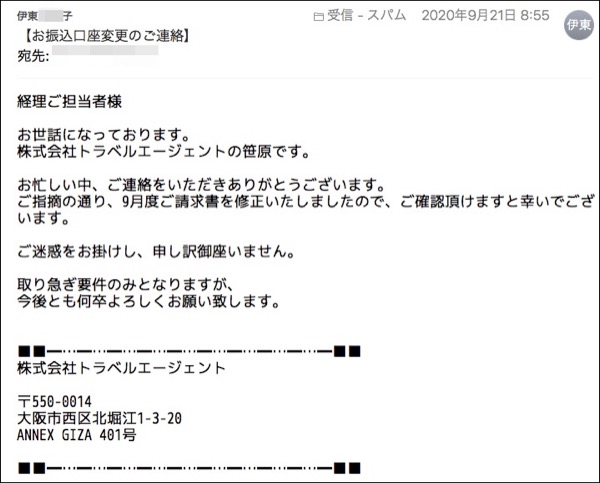

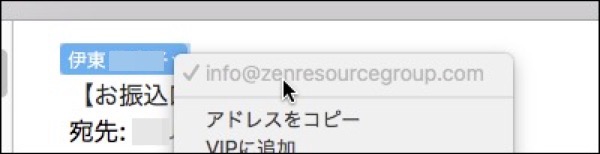

アマゾン,楽天,三井住友のフィッシングメールがやたらと増えているけれど,Emotetを失敗したような迷惑メールがきました.

引用: なにか悪意のあるマクロがしこまれているであろう,添付ファイルがついていません...

同じ内容のメールが,いつも迷惑メールが来る迷惑メール専用の2つのメアドに届きましたが,宛先の名前が伊東さんだったり佐藤さんだったりしました.(フルネームはマスク)

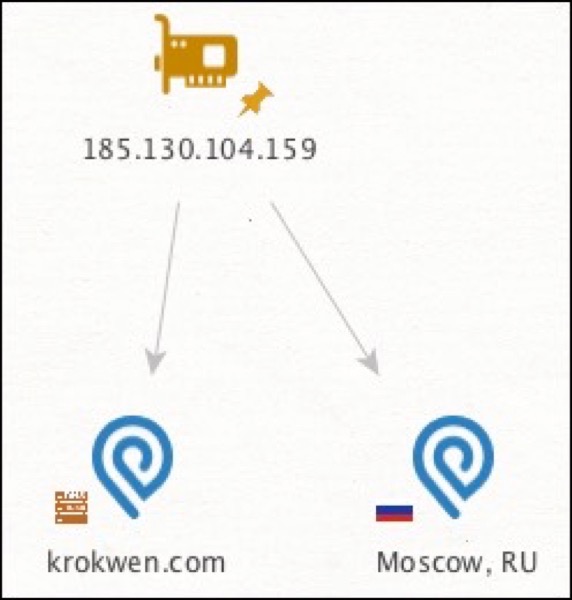

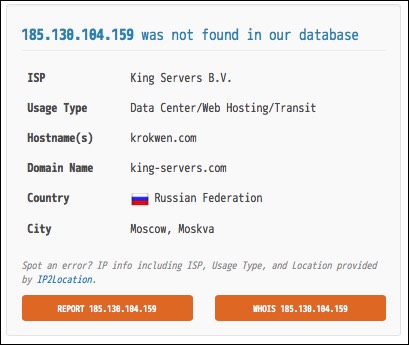

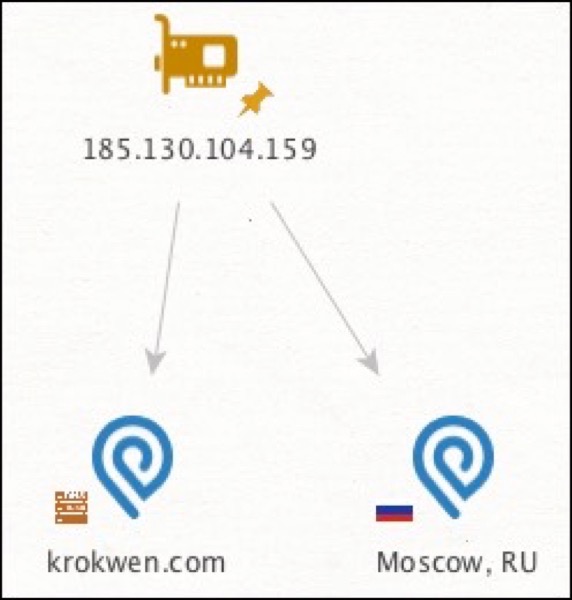

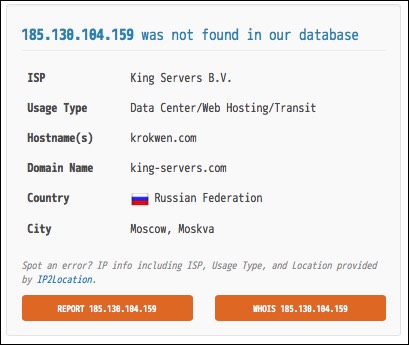

送信したメールアドレスは同じものだったので送信サーバのIPアドレスを調査.

ロシア,モスクワからか.

AbuseIPDBを見ると,IPアドレス的には汚れてない模様.

kingserver.comは,VPS/VDSのサービス会社の模様.DomainKey,Dkimも問題ないのでブロックは難しいかな.

引用:

経理ご担当者様

お世話になっております。

株式会社トラベルエージェントの笹原です。

お忙しい中、ご連絡をいただきありがとうございます。

ご指摘の通り、9月度ご請求書を修正いたしましたので、ご確認頂けますと幸いでございます。

ご迷惑をお掛けし、申し訳御座いません。

取り急ぎ要件のみとなりますが、

今後とも何卒よろしくお願い致します。

同じ内容のメールが,いつも迷惑メールが来る迷惑メール専用の2つのメアドに届きましたが,宛先の名前が伊東さんだったり佐藤さんだったりしました.(フルネームはマスク)

送信したメールアドレスは同じものだったので送信サーバのIPアドレスを調査.

ロシア,モスクワからか.

AbuseIPDBを見ると,IPアドレス的には汚れてない模様.

kingserver.comは,VPS/VDSのサービス会社の模様.DomainKey,Dkimも問題ないのでブロックは難しいかな.

「ドコモ口座から引き落とされてドコモや銀行に問い合わせたけれど取り合ってくれない」というツイートから発展して,いまは被害や手口の全容が明らかになってない不正出金問題.

ドコモ口座でも2段階認証を入れている銀行は被害がなかったという話があったけれど,2段階認証を入れている銀行でも被害にあったものはあるようだ.

手口の1つとされているリバースブルートフォース攻撃についてAERA dot.の記事.

暗証番号決め撃ちの「逆総当たり」で口座番号も名義もバレバレ! 誰もが被害者になり得る恐怖の手口が判明

https://dot.asahi.com/aera/2020091600026.html

引用: パスワードを総当たりで検証して見つける攻撃がブルートフォース.半沢直樹でも登場していました.ずいぶん昔からパスワードを複数回間違えるとアカウントロックされますが,今回の想定はパスワードを固定してIDを変化させている感じですからね.記事では「1万回試せば」とあったけれど,誕生日にしている人も多いということから,実際にはもっと少ないとおもいます.

そしてカミさんが言ってたけれど銀行のATMで振り込みしようとすると番号を入れると振り込み先の名前が表示される.名前がわかればfacebookとかで誕生日を公開している人もいるので,そこから漏れるという話も.4桁だと電話番号の氏も4桁とか,車の番号とかも多いと聞くけど.

また,今日聞いた話だと「テレフォンバンキング」という仕組みで,銀行に電話をかけて口座番号とパスワードを入れると残高を教えてくれる仕組みがあって,それを悪用されるかもということでした.それもフリーダイアルらしいし.

こういうのを発見するには,普通に攻撃検知と同じく,同じIPアドレスから大量にアクセスが来ているとか,エラー率が上がっているとかを監視できれば発見できたのかなぁと思うけれど,毎日コツコツゆっくりくるアクセスだと発見しづらいね.

ドコモ口座でも2段階認証を入れている銀行は被害がなかったという話があったけれど,2段階認証を入れている銀行でも被害にあったものはあるようだ.

手口の1つとされているリバースブルートフォース攻撃についてAERA dot.の記事.

暗証番号決め撃ちの「逆総当たり」で口座番号も名義もバレバレ! 誰もが被害者になり得る恐怖の手口が判明

https://dot.asahi.com/aera/2020091600026.html

引用:

「1234」などと暗証番号を固定した上で、それに合う7桁の口座番号をコンピューターのツールなどを使って総当たりで探っていく。これだと一つの口座番号に対しては1度ずつしかパスワードを試さないので、ロックされずに済むというわけだ。

そしてカミさんが言ってたけれど銀行のATMで振り込みしようとすると番号を入れると振り込み先の名前が表示される.名前がわかればfacebookとかで誕生日を公開している人もいるので,そこから漏れるという話も.4桁だと電話番号の氏も4桁とか,車の番号とかも多いと聞くけど.

また,今日聞いた話だと「テレフォンバンキング」という仕組みで,銀行に電話をかけて口座番号とパスワードを入れると残高を教えてくれる仕組みがあって,それを悪用されるかもということでした.それもフリーダイアルらしいし.

こういうのを発見するには,普通に攻撃検知と同じく,同じIPアドレスから大量にアクセスが来ているとか,エラー率が上がっているとかを監視できれば発見できたのかなぁと思うけれど,毎日コツコツゆっくりくるアクセスだと発見しづらいね.

フィッシング対策協議会で実施されたアンケートが掲載されています.

インターネットサービス利用者に対する 「認証方法」に関するアンケート調査結果報告書を公開 (2020/09/09)

https://www.antiphishing.jp/news/info/20200909.html

ブラウザへのパスワード保存

ログインしっぱなしにしている

パスワードは8文字以上で安全と53%が思っている

顔認証は2割の人は嫌い

「ワンタイムパスワード」が分からないのは5%

本人認証が何となく不安と思う人が45%

ワンタイムパスワードは,結構認知度が高いのか.PayPayやドコモ口座の件などで「安全な2段階認証の施策を入れる,入れてなかった」的な報道もワイドショーでもよく見かけたしね.

キャッシュカードの暗証番号を4桁にしておくと,リバースブルートフォースアタックで効率的に突破されることもわかったので,

インターネットサービス利用者に対する 「認証方法」に関するアンケート調査結果報告書を公開 (2020/09/09)

https://www.antiphishing.jp/news/info/20200909.html

ワンタイムパスワードは,結構認知度が高いのか.PayPayやドコモ口座の件などで「安全な2段階認証の施策を入れる,入れてなかった」的な報道もワイドショーでもよく見かけたしね.

キャッシュカードの暗証番号を4桁にしておくと,リバースブルートフォースアタックで効率的に突破されることもわかったので,

トレンドマイクロのブログ.

2020年上半期ランサムウェア動向拾遺:「Avaddon」、新たな回避手法、業界別被害事例、など

https://blog.trendmicro.co.jp/archives/26021

引用: 思い出したのは毛色は違うけれど,「偽札を作る人たちは,自分たちが偽札を掴まないように偽物だとわかる印を入れている.偽札判定器はその印を見つけて評価している」ということ.

このランサムウェアがロシアで開発していたのなら,開発している自分のPCが感染しないように対策をしたのかなと,素直に考えればそうなる.それを意図した偽装かもしれない.全てにおいて騙し合いなのでね...

2020年上半期ランサムウェア動向拾遺:「Avaddon」、新たな回避手法、業界別被害事例、など

https://blog.trendmicro.co.jp/archives/26021

引用:

ランサムウェアは、WindowsロケールIDが以下の値と等しい場合、自身を終了します。

419 = ロシア語

422 = ウクライナ語

ランサムウェアは、システムが以下のキーボードレイアウトと言語バーに設定されている場合、自身を終了します。

419 = ロシア語

485 = ヤクート(ロシア)

444 = タタール語

422 = ウクライナ語

このランサムウェアがロシアで開発していたのなら,開発している自分のPCが感染しないように対策をしたのかなと,素直に考えればそうなる.それを意図した偽装かもしれない.全てにおいて騙し合いなのでね...

NTTデータ - サイバーセキュリティに関するグローバル動向四半期レポート 2019 年度 第 4 四半期を斜め読み

- カテゴリ :

- セキュリティ » 文献・統計・参考資料

- ブロガー :

- ujpblog 2020/9/16 1:06

6月の記事だけどな.振り返りで.

サイバーセキュリティに関するグローバル動向四半期レポート(2020年1月~3月)を公開

https://www.nttdata.com/jp/ja/news/information/2020/062600/

コロナウイルス関連の新規ドメイン登録数の増大.コロナで検索すると確率的に10%はリスクのあるサイトにたどり着く可能性があるそうだ.

むかしこのサイトでもよく引用していたJohns Hopkins 大学の正規サイトを模したマルウェアもあるそうで.(EXEのダウンロードが必要)

ちょっと世間を騒がせた三菱電機へのサイバー攻撃の推測も.ラテラルムーブメント対策が行われていた環境への攻撃という判断で高度攻撃だったと結論が.

重要情報は「エアギャップ化やマイクロセグメンテーション化」としてインターネットから切り離された環境に置くということ.かつて証明書発行業者のベリサインは,証明書発行用のコンピュータはネットワークから切り離されていると言ってたしね.自動化を妨げる運用になるがトレードオフか.

ランサムウェアに対しては,攻撃者に対して訴訟を出したという例が.払っても解決できない可能性があるから断固として払わない姿勢も大事だが,刺激すると被害が拡大化する可能性が.ここは奪い取られた情報価値によるのか.奪われた時点で「ごめんなさい」する覚悟を決めておけば良いのか.

サイバーセキュリティに関するグローバル動向四半期レポート(2020年1月~3月)を公開

https://www.nttdata.com/jp/ja/news/information/2020/062600/

コロナウイルス関連の新規ドメイン登録数の増大.コロナで検索すると確率的に10%はリスクのあるサイトにたどり着く可能性があるそうだ.

むかしこのサイトでもよく引用していたJohns Hopkins 大学の正規サイトを模したマルウェアもあるそうで.(EXEのダウンロードが必要)

ちょっと世間を騒がせた三菱電機へのサイバー攻撃の推測も.ラテラルムーブメント対策が行われていた環境への攻撃という判断で高度攻撃だったと結論が.

重要情報は「エアギャップ化やマイクロセグメンテーション化」としてインターネットから切り離された環境に置くということ.かつて証明書発行業者のベリサインは,証明書発行用のコンピュータはネットワークから切り離されていると言ってたしね.自動化を妨げる運用になるがトレードオフか.

ランサムウェアに対しては,攻撃者に対して訴訟を出したという例が.払っても解決できない可能性があるから断固として払わない姿勢も大事だが,刺激すると被害が拡大化する可能性が.ここは奪い取られた情報価値によるのか.奪われた時点で「ごめんなさい」する覚悟を決めておけば良いのか.

2020年8月の月例ロールアップについて.

CVE-2020-1472 | Netlogon の特権の昇格の脆弱性

https://portal.msrc.microsoft.com/ja-jp/security-guidance/advisory/CVE-2020-1472

引用:

追加情報.

[AD 管理者向け] CVE-2020-1472 Netlogon の対応ガイダンスの概要

https://msrc-blog.microsoft.com/2020/09/14/20200915_netlogon/

引用: これが大変だ.

引用: VPNとかでAD連携しているネットワーク機器もあるよね.複数箇所での同時ログオンを許さない機能とかの実装でも利用しているでしょう.(あれなんていうの・・・)

引用: 年末年始は避けられているし,半年時間があるから・・・と思っていたらあっという間に.

引用:

追記

Zerologon攻撃、未認証でDC管理者権限を取得されるリスク。CVSSスコア10の深刻な脆弱性

https://news.yahoo.co.jp/byline/ohmototakashi/20200915-00198345/

ADに脆弱性の有無を確認するPythonスクリプトも公開中.

ZeroLogon testing script

https://github.com/SecuraBV/CVE-2020-1472

さらに追記

こっちの記事の方が文書が柔らかいかな.

MS、Netlogonプロトコル実装の特権昇格脆弱性に対するガイダンスを管理者向けに公開

https://forest.watch.impress.co.jp/docs/news/1277116.html

さらに追記20201005

2020年8月のパッチを適用していたら,イベントログに以下の番号のログが出てないか定期的に確認する.

引用: このイベントが発生していたら,2021年1月の強制モード時に接続できない問題が出る.

5827 非SecureRPC接続の試行(接続拒否・マシン)

5828 非SecureRPC接続の試行(接続拒否・信頼)

5829 非SecureRPC接続が許可されている場合

CVE-2020-1472 | Netlogon の特権の昇格の脆弱性

https://portal.msrc.microsoft.com/ja-jp/security-guidance/advisory/CVE-2020-1472

引用:

攻撃者が Netlogon Remote Protocol (MS-NRPC) を使用してドメイン コントローラーに対して脆弱な Netlogon セキュア チャネル接続を確立する場合に、特権の昇格の脆弱性が存在します。攻撃者がこの脆弱性を悪用した場合、特別に細工されたアプリケーションをネットワーク上のデバイスで実行する可能性があります。

追加情報.

[AD 管理者向け] CVE-2020-1472 Netlogon の対応ガイダンスの概要

https://msrc-blog.microsoft.com/2020/09/14/20200915_netlogon/

引用:

本脆弱性が修正している Netlogon プロトコルは、Windows デバイスだけではなく、非 Windows のデバイスにおいても実装されています。このため非 Windows デバイスの Netlogon 実装への互換性を考慮し、本脆弱性への対処を 2 段階に分けて実施する予定です。

引用:

非 Windows OS の場合は、Netlogon 実装が Secure RPC に対応するよう更新する必要があります。詳細は、提供元にご確認ください。

引用:

2020 年 8 月 11 日の更新プログラムにて、強制モードを早期に有効にするために次のレジストリ設定が利用可能になります。この設定は 2021 年 2 月 9 日からの強制フェーズに関係なく有効になります。

引用:

早めの適用を!

この脆弱性はセキュリティ更新プログラムが公開されるよりも前に脆弱性の詳細や攻撃コードが公開される、いわゆる“ゼロデイ” の脆弱性ではありません。

追記

Zerologon攻撃、未認証でDC管理者権限を取得されるリスク。CVSSスコア10の深刻な脆弱性

https://news.yahoo.co.jp/byline/ohmototakashi/20200915-00198345/

ADに脆弱性の有無を確認するPythonスクリプトも公開中.

ZeroLogon testing script

https://github.com/SecuraBV/CVE-2020-1472

さらに追記

こっちの記事の方が文書が柔らかいかな.

MS、Netlogonプロトコル実装の特権昇格脆弱性に対するガイダンスを管理者向けに公開

https://forest.watch.impress.co.jp/docs/news/1277116.html

さらに追記20201005

2020年8月のパッチを適用していたら,イベントログに以下の番号のログが出てないか定期的に確認する.

引用:

定期的に、イベント 5827、5828、および5829 を監視して、脆弱なセキュア チャネル接続を使用しているアカウントを特定します。

ドコモ口座の不正出金事件の全容が明らかになってない中、ドコモ口座で連携している,ゆうちょ銀行の「即時振替サービス」を使った不正利用が多数見つかっているそうだ.

即時振替サービス・双方向即時振替サービス

https://www.jp-bank.japanpost.jp/kojin/sokin/sokujifurikae/kj_sk_sj_index.html

引用: このサイトを見ると利用サービスとして決済サービスのドコモ口座、PayPay,楽天Payなどもあるけれど,JRAとかBOAT RACE振興会などもあるのね.即時に振り返られるから賭け事の底なし沼に・・・

ペーパレス推進もありクレカの利用明細も郵送がなくなって,確認するにはWebにログインする必要がある.定期的にきっちり確認していない人も多いと思うな.

ドコモ口座の剣は,今回は30万引き出された金額が大きかったから騒がれたけれど,これは少額で隔月引き落としだったら気づかないかもしれないな.

追記 2021.01.20

ミヂカ廃止、来春新ブランド 社長ら報酬返上―ゆうちょ銀行の不正出金問題への対応

https://www.jiji.com/jc/article?k=2021010801143

引用: セブンペイに続き,サービス終了か.というかブランド洗浄かな.不正出金はあることだろうから,それまでの顧客からの問い合わせが良くなかった点も反省点だろうな.

即時振替サービス・双方向即時振替サービス

https://www.jp-bank.japanpost.jp/kojin/sokin/sokujifurikae/kj_sk_sj_index.html

引用:

即時振替サービスおよび双方向即時振替サービスとは、収納機関のWebサイトなどであらかじめお持ちのゆうちょ銀行の総合口座(キャッシュカード利用で、かつ個人の通常貯金口座に限ります)をご登録いただくと、決済時に口座情報を入力することなく、お客さまの総合口座から即時に収納機関口座へ入金またはお客さまの口座へ返金(双方向即時振替サービスのみ)が利用できるサービスです。

ペーパレス推進もありクレカの利用明細も郵送がなくなって,確認するにはWebにログインする必要がある.定期的にきっちり確認していない人も多いと思うな.

ドコモ口座の剣は,今回は30万引き出された金額が大きかったから騒がれたけれど,これは少額で隔月引き落としだったら気づかないかもしれないな.

追記 2021.01.20

ミヂカ廃止、来春新ブランド 社長ら報酬返上―ゆうちょ銀行の不正出金問題への対応

https://www.jiji.com/jc/article?k=2021010801143

引用:

ゆうちょ銀行の池田憲人社長は8日、電子決済サービスを通じた不正出金問題への対応に関して記者会見し、月額報酬の10%を3カ月間、自主返上すると発表した。多額の被害を発生させた経営責任を明確にする。安全対策上の不備が複数見つかった自行のキャッシュレス決済サービス「mijica(ミヂカ)」は廃止し、2022年春をめどに新ブランドのサービスに移行する。

ランサムウェアによる社内ファイルの暗号化で身代金要求が流行っているけれど,DDoSにもそういうものがあるそうだ.

DDoS 攻撃を示唆して仮想通貨による送金を要求する脅迫行為 (DDoS 脅迫) について

https://www.jpcert.or.jp/newsflash/2020090701.html

DDoS攻撃を示唆し仮想通貨による送金要求、複数確認(JPCERT/CC)

https://scan.netsecurity.ne.jp/article/2020/09/08/44536.html

早く支払わないと増額すると書いてあるのか.支払いは相変わらずBTCで.Akamai Technologies は、50Gbps から 200Gbps 規模の攻撃を確認だそうで...

「仮想通貨を支払ったとして攻撃が必ず収束する保証はなく、支払いは推奨されない」とかるけれど,そりゃそうだな.脅迫から解かれる保証は全くない.

DDoS 攻撃を示唆して仮想通貨による送金を要求する脅迫行為 (DDoS 脅迫) について

https://www.jpcert.or.jp/newsflash/2020090701.html

DDoS攻撃を示唆し仮想通貨による送金要求、複数確認(JPCERT/CC)

https://scan.netsecurity.ne.jp/article/2020/09/08/44536.html

早く支払わないと増額すると書いてあるのか.支払いは相変わらずBTCで.Akamai Technologies は、50Gbps から 200Gbps 規模の攻撃を確認だそうで...

「仮想通貨を支払ったとして攻撃が必ず収束する保証はなく、支払いは推奨されない」とかるけれど,そりゃそうだな.脅迫から解かれる保証は全くない.

ドコモ口座を持ってないのにお金が搾取されるようなことになってしまった事件.

ドコモ口座を悪用した不正送金についてまとめてみた

https://piyolog.hatenadiary.jp/entry/2020/09/08/054431

みんな忘れているけれど,2019年7月,似たような事件があった.

セブンペイ - wikipedia

引用: 25万人が総額7000万円を諦めたのか.16ステップあったら面倒だ.入会も16ステップくらいだったのかなぁ.

さらにもう1年前になるのか.

PayPay - wikipedia

引用:

7payは業務をあきらめ,PayPayは対策前進.ソフトバンク/ヤフーの資本や魂が入っているだけあるな.さて,ドコモはどうするのだろうか.

ドコモ口座を悪用した不正送金についてまとめてみた

https://piyolog.hatenadiary.jp/entry/2020/09/08/054431

みんな忘れているけれど,2019年7月,似たような事件があった.

セブンペイ - wikipedia

引用:

2019年(令和元年)

7月1日 - 「7pay」サービス開始。

7月2日 - 「身に覚えのない取引があった」との問い合わせが寄せられる[10][11]。

10月1日 - 7pay残高の払い戻しを開始。払い戻し期間は2020年1月10日まで。払い戻しの申請完了にはおよそ16ステップ必要であることなどが指摘された。申請後2019年11月中旬から順次払い戻しが開始されるとされ、払い戻しの受け取りには申請とは別に4ステップ必要であるとされた。

2020年

1月9日 - 9日時点で払い戻しを受けていないユーザーは約25万人、未払い残高は約7000万円に上った[22]。

1月10日 - 7pay残高の払い戻し期間が終了

さらにもう1年前になるのか.

PayPay - wikipedia

引用:

2018年12月17日、日本放送協会の問い合わせに対してPayPay広報は、この問題は「(セキュリティコードの入力について)現時点でリトライ上限がないのは事実ですが、本日以降速やかに対処する予定です」と回答。セキュリティコードを一定回数以上間違えた場合、ロックがかかってクレジットカードが使用できなくなるよう修正された。

7payは業務をあきらめ,PayPayは対策前進.ソフトバンク/ヤフーの資本や魂が入っているだけあるな.さて,ドコモはどうするのだろうか.

ふと,いつもSPAMメールが来るアドレスのメールボックスが騒がしいのでみてみた.

件名「テーマ: 商業オファー。」

基本的には全部脅迫メール.使い古しか.

引用: 1500ドルって今どうなのか.

なるほど.そしてメールの中にある振込先のBitcoinのアドレスは7件中6件が1tj9z9upErKtYCf9MJ78hAcTAfd2xxxなので同じ.

いつものようにビットコインの流れを確認.

0.15ビットコインが送金されている!

一人送ったのか...大儲けだな.でも,これ,しばらく後で見たら増えてたりするのかな.

件名「テーマ: 商業オファー。」

基本的には全部脅迫メール.使い古しか.

引用:

それならば、ご提案があります。

1500 USD相当の金額を私のBitcoin ウォレットへと送金していただけると、私は全てのことを忘れることにします。さらに、全てのデータやビデオを永久的に削除しましょう。

1,500 アメリカ合衆国ドル は

158,893.50 円

9月8日 17:00 UTC

いつものようにビットコインの流れを確認.

0.15ビットコインが送金されている!

0.15 ビットコイン は161,332.58 円

9月8日 17:00 UTC

IPAが公開.

情報セキュリティ白書2020

https://www.ipa.go.jp/security/publications/hakusyo/2020.html

引用:

2000円(税別)で購入するか,IPAの会員登録してアンケートに答えればダウンロードできます.

情報セキュリティ白書2020

https://www.ipa.go.jp/security/publications/hakusyo/2020.html

引用:

IPAでは、「情報セキュリティ白書」を2008年から毎年発行しており、今年で13冊目を数えます。本白書は、情報セキュリティに関する国内外の政策や脅威の動向、インシデントの発生状況、被害実態など定番トピックの他、毎年タイムリーなトピックを新たに取り上げています。

2000円(税別)で購入するか,IPAの会員登録してアンケートに答えればダウンロードできます.

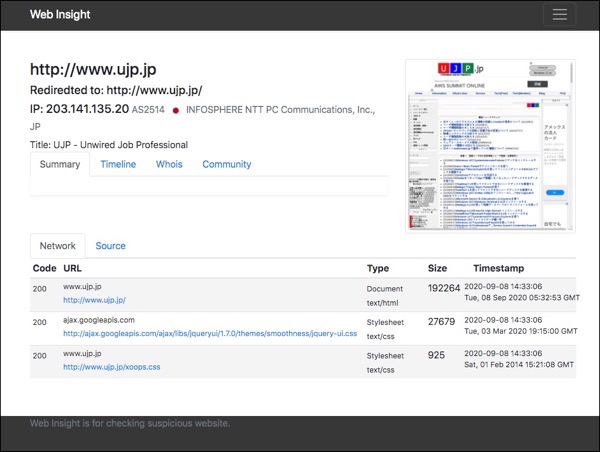

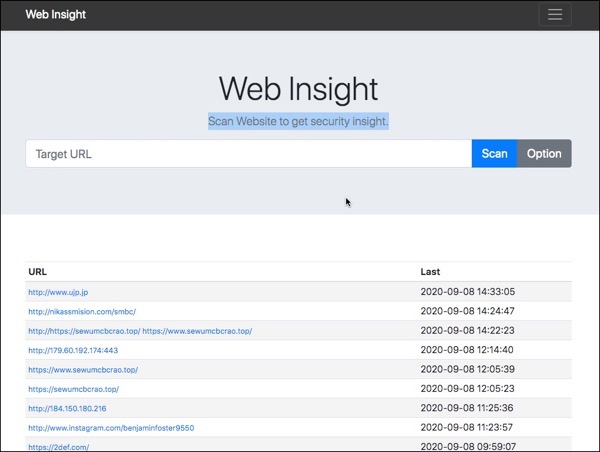

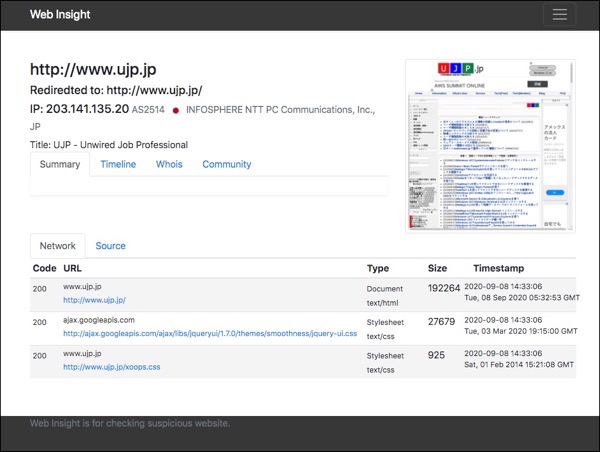

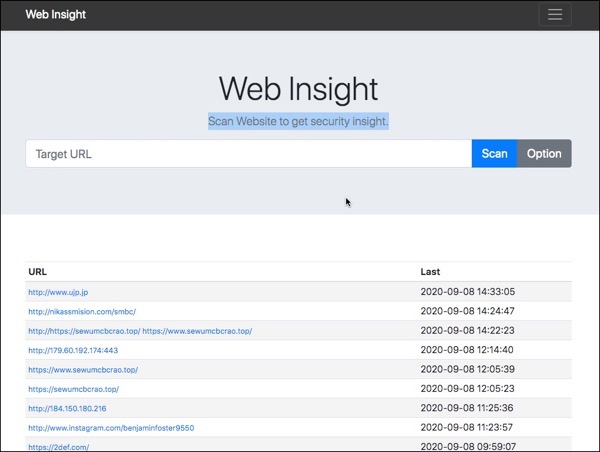

あやしいURLを知っている時に,自分のブラウザでアクセスすると危ない時がある.そう言う時は外部の検査ツールを使うのだけれど,また新しく見つけた.

Web Insight

http://webint.io/

Web Insightを使って当サイトを検査.

危なく無いので? Webサイトのスクショが取られた程度.

このサイトのツールを使ってチェックしたと言うログが残る程度かなぁ.

まだまだ情報収集中のようで,怪しいサイトにアクセスしても警告も何も出てこない.

引用: 今すぐ使うツールではなさそう.(成長を見守るw)

Web Insight

http://webint.io/

Web Insightを使って当サイトを検査.

危なく無いので? Webサイトのスクショが取られた程度.

このサイトのツールを使ってチェックしたと言うログが残る程度かなぁ.

まだまだ情報収集中のようで,怪しいサイトにアクセスしても警告も何も出てこない.

引用:

Web Insight is Website investigation tool to reveal all Website related information including domain, IP and structure of contents. This service is intended to use for security investigation in order to reduce the risk of cyber crime such as Phishing, Malware via Website, however this is still under alpha testing. Any feedback would be appreciated.

Web Insightは、Webサイトのドメイン、IP、コンテンツの構造など、Webサイトに関連するすべての情報を明らかにするWebサイト調査ツールです。フィッシングやWebサイト経由のマルウェアなどのサイバー犯罪のリスクを軽減するためのセキュリティ調査に利用することを目的としたサービスですが、まだアルファテスト中です。ご意見・ご感想をお待ちしております。

コインチェックの事件も踏まえてだと思うけれど,ログイン通知機能が実装されたと連絡がありました.

▼ログイン通知機能の設定方法

https://www.onamae.com/guide/p/96

引用: もう1ヶ月以上前か.気づいてなくて設定してないから,最近頻繁に送ってくる模様...

▼ログイン通知機能の設定方法

https://www.onamae.com/guide/p/96

引用:

この度、お名前.comでは、

2020年7月27日(月)よりセキュリティ強化の一環として、

お名前.com Navi(管理画面)へのログインを確認した場合に

ご登録メールアドレス宛に通知を送信される機能を追加いたしました。

【メールの件名例】

[お名前.com]ログイン通知(ログイン検知日時)

設定ご希望の場合は、

お名前.com Navi「会員情報の確認/変更画面」より

ログイン通知の受信を「受け取る」を選択のうえ

設定変更をお願いいたします。

「まいたー」というのも,その世界では標準語らしい.

引用:

長文なので,週末のお供に・・・

今知るべきATT&CK|攻撃者の行動に注目したフレームワーク徹底解説

https://blogs.mcafee.jp/mitre-attck

引用:

ATT&CKはAdversarial Tactics, Techniques, and Common Knowledgeの略です。日本語に直訳すると「敵対的戦術とテクニック、一般知識」、意訳をすると「攻撃者の行動を戦術や戦法から分類したナレッジベース」になるのではないでしょうか?

長文なので,週末のお供に・・・

今知るべきATT&CK|攻撃者の行動に注目したフレームワーク徹底解説

https://blogs.mcafee.jp/mitre-attck

新型コロナでどんなサイバー攻撃が増えているのか? 傾向と注意点を専門家に聞いた

https://www.itmedia.co.jp/news/articles/2008/18/news072.html

引用: これがあるので,例えば日本語で言うところの「covid-19対応対策会議」みたいなタイトルのメールを送ると,セキュアゲートウェイが隔離してしまうことが多くて.

隔離されると安全性を確認するまで戻せないから,手間が増える.かといってホワイトリストに入れることもできないし.

引用:

https://www.itmedia.co.jp/news/articles/2008/18/news072.html

引用:

具体的な攻撃手法は、サイバー攻撃に使うWebサイトのURLやウイルスが入った添付ファイルの名前に「corona」「covid-19」といったワードを付ける方法だ。

隔離されると安全性を確認するまで戻せないから,手間が増える.かといってホワイトリストに入れることもできないし.

引用:

カスペルスキーの調査によると、新型コロナ関連のワードが使われたドメインは3月18日の時点で世界中に7万件以上あったという。これは一時的なもので、5月中旬にかけて減少している。

IBMが毎年発表しているレポートだそうで.

情報漏えい時に発生するコストに関する調査2020年版を公開 - IBM

引用: レポートの詳細を得るには,IBMアカウントが必要です.(何年か前に作ったけど使えるかなぁ...)

情報漏えい時に発生するコストに関する調査2020年版を公開 - IBM

引用:

今回の調査では、2019年8月から2020年4月までの間に、17の地域と17の業界にまたがるあらゆる規模の組織で発生した524件のデータ侵害事案を分析しました。2020年版の調査レポートでは、情報漏えいの世界的な総コストが平均386万ドルとなり、2019年の調査からは約1.5%減少したものの、過去の調査とほぼ一致していることなど、過去の調査との整合性もある程度見られます。データ侵害を特定して封じ込めるまでの平均時間は、2020年調査では280日で、2019年調査の平均279日とほぼ一致しています。

10年ほど前に関わったチケットのECサイトで,決済方法の1つのVISAだったかJCBだったかがPCI DSS必須と言い出して対応したことがあった.

PCI DSSだと決済にかかわるクエリを投げるだけであって,個人情報はECサイト側では保持しないから,個人情報漏洩事故が発生しないし何か事故があった場合クレカ側が責任とるというものだったという覚えがある.

でもいまは,それでも安心できないようだ.というかPCI DSSは非保持とは関係なかったのか.勘違いしてたな.

攻撃の認識すら不可能 Webサイトを静かに狙う「Magecart」攻撃の実態

https://www.itmedia.co.jp/news/articles/2008/28/news015.html

んー.自分のところの改竄だと検知できるかもしれないけれど,他人様の庭は見えても家の中までは見せてもらえないから,何が起きているか分からないね.

PCI DSSだと決済にかかわるクエリを投げるだけであって,個人情報はECサイト側では保持しないから,個人情報漏洩事故が発生しないし何か事故があった場合クレカ側が責任とるというものだったという覚えがある.

でもいまは,それでも安心できないようだ.というかPCI DSSは非保持とは関係なかったのか.勘違いしてたな.

攻撃の認識すら不可能 Webサイトを静かに狙う「Magecart」攻撃の実態

https://www.itmedia.co.jp/news/articles/2008/28/news015.html

んー.自分のところの改竄だと検知できるかもしれないけれど,他人様の庭は見えても家の中までは見せてもらえないから,何が起きているか分からないね.

大きい組織だと,セキュリティインシデント専門部署を設置する必要があるでしょう.企業ごとの事情もあるし.あるいは完全外部委託する方法.どっちがコストメリットがあるかは,脅威レベル(狙われやすさとか)それぞれかな.

外部委託したとしても,内情を把握しておかなければイザという時に何もできないので,結構なコストはかかるのだと思う.

そんな時にCSIRTの運用に関して,簡潔にまとめてある記事がありました.

CSIRT運用に関する新たな手法や留意点について提言--PwCコンサルティング

https://japan.zdnet.com/article/35158735/

外部委託したとしても,内情を把握しておかなければイザという時に何もできないので,結構なコストはかかるのだと思う.

そんな時にCSIRTの運用に関して,簡潔にまとめてある記事がありました.

CSIRT運用に関する新たな手法や留意点について提言--PwCコンサルティング

https://japan.zdnet.com/article/35158735/

2年くらい前だったか,GDPRが騒がれていたけれど,そういうのも内包したルールを定義したのかな.

「DX時代における企業のプライバシーガバナンスガイドブックver1.0」を策定しました

https://www.meti.go.jp/press/2020/08/20200828012/20200828012.html

今時のプライバシーマークの進化系みたいなのが作られるかな.

「DX時代における企業のプライバシーガバナンスガイドブックver1.0」を策定しました

https://www.meti.go.jp/press/2020/08/20200828012/20200828012.html

今時のプライバシーマークの進化系みたいなのが作られるかな.

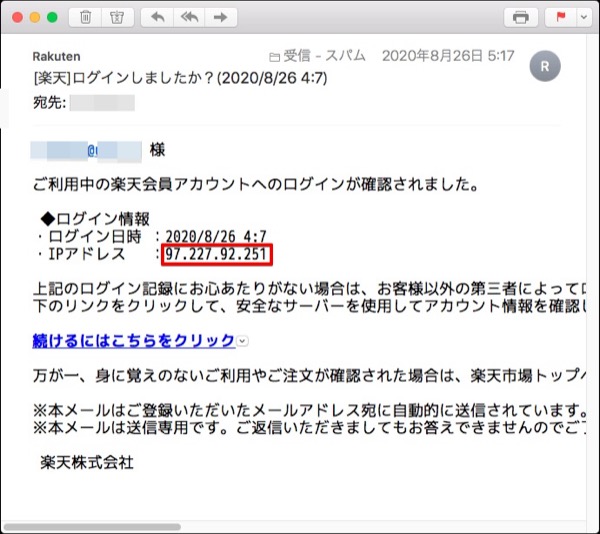

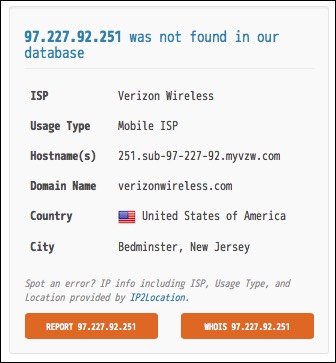

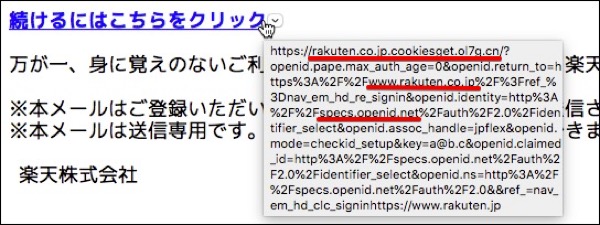

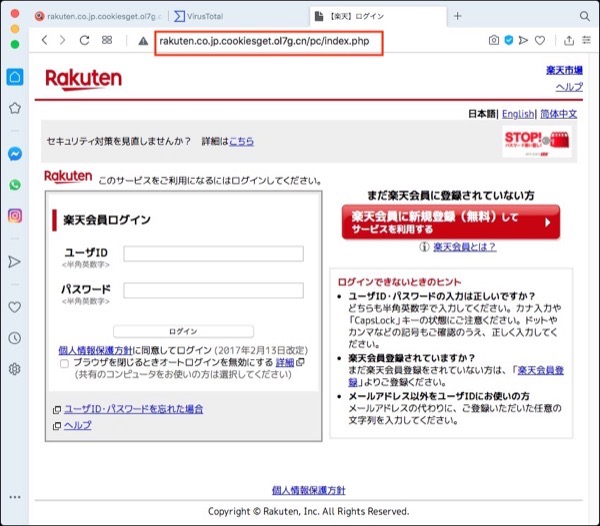

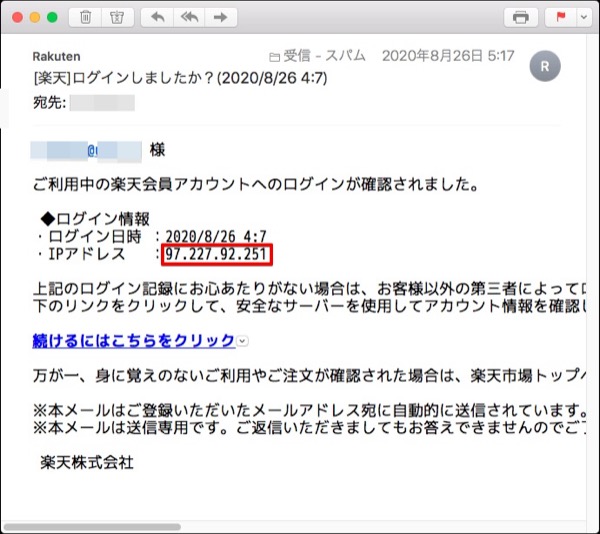

楽天でアカウントを持ってないメアドに,こんなメールが来ていた.

引用:

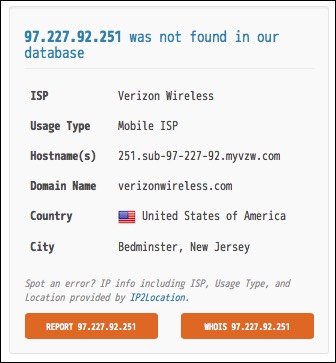

ログインしたというIPアドレスは,アメリカのもので汚れてない模様.

汚れてないIPアドレスを用いることでブロックを回避か.

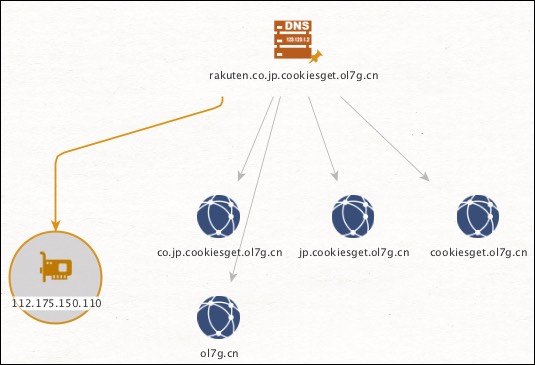

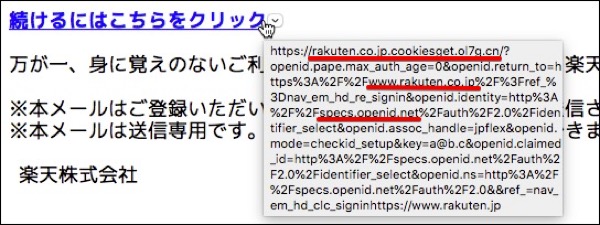

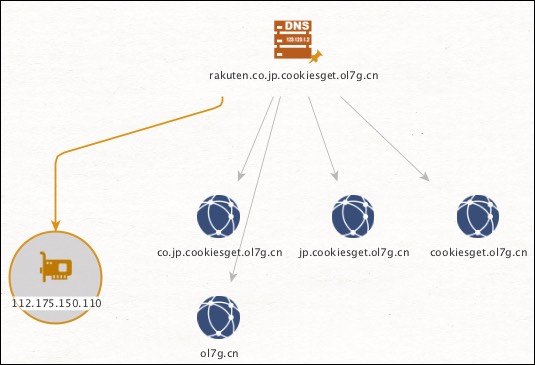

クリック先のURLは,ドメインは中国.その先にopenidへリダイレクトされるようなパラメータがついているので,そこでログインさせて搾取するのかなぁ.

ちなみに,.cnになっているけれど,digした時のIPアドレス,112.175.150.110は,Korea Telecomでした.

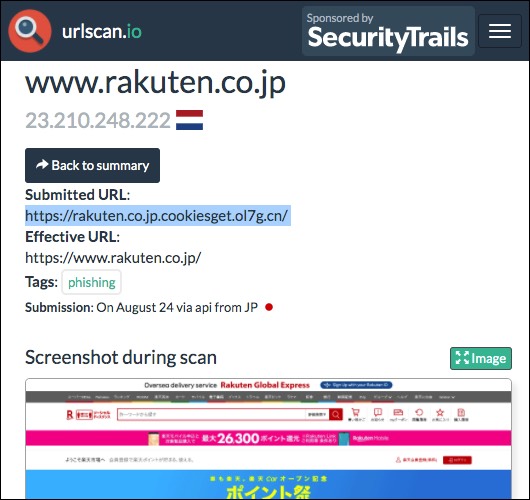

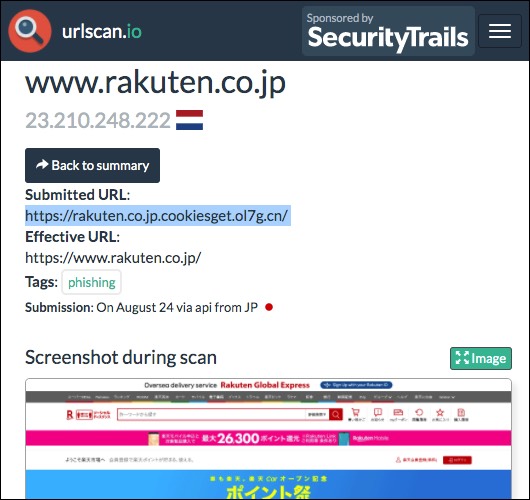

リンク先のURLをurlscan.ioでチェックすると,フィッシングだと出ますね.

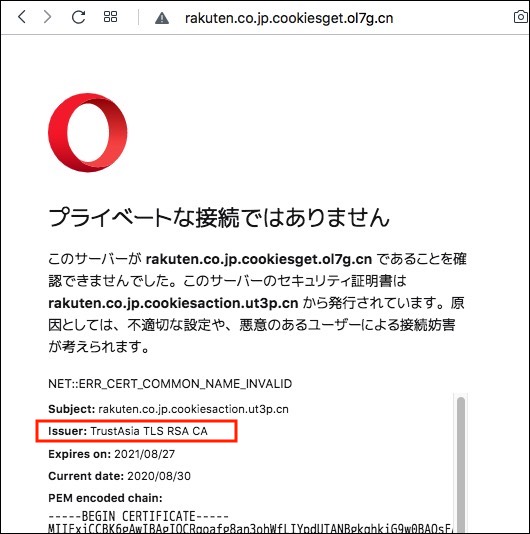

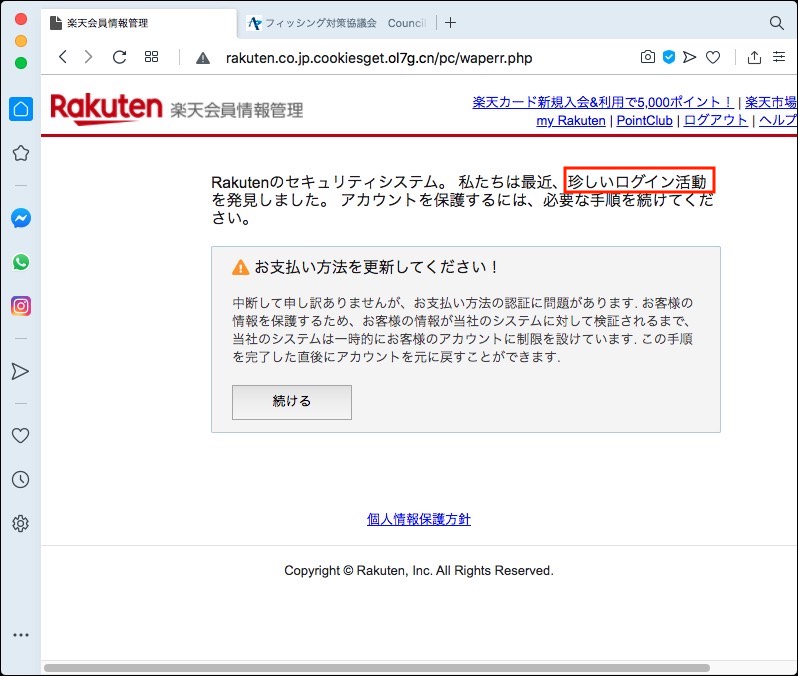

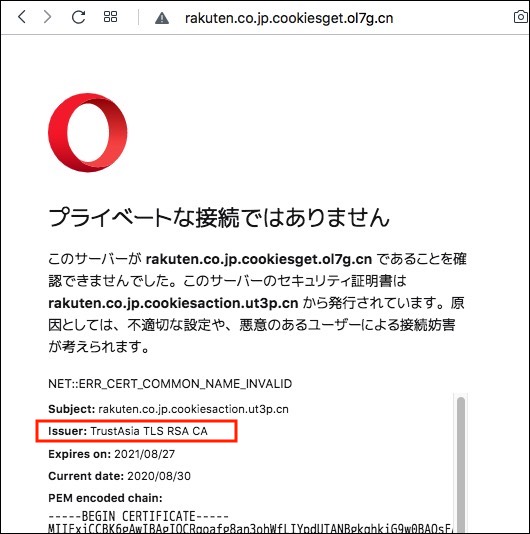

興味深くアクセスすると,こんな感じ.

オレオレSSL証明書.この時点で敷居が高くなっている.(ブラウザによっては,直接アクセスできない)

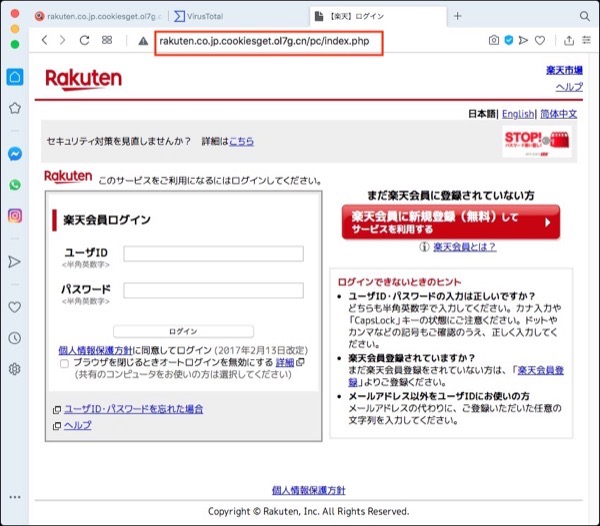

アクセスした先は良くあるログイン画面.興味深いのは,Englishや中文などのリンクがあるけれど,それらのページは用意されていません.

それで,フィッシング協議会の通報メールアドレスを用いて,パスワードは「つうほうしました」をローマ字で入力してログイン.

ログイン成功.

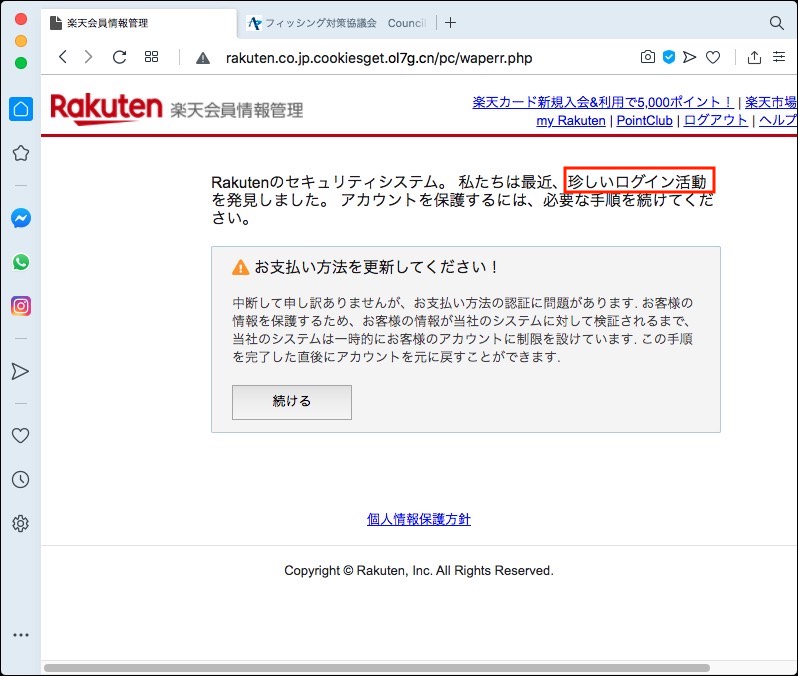

面白そうなので,続けてみる.

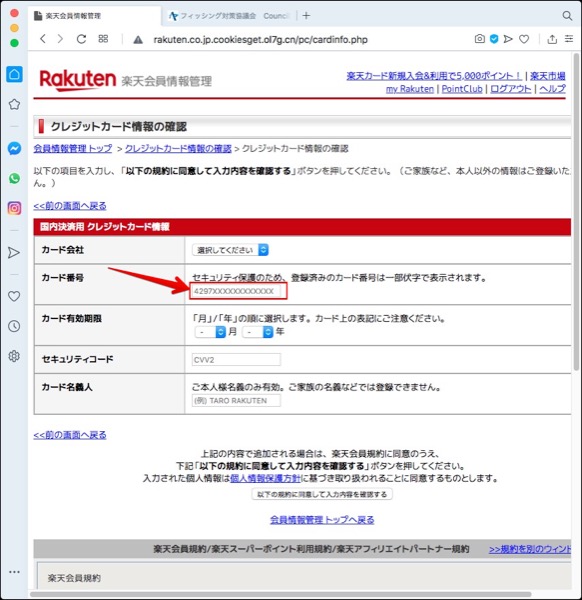

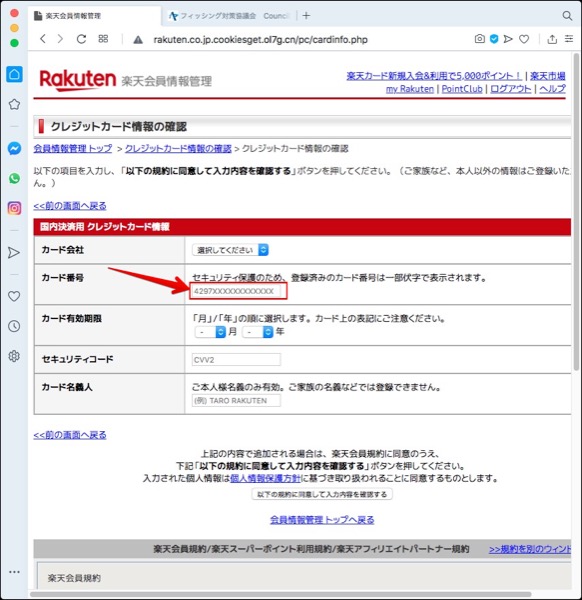

カード番号登録画面.丁寧に,カード番号の最初の4297は楽天カードの番号.これを適当な数字で入力してみる.

数値を入れてカード有効期限にフォーカスを移すと,「無効カードの疑いがある。」とエラーがでた.最低限のチェックロジックはある模様.

今日はこれぐらいで終了.

実例で見るネットの危険:国内ユーザを狙うネット通販詐欺

https://blog.trendmicro.co.jp/archives/25764

管理ツールの8080は空いてないようだけれど,Maltegoによって22番が空いているというので,確認してみた.

パスワード認証か...

引用:

上記のログイン記録にお心あたりがない場合は、お客様以外の第三者によってログインされた可能性がございます。

下のリンクをクリックして、安全なサーバーを使用してアカウント情報を確認してください。

続けるにはこちらをクリック

万が一、身に覚えのないご利用やご注文が確認された場合は、楽天市場トップページより「ヘルプ」をクリックいただき、「ヘルプ・問い合わせトップ」画面下部の「楽天市場へ問い合わせる」から「楽天市場お客様サポートセンター」へお問い合わせください。

※本メールはご登録いただいたメールアドレス宛に自動的に送信されています。

※本メールは送信専用です。ご返信いただきましてもお答えできませんのでご了承ください。

楽天株式会社

ログインしたというIPアドレスは,アメリカのもので汚れてない模様.

汚れてないIPアドレスを用いることでブロックを回避か.

クリック先のURLは,ドメインは中国.その先にopenidへリダイレクトされるようなパラメータがついているので,そこでログインさせて搾取するのかなぁ.

ちなみに,.cnになっているけれど,digした時のIPアドレス,112.175.150.110は,Korea Telecomでした.

リンク先のURLをurlscan.ioでチェックすると,フィッシングだと出ますね.

興味深くアクセスすると,こんな感じ.

オレオレSSL証明書.この時点で敷居が高くなっている.(ブラウザによっては,直接アクセスできない)

アクセスした先は良くあるログイン画面.興味深いのは,Englishや中文などのリンクがあるけれど,それらのページは用意されていません.

それで,フィッシング協議会の通報メールアドレスを用いて,パスワードは「つうほうしました」をローマ字で入力してログイン.

ログイン成功.

面白そうなので,続けてみる.

カード番号登録画面.丁寧に,カード番号の最初の4297は楽天カードの番号.これを適当な数字で入力してみる.

数値を入れてカード有効期限にフォーカスを移すと,「無効カードの疑いがある。」とエラーがでた.最低限のチェックロジックはある模様.

今日はこれぐらいで終了.

実例で見るネットの危険:国内ユーザを狙うネット通販詐欺

https://blog.trendmicro.co.jp/archives/25764

管理ツールの8080は空いてないようだけれど,Maltegoによって22番が空いているというので,確認してみた.

$ ssh root@rakuten.co.jp.cookiesget.ol7g[.]cn🆑

The authenticity of host 'rakuten.co.jp.cookiesget.ol7g.cn (112.175.150.110)' can't be established.

ECDSA key fingerprint is SHA256:yTya7bjFTvyHEXTc+8x7TOUK7HKZgxeJK3L2X2BCfhY.

Are you sure you want to continue connecting (yes/no)? yes

Warning: Permanently added 'rakuten.co.jp.cookiesget.ol7g[.]cn,112.175.150[.]110' (ECDSA) to the list of known hosts.

root@rakuten.co.jp.cookiesget.ol7g.cn's password:

Pulse SecureのVPN認証コードが漏洩していた問題が騒がれていたけれど,そのほかのSSL VPN装置も問題があるので,該当する人は注意だな.

CVE-2018-13379 Fortinet

CVE-2019-1579 Palo Alto Networks

CVE-2019-11510 Pulse Secure

うちのヤマハRTX1200は・・・

/global-protect/portal/css/login.css

remote/fgt_lang?lang=/../../../../../../../etc/password/dana/html5acc/guacamole

CVE-2018-13379 Fortinet

CVE-2019-1579 Palo Alto Networks

CVE-2019-11510 Pulse Secure

うちのヤマハRTX1200は・・・

/global-protect/portal/css/login.css

remote/fgt_lang?lang=/../../../../../../../etc/password/dana/html5acc/guacamole

Pulse Secure(旧Juniper)のVPN認証情報が取られた問題が騒がれているので,うちはYAMAHAだけれど,VPNサーバのログを確認してみた.

調査は,"[IKE] respond ISAKMP phase to"で接続して来たIPアドレスをgrep.L2TPにしてから1年5ヶ月の約2GB分のルータログデータから抽出.

一番接続数が多かったのは,Shadowserverという調査系サービスのもの.

Shadowserverを知らなかったけれど,こんなものだそうです.

知らなかったではすまされない、インターネットは接続するだけで加害者に!?~Shadowserverの活用から見えてきたもの~

https://www.nttpc.co.jp/technology/csirt_2.html

引用: まぁ,これは悪意がないとしよう.そのほかの22個のIPアドレスを,abuseipdbで調べたら21個が悪性IPで,1つがニュージーランドのプロバイダ(配下の悪いやつか).

21個中19がchinaからで残りの2つがHong Kongでした.

調査は,"[IKE] respond ISAKMP phase to"で接続して来たIPアドレスをgrep.L2TPにしてから1年5ヶ月の約2GB分のルータログデータから抽出.

一番接続数が多かったのは,Shadowserverという調査系サービスのもの.

Shadowserverを知らなかったけれど,こんなものだそうです.

知らなかったではすまされない、インターネットは接続するだけで加害者に!?~Shadowserverの活用から見えてきたもの~

https://www.nttpc.co.jp/technology/csirt_2.html

引用:

ShadowserverはThe Shadowserver Foundationという、世界中の有志のセキュリティ専門家によって運営されており、インターネット全体のセキュリティ向上のために、マルウェアの解析や、マルウェア配布サイトのリストなどを公開しています

21個中19がchinaからで残りの2つがHong Kongでした.

「不正接続」がTwitterのトレンド入りしたそうだ.

VPN欠陥つくサイバー攻撃 国内外900社の情報流出

https://www.asahi.com/articles/ASN8T3TNMN8TUTIL002.html

“社外から企業内のネットワークに接続するときに使う「仮想プライベートネットワーク(VPN)」の通信機器の欠陥をついたとみられるサイバー攻撃があり、国内外900社が機器を使う際の情報が流出していたことが内閣サイバーセキュリティセンター(NISC)への取材でわかった。VPNはテレワークの拡大もあり、利用者が広がっている。”

情報の詳細は無料のPiyologさんが一番詳しい(感謝)

ハッキングフォーラムへ投稿された多数のVPNサーバーの認証情報についてまとめてみた piyolog

https://piyolog.hatenadiary.jp/entry/2020/08/08/030102

今回の攻撃対象となったVPNのメーカ,パルスセキュアが対応に苦慮している点も興味深い.

VPN認証情報漏洩に見る脆弱性対策を浸透させる難しさ

https://www.security-next.com/117811

代理店を通すとエンドユーザまで見えないからなぁ.大手家電メーカみたいにテレビで「古い扇風機を探しています」なんてできないし.

VPN欠陥つくサイバー攻撃 国内外900社の情報流出

https://www.asahi.com/articles/ASN8T3TNMN8TUTIL002.html

“社外から企業内のネットワークに接続するときに使う「仮想プライベートネットワーク(VPN)」の通信機器の欠陥をついたとみられるサイバー攻撃があり、国内外900社が機器を使う際の情報が流出していたことが内閣サイバーセキュリティセンター(NISC)への取材でわかった。VPNはテレワークの拡大もあり、利用者が広がっている。”

情報の詳細は無料のPiyologさんが一番詳しい(感謝)

ハッキングフォーラムへ投稿された多数のVPNサーバーの認証情報についてまとめてみた piyolog

https://piyolog.hatenadiary.jp/entry/2020/08/08/030102

今回の攻撃対象となったVPNのメーカ,パルスセキュアが対応に苦慮している点も興味深い.

VPN認証情報漏洩に見る脆弱性対策を浸透させる難しさ

https://www.security-next.com/117811

代理店を通すとエンドユーザまで見えないからなぁ.大手家電メーカみたいにテレビで「古い扇風機を探しています」なんてできないし.

Webブラウザは,便利にするための機能拡追プラグイン,アドインの追加機能を持っているけれど,その便利機能が悪性である可能性がある.

そして,ある時点で良性と判断していても,後日,作者の豹変や売却?とかで悪性にすり替わっていることが多々ある.

これらのホワイトリストを整備するのも,セキュリティ担当の業務になる.

いまの職場では,Google Driveの利用を禁止されているのだけれど,Google Chromeを使っていると勝手にGoogle Driveの機能拡張がインストールされる.ホワイトリストにないので「ブロックしました」と通知がでるのだけれど,また不意にインストールされようとしてブロックしたとダイアログが出る.

あるとき,それが頻繁に出て来て,しばらくすると収まって,またしばらくすると良くダイアログが出る.

導入キャンペーンだとおもうけど.しつこいと,嫌われちゃうぞ.

クラウドストレージは,私は信用してないので使わないのだけれど.

そして,ある時点で良性と判断していても,後日,作者の豹変や売却?とかで悪性にすり替わっていることが多々ある.

これらのホワイトリストを整備するのも,セキュリティ担当の業務になる.

いまの職場では,Google Driveの利用を禁止されているのだけれど,Google Chromeを使っていると勝手にGoogle Driveの機能拡張がインストールされる.ホワイトリストにないので「ブロックしました」と通知がでるのだけれど,また不意にインストールされようとしてブロックしたとダイアログが出る.

あるとき,それが頻繁に出て来て,しばらくすると収まって,またしばらくすると良くダイアログが出る.

導入キャンペーンだとおもうけど.しつこいと,嫌われちゃうぞ.

クラウドストレージは,私は信用してないので使わないのだけれど.

注意喚起が出ていた.

【注意喚起】事業継続を脅かす新たなランサムウェア攻撃について

~ 「人手によるランサムウェア攻撃」と「二重の脅迫」~

https://www.ipa.go.jp/security/announce/2020-ransom.html

human-operated ransomware attacks,double extortion. 先日のガーミンを思い出すなぁ.

ホンダで発生したと思われるEKANSも,アルゼンチンでも同じような動作をする攻撃があったんですね.その企業内ネットワークにいるときにしか発動しないという作りは,全く同じ.

リンク先の本文のPDF,読んでおく必要があるな.

【注意喚起】事業継続を脅かす新たなランサムウェア攻撃について

~ 「人手によるランサムウェア攻撃」と「二重の脅迫」~

https://www.ipa.go.jp/security/announce/2020-ransom.html

human-operated ransomware attacks,double extortion. 先日のガーミンを思い出すなぁ.

ホンダで発生したと思われるEKANSも,アルゼンチンでも同じような動作をする攻撃があったんですね.その企業内ネットワークにいるときにしか発動しないという作りは,全く同じ.

リンク先の本文のPDF,読んでおく必要があるな.

GPSデバイスメーカとして有名なガーミン,今はウェラブルデバイスとしてランニング用腕時計を愛用している人も多いけれど,ランサムウェアによるシステムダウンが報道されていたけれど,身代金払ったそうだ.

次のターゲットはどこ? Garminも10億超の身代金を払うまでサービス停止していた…

https://www.gizmodo.jp/2020/08/garmin-ransom.html

ランサムウェアは「身代金」目的のマルウェアで,ファイルを暗号化して業務を妨害し,お金を払うと解除キーを渡すぞという脅しをしてくるもの.支払いはビットコインが多い.

先日聞いたセミナーで最近の流行りとしてはランサムウェアの脅迫文書でお試しキーが提供されたりするそうだ.

古典的な誘拐ドラマで「生きている証拠に声を聞かせろ」的なことと同じ.ハッキング集団の人たちも払ってもらわないと困るしね.

今回ユニークなのは,支払おうとしても相手がロシアのハッキング集団だったためにアメリカの経済制裁が影響して支払えなかったということ.これは振り込め詐欺の影響でATMでの現金取り扱いが50万とか100万円に制限されたのと同じかな.ハッキング集団にそういう理由で遅れている的なことは伝えづらいだろうし...

次のターゲットはどこ? Garminも10億超の身代金を払うまでサービス停止していた…

https://www.gizmodo.jp/2020/08/garmin-ransom.html

ランサムウェアは「身代金」目的のマルウェアで,ファイルを暗号化して業務を妨害し,お金を払うと解除キーを渡すぞという脅しをしてくるもの.支払いはビットコインが多い.

先日聞いたセミナーで最近の流行りとしてはランサムウェアの脅迫文書でお試しキーが提供されたりするそうだ.

古典的な誘拐ドラマで「生きている証拠に声を聞かせろ」的なことと同じ.ハッキング集団の人たちも払ってもらわないと困るしね.

今回ユニークなのは,支払おうとしても相手がロシアのハッキング集団だったためにアメリカの経済制裁が影響して支払えなかったということ.これは振り込め詐欺の影響でATMでの現金取り扱いが50万とか100万円に制限されたのと同じかな.ハッキング集団にそういう理由で遅れている的なことは伝えづらいだろうし...

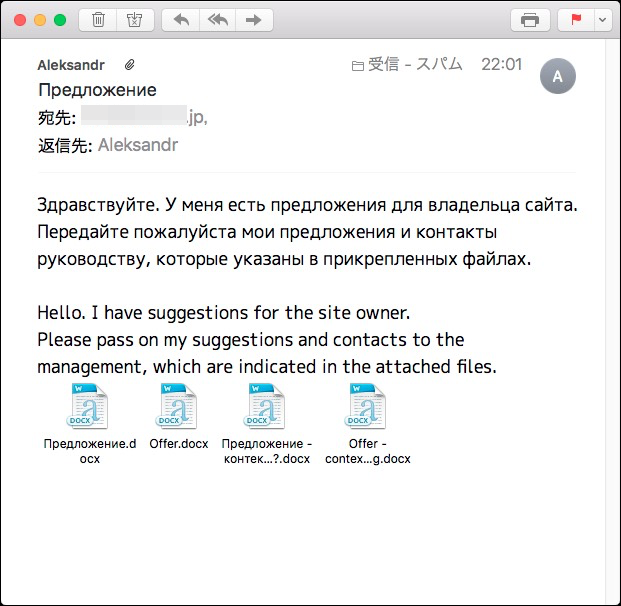

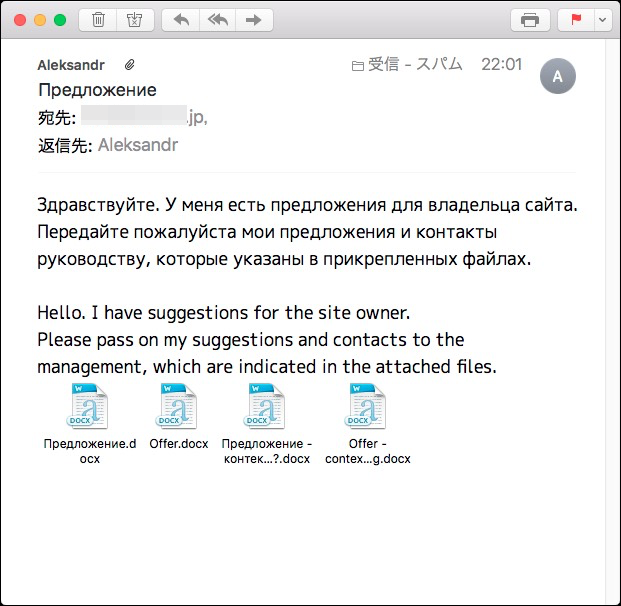

最近,こんなメールが届く.

やっぱり添付ファイルがついていると,ワクワクする.

ちょっと,まず何を書いてあるのか,DeepLで確認して見る.

ロシア語と,同じことを英語で書いてあるのか.

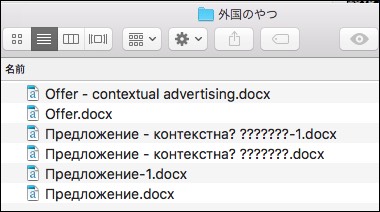

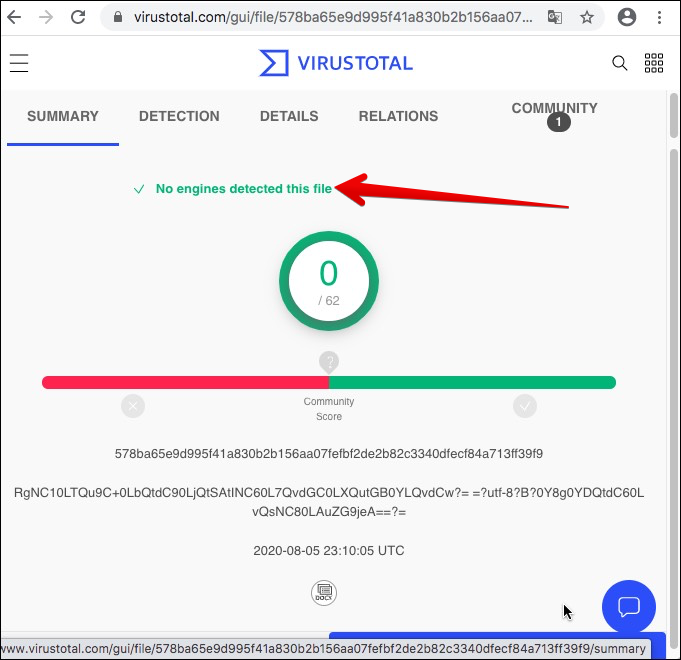

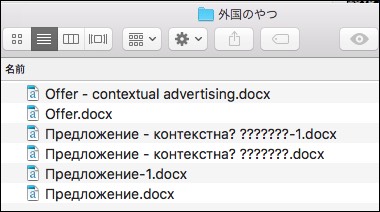

添付ファイルを保存してみたけれど,これは偽リンクじゃなくて,ちゃんとファイルでした.

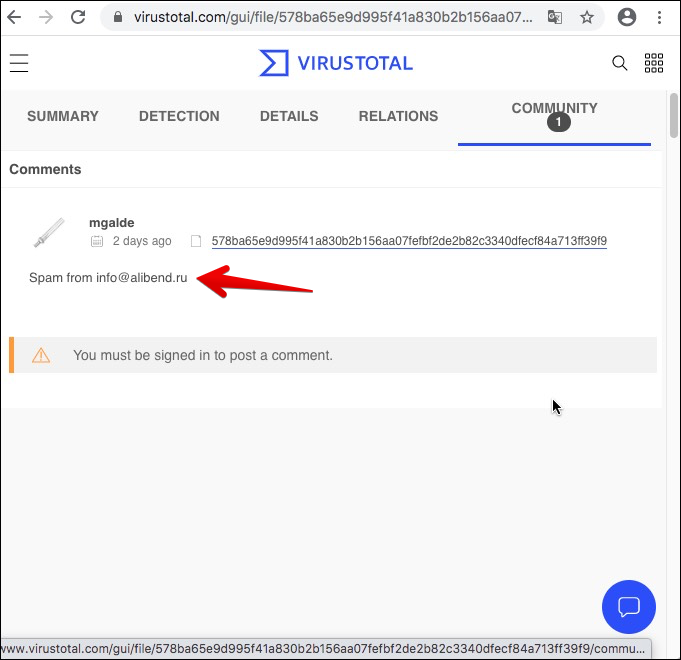

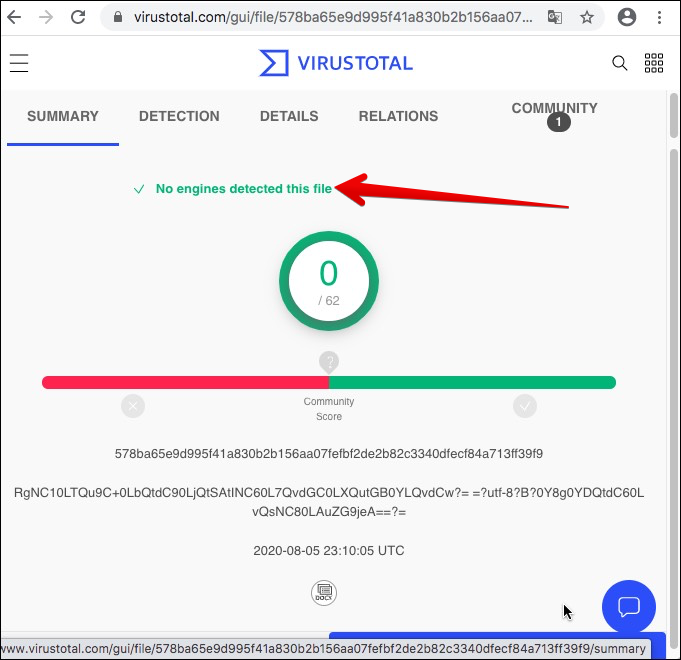

Microsfot Wordだけれど,macOSを使っていたらWordを開かずともQuickLookで参照可能. 一応,VirusTotalにアップロードして検査.

ファイル自体には問題ない模様.

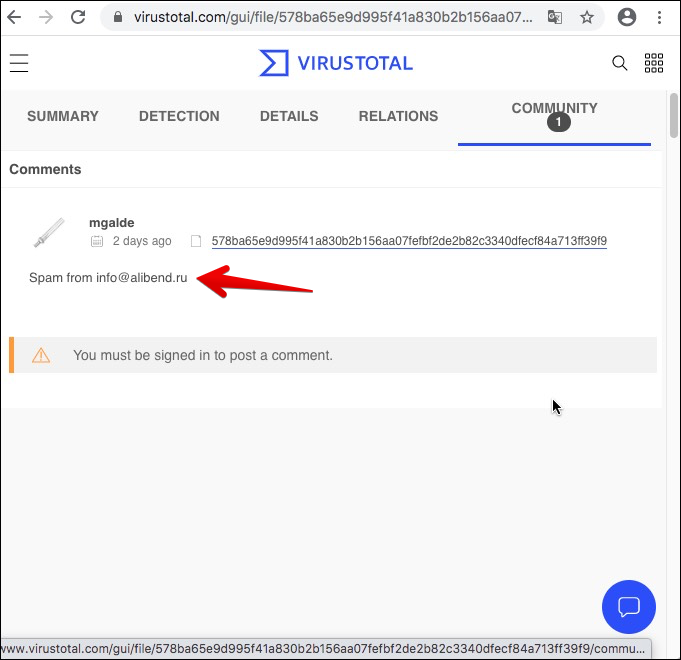

コミュニティをみると,スパムだと書いてある.ただし,うちに来た時とは違うメールアドレスだな.

そしてWordの中身の1つ.

引用:ということで,Web広告の営業メールでした.

やっぱり添付ファイルがついていると,ワクワクする.

Здравствуйте. У меня есть предложения для

владельца сайта.

Передайте пожалуйста мои предложения

и контакты руководству, которые указаны

в прикрепленных файлах.

Hello. I have suggestions for the site owner.

Please pass on my suggestions and contacts to the management,

which are indicated in the attached files.

ちょっと,まず何を書いてあるのか,DeepLで確認して見る.

こんにちは。いくつかの提案があります。

サイトオーナーの

私の提案を伝えてください

と管理者の連絡先が表示されています。

を添付ファイルに記載してください。

こんにちは。サイトへの提案をさせていただきました。

私の提案や連絡先を運営側に伝えてください。

のように、添付ファイルに記載されています。

添付ファイルを保存してみたけれど,これは偽リンクじゃなくて,ちゃんとファイルでした.

Microsfot Wordだけれど,macOSを使っていたらWordを開かずともQuickLookで参照可能. 一応,VirusTotalにアップロードして検査.

ファイル自体には問題ない模様.

コミュニティをみると,スパムだと書いてある.ただし,うちに来た時とは違うメールアドレスだな.

そしてWordの中身の1つ.

引用:

Hello. Are you interested in setting up and maintaining contextual advertising?

I have been setting up and running contextual advertising for over 9 years.

My WhatsApp /Viber for fast communication: +380973510878

My Skype: mayboroda[_]aleks

What benefits do you get?

1. The lowest cost of attracting the buyer of your goods or services.

2. Only the target audience, ready to buy your product or service.

3. Save time on finding customers.

4. Payment is only for going to the site of an interested buyer.

5. Instant result. You don’t have to wait 5-7 months as when promoting a site in order to start receiving targeted traffic or looking for it in other ineffective ways that lead in the majority to non-target audience.

6. Return on investment in the first month.

7. Savings on staff who deal with inefficient ways to attract customers.

8. A regular customer. Since the customer’s contacts are saved when ordering

in the future, he can be offered other goods and services through the newsletter.

What I suggest:

1. Analysis of competitors and recommendations for improving the site, to increase the conversion of the visitor into a real, regular customer.

2. Gathering only targeted sales inquiries that will lead buyers who are ready to buy.

3. Setting up contextual advertising based on an analysis of your site and competitors' sites.

4. Create ads for each request.

5. Launching and maintaining contextual advertising, filtering out unnecessary requests that do not bring effect, changing ads to more effective ones that will increase conversion and save the budget.

Monthly cost of service

For the work on setting up and running advertising, I take 42$ per month.

An advertising budget is also needed - I recommend from 144$ per month.

You can pay once a week: 11$ for work + 36$ per week of the advertising budget

= 47$ per week.

Warranty:

1. Immediately after the launch of advertising, you will be able to see your site for certain queries in the top 3 search engines. And you do not have to wait and believe for 5-7 months, the site will be in the top 3 with advancement or not.

2. Already in the first week of the launch of advertising, you will receive real orders.

3. You can make money in advertising and for work once a week.

4. I, as well as you, are interested in the effectiveness of advertising and the continuation of long-term cooperation. Since if you will benefit, then I will benefit - long-term cooperation.

5. Reporting. You will receive a list of requests for which phrases your ad is showing in the top 3 search engines and you will be able to evaluate the quality of the created ads and the presence of your site in the first positions of Yandex and Google. As well as the number of orders from the site.

My WhatsApp /Viber for fast communication: +380[9]73510878

My Skype: mayboroda[_]aleks

Sincerely, Alexander, a specialist in setting up and maintaining contextual advertising.

三井物産セキュアディレクションの記事.

音声で脅迫するランサムウェア「Mazeランサムウェア」の内部構造を紐解く

https://www.mbsd.jp/research/20200804.html

あまりにも複雑に作ってあるから,何かことが起こってすぐこれを解析してどうにかするというのは無理なので,やっぱり「安全なところにロールバックする」ことができるようにバックアップの頻度をあげてかっちりとしたリストアポイントを作るのが一番かな.あとは,取り上げられたファイルは,外に出したら見えないような仕組み,たとえばRMSで保護するとか.解除したものが取られたら終わりか.

大事なものは閉鎖空間においとくべきだな.

それと気になったのは,7月中旬に日本企業に着弾して騒がせたということ.そんなニュース知らないなぁ..

Mazeランサムウェアによる被害歴

https://machinarecord.com/blog/3139/

ほほう.このファイルを勝手に暗号化しつつ,取り出して公開するぞと!とする手口は「二重恐喝」というのか.

この記事では株式会社TMW(旧・立松モールド株式会社)という会社が被害を受けたようだけれど従業員200人程度の優良中小企業.下町ロケットの佃製作所みたいなかんじか? これは標的型攻撃の弱いところから・・・の意味か.

そしてXeroxもやられているようだけれど,今日,騒いでいるキャノンもこれのようだ.

音声で脅迫するランサムウェア「Mazeランサムウェア」の内部構造を紐解く

https://www.mbsd.jp/research/20200804.html

あまりにも複雑に作ってあるから,何かことが起こってすぐこれを解析してどうにかするというのは無理なので,やっぱり「安全なところにロールバックする」ことができるようにバックアップの頻度をあげてかっちりとしたリストアポイントを作るのが一番かな.あとは,取り上げられたファイルは,外に出したら見えないような仕組み,たとえばRMSで保護するとか.解除したものが取られたら終わりか.

大事なものは閉鎖空間においとくべきだな.

それと気になったのは,7月中旬に日本企業に着弾して騒がせたということ.そんなニュース知らないなぁ..

Mazeランサムウェアによる被害歴

https://machinarecord.com/blog/3139/

ほほう.このファイルを勝手に暗号化しつつ,取り出して公開するぞと!とする手口は「二重恐喝」というのか.

この記事では株式会社TMW(旧・立松モールド株式会社)という会社が被害を受けたようだけれど従業員200人程度の優良中小企業.下町ロケットの佃製作所みたいなかんじか? これは標的型攻撃の弱いところから・・・の意味か.

そしてXeroxもやられているようだけれど,今日,騒いでいるキャノンもこれのようだ.

何があったかを追跡するためには大量にログを出力しておいて,それを効率的に検索する必要がありますが,そのトレーニング教材がJPCERT/CCで公開されていました.

Log Analysis Training

https://jpcertcc.github.io/log-analysis-training/#details

Internet Week 2016、2017、2018、2019 にて実施したトレーニング資料だそうで.

やってみたいけれど,環境準備に時間がかかりそう.

Log Analysis Training

https://jpcertcc.github.io/log-analysis-training/#details

Internet Week 2016、2017、2018、2019 にて実施したトレーニング資料だそうで.

やってみたいけれど,環境準備に時間がかかりそう.

今日初めて,CTFというイベントに参加.久しぶりらしいけれど,ビデオ会議での進行は運営側も初めてだったようだけれど,かなり楽しかった.

CFTはCapture The Flag,旗取りゲームでルールはこれに.

CTF(Capture The Flag)とは?概要から基本ルール、メリットデメリットまで徹底解説

https://cybersecurity-jp.com/security-measures/33780

そして問題掲載,採点などのCTFを運営するためのフレームワークも,githubで公開されてて,それを使っていました.

CTFd

https://github.com/CTFd/CTFd

CFTはCapture The Flag,旗取りゲームでルールはこれに.

CTF(Capture The Flag)とは?概要から基本ルール、メリットデメリットまで徹底解説

https://cybersecurity-jp.com/security-measures/33780

そして問題掲載,採点などのCTFを運営するためのフレームワークも,githubで公開されてて,それを使っていました.

CTFd

https://github.com/CTFd/CTFd

CSPMという言葉がある事を知った.Cloud Security Posture Managementの略.Postureというのは「姿勢」などの意味らしい.

クラウドになってサーバの諸設定もポチポチっとGUIで設定することも多いので,知らず知らずにゆるゆる設定になっている可能性などをチェックするということかなぁ.

クラウドになってサーバの諸設定もポチポチっとGUIで設定することも多いので,知らず知らずにゆるゆる設定になっている可能性などをチェックするということかなぁ.

Windows 10も便利になったので専用ツールをインストールせずとも,既にcurlが搭載してあるしbashも用意されつつあるので,スクリプトでUNIXコマンド的な事が可能.

実際,curlだけじゃなくて以外にも証明書発行の際に使うcurtutil.exeもダウンローダとして利用できるそうです.

LOLBAS - Living Off The Land Binaries and Scripts (and also Libraries)

https://lolbas-project.github.io

考え方はCiscoのブログで取り上げられたLoLBinと同じ.

一般のユーザがcurlやcurtutil.exeを実行することはないだろうから,それらのコマンドが実行されただけで検知する仕組みが有効なんじゃないかと思って,プロセス検知の仕組みとして入れてみた.

LOLBASは数が多いけれど,現実的に考えて絞って行くと,LoLBinで提案してあるものがより実用的かな.

実際,curlだけじゃなくて以外にも証明書発行の際に使うcurtutil.exeもダウンローダとして利用できるそうです.

LOLBAS - Living Off The Land Binaries and Scripts (and also Libraries)

https://lolbas-project.github.io

考え方はCiscoのブログで取り上げられたLoLBinと同じ.

一般のユーザがcurlやcurtutil.exeを実行することはないだろうから,それらのコマンドが実行されただけで検知する仕組みが有効なんじゃないかと思って,プロセス検知の仕組みとして入れてみた.

LOLBASは数が多いけれど,現実的に考えて絞って行くと,LoLBinで提案してあるものがより実用的かな.

定期巡回のPiyologさんの記事にて.

日本郵便のe転居を悪用したストーカー事件についてまとめてみた

https://piyolog.hatenadiary.jp/entry/2020/07/17/174628

転居届けを出したことがある人からすれば,タイトルから分かるかもしれないけれど,それ以外にストーカー行為によって住所を知らない相手にクレカだけでなく電気・水道まで止められてしまっていたようだ.

古典的な犯罪で飲食のデリバリーサービスを悪用してニセ注文して嫌がらせみたいなのはあるけれど,これは斬新な気がする.

日本郵便のe転居を悪用したストーカー事件についてまとめてみた

https://piyolog.hatenadiary.jp/entry/2020/07/17/174628

転居届けを出したことがある人からすれば,タイトルから分かるかもしれないけれど,それ以外にストーカー行為によって住所を知らない相手にクレカだけでなく電気・水道まで止められてしまっていたようだ.

古典的な犯罪で飲食のデリバリーサービスを悪用してニセ注文して嫌がらせみたいなのはあるけれど,これは斬新な気がする.

「訴訟ホールド」(Litigation Hold)という言葉を会議で聞いたので,調べてみた.

まず引っかかったのは,これ.

メールボックスを訴訟ホールドの対象にする

https://docs.microsoft.com/ja-jp/exchange/policy-and-compliance/holds/litigation-holds?view=exchserver-2019

つまり,訴訟に備えるため,メールの証拠隠滅ができない仕組みがExchange Serverにあるということ.バックアップの意味でのメールアーカイブよりはリアルタイム性&局所性を重視しているかな.

電子メールが証拠として認められた有名な事件は,堀江メール問題かな.あ,でもこれは偽メールか.

まず引っかかったのは,これ.

メールボックスを訴訟ホールドの対象にする

https://docs.microsoft.com/ja-jp/exchange/policy-and-compliance/holds/litigation-holds?view=exchserver-2019

つまり,訴訟に備えるため,メールの証拠隠滅ができない仕組みがExchange Serverにあるということ.バックアップの意味でのメールアーカイブよりはリアルタイム性&局所性を重視しているかな.

電子メールが証拠として認められた有名な事件は,堀江メール問題かな.あ,でもこれは偽メールか.

情報処理試験だけでなく,セキュリティ情報の発信も積極的なIPAですが,寄せられた相談から伝えたい回答を集約したコンテンツを提供しています.

安心相談窓口だより

https://www.ipa.go.jp/security/anshin/mgdayoriindex.html

素人からの質問が素人すぎて堪えられない時などに,ちょっと参考になるかもしれません.

パスワードの使い回しによって,どこかで流出したパスワードによる不正ログイン事件も多く発生していますが,パスワードの生成方法のアイディアの1つを指南しているページがありました.

不正ログイン被害の原因となるパスワードの使い回しはNG

~ちょっとした工夫でパスワードの使い回しを回避~

https://www.ipa.go.jp/security/anshin/mgdayori20160803.html

安心相談窓口だより

https://www.ipa.go.jp/security/anshin/mgdayoriindex.html

素人からの質問が素人すぎて堪えられない時などに,ちょっと参考になるかもしれません.

パスワードの使い回しによって,どこかで流出したパスワードによる不正ログイン事件も多く発生していますが,パスワードの生成方法のアイディアの1つを指南しているページがありました.

不正ログイン被害の原因となるパスワードの使い回しはNG

~ちょっとした工夫でパスワードの使い回しを回避~

https://www.ipa.go.jp/security/anshin/mgdayori20160803.html

一般社団法人ICT-ISACが,ガイドを公開しています.

家庭内で安全快適に在宅勤務を行うためのリファレンスガイドの公開について

https://www.ict-isac.jp/news/news20200701.html

技術的には初級かな.従業員に配布するには良いような気がします.

家庭内で安全快適に在宅勤務を行うためのリファレンスガイド

https://www.ict-isac.jp/news/remote%20work%20reference%20guide.pdf

家庭内で安全快適に在宅勤務を行うためのリファレンスガイドの公開について

https://www.ict-isac.jp/news/news20200701.html

技術的には初級かな.従業員に配布するには良いような気がします.

家庭内で安全快適に在宅勤務を行うためのリファレンスガイド

https://www.ict-isac.jp/news/remote%20work%20reference%20guide.pdf

2週間ほど前の,この文書.

金融庁・日銀がサイバー攻撃で注意喚起、金融機関経営者に-文書

https://www.bloomberg.co.jp/news/articles/2020-06-22/QC1OL7DWRGG201

ほう.どこからか文書が漏洩したということか.

金融庁・日銀がサイバー攻撃で注意喚起、金融機関経営者に-文書

https://www.bloomberg.co.jp/news/articles/2020-06-22/QC1OL7DWRGG201

世界的な新型コロナウイルスの感染拡大が続く中、

金融庁と日本銀行は、金融機関のテレワークの拡大などに伴う

サイバー攻撃のリスク増大に警戒を強めており、

金融機関の経営者に対して不正アクセスや情報漏えいなどに

十分に注意するよう連名の文書を通達したことが分かった。

金融機関経営者宛てに4月下旬に発出された文書をブルームバーグが入手した。

コインチェックが被害を受けた,GMOのお名前.comを使った乗っ取りの件について,中の人から記事が出ていた.

2020年6月に発生したドメイン名ハイジャックのインシデント対応について

https://tech.coincheck.blog/entry/2020/06/24/120000

DNSでレコードを切るのは簡単だけれど,常に最新の全容を把握することは困難ですね.成長している会社やオートスケールしていると,named.confを見れば全部わかる,という状態にならないので.

2020年6月に発生したドメイン名ハイジャックのインシデント対応について

https://tech.coincheck.blog/entry/2020/06/24/120000

DNSでレコードを切るのは簡単だけれど,常に最新の全容を把握することは困難ですね.成長している会社やオートスケールしていると,named.confを見れば全部わかる,という状態にならないので.