ブログ - セキュリティカテゴリのエントリ

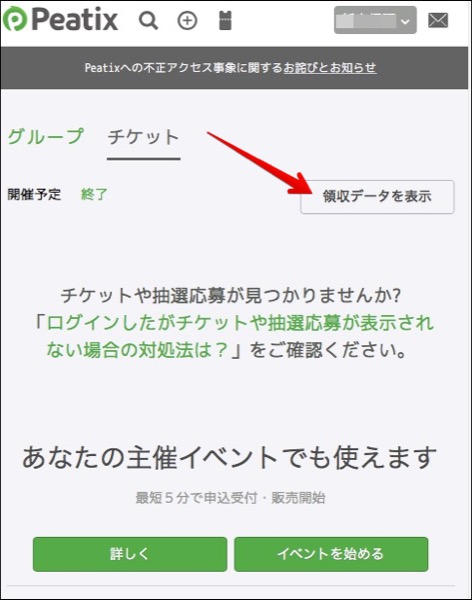

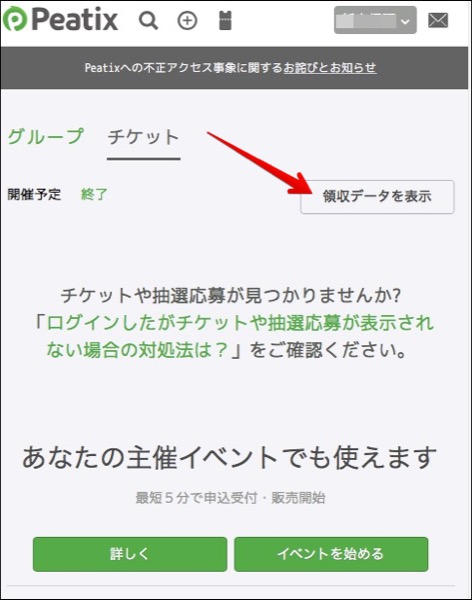

前回までにログインできたので,ピーティックスのアカウントが残っていることは確認できた.そして,表向き,どのような情報が保持されているかを確認.

領収書データ!がある...

そうだよなぁ.KDDI ∞ Laboだ.オープンしたての,渋谷のヒカリエに行ったのだった.もう8年も前なのか.

どういう決済手段で支払ったか覚えがないのだけれど,クレカかなぁ...その情報は,ログインしても参照できないから,持ってないように見える.(それは油断すぎる)

そして今現在,ピーティックスを使ってKDDI ∞ Laboのイベント管理+集金をしていたKDDIのプレスリリースを見ても,特に何も記載がない.

KDDI Open Innovation Program

https://www.kddi.com/open-innovation-program/

KDDI ∞ Labo

https://www.kddi.com/open-innovation-program/mugenlabo/

2020年:ニュースリリース - KDDI

https://www.kddi.com/corporate/newsrelease/2020/

KDDI

https://www.kddi.com

Peatix プライバシーポリシー

https://about.peatix.com/ja/privacy.html

一部引用.

引用:

ピーティックスのプラポリだとイベント主催者に対して提供することがあるわけだが必ず利用する訳でもないから,KDDIはイベント参加者の情報を持ってない事案の可能性.

あるいは8年もまえのイベントなので受け取ったデータは廃棄している.

当時の担当者は離任して詳細不明

気づいてない

どれだろう.8年前に利用したサービスの,その後の行方を管理するのは実際は無理.「桜を見る会」の名簿みたいに,即消しが理想

領収書データ!がある...

そうだよなぁ.KDDI ∞ Laboだ.オープンしたての,渋谷のヒカリエに行ったのだった.もう8年も前なのか.

どういう決済手段で支払ったか覚えがないのだけれど,クレカかなぁ...その情報は,ログインしても参照できないから,持ってないように見える.(それは油断すぎる)

そして今現在,ピーティックスを使ってKDDI ∞ Laboのイベント管理+集金をしていたKDDIのプレスリリースを見ても,特に何も記載がない.

KDDI Open Innovation Program

https://www.kddi.com/open-innovation-program/

KDDI ∞ Labo

https://www.kddi.com/open-innovation-program/mugenlabo/

2020年:ニュースリリース - KDDI

https://www.kddi.com/corporate/newsrelease/2020/

KDDI

https://www.kddi.com

Peatix プライバシーポリシー

https://about.peatix.com/ja/privacy.html

一部引用.

引用:

当社は、イベント主催者に対し、以下のいずれかの目的で、当社で保有する会員情報及びイベント主催者が必要とする参加者情報を含むお客様の個人情報を、当該イベント主催者又は当社との間で共同開発契約、事業提携契約その他当社のサービスに関して協業することを内容とする契約を締結した第三者(以下「協業先となる第三者」といいます。)*に提供し、これをイベント主催者又は協業先となる第三者と共同して利用することがあります。なお、この共同利用に際してイベント主催者又は協業先となる第三者に対し提供される個人情報の管理については、当社及び当該イベント主催者又は当該協業先となる第三者になります。

イベント主催者において、その開催するイベントにおける参加者を管理すること。

イベント主催者において、その開催するイベントに参加する予定の又は参加した会員に対し、連絡をとること。

当社と協業先となる第三者の協業により、当社のサービスを安全かつ確実に提供すること。

当社と協業先となる第三者の協業により、会員向けサービスをより充実したものにすること。

当社と協業先となる第三者の協業により、特別なサービスや新しいサービスを提供すること。

どれだろう.8年前に利用したサービスの,その後の行方を管理するのは実際は無理.「桜を見る会」の名簿みたいに,即消しが理想

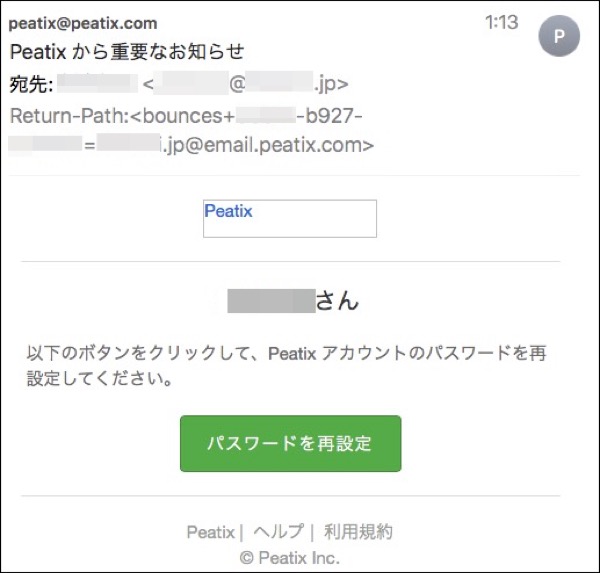

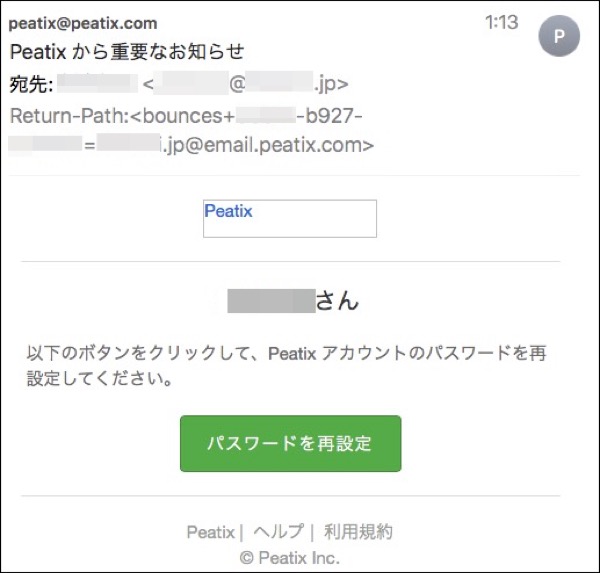

3日前にブログに書いたピーティックスの漏洩事故だけれど,ピーティックスからは漏洩した対象者にメールとかで案内が来ない.ネットの記事を読むと,先ずはパスワードを変えろというのだけれど,メールも2017年から来てないようだし,消えてるんじゃ無いかと思ってみた.

メリットないからSNSと連動なんてしてないのは正解.メールアドレスを入力.

残念.パスワード変更しろって.つまり,漏洩したデータの中に含まれているということだ.

確認メールが届いた.

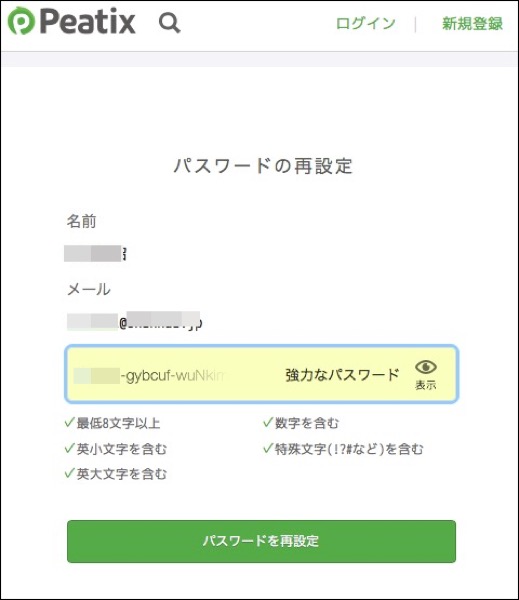

難しいパスワードを設定.一部公開...w

メリットないからSNSと連動なんてしてないのは正解.メールアドレスを入力.

残念.パスワード変更しろって.つまり,漏洩したデータの中に含まれているということだ.

確認メールが届いた.

難しいパスワードを設定.一部公開...w

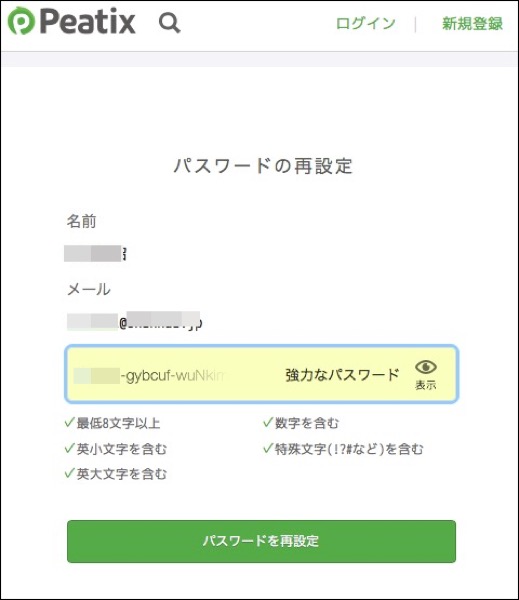

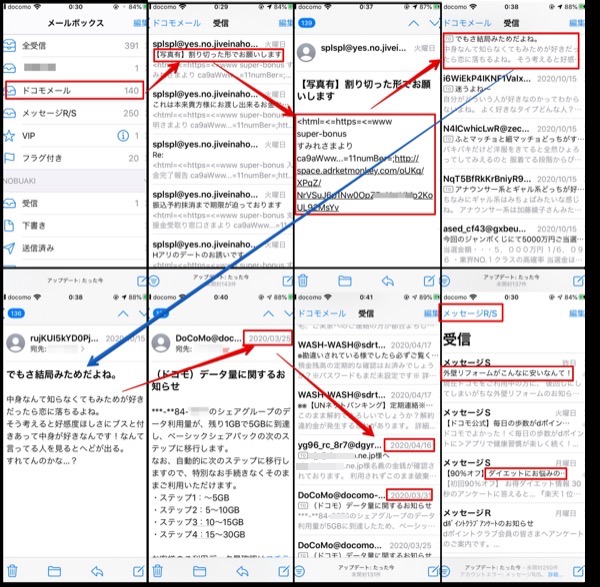

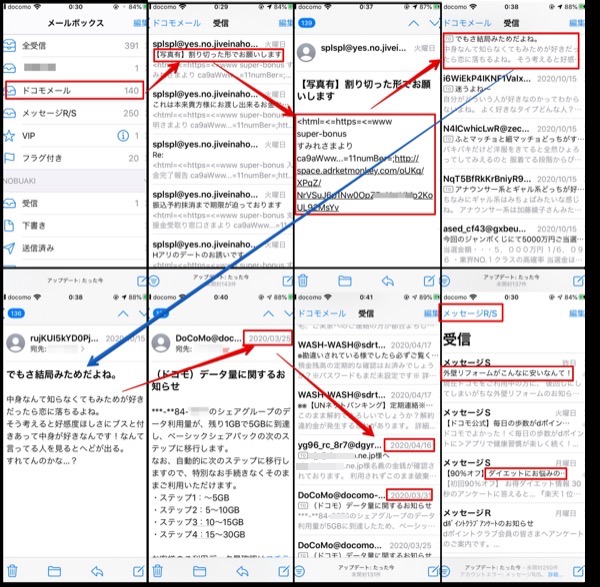

ずっとドコモのケータイを使っているけれど,4〜5年,iモードもSPモードも使わずに電話番号だけの契約にしていたので,ドコモメールを使う文化がない.

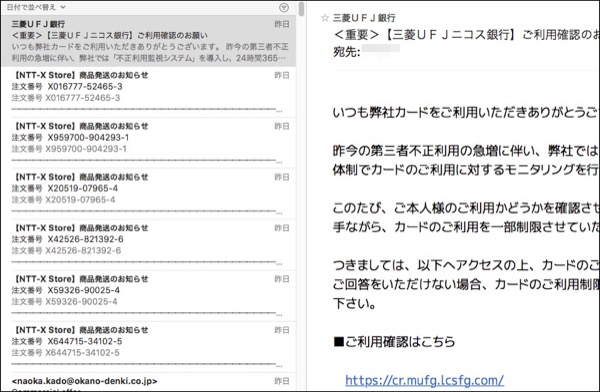

2019年の5月に,ガラケーからスマホに(契約上)乗り換えた時にdocomo.ne.jpのメールアドレスを取得できたので取ったけれど,誰にも教えずに,,,というか自分でも忘れいたら,なんと15ヶ月で140通もメールが溜まっていた.

必要?まともだったのは,ドコモからの「データ量に関するお知らせ」で,これは在宅勤務開始の4月分以降,データ量が5GBを越えることがなくなったので通知がこなくなっていた.

代わりに,迷惑メールが来ている.これは実はマッチポンプなんじゃないか?(データ量を消費するための・・・)

メールによっては,フィッシング用のURLすら無いものがある.返信するんだろうけれど,そもそも標的型メールのように返信したくなるような内容でも無い.

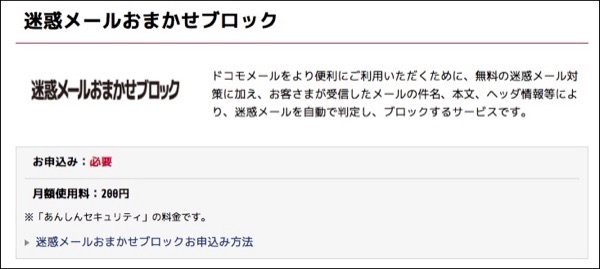

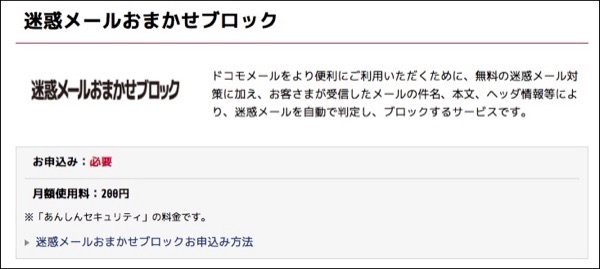

iモードメールの時は,迷惑メール対策が無料だったけれど,残念ながら現在は有料とのこと.

せっかく迷惑メールが来る専用のメアドをゲットできたので,それはそれで観察のために保持しておくかな.

2019年の5月に,ガラケーからスマホに(契約上)乗り換えた時にdocomo.ne.jpのメールアドレスを取得できたので取ったけれど,誰にも教えずに,,,というか自分でも忘れいたら,なんと15ヶ月で140通もメールが溜まっていた.

必要?まともだったのは,ドコモからの「データ量に関するお知らせ」で,これは在宅勤務開始の4月分以降,データ量が5GBを越えることがなくなったので通知がこなくなっていた.

代わりに,迷惑メールが来ている.これは実はマッチポンプなんじゃないか?(データ量を消費するための・・・)

メールによっては,フィッシング用のURLすら無いものがある.返信するんだろうけれど,そもそも標的型メールのように返信したくなるような内容でも無い.

iモードメールの時は,迷惑メール対策が無料だったけれど,残念ながら現在は有料とのこと.

せっかく迷惑メールが来る専用のメアドをゲットできたので,それはそれで観察のために保持しておくかな.

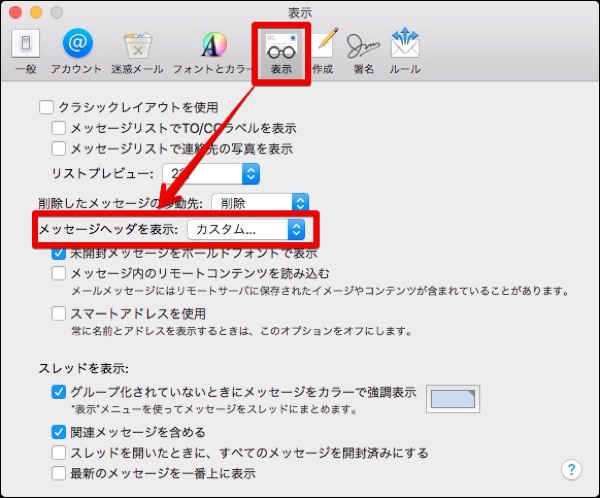

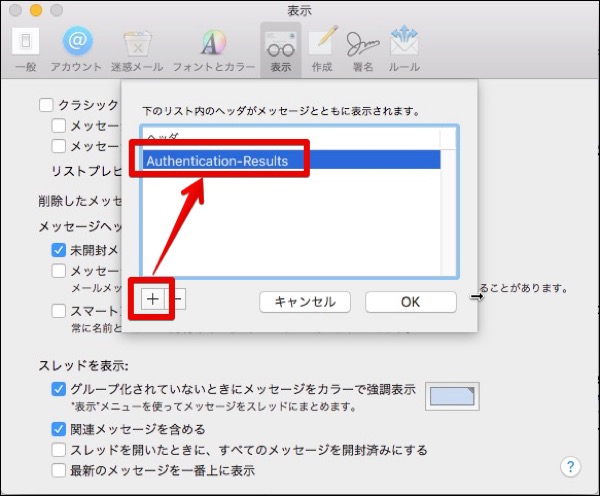

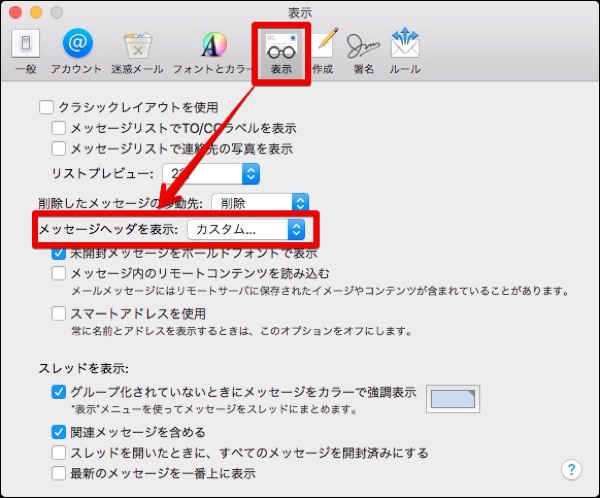

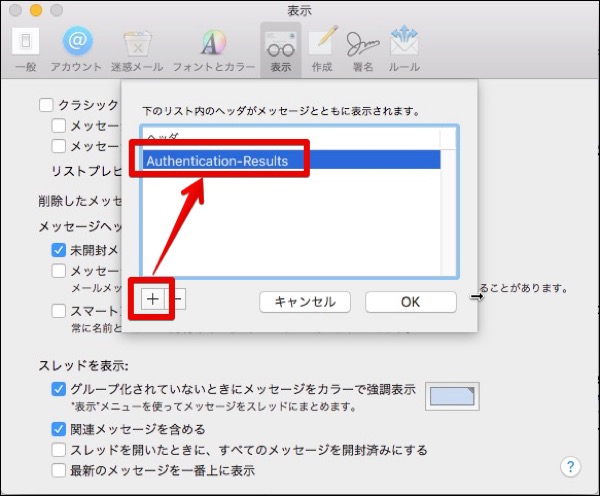

送信ドメイン認証(SPF)が設定されたメールサーバだと,応答内容がメールヘッダのAuthentication-Resultsに現れるというので,表示するようにしてみた.

設定したのは,Apple Mail.

設定は簡単だけれど,ヘッダが表示されている適当なメールが,意外と少ない.

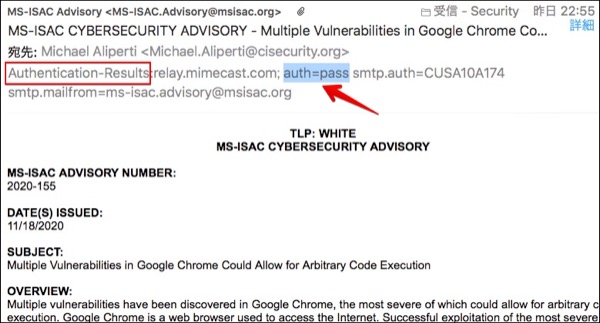

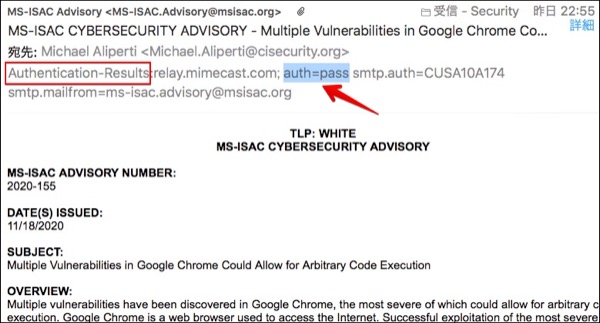

最初に見つけたのが,MS-ISACからのメール.

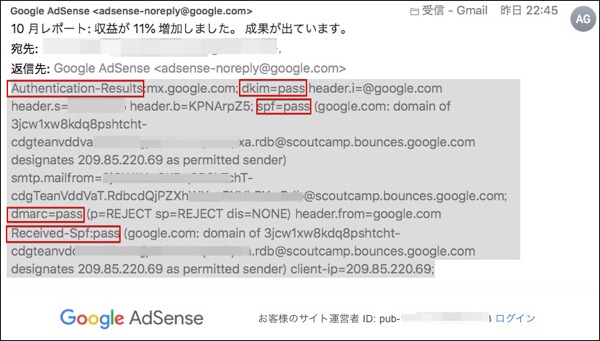

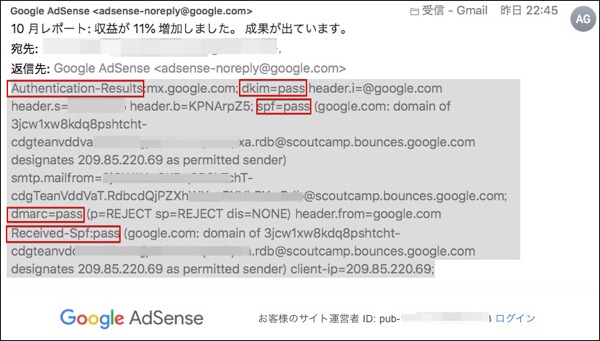

その次に見つけたのが,Google AdSenseからのメール.

なるほどね.DMARCの設定が,自分の方針とはまるで違う.まぁ偽装メール送られまくっているだろうから,REJECTが正しいのかな.

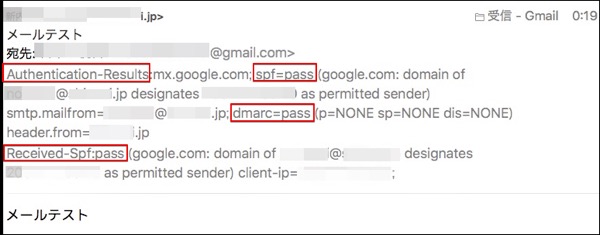

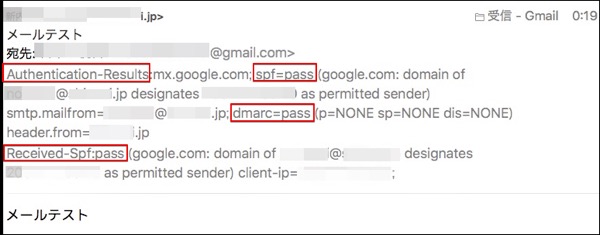

逆に自分のメールサーバからgmailにメールを送った時,どのようにヘッダが表示されているかを確認.

いいじゃなーい DMARCもpassになっているので,信頼性は高い方じゃないかな.後は証明書とかかなぁ.

DMARCもpassになっているので,信頼性は高い方じゃないかな.後は証明書とかかなぁ.

信頼性を求められる,お金払えとか購入したとかのメールは,Authentication-Resultsを確認すると騙されにくいかもしれない.

設定したのは,Apple Mail.

設定は簡単だけれど,ヘッダが表示されている適当なメールが,意外と少ない.

最初に見つけたのが,MS-ISACからのメール.

その次に見つけたのが,Google AdSenseからのメール.

なるほどね.DMARCの設定が,自分の方針とはまるで違う.まぁ偽装メール送られまくっているだろうから,REJECTが正しいのかな.

逆に自分のメールサーバからgmailにメールを送った時,どのようにヘッダが表示されているかを確認.

いいじゃなーい

DMARCもpassになっているので,信頼性は高い方じゃないかな.後は証明書とかかなぁ.

DMARCもpassになっているので,信頼性は高い方じゃないかな.後は証明書とかかなぁ.信頼性を求められる,お金払えとか購入したとかのメールは,Authentication-Resultsを確認すると騙されにくいかもしれない.

カプコン、標的型攻撃被害で顧客情報など約35万件流出の可能性

https://cybersecurity-jp.com/news/45639

引用:

不正アクセスによる情報流出に関するお知らせとお詫び - CAPCOM

http://www.capcom.co.jp/ir/news/html/201116.html

そしてVirusTotalにアップロードされた検体から,三井物産セキュアディレクションがニーモニックレベルで分析した結果.

企業名を名指しで脅迫する「Ragnar Locker」ランサムウェアの解析

https://www.mbsd.jp/research/20201111.html

まぁ,ホンダの時もそうだけれど,これをみると完全に標的型なのでもう防ぎ用がない.やはり早期に安全なバックアップへシステムへの切り替えやリストアができる体制が必要かな.瞬時の首都移転みたいなイメージで.

追記 2021.01.20

「カプコン」にサイバー攻撃…テロ集団が突きつける「身代金要求」のヤバすぎる中身

https://gendai.ismedia.jp/articles/-/78545

引用: メールシステムが安全だと言い切れない以上,別の手段で連絡を取ったというのはよかったんじゃ無いかな.「そういうセカンダリの連絡網を整備している」というのは大事ですな.

https://cybersecurity-jp.com/news/45639

引用:

株式会社カプコンは2020年11月16日、同社にて発生していた第三者による不正アクセスに関連して、同社グループシステムが保有する顧客情報、従業員情報、採用応募者情報、関係先情報など合計約35万件が外部流出した可能性があると明らかにしました。

不正アクセスによる情報流出に関するお知らせとお詫び - CAPCOM

http://www.capcom.co.jp/ir/news/html/201116.html

そしてVirusTotalにアップロードされた検体から,三井物産セキュアディレクションがニーモニックレベルで分析した結果.

企業名を名指しで脅迫する「Ragnar Locker」ランサムウェアの解析

https://www.mbsd.jp/research/20201111.html

まぁ,ホンダの時もそうだけれど,これをみると完全に標的型なのでもう防ぎ用がない.やはり早期に安全なバックアップへシステムへの切り替えやリストアができる体制が必要かな.瞬時の首都移転みたいなイメージで.

追記 2021.01.20

「カプコン」にサイバー攻撃…テロ集団が突きつける「身代金要求」のヤバすぎる中身

https://gendai.ismedia.jp/articles/-/78545

引用:

会社のメールさえ使えない

〈システムの異常が検知されました〉

ゲームメーカーとして日本有数の規模を誇るカプコンの社内コンピューターに突如、警告画面が表示されたのは、11月2日未明のことだった。

〜略〜

「従業員への連絡もままならず、ふだんは使用しない緊急時用の安否確認サービスを使って、起きている事態が社員に一斉に通知されました」

ほう.

霞ヶ関でパスワード付きzipファイルを廃止へ 平井デジタル相

https://www.itmedia.co.jp/news/articles/2011/17/news150.html

実質意味がない運用になっているというのはある.それで,代替手段をどうするかは,この記事には無かった.会見の内容としてもにも無かったのかもしれない.

引用: 持ち出せるスマホで見れない方が良いのでは?と思ったりもした.

霞ヶ関でパスワード付きzipファイルを廃止へ 平井デジタル相

https://www.itmedia.co.jp/news/articles/2011/17/news150.html

実質意味がない運用になっているというのはある.それで,代替手段をどうするかは,この記事には無かった.会見の内容としてもにも無かったのかもしれない.

引用:

「全ての文書をzipファイル化するのは何でもはんこを押すのに似ている。そのやり方を今までやってきたからみんなやってたと思うし、メール内容をスマホで見れないのは致命的だ」とし、全廃することを決めた。

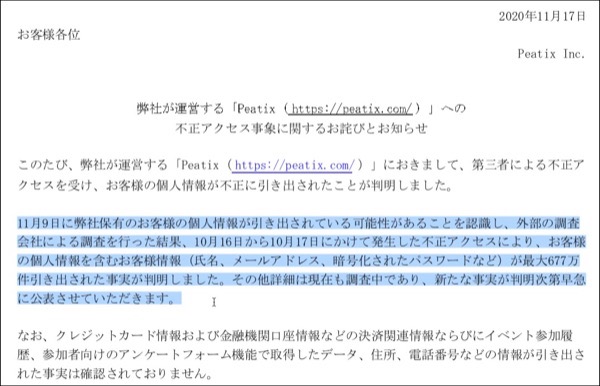

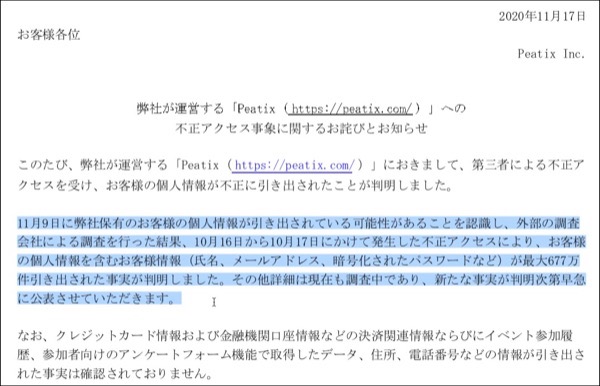

イベント管理で有名?な,ピーティックスで不正アクセスと情報漏洩の可能性がある模様.

弊社が運営する「Peatix」への不正アクセス事象に関するお詫びとお知らせ

https://announcement.peatix.com/20201117_ja.pdf

PDFでテキストが引用できないので,画像で魚拓.

677万件のデータが引き出された可能性があるそうだ.Peatixは有料イベントに参加したことがあるけれど,2017年からはメールも来てないんだが.

漏洩しているかどうか,注目かな.

弊社が運営する「Peatix」への不正アクセス事象に関するお詫びとお知らせ

https://announcement.peatix.com/20201117_ja.pdf

PDFでテキストが引用できないので,画像で魚拓.

677万件のデータが引き出された可能性があるそうだ.Peatixは有料イベントに参加したことがあるけれど,2017年からはメールも来てないんだが.

漏洩しているかどうか,注目かな.

中小企業には「お助け隊」として浸透させていくのか.弱いところから侵入されるから,そこを封じねばならないからなぁ.

サプライチェーン・サイバーセキュリティ・コンソーシアム(SC3)が設立されます

https://www.meti.go.jp/press/2020/10/20201030011/20201030011.html

引用:

サプライチェーン・サイバーセキュリティ・コンソーシアム(SC3)が設立されます

https://www.meti.go.jp/press/2020/10/20201030011/20201030011.html

引用:

本年11月1日に、主要経済団体のリーダーシップの下、多様な産業分野の団体等が集まり、サプライチェーン全体でのサイバーセキュリティ対策の推進を行うことを目的としたサプライチェーン・サイバーセキュリティ・コンソーシアム(Supply Chain Cybersecurity Consortium: SC3)が設立されることになりました。

本コンソーシアムの設立総会は本年11月19日を予定しております。

IPAの発表.

インターネット定点観測レポート(2020年 7~9月)

https://www.jpcert.or.jp/tsubame/report/report202007-09.html

TCP 445ポートが増えている模様.SMBですな.うちにもそういうのが届いて居るか,モニタリングしてみるかなぁ...

インターネット定点観測レポート(2020年 7~9月)

https://www.jpcert.or.jp/tsubame/report/report202007-09.html

TCP 445ポートが増えている模様.SMBですな.うちにもそういうのが届いて居るか,モニタリングしてみるかなぁ...

ちょっと前に身代金要求したけれど払えなかったので経営危機という話題があったけれど,今回話題のゲーム会社は,四半期売上が237億円以上,営業利益が107億円以上で,身代金請求額は11億円だそうだ.痛いけれど払える金額.犯人グループもそういう実現性のある規模で言ってくるそうだ.

じゃぁ払うべきなのか.

ランサムウェア被害企業に追い打ちをかける報道機関

https://news.yahoo.co.jp/byline/ohmototakashi/20201113-00207630/

犯人に払ってもその後に流出されなくなると保証されるわけでもないわけだから,これはもう流出した情報被害者への補填にあてるべきでしょう.どっちにしてもそっちは確実に出費するし.身代金は払わないという手段以外,対抗手段は無いな.

じゃぁ払うべきなのか.

ランサムウェア被害企業に追い打ちをかける報道機関

https://news.yahoo.co.jp/byline/ohmototakashi/20201113-00207630/

犯人に払ってもその後に流出されなくなると保証されるわけでもないわけだから,これはもう流出した情報被害者への補填にあてるべきでしょう.どっちにしてもそっちは確実に出費するし.身代金は払わないという手段以外,対抗手段は無いな.

メモのみ.コメントなし.備忘ようです...

IoTセキュリティ・セーフティ・フレームワーク(IoT-SSF)を策定しました

https://www.meti.go.jp/press/2020/11/20201105003/20201105003.html

「IoTセキュリティ手引書 Ver1.0」をリリース - 一般社団法人セキュアIoTプラットフォーム協議会

https://www.secureiotplatform.org/release/2020-11-10

IoTセキュリティ・セーフティ・フレームワーク(IoT-SSF)を策定しました

https://www.meti.go.jp/press/2020/11/20201105003/20201105003.html

「IoTセキュリティ手引書 Ver1.0」をリリース - 一般社団法人セキュアIoTプラットフォーム協議会

https://www.secureiotplatform.org/release/2020-11-10

Emotetのとくちょは,Officeファイルのマクロファイルとして企業内ネットワークに受け入れられ,その後,そのマクロが悪意のあるプログラムをダウンロードしてくるところから始まる.

という事で,Active Directoryでマクロファイルについてコントロールすれば,幾らかは脅威を避けることができるでしょう.

マルウェア感染対策を目的としたVBAマクロ実行の無効化

https://wizsafe.iij.ad.jp/2020/09/1044/

ただしまぁ,マクロファイルはRPAとか自動化の中にあるので,そう簡単に封鎖できないのが現状なので,企業ごとにどの対策を取るかは,バランスをみて設定ということかな.

という事で,Active Directoryでマクロファイルについてコントロールすれば,幾らかは脅威を避けることができるでしょう.

マルウェア感染対策を目的としたVBAマクロ実行の無効化

https://wizsafe.iij.ad.jp/2020/09/1044/

ただしまぁ,マクロファイルはRPAとか自動化の中にあるので,そう簡単に封鎖できないのが現状なので,企業ごとにどの対策を取るかは,バランスをみて設定ということかな.

IPAが開設している安心相談窓口があるというブログ記事を書いたのが7月で,その後の相談状況が報告されていました.

情報セキュリティ安心相談窓口の相談状況[2020年第3四半期(7月~9月)]

https://www.ipa.go.jp/security/txt/2020/q3outline.html

ウイルス検出の件数が多いようだけれど,これはEmotetで着弾したものも含まれるのだと思うが,相談窓口に相談する人たちのリテラシー的なものも感じることができるなぁ.

クローズアップ現代+でも,最初カプコンの話題に触れていて訪問・・・しているのは別の会社でしたが,社会性のある問題に発展しているのかな.

コロナ禍 あなたを狙うサイバー攻撃 - NHK クローズアップ現代+

https://www.nhk.or.jp/gendai/articles/4482/index.html

情報セキュリティ安心相談窓口の相談状況[2020年第3四半期(7月~9月)]

https://www.ipa.go.jp/security/txt/2020/q3outline.html

ウイルス検出の件数が多いようだけれど,これはEmotetで着弾したものも含まれるのだと思うが,相談窓口に相談する人たちのリテラシー的なものも感じることができるなぁ.

クローズアップ現代+でも,最初カプコンの話題に触れていて訪問・・・しているのは別の会社でしたが,社会性のある問題に発展しているのかな.

コロナ禍 あなたを狙うサイバー攻撃 - NHK クローズアップ現代+

https://www.nhk.or.jp/gendai/articles/4482/index.html

何かあった時に,そもそもあったのか? いつあったのか.いつからあったのか.どこから始まったのか.どこまでの範囲か,などを調べて影響調査する必要がある.あるいは全て捨てるか.

調べるためにはログを保存しておく必要があって,そのログを調べることができる仕組みと,その訓練が必要.急に運転しろと言われても最上級のベンツだと最新鋭すぎてエンジンの掛け方も分からんとおもうし.

じゃぁどれくらいログを保存しておく必要があるかという議論が必要で,本来なら永久的にということになるけれど,ストレージが安くなったと言っても限界もある.

そんな時の手助けになる資料がこれ.

「企業における情報システムのログ管理に関する実態調査」報告書について

https://www.ipa.go.jp/security/fy28/reports/log_kanri/index.html

なんのログをいつまでに,法令による要求も記載がある.

3 年(不正アクセス禁止法の時効)から 7 年(詐欺罪や窃盗罪の時効)

そして,IPAはログ検索ツールの新バージョンをリリース.

LogonTracer v1.5 リリース

https://blogs.jpcert.or.jp/ja/2020/10/logontracer-1_5.html

LogonTracerによるイベントログの可視化

https://blogs.jpcert.or.jp/ja/2017/11/logontracer.html

PCの動きは複雑.PC,ルータ,ファイヤウォールなど色々なログが混ざり合い,とてもシーケンシャルなデータを目で追いきれないから可視化は大事だね.そもそも,上役に報告する際にビジュアル化されていると説得力が上がるのではなかろうか.

関連:訴訟ホールド

追記:

ログを活用した高度サイバー攻撃の早期発見と分析

https://www.jpcert.or.jp/research/APT-loganalysis_Presen_20151117.pdf

コンピュータセキュリティログ管理ガイド 米国国立標準技術研究所による勧告

https://www.ipa.go.jp/files/000025363.pdf

調べるためにはログを保存しておく必要があって,そのログを調べることができる仕組みと,その訓練が必要.急に運転しろと言われても最上級のベンツだと最新鋭すぎてエンジンの掛け方も分からんとおもうし.

じゃぁどれくらいログを保存しておく必要があるかという議論が必要で,本来なら永久的にということになるけれど,ストレージが安くなったと言っても限界もある.

そんな時の手助けになる資料がこれ.

「企業における情報システムのログ管理に関する実態調査」報告書について

https://www.ipa.go.jp/security/fy28/reports/log_kanri/index.html

なんのログをいつまでに,法令による要求も記載がある.

そして,IPAはログ検索ツールの新バージョンをリリース.

LogonTracer v1.5 リリース

https://blogs.jpcert.or.jp/ja/2020/10/logontracer-1_5.html

LogonTracerによるイベントログの可視化

https://blogs.jpcert.or.jp/ja/2017/11/logontracer.html

PCの動きは複雑.PC,ルータ,ファイヤウォールなど色々なログが混ざり合い,とてもシーケンシャルなデータを目で追いきれないから可視化は大事だね.そもそも,上役に報告する際にビジュアル化されていると説得力が上がるのではなかろうか.

関連:訴訟ホールド

追記:

ログを活用した高度サイバー攻撃の早期発見と分析

https://www.jpcert.or.jp/research/APT-loganalysis_Presen_20151117.pdf

コンピュータセキュリティログ管理ガイド 米国国立標準技術研究所による勧告

https://www.ipa.go.jp/files/000025363.pdf

この2つのニュース.

中国のハッキング大会“天府杯 2020”で11製品が攻略、「Firefox」は即座に脆弱性を修正

https://forest.watch.impress.co.jp/docs/news/1288055.html

引用:

米政府、中国関与のサイバー攻撃で利用された脆弱性25件を公表

https://www.security-next.com/119815

引用:

ハッキング大会中に見つけるわけじゃなくて,あらかじめ見つけておき,見つからないように大会に参加して披露するタイプなのだとおもう.

そして,発表したものは既にある程度用無しとなったもの,賞味期限切れが出て来るのだろうな.そう思うよ.

Googleがいまだに悪用されているWindowsのゼロデイバグを公表

https://jp.techcrunch.com/2020/10/31/2020-10-30-google-microsoft-windows-bug-attack

中国のハッキング大会“天府杯 2020”で11製品が攻略、「Firefox」は即座に脆弱性を修正

https://forest.watch.impress.co.jp/docs/news/1288055.html

引用:

8日に終了した“天府杯 2020”では、ターゲットにされた16の製品のうち「Firefox」を含む以下の11の製品が攻略され、23の攻撃がデモンストレーションされた。

米政府、中国関与のサイバー攻撃で利用された脆弱性25件を公表

https://www.security-next.com/119815

引用:

米国家安全保障局(NSA)が、連邦政府機関の情報システムや防衛産業基盤、国防総省などを標的とするサイバー攻撃に中国が関与したと名指しし、実際に悪用されたり、探索行為の対象となった脆弱性のリストを公表した。

ハッキング大会中に見つけるわけじゃなくて,あらかじめ見つけておき,見つからないように大会に参加して披露するタイプなのだとおもう.

そして,発表したものは既にある程度用無しとなったもの,賞味期限切れが出て来るのだろうな.そう思うよ.

Googleがいまだに悪用されているWindowsのゼロデイバグを公表

https://jp.techcrunch.com/2020/10/31/2020-10-30-google-microsoft-windows-bug-attack

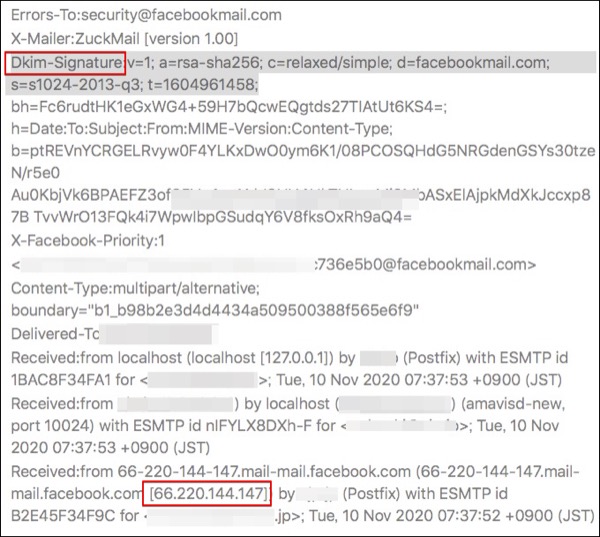

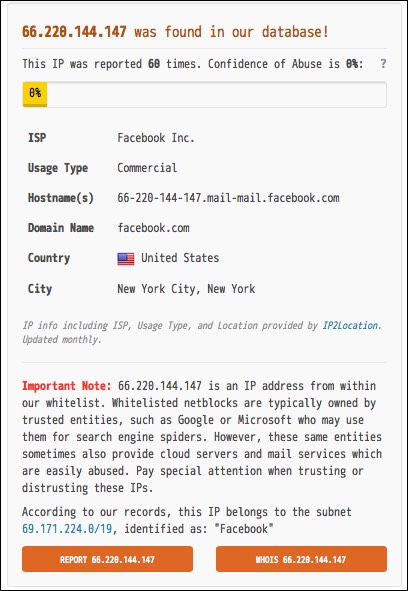

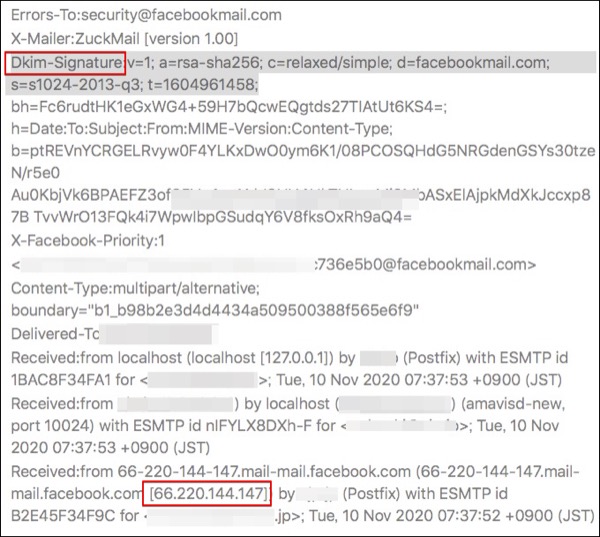

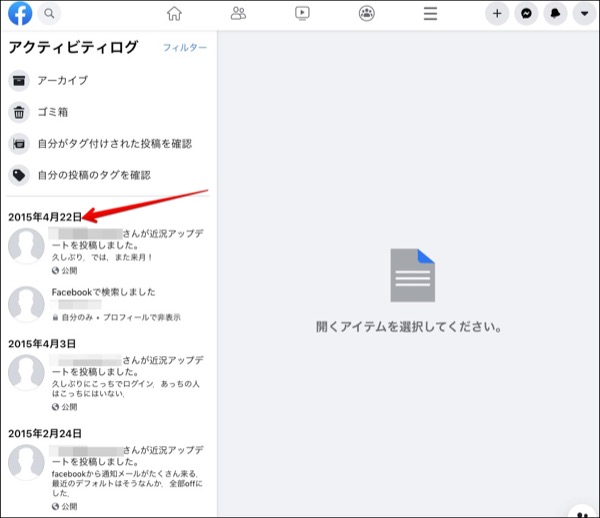

facebookのメール通知は全てオフにしているのだけれど,facebookmail.comからメールが来た.

あたかもフィッシングメールのような感じ.

メールヘッダをみるとDKIMはあるけれど,SPFもDMARCもない.X-MailerのZuckMailというのはザッカーバーグのことらしい.

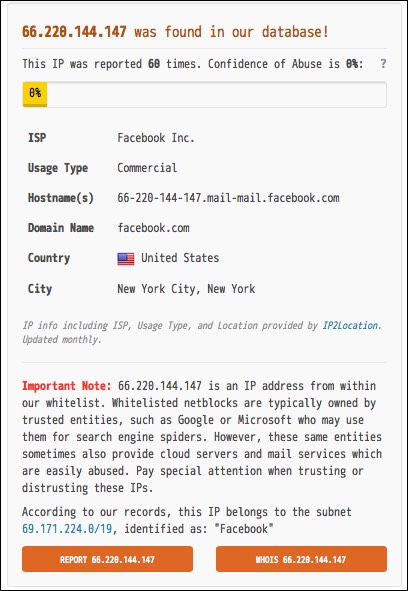

IPアドレスを見るとfacebookのようだ.(通報がたくさんあるようだがorz)

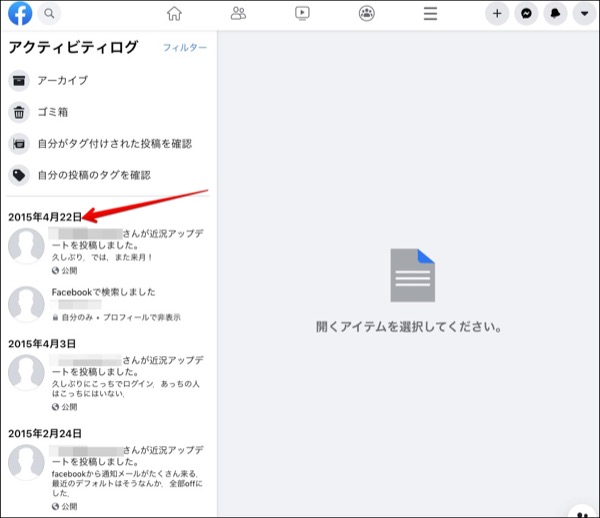

ということでログインして見た.

前回のログインは,5年半前か.

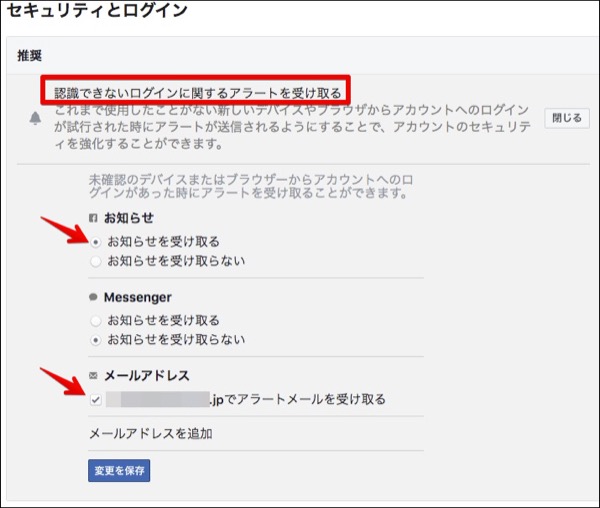

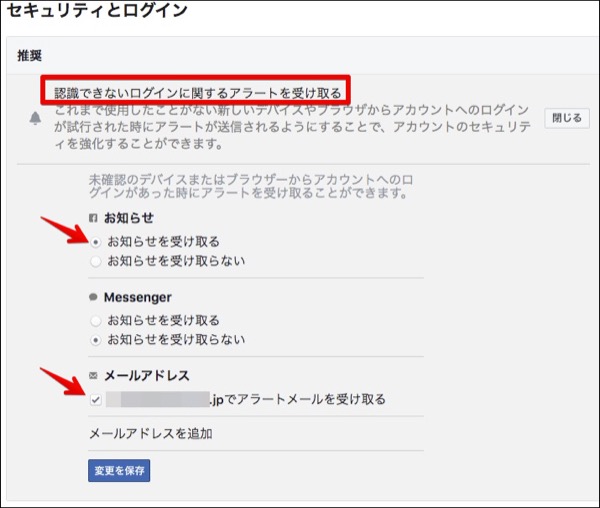

とりあえず,セキュリティとログインで,ログイン通知が来るように設定し,パスワードも変更した.

そして一度ログアウトしてログイン.

2要素用のメールが来た.2要素の認証を選んだつもりはないのだけれど,まぁ安心かな.

ログイン時間ははUTC+9と補助表記されているのでわかりやすいかな.街の名前が渋谷になっているけれど,いつも思うけれど,ざっくり「東京」という以外だいぶ遠いな.

facebookは良く情報漏洩しているから信頼してないのだけれど,別所から自分のメアドが流出していることも確認※しているから,そのアカウントを使ってログインが試みられたのだと思われる.

最近知り合いもfacebookのアカウントが乗っ取られて,広告誘導メールが送信されまくっていたのでね.

印象として,乗っ取られたアカウントから「乗っ取られたから迷惑メッセージを送信したようで削除願います」と言われても,そのメッセージ自体が乗っ取り犯の何かの誘導かもしれないし.疑心暗鬼.

※迷惑メールの送信元として使われた形跡があった.エラーメールが飛んで来て発覚.

あたかもフィッシングメールのような感じ.

メールヘッダをみるとDKIMはあるけれど,SPFもDMARCもない.X-MailerのZuckMailというのはザッカーバーグのことらしい.

IPアドレスを見るとfacebookのようだ.(通報がたくさんあるようだがorz)

ということでログインして見た.

前回のログインは,5年半前か.

とりあえず,セキュリティとログインで,ログイン通知が来るように設定し,パスワードも変更した.

そして一度ログアウトしてログイン.

2要素用のメールが来た.2要素の認証を選んだつもりはないのだけれど,まぁ安心かな.

ログイン時間ははUTC+9と補助表記されているのでわかりやすいかな.街の名前が渋谷になっているけれど,いつも思うけれど,ざっくり「東京」という以外だいぶ遠いな.

facebookは良く情報漏洩しているから信頼してないのだけれど,別所から自分のメアドが流出していることも確認※しているから,そのアカウントを使ってログインが試みられたのだと思われる.

最近知り合いもfacebookのアカウントが乗っ取られて,広告誘導メールが送信されまくっていたのでね.

印象として,乗っ取られたアカウントから「乗っ取られたから迷惑メッセージを送信したようで削除願います」と言われても,そのメッセージ自体が乗っ取り犯の何かの誘導かもしれないし.疑心暗鬼.

※迷惑メールの送信元として使われた形跡があった.エラーメールが飛んで来て発覚.

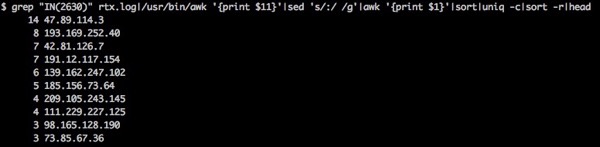

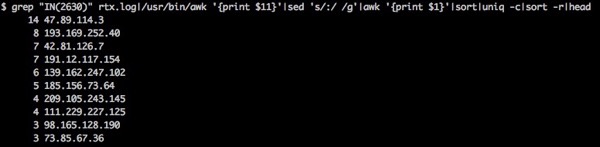

日々遮断していることで,エラーも減って来ました.

総当たりで突破される可能性が低くなるだけの意味はあるね.ルータのCPUも目に見えて増えてはいないし.

世の中的にはIoTマルウェアのパケットが増加しているそうだ.

日本国内のMiraiの特徴を持つパケットの送信元IPアドレス数急増について

https://blog.nicter.jp/2020/10/jp_mirai_spike/

んー.プロバイダと切断する都度IPアドレスが変わるタイプを使われるとIPアドレスのブロックというのも限界(過剰)となることもあるということか.

総当たりで突破される可能性が低くなるだけの意味はあるね.ルータのCPUも目に見えて増えてはいないし.

世の中的にはIoTマルウェアのパケットが増加しているそうだ.

日本国内のMiraiの特徴を持つパケットの送信元IPアドレス数急増について

https://blog.nicter.jp/2020/10/jp_mirai_spike/

んー.プロバイダと切断する都度IPアドレスが変わるタイプを使われるとIPアドレスのブロックというのも限界(過剰)となることもあるということか.

Microsoft Digital Defense Report でサイバーセキュリティの動向を知る

https://msrc-blog.microsoft.com/2020/10/21/20201022_defensereport/

引用: システムは堅牢化していってるから,一番脆弱な人間を狙ってるということだね.

そのほかのこれ.

引用: MFAの電話認証の電話代は誰が払っているのかいまだに知らない・・・

https://msrc-blog.microsoft.com/2020/10/21/20201022_defensereport/

引用:

最近では、ユーザーの認証情報を盗み出すことを目的としたフィッシング攻撃に焦点を移しています

そのほかのこれ.

引用:

COVID-19 の発生後、在宅勤務のポリシーが制定されたため、MFA 対応のリクエストが約 2 倍に増加しました

アンケートフォームはGoogle Formsが有名だけれど,Microsoftも参入とのこと.

「Microsoft 365」未加入でも無償利用可能 ~「Microsoft Forms」の個人向け提供が開始

https://forest.watch.impress.co.jp/docs/news/1285259.html

一応,制限がある.

引用: 突破口としては十分なんじゃないかな.なんの突破口で何を情報収集するかは,利用者のモラルによるとおもうけど.怖いね.

正規のフォーム作成サービスを悪用するフィッシング手口を解説

https://blog.trendmicro.co.jp/archives/26607

「Microsoft 365」未加入でも無償利用可能 ~「Microsoft Forms」の個人向け提供が開始

https://forest.watch.impress.co.jp/docs/news/1285259.html

一応,制限がある.

引用:

なお、“Microsoft アカウント”さえあれば「Microsoft 365」に加入していなくても無償で利用可能。ただし、作成できるフォームの数は200個まで、管理可能な回答数は最大1,000件までとなる。

正規のフォーム作成サービスを悪用するフィッシング手口を解説

https://blog.trendmicro.co.jp/archives/26607

迷惑メール,なりすましメール対策として,DMARCを設定して見た.設定自体はDNSレコードに設定するだけなので,後はなりすまされれて届けられなかったメールが到着するメアドを観察するだけ.

んがしかし,実は迷惑メール対策全般が,法的には「通信の秘密を侵害する可能性がある」とのこと.

送信ドメイン認証技術等の導入に関する法的解釈について - 総務省

https://www.soumu.go.jp/main_sosiki/joho_tsusin/d_syohi/m_mail/legal.html

DMARC導入に関する 法的な留意点 - 総務省総合通信基盤局

https://www.soumu.go.jp/main_content/000495390.pdf

ISPとかは,顧客に同意を取っていればOKのようですね.あるいは,正当にやっていますと十分あ説明があれば良いと.細かいけれど大事なんだろうな.

送信ドメイン認証「DMARC」を導入した「Yahoo!メール」 なりすましメール対策の導入効果は!?

https://www.jpaawg.org/docs/interview/yahoo/#title

んがしかし,実は迷惑メール対策全般が,法的には「通信の秘密を侵害する可能性がある」とのこと.

送信ドメイン認証技術等の導入に関する法的解釈について - 総務省

https://www.soumu.go.jp/main_sosiki/joho_tsusin/d_syohi/m_mail/legal.html

DMARC導入に関する 法的な留意点 - 総務省総合通信基盤局

https://www.soumu.go.jp/main_content/000495390.pdf

ISPとかは,顧客に同意を取っていればOKのようですね.あるいは,正当にやっていますと十分あ説明があれば良いと.細かいけれど大事なんだろうな.

送信ドメイン認証「DMARC」を導入した「Yahoo!メール」 なりすましメール対策の導入効果は!?

https://www.jpaawg.org/docs/interview/yahoo/#title

「ダークウェブ」でPC遠隔操作できる不正プログラム販売か 21歳男逮捕 一般的には入れないサイト

https://news.yahoo.co.jp/articles/d45b06ebb842a9ab8db032c9ae88e0809e05f914

引用: 売るってのは,金銭取引の窓口があるからなぁ...きっと.一回3万円で90万円の売り上げなら結構目立つ感じだろうし.逆に言うと30人は購入したということだ...

身元を完全匿名化して「ダークウェブ」閲覧する

https://radiolife.com/internet/virus/43199/

見るだけなら・・・とおもったら大間違い.入った途端,トラップだらけだそうですよ.怖いねー.

従業員へ賄賂を渡し脅迫目的で不正アクセスを企んだ米国の事件についてまとめてみた

https://piyolog.hatenadiary.jp/entry/2020/08/31/120000

TorとBitCoin.内部に送り込む手口か.というかスパイ映画だね...

https://news.yahoo.co.jp/articles/d45b06ebb842a9ab8db032c9ae88e0809e05f914

引用:

一般的なインターネットからはアクセスができない「ダークウェブ」で、パソコンの遠隔操作ができる不正プログラムを販売したなどの疑いで21歳の男が逮捕されました。

身元を完全匿名化して「ダークウェブ」閲覧する

https://radiolife.com/internet/virus/43199/

見るだけなら・・・とおもったら大間違い.入った途端,トラップだらけだそうですよ.怖いねー.

従業員へ賄賂を渡し脅迫目的で不正アクセスを企んだ米国の事件についてまとめてみた

https://piyolog.hatenadiary.jp/entry/2020/08/31/120000

TorとBitCoin.内部に送り込む手口か.というかスパイ映画だね...

国内でマルウェア「IcedID」が拡散か--Emotetに類似

https://japan.zdnet.com/article/35162074/

引用:

進化を続けるマルウェア「Emotet」 怪しく見えないメールも警戒を

https://www.itmedia.co.jp/news/articles/2010/15/news058.html

引用:

通常のビジネスマンでも,そういう流行りを知っている必要がある時代なのかな.メールの相手が正しいのかどうかを確認する必要性.

「EMOTET」に続き「IcedID」の攻撃が本格化の兆し、パスワード付き圧縮ファイルに注意

https://blog.trendmicro.co.jp/archives/26656

https://japan.zdnet.com/article/35162074/

引用:

JPCERT コーディネーションセンター(JPCERT/CC)は11月6日、マルウェア「IcedID」の感染を狙う不正なメールが複数報告されているとして注意を呼びかけた。近年流行するマルウェア「Emotet」の感染を狙った攻撃方法に似ているという。

進化を続けるマルウェア「Emotet」 怪しく見えないメールも警戒を

https://www.itmedia.co.jp/news/articles/2010/15/news058.html

引用:

例えば不正な添付ファイルがウイルス対策ソフトに検出されるようになると、パスワードで保護された「.zip」などのアーカイブファイルを添付する手口に切り替えて、検出を免れるようになった。

通常のビジネスマンでも,そういう流行りを知っている必要がある時代なのかな.メールの相手が正しいのかどうかを確認する必要性.

「EMOTET」に続き「IcedID」の攻撃が本格化の兆し、パスワード付き圧縮ファイルに注意

https://blog.trendmicro.co.jp/archives/26656

メールサーバにDMARCレコードが設定されているか否かをチェックする.

DMARC Record Checker

https://dmarcian.com/dmarc-inspector/

digコマンドでも調べられるけど,設定値についてアドバイスももらえるから,外部のツールを使うのもよかろう.

DMARC Record Checker

https://dmarcian.com/dmarc-inspector/

digコマンドでも調べられるけど,設定値についてアドバイスももらえるから,外部のツールを使うのもよかろう.

プライバシーマークの団体として有名な,JIPDECの発表.

防災メールのなりすまし対策の強化が急務

-JIPDECとTwoFiveが自治体防災メールなりすまし対策状況調査結果公表-

https://www.jipdec.or.jp/topics/news/20201020.html

引用: つまり,SPFやDMARCが設定されてない場合,メールを受け取らないようにサーバで処理できるけれど,防災メールの多くがそれらが設定されてないからメールサーバ側での対処は難しい感じかな.

ちゃんとしたシステム運営されてないとこういうことになると.

引用:

防災メールのなりすまし対策の強化が急務

-JIPDECとTwoFiveが自治体防災メールなりすまし対策状況調査結果公表-

https://www.jipdec.or.jp/topics/news/20201020.html

引用:

1.防災メール発信を行っている自治体は全体の62.8%

2.なりすまし対策のSPFとDMARCは両方設定していないとなりすましメールと判断されることがあるが、SPF の設定は全体の90%なのに対しDMARCの設定ができている自治体は14.2%

3.都道府県別の設定割合ではSPFもDMARCも両方設定できている自治体は、どの都道府県も50%未満

ちゃんとしたシステム運営されてないとこういうことになると.

引用:

実際に2018年7月にも、岡山県の大雨特別警報を知らせるメールが迷惑メールと判断され、3千人に対し配信できなくなり、延べ192万通の配信が最大2時間遅延したという事件が発生しています。このため、総務省が公表している「地方公共団体における情報セキュリティポリシーに関するガイドライン」(平成30年9月版)にも、なりすまし対策として送信ドメイン認証技術を採用しなければならないと記載されています。

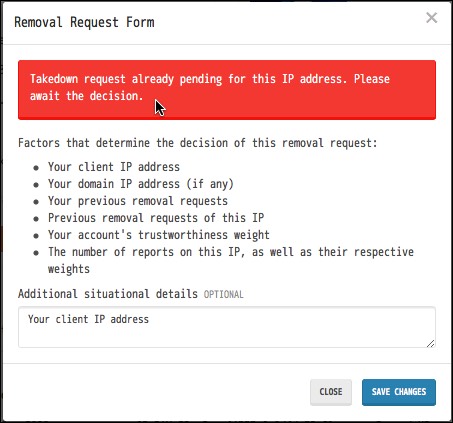

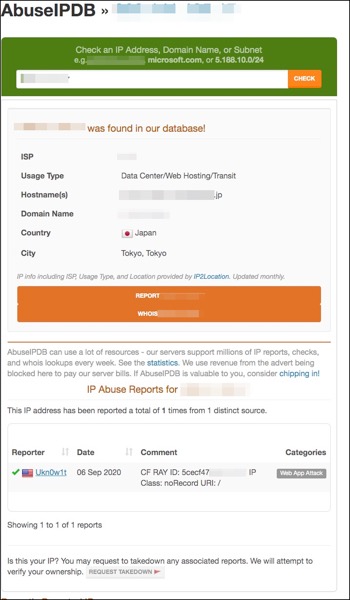

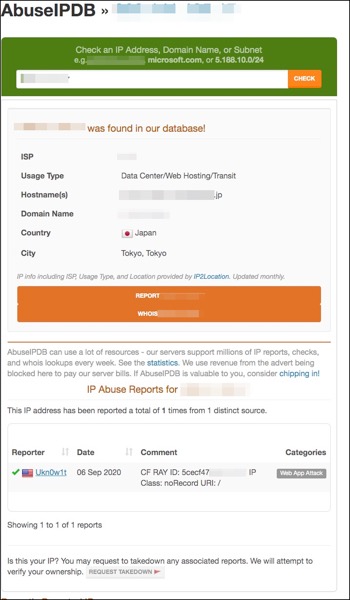

AbuseIPDBに不正なSSHログインのIPアドレスを登録してみたら最初のレポートだった

- カテゴリ :

- セキュリティ » 攻撃/ブルートフォース

- ブロガー :

- ujpblog 2020/11/7 1:38

今日時点で53 IPを登録して来たけれど.(ほぼ手動)

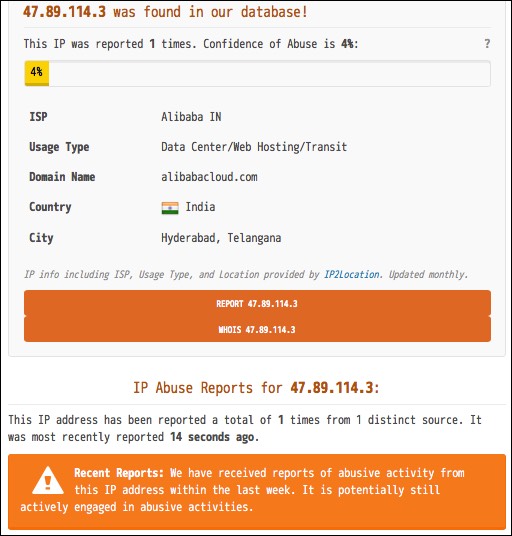

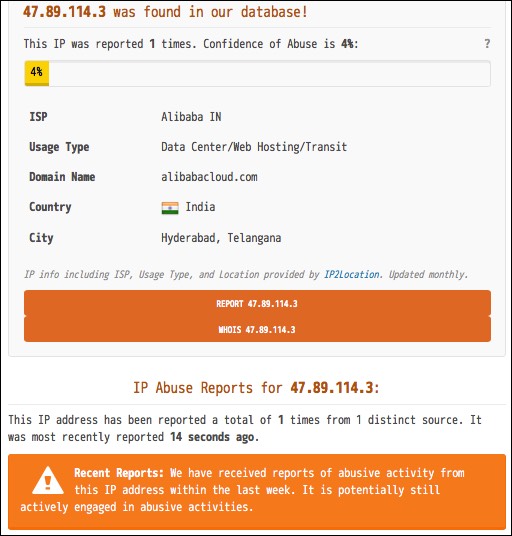

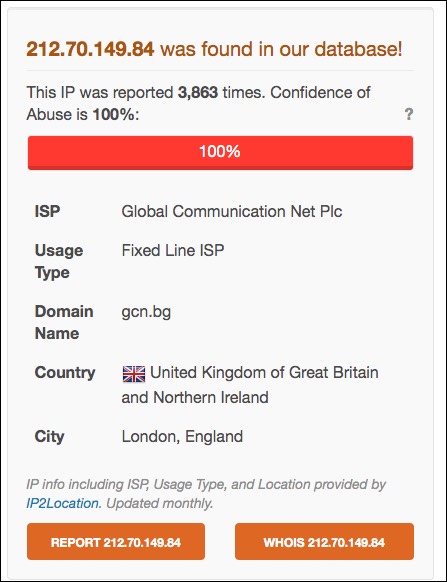

自分がレポートしたものが最初の事案もちらほら.たとえばこれ.

引用: 嫌がらせということも考えられるので,1レポートだけでも4%なのでしょう.でも間違いなく自分のルータが攻撃されたエビデンス.

1日に14回もSSHで接続しようとしているので,間違いなく悪意があるでしょう.そんなサービスは提供していないので.

自分がレポートしたものが最初の事案もちらほら.たとえばこれ.

引用:

Recent Reports: We have received reports of abusive activity from this IP address within the last week. It is potentially still actively engaged in abusive activities.

最近のレポート。先週、このIPアドレスから虐待的な活動の報告を受けました。それは潜在的にまだ積極的に虐待活動に従事しています。

1日に14回もSSHで接続しようとしているので,間違いなく悪意があるでしょう.そんなサービスは提供していないので.

なんかめちゃくちゃたくさんくる.

引用: 覚えたての猿みたいな感じ? ちなみに,送信してくるメールアドレスと誘導先のURLは毎回違っています...

NTT-X Storeは数年に一度,木になる商品がある時がある.ネットのニュースで誘導されるだけだが...アカウントを作ろうというモチベーションはないなぁ...

引用:

注文番号 X301918-51042-5

━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━

◎本メールは発送時に、自動送信されております。

━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━

毎度ありがとうございます。「NTT-X Store」です。

ご注文頂いております商品を発送させていただきましたのでご報告申し上げます。

NTT-X Storeは数年に一度,木になる商品がある時がある.ネットのニュースで誘導されるだけだが...アカウントを作ろうというモチベーションはないなぁ...

知人宅で「ルータの調子が悪いから直して」と言われた時に,IT業務従事者として ハジをかけないのでまずは設定を見ようとするもルータにログインするアカウントがわからない場合がある.

ハジをかけないのでまずは設定を見ようとするもルータにログインするアカウントがわからない場合がある.

ほとんどの場合その知人はルータの設定をしたことがないので管理者パスワードがデフォルトのままということは非常によくある.

その時にメーカ別の管理者ユーザとパスワードの一覧がこれ.

https://www.proxydocker.com/ja/routerpassword/192.168.100.1

助けられる時がある...でも日本のバッファローとかだとルータの裏にシールで貼ってあったりするから,そういう場合は現地じゃないと対応できない.それはそれで正しい.

ハジをかけないのでまずは設定を見ようとするもルータにログインするアカウントがわからない場合がある.

ハジをかけないのでまずは設定を見ようとするもルータにログインするアカウントがわからない場合がある.ほとんどの場合その知人はルータの設定をしたことがないので管理者パスワードがデフォルトのままということは非常によくある.

その時にメーカ別の管理者ユーザとパスワードの一覧がこれ.

https://www.proxydocker.com/ja/routerpassword/192.168.100.1

助けられる時がある...でも日本のバッファローとかだとルータの裏にシールで貼ってあったりするから,そういう場合は現地じゃないと対応できない.それはそれで正しい.

2020 CYBER THREATSCAPE REPORT Accenture Security

- カテゴリ :

- セキュリティ » 文献・統計・参考資料

- ブロガー :

- ujpblog 2020/11/5 0:46

全部英語だけれど.

2020 CYBER THREATSCAPE REPORT Accenture Security

https://www.accenture.com/_acnmedia/PDF-136/Accenture-2020-Cyber-Threatscape-Full-Report.pdf

章立ては,次のような感じ.

01 COVID-19 ACCELERATES THE NEED FOR ADAPTIVE SECURITY

02 NEW, SOPHISTICATED TTPS TARGET BUSINESS CONTINUITY

03 MASKED OR NOISY CYBERATTACKS COMPLICATE DETECTION

04 RANSOMWARE FEEDS NEW PROFITABLE, SCALABLE BUSINESS

05 CONNECTEDNESS HAS CONSEQUENCES

ランサムウェア部分かな.

引用: 支払うことを推奨しているのか.金で解決を図るのもまた1つの手段.

VPN vulnerabilitiesのこれ.

引用: 確かに.セキュリティゲートウェイを通過してないだけ甘くなるし.利用しているクラウドシステムを信頼してレンジを広くして開けていると,いつの間にか・・・

2020 CYBER THREATSCAPE REPORT Accenture Security

https://www.accenture.com/_acnmedia/PDF-136/Accenture-2020-Cyber-Threatscape-Full-Report.pdf

章立ては,次のような感じ.

01 COVID-19 ACCELERATES THE NEED FOR ADAPTIVE SECURITY

02 NEW, SOPHISTICATED TTPS TARGET BUSINESS CONTINUITY

03 MASKED OR NOISY CYBERATTACKS COMPLICATE DETECTION

04 RANSOMWARE FEEDS NEW PROFITABLE, SCALABLE BUSINESS

05 CONNECTEDNESS HAS CONSEQUENCES

ランサムウェア部分かな.

引用:

身代金が支払われなかった場合には、身代金が支払われなかったデータの一部が流出しています8。法執行機関やサイバーセキュリティ業界は常に身代金を支払うことを勧めてきましたが、この「名前を出して恥をかかせる」アプローチは、被害者に支払いを求める圧力を加えています。

VPN vulnerabilitiesのこれ.

引用:

スプリットトンネル VPN 構成は、組織の情報セキュリティ (infosec) チームからの監視の低下につながる可能性があります。

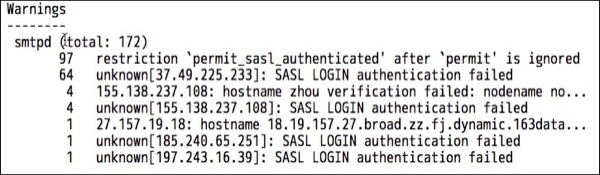

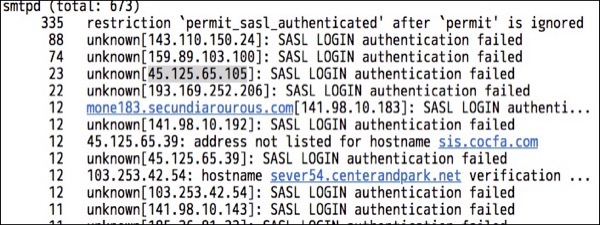

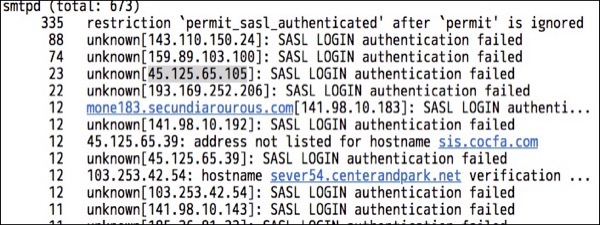

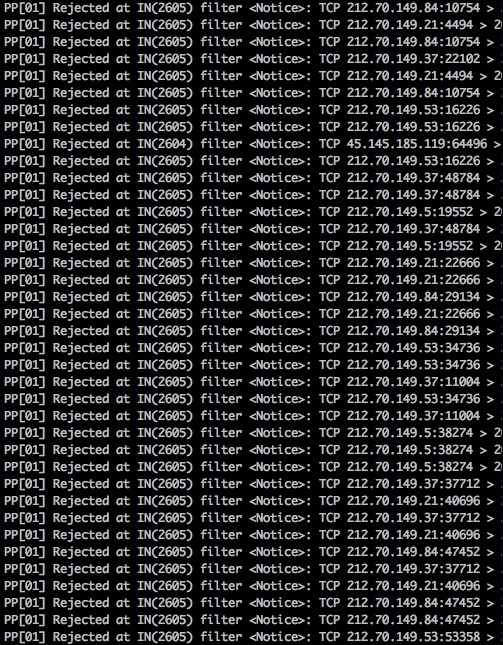

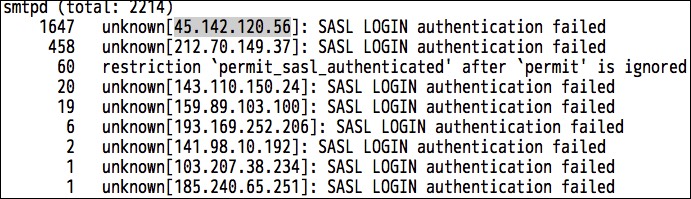

SASL LOGIN authentication failedを発生させる接続を遮断.

最初はフィルタ追加して遮断することで,相手の行動変化を観察しようとしたけれど,攻撃が止むモノ,気にせず攻撃を続けるモノの2つにしか別れないので,観察は中止して10件以上エラーを発生させている場合は普通にブロック.

自動化していかねば...

ip filter 2601 reject-nolog 45.142.120.0/24 * * * *

ip filter 2602 reject-nolog 140.238.101.176 * * * *

ip filter 2603 reject-nolog 120.130.176.55 * * * *

ip filter 2604 reject-nolog 45.145.185.119 * * * *

ip filter 2605 reject-nolog 212.70.149.0/24 * * * *

ip filter 2606 reject-nolog 159.89.103.100 * * * *

ip filter 2607 reject-nolog 193.169.252.206 * * * *

ip filter 2608 reject-nolog 141.98.10.0/24 * * * *

ip filter 2609 reject-nolog 156.96.47.5 * * * *

ip filter 2610 reject-nolog 103.253.42.54 * * * *

ip filter 2611 reject-nolog 185.36.81.33 * * * *

ip filter 2612 reject-nolog 195.168.129.74 * * * *

ip filter 2613 reject-nolog 107.170.127.8 * * * *

ip filter 2614 reject-nolog 94.102.49.117 * * * *

ip filter 2615 reject-nolog 45.129.33.0/24 * * * *

ip filter 2616 reject-nolog 195.54.161.0/24 * * * *

ip filter 2617 reject-nolog 193.27.228.153 * * * *

ip filter 2618 reject-nolog 143.110.150.24 * * * *

ip filter 2619 reject-nolog 45.125.65.0/24 * * * *

ip filter 2620 reject-nolog 103.207.38.234 * * * *

ip filter 2621 reject-nolog 37.49.225.201 * * * *

ip filter 2622 reject-nolog 141.98.80.76 * * * *

ip filter 2623 reject-nolog 5.188.206.201 * * * *

ip filter 2624 reject-nolog 195.54.161.0/24 * * * *

ip filter 2625 reject-nolog 45.145.66.0/24 * * * *

自動化していかねば...

こんな記事.

引用: 広告ブロッカーは,古典的な拡張機能といえる.昔は単純にドメインなどでブロックすればよかったけれど,広告の手法も進化しているから,そういった簡単なものではない模様.

人気広告ブロッカーが一夜にして悪徳ツールになったワケ:585th Lap

https://www.keyman.or.jp/kn/articles/2010/30/news038.html

引用: インスタなどの「いいね!」やツイッターのフォローワー数はお金で買えるけれど,その買った場合に誰がクリックしているかは,こういう機能が本人の意図しないところで自動でやっているようだ.

プログラムが豹変した原因は,開発者がソースコードもろとも売り渡したことで,それを入手した悪意のある人が個人情報収集機能などを盛り込んだそうです.

つまり,ここでは過去の集合知は使えないということになる.

何も入れないの.

自分で作る

信頼の置ける組織が維持しているものに限る

意図しない情報搾取や行動がされてもしかたないと,諦める.

良い記事だったら,広告はブロックせずに,見てクリックして還元しようw

引用:

Webサイトを見ているとことあるごとに出てくる広告がイヤで、「広告ブロッカー」を入れている人もいるだろう。

広告ブロッカーはWebブラウザの拡張機能として動作し、違和感なく広告を非表示にする。数ある広告ブロッカーの中でも人気なのが「Nano Adblocker」と「Nano Defender」だ。

人気広告ブロッカーが一夜にして悪徳ツールになったワケ:585th Lap

https://www.keyman.or.jp/kn/articles/2010/30/news038.html

引用:

第三者調査によると、ユーザーについて「IPアドレス」や「国」「使用OS」「Webサイトの履歴」「Webリクエストのタイムスタンプ」「Webページ滞在時間」「クリックしたリンク」など10種類もの情報が収集され、そのサイトに送られていたという。さらに、別の検証によって、拡張機能が勝手にSNS「Instagram」などのアカウントにアクセスして「いいね」していた。

プログラムが豹変した原因は,開発者がソースコードもろとも売り渡したことで,それを入手した悪意のある人が個人情報収集機能などを盛り込んだそうです.

つまり,ここでは過去の集合知は使えないということになる.

良い記事だったら,広告はブロックせずに,見てクリックして還元しようw

コロナも同じ.既に目の前にある.

「誰も信用しない」認証 サイバー防衛、新手法に脚光

https://style.nikkei.com/article/DGXMZO65557560Y0A021C2EAC000/?page=1

引用:

「誰も信用しない」認証 サイバー防衛、新手法に脚光

https://style.nikkei.com/article/DGXMZO65557560Y0A021C2EAC000/?page=1

引用:

「最近の高度なランサムウエア攻撃などのサイバー攻撃は、企業側がファイアウオールやマルウエア対策を実施していることを前提に計画されています。また、IDやパスワードは盗まれていると考えるのが現実的です。従来の防御策を迂回する戦術が確立している事実を踏まえ、マルウエアは既に社内に潜伏していると考え、それらが社内の他のシステムにも感染を広げる水平展開(ラテラルムーブメント)を防止する必要性が認識され始めています」

Netlogon の特権の昇格の脆弱性への対応(CVE-2020-1472) 5時間で

- カテゴリ :

- セキュリティ » 脆弱性情報/注意喚起

- ブロガー :

- ujpblog 2020/11/2 14:06

フィッシングメールを経由して入り込んでCVE-2020-1472の脆弱性を使われて5時間程度で攻撃完了された事例の分析例.

Ryuk in 5 Hours

https://thedfirreport.com/2020/10/18/ryuk-in-5-hours/

引用:

忠告としてはこれ.

引用: んんんん.これはもう諦めるしかないね.現行の汚れ確認分は切り捨てて,早期復旧のためのリストアプラン発動の方が良いでしょう.

2020.11.09 追記

ランサムウェアが見せつけたWindowsの脆弱性「Zerologon」の威力

https://www.itmedia.co.jp/news/articles/2010/26/news057.html

Ryuk in 5 Hours

https://thedfirreport.com/2020/10/18/ryuk-in-5-hours/

引用:

yukの脅威行為者は、5時間でフィッシングメールからドメインワイドなランサムウェアへと変化しました。最初のフィッシングから2時間も経たないうちに、Zerologon (CVE-2020-1472) を使用して権限をエスカレートさせました。Cobalt Strike、AdFind、WMI、PowerShellなどのツールを使用して目的を達成しました。

忠告としてはこれ.

引用:

1時間以内に行動できるように準備をしておかなければ、効果的に脅威のアクターを混乱させることはできません。

2020.11.09 追記

ランサムウェアが見せつけたWindowsの脆弱性「Zerologon」の威力

https://www.itmedia.co.jp/news/articles/2010/26/news057.html

Netlogon の特権の昇格の脆弱性への対応(CVE-2020-1472) QNAP

- カテゴリ :

- セキュリティ » 脆弱性情報/注意喚起

- ブロガー :

- ujpblog 2020/11/2 12:23

中小企業向けのNASで有名なQNAPから,Zerologonに関する警戒情報が.

Zerologon

https://www.qnap.com/ja-jp/security-advisory/qsa-20-07

引用: 非Windows端末でAD認証する機器の1つだね.macOSはどうなんかなぁ...

Zerologon

https://www.qnap.com/ja-jp/security-advisory/qsa-20-07

引用:

Zerologon の脆弱性は、いくつかのバージョンの QTS に影響を及ぼすことが報告されています。

悪用されると、この特権昇格脆弱性により、リモート攻撃者がネットワーク上の侵害された QTS デバイスを介してセキュリティ対策を迂回することが可能になります。ユーザーがコントロールパネル > ネットワークとファイルサービス > Win/Mac/NFS > Microsoft Networking でデバイスをドメインコントローラとして設定している場合、NAS がこの脆弱性にさらされる可能性があります。

QNAPは、以下のソフトウェアバージョンでこの問題を修正しました。

QTS 4.5.1.1456 ビルド 20201015 以降

QTS 4.4.4.3.1439 ビルド 20200925 以降

QTS 4.3.6.1446 ビルド 20200929 以降

QTS 4.3.4.4.1463 ビルド 20201006 以降

QTS 4.3.3.3.1432 ビルド 20201006 以降

QTS 2.xおよびQESはこの脆弱性の影響を受けません。

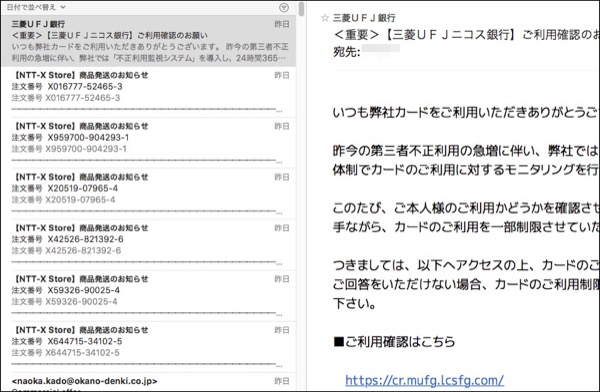

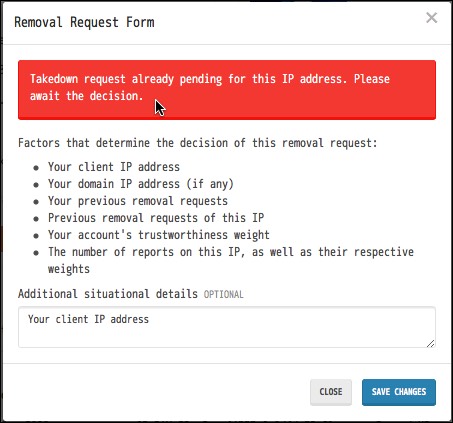

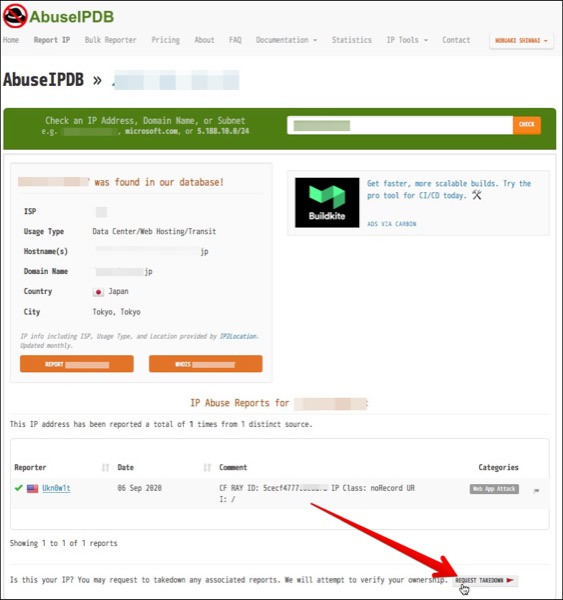

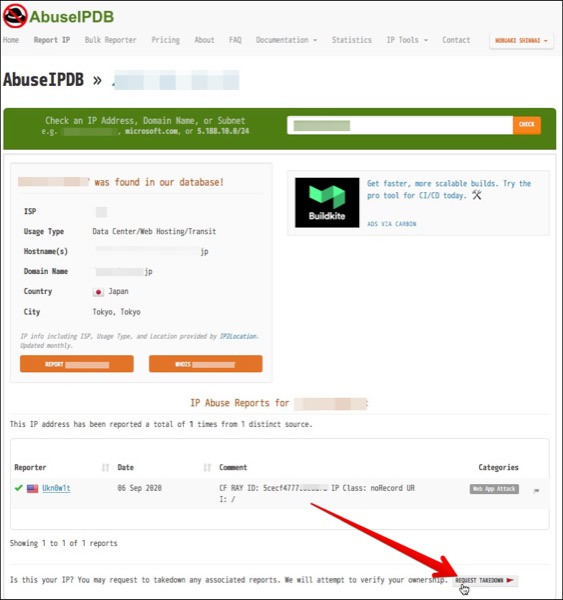

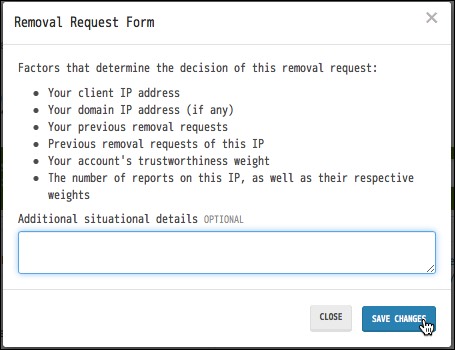

AbuseIPDBに自分の管理するIPアドレスが登録されてしまったので,アカウントを取得して解除申請をしたのだけれど,受け付けたとかどうだとか何もなく・・・

もう一回申請しようとたら,協議中の事で静観...

ふと,さっき見たら解除されていました.

そして解除したとメールが来て居ました.

3〜4日で解除されるということかな.よかったよかった.

もう一回申請しようとたら,協議中の事で静観...

ふと,さっき見たら解除されていました.

そして解除したとメールが来て居ました.

3〜4日で解除されるということかな.よかったよかった.

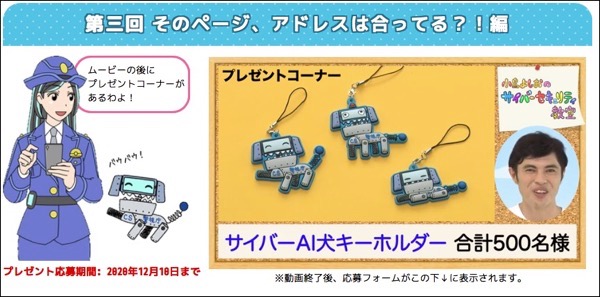

期間限定の警視庁サイバーセキュリティ対策本部が提供するサイト.

もう第3回目らしい.というか10月1日からの配信か...期間短すぎるような.

テイスト的に小学生あたりを狙っている感じだけれど,取り上げているのがフィッシング詐欺とかURLの判別方法とか...子供達はスマホアプリだと思うな.

あ! 仮面ライダーとか戦隊モノのように,一緒に見ているママをターゲットに? それだとイケメンを採用するだろし...子供に小島よしおは人気なのか.

動画を最後まで見ると・・・

おお!当たりそう.

サイバーセキュリティってなに? お茶? レモンティ?ハーブティ?サイバーセキュリティ!

小島よしおのサイバーセキュリティ教室

https://cyber-school.jp

もう第3回目らしい.というか10月1日からの配信か...期間短すぎるような.

テイスト的に小学生あたりを狙っている感じだけれど,取り上げているのがフィッシング詐欺とかURLの判別方法とか...子供達はスマホアプリだと思うな.

あ! 仮面ライダーとか戦隊モノのように,一緒に見ているママをターゲットに? それだとイケメンを採用するだろし...子供に小島よしおは人気なのか.

動画を最後まで見ると・・・

おお!当たりそう.

サイバーセキュリティってなに? お茶? レモンティ?ハーブティ?サイバーセキュリティ!

小島よしおのサイバーセキュリティ教室

https://cyber-school.jp

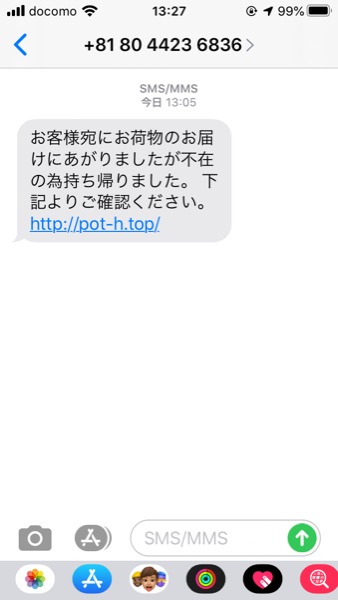

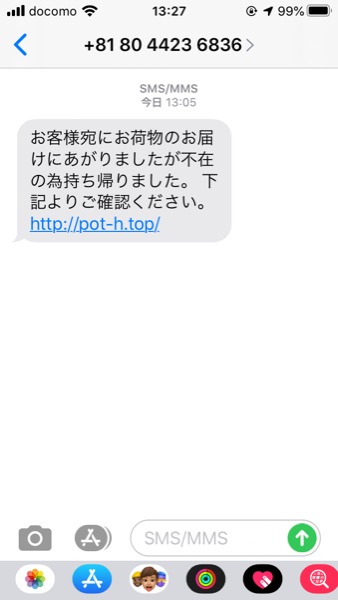

お客様宛にお荷物のお届けにあがりましたが不在の為持ち帰りました。下記よりご確認ください。

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2020/10/29 1:32

見知らぬSMSが届いていた.

何も買ってないので荷物は届かん.だれも何も無料で送ってくれないだろうし.

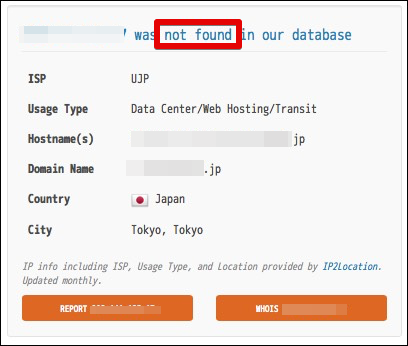

数日,放置しても音沙汰ないwので,電話番号を調べて見た.

ドメイン名も記載があるので調べると,どうも日本郵便を騙ってApple IDをいれさせるサイトのようだ.

「即レス」を今すぐやめたほうがいい理由

https://the-owner.jp/archives/3291

何も買ってないので荷物は届かん.だれも何も無料で送ってくれないだろうし.

数日,放置しても音沙汰ないwので,電話番号を調べて見た.

ドメイン名も記載があるので調べると,どうも日本郵便を騙ってApple IDをいれさせるサイトのようだ.

「即レス」を今すぐやめたほうがいい理由

https://the-owner.jp/archives/3291

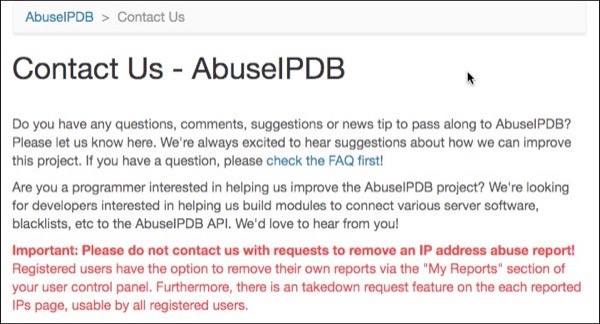

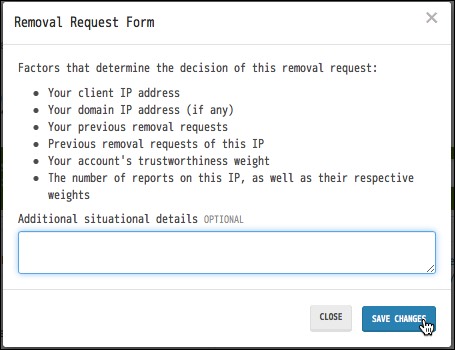

AbuseIPDBで被疑のIPアドレスを調査していて,デフォルトで自分のアクセスしたIPアドレスが入っている状態で,間違ってCHECKボタンを押してしまったら,なんと2020年9月20日に,登録されてしまってました.

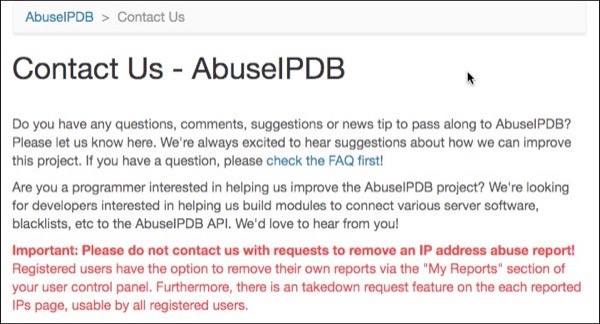

ちょっと濡れ衣は困るので,削除してもらおうとコンタクトしようとすると・・・・

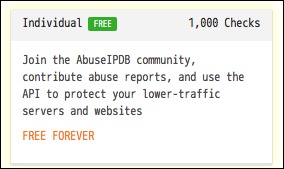

引用: 無料ユーザに登録すると,削除申請できるらしい...むむむっ・・・

引用:

FREE FOREVER!

1,000 IP Checks & Reports / Day

100 Prefix Checks/Day

Basic Blacklist

だそうです. 登録して,サインインする.

拡大してこれ.

REQUEST TAKEDOWN! 取り下げて!

しばらく様子を見るか...と言いつつこれを買いている時点で23時間くらい経過しているけれど...

ちょっと濡れ衣は困るので,削除してもらおうとコンタクトしようとすると・・・・

引用:

Important: Please do not contact us with requests to remove an IP address abuse report! Registered users have the option to remove their own reports via the "My Reports" section of your user control panel. Furthermore, there is an takedown request feature on the each reported IPs page, usable by all registered users.

重要: IPアドレスの不正使用レポートを削除する要求で私たちに連絡しないでください! 登録ユーザーは、ユーザーコントロールパネルの "マイレポート "セクションを介して自分のレポートを削除するオプションがあります。さらに、報告された各IPsページには、すべての登録ユーザーが利用できる削除要求機能があります。

引用:

Join the AbuseIPDB community, contribute abuse reports, and use the API to protect your lower-traffic servers and websites.

AbuseIPDB コミュニティに参加し、不正使用レポートを投稿し、API を使用して低トラフィックのサーバーやウェブサイトを保護します。

FREE FOREVER!

1,000 IP Checks & Reports / Day

100 Prefix Checks/Day

Basic Blacklist

だそうです. 登録して,サインインする.

拡大してこれ.

REQUEST TAKEDOWN! 取り下げて!

しばらく様子を見るか...と言いつつこれを買いている時点で23時間くらい経過しているけれど...

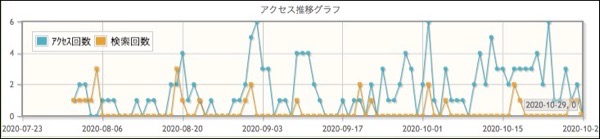

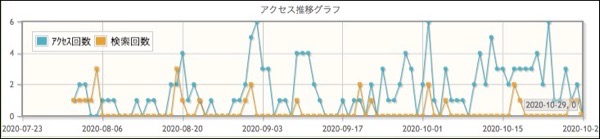

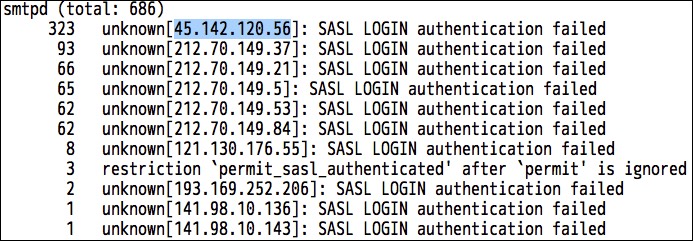

ブロックして観察していると諦めてアクセスしてこなくなる場合もあれば,気にせず機械的にアクセスし続けて来る場合もある.

2020.10.28のレポート

現在の定義はこれ.

あまりにも遮断されるアクセスが多いものは,ログあふれも頻繁に発生させるのでreject-nologとして観察も中止.

3年前に「ヤマハのRTX1100で中国からの不正なVPNをブロックする」として観察していた不正アクセスしてくるTop 10のIPアドレスは,今調べるとほとんどはクリーンなIPアドレスとして評価されている模様.(情報が抹消されただけと)

2020.10.28のレポート

現在の定義はこれ.

ip filter 2601 reject 43.142.120.0/24 * * * *

ip filter 2602 reject 140.238.101.176 * * * *

ip filter 2603 reject 120.130.176.55 * * * *

ip filter 2604 reject-nolog 45.145.185.119 * * * *

ip filter 2605 reject-nolog 212.70.149.0/24 * * * *

ip filter 2606 reject 159.89.103.100 * * * *

ip filter 2607 reject 193.169.252.206 * * * *

ip filter 2608 reject 141.98.10.0/24 * * * *

ip filter 2609 reject 156.96.47.5 * * * *

ip filter 2610 reject 103.253.42.54 * * * *

ip filter 2611 reject 185.36.81.33 * * * *

ip filter 2612 reject 195.168.129.74 * * * *

ip filter 2613 reject 107.170.127.8 * * * *

3年前に「ヤマハのRTX1100で中国からの不正なVPNをブロックする」として観察していた不正アクセスしてくるTop 10のIPアドレスは,今調べるとほとんどはクリーンなIPアドレスとして評価されている模様.(情報が抹消されただけと)

ちょっと前だけどこんなニュースが.

Microsoft、NTTなどと協力し、マルウェア「TrickBot」を遮断する措置

https://www.itmedia.co.jp/news/articles/2010/13/news054.html

引用: 大統領選挙は今週末だぜ〜

技術的なところだと,ここが一番詳しい感じ.

脅威のスポットライト:情報窃取型マルウェアのTrickBot

https://www.cylance.com/ja_jp/blog/jp-blackberry-cylance-vs-trickbot-infostealer-malware.html

Microsoft、NTTなどと協力し、マルウェア「TrickBot」を遮断する措置

https://www.itmedia.co.jp/news/articles/2010/13/news054.html

引用:

世界で100万台以上の端末が感染しており、個人のオンラインバンキング情報を窃取して金を奪うことから、病院のITネットワークを壊滅させたり、選挙を妨害したりすることまで、犯罪ネットワークや国家に様々なサービスを提供している。11月3日に本番を迎える米大統領選挙への干渉も懸念されている。

技術的なところだと,ここが一番詳しい感じ.

脅威のスポットライト:情報窃取型マルウェアのTrickBot

https://www.cylance.com/ja_jp/blog/jp-blackberry-cylance-vs-trickbot-infostealer-malware.html

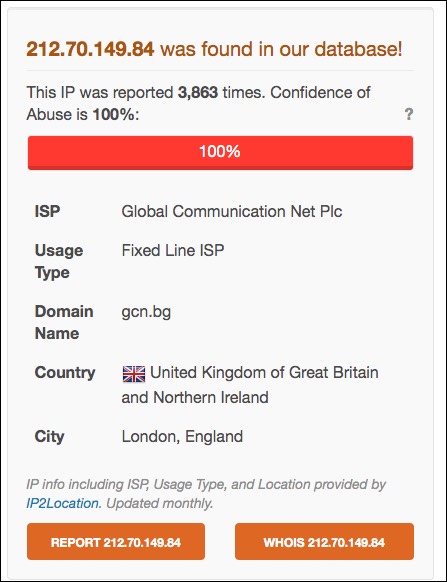

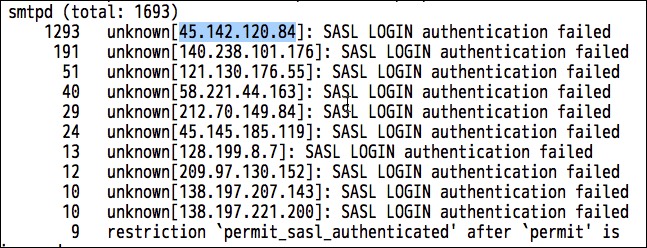

イランからのブルートフォース.止めるまでの間にも攻撃を加速していた模様.

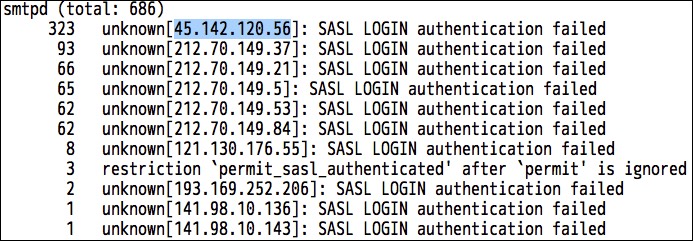

1600回越えだったものが1000以下にできたのでサブネットでブロックしたのも効果的か.

ただし,そうするとまた新たな攻撃が目立って来る.

イギリスのやばいやつだ.Fixed Line ISPってなっているので,固定IPでSASL LOGINしてきているので,MI5かなにかか?

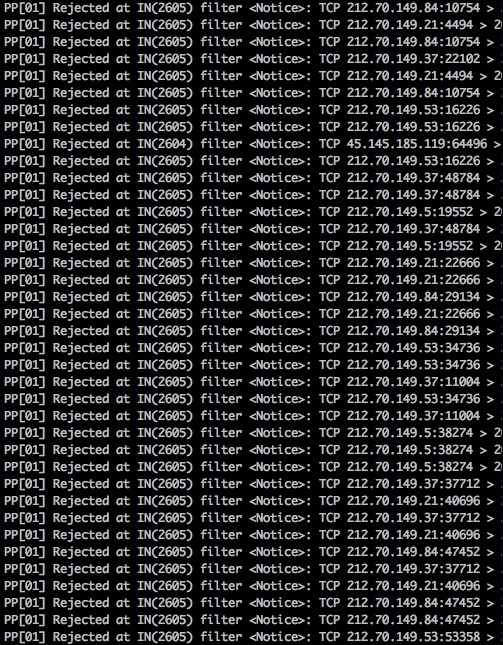

ということで,サブネットでブロックして見たけれど,えらいことになりました.

4秒に一回程度のスピードで複数のIPアドレスを使ってブルートフォースしてきている.

ふと,攻撃遮断くんを眺めていたら・・・

見覚えのあるIPアドレスが....国旗を見ると,こちらもイランになっている.イランのサイバー攻撃手法でイギリスにある固定IPのサーバが乗っ取られて攻撃してきているということか?(全部推測)

攻撃遮断くん 統計データ

https://shadan-kun.com/map/

APT33かな?

ATP33

https://attack.mitre.org/groups/G0064/

引用: うちのサイトも,空飛ぶポケモンを大事にしているし,メガシンカさせるためのメガエナジーを貯めているのでそういうサイトに該当するのかも.

1600回越えだったものが1000以下にできたのでサブネットでブロックしたのも効果的か.

ただし,そうするとまた新たな攻撃が目立って来る.

イギリスのやばいやつだ.Fixed Line ISPってなっているので,固定IPでSASL LOGINしてきているので,MI5かなにかか?

ということで,サブネットでブロックして見たけれど,えらいことになりました.

4秒に一回程度のスピードで複数のIPアドレスを使ってブルートフォースしてきている.

ふと,攻撃遮断くんを眺めていたら・・・

見覚えのあるIPアドレスが....国旗を見ると,こちらもイランになっている.イランのサイバー攻撃手法でイギリスにある固定IPのサーバが乗っ取られて攻撃してきているということか?(全部推測)

攻撃遮断くん 統計データ

https://shadan-kun.com/map/

APT33かな?

ATP33

https://attack.mitre.org/groups/G0064/

引用:

APT33は、少なくとも2013年から活動を行っているイランの脅威グループと疑われています。同グループは、米国、サウジアラビア、韓国の複数の産業にまたがる組織を標的にしており、特に航空・エネルギー分野に関心を寄せている。

こんな記事.

家庭用ルーター100製品以上に脆弱性が発見される

https://ascii.jp/elem/000/004/024/4024008/

引用: リスクにさらされている原因は対策バージョンアップがされてないこと.

引用: このレポートには家庭用ルータじゃないから?ヤマハのRTXは載ってない.日本の家電量販店の売り場だと,バッファロー,エレコム,NECが多く,値段でTP-LinkやASUSがあるかな.

バッファロー,エレコムが採用している内部のOSは,中国・台湾メーカの転用のような気がするから,これらの脆弱性に実は巻き込まれているということもあるでしょう.

うちの場合,NetgearはAPとスイッチで使っているけれど,評判いい方のようだ.管理ツールは良くない感じだけれど・・・

家庭用ルーター100製品以上に脆弱性が発見される

https://ascii.jp/elem/000/004/024/4024008/

引用:

大手ベンダーを含む7社が提供している100種類を超える家庭用ルーターに実施された最新の調査結果によると、ほぼすべてのルーターにパッチが適切に適用されておらず、深刻なセキュリティ欠陥の影響を受ける恐れがあり、デバイスとそのユーザーをサイバー攻撃のリスクにさらしていることが明らかになりました。

引用:

90%のデバイスはLinuxが搭載されていましたが、多くの場合、Linuxオペレーティングシステムの古いバージョンのひとつが実行されていました。3分の1以上のルーターは、Linuxカーネルバージョン2.6.36を搭載しており、このバージョンが最後にアップデートを受け取ったのは2011年に遡ります。

バッファロー,エレコムが採用している内部のOSは,中国・台湾メーカの転用のような気がするから,これらの脆弱性に実は巻き込まれているということもあるでしょう.

うちの場合,NetgearはAPとスイッチで使っているけれど,評判いい方のようだ.管理ツールは良くない感じだけれど・・・

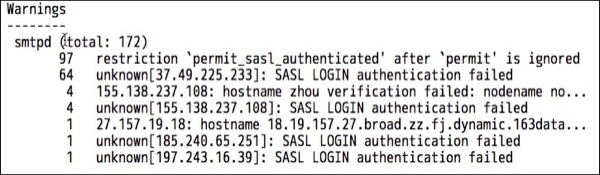

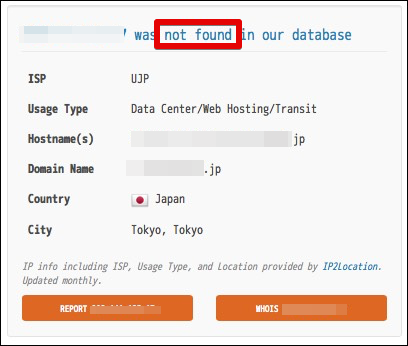

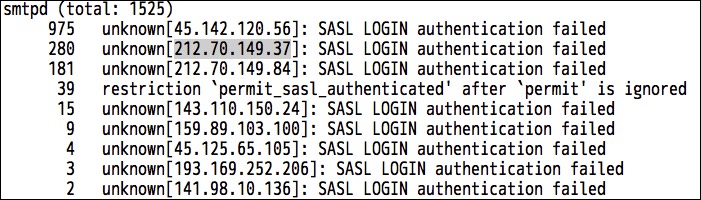

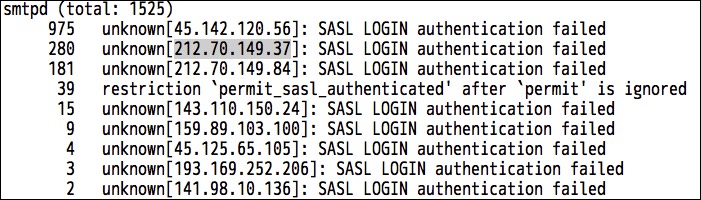

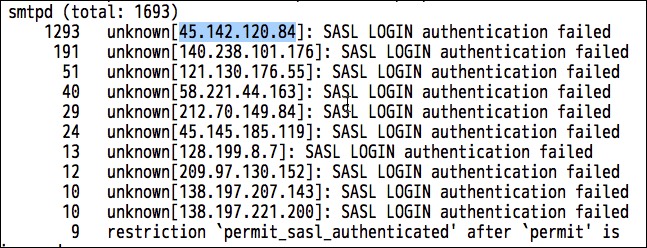

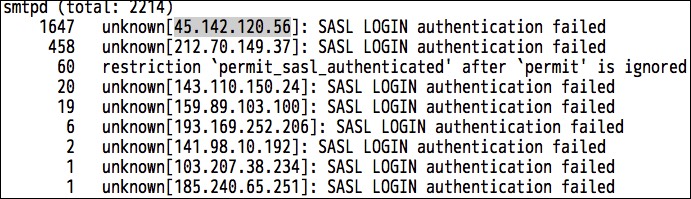

うちのメールサーバのMailSumのレポートを見ていると,SASL Loginに大量の失敗をしているIPアドレスが.

2020.10.20

素性を調べると,イランでした.スコアも良くない.IPアドレスをブロック.

早速ブロック.

2020.10.23<

ブロックしたのだけれど,それに気づいたようで別のIPアドレスからアクセスが来ることに.

観察していると2日ほどで元の攻撃件数に戻ったので,セグメント毎ブロック.

2020.10.26

これでしばらく落ち着くかなぁ.(やり出したら永遠の戦い)

2020.10.20

素性を調べると,イランでした.スコアも良くない.IPアドレスをブロック.

早速ブロック.

2020.10.23<

ブロックしたのだけれど,それに気づいたようで別のIPアドレスからアクセスが来ることに.

観察していると2日ほどで元の攻撃件数に戻ったので,セグメント毎ブロック.

2020.10.26

これでしばらく落ち着くかなぁ.(やり出したら永遠の戦い)

警視庁のサイトに統計情報がでてました.

サイバー空間に関する統計等

https://www.npa.go.jp/publications/statistics/cybersecurity/index.html

Excelで生データを取り出せるのはありがたいかもしれないね.

サイバー空間に関する統計等

https://www.npa.go.jp/publications/statistics/cybersecurity/index.html

Excelで生データを取り出せるのはありがたいかもしれないね.

Emotetも取引先を偽装してメールを送り込んでくるわけで,その意味では大会社は取引先のセキュリティをマネージメントしても良いのだろうね.内政干渉とは言わないか.

とりあえず無料のサービスもあるので,それを進めるというのが良いか.

令和2年度中小企業の情報セキュリティマネジメント指導業務

https://www.ipa.go.jp/security/keihatsu/sme/management/index.html

サイバーセキュリティお助け隊(令和2年度中小企業向けサイバーセキュリティ対策支援体制構築事業)

https://www.ipa.go.jp/security/keihatsu/sme/otasuketai/index.html

中小企業のための情報セキュリティセミナー

~できるところからはじめよう !! コストをかけずに SECURITY ACTION !!~

https://www.ipa.go.jp/security/keihatsu/sme/renkei.html

とりあえず無料のサービスもあるので,それを進めるというのが良いか.

令和2年度中小企業の情報セキュリティマネジメント指導業務

https://www.ipa.go.jp/security/keihatsu/sme/management/index.html

サイバーセキュリティお助け隊(令和2年度中小企業向けサイバーセキュリティ対策支援体制構築事業)

https://www.ipa.go.jp/security/keihatsu/sme/otasuketai/index.html

中小企業のための情報セキュリティセミナー

~できるところからはじめよう !! コストをかけずに SECURITY ACTION !!~

https://www.ipa.go.jp/security/keihatsu/sme/renkei.html

もうすっかりWebEXを使わなくなったけれど.メール,チャット,ビデオ会議のツールとして,なんなら共有ファイルすらTeamsで管理でMicrosoft Teamsを主軸で使っているけれど,まだ未成熟なので問題もあるにはある.

Microsoft Teamsのセキュリティ脅威トップ10とは?

https://news.mynavi.jp/article/20201019-1425894/

この中で「ゲストユーザー」は気になるところ.春先にZOOMが騒がれていた時に,未承認の人が会議に参加しているという問題があったけれど,それと同じ.

たまーに,参加者をみると「ゲストユーザー」となっているけれどIDに関する登録情報が反映されない時があるだけで表示上の誤差が多い模様.

ただ,参加者の名前が実在する人だと,認証の仕組みがないのでなりすましができちゃうね.他人に会議予定をを転送できるのでね.

Microsoft Teamsのセキュリティ脅威トップ10とは?

https://news.mynavi.jp/article/20201019-1425894/

この中で「ゲストユーザー」は気になるところ.春先にZOOMが騒がれていた時に,未承認の人が会議に参加しているという問題があったけれど,それと同じ.

たまーに,参加者をみると「ゲストユーザー」となっているけれどIDに関する登録情報が反映されない時があるだけで表示上の誤差が多い模様.

ただ,参加者の名前が実在する人だと,認証の仕組みがないのでなりすましができちゃうね.他人に会議予定をを転送できるのでね.

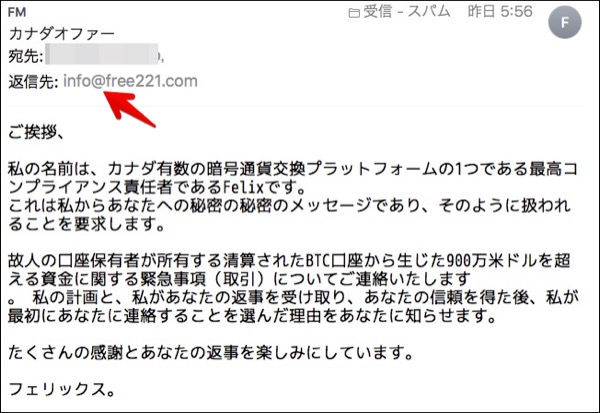

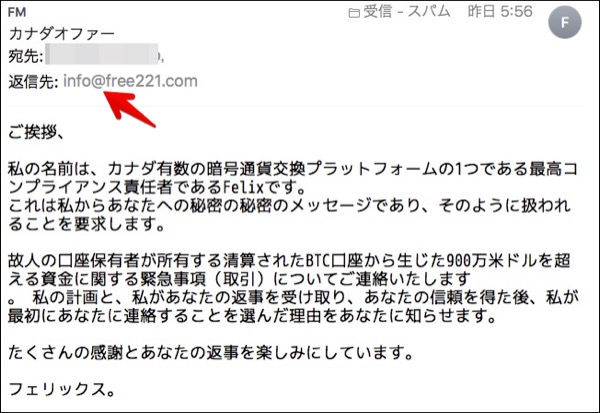

巧妙なフィッシングメールが増えている中で,こんな呑気な迷惑メールが...

引用: 連絡手段が,メールの返信だけの模様.

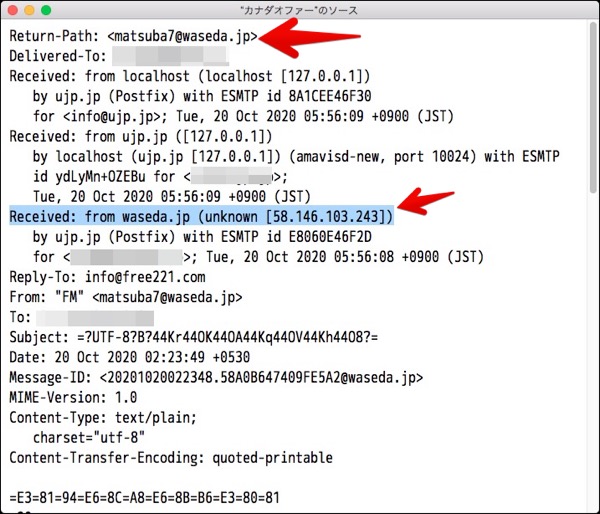

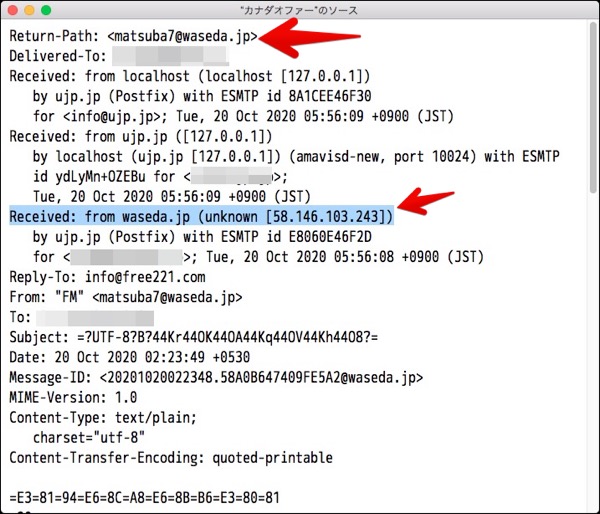

そして,メールヘッダを読んでびっくり.

早稲田大学だと?

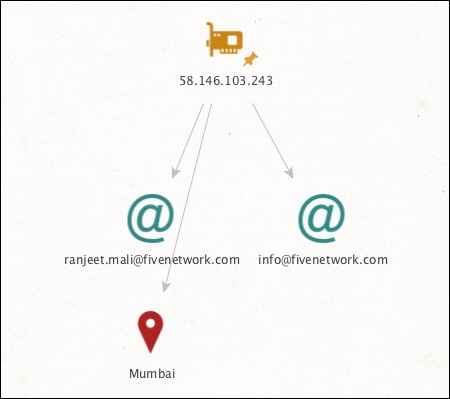

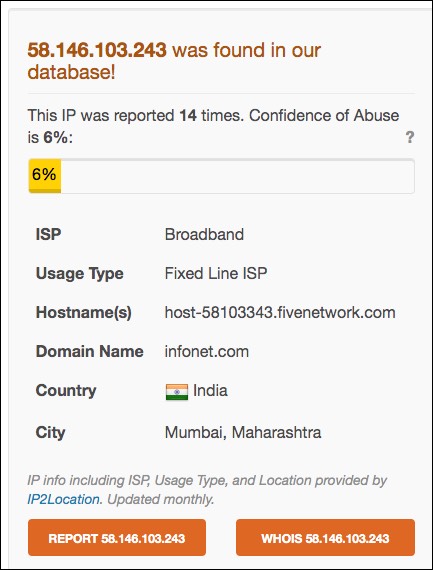

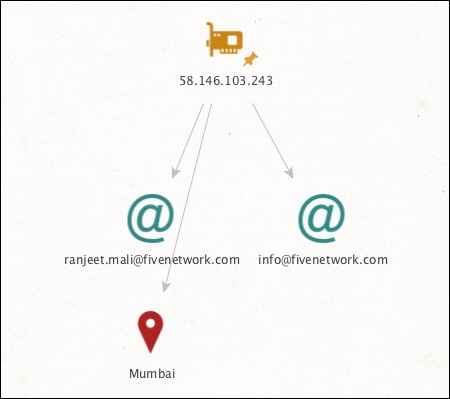

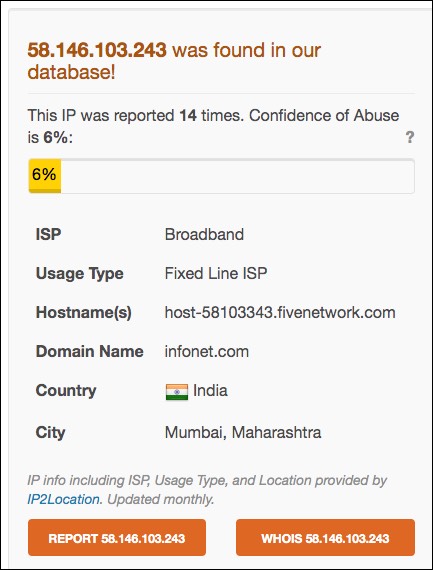

IPアドレスをみると,ムンバイ.

AbuseIPDBでみると,固定IPってでているなぁ.SFPとかもないので,偽装か.

引用:

ご挨拶、

私の名前は、カナダ有数の暗号通貨交換プラットフォームの1つである最高コンプライアンス責任者であるFelixです。

これは私からあなたへの秘密の秘密のメッセージであり、そのように扱われることを要求します。

故人の口座保有者が所有する清算されたBTC口座から生じた900万米ドルを超える資金に関する緊急事項(取引)についてご連絡いたします

。 私の計画と、私があなたの返事を受け取り、あなたの信頼を得た後、私が最初にあなたに連絡することを選んだ理由をあなたに知らせます。

たくさんの感謝とあなたの返事を楽しみにしています。

フェリックス。

そして,メールヘッダを読んでびっくり.

早稲田大学だと?

IPアドレスをみると,ムンバイ.

AbuseIPDBでみると,固定IPってでているなぁ.SFPとかもないので,偽装か.

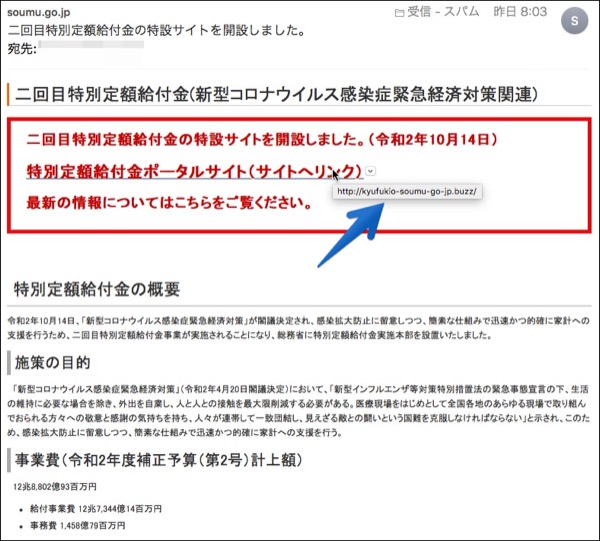

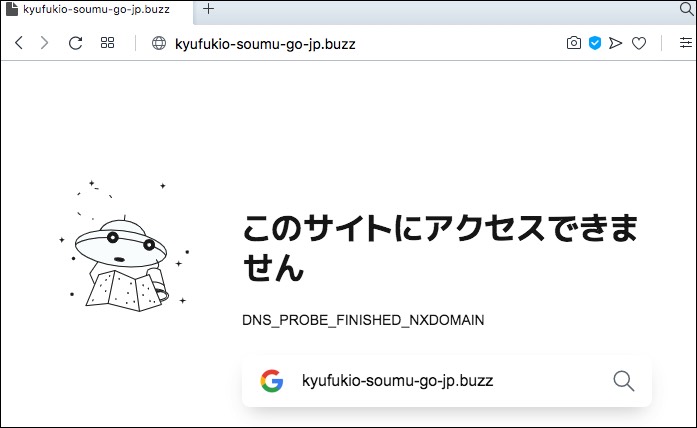

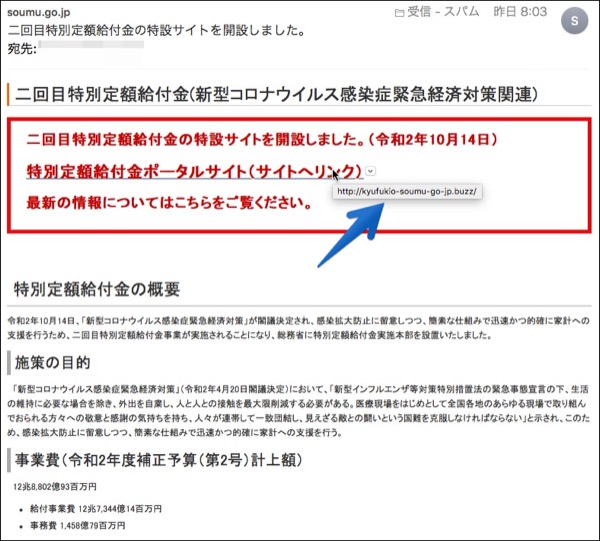

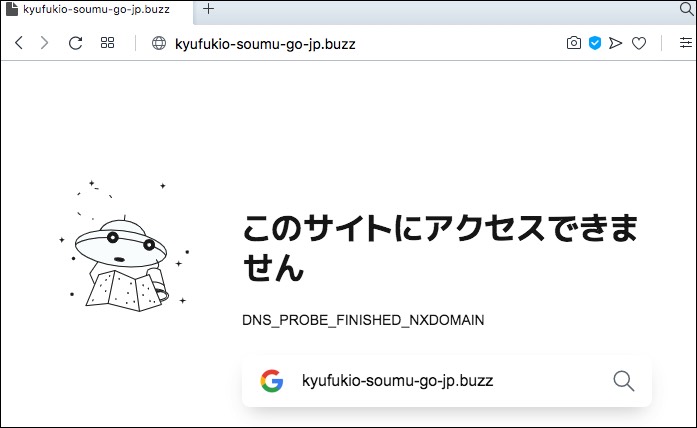

月曜日の朝から届いていたのだけれど.

引用:

さっきメールに気づいてアクセスすると,すでに停止されていました.

数日前から発信されているフィッシングメールのようです.

給付金2回目支給? 総務省をかたる偽通知メールに注意

https://internet.watch.impress.co.jp/docs/news/1283099.html

[更新] 特別定額給付金に関する通知を装うフィッシング (2020/10/19)

https://www.antiphishing.jp/news/alert/kyufukin_20201019.html

2020/10/19 11:00現在ではサイトは稼働していたようだ.

日本語も巧妙というか日本人に間違いないわけだから,タチが悪い.

引用:

令和2年10月14日、「新型コロナウイルス感染症緊急経済対策」が閣議決定され、感染拡大防止に留意しつつ、簡素な仕組みで迅速かつ的確に家計への支援を行うため、二回目特別定額給付金事業が実施されることになり、総務省に特別定額給付金実施本部を設置いたしました。

さっきメールに気づいてアクセスすると,すでに停止されていました.

数日前から発信されているフィッシングメールのようです.

給付金2回目支給? 総務省をかたる偽通知メールに注意

https://internet.watch.impress.co.jp/docs/news/1283099.html

[更新] 特別定額給付金に関する通知を装うフィッシング (2020/10/19)

https://www.antiphishing.jp/news/alert/kyufukin_20201019.html

2020/10/19 11:00現在ではサイトは稼働していたようだ.

日本語も巧妙というか日本人に間違いないわけだから,タチが悪い.

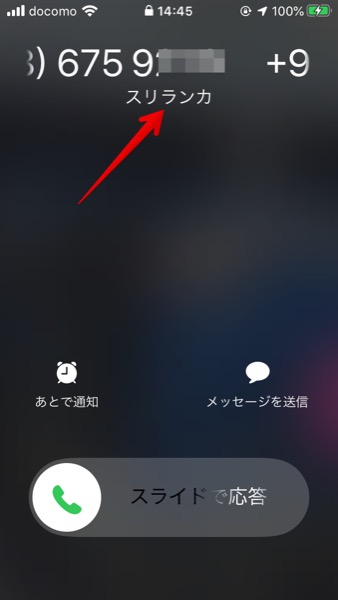

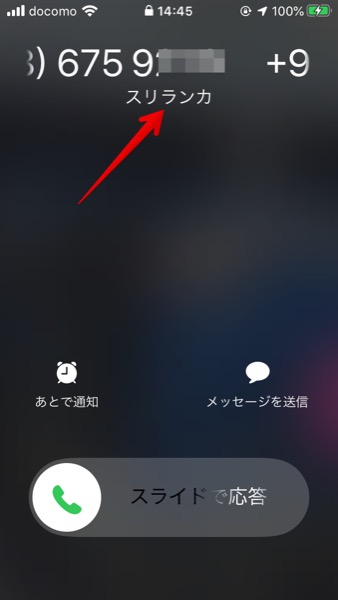

இலங்கை சனநாயக சோஷலிசக் ශ්රී ලංකා ප්රජාතාන්ත්රික සමාජවාදී ජනරජය スリランカからの電話

- ブロガー :

- ujpblog 2020/10/19 0:26

外国に知り合いはいるけれど電話なんてかかってこないし,国際電話番号から「スリランカ」ってって出るんですね.スリランカで知っている人といえば,ウィッキーさんくらいです.(一方的に知っているだけ)

国際電話は,電話に出るだけでこちらの料金が発生するコレクトコールのようなサービスが海外にあると聞いているので,出ることも折り返すことも無いのだけれど,掛かったことで「生きている電話番号だ」とされたから,ちょっと嫌だね.SMS認証を突破する為の何かpingのようなものかもしれないし.

ただの間違い電話可能性も高いとも思っている.街中にあるインド料理屋の従業員はスリランカ人も多いと聞くしね.でもそういう母国人と電話するアジアンな人たちは,IP電話的なものを使いそうだけど.

国際電話は,電話に出るだけでこちらの料金が発生するコレクトコールのようなサービスが海外にあると聞いているので,出ることも折り返すことも無いのだけれど,掛かったことで「生きている電話番号だ」とされたから,ちょっと嫌だね.SMS認証を突破する為の何かpingのようなものかもしれないし.

ただの間違い電話可能性も高いとも思っている.街中にあるインド料理屋の従業員はスリランカ人も多いと聞くしね.でもそういう母国人と電話するアジアンな人たちは,IP電話的なものを使いそうだけど.

あと15年ほど仕事を続けていくには,何が面白いのかと考えるとサイバーセキュリティ.と,ロボット.

いまさら,私にはロボットを吸収する空き領域はないのです...

引用: 自分の中で一番面白いと感じるのは,Detectと振り分け.「大丈夫」と証明する為の根拠整理. でもこれが難しい.コロンボや湯川教授のように論理的思考で整理できるようになりたい.(部屋を片付けろという声も聞こえる)

第6回会合(令和2年10月12日) 研究・産学官連携戦略ワーキンググループ

https://www.nisc.go.jp/conference/cs/kenkyu/wg/index.html

いまさら,私にはロボットを吸収する空き領域はないのです...

引用:

サイバーセキュリティに係る分野(以下、セキュリティ分野ともいう)におけるアカデ ミックな研究が国際的に急成長している。トップカンファレンスでの論文投稿は、2000 年に比し約 4 倍以上となる 2000 本超が毎回投稿される規模となっており、採択を巡って 切磋琢磨が行われている。

第6回会合(令和2年10月12日) 研究・産学官連携戦略ワーキンググループ

https://www.nisc.go.jp/conference/cs/kenkyu/wg/index.html

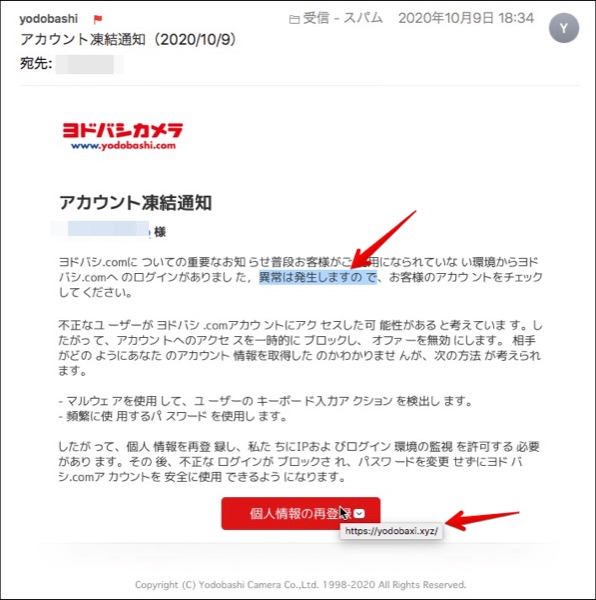

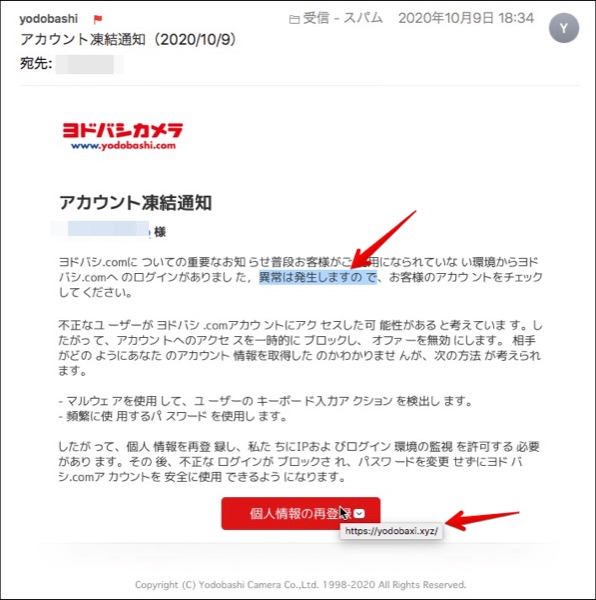

西新宿の新宿区立淀橋第六小学校近くに住んでいた身からすると,ヨドバシという言葉が国際的にも認知されたのかなぁと思ったら感無量.

「異常は発生しますので」と言い切るあたり,あの国のカタコト発音が脳内再生されてしまうなぁ.

引用: 変なところに空白が入るという特徴がありますな.

「異常は発生しますので」と言い切るあたり,あの国のカタコト発音が脳内再生されてしまうなぁ.

引用:

ヨドバシ.comに ついての重要なお知 らせ普段お客様がご 利用になられていな い環境からヨドバシ.comへ のログインがありまし た,異常は発生しますの で、お客様のアカウ ントをチェックして ください。

不正なユ ーザーが ヨドバシ .comアカウ ントにアク セスした可 能性がある と考えていま す。したがっ て、アカウン トへのアクセ スを一時的に ブロックし、 オファ ーを無効 にします。 相手がどの ようにあなた のアカウント 情報を取得した のかわかりませ んが、次の方法 が考えられます。

- マルウェ アを使用 して、ユ ーザーの キーボー ド入力ア クション を検出し ます。

- 頻繁に使 用するパ スワード を使用し ます。

したが って、個人 情報を再登 録し、私た ちにIPおよ びログイン 環境の監視 を許可する 必要があり ます。その 後、不正な ログインが ブロックさ れ、パスワ ードを変更 せずにヨド バシ.comア カウントを 安全に使用 できるよう になります。