ブログ - セキュリティカテゴリのエントリ

こんなニュースが.

シャープ、UTMアプライアンスのWi-Fi対応モデルを2021年1月に発売 チェック・ポイントのエンジンを採用

https://cloud.watch.impress.co.jp/docs/news/1296461.html

シャープのIT機器って,あまりイメージがなくて薄型パソコンとかあったなーって思ったら忘れてたけれどザウルスがあったか.

何年か前にセキュリティを強調した複写機をやっているというのはCMでみた覚えがあるけれど,UTMがあるなんて. 今回は無線LAN搭載が目玉.

中小企業向けのUTMだと,ちょっと(一般の人は)聞いたことがない海外メーカの製品がいくつかあるけれど,そういうのよりは「あのシャープの」という意味はあるだろうなぁ.

シャープ、UTMアプライアンスのWi-Fi対応モデルを2021年1月に発売 チェック・ポイントのエンジンを採用

https://cloud.watch.impress.co.jp/docs/news/1296461.html

シャープのIT機器って,あまりイメージがなくて薄型パソコンとかあったなーって思ったら忘れてたけれどザウルスがあったか.

何年か前にセキュリティを強調した複写機をやっているというのはCMでみた覚えがあるけれど,UTMがあるなんて. 今回は無線LAN搭載が目玉.

中小企業向けのUTMだと,ちょっと(一般の人は)聞いたことがない海外メーカの製品がいくつかあるけれど,そういうのよりは「あのシャープの」という意味はあるだろうなぁ.

ホンダを襲った?とされるランサムウェアのMazeの変化版が,流行りだしているそうだ.

テクニカルな部分の分析記事.

Maze ランサムウェアの亜種とみられる Egregor の攻撃が増加

https://news.sophos.com/ja-jp/2020/12/15/egregor-ransomware-mazes-heir-apparent-jp/

脅威の評価: Egregorランサムウェア

https://unit42.paloaltonetworks.jp/egregor-ransomware-courses-of-action/

Rundll32.exeか.過検知になるから,そのままだとIOCへの検知セットしづらいなぁ.引数のpassegregor10を絡めて検知という感じかな.

追記2021/01/20

ランサムウェア「Egregor」の被害受けた組織は150超、防御難しく

https://news.mynavi.jp/article/20210112-1635938/

引用: 対策というか,緩和策は参考になるかな.

重要なデータはオフラインでバックアップを取る

重要なデータのコピーがクラウドや外付けのハードディスクなどにあることを確認する

削除や変更が行われないように、システムからバックアップしたデータにアクセスできないようにする

すべてのホストにウイルス対策またはマルウェア対策ソフトウェアをインストールして、定義ファイルを定期的に更新する

安全なネットワークのみを使用し、公衆Wi-Fiは使わない

2要素認証を使用するとともに、電子メール内の不審なリンクのクリックや添付ファイルのオープンは行わない

最近のRDP関連の脆弱性に関してパッチを適用する(CVE-2020-0609、CVE-2020-0610、CVE-2020-16896、CVE-2019-1489、CVE-2019-1225、CVE-2019-1224、CVE-2019-1108)

疑わしい.bat、.dll、.logなどや抽出フィルタを確認する

アクセス制限および多要素認証および強力なパスワードの使用でRDPを安全に構成する

テクニカルな部分の分析記事.

Maze ランサムウェアの亜種とみられる Egregor の攻撃が増加

https://news.sophos.com/ja-jp/2020/12/15/egregor-ransomware-mazes-heir-apparent-jp/

脅威の評価: Egregorランサムウェア

https://unit42.paloaltonetworks.jp/egregor-ransomware-courses-of-action/

Rundll32.exeか.過検知になるから,そのままだとIOCへの検知セットしづらいなぁ.引数のpassegregor10を絡めて検知という感じかな.

追記2021/01/20

ランサムウェア「Egregor」の被害受けた組織は150超、防御難しく

https://news.mynavi.jp/article/20210112-1635938/

引用:

FBIはEgregorに関して、複数の異なる攻撃者が侵入およびランサムウェアイベントの実行に関与するといったように、感染と展開に多数のアクターが関与し、その活動に使われる戦術、技術、手順が大きく異る点を指摘。結果として、防御と軽減の実施に関して重大な課題をもたらしていると警告している。

Atermと聞いたので.

Aterm SA3500Gにおける複数の脆弱性 NECプラットフォームズ株式会社

https://www.necplatforms.co.jp/product/security_ap/info_20201211.html

家庭用かと思ったら,中小企業ようなのね.

Aterm SA3500Gの特長

https://www.necplatforms.co.jp/product/security_ap/feature.html

引用: サプライチェーン攻撃で使われそうだな.でも日本ローカル製品だと海外のサイバー攻撃者からは狙われにくい?

保守契約込みの製品だから,保守会社が対応するのだろうけれど...

Aterm SA3500Gにおける複数の脆弱性 NECプラットフォームズ株式会社

https://www.necplatforms.co.jp/product/security_ap/info_20201211.html

家庭用かと思ったら,中小企業ようなのね.

Aterm SA3500Gの特長

https://www.necplatforms.co.jp/product/security_ap/feature.html

引用:

Aterm SA3500Gの特長

日本に合った安全対策を提供

株式会社ラック※とパートナー契約を締結し同社が提供するシグネチャ(ウイルス等定義ファイル)を採用しています。同社は、グローバルにウイルス、不正プログラム、フィッシングサイトなどの情報を収集するだけでなく、日本の最新情報を加えて解析を行うことで、より日本のネットワーク環境に合ったシグネチャを提供しており、安全にネットワークを利用できます。SA3500Gは、この最新のシグネチャをライセンス期間(5年間/6年間/7年間)に合わせて提供します。

保守契約込みの製品だから,保守会社が対応するのだろうけれど...

サイバーセキュリティに関するグローバル動向四半期レポート(2020年7月~9月) NTTデータ

- カテゴリ :

- セキュリティ » 文献・統計・参考資料

- ブロガー :

- ujpblog 2020/12/16 11:41

読んでいくのが追いつかないな...

サイバーセキュリティに関するグローバル動向四半期レポート(2020年7月~9月)を公開

https://www.nttdata.com/jp/ja/news/information/2020/121100/

後で読むカテゴリ作ろうかな...

サイバーセキュリティに関するグローバル動向四半期レポート(2020年7月~9月)を公開

https://www.nttdata.com/jp/ja/news/information/2020/121100/

後で読むカテゴリ作ろうかな...

今,非常にホットな脆弱性の模様.

MS-ISAC CYBERSECURITY ADVISORYからの通知.

引用:

米政府などへの大規模サイバー攻撃、SolarWindsのソフトウェア更新を悪用

https://japan.cnet.com/article/35163843/

温度感の高い理由.

引用: そもそも,Orionは何をするの?

引用: 対策.

引用:

MS-ISAC CYBERSECURITY ADVISORYからの通知.

引用:

2020-166

DATE(S) ISSUED:

12/14/2020

SUBJECT:

Multiple Vulnerabilities in SolarWinds Orion Could Allow for Arbitrary Code Execution

OVERVIEW:

Multiple Vulnerabilities have been discovered in SolarWinds Orion, the most severe of which could allow for arbitrary code execution. SolarWinds Orion is an IT performance monitoring platform that manages and optimizes IT infrastructure. Successful exploitation of the most severe of these vulnerabilities could allow for arbitrary code execution. Depending on the privileges associated with the user an attacker could then install programs; view, change, or delete data; or create new accounts with full user rights. Users whose accounts are configured to have fewer user rights on the system could be less impacted than those who operate with administrative user rights.

THREAT INTELLIGENCE:

The Cybersecurity and Infrastructure Security Agency (CISA) released an alert detailing active exploitation of the SolarWinds Orion Platform software versions 2019.4 HF 5 through 2020.2.1 HF 1.

2020-166

発行日

12/14/2020

件名:SolarWinds Orion の複数の脆弱性は、任意のコード実行を許している。

SolarWinds Orionにおける複数の脆弱性により、任意のコード実行が可能になる可能性がある。

概要。

SolarWinds Orionには複数の脆弱性が発見されており、その中でも最も深刻なものは任意のコード実行を許してしまう可能性があります。SolarWinds Orionは、ITインフラストラクチャを管理・最適化するITパフォーマンス監視プラットフォームです。これらの最も深刻な脆弱性を悪用すると、任意のコードが実行される可能性があります。攻撃者は、ユーザーに関連付けられた権限に応じて、プログラムのインストール、データの表示、変更、削除、完全なユーザー権限を持つ新しいアカウントの作成などを行うことができます。システム上でのユーザー権限が少ないアカウントに設定されているユーザーは、管理ユーザー権限で操作するユーザーよりも影響が少ない可能性があります。

脅威のインテリジェンス。

Cybersecurity and Infrastructure Security Agency (CISA)は、SolarWinds Orion Platformソフトウェアバージョン2019.4 HF 5から2020.2.1 HF 1までのアクティブな悪用を詳細に説明するアラートをリリースしました。

米政府などへの大規模サイバー攻撃、SolarWindsのソフトウェア更新を悪用

https://japan.cnet.com/article/35163843/

温度感の高い理由.

引用:

米財務省と米商務省の国家通信情報管理局(NTIA)が不正侵入の被害を受けたと報じて

引用:

Orionは、集中監視および管理を提供するソフトウェアプラットフォームで、通常は大規模なネットワークに導入され、サーバーやワークステーション、モバイル端末、IoTデバイスなど、ITリソース全般の追跡に使われる。

引用:

推奨事項。

以下の措置をとることをお勧めします。

適切なテストを行った後、直ちにSolarWindsが提供する適切なアップデートを脆弱性のあるシステムに適用する。

すべてのソフトウェアを非特権ユーザー(管理者権限のないユーザー)で実行し、攻撃が成功した場合の影響を軽減する。

信頼されていないウェブサイトにアクセスしたり、不明な情報源や信頼されていない情報源から提供されたリンクをたどったりしないようにユーザーに注意を促します。

電子メールや添付ファイルに含まれるハイパーテキストリンク、特に信頼されていないソースからのリンクがもたらす脅威について、ユーザーに情報を提供し、教育する。

最小特権の原則をすべてのシステムおよびサービスに適用する。

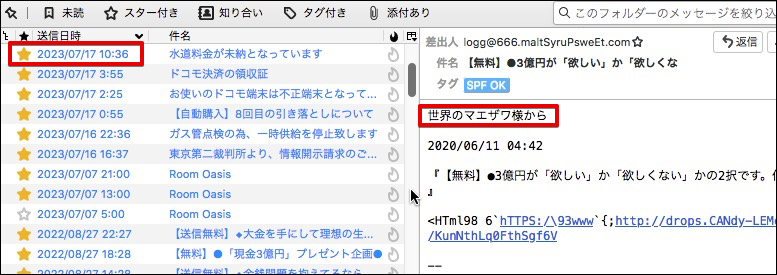

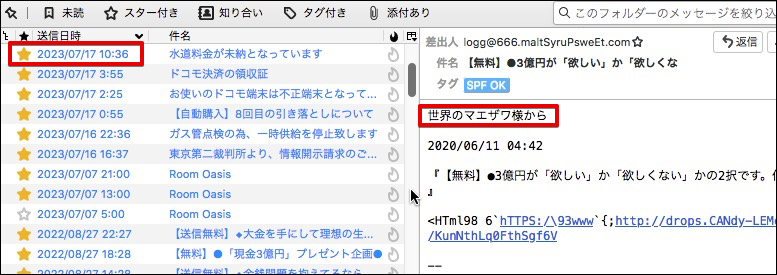

iモード時代は平和で迷惑メールが全く来なかったオカンのメアド.スマホ(iPhone)に変えて約1年半,迷惑メールしか来なくなり使わなくなったそうだ.

SPモードメールからドコモメールに切り替わって,IMAPなのでPCで取り込んでみた.

800件近いメールの767件が迷惑メール.巧に送信日時を2023年などの未来時間に設定してメールボックスの一番上に来るようになっているなぁ.

そして多くのメールは,SPFヘッダはpassになっている.

ドコモでは迷惑メール判定サービスは有料になったけれど,受信リスト設定でホワイトリスト運用できるというので,設定してみた.

まともにやりとりしているメアドアカウントを整理したら,6件だった.そんなもんか.

これで迷惑メール来ないかな.

SPモードメールからドコモメールに切り替わって,IMAPなのでPCで取り込んでみた.

800件近いメールの767件が迷惑メール.巧に送信日時を2023年などの未来時間に設定してメールボックスの一番上に来るようになっているなぁ.

そして多くのメールは,SPFヘッダはpassになっている.

ドコモでは迷惑メール判定サービスは有料になったけれど,受信リスト設定でホワイトリスト運用できるというので,設定してみた.

まともにやりとりしているメアドアカウントを整理したら,6件だった.そんなもんか.

これで迷惑メール来ないかな.

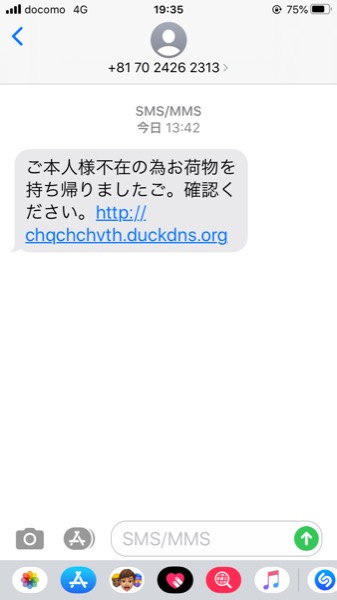

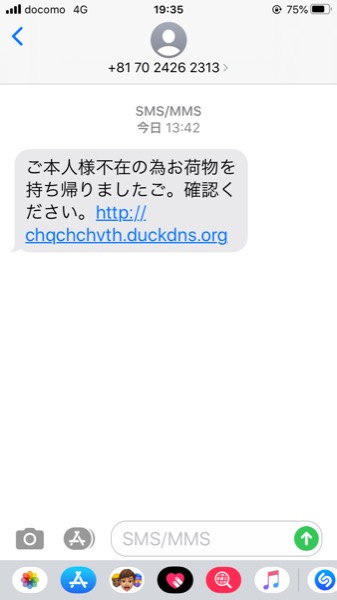

カミさんから,変なSMSが届いたと.

在宅中なのに.

興味深くURLを叩いてみたけれど,今現在アクセス不能.調べると,ゆうちょ銀行を模したフィッシングサイトだった模様.

2020年12月04日

フィッシングメール・SMSによる詐欺にご注意ください

(偽メール文:「ご本人様不在の為お荷物を持ち帰りました」)

https://www.jp-bank.japanpost.jp/news/2020/news_id001592.html

他にも楽天版とかのバリエーションもある模様.

怪しすぎるURLなのだけれど,ネットで調べるとクリックしてしまう人は多い模様.受け取った側の電話番号の疎通確認の可能性もある.

受け取った側の対処は,無視すること以外にないね.

在宅中なのに.

興味深くURLを叩いてみたけれど,今現在アクセス不能.調べると,ゆうちょ銀行を模したフィッシングサイトだった模様.

2020年12月04日

フィッシングメール・SMSによる詐欺にご注意ください

(偽メール文:「ご本人様不在の為お荷物を持ち帰りました」)

https://www.jp-bank.japanpost.jp/news/2020/news_id001592.html

他にも楽天版とかのバリエーションもある模様.

怪しすぎるURLなのだけれど,ネットで調べるとクリックしてしまう人は多い模様.受け取った側の電話番号の疎通確認の可能性もある.

受け取った側の対処は,無視すること以外にないね.

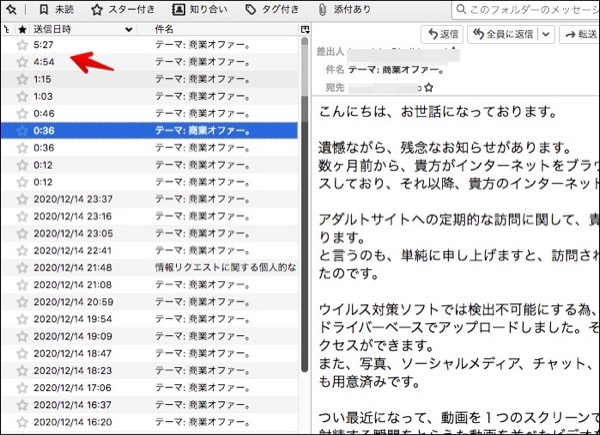

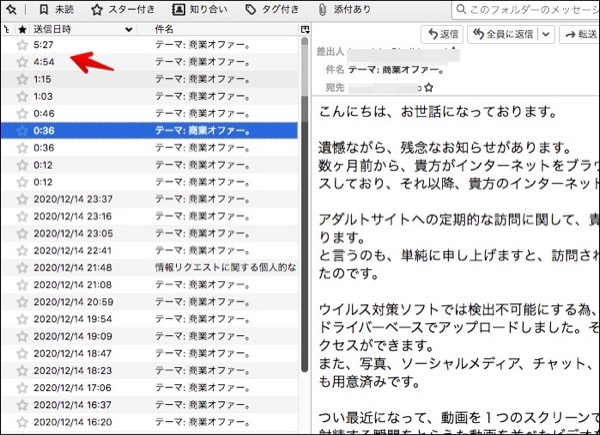

2020年9月に多く観測したけれど,今日はとんでもない数の商業オファーメールが.

どうやらメアドが漏洩して迷惑メールがたくさん来るようになったカミさんのところにも届いたようで,本文が気持ち悪かったそうだ.

色々なメアドに飛んできている.過去にメールログみてたらuser unknownが多発でエラーメールが多いから,あえてアカウント作って受け取るようにしてみたアドレスにも到着している.バラマキ型の典型か.

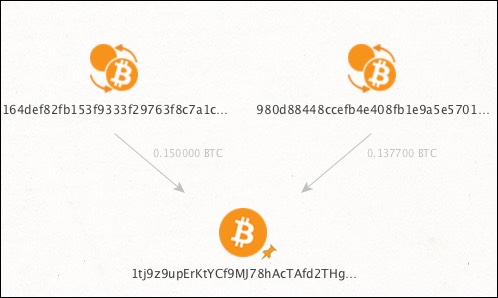

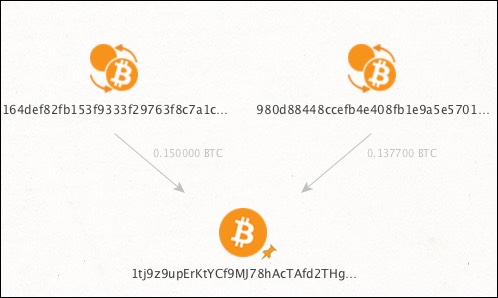

集金先のビットコインアドレスはこれ.

139WQyraw8jvkEJQ9N6LGW5tJdFt4zvXXX

今現在,入金は無いようだけれど.後日調べようと思っていた,2020年9月にの商業オファーのビットコイン支払い実績がでてました.

150USD前後の金額がもう1つ送り込まれていますな.約3万円の稼ぎだったようだが...

どうやらメアドが漏洩して迷惑メールがたくさん来るようになったカミさんのところにも届いたようで,本文が気持ち悪かったそうだ.

色々なメアドに飛んできている.過去にメールログみてたらuser unknownが多発でエラーメールが多いから,あえてアカウント作って受け取るようにしてみたアドレスにも到着している.バラマキ型の典型か.

集金先のビットコインアドレスはこれ.

139WQyraw8jvkEJQ9N6LGW5tJdFt4zvXXX

今現在,入金は無いようだけれど.後日調べようと思っていた,2020年9月にの商業オファーのビットコイン支払い実績がでてました.

150USD前後の金額がもう1つ送り込まれていますな.約3万円の稼ぎだったようだが...

pwcがNISTで公開された文書を翻訳しています.

NIST SP800-207 「ゼロトラスト・アーキテクチャ」の解説と日本語訳

https://www.pwc.com/jp/ja/knowledge/column/awareness-cyber-security/zero-trust-architecture-jp.html

ありがたやー(59ページか...)

NIST SP800-207 「ゼロトラスト・アーキテクチャ」の解説と日本語訳

https://www.pwc.com/jp/ja/knowledge/column/awareness-cyber-security/zero-trust-architecture-jp.html

ありがたやー(59ページか...)

11月に流行ったIcedIDと呼ばれる標的型攻撃のメール.NRIセキュアの分析結果が発表されていました.

【検証】マルウェア「IcedID」の検知傾向と感染に至るプロセスを徹底解説

https://www.nri-secure.co.jp/blog/explaining-the-tendency-of-malware-icedid

mshta.exeをリネームしているのか.mshta.exeはMicrosoft HTML Application Hostといわれる古典的なWebエンジンだけれど,これを悪用するのか.

WindowsとInternet Explorerが一体化したころwから存在していると思うけれど,実質役目を終えているが互換性のために残っているのだと思う(想像) そして悪用されちゃう.

滅多に起動されないので,LOLBAS としてプログラム起動は検知するようにしているけれど,ハッシュ値でも登録しといたほうがいいな.

あと,感染してしまっている場合,revopilte3[.]club、aweragiprooslk[.]cyou へのビーコン通信があるそうだから,プロキシログみチェックだね.

【検証】マルウェア「IcedID」の検知傾向と感染に至るプロセスを徹底解説

https://www.nri-secure.co.jp/blog/explaining-the-tendency-of-malware-icedid

mshta.exeをリネームしているのか.mshta.exeはMicrosoft HTML Application Hostといわれる古典的なWebエンジンだけれど,これを悪用するのか.

WindowsとInternet Explorerが一体化したころwから存在していると思うけれど,実質役目を終えているが互換性のために残っているのだと思う(想像) そして悪用されちゃう.

滅多に起動されないので,LOLBAS としてプログラム起動は検知するようにしているけれど,ハッシュ値でも登録しといたほうがいいな.

あと,感染してしまっている場合,revopilte3[.]club、aweragiprooslk[.]cyou へのビーコン通信があるそうだから,プロキシログみチェックだね.

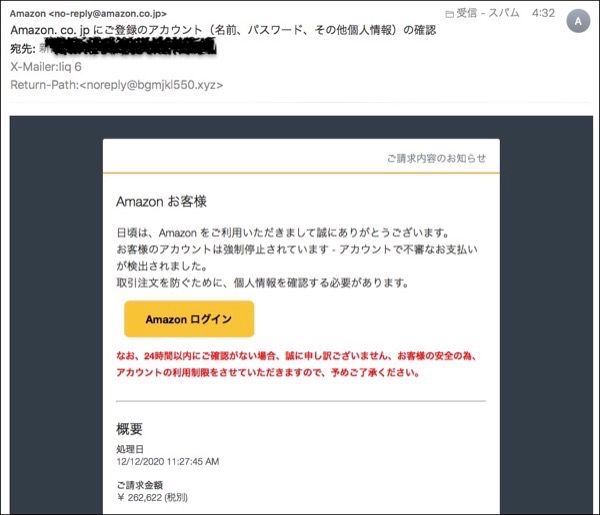

ピーティックスで漏洩したメール,楽天を堅田メールも来ていた.

これらのフィッシングで誘導されるサイトはアクセス不能ではなくてGoogle検索窓に転送されるようになっていました.

これらのフィッシングで誘導されるサイトはアクセス不能ではなくてGoogle検索窓に転送されるようになっていました.

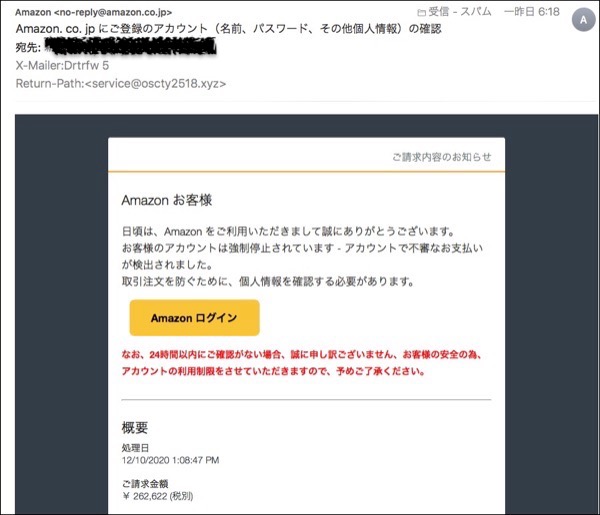

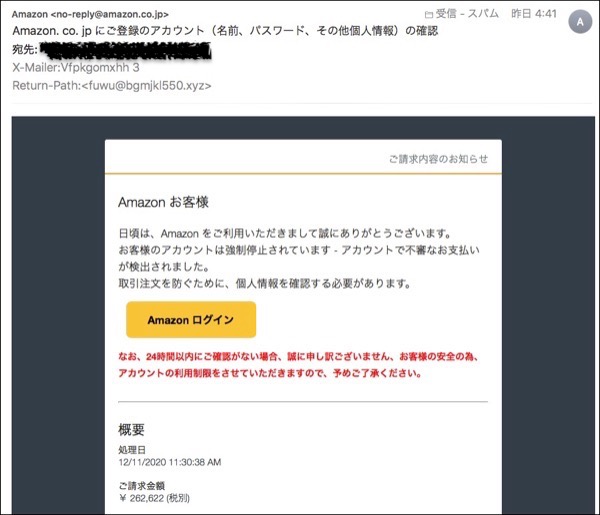

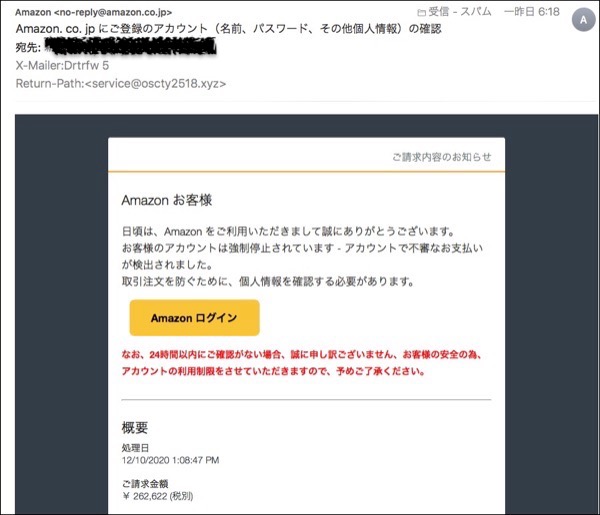

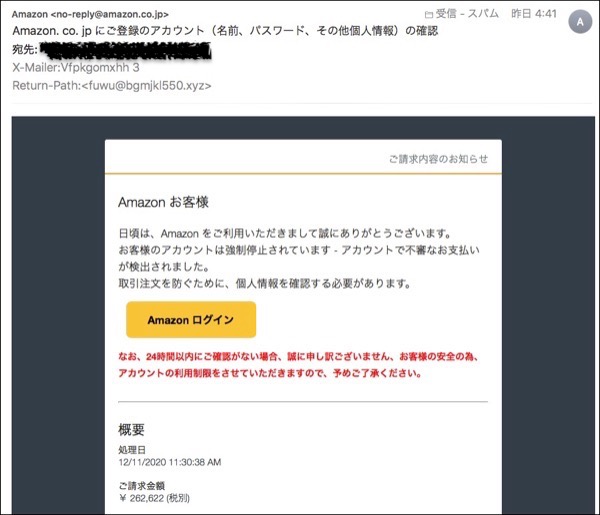

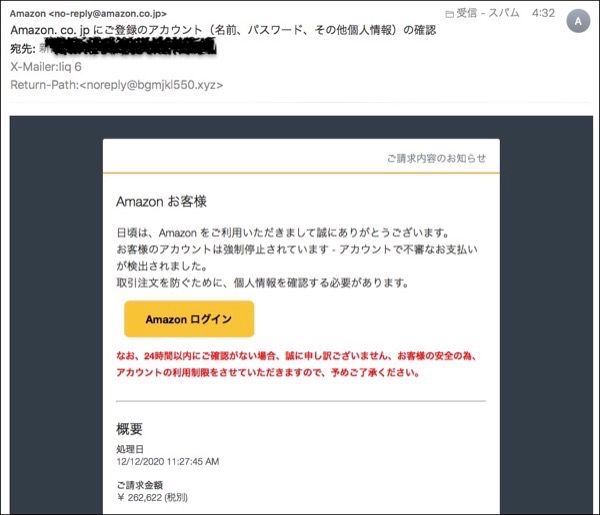

ピーティックスで漏洩したメルアドに,毎日同じ文面の迷惑メールが来ている.

持ってないAmazonのアカウントで22万円の買い物.

持ってないAmazonのアカウントで22万円の買い物.

持ってないAmazonのアカウントで22万円の買い物.

そんなに毎日22万円のものを買うものか.

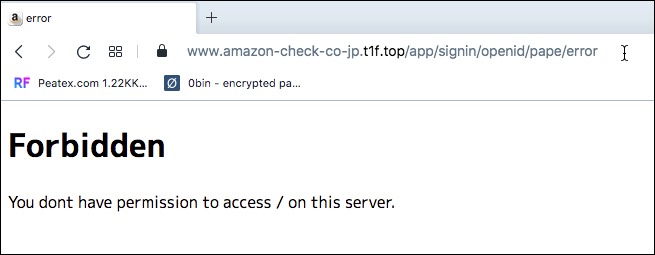

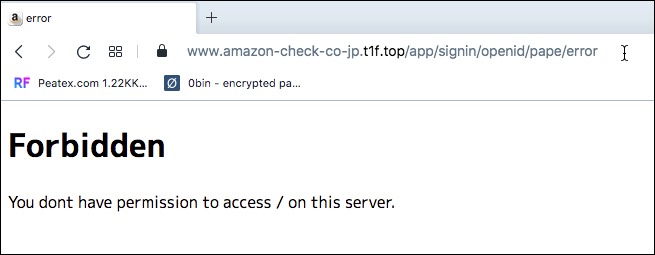

しょうがないから,今朝4時に来たメールのURLにアクセスしてみる.

すでにテイクダウンされている模様.

これからどんどん,迷惑メールが来るのかと思うと面倒だな.ちなみにピーティックスからはパスワード変えろというメールが来て以降,途中経過報告も何もない.

一般的には,この迷惑メールがピーティックスの漏洩事件と関係あるかどうか紐付けできないけれど,これまで迷惑メールが来てなかったメアドに,この時期から来るようになったのだから,状況証拠的に疑わしい.facebookへのログインも同じ.

持ってないAmazonのアカウントで22万円の買い物.

持ってないAmazonのアカウントで22万円の買い物.

持ってないAmazonのアカウントで22万円の買い物.

そんなに毎日22万円のものを買うものか.

しょうがないから,今朝4時に来たメールのURLにアクセスしてみる.

すでにテイクダウンされている模様.

これからどんどん,迷惑メールが来るのかと思うと面倒だな.ちなみにピーティックスからはパスワード変えろというメールが来て以降,途中経過報告も何もない.

一般的には,この迷惑メールがピーティックスの漏洩事件と関係あるかどうか紐付けできないけれど,これまで迷惑メールが来てなかったメアドに,この時期から来るようになったのだから,状況証拠的に疑わしい.facebookへのログインも同じ.

物理的なコインか.

フィッシング対策協議会よりコミュニティにて活躍する有識者に対しチャレンジコイン贈呈を開始 (2020/12/08)

https://www.antiphishing.jp/news/info/20201208.html

100名ということはレアですな.

刻印はこれ.

53544f502e205448494e4b2e20434f4e4e454354

STOP. THINK. CONNECT

フィッシング対策協議会よりコミュニティにて活躍する有識者に対しチャレンジコイン贈呈を開始 (2020/12/08)

https://www.antiphishing.jp/news/info/20201208.html

100名ということはレアですな.

刻印はこれ.

53544f502e205448494e4b2e20434f4e4e454354

STOP. THINK. CONNECT

会社の大小にかかわらず狙われたら情報漏洩してしまう昨今,何かネット上のサービスに入って,辞める時の心得を整理しておかなければ.

論理削除の可能性

サービスを退会しても論理削除しかされてないことがある.データベース上の削除フラグに印を残すとか,退会日をセットするなど.

このような場合,データが盗み出された場合,退会の有無は関係ない.

データの上書きをしておこう

退会するのだからサービスは利用しないので,個人情報はデタラメなものに書き換えておく.名前,住所,生年月日,メールアドレス,電話番号,クレジットカード番号.

難しいのはクレジットカード番号はデタラメのものを入れられないので,これは削除しておくか,有効期限の短いクレカに切り替えておくなどが必要か.

また,GDPR関係もあって,生年月日も変えられないことが多い.

個人情報の名前やニックネームを変更する際に,「退会済」(たいかいすみ)とか住所の最後の数字部分が事由欄の場合が多いので,そこに退会日を記載するなどで工夫できる.

データの上書きは複数回しておこう

ユーザサポートの関係で,利用しているサービスによっては個人情報の変更履歴を保存していることがある.履歴保存回数の法律上の制約や一般的な規則はないのだけれど,最低でも2回程度変えておけば良いのだろう.

退会済み専用メアドを準備

gmailを取得しておけば,メアドの無限増殖が可能.メアドに「+」で好きな文言を入れれば良い.退会したサービス用に専用のアドレスをセットしておけば,どこのサイトから漏れたかわかりやすい.

ただし,gmailのエイリアス機能は有名なので+以降を除外してメールを送ってくる可能性もあるので万能ではない.

見破られづらさで言えば,マイナーそうだけれどoutlook.comのアカウントを取得しておけば,これもエイリアスを複数取得することができる.(最大10個)

論理削除の可能性

サービスを退会しても論理削除しかされてないことがある.データベース上の削除フラグに印を残すとか,退会日をセットするなど.

このような場合,データが盗み出された場合,退会の有無は関係ない.

データの上書きをしておこう

退会するのだからサービスは利用しないので,個人情報はデタラメなものに書き換えておく.名前,住所,生年月日,メールアドレス,電話番号,クレジットカード番号.

難しいのはクレジットカード番号はデタラメのものを入れられないので,これは削除しておくか,有効期限の短いクレカに切り替えておくなどが必要か.

また,GDPR関係もあって,生年月日も変えられないことが多い.

個人情報の名前やニックネームを変更する際に,「退会済」(たいかいすみ)とか住所の最後の数字部分が事由欄の場合が多いので,そこに退会日を記載するなどで工夫できる.

データの上書きは複数回しておこう

ユーザサポートの関係で,利用しているサービスによっては個人情報の変更履歴を保存していることがある.履歴保存回数の法律上の制約や一般的な規則はないのだけれど,最低でも2回程度変えておけば良いのだろう.

退会済み専用メアドを準備

gmailを取得しておけば,メアドの無限増殖が可能.メアドに「+」で好きな文言を入れれば良い.退会したサービス用に専用のアドレスをセットしておけば,どこのサイトから漏れたかわかりやすい.

ただし,gmailのエイリアス機能は有名なので+以降を除外してメールを送ってくる可能性もあるので万能ではない.

見破られづらさで言えば,マイナーそうだけれどoutlook.comのアカウントを取得しておけば,これもエイリアスを複数取得することができる.(最大10個)

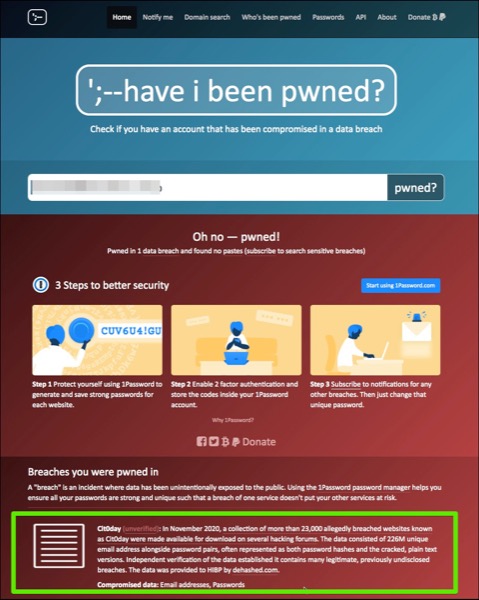

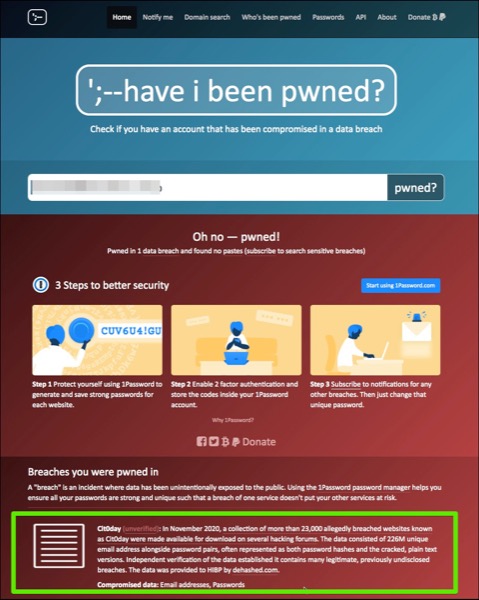

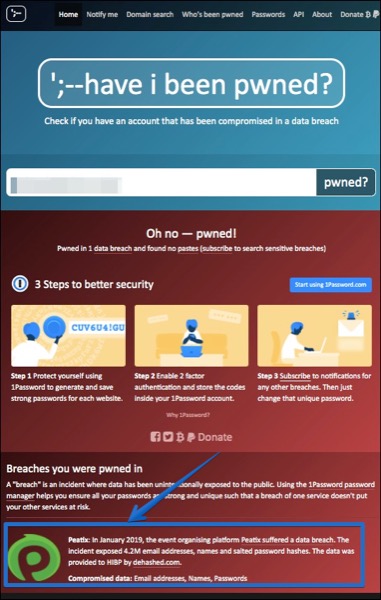

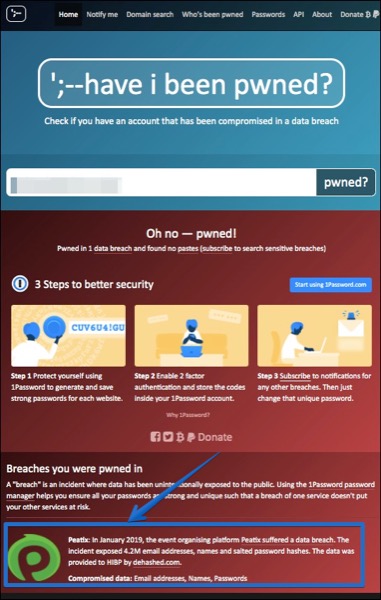

20年以上使っているカミさんのメアドに,最近迷惑メールが来るようになって気持ち悪いというので,pwnedで調べてみた.

残念ながらOh no — pwned!となっている! 詳細はこれ.

引用:

Cit0dayというサイトは既に止められている模様.

23,600 hacked databases have leaked from a defunct 'data breach index' site

https://www.zdnet.com/article/23600-hacked-databases-have-leaked-from-a-defunct-data-breach-index-site/

引用: まぁ,攻める方も守る方も表裏一体.せっかく集めた情報もバラまかれてしまったら販売価値が無くなるわけだからなぁ.

残念ながらOh no — pwned!となっている! 詳細はこれ.

引用:

Cit0day (unverified): In November 2020, a collection of more than 23,000 allegedly breached websites known as Cit0day were made available for download on several hacking forums. The data consisted of 226M unique email address alongside password pairs, often represented as both password hashes and the cracked, plain text versions. Independent verification of the data established it contains many legitimate, previously undisclosed breaches. The data was provided to HIBP by dehashed.com.

Compromised data: Email addresses, Passwords

Cit0day(未検証)。2020年11月、Cit0dayとして知られている23,000以上の侵害されたとされるウェブサイトのコレクションが、いくつかのハッキングフォーラムでダウンロードできるようになりました。データは、パスワードのペアと並んで226Mのユニークなメールアドレスで構成されており、多くの場合、パスワードハッシュとクラックされたプレーンテキスト版の両方で表現されています。データの独立した検証により、これまで公表されていなかった合法的な侵害が多数含まれていることが確認されました。データはdehashed.comによってHIBPに提供されました。

侵害されたデータ メールアドレス、パスワード

Cit0dayというサイトは既に止められている模様.

23,600 hacked databases have leaked from a defunct 'data breach index' site

https://www.zdnet.com/article/23600-hacked-databases-have-leaked-from-a-defunct-data-breach-index-site/

引用:

脅威のインテルのアナリストがこの種の最大のリークと呼んでいるものの中で、23,000以上のハッキングされたデータベースが、いくつかのハッキングフォーラムやTelegramチャンネルでダウンロード可能な状態になっています。

データベースの収集は、ハッキングフォーラムで他のサイバー犯罪者に向けて宣伝しているプライベートサービス「Cit0Day.in」から発信されたものと言われています。

Cit0dayは、ハッキングされたデータベースを収集し、ユーザー名、電子メール、アドレス、さらにはクリアテキストパスワードへのアクセスを他のハッカーに日割りまたは月額料金で提供することで運営されていました。

サイバー犯罪者はこのサイトを利用してターゲットとなるユーザーのパスワードを特定し、他のより知名度の高いサイトでアカウントを侵害しようとしていました。

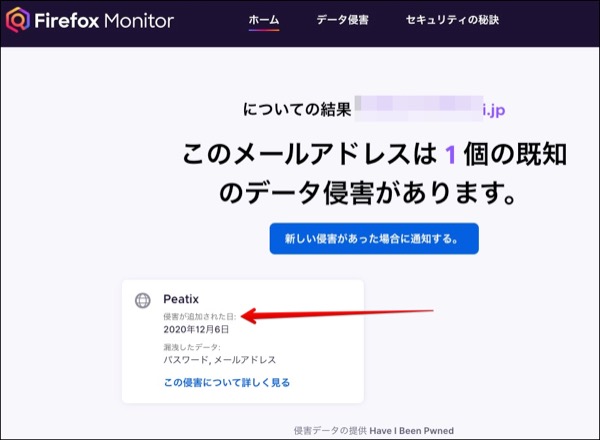

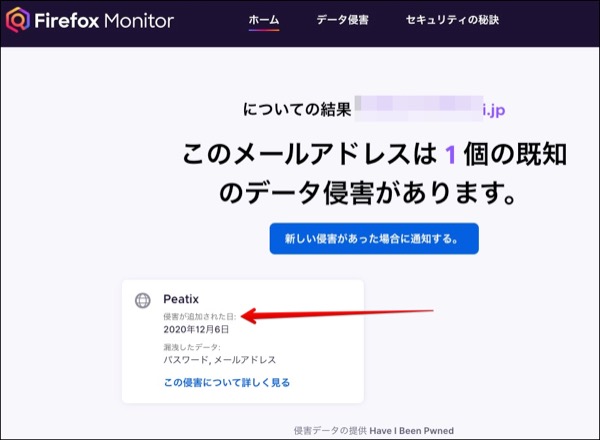

メアドの流出を確認する時に使えるサイトその2.

Firefox Monitor

https://monitor.firefox.com

ピーティックスで漏洩したメールを確認.

普通に引っかかっている.

ちなみに,Firefox Monitorに登録されている漏洩事故の案件一覧がこれ.

https://monitor.firefox.com/breaches

侵害データの提供はpwnedだというから,どっちで調べても同じか.

Firefox Monitor

https://monitor.firefox.com

ピーティックスで漏洩したメールを確認.

普通に引っかかっている.

ちなみに,Firefox Monitorに登録されている漏洩事故の案件一覧がこれ.

https://monitor.firefox.com/breaches

侵害データの提供はpwnedだというから,どっちで調べても同じか.

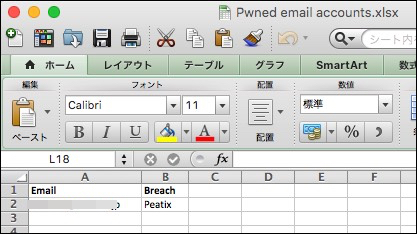

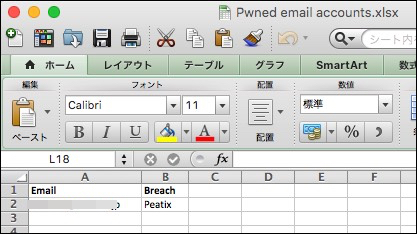

ピーティックスでメアドと暗号化されたパスワードが漏洩されてしまった事件.pwnedのサイトに登録されているのを確認.

2週間前に見た時には未登録だったので,pwnedのサイトで掲載されるタイムラグはそんなもんなのかなと確認.

そしてpwnedのドメインサーチでPwned email accounts.xlsxもダウンロードしてみたけれど,peatixのドメインだけでした.

その後,定期的にpeatixのサイトを見ているのだけれど,不正アクセスに対応する内容は更新されてないな. パスワード変えさせて終了で逃げ切る感じだろうな.

2週間前に見た時には未登録だったので,pwnedのサイトで掲載されるタイムラグはそんなもんなのかなと確認.

そしてpwnedのドメインサーチでPwned email accounts.xlsxもダウンロードしてみたけれど,peatixのドメインだけでした.

その後,定期的にpeatixのサイトを見ているのだけれど,不正アクセスに対応する内容は更新されてないな. パスワード変えさせて終了で逃げ切る感じだろうな.

自分用ToDoです.

緊急レポート】Microsoft社のデジタル署名ファイルを悪用する「SigLoader」による標的型攻撃を確認

https://www.lac.co.jp/lacwatch/report/20201201_002363.html

Sigcheck ツールでファイルの署名をテキスト出力する

http://tooljp.com/Windows10/doc/Sysinternals/sigcheck.exe.html

緊急レポート】Microsoft社のデジタル署名ファイルを悪用する「SigLoader」による標的型攻撃を確認

https://www.lac.co.jp/lacwatch/report/20201201_002363.html

Sigcheck ツールでファイルの署名をテキスト出力する

http://tooljp.com/Windows10/doc/Sysinternals/sigcheck.exe.html

SASL LOGIN authentication failed概況 20201204

- カテゴリ :

- セキュリティ » 攻撃/ブルートフォース

- ブロガー :

- ujpblog 2020/12/4 1:16

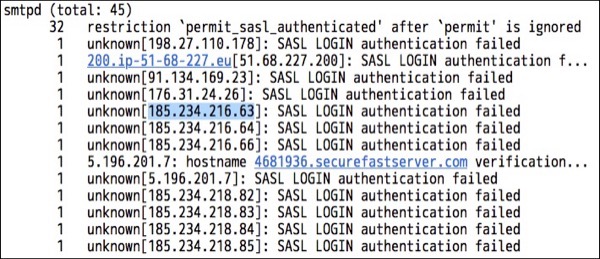

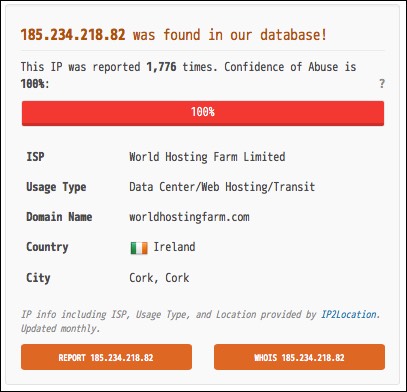

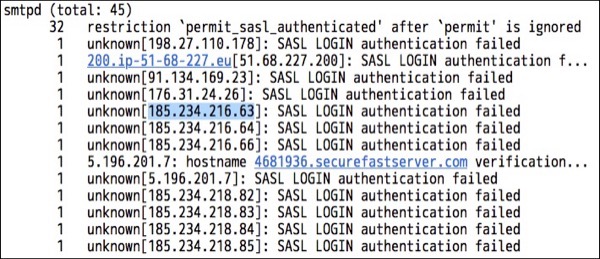

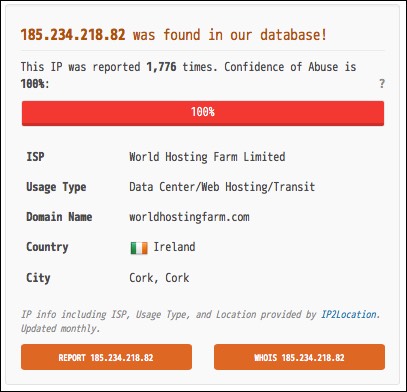

毎日のMailSumのレポートが楽しみな今日この頃.

ブルートフォースは封じられた...が,よくみると近いサブネットからゆるりとアクセスが来ている.

AbuseIPDBにレポートするには,面倒なタイプ.

ブルートフォースは封じられた...が,よくみると近いサブネットからゆるりとアクセスが来ている.

AbuseIPDBにレポートするには,面倒なタイプ.

Thunderbirdを使ってヘッダのSPF,DKIM,DMARCヘッダをタグに設定してみた

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2020/12/4 1:06

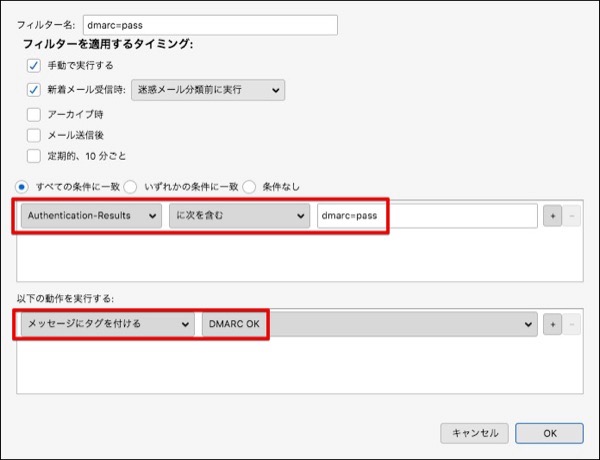

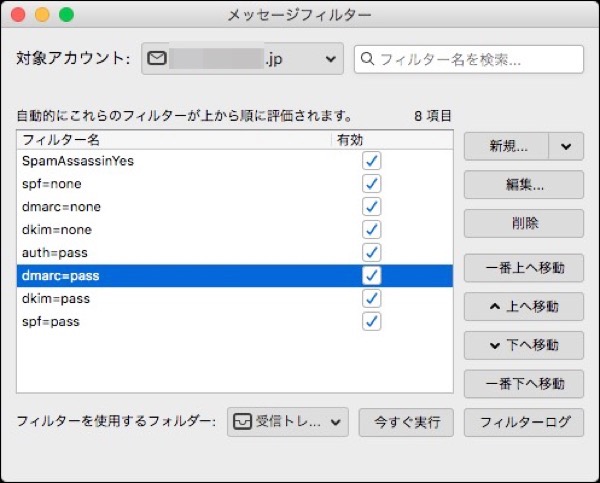

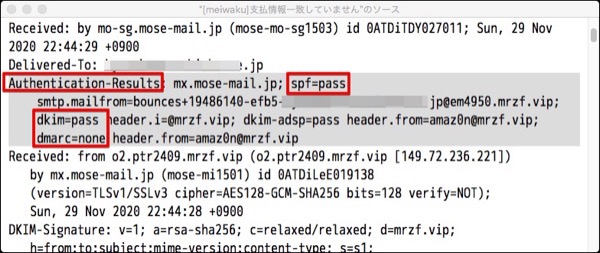

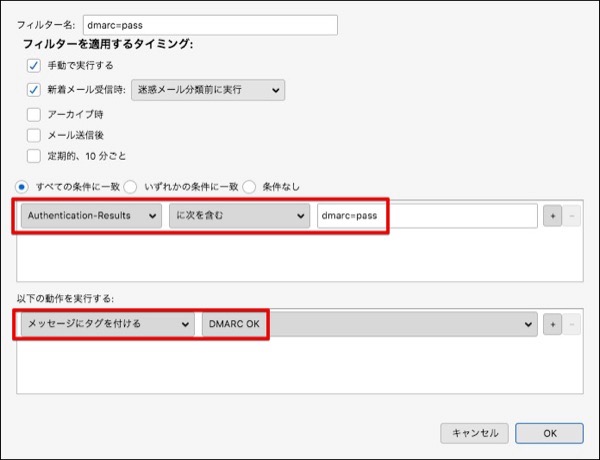

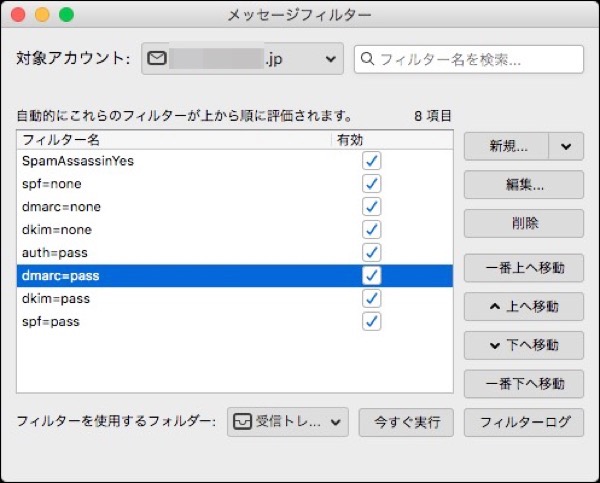

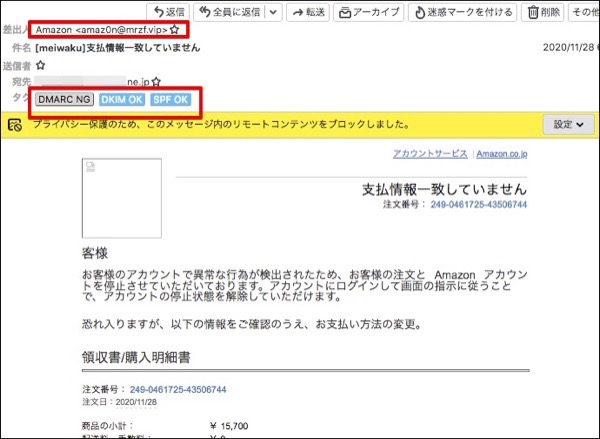

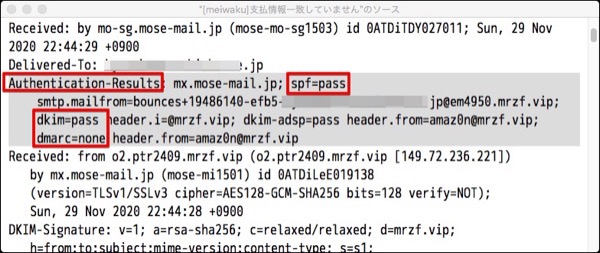

迷惑メールを判定する1つの指標としてAuthentication-Resultsヘッダが使えるけれど,Apple Mailでヘッダを表示させて読むのは辛いので,Thunderbirdでタグを使ってみることにした.Apple Mailでは,今現在タグ機能がない.

設定は,カスタムヘッダでAuthentication-Resultsの条件を登録する.

SPF,DKIM,DMARCとAUTHがpassのものとnoneのものを設定することにした.

普段メールフィルタを設定しない人なので,このAuthentication-Resultsの設定しかない.

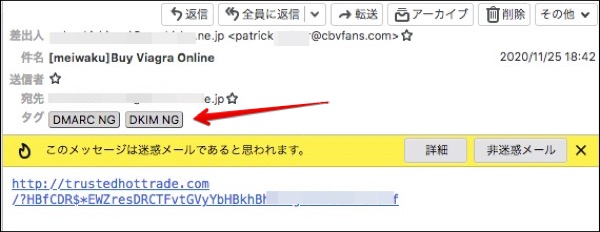

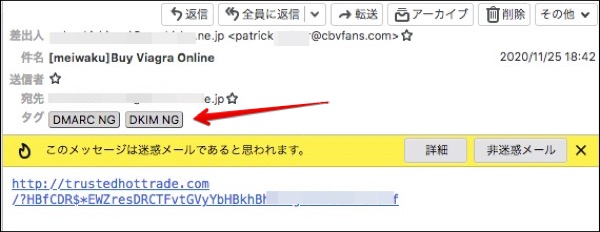

そして今まで受け取った迷惑メールをフィルタ適用してみた.

想定通りの,見やすい感じになっている!

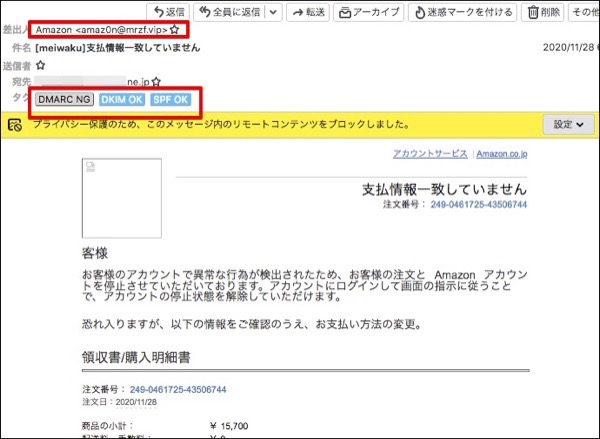

そして他のメールも順次見ていくと...

DKIMもSPFもpassしている迷惑メールの存在.

ヘッダを確認.

sendgrid.netを使って送信されているのか..

設定は,カスタムヘッダでAuthentication-Resultsの条件を登録する.

SPF,DKIM,DMARCとAUTHがpassのものとnoneのものを設定することにした.

普段メールフィルタを設定しない人なので,このAuthentication-Resultsの設定しかない.

そして今まで受け取った迷惑メールをフィルタ適用してみた.

想定通りの,見やすい感じになっている!

そして他のメールも順次見ていくと...

DKIMもSPFもpassしている迷惑メールの存在.

ヘッダを確認.

sendgrid.netを使って送信されているのか..

Dropboxを禁止している会社にしか出会ったことがない.

個人的には,ファイルの同期が遅かったから,使ってないけれど,通信は遮断する方が良いのだろうなぁ...

個人的には,ファイルの同期が遅かったから,使ってないけれど,通信は遮断する方が良いのだろうなぁ...

J-CRATは,こういう組織.

引用:

サイバーレスキュー隊(J-CRAT) 活動状況 [2020 年度上半期]

https://www.ipa.go.jp/files/000086892.pdf

サイバーエスピオナージ,電子的な手法を用いて政府機関や企業の情報を盗み出す諜報活動のこと.VPNで初期突破することが多い.

フィッシングメールからマルウェアに感染した場合にコマンドが手入力されてデータが外部へ転送されるので相応の時間がかかることがある→すでに入り込まれている可能性もある.

攻撃者の指令環境(C2 サーバ)が通信可能にある状態はごく短時間

デコイファイル...おとりファイル.

2020年8月以降,企業に対し「金銭を支払わなければ DDoS 攻撃を行う」という趣旨の脅迫文を送り実際にDDoS攻撃を観測.

数か月以上前に攻撃を受けて既に攻撃者が立ち去ったとみられる組織の攻撃痕跡を調 査

引用:

IPAは、標的型サイバー攻撃の被害拡大防止のため、2014年7月16日、経済産業省の協力のもと、相談を受けた組織の被害の低減と攻撃の連鎖の遮断を支援する活動としてサイバーレスキュー隊(J-CRAT:Cyber Rescue and Advice Team against targeted attack of Japan)を発足させました。

サイバーレスキュー隊(J-CRAT) 活動状況 [2020 年度上半期]

https://www.ipa.go.jp/files/000086892.pdf

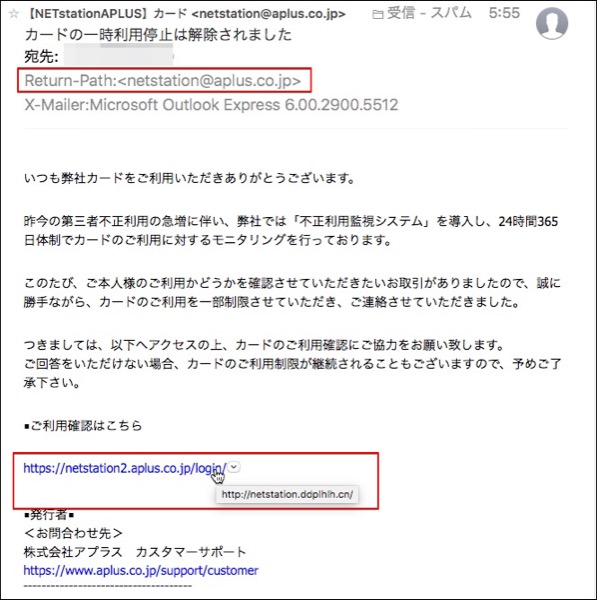

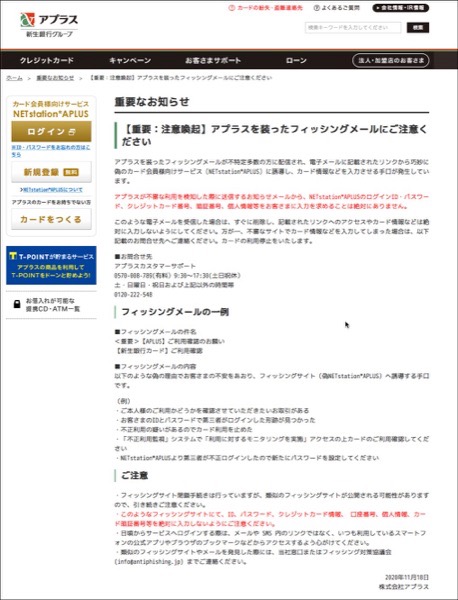

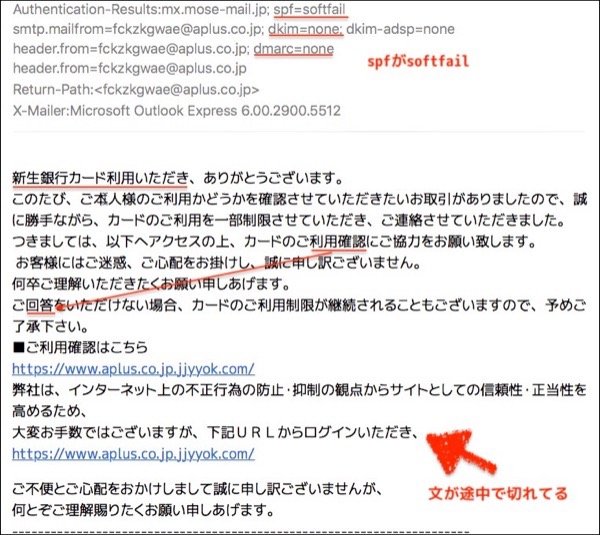

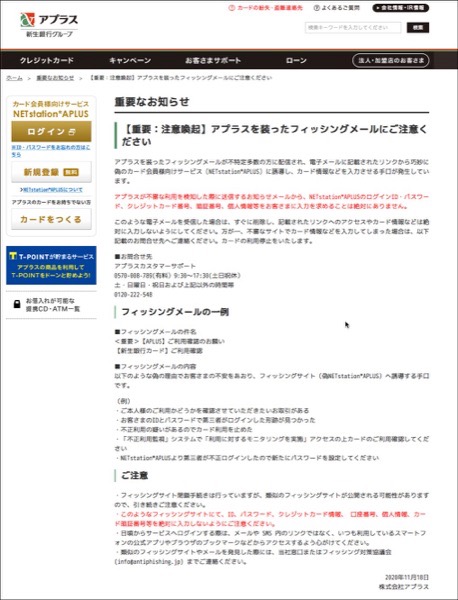

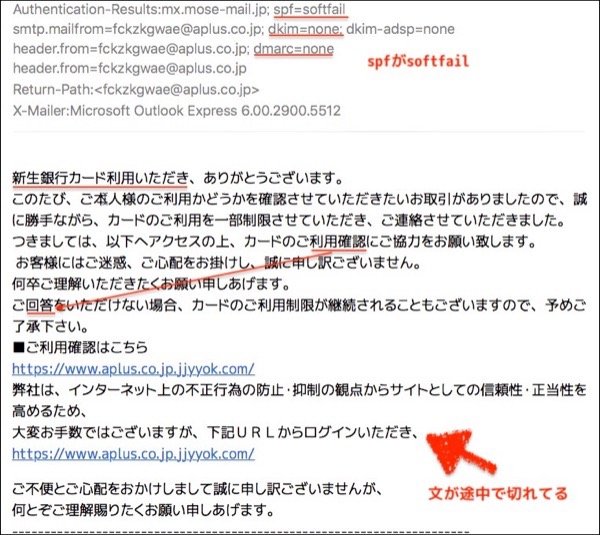

株式会社アプラス,という会社を知らなかったけれど,新生銀行系列の中堅クレジットカード・信販会社だそうだ.

存在を知らなかったけれど,カードを停止すると連絡があった.

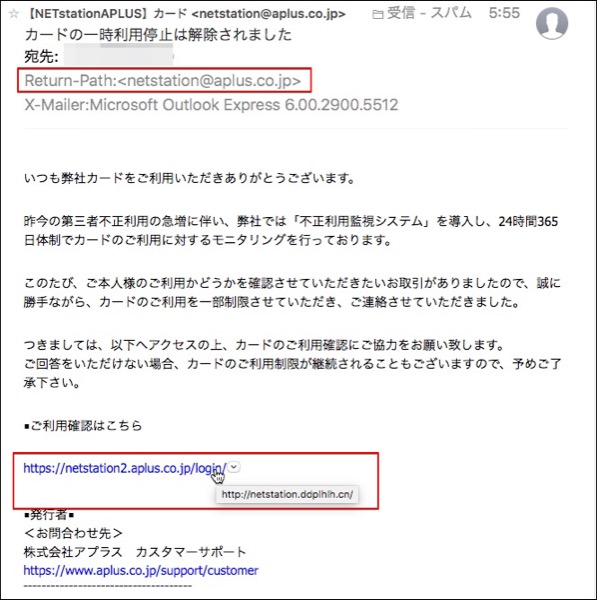

日本語がちゃんとしている.テキストメールにみえてHTMLメールでリンクを隠している.

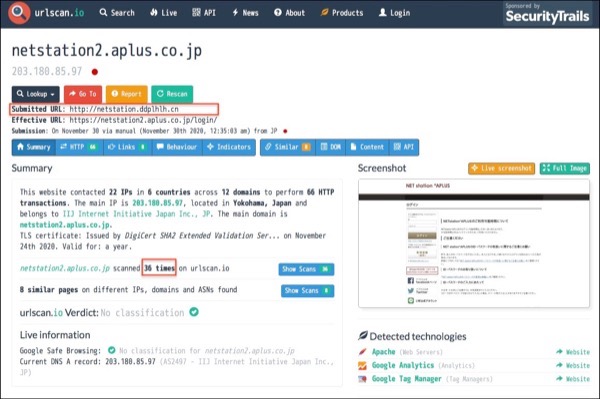

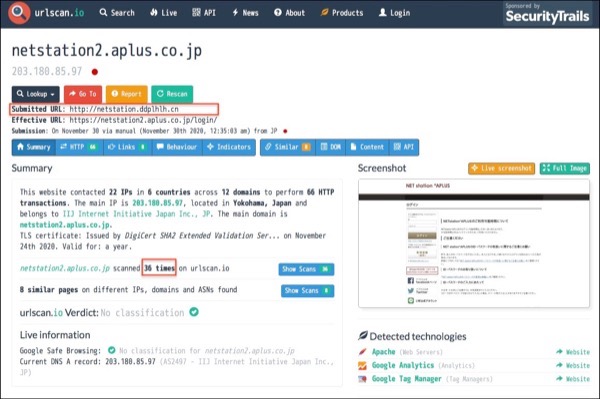

今回不思議だったのは,その誘導先のURLが,正しいURLに置き換えられていることを発見.

今現在は,フィッシングサイトはテイクダウンされているようだけれど.

アプラスはフィッシング対策協議会にも案内が出ているようで,多くのバリエーションが出ている模様.

アプラスをかたるフィッシング (2020/11/16)

https://www.antiphishing.jp/news/alert/aplus_20201116.html

公式サイトの魚拓.

カミさんの方に来ているアプラスを騙るフィッシングメールは,日本語が不自然.

SPFヘッダがsoftfailというのは初めてみた.「認証情報を公開しているが、正当なメールであっても認証失敗する可能性もある」ということだそうです.

存在を知らなかったけれど,カードを停止すると連絡があった.

日本語がちゃんとしている.テキストメールにみえてHTMLメールでリンクを隠している.

今回不思議だったのは,その誘導先のURLが,正しいURLに置き換えられていることを発見.

今現在は,フィッシングサイトはテイクダウンされているようだけれど.

アプラスはフィッシング対策協議会にも案内が出ているようで,多くのバリエーションが出ている模様.

アプラスをかたるフィッシング (2020/11/16)

https://www.antiphishing.jp/news/alert/aplus_20201116.html

公式サイトの魚拓.

カミさんの方に来ているアプラスを騙るフィッシングメールは,日本語が不自然.

SPFヘッダがsoftfailというのは初めてみた.「認証情報を公開しているが、正当なメールであっても認証失敗する可能性もある」ということだそうです.

後で読む.

サイバーセキュリティ対策マネジメントガイドラインVer2.0を公開しました。

https://www.jasa.jp/info/koukaishiryou20201117topics/

引用:

サイバーセキュリティ対策マネジメントガイドラインVer2.0を公開しました。

https://www.jasa.jp/info/koukaishiryou20201117topics/

引用:

専門監査人WGで作成いたしました

「サイバーセキュリティ対策マネジメントガイドラインVer2.0」を公開いたしました。

併せて皆様からのパブリックコメントへの回答も掲載していますので

ご確認ください。

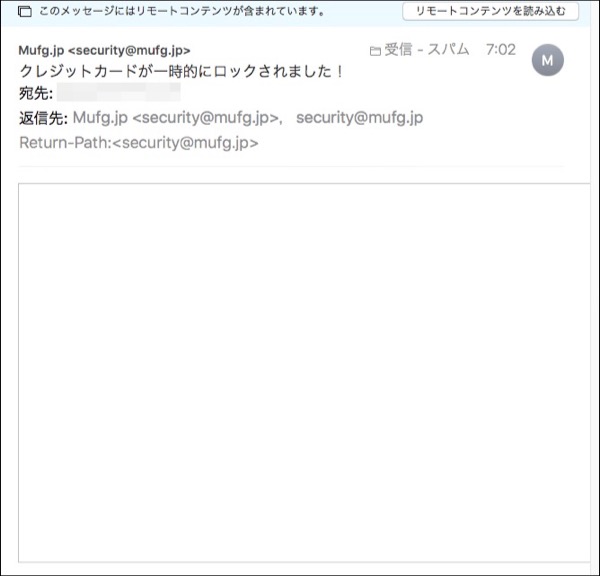

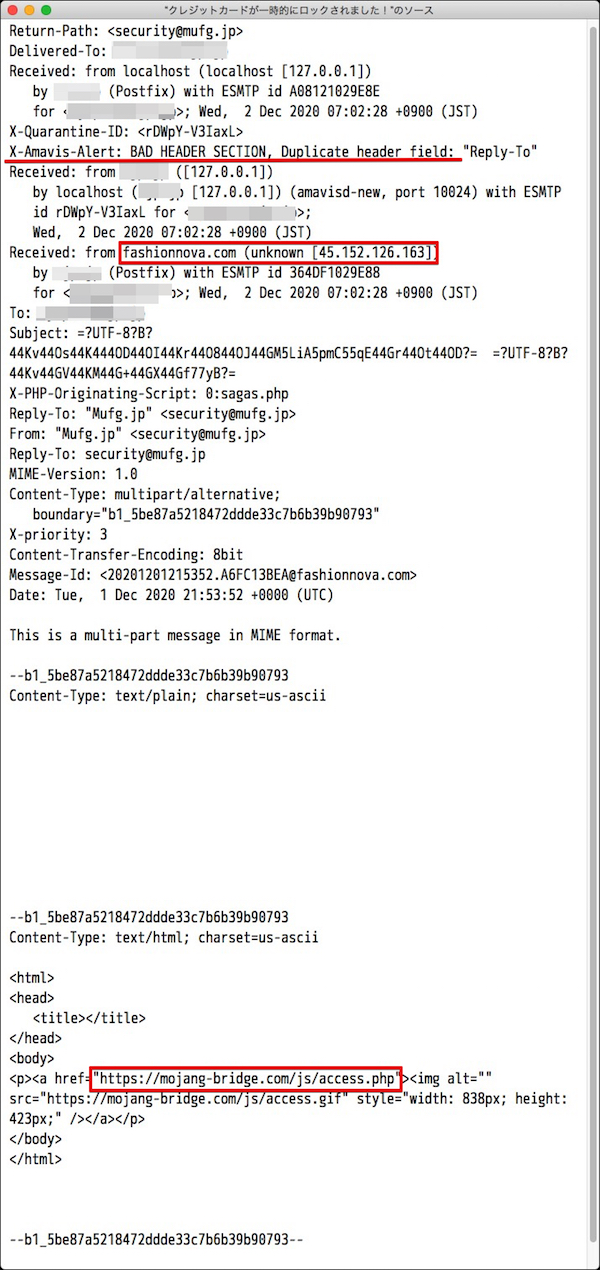

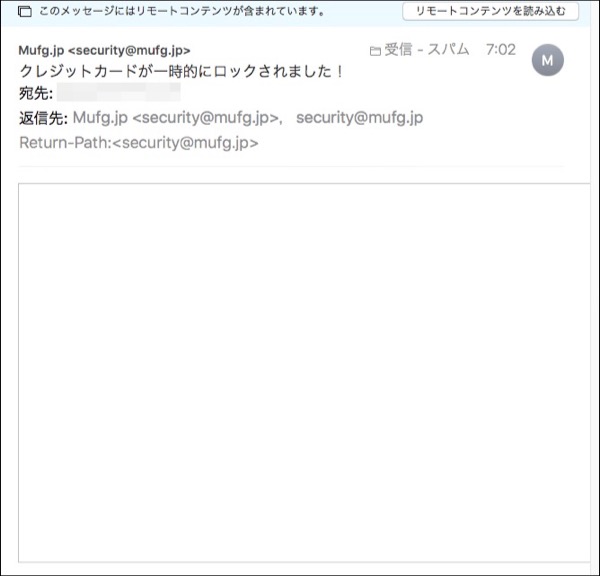

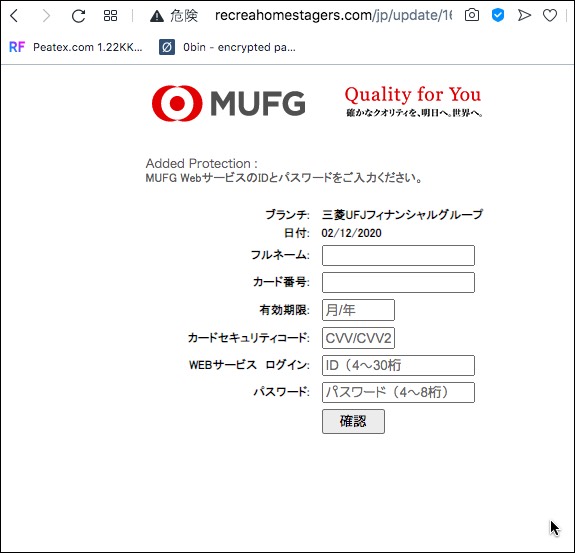

朝から迷惑メール.

本文が画像だから何も見えず.

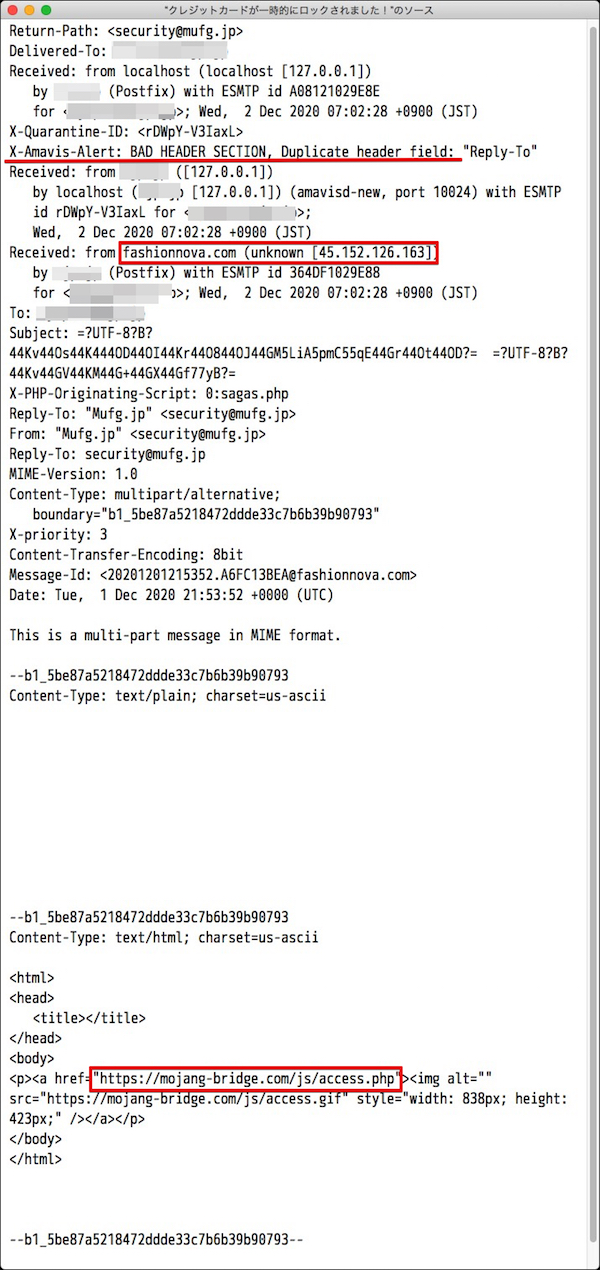

メッセージのソースを確認.

fasshonnovaというサイトからメールが送られてきている模様.

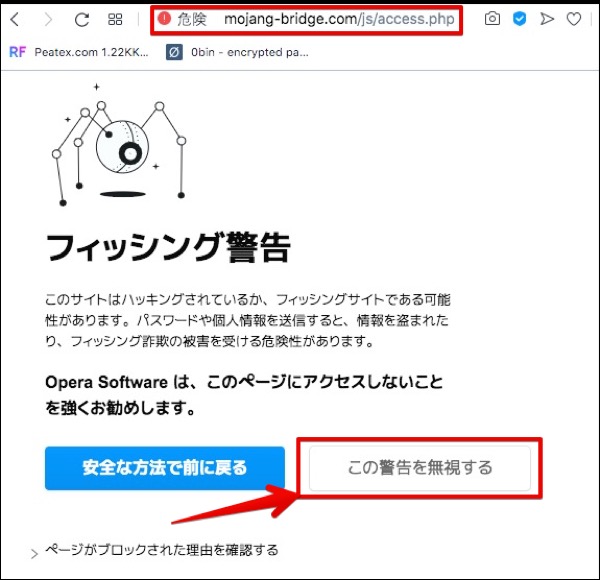

サイトにアクセスしてみる.

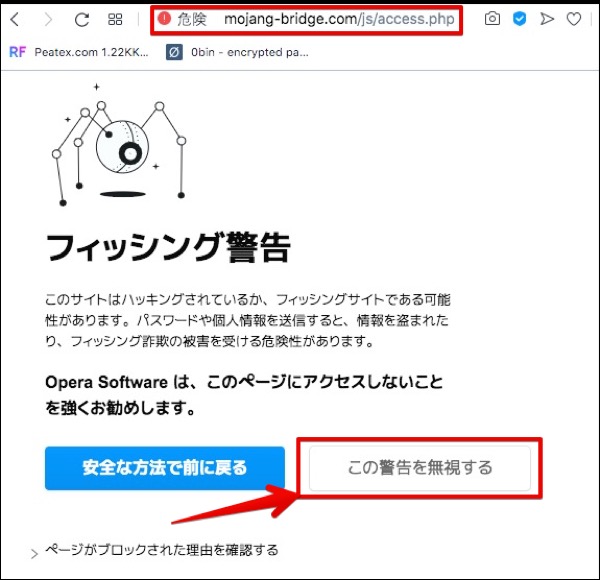

すでにフィッシングサイト扱いになっている.

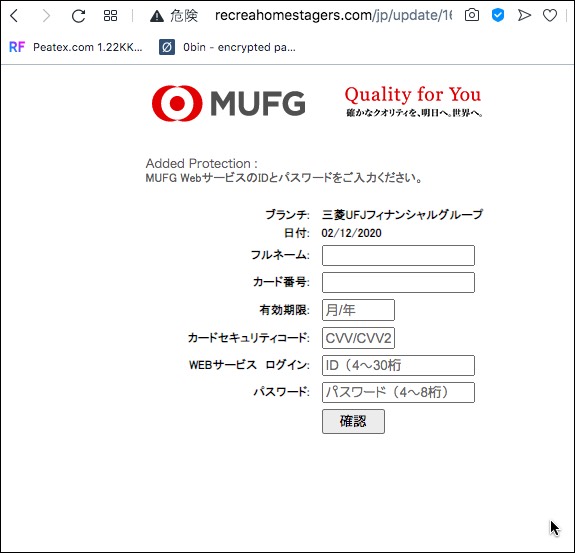

警告を無視してアクセスしてみる.

まだテイクダウンされてない模様.

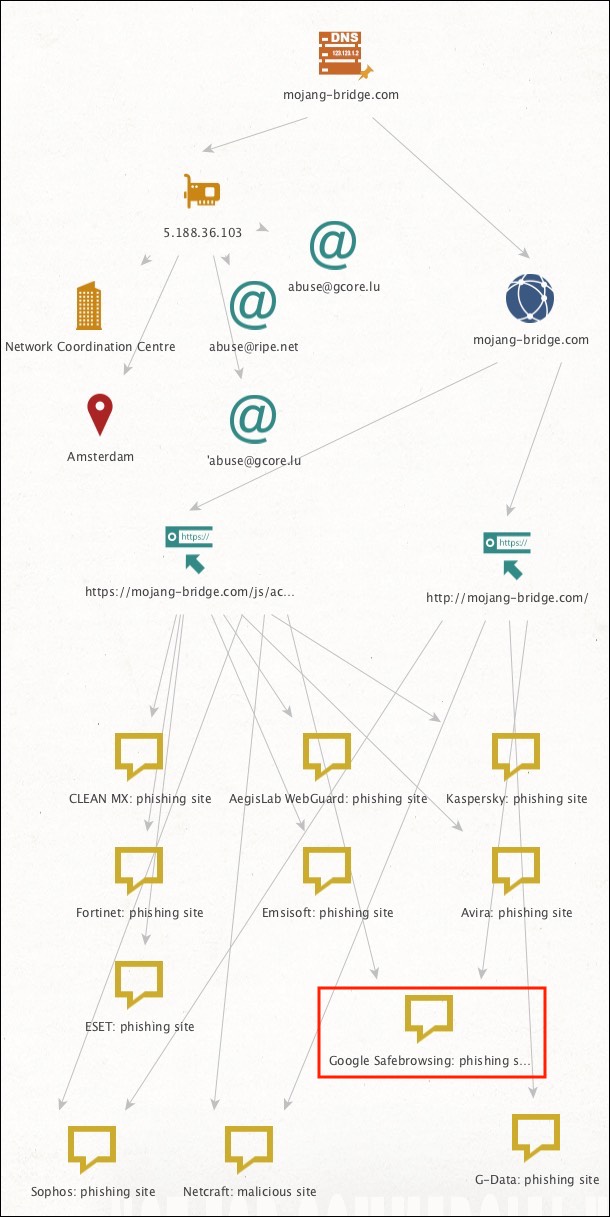

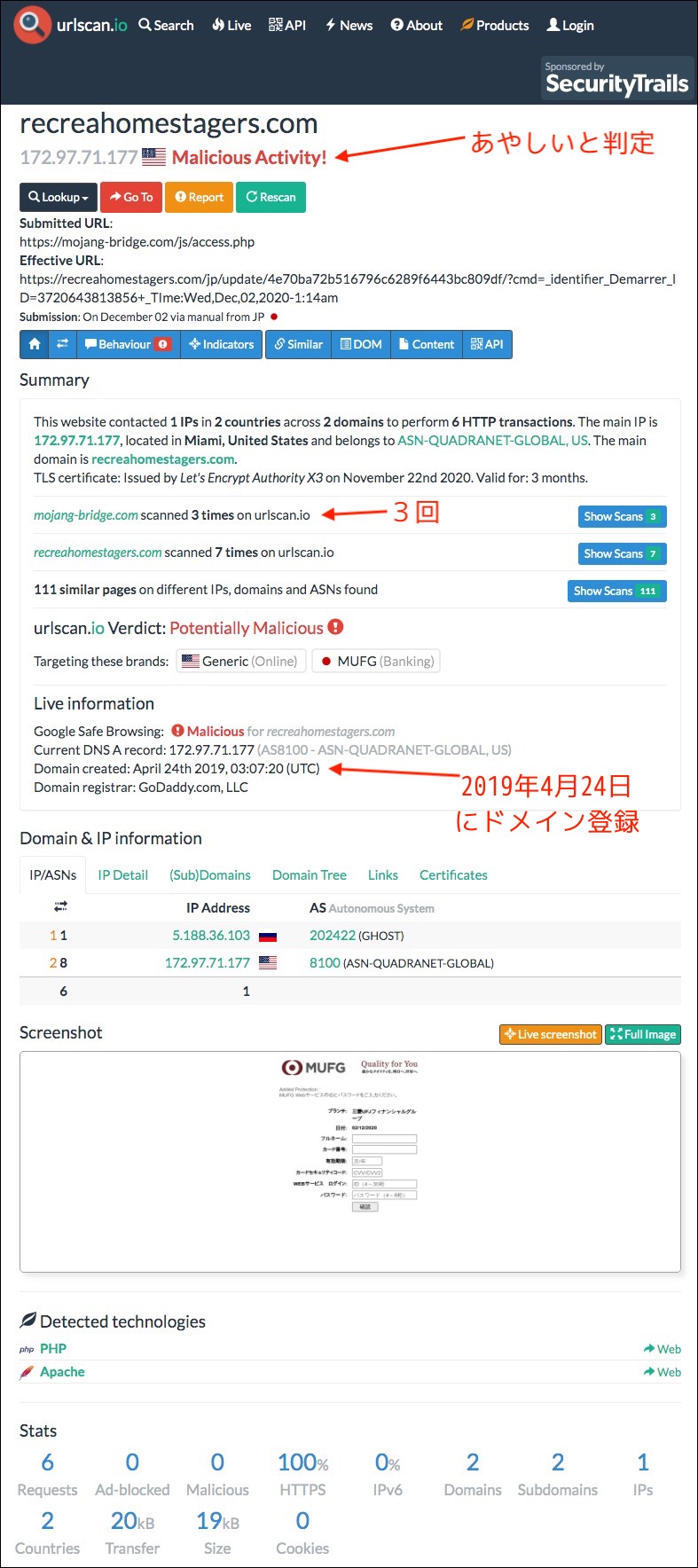

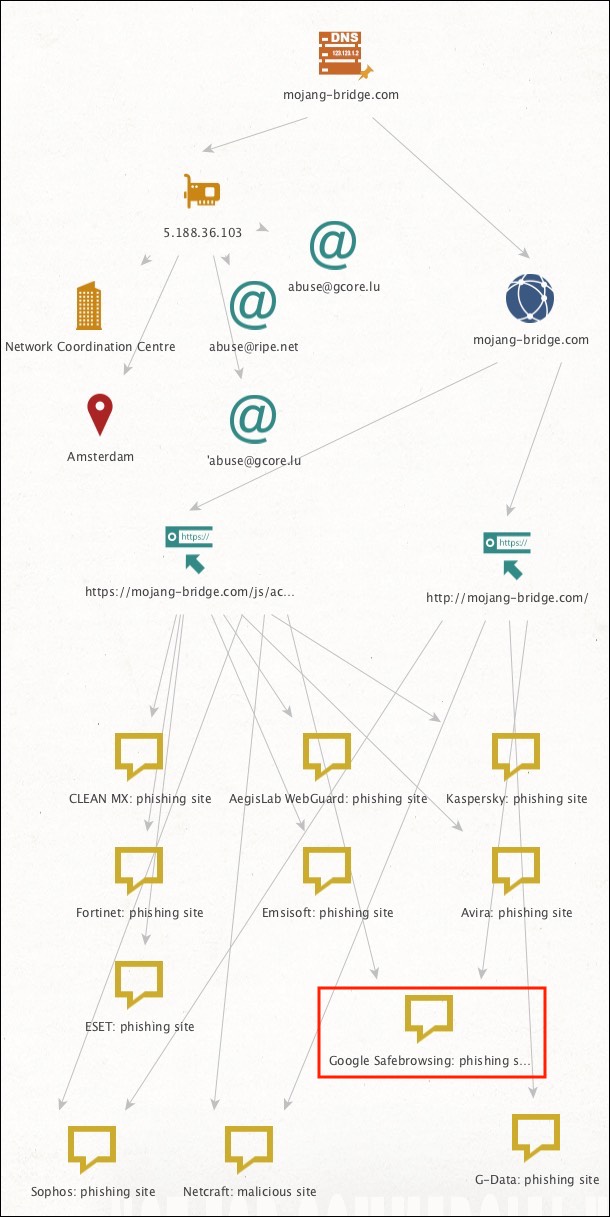

可視化してみる.

すでに色々なセキュリティサイトでフィッシングとされている模様.Google Safebrowsingでもフィッシングとしているし.

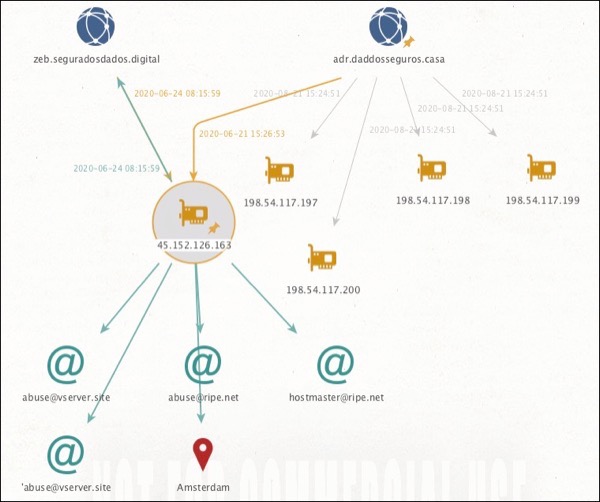

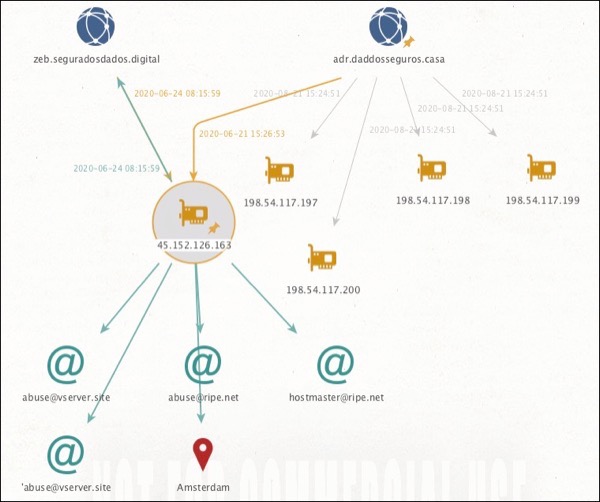

メール送信のIPアドレスも可視化.

アムステルダムか.

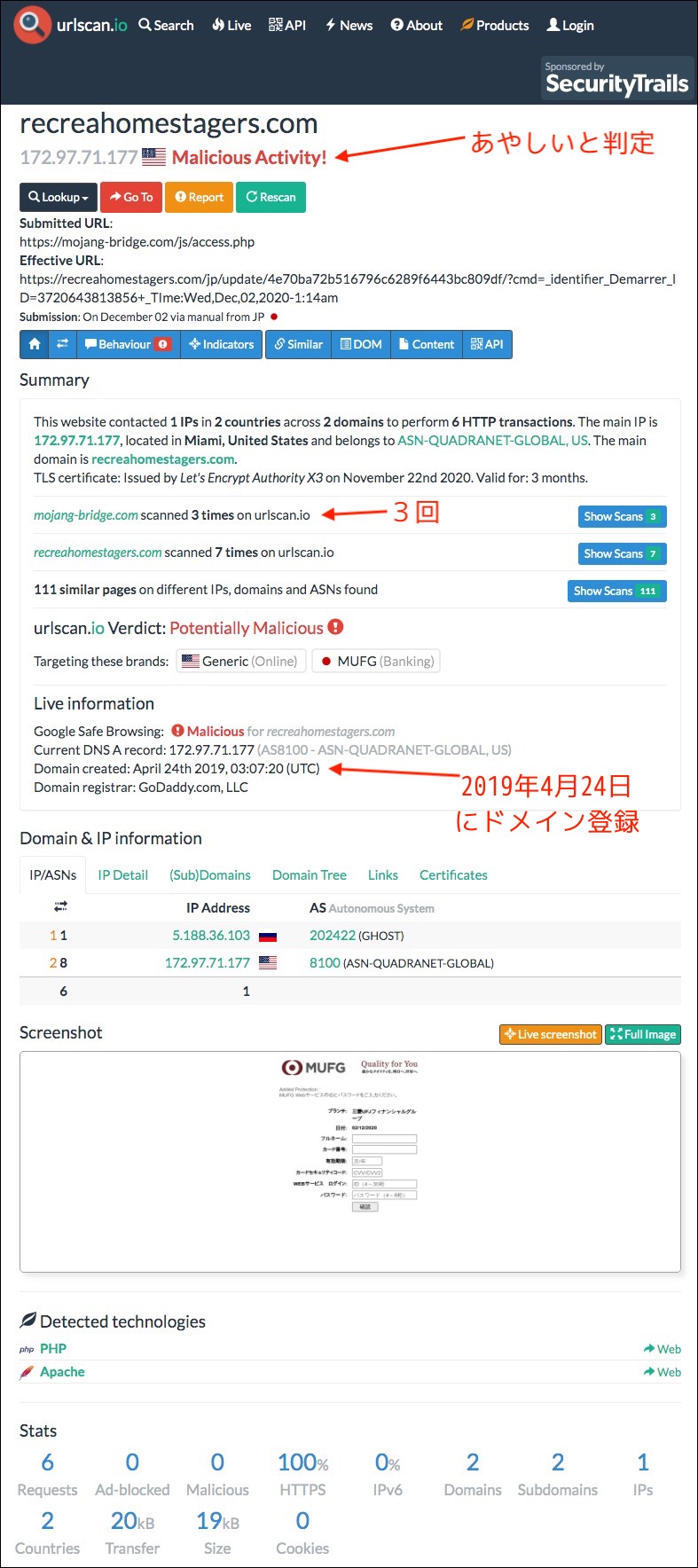

最後にurlscan.ioでの分析結果.

長生きしているということは,テイクダウンできない理由があるのかなぁ.

本文が画像だから何も見えず.

メッセージのソースを確認.

fasshonnovaというサイトからメールが送られてきている模様.

サイトにアクセスしてみる.

すでにフィッシングサイト扱いになっている.

警告を無視してアクセスしてみる.

まだテイクダウンされてない模様.

可視化してみる.

すでに色々なセキュリティサイトでフィッシングとされている模様.Google Safebrowsingでもフィッシングとしているし.

メール送信のIPアドレスも可視化.

アムステルダムか.

最後にurlscan.ioでの分析結果.

長生きしているということは,テイクダウンできない理由があるのかなぁ.

圧縮する意味

インターネットが黎明期だったころ,回線が細い場合,ファイルが大きいと負荷がかかったり時間がかかったりするので圧縮して送るようになった.いまではブロードバンドで常時接続だけれど,モデムで1分いくらの従量課金時代もあった.

LHZが消えていった

日本ではパソコン通信の時代からLZHが主流だった.ただしデファクトスタンダードというわけではなく,ZIPもあったし自己展開方式というのもあった.

自己展開方式はアンチウイルスで検知されまくったりPCが16bitから32bitに変わったあたりで自己展開プログラムが実行できない問題もありいつの間にか廃れていった.

LZH形式に修正できないバグがあり利用が中止されていったのが2006年以降.ちなみに圧縮ファイルを展開することを「解凍する」と呼ぶのは,このLHZの名残り.

ZIPが標準になった

2000年代.いまよりセキュリティサポート期間が曖昧で,個人PCも含めるとWindows 98からWindows Vistaまで幅広くOSが混在していた時期があった.

Windows XP/Windows 2003の頃にOSにZIP圧縮が内蔵されていき,対外的なやりとりはZIPが普及して行ったと思う.

Lhaplus時代

Windows Vistaからは圧縮フォルダーにパスワードがつけられなくなったらしく,圧縮ソフトとはLhaplusが入るようになっていったとおもう.日本ローカルの流行りだと思うけど.

そういえば,Windows 2003だと,2GBを超えるファイルをOS機能で圧縮すると正常に終了するけれどファイルを展開しようとすると壊れているというひどいバグがあったなぁ.

暗号化ZIP

ファイルを送信する際に小さくし,ついでに暗号化して開くためにはパスワードが必要という運用が浸透してきた.

パスワード長の制限もないし総当たりの回数も制限がないから,PCの性能によってはパスワードは短時間で解読される.なので長いパスワードをつけるというのが推奨されていた.辞書アタックもあるから長文で意味不明記号付き.

アーカイブ形式でファイル名まるみえ

パスワード付きZIPファイルを展開する前でも,中に何が入っているか確認できる.これによってファイル名が非常に興味のある内容だったら,パスワードクラックしたくなるとおもう.もう目の前にあるファイルは入手できているわけで.

ZIP圧縮後,パスワード別送

電子メールはUUCPでバケツリレーで運ばれていたことがある.近くのサーバへリレーし,そのサーバが宛先でなければ別のサーバに転送する.その転送経路はその時の最適なものが選ばれる前提担っていたから,メールを送信する際にどこの経路を通るかわからない.

よって本文とパスワード送信するメールの時間を空けることで,盗聴された時も解読されにくい,,,という考え方がむかしあった.しかし,今はIPでほぼ直結なので経路が別々ということは考えにくい.まぁOffice 365などのクラウドを使っているとブリッジヘッドなどが違う経路を通る事もあるだろうけれど...とそこまでマニアックなことを考えている人は現代には少ない

パスワードをあとで別で送ることで,添付ファイルの送信先を間違えた場合でも被害を軽減できるという意味が多いかな.

「送信ボタンを押した直後に誤りを発見する率」は非常に高い.

暗号化ZIP悪者にされる

EmotetやIcedIDなど,悪意のあるマクロつきWordファイルが暗号化ZIPファイルに包まれてセキュリティソフトの検疫を突破して企業内ネットワークに侵入してくる事案が多発.

これがきっかけ?

ファイルアップローダを推奨する方法に切り替えていこうとしているようだけれど,ちょっとお金の匂いがしちゃうなぁ.

「宅ふぁいる便」みたいなことにならないように...

インターネットが黎明期だったころ,回線が細い場合,ファイルが大きいと負荷がかかったり時間がかかったりするので圧縮して送るようになった.いまではブロードバンドで常時接続だけれど,モデムで1分いくらの従量課金時代もあった.

LHZが消えていった

日本ではパソコン通信の時代からLZHが主流だった.ただしデファクトスタンダードというわけではなく,ZIPもあったし自己展開方式というのもあった.

自己展開方式はアンチウイルスで検知されまくったりPCが16bitから32bitに変わったあたりで自己展開プログラムが実行できない問題もありいつの間にか廃れていった.

LZH形式に修正できないバグがあり利用が中止されていったのが2006年以降.ちなみに圧縮ファイルを展開することを「解凍する」と呼ぶのは,このLHZの名残り.

ZIPが標準になった

2000年代.いまよりセキュリティサポート期間が曖昧で,個人PCも含めるとWindows 98からWindows Vistaまで幅広くOSが混在していた時期があった.

Windows XP/Windows 2003の頃にOSにZIP圧縮が内蔵されていき,対外的なやりとりはZIPが普及して行ったと思う.

Lhaplus時代

Windows Vistaからは圧縮フォルダーにパスワードがつけられなくなったらしく,圧縮ソフトとはLhaplusが入るようになっていったとおもう.日本ローカルの流行りだと思うけど.

そういえば,Windows 2003だと,2GBを超えるファイルをOS機能で圧縮すると正常に終了するけれどファイルを展開しようとすると壊れているというひどいバグがあったなぁ.

暗号化ZIP

ファイルを送信する際に小さくし,ついでに暗号化して開くためにはパスワードが必要という運用が浸透してきた.

パスワード長の制限もないし総当たりの回数も制限がないから,PCの性能によってはパスワードは短時間で解読される.なので長いパスワードをつけるというのが推奨されていた.辞書アタックもあるから長文で意味不明記号付き.

アーカイブ形式でファイル名まるみえ

パスワード付きZIPファイルを展開する前でも,中に何が入っているか確認できる.これによってファイル名が非常に興味のある内容だったら,パスワードクラックしたくなるとおもう.もう目の前にあるファイルは入手できているわけで.

ZIP圧縮後,パスワード別送

電子メールはUUCPでバケツリレーで運ばれていたことがある.近くのサーバへリレーし,そのサーバが宛先でなければ別のサーバに転送する.その転送経路はその時の最適なものが選ばれる前提担っていたから,メールを送信する際にどこの経路を通るかわからない.

よって本文とパスワード送信するメールの時間を空けることで,盗聴された時も解読されにくい,,,という考え方がむかしあった.しかし,今はIPでほぼ直結なので経路が別々ということは考えにくい.まぁOffice 365などのクラウドを使っているとブリッジヘッドなどが違う経路を通る事もあるだろうけれど...とそこまでマニアックなことを考えている人は現代には少ない

パスワードをあとで別で送ることで,添付ファイルの送信先を間違えた場合でも被害を軽減できるという意味が多いかな.

「送信ボタンを押した直後に誤りを発見する率」は非常に高い.

暗号化ZIP悪者にされる

EmotetやIcedIDなど,悪意のあるマクロつきWordファイルが暗号化ZIPファイルに包まれてセキュリティソフトの検疫を突破して企業内ネットワークに侵入してくる事案が多発.

これがきっかけ?

ファイルアップローダを推奨する方法に切り替えていこうとしているようだけれど,ちょっとお金の匂いがしちゃうなぁ.

「宅ふぁいる便」みたいなことにならないように...

セキュリティインシデントカレンダーがいいね.趣味?でセキュリティ情報集めていても限界がある.

wizSafe Security Signal 2020年10月 観測レポート

https://wizsafe.iij.ad.jp/2020/11/1128/

wizSafe Security Signal 2020年10月 観測レポート

https://wizsafe.iij.ad.jp/2020/11/1128/

必要になった時に見ようメモ.

クラウドサービス利用におけるリスク管理上の留意点- 日本銀行

https://www.boj.or.jp/research/brp/fsr/fsrb201126.htm/

蔑視の方に,参考にすべき規格への静的wリンクがありました.

クラウドサービス利用におけるリスク管理上の留意点- 日本銀行

https://www.boj.or.jp/research/brp/fsr/fsrb201126.htm/

蔑視の方に,参考にすべき規格への静的wリンクがありました.

気温的には,もう冬が到来だけどね.このレポートは10月20日に発表されています.

セキュリティ診断レポート 2020 秋 〜テレワーク環境で攻撃者が狙いやすい3つのポイントとセキュリティ対策

https://www.lac.co.jp/lacwatch/report/20201020_002299.html

それくらいお金がかかるのかな?というのが先に来るなぁ...事業を推進するのは大変だ.

セキュリティ診断レポート 2020 秋 〜テレワーク環境で攻撃者が狙いやすい3つのポイントとセキュリティ対策

https://www.lac.co.jp/lacwatch/report/20201020_002299.html

それくらいお金がかかるのかな?というのが先に来るなぁ...事業を推進するのは大変だ.

サイバーインシデント緊急対応企業一覧 - JNSA

https://www.jnsa.org/emergency_response/

引用: なんか,,,たかそうだな...でも,値段相応なのだろうけれど.

https://www.jnsa.org/emergency_response/

引用:

サイバーインシデントは予期しないタイミングで起こります。また、サイバーインシデントは通常のシステム障害とは異なり、専門知識がないと状態の把握すら困難です。

そのような時に、緊急で対応を請け負ってくれる、頼りになるJNSA所属企業を取りまとめました。

初期相談が無料の企業もございますので、ご都合に合わせ直接お問い合わせください。

情報修習先として利用価値はたかそうです.ありがとうございます.

ばらまきメール回収の会

https://twitter.com/retrieve_member

ばらまき型メールから日本を守る、知られざる善意の50人

https://xtech.nikkei.com/atcl/nxt/column/18/00138/072700596/

ばらまきメール回収の会

https://twitter.com/retrieve_member

ばらまき型メールから日本を守る、知られざる善意の50人

https://xtech.nikkei.com/atcl/nxt/column/18/00138/072700596/

いくつかある中のの無料のブラックリストサービス.

www.BlockList.de

http://www.blocklist.de/en/index.html

引用:

目的別にIPアドレスリストを入手できますね.

Export all blocked IPs

http://www.blocklist.de/en/export.html

サブネットでまとめられるものはまとめて欲しいところですけどねぇ...

www.BlockList.de

http://www.blocklist.de/en/index.html

引用:

www.blocklist.de is a free and voluntary service provided by a Fraud/Abuse-specialist, whose servers are often attacked via SSH-, Mail-Login-, FTP-, Webserver- and other services.

The mission is to report any and all attacks to the respective abuse departments of the infected PCs/servers, to ensure that the responsible provider can inform their customer about the infection and disable the attacker.

www.blocklist.de は、SSH-、Mail-Login-、FTP-、Webserver-などを経由して攻撃されることが多いサーバーを対象に、詐欺/悪用の専門家が提供する無料・任意のサービスです。

ミッションは、感染したPC/サーバのそれぞれの不正利用部門にあらゆる攻撃を報告し、責任あるプロバイダが顧客に感染を知らせ、攻撃者を無効化できるようにすることです。

目的別にIPアドレスリストを入手できますね.

Export all blocked IPs

http://www.blocklist.de/en/export.html

サブネットでまとめられるものはまとめて欲しいところですけどねぇ...

既視感があるなとおもったら8月のことだったか.

Fortinet 社製 FortiOS の SSL VPN 機能の脆弱性 (CVE-2018-13379) の影響を受けるホストに関する情報の公開について

https://www.jpcert.or.jp/newsflash/2020112701.html

引用:

警察庁に不正アクセス。Fortinet製SSL-VPNの脆弱性CVE-2018-13379を悪用か?

https://news.yahoo.co.jp/byline/ohmototakashi/20201128-00210012/

Fortinet製SSL-VPNの脆弱性にパッチ未適用のリスト約5万件が公開される。日本企業も含む。

https://news.yahoo.co.jp/byline/ohmototakashi/20201124-00209286/

パッチ適用されてないIPアドレス5万件が公開されたということは,「もう用済み」なのか「全員第三者からの忠告」なのか.怖いね.

Fortinet 社製 FortiOS の SSL VPN 機能の脆弱性 (CVE-2018-13379) の影響を受けるホストに関する情報の公開について

https://www.jpcert.or.jp/newsflash/2020112701.html

引用:

JPCERT/CC は、2020年11月19日以降、Fortinet 社製 FortiOS の SSL VPN 機能の脆弱性の影響を受けるホストに関する情報が、フォーラムなどで公開されている状況を確認しています。当該情報は、FortiOS の既知の脆弱性 (CVE-2018-13379) の影響を受けるとみられるホストの一覧です。

警察庁に不正アクセス。Fortinet製SSL-VPNの脆弱性CVE-2018-13379を悪用か?

https://news.yahoo.co.jp/byline/ohmototakashi/20201128-00210012/

Fortinet製SSL-VPNの脆弱性にパッチ未適用のリスト約5万件が公開される。日本企業も含む。

https://news.yahoo.co.jp/byline/ohmototakashi/20201124-00209286/

パッチ適用されてないIPアドレス5万件が公開されたということは,「もう用済み」なのか「全員第三者からの忠告」なのか.怖いね.

ランサムウエアによるサイバー攻撃について【注意喚起】 - 内閣サイバーセキュリティセンター

https://www.nisc.go.jp/active/infra/pdf/ransomware20201126.pdf

バックアップと,リストアを確認・・・大きな追加投資なしで,これはできるハズ

不正アクセスの迅速な検知体制・・・大企業じゃないと難しいかな.

迅速にインシデント対応を行うための対応策・・・これはBCP

https://www.nisc.go.jp/active/infra/pdf/ransomware20201126.pdf

多くのIcedIDを分析した結果が掲載されています.

IcedIDの感染につながる日本向けキャンペーンの分析

https://mal-eats.net/2020/11/12/analysis_of_the-_icedid_campaign_for_japan/

この分析記事しかないけれど,IoCも後悔していますね.

ばらまきメール回収の会の人の解説記事.

返信型メールで感染する2つのマルウェア Emotet / IcedIDの区別

https://bomccss.hatenablog.jp/entry/2020/11/30/130150

IcedIDの感染につながる日本向けキャンペーンの分析

https://mal-eats.net/2020/11/12/analysis_of_the-_icedid_campaign_for_japan/

この分析記事しかないけれど,IoCも後悔していますね.

ばらまきメール回収の会の人の解説記事.

返信型メールで感染する2つのマルウェア Emotet / IcedIDの区別

https://bomccss.hatenablog.jp/entry/2020/11/30/130150

ちょっと古い記事だけれど.

犯罪者たちに最も狙われた脆弱性トップ10発表、「速やかなパッチ適用の重要性」改めて示す結果に

https://internet.watch.impress.co.jp/docs/column/security/1244790.html

狙われるということは,よく使われているという裏返しだけどね.

犯罪者たちに最も狙われた脆弱性トップ10発表、「速やかなパッチ適用の重要性」改めて示す結果に

https://internet.watch.impress.co.jp/docs/column/security/1244790.html

狙われるということは,よく使われているという裏返しだけどね.

ピーティックスで漏洩したメアドに早速迷惑メールが到着.

「メルカリ事務所サービス有效期限切になります」とか,

日本語がおかしい...marcari事務所? マルカリ? まるまる借りたのか...バーソナルショツバーって.「バーソナルショツバー」だなんて,手打ちの目コピーなんだろうな.

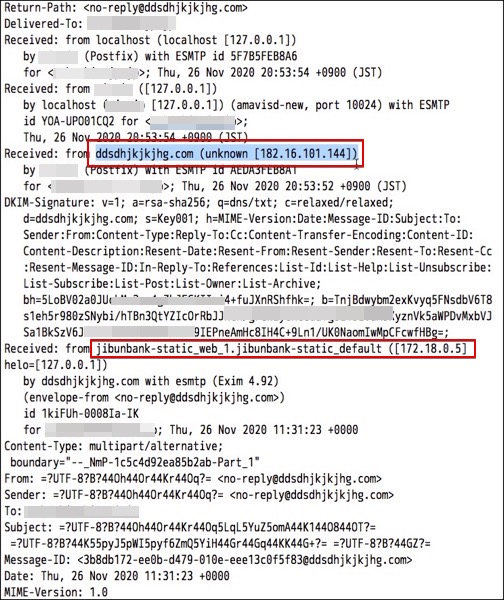

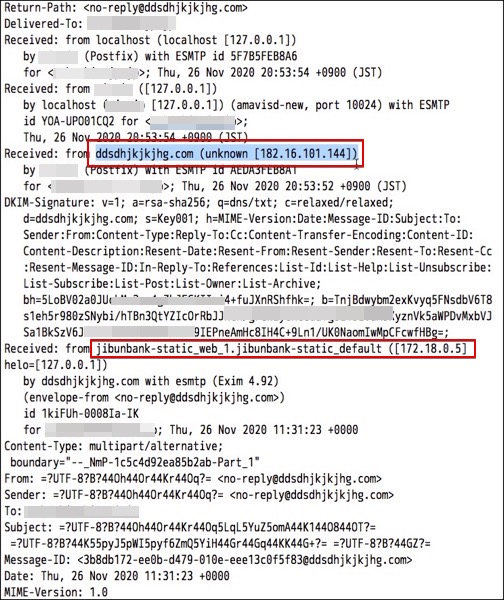

メールヘッダを確認.

ddsdhjkjkjhgで.comなんていうのはPCだと丸見えなので,スマホ向けだとわかる.

ヘッダの中でも異様なのはコレ.

jibunbankって,そのままだと「じぶん銀行」のWebサーバ1号機辺りが送信元ってこと?

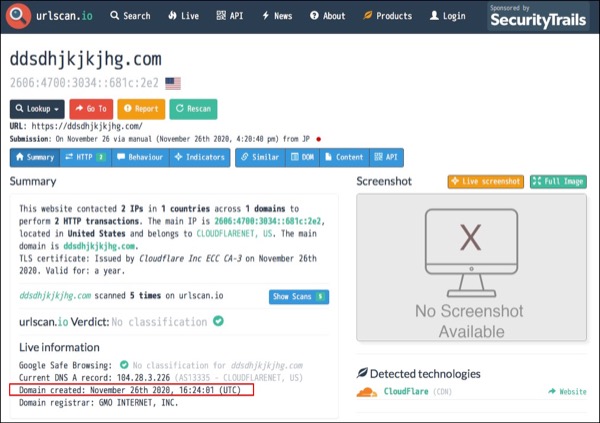

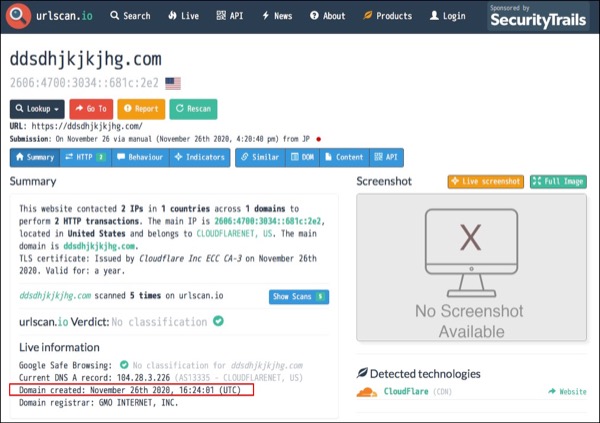

ドメインを確認.

GMOで取得している模様.

次に,誘導先のサイトがどうなっているのかurlscanを使って確認.

もうテイクダウンされているのか.IPアドレスはつけ変わってサイト自体は何もない模様.

ドメイン取得は11月26日の模様.

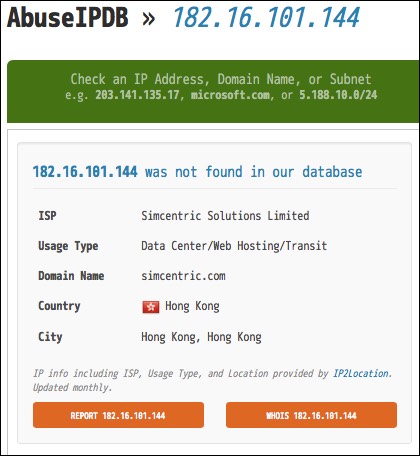

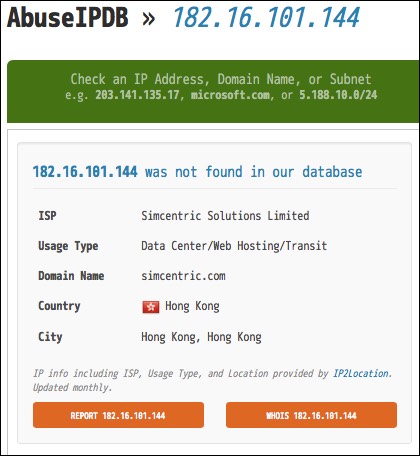

続いて,送信元のIPアドレスを調査.

香港のホスティング会社.今現在は汚れた情報は記録がない.

ちなみに,メールのこの文書で検索すると,定期的にばらまかれている模様.

引用:

まとめるとこんな感じか.

ピーティックスで漏洩した漢字名とメアドがセットで使われている.(最大の特徴)

2バイト文字を扱える言語圏の人だが解像度が良いディスプレイを使っているので濁音と半濁音の区別がつかないので,東スポの記事で「ノーバンとノーパン」で騙されがちな人.

jibunbankのWebサーバから,香港のホスティング会社のサーバを経由してメール送信されているようになっているがそれも偽装の可能性もある.

ピーティックスを使ったのは8年前のKDDIのイベントに参加したことだったけれど,auじぶん銀行は関連がなくもない.

月末になると,この文書のフィッシングメールが放出されている模様なので,ピーティックスの件とは偶然の一致の可能性もあるが,情報セットがこれまでにない.

「メルカリ事務所サービス有效期限切になります」とか,

日本語がおかしい...marcari事務所? マルカリ? まるまる借りたのか...バーソナルショツバーって.「バーソナルショツバー」だなんて,手打ちの目コピーなんだろうな.

メールヘッダを確認.

ddsdhjkjkjhgで.comなんていうのはPCだと丸見えなので,スマホ向けだとわかる.

ヘッダの中でも異様なのはコレ.

jibunbank-static_web_1.jibunbank-static_default ([172.18.0.5])

ドメインを確認.

GMOで取得している模様.

次に,誘導先のサイトがどうなっているのかurlscanを使って確認.

もうテイクダウンされているのか.IPアドレスはつけ変わってサイト自体は何もない模様.

ドメイン取得は11月26日の模様.

続いて,送信元のIPアドレスを調査.

香港のホスティング会社.今現在は汚れた情報は記録がない.

ちなみに,メールのこの文書で検索すると,定期的にばらまかれている模様.

引用:

メルカリをご利用いただきありがとうございます。

これはあなたのサービスが現在中断されたという通知です。

このサスペンションの詳細は次の通リです。

下記サービスの有効期限(2020年11月28日)が近づいているためお知らせします。

有効期限が過ぎる前に、ぜひごアカウントをご更新ください。

停止理由:アカウントに確認が必要 今すぐ確認する:https[://www.mercari.com/jp/

アカウントを確認されない場所、以下の機能が制限されることとなりますが、ご了承いただけますようお願いいたします。

·購入の制限

·新規出品の取リ下げ(バーソナルショツバーのみ)

·出品商品の取リ下げ(バーソナルショツバーのみ)

*このメールは返信しても届きません。お問い合わせはアプリを起動して[お問い合 わせ]からお願いいたします。

まとめるとこんな感じか.

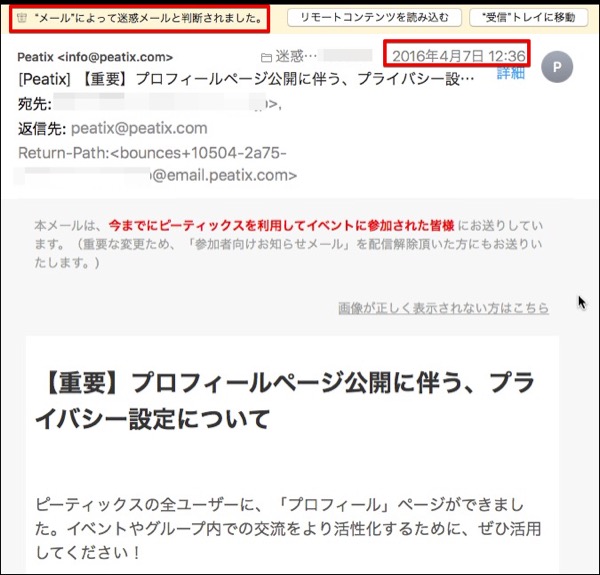

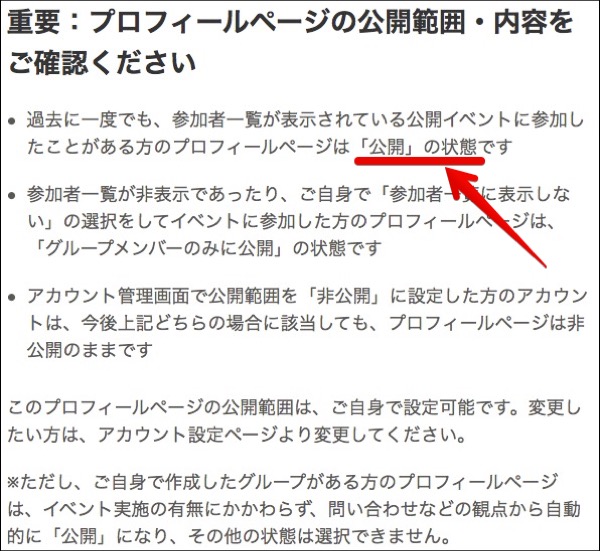

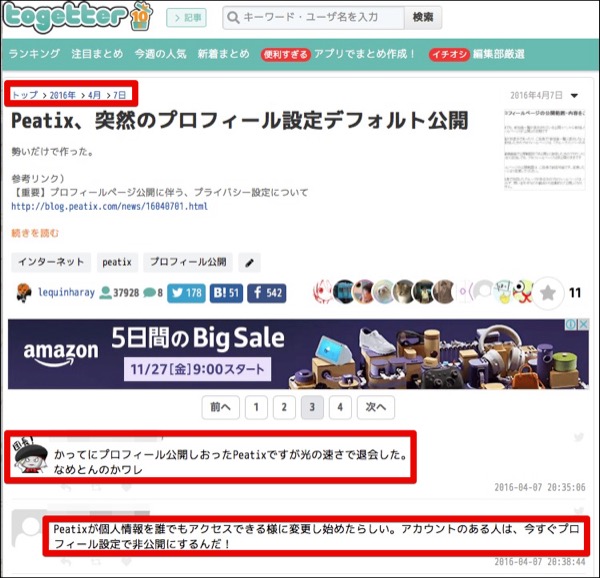

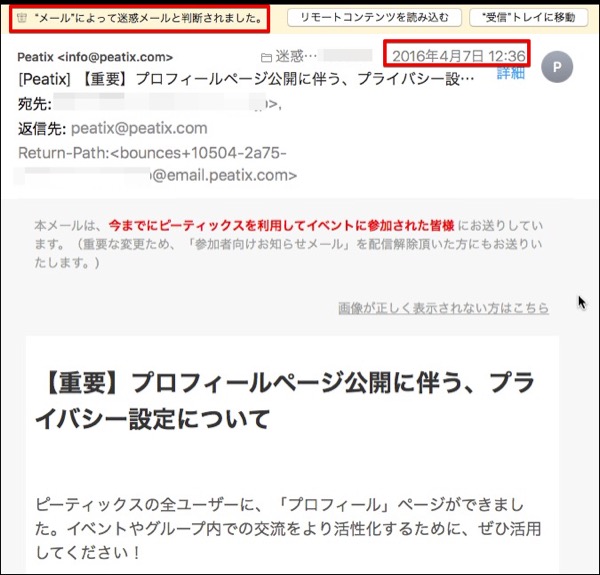

トレーニングのために何か迷惑メールきてないかな?と思って超久しぶりに迷惑メールフォルダをひらいたのだけれど,ネタ的な迷惑メールが.

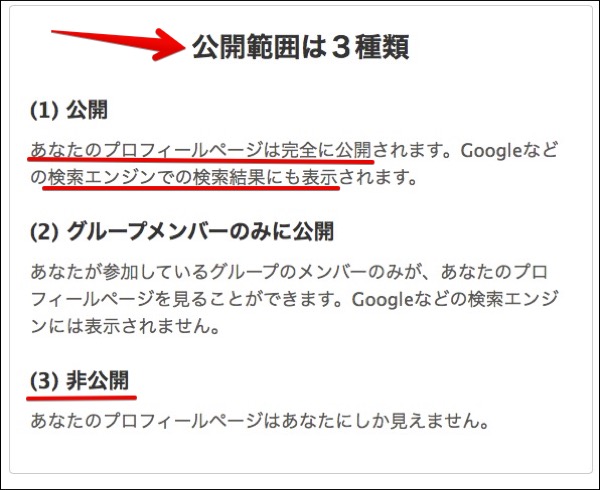

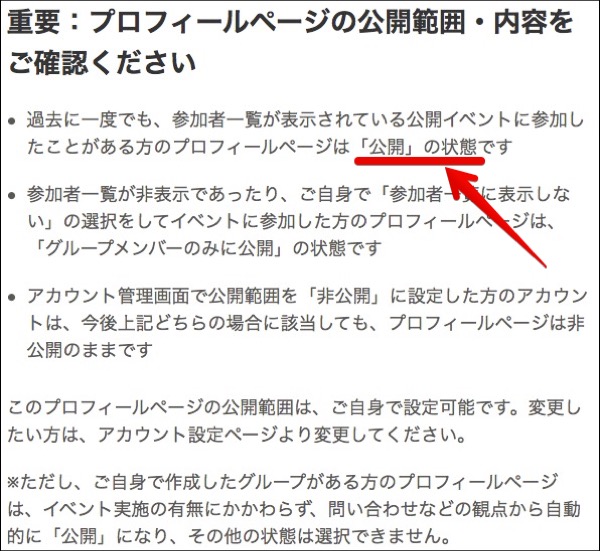

情報漏洩事件を起こしたピーティックスから「【重要】プロフィールページ公開に伴う、プライバシー設定について」というメール.

まず,迷惑メールに振り分けられているから,4年も気づかなかった...

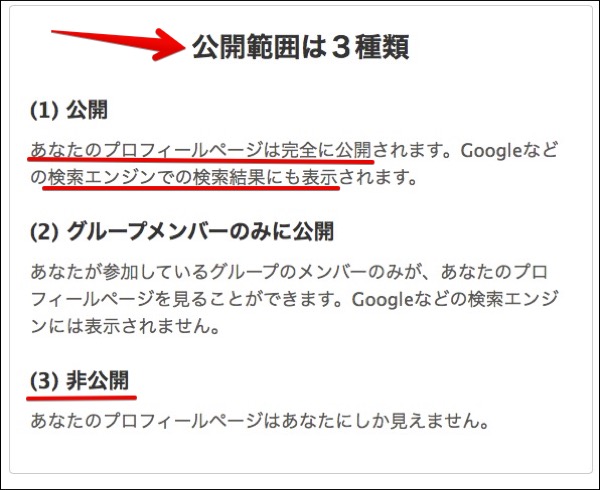

こうなるとSNSプラットフォームを目指していることがわかる.

KDDI の有料イベントに参加するために必須だったのでユーザ登録したのだけれど,入場時に見せる画面にも表示されるので恥ずかしいニックネーム?じゃなくて普通に本名で登録.その情報が勝手に公開されるという情報.

なんとデフォルトが無断で公開状態.ひどい.

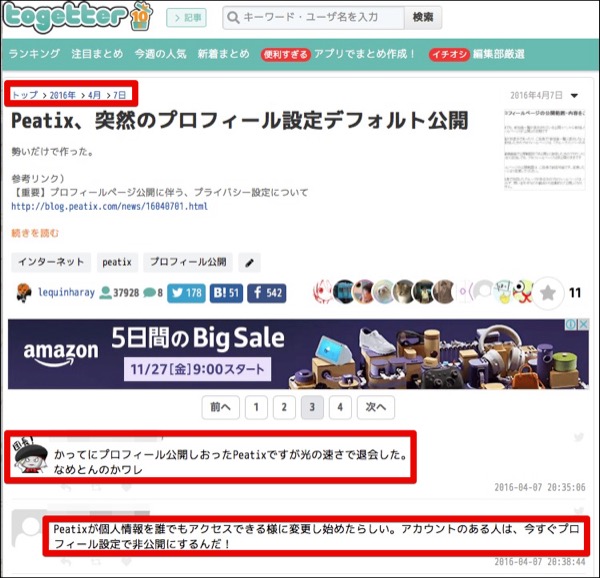

そして評判を調査.

2016年当時も話題になっていた模様.そして,彼らの一部は安全のために退会したようだけれど,退会しても削除フラグが設定されるだけだった模様.

迷惑メールにはいっているので気づかなかった.実際迷惑な話だから,正しく振り分けられているんじゃないか.

今回,不正アクセスで情報漏洩しているけれど,もともと4年前に公式に情報公開しているじゃないかというオチか.

情報漏洩事件を起こしたピーティックスから「【重要】プロフィールページ公開に伴う、プライバシー設定について」というメール.

まず,迷惑メールに振り分けられているから,4年も気づかなかった...

こうなるとSNSプラットフォームを目指していることがわかる.

KDDI の有料イベントに参加するために必須だったのでユーザ登録したのだけれど,入場時に見せる画面にも表示されるので恥ずかしいニックネーム?じゃなくて普通に本名で登録.その情報が勝手に公開されるという情報.

なんとデフォルトが無断で公開状態.ひどい.

そして評判を調査.

2016年当時も話題になっていた模様.そして,彼らの一部は安全のために退会したようだけれど,退会しても削除フラグが設定されるだけだった模様.

迷惑メールにはいっているので気づかなかった.実際迷惑な話だから,正しく振り分けられているんじゃないか.

今回,不正アクセスで情報漏洩しているけれど,もともと4年前に公式に情報公開しているじゃないかというオチか.

これま,今後発展していくのかな.

ライティングスタイル分析の機能について

https://success.trendmicro.com/jp/solution/1122083

引用: 日本語の分かち書きはもう15年くらい前にはオープンソースで実現できていたわけで,その人のクセも学習できるでしょう.

普段よりちょっと改まって頼みごとをしたいときに,文体を変えたりするとスコアがあがるのかな.

ライティングスタイル分析の機能について

https://success.trendmicro.com/jp/solution/1122083

引用:

ビジネスメール詐欺 (BEC) では会社役員などの高プロファイルユーザが標的となります。Cloud App Security では、偽装される可能性のある高プロファイルユーザのライティングスタイルモデルを学習し、ユーザ本人が作成したメールメッセージであるかを機械学習の結果に基づき判定します。

普段よりちょっと改まって頼みごとをしたいときに,文体を変えたりするとスコアがあがるのかな.

EmotetとかIcedIDとか,マクロを使ったマルウェアは,アンチウイルスソフトなどが結構検知してくれるけれど,ニーズによってコントロールするのが良いのか.ま,利便性・業務効率とのトレードオフか.

マルウェア感染対策を目的としたVBAマクロ実行の無効化

https://wizsafe.iij.ad.jp/2020/09/1044/

インターネットからダウンロードした素性のわからないVBAは,一旦実行できないようにしておくのが良いね.

マルウェア感染対策を目的としたVBAマクロ実行の無効化

https://wizsafe.iij.ad.jp/2020/09/1044/

インターネットからダウンロードした素性のわからないVBAは,一旦実行できないようにしておくのが良いね.

今月初旬に引き続きこれらの話題.進化もしている模様.

緊急セキュリティ速報:マルウェア「IcedID」に注意

https://www.trendmicro.com/ja_jp/about/announce/announces-20201110-01.html

分析レポート:Emotetの裏で動くバンキングマルウェア「Zloader」に注意

https://www.lac.co.jp/lacwatch/people/20201106_002321.html

こういうのもあって,中身の見えないパスワード付きZIPが敬遠されるという世の中にしていこうとされている感じかなぁ.

ランサムウェアについてはこんな記事も.

ランサムウェアでブラジルの最高裁判所が閉鎖、Windowsの主要なランサムウェアがLinuxに乗り換えた事例としては初

https://gigazine.net/news/20201109-ransomexx-trojan-linux-brazil-top-court/

緊急セキュリティ速報:マルウェア「IcedID」に注意

https://www.trendmicro.com/ja_jp/about/announce/announces-20201110-01.html

分析レポート:Emotetの裏で動くバンキングマルウェア「Zloader」に注意

https://www.lac.co.jp/lacwatch/people/20201106_002321.html

こういうのもあって,中身の見えないパスワード付きZIPが敬遠されるという世の中にしていこうとされている感じかなぁ.

ランサムウェアについてはこんな記事も.

ランサムウェアでブラジルの最高裁判所が閉鎖、Windowsの主要なランサムウェアがLinuxに乗り換えた事例としては初

https://gigazine.net/news/20201109-ransomexx-trojan-linux-brazil-top-court/

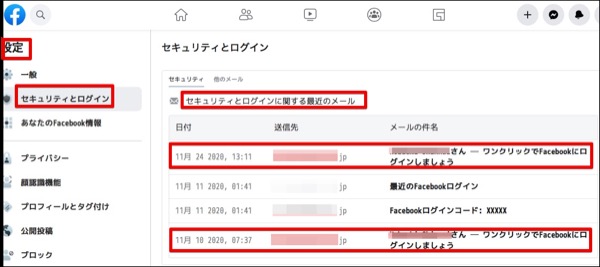

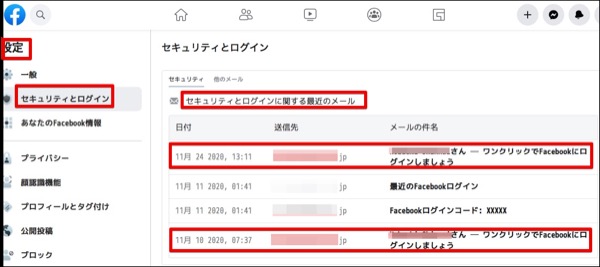

facebookからログイン失敗通知が来た.

こ,これは,先日調べた本物のfacebookからのメールだ.

ログイン失敗の履歴は,[設定][セキュリティとログイン][セキュリティとログインに関する最近のメール]で確認.

前回メールが来たのが11月10日だった.

それ以前は5年ほどログインしてないし,セキュリティ通知も来てない

Peatixのサーバが不正アクセスを受けたのは10月16日〜17日にかけてだ.

Peatixの漏洩したメアドと,このフェイスブックのメアドは同じ.

あとは,わかるな...orz

こ,これは,先日調べた本物のfacebookからのメールだ.

ログイン失敗の履歴は,[設定][セキュリティとログイン][セキュリティとログインに関する最近のメール]で確認.

あとは,わかるな...orz

なるほどね.ロシアのカスペルスキーのCEO名義のブログだけれど.

中小企業を釣り上げる詐欺の手口

https://blog.kaspersky.co.jp/how-scammers-hook-smb/28694/

支払い保留

税務署からの通知

めっちゃきになるでしょう.ただし,食いついて来た獲物は,それ単体では大きくないけれど,その先の取引先が大きい場合は・・・

中小企業を釣り上げる詐欺の手口

https://blog.kaspersky.co.jp/how-scammers-hook-smb/28694/

めっちゃきになるでしょう.ただし,食いついて来た獲物は,それ単体では大きくないけれど,その先の取引先が大きい場合は・・・

Wordpress 用FileManager の脆弱性やDockerAPI を狙ったアクセスの観測

- カテゴリ :

- セキュリティ » 攻撃/ブルートフォース

- ブロガー :

- ujpblog 2020/11/24 11:20

Wordpress 用FileManager を標的としたアクセスの観測等について

https://www.npa.go.jp/cyberpolice/important/2020/202011201.html

WordPress用.

Docker API用.

アクセスログ状に,これらのアクセスが記録されて居たら,何かあるってことかな.

https://www.npa.go.jp/cyberpolice/important/2020/202011201.html

WordPress用.

wp-content/plugins/wp-file-manager/readme.txt

wp-content/plugins/wp-file-manager/lib/php/

GET /v1.16/version

GET /version

GET /_ping

HEAD /_ping

GET /v1.18/coutainers/json

GET /v1.40/containers/json?all=1

GET /info

GET /images/json?

アクセスログ状に,これらのアクセスが記録されて居たら,何かあるってことかな.

マクロファイルで侵入したマルウェアは,C2サーバから悪意のあるソフトウェア,マルウェアをダウンロードすることを試みる.

不特定多数を狙ったマルウェアの場合,その感染したサイトでは既にそのURLに対してブロックさえていることが多いから,多くのサイトへ接続するような情報がはいっていうというのが面白い.

フィッシングメールによって拡散されたDridexダウンローダーの解析レポートを公開

https://eset-info.canon-its.jp/malware_info/trend/detail/201120.html

DopplerPaymerというleakサイトがあるらしいけれど,もう閉鎖されたかなぁ.

マクロからのEXEの生成方法などが詳しく分析されて居て参考になります.

不特定多数を狙ったマルウェアの場合,その感染したサイトでは既にそのURLに対してブロックさえていることが多いから,多くのサイトへ接続するような情報がはいっていうというのが面白い.

フィッシングメールによって拡散されたDridexダウンローダーの解析レポートを公開

https://eset-info.canon-its.jp/malware_info/trend/detail/201120.html

DopplerPaymerというleakサイトがあるらしいけれど,もう閉鎖されたかなぁ.

マクロからのEXEの生成方法などが詳しく分析されて居て参考になります.

令和2年10 月期観測資料

https://www.npa.go.jp/cyberpolice/important/2020/202011202.html

引用: センサー設置して各ポートへのアクセス状況をログ集計しているだけだけれど,データが集まって来たら傾向がでるのだろうな.

https://www.npa.go.jp/cyberpolice/important/2020/202011202.html

引用:

インターネットとの接続点に設置したセンサーにお いて検知したアクセス件数は、一日・1IP アドレス当たり 6,454.4 件で、令和2年9月期(以下「前月 期」という。)の 6,588.0 件と比較して 133.6 件(2.0%)減少しました

「効かない」というか,基本認証が有効になっている場合,それが迂回路になっているって.

MS365のMFAが効かない基本認証。基本認証を無効化していないMS365が狙われている。

https://news.yahoo.co.jp/byline/ohmototakashi/20201121-00208854/

引用: Office 365/Microsoft 365を使っているとメールもOutlookを使っていてIMAPやPOPなどとは無縁な気がするけれど,何かしらのRPAの自動化ツールと連携している場合に利用するから仕方なく有効化していることもあるかもね.サーバ設定を見る権限のある人は,確認しておいた方が良いね.

MS365のMFAが効かない基本認証。基本認証を無効化していないMS365が狙われている。

https://news.yahoo.co.jp/byline/ohmototakashi/20201121-00208854/

引用:

三菱電機が契約しているMS365に不正アクセスが発生した。このニュースを見て「我社のMS365はMFA(多要素認証)を利用しているから大丈夫」と思った人も少なくないだろう。しかしMS365に対する不正アクセスの多くはMFAをバイパスするIMAP等が狙われている。

ピーティックスの不正アクセス事件.8年前に一度利用した事がありアカウントも有効だったけれど,公式には案内が来てなかったがやっとメールで連絡がきた.

メール本文の一部を引用すると,次の通り.

引用: 「引き出された事実は確認されておりません」と表現されているけれど「引き出されておりません.」とは違うので,出ちゃっている可能性もあるということか.盗み出した者が暴露してないと,漏洩しているとは言えないしね.ログがないので絶対大丈夫とかまでは言えないのかな.例のハッキングフォーラムに出ているデータは421万件だそうで,他のデータの存在は不明とある. No DetectはNo leakedでは無い.

引用: 暗号化されたパスワードは漏洩してなくても,メアドは出ているからなぁ.不審なログインとかもありえるのだろうな.

今回の実質的被害は,まだ確認されてないけれど.GoTo に関連するような地方自治体のキャンペーン応募で数多く利用されていたようなので,漏洩したであろうユーザのリテラシー的には様々.

不正アクセスによるPeatixの情報流出についてまとめてみた

https://piyolog.hatenadiary.jp/entry/2020/11/20/132324

メール本文の一部を引用すると,次の通り.

引用:

<不正に引き出されたお客様情報>

Peatixに登録されているお客様の以下の情報が不正に引き出されたことを確認しております。

氏名

アカウント登録メールアドレス

暗号化されたパスワード

アカウント表示名

言語設定

アカウントが作成された国

タイムゾーン

なお、クレジットカード情報および金融機関口座情報などの決済関連情報ならびにイベント参加履歴、参加者向けのアンケートフォーム機能で取得したデータ、住所、電話番号などの情報が引き出された事実は確認されておりません。

引用:

また、Peatixの会員登録の際に、ソーシャルメディアとのログイン連携にてご登録されたお客様の個人情報に関しては、暗号化されたパスワードは保持しておりません。そのため、ソーシャルメディアとのログイン連携にてご登録されたお客様に関しては、本件において暗号化されたパスワードが引き出された事実は確認されておりません。

今回の実質的被害は,まだ確認されてないけれど.GoTo に関連するような地方自治体のキャンペーン応募で数多く利用されていたようなので,漏洩したであろうユーザのリテラシー的には様々.

不正アクセスによるPeatixの情報流出についてまとめてみた

https://piyolog.hatenadiary.jp/entry/2020/11/20/132324

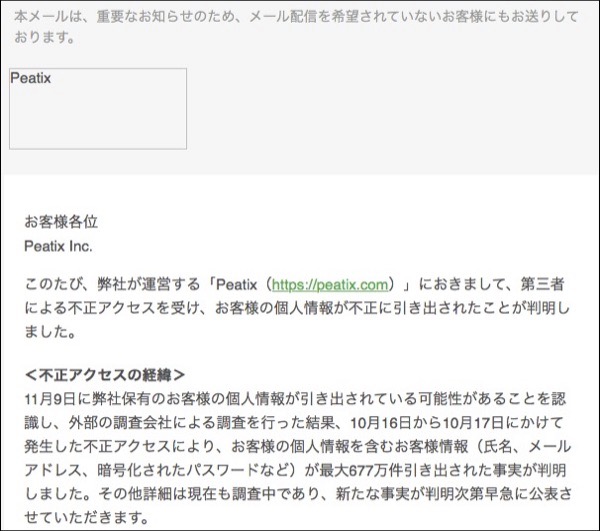

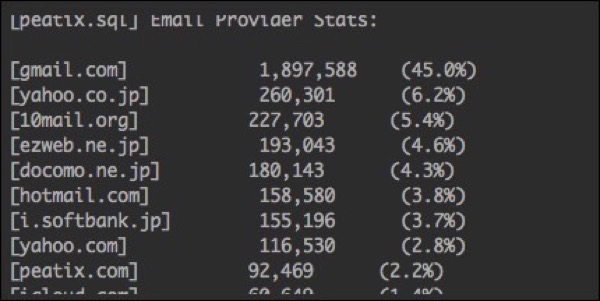

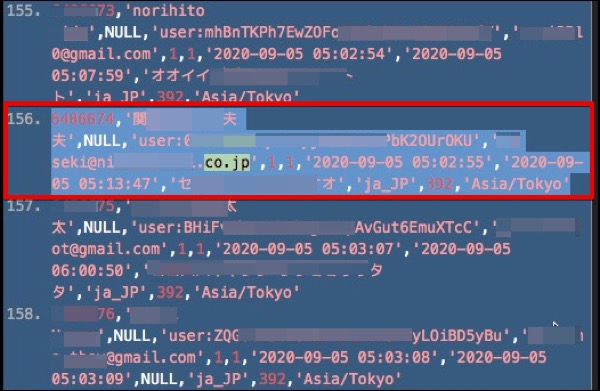

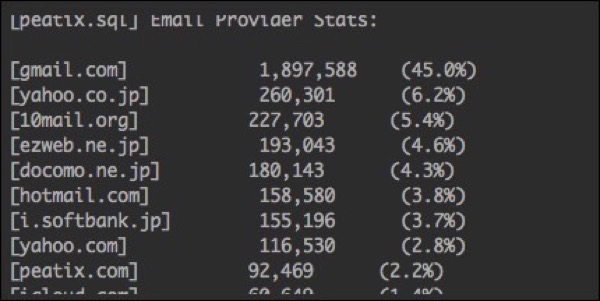

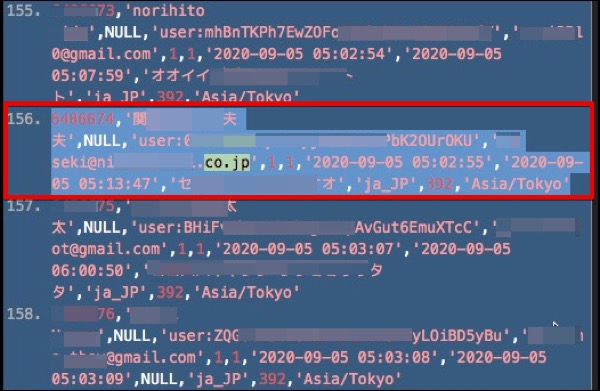

667万件のデータが漏洩したピーティックスのデータベースのダンプデータは裏サイトに転がっていました.

サンプルとして公開されているものを見ると漏洩しているメルアドのドメインが集計されてました.

そりゃぁデータベースなので集計は簡単だなぁ.

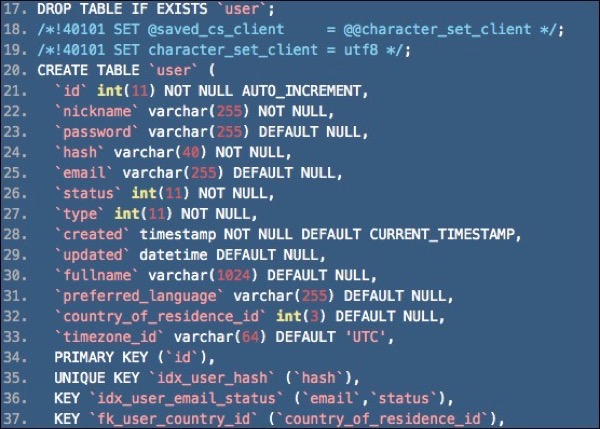

漏洩したのはSQLダンプ.テーブル定義も確認できました.

これだと住所・クレカ番号は収録されてない模様.ただしニックネーム.本名などが...

実データ的なところでは,パスワードはNULLになっているけれど,パスワード?ハッシュは漏洩した模様.

今回,本名で登録していたから,本名とメールアドレスのセットが漏洩か.標的型攻撃とかで使われそうだなぁ.

サンプルとして公開されているものを見ると漏洩しているメルアドのドメインが集計されてました.

そりゃぁデータベースなので集計は簡単だなぁ.

漏洩したのはSQLダンプ.テーブル定義も確認できました.

これだと住所・クレカ番号は収録されてない模様.ただしニックネーム.本名などが...

実データ的なところでは,パスワードはNULLになっているけれど,パスワード?ハッシュは漏洩した模様.

今回,本名で登録していたから,本名とメールアドレスのセットが漏洩か.標的型攻撃とかで使われそうだなぁ.