ブログ - セキュリティカテゴリのエントリ

2020年9月に「半年後の来年2月9日に強制適用」と書いてからのあと2週間でその半年が.

「Netlogon セキュア チャネル接続を確立する場合に、特権の昇格の脆弱性が存在」という事で.

引用: このイベントが発生していたら,2021年1月の強制モード時に接続できない問題が出る.

5827 非SecureRPC接続の試行(接続拒否・マシン)

5828 非SecureRPC接続の試行(接続拒否・信頼)

5829 非SecureRPC接続が許可されている場合

AD運用していてちゃんとWindows Update適用している企業は,再度確認が必要かな.

「Netlogon セキュア チャネル接続を確立する場合に、特権の昇格の脆弱性が存在」という事で.

引用:

定期的に、イベント 5827、5828、および5829 を監視して、脆弱なセキュア チャネル接続を使用しているアカウントを特定します。

5827 非SecureRPC接続の試行(接続拒否・マシン)

5828 非SecureRPC接続の試行(接続拒否・信頼)

5829 非SecureRPC接続が許可されている場合

AD運用していてちゃんとWindows Update適用している企業は,再度確認が必要かな.

ちょっと久しぶりに.

FireEye、SolarWindsインシデントの詳細を公開--対策ツールも提供

https://japan.zdnet.com/article/35165296/

引用: 日本では被害がなかった?のであまり騒ぎにはなって無いようだけれど.

引用: 英語のレポートはしんどいなぁ.

SolarWindsハッキング事件について現在までわかっていること

https://www.gizmodo.jp/2020/12/what-we-know-so-far-about-the-solarwinds-hacking-scandal.html

引用: まぁ,偵察活動時には派手な動きをしないのは常套手段から,ダブルオー7以外は.

脅威調査 UNC2452を防御するためのMicrosoft365の修復および強化戦略

https://www.fireeye.com/blog/threat-research/2021/01/remediation-and-hardening-strategies-for-microsoft-365-to-defend-against-unc2452.html

Remediation and Hardening Strategies for Microsoft 365 to Defend Against UNC2452

https://www.fireeye.com/content/dam/collateral/en/wp-m-unc2452.pdf

んー.攻撃者にとって攻撃の効率が良いのは防衛側の手の内がわかっている事だから,Azure ADとかon.microsoft.comとかクラウド上のサービスは公開情報とも言えるのかなぁ.

大企業しか使ってなさそうだけれど,このFireEyeのレポート,Mandiantというソリューションの営業資料でもあるのかな.マッチポンプ的な匂いすら

侵害調査サービス ネットワークにおける進行中または過去の攻撃活動を特定

https://www.fireeye.jp/mandiant/compromise-assessment.html

概要はこっちの記事が柔らかい.

Windowsのソースコードを盗み出したハッカー集団の手口と無料対策ツールが公開される

https://gigazine.net/news/20210120-ucn2452-solarwinds-technique/

引用:

追記 2021/02/03

中国人とみられるハッカー団、米政府機関システムに侵入=関係筋

https://jp.reuters.com/article/cyber-solarwinds-china-idJPKBN2A307N

農務省内の連邦職員向けの給与業務を担当する機関...

追記 2021/03/01

米政府サイバー攻撃「史上最大かつ最も巧妙」=マイクロソフト社長

https://jp.reuters.com/article/cyber-solarwinds-microsoft-idJPKBN2AF07Y

引用:

「過去10年で最も深刻なサイバー攻撃」の原因となったSolarWindsのサーバーが「solarwinds123」というパスワードだった件をCEOが「インターンの間違い」と説明

https://gigazine.net/news/20210301-solarwinds-password-intern/

引用: 日本でよくある,業務委託が・・・のやつかな.

追記 2021/03/12

ロシア政府支援のハッカーによるSolarWinds製品を悪用した大規模ハッキングの影で中国のハッカーも同製品にマルウェアを仕掛けていたことが明らかに

https://gigazine.net/news/20210309-supernova-web-shell-linked-china/

引用: 穴があったら,隙間なく入り込まれてしまうわけだ.

SUPERNOVA: 斬新な .NET Webシェル

https://unit42.paloaltonetworks.jp/solarstorm-supernova/

引用: 寝る前に読むには,難易度が高い.自分で分析することは無理.

FireEye、SolarWindsインシデントの詳細を公開--対策ツールも提供

https://japan.zdnet.com/article/35165296/

引用:

サイバーセキュリティ企業のFireEyeは米国時間1月19日、SolarWindsをハッキングした攻撃者が使用した技法について詳しくまとめたレポートを発表した。

また、このレポートと同時に、攻撃グループ(UNC2452とも呼ばれる)が使用した技法を検出することができる「Azure AD Investigator」と呼ばれるツールをGitHub上で無料で公開した。

引用:

FireEyeは、この日発表した35ページに及ぶレポートで、攻撃の最初の段階で使用された技法に加え、一般的な企業が攻撃の検出、修復、堅牢化のために利用できる戦略について詳しく説明している

SolarWindsハッキング事件について現在までわかっていること

https://www.gizmodo.jp/2020/12/what-we-know-so-far-about-the-solarwinds-hacking-scandal.html

引用:

ハッカーは、SolarWindsが同社のウェブサイトに投稿した複数のバージョンのOrionにSunburstを仕込みました。そして企業や政府機関の顧客がサイトからソフトウェアをアップデートした時にネットワークに忍び込んだのです。その後は数日から数週間ほど息を潜めて時を待ちます。ひとたび活動を開始すると、まずは新しい環境を偵察し、その詳細をマルウェアの主に送信します。クレバーなことに、ハッカーたちはSunburstとの通信をOrionのトラフィックに偽装していたため、普通のIT系職員のアクセスと見分けがつかないようになっていました。ここからもレベルの高さが伺えます。

脅威調査 UNC2452を防御するためのMicrosoft365の修復および強化戦略

https://www.fireeye.com/blog/threat-research/2021/01/remediation-and-hardening-strategies-for-microsoft-365-to-defend-against-unc2452.html

Remediation and Hardening Strategies for Microsoft 365 to Defend Against UNC2452

https://www.fireeye.com/content/dam/collateral/en/wp-m-unc2452.pdf

んー.攻撃者にとって攻撃の効率が良いのは防衛側の手の内がわかっている事だから,Azure ADとかon.microsoft.comとかクラウド上のサービスは公開情報とも言えるのかなぁ.

大企業しか使ってなさそうだけれど,このFireEyeのレポート,Mandiantというソリューションの営業資料でもあるのかな.マッチポンプ的な匂いすら

侵害調査サービス ネットワークにおける進行中または過去の攻撃活動を特定

https://www.fireeye.jp/mandiant/compromise-assessment.html

概要はこっちの記事が柔らかい.

Windowsのソースコードを盗み出したハッカー集団の手口と無料対策ツールが公開される

https://gigazine.net/news/20210120-ucn2452-solarwinds-technique/

引用:

UCN2452は攻撃対象者に感染させたマルウェアを用いて、Active Directoryのトークン署名証明書を盗みだし、任意のユーザーのトークンを偽造することが明らかになっています。このトークンにより、UCN2452はMicrosoft 365などのアプリケーションに多要素認証を必要とせず、任意のユーザーとしてアプリケーションにログインできるとのこと。さらに、UCN2452はAzure Active Directoryに信頼されたドメインを追加することで、UCN2452が制御できるIdPを追加します。

これにより、UCN2452は任意のユーザーとして電子メールの送受信やファイルの転送・実行などさまざまな操作を行えるようになります。また、攻撃者は承認されたユーザーとして認識されているため、攻撃の検出は非常に困難です。

追記 2021/02/03

中国人とみられるハッカー団、米政府機関システムに侵入=関係筋

https://jp.reuters.com/article/cyber-solarwinds-china-idJPKBN2A307N

農務省内の連邦職員向けの給与業務を担当する機関...

追記 2021/03/01

米政府サイバー攻撃「史上最大かつ最も巧妙」=マイクロソフト社長

https://jp.reuters.com/article/cyber-solarwinds-microsoft-idJPKBN2AF07Y

引用:

サイバーセキュリティーの専門家は、攻撃を受けたシステムを特定し、ハッカー集団を撃退するには数カ月かかる可能性があるとの見方を示している。

「過去10年で最も深刻なサイバー攻撃」の原因となったSolarWindsのサーバーが「solarwinds123」というパスワードだった件をCEOが「インターンの間違い」と説明

https://gigazine.net/news/20210301-solarwinds-password-intern/

引用:

2021年2月26日にアメリカ合衆国下院による公聴会が開かれました。この中でSolarWindsのサーバーが「solarwinds123」というセキュリティ性の低いパスワードで保護されていた件について議員に質問されたSolarWindsのCEOは、「インターンの間違い」に関連した出来事と説明しました。

追記 2021/03/12

ロシア政府支援のハッカーによるSolarWinds製品を悪用した大規模ハッキングの影で中国のハッカーも同製品にマルウェアを仕掛けていたことが明らかに

https://gigazine.net/news/20210309-supernova-web-shell-linked-china/

引用:

この大規模なサプライチェーン攻撃とは別に、中国のハッキンググループもOrion Softwareのアップデートファイルにマルウェアを仕掛けていたと報じられています。

SUPERNOVA: 斬新な .NET Webシェル

https://unit42.paloaltonetworks.jp/solarstorm-supernova/

引用:

Webシェル自体は通常、スクリプトページに埋め込まれたマルウェアロジックであり、そのほとんどが、インタープリタ型プログラミング言語かコンテキスト(最も一般的には PHP、Java JSP、VBScript/JScript ASP、C# ASP.NET)で実装されています。Webシェルは、リモートサーバーからコマンドを受信し、Webサーバーの基盤となるランタイム環境のコンテキストで実行されます。

定期レポート.2020年1月1日〜2020年3月31日までの集計期間だが.

JSOC INSIGHT vol.28

https://www.lac.co.jp/lacwatch/report/20210125_002411.html

CirtixのNetScaler(CVE-2019-19781)と,Apache Tomcat(CVE-2020-1938) への攻撃が多かった模様.

JSOC INSIGHT vol.28

https://www.lac.co.jp/lacwatch/report/20210125_002411.html

CirtixのNetScaler(CVE-2019-19781)と,Apache Tomcat(CVE-2020-1938) への攻撃が多かった模様.

こんなニュース.

ルータなどで広く利用されるDNSに脆弱性「DNSpooq」が判明

https://www.security-next.com/122653

海外製のルータかな?と思って確認.

JVNVU#90340376 Dnsmasq における複数の脆弱性 (DNSpooq)

https://jvn.jp/vu/JVNVU90340376/index.html

ヤマハは,「脆弱性情報提供済み」となってますね.どういう意味かというと.「調整機関から脆弱性情報の提供をしている」なのだそうです.

つまりまだ,調査中なのかな.

脆弱性レポートの読み方

https://jvn.jp/nav/jvnhelp.html

経過観察かな

ルータなどで広く利用されるDNSに脆弱性「DNSpooq」が判明

https://www.security-next.com/122653

海外製のルータかな?と思って確認.

JVNVU#90340376 Dnsmasq における複数の脆弱性 (DNSpooq)

https://jvn.jp/vu/JVNVU90340376/index.html

ヤマハは,「脆弱性情報提供済み」となってますね.どういう意味かというと.「調整機関から脆弱性情報の提供をしている」なのだそうです.

つまりまだ,調査中なのかな.

脆弱性レポートの読み方

https://jvn.jp/nav/jvnhelp.html

経過観察かな

BitLockerが破られたのではなくて,「回避」だね.たしかにバイパスだし.

Windowsのストレージ暗号化機能「BitLocker」をバイパス可能な脆弱性が報告される

https://gigazine.net/news/20210118-windows-bitlocker-bypass/

まぁ,メニューの並びとか,複数条件はありそうだが.

起動ドライブ丸ごと暗号化してOS起動時に聞いてくるタイプだと,関係ないかな.

Windowsのストレージ暗号化機能「BitLocker」をバイパス可能な脆弱性が報告される

https://gigazine.net/news/20210118-windows-bitlocker-bypass/

まぁ,メニューの並びとか,複数条件はありそうだが.

起動ドライブ丸ごと暗号化してOS起動時に聞いてくるタイプだと,関係ないかな.

数週間前,仮想通貨が高騰しているという話題もあったけれど,その関連かな.

スパムアサシンでもApple Mailでも迷惑メールとして判定されています.

メールの内容は古典的な模様.

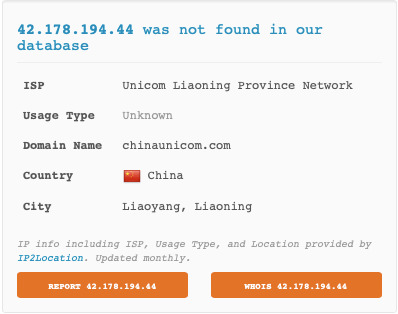

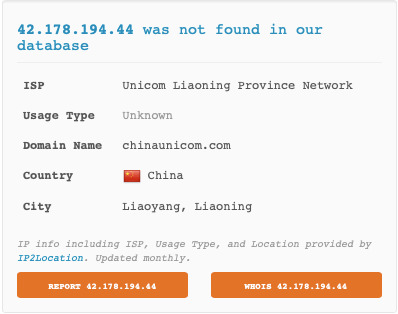

引用: 送信先のIPアドレスは中国.

現在は汚れたレポートはない模様.

スパムアサシンでもApple Mailでも迷惑メールとして判定されています.

メールの内容は古典的な模様.

引用:

MyEtherWalletをご利用いた だきありがとうございますが、アカウント管理チームは 最近MyEtherWalletアカウントの異常な操作を 検出しました。

アカウントを安全に保ち、盗難な どのリスクを防ぐため、アカウント管理チームによってアカウントが停止されています。次のアドレスでアカウントのブロックを解除することができます。

現在は汚れたレポートはない模様.

昨年秋,防衛技官(サイバーセキュリティ要員)の選考採用試験というのが話題になったけれど,今度はコンテスト.

防衛省サイバーコンテスト 参加者募集中

https://www.mod.go.jp/j/approach/defense/cyber/c_contest/

参加のためにはまず200人は先着順かな.

引用: Let's Noteを使うか...

防衛省サイバーコンテスト 参加者募集中

https://www.mod.go.jp/j/approach/defense/cyber/c_contest/

参加のためにはまず200人は先着順かな.

引用:

6 参加者に準備をいただくもの

PPTPまたはL2TP/IPsecを用いてVPN接続が可能なネットワーク環境

Linux又はWindowsが動作するパソコン

最近,テレビCMでコインチェックをよく見るようになった.

流出NEM交換容疑、31人立件 ダークウェブで計188億円

https://this.kiji.is/725032557304709120

引用:

そしてJK17という人の話題は忘れていたけれど,この事件の捜査協力していたという肩書きの人が,今日のバラエティ番組で「野良WiFiを探す」コーナーにでてた.

流出NEM交換容疑、31人立件 ダークウェブで計188億円

https://this.kiji.is/725032557304709120

引用:

2018年に暗号資産(仮想通貨)交換業者「コインチェック」から約580億円分のNEM(ネム)が流出した事件で、警視庁は22日、盗まれたネムと知りながら他の仮想通貨に交換したとして、組織犯罪処罰法違反(犯罪収益収受)の疑いで、これまでに13都道府県に住む23~43歳の男31人を立件したと明らかにした。

そしてJK17という人の話題は忘れていたけれど,この事件の捜査協力していたという肩書きの人が,今日のバラエティ番組で「野良WiFiを探す」コーナーにでてた.

Multiple Vulnerabilities in Cisco Products Could Lead to Arbitrary Code Execution

- カテゴリ :

- セキュリティ » 脆弱性情報/注意喚起

- ブロガー :

- ujpblog 2021/1/22 10:11

引用:

最近だとこういうのもある.

シスコの古いRVルータはセキュリティアップデートの提供なし、確認を

https://news.mynavi.jp/article/20210118-1657049/

対象機種はこれ.

RV110W Wireless-N VPN Firewall

RV130 VPN Router

RV130W Wireless-N Multifunction VPN Router

RV215W Wireless-N VPN Router

引用: まぁ,サポート終了しているの,脆弱性があることを伝えているだけで十分だと思うけどね.

Cisco Small Business RV110W, RV130, RV130W, and RV215W Routers Remote Command Execution and Denial of Service Vulnerabilities

https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-rv-overflow-WUnUgv4U

CiscoのSD-WAN、DNA Center、Smart Software Manager Satellite製品に複数の脆弱性が発見されており、そのうち最も深刻なものは、システム権限で任意のコードを実行できる可能性があります。

SD-WANは、クラウドベースのネットワークアーキテクチャに使用されている

DNA Centerは、Digital Network Architecture製品の管理プラットフォームです。

スマートソフトウェアマネージャーは、エンタープライズ製品のアクティベーションキー/ライセンスマネージャーです。

これらの脆弱性のうち最も深刻な脆弱性を悪用することに成功すると、攻撃者はシステム権限で任意のコードを実行することができ、攻撃者はデータの閲覧、変更、削除を行うことができます。

影響を受けるシステム

Cisco IOS XE SD-WAN バージョン 16.12.4 より前のバージョン

Cisco IOS XEユニバーサル17.2、17.3、17.4

Cisco SD-WAN 18.Xバージョン18.4.5以前のバージョン

Cisco SD-WAN 19.2.Xバージョン19.2.2以前のバージョン

Cisco SD-WAN 19.3.0 より前のバージョン

Cisco SD-WAN 20.1、20.3、20.4 より前のバージョン

Cisco SD-WAN vBond Orchestrator

Cisco SD-WAN vEdge クラウド ルーター

Cisco SD-WAN vEdge ルーター

Cisco SD-WAN vManage ソフトウェア

Cisco SD-WAN vSmart コントローラ

1.3.1以前のDNA Centerソフトウェアのバージョン

Cisco Smart Software Manager Satellite 6.3.0以前のバージョン

以下の対応をお勧めします。

適切なテストを行った後、直ちにCiscoが提供するアップデートをインストールしてください。

外部からのサービスが必要な場合を除き、ネットワーク境界で外部アクセスをブロックする。グローバルアクセスが必要ない場合は、ネットワーク境界で脆弱なホストへのアクセスをフィルタリングする。

すべてのシステムとサービスに最小特権の原則を適用し、すべてのソフトウェアを最小のアクセス権を持つ非特権ユーザとして実行する。

最近だとこういうのもある.

シスコの古いRVルータはセキュリティアップデートの提供なし、確認を

https://news.mynavi.jp/article/20210118-1657049/

対象機種はこれ.

RV110W Wireless-N VPN Firewall

RV130 VPN Router

RV130W Wireless-N Multifunction VPN Router

RV215W Wireless-N VPN Router

引用:

シスコはこれら脆弱性を修正したファームウェアをリリースしないと説明しているほか、問題を回避する方法も公開していない。

なぜなら、上記の製品はすでにサポート終了を迎えているためだ。サポートが終了した製品の情報は次のページにまとまっている。

Cisco Small Business RV110W, RV130, RV130W, and RV215W Routers Remote Command Execution and Denial of Service Vulnerabilities

https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-rv-overflow-WUnUgv4U

ちょっと古いけれどこんな記事が.

ホワイトハッカーが脆弱性を検証する「Bug Bounty」が正式サービス開始、バイドゥなどが導入

https://jp.techcrunch.com/2016/03/02/bug-bounty/

3年ほど前,擬似マネーシステム?の運用を行っていた際に,進捗会議で「賞金稼ぎが来た」という話題になった.

別に物理的にきたわけではなく,サイトの正式な問い合わせ窓口からの連絡.

「致命的なバグを見つけた.バグを教えてあげるから賞金をよこしなさい(意訳)」

身元を調べると,有名なバグハンターで,値切りつつ対価をお支払いして,バグを教えてもらい,対応策まで指南してもらったそうです.

よくあるコーディング間違いとか,設定漏れとか1つのソースからあちらこちらのサイトをチェックして声かけ活動しているのかな.ゲーム感覚だね.というか,オンラインゲームのチートとやることは同じ.

追記2021/02/25

大手テック企業にハッキングしまくり、合法的に13万ドルを稼いだ男

https://www.gizmodo.jp/2021/02/this-researcher-hacked-into-35-major-tech-companies-including-microsoft-tesla-and-netflix.html

これは副業にできたらかっこいいかな.

ホワイトハッカーが脆弱性を検証する「Bug Bounty」が正式サービス開始、バイドゥなどが導入

https://jp.techcrunch.com/2016/03/02/bug-bounty/

3年ほど前,擬似マネーシステム?の運用を行っていた際に,進捗会議で「賞金稼ぎが来た」という話題になった.

別に物理的にきたわけではなく,サイトの正式な問い合わせ窓口からの連絡.

「致命的なバグを見つけた.バグを教えてあげるから賞金をよこしなさい(意訳)」

身元を調べると,有名なバグハンターで,値切りつつ対価をお支払いして,バグを教えてもらい,対応策まで指南してもらったそうです.

よくあるコーディング間違いとか,設定漏れとか1つのソースからあちらこちらのサイトをチェックして声かけ活動しているのかな.ゲーム感覚だね.というか,オンラインゲームのチートとやることは同じ.

追記2021/02/25

大手テック企業にハッキングしまくり、合法的に13万ドルを稼いだ男

https://www.gizmodo.jp/2021/02/this-researcher-hacked-into-35-major-tech-companies-including-microsoft-tesla-and-netflix.html

これは副業にできたらかっこいいかな.

(このブログの)どこのカテゴリが良いのか悩む.

JSSEC、『Androidアプリのセキュア設計・セキュアコーディングガイド』2020年11月1日版を公開

https://www.jssec.org/report/20201101_securecoding.html

ま,必要になった時に参照.

追記2021年10月29日

『Androidアプリのセキュア設計・セキュアコーディングガイド』【2021年10月19日版】

https://www.jssec.org/report/20211019_securecoding.html

JSSEC、『Androidアプリのセキュア設計・セキュアコーディングガイド』2020年11月1日版を公開

https://www.jssec.org/report/20201101_securecoding.html

ま,必要になった時に参照.

追記2021年10月29日

『Androidアプリのセキュア設計・セキュアコーディングガイド』【2021年10月19日版】

https://www.jssec.org/report/20211019_securecoding.html

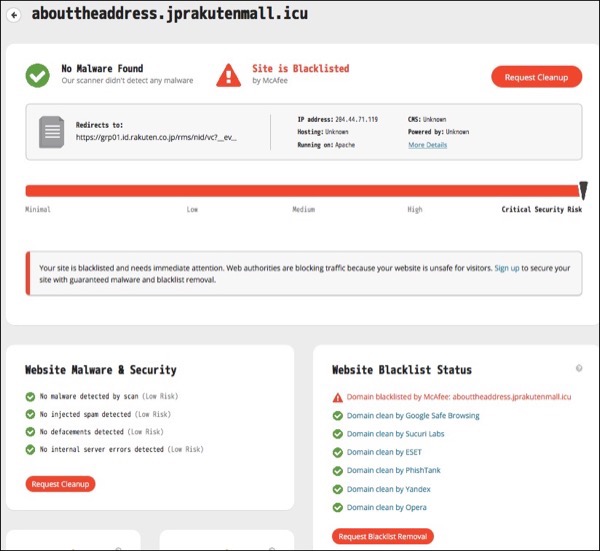

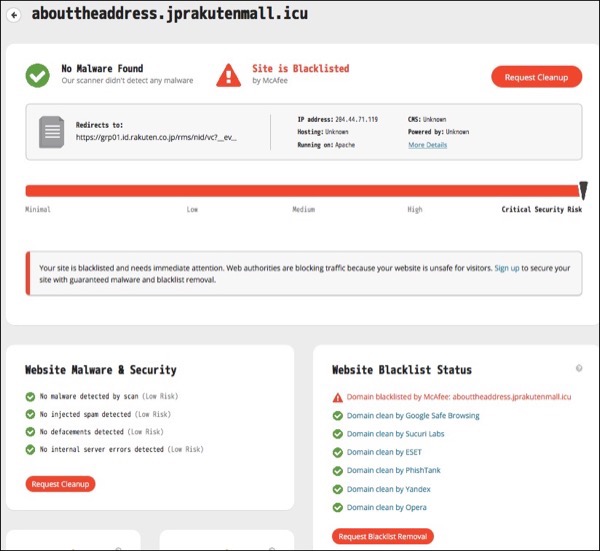

このドメイン,フィッシングサイトとか悪意のあるサイトに使われているのでテイクダウンさせたいなぁ〜と思った時にどうするか.

UDRPで言いつけるみたい.当然,素人が言いつけたところで,すぐには動かないだろうけれど.

UDRP(Uniform Domain Name Dispute Resolution Policy:統一ドメイン名紛争処理方針

https://www.nic.ad.jp/ja/drp/udrp.html

10年くらい前に関わったアパレルだと,新ブランドを作る際に「周辺ドメインは全部ゲット」をしていたな.その時は商標侵害が目的だったけれど,これも同じ.

となると,騙られたサイトが申し入れをするのか,セキュリティ会社が申し入れをするのか,その両方か.あるいはサーバの運営会社の判断でテイクダウンするかとかかな.

UDRPで言いつけるみたい.当然,素人が言いつけたところで,すぐには動かないだろうけれど.

UDRP(Uniform Domain Name Dispute Resolution Policy:統一ドメイン名紛争処理方針

https://www.nic.ad.jp/ja/drp/udrp.html

10年くらい前に関わったアパレルだと,新ブランドを作る際に「周辺ドメインは全部ゲット」をしていたな.その時は商標侵害が目的だったけれど,これも同じ.

となると,騙られたサイトが申し入れをするのか,セキュリティ会社が申し入れをするのか,その両方か.あるいはサーバの運営会社の判断でテイクダウンするかとかかな.

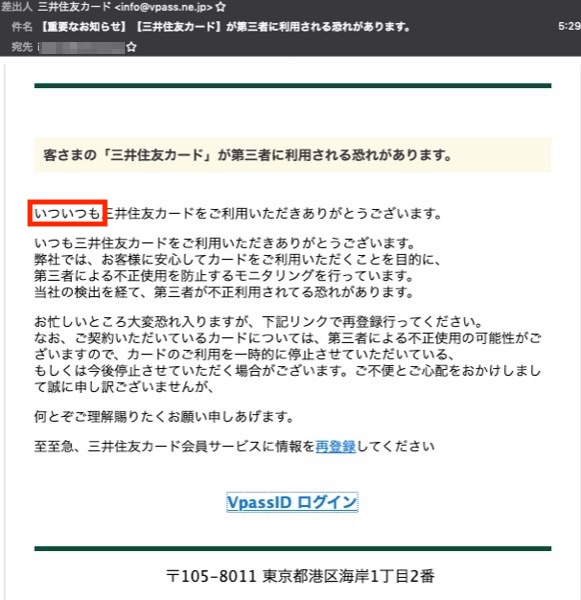

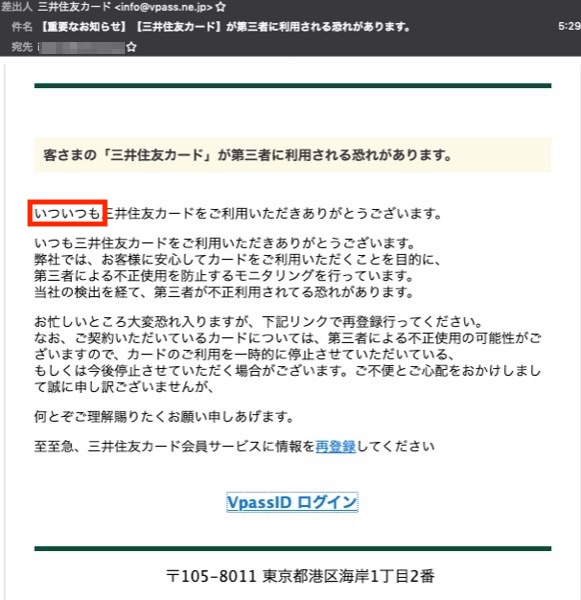

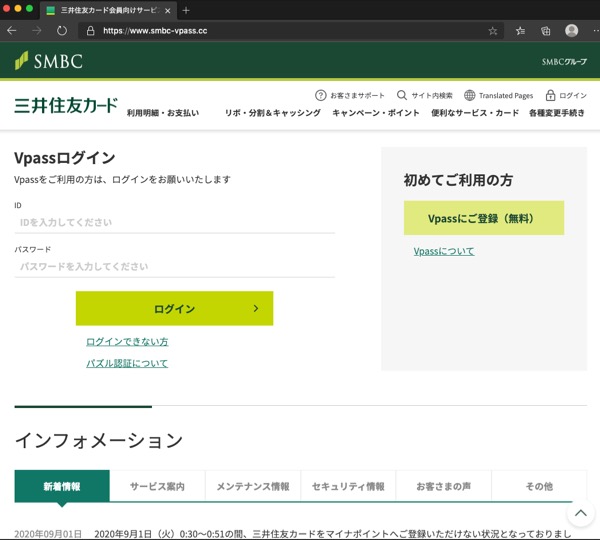

三井住友カードを騙るフィッシングメールを語る.

朝一番に気づいたので,分析してみた.

引用: いつもいつも!

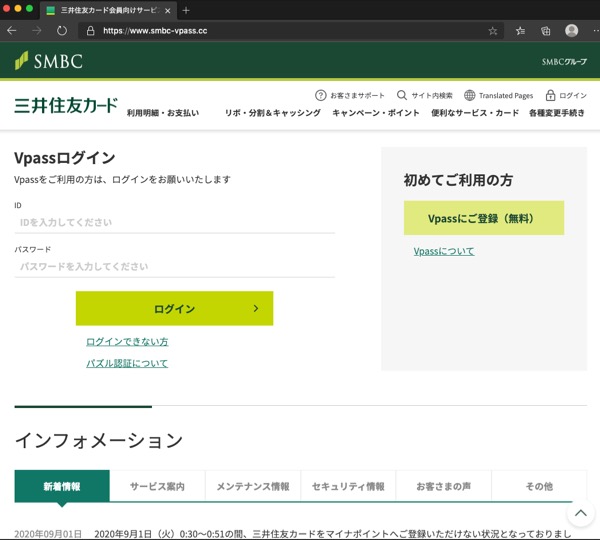

至至急! というのでサイトにアクセス.

ブラウザでブロックされてない模様.

不適切なIDと雑多なパスワードでログインしてみる.

ログインできたのでテスト用のカード番号に似た数字や期限切れの有効期限,存在しない2月31日の誕生日などを正確に入力.

さらっと本物のページにリダイレクトされた.クレカの番号もチェックされなかったから,バリデーションも甘い.手抜き.

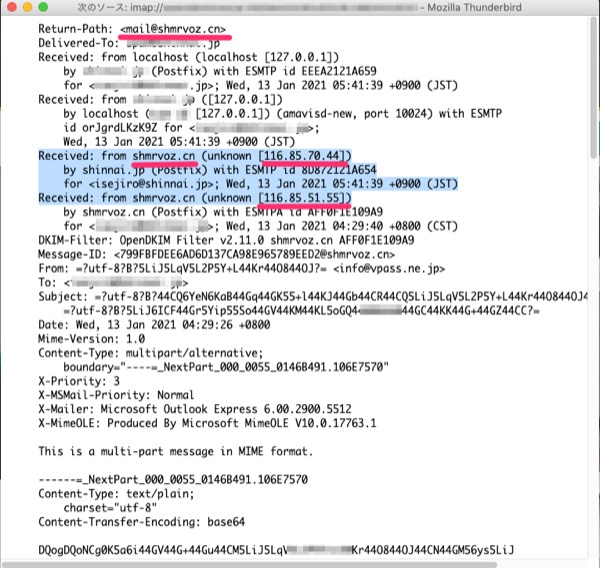

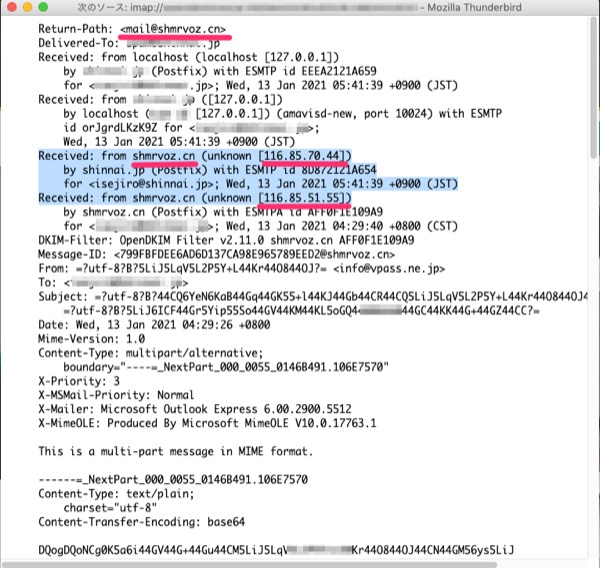

メールヘッダを見ると,誘導先とは違うFQDNから送られている..cnなので中国ドメイン..cnドメインは今は中国でしか取得できないはず.

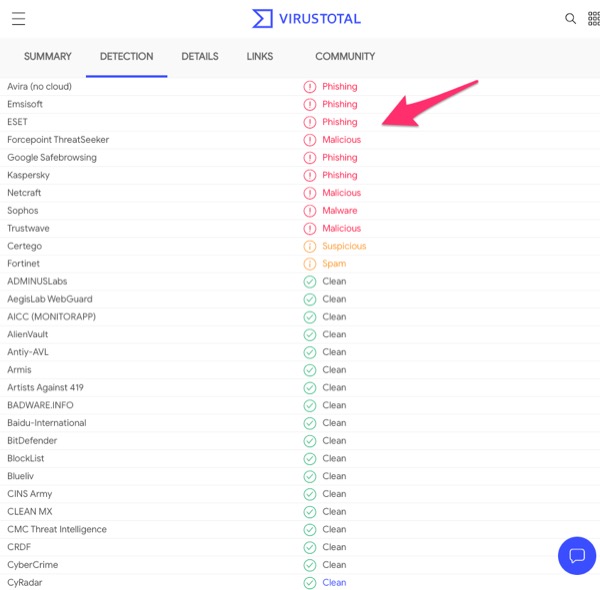

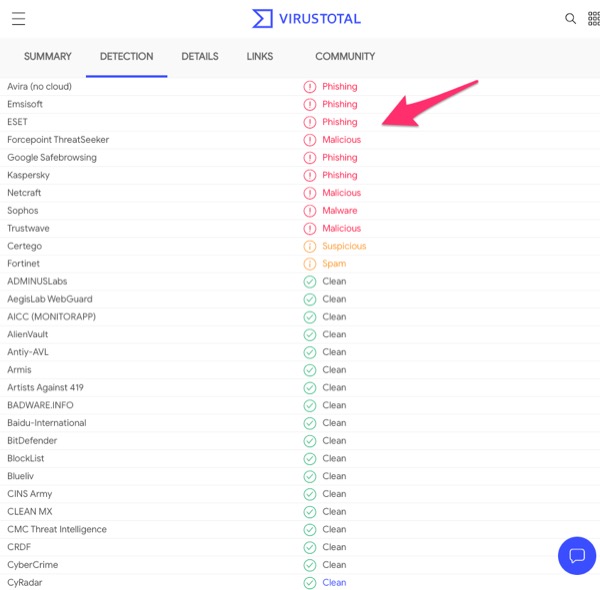

VirusTotalでの評価はすでにフィッシングサイトと認識.

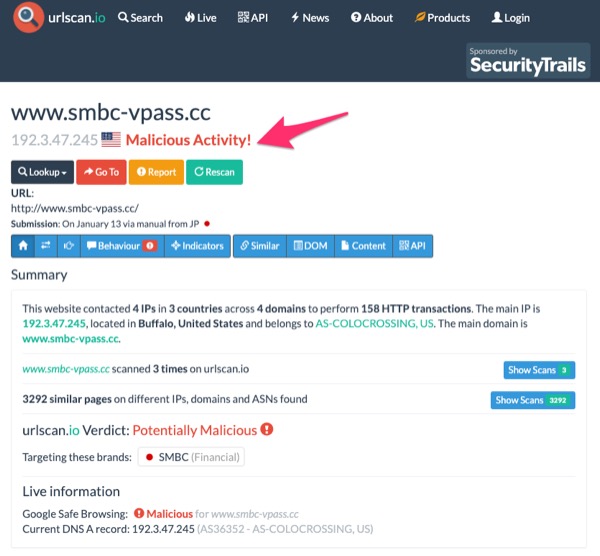

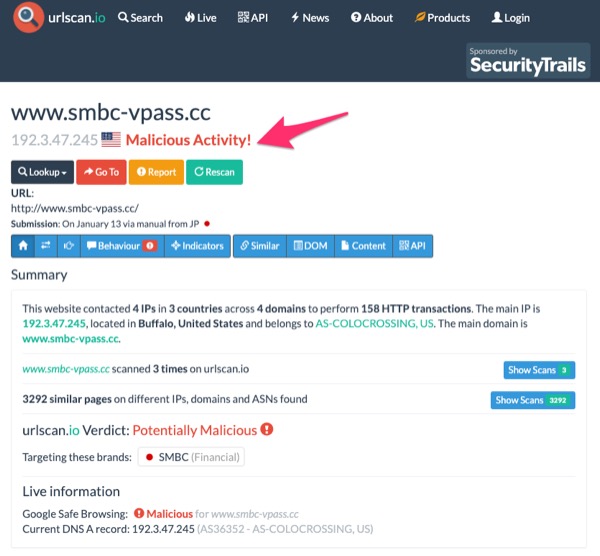

urlscan.ioでもマリシャス評価.

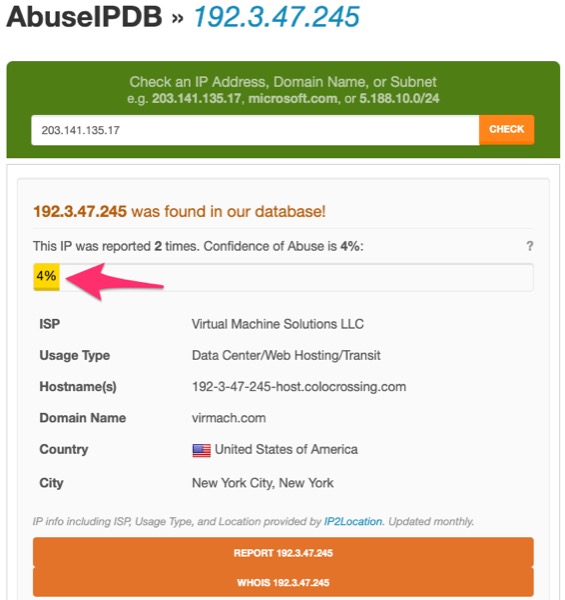

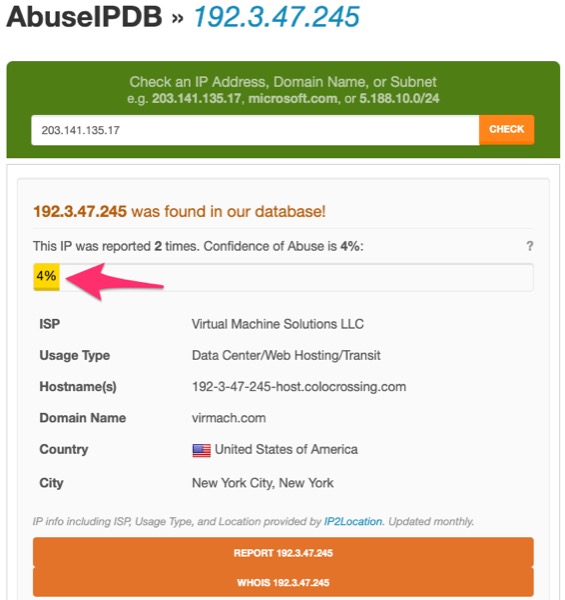

マリシャスなフィッシングサイトのIPアドレスは,アメリカにある.

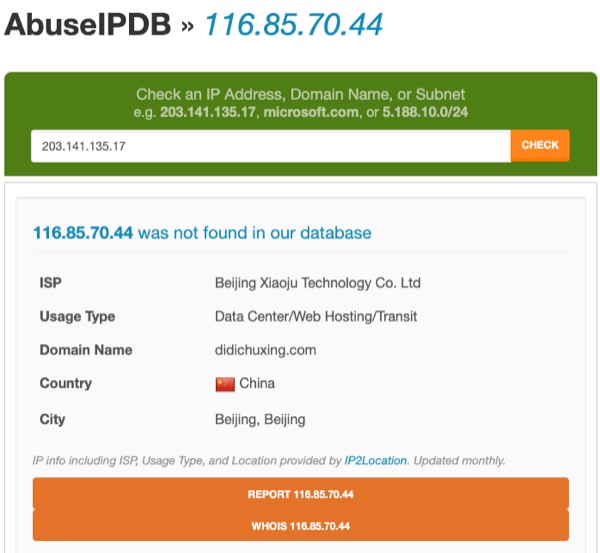

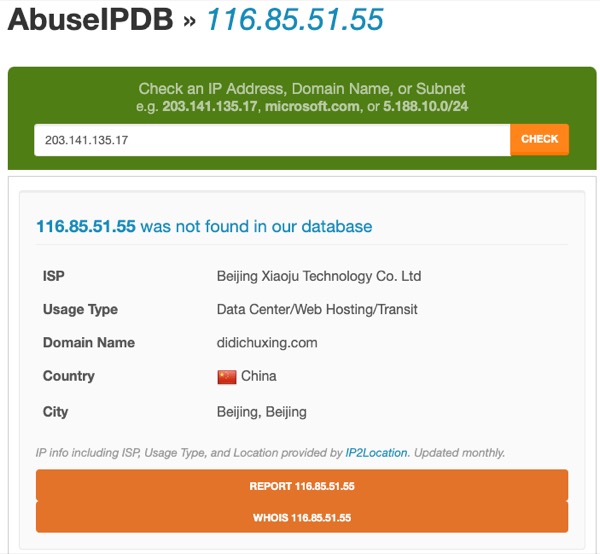

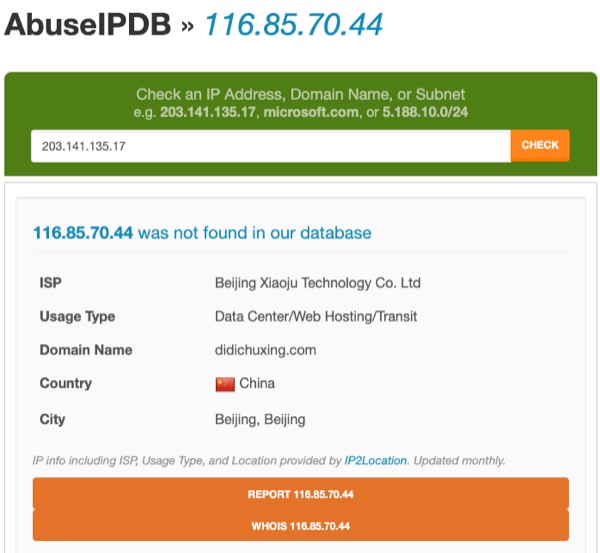

メールの送信元その1のIPアドレスは,中国.

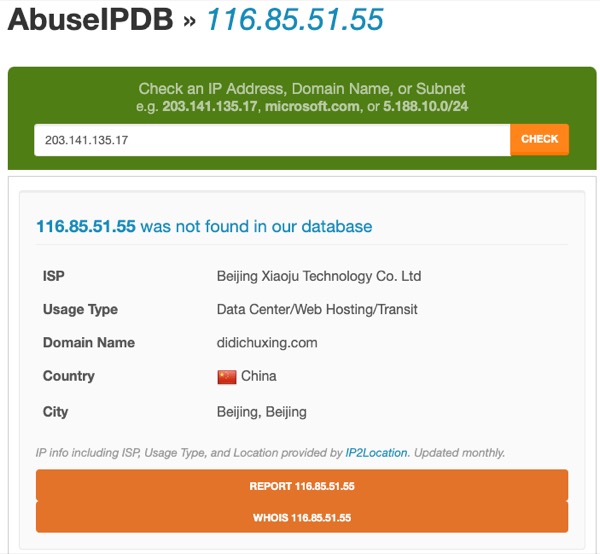

メールの送信元その2のIPアドレスも,中国.

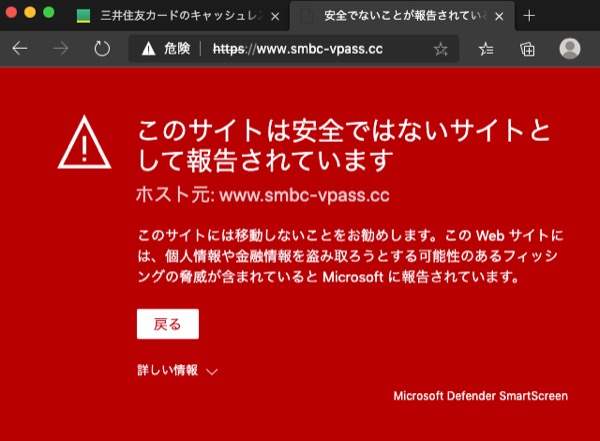

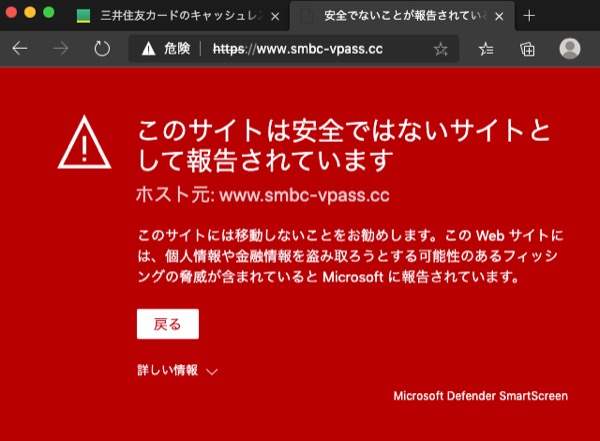

そして先ほどMicrosoft Edgeでアクセスすると,Microsoft Defender SmartScreenが警告してくれました.

警告を無視すると,まだサイトにアクセスできるので,テイクダウンまでは進められてない模様.

やっぱりこのタイムラグかなぁ.雨後の筍のように増殖するフィッシングサイトを見つけ続けるのは難しいから,「しらばく放置」だね.

朝一番に気づいたので,分析してみた.

引用:

いついつも三井住友カードをご利用いただきありがとうございます。

いつも三井住友カードをご利用いただきありがとうございます。

弊社では、お客様に安心してカードをご利用いただくことを目的に、

第三者による不正使用を防止するモニタリングを行っています。

当社の検出を経て、第三者が不正利用されてる恐れがあります。

至至急! というのでサイトにアクセス.

ブラウザでブロックされてない模様.

不適切なIDと雑多なパスワードでログインしてみる.

ログインできたのでテスト用のカード番号に似た数字や期限切れの有効期限,存在しない2月31日の誕生日などを正確に入力.

さらっと本物のページにリダイレクトされた.クレカの番号もチェックされなかったから,バリデーションも甘い.手抜き.

メールヘッダを見ると,誘導先とは違うFQDNから送られている..cnなので中国ドメイン..cnドメインは今は中国でしか取得できないはず.

VirusTotalでの評価はすでにフィッシングサイトと認識.

urlscan.ioでもマリシャス評価.

マリシャスなフィッシングサイトのIPアドレスは,アメリカにある.

メールの送信元その1のIPアドレスは,中国.

メールの送信元その2のIPアドレスも,中国.

そして先ほどMicrosoft Edgeでアクセスすると,Microsoft Defender SmartScreenが警告してくれました.

警告を無視すると,まだサイトにアクセスできるので,テイクダウンまでは進められてない模様.

やっぱりこのタイムラグかなぁ.雨後の筍のように増殖するフィッシングサイトを見つけ続けるのは難しいから,「しらばく放置」だね.

こんなニュースが.

ホワイトハッカー220人養成 五輪組織委

https://www.sankei.com/affairs/news/210104/afr2101040010-n1.html

引用:

大会組織委員会のプレスリリースがどこにあるのかわからないけれど,去年,アメリカで「ブラックリスト」のブラックが黒人差別を連想させると話題になっていた頃があったなぁ.

ちなみに,海外ニュースだと,"ethical hackers" 「倫理的なハッカー」となっている.

Tokyo 2020 train "ethical hackers" to counter potential cyber-attacks

https://www.insidethegames.biz/articles/1102669/tokyo-2020-train-ethical-hackers

追記

元ネタは毎日新聞だそうだ.

サイバー攻撃に対処 東京オリンピック組織委、「ホワイトハッカー」220人養成

https://mainichi.jp/articles/20210104/k00/00m/050/178000c

https://www.sankei.com/affairs/news/210104/afr2101040010-n1.html

引用:

東京五輪・パラリンピックの開会式を約半年後に控え、大会組織委員会がサイバー攻撃に対処する要員「ホワイトハッカー」を220人養成したことが4日、分かった。

大会組織委員会のプレスリリースがどこにあるのかわからないけれど,去年,アメリカで「ブラックリスト」のブラックが黒人差別を連想させると話題になっていた頃があったなぁ.

ちなみに,海外ニュースだと,"ethical hackers" 「倫理的なハッカー」となっている.

https://www.insidethegames.biz/articles/1102669/tokyo-2020-train-ethical-hackers

追記

元ネタは毎日新聞だそうだ.

https://mainichi.jp/articles/20210104/k00/00m/050/178000c

テレビでも実名報道だったし,結構な扱いだったかな.

楽天「転職元の機密流出で社員逮捕」仰天の弁明

真っ向からぶつかるソフトバンクと楽天の主張

https://toyokeizai.net/articles/-/403493

引用: 転職は経験者採用なので経験を期待しているけれど,情報持ち出しは期待してないはず.自分用のメモ的なものだろうな.

以前,勤めていたソシャゲーの会社が倒産した直前,仕事が取れないモヒカン頭の営業が,PCを持ってトンズラ.トンズラの際に重要な取引先へ花見で口が滑ったとかで情報を漏洩して,倒産の引き金を引いた事件があった.

その後,弁護士を通してPCを返却してもらい,PCのファイル復活をさせたらSVNからソースコードを抜き出していた痕跡がでてきた.

その証拠を元に社長が機密情報漏洩による損害賠償をしようと破産弁護士と話をしていたのだけれど,ソースコードをSVNにダウンロードした証拠はあっても「別のPCに持ち出しせずに消した」と言われれば成立しないから,訴えるのは厳しいと言ってた.

そもそも,花見で口が滑った件も周りからの証言で録音とか物的証拠もないので,これも難しい.社長が悔しそうにしていたな...そのモヒカン,盗んだソースコードでキャラクターもそのままのアプリをリリースしているけれどやっぱるヒットせず,中国にトンズラしたみたいだ.

そしてなんか既視感があるとおもったら・・・

ソフトバンク機密情報漏洩 露幹部職員が出国か

元社員は自宅からサーバーにアクセス疑い

https://www.sankei.com/affairs/news/200210/afr2002100033-n1.html

引用: 1年前か.この時は「逮捕されたソフトバンク元社員」とされているけれど,今回は元ソフトバンクで,今回は「楽天モバイル社員」ということだな.

ここで気になるのは,ログ保存期間だな.

真っ向からぶつかるソフトバンクと楽天の主張

https://toyokeizai.net/articles/-/403493

引用:

2019年12月31日までソフトバンクに在籍していたエンジニアが、最新の5Gネットワークに関する営業秘密を不正に持ち出し、翌日の2020年1月1日には競合の楽天モバイルに転職していたという事件だ。

以前,勤めていたソシャゲーの会社が倒産した直前,仕事が取れないモヒカン頭の営業が,PCを持ってトンズラ.トンズラの際に重要な取引先へ花見で口が滑ったとかで情報を漏洩して,倒産の引き金を引いた事件があった.

その後,弁護士を通してPCを返却してもらい,PCのファイル復活をさせたらSVNからソースコードを抜き出していた痕跡がでてきた.

その証拠を元に社長が機密情報漏洩による損害賠償をしようと破産弁護士と話をしていたのだけれど,ソースコードをSVNにダウンロードした証拠はあっても「別のPCに持ち出しせずに消した」と言われれば成立しないから,訴えるのは厳しいと言ってた.

そもそも,花見で口が滑った件も周りからの証言で録音とか物的証拠もないので,これも難しい.社長が悔しそうにしていたな...そのモヒカン,盗んだソースコードでキャラクターもそのままのアプリをリリースしているけれどやっぱるヒットせず,中国にトンズラしたみたいだ.

そしてなんか既視感があるとおもったら・・・

元社員は自宅からサーバーにアクセス疑い

https://www.sankei.com/affairs/news/200210/afr2002100033-n1.html

引用:

在日ロシア通商代表部の幹部職員の求めに応じ、大手通信会社「ソフトバンク」の元社員が機密情報を持ち出したとされる事件で、情報を受け取ったとみられる同部幹部職員で外交特権を持つ男が10日、日本を出国したとみられることが分かった。警視庁公安部は男が元社員をそそのかしたとみており、近く不正競争防止法違反の教唆容疑で書類送検する方針。

ここで気になるのは,ログ保存期間だな.

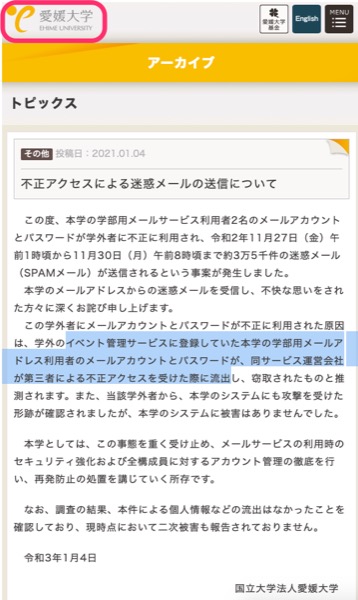

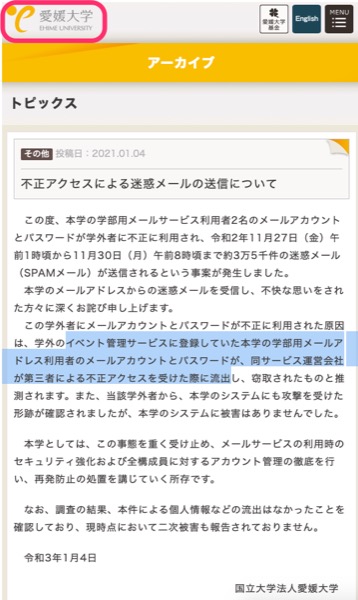

少しだけ報道されたこの案件.

引用:

迷惑がかかるから明言されてないけれど「イベント管理サービス」で情報流出したのはピーティックスだろうね.そのIDが使われてログインされた模様.

不正アクセスによる迷惑メールの送信について - 愛媛大学

https://www.ehime-u.ac.jp/post-143243/

私のところにもその11月27日にメールが来ていてピーティックスの不正アクセス事件 その7 さっそくフィッシングメール到着に分析結果を載せてみたけれど,その時は愛媛大学ではなかったな.別の3万5千通にメールが飛んで行ったのだろう.

愛媛大に不正ログイン 迷惑メール3万5000件送信

https://www.itmedia.co.jp/news/articles/2101/05/news057.html

引用:

学外のイベント管理サービスに登録していた本学の学部用メールアドレス利用者のメールアカウントとパスワードが、同サービス運営会社が第三者による不正アクセスを受けた際に流出

迷惑がかかるから明言されてないけれど「イベント管理サービス」で情報流出したのはピーティックスだろうね.そのIDが使われてログインされた模様.

不正アクセスによる迷惑メールの送信について - 愛媛大学

https://www.ehime-u.ac.jp/post-143243/

私のところにもその11月27日にメールが来ていてピーティックスの不正アクセス事件 その7 さっそくフィッシングメール到着に分析結果を載せてみたけれど,その時は愛媛大学ではなかったな.別の3万5千通にメールが飛んで行ったのだろう.

愛媛大に不正ログイン 迷惑メール3万5000件送信

https://www.itmedia.co.jp/news/articles/2101/05/news057.html

定期的にチェック対象のトレンドマイクロのブログ.

2021年セキュリティ脅威予測

https://blog.trendmicro.co.jp/archives/26881

引用: 変化点に,ノウハウの欠落が出やすいから,盲点も出やすいだろうね.

2021年セキュリティ脅威予測

https://blog.trendmicro.co.jp/archives/26881

引用:

2020年、業務体制が分散型に移行する中、デバイスやソフトウェアの再配置などが試みられました。攻撃者は、こうした状況に伴う企業のセキュリティ態勢のギャップに便乗し、リモートワークでのセキュリティ上の弱点やサポートの準備不足などを利用するでしょう。

内閣サイバーセキュリティセンター(NISC)からの注意喚起.

2020年春以降,これまで何度か出たテレワーク関連の注意喚起へのリンク集になってますね.

緊急事態宣言(2021 年 1 月 7 日)を踏まえたテレワーク実施にかかる注意喚起

https://www.nisc.go.jp/press/pdf/20210108_caution_press.pdf

2020年春以降,これまで何度か出たテレワーク関連の注意喚起へのリンク集になってますね.

緊急事態宣言(2021 年 1 月 7 日)を踏まえたテレワーク実施にかかる注意喚起

https://www.nisc.go.jp/press/pdf/20210108_caution_press.pdf

設定不備によるセキュリティ事故,最近のトレンドになったな.

コロナ陽性者の個人情報9500人分が流出 クラウドのアクセス権を誤って公開状態に 福岡県が謝罪

https://www.itmedia.co.jp/news/articles/2101/06/news130.html

引用: 機微すぎるデータ...

トヨクモ、メールアドレスなど最大1948件流出 外部サーバー設定の検証不足

https://www.jiji.com/jc/article?k=2021010801015

引用:

トヨクモという会社,トヨタと関係あるのかと思ったらサイボウズ系だった.

https://www.itmedia.co.jp/news/articles/2101/06/news130.html

引用:

福岡県は1月6日、県が管理していた新型コロナウイルス感染症の陽性者9500人分の氏名、住所などの個人情報がクラウドサービス上で外部から閲覧できる状態だったと発表した。

https://www.jiji.com/jc/article?k=2021010801015

引用:

トヨクモは8日、顧客のメールアドレスなど最大1948件の情報が流出した可能性があると発表した。同社は、災害時に社員の安否などを確認するメール送信システムを企業に提供している。流出した可能性があるのは、メールアドレスやメールの件名などで、外部からこれらの情報を見られる状態となっていた。

トヨクモという会社,トヨタと関係あるのかと思ったらサイボウズ系だった.

そろそろ年末年始の長期休暇も終わるんだけれど,次回,5月の連休時に役にたつかな.

年末年始に見直したいセキュリテイ:長期休暇前にセキュリテイ担当者が実施すべきこと。

https://news.yahoo.co.jp/byline/ohmototakashi/20201225-00214338/

今時だなと思ったのがこれ.

バックアップの取得及び、オフラインでの保管

会社資産に対するリモートアクセスを日本からに限定しておく

年末年始に見直したいセキュリテイ:長期休暇前にセキュリテイ担当者が実施すべきこと。

https://news.yahoo.co.jp/byline/ohmototakashi/20201225-00214338/

今時だなと思ったのがこれ.

んー.

2020年は「パスワードをなくす準備は整った」--マイクロソフトが振り返り

https://japan.zdnet.com/article/35164287/

銀行のパスワードは4桁なんだろうけど,無くなってないなぁ.生体認証も,生体認証情報が漏れた時に取り返しがつかない問題は解決してないし.

2020年は「パスワードをなくす準備は整った」--マイクロソフトが振り返り

https://japan.zdnet.com/article/35164287/

銀行のパスワードは4桁なんだろうけど,無くなってないなぁ.生体認証も,生体認証情報が漏れた時に取り返しがつかない問題は解決してないし.

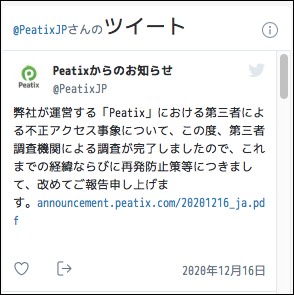

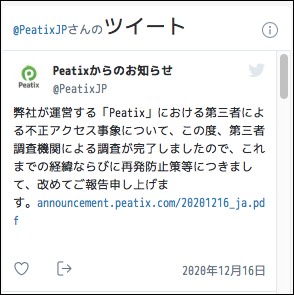

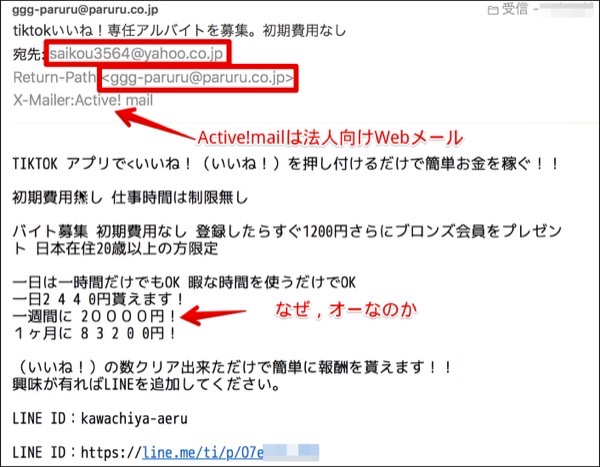

自分のメアドと本名がセットで漏洩してしまい,その直後からフィッシングメールやFacebookへの不正ログイン試行が増えたピーティックスの不正アクセス事件.

その後,どういう対応を取るのかと,不定期にチェックしていたのですが,しれっとトップページから情報が消えていました.

公式ツイッターに,アナウンスがでていました.気付かないよ...

PDFでレポートが出てたので確認してみる.

弊社が運営する「Peatix( https://peatix.com/ )」への不正アクセス事象に関する 第三者調査機関による調査結果のご報告と今後の対応について

https://announcement.peatix.com/20201216_ja.pdf

以下,時系列文をピックアップ.

2020年11月9日に情報流出を確認

2020年11月12日に2020年10月16日から10月17日にかけて不正アクセスが判明

2020年11月15日パスワードリセット

2020年11月17日〜23日にかけて電子メールで利用者に連絡.

おかしいなぁ.Pwnedで私のメアドを調べると,2019年1月の漏洩となっている.

引用:

2020年10月16日から10月17日にかけても不正アクセスがあったのだろうけれど,それ以外にもアクセスがあったのだろう.そしてログがないから調べられない的なことかな.

攻撃者の属性及び不正アクセスの具体的方法の詳細については、技術的に特定できない

こうあるし.

お客様に対しては,お詫び文と,パスワードリセットのお願いしかないね.この程度だと金銭的保障などは無いのか.

その後,どういう対応を取るのかと,不定期にチェックしていたのですが,しれっとトップページから情報が消えていました.

公式ツイッターに,アナウンスがでていました.気付かないよ...

PDFでレポートが出てたので確認してみる.

弊社が運営する「Peatix( https://peatix.com/ )」への不正アクセス事象に関する 第三者調査機関による調査結果のご報告と今後の対応について

https://announcement.peatix.com/20201216_ja.pdf

以下,時系列文をピックアップ.

おかしいなぁ.Pwnedで私のメアドを調べると,2019年1月の漏洩となっている.

引用:

Peatix: In January 2019, the event organising platform Peatix suffered a data breach. The incident exposed 4.2M email addresses, names and salted password hashes. The data was provided to HIBP by dehashed.com.

Compromised data: Email addresses, Names, Passwords

Peatixです。2019年1月、イベント開催プラットフォームPeatixがデータ漏洩に見舞われました。このインシデントでは、4.2Mのメールアドレス、名前、塩漬けのパスワードハッシュが公開されました。データはdehashed.comによってHIBPに提供されました。

侵害されたデータ メールアドレス、名前、パスワード

2020年10月16日から10月17日にかけても不正アクセスがあったのだろうけれど,それ以外にもアクセスがあったのだろう.そしてログがないから調べられない的なことかな.

こうあるし.

お客様に対しては,お詫び文と,パスワードリセットのお願いしかないね.この程度だと金銭的保障などは無いのか.

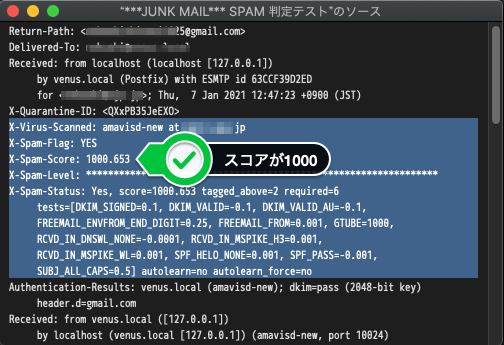

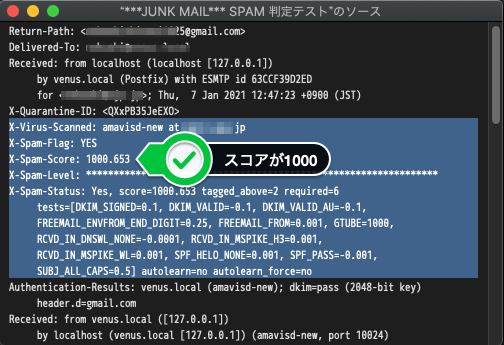

メールサーバで,スパム判定機能が動作しているかチェックするための呪文.

GTUBE

https://ja.wikipedia.org/wiki/GTUBE

文字列はこれ.

Gmailから,新メールサーバへGTUBEの文字列を入れたメールを送付したところ,スパム判定しました.

これで少しは安心かな.

GTUBE

https://ja.wikipedia.org/wiki/GTUBE

文字列はこれ.

XJS*C4JDBQADN1.NSBN3*2IDNEN*GTUBE-STANDARD-ANTI-UBE-TEST-EMAIL*C.34X

これで少しは安心かな.

米国の政府系組織で導入されているSolarWinds Orionにロシア系ハッカーがマルウェアを仕込んだ問題.

マイクロソフトのソースコードをSolarWinds悪用のハッカーが閲覧した形跡

https://japan.cnet.com/article/35164530/

引用: Microsoftが保有するソースコードなんて,中の人がたくさん読んでいるし持って帰ったりしているだろうから,それほど驚くことじゃないけれどね.

マイクロソフトのソースコードをSolarWinds悪用のハッカーが閲覧した形跡

https://japan.cnet.com/article/35164530/

引用:

SolarWindsのサプライチェーンに対するサイバー攻撃に関与したハッカーが、Microsoftの少数の社内アカウントにアクセスした可能性があり、このうちの1つを利用して同社のソースコードリポジトリーにアクセスし、コードを閲覧したという。Microsoftが米国時間12月31日に明らかにした。

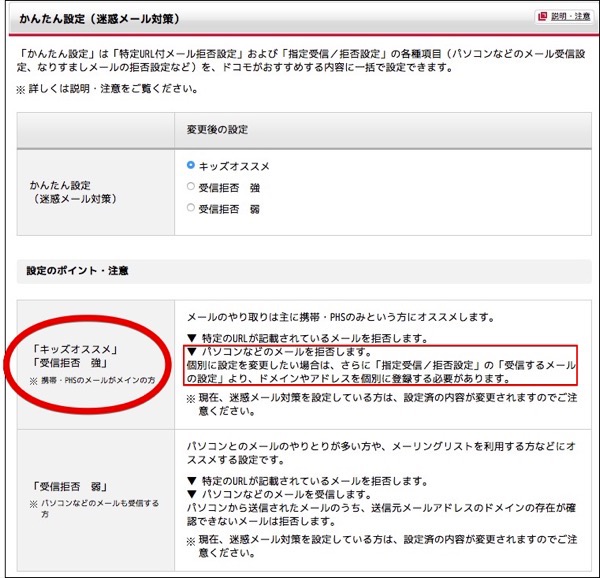

キッズオススメ設定にしてもメールが来る.

そしてなぜかMyドコモのページで,指定受信設定の画面が出てこなくなった.

仕方ないので,PCのメーラでホワイトリスト運用することにした.

そしてなぜかMyドコモのページで,指定受信設定の画面が出てこなくなった.

仕方ないので,PCのメーラでホワイトリスト運用することにした.

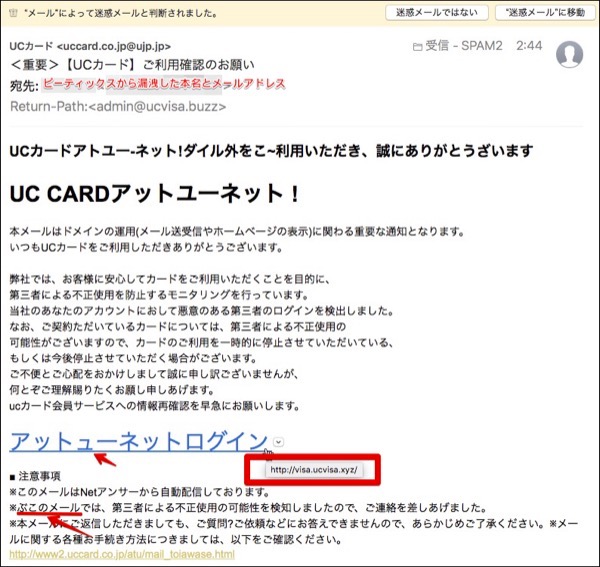

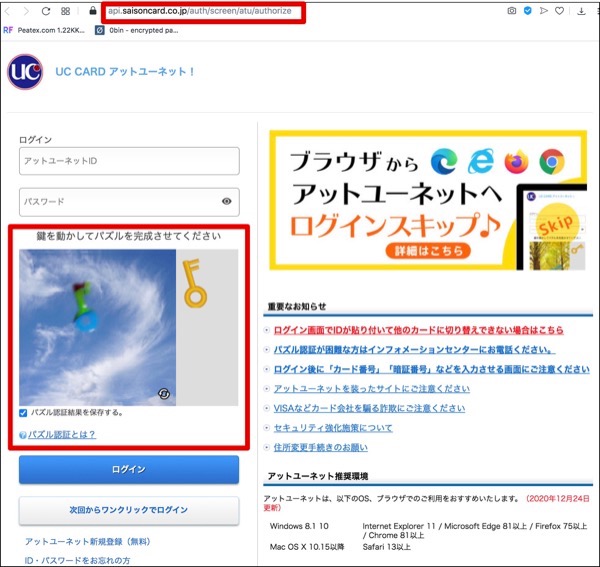

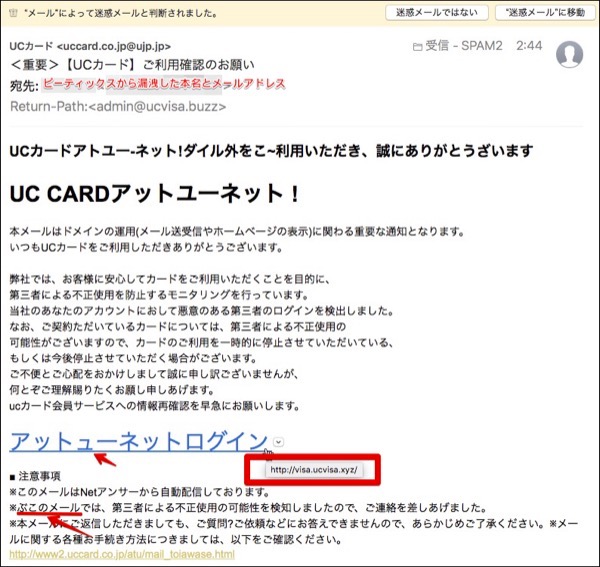

ピーティックスで漏洩したメールにフィッシングメールがくるシリーズ.

引用: 「ダイル外」とは? 他にも「※ぶこのメ一ルでは、」ってある.「ぶこのメール」とは?

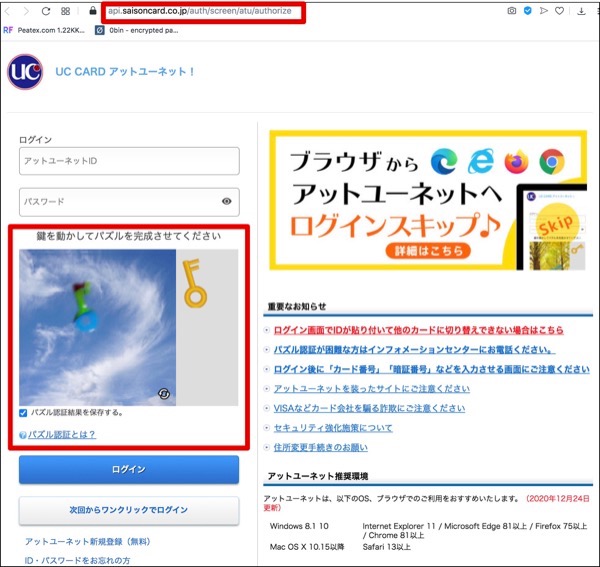

URLを叩いて確認してみる.

ロボット排除のためのパズル認証がある風だが,表示されてない.

本物のサイトにアクセス.

本物のURLにアクセスしたことがある人は,パズル認証がないことに気づいているかどうか.

でもパズル認証の運用方法も注意.パズル認証を出すとログインエラー率が高くなり問い合わせも増えるので,出すタイミングや出す場所とかは調整することが多い.偽物のサイトを作るなら,作りやすいものにすれば良いのに.

このサイトは左側のログイン画面だけを悪意のあるサイトに作り変えて,右側の案内部分は本物のサイトを使っているという特徴がある.

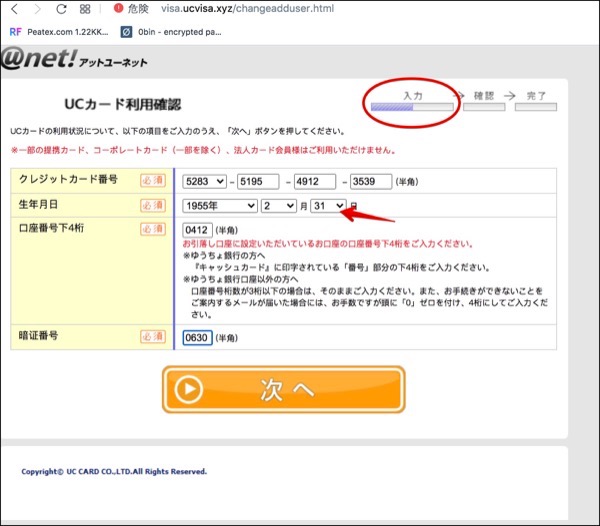

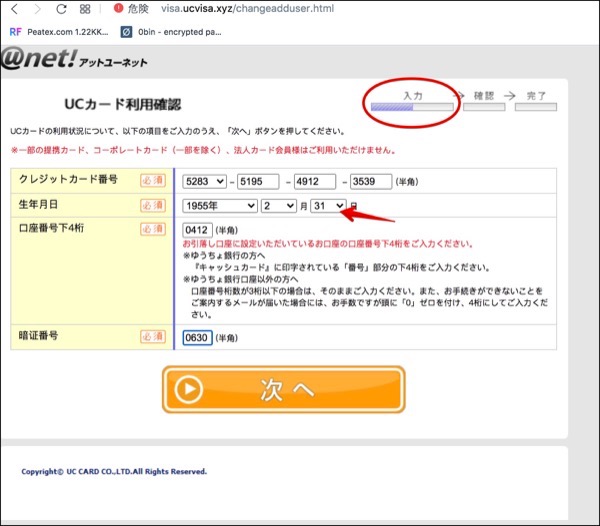

仕方ないので適当なクレジットカード番号を入力してログインすると,クレジット番号を入力する画面が表示.

思いついた数値を入力.有効期限は2月31日を設定.暗証番号は,誰かの結婚記念日を.

そして「次へ」ボタンを押すと・・・

公式サイトに飛ばされました.確認ページとかもないので,非常に作りが悪い.

引用:

UCカ一ドアトユ一-ネット!ダイル外をこ~利用いただき、誠にありがとうざいます

URLを叩いて確認してみる.

ロボット排除のためのパズル認証がある風だが,表示されてない.

本物のサイトにアクセス.

本物のURLにアクセスしたことがある人は,パズル認証がないことに気づいているかどうか.

でもパズル認証の運用方法も注意.パズル認証を出すとログインエラー率が高くなり問い合わせも増えるので,出すタイミングや出す場所とかは調整することが多い.偽物のサイトを作るなら,作りやすいものにすれば良いのに.

このサイトは左側のログイン画面だけを悪意のあるサイトに作り変えて,右側の案内部分は本物のサイトを使っているという特徴がある.

仕方ないので適当なクレジットカード番号を入力してログインすると,クレジット番号を入力する画面が表示.

思いついた数値を入力.有効期限は2月31日を設定.暗証番号は,誰かの結婚記念日を.

そして「次へ」ボタンを押すと・・・

公式サイトに飛ばされました.確認ページとかもないので,非常に作りが悪い.

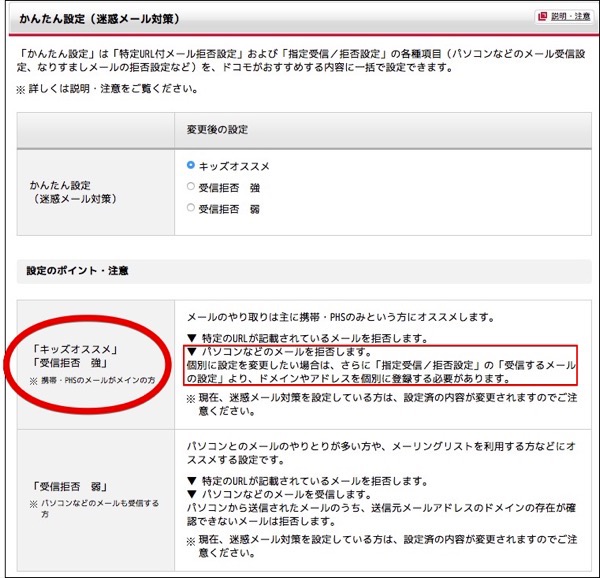

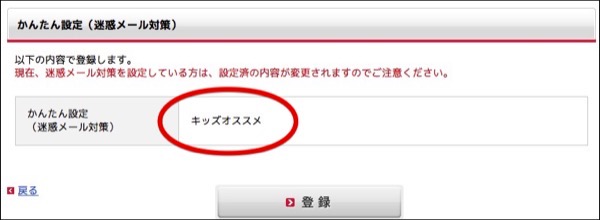

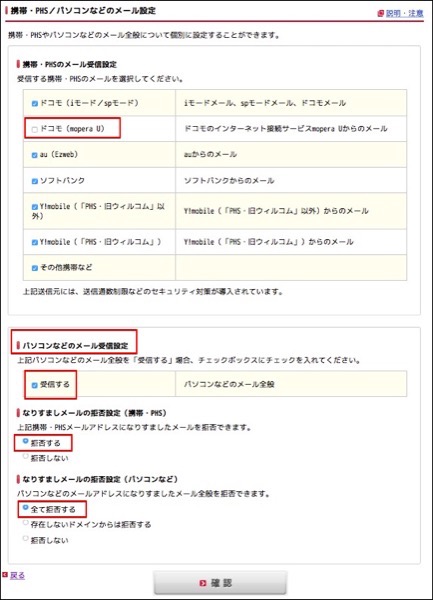

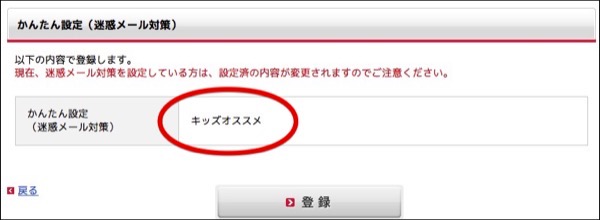

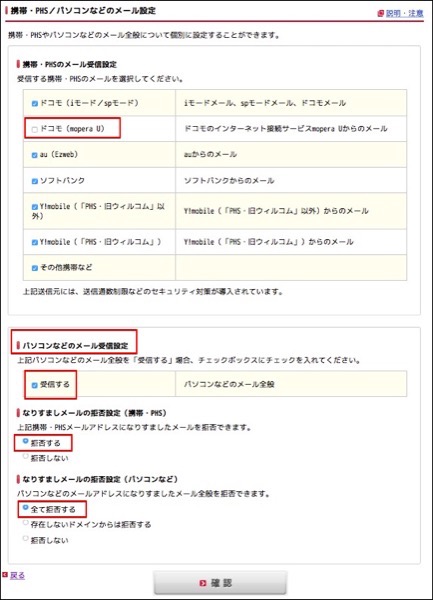

年末年始も迷惑メールがくるオカンのドコモメール.役所からの年末年始の休日診療の連絡を受ける邪魔になるのでどうにか虐待したいが,指定受信を設定してもなぜかメールが来てしまう.

届くべきメールが届かないようになるのを防ぐためにまず「受信拒否 弱」にしていたけれど,それで効果が出たものもあるだろうけれど,完全では無かった.

卑猥なキーワードとかが入って誘導先URLが記載されているようなものを届かないようにしてくれることを期待.

ということえ,今度は,「キッズオススメ」にしてみた.

「携帯・PHS/パソコンなどのメール設定」で,mopera Uからのメールは拒否するようにしてみた.オカンの交友関係のなかでmopera Uを使っているとも思えず.

これで減ってくれればいいけどなぁ.

届くべきメールが届かないようになるのを防ぐためにまず「受信拒否 弱」にしていたけれど,それで効果が出たものもあるだろうけれど,完全では無かった.

卑猥なキーワードとかが入って誘導先URLが記載されているようなものを届かないようにしてくれることを期待.

ということえ,今度は,「キッズオススメ」にしてみた.

「携帯・PHS/パソコンなどのメール設定」で,mopera Uからのメールは拒否するようにしてみた.オカンの交友関係のなかでmopera Uを使っているとも思えず.

これで減ってくれればいいけどなぁ.

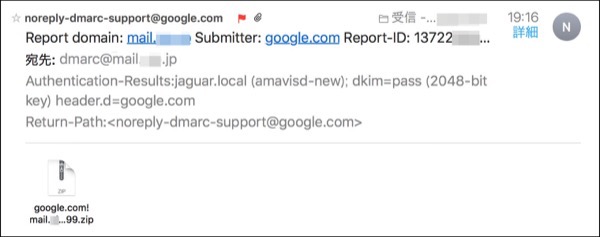

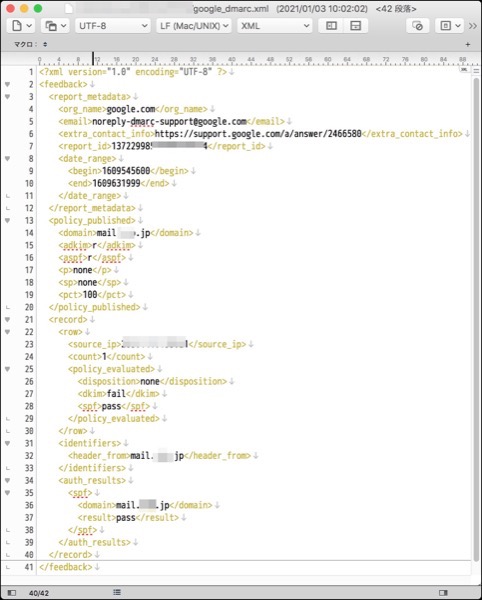

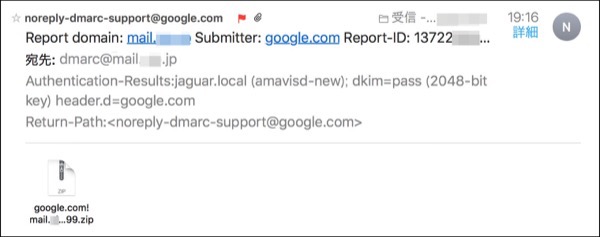

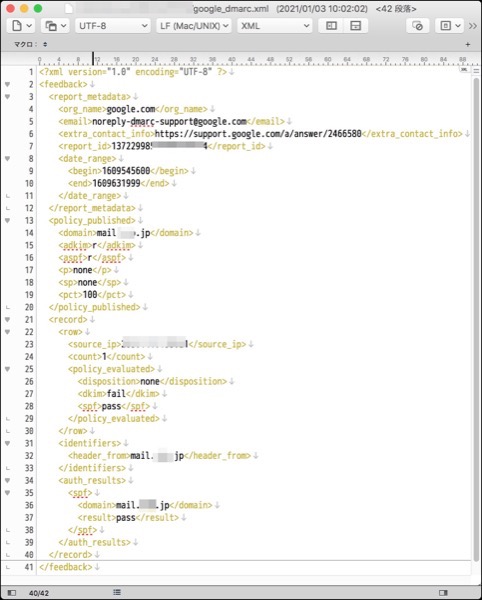

新しくメールサーバを立て,諸設定を終えたところ,Googleから本文が無いメールが送られて来た.

まさにフィッシングメールによくあるやつ

本文はなくて添付ファイルにZIPファイル.怖すぎる.

そこで開いてみたら,XMLファイルがついていました.

XMLにあるURLを確認するとこれ.

DMARC を使用してなりすましとフィッシングを防止する

https://support.google.com/a/answer/2466580

「DMARC レポート大解剖」ということで,参考にしたのはこれ.

どれくらい自社ドメインがなりすまされているか、ご存知ですか?

https://eng-blog.iij.ad.jp/archives/3273

report_metadataやpolicy_publishedで設定を確認できて,record/rowをじっくり見る,ということらしい.

参考:DMARC レコードの追加

https://support.google.com/a/answer/2466563?hl=ja

まさにフィッシングメールによくあるやつ

本文はなくて添付ファイルにZIPファイル.怖すぎる.

そこで開いてみたら,XMLファイルがついていました.

XMLにあるURLを確認するとこれ.

DMARC を使用してなりすましとフィッシングを防止する

https://support.google.com/a/answer/2466580

「DMARC レポート大解剖」ということで,参考にしたのはこれ.

どれくらい自社ドメインがなりすまされているか、ご存知ですか?

https://eng-blog.iij.ad.jp/archives/3273

report_metadataやpolicy_publishedで設定を確認できて,record/rowをじっくり見る,ということらしい.

参考:DMARC レコードの追加

https://support.google.com/a/answer/2466563?hl=ja

本人確認があまいことが発端となった「ドコモ口座事件」の詐欺で男が逮捕.

「ドコモ口座」不正で詐欺G主犯格の男を再逮捕へ、警視庁など合同捜査本部

http://news.tbs.co.jp/newseye/tbs_newseye4164086.html

2020年の1月に2016年の事件で逮捕された人と指名年齢が同一ということで話題.

神戸の1000万円強盗、主犯格の男ら逮捕

https://www.iza.ne.jp/kiji/events/news/200116/evt20011619020029-n1.html

人の金を奪う性分なのはわかるけれど,二つの事件を考えるとドコモ口座を使った犯罪計画については,別の人の手引きか情報があったとしか思えないな.

「ドコモ口座」不正で詐欺G主犯格の男を再逮捕へ、警視庁など合同捜査本部

http://news.tbs.co.jp/newseye/tbs_newseye4164086.html

2020年の1月に2016年の事件で逮捕された人と指名年齢が同一ということで話題.

神戸の1000万円強盗、主犯格の男ら逮捕

https://www.iza.ne.jp/kiji/events/news/200116/evt20011619020029-n1.html

人の金を奪う性分なのはわかるけれど,二つの事件を考えるとドコモ口座を使った犯罪計画については,別の人の手引きか情報があったとしか思えないな.

今しがた,紅白歌合戦も始まった年の瀬だけれど,来年の予測記事.

新型コロナ便乗やランサムウェアの脅迫、2021年はさらに激化も セキュリティ企業が予測

https://www.itmedia.co.jp/news/articles/2012/14/news047.html

コロナ禍に便乗した詐欺的なものやランサムウェアは普通に増加すると思うけれど,あまり意識してないところで5G系もあるか.

引用: 言われてみればそうだな.色々なものが今後ネットワークにつながっていくので,エアコンの電源OFF/ONができない程度の問題では無くなるな.

100万台以上のIoTデバイス・産業デバイスに影響する33個の脆弱性「AMNESIA:33」が発見される

https://gigazine.net/news/20201210-amnesia-33-vulnerabilities-iot-smart-home-devices/

新型コロナ便乗やランサムウェアの脅迫、2021年はさらに激化も セキュリティ企業が予測

https://www.itmedia.co.jp/news/articles/2012/14/news047.html

コロナ禍に便乗した詐欺的なものやランサムウェアは普通に増加すると思うけれど,あまり意識してないところで5G系もあるか.

引用:

Check PointやKaspersky Labは、5GやIoTの普及に伴い、不正侵入やデータ窃盗、改ざんの危険も増大すると予想する。「5Gの利用が増え、その接続に依存するデバイスが増えれば、攻撃者が悪用できる脆弱性を探すインセンティブも強まる」(Kaspersky)

100万台以上のIoTデバイス・産業デバイスに影響する33個の脆弱性「AMNESIA:33」が発見される

https://gigazine.net/news/20201210-amnesia-33-vulnerabilities-iot-smart-home-devices/

今年もいろいろありましたが,意識調査.

マカフィー、2020年の10大セキュリティ事件ランキングを発表 第7回「2020年のセキュリティ事件に関する意識調査」を実施

https://www.mcafee.com/enterprise/ja-jp/about/newsroom/press-releases/press-release.html?news_id=2020121501

なんか,新しいもの順になっている感はあるけれど,トップは「ドコモ口座」を発端とする件.

引用: これによって露呈したのは,ここ数年「勝手に引き出されている」と金融機関や決済会社に問いかけても,ちゃんと取り合ってくれなかったという事.

「銀行に行ってお金を引き出す.使ったらお金が物理的になくなる.」という概念のままの思考だと,色々な決済サービスを使ってあちらこちらから引き出されて,悪意や間違いに気づかなかったら,気づかない方が悪い,という時代だ.まぁ,今回の場合「様々な決済サービスを使っていなくても」というのがミソだけれど. 新時代のスリのようなものか.

以前,ポイントカードのシステム運用を2年ほどやっていたけれど,「ポイント」も即時貯まるものや,ちょっと遅れて貯まるもの,後日貯まるもの,キャンペーンに応募したらもらえるものなどもあるし,ポイントの有効期限,期間限定ポイントの付与と削除,ポイントで一部支払い・・・など利用シーンも便利になっているので,逆にその今,自分の持っているポイントがいくらあるのか,全部把握している人なんていないよね.ちょっとくらい抜かれていても気づかない.

マカフィー、2020年の10大セキュリティ事件ランキングを発表 第7回「2020年のセキュリティ事件に関する意識調査」を実施

https://www.mcafee.com/enterprise/ja-jp/about/newsroom/press-releases/press-release.html?news_id=2020121501

なんか,新しいもの順になっている感はあるけれど,トップは「ドコモ口座」を発端とする件.

引用:

2020年を代表する事件“電子決済サービスを通じて不正預金引き出し

今年を代表する事件としてランキングの第1位に登場したのは電子決済サービスを通じて、利用者の預金が何者かに不正に引き出された事件でした。ユーザーはサービス口座と銀行口座を容易に紐付けることができ、利便性の高さから注目が集まっていました。利便性のみを追求した結果、セキュリティの甘さを狙われたこの事件は、世間に大きな衝撃を与えました。

「銀行に行ってお金を引き出す.使ったらお金が物理的になくなる.」という概念のままの思考だと,色々な決済サービスを使ってあちらこちらから引き出されて,悪意や間違いに気づかなかったら,気づかない方が悪い,という時代だ.まぁ,今回の場合「様々な決済サービスを使っていなくても」というのがミソだけれど. 新時代のスリのようなものか.

以前,ポイントカードのシステム運用を2年ほどやっていたけれど,「ポイント」も即時貯まるものや,ちょっと遅れて貯まるもの,後日貯まるもの,キャンペーンに応募したらもらえるものなどもあるし,ポイントの有効期限,期間限定ポイントの付与と削除,ポイントで一部支払い・・・など利用シーンも便利になっているので,逆にその今,自分の持っているポイントがいくらあるのか,全部把握している人なんていないよね.ちょっとくらい抜かれていても気づかない.

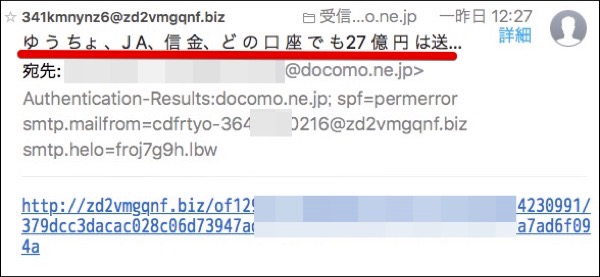

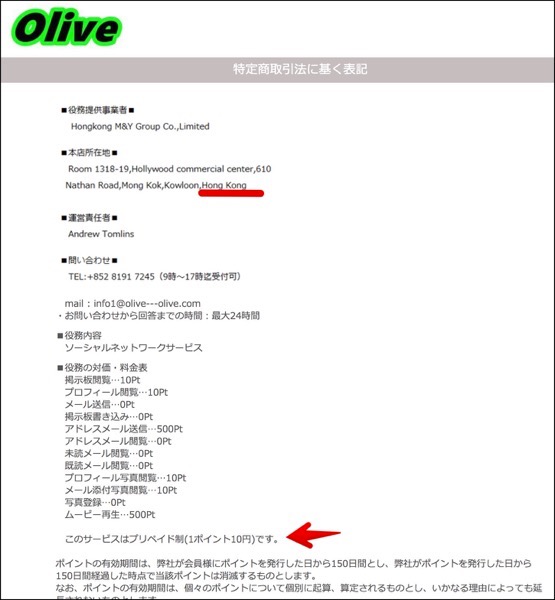

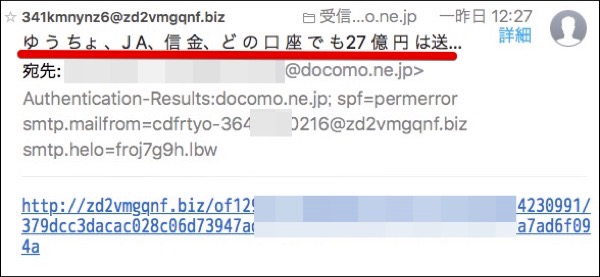

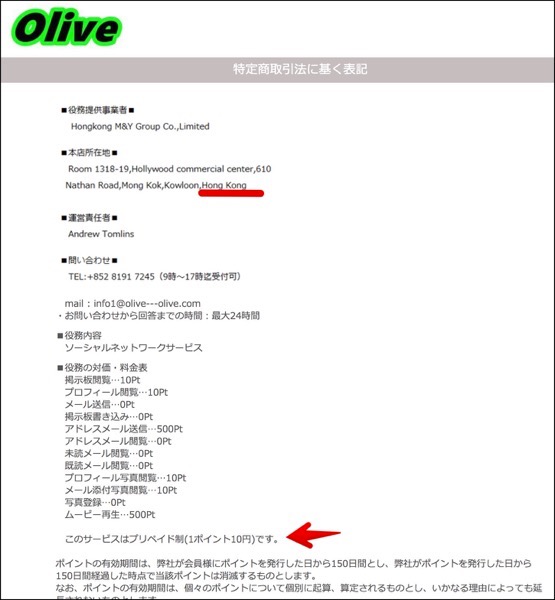

オカンのドコモメールへの迷惑メールが止まらない件.

老人向けに,ゆうちょ,JA,信金などを使っている模様.姑息にもスペースを入れてキーワードマッチしないように.

誘導されたURLニアクアセスしてみる.

Operaだとフィッシング渓谷でなかったな.すでに404になっている.

URLを削ると,Oliveというサイトのページが出てきた.

香港を拠点とする小規模なWebサービス業者の模様.現地の日本人向けサービスなのかな.プリペイドのポイント制なので,安くサイトを作るのに悪用されている模様.

老人向けに,ゆうちょ,JA,信金などを使っている模様.姑息にもスペースを入れてキーワードマッチしないように.

誘導されたURLニアクアセスしてみる.

Operaだとフィッシング渓谷でなかったな.すでに404になっている.

URLを削ると,Oliveというサイトのページが出てきた.

香港を拠点とする小規模なWebサービス業者の模様.現地の日本人向けサービスなのかな.プリペイドのポイント制なので,安くサイトを作るのに悪用されている模様.

US-CERTからのクリスマスプレゼント?として,Sparraow.ps1というツールがgithubで提供.

Microsoft Azure/ 365向け異常検出ツールを無償で公開、CISA

https://news.mynavi.jp/article/20201228-1614525/

これはこれも一種のサプライチェーンなのか?としてメモした,クラウドストライク社がAzure ADを狙われた時に作ったツールの模様.その後,github で公開されて有益だってことでCISAによって広く広報されているようだ.

詳細はクラウドストライクUSのブログで.

CrowdStrike Launches Free Tool to Identify and Help Mitigate Risks in Azure Active Directory

https://www.crowdstrike.com/blog/crowdstrike-launches-free-tool-to-identify-and-help-mitigate-risks-in-azure-active-directory/

英語読むのしんどいな.DeepL を使っているけど...

Microsoft 365 Personalだけ使っていても,このツール動くのかな? そこはちょっときになる.

Microsoft Azure/ 365向け異常検出ツールを無償で公開、CISA

https://news.mynavi.jp/article/20201228-1614525/

これはこれも一種のサプライチェーンなのか?としてメモした,クラウドストライク社がAzure ADを狙われた時に作ったツールの模様.その後,github で公開されて有益だってことでCISAによって広く広報されているようだ.

詳細はクラウドストライクUSのブログで.

CrowdStrike Launches Free Tool to Identify and Help Mitigate Risks in Azure Active Directory

https://www.crowdstrike.com/blog/crowdstrike-launches-free-tool-to-identify-and-help-mitigate-risks-in-azure-active-directory/

英語読むのしんどいな.DeepL を使っているけど...

Microsoft 365 Personalだけ使っていても,このツール動くのかな? そこはちょっときになる.

この前,「デフォルト設定が弱い場合は脆弱性ではないのか」と,軽くつぶやきをブログにしたばかりだけれどこんな事件があった.

楽天情報漏えい、SalesforceのExperience Cloudの設定不備が原因か?

https://news.yahoo.co.jp/byline/ohmototakashi/20201226-00214542

引用: 東証システム障害の長期化の原因の時にもあったけれど,設定の正しさ,仕様に変更がないか,みたいな部分は定期的にチェックが必要ということかな.

まぁ,提供側が「バグ修正」といいつつしれっと何か機能や設定を修正していることも多いから,そういう部分も明らかにする,という文化が浸透する必要があるな.

そんな浸透は無理だから,自動化してチェックする必要があるのかな.

んー,ただ,設定値1つ1つ全て確認・理解している人なんて皆無だし,普通はデフォルトが最適と信じて変更箇所のみ設計書に記録し,説明をしない事が多いんじゃなかろうか.

意図しない設定変更などを検出するためには,設定ファイルのdiffが基本だけれど,GUI設定画面のスクショ撮って画像ファイルを見比べて変化が大きい場合,設定変更や仕様変更とみなす,みたいなのもあっても良いのかもしれない.

追記2021.02.02

ベンダからのお知らせ.

Salesforceサイトおよびコミュニティにおけるゲストユーザのアクセス制御の権限設定について

https://www.salesforce.com/jp/company/news-press/stories/salesforce-update/

引用:

楽天情報漏えい、SalesforceのExperience Cloudの設定不備が原因か?

https://news.yahoo.co.jp/byline/ohmototakashi/20201226-00214542

引用:

楽天、楽天カード、楽天Edyは12月25日、利用中のクラウド型営業管理システムに不正アクセスを受け、保管していた個人情報など最大148万6291件が流出した可能性があると発表した。

楽天の情報漏えいと同日に、Salesforce社が同社製品利用顧客による「設定ミス」が発生したことを発表した。楽天の発表には「クラウド型営業管理システム」としか記載されていないが、一部報道では既に「Salesforce社のサービスだった」との指摘があり、Salesforce社が同日に発表した「お客様」は「楽天」ではないかと推測される。

まぁ,提供側が「バグ修正」といいつつしれっと何か機能や設定を修正していることも多いから,そういう部分も明らかにする,という文化が浸透する必要があるな.

そんな浸透は無理だから,自動化してチェックする必要があるのかな.

んー,ただ,設定値1つ1つ全て確認・理解している人なんて皆無だし,普通はデフォルトが最適と信じて変更箇所のみ設計書に記録し,説明をしない事が多いんじゃなかろうか.

意図しない設定変更などを検出するためには,設定ファイルのdiffが基本だけれど,GUI設定画面のスクショ撮って画像ファイルを見比べて変化が大きい場合,設定変更や仕様変更とみなす,みたいなのもあっても良いのかもしれない.

追記2021.02.02

ベンダからのお知らせ.

Salesforceサイトおよびコミュニティにおけるゲストユーザのアクセス制御の権限設定について

https://www.salesforce.com/jp/company/news-press/stories/salesforce-update/

引用:

すでにコミュニティならびにサイトをご利用のすべてのお客様にお伝えしている通り、ゲストユーザのアクセス制御の権限設定の再確認を支援するパッケージ「Guest User Access Report Package」(英語)を利用することをお勧めします。また、以下のヘルプ記事「ゲストユーザプロファイルを設定する際のベストプラクティスと考慮事項」を確認することもあわせてお勧めします。

アクセス制御の権限設定の見直しや構成に支援が必要なお客様は、いつでも Salesforce ヘルプからケースを起票いただくか、SIパートナーにご相談ください。

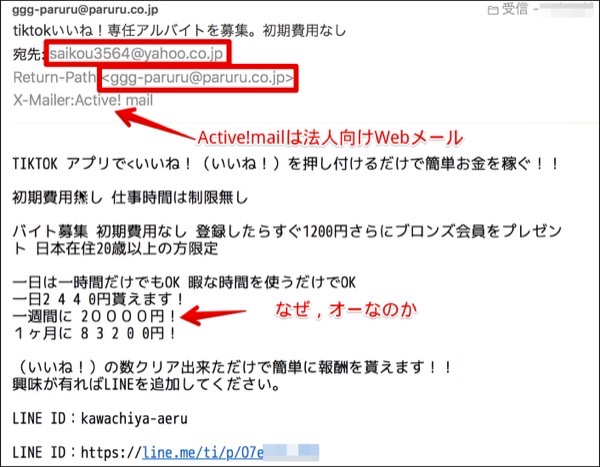

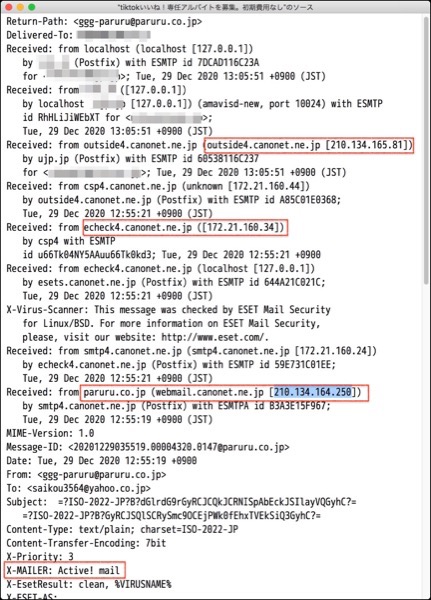

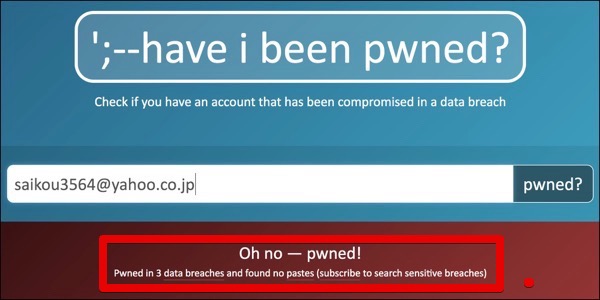

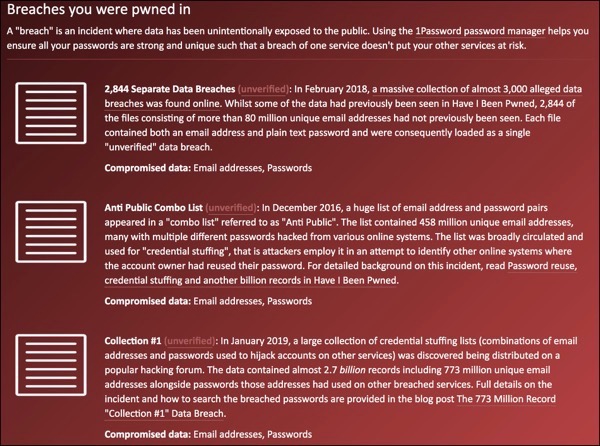

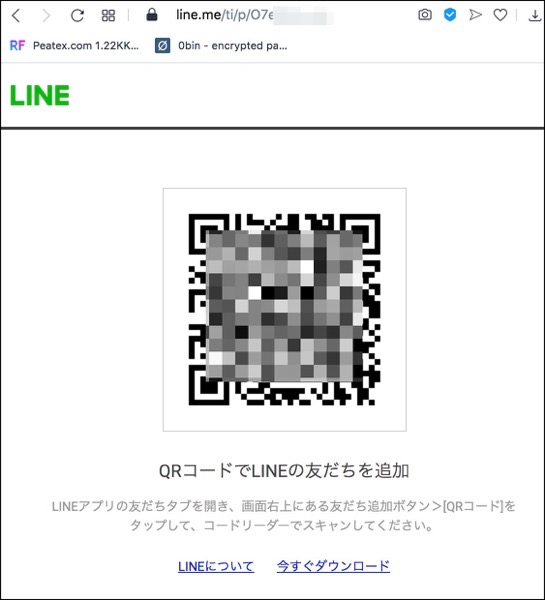

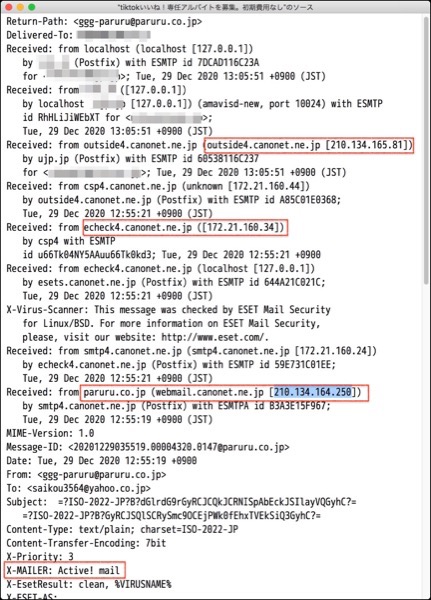

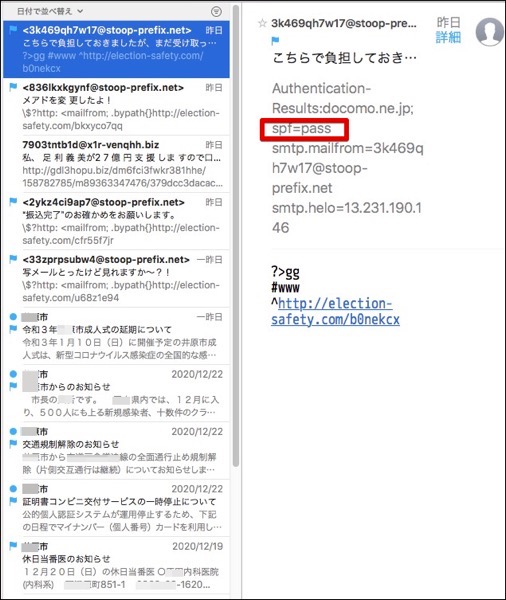

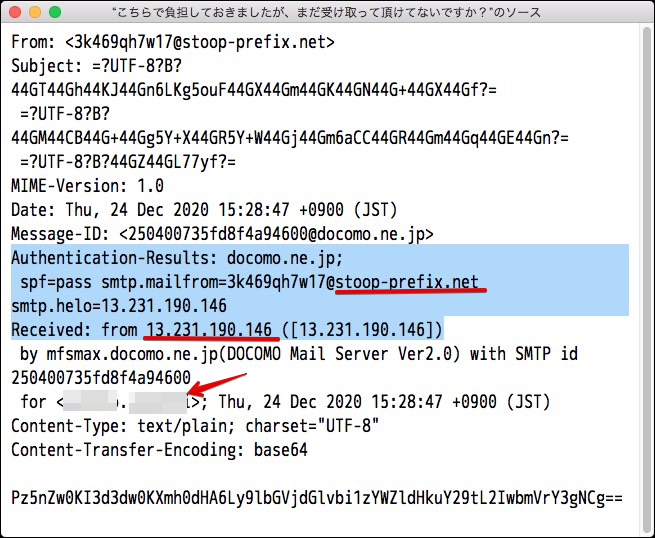

ピーティックスで漏洩したメアドに来るようになった迷惑メールを分析するシリーズ.

TIKTOKの「いいね!」を押すアルバイトだそうだ.「いいね!」とかフォローワーを水増しするアルバイトも存在すると聞いているが,そういうのは「人力ではない」ので,情報弱者を狙ったフィッシングだと思われる.

この迷惑メールはco.jpドメインから送信されたようになっている点.

早速メールヘッダを確認.

キヤノンマーケティングのCannonetホスティングサービスを利用している模様.内部的には,WebメーラとしてActive!Mailと,ウイルスチェックとしてESETを利用しているのか.

そして,それらは問題なく通過.

送信元ととしてco.jpを使われた企業は,「株式会社ぱるる」という福島県の事務用品販売会社の模様.

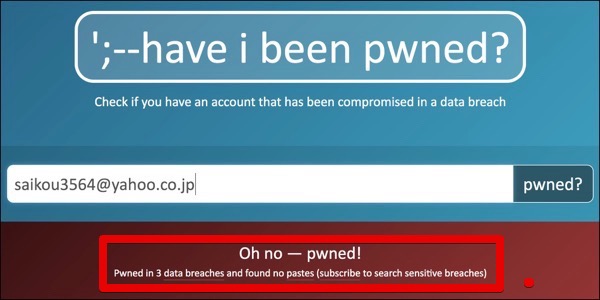

宛先として使われているYahoo!メールのメアドをpwnedで調べる.

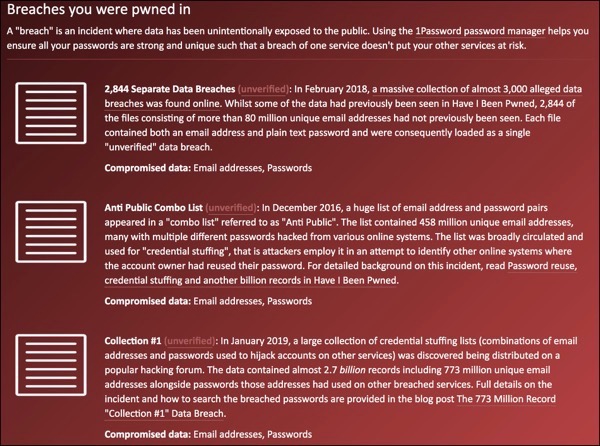

漏洩しているアカウントだと判明.このメアドは乗っ取られているのだろうと推測される.

なんどもあちらこちらから漏洩しているようだ.

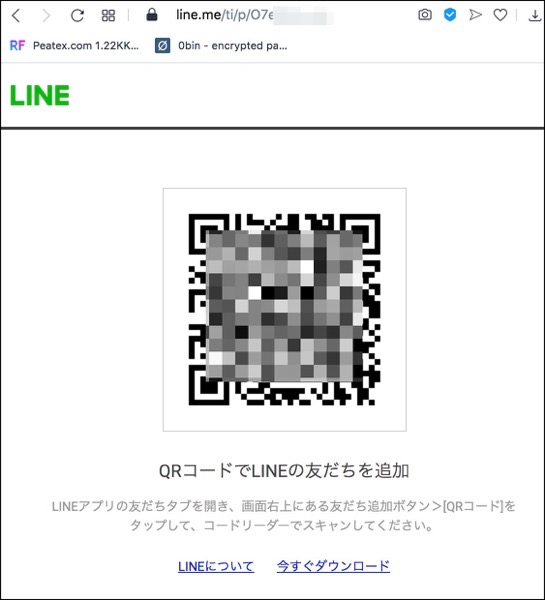

リンクにアクセスすると,LINEの友達追加用のQRコードが表示された.

以下,推察のまとめ.

株式会社ぱるるが利用しているキヤノンマーケティングが提供しているWebメールサービスを利用して,今回のフィッシングメールが送信された.

フィッシングメールの内容から,株式会社ぱるるの中の人が送信してとは思いづらいが,経緯は不明.

フィッシングメールの返信先は,なんどもパスワードが漏洩しているYahoo!メールのメールアドレス.

TIKTOKの「いいね!」を押すアルバイトだそうだ.「いいね!」とかフォローワーを水増しするアルバイトも存在すると聞いているが,そういうのは「人力ではない」ので,情報弱者を狙ったフィッシングだと思われる.

この迷惑メールはco.jpドメインから送信されたようになっている点.

早速メールヘッダを確認.

キヤノンマーケティングのCannonetホスティングサービスを利用している模様.内部的には,WebメーラとしてActive!Mailと,ウイルスチェックとしてESETを利用しているのか.

そして,それらは問題なく通過.

送信元ととしてco.jpを使われた企業は,「株式会社ぱるる」という福島県の事務用品販売会社の模様.

宛先として使われているYahoo!メールのメアドをpwnedで調べる.

漏洩しているアカウントだと判明.このメアドは乗っ取られているのだろうと推測される.

なんどもあちらこちらから漏洩しているようだ.

リンクにアクセスすると,LINEの友達追加用のQRコードが表示された.

以下,推察のまとめ.

気になった記事.

スーパーで「半額シール」付け替えた高齢女性 問われたのが「詐欺罪」ではなかった理由

https://www.bengo4.com/c_1009/n_12201/

騙した相手が人間だと詐欺,無人POSレジだと電子計算機使用詐欺罪なのね.刑法系は「10年以下の懲役」で同等だけれど,「電子計算機使用詐欺罪」となるとハッカーっぽくて知的犯罪に思える.

以前,スーパーで,隣の商品の割引シールが偶然くっついたような惣菜があって,もしかしてこれをレジに通すとそのまま割引になりそうな気がしたけれど,カミさんと顔を見合わせて,そのシールが貼ってない方を会計したことがある.スーパーも馴染みの店員もいるから,あの夫婦は「やる人だ」と思われると生活圏が狭くなるしね.

その意味でこの本事件で逮捕された「女性(83)」は,認知能力も問われたりするのかもしれないな.

スーパーで「半額シール」付け替えた高齢女性 問われたのが「詐欺罪」ではなかった理由

https://www.bengo4.com/c_1009/n_12201/

騙した相手が人間だと詐欺,無人POSレジだと電子計算機使用詐欺罪なのね.刑法系は「10年以下の懲役」で同等だけれど,「電子計算機使用詐欺罪」となるとハッカーっぽくて知的犯罪に思える.

以前,スーパーで,隣の商品の割引シールが偶然くっついたような惣菜があって,もしかしてこれをレジに通すとそのまま割引になりそうな気がしたけれど,カミさんと顔を見合わせて,そのシールが貼ってない方を会計したことがある.スーパーも馴染みの店員もいるから,あの夫婦は「やる人だ」と思われると生活圏が狭くなるしね.

その意味でこの本事件で逮捕された「女性(83)」は,認知能力も問われたりするのかもしれないな.

Microsoft PowerAutometeを試験的に使うために,いくつかのTwitterの投稿を監視(ツイートをTeamsに投稿する)フローを定義していたのだけれど,最近「無料で使える回数上天を超えた」的なメッセージとともに停止された.

そのこともあってか,Twitterから送られてくるダイジェスト版のメールのURLをクリックしても,電話番号認証が必要だと言ってログインできない.

まず,メールに書いてある記事をクリックすると,記事ではなくて次のようなページが表示される.

[自動音声通話で受け取る]ボタンを押すと,次のように表示される.

認証コードがこないので,[コードが届かない場合]を押す.

[自動音声通話で受け取る]ボタンを押すと,次のように表示される.

認証コードがこないので,[コードが届かない場合]を押す.

[自動音声通話で受け取る]ボタンを押すと,次のように表示される.

認証コードがこないので,[コードが届かない場合]を押す.

[自動音声通話で受け取る]ボタンを押すと,次のように表示される.

認証コードがこないので,[コードが届かない場合]を押す.

そのこともあってか,Twitterから送られてくるダイジェスト版のメールのURLをクリックしても,電話番号認証が必要だと言ってログインできない.

まず,メールに書いてある記事をクリックすると,記事ではなくて次のようなページが表示される.

[自動音声通話で受け取る]ボタンを押すと,次のように表示される.

認証コードがこないので,[コードが届かない場合]を押す.

[自動音声通話で受け取る]ボタンを押すと,次のように表示される.

認証コードがこないので,[コードが届かない場合]を押す.

[自動音声通話で受け取る]ボタンを押すと,次のように表示される.

認証コードがこないので,[コードが届かない場合]を押す.

[自動音声通話で受け取る]ボタンを押すと,次のように表示される.

認証コードがこないので,[コードが届かない場合]を押す.

フィッシングサイトでクレカ情報の入力を求められることが多いから,その時に使うツールとして,テスト用のクレカ番号.

テスト環境で使えるクレジットカード番号

https://qiita.com/mimoe/items/8f5d9ce46b72b7fecff5

テイクダウンされてないサイトの分析に活用可能かな.

テスト環境で使えるクレジットカード番号

https://qiita.com/mimoe/items/8f5d9ce46b72b7fecff5

テイクダウンされてないサイトの分析に活用可能かな.

こんな記事が.

ロシア系ハッカー、マイクロソフト販売業者通じ不正侵入の可能性

https://jp.reuters.com/article/global-cyber-usa-24-idJPKBN28Y20O

EDR市場のリーダ企業、クラウドストライクなので、企業の質として狙われていても不思議ではないけれど,利用しているクラウドサービス側から落とされようとした様だ.

でも、Microsoftの製品をどこから買っているかなんて,内部の人しかわからないと思うけど.どこから買っても同じだろうし.

マイクロソフトが警告したということは,これは直販でお願いしますという事なのかな?

ロシア系ハッカー、マイクロソフト販売業者通じ不正侵入の可能性

https://jp.reuters.com/article/global-cyber-usa-24-idJPKBN28Y20O

EDR市場のリーダ企業、クラウドストライクなので、企業の質として狙われていても不思議ではないけれど,利用しているクラウドサービス側から落とされようとした様だ.

でも、Microsoftの製品をどこから買っているかなんて,内部の人しかわからないと思うけど.どこから買っても同じだろうし.

マイクロソフトが警告したということは,これは直販でお願いしますという事なのかな?

約1年前に世間を騒がせていた事件ですが,和解になった様です.

神奈川、文書保存HD流出で和解 富士通リースが県に2370万円

https://this.kiji.is/715136149587083264

従業員による盗難で盗み出されたハードディスクだけれど中のデータ流出が無かったという事で、相殺の手打ち金額なのかな.

追記 2021/02/03

神奈川HDD流出事件から1年 データ消去の新ガイドライン改定内容とは

https://www.keyman.or.jp/kn/articles/2101/20/news115.html

引用:

神奈川、文書保存HD流出で和解 富士通リースが県に2370万円

https://this.kiji.is/715136149587083264

従業員による盗難で盗み出されたハードディスクだけれど中のデータ流出が無かったという事で、相殺の手打ち金額なのかな.

追記 2021/02/03

https://www.keyman.or.jp/kn/articles/2101/20/news115.html

引用:

情報記憶媒体の適正な処分について注目が集まってからおよそ1年、2020年12月28日に総務省は「地方公共団体における情報セキュリティポリシーに関するガイドライン(令和2年12月版)」を改定し、公表した。

新ガイドラインは、複数のセキュリティ関連の分野について見直された。改定されたのは主に次の7点だ。

・情報資産及び機器の廃棄(データ消去)

・マイナンバー利用事務系の分離の見直し(いわゆる三層分離の見直し)

・LGWAN接続系とインターネット接続系分割の見直し

・リモートアクセスのセキュリティ

・LGWAN接続系における庁内無線LANの利用

・クラウドサービスの利用に当たっての注意点

・セキュリティ人材の育成や体制について

本稿では、改定ポイントの一つであるデータ消去を取り上げる。データ消去について、「情報の機密性に応じた機器の廃棄等の方法」と「確実な履行方法」について、約2ページ分の記述が追加、改定された。

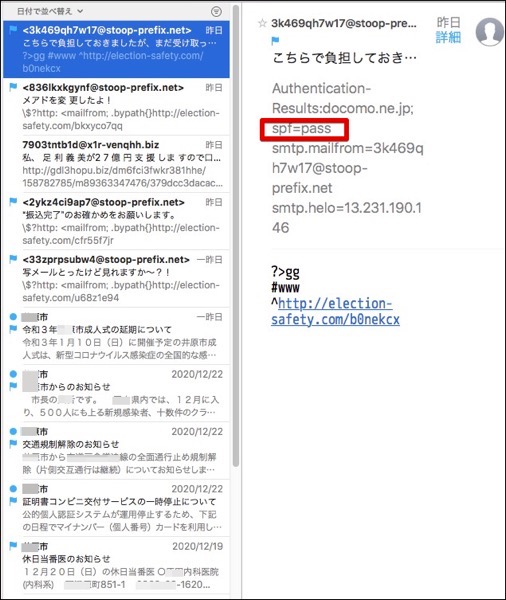

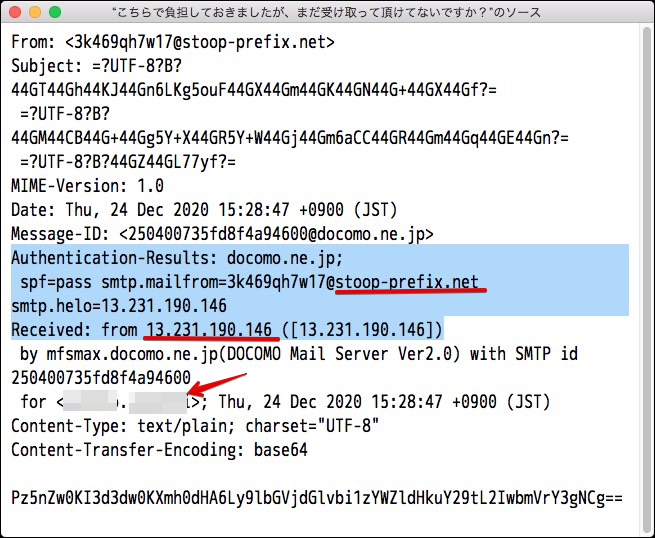

オカンのドコモメールに迷惑メールしかこない件.SPモード設定で「受信するメールの登録」をしたのだけれど,構わず送られてくる.

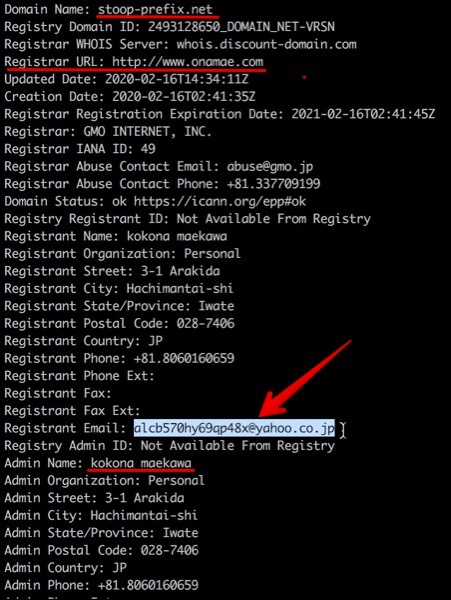

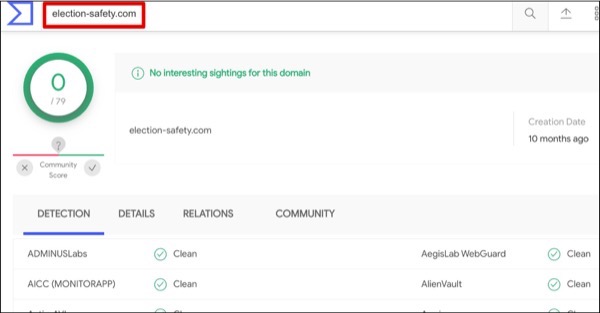

SPFはpassとなっているので調べてみた.

送信宛先にドコモメールのドメイン名がついてない.

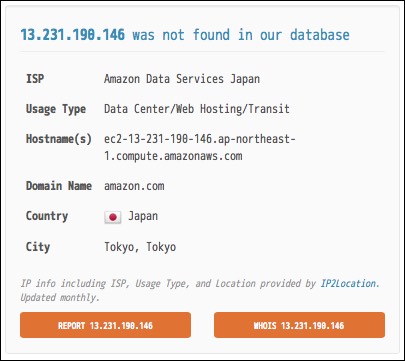

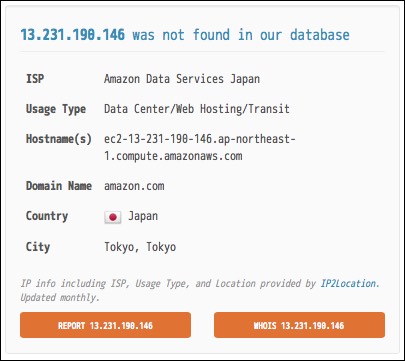

まずは基本のIPアドレス.

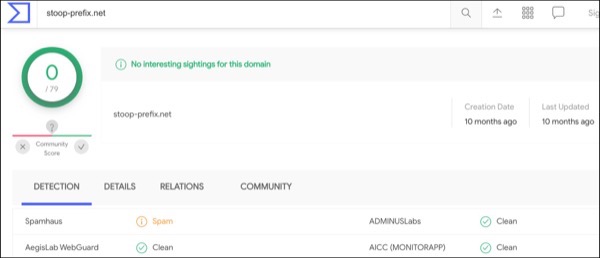

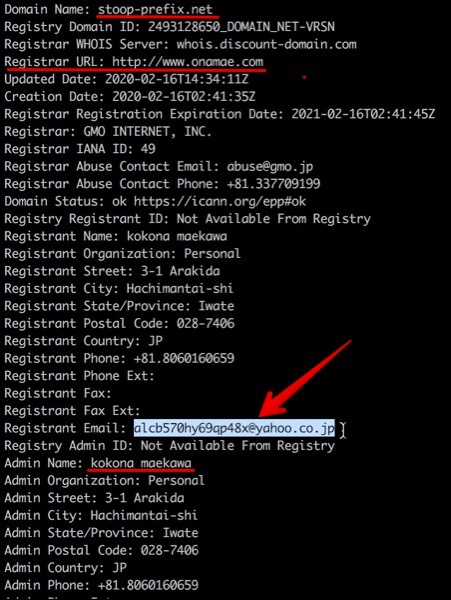

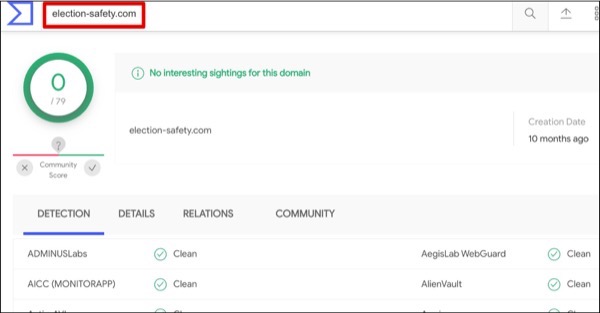

普通にAWS.そしてドメイン.

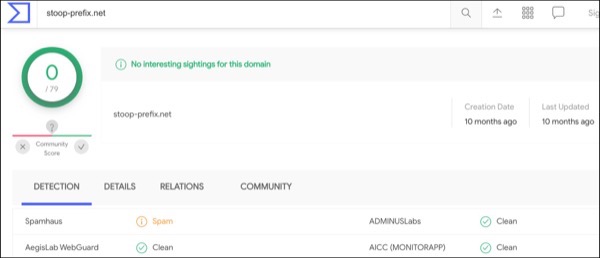

10ヶ月前にちょっとSpam登録されているようだ.

日本だったので,whoisしてみた.

Yahoo!のめちゃくちゃなメアドを使って,お名前.comで10ヶ月前にドメイン取得.

.netって140円なのか.

VirusTotalでも悪性評価されてないけれど,すでにテイクダウンされていました.

SPFはpassとなっているので調べてみた.

送信宛先にドコモメールのドメイン名がついてない.

まずは基本のIPアドレス.

普通にAWS.そしてドメイン.

10ヶ月前にちょっとSpam登録されているようだ.

日本だったので,whoisしてみた.

Yahoo!のめちゃくちゃなメアドを使って,お名前.comで10ヶ月前にドメイン取得.

.netって140円なのか.

VirusTotalでも悪性評価されてないけれど,すでにテイクダウンされていました.

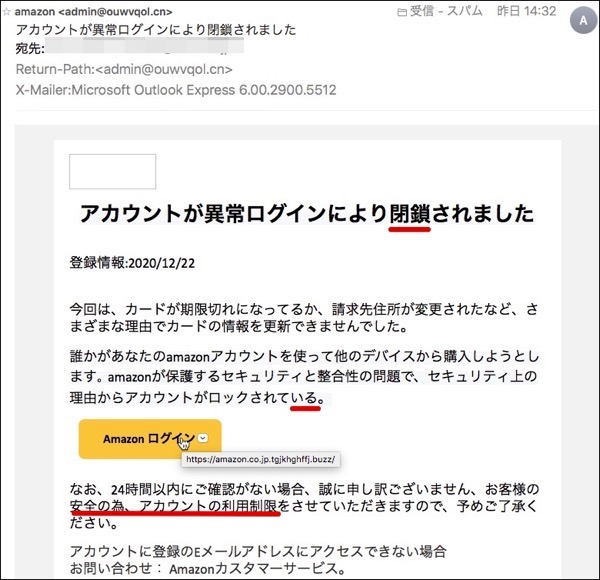

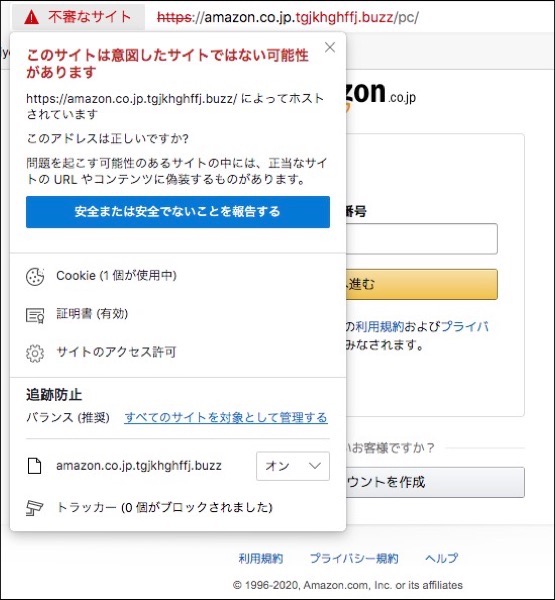

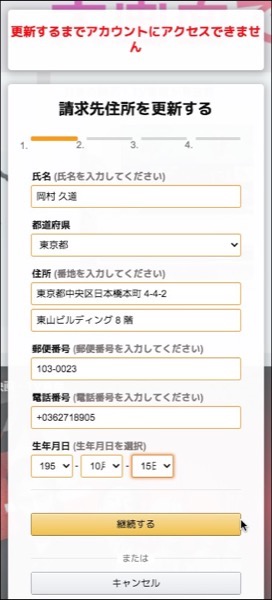

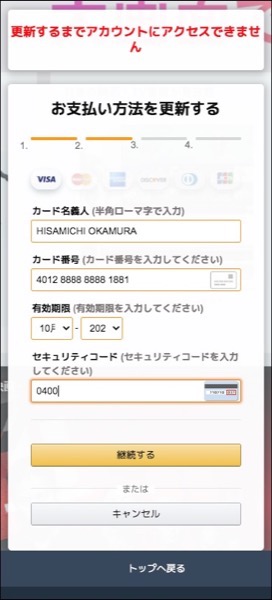

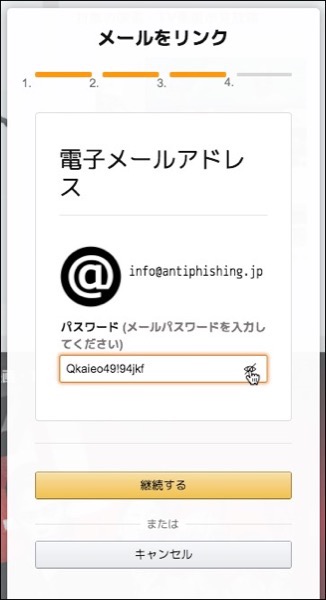

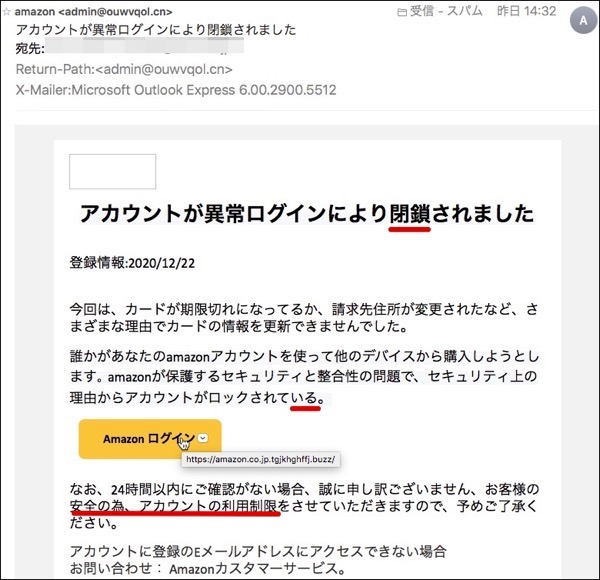

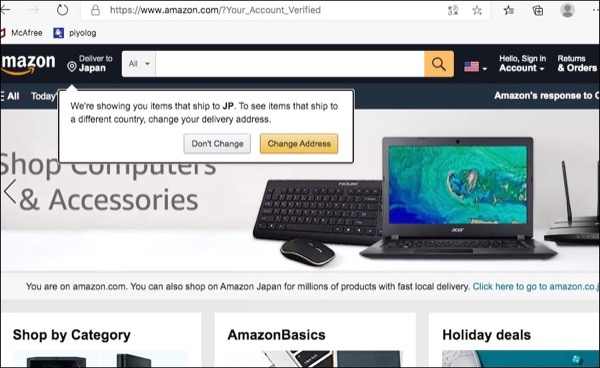

アマゾンのアカウントを持ってないのに,ログインできなくなったとメールが.

アカウントが閉鎖されているのにログインしろとなっている.若干の違和感を感じつつ,Amazonログインボタンを押してみる.

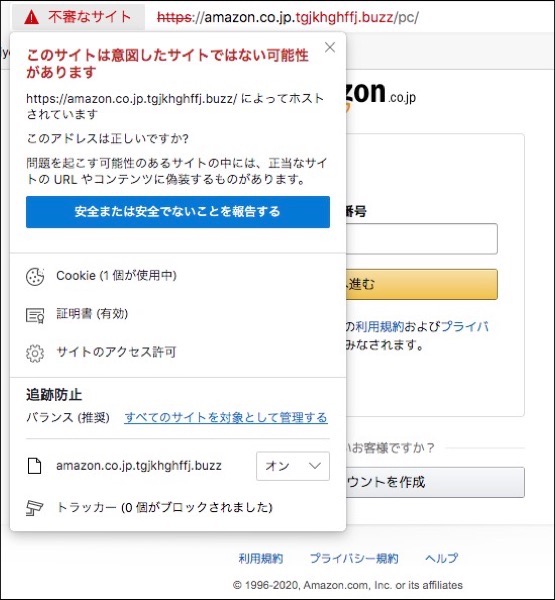

今回はMicrosoft Edgeを使ってみているけれど,不審なサイトだと警告が出る.

アクセスを続けようとしても安全ではないとMicrosoft Defender SmartScreenが警告をだしてくるけれど,もてないアマゾンのアカウントが閉鎖されているので仕方なくアクセスしてみる.

ちゃんとフィッシング協議会のメアドで登録.

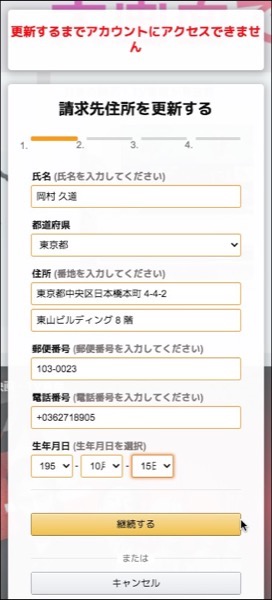

とりあえず,フィッシング協議会の連絡先を設定.電話番号を入力すると国際電話番号に自動的に変換された.親切だね.

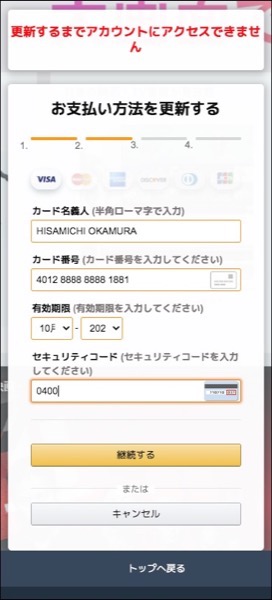

クレジットカード番号を入力してみた.ちゃんとコードがチェックされいていい加減な数値を入れるとエラーが出たので,ちゃんとテスト用のクレジットカード番号を入力しました.

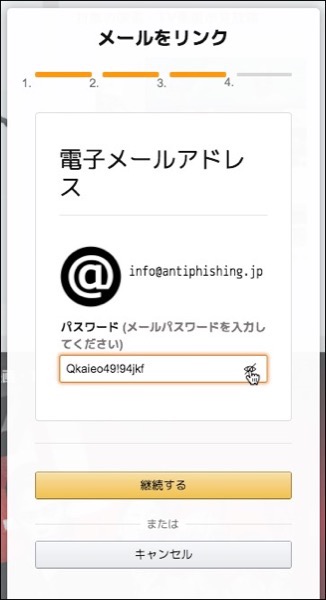

パスワードは覚えがないのだけれど,110番に連絡するように設定.

メアドのパスワードは知らないので,これもランダムに.目のアイコンを押すとマスクされているパスワードが見えるようになりました.親切だね.

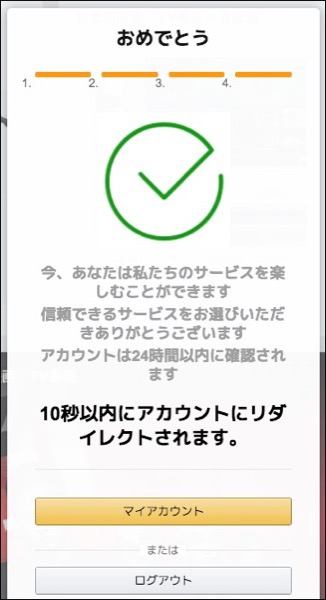

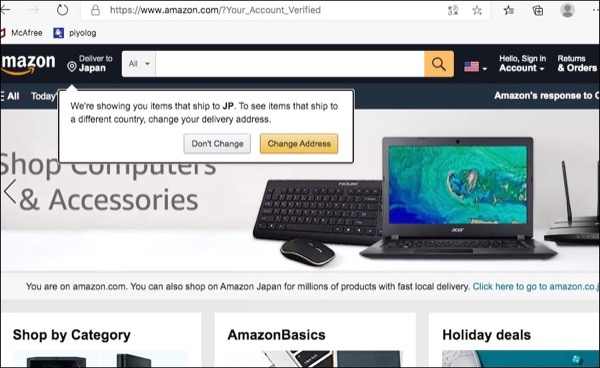

どうにか成功した模様.これでアマゾンにちゃんと転送されるみたい.

アメリカのアマゾンに転送されたよ.アメリカのアマゾンのアカウントも持ってないけどなぁ.

アカウントが閉鎖されているのにログインしろとなっている.若干の違和感を感じつつ,Amazonログインボタンを押してみる.

今回はMicrosoft Edgeを使ってみているけれど,不審なサイトだと警告が出る.

アクセスを続けようとしても安全ではないとMicrosoft Defender SmartScreenが警告をだしてくるけれど,もてないアマゾンのアカウントが閉鎖されているので仕方なくアクセスしてみる.

ちゃんとフィッシング協議会のメアドで登録.

とりあえず,フィッシング協議会の連絡先を設定.電話番号を入力すると国際電話番号に自動的に変換された.親切だね.

クレジットカード番号を入力してみた.ちゃんとコードがチェックされいていい加減な数値を入れるとエラーが出たので,ちゃんとテスト用のクレジットカード番号を入力しました.

パスワードは覚えがないのだけれど,110番に連絡するように設定.

メアドのパスワードは知らないので,これもランダムに.目のアイコンを押すとマスクされているパスワードが見えるようになりました.親切だね.

どうにか成功した模様.これでアマゾンにちゃんと転送されるみたい.

アメリカのアマゾンに転送されたよ.アメリカのアマゾンのアカウントも持ってないけどなぁ.

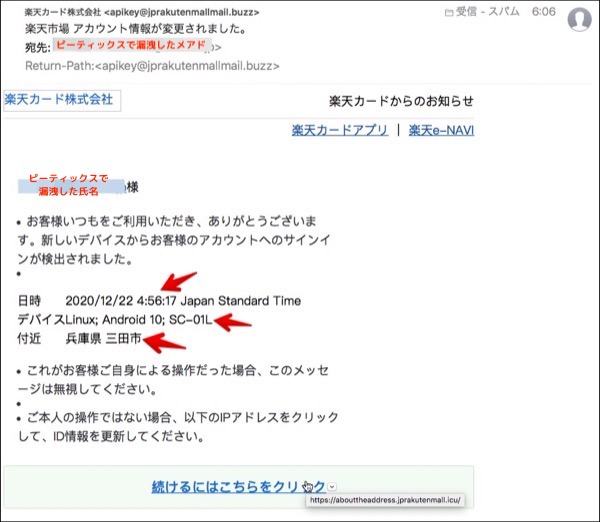

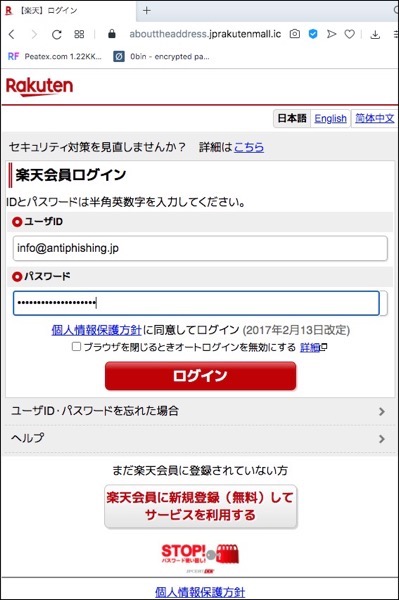

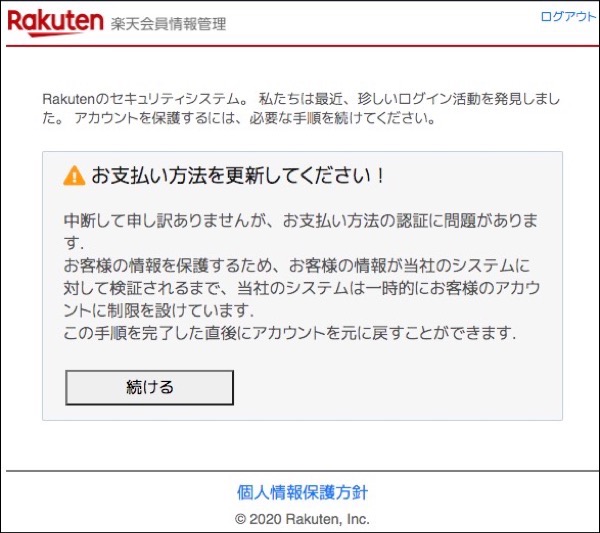

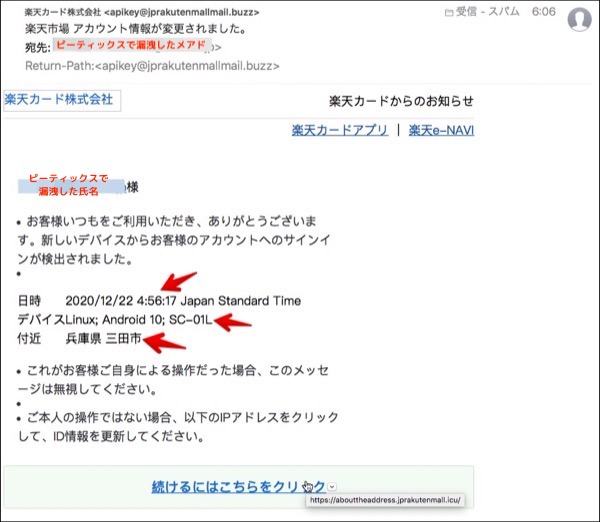

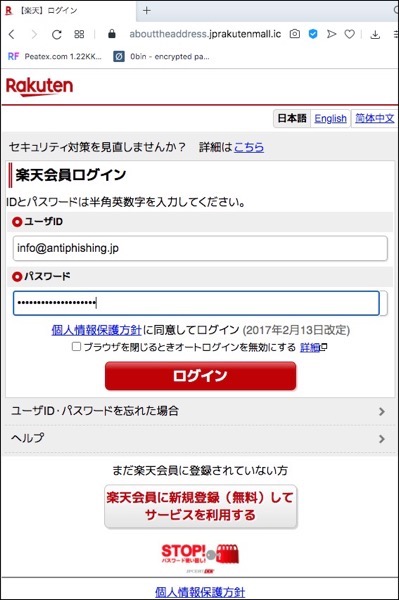

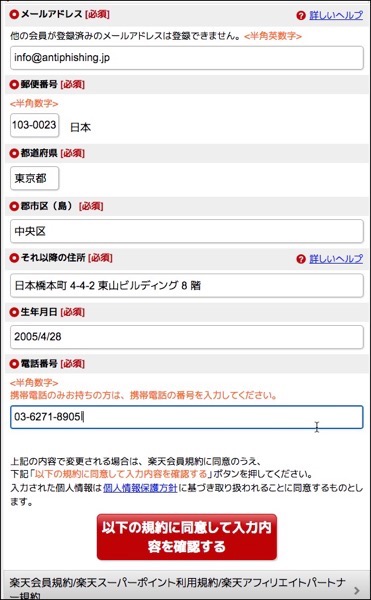

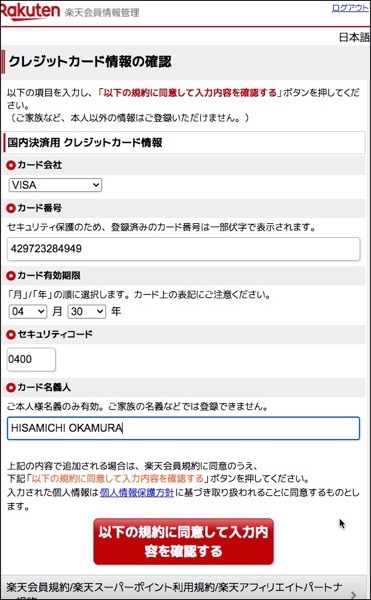

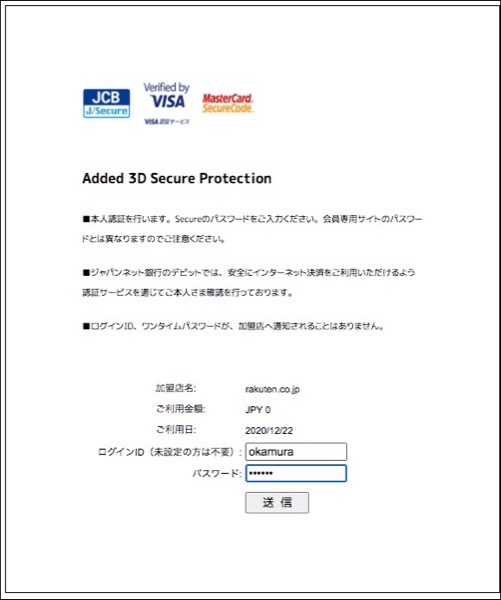

ピーティックスで漏洩したメアドに,入ってもない楽天のアカウントについてメールが.

早朝に兵庫の三田でログインしたそうだ.そんなところにいた覚えは無いなぁ.

びっくりしたので,フィッシング協議会にメールしようとメアドを設定.パスワードはちょっとわからないので適当に入力.

ログイン成功.

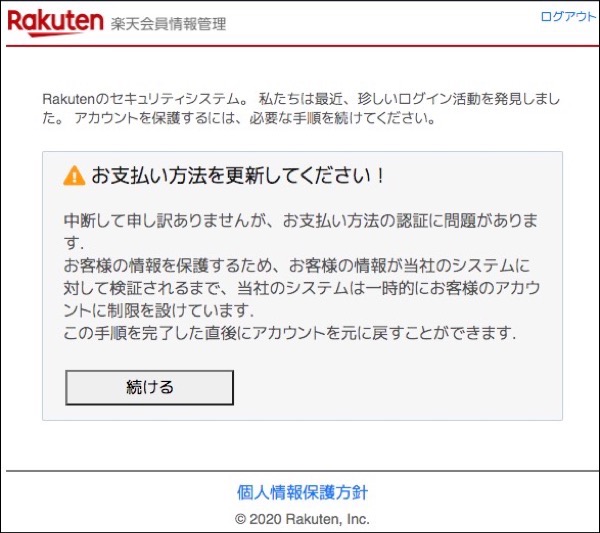

やばい!支払い情報が更新されているようだ.これは続ける.

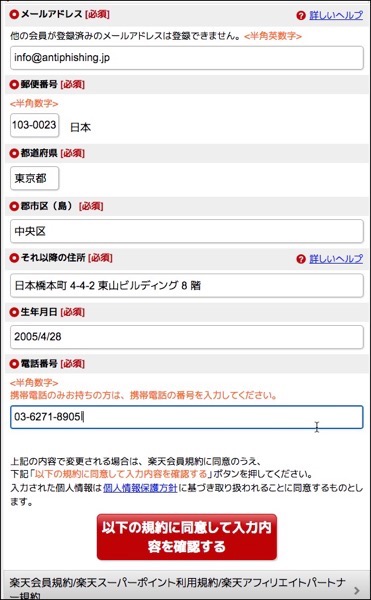

連絡先を入力しなければいけない.ちょっとよくわからないので,フィッシング協議会の連絡先を設定してみた.

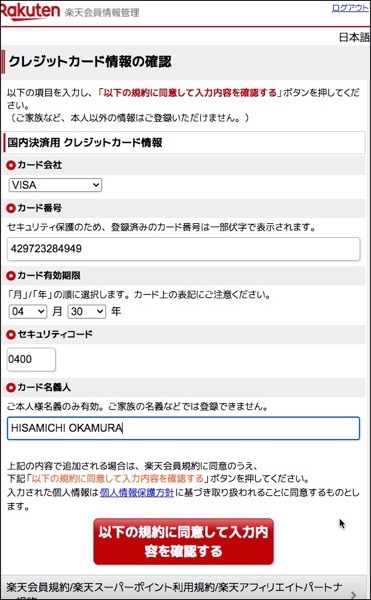

クレジット番号の入力! 覚えがないので,システムテストでよく使われるクレジットカード番号を入力してセキュリティコードは思いついた番号を設定.名義人はフィッシング協議会の代表者名に.

ちゃんと3Dセキュアにも対応している! フィッシング協議会に連絡したいので,代表者の名前を登録.パスワードはキーボードを適当に押した.

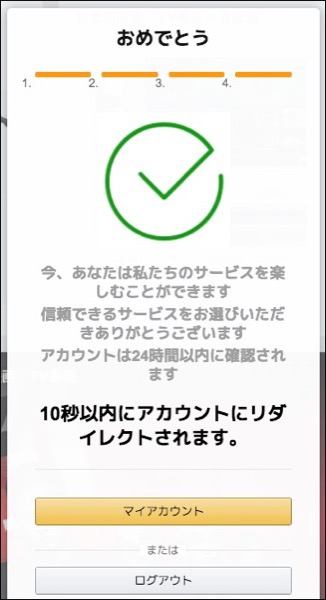

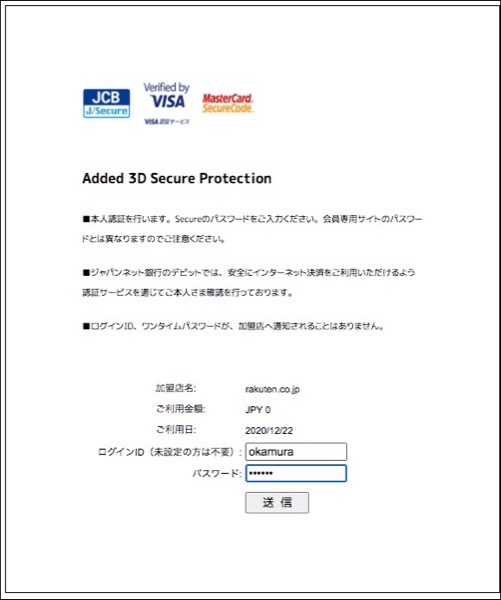

おめでとう! ちゃんとフィッシング協議会の連絡先が登録できてよかった.

完了ボタンを押したら,楽天のサイトに転送してくれた.

ちょっと怖くなった?ので,URLをチェック.

真っ赤だね.

早朝に兵庫の三田でログインしたそうだ.そんなところにいた覚えは無いなぁ.

びっくりしたので,フィッシング協議会にメールしようとメアドを設定.パスワードはちょっとわからないので適当に入力.

ログイン成功.

やばい!支払い情報が更新されているようだ.これは続ける.

連絡先を入力しなければいけない.ちょっとよくわからないので,フィッシング協議会の連絡先を設定してみた.

クレジット番号の入力! 覚えがないので,システムテストでよく使われるクレジットカード番号を入力してセキュリティコードは思いついた番号を設定.名義人はフィッシング協議会の代表者名に.

ちゃんと3Dセキュアにも対応している! フィッシング協議会に連絡したいので,代表者の名前を登録.パスワードはキーボードを適当に押した.

おめでとう! ちゃんとフィッシング協議会の連絡先が登録できてよかった.

完了ボタンを押したら,楽天のサイトに転送してくれた.

ちょっと怖くなった?ので,URLをチェック.

真っ赤だね.

うちにはまだ着弾してないけれど,活動し始めた模様.

マルウェアEmotetの活動再開(2020/12/21-)と変更点

https://bomccss.hatenablog.jp/entry/emotet-3

メリークリスマス

賞与

とかか.メリークリスマスと言われてもふ〜んって感じだと思うけれど,ボーナス時期を外した?賞与についての通達だと,ちょっと気になるかもしれないね.

引用: EDRで検出するヒントになりそう.

マルウェアEmotetの活動再開(2020/12/21-)と変更点

https://bomccss.hatenablog.jp/entry/emotet-3

メリークリスマス

賞与

とかか.メリークリスマスと言われてもふ〜んって感じだと思うけれど,ボーナス時期を外した?賞与についての通達だと,ちょっと気になるかもしれないね.

引用:

現時点の最新のEmotetの感染有無の確認は、プロセス一覧の中にrundll32.exeが動いており、その引数のファイルの拡張子がdllでない、実行のエクスポート関数がRunDLLである、ということ、それがレジストリRunキーに設定されている、という点を確認する必要があると思われます。

ただ、これはすぐに変更可能な点ですので、確認ポイントとして今後しばらく使えるか、という点は不明です。

これが話題.

ポイ活ブラウザアプリSmoozは閲覧情報をすべて外部送信している

https://security.srad.jp/story/20/12/20/1711210

引用: ポイント集めることを「ポイ活」というのか...はさておき.ブラウザで検索した情報がアスツール社という知名度は高くない会社に送られていることが問題視されている模様.

日頃,ネットサービスで「無料サービスを使っている」と思っていても,その対価として自分の何かの情報を差し出している事は理解しておくべきことだけれど,その意識はない人の方が多い.

まぁ,集めた情報をどう管理しているのかは,今の所,明らかにされてないので不適切だと言い切れないと思う.利用者は,そういう情報取得されているという事を認識すると,気持ち悪さを感じる事はあるとおもう.

2020.12.28追記

炎上してまもなく,情報収集はソフトウェアのバグだったと言うことで修正版のアプリをリリースしたりで対応したが,あまり前置きをおかずに事業終了となってしまった.

現在のままだと炎上を抑えられないと持ったのだろう.また,事業として努力して魅力的する程の収益が得られてなかったとか,担当者が突然辞めたとかもありそう.

どうも,今回「目についた」事で「プロ」の人たちがアプリの解析をして,複数の脆弱性が発掘されたりとかしているから,早急な火消しに走ったのかな.

Smoozサービス終了に寄せて

https://gist.github.com/mala/f443d5d0ba1b46137684e555ade08098

ポイ活ブラウザアプリSmoozは閲覧情報をすべて外部送信している

https://security.srad.jp/story/20/12/20/1711210

引用:

ブラウザアプリ「Smooz」個人情報を数多く送信しているとして話題になっているようだ。Smoozは検索するだけでポイントがもらえるサービスなどを提供しており、人気を博しているのだという。一方でこのことを指摘しているreliphone (for iPhone) の記事によれば、その利用情報がすべて開発元のアスツール社に送信されているそうだ。

日頃,ネットサービスで「無料サービスを使っている」と思っていても,その対価として自分の何かの情報を差し出している事は理解しておくべきことだけれど,その意識はない人の方が多い.

まぁ,集めた情報をどう管理しているのかは,今の所,明らかにされてないので不適切だと言い切れないと思う.利用者は,そういう情報取得されているという事を認識すると,気持ち悪さを感じる事はあるとおもう.

2020.12.28追記

炎上してまもなく,情報収集はソフトウェアのバグだったと言うことで修正版のアプリをリリースしたりで対応したが,あまり前置きをおかずに事業終了となってしまった.

現在のままだと炎上を抑えられないと持ったのだろう.また,事業として努力して魅力的する程の収益が得られてなかったとか,担当者が突然辞めたとかもありそう.

どうも,今回「目についた」事で「プロ」の人たちがアプリの解析をして,複数の脆弱性が発掘されたりとかしているから,早急な火消しに走ったのかな.

Smoozサービス終了に寄せて

https://gist.github.com/mala/f443d5d0ba1b46137684e555ade08098

1週間ほど前に報じられた,mSolarWinds Orionという運用管理ツールに関わるサイバー攻撃.

SolarWindsのサプライチェーン攻撃についてまとめてみた

https://piyolog.hatenadiary.jp/entry/2020/12/20/045153

こんな本気な奴,すごく短期間で解析できているなぁ...いつもながらに関心.

この部分が興味深いね.

引用:

SolarWinds ソリューションの脆弱性に関する注意喚起 - 株式会社アクシス

https://www.t-axis.co.jp/wp/wp-content/uploads/2020/12/aa6e84cbacf59748ad171850b7ef2788.pdf

知り合いの会社が取り扱ってたのか...

SolarWindsのサプライチェーン攻撃についてまとめてみた

https://piyolog.hatenadiary.jp/entry/2020/12/20/045153

こんな本気な奴,すごく短期間で解析できているなぁ...いつもながらに関心.

この部分が興味深いね.

引用:

SUNBURSTが接続するドメインavsvmcloud[.]comをMicrosoftが2020年12月13日頃に押収し、シンクホール化している。

SolarWinds ソリューションの脆弱性に関する注意喚起 - 株式会社アクシス

https://www.t-axis.co.jp/wp/wp-content/uploads/2020/12/aa6e84cbacf59748ad171850b7ef2788.pdf

知り合いの会社が取り扱ってたのか...

大きい会社だと「法務部門」があって各省庁のサイトを確認しているだろうけれど,中小企業の場合,どこまで浸透するものなのかね.何か封書が届くとも思えないし.

最近のサイバー攻撃の状況を踏まえ、経営者の皆様へサイバーセキュリティの取組の強化に関する注意喚起を行います

https://www.meti.go.jp/press/2020/12/20201218008/20201218008.html

引用: サプライチェーンのヒエラルキーの最上位にいる会社からパラシュートで情報を展開させるとかなのかね.いや,取引の与信管理の中にサイバーセキュリティ対策費とかが入って来て,何もしてないような会社は切られるようになるのか?

最近のサイバー攻撃の状況を踏まえ、経営者の皆様へサイバーセキュリティの取組の強化に関する注意喚起を行います

https://www.meti.go.jp/press/2020/12/20201218008/20201218008.html

引用:

サイバー攻撃による被害が深刻化し、被害内容も複雑になっており、経営者

の一層の関与が必要になっている

恒例の.

年末年始における情報セキュリティに関する注意喚起

https://www.ipa.go.jp/security/topics/alert20201217.html

引用: そうだそうだ.

事務所を留守にする場合も・・・

長期休暇における情報セキュリティ対策

https://www.ipa.go.jp/security/measures/vacation.html

年末年始における情報セキュリティに関する注意喚起

https://www.ipa.go.jp/security/topics/alert20201217.html

引用:

最近では外出自粛等の影響により、逆に家でパソコンなどを利用する時間が長くなり、ウイルス感染やネット詐欺被害のリスクが高まることも考えられます。

事務所を留守にする場合も・・・

長期休暇における情報セキュリティ対策

https://www.ipa.go.jp/security/measures/vacation.html

使い始めたツールのデータベースのデフォルト設定が,意図せず公開となっている件.

メーカは脆弱性ではなく「設定不備」と整理する模様.

つまり,設定値は網羅的に確認して意味・意図を把握し判断して設定する責任は,利用者にある.

複雑化した社会で,それを実装するのは難しいね.IT機器を買って,全ての機能を保証期間内にして初期不良がないことを確認するのも,消費者側の責任なのか.

メーカは脆弱性ではなく「設定不備」と整理する模様.

つまり,設定値は網羅的に確認して意味・意図を把握し判断して設定する責任は,利用者にある.

複雑化した社会で,それを実装するのは難しいね.IT機器を買って,全ての機能を保証期間内にして初期不良がないことを確認するのも,消費者側の責任なのか.