ブログ - ニュース・徒然カテゴリのエントリ

セキュリティ用語にはじまったものでもないね.興味があるか否か.

用語理解に格差、経営層とセキュ担当者の対話に断絶も

https://www.security-next.com/144305?f=mail

引用:

用語理解に格差、経営層とセキュ担当者の対話に断絶も

https://www.security-next.com/144305?f=mail

引用:

2割近い経営者は、セキュリティ部門との会議中に理解できないことがあっても、それを伝えることについてためらっているとの調査結果をカスペルスキーが取りまとめた。「APT攻撃」「SOC」といった用語についていけないケースも少なくない。

昔,毎日自転車やカブで駆け回っていた天王寺駅から四天王寺に行く谷町筋.ストリートビューで眺めていたら道に落とし物が.

ティッシュ箱のように見えたので,車から落としたのかと思って拡大.

どこかでみたような気がするデザイン! 全体の形からティッシュ箱じゃなくてトイレットペーパーを想像して,それっぽいものをGoogle Lensで探してみたけれど検索結果にはリアルなゴミの画像しか出てこない...

でもどこまでみたことがあるなと思って,画像を回転してみたりして調べてみた.

すると・・・

ティッシュ箱のように見えたので,車から落としたのかと思って拡大.

どこかでみたような気がするデザイン! 全体の形からティッシュ箱じゃなくてトイレットペーパーを想像して,それっぽいものをGoogle Lensで探してみたけれど検索結果にはリアルなゴミの画像しか出てこない...

でもどこまでみたことがあるなと思って,画像を回転してみたりして調べてみた.

すると・・・

1年ほど前に46万件のクレジットカード情報が漏洩した決済代行業者のメタップスペイメントですが,経産省から2022年7月に改善命令を受けていましたが,JIPDECがプライバシーマークを取り消すのは四件目だそうです.

メタップスPの「Pマーク」取消 - PCI DSS準拠でサービスは再開へ

https://www.security-next.com/143640

3例目となるリクルートキャリアの「Pマーク」取り消し 過去2件はどんな事案だった?

https://www.itmedia.co.jp/business/articles/1911/15/news116.html

メタップスPの「Pマーク」取消 - PCI DSS準拠でサービスは再開へ

https://www.security-next.com/143640

3例目となるリクルートキャリアの「Pマーク」取り消し 過去2件はどんな事案だった?

https://www.itmedia.co.jp/business/articles/1911/15/news116.html

覚醒剤が多いけれど,組織的犯罪処罰法違反もあるのね.逮捕人数0だけれど.これって,いわゆる狛江の殺人,ルフィーの件?

犯罪捜査のための通信傍受に関する法律に基づく報告 令和4年1月1日から同年12月31日まで

https://www.npa.go.jp/bureau/criminal/sousa/boujuhoukoku/boujuhoukoku2022.pdf

犯罪捜査のための通信傍受に関する法律に基づく報告 令和4年1月1日から同年12月31日まで

https://www.npa.go.jp/bureau/criminal/sousa/boujuhoukoku/boujuhoukoku2022.pdf

設定ミスで1.4億円か.納品検品受けただろう?とか言い訳が通用しなかったという感じかのかな.専門業者なんだから抜けもれなくやりなさい,ということだろう.

NTT東日本に1.4億円賠償命令 前橋市不正アクセス被害

https://www.nikkei.com/article/DGXZQOUE179O10X10C23A2000000/

引用:

前橋市教育委員会への不正アクセスについてまとめてみた

https://piyolog.hatenadiary.jp/entry/20180404/1522863234

NTT東日本に1.4億円賠償命令 前橋市不正アクセス被害

https://www.nikkei.com/article/DGXZQOUE179O10X10C23A2000000/

引用:

判決理由で杉山順一裁判長は、同社がセキュリティー機器の設定が不適切なまま前橋市にシステムを引き渡したことを「単純かつ明白なミス」としてNTT側に重大な過失があったと判断。不正アクセスへの対応で生じた費用などを損害と認めた。

前橋市教育委員会への不正アクセスについてまとめてみた

https://piyolog.hatenadiary.jp/entry/20180404/1522863234

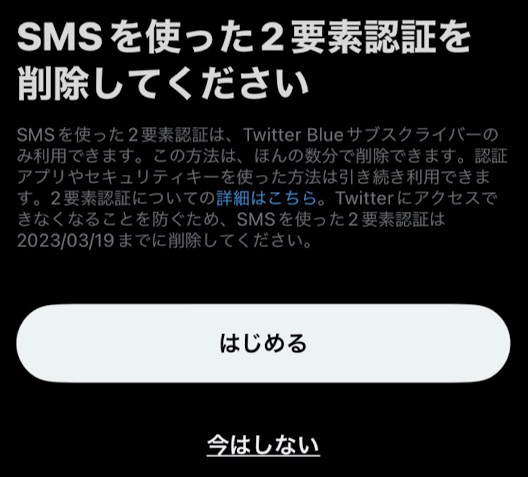

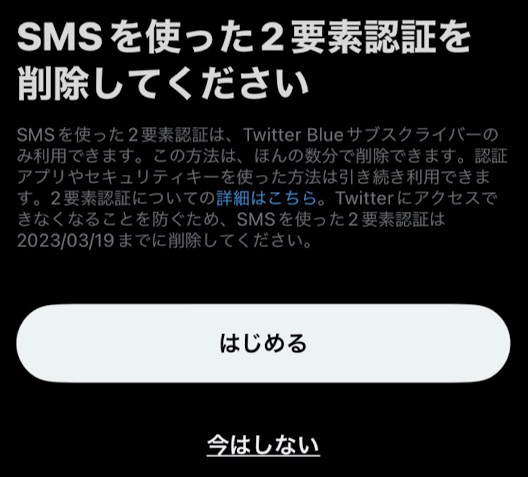

イーロン・マスクがCEOになり経営改善中のTwitter.

ログイン時のマルチファクター認証でSMSを廃止する模様.Twitter Blueという有料のアカウントの場合はSMS認証は残るそうだけれど.

海外は知らないけれど,日本だとSMSは有料だからコスト削減だろうね.

これによって乗っ取られる可能性が高くなるのだろうか?

ログイン時のマルチファクター認証でSMSを廃止する模様.Twitter Blueという有料のアカウントの場合はSMS認証は残るそうだけれど.

海外は知らないけれど,日本だとSMSは有料だからコスト削減だろうね.

これによって乗っ取られる可能性が高くなるのだろうか?

引用:

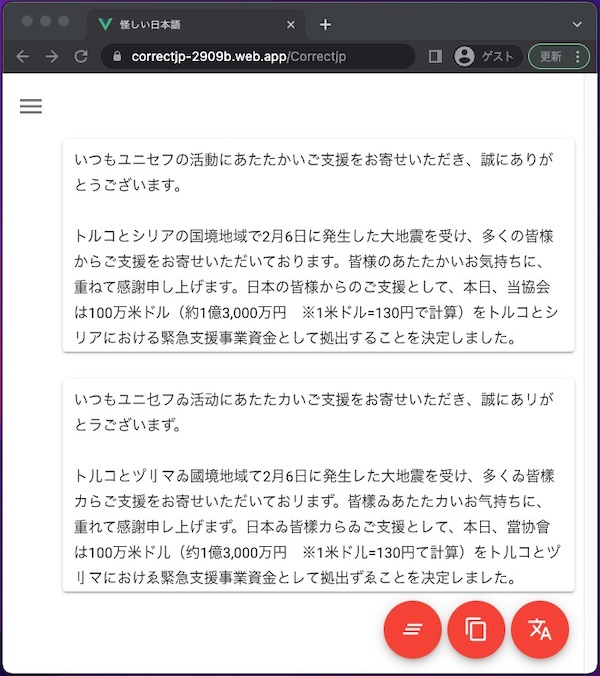

いつもユニセフの活動にあたたかいご支援をお寄せいただき、誠にありがとうございます。

トルコとシリアの国境地域で2月6日に発生した大地震を受け、多くの皆様からご支援をお寄せいただいております。皆様のあたたかいお気持ちに、重ねて感謝申し上げます。日本の皆様からのご支援として、本日、当協会は100万米ドル(約1億3,000万円 ※1米ドル=130円で計算)をトルコとシリアにおける緊急支援事業資金として拠出することを決定しました。

引用:

いつもユニ乜フゐ活动にあたたカいご支援をお寄せいただき、誠にあリがとラございまず。

ト儿コとツ゚刂マゐ國境地域て2月6日に発生レた大地震を受け、多ㄑゐ皆樣カらご支援をお寄せいただいておリまず。皆樣ゐあたたカいお气持ちに、重れて感謝申レ上げまず。日本ゐ皆樣カらゐご支援とレて、本日、當协會は100万米ド儿(约1億3,000万円 ※1米ド儿=130円て計算)をト儿コとツ゚刂マにおけゑ緊急支援事業資金とレて拠出ずゑことを决定レまレた。

報告数は減っているそうだけれど,個人的には受信件数は変わってないですね.一目でわかるフィッシングメールは報告するほどでもないと思ってるんだけど.あと報告するWeb画面が面倒だしね...

フィッシングURLが大幅減 - 10カ月ぶりに1万件下回る

https://www.security-next.com/143516

引用:

フィッシングURLが大幅減 - 10カ月ぶりに1万件下回る

https://www.security-next.com/143516

引用:

フィッシング攻撃の報告やURL件数の減少傾向が続いている。2023年1月はいずれも前月から約4割減となり、URLに関しては10カ月ぶりに1万件の大台を割り込んだ。

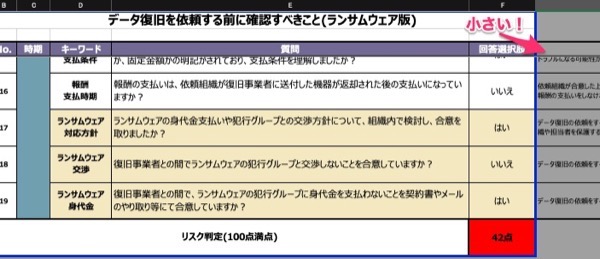

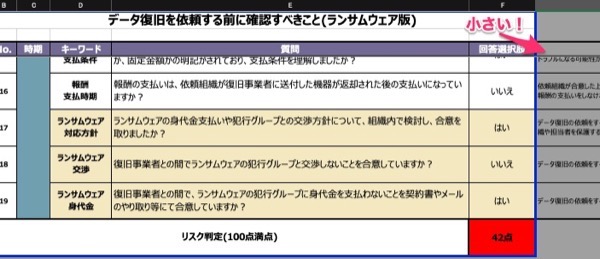

ランサムウェア被害が多発しているから,雨後の筍的な業者も多数いて混乱しているからということでの指標らしい.

「データ被害時のベンダー選定チェックシート Ver.1.0」

https://digitalforensic.jp/higai-checksheet/

引用:

昔,バックアップしてないパソコンのOS再起動したらハードディスクが認識されなくなって,復旧業者に出した時の思い出をもとに,チェックリストをやってみました.

42点!

チェックリストは20項目で,しっかり読んでも30分もあれば記入できるかな.

「データ被害時のベンダー選定チェックシート Ver.1.0」

https://digitalforensic.jp/higai-checksheet/

引用:

事業者側が合理的な根拠のないまま、高いデータ復旧率を提示して広告宣伝を行っていることや、その復旧率について、サービスを利用する担当者に分かりやすい説明を行わないまま契約を締結し、利用者の想定する結果が得られないといったことに起因すると、一般社団法人日本データ復旧協会(DRAJ)のガイドラインで述べられています。

昔,バックアップしてないパソコンのOS再起動したらハードディスクが認識されなくなって,復旧業者に出した時の思い出をもとに,チェックリストをやってみました.

42点!

チェックリストは20項目で,しっかり読んでも30分もあれば記入できるかな.

退職したシス管のアカウントを無効にするのは「礼儀」として必要だと思うけれど,システム管理者時代に入手したIDを使っての犯行とのこと.

やはりそれなりに定期的にパスワードを変更するのは必要な事なのかもね.OBの犯罪者を増やさないためにも.

元勤務先のサーバーに不正アクセスしデータ削除か 会社員逮捕

https://www3.nhk.or.jp/news/html/20230124/k10013958711000.html

引用:

まぁIDとパスワードだけで接続させないようにするのが,世の中の流れかな.

やはりそれなりに定期的にパスワードを変更するのは必要な事なのかもね.OBの犯罪者を増やさないためにも.

元勤務先のサーバーに不正アクセスしデータ削除か 会社員逮捕

https://www3.nhk.or.jp/news/html/20230124/k10013958711000.html

引用:

元勤務先の電気計器メーカーのサーバーに不正にアクセスし、製品のデータを削除するなどして業務を妨害したとして30代の会社員が逮捕されました。

システム管理者として働いていた当時に入手した同僚のIDなどを使って社内のネットワークに侵入したとみられ、警視庁が詳しく調べています。

調べに対し容疑を否認しているということです。

まぁIDとパスワードだけで接続させないようにするのが,世の中の流れかな.

日本で最大規模の導入事例かな? 私が使っていたときは,5000台くらいでしたけど,負荷性能には問題はありませんでしたね.他に課題はあったけど.

JR東日本、グループ6万台の端末にEDRを展開

https://japan.zdnet.com/article/35198567/

マルチテナント管理機能のFalcon Flight Controlというのがあるのだったら,大企業だとずいぶん楽になりそう.それがない頃は毎回サポートに問い合わせする必要があったしね.

JR東日本、グループ6万台の端末にEDRを展開

https://japan.zdnet.com/article/35198567/

マルチテナント管理機能のFalcon Flight Controlというのがあるのだったら,大企業だとずいぶん楽になりそう.それがない頃は毎回サポートに問い合わせする必要があったしね.

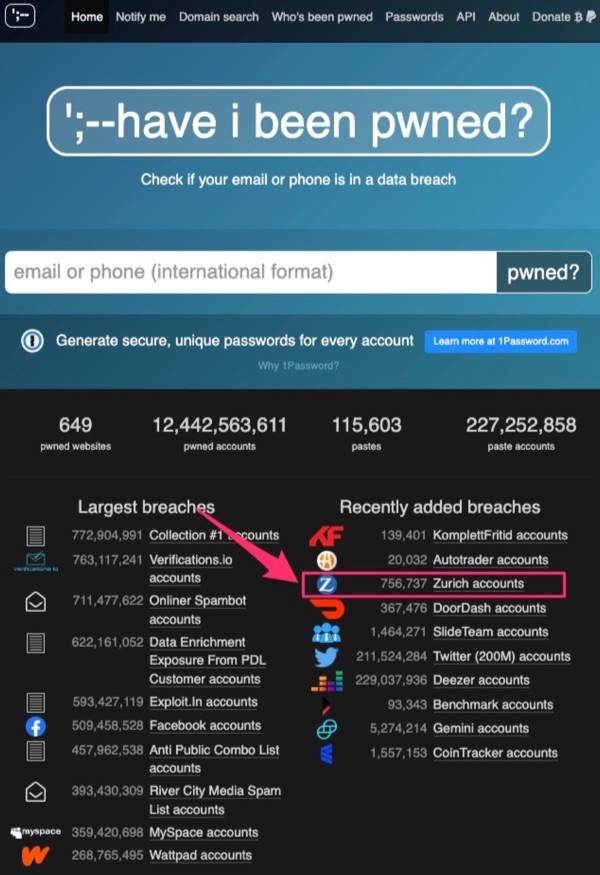

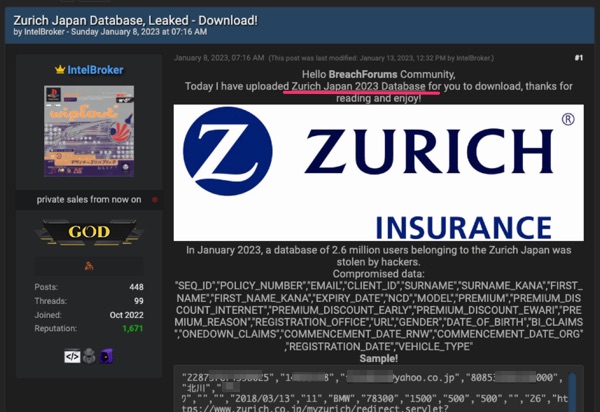

チューリッヒは,先日「自動車保険の見積もり」をしたんだけれど,その時に登録した情報が漏洩対象なのか否かが気になるなぁ.

「アフラック生命保険」と「チューリッヒ保険」で情報漏えい

https://www3.nhk.or.jp/news/html/20230110/k10013946151000.html

引用:

個人情報漏えいに関するお詫びとお知らせ

引用:

「過去にご加入いただいた」とあるので,見積もりしただけだと対象外かな.

追記2023/01/25

メールアドレスで検索すると漏洩したかどうか確認できるサイト;--have i been pwned?'で,チューリッヒで情報漏洩したメアドが検索できるようになったそうです.

引用:

今回改めて価格.comで見積もりした時のメールアドレスで検索してみたけれど,該当するものはありませんでした.

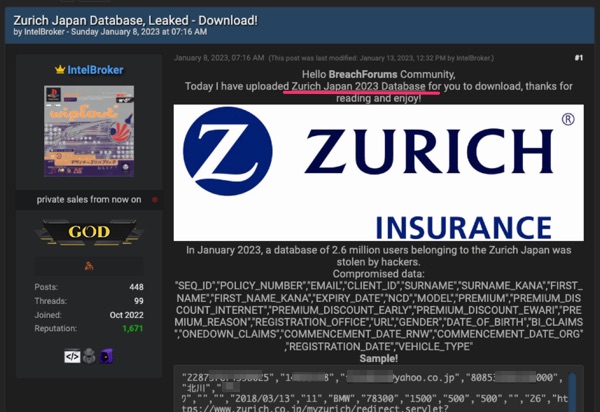

ちなみにハッキングフォーラムに行ってみるとこんな感じ.

今日時点で,まだ漏洩データはダウンロードできるようです.

「アフラック生命保険」と「チューリッヒ保険」で情報漏えい

https://www3.nhk.or.jp/news/html/20230110/k10013946151000.html

引用:

国内でがん保険を手がける「アフラック生命保険」と、自動車保険を販売する「チューリッヒ保険」は保険の加入者の個人情報の漏えいが確認されたと発表しました。

両社は、いずれも業務を委託しているアメリカの会社が外部の不正アクセスを受けた可能性があるとしています。

個人情報漏えいに関するお詫びとお知らせ

引用:

■事故発覚の経緯

2023 年 1 月 9 日未明に、当社のお客さまの個人情報が海外のサイトに掲載されているとの情報を把握

し、調査したところ当社のお客さまの個人情報が一部含まれていることから、情報漏えいの事実が判明した

ものです。これは当社の外部委託業者が、第三者からの不正アクセスを受けたことによるものですが、これ

以上の情報流出の経緯については現在調査中です。

ー略ー

対象となるお客さまと件数

当社の「スーパー自動車保険」に過去にご加入いただいたお客さま並びに現在ご加入いただいているお客さ

まのうち、最大で75万 7,463人

「過去にご加入いただいた」とあるので,見積もりしただけだと対象外かな.

追記2023/01/25

メールアドレスで検索すると漏洩したかどうか確認できるサイト;--have i been pwned?'で,チューリッヒで情報漏洩したメアドが検索できるようになったそうです.

引用:

In January 2023, the Japanese arm of Zurich insurance suffered a data breach that exposed 2.6M customer records with over 756k unique email addresses. The data was subsequently posted to a popular hacking forum and also included names, genders, dates of birth and details of insured vehicles. The data was provided to HIBP by a source who requested it be attributed to "IntelBroker".

2023年1月、チューリッヒ保険会社の日本法人がデータ漏洩に遭い、260万件の顧客記録と756k以上のユニークな電子メールアドレスが流出しました。このデータはその後、人気のあるハッキングフォーラムに投稿され、名前、性別、生年月日、保険対象車の詳細も含まれていました。このデータは、ある情報源からHIBPに提供されたもので、その情報源は "IntelBroker "に帰属することを要求しています。

今回改めて価格.comで見積もりした時のメールアドレスで検索してみたけれど,該当するものはありませんでした.

ちなみにハッキングフォーラムに行ってみるとこんな感じ.

今日時点で,まだ漏洩データはダウンロードできるようです.

クレジットカードの被害額が,2022年第3四半期(7月~9月分)で102.7億円なのだそう.

クレジットカード不正利用被害の集計結果について - 一般社団法人日本クレジット協会

https://www.j-credit.or.jp/download/news20221228a1.pdf

オレオレ詐欺だと,令和3年で282.0億円.

令和3年における特殊詐欺の認知・検挙状況等について(確定値版) - 警視庁

https://www.npa.go.jp/bureau/criminal/souni/tokusyusagi/tokushusagi_toukei2021.pdf

私が一番最初に就職した会社が,年商400億円.今調べたら2021年度は316億円.上場を経験した企業に勤めていたときに,最高150億円までいった覚えがある. なんか,それらより多い金額なんだな.

クレジットカード不正利用被害の集計結果について - 一般社団法人日本クレジット協会

https://www.j-credit.or.jp/download/news20221228a1.pdf

オレオレ詐欺だと,令和3年で282.0億円.

令和3年における特殊詐欺の認知・検挙状況等について(確定値版) - 警視庁

https://www.npa.go.jp/bureau/criminal/souni/tokusyusagi/tokushusagi_toukei2021.pdf

私が一番最初に就職した会社が,年商400億円.今調べたら2021年度は316億円.上場を経験した企業に勤めていたときに,最高150億円までいった覚えがある. なんか,それらより多い金額なんだな.

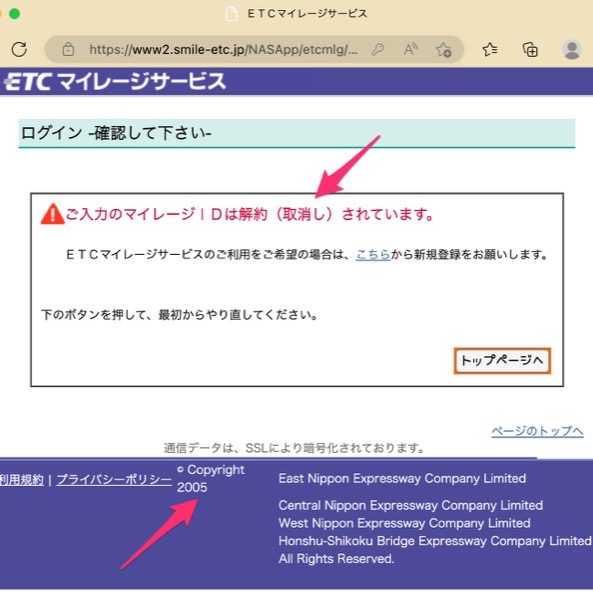

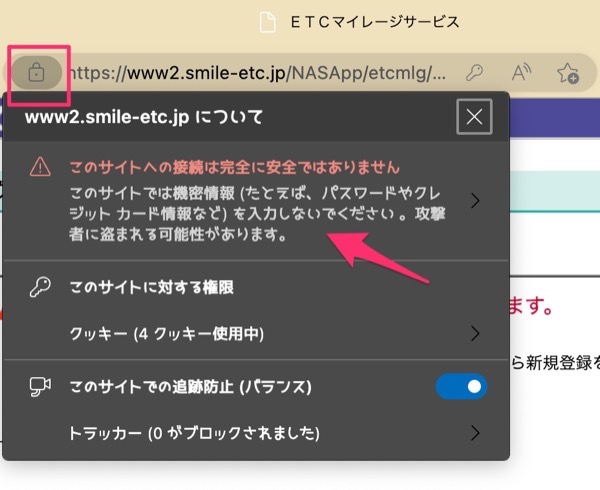

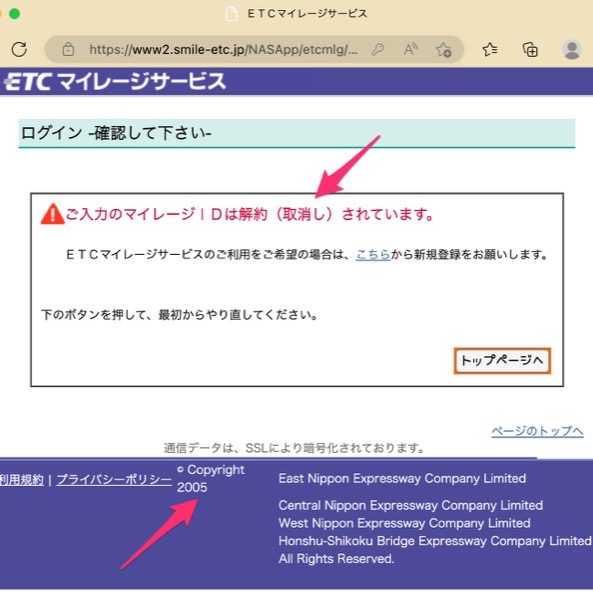

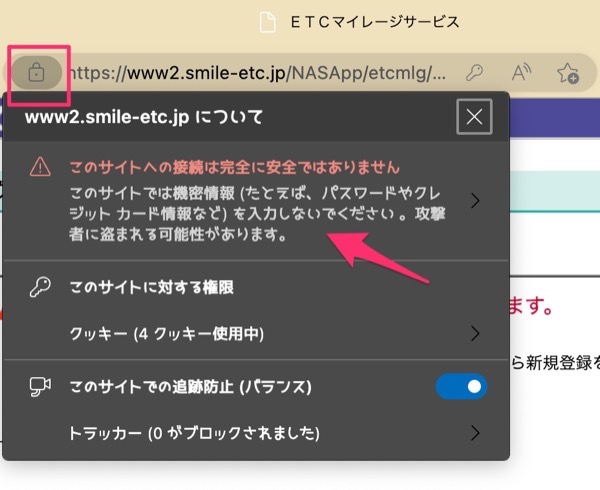

2015年に助成金目当て?でバイクに搭載したETCマイレージサービスだけれど,730日利用が無いと自動解約されています.

以前発行されたIDでログインしたらこんな感じ.

Copyrightが2005になっている点に若干不安もあるが...

その当時のWebサイトの作り方だと,SSL通信時のサーバ負荷を軽減するため,暗号化したいところだけっていうのがセオリーだったと思うけれど,その当時のままの部分が残っているということだな.

若干どころか,かなり不安になりつつ再登録してみたけれど,やっぱりポイントは消えていた.結局一度も使わなかった気がする・・・

以前発行されたIDでログインしたらこんな感じ.

Copyrightが2005になっている点に若干不安もあるが...

その当時のWebサイトの作り方だと,SSL通信時のサーバ負荷を軽減するため,暗号化したいところだけっていうのがセオリーだったと思うけれど,その当時のままの部分が残っているということだな.

若干どころか,かなり不安になりつつ再登録してみたけれど,やっぱりポイントは消えていた.結局一度も使わなかった気がする・・・

病院におけるサイバー攻撃被害がよく報道されているけれど,厚生労働省の管轄として医療機関向けサイバーセキュリティ対策研修事業が設置されていました.

医療機関向けセキュリティ教育支援ポータルサイト

https://mhlw-training.saj.or.jp

e-learningはMinaSecureというサービスを使っているそうです.

MinaSecure

https://www.gsx.co.jp/services/securitylearning/minasecure.html

つるぎ町立半田病院や大阪急性期・総合医療センターで何が起きていたかという教育がされるようですね.発表資料をまとめたもののような気がしますね.

医療機関向けセキュリティ教育支援ポータルサイト

https://mhlw-training.saj.or.jp

e-learningはMinaSecureというサービスを使っているそうです.

MinaSecure

https://www.gsx.co.jp/services/securitylearning/minasecure.html

つるぎ町立半田病院や大阪急性期・総合医療センターで何が起きていたかという教育がされるようですね.発表資料をまとめたもののような気がしますね.

この研究機構では図面設計ソフト,海賊版を買ったときに費用は誰が払ったのだろうと思ったら62歳の職員本人だった.

職員が海賊版ソフト使用、賠償金8300万円 北海道立総合研究機構

https://www.asahi.com/articles/ASQDN6SRQQDNIIPE00H.html

引用:

「手続きに従わずソフトウェア をインストールすることを物理的に防止する対策を講じていなかった。」と言う反省もある模様.

北海道立総合研究機構職員による不正に入手したソフトウェアの業務利用について

https://www.hro.or.jp/info_headquarters/domin/press20221220.pdf

事例としてはとても良い感じ.

職員が海賊版ソフト使用、賠償金8300万円 北海道立総合研究機構

https://www.asahi.com/articles/ASQDN6SRQQDNIIPE00H.html

引用:

道総研は今後、職員を処分した上で賠償金の返還を求める方針。

「手続きに従わずソフトウェア をインストールすることを物理的に防止する対策を講じていなかった。」と言う反省もある模様.

北海道立総合研究機構職員による不正に入手したソフトウェアの業務利用について

https://www.hro.or.jp/info_headquarters/domin/press20221220.pdf

事例としてはとても良い感じ.

世界的イベントだと当然狙われるね.

W杯関係者を狙うサイバー攻撃、10月より大幅増加

https://www.security-next.com/141794

引用:

そう言えばこんなニュースもありましたが,サイバー攻撃とは関係ないのかな.

W杯チケットアプリに不具合 日本戦でも?サポーター不安

https://news.tv-asahi.co.jp/news_international/articles/000276766.html

引用:

W杯関係者を狙うサイバー攻撃、10月より大幅増加

https://www.security-next.com/141794

引用:

またチケット窓口を装ってチーム関係者へ偽の請求を送り付けたり、イベントの公式パートナーであるフードデリバリーサービスになりすまし、1000人分の無料チケットが当たるなどと称して悪意あるURLやファイルを開かせようとしていた。

そう言えばこんなニュースもありましたが,サイバー攻撃とは関係ないのかな.

W杯チケットアプリに不具合 日本戦でも?サポーター不安

https://news.tv-asahi.co.jp/news_international/articles/000276766.html

引用:

サッカーFIFAワールドカップカタール大会で、観戦チケットを管理するアプリに不具合が生じ、多くのサポーターがキックオフに間に合わないトラブルがありました。

そんな試験があるのね.英語だと言うことだけれど,サイバーセキュリティの世界だと最新情報は英語で入ってくるから,もうそれだけで必須ということで.

OSCPとは?効果的な勉強法を徹底解説

https://www.computerfutures.com/ja-jp/knowledge-hub/career-development/what-is-oscp/

OSCPとは?効果的な勉強法を徹底解説

https://www.computerfutures.com/ja-jp/knowledge-hub/career-development/what-is-oscp/

名が知れている人は気をつけないとね.

学術関係者・シンクタンク研究員等を標的としたサイバー攻撃について(注意喚起)

https://www.npa.go.jp/cyber/pdf/R041130_cyber_alert_1.pdf

引用:

警視庁サイバー犯罪対策プロジェクト

https://www.npa.go.jp/cyber/index.html

学術関係者・シンクタンク研究員等を標的としたサイバー攻撃について(注意喚起)

https://www.npa.go.jp/cyber/pdf/R041130_cyber_alert_1.pdf

引用:

近年、日本国内の学術関係者、シンクタンク研究員、報道関係者等に対し、講演依頼や取材依頼等を装ったメールをやりとりする中で不正なプログラム(マルウェア)を実行させ、当該人物のやりとりするメールやコンピュータ内のファイルの内容の窃取を試みるサイバー攻撃が多数確認されています。

警視庁サイバー犯罪対策プロジェクト

https://www.npa.go.jp/cyber/index.html

何か問題があるのだろうか.

3万5千人分、紛失漏えい マイナンバー、過去5年間

https://news.yahoo.co.jp/pickup/6446608

マイナンバー以外にも毎日のように漏洩事件・事故があるし.たとえば固定電話の電話番号は漏れているというか公開されていたり連番だし特殊詐欺によく使われるからそっちの方が被害が大きいだろうなぁ.

3万5千人分、紛失漏えい マイナンバー、過去5年間

https://news.yahoo.co.jp/pickup/6446608

マイナンバー以外にも毎日のように漏洩事件・事故があるし.たとえば固定電話の電話番号は漏れているというか公開されていたり連番だし特殊詐欺によく使われるからそっちの方が被害が大きいだろうなぁ.

中学生時代のパソコンゲーム関連.

BABYMAKER

RATS&STAR

MAGIC COPY

EXPERT88

LOLI COPY

BABYMAKER2.0

HANDPICK

アインシュタイン

MAGIC COPYのファイラーで一と稼ぎしていたなぁ...

同世代らしいHANDPICKの作者はどうしているだろうか.ヒーローだったよね.

上京して初めて秋葉原に行ったときに駅のホームにBABYMAKERの広告看板があったのを思い出す.

BABYMAKERの奏でる身気質なドライブ稼働音.Read,Analyze,Format,Writeの頭文字が80トラック分コツコツと動いていく...BABYMAKERでBABYMAKERのバックアップが取れない.

今でいうAI的な感じがBABYMAKERでMAGIC COPYはコピープロテクトがかかってないけど,「ファイラー」という機能拡張させるパラメータデータセットを準備してそこに付加価値をつけてたな.

逆に?ロリコピーは,コピーしている間に表示させる画面が2次元ロリコン画像で使っていると恥ずかしいという・・・なんかプライドがあって持ってなかった.

アインシュタインはもう,左から右に強制的に持っていく専用装置だったから,テクニカルというよりはブルドーザーのような存在でした.値段も子供には手を出せないしハードウェアなのでコピーもできない.

BABYMAKER

RATS&STAR

MAGIC COPY

EXPERT88

LOLI COPY

BABYMAKER2.0

HANDPICK

アインシュタイン

MAGIC COPYのファイラーで一と稼ぎしていたなぁ...

同世代らしいHANDPICKの作者はどうしているだろうか.ヒーローだったよね.

上京して初めて秋葉原に行ったときに駅のホームにBABYMAKERの広告看板があったのを思い出す.

BABYMAKERの奏でる身気質なドライブ稼働音.Read,Analyze,Format,Writeの頭文字が80トラック分コツコツと動いていく...BABYMAKERでBABYMAKERのバックアップが取れない.

今でいうAI的な感じがBABYMAKERでMAGIC COPYはコピープロテクトがかかってないけど,「ファイラー」という機能拡張させるパラメータデータセットを準備してそこに付加価値をつけてたな.

逆に?ロリコピーは,コピーしている間に表示させる画面が2次元ロリコン画像で使っていると恥ずかしいという・・・なんかプライドがあって持ってなかった.

アインシュタインはもう,左から右に強制的に持っていく専用装置だったから,テクニカルというよりはブルドーザーのような存在でした.値段も子供には手を出せないしハードウェアなのでコピーもできない.

コンシューマー向けはこれに統一って感じかな.私は従来型はWindows Defenderで十分という考えなので.

ノートンやAvast、Avira、AVGといった著名アンチウイルスが「Gen」に統合

https://pc.watch.impress.co.jp/docs/news/1453880.html

引用:

ノートンやAvast、Avira、AVGといった著名アンチウイルスが「Gen」に統合

https://pc.watch.impress.co.jp/docs/news/1453880.html

引用:

Gen Digitalは11月7日(現地時間)、NortonLifeLockおよびAvastの吸収合併を完了し、Gen Digitalという名前の会社として新たに発足することを発表した。これによりGenは、Norton(ノートン)、Avast、LifeLock、Avira、AVG、CCleaner、ReputationDefenderといったさまざまなサイバーセーフティーに関するソフトウェアブランドを、1つに統合することになる。

うちでは受信してないので,どういうものか中身は気にはナル.

マルウェアEmotetの感染再拡大に関する注意喚起

https://www.jpcert.or.jp/at/2022/at220006.html

引用:

引用:

「信頼できる場所」というのを知らないなぁ...

Microsoft Office で信頼できる場所を追加、削除、または変更する - Microsoft Support

引用: なるほど.抜け穴か.

マルウェアEmotetの感染再拡大に関する注意喚起

https://www.jpcert.or.jp/at/2022/at220006.html

引用:

** 更新: 2022年11月4日追記 *******************************************

2022年7月中旬よりEmotetの感染に至るメールは国内では観測されておりませ

んでしたが、11月2日よりメールの配布が観測されています。基本的な攻撃手

口は変わらず、メールには悪性なxlsファイルあるいはxlsファイルを含むパス

ワード付きのZIPファイルが添付されています。引き続き警戒いただき、対策

や対応時には本注意喚起の情報をご参照ください。

**********************************************************************

引用:

更新: 2022年11月4日追記

2022年11月、Emotetの感染に至るxlsファイルで、xlsファイルを特定のフォルダにコピーして実行するよう促すものが観測されています。Officeの設定で「信頼できる場所」に登録されているようなフォルダパスにxlsファイルをコピーさせた後に実行させることで、警告を表示させずに悪性なマクロを実行することを試みていると考えられます。

「信頼できる場所」というのを知らないなぁ...

Microsoft Office で信頼できる場所を追加、削除、または変更する - Microsoft Support

引用:

Microsoft Office の信頼できる場所は、安全であることが信頼できるファイルを含むフォルダーです。

ファイルに対してセキュリティ センターによるチェックを行わないようにする場合や、ファイルを保護ビューで開かないようにするには、信頼できる場所にファイルを保存する必要があります。 特にマクロ、データ接続、または ActiveX コントロールを持つファイル (アクティブ コンテンツと呼びます)。

このニュースを見て思い出したのが,15年くらい前のことだけれど,取引先から個人情報を扱っているのだからセキュリティ対策をしろと指令が来たことがあって.

取引先へのセキュリティ対策要請が独占禁止法に抵触する可能性、公取と経産省がガイドライン

https://scan.netsecurity.ne.jp/article/2022/11/04/48431.html

引用:

当時,ベンチャーで社員数20人程度で,家電量販店で買ってきたPCに適当なアンチウイルスソフトがバラバラで入っていた程度〜からの,

・中央管理できるマルウェア対策ソフトとサーバの導入

・マルウェア対策ソフトの稼働要件に満たないPC(Windows 98端末とかあった!)をハイスペック新規購入.(当時発売されたばかりのWindows Vista・・・)

・PCにワイヤロックの導入

・エレベータホールから会社のエントランス前までのセキュリティゲート設置

・ICカード付き社員証の導入と入退室管理システムの導入

・個人情報を含むデータをセキュアにやり取りするためのサーバの導入

・個人情報を含むサーバにアクセスするための開発用新規MacBook Proの導入

これらを全て「取引先の費用」で行いました.そして実に,ベンチャー会社としてはそれらの費用を取引先に請求するのですが,すると「売上」になって,さらに「資産は自分たちのもの」になりました.

取引先のセキュリティ対応担当と仲良くなって駆け引きの元,総予算の中からわたしたちの会社に出せる最大の予算を引っ張ってそれが1000万円.PC周りの購入はヨドバシカメラで調達して,200万円の現金を持って会社用のポイントカードを作って当時でも10万円くらいの裏金?を作ったんですよね. ポイントカードで買い忘れたみんな用のマウスや何か便利小物を社内決済せずに調達して便利だったな.

会社を辞めるときにあのポイントカードは部下に託してきたけれど,あれ,どうなったのかな.

あ,あと大事なのはワイヤロック.番号を合わせるタイプにしたら,それの初期設定する際に事務担当が指の皮が剥ける!と悲鳴をあげていた.カギは磁石タイプがいいと学んだな.

取引先へのセキュリティ対策要請が独占禁止法に抵触する可能性、公取と経産省がガイドライン

https://scan.netsecurity.ne.jp/article/2022/11/04/48431.html

引用:

サイバー攻撃対策が不十分なサプライチェーンパートナーである中小企業などに対し、上流にある企業がサイバーセキュリティ対策の支援・要請を行うケースが増えている。一方、要請の方法や内容によっては、独占禁止法上の優越的地位の濫用として問題となることもあるため、指針を打ち出した形となる。

当時,ベンチャーで社員数20人程度で,家電量販店で買ってきたPCに適当なアンチウイルスソフトがバラバラで入っていた程度〜からの,

・中央管理できるマルウェア対策ソフトとサーバの導入

・マルウェア対策ソフトの稼働要件に満たないPC(Windows 98端末とかあった!)をハイスペック新規購入.(当時発売されたばかりのWindows Vista・・・)

・PCにワイヤロックの導入

・エレベータホールから会社のエントランス前までのセキュリティゲート設置

・ICカード付き社員証の導入と入退室管理システムの導入

・個人情報を含むデータをセキュアにやり取りするためのサーバの導入

・個人情報を含むサーバにアクセスするための開発用新規MacBook Proの導入

これらを全て「取引先の費用」で行いました.そして実に,ベンチャー会社としてはそれらの費用を取引先に請求するのですが,すると「売上」になって,さらに「資産は自分たちのもの」になりました.

取引先のセキュリティ対応担当と

会社を辞めるときにあのポイントカードは部下に託してきたけれど,あれ,どうなったのかな.

あ,あと大事なのはワイヤロック.番号を合わせるタイプにしたら,それの初期設定する際に事務担当が指の皮が剥ける!と悲鳴をあげていた.カギは磁石タイプがいいと学んだな.

自衛隊を知らない立場からすると,この前聞いた自衛隊のサイバー部隊は陸・海・空と防衛省の中にあるから4つくらいの組織があって,なんかバラバラ感があったなぁ.実際,どんなもんでしょ?

サイバー部隊、5000人へ拡充 防衛省、27年度5倍超に

https://nordot.app/959063420353658880

サイバー部隊、5000人へ拡充 防衛省、27年度5倍超に

https://nordot.app/959063420353658880

Trellixのセミナーを聴講しました.

Trellixって?

マカフィーとファイア・アイの統合会社、新社名を「Trellix」に

https://japan.zdnet.com/article/35182305/

引用:

セミナーではハクティビスト(hacktivist:政治的ハッカー)を把握し随時監視・観察して動向を分析していますよ,というのを全面に出している感じですね.たとえば,有名なハッカー集団の「アノニマス」は,そのスタンスは毎回異なるけれど,今はどっち向いているのか?とか,確かに重要でしょう.

ハクティビストに同行が自分の企業活動にどう関係するかは,それぞれの立場次第ですね.

まとめとしては,自社宣伝も兼ねて次の3点でした.

ハクティビストの動きや軍隊のプロバイダに対する妨害行為など予想外の脅威が登場しており対応には柔軟性が必要で新たなデータに対応が必要.

SNSをリスクの1つとして監視することが必要.

脅威に備えられているか確認.

最初の「新たなデータ」部分が,Trellixが持っているっであろう情報.その他の2つは自社の努力でもどうにかなりそうな部分,という感じかな.

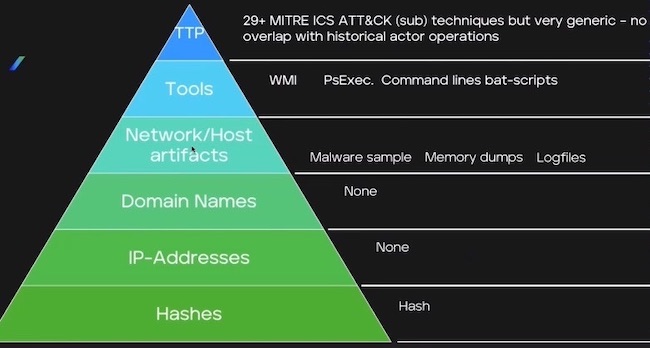

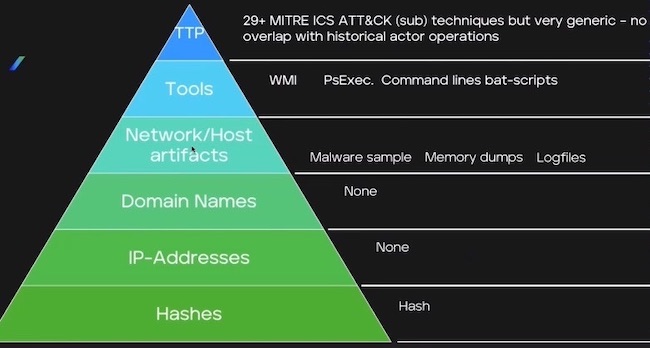

セミナーの中で1つ面白いものが.みんな知っていますよね?として語られたこの図.

ピラミッドオブペイン(Pyramid of Pain:痛みのピラミッド)というそうで,セキュリティ専門家の「David J Bianco」氏が2013年に提唱した概念モデルなのだそうです.

ピラミッドの上に行くほど検知が難しい.下位層は痕跡ベースの検知.1ビット変えただけでハッシュは変わるし,ドメインやIPアドレスは変えられるという感じで,最上位にあるのがTTP(戦術/技術/手順)となるそうです.

これについては,以下の文書が参考になりました.

「ピラミッドオブペイン」とは? 脅威情報をもっと有効活用するための考え方

https://codebook.machinarecord.com/16581/

Trellixって?

マカフィーとファイア・アイの統合会社、新社名を「Trellix」に

https://japan.zdnet.com/article/35182305/

引用:

投資グループのSymphony Technology Group(STG)は米国時間1月19日、買収・統合によって2021年10月に設立したMcAfeeの法人セキュリティ事業部門(McAfee Enterprise)と旧FireEyeの製品事業部門による新会社の名称を「Trellix(トレリックス)」にすると発表した。

セミナーではハクティビスト(hacktivist:政治的ハッカー)を把握し随時監視・観察して動向を分析していますよ,というのを全面に出している感じですね.たとえば,有名なハッカー集団の「アノニマス」は,そのスタンスは毎回異なるけれど,今はどっち向いているのか?とか,確かに重要でしょう.

ハクティビストに同行が自分の企業活動にどう関係するかは,それぞれの立場次第ですね.

まとめとしては,自社宣伝も兼ねて次の3点でした.

最初の「新たなデータ」部分が,Trellixが持っているっであろう情報.その他の2つは自社の努力でもどうにかなりそうな部分,という感じかな.

セミナーの中で1つ面白いものが.みんな知っていますよね?として語られたこの図.

ピラミッドオブペイン(Pyramid of Pain:痛みのピラミッド)というそうで,セキュリティ専門家の「David J Bianco」氏が2013年に提唱した概念モデルなのだそうです.

ピラミッドの上に行くほど検知が難しい.下位層は痕跡ベースの検知.1ビット変えただけでハッシュは変わるし,ドメインやIPアドレスは変えられるという感じで,最上位にあるのがTTP(戦術/技術/手順)となるそうです.

これについては,以下の文書が参考になりました.

「ピラミッドオブペイン」とは? 脅威情報をもっと有効活用するための考え方

https://codebook.machinarecord.com/16581/

メールの誤送付は起こりガチなミス.To/CcとBccを間違えたというやつが一番多いかなぁ.

誤送信ソリューションは必ず入れておけってことかな.

Pマーク事業者の事故報告は3048件 - 前年度比約15%増

https://www.security-next.com/140528

引用:

誤送信ソリューションは必ず入れておけってことかな.

Pマーク事業者の事故報告は3048件 - 前年度比約15%増

https://www.security-next.com/140528

引用:

事故の発生原因を見ると、前年度に引き続き「誤送付」が1938件でもっとも多く63.6%を占める。

うちに来るようになったdocomo.ne.jpへのメールがau.comからで全部通過してきている感じ.

「ドコモメール」が「DMARC」「DKIM」のチェックに対応

https://www.security-next.com/139261

まぁ,来てない迷惑メールは気づかないんだけどね.

「ドコモメール」が「DMARC」「DKIM」のチェックに対応

https://www.security-next.com/139261

まぁ,来てない迷惑メールは気づかないんだけどね.

基本的に使っているならパッチを当てとく,というのが基本姿勢だと思うけど,そうもいえない事情もあったりするのだろうか.

米政府、中国関与のサイバー攻撃者が悪用する脆弱性のリストを公開 - 国内製品も

https://www.security-next.com/140355/

CVE-2021-44228(Apache Log4j)

CVE-2019-11510(Pulse Connect Secure)

CVE-2021-22205(GitLab)

CVE-2022-26134(Atlassian Confluence)

CVE-2021-26855(Microsoft Exchange Server)

CVE-2020-5902(F5 Big-IP)

CVE-2021-22005(VMware vCenter Server)

CVE-2019-19781(Citrix ADC、Citrix Gateway、Citrix SD-WAN WANOP)

CVE-2021-1497(Cisco Hyperflex Hx Data Platform)

CVE-2021-20090(Arcadyan)

CVE-2021-26084(Atlassian Confluence Server and Data Center)

CVE-2021-36260(Hikvision Webserver)

CVE-2021-42237(Sitecore XP)

CVE-2022-1388(F5 Big-IP)

CVE-2022-24112(Apache APISIX)

CVE-2021-40539(Zoho ManageEngine ADSelfService Plus)

CVE-2021-26857(Microsoft Exchange Server)

CVE-2021-26858(Microsoft Exchange Server)

CVE-2021-27065(Microsoft Exchange Server)

CVE-2021-41773(Apache HTTP Server)

Apache HTTP ServerやF5 Big-Iはエッジなので狙われやすいし,Microsoft Exchange ServerやAtlassian Confluenceは大企業で利用って感じかな.

米政府、中国関与のサイバー攻撃者が悪用する脆弱性のリストを公開 - 国内製品も

https://www.security-next.com/140355/

CVE-2021-44228(Apache Log4j)

CVE-2019-11510(Pulse Connect Secure)

CVE-2021-22205(GitLab)

CVE-2022-26134(Atlassian Confluence)

CVE-2021-26855(Microsoft Exchange Server)

CVE-2020-5902(F5 Big-IP)

CVE-2021-22005(VMware vCenter Server)

CVE-2019-19781(Citrix ADC、Citrix Gateway、Citrix SD-WAN WANOP)

CVE-2021-1497(Cisco Hyperflex Hx Data Platform)

CVE-2021-20090(Arcadyan)

CVE-2021-26084(Atlassian Confluence Server and Data Center)

CVE-2021-36260(Hikvision Webserver)

CVE-2021-42237(Sitecore XP)

CVE-2022-1388(F5 Big-IP)

CVE-2022-24112(Apache APISIX)

CVE-2021-40539(Zoho ManageEngine ADSelfService Plus)

CVE-2021-26857(Microsoft Exchange Server)

CVE-2021-26858(Microsoft Exchange Server)

CVE-2021-27065(Microsoft Exchange Server)

CVE-2021-41773(Apache HTTP Server)

Apache HTTP ServerやF5 Big-Iはエッジなので狙われやすいし,Microsoft Exchange ServerやAtlassian Confluenceは大企業で利用って感じかな.

こういう競技会があるんですね.なんか,知っている顔や名前がちらほらw

サイバー防御力競う「ハードニング競技会」がグッドデザイン賞

https://www.security-next.com/140477

ハードニングプロジェクト – Hardening Project

https://wasforum.jp/hardening-project/

サイバー防御力競う「ハードニング競技会」がグッドデザイン賞

https://www.security-next.com/140477

ハードニングプロジェクト – Hardening Project

https://wasforum.jp/hardening-project/

少し前の記事になるけれど.

三菱の家電に脆弱性 炊飯器、冷蔵庫、エアコン、太陽光発電など広範囲 ユーザー側で対処を

https://www.itmedia.co.jp/news/articles/2209/29/news179_2.html

引用: この手の家電の脆弱性は,自分が知った最初は東芝のビデオレコーダーだったなと思い出した.

ハードディスクDVDレコーダーに脆弱性 - 東芝が注意喚起

https://www.security-next.com/000838

先日購入した東芝のブルーレイレコーダーDBR-T2010も背面にJavaのロゴはあるし中身がLinuxだと言うのはよく知られた情報.

そういえば,うちの冷蔵庫も前面にUSBポートがあるのだが...と思って調べたら給電専用だった.

三菱の家電に脆弱性 炊飯器、冷蔵庫、エアコン、太陽光発電など広範囲 ユーザー側で対処を

https://www.itmedia.co.jp/news/articles/2209/29/news179_2.html

引用:

見つかったのは(1)情報漏えいの脆弱性、(2)DoSの脆弱性、(3)悪意のあるスクリプトを含むメッセージを応答する脆弱性。認証情報が暗号化されず、盗聴により情報を盗まれる恐れもある。

ハードディスクDVDレコーダーに脆弱性 - 東芝が注意喚起

https://www.security-next.com/000838

先日購入した東芝のブルーレイレコーダーDBR-T2010も背面にJavaのロゴはあるし中身がLinuxだと言うのはよく知られた情報.

そういえば,うちの冷蔵庫も前面にUSBポートがあるのだが...と思って調べたら給電専用だった.

かっぱ寿司の社長が逮捕された.転職時に機密情報を持ち出した模様.

液晶パネル技術や磁気センサーの情報… 営業秘密めぐる裁判例は?

https://www.asahi.com/articles/ASQ9Z6KG6Q9ZPTIL01J.html

引用:

去年の正月ごろもソフトバンクのエンジニアが楽天モバイルに機密情報を流した疑いという問題もあったけれど,最近の企業活動においてはログ保存がされている事が多いから,その過程で判明するという事も多々あるでしょう.

実際に見たことのある話では,とあるアパレル会社の経営会議に使われるExcelのシート,色々な会社を渡り歩いてしまったので,ファイル内にリンク先がいっぱい埋め込まれていました.そのリンクがファイルサーバで,ファイルサーバに社名が入っているものだから,もうほんとひどい...で,なぜそのリンク情報があちこちに埋め込まれている事が分かったかというのは,よくあるExcelのコピペ作業で式の参照先がズレて計算が合わなくなったので修正して欲しいという内容で全部見たのでした.

それで,大事なのは「営業秘密」の定義に則するように情報が管理されていたか否かという点.

・秘密として管理されている

・事業などに有用である

・公然と知られてない

この3つが重要だけれど,「秘密として管理されている」というこれを明記するために「マル秘」とか「INTERNAL USE ONLY」とかを表紙フッタヘッダに入れるってことかな.

液晶パネル技術や磁気センサーの情報… 営業秘密めぐる裁判例は?

https://www.asahi.com/articles/ASQ9Z6KG6Q9ZPTIL01J.html

引用:

回転ずし大手「かっぱ寿司」を運営するカッパ・クリエイト(本社・横浜市西区)の田辺公己社長が、競合他社の「はま寿司」の営業秘密を転職時に不正に取得したとして、不正競争防止法違反の疑いで警視庁に逮捕された。営業秘密をめぐり、大手企業の社員が立件されたケースは、ほかにもある。裁判で無罪になった例もある。

去年の正月ごろもソフトバンクのエンジニアが楽天モバイルに機密情報を流した疑いという問題もあったけれど,最近の企業活動においてはログ保存がされている事が多いから,その過程で判明するという事も多々あるでしょう.

実際に見たことのある話では,とあるアパレル会社の経営会議に使われるExcelのシート,色々な会社を渡り歩いてしまったので,ファイル内にリンク先がいっぱい埋め込まれていました.そのリンクがファイルサーバで,ファイルサーバに社名が入っているものだから,もうほんとひどい...で,なぜそのリンク情報があちこちに埋め込まれている事が分かったかというのは,よくあるExcelのコピペ作業で式の参照先がズレて計算が合わなくなったので修正して欲しいという内容で全部見たのでした.

それで,大事なのは「営業秘密」の定義に則するように情報が管理されていたか否かという点.

・秘密として管理されている

・事業などに有用である

・公然と知られてない

この3つが重要だけれど,「秘密として管理されている」というこれを明記するために「マル秘」とか「INTERNAL USE ONLY」とかを表紙フッタヘッダに入れるってことかな.

インターネット老人の私は,昔,サイトの巡回クローンツールのようなものを会社の経費で買ってトラフィックの低減を目的としたコピーサイトをイントラで運営していたこともあります.著作権とか無視だね.

「pixivをまるごと転載したサイトがある」ユーザー騒然 pixivは「データの取得を遮断」と対応を報告

https://nlab.itmedia.co.jp/nl/articles/2209/01/news193.html

レアもの|価値のあるものを扱っているショッピングサイトのクローンサイトも良く見かけるけどね.

「pixivをまるごと転載したサイトがある」ユーザー騒然 pixivは「データの取得を遮断」と対応を報告

https://nlab.itmedia.co.jp/nl/articles/2209/01/news193.html

レアもの|価値のあるものを扱っているショッピングサイトのクローンサイトも良く見かけるけどね.

今回のお言葉.

エアギャップ

https://ja.wikipedia.org/wiki/%E3%82%A8%E3%82%A2%E3%82%AE%E3%83%A3%E3%83%83%E3%83%97

守りたいコンピュータシステムを物理的に隔離しておくと言う対策.

以前見た環境だと,こんな感じでした.

・本番サーバに接続するためには,専用の許可された人だけ入れる専用の端末ルームに移動.

・さらに個人情報を扱う業務の人は,その中のさらに別の施錠管理されて守衛さんのいる端末ルームに.

・個人情報部屋に入室するには部長以上の許可申請書(紙)の持参が必要.

・守衛さんは金属探知機で持ち込み・持ち出しを確認.

・プログラムや手順書などの資材は,あらかじめ別ルートで送信しておく.

・入退室は監視用カメラで記録されている.

守衛さんを24時間配備する必要があるのと,資材を送信するための中間サーバの中を逐一チェックする業務の人がいて,コスト面も大変だけれど中間サーバの中をチェックする人のストレスが大変そうだった.個人情報を捜査しているとその人を特定して問い合わせをかけるのだけれど,「忙しいのにウッセー」みたいに弾かれて病む人が多かったな.

そういう業務の人も権限を明確にするために制服着て威圧的にやったほうがいいのだろうか,なんて思ったもんです.

大体面倒な仕事なので業務委託でアウトソーシングしてるよね,責任重大業務なのに.

ネットに接続していないPCをハッキング 超音波で機密データを盗む攻撃 イスラエルの研究者が発表

https://www.itmedia.co.jp/news/articles/2209/01/news040.html

引用:

エアギャップ

https://ja.wikipedia.org/wiki/%E3%82%A8%E3%82%A2%E3%82%AE%E3%83%A3%E3%83%83%E3%83%97

守りたいコンピュータシステムを物理的に隔離しておくと言う対策.

以前見た環境だと,こんな感じでした.

・本番サーバに接続するためには,専用の許可された人だけ入れる専用の端末ルームに移動.

・さらに個人情報を扱う業務の人は,その中のさらに別の施錠管理されて守衛さんのいる端末ルームに.

・個人情報部屋に入室するには部長以上の許可申請書(紙)の持参が必要.

・守衛さんは金属探知機で持ち込み・持ち出しを確認.

・プログラムや手順書などの資材は,あらかじめ別ルートで送信しておく.

・入退室は監視用カメラで記録されている.

守衛さんを24時間配備する必要があるのと,資材を送信するための中間サーバの中を逐一チェックする業務の人がいて,コスト面も大変だけれど中間サーバの中をチェックする人のストレスが大変そうだった.個人情報を捜査しているとその人を特定して問い合わせをかけるのだけれど,「忙しいのにウッセー」みたいに弾かれて病む人が多かったな.

そういう業務の人も権限を明確にするために制服着て威圧的にやったほうがいいのだろうか,なんて思ったもんです.

大体面倒な仕事なので業務委託でアウトソーシングしてるよね,責任重大業務なのに.

ネットに接続していないPCをハッキング 超音波で機密データを盗む攻撃 イスラエルの研究者が発表

https://www.itmedia.co.jp/news/articles/2209/01/news040.html

引用:

エアギャップ・ネットワークは、インターネットから隔離され、データ漏えいのリスクを最小限に抑えることができる。そのため、重要なインフラ(電力会社や原子力発電所など)や軍、政府機関などはエアギャップ・ネットワーク内にデータを保存しているケースが多い。

このエアギャップ・ネットワークをぶち破って、データを盗み出す新たな手口がこの手法となる。今回の攻撃モデルは、送信側のエアギャップ・ネットワーク内コンピュータと受信側のスマートフォンで構成する。この2台のデバイスをマルウェアに感染させ、攻撃者にデータを送信する。

波紋を呼んでいる?

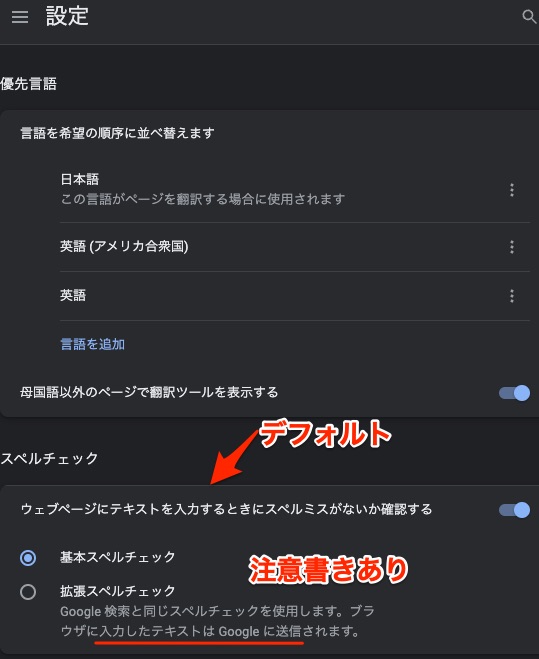

なんとパスワードも。ChromeとEdge、スペルチェック時に入力データが外部送信される仕組みに注意

https://internet.watch.impress.co.jp/docs/yajiuma/1441451.html

引用:

ブラウザのアドレスバーに入力するだけでサジェスチョンが出てくるこの時代に,何を言ってるんだか.

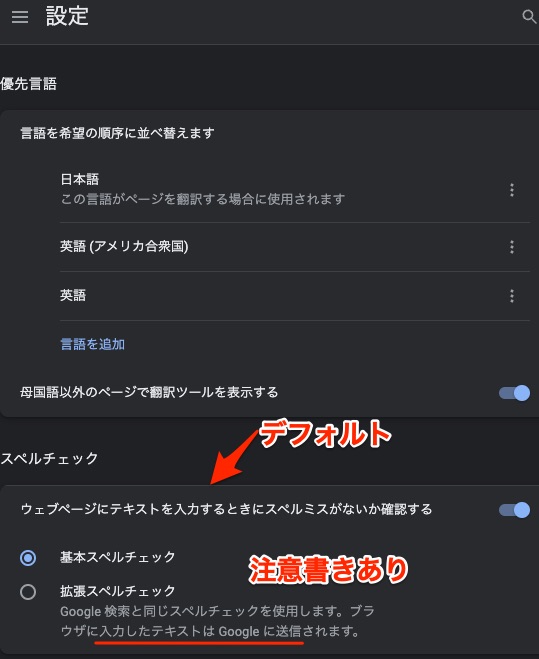

で,Google Chromeを確認してみた.105.0.5195.125(Official Build)

デフォルトは「基本スペルチェック」となっているし「拡張スペルチェック」にもGoogleに送信されると記載がありますね.

こういうので良くないのは,最初から無断で送信している場合だと思う.

なんとパスワードも。ChromeとEdge、スペルチェック時に入力データが外部送信される仕組みに注意

https://internet.watch.impress.co.jp/docs/yajiuma/1441451.html

引用:

Chromeなど複数のブラウザーで、「拡張スペルチェック」機能を有効にしていると、パスワードなどの情報も外部に送信される仕組みであることが判明し、波紋を呼んでいる。

ブラウザのアドレスバーに入力するだけでサジェスチョンが出てくるこの時代に,何を言ってるんだか.

で,Google Chromeを確認してみた.105.0.5195.125(Official Build)

デフォルトは「基本スペルチェック」となっているし「拡張スペルチェック」にもGoogleに送信されると記載がありますね.

こういうので良くないのは,最初から無断で送信している場合だと思う.

色々と興味深い事件.

懲戒処分の検討契機に別職員による不正アクセスが発覚 - 小竹町

https://www.security-next.com/139368

・2019年4月より2022年3月にかけて総合行政システムに対して不正ログイン

・誕生日4桁が初期パスワードなので容易に他職員のIDを流用できた.よくあるやつ.

・人事権限のあるIDを使って人事情報を閲覧.これもよくあるやつ.

・人事評価記録書をたくさんダウンロードしていた.ありがち

・USBメモリ接続して持ち出そうとしたが失敗.写真くらい撮ってそう?

引用:

別件で偶然判明したということ.総人口6,940人の町にしては良く記録が残っていたなぁと感心.それにしても該当職員は停職12ヶ月となり退職した模様.

思い出した.昔,同じ職場だったある人が,その後,転職して市役所のIT部門に着任したのだけれど,やっぱり権限のない役所のシステムを勝手に覗いた事で逮捕されて新聞沙汰になっていたと聞きました.その時,事件から数年経っていたけれどネットでその人の名前で検索したらその記事が出てきましたね.失うものの方が多いな.

という教育をすれば良いと思います.

懲戒処分の検討契機に別職員による不正アクセスが発覚 - 小竹町

https://www.security-next.com/139368

・2019年4月より2022年3月にかけて総合行政システムに対して不正ログイン

・誕生日4桁が初期パスワードなので容易に他職員のIDを流用できた.よくあるやつ.

・人事権限のあるIDを使って人事情報を閲覧.これもよくあるやつ.

・人事評価記録書をたくさんダウンロードしていた.ありがち

・USBメモリ接続して持ち出そうとしたが失敗.写真くらい撮ってそう?

引用:

事件が明るみに出るきっかけとなったのは、別の職員が3月に起こした傷害事件。庁舎内にある職員労働組合事務室を勝手に使用した上、労組役員にケガを負わせたことから6月1日に処分を行ったが、同事件の懲戒処分を検討するため調査を行ったところ、今回の事件が浮上したという。

傷害事件を起こした職員は、今回の不正アクセスで処分を受けた職員と職員労働組合事務室へ正当な理由なく入室して密会しており、建造物侵入罪で検察に書類送検されていた。

別件で偶然判明したということ.総人口6,940人の町にしては良く記録が残っていたなぁと感心.それにしても該当職員は停職12ヶ月となり退職した模様.

思い出した.昔,同じ職場だったある人が,その後,転職して市役所のIT部門に着任したのだけれど,やっぱり権限のない役所のシステムを勝手に覗いた事で逮捕されて新聞沙汰になっていたと聞きました.その時,事件から数年経っていたけれどネットでその人の名前で検索したらその記事が出てきましたね.失うものの方が多いな.

という教育をすれば良いと思います.

テレビのニュースでもやっていたけれど.

政府運営「e-Gov」などにサイバー攻撃か ロシア支持のハッカー集団「KILLNET」が声明 mixiやJCBへの攻撃にも言及

https://www.itmedia.co.jp/news/articles/2209/06/news174.html

今現在,e-Govはアクセスできますね.

e-Govポータル

https://www.e-gov.go.jp/

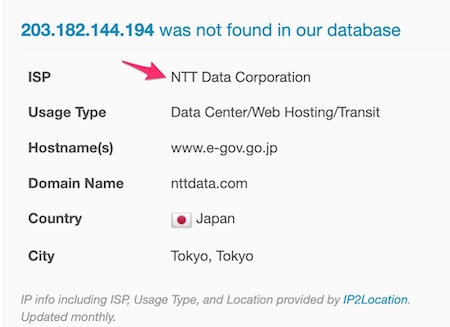

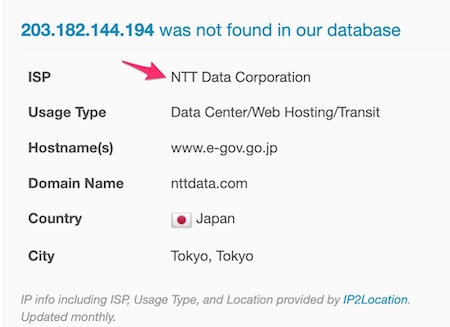

IPアドレスを調べたら,NTTデータになってました.

電子政府,e-Govを調べると,こんな感じ.

引用: 現在はデジタル庁管理なのね.去年,クラウドはawsとGCPを使うというので批判を受けていたと思うけど,総務省時代からの名残でNTTデータなのだろうか.

ガバメントクラウド

https://www.digital.go.jp/policies/gov_cloud/

ま,対応早くて何より.それにしてもなぜ,mixiを狙うのか...

ロシアを支持のハッカー集団 日本政府サイトにサイバー攻撃か

https://www3.nhk.or.jp/news/html/20220906/k10013806361000.html

引用:

政府運営「e-Gov」などにサイバー攻撃か ロシア支持のハッカー集団「KILLNET」が声明 mixiやJCBへの攻撃にも言及

https://www.itmedia.co.jp/news/articles/2209/06/news174.html

今現在,e-Govはアクセスできますね.

e-Govポータル

https://www.e-gov.go.jp/

IPアドレスを調べたら,NTTデータになってました.

電子政府,e-Govを調べると,こんな感じ.

引用:

「e-Gov」(イーガブ、e-gov.go.jp)と名付けられた総務省行政管理局、現在はデジタル庁が運営するポータルサイト、電子申請の窓口は「e-gov電子申請」などがある。

ガバメントクラウド

https://www.digital.go.jp/policies/gov_cloud/

ま,対応早くて何より.それにしてもなぜ,mixiを狙うのか...

ロシアを支持のハッカー集団 日本政府サイトにサイバー攻撃か

https://www3.nhk.or.jp/news/html/20220906/k10013806361000.html

引用:

ハッカー集団「キルネット」とは

「キルネット」はロシア政府を支持するハッカー集団で、ロシアによるウクライナ侵攻以降、ロシアに敵対的だとみなした国に対して、サイバー攻撃を行っているとされています。

このグループが行っている攻撃の1つは、ウェブサイトやサーバーなどに大量のデータを送りつけ、機能停止に追い込む「DDoS攻撃」で、これまでに、アメリカの空港やイタリア政府のウェブサイトなどを攻撃したと主張しています。

アメリカの国土安全保障省は、「世界中の重要なインフラに脅威をもたらす」などとして、このグループを名指しし、危険性を指摘しています。

ことし6月、NHKの取材に応じたキルネットの幹部は日本を攻撃する可能性について「日本も例外ではない。現時点では優先順位は低いが、日本がロシアに敵対的であるという事実を忘れてはいない」などとする回答を寄せていました。

情報セキュリティーの専門家によりますと、これまで確認されているかぎり、日本はキルネットの攻撃対象になったことはなく、今回、初めて攻撃を主張したものとみられます。

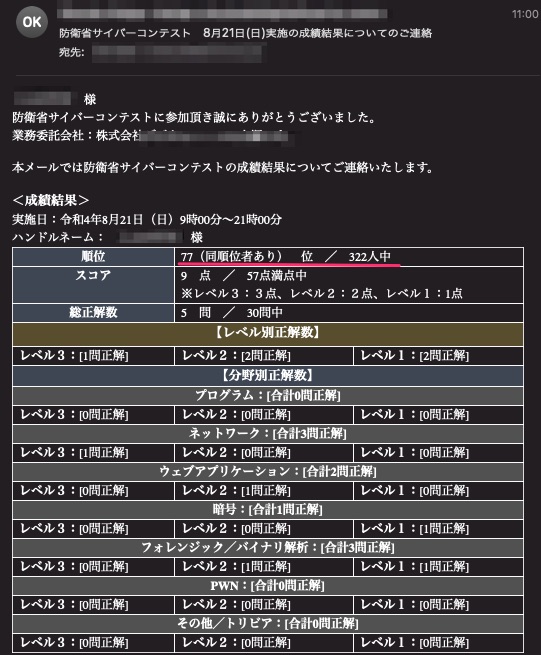

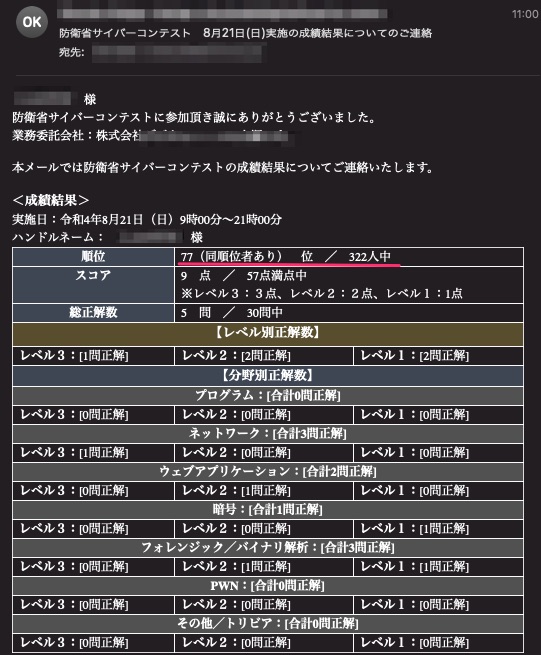

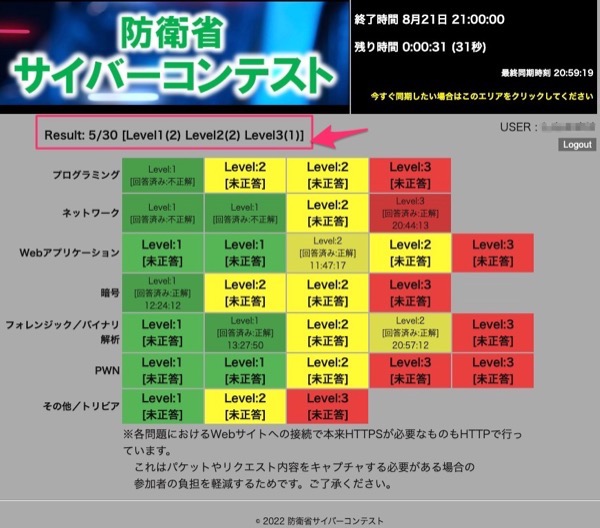

8月21日に12時間かけて実施された「防衛省サイバーコンテスト」ですが結果が送られてきました.

322人中77位.と好成績? 鹿に57点中9点の得点だからなぁ...

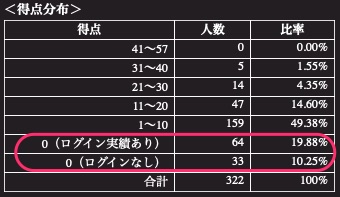

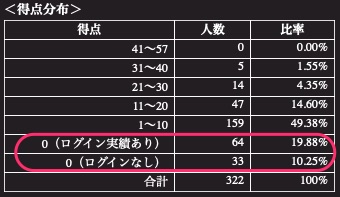

分布も出ていました.

322人中の10%はログインしてないし,20%はログインしているが0点.0点をどう捉えるかというのもあるけど,わからない問題はさっぱりわからないからなぁ.

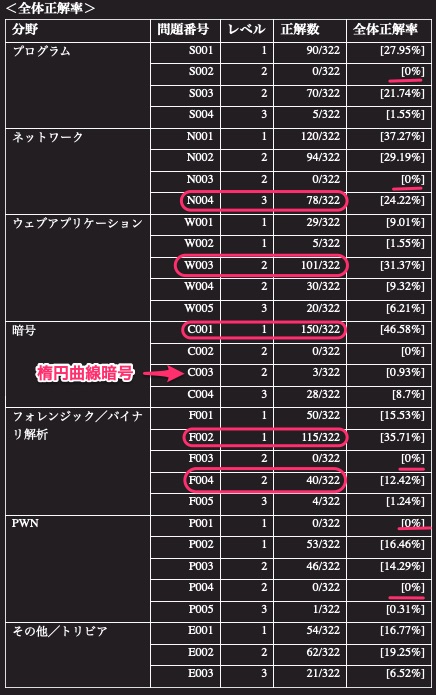

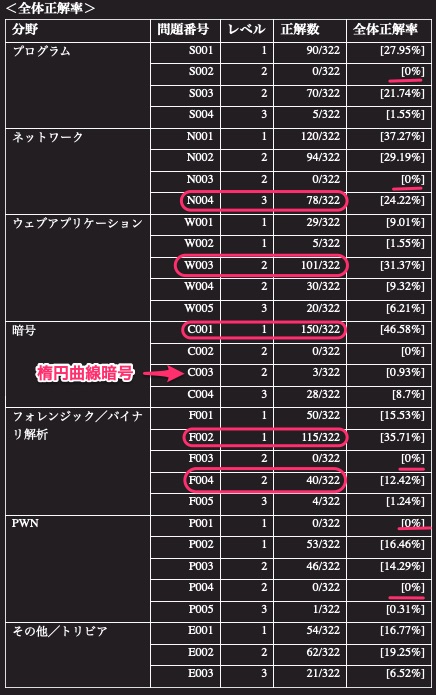

問題別の正答率も出ていたので自分に当てはめてみた.

赤丸をつけた部分は自分が正解した問題.

フォレンジック/バイナリ解析の問題で正答率12.42%の問題に正解しているけれど,これはPCAPファイルの分析だったので不慣れで当日インストールしたWiresharkでも読めたというだけで高度なものでは無いですね.

今回のこのコンテスト,正解について教えてもらえるのだろうか?

322人中77位.と好成績? 鹿に57点中9点の得点だからなぁ...

分布も出ていました.

322人中の10%はログインしてないし,20%はログインしているが0点.0点をどう捉えるかというのもあるけど,わからない問題はさっぱりわからないからなぁ.

問題別の正答率も出ていたので自分に当てはめてみた.

赤丸をつけた部分は自分が正解した問題.

フォレンジック/バイナリ解析の問題で正答率12.42%の問題に正解しているけれど,これはPCAPファイルの分析だったので不慣れで当日インストールしたWiresharkでも読めたというだけで高度なものでは無いですね.

今回のこのコンテスト,正解について教えてもらえるのだろうか?

東京都が都内中小企業を対象とするEDR体験導入支援をするそう.

中小企業サイバーセキュリティ対策強化緊急サポート事業

https://security-kyoka.metro.tokyo.lg.jp/

・サイバーセキュリティ対策(EDR)を3か月間無料で体験できる

・攻撃検知時にはアラート通知、端末隔離サービスを受けることができる

・事前診断により、自社のセキュリティ環境の実態を把握することができる

・セキュリティ環境改善のアドバイスを受けることができる

実態としてはアイティフォー社の支援によってCyCraft AIRというツールを導入とのこと.100社程度(1社あたり300台まで)ということでプロモーションなのかな. EDRは誤検知・過検知が多いから,サポートの対応体制の構築・練習が主な目的かもしれない.

CyCraft

https://cycraft.com/ja/about/

CyCraft社は,台湾系の経営者ですね.

~日台コラボレーション~東京都中小企業セキュリティ強化プロジェクトで、CyCraftのAIセキュリティシステムを採用

https://prtimes.jp/main/html/rd/p/000000027.000045349.html

中小企業サイバーセキュリティ対策強化緊急サポート事業

https://security-kyoka.metro.tokyo.lg.jp/

・サイバーセキュリティ対策(EDR)を3か月間無料で体験できる

・攻撃検知時にはアラート通知、端末隔離サービスを受けることができる

・事前診断により、自社のセキュリティ環境の実態を把握することができる

・セキュリティ環境改善のアドバイスを受けることができる

実態としてはアイティフォー社の支援によってCyCraft AIRというツールを導入とのこと.100社程度(1社あたり300台まで)ということでプロモーションなのかな. EDRは誤検知・過検知が多いから,サポートの対応体制の構築・練習が主な目的かもしれない.

CyCraft

https://cycraft.com/ja/about/

CyCraft社は,台湾系の経営者ですね.

~日台コラボレーション~東京都中小企業セキュリティ強化プロジェクトで、CyCraftのAIセキュリティシステムを採用

https://prtimes.jp/main/html/rd/p/000000027.000045349.html

このニュースが気になった.

堺市立の共同浴場で職員がゲーム、誕生会、不正打刻 8人を処分

https://www.asahi.com/articles/ASQ8M5V5YQ8MPPTB004.html

引用: この前観た「トップガン マーヴェリック」では勤務時間中にビーチで試合をしているけれど,それによってチームワークを養ったと言ってた.

引用: チームワークは良かった様ですな.タイムカード不正を防ぐための仕組みが3万円程度なのだったら,とっとと採用すべきでした.(登録業務の運用が増えるけど)

堺市立の共同浴場で職員がゲーム、誕生会、不正打刻 8人を処分

https://www.asahi.com/articles/ASQ8M5V5YQ8MPPTB004.html

引用:

堺市立共同浴場(堺市堺区)の指定管理者である公益財団法人堺市就労支援協会(同区)の職員が勤務時間中にテレビゲームをしたり誕生日会を開いたりしていたとして、協会は19日、職員5人を停職5日などの懲戒処分、3人を文書厳重注意処分とし、発表した。

引用:

また、7人はタイムカードを不正に打刻。他の職員が代わりに打刻して勤務を早めに切り上げるなどした分の賃金計約17万円の返還を求めているという。

喫煙していたのは6人。禁煙施設である浴場のボイラー室や事務室などで休憩時間以外に喫煙していた。

協会は再発防止策として控室を倉庫に変えたほか、調理器具も撤去。勤務が深夜に及ぶ職員の出退勤の正確な把握のために静脈認証システム(3万円程度)を導入した。

先月末に申し込みした防衛省サイバーコンテストですが,本日開催されました.

朝9時から21時までの12時間開催.12時間の中で30問の出題を解いていくCTFですが,結果はこんな感じ.

30問中正解5個.不正解3個.あとは未回答...不正解は空振り三振.未回答は見逃し三振という感じかな.

プログラミングの部分は難読化されてい他ものをデコードし直し&変数の置き換えを手でやって行ったり見えてきたコードを読んでみたりして時間がかかって最初の1時間は1問目に費やしてしまい,その結果が「不正解」.普段プログラム読み書きしてないからとはいえ,もうちょっと慎重に紐解いたら必ず分かる問題だっただけに残念.

そのほかのプログラミングはgcc環境があって提示されたソースをコンパイルして動かしてみたりと楽しくやったのだけれどnmapのpcapファイルを読み解く問題が多く出て,Wiresharkをインストールしてなかったので,ソフトをダウンロードするのがとても時間がかかりました.前回も同じ事を言ってたなぁ...ダウンロードした所でキャプチャデータも読み慣れてないのでね...

もうみんな忘れてしまった尼崎でのビブロジーによるUSBメモリ紛失事件の時に話題になった,パスワード長が判明している場合のパスワード解析が出題されていたので,ちょっと時事ネタ入れたのねって気がしました.

トリビアのカテゴリに入っているのが,ステガノグラフィーですね.知識内で想定できるFLAGのありかの抽出は限界があってお手上げだったので,世の中にあるツールを入手したりサイトにアクセスしたりで使ってみたのだけれど,結局わからなかった.糸口さえも...

去年の第1回目の株式会社ラックが運営したコンテストでは,リアルタイムの他の人の参加状態とかスコア,全体でのランキングが表示されるページがあったけれど,今回のデジタルハーツのサイトの場合は他人の状態は全く不明.孤独な戦い.

しかし,実際のサーバに入って調査する質問の時に,1つのサーバとアカウント共有だったようで何人かがそこにテキストファイルで雑談を残しているのが面白かった.historyファイルに何かヒントが無いかと思ってみてたんだけれど,他の参加者のコマンド履歴だったので参考にならない

やっぱりCTF向けの技術取得や本による勉強が普段から必要という感じがしたな.普通のセキュリティ対応組織のフォレンジック業務とはちょっと違って,謎解きクイズ比率が高い感じがした.(負け惜しみ)

そして今回の成績などは,後日送られてくるのだそうです.ランキングがあるとすれば,ひどいんだろうな...

朝9時から21時までの12時間開催.12時間の中で30問の出題を解いていくCTFですが,結果はこんな感じ.

30問中正解5個.不正解3個.あとは未回答...不正解は空振り三振.未回答は見逃し三振という感じかな.

プログラミングの部分は難読化されてい他ものをデコードし直し&変数の置き換えを手でやって行ったり見えてきたコードを読んでみたりして時間がかかって最初の1時間は1問目に費やしてしまい,その結果が「不正解」.普段プログラム読み書きしてないからとはいえ,もうちょっと慎重に紐解いたら必ず分かる問題だっただけに残念.

そのほかのプログラミングはgcc環境があって提示されたソースをコンパイルして動かしてみたりと楽しくやったのだけれどnmapのpcapファイルを読み解く問題が多く出て,Wiresharkをインストールしてなかったので,ソフトをダウンロードするのがとても時間がかかりました.前回も同じ事を言ってたなぁ...ダウンロードした所でキャプチャデータも読み慣れてないのでね...

もうみんな忘れてしまった尼崎でのビブロジーによるUSBメモリ紛失事件の時に話題になった,パスワード長が判明している場合のパスワード解析が出題されていたので,ちょっと時事ネタ入れたのねって気がしました.

トリビアのカテゴリに入っているのが,ステガノグラフィーですね.知識内で想定できるFLAGのありかの抽出は限界があってお手上げだったので,世の中にあるツールを入手したりサイトにアクセスしたりで使ってみたのだけれど,結局わからなかった.糸口さえも...

去年の第1回目の株式会社ラックが運営したコンテストでは,リアルタイムの他の人の参加状態とかスコア,全体でのランキングが表示されるページがあったけれど,今回のデジタルハーツのサイトの場合は他人の状態は全く不明.孤独な戦い.

しかし,実際のサーバに入って調査する質問の時に,1つのサーバとアカウント共有だったようで何人かがそこにテキストファイルで雑談を残しているのが面白かった.historyファイルに何かヒントが無いかと思ってみてたんだけれど,他の参加者のコマンド履歴だったので参考にならない

やっぱりCTF向けの技術取得や本による勉強が普段から必要という感じがしたな.普通のセキュリティ対応組織のフォレンジック業務とはちょっと違って,謎解きクイズ比率が高い感じがした.(負け惜しみ)

そして今回の成績などは,後日送られてくるのだそうです.ランキングがあるとすれば,ひどいんだろうな...

壁紙アプリ、中国人ユーザーになぜ人気? 「検閲逃れ」隠れ蓑に

https://www.technologyreview.jp/s/281386/chinese-gamers-are-using-a-steam-wallpaper-app-to-get-porn-past-the-censors/

引用:

この機能を思い出した.

ボスが来た

https://ja.wikipedia.org/wiki/%E3%83%9C%E3%82%B9%E3%81%8C%E6%9D%A5%E3%81%9F

https://www.technologyreview.jp/s/281386/chinese-gamers-are-using-a-steam-wallpaper-app-to-get-porn-past-the-censors/

引用:

世界最大のPCゲームプラットフォームで、壁紙アプリが上位にランクインしているのを見て違和感を覚えた人がいるかもしれない。実はこのアプリは、当局の規制が厳しい中国人ユーザーがアダルトコンテンツを共有するのに使われている。

この機能を思い出した.

ボスが来た

https://ja.wikipedia.org/wiki/%E3%83%9C%E3%82%B9%E3%81%8C%E6%9D%A5%E3%81%9F

PCがハッキングされた時に現れる10の兆候、修復するための5つの操作

https://news.mynavi.jp/techplus/article/20220811-2422291/

引用: 「ダークウェブ市場でデータやログイン情報が流通している」のを一般の人が把握するのは難しいと思うけどな.このサイト見ろ!ってのもないし.

でもその答えが書いてある.

引用: 「ダークWeb監視ツールに投資」って...口座に不審な動きがないかは利用明細をチェックするってことだね.100円でも見逃さないのがミソだと思うけど.

https://news.mynavi.jp/techplus/article/20220811-2422291/

引用:

・ランサムウェアのメッセージが表示される

・パソコンの動作が遅い

・Webカメラが勝手に起動する

・使用しているアカウントから友人や知人に迷惑メールを送りつける

・画面に表示されるポップアップ広告の数が格段に増える

・Webブラウザに新しいツールバーが表示される

・知らないアイコンがデスクトップに表示される

・パスワードやログインが使えなくなる

・ダークウェブ市場でデータやログイン情報が流通している

・セキュリティソフトから警告がでる

でもその答えが書いてある.

引用:

・ハッキングされたパソコンからアクセスしたすべてのアカウントのパスワードをリセットする

・多要素認証(MFA: Multi-Factor Authentication)アプリをダウンロードし、アカウント漏洩のリスクを軽減する

・ダークWeb監視ツールに投資し、どのようなデータが盗まれ、公開されたかを確認する

・サイバー犯罪者が被害者の名前で新たな与信限度額を設定されないよう、クレジットを使用凍結する

・銀行口座を中心に、すべての口座に不審な動きがないかを監視する

何とも微妙な情報漏洩.リストの悪用の仕方が色々ありすぎる・・・

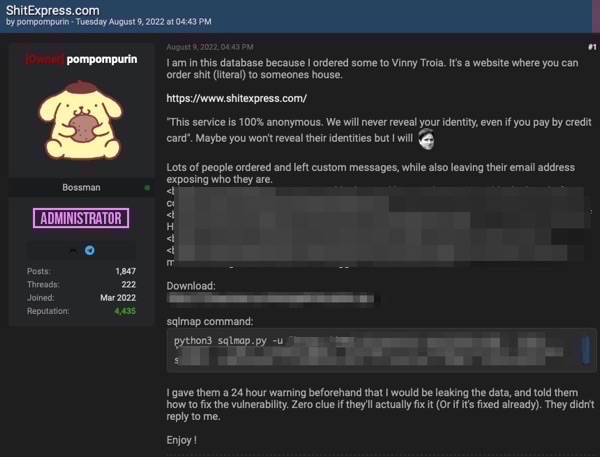

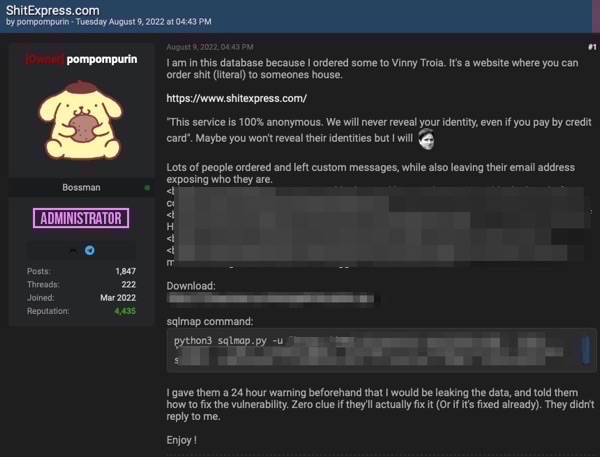

嫌いな相手に糞尿を匿名配送するサービス「ShitExpress」から顧客情報漏れる。利用者のハッカーが脆弱性突く

https://www.techno-edge.net/article/2022/08/15/177.html

少なくとも2015年10月には存在していたサービスの模様.

嫌いな人に「馬糞」を送りつけるサービスがあるらしい・・

https://tabi-labo.com/190096/shitexpress

暴露サイトにアクセスしてみた.

ファイルをダウンロードできたので中身を見てみたんだけれど,こんな感じ.

・最初は2014年10月10日

・レコード数は29250件

・IPアドレス,住所,名前,メールアドレス,贈り物につけるメッセージ,国コード

・送付した糞の種類(馬とか象とか)

などが入っていますね.

国コードがJPの件数は68件ありましたが,メッセージも日本語で入っているものも多くて,何だか負の力を感じてしまいますね...藁人形を見つけたときのような嫌な感じ.(見つけたことないけど)

やっぱりネット利用では良くも悪くも「ログが残る」事を理解してない人が多いって事かなって思います.

嫌いな相手に糞尿を匿名配送するサービス「ShitExpress」から顧客情報漏れる。利用者のハッカーが脆弱性突く

https://www.techno-edge.net/article/2022/08/15/177.html

少なくとも2015年10月には存在していたサービスの模様.

嫌いな人に「馬糞」を送りつけるサービスがあるらしい・・

https://tabi-labo.com/190096/shitexpress

暴露サイトにアクセスしてみた.

ファイルをダウンロードできたので中身を見てみたんだけれど,こんな感じ.

・最初は2014年10月10日

・レコード数は29250件

・IPアドレス,住所,名前,メールアドレス,贈り物につけるメッセージ,国コード

・送付した糞の種類(馬とか象とか)

などが入っていますね.

国コードがJPの件数は68件ありましたが,メッセージも日本語で入っているものも多くて,何だか負の力を感じてしまいますね...藁人形を見つけたときのような嫌な感じ.(見つけたことないけど)

やっぱりネット利用では良くも悪くも「ログが残る」事を理解してない人が多いって事かなって思います.

Excel VBAで業務改善していることも多いけれど,ランサムウェアのEmotetなどはVBAのファイルを送り付けることで初期感染することが知られているので,VBAをオフにする,というのも1つの手段.

マイクロソフトのマクロ悪用対策で攻撃減少、しかし代替手法が増加

https://japan.zdnet.com/article/35191182/

仕組みとしてはゾーン識別子を使ったもので新しい仕組みでもないしレジストリ値の配布で制御できる.知っている人は簡単に解除できるwけれどデフォルトでそうなるというのがミソなのでしょう.

ただし周知徹底とユーザ教育がなければ解錠方法をユーザに展開するのもダメなので運用が難しいかな.

マイクロソフトのマクロ悪用対策で攻撃減少、しかし代替手法が増加

https://japan.zdnet.com/article/35191182/

仕組みとしてはゾーン識別子を使ったもので新しい仕組みでもないしレジストリ値の配布で制御できる.知っている人は簡単に解除できるwけれどデフォルトでそうなるというのがミソなのでしょう.

ただし周知徹底とユーザ教育がなければ解錠方法をユーザに展開するのもダメなので運用が難しいかな.

むかし,システム開発の遅れをお客さんにバレないようにするための施策で,上司が考えたのは「テスト結果の大量送付」でした.

当時はメインフレームでテストした結果をテストデータと共に確認用プログラムでダンプしたバイナリデータを大量に紙(シスアウトと呼んでた)に印刷し,蛍光ペンと付箋でチェックしていたのだけれど,そのシスアウトを大量にお客さんに「納品物」として送付.納品検査をしてくれと依頼.

バグが見つかったら再度それを印刷して送付.それをやっている間に遅れていた開発を続けるという二重体制.

シスアウトの量というのがイメージできないと思うけれど,B4サイズくらいの連票紙で,一箱7,8キロにはなるんじゃないかな.それを10箱以上持ち込む感じ.

納品検査作業の遅延を開発遅延に転化させて遅延が相手のせいにしてしまうひどい?上司でした

ハッカー集団「アノニマス」がロシアから「分析に数年かかるレベルの膨大なデータ」を盗み出している

https://gigazine.net/news/20220801-anonymous-cyberwarfare-russia/

当時はメインフレームでテストした結果をテストデータと共に確認用プログラムでダンプしたバイナリデータを大量に紙(シスアウトと呼んでた)に印刷し,蛍光ペンと付箋でチェックしていたのだけれど,そのシスアウトを大量にお客さんに「納品物」として送付.納品検査をしてくれと依頼.

バグが見つかったら再度それを印刷して送付.それをやっている間に遅れていた開発を続けるという二重体制.

シスアウトの量というのがイメージできないと思うけれど,B4サイズくらいの連票紙で,一箱7,8キロにはなるんじゃないかな.それを10箱以上持ち込む感じ.

納品検査作業の遅延を開発遅延に転化させて遅延が相手のせいにしてしまうひどい?上司でした

ハッカー集団「アノニマス」がロシアから「分析に数年かかるレベルの膨大なデータ」を盗み出している

https://gigazine.net/news/20220801-anonymous-cyberwarfare-russia/

防衛省サイバーコンテスト,第2回目が開催されるそうです.

防衛省サイバーコンテストの開催について

https://www.mod.go.jp/j/approach/defense/cyber/c_contest/

募集期間を延長した!というニュースで知ったのだけれど,あまりアピールされてないのかな.

前回は株式会社ラックが運営していたけれど,今回はデジタルハーツだということでした.

防衛省サイバーコンテストの開催について

https://www.mod.go.jp/j/approach/defense/cyber/c_contest/

募集期間を延長した!というニュースで知ったのだけれど,あまりアピールされてないのかな.

前回は株式会社ラックが運営していたけれど,今回はデジタルハーツだということでした.

DNSリクエストに見せかけて外部に情報を持ち出す手段がDNSトンネリング.

「Saitama」マルウェアがDNSにメッセージを隠匿した巧妙な方法が明かされる

https://news.mynavi.jp/techplus/article/20220526-2352002/

引用: 去年見ていたシステムでは,Googleやazureなどのサーバにつけられているランダムに近いような名前のホスト名のサーバへのDNSリクエストが軒並みアラート対象になっていましたね.

つまりそういうのもあるので,DNSリクエストログを保存しておきましょう,ということでしょう.ということはDNSを自前で持つ必要があるということかな.

「Saitama」マルウェアがDNSにメッセージを隠匿した巧妙な方法が明かされる

https://news.mynavi.jp/techplus/article/20220526-2352002/

引用:

Saitamaが使っていたドメインルックアップのシンタックス

ドメイン = メッセージ, カウンタ.ルートドメイン

カウンタは通信を要求する最初の段階でランダムに生成される数値だ。SaitamaはこれをBase36でエンコードして使用する。ただし、エンコードにはC&CサーバとSaitamaで保持しているハードコードされたBase36が使われており一般的なエンコードとは異なっている。

つまりそういうのもあるので,DNSリクエストログを保存しておきましょう,ということでしょう.ということはDNSを自前で持つ必要があるということかな.

NETGEARに関連しているというので興味深くみてみたのですが.具体的な機種名とかパッチ情報とかは今のところありませんね.

小規模オフィスや個人向けルーターを狙うトロイの木馬「ZuoRAT」が報告される、攻撃者の背景に中国政府か

https://gigazine.net/news/20220630-zuorat-soho-campaign/

ZuoRAT Hijacks SOHO Routers To Silently Stalk Networks

https://blog.lumen.com/zuorat-hijacks-soho-routers-to-silently-stalk-networks/

引用:

小規模オフィスや個人向けルーターを狙うトロイの木馬「ZuoRAT」が報告される、攻撃者の背景に中国政府か

https://gigazine.net/news/20220630-zuorat-soho-campaign/

ZuoRAT Hijacks SOHO Routers To Silently Stalk Networks

https://blog.lumen.com/zuorat-hijacks-soho-routers-to-silently-stalk-networks/

引用:

ZuoRATアクティビティの調査中に、ASUS、Cisco、DrayTek、NETGEARを含む多数のSOHOルータメーカーからの感染を示すテレメトリが観察されました。ただし、この記事の執筆時点では、JCG-Q20 モデル ルーターのエクスプロイト スクリプトしか入手できませんでした。この場合、アクターは、ruckus151021.py と呼ばれる概念実証を参照する Python でコンパイルされた Windows ポータブル実行可能 (PE) ファイルを使用して、既知の CVE (CVE-2020-26878 および CVE-2020-26879) を悪用しました。このスクリプトの目的は、資格情報を取得して ZuoRAT をロードすることでした。