ブログ - ニュース・徒然カテゴリのエントリ

使い始めたツールのデータベースのデフォルト設定が,意図せず公開となっている件.

メーカは脆弱性ではなく「設定不備」と整理する模様.

つまり,設定値は網羅的に確認して意味・意図を把握し判断して設定する責任は,利用者にある.

複雑化した社会で,それを実装するのは難しいね.IT機器を買って,全ての機能を保証期間内にして初期不良がないことを確認するのも,消費者側の責任なのか.

メーカは脆弱性ではなく「設定不備」と整理する模様.

つまり,設定値は網羅的に確認して意味・意図を把握し判断して設定する責任は,利用者にある.

複雑化した社会で,それを実装するのは難しいね.IT機器を買って,全ての機能を保証期間内にして初期不良がないことを確認するのも,消費者側の責任なのか.

こんなニュースが.

シャープ、UTMアプライアンスのWi-Fi対応モデルを2021年1月に発売 チェック・ポイントのエンジンを採用

https://cloud.watch.impress.co.jp/docs/news/1296461.html

シャープのIT機器って,あまりイメージがなくて薄型パソコンとかあったなーって思ったら忘れてたけれどザウルスがあったか.

何年か前にセキュリティを強調した複写機をやっているというのはCMでみた覚えがあるけれど,UTMがあるなんて. 今回は無線LAN搭載が目玉.

中小企業向けのUTMだと,ちょっと(一般の人は)聞いたことがない海外メーカの製品がいくつかあるけれど,そういうのよりは「あのシャープの」という意味はあるだろうなぁ.

シャープ、UTMアプライアンスのWi-Fi対応モデルを2021年1月に発売 チェック・ポイントのエンジンを採用

https://cloud.watch.impress.co.jp/docs/news/1296461.html

シャープのIT機器って,あまりイメージがなくて薄型パソコンとかあったなーって思ったら忘れてたけれどザウルスがあったか.

何年か前にセキュリティを強調した複写機をやっているというのはCMでみた覚えがあるけれど,UTMがあるなんて. 今回は無線LAN搭載が目玉.

中小企業向けのUTMだと,ちょっと(一般の人は)聞いたことがない海外メーカの製品がいくつかあるけれど,そういうのよりは「あのシャープの」という意味はあるだろうなぁ.

ホンダを襲った?とされるランサムウェアのMazeの変化版が,流行りだしているそうだ.

テクニカルな部分の分析記事.

Maze ランサムウェアの亜種とみられる Egregor の攻撃が増加

https://news.sophos.com/ja-jp/2020/12/15/egregor-ransomware-mazes-heir-apparent-jp/

脅威の評価: Egregorランサムウェア

https://unit42.paloaltonetworks.jp/egregor-ransomware-courses-of-action/

Rundll32.exeか.過検知になるから,そのままだとIOCへの検知セットしづらいなぁ.引数のpassegregor10を絡めて検知という感じかな.

追記2021/01/20

ランサムウェア「Egregor」の被害受けた組織は150超、防御難しく

https://news.mynavi.jp/article/20210112-1635938/

引用: 対策というか,緩和策は参考になるかな.

重要なデータはオフラインでバックアップを取る

重要なデータのコピーがクラウドや外付けのハードディスクなどにあることを確認する

削除や変更が行われないように、システムからバックアップしたデータにアクセスできないようにする

すべてのホストにウイルス対策またはマルウェア対策ソフトウェアをインストールして、定義ファイルを定期的に更新する

安全なネットワークのみを使用し、公衆Wi-Fiは使わない

2要素認証を使用するとともに、電子メール内の不審なリンクのクリックや添付ファイルのオープンは行わない

最近のRDP関連の脆弱性に関してパッチを適用する(CVE-2020-0609、CVE-2020-0610、CVE-2020-16896、CVE-2019-1489、CVE-2019-1225、CVE-2019-1224、CVE-2019-1108)

疑わしい.bat、.dll、.logなどや抽出フィルタを確認する

アクセス制限および多要素認証および強力なパスワードの使用でRDPを安全に構成する

テクニカルな部分の分析記事.

Maze ランサムウェアの亜種とみられる Egregor の攻撃が増加

https://news.sophos.com/ja-jp/2020/12/15/egregor-ransomware-mazes-heir-apparent-jp/

脅威の評価: Egregorランサムウェア

https://unit42.paloaltonetworks.jp/egregor-ransomware-courses-of-action/

Rundll32.exeか.過検知になるから,そのままだとIOCへの検知セットしづらいなぁ.引数のpassegregor10を絡めて検知という感じかな.

追記2021/01/20

ランサムウェア「Egregor」の被害受けた組織は150超、防御難しく

https://news.mynavi.jp/article/20210112-1635938/

引用:

FBIはEgregorに関して、複数の異なる攻撃者が侵入およびランサムウェアイベントの実行に関与するといったように、感染と展開に多数のアクターが関与し、その活動に使われる戦術、技術、手順が大きく異る点を指摘。結果として、防御と軽減の実施に関して重大な課題をもたらしていると警告している。

会社の大小にかかわらず狙われたら情報漏洩してしまう昨今,何かネット上のサービスに入って,辞める時の心得を整理しておかなければ.

論理削除の可能性

サービスを退会しても論理削除しかされてないことがある.データベース上の削除フラグに印を残すとか,退会日をセットするなど.

このような場合,データが盗み出された場合,退会の有無は関係ない.

データの上書きをしておこう

退会するのだからサービスは利用しないので,個人情報はデタラメなものに書き換えておく.名前,住所,生年月日,メールアドレス,電話番号,クレジットカード番号.

難しいのはクレジットカード番号はデタラメのものを入れられないので,これは削除しておくか,有効期限の短いクレカに切り替えておくなどが必要か.

また,GDPR関係もあって,生年月日も変えられないことが多い.

個人情報の名前やニックネームを変更する際に,「退会済」(たいかいすみ)とか住所の最後の数字部分が事由欄の場合が多いので,そこに退会日を記載するなどで工夫できる.

データの上書きは複数回しておこう

ユーザサポートの関係で,利用しているサービスによっては個人情報の変更履歴を保存していることがある.履歴保存回数の法律上の制約や一般的な規則はないのだけれど,最低でも2回程度変えておけば良いのだろう.

退会済み専用メアドを準備

gmailを取得しておけば,メアドの無限増殖が可能.メアドに「+」で好きな文言を入れれば良い.退会したサービス用に専用のアドレスをセットしておけば,どこのサイトから漏れたかわかりやすい.

ただし,gmailのエイリアス機能は有名なので+以降を除外してメールを送ってくる可能性もあるので万能ではない.

見破られづらさで言えば,マイナーそうだけれどoutlook.comのアカウントを取得しておけば,これもエイリアスを複数取得することができる.(最大10個)

論理削除の可能性

サービスを退会しても論理削除しかされてないことがある.データベース上の削除フラグに印を残すとか,退会日をセットするなど.

このような場合,データが盗み出された場合,退会の有無は関係ない.

データの上書きをしておこう

退会するのだからサービスは利用しないので,個人情報はデタラメなものに書き換えておく.名前,住所,生年月日,メールアドレス,電話番号,クレジットカード番号.

難しいのはクレジットカード番号はデタラメのものを入れられないので,これは削除しておくか,有効期限の短いクレカに切り替えておくなどが必要か.

また,GDPR関係もあって,生年月日も変えられないことが多い.

個人情報の名前やニックネームを変更する際に,「退会済」(たいかいすみ)とか住所の最後の数字部分が事由欄の場合が多いので,そこに退会日を記載するなどで工夫できる.

データの上書きは複数回しておこう

ユーザサポートの関係で,利用しているサービスによっては個人情報の変更履歴を保存していることがある.履歴保存回数の法律上の制約や一般的な規則はないのだけれど,最低でも2回程度変えておけば良いのだろう.

退会済み専用メアドを準備

gmailを取得しておけば,メアドの無限増殖が可能.メアドに「+」で好きな文言を入れれば良い.退会したサービス用に専用のアドレスをセットしておけば,どこのサイトから漏れたかわかりやすい.

ただし,gmailのエイリアス機能は有名なので+以降を除外してメールを送ってくる可能性もあるので万能ではない.

見破られづらさで言えば,マイナーそうだけれどoutlook.comのアカウントを取得しておけば,これもエイリアスを複数取得することができる.(最大10個)

Dropboxを禁止している会社にしか出会ったことがない.

個人的には,ファイルの同期が遅かったから,使ってないけれど,通信は遮断する方が良いのだろうなぁ...

個人的には,ファイルの同期が遅かったから,使ってないけれど,通信は遮断する方が良いのだろうなぁ...

圧縮する意味

インターネットが黎明期だったころ,回線が細い場合,ファイルが大きいと負荷がかかったり時間がかかったりするので圧縮して送るようになった.いまではブロードバンドで常時接続だけれど,モデムで1分いくらの従量課金時代もあった.

LHZが消えていった

日本ではパソコン通信の時代からLZHが主流だった.ただしデファクトスタンダードというわけではなく,ZIPもあったし自己展開方式というのもあった.

自己展開方式はアンチウイルスで検知されまくったりPCが16bitから32bitに変わったあたりで自己展開プログラムが実行できない問題もありいつの間にか廃れていった.

LZH形式に修正できないバグがあり利用が中止されていったのが2006年以降.ちなみに圧縮ファイルを展開することを「解凍する」と呼ぶのは,このLHZの名残り.

ZIPが標準になった

2000年代.いまよりセキュリティサポート期間が曖昧で,個人PCも含めるとWindows 98からWindows Vistaまで幅広くOSが混在していた時期があった.

Windows XP/Windows 2003の頃にOSにZIP圧縮が内蔵されていき,対外的なやりとりはZIPが普及して行ったと思う.

Lhaplus時代

Windows Vistaからは圧縮フォルダーにパスワードがつけられなくなったらしく,圧縮ソフトとはLhaplusが入るようになっていったとおもう.日本ローカルの流行りだと思うけど.

そういえば,Windows 2003だと,2GBを超えるファイルをOS機能で圧縮すると正常に終了するけれどファイルを展開しようとすると壊れているというひどいバグがあったなぁ.

暗号化ZIP

ファイルを送信する際に小さくし,ついでに暗号化して開くためにはパスワードが必要という運用が浸透してきた.

パスワード長の制限もないし総当たりの回数も制限がないから,PCの性能によってはパスワードは短時間で解読される.なので長いパスワードをつけるというのが推奨されていた.辞書アタックもあるから長文で意味不明記号付き.

アーカイブ形式でファイル名まるみえ

パスワード付きZIPファイルを展開する前でも,中に何が入っているか確認できる.これによってファイル名が非常に興味のある内容だったら,パスワードクラックしたくなるとおもう.もう目の前にあるファイルは入手できているわけで.

ZIP圧縮後,パスワード別送

電子メールはUUCPでバケツリレーで運ばれていたことがある.近くのサーバへリレーし,そのサーバが宛先でなければ別のサーバに転送する.その転送経路はその時の最適なものが選ばれる前提担っていたから,メールを送信する際にどこの経路を通るかわからない.

よって本文とパスワード送信するメールの時間を空けることで,盗聴された時も解読されにくい,,,という考え方がむかしあった.しかし,今はIPでほぼ直結なので経路が別々ということは考えにくい.まぁOffice 365などのクラウドを使っているとブリッジヘッドなどが違う経路を通る事もあるだろうけれど...とそこまでマニアックなことを考えている人は現代には少ない

パスワードをあとで別で送ることで,添付ファイルの送信先を間違えた場合でも被害を軽減できるという意味が多いかな.

「送信ボタンを押した直後に誤りを発見する率」は非常に高い.

暗号化ZIP悪者にされる

EmotetやIcedIDなど,悪意のあるマクロつきWordファイルが暗号化ZIPファイルに包まれてセキュリティソフトの検疫を突破して企業内ネットワークに侵入してくる事案が多発.

これがきっかけ?

ファイルアップローダを推奨する方法に切り替えていこうとしているようだけれど,ちょっとお金の匂いがしちゃうなぁ.

「宅ふぁいる便」みたいなことにならないように...

インターネットが黎明期だったころ,回線が細い場合,ファイルが大きいと負荷がかかったり時間がかかったりするので圧縮して送るようになった.いまではブロードバンドで常時接続だけれど,モデムで1分いくらの従量課金時代もあった.

LHZが消えていった

日本ではパソコン通信の時代からLZHが主流だった.ただしデファクトスタンダードというわけではなく,ZIPもあったし自己展開方式というのもあった.

自己展開方式はアンチウイルスで検知されまくったりPCが16bitから32bitに変わったあたりで自己展開プログラムが実行できない問題もありいつの間にか廃れていった.

LZH形式に修正できないバグがあり利用が中止されていったのが2006年以降.ちなみに圧縮ファイルを展開することを「解凍する」と呼ぶのは,このLHZの名残り.

ZIPが標準になった

2000年代.いまよりセキュリティサポート期間が曖昧で,個人PCも含めるとWindows 98からWindows Vistaまで幅広くOSが混在していた時期があった.

Windows XP/Windows 2003の頃にOSにZIP圧縮が内蔵されていき,対外的なやりとりはZIPが普及して行ったと思う.

Lhaplus時代

Windows Vistaからは圧縮フォルダーにパスワードがつけられなくなったらしく,圧縮ソフトとはLhaplusが入るようになっていったとおもう.日本ローカルの流行りだと思うけど.

そういえば,Windows 2003だと,2GBを超えるファイルをOS機能で圧縮すると正常に終了するけれどファイルを展開しようとすると壊れているというひどいバグがあったなぁ.

暗号化ZIP

ファイルを送信する際に小さくし,ついでに暗号化して開くためにはパスワードが必要という運用が浸透してきた.

パスワード長の制限もないし総当たりの回数も制限がないから,PCの性能によってはパスワードは短時間で解読される.なので長いパスワードをつけるというのが推奨されていた.辞書アタックもあるから長文で意味不明記号付き.

アーカイブ形式でファイル名まるみえ

パスワード付きZIPファイルを展開する前でも,中に何が入っているか確認できる.これによってファイル名が非常に興味のある内容だったら,パスワードクラックしたくなるとおもう.もう目の前にあるファイルは入手できているわけで.

ZIP圧縮後,パスワード別送

電子メールはUUCPでバケツリレーで運ばれていたことがある.近くのサーバへリレーし,そのサーバが宛先でなければ別のサーバに転送する.その転送経路はその時の最適なものが選ばれる前提担っていたから,メールを送信する際にどこの経路を通るかわからない.

よって本文とパスワード送信するメールの時間を空けることで,盗聴された時も解読されにくい,,,という考え方がむかしあった.しかし,今はIPでほぼ直結なので経路が別々ということは考えにくい.まぁOffice 365などのクラウドを使っているとブリッジヘッドなどが違う経路を通る事もあるだろうけれど...とそこまでマニアックなことを考えている人は現代には少ない

パスワードをあとで別で送ることで,添付ファイルの送信先を間違えた場合でも被害を軽減できるという意味が多いかな.

「送信ボタンを押した直後に誤りを発見する率」は非常に高い.

暗号化ZIP悪者にされる

EmotetやIcedIDなど,悪意のあるマクロつきWordファイルが暗号化ZIPファイルに包まれてセキュリティソフトの検疫を突破して企業内ネットワークに侵入してくる事案が多発.

これがきっかけ?

ファイルアップローダを推奨する方法に切り替えていこうとしているようだけれど,ちょっとお金の匂いがしちゃうなぁ.

「宅ふぁいる便」みたいなことにならないように...

サイバーインシデント緊急対応企業一覧 - JNSA

https://www.jnsa.org/emergency_response/

引用: なんか,,,たかそうだな...でも,値段相応なのだろうけれど.

https://www.jnsa.org/emergency_response/

引用:

サイバーインシデントは予期しないタイミングで起こります。また、サイバーインシデントは通常のシステム障害とは異なり、専門知識がないと状態の把握すら困難です。

そのような時に、緊急で対応を請け負ってくれる、頼りになるJNSA所属企業を取りまとめました。

初期相談が無料の企業もございますので、ご都合に合わせ直接お問い合わせください。

マクロファイルで侵入したマルウェアは,C2サーバから悪意のあるソフトウェア,マルウェアをダウンロードすることを試みる.

不特定多数を狙ったマルウェアの場合,その感染したサイトでは既にそのURLに対してブロックさえていることが多いから,多くのサイトへ接続するような情報がはいっていうというのが面白い.

フィッシングメールによって拡散されたDridexダウンローダーの解析レポートを公開

https://eset-info.canon-its.jp/malware_info/trend/detail/201120.html

DopplerPaymerというleakサイトがあるらしいけれど,もう閉鎖されたかなぁ.

マクロからのEXEの生成方法などが詳しく分析されて居て参考になります.

不特定多数を狙ったマルウェアの場合,その感染したサイトでは既にそのURLに対してブロックさえていることが多いから,多くのサイトへ接続するような情報がはいっていうというのが面白い.

フィッシングメールによって拡散されたDridexダウンローダーの解析レポートを公開

https://eset-info.canon-its.jp/malware_info/trend/detail/201120.html

DopplerPaymerというleakサイトがあるらしいけれど,もう閉鎖されたかなぁ.

マクロからのEXEの生成方法などが詳しく分析されて居て参考になります.

「効かない」というか,基本認証が有効になっている場合,それが迂回路になっているって.

MS365のMFAが効かない基本認証。基本認証を無効化していないMS365が狙われている。

https://news.yahoo.co.jp/byline/ohmototakashi/20201121-00208854/

引用: Office 365/Microsoft 365を使っているとメールもOutlookを使っていてIMAPやPOPなどとは無縁な気がするけれど,何かしらのRPAの自動化ツールと連携している場合に利用するから仕方なく有効化していることもあるかもね.サーバ設定を見る権限のある人は,確認しておいた方が良いね.

MS365のMFAが効かない基本認証。基本認証を無効化していないMS365が狙われている。

https://news.yahoo.co.jp/byline/ohmototakashi/20201121-00208854/

引用:

三菱電機が契約しているMS365に不正アクセスが発生した。このニュースを見て「我社のMS365はMFA(多要素認証)を利用しているから大丈夫」と思った人も少なくないだろう。しかしMS365に対する不正アクセスの多くはMFAをバイパスするIMAP等が狙われている。

ほう.

霞ヶ関でパスワード付きzipファイルを廃止へ 平井デジタル相

https://www.itmedia.co.jp/news/articles/2011/17/news150.html

実質意味がない運用になっているというのはある.それで,代替手段をどうするかは,この記事には無かった.会見の内容としてもにも無かったのかもしれない.

引用: 持ち出せるスマホで見れない方が良いのでは?と思ったりもした.

霞ヶ関でパスワード付きzipファイルを廃止へ 平井デジタル相

https://www.itmedia.co.jp/news/articles/2011/17/news150.html

実質意味がない運用になっているというのはある.それで,代替手段をどうするかは,この記事には無かった.会見の内容としてもにも無かったのかもしれない.

引用:

「全ての文書をzipファイル化するのは何でもはんこを押すのに似ている。そのやり方を今までやってきたからみんなやってたと思うし、メール内容をスマホで見れないのは致命的だ」とし、全廃することを決めた。

ちょっと前に身代金要求したけれど払えなかったので経営危機という話題があったけれど,今回話題のゲーム会社は,四半期売上が237億円以上,営業利益が107億円以上で,身代金請求額は11億円だそうだ.痛いけれど払える金額.犯人グループもそういう実現性のある規模で言ってくるそうだ.

じゃぁ払うべきなのか.

ランサムウェア被害企業に追い打ちをかける報道機関

https://news.yahoo.co.jp/byline/ohmototakashi/20201113-00207630/

犯人に払ってもその後に流出されなくなると保証されるわけでもないわけだから,これはもう流出した情報被害者への補填にあてるべきでしょう.どっちにしてもそっちは確実に出費するし.身代金は払わないという手段以外,対抗手段は無いな.

じゃぁ払うべきなのか.

ランサムウェア被害企業に追い打ちをかける報道機関

https://news.yahoo.co.jp/byline/ohmototakashi/20201113-00207630/

犯人に払ってもその後に流出されなくなると保証されるわけでもないわけだから,これはもう流出した情報被害者への補填にあてるべきでしょう.どっちにしてもそっちは確実に出費するし.身代金は払わないという手段以外,対抗手段は無いな.

Emotetのとくちょは,Officeファイルのマクロファイルとして企業内ネットワークに受け入れられ,その後,そのマクロが悪意のあるプログラムをダウンロードしてくるところから始まる.

という事で,Active Directoryでマクロファイルについてコントロールすれば,幾らかは脅威を避けることができるでしょう.

マルウェア感染対策を目的としたVBAマクロ実行の無効化

https://wizsafe.iij.ad.jp/2020/09/1044/

ただしまぁ,マクロファイルはRPAとか自動化の中にあるので,そう簡単に封鎖できないのが現状なので,企業ごとにどの対策を取るかは,バランスをみて設定ということかな.

という事で,Active Directoryでマクロファイルについてコントロールすれば,幾らかは脅威を避けることができるでしょう.

マルウェア感染対策を目的としたVBAマクロ実行の無効化

https://wizsafe.iij.ad.jp/2020/09/1044/

ただしまぁ,マクロファイルはRPAとか自動化の中にあるので,そう簡単に封鎖できないのが現状なので,企業ごとにどの対策を取るかは,バランスをみて設定ということかな.

アンケートフォームはGoogle Formsが有名だけれど,Microsoftも参入とのこと.

「Microsoft 365」未加入でも無償利用可能 ~「Microsoft Forms」の個人向け提供が開始

https://forest.watch.impress.co.jp/docs/news/1285259.html

一応,制限がある.

引用: 突破口としては十分なんじゃないかな.なんの突破口で何を情報収集するかは,利用者のモラルによるとおもうけど.怖いね.

正規のフォーム作成サービスを悪用するフィッシング手口を解説

https://blog.trendmicro.co.jp/archives/26607

「Microsoft 365」未加入でも無償利用可能 ~「Microsoft Forms」の個人向け提供が開始

https://forest.watch.impress.co.jp/docs/news/1285259.html

一応,制限がある.

引用:

なお、“Microsoft アカウント”さえあれば「Microsoft 365」に加入していなくても無償で利用可能。ただし、作成できるフォームの数は200個まで、管理可能な回答数は最大1,000件までとなる。

正規のフォーム作成サービスを悪用するフィッシング手口を解説

https://blog.trendmicro.co.jp/archives/26607

「ダークウェブ」でPC遠隔操作できる不正プログラム販売か 21歳男逮捕 一般的には入れないサイト

https://news.yahoo.co.jp/articles/d45b06ebb842a9ab8db032c9ae88e0809e05f914

引用: 売るってのは,金銭取引の窓口があるからなぁ...きっと.一回3万円で90万円の売り上げなら結構目立つ感じだろうし.逆に言うと30人は購入したということだ...

身元を完全匿名化して「ダークウェブ」閲覧する

https://radiolife.com/internet/virus/43199/

見るだけなら・・・とおもったら大間違い.入った途端,トラップだらけだそうですよ.怖いねー.

従業員へ賄賂を渡し脅迫目的で不正アクセスを企んだ米国の事件についてまとめてみた

https://piyolog.hatenadiary.jp/entry/2020/08/31/120000

TorとBitCoin.内部に送り込む手口か.というかスパイ映画だね...

https://news.yahoo.co.jp/articles/d45b06ebb842a9ab8db032c9ae88e0809e05f914

引用:

一般的なインターネットからはアクセスができない「ダークウェブ」で、パソコンの遠隔操作ができる不正プログラムを販売したなどの疑いで21歳の男が逮捕されました。

身元を完全匿名化して「ダークウェブ」閲覧する

https://radiolife.com/internet/virus/43199/

見るだけなら・・・とおもったら大間違い.入った途端,トラップだらけだそうですよ.怖いねー.

従業員へ賄賂を渡し脅迫目的で不正アクセスを企んだ米国の事件についてまとめてみた

https://piyolog.hatenadiary.jp/entry/2020/08/31/120000

TorとBitCoin.内部に送り込む手口か.というかスパイ映画だね...

こんな記事.

引用: 広告ブロッカーは,古典的な拡張機能といえる.昔は単純にドメインなどでブロックすればよかったけれど,広告の手法も進化しているから,そういった簡単なものではない模様.

人気広告ブロッカーが一夜にして悪徳ツールになったワケ:585th Lap

https://www.keyman.or.jp/kn/articles/2010/30/news038.html

引用: インスタなどの「いいね!」やツイッターのフォローワー数はお金で買えるけれど,その買った場合に誰がクリックしているかは,こういう機能が本人の意図しないところで自動でやっているようだ.

プログラムが豹変した原因は,開発者がソースコードもろとも売り渡したことで,それを入手した悪意のある人が個人情報収集機能などを盛り込んだそうです.

つまり,ここでは過去の集合知は使えないということになる.

何も入れないの.

自分で作る

信頼の置ける組織が維持しているものに限る

意図しない情報搾取や行動がされてもしかたないと,諦める.

良い記事だったら,広告はブロックせずに,見てクリックして還元しようw

引用:

Webサイトを見ているとことあるごとに出てくる広告がイヤで、「広告ブロッカー」を入れている人もいるだろう。

広告ブロッカーはWebブラウザの拡張機能として動作し、違和感なく広告を非表示にする。数ある広告ブロッカーの中でも人気なのが「Nano Adblocker」と「Nano Defender」だ。

人気広告ブロッカーが一夜にして悪徳ツールになったワケ:585th Lap

https://www.keyman.or.jp/kn/articles/2010/30/news038.html

引用:

第三者調査によると、ユーザーについて「IPアドレス」や「国」「使用OS」「Webサイトの履歴」「Webリクエストのタイムスタンプ」「Webページ滞在時間」「クリックしたリンク」など10種類もの情報が収集され、そのサイトに送られていたという。さらに、別の検証によって、拡張機能が勝手にSNS「Instagram」などのアカウントにアクセスして「いいね」していた。

プログラムが豹変した原因は,開発者がソースコードもろとも売り渡したことで,それを入手した悪意のある人が個人情報収集機能などを盛り込んだそうです.

つまり,ここでは過去の集合知は使えないということになる.

良い記事だったら,広告はブロックせずに,見てクリックして還元しようw

コロナも同じ.既に目の前にある.

「誰も信用しない」認証 サイバー防衛、新手法に脚光

https://style.nikkei.com/article/DGXMZO65557560Y0A021C2EAC000/?page=1

引用:

「誰も信用しない」認証 サイバー防衛、新手法に脚光

https://style.nikkei.com/article/DGXMZO65557560Y0A021C2EAC000/?page=1

引用:

「最近の高度なランサムウエア攻撃などのサイバー攻撃は、企業側がファイアウオールやマルウエア対策を実施していることを前提に計画されています。また、IDやパスワードは盗まれていると考えるのが現実的です。従来の防御策を迂回する戦術が確立している事実を踏まえ、マルウエアは既に社内に潜伏していると考え、それらが社内の他のシステムにも感染を広げる水平展開(ラテラルムーブメント)を防止する必要性が認識され始めています」

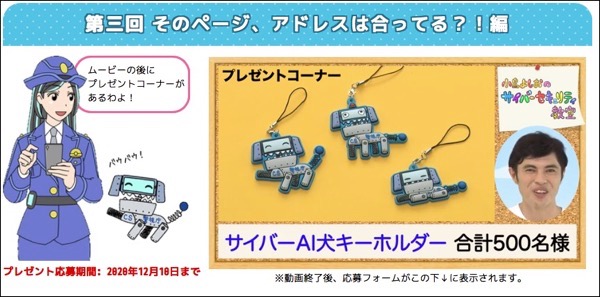

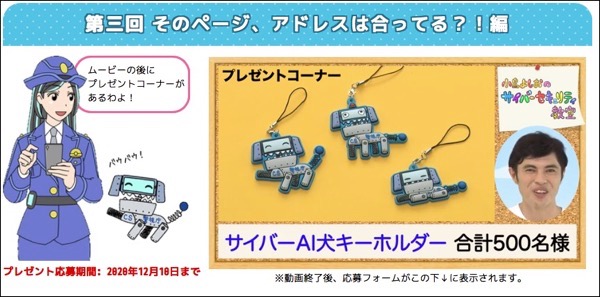

期間限定の警視庁サイバーセキュリティ対策本部が提供するサイト.

もう第3回目らしい.というか10月1日からの配信か...期間短すぎるような.

テイスト的に小学生あたりを狙っている感じだけれど,取り上げているのがフィッシング詐欺とかURLの判別方法とか...子供達はスマホアプリだと思うな.

あ! 仮面ライダーとか戦隊モノのように,一緒に見ているママをターゲットに? それだとイケメンを採用するだろし...子供に小島よしおは人気なのか.

動画を最後まで見ると・・・

おお!当たりそう.

サイバーセキュリティってなに? お茶? レモンティ?ハーブティ?サイバーセキュリティ!

小島よしおのサイバーセキュリティ教室

https://cyber-school.jp

もう第3回目らしい.というか10月1日からの配信か...期間短すぎるような.

テイスト的に小学生あたりを狙っている感じだけれど,取り上げているのがフィッシング詐欺とかURLの判別方法とか...子供達はスマホアプリだと思うな.

あ! 仮面ライダーとか戦隊モノのように,一緒に見ているママをターゲットに? それだとイケメンを採用するだろし...子供に小島よしおは人気なのか.

動画を最後まで見ると・・・

おお!当たりそう.

サイバーセキュリティってなに? お茶? レモンティ?ハーブティ?サイバーセキュリティ!

小島よしおのサイバーセキュリティ教室

https://cyber-school.jp

ちょっと前だけどこんなニュースが.

Microsoft、NTTなどと協力し、マルウェア「TrickBot」を遮断する措置

https://www.itmedia.co.jp/news/articles/2010/13/news054.html

引用: 大統領選挙は今週末だぜ〜

技術的なところだと,ここが一番詳しい感じ.

脅威のスポットライト:情報窃取型マルウェアのTrickBot

https://www.cylance.com/ja_jp/blog/jp-blackberry-cylance-vs-trickbot-infostealer-malware.html

Microsoft、NTTなどと協力し、マルウェア「TrickBot」を遮断する措置

https://www.itmedia.co.jp/news/articles/2010/13/news054.html

引用:

世界で100万台以上の端末が感染しており、個人のオンラインバンキング情報を窃取して金を奪うことから、病院のITネットワークを壊滅させたり、選挙を妨害したりすることまで、犯罪ネットワークや国家に様々なサービスを提供している。11月3日に本番を迎える米大統領選挙への干渉も懸念されている。

技術的なところだと,ここが一番詳しい感じ.

脅威のスポットライト:情報窃取型マルウェアのTrickBot

https://www.cylance.com/ja_jp/blog/jp-blackberry-cylance-vs-trickbot-infostealer-malware.html

こんな記事.

家庭用ルーター100製品以上に脆弱性が発見される

https://ascii.jp/elem/000/004/024/4024008/

引用: リスクにさらされている原因は対策バージョンアップがされてないこと.

引用: このレポートには家庭用ルータじゃないから?ヤマハのRTXは載ってない.日本の家電量販店の売り場だと,バッファロー,エレコム,NECが多く,値段でTP-LinkやASUSがあるかな.

バッファロー,エレコムが採用している内部のOSは,中国・台湾メーカの転用のような気がするから,これらの脆弱性に実は巻き込まれているということもあるでしょう.

うちの場合,NetgearはAPとスイッチで使っているけれど,評判いい方のようだ.管理ツールは良くない感じだけれど・・・

家庭用ルーター100製品以上に脆弱性が発見される

https://ascii.jp/elem/000/004/024/4024008/

引用:

大手ベンダーを含む7社が提供している100種類を超える家庭用ルーターに実施された最新の調査結果によると、ほぼすべてのルーターにパッチが適切に適用されておらず、深刻なセキュリティ欠陥の影響を受ける恐れがあり、デバイスとそのユーザーをサイバー攻撃のリスクにさらしていることが明らかになりました。

引用:

90%のデバイスはLinuxが搭載されていましたが、多くの場合、Linuxオペレーティングシステムの古いバージョンのひとつが実行されていました。3分の1以上のルーターは、Linuxカーネルバージョン2.6.36を搭載しており、このバージョンが最後にアップデートを受け取ったのは2011年に遡ります。

バッファロー,エレコムが採用している内部のOSは,中国・台湾メーカの転用のような気がするから,これらの脆弱性に実は巻き込まれているということもあるでしょう.

うちの場合,NetgearはAPとスイッチで使っているけれど,評判いい方のようだ.管理ツールは良くない感じだけれど・・・

Emotetも取引先を偽装してメールを送り込んでくるわけで,その意味では大会社は取引先のセキュリティをマネージメントしても良いのだろうね.内政干渉とは言わないか.

とりあえず無料のサービスもあるので,それを進めるというのが良いか.

令和2年度中小企業の情報セキュリティマネジメント指導業務

https://www.ipa.go.jp/security/keihatsu/sme/management/index.html

サイバーセキュリティお助け隊(令和2年度中小企業向けサイバーセキュリティ対策支援体制構築事業)

https://www.ipa.go.jp/security/keihatsu/sme/otasuketai/index.html

中小企業のための情報セキュリティセミナー

~できるところからはじめよう !! コストをかけずに SECURITY ACTION !!~

https://www.ipa.go.jp/security/keihatsu/sme/renkei.html

とりあえず無料のサービスもあるので,それを進めるというのが良いか.

令和2年度中小企業の情報セキュリティマネジメント指導業務

https://www.ipa.go.jp/security/keihatsu/sme/management/index.html

サイバーセキュリティお助け隊(令和2年度中小企業向けサイバーセキュリティ対策支援体制構築事業)

https://www.ipa.go.jp/security/keihatsu/sme/otasuketai/index.html

中小企業のための情報セキュリティセミナー

~できるところからはじめよう !! コストをかけずに SECURITY ACTION !!~

https://www.ipa.go.jp/security/keihatsu/sme/renkei.html

もうすっかりWebEXを使わなくなったけれど.メール,チャット,ビデオ会議のツールとして,なんなら共有ファイルすらTeamsで管理でMicrosoft Teamsを主軸で使っているけれど,まだ未成熟なので問題もあるにはある.

Microsoft Teamsのセキュリティ脅威トップ10とは?

https://news.mynavi.jp/article/20201019-1425894/

この中で「ゲストユーザー」は気になるところ.春先にZOOMが騒がれていた時に,未承認の人が会議に参加しているという問題があったけれど,それと同じ.

たまーに,参加者をみると「ゲストユーザー」となっているけれどIDに関する登録情報が反映されない時があるだけで表示上の誤差が多い模様.

ただ,参加者の名前が実在する人だと,認証の仕組みがないのでなりすましができちゃうね.他人に会議予定をを転送できるのでね.

Microsoft Teamsのセキュリティ脅威トップ10とは?

https://news.mynavi.jp/article/20201019-1425894/

この中で「ゲストユーザー」は気になるところ.春先にZOOMが騒がれていた時に,未承認の人が会議に参加しているという問題があったけれど,それと同じ.

たまーに,参加者をみると「ゲストユーザー」となっているけれどIDに関する登録情報が反映されない時があるだけで表示上の誤差が多い模様.

ただ,参加者の名前が実在する人だと,認証の仕組みがないのでなりすましができちゃうね.他人に会議予定をを転送できるのでね.

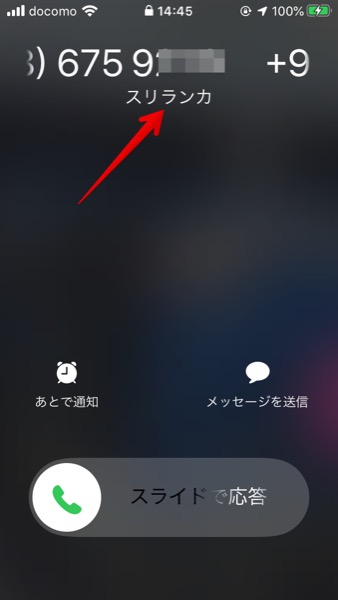

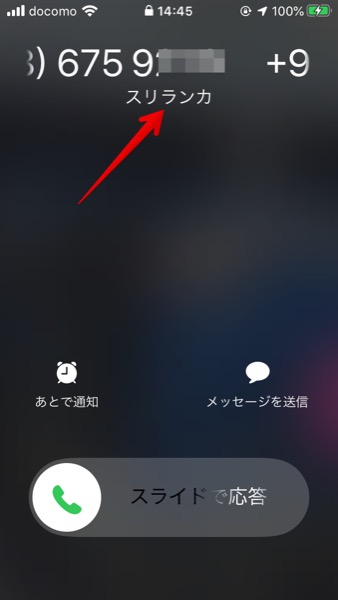

இலங்கை சனநாயக சோஷலிசக் ශ්රී ලංකා ප්රජාතාන්ත්රික සමාජවාදී ජනරජය スリランカからの電話

- ブロガー :

- ujpblog 2020/10/19 0:26

外国に知り合いはいるけれど電話なんてかかってこないし,国際電話番号から「スリランカ」ってって出るんですね.スリランカで知っている人といえば,ウィッキーさんくらいです.(一方的に知っているだけ)

国際電話は,電話に出るだけでこちらの料金が発生するコレクトコールのようなサービスが海外にあると聞いているので,出ることも折り返すことも無いのだけれど,掛かったことで「生きている電話番号だ」とされたから,ちょっと嫌だね.SMS認証を突破する為の何かpingのようなものかもしれないし.

ただの間違い電話可能性も高いとも思っている.街中にあるインド料理屋の従業員はスリランカ人も多いと聞くしね.でもそういう母国人と電話するアジアンな人たちは,IP電話的なものを使いそうだけど.

国際電話は,電話に出るだけでこちらの料金が発生するコレクトコールのようなサービスが海外にあると聞いているので,出ることも折り返すことも無いのだけれど,掛かったことで「生きている電話番号だ」とされたから,ちょっと嫌だね.SMS認証を突破する為の何かpingのようなものかもしれないし.

ただの間違い電話可能性も高いとも思っている.街中にあるインド料理屋の従業員はスリランカ人も多いと聞くしね.でもそういう母国人と電話するアジアンな人たちは,IP電話的なものを使いそうだけど.

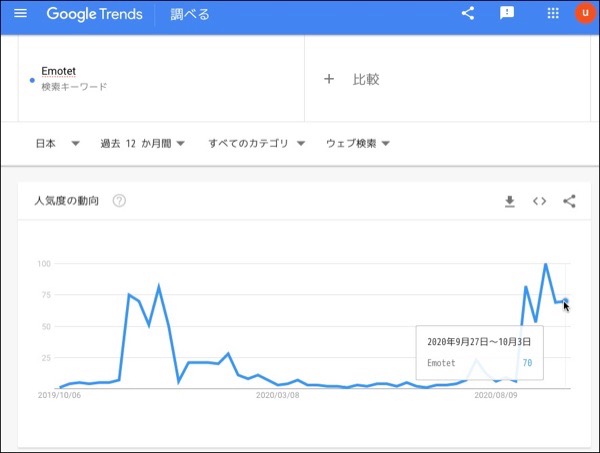

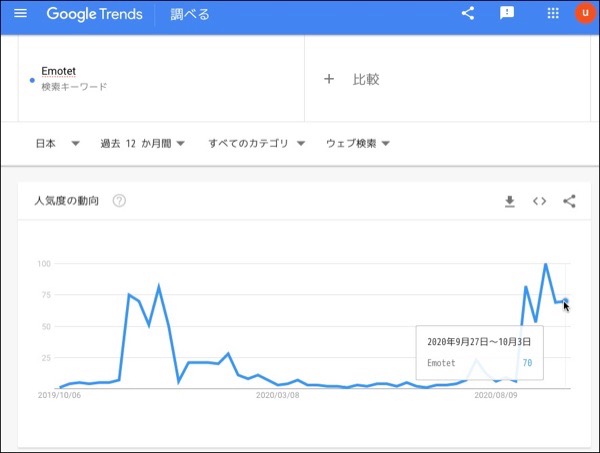

Google TrendでEmotetを検索すると,ちょっと減ってきている模様.

今回のブームは暗号化ZIPでセキュリティツールをすり抜けてくるけれど,結局外部通信しようとする振る舞いで検知されてブロックされているようだ.普通にセキュリティソフトが導入されていれば.今回のブームの中で,大きな被害にあったというニュースも,今の所出てない.出てないだけかもしれないけれど.

テレワークに伴う個人情報漏えい事案に関する注意事項 - 個人情報保護委員会

https://www.ppc.go.jp/news/careful_information/telework/

日本医師会、マルウェア「Emotet」の感染を公表--感染拡散メールに注意喚起

https://japan.zdnet.com/article/35159322/

「怪しい添付ファイルを開いてしまった」場合はどうする? 対処法・対策をトレンドマイクロが紹介

https://internet.watch.impress.co.jp/docs/news/1277070.html

テレワークセキュリティに関する手引き(チェックリスト)等の公表

https://www.soumu.go.jp/menu_news/s-news/01cyber01_02000001_00080.html

IIJのwizSafeというサイトの観測レポート.

wizSafe Security Signal 2020年8月 観測レポート

https://wizsafe.iij.ad.jp/2020/09/1065/

引用: 一致するね...

今回のブームは暗号化ZIPでセキュリティツールをすり抜けてくるけれど,結局外部通信しようとする振る舞いで検知されてブロックされているようだ.普通にセキュリティソフトが導入されていれば.今回のブームの中で,大きな被害にあったというニュースも,今の所出てない.出てないだけかもしれないけれど.

テレワークに伴う個人情報漏えい事案に関する注意事項 - 個人情報保護委員会

https://www.ppc.go.jp/news/careful_information/telework/

日本医師会、マルウェア「Emotet」の感染を公表--感染拡散メールに注意喚起

https://japan.zdnet.com/article/35159322/

「怪しい添付ファイルを開いてしまった」場合はどうする? 対処法・対策をトレンドマイクロが紹介

https://internet.watch.impress.co.jp/docs/news/1277070.html

テレワークセキュリティに関する手引き(チェックリスト)等の公表

https://www.soumu.go.jp/menu_news/s-news/01cyber01_02000001_00080.html

IIJのwizSafeというサイトの観測レポート.

wizSafe Security Signal 2020年8月 観測レポート

https://wizsafe.iij.ad.jp/2020/09/1065/

引用:

当月では25日から31日までの間にTrojan.MSOffice.SAgentの総検出数の96.09%の割合で観測しており、28日にピークを迎えています。

NVDとはなにか

https://logmi.jp/tech/articles/323190

引用: 脆弱性発見・報告の際に付加されてい重要度指標って,実はあとからアップデートされます.

「スコアが低いから」とか「そのプロダクトは使っているけれどその機能を使ってないから」とかで対策が不要だという運用方針にしていると痛い目にあう実績が亜あるようですよ.

以前いたプロジェクトでは,自分たちが利用しているOSを含むプロダクト名とバージョンを登録しておくことで,関係する脆弱性情報が到着するとアラートが出る仕組みを使っていたけれど,アラートがでて報告しても運用部門の動きは鈍い.当然,ソフトウェアバージョンアップさせるためには影響調査と試験と関係部門・取引先との調整が必要になるから.

影響が少ない暫定対処・運用回避方法があれば一時的にそれで逃れるという判断もあると思うけれど,その脆弱性が豹変する可能性がずっとついて回るので,それと向き合い続けられるのか.

8月にあったPluse SecureのVPN装置の脆弱性攻撃による認証情報の漏洩事件.

VPN認証情報漏洩に見る脆弱性対策を浸透させる難しさ

https://www.security-next.com/117811

https://logmi.jp/tech/articles/323190

引用:

NVDとは何かと言いますと、NISTというアメリカ国立標準技術研究所が管理している脆弱性データベースのことです。

「スコアが低いから」とか「そのプロダクトは使っているけれどその機能を使ってないから」とかで対策が不要だという運用方針にしていると痛い目にあう実績が亜あるようですよ.

以前いたプロジェクトでは,自分たちが利用しているOSを含むプロダクト名とバージョンを登録しておくことで,関係する脆弱性情報が到着するとアラートが出る仕組みを使っていたけれど,アラートがでて報告しても運用部門の動きは鈍い.当然,ソフトウェアバージョンアップさせるためには影響調査と試験と関係部門・取引先との調整が必要になるから.

影響が少ない暫定対処・運用回避方法があれば一時的にそれで逃れるという判断もあると思うけれど,その脆弱性が豹変する可能性がずっとついて回るので,それと向き合い続けられるのか.

8月にあったPluse SecureのVPN装置の脆弱性攻撃による認証情報の漏洩事件.

VPN認証情報漏洩に見る脆弱性対策を浸透させる難しさ

https://www.security-next.com/117811

在宅勤務で職場のPCを家に持ち帰って使っている人が多いと思うけれど,自宅のネットワークに接続した途端にセキュリティソフトが反応する人がいるそうです.

AV系の家電は,ネットワーク内に連携先の機器があるかブロードキャストしたりポートスキャンしたりして調べているようです.DLNAサーバとかマサにそれ.家のテレビやビデオレコーダ,ブルーレイレコーダが「DLNAサーバ」として動いているとかいう認識はIT関係に疎い人は認識ないよね.なんとかリンク(レグザリンク,AQUOSファミリンク)という名称でわかる人がいると思うけど.

その実装があまり良くないと,攻撃の試みに見えてしまうということだね...

実際に,某国製の家電の場合,家庭内の情報を集めて本国に送信しているのかもね.

AV系の家電は,ネットワーク内に連携先の機器があるかブロードキャストしたりポートスキャンしたりして調べているようです.DLNAサーバとかマサにそれ.家のテレビやビデオレコーダ,ブルーレイレコーダが「DLNAサーバ」として動いているとかいう認識はIT関係に疎い人は認識ないよね.なんとかリンク(レグザリンク,AQUOSファミリンク)という名称でわかる人がいると思うけど.

その実装があまり良くないと,攻撃の試みに見えてしまうということだね...

実際に,某国製の家電の場合,家庭内の情報を集めて本国に送信しているのかもね.

面白いタイトル.

「3分ハッキング」できてしまう環境を用意したのは誰だ!?

https://news.mynavi.jp/article/3minhack-2/

引用: パッチ適用して多大なる影響がでていた苦い経験がある中高年世代だと,パッチ,バージョンアップはトラウマでしかない.特に高い可用性を求められるシステムだとなおさら.

試験環境でテストしても,やっぱり厳密には本番と違うから想定してない状態になるしね.

ども,そこはもう勇気を持って対策前進する,という大方針が経営層と握れていれば良いのだと思う.

「3分ハッキング」できてしまう環境を用意したのは誰だ!?

https://news.mynavi.jp/article/3minhack-2/

引用:

日本でも6月に個人情報保護法が改正されたが、米国カリフォルニア州では1月にCCPA(カリフォルニア州消費者プライバシー法)や、欧州では2018年にGDPR(EU一般データ保護規則)が施行されている。

先行した法律における判例を見てみると、「対策していたがやられた」と「対策していなくてやられた」とでは決定に大きな違いがあるのだ。当然、「対策していなくてやられた」は厳しい制裁へと発展することが多く見受けられる。

試験環境でテストしても,やっぱり厳密には本番と違うから想定してない状態になるしね.

ども,そこはもう勇気を持って対策前進する,という大方針が経営層と握れていれば良いのだと思う.

お金を払って速い復旧というのも選択肢の1つだけれど,払っても戻せなかったので経営危機になった事例が報道されてました.

ランサムウェア被害企業、復旧作業が行き詰まり一時解雇した従業員に職探しを提言

https://securie.jp/usecase/soho/200917.html

引用: 完全にお金目当てクラッカーは,ちょっとだけ復号化できるキーを渡して犯人であること・信頼できることを証明させて金銭ゲットを試みるらしいけれど,最後にもらった解除キーが正しいという保証はないし,もっというとクラッカーの作った解除システムにバグがないとも言えなく意図せず解除できないかもしれない.

身代金を払って確実に復元できると保証できないわけだから,どっちにしても払わないべきだろうな.

ランサムウェア被害企業、復旧作業が行き詰まり一時解雇した従業員に職探しを提言

https://securie.jp/usecase/soho/200917.html

引用:

復号鍵と引き換えに、ハッカーに身代金を支払ったことを認めました。しかし、予定どおりに復旧させることができず、「莫大な」費用を負担するはめになりました。

身代金を払って確実に復元できると保証できないわけだから,どっちにしても払わないべきだろうな.

socatというechoプロキシコマンドがあるのか...

北朝鮮の攻撃グループ「Lazarus」の日本での活動を観測、カスペルスキーが注意を呼び掛け

https://internet.watch.impress.co.jp/docs/news/1275791.html

ランサムウェアってファイルの暗号化をするのだけれど,その時にこの北朝鮮Lazarus生まれてお思われるものはVHDファイルを作成するようだ.

先日聞いた話だと,ランサムウェアの活動を検知する仕組みとして,大量にファイルにアクセスしている状態,大量にファイルを暗号化している状態を検知するというのがあった.

アクティビティを全て把握しておかなければならないし,データバックアップやPC入れ替えとかでも大量アクセスは発生するから,一定の閾値を設定してアラートとなるのだろうな.

閾値設定のための自組織の特徴を捉えるまでのモニタリングに時間がかかりそうだけど.(過検知になりがちな)

拡張子が.vhdだったら探しやすいと思うけどね.

北朝鮮の攻撃グループ「Lazarus」の日本での活動を観測、カスペルスキーが注意を呼び掛け

https://internet.watch.impress.co.jp/docs/news/1275791.html

ランサムウェアってファイルの暗号化をするのだけれど,その時にこの北朝鮮Lazarus生まれてお思われるものはVHDファイルを作成するようだ.

先日聞いた話だと,ランサムウェアの活動を検知する仕組みとして,大量にファイルにアクセスしている状態,大量にファイルを暗号化している状態を検知するというのがあった.

アクティビティを全て把握しておかなければならないし,データバックアップやPC入れ替えとかでも大量アクセスは発生するから,一定の閾値を設定してアラートとなるのだろうな.

閾値設定のための自組織の特徴を捉えるまでのモニタリングに時間がかかりそうだけど.(過検知になりがちな)

拡張子が.vhdだったら探しやすいと思うけどね.

まだ法案が出ているだけで確定では無いようですがほぼ確定のようですが.

ロシアでは「安全なインターネット通信が違法」になる可能性、AWSやCloudflareも対象か

https://gigazine.net/news/20200923-russia-ban-secure-protocols/

引用: 前にもどこかで書いたけれど,2010年ごろ,某社では社内から車外へアクセスする際のプロキシ通信で,HTTPSをブロックしていました.そうすることで「ショッピングサイト等にアクセスできない≒サボらない」という図式.当時は結構それが有効でしたが,今はGoogleが全面SSL化を進めているし証明書も無料で取れるものもあるから,そういう手段は取れなくなりましたね.その代わりセキュアプロキシでサイトをカテゴリ別に分類してそれによってブロックする手段になっていますが.

引用: これは解析能力の技術的に敗北を意味するのかな...そんなことにコストかけるよりも禁止しちゃえってことか.

ロシアでは「安全なインターネット通信が違法」になる可能性、AWSやCloudflareも対象か

https://gigazine.net/news/20200923-russia-ban-secure-protocols/

引用:

ZDNetによると、改正法案はTLS 1.3、DoH、DoT、ESNIといった通信技術を対象としたもの。改正法案ではこうした、こうした通信技術の使用が全面的に禁止されるのではなく、暗号化を通じてウェブページの識別子を秘匿することが禁止されるとのことです。

引用:

ZDNetが入手した文書の中でロシア政府は、「こうした暗号化技術の使用は、トラフィックを監視する既存のフィルタリングシステムの有効性を低下させます。その結果、ロシア内での配布が制限または禁止されている情報を含む、インターネット上の情報源の識別が著しく困難になっています」と指摘し、暗号化技術の使用を禁止する必要性を主張しました。

トレンドマイクロのブログ.

2020年上半期ランサムウェア動向拾遺:「Avaddon」、新たな回避手法、業界別被害事例、など

https://blog.trendmicro.co.jp/archives/26021

引用: 思い出したのは毛色は違うけれど,「偽札を作る人たちは,自分たちが偽札を掴まないように偽物だとわかる印を入れている.偽札判定器はその印を見つけて評価している」ということ.

このランサムウェアがロシアで開発していたのなら,開発している自分のPCが感染しないように対策をしたのかなと,素直に考えればそうなる.それを意図した偽装かもしれない.全てにおいて騙し合いなのでね...

2020年上半期ランサムウェア動向拾遺:「Avaddon」、新たな回避手法、業界別被害事例、など

https://blog.trendmicro.co.jp/archives/26021

引用:

ランサムウェアは、WindowsロケールIDが以下の値と等しい場合、自身を終了します。

419 = ロシア語

422 = ウクライナ語

ランサムウェアは、システムが以下のキーボードレイアウトと言語バーに設定されている場合、自身を終了します。

419 = ロシア語

485 = ヤクート(ロシア)

444 = タタール語

422 = ウクライナ語

このランサムウェアがロシアで開発していたのなら,開発している自分のPCが感染しないように対策をしたのかなと,素直に考えればそうなる.それを意図した偽装かもしれない.全てにおいて騙し合いなのでね...

ランサムウェアによる社内ファイルの暗号化で身代金要求が流行っているけれど,DDoSにもそういうものがあるそうだ.

DDoS 攻撃を示唆して仮想通貨による送金を要求する脅迫行為 (DDoS 脅迫) について

https://www.jpcert.or.jp/newsflash/2020090701.html

DDoS攻撃を示唆し仮想通貨による送金要求、複数確認(JPCERT/CC)

https://scan.netsecurity.ne.jp/article/2020/09/08/44536.html

早く支払わないと増額すると書いてあるのか.支払いは相変わらずBTCで.Akamai Technologies は、50Gbps から 200Gbps 規模の攻撃を確認だそうで...

「仮想通貨を支払ったとして攻撃が必ず収束する保証はなく、支払いは推奨されない」とかるけれど,そりゃそうだな.脅迫から解かれる保証は全くない.

DDoS 攻撃を示唆して仮想通貨による送金を要求する脅迫行為 (DDoS 脅迫) について

https://www.jpcert.or.jp/newsflash/2020090701.html

DDoS攻撃を示唆し仮想通貨による送金要求、複数確認(JPCERT/CC)

https://scan.netsecurity.ne.jp/article/2020/09/08/44536.html

早く支払わないと増額すると書いてあるのか.支払いは相変わらずBTCで.Akamai Technologies は、50Gbps から 200Gbps 規模の攻撃を確認だそうで...

「仮想通貨を支払ったとして攻撃が必ず収束する保証はなく、支払いは推奨されない」とかるけれど,そりゃそうだな.脅迫から解かれる保証は全くない.

IPAが公開.

情報セキュリティ白書2020

https://www.ipa.go.jp/security/publications/hakusyo/2020.html

引用:

2000円(税別)で購入するか,IPAの会員登録してアンケートに答えればダウンロードできます.

情報セキュリティ白書2020

https://www.ipa.go.jp/security/publications/hakusyo/2020.html

引用:

IPAでは、「情報セキュリティ白書」を2008年から毎年発行しており、今年で13冊目を数えます。本白書は、情報セキュリティに関する国内外の政策や脅威の動向、インシデントの発生状況、被害実態など定番トピックの他、毎年タイムリーなトピックを新たに取り上げています。

2000円(税別)で購入するか,IPAの会員登録してアンケートに答えればダウンロードできます.

コインチェックの事件も踏まえてだと思うけれど,ログイン通知機能が実装されたと連絡がありました.

▼ログイン通知機能の設定方法

https://www.onamae.com/guide/p/96

引用: もう1ヶ月以上前か.気づいてなくて設定してないから,最近頻繁に送ってくる模様...

▼ログイン通知機能の設定方法

https://www.onamae.com/guide/p/96

引用:

この度、お名前.comでは、

2020年7月27日(月)よりセキュリティ強化の一環として、

お名前.com Navi(管理画面)へのログインを確認した場合に

ご登録メールアドレス宛に通知を送信される機能を追加いたしました。

【メールの件名例】

[お名前.com]ログイン通知(ログイン検知日時)

設定ご希望の場合は、

お名前.com Navi「会員情報の確認/変更画面」より

ログイン通知の受信を「受け取る」を選択のうえ

設定変更をお願いいたします。

新型コロナでどんなサイバー攻撃が増えているのか? 傾向と注意点を専門家に聞いた

https://www.itmedia.co.jp/news/articles/2008/18/news072.html

引用: これがあるので,例えば日本語で言うところの「covid-19対応対策会議」みたいなタイトルのメールを送ると,セキュアゲートウェイが隔離してしまうことが多くて.

隔離されると安全性を確認するまで戻せないから,手間が増える.かといってホワイトリストに入れることもできないし.

引用:

https://www.itmedia.co.jp/news/articles/2008/18/news072.html

引用:

具体的な攻撃手法は、サイバー攻撃に使うWebサイトのURLやウイルスが入った添付ファイルの名前に「corona」「covid-19」といったワードを付ける方法だ。

隔離されると安全性を確認するまで戻せないから,手間が増える.かといってホワイトリストに入れることもできないし.

引用:

カスペルスキーの調査によると、新型コロナ関連のワードが使われたドメインは3月18日の時点で世界中に7万件以上あったという。これは一時的なもので、5月中旬にかけて減少している。

10年ほど前に関わったチケットのECサイトで,決済方法の1つのVISAだったかJCBだったかがPCI DSS必須と言い出して対応したことがあった.

PCI DSSだと決済にかかわるクエリを投げるだけであって,個人情報はECサイト側では保持しないから,個人情報漏洩事故が発生しないし何か事故があった場合クレカ側が責任とるというものだったという覚えがある.

でもいまは,それでも安心できないようだ.というかPCI DSSは非保持とは関係なかったのか.勘違いしてたな.

攻撃の認識すら不可能 Webサイトを静かに狙う「Magecart」攻撃の実態

https://www.itmedia.co.jp/news/articles/2008/28/news015.html

んー.自分のところの改竄だと検知できるかもしれないけれど,他人様の庭は見えても家の中までは見せてもらえないから,何が起きているか分からないね.

PCI DSSだと決済にかかわるクエリを投げるだけであって,個人情報はECサイト側では保持しないから,個人情報漏洩事故が発生しないし何か事故があった場合クレカ側が責任とるというものだったという覚えがある.

でもいまは,それでも安心できないようだ.というかPCI DSSは非保持とは関係なかったのか.勘違いしてたな.

攻撃の認識すら不可能 Webサイトを静かに狙う「Magecart」攻撃の実態

https://www.itmedia.co.jp/news/articles/2008/28/news015.html

んー.自分のところの改竄だと検知できるかもしれないけれど,他人様の庭は見えても家の中までは見せてもらえないから,何が起きているか分からないね.

Pulse Secure(旧Juniper)のVPN認証情報が取られた問題が騒がれているので,うちはYAMAHAだけれど,VPNサーバのログを確認してみた.

調査は,"[IKE] respond ISAKMP phase to"で接続して来たIPアドレスをgrep.L2TPにしてから1年5ヶ月の約2GB分のルータログデータから抽出.

一番接続数が多かったのは,Shadowserverという調査系サービスのもの.

Shadowserverを知らなかったけれど,こんなものだそうです.

知らなかったではすまされない、インターネットは接続するだけで加害者に!?~Shadowserverの活用から見えてきたもの~

https://www.nttpc.co.jp/technology/csirt_2.html

引用: まぁ,これは悪意がないとしよう.そのほかの22個のIPアドレスを,abuseipdbで調べたら21個が悪性IPで,1つがニュージーランドのプロバイダ(配下の悪いやつか).

21個中19がchinaからで残りの2つがHong Kongでした.

調査は,"[IKE] respond ISAKMP phase to"で接続して来たIPアドレスをgrep.L2TPにしてから1年5ヶ月の約2GB分のルータログデータから抽出.

一番接続数が多かったのは,Shadowserverという調査系サービスのもの.

Shadowserverを知らなかったけれど,こんなものだそうです.

知らなかったではすまされない、インターネットは接続するだけで加害者に!?~Shadowserverの活用から見えてきたもの~

https://www.nttpc.co.jp/technology/csirt_2.html

引用:

ShadowserverはThe Shadowserver Foundationという、世界中の有志のセキュリティ専門家によって運営されており、インターネット全体のセキュリティ向上のために、マルウェアの解析や、マルウェア配布サイトのリストなどを公開しています

21個中19がchinaからで残りの2つがHong Kongでした.

Webブラウザは,便利にするための機能拡追プラグイン,アドインの追加機能を持っているけれど,その便利機能が悪性である可能性がある.

そして,ある時点で良性と判断していても,後日,作者の豹変や売却?とかで悪性にすり替わっていることが多々ある.

これらのホワイトリストを整備するのも,セキュリティ担当の業務になる.

いまの職場では,Google Driveの利用を禁止されているのだけれど,Google Chromeを使っていると勝手にGoogle Driveの機能拡張がインストールされる.ホワイトリストにないので「ブロックしました」と通知がでるのだけれど,また不意にインストールされようとしてブロックしたとダイアログが出る.

あるとき,それが頻繁に出て来て,しばらくすると収まって,またしばらくすると良くダイアログが出る.

導入キャンペーンだとおもうけど.しつこいと,嫌われちゃうぞ.

クラウドストレージは,私は信用してないので使わないのだけれど.

そして,ある時点で良性と判断していても,後日,作者の豹変や売却?とかで悪性にすり替わっていることが多々ある.

これらのホワイトリストを整備するのも,セキュリティ担当の業務になる.

いまの職場では,Google Driveの利用を禁止されているのだけれど,Google Chromeを使っていると勝手にGoogle Driveの機能拡張がインストールされる.ホワイトリストにないので「ブロックしました」と通知がでるのだけれど,また不意にインストールされようとしてブロックしたとダイアログが出る.

あるとき,それが頻繁に出て来て,しばらくすると収まって,またしばらくすると良くダイアログが出る.

導入キャンペーンだとおもうけど.しつこいと,嫌われちゃうぞ.

クラウドストレージは,私は信用してないので使わないのだけれど.

三井物産セキュアディレクションの記事.

音声で脅迫するランサムウェア「Mazeランサムウェア」の内部構造を紐解く

https://www.mbsd.jp/research/20200804.html

あまりにも複雑に作ってあるから,何かことが起こってすぐこれを解析してどうにかするというのは無理なので,やっぱり「安全なところにロールバックする」ことができるようにバックアップの頻度をあげてかっちりとしたリストアポイントを作るのが一番かな.あとは,取り上げられたファイルは,外に出したら見えないような仕組み,たとえばRMSで保護するとか.解除したものが取られたら終わりか.

大事なものは閉鎖空間においとくべきだな.

それと気になったのは,7月中旬に日本企業に着弾して騒がせたということ.そんなニュース知らないなぁ..

Mazeランサムウェアによる被害歴

https://machinarecord.com/blog/3139/

ほほう.このファイルを勝手に暗号化しつつ,取り出して公開するぞと!とする手口は「二重恐喝」というのか.

この記事では株式会社TMW(旧・立松モールド株式会社)という会社が被害を受けたようだけれど従業員200人程度の優良中小企業.下町ロケットの佃製作所みたいなかんじか? これは標的型攻撃の弱いところから・・・の意味か.

そしてXeroxもやられているようだけれど,今日,騒いでいるキャノンもこれのようだ.

音声で脅迫するランサムウェア「Mazeランサムウェア」の内部構造を紐解く

https://www.mbsd.jp/research/20200804.html

あまりにも複雑に作ってあるから,何かことが起こってすぐこれを解析してどうにかするというのは無理なので,やっぱり「安全なところにロールバックする」ことができるようにバックアップの頻度をあげてかっちりとしたリストアポイントを作るのが一番かな.あとは,取り上げられたファイルは,外に出したら見えないような仕組み,たとえばRMSで保護するとか.解除したものが取られたら終わりか.

大事なものは閉鎖空間においとくべきだな.

それと気になったのは,7月中旬に日本企業に着弾して騒がせたということ.そんなニュース知らないなぁ..

Mazeランサムウェアによる被害歴

https://machinarecord.com/blog/3139/

ほほう.このファイルを勝手に暗号化しつつ,取り出して公開するぞと!とする手口は「二重恐喝」というのか.

この記事では株式会社TMW(旧・立松モールド株式会社)という会社が被害を受けたようだけれど従業員200人程度の優良中小企業.下町ロケットの佃製作所みたいなかんじか? これは標的型攻撃の弱いところから・・・の意味か.

そしてXeroxもやられているようだけれど,今日,騒いでいるキャノンもこれのようだ.

何があったかを追跡するためには大量にログを出力しておいて,それを効率的に検索する必要がありますが,そのトレーニング教材がJPCERT/CCで公開されていました.

Log Analysis Training

https://jpcertcc.github.io/log-analysis-training/#details

Internet Week 2016、2017、2018、2019 にて実施したトレーニング資料だそうで.

やってみたいけれど,環境準備に時間がかかりそう.

Log Analysis Training

https://jpcertcc.github.io/log-analysis-training/#details

Internet Week 2016、2017、2018、2019 にて実施したトレーニング資料だそうで.

やってみたいけれど,環境準備に時間がかかりそう.

今日初めて,CTFというイベントに参加.久しぶりらしいけれど,ビデオ会議での進行は運営側も初めてだったようだけれど,かなり楽しかった.

CFTはCapture The Flag,旗取りゲームでルールはこれに.

CTF(Capture The Flag)とは?概要から基本ルール、メリットデメリットまで徹底解説

https://cybersecurity-jp.com/security-measures/33780

そして問題掲載,採点などのCTFを運営するためのフレームワークも,githubで公開されてて,それを使っていました.

CTFd

https://github.com/CTFd/CTFd

CFTはCapture The Flag,旗取りゲームでルールはこれに.

CTF(Capture The Flag)とは?概要から基本ルール、メリットデメリットまで徹底解説

https://cybersecurity-jp.com/security-measures/33780

そして問題掲載,採点などのCTFを運営するためのフレームワークも,githubで公開されてて,それを使っていました.

CTFd

https://github.com/CTFd/CTFd

CSPMという言葉がある事を知った.Cloud Security Posture Managementの略.Postureというのは「姿勢」などの意味らしい.

クラウドになってサーバの諸設定もポチポチっとGUIで設定することも多いので,知らず知らずにゆるゆる設定になっている可能性などをチェックするということかなぁ.

クラウドになってサーバの諸設定もポチポチっとGUIで設定することも多いので,知らず知らずにゆるゆる設定になっている可能性などをチェックするということかなぁ.

Windows 10も便利になったので専用ツールをインストールせずとも,既にcurlが搭載してあるしbashも用意されつつあるので,スクリプトでUNIXコマンド的な事が可能.

実際,curlだけじゃなくて以外にも証明書発行の際に使うcurtutil.exeもダウンローダとして利用できるそうです.

LOLBAS - Living Off The Land Binaries and Scripts (and also Libraries)

https://lolbas-project.github.io

考え方はCiscoのブログで取り上げられたLoLBinと同じ.

一般のユーザがcurlやcurtutil.exeを実行することはないだろうから,それらのコマンドが実行されただけで検知する仕組みが有効なんじゃないかと思って,プロセス検知の仕組みとして入れてみた.

LOLBASは数が多いけれど,現実的に考えて絞って行くと,LoLBinで提案してあるものがより実用的かな.

実際,curlだけじゃなくて以外にも証明書発行の際に使うcurtutil.exeもダウンローダとして利用できるそうです.

LOLBAS - Living Off The Land Binaries and Scripts (and also Libraries)

https://lolbas-project.github.io

考え方はCiscoのブログで取り上げられたLoLBinと同じ.

一般のユーザがcurlやcurtutil.exeを実行することはないだろうから,それらのコマンドが実行されただけで検知する仕組みが有効なんじゃないかと思って,プロセス検知の仕組みとして入れてみた.

LOLBASは数が多いけれど,現実的に考えて絞って行くと,LoLBinで提案してあるものがより実用的かな.

定期巡回のPiyologさんの記事にて.

日本郵便のe転居を悪用したストーカー事件についてまとめてみた

https://piyolog.hatenadiary.jp/entry/2020/07/17/174628

転居届けを出したことがある人からすれば,タイトルから分かるかもしれないけれど,それ以外にストーカー行為によって住所を知らない相手にクレカだけでなく電気・水道まで止められてしまっていたようだ.

古典的な犯罪で飲食のデリバリーサービスを悪用してニセ注文して嫌がらせみたいなのはあるけれど,これは斬新な気がする.

日本郵便のe転居を悪用したストーカー事件についてまとめてみた

https://piyolog.hatenadiary.jp/entry/2020/07/17/174628

転居届けを出したことがある人からすれば,タイトルから分かるかもしれないけれど,それ以外にストーカー行為によって住所を知らない相手にクレカだけでなく電気・水道まで止められてしまっていたようだ.

古典的な犯罪で飲食のデリバリーサービスを悪用してニセ注文して嫌がらせみたいなのはあるけれど,これは斬新な気がする.

「訴訟ホールド」(Litigation Hold)という言葉を会議で聞いたので,調べてみた.

まず引っかかったのは,これ.

メールボックスを訴訟ホールドの対象にする

https://docs.microsoft.com/ja-jp/exchange/policy-and-compliance/holds/litigation-holds?view=exchserver-2019

つまり,訴訟に備えるため,メールの証拠隠滅ができない仕組みがExchange Serverにあるということ.バックアップの意味でのメールアーカイブよりはリアルタイム性&局所性を重視しているかな.

電子メールが証拠として認められた有名な事件は,堀江メール問題かな.あ,でもこれは偽メールか.

まず引っかかったのは,これ.

メールボックスを訴訟ホールドの対象にする

https://docs.microsoft.com/ja-jp/exchange/policy-and-compliance/holds/litigation-holds?view=exchserver-2019

つまり,訴訟に備えるため,メールの証拠隠滅ができない仕組みがExchange Serverにあるということ.バックアップの意味でのメールアーカイブよりはリアルタイム性&局所性を重視しているかな.

電子メールが証拠として認められた有名な事件は,堀江メール問題かな.あ,でもこれは偽メールか.

2週間ほど前の,この文書.

金融庁・日銀がサイバー攻撃で注意喚起、金融機関経営者に-文書

https://www.bloomberg.co.jp/news/articles/2020-06-22/QC1OL7DWRGG201

ほう.どこからか文書が漏洩したということか.

金融庁・日銀がサイバー攻撃で注意喚起、金融機関経営者に-文書

https://www.bloomberg.co.jp/news/articles/2020-06-22/QC1OL7DWRGG201

世界的な新型コロナウイルスの感染拡大が続く中、

金融庁と日本銀行は、金融機関のテレワークの拡大などに伴う

サイバー攻撃のリスク増大に警戒を強めており、

金融機関の経営者に対して不正アクセスや情報漏えいなどに

十分に注意するよう連名の文書を通達したことが分かった。

金融機関経営者宛てに4月下旬に発出された文書をブルームバーグが入手した。

絶賛テレワーク実施中だけれど,世の中には「シャドーIT」なる言葉があるそうで.

会社のシステムは,情報システム部門や社内システム部門などが利用するITサービスを決定して管理をしているものだけれど,従業員が勝手に使っているITサービスのことを「シャドーIT」と呼ぶそうだ.

代表的なものは,クラウドストレージで,近年だとチャットソフト,直近だとビデオ会議ツールになる.

これれらのツールは,HTTP/HTTPSを利用して通信をするので利用制限が難しい.DNSサーバや動的ファイヤーウォールでブラックリスト運用する方法があるけれど,そういうのって評判・話題のツールなら容易だけれど,メジャーでないレアなサービスまで網羅的に認知することは難しいので,封鎖する事も追いつかない.

機器で制御に限界があるなら,組織内の啓蒙活動で運用回避していくしか無いけれど,それも在宅勤務でパソコンをコントロール配下に置けないようになると困難極まりない.

会社のシステムは,情報システム部門や社内システム部門などが利用するITサービスを決定して管理をしているものだけれど,従業員が勝手に使っているITサービスのことを「シャドーIT」と呼ぶそうだ.

代表的なものは,クラウドストレージで,近年だとチャットソフト,直近だとビデオ会議ツールになる.

これれらのツールは,HTTP/HTTPSを利用して通信をするので利用制限が難しい.DNSサーバや動的ファイヤーウォールでブラックリスト運用する方法があるけれど,そういうのって評判・話題のツールなら容易だけれど,メジャーでないレアなサービスまで網羅的に認知することは難しいので,封鎖する事も追いつかない.

機器で制御に限界があるなら,組織内の啓蒙活動で運用回避していくしか無いけれど,それも在宅勤務でパソコンをコントロール配下に置けないようになると困難極まりない.

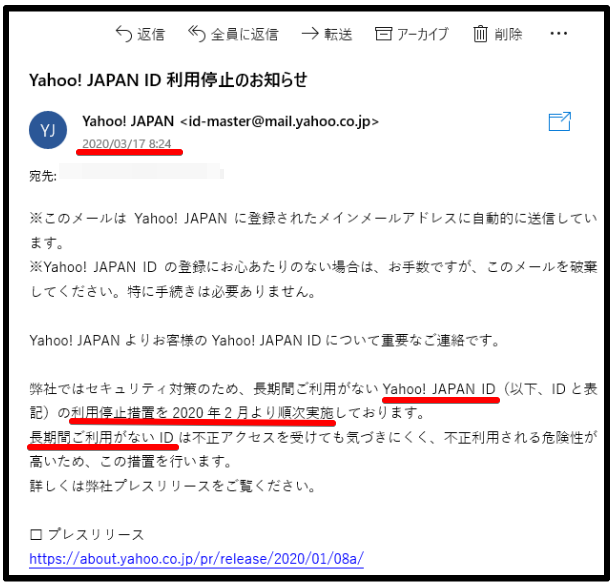

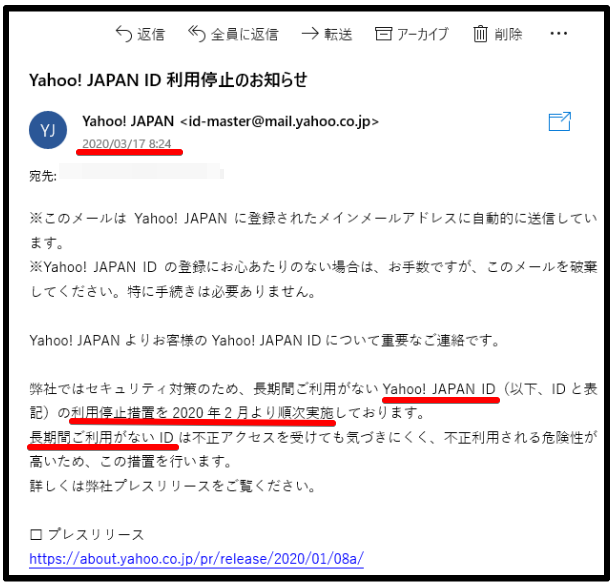

Windows 10をセットアップした際に,偶然長期に利用してないHotmailのアカウントがオンになったのだけれど,そこに次のようなメールが来ていた.

フィッシングメールかと思ったけれど,秘密の暴露もあり,正式なものでした.

秘密の暴露っていっても,

Yahoo! JAPANよりお客様のYahoo! JAPAN IDについて重要なご連絡です。

弊社ではセキュリティ対策のため、長期間ご利用がないYahoo! JAPAN ID

(以下、IDと表記)の利用停止措置を2020年2月より順次実施しております。

長期間ご利用がないIDは不正アクセスを受けても気づきにくく、

不正利用される危険性が高いため、この措置を行います。

詳しくは弊社プレスリリースをご覧ください。

□ プレスリリース

https://about.yahoo.co.jp/pr/release/2020/01/08a/

秘密の暴露っていっても,

1997年のExchange Serverから,1つのメールで指定できる宛先の最大数は500だったようでそれが変更できなかったそうです.そう,それは2020年1月まで.

現在は,アカウント(メールボックス)ごとに1〜1000の間にへこうできるようになったそうで,20とか50とかに1つづつとか複数設定でへこうできるようになったそうです.

Customizable Recipient Limits in Office 365

https://techcommunity.microsoft.com/t5/exchange-team-blog/customizable-recipient-limits-in-office-365/ba-p/1183228

Bccで送るところをToやCcで送ってしまって個人情報漏洩の発生!ということはよく聞く事故だから,その事故を最小限にすることも考慮した方が良いのだろうな.

感覚的に,20くらいだと少ない感じがする.50だと1つ1つお詫びメール送ったりで対応できる範囲かな.

現在は,アカウント(メールボックス)ごとに1〜1000の間にへこうできるようになったそうで,20とか50とかに1つづつとか複数設定でへこうできるようになったそうです.

Customizable Recipient Limits in Office 365

https://techcommunity.microsoft.com/t5/exchange-team-blog/customizable-recipient-limits-in-office-365/ba-p/1183228

Bccで送るところをToやCcで送ってしまって個人情報漏洩の発生!ということはよく聞く事故だから,その事故を最小限にすることも考慮した方が良いのだろうな.

感覚的に,20くらいだと少ない感じがする.50だと1つ1つお詫びメール送ったりで対応できる範囲かな.

セキュリティ関連の読み物をみていたら「USBメモリは拾うな」とあったので,どういうことか調べてみたら,すぐ答えにたどり着いた.

Black Hat USA 2016というイベントで,Googleの中の人が実験した結果,45%の人が中身をチェックしたそうだ.

だって人間だもの…拾ったUSBメモリを開く人は何割いる?調査

https://ascii.jp/elem/000/001/213/1213231/

んー,確かに中身を見たくなるかも.そしてそのフォルダ名が意味深だったら特にね.

それは,罠かもしれない.というような事は,役所に人たちに特に知っておいてほしい記事かもしれない.

Black Hat USA 2016というイベントで,Googleの中の人が実験した結果,45%の人が中身をチェックしたそうだ.

だって人間だもの…拾ったUSBメモリを開く人は何割いる?調査

https://ascii.jp/elem/000/001/213/1213231/

んー,確かに中身を見たくなるかも.そしてそのフォルダ名が意味深だったら特にね.

それは,罠かもしれない.というような事は,役所に人たちに特に知っておいてほしい記事かもしれない.

以前,ブランドを傷つける行為に関する調査方法としてRiskIQについて記載したけれど,今回はアンブッシュという考え方.

何からのイベントには,主催以外にも協賛などで広告料を支払って公式スポンサーとして,プロモーション活動することが多いけれど,公式スポンサー以外が,乗っかってイベンターに無許可でプロモーション活動することを,アンブッシュマーケティング(待ち伏せマーケティング)というそうだ.

古い方法だと,球場に隣接するビルの壁面に広告を掲示しておいて,ホームランがでるたびに背景に広告に映るとかそういう類.

何かイベントがあると街の定食屋で「なんとか丼」が作られたり,饅頭とか煎餅の焼印で便乗することはんてよくあること.

そういう中で,イメージ戦略に沿わないものを排除していくのが,セキュリティとしてのアンブッシュ対策ということでした.

何からのイベントには,主催以外にも協賛などで広告料を支払って公式スポンサーとして,プロモーション活動することが多いけれど,公式スポンサー以外が,乗っかってイベンターに無許可でプロモーション活動することを,アンブッシュマーケティング(待ち伏せマーケティング)というそうだ.

古い方法だと,球場に隣接するビルの壁面に広告を掲示しておいて,ホームランがでるたびに背景に広告に映るとかそういう類.

何かイベントがあると街の定食屋で「なんとか丼」が作られたり,饅頭とか煎餅の焼印で便乗することはんてよくあること.

そういう中で,イメージ戦略に沿わないものを排除していくのが,セキュリティとしてのアンブッシュ対策ということでした.