ブログ - ニュース・徒然カテゴリのエントリ

IPアドレスは地域・国ごとに割り当てが決まっている.ログインや接続してきた時に使ったIPアドレスが,ありえない距離が離れている場合,例えばアメリカとロシアで間が5分鹿ないなど,これはImpossible Travelとして不正アクセス検知の対象.

ただし,最近では身元を隠したい?とかでVPNサービス(アプリ)を使うことも多く,IPアドレスの地域が離れている場合も多数.

こういう場合は,まぁヒアリングして本人の意図的なものなのかヒアリングするしかないね.

しかし,VPNソフトも復号化して実は情報抜き取るサービスの可能性もあると思っているから,そういうのは使わないに越したことはない.

ただし,最近では身元を隠したい?とかでVPNサービス(アプリ)を使うことも多く,IPアドレスの地域が離れている場合も多数.

こういう場合は,まぁヒアリングして本人の意図的なものなのかヒアリングするしかないね.

しかし,VPNソフトも復号化して実は情報抜き取るサービスの可能性もあると思っているから,そういうのは使わないに越したことはない.

なんと,「【至急】東京オリンピック開催に伴うサイバー攻撃等発生に関する被害報告について.exe」なるファイルがVirusTotalにフランスからアップロードされてみんなに監視されまくっている話.

東京五輪に関係する日本語のファイル名を持つマルウェア(ワイパー)の解析

https://www.mbsd.jp/research/20210721/blog/

実行するとプロファイル配下のファイルを消すという単純な動作のもので,ラテラルもしないし,どこかの教科書を見て作りました的なものだそうです.

解析ツールを拒否する仕組みがはいているというところが興味深い.その筋のツール一覧としても有益かな.やっぱり教科書的なマルウェアだったということか.

東京五輪に関係する日本語のファイル名を持つマルウェア(ワイパー)の解析

https://www.mbsd.jp/research/20210721/blog/

実行するとプロファイル配下のファイルを消すという単純な動作のもので,ラテラルもしないし,どこかの教科書を見て作りました的なものだそうです.

解析ツールを拒否する仕組みがはいているというところが興味深い.その筋のツール一覧としても有益かな.やっぱり教科書的なマルウェアだったということか.

乱数が乱数であるために,乱数になるのは難しい.

カスペルスキーのパスワードマネージャーが生成したパスワードは総当たり攻撃で爆速突破が可能と判明、一体なぜか?

https://gigazine.net/news/20210707-kaspersky-password-manager-brute-force/

カスペルスキーのパスワードマネージャーが生成したパスワードは総当たり攻撃で爆速突破が可能と判明、一体なぜか?

https://gigazine.net/news/20210707-kaspersky-password-manager-brute-force/

パスワードマネージャ,というものを信じてないんだよね.行為記事を見るたびに,もうメモ帳に残しているパスワードが一番!っておもっちゃう.そりゃぁアプリごとに自動入力するというのも便利だとは思うけど.

カスペルスキーのパスワードマネージャーが生成したパスワードは総当たり攻撃で爆速突破が可能と判明、一体なぜか?

https://gigazine.net/news/20210707-kaspersky-password-manager-brute-force/

カスペルスキーのパスワードマネージャーが生成したパスワードは総当たり攻撃で爆速突破が可能と判明、一体なぜか?

https://gigazine.net/news/20210707-kaspersky-password-manager-brute-force/

よく交通事故で「死傷者数」という言葉が使われる.「5名の死傷者数」と表現されるけれど,一人死んで四人が軽傷だと,まぁそんなでも無いなとおもう.たぶん死者の方が多いと「四人死亡,一人軽傷」とかになるのかな.

今回の事例.

(1)peatixでうちの職場のアカウントが複数漏洩.

(2)外部のアルバイトのパソコンがウイルス感染してメールが流出.その流出メールにうちの職場からの通知メールが含まれていた.

この2つの事象で,「うちの職場の個人情報や取引情報が漏れている」と言われても,ああそうですかとしか言えません.漏洩元は,うちでは無いので.

その情報の提供元が,海外の著名でも無いセキュリティ研究者なもんだから,もう・・・

今回の事例.

(1)peatixでうちの職場のアカウントが複数漏洩.

(2)外部のアルバイトのパソコンがウイルス感染してメールが流出.その流出メールにうちの職場からの通知メールが含まれていた.

この2つの事象で,「うちの職場の個人情報や取引情報が漏れている」と言われても,ああそうですかとしか言えません.漏洩元は,うちでは無いので.

その情報の提供元が,海外の著名でも無いセキュリティ研究者なもんだから,もう・・・

サイバー能力ってなんだって思った.

日本、サイバー能力見劣り 主要国で最下位グループ

https://nordot.app/782149666550906880

引用: それでこの結果.

引用: 3番手グループのメンツを見ていると,悪くないのでは?と思えてきたり.防衛と攻撃は紙一重だから,有能な?攻撃団体のいる国に並んでいるのは,悪くないのか.

その意味だと,日本は国家レベルでサイバー攻撃などはしてないのかな? 自衛隊とかと同じで防衛だけなのか?それは綺麗事か?! 攻撃は最大の防御?!

日本、サイバー能力見劣り 主要国で最下位グループ

https://nordot.app/782149666550906880

引用:

サイバー・デジタル分野での総合実力

【シンガポール共同】英国のシンクタンク、国際戦略研究所(IISS)は28日、サイバー、デジタル分野の総合的な実力で日本が主要国に見劣りし、最下位の3番手グループに位置すると発表した。特にサイバー防衛の分野で遅れているためと説明している。

引用:

IISSによると、米国がトップの評価だった。2番手グループに中国、ロシア、イスラエル、英国、フランスなどが入った。一方、日本はイランやインド、インドネシア、北朝鮮などと同じ3番手グループ。

その意味だと,日本は国家レベルでサイバー攻撃などはしてないのかな? 自衛隊とかと同じで防衛だけなのか?それは綺麗事か?! 攻撃は最大の防御?!

こんな記事.

インシデントの8割以上がWebアクセスとメールに起因- デジタルアーツが調査

https://news.mynavi.jp/article/20210621-1907719/

引用: 突破口はそれしかないだろうね.

インシデントの8割以上がWebアクセスとメールに起因- デジタルアーツが調査

https://news.mynavi.jp/article/20210621-1907719/

引用:

2020年に組織内でどのようなインシデントが発生したかを調査したところ、インシデントの8割以上がWebアクセスとメールに起因し、内部攻撃よりも外部攻撃のインシデントが多いことが判明したという。

このニュース.

FBI内通者最恐。匿名チャットアプリ「An0m」のおとり捜査で世界の反社800余名が一斉摘発

https://www.gizmodo.jp/2021/06/crime-syndicate-using-anonymous-chat-app-an0m-caught-in-the-act.html

引用:

保護機能がつよつよなので?犯罪者に人気というロシア発のチャットツール「テレグラム」も実は・・・

いやもっと,中国発のTikTokも・・・? エシュロンどころでは無いというかノイズ多すぎるので音声テキスト化,検索性,可視化が発達しているんだろうな...

FBI内通者最恐。匿名チャットアプリ「An0m」のおとり捜査で世界の反社800余名が一斉摘発

https://www.gizmodo.jp/2021/06/crime-syndicate-using-anonymous-chat-app-an0m-caught-in-the-act.html

引用:

An0m(ANOMとも)は表向きプライベート&セキュアなチャットアプリだけど、裏ではバックドアが仕込まれていて、FBIに通信内容が丸見えになる仕様となっていました。

保護機能がつよつよなので?犯罪者に人気というロシア発のチャットツール「テレグラム」も実は・・・

いやもっと,中国発のTikTokも・・・? エシュロンどころでは無いというかノイズ多すぎるので音声テキスト化,検索性,可視化が発達しているんだろうな...

この話題.みんなスルー.

LINE、政府に虚偽説明 情報「日本に閉じている」

https://nordot.app/776013156466327552

引用: 本質的な問題は,つい最近まで上場企業だった会社組織が,こういう姿勢だったということ.あるいは,経営側が末端?のサーバ管理仕事がどこでどう行われているか,把握できてないことか.

クラウドやCDNとか,手元にシステムを持たない現代において,実際にどこにあるのかは,よーく調べてないと把握できないんじゃないかな.プライマリが日本でも,バックアップ/BCP先が意図してない国にある場合も,あるかもね.

LINE、政府に虚偽説明 情報「日本に閉じている」

https://nordot.app/776013156466327552

引用:

日本国内の利用者が通信アプリでやりとりした画像や動画を韓国のサーバーに保管していたにもかかわらず「データは日本に閉じている」と虚偽の説明をしていたことが明らかになった。

クラウドやCDNとか,手元にシステムを持たない現代において,実際にどこにあるのかは,よーく調べてないと把握できないんじゃないかな.プライマリが日本でも,バックアップ/BCP先が意図してない国にある場合も,あるかもね.

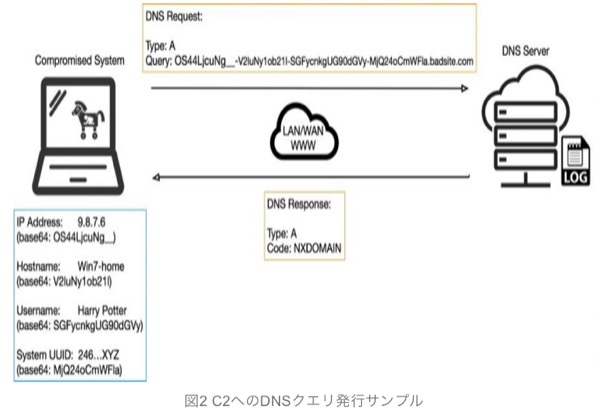

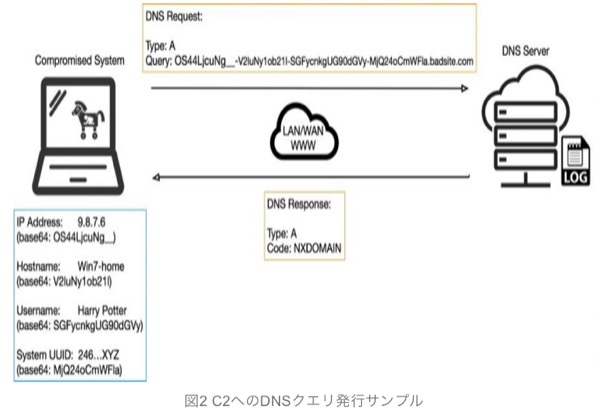

普通のDNSリクエストの中に,データ送受信が含まれる攻撃.

DNSトンネリング: 攻撃者はDNSをどう悪用するのか

https://www.paloaltonetworks.jp/company/in-the-news/2019/dns-tunneling-how-dns-can-be-abused-by-malicious-actors

PaloAlto Networksのサイトから引用

DNSのAレコードに長いFQDNでデータを仕込んだり,TXTレコードから送り込んだりか.

DNSクエリログも取得しておくことが大事.うちは,DNSは外部に任せていたりするからなぁ.

DNSトンネリング: 攻撃者はDNSをどう悪用するのか

https://www.paloaltonetworks.jp/company/in-the-news/2019/dns-tunneling-how-dns-can-be-abused-by-malicious-actors

PaloAlto Networksのサイトから引用

DNSのAレコードに長いFQDNでデータを仕込んだり,TXTレコードから送り込んだりか.

DNSクエリログも取得しておくことが大事.うちは,DNSは外部に任せていたりするからなぁ.

去年あたりからGIGA構想とかで子供にタブレット端末が配られているわけだが,名古屋市では,操作履歴を「同意なしで記録した」ことが「発覚した」ので,ちょっと話題.

小中学生に配布のタブレット端末、履歴を市が無断記録 利用を当面停止 名古屋市

https://news.yahoo.co.jp/articles/b3675161812187dfeec3acea8e5f66c364a72760

引用: 企業向けだと各所にあるゲートウェイによるネット閲覧,EDRによる振る舞い検知用のログ収集は当たり前?だけれど,「子供を悪いインターネットから保護する」事を主目的としているだろうから,説明不足.即座に説明できない点も対応が良くない.

教育委員会も利用停止を通知しているだけで,記録を取らないようにする改善などは求めてないのかな.ちゃんと猶予があることになていると,思いたいけど.

他の行政はどうしているんだろうね.

小中学生に配布のタブレット端末、履歴を市が無断記録 利用を当面停止 名古屋市

https://news.yahoo.co.jp/articles/b3675161812187dfeec3acea8e5f66c364a72760

引用:

名古屋市では国の構想に基づきタブレット端末の配備を進めていて、5月末までに市内の小中学生の約4割にあたる7万人が利用しています。

10日開かれた市議会の委員会で、名古屋市はタブレット端末のインターネットの閲覧記録やメールの送受信など、生徒らの操作履歴を利用者の同意なく、全て記録していることを明らかにしました。

教育委員会も利用停止を通知しているだけで,記録を取らないようにする改善などは求めてないのかな.ちゃんと猶予があることになていると,思いたいけど.

他の行政はどうしているんだろうね.

まだ互換性の実装があるっていうのでびっくり! 盲点といえばたしかにそうか.存在を若い人は認識してないし,古い人は忘れてる!

古いExcel 4マクロ悪用したサイバー攻撃急増、セキュリティソフト検出難しく

https://news.mynavi.jp/article/20210429-1881434/

そう.VBA登場前の,Excel 4.0あたりで実装されていた,ワークシート関数のようなものがあった.

それを駆使して,パラメータ入力画面とその値チェック,SequeLinkのドライバをExcelに読み込まさせてDBサーバと通信してデータを取り出し,CSVあたりに加工して出力するようなものを作った.もう30年近く前だとおもうけどな.

古いExcel 4マクロ悪用したサイバー攻撃急増、セキュリティソフト検出難しく

https://news.mynavi.jp/article/20210429-1881434/

そう.VBA登場前の,Excel 4.0あたりで実装されていた,ワークシート関数のようなものがあった.

それを駆使して,パラメータ入力画面とその値チェック,SequeLinkのドライバをExcelに読み込まさせてDBサーバと通信してデータを取り出し,CSVあたりに加工して出力するようなものを作った.もう30年近く前だとおもうけどな.

こういう事件を見ると,ログ保管期限,とかが木になるね.官民,あるいは官でも重要度によって変わってくるけれども.まぁ,予算もあるが原子力って現在は予算潤沢なのかどうか,わからんな.

原子力規制委にサイバー攻撃、パスワード250件被害

https://www.asahi.com/articles/ASP5N5JR0P5NULBJ012.html

職員のIDパスワード2540件以上が盗まれた

不正アクセス覚知は2020年10月26日

2019年8~9月の間にVPNの脆弱性から親友されさらに盗まれた情報で不正侵入の複利状態.

行政文書の流出は確認されていない

確認されてないけれど,無いとは言えない,それは確認されてないから.悪魔の証明か.

安全のため職員は個人のメールで外部に連絡できず、部署ごとの共用メールや電話、ファクスを利用している

これ今だに「脱ホスト」,とかを言っている組織の人にも根気強く言ってあげたい.いつも「COBOL資産が・・・」と言っているけれど,重要なのは総合的な運用をリビルドする意味があるのですか?ということだと思う.セキュリティって,サイバーセキュリティだけで無いから,話は脱線してそうでしてないつもりw

原子力規制委にサイバー攻撃、パスワード250件被害

https://www.asahi.com/articles/ASP5N5JR0P5NULBJ012.html

確認されてないけれど,無いとは言えない,それは確認されてないから.悪魔の証明か.

これ今だに「脱ホスト」,とかを言っている組織の人にも根気強く言ってあげたい.いつも「COBOL資産が・・・」と言っているけれど,重要なのは総合的な運用をリビルドする意味があるのですか?ということだと思う.セキュリティって,サイバーセキュリティだけで無いから,話は脱線してそうでしてないつもりw

米当局者の原因不明の症状、ホワイトハウス敷地入り口付近で発症 情報筋

https://www.cnn.co.jp/usa/35170869.html

引用: マイクロ波エネルギーの可能性が高いけれど,確証は無いそうだ.スポーツの試合中にレーザー光線みたいなのがあったけれど,あれは色がついていたからわかりやすかったし,ドラマのガリレオの「燃える!変人天才科学者」で唐沢寿明が演じたような攻撃か.

常時測定器で測っていないと特定的無いね. ロシアのスパイ?とかの謎の毒殺死とかよりわかりづらい.

「あの人最近頭痛に悩んでいた」という周りの証言が得られるようになれば自然死で処理され完全犯罪.(解剖したら脳が過熱している状態とかもあるのか)

私は狙われないだろうけれど,一番怖いのは,そういう「マイクロ波の流れ弾」にあたることか.

https://www.cnn.co.jp/usa/35170869.html

引用:

(CNN) 昨年11月に米国家安全保障会議(NSC)関係者2人が原因不明の症状に見舞われた件で、詳細が明らかでなかった1人はホワイトハウス敷地の入り口付近で発症していたことがわかった。情報筋2人がCNNに明らかにした。

常時測定器で測っていないと特定的無いね. ロシアのスパイ?とかの謎の毒殺死とかよりわかりづらい.

「あの人最近頭痛に悩んでいた」という周りの証言が得られるようになれば自然死で処理され完全犯罪.(解剖したら脳が過熱している状態とかもあるのか)

私は狙われないだろうけれど,一番怖いのは,そういう「マイクロ波の流れ弾」にあたることか.

小説のような感じで始まるので面白い.

追跡 記者のノートから ”インターネットノイズ”に潜む悪意

https://www3.nhk.or.jp/news/special/jiken_kisha/kishanote/kishanote14/

引用: データを集めて整理して偵察活動のようだ,との導き.

追跡 記者のノートから ”インターネットノイズ”に潜む悪意

https://www3.nhk.or.jp/news/special/jiken_kisha/kishanote/kishanote14/

引用:

私たちがふだん利用しているインターネットには、ノイズのような信号が含まれているのを知っていますか?

ほとんどの人が気づかず、無視されているノイズ。

しかし、大量に集めて分析してみると、ノイズの中に人間の悪意が潜んでいることがわかってきました。

“インターネットノイズ”を追いました。

もう,申し込み締め切っているけれど,応募はした.

実践的サイバー防御演習「CYDERオンライン」オープンβ版の受講者を募集

https://www.nict.go.jp/press/2021/04/22-1.html

引用: 同一組織の判定ロジックがわからないけれど,去年も教材もらって,アンケートに答えそびれたので落選かな...すまん.

実践的サイバー防御演習「CYDERオンライン」オープンβ版の受講者を募集

https://www.nict.go.jp/press/2021/04/22-1.html

引用:

5) 難易度:初級レベル

※情報システムに携わり始めたばかりの方、インシデントが発生した際の対応者、安全に情報システムを運用したい方、インシデントへの備えを学びたい方など

6) 募集人数:300人程度

※申込み多数となった場合、同一組織に偏りが出ないよう調整の上、抽選とさせていただきます。

7) 受講決定通知:応募者全員に受講の可否を、5月28日(金)までにメールでご連絡します。

パスワード使いまわすなキャンペーンもあり,ここ1年,パスワードを管理するパスワードマネージャのニーズも上がっていると思うけれど,誰もが懸念する「パスワードマネージャに脆弱性があったら一連托生」と思われている中での事件発生.

Passwordstate、不正アップデートとフィッシング攻撃発生

https://news.mynavi.jp/article/20210504-1883266/

引用:

するとこんな意見も.

パスワードマネージャはまだ使うべきか?

https://news.mynavi.jp/article/20210511-1886558/

引用: メリデメ的にはメリットが多いという意見.

有名なものを使うと狙われやすい.マイナーなものは,実際のところがどうだかわからん.

LastPass

https://ja.wikipedia.org/wiki/LastPass

フリーミアムのパスワード管理サービス.ブラウザのプラグインとして利用可能だが,過去に問題があった件について情報公開されてないという不透明感がある.

KeePass

https://ja.wikipedia.org/wiki/KeePass

デフォルトでは、このファイルはクラウドストレージではなく、ローカルのファイルシステムに保存される,とあるので複数台のPC・スマホを使っている立場で言うと,使い勝手は悪いかな.でも,周りの人はこれを使っている人が多いね.

Passwordstate、不正アップデートとフィッシング攻撃発生

https://news.mynavi.jp/article/20210504-1883266/

引用:

Click Studiosの説明によると、4月20日午後8時33分(協定世界時)から2021年4月22日午前0時30分(協定世界時)の間にインプレースアップグレードを行ったユーザーは、不正な形式の「Passwordstate_upgrade.zip」ファイルをダウンロードした可能性があるという。

するとこんな意見も.

パスワードマネージャはまだ使うべきか?

https://news.mynavi.jp/article/20210511-1886558/

引用:

SANSは5月10日(米国時間)、「SANS Institute|Are Password Managers Still Safe and Secure?」において、パスワードマネージャは完璧なソリューションとは言えないものの、利用することで得られるメリットが多く、現状では使うほうが得られるメリットが多いと伝えた。

有名なものを使うと狙われやすい.マイナーなものは,実際のところがどうだかわからん.

LastPass

https://ja.wikipedia.org/wiki/LastPass

フリーミアムのパスワード管理サービス.ブラウザのプラグインとして利用可能だが,過去に問題があった件について情報公開されてないという不透明感がある.

KeePass

https://ja.wikipedia.org/wiki/KeePass

デフォルトでは、このファイルはクラウドストレージではなく、ローカルのファイルシステムに保存される,とあるので複数台のPC・スマホを使っている立場で言うと,使い勝手は悪いかな.でも,周りの人はこれを使っている人が多いね.

Appleがハッカーから「身代金を払わなければ未発表情報をバラす」と脅迫されていることが判明

https://gigazine.net/news/20210421-ransomware-gang-revil-extort-apple/

そもそも,ランサムとは関係なくサプライチェーンの中からリーク情報として未発表情報が漏れているから,いまさら感があるな.

https://gigazine.net/news/20210421-ransomware-gang-revil-extort-apple/

そもそも,ランサムとは関係なくサプライチェーンの中からリーク情報として未発表情報が漏れているから,いまさら感があるな.

第一次世界大戦後,フランスはドイツから攻めてこられないように国境に要塞を「マジノ線」という要塞を作った.「108の主要塞を15kmの間隔で配置、連絡通路として地下鉄を通している。」そうだ.

長期にわたって莫大な投資で防衛線を作ったのだけれど,中立国のベルギー側を強化しなかったので,そこを迂回路され,さらにドイツ軍は新兵器の戦車を使って難なく侵攻を許してしまったそう.

サイバーセキュリティを防衛線と捉えることができるけれど,この教訓は為になるね.

話はそれるけれど,トランプ大統領時代にメキシコとの境界に壁を作るとか言っていたけれど,あれはバイデンになって中止になったそうだ.

幻に終わった「トランプの壁」 バイデン氏は建設中止を表明 どうなる不法移民対策

https://news.yahoo.co.jp/byline/inosehijiri/20201229-00215139/

引用: 別にトランプ発案の新しい試みではなかったようだから,また政権とか変わればチョイチョイ延長されるのだろうか.

長期にわたって莫大な投資で防衛線を作ったのだけれど,中立国のベルギー側を強化しなかったので,そこを迂回路され,さらにドイツ軍は新兵器の戦車を使って難なく侵攻を許してしまったそう.

サイバーセキュリティを防衛線と捉えることができるけれど,この教訓は為になるね.

話はそれるけれど,トランプ大統領時代にメキシコとの境界に壁を作るとか言っていたけれど,あれはバイデンになって中止になったそうだ.

幻に終わった「トランプの壁」 バイデン氏は建設中止を表明 どうなる不法移民対策

https://news.yahoo.co.jp/byline/inosehijiri/20201229-00215139/

引用:

トランプ大統領の就任以来これまでに建設された壁の距離は、384マイル。以前から立っていた分と合わせると、壁の総距離は694マイルとなった。

〜略〜

データをよく見ると、384マイルの9割にあたる344マイルは、古くなったり壊れかけたりした既存の壁の建て替えで、何もなかった場所に新たに建設した壁は40マイルにすぎない。

セキュリティ研究者の偽物.

同業者装いセキュ研究者に忍び寄るサイバー攻撃者 - 解析情報にワナも

https://www.security-next.com/125277

わたしはESE技術者.えせ技術者.pseudo-scholar.

同業者装いセキュ研究者に忍び寄るサイバー攻撃者 - 解析情報にワナも

https://www.security-next.com/125277

わたしはESE技術者.えせ技術者.pseudo-scholar.

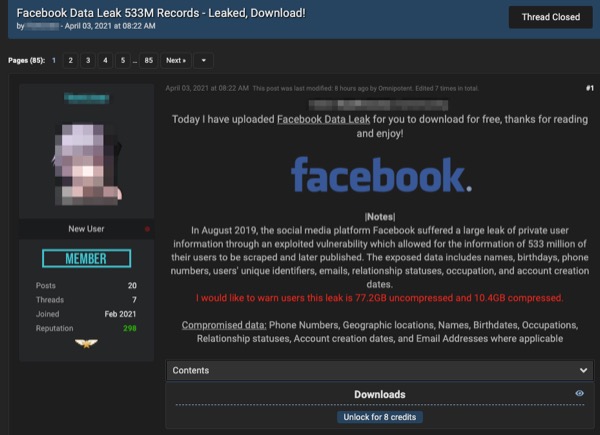

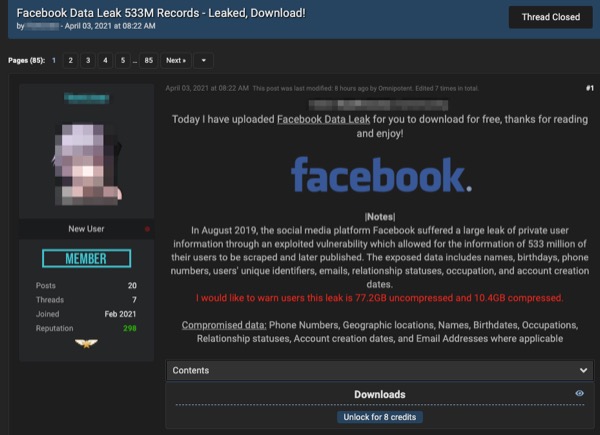

「無料」のSNSサービス.目の前の財布からお金が減らないので「無料」と思っているけれど,友達関係・趣味・嗜好などの個人情報を差し出して,その対価として利用させてもらっているのがSNS.だと理解してない人がほとんどだとおもうな.

そんな中で.

米大学生が暴露した「フェイスブックの行動追跡」の衝撃的内容

https://forbesjapan.com/articles/detail/40910

引用:

引用: これも良くある話.意図的だったとしても指摘すると「設定のミス.ただちに修正した.」などのコメント出されて終わり.

facebookの漏洩データは誰でもダウンロードできる状態になっている.

しかし,ちょっとお金がかかる.よって,個人的にダウンロードしてみようとは思わないな.

そんな中で.

米大学生が暴露した「フェイスブックの行動追跡」の衝撃的内容

https://forbesjapan.com/articles/detail/40910

引用:

流出が報道されたデータに自分のものが含まれていることを知り、フェイスブックのデータをダウンロードしてみたという。

「そして、"your_off_facebook_activity "というフォルダをクリックしたところ、フェイスブックが私のインターネット上のすべての行動を追跡していることが分かった」と彼は述べている。

引用:

プライバシー設定から「フェイスブック外でのアクティビティ」を削除し、オフサイト・トラッキングを無効にした後も、このような事態が起こったと述べている。

facebookの漏洩データは誰でもダウンロードできる状態になっている.

しかし,ちょっとお金がかかる.よって,個人的にダウンロードしてみようとは思わないな.

パスワードマネージャも色々あるけれど,Dropboxが提供しているのか...

Dropbox、パスワード管理ツールを無料ユーザーにも提供

https://www.watch.impress.co.jp/docs/news/1318501.html

引用:

Dropboxを禁止にしている組織からは使えないのだろうなぁ...当たり前か.

Dropbox、パスワード管理ツールを無料ユーザーにも提供

https://www.watch.impress.co.jp/docs/news/1318501.html

引用:

Dropbox Japanは、これまで有料プランで提供していたパスワード管理ツール「Dropbox Passwords」を、4月14日よりすべての利用者に提供開始。無料のDropbox Basicプラン利用者は、同機能の限定版を試せるようになる。

Dropboxを禁止にしている組織からは使えないのだろうなぁ...当たり前か.

こんなニュースが.

ISIS Cyber Group Launches Cloud, Chat Platforms to ‘Close Ranks’ Online

https://www.hstoday.us/subject-matter-areas/cybersecurity/isis-cyber-group-launches-cloud-chat-platforms-to-close-ranks-online/

DeepLで翻訳.

引用: ダークネットのようなものは,その場所に侵入できれば普通に横目で見ることができるけれど,こう言ったSNS化していくと,内部に入り込まないといけませんね.

ISIS Cyber Group Launches Cloud, Chat Platforms to ‘Close Ranks’ Online

https://www.hstoday.us/subject-matter-areas/cybersecurity/isis-cyber-group-launches-cloud-chat-platforms-to-close-ranks-online/

DeepLで翻訳.

引用:

SISサイバーグループ、クラウドとチャットのプラットフォームを立ち上げ、オンラインで「仲間割れ」を狙う

2021年4月6日 ブリジット・ジョンソン

ISISを支援するサイバーセキュリティグループが、独自のクラウドとチャットプラットフォームを立ち上げました。このプラットフォームは、新たなプロパガンダを生み出し、テログループの信者がオンラインでより良い「クローズ・ランク」を実現するのに役立つと宣言しています。

"エレクトロニック・ホライゾンズ・ファウンデーションは、オンラインに掲載された発表文の中で、「メディア分野における最近の動向と、テクノロジー企業によるコンテンツへの制限を考慮して、我々は、仲間の支持者と一般のイスラム教徒コミュニティとの間で、利益が優先されるような宣伝の場を提供するソリューションを開発することにしました」と述べています。賛同者がインターネット上にファイルをアップロードして公開するための "Horizons Cloud Platform "を開発しました」と述べています。

assume bridge.アシュームブリッジ.直訳すると「橋を想定する」という意味かな.

セキュリティ的な思惑で分離しているネットワークがあったとして,ある突破口(橋)を経由することでつなげることができてしまう状態という意味かな.

知っている前提で話をされても,用語すらわからん.良い勉強になった.

セキュリティ的な思惑で分離しているネットワークがあったとして,ある突破口(橋)を経由することでつなげることができてしまう状態という意味かな.

知っている前提で話をされても,用語すらわからん.良い勉強になった.

CPU脆弱性「Spectre」の概念実証と脆弱なエンドポイントを探す拡張機能「Spectroscope」をGoogleが公開

https://gigazine.net/news/20210315-spectre-proof-of-concept/

うちの該当しそうなLet`s Note CF-LX4はすでにBIOSにパッチ済みなのだけれど,

面白そうなのでやってみた.

そんなに面白くなかった.InSpectureを使ってパッチ有無で区別してみたけれど...

Google Security Blog

https://security.googleblog.com/2021/03/a-spectre-proof-of-concept-for-spectre.html

引用:

ハイパースレッディングの投機的実行の実行部分に含まれる脆弱性なので,パッチを当てるとパフォーマンスへの影響が懸念されていたけれど.

IT業界を根幹から揺るがした脆弱性「Spectre」「Meltdown」はCPUのパフォーマンスにどんな爪痕を残したのか?

https://gigazine.net/news/20210107-meltdown-spectre-cpu-security/

ブラウザのベンチマーク,たくさんあるのね...ベンチマークのベンチマークを決めないと...

引用:

脆弱性の発動条件とパフォーマンス重視かどうか.25%ダウンだと考えちゃうね.

https://gigazine.net/news/20210315-spectre-proof-of-concept/

うちの該当しそうなLet`s Note CF-LX4はすでにBIOSにパッチ済みなのだけれど,

面白そうなのでやってみた.

そんなに面白くなかった.InSpectureを使ってパッチ有無で区別してみたけれど...

Google Security Blog

https://security.googleblog.com/2021/03/a-spectre-proof-of-concept-for-spectre.html

引用:

In this post, we will share the results of Google Security Team's research on the exploitability of Spectre against web users, and present a fast, versatile proof-of-concept (PoC) written in JavaScript which can leak information from the browser's memory. We've confirmed that this proof-of-concept, or its variants, function across a variety of operating systems, processor architectures, and hardware generations.

この記事では、Spectreのウェブユーザーに対する悪用性に関するGoogleセキュリティチームの調査結果を紹介し、ブラウザのメモリから情報をリークすることができる、JavaScriptで書かれた高速で汎用性の高い概念実証(PoC)を紹介します。このPoCは、様々なOS、プロセッサ・アーキテクチャ、ハードウェア世代で動作することが確認されています。

ハイパースレッディングの投機的実行の実行部分に含まれる脆弱性なので,パッチを当てるとパフォーマンスへの影響が懸念されていたけれど.

IT業界を根幹から揺るがした脆弱性「Spectre」「Meltdown」はCPUのパフォーマンスにどんな爪痕を残したのか?

https://gigazine.net/news/20210107-meltdown-spectre-cpu-security/

ブラウザのベンチマーク,たくさんあるのね...ベンチマークのベンチマークを決めないと...

引用:

Phoronixは、今回のベンチマークテストの結果について「IntelのCPUを見ると、Core i7 7700Kと8700Kはセキュリティ対策により約75%まで性能が落ちていますが、ハードウェアでの対策が組み込まれたCore i9 10900Kでは、約95%以上までパフォーマンスが維持されているのが分かります。

脆弱性の発動条件とパフォーマンス重視かどうか.25%ダウンだと考えちゃうね.

1月に案内があった防衛庁サイバーコンテストに登録して当選したのでチャレンジしてみた.

36問あって13問正解で,得点が1000点,ランキングは109位(同点あり)でした.トップは5914点も取っている.1つでも正解した参加者は227人で,順位的には半分くらいだけれど,自分の回答できた内容は一番簡単な問題と,トリビア系が強かっただけなので,技術力が反映されるフォレンジック,Exploitは手も足も出ない.

CTFというものに参加したのは2回目で前回は特定のツールを使いこなすタイプでしたが同じようなルールでした.今回のCTFも,問題を解くとキーワードが出てくるのでそれを登録すると得点を得られるので,マークシート的な偶然一致とか,文書とかの曖昧さとかも全くない.あとは,その問題を一番最初に解いた人には1ポイント入るので,トップの人は端数が4あったので,少なくとも4つか14個の問題を最初に回答した模様.

参加する環境は,WindowsまたはLinuxとあったけれど,実は両方とも必要だったね.私の場合Windows 10のLet's NoteにVPN設定をいれてCTF環境接続して,そこのMacからRemote Desktopしていたので,概ね要望された通りの環境.

あー,フォレンジックツールは,もっとよく知っておく必要があるな.今回,出題された課題を解くためにツールを探してダウンロードして使い方を習得して,,,でダウンロードが遅いっ!みたいなこともあったし.

あとは,プログラミングがもう少しできるといいんだろうなぁ.ついつい連番生成とかExcel開いてドラッグ!とかやっているけれど,VBAでループさせるとかの日頃から訓練をしておけばだいぶ違うのだろうな.普段使いでもGCCも入っているわけで.

36問あって13問正解で,得点が1000点,ランキングは109位(同点あり)でした.トップは5914点も取っている.1つでも正解した参加者は227人で,順位的には半分くらいだけれど,自分の回答できた内容は一番簡単な問題と,トリビア系が強かっただけなので,技術力が反映されるフォレンジック,Exploitは手も足も出ない.

CTFというものに参加したのは2回目で前回は特定のツールを使いこなすタイプでしたが同じようなルールでした.今回のCTFも,問題を解くとキーワードが出てくるのでそれを登録すると得点を得られるので,マークシート的な偶然一致とか,文書とかの曖昧さとかも全くない.あとは,その問題を一番最初に解いた人には1ポイント入るので,トップの人は端数が4あったので,少なくとも4つか14個の問題を最初に回答した模様.

参加する環境は,WindowsまたはLinuxとあったけれど,実は両方とも必要だったね.私の場合Windows 10のLet's NoteにVPN設定をいれてCTF環境接続して,そこのMacからRemote Desktopしていたので,概ね要望された通りの環境.

あー,フォレンジックツールは,もっとよく知っておく必要があるな.今回,出題された課題を解くためにツールを探してダウンロードして使い方を習得して,,,でダウンロードが遅いっ!みたいなこともあったし.

あとは,プログラミングがもう少しできるといいんだろうなぁ.ついつい連番生成とかExcel開いてドラッグ!とかやっているけれど,VBAでループさせるとかの日頃から訓練をしておけばだいぶ違うのだろうな.普段使いでもGCCも入っているわけで.

高速フラックス入門: サイバー犯罪者がインフラストラクチャの復元力を向上させ検出と法執行機関によるテイクダウンを回避する方法

https://unit42.paloaltonetworks.jp/fast-flux-101/

長文なので読む気が起きない・・・

サイバー攻撃を支援するネットワーク「ファストフラックス」とは?

https://eset-info.canon-its.jp/malware_info/trend/detail/170626.html

引用:

高速フラックス - Fast flux

https://ja.wikiarabi.org/wiki/Fast_flux

引用:

いくらテイクダウンしてもFQDNやIPアドレスを変え,無限増殖しているってことかね.暖簾に手押し感満載か.

https://unit42.paloaltonetworks.jp/fast-flux-101/

長文なので読む気が起きない・・・

サイバー攻撃を支援するネットワーク「ファストフラックス」とは?

https://eset-info.canon-its.jp/malware_info/trend/detail/170626.html

引用:

ファストフラックスのネットワークの基本コンセプトは、ドメインネームを備えた複数のIPアドレスを用意し短時間のセッションでIPアドレスを変えてしまう、というものである。

高速フラックス - Fast flux

https://ja.wikiarabi.org/wiki/Fast_flux

引用:

高速フラックスは、ボットネットがフィッシングおよびマルウェア配信サイトを絶えず変化する侵害されたネットワークの背後に隠すために使用するDNS 手法です。Wikipedia site:ja.wikiarabi.org

いくらテイクダウンしてもFQDNやIPアドレスを変え,無限増殖しているってことかね.暖簾に手押し感満載か.

1ヶ月前のこの記事に関する話.

警視庁 サイバー犯罪対策プロジェクト

マルウェアに感染している機器の利用者に対する注意喚起の実施について

https://www.npa.go.jp/cyber/policy/mw-attention.html

引用: とあるので,各ネットワーク管理者などはISPからの連絡待ちですね.

マルウェアEmotetのテイクダウンと感染端末に対する通知

https://blogs.jpcert.or.jp/ja/2021/02/emotet-notice.html

警視庁 サイバー犯罪対策プロジェクト

マルウェアに感染している機器の利用者に対する注意喚起の実施について

https://www.npa.go.jp/cyber/policy/mw-attention.html

引用:

海外の捜査当局から警察庁に対して、国内のEmotetに感染している機器に関する情報提供がありました。

令和3年2月下旬から準備が整い次第、当該情報をISPに提供し、ISPにおいて、当該情報に記載されている機器の利用者を特定し、注意喚起を行います。

マルウェアEmotetのテイクダウンと感染端末に対する通知

https://blogs.jpcert.or.jp/ja/2021/02/emotet-notice.html

【続報】一晩でマルウェアに豹変したバーコードアプリ、攻撃の手口が明らかに

https://news.mynavi.jp/article/20210215-1733044/

引用:

アプリの買収・譲渡が関係していて,表面上,変更はわからないわけだから,利用者としては気づかないだろうね. 防ぎようがない.

引用: そうなると,やっぱり責任が取れそうで買収されなさそうな大企業のリリースするアプリが良いのかな.

しかし,ゲームアプリのチートとかでは,アプリをラッピングして制御するタイプももあるから難しいな.

https://news.mynavi.jp/article/20210215-1733044/

引用:

Malwarebytesは2月5日(米国時間)、これまで数年間にわたってバーコードスキャナとして機能していたアプリが、1度のアップデートでマルウェアへ豹変したと伝えた。該当するアプリはすでにGoogle Playストアから削除されているが、1000万人以上のユーザーが使用していると見られており、依然として注意が必要だ。

〜略〜

マルウェアをアップロードしたと考えられていた提供元から、マルウェアに豹変したバージョンのアップロードは行っていないという連絡があったという。

アプリの買収・譲渡が関係していて,表面上,変更はわからないわけだから,利用者としては気づかないだろうね. 防ぎようがない.

引用:

Google Playに表示される提供元を従来の提供者にしたまま、マルウェアを混入させたアプリのアップロードを行ったとされているThe space teamのアカウントの持ち主が、この取り組みによってGoogle Playで譲渡前の提供元の名義のままでマルウェアを混入させたアプリをアップロードできることを確認したようだ

しかし,ゲームアプリのチートとかでは,アプリをラッピングして制御するタイプももあるから難しいな.

ちょっと面白そう.

NECセキュリティブログ

トレーニングコンテンツ:脆弱なAndroidアプリ「InsecureBankv2」の紹介

https://jpn.nec.com/cybersecurity/blog/210219/

NECセキュリティブログ

トレーニングコンテンツ:脆弱なAndroidアプリ「InsecureBankv2」の紹介

https://jpn.nec.com/cybersecurity/blog/210219/

Windowsに搭載されている暗号化システムのBitLockerだけれど,これを使ってファイルを暗号化する

China's APT hackers move to ransomware attacks - 全部英語

https://www.bleepingcomputer.com/news/security/chinas-apt-hackers-move-to-ransomware-attacks/

DRBControlというグループについて.

WinntiとAPT27に関連が想定されるハッカー集団DRBControlについて

https://micro-keyword.hatenablog.com/entry/2020/02/21/015535

China's APT hackers move to ransomware attacks - 全部英語

https://www.bleepingcomputer.com/news/security/chinas-apt-hackers-move-to-ransomware-attacks/

DRBControlというグループについて.

WinntiとAPT27に関連が想定されるハッカー集団DRBControlについて

https://micro-keyword.hatenablog.com/entry/2020/02/21/015535

引退は流行りか...

ランサムウェア「Fonix」が活動停止 - 謝罪して復号鍵を公開

https://www.security-next.com/123201

引用:

ランサムウェア「Ziggy」も活動中止 - 復号ツールも登場

https://www.security-next.com/123253

引用:

Twitterでの投稿だと,犯人は捕まりそうだけれど,偽物もいるだろうし.

Telegramはロシア政府も認める?エンド・ツー・エンドの暗号化されたメッセージアプリ.

ランサムウェア「Fonix」が活動停止 - 謝罪して復号鍵を公開

https://www.security-next.com/123201

引用:

1月30日に、攻撃グループ「FonixCrypter Project」の管理者のひとりがTwitter上へ同グループの活動を終了すると突如アナウンスを投稿。

ランサムウェア「Ziggy」も活動中止 - 復号ツールも登場

https://www.security-next.com/123253

引用:

ランサムウェアの管理者が後悔の念とともに、すべての復号鍵を公開するとメッセンジャーツール「Telegram」上でアナウンス。

Twitterでの投稿だと,犯人は捕まりそうだけれど,偽物もいるだろうし.

Telegramはロシア政府も認める?エンド・ツー・エンドの暗号化されたメッセージアプリ.

ラブライバーじゃなくても参加可能?らしいが.

2021年サイバーセキュリティ月間の関連行事のご案内

https://security-portal.nisc.go.jp/event_detail.html

オンラインセミナーもたくさんありので,時間があれば参加してみるかな.

2021年サイバーセキュリティ月間の関連行事のご案内

https://security-portal.nisc.go.jp/event_detail.html

オンラインセミナーもたくさんありので,時間があれば参加してみるかな.

Emotetが流行りだして1年,ようやく対応される模様.

マルウェア「Emotet」、感染ホストから一斉削除へ--蘭警察がアップデート配信

https://japan.zdnet.com/article/35165702/

引用: C2Cされていることを逆手に取る戦法か.

この時限爆弾が,誤爆・誤動作しなければ良いけれど...

思い出しつつのこの記事.

Wireshark によるパケット解析講座10: Emotet 感染トラフィックの調査 - paloalto

https://unit42.paloaltonetworks.jp/wireshark-tutorial-emotet-infection/

追記2021/05/12

Malwarebytes、マルウェア「Emotet」の削除を開始

https://news.mynavi.jp/article/20210428-1879994/

引用:

マルウェア「Emotet」、感染ホストから一斉削除へ--蘭警察がアップデート配信

https://japan.zdnet.com/article/35165702/

引用:

オランダの警察当局がマルウェアの「Emotet」を削除するアップデートの配信計画を進めていることを、米ZDNetが現地時間1月27日に確認した。このアップデートは、Emotetに感染しているすべてのコンピューターからこのマルウェアを削除する動作を、3月25日に開始するという。

〜略〜

これまでの報道によると、このアップデートには時限爆弾のようなコードが埋め込まれており、各マシンの時刻が2021年3月25日正午になった時に、そのコンピューターからEmotetマルウェアをアンインストールするという。

この時限爆弾が,誤爆・誤動作しなければ良いけれど...

思い出しつつのこの記事.

Wireshark によるパケット解析講座10: Emotet 感染トラフィックの調査 - paloalto

https://unit42.paloaltonetworks.jp/wireshark-tutorial-emotet-infection/

追記2021/05/12

Malwarebytes、マルウェア「Emotet」の削除を開始

https://news.mynavi.jp/article/20210428-1879994/

引用:

マルウェア「Emotet」の撲滅へ向けた次のステップが始まった。Malwarebytesは4月26日、Twitterにおいて、Emotetに感染したPCでEmotetを削除する処理を開始したことを伝えた。この処理には法的な根拠があり、先日世界の当局が共同で実施したEmotet撲滅作戦の一環とみられる。

『ラブライブ!サンシャイン!!』とのタイアップについて

https://www.nisc.go.jp/security-site/month/lovelive.html

おおお.ラブライバーにもなれるか...

https://www.nisc.go.jp/security-site/month/lovelive.html

おおお.ラブライバーにもなれるか...

最初に気づいたのは,PriceのPurple Rainのアルバムの曲名・歌詞カードを見たとき.

For youを,4 Uとして記載があった.オシャレだなぁと思ったけれど,こういうのは「リート(leet)」というらしい.

引用:

よく使われるパスワードで, password を p@assword としている感じかな.

そういえば,パスワードがp@asswordと設定してある外人が使うPCでログインできず作業できない問題があったけれど,原因は日本語配列なのに英語キーボードレイアウトに変更していたから,,,というオチがあった仕事を思い出した.もう10年くらい前の話だけど.

For youを,4 Uとして記載があった.オシャレだなぁと思ったけれど,こういうのは「リート(leet)」というらしい.

引用:

leetは、主に英語圏においてインターネット上で使われるアルファベットの表記法である。leetspeakとも呼ばれる。 leet は、英語の eliteが eleet に変化し、さらに語頭の e がとれてできた俗語である。日本ではハッカー語と呼ばれることもある。

よく使われるパスワードで, password を p@assword としている感じかな.

そういえば,パスワードがp@asswordと設定してある外人が使うPCでログインできず作業できない問題があったけれど,原因は日本語配列なのに英語キーボードレイアウトに変更していたから,,,というオチがあった仕事を思い出した.もう10年くらい前の話だけど.

2020年9月に「半年後の来年2月9日に強制適用」と書いてからのあと2週間でその半年が.

「Netlogon セキュア チャネル接続を確立する場合に、特権の昇格の脆弱性が存在」という事で.

引用: このイベントが発生していたら,2021年1月の強制モード時に接続できない問題が出る.

5827 非SecureRPC接続の試行(接続拒否・マシン)

5828 非SecureRPC接続の試行(接続拒否・信頼)

5829 非SecureRPC接続が許可されている場合

AD運用していてちゃんとWindows Update適用している企業は,再度確認が必要かな.

「Netlogon セキュア チャネル接続を確立する場合に、特権の昇格の脆弱性が存在」という事で.

引用:

定期的に、イベント 5827、5828、および5829 を監視して、脆弱なセキュア チャネル接続を使用しているアカウントを特定します。

5827 非SecureRPC接続の試行(接続拒否・マシン)

5828 非SecureRPC接続の試行(接続拒否・信頼)

5829 非SecureRPC接続が許可されている場合

AD運用していてちゃんとWindows Update適用している企業は,再度確認が必要かな.

ちょっと久しぶりに.

FireEye、SolarWindsインシデントの詳細を公開--対策ツールも提供

https://japan.zdnet.com/article/35165296/

引用: 日本では被害がなかった?のであまり騒ぎにはなって無いようだけれど.

引用: 英語のレポートはしんどいなぁ.

SolarWindsハッキング事件について現在までわかっていること

https://www.gizmodo.jp/2020/12/what-we-know-so-far-about-the-solarwinds-hacking-scandal.html

引用: まぁ,偵察活動時には派手な動きをしないのは常套手段から,ダブルオー7以外は.

脅威調査 UNC2452を防御するためのMicrosoft365の修復および強化戦略

https://www.fireeye.com/blog/threat-research/2021/01/remediation-and-hardening-strategies-for-microsoft-365-to-defend-against-unc2452.html

Remediation and Hardening Strategies for Microsoft 365 to Defend Against UNC2452

https://www.fireeye.com/content/dam/collateral/en/wp-m-unc2452.pdf

んー.攻撃者にとって攻撃の効率が良いのは防衛側の手の内がわかっている事だから,Azure ADとかon.microsoft.comとかクラウド上のサービスは公開情報とも言えるのかなぁ.

大企業しか使ってなさそうだけれど,このFireEyeのレポート,Mandiantというソリューションの営業資料でもあるのかな.マッチポンプ的な匂いすら

侵害調査サービス ネットワークにおける進行中または過去の攻撃活動を特定

https://www.fireeye.jp/mandiant/compromise-assessment.html

概要はこっちの記事が柔らかい.

Windowsのソースコードを盗み出したハッカー集団の手口と無料対策ツールが公開される

https://gigazine.net/news/20210120-ucn2452-solarwinds-technique/

引用:

追記 2021/02/03

中国人とみられるハッカー団、米政府機関システムに侵入=関係筋

https://jp.reuters.com/article/cyber-solarwinds-china-idJPKBN2A307N

農務省内の連邦職員向けの給与業務を担当する機関...

追記 2021/03/01

米政府サイバー攻撃「史上最大かつ最も巧妙」=マイクロソフト社長

https://jp.reuters.com/article/cyber-solarwinds-microsoft-idJPKBN2AF07Y

引用:

「過去10年で最も深刻なサイバー攻撃」の原因となったSolarWindsのサーバーが「solarwinds123」というパスワードだった件をCEOが「インターンの間違い」と説明

https://gigazine.net/news/20210301-solarwinds-password-intern/

引用: 日本でよくある,業務委託が・・・のやつかな.

追記 2021/03/12

ロシア政府支援のハッカーによるSolarWinds製品を悪用した大規模ハッキングの影で中国のハッカーも同製品にマルウェアを仕掛けていたことが明らかに

https://gigazine.net/news/20210309-supernova-web-shell-linked-china/

引用: 穴があったら,隙間なく入り込まれてしまうわけだ.

SUPERNOVA: 斬新な .NET Webシェル

https://unit42.paloaltonetworks.jp/solarstorm-supernova/

引用: 寝る前に読むには,難易度が高い.自分で分析することは無理.

FireEye、SolarWindsインシデントの詳細を公開--対策ツールも提供

https://japan.zdnet.com/article/35165296/

引用:

サイバーセキュリティ企業のFireEyeは米国時間1月19日、SolarWindsをハッキングした攻撃者が使用した技法について詳しくまとめたレポートを発表した。

また、このレポートと同時に、攻撃グループ(UNC2452とも呼ばれる)が使用した技法を検出することができる「Azure AD Investigator」と呼ばれるツールをGitHub上で無料で公開した。

引用:

FireEyeは、この日発表した35ページに及ぶレポートで、攻撃の最初の段階で使用された技法に加え、一般的な企業が攻撃の検出、修復、堅牢化のために利用できる戦略について詳しく説明している

SolarWindsハッキング事件について現在までわかっていること

https://www.gizmodo.jp/2020/12/what-we-know-so-far-about-the-solarwinds-hacking-scandal.html

引用:

ハッカーは、SolarWindsが同社のウェブサイトに投稿した複数のバージョンのOrionにSunburstを仕込みました。そして企業や政府機関の顧客がサイトからソフトウェアをアップデートした時にネットワークに忍び込んだのです。その後は数日から数週間ほど息を潜めて時を待ちます。ひとたび活動を開始すると、まずは新しい環境を偵察し、その詳細をマルウェアの主に送信します。クレバーなことに、ハッカーたちはSunburstとの通信をOrionのトラフィックに偽装していたため、普通のIT系職員のアクセスと見分けがつかないようになっていました。ここからもレベルの高さが伺えます。

脅威調査 UNC2452を防御するためのMicrosoft365の修復および強化戦略

https://www.fireeye.com/blog/threat-research/2021/01/remediation-and-hardening-strategies-for-microsoft-365-to-defend-against-unc2452.html

Remediation and Hardening Strategies for Microsoft 365 to Defend Against UNC2452

https://www.fireeye.com/content/dam/collateral/en/wp-m-unc2452.pdf

んー.攻撃者にとって攻撃の効率が良いのは防衛側の手の内がわかっている事だから,Azure ADとかon.microsoft.comとかクラウド上のサービスは公開情報とも言えるのかなぁ.

大企業しか使ってなさそうだけれど,このFireEyeのレポート,Mandiantというソリューションの営業資料でもあるのかな.マッチポンプ的な匂いすら

侵害調査サービス ネットワークにおける進行中または過去の攻撃活動を特定

https://www.fireeye.jp/mandiant/compromise-assessment.html

概要はこっちの記事が柔らかい.

Windowsのソースコードを盗み出したハッカー集団の手口と無料対策ツールが公開される

https://gigazine.net/news/20210120-ucn2452-solarwinds-technique/

引用:

UCN2452は攻撃対象者に感染させたマルウェアを用いて、Active Directoryのトークン署名証明書を盗みだし、任意のユーザーのトークンを偽造することが明らかになっています。このトークンにより、UCN2452はMicrosoft 365などのアプリケーションに多要素認証を必要とせず、任意のユーザーとしてアプリケーションにログインできるとのこと。さらに、UCN2452はAzure Active Directoryに信頼されたドメインを追加することで、UCN2452が制御できるIdPを追加します。

これにより、UCN2452は任意のユーザーとして電子メールの送受信やファイルの転送・実行などさまざまな操作を行えるようになります。また、攻撃者は承認されたユーザーとして認識されているため、攻撃の検出は非常に困難です。

追記 2021/02/03

中国人とみられるハッカー団、米政府機関システムに侵入=関係筋

https://jp.reuters.com/article/cyber-solarwinds-china-idJPKBN2A307N

農務省内の連邦職員向けの給与業務を担当する機関...

追記 2021/03/01

米政府サイバー攻撃「史上最大かつ最も巧妙」=マイクロソフト社長

https://jp.reuters.com/article/cyber-solarwinds-microsoft-idJPKBN2AF07Y

引用:

サイバーセキュリティーの専門家は、攻撃を受けたシステムを特定し、ハッカー集団を撃退するには数カ月かかる可能性があるとの見方を示している。

「過去10年で最も深刻なサイバー攻撃」の原因となったSolarWindsのサーバーが「solarwinds123」というパスワードだった件をCEOが「インターンの間違い」と説明

https://gigazine.net/news/20210301-solarwinds-password-intern/

引用:

2021年2月26日にアメリカ合衆国下院による公聴会が開かれました。この中でSolarWindsのサーバーが「solarwinds123」というセキュリティ性の低いパスワードで保護されていた件について議員に質問されたSolarWindsのCEOは、「インターンの間違い」に関連した出来事と説明しました。

追記 2021/03/12

ロシア政府支援のハッカーによるSolarWinds製品を悪用した大規模ハッキングの影で中国のハッカーも同製品にマルウェアを仕掛けていたことが明らかに

https://gigazine.net/news/20210309-supernova-web-shell-linked-china/

引用:

この大規模なサプライチェーン攻撃とは別に、中国のハッキンググループもOrion Softwareのアップデートファイルにマルウェアを仕掛けていたと報じられています。

SUPERNOVA: 斬新な .NET Webシェル

https://unit42.paloaltonetworks.jp/solarstorm-supernova/

引用:

Webシェル自体は通常、スクリプトページに埋め込まれたマルウェアロジックであり、そのほとんどが、インタープリタ型プログラミング言語かコンテキスト(最も一般的には PHP、Java JSP、VBScript/JScript ASP、C# ASP.NET)で実装されています。Webシェルは、リモートサーバーからコマンドを受信し、Webサーバーの基盤となるランタイム環境のコンテキストで実行されます。

BitLockerが破られたのではなくて,「回避」だね.たしかにバイパスだし.

Windowsのストレージ暗号化機能「BitLocker」をバイパス可能な脆弱性が報告される

https://gigazine.net/news/20210118-windows-bitlocker-bypass/

まぁ,メニューの並びとか,複数条件はありそうだが.

起動ドライブ丸ごと暗号化してOS起動時に聞いてくるタイプだと,関係ないかな.

Windowsのストレージ暗号化機能「BitLocker」をバイパス可能な脆弱性が報告される

https://gigazine.net/news/20210118-windows-bitlocker-bypass/

まぁ,メニューの並びとか,複数条件はありそうだが.

起動ドライブ丸ごと暗号化してOS起動時に聞いてくるタイプだと,関係ないかな.

昨年秋,防衛技官(サイバーセキュリティ要員)の選考採用試験というのが話題になったけれど,今度はコンテスト.

防衛省サイバーコンテスト 参加者募集中

https://www.mod.go.jp/j/approach/defense/cyber/c_contest/

参加のためにはまず200人は先着順かな.

引用: Let's Noteを使うか...

防衛省サイバーコンテスト 参加者募集中

https://www.mod.go.jp/j/approach/defense/cyber/c_contest/

参加のためにはまず200人は先着順かな.

引用:

6 参加者に準備をいただくもの

PPTPまたはL2TP/IPsecを用いてVPN接続が可能なネットワーク環境

Linux又はWindowsが動作するパソコン

ちょっと古いけれどこんな記事が.

ホワイトハッカーが脆弱性を検証する「Bug Bounty」が正式サービス開始、バイドゥなどが導入

https://jp.techcrunch.com/2016/03/02/bug-bounty/

3年ほど前,擬似マネーシステム?の運用を行っていた際に,進捗会議で「賞金稼ぎが来た」という話題になった.

別に物理的にきたわけではなく,サイトの正式な問い合わせ窓口からの連絡.

「致命的なバグを見つけた.バグを教えてあげるから賞金をよこしなさい(意訳)」

身元を調べると,有名なバグハンターで,値切りつつ対価をお支払いして,バグを教えてもらい,対応策まで指南してもらったそうです.

よくあるコーディング間違いとか,設定漏れとか1つのソースからあちらこちらのサイトをチェックして声かけ活動しているのかな.ゲーム感覚だね.というか,オンラインゲームのチートとやることは同じ.

追記2021/02/25

大手テック企業にハッキングしまくり、合法的に13万ドルを稼いだ男

https://www.gizmodo.jp/2021/02/this-researcher-hacked-into-35-major-tech-companies-including-microsoft-tesla-and-netflix.html

これは副業にできたらかっこいいかな.

ホワイトハッカーが脆弱性を検証する「Bug Bounty」が正式サービス開始、バイドゥなどが導入

https://jp.techcrunch.com/2016/03/02/bug-bounty/

3年ほど前,擬似マネーシステム?の運用を行っていた際に,進捗会議で「賞金稼ぎが来た」という話題になった.

別に物理的にきたわけではなく,サイトの正式な問い合わせ窓口からの連絡.

「致命的なバグを見つけた.バグを教えてあげるから賞金をよこしなさい(意訳)」

身元を調べると,有名なバグハンターで,値切りつつ対価をお支払いして,バグを教えてもらい,対応策まで指南してもらったそうです.

よくあるコーディング間違いとか,設定漏れとか1つのソースからあちらこちらのサイトをチェックして声かけ活動しているのかな.ゲーム感覚だね.というか,オンラインゲームのチートとやることは同じ.

追記2021/02/25

大手テック企業にハッキングしまくり、合法的に13万ドルを稼いだ男

https://www.gizmodo.jp/2021/02/this-researcher-hacked-into-35-major-tech-companies-including-microsoft-tesla-and-netflix.html

これは副業にできたらかっこいいかな.

こんなニュースが.

ホワイトハッカー220人養成 五輪組織委

https://www.sankei.com/affairs/news/210104/afr2101040010-n1.html

引用:

大会組織委員会のプレスリリースがどこにあるのかわからないけれど,去年,アメリカで「ブラックリスト」のブラックが黒人差別を連想させると話題になっていた頃があったなぁ.

ちなみに,海外ニュースだと,"ethical hackers" 「倫理的なハッカー」となっている.

Tokyo 2020 train "ethical hackers" to counter potential cyber-attacks

https://www.insidethegames.biz/articles/1102669/tokyo-2020-train-ethical-hackers

追記

元ネタは毎日新聞だそうだ.

サイバー攻撃に対処 東京オリンピック組織委、「ホワイトハッカー」220人養成

https://mainichi.jp/articles/20210104/k00/00m/050/178000c

https://www.sankei.com/affairs/news/210104/afr2101040010-n1.html

引用:

東京五輪・パラリンピックの開会式を約半年後に控え、大会組織委員会がサイバー攻撃に対処する要員「ホワイトハッカー」を220人養成したことが4日、分かった。

大会組織委員会のプレスリリースがどこにあるのかわからないけれど,去年,アメリカで「ブラックリスト」のブラックが黒人差別を連想させると話題になっていた頃があったなぁ.

ちなみに,海外ニュースだと,"ethical hackers" 「倫理的なハッカー」となっている.

https://www.insidethegames.biz/articles/1102669/tokyo-2020-train-ethical-hackers

追記

元ネタは毎日新聞だそうだ.

https://mainichi.jp/articles/20210104/k00/00m/050/178000c

んー.

2020年は「パスワードをなくす準備は整った」--マイクロソフトが振り返り

https://japan.zdnet.com/article/35164287/

銀行のパスワードは4桁なんだろうけど,無くなってないなぁ.生体認証も,生体認証情報が漏れた時に取り返しがつかない問題は解決してないし.

2020年は「パスワードをなくす準備は整った」--マイクロソフトが振り返り

https://japan.zdnet.com/article/35164287/

銀行のパスワードは4桁なんだろうけど,無くなってないなぁ.生体認証も,生体認証情報が漏れた時に取り返しがつかない問題は解決してないし.

今しがた,紅白歌合戦も始まった年の瀬だけれど,来年の予測記事.

新型コロナ便乗やランサムウェアの脅迫、2021年はさらに激化も セキュリティ企業が予測

https://www.itmedia.co.jp/news/articles/2012/14/news047.html

コロナ禍に便乗した詐欺的なものやランサムウェアは普通に増加すると思うけれど,あまり意識してないところで5G系もあるか.

引用: 言われてみればそうだな.色々なものが今後ネットワークにつながっていくので,エアコンの電源OFF/ONができない程度の問題では無くなるな.

100万台以上のIoTデバイス・産業デバイスに影響する33個の脆弱性「AMNESIA:33」が発見される

https://gigazine.net/news/20201210-amnesia-33-vulnerabilities-iot-smart-home-devices/

新型コロナ便乗やランサムウェアの脅迫、2021年はさらに激化も セキュリティ企業が予測

https://www.itmedia.co.jp/news/articles/2012/14/news047.html

コロナ禍に便乗した詐欺的なものやランサムウェアは普通に増加すると思うけれど,あまり意識してないところで5G系もあるか.

引用:

Check PointやKaspersky Labは、5GやIoTの普及に伴い、不正侵入やデータ窃盗、改ざんの危険も増大すると予想する。「5Gの利用が増え、その接続に依存するデバイスが増えれば、攻撃者が悪用できる脆弱性を探すインセンティブも強まる」(Kaspersky)

100万台以上のIoTデバイス・産業デバイスに影響する33個の脆弱性「AMNESIA:33」が発見される

https://gigazine.net/news/20201210-amnesia-33-vulnerabilities-iot-smart-home-devices/

今年もいろいろありましたが,意識調査.

マカフィー、2020年の10大セキュリティ事件ランキングを発表 第7回「2020年のセキュリティ事件に関する意識調査」を実施

https://www.mcafee.com/enterprise/ja-jp/about/newsroom/press-releases/press-release.html?news_id=2020121501

なんか,新しいもの順になっている感はあるけれど,トップは「ドコモ口座」を発端とする件.

引用: これによって露呈したのは,ここ数年「勝手に引き出されている」と金融機関や決済会社に問いかけても,ちゃんと取り合ってくれなかったという事.

「銀行に行ってお金を引き出す.使ったらお金が物理的になくなる.」という概念のままの思考だと,色々な決済サービスを使ってあちらこちらから引き出されて,悪意や間違いに気づかなかったら,気づかない方が悪い,という時代だ.まぁ,今回の場合「様々な決済サービスを使っていなくても」というのがミソだけれど. 新時代のスリのようなものか.

以前,ポイントカードのシステム運用を2年ほどやっていたけれど,「ポイント」も即時貯まるものや,ちょっと遅れて貯まるもの,後日貯まるもの,キャンペーンに応募したらもらえるものなどもあるし,ポイントの有効期限,期間限定ポイントの付与と削除,ポイントで一部支払い・・・など利用シーンも便利になっているので,逆にその今,自分の持っているポイントがいくらあるのか,全部把握している人なんていないよね.ちょっとくらい抜かれていても気づかない.

マカフィー、2020年の10大セキュリティ事件ランキングを発表 第7回「2020年のセキュリティ事件に関する意識調査」を実施

https://www.mcafee.com/enterprise/ja-jp/about/newsroom/press-releases/press-release.html?news_id=2020121501

なんか,新しいもの順になっている感はあるけれど,トップは「ドコモ口座」を発端とする件.

引用:

2020年を代表する事件“電子決済サービスを通じて不正預金引き出し

今年を代表する事件としてランキングの第1位に登場したのは電子決済サービスを通じて、利用者の預金が何者かに不正に引き出された事件でした。ユーザーはサービス口座と銀行口座を容易に紐付けることができ、利便性の高さから注目が集まっていました。利便性のみを追求した結果、セキュリティの甘さを狙われたこの事件は、世間に大きな衝撃を与えました。

「銀行に行ってお金を引き出す.使ったらお金が物理的になくなる.」という概念のままの思考だと,色々な決済サービスを使ってあちらこちらから引き出されて,悪意や間違いに気づかなかったら,気づかない方が悪い,という時代だ.まぁ,今回の場合「様々な決済サービスを使っていなくても」というのがミソだけれど. 新時代のスリのようなものか.

以前,ポイントカードのシステム運用を2年ほどやっていたけれど,「ポイント」も即時貯まるものや,ちょっと遅れて貯まるもの,後日貯まるもの,キャンペーンに応募したらもらえるものなどもあるし,ポイントの有効期限,期間限定ポイントの付与と削除,ポイントで一部支払い・・・など利用シーンも便利になっているので,逆にその今,自分の持っているポイントがいくらあるのか,全部把握している人なんていないよね.ちょっとくらい抜かれていても気づかない.

US-CERTからのクリスマスプレゼント?として,Sparraow.ps1というツールがgithubで提供.

Microsoft Azure/ 365向け異常検出ツールを無償で公開、CISA

https://news.mynavi.jp/article/20201228-1614525/

これはこれも一種のサプライチェーンなのか?としてメモした,クラウドストライク社がAzure ADを狙われた時に作ったツールの模様.その後,github で公開されて有益だってことでCISAによって広く広報されているようだ.

詳細はクラウドストライクUSのブログで.

CrowdStrike Launches Free Tool to Identify and Help Mitigate Risks in Azure Active Directory

https://www.crowdstrike.com/blog/crowdstrike-launches-free-tool-to-identify-and-help-mitigate-risks-in-azure-active-directory/

英語読むのしんどいな.DeepL を使っているけど...

Microsoft 365 Personalだけ使っていても,このツール動くのかな? そこはちょっときになる.

Microsoft Azure/ 365向け異常検出ツールを無償で公開、CISA

https://news.mynavi.jp/article/20201228-1614525/

これはこれも一種のサプライチェーンなのか?としてメモした,クラウドストライク社がAzure ADを狙われた時に作ったツールの模様.その後,github で公開されて有益だってことでCISAによって広く広報されているようだ.

詳細はクラウドストライクUSのブログで.

CrowdStrike Launches Free Tool to Identify and Help Mitigate Risks in Azure Active Directory

https://www.crowdstrike.com/blog/crowdstrike-launches-free-tool-to-identify-and-help-mitigate-risks-in-azure-active-directory/

英語読むのしんどいな.DeepL を使っているけど...

Microsoft 365 Personalだけ使っていても,このツール動くのかな? そこはちょっときになる.

Microsoft PowerAutometeを試験的に使うために,いくつかのTwitterの投稿を監視(ツイートをTeamsに投稿する)フローを定義していたのだけれど,最近「無料で使える回数上天を超えた」的なメッセージとともに停止された.

そのこともあってか,Twitterから送られてくるダイジェスト版のメールのURLをクリックしても,電話番号認証が必要だと言ってログインできない.

まず,メールに書いてある記事をクリックすると,記事ではなくて次のようなページが表示される.

[自動音声通話で受け取る]ボタンを押すと,次のように表示される.

認証コードがこないので,[コードが届かない場合]を押す.

[自動音声通話で受け取る]ボタンを押すと,次のように表示される.

認証コードがこないので,[コードが届かない場合]を押す.

[自動音声通話で受け取る]ボタンを押すと,次のように表示される.

認証コードがこないので,[コードが届かない場合]を押す.

[自動音声通話で受け取る]ボタンを押すと,次のように表示される.

認証コードがこないので,[コードが届かない場合]を押す.

そのこともあってか,Twitterから送られてくるダイジェスト版のメールのURLをクリックしても,電話番号認証が必要だと言ってログインできない.

まず,メールに書いてある記事をクリックすると,記事ではなくて次のようなページが表示される.

[自動音声通話で受け取る]ボタンを押すと,次のように表示される.

認証コードがこないので,[コードが届かない場合]を押す.

[自動音声通話で受け取る]ボタンを押すと,次のように表示される.

認証コードがこないので,[コードが届かない場合]を押す.

[自動音声通話で受け取る]ボタンを押すと,次のように表示される.

認証コードがこないので,[コードが届かない場合]を押す.

[自動音声通話で受け取る]ボタンを押すと,次のように表示される.

認証コードがこないので,[コードが届かない場合]を押す.

こんな記事が.

ロシア系ハッカー、マイクロソフト販売業者通じ不正侵入の可能性

https://jp.reuters.com/article/global-cyber-usa-24-idJPKBN28Y20O

EDR市場のリーダ企業、クラウドストライクなので、企業の質として狙われていても不思議ではないけれど,利用しているクラウドサービス側から落とされようとした様だ.

でも、Microsoftの製品をどこから買っているかなんて,内部の人しかわからないと思うけど.どこから買っても同じだろうし.

マイクロソフトが警告したということは,これは直販でお願いしますという事なのかな?

ロシア系ハッカー、マイクロソフト販売業者通じ不正侵入の可能性

https://jp.reuters.com/article/global-cyber-usa-24-idJPKBN28Y20O

EDR市場のリーダ企業、クラウドストライクなので、企業の質として狙われていても不思議ではないけれど,利用しているクラウドサービス側から落とされようとした様だ.

でも、Microsoftの製品をどこから買っているかなんて,内部の人しかわからないと思うけど.どこから買っても同じだろうし.

マイクロソフトが警告したということは,これは直販でお願いしますという事なのかな?