ブログ - 事故・事件カテゴリのエントリ

Adobe Acrobat等の脆弱性を利用してWebサイト改ざんし更に悪意のあるプログラムを拡散するウイルスガンブラーの猛威が止まりません.

テレビニュースでもJR東日本,ローソン,ホンダ,一番新しいニュースではハウス食品の新卒採用情報ページで感染が確認されたそうです.

昨日のJPCERT/CCからの注意喚起がこれです.

Web サイト改ざん及びいわゆる Gumblar ウイルス感染拡大に関する注意喚起

https://www.jpcert.or.jp/at/2010/at100001.txt

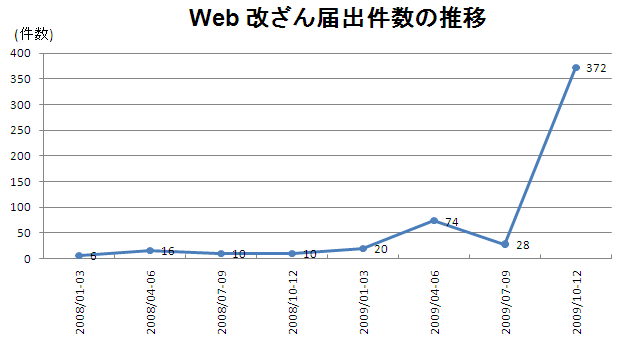

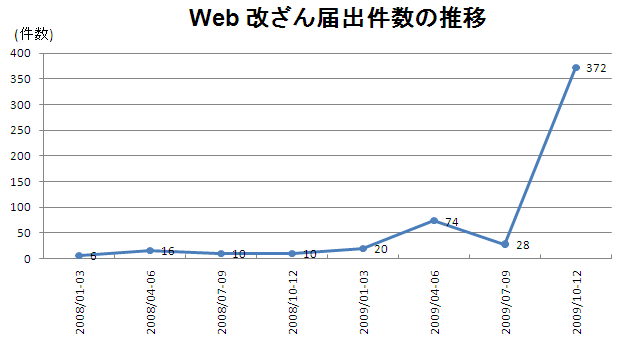

被害の拡大が判りやすくグラフが出てました.

グラフ: JPCERT/CC への Web サイト改ざんの届出件数の推移

JPCERT/CCが確認している対象となるソフトウェアは,Adobe Flash Player, Adobe Acrobat, Adobe Reader, Java(JRE), Microsoft製品を応用してという,おおよそのビジネスユーザのパソコンに入ってそうなものなので,感染するのが特別じゃない事が良くわかりますね.

ただ,基本的にアップデートが行われていれば問題ないものですので,大企業での情報セキュリティ対策の現状が見えてくる感じがあります.

テレビニュースでもJR東日本,ローソン,ホンダ,一番新しいニュースではハウス食品の新卒採用情報ページで感染が確認されたそうです.

昨日のJPCERT/CCからの注意喚起がこれです.

Web サイト改ざん及びいわゆる Gumblar ウイルス感染拡大に関する注意喚起

https://www.jpcert.or.jp/at/2010/at100001.txt

被害の拡大が判りやすくグラフが出てました.

グラフ: JPCERT/CC への Web サイト改ざんの届出件数の推移

JPCERT/CCが確認している対象となるソフトウェアは,Adobe Flash Player, Adobe Acrobat, Adobe Reader, Java(JRE), Microsoft製品を応用してという,おおよそのビジネスユーザのパソコンに入ってそうなものなので,感染するのが特別じゃない事が良くわかりますね.

ただ,基本的にアップデートが行われていれば問題ないものですので,大企業での情報セキュリティ対策の現状が見えてくる感じがあります.

Gumblar攻撃が猛威を振るっているそうです.

先週は,JR東日本のサイト改ざんがテレビニュースでも報道されていました.

これは,改ざんされたWebサイトには悪意あるJavScriptが埋め込まれてあり,訪問したユーザがウイルス感染するというものです.

IPA(独立法人 情報処理推進機構)の注意喚起.

ウェブサイト管理者へ:ウェブサイト改ざんに関する注意喚起

一般利用者へ:改ざんされたウェブサイトからのウイルス感染に関する注意喚起

http://www.ipa.go.jp/security/topics/20091224.html

LAC社の報告では,感染した際にアクセスする通信先のIPアドレスが報告されています.この情報を元にファイアウォールのログ監視で社内のPCが感染しているかどうか判断できますね.

【注意喚起】Gumblarウイルスの組織内感染拡大とホームページ改ざん被害増加に伴う対策の確認

http://www.lac.co.jp/info/alert/alert20091225.html

訪問先のサイトが安全か否かは,次のサービスで検証できます.

無料のWeb安全チェックサービスといえばグレッド!

http://www.gred.jp/

先週は,JR東日本のサイト改ざんがテレビニュースでも報道されていました.

これは,改ざんされたWebサイトには悪意あるJavScriptが埋め込まれてあり,訪問したユーザがウイルス感染するというものです.

IPA(独立法人 情報処理推進機構)の注意喚起.

ウェブサイト管理者へ:ウェブサイト改ざんに関する注意喚起

一般利用者へ:改ざんされたウェブサイトからのウイルス感染に関する注意喚起

http://www.ipa.go.jp/security/topics/20091224.html

LAC社の報告では,感染した際にアクセスする通信先のIPアドレスが報告されています.この情報を元にファイアウォールのログ監視で社内のPCが感染しているかどうか判断できますね.

【注意喚起】Gumblarウイルスの組織内感染拡大とホームページ改ざん被害増加に伴う対策の確認

http://www.lac.co.jp/info/alert/alert20091225.html

訪問先のサイトが安全か否かは,次のサービスで検証できます.

無料のWeb安全チェックサービスといえばグレッド!

http://www.gred.jp/

先日ウィニーの本を読んだとブログに書いてたら,IBMでの事例について教えてもらいました.

事の発端は,以下のサイトにまとめられています.

IBM 個人情報流出に関するお詫び

要約すると,IBMがらみで神奈川県教育委員会で持っているデータが漏洩し,ShareやWinnyによって拡散しているというものです.

興味深いのは,現在の最新のこの記事.

IBM 個人情報流出に関する対応状況お知らせ

ここでは,流出データを共有しているユーザをプロバイダ協力のもとに割り出し,削除を依頼して拡散防止対応をしているという所です.

事の発端は,以下のサイトにまとめられています.

IBM 個人情報流出に関するお詫び

要約すると,IBMがらみで神奈川県教育委員会で持っているデータが漏洩し,ShareやWinnyによって拡散しているというものです.

興味深いのは,現在の最新のこの記事.

IBM 個人情報流出に関する対応状況お知らせ

ここでは,流出データを共有しているユーザをプロバイダ協力のもとに割り出し,削除を依頼して拡散防止対応をしているという所です.

ペネトレーションテストの計画を立てているのですが,その一環でクロスサイトリクエストフォージェリ(フォージュリと記載の場合あり)について調べてました.

Wikipediaに仕組みが詳細に書かれているのですが,その中でこの脆弱性が応用された例としてmixiで発生した「ぼくはまちちゃん」騒動というのがあります.

http://ja.wikipedia.org/wiki/クロスサイトリクエストフォージェリ

ぼくはまちちゃんは,

・ぼく,はまちちゃん

・ぼくは,まちちゃん

のどちらが正しいのかというと,「ぼく,はまちちゃん」だそうです.

それにしてもどうやってペネトレーションテストしよう,思案中...(いまいち理解できてない・・・)

Wikipediaに仕組みが詳細に書かれているのですが,その中でこの脆弱性が応用された例としてmixiで発生した「ぼくはまちちゃん」騒動というのがあります.

http://ja.wikipedia.org/wiki/クロスサイトリクエストフォージェリ

ぼくはまちちゃんは,

・ぼく,はまちちゃん

・ぼくは,まちちゃん

のどちらが正しいのかというと,「ぼく,はまちちゃん」だそうです.

それにしてもどうやってペネトレーションテストしよう,思案中...(いまいち理解できてない・・・)