ブログ - Purchase Order No.1364. というマルウェアの入った迷惑メール

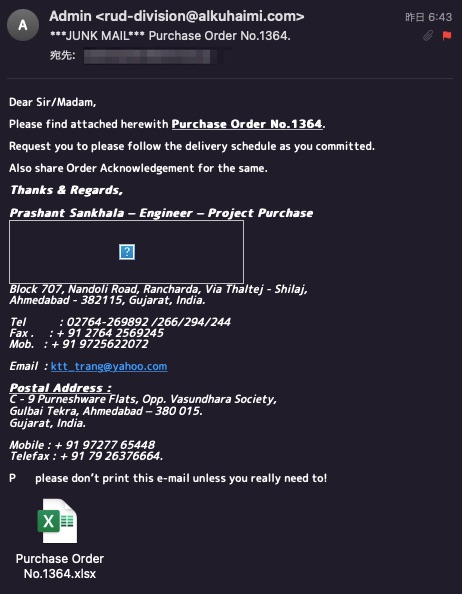

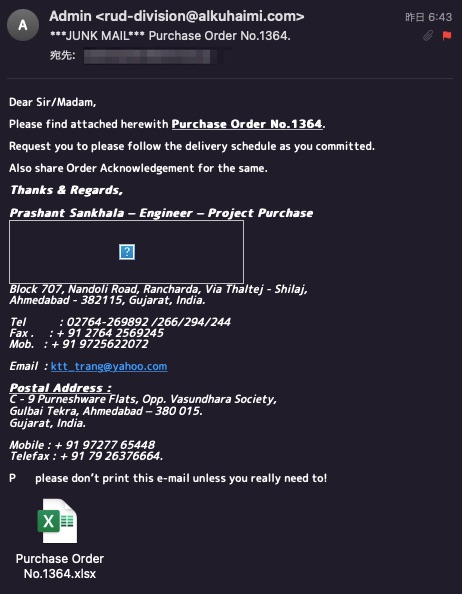

某サイトのWebマスター宛にきていたメール.

インド人のエンジニアを装って,発注書が送られてきて,注文確認書を送ってくれという内容でExcelの添付ファイルが付いていました.

調べると,既に出回っているマルウェアでキーロガーなども含んだスパイウェアの模様.

新しいものではないだろうから,メール用セキュリティゲートウェイが導入されている組織の場合,利用者に到着することなく排除されるやつでしょう.Webマスター宛にきているので,そういうのを総務部が窓口になっているような会社は気をつけたほうがいいかもね.

引用: フィッシングなどの悪意のあるメールによくある「急ぎ」をあおるメール.

インド人に知り合いは居ないのだ.住所や名前を調べてみた.

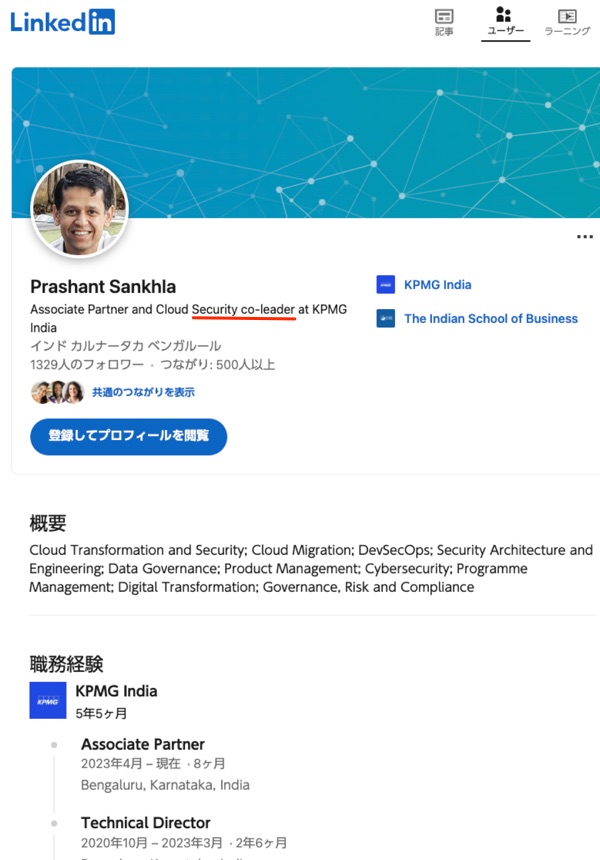

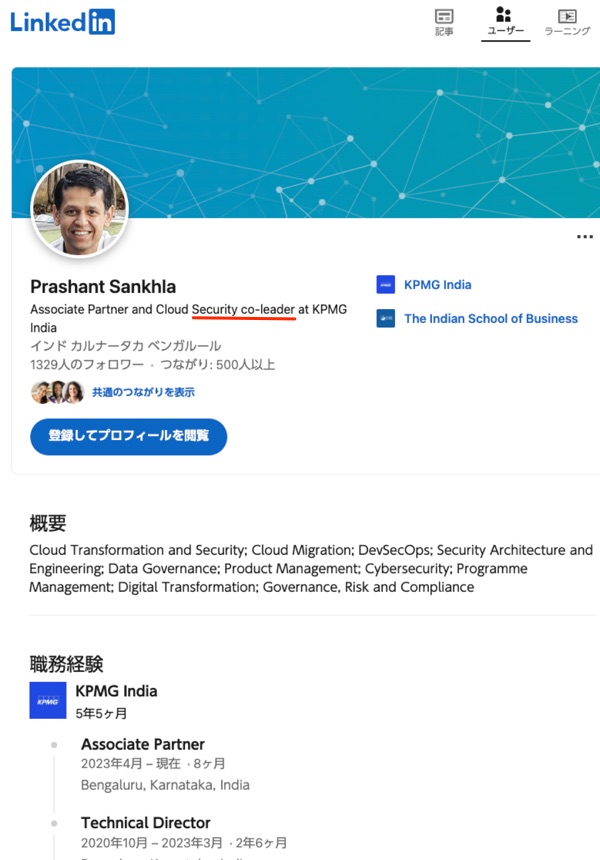

まずはPrashant Sankhalaという人.

なんとKPMGのセキュリティエンジニアらしい.住所はこんなところ.

んー.土地勘も何もないからなんとも言えない...

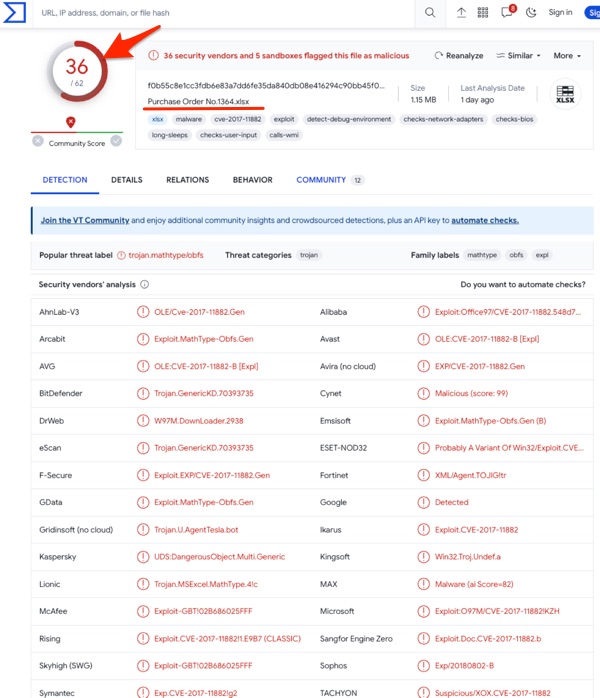

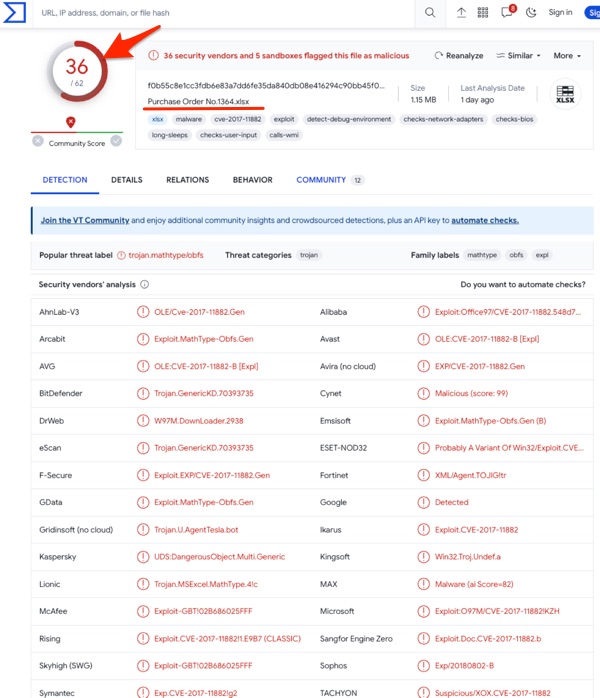

そして本題.添付ファイルはExcelだったので,VirusTotalで調べてみた.

36 security vendors and 5 sandboxes flagged this file as maliciousって久しぶりに真っ赤です.

既にサンドボックスで分析された結果まで示されていました.

Malware analysis Purchase Order No.1364.exe Malicious Activity

https://app.any.run/tasks/fdf55f16-8c9e-42c2-af72-197429c92579

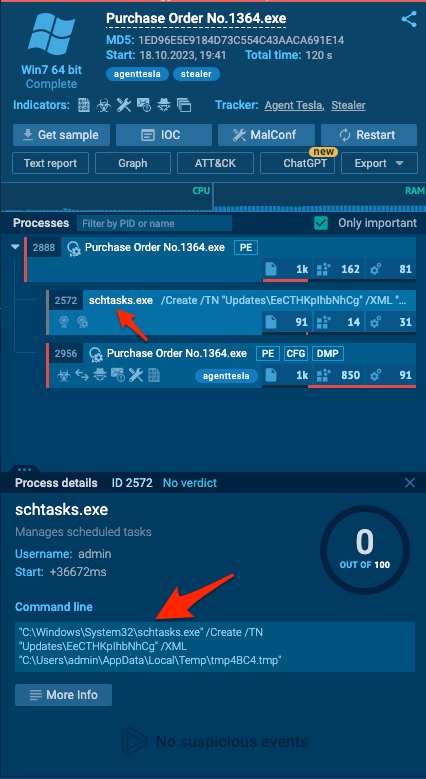

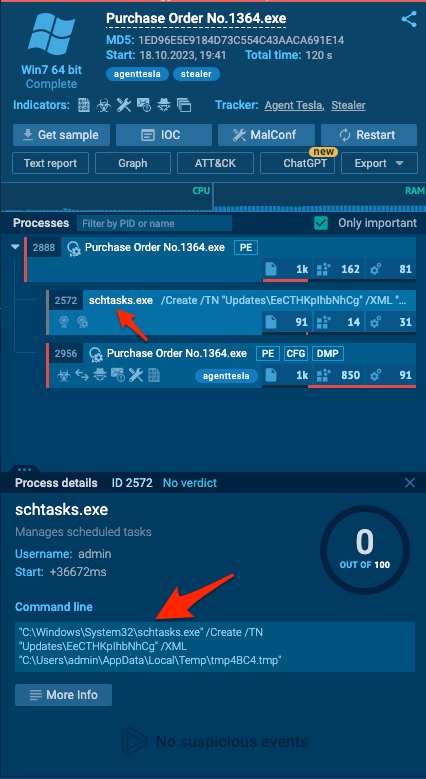

ちょっとだけ分析結果を確認してみます.

Excelファイルを実行すると,EXEがダウンロードされ,Windowsスケジューラに定期的に実行されるよう何やら登録する模様.

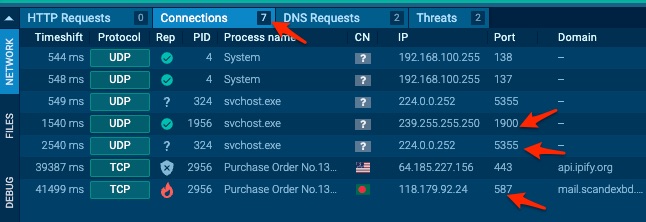

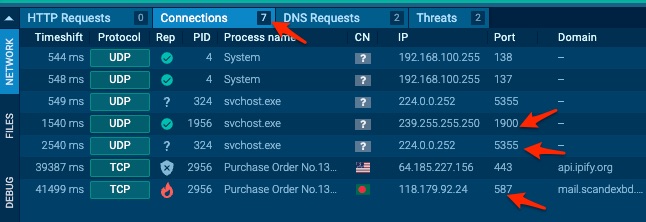

通信部分のレポート.

137,138,5355 Windowsの名前解決で使われるポートや1900 SSDP(Simple Service Discovery Protocol.プリンタやデジタル家電を見つけるなどでローカルに何があるのか調査して,587 サブミッションポートや443があるのでそれらを用いて情報を送信しようということでしょうかね.

AnyRunのレポート.

Malware analysis Purchase Order No.1364.exe Malicious Activity

引用:

olevbaでダウンロードしたExcelファイルを分析する.

1.2MBの比較的大きいファイルサイズだと思うけど,マクロは入ってない模様.

ファイルを外形で調べるとこんな感じ.

Excelファイルとのこと.

md5をとってみる.

これで検索すると,また別のマルウェアがヒットした.

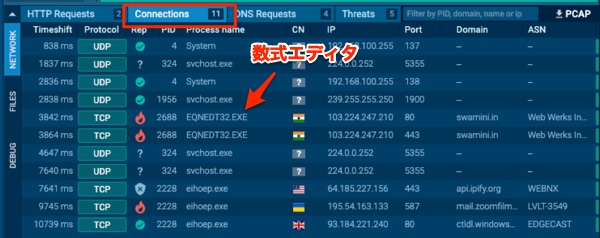

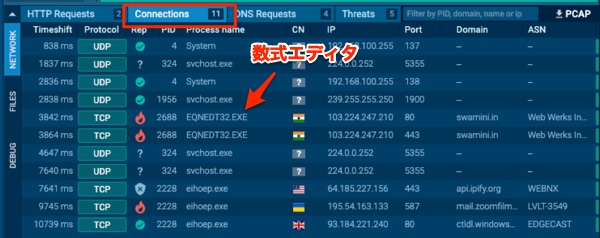

ExcelからDDEで呼び出されるEQNEDT32.EXEに菅kねいしているようだが...

これ,EXE名で調べると数式エディタでした.

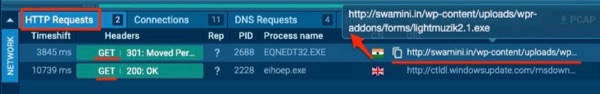

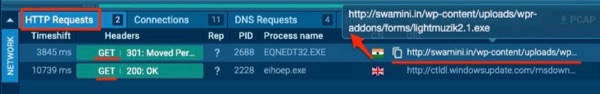

HTTPリクエストを見ると,何かダウンロードしているようなので入手してみようとすると...

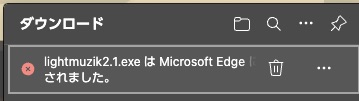

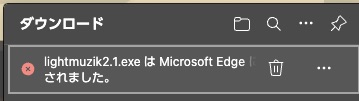

Microsoft Edgeではブロックされてしまいました.ありがたい.

インド人のエンジニアを装って,発注書が送られてきて,注文確認書を送ってくれという内容でExcelの添付ファイルが付いていました.

調べると,既に出回っているマルウェアでキーロガーなども含んだスパイウェアの模様.

新しいものではないだろうから,メール用セキュリティゲートウェイが導入されている組織の場合,利用者に到着することなく排除されるやつでしょう.Webマスター宛にきているので,そういうのを総務部が窓口になっているような会社は気をつけたほうがいいかもね.

引用:

Dear Sir/Madam,

Please find attached herewith Purchase Order No.1364.

Request you to please follow the delivery schedule as you committed.

Also share Order Acknowledgement for the same.

Thanks & Regards,

Prashant Sankhala – Engineer – Project Purchase

Description: Description: Description: Description: Description: cid:image001.png@01D3ABE6.05DEC670

Block 707, Nandoli Road, Rancharda, Via Thaltej - Shilaj,

Ahmedabad - 382115, Gujarat, India.

Tel : 02764-269892 /266/294/244

Fax . : + 91 2764 2569245

Mob. : + 91 9725622072

Email : ktt_trang[@]yahoo.com

Postal Address :

C - 9 Purneshware Flats, Opp. Vasundhara Society,

Gulbai Tekra, Ahmedabad – 380 015.

Gujarat, India.

Mobile : + 91 97277 65448

Telefax : + 91 79 26376664.

P please don’t print this e-mail unless you really need to!

拝啓

発注書 No.1364 を添付いたします。

納期を厳守してください。

また、注文確認書も併せてお送りください。

ありがとうございました、

プラシャント・サンカラ - エンジニア - プロジェクト購入

説明 説明 説明 説明 説明:cid:image001.png@01D3ABE6.05DEC670

ブロック707、ナンドリロード、ランチャルダ、タルテジ経由-シラジ、

アーメダバード - 382115、グジャラート州、インド。

電話 : 02764-269892 /266/294/244

ファックス : + 91 2764 2569245

携帯電話:+ 91 9725622072

電子メール : ktt_trang[@]yahoo.com

郵送先住所:

C - 9 Purneshwareフラット、Opp。Vasundhara社会、

Gulbai Tekra, Ahmedabad - 380 015.

グジャラート州、インド。

携帯電話:+ 91 97277 65448

テレファックス: + 91 79 26376664.

本当に必要でない限り、このメールを印刷しないでください!

www.DeepL.com/Translator(無料版)で翻訳しました。

インド人に知り合いは居ないのだ.住所や名前を調べてみた.

まずはPrashant Sankhalaという人.

なんとKPMGのセキュリティエンジニアらしい.住所はこんなところ.

んー.土地勘も何もないからなんとも言えない...

そして本題.添付ファイルはExcelだったので,VirusTotalで調べてみた.

36 security vendors and 5 sandboxes flagged this file as maliciousって久しぶりに真っ赤です.

既にサンドボックスで分析された結果まで示されていました.

Malware analysis Purchase Order No.1364.exe Malicious Activity

https://app.any.run/tasks/fdf55f16-8c9e-42c2-af72-197429c92579

ちょっとだけ分析結果を確認してみます.

Excelファイルを実行すると,EXEがダウンロードされ,Windowsスケジューラに定期的に実行されるよう何やら登録する模様.

通信部分のレポート.

137,138,5355 Windowsの名前解決で使われるポートや1900 SSDP(Simple Service Discovery Protocol.プリンタやデジタル家電を見つけるなどでローカルに何があるのか調査して,587 サブミッションポートや443があるのでそれらを用いて情報を送信しようということでしょうかね.

AnyRunのレポート.

Malware analysis Purchase Order No.1364.exe Malicious Activity

引用:

エージェント テスラ 盗む人

Agent Tesla は、キーストロークやユーザー インタラクションを記録することで、被害者の行動に関する情報を収集するスパイウェアです。このマルウェアが販売されている専用 Web サイトで、正規のソフトウェアであるかのように偽って販売されます。

悪意のある

タスク スケジューラを使用して他のアプリケーションを実行する

起動直後に実行ファイルをドロップします。

Web ブラウザから認証情報を盗みます

アプリケーションが削除されたか、別のプロセスから書き換えられた

AGENTTESLA が検出されました (YARA)

個人データを盗むような行為

疑わしい

インターネット設定を読み取ります

アプリケーション自体が起動しました

システム証明書の設定を読み取ります

SMTPポートに接続します

Microsoft Outlookプロファイルにアクセスします

Windows証明書を追加/変更します

情報

サポートされている言語を確認します

コンピュータ名を読み取ります

ユーザーディレクトリにファイルまたはフォルダーを作成します

レジストリからマシンの GUID を読み取ります。

一時ディレクトリにファイルを作成する

環境値を読み取ります

olevbaでダウンロードしたExcelファイルを分析する.

$ ls -lah /Users/ujpadmin/Downloads/Purchase\ Order\ No.1364.xlsx🆑

-rw-r--r-- 1 ujpadmin staff 1.2M 11 17 04:37 '/Users/ujpadmin/Downloads/Purchase Order No.1364.xlsx'

$ olevba /Users/ujpadmin/Downloads/Purchase\ Order\ No.1364.xlsx🆑

olevba 0.60.1 on Python 3.11.5 - http://decalage.info/python/oletools

===============================================================================

FILE: /Users/ujpadmin/Downloads/Purchase Order No.1364.xlsx

Type: OpenXML

No VBA or XLM macros found.🈁

$

ファイルを外形で調べるとこんな感じ.

$ file /Users/ujpadmin/Downloads/Purchase\ Order\ No.1364.xlsx🆑

/Users/ujpadmin/Downloads/Purchase Order No.1364.xlsx: Microsoft Excel 2007+

$md5をとってみる.

$ md5 /Users/ujpadmin/Downloads/Purchase\ Order\ No.1364.xlsx🆑

MD5 (/Users/ujpadmin/Downloads/Purchase Order No.1364.xlsx) = 006c6422df4dbab67ae81a6e014933cd

$

ExcelからDDEで呼び出されるEQNEDT32.EXEに菅kねいしているようだが...

これ,EXE名で調べると数式エディタでした.

HTTPリクエストを見ると,何かダウンロードしているようなので入手してみようとすると...

Microsoft Edgeではブロックされてしまいました.ありがたい.