ブログ - FWX120でポートフォワードしてみた

随分前に買ったヤマハのファイアウォールルータ,FWX1200をどうにか活用しようとしている計画のうちの検証の1つ.

ポートフォワード機能を使って,特定のIPアドレスの特定のポートにきたデータを,別のネットワークにあるサーバに転送しようというもの.

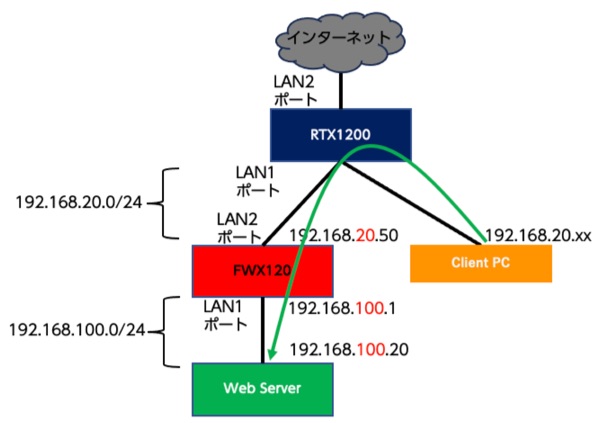

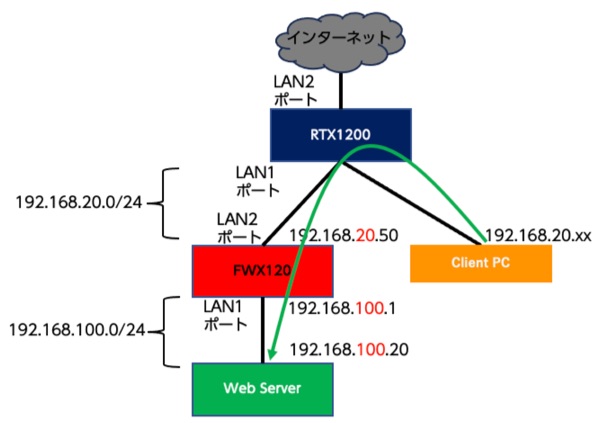

今回実現した設定の構成図はこちら.

RTX1200のLAN1ポート配下にある,FWX120(192.168.20.50)へ,同じネットワークにあるClientPCから80番ポートにアクセスすると,FWX120のLAN1ポートにあるWebサーバ(192.168.100.20)にポート転送するというもの.

分解しながら,明日の自分のためようの解説を.

ip policy filter set 101の意味を整理してみる.

ただポートフォワードするだけじゃなくて,不要なプロトコルは厳密に遮断しているので定義がたくさんになっている模様.

フィルタ定義も削って最小限にしてみた設定.

これでシンプルかな.

あと,これを上位のルータ(今回の場合はRTX1200)に入れとかないといけない.

ポートフォワード機能を使って,特定のIPアドレスの特定のポートにきたデータを,別のネットワークにあるサーバに転送しようというもの.

今回実現した設定の構成図はこちら.

RTX1200のLAN1ポート配下にある,FWX120(192.168.20.50)へ,同じネットワークにあるClientPCから80番ポートにアクセスすると,FWX120のLAN1ポートにあるWebサーバ(192.168.100.20)にポート転送するというもの.

ip route default gateway 192.168.20.1

ip keepalive 1 icmp-echo 10 5 192.168.20.1

ip lan1 address 192.168.100.1/24

ip lan2 address 192.168.20.50/24

ip lan2 inbound filter list 201 202 203 204 205 206 207 299

ip lan2 nat descriptor 200

ip filter 500000 restrict * * * * *

ip inbound filter 201 reject-nolog * * tcp,udp * 135

ip inbound filter 202 reject-nolog * * tcp,udp 135 *

ip inbound filter 203 reject-nolog * * tcp,udp * netbios_ns-netbios_ssn

ip inbound filter 204 reject-nolog * * tcp,udp netbios_ns-netbios_ssn *

ip inbound filter 205 reject-nolog * * tcp,udp * 445

ip inbound filter 206 reject-nolog * * tcp,udp 445 *

ip inbound filter 207 reject-nolog 192.168.100.0/24 * * * *

ip inbound filter 299 pass-nolog * * * * *

ip policy interface group 101 name=Private local lan1

ip policy address group 101 name=Private 192.168.100.0/24

ip policy address group 102 name=Any *

ip policy service 1000 @tcp/80 tcp * 80

ip policy service 1001 @tcp/22 tcp * 22

ip policy service group 101 name="Open Services"

ip policy service group 102 name=General dns

ip policy service group 103 name=Mail pop3 smtp submission

ip policy service group 1100 name=Masq1100 @tcp/80 @tcp/22

ip policy filter 1100 reject-nolog lan1 * * * *

ip policy filter 1110 pass-nolog * * * * 102

ip policy filter 1122 static-pass-nolog * lan1 * * *

ip policy filter 1123 static-pass-nolog * local * * *

ip policy filter 1124 static-pass-log * * 192.168.100.0/24 * http

ip policy filter 1460 pass-nolog * lan2 * * *

ip policy filter 1700 pass-nolog local * * * *

ip policy filter 1710 static-pass-nolog * lan1 * * *

ip policy filter 1900 reject-nolog lan2 * * * *

ip policy filter 1920 pass-log * lan1 * * 101

ip policy filter 3000 reject-nolog * * * * *

ip policy filter 4100 pass-nolog * * * 192.168.100.20 1100

ip policy filter set 101 name="Internet Access" 1100 [1110 1123 [1124] 1122 1460] 1900 [4100 1920] 1700 [1710] 3000

ip policy filter set enable 101

nat descriptor type 200 masquerade

nat descriptor address outer 200 primary

nat descriptor masquerade static 200 1 192.168.100.20 tcp www

dhcp service server

dhcp server rfc2131 compliant except remain-silent

dhcp scope 1 192.168.100.2-192.168.100.191/24

dns server 192.168.20.1

dns private address spoof on

ip route default gateway 192.168.20.1

👉上位ルータ(ゲートウェイ)を指定

ip lan2 address 192.168.20.50/24

👉LAN2のIPアドレスの設定

ip lan1 address 192.168.100.1/24

👉LAN1のIPアドレスの設定

dhcp service server

dhcp server rfc2131 compliant except remain-silent

dhcp scope 1 192.168.100.2-192.168.100.191/24

👉LAN1でDHCPサーバを稼働させて割り振るIPアドレスを定義

dns server 192.168.20.1

dns private address spoof on

👉DNSサーバを定義.LAN1でDHCPでIPアドレスをもらったクライアントはこのDNS情報も受け取る

ip lan2 nat descriptor 200

nat descriptor type 200 masquerade

nat descriptor address outer 200 primary

👉LAN1に接続したクライアントから上位(外部)のネットワーク通信するためのNATを定義.

nat descriptor masquerade static 200 1 192.168.100.20 tcp www

👉LAN2(192.168.20.50)の80番ポートに来た通信をLAN1の192.168.100.20に転送する

ip inbound filter 201 reject-nolog * * tcp,udp * 135

ip inbound filter 202 reject-nolog * * tcp,udp 135 *

ip inbound filter 203 reject-nolog * * tcp,udp * netbios_ns-netbios_ssn

ip inbound filter 204 reject-nolog * * tcp,udp netbios_ns-netbios_ssn *

ip inbound filter 205 reject-nolog * * tcp,udp * 445

ip inbound filter 206 reject-nolog * * tcp,udp 445 *

ip inbound filter 207 reject-nolog 192.168.100.0/24 * * * *

ip inbound filter 299 pass-nolog * * * * *

ip lan2 inbound filter list 201 202 203 204 205 206 207 299

👉LAN2側から不要な通信がきた場合に通信を拒否する

👉207番のルールは,外部からLAN1のネットワークを偽装してアクセスしてきた場合の通信の遮断

ip keepalive 1 icmp-echo 10 5 192.168.20.1

ip filter 500000 restrict * * * * *

ip policy interface group 101 name=Private local lan1

ip policy address group 101 name=Private 192.168.100.0/24

ip policy address group 102 name=Any *

ip policy service 1000 @tcp/80 tcp * 80

ip policy service group 101 name="Open Services"

ip policy service group 102 name=General dns

ip policy service group 103 name=Mail pop3 smtp submission

ip policy service group 1100 name=Masq1100 @tcp/80 @tcp/22

ip policy filter 1100 reject-nolog lan1 * * * *

ip policy filter 1110 pass-nolog * * * * 102

ip policy filter 1122 static-pass-nolog * lan1 * * *

ip policy filter 1123 static-pass-nolog * local * * *

ip policy filter 1124 static-pass-log * * 192.168.100.0/24 * http

ip policy filter 1460 pass-nolog * lan2 * * *

ip policy filter 1700 pass-nolog local * * * *

ip policy filter 1710 static-pass-nolog * lan1 * * *

ip policy filter 1900 reject-nolog lan2 * * * *

ip policy filter 1920 pass-log * lan1 * * 101

ip policy filter 3000 reject-nolog * * * * *

ip policy filter 4100 pass-nolog * * * 192.168.100.20 1100

ip policy filter set 101 name="Internet Access" 1100 [1110 1123 [1124] 1122 1460] 1900 [4100 1920] 1700 [1710] 3000

ip policy filter set enable 101

👉FWX120 GUI「プロバイダ情報の設定」で設定されるフィルタ.

👉1100 LAN1への通信は破棄

👉1110 サービスグループ102(General dns)のパケットは通過させる

👉1122 送信インタフェイスがLAN1のパケットを通過させる静的フィルタ

👉1123 送信インタフェイスがルータ自身(local)のパケットを通過させる

👉1124 送信元が192.168.100.0/24のHTTPプロトコルを通過させる

👉1700 受信インタフェイスがルータ自身(local)のパケットを通過させる

👉1710 送信インタフェイスがLAN1のパケットを通過させる静的フィルタ

👉3000 全てのパケットを破棄

👉Internet Access 各フィルタの評価順を階層構造で定義してInternet Accessという名前で定義

ip policy filter set 101の意味を整理してみる.

1100 [1110 1123 [1124] 1122 1460]

1900 [4100 1920]

1700 [1710] 3000

1100 LAN1への通信は破棄するが,以下は例外

[

1110 General Dnsのパケット

1123 ルータ自身の通信

[1124] 192.168.100.0/24のHTTPプロトコル

1122

1460

]

1900 LAN2への通信は破棄するが,以下は例外

[

4100 LAN1にある192.168.100.20へのパケットと,1100(General Dns)のパケットを通過させる

1920 送信インタフェイスがLAN1で,101のサービス(LAN1とルータローカル)を通過させる

]

1700 受信インタフェイスがlocalの通信を通過させる

[

1710 LAN1のパケットを通過させる

]

3000 ここまでで通過できなかった全てのパケットを廃棄

フィルタ定義も削って最小限にしてみた設定.

ip route default gateway 192.168.20.1

ip lan1 address 192.168.100.1/24

ip lan2 address 192.168.20.50/24

ip lan2 nat descriptor 200

nat descriptor type 200 masquerade

nat descriptor address outer 200 primary

nat descriptor masquerade static 200 1 192.168.100.20 tcp www

nat descriptor masquerade static 200 2 192.168.100.20 tcp 22

nat descriptor masquerade static 200 3 192.168.100.20 tcp https

dhcp service server

dhcp server rfc2131 compliant except remain-silent

dhcp scope 1 192.168.100.2-192.168.100.191/24

dns server 1.1.1.1

dns private address spoof on

あと,これを上位のルータ(今回の場合はRTX1200)に入れとかないといけない.

ip route 192.168.100.0/24 gateway 192.168.20.50